В данной статье предпринята попытка выйти за пределы структуры единственного леса/единственного домена AD, в которой конфигурация DNS сравнительно проста, и исследовать работу DNS в более сложной архитектуре AD. Одновременно рассматривается несколько новых концепций DNS, реализованных в Windows Server 2008 R2

Служба DNS, обеспечивающая преобразование доменных имен в IP-адреса, — не просто система распознавания имен для всего Интернета. Это критически важный компонент Active Directory (AD), необходимый для обнаружения сетевых ресурсов. Но несмотря на повсеместный переход с системы WINS на DNS в сетях Windows в последнее десятилетие, начинающим администраторам все так же трудно разобраться в сложной иерархической организации DNS.

.

Интеграция Active Directory и DNS

Чтобы понять, как DNS сочетается с AD, подготовим типовую структуру AD для средних и крупных компаний. Построим один лес с двумя доменами (рисунок 1). Первый домен часто именуется пустым корневым (empty root) или просто корневым доменом. Пустой корневой домен находится на верхнем уровне иерархии AD и, как видно из имени, не содержит никаких ресурсов. Благодаря доменам такого типа компании получают более гибкие и лучше разделенные роли безопасности, нежели в единственном лесе/единственном домене. Второй домен расположен ниже пустого корневого и потому является дочерним; он функционирует как основной домен компании, в котором расположены ресурсы (например, группы, учетные записи пользователей и компьютеров).

|

| Рисунок 1. Один лес с двумя доменами |

Начнем с запуска утилиты Dcpromo на первом сервере, чтобы создать лес и пустой корневой домен. Зарегистрируйтесь на сервере Server 2008 R2 в качестве администратора. Убедитесь, что серверу назначено подходящее имя, такое как DC1, и задайте IP-адрес, маску подсети и шлюз по умолчанию на сетевом адаптере сервера. Настройки DNS для сетевого адаптера можно оставить пустыми и предоставить Windows ввести локальный адрес.

Запустите утилиту Dcpromo из меню Start и создайте новый лес и домен с именем ADcompany.com. Обратите внимание, что я использовал AD как приставку к имени компании, чтобы разделить внутренние и внешние пространства имен DNS. ADCOMPANY будет именем NETBIOS для домена. Хотя домен предназначен только для внутреннего использования, важно зарегистрировать домен ADcompany.com в Интернете, чтобы исключить случайное перенаправление клиентов на устройство вне зоны контроля компании. Также принято использовать иерархию пространства имен AD.company.com, где AD становится именем NETBIOS для домена. В этом случае, если имя company.com уже зарегистрировано компанией в Интернете, не требуется никаких дополнительных действий.

На экране Additional Domain Controller Options должен быть установлен флажок DNS server. Нажмите кнопку Next, и Dcpromo начнет проверять назначенные параметры. Система выдаст предупреждение о невозможности создать делегирование, так как не найдена полномочная родительская зона. Другими словами, Dcpromo не может найти полномочный сервер DNS (то есть сервер, содержащий основной или вторичный экземпляр данных зоны для домена. com), где можно создать зону делегирования для домена ADcompany.com.

В зоне DNS содержатся все записи ресурсов для одной части пространства имен, такой как ADCOMPANY или COM. Это внутренний корневой домен AD, поэтому запись делегирования в общедоступной зоне COM необязательна, и предупреждение можно игнорировать. Значение делегирования прояснится после создания дочернего домена.

Тестирование с использованием Dcdiag

После завершения работы Dcpromo перезагрузите сервер. Чтобы убедиться, что с новым сервером все в порядке, откройте командную строку и запустите утилиту Dcdiag. Если DNS и другие важные компоненты AD настроены верно, последовательность тестов будет выполнена успешно.

Перед запуском Dcdiag нужно очистить журналы событий System и DFS Replication, чтобы не получать сообщения о сбоях из-за сообщений об ошибках в ходе организации домена. Например, ошибки репликации DFS обычно регистрируются при первом запуске Dcdiag на новом контроллере домена (DC). Однако их появление не обязательно свидетельствует о неполадках DNS, которые часто оказываются причиной отказов репликации. После очистки журналов событий запустите команду

dcdiag/test: dfsrevent

Тест должен завершиться успешно.

Пока не задан источник времени, будут наблюдаться ошибки службы W32tm (служба Windows Time) в ходе проверок Dcdiag для контроллера корневого домена. Сведения о настройке службы Windows Time приведены в статье Microsoft «How to configure an authoritative time server in Windows Server» по адресу support.microsoft.com/kb/816042.

Корневые ссылки

Если AD DNS функционирует, а DC подключен к Интернету, установленный сервер DNS должен преобразовывать имена доменов Интернета, хотя серверы пересылки не настроены и не указан IP-адрес сервера DNS провайдера Интернета в настройках сетевого адаптера DC. Сервер DNS содержит корневые ссылки, указывающие на серверы DNS верхнего уровня в Интернете. Таким образом можно обслуживать запросы относительно имен, которых он не имеет в своем кэше.

Чтобы увидеть корневые ссылки, загруженные из файла cache.dns, откройте оснастку DNS из раздела Administrative Tools в меню Start. В консоли DNS щелкните правой кнопкой мыши на сервере DNS в левой области и выберите пункт Properties. В диалоговом окне свойств сервера перейдите на вкладку Root Hints (экран 1).

|

| Экран 1. Просмотр корневых ссылок |

Иногда возникают ситуации (например, если требуется использовать службу OpenDNS для фильтрации веб-контента), в которых вместо корневых ссылок для преобразования имен Интернета применяется сервер пересылки. Проектируя инфраструктуру DNS, помните, что, если на сервере DNS заданы серверы пересылки, они используются для преобразования имен прежде корневых ссылок.

Итеративные и рекурсивные запросы

Запросы, сделанные сервером DNS для преобразования имен с использованием корневых ссылок, — итеративные, то есть принимается лучший ответ (который может быть ссылкой на сервер имен, расположенный на более низких ступенях иерархии и способный определенно разрешить запрос). Иное дело DNS-клиент Windows, который направляет рекурсивные запросы серверу DNS, требуя определенного ответа или ошибки с сообщением, что данный ресурс не существует. Рекурсивные запросы обычно направляются клиентами DNS или серверами пересылки.

Настройка конфигурации дочернего домена

После успешной проверки преобразования внутренних и интернет-имен в корневом домене, можно добавить дочерний домен с именем HR (HR.ADcompany.com), в котором будут находиться все ресурсы. Зарегистрируйтесь на втором компьютере Server 2008 R2 в качестве локального администратора и убедитесь, что ему назначено подходящее имя, например DC2. Назначьте IP-адрес и маску подсети, затем задайте основной сервер DNS для сетевого адаптера сервера, указав IP-адрес контроллера домена в корневом домене. После запуска Dcpromo должны быть обнаружены корневой домен DNS и контроллер домена, поэтому необходимо настроить сервер DNS, способный ответить на эти запросы.

Прежде чем начать, выполните команду

dcdiag/test: dcpromo/dnsdomain: HR . ADcompany.com/ChildDomain

чтобы убедиться в правильности настроек, необходимых для назначения сервера контроллером домена, указанного с использованием ключа /dnsdomain.

Запустите Dcpromo из меню Start, на этот раз чтобы создать новый домен в существующем лесу. На экране Network Credentials введите лес домена (ADcompany.com) и учетную запись, имеющую членство в группе Enterprise Administrators в корневом домене (экран 2). В диалоговом окне Name the New Domain введите полное имя FQDN корневого домена (ADcompany.com) и однокомпонентное имя для нового дочернего домена (HR), как показано на экране 3. В диалоговом окне Additional Domain Controller Options выберите DNS server. На остальных этапах принимайте параметры по умолчанию.

|

| Экран 2. Создание нового домена в существующем лесу |

|

| Экран 3. Назначение имени новому домену |

В ответ на приглашение перезагрузите сервер и запустите Dcdiag на контроллере домена HR, чтобы убедиться в правильности функционирования всех компонентов. При запуске Dcdiag соблюдайте рекомендации, приведенные выше.

Откройте командную строку и выполните

ipconfig/all

Обратите внимание, что основной сервер DNS сетевого адаптера сервера настроен на локальный адрес сервера, а IP-адрес сервера DNS корневого домена смещен для использования в качестве дополнительного сервера DNS.

Делегирование и пересылка

Продолжая работать из командной строки, проверьте, можно ли установить связь с контроллером домена в корневом домене, используя однокомпонентное имя контроллера домена (DC1) или полное имя (DC1.ADcompany.com). При наличии подключения к Интернету должна существовать связь с именем домена в Интернете из дочернего DC домена. С контроллера корневого домена проверьте связь с DC в дочернем домене. Сервер DNS в дочернем домене направляет запросы к ресурсам ADcompany.com на сервер пересылки, автоматически настраиваемый в ходе выполнения Dcpromo. Увидеть конфигурацию можно, открыв консоль сервера DNS на контроллере дочернего домена из раздела Administrative Tools меню Start. В консоли DNS щелкните правой кнопкой мыши сервер в левой панели и выберите пункт Properties. В диалоговом окне свойств перейдите на вкладку Forwarders; видно, что сервер настроен на пересылку всех запросов, которые не удается обработать, на сервер DNS корневого домена. Пересылаются как внутренние, так и интернет-запросы; в этом отличие от сервера условной пересылки, настроенного на пересылку запросов, которые не удается обработать локально, только для определенного пространства имен.

В противоположность этому, на сервере DNS корневого домена находится запись делегирования (иногда именуемая зоной делегирования) для домена HR. Запись также настраивается как часть процесса Dcpromo для контроллера дочернего домена и позволяет контроллеру корневого домена обнаружить ресурсы в дочернем домене. Откройте консоль DNS на контроллере корневого домена; в левой панели разверните узлы DNS Server, Forward Lookup Zones, ADCompany.com. Щелкните зону делегирования HR в нижней части дерева. В правой панели находится запись типа A узла для сервера DNS дочернего домена. Делегирование и пересылка — стандартные механизмы Windows Server для преобразования в верхних и нижних областях непрерывного пространства имен DNS, как показано на рисунке 2.

|

| Рисунок 2. Делегирование и пересылка |

Регрессирование DNS

Регрессирование DNS — функция DNS-клиента Windows. Это не новшество Server 2008 R2 или Windows 7, однако таким образом удается повысить уровень безопасности. С контроллера дочернего домена можно проверить связь с ресурсами в корневом домене, не указывая имя FQDN (то есть связаться с DC1, не вводя DC1.ADcompany.com). То же относится к DC корневого домена; можно успешно проверить связь с DC2 без имени FQDN.

По умолчанию в ходе регрессирования предпринимается попытка преобразовать однокомпонентное имя, добавляя домены из основного суффикса DNS (PDS) клиента. Поэтому компьютер, принадлежащий домену AD.contoso.com, в первую очередь попытается разрешить имя компьютера как DC1.AD.contoso.com, а затем DC1.contoso.com. Попытки разрешить DC1.com не будет, так как уровень регрессирования по умолчанию — 2 (стандартное значение в Windows до появления Server 2008 R2 и Windows 7). В некоторых ситуациях уровень по умолчанию 2 порождает опасения в отношении безопасности, если клиенты DNS пытаются преобразовать полные имена (FQDN) за пределами контроля компании. Например, рассмотрим следующий набор запросов при уровне регрессирования, равном 2: DC1.HR.company.co.us, DC1.company.co.us, DC1.co.us. Последний запрос, DC1.co.us, находится вне области контроля компании, и клиент может случайно установить связь с вредоносным компьютером в Интернете.

В Server 2008 R2 и Windows 7 действие по умолчанию — установить уровень регрессирования равным количеству меток в корневом домене леса (FRD), если PDS завершается корневым доменом леса. В данном случае PDS — HR.ADcompany.com, а корневой домен леса — ADcompany.com, поэтому по умолчанию в Server 2008 R2 и Windows 7 регрессирование включено, а уровень для клиентов DNS установлен равным 2. Компания Microsoft выпустила обновление, чтобы изменить подход к регрессированию DNS в Windows Vista, Windows XP и Windows 2000. Дополнительные сведения об обновлении можно найти в статье Microsoft «Postinstallation behavior on client computers after you install the DNS update» по адресу support.microsoft.com/kb/957579.

Порядок просмотра суффиксов DNS

Если добавить в лес третий домен, finance.ADcompany.com, регрессирование DNS может оказаться недостаточным для преобразования однокомпонентных имен ресурсов в HR.ADcompany.com от клиентов в домене FINANCE. Преобразование однокомпонентного имени совершается из домена FINANCE, если попытаться обратиться к ресурсам в домене HR, когда все устройства находятся в одной физической подсети. Это объясняется тем, что Windows выполняет широковещательную передачу для IP-адреса, если не удается успешно преобразовать имя из локального кэша компьютера или настроенного сервера DNS.

Если использовать Nslookup для тестирования разрешения DNS, выясняется, что без просмотра суффиксов DNS необходимо ввести полное имя ресурса, расположенного в домене HR, поскольку Nslookup, как инструмент для тестирования преобразования имен DNS, использует исключительно DNS. Чтобы протестировать DNS с помощью Nslookup, откройте командную строку из меню Start и введите nslookup.

В ответ на приглашение введите полное или однокомпонентное имя, которое нужно преобразовать, и нажмите клавишу Enter. Nslookup выдаст IP-адрес или сообщит о неудачном завершении поиска.

Если разрешение однокомпонентных имен во всех доменах AD имеет большое значение, то можно настроить порядок просмотра суффиксов DNS на всех устройствах, составив список всех основных суффиксов DNS, которые нужно разрешать (например, finance.ADcompany.com, HR.ADcompany.com и ADcompany.com). Если суффикс DNS настроен для клиента DNS, регрессирование DNS автоматически отключается. Порядок просмотра можно настроить вручную (выберите Change adapter settings в центре управления сетями и общим доступом Windows 7) для каждого сетевого адаптера на вкладке DNS в диалоговом окне Advanced TCP/IP Settings для свойств IPv6 и IPv4. Иначе порядок просмотра можно настроить с использованием списка с разделительными запятыми из параметра DNS Suffix Search List в разделе Computer Configuration, Policies, Administrative Templates, Network, DNS Client in Group Policy (для Windows Server 2003, XP и более поздних версий).

Аналогично, если сформировать новую зону DNS, secure.HR.ADcompany.com, на сервере DNS HR с целью создания отдельной зоны для важных ресурсов сервера, защищенных с использованием расширений безопасности DNS (DNSSEC), то необходимо установить порядок просмотра суффикса DNS, чтобы клиенты DNS могли обнаружить ресурсы в новой зоне по однокомпонентному имени. В этом случае требуется новая зона DNS, так как DNSSEC не поддерживает динамические обновления — возможность клиентов хранить записи для автоматического обновления сервера, что является обычным и желательным режимом зон DNS, в которых хранятся записи узлов для клиентских компьютеров.

Как правило, IP-адреса компьютеров серверов не изменяются, поэтому защищенными зонами можно управлять вручную.

Условная пересылка

Кроссдоменные запросы для двух дочерних доменов, finance.ADcompany.com и HR.ADcompany.com, можно разрешать более эффективно, не отправляя рекурсивные запросы в сервер DNS в корневом домене леса, если настроить условную пересылку на серверах DNS в обоих дочерних доменах. Условная пересылка имеет приоритет перед пересылкой на уровне сервера. Ее эффективность выше благодаря возможности передавать запросы к определенным доменным суффиксам на заранее определенный сервер DNS, как показано на рисунке 3.

|

| Рисунок 3. Условная пересылка |

Сервер DNS в HR.ADcompany.com будет содержать сервер пересылки, который отправляет все запросы для finance.ADcompany.com на основной сервер DNS для домена FINANCE и наоборот. Для настройки условной пересылки откройте консоль DNS на контроллере домена в домене HR из раздела Administrative Tools меню Start. В левой панели консоли DNS разверните DNS server, щелкните правой кнопкой мыши Conditional Forwarders и выберите из меню пункт New Conditional Forwarder. В диалоговом окне New Conditional Forwarder введите finance.adcompany.com в поле DNS Domain. В поле IP addresses of the master servers введите IP-адрес или имя сервера DNS в домене FINANCE и нажмите клавишу Enter. Нажмите кнопку OK, затем повторите процесс на сервере DNS в домене FINANCE, но укажите HR.ADcompany.com в поле DNS Domain и IP-адрес сервера DNS в домене HR.

Сложности DNS

В одной статье невозможно всесторонне рассмотреть проблему. Например, существуют два типа зон, дополнительные и зоны-заглушки, с помощью которых можно повысить производительность, а также новая функция Server 2008 R2, такая как DNSSEC. Но понимание основ совместной работы DNS и AD в интегрированном решении поможет более успешно развертывать AD и выполнять диагностику. Главное, в ходе тестирования новой или существующей инфраструктуры AD убедитесь, что каждый домен может обращаться к ресурсам во всех доверенных доменах. Кроме того, организуйте делегирование и условную пересылку для разрешения между пространствами имен. Соблюдение этих основных правил поможет более эффективно использовать DNS в сложной среде AD.

Рассел Смит (rms@russell-smith.net) — независимый ИТ-консультант, специализируется на управлении системами

Если у вас несколько внутренних доменов, вам стоит подумать о настройке условной пересылки. Она позволяет направлять запросы конкретных доменов для разрешения на конкретные DNS-серверы. Условная пересылка полезна, если в вашей организации есть несколько внутренних доменов и вам требуется разрешать запросы между ними.

Чтобы настроить условную пересылку, выполните следующие действия:

1. В консоли Диспетчер DNS (DNS Manager) щелкните правой кнопкой папку Серверы условной пересылки (Conditional Forwarders) нужного вам сервера. В контекстном меню выберите команду Создать условную пересылку (Conditional Forwarder).

2. В диалоговом окне Создать сервер условной пересылки (New Conditional Forwarder) введите имя домена, в который следует пересылать запросы, например, logi.cc.

3. Щелкните список ІР-адрес (IP Address), введите ІР-адрес полномочного DNS-сервера в указанном домене и нажмите Enter. Повторите процесс, чтобы указать дополнительные ІР-адреса.

4. При использовании интеграции DNS с Active Directory установите флажок Сохранять условную пересылку в Active Directory (Store This Conditional Forwarder In Active Directory) и выберите одну из следующих стратегий репликации.

• Все DNS-серверы в этом лесу (All DNS Servers In This Forest) Это обширнейшая стратегия репликации. Помните, что лес Active Directory включает все деревья доменов, использующие данные каталога совместно с текущим доменом.

• Все DNS-серверы в этом домене (All DNS Servers In This Domain) Выберите эту стратегию, чтобы реплицировать информацию DNS внутри текущего домена и его дочерних доменов.

• Все контроллеры домена в этом домене (All Domain Controllers In This Domain) Выберите эту стратегию, если хотите реплицировать информацию DNS на все контроллеры домена внутри текущего домена и его дочерних доменов. Хотя эта стратегия обеспечивает более широкую репликацию информации DNS внутри домена, не каждый контролер домена является DNS-сервером (вам и не нужно настраивать каждый контроллер домена как DNS-сервер).

5. Задайте время ожидания пересылки, то есть, время, в течение которого сервер пытается запросить сервер пересылки в случае отсутствия ответа. По истечении времени ожидания сервер пытается запросить следующий полномочный сервер из списка. Стандартное время ожидания составляет пять секунд. Щелкните ОК.

6. Повторите процедуру, чтобы настроить условную пересылку для других доменов.

Ситуация такая..

Имеется центральный офис, который находится в Москве. И собственно филиал, который находится в Тюмени, о котором и идет речь и которые соединяется с центральным офисом корпоративной сетью передачи данных.

Проблема в филиале следующая:

В сети существует 2 контроллера домена.

10.72.1.18 — основной Control

10.72.1.19 — второстепенный Support

в данной сети клиенты обращаются к некоторому домену mail.tyumen.ru — это почтовый сервер , который находится в центральном офисе и доступен он по внутреннему IP адресу 10.99.16.16

Так вот проблема в том состоит что клиенты сети 10.72.0.0 (филиал) при обращению к местному dns серверу получают внешний IP адрес почтового сервера. Как сделать так, чтобы местный dns сервер перенаправлял все запросы на DNS сервер, расположенный в центральном

офисе?

Я пробовал делать следующим образом:

создавал сервер условной пересылки, где DNS-имя указывал mail.tyumen.ru, а ниже, в поле IP адрес указывал непосредственно адрес DNS-сервера, расположенного в центральном офисе.

Вроде как начинало работать, однако на след день все стало по прежнему…

-

Изменен тип

17 февраля 2011 г. 6:34

давность и отсутствие активности в теме

Для возможности аутентификации с использованием учетных записей из нескольких доменов, необходимо, чтобы были доверительные отношения между последними. При создании домена в структуре леса, доверие выстраивается автоматически. Но если мы хотим объединить два домена разных организаций или которые раньше работали независимо друг от друга, то необходимо настроить доверительные отношения.

Мы будем рассматривать процесс настройки на примере двустороннего транзитивного доверия между доменами primary.local (192.168.0.15) и secondary.local (192.168.0.16). Саму настройку разделим на 2 этапа — конфигурирование DNS и создания доверий. В качестве операционной системы по данной инструкции можно настроить Windows Server 2008 / 2012 / 2016 / 2019.

Планируем использование нужного типа доверий

Настраиваем сервер имен

На первом сервере

На втором сервере

Создаем доверительные отношения

Определяемся с типом доверительных отношений

Доверительные отношению могут быть разных типов. Перед тем, как их настроить, нужно понять, какие нам требуются.

Одностороннее или двустороннее

Определяют направление доверия одного домена к другому.

В односторонних отношениях, только один домен доверяет другому. В результате, на компьютерах одного из доменов можно будет авторизоваться с использованием пользователей другого. При создании такого доверия нужно указать также направление (входящее или исходящее) — оно определяет чьи пользователи смогут проходить аутентификацию на чьем домене.

В двусторонних отношениях домены доверяют друг другу. Таким образом, аутентификация выполняется на всех компьютерах под пользователями любого из доменов.

Внешнее или доверие леса

Внешнее или нетранзитивное отношение устанавливается между двумя доменами напрямую вне леса.

Доверие леса или транзитивное отношение связывает леса и все их домены.

Настройка DNS

Для построения доверия необходимо, чтобы контроллеры домена видели друг друга. Все запросы на поиск узлов в AD выполняются через службы доменных имен. Таким образом, в нашем примере, мы должны сконфигурировать условную пересылку на DNS обоих доменов. Также важно, чтобы между контроллерами была сетевая доступность — по сети они должны видеть друг друга.

На DNS домена primary.local

Открываем Диспетчер серверов — кликаем по Средства — DNS:

В открывшемся окне выбираем нужный сервер, если их несколько — раскрываем его — кликаем правой кнопкой мыши по Серверы условной пересылки — Создать сервер условной пересылки:

В «DNS-домен» пишем второй домен (в нашем случае, secondary.local), затем задаем его IP-адрес, ставим галочку Сохранять условный сервер пересылки в Active Directory и реплицировать ее следующим образом — выбираем Все DNS-серверы в этом домене:

Открываем командную строку и вводим команду:

nslookup secondary.local

Мы должны получить ответ на подобие:

Server: localhost

Address: 127.0.0.1

Non-authoritative answer:

Name: secondary.local

Address: 192.168.0.16

На DNS домена secondary.local

Действия, которые делаем на втором сервере DNS, во многом, аналогичны.

Открываем Диспетчер серверов — Средства — DNS:

Раскрываем сервер — Серверы условной пересылки — Создать сервер условной пересылки:

На данном шаге небольшие изменения. В «DNS-домен» пишем первый домен (primary.local), затем задаем его IP-адрес (192.168.0.15), ставим галочку Сохранять условный сервер пересылки в Active Directory и реплицивовать ее следующим образом — выбираем Все DNS-серверы в этом домене:

В командной строке второго сервера проверяем настройку:

nslookup primary.local

Мы должны получить ответ на подобие:

Server: localhost

Address: 127.0.0.1

Non-authoritative answer:

Name: primary.local

Address: 192.168.0.15

Настройка доверительных отношений

После настройки DNS можно переходить к созданию доверительных отношений.

В домене primary.local открываем Диспетчер серверов — кликаем по Средства — Active Directory — домены и доверие:

В открывшемся окне кликаем правой кнопкой по нашему домену — Свойства:

Переходим на вкладку Отношения доверия — кликаем по Создать отношение доверия…:

Нажимаем Далее — вводим имя для второго домена (secondary.local) и кликаем Далее:

Выбираем Доверие леса (если нам не нужно внешнее доверие) — Далее:

В окне «Направление отношения доверия» выбираем Двустороннее:

… и нажимаем Далее.

В следующем окне выбираем, на каком из доменов мы применяем настройку — если у нас есть права администратора для обоих доменов, то выбираем Для данного и указанного доменов:

* если мы являемся администратором одного из доменов, а вторым доменом управляет другой специалист, то выбираем Только для данного домена. Подобные действия должен выполнить второй администратор в своем домене.

На следующем этапе система свяжется со вторым контроллером домена, и если он доступен, запросит логин и пароль от пользователя с правами установки доверительных отношений во втором домене. Вводим данные пользователя и нажимаем Далее.

Далее нужно выбрать «Уровень проверки подлинности исходящего доверия» — если оба домена принадлежат нашей организации, предпочтительнее выбрать Проверка подлинности в лесу, чтобы предоставить доступ ко всем ресурсам:

После последуют два окна — «Выбор доверия завершен» — Далее — «Создание доверия завершено» — Далее.

В окне «Подтверждение исходящего доверия» оставляем Нет, не подтверждаю это исходящее доверие, так как на другой стороне нами не создавалось доверия.

Тоже самое в окне «Подтверждение входящего доверия».

Нажимаем Готово — доверительные отношения созданы.

В этой статье мы рассмотрим два способа организации условного разрешения имен в DNS сервере на Windows Server 2016: DNS conditional forwarding и DNS policy. Эти технологии позволяют настроить условное разрешение DNS имен в зависимости от запрошенного имени, IP адреса и местоположения клиента, времени суток и т.д.

Содержание:

- Настройка DNS Conditional Forwarder в Windows Server

- Настройка DNS Conditional Forwarding с помощью PowerShell

- Фильтрация запросов DNS, политики разрешения имен в Windows Server 2016

Условная пересылка DNS (Conditional Forwarding) позволяет перенаправить DNS запросы об определенном домене на определенные DNS-сервера. Обычно Conditional Forwarders используется, когда нужно настроить быстрое разрешение имен между несколькими внутренними приватными доменами, или вы не хотите, чтобы DNS запросы с вашего сервера пересылались через публичную сеть Интернет. В этом случае вы можете создать на DNS сервере правило DNS пересылки DNS запросов для определенной доменной зоны (только !!!) на определенный DNS сервер.

Настройка DNS Conditional Forwarder в Windows Server

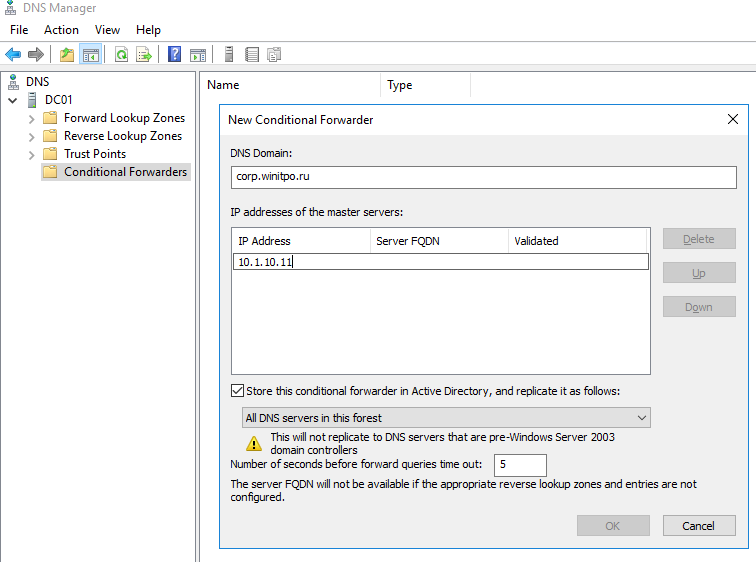

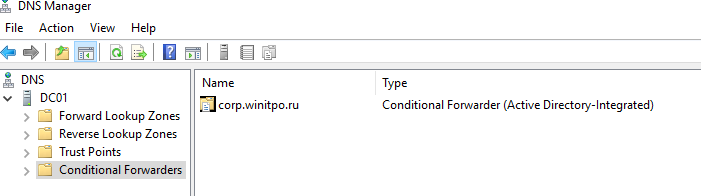

Попробуем настроить условное перенаправление DNS запросов для определенной доменной зоны на Windows Server 2016. Например, я хочу, чтобы все DNS запросы к зоне corp.winitpro.ru пересылались на DNS сервер 10.1.10.11.

- Запустите консоль управления DNS (

dnsmgmt.msc

); - Разверните ваш DNS сервер, щелкните правой кнопкой по разделу Conditional Forwarders и выберите New Conditional Forwarder;

- В поле DNS domain укажите FQDN имя домена, для которого нужно включить условную пересылку;

- В поле IP addresses of the master servers укажите IP адрес DNS сервера, на который нужно пересылать все запросы для указанного пространства имен;

- Если вы хотите хранить правило условной переадресации не только на этом DNS сервере, вы можете интегрировать его в AD. Выберите опцию “Store this conditional forwarder in Active Directory”;

- Выберите правило репликации записи conditional forwarding (All DNS servers in this forest, All DNS servers in this domain или All domain controllers in this domain).

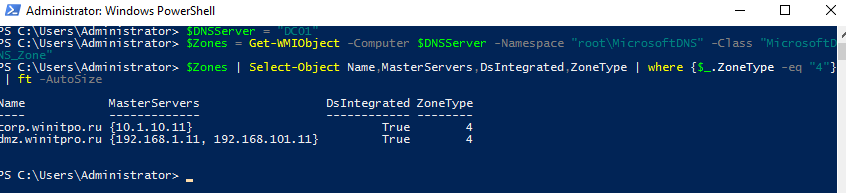

Настройка DNS Conditional Forwarding с помощью PowerShell

Вы можете создать правило Conditional Forward для определенной DNS зоны с помощью PowerShell. Воспользуйтесь командлетом Add-DnsServerConditionalForwarderZone:

Add-DnsServerConditionalForwarderZone -Name dmz.winitpro.ru -MasterServers 192.168.1.11,192.168.101.11 -ReplicationScope Forest

Чтобы вывести список DNS Conditional Forwarders на определенном сервере, выполните следующий PowerShell скрипт:

$DNSServer = "DC01"

$Zones = Get-WMIObject -Computer $DNSServer -Namespace "rootMicrosoftDNS" -Class "MicrosoftDNS_Zone"

$Zones | Select-Object Name,MasterServers,DsIntegrated,ZoneType | where {$_.ZoneType -eq "4"} | ft -AutoSize

Фильтрация запросов DNS, политики разрешения имен в Windows Server 2016

В Windows Server 2016 появилась новая фича в службе DNS сервера – DNS политики. DNS политики позволяют настроить DNS сервер так, чтобы он возвращал различные ответы на DNS запросы в зависимости от местоположения клиента (с какого IP адреса или подсети пришел запрос), интерфейса DNS сервера, времени суток, типа запрошенной записи (A, CNAME, PTR, MX) и т.д. DNS политики в Windows Server 2016 позволяют реализовать сценарии балансировки нагрузки, фильтрации DNS трафика, возврата DNS записей в зависимости от геолокации (IP адреса клиента) и многие другие сложные сценарии.

Вы можете создать политику как на уровне DNS сервера, так и на уровне всей зоны. Настройка DNS политик в Windows Server 2016 возможна только из командной строки PowerShell.

Попробуем создать простую политику, которая позволяет вернуть разный ответ на DNS запрос в зависимости от геолокации клиента. Допустим, вы хотите, чтобы клиенты в каждом офисе использовали собственный прокси на площадке. Вы создали политику назначения прокси в домене (на всех клиентах будет указано proxy.winitpro.ru). Но клиент из каждого офиса должен резолвить этот адрес по-разному, чтобы использовать для доступа свой локальный прокси-сервер.

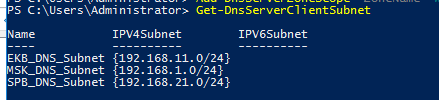

Я создал 3 подсети для разных офисов компании:

Add-DnsServerClientSubnet -Name "MSK_DNS_Subnet" -IPv4Subnet "192.168.1.0/24"

Add-DnsServerClientSubnet -Name "EKB_DNS_Subnet" -IPv4Subnet "192.168.11.0/24"

Add-DnsServerClientSubnet -Name "SPB_DNS_Subnet" -IPv4Subnet "192.168.21.0/24"

Эти команды придется выполнить на всех DNS серверах, на которых должна работать условная политика DNS. Эти записи не реплицируются в DNS и хранятся локально в реестре DNS сервера. Вы можете указать имя сервера с помощью параметра

-ComputerName dc01

.

Чтобы вывести список всех IP подсетей клиентов, выполните:

Get-DnsServerClientSubnet

Теперь нужно для каждого офиса создать отдельную DNS область:

Add-DnsServerZoneScope -ZoneName “winitpro.ru” -Name “MSKZoneScope”

Add-DnsServerZoneScope -ZoneName “winitpro.ru” -Name “EKBZoneScope”

Add-DnsServerZoneScope -ZoneName “winitpro.ru” -Name “SPBZoneScope”

Следующие команды добавят 3 DNS записи с одним именем, но указывающие на разные IP адреса в разных областях DNS:

Add-DnsServerResourceRecord -ZoneName “winitpro.ru” -A -Name “proxy” -IPv4Address “192.168.1.10” -ZoneScope “MSKZoneScope”

Add-DnsServerResourceRecord -ZoneName “winitpro.ru” -A -Name “proxy” -IPv4Address “192.168.11.10” -ZoneScope “EKBZoneScope”

Add-DnsServerResourceRecord -ZoneName “winitpro.ru” -A -Name “proxy” -IPv4Address “192.168.21.10” -ZoneScope “SPBZoneScope”

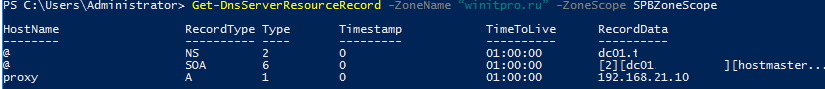

Вы можете вывести все ресурсные DNS записи для области с помощью команды:

Get-DnsServerResourceRecord -ZoneName “winitpro.ru” -ZoneScope SPBZoneScope

Теперь нужно создать DNS политики, которые свяжут IP подсети, DNS области и A записи.

Add-DnsServerQueryResolutionPolicy -Name “MSKResolutionPolicy” -Action ALLOW -ClientSubnet “eq,MSK_DNS_Subnet” -ZoneScope “MSKZoneScope,1” -ZoneName “winitpro.ru” –PassThru

Add-DnsServerQueryResolutionPolicy -Name “EKBResolutionPolicy” -Action ALLOW -ClientSubnet “eq,EKB_DNS_Subnet” -ZoneScope “EKBZoneScope,1” -ZoneName “winitpro.ru” -PassThru

Add-DnsServerQueryResolutionPolicy -Name “SPBResolutionPolicy” -Action ALLOW -ClientSubnet “eq,SPB_DNS_Subnet” -ZoneScope “SPBZoneScope,1” -ZoneName “winitpro.ru” –PassThru

В DNS политиках доступны следующие действия:

-

-Action ALLOW -

-Action DENY -

-Action IGNORE

Можно использовать следующие параметры в фильтре DNS:

-InternetProtocol "EQ,IPv4,NE,IPv6"

-TransportProtocol "EQ,UDP,TCP"

-ServerInterfaceIP "EQ,192.168.1.21"

-QType "EQ,A,AAAA,NE,PTR"

-TimeOfDay "EQ,9:00-18:00"

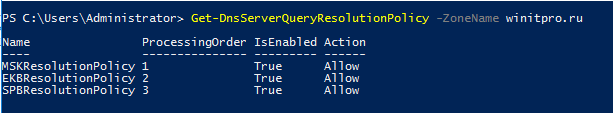

Вывести список всех DNS политик для DNS зоны на сервере можно так:

Get-DnsServerQueryResolutionPolicy -ZoneName winitpro.ru

Теперь с устройств из различных офисов проверьте, что DNS сервер на один и тот же запрос возвращает различные IP адреса прокси:

nslookup proxy.winitpro.ru

Можно запретить DNS серверу возвращать DNS адреса для определенного пространства имен (домена):

Add-DnsServerQueryResolutionPolicy -Name 'BlockFidhingPolicy' -Action IGNORE -FQDN "EQ,*.cberbank.ru"

- Remove From My Forums

-

Question

-

Hello! Server 2003 have settings on dns forwarders tab — all other dns domain. How can I configure the same thing on DNS Windows 2008 Server?

Valery.

Answers

-

-

Marked as answer by

Valery Tyurin

Tuesday, February 10, 2009 9:41 AM

-

Marked as answer by

All replies

-

No. I red it post. I need forward all other dns domain, not only name by name. How to make it for all domian expect internal? Asterisk and dot not work.

WBR

Valery.

-

-

Marked as answer by

Valery Tyurin

Tuesday, February 10, 2009 9:41 AM

-

Marked as answer by

-

Thanks, colleges! I have mistake myself. Server scope have tab forwarder. On that tab I can add ip addresses for dns server (all other dns domain aka 2k3). On conditional forwarder I can add only exact name domain. It’s my carelessness.

Valery.

-

Cool

No problem.

Jens Ole Kragh

MCITP, MCTS, MCT

http://jensolekragh.spaces.live.com/ -

I’m still having trouble with the win2k3 ‘All other DNS domains’ and how to put that into a win2k8 DNS DC. That is a default in win2k3 but in win2k8 I can’t find a way to mirror this. Before demoting my older win2k3 DC, i powered it down so everything only hit the new win2k8 DC. Seems at that point the internal servers couldn’t resolve external DNS anymore. Thoughts?

-

Proposed as answer by

TESimmons

Wednesday, March 17, 2010 9:36 PM

-

Proposed as answer by

-

I’m still having trouble with the win2k3 ‘All other DNS domains’ and how to put that into a win2k8 DNS DC. That is a default in win2k3 but in win2k8 I can’t find a way to mirror this. Before demoting my older win2k3 DC, i powered it down so everything only hit the new win2k8 DC. Seems at that point the internal servers couldn’t resolve external DNS anymore. Thoughts?

I recently had to setup my first Win2K8 DNS server.

Since you are trying to set your Default forwarder for all external domains it is set on the server object itself, when you Right click on the DNS server and go to properties you will see the Forwarders tab just as it was in 2003. However; this tab has changed a little. This is by default your Forwarder for All External Domains, this is where you put your ISP DNS server IP address. If you have an internal Domain that this DNS server is not going to host the start of authority for, you will need to add that under Conditional Forwarders as mentioned in the above articles.

I hope this helps.

-

-

Proposed as answer by

Sreenivasan PN

Wednesday, June 5, 2013 4:11 PM

-

Proposed as answer by

- Remove From My Forums

-

Question

-

Hello! Server 2003 have settings on dns forwarders tab — all other dns domain. How can I configure the same thing on DNS Windows 2008 Server?

Valery.

Answers

-

-

Marked as answer by

Valery Tyurin

Tuesday, February 10, 2009 9:41 AM

-

Marked as answer by

All replies

-

No. I red it post. I need forward all other dns domain, not only name by name. How to make it for all domian expect internal? Asterisk and dot not work.

WBR

Valery.

-

-

Marked as answer by

Valery Tyurin

Tuesday, February 10, 2009 9:41 AM

-

Marked as answer by

-

Thanks, colleges! I have mistake myself. Server scope have tab forwarder. On that tab I can add ip addresses for dns server (all other dns domain aka 2k3). On conditional forwarder I can add only exact name domain. It’s my carelessness.

Valery.

-

Cool

No problem.

Jens Ole Kragh

MCITP, MCTS, MCT

http://jensolekragh.spaces.live.com/ -

I’m still having trouble with the win2k3 ‘All other DNS domains’ and how to put that into a win2k8 DNS DC. That is a default in win2k3 but in win2k8 I can’t find a way to mirror this. Before demoting my older win2k3 DC, i powered it down so everything only hit the new win2k8 DC. Seems at that point the internal servers couldn’t resolve external DNS anymore. Thoughts?

-

Proposed as answer by

TESimmons

Wednesday, March 17, 2010 9:36 PM

-

Proposed as answer by

-

I’m still having trouble with the win2k3 ‘All other DNS domains’ and how to put that into a win2k8 DNS DC. That is a default in win2k3 but in win2k8 I can’t find a way to mirror this. Before demoting my older win2k3 DC, i powered it down so everything only hit the new win2k8 DC. Seems at that point the internal servers couldn’t resolve external DNS anymore. Thoughts?

I recently had to setup my first Win2K8 DNS server.

Since you are trying to set your Default forwarder for all external domains it is set on the server object itself, when you Right click on the DNS server and go to properties you will see the Forwarders tab just as it was in 2003. However; this tab has changed a little. This is by default your Forwarder for All External Domains, this is where you put your ISP DNS server IP address. If you have an internal Domain that this DNS server is not going to host the start of authority for, you will need to add that under Conditional Forwarders as mentioned in the above articles.

I hope this helps.

-

-

Proposed as answer by

Sreenivasan PN

Wednesday, June 5, 2013 4:11 PM

-

Proposed as answer by