If a system administrator working in the Active Directory environment deletes any object

in Active Directory by mistake, the effects can range from lost end-user productivity to broken network functionality. In Windows Server 2003 Active Directory and Windows Server 2008

AD DS, you could recover deleted Active Directory objects through the tombstone reanimation. However, reanimated objects’ link-valued attributes

(for example, group memberships of user accounts) which were physically removed and cleared non-link-valued attributes were not recovered. Therefore, administrators could not rely on the tombstone reanimation as a solution.

In Windows Server 2008 R2 there was a feature introduced called the Active Directory Recycle Bin to provide administrators with a way

of recovering directory objects that were accidentally deleted. However, using the AD Recycle Bin in Windows Server 2008 R2 environments proved

difficult for some administrators because enabling and using this feature could be performed only from the command-line, either by using the

Ldp.exe utility or with Windows PowerShell cmdlets.

Windows Server 2012 R2 simplifies this task and makes it easier for the administrators to recover deleted objects. Now you can use the GUI-based

Active Directory Administrative Center for both enabling the AD Recycle Bin and recovering deleted objects. Before we do that let’s understand about Active Directory object states.

When the AD Recycle Bin feature is enabled in an Active Directory environment, directory objects can be in one of the following four states:

1) Live Object – Suppose you create a user account for a user and the user is now logged in with this account. The user account is being used to log in to the computer or it is being used to access the resources from a network. This state

of the object is known as Object Live state.

2) Deleted Object – When you delete an object from the Active Directory, it is moved to deleted objects container, but the object’s link-valued and non-link-valued attributes are still preserved. The object can be recovered by restoring

it from the AD Recycle Bin (AD Recycle Bin feature should be enabled) if the lifetime of the deleted object has not yet expired. By default, the deleted object lifetime is configured as 180 days. If the object is in a deleted state you can restore the object

back to the Active Directory and the object goes to a Live state.

3) Recycled Object— In this state, the object remains in the Deleted Objects container, but most of its attributes are now stripped away. You cannot restore the object from the AD Recycle Bin or by taking other steps, such

as reanimating Active Directory tombstone objects when the object is in a recycled state.

4) Removed Object – Once the lifetime of a recycled object is expired, the AD garbage collection process starts by removing the remains of previously deleted objects from the database.

Enabling

Active Directory Recycle Bin Feature in Windows Server 2012 R2

The Active Directory Recycle Bin feature is disabled by default in Windows Server 2012 R2. To enable the Active Directory Recycle Bin feature, the forest

functional level should be Windows Server 2008 R2 or higher. This means that all

domain controllers in your forest must be running Windows Server 2008 R2 or higher. The process of enabling Active Directory Recycle Bin

is irreversible; this means that once you enable the Active Directory Recycle Bin you cannot disable it.

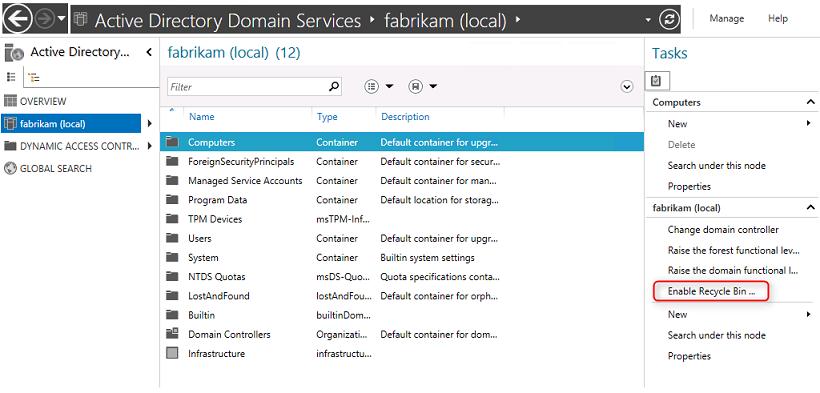

To enable the Active Directory Bin Feature on Windows Server 2012 R2 log in with a user account that belongs to the Enterprise Admins or Schema Admins group. From the

Server Manager, click on Tools and click

Active Directory Administrative Center. Right-click the target domain in the left navigation pane and click

Raise the forest functional level.

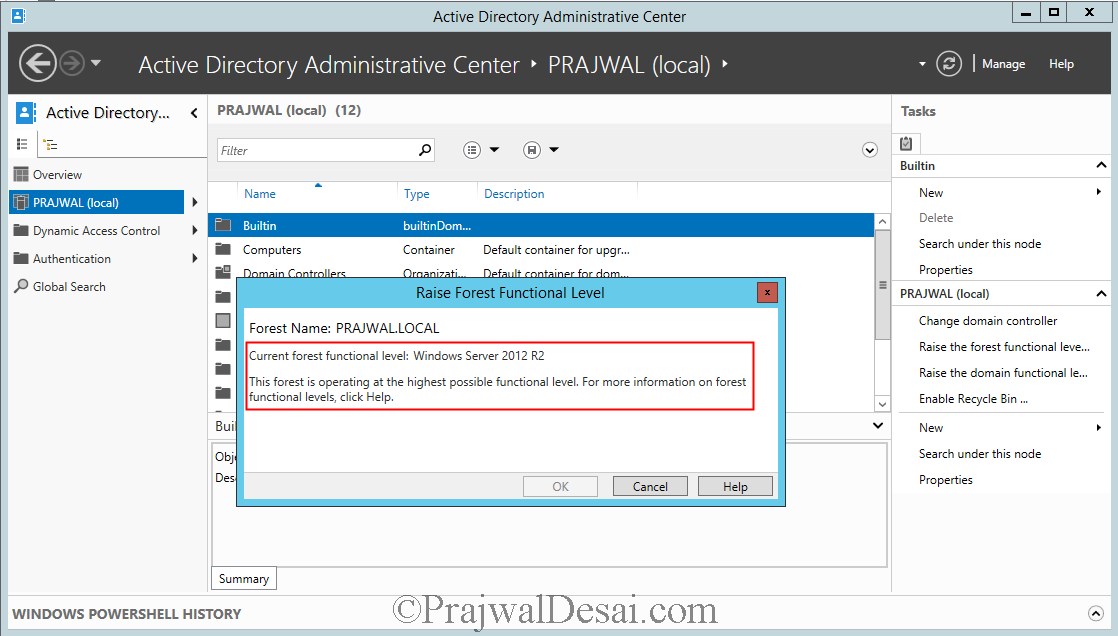

In the below example the Active Directory Forest Functional level is already

Windows Server 2012 R2. You have to perform this task only if your organization forest functional level is lower than Windows Server 2008 R2.

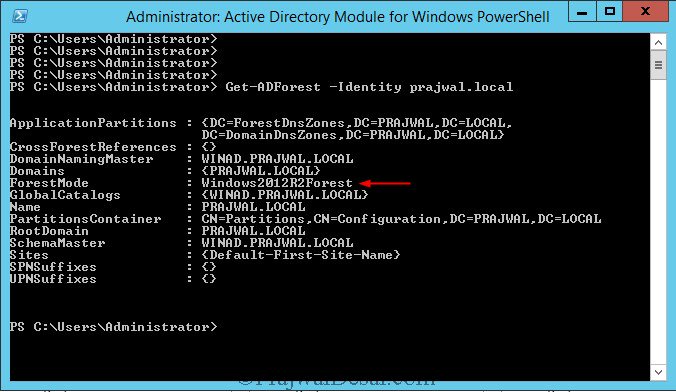

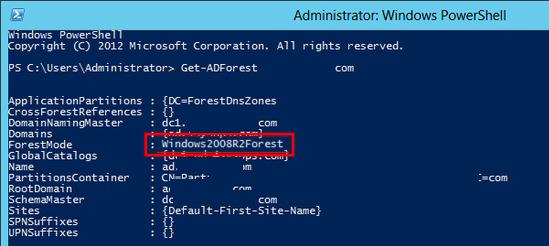

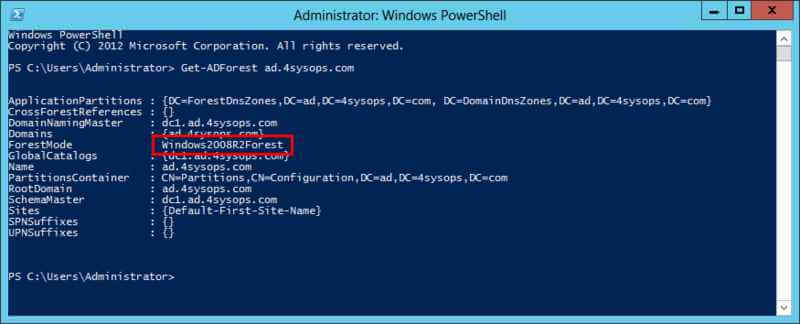

To check the current Forest functional level of your organization using PowerShell command execute the below command in AD module for Windows PowerShell.

Get-ADForest -Identity prajwal.local

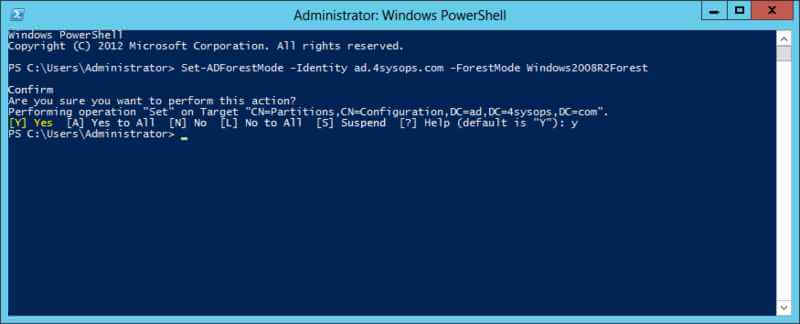

If you are looking to raise the forest functional level using PowerShell command, then launch Active Directory Module for Windows PowerShell and execute the below command.

Set-ADForestMode 6 -Identity PRAJWAL.LOCAL (6 – If you want to raise the forest functional level to Windows Server 2012 R2)

Set-ADForestMode 5 -Identity PRAJWAL.LOCAL (5 – If you want to raise the forest functional level to Windows Server 2012)

Set-ADForestMode 4 -Identity PRAJWAL.LOCAL (4 - If you want to raise the forest functional level to Windows Server 2008 R2)

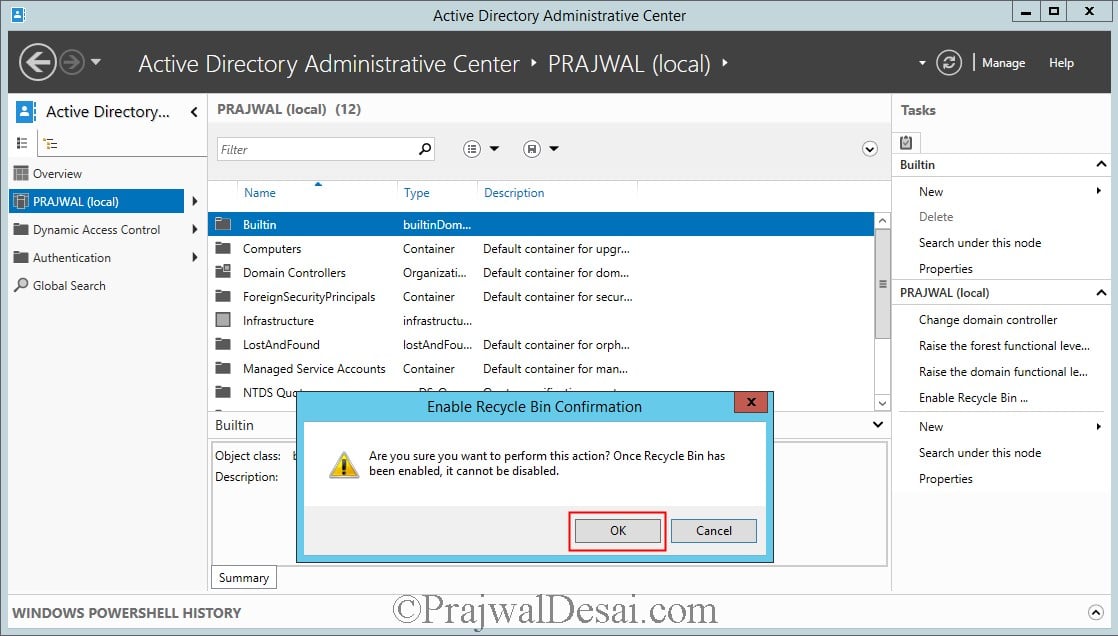

Right-click on the target domain and click Enable Recycle Bin. On the confirmation box click

OK.

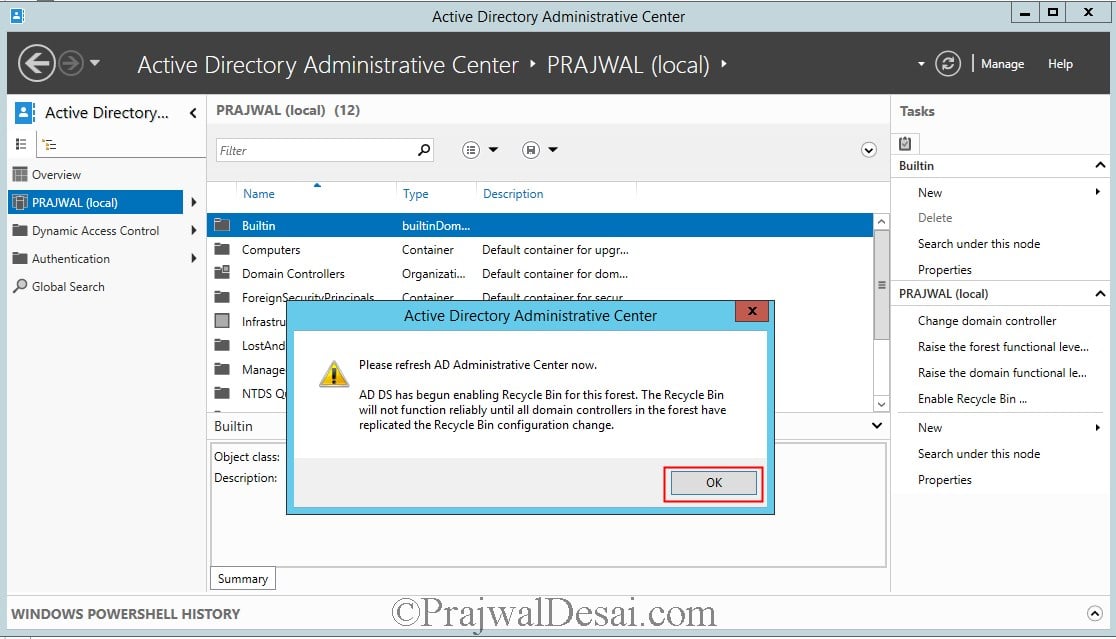

Click OK. On the top ribbon click on Refresh icon.

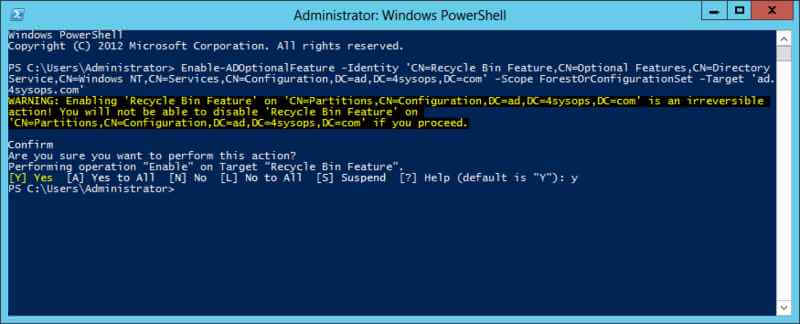

To enable the Active Directory Recycle Bin feature using PowerShell command execute the code shown below in AD module for Windows PowerShell.

Enable-ADOptionalFeature –Identity ‘CN=Recycle Bin Feature,CN=Optional Features,CN=Directory Service,CN=Windows NT,CN=Services,CN=Configuration,DC=prajwal,DC=local’ –Scope ForestOrConfigurationSet –Target ‘prajwal.local’

To verify if the Recycle Bin feature is enabled or not, execute the below command.

Get-ADOptionalFeature -filter *

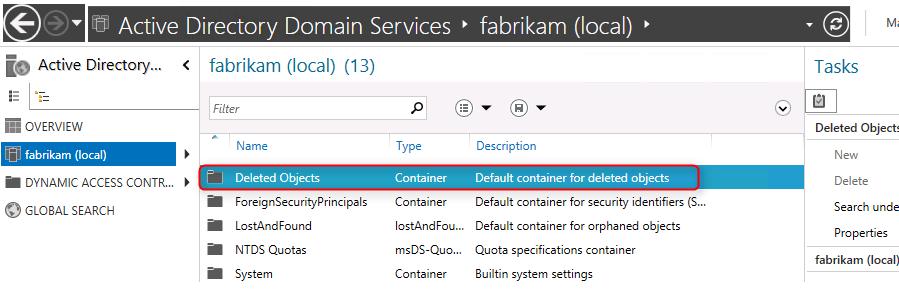

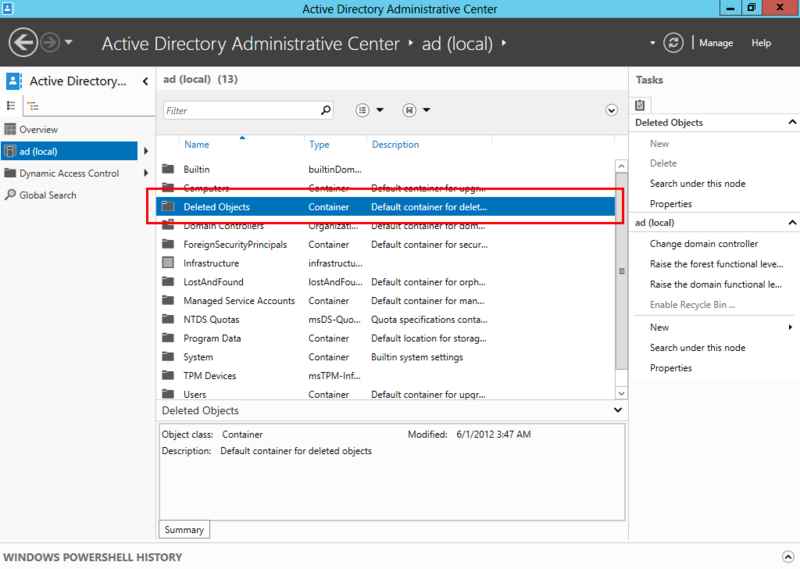

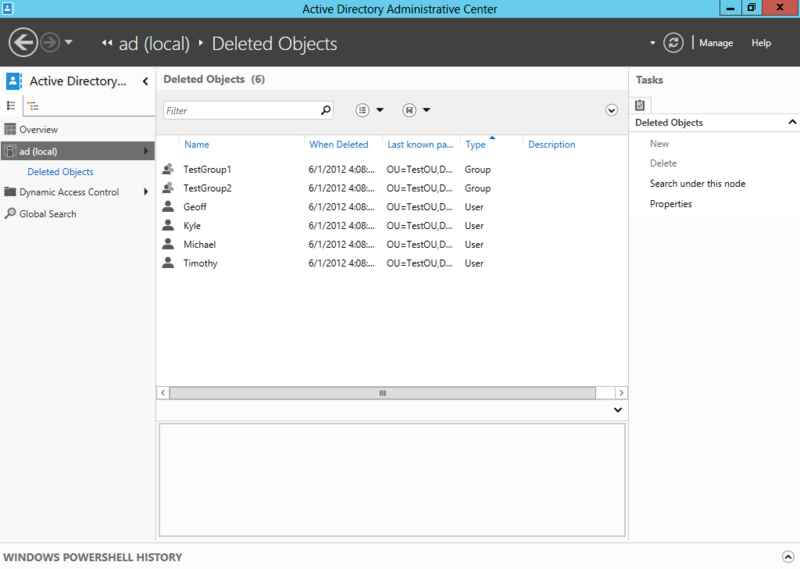

Now we see a new container called Deleted Objects under the target domain. When you delete any object from the Active Directory it moves to Deleted Objects container.

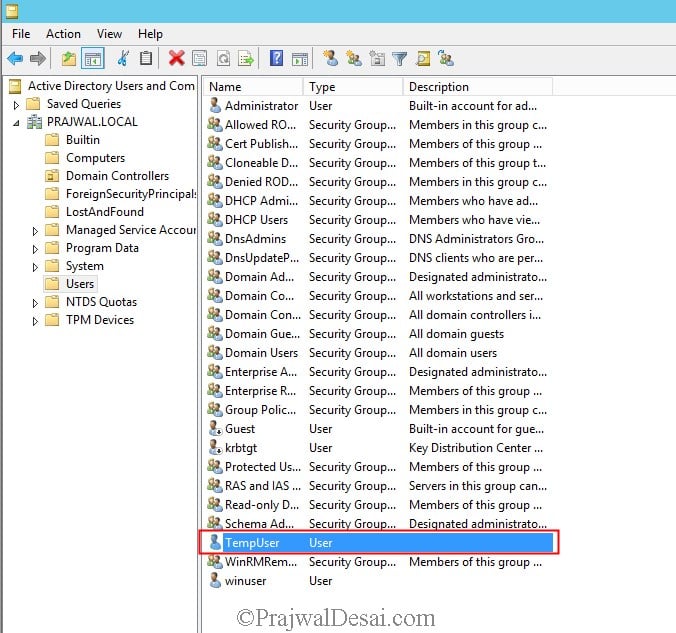

Let’s create a test user named TempUser in the Users OU. Right-click the newly created user and click on

Delete. When asked for confirmation to delete the user click

Yes.

To delete the user account from the Active Directory, use the PowerShell command below.

Remove-ADUser -Identity TempUser

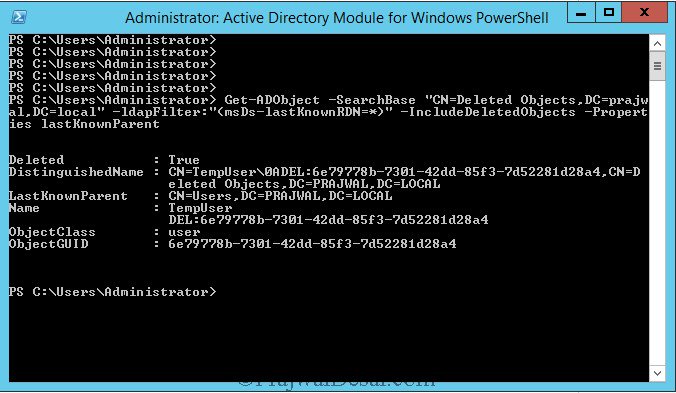

First, let us search for the object that has been deleted using the PowerShell command.

Get-ADObject -SearchBase “CN=Deleted Objects,DC=prajwal,DC=local” -ldapFilter:”(msDs-lastKnownRDN=*)” – IncludeDeletedObjects –Properties lastKnownParent

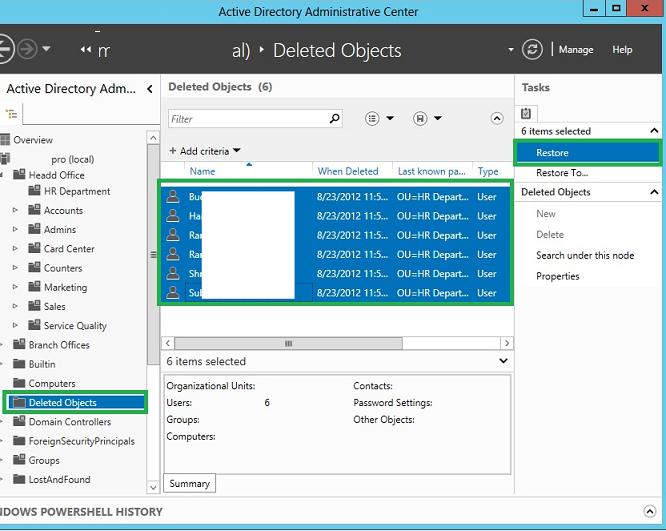

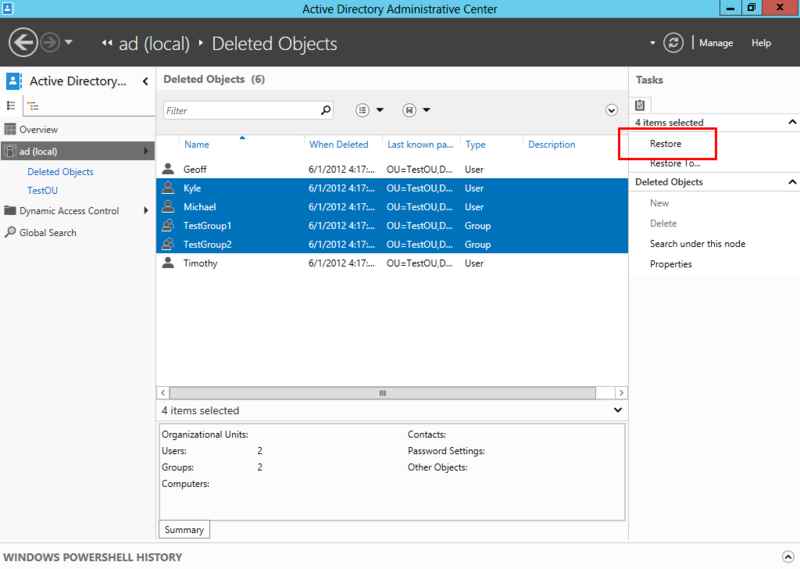

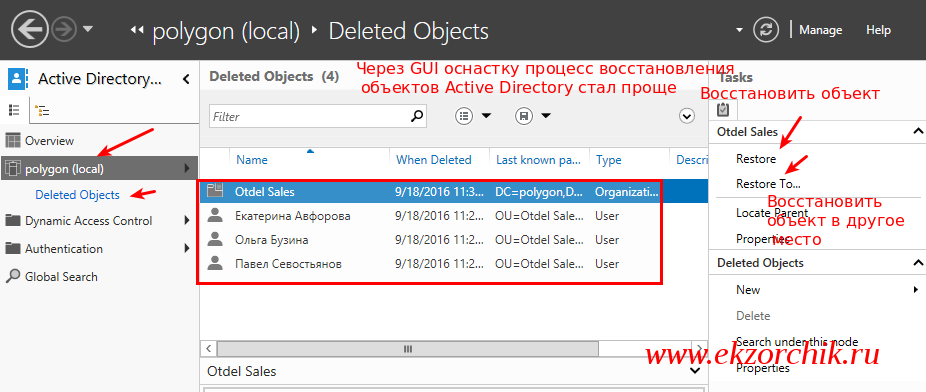

As said earlier in Windows Server 2012 R2, the Active Directory Recycle Bin feature has been enhanced with a new graphical user interface for users to manage and restore deleted objects. The deleted objects can now be seen in under

Deleted Objects container. When you right-click on the deleted object you see four options.

Restore – This option restores the deleted object to the location where it originally located before deletion.

Restore To – With this option you can restore the object to desired container.

Locate Parent – Shows the Container where the object was present before deletion. Use this option to know the original location of object before you use Restore or Restore To.

Properties – Displays the properties of the Object such as Name, Object Class, USN etc.

Right-click the object present in the Deleted Objects container and click on

Restore.

We see that the user account is restored back to the original location using the

Restore Option.

To restore the deleted object back to the original location use the PowerShell command.

Get-ADObject -ldapFilter:”(msDS-LastKnownRDN=*)” –IncludeDeletedObjects | Restore-ADObject

Давно ставшая привычной корзина Windows позволяет восстановить случайно удаленный файл. Однако при использовании Windows Server 2008 и более ранних версий при случайном удалении учетной записи пользователя или компьютера в Active Directory (AD) можно лишь восстановить AD, вновь создать учетную запись или применить сторонний инструмент

.

Первый вариант корзины Active Directory появился в Windows Server 2008 R2. Была реализована возможность восстанавливать случайно удаленную учетную запись пользователя, компьютера или подразделения (OU). Однако работать с корзиной Active Directory можно только с помощью средств PowerShell, что может оказаться сложным, особенно для тех, кто незнаком с этой командной оболочкой. Кроме того, для поиска удаленных объектов существуют определенные ограничения.

Команды PowerShell могут быть довольно длинными. Для примера ниже приведена команда активации корзины Active Directory:

Enable-ADOptionalFeature «Recycle Bin Feature» -server ` ((Get-ADForest -Current LocalComputer).DomainNamingMaster) ` -Scope ForestOrConfigurationSet ` -Target (Get-ADForest -Current LocalComputer)

Следующая команда позволяет выполнить поиск по всем удаленным объектам в корзине Active Directory:

Get-ADObject -filter 'isDeleted -eq $true' ` -and name -ne «Deleted Objects»' -includeDeletedObjects ` -property * | ft msds-lastKnownRdn,lastKnownParent -auto -wrap

Команда восстановления учетной записи пользователя JohnMarlin выглядит следующим образом:

Get-ADObject -Filter 'samaccountname -eq «JohnMarlin»' ` -IncludeDeletedObjects | Restore-ADObject

Можно заметить, что команды довольно сложны. Поймите меня правильно: я вовсе не даю негативную оценку корзине Active Directory в Server 2008 R2, но лишь обращаю ваше внимание на то, что работа с ней может оказаться непростой задачей.

Руководствуясь отзывами пользователей, разработчики Microsoft сделали корзину Active Directory частью центра администрирования Active Directory в Windows Server 2012. Теперь использовать ее стало намного проще.

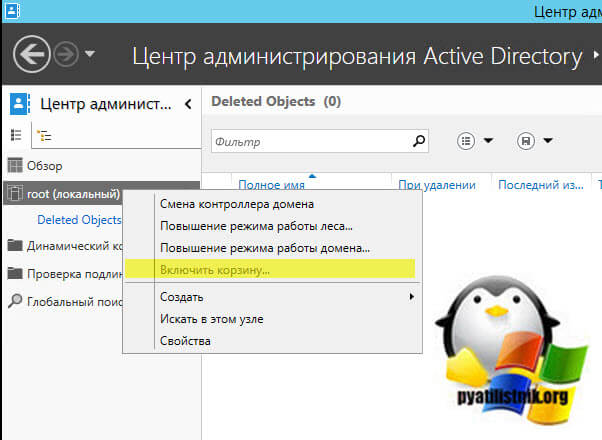

Установка корзины Active Directory

Как и ранее, в Server 2012 корзина Active Directory не включена по умолчанию и требует функционального уровня леса Server 2008 R2 или более новой версии. Для активации корзины откройте центр администрирования Active Directory, щелкните на имени домена и в меню Tasks выберите Enable Recycle Bin. Этот же элемент можно выбрать в контекстном меню, открываемом правым щелчком на имени домена. Оба варианта показаны на экране 1.

|

| Экран 1. Активация корзины |

После выбора элемента Enable Recycle Bin открывается окно подтверждения активации корзины (см. экран 2).

|

| Экран 2. Запрос подтверждения активации корзины |

Данное окно содержит предупреждение о том, что однажды активированную корзину впоследствии уже нельзя будет выключить.

Активируя корзину, следует помнить о том, что размер базы данных AD (Ntds.dit) увеличится. Дисковое пространство, используемое корзиной, будет продолжать расти по мере пополнения новыми удаленными объектами и их атрибутами. Поэтому необходимо заранее обеспечить достаточный объем системы хранения, особенно если вам приходится постоянно удалять объекты AD. Следует заметить, что доступ к корзине открыт только членам группы администраторов предприятия.

После нажатия кнопки OK в окне подтверждения активации корзины выдается сообщение с напоминанием о том, что корзина станет полнофункциональной только тогда, когда это изменение будет реплицировано на все остальные контроллеры домена (DC). В полнофункциональной корзине удаленный объект хранится в соответствии со значением атрибута msDS-deletedObjectLifetime. Этот атрибут, впервые появившийся в Server 2008 R2 и определяющий срок поддержания возможности восстановления удаленного объекта, задается в контейнере CN=Directory Service,CN=Windows NT,CN=Services,CN=Configuration,DC=COMPANY,DC=COM.

По умолчанию атрибут msDS-deletedObjectLifetime устанавливается в соответствии с атрибутом tombstoneLifetime, впервые появившимся в Windows 2000. Его значение по умолчанию ранее составляло 60 дней, но в Windows Server 2003 SP1 было увеличено до 120 дней, каковым и остается до сих пор. Атрибут tombstoneLifetime задается в контейнере CN=Directory Service,CN=Windows NT,CN=Services,CN=Configuration,DC=COMPANY,DC=COM.

Число элементов, отображаемых в корзине, ограничено. По умолчанию установлен предел в 20 000. Эту установку можно изменить (до 100 000) с помощью элемента Management List Options в меню Manage (см. экран 3).

|

| Экран 3. Изменение числа элементов, отображаемых в?корзине |

Применение корзины Active Directory

Чтобы открыть корзину Active Directory, в центре администрирования Active Directory выберите элемент Deleted Objects под именем домена. По умолчанию на экране отображается пять столбцов: Name, When Deleted, Last known parent, Type и Description. При желании добавьте столбцы, для чего выберите нужные категории из списка, который открывается щелчком правой кнопки на колонке (см. экран 4).

|

| Экран 4. Добавление колонок |

Число объектов в корзине постоянно растет, и зачастую их прокрутка занимает длительное время, поэтому предусмотрена возможность применения фильтров, что позволяет сузить диапазон поиска. К примеру, предположим, что по ошибке была удалена учетная запись, в имени которой присутствует фрагмент John. Точно неизвестно, какую именно учетную запись требуется восстановить, поскольку она была удалена непреднамеренно, однако имеется следующая информация о пользователе:

- работает в офисе в Далласе, шт. Техас;

- является сотрудником отдела бухгалтерского учета;

- не регистрировался в системе на протяжении последних 10 дней;

- во время последней регистрации срок действия его пароля должен был истечь через 2 дня.

Если в поле фильтра указать John, то в ответ будет выдан список всех учетных записей, имена которых содержат этот фрагмент. Но что если таких учетных записей не одна сотня? Чтобы сузить диапазон поиска, можно задать критерии с помощью кнопки Add criteria. Как показано на экране 5, существует широкий выбор критериев.

|

| Экран 5. Критерии для?сужения диапазона поиска |

На основании имеющейся информации о пользователе выбираем соответствующие критерии и вводим данные, как показано на экране 6. Как мы видим, учетная запись, которую требуется восстановить – John23.

|

| Экран 6. Ввод данных для поиска учетной записи пользователя John в соответствии с выбранными критериями |

Для восстановления объекта John23 в меню, открываемом щелчком правой кнопки, выбираем Restore (восстановление в исходном OU) или Restore To (восстановление в другом OU). Эти два элемента также имеются в меню Tasks.

Можно восстанавливать не только один, но и сразу несколько объектов, а также OU. К примеру, предположим, что в компании работает группа временных сотрудников, у которых срок действия контракта истекает в пятницу вечером. Как старший администратор, вы отвечаете за удаление OU (группы временных сотрудников) и всех учетных данных временных пользователей по истечении срока действия контракта. На следующей неделе вы уходите в отпуск, поэтому заблаговременно в четверг составляете сценарий удаления объектов, который должен запуститься в пятницу вечером.

В пятницу вечером руководство принимает решение оставить временную группу еще на неделю. Вам отсылается по электронной почте сообщение с указанием повременить с удалением объектов, но вы его не получаете. Вечером в пятницу сценарий запускается и удаляет учетные данные для этого временного подразделения и все относящиеся к нему учетные записи.

Утром в понедельник временные сотрудники не могут зарегистрироваться в системе. Другой администратор открывает корзину, чтобы восстановить удаленные учетные записи. Однако ему неизвестно об удалении OU; кроме того, он не знает имен пользователей.

Открыв корзину, администратор добавляет критерии поиска (см. экран 7) и получает список удаленных учетных записей.

|

| Экран 7. Ввод данных для поиска учетных записей временных сотрудников |

Однако при попытке восстановления первой учетной записи появляется сообщение об ошибке (см. экран 8). В нем говорится, что временное подразделение (OU) было удалено. Учетная запись не может быть восстановлена в несуществующее OU, а новое OU не создается. Администратору приходится выполнить новый поиск, чтобы найти удаленное OU и восстановить его. Затем вновь выполняется предыдущий поиск для вывода списка удаленных объектов. Все подлежащие восстановлению учетные записи выбираются и восстанавливаются с помощью простой операции (см. экран 9). Теперь временные сотрудники вновь могут зарегистрироваться в системе.

|

| Экран 8. Сообщение об ошибке |

|

| Экран 9. Восстановление всех пользователей одной операцией |

Вы, вероятно, знаете, что у AD есть несколько разделов. Корзина может управлять только разделами домена. Объекты, удаленные из разделов Configuration, Domain DNS или Forest DNS, не могут быть восстановлены с помощью этого инструмента.

Палочка-выручалочка

Корзина Active Directory может выручать в тех случаях, когда проблему не решает простое повторное создание учетной записи, либо если требуется восстановить всю AD или ее большие фрагменты. В случае необходимости пользуйтесь этим простым и удобным инструментом.

Технология корзины AD (Active Directory Recycle Bin) впервые была представлена в Windows Server 2008 R2. В Windows Server 2003 и 2008 восстановить удаленный объект AD можно было только из резервной копии, режима DSRM с помощью команды «ntdsutil authoritative restore» или сторонних утилит (например, ADRestore). Однако во всех этих случаях предполагалась недоступность службы AD во время восстановления объектов. C помощью корзины AD администратор может восстановить любой случайно или преднамеренно удаленный объект Active Directory без прерывания этого сервиса.

В Windows Server 2012 технология корзины Active Directory получила дальнейшее развитие. Одним из главных нововведений в этой технологии является то, что в Windows Server 2012, наконец-то появился графический GUI для работы с корзиной AD Recycle Bin (в Windows 2008 R2 управление корзиной Active Directory Recycle Bin осуществлялось с помощью PowerShell и утилиты LDP.exe). Теперь управление корзиной и возможности восстановления объектов AD доступны из графической консоли Active Directory Administrative Center (ADAC).

Кроме того, в новой корзине теперь можно фиксировать информацию об атрибутах объектов и членстве в группах, так что теперь не придется вручную восстанавливать настройки из tombstone объектов.

Удаленные объекты хранятся в корзине AD в течении времени захоронения (tombstonelifetime), заданном для леса. По умолчанию это 180 дней.

Для работы новой ActiveDirectory RecycleBin должны выполняться следующие требования:

- Как минимум один контроллер, сWindows Server 2012 и включенным Active Directory Administrative Center

- Все контролеры домена должны работать под управлением Windows Server 2008 R2 или выше

- Функциональный уровень леса должен быть не менее Windows Server 2008 R2

Включаем Active Directory Recycle Bin в домене

Стоит заранее отметить, что по-умолчанию корзина AD выключена, однако если ее активировать, отключить ее в дальнейшем невозможно. Т.е. включение корзины AD процесс необратимый. Поэтому рекомендуется сначала познакомиться с технологией корзины Active Directory в тестовой среде.

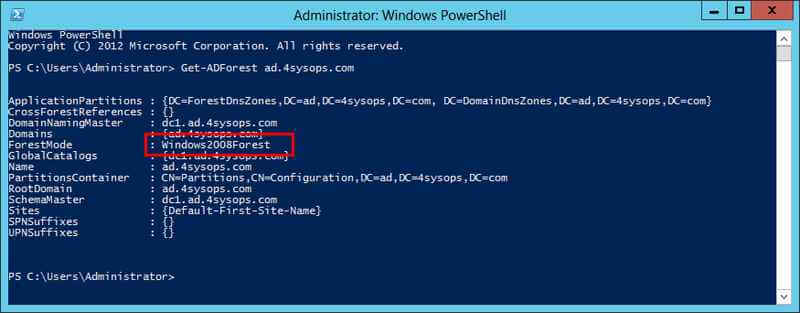

Проверим текущий уровень леса, сделать это можно с помощью команды PoSh:

Get-ADForest corp.winitpro.ru

В нашем случае уровень леса — Windows2008R2Forest, если же уровень леса ниже, его нужно поднять.

Включить корзину Active Directory можно с помощью Powershell:

Enable-ADOptionalFeature –Identity ‘CN=Recycle Bin Feature,CN=Optional Features,CN=Directory Service,CN=Windows NT,CN=Services,CN=Configuration,DC=corp,DC=winitpro,DC=ru’ –Scope ForestOrConfigurationSet –Target ‘corp.winitpro.ru’

Тоже самое можно сделать из консоли Active Directory Administrative Center. Для этого в консоли нужно выбрать ваш домен и в правой панели найти и нажать кнопку «Enable Recycle Bin».

Примечание. После включения корзины должно пройти некоторое время, прежде чем информация о новой конфигурации реплицируется по всем серверам леса AD.

Если обновить консоль, то вы увидите, что в дереве AD появился новый контейнер OU с названием Deleted object

Восстановление удаленных объектов Active Directory из корзины

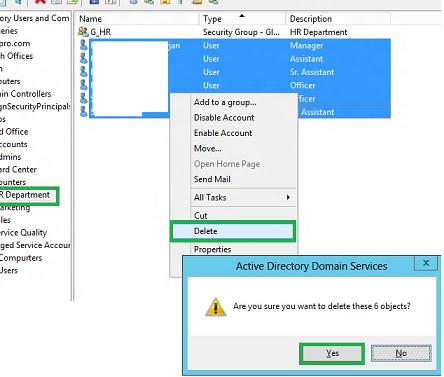

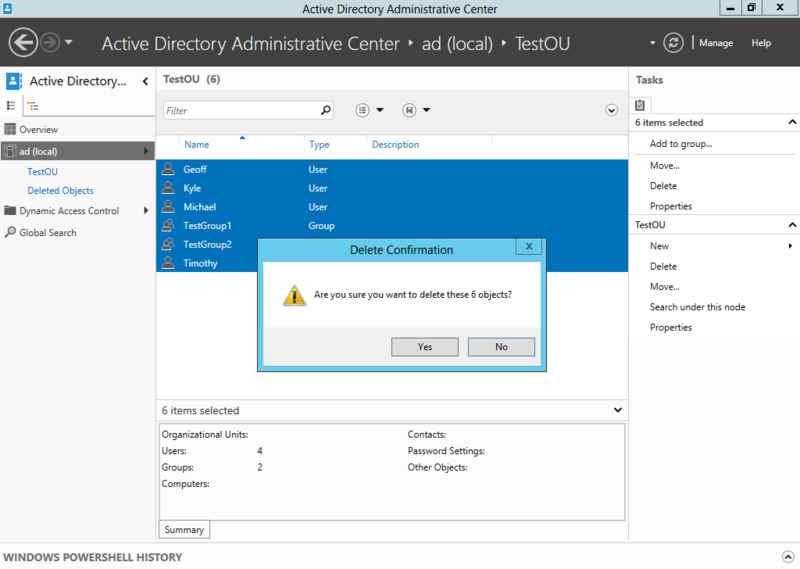

Продемонстрируем работу технологии Active Directory RecycleBin в деле. Попробуем удалить несколько пользователей домена из AD, а затем попробуем их восстановить. Выделим несколько пользователей в тестовой OU и удалим их.

Затем в консоли ADAC перейдем в созданную ранее OU Deleted Objects и в ней должны оказаться все удаленный нами пользователи. Выделим все объекты, которые нужно восстановить и в правой панели нажмем кнопку Restore. Если нужно восстановить объекты в OU, отличную от той, из которой были они удалены, воспользуемся кнопкой Restore To.

После чего можно удостовериться, что все удаленные объекты появятся в исходном контейнере.

Через графический интерфейс отображаются не все атрибуту удаленного объекта (только имя удаленного объекта, last known parent и GUID). Если вам нужна более полная информация об объекте, придется его сначала восстановить, и если это окажется не тот объект, затем удалить. Как вариант выборки элементов с определенными параметрами моно использовать фильтры. Например, выбрав фильтр по атрибуту City и указав Сыктывкар, мы выберем все удаленные объекты, у которых в поле City указана данный город.

Также стоит отметить, что можно восстанавливать не только отдельные объекты AD, но и целиком контейнеры со всеми OU и другими типами объектов в них. Для этого в корзине нужно будет выбрать и объекты и их удаленные родительские OU, а затем нажать кнопку Restore. Одновременно удаленные объекты можно отобрать, отсортировав в корзине с помощь. фильтра по столбцу When Deleted.

Про восстановление удаленных объектов AD с помощью PowerShell есть отдельная статья.

Обновлено 04.08.2020

Что нового в корзине Active Directory в Windows Server 2012-01

С момента появления в Windows Server 2008 R2 корзина AD претерпела существенные изменения: в Windows Server 2012 появился графический интерфейс. Корзина AD позволяет Вам восстанавливать удаленные объекты AD без принудительного восстановления AD или восстановления из tombstone объектов. Также в новую корзину добавлена возможность фиксировать информацию о членстве в группах и атрибутах, так что Вам не придется вручную восстанавливать настройки, как это приходилось делать с tombstone объектами. Изначально доступ к корзине AD осуществлялся через Powershell. В Windows Server 2012 Вы можете получить доступ к объектам через Active Directory Administrative Center (ADAC), обладающий графическим интерфейсом. По умолчанию – когда Вы создаете новый лес или домен – Корзина AD выключена. Если Вы ее включаете, то потом не выключить. Поэтому рекомендую сначала осуществить все манипуляции в тестовой среде – включение этой функции меняет то, как AD хранит удаленные объекты.

Для начала Вам потребуется следующее:

• Хотя бы один контроллер домена, работающий под Windows Server 2012 с включенным Active Directory Administrative Center.

• Все контроллеры домена (или серверы, на которых запущены AD LDS) должны работать под Windows Server 2008 R2 или выше.

• Лес должен работать на функциональном уровне Windows Server 2008 R2.

Функциональный уровень леса (Forest Functional Level)

Для начала убедитесь, что лес работает на корректном функциональном уровне леса. Проще все это сделать с помощью PowerShell командлета Get-ADForest. Запустите команду Get-ADForest yourdomain.local.

Что нового в корзине Active Directory в Windows Server 2012-02

В окне PowerShell можно увидеть, что лес работает в режиме, he Windows 2008 и должен быть поднят хотя бы до уровня Windows Server 2008 R2. Запустим командлет Set-ADForestMode. Set-ADForestMode -Identity yourdomain.local -ForestMode Windows2008R2Forest.

Что нового в корзине Active Directory в Windows Server 2012-03

Подтверждаем – и готово! Если еще раз запустим Get-ADForest yourdomain.local, увидим, что режим леса поменялся.

Что нового в корзине Active Directory в Windows Server 2012-04

Включаем Корзину Active Directory в Windows Server 2012

Теперь когда функциональный уровень леса находится на минимально допустимом уровне, мы можем включить корзину AD. И опять проще всего это сделать через Powershell:

Enable-ADOptionalFeature –Identity ‘CN=Recycle Bin Feature,CN=Optional Features,CN=Directory Service,CN=Windows NT,CN=Services,CN=Configuration,DC=ad,DC=4sysops,DC=com’ –Scope ForestOrConfigurationSet –Target ‘ad.4sysops.com’

Подтвердите включение корзины.

Что нового в корзине Active Directory в Windows Server 2012-05

После этих манипуляций, можем приступать к тестированию возможностей корзины. Доступ к ней можно получить через Active Directory Administrative Center (ADAC) на стартовом экране Вашей контроллера домена.

Что нового в корзине Active Directory в Windows Server 2012-06

Но никто вам не мешает включать функционал корзины AD через графический интерфейс, об этом Microsoft так же подумала. Идем в оснастку ADAC, выбираем корень вашего домена, вызываем у него контекстное меню и находим пункт «Включить корзину». Одним словом очень просто.

Active Directory Administrative Center (ADAC)

В ADAC выберите домен (в данном случае ad.local) и увидите контейнер с удаленными объектами (Deleted Objects). Внутри вряд ли что-то будет, поэтому давайте создадим тестовые объекты, которые мы могли бы удалить. Я создал несколько пользователей и групп безопасности. А теперь удаляем их.

Что нового в корзине Active Directory в Windows Server 2012-07

Теперь они появились в пункте Deleted Objects.

Что нового в корзине Active Directory в Windows Server 2012-08

Ок, выбираем объекты, которые хотим восстановить и нажимает кнопку Restore. Объекты будут восстановлены в оригинальную OU как будто их удаление и не происходило.

Что нового в корзине Active Directory в Windows Server 2012-09

И это все. Графический интерфейс довольно простое, но долгожданное нововведение в Windows Server 2012. К сожалению, через графический интерфейс Вы увидите только имя объекта, last known parent и GUID. Если Вам нужна более детальная информация, Вам придется сначала восстановить объект, а затем удалить, если он окажется не тем, который Вам нужен.

Принять во внимание

Удаленные объекты хранятся в корзине AD 180 дней. Для большинства организаций это слишком большой срок. Об изменении срока хранения можете почитать на Technet.

Включение корзины AD – необратимый процесс. Поэтому оценивайте ее в тестовой среде. Если Ваша среда AD состоит из множества объектов, с которыми происходит множество операций удаления, Вы можете увидеть, каким рост базы данных, и потребуется ли какие-либо обновления контроллера домена. Помимо ADAC, объекты AD могут восстанавливаться из корзины с помощью PowerShell или ldp.exe — Подробнее. Корзина AD не заменит резервных копий и стратегии восстановления! Делайте регулярные бекапы Вашей среды AD. Корзина поможет в тех случаях, когда удаление произошло случайно, а восстановить объекты нужно с минимальными усилиями. Материал сайта Pyatilistnik.org

Прочитано:

1 021

Что мы имеем, а это произведенная модернизация с серверной оси Windows на самый последний релиз, а именно Windows Server 2012 R2, также опираясь на действия заметки модернизирован функциональный уровень домена. Потихоньку читая документацию по новой системе обозначил для себя новые темы которые хотел бы видеть в виде пошаговых практичных заметок, так вот одна из них это «Использование Корзины» в новом домене, вроде как вместо консоли командной строки используется графический пользовательский интерфейс. Теперь процесс удаления объектов Active Directory восстанавливается не так утомительно по сравнению с Windows Server 2008 R2. Вот в этом я сейчас и разберусь на практике.

На заметку: По документации функция «Корзина» для Active Directory также выключена, включив ее однажды отключить будет невозможно. Хотя кто в здравом уме будет такое делать, это же палочка выручалочка в случае чего.

Итак, проверяю текущий уровень леса:

Win + X — Command Prompt (Admin) -

C:Windowssystem32>cd /d %systemroot%system32WindowsPowerShellv1.0

C:WindowsSystem32WindowsPowerShellv1.0>powershell.exe

Windows PowerShell

Copyright (C) 2013 Microsoft Corporation. All rights reserved.

PS C:WindowsSystem32WindowsPowerShellv1.0>

PS C:WindowsSystem32WindowsPowerShellv1.0> import-module servermanager

PS C:WindowsSystem32WindowsPowerShellv1.0> import-module activedirectory

PS C:WindowsSystem32WindowsPowerShellv1.0> get-adforest

- ApplicationPartitions : {DC=ForestDnsZones,DC=polygon,DC=local,

- DC=DomainDnsZones,DC=polygon,DC=local}

- CrossForestReferences : {}

- DomainNamingMaster : srv-ad.polygon.local

- Domains : {polygon.local}

- ForestMode : Windows2012R2Forest

- GlobalCatalogs : {srv-ad.polygon.local}

- Name : polygon.local

- PartitionsContainer : CN=Partitions,CN=Configuration,DC=polygon,DC=local

- RootDomain : polygon.local

- SchemaMaster : srv-ad.polygon.local

- Sites : {Default-First-Site-Name}

- SPNSuffixes : {}

- UPNSuffixes : {}

из вывода видно, то мой уровень леса самый последний (Windows2012R2Forest) и ничего повышать не нужно.

А потому можно включить корзину Active Directory все так же как и в прошлый раз через PowerShell:

PS C:WindowsSystem32WindowsPowerShellv1.0> Enable-ADOptionalFeature -Identity 'CN=Recycle Bin Feature,CN=Optional Features,CN=Directory Service,CN=Windows NT,CN=Services,CN=Configuration,DC=polygon,DC=local' -Scope ForestOrConfigurationSet -Target 'polygon.local'

WARNING: Enabling ‘Recycle Bin Feature’ on

‘CN=Partitions,CN=Configuration,DC=polygon,DC=local’ is an irreversible action!

You will not be able to disable ‘Recycle Bin Feature’ on

‘CN=Partitions,CN=Configuration,DC=polygon,DC=local’ if you proceed.

Confirm

Are you sure you want to perform this action?

Performing the operation «Enable» on target «Recycle Bin Feature».

[Y] Yes [A] Yes to All [N] No [L] No to All [S] Suspend [?] Help

(default is «Y»): для включения согласно приведенной справки нажимаем клавишу «А».

или же через оснастку именуемую, как Active Directory Administrative Center:

Win + X — Control Panel — Administrative Tools — Active Directory Administrative Center, после слева выбираем текущий домен (Polygon.local) и в правой части панели нажимаем кнопку «Enable Recycle Bin».

После если обратить внимание на оснастку то кнопку Enable Recycle Bin будет затемнена, это значит «Корзина» активирована и в оснастке Active Directory Administrative Center текущего домена (polygon.local) появился новый организационный контейнер (OU=Deleted Objects) в который и будут помещаться удаленные объекты из Active Directory. По аналогии и с Server 2008 R2 они также хранятся 180 дней.

Итак а какие же действия нужно проделать если возникнет ситуация, когда что-то важное будет удалено или по неосторожности, у меня тут кстати несколькими днями ранее была ситуация, не нечаянно удалил OU=IT (галочка защиты от удаления стояла) и себя кстати, проверяя возможность восстановления из корзины — а корзина то не включена. Переведя дух от последующих последствий, я опомнился, что все еще подключен по RDP к домен контроллеру: создаю точно такой же OU и точно такие же учетные записи, пароли дефолтные, группы доступа раздал. Я знаю что это не одно и тоже, а потому мне пришлось в быстром порядке, всем коллегам моего отдела перебить профиля на рабочих станциях посредством утилиты: — User Profile Wizard и разослав SMS по всем что произошло. По итогу, ущерба нет и только после этого я корзину активировал, хотя до сего момента думал что такого уж точно со мной не случится.

Ладно теперь практика:

У меня есть OU = Otdel Sales с тремя учетными записями внутри, удаляю сотрудников и сам организационный контейнер.

PS C:WindowsSystem32WindowsPowerShellv1.0> dsquery user "OU=Otdel Sales,DC=polygon,DC=local"

«CN=Екатерина Авфорова,OU=Otdel Sales,DC=polygon,DC=local»

«CN=Павел Севостьянов,OU=Otdel Sales,DC=polygon,DC=local»

«CN=Ольга Бузина,OU=Otdel Sales,DC=polygon,DC=local»

PS C:WindowsSystem32WindowsPowerShellv1.0> dsrm "CN=Екатерина Авфорова,OU=Otdel Sales,DC=polygon,DC=local" -noprompt

dsrm succeeded:CN=Екатерина Авфорова,OU=Otdel Sales,DC=polygon,DC=local

PS C:WindowsSystem32WindowsPowerShellv1.0> dsrm "CN=Павел Севостьянов,OU=Otdel Sales,DC=polygon,DC=local" -noprompt

PS C:WindowsSystem32WindowsPowerShellv1.0> dsrm "CN=Ольга Бузина,OU=Otdel Sales,DC=polygon,DC=local" -noprompt

или же:

PS C:WindowsSystem32WindowsPowerShellv1.0> dsrm "OU=Otdel Sales,DC=polygon,DC=local" -subtree

Are you sure you wish to delete OU=Otdel Sales,DC=polygon,DC=local (Y/N)? y

dsrm failed:OU=Otdel Sales,DC=polygon,DC=local:Access is denied.

type dsrm /? for help.

PS C:WindowsSystem32WindowsPowerShellv1.0>

(но вот что, если не удалять учетные записи внутри OU, то команда выше успешно удалит их и контейнер:

PS C:WindowsSystem32WindowsPowerShellv1.0> dsrm "OU=Otdel Sales,DC=polygon,DC=local" -subtree

Are you sure you wish to delete OU=Otdel Sales,DC=polygon,DC=local (Y/N)? Y

dsrm succeeded:OU=Otdel Sales,DC=polygon,DC=local

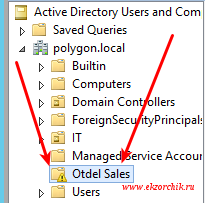

, а оснастка Active Directory Users and Computers будет показывать что такой контейнер есть, то вот его значок будет помечен желтым треугольником внутри которого восклицательный знак, см. скриншот ниже:

)

странно, а почему ошибка я же все делаю правильно, внимательно посмотрев пришел к выводу, что если:

Win + X — Control Panel — Administrative Tools — Active Directory Users and Computers — View — Advanced Features, после открыв свойства (Properties) OU=Otdel Sales и перейдя на вкладку: Object заметил, что стоит галочка препятствующая простому удалению данного объекта — Protect object from accidental deletion, но вот снимать через оснастку я не буду я хочу разобраться как это сделать через консоль командной строки:

PS C:WindowsSystem32WindowsPowerShellv1.0> Get-ADOrganizationalUnit -Identity 'OU=Otdel Sales,DC=polygon,DC=local' | Set-ADObject -ProtectedFromAccidentalDeletion:$false -PassThru | Remove-ADOrganizationalUnit -Confirm:$false

Вот то что мне и требовалось.

Теперь же чтобы восстановить удаленные объекты из Active Directory шаги следующие:

Win +X — Control Panel — Administrative Tools — Active Directory Administrative Center, как видно

выбрав текущий домен в левой части polygon.local и контейнер Deleted Objects в котором и находят все удаленные объекты, в моем случае (в рамках этой заметки), это учетные записи и организационный контейнер.

На заметку:

Выделяем все объекты и в правой части нажимаем на кнопку Restore (Восстановить объект), а если нужно восстановить в другое место отличное от ранее имевшее быть, то воспользуемся уже кнопкой Restore To…

мне же в этой заметке будет достаточно кнопки Restore, процедура восстановления проходит мгновенно и уже переключившись в оснастку Active Directory Users and Computer я лицезрею восстановленные учетные записи и OU.

На заметку: нельзя просто так восстановить один объект если он был внутри удаленного другого, т. е. Если CN был удален внутри OU, то сперва нужно восстановить OU, а уже потом CN.

Что могу сказать, действительно удобно пользоваться GUI оснасткой, все просто, ведь раньше нужно было использовать для этого дела консоль командной строки, а сейчас такое действо не занимает время и это очень радует, видимо действительно много нового и интересного появилось в Server 2012 R2. Все что меня интересует я постараюсь освятить в виде своих пошаговых заметок на блоге, а пока я прощаюсь и до новых встреч, с уважением автор блога — ekzorchik.

A few years ago I discovered how redirected user profile folders in Windows get Recycle Bin protection, even when the folders are redirected to a network location. This was a huge find for me, and I used this feature to add Recycle Bin coverage to some of

my mapped network drives. I shared this information on another forum here:

http://forums.mydigitallife.info/threads/16974-Tip-Network-Recycle-bin

Today I figured out a better way to achieve the same goal that doesn’t rely on user profile folder redirection, and am sharing that information for other users to try out. You might want to take a look at these forum topics for additional information:

- http://technet.microsoft.com/en-us/library/cc787939(v=ws.10).aspx

- http://blogs.technet.com/b/askds/archive/2012/07/16/managing-the-recycle-bin-with-redirected-folders-with-vista-or-windows-7.aspx

- http://msdn.microsoft.com/en-us/library/bb882665.aspx

- http://social.technet.microsoft.com/Forums/windowsserver/en-US/10bfcfb9-14f3-434e-9ffa-0289b8b32e01/folder-redirection-recycle-bin

The standard disclaimer applies — this might break stuff. I’ve only tested in Windows 8, and my testing is limited. Try this at your own risk.

This is what I’ve learned (or think I’ve learned — I might be wrong):

- Windows Vista and later store the configuration settings for the Recycle Bin for redirected user profile folders in this registry key: HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionExplorerBitBucketKnownFolder

- Under this key are separate keys for each redirected folder that is protected by the Recycle Bin. The keys contain the configuration information for each protected folder, and are named to match the GUIDs for «Known Folders.» A list of the Known

Folder to GUID mappings is available in one of the links above. - The registry also contains a list of «known folders» at this location: HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionExplorerFolderDescriptions

So, I reasoned that if I could create my own custom «known folder,» I could add that to the list of folders that were protected by the Recycle Bin and protect any mapped network drive I wanted. So I looked at the list of existing «known folders»

and created a key that was similar to the Documents key. I then fiddled with the values in the key until I narrowed it down to the minimum number needed to make the recycle bin work.

This .reg file will protect a mapped X: drive with a ~50GB recycle bin. You should modify the file to fit your needs:

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionExplorerFolderDescriptions{9147E464-33A6-48E2-A3C9-361EFD417DEF}]

"RelativePath"="X:\"

"Category"=dword:00000004

"Name"="XDrive"

[HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionExplorerBitBucketKnownFolder{9147E464-33A6-48E2-A3C9-361EFD417DEF}]

"MaxCapacity"=dword:0000c7eb

"NukeOnDelete"=dword:00000000

A few things of note:

- The GUID in the above .reg file {9147E464-33A6-48E2-A3C9-361EFD417DEF} came from this PowerShell command: «{«+[guid]::NewGUID().ToString().ToUpper()+»}»

- Each «known folder»/Recycle Bin combination requires a unique GUID. If you don’t want to use PowerShell to generate a GUID, you can use an online GUID generator.

- I don’t know what the «Category» value does, but the key I copied had it set to 4, and that works, so I didn’t test any other values.

- The «Name» value is required, but is not the name that will be shown if you right-click on the Recycle Bin and select properties. (At least not in my environment.) In my environment, the name that is shown is the name of the network drive.

- Making this change adds a «Location» tab to the properties page of your mapped network drives. I suspect this could be removed by changing the «Category» value, but didn’t bother to find out.

- I only tested with mapped network drives. I suspect this would work with UNC paths as well, but I didn’t bother testing.

I hope you’re as excited to find this as I was to figure it out. Let me know if this works for you. I now plan to deploy the registry keys with Group Policy Preferences and will update this forum post with any information I discover.

Best regards

—Russel

Update: I am now using Group Policy Preferences to deploy the needed registry keys, and all my mapped network drives are now protected by the recycle bin.

Update 2: I have tested now with UNC paths, and this works fine. I still use mapped network drives, but if your environment requires UNC paths instead, you can use them. Note however that if you have a mapped network drive that points to a UNC path, and

you protect the UNC path with a registry change, if a user deletes a file from the mapped network drive that points to that UNC path, the file will be permanently deleted. See below for more details.

-

Edited by

Friday, September 26, 2014 1:13 PM

A few years ago I discovered how redirected user profile folders in Windows get Recycle Bin protection, even when the folders are redirected to a network location. This was a huge find for me, and I used this feature to add Recycle Bin coverage to some of

my mapped network drives. I shared this information on another forum here:

http://forums.mydigitallife.info/threads/16974-Tip-Network-Recycle-bin

Today I figured out a better way to achieve the same goal that doesn’t rely on user profile folder redirection, and am sharing that information for other users to try out. You might want to take a look at these forum topics for additional information:

- http://technet.microsoft.com/en-us/library/cc787939(v=ws.10).aspx

- http://blogs.technet.com/b/askds/archive/2012/07/16/managing-the-recycle-bin-with-redirected-folders-with-vista-or-windows-7.aspx

- http://msdn.microsoft.com/en-us/library/bb882665.aspx

- http://social.technet.microsoft.com/Forums/windowsserver/en-US/10bfcfb9-14f3-434e-9ffa-0289b8b32e01/folder-redirection-recycle-bin

The standard disclaimer applies — this might break stuff. I’ve only tested in Windows 8, and my testing is limited. Try this at your own risk.

This is what I’ve learned (or think I’ve learned — I might be wrong):

- Windows Vista and later store the configuration settings for the Recycle Bin for redirected user profile folders in this registry key: HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionExplorerBitBucketKnownFolder

- Under this key are separate keys for each redirected folder that is protected by the Recycle Bin. The keys contain the configuration information for each protected folder, and are named to match the GUIDs for «Known Folders.» A list of the Known

Folder to GUID mappings is available in one of the links above. - The registry also contains a list of «known folders» at this location: HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionExplorerFolderDescriptions

So, I reasoned that if I could create my own custom «known folder,» I could add that to the list of folders that were protected by the Recycle Bin and protect any mapped network drive I wanted. So I looked at the list of existing «known folders»

and created a key that was similar to the Documents key. I then fiddled with the values in the key until I narrowed it down to the minimum number needed to make the recycle bin work.

This .reg file will protect a mapped X: drive with a ~50GB recycle bin. You should modify the file to fit your needs:

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionExplorerFolderDescriptions{9147E464-33A6-48E2-A3C9-361EFD417DEF}]

"RelativePath"="X:\"

"Category"=dword:00000004

"Name"="XDrive"

[HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionExplorerBitBucketKnownFolder{9147E464-33A6-48E2-A3C9-361EFD417DEF}]

"MaxCapacity"=dword:0000c7eb

"NukeOnDelete"=dword:00000000

A few things of note:

- The GUID in the above .reg file {9147E464-33A6-48E2-A3C9-361EFD417DEF} came from this PowerShell command: «{«+[guid]::NewGUID().ToString().ToUpper()+»}»

- Each «known folder»/Recycle Bin combination requires a unique GUID. If you don’t want to use PowerShell to generate a GUID, you can use an online GUID generator.

- I don’t know what the «Category» value does, but the key I copied had it set to 4, and that works, so I didn’t test any other values.

- The «Name» value is required, but is not the name that will be shown if you right-click on the Recycle Bin and select properties. (At least not in my environment.) In my environment, the name that is shown is the name of the network drive.

- Making this change adds a «Location» tab to the properties page of your mapped network drives. I suspect this could be removed by changing the «Category» value, but didn’t bother to find out.

- I only tested with mapped network drives. I suspect this would work with UNC paths as well, but I didn’t bother testing.

I hope you’re as excited to find this as I was to figure it out. Let me know if this works for you. I now plan to deploy the registry keys with Group Policy Preferences and will update this forum post with any information I discover.

Best regards

—Russel

Update: I am now using Group Policy Preferences to deploy the needed registry keys, and all my mapped network drives are now protected by the recycle bin.

Update 2: I have tested now with UNC paths, and this works fine. I still use mapped network drives, but if your environment requires UNC paths instead, you can use them. Note however that if you have a mapped network drive that points to a UNC path, and

you protect the UNC path with a registry change, if a user deletes a file from the mapped network drive that points to that UNC path, the file will be permanently deleted. See below for more details.

-

Edited by

Friday, September 26, 2014 1:13 PM

C помощью корзины Active Directory администратор может восстановить любой случайно или преднамеренно удаленный объект Active Directory.

Корзина Active Directory впервые появилась в Windows Server 2008 R2 и управлялась она только с помощью командной строки (PowerShell) и утилиты LDP.exe. В Windows Server 2012 добавили возможность управление корзиной Active Directory из графической консоли Центр администрирования Active Directory (Active Directory Administrative Center).

Для включения корзины ActiveDirectory необходимо выполнить следующие требования:

- Все контролеры домена должны работать под управлением Windows Server 2008 R2 или выше

- Функциональный уровень леса должен быть не менее Windows Server 2008 R2

- Администратор входящий в состав групп безопасности «Администраторы домена», «Администратор предприятия»

Включаем корзину Active Directory

Запускаем оснастку Центр администрирования Active Directory (Active Directory Administrative Center):

Выбираем домен на котором хотим включить корзину и нажимаем Включить корзину… (Enable Recycle Bin…):

Включение корзины Active Directory, процесс не обратимый, о чем свидетельствует выводимое предупреждение. Нажимаем ОК

После включения корзины Active Directory, для полноценной ее работы необходимо чтобы изменения реплицировались на все контроллеры домена.

После того как корзина Active Directory активируется, в Центре администрирования Active Directory появится новый объект Deleted Objects, в который будут помещаться все удаленные объекты Active Directory.

Удаленные объекты хранятся в корзине AD в течении времени захоронения (tombstonelifetime), заданном для леса. По умолчанию это 180 дней.

Для примера удалим учетную запись пользователя. Перейдем в Deleted Objects и увидим удаленного пользователя. Восстановить его можно нажав Восстановить/Восстановить в… (Restore/Restore To…)

Понравилась или оказалась полезной статья, поблагодари автора

ПОНРАВИЛАСЬ ИЛИ ОКАЗАЛАСЬ ПОЛЕЗНОЙ СТАТЬЯ, ПОБЛАГОДАРИ АВТОРА

Загрузка…