- Remove From My Forums

подлинность не проверена

-

Вопрос

-

Столкнулся в сети с проблемой: на половине компьютеров в центре управления сетями рядом с названием подключения по локальной сети выводится сообщение «подлинность не проверена». Что это значит? На что влияет? И как лечится?

Ответы

-

Столкнулся с такими же граблями. Взялись откуда ни возьмись. Замечу что Nod в сети никогда не использовал а центр устройств Windows Mobile стоит уже больше года.

После танцев известно с чем ))

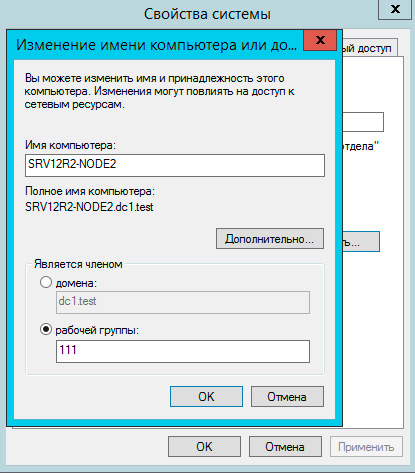

решил проблему выводом компа из домена в раб группу и последующим обратным вводом. Может кому поможет! Более изящного способа не нашел )-

Изменено

14 января 2010 г. 13:44

edit -

Помечено в качестве ответа

Vinokurov Yuriy

1 июля 2010 г. 8:29

-

Изменено

-

С тем же самым и я столкнулся. Причем, из всего домена это происходит только на двух компьютерах. На обоих Windows 7. Домен работает в режиме 2008 R2. На одном из компьютеров проблема решается завершением Касперского, переподключением сети и можно

снова включать Касперского. На втором — выключил брандмауэр и проблема исчезла. Касперского на втором компьютере нет. Настройки брандмауэра выдаются политикой. Настройки антивируса выдаются админкитом тоже всем одинаковые. В общем — мистика. Пробовал отключить

в Касперском сетевой экран — не помогает. Может кто подскажет, какие файлы попробовать добавить в доверенную зону или какие порты попробовать открыть? Кстати, из домена пробовал выводить (туда-сюда) — помогает до перезагрузки.===============

С Касперским я сам сглупил — забыл добавить в исключения «%WINDIR%system32svchost.exe». После добавления его в «Защита -> Доверенная зона» сеть нормально заработала. Прошу прощения, что сразу не отписался.

-

Предложено в качестве ответа

_myLogin

11 июня 2010 г. 5:18 -

Помечено в качестве ответа

Vinokurov Yuriy

1 июля 2010 г. 8:30

-

Предложено в качестве ответа

-

У меня такая надпись появлялась при подключении по VPN, из VPN во внутреннюю у меня был разрешен только DNS, после того как добавил LDAP (TCP) протокол, от VPN-клиентов к контроллеру домена, надпись исчезла.

Смотри что блокирует LDAP.

-

Помечено в качестве ответа

Vinokurov Yuriy

1 июля 2010 г. 8:30

-

Помечено в качестве ответа

Сетевое подключение подлинность не проверена. Восстанавливаем доверительные отношения в домене

Бывает такая ситуация, что компьютер не может пройти проверку подлинности в домене. Вот несколько примеров:

- После переустановки ОС на рабочей станции машина не может пройти проверку подлинности даже с использованием того же имени компьютера. Поскольку в процессе новой установки ОС генерируется SID-идентификатор

и компьютер не знает пароль учетной записи объекта компьютера в домене, он не принадлежит к домену и не может пройти проверку подлинности в домене. - Компьютер полностью восстановлен из резервной копии и не может пройти проверку подлинности. Возможно, после архивации объект компьютера изменил свой пароль в домене. Компьютеры изменяют свои пароли каждые 30 дней, а структура Active Directory

помнит текущий и предыдущий пароль. Если была восстановлена резервная копия компьютера с давно устаревшим паролем, компьютер не сможет пройти проверку подлинности. - Секрет LSA

компьютера давно не синхронизировался с паролем, известным домену. Т.е. компьютер не забыл пароль — просто этот пароль не соответствует реальному паролю в домене. В таком случае компьютер не может пройти проверку подлинности и безопасный канал не будет создан.

Основные признаки возможных неполадок учетной записи компьютера:

- Сообщения при входе в домен указывают, что компьютеру не удалось установить связь с контроллером домена, отсутствует учетная запись компьютера, введен неправильный пароль учетной записи компьютера или потеряно доверие (безопасная связь) между компьютером и доменом.

- Сообщения или события в журнале событий, указывающие аналогичные ошибки или предполагающие неполадки паролей, доверительных отношений, безопасных каналов либо связи с доменом или контроллером домена. Одна из таких ошибок — отказ проверки подлинности с кодом ошибки 3210 в журнале событий компьютера.

- Учетная запись компьютера в Active Directory отсутствует.

Как лечить?

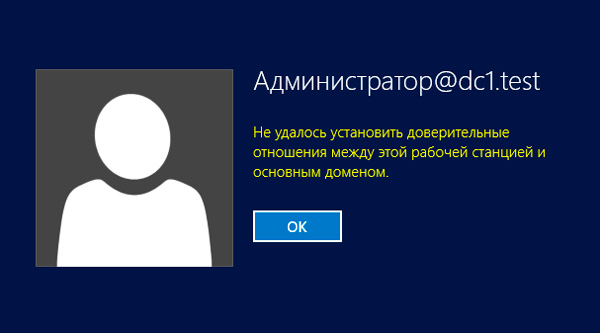

Необходимо переустановить учетную запись компьютера. В сети есть рекомендации по такой переустановки: удалить компьютер из домена, чтобы потом повторно присоединить его. Да, это работает, но данный вариант не рекомендуется делать по причине того, что теряется SID-идентификатор и членство компьютера в рабочей группе.

Поэтому необходимо сделать так

:

Открыть оснастку Active Directory, выбрать «Пользователи и компьютеры», щелкнуть объект компьютера правой кнопкой мыши и применить команду «Переустановить учетную запись». После этого компьютер следует заново присоединить к домену и перезагрузиться.

C помощью учетной записи, относящейся к локальной группе «Администраторы»:

netdom reset Имя_машины /domain Имя_домена /Usero Имя_пользователя /Passwordo {Пароль | *}

На компьютере, где утрачены доверительные отношения:

nltest /server:Имя_сервера /sc_reset:ДОМЕНКонтроллер_домена

. Windows XP

1

. Запустим редактор реестра, (Пуск — Выполнить

— regedit

— Enter)

Как очистить следы от удаленных программ в реестре Вы можете узнать

2.

Дальше находим раздел реестра

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionWinlogonNotifyWgaLogon

3.

После этого удаляем весь раздел WgaLogon

(сомневающиеся могут предварительно сделать копию этого раздела)

4.

Делаем перезагрузку системы

После перезагрузки сообщение о проверке подлинности

исчезнет

. Windows 7

Что касается по Windows 7

, убираем с помощью программы RemoveWAT21

1.

Скачайте данную программу с Deposit или Letitbit

2. Убираете старую активацию

3.

Активируете заново

4.

И убираете навсегда проверку на подлинность

Подробная инструкция описана в самой программе, вся операция происходит буквально в три клика.

Как избавиться от сообщения о нелицензионном Windows

Обновление (KB971033

) проверяет подлинность для компонентов активации и проверки, входящих в состав технологий активации Windows для системы Windows 7

.

Правой кнопкой мыши нажимаем на значок: Компьютер — Свойства

.

Выбираем Центр обновления Windows — Установленные обновления

.

Находим, среди установленных обновлений (Обновление для Microsoft Windows KB971033

), выделяем и удаляем его.

Чтобы, Windows больше не слетела с активации

делаем обновление (KB971033) скрытым

. Правой кнопкой мыши нажимаем на значок: Компьютер — Свойства

. Выбираем Центр обновления Windows — Важные обновления

. Находим (KB971033) и делаем его скрытым, нажав на него правой кнопкой мышки. Больше оно не будет приходить от Microsoft.

Поэтому не устанавливайте эти обновления..

Например, если у Вас пиратская

версия то: KB905474

, KB2882822, KB2859537, KB2862330, KB2864058, KB2872339,

Если установите KB971033

— он найдет кряк

и будет выдавать сообщение, что «Вы стали жертвой поддельного ПО».

KB2859537

— в Windows XP

может заблокировать запуск всех exe — файлов

, кроме тех, что

лежат в папке Windows

. Удаление обновления

исправляет проблему.

Как получать обновления для Windows XP,

читайте

Как из Windows XP Home Edition сделать Windows XP Professional Edition

, читайте

Вот коротко,о том как убрать это окно.

Чёрный властелин

14 января 2013 в 17:27

Нарушение доверительных отношений между рабочей станцией и контроллером домена (решение)

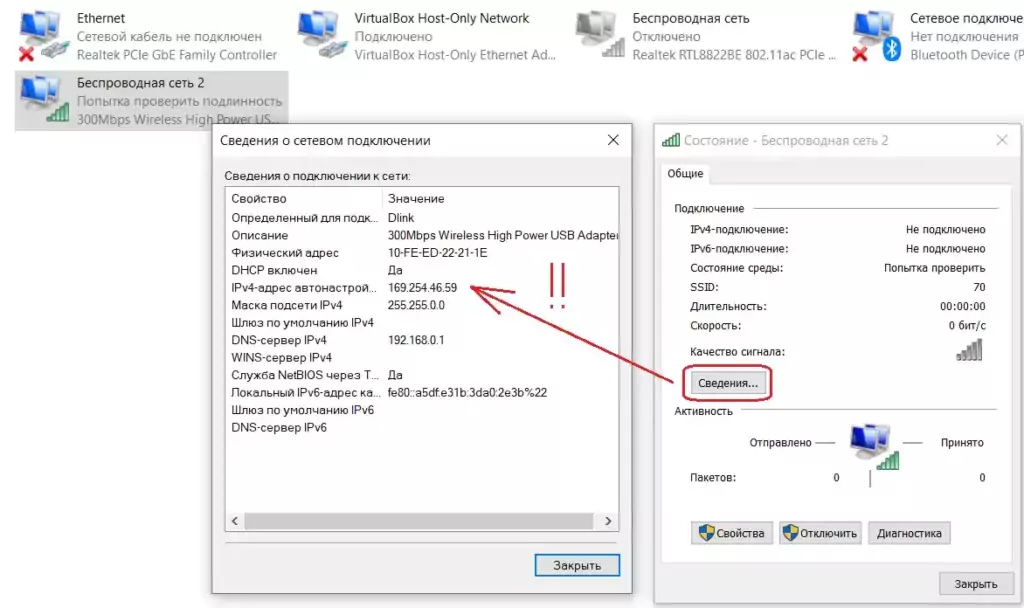

В сети с парком в 150 машин после обновление операционной системы до MS Windows 7 стала постоянно наблюдаться проблема со входом пользователя в систему. В один прекрасный день пользователь включив компьютер обнаруживал, что войти в систему он не может, при этом видит ошеломляющее по своей информативности сообщение:

«Не удалось установить доверительные отношения между этой рабочей станцией и основным доменом»

Решение тут одно. Вывести машину из домена и ввести обратно. Когда в день эта ситуация стала повторятся больше одного раза, да и просто надоело, задумался о профилактике. И вот тут интернет промолчал. После некоторого времени уныния, а уныние, как известно — грех, было решено копать. В результате пыток раскопок, была получена причина 99% случаев (и я подозреваю что оставшийся 1% просто не признался в той же самой причине). Причина — это служба восстановления при загрузке, которая включается при некорректном завершении работы. На первом же экране диалога служба спрашивает пользователя восстанавливать систему или нет. В случае положительного ответа система откатывается до более раннего состояния и, возможно, бьется sid машины. Как бы то ни было, домен пускать к себе пользователей с такой машину после такой операции не станет. Надеяться на пользователя в таком вопросе бесполезно. Можно просить его отказываться, в случае возникновения такой ситуации, но пользователь с очень большой вероятностью нажмет кнопку «восстановить» а потом разведет руками, мол бес попутал. В общем надо пакетно отключить службу восстановления при загрузке на n-машинах.

Локально решение выглядит, как консольная команда:

Reagentc.exe /disable

Для сети потребуется утилита PsExec из пакета Microsoft Sysinternals PsTools, описание утилиты и сам пакет лежат

Psexec.exe кладем в одну папку с нашим командным файлом (назовем его broff.cmd)

внутри broff.cmd пишем:

::Получаем список компьютеров в сети, чистим от мусора и кладем в net.lst

net.exe view /domain:megafon >>net.tmp

for /f «tokens=1,2 delims= » %%i in (net.tmp) do (Echo %%i>>net1.tmp)

for /f «tokens=1,2 delims=» %%i in (net1.tmp) do (Echo %%i>>net.lst)

DEL *.TMP::Проходимся по списку и отключаем boot recovery

for /f «tokens=1,2 delims= » %%F in (net.lst) do (start psexec \%%F reagentc.exe /disable)

Вот и все. Пользователь больше нам не враг.

Теги:

Доверительные отношения, DC, ИТ, администрирование сетей, сети, развертывание

В этой статье мы коснемся проблемы нарушения доверительных отношений между рабочей станцией и доменом, мешающей пользователю авторизоваться в системе. Рассмотрим причину проблемы и простой способ восстановления доверительных отношений по безопасному каналу.

Как проявляется проблема: пользователь пытается авторизоваться на рабочей станции или сервере под своей учетной запись и после ввода пароля появляется ошибка:

Не удалось восстановить доверительные отношения между рабочей станцией и доменом

Или такая:

The security database on the server does not have a computer account for this workstation trust relationship

Попробуем разобраться, что же означают данные ошибки и как их исправить.

Пароль компьютера в домене AD

При регистрации компьютера в домене, между ним и контроллером домена устанавливается безопасный канал, по которому передаются учетные данные, и дальнейшее взаимодействие происходит в соответствии с политиками безопасности, установленными администратором.

Пароль учетной записи компьютера по умолчанию действует 30 дней, после чего автоматически меняется. Смена пароля инициируется самим компьютером на основании доменных политик.

Совет

. Максимальный срок жизни пароля может быть настроен с помощью политики Domain

member

:

Maximum

machine

account

password

age

, которая находится в разделе: Computer

Configuration->

Windows

Settings->

Security

Settings->

Local

Policies->

Security

Options

. Срок действия пароля компьютера может быть от 0 до 999 (по умолчанию 30 дней).

Если пароль компьютера просрочен, он автоматически меняется при следующей регистрации в домене. Поэтом, если вы не перезагружали компьютер несколько месяцев, доверительные отношения между ПК и доменом сохраняются, а пароль компьютера будет сменен при следующей перезагрузке.

Доверительные отношения разрываются, если компьютер пытается аутентифцироваться в домене под неверным паролем. Обычно это происходит, когда компьютер или из снапшота виртуальной машины. В этом случае пароль машины, хранящийся локально, и пароль в домене могут не совпадать.

«Классический» способ восстановить доверительные отношения в этом случае::

- Сбросить пароль локального администратора

- Вывести ПК из домена и включить его в рабочую группу

- Перезагрузится

- С помощью оснастки – сбросить учёту компьютера в домене (Reset Account)

- Повторно включить ПК в домен

- Еще раз перезагрузиться

Этот метод самый простой, но слишком топорный и требует как минимум двух перезагрузок и 10-30 минут времени. Кроме того, могут возникнуть проблемы с использованием старых локальных профилей пользователей.

Есть более элегантный способ восстановить доверительные отношения без перевключения в домен и без перезагрузок.

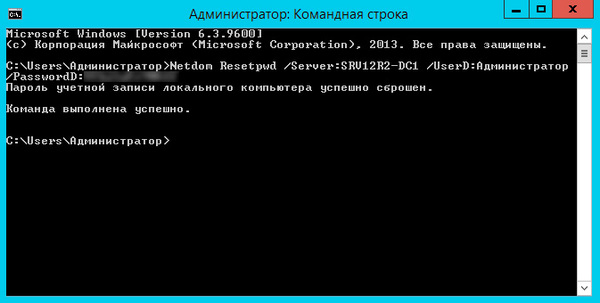

Утилита Netdom

Утилита

Netdom

включена в состав Windows Server начиная с 2008 версии, а на ПК пользователей может быть установлена из RSAT (Remote Server Administration Tools). Чтобы восстанвить доверительные отношения, нужно войти в систему под локальным администратором (набрав “.Administrator” на экране входа в систему) и выполнить такую команду:

Netdom resetpwd /Server:DomainController /UserD:Administrator /PasswordD:Password

- Server

– имя любого доступного контроллера домена - UserD

– имя пользователя с правами администратора домена или Full control на OU с учетной записью компьютера - PasswordD

– пароль пользователя

Netdom resetpwd /Server:sam-dc01 /UserD:aapetrov /PasswordD:[email protected]@w0rd

Командлет Reset-ComputerMachinePassword

Командлет появился в PowerShell 3.0, и в отличии от утилиты Netdom, уже имеется в системе, начиная с Windows 8 / Windows Server 2012. На Windows 7, Server 2008 и Server 2008 R2 его можно установить вручную (http://www.microsoft.com/en-us/download/details.aspx?id=34595), также требуется наличие Net Framework 4.0 или выше.

Также нужно войти в систему под локальной учетной записью администратора, открыть консоль PowerShell и выполнить команду:

Reset-ComputerMachinePassword -Server DomainController -Credential DomainAdmin

- Server

– имя контроллера домена - Credential

– имя пользователя с правами администратора домена (или правами на OU с ПК)

Reset-ComputerMachinePassword -Server sam-dc01 -Credential corpaapetrov

Совет

. Эту же операцию можно выполнить с помощью другого командлета Powershell Test-ComputerSecureChannel:

Test-ComputerSecureChannel -Repair -Credential corpaapetrov

Проверить наличие безопасного канала между ПК и DC можно командой:

nltest /sc_verify:corp.adatum.com

Trusted DC Connection Status Status = 0 0x0 NERR_Success

Trust Verification Status = 0 0x0 NERR_Success

Как вы видите, восстановить доверительные отношения в домене довольно просто.

Содержание

- Компьютер не может идентифицировать сеть при запуске компьютера Windows Vista, Windows Server 2008, Windows 7 или Windows Server 2008 R2 и является членом детского домена

- Симптомы

- Причина

- Решение

- Способ 1

- Способ 2

- Способ 3

- Сбой проверки подлинности с Windows серверов NTLM или Kerberos

- Симптомы

- Причина

- Решение

- Обходной путь

- Что такое CBT (маркер привязки канала)?

- Заявление об отказе от ответственности

- Записки IT специалиста

- Восстанавливаем доверительные отношения в домене

- Пользователи и компьютеры Active Directory

- Утилита Netdom

- Командлет PowerShell 3.0

- Дополнительные материалы:

- Сетевое подключение выводит сообщение «Подлинность не проверена» в центре управления сетями! — как исправить?

- Проверка подлинности сети для удаленного компьютера

- Требования к аутентификации на уровне сети

- Причина ошибки подключения к удаленному компьютеру

- Проверка подлинности сети для удаленного компьютера — решение проблемы

- Вместо этого следует внести изменения в реестр:

- Для разрешения подключения к удаленному ПК следует:

- Проверяем настройки брандмауэра

- Проверка подлинности сети для удаленного компьютера — банальные ошибки

Компьютер не может идентифицировать сеть при запуске компьютера Windows Vista, Windows Server 2008, Windows 7 или Windows Server 2008 R2 и является членом детского домена

В этой статье предоставляется решение проблемы, из-за которую компьютер не может идентифицировать сеть, когда этот компьютер является членом детского домена.

Применяется к: Windows 7 Пакет обновления 1, Windows Server 2012 R2

Исходный номер КБ: 980873

Симптомы

У вас есть компьютер с Windows Vista, Windows Server 2008, Windows 7 или Windows Server 2008 R2. Когда этот компьютер является членом детского домена, компьютер не может идентифицировать сеть. Это может привести к тому, что брандмауэр на компьютере будет настроен на общедоступный профиль.

Кроме того, события, похожие на следующий пример, регистрируются в журналах событий Applications:

Ошибка 0x54B указывает, что указанный домен либо не существует, либо не может быть связаться.

Причина

Эта проблема возникает из-за того, что компьютер не может подключиться к основному контроллеру домена (PDC) в лесном домене после подключения компьютера к детскому домену. Служба осведомленности о расположении сети (NLA) рассчитывает, что сможет скомпромить имя леса домена, чтобы выбрать нужный профиль сети для подключения. Служба делает это путем вызова корневого имени леса и выдачи запроса LDAP (Облегченный протокол доступа к каталогам) в порту UDP (Протокол пользовательских DsGetDcName данных) 389 корневому контроллеру домена. Служба рассчитывает, что сможет подключиться к PDC в лесном домене для заполнения следующего подкайки реестра:

HKEY_LOCAL_MACHINESoftwareMicrosoftWindows NTCurrentVersionNetworkListNlaCacheIntranetForests

Если что-то мешает разрешению имени DNS или попытке подключения к DC, NLA не может установить соответствующий профиль сети на подключение.

Решение

Чтобы устранить эту проблему, используйте один из следующих методов.

Способ 1

Настройте устройства брандмауэра, чтобы не блокировать связь в порту UDP/TCP 389. Дополнительные сведения о том, как это сделать, см. в обзоре службы и требованиях к сетевому порту для Windows.

Способ 2

При неправильном изменении реестра с использованием редактора реестра или другого способа могут случиться серьезные проблемы. Для решения этих проблем может потребоваться переустановка операционной системы. Корпорация Майкрософт не может гарантировать, что эти проблемы можно решить. Вносите изменения в реестр на ваш страх и риск.

Настройте один компьютер в детском домене для подключения к PDC из корневого домена.

Перезагрузите компьютер. Теперь компьютер должен иметь возможность идентифицировать сеть. Кроме того, профиль брандмауэра будет настроен на профиль домена.

Экспорт следующей подгруппы реестра в качестве файла в общее расположение в домене:

HKEY_LOCAL_MACHINESoftwareMicrosoftWindows NTCurrentVersionNetworkListNlaCacheIntranetForests

Импорт подмыша реестра, экспортируемого в шаге 3, на другие компьютеры, которые не могут подключиться к PDC из леса домена.

Перезагрузите компьютер. Теперь компьютер должен идентифицировать сеть, а профиль брандмауэра будет настроен на профиль домена.

Способ 3

Если достаточно идентифицировать сетевой профиль на основе имени домена ребенка, то правильным подходом может быть смягчение времени, за которое NLA задействовывалось во время агрессивных ирисов.

Чтобы развернуть параметр реестра, который изменяет количество повторной записи, используемой NLA, выполните следующие действия:

Создайте новый ключ реестра, который соответствует корневому домену леса по пути:

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionNetworkListNlaCacheIntranet

В недавно созданном ключе реестра для имени корневого домена леса добавьте два значения реестра ниже:

Сбои REG_DWORD значение 1

Успехи REG_DWORD значение 0

Это приведет к тому, что NLA будет перейти к самому низкому показателю повторной проверки и приведет к идентификации в течение нескольких минут.

Источник

Сбой проверки подлинности с Windows серверов NTLM или Kerberos

В этой статье предоставляется решение нескольких проблем с ошибками проверки подлинности, в которых серверы NTLM и Kerberos не могут проверить подлинность Windows 7 и Windows R2 на основе серверов Server 2008. Это вызвано различиями в способе обработки маркеров привязки канала.

Применяется к: Windows 7 Пакет обновления 1, Windows Server 2012 R2

Исходный номер КБ: 976918

Симптомы

Windows 7 и Windows 2008 R2 поддерживают расширенную защиту для комплексной проверки подлинности, которая по умолчанию включает поддержку маркера привязки канала (CBT).

Вы можете испытывать один или несколько следующих симптомов:

Причина

Windows 7 и Windows 2008 R2 поддерживают расширенную защиту для комплексной проверки подлинности. Эта функция повышает защиту и обработку учетных данных при проверке подлинности сетевых подключений с помощью интегрированной Windows проверки подлинности (IWA).

Это on по умолчанию. Когда клиент пытается подключиться к серверу, запрос на проверку подлинности связан с используемым главным именем службы (SPN). Кроме того, при проверке подлинности в канале безопасности транспортного слоя (TLS) она может быть привязана к этому каналу. NTLM и Kerberos предоставляют дополнительные сведения в своих сообщениях для поддержки этой функции.

Кроме того, Windows 7 и Windows 2008 R2 отключать LMv2.

Решение

При сбоях, Windows серверов NTLM или Kerberos при получении CBT проверьте у поставщика версию, которая правильно обрабатывает CBT.

При сбоях, Windows NTLM-серверов или прокси-серверов требуется LMv2, обратитесь к поставщику за версией, которая поддерживает NTLMv2.

Обходной путь

В этот раздел, описание метода или задачи включены действия, содержащие указания по изменению параметров реестра. Однако неправильное изменение параметров реестра может привести к возникновению серьезных проблем. Поэтому следует в точности выполнять приведенные инструкции. Для дополнительной защиты создайте резервную копию реестра, прежде чем редактировать его. Так вы сможете восстановить реестр, если возникнет проблема. Дополнительные сведения о том, как создать и восстановить реестр, см. в этой информации, как создать и восстановить реестр в Windows.

Чтобы контролировать расширенное поведение защиты, создайте следующий подкай реестра:

Для Windows, которые поддерживают привязку канала, которые не могут быть аутентификацией не Windows серверов Kerberos, которые неправильно обрабатывают CBT:

Существует известная проблема с Sun Java, которая была адресована для размещения параметра, что приемчик может игнорировать любые привязки каналов, предоставленные инициатором, возвращая успех, даже если инициатор прошел в привязках канала в RFC 4121. Дополнительные сведения см. в статью Игнорировать привязку входящих каналов, если приемчик не заданная.

Рекомендуется установить следующее обновление с сайта Sun Java и повторно включить расширенную защиту: Изменения в 1.6.0_19 (6u19).

Для Windows, которые поддерживают привязку канала, которая не может быть аутентификацией не Windows серверов NTLM, которые не правильно обрабатывают CBT, установите значение входа в реестр 0x01. Это позволит настроить NTLM, чтобы не выделять маркеры CBT для неоплаченных приложений.

Для не Windows серверов NTLM или прокси-серверов, которые требуют LMv2, установите значение входа в реестр 0x01. Это позволит настроить NTLM для предоставления ответов LMv2.

Для сценария, в котором разница во времени слишком велика:

Что такое CBT (маркер привязки канала)?

Маркер привязки канала (CBT) является частью расширенной защиты для проверки подлинности. CBT — это механизм привязки внешнего защищенного канала TLS к внутренней проверке подлинности канала, например Kerberos или NTLM.

CBT — это свойство внешнего безопасного канала, используемого для привязки проверки подлинности к каналу.

Расширенная защита выполняется клиентом, который сообщает с помощью SPN и CBT на сервере с помощью защиты от взлома. Сервер проверяет расширенные сведения о защите в соответствии со своей политикой и отклоняет попытки проверки подлинности, для которых он не считает себя целевой целью. Таким образом, два канала становятся криптографически связаны друг с другом.

Расширенная защита теперь поддерживается в Windows XP, Windows Vista, Windows Server 2003 и Windows Server 2008.

Заявление об отказе от ответственности

Статьи быстрого публикации предоставляют сведения непосредственно из организации поддержки Майкрософт. Сведения, содержащиеся в этом ниже, создаются в ответ на возникающие или уникальные темы или предназначены для дополнения других сведений базы знаний.

Корпорация Майкрософт и(или) ее поставщики не делают никаких представлений или гарантий относительно пригодности, надежности или точности сведений, содержащихся в документах и связанных с ними графиках, опубликованных на этом сайте («материалы») для любых целей. Эти материалы могут включать технические неточности или опечатки и могут быть пересмотрены в любое время без уведомления.

В максимальной степени, разрешенной применимым законодательством, Корпорация Майкрософт и/или ее поставщики дисклеймировали и исключали все представления, гарантии и условия, будь то экспресс- или подразумеваемые или нормативные, включая представления, гарантии или условия названия, отсутствие нарушения, удовлетворительное состояние или качество, торговая доступность и пригодность для определенной цели, в отношении материалов.

Источник

Записки IT специалиста

Технический блог специалистов ООО»Интерфейс»

Восстанавливаем доверительные отношения в домене

С ошибкой «Не удалось установить доверительные отношения между этой рабочей станцией и основным доменом» время от времени приходится сталкиваться каждому системному администратору. Но не каждый понимает причины и механизмы процессов, приводящие к ее возникновению. Потому что без понимания смысла происходящих событий невозможно осмысленное администрирование, которое подменяется бездумным выполнением инструкций.

Учетные записи компьютеров, также, как и учетные записи пользователей, являются участниками безопасности домена. Каждому участнику безопасности автоматически присваивается идентификатор безопасности (SID) на уровне которого осуществляется доступ к ресурсам домена.

Перед тем как предоставить учетной записи доступ к домену необходимо проверить ее подлинность. Каждый участник безопасности должен иметь свою учетную запись и пароль, учетная запись компьютера не исключение. При присоединении компьютера к Active Directory для него создается учетная запись типа «Компьютер» и устанавливается пароль. Доверие на этом уровне обеспечивается тем, что данная операция производится администратором домена или иным пользователем, имеющим для этого явные полномочия.

Впоследствии при каждом входе в домен компьютер устанавливает защищенный канал с контроллером домена и сообщает ему свои учетные данные. Таким образом между компьютером и доменом устанавливаются доверительные отношения и дальнейшее взаимодействие происходит согласно установленных администратором политик безопасности и прав доступа.

Пароль учетной записи компьютера действует 30 дней и впоследствии автоматически изменяется. При этом важно понимать, что смену пароля инициирует компьютер. Это происходит аналогично процессу смены пароля пользователя. Обнаружив, что текущий пароль просрочен, компьютер при очередном входе в домен его заменит. Поэтому, даже если вы не включали компьютер несколько месяцев, доверительные отношения в домене сохранятся, а пароль будет заменен при первом входе после длительного перерыва.

Простой пример: старый компьютер переименовали и отдали в другой отдел, после чего произошел сбой, и он автоматически откатился на последнюю контрольную точку. После чего данный ПК попытается аутентифицироваться в домене под старым именем и закономерно получит ошибку установления доверительных отношений. Правильными действиями в этом случае будет переименовать компьютер как он должен называться, создать новую контрольную точку и удалить старые.

И только убедившись, что нарушение доверительных отношений было вызвано объективно необходимыми действиями и именно для этого компьютера можно приступать к восстановлению доверия. Сделать это можно несколькими способами.

Пользователи и компьютеры Active Directory

Это самый простой, но не самый быстрый и удобный способ. Открываем на любом контроллере домена оснастку Пользователи и компьютеры Active Directory, находим необходимую учетную запись компьютера и, щелкнув правой кнопкой мыши, выбираем Переустановить учетную запись.

Недостаток этого способа, что машину требуется выводить из домена, а также необходимость двух (одной) перезагрузки.

Утилита Netdom

Данная утилита входит в состав Windows Server начиная с редакции 2008, на пользовательские ПК ее можно установить из состава пакета RSAT (Средства удаленного администрирования сервера). Для ее использования войдите на целевой системе локальным администратором и выполните команду:

Разберем опции команды:

Командлет PowerShell 3.0

В отличие от утилиты Netdom, PowerShell 3.0 входит в состав системы начиная с Windows 8 / Server 2012, для более старых систем его можно установить вручную, поддерживаются Windows 7, Server 2008 и Server 2008 R2. В качестве зависимости требуется Net Framework не ниже 4.0.

Точно также войдите на системе, для которой нужно восстановить доверительные отношения, локальным администратором, запустите консоль PowerShell и выполните команду:

При выполнении этой команды появится окно авторизации в котором вы должны будете ввести пароль для указанной вами учетной записи администратора домена.

Дополнительные материалы:

Помогла статья? Поддержи автора и новые статьи будут выходить чаще:

Или подпишись на наш Телеграм-канал:

Источник

Сетевое подключение выводит сообщение «Подлинность не проверена» в центре управления сетями! — как исправить?

Когда в процессе домена с правами администратора или пользователя cfpo Administrator, появляется следующее сообщение: «База данных диспетчера записей на сервере не содержит записи для регистрации компьютера через доверительные отношения этой рабочей станции».

Если кабель UTP отсоединен от сетевой карты рабочей станции, пользователь входит в систему в первый раз.

В сетевом центре отображается следующее сообщение. Проверка подлинности cfpo.local не проверена

Остальные 70 ПК в сети отлично работают и впервые входят в домен.

Что делать и куда копать.

Привет Андрей Гаврилов_729

К сожалению, на этом форуме мы не можем оказать помощь по серверным продуктам, их взаимодействию. Задайте свой вопрос на форуме TechNet в соответствующем разделе, где обсуждается эта тема.

Спасибо за участие в сообществе

Сообщество С уважением, Ойген Энгельгардт

Поддержка сообщества MS

Источник

Проверка подлинности сети для удаленного компьютера

Проверка подлинности сети для удаленного компьютера Windows нередко вызывает недоумение у пользователей, так как возникает ошибка удаленный компьютер требует проверку подлинности. Проблема с проверкой чаще встречается на более ранних версиях ОС до Windows 7. PClegko разберется с причинами и даст верные советы по исправлению ошибок подключения к удаленному рабочему столу.

Уверенные пользователи ПК наверняка слышали о фишке «удаленный рабочий стол» (Remote Desktop Connection). Она позволяет подключаться к другому компьютеру (удаленному) через свой ПК, планшет или телефон.

Вы можете удаленно управлять другим ПК, как будто вы находитесь за ним. Технология работает на всех операционных системах (ОС) включая Windows XP, Windows 7-10, Mac OS.

Требования к аутентификации на уровне сети

Remote Desktop Connection – это пошаговый процесс. Сперва нужно настроить ПК, над которым необходим контроль. Этот компьютер обязательно должен соблюдать такие требования.

1. Компьютер клиента обязан использовать Remote Desktop Connection версии 6.0 или выше.

2. Операционная система, установленная на ПК, должна поддерживать Credential Security Support Provider.

3. Должен быть запущен клиент Windows Server: 2008R2, W2012R2, W2016R2.

Причина ошибки подключения к удаленному компьютеру

Давно прошли те времена, когда RDC пользовались лишь системные администраторы. Сейчас эта функция – обычное дело в корпоративной среде. Огромной популярностью пользуется решение от компании Microsoft, в основном из-за добавления этой функции в состав серверных операционных систем (Windows Server).

Но этот гигант не останавливается на достигнутом и собирается догнать своего прямого конкурента CSTRIX, возможностями которого пользуются уже более 15 лет.

С выходом Windows Server, появилась возможность устанавливать защиту на сетевом уровне. Но, более поздние версии ОС эту возможность не получили. Теперь, при подключении к такому серверу, удаленный компьютер требует проверки подлинности на уровне сети, которую ПК не поддерживает.

Ошибка происходит по причине того, что Windows XP не может проверить подлинность на уровне сети. Эта возможность появляется только в будущих версиях системы. Позже разработчики выпустили обновление KB951608, исправляющее проблему.

Проверка подлинности сети для удаленного компьютера — решение проблемы

Проверка подлинности на уровне сети – метод проверки, при котором подлинность пользователя должна проверяться перед непосредственным подключением к удаленному рабочему столу. Этот метод безопасен и помогает защитить удаленный ПК от злоумышленников, и вредоносного программного обеспечения.

Чтобы воспользоваться функцией удаленного рабочего стола, нужно установить Windows XP Service Pack 3, (на других версиях ОС проблема не беспокоит) а после выполнить следующее.

Зайти на официальный сайт https://support.microsoft.com/ru-ru/kb/951608 скачать файл с автоматическими исправлениями. Кнопку «Скачать» можно найти в разделе «Помощь»

Запустите файл после загрузки. Откроется окно программы. Первый действием кликните на галочку «Принять» и нажмите «Далее».

После завершения процесса должно открыться новое окно с результатом исправлений. Обычно там написано, что исправление было обработано. Нажмите «Закрыть» и согласитесь с условием перезагрузить компьютер.

После всех выполненных действий, при новом подключении проверка подлинности на уровне сети проходит успешно.

В открывшемся окне укажите логин и пароль администратора для получения доступа.

Следующий способ называется «Атака в лоб» — выключить проверку Connection Broker в свойствах приложений. По умолчанию стоит «Разрешить подключаться только с компьютеров…», снимите галочку.

Теперь удаленное приложения обязательно откроется без злостной ошибки.

Существует и более безопасный способ – включить поддержку проверки подлинности на уровне сети. В этом случае, в свойствах коллекции не нужно убирать галочку, стоящую по умолчанию.

Вместо этого следует внести изменения в реестр:

1. Воспользуйтесь regedit (Win+R) и измените путь «HKLM/SYSTEM/ CurrentControlSet/Lsa» добавить значение tspkg в параметр «Security Packages».

2. «HKLM/SYSTEM/CurrentControlSet/SecurityProviders» добавить скрипт credssp.dll в «SecurityProviders».

После всех изменений перезагрузите компьютер. Если после перезагрузки при запуске приложения появиться ошибка «компьютер требует проверку подлинности на уровне сети» (код: 0x80090303)» – не беспокойтесь!

Для решения проблемы воспользуетесь хотфиксом (первый способ). После чего снова перезагрузите ПК и приложение обязательно запустится.

Еще один способ избавиться от проблемы – обновить операционную систему. В 2018 году пора забыть о Windows XP, и перейти хотя бы на 7-ку, лучше на последнюю, 10-ю версию. На новых ОС проблемы не существует.

Разрешить удаленное подключение к компьютеру на Windows 10 проще простого. Важно, чтобы у пользователя была установлена профессиональная версия операционной системы (Pro).

Для разрешения подключения к удаленному ПК следует:

1. Откройте «Панель управления»

2. «Система».

3. «Настройки удаленного доступа».

4. Активируйте раздел «Разрешить удаленные подключения» и нажмите «Ок», затем «Применить» и покиньте меню.

После перезагрузки ПК будет поддерживать удаленные подключения по локальной сети.

Теперь нужно убедиться, что включено разрешение подключения по протоколу RDP.

1. Снова зайдите в «Свойства», «Настройки удаленного доступа».

2. Кликните по пункту «Разрешить удаленные подключения к ПК», если этот параметр будет неактивен.

Советуем прописывать именно тех пользователей, которые будут подключаться к системе. Эту процедуру нужно выполнить обязательно! Если не помогло, переходим ко второму способу.

Проверяем настройки брандмауэра

1. Переходим в «Панель управления».

2. «Брандмауэр» и нажимаем ставим разрешение на нужное приложение.

В настройках также нужно разрешить все входящие подключения к удаленному рабочему столу.

После проверки настроек проблема должна исчезнуть.

Главная особенность новой ОС – не нужно устанавливать дополнительное программное обеспечение для настройки удаленного рабочего стола. Просто откройте поиск и найдите «Удаленный рабочий стол». После чего откроется программа.

В ячейку нужно вписать IP-адрес требуемого ПК и ввести его учетные данные. Все просто.

Проверка подлинности сети для удаленного компьютера — банальные ошибки

Компьютер может не подключаться к удаленному рабочему столу еще по нескольким, банальным причинам:

1. Подключение не осуществляется, если учетная запись пользователя создана без пароля. Пароль можно добавить в настройках учетной записи.

2. Удаленный ПК может находиться в спящем режиме. Чтобы этого не происходило, в параметрах сна и гибернации установите параметр «Никогда».

3. Удаленный компьютер принимает подключения только от ПК с включенной проверкой подлинности (NLA). В статье мы привели примеры как разрешить проверну подлинности на уровне сети.

После проведения всех манипуляций, у Вас без сомнений получиться подключить к удаленному рабочему столу.

Источник

Перейти к содержимому

Бывает такая ситуация, что компьютер не может пройти проверку подлинности в домене. Вот несколько примеров:

- После переустановки ОС на рабочей станции машина не может пройти проверку подлинности даже с использованием того же имени компьютера. Поскольку в процессе новой установки ОС генерируется SID-идентификатор и компьютер не знает пароль учетной записи объекта компьютера в домене, он не принадлежит к домену и не может пройти проверку подлинности в домене.

- Компьютер полностью восстановлен из резервной копии и не может пройти проверку подлинности. Возможно, после архивации объект компьютера изменил свой пароль в домене. Компьютеры изменяют свои пароли каждые 30 дней, а структура Active Directory помнит текущий и предыдущий пароль. Если была восстановлена резервная копия компьютера с давно устаревшим паролем, компьютер не сможет пройти проверку подлинности.

- Секрет LSA компьютера давно не синхронизировался с паролем, известным домену. Т.е. компьютер не забыл пароль — просто этот пароль не соответствует реальному паролю в домене. В таком случае компьютер не может пройти проверку подлинности и безопасный канал не будет создан.

Основные признаки возможных неполадок учетной записи компьютера:

- Сообщения при входе в домен указывают, что компьютеру не удалось установить связь с контроллером домена, отсутствует учетная запись компьютера, введен неправильный пароль учетной записи компьютера или потеряно доверие (безопасная связь) между компьютером и доменом.

- Сообщения или события в журнале событий, указывающие аналогичные ошибки или предполагающие неполадки паролей, доверительных отношений, безопасных каналов либо связи с доменом или контроллером домена. Одна из таких ошибок — отказ проверки подлинности с кодом ошибки 3210 в журнале событий компьютера.

- Учетная запись компьютера в Active Directory отсутствует.

Как лечить?

Необходимо переустановить учетную запись компьютера. В сети есть рекомендации по такой переустановки: удалить компьютер из домена, чтобы потом повторно присоединить его. Да, это работает, но данный вариант не рекомендуется делать по причине того, что теряется SID-идентификатор и членство компьютера в рабочей группе.

Поэтому необходимо сделать так:

Открыть оснастку Active Directory, выбрать «Пользователи и компьютеры», щелкнуть объект компьютера правой кнопкой мыши и применить команду «Переустановить учетную запись». После этого компьютер следует заново присоединить к домену и перезагрузиться.

Чтобы перезагрузка после сброса безопасного канала не требовалось, нужно использовать либо команду Netdom, либо Nltest.

C помощью учетной записи, относящейся к локальной группе «Администраторы»:

netdom reset Имя_машины /domain Имя_домена /Usero Имя_пользователя /Passwordo {Пароль | *}

На компьютере, где утрачены доверительные отношения:

nltest /server:Имя_сервера /sc_reset:ДОМЕНКонтроллер_домена

Попытка проверить подлинность: модем не соединяется с роутером.

Нет подключения через Wi-Fi адаптер: попытка проверить подлинность.

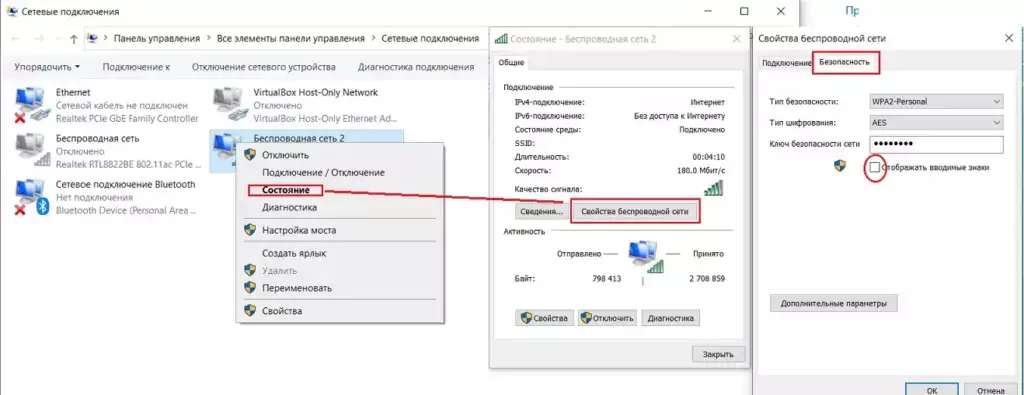

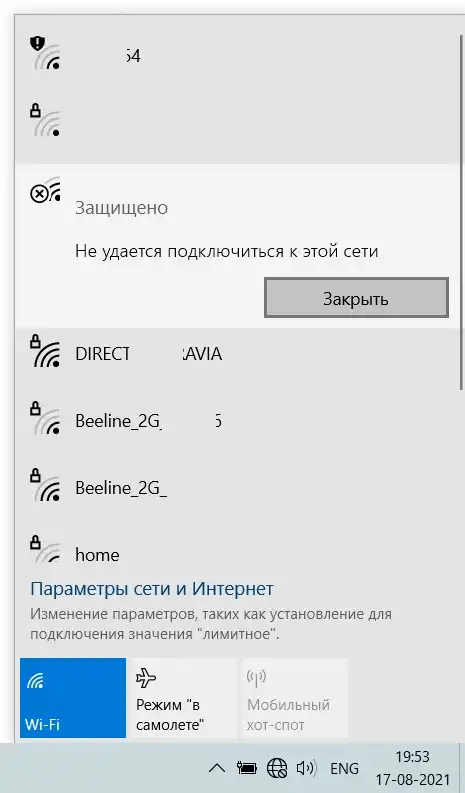

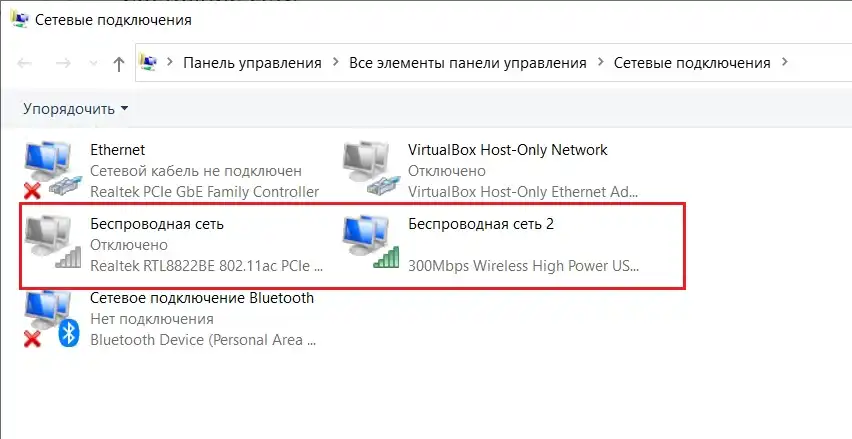

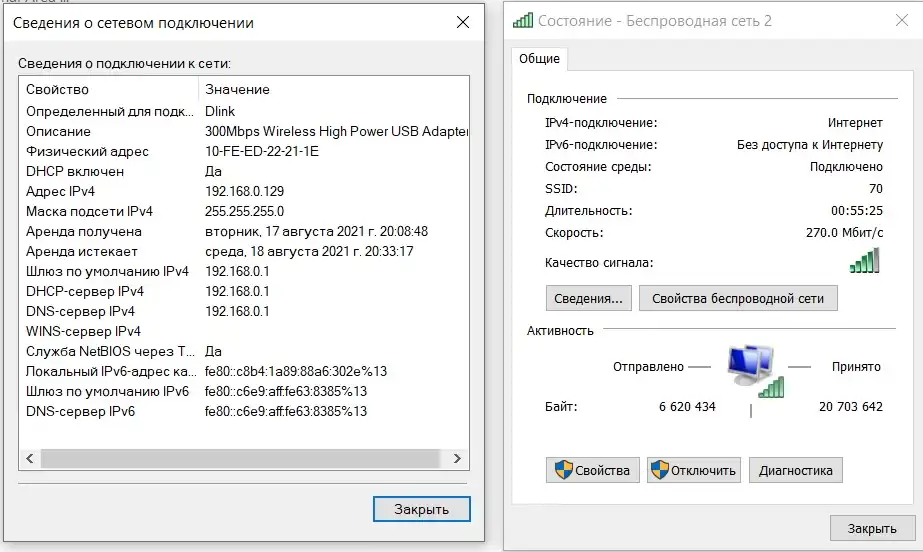

Всем привет, сегодня пытаемся исправить старую как мир, но всё же насущную для пользователей последней Windows проблему. Так, один из пользователей обратился с вопросом о неработающем внешнем Wi-Fi адаптере TP-LINK TL-WN8200ND. Старенький адаптер успешно подключался и также успешно обнаруживался 10-й версией Windows в списке подключённых в Диспетчере устройств. Однако все попытки подключиться к домашней беспроводной точке оказывались безуспешными. При этом в разделе Свойств беспроводного адаптера попытка подключения застревала на сообщении Попытка проверить подлинность :

Первой мыслью была идея о том, что адаптер постоянно теряет пароль к точке доступа. Скопировать и вставить его не составляло труда. Ведь до того всё работало. Пароль в Wi-Fi в Windows всегда под рукой:

Однако проблема, казалось, была не в этом:

Ошибка Попытка проверить подлинность: примерный план действий.

Ниже я привожу вам список пунктов, на которые вы можете обратить внимание при решении задачи. Итак,

- если ошибка Попытка проверить подлинность подстерегла именно с внешним модемом, перед подключением убедитесь, что встроенная карта выключена:

- большинство беспроводных карт ставят собственные утилиты с драйверами. Не поленитесь при подключении модема перевернуть его в поисках бумажного шильда с названием модели и версии. После этого вам прямая дорога на офсайт производителя для подходящей версии драйвера.

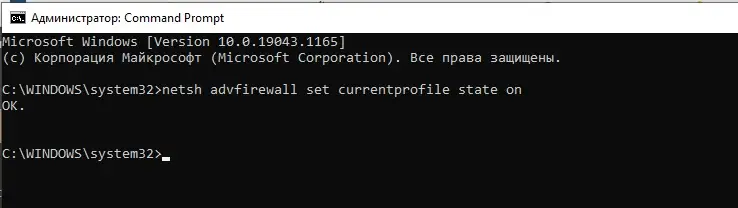

- файрволл может блокировать соединения с сетью беспроводных компонентов. Учтите, что некоторые брандмауэры сохраняют блокировку, даже если они в текущем сеансе выключены. Отключите файрволл, установленный со стороны, убедившись в том, что «родной» брандмауэр включен. Для этого в консоли команд cmd от имени администратора введите команду:

Если у вас установлены сетевые менеджеры типа Bonjour или NetMagic, проблема может быть именно в них.

- проверьте настройки TCP/IP. Они, забегая вперёд, должны выглядеть примерно так:

Я к чему — вот как выглядели настройки проблемной Wi-Fi карты. Смотрите в сторону внутреннего IP-адреса. Он берёт отсчёт с 169.. Так быть не должно:

IPv6 настройки пока отключите. Они здесь не играют роли, однако, конечно, вряд ли именно они послужили проблемой. Но нам точно следует запомнить, что в частях:

- Описание должно содержать примерно то же, что и на коробке / шильдике модема;

- Физический адрес — это MAC число карты;

- сравните подсетевые маски IPv4 у «неисправной» и исправной карт

- время аренды должно присутствовать обязательно и соотносится с реальной (системной) датой

Попытка проверить подлинность: решение.

Практически всё, что описано выше, в моём случае послужило лишь информацией к размышлению. Свойства устройства в Диспетчере устройств предательски выдали информацию о том, что устройству требуется дальнейшая установка. А значит вопрос может решиться следующими действиями:

Сообщения: 29

Благодарности: 2

Сообщения: 52416

Благодарности: 15170

| Конфигурация компьютера | |

| Процессор: Intel Core i7-3770K | |

| Материнская плата: ASUS P8Z77-V LE PLUS | |

| Память: Crucial Ballistix Tactical Tracer DDR3-1600 16 Гб (2 x 8 Гб) | |

| HDD: Samsung SSD 850 PRO 256 Гб, WD Green WD20EZRX 2 Тб | |

| Видеокарта: ASUS ROG-STRIX-GTX1080-O8G-11GBPS | |

| Звук: Realtek ALC889 HD Audio | |

| Блок питания: be quiet! Straight Power 11 650W | |

| CD/DVD: ASUS DRW-24B5ST | |

| Монитор: ASUS VG248QE 24″ | |

| ОС: Windows 8.1 Pro x64 | |

| Индекс производительности Windows: 8,1 | |

| Прочее: корпус: Fractal Design Define R4 |

Центр управления сетями и общим доступом -> Управление беспроводными сетями -> на сети правой кнопкой мыши -> Свойства -> вкладка Безопасность -> Дополнительные параметры.

Для отключения данного рекламного блока вам необходимо зарегистрироваться или войти с учетной записью социальной сети.

Сообщения: 16

Благодарности: 2

| Конфигурация компьютера | |

| Процессор: Intel(R) Core(TM) i5-3470 CPU @ 3.20GHz 3.60 GYz | |

| Материнская плата: Gigabyte GA-Z77P-D3 LGA 1155 ATX | |

| Память: DIMM 2×4 Gb DDR3 | |

| HDD: SSD — 120Gb HDD — 1Tb | |

| Видеокарта: GTX 750 Ti | |

| Блок питания: APS-650CB 650W | |

| ОС: win 7 Ent win 10 pro | |

| Индекс производительности Windows: 7.5 |

Сообщения: 29

Благодарности: 2

Судя по всему Вы пытаетесь подключится из-под ограниченной учетной записи на компьютере, для продолжения необходимо ввести имя и пароль админской учетной записи компьютера.

Сообщения: 1104

Благодарности: 70

| Конфигурация компьютера | |

| Процессор: Intel(R) Core(TM) i5-4460 CPU @ 3.20GHz | |

| Материнская плата: Biostar BIOS Date: 02/19/14 10:59:29 Ver: 04.06.05 | |

| Память: 2*4gb DDR3 | |

| HDD: 2xSSD, 1xHDD | |

| Видеокарта: NVIDIA GeForce 750 | |

| Блок питания: FSP ATX-600PNR 600W v2/2. w/APFC (80 Plus) 9pa6003003 | |

| Монитор: 24 дюмов, SAMSUNG | |

| ОС: Windows 8.1 64бит, Linux Mint 17 64bit, Windows 10×64, Linux Mint 18 x64,Depin linux 15.8 |

дравствуйте, 2 компьютера подключали тоже самое пишет. Программа Windows 7 Ultimate, может установить Windows 8.1, и тогда все пойдет? »

Здравствуйте. В этом окне вы должны ввести свой логин и пароль от компьютера. Вы их указывали когда устанавливали систему. или тот кто устанавливал.

Обычно пароль вводят при включении компьютера. имя пользователя тоже отображается при включении.

Если пароля небыло введите логин (имя пользователя) и нажмите ок(пароль оставьте пустым) либо введите логин Администратора и пароль (Если у администратора пароля небыло введите его логин (имя пользователя) и нажмите ок(пароль также оставьте пустым) )

Сообщите о результате.

Сообщения: 29

Благодарности: 2

Сообщения: 64

Благодарности: 4

Сообщения: 1104

Благодарности: 70

| Конфигурация компьютера | |

| Процессор: Intel(R) Core(TM) i5-4460 CPU @ 3.20GHz | |

| Материнская плата: Biostar BIOS Date: 02/19/14 10:59:29 Ver: 04.06.05 | |

| Память: 2*4gb DDR3 | |

| HDD: 2xSSD, 1xHDD | |

| Видеокарта: NVIDIA GeForce 750 | |

| Блок питания: FSP ATX-600PNR 600W v2/2. w/APFC (80 Plus) 9pa6003003 | |

| Монитор: 24 дюмов, SAMSUNG | |

| ОС: Windows 8.1 64бит, Linux Mint 17 64bit, Windows 10×64, Linux Mint 18 x64,Depin linux 15.8 |

[q=A.N.D.R.E.I.S.M]Костя_Лу@vk,

Здравствуйте, логин и пароль не устанавливал не какой на Windows 7. От Wi-Fi есть логин и пароль у меня, когда выскакивает табличка проверка подлинности, я вожу в эту табличку логин и пароль от Wi-Fi. Не подключает не как Wi-Fi, буду пробовать как вы написали обязательно от пишу вам. Спасибо что не проходите мимо))

В это окошко вводят пароль и логин от компьютера. Если пароля небыло введите логин (имя пользователя) и нажмите ок(пароль оставьте пустым)

После этого вы либо получите ошибку либо получите доступ к вайфаю.

Если ошибка-сделайте скриншот.

Wi-Fi: Ошибка проверки подлинности (Authentification Error)

Видно, что отстраиваться надо, прежде всего, от наиболее сильного сигнала на канале 6 и от сигналов на канале 9. (А должен вам доложить, что на роутере Upvel UR-315BN канал 9 выставлен по умолчанию.) В Wi-Fi сетях на 2,4 ГГц есть золотая тройка непересекающихся каналов: 1, 6 и 11. Канал 6 в моём примере является наиболее сильной помехой. Канал 11 выбрать было бы можно, но он близок к сильно загруженному каналу 9. Можно попробовать встать на канал номер 1. Там уже есть одна сеть, но сигнал от неё относительно невелик. Можно поэкспериментировать и с другими каналами.

На некоторых роутерах (или другом сетевой оборудовании) можно выставить выбор Wi-Fi канала в автоматическом режиме (Auto). Но в этом случае чаще всего канал будет автоматически выбираться только в момент включения роутера. Для повторного запуска процедуры автоматического выбора следует роутер выключить и после небольшой паузы включить опять.

Проверка подлинности сети для удаленного компьютера Windows нередко вызывает недоумение у пользователей, так как возникает ошибка удаленный компьютер требует проверку подлинности. Проблема с проверкой чаще встречается на более ранних версиях ОС до Windows 7. PClegko разберется с причинами и даст верные советы по исправлению ошибок подключения к удаленному рабочему столу.

Уверенные пользователи ПК наверняка слышали о фишке «удаленный рабочий стол» (Remote Desktop Connection). Она позволяет подключаться к другому компьютеру (удаленному) через свой ПК, планшет или телефон.

Вы можете удаленно управлять другим ПК, как будто вы находитесь за ним. Технология работает на всех операционных системах (ОС) включая Windows XP, Windows 7-10, Mac OS.

Требования к аутентификации на уровне сети

Remote Desktop Connection – это пошаговый процесс. Сперва нужно настроить ПК, над которым необходим контроль. Этот компьютер обязательно должен соблюдать такие требования.

1. Компьютер клиента обязан использовать Remote Desktop Connection версии 6.0 или выше.

2. Операционная система, установленная на ПК, должна поддерживать Credential Security Support Provider.

3. Должен быть запущен клиент Windows Server: 2008R2, W2012R2, W2016R2.

Причина ошибки подключения к удаленному компьютеру

Давно прошли те времена, когда RDC пользовались лишь системные администраторы. Сейчас эта функция – обычное дело в корпоративной среде. Огромной популярностью пользуется решение от компании Microsoft, в основном из-за добавления этой функции в состав серверных операционных систем (Windows Server).

Но этот гигант не останавливается на достигнутом и собирается догнать своего прямого конкурента CSTRIX, возможностями которого пользуются уже более 15 лет.

С выходом Windows Server, появилась возможность устанавливать защиту на сетевом уровне. Но, более поздние версии ОС эту возможность не получили. Теперь, при подключении к такому серверу, удаленный компьютер требует проверки подлинности на уровне сети, которую ПК не поддерживает.

Ошибка происходит по причине того, что Windows XP не может проверить подлинность на уровне сети. Эта возможность появляется только в будущих версиях системы. Позже разработчики выпустили обновление KB951608, исправляющее проблему.

Проверка подлинности сети для удаленного компьютера — решение проблемы

Проверка подлинности на уровне сети – метод проверки, при котором подлинность пользователя должна проверяться перед непосредственным подключением к удаленному рабочему столу. Этот метод безопасен и помогает защитить удаленный ПК от злоумышленников, и вредоносного программного обеспечения.

Чтобы воспользоваться функцией удаленного рабочего стола, нужно установить Windows XP Service Pack 3, (на других версиях ОС проблема не беспокоит) а после выполнить следующее.

Зайти на официальный сайт https://support.microsoft.com/ru-ru/kb/951608 скачать файл с автоматическими исправлениями. Кнопку «Скачать» можно найти в разделе «Помощь»

Запустите файл после загрузки. Откроется окно программы. Первый действием кликните на галочку «Принять» и нажмите «Далее».

После завершения процесса должно открыться новое окно с результатом исправлений. Обычно там написано, что исправление было обработано. Нажмите «Закрыть» и согласитесь с условием перезагрузить компьютер.

После всех выполненных действий, при новом подключении проверка подлинности на уровне сети проходит успешно.

В открывшемся окне укажите логин и пароль администратора для получения доступа.

Следующий способ называется «Атака в лоб» – выключить проверку Connection Broker в свойствах приложений. По умолчанию стоит «Разрешить подключаться только с компьютеров…», снимите галочку.

Теперь удаленное приложения обязательно откроется без злостной ошибки.

Существует и более безопасный способ – включить поддержку проверки подлинности на уровне сети. В этом случае, в свойствах коллекции не нужно убирать галочку, стоящую по умолчанию.

Вместо этого следует внести изменения в реестр:

1. Воспользуйтесь regedit (Win+R) и измените путь «HKLM/SYSTEM/ CurrentControlSet/Lsa» добавить значение tspkg в параметр «Security Packages».

2. «HKLM/SYSTEM/CurrentControlSet/SecurityProviders» добавить скрипт credssp.dll в «SecurityProviders».

После всех изменений перезагрузите компьютер. Если после перезагрузки при запуске приложения появиться ошибка «компьютер требует проверку подлинности на уровне сети» (код: 0x80090303)» – не беспокойтесь!

Для решения проблемы воспользуетесь хотфиксом (первый способ). После чего снова перезагрузите ПК и приложение обязательно запустится.

Еще один способ избавиться от проблемы – обновить операционную систему. В 2018 году пора забыть о Windows XP, и перейти хотя бы на 7-ку, лучше на последнюю, 10-ю версию. На новых ОС проблемы не существует.

Разрешить удаленное подключение к компьютеру на Windows 10 проще простого. Важно, чтобы у пользователя была установлена профессиональная версия операционной системы (Pro).

Для разрешения подключения к удаленному ПК следует:

1. Откройте «Панель управления»

2. «Система».

3. «Настройки удаленного доступа».

4. Активируйте раздел «Разрешить удаленные подключения» и нажмите «Ок», затем «Применить» и покиньте меню.

После перезагрузки ПК будет поддерживать удаленные подключения по локальной сети.

Теперь нужно убедиться, что включено разрешение подключения по протоколу RDP.

1. Снова зайдите в «Свойства», «Настройки удаленного доступа».

2. Кликните по пункту «Разрешить удаленные подключения к ПК», если этот параметр будет неактивен.

Советуем прописывать именно тех пользователей, которые будут подключаться к системе. Эту процедуру нужно выполнить обязательно! Если не помогло, переходим ко второму способу.

Проверяем настройки брандмауэра

1. Переходим в «Панель управления».

2. «Брандмауэр» и нажимаем ставим разрешение на нужное приложение.

В настройках также нужно разрешить все входящие подключения к удаленному рабочему столу.

После проверки настроек проблема должна исчезнуть.

Главная особенность новой ОС – не нужно устанавливать дополнительное программное обеспечение для настройки удаленного рабочего стола. Просто откройте поиск и найдите «Удаленный рабочий стол». После чего откроется программа.

В ячейку нужно вписать IP-адрес требуемого ПК и ввести его учетные данные. Все просто.

Проверка подлинности сети для удаленного компьютера — банальные ошибки

Компьютер может не подключаться к удаленному рабочему столу еще по нескольким, банальным причинам:

1. Подключение не осуществляется, если учетная запись пользователя создана без пароля. Пароль можно добавить в настройках учетной записи.

2. Удаленный ПК может находиться в спящем режиме. Чтобы этого не происходило, в параметрах сна и гибернации установите параметр «Никогда».

3. Удаленный компьютер принимает подключения только от ПК с включенной проверкой подлинности (NLA). В статье мы привели примеры как разрешить проверну подлинности на уровне сети.

После проведения всех манипуляций, у Вас без сомнений получиться подключить к удаленному рабочему столу.

Содержание

- 1 Сетевая безопасность: уровень проверки подлинности LAN Manager

- 1.1 Справка

- 1.2 Возможные значения

- 1.3 Рекомендации

- 1.4 Расположение

- 1.5 Значения по умолчанию

- 1.6 Управление политикой

- 1.7 Необходимость перезагрузки

- 1.8 Групповая политика

- 1.9 Соображения безопасности

- 1.10 Уязвимость

- 1.11 Меры противодействия

- 1.12 Возможные последствия

- 1.13 Связанные разделы

- 2 Восстановление доверительных отношений без повторного ввода в домен

- 2.1 Пароль компьютера в домене AD

- 2.2 Утилита Netdom

- 2.3 Командлет Reset-ComputerMachinePassword

- 3 Восстанавливаем доверие в домене

- 3.1 Способ первый

- 3.2 Способ второй

- 3.3 Способ третий

- 3.4 Способ четвертый

- 3.5 Изменение параметров смены пароля компьютера

- 4 Восстанавливаем доверительные отношения в домене

- 4.1 Пользователи и компьютеры Active Directory

- 4.2 Утилита Netdom

- 4.3 Командлет PowerShell 3.0

- 5 IIS — Включение и конфигурирование проверки подлинности

- 5.1 Включение проверки подлинности

- 5.2 Чтобы включить метод проверки подлинности для WWW

- 5.3 Чтобы включить метод проверки подлинности для FTP

- 5.4 Конфигурирование анонимной проверки подлинности

- 5.5 Чтобы изменить учетную запись, используемую для анонимной проверки подлинности

- 5.6 Конфигурирование обычной проверки подлинности

- 5.7 Конфигурирование краткой проверки подлинности

- 5.8 Конфигурирование встроенной проверки подлинности Windows

Сетевая безопасность: уровень проверки подлинности LAN Manager

Содержит описание рекомендаций, расположения, значений, управления политикой и вопросов безопасности для параметра политики безопасности Сетевая безопасность: уровень проверки подлинности LAN Manager.

Справка

Этот параметр политики определяет, какой протокол проверки подлинности запроса или ответа будет использоваться для входа в сеть. LAN Manager (LM) состоит из клиентского компьютера и серверного программного обеспечения от Майкрософт и позволяет пользователям связывать устройства в одну сеть.

Среди возможностей сетевого подключения — прозрачный общий доступ к файлам и печати, функции обеспечения безопасности пользователя и инструменты администрирования сети. В доменах Active Directory для проверки подлинности по умолчанию используется протокол Kerberos.

Однако если протокол Kerberos не может быть согласован по какой-либо причине, Active Directory использует LM, NTLM, или NTLM версии 2 (NTLMv2.

Проверка подлинности LAN Manager включает варианты использования LM, NTLM и NTLMv2. Эти протоколы используются для проверки подлинности всех клиентских устройств под управлением операционной системы Windows, когда выполняются следующие операции:

- присоединение к домену;

- проверка подлинности между лесами Active Directory;

- проверка подлинности в доменах на базе более ранних версий операционной системы Windows;

- проверка подлинности на компьютерах, работающих не под управлением операционных систем Windows, начиная c Windows 2000;

- проверка подлинности на компьютерах, которые не принадлежат домену.

Возможные значения

- Отправлять LM- и NTML-ответы

- Отправлять LM и NTLM — использовать сеансовую безопасность NTLMv2 при согласовании

- Отправлять только NTML-ответы

- Отправлять только NTLMv2-ответы

- Отправлять только NTLMv2-ответы. Отказывать LM

- Отправлять только NTLMv2-ответы. Отказывать LM и NTLM

- Не определено

Параметр Сетевая безопасность: уровень проверки подлинности LAN Manager определяет, какой протокол проверки подлинности запроса или ответа будет использоваться для входа в сеть.

Этот выбор влияет на уровень протокола проверки подлинности, который используют клиенты, уровень безопасности сеанса, который согласовывается компьютером, и уровень проверки подлинности, который принимают серверы.

В таблице ниже определены и описаны параметры политики, а также определен уровень безопасности, используемый в соответствующем параметре реестра, если использование реестра для управления этим параметром вместо параметра политики разрешено.

ПараметрОписаниеУровень безопасности реестра

| Отправлять LM- и NTML-ответы | Клиентские устройства используют проверку подлинности LM и NTLM и никогда не используют сеансовую безопасность NTLMv2. Контроллеры домена принимают проверку подлинности LM, NTLM и NTLMv2. | |

| Отправлять LM и NTLM — использовать сеансовую безопасность NTLMv2 при согласовании | Клиентские устройства используют проверку подлинности LM и NTLM, а также сеансовую безопасность NTLMv2, если сервер ее поддерживает. Контроллеры домена принимают проверку подлинности LM, NTLM и NTLMv2. | 1 |

| Отправлять только NTML-ответ | Клиентские устройства используют проверку подлинности NTLMv1, а также сеансовую безопасность NTLMv2, если сервер ее поддерживает. Контроллеры домена принимают проверку подлинности LM, NTLM и NTLMv2. | 2 |

| Отправлять только NTLMv2-ответ | Клиентские устройства используют проверку подлинности NTLMv2, а также сеансовую безопасность NTLMv2, если сервер ее поддерживает. Контроллеры домена принимают проверку подлинности LM, NTLM и NTLMv2. | 3 |

| Отправлять только NTLMv2-ответ. Отказывать LM | Клиентские устройства используют проверку подлинности NTLMv2, а также сеансовую безопасность NTLMv2, если сервер ее поддерживает. Контроллеры домена отклоняют проверку подлинности LM и принимают только проверку подлинности NTLM и NTLMv2. | 4 |

| Отправлять только NTLMv2-ответ. Отказывать LM и NTLM | Клиентские устройства используют проверку подлинности NTLMv2, а также сеансовую безопасность NTLMv2, если сервер ее поддерживает. Контроллеры домена отклоняют проверку подлинности LM и NTLM и принимают только проверку подлинности NTLMv2. | 5 |

Рекомендации

- Рекомендации зависят от индивидуальных требований к безопасности и проверке подлинности.

Расположение

Конфигурация компьютераПараметры WindowsПараметры безопасностиЛокальные политикиПараметры безопасности

Значения по умолчанию

В следующей таблице приведены фактические и действующие значения по умолчанию для этой политики. Значения по умолчанию также указаны на странице свойств политики.

Тип сервера или объект групповой политикиЗначение по умолчанию

| Политика домена по умолчанию | Не определено |

| Политика контроллера домена по умолчанию | Не определено |

| Параметры автономного сервера по умолчанию | Отправлять только NTLMv2-ответ |

| Действующие параметры контроллера домена по умолчанию | Отправлять только NTLMv2-ответ |

| Действующие параметры рядового сервера по умолчанию | Отправлять только NTLMv2-ответ |

| Действующие параметры клиентского компьютера по умолчанию | Не определено |

Управление политикой

В данном разделе описываются компоненты и средства, доступные для управления этой политикой.

Необходимость перезагрузки

Нет. Изменения этой политики вступают в силу без перезагрузки устройства после их локального сохранения или распространения через групповую политику.

Групповая политика

Изменение этого параметра может повлиять на совместимость с клиентскими устройствами, службами и приложениями.

Соображения безопасности

В этом разделе описывается, каким образом злоумышленник может воспользоваться компонентом или его конфигурацией, как применить меры противодействия и каковы возможные негативные последствия реализации этих мер.

Уязвимость

В Windows 7 и Windows Vista этот параметр не определен. В Windows Server 2008 R2 и более поздних версиях для этого параметра настроено значение Отправлять только NTLMv2-ответы.

Меры противодействия

Настройте для параметра Сетевая безопасность: уровень проверки подлинности LAN Manager значение Отправлять только NTLMv2-ответы. Майкрософт и ряд независимых организаций настоятельно рекомендуют использовать этот уровень проверки подлинности, если все клиентские компьютеры поддерживают NTLMv2.

Возможные последствия

Клиентские устройства, не поддерживающие проверку подлинности NTLMv2, не смогут пройти проверку подлинности на домене и получать доступ к ресурсам с помощью LM и NTLM.

Связанные разделы

Параметры безопасности

Источник: https://technet.microsoft.com/ru-ru/library/mt629079(v=vs.85).aspx

Восстановление доверительных отношений без повторного ввода в домен

В этой статье мы коснемся проблемы нарушения доверительных отношений между рабочей станцией и доменом, мешающей пользователю авторизоваться в системе. Рассмотрим причину проблемы и простой способ восстановления доверительных отношений по безопасному каналу.

Как проявляется проблема: пользователь пытается авторизоваться на рабочей станции или сервере под своей учетной запись и после ввода пароля появляется ошибка:

The trust relationship between this workstation and the primary domain failedНе удалось восстановить доверительные отношения между рабочей станцией и доменом

Или такая:

The security database on the server does not have a computer account for this workstation trust relationshipБаза данных диспетчера учетных записей на сервере не содержит записи для регистрации компьютера через доверительные отношения с этой рабочей станцией

Попробуем разобраться, что же означают данные ошибки и как их исправить.

Пароль компьютера в домене AD

Когда компьютер вводится в домен Active Directory, для него создается отдельная учетная запись компьютера с паролем. На этом уровне доверие обеспечивается тем, что эта операция выполняется администратором домена или пользователем домена (каждый пользователь по умолчанию может включить в домен 10 ПК).

При регистрации компьютера в домене, между ним и контроллером домена устанавливается безопасный канал, по которому передаются учетные данные, и дальнейшее взаимодействие происходит в соответствии с политиками безопасности, установленными администратором.

Пароль учетной записи компьютера по умолчанию действует 30 дней, после чего автоматически меняется. Смена пароля инициируется самим компьютером на основании доменных политик.

Если пароль компьютера просрочен, он автоматически меняется при следующей регистрации в домене. Поэтом, если вы не перезагружали компьютер несколько месяцев, доверительные отношения между ПК и доменом сохраняются, а пароль компьютера будет сменен при следующей перезагрузке.

Доверительные отношения разрываются, если компьютер пытается аутентифцироваться в домене под неверным паролем. Обычно это происходит, когда компьютер восстанавливают из образа или из снапшота виртуальной машины. В этом случае пароль машины, хранящийся локально, и пароль в домене могут не совпадать.

«Классический» способ восстановить доверительные отношения в этом случае::

- Сбросить пароль локального администратора

- Вывести ПК из домена и включить его в рабочую группу

- Перезагрузится

- С помощью оснастки ADUC – сбросить учёту компьютера в домене (Reset Account)

- Повторно включить ПК в домен

- Еще раз перезагрузиться

Этот метод самый простой, но слишком топорный и требует как минимум двух перезагрузок и 10-30 минут времени. Кроме того, могут возникнуть проблемы с использованием старых локальных профилей пользователей.

Есть более элегантный способ восстановить доверительные отношения без перевключения в домен и без перезагрузок.

Утилита Netdom

Утилита Netdom включена в состав Windows Server начиная с 2008 версии, а на ПК пользователей может быть установлена из RSAT (Remote Server Administration Tools). Чтобы восстанвить доверительные отношения, нужно войти в систему под локальным администратором (набрав “.Administrator” на экране входа в систему) и выполнить такую команду:

Netdom resetpwd /Server:DomainController /UserD:Administrator /PasswordD:Password

- Server – имя любого доступного контроллера домена

- UserD – имя пользователя с правами администратора домена или Full control на OU с учетной записью компьютера

- PasswordD – пароль пользователя

Netdom resetpwd /Server:sam-dc01 /UserD:aapetrov /PasswordD:Pa@@w0rd

Послу успешного выполнения команды перезагрузка не нужна, достаточно выполнить логофф и войти в систему под доменной учетной.

Командлет Reset-ComputerMachinePassword

Командлет Reset-ComputerMachinePassword появился в PowerShell 3.0, и в отличии от утилиты Netdom, уже имеется в системе, начиная с Windows 8 / Windows Server 2012. На Windows 7, Server 2008 и Server 2008 R2 его можно установить вручную (http://www.microsoft.com/en-us/download/details.aspx?id=34595), также требуется наличие Net Framework 4.0 или выше.

Также нужно войти в систему под локальной учетной записью администратора, открыть консоль PowerShell и выполнить команду:

Reset-ComputerMachinePassword -Server DomainController -Credential DomainAdmin

- Server – имя контроллера домена

- Credential – имя пользователя с правами администратора домена (или правами на OU с ПК)

Reset-ComputerMachinePassword -Server sam-dc01 -Credential corpaapetrov

В открывшемся окне безопасности нужно указать пароль пользователя.

Совет. Эту же операцию можно выполнить с помощью другого командлета Powershell Test-ComputerSecureChannel:

Test-ComputerSecureChannel -Repair -Credential corpaapetrov

Проверить наличие безопасного канала между ПК и DC можно командой:

nltest /sc_verify:corp.adatum.com

Следующие строки подтверждают, что доверительные отношения были успешно восстановлены:

Trusted DC Connection Status Status = 0 0x0 NERR_Success

Trust Verification Status = 0 0x0 NERR_Success

Как вы видите, восстановить доверительные отношения в домене довольно просто.

Источник: http://winitpro.ru/index.php/2014/09/18/vosstanovlenie-doveritelnyx-otnoshenij-bez-perevvoda-v-domen/

Восстанавливаем доверие в домене

Домен хранит текущий пароль компьютера, а также предыдущий, на всякий случай. Если пароль изменится дважды, то компьютер, использующий старый пароль, не сможет пройти проверку подлинности в домене и установить безопасное соединение.

Рассинхронизация паролей может произойти по разным причинам, например компьютер был восстановлен из резервной копии, на нем была произведена переустановка ОС или он просто был долгое время выключен.

В результате при попытке входа в домен нам будет выдано сообщение о том, что не удается установить доверительные отношения с доменом.

Для восстановления доверительных отношений существует несколько способов. Рассмотрим их все по порядку.

Способ первый

Открываем оснастку «Active Directory Users and Computers» и находим в ней нужный компьютер. Кликаем на нем правой клавишей мыши и в контекстном меню выбираем пункт «Reset Account». Затем заходим на компьютер под локальной учетной записью и заново вводим его в домен.

Примечание. Кое где встречаются рекомендации удалить компьютер из домена и заново завести. Это тоже работает, однако при этом компьютер получает новый SID и теряет членство в группах, что может привести к непредсказуемым последствиям.

Способ этот довольно громоздкий и небыстрый, т.к. требует перезагрузки, однако работает в 100% случаев.

Способ второй

Заходим на компьютер, которому требуется сбросить пароль, открываем командную консоль обязательно от имени администратора и вводим команду:

Netdom Resetpwd /Server:SRV1 /UserD:Administrator /PasswordD:*

где SRV1 — контролер домена, Administrator — административная учетная запись в домене. Дополнительно можно указать параметр /SecurePasswordPrompt, который указывает выводить запрос пароля в специальной форме.

В открывшемся окне вводим учетные данные пользователя и жмем OK. Пароль сброшен и теперь можно зайти на компьютер под доменной учетной записью. Перезагрузка при этом не требуется.

Что интересно, в рекомендациях по использованию и в справке написано, что команду Netdom Resetpwd можно использовать только для сброса пароля на контролере домена, другие варианты использования не поддерживаются. Однако это не так, и команда также успешно сбрасывает пароль на рядовых серверах и рабочих станциях.

Еще с помощью Netdom можно проверить наличие безопасного соединения с доменом:

Netdom Verify WKS1 /Domain:Contoso.com /UserO:Administrator /PasswordO:*

Или сбросить учетную запись компьютера:

Netdom Reset WKS1 /Domain:Contoso.com /UserO:Administrator /PasswordO:*

где WKS1 — рабочая станция, которой сбрасываем учетку.

Способ достаточно быстрый и действенный, однако есть одно но: по умолчанию утилита Netdom есть только на серверах с установленной ролью Active Directory Domain Services (AD DS). На клиентских машинах она доступна как часть пакета удаленного администрирования Remote Server Administration Tools (RSAT).

Способ третий

Еще одна утилита командной строки — Nltest. На компьютере, который потерял доверие, выполняем следующие команды:

Nltest /query

— проверить безопасное соединение с доменом;

Nltest /sc_reset:Contoso.com

— сбросить учетную запись компьютера в домене;

Nltest /sc_change_pwd:Contoso.com

— изменить пароль компьютера.

Самый быстрый и доступный способ, ведь утилита Nltest по умолчению есть на любой рабочей станции или сервере. Однако, в отличие от Netdom, в которой предусмотрен ввод учетных данных, Nltest работает в контексте запустившего ее пользователя. Соответственно, зайдя на компьютер под локальной учетной записью и попытавшись выполнить команду можем получить ошибку доступа.

Способ четвертый

PowerShell тоже умеет сбрасывать пароль копьютера и восстанавливать безопасное соеднение с доменом. Для этого существует командлет Test-ComputerSecureChannel . Запущенный без параметров он выдаст состояние защищенного канала — True или False.

Для сброса учетной записи компьютера и защищенного канала можно использовать такую команду:

Test-ComputerSecureChannel -Server SRV1 -Credential ContosoAdministrator -Repair

где SRV1 — контролер домена (указывать не обязательно).

Для сброса пароля также можно также воспользоваться такой командой:

Reset-ComputerMachineChannel -Server SRV1 -Credential ContosoAdministrator

Способ быстрый и удобный, не требующий перезагрузки. Но и здесь есть свои особенности. Ключ -Credential впервые появился в PowerShell 3.0. Без этого параметра командлет, запущенный из под локального пользователя, выдает ошибку доступа. Получается что данный метод можно использовать только на Windows 8 и Server 2012, ведь для остальных ОС PowerShell 3.0 пока недоступен.

Как видите, способов восстановления доверительных отношений более чем достаточно. Однако если проблема приобретает постоянный характер, то проще подойти к ее решению с другой стороны.

Изменение параметров смены пароля компьютера

Смена пароля в домене происходит следующим образом:

Каждые 30 дней рабочая станция отправляет ближайшему контролеру домена запрос на изменение пароля учетной записи компьютера. Контролер принимает запрос, пароль изменяется, а затем изменения передаются на все контролеры в домене при следующей репликации.

Некоторые параметры смены пароля можно изменять. Например, можно изменить временной интервал или совсем отключить смену паролей. Сделать это можно как для отдельных компьютеров, так и для групп.

Если настройки необходимо применить к группе компьютеров, то проще всего использовать групповую политику. Настройки, отвечающие за смену паролей, находятся в разделе Computer Configuration — Policies — Windows Settings — Security Settings — Local Policies — Security Options. Нас интересуют следующие параметры:

Disable machine account password change — отключает на локальной машине запрос на изменение пароля;

Maximum machine account password age — определяет максимальный срок действия пароля компьютера. Этот параметр определяет частоту, с которой член домена будет пытаться изменить пароль. По умолчанию срок составляет 30 дней, максимально можно задать 999 дней;

Refuse machine account password changes — запрещает изменение пароля на контролерах домена. Если этот параметр активировать, то контролеры будут отвергать запросы компьютеров на изменение пароля.

Для одиночной машины можно воспользоваться настройками реестра. Для этого в разделеHKLMSYSTEMCurrentControlSetServicesNetlogonParameters есть два параметра :

DisablePasswordChange — если равен 1, то запрос на обновление пароля компьютера отключен, 0 — включен.

MaximumPasswordAge — определяет максимальный срок действия пароля компьютера в днях. При желании можно задать более 1 миллиона дней !!!

И в разделе HKLMSYSTEMCurrentControlSetServicesNetlogonParameters, только у контролеров домена, параметр:

RefusePasswordChange — если равен 1, то запрещает контролеру домена принимать запрос на изменение пароля. Этот параметр надо задать на всех контролерах в домене.

Вот вроде и все про доверительные отношения. Как видите, доверие в домене — штука тонкая, так что старайтесь его не терять.

Источник: https://AdmiNotes.ru/vosstanavlivaem-doverie-v-domene/

Восстанавливаем доверительные отношения в домене

С ошибкой «Не удалось установить доверительные отношения между этой рабочей станцией и основным доменом» время от времени приходится сталкиваться каждому системному администратору. Но не каждый понимает причины и механизмы процессов, приводящие к ее возникновению. Потому что без понимания смысла происходящих событий невозможно осмысленное администрирование, которое подменяется бездумным выполнением инструкций.