Аннотация

Для защиты безопасности операционной системы Windows ранее были подписаны обновления (с использованием как алгоритмов SHA-1, так и SHA-2). Подписи используются для проверки подлинности обновлений непосредственно от корпорации Майкрософт и не подделыв их во время доставки. Из-за недостатков алгоритма SHA-1 и в связи с отраслевыми стандартами мы изменили подпись обновлений Windows на более безопасный алгоритм SHA-2. Это изменение было поэтапно сделано с апреля 2019 г. по сентябрь 2019 г., чтобы обеспечить плавную миграцию (дополнительные сведения об изменениях см. в разделе «Расписание обновления продуктов»).

Клиентам, которые работают с устаревшими версиями ОС (Windows 7 с SP1, Windows Server 2008 R2 с SP1 и Windows Server 2008 с SP2), на их устройствах должна быть установлена поддержка подписи кода SHA-2 для установки обновлений, выпущенных в июле 2019 г. или после этого. Все устройства без поддержки SHA-2 не смогут установить обновления Windows в июле 2019 г. или после него. Для подготовки к этому изменению мы выпустили поддержку для входов SHA-2 в марте 2019 г. и внося добавоонные улучшения. cлужбы Windows Server Update Services (WSUS) 3.0 SP2 будет получать поддержку SHA-2 для безопасной доставки подписанных обновлений SHA-2. См. раздел «Расписание обновления продуктов» для временной шкалы миграции SHA-2.

Сведения о фоновом режиме

Безопасный hash Algorithm 1 (SHA-1) был разработан в качестве необратимых функций hashing и широко используется при подписании кода. К сожалению, безопасность алгоритма sha-1 со временем становится менее надежной из-за недостатков алгоритма, повышения производительности процессора и появления облачных вычислений. Более надежные альтернативы, такие как безопасный hash Algorithm 2 (SHA-2), теперь являются предпочтительными, так как в них проблемы не одинаковы. Дополнительные сведения о том, как не используется SHA-1, см. в документах «Hash» (Hash) и Signature Algorithms (Алгоритмы подписи).

Расписание обновления продукта

С начала 2019 г. процесс миграции на sha-2 начался поэтапно, и поддержка будет доставляться в автономные обновления. Корпорация Майкрософт нацелена на следующее расписание, чтобы предложить поддержку SHA-2. Имейте в виду, что может измениться следующая временная шкала. Мы продолжим обновлять эту страницу по мере необходимости.

|

Целевая дата |

Событие |

Применяется к |

|

12 марта 2019 г. |

Автономные обновления для системы безопасности KB4474419 и KB4490628, выпускаются для поддержки подписи кода SHA-2. |

Windows 7 с sp1 |

|

12 марта 2019 г. |

Отдельное обновление KB4484071 доступно в каталоге Обновлений Windows для WSUS 3.0 с sp2, который поддерживает доставку подписанных обновлений SHA-2. Для пользователей WSUS 3.0 с sp2 это обновление должно быть установлено вручную не позднее 18 июня 2019 г. |

WSUS 3.0 SP2 |

|

9 апреля 2019 г. |

Отдельное обновление KB4493730, в которое вводится поддержка подписи кода SHA-2 для стека обслуживания (SSU), выпущено в обновлении для системы безопасности. |

Windows Server 2008 с пакетом обновления 2 (SP2) |

|

14 мая 2019 г. |

Отдельное обновление для системы безопасности KB4474419, выпущенное для поддержки подписи кода SHA-2. |

Windows Server 2008 с пакетом обновления 2 (SP2) |

|

11 июня 2019 г. |

Отдельное обновление для системы безопасности KB4474419было выпущено повторно, чтобы добавить отсутствующие знаки кода MSI SHA-2. |

Windows Server 2008 с пакетом обновления 2 (SP2) |

|

18 июня 2019 г. |

В Windows 10 подписи, измененные с двух подписей (SHA-1/SHA-2) на SHA-2, изменены. Действия клиента не требуются. |

Windows 10 версии 1709 |

|

18 июня 2019 г. |

Обязательно: Для клиентов, использующих WSUS 3.0 с sp2, для поддержки обновлений SHA-2 к этой дате необходимо вручную установить KB4484071. |

WSUS 3.0 SP2 |

|

9 июля 2019 г. |

Обязательно: Для обновления устаревших версий Windows потребуется установить поддержку подписи кода SHA-2. Поддержка, выпущенная в апреле и мае(KB4493730 и KB4474419),потребуется для продолжения получения обновлений для этих версий Windows. В настоящее время все устаревшие подписи Обновлений Windows изменились с SHA1 и на SHA-2 с двойной подписью (SHA-1/SHA-2) на SHA-2. |

Windows Server 2008 с пакетом обновления 2 (SP2) |

|

16 июля 2019 г. |

В Windows 10 подписи, измененные с двух подписей (SHA-1/SHA-2) на SHA-2, изменены. Действия клиента не требуются. |

Windows 10 версии 1507 |

|

13 августа 2019 г. |

Обязательно: Для обновления устаревших версий Windows потребуется установить поддержку подписи кода SHA-2. Для продолжения получения обновлений для этих версий Windows потребуется поддержка, выпущенная в марте(KB4474419 и KB4490628). Если вы используете устройство или VM с загрузкой EFI, дополнительные действия по предотвращению проблемы с устройством могут не запускаться, см. в разделе «Вопросы и вопросы и вопросы». В настоящее время все устаревшие подписи Windows изменились с SHA-1 и SHA-1/SHA-2 на SHA-2. |

Windows 7 с sp1 |

|

10 сентября 2019 г. |

Подписи в устаревших обновлениях Windows были изменены с двух подписей (SHA-1/SHA-2) на SHA-2. Действия клиента не требуются. |

Windows Server 2012 |

|

10 сентября 2019 г. |

Отдельное обновление для системы безопасности KB4474419 было повторно выпущено для добавления отсутствующих сотрудников загрузки EFI. Убедитесь, что эта версия установлена. |

Windows 7 с sp1 |

|

28 января 2020 г. |

Подписи в списках доверия сертификата (CTLS) для надежной корневой программы Майкрософт изменены с двух подписей (SHA-1/SHA-2) на SHA-2. Действия клиента не требуются. |

Все поддерживаемые платформы Windows |

|

Август 2020 г. |

Конечные точки службы на базе Windows Update SHA-1 больше не будут. Это влияет только на старые устройства с Windows, на которых не были обновлены соответствующие обновления для системы безопасности. Дополнительные сведения см. в KB4569557. |

Windows 7 Windows Server 2008 R2 |

|

3 августа 2020 г. |

Корпорация Майкрософт удалила из Центра загрузки Майкрософт содержимое, подписанное на Windows для безопасного hash Algorithm 1 (SHA-1). Дополнительные сведения см. в блоге WINDOWS PRO SHA-1 для Windows, который будет отменен 3 августа 2020 г. |

Windows Server 2000 Windows Server 2008 R2 |

Текущее состояние

Windows 7 с sp1 и Windows Server 2008 R2 с SP1

Перед установкой любого обновления, выпущенного 13 августа 2019 г. или более поздней версии, необходимо установить следующие необходимые обновления, а затем перезапустить устройство. Необходимые обновления можно устанавливать в любом порядке, и их не нужно переустановить, если только не установлена новая версия необходимого обновления.

-

Обновление стека обслуживания (SSU) (KB4490628). При использовании Обновления Windows вам будет автоматически предложен необходимый SSU.

-

Обновление SHA-2(KB4474419)выпущено 10 сентября 2019 г. При использовании Обновления Windows вам автоматически будет предложено необходимое обновление SHA-2.

Важно!После установки всех необходимых обновлений необходимо перезапустить устройство перед установкой ежемесячных обновлений, обновлений только для системы безопасности, предварительной версии monthly Rollup или автономных обновлений.

Windows Server 2008 с пакетом обновления 2 (SP2)

Перед установкой обновлений, выпущенных 10 сентября 2019 г. или более поздней версии, необходимо установить следующие обновления, а затем перезапустить устройство. Необходимые обновления можно устанавливать в любом порядке, и их не нужно переустановить, если только не установлена новая версия необходимого обновления.

-

Обновление стека обслуживания (SSU) (KB4493730). Если вы используете Обновление Windows, вам автоматически будет предложено необходимое обновление SSU.

-

Последнее обновление SHA-2(KB4474419)выпущено 10 сентября 2019 г. При использовании Обновления Windows вам автоматически будет предложено необходимое обновление SHA-2.

Важно!После установки всех необходимых обновлений необходимо перезапустить устройство перед установкой ежемесячных обновлений, обновлений только для системы безопасности, предварительной версии monthly Rollup или автономных обновлений.

Вопросы и ответы

Общие сведения, планирование и предотвращение проблем

Поддержка подписи кода SHA-2 была отправлена раньше, чтобы гарантировать, что большинству клиентов будет достаточно поддержки до того, как корпорация Майкрософт обновит SHA-2 для обновления этих систем. Отдельные обновления содержат некоторые дополнительные исправления, которые в настоящее время доступны для того, чтобы гарантировать, что все обновления SHA-2 входят в небольшое количество легко познаваемых обновлений. Корпорация Майкрософт рекомендует клиентам, которые сохраняют системные изображения для этих OSes, применять эти обновления к изображениям.

Начиная с WSUS 4.0 в Windows Server 2012, WSUS уже поддерживает обновления SHA-2, подписанные, и для этих версий не требуется никаких действий со стороны клиента.

Только для WSUS 3.0 SP2 требуется установить KB4484071для поддержки только подписанных обновлений SHA2.

Предположим, что вы запустите Windows Server 2008 с sp2. При двойном загрузке с Windows Server 2008 R2 SP1 или Windows 7 с SP1 диспетчер загрузки для этого типа системы будет работать в системе Windows Server 2008 R2/Windows 7. Чтобы успешно обновить обе эти системы для использования поддержки SHA-2, необходимо сначала обновить систему Windows Server 2008 R2/Windows 7, чтобы диспетчер загрузки обновился до версии, которая поддерживает SHA-2. Затем обновим систему Windows Server 2008 с sp2 с помощью SHA-2.

Как и в случае с двумя загрузками, необходимо обновить среду PE для Windows 7 до поддержки SHA-2. Затем необходимо обновить систему Windows Server 2008 с sp2 до поддержки SHA-2.

-

Запустите установку Windows для завершения и загрузки в Windows до установки обновлений от 13 августа 2019 г. или более поздней версии

-

Откройте окно командной подсказки администратора и запустите bcdboot.exe. При этом файлы загрузки копируется из каталога Windows и настраивается среда загрузки. Дополнительные сведения см. в Command-Line параметрах bcDBoot.

-

Перед установкой дополнительных обновлений установите выпуск KB4474419 и KB4490628 для Windows 7 с sp1 и Windows Server 2008 R2 с sp1 от 1 августа 2019 г.

-

Перезапустите операционную систему. Требуется перезапуск

-

Установите все оставшиеся обновления.

-

Установите изображение на диск и загрузите его в Windows.

-

В командной области запустите bcdboot.exe. При этом файлы загрузки копируется из каталога Windows и настраивается среда загрузки. Дополнительные сведения см. в Command-Line параметрах bcDBoot.

-

Перед установкой дополнительных обновлений установите повторное обновление KB4474419 и KB4490628 для Windows 7 с SP1 и Windows Server 2008 R2 с sp1 от 23 сентября 2019 г.

-

Перезапустите операционную систему. Требуется перезапуск

-

Установите все оставшиеся обновления.

Да, необходимо установить необходимые обновления, прежде чем продолжите:SSU (KB4490628)и SHA-2(KB4474419). Кроме того, после установки необходимых обновлений необходимо перезапустить устройство.

Windows 10 версии 1903 поддерживает SHA-2 с момента выпуска, а все обновления УЖЕ подписаны только на SHA-2. Для этой версии Windows не требуется никаких действий.

Windows 7 с sp1 и Windows Server 2008 R2 с SP1

-

Загрузка в Windows перед установкой обновлений от 13 августа 2019 г. или более поздней версии.

-

Перед установкой дополнительных обновлений установите выпуск KB4474419 и KB4490628для Windows 7 с SP1 и Windows Server 2008 R2 с sp1 от 23 сентября 2019 г.

-

Перезапустите операционную систему. Требуется перезапуск

-

Установите все оставшиеся обновления.

Windows Server 2008 с пакетом обновления 2 (SP2)

-

Загрузка в Windows перед установкой обновлений от 9 июля 2019 г. или более поздней версии.

-

Перед установкой дополнительных обновлений установите повторное обновление KB4474419 и KB4493730 для Windows Server 2008 с обновлениями 2 (SP2) от 23 сентября 2019 г.

-

Перезапустите операционную систему. Требуется перезапуск

-

Установите все оставшиеся обновления.

Проблема с восстановлением

Если вы видите сообщение об ошибке 0xc0000428 «Windows не удается проверить цифровую подпись для этого файла. В результате недавнего изменения оборудования или программного обеспечения мог быть установлен неправильно подписанный или поврежденный файл либо вредоносный программный продукт из неизвестных источников». выполните эти действия, чтобы восстановить данные.

-

Запустите операционную систему с помощью мультимедиа для восстановления.

-

Перед установкой дополнительных обновлений установите обновление KB4474419 от 23 сентября 2019 г. или более поздней с помощью системы обслуживания и управления образами развертывания(DISM)для Windows 7 с sp1 и Windows Server 2008 R2 с sp1.

-

В командной области запустите bcdboot.exe. При этом файлы загрузки копируется из каталога Windows и настраивается среда загрузки. Дополнительные сведения см. в Command-Line параметрах bcDBoot.

-

Перезапустите операционную систему.

-

Приостановка развертывания на других устройствах без перезапуска еще не перезапуска каких-либо устройств или ВМ-м.

-

Определение устройств и ВМ-устройств в состоянии ожидания перезагрузки с помощью обновлений, выпущенных 13 августа 2019 г. или более поздней версии, и открытия командной подсказки с повышенными уровнями

-

Найдите удостоверение пакета для обновления, которое вы хотите удалить, с помощью следующей команды, используя KB-номер для этого обновления (замените 4512506 на целевой номер KB, если он не выпущен 13 августа 2019 г.): dism /online /get-packages | findstr 4512506

-

Чтобы удалить обновление, заменив удостоверение пакета<на>с помощью предыдущей команды, воспользуйтесь следующей командой: Dism.exe /online /remove-package /packagename:<удостоверение пакета>

-

Теперь вам потребуется установить необходимые обновления, перечисленные в разделе «Как получить это обновление» обновления, который вы пытаетесь установить, или необходимые обновления, перечисленные выше в разделе «Текущее состояние» этой статьи.

Примечание.Для любого устройства или VM, на которое вы сейчас получаете 0xc0000428 или который начинает работать в среде восстановления, необходимо будет предпринять действия, которые необходимо предпринять, чтобы 0xc0000428.

Если вы столкнулись с этими ошибками, вам необходимо установить необходимые обновления, перечисленные в разделе «Как получить обновление» обновления, который вы пытаетесь установить, или необходимые обновления, перечисленные выше в разделе «Текущее состояние» этой статьи.

Если вы видите сообщение об ошибке 0xc0000428 «Windows не удается проверить цифровую подпись для этого файла. В результате недавнего изменения оборудования или программного обеспечения мог быть установлен неправильно подписанный или поврежденный файл либо вредоносный программный продукт из неизвестных источников». выполните эти действия, чтобы восстановить данные.

-

Запустите операционную систему с помощью мультимедиа для восстановления.

-

Установите последнее обновление SHA-2(KB4474419),выпущенное 13 августа 2019 г., с помощью системы обслуживания изображений развертывания(DISM)для Windows 7 с SP1 и Windows Server 2008 R2 с sp1.

-

Перезагружается в восстановленный носитель. Требуется перезапуск

-

В командной области запустите bcdboot.exe. При этом файлы загрузки копируется из каталога Windows и настраивается среда загрузки. Дополнительные сведения см. в Command-Line параметрах bcDBoot.

-

Перезапустите операционную систему.

Если вы столкнулись с этой проблемой, вы можете устранить эту проблему, открыв окно командной подсказки и выдав следующую команду, чтобы установить обновление (замените место <msu> на фактическое расположение и имя файла обновления):

wusa.exe <msu location> /quiet

Эта проблема устранена в выпуске KB4474419 от 8 октября 2019 г. Это обновление будет автоматически устанавливаться из Windows Update и WSUS cлужбы Windows Server Update Services (WSUS). Если вам нужно установить это обновление вручную, необходимо использовать вышеуказанное обходное решение.

Примечание.Если вы ранее установили KB4474419, выпущенный 23 сентября 2019 г., то у вас уже есть последняя версия этого обновления, и вам не нужно переустановить ее.

Windows, Windows 10, Windows 7, Windows 8, Windows Server, Windows Vista, Windows XP, Программное обеспечение

- 05.03.2019

- 39 766

- 7

- 06.03.2019

- 106

- 106

- 0

- Содержание статьи

- Вариант через расширение для проводника

- Вариант с использованием архиватора 7-Zip

- Вариант через командную строку (без установки программ)

- Комментарии к статье ( 7 шт )

- Добавить комментарий

Очень часто, при скачивании различных дистрибутивов/программ/кошельков, возникает необходимость проверить SHA256 хеш-сумму скачанного файла/архива, чтобы достоверно убедиться, что это именно тот файл, который нужен и он не был модифицирован злоумышленниками. В данной статье будут рассмотрены несколько способов это сделать на ОС семейства Windows.

Вариант через расширение для проводника

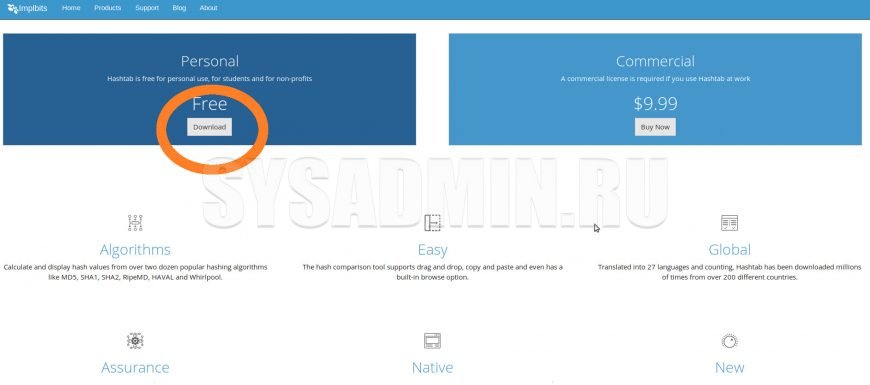

Существует бесплатное приложение, которое позволяет интегрировать в проводник Windows такой функционал. Называется оно Hashtab, данное приложение бесплатно для некоммерческого использования и вы без проблем можете скачать его с официального сайта: http://implbits.com/products/hashtab/

Для этого, выбираем бесплатную версию (Free) и жмем на кнопку Download.

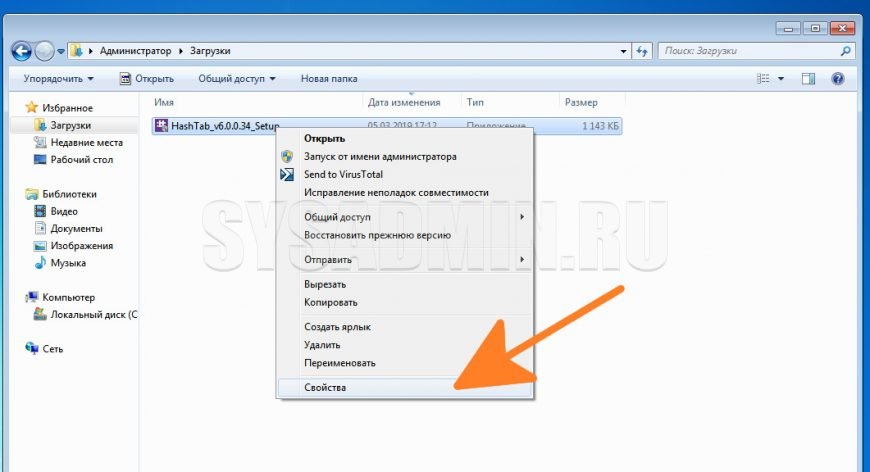

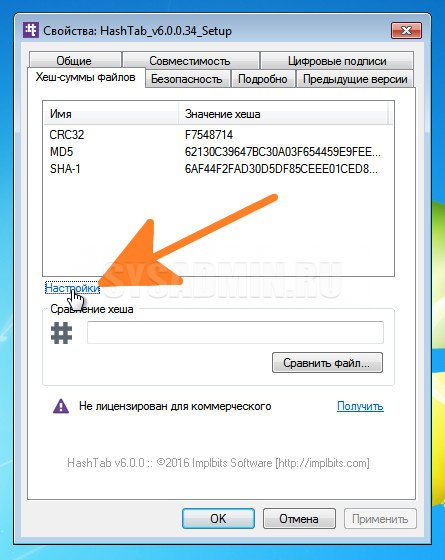

После установки программы, в контекстном меню проводника появится новая вкладка «Хеш-суммы файлов», выбрав которую, программа автоматически посчитает хеш-суммы для выбранного файла в зависимости от того, какие алгоритмы выбраны в ее настройках.

Чтобы посчитать SHA-256, необходимо выбрать нужный файл (хеш сумму которого мы будет считать), нажать правой кнопкой мышки и выбрать пункт «Свойства».

Далее необходимо выбрать пункт «Настройки».

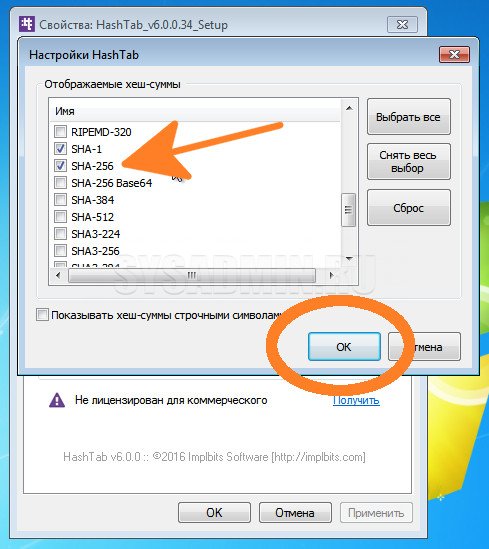

В настройках необходимо отметить галочкой алгоритм SHA-256 и нажать на кнопку «ОК»

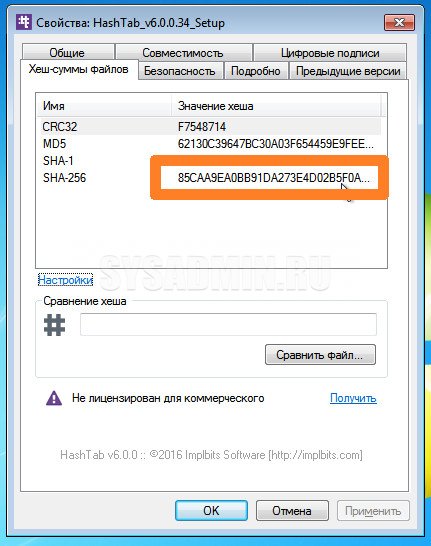

После чего, на данной вкладке можно будет посмотреть SHA-256 Хеш-сумму выделенного файла.

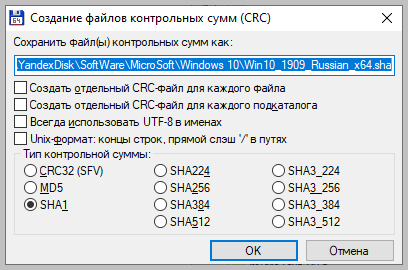

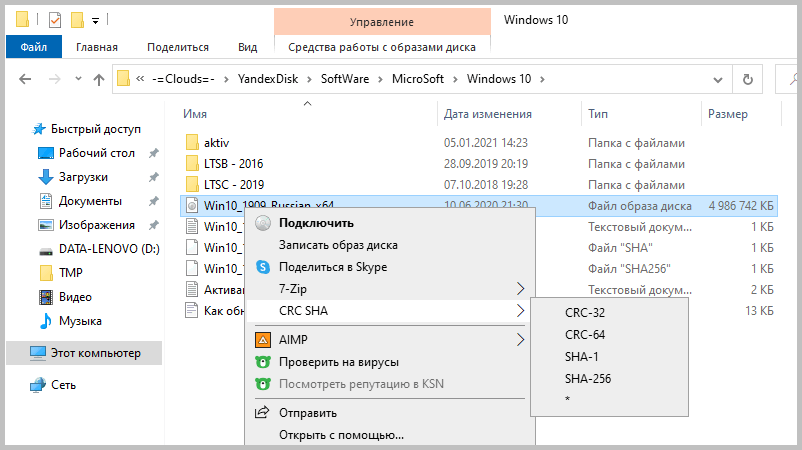

Вариант с использованием архиватора 7-Zip

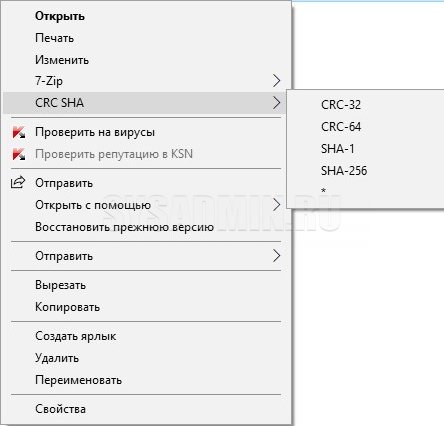

Бесплатный архиватор 7-Zip тоже умеет считать SHA256 сумму файлов. Для этого достаточно либо в окне программы (в том числе и портативной версии), либо просто нажать правой кнопкой по файлу, и в контекстном меню выбрать пункт «CRC SHA — SHA256» (только при установленном в системе архиваторе 7-Zip).

Скачать 7-Zip можно с его официального сайта — https://www.7-zip.org

Вариант через командную строку (без установки программ)

В том случае, если вам удобнее пользоваться командной строкой или же вы настраиваете какой-либо скрипт на автоматическую проверку SHA-256 в Windows, то вы можете воспользоваться утилитой CertUtil.

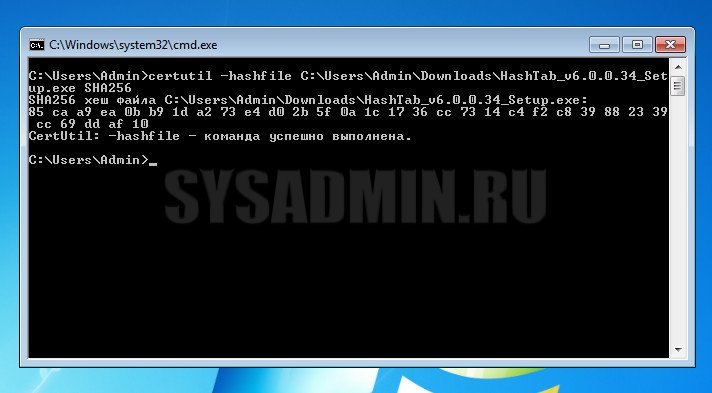

Для проверки SHA-256 хеша, достаточно ввести следующую команду:

certutil -hashfile C:UsersAdminDownloadsHashTab_v6.0.0.34_Setup.exe SHA256C:UsersAdminDownloadsHashTab_v6.0.0.34_Setup.exe — это путь к тому файлу, хеш-сумму которого мы хотим посчитать.

Как видно на скриншоте, хеш-сумма нашего файла 85caa9ea0b… полностью идентична той, которую мы получили с помощью первого способа.

При скачивании ISO образов и архивов больших размеров всегда есть вероятность получить «битый» файл. Во времена Dial-UP такое было сплошь и рядом. И хотя сейчас такое случается намного реже, чтобы убедиться, что перед вами «оригинальный» файл придумали контрольные суммы, которые вычисляются на основе содержимого и позволяют заметить несоответствие даже одного байта.

То есть, если вы измените один байт в проверяемом файле, то и контрольная сумма такого файла так же изменится.

Для чего нужны контрольные суммы

У контрольных сумм две задачи:

- Убедиться, что файл скачался корректно.

- Убедиться, что файл не был изменен злоумышленниками.

Зная контрольную сумму оригинала, можно проверить является ли ваша копия подлинной.

Как вычислить контрольную сумму он-лайн

Контрольную сумму можно проверить он-лайн. Но я не буду рекомендовать этот способ, так как если размер вашего файла несколько ГигаБайт, то это займет много времени и всегда есть вероятность ошибки при передаче файла. Кроме того делиться своими файлами со сторонними сервисами не правильно.

Как узнать контрольную сумму файла в Windows

Разумнее вычислить контрольную сумму локально на своем компьютере. Это быстро и конфиденциально. В этой статье я опишу несколько способов получения контрольных сумм, как с помощью сторонних программ, так и непосредственно с помощью самой операционной системы Виндовс.

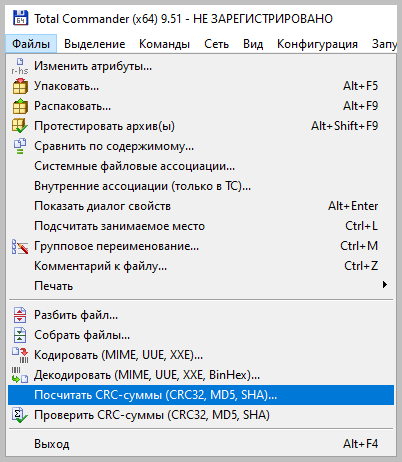

Файловый менеджер Total Commander

Total Commander — это популярный файловый менеджер, работающий на платформах Microsoft Windows и Android. В нем есть встроенная функция вычисления контрольных сумм.

После чего вы можете выбрать один из алгоритмом вычисления контрольных сумм.

По-умолчанию Total Commander создает файл с именем проверяемого и с расширением по имени выбранного алгоритма расчета контрольной суммы.

Файловый архиватор 7-Zip

7-Zip — свободный, бесплатный файловый архиватор с высокой степенью сжатия данных. Он поддерживает несколько алгоритмов сжатия и множество форматов данных, включая собственный формат 7z c высокоэффективным алгоритмом сжатия LZMA.

Этот архиватор имеет встроенную функцию вычисления контрольных сумм. Запустить ее можно прямо из контекстного меню Windows:

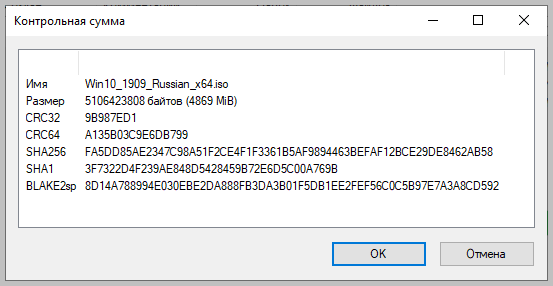

Если выбрать «звездочку», то программа подсчитает сразу несколько контрольных сумм:

Полученные данные можно выделить и скопировать в текстовый документ.

Как подсчитать контрольную сумму файла из консоли Windows

Чтобы посчитать контрольную сумму совсем не обязательно устанавливать специальные программы. И если вы не пользуетесь упомянутыми выше, то можете рассчитать контрольную сумму прямо из командной строки операционной системы.

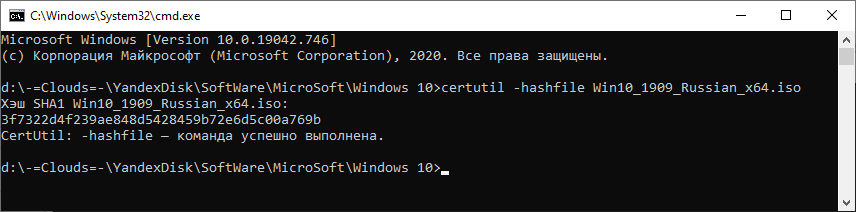

Например, чтобы посчитать контрольную сумму SHA1 с помощью утилиты CertUtil нужно запустить командную строку Windows 10, 8 или Windows 7 и ввести следующую команду:

certutil -hashfile путь_к_файлу алгоритм

Вот пример ее работы через несколько минут:

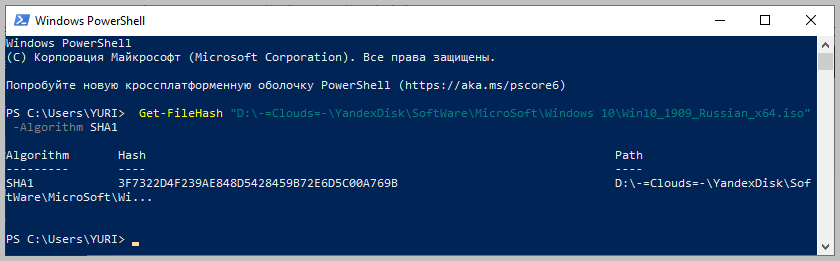

Считаем контрольную сумму в PowerShell

PowerShell — это средство автоматизации от Microsoft, с интерфейсом командной строки и языка сценариев, работает и включена в состав Windows 8 и новее.

Чтобы вычислить контрольную сумму файла необходимо выполнить команду Get-FileHash указав через пробел имя файла и алгоритм вычисления контрольной суммы:

Get-FileHash "Disk:Full Path to fileFile Name.Extension" -Algorithm SHA1

Обратите внимание, что полный путь и имя файла лучше заключить в двойные кавычки.

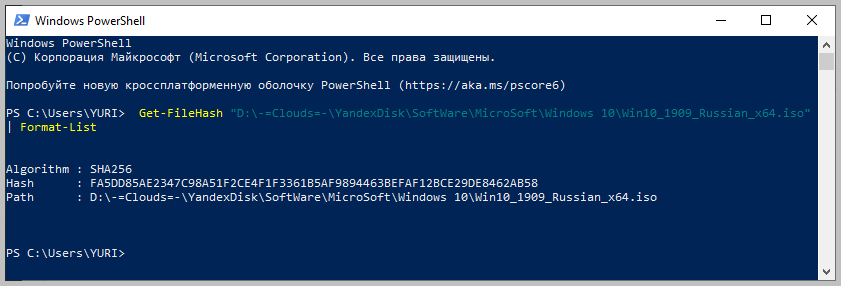

По-умолчанию, если не указать тип контрольной суммы, то будет посчитана SHA-256.

Для алгоритмов вычисления контрольной суммы в Windows PowerShell поддерживаются следующие значения:

- SHA1

- SHA256 (по умолчанию)

- SHA384

- SHA512

- MD5

Для оформления вывода в виде списка можно использовать параметр | Format-List. Например:

Get-FileHash "Disk:Full Path to fileFile Name.Extension" | Format-List

Тогда результат работы будет выглядеть так:

Подробнее об использовании команды Get-FileHash можно прочитать на официальном сайте Microsoft — https://docs.microsoft.com/ru-ru/powershell/module/microsoft.powershell.utility/get-filehash

Какой алгоритм вычисления контрольных сумм самый правильный

MD5, SHA-1, SHA-256 и прочие – это разные алгоритмы хеш-функции. Хэши являются результатом работы криптографических алгоритмов, и представляют собой строку символов. Часто эти строки имеют фиксированную длину, независимо от размера входных данных.

MD5 самый быстрый, считается устаревшим, а SHA-256 имеет наименьшую вероятность коллизии, когда два разных файла имеют одинаковую контрольную сумму.

Для проверки целостности файла вам следует использовать тот, который предоставляет издатель. Если у вас на выбор есть несколько контрольных сумм, то лучше выбрать в следующей последовательности MD5, SHA-1, SHA-256, последний вариант является более предпочтительным.

Выводы

Если вы сомневаетесь в целостности скаченных файлов из интернета, особенно когда это касается оригинальных образов операционных систем, то проверьте их контрольную сумму. Сделать это можно как с помощью уже имеющихся у вас программ, так и воспользовавшись встроенными средствами операционной системы Windows.

На сайтах загрузок часто бывает представлена контрольная сумма, вычисленная по алгоритмам MD5, SHA256 и другим, позволяющая сверить загруженный файл с файлом, выложенным разработчиком. Для вычисления контрольных сумм файлов можно использовать сторонние программы, но есть способ сделать это и стандартными средствами Windows 10, 8 и Windows 7 (требуется версия PowerShell 4.0 и выше) — с помощью PowerShell или командной строки, что и будет продемонстрировано в инструкции.

Получение контрольной суммы файла средствами Windows

Для начала потребуется запустить Windows PowerShell: проще всего использовать поиск в панели задач Windows 10 или меню Пуск Windows 7 для этого.

Команда, позволяющая вычислить хэш для файла в PowerShell — Get-FileHash, а чтобы использовать ее для вычисления контрольной суммы достаточно ввести ее со следующими параметрами (в примере вычисляется хэш для образа ISO Windows 10 из папки VM на диске C):

Get-FileHash C:VMWin10_1607_Russian_x64.iso| Format-List

При использовании команды в таком виде, хэш вычисляется по алгоритму SHA256, но поддерживаются и другие варианты, задать которые можно с помощью параметра -Algorithm, например, для вычисления контрольной суммы MD5 команда будет выглядеть как в примере ниже

Get-FileHash C:VMWin10_1607_Russian_x64.iso -Algorithm MD5 | Format-List

При этом поддерживаются следующие значение для алгоритмов вычисления контрольной суммы в Windows PowerShell

- SHA256 (по умолчанию)

- MD5

- SHA1

- SHA384

- SHA512

- MACTripleDES

- RIPEMD160

Подробное описание синтаксиса команды Get-FileHash доступно также на официальном сайте https://technet.microsoft.com/en-us/library/dn520872(v=wps.650).aspx

Получение хэша файла в командной строке с помощью CertUtil

В Windows присутствует встроенная утилита CertUtil для работы с сертификатами, которая, помимо прочего, умеет высчитывать контрольную сумму файлов по алгоритмам:

- MD2, MD4, MD5

- SHA1, SHA256, SHA384, SHA512

Для использования утилиты достаточно запустить командную строку Windows 10, 8 или Windows 7 и ввести команду в формате:

certutil -hashfile путь_к_файлу алгоритм

Пример получения хэша MD5 для файла показан на скриншоте ниже.

Дополнительно: на случай, если вам требуются сторонние программы для вычисления хэшей файлов в Windows, можно обратить внимание на SlavaSoft HashCalc.

Если же требуется вычислить контрольную сумму в Windows XP или в Windows 7 без PowerShell 4 (и возможности его установить), вы можете использовать утилиту командной строки Microsoft File Checksum Integrity Verifier, доступную для загрузки на официальном сайте https://www.microsoft.com/en-us/download/details.aspx?id=11533 (формат команды для использования утилиты: fciv.exe путь_к_файлу — результат будет MD5. Также можно вычислить хэш SHA1: fciv.exe -sha1 путь_к_файлу)

Содержание

- Как отключить проверку цифровой подписи драйвера в Windows 7 и нужно ли это делать?

- Как проверить наличие конкретных обновлений

- Как проверить наличие цифровой подписи у файла.

- Как отключить проверку цифровой подписи драйвера.

- Обновления, обеспечивающие поддержку SHA-256 для корректной работы Dr.Web на устаревших версиях Windows

- SHA-2 поддержка Майкрософт для Windows Server 3.0 SP2

- Аннотация

- Предварительные условия

- Синхронизация иерархии WSUS после успешной установки патча

- Известные проблемы

- Получение обновления

- Метод 1. Центр обновления Windows

- Способ 2. Каталог Центра обновления Майкрософт

- Ссылки

- Sha 2 как проверить есть ли он на виндовс 7

- Тема: Запуск игры на старых версиях Windows 7

Как отключить проверку цифровой подписи драйвера в Windows 7 и нужно ли это делать?

Как проверить наличие конкретных обновлений

dism /Online /Get-Packages

Или с выводом результатов в текстовый файл, например D:Get-Packages.txt:

dism /Online /Get-Packages > D:Get-Packages.txt

В текстовом файле Get-Packages.txt каждому установленному обновлению соответствует своя запись:

Удостоверение пакета : Package for KB4474419

6.1.3.2

Состояние : Установлен

Тип выпуска : Security Update

Время установки : 16.03.2022 1:45

В случае, когда обновление отсутствует, нужно установить его с использованием Центра обновления. В тех случаях, когда обновление невозможно установить, например, при использовании современных процессоров, которые якобы не поддерживаются ОС Windows 7, можно воспользоваться той же утилитой dism.exe :

Самым простым способом установки обновлений для Windows 7, в том числе и на неподдерживаемом оборудовании – воспользоваться замечательным ресурсом simplix.info. В разделе UpdatePack7R2 для обновления Windows 7 SP1 и Server 2008 R2 SP1 размещается постоянно обновляемый инструментарий для установки обновлений в рабочую систему или дистрибутив Windows 7 и Server 2008 R2, любого языка и архитектуры. Набор включает обновления для Internet Explorer 11, все критические, рекомендуемые и обновления безопасности.

В случае обнаружения проблем с установкой обновлений, автоматически выполняется дополнительная утилита WinRepair, устраняющая обнаруженные проблемы.

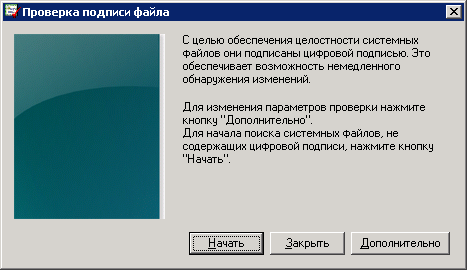

Как проверить наличие цифровой подписи у файла.

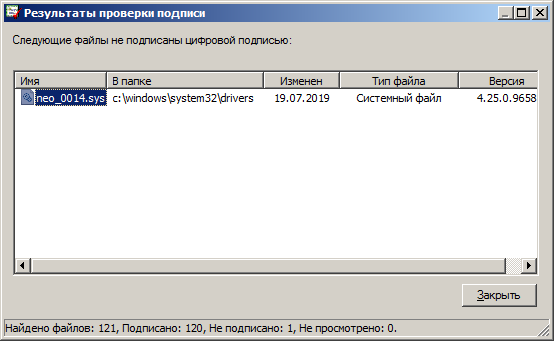

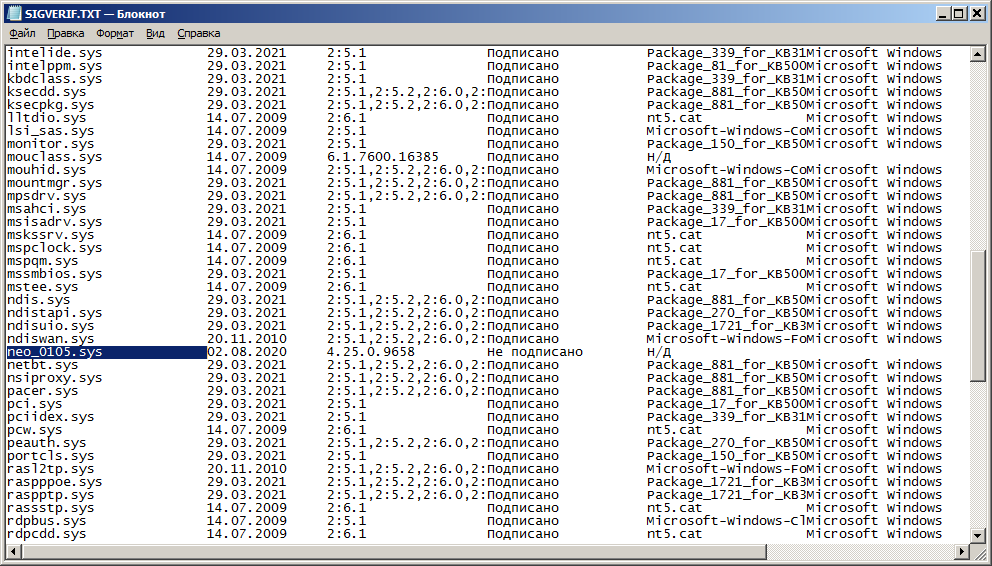

После нажатия на кнопку Начать начнется проверка цифровых подписей системных файлов. Результаты проверки отображаются в окне программы:

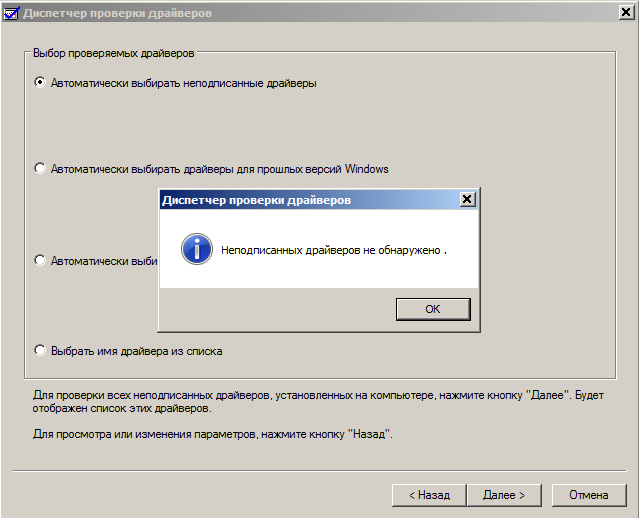

При чем, если выбрать файл вручную, утилита verifier.exe определяет драйвер neo_0014.sys как имеющий цифровую подпись.

В качестве дополнительного средства контроля цифровых подписей можно воспользоваться утилитой от Microfoft Sysinternals SigCheck. Она имеет небольшой размер и не требует установки в системе. Просто разархивируйте загруженный по ссылке выше, файл в какой-либо каталог, лучше, присутствующий в путях поиска исполняемых файлов, определенных переменной окружения PATH и введите команду:

Отобразится информация о цифровой подписи файла:

C:WindowsSystem32driversneo_0014.sys:

Verified: Signed

Signing date: 10:34 05.02.2018

Publisher: SoftEther Corporation

Company: SoftEther Corporation

Description: SoftEther VPN

Product: SoftEther VPN

Prod version: 4, 25, 0, 9658

File version: 4, 25, 0, 9658

MachineType: 64-bit

Таким образом, бывают случаи, когда подписанный цифровой подписью файл, может быть признан не имеющим подписи. Произойти это может по нескольким причинам, в том числе и внешним по отношению к текущей ОС Windows (например, временная невозможность выстроить цепочку сертификатов удостоверяющих центров по техническим причинам). Однако, как упоминалось выше, в случаях с Windows 7 нужно обратить особое внимание на работоспособность средств поддержки алгоритма SHA-2, обеспечиваемой обновлениями Microsoft. Основным из них является kb4474419, однако не исключено, что со временем к нему добавится еще какое-нибудь новое. В любом случае, ситуация с отсутствием цифровой подписи драйвера требует детальной разборки, а не бездумного отключения проверки цифровой подписи.

Как отключить проверку цифровой подписи драйвера.

0 (обозначается как boot загрузка). Загрузка драйвера выполняется в самом начале загрузки перед инициализацией ядра. Например, драйвер дискового контроллера.

1 (обозначается как System, системный) Загрузка драйвера осуществляется подсистемой ввода/вывода во время инициализации ядра. В качестве примера можно взять драйвер последовательного порта.

2 ( обозначается как Auto, запускаемый автоматически). Драйвер или служба запускаются автоматически, независимо от действий пользователя и его регистрации в системе.

3 (обозначается как Load of Demand, загружаемый вручную). Драйвер или служба запускаются по мере возникновения потребности в их функционировании. Например, как Драйвер запоминающих устройств для USB.

4 ( обозначается как Disabled, отключено). Драйвер или служба отключены. Вполне естественно, что для драйвера, имеющего параметр Start в реестре, равный 0 или 1, никакие групповые политики еще не могут быть применены, поскольку средства их применения еще не существуют в системе. Поэтому отключение проверки цифровой подписи драйвера на постоянной основе выполняются редактором данных конфигурации загрузки, командой:

Для применения настройки потребуется перезагрузка Windows. После перезагрузки, в правой нижней части экрана будет отображаться предупреждение о том, что Windows работает в тестовом режиме. Проверка цифровых подписей драйверов выполняться не будет.

В тех случаях, когда приведенная выше команда не срабатывает, рекомендуется перед ее выполнением отключить параметры контроля целостности конфигурации:

Хотя, из личного опыта – команда не оказывает никакого влияния на поведение загрузчика Windows.

Источник

Обновления, обеспечивающие поддержку SHA-256 для корректной работы Dr.Web на устаревших версиях Windows

Для корректной работы Dr.Web с Windows Vista, Windows 7, Windows Server 2008 или Windows Server 2008 R2 на компьютере должны быть установлены обновления системы безопасности Microsoft, обеспечивающие поддержку SHA-256. Если при установке или обновлении Dr.Web появляется сообщение о том, что ваша операционная система не поддерживает алгоритм хеширования SHA-256, установите нужное обновление из списка ниже.

Как обновления, так и пакеты обновлений SP необходимо устанавливать в том случае, если они не были установлены ранее. Установить их можно как вручную (получив по приведенным ссылкам), так и с помощью Центра обновлений Windows.

Обновления для работы с SHA-256 могут также содержаться в других обновлениях Windows.

* Официального пакета обновлений для Windows Vista не предусмотрено, но вы можете установить пакет от Windows Server 2008.

Чтобы узнать, какая у вас установлена версия пакета обновлений (SP), воспользуйтесь инструкцией.

Чтобы узнать, какая у вас установлена версия обновлений (KB), воспользуйтесь инструкцией.

Отметим, что необходимость обновления связана с политикой компании Microsoft, которая более не позволяет сторонним центрам сертификации (DigiCert, COMODO и др.) выпускать сертификаты, которыми можно подписывать модули для работы в ядре ОС Windows. Только Microsoft может подписывать модули для ядра своим WHQL-сертификатом, который существует только в виде версии SHA256. Более подробная информация приведена в документации Microsoft.

Источник

SHA-2 поддержка Майкрософт для Windows Server 3.0 SP2

Аннотация

Чтобы соответствовать отраслевым стандартам, Корпорация Майкрософт отходит от использования подписей SHA-1 для будущих обновлений и переходит на подписи SHA-2 (подробнее см. KB4472027). Без применения этого обновления SHA-2, начиная с июля 2019 года, WSUS 3.0 SP2 (также называемый WSUS 3.2) не сможет выполнить необходимые задачи обновления WSUS. Начиная с WSUS 4.0 в Windows Server 2012, WSUS уже поддерживает обновления с подписью SHA-2 и не требуется никаких действий со стороны клиентов. Это обновление необходимо для тех клиентов, которые все еще используют WSUS 3.0 SP2. Мы рекомендуем обновление до последней версии WSUS, версия 10.0.

Добавление поддержки SHA-2 не добавляет поддержку обновлений функций Windows 10 на WSUS 3.0 SP2.

Предварительные условия

Ежемесячная свертка Windows выпущена 12 марта 2019 года или позже, например,

KB4489880 или более высокая свертка для Windows Server 2008 SP2 установлена.

KB4489878 или более высокая свертка для Windows Server 2008 R2 SP1 установлена.

Мы рекомендуем вам совершить резервное копирование базы данных WSUS перед установкой

Синхронизация иерархии WSUS после успешной установки патча

Мы рекомендуем синхронизировать все серверы WSUS в вашей среде после применения этого обновления. Если у вас есть иерархия серверов WSUS, примените это обновление и синхронизируйте свои серверы с верхней частью иерархии.

Чтобы синхронизировать серверы таким образом, следуйте шагам ниже

Примените обновление к серверу WSUS, который синхронизируется с обновлением Microsoft.

Подождите успешного окончания синхронизации.

Повторите эти действия для каждого сервера WSUS, который синхронизируется с только что обновленным сервером.

Известные проблемы

Отмена установки данного через MSI обновления не поддерживается. Корпорация Майкрософт рекомендует проводить проверки в непроизводственной среде.

Удаленным администраторам Microsoft SQL Server следует загрузить и установить обновление, используя учетную запись с разрешениями администратора SQL Server. Установка WSUS3.0 SP2 с использованием удаленного сервера SQL всегда требует ручной установки этого обновления.

Вы можете столкнуться с сообщением об ошибке при тестировании локальной функции публикации. В журнале событий WSUS может появиться следующая запись об ошибке, “PublishPackage(): В ходе операции произошла ошибка: Не удалось подписать пакет; ошибка: 2147942527”.

Если вы обнаружите эту ошибку в журнале, то вы не установили применимые необходимые компоненты операционной системы Windows (KB4489878 или KB44898878). Пожалуйста, установите обновление необходимых компонентов, применимое к вашей версии Windows, и попробуйте снова провести тестирование.

После установки этого обновления загрузка содержимого может прерваться, если WSUS настроен на загрузку файлов экспресс-установки. Вы можете получить следующее обновление в SoftwareDistribution.log, «Информация WsusService.23 CabUtilities.CheckCertificateSignature Проверка сертификата файла не удалась для * WsusContent**.psf с 2148098064.”

Чтобы устранить эту проблему, установите перевыпущенную 9 сентября 2019 года версию (KB4484071) обновления для системы безопасности Чтобы убедиться, что у вас установлена последняя версия, перейдите на %windir%system32psfsip.dll и убедитесь, что это версия 7.6.7600.324.

Теперь файлы psf должны загружаться локально, когда загрузка файлов экспресс-установки настроена на сервере WSUS.

Получение обновления

Метод 1. Центр обновления Windows

Это обновление будет загружено и установлено автоматически.

Примечание. Это обновление также доступно через Windows Server Update Services (WSUS).

Способ 2. Каталог Центра обновления Майкрософт

Чтобы получить изолированный пакет для этого обновления, перейдите на веб-сайт каталога Центра обновления Майкрософт.

Ссылки

Ознакомьтесь с терминологией, используемой для описания обновлений программных продуктов Майкрософт.

Источник

Sha 2 как проверить есть ли он на виндовс 7

Важные изменения работы игр на Windows 7

В мае 2022 года запуск игры станет невозможен без поддержки цифровой подписи на основе хеш-алгоритма SHA-2. Если у вашей операционной системы не установлены все обновления в «Центре обновления Windows», то можно подключить поддержку SHA-2 вручную или обновить свою Windows 7 до Windows 8 или более поздней версии. Чтобы активировать поддержку SHA-2 следуйте инструкции.

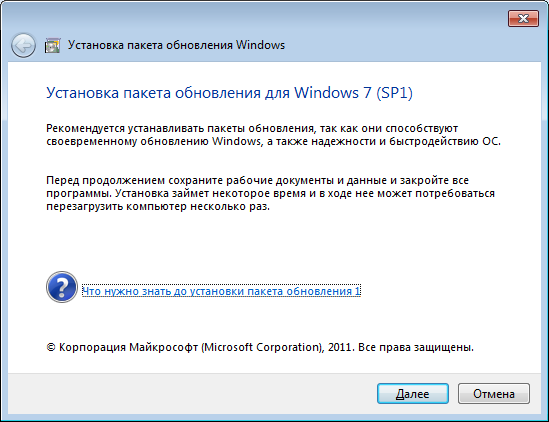

Ваша версия Windows 7 без установленного Service Pack 1:

Примечание: Если у вас не открывается ссылка, то попробуйте кликнуть по ней правой кнопкой мыши и выбрать вариант «Открыть в новой вкладке».

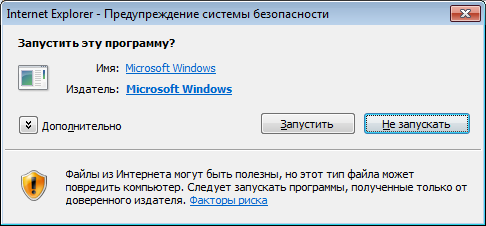

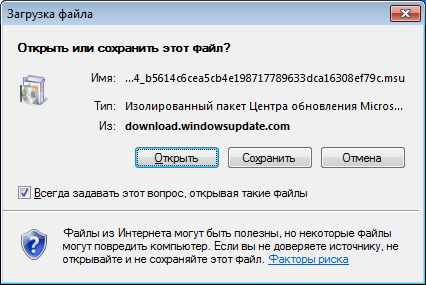

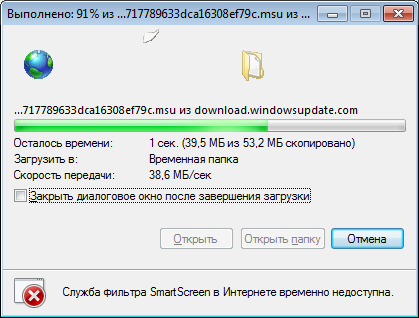

2. Нажмите на кнопку «Запустить», чтобы начать скачивание этого файла. Если у вас браузер отличный от Internet Explorer, то перейдите сразу к следующему пункту.

3. После того как вы скачаете Service Pack 1, появится следующее диалоговое окно, где необходимо нажать кнопку «Запустить».

4. Ознакомьтесь с подробностями перед установкой Service Pack 1 и нажмите «Далее». Обратите внимание, что компьютер может несколько раз перезагрузиться во время установки.

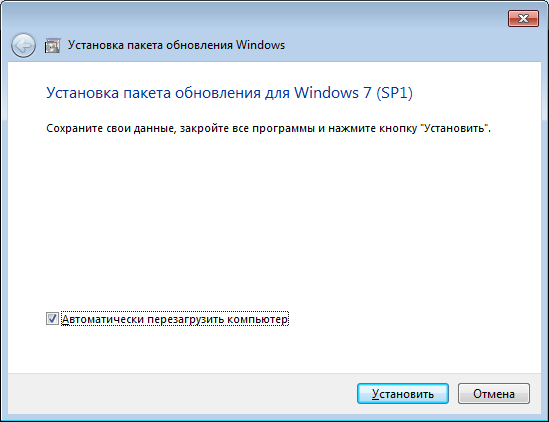

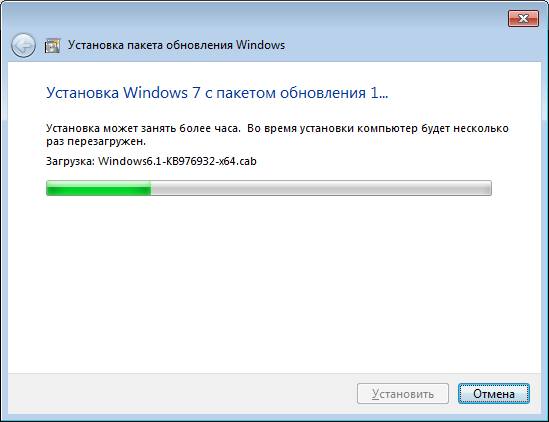

5. Сохраните все проекты и закройте программы, чтобы ничего не потерять, и установка прошла быстрее. Также рекомендуем нажать галочку «Автоматически перезагрузить компьютер». Установка Service Pack 1 начнется только после того, как вы нажмете на кнопку «Установить».

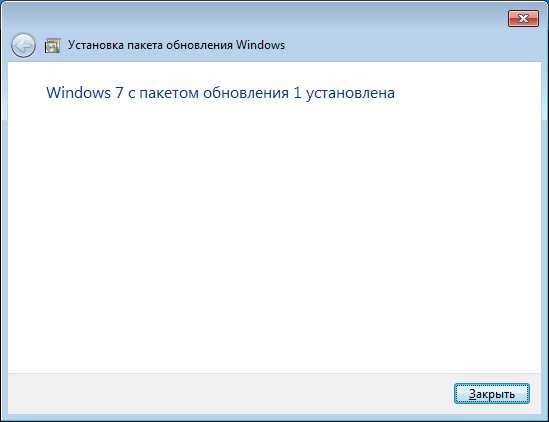

6. Когда установка будет завершена и ваш компьютер автоматически перезагрузится, Service Pack 1 будет полностью установлен. В некоторых случаях поддержка хеш-алгоритма цифровой подписи SHA-1 может автоматически не обновиться до SHA-2 — тогда при следующем запуске игры у вас появится инструкция, как его обновить вручную.

Ваша версия Windows 7 с установленным Service Pack 1:

1. Перейдите по ссылке, чтобы скачать обновление хеш-алгоритма цифровой подписи с SHA-1 до SHA-2.

Примечание: Если у вас не открывается ссылка, то попробуйте кликнуть по ней правой кнопкой мыши и выбрать вариант «Открыть в новой вкладке».

2. Чтобы начать скачивание этого файла, нажмите на кнопку «Открыть». Если у вас браузер отличный от Internet Explorer, то перейдите сразу к следующему пункту.

3. После того как вы запустите установщик, выдайте доступ на открытие web-контента кнопкой «Разрешить».

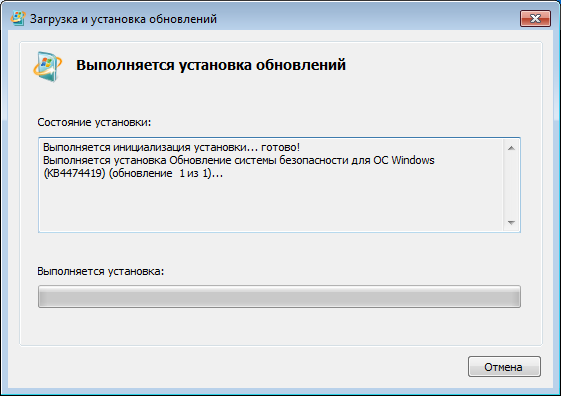

4. Следующим шагом будет установка обновления. Выберите вариант «Да» и ожидайте полной установки.

5. После завершения обновления и перезагрузки компьютера хеш-алгоритм SHA-2 станет активным — теперь вы можете продолжить играть.

Источник

Тема: Запуск игры на старых версиях Windows 7

Опции темы

Напоминаем, что в мае 2022 года запуск игры станет невозможен без поддержки цифровой подписи на основе хеш-алгоритма SHA-2 (безопасный алгоритм хеширования, версия 2). Ее поддержка является критически важной для безопасности устройств. Это коснется игроков, которые используют ранние версии операционной системы Windows 7 (без SP1 и с SP1 без поддержки SHA-2).

Если на вашей операционной системе не установлены все обновления в «Центре обновления Windows», то можно подключить поддержку SHA-2 вручную либо обновить свою Windows 7 до Windows 10. При запуске Игрового центра появится информационное сообщение, которое подскажет, какая у вас операционная система и имеет ли она поддержку SHA-2.

Чтобы активировать поддержку SHA-2, необходимо выполнить несложные действия, которые описаны в инструкции. Внимательно ознакомьтесь с ней и выберите подходящий вариант. Если хотите самостоятельно проверить, какая версия Windows 7 установлена на вашем компьютере, нажмите кнопку «Пуск», щелкните правой кнопкой мыши значок «Компьютер» и выберите пункт «Свойства». Необходимая информация указана в разделе «выпуск Windows».

Если данные действия не выполнить, то игра не сможет запуститься, и вам будет выдано соответствующее информационное сообщении с предложением установить необходимый патч.

Обратите внимание: если у вас неактивированная версия Windows, то мы не гарантируем, что инструкция поможет. В таком случае вам необходимо обратиться к Microsoft. В качестве альтернативы, как указано ранее, вы можете обновить систему до актуальной версии Windows 10.

Источник

Для повышения безопасности Windows в 2019 году компания Microsoft сделала переход с алгоритма SHA-1 на более безопасный алгоритм SHA-2, поэтому пользователям Windows 7 необходимо установить патчи Windows с поддержкой SHA-2, в противном случае при установке драйверов TP-Link будут появляться уведомления безопасности Windows.

1. Windows 7 видит у драйвера TP-Link цифровую подпись Authenticode и запрашивает установку драйвера:

2. Windows 7 не может проверить подлинность драйвера TP-Link и запрашивает установку драйвера:

Решение

А. Можно просто игнорировать эти уведомления, однако тогда они так и будут появляться при установке драйверов в будущем.

Б. Скачайте и установите патчи Microsoft с поддержкой кода SHA-2 — это позволит раз и навсегда избавиться от подобных уведомдений:

1. Скачайте патчи Windows KB4474419 и KB4490628 для своей версии Windows 7.

Для установки патчей KB4474419 и KB4490628 требуется Windows 7 с пакетом обновления 1 (SP1).

2. Убедитесь, что запущена служба обновления Windows: перейдите в Диспетчер устройств > Службы > выберите патч > измените Тип запуска на Вручную > нажмите Применить > нажмите Запустить и сохраните эти настройки.

Если служба обновления Windows отключена или остановлена, с установкой патчей возникнут проблемы.

3. Поочерёдно установите патчи Windows KB4474419 и KB4490628.

4. Перезагрузите компьютер.

5. Переустановите драйвер TP-Link — теперь проблем быть не должно.

Был ли этот FAQ полезен?

Ваш отзыв поможет нам улучшить работу сайта.

Что вам не понравилось в этой статье?

- Недоволен продуктом

- Слишком сложно

- Неверный заголовок

- Не относится к моей проблеме

- Слишком туманное объяснение

- Другое

Как мы можем это улучшить?

Спасибо

Спасибо за обращение

Нажмите здесь, чтобы связаться с технической поддержкой TP-Link.

Опубликовано: 31 января 2021 Раздел(ы): Программное обеспечение Просмотры: 10999 Комментарии: 0

При скачивании ISO образов и архивов больших размеров всегда есть вероятность получить «битый» файл. Во времена Dial-UP такое было сплошь и рядом. И хотя сейчас такое случается намного реже, чтобы убедиться, что перед вами «оригинальный» файл придумали контрольные суммы, которые вычисляются на основе содержимого и позволяют заметить несоответствие даже одного байта.

То есть, если вы измените один байт в проверяемом файле, то и контрольная сумма такого файла так же изменится.

Разумнее вычислить контрольную сумму локально на своем компьютере. Это быстро и конфиденциально. В этой статье я опишу несколько способов получения контрольных сумм, как с помощью сторонних программ, так и непосредственно с помощью самой операционной системы Виндовс.

Файловый менеджер Total Commander

Total Commander — это популярный файловый менеджер, работающий на платформах Microsoft Windows и Android. В нем есть встроенная функция вычисления контрольных сумм.

После чего вы можете выбрать один из алгоритмом вычисления контрольных сумм.

По-умолчанию Total Commander создает файл с именем проверяемого и с расширением по имени выбранного алгоритма расчета контрольной суммы.

Файловый архиватор 7-Zip

7-Zip — свободный, бесплатный файловый архиватор с высокой степенью сжатия данных. Он поддерживает несколько алгоритмов сжатия и множество форматов данных, включая собственный формат 7z c высокоэффективным алгоритмом сжатия LZMA.

Этот архиватор имеет встроенную функцию вычисления контрольных сумм. Запустить ее можно прямо из контекстного меню Windows:

Если выбрать «звездочку», то программа подсчитает сразу несколько контрольных сумм:

Полученные данные можно выделить и скопировать в текстовый документ.

Вариант 3: Онлайн-сервисы

При необходимости узнать контрольную сумму файла можно посредством специального онлайн-сервиса, что не требует обязательной установки стороннего программного обеспечения на компьютер. В качестве примера будет рассмотрен ресурс File Checksum.

Перейти к онлайн-сервису File Checksum

Руководство по использованию:

- Перейдите на сервис по ссылке, расположенной выше, и в столбике File Hash выберите тип данных, который необходимо получить из файла.

- Щелкните по области Drop File Here и в появившемся файловом менеджере перейдите к образу ISO, после чего нажмите по кнопке «Открыть».

- Ознакомьтесь с требующейся информацией в поле ниже.

Важно! File Checksum не рекомендуется использовать при необходимости узнать контрольную сумму объемных файлов размером свыше 2 ГБ, так как процесс загрузки данных на сервис с последующей обработкой займет много времени.

Мы рады, что смогли помочь Вам в решении проблемы. Помимо этой статьи, на сайте еще 12548 инструкций. Добавьте сайт Lumpics.ru в закладки (CTRL+D) и мы точно еще пригодимся вам. Отблагодарите автора, поделитесь статьей в социальных сетях.

Опишите, что у вас не получилось. Наши специалисты постараются ответить максимально быстро.

Как подсчитать контрольную сумму файла из консоли Windows

Чтобы посчитать контрольную сумму совсем не обязательно устанавливать специальные программы. И если вы не пользуетесь упомянутыми выше, то можете рассчитать контрольную сумму прямо из командной строки операционной системы.

Например, чтобы посчитать контрольную сумму SHA1 с помощью утилиты CertUtil нужно запустить командную строку Windows 10, 8 или Windows 7 и ввести следующую команду:

certutil -hashfile путь_к_файлу алгоритм

Вот пример ее работы через несколько минут:

Считаем контрольную сумму в PowerShell

PowerShell — это средство автоматизации от Microsoft, с интерфейсом командной строки и языка сценариев, работает и включена в состав Windows 8 и новее.

Чтобы вычислить контрольную сумму файла необходимо выполнить команду Get-FileHash указав через пробел имя файла и алгоритм вычисления контрольной суммы:

Get-FileHash «Disk:Full Path to fileFile Name.Extension» -Algorithm SHA1

Обратите внимание, что полный путь и имя файла лучше заключить в двойные кавычки.

По-умолчанию, если не указать тип контрольной суммы, то будет посчитана SHA-256.

Для алгоритмов вычисления контрольной суммы в Windows PowerShell поддерживаются следующие значения:

- SHA1

- SHA256 (по умолчанию)

- SHA384

- SHA512

- MD5

Для оформления вывода в виде списка можно использовать параметр | Format-List. Например:

Get-FileHash «Disk:Full Path to fileFile Name.Extension» | Format-List

Тогда результат работы будет выглядеть так:

Подробнее об использовании команды Get-FileHash можно прочитать на официальном сайте Microsoft — https://docs.microsoft.com/ru-ru/powershell/module/microsoft.powershell.utility/get-filehash

Какой алгоритм вычисления контрольных сумм самый правильный

MD5, SHA-1, SHA-256 и прочие – это разные алгоритмы хеш-функции. Хэши являются результатом работы криптографических алгоритмов, и представляют собой строку символов. Часто эти строки имеют фиксированную длину, независимо от размера входных данных.

MD5 самый быстрый, считается устаревшим, а SHA-256 имеет наименьшую вероятность коллизии, когда два разных файла имеют одинаковую контрольную сумму.

Для проверки целостности файла вам следует использовать тот, который предоставляет издатель. Если у вас на выбор есть несколько контрольных сумм, то лучше выбрать в следующей последовательности MD5, SHA-1, SHA-256, последний вариант является более предпочтительным.

Скачать HashTab

| Предназначение: | Бесплатная программа для проверки целостности и подлинности файлов посредством вычисления контрольной хеш-суммы |

| Название программы: | HashTab |

| Производитель (автор): | Implbits® |

| Статус: | Бесплатно |

| Категория: | Безопасность |

| Размер инсталлятора (архива): | 1.1 Мб |

| Поддержка ОС: | Windows XP,7,8,10 |

| Язык интерфейса: | Английский, Русский… |

| Безопасность: | Вирусов нет |

| Похожие программы: | — |

| Ссылка на инсталлятор/сайт: |

…

…

Вот такое простое средство для дополнительной защиты от вирусов. Теперь знаете, что такое хеш-сумма файла, зачем и как её замерять. До новых полезных компьютерных программ и интересных приложений на Андроид.

Советы и выводы

Подводя итоги можно сказать, что проверка хэш-сумм позволяет максимально достоверно определить отсутствие модификаций в проверяемых файлах. Для ее проведения можно прибегнуть к использованию стандартных средств операционной системы Windows или установить стороннюю специализированную программу.

Дайте знать, что вы думаете по этой теме материала в комментариях. За комментарии, дизлайки, отклики, лайки, подписки огромное вам спасибо!

Пожалуйста, оставьте ваши мнения по текущей теме материала. За комментарии, дизлайки, отклики, лайки, подписки огромное вам спасибо!

АМАнтон Малаховавтор

Хеш-генератор

Хеш-генератор SecurityExploded — это простой в использовании инструмент для генерации хешей, который поддерживает широкий спектр алгоритмов хеширования. Бесплатный инструмент для хеширования может генерировать хэши для MD5, SHAxxx, Base64, LM, NTLM, CRC32, ROT13, RIPEMD, ALDER32, HAVAL и других.

Это один из самых полных инструментов хеширования.

Что хорошего в Hash Generator, так это то, что вы можете использовать его в любых ситуациях. Хотите хэш для определенного фрагмента текста? Просто скопируйте текст в Hash Generator. Хотите быстро создать файловый хеш в проводнике? Используйте опцию Hash Generator в контекстном меню, которое вы щелкаете правой кнопкой мыши.

Вы также можете перетащить файл в Hash Generator, и он сразу начнет работать.

Скачать: Hash Generator для Windows (бесплатно)

HashMyFiles

Постоянно существующие разработчики программного обеспечения HashMyFiles от Nirsoft — это удобный портативный генератор хешей. Отдавая его большинству инструментов, HashMyFiles позволяет создавать пакетные хэши. Вы можете загрузить HashMyFiles со списком файлов, для которых вы хотите использовать хэш, настроить его работу и получать хэши для всего списка.

HashMyFiles будет отображать хэши для MD5, SHAxxx и CRC32. Как и Hash Generator, вы можете добавить запись HashMyFiles в контекстное меню, которое вы щелкаете правой кнопкой мыши. Тем не менее, HashMyFiles позволяет добавить целую папку для хеширования через контекстное меню, а не один параметр файла Hash Generator.

Загрузить: HashMyFiles для Windows (32-разрядная версия ) | Windows (64-разрядная версия ) (обе бесплатны)

QuickHash

QuickHash — это генератор хешей с открытым исходным кодом для Windows, macOS и Linux. Это также один из наиболее полнофункциональных вариантов генерации и проверки хеша в этом списке.

Хотя число хэшей, которое вы можете использовать, невелико — всего лишь MD5, SHA1, SHA256, SHA512 и xxHash64 — в Quick Hash есть куча дополнительных функций.

QuickHash может хэшировать всю папку, сравнивать два отдельных файла, сравнивать целые каталоги или весь диск. Конечно, последний занимает значительное количество времени из-за размера, но вариант приятно видеть. Вы также можете построчно работать с текстовым документом, хэшируя каждый из них на ходу.

Загрузить : QuickHash для Windows | macOS | Linux (Debian) (бесплатно)

Хэши с криптографической подписью

Хотя хэши могут помочь вам подтвердить, что файл не был подделан, здесь остаётся возможность для атаки. Злоумышленник может получить контроль веб-сайтом с дистрибутивом Linux и изменить хеш-коды, которые отображаются на нём, или злоумышленник может изменять веб-страницу во время передачи информации, если доступ происходит по протоколу http, вместо зашифрованного протокола https.

Вот почему современные дистрибутивы Linux часто предоставляют больше, чем хеши, перечисленные на веб-страницах. Они криптографически подписывают эти хеши, чтобы помочь защититься от злоумышленников, которые могут попытаться изменить хеши. Вы можете проверить криптографическую подпись, чтобы убедиться, что хеш действительно относится к дистрибутиву Linux. Проверка криптографической подписи хеша – более сложный процесс, выходящий за рамки представленной статьи.

ХэшТаб

HashTab — это другой подход к генерации файловых хэшей. Вместо того чтобы использовать отдельный интерфейс для генерации хэшей файлов, HashTab добавляет вкладку в меню «Свойства». Затем вместо перетаскивания файла в программу вы щелкаете файл правой кнопкой мыши, выбираете « Свойства» и открываете вкладку « Хеши файлов ».

HashTab генерирует хеши для MD5, CRC32 и SHA1 по умолчанию. Параметры HashTab позволяют добавлять хэши для более чем 25 дополнительных хешей, включая семейство SHA, RIPEMD, TIGER и WHIRLPOOL.

Вы можете добавить больше хэшей на вкладку Хэши файлов, открыв меню Свойства, выбрав вкладку Хэши файлов и выбрав Настройки . Проверьте хэши, которые вы хотите добавить, и нажмите OK.

Еще одна приятная функция HashTab — встроенная программа проверки файлов. Вы можете сделать перекрестную ссылку на любой файл на вкладке Хеши файлов, используя опцию меню Сравнить файл .

Загрузить: HashTab для Windows (бесплатная личная лицензия)

Как проверить хэш-сумму MD5 с помощью программы Solid Explorer?

Данная программа предназначена для удобного управления файлами. Этот файловый менеджер имеет расширенный функционал, позволяющий выполнять различные действия с файлами. С его помощью можно обеспечить защиту файлов на основе надежного шифрования с помощью пароля и отпечатка пальца.

Как узнать IP адрес, и для чего это нужно

Данное приложение поддерживает основные сетевые протоколы и подключение к облачным хранилищам. Также можно получить Root-права для доступа к корневому каталогу. Есть функции группировки файлов по папкам и индексированный поиск.

Процесс установки на Android выглядит следующим образом:

- Зайти в Play Market и вписать в поиск название приложения.

- Запустить загрузку путем нажатия на кнопку «Установить».

- Приступить к настройкам приложения и управлению хранилищем.

MultiHasher

MultiHasher представляет пользователям широкий спектр инструментов для генерации и проверки хешей в одном пакете. Как и многие из лучших программ генерации и проверки хешей, MultiHasher имеет несколько опций хеширования. Вы можете перетащить один файл или всю папку для хэширования или создать хэш для текстовой строки.

MultiHasher выводит хэши в MD5, SHA1, SHA256, SHA384, SHA512 или RIPEMD-160.

MultiHasher также имеет функцию, которую я не видел ни в одном другом генераторе и контролере файловых хэшей: он объединяет базу данных VirusTotal для проверки вредоносных файлов. Вы можете проверить хэш загруженного файла, совпадающий с источником загрузки, а также проинформировать VirusTotal обо всем нежелательном или вредоносном одновременно.

Чтобы использовать запрос VirusTotal, выберите хэш файла в списке, затем перейдите в « Инструменты»> «Запрос VirusTotal» .

Скачать: MultiHasher для Windows (бесплатно)