Модератор: Модераторы разделов

-

masher

- Сообщения: 0

проблема с RadminViewer

Система безопасности Windows: не найден нужный объект безопасности ‘SSP’

выдаёт такую ошибку при подключении с сервером

из линуха подключаюсь виндовому серваку

может кто в курсе что вообще может быть

-

Goodvin

- Ведущий рубрики

- Сообщения: 4333

- Статус: ⚝⚠⚒⚑⚖☭☞☣☤&

Re: проблема с RadminViewer

Сообщение

Goodvin » 01.07.2009 12:07

А почему Вы решили, что это проблема линукса ?

У вас там, судя по всему, какая-то проблема с настройками безопасности на виндовом сервере.

Или с самим радмином.

Поясните, при чем тут Линукс-то вообще ?

-

fed71

- Сообщения: 2480

- ОС: Ubuntu

Re: проблема с RadminViewer

Сообщение

fed71 » 01.07.2009 12:10

masher писал(а): ↑

01.07.2009 10:28

Система безопасности Windows: не найден нужный объект безопасности ‘SSP’

выдаёт такую ошибку при подключении с сервером

из линуха подключаюсь виндовому серваку

может кто в курсе что вообще может быть

А причем тут вендовые проблемы с вендовыми программами? Для удаленного управления есть мультиплатформенные, tightvnc к примеру

-

sciko

- Сообщения: 1744

- Статус: Ъ-участник

- ОС: Debian/Ubuntu/etc

Re: проблема с RadminViewer

Сообщение

sciko » 01.07.2009 12:51

masher писал(а): ↑

01.07.2009 10:28

из линуха подключаюсь виндовому серваку

Вижу массу проблем. Самые существенные:

1. Винда на серваке.

2. Попытка админить винду удалённо.

3. Использование radmin.

ЗЫ. На сервак полагается ставить хоть какую-то операционную систему. А сейчас это не сервак, а высокотехнологичный отопитель. Вы дома с компьютера пытались управлять батареями отопления?

i Уведомление от модератора Goodvin Троллить не надо.

Устное предупреждение.

Еще одна провокация бессмысленного флейма — и предупреждения перестанут быть устными.

-

masher

- Сообщения: 0

Re: проблема с RadminViewer

Сообщение

masher » 01.07.2009 13:52

sciko писал(а): ↑

01.07.2009 12:51

masher писал(а): ↑

01.07.2009 10:28

из линуха подключаюсь виндовому серваку

Вижу массу проблем. Самые существенные:

1. Винда на серваке.

2. Попытка админить винду удалённо.

3. Использование radmin.ЗЫ. На сервак полагается ставить хоть какую-то операционную систему. А сейчас это не сервак, а высокотехнологичный отопитель. Вы дома с компьютера пытались управлять батареями отопления?

всё верно…1 2 3 — так и есть…на серваке стоит windows server 2008

fed71 писал(а): ↑

01.07.2009 12:10

masher писал(а): ↑

01.07.2009 10:28

Система безопасности Windows: не найден нужный объект безопасности ‘SSP’

выдаёт такую ошибку при подключении с сервером

из линуха подключаюсь виндовому серваку

может кто в курсе что вообще может бытьА причем тут вендовые проблемы с вендовыми программами? Для удаленного управления есть мультиплатформенные, tightvnc к примеру

при том, что эта вендовая программа запускается из-под линукса

tightvnc нельзя…нужен именно radmin…просто примите это как факт

-

masher

- Сообщения: 0

Re: проблема с RadminViewer

Сообщение

masher » 01.07.2009 13:57

Goodvin писал(а): ↑

01.07.2009 12:07

А почему Вы решили, что это проблема линукса ?

У вас там, судя по всему, какая-то проблема с настройками безопасности на виндовом сервере.

Или с самим радмином.Поясните, при чем тут Линукс-то вообще ?

вряд ли там есть проблемы с настройками безопасности, т к эта проблема возникает только на линуксовом компе, а с виндовыми работает отлично

-

Goodvin

- Ведущий рубрики

- Сообщения: 4333

- Статус: ⚝⚠⚒⚑⚖☭☞☣☤&

Re: проблема с RadminViewer

Сообщение

Goodvin » 01.07.2009 14:10

masher писал(а): ↑

01.07.2009 13:57

вряд ли там есть проблемы с настройками безопасности, т к эта проблема возникает только на линуксовом компе, а с виндовыми работает отлично

Секундочку.

Во-первых, Радмин — это виндовая программа и напрямую под линуксом работать не может.

Может быть Вы нам сообщите каким образом Вы вообще её используете ?

Во-вторых:

masher писал(а): ↑

01.07.2009 10:28

Система безопасности Windows: не найден нужный объект безопасности ‘SSP’

Где Вы это видите ?

Это Вам линукс такое сообщает или таки виндовс ?

Или кто-то еще ?

masher писал(а): ↑

01.07.2009 10:28

выдаёт такую ошибку при подключении с сервером

Кто выдает ?

Вы предлагаете нам обо всем это догадываться или что ?

-

masher

- Сообщения: 0

Re: проблема с RadminViewer

Сообщение

masher » 01.07.2009 14:14

Goodvin писал(а): ↑

01.07.2009 14:10

masher писал(а): ↑

01.07.2009 13:57

вряд ли там есть проблемы с настройками безопасности, т к эта проблема возникает только на линуксовом компе, а с виндовыми работает отлично

Секундочку.

Во-первых, Радмин — это виндовая программа и под линуксом работать не может.

Может быть вы нам сообщите каким образом Вы вообще используете ?Во-вторых:

masher писал(а): ↑

01.07.2009 10:28

Система безопасности Windows: не найден нужный объект безопасности ‘SSP’

Где Вы это видите ?

Это Вам линукс такое сообщает или таки виндовс ?

Или кто-то еще ?masher писал(а): ↑

01.07.2009 10:28

выдаёт такую ошибку при подключении с сервером

Кто выдает ?

Вы предлагаете нам обо всем это догадываться или что ?

использую через wine

это мне сообщает линукс

radmin viewer выдаёт мне такую ошибку

-

sciko

- Сообщения: 1744

- Статус: Ъ-участник

- ОС: Debian/Ubuntu/etc

Re: проблема с RadminViewer

Сообщение

sciko » 01.07.2009 14:49

masher писал(а): ↑

01.07.2009 14:14

использую через wine

Тогда Вы должны знать, что вайн не поддерживает все возможности винды. Он просто позволяет запускать часть программ, переводя часть вызовов к винде и в Линуксовские.

masher писал(а): ↑

01.07.2009 14:14

radmin viewer выдаёт мне такую ошибку

Потому что в вайне тупо не реализована та функция, которая нужна radmin viewer.

Я вижу следующие выходы из сложившейся ситуации:

1. Снести винду и установить операционную систему.

2. Поставить что-нибудь кроссплатформенное. Например, одну из реализаций уже упомянутого VNC.

3. Провести обратную разработку и дописать нужный этой программе компонент в wine.

Я лично бы предпочёл бы чтобы Вы пошли 1 путём или, на худой конец, 3, но боюсь что проще всего будут пойти 2.

-

masher

- Сообщения: 0

Re: проблема с RadminViewer

Сообщение

masher » 01.07.2009 15:02

sciko писал(а): ↑

01.07.2009 14:49

masher писал(а): ↑

01.07.2009 14:14

использую через wine

Тогда Вы должны знать, что вайн не поддерживает все возможности винды. Он просто позволяет запускать часть программ, переводя часть вызовов к винде и в Линуксовские.

masher писал(а): ↑

01.07.2009 14:14

radmin viewer выдаёт мне такую ошибку

Потому что в вайне тупо не реализована та функция, которая нужна radmin viewer.

Я вижу следующие выходы из сложившейся ситуации:

1. Снести винду и установить операционную систему.

2. Поставить что-нибудь кроссплатформенное. Например, одну из реализаций уже упомянутого VNC.

3. Провести обратную разработку и дописать нужный этой программе компонент в wine.Я лично бы предпочёл бы чтобы Вы пошли 1 путём или, на худой конец, 3, но боюсь что проще всего будут пойти 2.

Вы абсолютно правы…проще пойти 2 путём…но спасибо за 1 и 3 совет, возможно позже, когда будет больше времени будет выбран один из этих вариантов

сейчас к сожалению всё нужно делать быстро ))

-

oldbay

- Сообщения: 283

- ОС: gentoo, cenos

Re: проблема с RadminViewer

Сообщение

oldbay » 01.07.2009 15:03

masher писал(а): ↑

01.07.2009 10:28

из линуха подключаюсь виндовому серваку

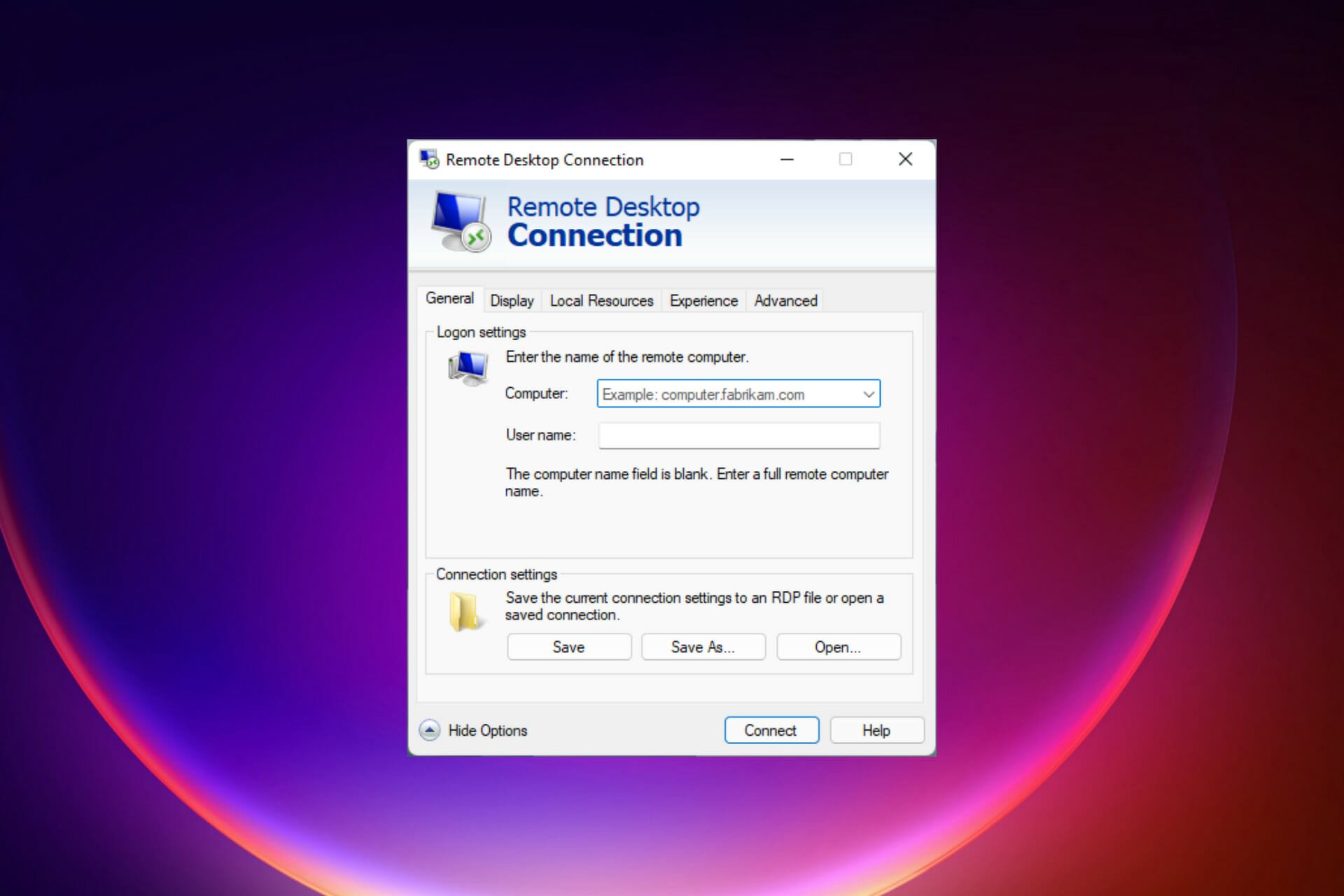

К виндовому серваку из линукса лучше подключаться через rdesktop по протоколу RDP, открыв при этом на виндовой машине возможность подключения к удаленным сеансам.

Этот способ работает на все 100% — при желании можно даже организовать печать из удаленной виндовой на локальную линукс машину (у меня так одна контора настроена, в торговом зале стоят раб станции с линукс на борту — а 1с ка на сервере в Ростове через RDP)

-

masher

- Сообщения: 0

Re: проблема с RadminViewer

Сообщение

masher » 01.07.2009 15:09

oldbay писал(а): ↑

01.07.2009 15:03

masher писал(а): ↑

01.07.2009 10:28

из линуха подключаюсь виндовому серваку

К виндовому серваку из линукса лучше подключаться через radmin по протоколу RDP, открыв при этом на виндовой машине возможность подключения к удаленным сеансам.

Этот способ работает на все 100% — при желании можно даже организовать печать из удаленной виндовой на локальную линукс машину (у меня так одна контора настроена, в торговом зале стоят раб станции с линукс на борту — а 1с ка на сервере в Ростове через RDP)

Вы не поверите, но именно так всё и происходит…используется протокол RDP и на виндовой машине есть описанная Вами возможность…

-

Goodvin

- Ведущий рубрики

- Сообщения: 4333

- Статус: ⚝⚠⚒⚑⚖☭☞☣☤&

Re: проблема с RadminViewer

Сообщение

Goodvin » 01.07.2009 15:11

oldbay писал(а): ↑

01.07.2009 15:03

К виндовому серваку из линукса лучше подключаться через radmin по протоколу RDP, открыв при этом на виндовой машине возможность подключения к удаленным сеансам.

Этот способ работает на все 100% — при желании можно даже организовать печать из удаленной виндовой на локальную линукс машину (у меня так одна контора настроена, в торговом зале стоят раб станции с линукс на борту — а 1с ка на сервере в Ростове через RDP)

Вообще-то для этого на линуксовой машине виндовый радмин-клиент нафиг не нужен.

Откройте для себя rdesktop

))

masher писал(а): ↑

01.07.2009 15:09

Вы не поверите, но именно так всё и происходит…используется протокол RDP и на виндовой машине есть описанная Вами возможность…

Вы не поверите, но использовать для этого Radmin через Wine — это очень извращенное действо.

man rdesktop

-

masher

- Сообщения: 0

Re: проблема с RadminViewer

Сообщение

masher » 01.07.2009 15:16

Goodvin писал(а): ↑

01.07.2009 15:11

oldbay писал(а): ↑

01.07.2009 15:03

К виндовому серваку из линукса лучше подключаться через radmin по протоколу RDP, открыв при этом на виндовой машине возможность подключения к удаленным сеансам.

Этот способ работает на все 100% — при желании можно даже организовать печать из удаленной виндовой на локальную линукс машину (у меня так одна контора настроена, в торговом зале стоят раб станции с линукс на борту — а 1с ка на сервере в Ростове через RDP)Вообще-то для этого на линуксовой машине виндовый радмин-клиент нафиг не нужен.

Откройте для себя rdesktop

))

masher писал(а): ↑

01.07.2009 15:09

Вы не поверите, но именно так всё и происходит…используется протокол RDP и на виндовой машине есть описанная Вами возможность…

Вы не поверите, но использовать для этого Radmin через Wine — это очень извращенное действо.

man rdesktop

этот способ мы уже проходили

хотелось бы всё таки разобраться с радмином

-

sciko

- Сообщения: 1744

- Статус: Ъ-участник

- ОС: Debian/Ubuntu/etc

Re: проблема с RadminViewer

Сообщение

sciko » 01.07.2009 15:25

Goodvin писал(а): ↑

01.07.2009 15:11

Откройте для себя rdesktop

Как-то пытался им воспользоваться. Но тогда (года два назад, может больше) rdesktop почему-то отказался работать с терминальным сервером Win2003. С отключённым терминальным сервером работал хорошо. Ждать у моря погоды как-то не было никакого желания и поэтому на Win2003 встал VNC. С ним проблем не возникало до самого сноса Win2003.

-

Goodvin

- Ведущий рубрики

- Сообщения: 4333

- Статус: ⚝⚠⚒⚑⚖☭☞☣☤&

Re: проблема с RadminViewer

Сообщение

Goodvin » 01.07.2009 15:29

masher писал(а): ↑

01.07.2009 15:16

Goodvin писал(а): ↑

01.07.2009 15:11

masher писал(а): ↑

01.07.2009 15:09

Вы не поверите, но именно так всё и происходит…используется протокол RDP и на виндовой машине есть описанная Вами возможность…

Вы не поверите, но использовать для этого Radmin через Wine — это очень извращенное действо.

man rdesktopэтот способ мы уже проходили

хотелось бы всё таки разобраться с радмином

Вы уверены, что понимаете о чем говорите ?

Вы уверены, что Radmin поддерживает протокол RDP ?

Насколько мне известно, Radmin использует свой собственный закрытый портокол, и RDP он не поддерживает.

sciko писал(а): ↑

01.07.2009 15:25

Goodvin писал(а): ↑

01.07.2009 15:11

Откройте для себя rdesktop

Как-то пытался им воспользоваться. Но тогда (года два назад, может больше) rdesktop почему-то отказался работать с терминальным сервером Win2003. С отключённым терминальным сервером работал хорошо. Ждать у моря погоды как-то не было никакого желания и поэтому на Win2003 встал VNC. С ним проблем не возникало до самого сноса Win2003.

Использую rdesktop около полутора лет, подключаюсь к самым разным виндам — от простой ХР до разных серверов.

Все работает ОК.

Проблем не было ни разу.

-

oldbay

- Сообщения: 283

- ОС: gentoo, cenos

Re: проблема с RadminViewer

Сообщение

oldbay » 01.07.2009 15:50

Goodvin писал(а): ↑

01.07.2009 15:11

oldbay писал(а): ↑

01.07.2009 15:03

К виндовому серваку из линукса лучше подключаться через radmin по протоколу RDP, открыв при этом на виндовой машине возможность подключения к удаленным сеансам.

Этот способ работает на все 100% — при желании можно даже организовать печать из удаленной виндовой на локальную линукс машину (у меня так одна контора настроена, в торговом зале стоят раб станции с линукс на борту — а 1с ка на сервере в Ростове через RDP)Вообще-то для этого на линуксовой машине виндовый радмин-клиент нафиг не нужен.

Откройте для себя rdesktop

))

Именно про rdesktop и хотел написать (вечная беда — думаю об одном — пишу другое) .. сразу вспомнилось как я linpus линпуксом обозвал

ЗЫ: отредактировал

-

sciko

- Сообщения: 1744

- Статус: Ъ-участник

- ОС: Debian/Ubuntu/etc

Re: проблема с RadminViewer

Сообщение

sciko » 01.07.2009 15:56

Goodvin писал(а): ↑

01.07.2009 15:29

Использую rdesktop около полутора лет, подключаюсь к самым разным виндам — от простой ХР до разных серверов.

Все работает ОК.

Наверное исправили. Мне уже не надо.

oldbay писал(а): ↑

01.07.2009 15:50

Именно про rdesktop и хотел написать

Думаю скрывать дистр Линукса не имеет никакого смысла, равно как и способ установки.

-

masher

- Сообщения: 0

Re: проблема с RadminViewer

Сообщение

masher » 01.07.2009 16:07

Goodvin писал(а): ↑

01.07.2009 15:29

masher писал(а): ↑

01.07.2009 15:16

Goodvin писал(а): ↑

01.07.2009 15:11

masher писал(а): ↑

01.07.2009 15:09

Вы не поверите, но именно так всё и происходит…используется протокол RDP и на виндовой машине есть описанная Вами возможность…

Вы не поверите, но использовать для этого Radmin через Wine — это очень извращенное действо.

man rdesktopэтот способ мы уже проходили

хотелось бы всё таки разобраться с радминомВы уверены, что понимаете о чем говорите ?

Вы уверены, что Radmin поддерживает протокол RDP ?

Насколько мне известно, Radmin использует свой собственный закрытый портокол, и RDP он не поддерживает.sciko писал(а): ↑

01.07.2009 15:25

Goodvin писал(а): ↑

01.07.2009 15:11

Откройте для себя rdesktop

Как-то пытался им воспользоваться. Но тогда (года два назад, может больше) rdesktop почему-то отказался работать с терминальным сервером Win2003. С отключённым терминальным сервером работал хорошо. Ждать у моря погоды как-то не было никакого желания и поэтому на Win2003 встал VNC. С ним проблем не возникало до самого сноса Win2003.

Использую rdesktop около полутора лет, подключаюсь к самым разным виндам — от простой ХР до разных серверов.

Все работает ОК.

Проблем не было ни разу.

да…сначала пишем, потом думаем

в основе радмина лежит TCP/IP

-

sciko

- Сообщения: 1744

- Статус: Ъ-участник

- ОС: Debian/Ubuntu/etc

Re: проблема с RadminViewer

Сообщение

sciko » 01.07.2009 16:21

masher писал(а): ↑

01.07.2009 16:07

да…сначала пишем, потом думаем

Самокритично. Похвально.

masher писал(а): ↑

01.07.2009 16:07

в основе радмина лежит TCP/IP

TCP — это транспортный уровень, а RDP — прикладной.

-

masher

- Сообщения: 0

Re: проблема с RadminViewer

Сообщение

masher » 01.07.2009 16:27

sciko писал(а): ↑

01.07.2009 16:21

masher писал(а): ↑

01.07.2009 16:07

да…сначала пишем, потом думаем

Самокритично. Похвально.

masher писал(а): ↑

01.07.2009 16:07

в основе радмина лежит TCP/IP

TCP — это транспортный уровень, а RDP — прикладной.

не спорю

но факт остаётся фактом

-

Goodvin

- Ведущий рубрики

- Сообщения: 4333

- Статус: ⚝⚠⚒⚑⚖☭☞☣☤&

Re: проблема с RadminViewer

Сообщение

Goodvin » 02.07.2009 10:34

masher писал(а): ↑

02.07.2009 09:43

1.TCP — это транспортный уровень, а RDP — прикладной.

У радмина тоже есть протокол прикладного уровня, закрытый и проприетарный.

Речь шла о протоколах прикладного уровня.

К чему Вы вообще завели речь про транспортный уровень TCP — непонятно.

masher писал(а): ↑

02.07.2009 09:43

2.в основе радмина лежит TCP/IP

В основе RDP точно также лежит TCP/IP

Только к чему Вы об этом, если речь про другое ?

Поднимите глаза вверх и прочитайте, пожалуйста, мое сообщение, где Ваши цитаты выделены красным.

И ответьте на заданные Вам вопросы.

-

masher

- Сообщения: 0

Re: проблема с RadminViewer

Сообщение

masher » 07.07.2009 15:09

Goodvin писал(а): ↑

02.07.2009 10:34

Только к чему Вы об этом, если речь про другое ?

Поднимите глаза вверх и прочитайте, пожалуйста, мое сообщение, где Ваши цитаты выделены красным.

И ответьте на заданные Вам вопросы.

это было к слову, речь действительно о другом…

то, что выделено красным, было прочитано и были признаны ошибки))

на все вопросы был дан ответ, если я ошибаюсь, то повторите вопросы

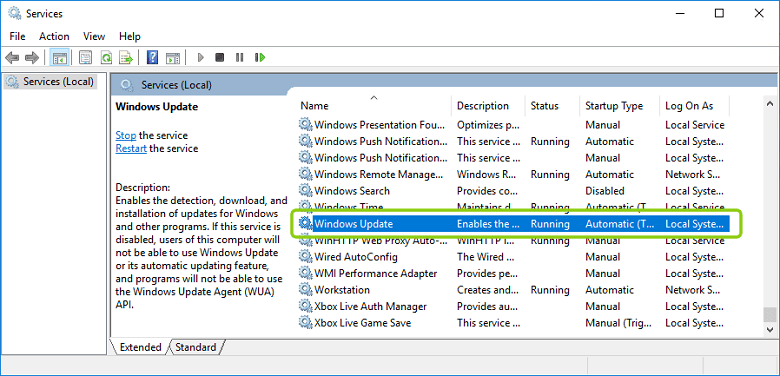

Обновлено 25.11.2019

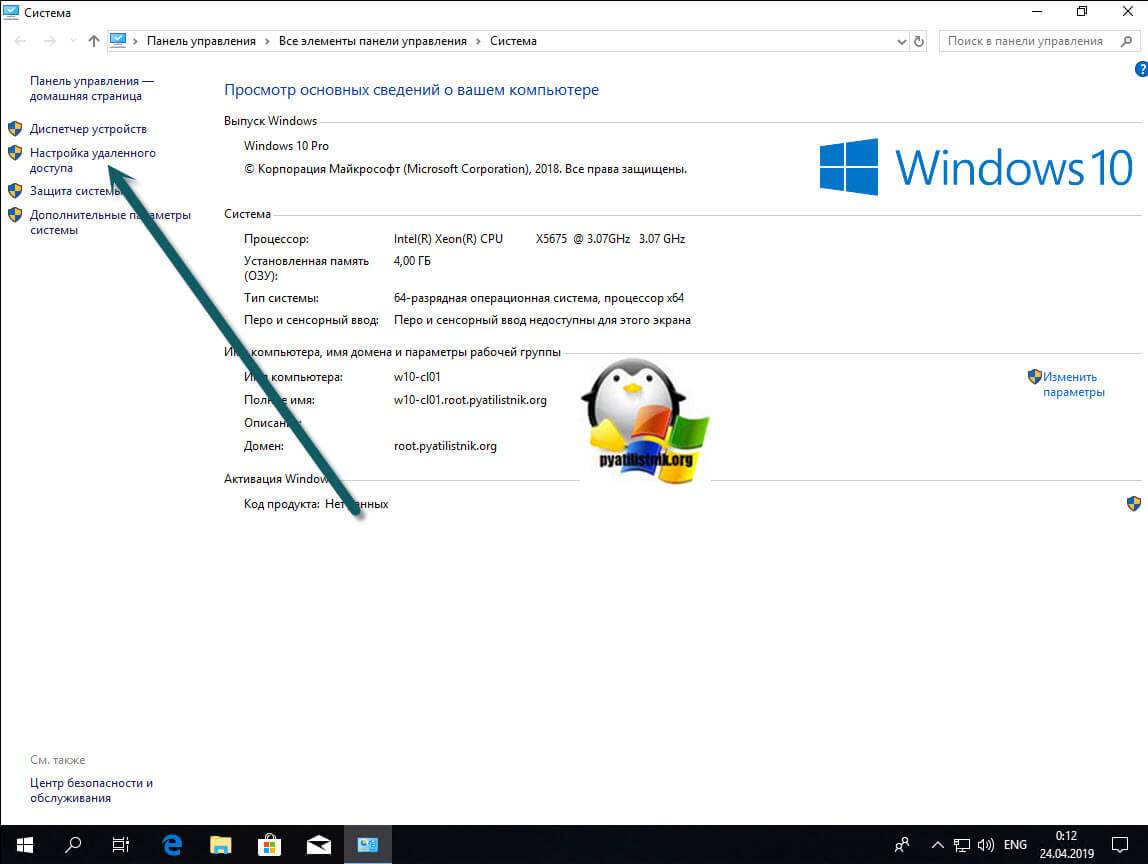

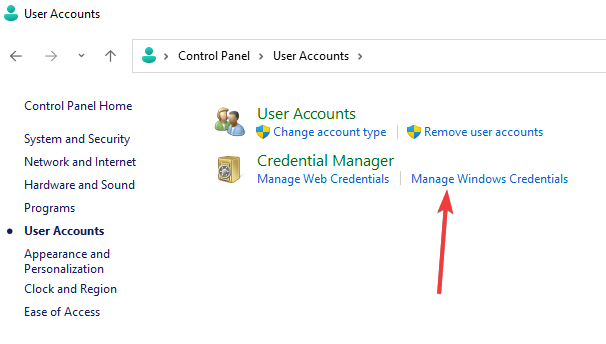

Добрый день! Уважаемые читатели и гости IT блога Pyatilistnik.org, в прошлый раз мы с вами чинили HDD с поврежденной файловой системой и состоянием RAW уверен, что вам удалось это сделать. Сегодня я в очередной раз переведу наш вектор траблшутера в сторону терминальных столов, а именно мы рассмотрим ситуацию, что когда вы пытаетесь подключиться к удаленному серверу по RDP протоколу, а у вас после ввода логина и пароля, выскакивает ошибка, что вы не прошли проверку подлинности и причиной ошибки может быть исправление шифрования CredSSP. Давайте разбираться, что за зверь, этот CredSSP и как вам получить доступ к вашему серверу.

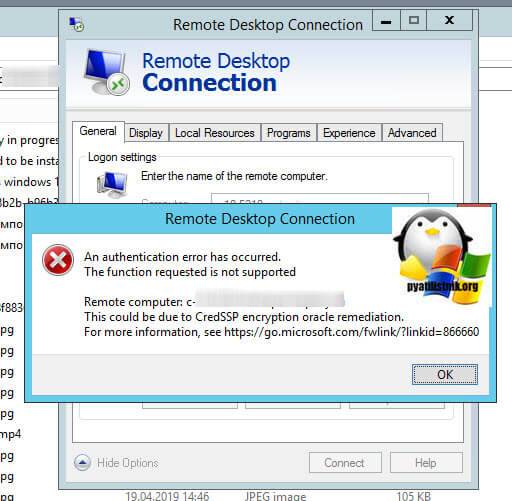

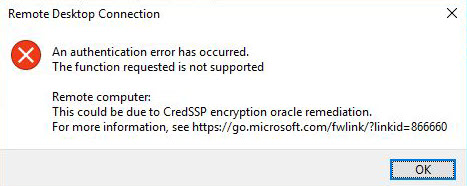

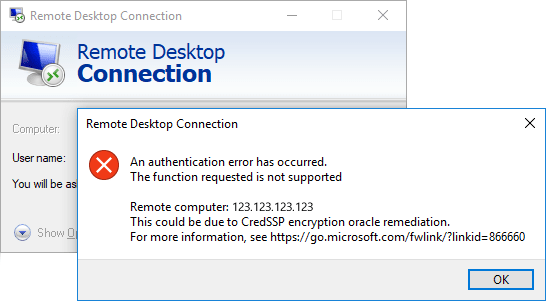

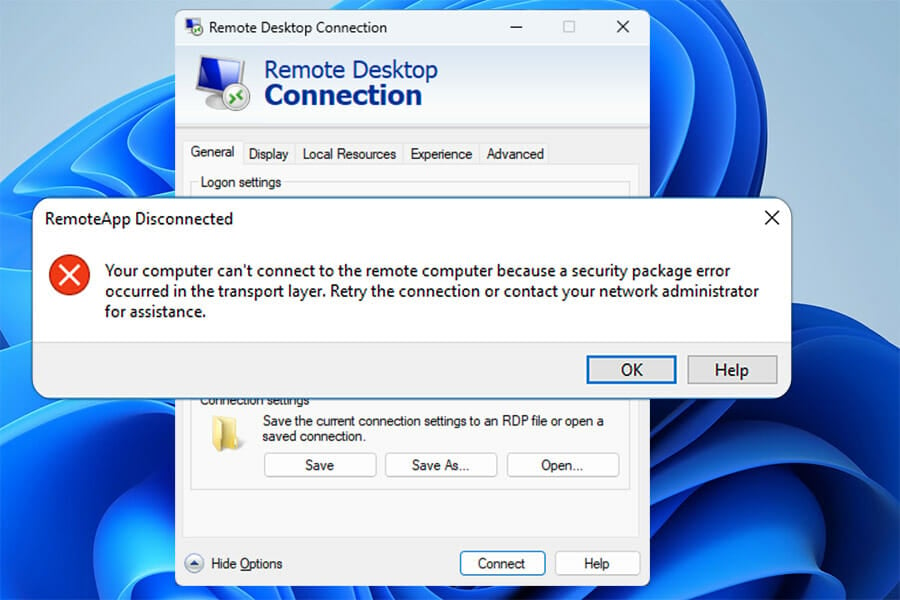

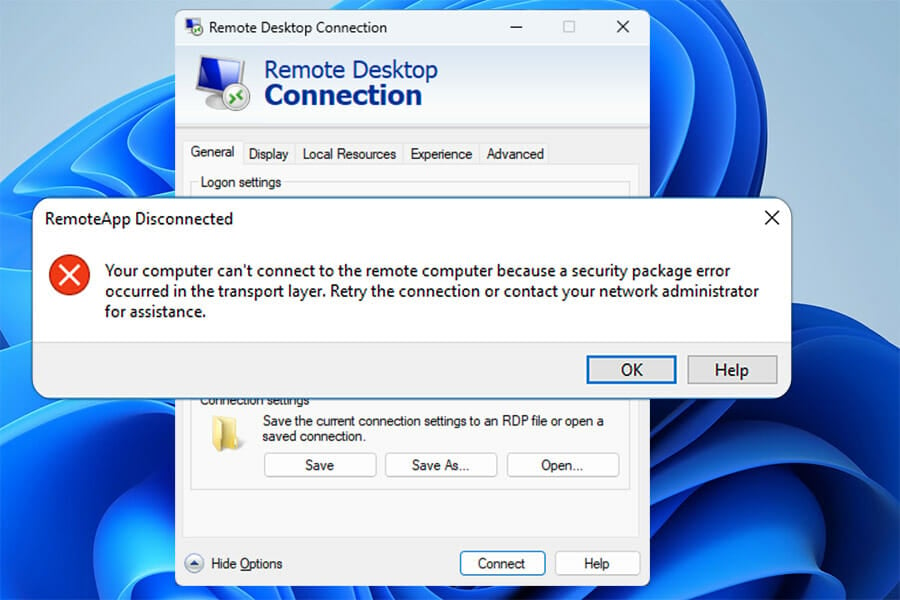

Как выглядит ошибка credssp

Перед тем, как я покажу вам известные мне методы ее устранения, я бы как обычно хотел подробно описать ситуацию. Вчера при попытке подключиться к своему рабочему компьютеру, работающему на Windows 10 1709, с терминального стола, входящего в RDS ферму на Windows Server 2012 R2, я получил ошибку после ввода логина и пароля:

An authentication error has occurred. The function requested is not supported. Remote computer name. This coild be to CredSSP encryption oracle remediation.

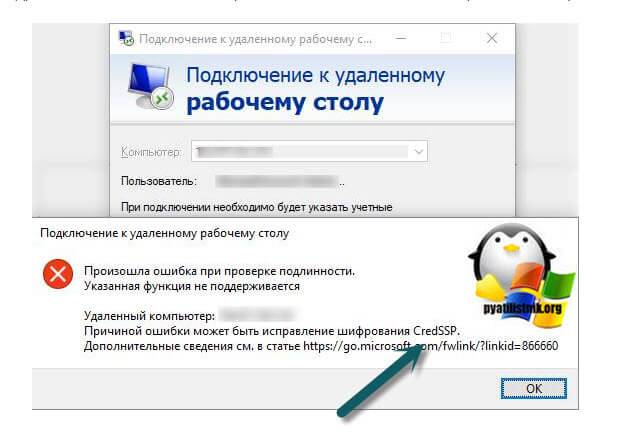

Ну и конечно в русском исполнении:

Произошла ошибка при проверке подлинности. Указанная функция не поддерживается. Удаленный компьютер имя. Причиной ошибки может быть исправление шифрования CredSSP

Получается двоякая ситуация, что RDP как бы работает, но вот по какой-то причине ваши учетные данные на принимающей стороне не соответствуют, каким-то критериям, давайте разбираться, что это за зверь CredSSP.

Назначение CredSSP

Что такое CredSSP — это Win32 API, используемый системами Microsoft Windows для выполнения различных операций, связанных с безопасностью, таких как аутентификация. SSPI функционирует, как общий интерфейс для нескольких поставщиков поддержки безопасности (SSP). Поставщик поддержки безопасности — это библиотека динамической компоновки (DLL), которая делает один или несколько пакетов безопасности доступными для приложений.

CredSSP позволяет приложению делегировать учетные данные пользователя от клиента целевому серверу для удаленной аутентификации. CredSSP предоставляет зашифрованный канал протокола безопасности транспортного уровня . Клиент проходит проверку подлинности по зашифрованному каналу с использованием протокола SPNEGO (Simple and Protected Negotiate) с Microsoft Kerberos или Microsoft NTLM.

После проверки подлинности клиента и сервера клиент передает учетные данные пользователя на сервер. Учетные данные дважды шифруются с использованием ключей сеанса SPNEGO и TLS. CredSSP поддерживает вход в систему на основе пароля, а также вход в систему с использованием смарт-карт на основе X.509 и PKINIT.

Подробнее на Microsoft https://docs.microsoft.com/en-us/windows/desktop/secauthn/credential-security-support-provider

Windows SSP

Следующие поставщики общих служб устанавливаются вместе с Windows:

- NTLM (Представлено в Windows NT 3.51 ) (msv1_0.dll) — обеспечивает проверку подлинности NTLM с запросом/ответом для клиент-серверных доменов до Windows 2000 и для не доменной аутентификации (SMB /CIFS).

- Kerberos (Представлен в Windows 2000 и обновлен в Windows Vista для поддержки AES ) (kerberos.dll). Предпочтителен для взаимной аутентификации клиент-серверного домена в Windows 2000 и более поздних версиях.

- Согласование (введено в Windows 2000) (secur32.dll) — выбирает Kerberos и, если не доступно, протокол NTLM. SSP обеспечивает возможность единого входа , иногда называемую встроенной аутентификацией Windows (особенно в контексте IIS). В Windows 7 и более поздних версиях представлен NEGOExts, в котором согласовывается использование установленных пользовательских SSP, которые поддерживаются на клиенте и сервере для аутентификации.

- Безопасный канал (он же SChannel) — Представлен в Windows 2000 и обновлен в Windows Vista и выше для поддержки более надежного шифрования AES и ECC. Этот поставщик использует записи SSL/TLS для шифрования полезных данных. (Schannel.dll)

- PCT (устарел) реализация Microsoft TLS/SSL — криптография SSP с открытым ключом, которая обеспечивает шифрование и безопасную связь для аутентификации клиентов и серверов через Интернет. Обновлено в Windows 7 для поддержки TLS 1.2.

- Digest SSP (Представлено в Windows XP ) (wdigest.dll) — Обеспечивает проверку подлинности HTTP и SASL на основе запросов/ответов между системами Windows и не-Windows, где Kerberos недоступен.

- Учетные данные (CredSSP) (Представлено в Windows Vista и доступно в Windows XP с пакетом обновления 3 (SP3)) (credssp.dll) — обеспечивает SSO и проверку подлинности на уровне сети для служб удаленных рабочих столов.

- Аутентификация с распределенным паролем (DPA) — (Представлено в Windows 2000) (msapsspc.dll) — Обеспечивает аутентификацию через Интернет с использованием цифровых сертификатов.

- Криптография с открытым ключом «пользователь-пользователь» (PKU2U) (представлена в Windows 7 ) (pku2u.dll) — обеспечивает одноранговую аутентификацию с использованием цифровых сертификатов между системами, которые не являются частью домена.

Подробнее на https://en.wikipedia.org/wiki/Security_Support_Provider_Interface

Причины ошибки шифрования CredSSP

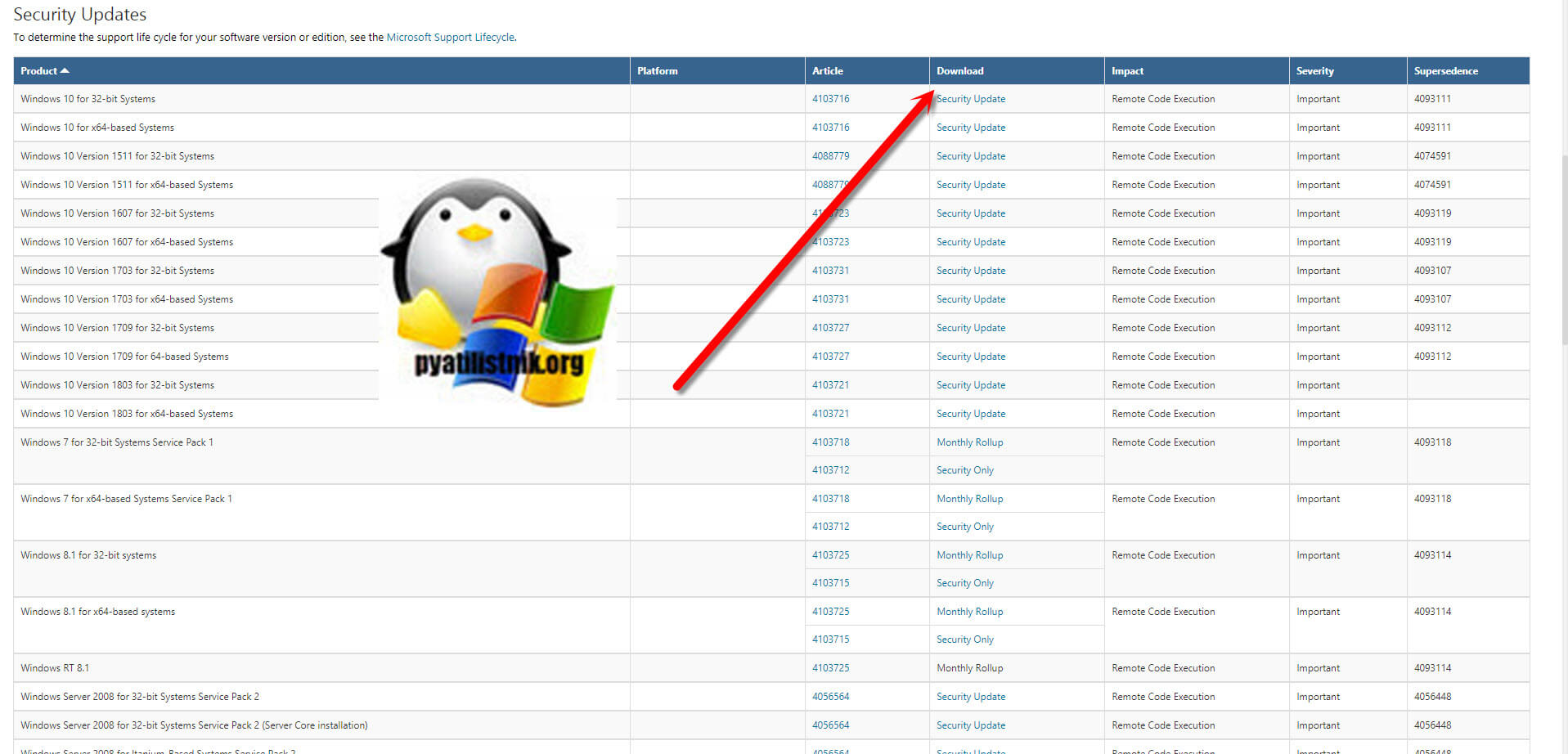

В марте 2018 года, компания Microsoft выпустила обновление безопасности для устранения уязвимостей для протокола поставщика поддержки безопасности учетных данных (CredSSP) под именем CVE-2018–0886 (https://support.microsoft.com/en-us/help/4093492/credssp-updates-for-cve-2018-0886-march-13-2018), используемого подключениями по протоколу удаленного рабочего стола (RDP) для клиентов Windows и Windows Server. Как только пользователи и системные администраторы произвели установку апдейтов, то по всему миру начались массовые жалобы, что люди не могут подключаться по протоколу RDP к серверам, компьютерам, получая ошибку, что причиной ошибки может быть шифрование CredSSP.

К сожалению 99% людей и администраторов совершают одну и туже ошибку, они сразу ставят обновления, не дождавшись пары дней после их выхода. Обычно этого времени хватает, чтобы вендор определил проблемы и отозвал глючное обновление.

Уязвимость в протоколе Credential Security Support Provider (CredSSP — провайдер поддержки безопасности учетных данных) допускала удаленный запуск произвольного кода на уязвимой системе и 8 мая 2018 г. Microsoft изменила уровень безопасности подключения с Vulnerable на Mitigated и начались проблемы подключения к удаленному рабочему столу по RDP. Ранее вы могли удаленно подключаться с обновленной машины к машинам без обновления безопасности, так сказать в мягком режиме. Однако с последним обновлением, Microsoft усилила безопасность, и вы больше не можете подключаться к компьютерам без обновления закрывающего брешь CVE-2018–0886.

Под раздачу попали буквально все, клиентские ОС Windows 7, Windows 8.1, Windows 10 с которых были попытки подключиться к RDS ферме или RemoteApp приложениям работающим на Windows Server 2008 R2 и выше. Если бы вы читали ветки обсуждений в эти дни, то вы бы поняли все негодование людей, особенно с запада.

Варианты исправления ошибки CredSSP

На самом деле вариантов много, есть правильные, есть и временные и обходные, которые нужно сделать быстро, чтобы хоть как-то работало, так как бизнес может в этот момент простаивать и терять деньги.

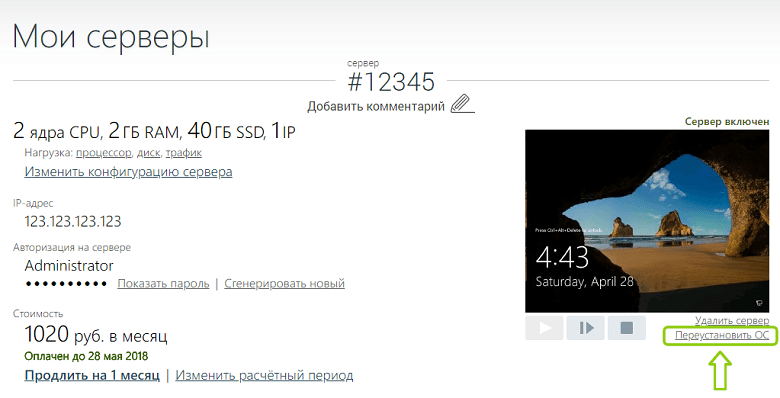

- Вы можете удалить новое обновление безопасности, самый плохой вариант, но в ответственные моменты, иногда используется, чтобы перенести работы на вечер или ночь

- Если нужно быстро получить доступ к серверу и избежать проверку подлинности credssp, то я вам советую отключить на принимающем подключении сервере галку NLA (Network Level Authentication) в русском варианте «Разрешить подключение только с компьютеров, на которых работает удаленный рабочий стол с проверкой подлинности на уровне сети»

- То же быстрый метод и на массовое применение, это использование групповой политики, которая изменит шифрование Oracle Remediation

- Ну и самый правильный метод, это установка обновлений на все ваши системы

Отключаем credssp в Windows через NLA

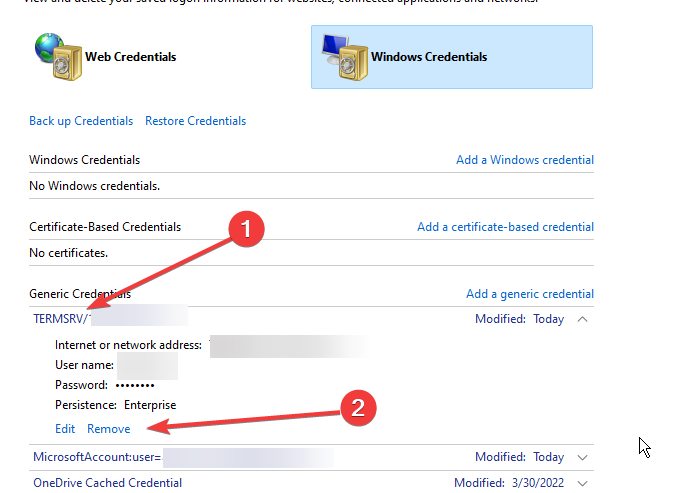

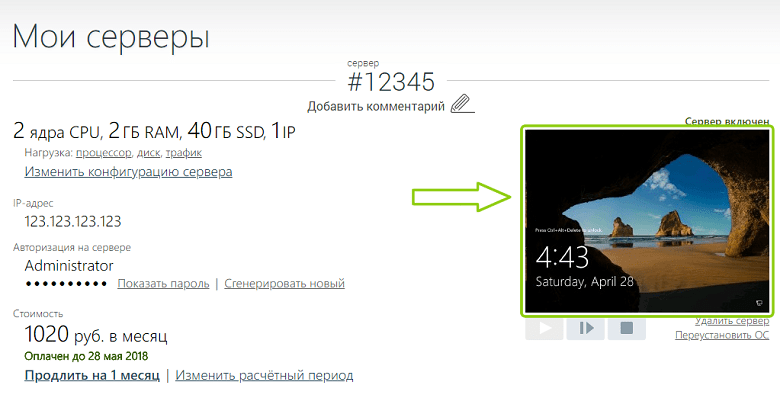

Данный метод выхода из ситуации я бы рассматривал, как быстрое, временное решение, до того, как вы установите обновления безопасности. Чтобы разрешить удаленное подключение к серверу и избегать ситуации, что произошла ошибка при проверке подлинности credssp, сделайте вот что. Откройте свойства моего компьютера, попав в систему, так же можно нажать одновременно WIN+Pause Breake или как вариант в командной строке ввести control /name Microsoft.System. В окне «Система» находим пункт меню «Настройка удаленного доступа»

Снимите галку «Разрешить подключение только с компьютеров, на которых работает удаленный рабочий стол с проверкой подлинности на уровне сети»

После этого вы легко сможете подключиться к данному компьютеру или серверу, но как быть что вы не можете туда попасть и снять эту галку, тут нам на помощь придет реестр Windows. Вы можете удаленно создать нужные ключи реестра, которые отключат галку NLA или политику CredSSP. Для этого вы можете пойти двумя путями:

- Использовать сетевой реестр Windows

- Использовать удаленное управление компьютером, например PsExec.exe, я вам с помощью него уже показывал, как открывать порты в брандмауэре, удаленно.

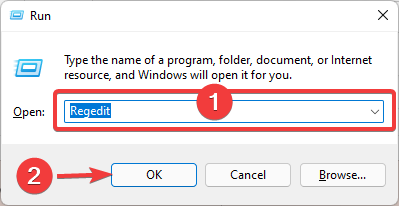

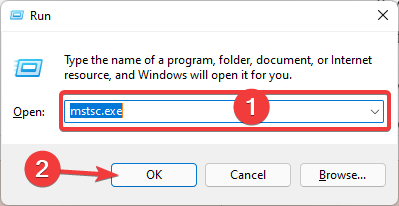

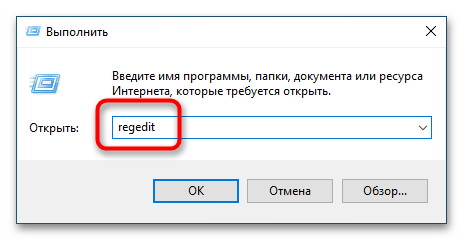

Давайте попробуем через удаленный реестр, для этого открываем Regedit, через окно «Выполнить».

Из меню «Файл» выберите пункт «Подключить сетевой реестр», далее найдите нужный вам сервер.

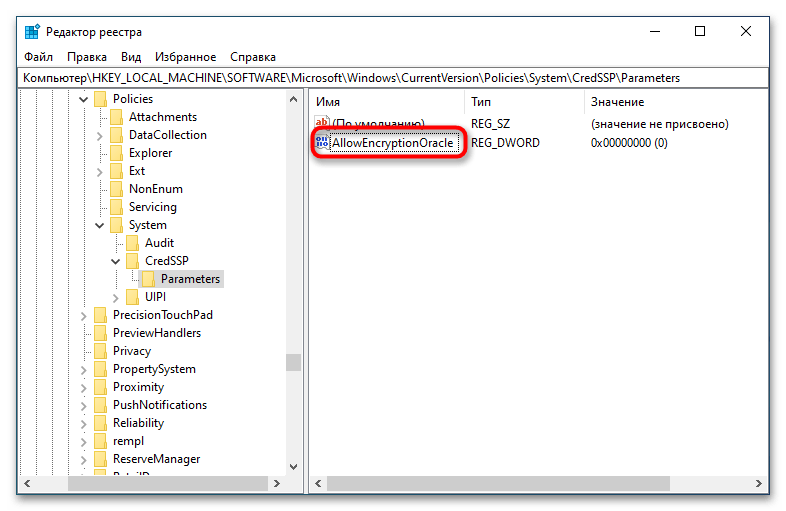

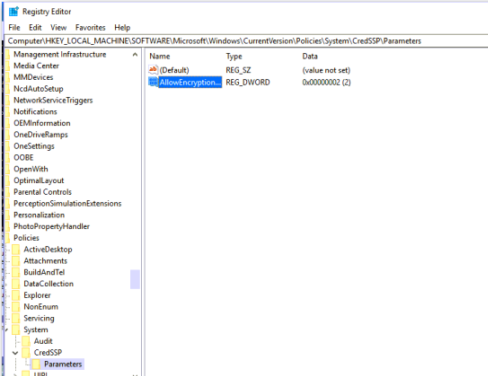

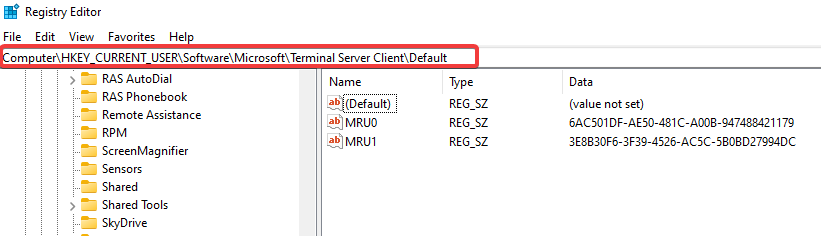

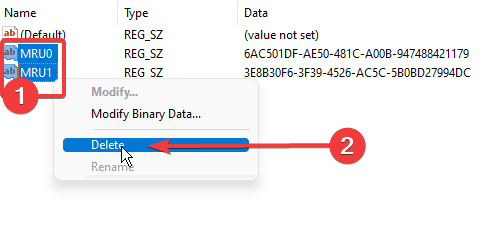

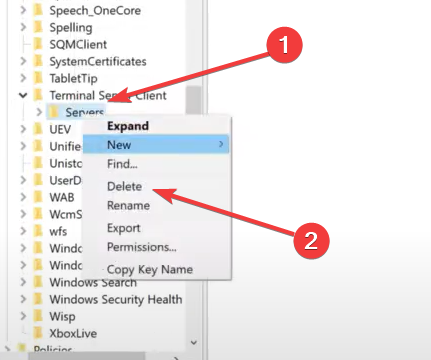

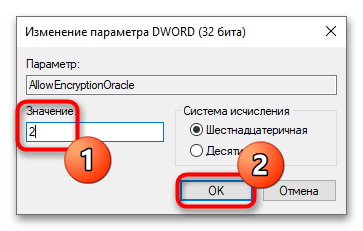

У вас подключится дополнительный реестр с двумя кустами. Переходите по пути (Если у вас не будет CredSSPParameters, то нужно будет их создать):

HKLMSoftwareMicrosoftWindowsCurrentVersion PoliciesSystemCredSSPParameters

Тут вам необходимо создать REG_DWORD ключ с именем AllowEncryptionOracle и значением 2. В данном варианте политика CredSSP выставит Уязвимый уровень — это самый низкий уровень защиты. Это позволит вам подключаться к серверам удаленно, используя RDP. Однако это подвергнет серверы атакам.

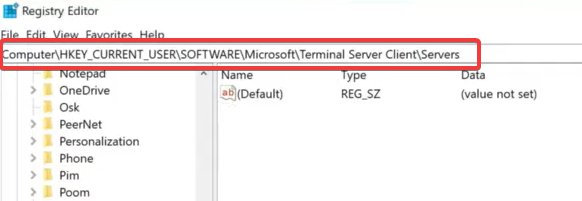

Или можно так же отключить NLA, для этого найдите ветку реестра:

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControl Terminal ServerWinStationsRDP-Tcp

Найдите там ключ SecurityLayer и выставите ему значение 0, чтобы деактивировать Network Level Authentication.

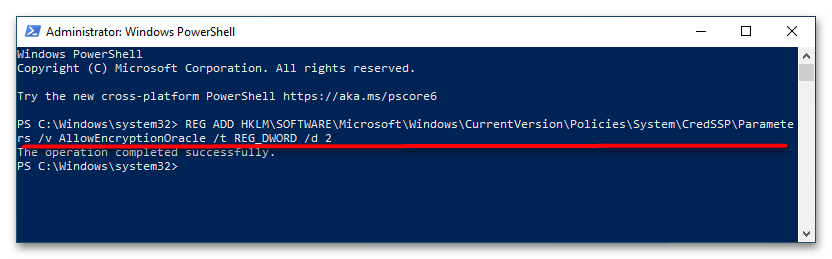

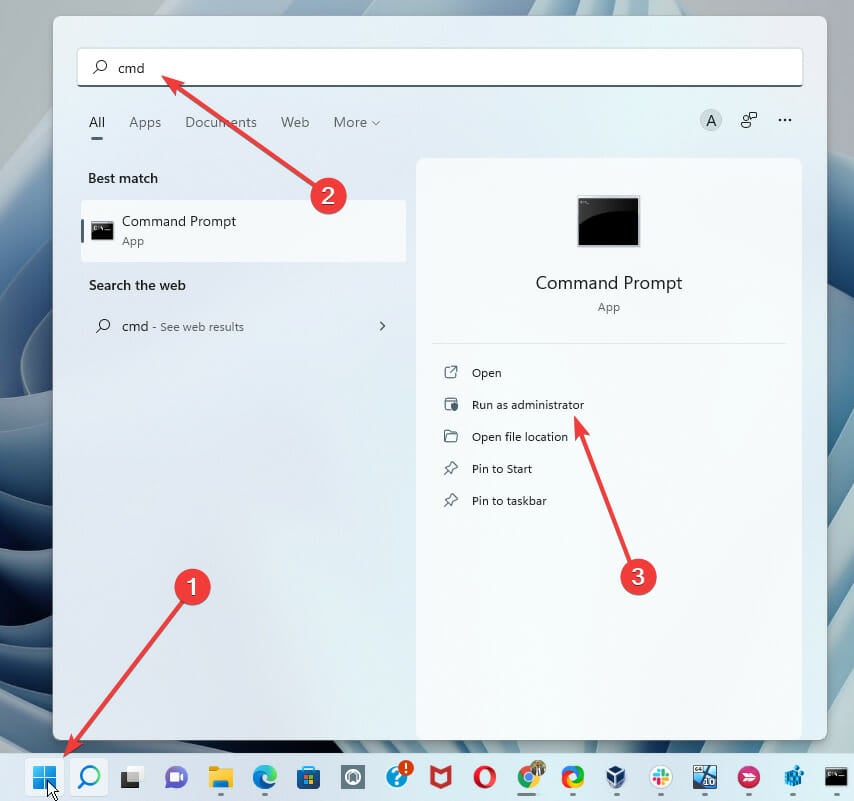

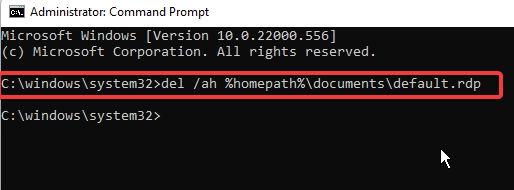

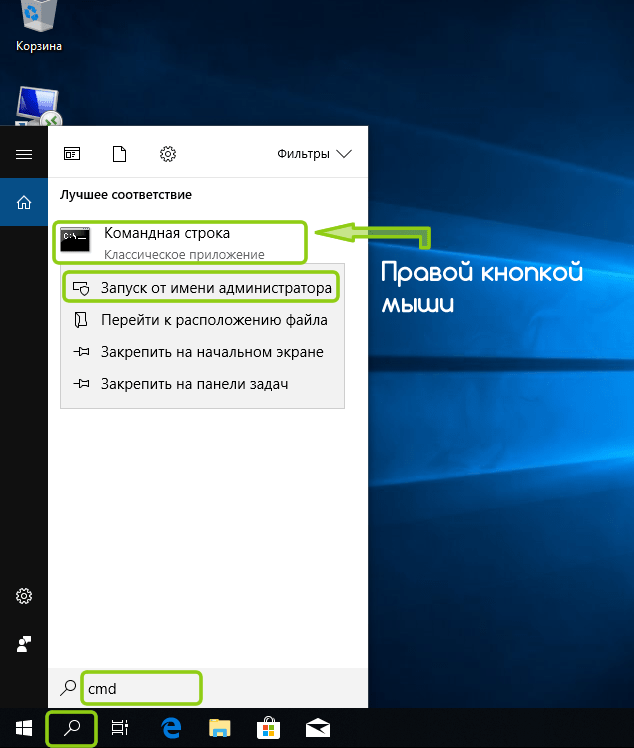

Теперь то же самое вы можете выполнить и через PsExec.exe, выставив для CredSSP минимальный уровень защиты или же отключить NLA, для этого находясь в cmd в режиме администратора введите команду:

PsExec.exe \w10-cl01 -u rootАдминистратор -p пароль cmd

w10-cl01 — это имя компьютера.

Далее имея запущенный сеанс cmd для удаленного компьютера, выполните команду:

REG ADD HKLMSoftwareMicrosoftWindows CurrentVersionPoliciesSystemCredSSPParameters /v AllowEncryptionOracle /t REG_DWORD /d 2 (0 вернет все как было)

Аналогично можно сделать и для отключения Network Level Authentication, команда будет такой:

REG ADD «HKEY_LOCAL_MACHINESYSTEM CurrentControlSetControlTerminal ServerWinStationsRDP-Tcp» /v SecurityLayer /t REG_DWORD /d 0

Еще раз обращаю ваше внимание, что данный метод временный и самый не безопасный, применяемый в случаях, когда уже ничего сделать нельзя или дольше, а нужно уже вчера, обязательно установите все нужные обновления.

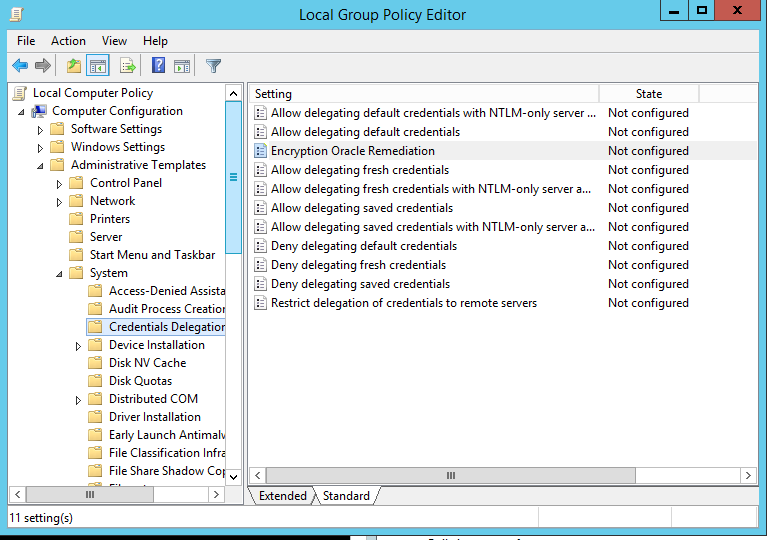

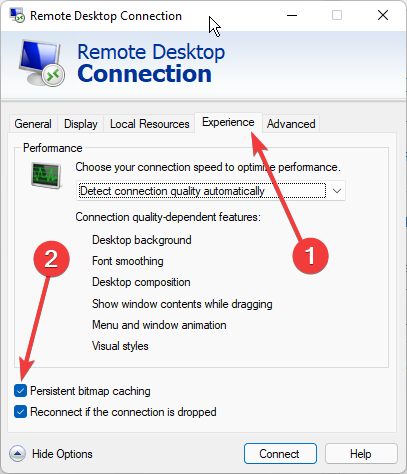

Отключаем шифрование credssp через GPO

Если у вас большая инфраструктура, в которой сотни компьютеров и сотни серверов, то вы можете до установки нужных обновлений в вечернее время, временно отключить новый уровень шифрования CredSSP и убрать ошибку «Удаленный компьютер имя. Причиной ошибки может быть исправление шифрования CredSSP». Для этого мы можем воспользоваться всеми плюсами доменной инфраструктуры Active Directory. Тут два варианта, вы можете создать массовую политику для распространения ее на нужные OU или если у вас требование для одного или двух локальных компьютеров, то на них можно запустить локальный редактор групповых политик, тем самым внеся изменения только на них.

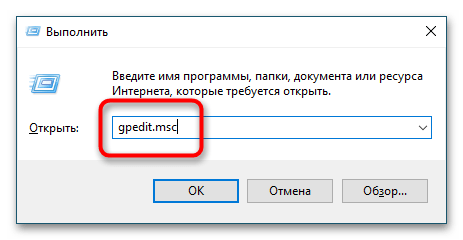

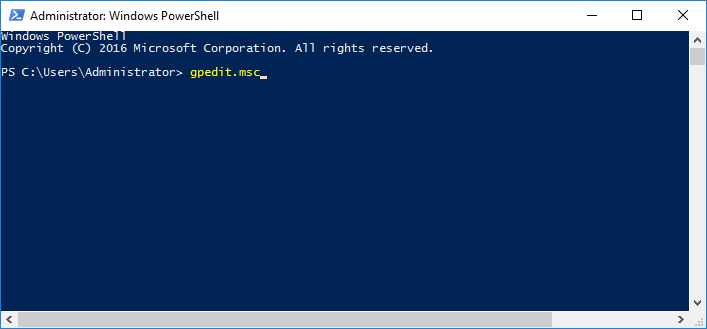

Напоминаю, что оснастку управление групповой политикой вы можете найти на контроллере домена или компьютере с установленным пакетом RSAT, открыть ее можно через команду в окне «Выполнить» gpmc.msc. Если нужно открыть локальный редактор групповых политик, то в окне «Выполнить» введите gpedit.msc.

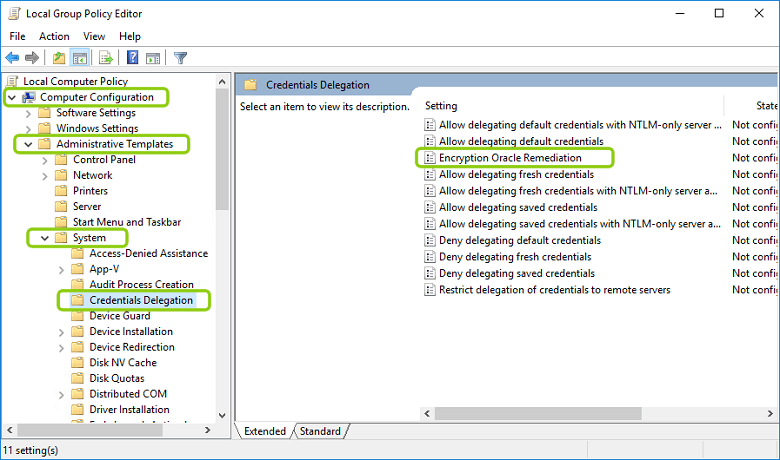

Вам необходимо перейти в ветку:

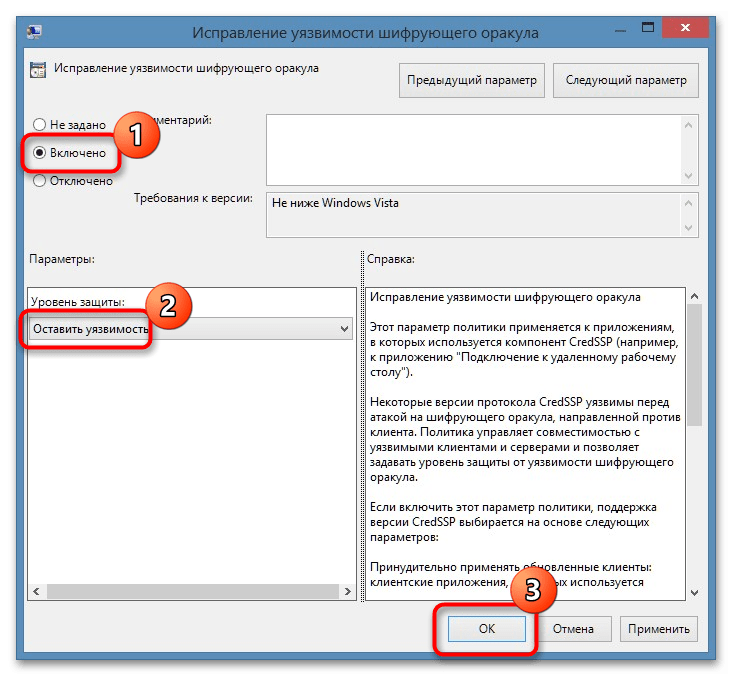

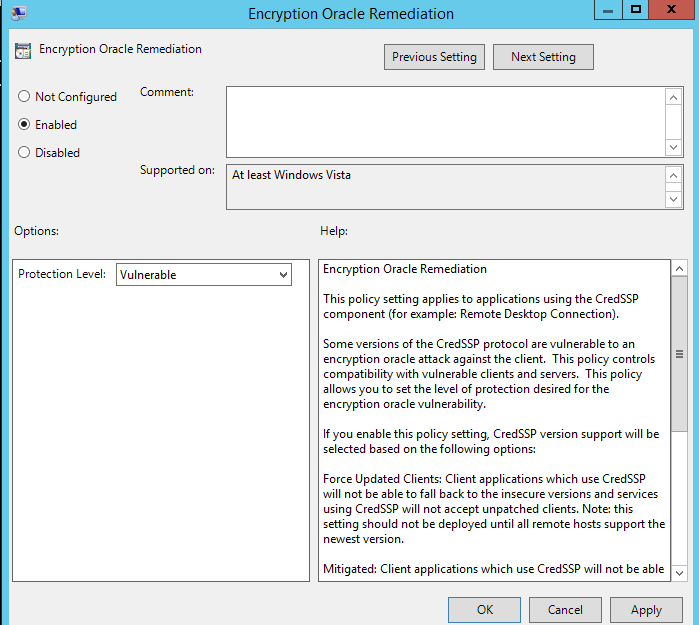

Конфигурация компьютера — Административные шаблоны — Система — Передача учетных данных — Исправление уязвимости шифрующего оракула (Computer Configuration — Administrative Templates — System — Credentials Delegation — Encryption Oracle Remediation

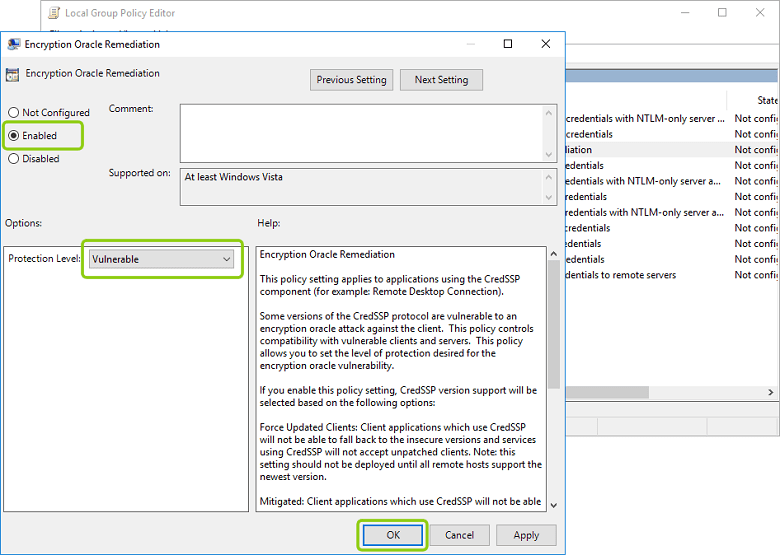

Открываем настройку «Исправление уязвимости шифрующего оракула (Encryption Oracle Remediation)». Включаем политику, у вас активируется опция «Уровень защиты», на выбор будет три варианта:

- Принудительно применять обновленные клиенты (Force Updated Clients) — она будет стоять по умолчанию из-за максимального уровня защиты, вам данную опцию нужно сменить. Это так сказать максимально безопасный уровень взаимодействия клиент, он должен быть в идеале, после установки обновлений на все сервера и компьютеры.

- Оставить уязвимость (Vulnerable) – клиенты могут подключаться на уязвимые машины.

- Уменьшить риск (Mitigated) – клиенты не могут подключаться к уязвимым серверам, но серверы могут принимать уязвимые клиенты.

Выбираем на время пункт «Оставить уязвимость (Vulnerable)». Сохраняем настройки.

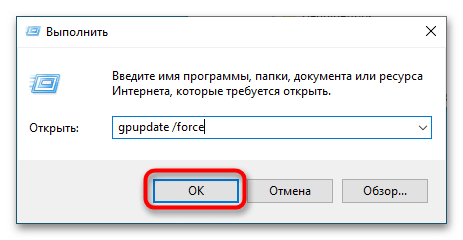

После чего вам нужно обновить политику, для этого откройте командную строку и введите gpupdate /force. Если у вас не доменный компьютер, да и еще Windows 10 Home, которая не имеет встроенного локального редактора политик, то вам как я описывал выше, нужно производить правку реестра

REG ADD HKLMSoftwareMicrosoftWindows CurrentVersionPoliciesSystemCredSSPParameters /v AllowEncryptionOracle /t REG_DWORD /d 2 (0 вернет все как было)

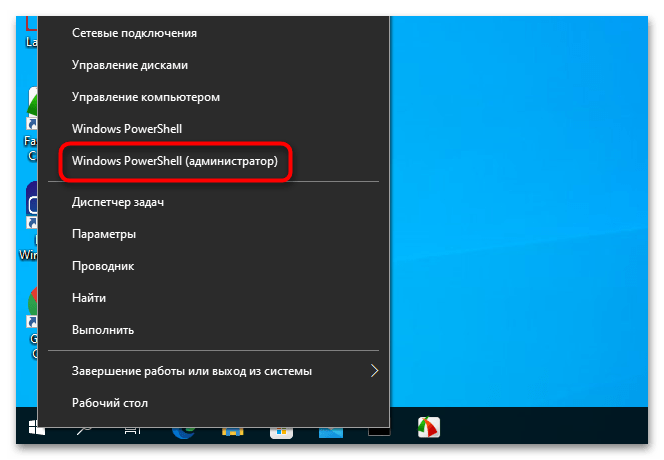

На просторах интернета ходит скрипт PowerShell, который поможет включить данную политику на всех компьютерах в Active Directory

Import-Module ActiveDirectory

$PSs = (Get-ADComputer -Filter *).DNSHostName

Foreach ($computer in $PCs) {

Invoke-Command -ComputerName $computer -ScriptBlock {

REG ADD HKLMSOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters /v AllowEncryptionOracle /t REG_DWORD /d 2

}

}

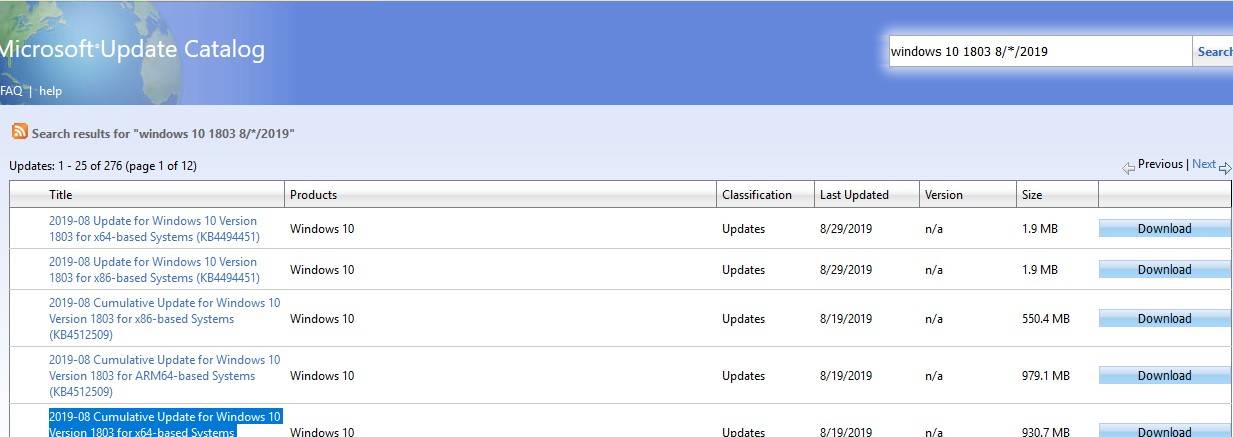

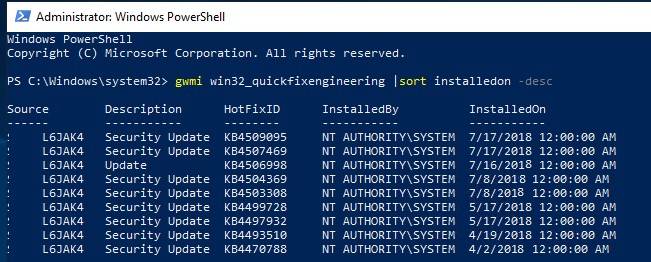

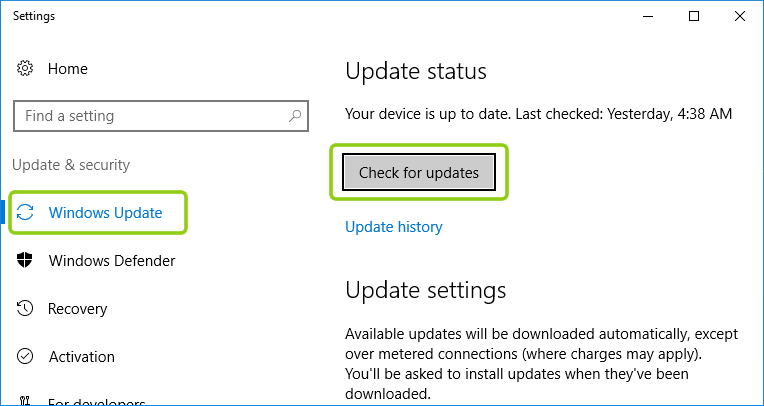

Самый правильный метод, это установка обновлений

Когда вам удалось везде подключиться и подошло время обслуживания ваших серверов, быстренько производим установку обновлений закрывающих брешь (CVE-2018-0886 | CredSSP Remote Code Execution Vulnerability).

https://portal.msrc.microsoft.com/en-us/security-guidance/advisory/CVE-2018-0886

Раньше были вот такие KB, но они со временем могут меняться свой номер, поэтому пройдите по ссылке выше, так будет надежнее.

- Windows Server 2012 R2 / Windows 8: KB4103715

- Windows Server 2008 R2 / Windows 7: KB4103712

- Windows Server 2016 / Windows 10 1607 — KB4103723

- Windows Server 2016 / Windows 10 1703 — KB4103731

- Windows Server 2016 / Windows 10 1709 — KB4103727

- Windows Server 2016 / Windows 10 1803 — KB4103721

На этом у меня все, надеюсь, что вы разобрались в работе CredSSP и научились ей управлять. С вами был Иван Семин, автор и создатель IT портала Pyatilistnik.org.

Содержание

- Ошибка rdp подключения credssp encryption oracle remediation windows 7

- Как выглядит ошибка credssp

- Назначение CredSSP

- Windows SSP

- Причины ошибки шифрования CredSSP

- Варианты исправления ошибки CredSSP

- Отключаем credssp в Windows через NLA

- Отключаем шифрование credssp через GPO

- Самый правильный метод, это установка обновлений

Ошибка rdp подключения credssp encryption oracle remediation windows 7

Добрый день! Уважаемые читатели и гости IT блога Pyatilistnik.org, в прошлый раз мы с вами чинили HDD с поврежденной файловой системой и состоянием RAW уверен, что вам удалось это сделать. Сегодня я в очередной раз переведу наш вектор траблшутера в сторону терминальных столов, а именно мы рассмотрим ситуацию, что когда вы пытаетесь подключиться к удаленному серверу по RDP протоколу, а у вас после ввода логина и пароля, выскакивает ошибка, что вы не прошли проверку подлинности и причиной ошибки может быть исправление шифрования CredSSP. Давайте разбираться, что за зверь, этот CredSSP и как вам получить доступ к вашему серверу.

Как выглядит ошибка credssp

Перед тем, как я покажу вам известные мне методы ее устранения, я бы как обычно хотел подробно описать ситуацию. Вчера при попытке подключиться к своему рабочему компьютеру, работающему на Windows 10 1709, с терминального стола, входящего в RDS ферму на Windows Server 2012 R2, я получил ошибку после ввода логина и пароля:

Ну и конечно в русском исполнении:

Получается двоякая ситуация, что RDP как бы работает, но вот по какой-то причине ваши учетные данные на принимающей стороне не соответствуют, каким-то критериям, давайте разбираться, что это за зверь CredSSP.

Назначение CredSSP

Что такое CredSSP — это Win32 API, используемый системами Microsoft Windows для выполнения различных операций, связанных с безопасностью, таких как аутентификация. SSPI функционирует, как общий интерфейс для нескольких поставщиков поддержки безопасности (SSP). Поставщик поддержки безопасности — это библиотека динамической компоновки (DLL), которая делает один или несколько пакетов безопасности доступными для приложений.

C redSSP позволяет приложению делегировать учетные данные пользователя от клиента целевому серверу для удаленной аутентификации. CredSSP предоставляет зашифрованный канал протокола безопасности транспортного уровня . Клиент проходит проверку подлинности по зашифрованному каналу с использованием протокола SPNEGO (Simple and Protected Negotiate) с Microsoft Kerberos или Microsoft NTLM.

После проверки подлинности клиента и сервера клиент передает учетные данные пользователя на сервер. Учетные данные дважды шифруются с использованием ключей сеанса SPNEGO и TLS. CredSSP поддерживает вход в систему на основе пароля, а также вход в систему с использованием смарт-карт на основе X.509 и PKINIT.

Windows SSP

Следующие поставщики общих служб устанавливаются вместе с Windows:

- NTLM (Представлено в Windows NT 3.51 ) (msv1_0.dll) — обеспечивает проверку подлинности NTLM с запросом/ответом для клиент-серверных доменов до Windows 2000 и для не доменной аутентификации (SMB /CIFS).

- Kerberos (Представлен в Windows 2000 и обновлен в Windows Vista для поддержки AES ) (kerberos.dll). Предпочтителен для взаимной аутентификации клиент-серверного домена в Windows 2000 и более поздних версиях.

- Согласование (введено в Windows 2000) (secur32.dll) — выбирает Kerberos и, если не доступно, протокол NTLM. SSP обеспечивает возможность единого входа , иногда называемую встроенной аутентификацией Windows (особенно в контексте IIS). В Windows 7 и более поздних версиях представлен NEGOExts, в котором согласовывается использование установленных пользовательских SSP, которые поддерживаются на клиенте и сервере для аутентификации.

- Безопасный канал (он же SChannel) — Представлен в Windows 2000 и обновлен в Windows Vista и выше для поддержки более надежного шифрования AES и ECC. Этот поставщик использует записи SSL/TLS для шифрования полезных данных. (Schannel.dll)

- PCT (устарел) реализация Microsoft TLS/SSL — криптография SSP с открытым ключом, которая обеспечивает шифрование и безопасную связь для аутентификации клиентов и серверов через Интернет. Обновлено в Windows 7 для поддержки TLS 1.2.

- Digest SSP (Представлено в Windows XP ) (wdigest.dll) — Обеспечивает проверку подлинности HTTP и SASL на основе запросов/ответов между системами Windows и не-Windows, где Kerberos недоступен.

- Учетные данные (CredSSP) (Представлено в Windows Vista и доступно в Windows XP с пакетом обновления 3 (SP3)) (credssp.dll) — обеспечивает SSO и проверку подлинности на уровне сети для служб удаленных рабочих столов.

- Аутентификация с распределенным паролем (DPA) — (Представлено в Windows 2000) (msapsspc.dll) — Обеспечивает аутентификацию через Интернет с использованием цифровых сертификатов.

- Криптография с открытым ключом «пользователь-пользователь» (PKU2U) (представлена в Windows 7 ) (pku2u.dll) — обеспечивает одноранговую аутентификацию с использованием цифровых сертификатов между системами, которые не являются частью домена.

Причины ошибки шифрования CredSSP

В марте 2018 года, компания Microsoft выпустила обновление безопасности для устранения уязвимостей для протокола поставщика поддержки безопасности учетных данных (CredSSP) под именем CVE-2018–0886 (https://support.microsoft.com/en-us/help/4093492/credssp-updates-for-cve-2018-0886-march-13-2018), используемого подключениями по протоколу удаленного рабочего стола (RDP) для клиентов Windows и Windows Server. Как только пользователи и системные администраторы произвели установку апдейтов, то по всему миру начались массовые жалобы, что люди не могут подключаться по протоколу RDP к серверам, компьютерам, получая ошибку, что причиной ошибки может быть шифрование CredSSP.

К сожалению 99% людей и администраторов совершают одну и туже ошибку, они сразу ставят обновления, не дождавшись пары дней после их выхода. Обычно этого времени хватает, чтобы вендор определил проблемы и отозвал глючное обновление.

Под раздачу попали буквально все, клиентские ОС Windows 7, Windows 8.1, Windows 10 с которых были попытки подключиться к RDS ферме или RemoteApp приложениям работающим на Windows Server 2008 R2 и выше. Если бы вы читали ветки обсуждений в эти дни, то вы бы поняли все негодование людей, особенно с запада.

Варианты исправления ошибки CredSSP

На самом деле вариантов много, есть правильные, есть и временные и обходные, которые нужно сделать быстро, чтобы хоть как-то работало, так как бизнес может в этот момент простаивать и терять деньги.

- Вы можете удалить новое обновление безопасности, самый плохой вариант, но в ответственные моменты, иногда используется, чтобы перенести работы на вечер или ночь

- Если нужно быстро получить доступ к серверу и избежать проверку подлинности credssp, то я вам советую отключить на принимающем подключении сервере галку NLA (Network Level Authentication) в русском варианте «Разрешить подключение только с компьютеров, на которых работает удаленный рабочий стол с проверкой подлинности на уровне сети»

- То же быстрый метод и на массовое применение, это использование групповой политики, которая изменит шифрование Oracle Remediation

- Ну и самый правильный метод , это установка обновлений на все ваши системы

Отключаем credssp в Windows через NLA

Данный метод выхода из ситуации я бы рассматривал, как быстрое, временное решение, до того, как вы установите обновления безопасности. Чтобы разрешить удаленное подключение к серверу и избегать ситуации, что произошла ошибка при проверке подлинности credssp, сделайте вот что. Откройте свойства моего компьютера, попав в систему, так же можно нажать одновременно WIN+Pause Breake или как вариант в командной строке ввести control /name Microsoft.System. В окне «Система» находим пункт меню «Настройка удаленного доступа»

Снимите галку «Разрешить подключение только с компьютеров, на которых работает удаленный рабочий стол с проверкой подлинности на уровне сети»

После этого вы легко сможете подключиться к данному компьютеру или серверу, но как быть что вы не можете туда попасть и снять эту галку, тут нам на помощь придет реестр Windows. Вы можете удаленно создать нужные ключи реестра, которые отключат галку NLA или политику CredSSP. Для этого вы можете пойти двумя путями:

- Использовать сетевой реестр Windows

- Использовать удаленное управление компьютером, например PsExec.exe, я вам с помощью него уже показывал, как открывать порты в брандмауэре, удаленно.

Давайте попробуем через удаленный реестр, для этого открываем Regedit, через окно «Выполнить».

Из меню «Файл» выберите пункт «Подключить сетевой реестр», далее найдите нужный вам сервер.

У вас подключится дополнительный реестр с двумя кустами. Переходите по пути (Если у вас не будет CredSSPParameters, то нужно будет их создать):

Тут вам необходимо создать REG_DWORD ключ с именем AllowEncryptionOracle и значением 2. В данном варианте политика CredSSP выставит Уязвимый уровень — это самый низкий уровень защиты. Это позволит вам подключаться к серверам удаленно, используя RDP. Однако это подвергнет серверы атакам.

Или можно так же отключить NLA, для этого найдите ветку реестра:

Найдите там ключ SecurityLayer и выставите ему значение , чтобы деактивировать Network Level Authentication.

Теперь то же самое вы можете выполнить и через PsExec.exe, выставив для CredSSP минимальный уровень защиты или же отключить NLA, для этого находясь в cmd в режиме администратора введите команду:

w10-cl01 — это имя компьютера.

Далее имея запущенный сеанс cmd для удаленного компьютера, выполните команду:

Аналогично можно сделать и для отключения Network Level Authentication, команда будет такой:

Еще раз обращаю ваше внимание, что данный метод временный и самый не безопасный, применяемый в случаях, когда уже ничего сделать нельзя или дольше, а нужно уже вчера, обязательно установите все нужные обновления.

Отключаем шифрование credssp через GPO

Если у вас большая инфраструктура, в которой сотни компьютеров и сотни серверов, то вы можете до установки нужных обновлений в вечернее время, временно отключить новый уровень шифрования CredSSP и убрать ошибку «Удаленный компьютер имя. Причиной ошибки может быть исправление шифрования CredSSP». Для этого мы можем воспользоваться всеми плюсами доменной инфраструктуры Active Directory. Тут два варианта, вы можете создать массовую политику для распространения ее на нужные OU или если у вас требование для одного или двух локальных компьютеров, то на них можно запустить локальный редактор групповых политик, тем самым внеся изменения только на них.

Напоминаю, что оснастку управление групповой политикой вы можете найти на контроллере домена или компьютере с установленным пакетом RSAT, открыть ее можно через команду в окне «Выполнить» gpmc.msc. Если нужно открыть локальный редактор групповых политик, то в окне «Выполнить» введите gpedit.msc.

Вам необходимо перейти в ветку:

Открываем настройку «Исправление уязвимости шифрующего оракула (Encryption Oracle Remediation)». Включаем политику, у вас активируется опция «Уровень защиты», на выбор будет три варианта:

- Принудительно применять обновленные клиенты (Force Updated Clients) — она будет стоять по умолчанию из-за максимального уровня защиты, вам данную опцию нужно сменить. Это так сказать максимально безопасный уровень взаимодействия клиент, он должен быть в идеале, после установки обновлений на все сервера и компьютеры.

- Оставить уязвимость (Vulnerable) – клиенты могут подключаться на уязвимые машины.

- Уменьшить риск (Mitigated) – клиенты не могут подключаться к уязвимым серверам, но серверы могут принимать уязвимые клиенты.

Выбираем на время пункт «Оставить уязвимость (Vulnerable)». Сохраняем настройки.

После чего вам нужно обновить политику, для этого откройте командную строку и введите gpupdate /force. Если у вас не доменный компьютер, да и еще Windows 10 Home, которая не имеет встроенного локального редактора политик, то вам как я описывал выше, нужно производить правку реестра

На просторах интернета ходит скрипт PowerShell, который поможет включить данную политику на всех компьютерах в Active Directory

Import-Module ActiveDirectory

$PSs = (Get-ADComputer -Filter *).DNSHostName

Foreach ($computer in $PCs) <

Invoke-Command -ComputerName $computer -ScriptBlock <

REG ADD HKLMSOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters /v AllowEncryptionOracle /t REG_DWORD /d 2

>

>

Самый правильный метод, это установка обновлений

Когда вам удалось везде подключиться и подошло время обслуживания ваших серверов, быстренько производим установку обновлений закрывающих брешь (CVE-2018-0886 | CredSSP Remote Code Execution Vulnerability).

Раньше были вот такие KB, но они со временем могут меняться свой номер, поэтому пройдите по ссылке выше, так будет надежнее.

- Windows Server 2012 R2 / Windows 8: KB4103715

- Windows Server 2008 R2 / Windows 7: KB4103712

- Windows Server 2016 / Windows 10 1607 — KB4103723

- Windows Server 2016 / Windows 10 1703 — KB4103731

- Windows Server 2016 / Windows 10 1709 — KB4103727

- Windows Server 2016 / Windows 10 1803 — KB4103721

Источник

Содержание

- Способ 1: Настройка локальных политик

- Способ 2: Применение твика реестра

- Применение твика в «Windows PowerShell»

- Вопросы и ответы

Отключение проверки версии CredSSP является лишь временным решением проблемы подключения к удаленному серверу с использованием протокола RDP.

Способ 1: Настройка локальных политик

Наиболее очевидным способом отключения данного API безопасности является изменение соответствующей политики во встроенном редакторе GPO. Деактивация CredSSP выполняется на том компьютере, с которого осуществляется подключение к удаленному серверу.

Инструкция актуальная только для редакции Windows 10 Pro и выше. Поскольку в редакции Home эта оснастка отсутствует, воспользуйтесь прямой альтернативой — Способом 2.

- Вызовите окошко быстрого выполнения команд нажатием комбинации клавиш Win + R и выполните в нем команду

gpedit.msc, чтобы открыть «Редактор локальных групповых политик». - В левой колонке разверните узел «Конфигурация компьютера» → «Административные шаблоны» → «Система» → «Передача учетных данных». Справа найдите политику «Исправление уязвимости шифрующего оракула», нажмите по ней правой кнопкой мыши и выберите «Изменить». Также вы можете открыть свойства политики двойным по ней кликом.

- Включив политику, выберите в выпадающем меню параметров защиты опцию «Оставить уязвимость» и сохраните настройки.

- Перезагрузите компьютер или выполните в диалоговом окошке быстрого выполнения команд команду обновления политик

gpupdate /force.

После этого можете пробовать подключаться к удаленному компьютеру по RDP.

Способ 2: Применение твика реестра

Отключить CredSSP можно также путем редактирования соответствующего ключа реестра. Это менее удобный способ, прибегнуть к нему можно в том случае, если «Редактор локальных групповых политик» по какой-то причине окажется недоступным, например, в случае работы в Windows 10 Домашняя.

- Откройте «Редактор реестра», для чего выполните в диалоговом окошке быстрого выполнения команд команду

regedit. - В левой колонке разверните ветку

HKLMSOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParametersлибо просто вставьте этот ключ в адресную строку редактора и нажмите клавишу ввода.

В правой части у вас должен быть параметр с именем «AllowEncryptionOracle» — кликните по нему дважды, чтобы открыть окошко редактирования значения. - Измените значение параметра на «2», сохраните настройки и обязательно перезагрузите компьютер.

Применение твика в «Windows PowerShell»

Если элемент пути CredSSPParameters отсутствует, нужно будет создать его вручную. Удобнее это сделать с помощью консоли.

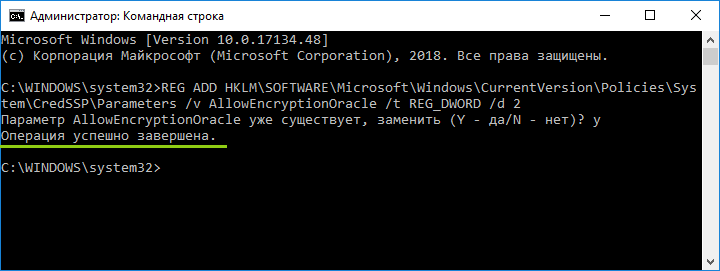

- Откройте от имени администратора «PowerShell» из контекстного меню кнопки «Пуск».

- Выполните команду

REG ADD HKLMSOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters /v AllowEncryptionOracle /t REG_DWORD /d 2. - Перезагрузите компьютер.

Как уже было сказано, данное решение является ситуативным. Если вы не хотите отключать CredSSP, просто установите на клиентский и удаленный компьютеры актуальные пакеты обновлений.

Еще статьи по данной теме:

Помогла ли Вам статья?

Добрый день! Уважаемые читатели и гости IT блога Pyatilistnik. org, в прошлый раз мы с вами чинили HDD с поврежденной файловой системой и состоянием RAW уверен, что вам удалось это сделать. Сегодня я в очередной раз переведу наш вектор траблшутера в сторону терминальных столов, а именно мы рассмотрим ситуацию, что когда вы пытаетесь подключиться к удаленному серверу по RDP протоколу, а у вас после ввода логина и пароля, выскакивает ошибка, что вы не прошли проверку подлинности и причиной ошибки может быть исправление шифрования CredSSP. Давайте разбираться, что за зверь, этот CredSSP и как вам получить доступ к вашему серверу.

Как выглядит ошибка credssp

Перед тем, как я покажу вам известные мне методы ее устранения, я бы как обычно хотел подробно описать ситуацию. Вчера при попытке подключиться к своему рабочему компьютеру, работающему на Windows 10 1709, с терминального стола, входящего в RDS ферму на Windows Server 2012 R2, я получил ошибку после ввода логина и пароля:

Ну и конечно в русском исполнении:

Получается двоякая ситуация, что RDP как бы работает, но вот по какой-то причине ваши учетные данные на принимающей стороне не соответствуют, каким-то критериям, давайте разбираться, что это за зверь CredSSP.

Назначение CredSSP

Что такое CredSSP — это Win32 API, используемый системами Microsoft Windows для выполнения различных операций, связанных с безопасностью, таких как аутентификация. SSPI функционирует, как общий интерфейс для нескольких поставщиков поддержки безопасности (SSP). Поставщик поддержки безопасности — это библиотека динамической компоновки (DLL), которая делает один или несколько пакетов безопасности доступными для приложений.

C redSSP позволяет приложению делегировать учетные данные пользователя от клиента целевому серверу для удаленной аутентификации. CredSSP предоставляет зашифрованный канал протокола безопасности транспортного уровня . Клиент проходит проверку подлинности по зашифрованному каналу с использованием протокола SPNEGO (Simple and Protected Negotiate) с Microsoft Kerberos или Microsoft NTLM.

После проверки подлинности клиента и сервера клиент передает учетные данные пользователя на сервер. Учетные данные дважды шифруются с использованием ключей сеанса SPNEGO и TLS. CredSSP поддерживает вход в систему на основе пароля, а также вход в систему с использованием смарт-карт на основе X.509 и PKINIT.

Windows SSP

Следующие поставщики общих служб устанавливаются вместе с Windows:

- NTLM (Представлено в Windows NT 3.51 ) (msv1_0.dll) — обеспечивает проверку подлинности NTLM с запросом/ответом для клиент-серверных доменов до Windows 2000 и для не доменной аутентификации (SMB /CIFS).

- Kerberos (Представлен в Windows 2000 и обновлен в Windows Vista для поддержки AES ) (kerberos. dll). Предпочтителен для взаимной аутентификации клиент-серверного домена в Windows 2000 и более поздних версиях.

- Согласование (введено в Windows 2000) (secur32.dll) — выбирает Kerberos и, если не доступно, протокол NTLM. SSP обеспечивает возможность единого входа , иногда называемую встроенной аутентификацией Windows (особенно в контексте IIS). В Windows 7 и более поздних версиях представлен NEGOExts, в котором согласовывается использование установленных пользовательских SSP, которые поддерживаются на клиенте и сервере для аутентификации.

- Безопасный канал (он же SChannel) — Представлен в Windows 2000 и обновлен в Windows Vista и выше для поддержки более надежного шифрования AES и ECC. Этот поставщик использует записи SSL/TLS для шифрования полезных данных. (Schannel. dll)

- PCT (устарел) реализация Microsoft TLS/SSL — криптография SSP с открытым ключом, которая обеспечивает шифрование и безопасную связь для аутентификации клиентов и серверов через Интернет. Обновлено в Windows 7 для поддержки TLS 1.2.

- Digest SSP (Представлено в Windows XP ) (wdigest. dll) — Обеспечивает проверку подлинности HTTP и SASL на основе запросов/ответов между системами Windows и не-Windows, где Kerberos недоступен.

- Учетные данные (CredSSP) (Представлено в Windows Vista и доступно в Windows XP с пакетом обновления 3 (SP3)) (credssp. dll) — обеспечивает SSO и проверку подлинности на уровне сети для служб удаленных рабочих столов.

- Аутентификация с распределенным паролем (DPA) — (Представлено в Windows 2000) (msapsspc. dll) — Обеспечивает аутентификацию через Интернет с использованием цифровых сертификатов.

- Криптография с открытым ключом «пользователь-пользователь» (PKU2U) (представлена в Windows 7 ) (pku2u. dll) — обеспечивает одноранговую аутентификацию с использованием цифровых сертификатов между системами, которые не являются частью домена.

Причины ошибки шифрования CredSSP

В марте 2018 года, компания Microsoft выпустила обновление безопасности для устранения уязвимостей для протокола поставщика поддержки безопасности учетных данных (CredSSP) под именем CVE-2018–0886 (https://support. microsoft. com/en-us/help/4093492/credssp-updates-for-cve-2018-0886-march-13-2018), используемого подключениями по протоколу удаленного рабочего стола (RDP) для клиентов Windows и Windows Server. Как только пользователи и системные администраторы произвели установку апдейтов, то по всему миру начались массовые жалобы, что люди не могут подключаться по протоколу RDP к серверам, компьютерам, получая ошибку, что причиной ошибки может быть шифрование CredSSP.

К сожалению 99% людей и администраторов совершают одну и туже ошибку, они сразу ставят обновления, не дождавшись пары дней после их выхода. Обычно этого времени хватает, чтобы вендор определил проблемы и отозвал глючное обновление.

Под раздачу попали буквально все, клиентские ОС Windows 7, Windows 8.1, Windows 10 с которых были попытки подключиться к RDS ферме или RemoteApp приложениям работающим на Windows Server 2008 R2 и выше. Если бы вы читали ветки обсуждений в эти дни, то вы бы поняли все негодование людей, особенно с запада.

Варианты исправления ошибки CredSSP

На самом деле вариантов много, есть правильные, есть и временные и обходные, которые нужно сделать быстро, чтобы хоть как-то работало, так как бизнес может в этот момент простаивать и терять деньги.

- Вы можете удалить новое обновление безопасности, самый плохой вариант, но в ответственные моменты, иногда используется, чтобы перенести работы на вечер или ночь

- Если нужно быстро получить доступ к серверу и избежать проверку подлинности credssp, то я вам советую отключить на принимающем подключении сервере галку NLA (Network Level Authentication) в русском варианте «Разрешить подключение только с компьютеров, на которых работает удаленный рабочий стол с проверкой подлинности на уровне сети»

- То же быстрый метод и на массовое применение, это использование групповой политики, которая изменит шифрование Oracle Remediation

- Ну и самый правильный метод , это установка обновлений на все ваши системы

Отключаем credssp в Windows через NLA

Данный метод выхода из ситуации я бы рассматривал, как быстрое, временное решение, до того, как вы установите обновления безопасности. Чтобы разрешить удаленное подключение к серверу и избегать ситуации, что произошла ошибка при проверке подлинности credssp, сделайте вот что. Откройте свойства моего компьютера, попав в систему, так же можно нажать одновременно WIN+Pause Breake или как вариант в командной строке ввести control /name Microsoft. System. В окне «Система» находим пункт меню «Настройка удаленного доступа»

Снимите галку «Разрешить подключение только с компьютеров, на которых работает удаленный рабочий стол с проверкой подлинности на уровне сети»

После этого вы легко сможете подключиться к данному компьютеру или серверу, но как быть что вы не можете туда попасть и снять эту галку, тут нам на помощь придет реестр Windows. Вы можете удаленно создать нужные ключи реестра, которые отключат галку NLA или политику CredSSP. Для этого вы можете пойти двумя путями:

- Использовать сетевой реестр Windows

- Использовать удаленное управление компьютером, например PsExec. exe, я вам с помощью него уже показывал, как открывать порты в брандмауэре, удаленно.

Давайте попробуем через удаленный реестр, для этого открываем Regedit, через окно «Выполнить».

Из меню «Файл» выберите пункт «Подключить сетевой реестр», далее найдите нужный вам сервер.

У вас подключится дополнительный реестр с двумя кустами. Переходите по пути (Если у вас не будет CredSSPParameters, то нужно будет их создать):

Тут вам необходимо создать REG_DWORD ключ с именем AllowEncryptionOracle и значением 2. В данном варианте политика CredSSP выставит Уязвимый уровень — это самый низкий уровень защиты. Это позволит вам подключаться к серверам удаленно, используя RDP. Однако это подвергнет серверы атакам.

Или можно так же отключить NLA, для этого найдите ветку реестра:

Найдите там ключ SecurityLayer и выставите ему значение , чтобы деактивировать Network Level Authentication.

Теперь то же самое вы можете выполнить и через PsExec. exe, выставив для CredSSP минимальный уровень защиты или же отключить NLA, для этого находясь в cmd в режиме администратора введите команду:

w10-cl01 — это имя компьютера.

Далее имея запущенный сеанс cmd для удаленного компьютера, выполните команду:

Аналогично можно сделать и для отключения Network Level Authentication, команда будет такой:

Еще раз обращаю ваше внимание, что данный метод временный и самый не безопасный, применяемый в случаях, когда уже ничего сделать нельзя или дольше, а нужно уже вчера, обязательно установите все нужные обновления.

Отключаем шифрование credssp через GPO

Если у вас большая инфраструктура, в которой сотни компьютеров и сотни серверов, то вы можете до установки нужных обновлений в вечернее время, временно отключить новый уровень шифрования CredSSP и убрать ошибку «Удаленный компьютер имя. Причиной ошибки может быть исправление шифрования CredSSP». Для этого мы можем воспользоваться всеми плюсами доменной инфраструктуры Active Directory. Тут два варианта, вы можете создать массовую политику для распространения ее на нужные OU или если у вас требование для одного или двух локальных компьютеров, то на них можно запустить локальный редактор групповых политик, тем самым внеся изменения только на них.

Напоминаю, что оснастку управление групповой политикой вы можете найти на контроллере домена или компьютере с установленным пакетом RSAT, открыть ее можно через команду в окне «Выполнить» gpmc. msc. Если нужно открыть локальный редактор групповых политик, то в окне «Выполнить» введите gpedit. msc.

Вам необходимо перейти в ветку:

Открываем настройку «Исправление уязвимости шифрующего оракула (Encryption Oracle Remediation)». Включаем политику, у вас активируется опция «Уровень защиты», на выбор будет три варианта:

- Принудительно применять обновленные клиенты (Force Updated Clients) — она будет стоять по умолчанию из-за максимального уровня защиты, вам данную опцию нужно сменить. Это так сказать максимально безопасный уровень взаимодействия клиент, он должен быть в идеале, после установки обновлений на все сервера и компьютеры.

- Оставить уязвимость (Vulnerable) – клиенты могут подключаться на уязвимые машины.

- Уменьшить риск (Mitigated) – клиенты не могут подключаться к уязвимым серверам, но серверы могут принимать уязвимые клиенты.

Выбираем на время пункт «Оставить уязвимость (Vulnerable)». Сохраняем настройки.

После чего вам нужно обновить политику, для этого откройте командную строку и введите gpupdate /force. Если у вас не доменный компьютер, да и еще Windows 10 Home, которая не имеет встроенного локального редактора политик, то вам как я описывал выше, нужно производить правку реестра

На просторах интернета ходит скрипт PowerShell, который поможет включить данную политику на всех компьютерах в Active Directory

Import-Module ActiveDirectory

$PSs = (Get-ADComputer — Filter *).DNSHostName

Foreach ($computer in $PCs) <

Invoke-Command — ComputerName $computer — ScriptBlock <

REG ADD HKLMSOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters /v AllowEncryptionOracle /t REG_DWORD /d 2

>

>

Самый правильный метод, это установка обновлений

Когда вам удалось везде подключиться и подошло время обслуживания ваших серверов, быстренько производим установку обновлений закрывающих брешь (CVE-2018-0886 | CredSSP Remote Code Execution Vulnerability).

Раньше были вот такие KB, но они со временем могут меняться свой номер, поэтому пройдите по ссылке выше, так будет надежнее.

- Windows Server 2012 R2 / Windows 8: KB4103715

- Windows Server 2008 R2 / Windows 7: KB4103712

- Windows Server 2016 / Windows 10 1607 — KB4103723

- Windows Server 2016 / Windows 10 1703 — KB4103731

- Windows Server 2016 / Windows 10 1709 — KB4103727

- Windows Server 2016 / Windows 10 1803 — KB4103721

13 марта Microsoft опубликовал описание уязвимости CVE-2018-0886 в протоколе проверки подлинности CredSSP, который в частности используется при подключении по RDP к терминальным серверам. Позже Microsoft опубликовал, что будет блокировать подключения к необновлённым серверам, где присутствует данная уязвимость. В связи с чем многие заказчики столкнулись с проблемами подключения по RDP.

В частности, в Windows 7 можно увидеть ошибку: «Произошла ошибка проверки подлинности. Указанная функция не поддерживается»

В Windows 10 ошибка расписана более подробно, в частности сказано «Причиной ошибки может быть исправление шифрования CredSSP»:

Для обхода ошибки со стороны клиента многие советуют отключить групповую политику, путём установки значения Encryption Oracle Remediation в Vulnerable:

с помощью gpedit. msc в Конфигурация компьютера / Административные шаблоны / Система / Передача учётных данных, слева выбрать «Исправление уязвимости шифрующего оракула» (забавный конечно перевод), в настройках поставить «Включено» и выбрать «Оставить уязвимость».

или через реестр (т. к., например, в Windows Home нет команды gpedit. msc):

REG ADD HKLMSoftwareMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters /v AllowEncryptionOracle /t REG_DWORD /d 2

НО! Так делать не нужно! Т. к. таким образом вы оставляете уязвимость и риски перехвата вашего трафика и пр. конфиденциальные данные, включая пароли. Единственный случай, когда это может быть необходимо, это когда у вас вообще нет другой возможности подключиться к удалённому серверу, кроме как по RDP, чтобы установить обновления (хотя у любого облачного провайдера должна быть возможность подключения к консоли сервера). Сразу после установки обновлений, политики нужно вернуть в исходное состояние.

Если доступ к удалённому серверу есть, то ещё, как временная мера, можно отключить требование NLA (Network Level Authentication), и сервер перестанет использовать CredSSP. Для этого достаточно в Свойствах системы, на вкладке удалённые подключения снять соответствующую галку «Разрешить подключения только с компьютеров, на которых работает удалённый рабочий стол с проверкой подлинности на уровне сети»:

Но, это тоже неправильный подход.

Правильный подход — это всего-лишь установить нужные обновления на операционную систему, закрывающие уязвимость CVE-2018-0886 в CredSSP, причём, как серверную, куда вы подключаетесь, так и клиентскую, с которой вы подключаетесь.

Столкнулся на выходных с проблемой когда попробовал подключиться к рабочему серверу на Windows 8 с компьютера на Windows XP. По правилам безопасности нашей корпоративной сети, чтобы подключиться к удаленному компьютеру, сначала нужно поднять VPN соединение с сервером. Соединение по VPN прошло успешно, однако при попытке подключиться к серверу через удаленный рабочий стол, вылетела ошибка:

Чтобы это могло значить? Оказывается, в Windows server 8 и более позних версиях, введена дополнительная функция безопасности – Server Authentication. Для того, чтобы успешно пройти эту защиту, нужно выполнить следующее:

- Проверить что ваш Windows XP обновлен до service pack 3

- Обновить RDP клиент до последней версии Не обязательно

- Внести правки в реестр

На третьем пункте остановимся и рассмотрим его подробнее. Откроем редактор реестра

Win+R – regedit

откроем ветку HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlLsa , откроем параметр Security Packages и добавим в него tspkg (если уже есть, не добавляем).

После перейдем в ветку HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlSecurityProviders, откроем параметр SecurityProviders и добавим библиотеку: credssp. dll

После этого закрываем редактор реестра и обязательно перезагружаем компьютер. После перезагрузки, подключение через RDP к серверу будет работать в штатном режиме, а сообщение “удалённый компьютер требует проверки подлинности” вас больше не потревожит.

Произошла ошибка проверки подлинности RDP

Некоторые пользователи, которые подключаются через удаленный доступ RDP в Windows 10/7, получают ошибку «Произошла ошибка проверки подлинности. Указанная функция не поддерживается» может быть комментарий, что «Причиной ошибки может быть исправление шифрования CredSPP«. Большинство пользователей столкнулись с этой ошибкой после обновления системы Windows 10/7. Дело в том, что Microsoft выпустила микро-патч для удаления уязвимости в RDP. По этому CredSPP должен быть обновлен на обоих ПК и всех устройствах, к которым вы пытаетесь подключиться удаленно. Другие сообщили, что в групповых политик сбросились значения. И лично я столкнулся с этой проблемой, и решил её редактированием реестра. Разберем основные решения, чтобы исправить ошибку проверки подлинности при подключении удаленного доступа RDP.

1. Снять ограничения

В большинстве случаев нужно всего-лишь снять галочку на проверку подлинности. Нажмите сочетание кнопок на клавиатуре Win+R и введите sysdm. cpl, чтобы открыть свойства системы. Перейдите во вкладку «Удаленный доступ«, ниже установите «Разрешить удаленные подключения к этому компьютеру» и снимите галочку «Разрешить подключения только с компьютеров, на которых работает проверка подлинности«.

2. Обновление Windows 10/7 и обновление CredSPP

Во первых, обновите все свои устройства в «Центре обновления Windows«, которые подключаются через удаленный доступ. Во вторых, проверьте специальные патчи обновления, которые устраняли уязвимость в RDP, их можно посмотреть на официальном сайте Microsoft CVE-2018-0886, и обновите свои Windows 10/7, Server, RT, LTSB для всех ПК. Тем самым вы обновите CredSPP.

3. Групповые политики

Нажмите Win + R и введите gpedit. msc, чтобы открыть редактор групповых политик. В политиках перейдите «Конфигурация компьютера» > «Административные шаблоны» > «Система» > «Передача учетных данных» > справа найдите «Защита от атак с использованием криптографического оракула» (Oracle Remediation) и нажмите по этой политике два раза мышкой, чтобы открыть свойства.

- В свойствах выберите «Включено» и ниже в графе «уровень защиты» поставьте «Оставить уязвимость«. Нажмите применить и следуйте сразу ниже пункту.

- Запустите теперь командную строку от имени администратора и введите gpupdate /force , чтобы обновить политики и применения вступили в силу. Проверьте устранена ли ошибка проверки подлинности RDP, если нет, то перезагрузите ПК.

4. Редактор реестра

Нажмите Win + R и введите regedit, чтобы открыть редактор реестра. В реестре перейдите по пути:

- HKLMSoftwareMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters

- Справа дважды щелкните по AllowEncryptionOracle и поставьте значение 2.

- Перезагрузите ПК и надеюсь, что проблема с проверки подлинности RDP при подключении удаленного доступа решена.

Если вы не делали способ 2, то у вас не будет папки CredSSPParameters . Проделайте способ 2 или создайте вручную папку CredSSP с подпапкой Parameters и ключом AllowEncryptionOracle со значением 2.

Проверка подлинности сети для удаленного компьютера

Проверка подлинности сети для удаленного компьютера Windows нередко вызывает недоумение у пользователей, так как возникает ошибка удаленный компьютер требует проверку подлинности. Проблема с проверкой чаще встречается на более ранних версиях ОС до Windows 7. PClegko разберется с причинами и даст верные советы по исправлению ошибок подключения к удаленному рабочему столу.

Уверенные пользователи ПК наверняка слышали о фишке «удаленный рабочий стол» (Remote Desktop Connection). Она позволяет подключаться к другому компьютеру (удаленному) через свой ПК, планшет или телефон.

Вы можете удаленно управлять другим ПК, как будто вы находитесь за ним. Технология работает на всех операционных системах (ОС) включая Windows XP, Windows 7-10, Mac OS.

Требования к аутентификации на уровне сети

Remote Desktop Connection – это пошаговый процесс. Сперва нужно настроить ПК, над которым необходим контроль. Этот компьютер обязательно должен соблюдать такие требования.

1. Компьютер клиента обязан использовать Remote Desktop Connection версии 6.0 или выше.

2. Операционная система, установленная на ПК, должна поддерживать Credential Security Support Provider.

3. Должен быть запущен клиент Windows Server: 2008R2, W2012R2, W2016R2.

Причина ошибки подключения к удаленному компьютеру

Давно прошли те времена, когда RDC пользовались лишь системные администраторы. Сейчас эта функция – обычное дело в корпоративной среде. Огромной популярностью пользуется решение от компании Microsoft, в основном из-за добавления этой функции в состав серверных операционных систем (Windows Server).

Но этот гигант не останавливается на достигнутом и собирается догнать своего прямого конкурента CSTRIX, возможностями которого пользуются уже более 15 лет.

С выходом Windows Server, появилась возможность устанавливать защиту на сетевом уровне. Но, более поздние версии ОС эту возможность не получили. Теперь, при подключении к такому серверу, удаленный компьютер требует проверки подлинности на уровне сети, которую ПК не поддерживает.

Ошибка происходит по причине того, что Windows XP не может проверить подлинность на уровне сети. Эта возможность появляется только в будущих версиях системы. Позже разработчики выпустили обновление KB951608, исправляющее проблему.

Проверка подлинности сети для удаленного компьютера — решение проблемы

Проверка подлинности на уровне сети – метод проверки, при котором подлинность пользователя должна проверяться перед непосредственным подключением к удаленному рабочему столу. Этот метод безопасен и помогает защитить удаленный ПК от злоумышленников, и вредоносного программного обеспечения.

Чтобы воспользоваться функцией удаленного рабочего стола, нужно установить Windows XP Service Pack 3, (на других версиях ОС проблема не беспокоит) а после выполнить следующее.

Зайти на официальный сайт https://support. microsoft. com/ru-ru/kb/951608 скачать файл с автоматическими исправлениями. Кнопку «Скачать» можно найти в разделе «Помощь»

Запустите файл после загрузки. Откроется окно программы. Первый действием кликните на галочку «Принять» и нажмите «Далее».

После завершения процесса должно открыться новое окно с результатом исправлений. Обычно там написано, что исправление было обработано. Нажмите «Закрыть» и согласитесь с условием перезагрузить компьютер.

После всех выполненных действий, при новом подключении проверка подлинности на уровне сети проходит успешно.

В открывшемся окне укажите логин и пароль администратора для получения доступа.

Следующий способ называется «Атака в лоб» – выключить проверку Connection Broker в свойствах приложений. По умолчанию стоит «Разрешить подключаться только с компьютеров…», снимите галочку.

Теперь удаленное приложения обязательно откроется без злостной ошибки.

Существует и более безопасный способ – включить поддержку проверки подлинности на уровне сети. В этом случае, в свойствах коллекции не нужно убирать галочку, стоящую по умолчанию.

Вместо этого следует внести изменения в реестр:

1. Воспользуйтесь regedit (Win+R) и измените путь «HKLM/SYSTEM/ CurrentControlSet/Lsa» добавить значение tspkg в параметр «Security Packages».

2. «HKLM/SYSTEM/CurrentControlSet/SecurityProviders» добавить скрипт credssp. dll в «SecurityProviders».

После всех изменений перезагрузите компьютер. Если после перезагрузки при запуске приложения появиться ошибка «компьютер требует проверку подлинности на уровне сети» (код: 0x80090303)» – не беспокойтесь!

Для решения проблемы воспользуетесь хотфиксом (первый способ). После чего снова перезагрузите ПК и приложение обязательно запустится.

Еще один способ избавиться от проблемы – обновить операционную систему. В 2018 году пора забыть о Windows XP, и перейти хотя бы на 7-ку, лучше на последнюю, 10-ю версию. На новых ОС проблемы не существует.

Разрешить удаленное подключение к компьютеру на Windows 10 проще простого. Важно, чтобы у пользователя была установлена профессиональная версия операционной системы (Pro).

Для разрешения подключения к удаленному ПК следует:

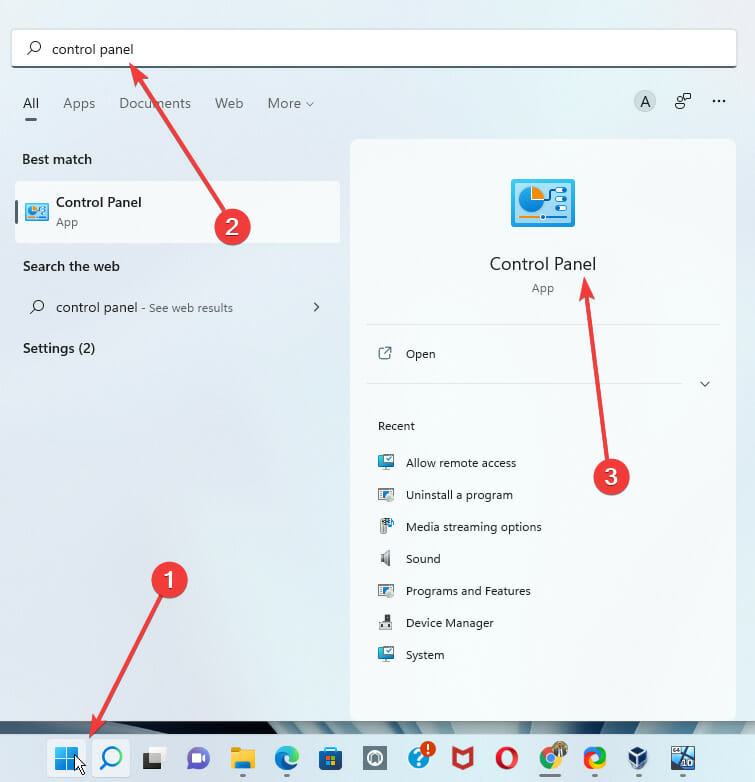

1. Откройте «Панель управления»

2. «Система».

3. «Настройки удаленного доступа».

4. Активируйте раздел «Разрешить удаленные подключения» и нажмите «Ок», затем «Применить» и покиньте меню.

После перезагрузки ПК будет поддерживать удаленные подключения по локальной сети.

Теперь нужно убедиться, что включено разрешение подключения по протоколу RDP.

1. Снова зайдите в «Свойства», «Настройки удаленного доступа».

2. Кликните по пункту «Разрешить удаленные подключения к ПК», если этот параметр будет неактивен.

Советуем прописывать именно тех пользователей, которые будут подключаться к системе. Эту процедуру нужно выполнить обязательно! Если не помогло, переходим ко второму способу.

Проверяем настройки брандмауэра

1. Переходим в «Панель управления».

2. «Брандмауэр» и нажимаем ставим разрешение на нужное приложение.

В настройках также нужно разрешить все входящие подключения к удаленному рабочему столу.

После проверки настроек проблема должна исчезнуть.

Главная особенность новой ОС – не нужно устанавливать дополнительное программное обеспечение для настройки удаленного рабочего стола. Просто откройте поиск и найдите «Удаленный рабочий стол». После чего откроется программа.

В ячейку нужно вписать IP-адрес требуемого ПК и ввести его учетные данные. Все просто.

Проверка подлинности сети для удаленного компьютера — банальные ошибки

Компьютер может не подключаться к удаленному рабочему столу еще по нескольким, банальным причинам:

1. Подключение не осуществляется, если учетная запись пользователя создана без пароля. Пароль можно добавить в настройках учетной записи.

2. Удаленный ПК может находиться в спящем режиме. Чтобы этого не происходило, в параметрах сна и гибернации установите параметр «Никогда».

3. Удаленный компьютер принимает подключения только от ПК с включенной проверкой подлинности (NLA). В статье мы привели примеры как разрешить проверну подлинности на уровне сети.

После проведения всех манипуляций, у Вас без сомнений получиться подключить к удаленному рабочему столу.

Источники:

https://kdtur. ru/oshibka-pri-proverke-podlinnosti-kod-0x507/

https://mywebpc. ru/windows/proizoshla-oshibka-proverki-podlinnosti-rdp/

https://pclegko. ru/windows-7-8-10/proverka-udalyonnyj-kompyuter. html

Содержание

- 1 Ошибка CredSSP, исправляем за минуту

- 2 Ошибка CredSSP, исправляем за минуту

- 3 Как выглядит ошибка credssp

- 4 Назначение CredSSP

- 5 Причины ошибки шифрования CredSSP

- 6 Варианты исправления ошибки CredSSP

- 7 Отключаем credssp в Windows через NLA

- 8 Отключаем шифрование credssp через GPO

- 9 Самый правильный метод, это установка обновлений