Встроенный RDP клиент Windows (mstsc.exe) позволяет сохранить на компьютере имя и пароль пользователя для подключения к удаленному рабочему столу. Благодаря этому пользователю не нужно каждый раз вводить пароль для подключения к удаленному RDP компьютеру/серверу. В этой статье мы рассмотрим, как разрешить сохранять учетные данные для RDP подключений в Windows, и что делать, если несмотря на все настройки, у пользователей не сохраняются пароли для RDP подключения (пароль запрашивается каждый раз)

Содержание:

- Как сохранить пароль для RDP подключения в Windows?

- Что делать, если в Windows не сохраняется пароль для RDP подключения?

- Политика проверки подлинности сервере не допускает подключение сохраненными учетными данными

- Credential Guard в Защитнике Windows не разрешает использовать сохраненные учетные данные

Как сохранить пароль для RDP подключения в Windows?

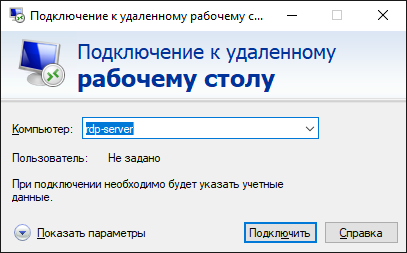

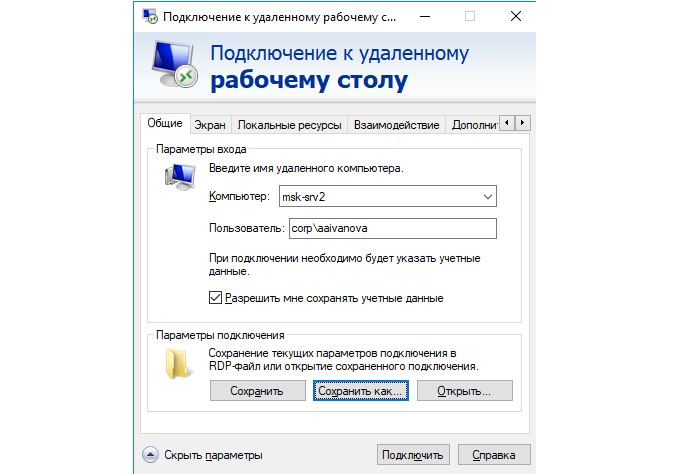

По умолчанию Windows разрешает пользователям сохранять пароли для RDP подключений. Для этого в окне клиента Remote Desktop Connection (mstsc.exe) пользователь должен ввести имя удаленного RDP компьютера, учетную запись и поставить галку “Разрешить мне сохранять учетные данные” (Allow me to save credential). После того, как пользователь нажимает кнопку “Подключить”, RDP сервер запрашивает пароль и компьютер сохраняет его в Windows Credential Manager (не в .RDP файл).

При следующем подключении к удаленному RDP серверу под этим же пользователем, клиент автоматически получит сохраненный пароль из менеджера паролей Windows и использует его для RDP-аутентификации.

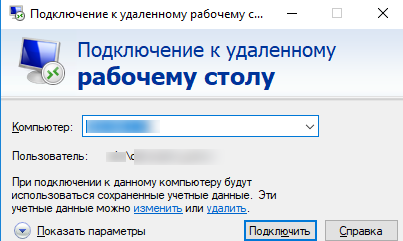

Если для данного компьютера имеется сохраненный пароль, в окне RDP клиента будет указано:

При подключении к данному компьютеру будут использоваться сохранённые учетные данные. Эти учетные данные можно изменить или удалить.

Saved credentials will be used to connect to this computer. You can edit or delete these credentials.

В большинстве случаев администраторы не рекомендуют пользователям сохранять пароли подключений в Windows. Например, в домене Active Directory лучше настроить SSO (Single Sign-On) для прозрачной RDP аутентификации.

По умолчанию Windows не разрешает пользователю использовать сохраненный пароль RDP подключения с компьютера, добавленного в домен Active Directory, к компьютеру/серверу, который находится в другом домене или рабочей группе. Несмотря на то, что пароль для подключения сохранен в Credentials Manager, Windows не позволяет его использовать, и требует от пользователя каждый раз вводить пароль. Также Windows не разрешает использовать сохраненный пароль для RDP, если вы подключаетесь не под доменной, а под локальной учетной записью.

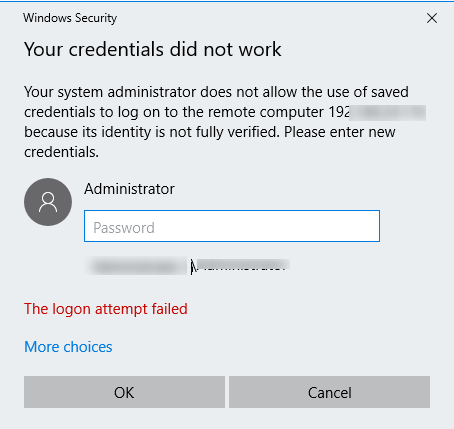

При попытке RDP подключения с сохраненным паролем в этой ситуации появляется окно с ошибкой:

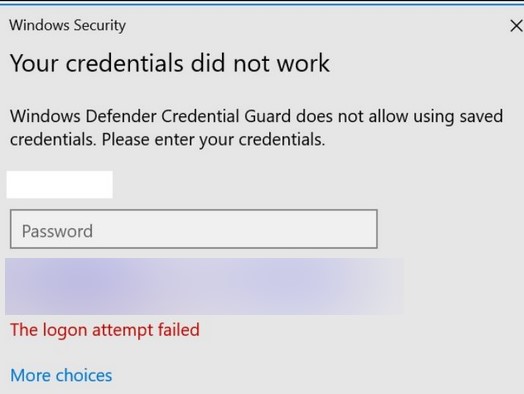

Your Credentials did not work

Your system administrator does not allow the use of saved credentials to log on to the remote computer CompName because its identity is not fully verified. Please enter new credentials.

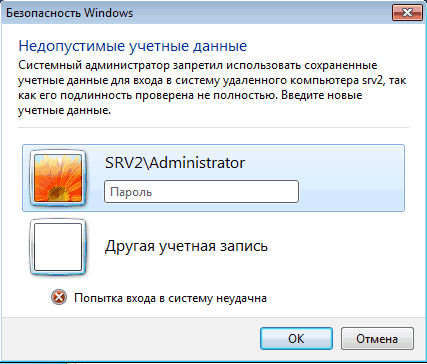

Или (в русской редакции Windows 10):

Недопустимые учетные данные

Системный администратор запретил использовать сохраненные учетные данные для входа в систему удаленного компьютера CompName, так как его подлинность проверена не полностью. Введите новые учетные данные.

Windows считает такое подключение небезопасным, т.к. отсутствуют доверительные отношения между этим компьютером и удаленным компьютером/сервером в другом домене (или рабочей группе).

Вы можете изменить эти настройки на компьютере, с которого выполняется RDP подключение:

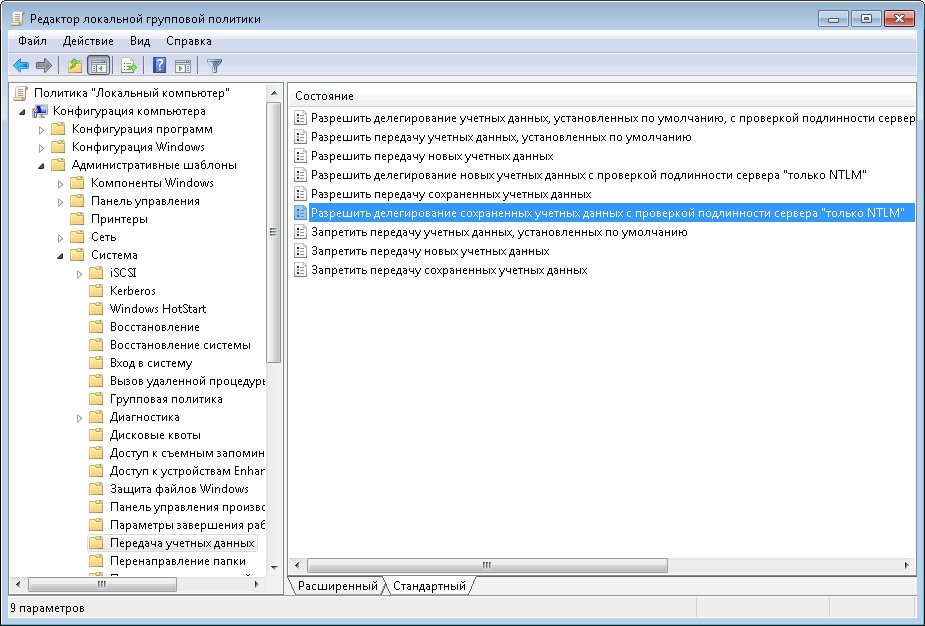

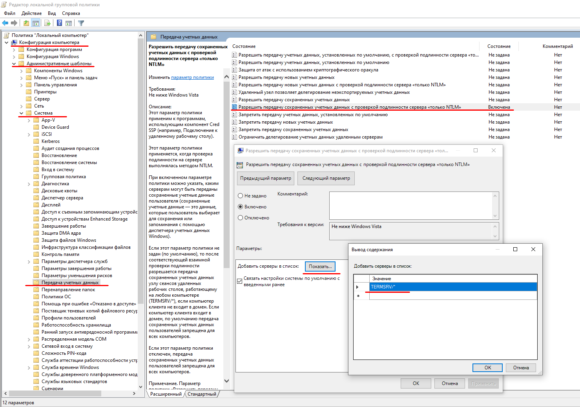

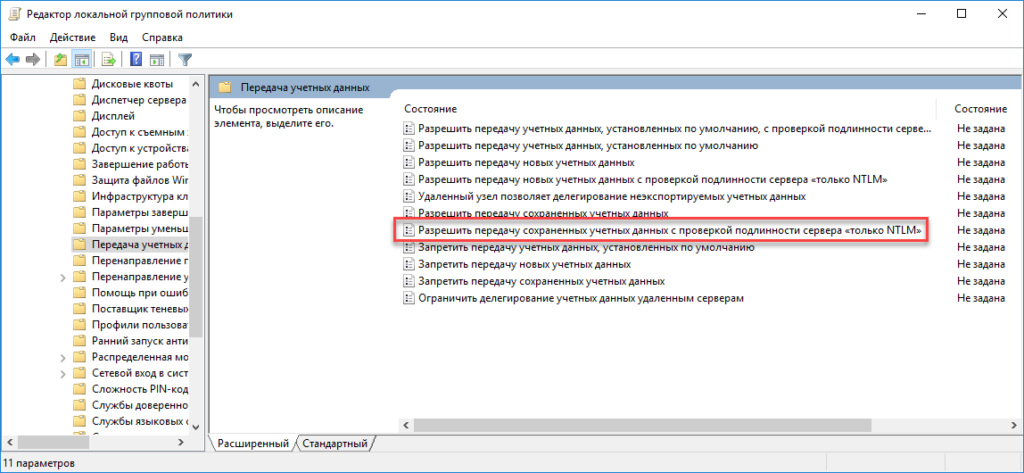

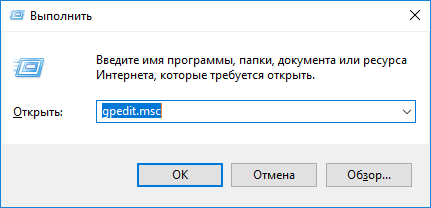

- Откройте редактор локальной GPO, нажав Win + R -> gpedit.msc ;

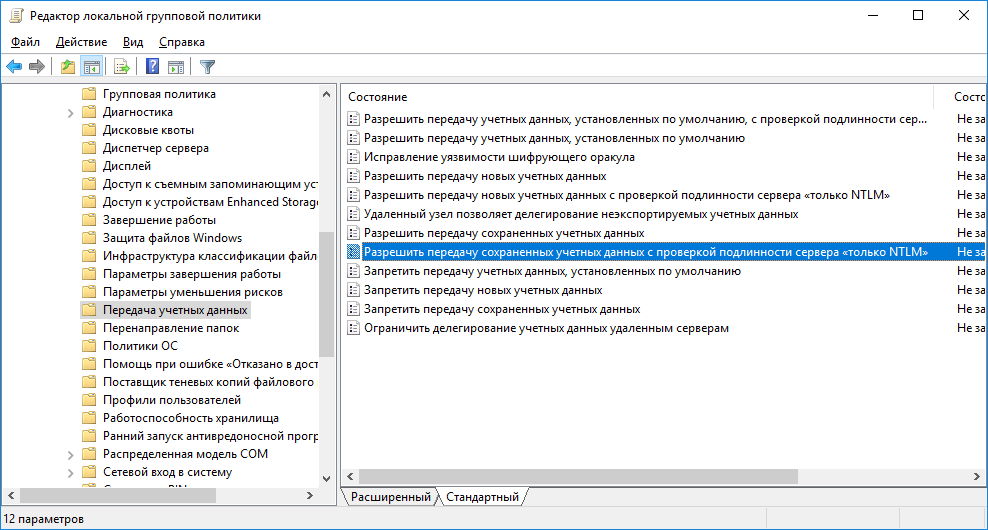

- В редакторе GPO перейдите в раздел Computer Configuration –> Administrative Templates –> System –> Credentials Delegation (Конфигурация компьютера -> Административные шаблоны -> Система -> Передача учетных данных). Найдите политику с именем Allow delegating saved credentials with NTLM-only server authentication (Разрешить передачу сохраненных учетных данных с проверкой подлинности сервера только NTLM);

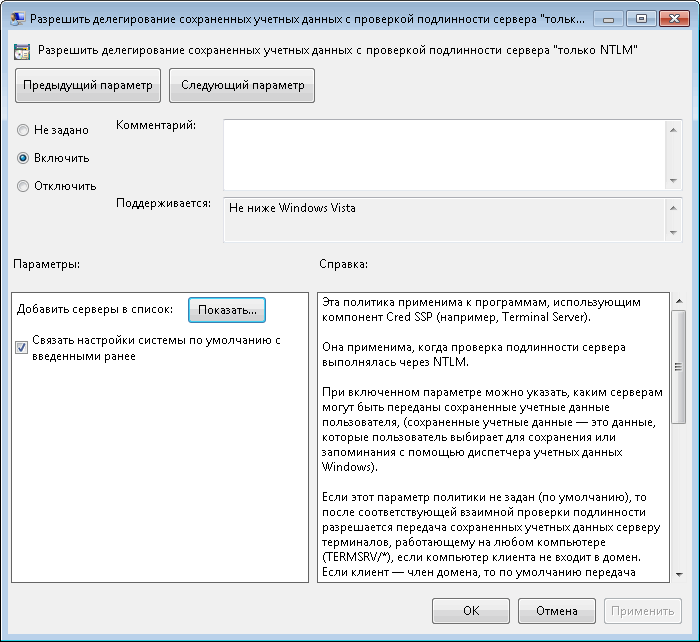

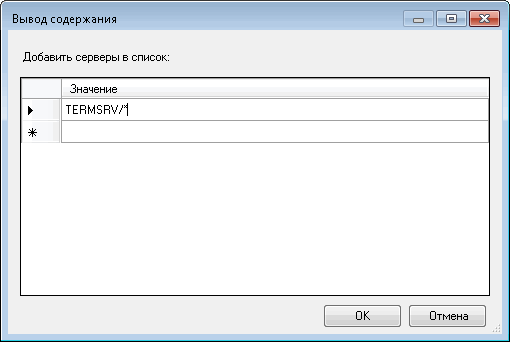

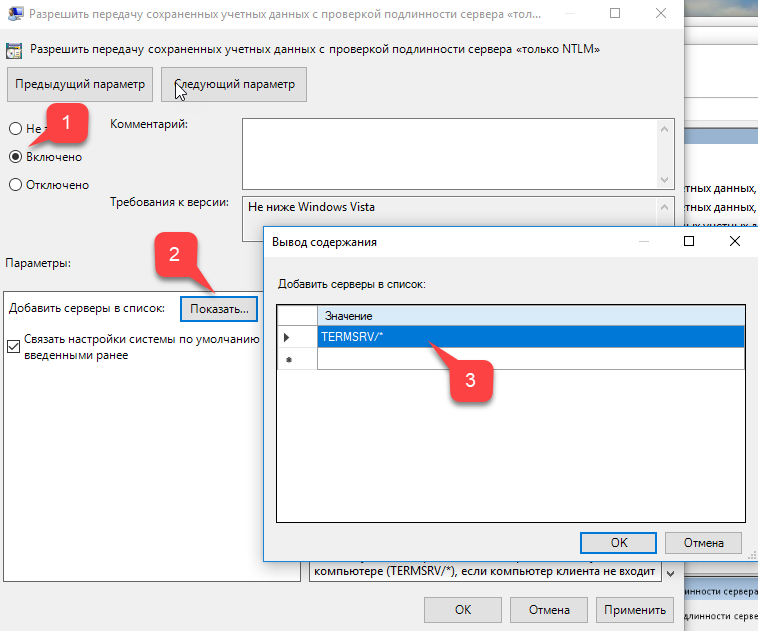

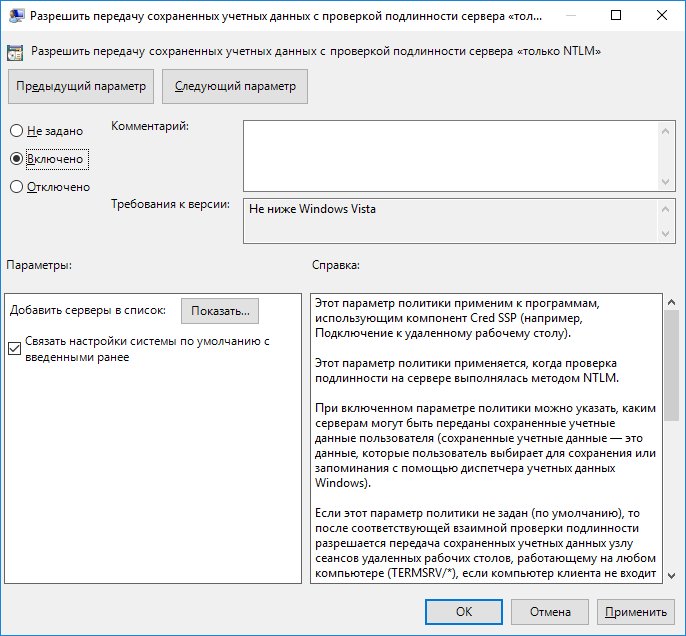

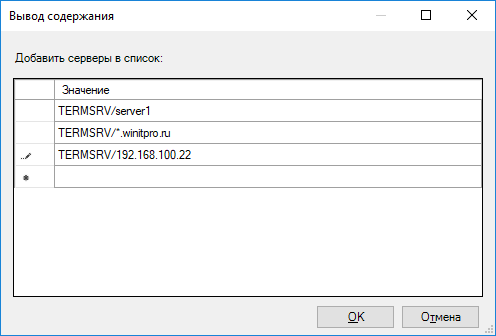

- Дважды щелкните по политике. Включите политику (Enable) и нажмите на кнопку Показать (Show);

- В открывшемся окне нужно будет указать список удаленных компьютеров (серверов), для которых будет разрешено использовать сохранные пароли для RDP подключения. Список удаленных компьютеров нужно указать в следующих форматах:

-

TERMSRV/server1

— разрешить использование сохранённых паролей для RDP подключения к одному конкретному компьютеру/серверу; -

TERMSRV/*.winitpro.ru

— разрешить RDP подключение ко всем компьютерам в домене winitpro.ru; -

TERMSRV/*

— разрешить использование сохранённого пароля для подключения к любым компьютерам.

Примечание. TERMSRV нужно обязательно писать в верхнем регистре, а имя компьютера должно полностью соответствовать тому, которое вы указываете в поле подключения RDP клиента.

-

- Аналогичным образом включите и добавьте ваши значения TERMSRV/ в параметр Allow Delegating Saved Credentials (“Разрешить передачу сохранённых учетных данных”);

Этим настройкам GPO соответствуют следующие параметры реестра:

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindowsCredentialsDelegation] "AllowSavedCredentialsWhenNTLMOnly"=dword:00000001 “AllowSavedCredentials”=dword:00000001 [HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindowsCredentialsDelegationAllowSavedCredentialsWhenNTLMOnly] "1"="TERMSRV/*" [HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindowsCredentialsDelegationAllowSavedCredentials] "1"="TERMSRV/*" [HKEY_LOCAL_MACHINESOFTWAREWOW6432NodePoliciesMicrosoftWindowsCredentialsDelegation] “AllowSavedCredentialsWhenNTLMOnly”=dword:00000001 “AllowSavedCredentials”=dword:00000001 [HKEY_LOCAL_MACHINESOFTWAREWOW6432NodePoliciesMicrosoftWindowsCredentialsDelegationAllowSavedCredentialsWhenNTLMOnly] "1"="TERMSRV/*" [HKEY_LOCAL_MACHINESOFTWAREWOW6432NodePoliciesMicrosoftWindowsCredentialsDelegationAllowSavedCredentials] "1"="TERMSRV/*"

- Проверьте, что политика Deny delegating saved credentials / Запретить передачу сохраненных учетных данных отключена (или не настроена). Запретительные политики GPO имеют более высокий приоритет, чем разрешающие;

- Также должен быть отключен параметр Network access: Do not allow storage of passwords and credentials for network authentication (Computer Configuration -> Windows Settings -> Security Settings -> Local Policies -> Security Options); Если этот параметр включен, то при попытке сохранить пароль в хранилище пользователь получит ошибку:

Credential Manager ErrorUnable to save credentials. To save credentials in this vault, check your computer configuration.Error code: 0x80070520 Error Message: A specified logon session does not exist. It may already have been terminated.

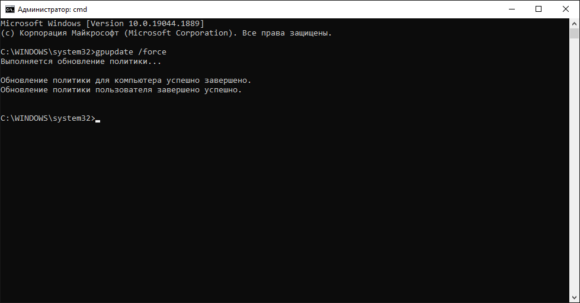

- Сохраните изменения и обновите групповые политики командой

gpupdate /force

Теперь при выполнении RDP подключения клиент mstsc сможет использовать сохранённый пароль.

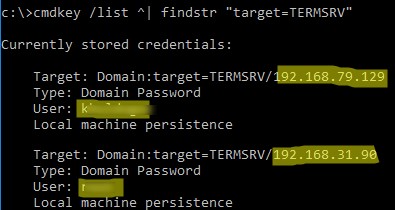

Вы можете вывести список сохранённых паролей для RDP подключений с помощью команды:

cmdkey /list ^| findstr "target=TERMSRV"

Чтобы очистить сохраненные пароли подключений, выполните команду:

For /F "tokens=1,2 delims= " %G in ('cmdkey /list ^| findstr "target=TERMSRV"') do cmdkey /delete %H

С помощью локального редактора групповых политик вы сможете переопределить политику только на локальном компьютере. Если вы хотите чтобы политика разрешения использования сохранённых паролей для RDP подключения действовала на множество компьютеров домена, используете доменные политики, которые настраиваются с помощью консоли gpmc.msc.

Что делать, если в Windows не сохраняется пароль для RDP подключения?

Если вы настроили Windows по инструкции выше, но клиент все равно при каждом повторном RDP подключении требует ввести пароль следует проверить следующее:

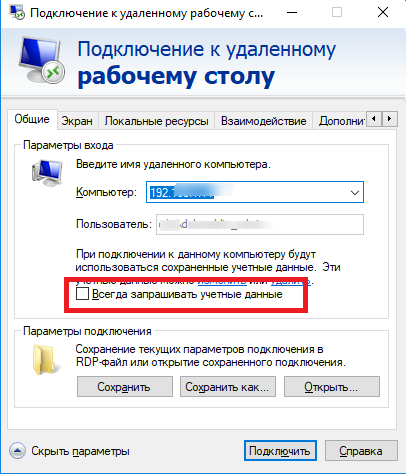

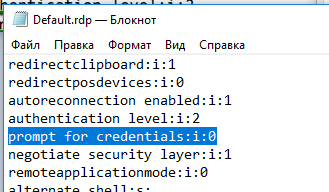

- В окне RDP подключения нажмите на кнопку “Показать параметры” и убедитесь, что опция “Всегда запрашивать учетные данные” (Always ask for credentials) не выбрана;

- Если вы используете для подключения сохранённый RDP файл, проверьте, что параметр “prompt for credentials” равен 0 (

prompt for credentials:i:0

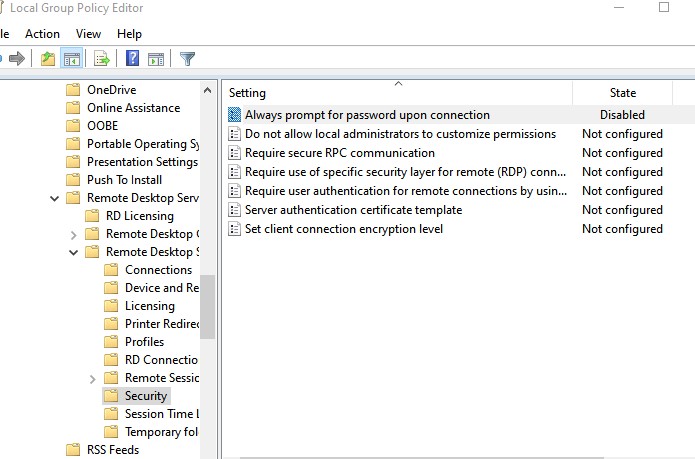

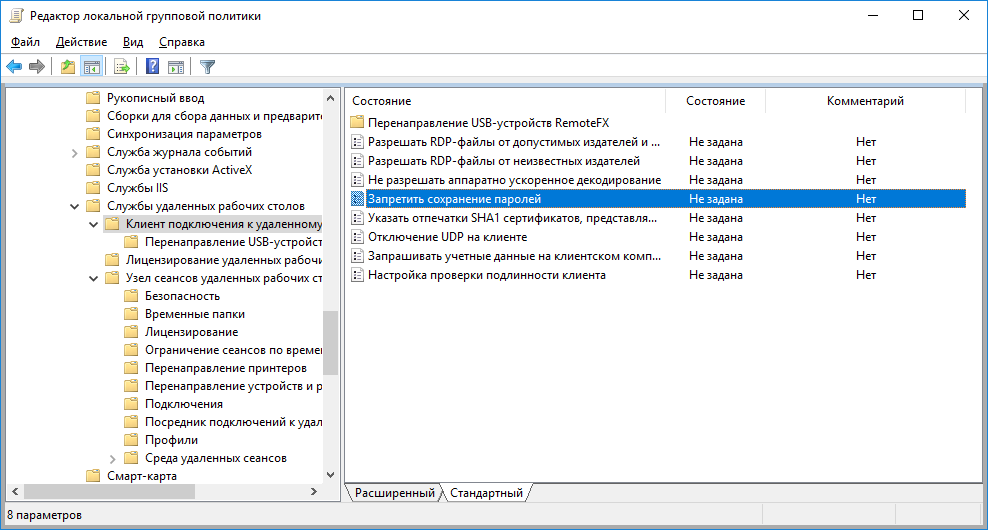

); - Запустите редактор локальной групповой политики

gpedit.msc

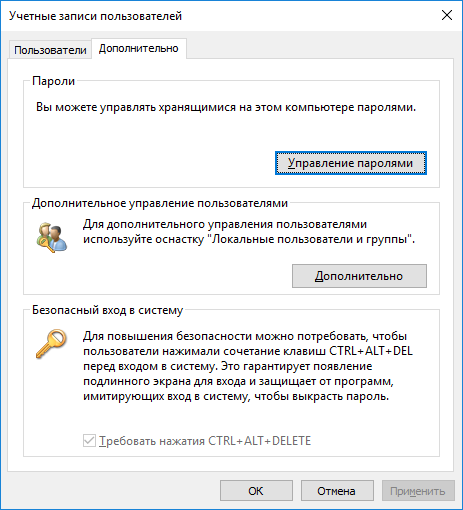

, перейдите в раздел Конфигурация компьютера -> Компоненты Windows -> Службы удаленных рабочих столов -> Клиент подключения к удаленному рабочему столу (Computer Configuration -> Administrative Templates -> Windows Components -> Remote Desktop Services -> Remote Desktop Connection Client). Параметры “Запретить сохранение паролей” (Do not allow passwords to be saved) и Prompt for credentials on the client computer должны быть не заданы или отключены. Также убедитесь, что он отключен в результирующей политике на вашем компьютере (html отчет с применёнными настройками доменных политик можно сформировать с помощью gpresult); - Удалите все сохраненные пароли в менеджере паролей Windows (Credential Manager). Наберите

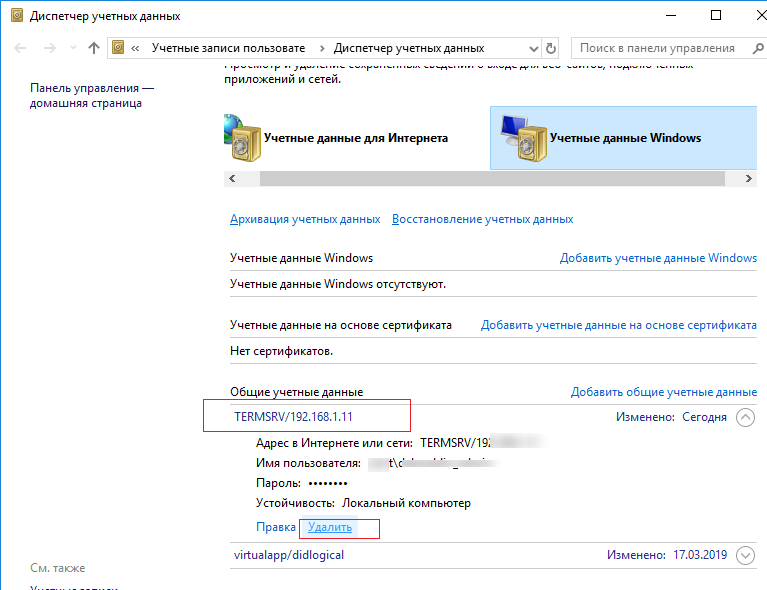

control userpasswords2

и в окне “Учетные записи пользователей” перейдите на вкладку “Дополнительно” и нажмите на кнопку “Управление паролями”;В открывшемся окне выберите “Учетные данные Windows”. Найдите и удалите все сохраненные RDP пароли (начинаются с TERMSRV/…).

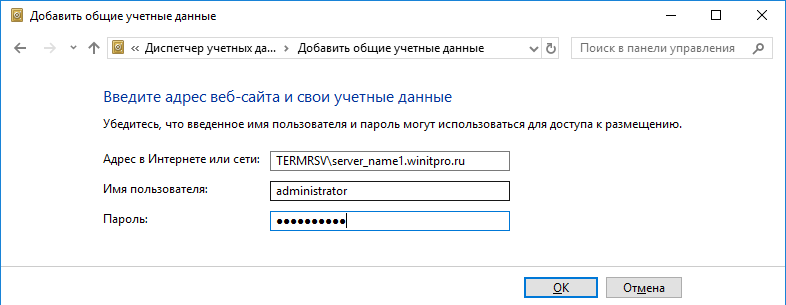

Из этого окна вы можете самостоятельно добавить учетных данные для RDP подключений. Обратите внимание, что имя удаленного RDP сервера (компьютера) нужно указывать в формате TERMSRVserver_name1. При очистке истории RDP подключений на компьютере, не забывайте удалять сохраненные пароли.

- Вход с сохраненным паролем также не будет работать, если удаленный RDP сервер давно не обновлялся и при подключении к нему появляется ошибка CredSSP encryption oracle remediation.

После этого, пользователи смогут использовать свои сохраненные пароли для rdp подключений.

Политика проверки подлинности сервере не допускает подключение сохраненными учетными данными

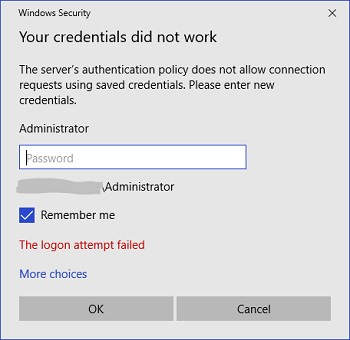

При подключении к RDP хосту или ферме RDS с помощью сохраненного пароля может появится ошибка:

Windows Security Your credentials did not work The server’s authentication policy does not allow connection requests using saved credentials. Please enter new credentials.

Политика проверки подлинности на сервере не допускает запросы на подключение с использованием сохраненных учетных данных.

В этом случае на удаленном сервере нужно отключить параметр “Always prompt for password upon connection” в разделе Computer Configuration -> Administrative Templates -> Windows Components -> Remote Desktop Services -> Remote Desktop Session Host -> Security.

Если эта политика включена, RDP хост всегда запрашивает у клиента пароль для подключения.

Можно включить этот параметр через реестр:

REG add "HKLMSOFTWAREPoliciesMicrosoftWindows NTTerminal Services" /v fPromptForPassword /t REG_DWORD /d 0 /f

Credential Guard в Защитнике Windows не разрешает использовать сохраненные учетные данные

После обновления до Windows 11 22H2 пользователи стали жаловаться, что теперь они не могут использовать сохраненные пароли для RDP подключений:

Windows Security: Your credentials did not work Windows Defender Credential Guard does not allow using saved credentials. Please enter your credentials.

Credential Guard в Защитнике Windows не разрешает использовать сохраненные учетные данные.

Представленные еще в Windows 10 1607 компонент Windows Defender Remote Credential Guard должен защищать ваши учетные данные для RDP подключений. В обновлении 22H2 по умолчанию он разрешает использовать сохраненные учетные данные только при использовании Kerberos аутентификации на RDP хосте. Если нельзя использовать Kerberos (контроллер домена не доступен, или вы подключаетесь к хосту в рабочей группе), Remote Credential Guard блокирует аутентификацию с помощью NTLM.

Для решения этой проблемы придется отключить Credential Guard через реестр:

New-ItemProperty -Path "HKLM:SystemCurrentControlSetControlLSA" -Name "LsaCfgFlags" -PropertyType "DWORD" -Value 0 -Force

При подключении к удаленному рабочему столу по RDP есть возможность сохранить учетные данные, чтобы не вводить их каждый раз. Но есть одна тонкость. Так если подключаться с компьютера, находящегося в домене, к компьютеру в рабочей группе, то использовать сохраненные данные не удастся, а будет выдано сообщение примерно такого содержания:

«Системный администратор запретил использовать сохраненные учетные данные для входа в систему удаленного компьютера, так как его подлинность проверена не полностью. Введите новые учетные данные.»

Дело в том, что сохранение учетных данных при подключении к удаленному компьютеру запрещено доменными политиками по умолчанию. Однако такое положение вещей можно изменить.

На компьютере, с которого осуществляется подключение, нажимаем Win+R и вводим команду gpedit.msc, затем жмем OK. Дополнительно может потребоваться ввод пароля администратора или его подтверждения, в зависимости от политики UAC.

В открывшемся окне редактора локальной групповой политики идем в раздел Административные шаблоны -> Система -> Передача учетных данных. Нас интересует политика Разрешить делегирование сохраненных учетных данных с проверкой подлинности сервера ″только NTLM″ (в англ. варианте Allow Delegating Saved Credentials with NTLM-only Server Authentication).

Включаем политику, затем жмем на кнопку Показать, чтобы добавить в список серверы, к которым собираемся подключаться.

Заполнять список можно несколькими способами. Например:

• TERMSRV/удаленный_пк — разрешаем сохранять учетные данные для одного конкретного компьютера;

• TERMSRV/*.contoso.com — разрешаем сохранять данные для всех компьютеров в домене contoso.com;

• TERMSRV/* — разрешаем сохранять данные для всех компьютеров без исключения.

Внимание: используйте в TERMSRV заглавные буквы, как в примере. Если указан конкретный компьютер, то значение удаленный_пк должно полностью совпадать с именем, введенным в поле «Компьютер» удаленного рабочего стола.

Заполнив список жмем OK и закрываем редактор групповых политик. Открываем командную консоль и обновляем политики командой gpupdate /force. Все, можно подключаться.

И еще. Используя локальные групповые политики мы разрешаем сохранять учетные данные только на одном конкретном компьютере. Для нескольких компьютеров будет лучше создать в домене отдельное OU и привязать к нему соответствующую доменную политику.

- Remove From My Forums

-

Вопрос

-

Вопрос следующий.

Имеется домен на 2008 р2. Имеются «семерки» члены домена. Имеется проблема следующего характера.

Если подключаться к ЛЮБОЙ машине по имени с сохранением учетных данных локально (Чтобы пароль не вводить) все ок (то есть мклиент в домене хост тоже).

Если-же подключаться по айпи, или же по имени но не к члену домена то выдает фигу со словами: системный администратор запретил использовать сохраненные учетные данные для входа в систему удаленного компьютера «тест.тест.ком» так как его подлинность

проверена не полностью. Введите новые учетные данные. Попытка входа неудачная. Причем если подключаться к этому же хосту, но с машинке не участвующем в домене, все ок. Предполагаю что проблема зарыта все таки в политиках…. я обрыл довольно много

и не раз. В основном административные шаблоны служба удал. раб. столов. Но не помогает. Помогите плиз с проблемой.

Ответы

-

Если компьютер находится в домене, при подключении к удаленному компьютеру сохранение учетных данных по умолчанию запрещено. Однако это поведение можно изменить.

Для выполнения этих действий необходимо войти в систему с правами администратора.

-

Нажмите кнопку Пуск

,

введите gpedit.msc, а затем нажмите клавишу ВВОД.Если

отображается запрос на ввод пароля администратора или его подтверждения, укажите пароль или предоставьте подтверждение. -

В группе Конфигурация компьютера дважды щелкните Административные шаблоны, дважды щелкните Система, а затем дважды

щелкните Передача учетных данных. -

В правой области дважды щелкните Разрешить делегирование сохраненных учетных данных с проверкой подлинности сервера «только NTLM».

-

В появившемся диалоговом окне нажмите Включен и нажмите Показать.

-

В диалоговом окне Вывод содержания введите имя удаленного компьютера (сервера) в следующем формате: TERMSRVимя_компьютера и

нажмите кнопку ОК.Примечание

Используйте в TERMSRV прописные буквы, как показано. Значениеимя_компьютера может быть именем определенного удаленного компьютера (например, TERMSRV/мой_удаленный_пк) либо группой компьютеров, обозначаемой

звездочкой (*) (например, TERMSRV/* или TERMSRV/*.corp.com) и должно полностью совпадать с именем, введенным в поле «Компьютер» удаленного рабочего стола для связи с этим удаленным компьютером.

-

Изменено

10 сентября 2011 г. 8:00

-

Помечено в качестве ответа

Ognev Mihail

10 сентября 2011 г. 9:37

-

-

У кого не получается по инструкции, не мучайте сервер, политику нужно редактировать на компьютере

с которого происходит подключение.-

Предложено в качестве ответа

Anton Sashev Ivanov

30 августа 2016 г. 5:54 -

Помечено в качестве ответа

Anton Sashev Ivanov

30 августа 2016 г. 5:54

-

Предложено в качестве ответа

-

Я так делал (это ведь статья из базы знаний майкрософт http://windows.microsoft.com/ru-RU/windows7/Why-can-t-I-connect-using-Remote-Desktop-Connection)

и не помогает. Но присмотревшись внимательно на примечание я обратил внимание на следующее.Я писал в политиках имя как показано в описании под пунктом 5. TERMSRVимя_компьютера

А

надо то было писать как указан пример в примечание

TERMSRV/мой_удаленный_пкВидите разницу? Неправильно расположен слеш. Вот поэтому и не работало.

Спасибо за помощь iadmin-у за предоставленный пример))))

-

Помечено в качестве ответа

Ognev Mihail

10 сентября 2011 г. 9:36

-

Помечено в качестве ответа

Встроенная в Windows возможность удаленного подключения, конечно, не так продвинута, как тот же UltraVNC, но чем она удобна, так это как раз встроенностью.

При совершении подключения к удаленному компьютеру есть возможность сохранить пароль от своей учетной записи. Это удобно при частых подключениях и если Вы уверены, что это никак не скажется на безопасности. Однако не исключено, что Вы встретите и вот такое сообщение: Системный администратор запретил использовать сохраненные учетные данные для входа в систему удаленного компьютера, так как его подлинность проверена не полностью. Исправим это досадное недоразумение.

Причина ошибки кроется в том, что по умолчанию сохранение учетных данных запрещено локальной групповой политикой. Для редактирования данной политики нажимаем Пуск → Выполнить и вводим gpedit.msc. Откроется редактор локальных групповых политик.

Нам нужно перейти в ветку Конфигурация компьютера → Административные шаблоны → Система → Передача учетных данных и найти пункт Разрешить делегирование сохраненных учетных данных с проверкой подлинности сервера «только NTLM».

Зайдя в политику, поставьте переключатель в положение Включить и нажмите кнопку Показать возле Добавить серверы в список.

В открывшемся окне надо вручную добавить компьютеры, к которым Вы хотите подключаться с сохранением пароля. Синтаксис имеет следующий вид:

TERMSRV/[имя или адрес удаленного компьютера] — сохраняет учетные данные при подключении к конкретному компьютеру;

TERMSRV/*.domain.com — сохраняет учетные данные при подключении к компьютерам в домене domain.com;

TERMSRV/* — сохраняет учетных данные при любом подключении.

TERMSRV в данном случае должно быть написано именно заглавными буквами. После сохранения внесенных изменений можно форсировать применение новой политики командой gpupdate /force. После этого система начнет запоминать Ваши учетные данные при RDP-подключении.

↑

Администратор запретил использовать сохраненные учетные данные так как его подлинность проверена не полностью — нельзя сохранить пароль

Раздел: Windows

Написано: 25.08.2022

Автор: Antonio

При подключении с компьютера, который введен в домен, возникла проблема — Не сохраняется пароль для RDP подключения.

Это очень не удобно, особенно, когда пароль длинный и привыкаешь к легкости и скорости подключения к нужному компьютеру.

При подключении выскакивает предупреждение: «Администратор запретил использовать сохраненные учетные данные так как его подлинность проверена не полностью»

Это решается довольно просто, однако есть несколько нюансов, о которых стоит знать, чтобы не тратить время!

Решение: разрешить сохранять пароль для подключения к RDP

1. На компьютере, который подключается по RDP нужно активировать опцию Групповой политики.

Запускаем редактор Групповой политики gpedit.msc (нужны права Администратора).

В группе Конфигурация компьютера — Административные шаблоны — Система — Передача учетных данных — Разрешить передачу сохраненных учетных данных с проверкой подлинности сервера «только NTLM»

В появившемся окне нажимаем Включен и Показать.

Добавляем имя удаленного компьютера следующем формате: TERMSRV/имя_компьютера, в моем случае имя_компьютера = * (все компьютеры) и применяем настройку.

2. Необходимо применить изменения групповой политики.

Можно просто перезагрузиться, а можно выполнить команду gpupdate /force с правами Администратора.

Нюансы:

1. Групповая политика добавляется на компьютере с которого подключаются!

2. Важно направление косой в TERMSRV/*, в некоторых примерах косая в обратную сторону, так не работает.

3. Нужно чтобы обновление политики gpupdate /force проходило нормально, если будут ошибки, то работать не будет.

В моем случае ноутбук через ВПН не имел доступа к контроллерам домена и изменения в политике не срабатывали, пока ноутбуку не дали нормальный доступ и он провел синхронизацию групповых политик с доменом.

После этих изменений можно пробовать. Пароль к подключению RDP должен сохраниться и больше не запрашиваться.

- Remove From My Forums

-

Question

-

I have just setup a new 2008 R2 Remote Desktop server. I am trying to setup RDP clients to save the password and credentials for connecting to the server. However when I try to do this on client computers, I get a message «Your system administrator

does not allow the use of saved credentials to logon to the remote computer x.x.x.x because its identity is not fully verified.»I have done some internet searching on this issue, but mostly they talk about changing policy settings on the client. Is there a setting on the server that I can change, to allow users to save their credentials in the RDP client? Thanks for any

advice.

Answers

-

-

Marked as answer by

Wednesday, December 21, 2011 8:36 PM

-

Marked as answer by

- Remove From My Forums

-

Question

-

I have just setup a new 2008 R2 Remote Desktop server. I am trying to setup RDP clients to save the password and credentials for connecting to the server. However when I try to do this on client computers, I get a message «Your system administrator

does not allow the use of saved credentials to logon to the remote computer x.x.x.x because its identity is not fully verified.»I have done some internet searching on this issue, but mostly they talk about changing policy settings on the client. Is there a setting on the server that I can change, to allow users to save their credentials in the RDP client? Thanks for any

advice.

Answers

-

-

Marked as answer by

Wednesday, December 21, 2011 8:36 PM

-

Marked as answer by

При подключении к терминальному серверу Microsoft Server 2016 на клиентских компьютерах с операционными системами Windows 7/8/10 не получается запомнить пароль. После нажатия галочки “разрешить мне сохранять личные данные” он должен сохраняться, но при повторном соединении появляется следующая надпись:

«Системный администратор запретил использовать сохраненные учетные данные для входа в систему удаленного компьютера, так как его подлинность проверена не полностью. Введите новые учетные данные.»

Чтобы решить проблему запустим редактор локальной групповой политики gpedit.msc на компьютере с которого будем подключатся к терминальному серверу.

Конфигурация компьютера -> Административные шаблоны -> Система -> Передача учетных данных -> Разрешить делегирование сохраненных учетных данных с проверкой подлинности сервера ″только NTLM″

Включаем политику и добавляем серверы при подключении к которым требуется сохранять пароль.

TERMSRV/COMPUTER1 — сохранять учетные данные для подключения к COMPUTER1;

TERMSRV/*.example.local — сохранять данные для всех компьютеров в домене example.local;

TERMSRV/* — всегда сохранять учетные данные.

Важное замечание: параметр TERMSRV должен быть написан заглавными буквами!

Закрываем редактор групповой политики и применяем политику: gpupdate /force

Содержание

- Не сохраняются пароли для RDP подключений

- Настройки сохранения пароля для RDP подключения

- Что делать, если в Windows не сохраняется пароль для RDP подключения?

- Ваша учетная запись отключена при входе в Windows 10 — как исправить?

- Простое решение при наличии других учетных записей с правами администратора на компьютере

- Как исправить «Ваша учетная запись отключена» в безопасном режиме Windows 10

- Дополнительные методы исправить проблему

- Использование точек восстановления

- Видео инструкция

Не сохраняются пароли для RDP подключений

Встроенный RDP клиент Windows (mstsc.exe) позволяет сохранить на компьютере имя и пароль пользователя, который использовался для подключения. Благодаря этому пользователю не нужно каждый раз вводить пароль для подключения к удаленному RDP компьютеру/серверу. В этой статье мы рассмотрим, как настроить возможность сохранения учетных данных для RDP подключения в Windows 10 / Windows Server 2012 R2/2016 и что делать, если несмотря на все настройки, у пользователей не сохранятся пароли для RDP подключения (пароль запрашивается каждый раз)

Настройки сохранения пароля для RDP подключения

По умолчанию Windows разрешает пользователям сохранять пароли для RDP подключений. Для этого в окне клиента RDP (mstsc) пользователь должен ввести имя удаленного RDP компьютера, учетную запись и поставить галку “Разрешить мне сохранять учетные данные” (Allow me to save credential). После того, как пользователь нажимает кнопку “Подключить”, RDP сервер запрашивает пароль и компьютер сохраняет его в Windows Credential Manager (не в .RDP файл).

В результате при следующем подключении к удаленному RDP серверу под этим же пользователь, пароль автоматически берется из Credential Manager и используется для RDP-авторизации.

Как вы видите, если для данного компьютера имеется сохраненный пароль, в окне RDP клиента указано:

Если вы подключаетесь с компьютера, включенного в домен, к компьютеру/серверу, который находится в другом домене или рабочей группе, по-умолчанию Windows не разрешает пользователю использовать сохраненный пароль RDP подключения. Несмотря на то, что пароль для подключения сохранен в Credentials Manager, система не позволяет его использовать, каждый раз требуя от пользователя вводить пароль. Также Windows не разрешает использовать сохраненный пароль для RDP, если вы подключаетесь не под доменной, а под локальной учетной записью.

При попытке RDP подключения с сохраненным паролем в этой ситуации появляется окно с ошибкой:

Your Credentials did not work

Your system administrator does not allow the use of saved credentials to log on to the remote computer CompName because its identity is not fully verified. Please enter new credentials.

Или (в русской редакции Windows 10):

Windows считает такое подключение небезопасным, т.к. отсутствуют доверительные отношения между этим компьютером и удаленным компьютером/сервером в другом домене (или рабочей группе).

Вы можете изменить эти настройки на компьютере, с которого выполняется RDP подключение:

-

- Откройте редактор локальной GPO, нажав Win + R ->gpedit.msc ;

- В редакторе GPO перейдите в раздел Computer Configuration –> Administrative Templates –> System –> Credentials Delegation (Конфигурация компьютера -> Административные шаблоны -> Система -> Передача учетных данных). Найдите политику с именем Allow delegating saved credentials with NTLM-only server authentication (Разрешить делегирование сохраненных учетных данных с проверкой подлинности сервера только NTLM);

- Дважды щелкните по политике. Включите политику (Enable) и нажмите на кнопку Показать (Show);

- В открывшемся окне нужно будет указать список удаленных компьютеров (серверов), для которых будет разрешено использовать сохранные пароли для RDP подключения.Список удаленных компьютеров нужно указать в следующих форматах:

- TERMSRV/server1 — разрешить использование сохранённых паролей для RDP подключения к одному конкретному компьютеру/серверу;

- TERMSRV/*.winitpro.ru — разрешить RDP подключение ко всем компьютерам в домене winitpro.ru;

- TERMSRV/* — разрешить использование сохранённого пароля для подключения к любым компьютерам.

Теперь при выполнении RDP подключения клиент mstsc сможет использовать сохранённый пароль.

С помощью локального редактора групповых политик вы сможете переопределить политику только на локальном компьютере. В том случае, если вы хотите, чтобы эта политика разрешения использования сохраенных паролей для RDP подключения действовала на множество компьютеров домена, используете доменные политики, которые настраиваются с помощью консоли gpmc.msc.

Что делать, если в Windows не сохраняется пароль для RDP подключения?

Если вы настроили Windows по инструкции выше, но клиент все равно при каждом повторном RDP подключении требует ввести пароль следует проверить следующее:

- В окне RDP подключения нажмите на кнопку “Показать параметры” и убедитесь, что опция “Всегда запрашивать учетные данные” (Always ask for credentials) не выбрана;

- Если вы используете для подключения сохранённый RDP файл, проверьте, что параметр “prompt for credentials” равен 0 ( prompt for credentials:i:0 );

- Откройте редактор GPO gpedit.msc, перейдите в раздел Конфигурация компьютера -> Компоненты Windows -> Службы удаленных рабочих столов -> Клиент подключения к удаленному рабочему столу (Computer Configuration -> Administrative Templates -> Windows Components -> Remote Desktop Services -> Remote Desktop Connection Client). Параметр “Запретить сохранение паролей” (Do not allow passwords to be saved) должен быть не задан или отключен. Также убедитесь, что он отключен в результирующей политике на вашем компьютере (html отчет с применёнными настройками доменных политик можно сформировать с помощью gpresult);

- Удалите все сохраненные пароли в менеджере паролей Windows (Credential Manager). Наберите control userpasswords2 и в окне “Учетные записи пользователей” перейдите на вкладку “Дополнительно” и нажмите на кнопку “Управление паролями”;

В открывшемся окне выберите “Учетные данные Windows”. Найдите и удалите все сохраненные RDP пароли (начинаются с TERMSRV/…).

После этого, пользователи смогут использовать свои сохраненные пароли для rdp подключений.

- Откройте редактор локальной GPO, нажав Win + R ->gpedit.msc ;

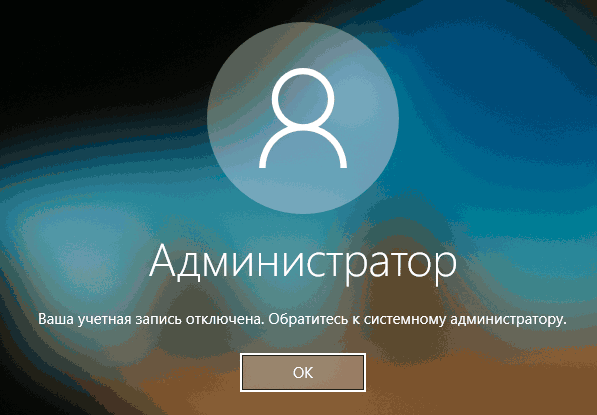

Ваша учетная запись отключена при входе в Windows 10 — как исправить?

В этой инструкции подробно о том, как исправить проблему «Ваша учетная запись отключена» для учетных записей Windows 10 на вашем компьютере или ноутбуке (в случае, если вы работаете в домене сети организации действительно следует обратиться к системному администратору).

Простое решение при наличии других учетных записей с правами администратора на компьютере

Самый простой метод исправления возможен в том случае, если у вас есть возможность войти в систему под другим пользователем, который имеет права администратора в Windows 10 (если такой возможности нет, можно сразу перейти к следующему способу). В этом случае шаги будут выглядеть следующим образом:

- Зайдите в систему под другой учетной записью администратора (как правило, выбор учетных записей доступен в левом нижнем углу на экране входа в систему).

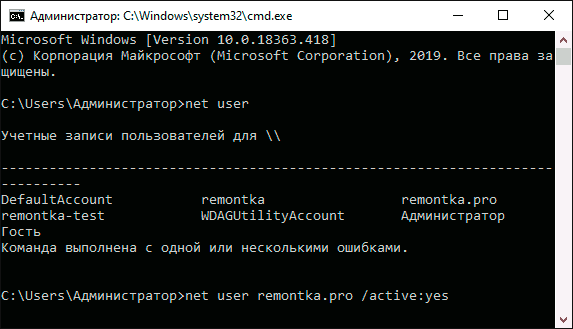

- Запустите командную строку от имени администратора. Для этого можно использовать поиск в панели задач Windows 10: набираем «Командная строка» и либо выбираем «Запуск от имени администратора» в меню справа, либо нажимаем правой кнопкой мыши по найденному результату и выбираем нужный пункт.

- В командной строке введите команду net user и нажмите Enter. Отобразится список имен пользователей. Вам требуется имя пользователя, для которого сообщается «Ваша учетная запись отключена. Обратитесь к системному администратору», его используем в следующей команде.

- net user имя_пользователя /active:yes

При успешном выполнении команды из пункта 4 вы можете закрыть командную строку, затем выйти из текущей учетной записи и зайти под той, которая ранее была отключена.

К сожалению, у большинства пользователей домашних компьютеров с Windows 10 отсутствуют дополнительные учетные записи, из которых можно было бы выполнить указанные действия, а в некоторых случаях и сама проблема может возникнуть после отключения или удаления единственной учетной записи пользователя. В этой ситуации может помочь следующий метод.

Как исправить «Ваша учетная запись отключена» в безопасном режиме Windows 10

В Windows 10, даже при отсутствии других учетных записей пользователей и при отключенной встроенной системной учетной записи «Администратор», при входе в безопасный режим вход выполняется именно с использованием указанной системной учетной записи, что мы можем использовать:

- На экране входа в систему нажмите по кнопке питания справа внизу и, удерживая Shift, нажмите «Перезагрузка».

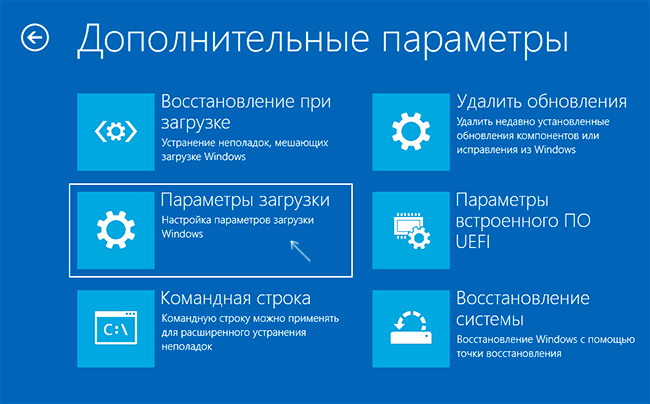

- Откроется среда восстановления Windows Перейдите в раздел Поиск и устранение неисправностей — Дополнительные параметры — Параметры загрузки и нажмите кнопку «Перезагрузить».

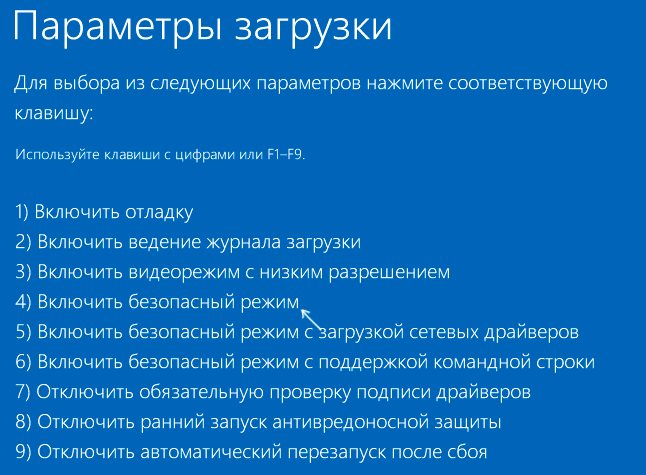

- На следующем экране нажмите клавишу 4 или F4 для загрузки в безопасном режиме.

- Если рассматриваемая проблема была вызвана отключением всех учетных записей, то при входе в безопасный режим вы увидите единственную учетную запись — «Администратор» (встроенная системная, отключенная по умолчанию, но работающая в описываемой ситуации). Ввод пароля для входа не потребуется.

- Зайдя в учетную запись, нажмите клавиши Win+R и введите cmd для запуска командной строки от имени администратора.

- В командной строке введите команду net user, нажмите Enter и посмотрите список пользователей.

- Если пользователь, для которого сообщается «Ваша учетная запись отключена» присутствует в списке, введите командуи нажмите Enter.

- Если такой пользователь отсутствует, вы можете создать пользователя в командной строке и дать ему права администратора, подробнее об этом: Как создать пользователя Windows 10.

После этого достаточно закрыть командную строку и перезагрузить компьютер в обычном режиме для входа в систему, сообщение об отключенной учетной записи появиться не должно.

Дополнительные методы исправить проблему

Если предыдущие варианты не помогли решить проблему «Ваша учетная запись отключена», возможны следующие варианты решения.

Использование точек восстановления

При наличии точек восстановления системы, иногда они могут помочь в решении проблем со входом в учетные записи. Попробовать использовать точки восстановления можно следующими методами:

- На экране входа в систему нажмите по кнопке питания справа внизу и, удерживая Shift, нажмите «Перезагрузка».

- В среде восстановления перейдите в «Поиск и устранение неисправностей» — «Дополнительные параметры» — «Восстановление системы». Если на следующем этапе вас попросят выбрать пользователя, а доступен будет только «Администратор», выберите его и не вводите никакой пароль, просто нажмите «Продолжить». При наличии точек восстановления используйте их.

- Если предыдущие шаги не позволили перейти к началу восстановления системы (например, пароль все-таки требуется, но неизвестен), можно использовать загрузочный диск или загрузочную флешку Windows 10 (потребуется создать где-то на другом компьютере) — загрузитесь с неё.

- После загрузки с флешки и выбора языка на втором экране нажмите «Восстановление системы», а затем точно так же перейдите к восстановлению из точек восстановления (имя пользователя и пароль вводить не потребуется).

Если и такой метод не решил проблему или точки восстановления отсутствуют, есть еще один способ, позволяющий включить отключенную учетную запись администратора с помощью загрузочной флешки Windows 10 (внимание: теоретически, описываемые шаги могут привести к нежелательным последствиям):

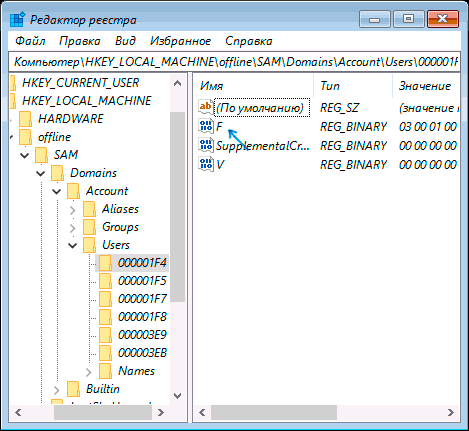

- Загрузите компьютер или ноутбук с загрузочной флешки Windows 10 и в программе установки нажмите клавиши Shift+F10 (или Shift+Fn+F10 на некоторых ноутбуках). Откроется командная строка. В ней ведите regedit и нажмите Enter.

- В открывшемся редакторе реестра выделите HKEY_LOCAL_MACHINE, затем в меню выберите «Файл» — «Загрузить куст».

- Загрузите файл C:WindowsSystem32configSAM из вашей системы и задайте загруженному кусту какое-либо имя (отличающееся от тех, что уже есть в реестре, например, offline, далее я буду использовать именно его).

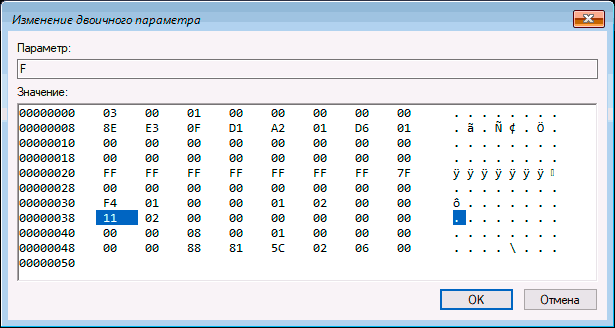

- Перейдите к разделу

- В правой части редактора реестра дважды кликните по параметру с именем F.

- В открывшемся окне в строке 38 удалите первое значение 11 и замените его на 10 (двойной клик по 11 в указанной строке — одно нажатие Delete или Backspace, ввод 10), нажмите Ок.

- Выделите раздел реестра с заданным вами именем (offline в моем случае), затем в меню выберите «Файл» — «Выгрузить куст» и подтвердите выгрузку.

После этих действий останется перезагрузить компьютер: теперь встроенная учетная запись «Администратор» должна быть включена, и вы сможете войти под ней для работы или, лучше, для создания обычной учетной записи Windows 10 вместо имеющейся встроенной системной.

Видео инструкция

Надеюсь, один из предложенных методов сработал в вашем случае и позволил войти в систему. Если же это не так, опишите подробно, после чего возникла проблема, что было опробовано и что при этом происходило: постараемся разобраться что делать с «Ваша учетная запись отключена администратором».

В открывшемся окне выберите “Учетные данные Windows”. Найдите и удалите все сохраненные RDP пароли (начинаются с TERMSRV/…).

В открывшемся окне выберите “Учетные данные Windows”. Найдите и удалите все сохраненные RDP пароли (начинаются с TERMSRV/…).