Содержание

- Проверка редакции Windows

- Способ 1: Использование различных способов запуска

- Способ 2: Дополнительная установка программных компонентов

- Способ 3: Создание ярлыка в папке со средствами администрирования

- Способ 4: Использование прав Администратора

- Способ 5: Восстановление поврежденных системных файлов

- Способ 6: Установка оснастки

- Вопросы и ответы

Сперва прочитайте вступительный раздел статьи — в нем будет рассказано, почему «Локальная политика безопасности» может отсутствовать на компьютере. После этого будут продемонстрированы способы восстановления работоспособности приложения (при условии, что оно есть, но по каким-то причинам не запускается), а в последнем способе мы расскажем, что делать, если по умолчанию ваша ОС не поддерживает открытие данной оснастки.

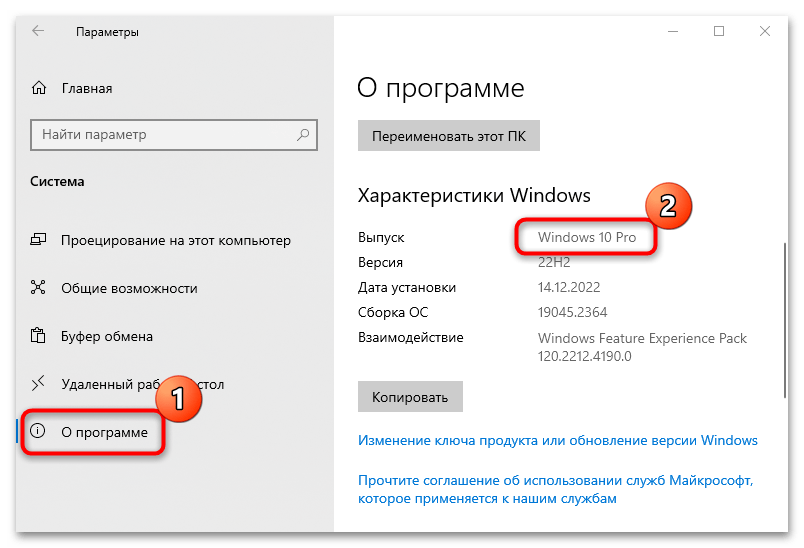

В первую очередь проверьте редакцию операционной системы. «Локальная политики безопасности» доступна только в Windows 10 Pro и выше, для редакции Home («Домашняя») в ОС не предусмотрен данный инструмент. Однако его можно будет включить методом, разобранным в самом конце статьи.

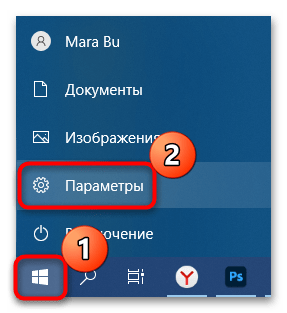

Чтобы посмотреть редакцию, нужно перейдите в окно с информацией о программных и аппаратных компонентах Windows 10:

- Щелкните по кнопке «Пуск», затем выберите «Параметры».

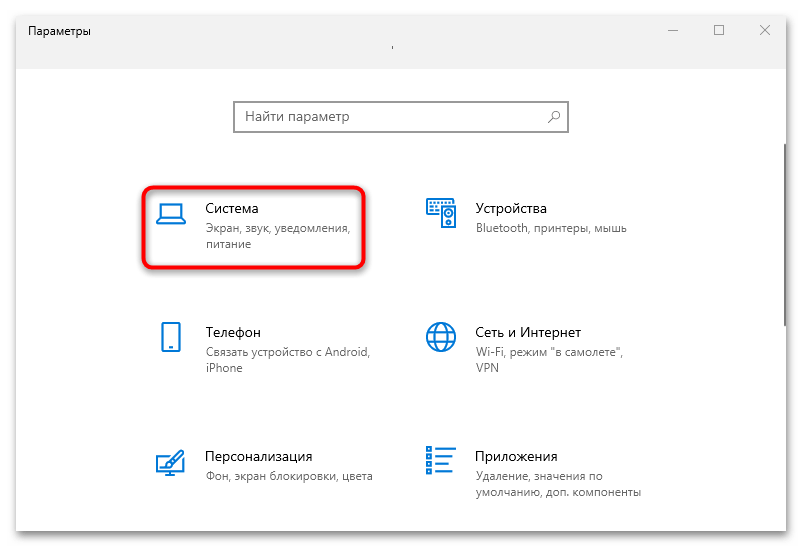

- Перейдите в раздел «Система».

- В новом окне на панели слева кликните по пункту «О программе». В центральной части окна должны отобразиться сведения о редакции ОС. В нашем случае это Windows 10 Pro.

Если у вас Windows 10 Home, то «Локальную политику безопасности» обычными способами открыть не получится — сразу переходите к концу статьи.

Способ 1: Использование различных способов запуска

Вероятно, может помочь один из альтернативных методов запуска средства «Локальная политика безопасности», например если через главное меню отыскать инструмент не удалось. Вы можете воспользоваться возможностями «Панели управления», диалоговым окном «Выполнить» или консолью MMC. Попробуйте методы, которые разобраны в нашем отдельном материале.

Подробнее: Расположение локальной политики безопасности в Windows 10

Способ 2: Дополнительная установка программных компонентов

Если редакция системы соответствует требованию, но при попытке запуска возникает уведомление с ошибкой о том, что операцию выполнить невозможно, то попробуйте воспользоваться инструкцией ниже. Она предполагает скачивание дополнительного установочного файла, содержащего утилиту «Локальная политика безопасности» с сервера Microsoft.

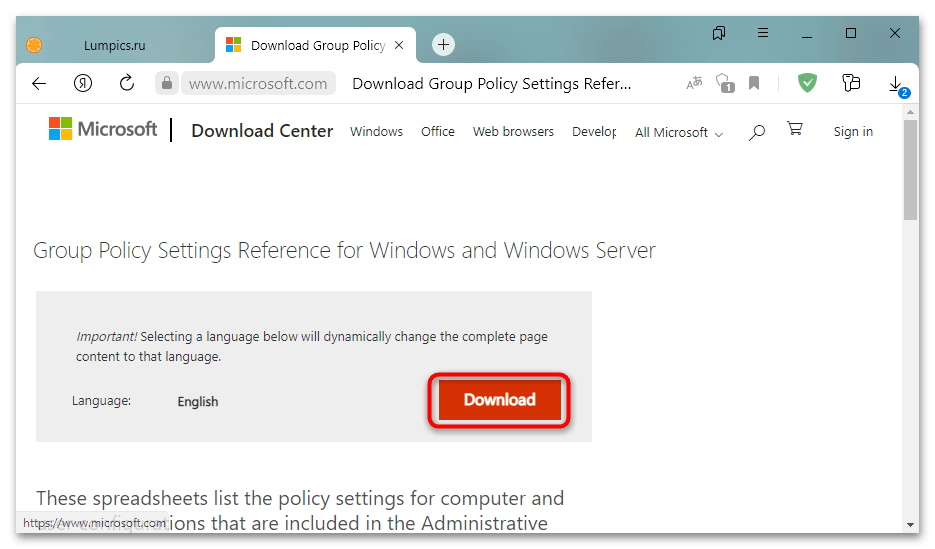

Скачать утилиту gpedit.msc с официального сайта

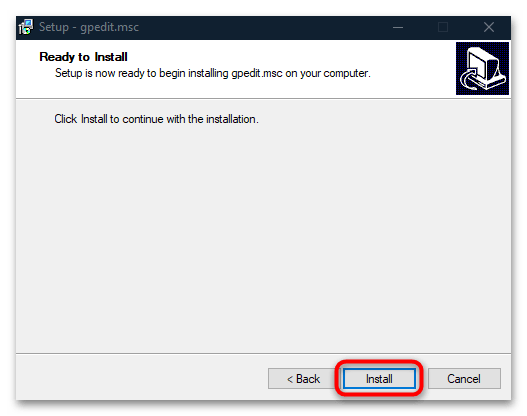

- Перейдите по ссылке выше и скачайте установочный файл с сайта компании Microsoft.

- После скачивания запустите его и следуйте подсказкам пошагового мастера. Но прежде, чем нажать на кнопку «Finish», которая завершает процесс инсталляции, обладателям 64-битной версии системы нужно проделать дополнительные действия. Для этого переходите к следующему Шагу.

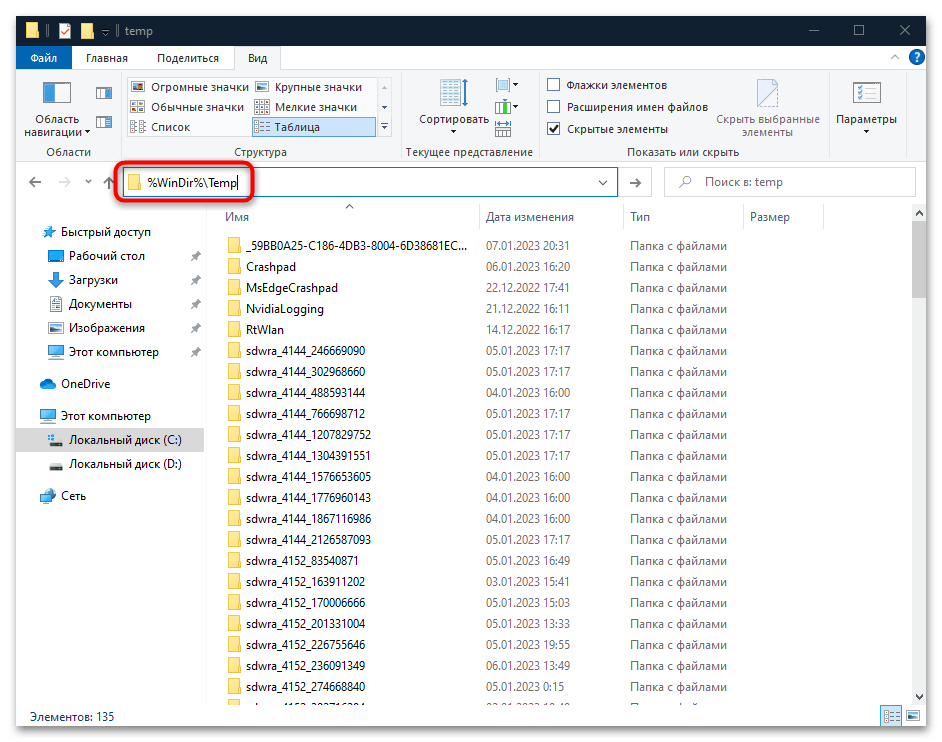

Читайте также: Определяем разрядность используемой ОС Windows 10 - Запустите «Проводник» и в адресную строку вставьте следующий путь:

%WinDir%Temp. Нажмите на клавишу «Enter». Отыщите в открывшейся папке с временными данными такие файлы:- «fde.dll»;

- «gptext.dll»;

- «appmgr.dll»;

- «fdeploy.dll».

Выделите их, зажав клавишу «Ctrl» и кликая поочередно по каждому из них левой кнопкой мыши. Затем щелкните по выделенному ПКМ и выберите пункт «Вырезать» в контекстном меню.

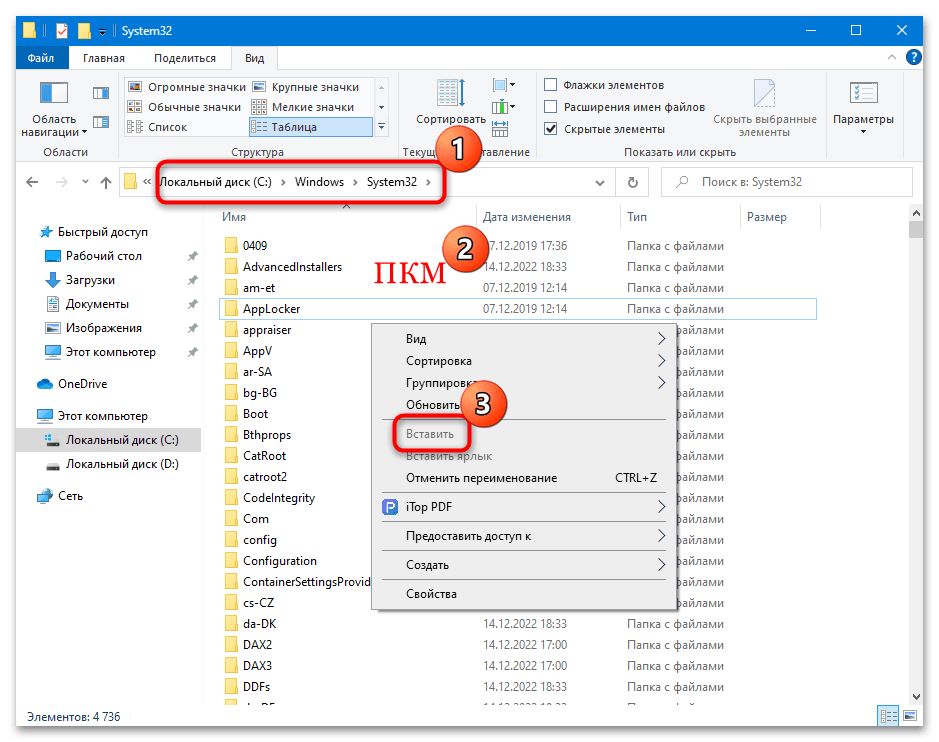

- Далее перейдите через «Проводник» по адресу

C:WindowsSystem32и переместите туда вырезанные файлы. - В папке по адресу

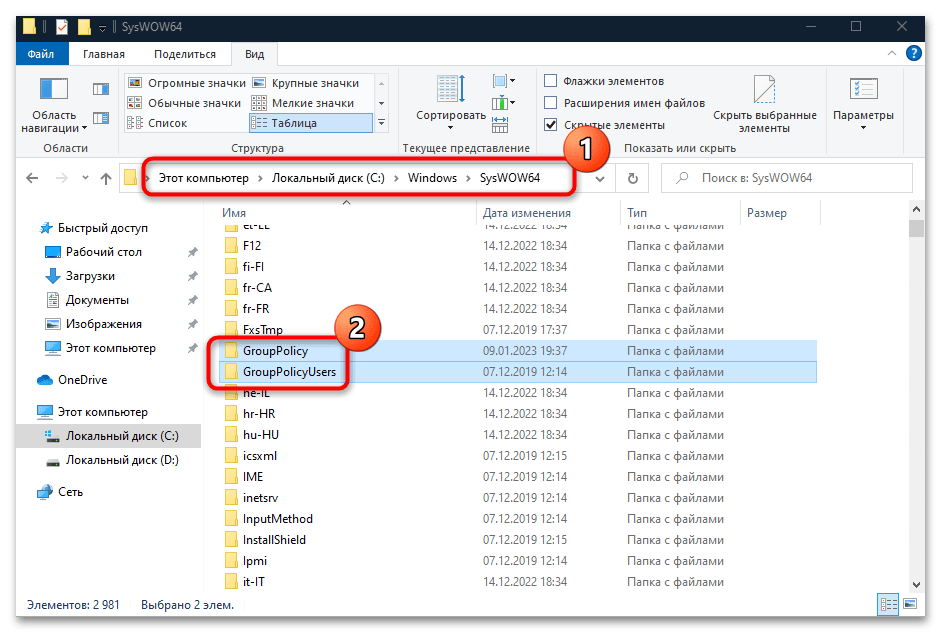

C:WindowsSysWOW64аналогичным образом вырежьте следующие элементы:- папки «GroupPolicy» и «GroupPolicyUsers»;

- «gpedit.msc»;

- «GPBAK».

- Затем поместите их в тот же каталог —

C:WindowsSystem32.

Останется завершить процедуру установки компонентов в пошаговом мастере, затем перезагрузить систему. В большинстве случаев это срабатывает, и «Локальная политика безопасности» начинает открываться.

Перед тем как перемещать системные файлы, рекомендуем создать контрольную точку восстановления, чтобы была возможность откатить состояние операционной системы в случае, если что-то пойдет не так.

Подробнее: Инструкция по созданию точки восстановления Windows 10

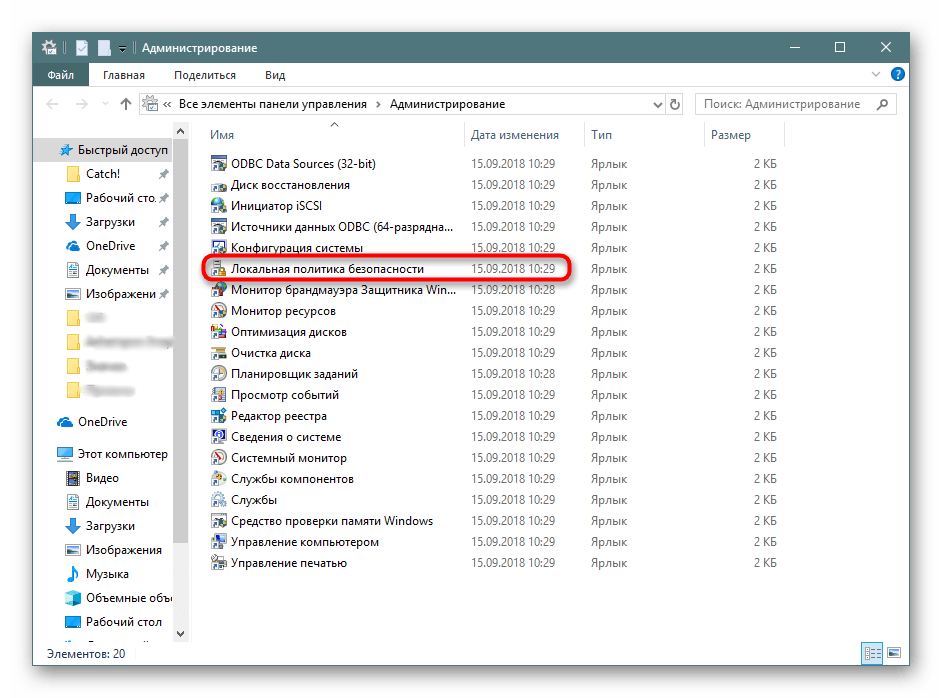

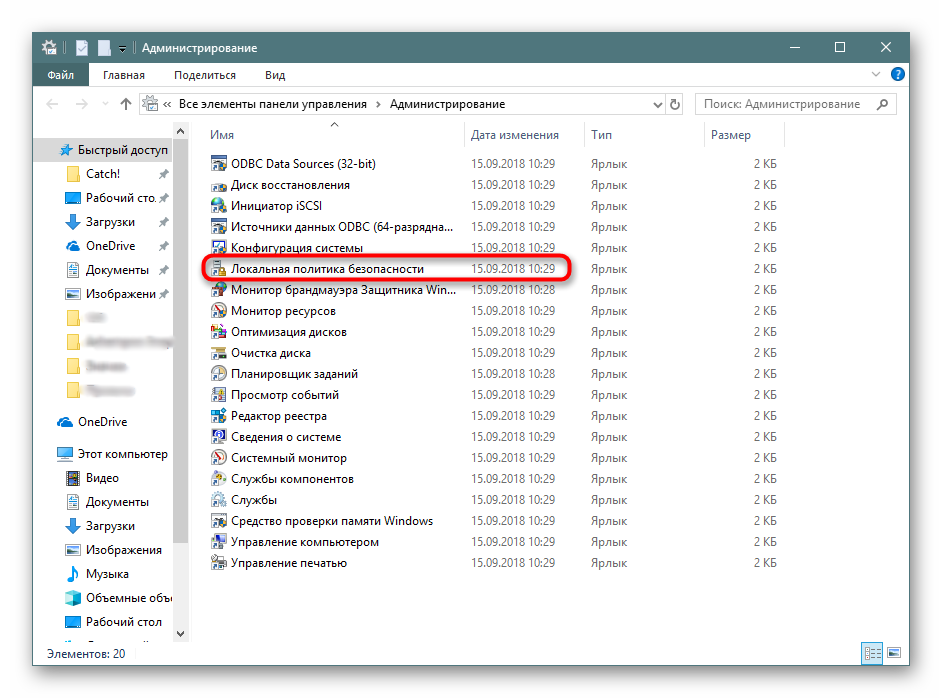

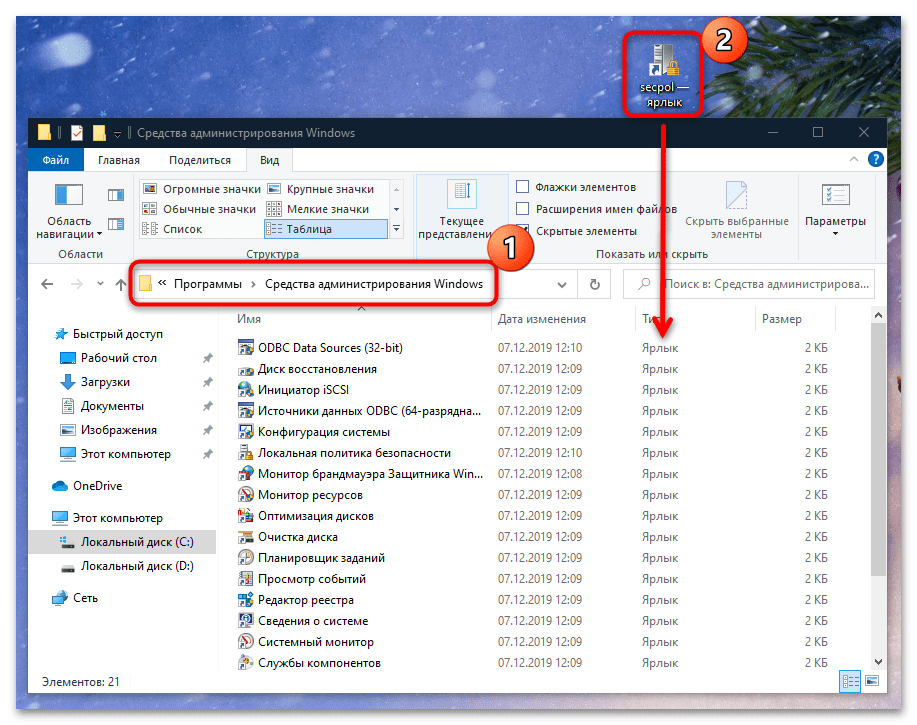

Способ 3: Создание ярлыка в папке со средствами администрирования

«Локальная политика безопасности» является средством администрирования и должна располагаться в соответствующем разделе системы. Если по каким-то причинам ярлык исполняемого файла пропал из папки, его нужно вручную вернуть:

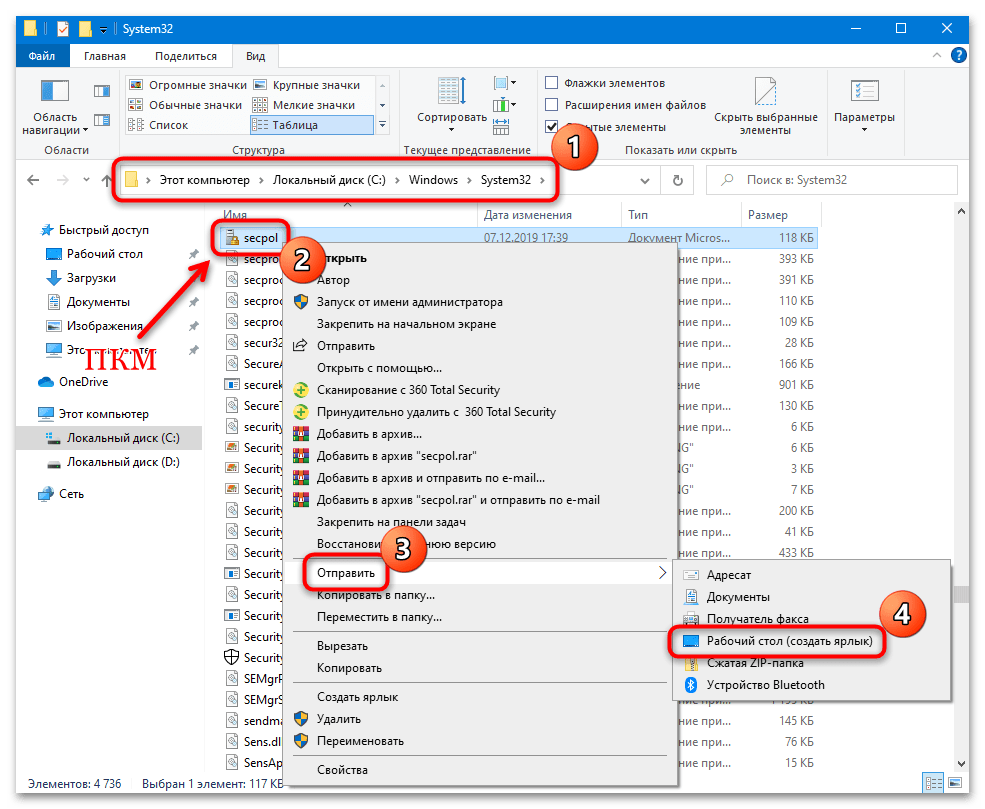

- Откройте «Проводник» и перейдите по пути

C:WINDOWSsystem32. В папке с системными файлами отыщите «secpol.msc», который является исполняемым «Локальной политики безопасности». Кликните по нему правой кнопкой мыши, в контекстном меню наведите курсор на «Отправить» и выберите опцию «Рабочий стол (создать ярлык)». - Вернитесь к рабочему столу и переместите созданный ярлык в следующую директорию:

C:ProgramDataMicrosoftWindowsГлавное менюПрограммыСредства администрирования Windows.

После этого проблема с запуском «Локальной политики безопасности» должна быть исправлена. Если это сразу не помогло, попробуйте перезапустить систему.

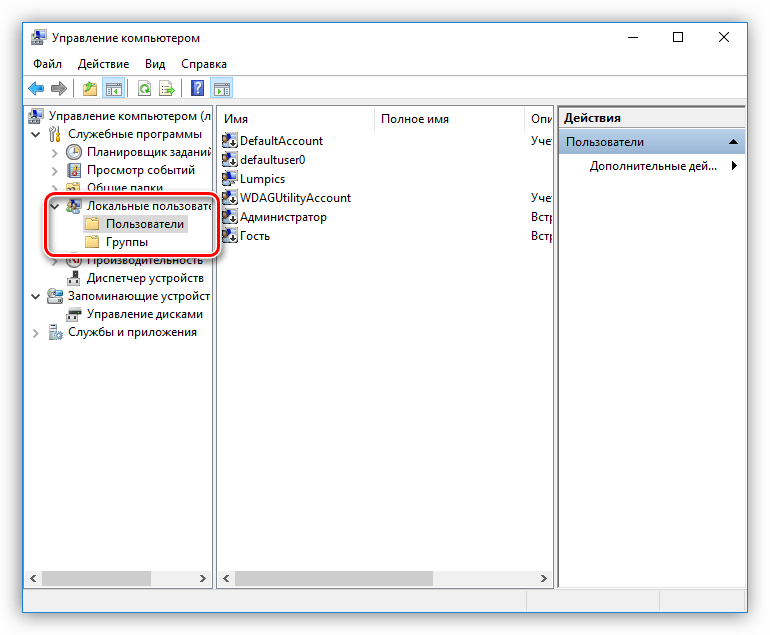

Способ 4: Использование прав Администратора

Вероятно, вы используете простую учетную запись, которая несколько ограничена в различных действиях в системе. Например, без расширенных прав нет возможности запустить некоторые штатные утилиты, включая «Локальную политику безопасности». Чтобы исправить ситуацию, попытайтесь зайти в систему как администратор или получить права Администратора. Более подробно об этом можно узнать из наших отдельных материалов.

Подробнее:

Используем учетную запись «Администратора» в Windows 10

Получение прав Администратора на компьютере с Windows 10

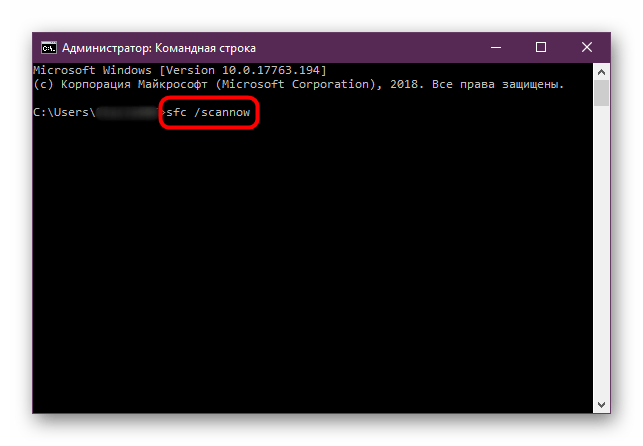

Способ 5: Восстановление поврежденных системных файлов

Если ни один способ не помог вернуть «Локальную политику безопасности» в Windows 10, то, возможно, важные системные файлы были повреждены по различным причинам, например из-за атаки вирусов или ошибок в ОС. В этом случае используйте встроенные утилиты SFC и DISM, которые позволяют восстановить целостность файлов системы и их хранилища. Наш автор в отдельной статье более детально разбирал, как можно применить штатные средства через консоль «Командная строка».

Подробнее: Использование и восстановление проверки целостности системных файлов в Windows 10

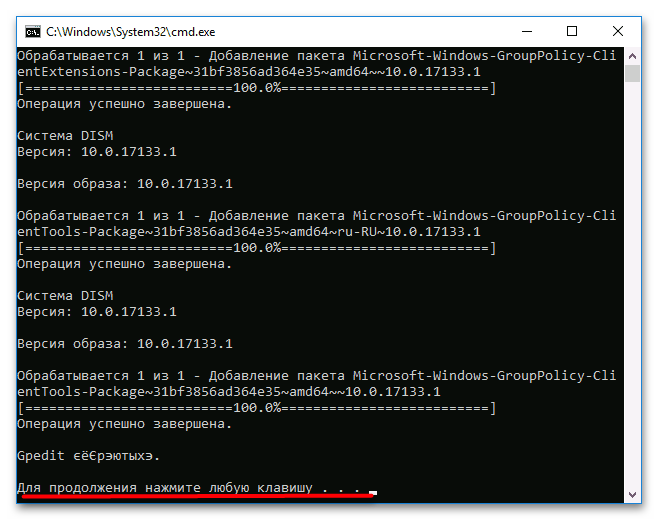

Способ 6: Установка оснастки

Этот метод подойдет, как уже было сказано в начале статьи, пользователям с Windows 10 Home — редакцией, где по умолчанию некоторые оснастки для администрирования и управления политиками недоступны. Несмотря на формальное отсутствие приложения и невозможность его включить, есть довольно простой способ установить оснастку «Редактор локальной групповой политики», в результате чего станет доступной и «Локальная политика безопасности».

В первом способе статьи по ссылке ниже мы рассказывали, как установить отсутствующий «Редактор локальной групповой политики» при помощи системного «Блокнота» и простейшего скрипта. Когда вы это сделаете, сможете запустить как его (командой gpedit.msc), так и «Локальную политику безопасности» (командой secpol.msc).

Подробнее: Почему не открывается «Редактор локальной групповой политики» в Windows 10 (Способ 1)

Если вы посчитали, что, настроив на своём сервере антивирусы, вы на 100% обезопасили себя и своих клиентов от каких бы то ни было инцидентов, то это ещё не всё. Вам не помешают групповые настройки, исключающие любые ошибки.

Зачем в Windows нужна локальная политика безопасности

Групповая (локальная) политика безопасности (ГПБ/ЛПБ) — это программные средства, обеспечивающие согласованную и максимально эффективную работу компьютеров компании или учреждения. Иметь высокую производительность труда, экономя время и ресурсы — это о вас, если на ПК и ноутбуках под управлением Windows работают настройки группового соединения: вместе эти компьютеры образуют единое целое, помогающее вашей конторе расти и развиваться дальше. Для этого требуется их подключение к одному домену.

Какая версия Windows 10 подходит для настроек групповой политики

Вам нужна Professional/Enterprise — её используют работники частных фирм и госслужащие. Дело в том, что в версии Home/Starter, предназначенной для обычных пользователей, нет компонента gpedit.exe (англ. Group Politics Editor) — нужна его принудительная установка.

Почему в Windows Home/Starter нет инструмента GPEdit

В Home/Starter ГПБ представлена лишь службой «Клиент групповой политики», которую можно отключить совсем. Да и зачем она, если доступ к расширенным настройкам закрыт? Сделано это для предотвращения изменений, вносимых в настройки ОС вредоносным ПО под именем администратора.

Где находится и как работает локальная политика безопасности

Локальные средства безопасности «десятки» управляются службой «Клиент групповой политики». Если эта служба отключена, средство Group Politics Editor не запустится или будет давать сбои в настройке.

Запуск редактора локальной политики безопасности Windows 10

Дайте команду «Пуск — Выполнить» и введите в открывшейся строке команду gpedit.msc.

Подтвердите ввод, нажав OK

Запустить редактор также можно, введя «gpedit» в поиске главного меню Windows 8/10.

Функционал редактора групповой политики

Настройка сервиса ГПБ включает в себя:

- конфигурацию программ — управляет сторонними приложениями;

- конфигурацию «десятки» — управляет настройками безопасности системы;

- административные шаблоны — фактически это замена утомительного редактирования настроек из реестра.

Основное окно редактора показывает все настройки групповой политики

Как выключить локальную политику безопасности

Необходимо выключить службу «Клиент групповой политики». Но она «вшита» в Windows 7/8/10 настолько прочно, что остановить и деактивировать её с помощью встроенного мастера настройки служб, вызываемого из диспетчера задач, нельзя.

Самый действенный способ — вмешаться в реестр системы. Сделайте следующее:

- Войдите в уже знакомую строку запуска программ «Выполнить» и введите команду «regedit». Откроется редактор реестра.

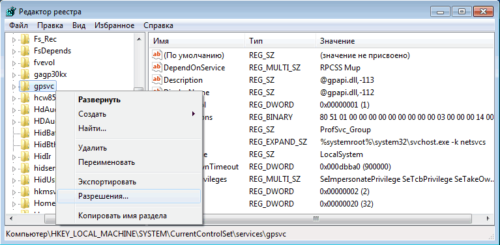

- Перейдите в директорию HKLMSYSTEMCurrentControlSetServicesgpsvc (процесс gpsvc.exe, видимый в диспетчере задач при работе «Клиента групповой политики», запускается реестром Windows из этого места).

- Правый щелчок мышью откроет меню папки «gpsvc» — выберите «Разрешения».

В редакторе реестра находим папку «gpsvc», нажимаем «Разрешения»

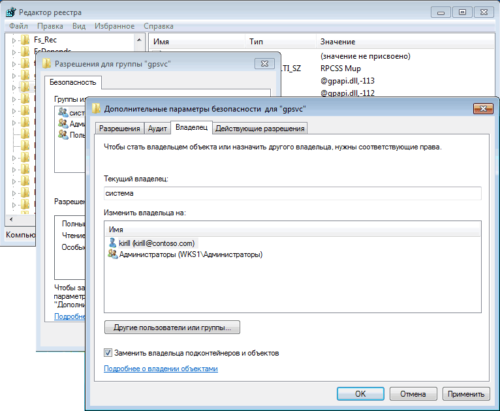

- Выберите другого владельца, зайдя в дополнительные параметры безопасности.

Без изменения имени вы не сможете добраться до полного доступа к процессу gpsvc

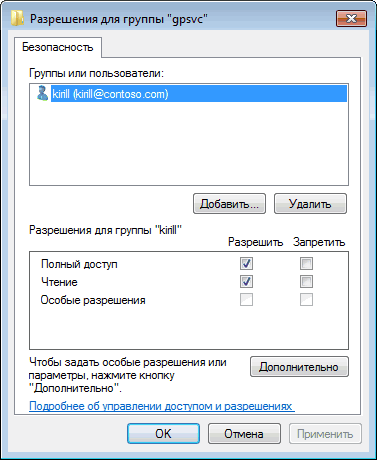

- Отметьте все разрешения. Желательно удалить лишних пользователей из настройки неограниченного доступа к службе.

Отметьте все разрешения, удалите лишних пользователей из настройки дополнительного доступа в графе «Группы или пользователи»

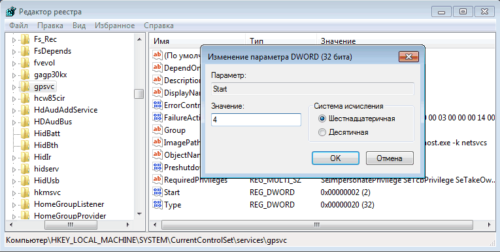

- Вернитесь к папке gpsvc в данной директории реестра и измените ключ Start, введя значение 4 («Отключено»).

В папке gpsvc измените ключ Start, введя значение 4, и система отключится

- Закройте все окна, нажав OK, перезапустите компьютер.

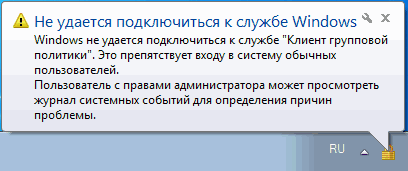

Это ещё не всё! Вам будет мешать сообщение в трее о неработе службы «Клиент групповой политики».

Оно будет появляться каждый раз, уберите его

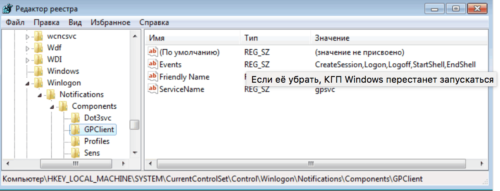

Чтобы его убрать, сделайте следующее:

- Запустите уже знакомый редактор реестра.

- Удалите из него папку HKLMSYSTEMCurrentControlSetControlWinlogonNotificationsComponentsGPClient.

Запустите редактор реестра и удалите из него папку GPClient

Предварительно сохраните эту папку в отдельный файл реестра. Это делается на случай, если работу службы нужно быстро восстановить, не переустанавливая Windows. После удаления папки перезапустите компьютер — уведомление больше не появится.

Локальная политика безопасности Windows 10 не включается

Причины, по которым не включается служба, следующие:

- вы скачали сборку ОС, в которой этот компонент отключён. Вам поможет код реестра (можно сохранить и запустить как отдельный reg-файл): Windows [HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystem] «EnableInstallerDetection»=dword:00000001. Перезапустите компьютер после запуска созданного твика;

- вы используете Win 10 Home. Поставьте сервис «Локальная политика безопасности самостоятельно, если у вас нет сборки Professional или Enterprise. Воспользуйтесь инструкциями для Windows 7 и выполните похожее для Windows 10;

- недостаточно прав, нужны «админские» права. Чтобы включить учётную запись администратора, воспользуйтесь командой «net user администратор /active:yes» в командной строке и зайдите в систему под именем администратора. Попытайтесь запустить редактор ГПБ заново известными выше способами. Как только надобность в GPEditor отпадёт и службу вы отключите, выйдите из учётной записи администратора и выключите его командой «net user администратор /active:no».

Видео: как установить редактор групповой политики в Windows

Службы и процессы групповой безопасности Windows — полезный инструмент, здорово выручающий в работе. Когда он не нужен, его легко выключить.

- Распечатать

Блоггер, копирайтер (в т. ч. и рерайтер)

Оцените статью:

- 5

- 4

- 3

- 2

- 1

(4 голоса, среднее: 2.5 из 5)

Поделитесь с друзьями!

Локальная политика безопасности (Local Security Policy) — мощный инструмент, который позволяет контролировать различные параметры безопасности на вашем компьютере в операционной системе Windows. Локальная политика безопасности Windows позволяет ограничить использование некоторых функций или разрешить доступ к ним только определенным пользователям.

Вы можете использовать функции локальной политики безопасности для повышения безопасности своего локального компьютера с операционной системой Windows. Оснастка «Локальная политика безопасности» позволяет пользователю управлять политиками паролей, учетных записей, прав пользователей, аудита, управления приложениями и так далее.

Содержание:

- Как открыть локальную политику безопасности через поиск Windows

- Запуск локальной политики безопасности с помощью команды «Выполнить»

- Открытие локальной политики безопасности с помощью меню «Пуск»

- Вход в локальную политику безопасности через Панель управления

- Как открыть локальную политику безопасности с помощью Диспетчера задач

- Переход к локальной политики безопасности из адресной строки Проводника

- Как запустить локальную политику безопасности из системной папки Windows

- Как запустить утилиту локальная политика безопасности с помощью командной строки или PowerShell

- Запуск локальной политику безопасности с помощью редактора локальной групповой политики

- Как закрепить локальною политику безопасности на панели задач

- Выводы статьи

- Как открыть локальную политику безопасности Windows (видео)

Перед пользователем встает вопрос, где находится локальная политика безопасности, чтобы воспользоваться функциями этого инструмента. Существует несколько способов для получения доступа к политикам безопасности локального компьютера.

Вы можете столкнуться с тем, что локальная политика безопасности отсутствует на вашем компьютере. В этом случае непонятно, где локальные политики безопасности находятся на данном ПК.

Необходимо учитывать, что локальная политика безопасности используется только в старших версиях операционной системы Windows: Корпоративной, Профессиональной и для образовательных учреждений. В Домашних версиях Windows этого инструмента нет, поэтому вы не сможете войти в управление локальными политиками безопасности.

Для выполнения настройки локальных политик безопасности необходимо войти в Windows с учетной записью администратора или у вас должны быть права администратора.

В этом руководстве перечислены способы открыть локальную политику безопасности в Windows 10 или Windows 11, используя разные методы системного средства.

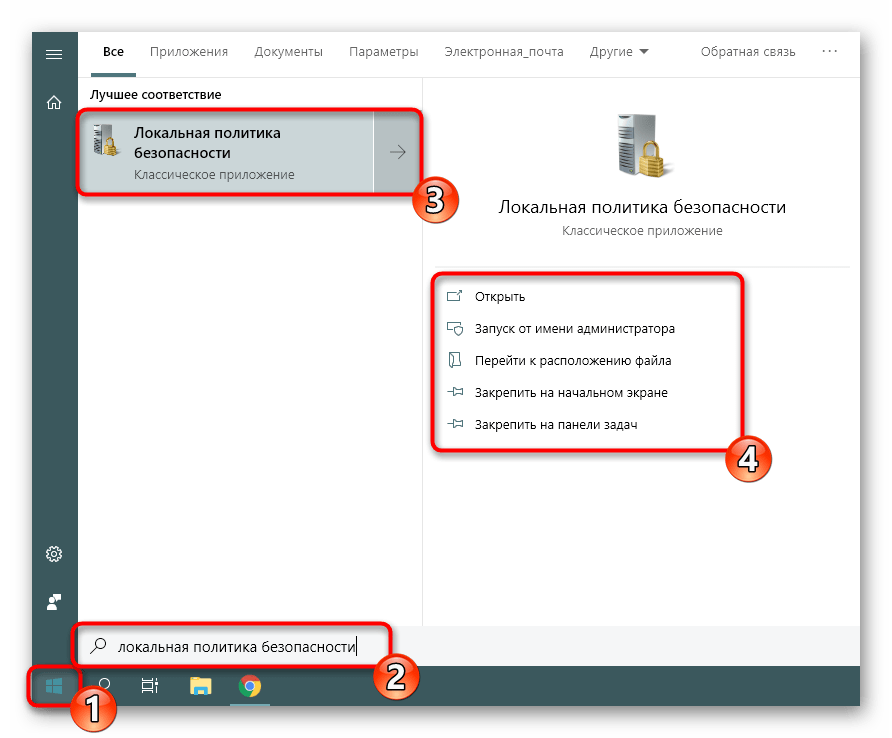

Как открыть локальную политику безопасности через поиск Windows

Панель поиска Windows помогает найти нужные файлы, папки и приложения на вашем устройстве, в том числе и системные инструменты.

Выполните следующие действия:

- Щелкните по значку поиска на панели задач, чтобы открыть поиск Windows.

- В строке поиска ведите выражение «локальная политика безопасности».

- Откройте локальную политику безопасности.

- На экране вашего компьютера откроется редактор локальной политики безопасности, в котором вносятся необходимые изменения в параметрах безопасности компьютера.

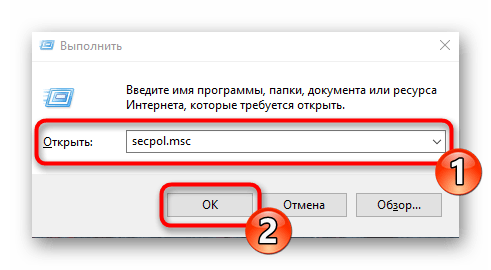

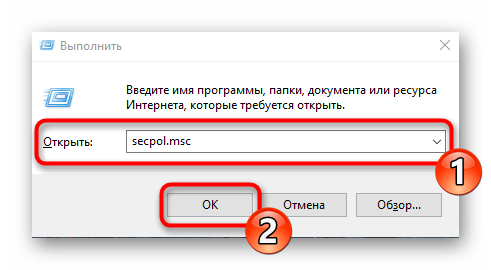

Запуск локальной политики безопасности с помощью команды «Выполнить»

С помощью выполнения команд в окне «Выполнить» вы можете быстро открывать программы или системные средства на вашем компьютере. Вызывает приложение «Локальная политика безопасности» команда «secpol.msc», которую мы будем использовать в разных методах из этой статьи.

Проделайте следующее:

- Нажмите на клавиатуре «Win» + «R».

- В диалоговое окно «Выполнить» введите команду «msc», а затем нажмите «Enter».

Это действие запустит локальную политику безопасности.

Открытие локальной политики безопасности с помощью меню «Пуск»

В меню «Пуск» в Windows вы можете найти большинство программ на вашем компьютере, включая системные средства Windows.

Локальная политика безопасности Windows 11 запускается следующим образом:

- Откройте меню «Пуск», нажмите на кнопку «Все приложения» в правом верхнем углу.

- Прокрутите страницу вниз, а затем щелкните по «Инструменты Windows».

- В окне «Инструменты Windows» найдите «Локальная политика безопасности» и дважды щелкните по ней.

Локальная политика безопасности Windows 10 открывается из меню «Пуск» таким способом:

- Войдите в меню «Пуск».

- В списке программ найдите папку «Средства администрирования Windows».

- Щелкните по значку «Локальная политика безопасности».

Вход в локальную политику безопасности через Панель управления

Панель управления Windows обеспечивает доступ к различным системным инструментам и настройкам операционной системы.

Сделайте следующее:

- Нажимайте на клавиши «Win» + «R»,

- Введите «control panel» в диалоговом окне «Выполнить» и нажмите кнопку «ОК».

- В окне «Все элементы панели управления» выберите представление для просмотра крупными или мелкими значками.

- Нажмите на «Инструменты Windows».

- В окне «Инструменты Windows» дважды щелкните по значку «Локальная политика безопасности».

Как открыть локальную политику безопасности с помощью Диспетчера задач

Диспетчер задач Windows предоставляет сведения об активных процессах и программах, запущенных на компьютере, другую полезную информацию. Этот инструмент можно использовать не только для завершения или остановки процессов и служб, но и для запуска программ на вашем компьютере.

Воспользуйтесь этими рекомендациями:

- Щелкните правой кнопкой мыши по меню «Пуск».

- В контекстном меню выберите «Диспетчер задач».

- Во вкладке «Процессы» нажмите «Запустить новую задачу» на верхней панели в Windows В Windows 10 откройте меню «Файл», а там кликните «Запустить новую задачу».

- В открывшемся окне, в поле «Открыть:» введите «secpol.msc».

- Нажмите «ОК».

Переход к локальной политики безопасности из адресной строки Проводника

Проводник Windows имеет адресную строку, которую можно использовать для доступа к локальной политике безопасности.

Выполните инструкцию:

- Откройте Проводник Windows.

- Щелкните по адресной строке, введите «secpol.msc».

- Нажмите «Enter» или на стрелку справа от адресной строки.

Как запустить локальную политику безопасности из системной папки Windows

Вы можете запустить локальную политика безопасности непосредственно из папки «Windows», в которой располагается операционная система на компьютере.

Пройдите шаги:

- Откройте окно Проводника.

- Перейдите в следующую папку:

C:WindowsSystem32

- Найдите и дважды щелкните по файлу «secpol» для запуска системного средства.

Как запустить утилиту локальная политика безопасности с помощью командной строки или PowerShell

Если вам более удобно, вы можете применить методы командной строки для запуска локальной политики безопасности на своем ПК. С этой целью можно использовать командную строку или Windows PowerShell, в обоих средствах выполняется одинаковая команда.

Выполните следующее:

- В поле поиска Windows введите «cmd» или «powershell».

- Откройте командную строку или Windows PowerShell.

- В окне системного средства введите «secpol», а затем нажмите на «Enter».

На экране вашего компьютера появится окно «Локальная политика безопасности».

Запуск локальной политику безопасности с помощью редактора локальной групповой политики

Вы можете использовать редактор локальной групповой политики для запуска локальной политики безопасности.

Пройдите следующие шаги:

- В поле поиска Windows введите «gpedit.msc».

- Откройте окно «Редактор локальной групповой политики».

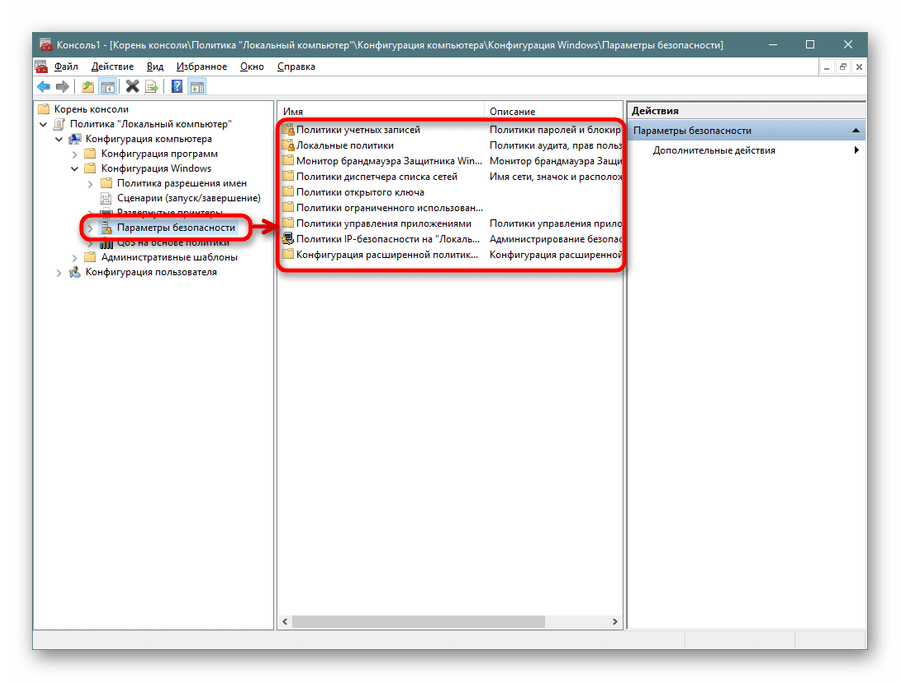

- Перейдите по пути:

Конфигурация компьютера → Конфигурация Windows → Параметры безопасности

- Здесь вы найдете все модули локальной политики безопасности.

Как закрепить локальною политику безопасности на панели задач

Вы можете открыть локальную политику безопасности, используя любой из перечисленных выше методов. Намного проще получить доступ к политикам безопасности прямо из панели задач. Для этого значок инструмента локальной политики безопасности необходимо закрепить на панели задач.

Необходимо выполнить следующее:

- Нажмите на клавиши «Win» + «S».

- В поле поиска введите «локальная политика безопасности».

- В результатах поиска отобразится нужное приложение, выберите «Закрепить на панели задач».

Теперь вы можете запускать локальную политику безопасности непосредственно с панели задач Windows.

Потом можно открепить этот значок от панели задач, если вам больше не нужно, чтобы локальная политика безопасности находилась на этом элементе интерфейса системы.

Выводы статьи

В операционной системе Windows используется локальная политика безопасности, с помощью которой пользователь может управлять некоторыми параметрами безопасности компьютера. Этот инструмент доступен в версиях Windows Корпоративная, Профессиональная и для образовательных учреждений. Вы можете воспользоваться несколькими способами, чтобы открыть локальную политику безопасности на своем компьютере.

Как открыть локальную политику безопасности Windows (видео)

Похожие публикации:

- Как установить пароль на папку в Windows — 3 способа

- Как перенести панель задач Windows 11 — 2 способа

- Как включить и использовать сенсорную клавиатуру Windows 11

- Как в Windows 11 вернуть меню «Пуск» Windows 10

- Исправление ошибки восстановления системы 0x81000203 в Windows

Содержание

- Расположение локальной политики безопасности в Windows 10

- Открываем «Локальную политику безопасности» в Windows 10

- Способ 1: Меню «Пуск»

- Способ 2: Утилита «Выполнить»

- Способ 3: «Панель управления»

- Способ 4: Консоль управления Microsoft

- Настройка параметров политики безопасности

- Настройка параметра с помощью консоли Local Security Policy

- Настройка параметра политики безопасности с помощью консоли Редактор локальной групповой политики

- Настройка параметра контроллера домена

- Основы работы с редактором локальной групповой политики в ОС Windows 10

- Содержание

- Структура редактора групповой политики

- Пример последовательности действий при редактировании определенной политики

- Последовательность действий при добавлении объектов групповой политики через консоль управления (Microsoft Management Console, MMC)

- Добавление объекта групповой политики первого уровня

- Добавление объекта групповой политики второго уровня

- Добавление объекта групповой политики третьего уровня

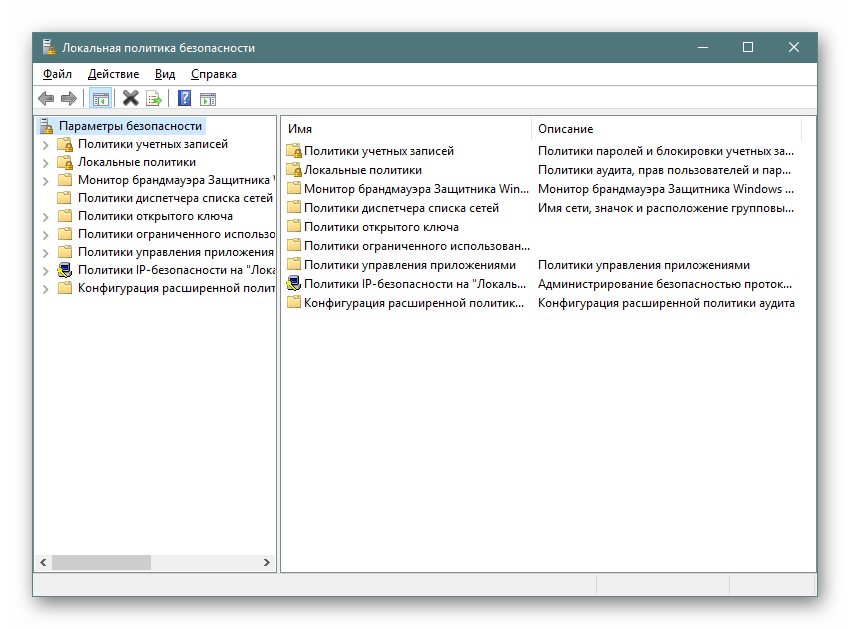

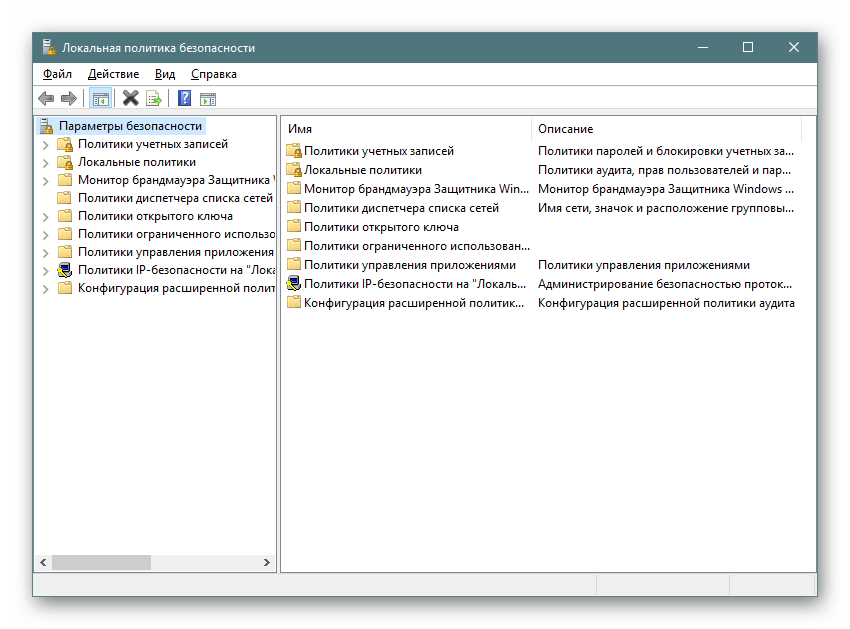

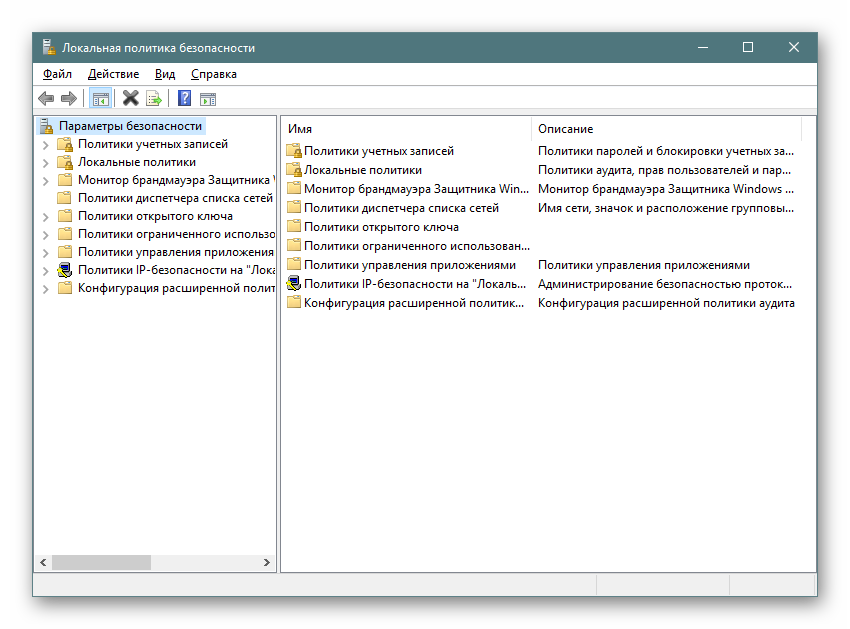

- Локальная политика безопасности в Windows 10

- Настройка «Локальной политики безопасности» в Windows 10

- Политики учетных записей

- Локальные политики

- Монитор брандмауэра Защитника Windows в режиме повышенной безопасности

- Политики диспетчера списка сетей

- Политики открытого ключа

- Политики управления приложениями

- Политики IP-безопасности на «Локальный компьютер»

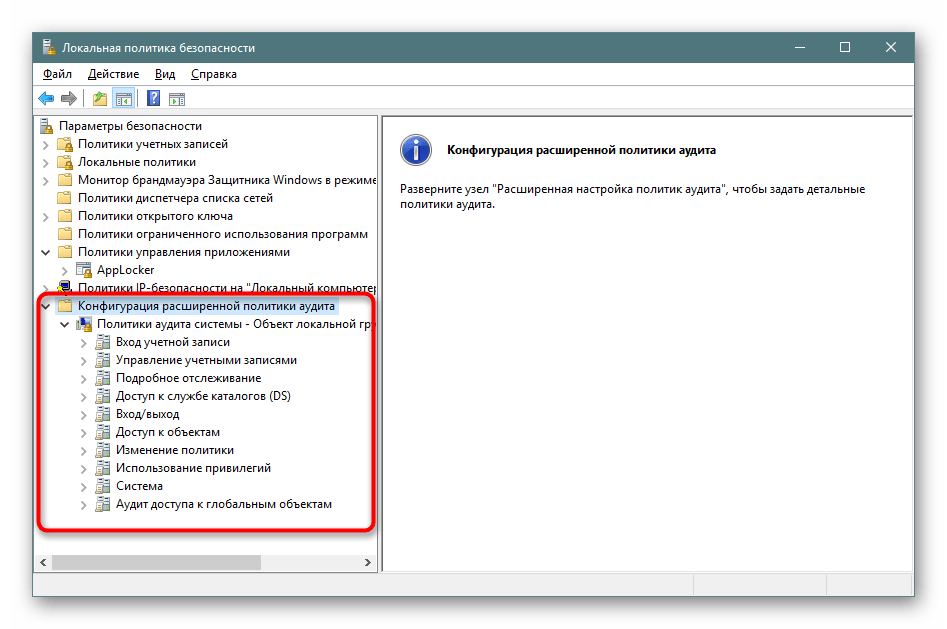

- Конфигурация расширенной политики аудита

Расположение локальной политики безопасности в Windows 10

Каждый пользователь должен заботиться о безопасности своего компьютера. Многие прибегают к включению брандмауэра Windows, устанавливают антивирус и другие защитные инструменты, но этого не всегда хватает. Встроенное средство операционной системы «Локальная политика безопасности» позволит каждому вручную оптимизировать работу учетных записей, сетей, редактировать открытые ключи и производить другие действия, связанные с наладкой защищенного функционирования ПК.

Открываем «Локальную политику безопасности» в Windows 10

Сегодня мы бы хотели обсудить процедуру запуска упомянутой выше оснастки на примере ОС Windows 10. Существуют разные методы запуска, которые станут наиболее подходящими при возникновении определенных ситуаций, поэтому целесообразным будет детальное рассмотрения каждого из них. Начнем с самого простого.

Для запуска этой оснастки версия Windows 10 должна быть Профессиональная (Professional) или Корпоративная (Enterprise)! В версии Домашняя (Home), установленной преимущественно на множестве ноутбуков, ее нет.

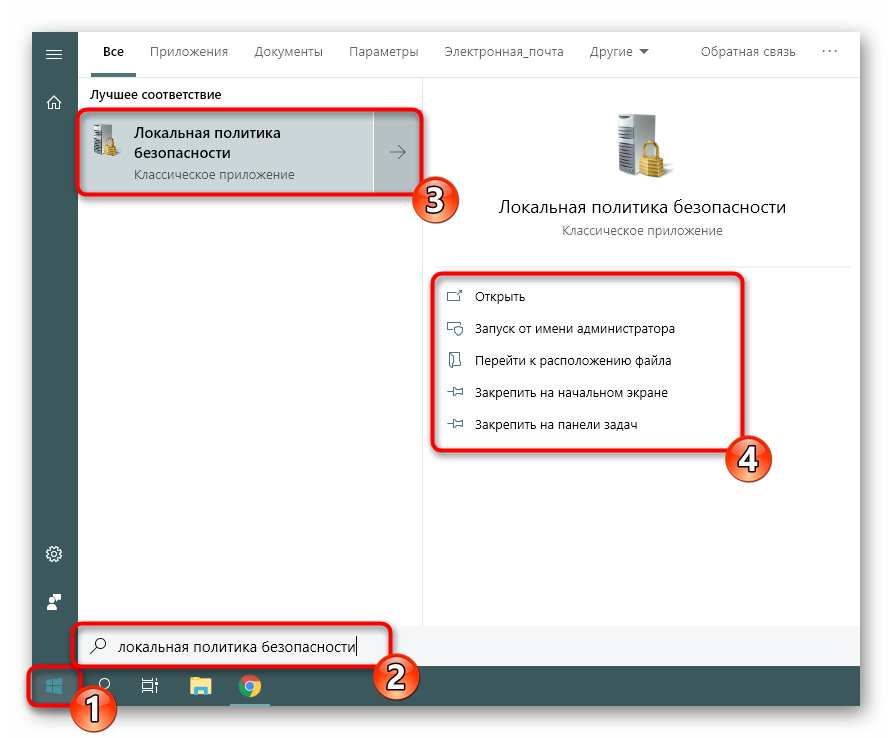

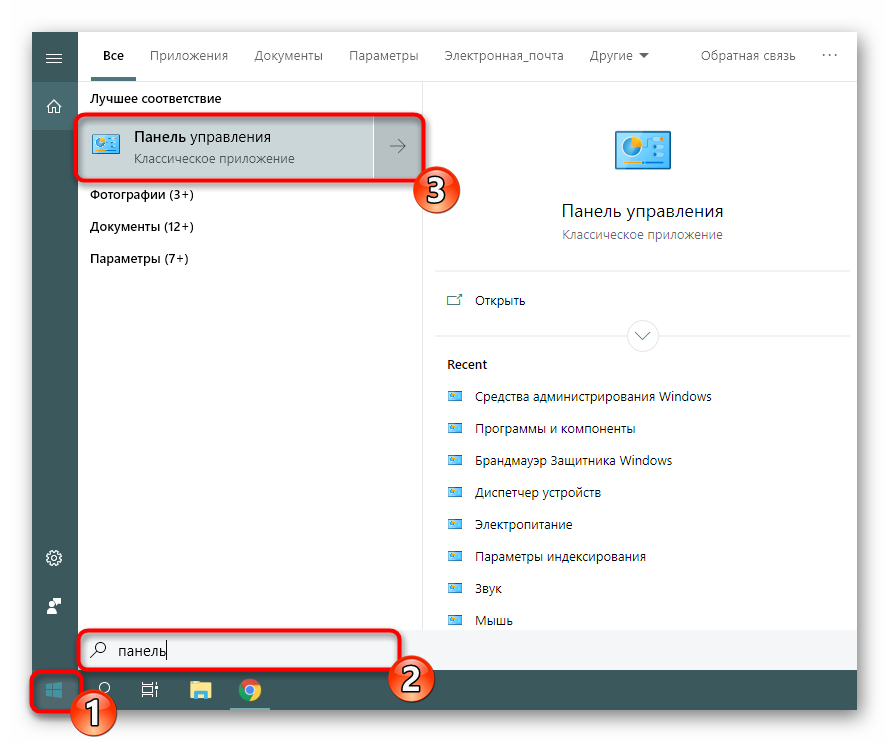

Способ 1: Меню «Пуск»

Меню «Пуск» активно задействует каждый пользователь на протяжении всего взаимодействия с ПК. Этот инструмент позволяет осуществлять переход в различные директории, находить файлы и программы. Придет на помощь он и при необходимости запуска сегодняшнего инструмента. Вам достаточно просто открыть само меню, ввести в поиске «Локальная политика безопасности» и запустить классическое приложение.

Как видите, отображается сразу несколько кнопок, например «Запуск от имени администратора» или «Перейти к расположению файла». Обратите внимание и на эти функции, ведь они однажды могут пригодиться. Вам также доступно закрепление значка политики на начальном экране или на панели задач, что значительно ускорит процесс ее открытия в дальнейшем.

Способ 2: Утилита «Выполнить»

Стандартная утилита ОС Виндовс под названием «Выполнить» предназначена для быстрого перехода к определенным параметрам, директориям или приложениям путем указания соответствующей ссылки или установленного кода. У каждого объекта имеется уникальная команда, в том числе и у «Локальной политики безопасности». Ее запуск происходит так:

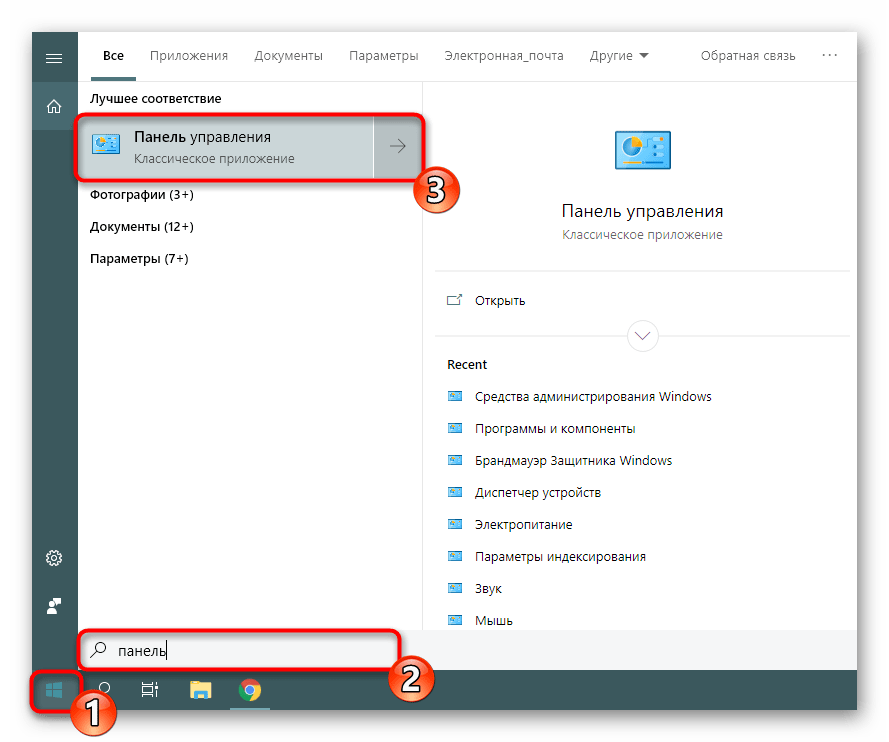

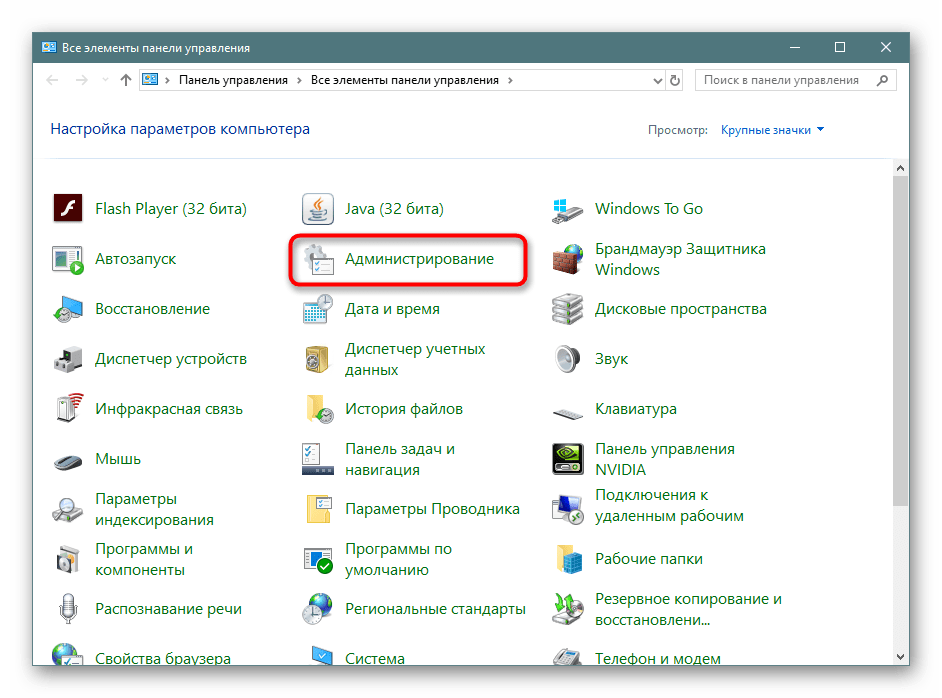

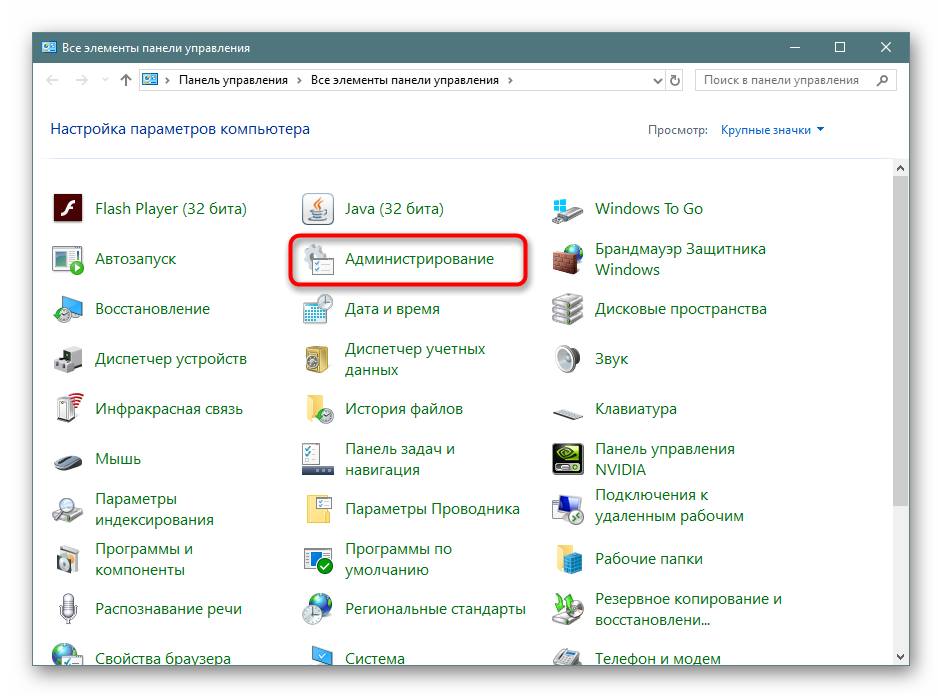

Способ 3: «Панель управления»

Хоть разработчики операционной системы Виндовс постепенно и отказываются от «Панели управления», перемещая или добавляя многие функции только в меню «Параметры», это классическое приложение все еще нормально работает. Через него тоже доступен переход к «Локальной политике безопасности», однако для этого понадобится выполнить такие шаги:

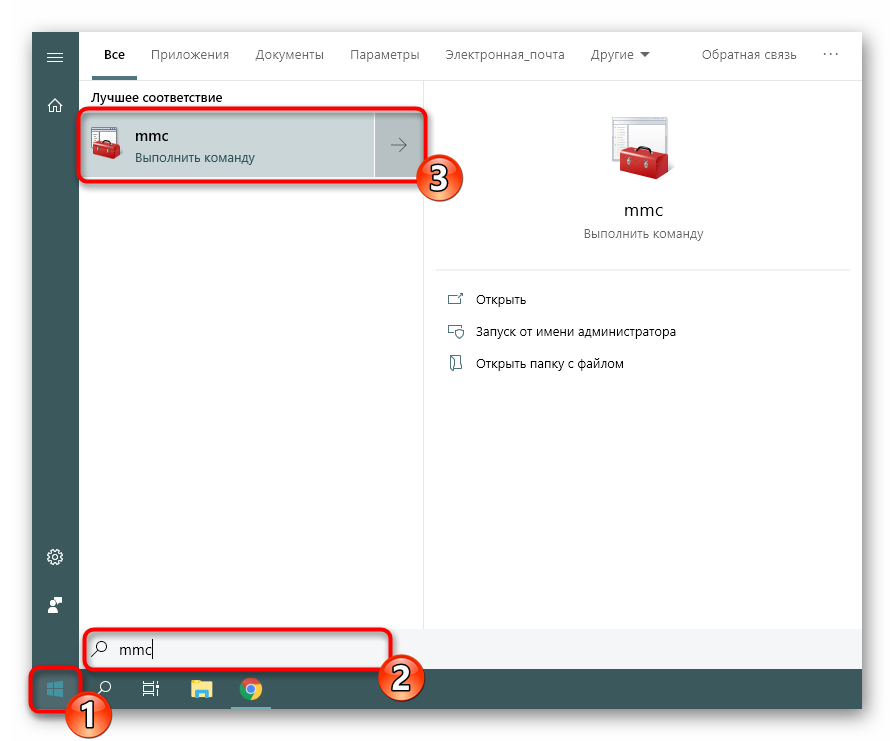

Способ 4: Консоль управления Microsoft

В Консоли управления Майкрософт происходит взаимодействие со всеми возможными в системе оснастками. Каждая из них предназначена для максимально детальной настройки компьютера и применения дополнительных параметров, связанных с ограничениями доступа к папкам, добавлением или удалением определенных элементов рабочего стола и многим другим. Среди всех политик присутствует и «Локальная политика безопасности», но ее еще нужно отдельно добавить.

Приведенный выше способ будет максимально полезен тем юзерам, кто активно использует редактор групповых политик, настраивая там необходимые ему параметры. Если вас интересуют другие оснастки и политики, советуем перейти к отдельной нашей статье по этой теме, воспользовавшись указанной ниже ссылкой. Там вы ознакомитесь с основными моментами взаимодействия с упомянутым инструментом.

Что же касается настройки «Локальной политики безопасности», производится она каждым пользователем индивидуально — им подбираются оптимальные значения всех параметров, но при этом существуют и главные аспекты конфигурации. Детальнее о выполнении этой процедуры читайте далее.

Теперь вы знакомы с четырьмя различными методами открытия рассмотренной оснастки. Вам осталось только подобрать подходящий и воспользоваться им.

Помимо этой статьи, на сайте еще 12357 инструкций.

Добавьте сайт Lumpics.ru в закладки (CTRL+D) и мы точно еще пригодимся вам.

Отблагодарите автора, поделитесь статьей в социальных сетях.

Источник

Настройка параметров политики безопасности

Область применения

Описывает действия по настройке параметра политики безопасности на локальном устройстве, на устройстве, соединяемом с доменом, и на контроллере домена.

Для выполнения этих процедур необходимо иметь права администраторов на локальном устройстве или иметь соответствующие разрешения на обновление объекта групповой политики (GPO) на контроллере домена.

Если локальный параметр недоступен, это указывает на то, что GPO в настоящее время контролирует этот параметр.

Настройка параметра с помощью консоли Local Security Policy

Чтобы открыть локализованную политику безопасности на экране Начните, введите secpol.mscи нажмите кнопку ENTER.

В Параметры панели безопасности консоли сделайте одно из следующих:

При нажатии параметра политики в области сведений дважды щелкните политику безопасности, которую необходимо изменить.

Измените параметр политики безопасности и нажмите кнопку ОК.

Настройка параметра политики безопасности с помощью консоли Редактор локальной групповой политики

Для выполнения этих процедур необходимо иметь соответствующие разрешения на установку и использование консоли управления Microsoft (MMC) и обновление объекта групповой политики (GPO) на контроллере домена.

Откройте редактор локальной групповой политики (gpedit.msc).

В дереве консоли нажмите кнопку Конфигурациякомпьютера, нажмите кнопку Windows Параметрыи нажмите кнопку Безопасность Параметры.

Выполните одно из следующих действий.

В области сведений дважды щелкните параметр политики безопасности, который необходимо изменить.

Если эта политика безопасности еще не определена, выберите поле Определение этих параметров политики.

Измените параметр политики безопасности и нажмите кнопку ОК.

Если вы хотите настроить параметры безопасности для многих устройств в сети, вы можете использовать консоль управления групповой политикой.

Настройка параметра контроллера домена

Следующая процедура описывает настройку параметра политики безопасности только для контроллера домена (от контроллера домена).

Чтобы открыть политику безопасности контроллера домена в дереве консоли, найдите GroupPolicyObject [ComputerName] Политика, щелкните Конфигурация компьютера, нажмите кнопку Windows Параметры, а затем нажмите кнопку Параметры .

Выполните одно из следующих действий.

В области сведений дважды щелкните политику безопасности, которую необходимо изменить.

Если эта политика безопасности еще не определена, выберите поле Определение этих параметров политики.

Измените параметр политики безопасности и нажмите кнопку ОК.

Источник

Основы работы с редактором локальной групповой политики в ОС Windows 10

Групповые политики — это параметры, управляющие функционированием системы. Групповая политика упрощает администрирование, предоставляя администраторам централизованный контроль над привилегиями, правами и возможностями пользователей и компьютеров.

Изменять групповые политики можно с помощью Редактора локальной групповой политики.

В редакциях операционной системы Windows 7 Starter, Home Basic и Home Premium редактор локальной групповой политики недоступен. Также он недоступен в редакциях Home Windows 8 и 10.

Групповые политики в Windows 10 позволяют управлять различными штатными средствами системы:

Для настройки параметров в операционной системе MS Windows 10 используется оснастка Редактор локальной групповой политики. Данная оснастка служит для просмотра и редактирования объектов групповой политики (Group Policy Object, GPO), в которых хранятся параметры локальных политик для компьютера и пользователей.

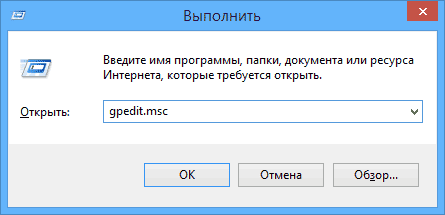

Оснастку Редактор объектов групповой политики можно запустить, например, введя в окне Выполнить, либо в поисковой строке gpedit.msc.

Рис.1 Окно Выполнить

Оснастка Локальная политика безопасности входит в состав оснастки Редактор

Рис.2 Создание ярлыка для оснастки Редактор локальной групповой политики

Чтобы работать с объектами локальной групповой политики, необходимо войти в систему с учетной записью администратора.

Содержание

Структура редактора групповой политики

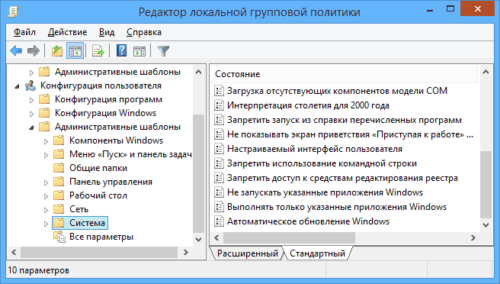

Оснастка Редактор локальной групповой политики позволяет изменять политики, распространяющиеся как на компьютеры, так и на пользователей.

В панели пространства имен оснастки Редактор локальной групповой политики представлено два узла: Конфигурация компьютера и Конфигурация пользователя.

Узел Конфигурация компьютера содержит параметры политик, определяющих работу компьютера. Эти политики регулируют функционирование операционной системы, определяют права пользователей в системе, работу системных служб и средств безопасности и т. д.

Узел Конфигурация пользователя содержит параметры политик, определяющих работу пользователей.

Рис.3 Редактор локальной групповой политики

Изменение в групповых политиках по умолчанию в операционной системе Windows применяются через полтора часа (90 мин.). За данную настройку опять же отвечает отдельная политика. Частота обновления определяется политикой Интервал обновления групповой политики для компьютеров, которая расположена в узле Конфигурация компьютера > Административные шаблоны > Система > Групповая политика. Интервал указывается в минутах и определяет, как часто компьютер будет предпринимать попытку обновления политик. Рационально уменьшать интервал обновления групповой политики при частом применении изменений.

Рис.4 Настройка частоты обновления политик

Рис.5 Настройка частоты обновления политик

Если необходимо чтобы изменения групповых политик вступили в силу немедленно, можно принудительно применить измененные параметры, которые были внесены в редакторе локальной групповой политики несколькими способами:

Рис.6 Обновление политик в командной строке

С использованием параметра /target можно указать, будет ли это обновление параметров применяться только для пользователя или только для компьютера. Если не указано, обновляются параметры обеих политик.

Рис.7 Обновление политик для пользователя в командной строке

Пример последовательности действий при редактировании определенной политики

Чтобы на примере рассмотреть настройку политик, в данной статье будет описан механизм скрытия всех апплетов Панели управления, кроме определенных. При администрировании рабочей станции иногда бывает целесообразно скрыть для неопытного пользователя большую часть апплетов Панели управления, оставив только необходимые. Для этого:

Рис.8 Редактирование параметра политики Отображать только указанные объекты панели управления

Рис.9 Редактирование параметра политики Отображать только указанные объекты панели управления

Рис.10 Список разрешенных элементов панели управления

Рис.11 Список элементов панели управления до изменения параметра локальной групповой политики

Рис.12 Список элементов панели управления после изменения параметра локальной групповой политики

Изменения, которые вносятся через редактор локальной групповой политики, будут применены для всех учетных записей, зарегистрированных в системе, включая учетную запись администратора, который инициировал изменения.

Чтобы настраивать политики для конкретных пользователей, в операционной системе Windows применяется многоуровневая локальная групповая политика:

Последовательность действий при добавлении объектов групповой политики через консоль управления (Microsoft Management Console, MMC)

Добавление объекта групповой политики первого уровня

Рис.13 Добавление оснастки через консоль управления

Рис.14 Диалоговое окно Добавление и удаление оснасток

Рис.15 Диалоговое окно выбора объекта групповой политики

Добавление объекта групповой политики второго уровня

Рис.16 Настройка объекта групповой политики второго уровня

Добавление объекта групповой политики третьего уровня

Рис.17 Консоль управления

Теперь, используя данную консоль, можно настраивать политики для определенных пользователей.

Источник

Локальная политика безопасности в Windows 10

В операционных системах семейства Windows присутствует множество оснасток и политик, представляющих собой набор параметров для настройки различных функциональных составляющих ОС. Среди них находится оснастка под названием «Локальная политика безопасности» и отвечает она за редактирование защитных механизмов Виндовс. В рамках сегодняшней статьи мы обсудим компоненты упомянутого инструмента и расскажем о их влиянии на взаимодействие с системой.

Настройка «Локальной политики безопасности» в Windows 10

Как вы уже знаете из предыдущего абзаца, упомянутая политика состоит из нескольких компонентов, каждый из которых собрал в себе параметры по регулированию защищенности самой ОС, пользователей и сетей при обмене данными. Логично будет уделить время каждому разделу, поэтому давайте сразу же начнем детальный разбор.

Запускается «Локальная политика безопасности» одним из четырех способов, каждый будет максимально полезен определенным юзерам. В статье по следующей ссылке вы можете ознакомиться с каждым методом и выбрать подходящий. Однако хотим обратить ваше внимание, что все приведенные сегодня скриншоты сделаны в самом окне инструмента, а не в редакторе локальных групповых политик, из-за чего следует учитывать особенности интерфейсов.

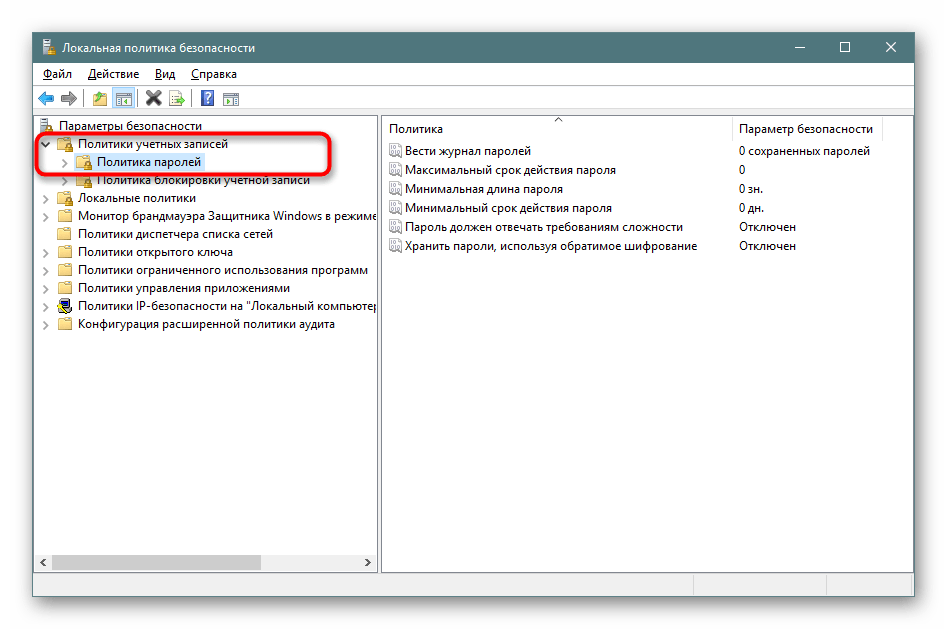

Политики учетных записей

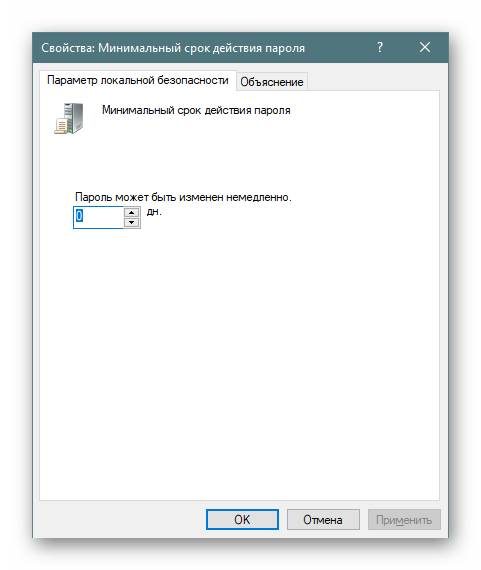

Начнем с первой категории под названием «Политики учетных записей». Разверните ее и откройте раздел «Политика паролей». Справа вы видите перечень параметров, каждый из которых отвечает за ограничения или выполнение действий. Например, в пункте «Минимальная длина пароля» вы самостоятельно указываете количество знаков, а в «Минимальный срок действия пароля» — количество дней на блокировку его изменения.

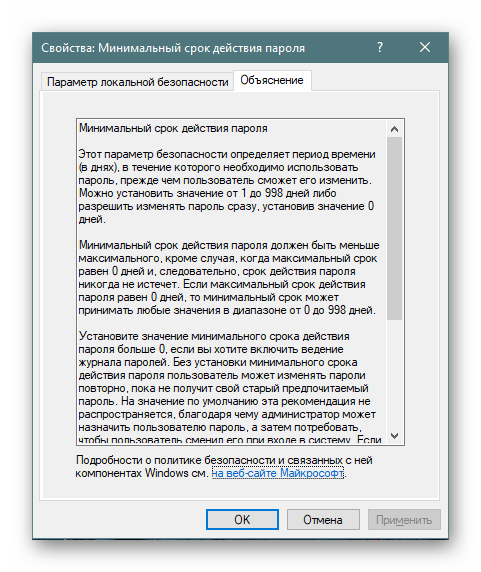

Дважды щелкните на одном из параметров, чтобы открыть отдельное окно с его свойствами. Как правило, здесь присутствует ограниченное количество кнопок и настроек. Например, в «Минимальный срок действия пароля» вы только выставляете количество дней.

Во вкладке «Объяснение» находится детальное описание каждого параметра от разработчиков. Обычно оно расписано достаточно широко, но большая часть информации является бесполезной или же очевидной, поэтому ее можно опустить, выделив только основные моменты лично для себя.

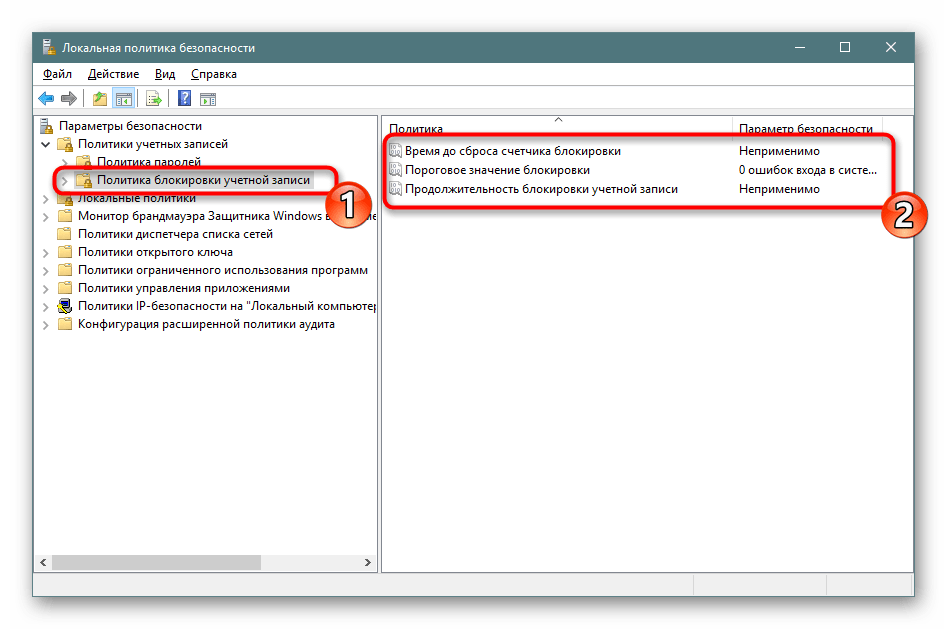

Во второй папке «Политика блокировки учетной записи» присутствует три политики. Здесь доступна установка времени до сброса счетчика блокировки, пороговое значение блокировки (количество ошибок ввода пароля при входе в систему) и продолжительность блокировки профиля пользователя. О том, как устанавливаются каждые параметры, вы уже узнали из информации выше.

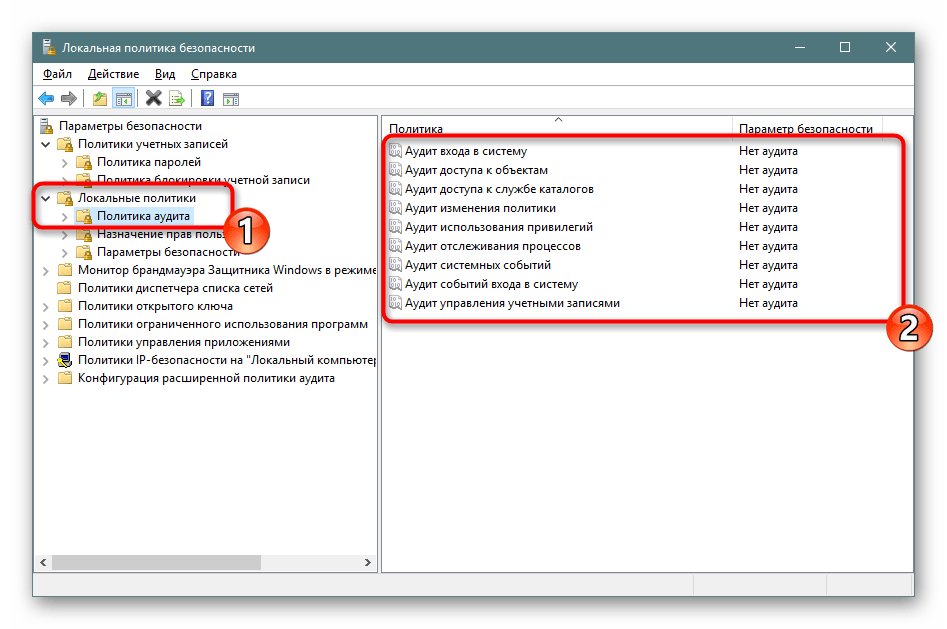

Локальные политики

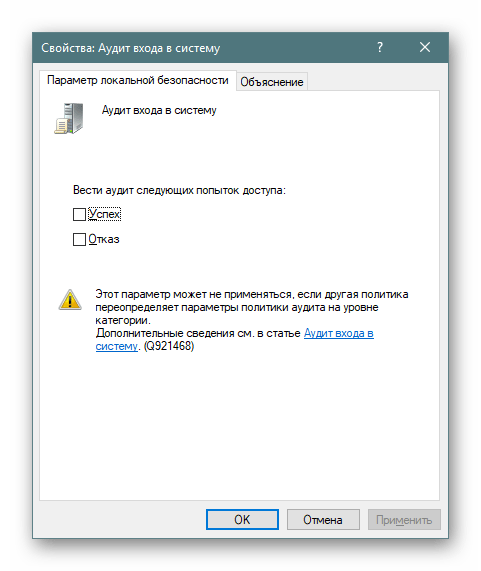

В разделе «Локальные политики» собрано сразу несколько групп параметров, разделенных по директориям. Первая имеет название «Политика аудита». Если говорить просто, аудит — процедура слежения за действиями юзера с дальнейшим занесением их в журнал событий и безопасности. Справа вы видите несколько пунктов. Их названия говорят сами за себя, поэтому отдельно останавливаться на каждом нет никакого смысла.

Если значение установлено «Нет аудита», действия отслеживаться не будут. В свойствах же на выбор предоставляется два варианта — «Отказ» и «Успех». Поставьте галочку на одном из них или сразу на обоих, чтобы сохранять успешные и прерванные действия.

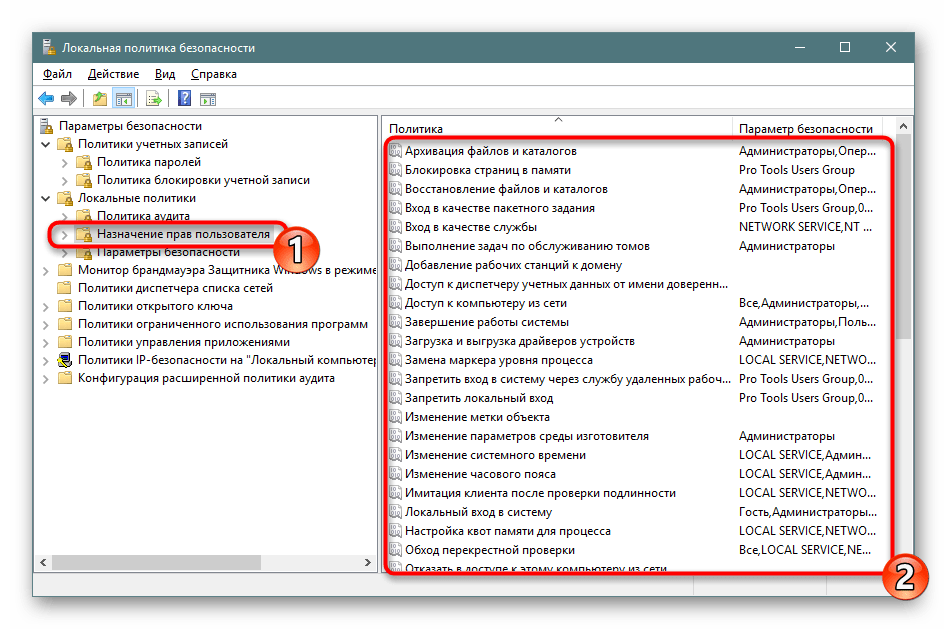

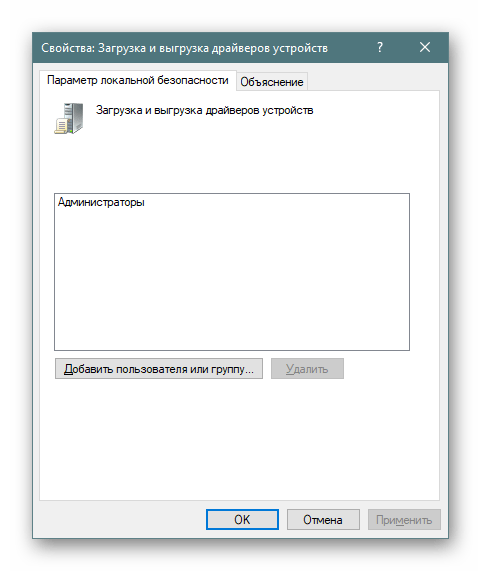

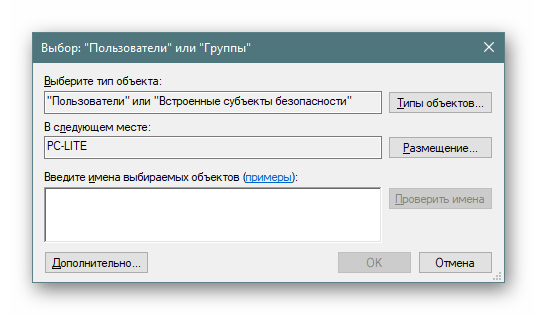

В папке «Назначение прав пользователя» собраны настройки, позволяющие предоставить группам юзеров доступ для выполнения определенных процессов, например, вход в качестве службы, возможность подключения к интернету, установка или удаление драйверов устройств и многое другое. Ознакомьтесь со всеми пунктами и их описанием самостоятельно, в этом нет ничего сложного.

В «Свойства» вы видите перечень групп пользователей, которым разрешено осуществление заданного действия.

В отдельном окне происходит добавление групп юзеров или только некоторых учетных записей из локальных компьютеров. От вас требуется лишь указать тип объекта и его размещение, а после перезагрузки компьютера все изменения вступят в силу.

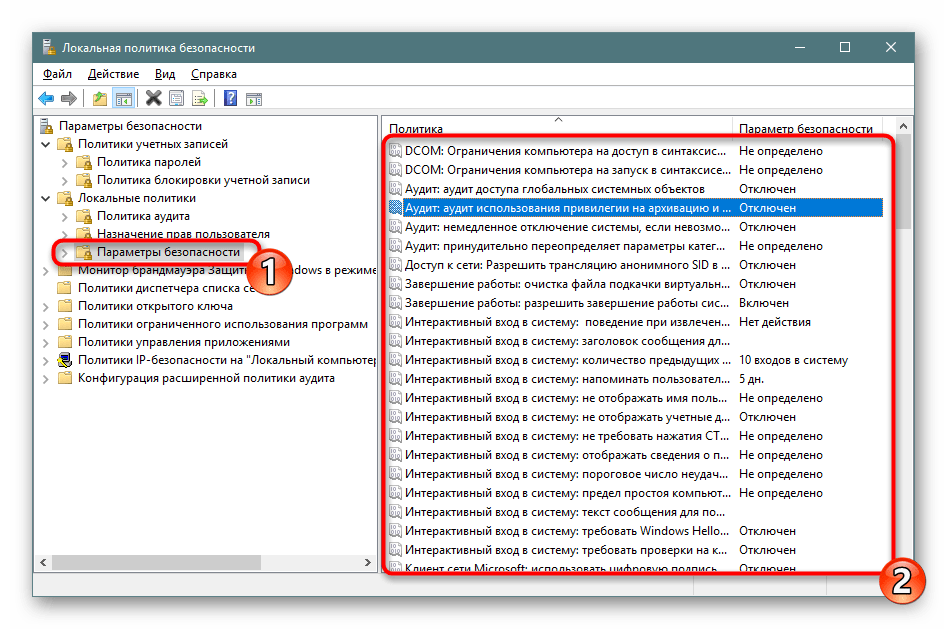

Раздел «Параметры безопасности» посвящен обеспечению защищенности двух предыдущих политик. То есть здесь вы можете настроить аудит, который будет отключать систему при невозможности добавления соответствующей записи аудита в журнал, либо же установить ограничение на количество попыток ввода пароля. Параметров здесь насчитывается более тридцати. Условно их можно разделить на группы — аудиты, интерактивный вход в систему, контроль учетных записей, сетевой доступ, устройства и сетевая безопасность. В свойствах вам разрешено активировать или отключать каждую из этих настроек.

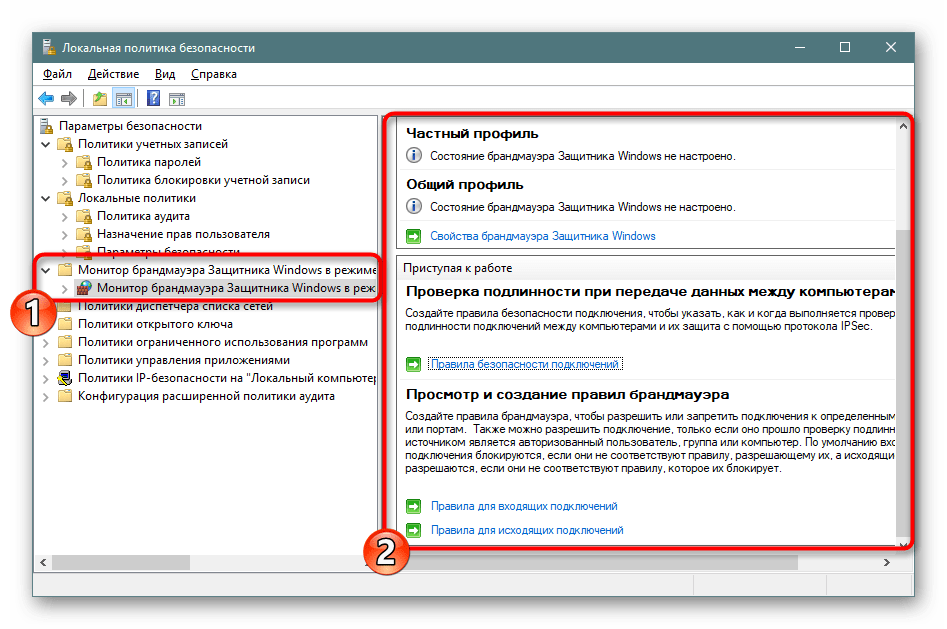

Монитор брандмауэра Защитника Windows в режиме повышенной безопасности

«Монитор брандмауэра Защитника Windows в режиме повышенной безопасности» — один из самых сложных разделов «Локальной политики безопасности». Разработчики попытались упростить процесс наладки входящих и исходящих подключений с помощью добавления Мастера настройки, однако начинающие пользователи все равно с трудом разберутся со всеми пунктами, но эти параметры и крайне редко нужны такой группе юзеров. Здесь доступно создание правил для программ, портов или предопределенных соединений. Вы блокируете либо разрешаете подключение, выбрав при этом сеть и группу.

В этом же разделе происходит определение типа безопасности подключения — изоляция, сервер-сервер, туннель или освобождение от проверки подлинности. Останавливаться на всех настройках нет смысла, ведь это пригодится только опытным администраторам, а они в состоянии самостоятельно обеспечить надежность входящих и исходящих соединений.

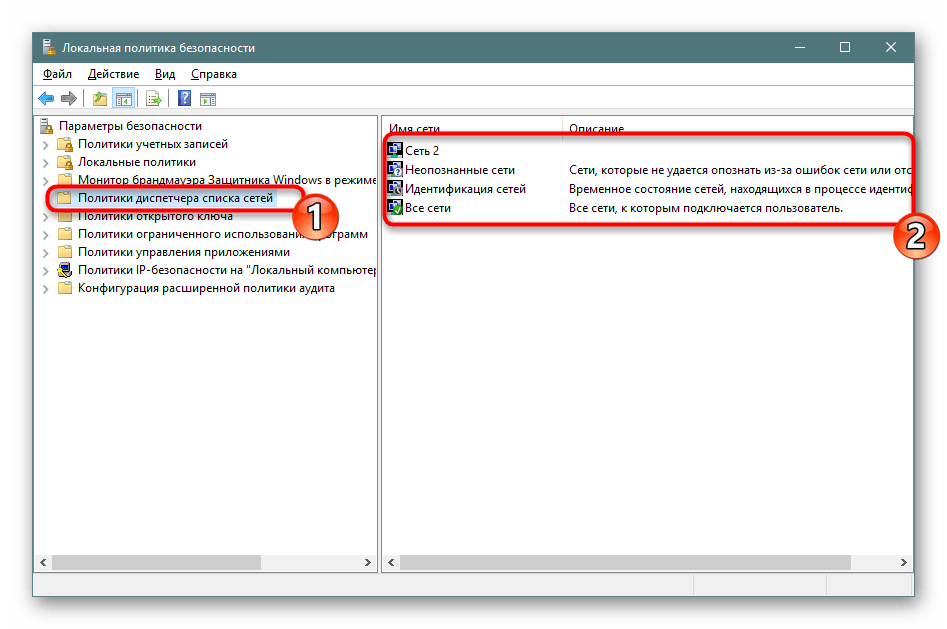

Политики диспетчера списка сетей

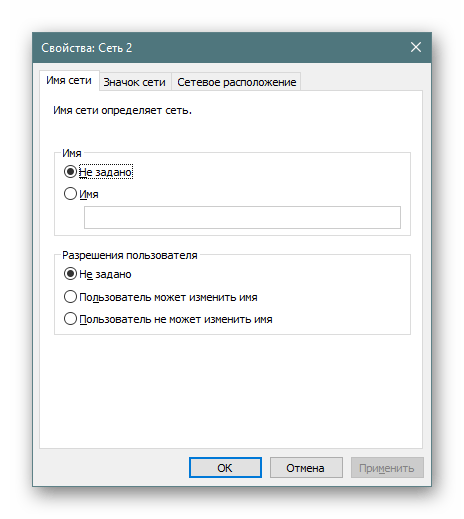

Обратите внимание на отдельную директорию «Политики диспетчера списка сетей». Количество отображаемых здесь параметров зависит от активных и доступных интернет-соединений. Например, пункт «Неопознанные сети» или «Идентификация сетей» будет присутствовать всегда, а «Сеть 1», «Сеть 2» и так далее — в зависимости от реализации вашего окружения.

В свойствах вы можете указать имя сети, добавить разрешения для пользователей, установить собственный значок или задать расположение. Все это доступно для каждого параметра и должно применяться отдельно. После выполнения изменений не забывайте их применять и перезагружать компьютер, чтобы они вступали в силу. Иногда может потребоваться и перезагрузка роутера.

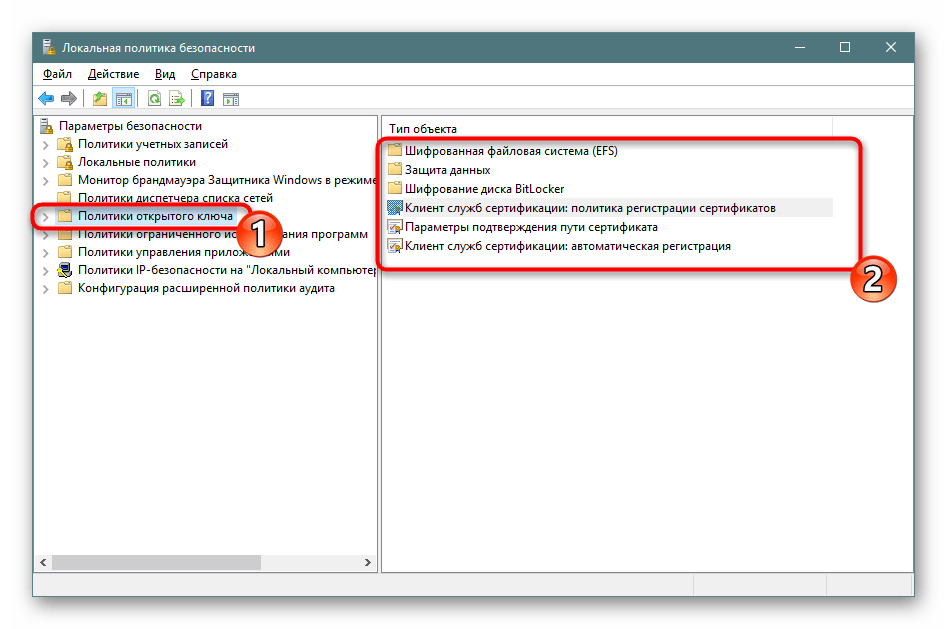

Политики открытого ключа

Полезным раздел «Политики открытого ключа» будет только для тех, кто использует компьютеры на предприятии, где для осуществления криптографических операций или других защищенных манипуляций задействованы открытые ключи и центры спецификаций. Все это позволяет гибко производить контроль доверительных отношений между устройствами, обеспечив стабильную и безопасную сеть. Внесения изменений зависят от активного на предприятии центра доверенности.

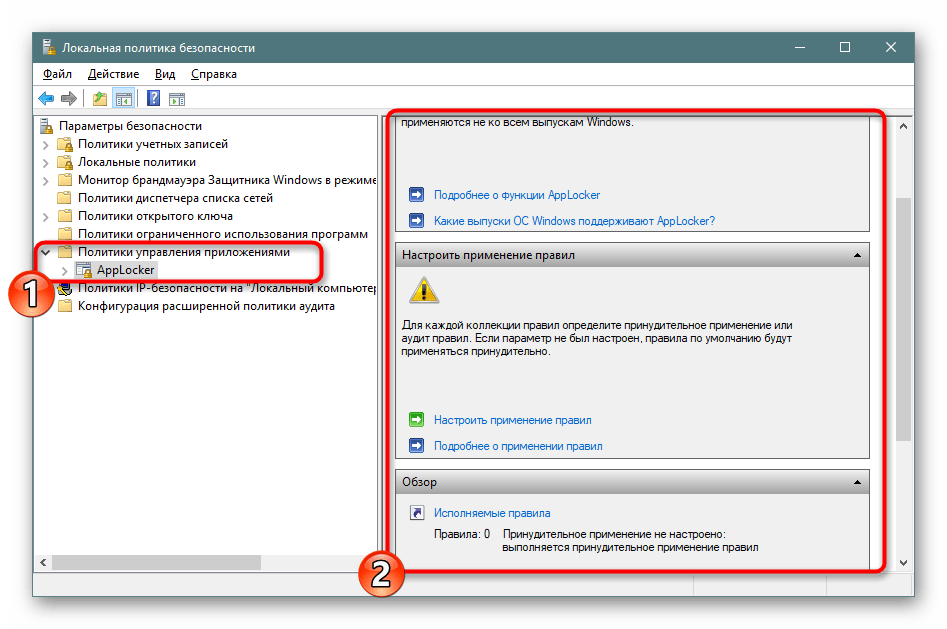

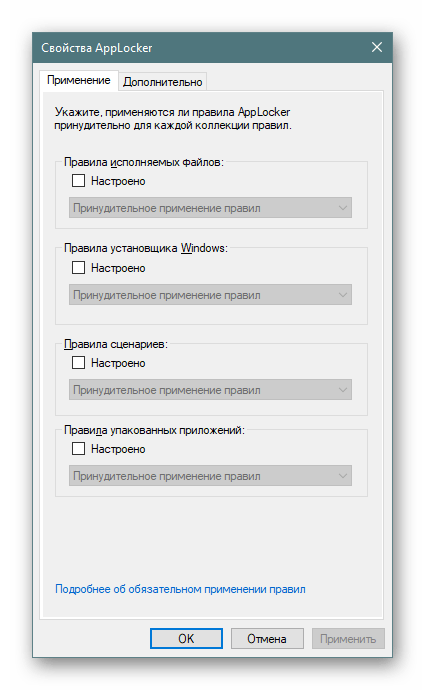

Политики управления приложениями

В «Политики управления приложениями» находится инструмент «AppLocker». Он включает в себя множество самых разнообразных функций и настроек, позволяющих регулировать работу с программами на ПК. Например, он позволяет создать правило, ограничивающее запуск всех приложений, кроме указанных, либо установить ограничение на изменение файлов программами, задав отдельные аргументы и исключения. Полную информацию по поводу упомянутого инструмента вы можете получить в официальной документации компании Microsoft, там все расписано максимально детально, с объяснением каждого пункта.

Что же касается меню «Свойства», то здесь применение правил настраивается для коллекций, например, исполняемые файлы, установщик Windows, сценарии и упакованные приложения. Каждое значение может применяться принудительно, в обход другим ограничениям «Локальной политики безопасности».

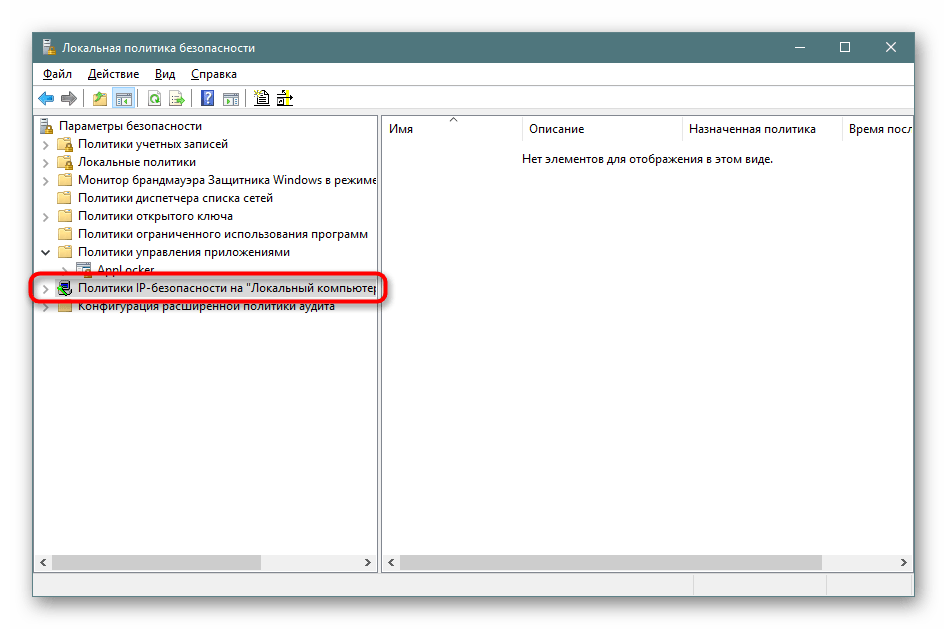

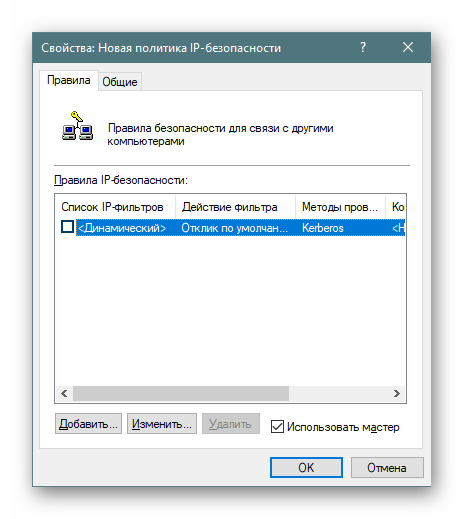

Политики IP-безопасности на «Локальный компьютер»

Настройки в разделе «Политики IP-безопасности на «Локальный компьютер»» имеют некое сходство с теми, что доступны в веб-интерфейсе роутера, например, включение шифрования трафика либо его фильтрация. Пользователь сам создает неограниченное количество правил через встроенный Мастер создания указывает там методы шифрования, ограничения на передачу и прием трафика, а также активирует фильтрацию по IP-адресам (разрешение или запрет на подключение к сети).

На скриншоте ниже вы видите пример одного из таких правил связи с другими компьютерами. Здесь присутствует список IP-фильтров, их действие, методы проверки, конечная точка и тип подключения. Все это задается пользователем вручную, исходя из его потребностей в обеспечении фильтрации передачи и приема трафика с определенных источников.

Конфигурация расширенной политики аудита

В одной из предыдущих частей сегодняшней статьи вы уже были ознакомлены с аудитами и их настройкой, однако существуют еще дополнительные параметры, которые вынесены в отдельный раздел. Здесь уже вы видите более обширное действие аудитов — создание/завершение процессов, изменение файловой системы, реестра, политик, управление группами учетных записей пользователей, приложений и многое другое, с чем можете ознакомиться самостоятельно.

Корректировка правил осуществляется точно так же — нужно лишь отметить галочкой «Успех», «Отказ», чтобы запустить процедуру слежения и записи в журнал безопасности.

На этом ознакомление с «Локальной политикой безопасности» в Windows 10 завершено. Как видите, здесь присутствует множество самых полезных параметров, позволяющих организовать хорошую защиту системы. Мы настоятельно советуем перед внесением определенных изменений внимательно изучить описание самого параметра, чтобы понять его принцип работы. Редактирование некоторых правил иногда приводит к серьезным проблемам работы ОС, поэтому делайте все крайне осторожно.

Помимо этой статьи, на сайте еще 12357 инструкций.

Добавьте сайт Lumpics.ru в закладки (CTRL+D) и мы точно еще пригодимся вам.

Отблагодарите автора, поделитесь статьей в социальных сетях.

Источник

Содержание

- 1 Открываем «Локальную политику безопасности» в Windows 10

- 2 Еще по теме

- 3 Зачем в Windows нужна локальная политика безопасности

- 4 Где находится и как работает локальная политика безопасности

- 5 Как выключить локальную политику безопасности

- 6 Локальная политика безопасности Windows 10 не включается

Каждый пользователь должен заботиться о безопасности своего компьютера. Многие прибегают к включению брандмауэра Windows, устанавливают антивирус и другие защитные инструменты, но этого не всегда хватает. Встроенное средство операционной системы «Локальная политика безопасности» позволит каждому вручную оптимизировать работу учетных записей, сетей, редактировать открытые ключи и производить другие действия, связанные с наладкой защищенного функционирования ПК.

Читайте также:Включение / отключение Защитника в Windows 10Установка бесплатного антивируса на ПК

Открываем «Локальную политику безопасности» в Windows 10

Сегодня мы бы хотели обсудить процедуру запуска упомянутой выше оснастки на примере ОС Windows 10. Существуют разные методы запуска, которые станут наиболее подходящими при возникновении определенных ситуаций, поэтому целесообразным будет детальное рассмотрения каждого из них. Начнем с самого простого.

Способ 1: Меню «Пуск»

Меню «Пуск» активно задействует каждый пользователь на протяжении всего взаимодействия с ПК. Этот инструмент позволяет осуществлять переход в различные директории, находить файлы и программы. Придет на помощь он и при необходимости запуска сегодняшнего инструмента. Вам достаточно просто открыть само меню, ввести в поиске «Локальная политика безопасности» и запустить классическое приложение.

Как видите, отображается сразу несколько кнопок, например «Запуск от имени администратора» или «Перейти к расположению файла». Обратите внимание и на эти функции, ведь они однажды могут пригодиться. Вам также доступно закрепление значка политики на начальном экране или на панели задач, что значительно ускорит процесс ее открытия в дальнейшем.

Способ 2: Утилита «Выполнить»

Стандартная утилита ОС Виндовс под названием «Выполнить» предназначена для быстрого перехода к определенным параметрам, директориям или приложениям путем указания соответствующей ссылки или установленного кода. У каждого объекта имеется уникальная команда, в том числе и у «Локальной политики безопасности». Ее запуск происходит так:

- Откройте «Выполнить», зажав комбинацию клавиш Win + R. В поле пропишите

secpol.msc, после чего нажмите на клавишу Enter или щелкните на «ОК».

Буквально через секунду откроется окно управления политикой.</li>

Способ 3: «Панель управления»

Хоть разработчики операционной системы Виндовс постепенно и отказываются от «Панели управления», перемещая или добавляя многие функции только в меню «Параметры», это классическое приложение все еще нормально работает. Через него тоже доступен переход к «Локальной политике безопасности», однако для этого понадобится выполнить такие шаги:

- Откройте меню «Пуск», найдите через поиск «Панель управления» и запустите ее.

Перейдите к разделу «Администрирование».</li>

В списке отыщите пункт «Локальная политика безопасности» и дважды щелкните по нему ЛКМ.</li>

Дожидайтесь запуска нового окна для начала работы с оснасткой.</li></ol>

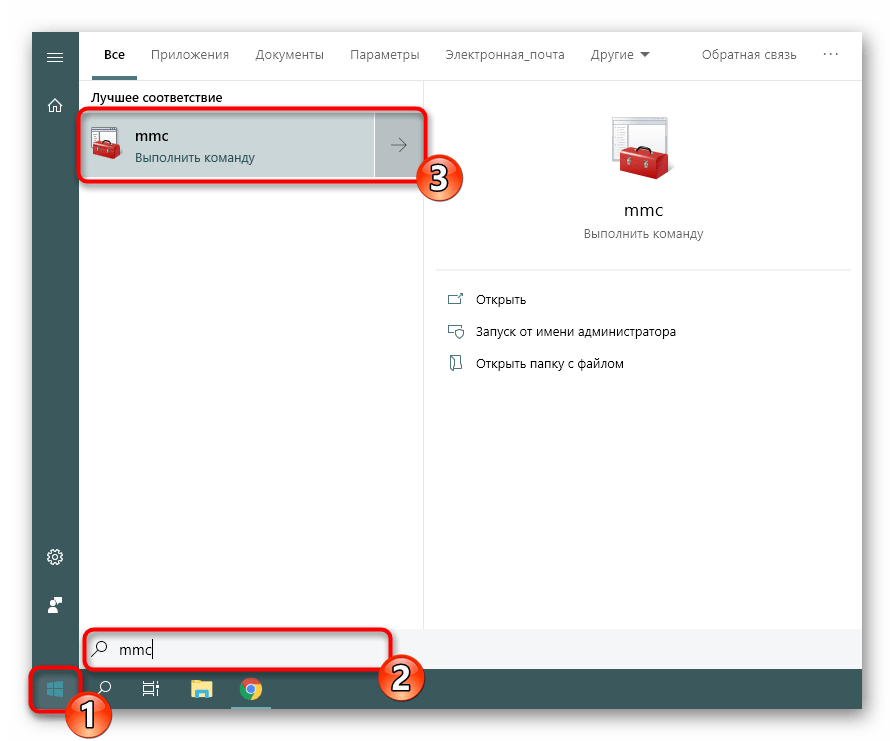

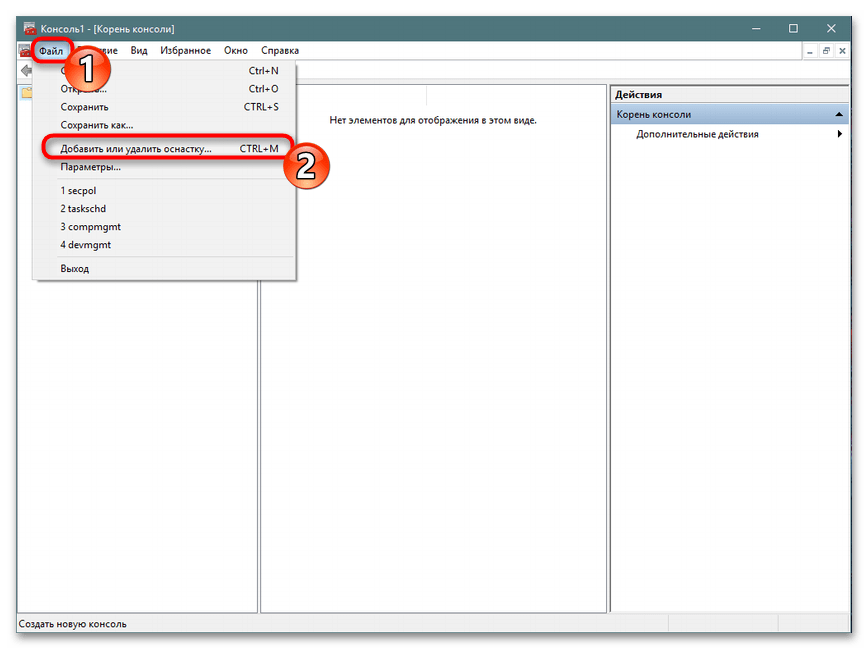

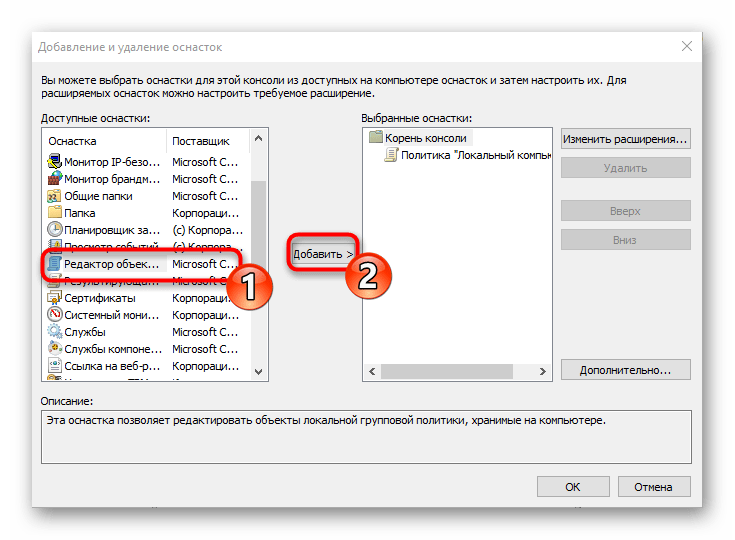

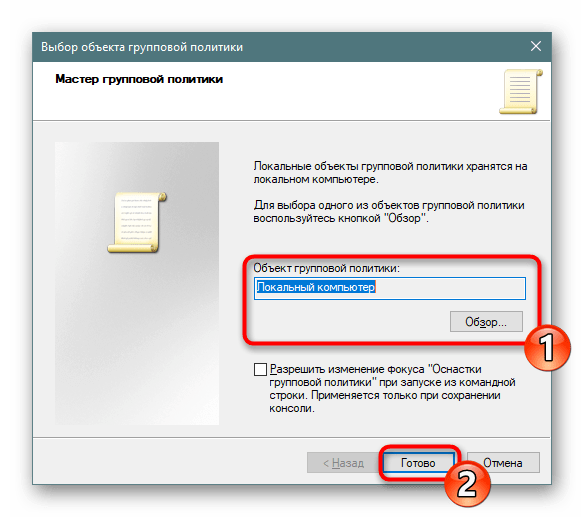

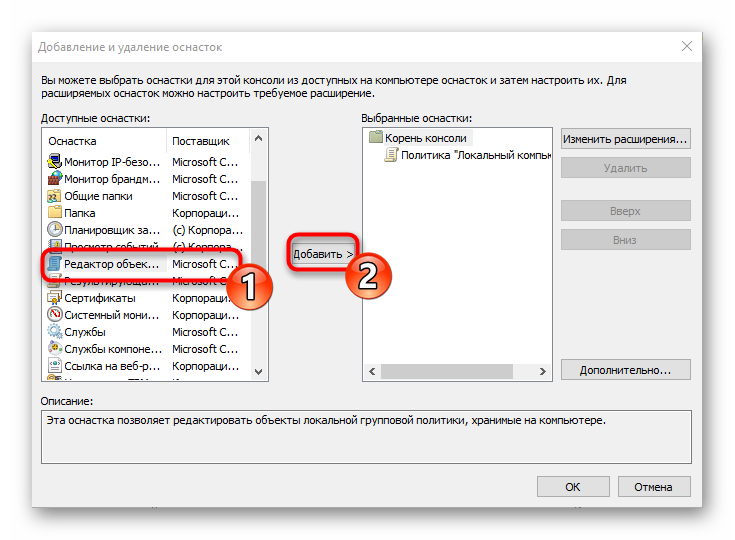

Способ 4: Консоль управления Microsoft

В Консоли управления Майкрософт происходит взаимодействие со всеми возможными в системе оснастками. Каждая из них предназначена для максимально детальной настройки компьютера и применения дополнительных параметров, связанных с ограничениями доступа к папкам, добавлением или удалением определенных элементов рабочего стола и многим другим. Среди всех политик присутствует и «Локальная политика безопасности», но ее еще нужно отдельно добавить.

- В меню «Пуск» найдите

mmcи перейдите к этой программе.

Через всплывающее окно «Файл» приступайте к добавлению новой оснастки, нажав на соответствующую кнопку.</li>

В разделе «Доступные оснастки» отыщите «Редактор объектов», выделите его и щелкните на «Добавить».</li>

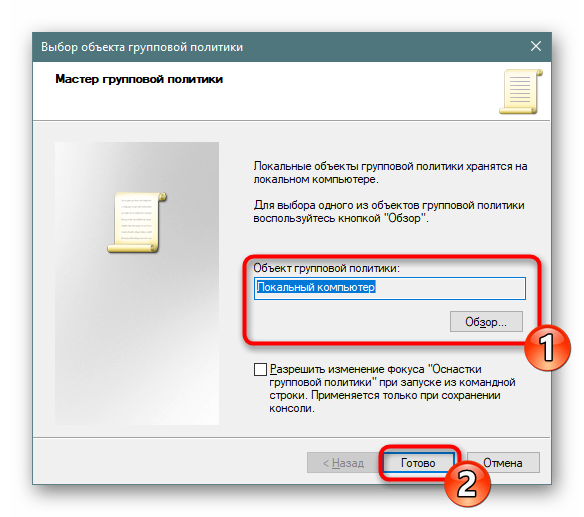

Поместите параметр в объект «Локальный компьютер» и щелкните на «Готово».</li>

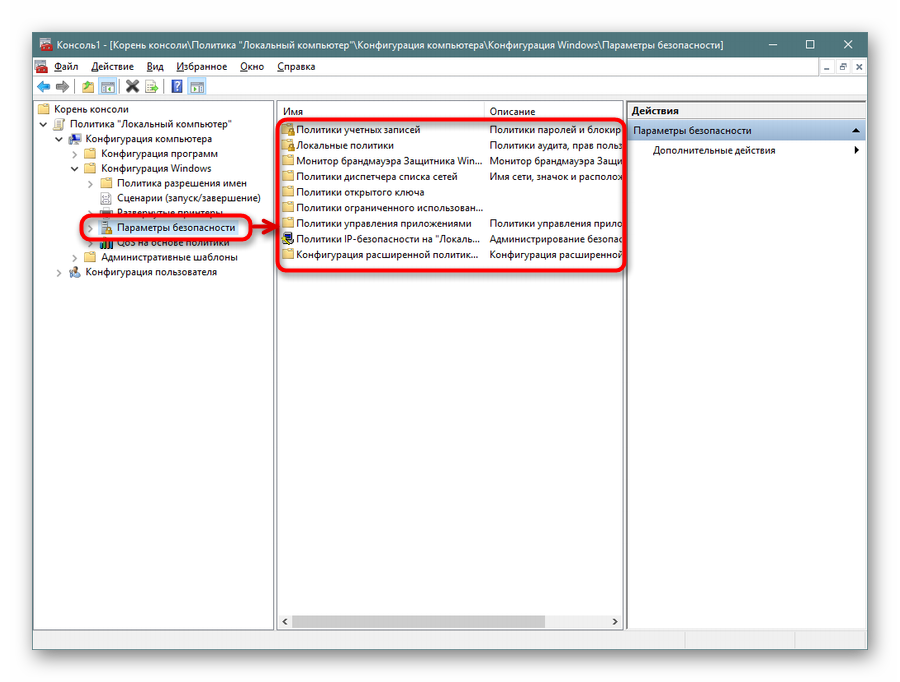

Осталось только перейти к политике безопасности, чтобы убедиться в ее нормальном функционировании. Для этого откройте корень «Конфигурация компьютера» — «Конфигурация Windows» и выделите «Параметры безопасности». Справа отобразятся все присутствующие настройки. Перед закрытием меню не забудьте сохранить изменения, чтобы добавленная конфигурация осталась в корне.</li>

</ol>

Приведенный выше способ будет максимально полезен тем юзерам, кто активно использует редактор групповых политик, настраивая там необходимые ему параметры. Если вас интересуют другие оснастки и политики, советуем перейти к отдельной нашей статье по этой теме, воспользовавшись указанной ниже ссылкой. Там вы ознакомитесь с основными моментами взаимодействия с упомянутым инструментом.

Читайте также: Групповые политики в Windows

Что же касается настройки «Локальной политики безопасности», производится она каждым пользователем индивидуально — им подбираются оптимальные значения всех параметров, но при этом существуют и главные аспекты конфигурации. Детальнее о выполнении этой процедуры читайте далее.

Подробнее: Настраиваем локальную политику безопасности в Windows

Теперь вы знакомы с четырьмя различными методами открытия рассмотренной оснастки. Вам осталось только подобрать подходящий и воспользоваться им. Мы рады, что смогли помочь Вам в решении проблемы.

Опишите, что у вас не получилось. Наши специалисты постараются ответить максимально быстро.

Помогла ли вам эта статья?

—>

Область применения

- Windows 10

В этой статье описаны действия, которые необходимо выполнить, чтобы настроить параметр политики безопасности на локальном устройстве, на подключенном к домену устройстве и на контроллере домена.

У вас должны быть права администратора на локальном устройстве либо у вас должны быть соответствующие разрешения на обновление объекта групповой политики (GPO) на контроллере домена для выполнения этих процедур.

Если локальная настройка недоступна, она указывает на то, что объект GPO, который в данный момент управляет этим параметром.

- Чтобы открыть локальную политику безопасности, на начальном экране введите secpol. mscи нажмите клавишу ВВОД.

-

В разделе Параметры безопасности в дереве консоли выполните одно из указанных ниже действий.

- Нажмите политики учетных записей , чтобы изменить политику паролей или политику блокировки учетных записей.

- Щелкните Локальные политики , чтобы изменить политику аудита, Назначение прав пользователяи Параметры безопасности.

-

Когда вы найдете параметр политики в области сведений, дважды щелкните политику безопасности, которую вы хотите изменить.

-

Измените параметр политики безопасности, а затем нажмите кнопку ОК.

Примечание

- В некоторых параметрах политики безопасности требуется, чтобы устройство было переустановлено, прежде чем установка вступит в силу.

- Любые изменения, внесенные в назначение прав пользователя для учетной записи, вступают в силу при следующем входе в систему владельца учетной записи.

Для выполнения этих процедур необходимо иметь соответствующие разрешения на установку и использование консоли управления (MMC), а также для обновления объекта групповой политики (GPO) на контроллере домена.

- Откройте редактор локальных групповых политик (gpedit. msc).

- В дереве консоли щелкните Конфигурация компьютера, выберите пункт Параметры Windows, а затем — Параметры безопасности.

-

Выполните одно из указанных ниже действий.

- Нажмите политики учетных записей , чтобы изменить политику паролей или политику блокировки учетных записей.

- Щелкните Локальные политики , чтобы изменить политику аудита, Назначение прав пользователяи Параметры безопасности.

-

В области сведений дважды щелкните параметр политики безопасности, который вы хотите изменить.

Примечание

Если эта политика безопасности еще не определена, установите флажок определить параметры политики .

-

Измените параметр политики безопасности, а затем нажмите кнопку ОК.

Примечание

Если вы хотите настроить параметры безопасности для многих устройств в сети, вы можете использовать консоль управления групповыми политиками.

Ниже описано, как настроить параметр политики безопасности только для контроллера домена (с контроллера домена).

- Чтобы открыть политику безопасности контроллера домена, в дереве консоли найдите политику граупполициобжект [имя_компьютера ] , нажмите кнопку Конфигурация компьютера, выберите пункт Параметры Windows, а затем — Параметры безопасности.

-

Выполните одно из указанных ниже действий.

- Дважды щелкните политики учетных записей , чтобы изменить политику паролей, политику блокировки учетных записейили политику Kerberos.

- Щелкните Локальные политики , чтобы изменить политику аудита, Назначение прав пользователяили Параметры безопасности.

-

В области сведений дважды щелкните политику безопасности, которую вы хотите изменить.

Примечание

Если эта политика безопасности еще не определена, установите флажок определить параметры политики .

-

Измените параметр политики безопасности, а затем нажмите кнопку ОК.

Важно!

- Всегда проверяйте только что созданную политику в тестовом подразделении, прежде чем применять ее к сети.

- При изменении параметра безопасности с помощью объекта групповой политики и нажатии кнопки ОКэтот параметр вступит в силу при следующем обновлении параметров.

Еще по теме

—> Июль 28th, 2017

Георгий Кулешовский

Если вы посчитали, что, настроив на своём сервере антивирусы, вы на 100% обезопасили себя и своих клиентов от каких бы то ни было инцидентов, то это ещё не всё. Вам не помешают групповые настройки, исключающие любые ошибки.

Зачем в Windows нужна локальная политика безопасности

Групповая (локальная) политика безопасности (ГПБ/ЛПБ) — это программные средства, обеспечивающие согласованную и максимально эффективную работу компьютеров компании или учреждения. Иметь высокую производительность труда, экономя время и ресурсы — это о вас, если на ПК и ноутбуках под управлением Windows работают настройки группового соединения: вместе эти компьютеры образуют единое целое, помогающее вашей конторе расти и развиваться дальше. Для этого требуется их подключение к одному домену.

Какая версия Windows 10 подходит для настроек групповой политики

Вам нужна Professional/Enterprise — её используют работники частных фирм и госслужащие. Дело в том, что в версии Home/Starter, предназначенной для обычных пользователей, нет компонента gpedit.exe (англ. Group Politics Editor) — нужна его принудительная установка.

Почему в Windows Home/Starter нет инструмента GPEdit

В Home/Starter ГПБ представлена лишь службой «Клиент групповой политики», которую можно отключить совсем. Да и зачем она, если доступ к расширенным настройкам закрыт? Сделано это для предотвращения изменений, вносимых в настройки ОС вредоносным ПО под именем администратора.

Где находится и как работает локальная политика безопасности

Локальные средства безопасности «десятки» управляются службой «Клиент групповой политики». Если эта служба отключена, средство Group Politics Editor не запустится или будет давать сбои в настройке.

Запуск редактора локальной политики безопасности Windows 10

Дайте команду «Пуск — Выполнить» и введите в открывшейся строке команду gpedit.msc.

Подтвердите ввод, нажав OK

Запустить редактор также можно, введя «gpedit» в поиске главного меню Windows 8/10.

Функционал редактора групповой политики

Настройка сервиса ГПБ включает в себя:

- конфигурацию программ — управляет сторонними приложениями;

- конфигурацию «десятки» — управляет настройками безопасности системы;

- административные шаблоны — фактически это замена утомительного редактирования настроек из реестра.

Основное окно редактора показывает все настройки групповой политики

Как выключить локальную политику безопасности

Необходимо выключить службу «Клиент групповой политики». Но она «вшита» в Windows 7/8/10 настолько прочно, что остановить и деактивировать её с помощью встроенного мастера настройки служб, вызываемого из диспетчера задач, нельзя.

Самый действенный способ — вмешаться в реестр системы. Сделайте следующее:

- Войдите в уже знакомую строку запуска программ «Выполнить» и введите команду «regedit». Откроется редактор реестра.

- Перейдите в директорию HKLMSYSTEMCurrentControlSetServicesgpsvc (процесс gpsvc.exe, видимый в диспетчере задач при работе «Клиента групповой политики», запускается реестром Windows из этого места).

- Правый щелчок мышью откроет меню папки «gpsvc» — выберите «Разрешения».

В редакторе реестра находим папку «gpsvc», нажимаем «Разрешения»

- Выберите другого владельца, зайдя в дополнительные параметры безопасности.

Без изменения имени вы не сможете добраться до полного доступа к процессу gpsvc

- Отметьте все разрешения. Желательно удалить лишних пользователей из настройки неограниченного доступа к службе.

Отметьте все разрешения, удалите лишних пользователей из настройки дополнительного доступа в графе «Группы или пользователи»

- Вернитесь к папке gpsvc в данной директории реестра и измените ключ Start, введя значение 4 («Отключено»).

В папке gpsvc измените ключ Start, введя значение 4, и система отключится

- Закройте все окна, нажав OK, перезапустите компьютер.

Это ещё не всё! Вам будет мешать сообщение в трее о неработе службы «Клиент групповой политики».

Оно будет появляться каждый раз, уберите его

Чтобы его убрать, сделайте следующее:

- Запустите уже знакомый редактор реестра.

- Удалите из него папку HKLMSYSTEMCurrentControlSetControlWinlogonNotificationsComponentsGPClient.

Запустите редактор реестра и удалите из него папку GPClient

Предварительно сохраните эту папку в отдельный файл реестра. Это делается на случай, если работу службы нужно быстро восстановить, не переустанавливая Windows. После удаления папки перезапустите компьютер — уведомление больше не появится.

Локальная политика безопасности Windows 10 не включается

Причины, по которым не включается служба, следующие:

- вы скачали сборку ОС, в которой этот компонент отключён. Вам поможет код реестра (можно сохранить и запустить как отдельный reg-файл): Windows [HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystem] «EnableInstallerDetection»=dword:00000001. Перезапустите компьютер после запуска созданного твика;

- вы используете Win 10 Home. Поставьте сервис «Локальная политика безопасности самостоятельно, если у вас нет сборки Professional или Enterprise. Воспользуйтесь инструкциями для Windows 7 и выполните похожее для Windows 10;

- недостаточно прав, нужны «админские» права. Чтобы включить учётную запись администратора, воспользуйтесь командой «net user администратор /active:yes» в командной строке и зайдите в систему под именем администратора. Попытайтесь запустить редактор ГПБ заново известными выше способами. Как только надобность в GPEditor отпадёт и службу вы отключите, выйдите из учётной записи администратора и выключите его командой «net user администратор /active:no».

Видео: как установить редактор групповой политики в Windows

Службы и процессы групповой безопасности Windows — полезный инструмент, здорово выручающий в работе. Когда он не нужен, его легко выключить.

Используемые источники:

- https://lumpics.ru/where-is-the-local-security-policy-in-windows-10/

- https://docs.microsoft.com/ru-ru/windows/security/threat-protection/security-policy-settings/how-to-configure-security-policy-settings

- https://kompkimi.ru/windows10/redaktor-lokalnoy-gruppovoy-politiki-windows-10

Очень часто для тонкой настройки параметров Windows используется консоль редактора групповых политик (gpedit.msc). Однако в домашних редакциях Windows 10 Home консоль редактор политик отсутствует(в отличии от Windows 10 Pro и Enterprise). Вероятно, что по логике Microsoft домашнему пользователя не нужно править локальные настройки через графический интерфейс gpedit.msc. Соответственно, пользователям домашней редакции Windows 10 приходится вносить изменения через редактор реестра, что не так наглядно и более рискованно с точки зрения возможности ошибиться и что-нибудь сломать в системе.

При попытке выполнить команду запуска Group Policy Editor в Windows 10 Домашняя и Домашняя для одного языка: Win+R -> gpedit.msc

Появляется ошибка: Не удается найти «gpedit.msc». Проверьте, правильно ли указано имя и повторите попытку.

В этой статье мы разберемся как установить и запустить редактор локальной групповой политики в редакции Windows 10 Home.

Редактор групповой политики это отдельная MMC оснастка, которая по сути представляет собой графическую надстройку для удобного управления параметрами Windows в реестре. При изменении настроек какой-то политики, редактор сразу вносит изменения в связанный параметр реестра. Вместо того, чтобы искать необходимый ключ и вручную править параметр реестра, гораздо проще найти и отредактировать настройку в редакторе gpedit.msc. В редакторе GPO содержится более двух тысяч настроек Windows, которые расположены в стройной иерархии, имеют подробное описание и предлагают для выбора предопределенные опции настройки.

Совет. Соответствие между политиками и ключами реестра можно найти в XLSX документе Microsoft Group Policy Settings Reference Spreadsheet Windows. Версию документа Windows10andWindowsServer2016PolicySettings-1803.xlsx для Windows Server 2020 и Windows 10 1803 можно скачать по ссылке: https://www.microsoft.com/en-us/download/details.aspx?id=56946. В этом таблице вы можете найти какой ключ реестра правиться той или иной настройкой конкретной политики.

Все примененные настройки локальных политик хранятся в registry.pol файлах в каталогах (вы можете преобразовать данные pol файлы в удобный текстовый формат с помощью утилиты lgpo.exe):

- %SystemRoot%System32GroupPolicy;

- %SystemRoot%System32GroupPolicyUsers.

Если вы удалите файлы из этих папок, вы сбросите все настройки локальных политик (это бывает полезно, когда после изменения каких-то настроек Windows в политиках компьютер перестал пускать пользователя или не загружается).

Какое-то время назад я нашел сторонний установщик редактора gpedit.msc для Windows 7. Его можно использовать и в Windows 10 (описано в отдельном разделе этой статьи), однако в Windows 10 Home появилась возможность скрытая возможность установки редактора gpedit.msc прямо из установочных файлов образа.

Групповая (локальная) политика безопасности (ГПБ/ЛПБ) — это программные средства, обеспечивающие согласованную и максимально эффективную работу компьютеров компании или учреждения. Иметь высокую производительность труда, экономя время и ресурсы — это о вас, если на ПК и ноутбуках под управлением Windows работают настройки группового соединения: вместе эти компьютеры образуют единое целое, помогающее вашей конторе расти и развиваться дальше. Для этого требуется их подключение к одному домену.

Какая версия Windows 10 подходит для настроек групповой политики

Вам нужна Professional/Enterprise — её используют работники частных фирм и госслужащие. Дело в том, что в версии Home/Starter, предназначенной для обычных пользователей, нет компонента gpedit.exe (англ. Group Politics Editor) — нужна его принудительная установка.

Почему в Windows Home/Starter нет инструмента GPEdit

В Home/Starter ГПБ представлена лишь службой «Клиент групповой политики», которую можно отключить совсем. Да и зачем она, если доступ к расширенным настройкам закрыт? Сделано это для предотвращения изменений, вносимых в настройки ОС вредоносным ПО под именем администратора.

О редакторе

Редактор локальной групповой политики по своей сути является редактором реестра с графическим интерфейсом. Он предназначен для проведения тонких настроек Windows. В данный момент, разработчики вырезали редактор в версиях Домашняя (Home) и Начальная (Starter), оставив его в Windows 10 Профессиональная (Pro) и Корпоративная (Enterprise). Официально, воспользоваться редактором в версиях где он вырезан не получится, поэтому пользователи могут проделать необходимые настройки в редакторе реестра. Но можно вернуть кастомный «редактор с графическим интерфейсом».

Совет! Узнать соответствие политик редактора со значением реестра помогут специальные таблицы от Microsoft: Group Policy Settings Reference for Windows and Windows Server.

Где находится и как работает локальная политика безопасности

Локальные средства безопасности «десятки» управляются службой «Клиент групповой политики». Если эта служба отключена, средство Group Politics Editor не запустится или будет давать сбои в настройке.

Запуск редактора локальной политики безопасности Windows 10

Дайте команду «Пуск — Выполнить» и введите в открывшейся строке команду gpedit.msc.

Подтвердите ввод, нажав OK

Запустить редактор также можно, введя «gpedit» в поиске главного меню Windows 8/10.

Функционал редактора групповой политики

Настройка сервиса ГПБ включает в себя:

- конфигурацию программ — управляет сторонними приложениями;

- конфигурацию «десятки» — управляет настройками безопасности системы;

- административные шаблоны — фактически это замена утомительного редактирования настроек из реестра.

Основное окно редактора показывает все настройки групповой политики

Поиск

Открыть «Редактор» можно через штатную строку поиска Windows 10. Для ее вызова кликните по соответствующему ярлыку на панели задач или нажмите сочетание клавиш WIN+S.

Далее начните вводить фразу «Изменение групповой политики». В результатах должна появиться интересующая нас оснастка, останется лишь выбрать нужный пункт.

Локальная политика безопасности Windows 10 не включается

Причины, по которым не включается служба, следующие:

- вы скачали сборку ОС, в которой этот компонент отключён. Вам поможет код реестра (можно сохранить и запустить как отдельный reg-файл): Windows [HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystem] «EnableInstallerDetection»=dword:00000001. Перезапустите компьютер после запуска созданного твика;

- вы используете Win 10 Home. Поставьте сервис «Локальная политика безопасности самостоятельно, если у вас нет сборки Professional или Enterprise. Воспользуйтесь инструкциями для Windows 7 и выполните похожее для Windows 10;

- недостаточно прав, нужны «админские» права. Чтобы включить учётную запись администратора, воспользуйтесь командой «net user администратор /active:yes» в командной строке и зайдите в систему под именем администратора. Попытайтесь запустить редактор ГПБ заново известными выше способами. Как только надобность в GPEditor отпадёт и службу вы отключите, выйдите из учётной записи администратора и выключите его командой «net user администратор /active:no».

Как установить?

Есть 2 решения:

- перенос файлов редактора из версии Pro, установка компонентов из дистрибутива и установка неофициального приложения, скомпилированного в установщик пользователем для Windows 7 (но оно подходит для версий 8.1 и 10);

- установка приложения с последующим переносом системных файлов и библиотек.

Важно! Так как вы будете работать с системными файлами, всегда есть вероятность повреждения системы. Рекомендую создать точку восстановления.

Способ 1

Чтобы перенести файлы нужны права администратора.

Полезно знать! В Windows 10 разработчики отключили функцию входа в безопасный режим по нажатию кнопки F8 перед загрузкой системы. Они это сделали для более быстрой загрузки ОС. Читать подробнее.

Отключение UAC

Также рекомендуем отключить UAC прежде чем приступать к переносу. Для этого:

- Нажмите правой кнопкой мыши по «Пуск» и выберите «Панель управления».

- Перейдите в раздел «Учетные записи пользователей».

- В новом окне нажмите «Изменить параметры контроля учетных записей».

- Поставьте ползунок в крайнее нижнее состояние «Никогда не уведомлять» и нажмите «ОК».

Что советует Майкрософт: единственное рабочее решение

Быть может, громко будет сказано, что совет от Майкрософт, но все-таки он официально опубликован в вопросах. Убедитесь сами (answers.microsoft.com/en-us/windows/forum/windows_10-other_settings/how-to-enable-gpeditmsc-in-windows-10-home/9f2ab0da-3821-48e6-9205-fd7755b904f4?page=1).

На скрине представлена инструкция, рабочая на 100%, потому что мы её проверили. Качайте установщик по указанной ссылке (вот её копия с сайта drudger.deviantart.com/art/Add-GPEDIT-msc-215792914) запускайте. Но если попробуете сразу же залезть в редактор политик, то…

Вроде бы уже на что-то похоже, но большая часть папок пуста. Поэтому читаем инструкцию дальше. Осталось всего 2 шага:

- Заходим в папку SysWow64 (находится на системном диске в директории Windows) и копируем оттуда две директории, показанные на скрине. Они как содержат информацию о настройках, которой так не хватает нашей оснастке (GroupPolicy и следующую за ней).

- Вставляем это в подкаталог System Собственно, на этом все. Можно пользоваться.

Вы видите, что ключей внутри стало явно побольше.

В очередной статье из цикла «конспект админа» мне хотелось бы освежить в памяти несколько нюансов использования групповых политик. Заодно поразвлекаемся с созданием своих шаблонов и с автоматизацией работы с этими самыми политиками.

Я не буду рассказывать, что такое групповые политики, и остановлюсь лишь на основных моментах, которые стоит иметь в виду при работе с ними.

В системах Windows помимо доменных существуют и локальные групповые политики ― управлять ими можно при помощи оснастки gpedit.msc на системах редакции Professional и выше. Часто считается, что без домена можно настраивать локальные групповые политики только для всех пользователей на компьютере. Это не совсем верно ― с выходом Windows Vista появилась возможность использовать множественную локальную групповую политику или MLGPO. Этот механизм позволяет настраивать отдельные политики для разных пользователей.

Добраться до него можно через вызов консоли mmc: при добавлении оснастки «Управление объектами групповой политики» нажать кнопку «Обзор». Далее на вкладке «Пользователи» уже можно выбрать конкретного пользователя или группу «Администраторы» и «Не администраторы». К сожалению, управление для группы пользователей не реализовано.

Бывало и так, что на отдельностоящем терминальном сервере разворачивали Active Directory только для того, чтобы отдельному пользователю настроить поведение драйвера для EasyPrint. Не надо так.

При добавлении доменных групповых политик стоит помнить про порядок их применения ― политика, примененная последней, будет обладать наивысшим приоритетом (да и на собеседованиях часто спрашивают).

Итак, предположим, что у нас есть компьютер в домене и четыре групповые политики: локальная на этом компьютере; политика на подразделение, в котором находится компьютер; политика на домен и политика на лес. Порядок их применения будет следующим:

- Локальная групповая политика.

- Групповая политика сайта.

- Групповая политика домена.

- Групповая политика верхнего подразделения.

- Групповая политика дочернего подразделения.

То есть чем ближе к объекту, тем приоритетнее, за исключением локальной групповой политики. Если надо отключить применение вышестоящих политик, то ставьте блокировку наследования.

Любую групповую политику можно условно разделить на две конфигурации ― пользователя и компьютера. Обычно политики с настройками компьютеров назначаются на подразделение, в котором находятся компьютеры. А политики с настройками пользователей ― на пользователей.

Если надо применить настройки компьютера к подразделению с пользователями и наоборот, используют так называемое замыкание групповой политики. Например, такая настройка пригодится, когда нужно применить специфические политики к пользователям для работы на терминальных серверах.

Работа замыкания настраивается непосредственно в политике ― «Настройка компьютера ― Административные шаблоны ― Система ― Режим обработки замыкания пользовательской групповой политики». Подробнее про механизм уже писали в статье про использование MergeReplace в GPO. Я лишь добавлю, что режим замыкания групповой политики ― тоже частый вопрос на собеседовании.

Физически доменные групповые политики находятся в папке SYSVOL на контроллерах домена. Папка реплицируется между контроллерами. Каждая групповая политика выглядит как папка с именем в виде GUID.

Правила фильтрации, настраиваемые через редактор групповой политики, соответствуют настройкам прав NTFS на соответствующую подпапку.

Говоря о правилах фильтрации, нельзя не упомянуть обновление MS16-072, которое «сломало» групповые политики. Теперь для того чтобы работали правила фильтрации, надо добавлять к каждому фильтру правило «на чтение», но не «на применение» группе Domain Computers.

В каждой папке с групповой политикой существуют подпапки Machine и User, соответствующие настройкам пользователя и компьютера. Если углубиться в подпапки, можно легко понять структуру групповой политики:

- В корне папки находится файл GPT.ini с настройками групповой политики, такими как ее название.

- В подпапках Machine и User сидят файлы registry.pol с настройками соответствующих веток реестра.

- По пути MicrosoftWindows NTSecEdit можно найти шаблон настроек безопасности ― GptTmpl.inf.

- В подпапке Preferences находятся предпочтения групповых политик, представляющие из себя подпапки с файлами xml.

- В подпапке Applications сидят дистрибутивы для развертывания через групповые политики.

- В папке Scripts находятся скрипты на logonlogoff для пользователя и startupshutdown для компьютера.

- В папке Documents and Settings есть настройки перенаправления пользовательских папок.

- Наконец, в папке Adm находятся устаревшие шаблоны групповой политики.

Подробнее про структуру можно почитать в материале Group Policy Basics, поэтому перейдем сразу к шаблонам.

По сути своей административные шаблоны ― это специальные файлы с инструкциями по изменению клиентского реестра (ветки HKCU или HKLM) и настройками отображения изменяемых параметров через «Управление групповой политикой». В принципе, реестр можно менять и через «Предпочтения групповых политик». Но разница здесь не только в красивом интерфейсе.

| Способ изменения реестра | Как ведет себя при удалении политики со стандартными настройками | Можно ли изменить параметр вручную | Можно ли изменить параметр через приложение |

| Шаблоны | Параметр реестра восстанавливается на значение «по умолчанию», если настройки по умолчанию есть в шаблоне | — | — |

| Предпочтения политик | Параметр реестра не изменяется | + | + |

Сравнение предпочтения групповых политик и административных шаблонов.

Другими словами, настройка реестра через шаблоны групповых политик более строгая. Тогда как настройка через предпочтения групповых политик напоминает периодическое применение reg-файла. Конечно, предпочтения позволяют не только менять параметры реестра, но и довольно гибко настраиваются. Тем и ценны.

Это актуально при изменении ветки Policies, и настраиваемое приложение должно хранить свои настройки в реестре. Простое изменение параметров через Предпочтения и Шаблоны будет работать схожим образом, только шаблоны могут оказаться удобнее.

До появления Windows Vista2008 в качестве шаблона групповых политик брали исключительно стандарт .adm. Будучи с простой структурой, которую было легко редактировать вручную, этот стандарт обладал и рядом недостатков:

- Для каждого языка приходилось создавать отдельный файл шаблона.

- Файл шаблона физически находился в папке с групповой политикой. При использовании одного и того же шаблона он сохранялся в каждую папку, что увеличивало занимаемое место и время репликации.

- Не поддерживались мультистроковые параметры и параметры QWORD.