Привет. Наверняка вы обращали внимание, что если вы запускаете bat скрипт из сетевой папки, то у вас выскакивает предупреждение безопасности.

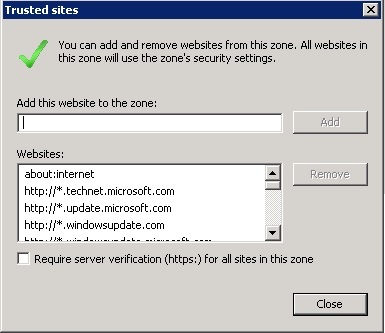

Либо если вы заходите на какой-то сайт, например онлайн банк-клиент, то у этого сайта очень многие элементы заблокированы. Решить подобные проблемы можно, если добавить необходимые доменные имена ресурсов в определенные зоны безопасности в Internet Explorer. Как правило — это местная интрасеть, либо надежные сайты.

И если с добавлением единичных сайтов, для одного пользователя проблем нет, то в массовых случаях нужно что-то придумывать, что б не бегать по всем компьютерам.

Сегодня хочу показать вам как можно автоматически добавлять домены и сайты в зоны безопасности, при помощи групповых политик.

Покажу вам 2 способа.

Первый способ – воспользуемся административными шаблонами.

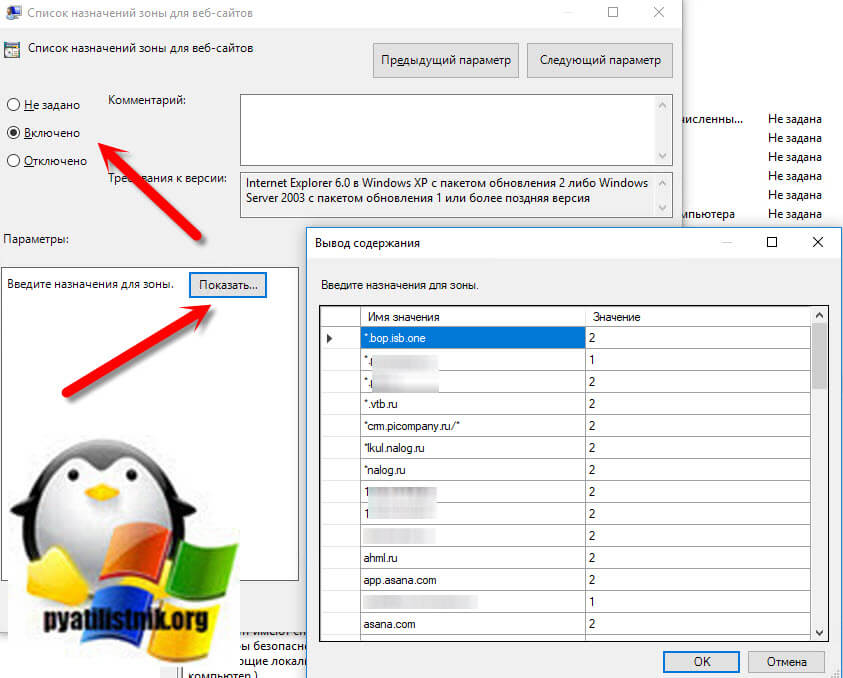

Для этого в редакторе групповых политик идем в User Settings – Administrative Templates – Windows Components – Internet Explorer – Internet Control Panel – Security Page. Тут нам нужен параметр Site to Zone Assignment List.

Включаем его, и задаем необходимые зоны. В поле Value name вписываем, например dc.test.loc или http://dc.test.loc, в зависимости от ваших нужд. Так же в Value можно задать IP адрес, или диапазон IP адресов. В поле Value – задаем цифровое значение, где 1 –Местная Интрасеть (Intranet Zone), 2 – Доверенные Сайты (Trusted Sites), 3 – Зона Интернета (Internet Zone) и 4 – Небезопасные Сайты (Restricted Sites).

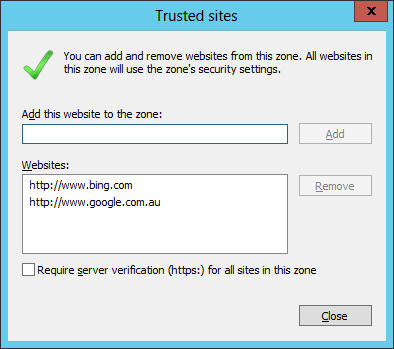

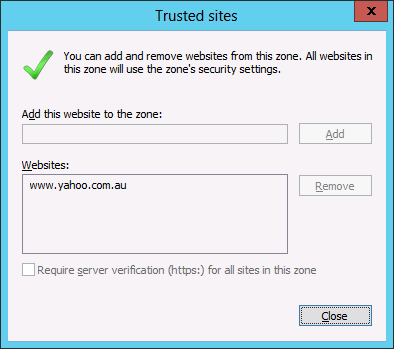

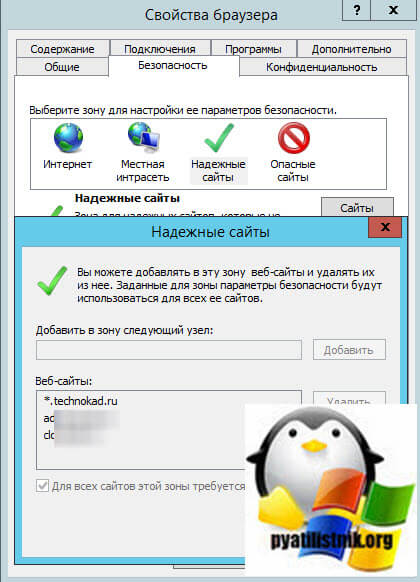

После применения этой политики в свойствах зоны будут те домены, которые вы указали, но при этом пользователю самостоятельно будет запрещено редактировать эти зоны.

Если же вам нужно распространить зоны и при этом, дать пользователям возможность еще и самостоятельно добавлять необходимые им сайты, тогда нужно распространять их через реестр, а не через административные шаблоны.

Второй способ:

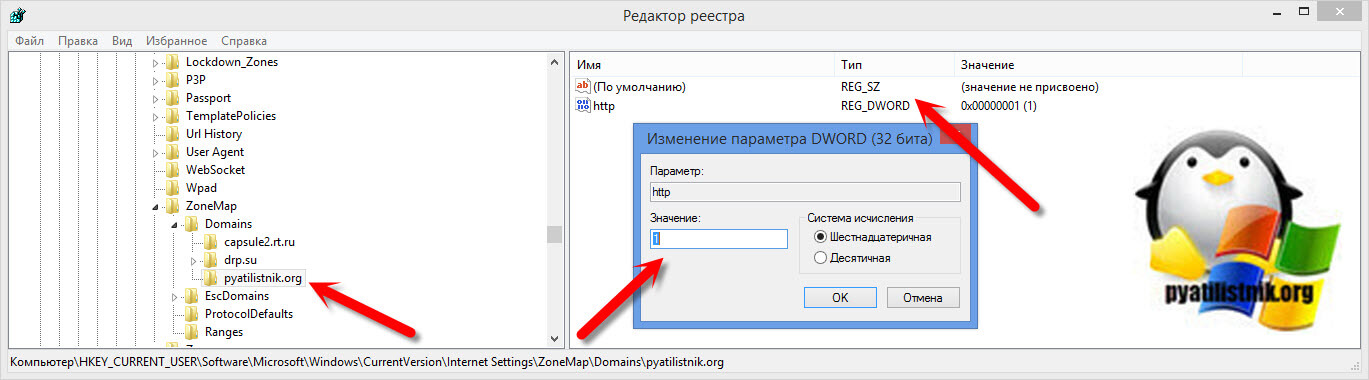

Для этого опять же идем в редактор групповой политики и идем по пути User Configuration – Preferences – Windows Settings – Registry. Тут добавляем новый элемент реестра.

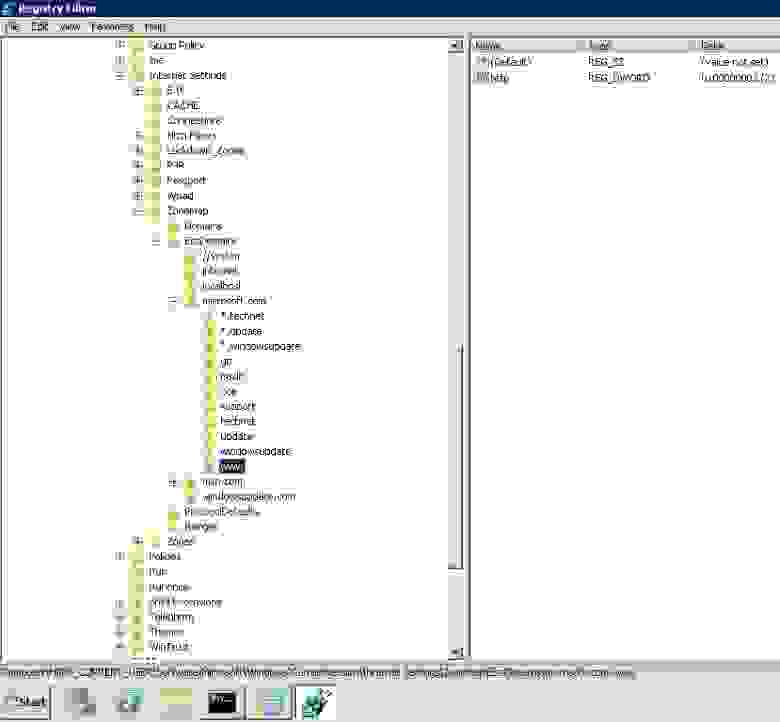

Для области указываем HKEY_CURRENT_USER, для пути – SoftwareMicrosoftWindowsCurrentVersionInternet SettingsZoneMapDomainstest.locdc Соотвественно тут я добавляю домен host.test.loc. Если нужно добавить целый домен, тогда добавляйте в конце строки просто test.loc

В поле Value name указываем протокол (http, https и т.д.), если необходимо добавить все протоколы, тогда указываем *.

Value Type должен быть REG_DWORD.

В Value Data должна быть цифра. Цифры тут такие же, как и для зон при задании через административные шаблоны (1 –Местная Интрасеть (Intranet Zone), 2 – Доверенные Сайты (Trusted Sites), 3 – Зона Интернета (Internet Zone) и 4 – Небезопасные Сайты (Restricted Sites)).

Если вы хотите, чтобы для зоны стояла галка – Для всех сайтов зоны требуется проверка подлинности серверов (https), то нужно добавить следующую запись в реестр, так же для ветки пользователя (HKCU):

SoftwareMicrosoftWindowsCurrentVersionInternet SettingsZones1

Value name – Flags

Value type – REG_DWORD

Value Data – 71 – для того, что бы галка стояла, и 67 – что бы была отключена.

Если вы хотите добавить диапазон IP адресов, тогда нужно добавлять 2 параметра.

1ый:

SOFTWAREMicrosoftWindowsCurrentVersionInternet SettingsZoneMapRangeslocal

Value name — :Range

Value type – REG_SZ

Value Data – 192.168.1.0-254

2ой:

SOFTWAREMicrosoftWindowsCurrentVersionInternet SettingsZoneMapRangeslocal

Value name — * (или нужный вам протокол)

Value type – REG_DWORD

Value Data – 1 (номер зоны)

Надеюсь информация окажется вам полезной.

Столкнулся недавно с проблемой что IE не хотел правильно принимать настройки локальной групповой политики Site to Zone Assignment list. Проблема проявлялась следующим образом:

При несконфигурированной политике список доверенных сайтов был по умолчанию, что логично.

А при сконфигурированной — пуст.

При этом сама политика была совсем не пуста.

Как оказалось — политика применялась правильно только в том случае, если режим ESC был отключен. Теперь надо было разобраться как заставить политику работать и при включенном ESC. К сожалению гуглинг ни к чему не привел, так как большинство предпочитает отключать ESC и соответственно с подобной проблемой не сталкивается. К счастью нашлась статья, из которой следовало что IE хранит информацию о привязке сайтов к зонам в разных ветках реестра в зависимости от того включена ESC или нет. Было решено сравнить схему ключей реестра групповой политики и обычных настроек IE. В той же статье были указаны как ветвь реестра настроек IE:

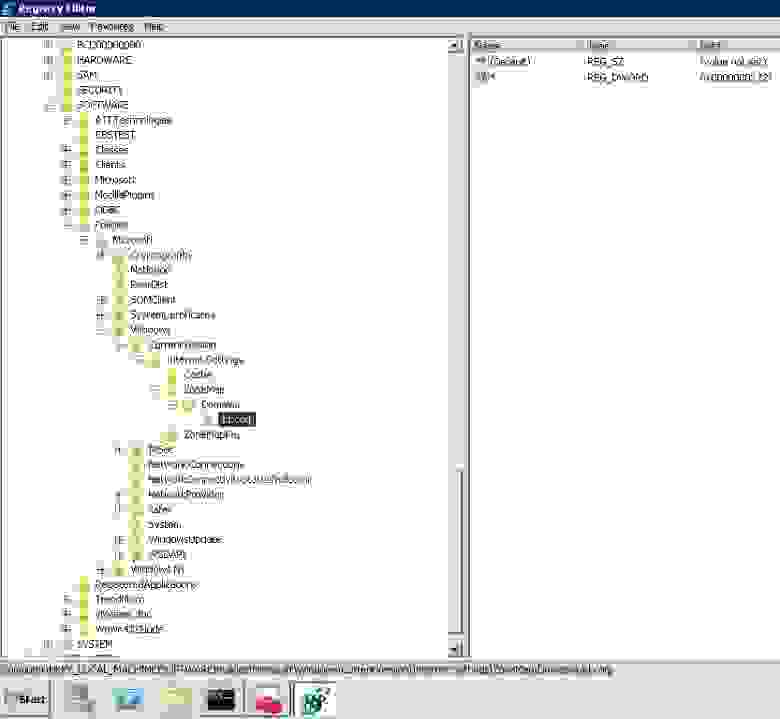

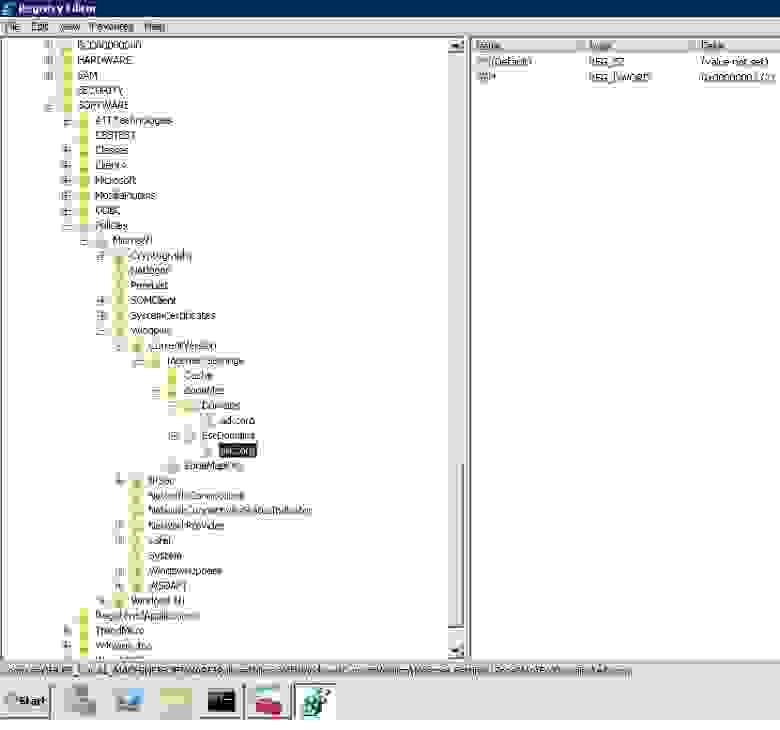

HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionInternet SettingsZoneMapТак и ветвь реестра настроек групповой политики:

HKLMSOFTWAREPoliciesMicrosoftWindowsCurrentVersionInternet SettingsZoneMapБыло обнаружено что настройки IE включают две подветви: Domains и EscDomains.

В тоже время ветвь групповой политики может похвастаться только подветвью Domains, а EscDomains отсутствует.

Было решено повторить структуру ветвей и ключей Domains во вручную созданной ветви EscDomains.

Проверяем — проблема решена.

- Remove From My Forums

-

Question

-

Without GPOs is there a way I can add trusted sites to all users. I know using the HKCU I can add the site information, but when I do the same under HKLM the entry is there but it doesn’t appear in IE under trusted sites.

I’m running XP SP2/3 and IE7 I had wanted to write a script I could deploy via SCCM that would effect all users, I’d rather not do something with every user that logs on.

So I have the following, but it doesn’t appear under Trusted Sites

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionInternet SettingsZoneMapDomainsmytest.org]

[HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionInternet SettingsZoneMapDomainsmytest.orgpacs]

«https»=dword:00000002

Answers

-

-

Proposed as answer by

Tuesday, July 26, 2011 2:30 AM

-

Marked as answer by

Niki Han

Monday, August 1, 2011 12:29 PM -

Edited by

Tanmoy Manik

Tuesday, August 30, 2011 8:20 AM

-

Proposed as answer by

Привет! Казалось бы что может быть проще настроить список “Надежных сайтов” в Internet Explorer используя GPO? А все оказалось не так-то просто. Всё началось с того, имеется несколько сот компьютеров и терминальный сервер. Для пользователей была развернута политика, которая настраивала Internet Explorer на клиентских компьютерах.

Но почему-то эта политика не отрабатывала не терминальном сервере. На нем была включена “Усиленная безопасность”.

Путем долгих попыток настроить этот сервер было выяснено, что политика, которая настраивает зоны в Internet Explorer, вносит свои изменения в ветку реестра, которая не читается, если Explorer работает в режиме усиленной безопасности. Что в таком случае делать? Я отключил эту настройку в политике и создал новую, которая настраивает соответствующие ветки реестра, используемые IE во всех режимах работы.

Прежде чем создавать такую политику, советую создать файл с расширением .reg с нужными строками, чтобы удостовериться, что вы нигде не ошиблись.

Windows Registry Editor Version 5.00[HKEY_CURRENT_USERSOFTWAREMicrosoftWindowsCurrentVersionInternet SettingsZoneMapEscDomainssecurity_1cv8.exe]

"about"=dword:00000002

[HKEY_CURRENT_USERSOFTWAREMicrosoftWindowsCurrentVersionInternet SettingsZoneMapEscDomainssecurity_1cv8c.exe]

"about"=dword:00000002

[HKEY_CURRENT_USERSOFTWAREMicrosoftWindowsCurrentVersionInternet SettingsZoneMapDomainskontur.ru]

"https"=dword:00000002

[HKEY_CURRENT_USERSOFTWAREMicrosoftWindowsCurrentVersionInternet SettingsZoneMapDomainssecurity_1cv8.exe]

"about"=dword:00000002

[HKEY_CURRENT_USERSOFTWAREMicrosoftWindowsCurrentVersionInternet SettingsZoneMapDomainssecurity_1cv8c.exe]

"about"=dword:00000002

Чтобы IE мог видеть список сайтов в режиме усиленной безопасности, необходимо добавлять их в ветку реестра “EscDomains”, для обычного режима работы – в ветку “Domains”.

Благодаря этому удалось настроить доступ к странице security_1cv8.exe и security_1cv8c.exe в 1C на терминальном сервере в режиме усиленной безопасности браузера.

Казалось бы задача простая, но пришлось долго с этим провозиться.

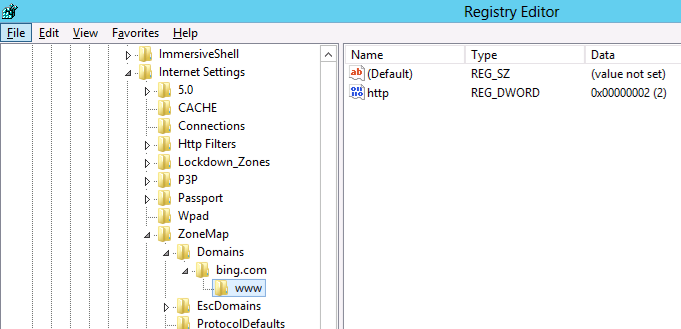

Put simply we are going to setup the IE Zone registry keys manually using Group Policy Preferences…

However it’s a little complicated as the URL that is in the Site to Zone mapping is actually stored as the name of the key. Finally the protocol is the registry value with a number that assigns it to the corresponding zone. In the example we use we will first look at the currently site that the users has setup in the trusted site list (www.bing.com). As you can see below the zone is store at HKCUSoftwareMicrosoftWindowsCurrentVersionInternet SettingsZoneMapDomains then the domain is stored as a key “Bing.com” then “www”. Within the “www” key the protocol (http and/or https) is the value name with the value representing what zone it should be a member.

Note: We are just using bing.com as an example as you would never add at search engine as a trusted site.

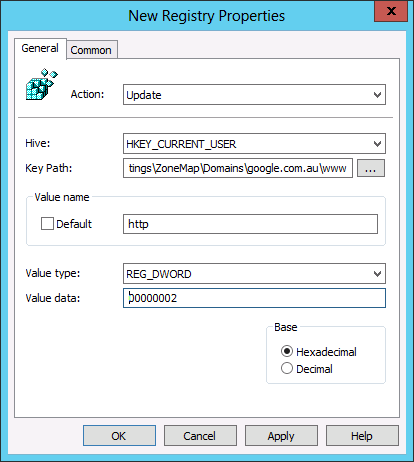

Now we will add the additional site www.google.com.au also to the trusted sites list using group policy.

Step 1. Edit a Group Policy that is targeted to the users that you want the IE Zones applied.

Step 2. Create a new Group Policy Preferences Registry Extension then select the “HKEY_CURRENT_USERS” Hive and then type “SoftwareMicrosoftWindowsCurrentVersionInternet SettingsZoneMapDomainsgoogle.com.auwww” in the Key path. Then enter the Value name of “HTTP” and selected the Value Type as “REG_DWORD” and set the value data as “00000002”.

And you’re Done…

TIP: For your reference the values and their corresponding Zones are listed below in the table.

| Value | Zone Name |

| 00000000 | My Computer |

| 00000001 | Local Intranet |

| 00000002 | Trusted Site |

| 00000003 | Internet |

| 00000004 | Restricted |

As you can see below the IE zone will push out to your users and it will be added to the trusted zone list, while still allowing them to add and remove other zones from the list.

TIP: As always the native group policy settings will take precedence over Group Policy Preferences therefore if you have the “Site to Zone Assignment List” setting configured as well this will override (not merge) the above settings (See image below).

Related Articles

Обновлено 25.11.2019

Добрый день! Уважаемые читатели и гости крупного IT блога Pyatilistnik.org. В прошлый раз мы с вами научились узнавать IP-адрес у различных операционных систем. Сегодняшняя публикация снова будет посвящена терминальным столам и RDS фермам, на которых вы можете встретить ошибку групповой политики с кодом события ID 1085, где не удалось применить параметры Internet Explorer Zonemapping. Давайте разбираться, что это такое и для чего необходимо, а главное, как поправить, чтобы ошибка не появлялась.

Что такое Internet Explorer Zonemapping

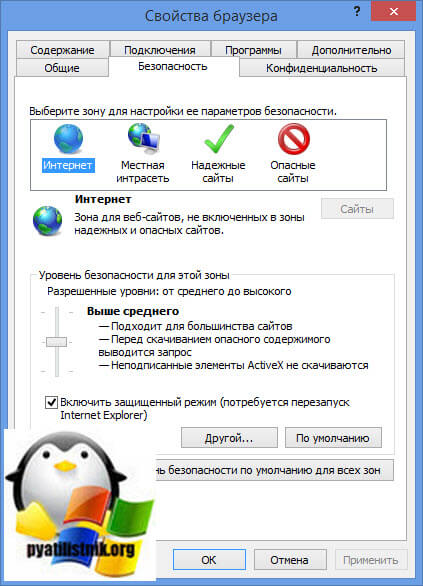

Internet Explorer Zonemapping — это зоны безопасности в браузере Internet Explorer, которые используются для понимания уровня отношения к тому или иному сайту. Этот параметр политики позволяет управлять списком сайтов, которые вы хотите связать с определенной зоной безопасности. Эти номера зон имеют соответствующие параметры безопасности, которые применяются ко всем сайтам в зоне.

Internet Explorer имеет 4 зоны безопасности, пронумерованные от 1 до 4, и они используются этим параметром политики для привязки сайтов к зонам.

- (1) зона интрасети (Местная интрасеть)

- (2) зона доверенных сайтов (Надежные узлы)

- (3) интернет-зона (Интернет)

- (4) зона ограниченных сайтов (Опасные сайты)

Параметры безопасности могут быть установлены для каждой из этих зон с помощью других параметров политики, и их параметры по умолчанию: зона надежных сайтов (низкий уровень), зона интрасети (средний-низкий уровень), интернет-зона (средний уровень) и зона ограниченных сайтов ( Высокий уровень). (Зона «Локальный компьютер» и ее заблокированный эквивалент имеют специальные параметры безопасности, защищающие ваш локальный компьютер.)

Если вы включите этот параметр политики, вы можете ввести список сайтов и номера соответствующих зон. Связывание сайта с зоной гарантирует, что параметры безопасности для указанной зоны будут применены к сайту. Для каждой записи, которую вы добавляете в список, введите следующую информацию, это имя сайта и номер зоны. Если вы настраиваете это список через групповые политики и делаете ошибку в синтаксисе ее заполнения, то вы легко можете у себя в системе, в моем случае на RDS ферме встречать предупреждение:

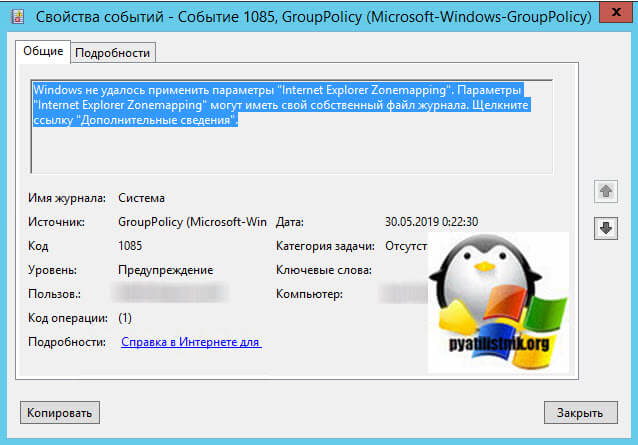

Источник Group Policy. Код события ID 1085. Windows не удалось применить параметры «Internet Explorer Zonemapping». Параметры «Internet Explorer Zonemapping» могут иметь свой собственный файл журнала. Щелкните ссылку «Дополнительные сведения». ( Description: Windows failed to apply the Internet Explorer Zonemapping settings. Internet Explorer Zonemapping settings might have its own log file)

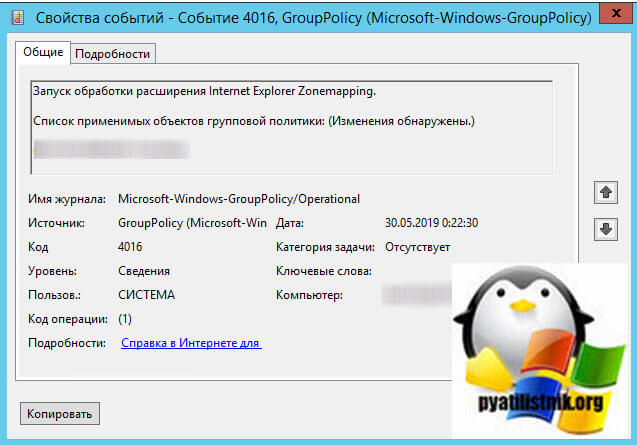

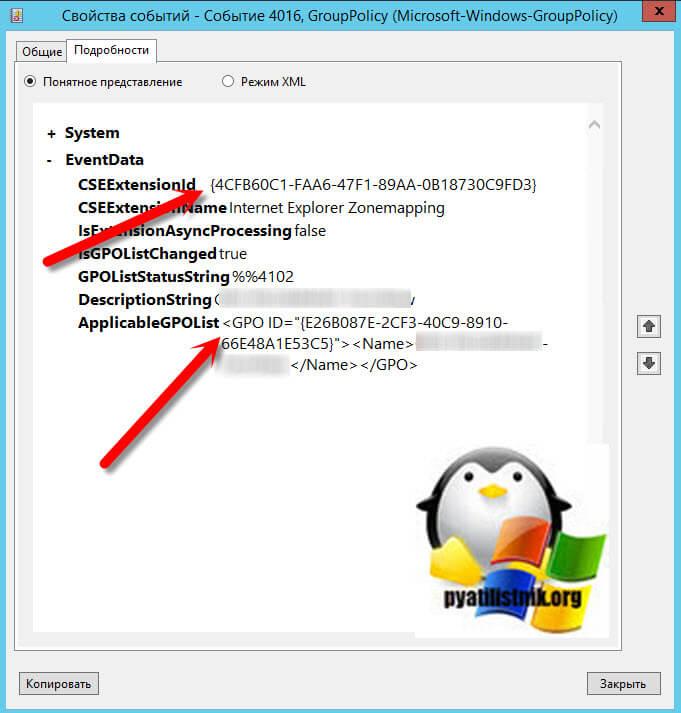

Первым делом необходимо понять, какая групповая политика изменяет данную настройку. Для этого вам необходимо открыть журнал событий Windows и перейти в журнал Microsoft-Windows-GroupPolicy, напоминаю, что мы его уже использовали при долго висящей политике Microsoft Disk Quota. Открыв журнал Microsoft-Windows-GroupPolicy-Operational найдите там событие с кодом 4016.

Код события 4016. Запуск обработки расширения Internet Explorer Zonemapping. Список применимых объектов групповой политики: (Изменения обнаружены.) Имя объекта GPO

Обратите внимание, что тут сразу пишется в каком объекте групповой политики находится данная настройка. Если хотите перепроверить и найти ее по GUID, то выберите вкладку «Подробности». Тут вы увидите GUID расширения, имя GPO и GUID, который кстати можете поискать.

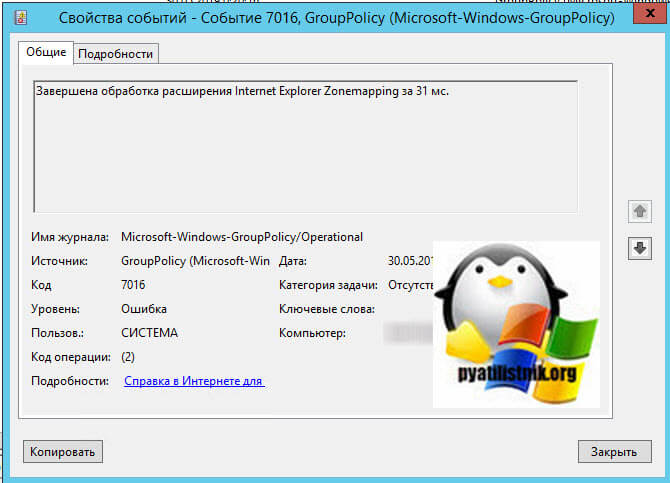

Так же отфильтровав журнал вы можете обнаружить ошибку с кодом 7016:

Ошибка с кодом 7016. Завершена обработка расширения Internet Explorer Zonemapping за 31 мс.

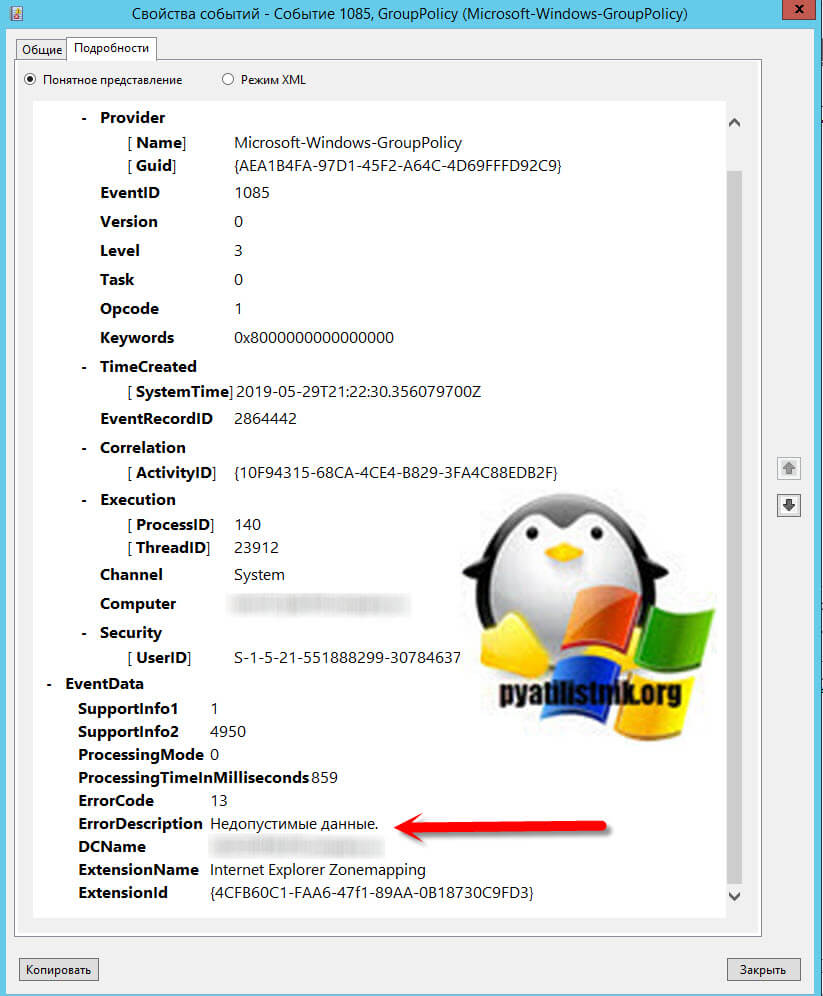

Забыл отметить, что если посмотреть в ошибке 1085 на вкладке «Подробности» на поле ErrorDescription, то там увидите ошибку в виде «Недопустимых данных«. Это означает, что у вас неправильные записи в данной политики.

Правильная настройка политики Internet Explorer Zonemapping

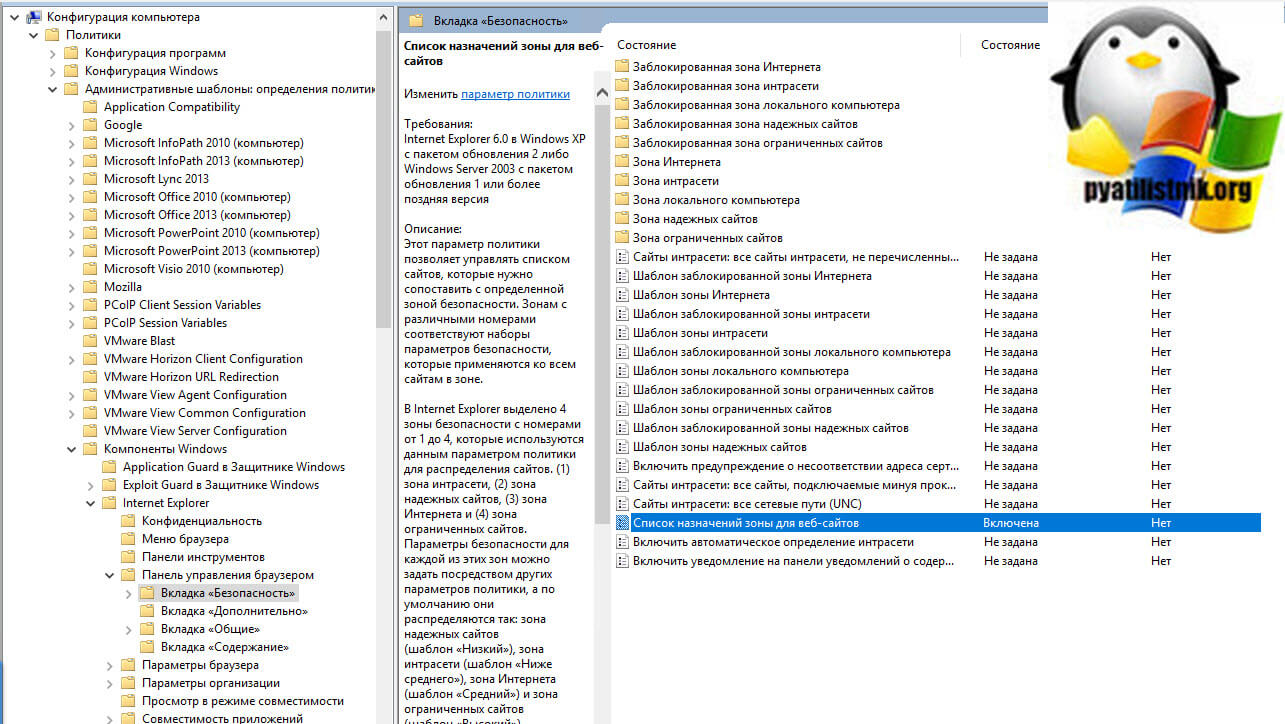

Чтобы ваши журналы не забивались ошибками с кодом 1085 необходимо правильно настроить групповую политику или локальные настройки Internet Explorer. Откройте оснастку управление групповой политикой (gpmc.msc). Перейдите к изменений той групповой политики, через которую у вас настраиваются списки сайтов для зон internet Explorer. Найдите политику:

Конфигурация компьютера — Административные шаблоны — Компоненты Windows — Internet Explorer — Панель управления браузером — Вкладка безопасность — Список назначений зоны для веб-сайтов (Administrative Templates > Windows Components > Internet Explorer> Internet Control Panel > Security Page > Site to Zone Assignment List)

Включаем политику «Список назначений зоны для веб-сайтов» и нажимаем кнопку «Показать». У вас появится окно редактора в котором нужно писать адрес сайта и номер зоны, напомню еще раз цифры соответствующие зонам:

- (1) зона интрасети (Местная интрасеть)

- (2) зона доверенных сайтов (Надежные узлы)

- (3) интернет-зона (Интернет)

- (4) зона ограниченных сайтов (Опасные сайты)

При вводе данных в редакторе групповой политики нет ни синтаксиса, ни логической проверки ошибок. Затем это выполняется на самом клиенте, когда расширение групповой политики «Internet Explorer Zonemapping» преобразует реестр в формат, который использует сам Internet Explorer. Во время этого преобразования реализуются те же методы, которые используются Internet Explorer при добавлении сайта вручную в определенную зону безопасности. Если запись будет отклонена при добавлении вручную, преобразование также будет неудачным, если используется групповая политика и будет выдано событие 1085 . Подстановочные знаки для доменов верхнего уровня (TLD). Одним из сценариев, который отклоняется при добавлении сайтов, является добавление подстановочного знака в TLD (например, * .com или * .co.uk). Теперь вопрос в том, какие записи рассматриваются как TLD;, ниже я приведу рабочие варианты.

Правильные варианта синтаксиса сайтов Internet Explorer Zonemapping

- *://*.pyatilistnik.org – Работает

- http://*.pyatilistnik.org – Работает

- *://pyatilistnik.org – Работает

- ftp://192.168.0.0/ – Работает

- https://pyatilistnik.org/ – Работает

- 192-193.0.0.0 Работает.

- 192-193.1-10.0.0 Работает

- 192-193.1-10.20-30.0 Работает

- 192-193.1-10.20-30.40-50 Работает

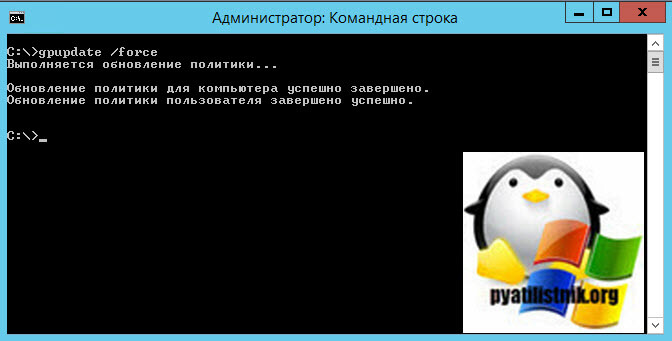

Далее открываете на клиенте командную строку и вводите gpupdate /force, чтобы обновить политику. Если вы все сделали правильно и у вас нет ошибок в синтаксисе написания сайтов Internet Explorer Zonemapping, то вы увидите, что политики отработали корректно.

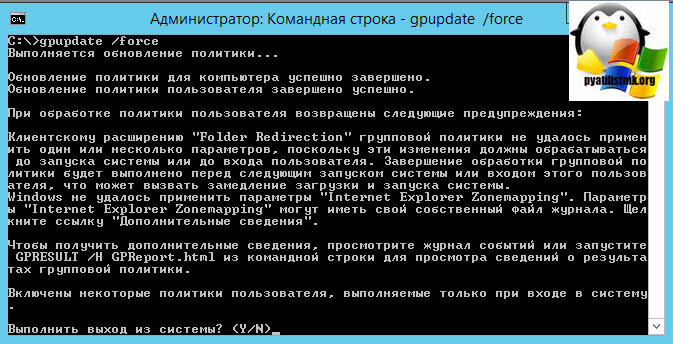

Если есть ошибки в синтаксисе, то увидите вот такую картину:

При обработке политики пользователя возвращены следующие предупреждения: Клиентскому расширению «Folder Redirection» групповой политики не удалось применить один или несколько параметров, поскольку эти изменения должны обрабатываться до запуска системы или до входа пользователя. Завершение обработки групповой политики будет выполнено перед следующим запуском системы или входом этого пользователя, что может вызвать замедление загрузки и запуска системы. Windows не удалось применить параметры «Internet Explorer Zonemapping». Параметры «Internet Explorer Zonemapping» могут иметь свой собственный файл журнала. Щелкните ссылку «Дополнительные сведения».

так же показателем, того что есть проблемы, это отсутствие вашего сайта в зонах Internet Explorer. Если в списке нет каких-то сайтов, то для вас это сигнал, где искать ошибку.

Редактирование Internet Explorer Zonemapping через реестр Windows

Я вам не перестаю повторять, что групповая политика меняет просто ключи реестра Windows на нужном объекте.

- Для пользователя — HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionInternet SettingsZoneMapDomains создаем тут ключ REG_DWORD с нужным значением зоны IE

- Для компьютера —

- HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsCurrentVersionInternet SettingsZoneMapDomains создаем тут ключ REG_DWORD с нужным значением зоны IE

- Для включения галки «Для всех сайтов зоны требуется проверка подлинности серверов (https)» необходимо создать запись REG_DWORD с именем Flags и значением 71 вместо 67 по пути HKEY_CURRENT_USER (или HKEY_LOCAL_MACHINE)SoftwareMicrosoftWindowsCurrentVersionInternet SettingsZones1

- Если вы хотите добавить диапазон IP адресов, тогда нужно добавлять 2 параметра. По пути HKEY_CURRENT_USER (или HKEY_LOCAL_MACHINE) SOFTWAREMicrosoftWindowsCurrentVersionInternet SettingsZoneMapRangeslocal. Создать запись типа REG_SZ с Value name — :Range и Value Data – 192.168.1.0-254 и в SOFTWAREMicrosoftWindowsCurrentVersionInternet SettingsZoneMapRangeslocal запись REG_DWORD с Value name — * (или нужный вам протокол) и Value Data – 1 (номер зоны)

На этом у меня все. С вами был Иван Семин, автор и создатель IT блога Pyatilistnik.org.

Дополнительные материалы

- https://blogs.msdn.microsoft.com/askie/2016/04/05/description-of-event-id-1085-from-internet-explorer-zonemapping/

- https://carlwebster.com/troubleshooting-microsoft-group-policy-site-to-zone-mapping/

Для использования доменной авторизации пользователей в системе «Служба поддержки» (HelpDesk) необходимо добавить домен в зону безопасности «Местная интрасеть» на каждый пользовательский ПК. Добавим домен средствами GPO.

1. Зайдите на контроллер домена: «Пуск» -> «Администрирование» -> «Управление групповыми политикам».

2. Создаем объект групповой политики, указав его имя.

3. Нажимаем по созданному объекту правой кнопкой мыши и выбираем «Изменить».

4. Заходим: «Конфигурация пользователя» -> «Настройка» -> «Конфигурация Windows» -> «Реестр».

5. Нажимаем по пункту «Реестр» правой кнопкой мыши и выбираем «Создать» -> «Элемент реестра».

6. Заполняем форму на вкладке «Общие» следующими данными:

- Действие: Заменить

- Куст: HKEY_CURRENT_USER

- Путь раздела: SoftwareMicrosoftWindowsCurrentVersionInternet SettingsZoneMapDomainsИМЯЗОНЫ*

- Имя параметра: http

- Тип параметра: REG_DWORD

- Значение: 00000001

- База: шестнадцатеричный

*ИМЯЗОНЫ необходимо указать основываясь ссылкой на Helpdesk внутри организации.

Пример:

Если ссылка на HelpDesk: http://WS-DC-Domen.domen.local:8086/sspi_auth.php

Тогда путь раздела: SoftwareMicrosoftWindowsCurrentVersionInternet SettingsZoneMapDomainsWS-DC-Domen.domen.local

Имя зоны можно посмотреть в Veliam Client в разделе «Панель администратора»->«Служба поддержки»->«Серверы доменной авторизации», столбец «Ссылка на Helpdesk внутри организации».

7. Нажмите кнопку «ОК».

8. Обновите политики на клиентских ПК.