Привет. Наверняка вы обращали внимание, что если вы запускаете bat скрипт из сетевой папки, то у вас выскакивает предупреждение безопасности.

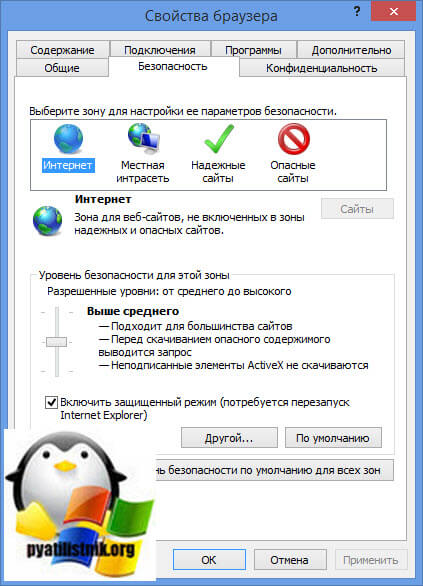

Либо если вы заходите на какой-то сайт, например онлайн банк-клиент, то у этого сайта очень многие элементы заблокированы. Решить подобные проблемы можно, если добавить необходимые доменные имена ресурсов в определенные зоны безопасности в Internet Explorer. Как правило — это местная интрасеть, либо надежные сайты.

И если с добавлением единичных сайтов, для одного пользователя проблем нет, то в массовых случаях нужно что-то придумывать, что б не бегать по всем компьютерам.

Сегодня хочу показать вам как можно автоматически добавлять домены и сайты в зоны безопасности, при помощи групповых политик.

Покажу вам 2 способа.

Первый способ – воспользуемся административными шаблонами.

Для этого в редакторе групповых политик идем в User Settings – Administrative Templates – Windows Components – Internet Explorer – Internet Control Panel – Security Page. Тут нам нужен параметр Site to Zone Assignment List.

Включаем его, и задаем необходимые зоны. В поле Value name вписываем, например dc.test.loc или http://dc.test.loc, в зависимости от ваших нужд. Так же в Value можно задать IP адрес, или диапазон IP адресов. В поле Value – задаем цифровое значение, где 1 –Местная Интрасеть (Intranet Zone), 2 – Доверенные Сайты (Trusted Sites), 3 – Зона Интернета (Internet Zone) и 4 – Небезопасные Сайты (Restricted Sites).

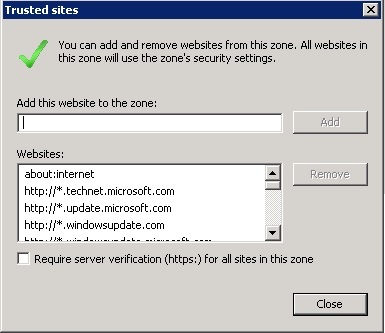

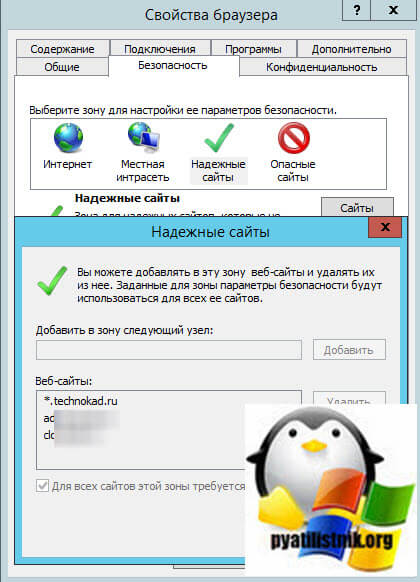

После применения этой политики в свойствах зоны будут те домены, которые вы указали, но при этом пользователю самостоятельно будет запрещено редактировать эти зоны.

Если же вам нужно распространить зоны и при этом, дать пользователям возможность еще и самостоятельно добавлять необходимые им сайты, тогда нужно распространять их через реестр, а не через административные шаблоны.

Второй способ:

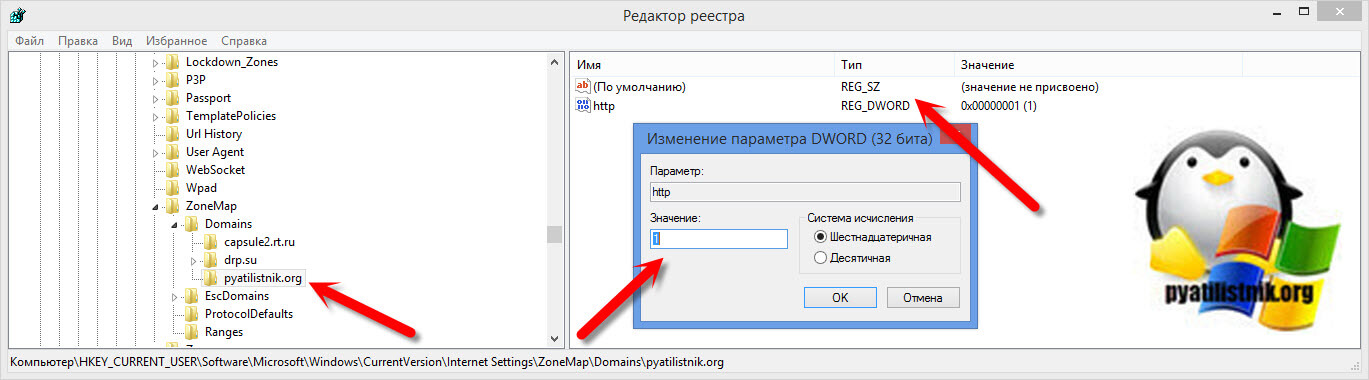

Для этого опять же идем в редактор групповой политики и идем по пути User Configuration – Preferences – Windows Settings – Registry. Тут добавляем новый элемент реестра.

Для области указываем HKEY_CURRENT_USER, для пути – SoftwareMicrosoftWindowsCurrentVersionInternet SettingsZoneMapDomainstest.locdc Соотвественно тут я добавляю домен host.test.loc. Если нужно добавить целый домен, тогда добавляйте в конце строки просто test.loc

В поле Value name указываем протокол (http, https и т.д.), если необходимо добавить все протоколы, тогда указываем *.

Value Type должен быть REG_DWORD.

В Value Data должна быть цифра. Цифры тут такие же, как и для зон при задании через административные шаблоны (1 –Местная Интрасеть (Intranet Zone), 2 – Доверенные Сайты (Trusted Sites), 3 – Зона Интернета (Internet Zone) и 4 – Небезопасные Сайты (Restricted Sites)).

Если вы хотите, чтобы для зоны стояла галка – Для всех сайтов зоны требуется проверка подлинности серверов (https), то нужно добавить следующую запись в реестр, так же для ветки пользователя (HKCU):

SoftwareMicrosoftWindowsCurrentVersionInternet SettingsZones1

Value name – Flags

Value type – REG_DWORD

Value Data – 71 – для того, что бы галка стояла, и 67 – что бы была отключена.

Если вы хотите добавить диапазон IP адресов, тогда нужно добавлять 2 параметра.

1ый:

SOFTWAREMicrosoftWindowsCurrentVersionInternet SettingsZoneMapRangeslocal

Value name — :Range

Value type – REG_SZ

Value Data – 192.168.1.0-254

2ой:

SOFTWAREMicrosoftWindowsCurrentVersionInternet SettingsZoneMapRangeslocal

Value name — * (или нужный вам протокол)

Value type – REG_DWORD

Value Data – 1 (номер зоны)

Надеюсь информация окажется вам полезной.

Я проверил файлы ADMX (определения параметров групповой политики), чтобы выяснить структуру этих данных; соответствующие настройки находятся в inetres.admx в WindowsPolicyDefinitions .

Эти настройки хранятся в HKCUSoftwareMicrosoftWindowsCurrentVersionInternet SettingsZones . Под Zones есть подраздел для каждой зоны, названный численно:

0зона локальной машины1— интранет-зона2— зона надежных сайтов3зона интернета4— зона ограниченных сайтов

(Также в разделе « Lockdown_Zones может быть подключ « Internet Settings который применяется — как вы уже догадались — к заблокированной версии соответствующей зоны.)

Для каждого ключа с цифровым именем вы можете создать или установить значение REG_DWORD именем 2500 чтобы указать, включен ли защищенный режим для зоны. Установка этого значения в 0 включает защищенный режим; значение 3 отключает его.

Итак, чтобы включить защищенный режим для зоны Интернета, установите для этой записи значение 0:

HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionInternet SettingsZones32500

Если вы хотите прочитать / написать версию политики этих параметров: Параметры групповой политики, показанные в ответе на вопрос и ответ, как и большинство параметров групповой политики, реализованы в виде записей реестра. Записи политики хранятся в HKCUSoftwarePolicies (для одного пользователя) или в HKLMSOFTWAREPolicies (для машины). В разделе « Policies MicrosoftWindowsCurrentVersionInternet SettingsZones в точности соответствует описанному ранее, но не позволяет пользователю изменять настройки. Политика для каждого пользователя не может быть изменена программами, выполняющимися под этим пользователем, если только пользователь не является администратором.

Обновлено 25.11.2019

Добрый день! Уважаемые читатели и гости крупного IT блога Pyatilistnik.org. В прошлый раз мы с вами научились узнавать IP-адрес у различных операционных систем. Сегодняшняя публикация снова будет посвящена терминальным столам и RDS фермам, на которых вы можете встретить ошибку групповой политики с кодом события ID 1085, где не удалось применить параметры Internet Explorer Zonemapping. Давайте разбираться, что это такое и для чего необходимо, а главное, как поправить, чтобы ошибка не появлялась.

Что такое Internet Explorer Zonemapping

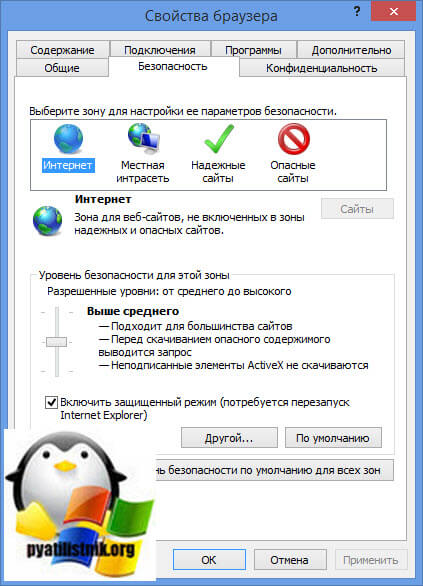

Internet Explorer Zonemapping — это зоны безопасности в браузере Internet Explorer, которые используются для понимания уровня отношения к тому или иному сайту. Этот параметр политики позволяет управлять списком сайтов, которые вы хотите связать с определенной зоной безопасности. Эти номера зон имеют соответствующие параметры безопасности, которые применяются ко всем сайтам в зоне.

Internet Explorer имеет 4 зоны безопасности, пронумерованные от 1 до 4, и они используются этим параметром политики для привязки сайтов к зонам.

- (1) зона интрасети (Местная интрасеть)

- (2) зона доверенных сайтов (Надежные узлы)

- (3) интернет-зона (Интернет)

- (4) зона ограниченных сайтов (Опасные сайты)

Параметры безопасности могут быть установлены для каждой из этих зон с помощью других параметров политики, и их параметры по умолчанию: зона надежных сайтов (низкий уровень), зона интрасети (средний-низкий уровень), интернет-зона (средний уровень) и зона ограниченных сайтов ( Высокий уровень). (Зона «Локальный компьютер» и ее заблокированный эквивалент имеют специальные параметры безопасности, защищающие ваш локальный компьютер.)

Если вы включите этот параметр политики, вы можете ввести список сайтов и номера соответствующих зон. Связывание сайта с зоной гарантирует, что параметры безопасности для указанной зоны будут применены к сайту. Для каждой записи, которую вы добавляете в список, введите следующую информацию, это имя сайта и номер зоны. Если вы настраиваете это список через групповые политики и делаете ошибку в синтаксисе ее заполнения, то вы легко можете у себя в системе, в моем случае на RDS ферме встречать предупреждение:

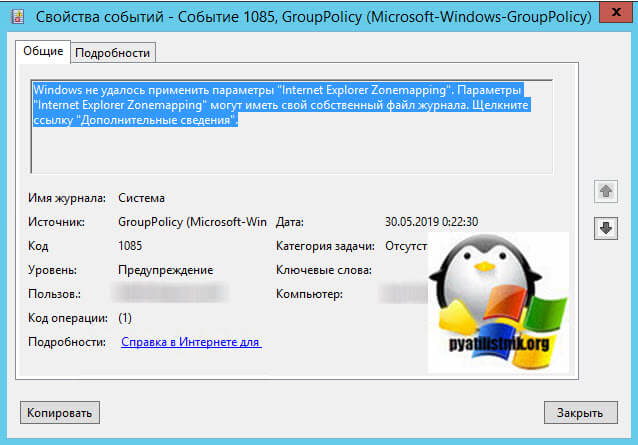

Источник Group Policy. Код события ID 1085. Windows не удалось применить параметры «Internet Explorer Zonemapping». Параметры «Internet Explorer Zonemapping» могут иметь свой собственный файл журнала. Щелкните ссылку «Дополнительные сведения». ( Description: Windows failed to apply the Internet Explorer Zonemapping settings. Internet Explorer Zonemapping settings might have its own log file)

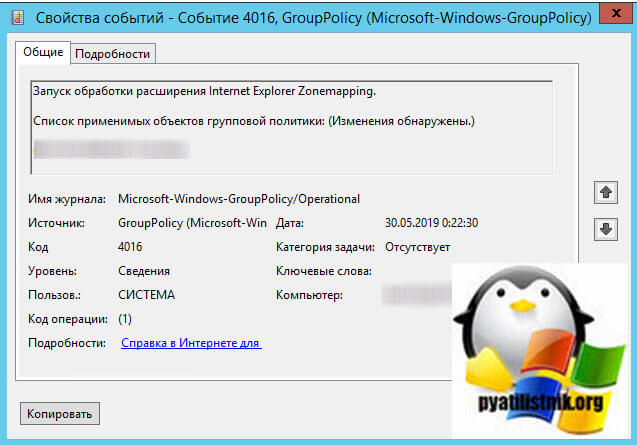

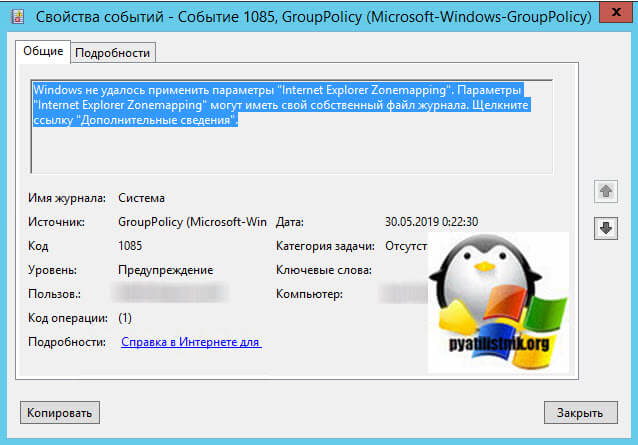

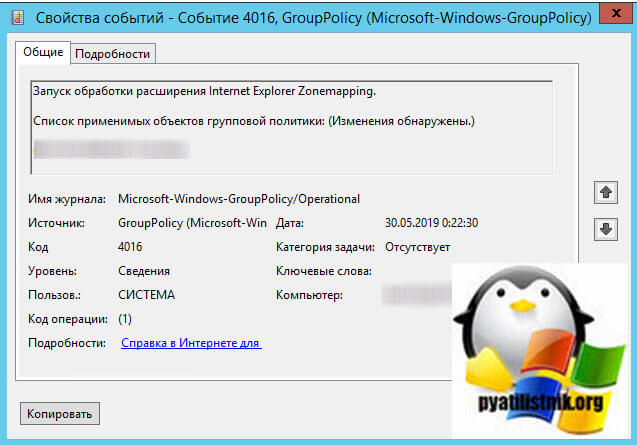

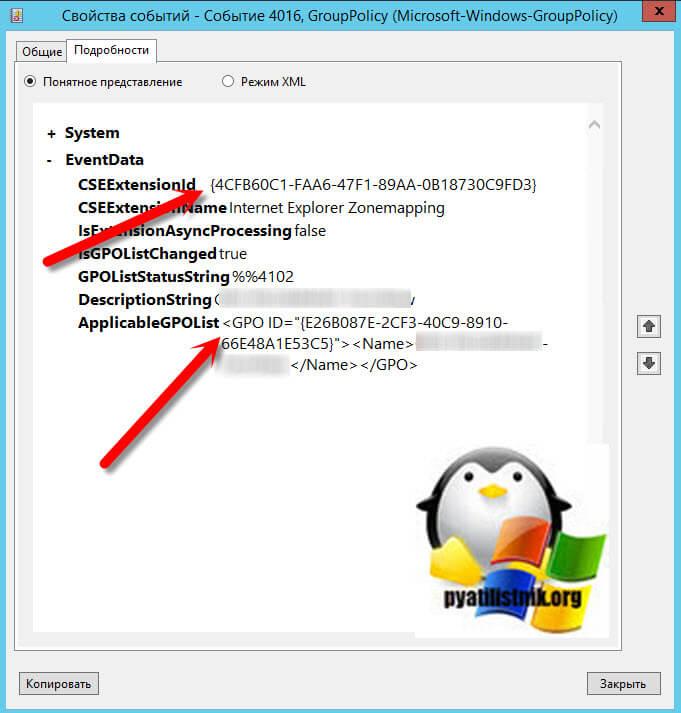

Первым делом необходимо понять, какая групповая политика изменяет данную настройку. Для этого вам необходимо открыть журнал событий Windows и перейти в журнал Microsoft-Windows-GroupPolicy, напоминаю, что мы его уже использовали при долго висящей политике Microsoft Disk Quota. Открыв журнал Microsoft-Windows-GroupPolicy-Operational найдите там событие с кодом 4016.

Код события 4016. Запуск обработки расширения Internet Explorer Zonemapping. Список применимых объектов групповой политики: (Изменения обнаружены.) Имя объекта GPO

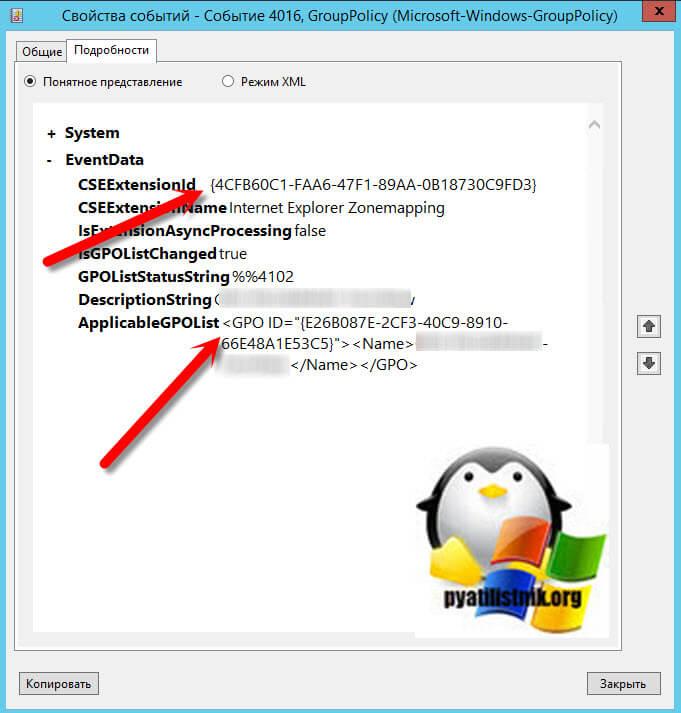

Обратите внимание, что тут сразу пишется в каком объекте групповой политики находится данная настройка. Если хотите перепроверить и найти ее по GUID, то выберите вкладку «Подробности». Тут вы увидите GUID расширения, имя GPO и GUID, который кстати можете поискать.

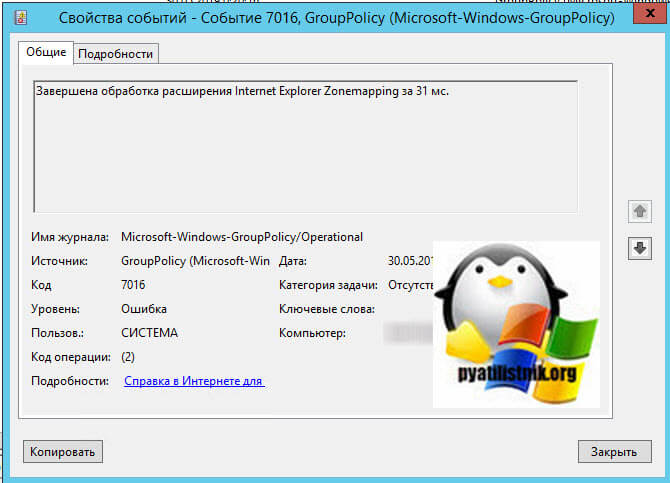

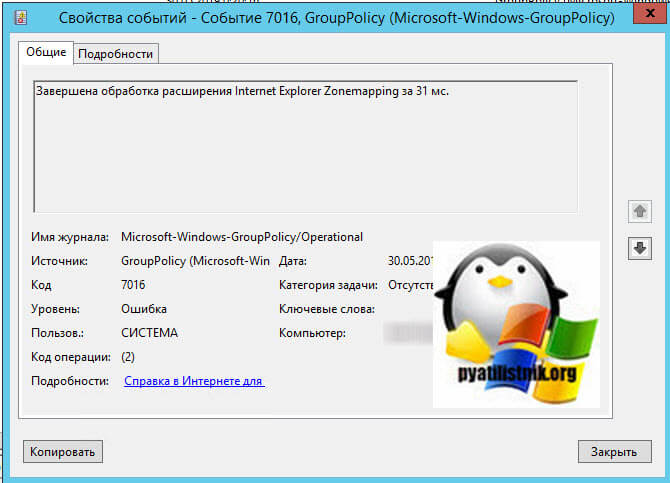

Так же отфильтровав журнал вы можете обнаружить ошибку с кодом 7016:

Ошибка с кодом 7016. Завершена обработка расширения Internet Explorer Zonemapping за 31 мс.

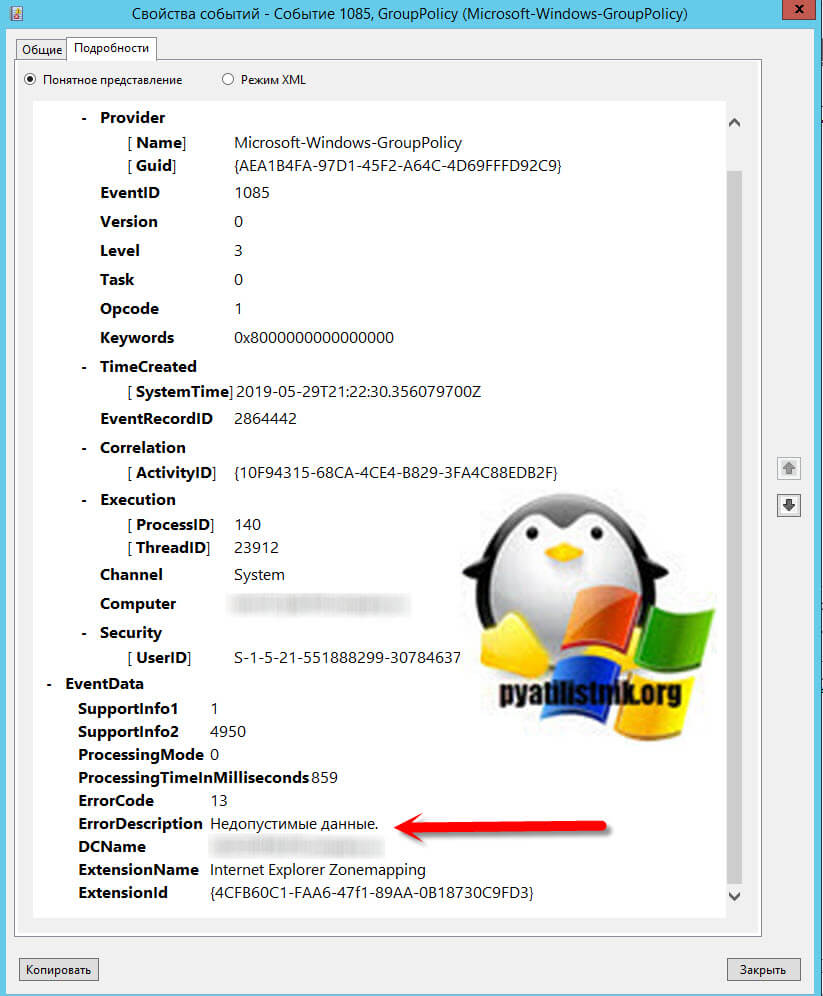

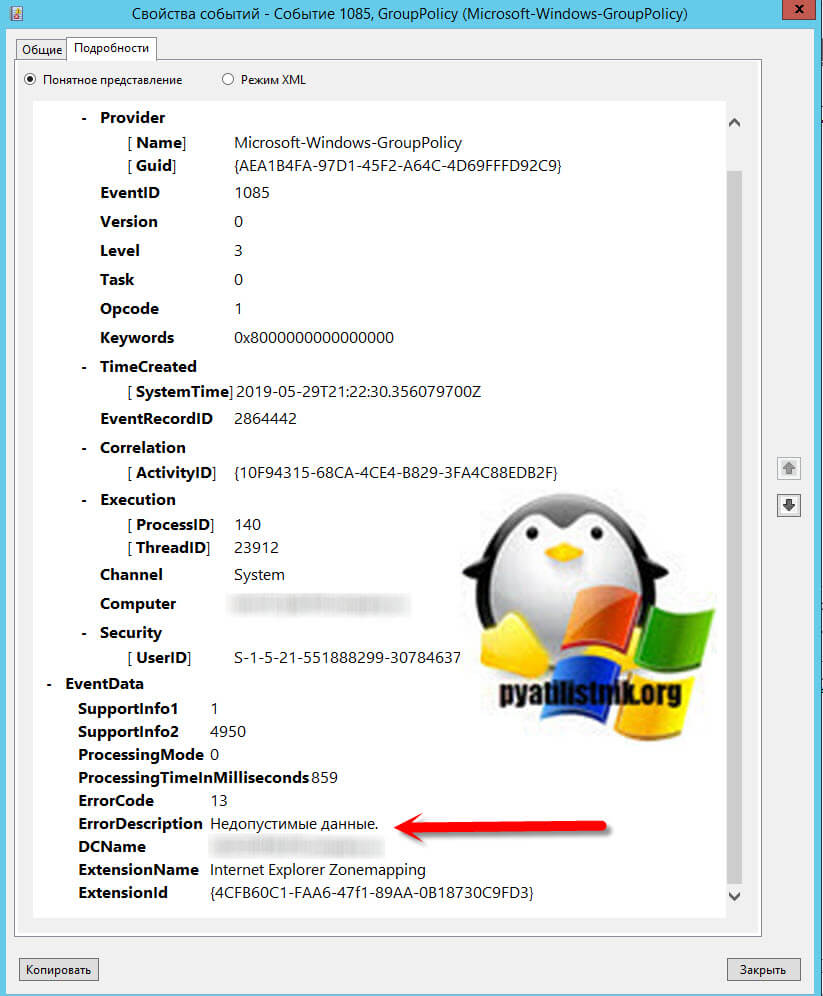

Забыл отметить, что если посмотреть в ошибке 1085 на вкладке «Подробности» на поле ErrorDescription, то там увидите ошибку в виде «Недопустимых данных«. Это означает, что у вас неправильные записи в данной политики.

Правильная настройка политики Internet Explorer Zonemapping

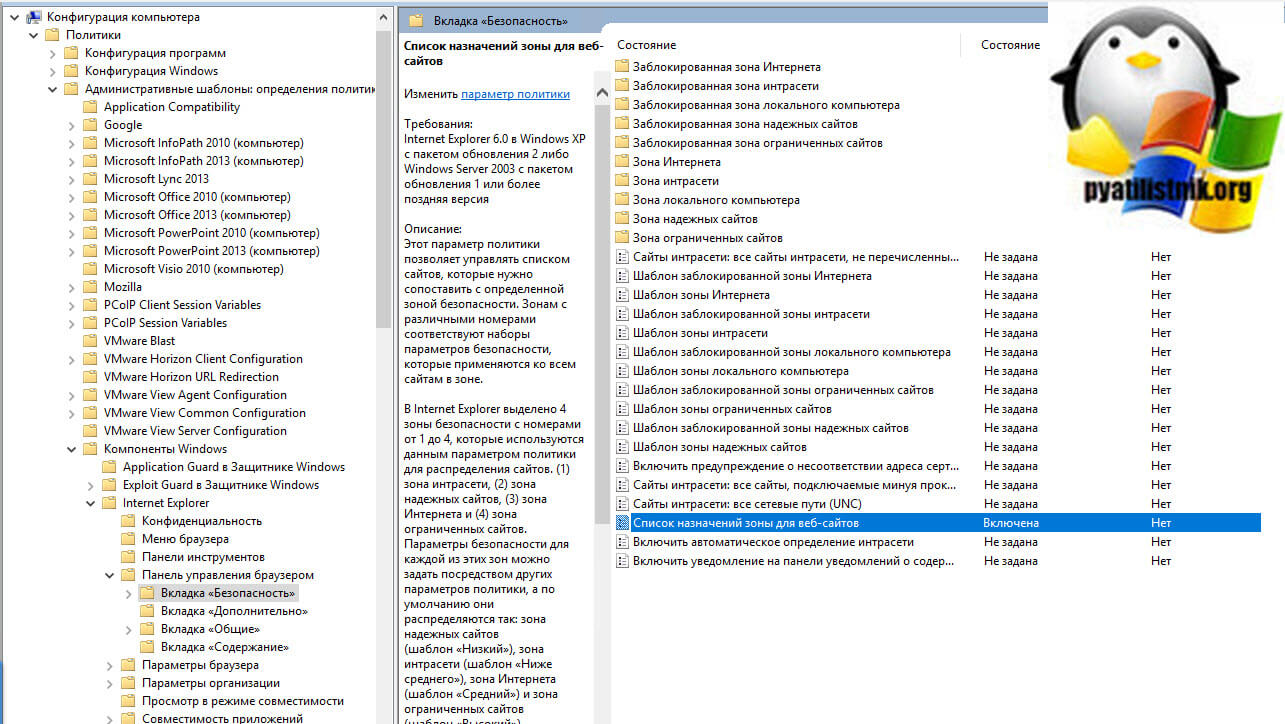

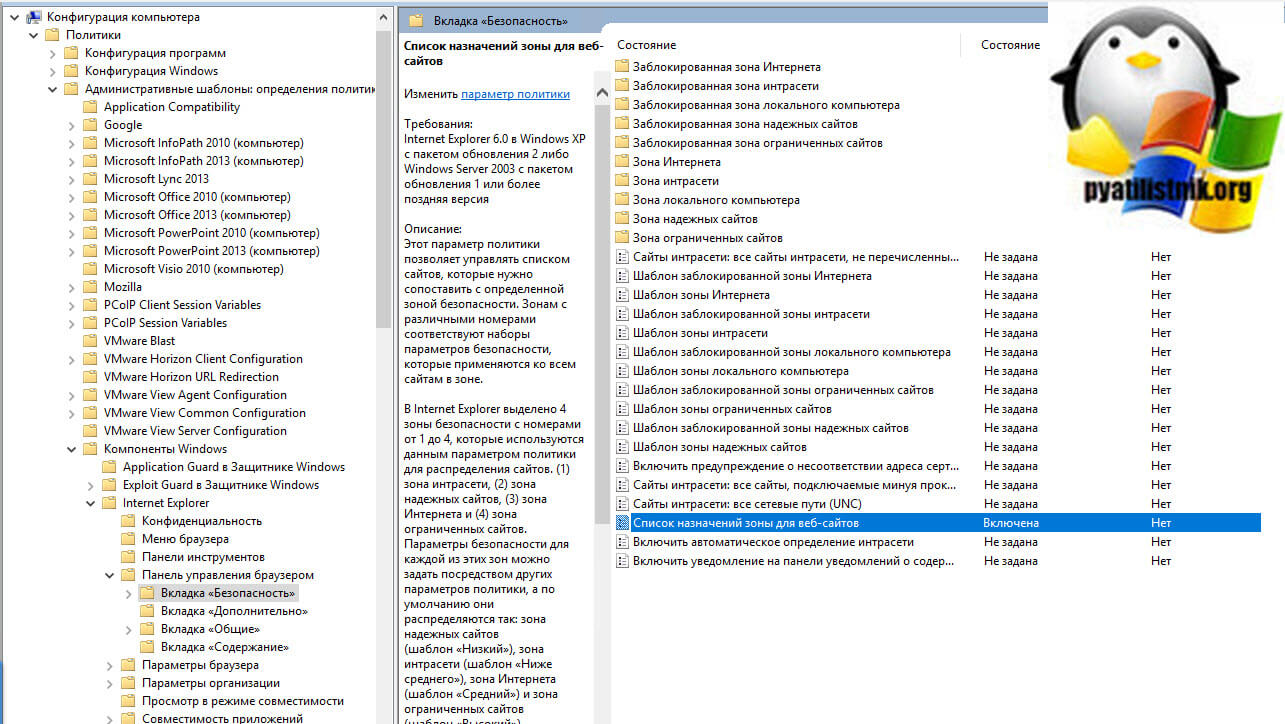

Чтобы ваши журналы не забивались ошибками с кодом 1085 необходимо правильно настроить групповую политику или локальные настройки Internet Explorer. Откройте оснастку управление групповой политикой (gpmc.msc). Перейдите к изменений той групповой политики, через которую у вас настраиваются списки сайтов для зон internet Explorer. Найдите политику:

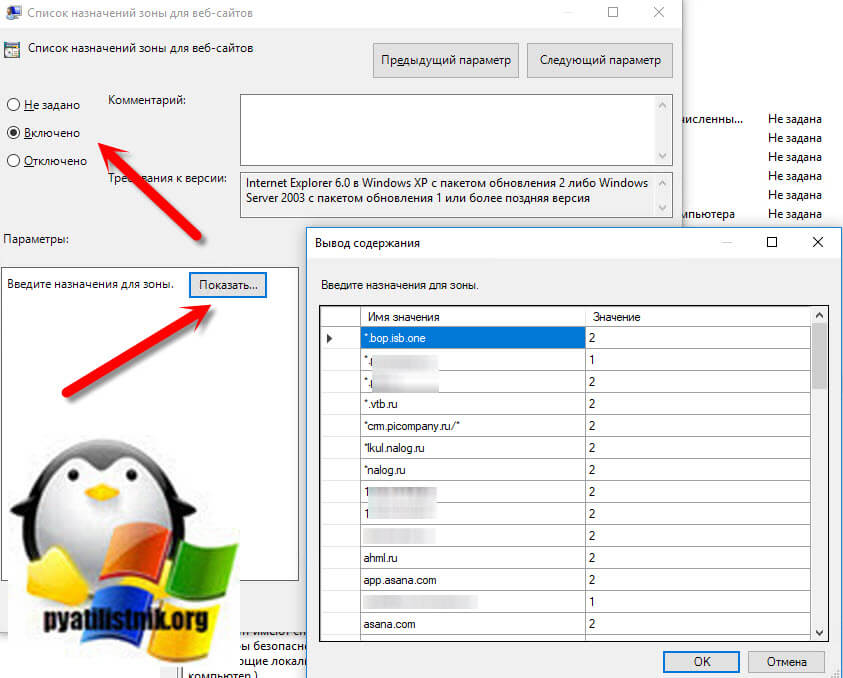

Конфигурация компьютера — Административные шаблоны — Компоненты Windows — Internet Explorer — Панель управления браузером — Вкладка безопасность — Список назначений зоны для веб-сайтов (Administrative Templates > Windows Components > Internet Explorer> Internet Control Panel > Security Page > Site to Zone Assignment List)

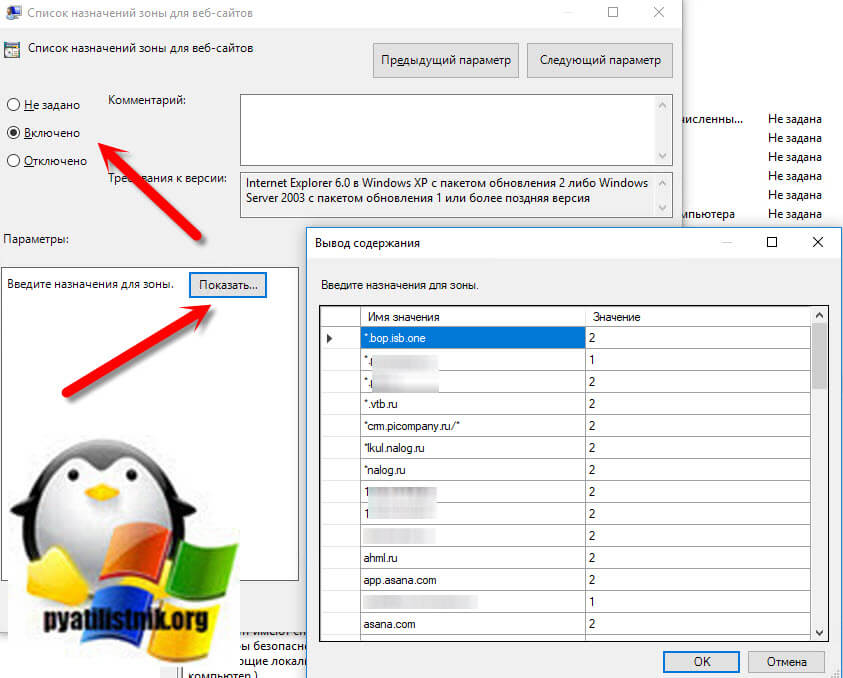

Включаем политику «Список назначений зоны для веб-сайтов» и нажимаем кнопку «Показать». У вас появится окно редактора в котором нужно писать адрес сайта и номер зоны, напомню еще раз цифры соответствующие зонам:

- (1) зона интрасети (Местная интрасеть)

- (2) зона доверенных сайтов (Надежные узлы)

- (3) интернет-зона (Интернет)

- (4) зона ограниченных сайтов (Опасные сайты)

При вводе данных в редакторе групповой политики нет ни синтаксиса, ни логической проверки ошибок. Затем это выполняется на самом клиенте, когда расширение групповой политики «Internet Explorer Zonemapping» преобразует реестр в формат, который использует сам Internet Explorer. Во время этого преобразования реализуются те же методы, которые используются Internet Explorer при добавлении сайта вручную в определенную зону безопасности. Если запись будет отклонена при добавлении вручную, преобразование также будет неудачным, если используется групповая политика и будет выдано событие 1085 . Подстановочные знаки для доменов верхнего уровня (TLD). Одним из сценариев, который отклоняется при добавлении сайтов, является добавление подстановочного знака в TLD (например, * .com или * .co.uk). Теперь вопрос в том, какие записи рассматриваются как TLD;, ниже я приведу рабочие варианты.

Правильные варианта синтаксиса сайтов Internet Explorer Zonemapping

- *://*.pyatilistnik.org – Работает

- http://*.pyatilistnik.org – Работает

- *://pyatilistnik.org – Работает

- ftp://192.168.0.0/ – Работает

- https://pyatilistnik.org/ – Работает

- 192-193.0.0.0 Работает.

- 192-193.1-10.0.0 Работает

- 192-193.1-10.20-30.0 Работает

- 192-193.1-10.20-30.40-50 Работает

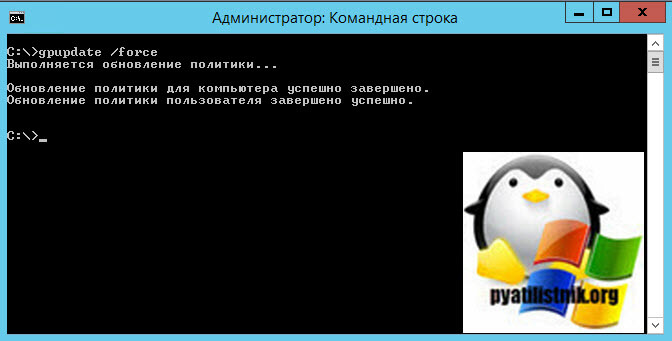

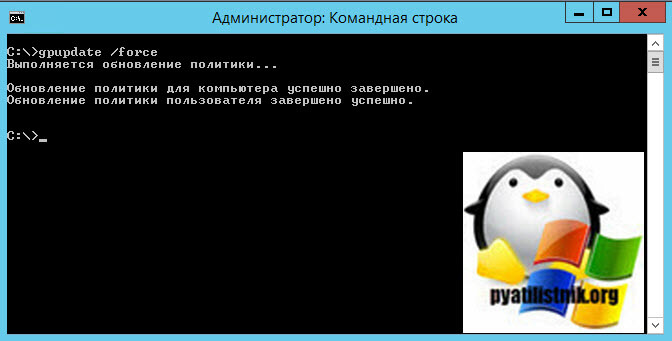

Далее открываете на клиенте командную строку и вводите gpupdate /force, чтобы обновить политику. Если вы все сделали правильно и у вас нет ошибок в синтаксисе написания сайтов Internet Explorer Zonemapping, то вы увидите, что политики отработали корректно.

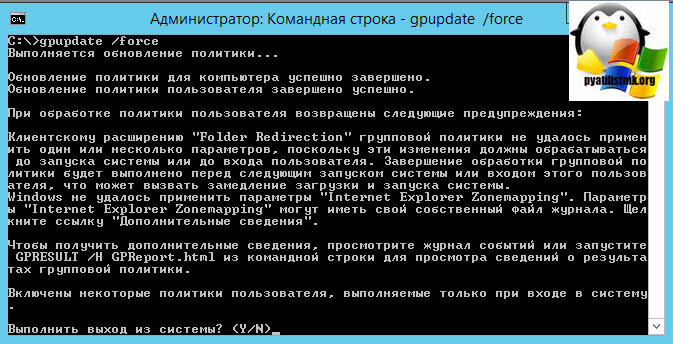

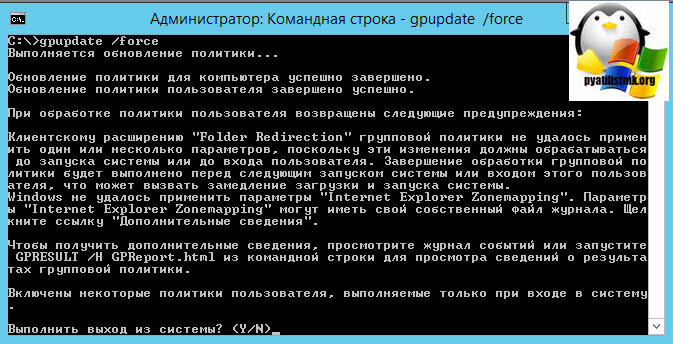

Если есть ошибки в синтаксисе, то увидите вот такую картину:

При обработке политики пользователя возвращены следующие предупреждения: Клиентскому расширению «Folder Redirection» групповой политики не удалось применить один или несколько параметров, поскольку эти изменения должны обрабатываться до запуска системы или до входа пользователя. Завершение обработки групповой политики будет выполнено перед следующим запуском системы или входом этого пользователя, что может вызвать замедление загрузки и запуска системы. Windows не удалось применить параметры «Internet Explorer Zonemapping». Параметры «Internet Explorer Zonemapping» могут иметь свой собственный файл журнала. Щелкните ссылку «Дополнительные сведения».

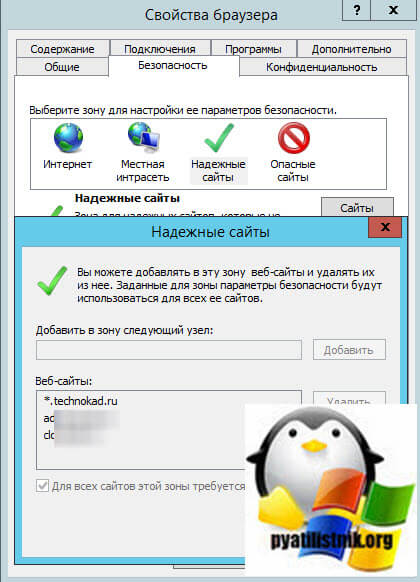

так же показателем, того что есть проблемы, это отсутствие вашего сайта в зонах Internet Explorer. Если в списке нет каких-то сайтов, то для вас это сигнал, где искать ошибку.

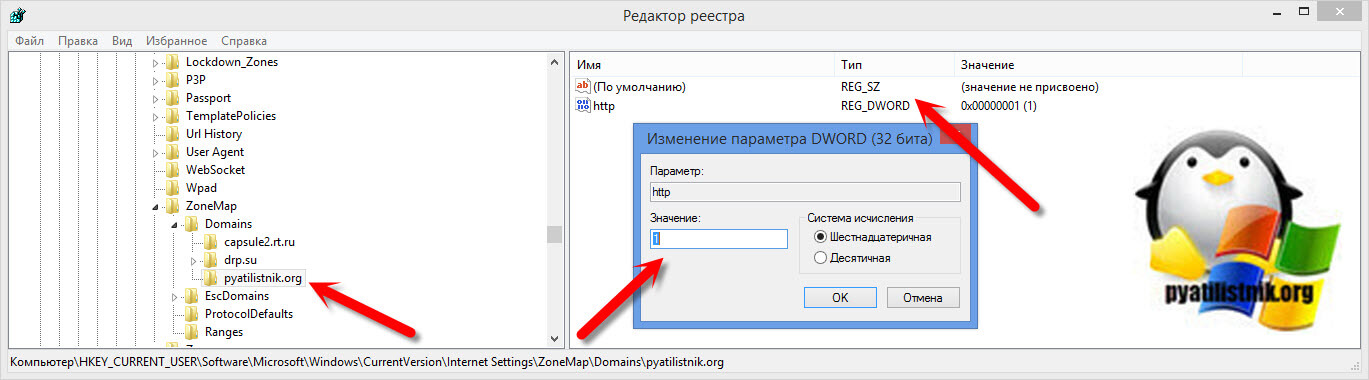

Редактирование Internet Explorer Zonemapping через реестр Windows

Я вам не перестаю повторять, что групповая политика меняет просто ключи реестра Windows на нужном объекте.

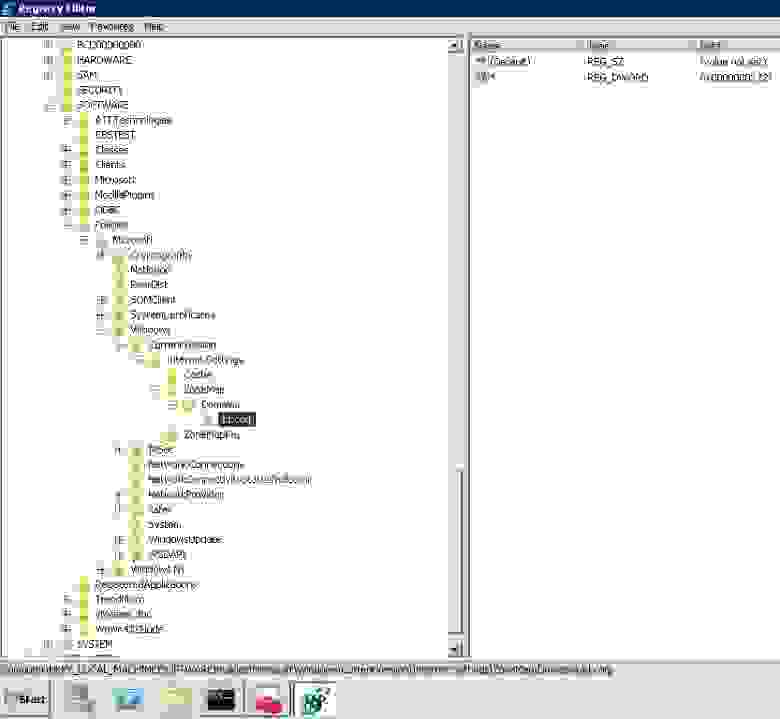

- Для пользователя — HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionInternet SettingsZoneMapDomains создаем тут ключ REG_DWORD с нужным значением зоны IE

- Для компьютера —

- HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsCurrentVersionInternet SettingsZoneMapDomains создаем тут ключ REG_DWORD с нужным значением зоны IE

- Для включения галки «Для всех сайтов зоны требуется проверка подлинности серверов (https)» необходимо создать запись REG_DWORD с именем Flags и значением 71 вместо 67 по пути HKEY_CURRENT_USER (или HKEY_LOCAL_MACHINE)SoftwareMicrosoftWindowsCurrentVersionInternet SettingsZones1

- Если вы хотите добавить диапазон IP адресов, тогда нужно добавлять 2 параметра. По пути HKEY_CURRENT_USER (или HKEY_LOCAL_MACHINE) SOFTWAREMicrosoftWindowsCurrentVersionInternet SettingsZoneMapRangeslocal. Создать запись типа REG_SZ с Value name — :Range и Value Data – 192.168.1.0-254 и в SOFTWAREMicrosoftWindowsCurrentVersionInternet SettingsZoneMapRangeslocal запись REG_DWORD с Value name — * (или нужный вам протокол) и Value Data – 1 (номер зоны)

На этом у меня все. С вами был Иван Семин, автор и создатель IT блога Pyatilistnik.org.

Дополнительные материалы

- https://blogs.msdn.microsoft.com/askie/2016/04/05/description-of-event-id-1085-from-internet-explorer-zonemapping/

- https://carlwebster.com/troubleshooting-microsoft-group-policy-site-to-zone-mapping/

Столкнулся недавно с проблемой что IE не хотел правильно принимать настройки локальной групповой политики Site to Zone Assignment list. Проблема проявлялась следующим образом:

При несконфигурированной политике список доверенных сайтов был по умолчанию, что логично.

А при сконфигурированной — пуст.

При этом сама политика была совсем не пуста.

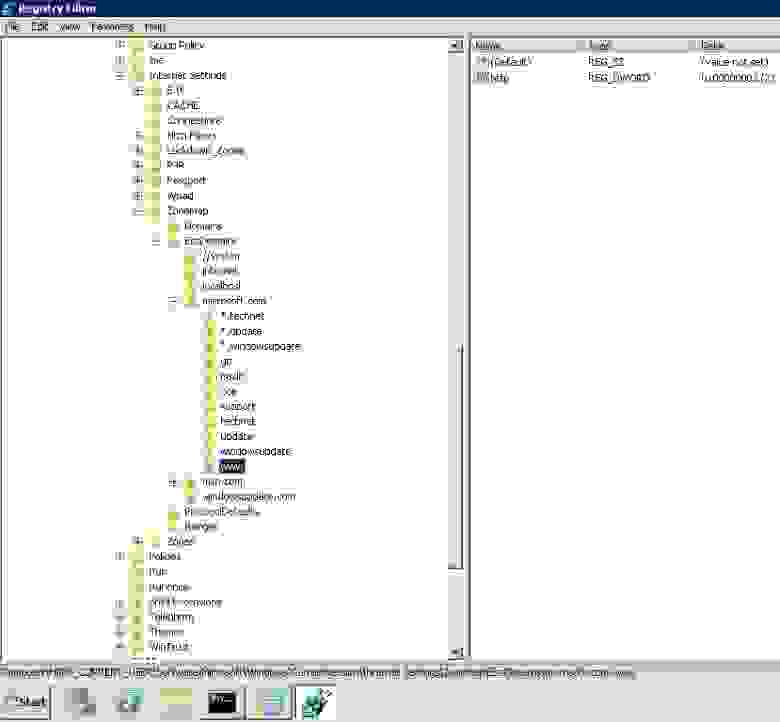

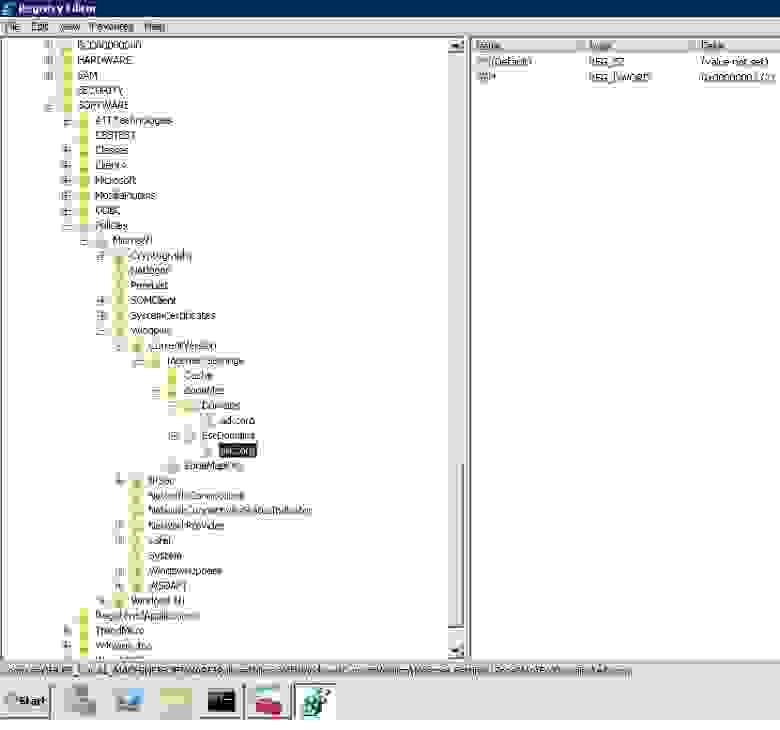

Как оказалось — политика применялась правильно только в том случае, если режим ESC был отключен. Теперь надо было разобраться как заставить политику работать и при включенном ESC. К сожалению гуглинг ни к чему не привел, так как большинство предпочитает отключать ESC и соответственно с подобной проблемой не сталкивается. К счастью нашлась статья, из которой следовало что IE хранит информацию о привязке сайтов к зонам в разных ветках реестра в зависимости от того включена ESC или нет. Было решено сравнить схему ключей реестра групповой политики и обычных настроек IE. В той же статье были указаны как ветвь реестра настроек IE:

HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionInternet SettingsZoneMapТак и ветвь реестра настроек групповой политики:

HKLMSOFTWAREPoliciesMicrosoftWindowsCurrentVersionInternet SettingsZoneMapБыло обнаружено что настройки IE включают две подветви: Domains и EscDomains.

В тоже время ветвь групповой политики может похвастаться только подветвью Domains, а EscDomains отсутствует.

Было решено повторить структуру ветвей и ключей Domains во вручную созданной ветви EscDomains.

Проверяем — проблема решена.

ID 1085, не удалось применить параметры Internet Explorer Zonemapping

ID 1085, не удалось применить параметры Internet Explorer Zonemapping

Добрый день! Уважаемые читатели и гости крупного IT блога Pyatilistnik.org. В прошлый раз мы с вами научились узнавать IP-адрес у различных операционных систем. Сегодняшняя публикация снова будет посвящена терминальным столам и RDS фермам, на которых вы можете встретить ошибку групповой политики с кодом события ID 1085, где не удалось применить параметры Internet Explorer Zonemapping. Давайте разбираться, что это такое и для чего необходимо, а главное, как поправить, чтобы ошибка не появлялась.

Что такое Internet Explorer Zonemapping

Internet Explorer Zonemapping — это зоны безопасности в браузере Internet Explorer, которые используются для понимания уровня отношения к тому или иному сайту. Этот параметр политики позволяет управлять списком сайтов, которые вы хотите связать с определенной зоной безопасности. Эти номера зон имеют соответствующие параметры безопасности, которые применяются ко всем сайтам в зоне.

Internet Explorer имеет 4 зоны безопасности, пронумерованные от 1 до 4, и они используются этим параметром политики для привязки сайтов к зонам.

- (1) зона интрасети (Местная интрасеть)

- (2) зона доверенных сайтов (Надежные узлы)

- (3) интернет-зона (Интернет)

- (4) зона ограниченных сайтов (Опасные сайты)

Параметры безопасности могут быть установлены для каждой из этих зон с помощью других параметров политики, и их параметры по умолчанию: зона надежных сайтов (низкий уровень), зона интрасети (средний-низкий уровень), интернет-зона (средний уровень) и зона ограниченных сайтов ( Высокий уровень). (Зона «Локальный компьютер» и ее заблокированный эквивалент имеют специальные параметры безопасности, защищающие ваш локальный компьютер.)

Если вы включите этот параметр политики, вы можете ввести список сайтов и номера соответствующих зон. Связывание сайта с зоной гарантирует, что параметры безопасности для указанной зоны будут применены к сайту. Для каждой записи, которую вы добавляете в список, введите следующую информацию, это имя сайта и номер зоны. Если вы настраиваете это список через групповые политики и делаете ошибку в синтаксисе ее заполнения, то вы легко можете у себя в системе, в моем случае на RDS ферме встречать предупреждение:

Первым делом необходимо понять, какая групповая политика изменяет данную настройку. Для этого вам необходимо открыть журнал событий Windows и перейти в журнал Microsoft-Windows-GroupPolicy, напоминаю, что мы его уже использовали при долго висящей политике Microsoft Disk Quota. Открыв журнал Microsoft-Windows-GroupPolicy-Operational найдите там событие с кодом 4016.

Обратите внимание, что тут сразу пишется в каком объекте групповой политики находится данная настройка. Если хотите перепроверить и найти ее по GUID, то выберите вкладку «Подробности». Тут вы увидите GUID расширения, имя GPO и GUID, который кстати можете поискать.

Так же отфильтровав журнал вы можете обнаружить ошибку с кодом 7016:

Забыл отметить, что если посмотреть в ошибке 1085 на вкладке «Подробности» на поле ErrorDescription, то там увидите ошибку в виде «Недопустимых данных«. Это означает, что у вас неправильные записи в данной политики.

Правильная настройка политики Internet Explorer Zonemapping

Чтобы ваши журналы не забивались ошибками с кодом 1085 необходимо правильно настроить групповую политику или локальные настройки Internet Explorer. Откройте оснастку управление групповой политикой (gpmc.msc). Перейдите к изменений той групповой политики, через которую у вас настраиваются списки сайтов для зон internet Explorer. Найдите политику:

Включаем политику «Список назначений зоны для веб-сайтов» и нажимаем кнопку «Показать». У вас появится окно редактора в котором нужно писать адрес сайта и номер зоны, напомню еще раз цифры соответствующие зонам:

- (1) зона интрасети (Местная интрасеть)

- (2) зона доверенных сайтов (Надежные узлы)

- (3) интернет-зона (Интернет)

- (4) зона ограниченных сайтов (Опасные сайты)

При вводе данных в редакторе групповой политики нет ни синтаксиса, ни логической проверки ошибок. Затем это выполняется на самом клиенте, когда расширение групповой политики «Internet Explorer Zonemapping» преобразует реестр в формат, который использует сам Internet Explorer. Во время этого преобразования реализуются те же методы, которые используются Internet Explorer при добавлении сайта вручную в определенную зону безопасности. Если запись будет отклонена при добавлении вручную, преобразование также будет неудачным, если используется групповая политика и будет выдано событие 1085 . Подстановочные знаки для доменов верхнего уровня (TLD). Одним из сценариев, который отклоняется при добавлении сайтов, является добавление подстановочного знака в TLD (например, * .com или * .co.uk). Теперь вопрос в том, какие записи рассматриваются как TLD;, ниже я приведу рабочие варианты.

Правильные варианта синтаксиса сайтов Internet Explorer Zonemapping

- *://*.pyatilistnik.org – Работает

- http://*.pyatilistnik.org – Работает

- *://pyatilistnik.org – Работает

- ftp://192.168.0.0/ – Работает

- https://pyatilistnik.org/ – Работает

- 192-193.0.0.0 Работает.

- 192-193.1-10.0.0 Работает

- 192-193.1-10.20-30.0 Работает

- 192-193.1-10.20-30.40-50 Работает

Далее открываете на клиенте командную строку и вводите gpupdate /force, чтобы обновить политику. Если вы все сделали правильно и у вас нет ошибок в синтаксисе написания сайтов Internet Explorer Zonemapping, то вы увидите, что политики отработали корректно.

Если есть ошибки в синтаксисе, то увидите вот такую картину:

так же показателем, того что есть проблемы, это отсутствие вашего сайта в зонах Internet Explorer. Если в списке нет каких-то сайтов, то для вас это сигнал, где искать ошибку.

Редактирование Internet Explorer Zonemapping через реестр Windows

Я вам не перестаю повторять, что групповая политика меняет просто ключи реестра Windows на нужном объекте.

- Для пользователя — HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionInternet SettingsZoneMapDomains создаем тут ключ REG_DWORD с нужным значением зоны IE

- Для компьютера —

- HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsCurrentVersionInternet SettingsZoneMapDomains создаем тут ключ REG_DWORD с нужным значением зоны IE

- Для включения галки «Для всех сайтов зоны требуется проверка подлинности серверов (https)» необходимо создать запись REG_DWORD с именем Flags и значением 71 вместо 67 по пути HKEY_CURRENT_USER (или HKEY_LOCAL_MACHINE)SoftwareMicrosoftWindowsCurrentVersionInternet SettingsZones1

- Если вы хотите добавить диапазон IP адресов, тогда нужно добавлять 2 параметра. По пути HKEY_CURRENT_USER (или HKEY_LOCAL_MACHINE) SOFTWAREMicrosoftWindowsCurrentVersionInternet SettingsZoneMapRangeslocal. Создать запись типа REG_SZ с Value name — :Range и Value Data – 192.168.1.0-254 и в SOFTWAREMicrosoftWindowsCurrentVersionInternet SettingsZoneMapRangeslocal запись REG_DWORD с Value name — * (или нужный вам протокол) и Value Data – 1 (номер зоны)

Источник

Windows не удалось применить параметры internet explorer zonemapping

The following forum(s) have migrated to Microsoft Q&A: All English Windows Server forums!

Visit Microsoft Q&A to post new questions.

Answered by:

Question

we are having problems with a certain group policy. We have a rather large environment, and have implemented a while ago, a group policy to centrally manage the Trusted Sites/Local Intranet sites: Windows Components/Internet Explorer/Internet Control Panel/Security Page

The GPO seems to be working well. The sites are recognized as stated in the policy.

Nevertheless, we get an error message in the event viewer:

Error 1085: The Group Policy client-side extension Internet Explorer Zonemapping failed to execute. Please look for any errors reported earlier by that extension.

With RSOP.msc I get this result:

Internet Explorer Zonemapping Failed (no data) 28/06/2011 15:33:11 Internet Explorer Zonemapping failed due to the error listed below.

The parameter is incorrect.

I can give you the list of all zone assignments if needed. We allready recreated it.

thanks for you help

Answers

Please take a look at the article. I have implimanted the same in my environment. It works great.

Disclaimer: This posting is provided AS-IS with no warranties or guarantees and confers no rights. Please remember to click “Mark as Answer” on the post that helps you, and to click “Unmark as Answer” if a marked post does not actually answer your question. This can be beneficial to other community members reading the thread.

- Proposed as answer by Arthur_Li Microsoft contingent staff Monday, July 11, 2011 1:41 AM

- Marked as answer by Arthur_Li Microsoft contingent staff Thursday, July 14, 2011 1:27 AM

All replies

Please check if the values you typed in are valid.

Examples of invalid values:

Examples of valid values:

For more information, please refer to the following Microsoft TechNet blog:

A test case for troubleshooting group policy application – Event ID 1085 and 7016

If the issue persists, would you please send me more information for analyzing. For your convenience, I have created a workspace for you. You can upload the information files to the following link. (Please choose «Send Files to Microsoft»)

Note: Due to differences in text formatting with various email clients, the workspace link above may appear to be broken. Please be sure to include all text between ‘(‘ and ‘)’ when typing or copying the workspace link into your browser. Meanwhile, please note that files uploaded for more than 72 hours will be deleted automatically. Please ensure to notify me timely after you have uploaded the files. Thank you for your understanding.

1. On domain controller, click Start -> Run, type GPMC.MSC, it will load the GPMC console. If the GPMC snap-in is not installed.

2. Right click on «Group Policy Result» and choose wizard to generate a report for the problematic computer and user account (please place appropriately). (Choose computer and select the proper user in the wizard)

3. Right click the resulting group policy result and click the «Save Report…» => save report and upload it to the link I provided.

Collect the Userenv.log

Subkey: HKEY_LOCAL_MACHINESoftwareMicrosoftWindows NTCurrentVersionWinlogon

Value data: 0x00030002 (Hexadecimal)

After the issue reoccurs, find and upload %windir%DebugUserModeUserenv.log file.

Please remember to click “Mark as Answer” on the post that helps you, and to click “Unmark as Answer” if a marked post does not actually answer your question. This can be beneficial to other community members reading the thread.

I have been looking at the entries for 10 times, and I can’t find an invalid value.

I have uploaded both logs to the provided Workspace. Can you please check if something is wrong?

I would like to confirm what is the status of the issue? Have the issue been solved?

If not, please send me the diagnostic report again. It seems that the original log has been removed automatically and I cannot read it in time.

Please remember to click “Mark as Answer” on the post that helps you, and to click “Unmark as Answer” if a marked post does not actually answer your question. This can be beneficial to other community members reading the thread.

Please take a look at the article. I have implimanted the same in my environment. It works great.

Disclaimer: This posting is provided AS-IS with no warranties or guarantees and confers no rights. Please remember to click “Mark as Answer” on the post that helps you, and to click “Unmark as Answer” if a marked post does not actually answer your question. This can be beneficial to other community members reading the thread.

- Proposed as answer by Arthur_Li Microsoft contingent staff Monday, July 11, 2011 1:41 AM

- Marked as answer by Arthur_Li Microsoft contingent staff Thursday, July 14, 2011 1:27 AM

My GPO enviroment works great but I noticed the same error in event log.

Group Policy is working correctly if the last Group Policy event to appear in

the System event log has one of the following event IDs:

(which I see as end result of processing)

This is because Group Policy uses the information collected during preprocessing to apply

settings to the computer or user. The Group Policy service cycles through each

client-side extension, sharing the previous collected information. Each

client-side extension then applies its specific policy settings to the computer

or users. During this process, one or more client-side extensions may report

problems when attempting to apply policy settings.

So I understand that there is nothing to worry about?

Old thread — Still applicable I believe

Did a bit of testing of adding wildcard sites to IE zones, and found one weird issue, and totally reproducable (at least in a few environments I’ve tested it in) whereby Wildcards used for Trusted sites will fail when applied via GPO in the Site to Zone Assigment List

— You cannot use a wildcard * for any site in the Trusted Sites zone

— You can use wildcards * for any sites in the Local Intranet zone

Zone Assignment legend: Local Intranet — 1, Trusted Sites — 2

Using a wildcard for a Trusted Site will display the «Windows failed to apply the Internet Explorer Zonemapping settings» and «Parameter incorrect» error

For example, add the following to the same User Policy under Site to Zone Assignment list — GPO application for the User will FAIL with the above error (on a Windows 7 computer running IE 9 — mentioning this in case it works with other O/Ss)

https://*.somesite.com 2

http://*.anothersite.com 1

Add the following to the same GPO under Site to Zone Assignment List, and GPO application will FAIL

*.somesite.com 2

http://*.anothersite.com 1

Add the following to the same GPO under Site to Zone Assignment List, and GPO application will FAIL

*somesite.com 2

http://*.anothersite.com 1

Add the following to the same GPO under Site to Zone Assignment List, and GPO application will WORK

https://www.somesite.com 2

http://*.anothersite.com 1

Add the following to the same GPO under Site to Zone Assignment List, and GPO application will work

www.somesite.com 2

http://*.anothersite.com 1

My two cents — hopefully it helps someone

NO THEY ARE NOT EVIL, if you know what you are doing: Good or bad GPOs?

And if IT bothers me — coke bottle design refreshment :))

NO THEY ARE NOT EVIL, if you know what you are doing: Good or bad GPOs?

And if IT bothers me — coke bottle design refreshment :))

I have found that the zonemapping won’t work if you enter a DNS name with just 2 characters, for example:

Will NOT work, also not: sb.nl ss.nl, aa.nl, bb.nl, ff.nl etc.

What does work: sbs.nl, ff1.nl etc.

It seems that there is a bug with just 2 characters.

NO THEY ARE NOT EVIL, if you know what you are doing: Good or bad GPOs?

And if IT bothers me — coke bottle design refreshment :))

Old thread — Still applicable I believe

Did a bit of testing of adding wildcard sites to IE zones, and found one weird issue, and totally reproducable (at least in a few environments I’ve tested it in) whereby Wildcards used for Trusted sites will fail when applied via GPO in the Site to Zone Assigment List

— You cannot use a wildcard * for any site in the Trusted Sites zone

— You can use wildcards * for any sites in the Local Intranet zone

Zone Assignment legend: Local Intranet — 1, Trusted Sites — 2

Using a wildcard for a Trusted Site will display the «Windows failed to apply the Internet Explorer Zonemapping settings» and «Parameter incorrect» error

For example, add the following to the same User Policy under Site to Zone Assignment list — GPO application for the User will FAIL with the above error (on a Windows 7 computer running IE 9 — mentioning this in case it works with other O/Ss)

https://*.somesite.com 2

http://*.anothersite.com 1

Add the following to the same GPO under Site to Zone Assignment List, and GPO application will FAIL

*.somesite.com 2

http://*.anothersite.com 1

Add the following to the same GPO under Site to Zone Assignment List, and GPO application will FAIL

*somesite.com 2

http://*.anothersite.com 1

Add the following to the same GPO under Site to Zone Assignment List, and GPO application will WORK

https://www.somesite.com 2

http://*.anothersite.com 1

Add the following to the same GPO under Site to Zone Assignment List, and GPO application will work

www.somesite.com 2

http://*.anothersite.com 1

My two cents — hopefully it helps someone

We also struggled with this » Internet Explorer Zonemapping failed. » error until I found this post. Then we removed all the wildcards from URLs in trusted sites zone and error went away.

Источник

Содержание

- Windows не удалось применить параметры internet explorer zonemapping

- Что такое Internet Explorer Zonemapping

- Правильная настройка политики Internet Explorer Zonemapping

- Правильные варианта синтаксиса сайтов Internet Explorer Zonemapping

- Редактирование Internet Explorer Zonemapping через реестр Windows

- Windows failed to apply the internet explorer zonemapping settings internet explorer

- Что такое Internet Explorer Zonemapping

- Правильная настройка политики Internet Explorer Zonemapping

- Правильные варианта синтаксиса сайтов Internet Explorer Zonemapping

- Редактирование Internet Explorer Zonemapping через реестр Windows

- Windows failed to apply the internet explorer zonemapping settings internet explorer

- Answered by:

- Question

- Answers

- All replies

- Windows не удалось применить параметры internet explorer zonemapping

- Как исправить ошибку Internet Explorer 87

- «Internet Explorer Zonemapping Error Code 87» Введение

- Что генерирует ошибку времени выполнения 87?

- Распространенные сообщения об ошибках в Internet Explorer Zonemapping Error Code 87

- Истоки проблем Internet Explorer Zonemapping Error Code 87

- Windows не удалось применить параметры internet explorer zonemapping

- Answered by:

- Question

- Answers

- All replies

Windows не удалось применить параметры internet explorer zonemapping

Добрый день! Уважаемые читатели и гости крупного IT блога Pyatilistnik.org. В прошлый раз мы с вами научились узнавать IP-адрес у различных операционных систем. Сегодняшняя публикация снова будет посвящена терминальным столам и RDS фермам, на которых вы можете встретить ошибку групповой политики с кодом события ID 1085, где не удалось применить параметры Internet Explorer Zonemapping. Давайте разбираться, что это такое и для чего необходимо, а главное, как поправить, чтобы ошибка не появлялась.

Что такое Internet Explorer Zonemapping

Internet Explorer имеет 4 зоны безопасности, пронумерованные от 1 до 4, и они используются этим параметром политики для привязки сайтов к зонам.

Параметры безопасности могут быть установлены для каждой из этих зон с помощью других параметров политики, и их параметры по умолчанию: зона надежных сайтов (низкий уровень), зона интрасети (средний-низкий уровень), интернет-зона (средний уровень) и зона ограниченных сайтов ( Высокий уровень). (Зона «Локальный компьютер» и ее заблокированный эквивалент имеют специальные параметры безопасности, защищающие ваш локальный компьютер.)

Если вы включите этот параметр политики, вы можете ввести список сайтов и номера соответствующих зон. Связывание сайта с зоной гарантирует, что параметры безопасности для указанной зоны будут применены к сайту. Для каждой записи, которую вы добавляете в список, введите следующую информацию, это имя сайта и номер зоны. Если вы настраиваете это список через групповые политики и делаете ошибку в синтаксисе ее заполнения, то вы легко можете у себя в системе, в моем случае на RDS ферме встречать предупреждение:

Первым делом необходимо понять, какая групповая политика изменяет данную настройку. Для этого вам необходимо открыть журнал событий Windows и перейти в журнал Microsoft-Windows-GroupPolicy, напоминаю, что мы его уже использовали при долго висящей политике Microsoft Disk Quota. Открыв журнал Microsoft-Windows-GroupPolicy-Operational найдите там событие с кодом 4016.

Обратите внимание, что тут сразу пишется в каком объекте групповой политики находится данная настройка. Если хотите перепроверить и найти ее по GUID, то выберите вкладку «Подробности». Тут вы увидите GUID расширения, имя GPO и GUID, который кстати можете поискать.

Так же отфильтровав журнал вы можете обнаружить ошибку с кодом 7016:

Забыл отметить, что если посмотреть в ошибке 1085 на вкладке «Подробности» на поле ErrorDescription, то там увидите ошибку в виде «Недопустимых данных«. Это означает, что у вас неправильные записи в данной политики.

Правильная настройка политики Internet Explorer Zonemapping

Чтобы ваши журналы не забивались ошибками с кодом 1085 необходимо правильно настроить групповую политику или локальные настройки Internet Explorer. Откройте оснастку управление групповой политикой (gpmc.msc). Перейдите к изменений той групповой политики, через которую у вас настраиваются списки сайтов для зон internet Explorer. Найдите политику:

Включаем политику «Список назначений зоны для веб-сайтов» и нажимаем кнопку «Показать». У вас появится окно редактора в котором нужно писать адрес сайта и номер зоны, напомню еще раз цифры соответствующие зонам:

Правильные варианта синтаксиса сайтов Internet Explorer Zonemapping

Далее открываете на клиенте командную строку и вводите gpupdate /force, чтобы обновить политику. Если вы все сделали правильно и у вас нет ошибок в синтаксисе написания сайтов Internet Explorer Zonemapping, то вы увидите, что политики отработали корректно.

Если есть ошибки в синтаксисе, то увидите вот такую картину:

так же показателем, того что есть проблемы, это отсутствие вашего сайта в зонах Internet Explorer. Если в списке нет каких-то сайтов, то для вас это сигнал, где искать ошибку.

Редактирование Internet Explorer Zonemapping через реестр Windows

Я вам не перестаю повторять, что групповая политика меняет просто ключи реестра Windows на нужном объекте.

Источник

Windows failed to apply the internet explorer zonemapping settings internet explorer

Добрый день! Уважаемые читатели и гости крупного IT блога Pyatilistnik.org. В прошлый раз мы с вами научились узнавать IP-адрес у различных операционных систем. Сегодняшняя публикация снова будет посвящена терминальным столам и RDS фермам, на которых вы можете встретить ошибку групповой политики с кодом события ID 1085, где не удалось применить параметры Internet Explorer Zonemapping. Давайте разбираться, что это такое и для чего необходимо, а главное, как поправить, чтобы ошибка не появлялась.

Что такое Internet Explorer Zonemapping

Internet Explorer Zonemapping — это зоны безопасности в браузере Internet Explorer, которые используются для понимания уровня отношения к тому или иному сайту. Этот параметр политики позволяет управлять списком сайтов, которые вы хотите связать с определенной зоной безопасности. Эти номера зон имеют соответствующие параметры безопасности, которые применяются ко всем сайтам в зоне.

Internet Explorer имеет 4 зоны безопасности, пронумерованные от 1 до 4, и они используются этим параметром политики для привязки сайтов к зонам.

Параметры безопасности могут быть установлены для каждой из этих зон с помощью других параметров политики, и их параметры по умолчанию: зона надежных сайтов (низкий уровень), зона интрасети (средний-низкий уровень), интернет-зона (средний уровень) и зона ограниченных сайтов ( Высокий уровень). (Зона «Локальный компьютер» и ее заблокированный эквивалент имеют специальные параметры безопасности, защищающие ваш локальный компьютер.)

Если вы включите этот параметр политики, вы можете ввести список сайтов и номера соответствующих зон. Связывание сайта с зоной гарантирует, что параметры безопасности для указанной зоны будут применены к сайту. Для каждой записи, которую вы добавляете в список, введите следующую информацию, это имя сайта и номер зоны. Если вы настраиваете это список через групповые политики и делаете ошибку в синтаксисе ее заполнения, то вы легко можете у себя в системе, в моем случае на RDS ферме встречать предупреждение:

Первым делом необходимо понять, какая групповая политика изменяет данную настройку. Для этого вам необходимо открыть журнал событий Windows и перейти в журнал Microsoft-Windows-GroupPolicy, напоминаю, что мы его уже использовали при долго висящей политике Microsoft Disk Quota. Открыв журнал Microsoft-Windows-GroupPolicy-Operational найдите там событие с кодом 4016.

Обратите внимание, что тут сразу пишется в каком объекте групповой политики находится данная настройка. Если хотите перепроверить и найти ее по GUID, то выберите вкладку «Подробности». Тут вы увидите GUID расширения, имя GPO и GUID, который кстати можете поискать.

Так же отфильтровав журнал вы можете обнаружить ошибку с кодом 7016:

Забыл отметить, что если посмотреть в ошибке 1085 на вкладке «Подробности» на поле ErrorDescription, то там увидите ошибку в виде «Недопустимых данных«. Это означает, что у вас неправильные записи в данной политики.

Правильная настройка политики Internet Explorer Zonemapping

Чтобы ваши журналы не забивались ошибками с кодом 1085 необходимо правильно настроить групповую политику или локальные настройки Internet Explorer. Откройте оснастку управление групповой политикой (gpmc.msc). Перейдите к изменений той групповой политики, через которую у вас настраиваются списки сайтов для зон internet Explorer. Найдите политику:

Включаем политику «Список назначений зоны для веб-сайтов» и нажимаем кнопку «Показать». У вас появится окно редактора в котором нужно писать адрес сайта и номер зоны, напомню еще раз цифры соответствующие зонам:

Правильные варианта синтаксиса сайтов Internet Explorer Zonemapping

Далее открываете на клиенте командную строку и вводите gpupdate /force, чтобы обновить политику. Если вы все сделали правильно и у вас нет ошибок в синтаксисе написания сайтов Internet Explorer Zonemapping, то вы увидите, что политики отработали корректно.

Если есть ошибки в синтаксисе, то увидите вот такую картину:

так же показателем, того что есть проблемы, это отсутствие вашего сайта в зонах Internet Explorer. Если в списке нет каких-то сайтов, то для вас это сигнал, где искать ошибку.

Редактирование Internet Explorer Zonemapping через реестр Windows

Я вам не перестаю повторять, что групповая политика меняет просто ключи реестра Windows на нужном объекте.

Windows failed to apply the internet explorer zonemapping settings internet explorer

This forum has migrated to Microsoft Q&A. Visit Microsoft Q&A to post new questions.

Answered by:

Question

We’re having problem with the group policy processing the error is:

Windows failed to apply the Internet Explorer Zonemapping settings. Internet Explorer Zonemapping settings might have its own log file. Please click on the «More information» link.

I checked the Group Policy log it’s showing event id 7016 and the error code 5:

For testing purpose, there is only one entry:

I think the error code 5 could be the permission issue but I don’t know where to check.

Anybody can help? Thank you in advance!

Answers

As the GPSvc Log shows, the problem should be due to the followings,

GPSVC(3f0.c74) 11:34:29:591 ProcessGPOList: Extension Internet Explorer Zonemapping returned 0x5.

0x5 means «Access is deined», and you could follow the actions below to figure out which resources denies the GPSvc access,

1. Get procmon.exe from http://live.sysinternals.com

2. Run Procmon.exe at the problematic desktop, add filter «Result» contains «Denied»

3. Run Gpupdate /force to reproduce the problem again

4. check procmon.exe log to see what causes the problem.

If you could not figure out the problem by procmon.exe you should try to disable all third party plugins for IE on that computer, and also disable all antivirus software and try it again.

Thank you for reply,

Yes I’m sure it’s the only zonemapping settings, I’ve tried to apply the policy either from computer policy or user policy, the same error 5 showed up in event log. here is the result of RSOP, currently we only have it in user policy.

Suggest you turn on Gpsvc debug log on the client.

In the log it’s the same error 0x5, see below:

GPSVC(3f0.c74) 11:34:29:494 ProcessGPOs: Processing extension Internet Explorer Zonemapping

GPSVC(3f0.c74) 11:34:29:494 ReadStatus: Read Extension’s Previous status successfully.

GPSVC(3f0.c74) 11:34:29:494 CompareGPOLists: One list is empty

GPSVC(3f0.c74) 11:34:29:494 GPLockPolicySection: Sid = ******, dwTimeout = 30000, dwFlags = 0

GPSVC(3f0.c74) 11:34:29:494 LockPolicySection called for user *******

GPSVC(3f0.c74) 11:34:29:494 Sync Lock Called

GPSVC(3f0.c74) 11:34:29:494 Writer Lock got immediately.

GPSVC(3f0.c74) 11:34:29:504 Lock taken successfully

GPSVC(3f0.c74) 11:34:29:504 Taking console lock with timeout 30000.

GPSVC(3f0.c74) 11:34:29:504 Sync Lock Called

GPSVC(3f0.c74) 11:34:29:504 Writer Lock got immediately.

GPSVC(3f0.c74) 11:34:29:504 Lock taken successfully

GPSVC(3f0.c74) 11:34:29:504 ProcessGPOList: Entering for extension Internet Explorer Zonemapping

GPSVC(3f0.c74) 11:34:29:504 GetWbemServices: CoCreateInstance succeeded

GPSVC(3f0.c74) 11:34:29:506 ConnectToNameSpace: ConnectServer returned 0x0

GPSVC(3f0.c74) 11:34:29:544 ReadStatus: Read Extension’s Previous status successfully.

GPSVC(3f0.c74) 11:34:29:559 LogExtSessionStatus: Successfully logged Extension Session data

GPSVC(3f0.c74) 11:34:29:591 ProcessGPOList: Extension Internet Explorer Zonemapping returned 0x5.

GPSVC(3f0.c74) 11:34:29:601 ProcessGPOList: Extension Internet Explorer Zonemapping doesn’t support rsop logging

GPSVC(3f0.c74) 11:34:29:601 Releasing console lock.

GPSVC(3f0.c74) 11:34:29:604 UnLockPolicySection called for user ************

GPSVC(3f0.c74) 11:34:29:604 UnLocked successfully

GPSVC(3f0.c74) 11:34:29:604 ProcessGPOs: Extension Internet Explorer Zonemapping ProcessGroupPolicy failed, status 0x5.

Источник

Windows не удалось применить параметры internet explorer zonemapping

[ ProcessID] 912

[ ThreadID] 3720

SupportInfo1 1

SupportInfo2 4404

ProcessingMode 1

ProcessingTimeInMilliseconds 687

ErrorCode 87

ErrorDescription The parameter is incorrect.

DCName \SERVER2012.domain.local

ExtensionName Internet Explorer Zonemapping

ExtensionId

And checked for the ids on both Domain controllers and in the sysvoldomain.local-folder

But none of them are found in policies.txt

I have also checked which servers will get this error.

I have this error on 3 servers, and other 3 servers not.

All these servers are in the same OU in Active directory. so no additional policies between the servers.

Which operating system are you running on your DCs in question?

Please enable GPO logging:

My DC`s are Server2008R2 and Server2012.

I have enabled GPO-logging and i have the GPSVC.log now.

Which part of this file should i copy in this port (397 kb)

I did already find these:

CheckForGPOsToRemove: GPO needs to be removed

OK, gpsvc tries to remove the orphaned policy from the client.

You need to cleanup the registry manually.

Please make a backup of HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionGroup Policy.

If you configured the zone mappings in User Configuration the key would be HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionGroup Policy.

After you have deleted the keys, please reboot.

B651B266-8382-4402-A1E0-31DD5F2DF8ED wasn`t found,

4CFB60C1-FAA6-47f1-89AA-0B18730C9FD3 was found and after delete/reboot /gupdate force no error anymore!

Only one thing happends after gpupdate /force:

And in the eventlog EVERYTIME this event :

The Group Policy settings for the user were processed successfully. New settings from 11 Group Policy objects were detected and applied.

Why are there every GPupdate /force «new» policies applied?

I did find the following the the log file, could this be the problem with the «new» group policies applied?

Источник

Как исправить ошибку Internet Explorer 87

| Номер ошибки: | Ошибка 87 | |

| Название ошибки: | Internet Explorer Zonemapping Error Code 87 | |

| Описание ошибки: | Ошибка 87: Возникла ошибка в приложении Internet Explorer. Приложение будет закрыто. Приносим извинения за неудобства. | |

| Разработчик: | Microsoft Corporation | |

| Программное обеспечение: | Internet Explorer | |

| Относится к: | Windows XP, Vista, 7, 8, 10, 11 |

«Internet Explorer Zonemapping Error Code 87» Введение

«Internet Explorer Zonemapping Error Code 87» обычно называется формой «ошибки времени выполнения». Когда дело доходит до программного обеспечения, как Internet Explorer, инженеры могут использовать различные инструменты, чтобы попытаться сорвать эти ошибки как можно скорее. К сожалению, некоторые критические проблемы, такие как ошибка 87, часто могут быть упущены из виду.

Ошибка 87, рассматриваемая как «Internet Explorer Zonemapping Error Code 87», может возникнуть пользователями Internet Explorer в результате нормального использования программы. Если происходит «Internet Explorer Zonemapping Error Code 87», разработчикам будет сообщено об этой проблеме, хотя отчеты об ошибках встроены в приложение. Затем Microsoft Corporation исправит ошибки и подготовит файл обновления для загрузки. Чтобы исправить такие ошибки 87 ошибки, устанавливаемое обновление программного обеспечения будет выпущено от поставщика программного обеспечения.

Что генерирует ошибку времени выполнения 87?

«Internet Explorer Zonemapping Error Code 87» чаще всего может возникать при загрузке Internet Explorer. Проанализируем некоторые из наиболее распространенных причин ошибок ошибки 87 во время выполнения:

Как правило, ошибки Internet Explorer Zonemapping Error Code 87 вызваны повреждением или отсутствием файла связанного Internet Explorer, а иногда — заражением вредоносным ПО. Обычно, установка новой версии файла Microsoft Corporation позволяет устранить проблему, из-за которой возникает ошибка. Если ошибка Internet Explorer Zonemapping Error Code 87 возникла в результате его удаления по причине заражения вредоносным ПО, мы рекомендуем запустить сканирование реестра, чтобы очистить все недействительные ссылки на пути к файлам, созданные вредоносной программой.

Распространенные сообщения об ошибках в Internet Explorer Zonemapping Error Code 87

Наиболее распространенные ошибки Internet Explorer Zonemapping Error Code 87, которые могут возникнуть на компьютере под управлением Windows, перечислены ниже:

Ошибки Internet Explorer Zonemapping Error Code 87 EXE возникают во время установки Internet Explorer, при запуске приложений, связанных с Internet Explorer Zonemapping Error Code 87 (Internet Explorer), во время запуска или завершения работы или во время установки ОС Windows. Запись ошибок Internet Explorer Zonemapping Error Code 87 внутри Internet Explorer имеет решающее значение для обнаружения неисправностей электронной Windows и ретрансляции обратно в Microsoft Corporation для параметров ремонта.

Истоки проблем Internet Explorer Zonemapping Error Code 87

Проблемы Internet Explorer и Internet Explorer Zonemapping Error Code 87 возникают из отсутствующих или поврежденных файлов, недействительных записей реестра Windows и вредоносных инфекций.

В основном, осложнения Internet Explorer Zonemapping Error Code 87 связаны с:

Совместима с Windows 2000, XP, Vista, 7, 8, 10 и 11

Источник

Windows не удалось применить параметры internet explorer zonemapping

This forum has migrated to Microsoft Q&A. Visit Microsoft Q&A to post new questions.

Answered by:

Question

We’re having problem with the group policy processing the error is:

Windows failed to apply the Internet Explorer Zonemapping settings. Internet Explorer Zonemapping settings might have its own log file. Please click on the «More information» link.

I checked the Group Policy log it’s showing event id 7016 and the error code 5:

| CSEElaspedTimeInMilliSeconds | 31 |

| CSEExtensionName | Internet Explorer Zonemapping |

For testing purpose, there is only one entry:

I think the error code 5 could be the permission issue but I don’t know where to check.

Anybody can help? Thank you in advance!

Answers

As the GPSvc Log shows, the problem should be due to the followings,

GPSVC(3f0.c74) 11:34:29:591 ProcessGPOList: Extension Internet Explorer Zonemapping returned 0x5.

0x5 means «Access is deined», and you could follow the actions below to figure out which resources denies the GPSvc access,

1. Get procmon.exe from http://live.sysinternals.com

2. Run Procmon.exe at the problematic desktop, add filter «Result» contains «Denied»

3. Run Gpupdate /force to reproduce the problem again

4. check procmon.exe log to see what causes the problem.

If you could not figure out the problem by procmon.exe you should try to disable all third party plugins for IE on that computer, and also disable all antivirus software and try it again.

Thank you for reply,

Yes I’m sure it’s the only zonemapping settings, I’ve tried to apply the policy either from computer policy or user policy, the same error 5 showed up in event log. here is the result of RSOP, currently we only have it in user policy.

Suggest you turn on Gpsvc debug log on the client.

In the log it’s the same error 0x5, see below:

GPSVC(3f0.c74) 11:34:29:494 ProcessGPOs: Processing extension Internet Explorer Zonemapping

GPSVC(3f0.c74) 11:34:29:494 ReadStatus: Read Extension’s Previous status successfully.

GPSVC(3f0.c74) 11:34:29:494 CompareGPOLists: One list is empty

GPSVC(3f0.c74) 11:34:29:494 GPLockPolicySection: Sid = ******, dwTimeout = 30000, dwFlags = 0

GPSVC(3f0.c74) 11:34:29:494 LockPolicySection called for user *******

GPSVC(3f0.c74) 11:34:29:494 Sync Lock Called

GPSVC(3f0.c74) 11:34:29:494 Writer Lock got immediately.

GPSVC(3f0.c74) 11:34:29:504 Lock taken successfully

GPSVC(3f0.c74) 11:34:29:504 Taking console lock with timeout 30000.

GPSVC(3f0.c74) 11:34:29:504 Sync Lock Called

GPSVC(3f0.c74) 11:34:29:504 Writer Lock got immediately.

GPSVC(3f0.c74) 11:34:29:504 Lock taken successfully

GPSVC(3f0.c74) 11:34:29:504 ProcessGPOList: Entering for extension Internet Explorer Zonemapping

GPSVC(3f0.c74) 11:34:29:504 GetWbemServices: CoCreateInstance succeeded

GPSVC(3f0.c74) 11:34:29:506 ConnectToNameSpace: ConnectServer returned 0x0

GPSVC(3f0.c74) 11:34:29:544 ReadStatus: Read Extension’s Previous status successfully.

GPSVC(3f0.c74) 11:34:29:559 LogExtSessionStatus: Successfully logged Extension Session data

GPSVC(3f0.c74) 11:34:29:591 ProcessGPOList: Extension Internet Explorer Zonemapping returned 0x5.

GPSVC(3f0.c74) 11:34:29:601 ProcessGPOList: Extension Internet Explorer Zonemapping doesn’t support rsop logging

GPSVC(3f0.c74) 11:34:29:601 Releasing console lock.

GPSVC(3f0.c74) 11:34:29:604 UnLockPolicySection called for user ************

GPSVC(3f0.c74) 11:34:29:604 UnLocked successfully

GPSVC(3f0.c74) 11:34:29:604 ProcessGPOs: Extension Internet Explorer Zonemapping ProcessGroupPolicy failed, status 0x5.

Источник

|

Рубрика: Безопасность / Сетевая безопасность |

Мой мир Вконтакте Одноклассники Google+ |

Управление безопасностью Internet Explorer

Проблема защиты клиентского рабочего места становится всё более и более актуальной. Это связано с рядом причин, но в первую очередь – со смещением вектора атак с серверного на клиентское программное обеспечение. Статистика инцидентов показывает, что больший процент нарушений компьютерной безопасности как в корпоративном, так и в частном секторе, происходит именно посредством компрометации рабочих мест пользователя.

К сожалению, проблеме защиты приложений пользователя уделяется меньше внимания, чем защите серверов. В современных корпоративных информационных системах большинство средств защиты сконцентрировано на периметре сети, и если они были обойдены, сеть становится беззащитной. Злоумышленник получает доступ к рабочей станции и соответственно ко всем ресурсам сети, с которыми может работать пользователь. Этого вполне достаточно для решения широкого спектра задач – от рассылки спама и сбора конфиденциальной информации до промышленного шпионажа.

Конечно, индустрия не стоит на месте, и появляются новые методы и продукты для защиты приложений пользователя. Однако, как показывает практика, на настоящий момент их недостаточно. Недавно опубликованное исследование российских специалистов в области информационной безопасности [1] показывает, что для обхода большинства современных средств защиты клиентских приложений достаточно умения работы с программой «Блокнот» и элементарных навыков программирования на VBScript.

Наиболее часто рассматриваемым в данном контексте приложением является браузер Internet Explorer. Его возможности не только обеспечивают создание многофункциональных интерактивных веб-приложений, но позволяют злоумышленнику повышать свои привилегии на рабочей станции пользователя. В связи с большим количеством уязвимостей в IE, опубликованных во второй половине прошлого года, в сообществе специалистов в области безопасности довольно бурно обсуждается идея перехода на альтернативные программы работы с World Wide Web. Даже такая уважаемая организация, как CERT, не удержалась от спекуляций на эту тему [2].

Однако при попытке заменить Internet Explorer в корпоративных сетях администратору приходится столкнуться с некоторыми проблемами. Первая – отсутствие необходимых функциональных возможностей. Многие распространенные серверные приложения, такие как Outlook Web Access, SharePoint Portal Server активно используют различные расширения DHTML, реализованные только в Internet Explorer. Многие клиентские приложения также используют COM-объекты Internet Explorer для формирования интерфейса пользователя. Таким образом, на клиентском рабочем месте оказывается две программы для работы с WEB – Internet Explorer для обращения к корпоративным приложениям, и альтернативный браузер для выхода в Интернет. Это снижает удобство использования и повышает вероятность возникновения пользовательских ошибок. Кроме того, возникает ряд дополнительных проблем.

Усложняется задача управления сетью. Поскольку большинство из альтернативных программ работы с WWW не поддерживает функции централизованного управления (тиражирование конфигурационных файлов через групповые политики – не самый удобный путь), повышаются затраты на поддержку клиентских машин. Вновь встает задача управления оперативными обновлениями, поскольку миф об отсутствии ошибок в альтернативных браузерах, как и предполагалось [3], был быстро развеян. Выходят обновления и новые версии программ, но современные средства управления обновлениями (и поиска уязвимостей) их не поддерживают, и администратору приходится следить за актуальностью версий программ самостоятельно.

Кроме того, в сети на основе Active Directory часто происходит снижение уровня безопасности, поскольку вместо привычных протоколов аутентификации NTLMv2 и Kerberos начинают использоваться гораздо более уязвимые механизмы Digest или Basic. Не всегда хорошо работает аутентификация с использованием клиентских сертификатов из хранилища Windows или Smartcard.

Учитывая все вышеперечисленное, вполне вероятно предположить, что снижение рисков, которое сулит переход на альтернативные браузеры, не окупит повышения затрат на эксплуатацию.

Давайте рассмотрим стандартные возможности настройки Internet Explorer, использование которых позволяет поднять уровень защищенности клиентских рабочих мест на довольно высокий уровень. Дополнительным преимуществом использования данных настроек является то, что они легко тиражируются с помощью стандартных средств управления корпоративной сетью на базе Windows, таких как Active Directory.

Основным средством настройки безопасности интернет-приложений Microsoft были и остаются зоны безопасности. Зоны безопасности представляют собой группы адресов (URL), которым соответствуют те или иные настройки подсистемы безопасности. Настройки Internet Explorer сохраняются в разделах HKLM(HKCU) SoftwareMicrosoftWindows CurrentVersionInternet Settings.

По умолчанию Internet Explorer считывает настройки из ветви HKCU, однако это поведение можно изменить. Установка значения Enabled в параметре объекта групповой политики (ОГП) Computer ConfigurationAdministrative Templates Windows ComponentsInternet ExplorerSecurity Zones: Use only machine settings присваивает значение параметру реестра. HKLMSoftwarePoliciesMicrosoftWindowsCurrentVersion Internet SettingsSecurity_HKLM_only равным 1, после чего Internet Explorer начинает использовать настройки из ветви HKLM.

Поскольку разрешения на ветвь HKLM запрещают поль-зователю модифицировать значения, содержащиеся в нижележащих разделах, то у него не будет возможности изменить параметры, назначенные администратором. В большинстве случаев рекомендуется задействовать данную настройку, поскольку пользователь или вредоносное программное обеспечение, работающее в его контексте безопасности, может менять настройки браузера, снижая уровень защищенности. Примером может являться троянская программа Win32.Secdrop.C [4], при установке разрешающая загрузку и запуск неподписанных компонентов ActiveX из Internet.

В случае если задействована эта настройка, все параметры Internet Explorer необходимо изменять в ветви HKLM (или разделе Computer Configuration ОГП). Соответственно, если для изменения параметров будут задействованы сценарии, то необходимо использовать те из них, которые выполняются с достаточными привилегиями, а именно – Startup Script и Shutdown Script. Кроме того, для применения параметров необходимо, чтобы отработала групповая политика уровня компьютера, что в некоторых случаях требует перезагрузки. Ещё одной потенциальной проблемой является то, что исчезает возможность персонифицировать настройки Internet Explorer для разных пользователей одного и того же компьютера. Однако необходимость в различных настройках IE для разных пользователей является скорее исключением, чем правилом.

Для настройки зон безопасности используются следующие подразделы: HKLM(HKKU)SoftwareMicrosoftWindowsCurrentVersionInternet Settings:

- TemplatePolicies

- ZoneMap

- Zones

Раздел TemplatePolicies содержит предопределенные уровни безопасности, которые в дальнейшем могут использоваться для настройки зон. Этот раздел содержится только в ветке HKLM, и модифицировать его не рекомендуется, поскольку такая операция затруднит процесс восстановления стандартных настроек в случае возникновения сбоев.

В разделе ZoneMap описывается привязка узлов и доменов к зонам безопасности. Подраздел Domains содержит иерархическую структуру, в которой в качестве ключей выступают имена доменов и узлов, параметры описывают протоколы, а значения параметров указывают на номер зоны безопасности. Нижеприведенная структура разделов реестра указывает на то, что при обращении к серверу www.isc2.org по протоколу https будут задействованы настройки второй зоны безопасности (Trusted Sites, Доверенные узлы): ZoneMap –> Domains –> sc2.org –> www –> https (DWORD)=2.

Структура может быть более сложной. Например, следующий вариант предписывает при обращении к любому узлу в домене *.microsoft.com по протоколу https использовать зону безопасности Trusted Sites. Для обработки содержимого страниц на сервере www.microsoft.com, полученных по протоколу http, будут использоваться настройки зоны Internet: ZoneMap –> Domains –> microsoft.com –> https (DWORD)=2, www –> http (DWORD)=3.

Если клиентом является Microsoft Windows Server 2003 и задействована опция Internet Explorer Enhanced Security Configuration, то настройки следует сохранять в подразделе EscDomains, а не Domains.

В случае если разграничение уровня безопасности происходит не на основе FQDN, а с помощью IP-адресов, задействуется подраздел Ranges.

Нижеприведенная структура описывает ситуацию, когда для IP-адресов, принадлежащих сети 10.1.1.0/24, используется зона безопасности Trusted Sites: ZoneMap –> Ranges –> Range1 –> * (DWORD)=2, :Range (SZ)=10.1.1.1-10.1.1.254.

В подразделе ProtocolDefaults описывается, какая зона будет задействована в случае использования того или иного протокола, если дополнительные правила не применимы. По умолчанию большинство протоколов используют зону 3 – Internet.

Кроме описанных параметров оказывать влияние на то, какая зона безопасности будет использоваться для обработки содержимого того или иного сервера, может значение параметра Flags, содержащегося в разделе, описывающем зону.

Например, по умолчанию этот параметр для зоны 1 (Intranet) имеет значение 219: HKLM(HKCU)SoftwareMicro-softWindowsCurrentVersionInternet SettingsZones1:

Flags(DWORD)= 219

Это значение формируется на основе параметров битовой маски (таблица 1) и содержит значения 128, 16 и 8. Соответственно в зону Intranet будут автоматически включаться те узлы, обращение к которым произошло по имени Net BIOS и узлы, работающие не через Proxy-сервер (параметр HKLM(HKCU)SoftwareMicrosoftWindowsCurrentVersion Internet SettingsProxyOverride).

Таблица 1. Значение параметра Flags

|

№ |

Описание |

|

1 |

Разрешить изменение параметров |

|

2 |

Разрешить пользователям добавление веб-узлов к данной зоне |

|

4 |

Требуются проверенные веб-узлы (протокол https) |

|

8 |

Включить веб-узлы, которые обходят прокси-сервер |

|

16 |

Включить веб-узлы, не перечисленные в других зонах |

|

32 |

Не показывать зону безопасности в свойствах обозревателя (стандартное значение для зоны «Мой компьютер») |

|

64 |

Показывать диалоговое окно «Требуется проверка сервера» |

|

128 |

Рассматривать подключения Universal Naming Connections (UNC) как подключения интрасети |

Функции зон безопасности

В подразделе Zones содержатся непосредственно настройки безопасности каждой из зон. Стандартно Windows содержит 5 зон безопасности (таблица 2). Каждая из этих зон содержит настройки параметров безопасности, подробное описание которых доступно в статье KB182569.

Таким образом, сайты, не принадлежащие зоне безопасности Local Intranet, обрабатываются в контексте зоны Internet. В случае если эти настройки чрезмерно жесткие, можно включить сервер или домен в зону Trusted Sites. Если сервер является потенциально опасным, он включается в зону Restricted Sites.

Этот подход не соответствует текущим реалиям, поскольку весь Internet является слабо доверенной системой. Кроме того, администратор ограничен в настройках, поскольку у него есть только два уровня доверия – Internet и Trusted Sites. Он не может разрешить выполнение сценариев для одной группы серверов, включить поддержку ActiveX для второй и отключить активное содержимое для остальных.

Таблица 2

|

№ |

Название |

Описание |

|

0 |

My Computer |

В эту зону попадают страницы, сохраненные на жестком диске компьютера. Исключением являются страницы содержащие комментарий «saved from url», см. KB833633. По умолчанию содержит демократичные настройки, разрешающие обработку ActiveX, сценариев и т. д. |

|

1 |

Local intranet |

Сервера локальной сети. Обычно сайты попадают в эту зону автоматически на основе настройки сетевой топологии. Разрешена обработка сценариев, подписанных компонентов ActiveX и автоматическая аутентификация |

|

2 |

Trusted Sites |

Доверенные узлы. Формируется вручную. По уровню безопасности настроек практически аналогична зоне 1 |

|

3 |

Internet |

Содержит узлы, не входящие в остальные зоны. Уровень безопасности зависит от дистрибутива Windows, но в большинстве случаев разрешено использование сценариев и подписанных компонентов ActiveX |

|

4 |

Restricted Sites |

Ограниченные узлы. Формируется вручную. Содержит жесткие настройки, отключающие обработку активного содержимого. Используется крайне редко |

Чтобы решить эту проблему, удобно изменить зону по умолчанию, применяемую для различных протоколов: HKLM (HKKU)SoftwareMicrosoftWindowsCurrentVersionInternet SettingsoneMapProtocolDefaults:

ftp(DWORD)=4

http(DWORD)=4

https(DWORD)=4

После этого узлы, ранее принадлежащие зоне Internet, автоматически попадут в зону Restricted Sites. Зона Internet станет промежуточной, и в неё будут включаться сервера, для работы которых необходима поддержка сценариев или некоторых компонентов ActiveX. Зона Trusted Sites не изменит своих функций, в неё включаются узлы, работа с которыми требует всех функциональных возможностей Internet Explorer.

Для того чтобы появилась возможность модифицировать состав зоны Internet, параметру Flags для этой зоны необходимо присвоить значение, равное 3.

Настройка зон

Зона безопасности My Computer является основной целью атакующих. Многие опубликованные уязвимости в Internet Explorer нацелены именно на получение возможности обработки данных в контексте этой зоны, что дает возможность обращаться к файловой системе и запускать программы [5]. В Windows XP Service Pack это поведение изменено с помощью механизма «Local Machine Zone Lockdown» [6]. Однако, как показывает практика, задействованные настройки недостаточно строги, поэтому рекомендации по усилению параметров безопасности для XP SP2 также актуальны.

Рекомендуется дополнительно настраивать безопасность для этой зоны, запрещая обработку сценариев и/или компонентов ActiveX. В статье KB833633 описано, как настраивать параметры зоны безопасности с помощью модификации реестра. Однако зачастую удобней предварительную настройку осуществлять с помощью GUI. Для того чтобы зона безопасности отображалась в Internet Explorer, необходимо уменьшить значение параметра Flags для этой зоны на 32: HKLM(HKCU)SoftwareMicrosoftWindowsCurrent VersionInternet Settingsones?:

Flags(DWORD)=1

После этих изменений зона появится на закладке Security приложения Internet Options и станет доступной для модификации через графический интерфейс.

В результате настройки могут возникнуть проблемы при работе с некоторым программным обеспечением, использующим Internet Explorer. Типичным примером являются оснастки управления MMC. Поскольку правая панель в оснастках представляет собой компонент ActiveX, их отключение в зоне безопасности My Computer приводит к неработоспособности некоторых оснасток.

Наиболее приемлемым решением здесь является разрешение использования только одобренных администратором компонентов, для чего необходимо установить параметр безопасности Run ActiveX Controls and Plugins равным Administrator Approved. После этого необходимо описать разрешенные элементы ActiveX, что можно сделать через редактор групповых политик (см. рис. 1) в разделе «User Configuration –> Administrative Templates –> Windows Components –> Internet Explorer –> Administrator Approved Controls».

Рисунок 1. Разрешенные элементы ActiveX

По умолчанию набор компонентов невелик и может не содержать необходимые ActiveX. В этом случае целесообразно изменить административный шаблон %systemroot% infinetres.adm, добавив в него CLSID используемых элементов ActiveX.

Рисунок 2. Редактирование административного шаблона

Аналогичные настройки осуществляются различными утилитами, осуществляющими настройку безопасности компьютера. Например, Qwik-Fix Pro [7] в качестве одного из защитных механизмов устанавливает более строгие разрешения в зоне My Computer.

При использовании описанного выше подхода Restricted Sites является стандартной зоной безопасности для внешних узлов, необходимо ослабить настройки этой зоны. Для нормальной работы большинства пользователей достаточно разрешить загрузку файлов из неё. Ещё одной полезной настройкой является разрешение обработки файлов Cookie в Restricted Sites. Это устранит проблемы со многими серверами, отслеживающими сессию с помощью Cookie.

Включать обработку сценариев для этой зоны не рекомендуется, поскольку она же используется при обработке содержимого почтовых сообщений в программах Outlook и Outlook Express, соответственно чрезмерное ослабление настроек безопасности может привести к снижению общего уровня безопасности. В случае если необходимо разрешить выполнение сценариев для всех узлов, лучше воспользоваться методом расширения набора зон безопасности, описанным далее.

В зоне безопасности Internet обычно разрешается поддержка сценариев и некоторых ActiveX-компонентов, например, Macromedia Flash. Загрузку и инициализацию всех подписанных и неподписанных элементов в этой зоне лучше отключить. Для доверенных узлов (Trusted Sites) можно включить поддержку загрузки подписанных элементов ActiveX.

Желательно отключить формирование состава зоны безопасности Local Intranet на основе сетевой топологии и добавлять узлы или сети в неё вручную. Это защитит от внутренних атак, таких как установка ложных веб-серверов, NTLM Relaying [8] и т. д.

Не забывайте включить в эти зоны адреса Proxy-серверов для корректной работы функции автоматической аутентификации пользователя. В обратном случае возможны различные проблемы, особенно при аутентификации с помощью Smartcard.

Расширение набора зон

При необходимости можно расширить набор зон безопасности, доступный для Internet Explorer. Для этого в реестр добавляется зона с новым номером (например, 5). Самый простой способ произвести подобную операцию – это экспортировать раздел реестра, содержащий наиболее близкую по настройкам зону в текстовый файл, изменить его и импортировать в реестр.

Рисунок 3. Добавление зоны безопасности

Используя этот подход, можно изменить идеологию применения зон. Например, все внешние узлы по умолчанию попадают в зону Internet, в которой запрещена обработка сценариев и компонентов ActiveX. Серверы со средним уровнем доверия включаются в дополнительную зону, выполнение сценариев в которой разрешено. Ну и наиболее функциональные серверы попадают в зону Trusted Sites.

Развертывание и поддержка

Перед внедрением описанного подхода необходимо провести некоторые подготовительные операции. Первая из них – выяснение влияния настроек безопасности на используемое программное обеспечение.

Хорошим примером является раздражающее сообщение об отключенных ActiveX, выскакивающее при обращении к каждой странице, где содержится запрещенный компонент. До выхода Windows XP Service Pack 2 эту проблему приходилось решать путем модификации соответствующего компонента Internet Explorer. Также могут возникнуть проблемы с некоторыми приложениями при изменении настроек безопасности для зоны My Computer.

Наиболее эффективным методом будет настройка предполагаемых параметров для организационного подразделения отдела IT с последующей коррекцией по результатам тестирования. Все крупные эксперименты лучше сначала проводить на себе.

Список доверенных или частично доверенных серверов проще всего формировать на основе журналов межсетевого экрана с последующим согласованием у руководства. Не забывайте про формальную процедуру включения необходимых узлов в зоны безопасности по запросу работников. Эта процедура должна быть документально оформлена, доведена до пользователей и являться не слишком обременительной для них.

Централизованно настраивать параметры безопасности для Internet Explorer удобнее всего через групповые политики. Для этого в соответствующем ОГП необходимо открыть раздел User configuration/Windows settings/IE User configuration/Windows settings/IE Maintenance/Security, дважды щёлкнуть на Security Zones and Content Ratings и поставить переключатель в положение Import the current security zones and privacy settings.

Рисунок 4. Импорт настроек зон безопасности в ОГП

В административном шаблоне, входящем в Windows XP Service Pack 2, настройка зон безопасности была вынесена в отдельную ветку.

Рисунок 5. Настройки зон безопасности в ОГП

Соответственно появилась возможность настройки параметров для всех зон, включая My Computer непосредственно в объекте групповой политики. Для того чтобы применять эти настройки в домене, достаточно импортировать в групповую политику административный шаблон %systemroot%infinetres.adm из дистрибутива Windows XP Service Pack 2.

Хотя распространенность уязвимостей типа «Внедрение сценариев» (Cross-Site Scripting) в веб-серверах делает концепцию разделения уровня безопасности по зонам на основе имен доменов и IP-адресов серверов очень условной, не стоит отказываться от этого механизма защиты.

Описанные настройки позволяют значительно повысить защищенность Internet Explorer от 0day-угроз, т.е. тех уязвимостей, которые ещё не были устранены производителем. Всегда стоит отслеживать новые уязвимости и тестировать свою конфигурацию на подверженность недавно опубликованным проблемам. Кроме того, не стоит забывать о других средствах защиты, таких как управление обновлениями безопасности и фильтрация содержимого. Например, на сервере www.isatools.org можно найти сценарии, настраивающие ISA Server 2004 на блокировку распространенных атак.

Литература:

- Обход средств защиты клиентских приложений. – http://www.security.nnov.ru/advisories/bypassing.asp.

- US-CERT. Vulnerability Note VU#713878. – http://www.kb. cert.org/vuls/id/713878.

- Drew Copley. Switching Software Because of Bugs. – http://www.securityfocus.com/archive/1/367723/2004-06-25/2004-07-01/0.

- Trojan Win32.Secdrop.C. – http://www3.ca.com/securityadvisor/virusinfo/virus.aspx?id=40225.

- Internet Explorer «Object Type» vulnerability. – http://www.cve.mitre.org/cgi-bin/cvename.cgi?name=CAN-2003-0532.

- Windows XP Service Pack 2 Enhancements to Internet Explorer 6. – http://www.microsoft.com/windows/ieak/techinfo/deploy/60/en/appendix.mspx.

- Qwik-Fix Pro. – http://www.pivx.com/qwikfix.asp.

- NTLM и корпоративные сети. – http://www.securitylab.ru/49547.html.

Мой мир