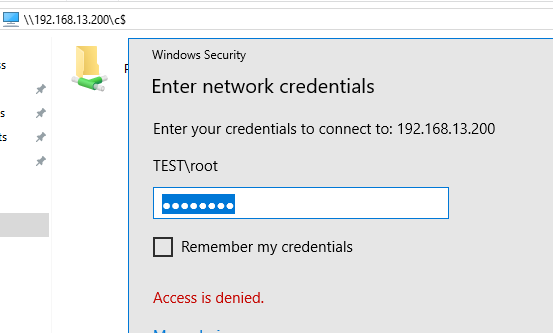

Столкнулся с тем, что не удается удаленно подключиться к дефолтным административным шарам (которые с долларом) на компьютере с Windows 10 под пользователем, входящим в группу локальных администраторов. Причем под учетной записью встроенного локального администратора (по умолчанию она отключена) такой доступ работает.

Немного подробнее как выглядит проблема. Пытаюсь с удаленного компьютера обратится к встроенным административным ресурсам компьютера Windows 10, состоящего в рабочей группе (при отключенном фаерволе) таким образом:

- \win10_pcC$

- \win10_pcD$

- \win10_pcIPC$

- \win10_pcAdmin$

В окно авторизации ввожу имя и пароль учетной записи, состоящей в группе локальных администраторов Windows 10, на что появляется ошибка доступа (Access is denied). При этом доступ к общим сетевым каталогам и принтерам на Windows 10 работает нормально. Доступ под встроенной учетной записью administrator к административным ресурсам при этом тоже работает. Если же этот компьютер включить в домен Active Directory, то под доменными аккаунтами с правами администратора доступ к админским шарам также не блокируется.

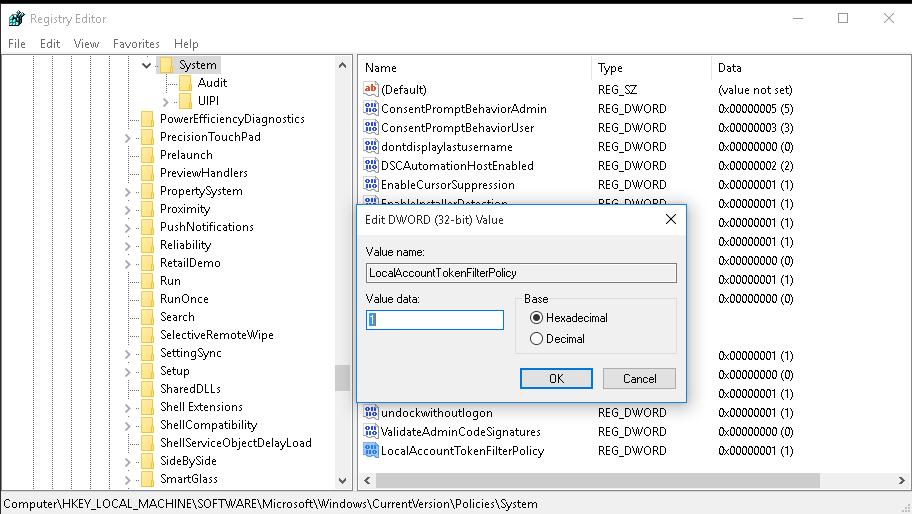

Отключить Remote UAC можно путем создания в системном реестре параметра LocalAccountTokenFilterPolicy

Совет. Эта операция несколько снижает уровень безопасности системы.

- Откройте редактор реестра (regedit.exe)

- Перейдите в ветку реестра HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystem

- Создайте новый параметр типа DWORD (32-bit) с именем LocalAccountTokenFilterPolicy

- Установите значение параметра LocalAccountTokenFilterPolicy равным 1

- Для применения изменений потребуется перезагрузить компьютер

Примечание. Создать указанный ключ можно всего одной командой

reg add "HKLMSOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystem" /v "LocalAccountTokenFilterPolicy" /t REG_DWORD /d 1 /f

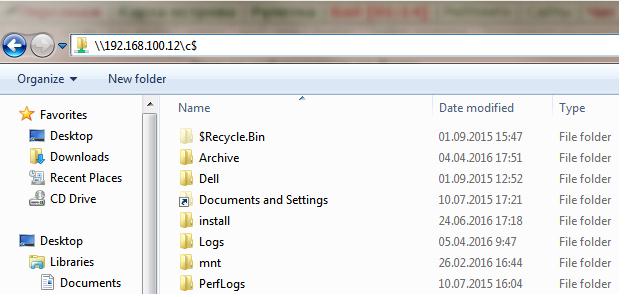

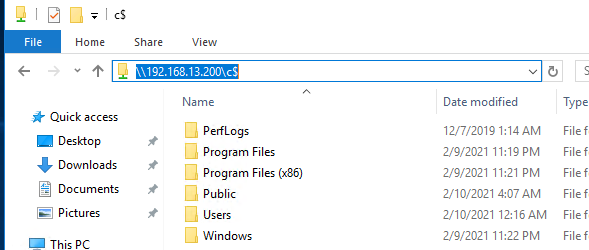

После загрузки попробуйте удаленно открыть каталог административный каталог C$ на Windows 10 компьютере. Авторизуйтесь под учетною записью, входящей в группу локальных администраторов. Должно открыться окно проводника с содержимым диска C:.

Примечание. Станет доступен и другой функционал удаленного управления Windows 10, в том числе теперь можно удаленно подключиться к компьютеру с помощью оснастки Computer Management (Управления компьютером).

Итак, мы разобрались как с помощью параметра LocalAccountTokenFilterPolicy разрешить удаленный доступ к скрытым админ-ресурсам для всех локальных администраторов компьютера Windows. Данная инструкция применима также к Windows 8.x, 7 и Vista.

Источник: https://winitpro.ru/index.php/2016/07/06/kak-vklyuchit-udalennyj-dostup-k-administrativnym-sharam-v-windows-10/

Как исправить ошибку 0x80004005 в Windows 10

При обращении к сетевому ресурсу по имени \server выходила ошибка 0x80004005, имя разрешается, то есть определяется ip-адрес, хост пингуется, нет доступа к компьютерам ниже Windows 10. Решение было достаточно простым, но до этого перебрал несколько других вариантов, не помогло. Этот способ помог.

Если не заходит из Windows 10 на шару под Windows XP или под Windows Server 2003 решение такое:

Включить протокол SMB 1.0, который не установлен (по умолчанию) в Windows 10.

Открываем панель «Программы и компоненты»

В открывшемся окне жмём на «Включение или отключение компонентов Windows»

Там ставим галочки на пунктах «Клиент SMB 1.0/CIFS» и «Сервер SMB 1.0/CIFS»

Windows 7

[HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystem]

«LocalAccountTokenFilterPolicy»=dword:00000001

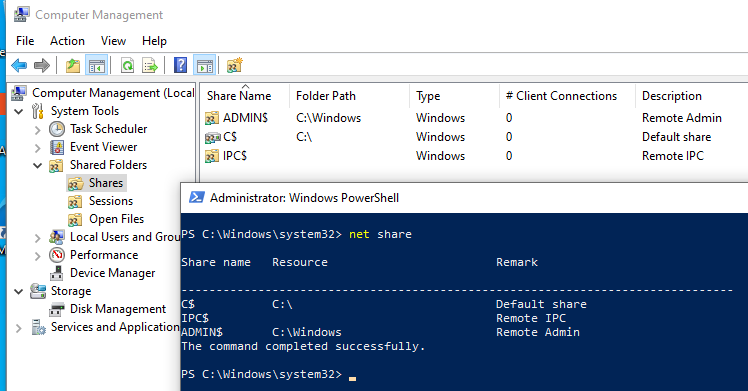

Административные общие ресурсы (шары) используются в Windows для удаленного доступа и управления компьютером. Если открыть консоль управления компьютером (

compmgmt.msc

), развернуть секцию System Tools -> Shared Folders -> Share (Общие папки -> Общие ресурсы) или выполнить команду

net share

, вы увидите список административных общих папок (эти папки скрыты в сетевом окружении и доступ к ним ограничен).

По-умолчанию Windows создает следующие админ шары:

-

Admin$

— Remote admin (это каталог %SystemRoot%) -

IPC$

— Remote IPC (используется в named pipes) -

C$

— Default Share

Если на компьютере имеются другие разделы, которым назначена буква диска, они также автоматически публикуются в виде административных шар (

D$

,

E$

и т.д.). Если вы предоставляете общий доступ к принтеру, то должна быть шара

Print$

или

FAX$

— при использовании факс-сервера.

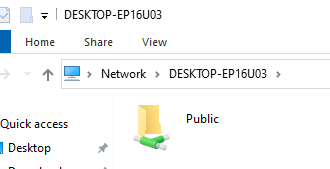

Обратите внимание, что имена общих административных шар заканчиваются знаком $. Этот знак заставляет службу LanmanServer скрывать данные SMB ресурсы при доступе по сети (конкретные файлы и папки в общем сетевом каталоге можно скрыть с помощью Access-Based Enumeration). Если вы попытаетесь в проводнике отобразить список доступных на компьютере сетевых папок (

\computername

), вы не увидите их в списке доступных общих SMB каталогов.

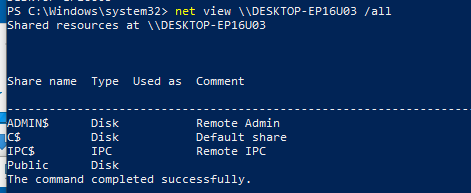

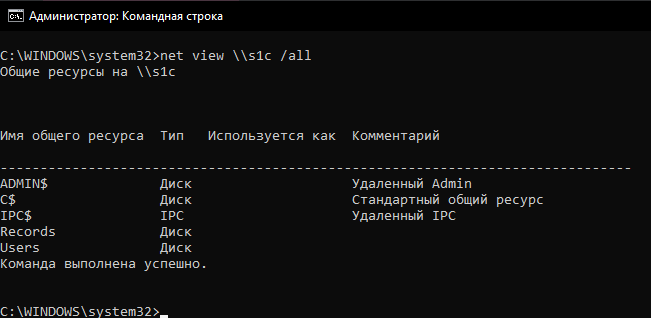

Можно получить список доступных административных шар на удаленном компьютере с помощью команды:

net view \computername /all

В большинстве сторонних файловых менеджеров для Windows доступна опция, позволяющая автоматически показывать доступные административные ресурсы на удаленных компьютерах.

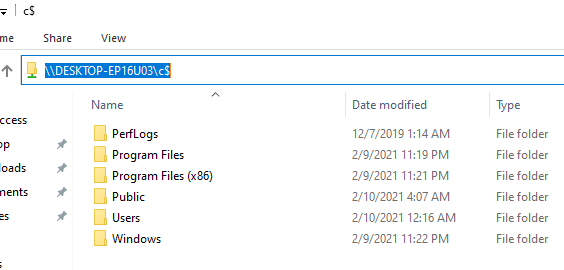

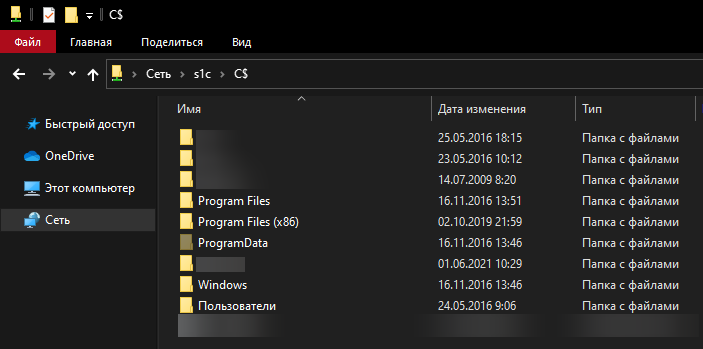

Чтобы открыть содержимое административной шары из File Explorer, нужно указать ее полное имя. Например,

\computernamec$

. Данная команда откроет содержимое локального диска C и позволит вам получить полноценный доступ к файловой системе системного диска удаленного компьютера.

Получить доступ к административным шарам могут только члены локальной группы администраторов компьютера (и группы Backup Operators) при условии, что у вас включен SMB протокол, общий доступ (Turn on file and printer sharing) и доступ по 445 порту TCP не блокируется Windows Defender Firewall.

Содержание:

- Как отключить/включить административные шары в Windows 10?

- Разрешаем удаленный доступ к административным шарам Windows 10

Как отключить/включить административные шары в Windows 10?

Административные шары Windows удобны для удаленного администрирования компьютера, но несут дополнительные риски безопасности (Как минимум не стоит использовать одинаковый пароль локального администратора на всех компьютерах. Чтобы сделать пароли уникальными, используйте LAPS). Вы можете полностью запретить Windows создавать эти скрытые ресурсы.

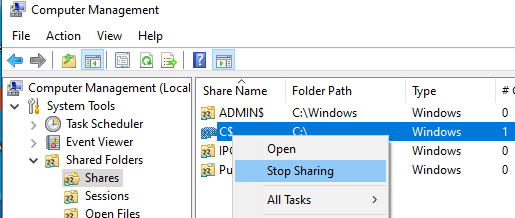

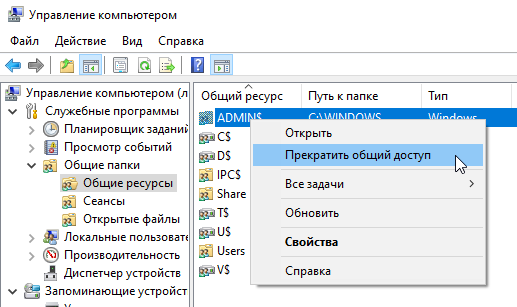

Самый простой способ – щелкнуть правой кнопкой мыши по имени административного ресурса в оснастке управления компьютером и выбрать Stop sharing (или использовать команду

net share IPC$ /delete

). Однако после перезагрузки Windows она пересоздастся автоматически.

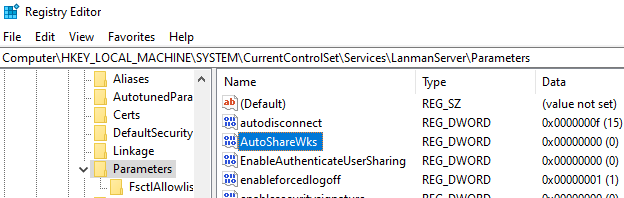

Чтобы запретить Windows публиковать административные шары, нужно открыть редактор реестра regedit.exe, перейти в ветку реестра HKLMSystemCurrentControlSetServicesLanmanServerParameters и добавить Dword параметр с именем AutoShareWks (для десктопных версий Windows) или AutoShareServer (для Windows Server) и значением 0.

Можно создать это параметр реестра вручную, из командной строки reg add или через PowerShell:

reg add HKLMSYSTEMCurrentControlSetServiceslanmanserverparameters /f /v AutoShareWks /t REG_DWORD /d 0

или

New-ItemProperty -Name AutoShareWks -Path HKLM:SYSTEMCurrentControlSetServicesLanmanServerParameters -Type DWORD -Value 0

Теперь после перезагрузки административные шары не будут создаваться. При этом перестанут работать утилиты удаленного управления компьютером, в том числе psexec.

Если вы хотите включить админские шары, нужно изменить значение параметра на 1 или удалить его.

Set-ItemProperty -Name AutoShareWks -Path HKLM:SYSTEMCurrentControlSetServicesLanmanServerParameters -Value 1

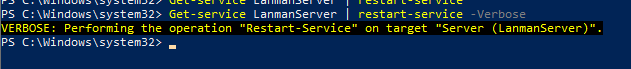

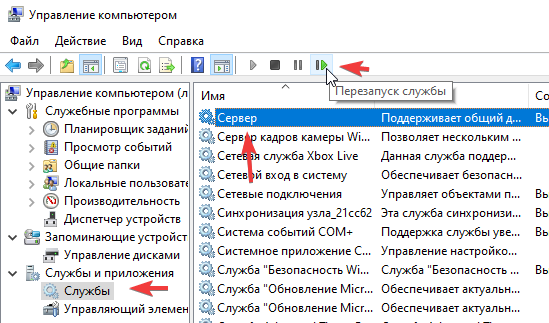

Чтобы Windows пересоздала административные шары, достаточно перезапустить службу Server командой:

Get-service LanmanServer | restart-service

Разрешаем удаленный доступ к административным шарам Windows 10

При работе с административными шарами Windows на компьютере, который по умолчанию она отключена) такой доступ работает.

Немного подробнее как выглядит проблема. Я пытаюсь с удаленного компьютера обратится к встроенным административным ресурсам компьютера Windows 10, состоящего в рабочей группе (при отключенном файерволе) таким образом:

-

win10_pcC$ -

\win10_pcIPC$ -

\win10_pcAdmin$

В окно авторизации ввожу имя и пароль учетной записи, состоящей в группе локальных администраторов Windows 10, на что появляется ошибка доступа (Access is denied). При этом доступ к общим сетевым каталогам и принтерам на Windows 10 работает нормально (компьютер виден в сетевом окружении). Доступ под встроенной учетной записью administrator к административным ресурсам при этом тоже работает. Если же этот компьютер включить в домен Active Directory, то под доменными аккаунтами с правами администратора доступ к админским шарам также не блокируется.

Дело в еще одном аспекте политики безопасности, появившемся в UAC – так называемом Remote UAC (контроль учетных записей для удаленных подключений), который фильтрует токены доступа локальных записей и аккаунтов Microsoft, блокируя удаленный административный доступ под такими учеткам. При доступе под доменным аккаунтом такое ограничение не применяется.

Отключить Remote UAC можно путем создания в системном реестре параметра LocalAccountTokenFilterPolicy

Совет. Эта операция несколько снижает уровень безопасности Windows.

- Откройте редактор реестра (regedit.exe);

- Перейдите в ветку реестра HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystem ;

- Создайте новый параметр типа DWORD (32-bit) с именем LocalAccountTokenFilterPolicy;

- Установите значение параметра LocalAccountTokenFilterPolicy равным 1;

- Для применения изменений потребуется перезагрузить компьютер

Примечание. Создать параметр LocalAccountTokenFilterPolicy можно всего одной командой

reg add "HKLMSOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystem" /v "LocalAccountTokenFilterPolicy" /t REG_DWORD /d 1 /f

После перезагрузки попробуйте удаленно открыть административный каталог C$ на Windows 10 компьютере. Авторизуйтесь под учетною записью, входящей в группу локальных администраторов. Должно открыться окно проводника с содержимым диска C:.

Примечание. После этого станет доступен и другой функционал удаленного управления Windows 10. В том числе теперь можно удаленно подключиться к компьютеру с помощью оснастки Computer Management (Управление компьютером) и другими стандартными консолями.

Итак, мы разобрались как с помощью параметра LocalAccountTokenFilterPolicy разрешить удаленный доступ к скрытым админ-ресурсам для всех локальных администраторов компьютера Windows. Инструкция применима также к Windows 8.1, 7 и Windows Server.

- Remove From My Forums

-

Question

-

Hi experts

I am using lansweeper to connect to remote servers, i am getting error at Scanning WMI, RPC server is unavailable, i am getting this error on more than 10 servers. AD team has applied some policies after that i am facing this issue.

I have changed LocalAccountTokenFilterPolicy is set to 1(HKLMSoftwareMicrosoftWindowsCurrentVersionpoliciessystem) but still no luck,experts help me on this, from 10 days i am struggling to get this done as one of my application requires

to access this server through wmi.

Answers

-

Hi

Risingflight,“AD team has applied some policies after that i am facing this issue.”

Do you mean the issue only occurred after some policies applied to the domain and it worked well before, right? Have you tried different account to scan? Did the issue only affect the specific application?

Please open an administrator command line and run “gpresult /h C:gpresult.html” to check the gpresult for any gpo related the RPC configuration. The registry key “LocalAccountTokenFilterPolicy”

is related to the UAC gpo “User Account Control: Run all administrators in Admin Approval Mode and User Account Control: Admin Approval Mode for the Built-in Administrator account”. Check the gpresult for any gpo from the domain in case it will cover local

gpo configuration.To troubleshoot this issue, we could use the “WBEMTest” to test connectivity to remote systems, validate your WMI queries and explore WMI.

Here is a link for reference:

Querying and Viewing the WMI Repository

https://msdn.microsoft.com/en-us/library/ff647965.aspx

If the WBEMTest didn’t get any error, the issue could be related to the software itself configuration.

According to my research, the

Lansweeper has a specific test tool to troubleshoot this issue. You could try to ask for help from them at the same time.Best regards

Please remember to mark the replies as answers if they help.

If you have feedback for TechNet Subscriber Support, contact

tnmff@microsoft.com.-

Edited by

Tuesday, May 9, 2017 10:11 AM

-

Marked as answer by

Risingflight

Tuesday, January 1, 2019 2:11 PM

-

Edited by

-

Hi Risingflight,

«I am able to discover the servers from built in Administrator Account, that is fine.»

Please try the following gpo.

Computer ConfigurationWindows SettingsSecurity SettingsLocal PoliciesSecurity Options

User Account Control: Run all administrators in Admin Approval Mode

User Account Control: Admin Approval Mode for the built-in administrator accountIt seems that there is a permission issue.

We could refer to the following link to filter any «Access denied» error with

process monitor.

Using Process Monitor to solve any problem, including DebugDiag

https://blogs.msdn.microsoft.com/benjaminperkins/2013/05/03/using-process-monitor-to-solve-any-problem-including-debugdiag/Best regards

Please remember to mark the replies as answers if they help.

If you have feedback for TechNet Subscriber Support, contact

tnmff@microsoft.com.-

Marked as answer by

Risingflight

Tuesday, January 1, 2019 2:11 PM

-

Marked as answer by

This post is addressing the ability to invoke remote commands using the context of a remote local administrator, and disabling the LocalAccountTokenFilterPolicy filter.

There are times when you have couple of servers or machines that are not member of you domain. They are stand alone machines, and they exist for couple of reasons. Nowadays, with all security concerns and attacks, many application architectures contain standalone not domain joined roles. Take Microsoft Lync for example, they have a separate Edge role to handle media from external clients and for security reasons, this role is meant to be a standalone deployment and never joined to the internal domain. There are many other examples.

If you are going to invoke a remote PowerShell session to one of those stand alone machines, you need to do so with a security context, and most of the time, with the privileges of the local administrator on the remote machine.

Say you want to connect to a stand alone machine, and get some WMI data using PowerShell. How a script running on my script server that is member of contoso domain, and running under contosouser1 credentials, will be able to connect to that remote standalone server and get WMI data for example.

LocalAccountTokenFilterPolicy

LocalAccountTokenFilterPolicy is the secret that makes this possible, and I will show you how this can be done:

- Go to the stand alone computer, create a local user called User1 with the same password as ContosoUser1 (which is the account im using to run scripts on the domain joined script server). Add User1 to the local administrators group on that stand alone machine. You will end up with a domain user called contosoUser1 that will be used to run the PowerShell script from the joined machine, and a local user User1 on the stand alone machine, that is member of the local administrators group.

- Now, make sure the password for both users are the same.

- On the standalone server, I have to disablee something called (LocalAccountTokenFilterPolicy) to do the trick. This is saying that, if I receive a connection with a user name and password that matches a local user account on my local credential store, I will consider it valid transaction. To disable such LocalAccountTokenFilterPolicy, browse the following registry key, create it if not existing, and put the value = 1.

Key: HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystem Value: LocalAccountTokenFilterPolicy Data: 1 (to disable, 0 enables filtering) Type: REG_DWORD (32-bit)

Accessing Remote local administrator account in this way is somehow risky. If you are going to play with LocalAccountTokenFilterPolicy, then make sure you understand the consequences. The risk is that someone can connect remotely to the machine, and associate himself to the context of the remote local administrator on that standalone machine, and do nasty things.

Read more about this registry key here

Разберёмся, что такое административные сетевые ресурсы (админ-шары), для чего они нужны, как их включать/отключать и удалять, и что делать с ошибкой «Отказано в доступе» (Access is denied) при входе в админ-шару.

Что есть «админ-шара» и с чем её едят?

Общие сетевые ресурсы («шары», от англ. «share» – «делиться») используются для получения доступа к ресурсам на другом компьютере с использованием сетевого подключения.

Например: к компьютеру А по USB подключен принтер, не умеющий работать по сети. При этом, поблизости находится компьютер Б, которому так же необходимо печатать документы на данный принтер. Проще всего это сделать, «расшарив» принтер в сеть, и с компьютера Б отправлять задание печати на компьютер А, а с компьютера А это задание будет автоматически перебрасываться на принтер. В данном случае этот принтер будет называться расшаренным (shared printer).

То же самое можно выполнить с папками: дать доступ на чтение/запись из/в них по сети, и любой (или определённый) пользователь сможет подключиться к компьютеру, выполняющему роль файлового сервера, прочитать, скопировать или записать документы в расшаренную сетевую папку.

Шары подразделяются на пользовательские (которые создаёт сам пользователь, например: для организации файлового сервера в пределах локальной сети, или для обеспечения многопользовательского доступа к принтерам) и административные, которые ОС Windows создаёт автоматически для обеспечения работы некоторых функций ОС.

По-умолчанию Windows создаёт следующие админ-шары:

Admin$– расшаренный каталог%SystemRoot%(обычно – C:Windows)IPC$– Remote IPC (используется для сервисов «Удалённый реестр» (RRC), psexec и пр.)C$– расшаренный раздел дискаC:. В случае, если на компьютере имеются другие разделы, которым назначены буквы диска, под них так же будут созданы админ-шары (D$,E$и т.д.)

Помимо этого, в случае включения общего доступа к любому принтеру – будет создана шара Print$, а в случае включения факс-сервера – FAX$.

Просмотреть активные шары можно двумя способами:

Как можно заметить, все админ-шары имеют на конце имени символ доллара – $. С помощью этого символа служба LanmanServer скрывает шару при SMB доступе, из-за чего админ-шары не отображаются, например, при входе на сетевой ресурс из стандартного «Проводника» Windows. Однако стоит упомянуть, что в большинстве сторонних файловых менеджеров, предусмотрен функционал, позволяющий показывать админ-шары на удалённых устройствах.

Помимо сторонних файловых менеджеров, просмотреть список админ-шар на удалённых устройствах можно с помощью CMD/PowerShell, команда: net view \имя_компьютера /all

Доступ к админ-шарам, как и к любым сетевым ресурсам, происходит по пути: \имя_компьютераимя_шары.

Для доступа к админ-шаре необходимо соблюдение следующих условий:

При соблюдении всех вышеперечисленных условий, доступ к админ-шарам должен появиться.

В случае, если при попытке доступа к админ-шарам появляется ошибка «Отказано в доступе» – способ решения в конце статьи.

Как прекратить общий доступ к админ-шарам

Так или иначе, админ-шары – это брешь в безопасности. Потому, в случае, если админ-шары не используются – есть смысл их удалить.

Прекратить общий доступ к ресурсам можно через CMD/PowerShell или Управление компьютером.

- Через CMD/PowerShell:

net share имя_шары /delete, например:net share ADMIN$ /delete - Через Управление компьютером:

Управление компьютером – Служебные программы – Общие папки – Общие ресурсы – ПКМ по ресурсу – Прекратить общий доступ (Computer Management – System Tools – Shared Folders – Shares – ПКМ – Stop Sharing):

Данный способ – ручное прекращение доступа к общим ресурсам. Однако, в будущем, при некоторых манипуляциях с ОС (перезапуск службы сервера Lanman, расшаривание принтеров, включение-отключение факса, подключение дисков или создание разделов, пр.), админ-шары продолжат создаваться автоматически.

Для того, чтобы этого не происходило, необходимо внести изменения в реестр, в ветку HKLMSystemCurrentControlSetServicesLanmanServerParameters.

Изменяем или создаём DWORD32 параметр AutoShareWks (для Windows Desktop) или AutoShareServer (для Windows Server) и присваиваем ему значение 0.

Сделать это можно:

- С помощью редактора реестра (regedit) в графической среде

- Через CMD:

Desktop:reg add HKLMSYSTEMCurrentControlSetServicesLanmanServerParameters /v AutoShareWks /t REG_DWORD /d 0 /f

Server:reg add HKLMSYSTEMCurrentControlSetServicesLanmanServerParameters /v AutoShareServer /t REG_DWORD /d 0 /f - Через PowerShell:

Desktop:New-ItemProperty -Path HKLM:SYSTEMCurrentControlSetServicesLanmanServerParameters -Name AutoShareWks -Type DWORD -Value 0

Server:New-ItemProperty -Path HKLM:SYSTEMCurrentControlSetServicesLanmanServerParameters -Name AutoShareServer -Type DWORD -Value 0

Отныне, после перезагрузки компьютера админ-шары не будут создаваться автоматически. Вместе с этим перестанут работать встроенные утилиты удалённого управления компьютером.

Как вернуть автоматическое создание и восстановить стандартные админ-шары

Для включения автоматического создания админ-шар необходимо в реестре, в разделе HKLMSYSTEMCurrentControlSetServicesLanmanServerParameters изменить значение параметра AutoShareWks или AutoShareAuto на 1 или вовсе удалить этот параметр.

Для восстановления стандартных админ-шар, достаточно после включения автоматического создания админ-шар перезапустить службу LanmanServer:

- CMD:

sc stop LanmanServer & ping -n 10 0.0.0.0 > nul & sc start LanmanServer - PowerShell:

Restart-Service LanmanServer - Управление компьютером:

Управление компьютером – Службы и приложения – Службы – Служба «Сервер» – Перезапустить (Computer Management – Services and Applications – Services – «Server» – Restart)

После произведённых манипуляций, стандартные админ-шары должны быть созданы.

«Отказано в доступе» или «Access is denied» при попытке входа в админ-шару

Начиная с Windows Vista, Microsoft ввели UAC – инструмент повышения безопасности ОС. В частности, один из компонентов UAC – Remote UAC, может мешать в получении доступа к админ-шарам, если компьютер находится не в домене. Для отключения данного компонента, необходимо внести изменения в реестр на целевой машине.

Для этого в ветке: HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystem

Создайте параметр типа DWORD32 с именем LocalAccountTokenFilterPolicy и задайте ему значение 1.

В некоторых случаях требуется перезагрузить компьютер для применения изменений.

Это же действие можно выполнить с помощью команды CMD/PS:

reg add HKLMSOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystem /v "LocalAccountTokenFilterPolicy" /t REG_DWORD /d 1 /f

После проведённых манипуляций, доступ к админ-шарам должен появиться.

Небольшое отступление:

В летний сезон, практически нет времени писать в блоге: работа и ежедневные тренировки отнимают все свободное время, поэтому мои посты до конца сентября не будут столь частыми…

На работе мне часто бывает удобно «стукнуться» по так называемой «Административной шаре» к себе на компьютер и скачать необходимые мне файлы.

Но если у Вас установлен Windows 10, по умолчанию такой вариант не прокатит.

На вскидку посмотрел локальную политику, ничего конкретного по данному вопросу не нашел.

Да, конечно можно просто отключить User Account Control: Run all administrators in Admin Approval Mode но это не совсем то, что нужно, наверно это все же к «Контролю учетных записей».

Сам по себе «Контроль учетных записей» меня несколько раздражает, поэтому его проще сразу отключить:

Отключить Remote UAC можно путем создания в системном реестре параметраLocalAccountTokenFilterPolicy

CMD— (regedit.exe)

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystem

Создаем новый параметр типа DWORD (32-bit) с именем LocalAccountTokenFilterPolicy

Задаем значение параметра LocalAccountTokenFilterPolicy равным 1

Перезагружаем ПК для эффекта.

Тоже самое можно сделать через командную строку, запустив ее от имени Администратора:

reg add «HKLMSOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystem» /v «LocalAccountTokenFilterPolicy» /t REG_DWORD /d 1 /f

Теперь пришло время вернуться к «нашим баранам»

- \slegionC$

- \slegionD$

- \slegionIPC$

- \slegionAdmin$

Проверяем, что Административные шары включены в реестре:

[HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesLanmanServerParameters]

«AutoShareWks»=dword:00000001

«AutoShareServer»=dword:00000001

Далее пробуем стукнуться к себе на компьютер (соответственно ваша учетка должна входить или в группу Локальных Админов на данном компьютере, под моей доменной учеткой это тоже работает).

Всем хорошей работы!!!

21.07.2016 —

Posted by |

ms windows 10 desktop

Sorry, the comment form is closed at this time.

Depending on your environment, up to five steps are required you to completely disable PowerShell remoting on a Windows computer. These include blocking remote access to session configurations with Disable-PSRemoting, disabling the WinRM service, deleting the listener, disabling firewall exceptions, and setting the value of the LocalAccountTokenFilterPolicy to 0.

Contents

- Disabling remote access with Disable-PSRemoting

- Stop and disable the WinRM service

- Delete the listener

- Disable the firewall exceptions

- LocalAccountTokenFilterPolicy token

- Author

- Recent Posts

Michael Pietroforte is the founder and editor in chief of 4sysops. He has more than 35 years of experience in IT management and system administration.

Disabling remote access with Disable-PSRemoting

With the help of the Disable-PSRemoting cmdlet, you can block remote access to all session configurations on the local computer. This prevents remote users from creating PowerShell sessions (PSSessions) on the local computer.

To view the current access rights, you can run this command:

Get-PSSessionConfiguration | Format-Table -Property Name, Permission

To disable remote access to all PowerShell session configurations, you can execute Disable-PSRemoting from an elevated PowerShell console:

Disable-PSRemoting -Force

The -Force parameter suppresses the usual confirmation prompts.

If you check the rights configuration again now, you will notice that remote users no longer have access.

Disable PSRemoting blocks remote access to session configurations

See Microsoft’s documentation for more details about Disable-PSRemoting.

Note that running Disable-PSRemoting does not prevent local users from creating PowerShell sessions on the local computer or remote computers.

The warning messages you see after executing Disable-PSRemoting indicate you should take a few more steps to disable PowerShell remoting. However, these steps only add extra security. After running Disable-PSRemoting, it is no longer possible to establish remote PowerShell connections.

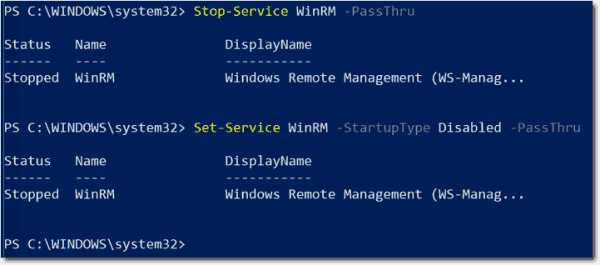

Stop and disable the WinRM service

The Windows Remote Management (WinRM) service is Microsoft’s implementation of the WS-Management (WS-Man) protocol introduced in Windows before PowerShell. It allows remote management of hardware and operating systems.

In Windows, the service is not only necessary for PowerShell remoting but also for remote server management with Server Manager (since Windows Server 2012). In addition, third-party products might rely on the service. This is why Disable-PSRemoting can’t simply disable the service. Note that most of the Remote Server Administration Tools (RSAT) use the Distributed Component Object Model (DCOM) protocol and therefore don’t depend on the WinRM service.

Server Manager relies on WinRM for remote management

On Windows servers, the WinRM service starts automatically by default. On Windows workstations, the service is usually set to start automatically when you enable PowerShell remoting.

If you want to stop and disable the service for security reasons, you can do so in the Services snap-in (type «services» in the Start menu), or you can use PowerShell:

Stop-Service WinRM -PassThruSet-Service WinRM -StartupType Disabled -PassThru

The -PassThru parameter lets us see the result of the command.

Stopping and disabling the WinRM service with PowerShell

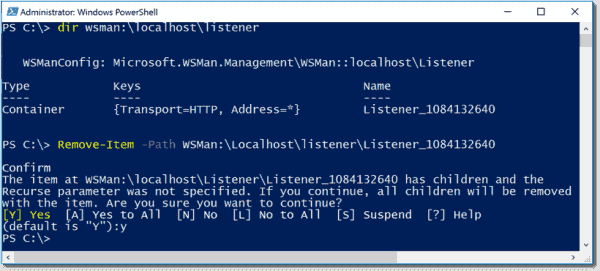

Delete the listener

The third recommendation that Disable-PSRemoting gives is to delete the listener that accepts requests on any IP address. For PowerShell remoting, you can have multiple listeners on different TCP ports that process the WS-Man requests. For instance, you can have a listener for HTTP (the default) or one for HTTPS.

If you disabled the WinRM service as explained above, this disables the listener as well. If you need a listener on another port for an application other than PowerShell, you have to keep the WinRM service running. You can delete just the HTTP listener to improve security (assuming you already blocked remote access to the PowerShell session configurations).

Also note that Server Manager uses the same listener for remote server management as PowerShell remoting. To display the available listeners you can run this command:

dir wsman:localhostlistener

Once you know the name of the listener, you can remove it with the next PowerShell command.

Remove-Item -Path WSMan:Localhostlistener<Listener name>

To remove all listeners, you can use this command:

Remove-Item -Path WSMan:Localhostlistenerlistener* -Recurse

Another security benefit of removing the listener(s) is that if someone starts the WinRM service, this will also activate the listener. However, if you delete the listener before you disable the service, you have to add the listener again with the Enable-PSRemoting cmdlet.

Deleting the listener

Disable the firewall exceptions

The third recommendation of the Disable-PSRemoting cmdlet is to disable the firewall exceptions for WS-Management communications. The default TCP ports for the listener are 5985 (HTTP) and 5986 (HTTPS). A while back, Microsoft changed the ports from 80 and 443 to the new ports for security reasons and probably due to conflicts with web servers.

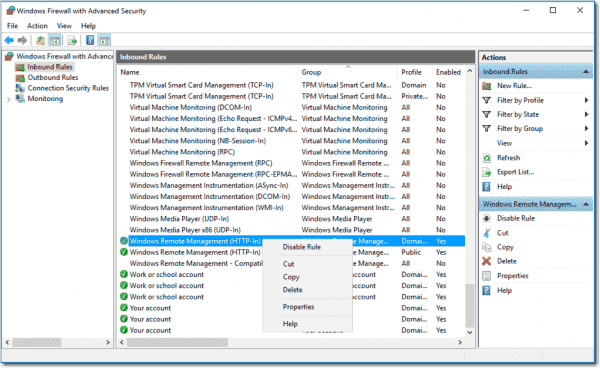

Enabling PowerShell remoting through Enable-PSRemoting automatically opens port 5895 in the Windows Firewall. To disable the firewall exceptions, you can use the Windows Firewall with Advanced Security MMC snap-in (type «firewall» in the Start menu) and search for Windows Remote Management (HTTP-In) rules. There is one rule for the network profile domain (private) and one for public ones. Click Inbound Rules, then right-click each rule and select Disable.

Disable Windows Firewall exceptions

Alternatively, you can use PowerShell:

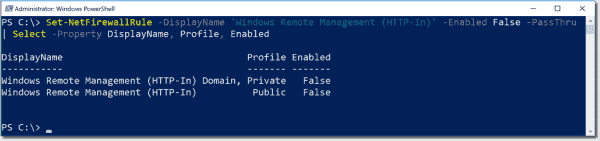

Set-NetFirewallRule -DisplayName 'Windows Remote Management (HTTP-In)' -Enabled False -PassThru | Select -Property DisplayName, Profile, Enabled

Disable the remoting firewall exceptions with PowerShell

This command disables both rules.

Note: If the language of your Windows installation is not English, you can use the Name parameter instead of DisplayName. See comment below.

LocalAccountTokenFilterPolicy token

The last point of the Disable-PSRemoting warning message is misleading:

Restore the value of the LocalAccountTokenFilterPolicy to 0, which restricts remote access to members of the Administrators group on the computer.

On computers that are not members of an Active Directory domain, Enable-PSRemoting adds the LocalAccountTokenFilterPolicy registry entry to the location below and sets the value to 1.

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionpoliciessystem

The purpose of this registry setting is to ensure users can’t execute remote commands with an administrator access token without triggering a User Account Control (UAC) prompt that wouldn’t display on the administrator’s remote console. Setting LocalAccountTokenFilterPolicy to 0 prevents remote PowerShell sessions entirely.

LocalAccountTokenFilterPolicy in the registry

This registry key does not affect computers that are members of an Active Directory domain. In this case, Enable-PSRemoting does not create the key, and you don’t have to set it to 0 after disabling remoting with Disable-PSRemoting. If an administrator establishes a remote PowerShell session to a domain member, this will automatically elevate the remote commands on the remote machine.

You can use the PowerShell command below to change the setting on a standalone machine:

Set-ItemProperty -Path HKLM:SOFTWAREMicrosoftWindowsCurrentVersionpoliciessystem -Name LocalAccountTokenFilterPolicy -Value 0

При сетевом подключении пользователем, из группы администраторов на сервере, возникает ошибка подключения.

При подключении из командной строки, командой net use \servershare, возникает системная ошибка 6 «Неверный дескриптор».

При мониторинге соединения анализатором трафика видно, что сервер отдает ошибку SMB2 Session Setup Response, Error: STATUS_INVALID_HANDLE, на этапе авторизации.

Проблема появилась на Windows 7 после установки обновления KB4480970.

Выпущено обновление KB4487345, исправляющее эту проблему.

Другим вариантом решения проблемы является установка параметра реестра LocalAccountTokenFilterPolicy.

Для этого, на сервере в командной строке от имени администратора выполняем команду:

reg add HKLMSOFTWAREMicrosoftWindowsCurrentVersionPoliciessystem /v LocalAccountTokenFilterPolicy /t REG_DWORD /d 1 /f

Перезагружаем компьютер.

Для отмены изменений, удаляем параметр реестра:

reg delete HKLMSOFTWAREMicrosoftWindowsCurrentVersionPoliciessystem /v LocalAccountTokenFilterPolicy /f

В данном обновлении применили политику ограничения административных прав UAC на все сетевые подключения.

Подробности:

Network issues with updates KB4480970 and KB4480960

How to change the Remote UAC LocalAccountTokenFilterPolicy registry setting

Warning for Windows 7 KB4480970 (SMBv2 shares)