The Application Experience and Compatibility feature ensures compatibility of existing software between different versions of the Windows operating system. The implementation of this feature results in some interesting program execution artifacts that are relevant to Digital Forensic and Incident Response (DFIR). I highlighted a Windows 7 artifact in the post Revealing the RecentFileCache.bcf File and Yogesh Khatri highlighted a Windows 8 artifact in his post Amcache.hve in Windows 8 — Goldmine for malware hunters. However, there are still even more artifacts associated with this feature and the AppCompatFlags registry keys are one of them. This post provides some additional information about these registry keys in the Windows 7 and 8 operating systems and the relevance of the data stored within them.

Exploring the Program Compatibility Assistant

The Program Compatibility Assistant (PCA) is another technology the Windows operating system uses to ensure software compatibility between different Windows versions. The Windows Internals, Part 1: Covering Windows Server 2008 R2 and Windows 7 in the built-in diagnostic utilities section states the following about PCA:

Program Compatibility Assistant (PCA), which enables legacy applications to execute on newer Windows versions despite compatibility problems. PCA detects application installation failures caused by a mismatch during version checks and run-time failures caused by deprecated binaries and User Account Control (UAC) settings. PCA attempts to recover from these failures by applying the appropriate compatibility setting for the application, which takes effect during the next run. In addition, PCA maintains a database of programs with known compatibility issues and informs the users about potential problems at program startup.

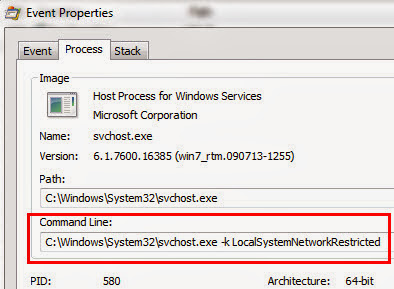

The Program Compatibility Assistant is a Windows service. It’s service display name is Program Compatibility Assistant Service, service name is PcaSvc and its default description states «this service provides support for the Program Compatibility Assistant (PCA). PCA monitors programs installed and run by the user and detects known compatibility problems. If this service is stopped, PCA will not function properly.» The screenshot below shows the Windows 7 PCA service’s properties including the path to the executable which is «svchost.exe -k LocalSystemNetworkRestricted.»

The article The Program Compatibility Assistant — Part Two goes into a little more detail about how PCA works. It mentions the following:

«When a user launches a program, if that program is on a list of programs that are known to have compatibility issues, then PCA informs the user of this. This list is maintained in the System Application Compatibility Database. Depending on the nature of the issue, the application may be Hard Blocked or Soft Blocked.»

A hard block prevents the application from running or installing while a soft block indicates the program has known compatibility issues. The process creation stages were detailed in the post Revealing the RecentFileCache.bcf File; if you are not familiar with the process it’s recommend to read the article.

Exploring the HKU AppCompatFlags Layers Registry Keys

The Program Compatibility Assistant uses compatibility modes to help programs run on Windows. These compatibility modes are set in the following registry keys (which one is used depends on if the setting is for all users or the current user):

HKLM SoftwareMicrosoftWindows NTCurrentVersionAppCompatFlagsLayers

HKCUSoftwareMicrosoftWindows NTCurrentVersionAppCompatFlagsLayers

For each compatibility setting there is a registry value listed beneath the Layers registry key. The value contains: the path to the executable and the compatibility mode being applied. To illustrate how this works I’ll walk through the FTK imager installation process on a Windows 7 system. The picture below shows FTK imager’s file properties with the Windows XP (Service Pack 3) compatibility mode selected. This setting only applies to the current user; for it to apply to all users the «Change settings for all users» must be used.

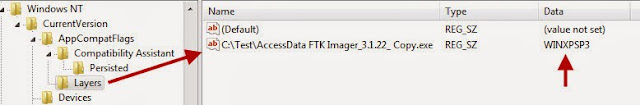

After applying the compatibility setting the registry value is updated beneath the Layers key as shown below.

This compatibility setting is queried during the process creation stages. The image below shows Explorer.exe starting the AccessData FTK Imager_3.1.22_Copy.exe process.

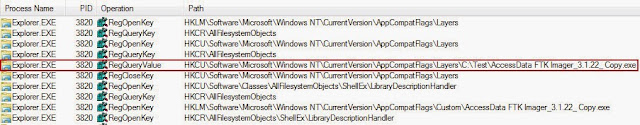

The image below shows the compatibility setting being queried during the process creation.

Exploring the Windows 7 AppCompatFlags Persisted Registry Key

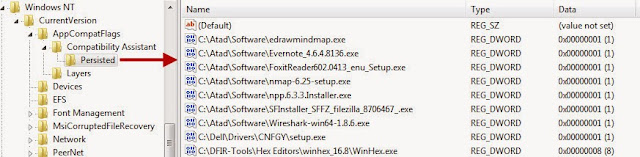

The article The Program Compatibility Assistant — Part Two goes into further detail about how PCA works. Besides the Layers registry key, » PCA stores the list of all programs for which it came up under the following key for each user, even if no compatibility modes were applied (in other words, the user indicated that the program worked correctly).» In Windows 7, it appears that PCA records the programs that have an installation routine inside the user account registry hive it executed under. The registry location is:

HKCUSoftwareMicrosoftWindows NTCurrentVersionAppCompatFlagsCompatibility AssistantPersisted

To illustrate how this works I’ll again walk through the FTK imager installation process on a Windows 7 system. (note: I tested various programs without installation routines but none of them were recorded in the Windows 7 Persisted registry key). The image below shows the FTK imager process starting.

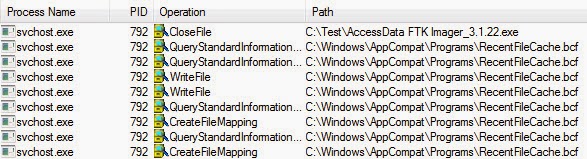

The next image shows the Application Experience service modifying the RecentFileCache.bcf file since the AccessData FTK Imager_3.1.22.exe file was recently created.

Up to this point in the process creation it is very similar to what I described in the post about the RecentFilecache.bcf file. However, the next image shows the PCA process becoming more active.

The properties of the svchost.exe process confirms it is in fact the Program Compatibility Assistant service as shown below:

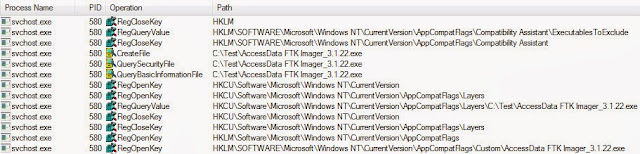

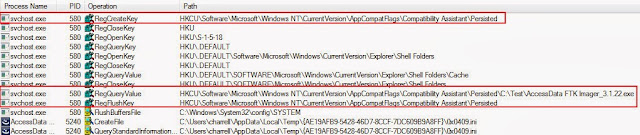

The PCA service performs various activities as the FTK Imager application starts to load. One of those activities is querying the registry key HKCUSoftwareMicrosoftWindows NTCurrentVersionAppCompatFlagsCompatibility AssistantPersisted as shown below:

Shortly thereafter the PCA service modifies the Persisted registry key as shown below.

This modification is to record the AccessData FTK Imager_3.1.22.exe file that executed on the system. The other programs listed in the Persisted registry key all had installation routines when they executed.

Exploring the Windows 8 AppCompatFlags Store Registry Key

In Windows 8, the Program Compatibility Assistant appears to function similar to the process I described previously. However, there is one key difference in Windows 8. It appears that PCA records all third party programs inside the user account registry hive it executed under regardless if it has an installation routine or not. The Persisted registry key is no longer present and the data is stored in the location below:

HKCUSoftwareMicrosoftWindows NTCurrentVersionAppCompatFlagsCompatibility AssistantStore

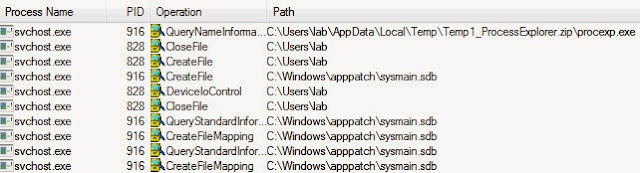

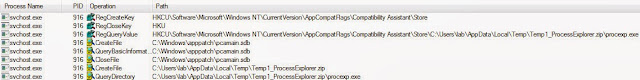

To illustrate how this works I’ll through the Process Explorer program executing on a Windows 8 system. Process Explorer is a standalone program so it doesn’t have an installation routine. The walkthrough I’m doing is very similar to programs with installation routines running on Windows 8. The image below shows the Process Explorer starting.

For brevity I’m excluding other images in the process creation and only showing the activity related to PCA. The image below shows PCA accessing the application compatibility database.

PCA continues by querying the File registry key inside the Amcache.hve registry hive. In Windows 8, this registry hive replaces the RecentFilecache.bcf file. For more information about this new artifact refer to the posts: Yogesh Khatri’s Amcache.hve in Windows 8 — Goldmine for malware hunters and Amcache.hve — Part 2.

PCA queries various locations as Process Explorer starts to load; one of them is the registry key HKCUSoftwareMicrosoftWindows NTCurrentVersionAppCompatFlagsCompatibility AssistantStore as shown below.

The other activity PCA does with the store registry key is to record information about Process Explorer as shown below.

Looking at the registry values in the Store registry key shows it contains references to various third party applications. The applications are ones without installation routines (procmon.exe, Tweb.exe, and procexp.exe) as well as ones with installation routines (FTK imager and FoxIt). The Store registry key even ties applications to Internet Explorer (Tweb.exe).

AppCompatFlags Registry Keys’ Relevance

The AppCompatFlags registry keys’ are another artifact that shows program execution. The following are some of the relevant registry keys:

HKLM SoftwareMicrosoftWindows NTCurrentVersionAppCompatFlagsLayers

HKCUSoftwareMicrosoftWindows NTCurrentVersionAppCompatFlagsLayers

HKCUSoftwareMicrosoftWindows NTCurrentVersionAppCompatFlagsCompatibility AssistantPersisted

HKCUSoftwareMicrosoftWindows NTCurrentVersionAppCompatFlagsCompatibility AssistantStore

The relevance of the executables listed in these keys mean the following:

1. The program executed on the system.

2. The program executed on the system under the user account where the keys are located

Win 10 Ent LTSC v2019 Win 10 IoT Ent LTSC v2019 Windows 10 IoT Core 2019 LTSC Windows Server 2019 Windows 10 Enterprise Multi-Session, version 20H2 Windows 10 Enterprise and Education, version 20H2 Windows 10 IoT Enterprise, version 20H2 Windows 10 on Surface Hub Windows 10, version 21H1, all editions Windows 10, version 21H2, all editions More…Less

Summary

Transport Layer Security (TLS) 1.0 and 1.1 are security protocols for creating encryption channels over computer networks. Microsoft has supported them since Windows XP and Windows Server 2003. However, regulatory requirements are changing. Also, there are new security weaknesses in TLS 1.0. So, Microsoft recommends that you remove TLS 1.0 and 1.1 dependencies. We also recommend that you disable TLS 1.0 and 1.1 at the operating system level where possible. For more details, see TLS 1.0 and 1.1 disablement. In the September 20, 2022 preview update, we will disable TLS 1.0 and 1.1 by default for applications based on winhttp and wininet. This is part of an ongoing effort. This article will help you to re-enable them. These changes will be reflected after installing Windows updates released on or after September 20, 2022.

Behavior when accessing TLS 1.0 and 1.1 links in the browser

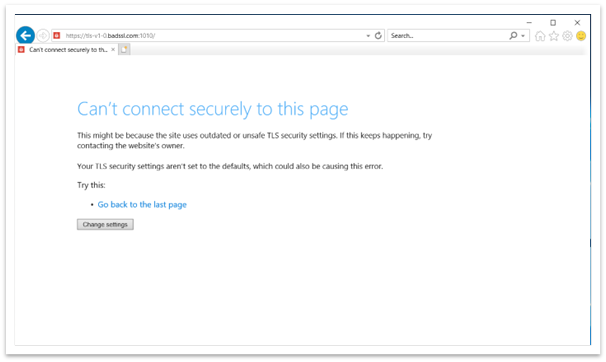

After September 20, 2022, a message will appear when your browser opens a website that uses TLS 1.0 or 1.1. See Figure 1. The message states that the site uses an outdated or unsafe TLS protocol. To address this, you can update the TLS protocol to TLS 1.2 or above. If this is not possible, you can enable TLS as discussed in Enabling TLS version 1.1 and below.

Figure 1: Browser window when accessing TLS 1.0 and 1.1 webpage

Behavior when accessing TLS 1.0 and 1.1 links in winhttp applications

After the update, applications based on winhttp might fail. The error message is, «ERROR_WINHTTP_SECURE_FAILURE while performing WinHttpSendRequest operation.»

Behavior when accessing TLS 1.0 and 1.1 links in custom UI applications based on winhttp or wininet

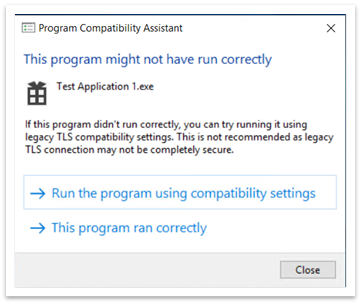

When an application tries to create a connection using TLS 1.1 and below, the connection might appear to fail. When you close an application or it stops working, the Program Compatibility Assistant (PCA) dialog appears as shown in Figure 2.

Figure 2: Program Compatibility Assistant dialog after closing an application

The PCA dialog states, “This program might not have run correctly.” Under that, there are two options:

-

Run the program using compatibility settings

-

This program ran correctly

Run the program using compatibility settings

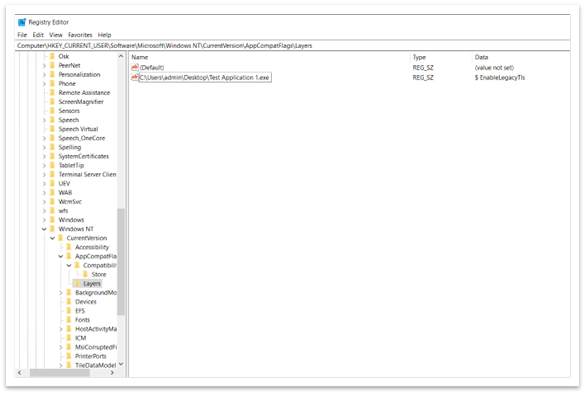

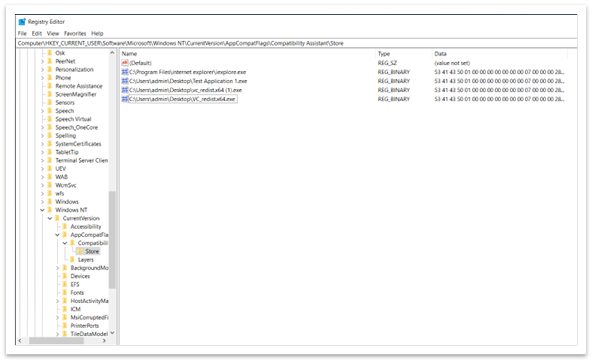

When you choose this option, the application reopens. Now, all the links that use TLS 1.0 and 1.1 work correctly. From then on, no PCA dialog will appear. The Registry Editor adds entries to the following paths:

-

ComputerHKEY_CURRENT_USERSoftwareMicrosoftWindows NTCurrentVersionAppCompatFlagsCompatibility AssistantStore.

-

ComputerHKEY_CURRENT_USERSoftwareMicrosoftWindows NTCurrentVersionAppCompatFlagsLayers.

If you chose this option by mistake, you can delete these entries. If you delete them, you will see the PCA dialog the next time you open the app.

Figure 3: List of programs that should run using compatibility settings

This program ran correctly

When you choose this option, the application closes normally. The next time you reopen the application, no PCA dialog appears. The system blocks all TLS 1.0 and 1.1 content. The Registry Editor adds the following entry to the path ComputerHKEY_CURRENT_USERSoftwareMicrosoftWindows NTCurrentVersionAppCompatFlagsCompatibility AssistantStore. See Figure 4. If you chose this option by mistake, you can delete this entry. If you delete the entry, you will see the PCA dialog the next time you open the app.

Figure 4: Entry in Registry Editor stating that the app ran correctly

Important

Legacy TLS protocols are only enabled for specific applications. This is true even though they are disabled in system-wide settings.

Enable TLS version 1.1 and below (wininet and Internet Explorer settings)

We do not recommend enabling TLS 1.1 and below because they are no longer considered secure. They are vulnerable to various attacks, such as the POODLE attack. So, before enabling TLS 1.1, do one of the following:

-

Check if a newer version of the application is available.

-

Ask the app developer to make configuration changes in the app to remove dependency on TLS 1.1 and below.

In case none of the solutions work, then there are two ways to enable legacy TLS protocols in system-wide settings:

-

Internet Options

-

Group Policy Editor

Internet Options

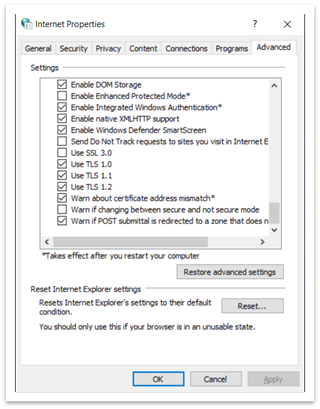

To open Internet Options, type Internet Options in the search box on the taskbar. You can also select Change settings from the dialog shown in Figure 1. On the Advanced tab, scroll down in the Settings panel. There you can enable or disable TLS protocols.

Figure 5: Internet Properties dialog

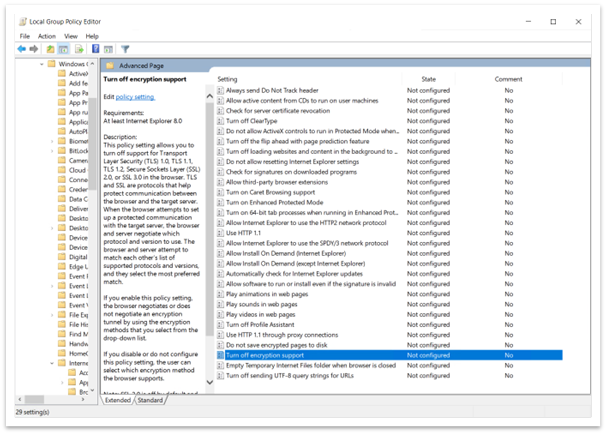

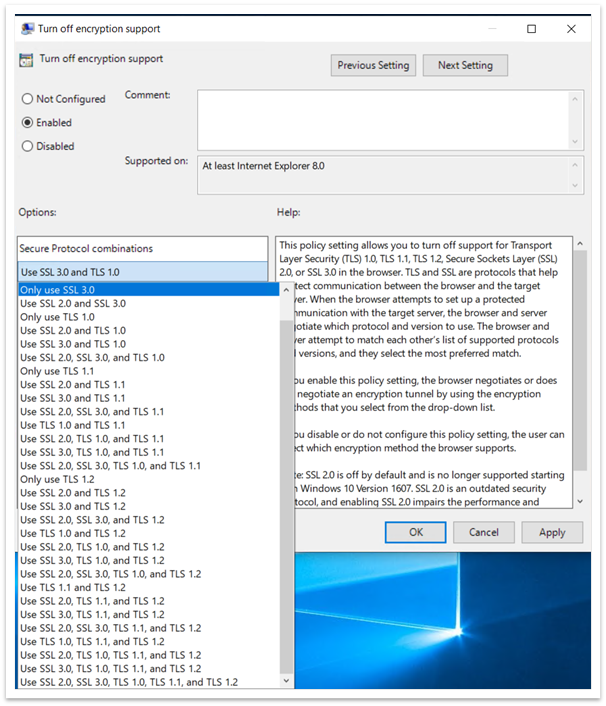

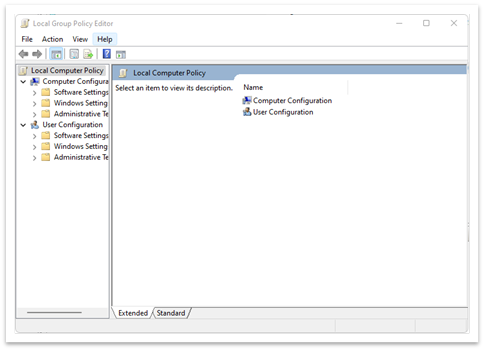

The Group Policy Editor

To open the Group Policy Editor, type gpedit.msc in the taskbar search box. A window like the one shown in Figure 6 appears.

Figure 6: Group Policy Editor window

-

Navigate to Local Computer Policy > (Computer Configuration or User Configuration) > Administrative Templets > Windows Components > Internet Explorer > Internet Control Panel > Advanced Page > Turn off encryption support. See Figure 7.

-

Double click Turn off encryption support.

Figure 7: Path to turn off encryption support in Group Policy Editor

-

Select the Enabled option. Then use the dropdown list to select the TLS version you want to enable as shown in Figure 8.

Figure 8: Enable Turn off encryption support and dropdown list

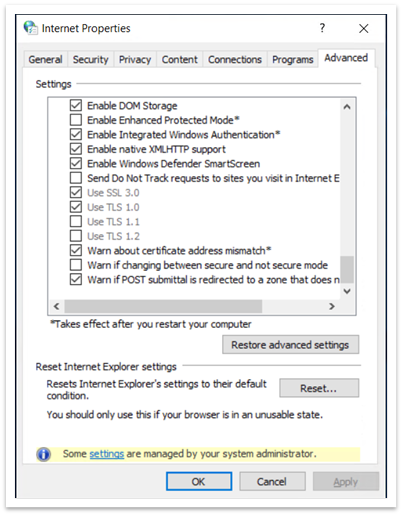

Once you enable the policy in the Group Policy Editor, you cannot change it in Internet Options. For example, if you select Use SSL3.0 and TLS 1.0, all other options will be unavailable in Internet Options. See Figure 9. You cannot change any of the settings in Internet Options if you enable Turn off encryption support in the Group Policy Editor.

Figure 9: Internet Options showing unavailable SSL and TLS settings

Enable TLS version 1.1 and below (winhttp settings)

See Update to enable TLS 1.1 and TLS 1.2 as default secure protocols in WinHTTP in Windows.

Important registry paths (wininet and Internet Explorer settings)

-

ComputerHKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindowsCurrentVersionInternet Settings

-

Here you can find SecureProtocols, which stores the value of the currently enabled protocols if you use the Group Policy Editor.

-

-

ComputerHKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionInternet Settings

-

Here you can find SecureProtocols, which stores the value of currently enabled protocols if you use Internet Options.

-

-

Group Policy SecureProtocols will take precedence over the one set by Internet Options.

Enabling insecure TLS fallback

The modifications above will enable TLS 1.0 and TLS 1.1. However, they won’t enable TLS fallback. To enable TLS fallback, you must set EnableInsecureTlsFallback to 1 in the registry under the paths below.

-

To change settings: SOFTWAREMicrosoftWindowsCurrentVersionInternet Settingswinhttp

-

To set policy: SOFTWAREPoliciesMicrosoftWindowsCurrentVersionInternet Settings

If EnableInsecureTlsFallback is not present, then you must create a new DWORD entry and set it to 1.

Important registry paths

-

ForceDefaultSecureProtocols

-

HKLMSOFTWAREMicrosoftWindowsCurrentVersionInternet Settingswinhttp

-

It is FALSE by default. Setting a non zero value will stop applications from setting custom protocols using the winhttp option.

-

-

EnableInsecureTlsFallback

-

To change settings: SOFTWAREMicrosoftWindowsCurrentVersionInternet Settingswinhttp

-

To set policy: SOFTWAREPoliciesMicrosoftWindowsCurrentVersionInternet Settings

-

It is FALSE by default. Setting a non zero value will enable applications to fall back to unsecure protocols (TLS1.0 and 1.1) if the handshake fails with secure protocols (tls1.2 and above).

-

Need more help?

Home

Где в реестре хранится список программ запускаемых в режиме совместимости?

27.02.2012 07:21

Администратор

Программы запускаемые в режиме совместимости можно посмотреть в разделе

Раздел [HKEY_CURRENT_USERSoftwareMicrosoftWindows NTCurrentVersionAppCompatFlagsLayers]

Значениями являются программы запускаемые в режиме совместимости

Интересная статья? Поделись ей с другими:

Системный реестр

- Главная

- HKEY_CLASSES_ROOT

- HKEY_CURRENT_USER

- Работа с веткой HKEY_CURRENT_USERS

- HKEY_LOCAL_MACHINE

- HKEY_USERS

- HKEY_CURRENT_CONFIG

- Автоматизация установки приложений / Silent installation of applications

- Remote Install Application

Операционные системы

- Windows

- FreeBSD

- Командная строка / Command prompt

Сообщество в VK / COMMUNITY in VK

http://www.regedit.su/

- Вопросы по поводу написанных статей можно обсудить в нашем сообществе в Вконтакте / Questions about written articles can be discussed in our community in Vkontakte

Всем привет.

Время от времени нам ставят задачи выяснить какой софт запускался на компьютере пользователя. А Windows такая молодец что следит направо и налево поэтому недостатка в такой информации нету.

Итак вначале можно заглянуть сюда и увидеть что запускал конкретный пользователь:

C:UsersUserNameRecent

А здесь Windows регистрирует общие запуски:

C:WindowsPrefetch

Для дополнительного сбора информации пробуем использовать несколько утилит, которые не требуют инсталяции.

IEHistory Viewer хоть и не предназначен для поиска программ запущенных ранее, но может показать обращение ко многим файлам, в том числе и ЕХЕ, в системе. Достаточно изменить фильтр типов на «file» или «mk». Увы, но утилита не работает корректно в Windows 10.

ExecutedProgramsList — маленькая утилита, которая может отобразить список программ и пакетных файлов, которые ранее были запущенны в вашей системе. Автор программы известный программист Nir Sofer, который написал огромное количество бесплатных программ – ссылки на их названия будут давать параллельно по тексту.

Запускаем приложение и сканируем компьютер.

После того как сканирование завершилось, вы увидите список программ. Для каждой запущенной программы, утилита покажет:

• Название файла

• Время изменения

• Время создания

• Время запуска

• Размер файла

• Атрибут файла

• Расширение

• Версию программы

• Название компании

Утилита работает на всех версиях Windows, начиная с Windows XP и заканчивая Windows 8 (может быть Windows 10).

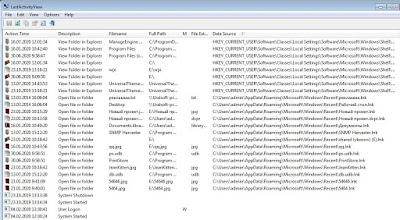

LastActivityView – это еще одна маленькая, бесплатная утилита от Nir Sofer, которая используется для сбора данных, касающихся активности пользователя ПК. Программа выполняет сбор информации и их отображение в специальном журнале событий.

С помощью приложения LastActivityView можно быстро и легко узнать время того или иного события, информацию о том, когда был включен или выключен компьютер, какие конкретно .ехе файлы и когда были запущены. Обращаю ваше внимание на колонку DataSource, это место откуда была взята та или иная информация. Все полученные данные вы можете экспортировать в файл формата HTML, XML, CSV.

Если вы — опытный пользователь, то можете не использовать сторонние программы, а поискать информацию о запущенных программах в реестре Windows.

Данные о запущенных программах находится в таких ветках реестра:

- Registry Key: HKEY_CURRENT_USERClassesLocal SettingsSoftwareMicrosoftWindowsShellMuiCache

- Registry Key: HKEY_CURRENT_USERMicrosoftWindowsShellNoRoamMUICache

- Registry Key: HKEY_CURRENT_USERMicrosoftWindows NTCurrentVersionAppCompatFlagsCompatibility AssistantPersisted

- Registry Key: HKEY_CURRENT_USERMicrosoftWindows NTCurrentVersionAppCompatFlagsCompatibility AssistantStore

- Windows Prefetch folder (C:WindowsPrefetch)

- HKCUSoftwareMicrosoftInternet ExplorerLowRegistryAudioPolicyConfigPropertyStore (очень часто)

- HKLMSOFTWAREMicrosoftTracing (реже)

- HKLMSOFTWAREMicrosoftWindowsCurrentVersionApp Paths (ещё реже)

- HKLMSOFTWAREMicrosoftRADARHeapLeakDetectionDiagnosedApplications (troubleshooting)

Папки, которые когда-либо открывались проводником: *ClassesLocal Settings*- не обязательно -* SoftwareMicrosoftWindowsShellBagMRU. Тут хранятся лишь «указатели» на ..Bags (а там уже настроенная ширина колонок, сортировка и т.п.)

Такой список читать неудобно (юникод), но уже есть утилиты, которые представят эти папки в нормальном виде. Некоторые из таких трудночитаемых (REG_BINARY/REG_NONE, т.е. не строковых) «параметров» уже читаются в LastActivityView.

В HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionExplorerComDlg32 ну и в ShellBagsView.

Списки часто используемых программ о большем расскажут в OpenSaveFilesView.

UserAssistView покажет ещё останки, которые в одноимённом ключе выглядят в Rot13-шифре. Кстати, в Rot-13 не только UserAssist «шифруется», есть ещё несколько, да ещё и в двоичных типах, как например IconStreams в HKCUSoftwareClassesLocal SettingsSoftwareMicrosoftWindowsCurrentVersionTrayNotify (если файл хоть раз был в области уведомлений, то его можно найти тут).

Я думаю, пока достаточно.

-

#1

Надоело нажимать постоянно Да для одной программы и начал поиск в инете.

Предлагается два варианта отключения контроля — утилитой Microsoft Application Compatibility Toolkit 5.6 или через реестр

Windows Registry Editor Version 5.00

[HKEY_CURRENT_USERSOFTWAREMicrosoftWindows NTCurrentVersionAppCompatFlagsLayers]

«C:UsersaDesktopXYplorer 19.70.0100 RePack (& Portable) by TryRooMXYplorer 19.70.0100 RePack (& Portable) by TryRooMXYplorerPortableXYplorerPortable.exe»=»RUNASINVOKER»

Хотел через реестр,написал reg ( выше) ,но почему-то не отключается UAC .

Уж не слишком -ли «мудрёный» путь ,хотя всё стоит в кавычках

Утилитой пока не хочу пользоваться,интереснее через реестр.

Что не так делаю ?

Последнее редактирование: 23 Июн 2019

-

#2

Привет, если у тебя твик именно так написан — то не правильно.

Скопируй из образца, старый проверь и удали, если есть.

Windows Registry Editor Version 5.00

[HKEY_CURRENT_USERSOFTWAREMicrosoftWindows NTCurrentVersionAppCompatFlagsLayers]

"C:\программа.exe"="RUNASINVOKER"Да, с рабочего стола может не сработать — если не получится попробуй упростить путь и помести куда нибудь в корень системного диска.

-

#3

Это ошибочная инфа. Run as invoker не отключает контроль уч. записей. А заставляет программу запускаться под ограниченными правами, что может привести к ее нестабильной работе. Про тулкит в этом контнксте если честно, не слышал.

По вашей теме реализовать можно либо через службу, либо через планировщик задач. Создаете задание с типом запуска вручную. В свойствах галка на права админа. И все. Прога будет реагировать на это задание. Если нет запускайте через schtasks /run /tn «имя задания» Вроде так.

-

#5

Всем Спасибо за инфу !!!

@Кирилл, упростил путь ,переместил в корень диска — всё запускается.

Сейчас попробую через планировщик

-

#6

>переместил в корень диска — всё запускается.

С учётом, что программа портативная, то мусорить твиками в реестре очень не кошерно. Если этот способ устраивает, то тут самым изящным решением было бы просто положить рядом файл манифеста, тогда и портативность сохранилась бы и никакие изменения вносить не надо было бы. Но лично я просто бы поправил манифест внутри файла редактором ресурсов (либо тут в ресурса должна быть спец. утилита от Драгокаса для замены/добавления манифеста).

Но ещё раз повторюсь, что это никак не отключает UAC, это просто отключает элевацию прав. Поэтому если для работы программы необходимы права админа, то с «run as invoker» она будет некорректна (но нужны ли ей права админа или нет, вам лучше знать).

-

#7

Но лично я просто бы поправил манифест внутри файла редактором ресурсов

Поискал в инете ,как правильно подправить,открыл редактором (.ехе на запуск portable)

В манифесте прописана такая строка

<requestedExecutionLevel level=»requireAdministrator» uiAccess=»false» />

Пробовал прописать true ,окно также выходило. Изменил строку

<requestedExecutionLevel level=»asInvoker» uiAccess=»false» />

Перестало окно выходить. Открыл .ехе самой проги ,а там в манифесте секции trustInfo — нет.

Что посоветуете ?

-

#8

Monovar, в ресурсах для патча залита прога от меня с триком, называется manifest.

Regist, вроде начиная с вин 8 способ с внешним манифестом был убран. Ну и + замена манифеста не гарантирует, что программа перестанет запрашивать права через вызов из кода.

Еще есть способ через установку скрытой переменной оеружения. На символ _ начинается.

Последнее редактирование: 25 Июн 2019

-

#9

Продолжил исследование Отключение контроля UAC для одной программы

@Dragokas, скачал прогу manifest ,применил её ,но ( наверно ,что-то не так сделал) окно также выходит и ещё

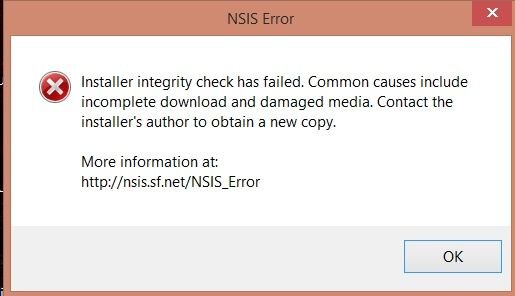

такое окно вышло.

Перешёл к последнему варианту через планировщик.Конечно дольше ,но всё получилось, одно не понравилось,

Создался пустой ярлык,а хочется ,чтобы иконка проги была. Конечно ,можно вытянуть из .ехе иконку ,потом через св-ва ,но долго и лишние телодвижения.

Начал искать по инету — решение было у Ткаченко в Winaero Tweaker

Tools >Elevated Shortcut и появился ярлык проги с отключение UAC

-

#10

У ярлыка можно сменить иконку на любую через свойства, указав на ехе шник той программы.

Способ с манифестом не прокатил, т.к. в ваш инсталлятор вшита проверка целостности.

-

#11

@Dragokas, Спасибо за подсказку. Вытаскивал всегда иконки редактором или Icons from File.

Потом попробую manifest на другой программе

Последнее редактирование: 26 Июн 2019

The «Layers» folder contains user made custom fixes and OS applied ones like «DWM8And16BitMitigation» or «~ RUNASADMIN» if you have enabled admin rights to an executable from it’s properties, etc…

But the «Store» folder is more cryptic. It usually contains a larger list of executable paths with a REG_BINARY value. It seems to be a lookup table which Windows uses to keep track of certain executables and then apply some «on the fly» compatibility fixes for them.

I noticed this when I run the setup program for the game «Fighting Force» without Dxwnd. The list of available resolutions was seen when the setup was run the first time. However subsequently the list was empty and no resolutions could be picked. I then renamed the FFSETUP.EXE and the list became available only to disappear on the second run again. That is when I tracked down the registry key:

[HKEY_CURRENT_USERSoftwareMicrosoftWindows NTCurrentVersionAppCompatFlagsCompatibility AssistantStore] "C:\FFORCE\FFSETUP.EXE"=hex:53,41,43,50,01,00,00,00,00,00,00,00,07,00,00,00, 28,00,00,00,00,14,08,00,00,00,00,00,01,00,00,00,00,00,00,00,00,00,01,05,71, 20,00,00,97,5f,d8,91,c9,9e,ce,01,00,00,00,00,00,00,00,00,01,00,00,00,04,00, 00,00,01,00,00,00,05,00,00,00,10,00,00,00,00,00,00,00,00,00,00,00,00,00,00, 00,00,08,00,00,02,00,00,00,28,00,00,00,00,00,00,00,00,08,00,40,00,00,20,00, 00,00,00,00,00,00,20,00,00,00,00,00,8b,1d,00,00,00,00,00,00,02,00,00,00,02, 00,00,00

I’m guessing it consists of GUID(s) and codes for «shims» to be applied. You can delete the entry but it gets recreated after one run.

I don’t know if this is something we can really affect in any meaningful way but I thought it is something to keep in mind. Specifically this may manifest in a situation where a game seems to run fine for the first run and then refuses to work on subsequent runs.

Вам следует отключить режим совместимости для Steam.

Иногда, когда происходит сбой Steam или игры, запущенной из него, Windows 7 думает что Steam должен работать в режиме совместимости. Это является проблемой, поскольку нет необходимости, чтобы Steam работал в режиме совместимости. Режим совместимости может вызвать проблемы с некоторыми играми.

Изображение

Исправить эту проблему можно при помощи простого редактирования реестра.

1) Откройте меню Пуск и введите «Regedit» в окне поиска и нажмите Enter. Если UAC (Контроль учётных записей пользователей) включен, то вы должны будете нажать Да и продолжить.

2) Перейдите в HKEY_CURRENT_USERSoftwareMicrosoftWindows NTCurrentVersionAppCompatFlagsLayers и удалите запись реестра для файла steam.exe.

Изображение

Изображение

Изображение

3) Вам следует также проверить наличие этой записи в HKEY_LOCAL_MACHINE в том же расположении и также ее удалить. В противном случае, проверьте в HKEY_CURRENT_USERSoftwareMicrosoftWindows NTCurrentVersionAppCompatFlagsCompatibility AssistantPersisted.

4) Перезагрузите компьютер. Steam больше не должен работать в режиме совместимости.

П.С скопипастил с http://companyofheroes2.ru/forum/viewtopic.php?p=6562