I have the newest version of Strongswan vpn on my ubuntu server running.

I followed this tutorial here and got it to work on my android and Iphone.

Now I want to get it to work on my windows 10 laptop but when I try to connect via the vpn settings in windows I only get a «policy match error» and the event view gives me the error code «13868».

After much googling I still cant find any working solution.

What can I do?

asked Apr 30, 2019 at 10:02

sirzentosirzento

1831 gold badge1 silver badge5 bronze badges

The problem is most likely that the Windows client proposes a weak Diffie-Hellman (DH) group (1024-bit MODP). That group is not used anymore by strongSwan unless the user configures it explicitly.

You have two options:

- Configure Windows to use a stronger DH group. This can be done either

- via Set-VpnConnectionIPsecConfiguration PowerShell cmdlet, which allows enabling stronger DH groups (e.g. group 14/2048-bit MODP or 384-bit ECP) and even other algorithms (e.g. AES-GCM combined-mode encryption/integrity, which is more efficient, but needs to be enabled explicitly on the server too)

- or via registry by adding the DWORD key

HKEY_LOCAL_MACHINESystemCurrentControlSetServicesRasmanParametersNegotiateDH2048_AES256. Set it to1to enable (the other algorithms are still proposed), or2to enforce the use of 256-bit AES-CBC and 2048-bit MODP DH (only these will be proposed).

- Add the proposed, weak DH group (1024-bit MODP) to the IKE proposal on the server (e.g. configure something like

ike=aes256-aes128-sha256-sha1-modp3072-modp2048-modp1024, which adds it at the end so other clients may use stronger DH groups).

Option 1 is definitely preferred.

answered Apr 30, 2019 at 13:16

ecdsaecdsa

3,87014 silver badges29 bronze badges

3

To find out what is the problem you should, as a first step, turn on logging and see what happens during the connection process. Here is the example config I use on my server.

/etc/strongswan.d/charon-logging.conf

charon {

# Section to define file loggers, see LOGGER CONFIGURATION in

# strongswan.conf(5).

filelog {

# <filename> is the full path to the log file.

/var/log/strongswan.log {

# Loglevel for a specific subsystem.

# <subsystem> = <default>

# If this option is enabled log entries are appended to the existing

# file.

append = yes

# Default loglevel.

default = 2

# Enabling this option disables block buffering and enables line

# buffering.

# flush_line = no

# Prefix each log entry with the connection name and a unique

# numerical identifier for each IKE_SA.

ike_name = yes

# Adds the milliseconds within the current second after the

# timestamp (separated by a dot, so time_format should end with %S

# or %T).

# time_add_ms = no

# Prefix each log entry with a timestamp. The option accepts a

# format string as passed to strftime(3).

# time_format =

}

}

}

U can use it and analyze the log file to discover the issue. If you will not able to figure it out, post a connection log here I will try to help you.

answered Apr 30, 2019 at 10:31

3

Я полный профан, искренне надеюсь на помощь простыми словами

На удаленном сервере с OS Debian по вот этому гайду с использованием strongSwan организовал для себя VPN. Все отлично работает на iPhone и Mac, однако для подключения с Windows нужно проделать какие-то дополнительные манипуляции, потому что ни так, ни этак подключится не удается. Ошибки подключения разные, в зависимости от настроек создаваемого подключения в Windows.

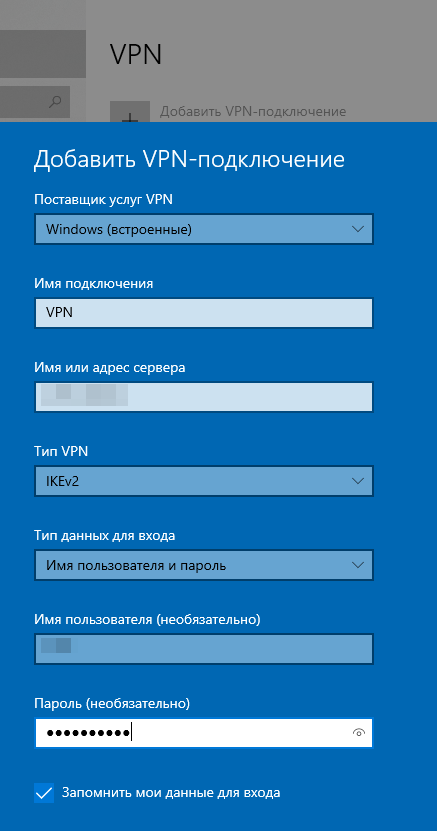

Если делать подключение в лоб:

вот так

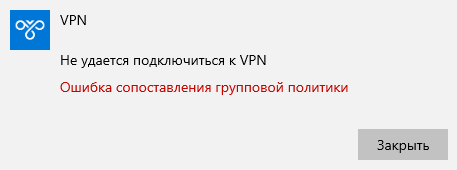

то получаем ошибку сопоставления групповой политики:

ошибка

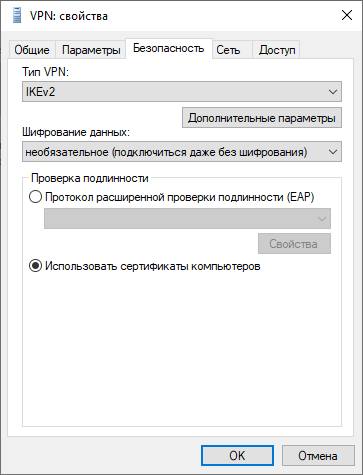

В свойствах подключения можно переставить проверку подлинности на «Использовать сертификаты компьютеров»:

настройки vpn

правда это ничего не меняет.

Вот этот мануал по strongSwan’у подсказывает, что «By default Windows 7 up to Windows 11 propose only the weak modp1024 Diffie-Hellman key exchange algorithm» и предлагает соотвествующую настройку для ipsec.conf:

ike = 3des-aes128-aes192-aes256-sha1-sha256-sha384-modp1024О том, что именна эта строчка портит малину подсказывают коллеги из комментов в оригинальной статье на vc.ru:

скриншот комментариев

мне, правда, это не помогло

Из какого-то источника, который я уже не могу нагуглить, я узнал что на компьютере нужно иметь корневой сертификат, который я создал на удаленном сервере. Сертификат был создан в формате *.pem, установить его в Windows я смог только переименовав файл в *.der и кликнув по нему два раза. Создать сертификат с помощью pki в формате, который винда переварила бы by-design я не смог. Установка сертификата в хранилице «Доверенных корневых центров сертификации» не помогла.

Вот эта статья из мануала strongSwan подсказывает, что для windows сертификат должен быть сгенерирован с дополнительным ключом:

subjectAltName = DNS:<YOUR_VPS_IP>

но увы и это мне тоже не помогло.

В конце уже упомянутого выше мануала есть ссылки, в том числе на Configuring strongSwan for Windows clients для случая, когда Windows client «Using Passwords with EAP-MSCHAPv2«, однако он предлагает конфигурировать файл swanctl.conf, а у меня конфигурация уже задана в ipsec.conf, понять как одно с другим связано квалификации моей не хватает

Вобщем, достаточно разрозненный набор фактов выглядит вот так, очень прошу помощь от гуру.

Почему я не купил готовый сконфигурированный сервер?

Да

1

1

Здравствуйте. Я начинающий админ. Пытаюсь поднять vpn strongswan за роутером, у роутера IP белый. Сервер на CentOS 7 (IP 192.168.1.22). Форвардинг включен. Ниже мой ipsec.conf

config setup

charondebug="ike 2, knl 2, cfg 2"

uniqueids = no # позволяет подключаться нескольким клиентам с одним сертификатом

conn %default

ikelifetime=60m

keylife=20m

rekeymargin=3m

forceencaps=yes

dpdaction=clear

dpddelay=35s

dpdtimeout=300s

rekey=no

left=192.168.1.22

leftid=192.168.1.22

compress=no

fragmentation=yes

leftsubnet=192.168.1.0/24

right=%any

keyexchange=ikev2

ike=aes256gcm16-aes256gcm12-aes128gcm16-aes128gcm12-sha256-sha1-modp2048-modp4096-modp1024,aes256-aes128-sha256-sha1-modp2048-modp4096-modp1024,3d

esp=aes128gcm12-aes128gcm16-aes256gcm12-aes256gcm16-modp2048-modp4096-modp1024,aes128-aes256-sha1-sha256-modp2048-modp4096-modp1024,aes128-sha1-mo

conn ikev2-mschapv2

leftauth=eap-mschapv2

rightauth=eap-mschapv2

auto=route

Подключаюсь из Windows 10 по логину-паролю, она пишет «Ошибка сопоставления групповой политики». Причем неважно какой логин-пароль.

В логе strongswan вот это:

Jul 17 11:59:32 15[IKE] <23> no IKE config found for 192.168.1.22...188.ххх.ххх.ххх, sending NO_PROPOSAL_CHOSEN

Подскажете, что у меня не так с конфигом?

И второй вопрос: если я буду генерить ключи для сервера, мне какой ip указывать, локальный или белый IP роутера, или можно указать локальное имя сервера?

- Remove From My Forums

-

Вопрос

-

Всем доброго!

Настроил я сервак впн для работы с ikev2. Но не очень понял в чем проблема при подключении: Пока проверяю внутри сети на отдельной машине. Если в свойствах впн подключения на клиенте указано полное доменное имя впн сервера vpnserver.firma.local,

то я могу подключиться к серверу, если указать просто vpnserver без домена, то клиентское подключение сообщает «неприемлемые учетные данные проверки подлинности ike». И соответственно, сейчас открыли все что нужно на маршрутизаторе,

чтобы можно было на впн сервак попадать уже из инета, и получается в свойствах клиентского подключения мы меняем адрес пока на внешний ip 2xx.xx.xx.xx. И при попытке подключиться к впн серверу получаем такую же ошибку «неприемлемые

учетные данные проверки подлинности ike». Это с чем может быть связано?Соответсвенно в логах ВПН сервера регистрируется вот такое событие:

«Имя журнала: System

Источник: RemoteAccess

Дата: 02.06.2017 16:04:24

Код события: 20255

Категория задачи:Отсутствует

Уровень: Ошибка

Ключевые слова:Классический

Пользователь: Н/Д

Компьютер: VPNSRV.Firma.local

Описание:

CoID={F55B7B1A-90C5-51A1-58E3-887C43DB27A2}: Следующая ошибка возникла в модуле протокола точка-точка (PPP), порт: VPN1-47, пользователь: <Непроверенный пользователь>. Таймаут согласования»Единственное место где я указал vpnserver.firma.local при настройке всего этого хозяйства (RRAS+CA+NAP) — это когда через веб интерфейс на сервере сертификатов СА (http://caserver/srvcert) делал сертификат для ВПН сервера. Там при выборе

шаблона этого сертификата становятся доступны поля и надо было заполнить поле имя. Процесс делал по видео https://www.techdays.ru/videos/1503.html.

Сталкивался кто-то с подобной конфигурацией по настройкам и такой ошибкой?

- Печать

Страницы: [1] Вниз

Тема: бьюсь с VPN IPsec IKEv2 strongSwan на Ubuntu-server (Прочитано 2205 раз)

0 Пользователей и 1 Гость просматривают эту тему.

zaka4kin

Доброго времени…

на виртуальной обкатке имею:

Ubuntu-server 20.04 + strongSwan 5.8.2

и

Win10 20H2 x64.

обе лежат в одной сети.

ipsec.conf срисовал отсюда. оттуда же и ipsec.secrets.

подключаюсь… выползла ошибка 13868, пофиксил.

прописал пока «ike=aes256-aes128-sha256-sha1-modp3072-modp2048-modp1024″…

НО винда не унимается… выдаёт «ошибку обработки полезных данных ke» за номером 13833.

может кто сталкивался?

второй вопрос — реально ли замутить VPN IPsec IKEv2 без центра сертификации, генерации сертификата и прочего?

(прошу прощения за возможно неправильные термины/понятия. только начал щупать данную тему).

вопрос возник потому, что у них то инфа про это есть

https://www.strongswan.org/testing/testresults/ikev2/rw-psk-ipv4/.

яж не ошибся, там чисто по ключу подключение, без сертификатов всяких?

Спасибо!

AlexDem

яж не ошибся, там чисто по ключу подключение, без сертификатов всяких?

А в чем проблема сделать самому сертификат Х.509 сервера, клиента, ключей и пр., и пользоваться этим всем хозяйством?

Принцип безопасного соединения заключается в том, что поскольку те открытые ключи, которыми обмениваются клиент и сервер передаются изначально по незащищенному каналу и могут быть перехвачены, расшифрованы и подменены, поэтому достоверность ключей по которым клиент и сервер «узнают» друг-друга подтверждаются сертификатами, которые хранятся локально на клиенте и сервере и никуда не передаются во время сеанса связи, а следовательно не могут быть взломаны (ну, если их не похитили отдельно).

Поэтому VPN без сертификата это просто шифрование закрытым симметричным ключом.

zaka4kin

Доброго времени всем…

собрал стенд на virtualbox:

Win-клиент — NAT (10.0.10.0/24) — Ubuntu-Server 20.04 + VPN IKEv2-сервер (10.0.10.10)

адрес хоста 10.89.7.2. UDP 500, 4500 пробросил с 10.89.7.2 на 10.0.10.10 в Файл -> Настройки -> Сеть.

отключил брандмауэр на Windows и UFW на Ubuntu-server (подстраховался)…

подготовка сертификатов:

ipsec.conf:

пробовал и

left=%defaultroute

leftfirewall=yes

ipsec.secrets

не хочет подключаться и всё, «ошибка сопоставления групповой политики».

если и сервер и клиент в одной подсети, то подключение проходит,

без

[code]left=%defaultroute

leftfirewall=yes

естественно.

Что я упускаю из виду?

- Печать

Страницы: [1] Вверх

Для L2TP/IPSec с общим ключом

Важно: L2TP IPsec клиенты, находящиеся за одним NAT’ом, могут испытывать проблемы подключения если их более одного. Решить проблему может помочь

инструкция

. Рекомендуем вместо L2TP IPsec использовать IKEv2 IPSec.

Имя подключения — название создаваемого подключения;

-

Имя или адрес сервера — адрес VPN-сервера;

-

Тип VPN — Протокол L2TP/IPSec с общим ключом;

-

Общий ключ — значение строки PSK в разделе Пользователи -> VPN-подключение -> Основное -> Подключение по L2TP/IPSec;

-

Тип данных для входа — Имя пользователя и пароль;

-

Имя пользователя — имя пользователя, которому разрешено подключение по VPN;

-

Пароль — пароль пользователя.

При настройке подключения по VPN из сети Интернет, в свойствах VPN-подключения нужно указать следующие параметры:

-

Перейдите в Настройки параметров адаптера;

-

Нажмите на созданное подключение правой кнопкой мыши и выберите Свойства;

-

Перейдите во вкладку Безопасность и установите:

-

Шифрование данных — обязательное (отключиться, если нет шифрования)

-

Протокол расширенной проверки подлинности (EAP) — Microsoft защищенный пароль (EAP MSCHAPV2)

-

Если вы создаете VPN-подключение к UTM через проброс портов, рекомендуем выполнить следующие действия:

-

1.

Откройте Редактор реестра;

-

2.

Перейдите в

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesPolicyAgentи создайте DWORD-параметр с именем AssumeUDPEncapsulationContextOnSendRule и значением2;

-

1.

Неправильно указан логин или пароль пользователя. Часто при повторном соединении предлагается указать домен. Старайтесь создавать цифро-буквенные пароли, желательно на латинице для ваших учетных записей. Если есть сомнения в этом пункте, то временно установите логин и пароль пользователю «user» и «123456».

-

2.

Для того, чтобы пакеты пошли через VPN-туннель, надо убедиться, что в настройках этого подключения стоит чекбокс Использовать основной шлюз в удалённой сети в разделе Настройка параметров адаптера -> Правой кнопкой мыши по подключению -> Свойства -> Сеть -> Свойства опции «Протокол Интернета версии 4 (TCP/IPv4)» ->Дополнительно. Если же маршрутизировать все пакеты в этот интерфейс не обязательно, то маршрут надо писать вручную.

-

3.

Подключение происходит через DNAT, т.е. внешний интерфейс Ideco UTM не имеет «белого» IP-адреса, а необходимые для работы порты (500 и 4500) «проброшены» на внешний интерфейс устройства, расположенного перед Ideco UTM и имеющего «белый» IP-адрес. В данном случае VPN-подключение либо вообще не будет устанавливаться, либо будут периодические обрывы. Решение — исключить устройство перед Ideco UTM и указать на внешнем интерфейсе Ideco UTM «белый» IP-адрес, к которому в итоге и будут осуществляться L2TP/IPsec-подключения. Либо используйте протокол SSTP, потому что его проще опубликовать с помощью проброса портов.

-

4.

Если в OC Windows 10 повторно подключиться по L2TP, но при этом использовать невалидный ключ PSK (введя его в дополнительных параметрах (скриншот ниже)), подключение все равно будет установлено успешно. Это связано с особенностями работы ОС.

Убедитесь, что локальная сеть (или адрес на сетевой карте) на удалённой машине не пересекается с локальной сетью организации. Если пересекается, то доступа к сети организации не будет (трафик по таблице маршрутизации пойдёт в физический интерфейс, а не в VPN). Адресацию необходимо менять.

Strongswan IKEv2 vpn на клиенте Windows 10 «ошибка соответствия политики»

Теперь я хочу, чтобы он работал на моем ноутбуке с Windows 10, но когда я пытаюсь подключиться с помощью настроек vpn в Windows, я получаю только «ошибку соответствия политики», и при просмотре событий отображается код ошибки «13868».

После долгих поисков я все еще не могу найти какое-либо рабочее решение.

Что я могу сделать?

sirzento 30 апр ’19 в 10:02 2019-04-30 10:02

2019-04-30 10:02

2 ответа

Проблема, скорее всего, в том, что клиент Windows предлагает слабую группу Диффи-Хеллмана (DH) (1024-битный MODP). Эта группа больше не используется strongSwan, если пользователь не настроил ее явно.

У вас есть два варианта:

- Настройте Windows для использования более сильной группы DH. Это может быть сделано либо

- с помощью командлета PowerShell Set-VpnConnectionIPsecConfiguration, который позволяет активировать более сильные группы DH (например, групповой 14/2048-битный MODP или 384-битный ECP) и даже другие алгоритмы (например, шифрование / целостность комбинированного режима AES-GCM, что более эффективно, но на сервере тоже нужно явно включить)

- или через реестр, добавив ключ DWORD HKEY_LOCAL_MACHINESystemCurrentControlSetServicesRasmanParametersNegotiateDH2048_AES256 , Установите это 1 включить (другие алгоритмы все еще предлагаются), или 2 для обеспечения использования 256-битного AES-CBC и 2048-битного MODP DH (будут предложены только они).

- Добавьте предложенную слабую группу DH (1024-битный MODP) к предложению IKE на сервере (например, настройте что-то вроде ike=aes256-aes128-sha256-sha1-modp3072-modp2048-modp1024 , который добавляет его в конце, чтобы другие клиенты могли использовать более сильные группы DH).

Вариант 1 определенно предпочтителен.

Как сбросить локальные групповые политики и политики безопасности в Windows

ecdsa 30 апр ’19 в 13:16 2019-04-30 13:16

2019-04-30 13:16

Чтобы выяснить, в чем заключается проблема, вы должны, в качестве первого шага, включить ведение журнала и посмотреть, что происходит во время процесса подключения. Вот пример конфигурации, который я использую на своем сервере.

/etc/strongswan.d/charon-logging.conf

charon < # Section to define file loggers, see LOGGER CONFIGURATION in # strongswan.conf(5). filelog < # is the full path to the log file. /var/log/strongswan.log < # Loglevel for a specific subsystem. # = # If this option is enabled log entries are appended to the existing # file. append = yes # Default loglevel. default = 2 # Enabling this option disables block buffering and enables line # buffering. # flush_line = no # Prefix each log entry with the connection name and a unique # numerical identifier for each IKE_SA. ike_name = yes # Adds the milliseconds within the current second after the # timestamp (separated by a dot, so time_format should end with %S # or %T). # time_add_ms = no # Prefix each log entry with a timestamp. The option accepts a # format string as passed to strftime(3). # time_format = > > >

Вы можете использовать его и проанализировать файл журнала, чтобы обнаружить проблему. Если вы не сможете разобраться, опубликуйте журнал подключений здесь, я постараюсь вам помочь.

Как сбросить групповую политику в Windows 10

Источник: faultserver.ru

Как настроить VPN-подключение в Windows 10 по IKEv2?

На удаленном сервере с OS Debian по вот этому гайду с использованием strongSwan организовал для себя VPN. Все отлично работает на iPhone и Mac, однако для подключения с Windows нужно проделать какие-то дополнительные манипуляции, потому что ни так, ни этак подключится не удается. Ошибки подключения разные, в зависимости от настроек создаваемого подключения в Windows.

Если делать подключение в лоб:

вот так

то получаем ошибку сопоставления групповой политики:

ошибка

В свойствах подключения можно переставить проверку подлинности на «Использовать сертификаты компьютеров»:

настройки vpn

правда это ничего не меняет.

Вот этот мануал по strongSwan’у подсказывает, что «By default Windows 7 up to Windows 11 propose only the weak modp1024 Diffie-Hellman key exchange algorithm» и предлагает соотвествующую настройку для ipsec.conf:

ike = 3des-aes128-aes192-aes256-sha1-sha256-sha384-modp1024

О том, что именна эта строчка портит малину подсказывают коллеги из комментов в оригинальной статье на vc.ru:

скриншот комментариев

мне, правда, это не помогло 🙁

Из какого-то источника, который я уже не могу нагуглить, я узнал что на компьютере нужно иметь корневой сертификат, который я создал на удаленном сервере. Сертификат был создан в формате *.pem, установить его в Windows я смог только переименовав файл в *.der и кликнув по нему два раза. Создать сертификат с помощью pki в формате, который винда переварила бы by-design я не смог. Установка сертификата в хранилице «Доверенных корневых центров сертификации» не помогла.

Вот эта статья из мануала strongSwan подсказывает, что для windows сертификат должен быть сгенерирован с дополнительным ключом:

subjectAltName = DNS:

но увы и это мне тоже не помогло.

В конце уже упомянутого выше мануала есть ссылки, в том числе на Configuring strongSwan for Windows clients для случая, когда Windows client «Using Passwords with EAP-MSCHAPv2», однако он предлагает конфигурировать файл swanctl.conf, а у меня конфигурация уже задана в ipsec.conf, понять как одно с другим связано квалификации моей не хватает 🙁

Вобщем, достаточно разрозненный набор фактов выглядит вот так, очень прошу помощь от гуру.

Почему я не купил готовый сконфигурированный сервер?

- Вопрос задан 26 мар.

- 1326 просмотров

Комментировать

Решения вопроса 0

Ответы на вопрос 3

Чем outline не устроил? В два клика ставится, удобно раскидывать ключи по устройствам.

Ответ написан 27 мар.

Комментировать

Нравится Комментировать

Вот моя статья 2015 года, по крайней мере, на тот момент Windows подключался к такому серверу без дополнительной конфигурации.

https://habr.com/ru/post/250859/

Ответ написан 27 мар.

Спасибо, попробую создать ключи по вашему гайду и сконфигурировать ipsec.conf как в статье, но сдается мне дело не в сервере, а в настройках 10-й винды.

mphys, Не обязательно настраивать именно ключи, скорее всего, достаточно будет скопировать набор ciphersuite’ов и другую конфигурацию.

ValdikSS, после копирования набора ciphersuite’ов слетает профиль подключения к vpn на ios, а vpn винды начинает ругаться на отсутствие сертификата

di_madsen, Сертификат нужно использовать из доверенного центра сертификации. Если есть только IP-адрес, а не домен, то его можно выпустить у ZeroSSL. Про iOS не подскажу.

Работает на ios и mac при таком ike=aes128gcm16-sha2_256-prfsha256-ecp256!

Вообще как правильно прописывать их через «-» или «_»?

У них в документации через «-» ike = 3des-aes128-aes192-aes256-sha1-sha256-sha384-modp1024

di_madsen, Ну добавьте этот набор в профиль. Они через запятые перечисляются.

ValdikSS, Вот у меня кстати домена нет, только IP, что нужно сделать?)

ValdikSS, правильно ли я понимаю, что нужно вот так?

ike=aes128gcm16-sha2_256-prfsha256-ecp256, 3des-aes128-aes192-aes256-sha1-sha256-sha384-modp1024!

di_madsen, Попробуйте так, сходу не подскажу.

Пока с таким параметром хочу попытаться сконфигурировать, чтобы завести на windows

ike=aes256-aes128-sha256-sha1-modp3072-modp2048-modp1024

При подключении такая ошибка:

Ike не удалось найти действительный сертификат компьютера. Сертификат устанавливал в доверенные корневые сертификаты. Сам сертификат получил вот таким способом

openssl pkcs12 -export -inkey /etc/ipsec.d/private/me.pem -in /etc/ipsec.d/certs/me.pem -name «me» -certfile /etc/ipsec.d/cacerts/ca.pem -out cert.p12

di_madsen, Так точно не получится, нужно хотя бы правильный IP-адрес или DNS-имя в Common Name и Subject Alt Names.

Запросите лучше сертификат у ZeroSSL, VPN будет работать без добавления CA в ключницу.

ValdikSS, а почему? Я сам сертификат создавал из инструкции https://vc.ru/dev/66942-sozdaem-svoy-vpn-server-po. раздел «Создаем сертификаты доступа»

Приведённой выше командой я только перевёл его в формат p12

На машину где сервер VPN необходимо укладывать сертификат?

di_madsen,

Инструкция по ссылке выше настраивает аутентификацию с помощью клиентского сертификата. Необходимо импортировать в Windows CA (cacerts/ca.pem) в ключницу «доверенные центры сертификации» (возможно, компьютера, а не пользователя, но не в обе. ), клиентский сертификат (certs/me.pem) вместе с приватным ключом (private/me.pem) импортировать в «персональную» пользовательскую ключницу, вот только сначала придётся сертификат и приватный ключ объединить в контейнер pkcs12, иначе он не импортируется.

Попробуйте следующую команду, она должна создать pkcs12-контейнер my.p12. Пишу по памяти (вернее, подсматривая в исходники моей easy-rsa-ipsec), не проверял:

openssl pkcs12 -in certs/my.pem -inkey private/my.pem -export -name my -out my.p12 -certfile cacerts/ca.pem -passout pass:123

Если сработало, этот файл нужно скачать на компьютер с Windows, и просто кликнуть по нему двойным щелчком, далее-далее-далее. Пароль на импорт — 123.

Если не хочется ничего импортировать, можно получить бесплатный сертификат от публичного центра сертификации ZeroSSL на IP-адрес сервера, а сервер перенастроить на использование логина и пароля (EAP-MSCHAPv2).

Вы осознанно следовали сложной инструкции, отвергающей готовые для конечного пользователя скрипты по настройке, да еще и предлагающей удалять приватный ключ от CA «для надёжности, он нам больше не потребуется»? Может, лучше воспользоваться скриптами вроде https://github.com/hwdsl2/docker-ipsec-vpn-server ?

А может, вы и вовсе ищете не просто VPN, а АнтиЗапрет?

ValdikSS, Попробовал сделать по вашей инструкции, результат не изменился. Так же не удаётся найти сертификат. Причём по ответу ещё одного пользователя, инструкцию которую я не могу сейчас нагуглить, предлагалось указать принудительно для Vpn сертификат что-то типа Get-ChildItem Cert:LocalMachineRoot | ? SerialNumber и Set-VpnConnection -Name -MachineCertificateIssuerFilter $ca

А так ничего целенаправленно не игнорировалось. Просто та инструкция нагуглилась быстрее + и интересовал только ios по-началу. И по ней завелось с первого раза.

Но я обязательно на днях посмотрю ссылку на гитхабе, что Вы скинули, если это поможет, будет здорово

di_madsen, не нужно делать по моей инструкции (если вы о той, что на хабре) — там тоже используются самоподписные сертификаты. Вам также придётся импортировать сертификат, если вы ей следуете.

Инструкция по ссылке выше настраивает аутентификацию с помощью клиентского сертификата. Необходимо импортировать в Windows CA (cacerts/ca.pem) в ключницу «доверенные центры сертификации» (возможно, компьютера, а не пользователя, но не в обе. ), клиентский сертификат (certs/me.pem) вместе с приватным ключом (private/me.pem) импортировать в «персональную» пользовательскую ключницу, вот только сначала придётся сертификат и приватный ключ объединить в контейнер pkcs12, иначе он не импортируется.

Попробуйте следующую команду, она должна создать pkcs12-контейнер my.p12. Пишу по памяти (вернее, подсматривая в исходники моей easy-rsa-ipsec), не проверял:

Источник: qna.habr.com

Ikev2 ошибка сопоставления групповой политики

Спасибо! Все получилось! )

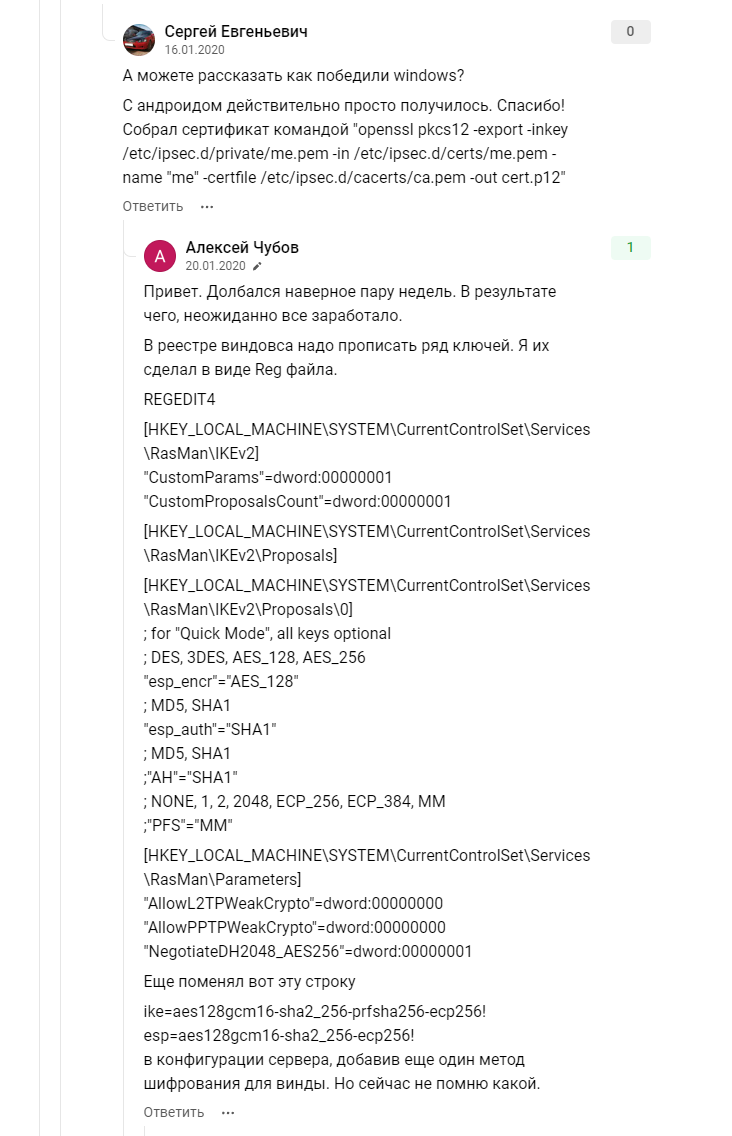

так и не победил, при подключении — «Ошибка сопоставления групповой политики» с конфигом, пробовал разные варианты, но все мимо( ike=aes128gcm16-sha2_256-prfsha256-ecp256,aes256gcm16-prfsha256-ecp521,aes256-sha256-ecp384! esp=aes128gcm16-sha2_256-ecp256,aes256gcm16-ecp384!

так и не победил, при подключении — «Ошибка сопоставления групповой политики»

с конфигом, пробовал разные варианты, но все мимо(

Благодарю за ответ!

А можете рассказать как победили windows? С андроидом действительно просто получилось. Спасибо! Собрал сертификат командой «openssl pkcs12 -export -inkey /etc/ipsec.d/private/me.pem -in /etc/ipsec.d/certs/me.pem -name «me» -certfile /etc/ipsec.d/cacerts/ca.pem -out cert.p12″

А можете рассказать как победили windows?

С андроидом действительно просто получилось. Спасибо!

Собрал сертификат командой «openssl pkcs12 -export -inkey /etc/ipsec.d/private/me.pem -in /etc/ipsec.d/certs/me.pem -name «me» -certfile /etc/ipsec.d/cacerts/ca.pem -out cert.p12″

Источник: vc.ru

Ошибка при обработке групповой политики в Windows

15.11.2022

itpro

Active Directory, Windows 10, Windows Server 2019, Групповые политики

Комментариев пока нет

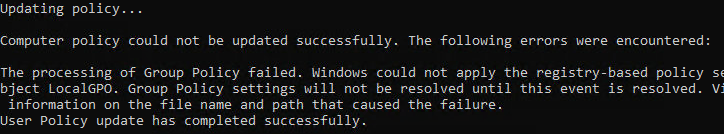

На одном из компьютеров перестали применяться новые параметры групповых политик. Для диагностики я вручную обновил параметров GPO с помощью команды gpupdate /force и увидел такую ошибку в консоли:

Не удалось успешно обновить политику компьютера. Обнаружены следующие ошибки: Ошибка при обработке групповой политики. Windows не удалось применить основанные на данных реестра параметры политики для объекта групповой политики «LocalGPO». Параметры групповой политики не могут быть применены, пока не будет исправлена эта ситуация.

Сведения об имени и пути файла, вызвавшего эту ошибку, содержатся в подробностях об этом событии.

Computer policy could not be updated successfully. The following errors were encountered: The processing of Group Policy failed. Windows could not apply the registry-based policy settings for the Group Policy object LocalGPO. Group Policy settings will not be resolved until this event is resolved.

View the event details for more information on the file name and path that caused the failure.

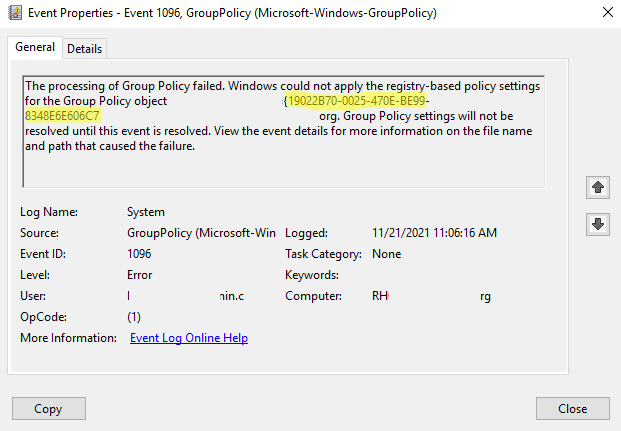

При этом в журнале System появляется событие с EvetID 1096 с тем же описанием (The processing of Group Policy failed):

Log Name: System Source: Microsoft-Windows-GroupPolicy Event ID: 1096 Level: Error User: SYSTEM

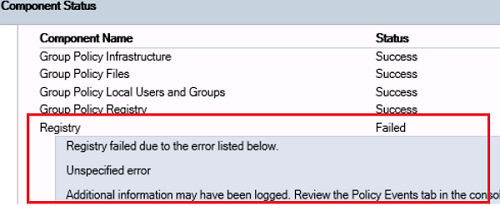

Если попробовать выполнить диагностику применения GPO с помощью команды gpresult ( gpresult.exe /h c:temptgpresultreport.html ), видно что не применяется только настройки из раздела Group Policy Registry — Failed :

Registry failed due to the following error listed below. Additional information may have been logged. Review the Policy Events tab in the console or the application event log.

Получается, что к компьютеру не применяются только GPO с настройками клиентских расширений групповых политик CSE (client-side extension), которые отвечают за управление ключами реестра через GPO.

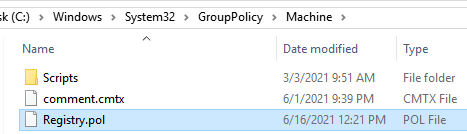

Расширение Registry client-side не смогло прочитать файл registry.pol. Скорее всего файл это поврежден (рекомендуем проверить файловую систему на ошибки с помощью chkdsk). Чтобы пересоздать этот файл, перейдите в каталог c:WindowsSystem32GroupPolicyMachine и переименуйте его в registry.bak.

Можно переименовать файл из командой строки:

cd «C:WindowsSystem32GroupPolicyMachine»

ren registry.pol registry.bak

Windows должна пересоздать файл registry.pol (настройки локальных GPO будут сброшены) и успешно применить все настройки GPO.

Если в журнале вы видите событие Event ID 1096 ( The processing of Group Policy failed. Windows could not apply the registry-based policy settings for the Group Policy object LDAP:// ) c ErrorCode 13 и описанием “ The data is invalid ”, значит проблема связана с доменной GPO, указанной в ошибке.

Скопируйте GUID политики и найдите имя GPO с помощь команды PowerShell:

Get-GPO -Guid 19022B70-0025-470E-BE99-8348E6E606C7

- Запустите консоль управления доменными GPO (gpmc.msc) и проверьте, что политика существует;

- Проверьте, что в каталоге SYSVOL политики есть файлы registry.pol и gpt.ini и они доступны на чтение (проверьте NTFS права);

- Проверьте, что версия политики на разных контроллерах домена одинакова (проверьте корректность работы домена и репликации в AD);

- Удалите файлы GPO в SYSVOL на контроллере домена, с которого получает политику клиент ( $env:LOGONSERVER ), и дождитесь ее репликации с соседнего DC

- Если предыдущие способы не помогут, пересоздайте GPO или восстановите ее из бэкапа.

Источник: winitpro.ru

Исправлено: не было выполнено сопоставление между именами учетных записей и идентификатором безопасности

Сообщение об ошибке «Сопоставления между именами учетных записей и идентификатором безопасности не было»Появляется, когда между именами учетных записей и идентификаторами безопасности в домене существует неправильное соответствие. Это происходит в групповой политике Microsoft Windows AD (групповая политика Active Directory). Если вы посмотрите это сообщение об ошибке в средстве просмотра событий, оно помечено кодом ошибки. 1202.

Чтобы вкратце разобраться в сообщении об ошибке, давайте обсудим, что может ее вызвать.

Что вызывает сообщение об ошибке «Нет сопоставления между именами учетных записей и идентификатором безопасности»?

Что ж, причина ошибки упоминается в самом сообщении об ошибке, однако, чтобы было понятнее, она вызвана следующими причинами:

- Неправильное имя пользователя: В некоторых случаях сообщение об ошибке может быть связано с неправильным именем пользователя, поэтому, прежде чем продолжить, убедитесь, что имя пользователя введено правильно.

- Параметр групповой политики: Другой возможной причиной сообщения об ошибке являются настройки вашей групповой политики. Вкратце, это вызвано настройкой объектов групповой политики, которые используются для домена с данными потерянных учетных записей, из-за которых они не могут правильно разрешить SID.

Теперь есть два возможных объяснения этого: либо имя учетной записи, используемое в GPO, содержит ошибку ввода, либо учетная запись, используемая в GPO, была удалена из Active Directory. Есть несколько способов решить эту ошибку, но важно то, что вы должны решить проблему, которая ее вызывает.

Поиск учетной записи преступника и настройка параметров групповой политики

Чтобы решить проблему, сначала вам нужно будет найти учетную запись, которая вызывает проблему. Это можно сделать, только если у вас включен файл журнала. Для этого вам нужно будет отредактировать ExtensionDebugLevel запись в реестре Windows, которая активирует файл журнала. Вот как это сделать:

- Нажмите Клавиша Windows + R , чтобы открыть диалоговое окно «Выполнить».

- Введите regedit , чтобы открыть реестр Windows.

- После этого найдите следующую запись, вставив следующий путь в адресную строку: HKEY_LOCAL_MACHINE SOFTWARE Microsoft Windows NT CurrentVersion Winlogon GPExtensions

- После этого дважды щелкните значок ExtensionDebugLevel запись справа и установите для нее значение 2.

- Это включит файл журнала.

- Теперь, чтобы найти учетные записи, в которых возникла проблема, введите следующую команду в поле Контроллер учетной записи домена с участием Администратор домена привилегии: FIND / I «Не удается найти»% SYSTEMROOT% Security Logs winlogon.log

- Вам будет предложена учетная запись, в которой возникла проблема.

- Как только вы получите имя учетной записи, вам нужно будет проверить, где она используется.

- Для этого вам нужно будет запустить Результирующий набор политик MMC. Снова откройте диалоговое окно «Выполнить», как указано выше, введите RsoP.msc а затем нажмите Enter.

- В окне Результирующего набора политик перейдите в следующий каталог: Конфигурация компьютера> Параметры Windows> Параметры безопасности> Локальные политики> Назначение прав пользователя

- С правой стороны вы увидите значок красный Крест. Дважды щелкните по нему.

- В нем вы увидите имя учетной записи, указанное ранее, которое вызывает проблему.

- Теперь есть две возможные вещи. Либо имя учетной записи введено неправильно, и в этом случае вам просто нужно исправить его. Если это не так, вам нужно будет проверить, существует ли учетная запись в Active Directory. Если этого не произойдет, вам просто нужно удалить его, что решит вашу проблему.

- После этого откройте командная строкакак администратор и выполните следующую команду, чтобы обновить параметры политики: gpupdate / force

- После обновления настроек политики все будет в порядке.

Быстрые действия с помощью пользовательских жестов строки состояния

С таким большим творческим потенциалом и свободой, которую мы имеем в Android, мы немного разочарованы тем, что единственный жест, который мы можем выполнить в строке состояния, — это движение вниз, ч.

Читать

Сделайте джейлбрейк на iOS 4.1, Apple iPhone 4, iPad или iPod с Sn0wbreeze 2.1

Используете ли вы iPhone, iPad, iPod Touch или любую другую комбинацию из трех, если она работает под управлением версии 4.1 мобильной операционной системы iO, n0wbreeze 2.1 может сделать джейлбрейк! .

Читать

Сделайте джейлбрейк iOS 4,1 iPhone 4, iPod Touch или iPad с известными

Из этого видеоурока мы узнаем, как использовать инструмент для джейлбрейка limera1n для джейлбрейка мобильного устройства Apple под управлением iO 4.1. Для получения подробных пошаговых инструкций и н.

Источник: ru.smartcity-telefonica.com