Технические специалисты, которые, расследуя ИБ-инциденты или устраняя неполадки при траблшутинге, хоть раз пытались найти в логах операционных систем семейства Microsoft Windows реально важную для них информацию, знают, что в журналы аудита событий попадает далеко не все, что нужно. Можно ли исправить эту ситуацию без дополнительных финансовых вложений с использованием инструментов, гарантированно совместимых с Windows-средой? Разумеется, можно!

Примечание: мы продолжаем серию публикаций полных версий статей из журнала Хакер. Орфография и пунктуация автора сохранены.

Сразу оговоримся, что за рамками настоящей статьи останутся вопросы осознанной чистки логов или «кривой» настройки политик аудита в домене (Audit Policy). Здесь мы поговорим только о том, как повысить информативность и расширить возможности функции аудита событий, используя утилиту System Monitor (Sysmon) в Windows-среде (от Windows 7 для клиентских узлов и от Windows Server 2008 R2 для серверов).

Sysmon

Утилиту можно загрузить с веб-сайта Microsoft Docs, из раздела Windows Sysinternals download. В составе Windows Sysinternals от Марка Руссиновича и Со есть еще много полезных утилит, так что найди время и «пощупай» их. Плюс загляни в подборку материалов на GitHub materials.

Но для данной статьи мы возьмем специальную готовую сборку с GitHub download, включающую файл конфигурации Sysmon Threat Intelligence Configuration от ION-STORM. Она ориентирована именно на выявление инцидентов ИБ и может выступить качественной основой для создания твоих собственных файлов конфигурации.

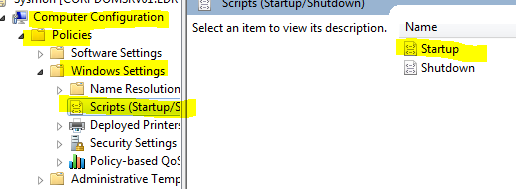

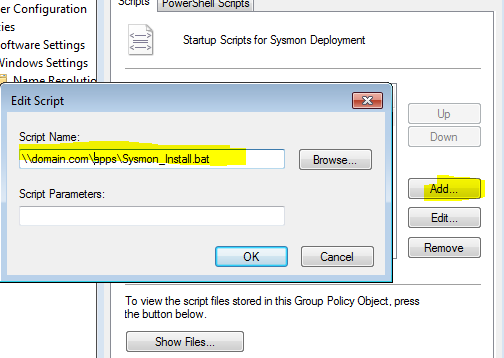

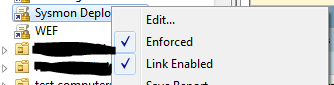

Утилиту можно установить точечно на каждое рабочее место либо с использованием групповых политик (Group Policy) в домене.

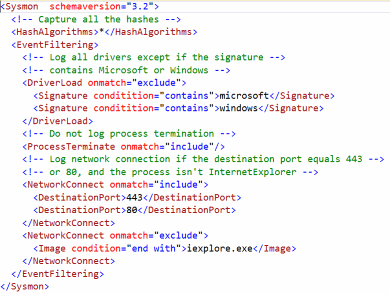

В данном файле конфигурации указываются в большинстве своем полные стандартные пути для ряда программного обеспечения:

<Image condition="is">C:Program FilesOpenVPNbinopenvpn-gui.exe</Image>

<ImageLoaded condition="contains">C:Program Files (x86)Notepad++</ImageLoaded>Таким образом, в конкретной ИТ-инфраструктуре это может потребовать определенного тюнинга, так как, например, согласно корпоративной политике программы могут устанавливаться на диск D:, а не на C:.

Инструментарий настолько гибкий, что можно задавать любые конструкции, нацеленные на то, чтобы отслеживать определенные действия или исключать их из твоего поля зрения.

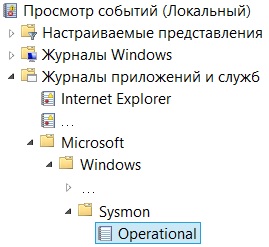

После установки получишь новый журнал (Channel) Microsoft-Windows-Sysmon/Operational, в котором Sysmon выделяет 18 категорий задач (Task Category), среди них: Process Create, Network Connect, Driver Load, ProcessAccess, File Create.

Аудит сетевого взаимодействия

Перейдем к практическому применению Sysmon.

Представь сетевое взаимодействие между двумя узлами сети: узел А обращается к узлу Б, и это обращение не является легальным, то есть возникает подозрение на ИБ-инцидент. Искать следы данного сетевого взаимодействия в операционной системе будут в самый последний момент, а начнут именно с активного сетевого оборудования.

Что нам скажет межсетевой экран или маршрутизатор, если он контролирует это сетевое взаимодействие?

<190>%ASA-6-302014: Teardown TCP connection 2047052539 for outside:IP_1/60307 (DOMAINUSER_NAME) to dmz-0:IP_2/22 duration 0:00:16 bytes 5675 TCP FINs (USER_NAME)Видим только, кто IP_1 и куда IP_2.

По большому счету тут потребуются дополнительные усилия: придется в полуавтоматическом или ручном режиме анализировать узел А (IP_1), чтобы найти реальный источник сетевой активности.

Необходимо помнить, что если сетевая активность не выходит за пределы сегмента сети, контролируемого межсетевым экраном, или на данном межсетевом экране на регистрируются соответствующие события, что зачастую и бывает, то ничего найти в логах не получится.

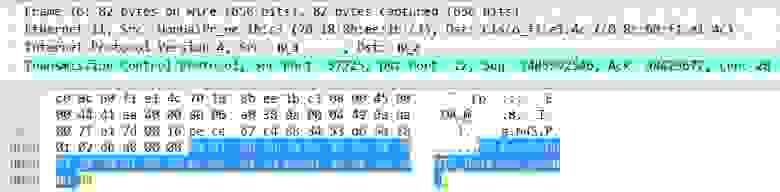

Предположим, тебе удалось применить в этот момент еще и сниффер или заблаговременно ответвить трафик через SPAN-порт и сформировать PCAP-файл. Что это даст?

Мы видим, кто, куда и, если очень повезет, то с помощью чего, то есть в данном случае PuTTY.

Но здесь нет ни места установки приложения, ни имени исполняемого файла, ни когда он был создан. В случае PuTTY это может показаться надуманными атрибутами, но если ты ищешь следы несанкционированных действий и/или вредоноса, то это уже важные вещи. Плюс вредонос может «представиться» легальным приложением и подтолкнуть тебя закрыть данный ИБ-инцидент как ложное срабатывание (false positive), приняв решение только на основании полученного из дампа сетевого трафика имени приложения.

Теперь посмотрим в канал Microsoft-Windows-Sysmon/Operational. В нем есть следующее событие:

Network connection detected:

UtcTime: 2018-02-08 11:33:49.672

ProcessGuid: {4e1a728b-358a-5a7c-0000-00108901d000}

ProcessId: 4636

Image: C:UsersUSER_NAMEDesktopputty.exe

User: DOMAINUSER_NAME

Protocol: tcp

Initiated: true

SourceIsIpv6: false

SourceIp: IP_1

SourceHostname: COMP_NAME.DOMAIN

SourcePort: 60307

SourcePortName:

DestinationIsIpv6: false

DestinationIp: IP_2

DestinationHostname:

DestinationPort: 22

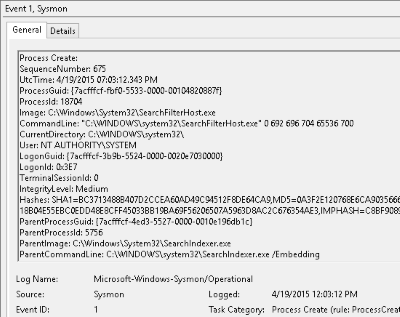

DestinationPortName: sshВидим, кто, куда, с помощью чего, а также дополнительные параметры сетевого взаимодействия (протокол, порт). Теперь в этом же канале по значению поля ProcessGuid найдем событие категории Process Create, чтобы получить больше информации непосредственно об источнике данной сетевой активности:

Process Create:

UtcTime: 2018-02-08 11:33:30.583

ProcessGuid: {4e1a728b-358a-5a7c-0000-00108901d000}

ProcessId: 4636

Image: C:UsersUSER_NAMEDesktopputty.exe

CommandLine: "C:UsersUSER_NAMEDesktopputty.exe"

CurrentDirectory: C:UsersUSER_NAMEDesktop

User: DOMAINUSER_NAME

LogonGuid: {4e1a728b-268c-5a7c-0000-0020d3a20600}

LogonId: 0x6A2D3

TerminalSessionId: 1

IntegrityLevel: Medium

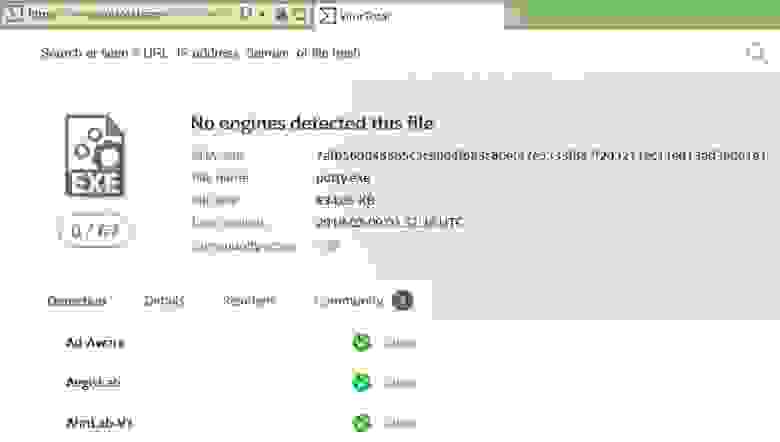

Hashes: SHA256=7AFB56DD48565C3C9804F683C80EF47E5333F847F2D3211EC11ED13AD36061E1,IMPHASH=EFE162FD3D51DED9DD66FA4AC219BF53

ParentProcessGuid: {4e1a728b-268d-5a7c-0000-001023de0600}

ParentProcessId: 3632

ParentImage: C:Windowsexplorer.exe

ParentCommandLine: C:WindowsExplorer.EXEВидим, что создан процесс, в том числе определено хеш-значение файла — прародителя данного процесса.

Теперь ты можешь по хешу проверить этот файл:

- по корпоративным «белым спискам» разрешенного программного обеспечения;

- на соответствие эталону на веб-сайте производителя данного программного обеспечения;

- в рейтингах сервиса Threat Intelligence;

- на ресурсах типа VirusTotal.

Стоит отметить, что на тех узлах сети, где есть ограничения на установку средств антивирусной защиты (терминалы диспетчеров, технологические АРМ и тому подобное), анализ хешей — в том числе автоматизированный, путем сопоставления данных от сервисов Threat Intelligence, например в системе класса Security Information and Event Management (SIEM), — может выступать вполне действенной компенсирующей мерой для борьбы с вредоносным программным обеспечением.

Развивая тематику отслеживания действий, связанных с файлами, нужно отметить, что по умолчанию указанный файл конфигурации позволяет отслеживать создание в операционной системе файлов, которые могут быть потенциальным источником ИБ-инцидентов, например цифровых сертификатов, исполняемых файлов, файлов библиотек, PowerShell-файлов, RDP-файлов, файлов MS Office с поддержкой макросов, а также файлов, создаваемых в определенных каталогах файловой системы:

File created:

UtcTime: 2018-02-08 11:50:39.893

ProcessGuid: {4e1a728b-283b-5a7c-0000-00107b384a00}

ProcessId: 2780

Image: C:Program FilesMicrosoft OfficeOffice15WINWORD.EXE

TargetFilename: C:UsersUSER_NAMEDesktopDoc1.docm

CreationUtcTime: 2018-02-08 11:50:39.893Файлы или действия, которые ведут к изменению параметров реестра, также подлежат протоколированию. Например, ассоциация типа файла DOCM, который был впервые использован в операционной системе при создании файла Doc1.docm (см. пример выше), с приложением MS Word:

Registry value set:

EventType: SetValue

UtcTime: 2018-02-08 11:50:40.550

ProcessGuid: {4e1a728b-268d-5a7c-0000-001023de0600}

ProcessId: 3632

Image: C:WindowsExplorer.EXE

TargetObject: REGISTRYUSERS-1-5-21-1626002472-1445367128-3583509536-1113SoftwareMicrosoftWindowsCurrentVersionExplorerFileExts.docmOpenWithLista

Details: WINWORD.EXEДля безопасника это может представлять интерес, когда вредоносный файл производит переассоциацию легально закрепленных корпоративных приложений для определенных типов файлов и тем самым «навязывает» использование уязвимого приложения. Еще пример: изменение ключей реестра операционной системы, влияющих на параметры загрузки операционной системы, чтобы снизить уровень ее защищенности после очередной перезагрузки (отключение средств антивирусной защиты или других средств защиты информации).

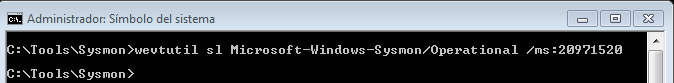

Централизация сбора и хранения событий

Чтобы обеспечить централизованный сбор и хранение событий из логов всех узлов сети, в том числе сократить злоумышленнику возможности очищать логи на атакуемом узле, практикуется консолидация данных на выделенном узле. На этом узле должна быть запущена служба Windows Event Collector. В итоге события будут отображаться в журнале Forwarded Events.

Нужно сделать следующие шаги на каждом рабочем месте либо с использованием групповых политик в домене:

- Добавить пользователя, от имени которого будут собираться события «COLLECTOR», в локальную группу «Event log reader».

- Выполнить от имени администратора (Run as) команду

winrm quickconfig -quiet - Выполнить от имени администратора (Run as) команду

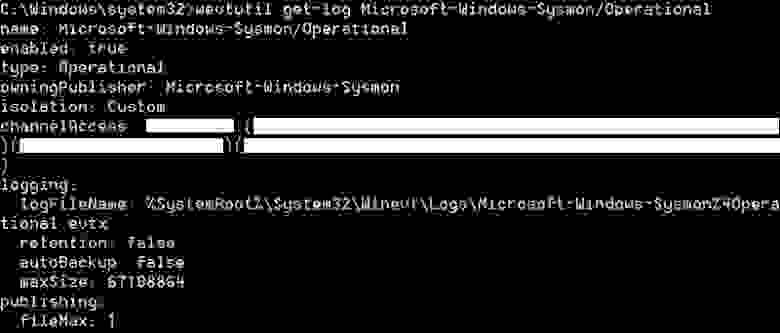

wevtutil get-log Microsoft-Windows-Sysmon/Operational,

Получить строку «channelAccess» DATA

- Выполнить от имени администратора (Run as) команду

wmic useraccount where name=’COLLECTOR’ get sid

Получить UID_COLLECTOR - Выполнить от имени администратора (Run as) команду

wevtutil set-log Microsoft-Windows-Sysmon/Operational /ca: DATA(A;;0x1;;;UID_COLLECTOR)

Получить расширенные права доступа к каналу Microsoft-Windows-Sysmon/Operational для учетной записи COLLECTOR.

- Добавить данный узел в специально созданную подписку (Subscription) для централизованного сбора и хранения событий на выделенном узле с запущенной службой Windows Event Collector.

Заключение

Наша практика показала, что для полноценного анализа подозрительных событий в сети зачастую штатных средств ведения логов не хватает, особенно если мы говорим о целевых атаках на организации. В данном случае Sysmon может выступать высоко перспективным решением, возможности применения которого, на наш взгляд, будут ограничиваться только фантазией конечного специалиста по защите информации.

Напоминаем, что это полная версия статьи из журнала Хакер. Ее авторы — Александр Кузнецов и Алексей Федоров.

Содержание

- Что такое Microsoft Sysmon

- Что нового в новой версии 13 Microsoft Sysmon

- Это действительно работает?

Что такое Microsoft Sysmon

Сисмон является одним из важных продвинутых инструментов для всех тех пользователей, которые хотят иметь полный контроль над системой. После установки этого инструмента Sysmon автоматически позаботится о записи всех событий и всей активности системы. Это программное обеспечение, настроенное как служба и работающее во время перезагрузки системы, чтобы знать подробно, что происходит при запуске Windows , работаем с ним или выключаем.

Этот инструмент дает нам подробную информацию обо всех создаваемых процессах, установленных сетевых подключениях и изменениях, вносимых при создании файлов. Таким образом, можно относительно легко обнаруживать все виды подозрительных или несанкционированных действий, которые могут представлять опасность для компьютера, например вредоносные программы.

А теперь с новая версия 13 Sysmon , можно будет обнаружить даже самые сложные вредоносные программы.

Что нового в новой версии 13 Microsoft Sysmon

Несомненно, главной новинкой новой версии 13 этого инструмента является возможность обнаружения процессов, которыми манипулировали, чтобы попытаться обмануть антивирус или другое программное обеспечение безопасности. Когда вредоносное ПО использует Вмешательство в процесс , он обычно скрыт внутри явно заслуживающего доверия процесса. А поскольку многие программы безопасности занесли эти процессы в белый список, они остаются незамеченными. Даже если мы откроем диспетчер задач, мы не сможем его идентифицировать.

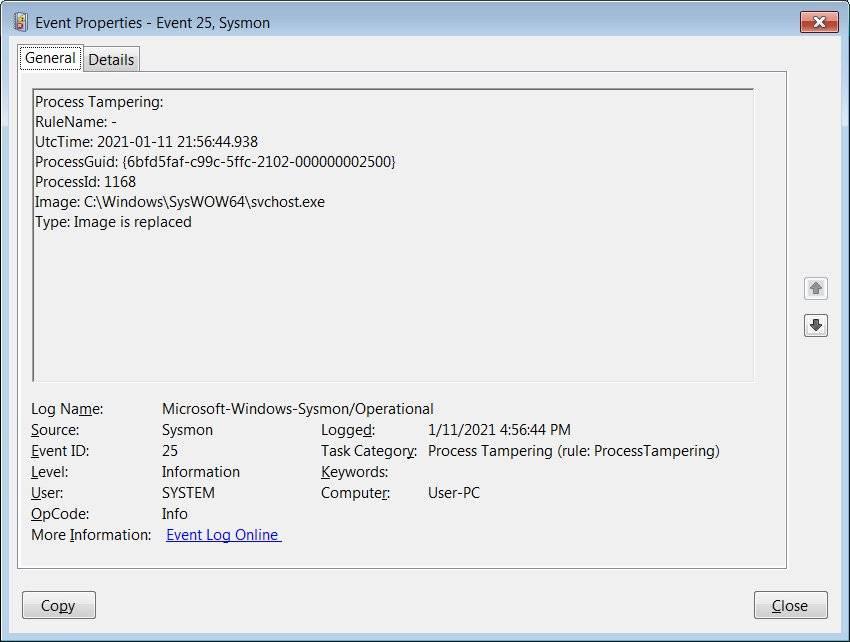

Это метод, широко используемый более продвинутое вредоносное ПО, такое как программа-вымогатель Mailto / defray777, TrickBot или BazarBackdoor. К счастью, благодаря новому Microsoft Sysmon 13 теперь мы можем обнаруживать эти типы угроз. Для этого нам нужно только скачать новую версию с веб-сайта и вручную добавить параметр «ProcessTampering» в файл конфигурации программы. Эта новая директива является частью схемы конфигурации Sysmon 4.50.

После добавления этой инструкции мы должны выполнить программу, используя параметр -ie, указывающий на соответствующий файл конфигурации. Например:

sysmon -i sysmon.conf

Впредь, Sysmon будет контролировать всю активность ПК . Когда что-то пытается контролировать процесс и вызывает подозрения, Событие 25 будет создан в средстве просмотра событий Windows , что будет означать изменение процесса.

Это действительно работает?

На Bleepingcomputer они проверили эту новую функцию, чтобы убедиться, действительно ли она работает для обнаружения вредоносных программ. Эксперты загрузили и запустили в контролируемых средах версии вредоносных программ TrickBot и BazarLoader. И, к сожалению, Sysmon не смог обнаружить изменения в процессах, выполняемых этим вредоносным ПО.

Новый Sysmon 13 обнаружил множество изменений процессов в браузерах, как в Chrome и в Firefox и Edge. Все они, конечно, ложные срабатывания. Похоже, что Microsoft еще предстоит доработать свой инструмент, чтобы он стал полезным.

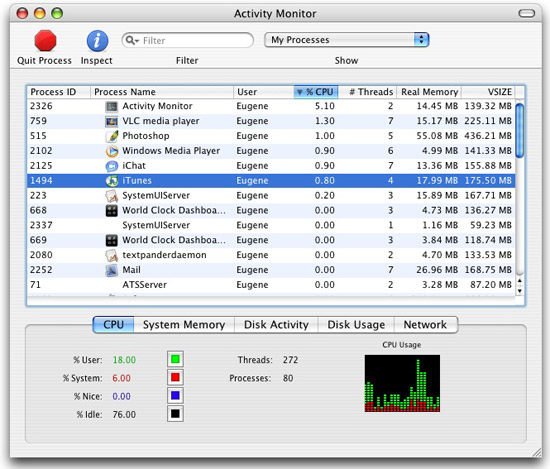

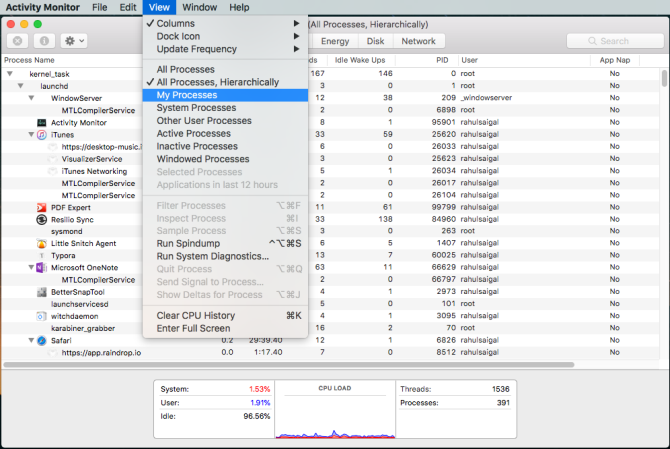

Activity Monitor — системная утилита, предназначенная для отслеживания состояния системы. Она устанавливается вместе с Mac OS X и расположена в папке Applications —> Utilities.

Окно Activity Monitor разделено на 2 части — вверху отображается список всех процессов пользователя, а внизу — дополнительная системная информация, распределенная по пяти закладкам.

Окно текущих процессов пригодиться пользователю для оценки «прожорливости» тех или иных программ. Настроить список колонок можно в меню View —> Columns, по умолчанию отображается ID процесса, его имя (часто название программы), пользователь, под которым она загружена, процент загрузки процессора, потоки, оперативная и виртуальная память.

Наиболее интересные параметры для пользователя — загрузка процессора и оперативная память, они позволяют оценить, насколько требовательным к системным ресурсам является конкретное приложение, и, если компьютер работает медленно, позволяют точно определить, какую программу стоит закрыть для увеличения общей производительности.

В случае «зависания» компьютера, в списке текущих процессов выделяется проблемное приложение, что позволяет быстро локализовать и устранить проблему путем нажатия красной кнопки Quit Process. Только будьте внимательны — не устраните жизненно важного процесса, иначе может потребоваться перезагрузка всей системы.

Кнопка Inspect позволяет получить максимально полную информацию о любом процессе. Регулировать же частоту обновления информации вы можете в меню View —> Update Frequency (по умолчанию 2 сек, можно выбрать также 0,5, 1 и 5 сек).

Теперь рассмотрим более подробно нижнюю часть окна с дополнительной информацией. Вы можете выбрать одну из пяти закладок:

CPU

Здесь отображается текущий уровень загрузки процессора его 25-секундная история. Красным цветом отмечается работа системных приложений, синим — пользовательских.

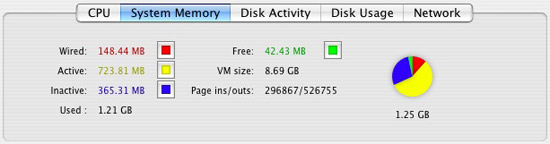

System Memory

В этой закладке показывается распределение оперативной памяти.

- Wired (красная) — объем памяти, необходимой для работы самой системы;

- Active (желтая) — объем памяти, задействованной в настоящий момент;

- Inactive (синяя) — объем памяти, которая не используется в данный момент, но осталась на случай повторного обращения к программе;

- Free (зеленая)— объем свободной памяти;

- Used — общий объем памяти, используемой системой;

- VM Size — объем «виртуальной» памяти (хранящейся на жестком диске);

- Page ins/outs — количество обращений к оперативной памяти на запись/чтение.

Оперативную память стоит добавлять в том случае, когда, при нормальном для вас наборе запущенных программ, сумма свободной и неактивной памяти (синие и зеленые доли на диаграмме) очень мала. В этом случае система начинает активно использовать виртуальную память (на жестком диске), которая в 40 раз медленнее оперативной, и, при переключении между программами, компьютер постоянно задействует жесткий диск, что сильно замедляет работу.

Disk Activity

В этой закладке отображается объем информации, передаваемой на жесткий диск и считываемой с него. Параметры «Reads In» и «Writes Out» показывают количество обращений, «Data Read» и «Data Written» — объем информации, переданной с момента загрузки системы, а «Data Read/sec» и «Data Written/sec» — скорость передачи информации.

Disk Usage

В этой закладке отображается объем занятого и свободного места на всех дисках.

Network

Закладка с информацией об объеме переданной и полученной по сети информации. «Packets in/out» — количество отправленных и полученных пакетов, «Packets in/out /sec» — скорость передачи пакетов, «Data Recieved/Sent» — объем переданной и полученной информации с момента запуска системы и «Data Recieved/Sent /sec» — текущая скорость передачи информации по сети.

Приятной особенностью Activity Monitor является возможность изменения иконки в Dock на более информативную. В контекстном меню самой иконки, либо в меню View —> Dock Icon вы можете выбрать один из пяти параметров отображения (текущий уровень загрузки процессора, короткую историю его загрузки, использование сети, жесткого диска или оперативной памяти).

Пожалуй, единственным недостатком Activity Monitor можно назвать отсутствие возможности сохранения архива всех показателей для дальнейшего анализа — отображаются либо текущие данные, либо сумма показателей с момента загрузки системы. В остальном — крайне полезная утилита.

[ Полный список статей раздела «MacLife» ]

В этой статье, друзья, рассмотрим средства потребления системных ресурсов в актуальных операционных системах Windows 10 и 11. Многие из вас знают, что при необходимости отслеживания загруженности определённых компонентов компьютера можно обратиться к системному диспетчеру задач. Но, возможно, немногие из вас обращали внимание на все его примечательные возможности в современных Windows, мы поговорим об этих возможностях. Также мы рассмотрим альтернативы диспетчеру задач по отслеживанию нагрузки на компоненты компьютера – от простых виджетов производительности до масштабных инструментов мониторинга ресурсов. Windows 11 не получила никаких изменений в плане системных средств мониторинга ресурсов, всё как есть унаследовала от Windows 10. Потому то, что мы будем рассматривать – как системные, так и сторонние средства — одинаково касаются что Windows 10, что Windows 11.

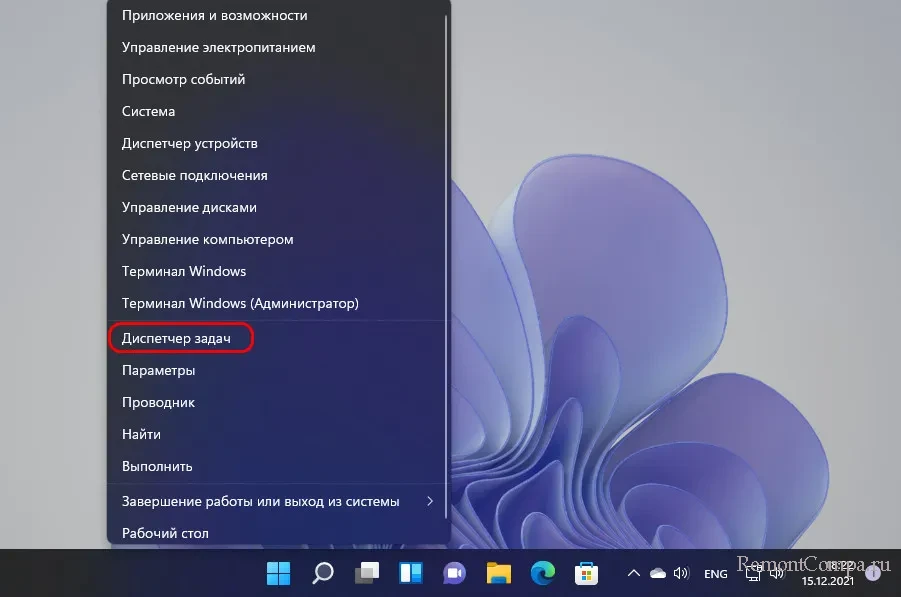

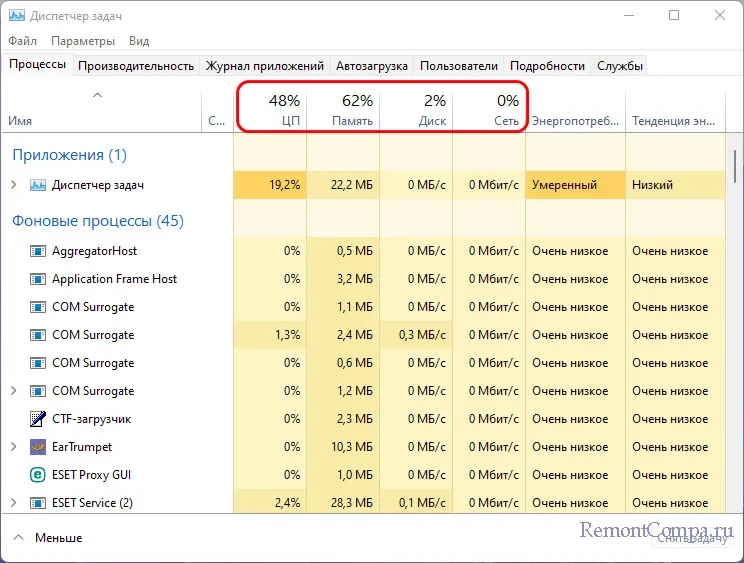

Первое место, куда обычно обращаются при системных тормозах или специально за отслеживаем нагрузки на компоненты компьютера – это системный диспетчер задач. Его можно вызвать клавишами Shift+Ctrl+Esc, либо в меню по клавишам Win+X, это же меню вызывается кликом правой клавиши мыши по кнопке «Пуск» в Windows 10 и 11.

Нагрузка на ресурсы компьютера в процентном выражении отображается прямо в главной вкладке диспетчера задач. Вверху таблицы нам даётся общий процент нагрузки на процессор, оперативную память, жёсткие диски (на суммарно все диски), а также на сеть. В самой таблице можем видеть детализацию, какие системные и сторонние процессы сколько какого ресурса потребляют. Для процессора это будет тот же процент нагрузки, для оперативной памяти – потребляемый объём, для диска – скорость обработки данных, для сети – скорость передачи данных по сети.

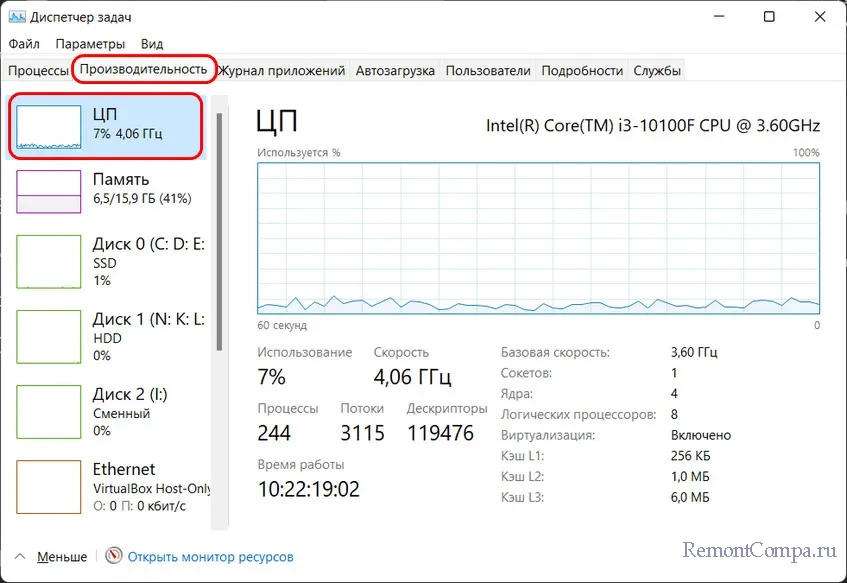

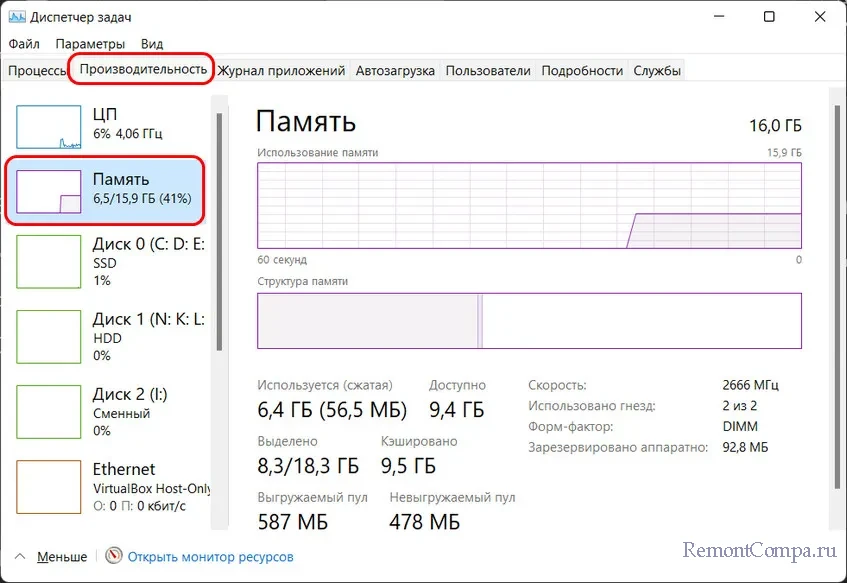

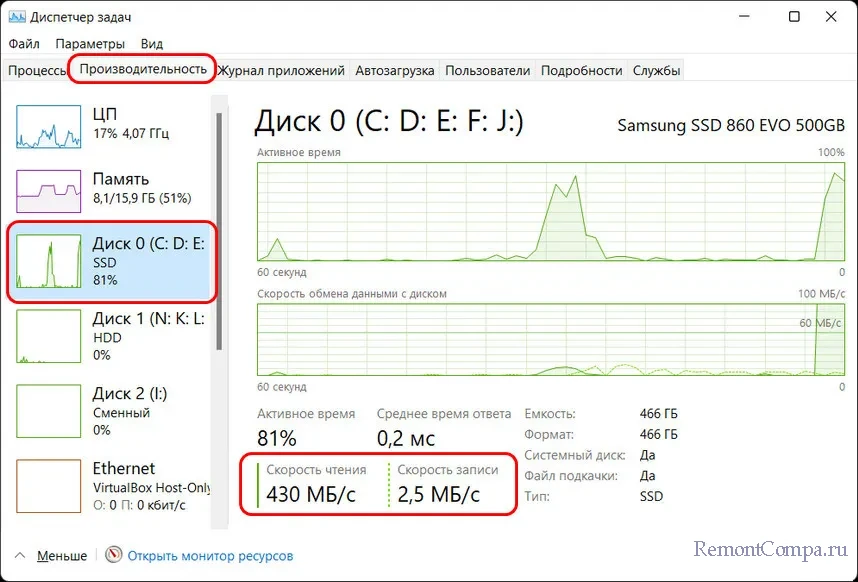

Детализацию по нагрузке на ресурсы компьютера можем посмотреть во вкладке «Производительность». Здесь нам предлагаются графики течения нагрузок. Для процессора можем видеть его характеристики, текущую частоту ядер, число активных процессов и потоков, информацию о включении виртуализации. Полезной может оказаться для многих информация о времени работы компьютера с момента его включения.

Для оперативной памяти нам показывается общий её объём, эффективная частота, на которой работают планки, используемый и доступный, т.е. свободный объём. Для используемого объёма отображаются разные его категории — кэшированная память, зарезервированная аппаратно, выгружаемый и невыгружаемый пул.

Друзья, диспетчер задач Windows – не лучший диагност для жёстких дисков, но с его помощью, помимо отслеживания нагрузки, можно зафиксировать реальную скорость проведения операций чтения и записи данных. Эта именно та скорость, с которой нам есть в толк при работе с компьютером в противовес синтетическим тестам измерения производительности дисков, где, как правило, только и могут развить максимальные скорости SSD, которые нам обещают их производители. Запустите диспетчер задач на вкладке производительности тестируемого диска и нагрузите последний задачами – чтением данных, копированием, скачиванием, запуском ресурсоёмкой программы. И увидите те скорости, которые ваш SSD может реально развить.

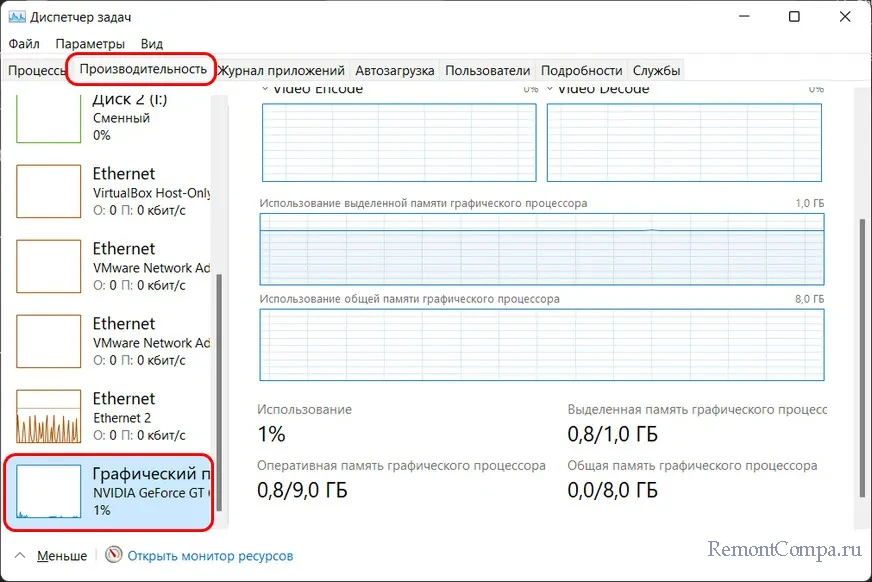

Для видеокарты нам предлагаются графики течения нагрузок, которые задействуют разные её области работы. Помимо этого, предлагаются данные о задействовании памяти видеокарты.

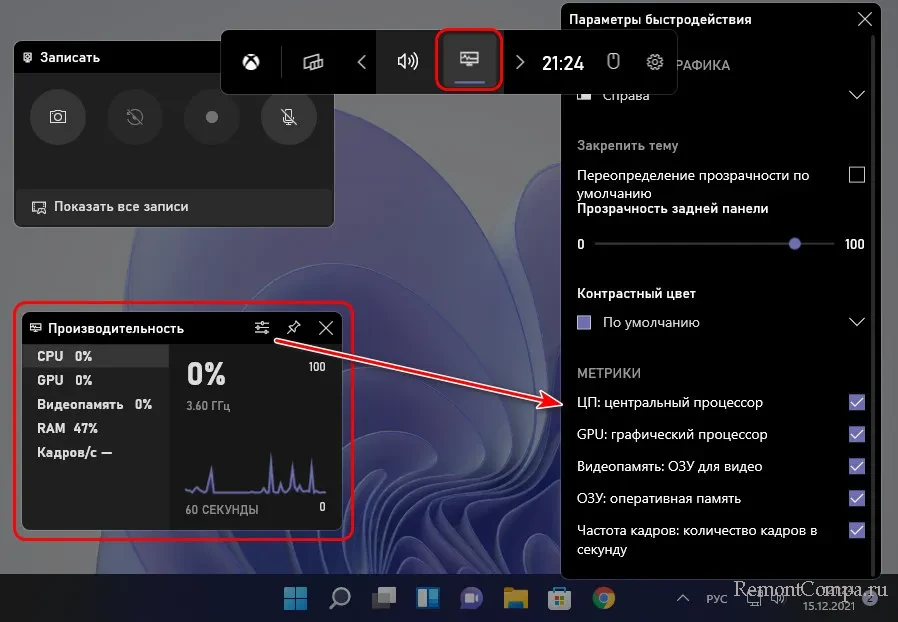

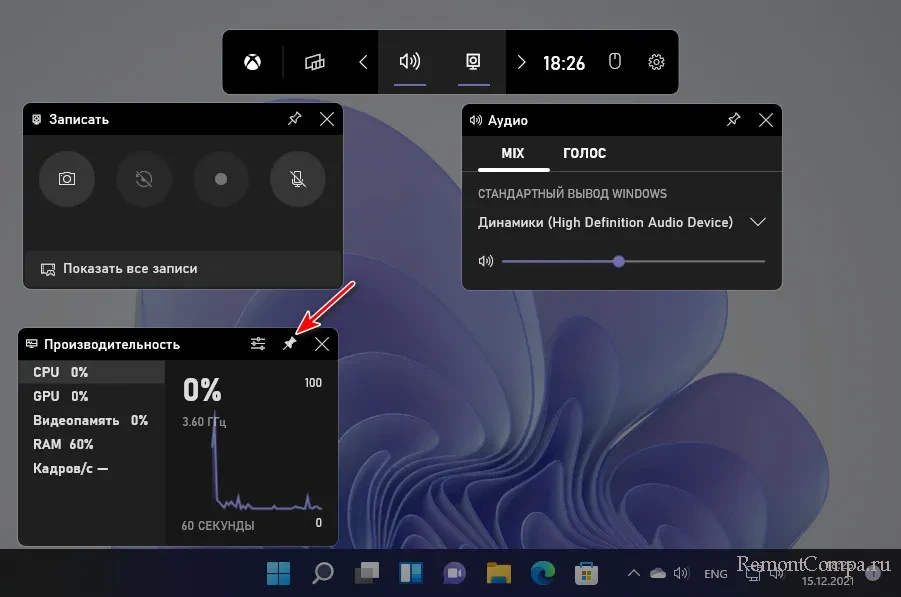

Мониторинг нагрузки на системные ресурсы есть в составе игровой панели (Game Bar) Windows 10 и 11. Эта панель предусматривает небольшой виджет мониторинга производительности в упрощённом формате. Виджет заточен под игровой процесс, чтобы геймеры могли отслеживать, как компьютер справляется с теми или иными игровыми задачами. В нём отображается общая нагрузка на процессор, видеокарту, причём отдельно на графический процессор и отдельно на видеопамять. Отображается нагрузка на оперативную память и FPS (число кадров в секунду). Для запуска игровой панели жмём клавиши Win+G, ищем виджет производительности, если его нет, включаем его на панели-менюшке вверху. Сам виджет можем настроить, задав нужные значения прозрачности, цветовой отделки, отображения системных компонентов, размещения самого виджета на экране.

Игровая панель со всеми активными виджетами появляется при нажатии клавиш Win+G и потом исчезает, как только мы переключимся на другую задачу. Но нужные нам её виджеты, включая виджет производительности, мы можем закрепить для постоянной активности.

И тогда виджет производительности у нас будет постоянно отображаться на экране поверх других окон.

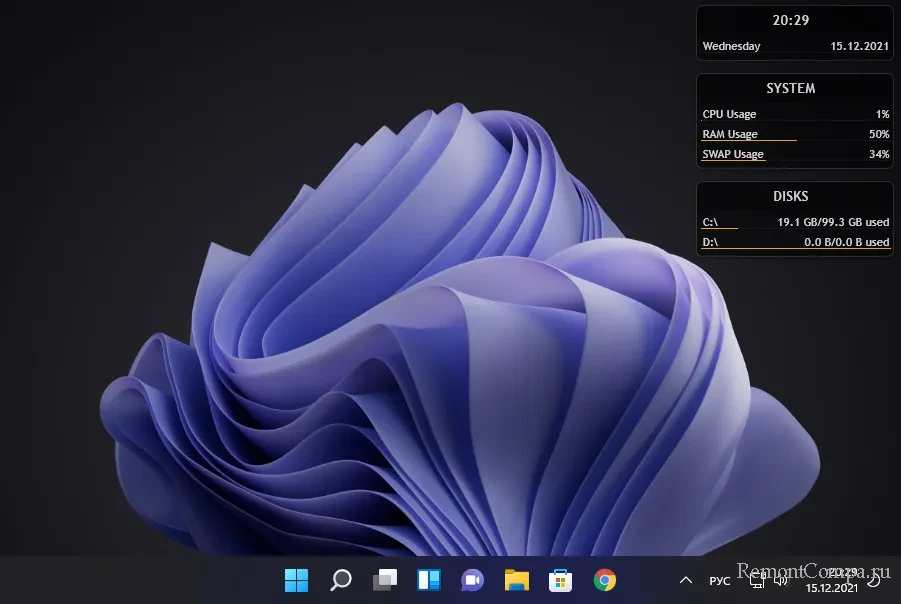

Минималистичный виджет для отслеживания нагрузки на системные ресурсы компьютера можно получить на рабочем столе с помощью бесплатной программы Rainmeter. Она реализует скины рабочего стола Windows с различными виджетами, в числе которых по умолчанию идут дата и время, монитор общей нагрузки на процессор, оперативную память и файл подкачки, отображение дисков компьютера с их загруженностью.

В настройках программы можно добавить другие виджеты – монитор нагрузки на сеть, системную корзина, поиск Google и т.п.

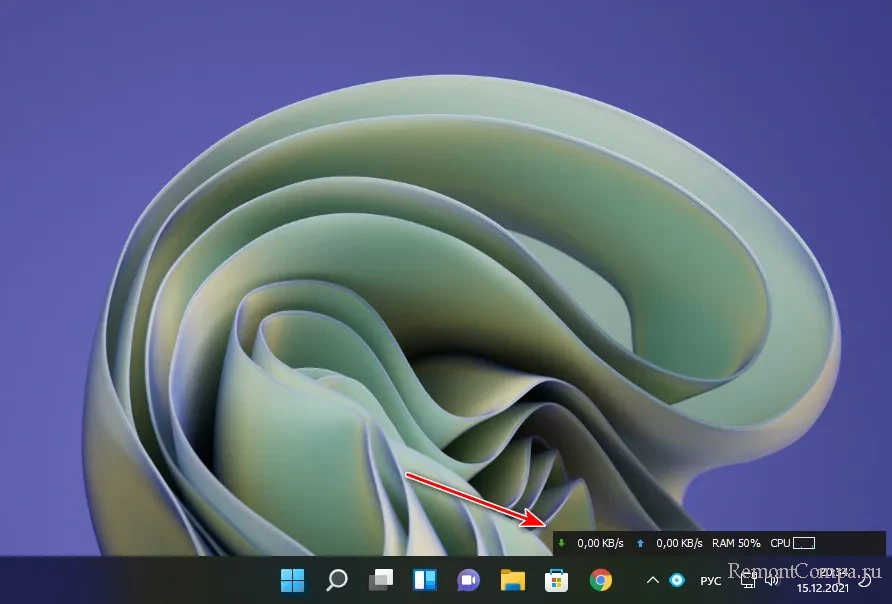

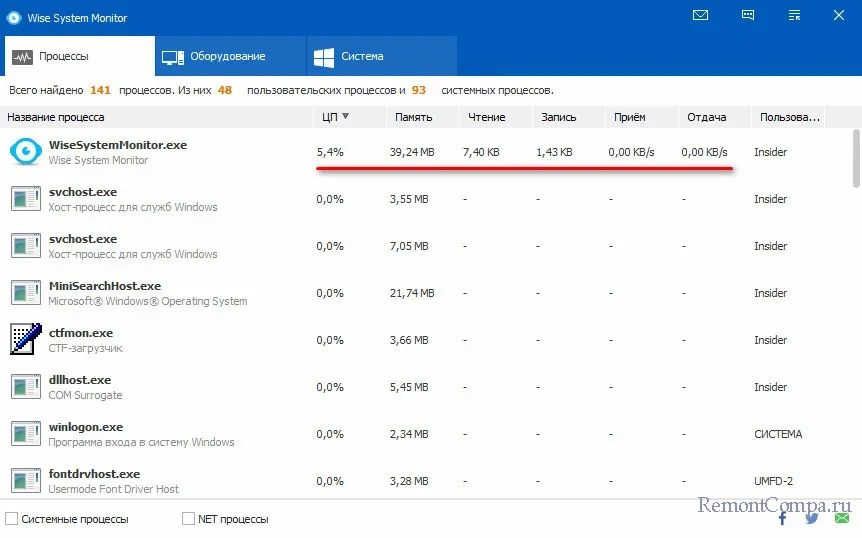

Ещё более минималистичный виджет нагрузки на системные ресурсы предлагает бесплатная программа Wise System Monitor. Она реализует на рабочем столе небольшую полоску с отображением нагрузки на процессор, оперативную память и сеть.

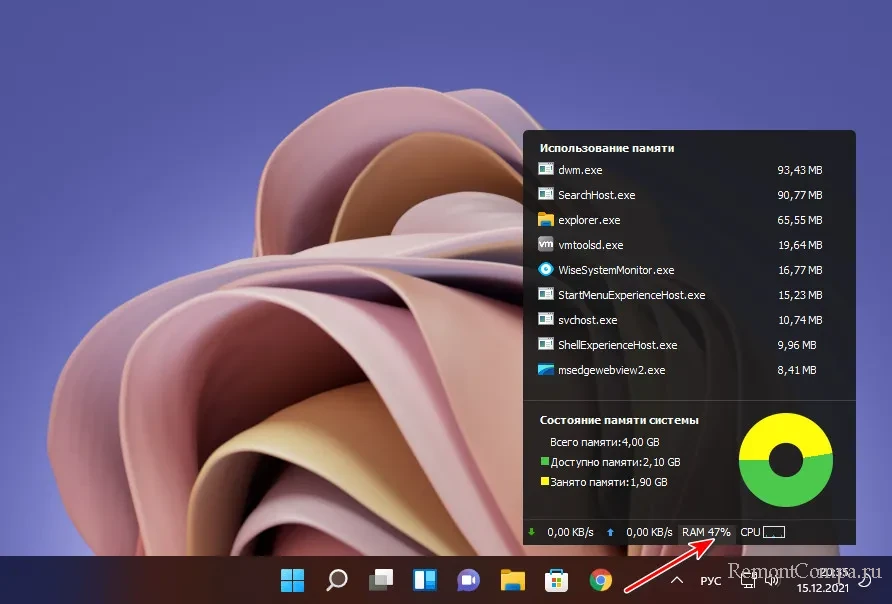

При наведении в виджете на тот или и иной ресурс компьютера увидим детализацию процессов, потребляющих этот ресурс. Для процессора и сети в детализации будут отображаться графики течения нагрузок. Для оперативной памяти – кольцевая диаграмма занятого и свободного объёма.

Непосредственно же сама программа Wise System Monitor может предложить нам некоторую информацию об операционной системе, в частности, дату и время установки. А также сведения об аппаратных компонентах нашего компьютера. Ну а основная фишка Wise System Monitor – это реализация альтернативы системному диспетчеру задач Windows. У программы он своего формата. С возможностью отслеживания каждым из процессов нагрузки на процессор, оперативную память, сеть. С возможностью отслеживания скорости чтения и записи данных процессами.

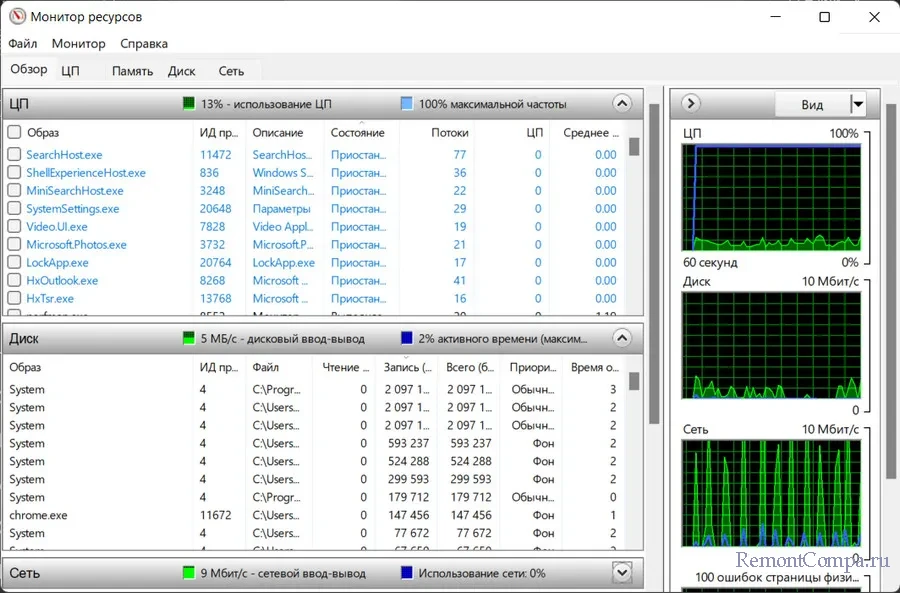

Теперь, друзья, давайте рассмотрим более мощные средства мониторинга ресурсов компьютера. За таким средством далеко ходить не нужно, он есть в Windows 10 и 11 в числе штатного функционала, это системный монитор ресурсов. Запускается по отсылке внизу из раздела «Производительность» диспетчера устройства, либо отдельно, для чего необходимо в командлет «Выполнить» или системный поиск вписать:

Или можно вписать в системный поиск «Монитор ресурсов». Системный монитор ресурсов являет собой расширение данных, отображаемых в системном диспетчере задач. Здесь показывается общая и детализированная нагрузка на ресурсы в процентах и метриках. По каждому активному процессу можем узнать:

- сколько он потребляет потоков и процента загруженности процессора,

- скорость чтения и записи данных процессом, оперируемые им файлы на диске,

- скорость отправленных и полученных данных по сети,

- использованный объём оперативной памяти – текущий, завершённый, общий.

Также нам предлагаются графики течения нагрузок на ресурсы компьютера.

В отдельных вкладках процессора, памяти, диска и сети можем увидеть дополнительную информацию об использовании этих ресурсов.

Ну и, друзья, напоследок разрешите вам представить программу, являющую собой мощнейшее средство мониторинга работы аппаратных компонентов компьютера – бесплатную OCCT. Это программа для тестирования компьютерных компонентов, и в ней отслеживанию текущего их состояния посвящён целый раздел. Здесь у нас не будет, как в мониторе ресурсов Windows детализации по системным процессам, OCCT заточена конкретно под аппаратную часть. Нам предлагается распределение нагрузки в процентном выражении на ядра и потоки процессора, на отдельные составляющие видеокарты, на оперативную память. Также можем видеть вольтаж, частоты и прочие метрики отдельных компонентов процессора, материнской платы и видеокарты. Можем видеть скорость работы сетевых устройств, обороты кулера. Есть графики течения нагрузок.

Вот такие, друзья, есть средства мониторинга потребления системных ресурсов для Windows 10 и 11.

Перейти к содержанию

Опубликовано 11.02.2022

Системный монитор (Sysmon) — это системная служба Windows и драйвер, который после установки в системе остается резидентным для отслеживания и регистрации активности системы в журнале событий Windows. Он предоставляет подробную информацию о создании процессов, сетевых подключениях и изменениях времени создания файлов. Собирая генерируемые им события с помощью Windows Event Collection или агентов SIEM, а затем анализируя их, вы выявить вредоносную или аномальную активность и понять, как злоумышленники и вредоносное ПО действуют в вашей сети.

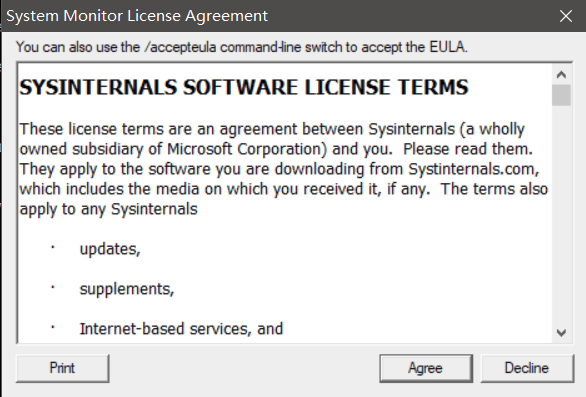

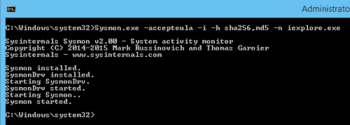

Установка Sysmon в Windows

Создаем директорию C:ProgramDatasysmon

mkdir C:ProgramDatasysmonСкачиваем последнюю версию sysmon: https://live.sysinternals.com/Sysmon64.exe

Скачиваем набор правил:

От ion-storm: https://raw.githubusercontent.com/ion-storm/sysmon-config/develop/sysmonconfig-export.xml

Или с привязкой к Mitre: https://raw.githubusercontent.com/olafhartong/sysmon-modular/master/sysmonconfig.xml

Складываем все в C:ProgramDatasysmon

После чего, запускаем командную строку, правами администратора

cd C:ProgramDatasysmon

sysmon64.exe -accepteula -i sysmonconfig-export.xmlили

cd C:ProgramDatasysmon

sysmon64.exe -accepteula -i sysmonconfig.xmlВ зависимости от того какой набор правил скачали

В системе установится служба и драйвер Sysmon. Всю зафиксированную (подозрительную) активность Sysmon будет записывать в журнал Microsoft-Windows-Sysmon/Operational

Activity Monitor — это Mac-эквивалент диспетчера задач Windows. Он отображает различные ресурсы, используемые в вашей системе в режиме реального времени. К ним относятся процессы, активность диска, использование памяти и многое другое, чтобы обеспечить своего рода панель мониторинга того, что происходит на вашем Mac.

Мы покажем вам, как читать и использовать Activity Monitor. Вы также узнаете, как загрузка процессора, оперативной памяти и дисков может со временем повлиять на производительность вашего Mac.

Как открыть Activity Monitor на Mac

Приложение Activity Monitor живет в Приложения> Утилиты, Перейдите в эту папку и дважды щелкните значок, чтобы запустить приложение.

Тем не менее, вы можете добраться до этого (или любого приложения Mac) намного быстрее, используя поиск Spotlight. Нажмите Cmd + пробел открыть Spotlight. Затем введите первые несколько букв приложения и нажмите Вернуть,

Возможно, вам будет удобно прикрепить Activity Monitor в док-станцию. Щелкните правой кнопкой мыши значок приложения и выберите Функции> Сохранить в доке, Вы даже можете отслеживать жизненно важные параметры прямо из дока. выберите Вид> Иконка Dock и выберите Показать использование процессора или же история,

Основы деятельности монитора

Главное окно приложения — главный монитор процесса. Он отображает список как открытых приложений, так и системных процессов. Некоторые приложения легко обнаружить, а другие — процессы системного уровня, необходимые для работы macOS.

Щелкните заголовок столбца в верхней части, чтобы расположить процессы в порядке возрастания или убывания. В правом верхнем углу есть Фильтр поиска окно, которое позволяет вам искать конкретный процесс.

Пять вкладок категорий в верхней части окна (ЦПУ, Объем памяти, Энергия, диск, а также сеть) сосредоточиться на конкретных видах данных. Они являются основными индикаторами системного монитора и дают вам много ценной информации для устранения неполадок. Каждая панель показывает статистику в реальном времени и графики использования ресурсов с течением времени.

По умолчанию Activity Monitor отображает только процессы, запущенные для текущего вошедшего в систему пользователя. Чтобы изменить это, выберите Просмотр> Все процессы, Вы также можете настроить количество статистических данных, отображаемых в столбцах, и частоту обновления.

Монитор ЦП с монитором активности

ЦПУ На вкладке показано, как каждый процесс использует процессор вашего компьютера. Вы увидите, какой процент от общего процессорного времени использует процесс (% ЦПУ), как долго он был активен (Время процессора), сколько раз процесс проснулся из состояния сна (Idle Wake Ups), и больше.

Внизу вы также увидите процент и график вашего процессора, используемого система (красный) и пользователь (Синий).

Список процессов по% CPU

Чтобы увидеть, какие процессы потребляют чрезмерные ресурсы, выберите Просмотр> Все процессы и нажмите на % ЦПУ столбец, чтобы отсортировать их по использованию. Некоторые процессы могут иногда показывать высокую загрузку ЦП, но это не обязательно указывает на проблему. Например:

- МДС а также mdworker процессы, связанные с Spotlight, могут показывать частые скачки ЦП во время индексации. Это совершенно нормально для нового или недавно отформатированного Mac. Процесс закончится автоматически, когда закончите.

- kernel_task Процесс использует большое количество процессора. Он помогает управлять температурой вашего Mac, ограничивая доступ к процессору процессам, интенсивно использующим этот процессор. Распространено видеть, что это потребляет больше ЦП со временем. К счастью, вы можете исправить «kernel_task» высокую загрузку процессора на вашем Mac

Как исправить ошибку «kernel_task» на вашем компьютере Mac

Как исправить ошибку «kernel_task» на вашем компьютере Mac

Заметили ошибочный процесс kernel_task, который съел большую часть доступного процессора вашего Mac? Ты не одинок.

Прочитайте больше,

- Веб-браузер может показывать высокую загрузку ЦП, отображая слишком много вкладок или отображая мультимедийный контент, такой как видео.

Выйти из мошеннических процессов

Если приложение ведет себя странно, перестает отвечать на запросы или вылетает, то лучше всего принудительно выйти из приложения. В Activity Monitor вы можете увидеть проблемные процессы в красном тексте с фразой Не отвечает,

Чтобы завершить процесс, выберите приложение и выберите Вид> Выйти из процесса. Или нажмите Икс кнопка в верхней части панели инструментов, чтобы выйти из процесса.

Если Activity Monitor по какой-то причине не работает, попробуйте выполнить следующие альтернативные действия:

- Нажмите и удерживайте Cmd + Option + Esc, Выберите приложение, которое вы хотите выйти в Принудительное завершение работы приложений диалоговое окно и нажмите Принудительный выход,

- Открой Терминал приложение. Тип

> ps -axзатем нажмите Вернуть перечислить все запущенные процессы вместе с PID (Идентификация процесса) номер. Чтобы принудительно выйти из приложения, введите> убить,

Замечания: Вы никогда не должны принудительно завершать системные процессы или игнорировать процессы, которые выполняются как корень, Вместо этого выясните вероятную причину, просмотрев журналы или перезагрузив компьютер Mac, чтобы увидеть, исчезла ли проблема.

Вкладка «Память» в мониторе активности

объем памяти Вкладка показывает, сколько оперативной памяти использует ваш Mac. Наряду с процессором это главный показатель производительности вашего Mac. Внизу окна вы увидите график памяти в реальном времени со значениями, которые могут помочь вам диагностировать проблемы с производительностью.

Используемая память значение — это общий объем памяти, используемый всеми приложениями и системными процессами. Это разделено на следующее:

- Проводная память: Процессы, которые должны остаться в памяти. Они не могут быть сжаты или выгружены.

- Память приложения: Память, выделенная для всех процессов приложения.

- СжатыйMacOS включает программное сжатие памяти для повышения производительности и снижения энергопотребления. Ваш Mac сжимает контент, используемый менее активными процессами, чтобы освободить место для более активных.

Проверьте, требуется ли вашему Mac больше оперативной памяти

Давление памяти График показывает текущее состояние использования ресурсов памяти разными цветами. зеленый означает наличие достаточных ресурсов памяти, в то время как красный означает, что на вашем Mac не хватает памяти, и ему требуется больше оперативной памяти для эффективной работы.

Граница желтый предупреждающий знак Проверьте, использует ли приложение память и приводит ли к увеличению давления в памяти. Если это так, то закройте приложение.

Просмотр использования памяти в кэшированных файлах

Кэшированные файлы еще один полезный параметр. Это говорит вам, сколько памяти в настоящее время используется приложениями, но доступно для других приложений. Например, если вы покинете Apple Mail после некоторого использования, его данные станут частью памяти, используемой кэшированными файлами.

Если вы перезапустите приложение Почта, оно запустится быстрее. Но если другому приложению требуется оперативная память, macOS будет динамически удалять кэшированные данные и выделять их другим приложениям.

Если Кэшированные файлы потребляет много памяти, не волнуйтесь об этом. Пока давление памяти зеленое, это не должно быть проблемой. Возможно, вам понадобится больше оперативной памяти в будущем, но перед этим проверьте некоторые распространенные ошибки, которые замедляют работу вашего Mac

7 распространенных ошибок, которые замедляют ваш Mac

7 распространенных ошибок, которые замедляют ваш Mac

Ваш Mac работает медленно? Изменяя некоторые свои компьютерные привычки, вы можете улучшить его производительность. Эти 7 больших ошибок могут замедлить ваш Mac.

Прочитайте больше

,

Поменяться местами и записи сжатия

Эти два параметра указывают, сколько активных данных процесса было выгружено на загрузочный диск или сжато для экономии места. Сжатие предпочтительнее, чем подкачка, потому что оно освобождает память и не замедляет работу Mac.

Низкое число для Своп используется допустимо, но большое число означает, что на вашем Mac недостаточно реальной памяти для удовлетворения требований приложения.

Обзор использования энергии с помощью монитора активности

Каждый пользователь MacBook действительно заботится о сроке службы батареи; Вы, вероятно, хотите, чтобы ваш ноутбук работал как можно дольше. энергии Панель Activity Monitor — это монитор ресурсов вашего Mac. Он показывает общее энергопотребление и мощность, используемую каждым приложением.

Вы увидите Воздействие энергии запуска приложений, а также Avg Energy Impact каждого приложения за последние восемь часов или когда ваш Mac загрузился, в зависимости от того, что короче. App Nap Эта функция позволяет вашему Mac переводить неактивные приложения в спящий режим — в этом поле указывается, какие приложения поддерживают это, и предотвращает ли ваш Mac переход в спящий режим или нет.

Последствия использования энергии

Чем больше энергии использует конкретное приложение, тем меньше время автономной работы. На самом базовом уровне вы должны проверить Avg Energy Impact столбец, чтобы увидеть, какие приложения используют больше энергии с течением времени. Закройте эти приложения, если они вам не нужны.

Для веб-браузеров вам не нужно выходить из всего приложения. Нажмите треугольник рядом с браузером, чтобы развернуть список дочерних процессов. Найдите тот, который имеет наибольшее энергетическое воздействие, а затем принудительно выйдите из этого процесса.

Как правило, это вкладки или плагины, которые потребляют значительную энергию. Если вы используете Chrome, узнайте, как контролировать использование памяти Chrome и освободить оперативную память.

Как контролировать использование памяти Google Chrome и освободить оперативную память

Как контролировать использование памяти Google Chrome и освободить оперативную память

Google Chrome может использовать слишком много компьютерной памяти. Эти советы позволят сократить использование памяти Google Chrome и освободить оперативную память.

Прочитайте больше

,

Дисковая панель Activity Monitor

диск панель показывает количество данных, которые каждый процесс прочитал или записал на диск. Он обозначает, сколько раз ваш Mac обращался к диску для чтения (читать IO) и писать (написать IO) данные. Синий цвет показывает количество операций чтения в секунду, а красный — количество операций записи в секунду.

Последствия дисковой активности

Наличие достаточного объема ОЗУ крайне важно для производительности, но свободное место на загрузочном диске имеет решающее значение для стабильности системы. Обратите особое внимание на количество операций чтения или записи и наблюдайте, как ваша система обращается к данным для чтения или записи.

Если активность диска высока, соотносится ли это с загрузкой процессора? Некоторые приложения или процессы могут вызывать как высокую активность диска, так и нагрузку на процессор, например, при конвертации видео или редактировании фотографий в формате RAW. И если у вашего Mac недостаточно ОЗУ, вы увидите частые всплески активности диска из-за перестановки.

Использование вкладки «Сеть» в Activity Monitor

сеть Панель показывает, сколько данных ваш Mac отправляет или получает по вашей сети. Внизу вы увидите использование сети в пакетах и сумму, переданную (красным) и полученную (синим).

Последствия сетевой активности

В Activity Monitor вы можете быстро определить приложения, которые передают много данных. Некоторые процессы, естественно, генерируют большую сетевую активность, но другие, часто использующие сеть, могут не иметь особого смысла. Определение того, к какому внешнему ресурсу подключается каждый процесс, — огромная боль.

Если вам интересно узнать, какие пакеты данных проходят через какие процессы, используйте приложение Little Snitch для мониторинга сетевого трафика для каждого отдельного приложения.

Создать отчет о диагностике системы

Activity Monitor также может помочь вам создать отчет о состоянии вашего Mac. Вы можете сохранить отчет и отправить его другу или в службу поддержки Apple для устранения неполадок.

Для этого выберите Вид> Диагностика системы, Подождите немного, пока это не закончится.

Активность Мониторинг стокового диспетчера задач macOS. Запустив этот инструмент и следуя рекомендациям, которые мы рассмотрели здесь, вы можете понять, почему ваш Mac работает медленно и что каждый параметр означает для общего состояния системы.

Если вы только что добавили новую оперативную память или производительность не на должном уровне, вы можете проанализировать производительность вашей системы с помощью серии тестов. Взгляните на эти эталонные приложения, чтобы измерить производительность вашего Mac

5 лучших приложений для Mac Benchmark для измерения производительности вашего Mac

5 лучших приложений для Mac Benchmark для измерения производительности вашего Mac

Ваш Mac чувствует себя вялым, или вам интересно, как он сравнивается с другими? Узнайте, запустив несколько тестов производительности на вашем Mac.

Прочитайте больше

,

Узнайте больше о: монитор активности, компьютерная диагностика, память компьютера, советы Mac, управление задачами.

Руководство по адаптерам и портам Apple для Mac и iPhone

Sysmon

для Windows

Sysmon — системная утилита для мониторинга всех процессов в операционной системе Windows. Инструмент имеет небольшой размер и управляется из командной строки. После установки этой службы, она будет вести постоянный анализ всех проходимых в системе процессов с записью информации с файлы журнала.

Утилита рассчитана, пожалуй, на опытных пользователей, которые по крайней мере умеют пользоваться службами из командной строки. При правильной настройке инструмента можно получить ценную и полезную информацию о состоянии операционки, а также дополнительно найти вредоносные или подозрительные процессы, вычислив возможные уязвимости, которыми могут воспользоваться хакеры.

Основные возможности Sysmon:

- Запись событий процесса со всеми параметрами.

- Запись хэшей сохранённых файлов в SHA1 (по умолчанию), MD5, SHA256 или IMPHASH.

- Указание в журналах GUID для процессов и событий, чтобы их всегда можно было быстро найти и установить связь между ними.

- Запись в журнал данных о загрузке драйверов и библиотек с их цифровыми подписями и хэшами.

- Запись в журнал сетевых соединений.

- Определение факта принудительного изменения даты создания файла и отображение истинной даты создания файла.

- Автоматическая перезагрузка конфигурации при изменении реестра.

- Запись в журнал при загрузке операционной системы для фиксирования активности вредоносов, проникших в ядро.

ТОП-сегодня раздела «Мониторинг»

MSI Afterburner 4.6.4

MSI Afterburner — настоящая находка для истинного оверклокера, с помощью которой можно…

SpeedFan 4.52

SpeedFan — бесплатный и удобный в использовании инструмент для контроля за температурой и…

Speccy 1.32.803

Speccy — небольшая бесплатная программа, позволяющая узнать массу полезной информации об…

FPS Monitor 5440

Приложение отслеживает состояние компонентов ПК и отображает информацию поверх экрана…

Отзывы о программе Sysmon

Отзывов о программе Sysmon 14.13 пока нет, можете добавить…

Содержание

- 10 best resource monitor software for Windows 10

- Which are the best system resources monitoring tools?

- Paessler PRTG

- Paessler PRTG

- AIDA64 Extreme

- Aida64

- Wise System Monitor

- Rainmeter

- FreeMeter

- Performance Monitor

- Process Explorer

- TinyResMeter

- CPUID HWMonitor

- Moo0 System Monitor

- TaskbarMeters

- Sysmon v13.30

- Introduction

- Overview of Sysmon Capabilities

- Screenshots

- Usage

- Examples

- Events

- Event ID 1: Process creation

- Event ID 2: A process changed a file creation time

- Event ID 3: Network connection

- Event ID 4: Sysmon service state changed

- Event ID 5: Process terminated

- Event ID 6: Driver loaded

- Event ID 7: Image loaded

- Event ID 8: CreateRemoteThread

- Event ID 9: RawAccessRead

- Event ID 10: ProcessAccess

- Event ID 11: FileCreate

- Event ID 12: RegistryEvent (Object create and delete)

- Event ID 13: RegistryEvent (Value Set)

- Event ID 14: RegistryEvent (Key and Value Rename)

- Event ID 15: FileCreateStreamHash

- Event ID 16: ServiceConfigurationChange

- Event ID 17: PipeEvent (Pipe Created)

- Event ID 18: PipeEvent (Pipe Connected)

- Event ID 19: WmiEvent (WmiEventFilter activity detected)

- Event ID 20: WmiEvent (WmiEventConsumer activity detected)

- Event ID 21: WmiEvent (WmiEventConsumerToFilter activity detected)

- Event ID 22: DNSEvent (DNS query)

- Event ID 23: FileDelete (File Delete archived)

- Event ID 24: ClipboardChange (New content in the clipboard)

- Event ID 25: ProcessTampering (Process image change)

- Event ID 26: FileDeleteDetected (File Delete logged)

- Event ID 255: Error

- Configuration files

- Configuration Entries

- Event filtering entries

10 best resource monitor software for Windows 10

Keeping track of your system resources is relatively simple in Windows 10. However, some users prefer using third-party applications for this purpose because they offer a better and simpler user interface.

If you’re looking for a dedicated tool to monitor your system resources, we have gathered here a neat list of programs that you need to check out.

Which are the best system resources monitoring tools?

Paessler PRTG

Paessler PRTG is an all-in-one software that provides complete monitoring services for your PC, applications, network, and more. Basically, it entails the IT infrastructure at your fingertips.

Anyone should know that monitoring system resources is a must-do task for any PC. So, keeping track of your hardware components using this third-party software can give you detailed data about CPU usage or other processes.

On the same page, you can use PRTG technology to monitor hardware data such as CPU or RAM capabilities, hard drive storage, network printer, routers, and so forth

Moreover, Paessler offers the possibility to track processes through features like built-in alerting technology, cluster failover solution for safety, real-time maps or dashboards, distributed network monitoring, and multi-user interface.

To get a better idea, the software monitors your PC components’ performance using different sensors that show how fast the processor goes. As an example, SNPM CPU load is a sensor used to monitor your network channels and see helpful data.

Thus keeping an eye on the system resources you contribute to a better functionality on your device, also monitoring traffic-related information at a glance.

Paessler PRTG

Consider a monitoring software that handles your PC performance seamlessly. Try out Paessler PRTG!

AIDA64 Extreme

AIDA64 Extreme is a comprehensive system analyzer and benchmark tool which including some powerful features as CPU, RAM, GPU, and system functionalities monitoring.

It can also offer benchmarks and can provide a detailed audit of your system resources.

Its interface is very intuitive and similar to Microsoft Console Management. You can consult a large number of activity indicators.

This software also allows you to stress test all your components in a large variety of combinations.

You will also have great support from AIDA’s team at your disposal. Download and give it a try.

Aida64

Get real-time diagnostics about an overclocked system and support to measure your device’s perfomance.

Wise System Monitor

Wise System Monitor is another useful tool that can help you monitor system resources. The main tool allows you to see all your running processes and see how much of the computer resources they use.

There’s also a Hardware monitor included that allows you to see all hardware-related information. You can see detailed information about your motherboard, CPU, graphics card, memory, etc.

If you want, you can also see relevant information about your operating system.

As for the resource monitor, it is at the bottom right corner, just above your Taskbar. The tool will display information such as download and upload speed, RAM and CPU usage, as well as CPU temperature.

If you want to see detailed information, you just need to click a certain field and you’ll see which applications are using most of that resource.

Wise System Monitor is a decent tool for monitoring your system resources. The tool keeps all information easily accessible, so it’s perfect for basic users.

Wise System Monitor also allows you to see your system information which can be rather useful for some users.

This is a free and simple application, and the only flaw might be the lack of any customization.

If you’re looking for a straightforward application to monitor system resources, be sure to check Wise System Monitor.

Rainmeter

Rainmeter is a simple open-source tool that lets you monitor your system resources. The tool will display small gadgets on your desktop so you can easily monitor your CPU and RAM usage.

In addition, you can monitor your hard drive space as well as upload and download speed.

You can easily choose which gadgets you want to display, and you can easily move the gadgets anywhere on your screen.

Although Rainmeter is simple to use, it offers extensive support for customization. By customizing this tool you can add new skins and a new feature to the application.

If you’re not a developer, there’s an active community that is constantly developing new skins and features.

Rainmeter is available in a portable version, so there’s no need to install it on your PC right-clicking run it.

The tool offers all the basic features that you need, but if you want to use the full potential of Rainmeter, we strongly suggest that you try using different skins for the tool.

This is a great tool for system monitoring, but basic users might be turned away by extensive customization.

FreeMeter

If you’re looking for a reliable and easy-to-use tool to monitor system resources, you should consider FreeMeter. The application has a simple user interface, and it will show you all the necessary information in the form of graphs.

Regarding the features, here’s what FreeMeter offers:

Performance Monitor

If you’re looking for a portable and free tool to monitor your system resources, Performance Monitor might be what you need.

The tool allows you to monitor disk, CPU, RAM, and network usage using four graphs.

Each of the four graphs can be positioned anywhere on the screen and you can customize its color, size, and style.

If you want to see more information about your system resources, simply hover over a certain graph, and all necessary information will be revealed.

We also have to mention that you can lock the panels so you won’t accidentally click them on your Desktop.

If you want, you can also show panels on your Desktop or in the Taskbar.

Unfortunately, the panels in the Taskbar aren’t grouped, so they can sometimes take a lot of space, especially if you enable all of them.

Performance Monitor is a simple and portable application that will allow you to monitor your system resources.

If you’re a basic user and you want to keep track of your resources, Performance Monitor might be just what you need.

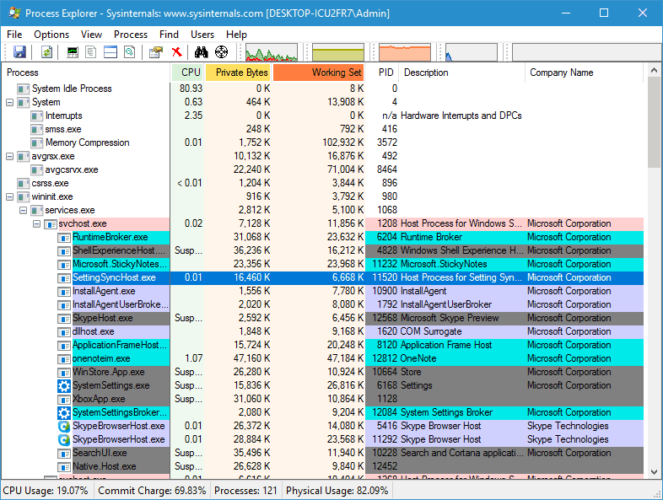

Process Explorer

Expert Tip: Some PC issues are hard to tackle, especially when it comes to corrupted repositories or missing Windows files. If you are having troubles fixing an error, your system may be partially broken. We recommend installing Restoro, a tool that will scan your machine and identify what the fault is.

Click here to download and start repairing.

Process Explorer is designed as a Task Manager alternative, and this tool will list all your active processes. Using this tool you can easily end a certain process or change its priority.

In addition, you can also monitor system resources by using Process Explorer.

There are four graphs available in Process Explorer, and each graph represents a single resource. If you want detailed information, simply click one of the graphs and a new window will appear.

From there you can see the summary or check the CPU, memory, I/O, and GPU usage individually.

This tool also comes with a small graph that will appear in your Taskbar so you can always monitor your system resources.

Process Explorer is a great Task Manager alternative, but it can also be used to monitor system resources. This application is free and portable, so be sure to give it a try.

TinyResMeter

Another simple tool that allows you to monitor system resources is TinyResMeter. This is a portable and lightweight application, so it can run on almost any PC.

The application doesn’t have a visually appealing user interface, but it will show you all the necessary information.

System information can be displayed in a horizontal or vertical menu. If you want, you can customize the font and colors, but you can also customize available fields.

You can also enter your own labels for the fields. As for available fields, you can display RAM, CPU speed, CPU usage, network speed, etc.

TinyResMeter comes with a bit outdated interface, but it can still be useful. The tool allows you to right-click each field and see detailed information about it.

For example, by right-clicking your hard drive you can see the total amount of space, label, system type, and all other necessary information.

As for the flaws, the tool feels a bit sluggish at times and there’s also one visual bug that we noticed.

Every time you hover your mouse over the TinyResMeter it will turn to black and after a second it will turn back to normal.

This is a small bug, but it can be irritating at times.

TinyResMeter is a simple and portable application that lets you monitor system resources. Despite its simplicity, the application feels a bit outdated and it has a few minor bugs.

CPUID HWMonitor

If you want to see detailed information regarding your system, HWMonitor is the perfect tool for you.

This system monitor tool is free and it will allow you to monitor your hardware and see all the relevant information.

The application comes with a hardware tree that you can expand in order to see the necessary information. Using this tool you can see important information such as temperature, fan speed, and utilization.

Although you can see the information about your motherboard, CPU, graphic card, and hard drive, it seems that you can’t see information regarding your RAM or network connection.

Unlike other tools on our list, HWMonitor doesn’t offer a real-time graph and in order to check your system resources, you’ll need to keep the HWMonitor window open.

This tool offers a lot of information about your hardware and it can be useful if you want to know more about your components. As for resource monitoring, the tool offers almost all necessary information, but some users might have issues finding the desired information.

HWMonitor is a decent tool, it’s free and portable, but it doesn’t show any information regarding your network connection or RAM which is its biggest flaw in our opinion.

⇒ Download HWMonitor

Moo0 System Monitor

Moo0 System Monitor is a free and portable tool for monitoring system resources. This tool consists of several graphs that show you all the necessary system information.

Using this tool you can see CPU usage and temperature, GPU usage and temperature, amount of free memory, HDD temperature, network speed, etc.

If you want, you can also add additional fields to show more information.

The tool supports some customization and you can change the size of the tool or its transparency. You can also auto-hide this tool after a certain period of inactivity.

The tool also supports many different color schemes, and you can even set the color scheme to change automatically.

Moo0 System Monitor is a great tool, it’s simple and portable, so it will be perfect for both basic and advanced users.

We have to mention that this tool can sometimes take a lot of space on your screen depending on the number of fields that you have, so keep that in mind.

Overall, Moo0 System Monitor is a great tool and you should definitely check it out.

TaskbarMeters

Taskbar Meters is a set of applications that allows you to monitor your system resources. There are three applications available and they all work the same way.

Each application will position itself in your Taskbar and it will show you the usage of your resources.

Every application is designed to change its color in the Taskbar, so you’ll easily notice if you’re using too much of your resources.

Using these tools you can monitor your CPU, RAM, and disk usage which is more than enough for basic users. If you want, you can adjust the colors or update the frequency of each tool.

We have to mention that these applications use a simple method to display the usage of your system resources.

Unfortunately, by using this method you can’t see the exact numbers which can be a flaw for some users.

The only flaw of these tools is the lack of ability to show detailed information about CPU, RAM, or disk usage, which can turn away some users.

If you want to monitor system resources feel free to use any of these tools.

It is very important to maintain your computer healthy. The first step is to monitor the system resources accordingly, and this list is more than sufficient in providing the best options for everyone and for every PC.

We’d like to hear which of these tools you prefer and why. Use the comments section to get in touch with us.

Restoro has been downloaded by 0 readers this month.

Источник

Sysmon v13.30

By Mark Russinovich and Thomas Garnier

Published: October 26, 2022

Introduction

System Monitor (Sysmon) is a Windows system service and device driver that, once installed on a system, remains resident across system reboots to monitor and log system activity to the Windows event log. It provides detailed information about process creations, network connections, and changes to file creation time. By collecting the events it generates using Windows Event Collection or SIEM agents and subsequently analyzing them, you can identify malicious or anomalous activity and understand how intruders and malware operate on your network.

Note that Sysmon does not provide analysis of the events it generates, nor does it attempt to protect or hide itself from attackers.

Overview of Sysmon Capabilities

Sysmon includes the following capabilities:

Screenshots

Usage

Common usage featuring simple command-line options to install and uninstall Sysmon, as well as to check and modify its configuration:

The service logs events immediately and the driver installs as a boot-start driver to capture activity from early in the boot that the service will write to the event log when it starts.

Neither install nor uninstall requires a reboot.

Examples

Install with default settings (process images hashed with SHA1 and no network monitoring)

Install Sysmon with a configuration file (as described below)

Dump the current configuration

Reconfigure an active Sysmon with a configuration file (as described below)

Change the configuration to default settings

Show the configuration schema

Events

The following are examples of each event type that Sysmon generates.

Event ID 1: Process creation

The process creation event provides extended information about a newly created process. The full command line provides context on the process execution. The ProcessGUID field is a unique value for this process across a domain to make event correlation easier. The hash is a full hash of the file with the algorithms in the HashType field.

Event ID 2: A process changed a file creation time

The change file creation time event is registered when a file creation time is explicitly modified by a process. This event helps tracking the real creation time of a file. Attackers may change the file creation time of a backdoor to make it look like it was installed with the operating system. Note that many processes legitimately change the creation time of a file; it does not necessarily indicate malicious activity.

Event ID 3: Network connection

The network connection event logs TCP/UDP connections on the machine. It is disabled by default. Each connection is linked to a process through the ProcessId and ProcessGUID fields. The event also contains the source and destination host names IP addresses, port numbers and IPv6 status.

Event ID 4: Sysmon service state changed

The service state change event reports the state of the Sysmon service (started or stopped).

Event ID 5: Process terminated

The process terminate event reports when a process terminates. It provides the UtcTime, ProcessGuid and ProcessId of the process.

Event ID 6: Driver loaded

The driver loaded events provides information about a driver being loaded on the system. The configured hashes are provided as well as signature information. The signature is created asynchronously for performance reasons and indicates if the file was removed after loading.

Event ID 7: Image loaded

The image loaded event logs when a module is loaded in a specific process. This event is disabled by default and needs to be configured with the –l option. It indicates the process in which the module is loaded, hashes and signature information. The signature is created asynchronously for performance reasons and indicates if the file was removed after loading. This event should be configured carefully, as monitoring all image load events will generate a large number of events.

Event ID 8: CreateRemoteThread

The CreateRemoteThread event detects when a process creates a thread in another process. This technique is used by malware to inject code and hide in other processes. The event indicates the source and target process. It gives information on the code that will be run in the new thread: StartAddress, StartModule and StartFunction. Note that StartModule and StartFunction fields are inferred, they might be empty if the starting address is outside loaded modules or known exported functions.

Event ID 9: RawAccessRead

The RawAccessRead event detects when a process conducts reading operations from the drive using the \. denotation. This technique is often used by malware for data exfiltration of files that are locked for reading, as well as to avoid file access auditing tools. The event indicates the source process and target device.

Event ID 10: ProcessAccess

The process accessed event reports when a process opens another process, an operation that’s often followed by information queries or reading and writing the address space of the target process. This enables detection of hacking tools that read the memory contents of processes like Local Security Authority (Lsass.exe) in order to steal credentials for use in Pass-the-Hash attacks. Enabling it can generate significant amounts of logging if there are diagnostic utilities active that repeatedly open processes to query their state, so it generally should only be done so with filters that remove expected accesses.

Event ID 11: FileCreate

File create operations are logged when a file is created or overwritten. This event is useful for monitoring autostart locations, like the Startup folder, as well as temporary and download directories, which are common places malware drops during initial infection.

Event ID 12: RegistryEvent (Object create and delete)

Registry key and value create and delete operations map to this event type, which can be useful for monitoring for changes to Registry autostart locations, or specific malware registry modifications.

Sysmon uses abbreviated versions of Registry root key names, with the following mappings:

| Key name | Abbreviation |

|---|---|

| HKEY_LOCAL_MACHINE | HKLM |

| HKEY_USERS | HKU |

| HKEY_LOCAL_MACHINESystemControlSet00x | HKLMSystemCurrentControlSet |

| HKEY_LOCAL_MACHINEClasses | HKCR |

Event ID 13: RegistryEvent (Value Set)

This Registry event type identifies Registry value modifications. The event records the value written for Registry values of type DWORD and QWORD.

Event ID 14: RegistryEvent (Key and Value Rename)

Registry key and value rename operations map to this event type, recording the new name of the key or value that was renamed.

Event ID 15: FileCreateStreamHash

This event logs when a named file stream is created, and it generates events that log the hash of the contents of the file to which the stream is assigned (the unnamed stream), as well as the contents of the named stream. There are malware variants that drop their executables or configuration settings via browser downloads, and this event is aimed at capturing that based on the browser attaching a Zone.Identifier «mark of the web» stream.

Event ID 16: ServiceConfigurationChange

Event ID 17: PipeEvent (Pipe Created)

This event generates when a named pipe is created. Malware often uses named pipes for interprocess communication.

Event ID 18: PipeEvent (Pipe Connected)

This event logs when a named pipe connection is made between a client and a server.

Event ID 19: WmiEvent (WmiEventFilter activity detected)

When a WMI event filter is registered, which is a method used by malware to execute, this event logs the WMI namespace, filter name and filter expression.

Event ID 20: WmiEvent (WmiEventConsumer activity detected)

This event logs the registration of WMI consumers, recording the consumer name, log, and destination.

Event ID 21: WmiEvent (WmiEventConsumerToFilter activity detected)

When a consumer binds to a filter, this event logs the consumer name and filter path.

Event ID 22: DNSEvent (DNS query)

This event is generated when a process executes a DNS query, whether the result is successful or fails, cached or not. The telemetry for this event was added for Windows 8.1 so it is not available on Windows 7 and earlier.

Event ID 23: FileDelete (File Delete archived)

Event ID 24: ClipboardChange (New content in the clipboard)

This event is generated when the system clipboard contents change.

Event ID 25: ProcessTampering (Process image change)

This event is generated when process hiding techniques such as «hollow» or «herpaderp» are being detected.

Event ID 26: FileDeleteDetected (File Delete logged)

A file was deleted.

Event ID 255: Error

This event is generated when an error occurred within Sysmon. They can happen if the system is under heavy load and certain tasked could not be performed or a bug exists in the Sysmon service. You can report any bugs on the Sysinternals forum or over Twitter (@markrussinovich).

Configuration files

Configuration files can be specified after the -i (installation) or -c (installation) configuration switches. They make it easier to deploy a preset configuration and to filter captured events.

A simple configuration xml file looks like this:

The configuration file contains a schemaversion attribute on the Sysmon tag. This version is independent from the Sysmon binary version and allows the parsing of older configuration files. You can get the current schema version by using the “-? config” command line. Configuration entries are directly under the Sysmon tag and filters are under the EventFiltering tag.

Configuration Entries

Configuration entries are similar to command line switches and include the following

Configuration entries include the following:

Event filtering entries

Event filtering allows you to filter generated events. In many cases events can be noisy and gathering everything is not possible. For example, you might be interested in network connections only for a certain process, but not all of them. You can filter the output on the host reducing the data to collect.

Each event has its own filter tag under the EventFiltering node in a configuration file:

| ID | Tag | Event |

|---|---|---|

| 1 ProcessCreate | Process Create | |

| 2 FileCreateTime | File creation time | |

| 3 NetworkConnect | Network connection detected | |

| 4 n/a | Sysmon service state change (cannot be filtered) | |

| 5 ProcessTerminate | Process terminated | |

| 6 DriverLoad | Driver Loaded | |

| 7 ImageLoad | Image loaded | |

| 8 CreateRemoteThread | CreateRemoteThread detected | |

| 9 RawAccessRead | RawAccessRead detected | |

| 10 ProcessAccess | Process accessed | |

| 11 FileCreate | File created | |

| 12 RegistryEvent | Registry object added or deleted | |

| 13 RegistryEvent | Registry value set | |

| 14 RegistryEvent | Registry object renamed | |

| 15 FileCreateStreamHash | File stream created | |

| 16 n/a | Sysmon configuration change (cannot be filtered) | |

| 17 PipeEvent | Named pipe created | |

| 18 PipeEvent | Named pipe connected | |

| 19 WmiEvent | WMI filter | |

| 20 WmiEvent | WMI consumer | |

| 21 WmiEvent | WMI consumer filter | |

| 22 DNSQuery | DNS query | |

| 23 FileDelete | File Delete archived | |

| 24 ClipboardChange | New content in the clipboard | |

| 25 ProcessTampering | Process image change | |

| 26 FileDeleteDetected | File Delete logged |

You can also find these tags in the event viewer on the task name.

Each filter can include zero or more rules. Each tag under the filter tag is a field name from the event. Rules that specify a condition for the same field name behave as OR conditions, and ones that specify different field name behave as AND conditions. Field rules can also use conditions to match a value. The conditions are as follows (all are case insensitive):

| Condition | Description |

|---|---|

| is | Default, values are equals |

| is any | The field is one of the ; delimited values |

| is not | Values are different |

| contains | The field contains this value |

| contains any | The field contains any of the ; delimited values |

| contains all | The field contains any of the ; delimited values |

| excludes | The field does not contain this value |

| excludes any | The field does not contain one or more of the ; delimited values |

| excludes all | The field does not contain any of the ; delimited values |

| begin with | The field begins with this value |

| end with | The field ends with this value |

| not begin with | The field does not begin with this value |

| not end with | The field does not end with this value |

| less than | Lexicographical comparison is less than zero |

| more than | Lexicographical comparison is more than zero |

| image | Match an image path (full path or only image name). For example: lsass.exe will match c:windowssystem32lsass.exe |

You can use a different condition by specifying it as an attribute. This excludes network activity from processes with iexplore.exe in their path:

To have Sysmon report which rule match resulted in an event being logged, add names to rules:

You can use both include and exclude rules for the same tag, where exclude rules override include rules. Within a rule, filter conditions have OR behavior.

In the sample configuration shown earlier, the networking filter uses both an include and exclude rule to capture activity to port 80 and 443 by all processes except those that have iexplore.exe in their name.

It is also possible to override the way that rules are combined by using a rule group which allows the rule combine type for one or more events to be set explicity to AND or OR.

Runs on:

Источник

Microsoft Sysinternals tool Sysmon is a service and device driver, that once installed on a system, logs indicators that can greatly help track malicious activity in addition to help with general troubleshooting.

- https://live.sysinternals.com/

Basic Sysmon Usage commands:

Installation:

sysmon -i -accepteula [options]

- Extracts binaries into %systemroot%

- Registers event log manifest

- Enables default configuration

Note: Once this command runs, the Sysmon service is installed, running, and logging to the Event log at Applications and Service Logs > Microsoft > Windows > Sysmon > Operational.

Viewing and updating configuration:

sysmon -c [options]

- Updates take effect immediately

- Options can be basic options or a configuration file

Register event manifest for viewing logs only:

sysmon -m

Uninstall:

sysmon -u

Help

Sysmon -h

sysmon -h config

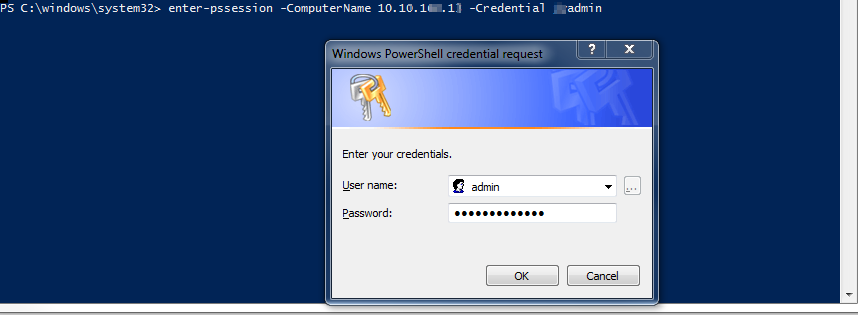

1. Get a Remote Sysmon Event

PS C:windowssystem32> enter-pssession -ComputerName testmachine1 -Credential admin1

[testmachine1]: PS C:Usersadmin1Documents> cd ..

[testmachine1]: PS C:Usersadmin1> cd ..

[testmachine1]: PS C:Users> cd ..

[testmachine1]: PS C:> dir

Directory: C:

Mode LastWriteTime Length Name

---- ------------- ------ ----

d---- 17/09/2018 4:31 PM 1e1e425df683e574801386fa411ca3

da--- 03/05/2018 1:32 PM Activexviewer

d---- 03/05/2018 1:31 PM Dell

d---- 03/05/2018 1:40 PM Desktop Authority

d---- 27/02/2018 11:27 AM Intel

d---- 13/07/2009 11:20 PM PerfLogs

d-r-- 20/09/2018 11:51 AM Program Files

d-r-- 18/09/2018 10:31 AM Program Files (x86)

d---- 18/09/2018 11:06 AM Temp

d-r-- 27/09/2018 9:40 AM Users

d---- 27/09/2018 9:46 AM Windows

-a--- 26/09/2018 2:02 PM 8922 SUService.log

[testmachine1]: PS C:Users> Get-WinEvent -FilterHashtable @{logname="Microsoft-Windows-Sysmon/Operational";id=3;} | Where {

$_.message -like "*10.10.1.2*" -and $_.message -like "*DestinationPort: *"} | Select-Object -Property message -First 1

| Format-List

Message : Network connection detected:

UtcTime: 2018-09-27 14:36:22.092

ProcessGuid: {88333078-C9A4-5BAB-0000-0010EB030000}

ProcessId: 4

Image: System

User: NT AUTHORITYSYSTEM

Protocol: tcp

Initiated: false

SourceIsIpv6: false

SourceIp: 10.10.160.13

SourceHostname: testmachine1.atest.com

SourcePort: 5985

SourcePortName:

DestinationIsIpv6: false

DestinationIp: 10.10.1.2

DestinationHostname: anothertest.atest.com

DestinationPort: 56588

DestinationPortName:

[kl]: PS C:Users>

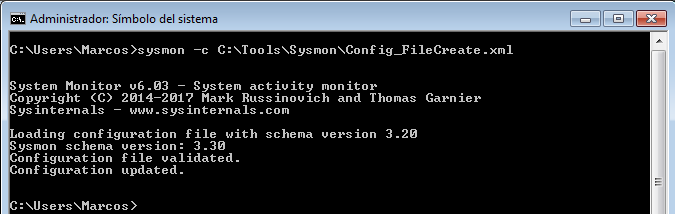

2. Update Sysmon with config file

You also have the option of using a configuration file, which can further nail down what you would like to log.