I was very excited when I started to play around with the first beta versions of Windows Server 2008 and experiment with the latest security improvements. At first, I wanted to start with one of the more basics and important things on this new server: Active Directory.

Several improvements were made on security matters that we can find it related to Active Directory: Read-Only DCs, more group policies, auditing enhancements, etc. After installing a small lab to check all these features, I finally arrive to another important Active Directory matter: Backing up and Restoring Data from a Domain Controller.

I was pretty disappointed at first when I realized that there was no easy way to backup a system state from a Domain Controller. Even more disappointed when I couldn’t find out the way to schedule a system state backup! Well on this post I want to review the way to simply schedule a system state backup on a Domain Controller and maintain those backups by removing the old ones from the backup catalog.

Requirements

a. A secondary hard drive on the domain controller. It cannot be a network drive.

The only storage point possible for backing up your server is using a secondary hard drive that can only be attached locally.

b. Having the Windows Server Backup feature installed.

The first thing that you must know to start backing up data from Windows Server 2008 is that the backup tool is not installed by default, like it was on Windows Server 2003 with ntbackup. To install it:

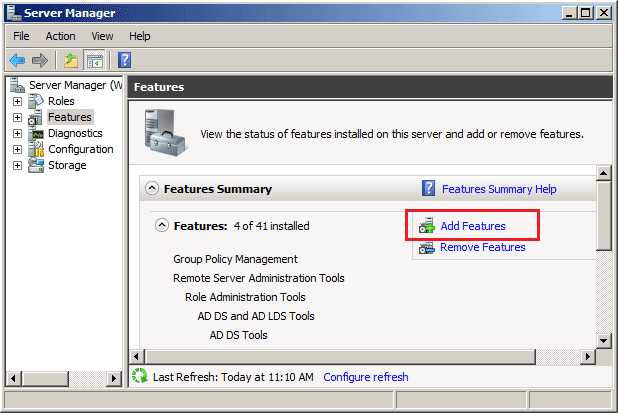

a. Open Windows Server Manager snap-in

b. Access Features section and click on Add a New Feature

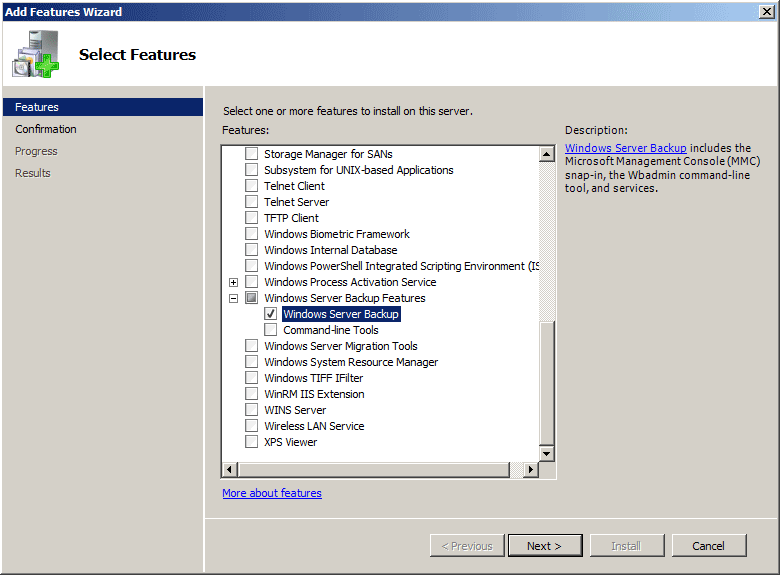

c. Select Windows Server Backup including the sub-item “Command Line Tools”

i. This will also need Powershell

d. Click on Install.

Scheduling System State Backup

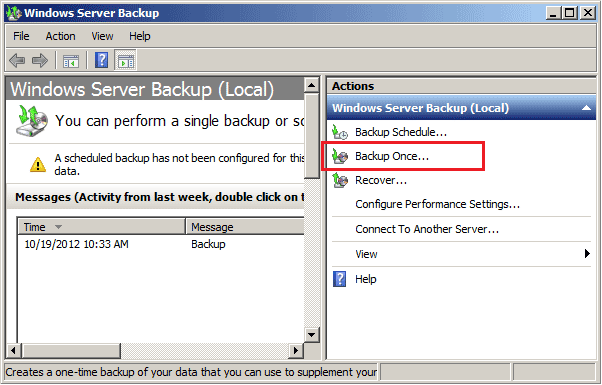

If you check the GUI of the Windows Server Backup you’ll see that there’s no way to backup the system state from there:

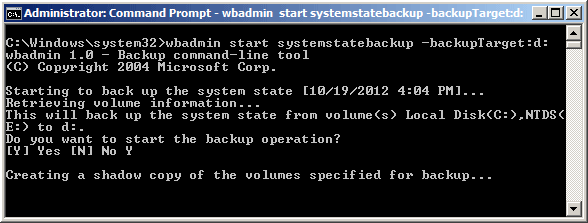

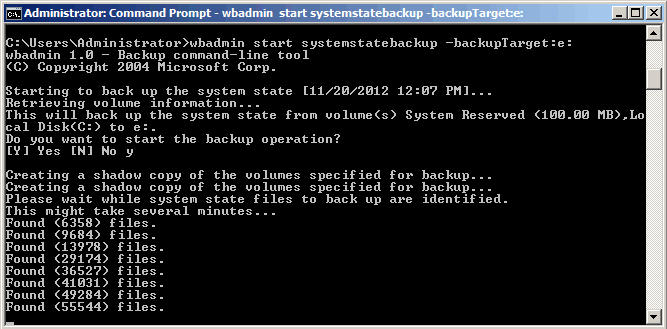

The only way to backup the system state using this tool is using the command line. So, to use this backup feature as a scheduled task, we are going to create a .bat file and schedule this batch file to run on our desired time (actually you can skip creating the .bat file, and just use task scheduler with the right parameters).

1. Open notepad and insert:

@echo off

WBADMIN START SYSTEMSTATEBACKUP –backuptarget:e: -quiet

“e:” is your local hard drive where the backup catalog will be stored.

“-quiet”: is the parameter used to not ask for confirmation

2. Save it as a batch file. Like: systemstatebackup.bat

3. Open Task Scheduler and create a “New Task”. The task properties window will open.

4. On the “General” tab select:

a. “Run whether the user is logged or not”

b. “Run with the highest privileges”

5. On the “Triggers” tab, click on “New”:

Here is where you select how often the backup task will run. This is an example of a task running weekly:

6. On “Actions” click on “New” and select to “Start a Program” and browse the batch file you just created.

7. Click on “OK” and the schedule task is ready.

You can manually run this task on demand by right-clicking it and selecting “Run”.

This task to complete takes between 40 minutes to 1 hour (or even more), depending on the system state data (Active Directory, DNS, registry, certificates, etc).

This is the process running

I have the backup… but what a hell is this??

Probably your first impression on the backup won’t be the best:

You don’t have permissions to see the backup files at first

You don’t see a simple .bkf file as it was when you used ntbackup

The size of every backup (that means every time you run the task) is as much as the size of the system drive

After all that, maintaining those backups sounds a little bit hard to do, the backup hard drive will significantly increase in a few weeks and for sure, you won’t be feeling much comfortable if you just try to delete.

Keeping It Simple… and smaller

But not of these annoying things are here to just making our work a little bit hard and awkward. Besides from adding a new layer of security to our backups, it also the maintenance of the old backups will actually get simpler.

You can create a new scheduled task that will keep every week (if that’s your case) only the newer backups on your catalog:

WBADMIN DELETE SYSTEMSTATEBACKUP –backuptarget:e: -deleteOldest –quiet

This way you will prevent from the backup hard drive to easily increase enormously. A good thing to keep in mind if you are working with virtual machines, you’ll probably know that it’s REALLY annoying having a big size virtual disk, and not being able to decrease their size (not an easy way anyhow).

This is the cmd running and deleting an old backup from system state (without the -quiet parameter).

To restore an Active Directory using these backups is not very much different from backing it up, we can see that procedure on a next post.

Hope it helps!

Cheers!

- Remove From My Forums

-

Question

-

Hello,

I am familiar with backing up and restoring W2K3 DC. The Win 2003 NT backup utility is quite simple and effective to take system state and other required.

I installed Windows Server Backup feature on my W2K8 DC and went through. The options seem somewhat confusing:(. What is the proper way to use this utility to backup AD system state, DNS, and other required AD components

(not necassary to backup the huge full server, is it?), in such a way I can use this backup file and build an additional DC in the domain?

Answers

-

-

Marked as answer by

Monday, May 16, 2011 5:14 AM

-

Marked as answer by

-

-

Marked as answer by

Arthur_LiMicrosoft contingent staff

Monday, May 16, 2011 5:15 AM

-

Marked as answer by

-

To add,

I would recommend to backup correctly at least one DC/DNS/GC server per domain to avoid the lose of your domains.

Avoid the use of snapshots as it is not supported and it will cause USN rollbacks.

This posting is provided «AS IS» with no warranties or guarantees , and confers no rights.

Microsoft

Student Partner

Microsoft Certified Professional

Microsoft Certified Systems Administrator: Security

Microsoft Certified Systems Engineer: Security

Microsoft Certified Technology Specialist: Windows Server 2008 Active Directory, Configuration

Microsoft Certified Technology Specialist: Windows Server 2008 Network Infrastructure, Configuration-

Marked as answer by

Arthur_LiMicrosoft contingent staff

Monday, May 16, 2011 5:15 AM

-

Marked as answer by

-

-

Marked as answer by

Arthur_LiMicrosoft contingent staff

Monday, May 16, 2011 5:13 AM

-

Marked as answer by

-

Windows 2008 & above effectively uses VSS service to take system state backup which is more than just system state backup, it takes snapshot of complete drive, so in case any failure you can mount the snapshot & extract the NTDS.DIT but restoring

the complete C drive using snapshot is not recommended for domain controller.Ntbackup tool is native tool & doesn’t have any GUI where as using Wbadmin tool GUI is available.

Take a look at video, if animation interest you.

http://blog.frankovic.net/2010/05/windows-server-2008-r2-ad-disaster-recovery/

Regards

Awinish Vishwakarma| CHECK MY BLOG

Disclaimer: This posting is provided AS-IS with no warranties or guarantees and confers no rights.

-

Marked as answer by

Arthur_LiMicrosoft contingent staff

Monday, May 16, 2011 5:13 AM

-

Marked as answer by

October 19, 2012 updated by

Leave a reply »

Backing up Active Directory is essential to maintain an Active Directory database. A system state backup is particularly important for disaster recovery purpose in case of a accidental corruption or deletion of Active Directory objects. Since Windows Server 2008, you won’t find the well-known ntbackup.exe, the native backup tool in previous Windows versions. Instead, you use Windows Server Backup, the new native backup solution, which is available as an installation option in all versions of Server 2008.

Tips: If you forgot domain administrator password in Active Directory and can’t log on the domain controller, you can reset/unlock any domain user account passwords easily with Reset Windows Password utility.

In this tutorial we’re going to demonstrate the steps of backing up Windows Server 2008 Active Directory. To get started, you need to install Windows Server Backup from the Server Manager, so you can then use it to perform a system state backup.

Part 1: Install Windows Server Backup

- Go to Start menu, and then select Administrative Tools, click on Server Manger.

- Under Server Manager window, click on the Add Features link from the features summary section.

- Select the Windows Server Backup Features, and then click on Next. The Command-line Tools allows you to perform a DC backup and recovery from the command line.

- Click on Install to complete the installation.

Part 2: Backup Windows Server 2008 Active Directory

Now that we have Windows Server Backup installed lets perform our first backup of Active Directory in Windows Server 2008.

- Go to Start menu, and then select Administrative Tools, click on Windows Server Backup.

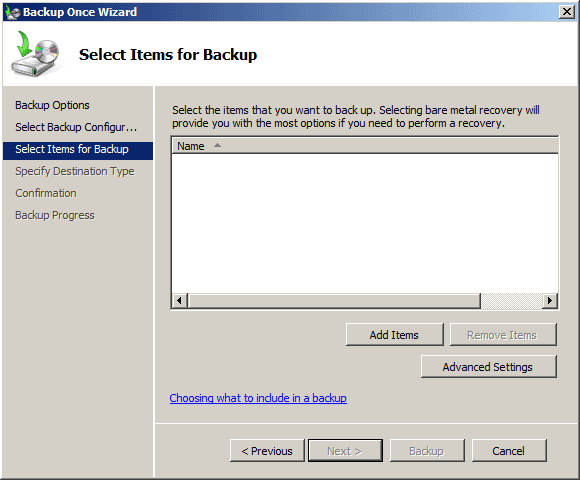

- Select the Backup Once option to perform an immediate backup as illustrated in the screen below.

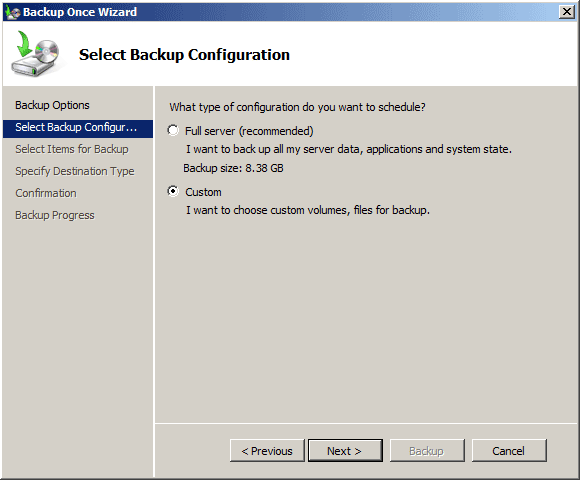

- It will bring up the Backup Once Wizard, select Different Options and then click Next.

- If you want to perform a full backup of your server, click on the Full server option. Now we’re going to perform a system state backup, so we choose the Custom option.

- In the next window, you can customize the items you want to backup.

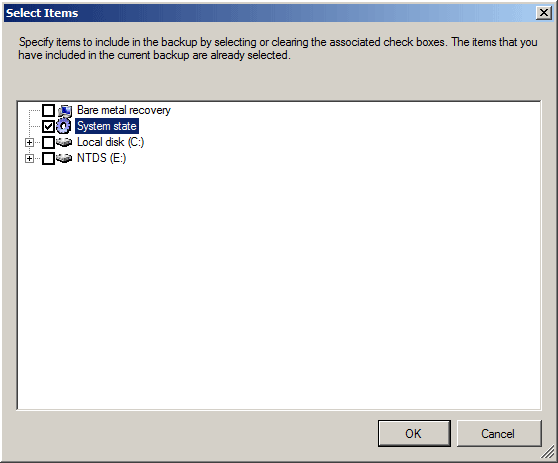

- Click on Add Items button, check the System state option from the list. You can also choose to backup the entire NTFS volume on your computer.

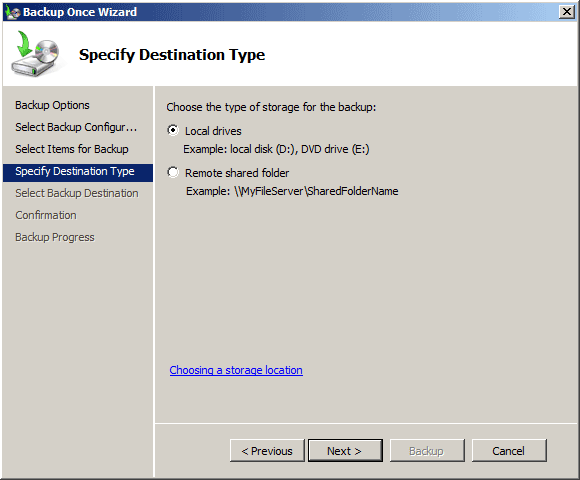

- Specify the destination type for your backup. A system-state backup can’t be performed directly to a network share so we have to choose the Local drives.

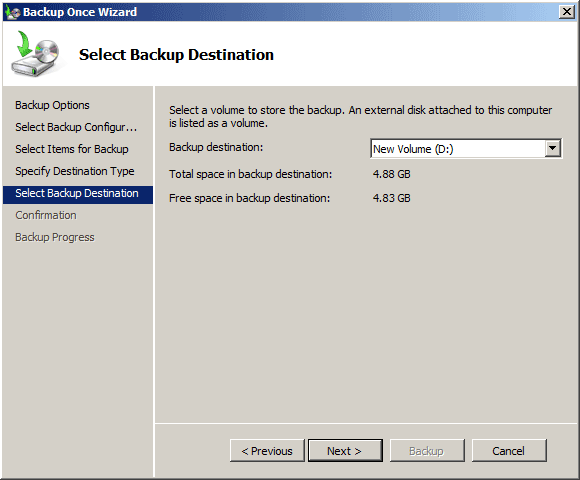

- Next select a volume to store the backup. Windows Server Backup requires you to provide a separate target volume for the backup data. In single-volume server, you may need to shrink the existing partition to create a volume dedicated solely to backup data.

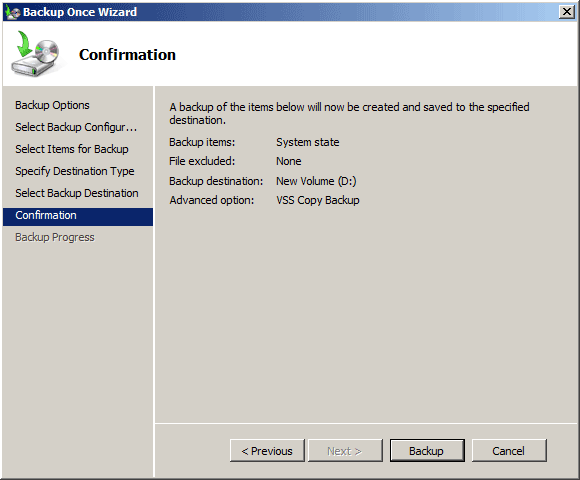

- In the next window, confirm the options you have selected and then click on Backup.

If you want to script the backup process, or if you are backing up a server on a Server Core installation, you can use the WBADMIN.EXE command-line program. WBADMIN provides a complete set of options that perform essentially the same functions as the MMC snap-in, including performing a system state backup.

- Previous Post: How to Get Around Windows Password to Log on Your Computer

- Next Post: How to Perform Active Directory Offline Defragmentation

Архив номеров / 2009 / Выпуск №6 (79) / Резервирование и восстановление объектов Active Directory в Windows Server 2008/2008 R2

|

Рубрика: Администрирование / Продукты и решения |

Мой мир Вконтакте Одноклассники Google+ |

Резервирование и восстановление объектов

Active Directory в Windows Server 2008/2008 R2

Служба Active Directory является стандартом в корпоративных сетях, работающих под управлением Windows. Обеспечивая администратора эффективными инструментами, внешне простая в использовании, она является тем не менее довольно сложной по своей структуре и составу. К тому же никто не застрахован от сбоев в работе операционной системы, программ, отказа «железа» или ошибки человека. Поэтому нужно быть всегда готовым к тому, что придется предпринять меры по восстановлению работы в целом или отдельных элементов.

О необходимости резервного копирования

В каждой новой версии Windows Server появляются новые инструменты, упрощающие и автоматизирующие процесс управления, с которыми может справиться даже начинающий администратор. Одним из распространенных мнений среди таких «специалистов» является вообще отказ от резервирования контроллеров доменов. Аргумент простой. В организациях среднего и крупного размеров используется несколько контроллеров доменов, это аксиома. Вероятность того, что в один день выйдут из строя все, практически равна нулю. Если только их не вынесут по постановлению прокурора или воспользовавшись ошибкой в организации охраны, но этот случай, согласитесь, из ряда вон выходящий. Поэтому если выходит из строя один контроллер домена, все остальные работают в штатном режиме, а ему на замену подготавливается новый сервер. Отчасти они правы, но резервирование хотя бы двух контроллеров (на случай ошибки), имеющих роли FSMO (Flexible single-master operations, операции с одним исполнителем), все же обязательно. Так рекомендуют Microsoft и здравый смысл. Причем есть еще один главный довод в пользу резервирования. Простота управления приводит к росту процента ошибок. Удалить случайно объект Active Directory довольно просто. И необязательно это может быть умышленное действие, это может произойти, например, в результате ошибки при выполнении скрипта. И чтобы восстановить все настройки, потребуется приложить некоторые усилия.

Если ошибка обнаружена не сразу и изменение уже реплицировалось на другие контроллеры, в этой ситуации вам и понадобится резервная копия. Я уже не говорю о небольших организациях с одним контроллером домена.

Документом, показывающим возможности по резервированию и восстановлению данных в Windows Server 2008, является статья Джила Киркпатрика (Gil Kirkpatrick) «Резервное копирование и восстановление Active Directory в Windows Server 2008» в [1], которую и рекомендую к прочтению. Но если вопросы резервирования расписаны полностью, то восстановление показано, на мой взгляд, несколько поверхностно и не дает полной картины. Эта статья, собственно, и появилась из заметок, составленных на тот крайний случай.

Система архивации данных Windows Server

В Windows Server 2008 на замену NT Backup пришел абсолютно новый компонент «Система архивации данных Windows Server» (Windows Server Backup, WBS), основанный на VSS (Volume Shadow Copy Service, сервис теневого копирования тома). WBS – довольно мощное приложение, позволяющее восстанавливать систему, в том числе и на другой комьютер, поддерживающее некоторые сервисы, в списке которых значится и AD.

Установить WBS просто, следует лишь активировать компонент «Возможности системы архивации данных в Windows Server» плюс подпункт «Система архивации данных Windows Server». Последний включает MMC-консоль управления и новое средство командной строки Wbadmin. Дополнительно доступен пункт «Программы командной строки», который включает сценарии PowerShell, позволяющие создавать и управлять резервными копиями.

В командной строке установка выглядит еще проще:

> servermanagercmd -install Backup-Features

Или в Server Core:

> ocsetup WindowsServerBackup

Управлять резервированием можно из MMC-консоли или в командной строке. Так, чтобы создать резервную копию критичных томов, следует ввести:

> wbadmin Start Backup -backupTarget:E: -allCritical

С полной копией, думаю, все понятно. В контексте статьи нас больше интересует резервное копирование состояния системы при помощи параметра SystemStateBackup. Кстати, в первых сборках Windows Server 2008 этой функции не было, а через MMC она недоступна:

> wbadmin Start SystemStateBackup -backupTarget:E:

В этом случае производится пофайловое копирование состояния системы и некоторых сервисов, в числе которых есть и AD. Самое неудобное в этом случае, что каждый раз приходится создавать полную копию (свежеустановленная система приблизительно 7 Гб), а процесс происходит несколько медленнее, чем обычное резервирование. Но зато восстановить такую копию можно на другой компьютер с идентичной конфигурацией.

В команде копирование производится на другой том. Но в KB944530 [2] рассказано, как разрешить возможность резервного копирования на любой том. Для этого нужно добавить параметр типа DWORD с именем AllowSSBTo AnyVolume и значением 1 в ветку реестра HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServiceswbengineSystemStateBackup.

С резервированием обычно здесь проблем не возникает, все просто и понятно, трудности начинаются, когда необходимо восстановить работоспособность AD или случайно удаленных объектов. Использование SystemState-копий позволяет обойтись без восстановления всей системы, а просто вернуть предыдущее состояние служб AD. Графическая консоль, предназначенная для восстановления данных, копий SystemState не видит (находятся на диске в другом каталоге SystemStateBackup). Если попробовать запустить процесс восстановления в рабочей системе, получаем сообщение о том, что так как архив содержит службу доменов Active Directory, операцию необходимо производить в режиме восстановления службы каталогов (Directory Services Restore Mode, DSRM). Это один из минусов, так как контроллер домена в это время будет недоступен.

Восстановление состояния системы из SystemState-копии

Новый механизм загрузки BCD, появившийся в Windows, начиная с Vista, в котором убран старый добрый boot.ini, заставляет нас произвести еще ряд действий, чтобы попасть в DSRM. В составе ОС имеется специальная утилита, предназначенная для редактирования параметров загрузчика (в Интернете можно найти графические утилиты, но я считаю им не место на сервере). Создаем новую копию записи:

> bcdedit /copy {default} /d «Directory Service Repair Mode»

Запись успешно скопирована в {df127c16-2ec7-11de-bc25-000c2971dfb5}

Теперь устанавливаем ее, указав в качестве параметра полученный ID:

> bcdedit /set «{df127c16-2ec7-11de-bc25-000c2971dfb5}» safeboot dsrepair

Если команды вводятся с использованием PowerShell, то {ID} следует вводить в скобках «{ID}», иначе получаем ошибку:

The set command specified is not valid

По окончании проверяем:

> bcdedit /enum

В списке должен появиться новый пункт.

Перезагружаемся, выбираем пункт Directory Service Repair Mode и, нажав <F8>, отмечаем «Режим восстановления службы каталогов». Обратите внимание, что в этом режиме следует для входа использовать данные администратора локальной системы, а не доменную учетную запись.

Далее все просто. Получаем список резервных копий (команда wbadmin «видит» копии SystemState).

> wbadmin get versions

Время архивации: 22.05.2009 1:02

Идентификатор версии: 05/21/2009-21:02

Можно восстановить: Приложение(ия), Состояние системы

И восстанавливаем, использовав к качестве параметра полученный идентификатор версии:

> wbadmin start systemstaterecovery –version:05/21/2009-21:02

Если восстановление производится с локального диска, параметр BackupTarget, показывающий wbadmin, где взять резервную копию, указывать необязательно. Если копия находится на сетевом ресурсе, его прописываем так:

-BackupTarget:\computerbackup -machine:server-ad

Несмотря на предупреждение о том, что:

Операция восстановления приводит к повторной синхронизации всего

реплицированного содержимого на локальном компьютере после завершения

восстановления. Возможно, это приведет к задержке и ошибкам.

Восстановление службы каталогов происходит обычно без проблем. После перезагрузки встречаем сообщение о том, что начатая операция по восстановлению успешно завершена.

Перейдя в консоль управления Active Directory, обнаруживаем, что все находится на своих местах… кроме новых объектов, созданных уже после того, как было произведено резервирование. В принципе такой результат ожидаем. А для восстановления отдельных объектов есть совсем другой путь (даже несколько).

Принудительное восстановление объектов при помощи NTDSUTIL

В состав Windows Server входит утилита командной строки NTDSUTIL, предназначенная для обслуживания, управления и контроля Active Directory Domain Services (AD DS) и Active Directory Lightweight Directory Services (AD LDS). В системе утилита становится доступной после установки роли AD DS. В Windows Server 2008 ее функциональность несколько изменилась. Так, в Windows Server 2003 с ее помощью можно было восстановить всю базу данных, но в 2008 с этим отлично справляется wbadmin, наверное, поэтому ее возможности по восстановлению чуть подсократили. Теперь, используя NTDSUTIL, можно восстановить организационное подразделение со всем содержимым и отдельный объект.

Ее работа основана на мгновенных снимках Active Directory, сделанных при помощи службы VSS. Снимок представляет собой компактную резервную копию работающей службы Active Directory со всеми каталогами и файлами. Создание такой копии в отличие от SystemState происходит очень быстро и занимает несколько секунд.

> ntdsutil

Переходим в контекст snapshot:

ntdsutil: snapshot

Запускаем команду создания снимка (краткая форма – «ac i ntds»):

снимок: activate instance ntds

Активный экземпляр «ntds».

снимок: create

Через некоторое время получаем информацию о созданном снимке, выходим:

снимок: quit

ntdsutil: quit

Теперь, чтобы восстановить базу Active Directory, достаточно ввести «ntdsutil files repair» в командной строке режима DSRM, но нас интересует отдельный объект.

Просмотреть список удаленных объектов можно при помощи LDP.exe, воспользовавшись командлетами PowerShell Get-ADObject и Restore-ADObject (есть и другие варианты).

В LDP, например, следует подключить к серверу, выбрать «Параметры (Options) -> Элементы управления (Controls)» и в раскрывающемся списке «Предопределенная загрузка» (Load Predefined) установить параметр Return deleted objects. Затем переходим в «Вид -> Дерево», выбираем контекст домена. В итоге в дереве справа появится объект CN=Deleted Object, где и находим все удаленные объекты.

Теперь важное – при удалении объект теряет большую и важную часть своих свойств (в частности, пароль, managedBy, memberOf), поэтому после его восстановления он будет не совсем в том виде, как нам хотелось. Это все хорошо видно в LDP. Но здесь есть несколько вариантов:

- увеличить количество атрибутов, которые не будут затерты при удалении объекта в хранилище удаленных объектов;

- восстановить объект и вернуть ему атрибуты;

- и самый лучший – заблокировать объект от случайного удаления.

Восстановить удаленный объект можно несколькими способами. Самый удобный – утилита AdRestore Марка Руссиновича (Mark Russinovich) [3]. Скачиваем и вводим:

> adrestore -r user

Получаем объект с частью атрибутов.

Остальные методы расписаны в KB840001 [4], они не так просты, поэтому останавливаться на них не буду.

Восстанавливаем атрибуты объектов

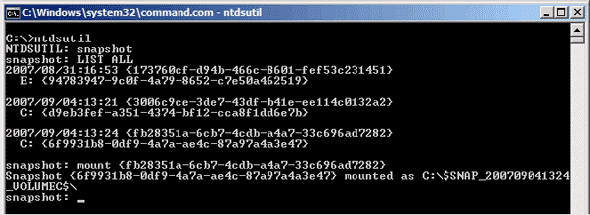

В снимке, полученном при помощи ntdsutil, есть объект и его атрибуты. Образ можно монтировать и подключать в качестве виртуального LDAP-сервера, экспортирующего объекты. Вызываем ntdsutil:

> ntdsutil

ntdsutil: snapshot

Смотрим список доступных снимков:

снимок: list all

2: C: {732fdf7f-9133-4e62-a7e2-2362227a8c8e}

3: 2009/04/23:00:19 {6f7aca49-8959-4bdf-a668-6172d28ddde6}

4: C: {cd17412a-387b-47d1-9d67-1972f49d6706}

Монтируем командой mount c указанием номера или {ID}:

снимок: mount 4

Снимок {cd17412a-387b-47d1-9d67-1972f49d6706} установлен как C:$SNAP_200904230019_VOLUMEC$

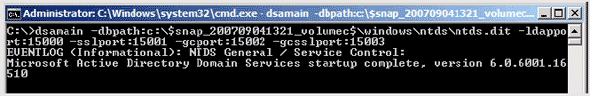

Снимок смонтирован. Теперь можно перейти при помощи Проводника в указанный каталог и просмотреть, что находится внутри. Выходим из ntdsutil, введя дважды quit, образ по-прежнему будет смонтирован. Теперь, используя утилиту dsamain, создаем виртуальный LDAP-сервер, указав в качестве параметра путь к файлу ntds.dit, который находится в смонтированном снимке. В качестве порта LDAP-сервера я выбрал 10000:

> dsamain -dbpath C:$SNAP_200904230019_VOLUMEC$WindowsNT DSntds.dit -ldapPort 10000

EVENTLOG (Informational): NTDS General / Управление службой : 1000

Завершен запуск доменных служб Active Directory (Майкрософт) версии 6.0.6001.18000

Можно подключиться к виртуальному LDAP-серверу при помощи консоли «Active Directory – пользователи и компьютеры», указав в качестве параметра номер порта 10000, и просмотреть находящиеся внутри объекты.

Экспортируем параметры нужного объекта в ldf-файл, подробнее об ldifde написано в KB237677 [5].

> ldifde -r «(name=user)» -f export.ldf -t 10000

Установка связи с «testcomp.domain.ru»

Вход от имени текущего пользователя с помощью SSPI

Экспорт каталога в файл export.ldf

Поиск элементов…

Записываются элементы.

1 элементов экспортировано

В полученном ldf-файле следует изменить параметр changetype: add на changetype: modify и затем новый файл импортировать в каталог:

> ldifde -i -z -f import.ldf

Созданный ldf-файл необходимо подправить

Есть и другие варианты импорта/экспорта с использованием DSGET/DSMOD, PowerShell и так далее.

> dsget user cn=user,ou=ou1,dc=domain,ds=ru -s localhost:10000 -memberof | dsmod group -c -addmbr cn=user,ou=ou1,dc=domain,ds=ru

Другой метод основан на том, что каждый объект Active Directory имеет номер версии. При различии номеров версии на двух контролерах домена новым и правильным считается тот объект, у которого номер версии выше. Это и использует механизм «принудительного восстановления» (authoritative restore), когда восстановленному при помощи ntdsutil объекту присваивается номер выше и он принимается AD как новый. Для работы механизма принудительного восстановления сервер также перезагружается в DSRM.

> ntdsutil «authoritative restore» «restore object cn=user,ou=group,dc=domain,dc=ru» q q

Аналогично восстанавливается подразделение:

> ntdsutil «authoritative restore» «restore subtree ou=group,dc=domain,dc=ru» q q

Защита объектов от удаления

Начну с того, что вместе с Windows Server 2008 R2 [6] администраторы получили еще один функциональный уровень домена, и в итоге такой сервер может быть настроен в одном из четырех уровней – Windows 2000, Windows Server 2003, Windows Server 2008, Windows Server 2008 R2. Его можно указать на этапе установки при помощи dcpromo или повысить, если был выбран меньший уровень, используя меню Reise the domain (forest) functional level в Active Directory Admin Center, о котором чуть дальше. Причем возможна и обратная операция – понижение функционального уровня домена и леса, если они находятся на уровне Windows Server 2008 R2, его можно вернуть на уровень Windows Server 2008, ниже – на 2003 или 2000 – нельзя. Большинство из новых возможностей будут доступны только в том случае, если домен находится на уровне R2. Так, начиная с Windows Server 2008 в свойстве объекта появился дополнительный пункт, позволяющий его защитить от случайного удаления. Точнее, он был и раньше, но здесь его уже не приходится искать.

В Windows Server 2008 он доступен при создании подразделения (OU, Organizational Unit) и называется «Защитить объект (контейнер) от случайного удаления» (Protect object from accidental deletion). Такой флажок появляется только при создании нового OU. Для уже имеющихся OU, а также вновь создаваемых групп, компьютеров и учетных записей его можно активировать во вкладке «Объект» окна свойств (видно при активном «Вид -> Дополнительные компоненты (Advanced)»).

Установка searchFlags для нужного атрибута позволит сохранить его при удалении

В R2 нужный пункт Protect from accidental deletion имеется в свойствах отдельной учетной записи, компьютера, группы и подразделения, на самом видном месте. Достаточно установить здесь флажок и при попытке удалить объект, администратор получает предупреждение о невозможности произвести требуемую операцию. При этом нужно помнить, что флажок защищает от удаления лишь тот объект, в котором он установлен. То есть если он активирован для группы, на отдельные элементы, входящие в ее состав, эта установка никак не распространяется. То есть по-прежнему можно будет удалить любой объект внутри, если он не защищен персональным флажком. Чуть другая ситуация при удалении незащищенного OU. Если в его составе нет защищенных объектов, OU будет полностью удален. Но если такие объекты есть, то следует установить в появившемся окне флажок «Использовать элемент управления сервера «Удалить поддерево» (Use delete subtree server control). Иначе вместо удаления самого OU со всеми элементами будет фактически произведена попытка очистки OU от объектов, не имеющих защиты. Причем, как показывают эксперименты, очистка эта будет неполной, так как, столкнувшись с первым же защищенным объектом, программа прекращает работу, выдав предупреждение. Это характерно и для Windows Server 2008, и для R2 RC.

Две консоли, подключенные к AD и виртуальному LDAP-серверу

В Windows Server 2003 защитить объект от удаления можно, лишь установив в разрешениях запрет на «Удаление», «Удалить поддерево» и «Удалить все дочерние объекты» (Deny для Delete, Delete subtree, Delete All Child Objects). Такой подход не очень удобен, особенно если администрированием системы занимаются несколько человек и объекты все же нужно удалять.

Защищаем объект от случайного удаления в Windows Server 2008

Объект защищен от случайного удаления

Защищаем объект от случайного удаления в Windows Server 2008 R2

При удалении дерева нужно подтвердить удаление всех объектов

Active Directory Recycle Bin

В Windows Server 2008 R2 появилась новая функция Active Directory Recycle Bin (AD RB), автоматически активируемая, когда домен находится на уровне Windows Server 2008 R2. По своей сути она схожа с корзиной, используемой в Windows, в которую помещаются удаленные файлы, и случайно удаленный объект может быть быстро и без проблем восстановлен. Причем восстановленный из AD RB объект сразу же получает и все свои аттрибуты. По умолчанию время «жизни» удаленного объекта в AD RB составляет 180 дней, после этого переходит в состояние Recycle Bin Lifetime, теряет атрибуты и через некоторое время полностью удаляется. Изменить эти значения можно при помощи параметра msDS-deletedObjectLifetime. Если при установке AD был выбран уровень ниже R2, а затем был поднят командой:

PS C:> Set-ADForestMode –Identity domain.ru -ForestMode Windows2008R2Forest

то AD RB следует активировать отдельно. Для этого используется командлет Enable-ADOptionalFeature PowerShell:

PS C:> Enable-ADOptionalFeature –Identity ‘CN=Recycle Bin Feature,CN=Optional Features,CN=Directory Service, /

CN=Windows NT,CN=Services,CN=Configuration, DC=domain,DC=ru’ –Scope Forest –Target ‘domain.ru’

Восстановить удаленный объект теперь очень просто:

PS C:> Get-ADObject -Filter {displayName -eq «user»} -IncludeDeletedObjects | Restore-ADObject

Командлеты Get-ADObject и Restore-ADObject имеют большое количество параметров, например, позволяя найти OU, к которой принадлежала удаленная учетная запись, и затем восстановить весь OU. В документе Restore a Deleted Active Directory Object [7] все очень подробно изложено.

Заключение

Несмотря на возможности новых серверных ОС от Microsoft, резервное копирование контроллеров Active Directory должно проводиться планомерно и постоянно, без этого невозможно восстановление отдельных объектов или OU. Причем помимо Windows Server Backup следует создавать снимки при помощи ntdsutil. Процесс резервирования упрощается, а объемы данных уменьшаются, если контроллер домена не выполняет других функций.

- Джил Киркпатрик. Резервное копирование и восстановление Active Directory в Windows Server 2008 – http://technet.microsoft.com/ru-ru/magazine/cc462796.aspx.

- Статья KB944530. Error message when you try to perform a system state backup in Windows Server 2008 – http://support.microsoft.com/kb/944530.

- Утилита AdRestore – http://technet.microsoft.com/ru-ru/sysinternals/bb963906.aspx.

- Документ KB840001. How to restore deleted user accounts and their group memberships in Active Directory – http://support.microsoft.com/kb/840001.

- Документ KB237677. «Использование средства LDIFDE для импорта и экспорта объектов каталогов в Active Directory» – http://support.microsoft.com/kb/237677/ru.

- Страница, посвященная Windows Server 2008 R2 – http://www.microsoft.com/windowsserver2008/ru/ru/default.aspx.

- Документ Step 2: Restore a Deleted Active Directory Object –http://technet.microsoft.com/en-us/library/dd379509.aspx.

Мой мир

Вконтакте

Одноклассники

Google+

Прочитано:

2 670

Интересную задачу я себе подкинул. В связи с обновление домена до уровня 2008 R2, перед тем как следовать своей заметке (кстати уже не раз проделывал данную операцию), заметил, а почему я не сделал бекап контроллера домена и не проработал на стенде его восстановление в случае если что-то пошло не так. Не правильно. Все нужно резервировать и прорабатывать перед тем, как вносить какие-либо существенные изменения. Еще раз повторюсь, страховка должна иметь место быть, не стоит относится к этому легкомысленно.

И так домен контроллер поднят по заметке:

Все роли у текущего сервера на базе Windows Server 2003 R2:

C:Documents and Settingsekzorchik>netdom query fsmo

- Schema owner srv-dc.polygon.local

- Domain role owner srv-dc.polygon.local

- PDC role srv-dc.polygon.local

- RID pool manager srv-dc.polygon.local

- Infrastructure owner srv-dc.polygon.local

The command completed successfully.

Для того, чтобы сделать резервную копию мне понадобится,

либо подключить к системе еще один диск , либо использовать сетевой ресурс.

В рамках этой заметки я проведу Вас по всем шагам, но тестировать поставленную задачу перед тем как проводить на боевой буду с использование тестового окружения под VirtualBox. Я возвращаюсь к данной операционной системе потому, как еще во многих организациях не все так интересно в плане современных технологий, они как бы остались в прошлом и вот от этого прошлого нужно уходить, а перед тем как уходить нужно все задокументировать на последующие разы работы в других организациях, где мой опыт может здорово пригодиться.

Итак диск подключен, далее следующие шаги чтобы осуществить резервное копирование:

Авторизуемся на домен контроллере (name: srv-dc) под учетной записью ekzorchik (полные права над инфраструктурой, группы: Domain Admins, Enterprise Admins, Schema Admins)

Запускаем оснастку:

Start — All Programs — Accessories — System Tools — Backup либо Win+R → ntbackup.exe, далее в режиме Мастера (Backup or Restore Wizard) следуем за ним по шагам, Next, на вопрос ,что мы будем сейчас делать выбираем пункт:

- What do you want to do? Back up files and settings

- What do you want to back up? Let me choose what to back up

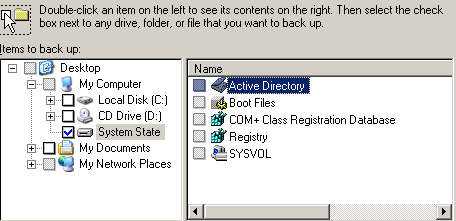

Далее из представленного нужно активировать галочкой → System State (в свою очередь это включает в себя: Active Directory, Boot Files, COM+ Class Registration Database,Registry,SYSVOL)

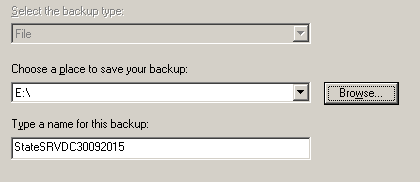

После нажимаем Next и указываем месторасположение и именование создаваемой резервной копии состояния системы:

- Choose a place to save your backup: Browse — My Computer — находим логический диск (который я ранее подключил в систему: Disk E) и указываю именование для бекапа: StateSRVDC30092015 и нажимаю Save в конечном итоге должно получиться вот так:

После нажимаем Next и оказываемся на результирующем этапе где нужно нажать Finish и запуститься процедура резервного копирования, но прежде перехожу (не обязательно) в Advanced…

- Select the type of backup: Normal

- отмечаю: Backup migrated Remote Storage data

- Select the options you want to use: Verify data after backup

- и отмечаю: Replace the existing backups (заменить существующие бекапы)

- When do you want to run the backup? Now

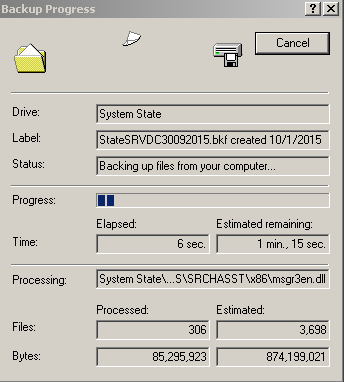

После нажимаем Finish и ожидаем завершения процесса

Полученный размер резервной копии в моем случае составил: 814Mb отлично, но вот так вот по шагам проходить и делать резервную копию как-то совсем не интересно нужно подготовить скрипт который будет делать все за меня:

C:Documents and Settingsekzorchik>cd /d c:

C:>taskkill /IM "ntbackup.exe" /F

C:>ntbackup.exe backup systemstate /v:yes /m normal /j "srv-dc system state bac

kup" /l:f /f "e:StateSRVDC.bkf"

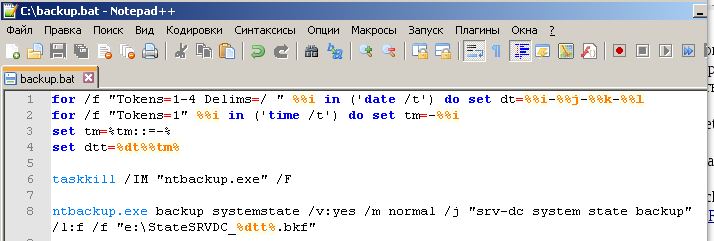

в итоге скрипт для бекапирования и создания резервной копии текущей даты получается таким:

for /f "Tokens=1-4 Delims=/ " %%i in ('date /t') do set dt=%%i-%%j-%%k-%%l

for /f "Tokens=1" %%i in ('time /t') do set tm=-%%i

set tm=%tm::=-%

set dtt=%dt%%tm%

taskkill /IM "ntbackup.exe" /F

ntbackup.exe backup systemstate /v:yes /m normal /j "srv-dc system state backup" /l:f /f "e:StateSRVDC_%dtt%.bkf"

После отработки скрипта полученный бекап именуется, как: StateSRVDC_Thu-10-01-2015-10-49.bkf — что мне и нужно.

Что есть командные ключи используемые при создании резервной копии:

| /v: Задает проверку данных после архивации | |

| /J: Имя задания, которое будет упоминаться в журнале архивации. Обычно, оно описывает диски и папки, подлежащие архивации, а также содержит дату и время архивации | |

| /L: Задает тип файла журнала: f — полный, s — сокращенный, n — журнал не создается. Вы не можете управлять именем файла журнала, который всегда создается в папке, указанной в разделе Архивация | |

| /m: Задает тип архива. Допустимые значения ключа: normal (по умолчанию), copy , differential , incremental , daily | |

| systemstate: Указывает, что должно быть выполнено резервное копирование состояния системы. При указании этого ключа возможна только обычная или копирующая архивация | |

| /HC:yes При возможности включает использование аппаратного сжатия данных | |

| /F: местонахождение куда записывать формируемый бекап (в моем случае на логический диск E:) |

Теперь данный скрипт нужно поместить в планировщик и указать интервал когда его толкать.

А так цель поставленную в начале я достиг, я разобрал шаги, как через GUI интерфейс утилиты ntbackup, как осуществить резервное копирование всего состояния так с иcпользованием командной строки. В следующей заметке я затрону самую интересную часть, а именно имея сделанную резервную копию восстановить работоспособность домен контроллера, но хватит теории, пора прощаться, до встречи с уважением автор блога — ekzorchik.

I am looking to backup my Domain Controller with Bacula. I figure for this I probably want to use Windows Backup to create a local backup of the critical data locally and then have bacula grab that bkf file (or whatever it is these days).

However the instructions from MS here dsy there is an option for critical volumes or a «Enable system recovery checkbox». However, I only see:

- System State

- Bare Metal

- The various drives in the system

I can I back up the critical AD and DNS data without backing up the entire server?

asked Aug 16, 2010 at 17:13

Kyle BrandtKyle Brandt

82.8k71 gold badges302 silver badges444 bronze badges

1

As Massimo says, you’ll need to perform a System State backup and then cover that backup with Bacula.

The standard way of performing such a backup file-level backup of the system state on prior versions of Windows was to use ntbackup to write out a BKF file with the system state and cover that file with backup.

Windows Server 2008 removes ntbackup and adds the «Windows Backup» functionality. You can do a system state backup with wbadmin start systemstatebackup -quiet -backuptarget:X:, replacing X: with a destination volume. You’ll get a folder hierarchy in that volume, «X:WindowsImageBackup», that will contain the backup set.

Beware, though— if you attempt the backup on to the «C:» volume you’ll receive a «ERROR — The location for backup is a critical volume» in a stock W2K8 install. You can send the backup to some other volume or you can set a flag to work around this «feature». Microsoft has an article describing how to override this behavior, which basically amounts to creating a REG_DWORD value named «AllowSSBToAnyVolume» set to «1» at «HKLMSYSTEMCurrentControlSetServiceswbengineSystemStateBackup».

answered Aug 16, 2010 at 18:48

Evan AndersonEvan Anderson

141k19 gold badges192 silver badges329 bronze badges

4

Historically, Active Directory backup/restore has always been associated with full system state backups; this is in my opinion a very unfortunate design choice by Microsoft, particularly pre-Windows 2008, when a system state backup could only be restored on the very same hardware where the backup was created.

So, in order to take a full AD backup on a domain controller, you’ll have to take a full system state backup, as per the article you linked; DNS data will be automatically included if your DNS zones are AD-integrated (they should). In the unlucky case in which they are not, then you should also backup the DNS zone files (which by default reside in the system directory, so are usually included anyway).

answered Aug 16, 2010 at 17:24

Компания Microsoft планирует выпустить операционную систему Windows Server 2008, свою первую крупную серверную платформу со времен Windows Server 2003, в первом квартале 2008 года. Эта серверная операционная система, появления которой с нетерпением ждут во многих крупных компаниях, предлагает целый ряд новых технических возможностей в области безопасности, управления и администрирования, разработанных для повышения надежности и гибкости работы сервера.

Кроме того, платформа Windows Server 2008 включает ряд исправлений и усовершенствований в области Active Directory. Ключевой элемент функциональных возможностей системы Windows Server 2003, Active Directory, в новой системной платформе Windows Server 2008 назван Active Directory Domain Services (AD DS, службы доменов Active Directory), что позволяет провести различие между ним и новыми компонентами системы, такими как Active Directory Certificate Services (AD CS, службы сертификатов Active Directory), Active Directory Federation Services (AD FS, службы интеграции Active Directory), Active Directory Lightweight Directory Services (AD LDS, службы упрощенного протокола доступа к каталогам Active Directory) и Active Directory Rights Management Services (AD RMS, службы управления правами доступа Active Directory).

Особое внимание привлекает новая функция безопасности AD DS – Read-Only Domain Controller (RODC, контроллер домена только для чтения), который позволяет использовать копию базы данных домена только для чтения в условиях пониженной физической или административной защиты, например, в офисах филиалов. В RODC содержатся все объекты и атрибуты AD DS, за исключением паролей для доступа к учетным записям. Поскольку изменить RODC нельзя, злоумышленник или просто неопытный пользователь не сможет произвести нежелательных изменений в базе данных домена, которые в противном случае могли бы отразиться на функционировании всех элементов AD.

Тем не менее, элементы AD DS по-прежнему уязвимы: ошибка пользователя, сбой в работе оборудования, неправильные настройки программного обеспечения могут повредить элементы AD и данные групповой политики (Group Policy). В случае повреждения или удаления этих данных может замедлиться работа приложений, понизиться производительность, могут быть утеряны важные деловые показатели. Именно поэтому необходимо существование надежного механизма восстановления данных. На исправление и восстановление объектов и атрибутов AD с помощью инструментов Windows Server 2003 обычно уходит очень много времени, при этом вероятность возникновения ошибки довольно высока.

Согласно результатам недавнего опроса , в котором участвовали более 150 предприятий, около 60% из них за последний год по меньшей мере один раз пострадали из-за проблем с AD. В зависимости от природы проблемы на ее устранение может уйти несколько часов и даже дней.

Процесс создания резервных копий данных и восстановления элементов AD в серверной операционной системе Windows Server 2008 подвергся некоторым изменениям. Разработчики Microsoft создали новый механизм создания резервных копий данных, а также приложение для просмотра сохраненных копий, но восстановление объектов AD не стало ни проще, ни быстрее. Поскольку новый метод создания резервных копий существенно отличается от прежнего и не совместим с инструментами Windows Server 2003, администраторам AD в сетях, объединяющих компьютеры с разными операционными системами Windows, придется пользоваться независимыми приложениями для создания резервных копий, что усложнит процесс обучения и непосредственного управления сетями на предприятиях.

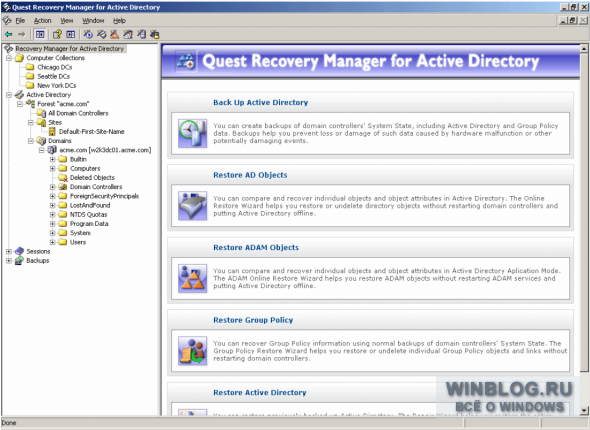

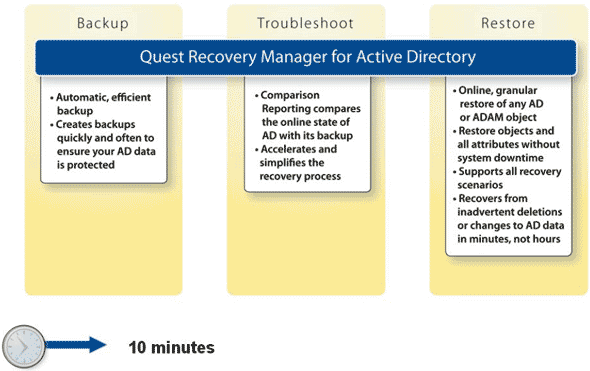

В этом документе предложен обзор новых функций Windows Server 2008, касающихся создания резервных копий и восстановления объектов AD, а также рассмотрены приложения, которые помогут предприятиям избежать излишней траты времени на восстановление элементов AD, уменьшив, таким образом, негативные последствия этого процесса для пользователей. В частности, здесь будет рассказано о приложении Quest Recovery Manager for Active Directory и принципах его работы в сочетании с новыми функциями Windows Server 2008, что позволяет сделать процесс восстановления AD значительно проще.

НОВЫЙ МЕХАНИЗМ СОЗДАНИЯ РЕЗЕРВНЫХ КОПИЙ ДАННЫХ И ВОССТАНОВЛЕНИЯ ЭЛЕМЕНТОВ ACTIVE DIRECTORY В СЕРВЕРНОЙ ОПЕРАЦИОННОЙ СИСТЕМЕ WINDOWS SERVER 2008

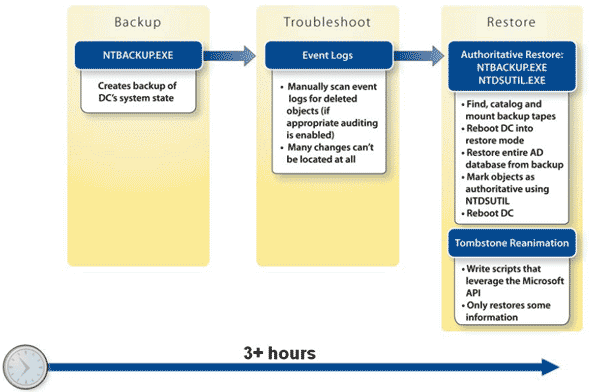

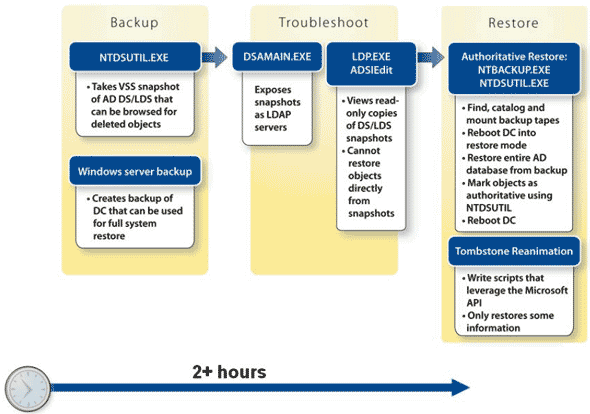

Новые функции Windows Server 2008, касающиеся создания резервных копий данных и восстановления объектов Active Directory, можно разбить на три группы: создание резервных копий данных, решение проблем и восстановление.

Создание резервных копий данных

В серверной платформе Windows Server 2008 на смену утилите NTBackup, которая используется в предыдущих версиях серверных операционных систем Microsoft, пришла утилита Windows Server Backup. В официальных документах Microsoft говорится, что Windows Server Backup представляет собой «фундаментальное решение в области создания резервных копий данных и их восстановления» [

Changes in Functionality from Windows Server 2003 with SP1 to Windows Server 2008] (2), чей «простой дизайн делает это приложение особенно удобным для небольших организаций и обычных пользователей, не являющихся специалистами в области информационных технологий» (3). Отсюда IT-специалисты могут сделать вывод: вполне возможно, что эта утилита не соответствует тем специфическим требованиям, которые к ней предъявляет среда AD на крупных предприятиях.

Утилита Windows Server Backup предлагает ряд новых возможностей. Интегрированное приложение для создания резервных копий Microsoft Management Console (MMC, консоль управления Microsoft) позволяет администраторам IT или тем, кто отвечает за создание резервных копий, производить резервное копирование данных на локальных и удаленных серверах с одного серверного компьютера с помощью единого пользовательского интерфейса. Утилита Windows Server Backup может использоваться для создания резервных копий данных таких приложений, как Microsoft SQL Server™ и Windows SharePoint® Services с помощью Volume Shadow Copy Service (VSS, служба создания точных копий разделов жесткого диска). Утилита поддерживает создание полных и инкрементных резервных копий.

Тем не менее, некоторые ограничения, существующие в Windows Server Backup, могут негативно отразиться на процессе создания резервных копий данных на предприятии в целом и данных Active Directory в частности. Утилита Windows Server Backup не совместима с приложениями для резервного копирования предыдущих версий Windows, поэтому воспользоваться копиями, созданными с помощью NTBackup, невозможно. Кроме того, Windows Server Backup, в отличие от предыдущих версий подобного программного обеспечения, предусматривает гораздо меньше возможностей резервного копирования отдельных элементов. Если учесть, что во многих организациях используется сразу несколько контроллеров домена, это может существенно усложнить процесс создания резервных копий и восстановления Active Directory. К примеру, Windows Server Backup не дает возможности создать копию данных только о состоянии системы (System State), поэтому придется создавать полную резервную копию всех разделов жесткого диска, на которых хранятся компоненты AD. В зависимости от того, где находятся база данных AD, журналы, SYSVOL, директория Windows и загрузочные файлы, может потребоваться создание резервных копий сразу нескольких разделов жесткого диска сервера. Хотя скорость работы утилиты для создания резервных копий Windows Server 2008 значительно выше, чем у предыдущих версий, такой большой объем требует дополнительного пространства для хранения, а восстановление системы с помощью этих копий происходит гораздо медленнее, поскольку администратору приходится выбирать нужные данные вручную.

Решение проблем

Серверная платформа Windows Server 2008 предлагает новое приложение под названием AD DS Snapshot Viewer (просмотр копий AD DS), которое облегчает просмотр резервных копий данных. Snapshot Viewer позволяет просматривать копии базы данных AD, созданные с помощью VSS, чтобы определить, одержат ли они нужные данные, прежде чем запускать процедуру восстановления. Для того, чтобы просматривать эти копии, предназначенные только для чтения, на контроллере домена, его необязательно запускать в режиме Directory Services Restore Mode (DSRM, режим восстановления служб директории). Система Windows Server 2003, напротив, не предусматривает возможности просмотра сразу нескольких резервных копий AD, сделанных в разное время. В такой ситуации единственный способ выяснить, каких данных недостает, — начать неофициальную процедуру восстановления, запустив AD в режиме DSRM.

Хотя Snapshot Viewer – полезная вещь, это приложение довольно неудобно в обращении. Для того, чтобы смонтировать копию и вывести ее в сеть, необходимо воспользоваться двумя утилитами на основе командной строки. Данные приходится просматривать вручную, сравнивая копию (или несколько копий) с текущей базой данных, чтобы найти изменения. В зависимости от масштабов и природы изменений этот процесс можно отнять очень много времени. Подробное описание процесса приведено в примере использования этой возможности на предприятии на странице 5.

Некоторые проблемы, связанные с использованием Snapshot Viewer, помогает решить новая бесплатная утилита AD Explorer от Sysinternals, которую можно загрузить в Интернете. AD Explorer – утилита для Windows, которая позволяет просматривать и редактировать базу данных AD напрямую. Это приложение облегчает просмотр базы данных, поиск определенных записей или атрибутов. Кроме того, с помощью AD Explorer можно делать копии базы данных и производить простое сравнение различных версий, чтобы найти изменения. Однако эти копии не могут использоваться в качестве резервных. Кроме того, эта утилита не позволяет восстанавливать поврежденные объекты.

Восстановление

Определив, какая резервная копия AD содержит нужные данные, необходимо осуществить восстановление данных, и здесь Windows Server 2008 не предлагает никаких изменений к лучшему. Как и в предыдущих версиях серверных операционных систем Windows, для проведения официальной или неофициальной процедуры восстановления необходимо запустить контролер домена в режиме DSRM или написать скрипты, которые восстанавливают удаленные объекты с помощью интерфейса Reanimate Tombstone API, не требуя выхода из сети. Некоторые утилиты, созданные еще для Windows Server 2003, используют интерфейс Reanimate Tombstone API для восстановления удаленных объектов как в Windows Server 2003, так и в Windows Server 2008. Например, утилиты AD Restore от Sysinternal и Object Restore for Active Directory от Quest используют интерфейс Reanimate Tombstone API для восстановления обязательных атрибутов – имени объекта, идентификатора безопасности (Security Identifier, SID), глобально уникального идентификатора (Globally Unique Identifier, GUID) и родительского контейнера. К сожалению, эти утилиты восстанавливают только те данные, которые содержатся в кратких сведениях об объекте, где приведены далеко не все атрибуты. После восстановления удаленного объекта придется тщательно восстанавливать его атрибуты, принадлежность к группам и обратные ссылки, поскольку Windows Server 2008 не предусматривает возможности восстановления атрибутов объекта из резервной копии данных AD.

ПРИМЕР: СОЗДАНИЕ РЕЗЕРВНОЙ КОПИИ ДАННЫХ И ВОССТАНОВЛЕНИЕ ОБЪЕКТОВ ACTIVE DIRECTORY НА ПРЕДПРИЯТИИ С ПОМОЩЬЮ ИНСТРУМЕНТОВ WINDOWS SERVER 2008

Сейчас конец 2008 года. Компания среднего бизнеса, производящая потребительские товары для рынка с широким географическим охватом, использует элементы AD для управления доступом к целому ряду приложений, от Microsoft Exchange до SQL Server, SAP All-in-One, а также вики-сайтов поддержки потребителей. Недавно на нескольких компьютерах компании была установлена серверная платформа Windows Server 2008, и сейчас IT-администраторы компании изучают изменения и новые возможности этой версии серверной операционной системы Microsoft. В это время компания получает уведомление о том, что вскоре должна состояться реорганизация, которая предусматривает также интеграцию в структуру компании недавно приобретенного филиала.

После реорганизации

Реорганизация завершилась на прошлой неделе. Похоже, интеграция прошла успешно. Сотрудникам отдела информационных технологий пришлось переместить сотни пользовательских учетных записей AD и убедиться в том, что изменения зафиксированы на всех контроллерах домена, которых у компании несколько десятков. При этом IT-специалисты обновили некоторые объекты групповой политики (Group Policy Object, GPO), чтобы обеспечить согласованность данных в рамках всей организации. До сих пор все шло нормально. В понедельник дел было несколько больше, чем обычно, но не слишком, особенно если учесть масштабы проделанных работ.

Звонки в службу поддержки отдела IT начались во вторник утром, когда новая смена сотрудников объединенного удаленного центра обслуживания клиентов приступила к работе после выходных. Некоторые сотрудники центра сообщали, что не могут войти в систему. Поскольку эта смена еще не работала с системой после реорганизации, системные администраторы сразу же предположили, что в результате изменений в данные AD закралась ошибка.

На тех контроллерах домена компании, на которых установлена серверная платформа Windows Server 2008, запущено приложение, которое делает копию данных AD каждые шесть часов по расписанию. Первым делом необходимо было выяснить, когда произошли изменения, затронувшие эту группу пользователей. Просмотрев журнал изменений оператора, который компания ведет как раз для таких случаев, IT-специалисты вскоре сузили временной период, в который произошли нежелательные изменения, до времени между полуднем и пятью часами вечера пятницы. С помощью AD DS Snapshot Viewer небольшая группа администраторов принялась изучать изменения, коснувшиеся отдельных лиц, подразделений организации (Organizational Units, OU) и объектов групповой политики (GPO), опираясь на две резервных копии данных, сделанных в этот отрезок времени.

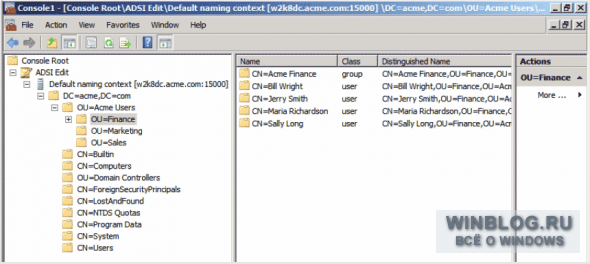

Рисунок 1 – Обнаружение и монтаж копии с помощью NTDSUTIL

Рисунок 2 – Представление смонтированной копии в виде сервера LDAP для просмотра

Проблема была обнаружена очень быстро, но на ее исправление ушло много времени. Данные тех пользователей, которые не могли войти в систему, не были представлены в AD. Администраторам пришлось смонтировать две резервных копии данных, сделанных в пятницу, и найти в них имена всех пострадавших пользователей с помощью AD DS Snapshot Viewer, чтобы убедиться, что данные о них есть в этой копии данных. Видимо, в процессе изменений, связанных с реорганизацией, путаница, возникшая из-за похожих названий учетных записей пользователей, привела к удалению некоторых из них. Те учетные записи, которые должны были быть перемещены, были вместо этого удалены. После того, как имена пользователей были подтверждены (чтобы избежать случайного восстановления ненужных учетных записей), сотрудники отдела ИТ начали восстановление.

Рисунок 3 — AD DS Snapshot Viewer; просмотр открытой копии с помощью ADSI Edit (Нажмите, чтобы увеличить)

Первым делом нужно было запустить контроллер домена в режиме восстановления. Пока он был отключен, запросы на вход в систему выполняли другие контроллеры домена. Затем администраторы восстановили систему из резервной копии, содержавшей данные об удаленных учетных записях, не перезагружая контроллер и не синхронизируя его с онлайн-версией.

Восстановление объектов в Windows Server 2008 осуществляется точно так же, как и в Windows Server 2003. Используя программу ntdsutil и команду «authoritative restore», IT-специалисты отметили каждую удаленную учетную запись как действующую с помощью команды «restore object ‘отмеченное название’». Только на ввод этой команды для каждой учетной записи ушло больше часа. Проделав эту операцию, администраторы перезагрузили контроллер домена. Затем были произведены все необходимые перемещения и изменения. После этого была запущена репликация изменения на все связанные контроллеры.

На все эти исправления ушел целый день, а пока администраторы решали проблему, в центре поддержки клиентов не хватало сотрудников, поскольку многие из них не могли войти в систему. Но ситуация могла бы быть и серьезней – если бы удаленные учетные записи принадлежали руководителю компании, находящемуся в деловой поездке, торговому представителю, у которого на этот день была назначена важная встреча, или сотрудникам подразделений по распространению и логистике.

ПРИЛОЖЕНИЕ QUEST RECOVERY MANAGER ДЛЯ ACTIVE DIRECTORY

Приложение Quest Recovery Manager for Active Directory обладает интуитивным интерфейсом и позволяет эффективно создавать резервные копии данных, решать проблемы и восстанавливать объекты AD на любых контроллерах домена вне зависимости от того, какая версия Windows на них установлена. Это приложение идеально подходит компаниям среднего бизнеса и крупным предприятиям, которые используют элементы AD для управления пользовательским доступом к деловым приложениям. Приложение Recovery Manager представляет собой единое решение для самых разных задач и позволяет сократить время и средства, затрачиваемые на обучение управлению различными процессами создания резервных копий и восстановления объектов AD. Поскольку это приложение позволяет создавать резервные копии данных и осуществлять восстановление удаленных контроллеров домена, это существенно сокращает время и издержки на администрирование удаленных сайтов. К тому же, использование удобных мастеров настройки приложения позволяет быстро настроить параметры создания резервных копий и коррекции ошибок. Кроме того, пользование мастерами настройки снимает необходимость вручную вводить цепочки команд в интерфейсе командной строки, что зачастую приводит к ошибкам.

Создание резервной копии данных

Приложение Recovery Manager обладает простым интерфейсом Мастера создания резервных копий (Backup Wizard), который поддерживает все версии Windows AD, от 2000 до 20084. В отличие от утилиты Windows Server Backup, приложение Recovery Manager позволяет создавать резервные копии только данных о состоянии системы (System State), не затрачивая лишнего времени и пространства на создание копии целого раздела жесткого диска сервера. Резервные копии можно хранить в одном месте, в нескольких или на самих контроллерах домена.

Рисунок 4 – Приложение Quest Recovery Manager for Active Directory (Нажмите, чтобы увеличить)

Решение проблем

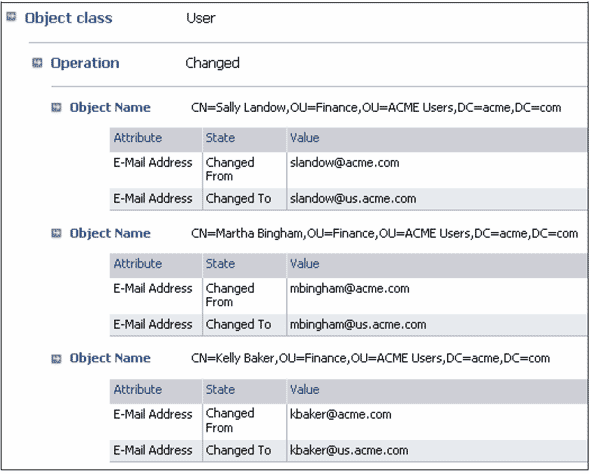

Обычно поиск причины, вызвавшей сбой в работе системы, — утомительное занятие. Приложение Recovery Manger позволяет с легкостью выбрать из списка одну из резервных копий для просмотра, при этом загружаются резервные копии быстро, поскольку они постоянно находятся в сети. Инструмент сравнения Recovery Manager осуществляет автоматическое сравнение текущего состояния AD с выбранной резервной копией, выделяя изменения (см. рис. 5), причем выводит не только сведения о том, какие учетные записи и группы были изменены, но и подробные данные о том, какие атрибуты подверглись изменениям.

Рисунок 5 – Инструмент сравнения приложения Recovery Manager выделяет все измененные и удаленные объекты, облегчая решение проблем

Восстановление

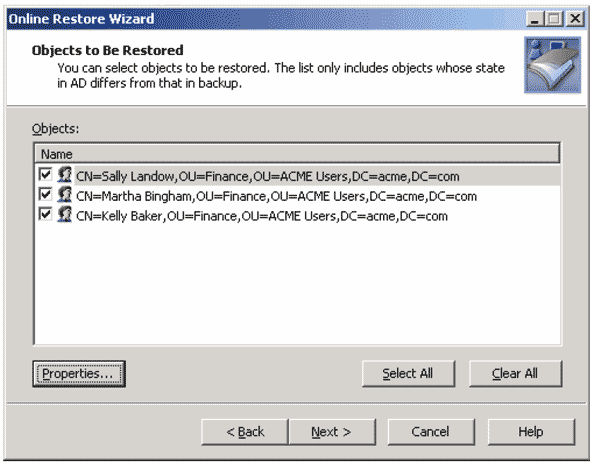

Приложение Recovery Manager позволяет восстанавливать отдельные группы данных AD DS, не выходя из сети. Мастер онлайн-восстановления предлагает ряд последовательных шагов по восстановлению данных о состоянии системы (System State) и групповой политике (Group Policy). Восстановить можно как весь домен, так и подразделение организации (OU), объекты групповой политики (GPO), учетные записи отдельных пользователей или индивидуальные атрибуты – все это одним нажатием кнопки мыши, не вызывая при этом вынужденного простоя системы (см. рис. 6). Восстановление системы в режиме онлайн сводит к минимуму негативные последствия для пользователей, поскольку не требует перезапуска контроллеров домена.

Рисунок 6 – Быстрое восстановление объектов с помощью мастера онлайн-восстановления приложения Recovery Manager

СРАВНИТЕЛЬНЫЙ АНАЛИЗ: СОЗДАНИЕ РЕЗЕРВНОЙ КОПИИ ДАННЫХ И ВОССТАНОВЛЕНИЕ ОБЪЕКТОВ AD НА ПРЕДПРИЯТИИ

В приведенных ниже таблицах сравниваются методы создания резервной копии данных, решения проблем и восстановления объектов с помощью инструментов Windows Server 2003, Windows Server 2008 и приложения Quest Recovery Manager for Active Directory.

Инструменты Windows Server 2003

Инструменты Windows Server 2008

Приложение Quest Recovery Manager for Active Directory

ЗАКЛЮЧЕНИЕ

Хотя новая серверная платформа Windows Server 2008 предлагает ряд улучшений, механизмы создания резервных копий данных и восстановления объектов AD DS существенно не изменились. Новые инструменты несколько облегчают осуществление некоторых процедур, но не приводят к существенному сокращению времени вынужденного простоя системы при восстановлении удаленных или измененных объектов AD.

Приложение Quest Recovery Manager for Active Directory разработано для крупных предприятий и организаций малого бизнеса, которые нуждаются в надежных и эффективных способах быстрого восстановления объектов AD, пострадавших из-за неправильной настройки, вредоносного программного обеспечения, действий злоумышленников, проблем с оборудованием и других серьезных неполадок с AD. Приложение Recovery Manager идеально подходит тем предприятиям, на которых используются различные версии серверных платформ Windows Server, а также для тех компаний, компьютерные сети которых имеют широкий географический охват и, как следствие, нуждаются в централизованном администрировании резервного копирования и восстановления AD. Тысячи предприятий полагаются на приложение Quest Recovery Manager for Active Directory, которое позволяет им избежать простоя системы из-за повседневных проблем AD, связанных со сбоями в функционировании программного обеспечения и ошибками пользователей.

Недавно корпорация Microsoft второй раз за последние четыре года присудила компании Quest Software звание «Лучшего партнера – независимого мирового поставщика программного обеспечения (ISV) – 2007». Компания Quest обеспечивает поддержку продуктам для предприятий, разработанным Microsoft, с 1993 года. Сегодня компания Quest занимает второе после компании Microsoft место по количеству сотрудников, занятых в разработке продуктов AD. Почти семь тысяч компаний полагаются на программное обеспечение Quest в том, что касается управления более чем 45 миллионами учетных записей пользователей на основе AD.

ДОПОЛНИТЕЛЬНАЯ ИНФОРМАЦИЯ

Recovery Manager for Active Directory

Официальный сайт программы:

http://www.quest.com

Информация о программе: http://www.quest.com/events/listdetails.aspx

Обзор программы: http://www.quest.com/recovery_manager_for_…directory/demo/

Автор: Shawn Barker

Copyright:

Quest Software, Inc.

Источник: whitepapers.silicon.com

Копирование и использование материалов русской версии статьи разрешается только в случае указания явной гиперссылки на веб-сайт winblog.ru, как на источник получения информации.

Оцените статью: Голосов

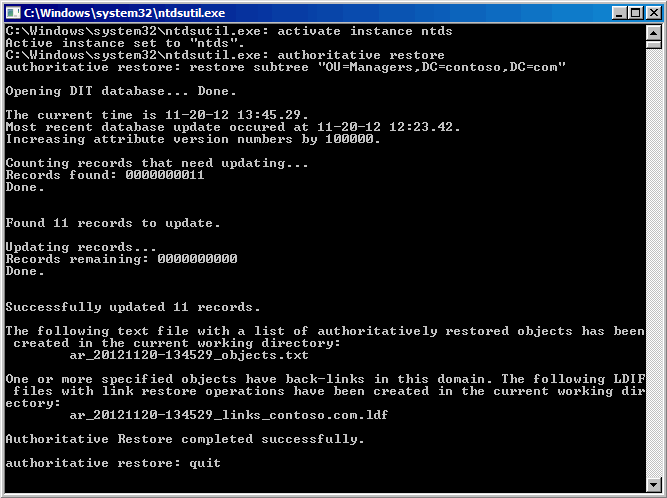

Этой статьей я завершаю тему восстановления данных в Active Directory. Напоследок я приберег самый тяжелый вариант — авторитативное восстановление Active Directory из резервной копии. Авторитативное восстановление (англ. Authoritative restore) — процесс достаточно сложный и долгий, могущий привести к различным неприятным последствиям, поэтому применять его стоит очень аккуратно. Однако ситуации бывают разные, поэтому все, кто работает с Active Directory, должны знать об этом способе восстановления и уметь им пользоваться.

Вот что представляет из себя авторитативное восстановление:

1) Контроллер домена загружается в режиме Directory Services Restore Mode (DSRM). В этом режиме служба AD не запускается, а база данных переводится в автономный режим;

2) База данных AD восстанавливается из резервной копии;

3) Восстанавливаемые объекты помечаются как авторитативные с помощью утилиты Ntdsutil;

4) Контроллер домена загружается в нормальном режиме.

Это если коротко. Более подробно рассмотрим процесс авторитативного восстановления на примере восстановления удаленной организационной единицы. Все действия будут проводится на Windows Server 2008 R2 с использованием встроенных средств, уровень леса Server 2008 R2.

Для авторитативного восстановления Active Directory нам потребуется резервная копия состояния системы (System State). System State включает в себя:

• Файл ntds.dit – база данных Active Directory;

• Системный реестр контроллера домена;

• База данных Certification Authority (служб сертификации);

• Системный том SYSVOL, хранящий сценарии входа в систему и групповые политики домена;

• Системные файлы, необходимые для загрузки операционной системы;

• База данных регистрации классов COM+, которая содержит информацию о приложениях COM+ ;

• Сведения Cluster Services (служб кластеров), если данный сервер является компонентом кластера.

Для создания резервной копии я воспользуюсь встроенной в Windows Server 2008 программой для резервного копирования Wbadmin. Открываем командную консоль и создаем бэкап System State на диске E следующей командой:

wbadmin start systemstatebackup -backupTarget:E:

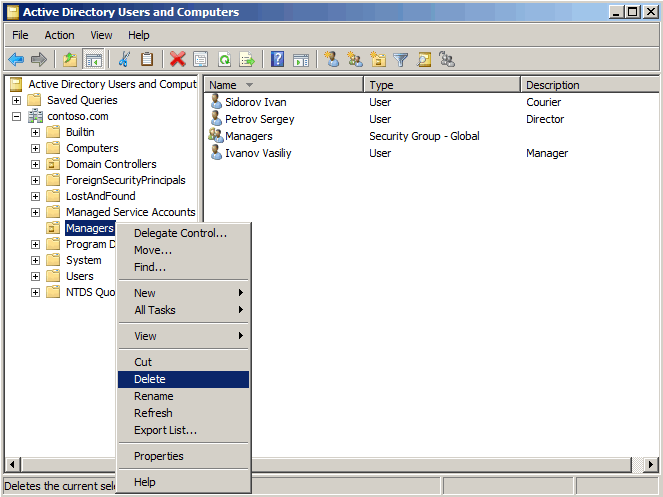

Создав резервную копию, открываем оснастку Active Directory Users and Computers (ADUC) и, совершенно случайно 🙂 удаляем подразделение Managers со всем содержимым.

Кстати, в отличие от других объектов (учетных записей пользователей, компьютеров и групп) у контейнеров предусмотрена защита от случайного удаления. Поэтому, прежде чем удалять объект, в оснастке ADUC в меню View включаем пункт Advanced Features. Затем открываем свойства объекта и на вкладке Object снимаем галку с чек-бокса «Protect object from accidental deletion».

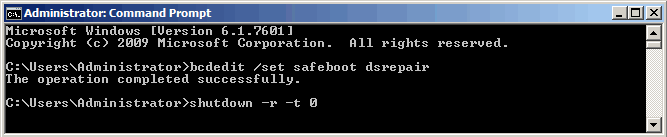

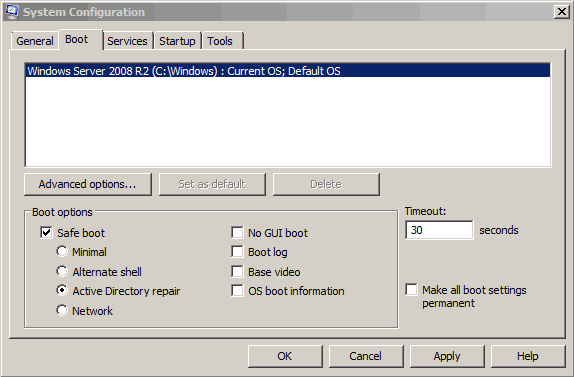

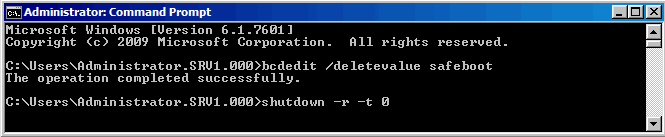

Теперь мы должны перезагрузить контроллер домена в режиме восстановления Directory Services Restore Mode. Если в Windows Server 2003 для этого достаточно было нажать клавишу F8 при загрузке, то в Server 2008 необходимо внести изменения в загрузочное меню. Сделать это можно двумя способами.

Из командной строки, запущенной с правами администратора, введя команду:

bcdedit /set safeboot dsrepair

И перезагрузить сервер:

shutdown -r -t 0

Либо нажать Win+R и в строке выполнить (Run) ввести msconfig. Откроется оснастка System Configuration. В ней на вкладке Boot в поле «Boot options» надо отметить режим Safe boot, установить переключатель на Active Directory repair и нажать OK. И затем перезагрузиться.

После перезагрузки контроллер будет загружен в режиме восстановления. Имейте в виду, в этом режиме зайти на него можно только под локальной учетной записью DSRM администратора. Поэтому нужно напрячь память и вспомнить пароль, который вводился при установке ОС.

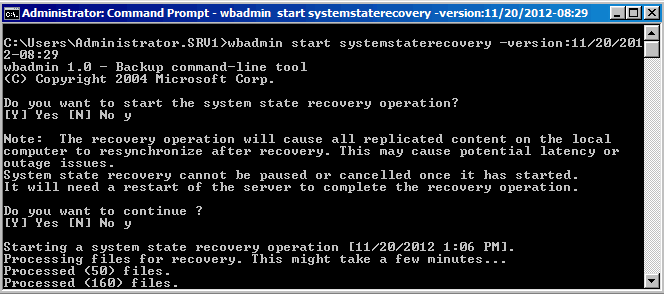

Приступим к восстановлению. Опять задействуем Wbadmin и восстановим созданный ранее System State командой:

wbadmin start systemstaterecovery -version:11/20/2012-08:29

Восстановление может занять довольно много времени, по окончании которого будет выдан запрос на перезагрузку. Не будем с этим торопиться. Для проведения авторитативного восстановления нам еще нужно пометить восстанавливаемый объект как авторитативный.

Немного теории

У каждого объекта Active Directory существует свойство USN (Update Sequence Numbers), или номер последовательного восстановления. При каждом изменении объекта в Active Directory к его значению USN прибавляется 1. Таким образом Active Directory определяет актуальность информации об объекте, т.е. чем больше USN, тем объект актуальнее.

Каждый контроллер домена имеет свой собственный USN, отличный от других. При репликации контроллеры обмениваются значениями USN и каждый запоминает значение USN партнера по репликации, чтобы после оповещения об изменениях партнер забрал произведенные изменения. Таким образом объект с более низким USN будет при репликации перезаписан объектом с более высоким USN.

Так вот, авторитативное восстановление объекта заключается в том, что значение его USN принудительно увеличивается на 100000. Это делает объект авторитативным, и при последующей репликации он будет сохранен.

На самом деле механизм репликации гораздо сложнее, но для понимания процесса этого хватит.

Чтобы пометить объект как авторитативный:

• В меню Start -> Run набираем ntdsutil и жмем ENTER;

• В строке ntdsutil набираем activate instance ntds и жмем ENTER;

• В строке ntdsutil набираем authoritative restore и жмем ENTER.

Теперь мы находимся в приглашении командной строки утилиты Ntdsutil для авторитативного восстановления. Синтаксис команд следующий:

restore object <DistinguishedName> — помечает одиночный объект (компьютер, пользователя или группу) как авторитативный для репликации;

restore subtree <DistinguishedName> — помечает поддерево (напр. подразделение (OU) со всем содержимым) как авторитативный объект;

restore database — помечает всю базу данных Active Directory как авторитативную. Это приведет к перезаписи содержимого базы данных Active Directory на всех контроллерах домена;

-verinc <increment> — параметр, который позволяет вручную задавать USN. По умолчанию при авторитативном восстановлении USN данных увеличивается на 100000. Параметр verinc оказывается полезен, если выполняется авторитетное восстановление данных поверх других авторитетно восстановленных данных, то есть значение USN должно быть увеличено больше, чем на 100000.

Пометим для восстановления подразделение Managers:

restore subtree ″OU=Managers,DC=contoso,DC=com″

Дело практически сделано. Теперь остается загрузить контроллер в нормальном режиме и дождаться репликации. Не забудьте отключить безопасную загрузку, сделать это можно командой bcdedit /deletevalue safeboot или из оснастки System Configuration.

На этом процесс авторитативного восстановления можно считать законченным. Для ускорения репликации можно выполнить команду repadmin /syncall.

Некоторые моменты, с которыми можно столкнуться при авторитативном восстановлении.

1) При авторитативном восстановлении может пропасть членство в группах. На этот случай Ntdsutil создает в процессе специальный ldf-файл примерно такого вида ar_20121120-134529_links_contoso.com.ldf. Для восстановления членства в группах надо запустить команду ldifde -i -k -f <FileName>;

2) И наоборот, возможно восстановление членства пользователей в группах, из которых они были удалены;

3) При наличии в организации Exchange 2003 при авторитативном восстановлении у пользователей могут создасться новые пустые почтовые ящики, подключенные к First Storage Group на First Mailbox Store. Подробнее здесь;

4) И еще, нельзя восстанавливать AD из архива, который старше чем время жизни объектов-захоронений. Это чревато возникновением USN Rollback (откат USN), в результате чего может быть полностью заблокирована репликация в домене.