- Remove From My Forums

-

Общие обсуждения

-

Добрый день, коллеги, помогите разобраться.

Ситуация следующая: есть EXE или PS1 , вцель которых установить соедининие с другим компьютером в сети (New-Object System.Net.Sockets.TCPClient -ArgumentList «$server»,»$portToCheck»)

Итак при попытке дернуть EXE или PS1 удаленно получаю :

event ID: 5157, 5152

The Windows Filtering Platform has blocked a connection.

Application Name: deviceharddiskvolume2scriptssocket.exe

порывшись в нете я нашел описание как это работает и что блокирует конкретно фильтр из ALE WFP,( https://msdn.microsoft.com/en-us/library/bb613463(v=vs.85).aspx ) но как настроить так что б данные пакеты от этого приложения (или скрипта) не блокировались

— я так и не понял.-

Изменен тип

16 августа 2016 г. 7:01

Отсутствие активности

-

Изменен тип

Windows 11, the latest version of this series from Microsoft, is considered the most advanced and user-centric. However, error detection remains as frequent, if not more frequent, than in the previous version. In this article, we will look at that Windows filtering platform blocked problem with connection.

The error occurs when certain packets or connections are blocked by the underlying filtering mechanism. While the problem may seem daunting to most users, the solutions are fairly straightforward and are listed in the following sections.

For those facing the error in Windows 11, it is likely that the update was not successful and there is some error in Windows Firewall.

But before we get into the fixes, you need to understand the role of the Windows Filtering Platform and its core functionality.

How does the Windows Filtering Platform help developers?

The Windows Filtering Platform, set of system services, and APIs (Application Programming Interface) enable developers to create network filtering applications. It was first introduced in Windows Vista and has been part of the Windows ecosystem ever since.

It can also be used to build independent firewalls, antivirus and other network applications. This allows the application to access and modify the packages while they are being processed.

The three main features of the Windows Filtering Platform are:

- Basic engine filter

- Generic Filter Engine

- Callout modules

Now that you are familiar enough with the concept, let’s move on to the most efficient fixes for Windows filtering platform that blocked problem with connection in Windows 11.

How can I fix the connection error blocked by the Windows Filtering Platform in Windows 11?

1. Disable your firewall.

- Press Windows+, Sto open the menu Search … Enter Windows Defender Firewall into the text box at the top and click the corresponding search result that appears.

- Then press Turn Windows Defender Firewall on or off in the parameter list on the left.

- Check the boxes for Disable Windows Defender Firewall (not recommended) how in private network settings, so and Settings public network And click the OK below to save your changes.

After making the changes, restart the system and check if has the Windows filtering platform blocked problem with connection, fixed in Windows 11. If not, skip to the fix below.

2. Run the DISM tool.

- Press Windows+, Sto open the menu Search … Enter Windows Terminal into the text box at the top, right-click the relevant search result and select Release on behalf of administrator in the context menu.

- Press Yes in a pop-up window UAC (User Account Control) .

- Click the down arrow at the top and select Command line from the parameter list. Alternatively, you can press Ctrl+ Shift+, 2to start it command line in a new tab in Windows Terminal .

- Then paste the following command and press, Enterto execute it:

DISM/Online /Cleanup-image /Scanhealth

- Finally, run the following command:

DISM/Online /Cleanup-image /Restorehealth

3. Perform a quick SFC scan.

- Press Windows+, Rto run the command » Run « … Enter wt into the text box, press and hold the keys Ctrl+ Shiftand then either press OK or press, Enterto start it windows terminal with increased privileges .

- Press Yes в answer to request UAC (User Account Control) .

- Click the down arrow and select Command line in the menu that appears.

- Then type / paste the following command and click, Enterto start scanning SFC :

sfc /scannow

An SFC (System File Checker) scan is used to identify corrupted system files and, if found, replaces them with a cached copy stored on the system. So, if corrupted system files are the reason why Windows filtering platform blocked problem with connection on Windows 11, running an SFC scan should fix this.

After executing the command, wait for the scan to complete, then restart your computer and check if the problem is resolved.

4. Restart Windows Security Center.

- Press Windows+, Rto run the command » Run « … Enter services.msc in the text box and either click » OK», or press, Enterto run the application » Services « .

- Find and double click the service firewall Windows Defender .

- Make sure in service status indicated » Working» .

- If not, click the » Start «in section » Service status «, to start the service.

- Then press Windows +, Sto open the search menu. Enter Windows Terminal into the text box, right-click the corresponding search result that appears and select Release on behalf of administrator from the context menu.

- Press Yes in the emerging UAC (User Account Control) prompt .

- Then run the following command and restart your computer:

reg add "HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindows Defender" /v "DisableAntiSpyware" /d 1 /t REG_DWORD /f

- After restarting your computer, paste the following command and click Enter:

reg add "HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindows Defender" /v "DisableAntiSpyware" /d 0 /t REG_DWORD /f

After that, restart your computer again and check if has the Windows filtering platform blocked problem with connection in Windows 11.

5. Disable your antivirus.

- Press Windows+, Sto open the menu Search … Enter Windows security into the text box at the top, and then click the corresponding search result that appears.

- Click the Protection from viruses and threats .

- Click » Settings Management «in section » Virus and threat protection settings ”.

- Then press the switch in the section Protection в real time, to disable the antivirus.

- Finally press Yes в the UAC (User Account Control) prompt that appears .

Antivirus is often known to conflict with network settings and lead to many errors. This usually happens with third-party antiviruses, but Windows built-in security is sometimes at fault as well.

Hence, if the above fixes did not work, you can try disabling your antivirus and check if Has the Windows filtering platform blocked problem with connection, fixed in Windows 11.

If the error persists, uninstall the third-party antivirus app and check if that changes the situation.

6. Create a new local account.

In many cases, it was the damage to the user account that caused Windows filtering platform blocked problem with connection… If this is the case and the above methods fixed it, you can create a new local account on your Windows 11 PC.

While there is a lot of controversy about whether you should use a Microsoft account or a local account, the latter should be the best choice here as it is not tied to any servers and can be used independently on the device.

After creating a new local account, the error should no longer appear in event viewer.

Which is better, Windows 11 or Windows 10?

After Windows 11 finally launched, most of them were only too happy to get their hands on the latest version. But many users are skeptical about the upgrade due to various factors.

The main reason is that they are used to Windows 10 and it will take a while to get familiar with the new OS. But that’s not a compelling enough reason, as Windows 11 offers a slightly better user experience as well as many other features and security enhancements designed to improve your experience.

That’s all there is to it Windows filtering platform that blocked problem with connection in Windows 11 along with the most appropriate fixes for it.

In case the above methods do not eliminate that Windows filtering platform blocked mistake package, you can either perform a system restore or reset Windows 11 to factory settings.

Tell us which fix worked and your thoughts on the debate between Windows 11 and Windows 10 in general in the comments section below.

5152 (F): платформа фильтрации Windows заблокировала пакет. 5152(F): The Windows Filtering Platform blocked a packet.

Относится к: Applies to

- Windows 10; Windows 10

- Windows Server2016 Windows Server 2016

Описание события: Event Description:

Это событие генерируется, когда платформа фильтрации Windows заблокировала сетевой пакет. This event generates when Windows Filtering Platform has blocked a network packet.

Это событие генерируется для каждого полученного сетевого пакета. This event is generated for every received network packet.

Note Примечание Рекомендации можно найти в статье рекомендации по мониторингу безопасности для этого события. Note For recommendations, see Security Monitoring Recommendations for this event.

XML-код события: Event XML:

Обязательные роли сервера: Ничего. Required Server Roles: None.

Минимальная версия ОС: Windows Server 2008, Windows Vista. Minimum OS Version: Windows Server 2008, Windows Vista.

Версии событий: до. Event Versions: 0.

Описания полей: Field Descriptions:

Сведения о приложении: Application Information:

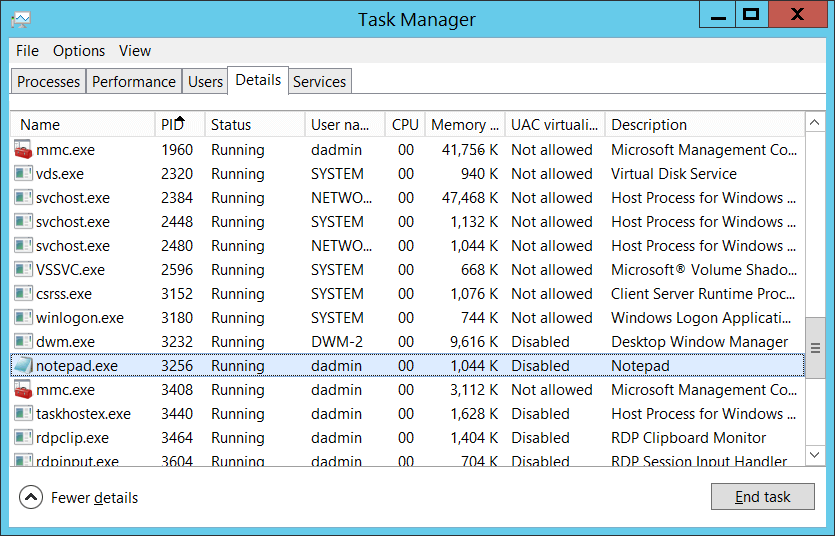

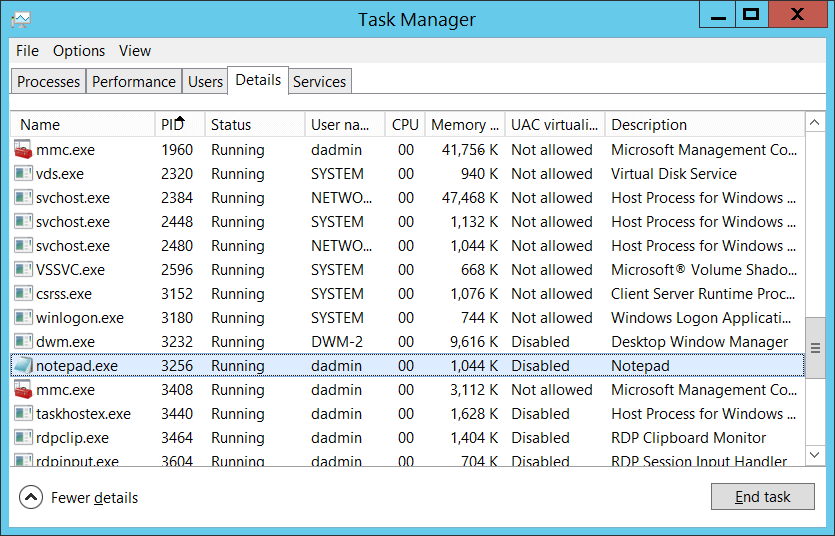

Process ID [тип = указатель ]: ШЕСТНАДЦАТЕРИЧный идентификатор процесса, на который был отправлен заблокированный сетевой пакет. Process ID [Type = Pointer]: hexadecimal Process ID of the process to which blocked network packet was sent. Идентификатор процесса (PID) — это число, используемое операционной системой для уникальной идентификации активного процесса. Process ID (PID) is a number used by the operating system to uniquely identify an active process. Чтобы просмотреть PID для определенного процесса, например с помощью диспетчера задач (вкладка «сведения», столбец PID), выполните указанные ниже действия. To see the PID for a specific process you can, for example, use Task Manager (Details tab, PID column):

Если преобразовать шестнадцатеричное значение в десятичное, его можно сравнить с значениями в диспетчере задач. If you convert the hexadecimal value to decimal, you can compare it to the values in Task Manager.

Вы также можете сопоставить этот идентификатор процесса с ИДЕНТИФИКАТОРом процесса в других событиях, например «4688: создан новый процесс» InformationNew Process ID процесса. You can also correlate this process ID with a process ID in other events, for example, “4688: A new process has been created” Process InformationNew Process ID.

Имя приложения [тип = UnicodeString ]: полный путь и имя исполняемого файла для процесса. Application Name [Type = UnicodeString]: full path and the name of the executable for the process.

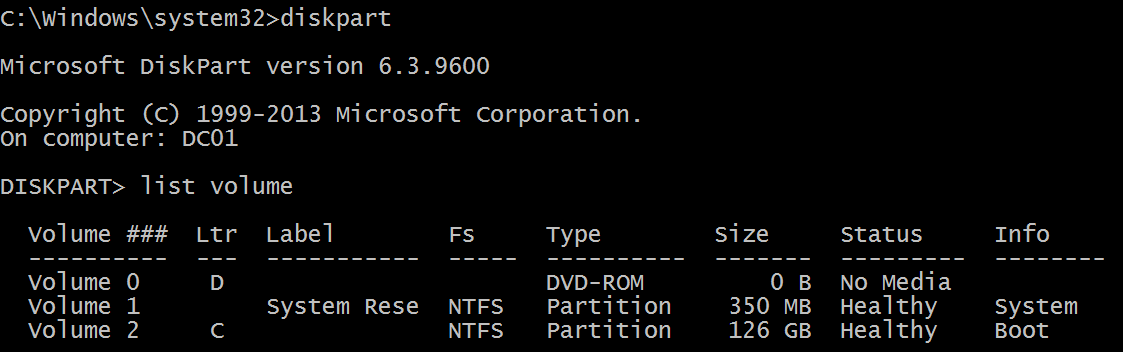

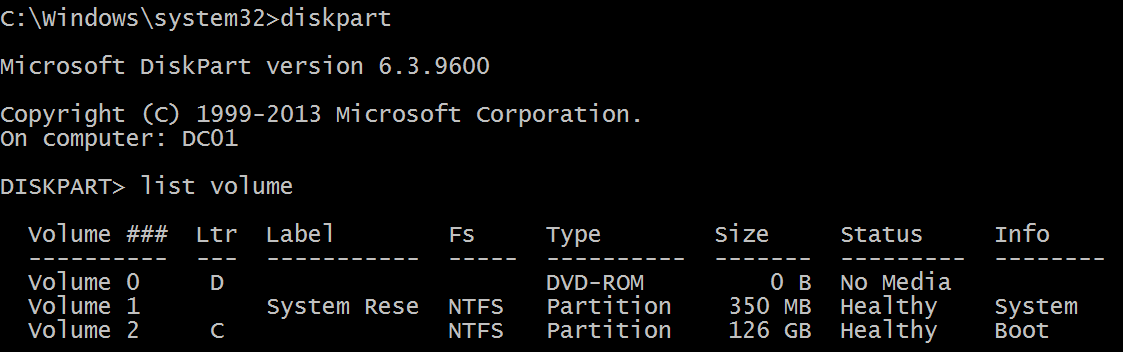

Логический диск отображается в формате deviceharddiskvolume #. Logical disk is displayed in format deviceharddiskvolume#. С помощью средства DiskPart вы можете получать номера всех локальных томов. You can get all local volume numbers by using diskpart utility. Для получения номеров тома с помощью DiskPart используется команда «List Volume»: The command to get volume numbers using diskpart is “list volume”:

Сведения о сети: Network Information:

Направление [тип = UnicodeString ]: направление заблокированного подключения. Direction [Type = UnicodeString]: direction of blocked connection.

Входящее – для входящих подключений. Inbound – for inbound connections.

Исходящие — для несвязанных подключений. Outbound – for unbound connections.

Исходный адрес [тип = UnicodeString ]: локальный IP-адрес, на который приложение получало пакет. Source Address [Type = UnicodeString]: local IP address on which application received the packet.

IPv4-адрес IPv4 Address

IPv6-адрес IPv6 Address

::-все IP-адреса в формате IPv6 :: — all IP addresses in IPv6 format

0.0.0.0 — все IP-адреса в формате IPv4 0.0.0.0 — all IP addresses in IPv4 format

127.0.0.1. 1-localhost 127.0.0.1 , ::1 — localhost

Исходный порт [тип = UnicodeString ]: номер порта, для которого приложение получило пакет. Source Port [Type = UnicodeString]: port number on which application received the packet.

Адрес назначения [Type = UnicodeString ]: IP-адрес, с которого был получен или инициирован пакет. Destination Address [Type = UnicodeString]: IP address from which packet was received or initiated.

IPv4-адрес IPv4 Address

IPv6-адрес IPv6 Address

::-все IP-адреса в формате IPv6 :: — all IP addresses in IPv6 format

0.0.0.0 — все IP-адреса в формате IPv4 0.0.0.0 — all IP addresses in IPv4 format

127.0.0.1. 1-localhost 127.0.0.1 , ::1 — localhost

Порт назначения [Type = UnicodeString ]: номер порта, который использовался на удаленном компьютере для отправки пакета. Destination Port [Type = UnicodeString]: port number which was used from remote machine to send the packet.

Protocol [тип = UInt32 ]: число использованных протоколов. Protocol [Type = UInt32]: number of protocol which was used.

| Обслуживание Service | Номер протокола Protocol Number |

|---|---|

| Протокол управляющих сообщений в Интернете (ICMP) Internet Control Message Protocol (ICMP) | 1,1 1 |

| Протокол управления передачей данных (TCP) Transmission Control Protocol (TCP) | 152 6 |

| UDP (User Datagram Protocol) User Datagram Protocol (UDP) | 18 17 |

| Общая Инкапсуляция маршрутизации (PPTP-данные по GRE) General Routing Encapsulation (PPTP data over GRE) | 47 47 |

| Заголовок Authentication (AH) IPSec Authentication Header (AH) IPSec | 51 51 |

| IPSec (ESP) (полезные данные безопасности) Encapsulation Security Payload (ESP) IPSec | 50 50 |

| Протокол для внешней шлюза (EGP) Exterior Gateway Protocol (EGP) | No8 8 |

| Протокол шлюза (GGP) Gateway-Gateway Protocol (GGP) | Трехконтактный 3 |

| Протокол наблюдения за узлом (HMP) Host Monitoring Protocol (HMP) | средняя 20 |

| Протокол IGMP (Internet Group Management Protocol) Internet Group Management Protocol (IGMP) | 88 88 |

| Удаленный виртуальный диск MIT (RVD) MIT Remote Virtual Disk (RVD) | 66 66 |

| OSPF — открытие кратчайшего пути сначала OSPF Open Shortest Path First | 89 89 |

| Протокол универсальных пакетов PARC (PUP) PARC Universal Packet Protocol (PUP) | 12 12 |

| Надежный протокол датаграмм (RDP) Reliable Datagram Protocol (RDP) | отображал 27 |

| QoS по протоколу резервирования (RSVP) Reservation Protocol (RSVP) QoS | 46 46 |

Сведения о фильтре: Filter Information:

Filter код времени выполнения [тип = UInt64 ]: уникальный идентификатор фильтра, который заблокировал пакет. Filter Run-Time ID [Type = UInt64]: unique filter ID which blocked the packet.

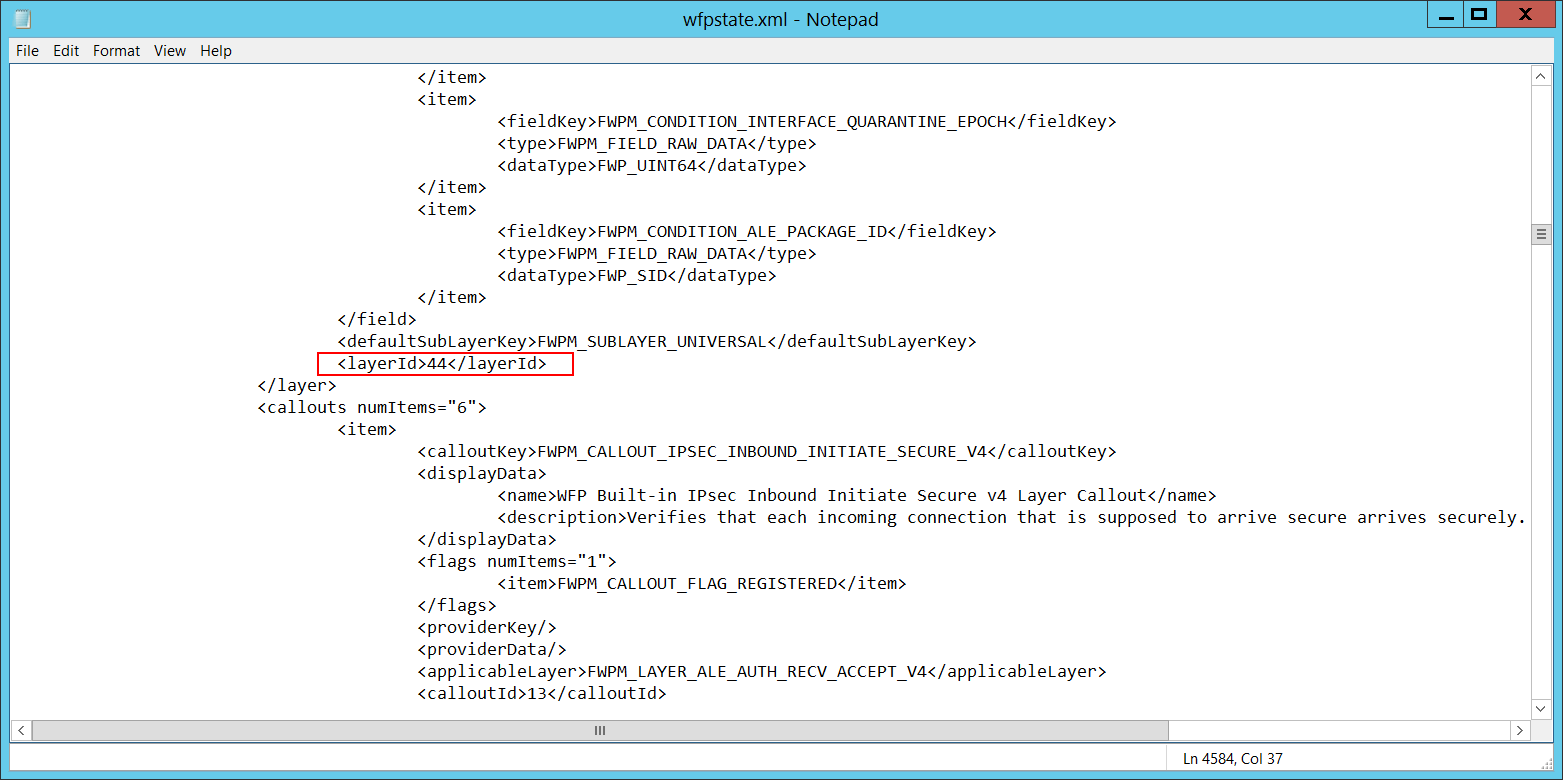

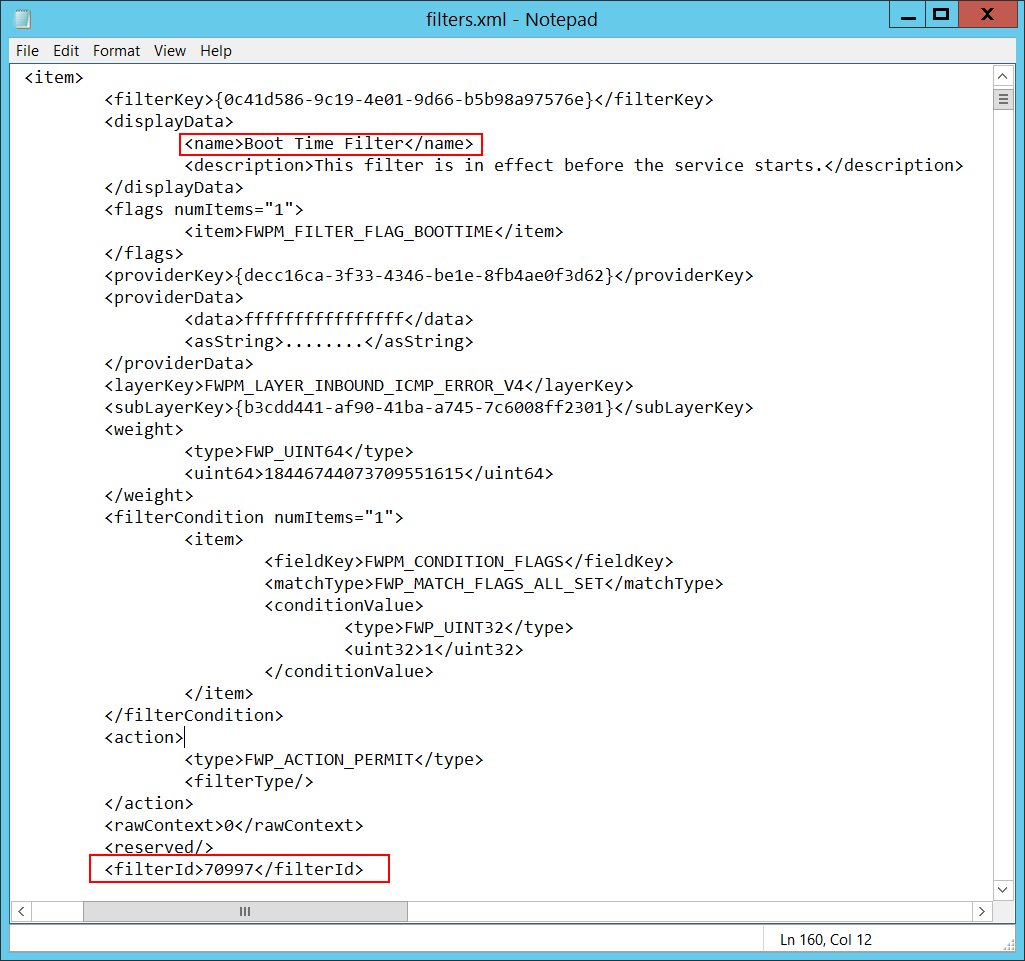

Чтобы найти определенный фильтр платформы фильтрации Windows по ИДЕНТИФИКАТОРу, необходимо выполнить следующую команду: netsh wfp show filters. To find specific Windows Filtering Platform filter by ID you need to execute the following command: netsh wfp show filters. В результате этой команды будет создано filters.xml файл. As result of this command filters.xml file will be generated. Вам нужно открыть этот файл и найти определенную подстроку с обязательным идентификатором фильтра (** filterId**),** например: You need to open this file and find specific substring with required filter ID ( ),** for example:

Имя слоя [Type = UnicodeString ]: имя слоя принудительного применения уровня приложения . Layer Name [Type = UnicodeString]: Application Layer Enforcement layer name.

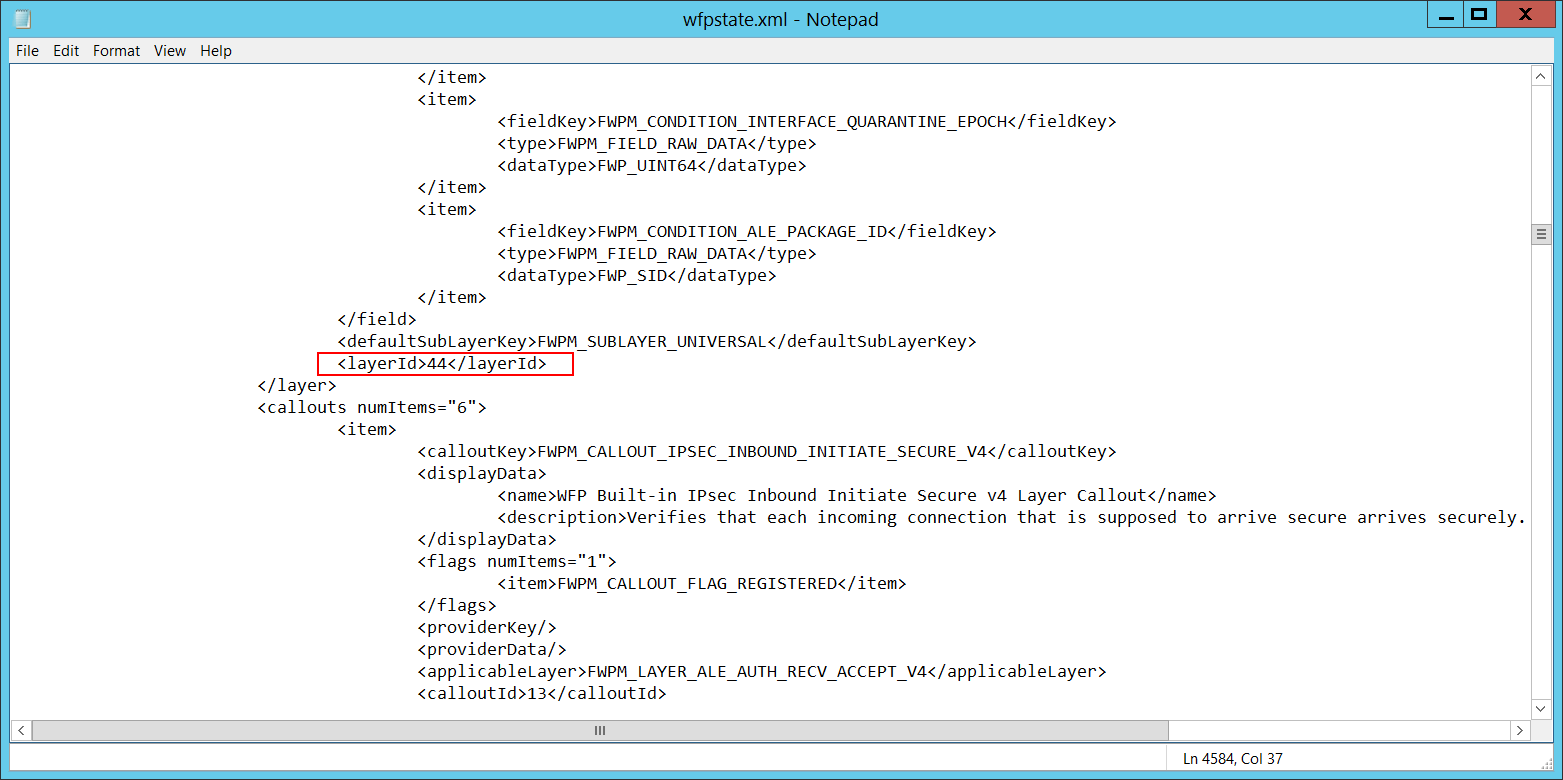

Код выполнения уровня [тип = UInt64 ]: идентификатор уровня платформы фильтрации Windows. Layer Run-Time ID [Type = UInt64]: Windows Filtering Platform layer identifier. Чтобы найти определенный идентификатор уровня платформы фильтрации Windows, необходимо выполнить следующую команду: netsh wfp show state (состояние). To find specific Windows Filtering Platform layer ID you need to execute the following command: netsh wfp show state. В результате этой команды будет создано wfpstate.xml файл. As result of this command wfpstate.xml file will be generated. Вам нужно открыть этот файл и найти определенную подстроку с требуемым идентификатором уровня (** layerId**),** например: You need to open this file and find specific substring with required layer ID ( ),** for example:

Рекомендации по мониторингу безопасности Security Monitoring Recommendations

Для 5152 (F): платформа фильтрации Windows заблокировала пакет. For 5152(F): The Windows Filtering Platform blocked a packet.

Если у вас есть предопределенное приложение, которое должно использоваться для выполнения операции, о которой сообщило данное событие, наблюдайте за событиями «приложение» и не эквивалентно определенному приложению. If you have a pre-defined application which should be used to perform the operation that was reported by this event, monitor events with “Application” not equal to your defined application.

Вы можете следить за тем, чтоприложениене находится в стандартной папке (например, не в каталог system32 или файлы программ) или находится в папке с ограниченным доступом (например, временные файлы Интернета). You can monitor to see if “Application” is not in a standard folder (for example, not in System32 or Program Files) or is in a restricted folder (for example, Temporary Internet Files).

Если у вас есть предварительно определенный список ограниченных подстрок или слов в именах приложений (например, «mimikatz» или «cain.exe«), проверьте эти подстроки в «Application«. If you have a pre-defined list of restricted substrings or words in application names (for example, “mimikatz” or “cain.exe”), check for these substrings in “Application.”

Убедитесь, что адрес источника — один из адресов, назначенных компьютеру. Check that Source Address is one of the addresses assigned to the computer.

Если компьютер или устройство не должны иметь доступ к Интернету или содержит только те приложения, которые не подключены к Интернету, наблюдайте за событиями 5152 , где адрес назначения является IP-адресом из Интернета (не из диапазонов частных IP-адресов). If the computer or device should not have access to the Internet, or contains only applications that don’t connect to the Internet, monitor for 5152 events where Destination Address is an IP address from the Internet (not from private IP ranges).

Если вы знаете, что компьютеру не следует общаться или общаться с определенными IP-адресами сети, проследите за этими адресами в разделе «адрес назначения«. If you know that the computer should never contact or be contacted by certain network IP addresses, monitor for these addresses in “Destination Address.”

Если у вас есть список разрешенных IP-адресов, к которым должен быть подключен компьютер или устройство, проследите за IP-адресами в разделе «конечный адрес» , который не входит в список разрешений. If you have an allow list of IP addresses that the computer or device is expected to contact or be contacted by, monitor for IP addresses in “Destination Address” that are not in the allow list.

Если вам нужно наблюдать за всеми входящими подключениями к определенному локальному порту, проследите за событиями 5152 с помощью этого «исходного порта«. « If you need to monitor all inbound connections to a specific local port, monitor for 5152 events with that “Source Port.”

Отслеживайте все соединения с помощью «номера протокола» , которое не является типичным для этого устройства или compter, например, что угодно, кроме 1, 6 или 17. Monitor for all connections with a “Protocol Number” that is not typical for this device or compter, for example, anything other than 1, 6, or 17.

Если на компьютере с параметром «адрес назначения» необходимо всегда использоватьопределенный порт назначения,****проследите за любым другимпортом назначения. If the computer’s communication with “Destination Address” should always use a specific “Destination Port,” monitor for any other “Destination Port.”

Источник

Аудит отбрасывания пакетов платформой фильтрации Audit Filtering Platform Packet Drop

Область применения Applies to

- Windows 10; Windows 10

- WindowsServer2016 Windows Server 2016

Отбрасывание пакетов платформой фильтрации определяет, будет ли операционная система создавать события аудита, когда пакеты отбрасываются платформой фильтрации Windows. Audit Filtering Platform Packet Drop determines whether the operating system generates audit events when packets are dropped by the Windows Filtering Platform.

Платформа фильтрации Windows (WFP) позволяет независимым поставщикам программного обеспечения фильтровать и изменять пакеты TCP/IP, отслеживать и авторизовать подключения, фильтровать трафик с защитой IP (IPsec) и фильтровать удаленные вызовы процедур (RPC). Windows Filtering Platform (WFP) enables independent software vendors (ISVs) to filter and modify TCP/IP packets, monitor or authorize connections, filter Internet Protocol security (IPsec)-protected traffic, and filter remote procedure calls (RPCs).

Высокий процент отброшенных пакетов может указывать на то, что попыток получить несанкционированный доступ к компьютерам в сети. A high rate of dropped packets may indicate that there have been attempts to gain unauthorized access to computers on your network.

Объем событий: высокий. Event volume: High.

| Тип компьютера Computer Type | Общее успешное General Success | Общий сбой General Failure | Более надежный успех Stronger Success | Надежная ошибка Stronger Failure | Комментарии Comments |

|---|---|---|---|---|---|

| Контроллер домена Domain Controller | Нет No | Нет No | Нет No | Нет No | Объем событий сбоя обычно очень высок для этой подкатегории и обычно используется для устранения неполадок. Failure events volume typically is very high for this subcategory and typically used for troubleshooting. Если вам нужно наблюдать за заблокированными соединениями, лучше использовать «5157(F)»: платформа фильтрации Windows заблокировала соединение, так как она содержит практически те же данные и генерируется отдельно для каждого подключения, а не для каждого пакета. If you need to monitor blocked connections, it is better to use “5157(F): The Windows Filtering Platform has blocked a connection,” because it contains almost the same information and generates per-connection, not per-packet. Не существует рекомендации по включению аудита успехов, так как события успешных событий в этой подкатегории редко происходят. There is no recommendation to enable Success auditing, because Success events in this subcategory rarely occur. |

| Рядовой сервер Member Server | Нет No | Нет No | Нет No | Нет No | Объем событий сбоя обычно очень высок для этой подкатегории и обычно используется для устранения неполадок. Failure events volume typically is very high for this subcategory and typically used for troubleshooting. Если вам нужно наблюдать за заблокированными соединениями, лучше использовать «5157(F)»: платформа фильтрации Windows заблокировала соединение, так как она содержит практически те же данные и генерируется отдельно для каждого подключения, а не для каждого пакета. If you need to monitor blocked connections, it is better to use “5157(F): The Windows Filtering Platform has blocked a connection,” because it contains almost the same information and generates per-connection, not per-packet. Не существует рекомендации по включению аудита успехов, так как события успешных событий в этой подкатегории редко происходят. There is no recommendation to enable Success auditing, because Success events in this subcategory rarely occur. |

| Компьютере Workstation | Нет No | Нет No | Нет No | Нет No | Объем событий сбоя обычно очень высок для этой подкатегории и обычно используется для устранения неполадок. Failure events volume typically is very high for this subcategory and typically used for troubleshooting. Если вам нужно наблюдать за заблокированными соединениями, лучше использовать «5157(F)»: платформа фильтрации Windows заблокировала соединение, так как она содержит практически те же данные и генерируется отдельно для каждого подключения, а не для каждого пакета. If you need to monitor blocked connections, it is better to use “5157(F): The Windows Filtering Platform has blocked a connection,” because it contains almost the same information and generates per-connection, not per-packet. Не существует рекомендации по включению аудита успехов, так как события успешных событий в этой подкатегории редко происходят. There is no recommendation to enable Success auditing, because Success events in this subcategory rarely occur. |

Список событий: Events List:

5152(F): платформа фильтрации Windows заблокировала пакет. 5152(F): The Windows Filtering Platform blocked a packet.

5153(ов): более строгий фильтр платформы фильтрации Windows заблокировал пакет. 5153(S): A more restrictive Windows Filtering Platform filter has blocked a packet.

Источник

Содержание

- 5157(F): The Windows Filtering Platform has blocked a connection.

- Security Monitoring Recommendations

- Audit Filtering Platform Connection

- 5157(F): платформа Windows фильтрации заблокировала подключение.

- Рекомендации по контролю безопасности

- 5155(F): The Windows Filtering Platform has blocked an application or service from listening on a port for incoming connections.

- 5152(F): The Windows Filtering Platform blocked a packet.

- Security Monitoring Recommendations

5157(F): The Windows Filtering Platform has blocked a connection.

Event Description:

This event generates when Windows Filtering Platform has blocked a connection.

NoteВ В For recommendations, see Security Monitoring Recommendations for this event.

Event XML:

Required Server Roles: None.

Minimum OS Version: Windows Server 2008, Windows Vista.

Event Versions: 0.

Field Descriptions:

Application Information:

Process ID [Type = Pointer]: hexadecimal Process ID of the process that attempted to create the connection. Process ID (PID) is a number used by the operating system to uniquely identify an active process. To see the PID for a specific process you can, for example, use Task Manager (Details tab, PID column):

If you convert the hexadecimal value to decimal, you can compare it to the values in Task Manager.

You can also correlate this process ID with a process ID in other events, for example, “4688: A new process has been created” Process InformationNew Process ID.

Application Name [Type = UnicodeString]: full path and the name of the executable for the process.

Logical disk is displayed in format deviceharddiskvolume#. You can get all local volume numbers by using diskpart utility. The command to get volume numbers using diskpart is “list volume”:

Network Information:

Direction [Type = UnicodeString]: direction of blocked connection.

Inbound – for inbound connections.

Outbound – for unbound connections.

Source Address [Type = UnicodeString]: local IP address on which application received the connection.

Source Port [Type = UnicodeString]: port number on which application received the connection.

Destination Address [Type = UnicodeString]: IP address from which connection was received or initiated.

Destination Port [Type = UnicodeString]: port number that was used from remote machine to initiate connection.

Protocol [Type = UInt32]: number of the protocol that was used.

| Service | Protocol Number |

|---|---|

| Internet Control Message Protocol (ICMP) | 1 |

| Transmission Control Protocol (TCP) | 6 |

| User Datagram Protocol (UDP) | 17 |

| General Routing Encapsulation (PPTP data over GRE) | 47 |

| Authentication Header (AH) IPSec | 51 |

| Encapsulation Security Payload (ESP) IPSec | 50 |

| Exterior Gateway Protocol (EGP) | 8 |

| Gateway-Gateway Protocol (GGP) | 3 |

| Host Monitoring Protocol (HMP) | 20 |

| Internet Group Management Protocol (IGMP) | 88 |

| MIT Remote Virtual Disk (RVD) | 66 |

| OSPF Open Shortest Path First | 89 |

| PARC Universal Packet Protocol (PUP) | 12 |

| Reliable Datagram Protocol (RDP) | 27 |

| Reservation Protocol (RSVP) QoS | 46 |

Filter Information:

Filter Run-Time ID [Type = UInt64]: unique filter ID that blocked the connection.

To find a specific Windows Filtering Platform filter by ID, run the following command: netsh wfp show filters. As a result of this command, the filters.xml file will be generated. Open this file and find specific substring with required filter ID ( ), for example:

Layer Name [Type = UnicodeString]: Application Layer Enforcement layer name.

Layer Run-Time ID [Type = UInt64]: Windows Filtering Platform layer identifier. To find a specific Windows Filtering Platform layer ID, run the following command: netsh wfp show state. As a result of this command, the wfpstate.xml file will be generated. Open this file and find specific substring with required layer ID ( ), for example:

Security Monitoring Recommendations

For 5157(F): The Windows Filtering Platform has blocked a connection.

If you have a predefined application that should be used to perform the operation that was reported by this event, monitor events with “Application” not equal to your defined application.

You can monitor to see if “Application” is not in a standard folder (for example, not in System32 or Program Files) or is in a restricted folder (for example, Temporary Internet Files).

If you have a pre-defined list of restricted substrings or words in application names (for example, “mimikatz” or “cain.exe”), check for these substrings in “Application.”

Check that “Source Address” is one of the addresses assigned to the computer.

If the` computer or device should not have access to the Internet, or contains only applications that don’t connect to the Internet, monitor for 5157 events where “Destination Address” is an IP address from the Internet (not from private IP ranges).

If you know that the computer should never contact or should never be contacted by certain network IP addresses, monitor for these addresses in “Destination Address.”

If you have an allow list of IP addresses that the computer or device is expected to contact or to be contacted by, monitor for IP addresses in “Destination Address” that are not in the allow list.

If you need to monitor all inbound connections to a specific local port, monitor for 5157 events with that “Source Port.”

Monitor for all connections with a “Protocol Number” that is not typical for this device or computer, for example, anything other than 1, 6, or 17.

If the computer’s communication with “Destination Address” should always use a specific “Destination Port,” monitor for any other “Destination Port.”

Источник

Audit Filtering Platform Connection

Audit Filtering Platform Connection determines whether the operating system generates audit events when connections are allowed or blocked by the Windows Filtering Platform.

Windows Filtering Platform (WFP) enables independent software vendors (ISVs) to filter and modify TCP/IP packets, monitor or authorize connections, filter Internet Protocol security (IPsec)-protected traffic, and filter remote procedure calls (RPCs).

This subcategory contains Windows Filtering Platform events about blocked and allowed connections, blocked and allowed port bindings, blocked and allowed port listening actions, and blocked to accept incoming connections applications.

Event volume: High.

Events List:

5031(F): The Windows Firewall Service blocked an application from accepting incoming connections on the network.

5150(-): The Windows Filtering Platform blocked a packet.

5151(-): A more restrictive Windows Filtering Platform filter has blocked a packet.

5154(S): The Windows Filtering Platform has permitted an application or service to listen on a port for incoming connections.

5155(F): The Windows Filtering Platform has blocked an application or service from listening on a port for incoming connections.

5156(S): The Windows Filtering Platform has permitted a connection.

5157(F): The Windows Filtering Platform has blocked a connection.

5158(S): The Windows Filtering Platform has permitted a bind to a local port.

5159(F): The Windows Filtering Platform has blocked a bind to a local port.

Источник

5157(F): платформа Windows фильтрации заблокировала подключение.

Описание события:

Это событие создается, Windows платформа фильтрации заблокировала подключение.

Примечание. Рекомендации приведены в разделе Рекомендации по мониторингу безопасности для этого события.

XML события:

Необходимые роли сервера: нет.

Минимальная версия ОС: Windows Server 2008, Windows Vista.

Версии события: 0.

Описания полей:

Сведения о приложениях:

Process ID [Type = Pointer]: hexadecimal Process ID процесса, который пытался создать подключение. ИД процесса (PID) — это число, которое операционная система использует для идентификации активного процесса уникальным образом. Узнать значение PID для определенного процесса можно, например, в диспетчере задач (вкладка «Подробности», столбец «ИД процесса»):

Если преобразовать шестнадцатеричное значение в десятичное, можно сравнить его со значениями в диспетчере задач.

Кроме того, можно сопоставить этот ИД процесса с ИД процесса в других событиях, например в событии «4688: создан процесс» Информация о процессе ИД нового процесса.

Имя приложения [Type = UnicodeString]: полный путь и имя исполняемого для процесса.

Логический диск отображается в формате deviceharddiskvolume#. Вы можете получить все локальные номера тома с помощью утилиты diskpart. Командой для получения номеров тома с помощью diskpart является «том списка»:

Сведения о сети:

Направление [Type = UnicodeString]: направление заблокированного подключения.

Входящий — для входящие подключения.

Исходящие — для неограниченых подключений.

Исходный адрес [Type = UnicodeString]: локальный IP-адрес, на котором приложение получило подключение.

:: — все IP-адреса в формате IPv6

0.0.0.0 — все IP-адреса в формате IPv4

Исходный порт [Type = UnicodeString]: номер порта, на котором приложение получило подключение.

Адрес назначения [Type = UnicodeString]: IP-адрес, с которого было получено или инициировано подключение.

:: — все IP-адреса в формате IPv6

0.0.0.0 — все IP-адреса в формате IPv4

Destination Port [Type = UnicodeString]: номер порта, который использовался с удаленной машины для инициирования подключения.

Протокол [Type = UInt32]: номер используемого протокола.

| Обслуживание | Номер протокола |

|---|---|

| Протокол сообщений управления Интернетом (ICMP) | 1 |

| Протокол управления передачей (TCP) | 6 |

| Протокол пользовательской datagram (UDP) | 17 |

| Общая инкапсуляция маршрутизации (данные PPTP по GRE) | 47 |

| Загонщик проверки подлинности (AH) IPSec | 51 |

| IpSec безопасности инкапсуляции (ESP) | 50 |

| Протокол внешних шлюзов (EGP) | 8 |

| Gateway-Gateway (GGP) | 3 |

| Протокол мониторинга хостов (HMP) | 20 |

| Протокол управления интернет-группой (IGMP) | 88 |

| Удаленный виртуальный диск MIT (RVD) | 66 |

| OSPF Откройте кратчайший путь сначала | 89 |

| Универсальный пакетный протокол PARC (PUP) | 12 |

| Надежный протокол datagram (RDP) | 27 |

| Протокол бронирования (RSVP) QoS | 46 |

Сведения о фильтре:

Фильтр Run-Time [Type = UInt64]: уникальный фильтр, который заблокировал подключение.

Чтобы найти определенный фильтр Windows платформы по ID, запустите следующую команду: фильтры впп-шоу netsh. В результате этой команды будет filters.xml файл. Откройте этот файл и найдите определенное подстройку с требуемой фильтрацией** **например:

Имя слоя [Тип = UnicodeString]: имя слоя принудения уровня приложений.

Идентификатор Run-Time[Тип = UInt64]: идентификатор Windows платформы фильтрации. Чтобы найти определенный Windows уровня платформы, запустите следующую команду: состояние шоу wfp netsh. В результате этой команды будет wfpstate.xml файл. Откройте этот файл и найдите определенное подстройка с требуемой iD слоя** **например:

Рекомендации по контролю безопасности

Для 5157 (F): платформа Windows фильтрации заблокировала подключение.

Если у вас есть заранее определенное приложение, которое должно использоваться для выполнения операции, о чем было овеяно этим событием, отслеживайте события с помощью приложения «Application», не равного вашему определенному приложению.

Вы можете отслеживать,**** нет ли «Приложение» в стандартной папке (например, не в System32 или Program Files) или в ограниченной папке (например, **** Временные файлы Интернета).

Если у вас есть заранее определенный список ограниченных подстройок или слов в именах приложений (например,«mimikatz» или** «cain.exe»), **проверьте эти подстройки в «Application».

Убедитесь,что «Исходный адрес» является одним из адресов, присвоенных компьютеру.

Если компьютер или устройство не должны иметь доступ к Интернету или содержат только приложения, не подключенные к Интернету, отслеживайте события 5157, в которых «Адрес назначения» является IP-адресом из Интернета (не из частных диапазонов IP).

Если вы знаете, что компьютер никогда не должен связываться или никогда не должен связываться с определенными сетевыми IP-адресами, отслеживайте эти адреса в «Адрес назначения. «

Если у вас есть допустимый список IP-адресов, с которые компьютер или устройство должны связаться или с ними связаться, отслеживайте IP-адреса в «Адрес назначения», которые не находятся в списке допустимого.

Если необходимо отслеживать все входящие подключения к определенному локальному порту, отслеживайте события 5157 с помощью этого «Source Port. «

Монитор для всех подключений с «номеромпротокола», который не является типичным для этого устройства или компьютера, например, ничего, кроме 1, 6 или 17.

Если связь компьютера с «адресомназначения» всегда должна использовать определенный «Портназначения»,«монитор для любого другого «Порта назначения».

Источник

5155(F): The Windows Filtering Platform has blocked an application or service from listening on a port for incoming connections.

By default Windows firewall won’t prevent a port from being listened by an application. In the other word, Windows system will not generate Event 5155 by itself.

You can add your own filters using the WFP APIs to block listen to reproduce this event: https://msdn.microsoft.com/library/aa364046(v=vs.85).aspx.

Event Description:

This event generates every time the Windows Filtering Platform blocks an application or service from listening on a port for incoming connections.

Event XML:

Required Server Roles: None.

Minimum OS Version: Windows Server 2008, Windows Vista.

Event Versions: 0.

Field Descriptions:

Application Information:

Process ID [Type = Pointer]: Hexadecimal Process ID (PID) of the process which was permitted to bind to the local port. The PID is a number used by the operating system to uniquely identify an active process. To see the PID for a specific process you can, for example, use Task Manager (Details tab, PID column):

If you convert the hexadecimal value to decimal, you can compare it to the values in Task Manager.

You can also correlate this process ID with a process ID in other events, for example, “4688: A new process has been created” Process InformationNew Process ID.

Application Name [Type = UnicodeString]: Full path and the name of the executable for the process.

Logical disk is displayed in the format deviceharddiskvolume#. You can get all local volume numbers by using the diskpart utility. The command to get volume numbers using diskpart is “list volume”:

Network Information:

Source Address [Type = UnicodeString]: The local IP address of the computer running the application.

Source Port [Type = UnicodeString]: The port number used by the application.

Protocol [Type = UInt32]: the protocol number being used.

| Service | Protocol Number |

|---|---|

| Internet Control Message Protocol (ICMP) | 1 |

| Transmission Control Protocol (TCP) | 6 |

| User Datagram Protocol (UDP) | 17 |

| General Routing Encapsulation (PPTP data over GRE) | 47 |

| Authentication Header (AH) IPSec | 51 |

| Encapsulation Security Payload (ESP) IPSec | 50 |

| Exterior Gateway Protocol (EGP) | 8 |

| Gateway-Gateway Protocol (GGP) | 3 |

| Host Monitoring Protocol (HMP) | 20 |

| Internet Group Management Protocol (IGMP) | 88 |

| MIT Remote Virtual Disk (RVD) | 66 |

| OSPF Open Shortest Path First | 89 |

| PARC Universal Packet Protocol (PUP) | 12 |

| Reliable Datagram Protocol (RDP) | 27 |

| Reservation Protocol (RSVP) QoS | 46 |

Filter Information:

Filter Run-Time ID [Type = UInt64]: A unique filter ID which blocks the application from binding to the port. By default, Windows firewall won’t prevent a port from binding to an application, and if this application doesn’t match any filters, you will get a 0 value in this field.

To find a specific Windows Filtering Platform filter by ID, you need to execute the following command: netsh wfp show filters. As a result of this command, a filters.xml file will be generated. You need to open this file and find the specific substring with the required filter ID ( ), for example:

Layer Name [Type = UnicodeString]: Application Layer Enforcement layer name.

Источник

5152(F): The Windows Filtering Platform blocked a packet.

Event Description:

This event generates when Windows Filtering Platform has blocked a network packet.

This event is generated for every received network packet.

NoteВ В For recommendations, see Security Monitoring Recommendations for this event.

Event XML:

Required Server Roles: None.

Minimum OS Version: Windows Server 2008, Windows Vista.

Event Versions: 0.

Field Descriptions:

Application Information:

Process ID [Type = Pointer]: hexadecimal Process ID of the process to which blocked network packet was sent. Process ID (PID) is a number used by the operating system to uniquely identify an active process. To see the PID for a specific process you can, for example, use Task Manager (Details tab, PID column):

If you convert the hexadecimal value to decimal, you can compare it to the values in Task Manager.

You can also correlate this process ID with a process ID in other events, for example, “4688: A new process has been created” Process InformationNew Process ID.

Application Name [Type = UnicodeString]: full path and the name of the executable for the process.

Logical disk is displayed in format deviceharddiskvolume#. You can get all local volume numbers by using diskpart utility. The command to get volume numbers using diskpart is “list volume”:

Network Information:

Direction [Type = UnicodeString]: direction of blocked connection.

Inbound – for inbound connections.

Outbound – for unbound connections.

Source Address [Type = UnicodeString]: local IP address on which application received the packet.

Source Port [Type = UnicodeString]: port number on which application received the packet.

Destination Address [Type = UnicodeString]: IP address from which packet was received or initiated.

Destination Port [Type = UnicodeString]: port number that was used from remote machine to send the packet.

Protocol [Type = UInt32]: number of the protocol that was used.

| Service | Protocol Number |

|---|---|

| Internet Control Message Protocol (ICMP) | 1 |

| Transmission Control Protocol (TCP) | 6 |

| User Datagram Protocol (UDP) | 17 |

| General Routing Encapsulation (PPTP data over GRE) | 47 |

| Authentication Header (AH) IPSec | 51 |

| Encapsulation Security Payload (ESP) IPSec | 50 |

| Exterior Gateway Protocol (EGP) | 8 |

| Gateway-Gateway Protocol (GGP) | 3 |

| Host Monitoring Protocol (HMP) | 20 |

| Internet Group Management Protocol (IGMP) | 88 |

| MIT Remote Virtual Disk (RVD) | 66 |

| OSPF Open Shortest Path First | 89 |

| PARC Universal Packet Protocol (PUP) | 12 |

| Reliable Datagram Protocol (RDP) | 27 |

| Reservation Protocol (RSVP) QoS | 46 |

Filter Information:

Filter Run-Time ID [Type = UInt64]: unique filter ID that blocked the packet.

To find a specific Windows Filtering Platform filter by ID, run the following command: netsh wfp show filters. As a result of this command, the filters.xml file will be generated. Open this file and find specific substring with required filter ID ( ), for example:

Layer Name [Type = UnicodeString]: Application Layer Enforcement layer name.

Layer Run-Time ID [Type = UInt64]: Windows Filtering Platform layer identifier. To find a specific Windows Filtering Platform layer ID, run the following command: netsh wfp show state. As a result of this command wfpstate.xml file will be generated. Open this file and find specific substring with required layer ID ( ), for example:

Security Monitoring Recommendations

For 5152(F): The Windows Filtering Platform blocked a packet.

If you have a pre-defined application that should be used to perform the operation that was reported by this event, monitor events with “Application” not equal to your defined application.

You can monitor to see if “Application” is not in a standard folder (for example, not in System32 or Program Files) or is in a restricted folder (for example, Temporary Internet Files).

If you have a pre-defined list of restricted substrings or words in application names (for example, “mimikatz” or “cain.exe”), check for these substrings in “Application.”

Check that Source Address is one of the addresses assigned to the computer.

If the computer or device should not have access to the Internet, or contains only applications that don’t connect to the Internet, monitor for 5152 events where Destination Address is an IP address from the Internet (not from private IP ranges).

If you know that the computer should never contact or should never be contacted by certain network IP addresses, monitor for these addresses in Destination Address.

If you have an allow list of IP addresses that the computer or device is expected to contact or to be contacted by, monitor for IP addresses in “Destination Address” that are not in the allow list.

If you need to monitor all inbound connections to a specific local port, monitor for 5152 events with that “Source Port.”

Monitor for all connections with a “Protocol Number” that is not typical for this device or computer, for example, anything other than 1, 6, or 17.

If the computer’s communication with “Destination Address” should always use a specific “Destination Port,” monitor for any other “Destination Port.”

Источник

11 Replies

-

Is it the same source every time? If so, look into that machine. Protocol 17 is UDP. Port 15600 could have a number of options.

Was this post helpful?

thumb_up

thumb_down

-

Use WireShark to see what the source machine is send to it

Was this post helpful?

thumb_up

thumb_down

-

Also, check out the destination address: 192.168.40.255 , the broadcast address Other machines seeing this?

Was this post helpful?

thumb_up

thumb_down

-

there source IPs are different throughout different events. (mostly from other machines on the network)

some are even 0.0.0.0

and some destination addresses are also ending in x.255 which isn’t even valid

and some are destined to 255.255.255.255

Was this post helpful?

thumb_up

thumb_down

-

What about the destination port? Is that always the same?

Was this post helpful?

thumb_up

thumb_down

-

They are almost either 255.255.255.255 or 40.255 which are the broadcast addresses.

Was this post helpful?

thumb_up

thumb_down

-

I was asking about the port. Is it always 15600? That doesn’t seem like a random number. If it’s always that, it might point things in the right direction.

Was this post helpful?

thumb_up

thumb_down

-

Hey, Sorry i misread.

The destination ports are also different.

15600,8610,67,60103,etc..

Was this post helpful?

thumb_up

thumb_down

-

I’d probably start by tracking the destination ports. If they’re completely random, that’s one thing, but if it’s the same handful over and over, that’s something to go on.

Was this post helpful?

thumb_up

thumb_down

-

Thanks.

This was happening across the network on lots of computers. the group policy settings were set as not configured regarding this filtering platform packet drop.

the solution seems to have reduced the amount of logs were being generated.

Cheers!

Was this post helpful?

thumb_up

thumb_down

I tried looking but could not find anything listed in the forms to help me here so I am starting newe. I am running into a problem with Windows Vista WFP. Not sure why it is blocking this program. I use this to login into my netowrk PCs all the time when I was on Windows XP. Now I am testing Windows Vista Business to see what issues I will have before upgrading. So far all program and hardware problems have been solved except this. This one has me stumped. The comptuer is running Windows Vista Business with SP1. Every 1 out of 10 attempts to use this program I am able to connect to the remote computer. The other 9 times I get this error popping up in the security event log.

Log Name: Security

Source: Microsoft-Windows-Security-Auditing

Date: 10/9/2008 3:23:30 PM

Event ID: 5159

Task Category: Filtering Platform Connection

Level: Information

Keywords: Audit Failure

User: N/A

Description:

The Windows Filtering Platform has blocked a bind to a local port.

Application Information:

Process ID: 4732

Application Name: deviceharddiskvolume1program filesdesktop deliveryrcmngs.exe

Network Information:

Source Address: 0.0.0.0

Source Port: 1024

Protocol: 17

Filter Information:

Filter Run-Time ID: 0

Layer Name: Resource Assignment

Layer Run-Time ID: 36

Event Xml:

<Event xmlns=»http://schemas.microsoft.com/win/2004/08/events/event»>

<System>

<Provider Name=»Microsoft-Windows-Security-Auditing» Guid=»{54849625-5478-4994-a5ba-3e3b0328c30d}» />

<EventID>5159</EventID>

<Version>0</Version>

<Level>0</Level>

<Task>12810</Task>

<Opcode>0</Opcode>

<Keywords>0x8010000000000000</Keywords>

<TimeCreated SystemTime=»2008-10-09T20:23:30.256Z» />

<EventRecordID>16966</EventRecordID>

<Correlation />

<Execution ProcessID=»4″ ThreadID=»48″ />

<Channel>Security</Channel>

<Security />

</System>

<EventData>

<Data Name=»ProcessId»>4732</Data>

<Data Name=»Application»>deviceharddiskvolume1program filesdesktop deliveryrcmngs.exe</Data>

<Data Name=»SourceAddress»>0.0.0.0</Data>

<Data Name=»SourcePort»>1024</Data>

<Data Name=»Protocol»>17</Data>

<Data Name=»FilterRTID»>0</Data>

<Data Name=»LayerName»>%%14608</Data>

<Data Name=»LayerRTID»>36</Data>

</EventData>

</Event>