Доверенный платформенный модуль (TPM) используется для повышения безопасности компьютера. Он используется такими службами, как шифрование диска BitLocker, Windows Hello и другие, для безопасного создания и хранения криптографических ключей, а также для подтверждения того, что операционная система и встроенное ПО на вашем устройстве соответствуют указанным сведениям и не были изменены.

Как правило, это отдельная микросхема на системной плате, хотя стандарт TPM 2.0 позволяет изготовителям, например Intel или AMD, встраивать возможности доверенного платформенного модуля в набор микросхем.

Доверенный платформенный модуль используется уже более 20 лет и входит в состав компьютеров с 2005 г. В 2016 г. версия TPM 2.0 (текущая версия на момент написания этой статьи) стала стандартом для новых компьютеров.

Когда вы шифруете данные, чтобы защитить их от посторонних глаз, программа для шифрования берет фрагмент данных, который нужно зашифровать, и объединяет его с длинной случайной строкой символов, чтобы создать новый (зашифрованный) фрагмент данных. Длинная случайная строка символов, используемая программой для шифрования, является криптографическим ключом.

Примечание: Незашифрованные данные называются «открытым текстом». Зашифрованная версия этих данных называется «зашифрованным текстом».

Расшифровать такой текст и прочитать исходный фрагмент данных может только пользователь, у кого есть правильный криптографический ключ.

Имеется ли на моем компьютере доверенный платформенный модуль?

Существует высокая вероятность того, что на вашем компьютере уже есть доверенный платформенный модуль и, если ему менее 5 лет, это версия TPM 2.0.

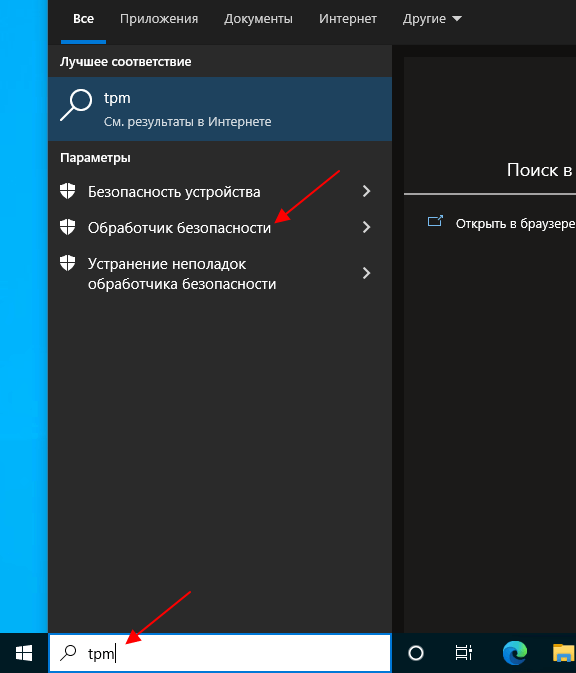

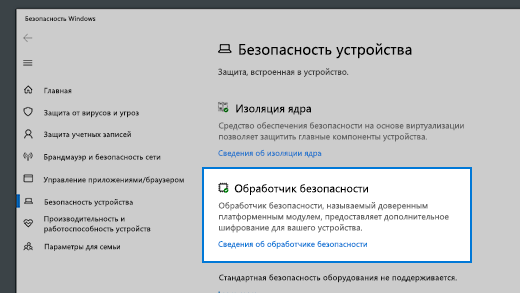

Чтобы узнать, есть ли доверенный платформенный модуль на вашем компьютере с Windows 10, выберите Пуск > Параметры > Обновление и безопасность > Безопасность Windows > Безопасность устройства. Если он у вас есть, на экране будет отрезок Процессор безопасности.

Совет: Если вы не видите раздел Процессор безопасности, возможно, на вашем устройстве есть TPM, но она отключена. Чтобы узнать, как включить его, см. статью Включение TPM 2.0 на компьютере.

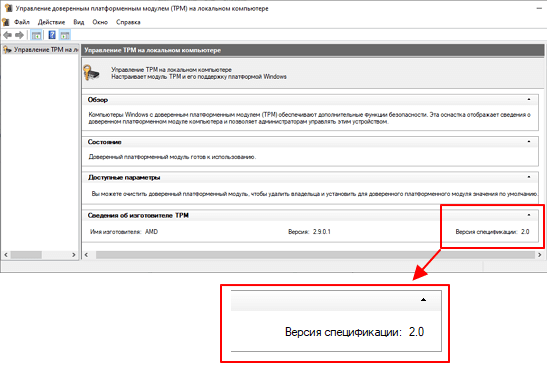

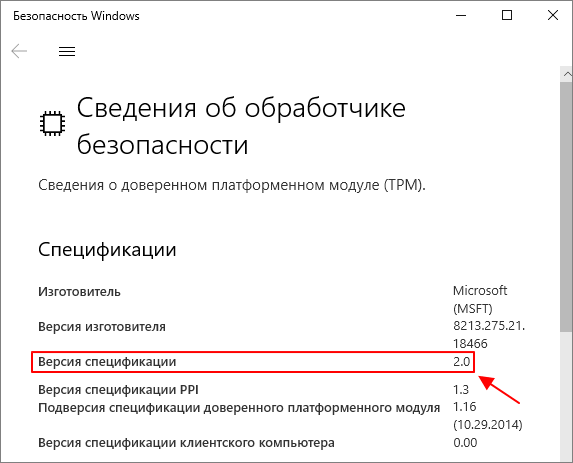

Далее нужно узнать, какая версия доверенного платформенного модуля есть на вашем компьютере. Выберите Сведения об обработчике безопасности и на появившемся экране найдите версию спецификации. Должна быть указана версия 1.2 или 2.0.

Хотите узнать больше о доверенном платформенном модуле? См. статью Обзор технологии доверенного платформенного модуля.

Нужна дополнительная помощь?

Windows 11 официально анонсирована. Минимальные системные требования новой операционной системы уже объявлены: только 64-битный процессор с двумя или более ядрами, не менее 4 ГБ оперативной памяти, видеокарта с поддержкой DirectX 12 Ultimate и накопитель объёмом от 64 ГБ. Среди них также указан загадочный «доверенный платформенный модуль» или TPM, о котором вы, скорее всего, узнали впервые буквально только что. В связи со скорым выпуском Windows 11 (октябрь 2021 года) полностью ввожу в курс изменений: что такое TPM и почему без данной характеристики у вас не получится обновить свой компьютер.

- В тему: Всё о Windows 11 — секреты, инструкции, лайфхаки и полезные статьи

Что такое TPM и как выглядит криптомодуль

«Доверенный платформенный модуль» (TPM, Trusted Platform Module) — аппаратная технология безопасности для компьютеров, разработанная некоммерческой организацией Trusted Computing Group. Архитектура TPM реализована на основе нескольких компонентов: защищённый ввод-вывод, криптографический процессор, энергонезависимая память для хранения ключа подтверждения и энергозависимая память для хранения регистров конфигурации платформы.

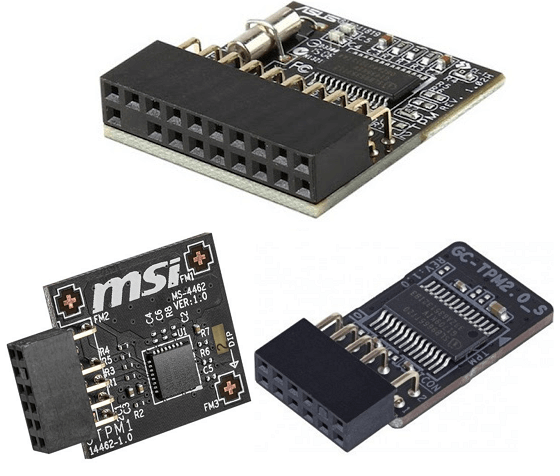

TPM является отдельным физическим микрочипом на материнской плате. Он отвечает исключительно за функции, связанные с защитой компьютера, учётных данных и программного обеспечения. Разъём для такого модуля, как правило, имеет специальную маркировку «TPM» в соответствии с требованиями Trusted Computing Group. Каждый TPM обладает собственным уникальным идентификатором, он записан прямо в микросхему и не может подвергаться изменениям.

Для чего нужен TPM

TPM генерирует стойкие ключи шифрования, когда это требуется операционной системе, проверяет запускаемые программы и предотвращает взломы конфигурации устройства злоумышленниками (например, посредством заражения «руткитами» или «буткитами» — вредоносными утилитами, проникающими в ПК до окончания загрузки ОС или скрывающими присутствие в системе и потому остающимися нераспознанными в течение длительного времени).

Основные задачи, для чего может применяться модуль TPM:

- шифрование данных на жёстком диске во избежание несанкционированного доступа к личным файлам;

- аутентификация пользователя (при входе в профиль компьютера, сети, приложения), включая её выполнение с помощью сканера отпечатков пальцев или функции распознавания лица;

- защита программного обеспечения от внесения изменений и нарушений лицензионных соглашений;

- аппаратная защита от вирусов, троянов, бэкдоров, блокировщиков, сетевых червей, шпионов и так далее.

Таким образом, если информация будет незаконно скопирована — в конечном счёте злоумышленник всё равно не сможет получить к ней доступ, даже если украдёт оригинальный модуль TPM с ключами шифрования. TPM распознает изменение системы и не позволит провести расшифровку.

Какая версия TPM требуется для Windows 11

Для установки Windows 11 компьютер должен поддерживать прошивку UEFI (режим BIOS), протокол безопасной загрузки Secure Boot и быть оборудован интегрированным доверенным платформенным модулем версии 2.0 (актуальная версия спецификации TPM, признана в качестве международного открытого стандарта ISO/IEC 11889:2015 в 2015 году). Все будущие устройства под управлением Windows 11 из коробки обязаны реализовывать TPM 2.0 — необходимы присутствие компонента и его активация по умолчанию после первого включения. Требование спецификации TPM 2.0 распространяется и на программную реализацию (firmware-based).

Чтобы проверить, есть ли в вашем компьютере TPM, необязательно разбирать корпус, лезть в его внутренности и выискивать крошечный чип.

Как проверить поддержку TPM

Способ 1. Запустите «Диспетчер устройств» и найдите в разделе «Устройства безопасности» строчку с названием типа «Доверенный платформенный модуль 2.0». Если нашли, значит у вас есть криптомодуль.

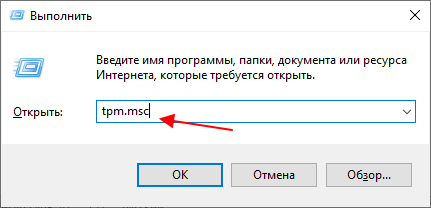

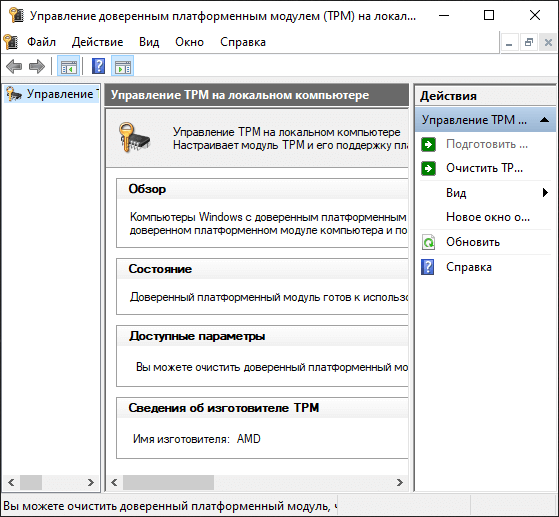

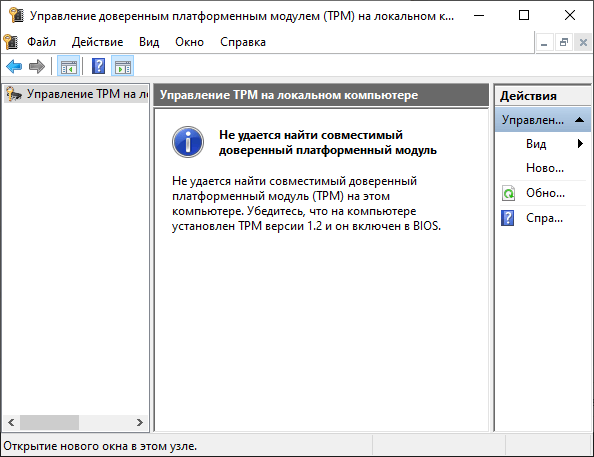

Способ 2. Запустите через окно «Выполнить» (Windows + R) или командную строку утилиту tpm.msc (наберите команду и нажмите Enter). Откроется «Управление доверенным платформенным модулем на локальном компьютере» — утилита отобразит наличие (или отсутствие) TPM, сведения об изготовителе модуля и текущую версию.

Способ 3. Запустите командную строку от имени администратора и выполните следующую команду:

wmic /namespace:\rootcimv2securitymicrosofttpm path win32_tpm get * /format:textvaluelist.xsl

Если первые строки результата отображают значение «TRUE», значит вы — владелец компьютера со встроенным модулем TPM. В противном случае команда завершится сообщением «Отсутствуют экземпляры».

Способ 4. Если вы не можете найти доверенный платформенный модуль на вашем компьютере вышеуказанными методами, возможно, TPM отключен на программном уровне в UEFI/BIOS. Тогда вам потребуется проверка, выполните несколько шагов:

- Перезагрузите компьютер и войдите в режим UEFI/BIOS.

- Перейдите на вкладку «Security» или «Advanced».

- Найдите настройку «TPM Support» или что-то подобное.

- Нажмите Enter и во всплывающем окне убедитесь, что TPM включен.

Альтернативный вариант: найдите информацию о поддержке TPM на официальном сайте производителя компьютера или материнской платы. У последних она обычно представлена в разделе «Коннекторы» или, может быть, «Поддерживаемые разъёмы».

Что делать, если в компьютере нет TPM

Ноутбуки с модулем TPM 2.0 выпускаются с 2017 года большинством популярных брендов, в их числе: Microsoft, ASUS, Lenovo, Dell, HP, Acer, MSI и Gigabyte. На рынке персональных компьютеров более оправдано делать TPM опциональной функцией, так как пользователю удобнее докупить модуль при необходимости, чем переплачивать за изначально встроенную технологию, которая может не понадобиться.

Материнские платы с TPM-коннектором выпускают в основном ASUS, Gigabyte, ASRock, MSI и Biostar. Учитывайте, что они могут поставляться с поддержкой разъёма, но без доверенного платформенного модуля. Его необходимо покупать дополнительно в зависимости от чипсета и, конечно, от того же производителя. Цена классического дискретного TPM-модуля начинается приблизительно от 1-1,5 тыс. рублей.

Если компьютер или материнская плата не оснащены физическим чипом TPM 2.0, то существует программная реализация в виде эмуляции возможностей доверенного платформенного модуля. Виртуальная поддержка TPM 2.0 встроена в подавляющую часть процессоров как Intel, так и AMD последних годов выпуска. Подробнее о таком способе использования TPM 2.0 рассказано в отдельной статье. Естественно, в зависимости от ситуации используемый процессор должен поддерживать технологию fTPM (Firmware Trusted Platform Module — AMD) или PPT (Platform Protection Technology — Intel).

Новое поколение компьютеров на базе Windows 11 — с защищённым ядром

С обновлением Windows 11 компания Microsoft планирует поднять планку безопасности операционной системы и аппаратного обеспечения на совершенно беспрецедентный уровень: экосистему усилят на уровне ядра благодаря встраиванию отдельного модуля шифрования непосредственно в центральный процессор. Согласно заявлению, при поддержке крупнейших партнёров Intel, AMD и Qualcomm осенью 2021 года будут выпущены первые компьютеры под управлением Windows 11 с фирменной революционной микросхемой безопасности «Плутон» (Pluton).

Плутон обеспечит комплексную защиту всей инфраструктуры, от устройства до облака, и принесёт множество улучшений безопасности для будущих ПК. Дизайн процессора создан изолированным от остальной системы с учётом автоматического устранения целых классов векторов физических атак, нацеленных на канал связи между ЦП и TPM. Кроме того, Плутон предоставит пользователям Windows 11 уникальную технологию Secure Hardware Cryptography Key (SHACK) — она гарантирует, что ключи никогда не будут открыты никому за пределами защищённого оборудования, даже самой прошивке.

- 10 приложений, которые нужно сразу установить на новый компьютер

- Windows 11 должна была быть такой сразу: обзор крупнейшего обновления 22H2

- Сделал Linux из Windows 11. 10+1 тема, меняющая систему до неузнаваемости

Что это за загадочный маленький чип такой, который необходим для Windows 11? Дэриен Грэм-Смит разбирается.

Купи вы сегодня компьютер с Windows ОС, и в нём наверняка будет модуль TPM. Доверенный платформенный модуль – это, по сути, обычный чип, который отвечает за безопасность. Разработала его Trusted Computing Group. Это отраслевая организация с более чем 100 членами, в том числе AMD, Dell, Google, Intel, Lenovo и Microsoft. Вместе они работают над тем, чтобы сделать вычислительные устройства и приложения более защищёнными.

Организация так или иначе функционировала с 1999 года. Первый TPM-стандарт, где в полной мере изложена функциональность модуля, опубликовала в 2009 году (любопытно, что представлен он был в версии 1.2). Разработчики быстро взяли его на вооружение. Случилось это отчасти благодаря тому, что его стала поддерживать Windows Vista. В 2015-м в спецификацию TPM 2.0 добавили несколько функций, а модуль по-прежнему оставался передовой технологией для «доверенных вычислений».

Несмотря на широкое распространение, TPM всегда был необязательным компонентом. Включать ли его в дизайн устройства, решал производитель. Пользователь же в свою очередь решал, включать ли его в настройках BIOS. Однако с выходом Windows 11 расклад поменялся. Microsoft объявила, что будет поддерживать последнюю версию ОС только на тех компьютерах, где установлен и включён TPM 2.0.

Решение оказалось спорным. Для установки Windows 10 не требовался модуль, да и Windows 11 тоже без него обойтись может. Microsoft даже выпустила инструкцию, чтобы пользователи могли обновиться до Windows 11 без TPM (pcpro.link/331tpmhack). Однако в таком случае ваш ПК лишится поддержки и, возможно, не будет получать обновления в будущем.

Так почему же Microsoft решила сделать модуль TPM 2.0 обязательным? Чтобы узнать это, надо разобраться, что такое TPM и как он работает.

Где находится TPM?

Доверенный платформенный модуль изначально задуман как маленький недорогой чип, который был интегрирован в процессор на материнской плате. Когда использование TPM вошло в обиход, производители стали припаивать чип напрямую к плате.

Технический стандарт не требует, чтобы TPM был выполнен в виде физического чипа. На практике все функции TPM могут выполнять встроенные программы CPU. Собственно, это и происходит с процессорами на Windows 11: ОС поддерживает определённый перечень аппаратного обеспечения от Intel и AMD.

Как работает TPM?

TPM работает как мини-компьютер. Он принимает команды, отвечает на них, а также хранит и выдаёт информацию. Для этого у него имеется встроенная память: по техническому стандарту у модуля должно быть по крайней мере 7 Кб хранилища, однако у новых TPM имеется свыше 100 Кб. Память эта энергонезависима, т. е. сохраняет данные после отключения питания, как и SSD.

Понятно, что для того, чтобы хранить и извлекать данные, можно обойтись жёстким диском. ТPM же отличают условия, на которых предоставляется доступ к информации.

К примеру, если приложение вверяет пароль TPM, то модуль может сделать этот пароль доступным только для того процесса, где он изначально был сохранён. Если же информацию запрашивает другая программа — например, зловред какой-нибудь — TPM откажет в доступе. Поскольку модуль полностью независим от Windows, вредонос, по сути, загнан в угол.

Итак, TPM может как разрешить, так и запретить предоставлять данные. Происходит так потому, что модуль способен оценить состояние аппаратной конфигурации и войти в ПО, запущенное на ПК. Таким образом он определяет, является ли среда знакомой и безопасной, и реагирует соответственно.

Если установить пароль при включении ПК, TPM здесь тоже будет полезен: модуль сверит введённые учётные данные с теми, что хранятся в его памяти. Так злоумышленник не сможет отделаться от процедуры ввода пароля, просто очистив BIOS.

Защита от брут-форса тоже предусмотрена: если ввести неверный пароль несколько раз, придётся подождать некоторое время, прежде чем попытаться снова. Причём время ожидания увеличивается после каждой неудачной попытки. Большое число неудачных попыток приведёт к принудительной отсрочке на сутки. И не пытайтесь поменять дату в BIOS или вынуть батарейку CMOS — у TPM имеются собственные часы.

Это всё очень хорошо: TPM может перекрыть злоумышленникам доступ к системе и не дать зловреду заполучить учётные данные. Но мы пока не рассказали о главной функции TPM.

Криптографическая магия

TPM может хранить данные как в исходном виде, так и в зашифрованном. В последнем случае речь идёт о криптографии с открытым ключом. Такой метод подразумевает наличие пары ключей шифрования, один из которых можно держать в секрете, а другой – в открытом доступе. Зашифровать сообщение может любой, кто владеет общим ключом, а расшифровать тот, у кого имеется секретный ключ. Кроме того, секретный ключ используется, чтобы автоматически генерировать криптографическую хэш-функцию сообщения или файла. Так вы подтвердите использование общего ключа, т. е. то, что он был «подписан» вами и не является подделкой.

Итак, после того, как вы сохраните секретный ключ в TPM, он (ключ) сможет шифровать и расшифровывать файлы, а также создавать подписи. Если же в системе что-то пошло не так или же запрос поступил от неизвестного процесса, TPM просто откажется сотрудничать. Отправлять ключ обратно ключ в ОС нет необходимости, поскольку там его можно отследить. Лучше всего его полностью изолировать, так, чтобы извлечь его было нельзя никаким образом.

Как работает TPM в Windows

Улучшить защиту любого приложения, где есть функция шифрования, можно с помощью TPM. Это надёжнее, чем хранить ключи в системной памяти или на диске. Windows упрощает процесс шифрования за счёт компонента ОС под названием Platform Crypto Provider (Поставщик платформы для шифрования). Компонент предоставляет средства шифрования на базе TPM, а разработчикам не нужно вникать в работу модуля.

Вероятно, самая известная программа для шифрования в Windows —BitLocker. Она шифрует диск целиком, за исключением диспетчера загрузки Windows. Когда вы включаете компьютер, диспетчер запускается в обычном режиме. Увидев, что системный диск зашифрован, программа запрашивает ключ расшифровки у TPM. Модуль, признав в диспетчере загрузки доверенный процесс, предоставляет ключ. Ключ открывает доступ к файлам запуска Windows и другим данным, в результате чего компьютер загружается.

Сама по себе процедура может показаться бессмысленной, поскольку расшифровка и загрузка диска происходят автоматически. Это, однако, означает, что единственный способ получить доступ к ПК – это запустить Windows. Если пытаться получить доступ к диску с помощью другой ОС или другого железа, всё, что вы увидите – это нечитаемые зашифрованные данные. Если же TPM обнаружит изменения в коде диспетчера загрузки или в оборудовании, то откажется предоставить ключ и тем самым не даст зловреду внедриться в код запуска.

В целом, это хорошо, что BitLocker использует модуль, чтобы изолировать свой криптографический ключ. Отсюда возникает вопрос: что будет, если, к примеру, хост-компьютер сломается, и вам нужно перенести жёсткий диск на новую систему. Microsoft всё продумала: если диск зашифрован, BitLocker сгенерирует пароль восстановления из 48 символов. С помощью него можно расшифровать весь диск. По понятным причинам, хранить пароль на самом диске небезопасно. Если речь идёт о корпоративных компьютерах, он будет записан в доменные службы Active Directory. Доступ к нему могут получить только администраторы сети. Пароли обычных пользователей хранятся в аккаунтах Microsoft и находятся через поиск по сайту.

BitLocker доступен только в версиях Pro и Enterprise на 10-й и 11-й Windows. Но это не значит, что пользователи Home версии не могут позволить себе те же функции защиты. Они могут включить функцию под названием Device Encryption. Шифрование здесь работает так же, как в BitLocker: главное отличие в том, что Device Encryption менее придирчив к изменениям в железе и программной среде.

Также TPM помогает улучшить работу других элементов защиты. В Windows Enterprise и Education есть технология под названием Device Guard. Она применяется для запуска приложений в защищённой виртуальной среде. Через неё нельзя получить доступ к системному ПО. Credential Guard, в отличие от Device Guard, хранит секретные данные вроде хэшей паролей и учётных данных в виртуальной машине, к которым процессы, протекающие в обычной ОС, не могут получить доступ.

Кроме того, TPM может понадобиться сетевым службам Windows. Так они удостоверятся, что компьютер, что пытается подключиться к серверу, тот же, что был изначально зарегистрирован. Они же проверяют, использует ли ПК BitLocker и другие средства защиты. Так обеспечивается гарантия безопасности на каждый день, а также удалённая поддержка и администрирование.

Что нового в TPM 2.0?

Windows 11 требуется не просто любой модуль TPM, ей нужна именно версия 2.0. Однако разница между спецификациями не велика. Всё описанное раннее может делать и оригинальный стандарт 1.2.

Ко времени выхода TPM 2.0 технологии значительно модернизировались. Изначально в спецификации модуля использовался популярный в то время метод шифрования RSA. Новая же версия также поддерживает более сильную криптографию на основе эллиптических кривых. Кроме того, он генерирует 256-битные хэши SHA-2. Взломать их сложнее, чем 160-битные SHA-1, которые стандарт TPM поддерживал изначально. Понятно, что Microsoft хотела стандартизовать самую безопасную версию TPM.

Возможно, ещё одна причина, почему Microsoft настаивает именно на второй версии модуля, заключается в том, что модуль работает с BIOS UEFI. Именно этот интерфейс компания рекомендовала долгое время в качестве лучшего выбора для Windows. Помимо того, что UEFI позволяет интегрировать некоторые функции BIOS в Windows, интерфейс также поддерживает защищённую загрузку. Это означает, что ОС не загрузится, если хэши не совпадают. А это в свою очередь гарантирует, что, если какой-нибудь руткит вмешивается в процесс запуска Windows, ОС не загрузится, и вы поймёте, что что-то идёт не так.

Проблемы с TPM

Огромное число пользователей жалуется на то, что требования к железу для Windows 11 излишни: для повседневных задач старый компьютер вполне сгодится для новой ОС. Однако есть те, кто не согласен с самой идеей TPM. Они утверждают, что модуль создаёт ложное чувство безопасности.

Важно понимать, что модуль не защитит от всех типов атак. Они бессилен против кейлоггеров — ПО, следящим за тем, какие клавиши вы нажимаете, когда вводите пароль на клавиатуре. Или от фишинговых писем, адресат которых предлагает ввести учётные данные на мошенническом веб-сайте. Может быть, поэтому Apple не присоединилась к Trusted Computing Group. Вместо этого компания разработала свой чип безопасности T2. Он следит не только за сохранностью ваших идентификационных данных, вроде отпечатка пальцев или пароля, но и контролирует микрофон, камеру и другое оборудование.

Беспокойство также вызывает вероятность того, что модуль может запретить пользователю делать то, что хочется на своём компьютере. К примеру, ОС с помощью TPM может удалённо проверить, действительно ли приложение разработал тот или иной издатель, и отказать в доступе, если оно не соответствует заявленной подписи. Хуже того, доступ к приложению может быть закрыт в любой момент– например, когда разработчик останавливает его поддержку или прекращает продажи.

Такие опасения высказывались в первые годы существования концепции доверенных вычислений. СМИ именовали модуль DRM-чипом, а Ричард Столлман, основатель движения свободного ПО, высмеивал TPM, однажды в шутку назвав его «вероломные вычисления». Сегодня о проблемах подобного рода почти не говорят. Теперь стало понятно, что, по всей вероятности, такие ограничения нужно реализовывать через облачные подписки на ПО, а не с помощью TPM.

Однако здесь не место вступать в эту дискуссию. Одно можно сказать наверняка: несмотря на то, что рост популярности TPM привёл к тому, что требования к безопасности ужесточились, мы не стали жить как при Большом Брате, как многие того боялись. Да, неприятно видеть, как Microsoft лишает огромное число компьютеров последней ОС. Но за стремление корпорации создать новый базовый уровень безопасности и за желание, чтобы грядущее поколение ПК было максимально защищённым, разносить в пух и прах компанию мы всё-таки не станем.

Постараюсь коротко объяснить что это такое, зачем он нужен, какие преимущества он даёт и зачем Microsoft в принципе решили начать его требовать.

Что такое вообще TPM? Если коротко, то изначально TPM это специальный выделенный чип на материнской плате ноутбука или ПК. Его предназначение это хранение и работа с криптографическим материалом.

Если упростить, то типичный криптомодуль, которым является TPM, может делать всего несколько операций:

- Генерировать и хранить секретные ключи

- Шифровать и расшифровывать любые данные

- Подписывать и верифицировать запросы на электронную подпись

Отсюда следует, что подобные криптомодули не могут физически выдать вам секретный ключ или ключи.

Тут-то мы и получаем основное преимущество. Обычно все секретные ключи хранятся непосредственно в файловой системе вашего ПК, где-то на диске C:, а в случае с TPM они генерируются и хранятся исключительно внутри него.

Отсюда следует простой вывод: любой софт, исполняемый с правами администратора может при желании украсть любые ключики с вашего ПК, о существовании, которых вы даже не подозреваете.

При использовании TPM такой трюк не пройдет. Что-то расшифровать, подписать — пожалуйста, но сам ключ не отдаст.

Возможно кто-то из вас по работе встречался с красными «флешками» Рутокен. Это и есть типичный криптомодуль, правда переносной. Он обладает теми же качествами, что я перечислил выше.

Внимательный читатель может задаться вопросом: а зачем злоумышленику тогда сам секретный ключ, если он сможет просто просить модуль расшифровать или подписать что ему нужно?

Причин по сути две:

- Обладание ключом позволит производить операции с ним, даже когда ваш компьютер выключен или не подключен к интернету. Украл ключ, отправил куда надо и можно забыть о жертве, она уже в кармане.

- Современные TPM при запросе на операцию расшифровывания или подписи обычно требуют действие от пользователя. В Windows для этого предусмотрена технология Windows Hello. Таким образом как только какое-то приложение хочет к примеру расшифровать (или подписать) вашим ключом какое-то сообщение, Windows сначала запросит PIN, пароль или биометрическую информацию (отпечаток пальца или скан лица). Прошу заметить, что описанная защита реализована аппаратно на уровне TPM и её нельзя обойти на софтверном уровне.

Примеры использования

Хорошо, а на практике зачем этот TPM нужен? Жили без него раньше и не тужили.

Давайте приведу очевидный пример использования криптомодуля в современной технике. За пример я возьму современный смартфон, потому что практически во всех современных смартфонах есть выделенный для этого чип.

Все мы скорее всего, так или иначе пользуемся онлайн-банкингом и думаю все имели дело с биометрической авторизацией при входе в приложение.

Объясню на пальцах как работает механизм входа:

- Приложение делает запрос на сервер и просит прислать сервер случайную строку.

- Телефон делает запрос в криптомодуль с просьбой подписать электронной подписью эту случайную строку.

- Криптомодуль отвечает, что без биометрической авторизации никакой подписи не будет.

- Пользователь прикладывает палец / показывает лицо и в случае успеха криптомодуль возвращает готовую подпись.

- Приложение делает повторный запрос на сервер и прикладывает подпись.

- Сервер верифицирует, что подпись выписана именно вашим криптомодулем (который был зарегистрирован у них на сервере во время регистрации в приложении).

Как можно увидеть, приложение всё это время не имеет ни малейшего понятия о секретном ключе, хранимом внутри чипа. Безопасно? Безопасно. Кстати напомню, в Windows 11 можно будет запускать Android-приложения, которые скорее всего смогут также как и на смартфонах пользоваться TPM.

Второй пример: BitLocker. Эта технология позволяет полностью зашифровать системный раздел, при этом учитывая аппаратное ускорение AES-шифрования в современных процессорах и быстрые SSD диски, производительность в таких системах практически не падает. На многих современных ноутбуках с предустановленной Windows 10, BitLocker включен по умолчанию.

Как можно понять ключ для расшифровки хранится не в ФС вашего ПК, а опять же в TPM. Безопасно? Безопасно. Можно даже попросить BitLocker запрашивать PIN или пароль ещё до запуска операционной системы.

Третий пример: passwordless authentication или по-русски беспарольная аутентификация. То есть вход на необходимые ресурсы без пароля. В качестве механизма верификации, что вы это вы, используется механизм, похожий на описанный в первом примере с онлайн-банкингом.

WebAuthn позволит вам регистрироваться и входить на сайтах исключительно с помощью логина

На данный момент уже все браузеры поддерживают WebAuthn API для работы со стандартом FIDO2. Этот API позволит вам регистрироваться и входить на сайтах исключительно с помощью логина и секретных ключей, которые хранятся в TPM или на специальном аппаратном токене (как правило в виде USB-флешки). Разумеется не помешает поставить на учетную запись и классический пароль, но согласитесь, вход исключительно с помощью логина звучит весьма заманчиво? А самое интересное, что при использовании криптомодуля такой механизм авторизации куда безопасней любого пароля.

Проверить как работает технология WebAuthn можно прямо сейчас на демосайте. Для работы требуется настроенный Windows Hello с биометрией.

Кстати, современные ноутбуки сейчас вовсю оснащаются Windows Hello, а именно камерами с поддержкой распознавания лица и дактилоскопическими сканерами. Поэтому приход WebAuthn пришелся как раз кстати.

Требование TPM в новой версии Windows выглядит последовательным шагом со стороны Microsoft. Ведь они требуют TPM 2.0 на борту любой машины, на которую предустанавливается Windows 10 аж с июля 2016 года. По большому счету это касается всех ноутбуков, моноблоков и ПК с Windows 10 из коробки, которые были произведены позже этой даты. Спустя 5 лет релиз новой ОС выглядит как идеальный момент для этого изменения.

Остальным пользователям в большинстве случаев понадобится просто включить fTPM (Firmware TPM или Intel PTT). Это TPM, который эмулируется вашим процессором AMD или Intel. То есть ключи будут хранится не в специальном чипе, а где-то внутри микросхемы UEFI. И да, это всё ещё намного безопасней, чем где-то в файловой системе.

Поэтому отставить панику. Если ваш компьютер 2012-2013 года выпуска и позже, то с очень высокой вероятностью у вас всё в порядке и максимум потребуется пара манипуляций в BIOS в вашей материнской платы.

Надеюсь было интересно, спрашивайте вопросы, поправляйте, если где приврал или опечатался.

Наличие в Windows 11 ТРМ 2.0 — обязательное требование для установки системы. Это платформенный модуль, который устанавливается на «материнке» и предназначен для шифрования данных, защиты ПО от изменений, надежного хранения информации пользования и защиты ПК / ноутбука от вирусов на уровне оборудования. Модуль легко проверить, включить или обойти защиту. Ниже рассмотрим, как это делать правильно.

Что такое ТРМ

TPM 2.0 в Windows 11 — компактный чип, который встроен в материнскую плату вашего устройства. Расшифровывается как «Trusted Platform Module», что дословно переводится как «Доверенный платформенный модуль». Необходим для хранения шифровальных ключей персональной / учетной информации и т. д. Имеет персональный ключ подтверждения (ЕК), встраиваемый в оборудование. Компании вправе проверять и подтверждать, что аппаратура соответствует заявленному.

Много вопросов касается назначения устройства, а именно зачем в Windows 11 модуль TPM 2.0, ведь при установке прежней версии в нем не было необходимости. Представители компании объяснили, что в функции элемента входит защита оборудования и ПО от несанкционированного доступа. Устройство можно использовать для биометрического входа, шифрования диска и решения иных задач.

Выделяется несколько причин, зачем на Windows 11 TPM:

- хранение ключей шифрования для защиты файлов;

- защита имеющегося ПО;

- безопасное хранение информации о пользователе;

- взаимодействие с телеметрией Windows 11;

- идентификация владельца с помощью разных методов и т. д.

К примеру, шифрование BitLocker позволяет хранить ключи шифрования для защиты файлов. Во время загрузки ПК ключ, который находится в ТРМ, применяется для разблокирования диска. Если злоумышленник достанет диск и вставить его в другой ПК, расшифровать данные и получить к ним доступ без ключей не получится.

Как включить

С учетом того, что наличие такого модуля обязательно, необходимо знать, как включить TPM 2.0 для установки Windows 11.

Сделайте следующие шаги:

- Войдите в «Параметры» через пуск или кликните Win+I.

- Зайдите в «Центр обновления Windows».

- Кликните на «Дополнительные параметры» и «Восстановление».

- В секции «Расширенные параметры запуска» кликните «Перезагрузить сейчас».

- Кликните «Поиск и устранение неисправностей» после перезапуска.

- В разделе «Диагностика» жмите на «Дополнительные параметры».

- Выберите «Параметры встроенного ПО UEFI».

- Кликните на кнопку «Перезагрузить» и получите доступ к настройкам БИОС.

- Зайдите во вкладку Advanced (может меняться с учетом производителя).

- Войдите в раздел Security.

- Найдите что-то типа TPM Security или PTT, AMD CPU fTPM.

- Включите параметр.

- Жмите F10 для сохранения изменений и перезагрузитесь.

Как проверить

Перед тем как установить ОС, необходимо получить информацию о наличии TPM модуля для Windows 11. Для решения задачи можно использовать несколько способов.

Метод №1:

- Войдите в «Пуск» и введите tpm.msc, а после «Ввод».

- Обратите внимание на сообщение системы.

- Если ТРМ есть, появляется раздел управления доверенным доступом, а в нем указана версия установленного модуля — 2.0 или 1.2.

Метод №2:

- Войдите в диспетчер устройств.

- Найдите в нем раздел «Устройства безопасности». Если этого пункта нет, значит и ТРМ для Windows 11 также отсутствует.

- При наличии такого пункта войдите в него и посмотрите версию в конце записи.

Метод №3:

- Жмите на Win+R для входа в командную строку.

- Вставьте следующую команду — wmic /namespace:rootcimv2securitymicrosofttpm path win32_tpm get * /format:textvaluelist.xsl.

- Обратите внимание на секцию SpecVersion, где указывается необходимая информация по версии TPM.

Метод №4:

- Войдите в «Безопасность Windows».

- Слева зайдите в «Безопасность устройств».

- Кликните на «Обработчик безопасности» и «Сведения об обработчике …»

- В секции «Спецификации» в поле «Версия спецификации» должен быть интересующий номер версии TPM.

Метод №5:

- Перезапустите ПК и войдите в БИОС, чтобы проверить наличие TPM 2.0 для Windows 11.

- Отыщите вкладку «Безопасность», а здесь ТРМ, РТТ, fTPM и т. д.

- Посмотрите на версию и сразу включите, если нужно.

Что делать, если не ТПМ

Выше мы рассмотрели, обязателен ли TPM для Windows 11 при установке. Наличие модуля второй версии необходимо. Если же его нет, имеется три пути:

- Установить более современную материнскую плату ТРМ 2.0.

- Добавить отдельный модуль на уже существующую «материнку» (при наличии такого разъема).

- Обойти ограничение одним из доступных способов и поставить Windows 11 при наличии только ТПМ 1.2.

После появления информации, что Windows 11 требует TPM 2.0 в России и других странах, сразу появилось множество способов обхода этого ограничения. Кратко рассмотрим несколько вариантов.

Решение №1 — применение Universal MediaCreationTool:

- Загрузите программу по ссылке gist.github.com/AveYo/c74dc774a8fb81a332b5d65613187b15.

- Скачайте архив, распакуйте его и запустите документ с названием Skip_TPM_Check_on_Dynamic_Update_v1.cmd от имени администратора.

- Попробуйте установить Windows 11 в обычном режиме.

Решение №2 — удаление файлов оценки для Windows 11:

- Сделайте ISO образ для Виндовс 11 через проводник.

- Копируйте содержимое в отдельную папку.

- Войдите в Sources и удалите документы с названиями appraiser.dll и appraiser.sdb.

- Запустите инсталляцию с помощью Setup.exe.

- Если не сработало, проверьте C:$WINDOWS.~BTSources на наличие в нем appraiser.dll и appraiser.sdb (от них необходимо избавиться).

Решение №3 — с применением помощника:

- Установите помощника по ссылке microsoft.com/ru-ru/software-download/windows11.

- Войдите в свойства Windows11InstallationAssistant.exe и поставьте совместимость с «семеркой».

- Выполните установку без ТРМ 2.0.

Теперь вы знаете, нужен ли TPM для Windows 11, как проверить его наличие, и можно ли обойтись без этой опции. В комментариях расскажите, пригодились ли приведенные рекомендации, и какие еще секреты могут пригодиться.

Отличного Вам дня!

После анонса операционной системы Windows 11 многие пользователи начали интересоваться, что такое TPM модуль, который необходим для поддержки этой новой ОС.

В данной статье мы расскажем, что такое TPM 2.0, как проверить его наличие на компьютере, а также как установить и включить TMP модуль в настройках BIOS.

Что такое TPM модуль

TPM или Trusted Platform Module (Доверенный Платформенный Модуль) – это спецификация, которая описывает специальный процессор, предназначенный для безопасного хранения ключей шифрования и защиты информации. Например, в данном чипе могут храниться ключи для шифрования жесткого диска при помощи технологии Bitlocker.

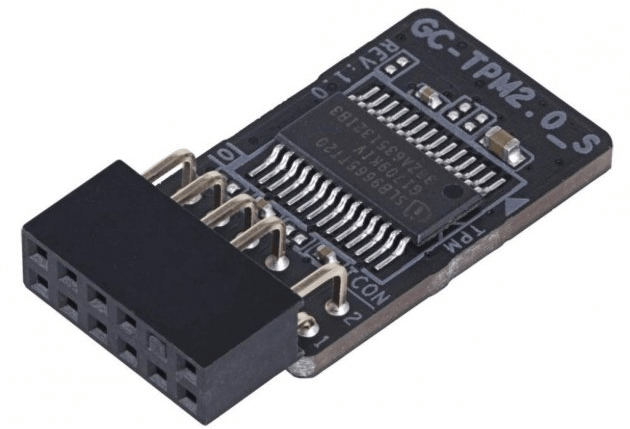

Спецификация может быть реализована в виде отдельного физического процессора или в виде программной эмуляции на базе прошивки BIOS. Программная эмуляция TPM 2.0 присутствует на большинстве современных материнских плат для процессоров Intel и AMD.

Аппаратные TPM модули для материнских плат разных производителей.

Также многие материнские платы поддерживают установку отдельных физических чипов, которые выглядят как небольшая плата, подключаемая к через специальный разъем. Такие платы с чипами выпускаются производителями материнских плат специально под свое оборудование и не являются универсальными. Поэтому при покупке отдельного модуля нужно уточнять, подходит ли он к вашей материнской плате.

Как проверить наличие TPM 2.0 для Windows 11

Команда «tpm.msc»

Для того чтобы проверить наличие TPM 2.0 на компьютере можно воспользоваться встроенной программой для работы с TPM, которая доступна на Windows 10. Для этого нужно нажать комбинацию клавиш Win-R и выполнить команду «tpm.msc».

В результате откроется окно «Управление доверенным платформенным модулем на локальном компьютере». Если на компьютере есть TPM модуль, то здесь будут доступны настройки TPM на локальном компьютере. В центральной части окна будет информация о модуле, а справа кнопки «Подготовить» и «Очистить».

В самом низу центрально части окна будет доступен блок «Сведения об изготовителе». Здесь будет указан производитель, версия TPM и версия спецификации. Для работы Windows 11 нужна версия спецификации 2.0.

Если TPM модуль отсутствует или он отключен в BIOS, то данном окне будет отображаться надпись «Не удается найти совместимый доверенных платформенный модуль».

В этом случае нужно открыть настройки BIOS, включить модуль TPM и еще раз выполнить команду «tpm.msc», для того чтобы проверить состояние модуля.

Обработчик безопасности

Еще один способ проверки TPM это окно «Сведения об обработчике безопасности». Чтобы воспользоваться этим способом откройте меню «Пуск», введите в поиск слово «tpm» и выберите «Обработчик безопасности».

После этого появится окно с информацией о TPM. Здесь доступны те же данные, что и в окне «tpm.msc».

В частности, здесь указана версия спецификации TPM.

Больше информации в статьях:

- Как узнать есть ли модуль TPM 2.0 на компьютере;

- Как установить Windows 11 без TPM 2.0;

- Что такое AMD fTPM.

Как включить TPM 2.0 в BIOS

В большинстве современных материнских плат от Intel и AMD есть программная реализация TPM, которую можно включить в BIOS. Для этого нужно зайти в настройки BIOS, найти там соответствующую функцию и включите ее. Програмная реализация обычно называется:

- AMD fTPM (Firmware-based Trusted Platform Module) – на платах для AMD;

- Intel PTT (Platform Trust Technology) – на платах для Intel.

Как включить Intel PTT

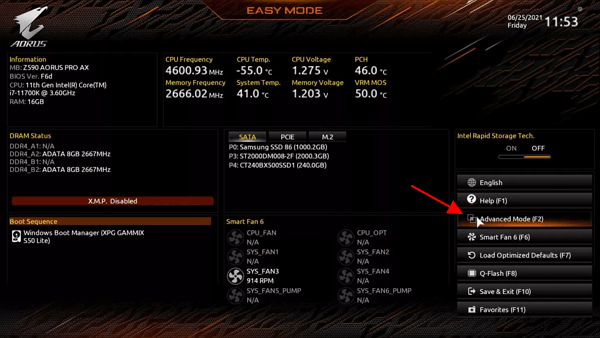

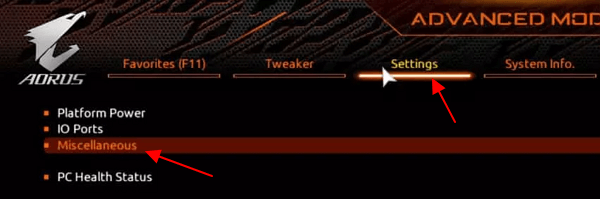

Для примера рассмотрим материнкую плату GIGABYTE AORUS для процессоров Intel. Здесь нужно перейти режим «Advanced Mode (F2)».

Потом открыть раздел «Settings – Miscellaneous».

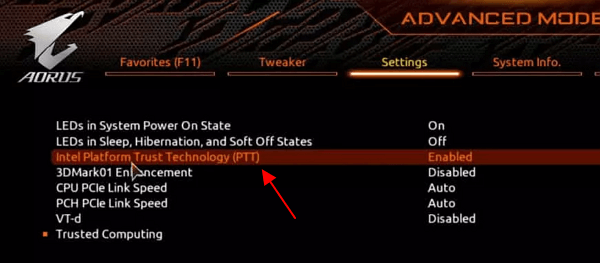

И включить функцию «Intel Platform Trust Technology (PTT)».

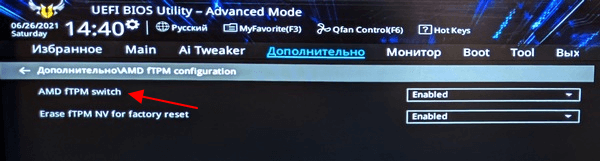

Как включить AMD fTPM

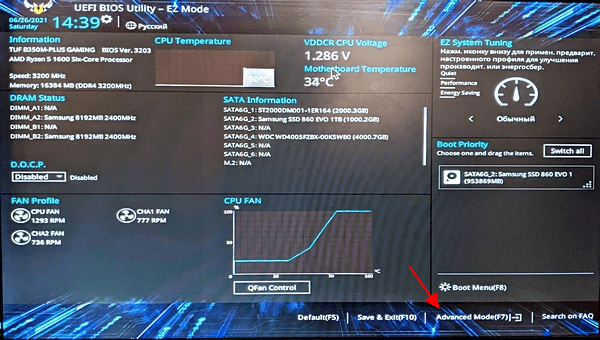

Другой пример – материнская плата ASUS для AMD. Здесь для включения TPM 2.0 нужно перейти в раздел «Advanced Mode (F7)».

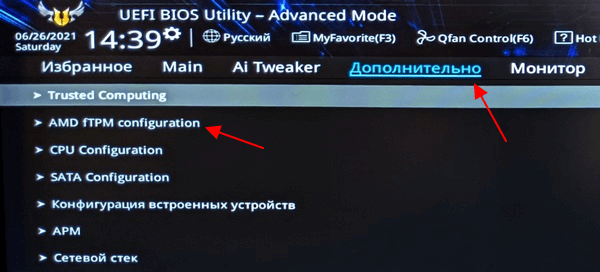

А потом перейти в раздел «Дополнительно – AMD fTPM configuration».

Здесь нужно включить опцию «AMD fTPM swich».

После включения Intel PPT или AMD fTPM загрузитесь в Windows 10 и выполните команду «tpm.msc». Если все было сделано правильно, то в окне окно «Управление доверенным платформенным модулем» должны появиться настройки.

Подробно о включении TPM 2.0 на:

- MSI;

- ASUS;

- GIGABYTE;

- ASRock.

Как установить TPM модуль

Если ваша материнская плата поддерживает отдельный TPM модуль, то вы можете приобрести его, установить на материнскую плату и включить в настройках BIOS. Ниже мы покажем, как это делается на примере материнской платы от ASUS.

Для начала нужно установить сам TPM модуль на материнскую плату. Для установки используется специальный разъем, который должен быть предусмотрен на материнской плате.

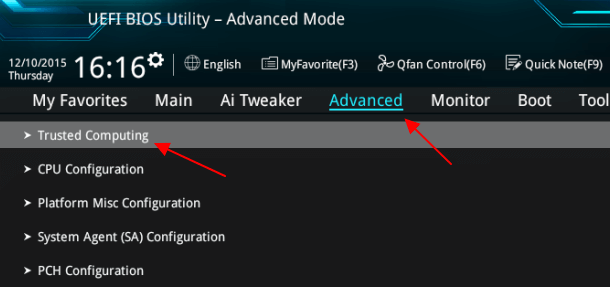

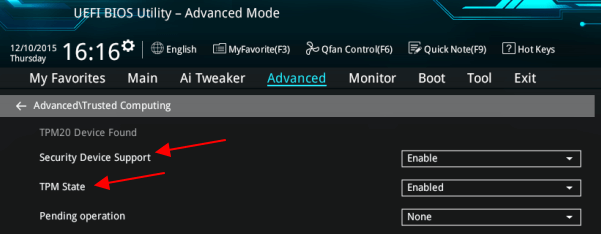

После установки TPM модуля нужно включить компьютер и войти в BIOS. В случае материнской платы от ASUS нужно перейти в режим «Advanced Mode (F7)» и открыть раздел «Advanced – Trusted Computing».

Дальше нужно включить слудующие функции и сохранить настройки BIOS:

- Security Device Support;

- TPM State.

После установки и включения TPM модуля загрузитесь в Windows 10 и выполните команду «tpm.msc». Если модуль заработал, то в окне окно «Управление доверенным платформенным модулем» должны отобразиться настройки.

Возможно вам будет интересно:

- Что такое Secure Boot для Windows 11

Посмотрите также:

- Как проверить совместимость компьютера с Windows 11

- Как включить TPM 2.0 в BIOS

- Программа для проверки совместимости с Windows 11

- AMD CPU fTPM Switch: что это в BIOS

- TPM 2.0: как узнать если ли он на компьютере

- ЧТО ТАКОЕ TPM?

- ЗАЧЕМ WINDOWS 11 НУЖНА ПОДДЕРЖКА TPM?

- КАК ПРОВЕРИТЬ НАЛИЧИЕ TPM 2.0 НА КОМПЬЮТЕРЕ?

- КАК ВКЛЮЧИТЬ TPM В БИОСЕ/UEFI?

Со дня публикации на сайте Microsoft системных требований Windows 11 пользователи ПК по всему миру стали интересоваться технологией TPM (Trusted Platform Module). Все дело в том, что эту версию операционной системы можно будет установить только на тот компьютер, который поддерживает эту технологию. Да и не просто ее саму, а последнюю на момент выхода Windows 11 спецификацию — TMP 2.0.

ЧТО ТАКОЕ TPM?

В буквальном переводе «Trusted Platform Module» — модуль доверенной платформы. Технология не нова — ее разработка началась еще в 1999 году. Если вкратце, предназначение TPM — генерация и хранение криптографических ключей в целях защиты информации от кражи и несанкционированного изменения.

Зачастую, модуль доверенной платформы выполняется в виде отдельного микрочипа. В случае с персональными компьютерами, он может быть встроен в материнскую плату либо подключаться к ней как внешнее устройство, но не только. Примерно так выглядит модуль TPM, подключающийся к материнской плате и порт для его подключения:

Однако обязанности криптографического модуля могут выполняться процессорами, если в них присутствует такая функция. В этом случае о технологии TPM можно говорить, что она реализована программным способом. Этим, возможно, обусловлены требования Windows 11 к моделям процессоров — устройство может полностью соответствовать по количеству ядер и тактовой частоте, но не поддерживать той или иной функции. Это как с некоторые компьютерными играми или специализированным программным обеспечением, требующим, чтобы процессор обладал определенным набором инструкций.

ЗАЧЕМ WINDOWS 11 НУЖНА ПОДДЕРЖКА TPM?

Как и, впрочем, всегда, Microsoft объясняют необходимость поддержки компьютером технологии TPM 2.0 обеспечением безопасности пользователя. Вот некоторые цели использования модулей:

- Система сможет определять подлинность подключаемого к компьютеру внешнего устройства. Внутри модуля TPM 2.0 будет храниться уникальный криптографический ключ, «принадлежащий» этому устройству. Если таковой отсутствует, устройство будет отнесено системой к числу неавторизованных или опасных — неважно. Словом, с ним работать не получится.

- Оценка целостности системы. Все примерно то же самое, что и с внешними устройствами. Только здесь криптографический ключ будет генерироваться и сохраняться в модуле TPM всякий раз при загрузке системы (или на каком-либо ином этапе ее работы). Это позволит проверить, была ли запущена система с «правильным» программным обеспечением, не изменилось ли оно с момента последнего запуска и т.д.

- Шифрование пользовательских данных с сохранением ключей внутри модуля TPM, а не где-либо на жестком диске. Например, если зашифровать диск при помощи BitLocker, а потом попробовать дешифровать его на другом компьютере, используя при этом подходящий ключ-пароль, то ничего не получится, т.к. для подтверждения операции понадобится модуль TPM, при помощи которого генерировался ключ.

С другой стороны, требование наличия в компьютере TPM 2.0 — это не только обеспечение безопасности, но и, например, очередной шаг в сторону прекращения поддержки системой устаревшего оборудования, что создаст необходимость у пользователя в покупке новых устройств. Борьба с пиратством в области программного обеспечения — еще одна причина этого требования со стороны Windows 11. Для одних — это хорошая новость, для других — нет. Но не стоит полагать, что хакеры не смогут вырезать из системы или как-то переделать функцию проверки наличия модуля TPM 2.0 у компьютера…

КАК ПРОВЕРИТЬ НАЛИЧИЕ TPM 2.0 НА КОМПЬЮТЕРЕ?

Здесь все очень просто:

- Запускаем приложение «Выполнить» комбинацией клавиш «Win + R» и вписываем в него команду «tpm.msc»:

- Откроется окно «Управление доверенным платформенным модулем (TPM) на локальном компьютере», где в блоке «Сведения об изготовителе TPM» будет указана версия спецификации модуля:

- Если же модуль отсутствует или не включен в настройках BIOS материнской платы, то система нам об этом так и сообщит:

Кстати, скриншот выше был сделан на компьютере под управлением Windows 11. Модуля TPM в материнской плате нет, как нет настройки в BIOS для активации функции (проверено) и программной ее реализации у процессора. Тем не менее, систему удалось установить без каких-либо проблем, и она прекрасно работает.

КАК ВКЛЮЧИТЬ TPM В БИОСЕ/UEFI?

Если при помощи команды «tpm.msc» удалось выяснить, что модуль TPM отсутствует, можно попробовать включить его в настройках BIOS/UEFI. Если эта функция поддерживается материнской платой, то от пользователя потребуется только найти и активировать соответствующую опцию в БИОСе. Ввиду того, что пользовательские интерфейсы BIOS/UEFI сильно отличаются друг от друга (да и сама опция именуется по-разному), мы не можем назвать универсального способа включения TPM. Но можем привести несколько примеров:

- У материнских плат Gigabyte Z590 опция включения TPM именуется как «Intel Platform Trust Technology (PTT)», и находится она во вкладке «Settings» в разделе «Miscellaneous».

- У многих моделей современных материнских плат Asus функция называется «TPM State», а находится она во вкладке «Avanced» в разделе «Trusted Computing»:

- В материнских платах MSI нужная нам опция именуется как «Security Device Support». Включается она во вкладке «Setting», откуда нужно зайти в раздел «Security», а затем в подраздел «Trusted Computing»:

Таких примеров можно привести множество. Проще самостоятельно определить название материнской платы (например, при помощи программы AIDA64, а затем найти по ней информацию в интернете. И никто не запрещает войти в настройки BIOS/UEFI системной платы и поискать в ней опцию, в названии которой, скорее всего, будет присутствовать «TPM», «Trusted» или «Platform».

Если вы в последнее время следили за техническими новостями, вы, вероятно, слышали о шумихе, которую Microsoft поднимает по поводу минимальных требований к оборудованию для своей новой операционной системы Windows 11. Одно из таких требований — микросхема TPM 2.0. Но что это такое и почему это требуется Microsoft?

TPM расшифровывается как «Trusted Platform Module», и это тип микросхемы, расположенной на материнской плате вашего компьютера для обеспечения безопасности. Хотя это хорошая отправная точка, мы углубились и изучили малоизвестный компонент еще больше, чтобы ответить на все ваши животрепещущие вопросы, например, для чего он используется, как узнать, есть ли он на вашем компьютере и где его купить. если нет.

Что такое микросхема TPM?

Модуль Trusted Platform Module — это крошечный чип на материнской плате вашего компьютера, обеспечивающий функции безопасности на аппаратном уровне. По сути, это защищенный криптопроцессор, способный выполнять такие операции, как создание ключей шифрования и обеспечивать сочетание программной и аппаратной аутентификации с защитой от несанкционированного доступа.

Современные стандартные компьютеры обычно уже имеют автономный чип TPM, припаянный к материнской плате. Если вы собираете свой собственный компьютер, вы также можете приобрести его отдельно в качестве дополнительного модуля к любой материнской плате, которая его поддерживает. Однако не все материнские платы поддерживают микросхемы TPM или имеют соответствующий разъем, о чем мы поговорим позже.

ECLIPSE PRODUCTION / Shutterstock.com

Существуют и другие формы TPM, помимо физических автономных микросхем, хотя рядовому пользователю не нужно об этом беспокоиться. Некоторые из них могут быть интегрированы в основной ЦП как встроенное ПО или как физическая надстройка. Существуют также чисто виртуальные TPM, полностью работающие в программном обеспечении. Хотя ни один из них не так безопасен, как отдельный чип, первый по-прежнему является более жизнеспособным вариантом из двух, поскольку он использует дискретную и надежную среду по сравнению с той, которую можно легко взломать и изменить.

Для чего используются микросхемы TPM?

Короче говоря, микросхемы TPM обеспечивают безопасность. Они чаще всего используются для защиты и шифрования данных и могут хранить конфиденциальную информацию, такую как пароли, ключи шифрования и сертификаты безопасности, с аппаратным барьером.

Чип TPM может помещать в карантин себя (и, следовательно, любые данные, хранящиеся на нем), если он обнаруживает вредоносное ПО или вирус на вашем устройстве. В некоторых случаях микросхема может сканировать BIOS вашего компьютера при перезагрузке и запускать серию условных тестов для проверки наличия нежелательных программ или доступа перед его запуском. Чипы также способны определять, не взломали ли кто-то диск вашего компьютера (например, если он был украден), предотвращать загрузку компьютера и блокировать систему, если он что-то обнаруживает. Чипы также могут хранить биометрическую информацию для входа, как в Windows Hello.

Однако чаще всего микросхемы используются для генерации уникальных криптографических ключей. При этом микросхема хранит часть ключа при себе (буквально — она хранится только в TPM, а не на вашем жестком диске). Ключи помогают зашифровать ваш жесткий диск, и любой, кто пытается получить доступ к этому ключу, не может просто скрыться с жестким диском и получить информацию позже, когда они подключат его к материнской плате своего компьютера дома.

Rawpixel.com/Shutterstock.com

Более того, опытные пользователи часто используют микросхемы для обработки зашифрованных сообщений с подписью ключей в почтовых клиентах. Чипы также часто используются браузерами, такими как Chrome, в расширенных функциях, таких как поддержка сертификатов SSL.

Кто использует микросхемы TPM?

Раньше компонент обычно использовался только крупными компаниями, которым нужно было защитить свою информацию. Чаще всего можно было увидеть микросхемы в корпоративных ноутбуках, поскольку они использовались там, чтобы гарантировать, что ни сотрудники, ни кто-либо еще не испортили аппаратное или программное обеспечение.

Медиа-компании, использующие телеприставки, часто использовали их, чтобы обеспечить надлежащее распространение своего контента без воровства. Современные смартфоны, такие как Pixels и айфоны, есть также недавно принятый аналогичные микросхемы безопасности.

Теперь, хотя компания еще не сообщила, почему, Microsoft также решила сделать этот чип значительной частью своих требований к оборудованию для предстоящего обновления Windows 11. Он привлекает к себе внимание относительно нишевого компонента, о чем должен знать любой, кто хочет запустить новую операционную систему.

Зачем Microsoft может потребоваться микросхема TPM для Windows 11?

Когда Microsoft объявила Windows 11 на мероприятии 24 июня также перечислила конкретные требования к оборудованию, которым должны были бы соответствовать компьютеры, если бы на них работала операционная система. В своей документации Microsoft изначально указала TPM 1.2 как «жесткое покрытие», а TPM 2.0 как «мягкое покрытие» и сказала: «Устройства, которые не соответствуют жесткому полу, не могут быть обновлены до Windows 11, а устройства, соответствующие требованиям soft floor получит уведомление о том, что обновление не рекомендуется ». Да, это очень сбивает с толку.

Только через несколько дней Microsoft удалила эту информацию со своего веб-сайта. Об этом также говорится в обновленное сообщение в блоге что было временно удалено приложение PC Health Check, которое позволяло пользователям видеть, совместим ли их компьютер с новыми требованиями к оборудованию, ссылаясь на обратную реакцию. В настоящее время, Списки Microsoft TPM 2.0 — единственный жесткий минимум.

На сегодняшний день Microsoft никогда не предъявляла столь жестких требований к оборудованию ни для одной из предыдущих версий Windows. Никого не удивляет, что компания сталкивается с негативной реакцией, не говоря уже о том, чтобы не приводить никаких аргументов в пользу требований, удалять приложение PC Health Check и перебрасывать другие утверждения.

sdx15 / Shutterstock.com

Учитывая природу микросхем TPM и их возможности, возможно, Microsoft просто уделяет особое внимание вопросам безопасности. Фактически, микросхемы обеспечат базовый уровень аппаратной безопасности для работы Windows 11. Microsoft также была совместное использование предупреждений об атаках на микропрограммы в течение нескольких месяцев, и со всеми атаками программ-вымогателей, которые мы видели (не говоря уже о IoT и предоставлении уязвимостей или фишинговых атаках), безусловно, не повредит приложить дополнительные усилия для обеспечения большей безопасности в будущем.

Но хотя микросхемы TPM будут иметь большое значение для смягчения этих атак, которые в основном запускаются против устройств под управлением Windows, Microsoft также необходимо учитывать своих пользователей.

Кто-то может возразить, что более высокие требования к оборудованию имеют финансовую мотивацию. Идея состоит в том, чтобы помочь предотвратить запланированное устаревание и заставить больше людей покупать новый компьютер, у которого есть все необходимое оборудование. Это может помешать людям держаться за свой старый рабочий стол, на котором все еще работает Windows 8, еще десять лет, как это делали в прошлом с предыдущими обновлениями. Учитывая, что Microsoft — это бизнес, а не благотворительная деятельность, это справедливый аргумент.

Тем не менее, история Microsoft доказывает, что она не так хороша, когда дело касается продвижения своего программного и аппаратного обеспечения в будущее. Компания фактически требовала, чтобы TPM были включены на любых новых компьютерах, начиная с Windows 10, OEM-производители были обязаны поставлять устройства с поддержкой TPM, но компания никогда не заставляла своих партнеров по устройствам включать их для работы в Windows. Стоит иметь в виду, что даже ноутбуки и настольные компьютеры с Windows 10 возрастом всего пять лет или меньше могут быть отключены от Windows 11.

Неудивительно, что пользователи были в замешательстве, разочарованы и даже расстроены, если не считать того, что они решительно настроены на обновление, и того, что Microsoft молчит по этому поводу. С одной стороны, справедливо и даже ожидаемо, что компания предпримет шаги по обеспечению безопасности своего продукта (и, в свою очередь, пользователей); с другой стороны, внезапное затруднение доступа к этому продукту, потенциально ограничивающее пользовательскую базу и определенно сбивающее с толку, это не совсем разумный бизнес-ход.

Проблема усугубляется скальперами, которые (конечно) уже накопили доступные компоненты только для того, чтобы продать их по смехотворно завышенным ценам на eBay.

В чем разница между TPM 1.2 и TPM 2.0?

Хотя Microsoft до сих пор неясно, будет ли это круто со стандартом TPM 1.2 или в конечном итоге выбрать TPM 2.0, все же стоит знать разницу между ними.

ASRock

Microsoft заявляет: «Спецификация TPM 1.2 допускает использование только RSA и SHA-1 хеширование алгоритм.» Точно так же это следует из заявления: «TPM 2.0 обеспечивает большую криптографическую гибкость, будучи более гибким в отношении криптографических алгоритмов. TPM 2.0 поддерживает новые алгоритмы, которые могут улучшить производительность подписания дисков и генерации ключей ».

Проще говоря, технология TPM 2.0 новее, чем технология TPM 1.2, последняя из которых существует с 2011 года. Его шифрование более надежное и безопасное, и оно лучше поддерживает новые алгоритмы. И, как и в случае с большинством технических вещей, новые вещи обычно лучше.

Как проверить, есть ли на вашем компьютере микросхема TPM

Прежде всего, если вы приобрели компьютер в любое время после 28 июля 2016 г., скорее всего, в нем уже есть чип TPM 2.0, который уже включен. Однако, если ваше устройство старше этого или если вы создали свое собственное, это может быть не так.

Тем не менее, наш дочерний сайт How-to-Geek поделился несколько способов чтобы убедиться в этом сами, например, проверив инструмент управления TPM или экран настроек прошивки UEFI. Также возможно, что вам может потребоваться связаться с производителем вашего компьютера, чтобы узнать, или посмотреть, есть ли у них на сайте раздел часто задаваемых вопросов, в котором перечислены устройства, которые есть.

Как включить микросхему TPM на вашем компьютере

Если вы создали свой собственный компьютер, есть небольшая вероятность, что он может сказать, что у него нет TPM 2.0, или что он есть, но не включен. Так что если это так, вам нужно прыгнуть в UEFI или BIOS экран настроек и включите его там. Кроме того, иногда компьютер может сказать, что у него нет TPM 2.0, но на самом деле он просто отключен, когда вы посмотрите его в настройках; вы все равно можете включить его при необходимости.

PHILIPIMAGE / Shutterstock.com

Вы будете искать любой вариант с названием «Поддержка TPM», «Модуль доверенной платформы», «Intel PTT», «PSP fTPM» или что-то подобное. Оттуда просто включите его, сохраните настройки и перезагрузите компьютер. Имейте в виду, что есть вероятность, что микросхема TPM вашего ПК также указана и отключен в вашем диспетчере устройств (хотя маловероятно), поэтому обязательно проверьте и там, если его нельзя включить в другом месте.

Где купить микросхему TPM?

Тем, кому действительно нужно купить микросхему TPM для своей установки, обязательно найдите тот, который продается как дополнительный модуль. Перед тем, как нажать кнопку «Купить», дважды проверьте, поддерживает ли микросхема материнскую плату вашего компьютера, а также что у вас есть какие-либо другие аппаратные компоненты.

Как мы упоминали ранее, скальперы, не теряя времени, накапливали микросхемы TPM (или пометили их для перепродажи на eBay), услышав первоначальные требования Microsoft к Windows 11. Лучше всего попробовать купить его прямо в магазинах по производству ПК или на сайтах комплектующих. Обычно они продаются по цене от 20 до 30 долларов, поэтому старайтесь не платить намного больше, если можете. И, конечно же, по возможности избегайте eBay.

Если вам удастся его найти, обязательно включите его шифрование в BIOS вашего ноутбука или настольного компьютера. Большинство производителей компьютеров предлагают программное обеспечение, которое также может помочь вам получить доступ к функциям TPM.

Понятно, что необходимо обработать много информации, особенно потому, что микросхемы TPM — это нишевый компонент, над которым Microsoft никогда раньше не обращала особого внимания. Но не волнуйтесь, вполне возможно, что технический гигант снизит свои требования к оборудованию для Windows 11 или решит полностью отказаться от требования TPM. По крайней мере, есть надежда.