Последнее обновление — 15 июня 2020 в 22:55

Одна из неудобных фишек Windows 10 — принудительное обновление. Нам просто не оставляют выбора. Хотим мы обновлять Виндовс или нет, нас никто не спрашивает

- Обновить и завершить работу

- Обновить и перезагрузить

Я считаю, это не есть хорошо и поэтому лучше всего его отменить. Просто, изредка контролить, что там новенького, и если есть что-то критичное для нас, то загружаем апдейт, а затем опять отключаем. Я знаю пять способов, как отключить обновление Windows 10, о которых расскажу ниже.

Содержание

- Способ №1. Отключить службу «Центр обновления Windows»

- Способ №2. Изменение в настройках локальной групповой политики

- Способ №3. Установить лимитное подключение по Wi-Fi

- Способ №4. Изменить параметры обновления с помощью реестра

- Способ №5. Утилита Win Updates Disabler

- Заключение

- Нажмите одновременно клавиши Windows+R. Появиться окно выполнить

, в которое ввести services.msc. Нажмите Enter или OK.

- Спускаемся вниз и находим пункт «Центр обновления Windows». Дважды кликаем по нему. В свойствах службы

, в типе запуска, выставляем параметр «Отключена». Нажимаем OK.

- Так же в управление службами можно попасть, кликнув правой кнопкой мыши по иконке «Этот компьютер

» и далее выбрать «Управление». Выбираем пункт

«Службы и приложения» > «Службы» > повторяем действия из пункта 2.

Этот способ очень прост, но отключение службы автоматического обновления только временно приостанавливает любые накопительные апдейты Windows 10. По мере их выхода, через определенный промежуток времени, служба опять сама запуститься.

В Windows 10 редакции 1809 появился такой файл, как upfc.exe (в процессах виден как Updateability From SCM), который с заданной (1 раз в неделю) периодичностью восстанавливает службы и целые ветки реестра для того, что бы Windows периодически проверяла наличие обновлений. То есть, если даже в версии ОС 1809 вы отключите проверку обновлений, upfc всё равно включит их опять. Причём, это касается не только системы обновления, но и Cortana, Store, разрешение OneDrive, коннекта в Cloud.

Способ №2. Изменение в настройках локальной групповой политики

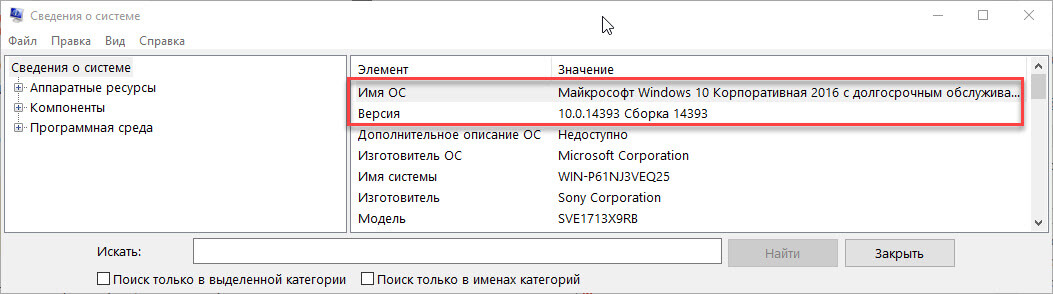

Настройка групповой политики отсутствует в домашней версии Виндовс 10. Перед применением данного способа, посмотрите свою версию операционной системы

.

Запретить автоматическое обновление Windows 10 с изменением параметров групповой политики можно только в Windows 10 Professional и старших версиях (Enterprise, Education). Редактор групповой политики уведомит вас о поступлении новых апдейтов, не устанавливая их автоматически.

- Нажмите одновременно клавиши Windows+R.

- Ввести в появившееся окно gpedit.msc и нажмите ОК.

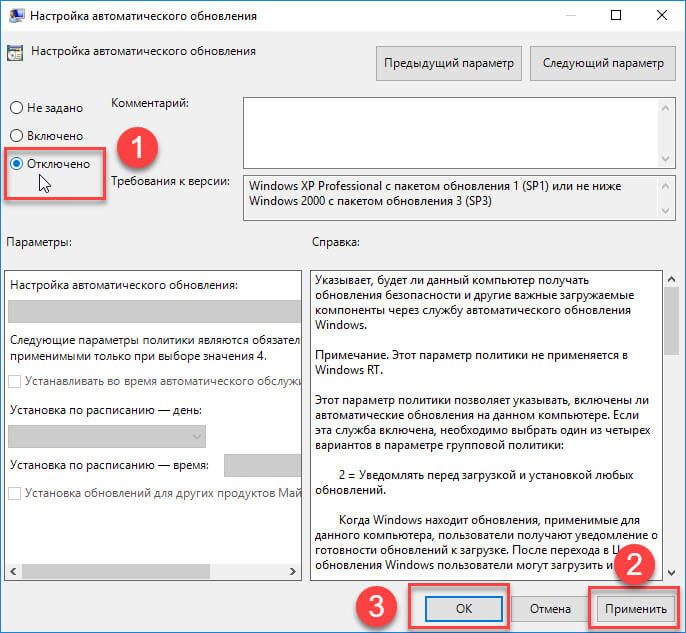

- Выбираем

«Конфигурация компьютера» > «Административные шаблоны» > «Компоненты Windows»

- Прокручиваем в самый низ и выбираем «Центр обновления Windows»

- Находим пункт

«Настройка автоматического обновления». Дважды кликаем по нему. В настройках выставляем «Отключено». Нажимаем применить и ОК.

Если вам потребуется установить апдейты Windows позже, вы можете повторить описанные выше действия, а затем выбрать «Включено», чтобы продолжить загрузку обновлений.

Способ №3. Установить лимитное подключение по Wi-Fi

Этот метод не будет работать для соединений Ethernet (через кабель). Вы можете отключить автоматическое обновление ОС с помощью него только при подключении по Wi-Fi или других ограниченных подключениях.

- Нажмите кнопку «Пуск» в левом нижнем углу на рабочем столе, затем нажмите «Настройки».

- Далее жмем Сеть и Интернет

.

- Нажмите WiFi

на левой панели, затем имя вашего соединения Wi-Fi

.

- Нажмите, чтобы включить лимитное подключение

.

Теперь при появлении апдейтов, Windows будет оповещать вас и предлагать выбор — обновляться или нет.

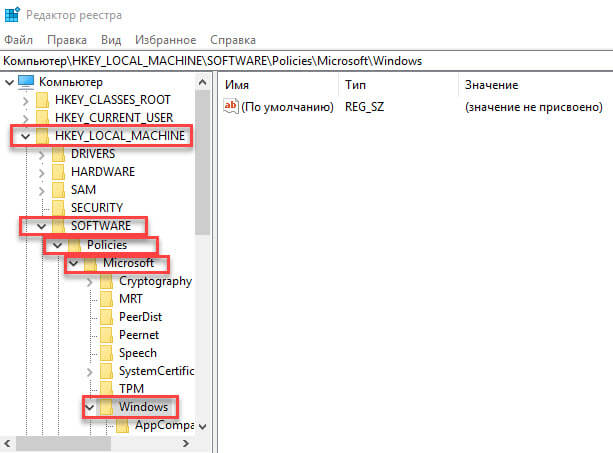

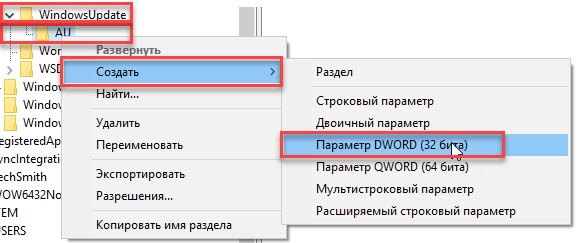

Способ №4. Изменить параметры обновления с помощью реестра

Редактирование реестра советую делать только понимающим пользователям, так как одно неверное изменение, может привести к необратимому повреждению вашей операционной системы. Перед изменением рекомендуется создать полную резервную копию вашей ОС.

Имея под рукой резервную копию, можно безопасно настроить без принудительное обновление Windows 10. Вот как внести изменения в реестр ⇒

- Используйте сочетание клавиш Windows + R, чтобы открыть команду «Выполнить».

- Введите regedit и нажмите OK, чтобы открыть реестр. Найдите следующий путь: HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindowsWindowsUpdateAU создайте параметр DWORD с именем NoAutoUpdate и значением 1

.

Применение этого значения отменяет автоматическую загрузку обновлений Windows 10, и вы будите получать уведомления о появлении новых обновлений.

Способ №5. Утилита Win Updates Disabler

- Заходим на сайт программы http://www.site2unblock.com/win-updates-disabler/

- Скачиваем портативную версию (зачем засорять комп)

- Запускаем версию программы

под нашу операционку

- Отключаем апдейты Windows 10

Заключение

Каждый из способов работает и все они помогут вам избавиться от проблемы с принудительным автоматическим обновлением Windows 10. Какие-то временно, а какие-то навсегда.Проверено лично мной на ноутбуке и стационарном ПК. На мой взгляд лучший способ, это отключение через программу Win Updates Disabler.

Все дополнительные вопросы и проблемы, связанные с реализацией этих методов, пишите в комментариях.

Александр

Увлечен компьютерами и программами с 2002 года. Занимаюсь настройкой и ремонтом настольных ПК и ноутбуков.

Задать вопрос

( 1 оценка, среднее 5 из 5 )

Skip to content

- ТВикинариум

- Форум

- Поддержка

- PRO

- Войти

После Win 10 Tweker-a, upfc.exe всё равно восстанавливает службы.

Цитата: евгений от 19.03.2021, 15:40Привет XpucT!

Такая тема. Примерно через неделю после того как я переустановил винду и естественно сразу всё протвикал Win 10 Tweaker-ром, при перезагрузках такой процесс как upfc.exe (в процессах виден как Updateability From SCM) периодически появляется! Ну появляется и что с того подумал я! И вот примерно через неделю он восстановил мне некоторые отключённые мной и Win 10 Tweaker-ром службы (В том числе MoUSO Core Worker периодически просыпался из-за него)! Да, обновления слава богу не прилетели, но всё равно не приятно когда эта зараза без моего ведома включает не нужные мне службы! И вот я наткнулся на такую прогу как StopUpdates10 (и как раз из её описания она блокирует upfc.exe связанный с WaaSMedic). Установил её и пока уже который день upfc.exe меня больше не беспокоит!З.Ы — У меня предложение. Может тебе присмотреться и по тестировать эту прогу самому и так сказать взять из неё всё самоё лучшее для Win 10 Tweaker-ра! Она есть на Comss.ru и спокойно принимается любым антивирусом (собственно поэтому я её и установил после Win 10 Tweaker-ра)!

Привет XpucT!

Такая тема. Примерно через неделю после того как я переустановил винду и естественно сразу всё протвикал Win 10 Tweaker-ром, при перезагрузках такой процесс как upfc.exe (в процессах виден как Updateability From SCM) периодически появляется! Ну появляется и что с того подумал я! И вот примерно через неделю он восстановил мне некоторые отключённые мной и Win 10 Tweaker-ром службы (В том числе MoUSO Core Worker периодически просыпался из-за него)! Да, обновления слава богу не прилетели, но всё равно не приятно когда эта зараза без моего ведома включает не нужные мне службы! И вот я наткнулся на такую прогу как StopUpdates10 (и как раз из её описания она блокирует upfc.exe связанный с WaaSMedic). Установил её и пока уже который день upfc.exe меня больше не беспокоит!

З.Ы — У меня предложение. Может тебе присмотреться и по тестировать эту прогу самому и так сказать взять из неё всё самоё лучшее для Win 10 Tweaker-ра! Она есть на Comss.ru и спокойно принимается любым антивирусом (собственно поэтому я её и установил после Win 10 Tweaker-ра)!

Цитата: XpucT от 19.03.2021, 15:44Привет, евгений 🖐

С 3 января 2021 года мы проводим тест по выпиливанию upfc.exe и убедились, что службы вообще не запускаются при его «разоружении». Осталось провести тест на последней Windows 10 и убедиться, что там также службы уже ничего не могут и журнал не сыплет ошибками. Так что исследование уже ведётся на нескольких живых компах =)

Привет, евгений 🖐

С 3 января 2021 года мы проводим тест по выпиливанию upfc.exe и убедились, что службы вообще не запускаются при его «разоружении». Осталось провести тест на последней Windows 10 и убедиться, что там также службы уже ничего не могут и журнал не сыплет ошибками. Так что исследование уже ведётся на нескольких живых компах =)

Цитата: евгений от 19.03.2021, 15:48У меня официальная ноябрьская сборка (19041.630). И вот такой неприятный момент я словил.

У меня официальная ноябрьская сборка (19041.630). И вот такой неприятный момент я словил.

Обновлено: 04.02.2023

Одна из неудобных фишек Windows 10 — принудительное обновление. Нам просто не оставляют выбора. Хотим мы обновлять Виндовс или нет, нас никто не спрашивает . Просто предлагают два варианта ⇒

- Обновить и завершить работу

- Обновить и перезагрузить

Я считаю, это не есть хорошо и поэтому лучше всего его отменить. Просто, изредка контролить, что там новенького, и если есть что-то критичное для нас, то загружаем апдейт, а затем опять отключаем. Я знаю пять способов, как отключить обновление Windows 10, о которых расскажу ниже.

Способ №1. Отключить службу «Центр обновления Windows»

- Нажмите одновременно клавиши Windows+R . Появиться окно выполнить , в которое ввести services.msc. Нажмите Enter или OK.

- Спускаемся вниз и находим пункт «Центр обновления Windows». Дважды кликаем по нему. В свойствах службы , в типе запуска, выставляем параметр «Отключена». Нажимаем OK.

- Так же в управление службами можно попасть, кликнув правой кнопкой мыши по иконке «Этот компьютер » и далее выбрать «Управление». Выбираем пункт «Службы и приложения» > «Службы» > повторяем действия из пункта 2.

Этот способ очень прост, но отключение службы автоматического обновления только временно приостанавливает любые накопительные апдейты Windows 10. По мере их выхода, через определенный промежуток времени, служба опять сама запуститься.

В Windows 10 редакции 1809 появился такой файл, как upfc.exe (в процессах виден как Updateability From SCM), который с заданной (1 раз в неделю) периодичностью восстанавливает службы и целые ветки реестра для того, что бы Windows периодически проверяла наличие обновлений. То есть, если даже в версии ОС 1809 вы отключите проверку обновлений, upfc всё равно включит их опять. Причём, это касается не только системы обновления, но и Cortana, Store, разрешение OneDrive, коннекта в Cloud.

Способ №2. Изменение в настройках локальной групповой политики

Настройка групповой политики отсутствует в домашней версии Виндовс 10. Перед применением данного способа, посмотрите свою версию операционной системы .

Запретить автоматическое обновление Windows 10 с изменением параметров групповой политики можно только в Windows 10 Professional и старших версиях (Enterprise, Education). Редактор групповой политики уведомит вас о поступлении новых апдейтов, не устанавливая их автоматически.

- Нажмите одновременно клавиши Windows+R .

- Ввести в появившееся окно gpedit.msc и нажмите ОК. «Конфигурация компьютера» > «Административные шаблоны» > «Компоненты Windows»

- Прокручиваем в самый низ и выбираем «Центр обновления Windows» «Настройка автоматического обновления». Дважды кликаем по нему. В настройках выставляем «Отключено». Нажимаем применить и ОК.

Если вам потребуется установить апдейты Windows позже, вы можете повторить описанные выше действия, а затем выбрать «Включено», чтобы продолжить загрузку обновлений.

Способ №3. Установить лимитное подключение по Wi-Fi

Этот метод не будет работать для соединений Ethernet (через кабель). Вы можете отключить автоматическое обновление ОС с помощью него только при подключении по Wi-Fi или других ограниченных подключениях.

Теперь при появлении апдейтов, Windows будет оповещать вас и предлагать выбор — обновляться или нет.

Способ №4. Изменить параметры обновления с помощью реестра

Редактирование реестра советую делать только понимающим пользователям, так как одно неверное изменение, может привести к необратимому повреждению вашей операционной системы. Перед изменением рекомендуется создать полную резервную копию вашей ОС.

Имея под рукой резервную копию, можно безопасно настроить без принудительное обновление Windows 10. Вот как внести изменения в реестр ⇒

Применение этого значения отменяет автоматическую загрузку обновлений Windows 10, и вы будите получать уведомления о появлении новых обновлений.

Способ №5. Утилита Win Updates Disabler

Заключение

Каждый из способов работает и все они помогут вам избавиться от проблемы с принудительным автоматическим обновлением Windows 10. Какие-то временно, а какие-то навсегда.Проверено лично мной на ноутбуке и стационарном ПК. На мой взгляд лучший способ, это отключение через программу Win Updates Disabler.

Все дополнительные вопросы и проблемы, связанные с реализацией этих методов, пишите в комментариях.

Файл upfc.exe из Microsoft Corporation является частью Microsoft Windows Operating System. upfc.exe, расположенный в c:windows winsxsamd64_microsoft-windows-upfc_31bf3856ad364e35_10 .0 .17134 .1_none_8ca611fa858d8b4a upfc .exe с размером файла 110632 байт, версия файла 10.0.17134.1, подпись 4ceed46ddab911ae1298422bfb12460c.

- Запустите приложение Asmwsoft Pc Optimizer.

- Потом из главного окна выберите пункт «Clean Junk Files».

- Когда появится новое окно, нажмите на кнопку «start» и дождитесь окончания поиска.

- потом нажмите на кнопку «Select All».

- нажмите на кнопку «start cleaning».

- Запустите приложение Asmwsoft Pc Optimizer.

- Потом из главного окна выберите пункт «Fix Registry problems».

- Нажмите на кнопку «select all» для проверки всех разделов реестра на наличие ошибок.

- 4. Нажмите на кнопку «Start» и подождите несколько минут в зависимости от размера файла реестра.

- После завершения поиска нажмите на кнопку «select all».

- Нажмите на кнопку «Fix selected».

P.S. Вам может потребоваться повторно выполнить эти шаги.

3- Настройка Windows для исправления критических ошибок upfc.exe:

- Нажмите правой кнопкой мыши на «Мой компьютер» на рабочем столе и выберите пункт «Свойства».

- В меню слева выберите » Advanced system settings».

- В разделе «Быстродействие» нажмите на кнопку «Параметры».

- Нажмите на вкладку «data Execution prevention».

- Выберите опцию » Turn on DEP for all programs and services . » .

- Нажмите на кнопку «add» и выберите файл upfc.exe, а затем нажмите на кнопку «open».

- Нажмите на кнопку «ok» и перезагрузите свой компьютер.

Как другие пользователи поступают с этим файлом?

Всего голосов ( 181 ), 115 говорят, что не будут удалять, а 66 говорят, что удалят его с компьютера.

Расширение .exe имени файла отображает исполняемый файл. В некоторых случаях исполняемые файлы могут повредить ваш компьютер. Пожалуйста, прочитайте следующее, чтобы решить для себя, является ли e_upfc01.exe Файл на вашем компьютере — это вирус или троянский конь, который вы должны удалить, или это действительный файл операционной системы Windows или надежное приложение.

E_upfc01.exe безопасный или это вирус или вредоносная программа?

Первое, что поможет вам определить, является ли тот или иной файл законным процессом Windows или вирусом, это местоположение самого исполняемого файла. Например, такой процесс, как e_upfc01.exe, должен запускаться из C: Program Files epson software download navigator epsdnavi.exe, а не в другом месте.

Для подтверждения откройте диспетчер задач, выберите «Просмотр» -> «Выбрать столбцы» и выберите «Имя пути к изображению», чтобы добавить столбец местоположения в диспетчер задач. Если вы обнаружите здесь подозрительный каталог, возможно, стоит дополнительно изучить этот процесс.

Еще один инструмент, который иногда может помочь вам обнаружить плохие процессы, — это Microsoft Process Explorer. Запустите программу (не требует установки) и активируйте «Проверить легенды» в разделе «Параметры». Теперь перейдите в View -> Select Columns и добавьте «Verified Signer» в качестве одного из столбцов.

Если статус процесса «Проверенная подписывающая сторона» указан как «Невозможно проверить», вам следует взглянуть на процесс. Не все хорошие процессы Windows имеют метку проверенной подписи, но ни один из плохих.

Наиболее важные факты о e_upfc01.exe:

Если у вас возникли какие-либо трудности с этим исполняемым файлом, перед удалением e_upfc01.exe вам следует определить, заслуживает ли он доверия. Для этого найдите этот процесс в диспетчере задач.

Найдите его местоположение (оно должно быть в C: Program Files epson software download navigator) и сравните его размер с приведенными выше фактами.

Кроме того, функциональность вируса может сама влиять на удаление файла e_upfc01.exe. В этом случае вы должны включить Безопасный режим с поддержкой сети — безопасная среда, которая отключает большинство процессов и загружает только самые необходимые службы и драйверы. Когда вы можете запустить программу безопасности и полный анализ системы.

Могу ли я удалить или удалить e_upfc01.exe?

Не следует удалять безопасный исполняемый файл без уважительной причины, так как это может повлиять на производительность любых связанных программ, использующих этот файл. Не забывайте регулярно обновлять программное обеспечение и программы, чтобы избежать будущих проблем, вызванных поврежденными файлами. Что касается проблем с функциональностью программного обеспечения, проверяйте обновления драйверов и программного обеспечения чаще, чтобы избежать или вообще не возникало таких проблем.

Согласно различным источникам онлайн, 5% людей удаляют этот файл, поэтому он может быть безвредным, но рекомендуется проверить надежность этого исполняемого файла самостоятельно, чтобы определить, является ли он безопасным или вирусом. Лучшая диагностика для этих подозрительных файлов — полный системный анализ с Reimage, Если файл классифицирован как вредоносный, эти приложения также удалят e_upfc01.exe и избавятся от связанных вредоносных программ.

Однако, если это не вирус, и вам нужно удалить e_upfc01.exe, вы можете удалить Download Navigator со своего компьютера, используя его деинсталлятор, который должен находиться по адресу: MsiExec.exe / X . Если вы не можете найти его деинсталлятор, вам может понадобиться удалить Download Navigator, чтобы полностью удалить e_upfc89.exe. Вы можете использовать функцию «Установка и удаление программ» на панели управления Windows.

Наиболее распространенные ошибки e_upfc01.exe, которые могут возникнуть:

• «Ошибка приложения e_upfc01.exe.»

• «Ошибка e_upfc01.exe».

• «Возникла ошибка в приложении e_upfc01.exe. Приложение будет закрыто. Приносим извинения за неудобства».

• «e_upfc01.exe не является допустимым приложением Win32».

• «e_upfc01.exe не запущен».

• «e_upfc01.exe не найден».

• «Не удается найти e_upfc01.exe.»

• «Ошибка запуска программы: e_upfc01.exe.»

• «Неверный путь к приложению: e_upfc01.exe.»

Аккуратный и опрятный компьютер — это один из лучших способов избежать проблем с Download Navigator. Это означает выполнение сканирования на наличие вредоносных программ, очистку жесткого диска cleanmgr и ПФС / SCANNOWудаление ненужных программ, мониторинг любых автозапускаемых программ (с помощью msconfig) и включение автоматических обновлений Windows. Не забывайте всегда делать регулярные резервные копии или хотя бы определять точки восстановления.

Если у вас возникла более серьезная проблема, постарайтесь запомнить последнее, что вы сделали, или последнее, что вы установили перед проблемой. Использовать resmon Команда для определения процессов, вызывающих вашу проблему. Даже в случае серьезных проблем вместо переустановки Windows вы должны попытаться восстановить вашу установку или, в случае Windows 8, выполнив команду DISM.exe / Online / Очистка-изображение / Восстановить здоровье, Это позволяет восстановить операционную систему без потери данных.

Чтобы помочь вам проанализировать процесс e_upfc01.exe на вашем компьютере, вы можете найти следующие программы полезными: Менеджер задач безопасности отображает все запущенные задачи Windows, включая встроенные скрытые процессы, такие как мониторинг клавиатуры и браузера или записи автозапуска. Единый рейтинг риска безопасности указывает на вероятность того, что это шпионское ПО, вредоносное ПО или потенциальный троянский конь. Это антивирус обнаруживает и удаляет со своего жесткого диска шпионское и рекламное ПО, трояны, кейлоггеры, вредоносное ПО и трекеры.

Обновлено ноябрь 2021 г .:

Мы рекомендуем вам попробовать это новое программное обеспечение, которое исправляет компьютерные ошибки, защищает их от вредоносных программ и оптимизирует производительность вашего ПК. Этот новый инструмент исправляет широкий спектр компьютерных ошибок, защищает от таких вещей, как потеря файлов, вредоносное ПО и сбои оборудования.

(опциональное предложение для Reimage — Cайт | Лицензионное соглашение | Политика конфиденциальности | Удалить)

Загрузите или переустановите e_upfc01.exe

Информация об операционной системе

Ошибки e upfc01.exe могут появляться в любых из нижеперечисленных операционных систем Microsoft Windows:

В нашей базе содержится 2 разных файлов с именем e_upfc01.exe . You can also check most distributed file variants with name e_upfc01.exe. Чаще всего эти файлы принадлежат продукту EPSON. Наиболее частый разработчик — компания SEIKO EPSON CORPORATION. Самое частое описание этих файлов — EPSON. Это исполняемый файл. Вы можете найти его выполняющимся в диспетчере задач как процесс e_upfc01.exe.

Подробности о наиболее часто используемом файле с именем «e_upfc01.exe»

Продукт: EPSON Компания: SEIKO EPSON CORPORATION Описание: EPSON Версия: 1.0.3.1 MD5: 70e68eefb4bb18cd1ba13e177a19f9a7 SHA1: c156940537f159a1c1ce7c70be26146e0e4b048b SHA256: 4958fc6cd5763ba8ef30e611eecaeb01bceab46a79428f3f99f530fa0ac7b956 Размер: 1762688 Папка: F:xtras ОС: Windows 7 Частота: Низкая

Проверьте свой ПК с помощью нашей бесплатной программы

System Explorer это наша бесплатная, удостоенная наград программа для быстрой проверки всех работающих процессов с помощью нашей базы данных. Эта программа поможет вам держать систему под контролем.

Процесс «e_upfc01.exe» безопасный или опасный?

Последний новый вариант файла «e_upfc01.exe» был обнаружен 3492 дн. назад. В нашей базе содержится 2 шт. вариантов файла «e_upfc01.exe» с окончательной оценкой Безопасный и ноль вариантов с окончательной оценкой Опасный . Окончательные оценки основаны на комментариях, дате обнаружения, частоте инцидентов и результатах антивирусных проверок.

Процесс с именем «e_upfc01.exe» может быть безопасным или опасным. Чтобы дать правильную оценку, вы должны определить больше атрибутов файла. Самый простой способ это сделать — воспользоваться нашей бесплатной утилитой для проверки файлов посредством нашей базы данных. Эта утилита содержит множество функций для контролирования вашего ПК и потребляет минимум системных ресурсов.

Щёлкните здесь, чтобы загрузить System Explorer.

Читайте также:

- Windows 10 изменить расположение program files

- Резервное копирование линукс с помощью акронис

- Как на старое железо установить виндовс 7

- Где находится общая библиотека оболочки windows 7

- Виндовс 7 профессиональная upgrade что это

Create an account to follow your favorite communities and start taking part in conversations.

r/Windows10

Posted byu/[deleted]4 years ago

Archived

Title. Process is named «Updateability From SCM». File itself is located in system32. Can’t find anything concrete online, thought I would ask here. From what I can gather, it has something to do with services, but any help would be appreciated.

This thread is archived

New comments cannot be posted and votes cannot be cast

level 1

It appears to be an update file checker for windows update, best guess is that it runs integrity checks on the windows update service/application to make sure that Windows Defender can’t be cut off from defintion updates but I don’t see anything specific in the documentation.

level 2

Ah, thanks. I was a bit confused seeing it, honestly. It might have something to due with my internet being out when I booted my computer up? That could have potentially blocked an update.

level 1

A few weeks ago I decided to reverse engineer upfc.exe, I wrote up the results in a small post here

About Community

Welcome to the largest community for Microsoft Windows 10, the world’s most popular computer operating system!

This is not a tech support subreddit, use r/WindowsHelp or r/TechSupport to get help with your PC

Источник

Пока расследование не разлучит нас: малварь, которая может сидеть в сети компании годами

Недавно мы расследовали АРТ-атаку на одну российскую компанию и нашли много занятного софта. Сначала мы обнаружили продвинутый бэкдор PlugX, популярный у китайских группировок, АРТ-атаки которых обычно нацелены на похищение конфиденциальной информации, а не денег. Затем из скомпрометированной сети удалось вытащить несколько других схожих между собой бэкдоров (nccTrojan, dnsTrojan, dloTrojan) и даже общедоступных утилит.

Программы, используемые в этой преступной кампании, не отличаются сложностью, за исключением, может быть, PlugX. К тому же три из четырех вредоносов использовали при запуске давно известную технику DLL hijacking. Тем не менее, как показало наше исследование, даже при таких условиях злоумышленники могут годами оставаться в скомпрометированных сетях.

Мы решили изучить обнаруженный софт и поделиться своими наблюдениями.

PlugX

PlugX — сложная вредоносная программа. Мы постараемся рассказать о ее основных функциях, а более подробное описание малвари можно найти в отчете Dr. Web.

Запуск PlugX

PlugX, как правило, распространяется в виде самораспаковывающихся архивов, содержащих:

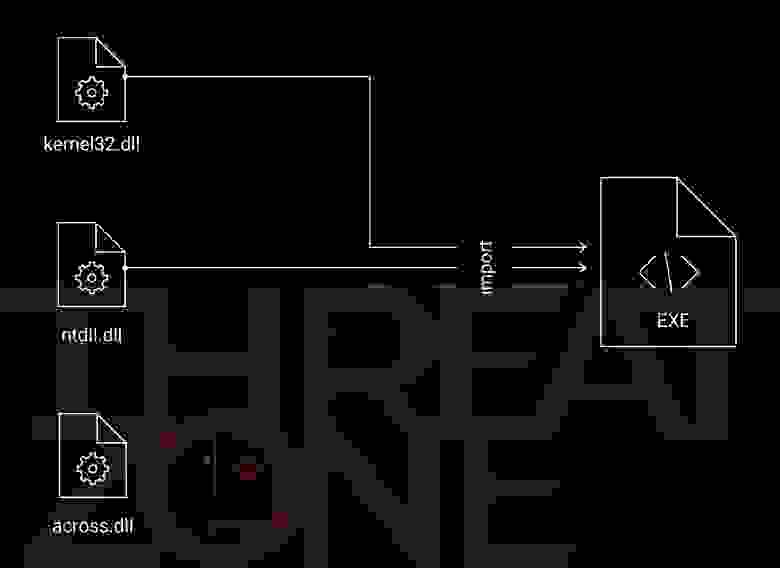

Такой набор характерен для техники DLL hijacking, при которой злоумышленник заменяет легитимную DLL на вредоносную. При этом малварь получает возможность работать от имени легитимного процесса и обходить таким образом средства защиты (рис. 1).

Рис. 1. Наглядное представление техники DLL hijacking

Рассмотрим в качестве примера один из экземпляров PlugX, характеристики которого приведены в табл. 1.

| Свойство | EXE | DLL | Зашифрованная нагрузка |

|---|---|---|---|

| Имя файла | mcut.exe | mcutil.dll | mcutil.dll.bbc |

| Тип файла | PE32 executable (EXE) | PE32 executable (DLL) | None |

| Размер (в байтах) | 140 576 | 4 096 | 180 358 |

| Время компиляции | 13 июня 2008 года 02:39:28 | 9 декабря 2014 года 10:06:14 | — |

| MD5 | 884d46c01c762ad6ddd2759fd921bf71 | e9a1482a159d32ae57b3a9548fe8edec | 2d66d86a28cd28bd98496327313b4343 |

| SHA-1 | d201b130232e0ea411daa23c1ba2892fe6468712 | a2a6f813e2276c8a789200c0e9a8c71c57a5f2d6 | 7bcf4f196578f2a43a2cd47f0b3c8d295120b646 |

| SHA-256 | 3124fcb79da0bdf9d0d1995e37b06f7929d83c1c4b60e38c104743be71170efe | 2f81cf43ef02a4170683307f99159c8e2e4014eded6aa5fc4ee82078228f6c3c | 0c831e5c3aecab14fe98ff4f3270d9ec1db237f075cd1fae85b7ffaf0eb2751 |

Вот что происходит при запуске невредоносного исполняемого файла (EXE) из пакета.

Сначала одна из импортируемых им библиотек (отдельная DLL) заменяется вредоносной. После загрузки в память процесса DLL открывает третий файл из пакета PlugX, который обходит средства защиты за счет отсутствия видимого исполняемого кода. Тем не менее он содержит шелл-код, после исполнения которого в памяти расшифровывается еще один дополнительный шелл-код. Он с помощью функции RtlDecompressBuffer() распаковывает PlugX (DLL). При открытии мы видим, что сигнатуры MZ и PE в исполняемом файле PlugX заменены на XV (рис. 2) — скорее всего, это тоже нужно, чтобы скрыть модуль от средств защиты.

Рис. 2. Исполняемый файл PlugX в распакованном виде с измененными сигнатурами MZ и PE

Наконец, запускается распакованная вредоносная библиотека, и управление передается ей.

В другом экземпляре PlugX мы обнаружили интересную особенность: малварь пыталась скрыть некоторые библиотечные вызовы от песочниц. При восстановлении импортов вместо адреса импортируемой функции сохранялся адрес тремя байтами ранее. Результат для функции SetFileAttributesW() виден на рис. 3.

Рис. 3. При получении адреса функции SetFileAttributesW() сохраняется адрес 0x7577D4F4

В табл. 2 приведены характеристики этого экземпляра.

| Свойство | EXE | DLL | Зашифрованная нагрузка |

|---|---|---|---|

| Имя файла | mcut.exe | mcutil.dll | mcutil.dll.bbc |

| Тип файла | PE32 executable (EXE) | PE32 executable (DLL) | None |

| Размер | 140 576 | 4 096 | 179 906 |

| MD5 | 884d46c01c762ad6ddd2759fd921bf71 | 12ee1f96fb17e25e2305bd6a1ddc2de9 | e0ae93f9cebcba2cb44cec23993b8917 |

| SHA-1 | d201b130232e0ea411daa23c1ba2892fe6468712 | bf25f1585d521bfba0c42992a6df5ac48285d763 | f0efdb723a65e90afaebd56abe69d9f649ca094c |

| SHA-256 | 3124fcb79da0bdf9d0d1995e37b06f7929d83c1c4b60e38c104743be71170efe | 97ad6e95e219c22d71129285299c4717358844b90860bb7ab16c5178da3f1686 | 81e53c7d7c8aa8f98c951106a656dbe9c931de465022f6bafa780a6ba96751eb |

б)

Рис. 4. Фрагмент декомпилированного кода (а) и соответствующий ему фрагмент листинга перехваченных инструкций (б), где встречается вызов функции SetFileAttributesW()

Основная нагрузка PlugX не сохраняется в расшифрованном виде на диске.

Работа PlugX

После запуска вредоносная программа расшифровывает конфигурацию, которая содержит адреса серверов управления, а также информацию, необходимую для дальнейшего функционирования (например, способ закрепления в системе или путь, по которому копируются файлы малвари).

При этом данные для конфигурации могут браться из основного загрузчика или из отдельного файла в текущей рабочей директории. Из того же файла может быть подтянута новая конфигурация при ее обновлении в ходе взаимодействия с сервером управления.

То, как вредонос будет вести себя дальше, во многом определяет его конфигурация.

В зависимости от значения check_flag в конфигурации PlugX вредоносная программа может начать поиск в зараженной системе сетевого адаптера, MAC-адрес которого совпадает с адресом, заданным в самой малвари. В случае совпадения вредоносная программа завершит свое исполнение. Вероятно, таким образом она пытается обнаружить виртуальную среду.

Если значение mode_flag равно 0, вредоносная программа закрепляется в системе (подробнее в разделе «Закрепление в системе»). Затем она переходит к инициализации плагинов и взаимодействию с сервером управления (подробнее в разделе «Функциональность плагинов и исполнение команд»).

Если значение mode_flag равно 2, вредоносная программа сразу переходит к инициализации плагинов и взаимодействию с сервером управления.

Если значение mode_flag равно 3, вредоносная программа внедряет шелл-код в Internet Explorer. Передача управления вредоносному коду осуществляется с помощью функции CreateRemoteThread(). Также производится инициализация плагинов, и создается именованный пайп, через который вредоносная программа получает команды, предназначенные для исполнения плагинами.

Закрепление в системе

Если конфигурация PlugX предусматривает закрепление вредоноса в зараженной системе, то в ней прописан каталог, в который будут скопированы компоненты малвари.

Анализируемый образец выбирает одну из следующих директорий в зависимости от разрядности малвари:

В зависимости от persistence_flag PlugX может закрепляться:

Помним, что малварь может и не закрепляться вовсе.

В зависимости от конфигурации вредоносная программа может также попытаться создать процесс с повышенными привилегиями с последующим внедрением в него кода. В конфигурации могут быть перечислены до четырех целевых процессов.

Функциональность плагинов PlugX и исполняемые команды

Основная функциональность бэкдора реализована с помощью так называемых плагинов. Фрагмент функции, в которой производится инициализация плагинов, приведен на рис. 5.

Рис. 5. Фрагмент инициализации плагинов PlugX

PlugX может управлять процессами и службами, работать с файловой системой, вносить изменения в реестр. Он также имеет компоненты кейлоггера и скринлоггера и может получать удаленный доступ к зараженной системе — все это дает обширные возможности злоумышленникам в скомпрометированной сети.

Полный перечень функций вредоносной программы, доступной через плагины, приведен в табл. 3.

Табл. 3. Функциональность PlugX, доступная через плагины

| Плагин | Команда | Функциональные возможности |

| DISK | Собрать информацию по всем дискам (тип и свободное пространство) | |

| Перечислить файлы в директории | ||

| Перечислить файлы | ||

| Прочитать файл | ||

| Создать директорию и сохранить в нее файл | ||

| Создать директорию | ||

| Создать новый рабочий стол и запустить процесс | ||

| Копировать, переместить, переименовывать или удалить файл | ||

| Получить значение переменной окружения | ||

| KeyLogger | Отправить данные кейлоггера на сервер управления | |

| Nethood | Перечислить сетевые ресурсы | |

| Установить соединение с сетевым ресурсом | ||

| Netstat | Получить таблицу TCP | |

| Получить таблицу UDP | ||

| Установить состояние TCP | ||

| Option | Заблокировать экран компьютера | |

| Отключить компьютер (принудительно) | ||

| Перезагрузить компьютер | ||

| Отключить компьютер (безопасно) | ||

| Показать окно с сообщением | ||

| PortMap | Возможно, запустить маппинг портов | |

| Process | Получить информацию о процессах | |

| Получить информацию о процессе и модулях | ||

| Завершить процесс | ||

| Regedit | Перечислить подразделы ключа реестра | |

| Создать ключ реестра | ||

| Удалить ключ реестра | ||

| Скопировать ключ реестра | ||

| Перечислить значения ключа реестра | ||

| Задать значение ключа реестра | ||

| Удалить значение из ключа реестра | ||

| Получить значение из ключа реестра | ||

| Screen | Использовать удаленный рабочий стол | |

| Сделать скриншот | ||

| Найти скриншоты в системе | ||

| Service | Получить информацию о сервисах в системе | |

| Изменить конфигурацию сервиса | ||

| Запустить сервис | ||

| Управлять сервисом | ||

| Удалить сервис | ||

| Shell | Запустить cmd-шелл | |

| SQL | Получить список баз данных | |

| Получить список описаний драйверов | ||

| Выполнить SQL-команду | ||

| Telnet | Настроить Telnet |

Фрагмент функции обработки команд, полученных от сервера управления приведена на рис. 6.

Рис. 6. Команды сервера управления, которые получает PlugX

Описание команд приведено в табл. 4.

Табл. 4. Команды сервера управления, которые получает PlugX

| Команда | Описание |

|---|---|

| 0x1 | Отправить на сервер управления данные о зараженной системе: — имя компьютера; — имя пользователя; — информация о CPU; — текущее использование памяти системой; — информация об операционной системе; — системные дата и время; — системная информация; — язык системы |

| 0x5 | Самоудалиться (удалить службу, очистить реестр) |

| 0x3 | Передать команды плагинам со сменой протокола взаимодействия |

| 0x6 | Отправить текущую конфигурацию PlugX на сервер управления |

| 0x7 | Получить с сервера управления новую конфигурацию и обновить текущую |

| 0x8 | Отправить список процессов с внедренным шелл-кодом |

| default | Передать команды плагинам |

nccTrojan

Один из обнаруженных нами бэкдоров найден в отчете VIRUS BULLETIN и назван авторами nccTrojan по константному значению в коде основного пейлоада. Характеристики попавшегося нам образца малвари приведены в табл. 5.

| Свойство | EXE | DLL |

|---|---|---|

| Имя файла | instsrv.exe | windowsreskits.dll |

| Тип файла | PE32 executable (EXE) | PE32 executable (DLL) |

| Размер (в байтах) | 83 968 | 514 048 |

| Время компиляции | 18 декабря 2019 года 03:13:03 | 21 марта 2020 года 15:19:04 |

| MD5 | c999b26e4e3f15f94771326159c9b8f9 | 056078b1c424667e6a67f9867627f621 |

| SHA-1 | ec12c469463029861bd710aec3cb4a2c01907ad2 | 5bd080285a09c0abf742fb50957831310d9d9769 |

| SHA-256 | 07d728aa996d48415f64bac640f330a28e551cd565f1c5249195477ccf7ecfc5 | 3be516735bafbb02ba71d56d35aee8ce2ef403d08a4dc47b46d5be96ac342bc9 |

Запуск nccTrojan

Работа nccTrojan

nccTrojan расшифровывает конфигурацию, хранящуюся по определенному смещению в оверлее. Конфигурация зашифрована с помощью алгоритма AES-CFB-256, он же используется для шифрования взаимодействия с сервером управления. Пары «ключ шифрования + вектор инициализации» захардкоржены и различны для шифрования конфигурации и взаимодействия с сервером управления.

Расшифрованная конфигурация содержит информацию о сервере управления и выглядит следующим образом:

Если соединение установлено, то на сервер управления отправляется следующая информация:

При этом из собранных данных формируется строка, которая дальше зашифровывается и отправляется на сервер управления. Формат создаваемой строки:

Далее вредоносная программа переходит к взаимодействию с сервером управления и может исполнять команды, приведенные в табл. 6.

Табл. 6. Команды, исполняемые nccTrojan

| Команда | Назначение |

|---|---|

| 0x2 | Запустить сmd-шелл |

| 0x3 | Выполнить команду через cmd-шелл |

| 0x4 | Записать данные в файл |

| 0x5 | Получить информацию о дисках C-Z (тип, свободный объем памяти) |

| 0x6 | Получить информацию о файлах |

| 0x8 | Запустить процесс |

| 0xA | Удалить файл или директорию |

| 0xC | Прочитать файл |

| 0xF | Проверить наличие файла |

| 0x11 | Сохранить файл |

| 0x13 | Получить список запущенных процессов |

| 0x15 | Завершить процесс |

| 0x17 | Скопировать файл |

| 0x1A | Переместить файл |

| 0x1D | Запустить cmd-шелл с правами пользователя |

dnsTrojan

Следующий бэкдор мы обнаружили впервые: на момент расследования мы не нашли упоминаний о нем в отчетах других экспертов. Его отличительная особенность — общение с сервером управления через DNS. В остальном по своей функциональности вредоносная программа схожа с бэкдором nccTrojan. Чтобы сохранить единообразие в названиях найденной малвари, назвали ее dnsTrojan.

| Свойство | EXE |

|---|---|

| Имя | a.exe.ok |

| Тип файла | PE32 executable (EXE) |

| Размер (в байтах) | 417 280 |

| Время компиляции | 13 октября 2020 года 20:05:59 |

| MD5 | a3e41b04ed57201a3349fd42d0ed3253 |

| SHA-1 | 172d9317ca89d6d21f0094474a822720920eac02 |

| SHA-256 | 826df8013af53312e961838d8d92ba24de19f094f61bc452cd6ccb9b270edae5 |

Запуск dnsTrojan

После запуска вредоносная программа извлекает из ресурсов, распаковывает и сохраняет в рабочей директории два файла:

Работа dnsTrojan

Все свои действия вредоносная программа логирует в файл %ProgramData%logD.dat, при этом записанные данные похожи на отладочную информацию для злоумышленников (рис. 7).

Рис. 7. Фрагмент файла logD.dat

Взаимодействие с сервером управления осуществляется с использованием DNS-туннелирования. Данные передаются серверу управления в виде DNS-запроса TXT-записи в зашифрованном виде.

Сразу после запуска на сервер управления отправляются следующие данные:

Из них формируется сообщение вида 8SDXCAXRZDJ;O0V2m0SImxhY;6.1.1;1;00-13-d2-e3-d6-2e;2020113052831619.

Все передаваемые на сервер управления данные преобразуются следующим образом:

При формировании домена, для которого запрашивается TXT-запись, после каждого 64-го символа ставится точка. Запросы, отправляемые вредоносной программой, можно увидеть на рис. 8.

В ответ на запрос, отправленный на предыдущем шаге из TXT-записей, dnsTrojan получает команды сервера и может исполнить их (табл. 8).

| Команда | Назначение |

|---|---|

| 0x1 | Получить онлайн-данные |

| 0x2 | Запустить сmd-шелл |

| 0x3 | Выполнить команду через cmd-шелл |

| 0x4 | Получить информацию о дисках C–Z (тип, свободный объем памяти) или файлах |

| 0x6 | Прочитать файл |

| 0x7 | Скопировать файл |

| 0x8 | Удалить файл |

| 0x9 | Проверить наличие файла |

| 0xA | Сохранить файл |

| 0xB | Установить время бездействия программы (в минутах) |

| 0xD | Самоудалиться (очистить реестр) |

dloTrojan

dloTrojan — еще одна обнаруженная в процессе расследования вредоносная программа, которую мы классифицировали как бэкдор. Эта малварь не относится ни к одному из известных семейств вредоносов.

Характеристики файлов исследуемого нами образца приведены в табл. 9.

| Свойство | EXE | DLL |

|---|---|---|

| Имя | ChromeFrameHelperSrv.exe | chrome_frame_helper.dll |

| Тип файла | PE32 executable (EXE) | PE32 executable (DLL) |

| Размер (в байтах) | 82 896 | 240 128 |

| Время компиляции | 12 июля 2013 года 19:11:41 | 14 сентября 2020 года 16:34:44 |

| MD5 | 55a365b1b7c50887e1cb99010d7c140a | bd23a69c2afe591ae93d56166d5985e1 |

| SHA-1 | 6319b1c831d791f49d351bccb9e2ca559749293c | 3439cf6f9c451ee89d72d6871f54c06cb0e0f1d2 |

| SHA-256 | be174d2499f30c14fd488e87e9d7d27e0035700cb2ba4b9f46c409318a19fd97 | f0c07f742282dbd35519f7531259b1a36c86313e0a5a2cb5fe1dadcf1df9522d |

Запуск dloTrojan

На сцену опять выходит DLL hijacking.

Итак, вредоносная программа dloTrojan состоит из двух компонентов:

После запуска исполняемого EXE-файла подгружается код вредоносной DLL. При этом библиотека проверяет имя процесса, в который она загружена, и оно должно соответствовать имени ChromeFrameHelperSrv.exe. В противном случае, вредоносный код завершит свое исполнение.

Далее библиотека расшифровывает вредоносный исполняемый файл, код которого внедряется в еще один запущенный процесс ChromeFrameHelperSrv.exe с использованием техники Process Hollowing.

Работа dloTrojan

Вредоносная программа пытается получить данные значения с именем TID из одного из двух ключей реестра (это зависит от имеющихся привилегий в системе):

Если же значение в реестре отсутствует, создается один из указанных ключей реестра. В параметре TID прописывается строка из 16 произвольных символов, которую в дальнейшем можно рассматривать как ID зараженной системы.

Строки во вредоносной программе зашифрованы методом простого сложения по модулю двух с одним байтом (отличается для различных строк).

Затем малварь расшифровывает адрес сервера управления. В зависимости от конфигурации вредоносная программа может иметь несколько адресов, в текущей конфигурации адрес сервера управления один.

Теперь dloTrojan устанавливает соединение с сервером управления. Если подключиться к серверу не удалось, малварь пытается найти настроенные прокси-серверы одним из способов:

Далее на сервер управления отправляется следующая информация о зараженной системе:

Данные передаются на сервер управления в зашифрованном виде.

В конце концов вредоносная программа получает возможность исполнять команды сервера управления: запускать cmd-шелл, создавать и удалять файлы, собирать информацию о дисках.

Перечень возможных команд приведен в табл. 10.

Табл. 10. Команды, исполняемые dloTrojan

| Команда | Назначение |

|---|---|

| 0x1 | Получить количество миллисекунд, прошедших с момента запуска системы |

| 0x2 | Запустить сmd-шелл |

| 0x3 | Выполнить команду через cmd-шелл |

| 0x4 | Закрыть cmd-шелл |

| 0x5 | Проверить существование файла. Если файла нет, создать его |

| 0x6 | Создать файл |

| 0x7 | Получить данные файла (размер, временные метки) |

| 0x8 | Прочитать файл |

| 0x9 | Получить информацию о дисках C–Z (тип, объем свободной памяти) |

| 0xA | Перечислить файлы |

| 0xB | Удалить файл |

| 0xC | Переместить файл |

| 0xD | Запустить процесс |

| 0xE | Сделать скриншот |

| 0xF | Перечислить сервисы |

| 0x10 | Запустить сервис |

| 0x11 | Перечислить процессы и модули |

| 0x12 | Завершить процесс, затем перечислить процессы и модули |

| 0x13 | Закрыть сокет |

И еще несколько программ, которые мы раскопали в ходе расследования

Вернемся к общедоступным утилитам, найденным на зараженных системах. С их помощью можно залезть в систему, утащить конфиденциальные данные и выполнить другие вредоносные действия. Ловите краткое описание каждой.

GetPassword

GetPassword предназначена для получения паролей из зараженной системы. Раньше исходный код утилиты лежал в репозитории MimikatzLite, но сейчас его почему-то удалили. Можем только поделиться скриншотом на рис. 9.

Рис. 9. Скриншот работы утилиты GetPassword

Quarks PwDump

Еще одна утилита для извлечения паролей из ОС Windows.

Исходный код можно найти в репозитории 0daytool-quarkspwdump. Скриншот утилиты приведен на рис. 10.

Рис. 10. Скриншот работы утилиты Quarks PwDump

wpmd v 2.3 (beta)

wpmd (windows password and masterkey decrypt) также предназначена для получения паролей в ОС Windows. Увы, источник мы не нашли, поэтому можем только показать скриншот (рис. 11).

Рис. 11. Скриншот работы утилиты wpmd v 2.3 (beta)

os.exe

os.exe позволяет определить версию ОС Windows (рис. 12). Источник тоже не найден 🙁

Рис. 12. Скриншот работы утилиты os.exe

nbtscan 1.0.35

nbtscan — утилита командной строки, предназначенная для сканирования открытых серверов имен NETBIOS в локальной или удаленной TCP/IP-сети. Она обеспечивает поиск открытых общих ресурсов (рис. 13). Доступна на ресурсе Unixwiz.net.

Рис. 13. Скриншот работы утилиты nbtscan

Это расследование в очередной раз убедило нас, что даже заезженные и понятные техники способны доставить жертвам много неприятностей. Злоумышленники могут годами копаться в IT-инфраструктуре жертвы, которая и подозревать ничего не будет. Думаем, выводы вы сделаете сами 🙂

PlugX (SHA256: EXE, DLL, Shell-code)

PlugX-executor: (SHA256: EXE)

nccTrojan (SHA256: EXE, DLL)

dnsTrojan (SHA256: EXE)

dloTrojan (SHA256: EXE, DLL)

Источник

Вам также понравится

Adblock

detector

Содержание

- 1. Что такое e_upfc01.exe?

- 2. E_upfc01.exe безопасный или это вирус или вредоносная программа?

- 3. Могу ли я удалить или удалить e_upfc01.exe?

- 4. Распространенные сообщения об ошибках в e_upfc01.exe

- 5. Как исправить e_upfc01.exe

- 6. Обновление за февраль 2023

- 7. Загрузите или переустановите e_upfc01.exe

Обновлено февраль 2023: Вот три шага к использованию инструмента восстановления для устранения проблем с exe на вашем компьютере: Получите его по адресу эту ссылку

- Скачайте и установите это программное обеспечение.

- Просканируйте свой компьютер на наличие проблем с exe.

- Исправьте ошибки exe с помощью программного инструмента

e_upfc01.exe это исполняемый файл, который является частью Скачать навигатор Программа, разработанная Корпорация SEIKO EPSON, Программное обеспечение обычно о 1.15 MB по размеру.

Расширение .exe имени файла отображает исполняемый файл. В некоторых случаях исполняемые файлы могут повредить ваш компьютер. Пожалуйста, прочитайте следующее, чтобы решить для себя, является ли e_upfc01.exe Файл на вашем компьютере — это вирус или троянский конь, который вы должны удалить, или это действительный файл операционной системы Windows или надежное приложение.

Рекомендуется: Выявление проблем, связанных с e_upfc01.exe.

(опциональное предложение для Reimage — Cайт | Лицензионное соглашение | Персональные данные | Удалить)

E_upfc01.exe безопасный или это вирус или вредоносная программа?

Первое, что поможет вам определить, является ли тот или иной файл законным процессом Windows или вирусом, это местоположение самого исполняемого файла. Например, такой процесс, как e_upfc01.exe, должен запускаться из C: Program Files epson software download navigator epsdnavi.exe, а не в другом месте.

Для подтверждения откройте диспетчер задач, выберите «Просмотр» -> «Выбрать столбцы» и выберите «Имя пути к изображению», чтобы добавить столбец местоположения в диспетчер задач. Если вы обнаружите здесь подозрительный каталог, возможно, стоит дополнительно изучить этот процесс.

Еще один инструмент, который иногда может помочь вам обнаружить плохие процессы, — это Microsoft Process Explorer. Запустите программу (не требует установки) и активируйте «Проверить легенды» в разделе «Параметры». Теперь перейдите в View -> Select Columns и добавьте «Verified Signer» в качестве одного из столбцов.

Если статус процесса «Проверенная подписывающая сторона» указан как «Невозможно проверить», вам следует взглянуть на процесс. Не все хорошие процессы Windows имеют метку проверенной подписи, но ни один из плохих.

Наиболее важные факты о e_upfc01.exe:

- Находится в C: Program Files Программное обеспечение epson навигатор загрузок вложенная;

- Издатель: Корпорация SEIKO EPSON

- Полный путь: C: Program Files epson software download navigator epsdnavi.exe

- Файл справки:

- URL издателя: www.epson.com/cgi-bin/Store/support/supAdvice.jsp?noteoid=189943

- Известно, что до 1.15 MB по размеру на большинстве окон;

Если у вас возникли какие-либо трудности с этим исполняемым файлом, перед удалением e_upfc01.exe вам следует определить, заслуживает ли он доверия. Для этого найдите этот процесс в диспетчере задач.

Найдите его местоположение (оно должно быть в C: Program Files epson software download navigator) и сравните его размер с приведенными выше фактами.

Если вы подозреваете, что можете быть заражены вирусом, вы должны немедленно попытаться это исправить. Чтобы удалить вирус e_upfc01.exe, необходимо Загрузите и установите приложение полной безопасности, например Malwarebytes., Обратите внимание, что не все инструменты могут обнаружить все типы вредоносных программ, поэтому вам может потребоваться попробовать несколько вариантов, прежде чем вы добьетесь успеха.

Кроме того, функциональность вируса может сама влиять на удаление файла e_upfc01.exe. В этом случае вы должны включить Безопасный режим с загрузкой сетевых драйверов — безопасная среда, которая отключает большинство процессов и загружает только самые необходимые службы и драйверы. Когда вы можете запустить программу безопасности и полный анализ системы.

Могу ли я удалить или удалить e_upfc01.exe?

Не следует удалять безопасный исполняемый файл без уважительной причины, так как это может повлиять на производительность любых связанных программ, использующих этот файл. Не забывайте регулярно обновлять программное обеспечение и программы, чтобы избежать будущих проблем, вызванных поврежденными файлами. Что касается проблем с функциональностью программного обеспечения, проверяйте обновления драйверов и программного обеспечения чаще, чтобы избежать или вообще не возникало таких проблем.

Согласно различным источникам онлайн,

5% людей удаляют этот файл, поэтому он может быть безвредным, но рекомендуется проверить надежность этого исполняемого файла самостоятельно, чтобы определить, является ли он безопасным или вирусом. Лучшая диагностика для этих подозрительных файлов — полный системный анализ с Reimage, Если файл классифицирован как вредоносный, эти приложения также удалят e_upfc01.exe и избавятся от связанных вредоносных программ.

Однако, если это не вирус, и вам нужно удалить e_upfc01.exe, вы можете удалить Download Navigator со своего компьютера, используя его деинсталлятор, который должен находиться по адресу: MsiExec.exe / X {3A3A3B34-6EA2-4031- XNUM D8580D66E29533}. Если вы не можете найти его деинсталлятор, вам может понадобиться удалить Download Navigator, чтобы полностью удалить e_upfc89.exe. Вы можете использовать функцию «Установка и удаление программ» на панели управления Windows.

- 1. в Меню Пуск (для Windows 8 щелкните правой кнопкой мыши в нижнем левом углу экрана), нажмите Панель управления, а затем под Программы:

o Windows Vista / 7 / 8.1 / 10: нажмите Удаление программы.

o Windows XP: нажмите Установка и удаление программ.

- 2. Когда вы найдете программу Скачать навигаторщелкните по нему, а затем:

o Windows Vista / 7 / 8.1 / 10: нажмите Удалить.

o Windows XP: нажмите Удалить or Изменить / Удалить вкладка (справа от программы).

- 3. Следуйте инструкциям по удалению Скачать навигатор.

Распространенные сообщения об ошибках в e_upfc01.exe

Наиболее распространенные ошибки e_upfc01.exe, которые могут возникнуть:

• «Ошибка приложения e_upfc01.exe.»

• «Ошибка e_upfc01.exe».

• «Возникла ошибка в приложении e_upfc01.exe. Приложение будет закрыто. Приносим извинения за неудобства».

• «e_upfc01.exe не является допустимым приложением Win32».

• «e_upfc01.exe не запущен».

• «e_upfc01.exe не найден».

• «Не удается найти e_upfc01.exe.»

• «Ошибка запуска программы: e_upfc01.exe.»

• «Неверный путь к приложению: e_upfc01.exe.»

Эти сообщения об ошибках .exe могут появляться во время установки программы, во время выполнения связанной с ней программы, Download Navigator, во время запуска или завершения работы Windows или даже во время установки операционной системы Windows. Отслеживание момента появления ошибки e_upfc01.exe является важной информацией, когда дело доходит до устранения неполадок.

Как исправить e_upfc01.exe

Аккуратный и опрятный компьютер — это один из лучших способов избежать проблем с Download Navigator. Это означает выполнение сканирования на наличие вредоносных программ, очистку жесткого диска cleanmgr и ПФС / SCANNOWудаление ненужных программ, мониторинг любых автозапускаемых программ (с помощью msconfig) и включение автоматических обновлений Windows. Не забывайте всегда делать регулярные резервные копии или хотя бы определять точки восстановления.

Если у вас возникла более серьезная проблема, постарайтесь запомнить последнее, что вы сделали, или последнее, что вы установили перед проблемой. Использовать resmon Команда для определения процессов, вызывающих вашу проблему. Даже в случае серьезных проблем вместо переустановки Windows вы должны попытаться восстановить вашу установку или, в случае Windows 8, выполнив команду DISM.exe / Online / Очистка-изображение / Восстановить здоровье, Это позволяет восстановить операционную систему без потери данных.

Чтобы помочь вам проанализировать процесс e_upfc01.exe на вашем компьютере, вы можете найти следующие программы полезными: Менеджер задач безопасности отображает все запущенные задачи Windows, включая встроенные скрытые процессы, такие как мониторинг клавиатуры и браузера или записи автозапуска. Единый рейтинг риска безопасности указывает на вероятность того, что это шпионское ПО, вредоносное ПО или потенциальный троянский конь. Это антивирус обнаруживает и удаляет со своего жесткого диска шпионское и рекламное ПО, трояны, кейлоггеры, вредоносное ПО и трекеры.

Обновлено февраль 2023:

Мы рекомендуем вам попробовать это новое программное обеспечение, которое исправляет компьютерные ошибки, защищает их от вредоносных программ и оптимизирует производительность вашего ПК. Этот новый инструмент исправляет широкий спектр компьютерных ошибок, защищает от таких вещей, как потеря файлов, вредоносное ПО и сбои оборудования.

- Шаг 1: Скачать PC Repair & Optimizer Tool (Windows 10, 8, 7, XP, Vista — Microsoft Gold Certified).

- Шаг 2: Нажмите «Начать сканирование”, Чтобы найти проблемы реестра Windows, которые могут вызывать проблемы с ПК.

- Шаг 3: Нажмите «Починить все», Чтобы исправить все проблемы.

(опциональное предложение для Reimage — Cайт | Лицензионное соглашение | Персональные данные | Удалить)

Загрузите или переустановите e_upfc01.exe

Вход в музей Мадам Тюссо не рекомендуется загружать файлы замены exe с любых сайтов загрузки, так как они могут сами содержать вирусы и т. д. Если вам нужно скачать или переустановить e_upfc01.exe, то мы рекомендуем переустановить основное приложение, связанное с ним Скачать навигатор.

Информация об операционной системе

Ошибки e upfc01.exe могут появляться в любых из нижеперечисленных операционных систем Microsoft Windows:

- Windows 10

- Windows 8.1

- Windows 7

- Windows Vista

- Windows XP

- Windows ME

- Windows 2000