Download PC Repair Tool to quickly find & fix Windows errors automatically

This post will help you enable or disable access to Folder Options in Windows 10. Folder Options or File Explorer Options window helps to set many settings such as reset folder view, hide or show all drives, show/hide drive letters, show hidden folders and files, show or hide menus, and many more. You can open Folder Options using the Search box, File menu of File Explorer, etc., and customize settings easily. If you don’t want someone to change such settings, then disabling Folder Options is good. You can also re-enable Folder Options anytime.

Enable or disable access to File Explorer Options

There are two native options in Windows 11/10 to do that and this post covers both options. These are:

- Using GPO or Group Policy Editor

- Using Registry Editor.

1] Using GPO

Group Policy Editor or GPO feature is available in Enterprise and Pro editions of Windows 10. Home edition users can install Group Policy manually to use this option. The steps are:

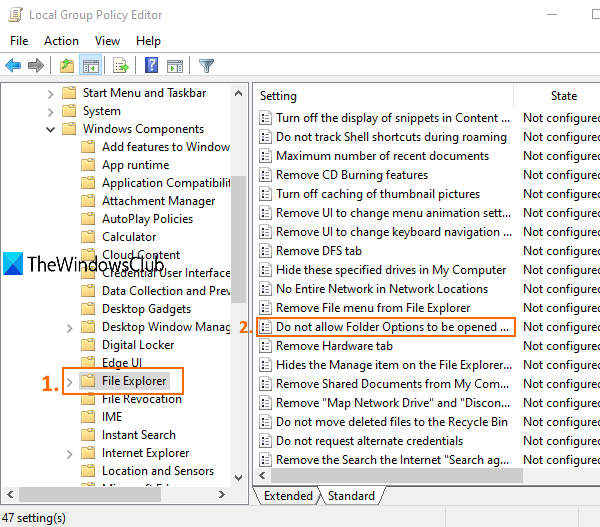

Open GPO and then access the File Explorer folder. Its path is:

User Configuration > Administrative Templates > Windows Components > File Explorer

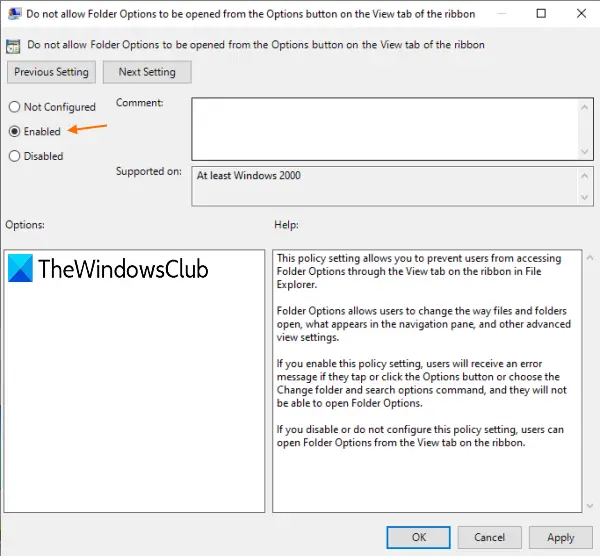

On the right-hand side, open the Do not allow Folder Options to be opened settings.

When a new window is opened, select Enabled, and save it.

Folder Options window is disabled now. To enable it again, follow all the steps mentioned above, use the Not Configured Option in the last step, and save the change.

2] Using Registry Editor

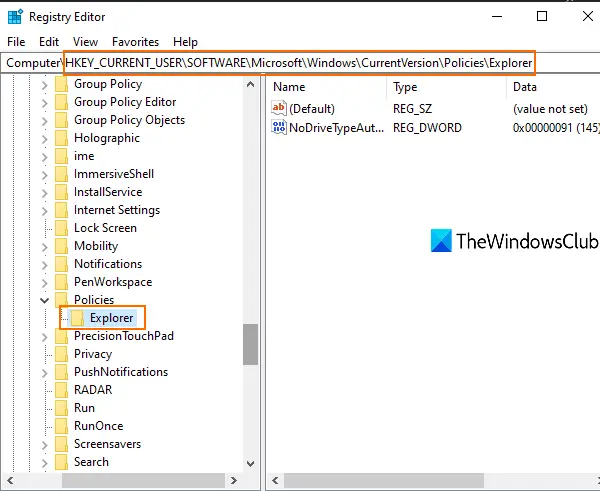

- Launch Regedit or Registry Editor window

- Go to Explorer key

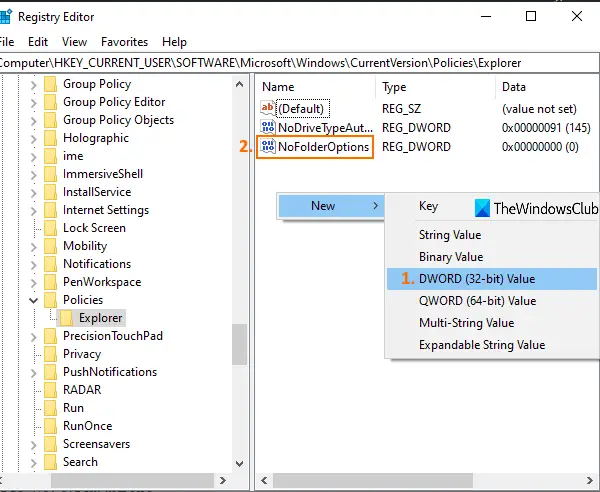

- Create NoFolderOptions DWORD value

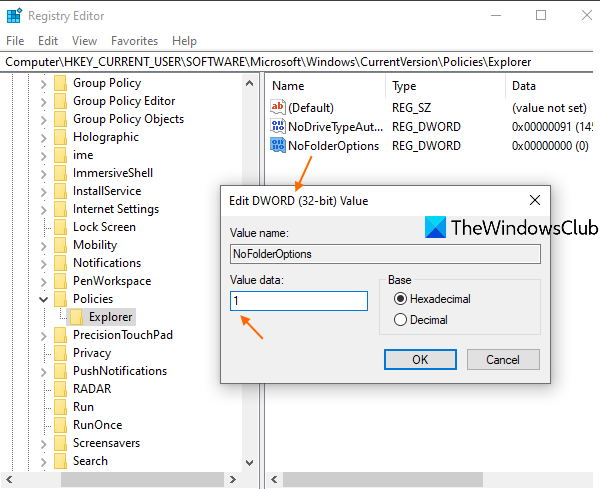

- Set value data of NoFolderOptions value to 1.

Use the search box and type regedit to open Registry Editor or Regedit window.

Now go to Explorer key using the following path:

HKEY_CURRENT_USERSOFTWAREMicrosoftWindowsCurrentVersionPoliciesExplorer

On the right-hand section, open the right-click menu, use the New menu, and click on the DWORD (32-bit) Value.

Rename this newly created value to NoFolderOptions.

Double-click on NoFolderOptions and you will see a small box. Add 1 in the Value data field and press OK.

Restart File Explorer to apply the changes.

To enable Folder Options again, use the above steps, add 0 in Value data, and restart File Explorer.

Read next: How to Reset Folder View in Windows.

That’s it!

Laxman enjoys writing about Windows OS and the free software and services that are available for the Windows ecosystem.

Parallels Parallels Remote Application Server (RAS) представляет из себя RDP с человеческим лицом, но некоторые его фишки должны быть настроены на стороне Windows Server (либо в виртуальных машинах, которые вы используете). Под катом рекомендации Матвея Коровина из команды техподдержки Parallels о настройках Windows Server при использовании RAS.

Ниже будут представлены групповые политики, которые смогут сделать ваш Parallels RAS (или просто сервер терминалов) более удобным и безопасным. Для более целевого использования приведенных ниже конфигураций, рекомендуем создать отдельную группу пользователей Parallels RAS и применять групповые политики именно к ней.

Часть первая. «Запрещательная»

Прячем элементы эксплорера (Диски, кнопка «Пуск» и тд)

По умолчанию при подключении к терминальному серверу виртуальной машине пользователь, добавленный в группу «Пользователи удаленного рабочего стола» увидит полностью функциональный рабочий стол.

Локальные диски будут ему видны и часто доступны. Согласитесь, это неплохая дыра в безопасности, если пользователь даже со своими лимитированными правами будет иметь возможность доступа к локальным дискам и файлам на удаленном сервере.

Даже если установить правильное разграничение доступа и тем самым обезопасить себя пугливый юзверь все равно будет путать диски терминального сервера со своими локальными дисками и в ужасе звонить в тех поддержку. Наилучшим решением такой ситуации будет спрятать локальные диски терминального сервера от пытливого взора энд юзера.

Расположение групповой политики:

User ConfigurationPoliciesAdministrative TemplatesWindows ComponentsWindows Explorer

И измените значение следующих опций:

• Hide these specified drives in My Computer — изменив значение этой опции, вы можете убрать упоминание конкретных дисков из меню компьютера и всех связанных меню, однако это не запрещает доступ к дискам. Если пользователь задаст абсолютный адрес диска, то он откроется.

• Prevent access to drives from My Computer — запретить доступ к конкретным дискам. При включении этой опции доступ к дискам будет ограничен, но диски будут отображены в file explorer.

Что еще можно спрятать от пользователя, используя эту групповую политику:

• Remove Run menu from Start Menu – при активации убирает кнопку «Пуск» из меню

• Remove Search button from Windows Explorer – здесь все просто: поиск в эксплорере будет недоступен

• Disable Windows Explorer’s default context menu – это функция лишает пользователя возможности вызывать менюшку правым кликом мыши (можно купить старых мышек от мака и сэкономить на одной кнопке)

После написания этой части проснулась просто-таки депутатская страсть к запретам. На этом фоне стоит рассказать вам, какими способами можно запретить пользователю все.

И так поехали:

Запрещаем использование командной строки (даже если пользователь сможет открыть CMD ему останется просто любоваться черным окошком с уведомлением о запрете доступа)

Расположение групповой политики:

User Configuration → Policies → Administrative Templates → System → Prevent access to the command promt.

Меняем значение на enabled.

Опция Disable the command prompt script processing also запрещает пользователю выполнять скрипты.

Есть один нюанс: если у вас настроены логон скрипты при включении этой опции, они выполняться не будут.

Убираем кнопки выключения перезагрузки сна (будет обидно, если удаленный пользователь случайно выключит терминальный сервер)

Расположение групповой политики:

User Configuration → Administrative Templates → Start Menu and Taskbar → Remove and prevent access to the Shut Down, Restart, Sleep, and Hibernate Commands

При включении этой опции пользователь сможет только заблокировать сессию или разлогиниться из нее.

Запрещаем Автозапуск «Управление сервером» при логине

Расположение групповой политики:

Computer Configuration → Policies → Administrative Templates → System → Server Manager → Do not display Server Manager automatically at logon

Меняем значение на enabled.

Запрещаем запуск PowerShell

Расположение групповой политики:

User Configuration → Policies → Administrative Templates → System → Don’t run specified Windows applications

Включаем эту политику и добавляем туда следующие приложения

powershell.exe and powershell_ise.exe

Этой политикой можно запретить запуск любых установленных (а также не установленных) приложений.

Прячем элементы панели управления

Расположение групповой политики:

User Configuration → Administrative Templates → Control Panel → Show only specified Control Panel items.

При включении этой политики все элементы панели управления будут скрыты от пользователя. Если пользователю должны быть доступны какие-либо элементы, добавьте их в исключения.

Запрещаем запуск редактора реестра

Расположение групповой политики:

User Configuration → Policies → Administrative Templates → System → Prevent access to registry editing tools

Меняем значение на enabled.

Запрещаем все

Логичным завершением этой части статьи будет рассказ о том, как запретить пользователям все. Есть мнение, что пользователь должен подключиться к удаленному рабочему столу, посмотреть на него и, убедившись в торжестве технического прогресса, отключиться.

Для достижения этой цели нам нужно создать групповую политику добавления дополнительных ключей в реестре Windows:

Расположение групповой политики:

User ConfigurationPreferences Windows SettingsRegistry

Кликаем правой кнопкой мыши по Registry затем New затем Registry item

Добавляем новый REG_DWORD параметр RestrictRun со значением 1 в ключ реестра

HKCUSoftwareMicrosoftWindowsCurrentVersionPoliciesExplorer

Теперь пользователю запрещено запускать любые приложения кроме системных.

Как запретить ему пользоваться CMD и Power Shell описано выше.

Если вы все-таки решите (исключительно по доброте душевной) разрешить пользователям запуск каких-либо приложений, их нужно будет добавить в «разрешительный список» путем создания в ключе

HKCUSoftwareMicrosoftWindowsCurrentVersionPoliciesExplorerRestrictRun

Значением типа string, используя порядковый номер разрешаемой программы в качестве имени (нумерация как это не странно начинается с 1), и именем разрешаемой программы в качестве значения.

Пример:

HKCUSoftwareMicrosoftWindowsCurrentVersionPoliciesExplorerRestrictRun]

String Name:«1»=«notepad.exe»

String Name «2»=«calc.exe»

При такой конфигурации пользователь сможет запустить только блокнот и калькулятор.

На этом хочется закончить «Запрещательную» часть. Конечно, можно упомянуть еще некоторое количество «Низя», но все это настраивается через Parallels Client и встроенные политики Parallels RAS.

Часть вторая. «Время и прочая романтика»

Установка временных лимитов для удаленных сессий

Бывает, что пользователь запускает приложение в фоне и может даже не пользоваться им. Если для обычных приложений это не страшно, то запущенное в фоне опубликованное приложение / рабочий стол занимает лицензию, а лицензии, как бы дико это не звучало для России, стоят денег.

Для решения этого вопроса умные люди из Microsoft придумали различные статусы терминальных сессий и временные лимиты для них.

Какие бывают статусы терминальных сессий:

Active – сессия активна и в ней что-то происходит. Пользователь двигает мышкой, нажимает на кнопки и создает имитацию бурной деятельности

IDLE – соединение есть, сессия запущена, приложение работает, но пользователь активности не проявляет

Disconnected – пользователь нажал крестик и отключился. Объяснять конечному пользователю, что за зверь логоф и чем он питается — бесполезно.

Наиболее целесообразно устанавливать временные рамки на IDLE и Disconnected сессий.

В них ничего не происходит, а лицензии занимаются.

Добиться этого мы можем опять-таки, используя групповые политики.

Расположение групповой политики:

User Configuration → Policies → Administrative Templates Administrative Templates → Windows Components → Remote Desktop Services → Remote Desktop Session Host → Session Time Limits

В этой ветке есть несколько опций. Давайте разберем их все:

Set time limit for active but idle Remote Desktop Services sessions

Максимальное время работы для Active сессий.

Set time limit for active Remote Desktop Services sessions

Максимальное время работы для IDLE сессий.

Set time limit for disconnected sessions

Максимальное время работы для disconnected сессий.

End session when time limits are reached

Если установить эту политику в Enabled статус, то по достижению временного лимита сессии будут завершаться, а не отключаться.

Настройка временных лимитов – важный шаг для оптимизации работы сервера и оптимизации затрат на ПО.

Установка времени логина для пользователей или скажем нет переработкам

У каждого из нас есть рабочий день, а также утро, вечер и ночь. Но Британские (или Мальтийские) ученые недавно выяснили, что от работы, оказывается, можно заболеть или даже умереть. Работа — это очень сильный и опасный наркотик, поэтому в ярой заботе о любимых пользователях мы должны ограничить им время, когда они могут логиниться на сервер. А то надумают тоже работать из дома, отпуска и по выходным. И помогут нам в этом не групповые политики. Настройка времени работы находится в свойствах пользователя. Где-то далеко в начале этой статьи я упоминал, что все манипуляции лучше производить со специально созданной группой пользователей Parallels RAS, так вот, на примере этой группы мы и разберем, как установить часы работы.

Идем в левый нижний угол нашего экрана, нажимаем кнопку пуск и печатаем dsa.msc

Откроется всеми любимая оснастка Active Directory Users and Computers.

Найдите созданную вами группу пользователей Parallels RAS кликните по ней правой кнопкой мыши и зайдите в свойства. Во вкладке Account будет опция Logon Hours в которой нужно выбрать разрешенные и запрещенные часы работы для группы.

Итог этого раздела:

1. Вы великолепны

2. Жизни пользователей спасены от переработки

Часть третья. «Интерактивная»

Используя опубликованные ресурсы, часто приходится не только запрещать все подряд на сервере, но и перенаправлять в удаленную сессию локальные ресурсы. И если с принтерами, сканерами, дисками, звуком и COM портами никаких сложностей не возникнет, Parallels RAS прекрасно их перенаправляет без дополнительных настроек со стороны Windows, то с перенаправлением USB устройств и веб камер все не так просто.

Для перенаправления данного типа оборудования нужно, чтобы звезды сошлись в правильном порядке не только на сервере, но и на клиентской машине:

На компьютере пользователя измените следующую групповую политику:

Computer Configuration → Administrative Templates → Windows Components → Remote Desktop Services → Remote Desktop Connection Client → RemoteFX USB Device Redirection

Присвойте ей значение Enabled

Теперь в свойствах Parallels клиента (Connection Properties → Local Resources) вы сможете выбрать, какое именно из подключенных USB устройств должно быть перенаправлено на сервер.

Примечание: USB устройство может быть задействовано либо в опубликованном приложении, либо на локальном компьютере, но не одновременно и там, и там.

На стороне сервера необходимо установить драйверы и все необходимое ПО для работы USB устройства. К сожалению, универсального драйвера для всего подряд человечество еще не придумало.

На этом хотелось бы завершить обзор настроек Windows, которые будут важны для работы Parallels RAS.

З.Ы. Таких длинных текстов писать не доводилось давно, отсюда огромная благодарность всем тем, кто осилил эту статью.

- Remove From My Forums

-

Question

-

Hi,

I need to make IE11 as default browser in windows 10 via GPO for this I have figured out the below option

Computer ConfigurationAdministrative TemplatesWindows ComponentsFile ExplorerSet a default associations configuration

file setting. (https://docs.microsoft.com/en-us/internet-explorer/ie11-deploy-guide/set-the-default-browser-using-group-policy)I have found the option of file explorer in local group policy editor but the same is not present in GPMC.

Can somebody share me customized .admx and .adml file to enable this option.

-

Edited by

Tuesday, March 26, 2019 10:07 AM

-

Edited by

Answers

-

Hi,

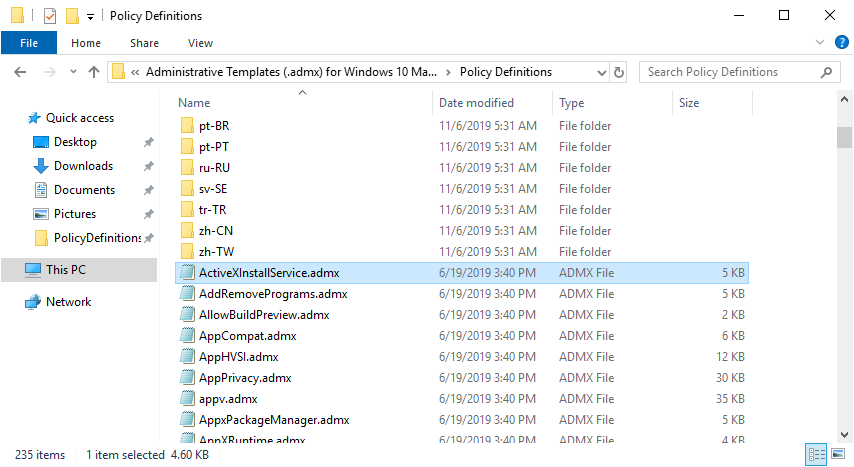

You could try downloading the latest administrative template (.admx) from the link below:

Administrative Templates (.admx)for Windows 10 October 2018 Update (1809)

https://www.microsoft.com/en-us/download/details.aspx?id=57576After installing the file above, they will be installed here by default:

C:Program Files (x86)Microsoft Group PolicyWindows 10 October 2018 Update (1809) v2PolicyDefinitions

Inside the PolciyDefinitions folder, you should find the file WindowsExplorer.admx that contains the GPO:

Best regards,

Leon

Blog:

https://thesystemcenterblog.com

LinkedIn:-

Proposed as answer by

Daisy ZhouMicrosoft contingent staff

Friday, March 29, 2019 1:32 AM -

Marked as answer by

Warriorhigh

Friday, March 29, 2019 5:05 AM

-

Proposed as answer by

-

Hello,

Thank you for posting in our TechNet forum.According to «I have found the option of file explorer in local group policy editor but the same is not present in GPMC», do we mean we have

found the option of file explorer in local group policy editor but the same is not present in GPMC

on DC?If so, in my Windows server 2012 R2 DC and 2016 DC, by default, there is the following group policy setting as we mentioned:

Computer ConfigurationAdministrative TemplatesWindows ComponentsFile ExplorerSet a default associations configuration file setting

1. We can download the corresponding ADMX files and AMDL folders based on

Administrative Templates (.admx) for Windows 10 April 2018 Update (1803)

(The default location in my environment is C:Program Files (x86)Microsoft Group PolicyWindows 10 April 2018 Update (1803)PolicyDefinitions).2.

Copy all .ADMX files and ADML folders to our local Administrative Templates store

or Central Store on domain controller:

C:WindowsPolicyDefinitions

3. When done open Group Policy Editor and we will find all the settings.

For details we can refer to Install Windows 10 And Windows Server 2016 Administrative TemplatesTip: This answer contains the content of a third-party website. Microsoft makes no representations about the content of these websites. We provide this content only for your convenience.Best Regards,

Daisy Zhou

Please remember to mark the replies as answers if they help.

If you have feedback for TechNet Subscriber Support, contact

tnmff@microsoft.com.-

Edited by

Daisy ZhouMicrosoft contingent staff

Thursday, March 28, 2019 7:40 AM -

Proposed as answer by

Daisy ZhouMicrosoft contingent staff

Friday, March 29, 2019 1:33 AM -

Marked as answer by

Warriorhigh

Friday, March 29, 2019 5:04 AM

-

Edited by

-

Hi,

I have added defaultassociationconfiguration policy in old windowsexplorer.admx file and replaced only windowsexplorer.adml file, It worked.

-

Marked as answer by

Warriorhigh

Friday, March 29, 2019 5:09 AM

-

Marked as answer by

Осваиваем Group Policy

Тщательно спланированная и правильно применяемая групповая политика — незаменимый инструмент для управления настольными компьютерами Windows. Однако эффективному использованию Group Policy мешают два обстоятельства. Первое — недостаточно ясное понимание принципов действия Group Policy и методов применения политик. Второе — отсутствие четкого представления о целях использования групповых политик. Немудрено растеряться перед огромным числом параметров Group Policy и разнообразием способов их применения. Но на самом деле освоить Group Policy несложно. Достаточно разобраться в механизме групповой политики, и администратору потребуется лишь некоторая изобретательность, чтобы применить Group Policy на практике. Поэтому вспомним основы Group Policy, а затем рассмотрим 10 способов использования групповой политики для управления настольными компьютерами на предприятии.

Коротко о Group Policy

Group Policy обеспечивает централизованное управление определенными сторонами функционирования настольных компьютеров в домене Windows Server. Оснастка Group Policy консоли управления Microsoft Management Console (MMC) содержит расширения и семь основных узлов. Узлы представляют собой входные точки для каждого расширения.

Administrative Templates (административные шаблоны). Administrative Templates — это политики на базе реестра, с помощью которых можно изменить параметры реестра, управляющие функционированием и внешним видом «рабочего стола», компонентов и приложений. Пять стандартных административных шаблонов загружаются с новым объектом групповой политики Group Policy Object (GPO): System.adm для семейства Windows Server 2003, Windows 2000 и Windows XP; Inetres.adm для параметров Internet Explorer (IE); Wmplayer.adm для Windows Media Player (WMP); Conf.adm для NetMeeting 3.01 и Wuau.adm для Windows Update.

Security Settings (параметры безопасности). Узел Security Settings определяет параметры безопасности локального компьютера, домена и сети.

Software Installation (установка программного обеспечения). Узел Software Installation назначает и публикует программы для пользователей и связывает их с компьютерами.

Scripts (сценарии). Узел Scripts определяет процедуры начального запуска и закрытия компьютера, регистрации и завершения сеанса пользователя. Любой WSH (Windows Script Host)-совместимый язык можно поместить в сценарный объект.

Remote Installation Services (RIS — службы дистанционной установки). Параметры этого узла управляют представлением функции Remote Operating System Installation на клиентских компьютерах.

Internet Explorer Maintenance (обслуживание Internet Explorer). Параметры данного узла используются для управления браузером Internet Explorer (IE) и позволяют настроить его функции.

Folder Redirection (перенаправление папок). Параметры этого узла перенаправляют специальные папки Windows (то есть My Documents, Application Data, Desktop и Start Menu) в альтернативное хранилище в сети.

Администраторы используют редактор Group Policy Editor (GPE) для настройки данных или параметров политики, которые хранятся в GPO. Объекты GPO, в свою очередь, связаны с соответствующими сайтами, доменами и организационными единицами (OU) в Active Directory (AD). Они определяют компьютеры и пользователей, к которым применяются параметры GPO. Большинство GPO используется для управления настольными компьютерами и учетными записями пользователей в организационной единице, содержащей объекты «пользователь» или «компьютер». Можно также задействовать Security Group и фильтрацию Windows Management Instrumentation (WMI) для дальнейшего сужения набора объектов, к которому применяется данная политика. А теперь приступим к использованию возможностей Group Policy для управления настольными компьютерами предприятия.

1 Следует всегда ожидать активизации сетевого соединения при начальной загрузке и регистрации

Данный параметр влияет на механизм Group Policy и определяет синхронный или асинхронный порядок применения GPO. В Windows 2000 объекты GPO применяются синхронно. В XP Professional появился усовершенствованный асинхронный режим обработки для ускорения процедур начальной загрузки и регистрации. Однако, как побочный эффект в XP Pro, параметры Group Policy, используемые для активизации определенного действия в соответствии с членством в группе безопасности, вступают в силу только после двух или даже трех регистраций. Недостатки такого подхода очевидны, особенно при использовании Group Policy как элемента стратегии безопасности предприятия. Но администратор может гарантированно применить целевые политики к приложению в ходе первой загрузки или регистрации, активизировав параметр Always wait for the network at computer startup and logon.

Параметр:

Computer Configuration Administrative Templates System Logon Always wait for the network at computer startup and logon

2 Автоматизированная установка операционной системы через RIS

Лучший способ реализовать возможности Group Policy — применить ее непосредственно при развертывании клиентских машин. RIS — факультативный компонент, впервые появившийся в Windows 2000 Server, с помощью которого администраторы могут создавать образы автоматизированной установки для Windows 2003, XP и Windows 2000. Эти образы можно развернуть на клиентах и серверах. Узел Remote Installation Services редактора GPE используется для управления параметрами Choice Screen Options, которые Windows предоставляет клиентам RIS. Экран Choice Options Properties позволяет настроить параметры Automatic Setup, Custom Setup, Restart Setup и Tools для RIS.

Параметр:

User Configuration Windows Settings Remote Installation Services Choice Options

3 Сценарии начальной загрузки, остановки, регистрации и выхода

Утверждение, что сценарии регистрации — вчерашний день в деле управления настольными компьютерами и пользователями, верно лишь отчасти. Group Policy обеспечивает гораздо более тщательный контроль места и времени запуска сценариев. Помимо указания традиционного сценария входа, который запускается при регистрации пользователя в домене, можно выполнять сценарий и при выходе пользователя из системы. Можно также указать отдельные сценарии как при запуске, так и при остановке компьютера. Эти четыре типа сценариев обеспечивают гораздо более гибкий подход к выполнению задач, не вписывающихся в традиционную парадигму сценариев регистрации.

Параметры:

Computer Configuration Windows Settings Scripts (Startup/Shutdown) User Configuration Windows Settings Scripts (Logon/Logoff)

4 Стандартизация параметров, определяющих внешний вид и реакцию операционной системы на действия пользователей

С помощью комбинации параметров Group Policy можно унифицировать работу пользовательских компьютеров. Стандартизация позволяет реализовать единый эффективный подход к обучению сотрудников и обслуживанию клиентских компьютеров. Такой подход позволяет управлять множеством параметров, их невозможно перечислить в данной статье. Однако приведенная ниже информация содержит некоторые полезные указания и может стать отправной точкой для дальнейшей работы.

Параметры:

User Configuration Administrative Templates Start Menu & TaskbarRemove Favorites menu from Start MenuTurn off personalized menus [в Windows 2003 и XP SP2];

Disable Personalized menus [в XP и Win2K Server]

Prevent changes to Taskbar and Start Menu Settings [в Windows 2003 и XP SP2]; Disable changes to Taskbar and Start Menu Settings [в XP и Win2K Server]

User Configuration Administrative Templates Windows Components Windows Explorer Turn on Classic Shell Remove the Folder Options menu item from the Tools menu Remove «Map Network Drive» and «Disconnect Network Drive» No «Entire Network» in My Network Places User Configuration Administrative Templates Desktop Hide and disable all items on the desktop Hide My Network Places icon on desktop Remove the Desktop Cleanup Wizard User Configuration Administrative Templates Control Panel Show only specified Control Panel applets User Configuration Administrative Templates Control Panel Add or Remove Programs Hide Change or Remove Programs page User Configuration Administrative Templates Control Panel Display Desktop Themes Remove Theme option Load a specific visual style file or force Windows Classic

5 Настройка параметров Windows Firewall для систем XP

Подавляющее большинство параметров для управления Windows Firewall появилось лишь недавно, в XP Service Pack 2 (SP2). Но прежде чем подробно рассмотреть эти параметры, следует отметить, что у администратора есть возможность управления брандмауэром Internet Connection Firewall в первоначальной версии XP через параметр Prohibit use of Internet Connection Firewall в сетевом домене DNS; параметр находится в разделе Computer ConfigurationAdministrative TemplatesNetworkNetwork Connections.

В XP SP2 с брандмауэром Windows Firewall связан набор управляемых параметров Group Policy. С помощью параметров групповой политики для Windows Firewall администратор может настроить две конфигурации брандмауэра, известные как профили. Профиль Domain используется, когда клиент подключен к сети, в которой расположены контроллеры домена клиента. Профиль Standard применяется, если клиент подключен через другую сеть. Если компьютеры не защищены корпоративным брандмауэром, можно подготовить набор параметров с более строгими ограничениями. А в профиле Domain можно назначить исключения, которые обеспечивают соединения из инструментов управления, размещенных на внутренних компьютерах. Для этих и других параметров XP SP2 необходимо активизировать XP SP2 Administrative Templates, как объясняется в статье Microsoft TechNet «Deploying Windows XP Service Pack 2 in Enterprise Environments» (http://www.microsoft.com/technet/ prodtechnol/winxppro/ deploy/sp2entdp.mspx).

Параметры:

Computer Configuration Administrative Templates Network/Network Connections Windows Firewall Domain Profile Computer Configuration Administrative Templates Network/Network Connections Windows Firewall Standard Profile

6 Повышение уровня защиты настольных компьютеров

К защите настольных клиентов следует применять комплексный подход, и Group Policy помогает построить целостный, стабильный фундамент для стратегии безопасности. Group Policy обеспечивает централизованное управление и позволяет применить разнообразный набор параметров и политик для настольных компьютеров и пользователей. Усилия по защите можно сосредоточить в четырех основных областях: параметры безопасности, политики IP Security (IPSec), политики программных ограничений и политики для беспроводных сетей. Прежде чем применять эти политики в производственной среде, необходимо ясно осознать возможные последствия и произвести множество экспериментальных проверок, поэтому в данной статье подробности настройки не рассматриваются. Информацию о настройке параметров можно найти по адресу http://www.microsoft.com/resources/documentation/ WindowsServ/2003/all/deployguide/enus/Default.asp?url=/resources/documentation/windowsserv/2003/all/ deployguide/enus/dmebg_dsp_djor.asp.

Параметры безопасности используются для настройки таких механизмов защиты операционной системы, как файловые и реестровые списки ACL, политики аудита, политики паролей, протоколирование событий и режимы запуска служб. Шаблон безопасности можно импортировать в GPO, который позволяет организовать параметры безопасности в единое, легкоуправляемое целое. Стандартные шаблоны размещены в каталоге %systemroot%SecurityTemplates и имеют расширение .inf.

Параметр:

Computer Configuration Windows Settings Security Settings

IPSec — сравнительно сложный механизм безопасности для фильтрации, аутентификации и шифрования сетевого трафика. Для доступа к обширному списку учебных ресурсов, связанных с IPSec, следует обратиться на сервер Microsoft Windows Server 2003 IPSec Technology Center по адресу http://www.microsoft.com/windowsserver2003/ technologies/networking/ipsec/default.mspx.

Параметр:

Computer Configuration Windows Settings Security Settings IP Security Policies on Active Directory

Политики программных ограничений в дополнительных пояснениях не нуждаются. С их помощью можно указать приложения, работу с которыми можно разрешать или запрещать для отдельных пользователей или компьютеров.

Параметры:

Computer Configuration Windows Settings Security Settings Software Restriction Policies

User Configuration Windows Settings Security Settings Software Restriction Policies

С помощью политик для беспроводных сетей можно назначить параметры, управляющие службой Wireless Configuration Service в XP через Wireless Network Policies Extension в среде Windows 2003.

Параметр:

Computer Configuration Windows Settings Security Settings Wireless Network (IEEE 802.11) Policies

7 Управление Windows Update и Automatic Updates

В целом Windows Update и Automatic Updates операционной системы XP — превосходные службы. Однако в корпоративной среде существуют веские основания для ограничения их доступности и управления поведением служб. Администратор может блокировать Automatic Updates и запретить доступ пользователя к Windows Update через Group Policy. Как правило, это делается только при наличии централизованного механизма дистрибуции, такого как Software Update Services (SUS) или Windows Update Services (WUS), который придет ему на смену. И SUS, и WUS управляются через Group Policy, но для их работы может потребоваться обновленная версия административного шаблона Wuau.adm. Параметры для встроенных инструментов модернизации ориентированы на отдельных пользователей. Параметры SUS и WUS предназначены для компьютеров.

Параметры:

User Configuration Administrative Templates System Windows Automatic Updates

User Configuration Administrative Templates System Windows Update

Computer Configuration Administrative Templates Windows Components Windows Update

8 Перенаправление папок

С помощью параметра Folder Redirection путь для специальной папки, такой как My Documents, Desktop и Application Data, перенаправляется на сетевой диск. На файл-сервере эти папки и информация в них лучше защищены благодаря мощным аппаратным средствам серверного класса; кроме того, данные доступны пользователям многих рабочих станций. Отдельная, но вспомогательная технология — Offline Files операционной системы XP, которая автоматически обеспечивает автономный доступ к файлам при их перенаправлении в специальную папку.

Параметры:

User Configuration Windows Settings

Folder Redirection

User Configuration Network Offline Files

9 Стандартизация и защита IE

IE — одна из наиболее широко применяемых программ; к сожалению, она часто используется неправильно. Кроме того, через IE в компьютер часто проникают вредоносные программы и другие нарушители информационной безопасности. Несмотря на отсутствие абсолютно надежной защиты браузера, повысить безопасность и улучшить управление IE можно с помощью параметров Group Policy. С помощью редактора GPE можно настроить параметры IE и установить ограничения для отдельных компьютеров и пользователей в разделах User Configuration и Computer Configuration (большинство настраиваемых параметров находится в разделе User Configuration). Вот далеко не полный список настроек:

- изменение внешнего вида интерфейса браузера;

- назначение специальных URL для избранных страниц, поисковой страницы и домашней страницы;

- выбор стандартных программ для таких задач, как электронная почта и работа в тематических конференциях;

- управление зонами безопасности и рейтингом контента;

- настройка соединений для локальной сети и коммутируемого доступа.

Можно также ограничить доступ пользователей к определенным параметрам IE, элементам меню и страницам настройки для унификации и повышения безопасности. Полезно уделять время чтению вкладки Explain для настраиваемых параметров, чтобы избежать недоразумений при их отключении или активизации. В XP SP2 значительно увеличено число параметров безопасности IE, управляемых через Group Policy. Среди новшеств — анализ MIME в реальном времени (sniffing), повышение зонального уровня безопасности, ограничения установки элементов ActiveX и загрузки файлов, управление модулями расширения.

Параметры:

Computer Configuration Administrative Templates Windows Components Internet Explorer

User Configuration Administrative Templates Windows Components Internet Explorer

10 Software Installation Policy для автоматизированного развертывания приложений.

Установка и обслуживание программного обеспечения — часть функциональности IntelliMirror компании Microsoft, и управлять обеими процедурами можно через Group Policy. Настраивая параметры в редакторе GPE, администратор может опубликовать или связать приложение с пользователями или компьютерами. Функции установки и обслуживания программного обеспечения работают с программами, в которых используется технология Windows Installer (то есть файлы .msi). Конечно, технология Windows Installer используется для установки таких приложений Microsoft, как Office. Это значит, что администратор может связать Office с группой пользователей или компьютеров, и приложение будет развернуто автоматически. С помощью msi-трансформаций можно подготовить специальные процедуры установки и отсортировать группы безопасности, чтобы применить специальную установку к определенным категориям пользователей. Конечно, с помощью функций установки и обслуживания программ можно развернуть XP SP2. Файл Update.msi XP SP2 можно назначать только компьютерам, но не пользователям. Более подробная информация приведена в статье Microsoft «Best Practices for Using Update.msi to deploy Service Packs», http://www.support.microsoft.com/?kbid=278503.

Параметры:

User Configuration Software Installation

Computer Configuration Software Installation

Правильная политика

Если одни политики достаточно просты, то для применения других, например Folder Redirection, требуются подготовка и тестирование. Создавать политики лучше всего в ходе решения конкретной задачи или подготовки конкретной службы. При этом нужно определить параметры, относящиеся к поставленной задаче. Рекомендую прочесть описание на вкладке Explain при просмотре свойств параметра в редакторе GPE, чтобы полностью понять влияние параметра на поведение системы после его активизации. И наконец, перед применением политики в производственной среде необходимо выполнить исчерпывающее тестирование как результатов изменения параметра в GPO, так и способов выбора целевых компьютеров и пользователей.

Pедактор Windows IT Pro. С ним можно связаться по адресу: eroth@winnetmag.com

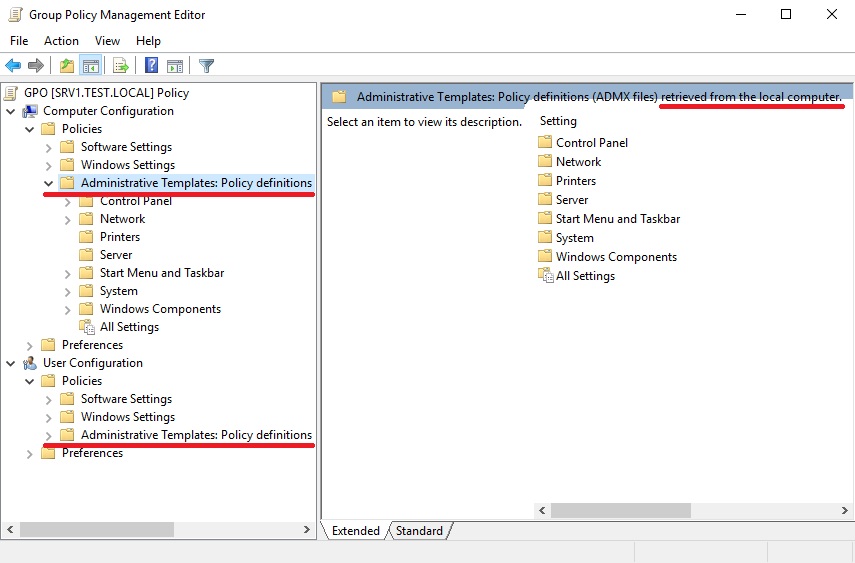

Административными шаблонами (Administrative Templates) называются параметры групповой политики, основанные на изменении параметров реестра. Как вы знаете, в операционных системах Windows большинство настроек хранится в системном реестре, и с помощью административных шаблонов этими настройками можно централизованно управлять.

Административные шаблоны есть как в части пользователей, так и компьютеров. Соответственно параметры политик, указанные на стороне пользователя, применяются к пользователям, а на стороне компьютера — к компьютерам.

Примечание. Если быть более точным, то политики административных шаблонов в конфигурации компьютера модифицируют значения параметров в разделах HKLMSoftwarePolicies и HKLMSoftwareMicrosoftWindowsCurrentVersionPolicies, а административные шаблоны в конфигурации пользователя — HKCUSoftwarePolicies и HKCUSoftwareMicrosoftWindowsCurrentVersionPolicies.

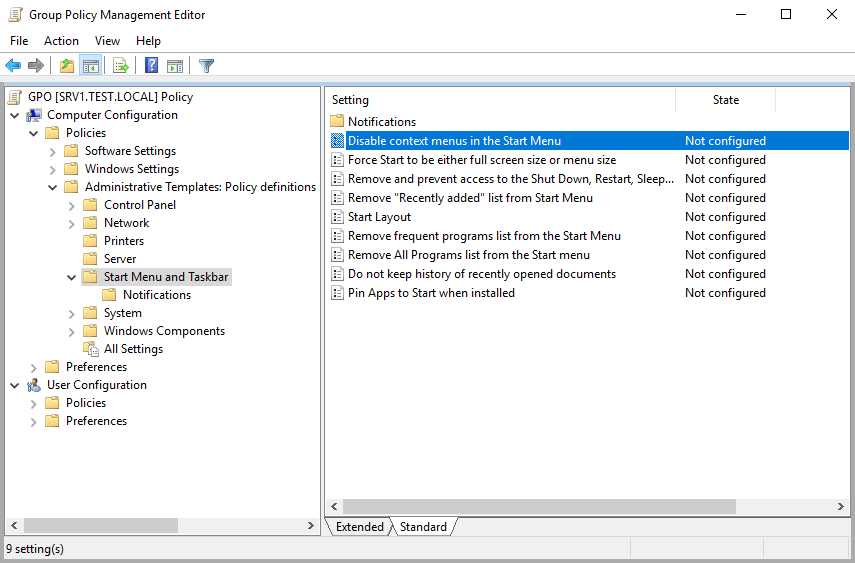

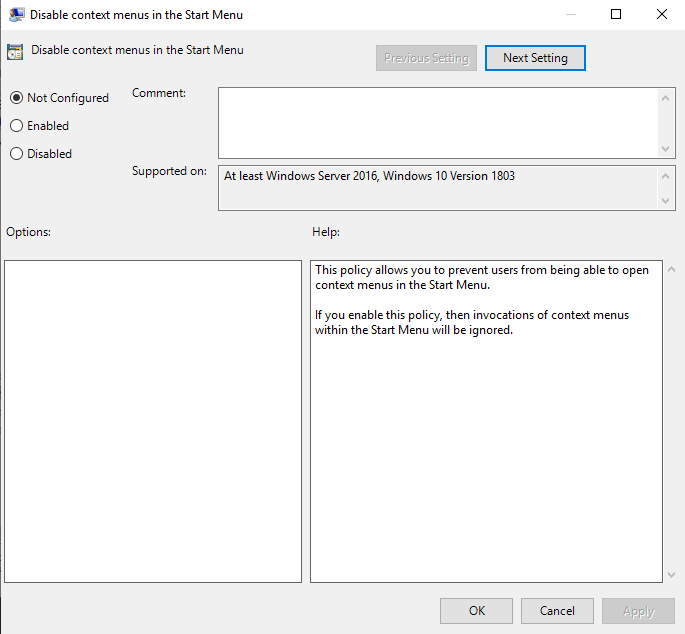

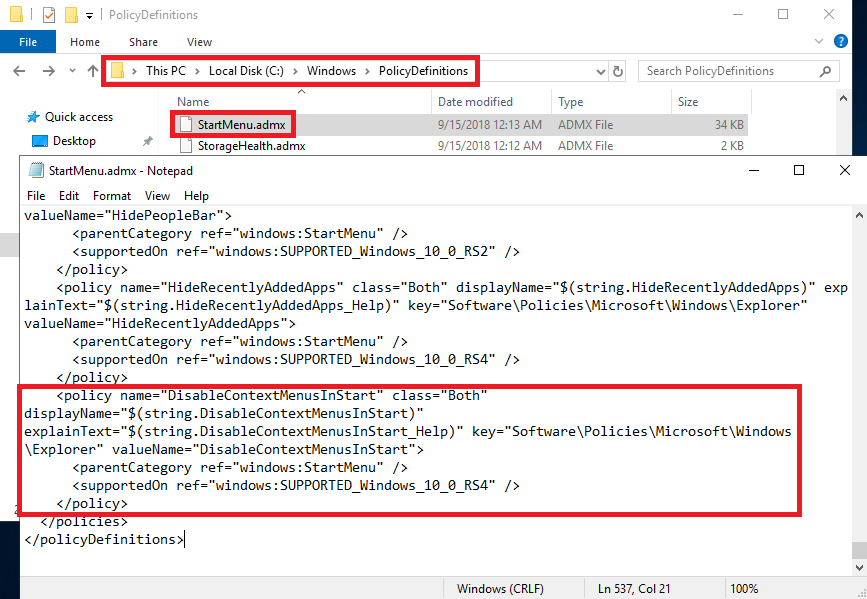

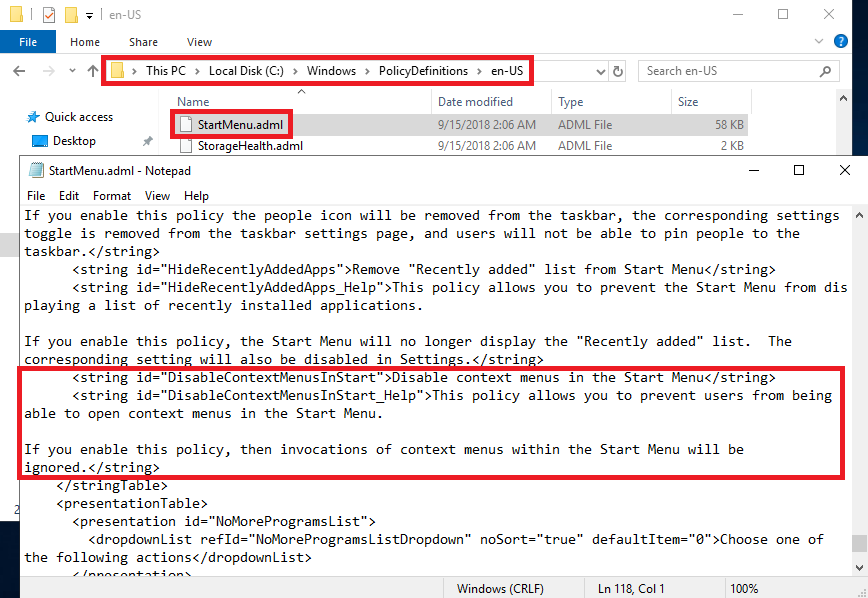

Давайте на практике посмотрим, что из себя представляют административные шаблоны и как они работают. Для примера возьмем первый попавшийся параметр «Disable context menus in the Start Menu», расположенный в разделе «Start Menu and Taskbar» конфигурации компьютера.

Как следует из описания, этот параметр отвечает за показ контекстного меню в меню Пуск.

Технически административные шаблоны представляют собой пару XML-файлов: не связанный с языком файл (ADMX) и набор зависящих от языка файлов (ADML). По умолчанию административные шаблоны расположены локально на компьютере, в папке C:WindowsPolicyDefinitions. Каждый файл ADMX соответствует определенному разделу групповой политики, соответственно за раздел «Start Menu and Taskbar» отвечает файл StartMenu.admx. Откроем его в текстовом редакторе и найдем секцию, отвечающую за интересующий нас параметр.

В ней содержится имя и область применения параметра, ключ реестра, отвечающий за его настройку, а также ссылки на описание, которое находится в соответствующем языковом файле.

Переходим к языковому файлу. Для каждого языка имеется специальная папка, к примеру файлы для английского языка расположены в папке en-US. Заходим в папку с нужным языком, открываем файл StartMenu.adml и находим строки с нашим параметром. В них хранится название параметров и их описание, которое мы видим в редакторе при редактировании политики.

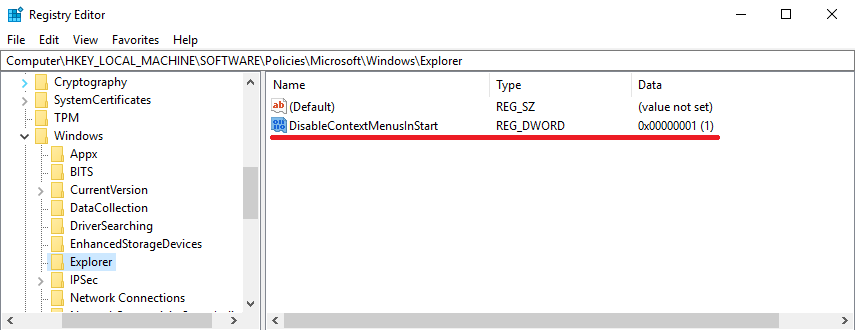

Ну а результатом применения данной политики будет изменение значения параметра реестра «DisableСontextMenusInStart» в разделе HKLMSoftwarePoliciesMicrosoftWindowsExplorer.

Таким образом, административные шаблоны представляют из себя самую обычную инструкцию в формате XML по изменению параметров реестра (ADMX) и описание изменяемых параметров, отображаемых в оснастке редактора групповой политики (ADML).

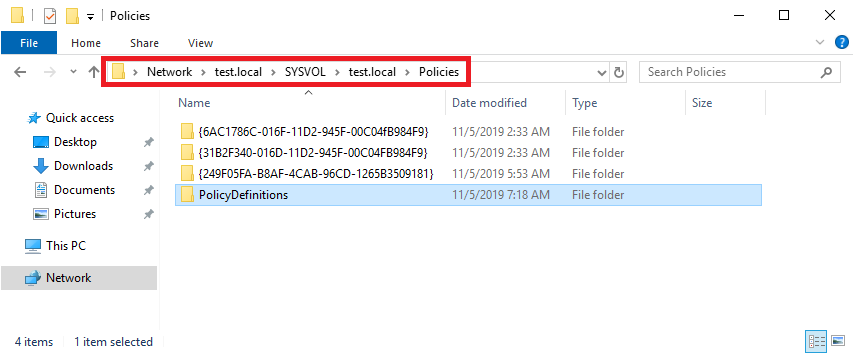

Создание центрального хранилища

До выхода Windows Server 2008 и Vista административные шаблоны имели расширение adm и представляли из себя самые обычные текстовые файлы. У таких административных шаблонов был ряд недостатков. К примеру, в многоязыковой организации требовалось создавать отдельные ADM-файлы для каждого языка, соответственно при изменении параметров приходилось редактировать каждый шаблон отдельно. Кроме того, при использовании такие шаблоны сохранялись как часть объекта групповой политики, и если шаблон использовался в нескольких политиках, то он сохранялся несколько раз. Это увеличивало размер папки SYSVOL и усложняло ее репликацию.

Переход на формат ADMX/ADML изменил ситуацию в лучшую сторону. И одним из плюсов этого перехода стала возможность создания централизованного хранилища административных шаблонов. Использование централизованного хранилища позволяет решить проблему увеличения SYSVOL, поскольку папка ADM больше не создается в каждом объекте групповой политики, а контроллеры домена не хранят и не реплицируют лишние копии ADM-файлов. Это способствует уменьшению трафика репликации SYSVOL между контроллерами домена, а кроме того упрощает процедуру управления административными шаблонами в домене.

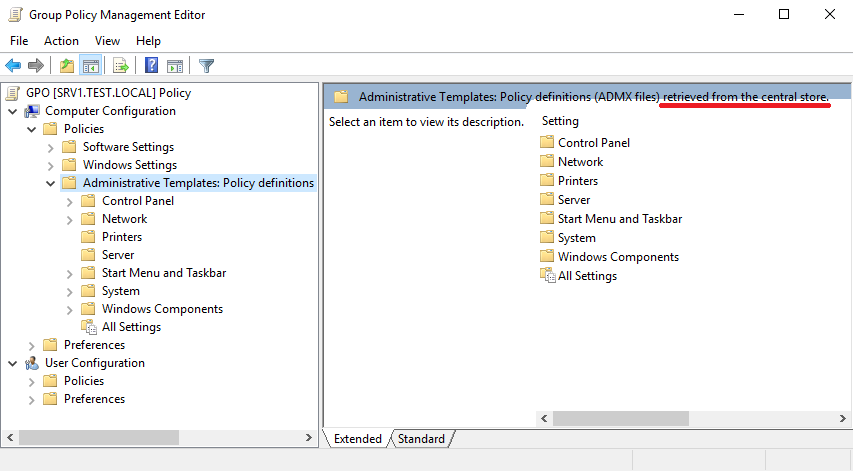

По умолчанию редактор групповых политик загружает шаблоны из локальной папки C:WindowsPolicyDefinitions. Для создания центрального хранилища необходимо на любом контроллере домена взять эту папку и скопировать ее в папку SYSVOL по пути \имя доменаSYSVOLимя доменаPolicies. Так для домена test.local путь будет выглядеть как \test.localSYSVOLtest.localPolicies.

Если после этого открыть объект групповой политики и перейти в раздел Administrative Template, то в качестве источника шаблонов будет указано центральное хранилище (retrieved from the central store).

Файлы в центральном хранилище реплицируются на все контроллеры домена, что очень удобно при обновлении шаблонов.

Обновление шаблонов

Операционные системы Windows постоянно обновляются, получают новые возможности. И для того, чтобы этими возможностями можно было управлять с помощью групповых политик, необходимо регулярно обновлять административные шаблоны.

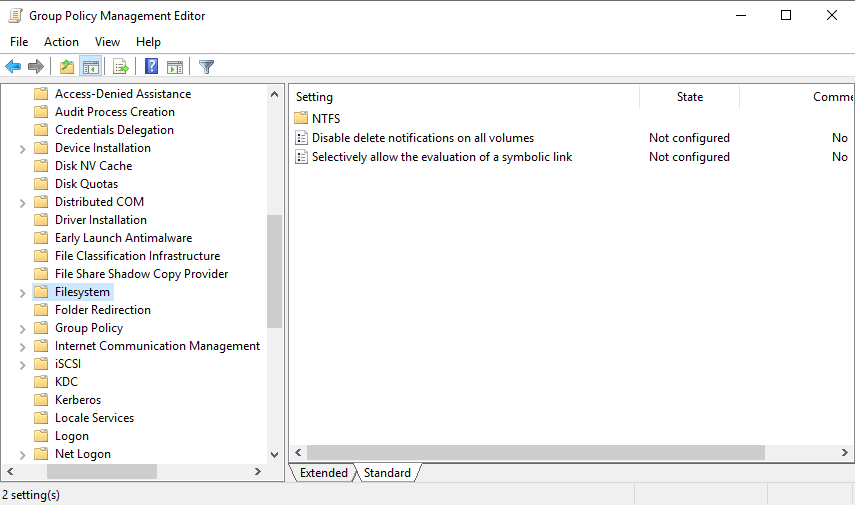

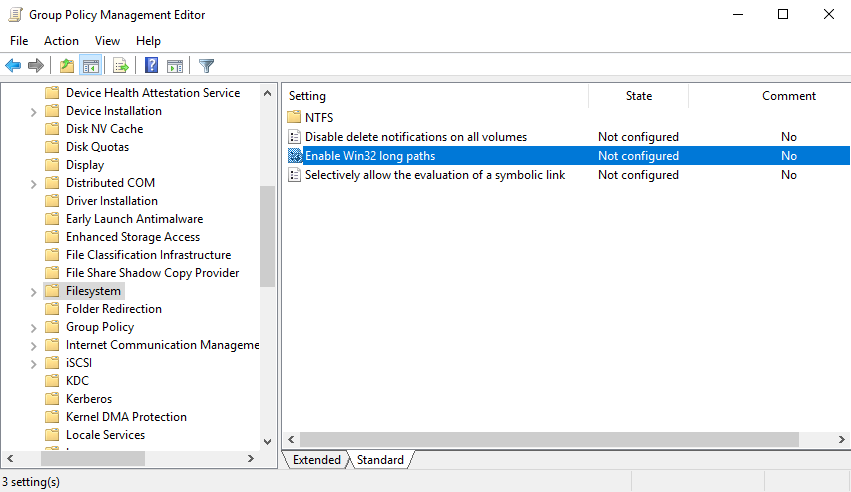

Для наглядности приведу пример. В Windows 10 (начиная с версии 1607) появилась возможность использовать длинные пути файлов. Политика, отвечающая за это, находится в разделе «Computer configurationAdministrative templatesSystemFilesystem» и называется «Enable Win32 long paths».

Но если не обновить административные шаблоны, то нужный нам параметр по указанному пути можно и не найти.

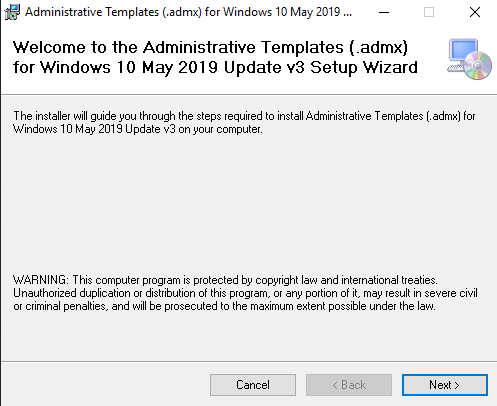

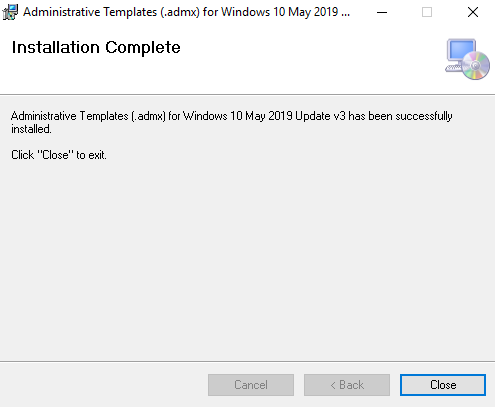

К счастью, Microsoft регулярно выпускает обновления административных шаблонов, нам надо только найти их и установить. На данный момент наиболее свежие шаблоны это Administrative Templates (.admx) for Windows 10 May 2019 Update (1903) v3.0 .

Установщик представляет из себя обычный msi-файл, который можно запустить на любом компьютере.

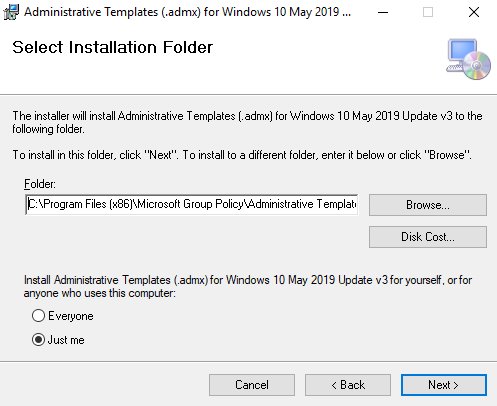

После запуска надо указать папку, в которую будут распакованы шаблоны

и дождаться окончания процесса распаковки.

Полученные шаблоны надо просто скопировать в хранилище, заменив имеющиеся. Для подстраховки старые шаблоны можно сохранить. Языковые файлы нужно скопировать не все, а только нужные, например для русского и английского языка.

В результате обновления потерянный параметр появился на своем законном месте.

Добавление шаблонов

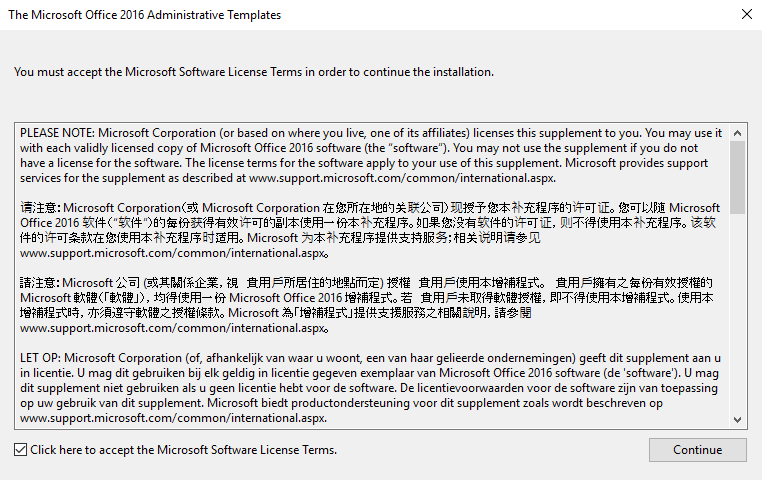

С помощью административных шаблонов можно управлять не только настройками операционной системы, но и различных приложений. К примеру, мы хотим централизованно управлять настройками программ из пакета Microsoft Office (Word, Excel. Outlook и т.д.) на клиентских компьютерах в домене.

Для этого нам потребуется загрузить с сайта Microsoft и установить специальный пакет для MS Office. Обратите внимание, что для каждой версии предназначен свой набор административных шаблонов. Если в компании используются различные версии Office, то для каждой используемой версии необходимо загружать свою версию шаблонов:

Для Office 2010 — https://www.microsoft.com/en-us/download/details.aspx?id=18968;

Для Office 2013 — https://www.microsoft.com/en-us/download/details.aspx?id=35554;

Для Office 2016, Office 2019 и Office 365 — https://www.microsoft.com/en-us/download/details.aspx?id=4903.

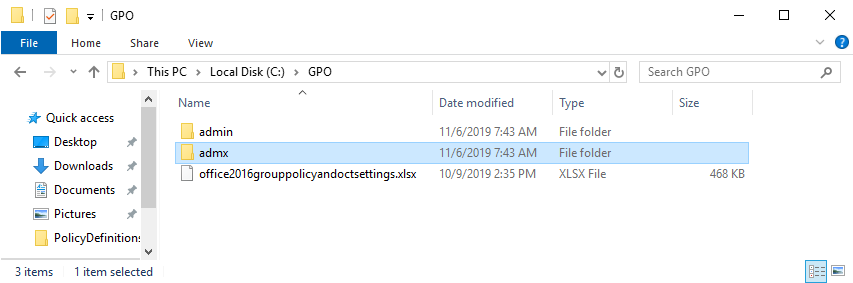

Для примера возьмем набор для Office 2016 и установим его. Принцип примерно такой же, как и при обновлении шаблонов — запускаем установщик,

выбираем папку для распаковки шаблонов

и получаем набор файлов ADMXADML.

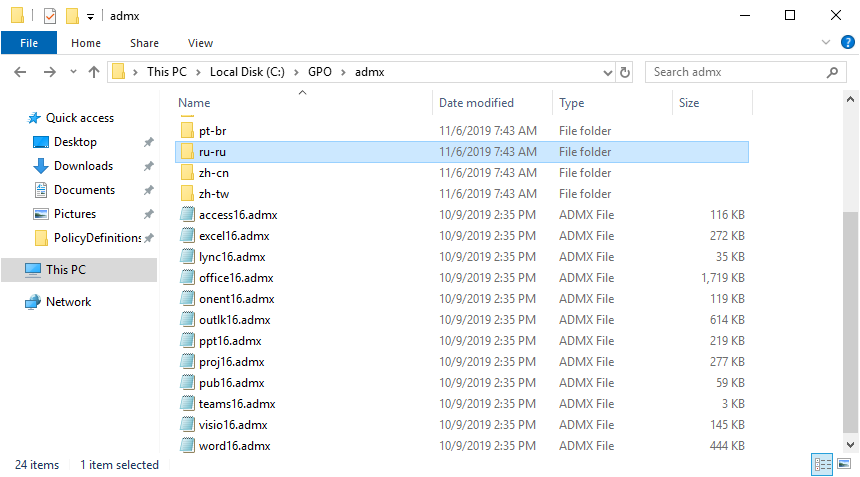

В нашем примере файлы шаблонов находятся в папке admx. Берем их и копируем в общее хранилище, к остальным шаблонам.

В результате в разделе Administrative Templates добавляются новые разделы, с помощью которых можно управлять настройками офисных программ.

Таким образом можно добавлять шаблоны и для ПО от сторонних производителей, например Google Chrome, Adobe Reader и многих других. Большинство крупных разработчиков выпускают административные шаблоны для своих программ. Ну а если готового шаблона нет, то его можно создать самому, это не так уж и сложно.

Ну и напоследок несколько полезных ссылок:

https://getadmx.com — подробное описание административных шаблонов, включая параметры реестра.

https://support.microsoft.com — ссылки для скачивания административных шаблонов по версиям ОС.

https://docs.microsoft.com — описание схемы ADMX.

В этой заметке разбираемся как средствами GPO задать необходимый набор ассоциаций для всех пользователей компьютера

Сначала необходимо определить xml файл, с нужными вам ассоциациями, которые будете распространять средствами GPO.

Подготовка файла с ассоциациями

Для этого нужно пойти по одному из двух вариантов(суть один и тот же):

- экспортировать файл с «эталонного» компьютера

- задать для профиля вашего пользователя нужные ассоциации, а затем экспортировать файл

Экспорт выполняется следующей командой:

Dism.exe /online /Export-DefaultAppAssociations:C:tempDefaultAssoc.xml

После получения файла, удаляем из него все строки с неактуальными для нас ассоциациями.

При добавление групповой политикой ассоциации будут добавлены к уже имеющимися на компьютере.

Так же будет работать применение к одному компьютеру нескольких политик, определяющих файлы ассоциаций — они будут применены последовательно

А для ручного импорта сформированного файла можно использовать команду:

Dism.exe /online /Import-DefaultAppAssociations:C:tempDefaultAssoc.xml

Настройка GPO

Далее идем в Group Policy Management и создаем новый объект GPO с нужным вам названием. Например у меня это «Set Photo Viewer Associations».

В нем идем по пути:

Computer Configuration — Policies — Administrative Templates — Windows Components/File Explorer — Set a default associations configuration file

И для данной политики задаем путь к xml файлу с выбранными ассоциациями.

Что бы политика применялась к каждому пользователю на ПК, она нацелена на объект компьютера.

Поэтому для ее применения потребуется перезагрузка.

Проверка результата

Для проверки корректного применения идем на целевой ПК и выполняем перезагрузку. Команды gpupdate /force будет недостаточно, т.к. она только выполнит выход из текущей сессии пользователя.

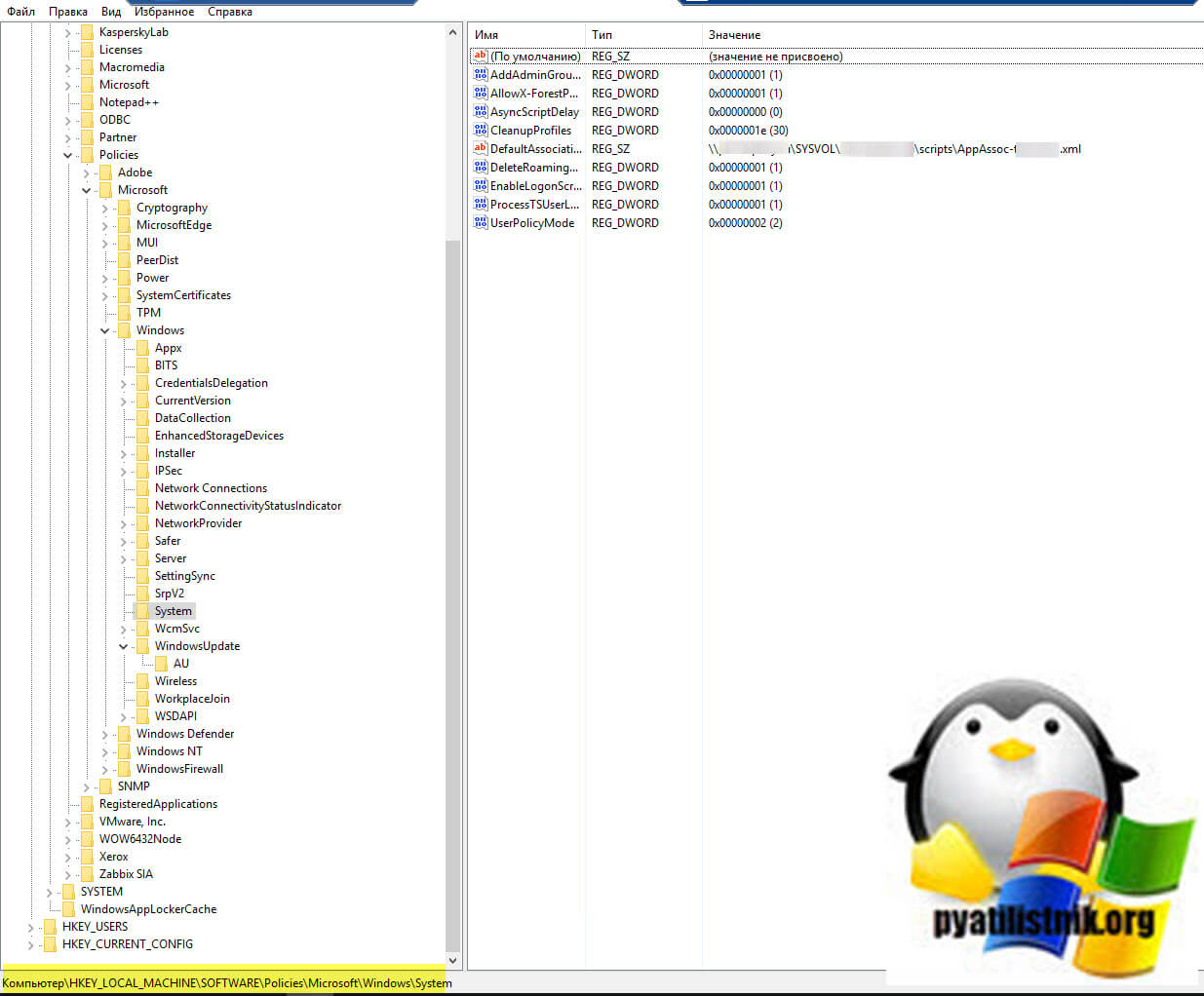

После перезагрузки можно проверить корректность применения политики и собственно назначения файла с ассоциациями в реестре:

HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindowsSystem DefaultAssociationsConfiguration

Посмотреть содержимое данного ключа:

Get-ItemProperty registry::HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindowsSystem -Name DefaultAssociationsConfiguration

Или же можно сразу открыть целевой файл, например в моей случае «.jpg» и убедиться что он открывается нужной программой

Записки администратора

В Вкладка Безопасность в свойствах файла помогает установить разные разрешения для разных групп и пользователей для файла или папки. Вы можете получить к нему доступ в окне свойств файла или папки. Если по какой-то причине вы хотите отключить или удалить вкладку «Безопасность», вы можете сделать это легко или, если вкладка «Безопасность» отсутствует в окне «Свойства», вы можете включить или добавить ее снова.

Этот пост поможет вам с помощью простых шагов добавить или удалить вкладку «Безопасность» в Windows 10. На изображении ниже показана вкладка «Безопасность», сначала включенная, а затем отключенная в окне «Свойства» папки в Windows 10.

Если вкладка «Безопасность» отсутствует в окне «Свойства файла», то этот пост предлагает два пути чтобы добавить или удалить вкладку безопасности из проводника Windows 10:

- Использование редактора групповой политики

- Редактор реестра.

Перед тем, как попробовать любой из этих вариантов, рекомендуется создать точку восстановления системы. Это поможет вам оправиться от нежелательных изменений, если что-то пойдет не так.

1]Использование редактора групповой политики

Этот вариант удобен для тех, кто использует Windows 10 Pro, Education или Enterprise. Если вы используете Windows 10 Home, вам следует либо сначала добавить групповую политику в выпуск Windows 10 Home, либо использовать второй вариант.

Чтобы использовать эту опцию, вам необходимо открыть окно редактора локальной групповой политики.

Когда окно открыто, доступ Проводник папка. Путь такой:

User Configuration > Administrative Templates > Windows Components > File Explorer

В правой части вы увидите список настроек. Прокрутите вниз и дважды щелкните Удалить вкладку «Безопасность» настройки, как показано на изображении выше.

Откроется новое окно. Там выберите Включено переключатель. После того, Подать заявление изменения и сохраните, используя Ok кнопка.

Теперь откройте окно свойств некоторой папки / файла. Вы обнаружите, что вкладка «Безопасность» удалена.

Чтобы снова добавить эту вкладку, просто выполните указанные выше действия, используйте Не настроено / отключено в окне вкладки Удалить безопасность и сохраните его.

КОНЧИК: Вы всегда можете сбросить все параметры локальной групповой политики по умолчанию в Windows 10.

2]Использование редактора реестра

Редактор реестра применяет аналогичные настройки (как и описанный выше метод) для добавления или удаления вкладки «Безопасность».

Прежде всего, откройте окно редактора реестра.

После этого откройте Исследователь ключ доступен под Политики ключ. Путь такой:

ComputerHKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionPoliciesExplorer

Справа от этой клавиши Explorer, Создайте а DWORD (32 бита) Значение с помощью контекстного меню. Переименуйте его как ‘NoSecurityTab‘.

Вы можете увидеть то же самое на изображении, добавленном ниже.

Сейчас же, двойной щелчок на этом значении NoSecurityTab. Открывается небольшая коробка. В этой коробке установите значение 1 для данных, и используйте Ok кнопку, чтобы сохранить это изменение.

Вкладка «Безопасность» будет удалена из проводника. Чтобы снова включить вкладку «Безопасность», вы можете установить для параметра «Значение» значение 0 или просто удалите тот же ключ NoSecurityTab.

Вот и все.

Итак, это два простых и эффективных варианта добавления, удаления, включения или отключения вкладки «Безопасность» из проводника в Windows 10. Просто внимательно следуйте инструкциям, и вы получите результат.

Вы видели наши TWC Video Hub Кстати? Он предлагает много интересных и полезных видео о Microsoft и Windows.

Обновлено 21.10.2020

Добрый день! Уважаемые читатели и гости IT блога Pyatilistnik.org. В прошлый раз мы с вами успешно решили проблему, когда система не обнаружила VCRUNTIME140.dll, движемся дальше. Сегодня у меня на работе появилась задача, в массовом порядке для определенной группы людей настроить ассоциацию файлов через групповую политику, так чтобы она задала открытие файлов с расширением doc, docx, xls, xlsx с помощью браузера Google Chrome. Я вам расскажу с какими подводными камнями я столкнулся и, как я их смог обойти.

Постановка задачи

В виду перехода в облачные сервисы и переходу от локальных офисных продуктов Microsoft Office, необходимо настроить ассоциации файлов на рабочих станциях, так чтобы файлы Woed, Ecxel, Power Point и другие стали открываться в браузере Google Chrome, через специальное расширение «Редактирование файлов Office».

https://chrome.google.com/webstore/detail/office-editing-for-docs-s/gbkeegbaiigmenfmjfclcdgdpimamgkj

Редактирование файлов Office — это бесплатное расширение для Google Chrome в задачи которого входит оффлайн редактирование файлов из офисного набора Microsoft Office. Я уже заранее его распространил, через групповую политику. Так как у меня в организации свыше 1000 рабочих станций в домене Active Directory, то сами можете представить масштабы работы, которая ложится на плечи технической поддержки, и чтобы выполнить задачу максимально быстро и централизовано, было принято решение сделать политику GPO, что правильно в рамках домена. Хочу отметить, что в Windows 7, Windows 8,.1 и Windows 10 есть свои нюансы и своя конфигурация выполнения данной задачи.

Настройка ассоциации файлов в GPO для Windows 7

По статистике самой популярной операционной системой в мире является Windows 7, у меня в организации она занимает процентов 20-25 от общей массы. Я помнил как выглядела политика, поэтому решил начать именно с нее. Про ручную настройку ассоциаций файлов Windows я рассказывал и понимал какая, это монотонная работа, приятно что она решается буквально за минуту.

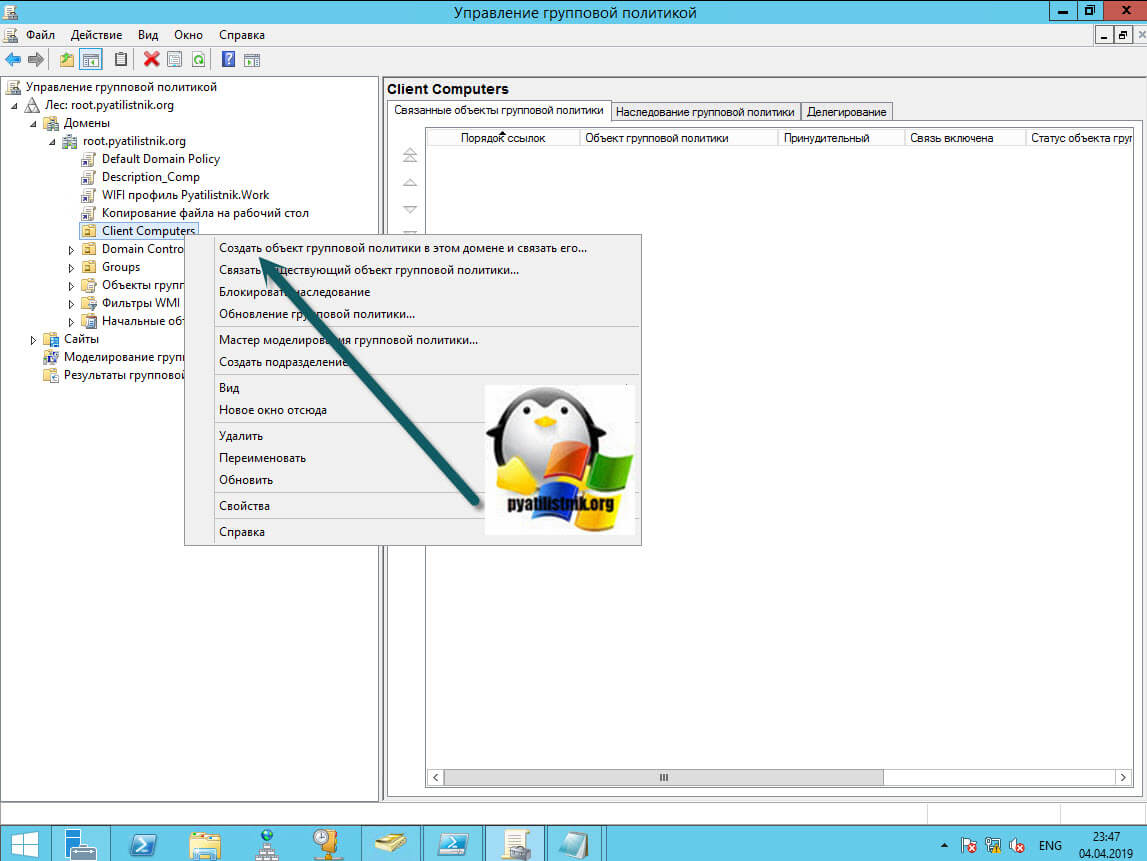

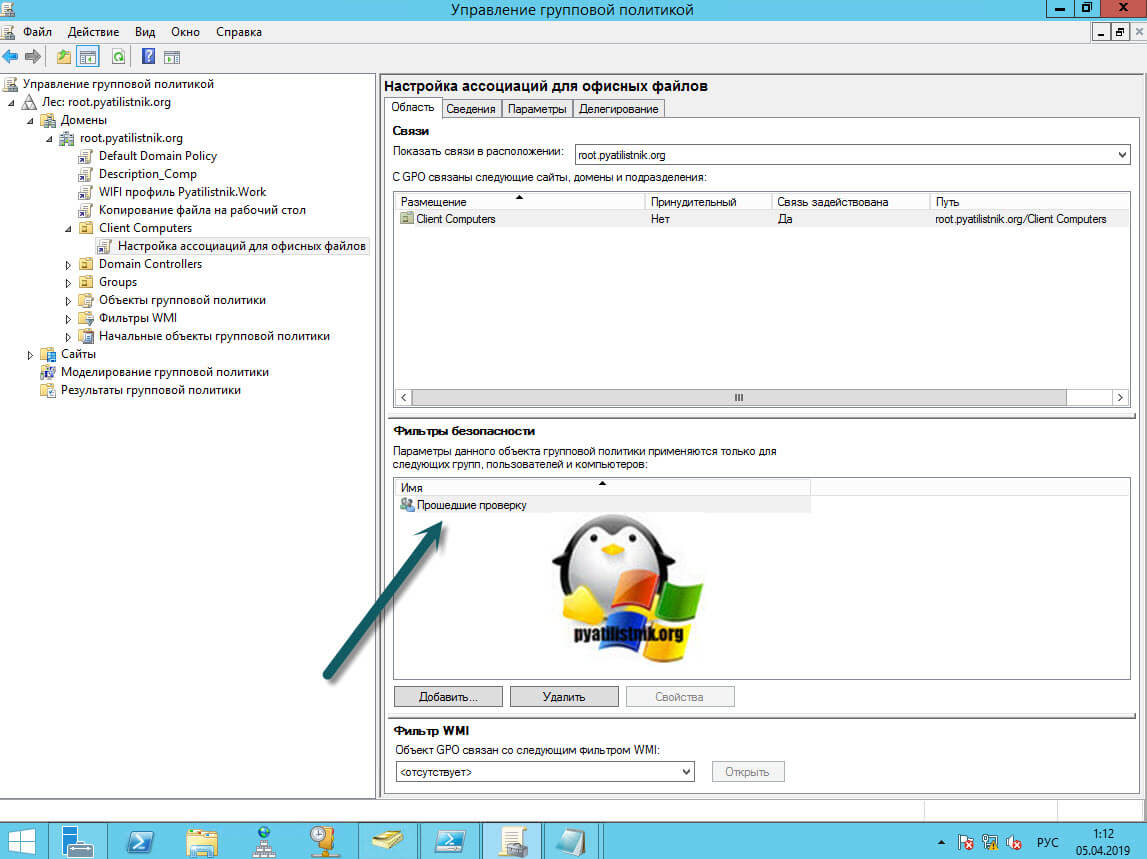

И так откройте оснастку «Управление групповой политикой» и создаете новую политику на нужном вам организационном подразделении. В моем случае, это OU «Client Computers». Щелкаем по ней правым кликом и выбираем «Создать объект групповой политики в этом домене и связать его с текущим подразделением»

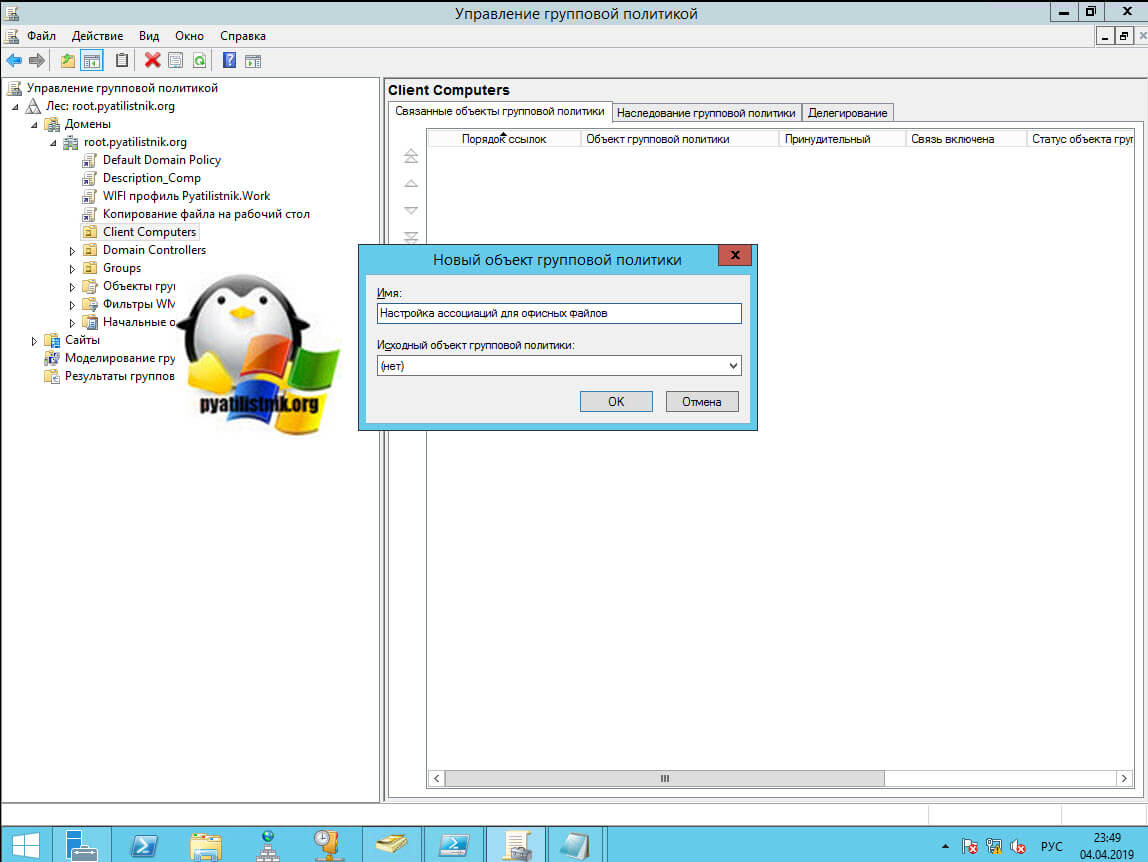

Задаем название для GPO объекта в соответствии с правилами именования присущими вашему домену. Я задам имя «Настройка ассоциаций для офисных файлов».

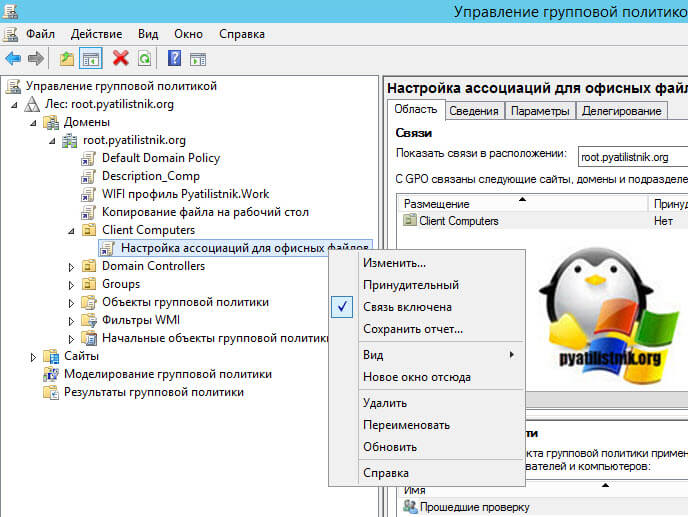

Через правый клик по политике приступаем к ее редактированию.

Тут все настройки ассоциаций применимы, как к компьютерам так и на пользователей, все зависит от вашей структуры Active Directory. Лично я хочу, чтобы у меня настройки GPO были реализованы для пользователя, но применялись, только на определенных компьютерах, где пользователи работаю и данные настройки не применялись, когда человек заходит на терминальный сервер или другой сервер. В таких ситуациях применяется замыкание групповой политики, об этом я писал, в двух словах данная функциональность либо объединяет настройки компьютера и пользователя, или же компьютерными настройками пере затирает настройки пользователя в виду большей приоритетности.

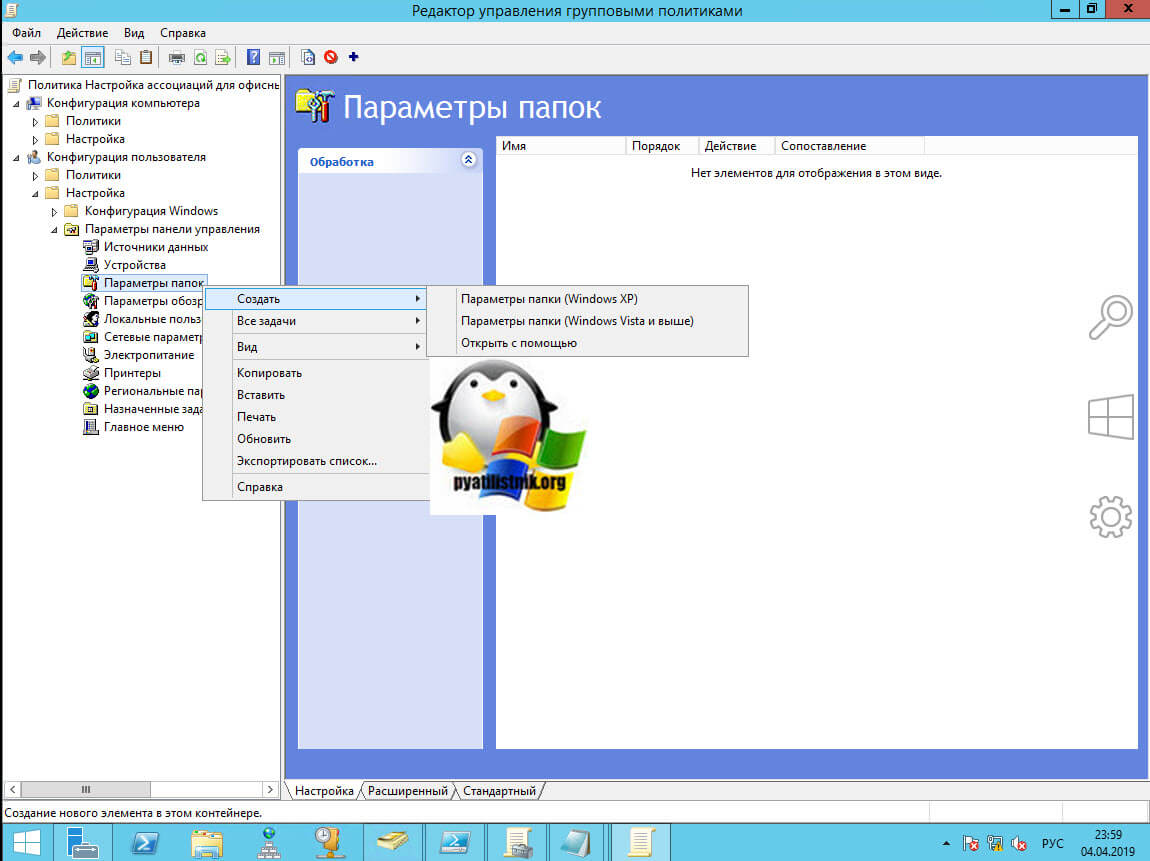

Для Windows 7 ваша политика будет выглядеть вот так, вы раскрываете раздел для пользователя и переходите по пути:

Конфигурация пользователя — Настройка — Параметры панели управления — Параметры папок (User Configuration -> Preferences -> Control Panel Settings -> Folder Options)

Далее кликаете по пункту «Параметры папок» и из контекстного меню пройдите в меню «Создать — Открыть с помощью»

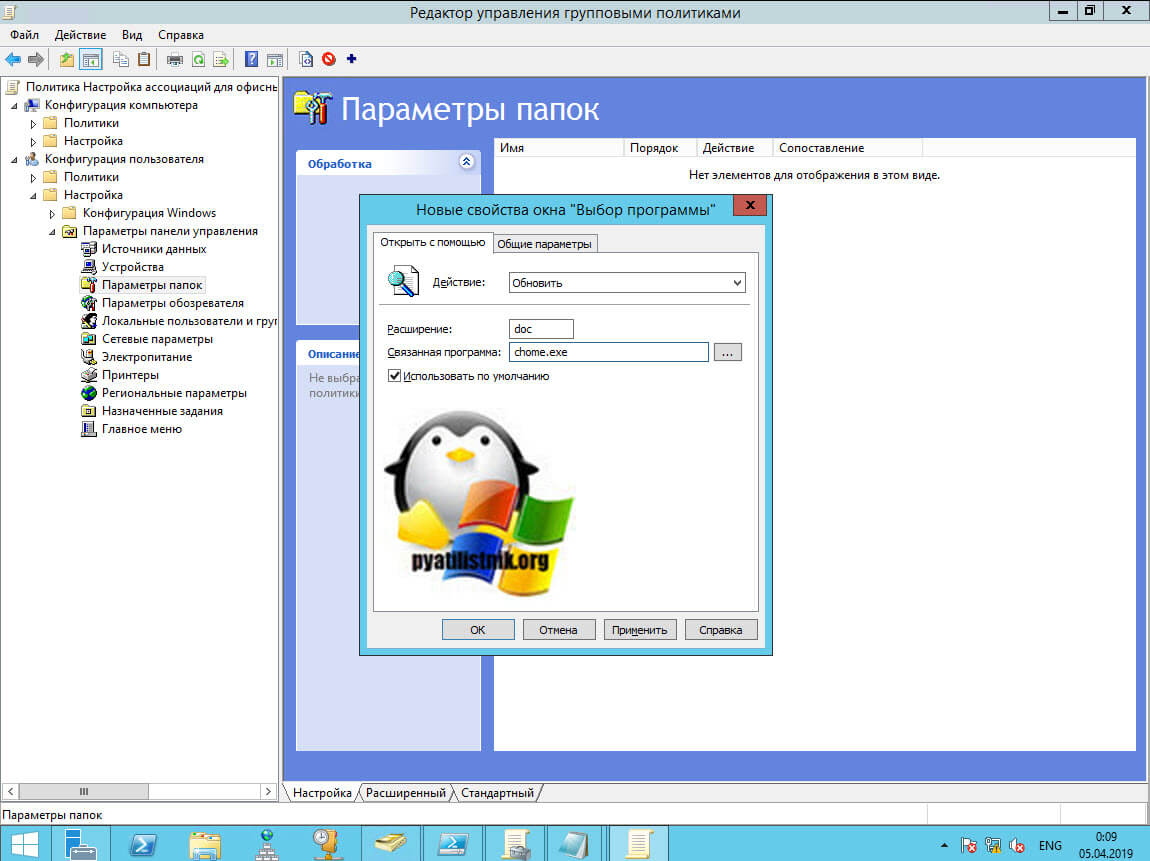

У вас откроется окно выбора программы. Произведите настройки:

- Пункт действие — Выставите «Обновить»

- Расширение — задайте нужное вам расширение, для которого вы хотите изменить программу по умолчанию в ассоциациях Windows

- Связанная программ — тут прописываем короткое имя программы или полный точный путь, у меня например, это chrome.exe или могло быть «C:Program Files (x86)GoogleChromeApplicationchrome.exe», без кавычек. Короткое имя и полный путь вы можете посмотреть в свойствах вашей программы, которую вы хотите использовать для определенного расширения файлов.

- Установите галку «Использовать по умолчанию»

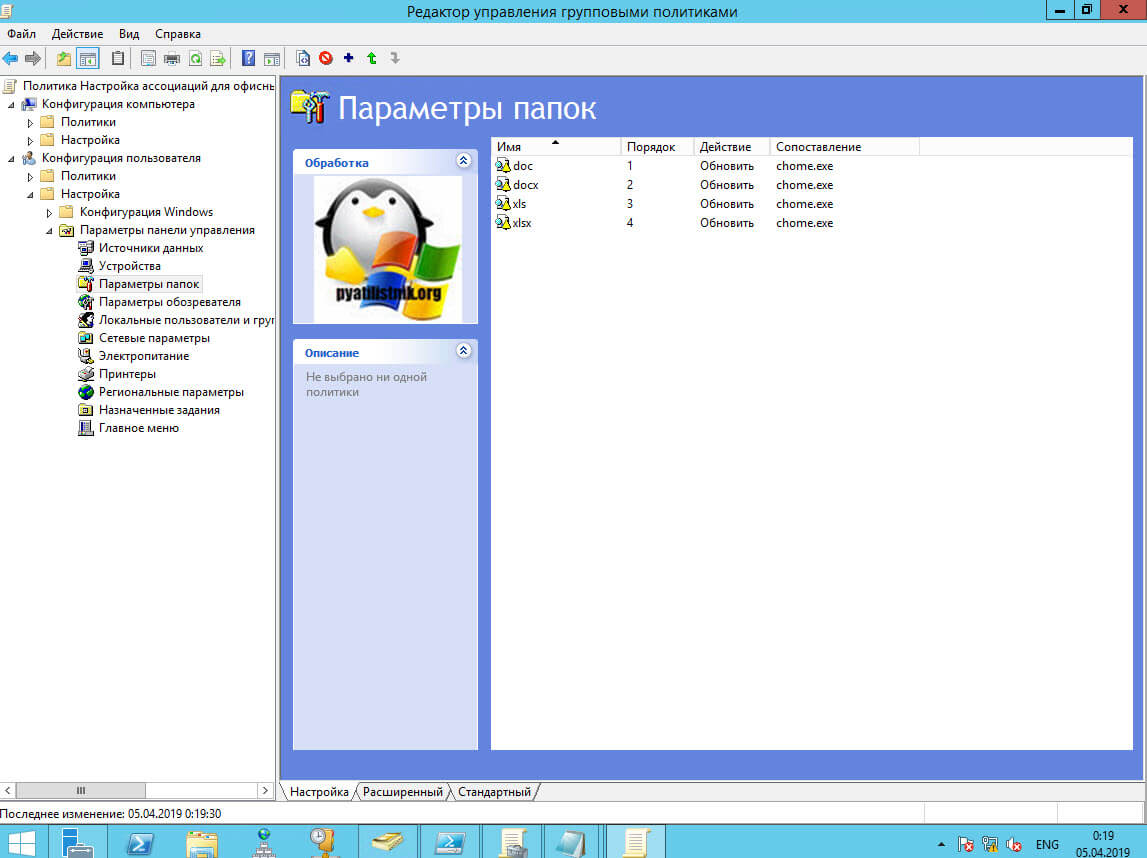

Сохраняем настройку и повторяем для других расширений, напоминаю в моем случае, это офисные форматы MS Word (doc, docx) и MS Excel (xls, xlsx).

В итоге у меня получилась такая картина. Если вы планируете применять политику с распространениями ассоциаций файлов через GPO на пользовательские учетные записи, то политика готова, если она предназначается на OU с компьютерами, то вам нужно еще включить политику замыкания.

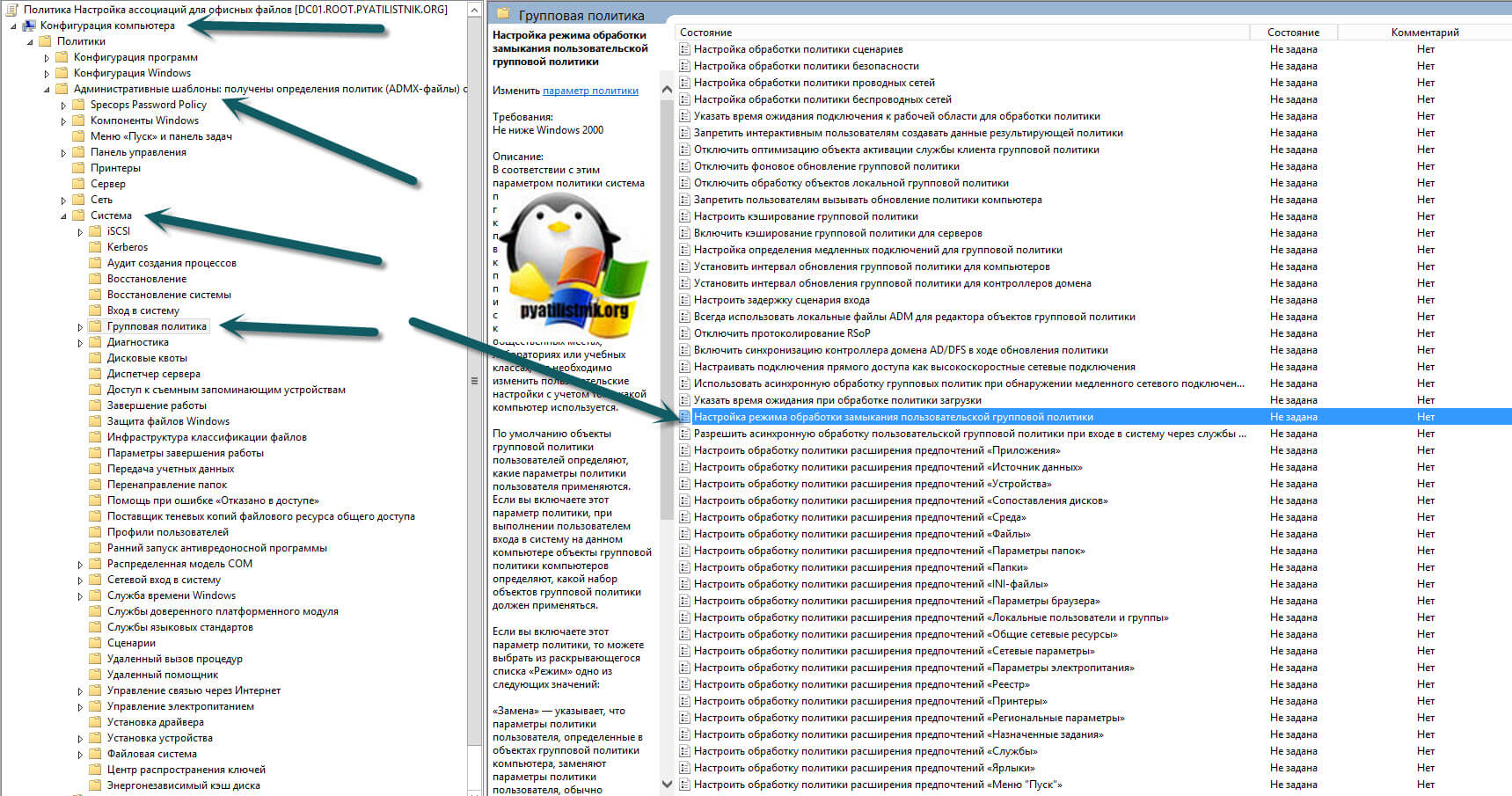

Для этого раскройте уже раздел:

Конфигурация компьютера- Административные шаблоны — Система — Групповая политика (Computer ConfigurationAdministrative TemplateSystemGroup Policy)

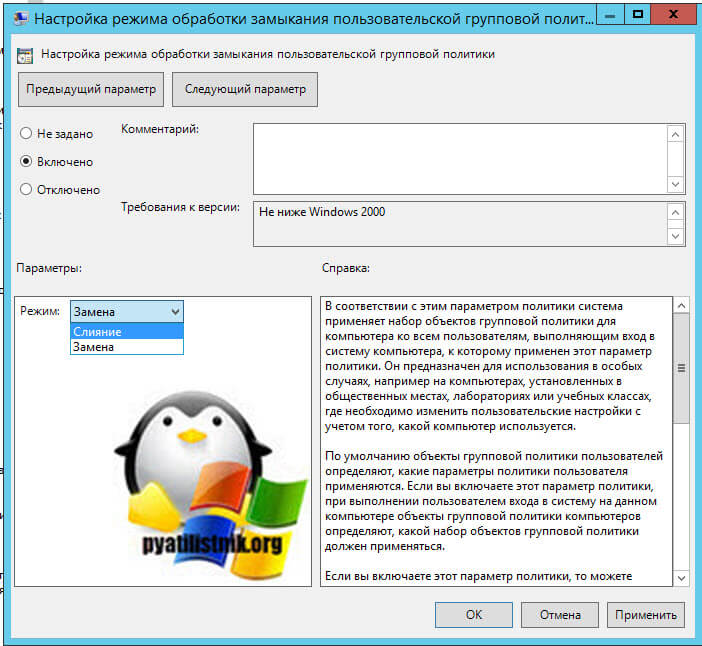

Находим тут параметр «Настройка режима обработки замыкания пользовательской групповой политики (Configure user Group Policy Loopback Processing mode)»

Переходим в политику. Вам нужно выбрать режим слияния в политике замыкания.Напоминаю:

- Режим слияния (Merge) — объединяет компьютерные настройки с пользовательскими. Политики компьютера добавляются в самом конце в список пользовательских, и если они не конфликтую, то они совмещаются. Если конфликтуют, то компьютерные настройки полностью перезаписывают конфликтные пункту в пользовательской части.

- Режим замены (Replace) — тут все проще, в данном режиме настройки пользователя полностью игнорируются и заменяются компьютерными.

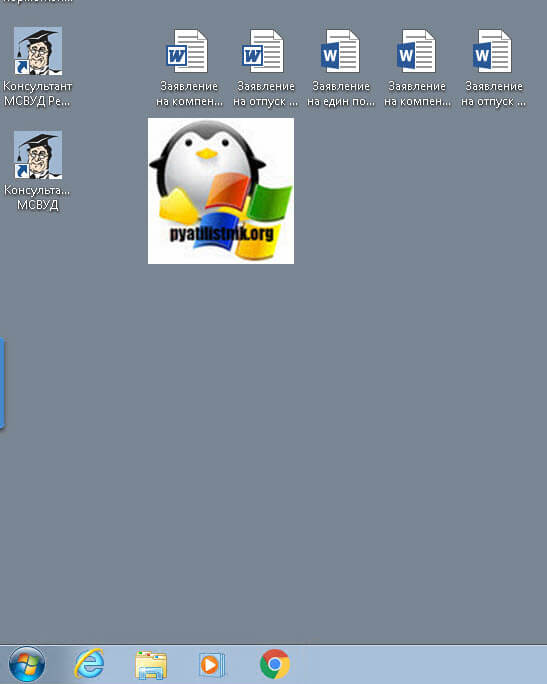

Все выбрав режим слияния мы закончили создание групповой политики, которая перезапишет ассоциации файлов формата doc, docx, xls, xlsx и будет их открывать Google Chrome. У меня есть виртуальная машина ESXI с операционной системой Windows 7, где я недавно вылечил ошибку бесконечного обновления. На рабочем столе вы видите у меня 2 файла doc, 2 файла docx и два файла xls.

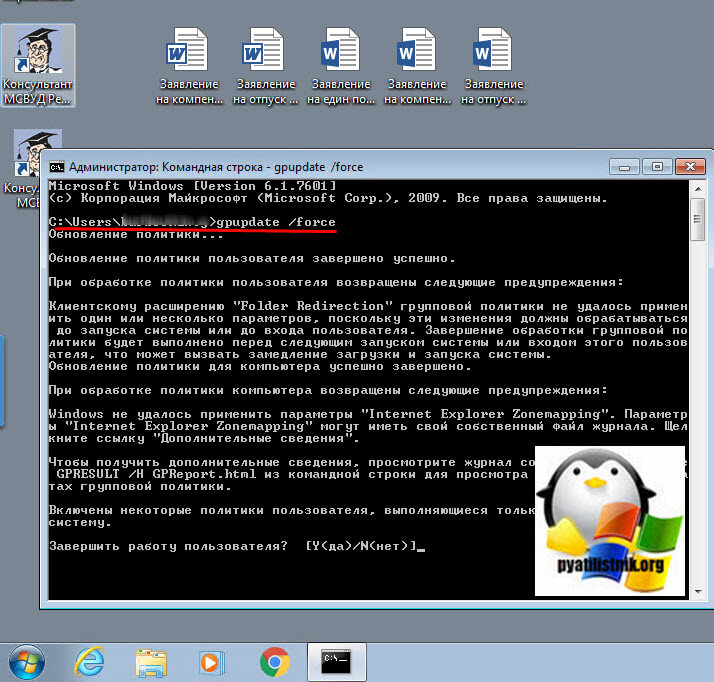

Чтобы на пользователя применилась политика ему нужно сделать выход из системы (Log Off) или перезагрузится. Для тестирования я принудительно через командную строку обновлю групповую политику.

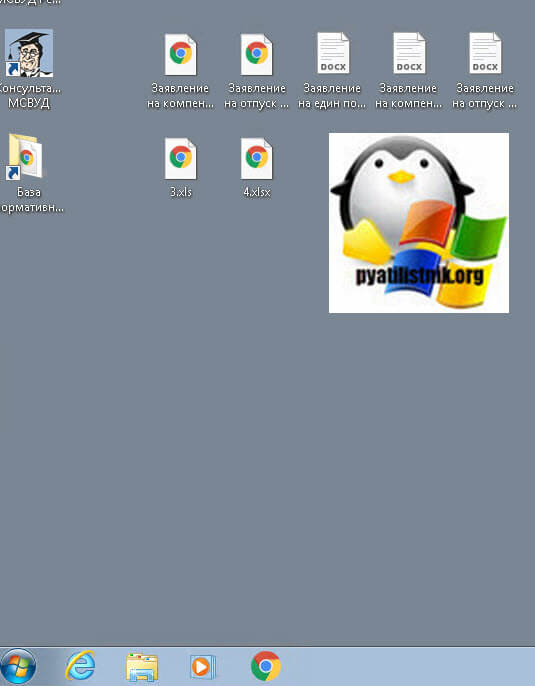

Заново входим на компьютер с Windows 7 и видим, что все значки поменяли свой значок. Иногда у docx могут отсутствовать значки, но открываться они будут через Google Chrome.

Пробуем открыть любой из файлов и видим, что у нас открылся браузер Google Chrome с нужным расширением «Редактирование файлов Office»

Если политика не применилась, то выполните три пункта для диагностики:

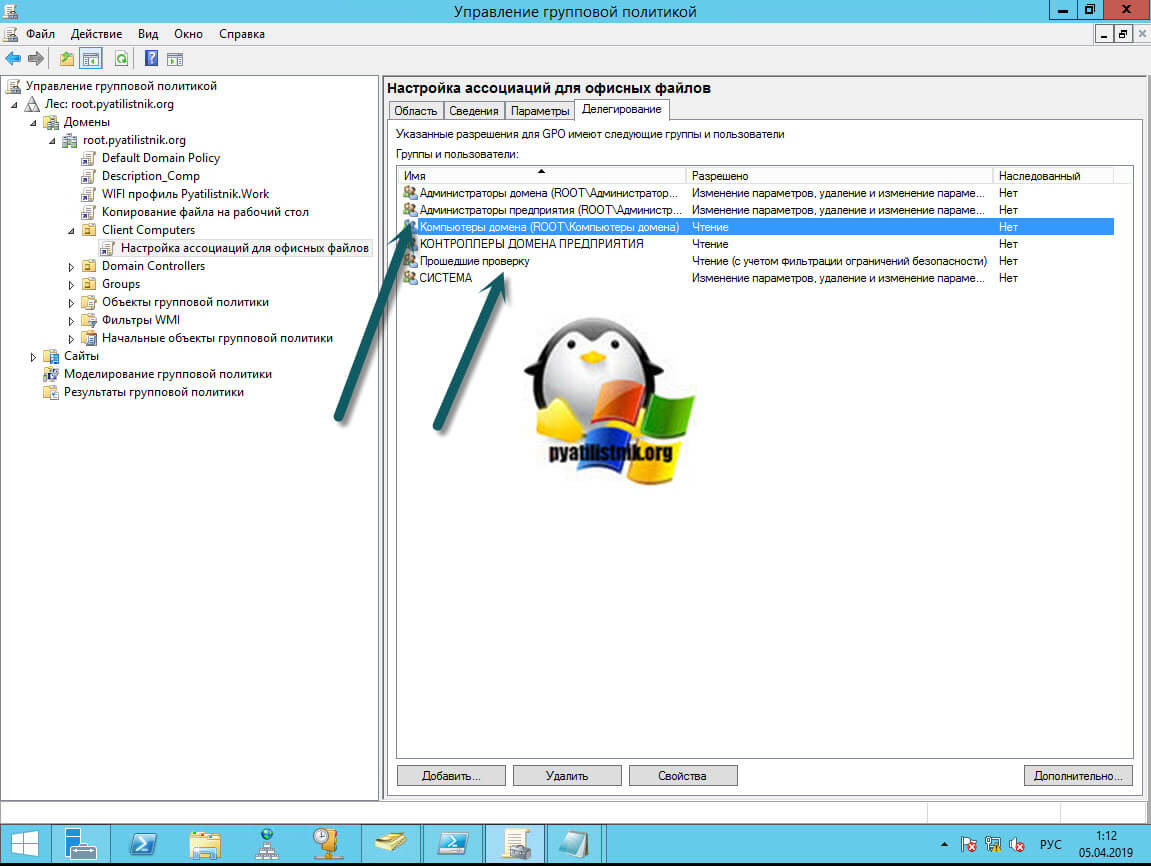

- Через утилиту gpresult /r /scope:computer и потом gpresult /r /scope:user. Проверьте, что применилась политика

- Если политика не применилась, проверьте, что у вас в фильтрах GPO указана нудная группа со списком пользователей, к которым должна применяться политика, или это может быть группа «Прошедшие проверку», так же убедитесь, что у вас на вкладке «Делегирование» у группы «Компьютеры домена» или прошедшие проверку пользователи, имеют права на чтение политики.

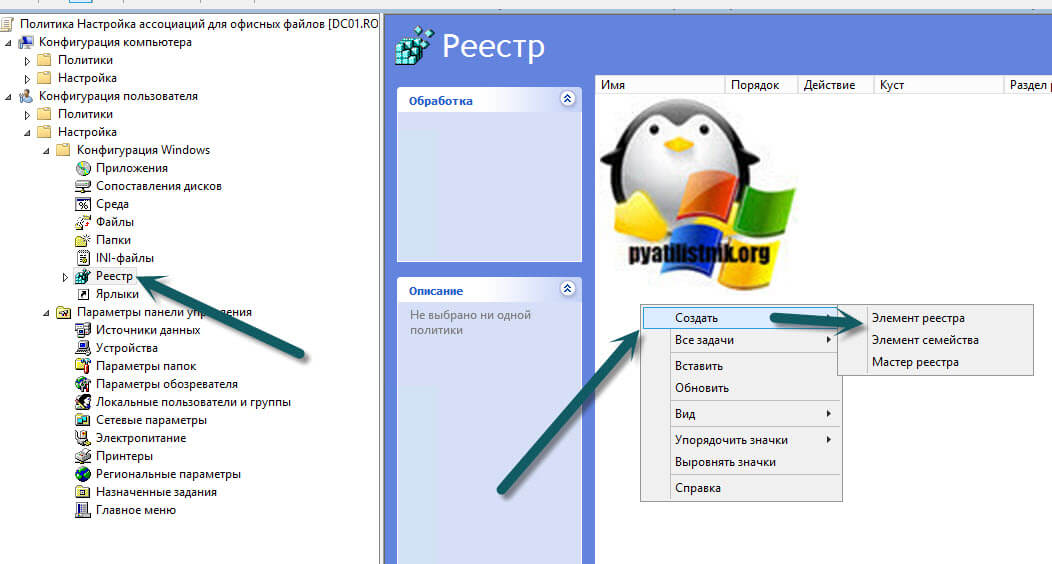

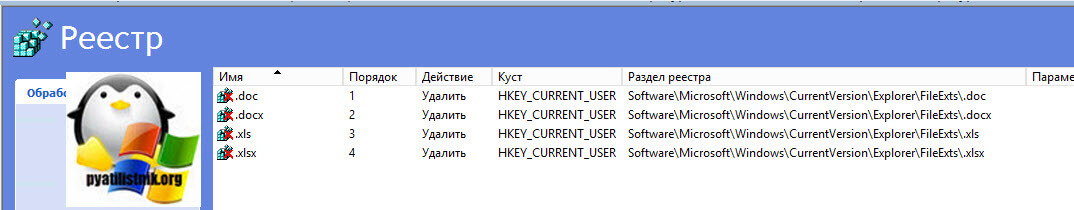

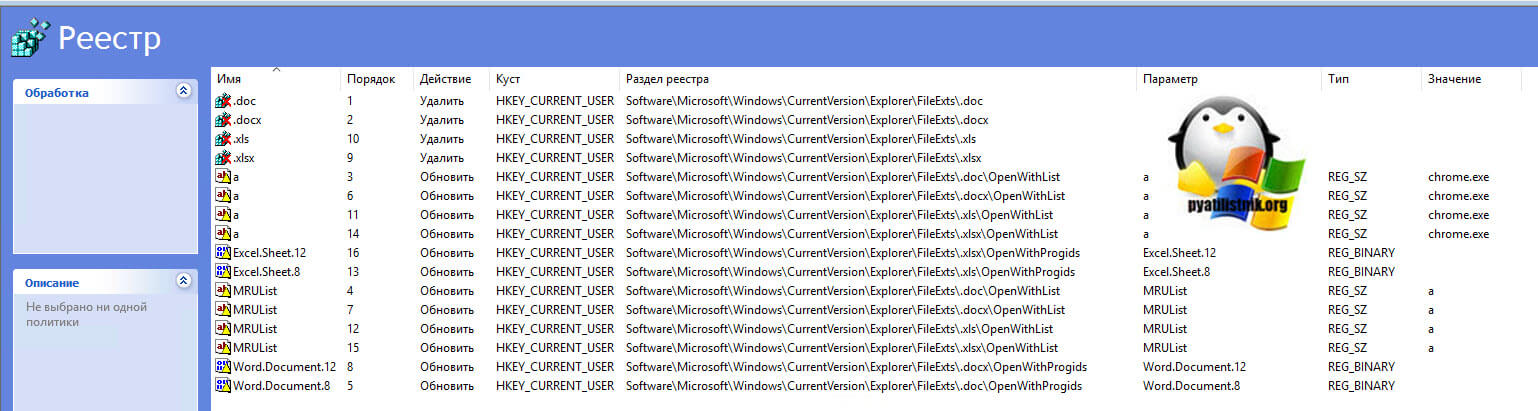

- Если политика применилась, но ассоциации файлов не поменялись через политику, то попробуйте в нее еще добавить удаление двух веток реестра, которые потом пересоздадутся автоматически. Переходим по пути:

Конфигурация пользователя — Настройка — Конфигурация Windows — Реестр

Щелкаем правым кликом и из контекстного меню выберите пункт создать элемент реестра.

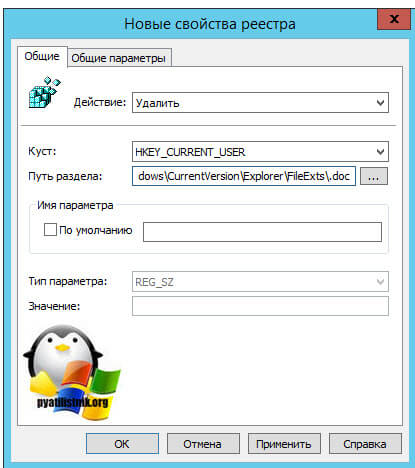

В окне свойств реестра, выберите в действии «Удалить» и в пути введите по одной строке и списка ниже.

SoftwareMicrosoftWindowsCurrentVersionExplorerFileExts.doc

SoftwareMicrosoftWindowsCurrentVersionExplorerFileExts.docx

SoftwareMicrosoftWindowsCurrentVersionExplorerFileExts.xls

SoftwareMicrosoftWindowsCurrentVersionExplorerFileExts.xlsx

В итоге вам так нужно создать удаление для четырех веток. После этого политика изменения ассоциации файлов и программы по умолчанию для определенных расширений файлов будут применены в вашей Windows 7.

Настройка ассоциации файлов в GPO для Windows 10

В Windows 10 данный метод работать не будет, тут необходимо слегка поправить политику. Вы полностью создаете политику, как и в Windows 7:

- Создаете ключи реестра которые удалят нужные ветки реестра для определенных расширений

- Создаете в параметрах папок для определенных расширений файлов, сопоставление программы по умолчанию на ту, что вам нужна

- Создаете нужную настройку фильтрации и назначаете политику на нужную OU

Дополнительные настройки для Windows 10

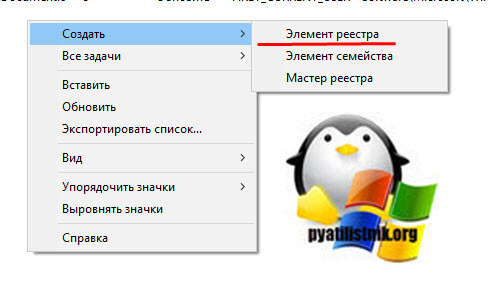

В вашей политике перейдите в раздел, где мы создавали ключи реестра для удаления веток.

Конфигурация пользователя — Настройка — Конфигурация Windows — Реестр

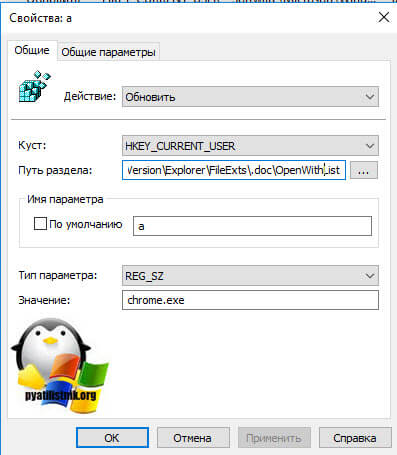

Нам нужно после этих четырех заданий на удаление, создать задание на создание нужных веток и ключей. Я приведу примеры для расширений doc, docx, xls, xlsx, вам главное понять принцип. Через правый клик создаете новый элемент реестра

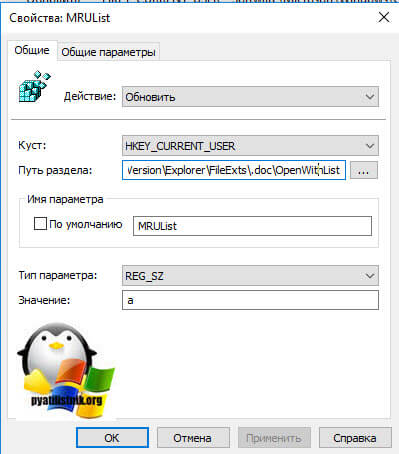

Первый ключ будет для расширения doc:

- Действие — Обновить

- Куст — HKEY_CURRENT_USER

- Путь раздела — SoftwareMicrosoftWindowsCurrentVersionExplorerFileExts.docOpenWithList

- Имя параметра — a

- Тип параметра REG_SZ

- Значение — chrome

Создаем второй элемент реестра.

- Действие — Обновить

- Куст — HKEY_CURRENT_USER

- Путь раздела — SoftwareMicrosoftWindowsCurrentVersionExplorerFileExts.docOpenWithList

- Имя параметра — MRUList

- Тип параметра — REG_SZ

- Значение — a

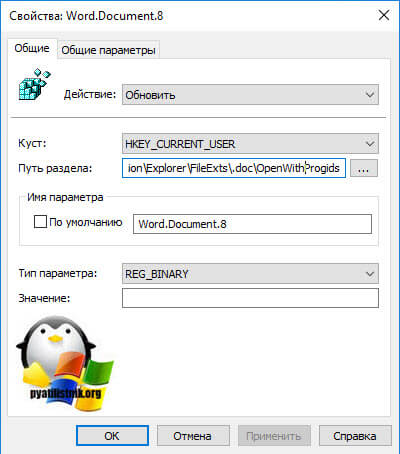

Создаем третий элемент реестра:

- Действие — Обновить

- Куст — HKEY_CURRENT_USER

- Путь раздела — SoftwareMicrosoftWindowsCurrentVersionExplorerFileExts.docOpenWithProgids

- Имя параметра — Word.Document.8

- Тип параметра — REG_BINARY

В итоге вы создали для расширения doc три ключа реестра, повторяем все эти шаги, лишь с той разницей, что меняем в первом примере doc на другие форматы и Word.Document.8 на другое значение из таблицы ниже:

- doc Имя параметра — Word.Document.8

- docx Имя параметра — Word.Document.12

- xls Имя параметра — Excel.Sheet.8

- xlsx Имя параметра — Excel.Sheet.12

- PowerPoint 2003 Имя параметра — PowerPoint.Show.8

- PowerPoint.2007 и выше Имя параметра — PowerPoint.Show.12

В итоге у меня получилось вот так.

Все теперь политика готова, ее можно применять. Данная GPO пропишет по данным веткам реестра нужные ключи, это персональные настройки программ по умолчанию для пользователя. Они более приоритетнее ветки компьютера.Проверьте добавление ключей по пути:

HKCUSOFTWAREMicrosoftWindowsCurrentVersionExplorerFileExts(.имя расширения)

.

В итоге параметры для операционных систем Windows 10, для заданных ассоциаций файлов будут переопределены.

Хочу отметить, что данный префиренции (Раздел настройка) пользователь может перезаписать, выбрав локально другую программу для открытия файлов, но при следующем входе на свою рабочую станцию, политика вновь все поменяет на нужные вам настройки.

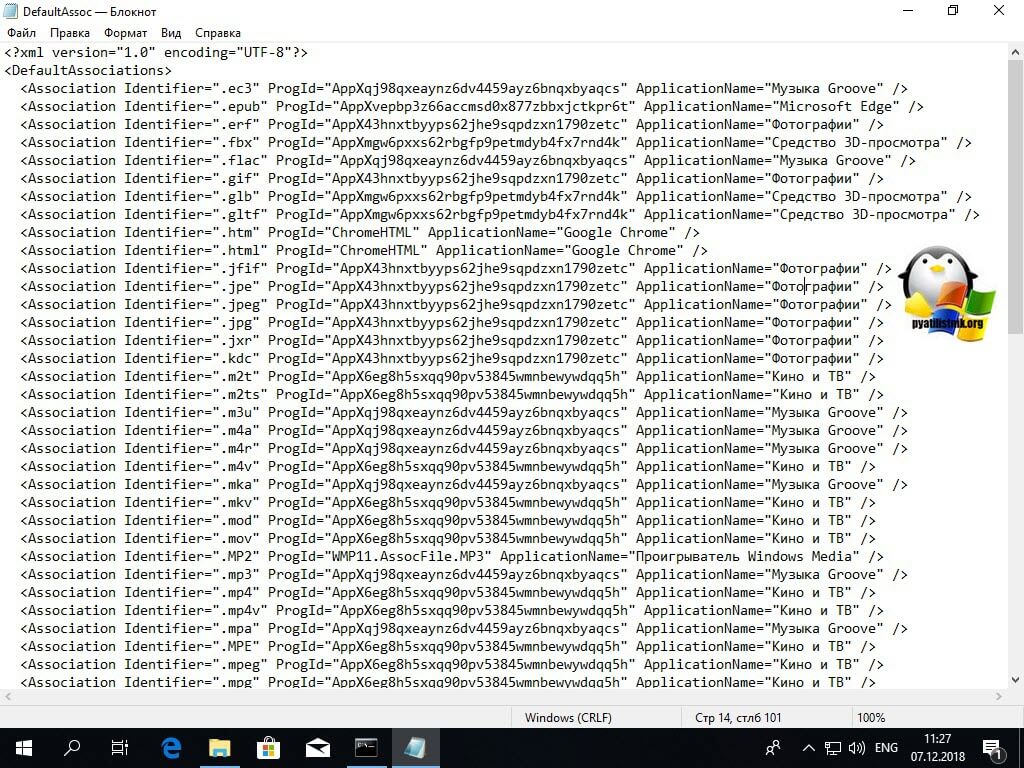

Задание ассоциаций через XML файл в Windows 10

Данный метод применим к операционным системам Windows 8.1 и выше, я вам его уже рассказывал, когда делал Google Chrome браузером по умолчанию. Суть метода такова:

-

- Вы берете любой компьютер, например с Windows 10. В ручном режиме настраиваете у него ассоциации файлов с нужной программой

- Далее выгружаете специальный XML файл с настройками и редактируете его, удаляя лишние расширения из него. Делается выгрузка через утилиту командной строки DISM. Для этого выполните команду:

Dism /Online /Export-DefaultAppAssociations:C:TempDefAppAssoc.xml

Дополнительно почитайте про ключи выгрузки и импорта XML по ссылке — https://docs.microsoft.com/en-us/windows-hardware/manufacture/desktop/dism-default-application-association-servicing-command-line-options

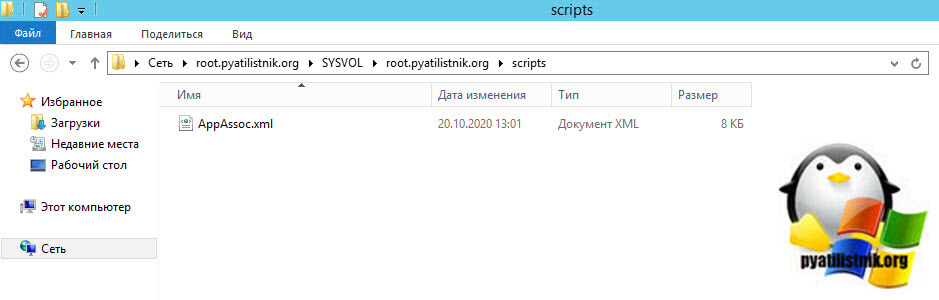

- Полученный файл вы выкладываете на сетевой ресурс, откуда его могут все загрузить. Я обычно его кладу в папку SYSVOL, где лежат групповые политики, напоминаю, это путь \имя вашего доменаSYSVOLroot.pyatilistnik.orgscripts

- Создаете групповую политику и применяете данный файл на нужные компьютеры, в итоге все они получают нужную ассоциацию файлов с утилитами, которые будут их открывать. Сам параметр находится по пути:

Конфигурация компьютера — Административные шаблоны — Компоненты Windows — Проводник (Computer Configuration — Administrative Templates — Windows Components — File Explorer)

Находите там параметр «Задать файл конфигурации сопоставлений по умолчанию» и активируете его. Далее вам нужно добавить путь в таком формате:

\root.pyatilistnik.orgSYSVOLroot.pyatilistnik.orgscriptsDefAppAssoc.xml

Таким образом можно централизованно назначать программы по умолчанию. При использовании групповых политик ассоциации файлов будут изменены но только для новых пользователей. Кроме того, пользователи не смогут свободно управлять файловыми ассоциациями, т.к. каждый раз при входе в компьютер настройки, произведенные пользователем, будут переназначены настройками из файла конфигурации.

Еще хочу добавить, что данный файл прописывается в ветку реестра:

HKEY_LOCAL_MACHINESoftwarePolicies MicrosoftWindowsSystemDefaultAssociationsConfiguration

Надеюсь, что данная статья оказалась для вас полезной и вы поняли принцип настройки сопоставления нужных ассоциаций файлов с нужной программой. С вами был Иван Семин, автор и создатель IT блога Pyatilistnik.org.