Существует не менее трех независимых и иногда конфликтующих методов настройки IE с использованием групповой политики, поэтому было бы явной ошибкой утверждать, что применять эту технологию просто. Но учитывая, как важно защитить IE во многих компаниях, необходимо принять вызов и постараться найти оптимальное решение задачи. В этой статье собраны советы и оптимальные методы навигации по лабиринту управления IE с помощью групповой политики

Должен признаться, что, приступая к этой статье, я испытал соблазн написать: «Если вы хотите управлять конфигурацией браузера из групповой политики, переходите на Firefox». Как может убежденный сторонник групповой политики, такой как я, сделать подобное заявление? Очевидно, что настройка Internet Explorer (IE) с помощью групповой политики всегда отличалась излишней сложностью. .

Выбираем оружие

Как уже отмечалось, существует три основных метода управления конфигурацией IE через групповую политику.

- Параметры административных шаблонов в разделе Computer Configuration (или User Configuration)Administrative TemplatesWindows ComponentsInternet Explorer. Эти параметры представляют собой типовые блокировки, задаваемые через административные шаблоны. Назначенные таким образом параметры IE не могут быть изменены пользователем.

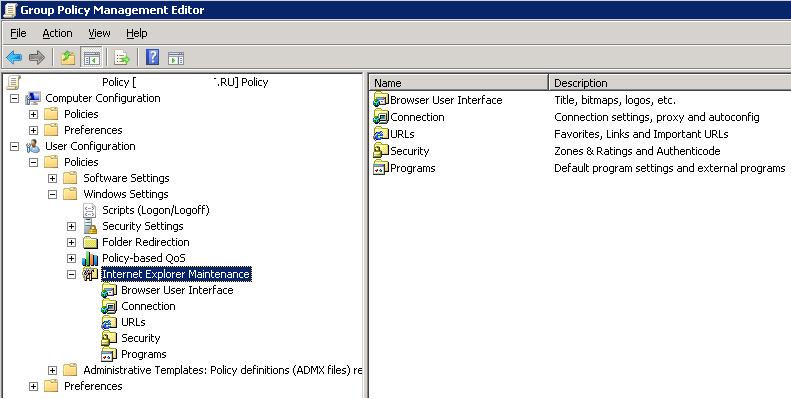

- User ConfigurationWindows SettingsInternet Explorer Maintenance. Это изначальный механизм для настройки IE через групповую политику. В ранних версиях механизма было много ошибок, а поведение в ходе настройки было непредсказуемым. Версия Windows 7 отличается большей надежностью.

- User ConfigurationPreferencesControl Panel SettingsInternet Settings. Метод настройки IE на основе предпочтений групповой политики ликвидирует пробел двух предшествующих методов, но не распространяется на некоторые важные области.

Поэтому в большинстве случаев решить задачу с использованием лишь одного метода не удается. Как правило, приходится использовать два, а иногда и все три метода, чтобы полностью управлять поведением IE на настольных компьютерах и серверах. В статье будут рассмотрены возможности каждого метода и некоторые особенности, о которых нужно помнить в том или ином случае. Кроме того, иногда знакомые мне специалисты применяли иные приемы в обход трех методов. Например, мне приходилось видеть, как, просто составляя сценарии для реестра, удавалось изменить базовые значения параметров IE (например, настройки прокси), не полагаясь на ненадежную политику настроек IE

Политика административных шаблонов

Параметры административных шаблонов для IE доступны в разделах Computer Configuration и User Configuration объекта групповой политики (GPO). Поэтому можно настроить их для применения ко всем пользователям данной группы компьютеров (Computer Configuration) или к особому кругу целевых пользователей (User Configuration). Назначая политики отдельным компьютерам и отдельным пользователям, избегайте конфликтов для конкретного пользователя, зарегистрированного на определенном компьютере. В случае конфликта обычно преобладают настройки отдельного компьютера, но так происходит не всегда, поэтому, если конфликт неизбежен, обязательно проверьте поведение. Я обычно определяю только параметры административных шаблонов для отдельных пользователей, особенно если предполагается одновременно использовать и две другие области политики. Эти две политики воздействуют только на отдельных пользователей, и в результате удается более аккуратно направлять политики для IE.

При переходе к новой версии IE на обновляемом компьютере обычно устанавливается новый файл шаблона ADM или ADMX. Уверен, что следующая версия IE 9 ничем не будет отличаться в этом отношении. Если установка выполняется на Windows XP или Windows Server 2003, обновленный файл со всеми необходимыми настройками и именем inetres.adm сохраняется в папке C:Windowsinf на компьютере, для которого выполняется обновление IE. Вручную скопируйте файл inetres.adm в доменный объект GPO, если требуется выполнить запуск с новыми параметрами. Известно, что в Windows Vista, Windows 7, Windows Server 2008 и Server 2008 R2 используется новый формат файла шаблона ADMX. Поэтому при установке новой версии IE обновленный файл inetres.admx сохраняется в папке C:Windowspolicydefinitions на обновленном компьютере Windows. Если в домене Active Directory (AD) размещено центральное хранилище ADMX Central Store, необходимо вручную скопировать в него файл inetres.adm, перезаписав существующую версию файла.

Преимущества административных шаблонов. Настройки административных шаблонов IE, как и других административных шаблонов, предназначены в первую очередь для того, чтобы принудительно задать поведение пользователей IE. Как правило, пользователи не могут переопределить настройки, сделанные через административные шаблоны IE (флажок затенен или отсутствует соответствующая вкладка). Например, можно скрыть вкладку Security в диалоговом окне свойств обозревателя данной области политик, и пользователь вообще не увидит этих параметров. Все настройки, с помощью которых можно отключить функции настройки IE, обычно находятся в этой области политики (экран 1).

|

| Экран 1. Отключение функций IE через политики административных шаблонов |

Как правило, лучше всего использовать административные шаблоны для настройки определенного параметра и удаления этого параметра из меню, чтобы лишить пользователя доступа к нему. В таблице 1 приведен список типовых задач, которые можно выполнить в данной области политики, и указано, как получить доступ к этим параметрам.

| Таблица 1. Типовые задачи административных шаблонов |

|

Недостатки административных шаблонов. Самый крупный недостаток административных шаблонов IE заключается в невозможности их использования для настройки многих аспектов поведения IE. Среди элементов, которые нельзя настроить, — домашняя страница и диалоговое окно свойств обозревателя (в меню Tools). Кроме того, от административных шаблонов IE мало проку, если нужно настроить параметр, предоставив пользователю возможность изменить его, так как заданные с их помощью значения не могут быть пересмотрены пользователями.

Политики настройки IE

Как я уже говорил, мое отношение к этой области политик неоднозначно. В старых версиях политик настройки IE содержалось очень много ошибок, приводивших к массе неудобств. Тем не менее механизм обеспечивал единственный метод на основе политик для настройки таких параметров, как адреса прокси, пока не появились параметры обозревателя в предпочтениях групповой политики. Кроме того, это по-прежнему единственный способ назначить сайты зонам, который не мешает пользователям добавлять собственные сайты в зоны по мере необходимости.

Однако в политиках настройки IE сохранились досадные изъяны. Если в ходе первоначального определения политики настройки IE нужно назначить, например, параметры безопасности, следует открыть интерфейс редактора групповой политики (GPE) и найти диалоговое окно, похожее на показанное на экране 2.

|

| Экран 2. Импорт параметров безопасности IE политики настройки IE |

Очень важно освоить этот на первый взгляд простой интерфейс. Если нужно импортировать настройки в политику, все без исключения текущие параметры безопасности обозревателя с компьютера, на котором выполняется редактирование GPO, импортируются в инструмент IE Maintenance. Если перейти к другому компьютеру с другой версией Windows, эти параметры IE будут импортированы в политику. Если на втором компьютере установлена иная версия IE, можно увидеть и другие параметры. Это может привести ко множеству непредвиденных последствий. Поэтому настоятельно рекомендуется всегда создавать и редактировать политику настройки IE на том же компьютере или по крайней мере в той же версии Windows и IE. В большинстве случаев параметры из новых версий Windows (например, Windows 7 и IE

Преимущества политики настройки IE. В целом я рекомендую использовать этот инструмент для управления настройками, недоступными для других методов. Политики настройки IE в действительности не политики, поскольку не мешают пользователям изменять заданные администратором параметры. Чтобы запретить пользователю изменять эти параметры, применяйте ограничения, о которых шла речь в разделе по административным шаблонам. Например, если политики настройки IE используются для настройки прокси, необходимо включить политику User ConfigurationAdministrative TemplatesWindows ComponentsInternet ExplorerDisable Changing Proxy Settings. Политику настройки IE можно рассматривать как способ назначения предпочтений, которые пользователь может изменить, если это не запрещено. Однако эти предпочтения принудительно применяются при всяком обновлении групповой политики, если явно не использовать политики настройки IE в режиме предпочтений, которые можно включить, щелкнув правой кнопкой мыши узел Internet Explorer Maintenance в редакторе GPE и выбрав соответствующий вариант. Если режим предпочтений включен, предпочтения политики настройки IE применяются к пользователю один раз, и никогда более.

В таблице 2 приведены области, для управления которыми обычно применятся политики настройки IE.

| Таблица 2. Типовые задачи настройки IE |

|

Недостатки политик настройки IE. Уже отмечалось, что политики настройки IE — неудачный выбор для многих конфигураций IE, так как настройки будут применяться безусловно, только если отключить соответствующие элементы пользовательского интерфейса с применением административных шаблонов. Если часть параметров IE нужно задать из политик настройки IE (например, конфиденциальность), помните, что поведение этой политики не всегда надежно. Если выясняется, что пользователи не получают необходимых настроек, попробуйте выполнить команду Gpupdate/force на клиентской рабочей станции каждого пользователя, столкнувшегося с проблемами. Таким образом иногда удается добиться от политики настройки IE желаемого результата. Кроме того, политики настройки IE автоматически ведут журнал диагностики в файле brndlog.txt в %userprofileAppdatalocalMicrosoftInternet Explorer (Windows 7) или %userprofile%application dataMicrosoftInternet Explorer (в XP), как показано на экране 3.

|

| Экран 3. Просмотр журнала политики настройки IE в файле brndlog.txt |

Параметры обозревателя в предпочтениях групповой политики

Предпочтения групповой политики — сравнительно новый компонент групповой политики, появившийся в версии Server 2008. Чтобы задействовать этот компонент, необязательно иметь Server 2008: любой клиент с операционной системой XP или более новой может обрабатывать предпочтения групповой политики с использованием расширений Group Policy Preferences Client Side Extensions. Однако необходим по крайней мере один компьютер Server 2008, Server 2008 R2, Windows 7 или Vista, чтобы управлять предпочтениями групповой политики. Компьютеры XP или Windows Server 2003 для этого не годятся. В новейшей реализации предпочтений групповой политики в составе Windows 7 и Server 2008 R2 обеспечивается настройка IE 5, IE 6, IE 7 и IE 8. Полагаю, что, выпуская IE 9, компания Microsoft обновит предпочтения групповой политики для совместимости и с этой версией (хотя потребителям, возможно, придется дождаться выпуска новой версии операционной системы).

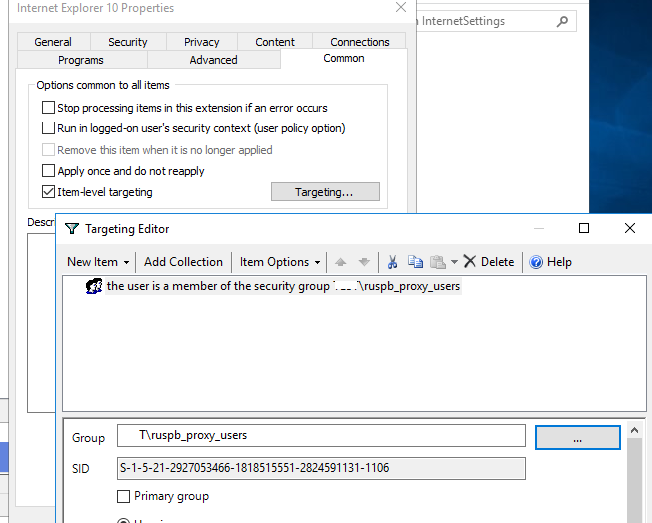

Впечатление от параметров обозревателя (Internet Settings) необычное. Как видно из названия, многие из этих параметров, в сущности, предпочтения, которые задают, но не применяют в обязательном порядке настройки IE, как и политики настройки IE. С другой стороны, область параметров обозревателя предпочтений групповой политики обеспечивает некоторые возможности, которых нет в политиках настройки IE, в частности назначение на уровне элемента (Item-Level Targeting), типичное для всех предпочтений групповой политики, с помощью которой можно назначать предпочтения по очень точным критериям (например, по версии операционной системы или категории ноутбук — настольный компьютер). Кроме того, обеспечиваются некоторые возможности управления IE, отсутствующие в упомянутых выше областях политики. Некоторые из этих областей показаны в таблице 3.

| Таблица 3. Типовые задачи. Параметры обозревателя в предпочтениях групповой политики |

|

Преимущества параметров обозревателя в предпочтениях групповой политики. Возможность выбирать целевые объекты на уровне элементов — значительное преимущество при использовании параметров обозревателя в предпочтениях групповой политики, если администратору требуется высокая степень точности при выборе целевых настроек IE. Параметры обозревателя в предпочтениях групповой политики также обеспечивают гораздо более удобный пользовательский интерфейс в редакторе GPE, буквально воспроизводя вкладки настроек для каждой совместимой версии IE. В едином пользовательском интерфейсе явно поддерживаются различные параметры конфигурации IE для последних четырех крупных версий IE; в двух других областях политики добиться этого трудно. Наконец, как показано в приведенной выше таблице, это единственная область политики, в которой можно настроить все параметры на вкладке Advanced в диалоговом окне свойств обозревателя.

Недостатки параметров обозревателя в предпочтениях групповой политики. Подобно политикам настройки IE, параметры обозревателя в предпочтениях групповой политики задают, но не применяют настройки IE принудительно. По-прежнему необходимо задействовать административные шаблоны для блокирования областей пользовательского интерфейса, настроенных через предпочтения групповой политики. Кроме того, отмечаются досадные несогласованности между поддерживаемыми настройками. Например, на вкладке Security можно указать уровни зон (высокий, умеренно высокий), но нельзя задать распределение сайтов по зонам на этой же странице — по необъяснимой причине они недоступны (затенены). То же самое относится к вкладке Privacy, где можно настроить всплывающие окна: разрешены настройки для управления списками, но не для обработки cookie. Можно только предположить, что такой подход избран, чтобы не усложнять и без того запутанную настройку IE в двух других областях.

Укрощение IE

Картина политик для настройки IE далеко не ясна. Например, Microsoft, к сожалению, не использует предпочтения групповой политики как платформу, чтобы обеспечить доступ ко всем параметрам настройки IE и прояснить их реализацию. Поэтому необходимо осторожно комбинировать три различные области политики. Если же возможности этих трех областей не удовлетворяют требованиям, можно применить для настройки IE сценарии для реестра или пакет IE Administration Kit (IEAK).

Даррен Мар-Элиа (darren@sdmsoftware.com) — внештатный редактор Windows IT Pro, главный инженер и основатель компании SDM Software. Ведет сайт, посвященный проблемам групповых политик (www.gpoguy.com) и является соавтором книги Microsoft Windows Group Policy Guide

Windows 10, Windows 7, Windows 8, Windows Server, Windows Vista, Windows XP

- 10.11.2021

- 777

- 0

- 1

- 1

- 0

- Содержание статьи

- Отключение через групповые политики

- Отключение через редактор реестра

- Отключение через командную строку

- Добавить комментарий

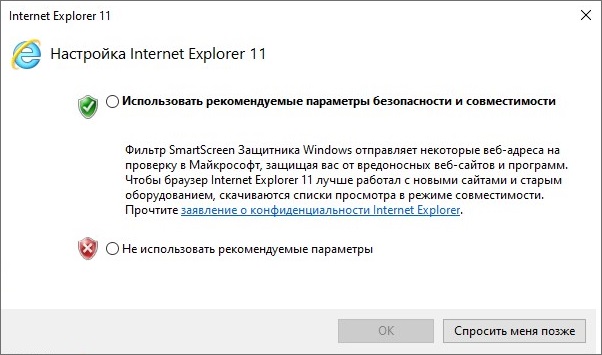

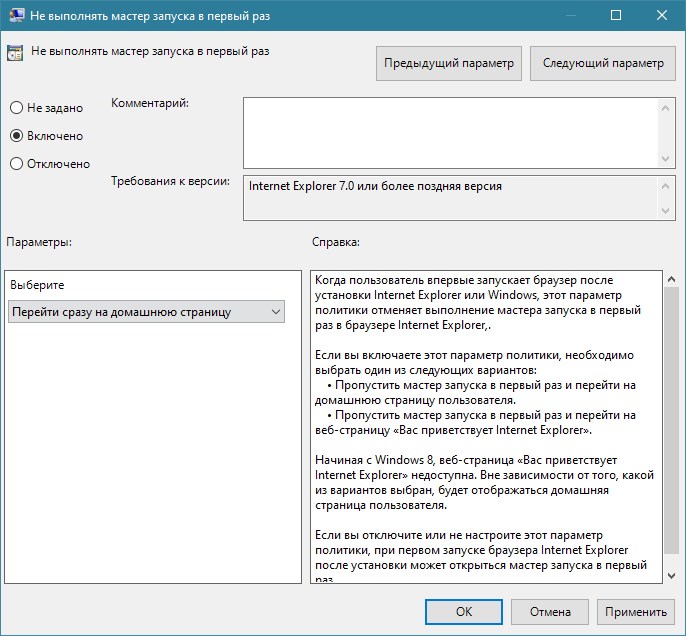

Браузер Internet Explorer настроен так, что при первом запуске, он так же запустит так называемый мастер настройки, в котором будет предложено настроить основные параметры работы браузера. Если вы хотите отключить появление этого окна, то это довольно легко сделать с помощью групповых политик или вручную изменив нужный параметр реестра.

Отключение через групповые политики

- В редакторе групповых политик, переходим по следующему пути: Конфигурация пользователя — Политики — Административные шаблоны — Компоненты Windows — Internet Explorer.

(User Configuration — Policies — Administrative Templates — Windows Components — Internet Explorer в английской версии). - Открываем настройки параметра «Не выполнять мастер запуска в первый раз» («Prevent running First Run wizard» в английской версии). Выставляем значение «Включено», и выбираем одно из предложенных значений — «Перейти сразу на домашнюю страницу» или «Перейти сразу на страницу приветствия«.

- Нажимаем ОК, и ждем, когда изменения в политике применятся на компьютере или в домене.

Отключение через редактор реестра

В редакторе реестра необходимо перейти в следующий раздел: HKEY_LOCAL_MACHINESoftwarePoliciesMicrosoftInternet ExplorerMain. В нем нужно создать, или отредактировать уже существующий параметр типа DWORD с именем DisableFirstRunCustomize, задав ему значение 1.

Отключение через командную строку

Так же, внести изменения в реестр можно через командную строку. Для этого, нужно выполнить следующую команду (командная строка должна быть запущена с правами администратора):

reg add "HKEY_LOCAL_MACHINESoftwarePoliciesMicrosoftInternet ExplorerMain" /v DisableFirstRunCustomize /t REG_DWORD /d 1 /f- Remove From My Forums

-

Общие обсуждения

-

Добрый день.

Через GPO настраиваю IE, а именно:

Настраиваю Зоны безопасности «Местная интрасеть» и «Надежные узлы»

когда я занес все необходимое и применил политику, то у пользователей на ПК блокируются эти окна для ручного добавления необходимых им зон.

Например я занес все локальные порталы предприятия, а бухгалтерии нужно было добавлять свои банковские, но тут и грабли окно не активно.

Что я не так сделал, как добавить чтоб не блочило окно??

Заранее спасибо.

-

Изменен тип

16 февраля 2011 г. 13:21

-

Перемещено

Wang Huang

22 апреля 2012 г. 3:12

(От:Windows Server 2008)

-

Изменен тип

Internet Explorer Maintenance is dead. We all have our regrets, missed chances, and memories. But we have to move on. Depending on your love for power, you have two options. You can take the totalitarian route (known as Administrative Templates) or the benevolent method (known as Group Policy Preferences). Here are the two ways that you can configure Internet Explorer Trusted Sites with Group Policy.

Configuring IE Trusted Sites with Administrative Templates

Site to Zone Mapping allows you to configure trusted sites with Group Policy Administrative Templates. This setting can be found at:

- Computer Configuration/Policies/Administrative Templates/Windows Components/Internet Explorer/Internet Control Panel/Security Page/Site to Zone Assignment List

- User Configuration/Policies/Administrative Templates/Windows Components/Internet Explorer/Internet Control Panel/Security Page/Site to Zone Assignment List

When possible, use the computer configuration option as it will not impact user logons. When you enable the setting, you will be prompted for a value name (the website) and a value (the zone list). Here are the possible values and the zone that they correspond to:

- 1 = Intranet/Local Zone

- 2 = Trusted Sites

- 3 = Internet/Public Zone

- 4 = Restricted Sites

The screenshot above shows one trusted site and one restricted site. There is a potential downside to managing trusted sites with Administrative Templates. You will not be able to edit the trusted sites list within Internet Explorer. If you have more than four items listed, you won’t be able to see the entire list in the IE Trusted Sites window. If you view the site properties (Alt – File – Properties), you can check a specific site’s zone though. Remember this trick as it will help you when troubleshooting! You can view the entire list in the Registry by navigating to HKLMSoftwarePoliciesMicrosoftWindowsCurrentVersionInternet SettingsZoneMapDomains. If you are an administrator, you can edit/add/remote items from this list for testing. Just be sure to run a GPUpdate /force to undo your changes.

Bonus Points: Leave a comment below explaining why a GPUpdate /force is required to undo your changes. Super Bonus Points if you answer in a haiku.

Configuring IE Trusted Sites with Group Policy Preferences Registry

You would think that Group Policy Preferences Internet Settings could set trusted sites. Unfortunately, that setting is greyed out.

You can still configure IE site mappings with Group Policy Registry Preferences though.* The benefit of this is that your users can edit the zone lists and view all of the added sites. To set this up, create a new user side registry preference. This trick will not work under computer configuration. Enter in the following details:

- Keypath: SoftwareMicrosoftWindowsCurrentVersionInternet SettingsZoneMapDomainsWEBSITENAME

- Value Name: http

- Value Type: REG_DWORD

- Value Data: 2

Here is an example showing DeployHappiness being set as a trusted site with registry preferences:

If your site isn’t being placed in the Trusted Sites list, add it manually and then navigate to the registry location above. Ensure that the manual addition exactly matches your registry preference. You will also need to ensure that no Administrative Template Site to Zone settings are applied. If they are, they will wipe out your preference settings. Remember that Policies always win!

You can search your domain for site to zone settings by using this Group Policy Search script. Alan Burchill taught me this trick.

To see additional ways to configure site to zone mappings, read this very in depth example guide.

В этой статье мы рассмотрим, как централизованно задать настройки прокси на компьютерах с Windows 10 в домене Active Directory с помощью групповых политик. Большинство распространенных браузеров (таких как Microsoft Edge, Google Chrome, Internet Explorer, Opera) и большинство приложений автоматически используют для доступа в интернет параметры прокси сервера, заданные в Windows. Также мы рассмотрим, как задать параметры системного WinHTTP прокси.

Содержание:

- Как задать параметры прокси сервера в Windows через GPO?

- Настройка параметров прокси через реестр и GPO

- Настройка параметров WinHTTP прокси групповыми политиками

В этой статье мы рассмотрим особенности настройки прокси сервера политиками в поддерживаемых версиях Windows (Windows 10, 8.1 и Windows Server 2012/2016/2019). Обратите внимание, что в снятых с поддержки Windows 7/Server 2008R2, Windows XP/Windows Server 2003 параметры прокси сервера задаются по другому.

Как задать параметры прокси сервера в Windows через GPO?

До выхода Windows Server 2012/Windows 8 для настройки параметров Internet Expolrer (и в том числе настроек прокси) использовался раздел Internet Explorer Maintenance (IEM) из пользовательской секции GPO (User configuration –> Policies –> Windows Settings –> Internet Explorer Maintenance). В современных версиях Windows 10 /Windows Server 2016/2019 этот раздел отсутствует.

В новых версиях Windows для настройки параметров IE и прокси в редакторе GPO нужно использовать предпочтения групповых политик GPP (Group Policy Preferences). Также есть вариант использования специального расширения Internet Explorer Administration Kit 11 (IEAK 11) – но применяется он редко.

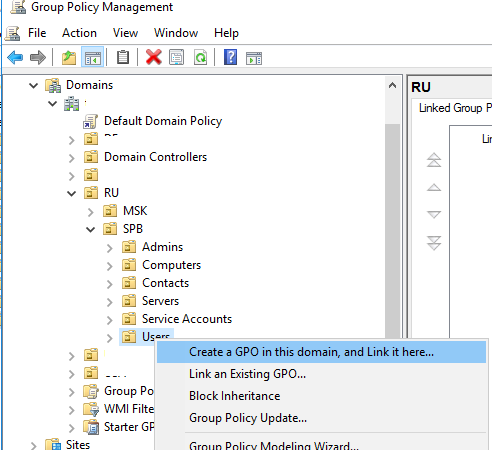

Откройте консоль редактора доменных GPO (Group Policy Management Console –

GPMC.msc

), выберите OU с пользователями, для которых нужно назначить параметры прокси-сервера и создайте новую политику Create a GPO in this domain, and Link it here.

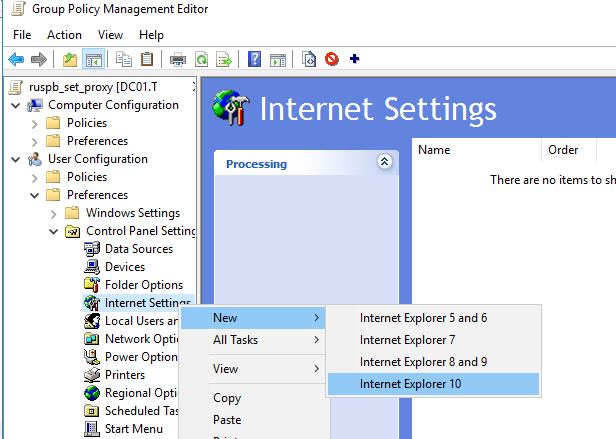

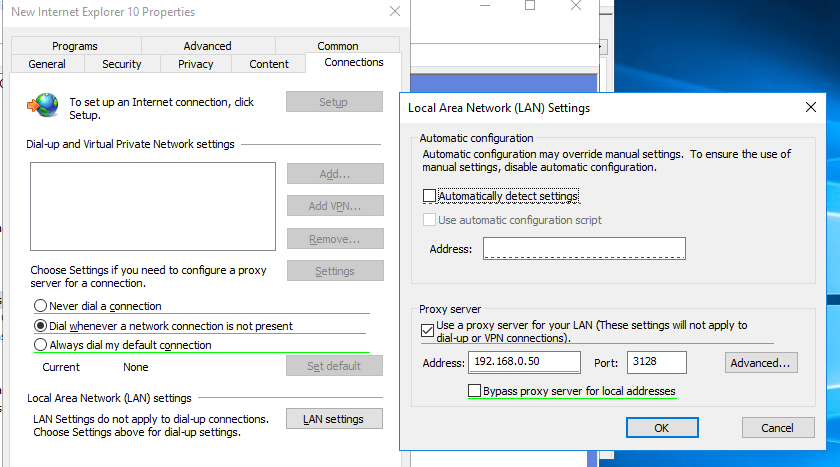

Перейдите в раздел User Configuration -> Preferences -> Control Panel Settings -> Internet Settings. В контекстном меню выберите пункт New -> и выберите Internet Explorer 10.

Для настройки параметров прокси в Windows 10/Windows Server 2016 нужно использовать пункт Internet Explorer 10.

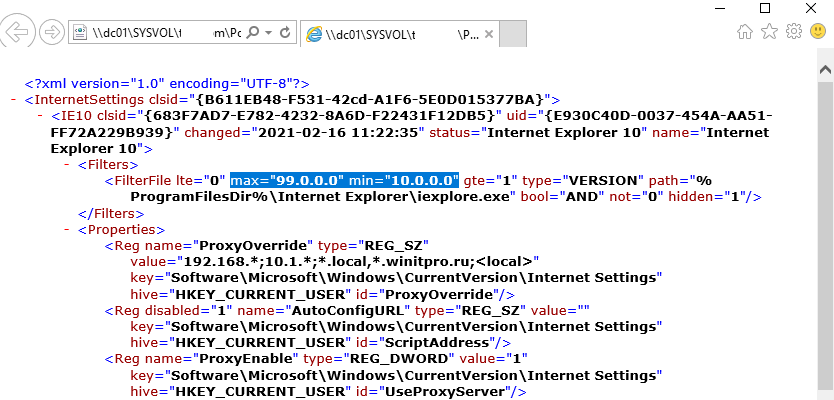

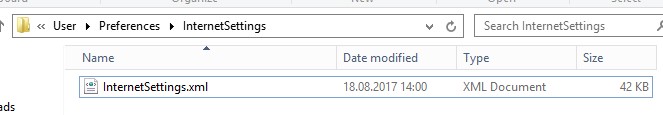

Совет. Несмотря на то, что отдельной настройки для Internet Explorer 11 нет, политика Internet Explorer 10 будет применяться на все версии IE >=10 (в файле политики InternetSettings.xml можно увидеть, что опция действительна для всех версии IE, начиная c 10.0.0.0 и заканчивая 99.0.0.0). Все версии Internet Explorer ниже 11 на данный момент сняты с поддержки Microsoft и более не обновляются.

<FilterFile lte="0" max="99.0.0.0" min="10.0.0.0" gte="1" type="VERSION" path="%ProgramFilesDir%Internet Exploreriexplore.exe" bool="AND" not="0" hidden="1"/>

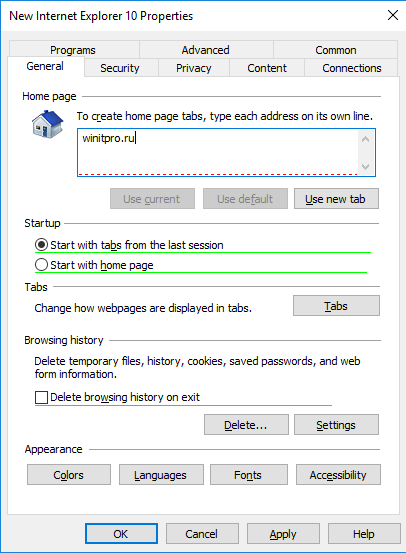

Перед вами появится специальная форма, практически полностью идентичная настройкам параметра обозревателя в панели управления Windows. Например, вы можете указать домашнюю страницу (Вкладка General, поле Home page).

Важно. Не достаточно просто сохранить внесенные изменения в редакторе политики. Обратите внимание на красные и зеленые подчеркивания у настраиваемых параметров Internet Explorer 10. Красное подчеркивание говорит о том, что эта настройка политики не будет применяться. Чтобы применить конкретную настройку, нажмите F5. Зеленое подчеркивание у параметра означает, что этот параметр IE будет применяться через GPP.

Доступные функциональные клавиши

- F5 – Включить все настройки на текущей вкладке

- F6 – Включить выбранный параметр

- F7 – Отключить выбранный параметр

- F8 – Отключить все настройки на текущей вкладке

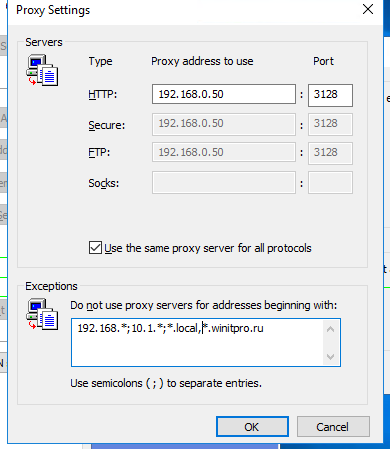

Чтобы указать параметры прокси-сервера, перейдите на вкладку Connections и нажмите кнопку Lan Settings). Прокси сервер можно настроить одним из следующих способов:

- Automatically detect settings — автоматическое определение настроек прокси с помощью файла wpad.dat;

- Use automatic configuration script — скрипт автоконфигурации (proxy.pac);

- Proxy Server – можно вручную указать IP адрес или DNS имя прокси сервера и порт подключения. Это самый простой способ настроить прокси в Windows, его и будем использовать.

Поставьте галку Use a proxy server for your LAN, а в полях Address и Port соответственно укажите IP/FQDN имя прокси-сервера и порт подключения.

Включив опцию Bypass Proxy Server for Local Addresses можно запретить приложениям (в том числе браузеру) использовать прокси-сервер при доступе к локальным ресурсам (в формате

http://intranet

). Если вы используете адреса ресурсов вида

https://winitpro.ru

или

http://192.168.20.5

, то эти адреса не распознаются Windows как локальные. Эти адреса и адреса других ресурсов, для доступа к которым не нужно использовать прокси, нужно указать вручную. Нажмите кнопку Advanced и в поле Exceptions введите адреса в формате:

10.*;192.168.*;*.loc;*.contoso.com

Совет. Параметры прокси-сервера в Google Chrome можно задать централизованно через GPO с помощью специальных административных шаблонов. Для Mozilla Firefox можно использовать такое решение.

После сохранения политики вы можете просмотреть XML файл с заданными настройками браузера в каталоге политики на контроллере домена \DC1SYSVOLwinitpro.ruPolicies(PolicyGuiID) UserPreferencesInternetSettingsInternetSettings.xml

В GPP есть возможность более тонко нацелить политику на клиентов. Для этого используется GPP Item Level Targeting. Перейдите на вкладку Common, включите опцию Item-level targeting -> Targeting.

В открывшейся форме укажите условия применения политики. В качестве примера я указал, что политика настройки прокси будет применена только к пользователям, которые состоят в доменной группе ruspb_proxy_users. Вы можете использовать собственную логику назначения параметров прокси (в зависимости от IP подсети, сайта AD и т.д.).

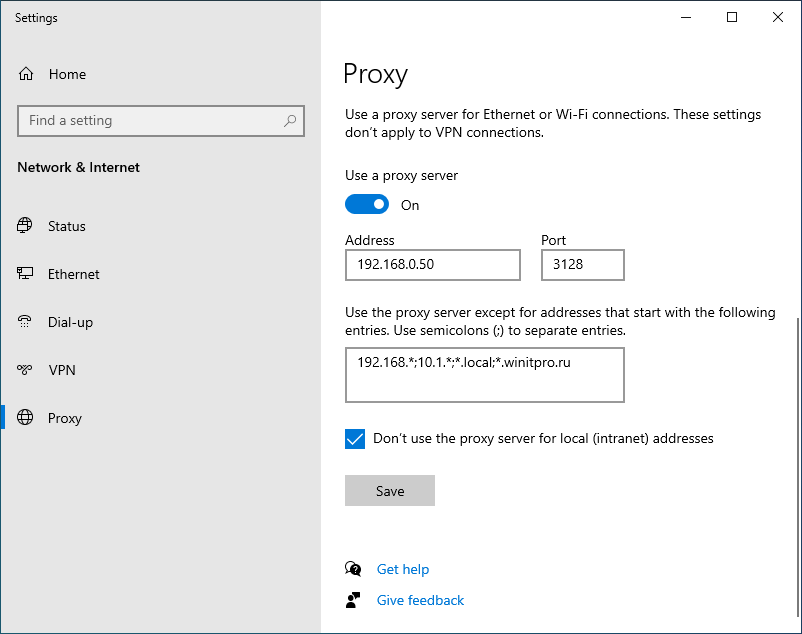

Осталось назначить политику IE на контейнер с пользователями и обновить политики на них. После обновления политики на компьютерах пользователей должны примениться новые настройки прокси в IE. В Windows 10 текущие параметры прокси можно посмотреть в разделе Settings -> Network and Internet -> Proxy. Как вы видите, на компьютере теперь заданы настройки прокси, указанные в доменной политике.

Чтобы запретить пользователям менять настройки прокси-сервера, воспользуйтесь этой статьей.

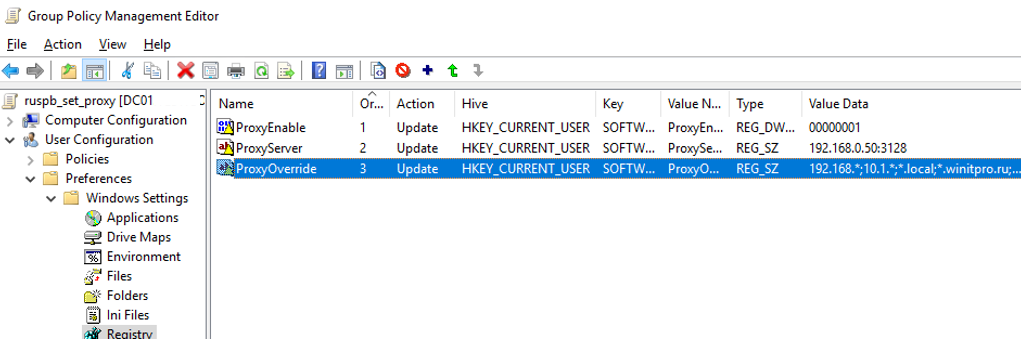

Настройка параметров прокси через реестр и GPO

Кроме того, настроить параметры IE можно и через реестр, политиками GPP. К примеру, чтобы включить прокси для пользователя нужно настроить следующие параметры реестра в ветке HKEY_CURRENT_USERSoftwareMicrosoft WindowsCurrentVersionInternet Settings.

Перейдите в редакторе GPO в раздел User Configuration -> Preferences -> Windows Settings -> Registry и создайте три параметра реестра в указанной ветке:

-

ProxyEnable

(REG_DWORD) =

00000001 -

ProxyServer

(REG_SZ) =

192.168.0.50:3128 -

ProxyOverride

(REG_SZ) =

*winitpro.ru;https://*.contoso.com;192.168.*;<local>

Здесь также можно использовать Item level targeting для более тонкого нацеливания политик.

Если вам нужно создать политики не для каждого пользователя (per-user), а для всех пользователей компьютера (per-computer), используйте параметры GPP из раздела GPO Computer Configuration -> Preferences -> Windows Settings -> Registry. Используйте аналогичные параметры реестра в ветке HKEY_LOCAL_MACHINESoftwarePoliciesMicrosoftWindowsCurrentVersionInternet Settings.

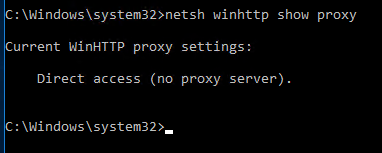

Настройка параметров WinHTTP прокси групповыми политиками

Некоторые системные сервисы или приложения (например, служба обновлений Wususerv или PowerShell) по-умолчанию не используют пользовательские настройки прокси сервера из параметров Internet Explorer. Чтобы такие приложения работали корректно и получали доступ в интернет, вам нужно задать в Windows настройки системного прокси WinHTTP.

Чтобы проверить, настроен ли на вашем компьютере WinHTTP прокси, выполните команду:

netsh winhttp show proxy

Ответ “

Direct access (no proxy server)

” говорит о том, что прокси не задан, система использует прямой интернет доступ.

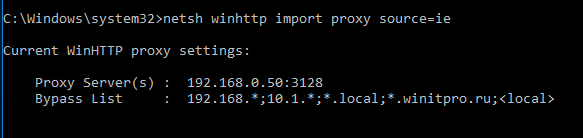

Вы можете задать на компьютере прокси для WinHTTP вручную командой:

netsh winhttp set proxy 192.168.0.50:3128 "localhost;192.168.*;*.winitpro.com"

Или импортировать настройки прокси из параметров Internet Explorer теекщего пользователя:

netsh winhttp import proxy source=ie

Однако настроить WinHTTP через GPO не получится – в редакторе GPO нет соответствующего параметра, а в реестре параметры хранятся в бинарном виде и не подходят для прямого редактирования.

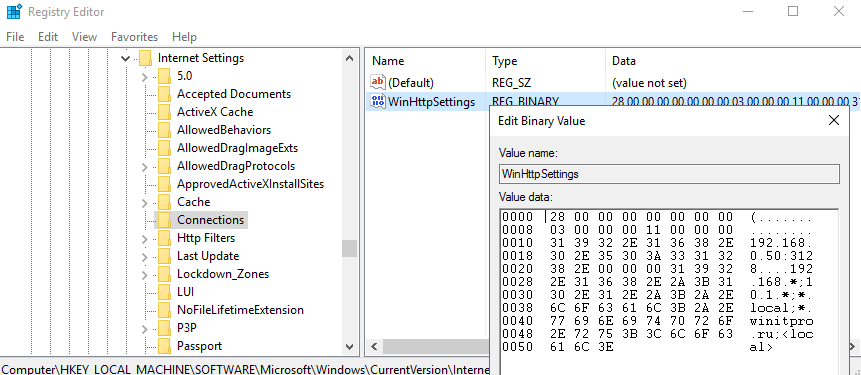

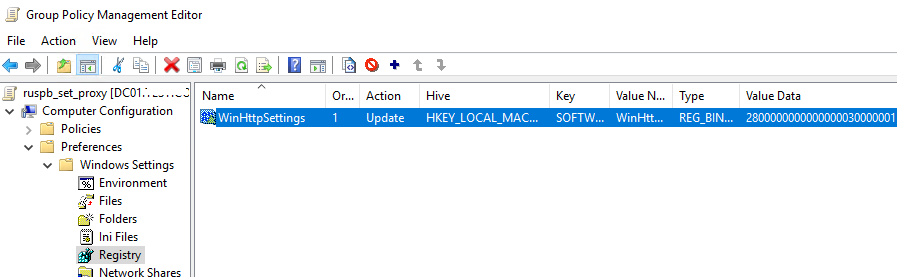

Единственный вариант задать параметры WinHTTP прокси – настроить их на эталонном компьютере, выгрузить значение параметра WinHttpSettings в ветке реестра HKLMSOFTWAREMicrosoftWindowsCurrentVersionInternet SettingsConnections в reg файл и распространить этот параметр на компьютеры в домене через GPP registry.

Managing and configuring Internet Explorer can be complicated. This is especially true when users meddle with the numerous settings it houses. Users may even unknowingly enable the execution of malicious codes. This highlights the importance of securing Internet Explorer.

In this blog, we’ll talk about restricting users from changing security settings, setting trusted sites, preventing them from changing security zone policies, adding or deleting sites from security zones, and removing the Security tab altogether to ensure that users have a secure environment when using their browser.

Restricting users from changing security settings

A security zone is a list of websites at the same security level. These zones can be thought of as invisible boundaries that prevent certain web-based applications from performing unauthorized actions. These zones easily provide the appropriate level of security for the various types of web content that users are likely to encounter. Usually, sites are added or removed from a zone depending on the functionality available to users on that particular site.

To set trusted sites via GPO

- Open the Group Policy Management Editor.

- Go to User Configuration > Policies > Administrative Templates > Windows Components > Internet Explorer > Internet Control Panel > Security Page.

- Select the Site to Zone Assignment List.

- Select Enabled and click Show to edit the list. Refer to Figure 1 below. The zone values are as follows: 1 — intranet, 2 — trusted sites, 3 — internet zone, 4 — restricted sites.

- Click OK.

- Click Apply and OK.

Figure 1. Assigning sites to the Trusted Sites zone.

Figure 2. Enabling the Site to Zone Assignment List policy.

By enabling this policy setting, you can manage a list of sites that you want to associate with a particular security zone. See Figure 2.

Restricting users from changing security zone policies

- Open the Group Policy Management Editor.

- Go to Computer Configuration > Administrative Templates > Windows Components > Internet Explorer.

- Double-click Security Zones: Do not allow users to change policies.

- Select Enabled.

- Click

- Click Apply and OK.

This prevents users from changing the security zone settings set by the administrator. Once enabled, this policy disables the Custom Level button and the security-level slider on the Security tab in the Internet Options dialog box. See Figure 3.

Restricting users from adding/deleting sites from security zones

- Open the Group Policy Management Editor.

- Go to Computer Configuration > Administrative Templates > Windows Components > Internet Explorer.

- Double-click Security Zones: Do not allow users to add/delete sites.

- Select Enabled.

- Click

- Click Apply and OK.

This disables the site management settings for security zones, and prevents users from changing site management settings for security zones established by the administrator. Users won’t be able to add or remove websites from the Trusted Sites and Restricted Sites zones or alter settings for the Local Intranet zone. See Figure 3.

Figure 3. Enabling Security Zones: Do not allow users to change policies and Security Zones: Do not allow users to add/delete sites.

Removing the Security tab

The Security tab in Internet Explorer’s options controls access to websites by applying security settings to various download and browsing options, including defining security levels for respective security zones. By removing this tab, users will no longer be able to see or change the settings established by the administrator.

- Open the Group Policy Management Editor.

- Go to User Configuration > Policies > Administrative Templates > Windows Components > Internet Explorer > Internet Control Panel.

- Double-click Disable the Security page.

- Select Enabled.

- Click Apply and OK.

- Click

Figure 4. Enabling the Disable the Security page policy.

Enabling this policy prevents users from seeing and changing settings for security zones such as scripting, downloads, and user authentication. See Figure 4.

There’s no denying the importance of securing Internet Explorer for any enterprise. By setting security levels, restricting users from changing security zone policies, preventing them from adding or deleting sites from security zones, and removing the Security tab, users will not be able to change any security settings in Microsoft Internet Explorer that have been established by the administrator. This helps you gain more control over Internet Explorer’s settings in your environment.

Прочитано:

2 332

Как можно хоть как-то обезопасить свою систему на предмет того, что вводимые пароли в формы на сайта могут сохраниться в системе, а после с использованием автозаполнения помогать авторизовываться автоматически когда мы заходим на тот или иной Web ресурс. С одной стороны это очень удобно не надо постоянно их вводить, но с обратной стороны порой уж не так уж и сложно получиться доступ к Вашей системе (я говорю про Windows системы), будь то по сети или физически к компьютеру. А имея доступ к системе все Ваши данные подвергаются опасности. Почему так, а все потому, что сохраненные данные располагаются в реестре, а уж извлечь их от туда не так уж и сложно.

Поэтому в этой заметке я покажу, как с помощью «Редактора реестра» внести запись блокирующую сохранению паролей в системе, так и с использованием групповых политик домена (GPO) запретить сохранение паролей централизованно для всей Вашей обслуживаемой сети пользователей.

Локальный способ через «Редактор реестра»:

Задействуем сочетание клавиш «Win+R» для запуска интерактивного меню «Выполнить», после чего в набираем на клавиатуре «regedit.exe» — этим мы запускаем редактор реестра. Теперь находим следующий ключ:

«HKCUSoftwareMicrosoftWindowsCurrentVersionInternet Settings» и создаем новый параметр со свойством «DWORD»

«DisablePasswordCaching = DWORD = 1»

Сохраняем внесенные изменения. Изменения применятся после того, как пользовать сделает «Logoff/Logon«.

Групповой способ через «GPO»:

Добавлять параметр блокирующий автозаполнение сохранения паролей буду настраивать на политике «Default Domain Policy» в моем домене: — в моем случаем это — «polygon.local«

Запускаем редактор групповых политик:

«Start» — «Control Panel» — «Administrative Tools» — «Group Policy Management» — раскрываем лес: «polygon.local» — «Domains» — «polygon.local» — и открываем на редактирование «Default Domain Policy«.

после чего переходим в элементы настроек на пользователя:

«User Configuration» — «Policies» — «Administrative Templates» — «Windows Components» — «Internet Explorer»

включаем следующие политики:

«Disable AutoComplete for forms — Enable»

«Turn on the auto-complete feature for user names and passwords on forms — Disable»

После сохраняем внесенные изменения в политику. Политика применится на всех пользователей после того, как они сделают «Logoff/Logon» на системах в подконтрольном домене.

Вот собственно и все действия которые нужны для безопасности системы в рамках данной задачи и заметки в целом. С уважением, ekzorchik.

| ms.localizationpriority | ms.mktglfcycl | ms.pagetype | description | ms.author | author | ms.prod | ms.assetid | ms.reviewer | audience | manager | title | ms.sitesec | ms.date |

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

|

medium |

deploy |

security |

Enable and disable add-ons using administrative templates and group policy |

dansimp |

dansimp |

ie11 |

c6fe1cd3-0bfc-4d23-8016-c9601f674c0b |

itpro |

dansimp |

Enable and disable add-ons using administrative templates and group policy (Internet Explorer 11 for IT Pros) |

library |

4/12/2018 |

[!INCLUDE Microsoft 365 workloads end of support for IE11]

Add-ons let your employees personalize Internet Explorer. You can manage IE add-ons using Group Policy and Group Policy templates.

There are four types of add-ons:

-

Search Providers. Type a term and see suggestions provided by your search provider.

-

Accelerators. Highlight text on a web page and then click the blue Accelerator icon to email, map, search, translate, or do many other tasks.

-

Web Slices. Subscribe to parts of a website to get real-time information on the Favorites bar.

-

Toolbars. Add features (like stock tickers) to your browser.

Using the Local Group Policy Editor to manage group policy objects

You can use the Local Group Policy Editor to change how add-ons work in your organization.

To manage add-ons

-

In the Local Group Policy Editor, go to

Computer ConfigurationAdministrative TemplatesWindows ComponentsInternet Explorer. -

Change any or all of these settings to match your company’s policy and requirements.

-

Turn off add-on performance notifications

-

Automatically activate newly installed add-ons

-

Do not allow users to enable or disable add-ons

-

-

Go into the Internet Control PanelAdvance Page folder, where you can change:

-

Do not allow resetting IE settings

-

Allow third-party browser extensions

-

-

Go into the Security FeaturesAdd-on Management folder, where you can change:

-

Add-on List

-

Deny all add-ons unless specifically allowed in the Add-on List

-

Turn off Adobe Flash in IE and prevent applications from using IE technology to instantiate Flash objects

-

-

Close the Local Group Policy Editor when you’re done.

Using the CLSID and Administrative Templates to manage group policy objects

Every add-on has a Class ID (CLSID) that you use to enable and disable specific add-ons, using Group Policy and Administrative Templates.

To manage add-ons

-

Get the CLSID for the add-on you want to enable or disable:

-

Open IE, click Tools, and then click Manage Add-ons.

-

Double-click the add-on you want to change.

-

In the More Information dialog, click Copy and then click Close.

-

Open Notepad and paste the information for the add-on.

-

On the Manage Add-ons windows, click Close.

-

On the Internet Options dialog, click Close and then close IE.

-

-

From the copied information, select and copy just the Class ID value.

[!NOTE]

You want to copy the curly brackets as well as the CLSID: {47833539-D0C5-4125-9FA8-0819E2EAAC93}. -

Open the Group Policy Management Editor and go to: Computer ConfigurationPoliciesAdministrative TemplatesWindows ComponentsInternet ExplorerSecurity FeaturesAdd-on Management.

-OR-

Open the Local Group Policy Editor and go to: User ConfigurationAdministrative TemplatesWindows ComponentsInternet ExplorerSecurity FeaturesAdd-on Management. -

Open the Add-on List Group Policy Object, select Enabled, and then click Show.

The Show Contents dialog appears. -

In Value Name, paste the Class ID for your add-on, for example, {47833539-D0C5-4125-9FA8-0819E2EAAC93}.

-

In Value, enter one of the following:

-

0. The add-on is disabled and your employees can’t change it.

-

1. The add-on is enabled and your employees can’t change it.

-

2. The add-on is enabled and your employees can change it.

-

-

Close the Show Contents dialog.

-

In the Group Policy editor, go to: Computer ConfigurationAdministrative TemplatesWindows ComponentsInternet Explorer.

-

Double-click Automatically activate/enable newly installed add-ons and select Enabled.

Enabling turns off the message prompting you to Enable or Don’t enable the add-on.

-

Click OK twice to close the Group Policy editor.