С помощью перенаправления папок (Folder Redirection) вы можете хранить некоторые стандартные каталоги профиля пользователя (специальные папки, типа Desktop, Documents, Pictures, Downloads) в сетевой папке на файловом сервере. Перенаправленные папки работают примерно также как подключенные сетевые диски (информация читается и записывается непосредственно на файловый сервер). В этой статье мы рассмотрим, как настроить перенаправления папок на компьютерах пользователей в домене Active Directory с помощью групповых политик.

Преимущества использования перенаправляемых папок:

- Возможность организации централизованного резервного копирования данных пользователей на файловом сервере (вместо резервного копирования на рабочих станциях);

- Пользователь при входе на любой компьютер может получить доступ к своим персональным файлам;

- Возможность управления разрешенным контентом в документах (с помощью роли FSRM в Windows Server) и ограничения размера профиля пользователя с помощью дисковых NTFS квот;

- Перенаправленные папки можно использовать как для рабочих станций, так и для терминальных серверов (Remote Desktop Services);

- При использовании Folder Redirection в RDS совместно с перемещаемыми профилями User Profile Disks или профилями FSlogix можно добиться уменьшения нагрузки на сеть и ускорения загрузки профиля за счет того, что данные из перенаправленных папок не нужно каждый копировать на RDS хост при входе и обратно при выходе.

Настройка перенаправленных папок выполняется в два шага:

- Создание сетевой папки на файловом сервере и настройка прав доступа;

- Настройка перенаправления папок в GPO.

Создайте в домене группу пользователей, для которых вы хотите включить перенаправление папок. Можно создать группу и добавить в нее пользователей с помощью PowerShell или из консоли ADUC:

New-ADGroup spb-FolderRedirection -path 'OU=Groups,OU=SPB,DC=corp,dc=winitpro,DC=ru' -GroupScope Global -PassThru –Verbose

Add-AdGroupMember -Identity spb-FolderRedirection -Members user1,user2,kbuldogov

Создайте на файловом сервере сетевую папку, в которой вы будите хранить перенаправленные папки

Для файлового сервера Windows Server, на котором будут хранится личные каталоги пользователей желательно использовать отказоустойчивую конфигурацию с помощью Windows Failover Cluster, DFS и/или обеспечить отказоустойчивость на уровне виртуализации: VMware HA, кластер Hyper-V, и т.д.).

Для хранения папок пользователей желательно использовать отдельный диск (а не системный диск C:). Создайте и опубликуйте сетевую папку на файловом сервере из проводника Windows или с помощью команды PowerShell New-SmbShare

New-SmbShare -Name RedirFolder -Path D:RedirFolder –description “Users Redirected Folders”

Теперь нужно настроить корректные NTFS разрешения на папку, чтобы каждый пользователь мог получить доступ только к своим файлам.

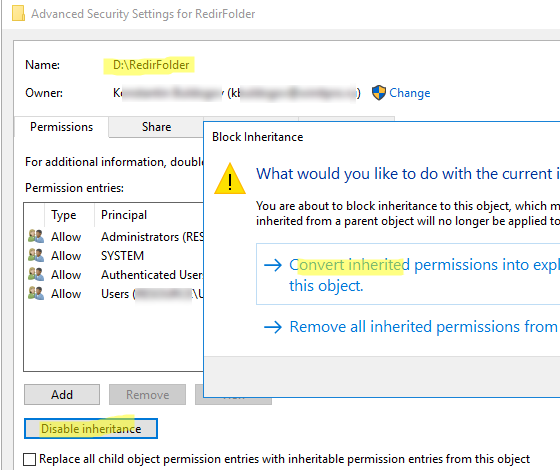

На вкладке Security (Безопасность) необходимо нажать кнопку Advanced и отключить наследование нажав на кнопку Disable Inheritance. При появлении запроса, выберите Convert inherited permissions into explicit permissions on the object.

Удалите из списка NTFS разрешений группы Users /Authenticated Users, и оставьте такие права:

-

Administrators

(Full control, This folder, subfolders and files) -

SYSTEM

(Full control, This folder, subfolders and files) -

CREATOR OWNER

(Full control, Subfolders and files only)

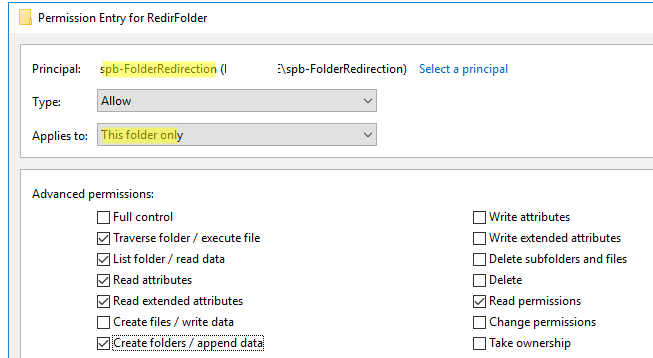

Теперь добавьте группу безопасности spb-FolderRedirection, и предоставьте такие разрешения на корневую папку (This folder only):

- Traverse Folder/Execute File

- List Folder/Read Data

- Read Attributes

- Read Extended Attributes

- Create Folder/Append Data

- Read Permissions

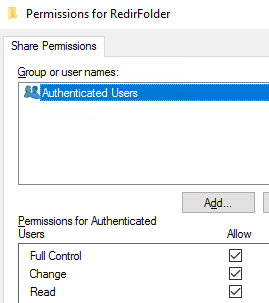

В свойства сетевой папки предоставьте (Sharing –> Advanced Sharing -> Permissions) предоставьте Full Control.

В такой конфигурации пользователям разрешено создать папки в каталоге, а доступ к содержимому вложенных папок будет только у владельцев-пользователей.

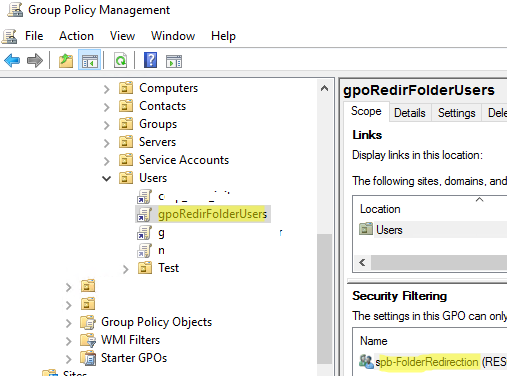

Теперь можно создать групповую политику перенаправления папок для пользователей.

Запустите консоль управления доменными политиками (

gpmc.msc

), создайте новую GPO и назначьте на Organizational Unit с пользователями.

Чтобы политика применялась только для указанных пользователей, нужно в Security Filtering убрать Authenticated Users и добавить группы

spbFolderRedirection

и

Domain Computers

.

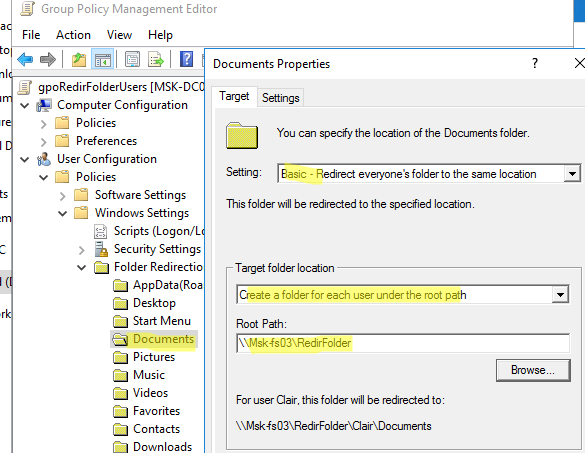

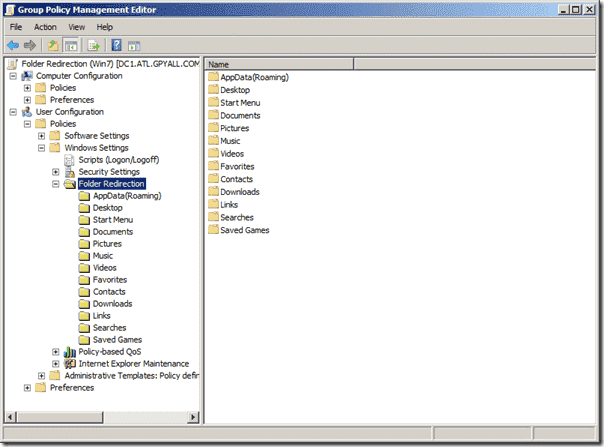

Перейдите в режим редактирования GPO и разверните секцию User Configuration -> Policies -> Windows Settings -> Folder Redirection.

Здесь находятся опции для перенаправления различных папок профиля пользователя. В этом примере я настрою перенаправления только для папки Documents (остальные папки настраиваются по аналогии).

Перенаправление каталога AppData(roaming) профиля используется крайне редко.

Откройте свойства раздела Documents и укажите следующие параметры перенаправления каталога:

- Settings: –

Basic, Redirect everyone’s folder to the same location - Target folder location:

Create a folder for each user under the root path - Root path:

\msk-fs03RedirFolder

(UNC путь к ранее созданному сетевому каталогу)

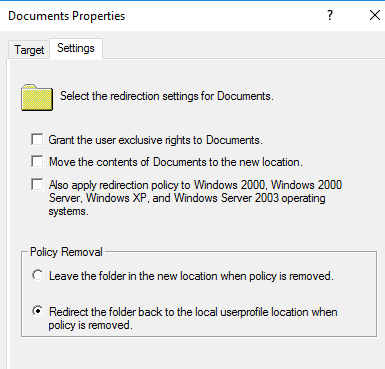

На вкладке Settings есть еще несколько настроек:

- Grant the user exclusive rights to Documents – можно отключить, т.к. мы ранее уже настроили корректные NTFS разрешения

- Move the contents of Documents to the new location – нужно ли перемещать имеющиеся файлы в документах пользователя в папку на файловом сервере

- Redirect the folder back to the local user profile location when the policy is removed – эта опция позволяет включить офлайн доступ к данным (через автономные файлы Windows), и определяет поведение при отключении GPO

Добавьте ваш файловый сервер и/или домен в доверенную местную интрасеть с помощью параметра GPO Site to Zone Assignment List (Список назначений зоны для веб-сайтов) в Computer Configuration -> Administrative Templates -> Windows Components -> Internet Explorer -> Internet Control Panel -> Security Page;

В настройках политики нужно указать список доверенных серверов в формате:

- Имя сервера или домена (в виде

file://server_name

,

\server_name

или IP ) - Номер зоны (

1

– Для местной интрасети)

Иначе при запуске ярлыков и исполняемых файлов из перенаправленного каталога могут появляться предупреждения системы безопасности Windows.

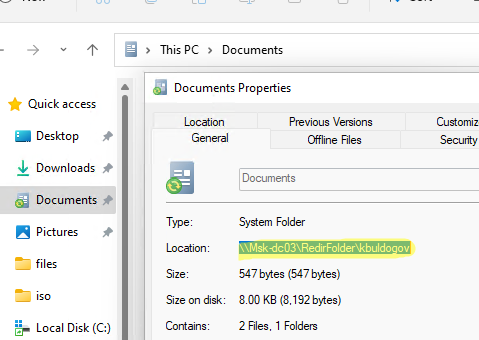

Теперь можно проверить работу групповой политики перенаправления папки. Завершите сеанс пользователя на компьютере и войдите опять (для обновления настроек GPO).

Теперь откройте свойства папки Documents и убедитесь, что теперь в качестве Location указан UNC путь к вашему файловому серверу.

Вы можете создавать файлы и папки в каталоге Documents, и они будут доступны пользователюс любого компьютера в вашем домене.

В прошлый раз мы развернули отказоустойчивую ферму RD Connection Broker с участием трёх серверов RD Session Host. В этой заметке будет описана часть процесса настройки серверов фермы, в частности, в части настройки пользовательской среды – включение механизмов перемещаемых профилей (Roaming User Profiles) и перенаправления папок пользователей (Folder Redirection).

Для управления параметрами настройки пользовательских профилей воспользуемся групповыми политиками. Создадим объект доменной групповой политики (GPO), который будет настраивать все сервера RD Session Host (RDSH) в нашей ферме RD Connection Broker

Создаём объект групповой политики

В нашем примере GPO будет называться KOM-AD01-OU-CU-SA-RDCB-Farm-Policy и будет прилинкован к контейнеру в домене (OU), в котором расположены только учетные записи серверов RDSH входящих в нашу ферму.

Для начала в GPO включим режим обработки «замыкания на себя» в режим замены.

Computer Configuration/Policies/Administrative Templates/System/Group Policy

Политика: User Group Policy loopback processing mode

Значение: Enabled

Режим: Replace

Такая настройка позволит сделать так, чтобы при обработке GPO, при входе пользователя на сервера фермы, применялись настройки пользовательского окружения исключительно из этой политики и игнорировались любые другие пользовательские настройки из других доменных политик. Это нам нужно для того, чтобы свести к минимуму возможные конфликты одних и тех же пользовательских настроек имеющихся в разных GPO с целью сделать процесс управления пользовательской средой на серверах фермы максимально жёстким и предсказуемым.

Практика показывает, что можно совмещать настройки нескольких политик с включённым режимом замыкания, главное не забыть про порядок применения этих политик. Это может быть полезно если у вас несколько ферм, каждая из которых имеет уникальные настройки, а основная масса настроек является одинаковой для всех ферм. Вот пример линковки политик для такой конфигурации:

Далее мы рассмотрим несколько параметров групповых политик, которые нам нужно будет использовать для настройки работы механизмов перемещаемых профилей и перенаправления папок, а также нескольких связанных с этим параметров.

Включаем перемещаемые профили

В созданной групповой политике, прежде всего включаем параметр добавляющий группу администраторов к параметрам безопасности для создаваемых папок перемещаемых профилей пользователей (Roaming User Profiles).

Computer Configuration/Policies/Administrative Templates/System/User Profiles

Политика: Add the Administrators security group to roaming user profiles

Значение: Enabled

Этот параметр обеспечивает администратору полный контроль над всеми папками профилей пользователей и его нужно установить на первоначальном этапе конфигурирования фермы, так как он применяется лишь при создании новых пользовательских профилей.

Следующим в GPO включаем параметр указывающий месторасположение сетевого каталога для хранения перемещаемых профилей пользователей

Computer Configuration/Administrative Templates/Windows Components/Remote Desktop Services/Remote Desktop Session Host/Profiles

Политика: Set path for Remote Desktop Services Roaming User Profile

Значение: Enabled

Путь: \holding.comServicesRDS_Profiles

Обратите внимание на то, что в нашем случае для указания пути используется линк в доменном пространстве имён DFS, хотя может быть и указан сетевой каталог непосредственно на каком-то файловом сервере. В нашем примере, соответствующий линк в DFS holding.comServicesRDS_Profiles ссылается на физический сетевой каталог FileServer01RDS_Profiles$. Рассмотрим подробней настройку этого каталога.

Сетевой каталог, в котором будут создаваться и храниться перемещаемые профили, должен быть расположен на файловой системе NTFS и иметь определённый запас свободного места. Строя отказоустойчивое решение фермы RDS весьма желательно не делать сетевой каталог перемещаемых профилей узким местом (точкой отказа) и при возможности подумать о размещении данного ресурса в высокодоступной кластеризованной среде.

Для каталога зададим разрешения безопасности рекомендованные в статье Windows Server TechCenter- Security Recommendations for Roaming User Profiles Shared Folders

NTFS разрешения на каталог:

|

Пользователь или |

Область применения прав |

Уровень разрешений |

| SYSTEM | This Folder, Subfolders and Files | Full Control |

| Administrators | This Folder, Subfolders and Files | Full Control |

| CREATOR OWNER | Subfolders and Files Only | Full Control |

| KOM-AD01-RDSCL-AllUsers | This Folder Only | List Folder/Read Data Create Folders/Append Data |

В нашем примере KOM-AD01-RDSCL-AllUsers это имя доменной группы безопасности, объединяющей пользователей которые имеют доступ к ресурсам фермы RDS и которым понадобится данный ресурс для создания и хранения пользовательских профилей. После того как разрешения настроены, можем сделать данный каталог сетевым командой:

NET SHARE RDS_Profiles$=«D:RDS_Profiles» /GRANT:DOMKOM-AD01-RDSCL-AllUsers,FULL /UNLIMITED /CACHE:None

То есть на сетевой каталог даются полные разрешения (уровень SMB) для вышеупомянутой группы доступа. Обратите внимание на то что имя сетевого каталога мы используем со знаком $ (скрытый каталог).

Так как мы открываем на листинг содержимое корневой папки для всех пользователей терминальной фермы, то в качестве дополнительных мер безопасности для созданного сетевого каталога можно включить применение технологии Access-based enumeration (ABE), которая позволит отображать только те папки, к которым пользователь имеет доступ. Сделать это можно через оснастку Share and Storage Management (StorageMgmt.msc) открыв свойства соответствующей сетевой папки на файловом сервере.

В свойствах сетевой папки мы увидим то, что по умолчанию механизм ABE выключен и для того, чтобы задействовать его, вызовем настройку расширенных параметров по кнопке Advanced

В открывшемся окне включим соответствующую опцию — Enable Access-based enumeration

Дополнительно хочу отметить, что перед началом применения механизма перемещаемых профилей стоит прислушаться к рекомендациям описанным в статье Windows Server TechCenter — Recommendations for Roaming User Profiles, в частности:

- Не использовать для хранения профилей дисковые тома с Encrypting File System (EFS), так как эти две технологии несовместимы.

- Не использовать для хранения профилей дисковые тома с включенной компрессией NTFS, так как это может вызвать усиленную фрагментацию данных.

- Очень внимательно подойти к вопросу применения дисковых квот. Недостаток места с процессе сохранения профиля может привести к потере пользовательских данных.

- Не использовать режим автономной работы (Offline Folders) для сетевого каталога хранения профилей.

В случае возникновения проблем в работе перемещаемых профилей, для выявления возможных причин проблемы можно воспользоваться системным журналом Application или включить расширенное протоколирование в файл

%windir%DebugUsermodeUserenv.log

ключом реестра (в случае отсутствия ключа его нужно создать)

Куст реестра: HKEY_LOCAL_MACHINE

Ветка реестра: SoftwareMicrosoftWindowsNTCurrentVersionWinlogon

Ключ: UserEnvDebugLevel REG_DWORD = 0x30002

Ограничение общего размера кэша перемещаемых профилей

Эта политика позволит нам по сути задействовать режим обслуживания кэшированных профилей на каждом из серверов фермы и в случае необходимости удалить устаревшие кэши профилей (не путать с самими перемещаемыми профилями которые хранятся в сетевом каталоге)

Computer Configuration/Policies/Administrative Templates/Windows Components/Remote Desktop Services/Remote Desktop Session Host/Profiles

Политика: Limit the size of the entire roaming user profile cache

Значение: Enabled

Интервал мониторинга (в минутах): 1440

Максимальный размер кэша (в ГБ): 30

Интервал мониторинга определяет, как часто проверяется размер всего кэша перемещаемых профилей на каждом сервере. Когда размер всего кэша перемещаемых профилей пользователей превышает заданный максимальный размер, самые старые (использовавшиеся максимально давно) перемещаемые кэшированные профили пользователей будут удаляться, пока размер всего кэша перемещаемых профилей пользователей не станет меньше заданного максимального размера.

Фоновая выгрузка пользовательского реестра

По умолчанию изменения в перемещаемом профиле пользователя сохраняются только в процессе его выхода из системы. На практике можно встретить ситуацию когда пользовательский сеанс может находиться в активном состоянии длительное время и в этом случае, возможно, будет полезным включение новой политики фонового сохранения данных пользовательского реестра.

Computer Configuration/Policies/Administrative Templates/System/User Profiles

Политика: Background upload of a roaming user profile’s registry file while user is logged on

Значение: Enabled

Метод планирования запуска: Run at set interval

Интервал (часов): 1

При такой настройке данные пользовательского реестра для активных сеансов будут сохраняться в фоновом режиме каждый час.

Включаем перенаправление папок

В процессе работы размер пользовательских профилей может увеличиваться, что в последствии приводит к более длительной процедуре загрузки/выгрузки перемещаемого профиля. Чтобы избежать этой проблемы, наряду с механизмом перемещаемых профилей задействуем механизм перенаправления папок пользователей (Folder Redirection). Механизм перенаправления папок позволяет определённый набор папок профиля не копировать каждый раз при входе и выходе пользователя, а установить в сессии пользователя перенаправление к этим данным, расположенным в сети.

Может возникнуть мысль о том, чтобы совместить расположение перемещаемых профилей с расположением перенаправляемых папок в одном физическом сетевом каталоге. Однако в документе Windows Server TechCenter — Best Practices for User Profiles можно найти рекомендацию разделения этих данных. Также встречаются обсуждения, говорящие о возникающих проблемах при попытке такого совмещения — Windows Server TechCenter Forums — Roaming profile and Folder Redirection

Настройка механизма перенаправления папок возможна через раздел групповой политики User Configuration/Policies/Windows Settings/Folder Redirection и в текущей версии содержит параметры для 13 папок:

Рассмотрим настройку на примере папки Desktop. На закладке Target eсть два основных режима перенаправления – Базовый (Basic) и Расширенный (Advanced). Базовый режим позволяет явным образом указать месторасположение папки в сети и эта настройка будет распространяться на всех пользователей к которым применяется данная политика. Расширенный режим позволяет комбинировать внутри одной политики несколько разных сетевых расположений папки в зависимости от членства пользователя в той или иной доменной группе безопасности. В разных источниках можно встретить рекомендацию использовать Расширенный режим только в крайних случаях, так как в некоторых ситуациях при такой настройке процесс входа пользователей может значительно затягиваться. В нашем примере используется Базовый режим перенаправления – Basic – Redirect everyone’s folder to the same location

В параметрах определяющих расположение папки выберем — Create a folder for each user under the root path, что приведёт к тому, что для каждого пользователя будет автоматически создаваться подкаталог в корневом каталоге указанном в поле Root Path

Обратите внимание на то, что в примере снова используется путь из доменного пространства имён DFS. Эксперименты показали, что если поменять этот путь в политике после того как перемещаемые папки были хоть раз использованы со старым путём – это приводит к неадекватному поведению профиля, которое лечится в последствии полным пересозданием профиля. Поэтому при задании путей в политиках перенаправляемых папок нужно уделить особое внимание вопросу планирования, чтобы постараться свести на нет в будущем возможные изменения указанных путей. А если вы по каким-то причинам не используете DFS, то для абстрагирования от конкретного пути к файловому серверу можно будет обойтись созданием алиаса в DNS (CNAME), который в последствии можно будет при необходимости легко изменить. Возможно кто-то здесь не согласится со мной и сможет в комментариях привести свои доводы о том, что изменение путей к перенаправляемым папкам не приводит к каким-либо проблемам в уже используемых ранее профилях.

Если на закладке Settings не отключить включенную по умолчанию настройку Grant the user exclusive rights to … то в процессе создания папки на неё не будут предоставлены права группе Администраторов (только создателю-владельцу и системе), что в перспективе может усложнить процесс администрирования этих папок. Учтите, что эту настройку нужно отключать как можно раньше, так как она действует только в процессе создания новых пользовательских папок и к уже созданным ранее папкам не применяется.

Таким образом, можно по аналогии настроить все остальные папки с одним исключением — для папок Pictures, Music, Videos можно установить настройку Follow the Documents folder , которая означает то, что настройки для этих папок будут использоваться те же что установлены для папки Documents

В ходе тестов выяснилось, что при включении такого режима папки Pictures, Music, Videos вкладываются в папку Documents и тем самым создают дополнительную путаницу, так как в пользовательском интерфейсе уже есть механизм Библиотек логически разделяющий все эти 4 папки. Поэтому, на мой взгляд, лучше настроить политики для этих папок по аналогии со всеми другими папками, то есть так же, как указано в примере с с папкой Desktop

Теперь поговорим о сетевом каталоге, указываемом в качестве Root Path.

Сетевой каталог, в котором будут создаваться и храниться перенаправляемые пользовательские папки, должен быть расположен на файловой системе NTFS и иметь запас свободного места. По сути, к этому каталогу можно отнести все те же требования, что и к каталогу перемещаемых профилей.

Для каталога зададим разрешения безопасности рекомендованные в статье VirtualizationAdmin.com — Patrick Rouse — How To Configure Folder Redirection

NTFS разрешения на каталог:

|

Пользователь или |

Область применения прав |

Уровень разрешений |

| SYSTEM | This Folder, Subfolders and Files | Full Control |

| Administrators | This Folder, Subfolders and Files | Full Control |

| CREATOR OWNER | Subfolders and Files Only | Full Control |

| KOM-AD01-RDSCL-AllUsers | This Folder Only | Traverse Folder/Execute File List Folder/Read Data Read Attributes Create Folders/Append Data |

В нашем примере KOM-AD01-RDSCL-AllUsers это имя доменной группы безопасности, объединяющей пользователей которые имеют доступ к ресурсам фермы RDS и которым понадобится данный ресурс для создания и хранения перенаправляемых пользовательских папок. После того как разрешения настроены, можем сделать данный каталог сетевым командой:

NET SHARE RDS_RFolders$=«D:RDS_RFolders» /GRANT:DOMKOM-AD01-RDSCL-AllUsers,FULL /UNLIMITED /CACHE:None

То есть на сетевой каталог даются полные разрешения (уровень SMB) для соответствующей группы доступа. Сетевой каталог также скрытый.

Также как и в случае с каталогом перемещаемых профилей, для каталога перенаправления папок логично будет включить применение технологии Access-based enumeration (ABE), которая позволит отображать пользователям только те папки к которым он имеет доступ.

При перенаправлении папок, например Desktop и Start Menu есть особенность. После того как политика начинает действовать и папки начинают работать как перенаправленные, при попытке запуска ярлыков появляется предупреждение безопасности, связанное с тем, что фактически запуск происходит с сетевого ресурса

Чтобы избежать подобных предупреждений, файловый сервер, на котором размещены перенаправленные папки, нужно добавить в список зоны узлов локальной интрасети Internet Explorer – Local intranet в формате file://FileServer01 — для конкретного файлового сервера или, например, file://holding.com — для всего FQDN домена (при этом в политиках перенаправления папок ссылки на файловый ресурс также должны быть представлены в формате FQDN). Как показывает практика, префикс file:// использовать не обязательно.

Для централизованной настройки зоны узлов локальной интрасети Internet Explorer настроим в нашей групповой политике соответствующий параметр:

User Configuration/Policies/Administrative Templates/Windows Components/Internet Explorer/Internet Control Panel/Security Page

Политика: Site to Zone Assignment List

Значение: Enable

Для настройки самого списка узлов нажмём кнопку Show

В открывшемся списке узлов в столбец Value name введём имя файлового сервера или сразу всего домена, а в поле Value поставим 1, что будет означать что эта запись относиться к зоне Local intranet

После применения данной политики предупреждения безопасности при запуске ярлыков должны исчезнуть.

Далее хочется отметить особенности перенаправления папки AppData(Roaming). При перенаправлении этой папки следует понимать что реально в процессе перенаправления участвует лишь подкаталог AppDataRoaming профиля пользователя, а подкаталоги AppDataLocal и AppDataLocalLow используются как локальные. Для примера можно привести вывод команды SET отображающей значение переменных пользовательского окружения:

На самом деле необходимость перенаправления папки AppData(Roaming) нужно рассматривать индивидуально в каждой конкретной ситуации. Дело в том, что разработчики программного обеспечения, которое возможно будет использоваться в ферме RDS с перемещаемыми профилями и перенаправление папок, далеко не всегда уделяют должное внимание вопросам архитектуры приложения с точки зрения размещения файлов этого приложения. Если приложение вместо того чтобы хранить в AppData(Roaming) пользовательские статические данные больших размеров используют эту папку через чур интенсивно, – в таких ситуациях перенаправление этой папки может отрицательно сказаться на производительность работы такого приложения и создать неоправданную сетевую нагрузку.

Также следует помнить о том, что некоторые приложения имеют собственные возможности изменения своих настроек для оптимизации использования папки AppData, например если вы предоставляете своим пользователям в терминальных сеансах возможность работать с Outlook подключенному к Exchange, то вполне резонно будет отключить режим кэширования в настройках Outlook.

В случае возникновения проблем в работе перенаправления папок, для выявления возможных причин проблемы можно воспользоваться системным журналом Application или включить расширенное протоколирование в файл

%windir%debugusermodefdeploy.log ключом реестра

Куст реестра: HKEY_LOCAL_MACHINE

Ветка реестра: SoftwareMicrosoftWindows NTCurrentVersionDiagnostics

Ключ: FdeployDebugLevel REG_DWORD = 0x0f

Ожидание полной загрузки профиля

В некоторых случаях, например в высокозагруженных средах, может возникать ситуация когда служба профилей в процессе входа пользователя не смогла достаточно быстро загрузить перемещаемый профиль из сетевого расположения, и предупредив пользователя об обнаружении медленного подключения, загружает локальную копию кэшированного профиля. Для того чтобы предотвратить загрузку локальной кэшированной копии и заставить службу профилей дожидаться полной загрузки профиля включим политику:

Computer Configuration/Policies/Administrative Templates/System/User Profiles

Политика: Wait for remote user profile

Значение: Enabled

Ограничение пользователя одним сеансом

Несмотря на то, что пользовательскими сессиями будет управлять RD Connection Broker и в теории он всегда будет перенаправлять пользователя в его существующий сеанс, возможно не будет лишним включение политики ограничения пользователя одним сеансом на каждом сервере:

Computer Configuration/Policies/Administrative Templates/Windows Components/Remote Desktop Services/Remote Desktop Session Host/Connections

Политика: Restrict Remote Desktop Services users to a single Remote Desktop Services session

Значение: Enabled

Запрет работы с временными профилями

Возможны ситуации когда по каким-то причинам происходит повреждение пользовательского профиля. В конфигурации по умолчанию в случае невозможности загрузки профиля система загружает пользователю временный профиль и оповещает об этом пользователя. На практике были случаи когда пользователь не обращал внимание на данное сообщение и продолжал работу, сохраняя при этом какие-то свои данные в этом временном профиле. При завершении работы этого пользователя временный профиль уничтожался системой вместе с пользовательскими данными. Чтобы избежать подобных ситуаций запретим загрузку временных профилей политикой:

Computer Configuration/Policies/Administrative Templates/System/User Profiles

Политка: Do not log users on with temporary profiles

Значение: Enabled

Подробный вывод статусной информации

Политика подробного вывода статусной информации в процессе загрузки и выгрузки пользовательского профиля для пользователей даст визуальный эффект ускорения процесса загрузки, а для администраторов позволит быстро поверхностно понять на каком этапе могут происходить задержки выполнения

Computer Configuration/Policies/Administrative Templates/System

Политика: Verbose vs normal status message

Значение: Enabled

Это далеко не весь перечень параметров групповых политик, которыми можно гибко настраивать сервера RDSH в ферме RDCB, и их применение может варьироваться в зависимости от требований, предъявляемых к инфраструктуре удалённых рабочих столов в каждом конкретном случае.

Источники информации:

- MSDN Blogs > Remote Desktop Services (Terminal Services) Team Blog > User Profiles on Windows Server 2008 R2 Remote Desktop Services

- Windows Client TechCenter — Managing Roaming User Data Deployment Guide

- Windows Server TechCenter — How to Configure Folder Redirection

- Group Policy Central — Best Practice: Roaming Profiles and Folder Redirection (a.k.a. User State Virtualization)

Case #

SSIS Tutorial | Package Configurati…

Please enable JavaScript

You need to configure folder redirection in Windows Server environments. This article provides step-by-step information on how to configure folder redirection. The instructions in this article are applicable to Windows 7 or later client operating systems and Windows Server 2012 R2 or later operating systems.

What is folder redirection? #

Folder redirection maps a local user folder to another location (either another local disk or a network path). This saves much storage space consumed on each local machine as well as provides roaming functionality for each domain user. Folder redirection applies to both domain joined workstations as well as to any user accessing an Active Directory environment using a VDI/SBC solution, such as Citrix Virtual Apps and Desktops. In the case of on-premise domain-joined PCs, the redirected folders are from the local workstation. In the case of Citrix or other DaaS solution, the redirected folders are from the Citrix VDA (or equivalent) servers.

Take into account that the more folders you redirect, the more storage space you will need for your users. It is a good idea to configure a quota at the top SMB share level, so that each user cannot go over their set quota, depending on your organization storage capacity.

The following folders can be redirected:

Solution #

File server requirements #

Beware of antimalware applications and the File Screening feature of the WIndows File server. These items can have an impact on the folder redirection operations. Also you may need to plan for DFS for high availability. Another option for high availability is file server cluster based on Windows Failover Clustering.

SMB settings #

Create a top level share in your file server, let’s call it R:UserHomes$ and provide a corresponding UNC path, let’s call it \fileserveruserhomes.

The following SMB permissions should be applied at this level (R:UserHomes$).

- Authenticated users = Read,Change

- Domain Admins = Full control

- All domain workstation computer objects = Full control

- All Citrix VDA (or equivalent) servers = Full control

Also set the following SMB parameters:

- Access based enumeration (ABE) = Enabled

- Continuous availability = Enabled

- Caching/Branch Cache = disabled

- Encrypt data access = disabled but you can optionally enable. This increases security but decreases performance.

Note on offline files and Branch Cache #

Ensure that caching is set to off. Do not enable offline files or branch cache.

Offline Files can be configured at computer level by setting the following policy Computer Configuration –> Policies –> Administrative Templates –> Network –> Offline Files.

At a user level the same policy can be found at User Configuration –> Policies –> Administrative Templates –> Network –> Offline Files. Set the policy “Prevent use of Offline Files” to Enabled.

NTFS permissions #

The following SMB permissions should be applied at this level (R:UserHomes$). Inheritance should be disabled at this level and proper NTFS permissions should be created from scratch as shown below.

- SYSTEM = Full control on folder, subfolders and files.

- CREATOR OWNER = Full control on subfolders and files only. Remember that each new user logging on to the domain will be creating its own new redirected folder and will be set automatically as the owner of that folder (i.e. full NTFS permissions).

- BackupAdmins = Full Control on folder, subfolders and files. BackupAdmins is a security group which can be used for the purposes of backing up the user data. No other users or administrators should have access to each user’s data.

- Domain users or Citrix users or other VDI-related AD group = must have special permissions on this folder only, as shown in the screenshot below.

Also all Citrix VDA servers or equivalent and all on-premise domain workstations must have the following permissions:

For any existing users which may need to be migrated from another environment/domain, also the following permissions must be applied on each user redirected folder (e.g. R:UserHomes$ExistingUserA):

- User must be made owner of their folder and all subfolders and files.

- User must have full permissions on their folder and all subfolders and files.

Group policy settings #

The following group policy should be configured, depending on which folders you need to redirect:

User Configuration –> Policies –> Windows Settings –> Folder Redirection.

Set the following options (for a Desktop redirection example):

In case of special purpose computers such as kiosks, folder redirection must be prevented by using Group Policy loopback processing with the Replace option. This way the user policies for kiosk users will be determined only based on the user policies applied at the Computer OU level where the users logon and the folder redirection policy will be ignored for them.

Further hints and tips #

Always test in a simulated environment which is as close to your production as possible. Ideally you should be using with a physical workstation which is domain joined in the production domain and with at least 2-3 domain-joined users. Also ensure that there is a solid end-user communication and training plan in place if they will be using folder redirection for the first time. If users have created shortcuts to documents or folders inside folders which are being redirected, it is possible to end up with broken shortcuts and broken Recent Documents, so make sure you test extensively and provide guidance to end users.

Finally refer to the following article for a step-by-step folder redirection configuration process when your file server also hosts the RDS server role: https://docs.microsoft.com/en-us/windows-server/storage/folder-redirection/deploy-folder-redirection.

Одной из множества возможностей групповых политик является перенаправление папок пользовательских профилей, Folder Redirection. Какие перспективы предлагает данное решение?

При помощи Folder Redirection вы можете хранить некоторые папки профилей пользователей в общей папке на сервере, что делает выполнение резервного копирования более удобным, например по ночам, и вам не нужно беспокоиться о том, включены ли в данный момент компьютеры пользователей. Либо, учитывая склонность некоторых пользователей складировать гигабайты безусловно полезной информации в виде видео- и аудиофайлов на рабочем столе или в папке документов, можно перенести эти папки на диск, отличный от такового, содержащего файлы операционной системы. Также данное решение позволяет безболезненно произвести форматирование загрузочного раздела без предварительного копирования пользовательских данный в безопасное место, в случае, если какой-либо сбой потребует полной переустановки системы.

Итак.

Настройки Group Policy Folder Redirection находятся в User Configuration/Policies/Windows Settings/Folder Redirection.

Под контейнером Folder Redirection, содержатся пункты политики, каждый из которых отвечает за определенный каталог пользовательского профиля. Это – AppData(Roaming), Desktop, Start Menu, Documents, Pictures, Music, Video, Favorites, Contacts, Downloads, Links, Searches и Saved Games.

Это дает нам возможность настраивать параметры перенаправления каждого каталога профиля, независимо от других. По крайней мере в большинстве случаев.

Начнем с рассмотрения свойств папки Desktop.

Desktop.

Окно настройки содержит две вкладки – Target и Settings.

Вкладка Target содержит выпадающее меню Setting, в котором можно выбрать один из трех пунктов – Not Configured, Basic – Redirect everyone’s folder to the same location и Advanced – Specify locations for various user groups.

По умолчанию выбран пункт Not Configured, что означает что текущее расположение папки, будь то стандартное расположение папки в каталоге пользовательских профилей по умолчанию, либо местоположение указанное применявшимися ранее политиками, изменено не будет.

Пункт Basic – Redirect everyone’s folder to the same location открывает доступ к области Target folder location, в которой содержатся два доступных для настройки параметра.

С помощью первого из них мы можем выбрать одну из трех опций – Create a folder for each user under the root path, Redirect to the following location и Redirect to the local userprofile location.

При выборе первого или второго пункта, нам потребуется указать путь в поле Root Path.

В случае выбора первого пункта, в папке, указанной в поле Root Path будет создан подкаталог, названный по имени пользователя, который и будет содержать перенаправляемую папку, в данном случае Desktop.

При выборе же второго пункта, подпапка с именем пользователя создаваться не будет, а содержимое перенаправляемой папки будет расположено в папке, указанной в поле Root Path. Что это значит. Например, если мы перенаправляем папку Desktop, содержащую файл All_I_want_to_download_from_torrents.txt в папку d:usersplaceithere, то вышеуказанный файл будет расположен в самой папке placeithere, что, впрочем, не помещает ей отображаться в проводнике Windows 7, как Desktop.

Папка, указанная в поле Root Path может быть либо уже существующей папкой, либо она может быть создана в момент применения политики перенаправления папок автоматически. Второй вариант, возможно, даже более предпочтителен, в особенности в случае указания опции Grant the user exclusive rights to Desktop, так как папка, созданная политикой, уже будет иметь пользователя в качестве владельца. В случае же, если папка создана другим пользователем (а точнее, если в качестве владельца папки указан другой пользователь), применение политики перенаправления папок со включенной опцией Grant the user exclusive rights to Desktop завершится ошибкой.

При использовании этого варианта следует быть внимательным, так как при указании одного и того же местоположения для разных пользователей приведет к тому, что их данные будут записываться в одно и то же место, что может привести к перезаписи файлов с одинаковыми именами, либо к тому, что пользователи смогут получить доступ к файлам друг друга. Конкретный сценарий в этом случае определяется примененными настройками настройками безопасности.

Также, если по прошествии некоторого времени вы решите перенаправить папку Desktop в другое место, а в вашей политике будет включена опция перемещения содержимого, то при переносе папки Desktop, папка, служившая ей вместилищем, будет удалена, даже несмотря на то, что она имеет другое имя и, возможно существовала до того, как в нее переместили папку Desktop. В нашем случае удаленной папкой будет d:usersplaceithere.

Кроме того, в поле Root Path вы можете использовать переменную %username%, например ‘d:users%username%’. Хотя при указании такой конфигурации настройки сами вернутся к пункту Create a folder for each user under the root path, а в поле Root Path будет путь без переменной %username%, т.е. в нашем случае ‘d:users’.

Третий пункт, Redirect to the local userprofile location, возвращает папку профиля в местоположение по умолчанию, т.е. c:Users, либо c:Documents and Settings.

Пункт Advanced – Specify locations for various user groups выпадающего меню Setting, позволяет настроить местоположение папки в зависимости от членства пользователя в определенной группе.

При выборе этого пункта становится доступным область Security Group Membership, содержащая поле, в котором указываются добавленные нами группы и пути сопоставленные каждой из этих групп.

При нажатии на кнопку Add открывается окно, позволяющее добавить к нашему списку определенную группу и выбрать для нее требуемое действие.

Список возможных действий повторяет список, доступный при выборе варианта Basic – Redirect everyone’s folder to the same location в меню Setting. Это – Create a folder for each user under the root path, Redirect to the following location и Redirect to the local userptofile location.

Такой список получается при выборе для группы Users варианта Create a folder for each user under the root path и указании пути d:users, а для группы Administrators – варианта Redirect to the local userptofile location.

Теперь рассмотрим настройки, расположенные на вкладке Settings.

При выборе опции Grant the user exclusive rights to Desktop, права доступа, примененные к указанной папке будут содержать две записи, предоставляющие права Full Control для учетной записи SYSTEM, и учетной записи пользователя, которому принадлежит данный профиль.

Если же отключить данную опцию, то права доступа, примененные к этой папке будут наследоваться от вышестоящей папки.

Стоит отметить, что при выборе опции Create a folder for each user under the root path в выпадающем меню Target Folder Location, права доступа к создаваемой папке с именем пользователя применяются в соответствии с правилами наследования прав от вышестоящей папки, и опция Grant the user exclusive rights to Desktop не оказывает никакого влияния на эту папку.

Также, при выборе опции Redirect to the local userptofile location из меню Target Folder Location, опция Grant the user exclusive rights to Desktop не влияет на права доступа, примененные к папке Desktop, вновь созданной в месторасположении профиля, и они наследуются от вышестоящей папки.

При выборе же варианта Redirect to the following location из меню Target Folder Location вкладки Target, права доступа будут применяться к той папке, которая указана в поле Root Path.

Это что касается Windows 7. В Windows XP все происходит немного по-другому. Если параметр Grant the user exclusive rights to Desktop не выбран, назначение прав доступа к папкам происходит так же, как и в Windows 7, то есть в соответствии с правилами наследования. Если же в свойствах политики эта опция указана, то права полного доступа для пользователя и учетной записи SYSTEM применяются как в случае выбора параметров Create a folder for each user under the root path или Redirect to the following location, что также соответствует варианту применения политик в Windows 7, так и в случае выбора параметра Redirect to the local userptofile location.

То есть, если вы ранее перенаправили папку Desktop в папку, например, d:users%username%, при этом к этой папке применялись наследуемые права от вышестоящей папки, т.к. параметр Grant the user exclusive rights to Desktop не был указан, а теперь решили переместить эту папку в исходное местоположение, и при этом указали параметр Grant the user exclusive rights to Desktop, то папка Desktop переместится в в папку профиля пользователя, но права доступа к ней не будут наследуемыми от папки %username%, а будут явным образом указаны, и будут содержать две записи, предоставляющие полный доступ только для учетных записей системы и пользователя.

Более того, если вы однажды указали опцию Grant the user exclusive rights to Desktop в политике, применяющейся в компьютерах с Windows XP, и определенная папка (например, Desktop) получила вышеуказанные права, то при изменении этой политики в дальнейшем и снятии галочки с этого параметра, папки, получившие эти права папки уже не вернутся к наследуемым разрешениям.

Например, вы создали политику, перемещающую папку Desktop в папку d:users%username%Desktop и выбрали опцию Grant the user exclusive rights to Desktop. И в Windows 7, и в Windows XP, каталог созданный в папке d:users%username% каталог Desktop получит записи контроля доступа, разрешающие доступ Full Access для учетных записей системы и пользователя.

Чуть позже вы изменили политику, назначив в качестве целевого каталога папку d:anotherusers%username%Desktop и сняв галочку с параметра Grant the user exclusive rights to Desktop. В Windows 7 папка Desktop переместится в каталог d:anotherusers%username% и заменит существующие разрешения доступа наследуемыми. В Windows XP такого не произойдет. То есть папка Desktop переместится в каталог d:anotherusers%username%, но разрешения доступа останутся прежними.

Еще некоторое время спустя вы решили вернуть папку Desktop в исходное расположение. Вы изменяете политику и выбираете параметр Redirect to the local userptofile location. В Windows 7 папка вернется в исходный каталог профиля и задействует наследуемые разрешения, вне зависимости от состояния параметра Grant the user exclusive rights to Desktop. В Windows XP папка также переместится в каталог профиля, но разрешения на доступ к ней останутся теми же, то есть явно определенными разрешениями, предоставляющими доступ только для учетной записи системы и пользователя, даже несмотря на то, что параметр Grant the user exclusive rights to Desktop выключен.

Опция Move the contents of Desktop to the new location отвечает за перенос содержимого перенаправляемой папки. Если это опция включена, то в момент применения политики содержимое папки переносится с исходного местоположения в расположение, указанное в политике. Стоит отметить, что в этом случае исходная папка удаляется.

Если опция отключена, то исходная папка вместе с содержимым остается в прежнем местоположении, а политикой создается новая, пустая папка в указанном в параметрах политики расположении. Если по указанному в политике пути уже существует папка с некоторым содержимым (например Desktop), то будет использоваться она, и содержащиеся в ней файлы и папки будут отображены на рабочем столе пользователя.

Следующая опция – Also apply redirection policy to Windows 2000, Windows 2000 Server, Windows XP, and Windows 2003 operating systems. В общем случае это опция определяет, будет ли данная политика применяться к компьютерам с указанными операционными системами.

Хотя в контексте настройки перенаправления каталога рабочего стола эта опции кажется простой и понятной, ее влияние отличается в зависимости от того, к перенаправлению какого каталога она применяется. Мы рассмотрим этот параметр более пристально далее в статье.

Область настроек Policy Removal предлагает нам два варианта: Leave the folder in the new location when policy is removed и Redirect the folder back to the local userprofile location when policy is removed.

Эти настройки указывают вариант развития событий в случае, если пользователь перестанет попадать под действие этой политики, в случае, например, удаления или отключения этой политики, либо изменения объектов (пользователей или групп), к которым она применяется.

При выборе первого варианта, перенаправленные с помощью данной политики каталоги останутся в указанных политикой расположениях и не будут возвращены в каталог исходного профиля. При выборе же второго варианта папка профиля будет перенаправлена в расположение по умолчанию и все данные, находившиеся в перенаправленной папке будут также скопированы в местоположения профиля пользователя. Стоит отметить, что из локации, куда папка была перенаправлена до прекращения действия политики данные не удаляются, так что это придется сделать вручную.

Это, опять же, что касается поведения Wndows 7.

В Windows XP, как и в случае к опцией Grant the user exclusive rights to Desktop, все несколько по-другому.

При выборе опции Leave the folder in the new location when policy is removed, перенаправленный каталог, как и в Windows 7 останется в том же расположении. При выборе же параметра Redirect the folder back to the local userprofile location when policy is removed вариант развития событий зависит от еще одного параметра — Move the contents of Desktop to the new location. Если этот параметр включен, то папка профиля перенаправляется в местоположение по умолчанию, и все ее содержимое копируется в расположение профиля. Также данные сохраняются в той локации, где папка находилась во время действия политики. Если же параметр Move the contents of Desktop to the new location отключен, то папка перенаправляется в расположение профиля, но данные, находившиеся в папке не копируются вместе с ней и остаются в том расположении папки, где она находилась во время действия политики.

AppData (Roaming), Start Menu

Теперь давайте рассмотрим особенности перенаправления каталогов AppDataRoaming и Start Menu.

В Windows 7 произошли некоторые изменения относительно структуры каталогов пользовательских профилей. Так, содержимое каталога Application Data, находящегося в корне пользовательского профиля в Windows XP, перенесли в каталог AppDataRoaming. Также в нем, а точнее в AppDataRoamingMicrosoftWindows, теперь находятся некоторые каталоги, ранее находившиеся в корне каталога профиля – такие как Cookies, Recent, SendTo, Templates и, собственно, Start Menu. Соответственно, имеет смысл рассмотреть варианты перенаправления этих каталогов в зависимости друг от друга.

Зададим настройки для каталога AppDataRoaming, выбрав опцию Create a folder for each user under the root path, и в качестве пути укажем d:users.

Опцию применения настроек к профилям операционных систем Windows XP указывать не будем.

В итоге вся структура каталогов в AppDataRoaming перенесется в указанную папку, за исключением некоторых папок, таких как Credentials, Crypto, Protect и SystemCertificates. Стоит отметить, что в данном случае, папка Start Menu, также будет перенесена в указанное в политике расположение.

При указании настроек только для папки Start Menu, то есть при отключенных настройках для папки AppDataRoaming, папка Start Menu будет перенесена из расположения AppDataRoamingMicrosoftWindows в указанное в политике расположение.

При использовании настроек как для AppDataRoaming, так и для Start Menu, структура папок из AppDataRoaming, за исключением MicrosoftWindowsStart Menu и указанных выше папок, перенесется в расположение, указанное в настройках для этой папки, в то время как папка Start Menu перейдет в местоположение в соответствии с ее настройками.

Здесь есть несколько особенностей.

Например, если вы применили перенаправление для папок AppDataRoaming и Start Menu, используя для этого отдельные настройки для обоих папок, как, например, в предыдущем случае, а после этого изменили настройку для Start Menu, c Create a folder for each user under the root path на Redirect to the local userprofile location, то папка Start Menu перейдет не в структуру папок AppDataRoaming, находящуюся в указанном политикой расположении, а займет свое место по в папке AppDataRoamingMicrosoftWindows, находящейся в расположении профиля по умолчанию.

Также, если после этого вы поменяете настройку для папки Start Menu с Basic – Redirect everyone’s folder to the same location на Not Configured, то папка не перенаправится в расположение, указанное в настройках для папки AppDataRoaming а по-прежнему будет находиться в месторасположении по умолчанию. Кроме того, и при последующих изменениях расположения папки AppDataRoaming, папка Start Menu не изменит своего местонахождения и не переместится в структуру папок AppDataRoaming, расположенную по пути, указанному в политике.

Чтобы вновь добиться того, чтобы папка Start Menu перемещалась вместе с папкой AppDataRoaming, нужно чтобы Start Menu вновь оказалась на своем месте в структуре папок AppDataRoaming, а именно AppDataRoamingMicrosotWindows. Это можно сделать, перенаправив обе папки в расположение по умолчанию, и уже после этого, когда папка Start Menu займет свое место указанной папке, нужно указать в настройках папки Start Menu опцию Not Configured, а в настройках AppDataRoaming, требуемое расположение всей структуры папок. В итоге, при перемещении папки AppDataRoaming, папка Start Menu сохранит свое место в структуре AppDataRoaming.

Также это можно сделать, не перенаправляя обе папки с расположение по умолчанию, а указав в настройках папки Start Menu каталог перенаправления, соответствующий каталогу AppDataRoamingMicrosoftWindows в текущем расположении папки AppDataRoaming.

Для этого потребуется указать параметр Redirect to the following location, а в поле Target Path указать требуемый путь. В нашем случае это будет d:users%USERNAME%AppDataRoamingMicrosoftWindowsStart Menu.

В окне настроек это будет выглядеть так.

И хотя при последующем открытии окна свойств папки Start Menu параметр Redirect to the following location сменится на Create a folder for each user under the root path, а значение поля Root Path изменится на d:users, в нижней части окна мы можем видеть, что папка Start Menu перенаправится в нужное нам расположение.

После того, как папка физически переместится в расположение AppDataRoamingMicrosoftWindows, в настройках для папки Start Menu можно будет указать параметр Not Configured, а в настройках для папки AppDataRoaming, требуемое местоположение для всей структуры папок, теперь также включающей и папку Start Menu.

Теперь рассмотрим, что изменится при включении опции применения настойки к операционным системам Windows XP.

Как и ожидается, благодаря этой настройке, перенаправление папки Application Data, равно как и Start Menu, начинает применяться к операционным системам Windows XP. Кроме того эта настройка изменяет поведение операционных систем Windows 7 относительно перенаправления папок AppDataRoaming и Start Menu.

Итак, при включении опции Also apply redirection policy to Windows 2000, Windows 2000 Server, Windows XP, and Windows 2003 operating systems, для папки AppDataRoaming, папка Application Data в Windows XP перенаправляется в указанное местоположение. В Windows 7 же в указанном расположении создается папка Application Data, и в нее переносится содержимое папки AppDataRoaming, за исключением папок Cookies, Network Shortcuts, Printer Shortcuts, Recent, SendTo, Templates и Start Menu, расположенных в AppDataRoamingMicrosoftWindows.

Фактически,опция Also apply redirection policy to Windows 2000, Windows 2000 Server, Windows XP, and Windows 2003 operating systems разделяет управление папками AppDataRoaming и Start Menu по соответствующим пунктам политики.

Опять же стоит отметить некоторую особенность. Если вы перенаправили папку AppDataRoaming в некоторое месторасположение, например d:users, а после этого изменили настройку политики папки, перенаправив ее в каталог, к примеру d:anotherusers и включив опцию Also apply redirection policy to Windows 2000, Windows 2000 Server, Windows XP, and Windows 2003 operating systems, то, как и ожидается, содержимое каталога переместится в папку d:anotherusers, за исключением неперемещаемых папок. Далее, если вы снова отключите опцию Also apply redirection policy to Windows 2000, Windows 2000 Server, Windows XP, and Windows 2003 operating systems, то недостающие папки не переместятся в текущее расположение AppDataRoaming ни сейчас, ни при последующем перенаправлении папки. Чтобы вернуть оставшиеся в d:users папки в структуру папок AppDataRoaming, нужно переместить эту папку в d:users, чтобы оставшиеся там папки вновь оказались на своем месте в папке AppDataRoaming, и уже после этого переместить папку в требуемое расположение при отключенной опции Also apply redirection policy to Windows 2000, Windows 2000 Server, Windows XP, and Windows 2003 operating systems.

Включение опции Also apply redirection policy to Windows 2000, Windows 2000 Server, Windows XP, and Windows 2003 operating systems для каталога Start Menu позволяет применить перенаправление этой папки для компьютеров с операционными системами Windows XP.

Так как в операционных системах Windows XP папка Start Menu не входит в иерархию папок Application Data, взаимное влияние настроек AppData(Roaming) и Start Menu исключается.

Documents, Pictures, Music и Videos

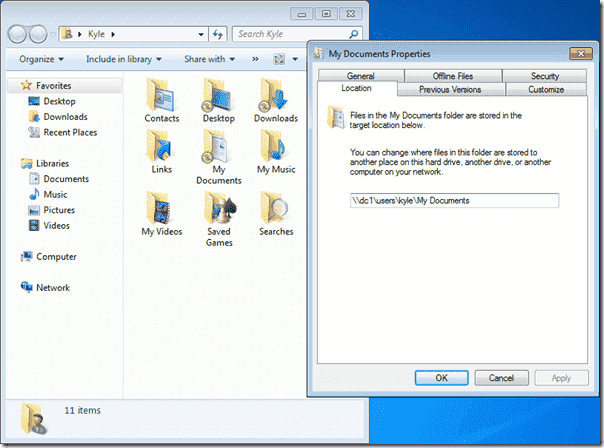

В настойках для каталога Documents появляется еще одна опция – Redirect to user’s home directory. При ее выборе папка документ перенаправится в расположение домашнего каталога пользователя. Расположение этого каталога хранится в атрибуте homeDirectory в Active Directory, и задать его можно в свойствах объекта пользователя на вкладке Profile — либо в поле Local path, либо в Connect … to …

При входе пользователя в систему определяются значения переменных среды, три из которых имеют отношение к домашнему каталогу: homedrive, homepath и homeshare. И определяются они на основании атрибутов homeDirectory и homeDrive Active Directory.

При указании домашней папки пользователя в поле Local path, например d:userhome%username%, атрибут homeDirectory будет иметь значение “d:userhomeuser”, а атрибут homeDrive – значение null.

На основании этих атрибутов переменные среды пользователя получат следующие значения: homedrive будет равняться “d:”, homepath – “userhomeuser”, а переменная homeshare в данном случае определена не будет.

При указании домашней папки в поле Connect … to …, к примеру “Y:” и “servershare%username%” соответственно, атрибут homeDirectory будет содержать значение “servershareuser”, а homeDrive – значение “Y:”.

Переменная среды homedrive будет равна “Y:”, переменная homepath – “”, и переменная homeshare – “servershareuser”.

И здесь стоит уточнить, что на самом деле, при указании параметра Redirect to user’s home directory политика переносит папку Documents в расположение %HOMESHARE%%HOMEPATH% пользователя. И если вы укажете домашнюю папку в поле Local path, то попытка применить политику завершится неудачей, так как переменная homeshare в данном случае определена не будет.

Также хочу отметить, что если вы укажете домашнюю папку пользователя в поле Local path, используя переменную %username%, например, d:userhome%username%, то папка с его именем не будет создана, и вам придется производить ее создание какими-либо другими методами. Если же вы определите домашний каталог в поле Connect … to …, используя эту же переменную, например “Y:” “servershare%username%, то при сохранении изменений в Active Directory, каталог с его именем автоматически будет создан в расположении servershare.

В настройках для папок Pictures, Mucis и Videos появилась опция Follow the Documents folder. Так как в Windows XP папки My Pictures и My Music являлись подпапками My Documents, включение этой опции позволяет применить данное расположение (равно как и именование) также и к соответствующим папкам в операционных системах Windows 7, что приведет перенаправленные папки пользовательских профилей различных операционных систем к единому виду.

Таким образом, результатом включения этой опции для папок Pictures, Music и Videos будет то, что содержимое этих папок будет перенаправлено в папки My Pictures, My Music и My Videos соответственно, являющиеся подкаталогами папки Documents.

Нужно сказать, что если в настройках папки Documents будет выбран параметр Redirect to the local userptofile location, а в папках Pictures, Music и Videos – Follow the Documents folder, это не приведет к тому, что в расположении профиля по умолчанию эти папки будут являться подпапками Documents. Результатом будет возвращение всех четырех указанных папок на свои места в профиле пользователя, т.е. все четыре папки – Documents, Pictures, Music и Videos будут подпапками корневого каталога пользовательского профиля.

Выбор этого параметра в выпадающем меню Setting делает все остальные настройки недоступными.

Теперь рассмотрим влияние опции Also apply redirection policy to Windows 2000, Windows 2000 Server, Windows XP, and Windows 2003 operating systems применительно к каталогу Documents.

Включение этой опции позволяет применить перенаправление папок пользовательского профиля к операционных системам Windows XP.

Кроме этого, включение данной опции в настройках для папки Documents приводит к изменениям настроек для папок Pictures, Music и Videos. В случае, если эти папки еще не имеют собственных настроек, включение опции Also apply redirection policy to Windows 2000, Windows 2000 Server, Windows XP, and Windows 2003 operating systems для папки Documents применяет к этим папкам параметр Follow the Documents folder. Если они уже содержат какие-либо настройки, включении опции не окажет ни них влияния.

Также, для операционных систем Windows 7, эта опция изменяет имя папки Documents на My Documents.

Таким образом, при включенной опции Also apply redirection policy to Windows 2000, Windows 2000 Server, Windows XP, and Windows 2003 operating systems для папки Documents, а также при установленном, автоматически или вручную, параметре Follow the Documents folder результат будет следующим:

В Windows 7 по заданному пути будет расположена папка My Documents, содержащая папки My Pictures, My Music и My Videos. В Windows XP папка My Documents, находящаяся в расположении, соответствующем настройкам политики, будет содержать папки My Pictures и My Music.

Опция Also apply redirection policy to Windows 2000, Windows 2000 Server, Windows XP, and Windows 2003 operating systems также присутствует среди настроек папки Pictures (в параметрах папок Music и Videos она недоступна), что дает нам возможность управлять тем, применяются ли настройки для этой папки к операционным системам Windows XP независимо от настроек для папки Documents. Как и в случае с папкой Documents, включение этой опции для папки Pictures приводит к тому, что в указанном в политике расположении эта папка будет называться My Pictures.

Кроме того, при данном сценарии, т.е. если в настройках папки Pictures не выбран параметр Follow the Documents folder и ее содержимое находится в отличном от расположения папки My Documents месте, в папке My Documents профиля пользователя операционной системы Windows XP создается ярлык, указывающий на местоположение папки My Pictures. То есть, если каталог My Documents перенаправлен в одно место, а папка My Pictures в другое, либо папка My Pictures находится в расположении профиля по умолчанию, то в папке My Documents создастся ярлык, указывающий на это расположение.

Также, при перенаправлении папок Documents, Pictures, Music и Videos существует несколько особенностей.

В Windows XP, при возвращении папки My Pictures в исходное расположение (параметр Redirect to the local userptofile location), папка создастся не в My Documents, а в корне профиля, и, чтобы вернуть ее на место (в папку My Documents), нужно в параметрах папки указать Follow the Documents folder.

Следующая особенность касается папок Documents и Pictures.

Если при настройке политики перенаправления для этих папок изначально не была указана опция Also apply redirection policy to Windows 2000, Windows 2000 Server, Windows XP, and Windows 2003 operating systems, а позже ее добавили, то имена папок, создаваемых политикой после установки галочки (впрочем, как и до) в указанном расположении будут Documents и Pictures, а не My Documents и My Pictures, как могло бы ожидаться.

Это справедливо и для обратного. Если изначально опция Also apply redirection policy to Windows 2000, Windows 2000 Server, Windows XP, and Windows 2003 operating systems присутствовала, а позже ее убрали, то имена папок, создаваемых политикой после снятия галочки (опять же, так же как и до ее снятия), в указанном расположении будут My Documents и My Pictures, хотя с отключением этой опции политика уже не будет применяться к операционным системам Windows XP.

Также, закрывая тему папок Documents, Pictures, Music и Videos, стоит сказать, что вне зависимости от имен папок в расположении, указанном в политике, при возвращении их в местоположение профиля по умолчанию (Redirect to the local userptofile location) они обретают свои имена в соответствии с операционной системой: в Windows 7 – Documents, Pictures, Music и Videos, а в Windows XP – My Documents, My Pictures, My Music и My Videos.

Favortites, Contacts, Downloads, Links, Searches и Saved Games.

Параметры перенаправления этих папок идентичны параметрам для каталога Desktop, (который уже был нами рассмотрен выше), за исключением того, что в свойствах этих папок опция Also apply redirection policy to Windows 2000, Windows 2000 Server, Windows XP, and Windows 2003 operating systems недоступна.

Права доступа

Стоит упомянуть о правах доступа для папок, в которые предполагается перенаправлять профили пользователей. Понятно, что для пользователи должны обладать необходимыми правами для создания каталогов и переноса данных профиля. Но тут есть несколько особенностей. Рассмотрим их на примере каталога Desktop.

Первая из них касается только Windows XP.

При перенаправлении каталога профиля пользователя с выключенным параметром Grant the user exclusive rights to Desktop и включенным Move the contents of Desktop to the new location, в случае, если в исходном каталоге есть какое-либо содержимое в виде файлов, пользователь должен обладать правом Take Ownership для целевого каталога, вне зависимости от того, является ли он его владельцем или создателем.

Также, если каталог переносится в общую папку на сервере, пользователь должен иметь права Full Control на этот разделяемый ресурс

То есть, если в исходном каталоге есть какие-либо файлы, которые должны быть перенесены в целевой каталог, при этом, пользователю не будут присваиваться эксклюзивные права на доступ к целевому каталогу, то этот пользователь должен обладать правом Take Ownership для целевого каталога, в противном случае файлы из исходного каталога не будут скопированы в целевой и процесс перенаправления каталога завершится ошибкой. Нужно сказать, что данная особенность не оказывает влияния на папки, содержащиеся в каталоге пользовательского профиля, то есть, если в перенаправляемом каталоге содержатся только папки, и нет ни одного файла, процесс перенаправления произойдет без ошибок. Также, после перенаправления каталога, не будет никаких препятствий для создания в нем файлов, равно как и их редактирования и удаления.

Если же в каталоге содержатся как файлы, так и папки, процесс перенаправления будет продолжать работу ровно до того момента, как ему встретится файл, который ему предстоит перенести в целевое расположение. Из за невозможности выполнить данную операцию процесс прервется с ошибкой, оставив в целевом расположении те папки, которые он уже успел обработать.

Следующая касается как Windows XP, так и Windows 7.

При перенаправлении каталога профиля пользователя при включенном параметре Grant the user exclusive rights to Desktop, в случае, если целевая папка папка уже существует, пользователь должен быть ее владельцем.

Например, если вы перенаправляете папку Desktop, и выбрали опцию Create a folder for each user under the root path области параметров Target Folder Location вкладки Target, то, если папка Desktop уже существует под папкой с именем пользователя, то этот пользователь должен быль владельцем папки Desktop. Нужно сказать, что это не касается вышестоящей папки с именем пользователя.

Если же вы перенаправляете папку Desktop, выбрав опцию Redirect to the following location и в качестве значения параметра Root Path указали d:usersplaceithere, и эта папка, placeithere, уже существует, то пользователь должен быть ее владельцем, в противном случае невозможность применения эксклюзивных прав пользователя к каталогу приведет к тому, что процесс перенаправления папок профиля завершится ошибкой.

Кроме того

В завершение статьи не будет лишним указать несколько параметров групповой политики, оказывающих влияние на процесс перенаправления папок пользовательского профиля.

Первый из них это Use localized subfolder names when redirecting Start Menu and My Documents, находящийся в Administrative Templates/System/Folder Redirection как в компьютерных, так и в пользовательских настройках. Этот параметр позволяет использовать локализованные имена папок All Programs, Startup, My Music. My Pictures и My Videos при перенаправлении папок Start Menu и My Documents.

Второй – это Do not automatically make redirected folders available offline, находящийся в User Configuration/Policies/Administrative Templates/System/Folder Redirection. Включение этого параметра делает папки пользовательского профиля недоступными при отключении компьютера от сети.

Страницы в социальных сетях:

Twitter: https://twitter.com/vsseth

Facebook: https://fb.com/inpowershell

VKontakte: https://vk.com/inpowershell

Не многие знают что такое перенаправляемые папки и в чем их преимущество, в данной статье я кратко рассмотрю что же это все таки такое и приведу пример настройки перенаправляемых папок в среде AD.

Описание

Настроить перенаправление папок можно при помощи групповых политик (GPO). Объект GPO “ Перенаправленные папки ” используется для перенаправления специальных папок, таких как “Мои документы”, “Рабочий Стол”, “Мои рисунки” и т.п. в сетевое месторасположение, другими словами в сетевую шару с настроенными разрешениями таким образом, что доступ к своим документом будет иметь только их владелец. По умолчанию при выходе и входе в систему происходит синхронизация данных между машиной клиента и сетевым ресурсом, тем самым актуализируя состояние данных в обоих месторасположениях. Так же в сетевое месторасположение можно перенаправить профайл пользователя тем самым сохраняя некоторые персональные настройки пользователя, как например папку “Избранное”.

Преимущества

Преимущества налицо:

- Пользователь находясь на любой машине может получить доступ к своим документам;

- При крахе пользовательского компьютера не надо производить восстановление данных с “убитого” диска;

- Централизация хранения пользовательских данных в одном месте;

- Удобство выполнения административных задач, как например резервное копирование данных;

- Возможность отслеживания типа контента в документах пользователей;

- Возможность настроек дисковых квот, тем самым ограничивая дисковое пространство выделенное пользователю для специальных папок;

Задача

Перенаправить специальные папки “Мои документы”, “Рабочий Стол” и профайл пользователя в сетевое месторасположение.

Настройка сетевых ресурсов

Итак, настроим перенаправление папок “Мои документы”, “Рабочий Стол” и профайл в общую сетевую папку. Для начала необходимо создать несколько каталогов, назовем их – UserDocuments и UserProfiles, к данным каталогам необходимо предоставить общий доступ и настроить разрешения общего доступа.

UserDocuments

Свойства папки – Sharing – Advanced Sharing… — Permissions

Необходимо удалить группу Everyone и вместо нее добавить Authenticated Users выдав разрешения – Full Controll.

На вкгладке Security (Безобасность) необходимо нажать кнопку Advanced, убрать наследование сняв флажок с параметра Include inheritable permissions from this object’s parent, убрать из списка разрешений группу Users оставив разрешения по умолчанию:

- Administrators (Full control, This folder, subfolders and files)

- SYSTEM (Full control, This folder, subfolders and files)

- CREATOR OWNER (Full control, Subfolders and files only)

И добавить группу:

- Authenticated Users

С разрешениями только на эту папку (This folder only) отметив разрешения:

- Traverse folder / execute file

- List folder / read data

- Read attributes

- Read extended attributes

- Read Permissions

UserProfiles

Настривается по аналогии с UserDocuments, отличаюются настрйки разрешения для группы Authenticated Users:

- Traverse folder / execute file

- Create folders / append data

Настройка GPO

Настройки находятся в User Configuration:

Policies – Windows Settings – Folder Redirection

Так как необходимо настроить “Мои документы”, “Рабочий Стол” необходимо открыть свойства:

- Desktop

- Documents

Для обоих папок настройки следующие:

- Settings – Basic – Redirect everyone’sfolder to the same location

- Target folder location – Create a folder for each user under the root path

- Root path — \ServerNameUserDocuments

Настройка перенаправления профайла пользователя

Достаточно в свойствах пользователя отметить параметр:

- Profile – Profile Path

Указав путь к общей папке:

- \ServerNameUserProfiles

Задача: Перенести профили и папки сотрудников с одного сервера на другой

У меня на работе что-то стал тупить сервер (физический S5000VSA, 2 sockets Intel Xeon CPU E6405 2.00Ghz, 4Gb RAM) на котором располагаются профили и перемещаемые папки пользователей. Вот просто так система подвисала и ничего с ней делать нельзя было, но проходило какое-то время и как ни в чем не бывало. Но вот у пользователей в связи с использованием перемещаемых профилей и папок "Мои документы", "Рабочий стол", "Application Data" происходило повисание программ, с которыми они работают, отваливается рабочий стол и ничего сделать нельзя, проходит какое-то время и все возвращается к работе как ни в чем не бывало. Перво-наперво был проверено состояние RAID контроллера через утилиту MegaRAID Storage Manager. RAID массив в оптимальном состоянии, ошибок нет. Удалены оставшиеся от предыдущего системного администратора зачем-то развернутые роли, не относящиеся к работе. Такое ощущение, что он учился на боевом окружении. Нагрузки по памяти, по сети нет. Предварительно с него были вынесены LUN где располагались "Почтовые архивы пользователей", LUN с дистрибутивами, LUN где располагался "Консультант+". Но все это ни к чему не привело, по данным анализа за сетевыми интерфейсами через Zabbix, мы сетевую пропускную способность линка 1Gbps даже и близко не использовали.

Поэтому я принял решение, что нужно на новом сервере развернуть VM и перенести на него: Профили

Шаг №1: Разворачиваю виртуальную машину на ESXi 6.7.0 и именую ее как srv-shares02 (текущий srv-shares01), ось использую Windows Server 2012 R2 Std.

Шаг №2: Создаю каталог на srv-shares02 где будут размещаться профили с соответствующими правами доступа:

Ниже какие права делаю я:

|

C:Windowssystem32>net share Profiles=D:Profiles /GRANT:«Authenticated Users»,FULL C:Windowssystem32>icacls D:Profiles /inheritance:d C:Windowssystem32>icacls D:Profiles /remove «Users» /T C:Windowssystem32>icacls D:Profiles /grant «CREATOR OWNER»:(OI)(CI)(IO)(F) C:Windowssystem32>icacls D:Profiles /grant «NT AUTHORITYAuthenticated Users»:(OI)(CI)(RX) C:Windowssystem32>icacls D:Profiles /grant «NT AUTHORITYSYSTEM»:(OI)(CI)(F) C:Windowssystem32>icacls D:Profiles /grant «POLYGONekzorchik»:(OI)(CI)(F) C:Windowssystem32>icacls D:Profiles /grant «BUILTINAdministrators»:(OI)(CI)(F) |

Шаг №3: Я использую DFS как доступ к сетевым ресурсам, у меня есть дефолтные пути, в которые я добавляю:

\polygon.localUsers

Archives – почтовые архивы, где путь до сервера \srv-cons.polygon.localArchivesDocuments – общий диск, \srv-shares01.polygon.localDocumentsForwarded folders – перемещаемые папки, \srv-shares01.polygon.localForwarded foldersProfiles – профили, \srv-shares01.polygon.localProfiles

Создаю каталог

Profiles2 - \srv-shares02.polygon.localProfiles

Шаг №4: У каждой доменной учетной записи (к примеру, alektest4) в свойствах прописан на вкладке Profile

(User profile)

Profile path: \polygon.localUsersProfilesalektest4

Шаг №5: Перехожу к процедуре переноса профилей в домене для пользователей, которые отделены у меня контейнером Office Users. Действия ниже проделываем вручную с srv-shares01

На компьютере пользователя выполняем Logoff или лучше выключаем компьютер

В свойствах учетной записи в домене во вкладке Profile меняем путь:

Profile path: на \polygon.localusersProfiles2alektest4

Затем на srv-shares01 запускаю консоль командной строки с правами администратора и переношу профиль пользователя с srv-shares01

|

C:Windowssystem32>robocopy D:SharesUsersProfilesalektest4.V6 «\polygon.localusersProfiles2alektest4.V6» /J /E /COPYALL /Z /R:3 |

На заметку: имя alektest4.V6 – это профиль на Windows 10 Pro, если имя alektest4.V2 – это профиль Windows 8.

После завершения копирования, включаем компьютер пользователя и авторизуемся под пользователем (он может сделать это сам) и его профиль теперь на другом сервере и считается успешно перенесенным.

Шаг №6: Теперь проработаю шаги по перемещению папок пользователя (все пользователя в OU=Office Users), это:

AppData(Roaming): \polygon.localusersForwarded folders%USERNAME%Application DataDesktop: \polygon.localusersForwarded folders%USERNAME%DesktopDocuments: \polygon.localusersForwarded folders%USERNAME%My Documents

У меня есть GPO которая была: GPO_Office_Users_Policy

User Configuration – Policies – Windows Settings – Folder Redirection – и через правый клик на AppData (Roaming) открываю свойства

Setting: Basic – Redirect everyone’s folder to the same locationTarget folder location: Redirect to the following locationRoot Path: \polygon.localusersForwarded folders%USERNAME%Application Data

И для других папок по аналогии.

Также в этой политике предопределены доверенные сайты

User Configuration – Policies – Administrative Templates – Windows Components – Internet Explorer – Internet Control Panel – Security Page –

Site to Zone Assignment List: EnabledValue name: *.gs.service.nalog.ruValue: 2

И многие сайты *.sberbank.ru,*.service.nalog.ru

-

Value name: \polygon.localValue: 1

В этой политики ограничение распространения стоит: OU=Office Users, а Scope: Authenticated Users

Через вкладку Delegation – Advanced добавляю созданную под это дело (перемещение) группу: GRP_GPO_Office_Users_Policy_Deny где права выставляю, как Deny (Apply group policy)

Шаг №7: Создаю дубль такой политики выше, именую ее как: GPO_Office_Users_Forward

В этой политики ограничение распространения стоит: OU=Office Users, а Scope: указываю группу GRP_GPO_Office_Users_Forward

Шаг №8: Создаю каталог на srv-shares02 где будут располагаться перемещаемые папки пользователя:

|