http://support.microsoft.com/kb/249321/ru

Не удается войти в систему после изменения буквы диска с загрузочным разделом

При входе в систему, сразуже завершается сеанс. Далее предлагается выбрать пользователя и войти — но при любой попытке войти в ситему — «Загрузка личных настороек …» и сразу «Сохранение ….» и завершение сеанса — в итоге не возможно войти в сисиему и сделать откат на предыдущую контрольную точку…

Возможные решения

1. Проверьте параметр в реестре:

Код:

[HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionWinlogon]

«Userinit»=»C:WINDOWSsystem32userinit.exe,»

Значение должно быть именно таким, с запятой в конце (буква системного диска может отличаться).

Также убедитесь в наличии файла Userinit.exe в папке WINDOWSsystem32

Удалите этот раздел (если существует):

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionImage File Execution Optionsuserinit.exe

Способы редактирования реестра незапущенной системы:

[решено] Как добавить ключ реестра, при условии что винда не загружается?

2. Если проблема появилась после изменения таблицы разделов жесткого диска, воспользуйтесь статьей:

Не удается войти в систему после изменения буквы диска с загрузочным разделом

Последнее время на сайт приходят пользователи по запросу “userini.exe”. Скорее всего, это люди столкнувшиеся с вирусом ntos.exe или подобным, который обсуждался на форуме – здесь. Хитрость заключается в том, что вирус подменяет системный файл userinit.exe, который требуется для инициализации пользователя в системе.

Настоящий userinit.exe, который находится в системной папке Windows (C:WindowsSystem32), переименовывается вирусом в userini.exe (без буквы “t”). Таким образом, на этапе инициализации пользователя система загружет вредоносный userinit.exe, т.к. вызов этого файла назначен в параметре UserInit ветки реестра (Пуск -> Выполнить -> regedit):

[HKEY_LOCAL_MACHINESoftwareMicrosoftWindows NTCurrentVersionWinlogon]

“UserInit” = “%System%userinit.exe,”

Который в свою очередь совершает что-то нехорошее на компьютере и уже после своих черных дел запускает настоящий userinit, в данный момент переименованный в userini.exe (без буквы “t”).

Что происходит, когда антивирус обнаруживает файл вируса? Правильно, он его удаляет. И получается, что при следующей попытки входа в систему, файл userinit.exe не будет найден, а сеанс пользователя завершится так и не начавшись.

Если это произошло, необходимо вернуть настоящий файл userinit.exe, копия которого есть в папке: C:WINDOWSsystem32dllcache. Понадобится загрузить компьютер с помощью загрузочной дискеты или диска, флешки, LiveCD или просто подключить жесткий диск к другому компьютеру. Если в этой папке оригинал отсутствует (добавлено: некоторые модификации вируса уже подкладывают в данную папку зараженный файл, поэтому…), необходимо его скопировать с установочного диска или с другого компьютера.

Добавлено в 2011. За полтора года мне повстречалось множество записей о всяческих разновидностях подобного вируса, который прописывает свой файл в Winlogon вместо userinit.exe – то есть, там указан файл вируса (имя файла может быть любое), который после отработки должен вызвать userinit.exe. Получается тоже самое, что и в примере выше: антивирус удаляет файл вируса и система не может начать сеанс, при том что настоящий userinit.exe может быть на своем месте и не быть испорченным. В таких случаях достаточно исправить значение параметра “UserInit” на

“C:WindowsSystem32userinit.exe,” (с запятой) в разделе реестра:

HKEY_LOCAL_MACHINESoftwareMicrosoftWindows NTCurrentVersionWinlogon.

Для этого можно воспользоваться диском LiveCD, на котором обычно присутствует утилита для редактирования реестра на гостевом компьютере.

Подытожим. Для нормального начала сеанса пользователя и загрузки рабочего стола необходимо выполнение двух условий:

1. Указанный в реестре файл userinit.exe в качестве инициализатора сеанса;

2. Наличие оригинального файла userinit.exe в системной папке Windows.

Однако, на сегодняшний день вирусы уже не ограничиваются подменой одного только файла userinit.exe, их жертвами также могут стать и другие не менее важные системные файлы.

См. рекомендации для общих случаев в статье: Завершение сеанса при входе в систему [Часть 2]

В предыдущей статье Userinit.exe и “Завершение сеанса” при входе в систему мы рассматривали проблему на примере конкретного вируса, когда при включении компьютера вместо загрузки рабочего стола пользователь наблюдает завершение еще не начавшегося сеанса. С момента выхода статьи прошло не мало времени и можно констатировать факт, что на сегодняшний день существует множество вирусов, результатом действия которых является проблема “завершения сеанса”. В большинстве случаев это происходит в результате действия так называемых винлокеров (WinLock) о которых я писал здесь. В данной статье хочу поделиться общими рекомендациями по восстановлению работоспособности системы в подобной ситуации.

Суть проблемы заключается в том, что вирусы подменяют ключи реестра и файлы, необходимые для инициализации пользователя и загрузки рабочего стола. Исправить первое и второе нам поможет практически любой загрузочный диск Reanimator LiveCD. Это автономная операционная система, которая загружается непосредственно с компакт диска (или флешки) и включает в себя комплект программ для работы с гостевым компьютером. В частности, нам понадобится редактор реестра. Скачать образ LiveCD можно с любого более-менее популярного торрент-трекера. Надеюсь, с записью образа на диск проблем также не должно возникнуть. Вероятно, напишу как это сделать в следующих статьях. Пока будем считать, что мы уже загрузились с LiveCD. Также нам понадобятся файлы: winlogon.exe, userinit.exe, logonui.exe, taskmgr.exe, explorer.exe. Их можно найти на установочном диске Windows или скопировать с другого компьютера, например на флешку.

Итак, приступим к восстановлению системы:

1. Файловым менеджером (Проводник, Total Commander, MidnightCommander, etc.) открываем диск “С:” и удаляем содержимое папки System Volume Information. В данной папке хранятся старые “снимки” системы с копиями системных файлов. Удалением содержимого мы исключаем возможность восстановления вредоносных программ, которые могли там сохраниться.

2. Удаляем из папки C:WINDOWSsystem32dllcache файлы (какие есть):

winlogon.exe

userinit.exe

logonui.exe

taskmgr.exe

explorer.exe

В данной папке Windows хранит копии системных файлов на случай сбоя системы, однако вирусы их могли подменить.

3. Необходимо перезаписать (с заменой) заранее подготовленные файлы:

С:WINDOWSsystem32winlogon.exe

C:WINDOWSsystem32userinit.exe

C:WINDOWSsystem32logonui.exe

C:WINDOWSsystem32taskmgr.exe

C:WINDOWSexplorer.exe

4. В меню “Пуск” находим редактор реестра (обычно в папке “Инструменты”) и запускаем. В редакторе реестра переходим в раздел:

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionWinlogon

В правой части редактора находим следующие параметры:

Shell – щелкаем на нем два раза левой кнопкой мыши и откроется окно редактирования параметра, если отличается исправляем на – explorer.exe

UIHost – должен быть таким – logonui.exe

Userinit – должен быть таким – C:WindowsSystem32Userinit.exe, (с запятой).

VpApplet – должен быть таким – rundll32 shell32,Control_RunDLL “sysdm.cpl”

5. Переходим в раздел:

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionImage File Execution Options

Находим и удаляем (если есть) подразделы: userinit.exe и explorer.exe

6. Переходим в раздел:

HKEY_CURRENT_USERSoftwareMicrosoftWindows NTCurrentVersionDevices

Если есть строковые параметры (REG_SZ): explorer.exe и userinit.exe – удаляем.

После этих действий перезагружаем компьютер, система должна запуститься с рабочим столом.

1. Загружаемся с Live CD и запускаем RegEdit из комплекта ERD Commander.

2. И проверяем соответствия ключей в этой ветке:

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionWinlogon

UserInit = «C:WINDOWSsystem32userinit.exe»

UIHost = «logonui.exe»

Shell = «Explorer.exe»

VmApplet = «rundll32 shell32,Control_RunDLL «sysdm.cpl»»

Внимание! У вас нет прав для просмотра скрытого текста.

.

3. Если ключ не совпадает меняем его.

4. Проверяем существует ли эти файлы фактически.

5. Загружаемся в систему. Все должно работать.

6. Если что-то не работает воспользуйтесь SFC. Для этого потребуется установочный диск Windows, системные файлы будут переписаны оригиналами.

a) Идем в ПускВыполнить, вводим «cmd» и жмем Enter.

b) Вводим «sfc /scannow«

|

Administrator Сообщений: 3843 |

Что такое Userinit.exe?

Userinit.exe является частью операционных систем Windows, отвечая за процесс загрузки системы. Хочешь быть мудрым? Не желай всего, что видишь; не верь всему, что слышишь; не говори всего, что знаешь; не делай всего, что умеешь, а только то, что полезно. |

|

zys Guest |

#2 Это нравится:0Да/0Нет 26.08.2009 05:52:48 Тип вопроса: дополнить описание

А обратно userinit.exe скопировать с другого компа — несудьба? Вообще Винда после удаления этого файла работает но: вводишь логин и пароль выкидывает. вирусы говнячат следующее значение в реестре

|

||||

|

Userinit.exe -программа открывает Рабочий стол и активирует сетевые функции после запуска Windows. |

|

|

Тип вопроса: дополнить описание Если у вас Есть симптомы повреждения или заражения это файла делаем следуещее: |

|

|

Тип вопроса: дополнить описание Да еще предложение админам(и не только) проекта… Если есть идеи как лечить те или иные уязвомости то предлагать… можно даже добавить тип вопроса «лечение» (Сообщение может быть удалено) |

|

|

Я не уверен , что в тему !!!! Но все же… Изменено: Анатолий Сухов — 19.01.2010 10:57:25 |

|

|

SAMBO Guest |

#7 Это нравится:0Да/0Нет 19.01.2010 12:25:19 лечи антивирусником в безопасном режиме с обновленными базами, если не помогает качай cureit от др.Веб, грузись с реаниматора и лечи ей, можешь отключить жесткий диск и проверить на заведомо чистом компе с новыми базами, а вообще поиск по форуму используй- совсем недавно уже было. А так еще выше в теме читать не пробовали?

Изменено: SAMBO — 19.01.2010 12:27:38 |

||

|

Качните AVZ выполните стандартный скрипт сбора сведений для Вирусинфо, выложите на файлообменник, и дайте ссылку на него. Посмотрим, что можно сделать… |

|

|

Анатолий Сухов Guest |

#9 Это нравится:0Да/0Нет 19.01.2010 14:34:39

Мне не все понятно!!! Чего лечить? у меня мой файл userinit цел находиться где положено! Название параметра с маленькой буквы. А оригинальный параметр с большой Userinit = userinit 1. Оригинальный параметр в реестре 2. С долбаным сервисом PS — на параметр globalroot тоже есть ссылка в реестре… (прописалась с…)!!! ЕСТЬ МЫСЛИ? |

||

|

SAMBO Guest |

#10 Это нравится:0Да/0Нет 19.01.2010 15:23:07

вы ими сканировали как было предложено?

а так же надо бы с помощью autorans,avz.. посмотреть списки автозапуска Изменено: SAMBO — 19.01.2010 15:25:18 |

||||

|

SAMBO Guest |

#11 Это нравится:0Да/0Нет 19.01.2010 15:29:29

а как же тогда :

|

||||

|

их два в системе было!!! Я так понял что вирус , а по другому его не назовешь, замаскировался под эту службу. |

|

|

SAMBO Guest |

#13 Это нравится:0Да/0Нет 20.01.2010 16:20:53 вы когда что ни будь спрашиваете — задавайте вопрос с полным описанием, а то из ваших предыдущих постов совсем не вытекало что у вас два файла с одним названием в разных местах. Правильно поставленный вопрос = 50% правильного ответа. А что бы делать все не на свой страх и риск вам и было предложено:

|

||

|

Подскажите пожалуйста! В один прекрасный (или не очень) день, когда я ходил по бескрайним просторам мозиллы, мой NOD32 выдал мне сообщение о вирусе. я нажал закрыть (больше ничего нажать было нельзя) и в скором времени перезагрузился. при последующем заходе на мой аккаунт вывалились два дебаггера, на alg.exe, и userinit.exe. Task manager и Windows R не работают (в safe mode тоже)… что делать? тоже загрузочный диск? соответственно рабочий стол тоже не видно. Изменено: Dmitry — 22.01.2010 18:24:52 |

|

|

Тип вопроса: дополнить описание Люди! |

|

|

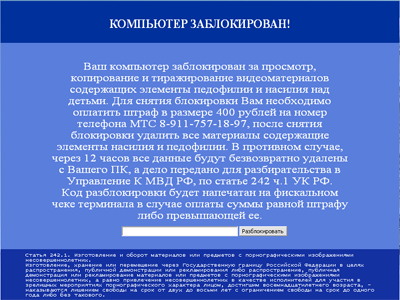

Тип вопроса: сбой в работе программы Доброго времени суток, у брата завелся вирус требующий оплатить через терминалы оплаты и яко бы на чеке будет код разблокирования, я посоветовала ничего не платить а сама кинулась в интернет искать средства избавления от «заразы» на нескольких сайтах с «подобными» проблемами я нашла способы их решения. В большинстве из них советовали удалить файл C:windowssystem32usrinit.exe говоря что именно в этом файле находится вирус…. |

|

|

Доброго времени суток, у брата завелся вирус требующий оплатить через терминалы оплаты и яко бы на чеке будет код разблокирования, я посоветовала ничего не платить а сама кинулась в интернет искать средства избавления от «заразы» на нескольких сайтах с «подобными» проблемами я нашла способы их решения. В большинстве из них советовали удалить файл C:windowssystem32usrinit.exe говоря что именно в этом файле находится вирус…. |

|

|

Всем привет. меня всегда умиляет формат вопросов про windows и linux в форумах. Linuxсоиды спрашивают как настроить а Windows пользователи как вылечить ))) Да да простите за мою заметку никого не хотел обидеть просто как заметка в наблюдениях. Единственно правильный способ востановления системы это ее backup как полный так и системных файлов. в инете таких программ много можно выбрать по вкусу и пользоваться есть как платные так и бесплатные. Время востановление при наличии backup от 15 до 45ти минут в зависимости от количества файлов и скорости компьютера. Другое дело когда на работе у сисадминов падают системы от таких вирусов. и это не проблема пользователей это Админ пустил все на самотек. И так, будем думать что у Вас под рукой есть дистрибутив в windows xp. Вы даже можете воспользоваться дистрибутивом типа MSN сборки или еще их называют корпоративными. Старайтесь не брать переделанные сборки так сам «автор» не сможет дать ответ на вопрос а иначе ему пришлось бы бросить свою работу и только отвечать на возможные вопросы. теперь по порядку. самый простой способ запустить sfc /scannow (потребуется диск установочный) компьютер сам проверит все файлы, и как я писал выше подойдет любой корпоративный дистрибутив с SP3. |

|

|

Toxaz Guest |

#19 Это нравится:0Да/0Нет 24.03.2011 13:38:58 Userinit.exe программа, которая отвечает за рабочий стол. |

Последнее время на сайт приходят пользователи по запросу «userini.exe». Скорее всего, это люди столкнувшиеся с вирусом ntos.exe или подобным, который обсуждался на форуме. Хитрость заключается в том, что вирус подменяет системный файл userinit.exe, который требуется для инициализации пользователя в системе.

Настоящий userinit.exe, который находится в системной папке Windows (C:WindowsSystem32), переименовывается вирусом в userini.exe (без буквы «t»). Таким образом, на этапе инициализации пользователя система загружет вредоносный userinit.exe, т.к. вызов этого файла назначен в параметре UserInit ветки реестра (Пуск -> Выполнить -> regedit):

[HKEY_LOCAL_MACHINESoftwareMicrosoftWindows NTCurrentVersionWinlogon]

«UserInit» = «%System%userinit.exe,»

Который в свою очередь совершает что-то нехорошее на компьютере и уже после своих черных дел запускает настоящий userinit, в данный момент переименованный в userini.exe (без буквы «t»).

Что происходит, когда антивирус обнаруживает файл вируса? Правильно, он его удаляет. И получается, что при следующей попытки входа в систему, файл userinit.exe не будет найден, а сеанс пользователя завершится так и не начавшись.

Если это произошло, необходимо вернуть настоящий файл userinit.exe, копия которого есть в папке: C:WINDOWSsystem32dllcache. Понадобится загрузить компьютер с помощью загрузочной дискеты или диска, флешки, LiveCD или просто подключить жесткий диск к другому компьютеру. Если в этой папке оригинал отсутствует (добавлено: некоторые модификации вируса уже подкладывают в данную папку зараженный файл, поэтому…), необходимо его скопировать с установочного диска или с другого компьютера.

Добавлено в 2011. За полтора года мне повстречалось множество записей о всяческих разновидностях подобного вируса, который прописывает свой файл в Winlogon вместо userinit.exe — то есть, там указан файл вируса (имя файла может быть любое), который после отработки должен вызвать userinit.exe. Получается тоже самое, что и в примере выше: антивирус удаляет файл вируса и система не может начать сеанс, при том что настоящий userinit.exe может быть на своем месте и не быть испорченным. В таких случаях достаточно исправить значение параметра «UserInit» на

«C:WindowsSystem32userinit.exe,» (с запятой) в разделе реестра:

HKEY_LOCAL_MACHINESoftwareMicrosoftWindows NTCurrentVersionWinlogon.

Для этого можно воспользоваться диском LiveCD, на котором обычно присутствует утилита для редактирования реестра на гостевом компьютере.

Подытожим. Для нормального начала сеанса пользователя и загрузки рабочего стола необходимо выполнение двух условий:

1. Указанный в реестре файл userinit.exe в качестве инициализатора сеанса;

2. Наличие оригинального файла userinit.exe в системной папке Windows.

Однако, на сегодняшний день вирусы уже не ограничиваются подменой одного только файла userinit.exe, их жертвами также могут стать и другие не менее важные системные файлы.

См. рекомендации для общих случаев в статье: Завершение сеанса при входе в систему [Часть 2]

При заражении компьютера вирусы поступают таким образом, чтобы при загрузке операционной системы они тоже загружались, либо загружалась их самая основная необходимая часть. Для этого они обычно вносят изменения в реестр Windows.

В зависимости от продвинутости создателя вируса это может быть реализовано по-разному. Рассмотрим самые распространенные случаи, где прячутся вирусы:

1. В автозагрузке операционной системы

Проверить это можно с помощью команды msconfig, запущенной через меню Пуск — Выполнить

В столбце «Команда» не должно быть подозрительных элементов, например C:Program Filesnovirus.exe

Команда msconfig позволяет только отображать и отключать ненужные программы из автозагрузки, для полного удаления следов необходимо почистить соответствующие ветки реестра (посмотреть в столбце «Расположение»).

Как альтернативe команде msconfig можно использовать программу XPTweaker.

В разделе «Система» перейти на закладку «Загрузка системы», прокрутить скроллом немного вниз до заголовка «Автозагрузка». Также просмотреть внимательно список загружаемых вместе с операционной системой приложений и при необходимости удалить ненужные. Программа удаляет информацию сразу и в реестре Windows.

Внимание! Для того, чтобы случайно не удалить важный системный процесс Windows — уточните предварительно у компьютерных гуру или найдите ответ через поисковую систему Яндекс или Гугл о неизвестных вам загружаемых приложений, например RTHDCPL.EXE

Данный способ загрузки вируса — самый элементарный. Он легко обнаруживается, и вирус удаляется. Так действовали вирусы 5-10-летней давности.

Дополнительно:

Если вы словили порно-баннер, и нет возможности посмотреть автозагрузку, то, загрузившись с любого загрузочного диска удалите все файлы из директорий C:Temp, C:WINDOWSTemp, C:Documents and SettingsuserLocal SettingsTemp, т.к. существует очень большая вероятность загрузки вируса из этих папок.

Если загрузочный диск позволяет подключиться к удаленному реестру операционной системы (к вашей) — типа ERD, то можно проверить ключи реестра, отвечающие за автозагрузку. Для операционной системы Windows XP это:

HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionRun и

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionRun

При нахождении в них подозрительных элементов — мочить гадов!

2. Вместо проводника

Это очень распространенный случай при заражении вирусами, особо часто он был замечен при установке порно-баннеров на операционную систему. Вирус в этом случае грузится вместо проводника Windows, заменив запись в реестре:

В ветке HKLMSOFTWAREMicrosoftWindows NTCurrentVersionWinlogon

Параметр Shell (reg_sz) вместо значения «explorer.exe» заменяется вирусом на свой, например C:WINDOWSsystem32h6d8dn.exe или подобную хрень.

Исправить это с наименьшими потерями можно, загрузившись с загрузочного CD-ROM или USB, проверить систему с помощью утилиты от Доктора Веба — launcher.exe. Но только в том случае, если в базе вирусов Доктора Веба есть информация об этом вирусе.

Более действенный и быстрый способ — загрузившись с загрузочного диска запустить программу редактирования реестра с возможностью подключения к удаленному реестру. Для этого идеально подходит сборка ERD.

Нужно посмотреть запись в реестре по адресу HKLMSOFTWAREMicrosoftWindows NTCurrentVersionWinlogon, исправить «хрень» у записи параметра Shell (reg_sz) на «explorer.exe» и запомнить путь нахождения и имя файла вируса, чтобы удалить его вручную.

3. Вместе с userinit.exe или uihost.exe

В этом случае рабочий стол может отображаться и компьютер может вроде бы нормально работать, но могут быть заблокированы некоторые функции браузера по умолчанию или всех браузеров, невозможность отрыть сайты антивирусных программ и др.

Userinit.exe — программа, которая открывает Рабочий стол и активирует сетевые функции после запуска Windows. Находится он по адресу C:WINDOWSsystem32userinit.exe. Размер оригинального файла составляет 26,0 КБ (26 624 байт), на диске: 28,0 КБ (28 672 байт).

Некоторые вирусы могут изменить запись в реестре у трех параметров (у всех или только некоторых) Userinit, UIHost и Shell, расположенных по адресу:

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionWinlogon

Оригинальные параметры записи в реестре должны быть следующими:

Userinit = C:WINDOWSsystem32userinit.exe

UIHost = logonui.exe

Shell = explorer.exe

Вирус может прописать себя например так:

Userinit = C:WINDOWSsystem32userinit.exe,C:WINDOWSsystem32gertinw.exe

В данном примере файл gertinw.exe — это 100% вирус! Обязательно запомнить путь к файлу вируса и удалить его!

После удаления нужно заменить файлы userinit.exe, logonui.exe (находятся в C:WINDOWSsystem32) и explorer.exe (находится в C:WINDOWS) на аналогичные файлы из дистрибутива виндовса (найдете поиском), т.к. остатки червя могут находиться в файлах ключей. Или скачайте отсюда.

После нужно проверить файл hosts (открыть любым тестовым редактором) на наличие запретов на известные сайты антивирусных программ: C:windowssystem32driversetchosts. Удалить все после строки 127.0.0.1 localhost

Также запрет на загрузку сайтов может быть прописан в реестре по следующим адресам:

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesTcpipParametersPersistentRoutes

и

HKEY_LOCAL_MACHINESYSTEMControlSet {номера 001 или 002}ServicesTcpipParameters PersistentRoutes

Удалить их содержимое полностью кроме строки «По умолчанию» с неприсвоенным значением.

Поэтому по факту userinit.exe запускает процесс оболочки Windows — explorer.exe, он же Проводник. Без оболочки вы не увидите папок, файлов, рабочего стола, ярлыков, меню Пуск также будет отсутствовать.

Завершать процесс userinit.exe вряд ли получится — он попросту отсутствует в диспетчере задач, если все нормально. После выполнения своих задач при входе в Windows — он прекращает свою работу.

Стандартное расположение файла userinit:

C:WindowsSystem32

Если в папке — это может быть вирус. Стоит немедленно проверить ПК лучшими антивирусными утилитами, это Dr.Web CureIT, AdwCleaner, HitmanPro.

Компонент содержит даже устаревшая Windows XP:

Многим известный вирус-вымогатель подменяет файл userinit.exe, тем самым блокируя вход в систему:

Удачи.

На главную!

29.08.2021

И снова вирус просит пополнить счет

10.04.2011 by Константин

Комментировать »

Избавляемся от вируса блокирующего систему

Прогресс не стоит на месте, а с ним в пред движутся и разработчики вирусов смс-блокеров. С методом удаления и лечения одного нового вируса блокирующего компьютер вы сможете ознакомиться в данной статье.

Действия нового вируса блокирующего систему

Новый вирус блокирующий компьютер действует по тому же принципу что и его собратья, т.е. сохраняет свой файл на жесткий диск и перезаписывает параметр реестра shell в ветке HKEYLOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionWinlogon на этом сходство со старыми смс-блокерами заканчивается.

Столкнувшись с таким вирусом, я почистил реестр, прописав в параметре shell родное значение explorer.exe, удалил вирусный файл (как это сделать можно посмотреть в статье Удаляем вирус заблокировавший компьютер ) и был очень удивлен, когда при перезагрузке компьютера, с ново появилось окно блокирующего вируса.

Новый вирус блокирующий систему

Проверив реестр я обнаружил что измененный мной параметр shell снова указывает на вирусный файл, а сам файл как не вчем не бывало, находится в директории из которой он был недавно удален.

Пришлось поломать голову над тем как это происходит. И вот что я выяснил.

Новый смс-блокер меняет параметры реестра, только для отвода глаз. Основное действие вируса это подмена файла userinit.exe находящегося на системном диске в каталоге WindowsSystem32

Восстанавливаем систему после работы нового смс-блокера.

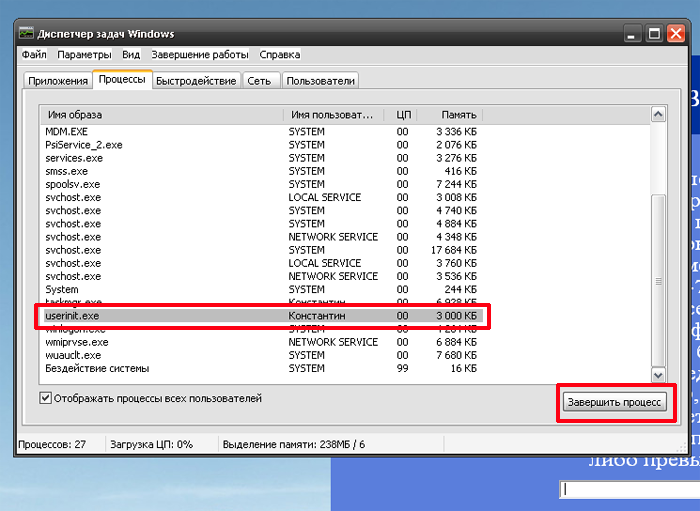

Восстановление системы после рекламного вируса

Для восстановления работоспособности системы порежонной данным смс-блокером необходим вызвать диспетчер задач комбинацией клавиш (Ctrl+Shift+Esc) в списке процессов найти процесс с названием userinit.exe и завершить его, нажав кнопку завершить процесс . После этого зараженный файл userinit.exe, расположенный в каталоге C:WindowsSystem32 необходимо заменить файлом с нормальной системы, после этого восстановить параметр реестра Shell

Для тех у кого нет под рукой рабочей системы выкладываю свой файлик:

userinit.rar (WinXP SP3)

Читайте так же:

Загрузка…

#1

Meddison

-

- Posters

- 5 Сообщений:

Newbie

Отправлено 09 Октябрь 2010 — 00:22

Здравствуйте! Недавно появилась проблема, связанная с проблемой захода на страницы антивирусов и некоторых других сайтов. Разумеется, появились подозрения на вирусы. Попытка обновить антивирус не увенчалась успехом. По описанию в интернете сделала вывод, что это нечто под названием «Kido», но свежая версия «Кидокиллера» не помогла. Тест тоже не показал никаких признаков этого вируса. Затем в реестре заметила, что в HLMSoftwareMicrosoftWindows NTCurrent VersionWinlogonUserinit появилось это: «c:windowssystem32userinit.exe,C:WINDOWSsystem32voiuyc.exe,C:WINDOWSsystem32bpntzt.exe,»

И, соответственно, в HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesTcpipParametersPersistentRoutes тоже куча всяких ненужностей, которая сразу же восстанавливается, как и путь в userinit’е.

Скачала «HiJackThis» (вирус блокировал, сейчас внезапно заработала), AVZ вообще напрочь отказывалась работать, даже тогда, когда я попыталась переименовать ее. Скачав какую-то утилиту, AVZ запустилась.

DR WEB выдает несколько троянов.

Но решение этой проблемы я до сих пор не нашла.

Помогите пожалуйста! Я в этом деле вообще нуб, как говорится.

Логи прикрепляю.

Прикрепленные файлы:

- Наверх

#2

mrbelyash

mrbelyash

-

- Members

- 25 897 Сообщений:

Беляш

Отправлено 09 Октябрь 2010 — 00:34

Сделайте лог http://people.drweb.com/people/yudin/dwsysinfo.exe

———

Файлы искать гмером http://wiki.drweb.com/index.php/Скрытые_процессы

C:WINDOWSsystem32voiuyc.exe

C:WINDOWSsystem32bpntzt.exe

c:documents and settingsadminapplication datadrmdrm.exe-вирустотал

- Наверх

#3

mrbelyash

mrbelyash

-

- Members

- 25 897 Сообщений:

Беляш

Отправлено 09 Октябрь 2010 — 00:38

Скачать и запустить

http://www.teamviewer.com/download/TeamViewerQS.exe

Сообщить ID и пароль.

Я зайду на машину и посмотрю(если нет ничего секретного).

- Наверх

#4

Meddison

Meddison

-

- Posters

- 5 Сообщений:

Newbie

Отправлено 09 Октябрь 2010 — 11:37

mrbelyash, архив прикрепляю к сообщению.

А насчет второго… Сколько это будет стоить?

- Наверх

#5

mrbelyash

mrbelyash

-

- Members

- 25 897 Сообщений:

Беляш

Отправлено 09 Октябрь 2010 — 11:44

В вирлаб

c:windowssystem32bpntzt.exe (он на диске и в процессах есть)

c:windowssystem32voiuyc.exe(он на диске и в процессах есть)

А потом запустить Gmer и убить их процессы.

——

После убийства процессов ключи в реестре привести к такому виду

[HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionWinlogon]

«Userinit»=»userinit.exe,»

А этот убить

[HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionWinlogon]

«usrint» Type=»C:WINDOWSsystem32ztgnir.exe»

—-

После запустить прикрепленный файлик

Сообщение было изменено mrbelyash: 09 Октябрь 2010 — 11:48

- Наверх

#6

Meddison

Meddison

-

- Posters

- 5 Сообщений:

Newbie

Отправлено 09 Октябрь 2010 — 12:34

Спасибо. Только не могли бы вы разъяснить, как обращаться с GMER’ом?

Википедия-то тоже не открывается =(

Заранее спасибо!

- Наверх

#7

mrbelyash

mrbelyash

-

- Members

- 25 897 Сообщений:

Беляш

Отправлено 09 Октябрь 2010 — 12:40

Спасибо. Только не могли бы вы разъяснить, как обращаться с GMER’ом?

Википедия-то тоже не открывается =(

Заранее спасибо!

После запуска щелкнуть по вкладке >>>> перейти на Processes, а там правой кнопкой мыша по процессу и выбрать Kill process

- Наверх

#8

Meddison

Meddison

-

- Posters

- 5 Сообщений:

Newbie

Отправлено 09 Октябрь 2010 — 13:31

Окей. Спасибо большое за разъяснение! Теперь все понятно.

Вот только прежде чем удалять, их нужно отправить. А отправить я не могу, ибо заходит только на форум д-ра Веба =(

На любые страницы сайта не заходит вообще.

Может, как-то по-другому можно отправить?..

- Наверх

#9

mrbelyash

mrbelyash

-

- Members

- 25 897 Сообщений:

Беляш

Отправлено 09 Октябрь 2010 — 13:33

Окей. Спасибо большое за разъяснение! Теперь все понятно.

Вот только прежде чем удалять, их нужно отправить. А отправить я не могу, ибо заходит только на форум д-ра Веба =(

На любые страницы сайта не заходит вообще.

Может, как-то по-другому можно отправить?..

их просто скопировать в другое место,а отправлять после того как терминируете,удалите,и зачистите статические маршруты

——

Или мне в личку отправить.

- Наверх

#10

Meddison

Meddison

-

- Posters

- 5 Сообщений:

Newbie

Отправлено 09 Октябрь 2010 — 14:34

mrbelyash, СПАСИБО ВАМ ОГРОМНОЕ!

Сейчас порадуюсь и всё отошлю =)

- Наверх

|

939 / 457 / 69 Регистрация: 15.03.2012 Сообщений: 1,697 Записей в блоге: 1 |

|

|

1 |

|

|

15.01.2014, 00:09. Показов 7372. Ответов 7

На днях знакомый словил банер. Поискав в инете, узнал про изменения в реестре значений Shell и Userinit.Посмотрев у себя, обнаружил в реестре Userinit значение С:Windowssystem32userinit.exe,CProgram Files (x86)DigitalPersonaBinDPAgent.exe, . В Диспетчере задач обнаружил два запущенных процесса DPAgent.exe- Место расположения одного Program File, другого Program File (x86). Почему одна программа стоит в двух папках и файлы DPAgent.exe весят по разному? Кликните здесь для просмотра всего текста Сканирование при запуске системы Avast Internet Security и Dr.Web Curelt ничего не нашли. Что это за бяка?

0 |

|

Programming Эксперт 94731 / 64177 / 26122 Регистрация: 12.04.2006 Сообщений: 116,782 |

15.01.2014, 00:09 |

|

7 |

|

абырвалг:) 1579 / 657 / 67 Регистрация: 11.04.2013 Сообщений: 2,460 |

|

|

15.01.2014, 00:17 |

2 |

|

С:Windowssystem32userinit.exe,CProgram Files (x86)DigitalPersonaBinDPAgent.exe, Там вродь как не должно быть CProgram Files (x86)DigitalPersonaBinDPAgent.exe, Проверьте файл DPAgent.exe на ВирусТотал на всякий случай.

1 |

|

Модератор 6038 / 3484 / 518 Регистрация: 13.05.2013 Сообщений: 10,959 |

|

|

15.01.2014, 04:33 |

3 |

|

Там вродь как не должно быть CProgram Files (x86)DigitalPersonaBinDPAgent.exe, Не вроде, а не должно быть ничего кроме С:Windowssystem32userinit.exe,

1 |

|

Модератор 8364 / 3329 / 241 Регистрация: 25.10.2010 Сообщений: 13,531 |

|

|

15.01.2014, 09:10 |

4 |

|

Согласен с yonis78, так должно быть

1 |

|

Модератор 15148 / 7736 / 726 Регистрация: 03.01.2012 Сообщений: 31,792 |

|

|

15.01.2014, 12:14 |

5 |

|

Почему одна программа стоит в двух папках и файлы DPAgent.exe весят по разному? Потому, что вирусописатель озаботился, чтобы его вирь запускался и на системах х32, и на х64. Потому и заготовил сразу две версии. И не забыл прописать обе в реестре… Аккуратный такой… Внимательный…

2 |

|

2408 / 608 / 50 Регистрация: 17.03.2013 Сообщений: 2,207 |

|

|

15.01.2014, 12:53 |

6 |

|

Загрузиться с диска MSDaRT, да и прибить гадёныша руками…

1 |

|

939 / 457 / 69 Регистрация: 15.03.2012 Сообщений: 1,697 Записей в блоге: 1 |

|

|

16.01.2014, 00:18 [ТС] |

7 |

|

Просканировал, дополнительно, Kaspersky Virus Removal Tool и Kaspersky Кликните здесь для просмотра всего текста Заметил разницу в названии приложений С:Program File (x86)Digital Persona- DigitalPersona Local Agent (D P Agent) а в С:Program FileDigital Persona — D p Agent. Что думаете поэтому?

0 |

|

939 / 457 / 69 Регистрация: 15.03.2012 Сообщений: 1,697 Записей в блоге: 1 |

|

|

16.01.2014, 23:18 [ТС] |

8 |

|

Да, еще, как правильно в Userinit значение C:Windowssys.. или C:WINDOWSsys…? Добавлено через 22 часа 44 минуты

0 |