Обновлено 10.06.2016

CA Active Directory

Всем привет, как то давно я настроил для тестирования токенов центр сертификации, и забыл про него так как все работало как часы. Сегодня ко мне обратился сотрудник, с тем что у него в веб форме выпуска сертификатов выскакивает ошибка:

Не найдены шаблоны сертификатов. Вы не имеете прав запрашивать сертификат на этом ЦС, или произошла ошибка доступа к Active Directory.

Не найдены шаблоны сертификатов. Вы не имеете прав запрашивать сертификат на этом ЦС, или произошла ошибка доступа к Active Directory-01

Я сразу подумал, что тупит служба CA и зашел на сервер ее перезапустить. Перезапуск не помог и я начал смотреть в просмотре событий ошибки, первое на что наткнулся это ошибка.

В модуле политики «Стандартная Windows» метод «Initialize» возвратил ошибку. Объект или свойство не найдено. Возвращен код состояния 0x80092004 (-2146885628). Политика служб сертификации Active Directory не содержит действительных шаблонов сертификатов.

Не найдены шаблоны сертификатов. Вы не имеете прав запрашивать сертификат на этом ЦС, или произошла ошибка доступа к Active Directory-02

еще были получены ошибки.

Сертификат (#0) служб сертификации Active Directory IssueCrmCA не существует в хранилище сертификатов CN=NTAuthCertificates,CN=Public Key Services,CN=Services в контейнере конфигурации Active Directory. Репликация каталога невозможна.

Не найдены шаблоны сертификатов. Вы не имеете прав запрашивать сертификат на этом ЦС, или произошла ошибка доступа к Active Directory-03

И зайдя в сам Центр сертификации в Шаблоны сертификатов выдавалась ошибка Не удалось загрузить информацию шаблона элемент не найден.

Не найдены шаблоны сертификатов. Вы не имеете прав запрашивать сертификат на этом ЦС, или произошла ошибка доступа к Active Directory-04

Первый раз я такое видел, и начал читать тичнет. Вроде на рисовалось решение. Делаем резервную копию наших ключей и выданных сертификатов. Щелкаем правым кликом вашему CA и выбираем все задачи-Архивация ЦС.

Не найдены шаблоны сертификатов. Вы не имеете прав запрашивать сертификат на этом ЦС, или произошла ошибка доступа к Active Directory-05

Откроется мастер архивации центра сертификации. Жмем Далее.

Не найдены шаблоны сертификатов. Вы не имеете прав запрашивать сертификат на этом ЦС, или произошла ошибка доступа к Active Directory-06

Ставим галки Закрытый ключ и сертификат ЦС и База данных сертификатов. Указываем каталог для резервного копирования.

Не найдены шаблоны сертификатов. Вы не имеете прав запрашивать сертификат на этом ЦС, или произошла ошибка доступа к Active Directory-07

Ставим пароль на архив.

Не найдены шаблоны сертификатов. Вы не имеете прав запрашивать сертификат на этом ЦС, или произошла ошибка доступа к Active Directory-08

Готово. Все бэкап у нас есть.

Не найдены шаблоны сертификатов. Вы не имеете прав запрашивать сертификат на этом ЦС, или произошла ошибка доступа к Active Directory-09

В итоге получится один файл.

Не найдены шаблоны сертификатов. Вы не имеете прав запрашивать сертификат на этом ЦС, или произошла ошибка доступа к Active Directory-10

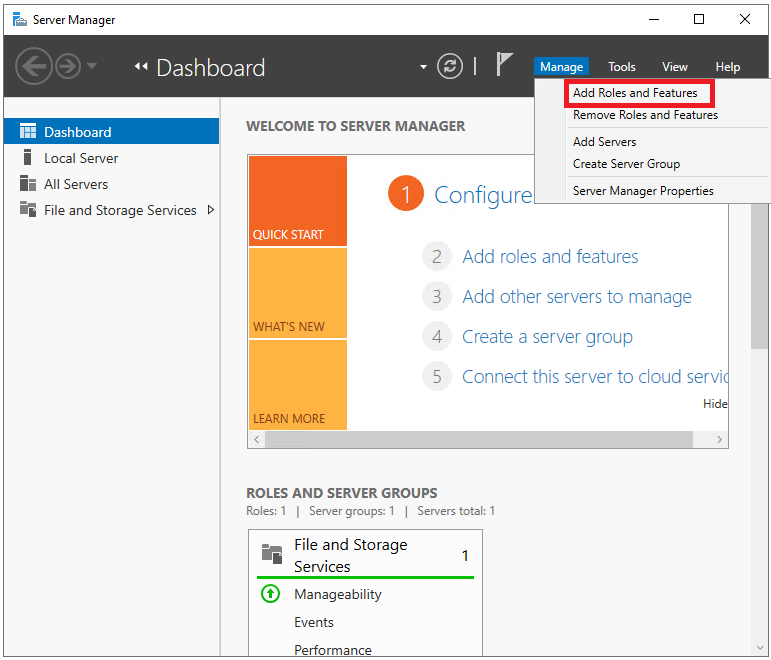

Теперь нам нужно удалить центр сертификации, идем в диспетчер серверов и нажимаете удалить роль.

Не найдены шаблоны сертификатов. Вы не имеете прав запрашивать сертификат на этом ЦС, или произошла ошибка доступа к Active Directory-11

Видим, нашу роль

Не найдены шаблоны сертификатов. Вы не имеете прав запрашивать сертификат на этом ЦС, или произошла ошибка доступа к Active Directory-12

Снимаем галку и жмем далее.

Не найдены шаблоны сертификатов. Вы не имеете прав запрашивать сертификат на этом ЦС, или произошла ошибка доступа к Active Directory-13

Нажимаем Удалить.

Не найдены шаблоны сертификатов. Вы не имеете прав запрашивать сертификат на этом ЦС, или произошла ошибка доступа к Active Directory-14

После удаления нажимаем закрыть и перезагружаемся.

Не найдены шаблоны сертификатов. Вы не имеете прав запрашивать сертификат на этом ЦС, или произошла ошибка доступа к Active Directory-15

На этом мы заканчиваем первую часть, продолжение читайте Не найдены шаблоны сертификатов. Вы не имеете прав запрашивать сертификат на этом ЦС, или произошла ошибка доступа к Active Directory-2 часть.

Материал сайта pyatilistnik.org

Никита, и все таки я добился положительного результата, даже если через Ж… эксперимент:

1. Для эксперимента поднял новую тестовую лабораторию из 3-х серверов

2. При установке контролера домена указал совместимость с W2K (win srv 2000)

3. Поднял корневой ЦА

4. Поднял ЦА предприятие (выдающий). Проблем между «женитьбой» корневым и выдающим серверами не было.

5. Сконфигурирован шаблон сертификатов (конкретно берем в расчет сертификат «Подписывание отклика OCSP»)

6. После создания копии шаблона, заходим на DC, вызываем dssite.msc (Services Public Key Services Certificate Templates). Находим недавно созданный шаблон OCSP, заходим в свойства, находим строчку msPKI-Tamplate-Schema-Version, смотрим, если значение стоит 3 — значить вы сертификат создавали для 2008, если 2 — то для 2003, так вот, меняем значение 2 или 3 на значение 1

7. Переходим на ЦА и проверяем свойства измененного шаблона OCSP. Мы видим, что данный шаблон изменился на «Минимальная совместимость OS 2000».

8. Далее, переходим к узлу РолиСлужба сертификации ADимя_ЦА

9. На панели Действие, вызываем Свойства

10. На вкладке Расширения, ВЫБЕРИТЕ Доступ к сведениям о центрах сертификации. Выберите размещение начинающиеся с HTTP://

11. Установите флажки на Включать AIA … и Включать в расширения протокола OCSP

12. Теперь в узле Шаблоны сертификатов, под именем сервера выдачи сертификатов, правой кнопкой мыши вызываем команду Выдаваемый шаблон сертификата

13. Выбираем наш сертификат и ОК

14. Перезагружаемся.

15. Заходим в консоль Сертификатов компьютера и добавляем наш сертификат если он отсутствует в списке выданных.

Я понимаю, что сделано через Ж…, это не правильно. Но получилось. Просто я уже отчаялся найти другое решение, нашел вот это решение.

Сейчас логи показывают: НИ ОДНОЙ ОШИБКИ!

—Если ответы на ваши вопросы помогли, пометьте как ответ, чтоб другим пользователям было быстро и оперативно решать свои проблемы!—

-

Помечено в качестве ответа

Nikita Panov

21 декабря 2009 г. 8:06

При попытке запросить сертификат у Windows CA появляется ошибка

Затребованный шаблон сертификата этим ЦС не поддерживается

/

The requested certificate template is not supported by this CA

. В моем случае ошибка появилась при попытке запросить TLS/SSL сертификат для защиты RDP подключений на основе шаблона для серверов RDSH.

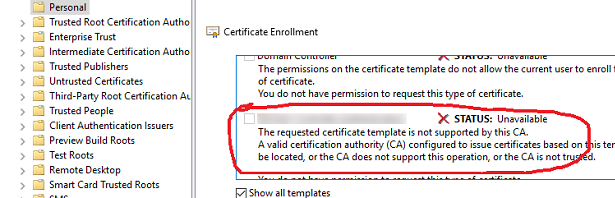

При ручном запросе сертификата на основе шаблона через консоль certmgr появляется ошибка:

Request Certificates: The requested certificate template is not supported by this CA. A valid certification authority (CA) configured to issue certificates based on this template cannot be located, or the CA does not support this operation, or the CA is not trusted.

Можно попробовать запросить сертификат на основе шаблона с помощью PowerShell:

$Cert = Get-Certificate -Template "YourTemplateName" -CertStoreLocation "cert:CurrentUserMy"

При этом появляется ошибка:

Get-Certificate : CertEnroll::CX509Enrollment::InitializeFromTemplateName: Template is not supported by this CA. 0x80094800 (-2146875392 CERTSRV_E_UNSUPPORTED_CERT_TYPE)

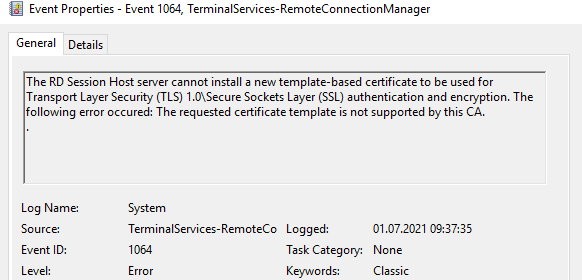

В Event Viewer эта ошибка выглядит так:

EventID: 1064 Source: Terminalservices-RemoteConnectionManager The RD Session Host server cannot install a new template-based certificate to be used for Transport Layer Security (TLS) 1.0Secure Sockets Layer (SSL) authentication and encryption. The following error occurred: The requested certificate template is not supported by this CA.

Причинами ошибки «The requested certificate template is not supported by this CA» обычно являются:

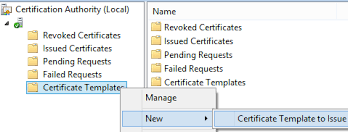

- Данный шаблон сертификата не опубликован на хосте с центром сертификации. Проверьте, опубликован ли шаблон сертификата, который вы запрашивает (вручную или через GPO) на вашем центре сертификации. Чтобы вывести все доступные шаблоны, выполните команду:

certutil –CATemplates

. Если нужного шаблона нет в списке, опубликуйте его. Для этого запустите консоль

certsrv.msc

на вашем CA и выберите Certificate Template -> New -> Certificate template to issue.Также проверьте, что в настройках групповой политики указано корректное имя шаблона сертификата;

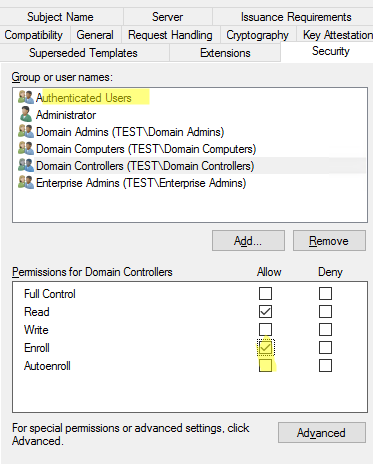

- Проверьте, что в настройках шаблона ACL сертификата на вкладке Security вашему объекту разрешено запрашивать сертификат. По умолчанию получение сертификата разрешено для Authentication Users, но эта группа может быть вручную удалена из шаблона. Попробуйте запросить сертификата для учетной записи компьютера:

certreq -q -machine -enroll YourTemplateNameЕсли у учетной записи компьютера нет прав на получение сертификата, появится ошибка:

Certificate enrollment for Local system could not enroll for a YourTemplateName certificate. A valid certification authority cannot be found to issue this template.

В этом случае не забудьте предоставить права на шаблон для компьютера, который должен получать сертификат.

- Ваш компьютер не доверяет центру сертификации. В этом случае в логах клиентах должна быть ошибка

EventID: The CA certificate XXXXX is not trusted

. Убедитесь, что клиенты доверяют вашему CA. Проще всего распространить корневой сертификат центра сертификации на компьютеры домена с помощью GPO.

Перед каждым администратором рано или поздно возникает необходимость обеспечить безопасный обмен информации через интернет, внешние и внутренние сети, а также проверку подлинности каждой из сторон, участвующих в обмене информацией. На помощь здесь приходит инфраструктура открытых ключей (PKI) и службы сертификации Windows.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Инфраструктура открытых ключей позволяет использовать цифровые сертификаты для подтверждения подлинности владельца и позволяет надежно и эффективно защищать трафик передаваемый по открытым сетям связи, а также осуществлять с их помощью аутентификацию пользователей. Основой инфраструктуры открытых ключей является центр сертификации, который осуществляет выдачу и отзыв сертификатов, а также обеспечивает проверку их подлинности.

Для чего это может быть нужно на практике? Цифровые сертификаты позволяют использовать шифрование на уровне приложений (SSL/TLS) для защиты веб-страниц, электронной почты, служб терминалов и т.п., регистрацию в домене при помощи смарт-карт, аутентификацию пользователей виртуальных частных сетей (VPN), шифрование данных на жестком диске (EFS), а также в ряде случаев обойтись без использования паролей.

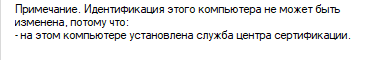

Для создания центра сертификации нам понадобится сервер, работающий под управлением Windows Server, который может быть как выделенным, так и совмещать роль центра сертификации с другими ролями. Однако следует помнить, что после развертывания центра сертификации вы не сможете поменять имя компьютера и его принадлежность к домену (рабочей группе).

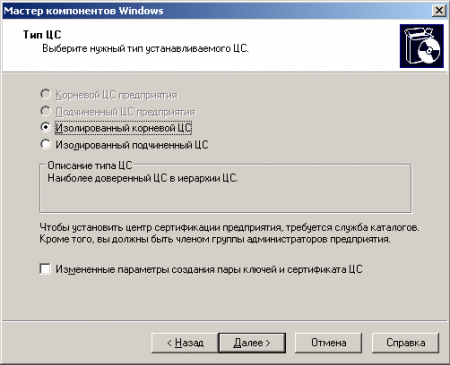

Центр сертификации (ЦС) может быть двух типов: ЦС предприятия и изолированный (автономный) ЦС, рассмотрим их отличительные особенности:

ЦС предприятия

- Требует наличия ActiveDirectory

- Автоматическое подтверждение сертификатов

- Автоматическое развертывание сертификатов

- Возможность запроса сертификатов через Web-интерфейс, мастер запросов и автоматическое развертывание

Изолированный (автономный) ЦС

- Не требует наличия ActiveDirectory

- Ручное подтверждение сертификатов

- Отсутствие возможности автоматического развертывания

- Запрос сертификатов только через Web-интерфейс

Методика развертывания ЦС для Windows Server 2003 и Windows Server 2008 несколько различаются, поэтому мы решили рассмотреть их в отдельности.

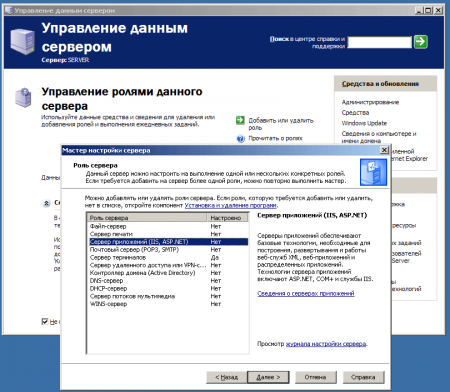

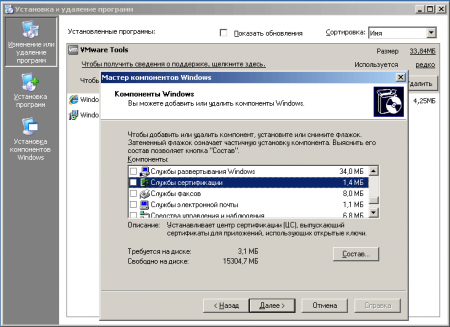

Windows Server 2003

Для возможности использования Web-интерфейса для выдачи сертификатов нам понадобится установленный web-сервер IIS. Установим его через диспетчер сервера: Пуск — Управление данным сервером — Добавить или удалить роль.

После установки IIS приступим к развертыванию Центра сертификации, это делается через оснастку Установка и удаление программ — Установка компонентов Windows, где выбираем Службы сертификации.

Windows Server 2008 R2

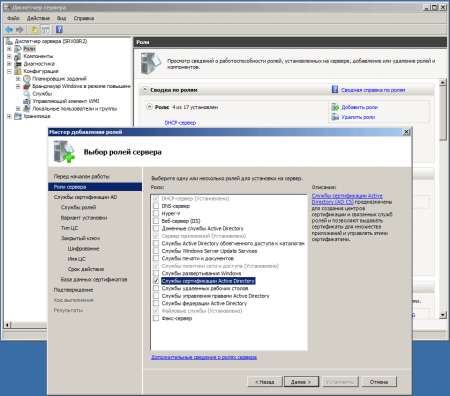

В Windows Server 2008 (2008 R2) все настройки консолидированы в одном месте, что делает установку ЦС более простой и удобной. Выбираем Диспетчер сервера — Роли — Добавить роли, в списке ролей выбираем Службы сертификации Active Directory.

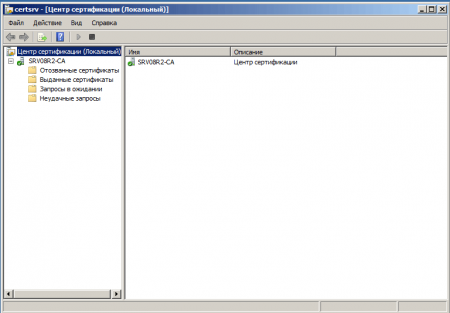

Проверка работы ЦС

Для первоначальной проверки работоспособности ЦС можете запустить оснастку Центр сертификации (Пуск — Администрирование — Центр Сертификации). Если все сделано правильно вы должны увидеть следующее окно:

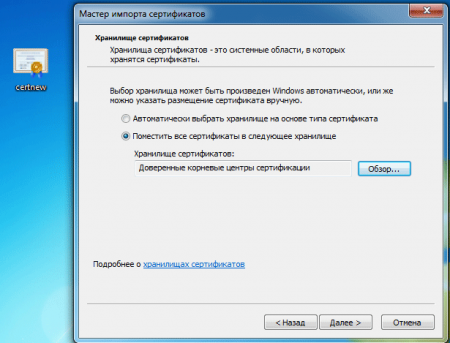

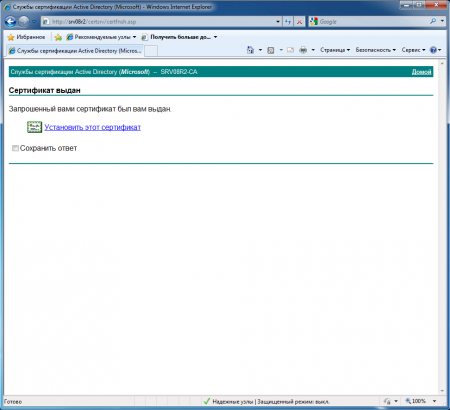

Теперь перейдем к установке, для этого щелкнем правой кнопкой на файле сертификата и выберем Установить сертификат, откроется мастер импорта, в котором откажемся от автоматического выбора хранилища вручную выбрав Доверенные корневые центры сертификации, теперь данный ПК будет доверять всем сертификатам выданным данным ЦС.

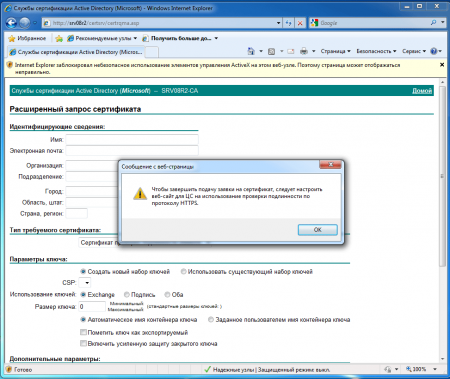

При попытке создать запрос сертификата вы можете получить следующее предупреждение:

По окончании проверки не забудьте удалить ненужные сертификаты с клиентского ПК и отозвать их в центре сертификации на сервере.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

- Remove From My Forums

-

Question

-

I tried to Issue a certificate on the Windows 2008 Enterprise installed as a Domain Controller with Certificate Authority installed but it came up with the following error.

The request contains no certificate template information 0x80094801 (-2146875391). Denied by Policy Module 0x80094801, The request does not contain a certificate template extension or the Certificate Template request attribute.

I tried to use the web certsrv but since the web site is not HTTPS enabled, I can’t use that, I can only go through the MMC to request Certificates.

Any ideas why this does not work?

Answers

-

Hi,

I understand you can get a certificate if you have already created a request, but there is still error when trying to submit from MMC.

This issue may be caused by incorrect Certificate Template permission settings. Let’s give Authenticated user Enroll permission:

1. Open MMC, click File menu, choose Add/Remove Snap-in, choose Certificate Templates, click OK.

2. Double-click Web Server template, switch to Security tab, selected Authenticated users, click Enroll option. Click OK.

3. Open CA console, stop CA service and restart it.

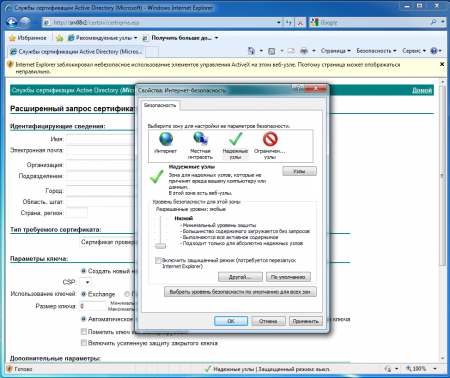

4. Try to open MMC->Certificates of Local Computer, try to request Web Server certificates.At the same time, we can disable IE SEC and change IE security settings to bypass HTTPS requirement. To do so:

1. Open Server Manager, click Server Manger in the left panel, click Configure IE SEC in the right panel.

2. Click Off at least for administrator. Click OK.

3. Open Internet Options, switch to Security tab, click Trusted sites, move the slide bar to bottom. Click Local intranet, move the slide bar to bottom, click OK.4. Restart IE and try to visit http://localhost/certsrv, you should be able submit request.

If there is any error, please let us know the detailed error message.

Thanks.

This posting is provided «AS IS» with no warranties, and confers no rights.

-

Marked as answer by

Thursday, April 23, 2009 12:49 AM

-

Marked as answer by

-

Hi,

Glad to hear you could request certificate from CA web service.

Based on my test, the Enroll button disabled in MMC Certificate Enrollment window may be caused by lack of enough information. Under Web Server template in Certificate Enrollment window, there should be a Yellow triangle, click it. If there is yellow triangle, click Detailed button, click Properties, switch to Subject tab, in the subject name section, choose Common name or Title or any option, type a valid Value, click Add, click OK. The Enroll button should be activated.

Thanks.

This posting is provided «AS IS» with no warranties, and confers no rights.

-

Marked as answer by

Mervyn Zhang

Thursday, April 23, 2009 12:49 AM

-

Marked as answer by

-

Great, that was it. Thanks for your help.

-

Marked as answer by

signup

Wednesday, April 22, 2009 5:41 PM

-

Marked as answer by

- Remove From My Forums

-

Question

-

I tried to Issue a certificate on the Windows 2008 Enterprise installed as a Domain Controller with Certificate Authority installed but it came up with the following error.

The request contains no certificate template information 0x80094801 (-2146875391). Denied by Policy Module 0x80094801, The request does not contain a certificate template extension or the Certificate Template request attribute.

I tried to use the web certsrv but since the web site is not HTTPS enabled, I can’t use that, I can only go through the MMC to request Certificates.

Any ideas why this does not work?

Answers

-

Hi,

I understand you can get a certificate if you have already created a request, but there is still error when trying to submit from MMC.

This issue may be caused by incorrect Certificate Template permission settings. Let’s give Authenticated user Enroll permission:

1. Open MMC, click File menu, choose Add/Remove Snap-in, choose Certificate Templates, click OK.

2. Double-click Web Server template, switch to Security tab, selected Authenticated users, click Enroll option. Click OK.

3. Open CA console, stop CA service and restart it.

4. Try to open MMC->Certificates of Local Computer, try to request Web Server certificates.At the same time, we can disable IE SEC and change IE security settings to bypass HTTPS requirement. To do so:

1. Open Server Manager, click Server Manger in the left panel, click Configure IE SEC in the right panel.

2. Click Off at least for administrator. Click OK.

3. Open Internet Options, switch to Security tab, click Trusted sites, move the slide bar to bottom. Click Local intranet, move the slide bar to bottom, click OK.4. Restart IE and try to visit http://localhost/certsrv, you should be able submit request.

If there is any error, please let us know the detailed error message.

Thanks.

This posting is provided «AS IS» with no warranties, and confers no rights.

-

Marked as answer by

Thursday, April 23, 2009 12:49 AM

-

Marked as answer by

-

Hi,

Glad to hear you could request certificate from CA web service.

Based on my test, the Enroll button disabled in MMC Certificate Enrollment window may be caused by lack of enough information. Under Web Server template in Certificate Enrollment window, there should be a Yellow triangle, click it. If there is yellow triangle, click Detailed button, click Properties, switch to Subject tab, in the subject name section, choose Common name or Title or any option, type a valid Value, click Add, click OK. The Enroll button should be activated.

Thanks.

This posting is provided «AS IS» with no warranties, and confers no rights.

-

Marked as answer by

Mervyn Zhang

Thursday, April 23, 2009 12:49 AM

-

Marked as answer by

-

Great, that was it. Thanks for your help.

-

Marked as answer by

signup

Wednesday, April 22, 2009 5:41 PM

-

Marked as answer by

Всем привет, с вами Искандер Рустамов, младший системный администратор Cloud4Y. Сегодня мы будем покорять развертывание центра сертификации (ЦС).

Из-за сложной геополитической обстановки резко усилился процесс импортозамещения, появилась необходимость в выстраивании инфраструктуры на базе государственных требований к решениям в области информационной безопасности. Одним из таких решений является организация доступа клиентов к веб-ресурсам через портал nGate по защищённому TLS соединению с использованием шифрования по ГОСТ криптопровайдера «КриптоПро». Для этого необходим собственный центр сертификации.

В данной статье мы рассмотрим установку Standalone Center Authority на базе Windows Server 2019. Если вам будет интересно, могу описать процесс привязки нашего центра сертификации к порталу nGate (спойлер: на самом деле там нет ничего сложного).

Вводные данные

КриптоПро NGate — это универсальное высокопроизводительное средство криптографической защиты сетевого трафика, объединяющее в себе функционал:

-

TLS-сервера доступа к веб-сайтам;

-

Сервера портального доступа;

-

VPN-сервера.

NGate обладает широкими возможностями по управлению доступом удалённых пользователей как с обеспечением строгой многофакторной аутентификации, так и прозрачно, обеспечивая при этом гибкое разграничение прав доступа к ресурсам. КриптоПро NGate реализует российские криптографические алгоритмы, сертифицирован по требованиям к СКЗИ, имеет сертификаты ФСБ России по классам КС1, КС2 и КС3 и может использоваться для криптографической защиты конфиденциальной информации, в том числе персональных данных, в соответствии с требованиями российского законодательства по информационной безопасности.

Кроме того, NGate:

-

Снижает нагрузку по обработке TLS-соединений с веб-серверов, позволяя им сосредоточиться на выполнении своих основных задач;

-

Исключает необходимость установки на каждом веб-сервере отдельного СКЗИ и проведения исследований по оценке влияния ПО веб-серверов на СКЗИ.

Процесс настройки

Ранее я не сталкивался с центрами сертификациями. Поскольку ОС Windows Server мне ближе, решил развернуть ЦС с использованием Server Manager. Разворачивать контроллер домена не нужно, так как сертификаты будут выдаваться внешним пользователям. Соответственно, можно обойтись «автономным» центром сертификации, подробнее о нём расскажу позже.

Перед развертыванием центра сертификации необходимо:

-

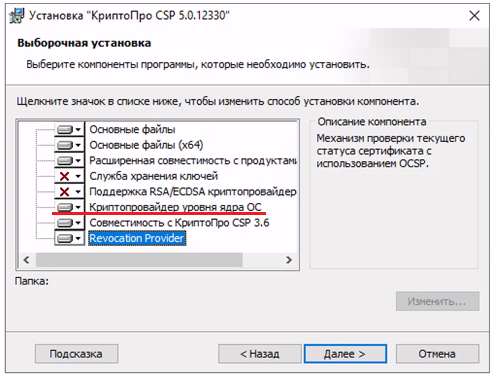

Установить СКЗИ КриптоПро CSP 5.0.12330:

-

Установить КриптоПро ЭЦП Browser plug-in;

Инсталляцию производим через «Дополнительные опции»

-

Выбираем язык установки, уровень защиты КС1 (другие уровни защиты требуют дополнительных аппаратных средств защиты);

-

В разделе «Установка компонентов» проверяем, что добавлен «Криптопровайдер уровня ядра ОС»; (рис. 1)

Криптопровайдер уровня ядра ОС необходим для работы криптопровайдера

в службах и ядре Windows.

3. В следующем окне оставляем пункты:

-

Зарегистрировать считыватель «Реестр» (позволит сохранять контейнеры ключей в реестр);

-

Усиленный контроль использования ключей;

-

Не разрешать интерактивные сервисы Windows;

4. Также «КриптоПро» предложит добавить сертификаты своих центров сертификации;

5. Устанавливаем, перезагружаемся.

Установка центра сертификации (Standalone CA Windows Server 2019)

Непосредственно перед самой установкой коротко объясню особенности Standalone CA:

-

Не интегрирован с Active Directory (а он нам и не нужен);

-

Публикация сертификатов происходит через запрос на WEB-сайте. Путем автоматического или ручного подтверждения администратором ЦС (ЕМНИП, ЦС предприятия было добавлена такая возможность, не проверял её работу);

-

Пользователь сам вводит идентификационную информацию во время запроса сертификата;

-

Не поддерживает шаблоны сертификатов (из-за этого всплывут некоторые моменты, которые раскрою в процессе развертывания).

Начинаем:

1. Измените имя компьютера до установки роли, после это будет сделать невозможно. «Далее (Next)» (рис.2):

2. Добавляем роль в «Диспетчере серверов» (Server Manager), «Далее (Next)» (рис. 3):

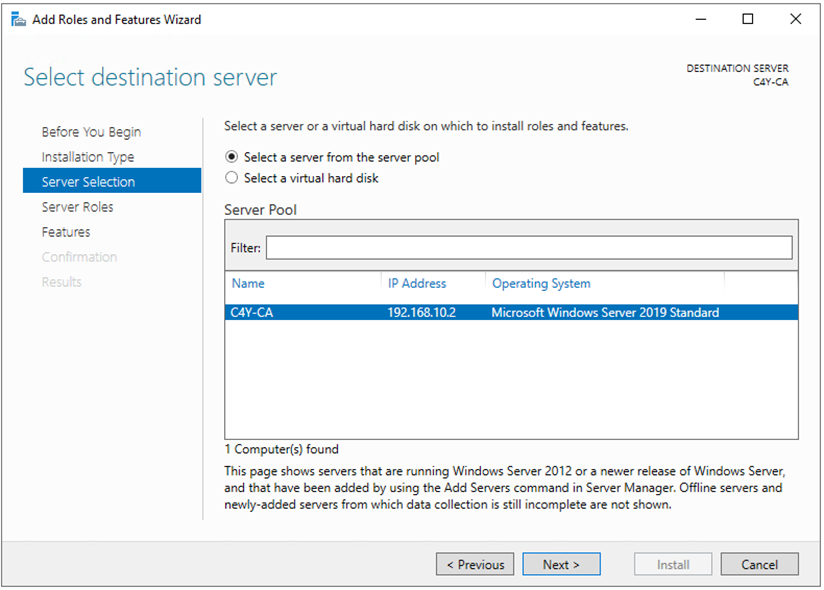

2.1. «Установка ролей и компонентов (Add roles and features wizard)». Нажимаем «Далее (Next)» — «Далее (Next)»;

2.2. «Тип установки: Установка ролей и компонентов (Installation type: Role-based or features-based installation». «Далее (Next)»;

2.3. «Выбор сервера (Server selection)». В нашем случае среди предложенных будет один сервер и имя компьютера. «Далее (Next)» (рис. 4);

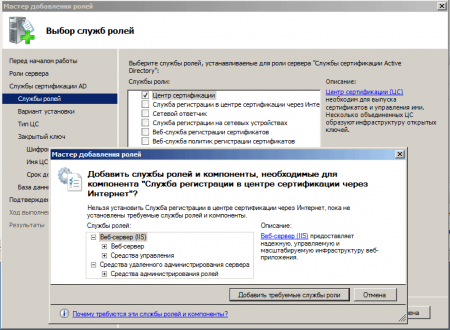

2.4. «Роли сервера (Server roles). Здесь необходимо отметить две роли: Служба сертификатов Active Directory (Certificate Services Active Directory), Веб-сервер IIS (Web-server IIS);

Во всплывающем окне перечня нажимаем «Добавить компонент (Add features)» — «Далее (Next)»;

2.5. «Компоненты (Features) оставляем как есть — «Далее (Next)» ;

2.6. «Служба ролей (Role Services)» ЦС, необходимо выбрать:

-

«Центр сертификации (Certification Authority)»,

-

«Служба регистрации в центре сертификации через Интернет (Certification Authority Enrollment)»;

Сетевой автоответчик (Online responder) добавим уже после развертывания ЦА, в противном случае могут возникнуть проблемы.

2.7. В «Служба ролей (Role Services)» веб-сервера оставляем всё предложенное автоматически — «Далее (Next)»;

2.8. «Подтверждение (Confirmation).

На этом этапе запустится процесс установки роли.

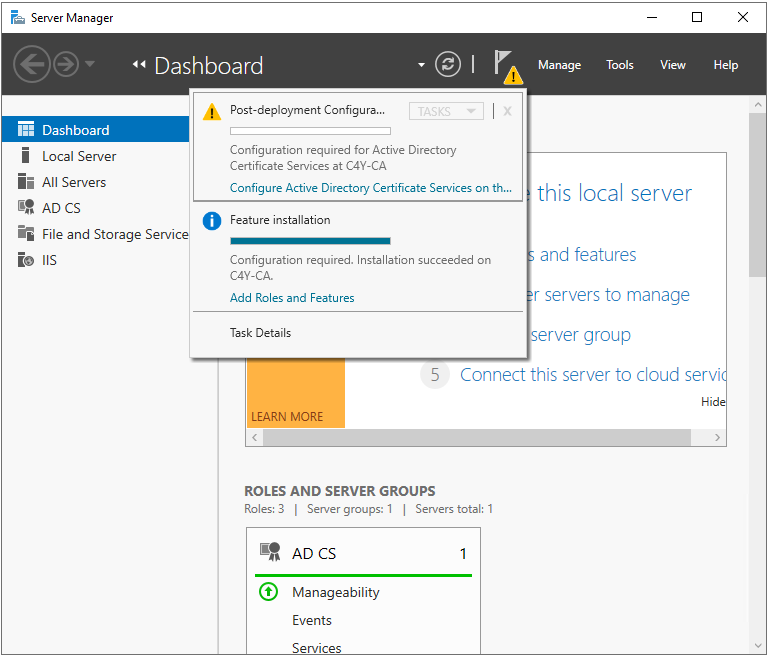

3. После установки роли центра сертификации необходимо его настроить

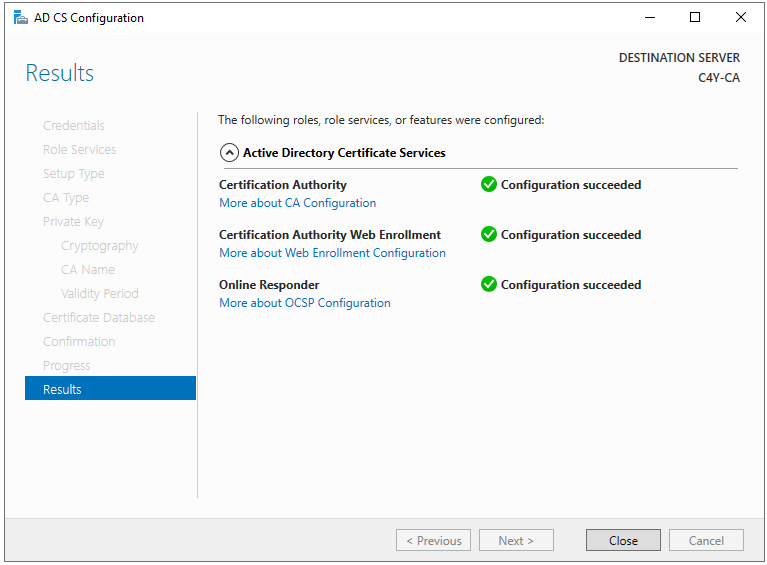

(рис. 5). Выбираем:

3.1. «Настроить службы сертификатов Active Directory (Configure Active Directory-Certificate Services)

3.2. Указываем учетные данные. Так как мы развертываем Standalone центр сертификации, не нужно состоять в группе «Администраторов предприятия (Enterprise Administrators)» — «Далее (Next)»;

3.3. Выбираем установленные службы ролей для настройки (Select role services to configure) ЦС: «Центр сертификации (Certification Authority)», «Служба регистрации в центре сертификации через Интернет (Certification Authority Enrollment)»;

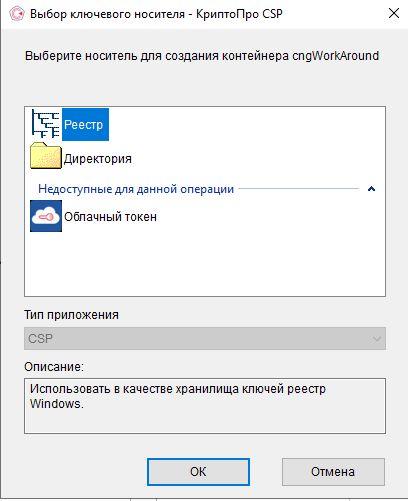

3.3.1. При выборе центра сертификации появится окно выбора ключевого носителя – КриптоПРО CSP, в качестве носителя для создания контейнера cngWorkAround используем хранилище ключей реестра Windows – Реестр. (рис. 6)

3.4. Указываем вариант установки ЦС (Specify the setup type of the CA):

Автономный центр сертификации (Standalone CA). «Далее (Next)»;

3.5. Указываем тип ЦС (Specify the type of CA) – Корневой ЦС (Root CA). «Далее (Next)»;

3.6. Необходимо создать закрытый ключ ЦС, чтобы он мог создавать и выдавать их клиентам. Для этого выбираем «Создать новый закрытый ключ (Create a new private key)».

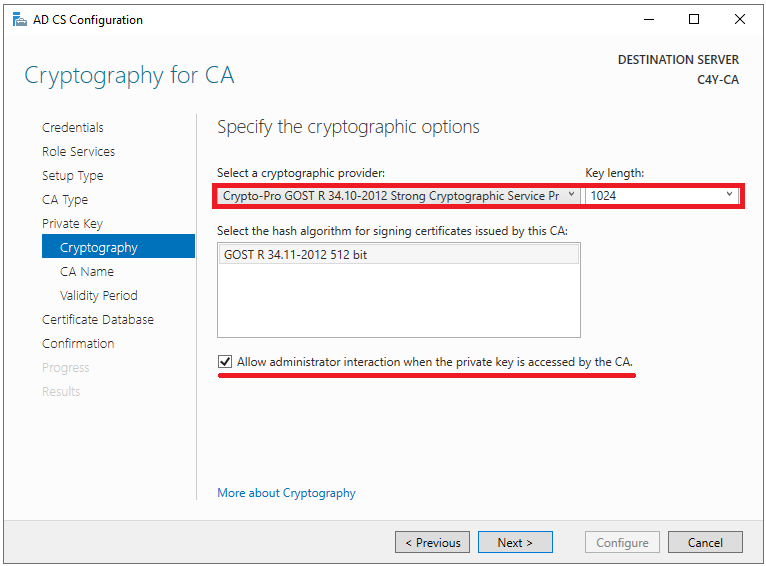

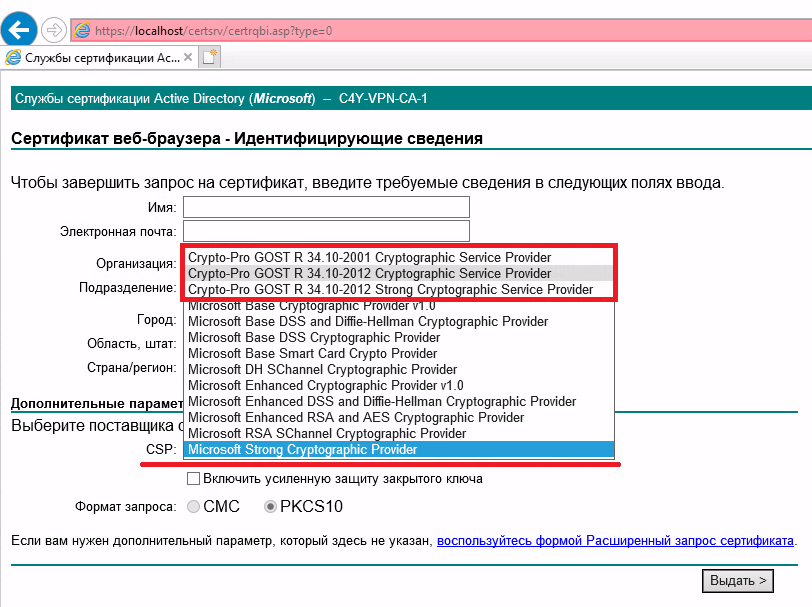

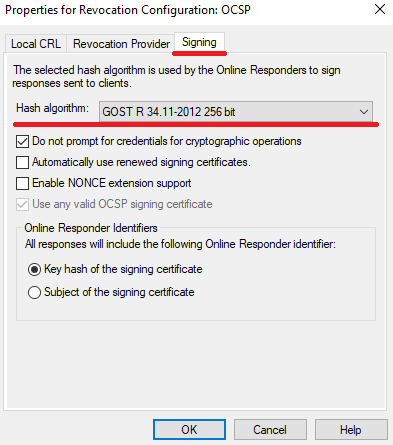

В качестве поставщика службы шифрования выбираем один из трёх предложенных (не забывайте, что 2001 год уже устарел) Crypto-Pro GOST R 34.10-2012 Strong Cryptographic Service Provider с длиной 512 и открытого ключа 1024 бита. (рис.7)

И обязательно подтверждаем: «Разрешить взаимодействие с администратором, если ЦС обращается к закрытому ключу (Allow administrator interaction when the private key is accessed by the CA)»;

3.7. Укажите имя центра сертификации и суффиксы различающего имени, данные суффиксы будут отображаться в составе сертификата в графе «Издатель (Issuer)».

СN = Certificate Name, O = Organization, L = Locale, S = Street, C = Country, E = E-mail; (рис.

3.8. Указываем необходимый «срок годности (validaty period)» корневого сертификата (в нашем случае было выбрано 15 лет). «Далее (Next)»;

3.9. Указываем расположение баз данных сертификатов (certificate database location). «Далее (Next)»;

3.10. В окне «Подтверждения (Confirmation) сверяем введённую информацию — «Настроить (Configure)»

3.11. Появится окно выбора носителя для создания контейнера нашего ЦС.

Где хранятся сами контейнеры ключей:

1. Реестр: (в качестве хранилища ключей используется реестр Windows), путь хранения контейнеров ключей следующий:

Ключи компьютера: HKEY_LOCAL_MACHINESOFTWAREWow6432NodeCryptoProSettingsKeys

Ключи пользователя ОС: HKEY_LOCAL_MACHINESOFTWAREWow6432NodeCryptoProSettingsUsersSID-пользователяKeys

В некоторых случаях (было замечено в виртуальных машинах) сертификат попадает сюда: HKEY_USERSS-1-5-21-{SID}_ClassesVirtualStoreMACHINESOFTWARE[Wow6432Node]

CryptoProSettingsUSERS{SID-пользователя}Keys //

2. Директория: (в качестве хранилища ключей используется директория на жёстком диске), путь хранения контейнеров ключей следующий: C:UsersAll UsersCrypto ProCrypto

3.12. Далее откроется окно генерации начальной последовательности с помощью биологического ДСЧ. Для генерации случайной последовательности перемещайте указатель мыши или нажимайте различные клавиши.

3.13. После введите пароль на доступ к закрытому ключу.

3.14. Далее появится окно результатов об успешной установке компонентов (рис.

Настройка веб-сервера IIS

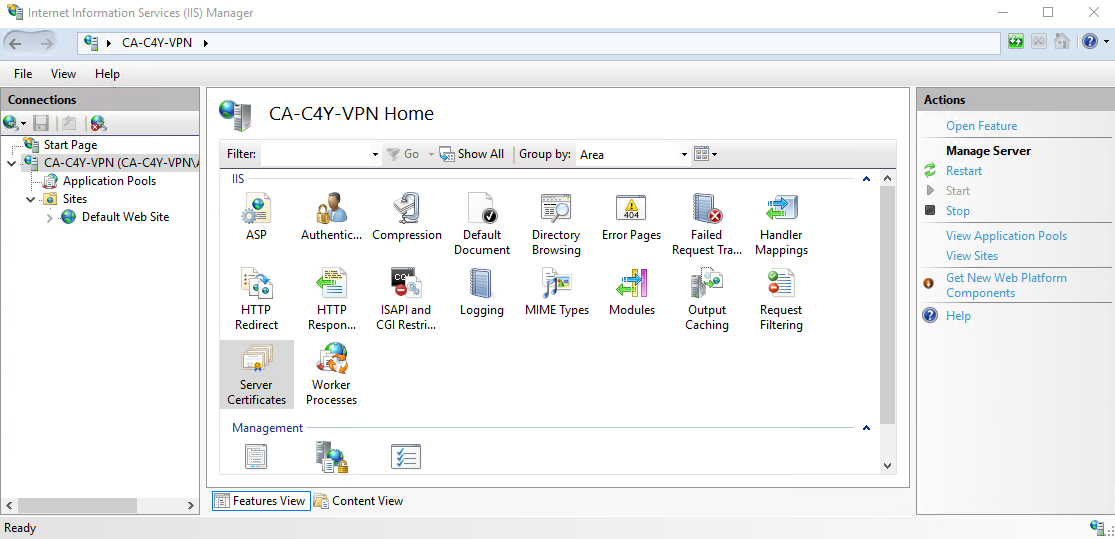

Теперь необходимо выполнить некоторые настройки веб-сервера: прицепить сертификат (самоподписанный или выпущенный нашим же ЦА). Кстати, он уже работает. В качестве примера выпустим самоподписанный сертификат.

1. Откроем Диспетчер служб IIS (Manager IIS) — Сертификат сервера (Server Certificates) (рис. 9);

1.1. В открывшемся окне в панели «Действия (Actions)» выберем – «Создать самоподписанный сертификат (Create Self-Signed Certificate);

1.2. Выбираем тип «Личный (Personal) и указываем «Имя сертификата (Friendly Name)»

1.3. Теперь необходимо привязать этот сертификат для доступа по https к веб-серверу.

1.3.1. Переходим «Сайты (Sites)» — Default Web Site – Bindings – добавить (Add) — выбрать https – и выбрать самоподписанный SSL-сертификат.

Также сертификат вы можете выпустить следующим образом:

На этой же панели создайте запрос (Create certificate request) для выпуска сертификата через наш ЦА и дальнейшей его загрузки в IIS (Complete Certificate Request). Но это по желанию.

Пример запроса (request) для формирования запроса вручную

[NewRequest]

Subject="CN=ИмяСертификата ,O=Организация, L=Город, S=Улица, C=Страна, E=Почта"

ProviderName="Crypto-Pro GOST R 34.10-2012 Cryptographic Service Provider"

ProviderType=80

KeySpec=1

Exportable = TRUE

KeyUsage=0xf0

MachineKeySet=true

RequestType=Cert

SMIME=FALSE

ValidityPeriod=Years

ValidityPeriodUnits=2

[EnhancedKeyUsageExtension]

OID=1.3.6.1.5.5.7.3.1В целом с веб-сервером мы закончили, в default web site вы можете увидеть, что были автоматически созданы virtual directory и applications «CertSrv». При желании можно создать отдельную виртуальную директорию под CRL’ки.

Установка сетевого ответчика (Online responder)

А вот мы и вернулись к установке автоответчика.

1. Добавляем роль в «Диспетчере серверов» (Server Manager) — «Далее (Next)»

1.1. Установка ролей и компонентов (Add roles and features wizard)» — «Далее (Next)»;

1.2. «Роли сервера (Server roles), раскрываем роль: Служба сертификатов Active Directory (Certificate Services Active Directory); и устанавливаем галочку на «Сетевой ответчик» (Online Responder)

1.3. Завершаем работу с мастером ролей и компонентов, путём односмысленных нажатий «Далее (Next)».

В IIS была добавлена Applications: ocsp. Только не пугайтесь, что сама по себе директория пустая. Так и должно быть.

Нам осталось настроить центр сертификации и выпустить сертификат на OCSP.

Настройка центра сертификации

1. В «Диспетчере серверов (Server manager)» — выбираем «Служба сертификации Active Directory (AD CS) – правой клавишей по вашему серверу и открываем: «Центр сертификации (Certification Authority).

1.1. Вы попали в оснастку управления центром сертификации: certsrv.

1.2. Выбираем ваш центр сертификации и открываем свойства (рис. 10):

1.3. Следующим важным шагом выступает настройка точек распространения CDP и AIA.

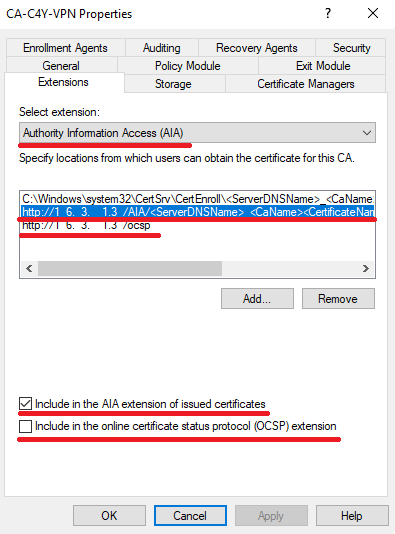

Authority Information Access (AIA) — содержит ссылки на корневой сертификат центра сертификации (Certification Authority)

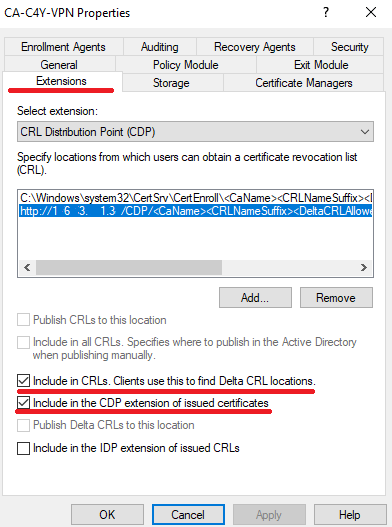

CRL Distribution Point — содержит ссылки на файлы CRL, которые периодически публикует сервер CA, который издал рассматриваемый сертификат. Этот файл содержит серийные номера и прочую информацию о сертификатах, которые были отозваны. (рис. 11)

Мы используем веб-сервер, который доступен как внутри сети, так и из интернета (так как сертификаты могут использоваться пользователями интернета) по одному и тому же URL.

1.4. В разделе свойства переходим в «Расширения (Extensions):

Удаляем ненужные точки распространения и оставляем локальную и внешнюю ссылку для CDP:

http://<ip_address/dns_name>/CertSrv/CertEnroll/<CaName><CRLNAmeSuffix><DeltaCRLAllowed>.crl

Ставим галочки «Включить в CRL. Включить в CDP (Include in CRL. Include in the CDP)».

AIA:

http://<ip_address/dns_name>/CertSrv/CertEnroll/<ServerDNSName>_<CaName><CertificateName>.crt

Ставим галочку: «Включать в AIA- расширение выданных сертификатов (Include in the AIA extension of issued certificates)»

OCSP:

https://<ip_address/dns_name>/ocsp

Ставим галочку: «Включать в расширение протокола OCSP (Include in the online certificate status protocol (OCSP) extension)»

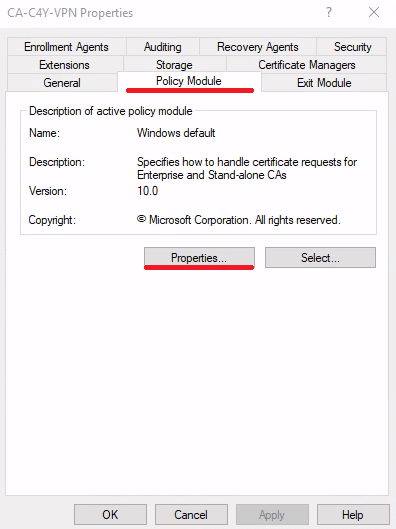

В свойствах центра сертификации можно настроить автоматический выпуск сертификатов при поступившем запросе. Так вы исключаете возможность проверки указанных требуемых полей сертификатов. Для этого перейдите в «Модуль политик (Policy Module)» — «Свойства (Properties)» и выберите соответствующий пункт:

В первом случае сертификату присваивается режим ожидания, а одобрение выпуска сертификата остается за администратором;

Во втором случае из-за отсутствия шаблонов в Standalone CA сертификаты будут выпускаться автоматически. (рис. 12)

Да, центр сертификации уже функционирует и доступен по указанному dns-имени. Не забудьте открыть 80 и 443 порты для функционирования веб-сервера и online-reposnder’a, настройкой которого мы займёмся далее.

Проверить работу ЦС вы можете, перейдя в ChromiumGost или Internet Explorer или Edge (с поддержкой Internet Explorer(IE)): https://localhost/CertSrv.

При переходе по ссылке извне в IE необходимо добавить наш веб-сервер в «Надежные сайты (Trusted Sites)» в настройках в пункте «Безопасность». Не забудьте, что должен быть установлен КриптоПро CSP, в ином случае при выпуске сертификата вам не будет доступен выбор ГОСТовского криптопровайдера (рис.13).

Также вы можете здесь вручную скачать сертификат нашего ЦС, цепочку сертификатов, CRL и разностные CRL. Кстати говоря, их мы и забыли настроить.

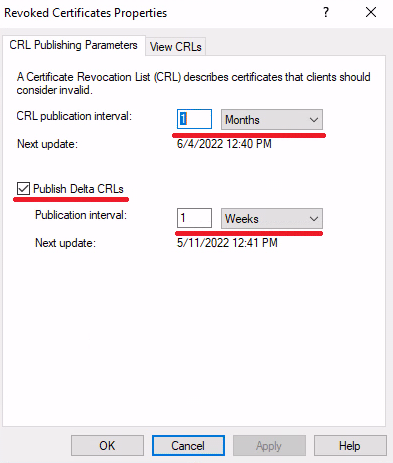

Вернёмся в оснастку certsrv к нашему центру сертификации и настроим выпуск разностных CRL. Для этого необходимо открыть «Свойства (Properties)» раздела «отозванных сертификатов (Revoked Certificates)» (рис. 14).

1. Задаём «Интервал публикации CRL (CRL Publications interval)».

1.1. Включаем публикацию разностных CRL и задаём интервал.

Кажется, что все хорошо. Но есть один момент:

«ЦС будет публиковать Delta CRL, которые содержат символ плюс «+» в имени файла (например, contoso-pica+.crl). По умолчанию IIS будет расценивать этот символ в запросе как метасимвол и не позволит клиентам скачать список отзыва. Необходимо включить двойной эскейпинг в настройках IIS, чтобы расценивать знак плюса в запросе как литерал:»

Выполните следующую команду в power shell:

Import-Module -Name WebAdministration

Set-WebConfigurationProperty -PSPath 'MACHINE/WEBROOT/APPHOST' -Filter /system.webServer/security/requestFiltering -name allowdoubleescaping -Value 'true'Настройка OCSP — сетевого ответчика (Online responder)

Так как у Standalone центра сертификации нет шаблонов, нам необходимо вручную сформировать запрос и выпуск сертификата для конфигурации отзыва (Array configuration) в «Управление сетевым ответчиком (Online responder management). Для это используйте следующую конфигурацию для формирования запроса

1.1. Создайте: ocsp.txt cо следующим внутренним содержанием:

[NewRequest]

Subject = "CN=Имя"

PrivateKeyArchive = FALSE

Exportable = TRUE

UserProtected = FALSE

MachineKeySet = TRUE

ProviderName = "Crypto-Pro GOST R 34.10-2012 Cryptographic Service Provider"

KeyLength = 512

UseExistingKeySet = FALSE

RequestType = PKCS10

[ApplicationPolicyStatementExtension]

Policies = OCSPSigning

Critical = false

[OCSPSigning]

OID = 1.3.6.1.5.5.7.3.9

[EnhancedKeyUsageExtension]

OID="1.3.6.1.5.5.7.3.9"

[Extensions]

1.3.6.1.5.5.7.48.1.5 = Empty1.2. Откройте командную строку cmd. Перейдите в директорию с текстовым файлом или в будущем просто укажите полный путь при формировании запроса.

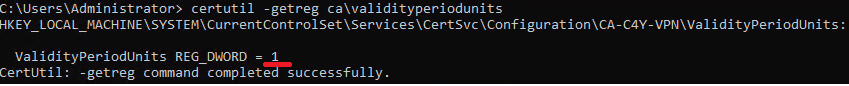

1.3. Узнаем, на какой срок сейчас выпускаются сертификаты. Для этого воспользуемся командой - certutil –getreg cavalidityperiodunits

Результат — на рис. 15.

1.4. Изменим длительность выпуска сертификата:

#Изменение выпуска сертификатов с текущего состояния на длительность в 5 лет

certutil -setreg caValidityPeriodUnits 5

#Перезапуск сервера

net stop certsvc

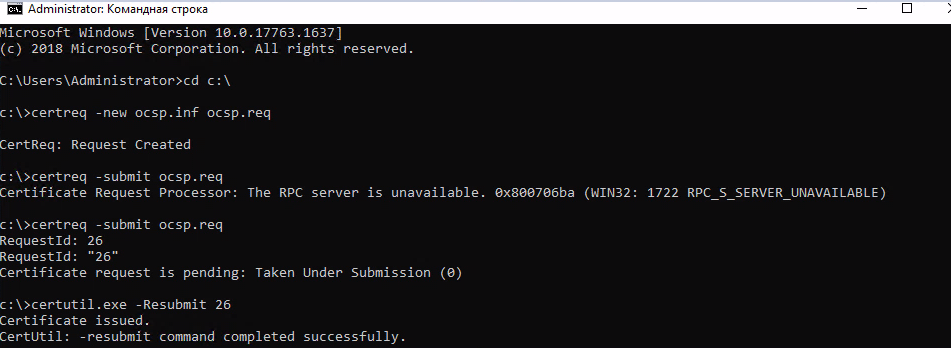

net start certsvc 1.5. Сформируем запрос и выпустим сертификат для сетевого автоответчика (рис 16.):

#Конфигурирование запроса

certreq -new <имя>.inf <имя>.req

#Формирование запроса в ЦС

certreq -submit <имя>.req

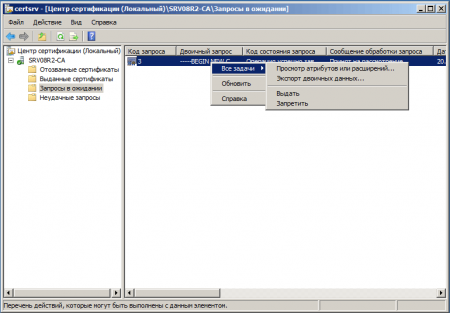

#Одобрение запроса (Можно руками через оснастку управления центром сертификации)

certutil.exe -Resubmit "Цифра запроса" Во время конфигурирования запроса выбираем место хранения контейнера ключа и проходим процедуру ДСЧ.

1.6. Экспортируем сертификат из центра сертификации и устанавливаем его в личные сертификаты локального компьютера.

1.6.1. После запроса сертификата открываем оснастку: Certificates (Run — MMC – Add or remove Snap-ins – Certificate),

1.6.2. Выбираем сертификат, выданный для сетевого ответчика. Нажимаем правой клавишей и открываем «Все задачи (Управление закрытыми ключами (All Tasks — Manage Private keys)».

1.6.3. В открывшемся окне Permissions необходимо добавить в «Группы и пользователи (Group and Users): Network Service и выдать право Read для этой учётной записи. (рис.16.1)

Это нужно сделать, так как служба OCSP работает от лица Network Service.

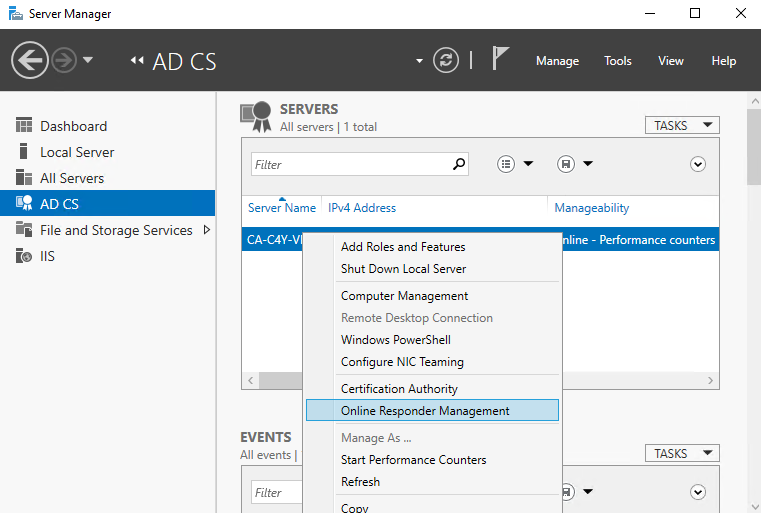

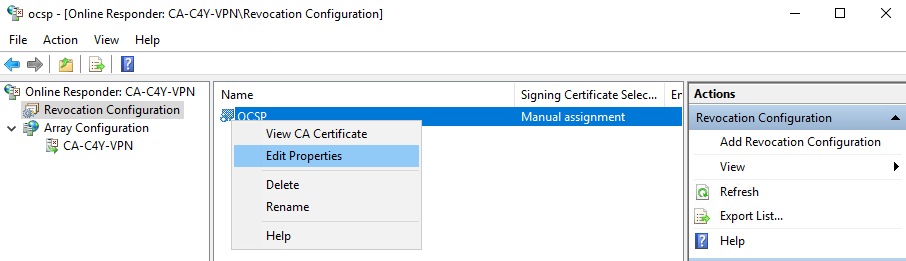

1.7. Далее переходим в настройки самого сетевого ответчика. (рис. 17)

1.8. Нам необходимо добавить «Конфигурацию отзыва (Revocation Configuration) – «Добавить»

2. Предстоит небольшой процесс настройки конфигурации отзыва.

2.1. «Далее».

2.2. Введите имя конфигурации – «Далее».

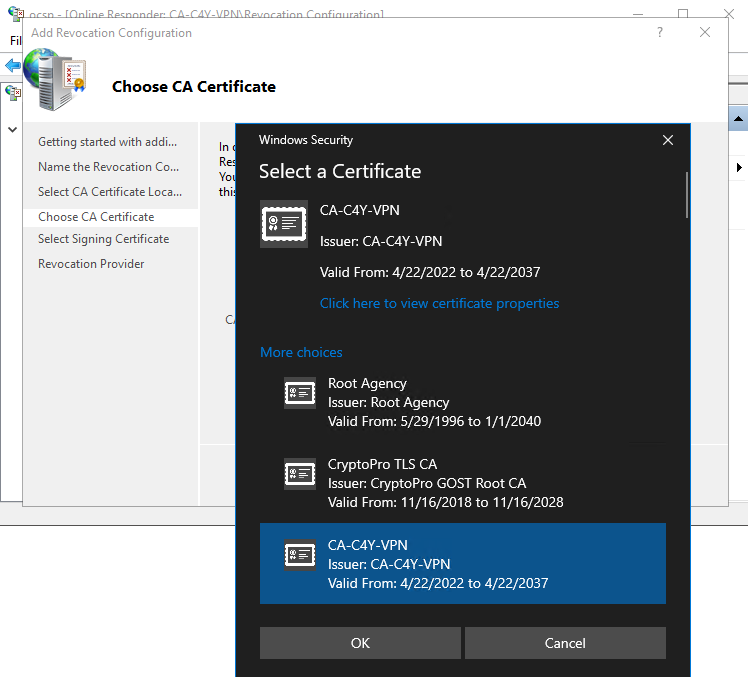

2.3. Выбираем второй пункт: «Выбрать сертификат в локальном хранилище сертификатов (Select a certificate from the local certificate store)» — «Далее».

2.4. В следующем окне нажимаем «Обзор (Browse)» и выбираем корневой сертификат нашего ЦА – «Больше вариантов (More choices)». (рис. 17) – «Далее».

2.5. В следующем окне выбираем «Выбрать сертификат подписи вручную (Manually a signing sertificate)

2.6. В последнем окне нажимаем «Поставщик (Provider)». Здесь необходимо указать источник, из которого будут браться базовые и разностные CRL. В нашем случае: http://localhost/CDP/CA-C4Y-VPN.crl (для базового) и http://localhost/CDP/CA-C4Y-VPN+.crl (для разностного).

2.7. Осталось прицепить к нашей конфигурации выпускаемый ранее сертификат и проверить некоторые моменты.

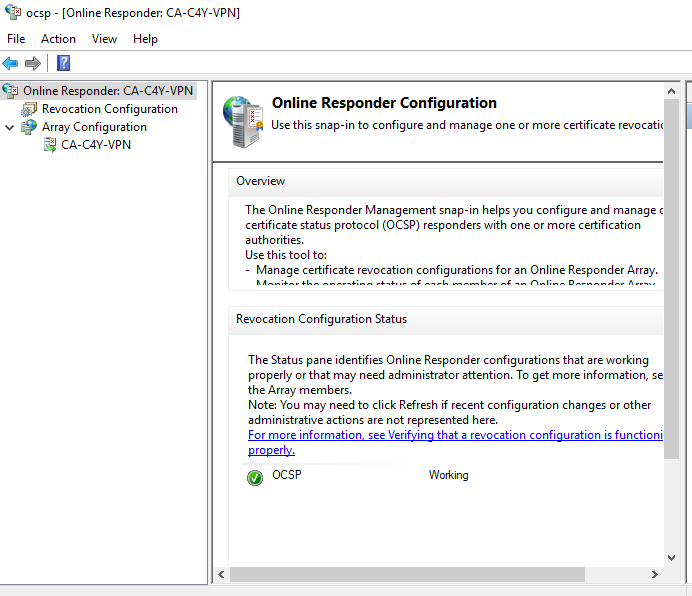

2.7.1. Переходим в «Конфигурацию массива(array configuration)», выбираем конфигурацию и нажимаем «Назначить сертификат подписи (Assign Signing Certificate)». В появившемся окне нужно просто нажать «ОК».

2.7.2. Теперь необходимо «Обновить конфигурацию массива». Для этого выбираем «Конфигурация массива (Array configuration) – «Обновить (Refresh)»

2.7.3. После всех этих действий главное окно оснастки ocsp должно выглядеть так, как на рисунке 19.

В процессе самостоятельной настройки «сетевого ответчика» может возникнуть много вопросов, особенно если нет опыта работы с Standalone центром сертификации, в котором отсутствуют шаблоны, без которых можно обойтись, но пути становятся длиннее в исполнение. Кстати говоря, если после прикрепления сертификата вы не получили заветное Working, то проверьте следующее (рис.20, 20.1):

Чтобы проверить работу центра сертификации и сетевого автоответчика, выпустите сертификат для конечного пользователя, установите его и экспортируйте в какую-нибудь директорию. А после воспользуйтесь утилитой: Certutil –url /patch/test.crt

Для подробного отчёта вы можете воспользоваться: certutil –verify –urlfetch /patch/test.crt

На этом краткое руководство по развертыванию собственного центра сертификации подошло к концу. Я постарался рассказать о большинстве трудностей и нюансов, с которыми можно столкнуться в процессе работы. Надеюсь, это руководство поможет вам.

Дополнительно:

Что ещё интересного есть в блоге Cloud4Y

→ Малоизвестный компьютер SWTPC 6800

→ Сделайте Linux похожим на Windows 95

→ Бесплатные книги, полезные для IT-специалистов и DevOps

→ WD-40: средство, которое может почти всё

→ Игры для MS-DOS с открытым исходным кодом

Подписывайтесь на наш Telegram-канал, чтобы не пропустить очередную статью. Пишем только по делу.

Также проверьте, что в настройках групповой политики указано корректное имя шаблона сертификата;

Также проверьте, что в настройках групповой политики указано корректное имя шаблона сертификата;