С

помощью оснастки Active

Directory — домены и доверие администратор

может просматривать все деревья доменов

в лесу и управлять доменами, а также

устанавливать доверительные отношения

между доменами и настраивать режим

работы домена (смешанный,

mixed,

или основной,

native).

Данная оснастка позволяет конфигурировать

дополнительные суффиксы основных

имен пользователей (User

Principal Name, UPN) для всего леса, которые

облегчают пользователям процесс

регистрации в Active Directory. Суффиксы основных

имен пользователей соответствуют

стандарту RFC 822, принятому в Интернете.

Иногда их называют почтовыми

адресами. По

умолчанию суффикс леса совпадает с его

DNS-именем.

Оснастку

Active

Directory — домены и доверие можно

запустить, выбрав команду Пуск

— Программы — Администрирование — Active

Directory — домены и доверие.

Домены Windows 2000

могут работать в одном из двух режимов:

1.

Смешанный режим (mixed

mode) предполагает возможность одновременной

работы контроллеров домена, основанных

как на операционной системе Windows 2000

Server, так и на более ранних версиях Windows

NT Server. Этот режим позволяет выполнять

некоторые функции, характерные для

более ранних версий Windows NT, и запрещает

выполнение некоторых функций, характерных

для Windows 2000.

2.

Основной

режим (native

mode) предполагает, что все контроллеры

домена работают в операционной системе

Windows 2000 Server, при этом все клиентские

компьютеры должны иметь поддержку

(установленный на них клиент) Active

Directory (это касается систем Windows 9x

и

Windows NT 4.0). В этом режиме можно применять

такие новые средства, как универсальные

группы, вложенные группы и т.д.

По умолчанию домен

Windows 2000 начинает работать в смешанном

режиме. При необходимости режим работы

домена можно изменить на основной

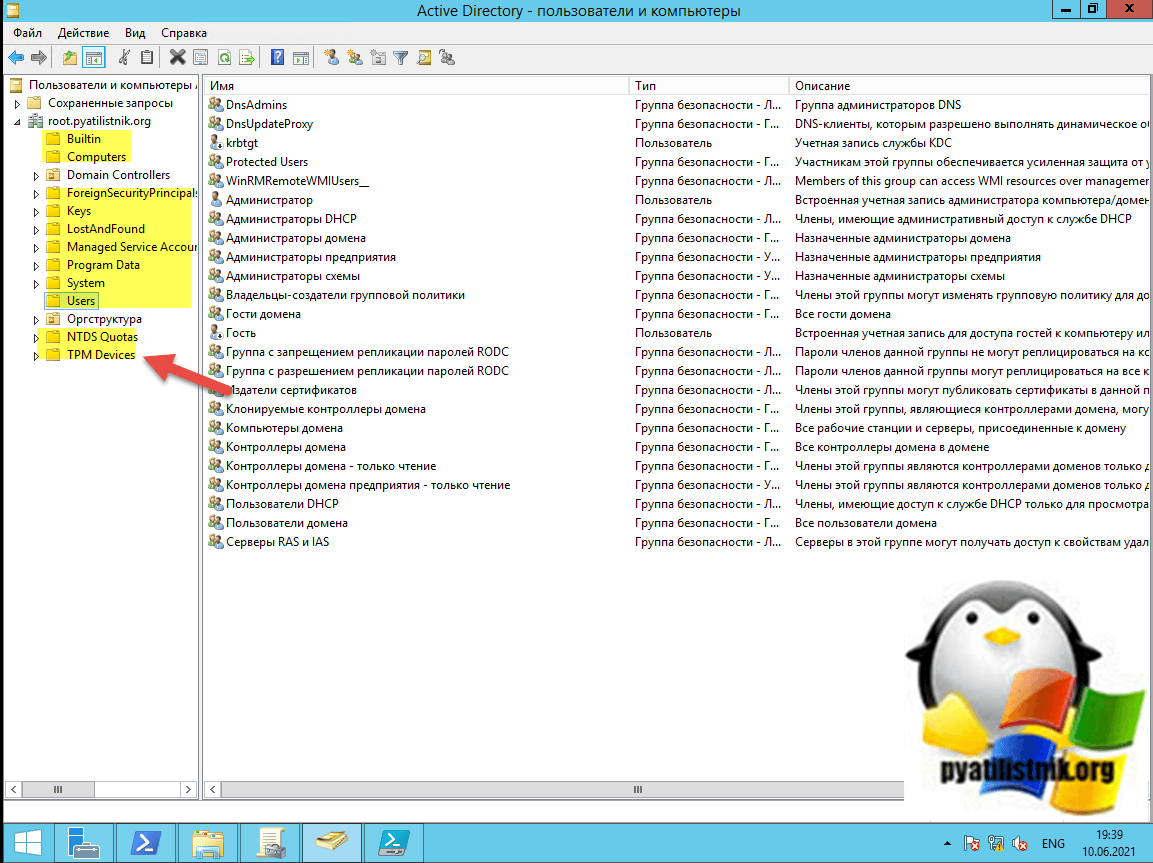

Оснастка

Active

Directory — пользователи и компьютеры

предназначена

для управления пользователями, группами,

очередями печати и другими объектами

каталога Active Directory. Этот инструмент

позволяет создавать объекты, настраивать

их атрибуты и выполнять с ними ряд других

операций.

Оснастка

Active

Directory — пользователи и компьютеры

работает на

контроллере домена под управлением

Windows 2000 Server; оснастка не устанавливается

на изолированных серверах или рабочих

станциях. Отметим, что работа этого

инструмента возможна на рядовом

сервере

(member server), являющемся членом домена, и

на компьютере с Windows 2000 Professional, входящем

в домен Windows 2000: для этого на них необходимо

установить пакет административных

оснасток Windows 2000 Administrative Tools.

Оснастку

Active

Directory — пользователи и компьютеры можно

запустить из меню Пуск

— Программы — Администрирование.

В

открывшемся окне вы можете видеть

встроенные папки с группированными

определенными объектами каталога,

играющие важную роль в управлении Active

Directory, такие как:

1.

Builtin

— Содержит встроенные локальные группы:

Account Operators (Операторы учета), Administrators

(Администраторы), Backup Operators (Операторы

архива), Guests (Гости), Pro-Windows 2000 Compatible

Access (Совместимый с пред-Windows 2000 доступ),

Print Operators (Операторы печати), Replicator

(Репликатор), Server Operators (Операторы сервера)

и Users (Пользователи).

2.

Computers

— содержит учетные записи всех компьютеров,

подключаемых к домену. При выполнении

обновления систем Windows более ранних

версий служба Active Directory переносит учетные

записи машин в папку Computers, откуда эти

объекты могут быть перемещены.

3.

System — Содержит информацию о системе и

службах, например, DPS, DNS, FRS, RPC, Winsock и др.

4. Users

— Содержит информацию обо всех пользователях

домена. При обновлении более ранних

версий все .пользователи первоначального

домена будут перенесены в эту папку.

Так же, как и компьютеры, объекты этой

папки могут быть перенесены в другие

папки.

5.

Domain Controllers — Содержит информацию обо

всех контроллерах домена.

Основные

функции регистрации прав пользователей

в домене

(оснастка

Active Directory — пользователи и компьютеры)

следующие:

1.

Создание, управление, перемещение

учетной записи пользователя в домене.

2. В

процессе установки домена Windows 2000 в нем

создается несколько встроенных групп,

обладающих определенным набором прав.

Их можно использовать для присвоения

администраторам или пользователям

определенных ролей или прав доступа в

домене.

К встроенным

относятся перечисленные ниже группы.

Эти группы служат для назначения

разрешений доступа пользователям, на

которых возложено выполнение в данном

домене каких-либо административных

функций.

Локальные

группы в домене:

-

Администраторы

(Administrators) -

Гости (Guests)

-

Операторы архива

(Backup Operators) -

Операторы

печати (Print Operators) -

Операторы

сервера

(Server Operators) -

Операторы

учета

(Account Operators) -

Пользователи

(Users) -

Репликатор

(Replicator) -

Совместимый

с

пред-Windows

2000 доступ

(Pre-Windows 2000 CompatibleAccess)

Глобальные группы:

-

Администраторы

домена (Domain Admins) -

Владельцы-создатели

групповой политики (Group Policy Creator Owners) -

Гости

домена (Domain Guests) -

Издатели

сертификатов (Cert Publishers) -

Компьютеры домена

(Domain Computers) -

Контроллеры

домена (Domain Controllers) -

Пользователи

домена (Domain Users)

Универсальные

группы:

-

Администраторы

предприятия (Enterprise Admins) -

Администраторы

схемы (Schema Admins)

Универсальные

группы создаются только на контроллерах

корневого (первого в лесе) домена. В

зависимости от установленных на сервере

служб могут быть и дополнительные

встроенные группы, локальные в домене

или глобальные. По умолчанию все

встроенные локальные группы домена

находятся в папке Builtin

объекта

домена. Все встроенные глобальные группы

находятся в папке Users.

Встроенные

группы можно переносить в другие

контейнеры или подразделения в пределах

домена.

По умолчанию каждая

созданная в домене учетная запись

автоматически становится членом группы

Пользователи домена. Кроме того, группа

Пользователи домена является членом

локальной в домене группы Пользователи.

Любой объект типа

Компьютер (Computer) при создании по умолчанию

автоматически включается в группу

Компьютеры домена.

Группа Администраторы

домена объединяет всех пользователей,

имеющих полный административный доступ

в домене. По умолчанию Администраторы

домена являются членами локальной в

домене группы Администраторы.

Группа Гости домена

объединяет все учетные записи, с помощью

которых можно зарегистрироваться в

домене без пароля и получить минимальные

права доступа. По умолчанию Гости домена

являются членами локальной в домене

группы Гости.

Помимо

перечисленных выше встроенных групп,

при установке домена Windows 2000 создаются

особые группы, обладающие дополнительными

свойствами; среди них группы:

-

ВСЕ (Everyone) —

объединяет всех существующих и

создаваемых пользователей сети, включая

гостей и пользователей других доменов. -

СЕТЬ (Network) —

объединяет всех пользователей, получивших

доступ к данному ресурсу по сети. -

ИНТЕРАКТИВНЫЕ

(Interactive) — объединяет всех пользователей,

получивших доступ к данному ресурсу,

зарегистрировавшись локально на

компьютере, где находится этот ресурс.

Состав членов

указанных трех групп нельзя просмотреть

или модифицировать. Однако любой из

групп можно предоставить различные

полномочия.

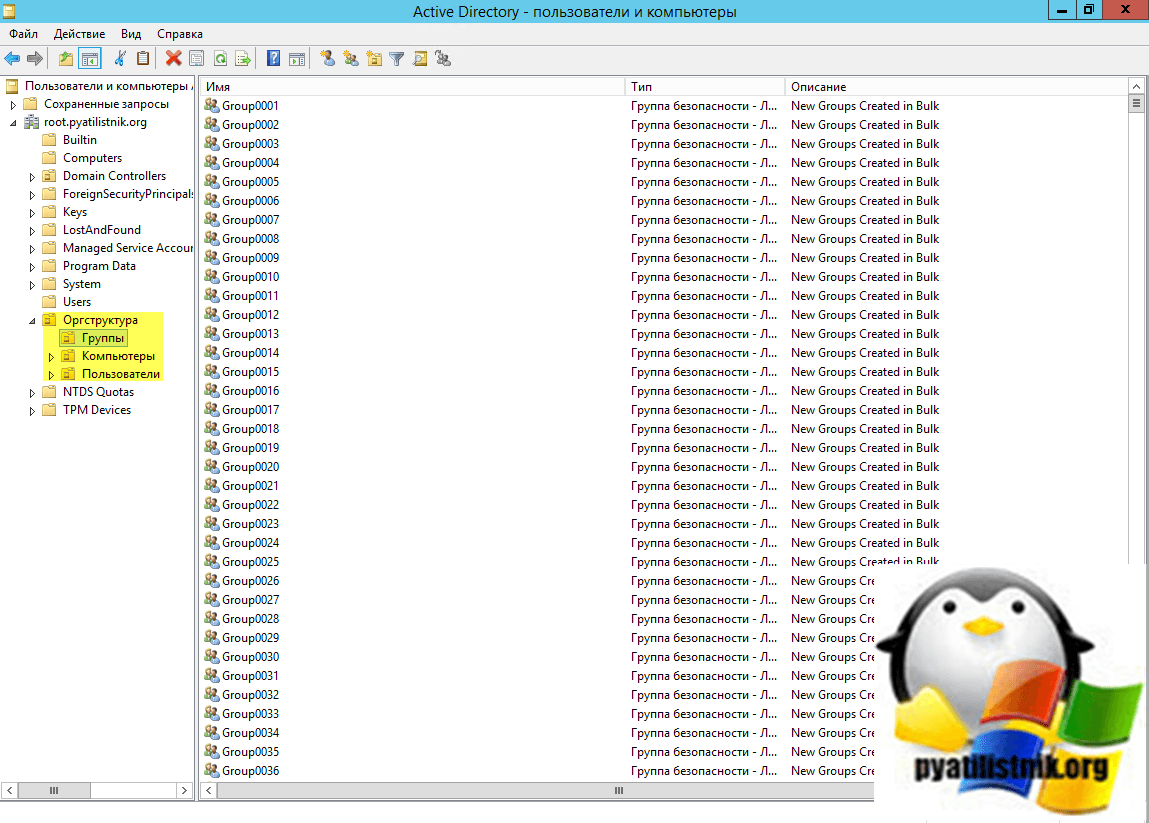

Помимо

перечисленных выше встроенных групп

администратор может cоздать

любое количество групп пользователей

и предоставить им необходимый набор

прав и разрешений.

Любая

папка, для которой организован общий

доступ, может быть опубликована в Active

Directory. Публикация заключается в создании

в Active Directory объекта типа «общая папка».

Сама публикация не подразумевает

автоматическое обеспечение общего

доступа к папке, поэтому процесс

публикации состоит из двух этапов:

-

Обеспечение общего

доступа к папке. -

Ее публикация в

Active Directory в виде объекта каталога.

Принтер,

общий доступ к которому осуществляется

через компьютер с Windows 2000, публикуется

с помощью вкладки Доступ

(Sharing)

окна свойств принтера. По умолчанию

принтер, к которому организуется общий

доступ, публикуется автоматически. Он

находицся в каталоге в соответствующем

контейнере компьютера. При обращении

к нему нужно указать имя в формате

<Имя_сервера>-<Имя_принтера>.

Подсистема печати

будет автоматически распространять в

Active Directory информацию обо всех изменениях

атрибутов принтера (местоположения,

описания, загруженной бумаги и т. д.).

В

каталоге Active Directory могут быть опубликованы

общие принтеры, работающие в системах,

отличных от Windows 2000 (например, Windows NT или

Windows 9x)

и

не-Windows

операционных систем.

Объект типа

«компьютер» автоматически создается

при включении компьютера в домен. Этот

объект можно также создать заранее.

После создания

объекта «компьютер» можно управлять

им удаленно, диагностируя службы,

работающие на этом компьютере, просматривая

события и т.д.

Любой объект в

Active Directory можно переименовать или

удалить. При этом следует соблюдать

особую осторожность, чтобы не удалить

объекты, необходимые для работы системы.

Большинство объектов разрешено перемещать

в различные контейнеры.

Одно

из важнейших новых свойств Windows 2000

Server, которым можно пользоваться в

основном (native) режиме домена, — это

вложенные

группы (nested

groups).

Применяя вложенные

группы, можно значительно сократить

затраты на управление объектами Active

Directory и уменьшить трафик, вызванный

репликацией изменений членства в

группах. Возможности вложенных групп

зависят от режима работы домена.

Если домен работает

в основном режиме, то применение вложенных

групп подчиняется следующим правилам:

-

Универсальные

группы могут иметь в качестве своих

членов учетные записи пользователей

и компьютеров, другие универсальные

группы и глобальные группы из любого

домена. -

Глобальные

группы могут содержать учетные записи

своего домена и глобальные группы

своего домена. -

Локальные в домене

группы могут иметь в качестве своих

членов учетные записи пользователей

и компьютеров, универсальные группы и

глобальные группы (все указанные объекты

могут быть из любого домена), а также

другие локальные группы своего домена.

В смешанном (mixed)

режиме группы безопасности могут быть

вложены в соответствии со следующими

правилами:

-

Глобальные

группы могут иметь в качестве своих

членов только учетные записи пользователей

и компьютеров. -

Локальные в домене

группы могут иметь в качестве своих

членов учетные записи пользователей

и компьютеров, а также глобальные

группы.

Как правило, сети

больших предприятий на платформе Windows

2000 обладают чрезвычайно разветвленным

деревом каталога. Большое количество

ветвей, а также наличие достаточно

автономных площадок организации,

включенных в общее дерево каталога,

усложняют управление. Администрирование

сети, каталог которой состоит из десятков

тысяч объектов, не может безопасно

осуществляться одним или несколькими

администраторами, имеющими права доступа

ко всем объектам.

В

подобных случаях следует применять

делегирование

прав администрирования. Это

чрезвычайно мощный инструмент, который

в больших организациях позволяет более

эффективно сконфигурировать систему

безопасного администрирования. С его

помощью управление отдельными областями

сети смогут осуществлять специально

назначенные ответственные лица —

администраторы.

При

делегировании прав администрирования

очень важно наделять ответственных лиц

полномочиями, позволяющими выполнять

функции администратора только в пределах

их зоны ответственности, они не должны

иметь возможность администрировать

объекты каталога, находящиеся в других

частях сети организации.

Права

на создание новых пользователей или

групп предоставляются на уровне

подразделения или контейнера, в котором

будут создаваться учетные записи.

Администраторы групп одного подразделения

могут не иметь прав на создание и

управление учетными записями другого

подразделения в том же домене. Однако,

если права доступа и настройки политик

получены на более высоком уровне дерева

каталога, они могут распространяться

вниз по дереву благодаря механизму

наследования

прав доступа.

Оснастка

Active

Directory — пользователи и компьютеры

значительно

облегчает просмотр информации о

делегировании прав администрирования

различным контейнерам. Само делегирование

прав администрирования также может

быть выполнено без затруднений, поскольку

интерфейс позволяет выбрать того, кому

вы хотите делегировать права, и права,

которые следует делегировать.

Соседние файлы в предмете [НЕСОРТИРОВАННОЕ]

- #

- #

- #

- #

- #

- #

- #

- #

- #

- #

- #

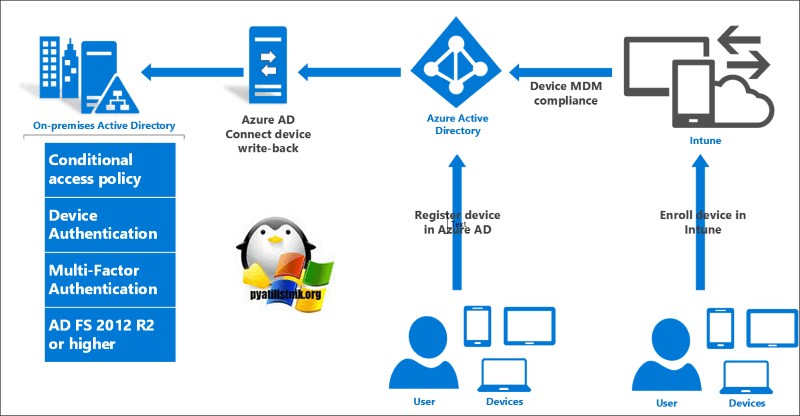

Пожалуй, среди всех компонентов новой операционной системы Windows 2000 наиболее интересным и заслуживающим отдельного разговора является служба каталога Active Directory (AD).

(С другими возможностями, впервые представленными в этой операционной системе, а также с глоссарием терминов Windows 2000 читатели могут познакомиться, прочитав статью Марка Минаси «Windows 2000: ожидания и реальность».) Это неудивительно: с появлением в структуре ОС службы AD управление ресурсами Windows NT в масштабах предприятия, что называется, вступает в новую эпоху. Отходят в прошлое такие понятия, как главные домены и домены ресурсов. Не придется более иметь дела с таящими в себе риск полной дезорганизации правами администратора, действующими по принципу «все или ничего». Не нужно будет устанавливать (по формуле Nх[N-1]) многочисленные доверительные отношения при добавлении каждого нового домена. Однако для того, чтобы эффективно использовать Active Directory, администратор должен четко понимать предназначение службы каталогов, каким образом функционирует AD, какие возможности она предоставляет и как решать проблемы, возникающие в процессе миграции.

Службы каталога

Служба каталога — это распределенный репозитарий информации или указателей на информацию (например, о пользователях, группах или ресурсах). Наличие в системе такого элемента позволяет разворачивать на его базе самые разные приложения. Это могут быть простые приложения: скажем, телефонный справочник с дополнительной информацией об абонентах или сложные программы для управления сетевой операционной системой. Подобно другим службам каталога, таким, как Novell Directory Services (NDS) и StreetTalk компании Banyan, служба AD формирует каталог объектов сетевой ОС. Это позволяет управлять не только пользователями и данными о них, но и многими объектами, характерными именно для NT: томами Dfs, объектами Group Policy Objects (GPO), инфраструктурой открытых ключей (Public Key Infrastructure, PKI). Число типов объектов, которые могут содержаться в каталоге, практически неограниченно. Впрочем, во всем нужно знать меру, ведь существуют и такие факторы, как производительность системы и потенциальные проблемы репликации данных.

Один из самых известных стандартов для служб каталогов — это разработанный Международной организацией по стандартизации (ISO) протокол X.500. В нем определяется стандартная схема описания классов объектов и связанных с ними атрибутов. Все каталоги на базе X.500 имеют ряд общих особенностей. Наиболее важная из них — это так называемый организационный блок (organizational unit, или OU). Такие блоки каталога называются объектами типа контейнер, потому что объект OU может содержать внутри себя другие объекты — будь то объекты-«листья» или иные контейнеры. Поскольку каталоги на базе протокола X.500 допускают формирование объектов, содержащих другие объекты, эти каталоги могут образовывать иерархические структуры. К примеру, из объектов OU можно формировать деревья так, что каждое новое дерево будет подчиненным по отношению к предыдущему. Организационные блоки — это мощное средство AD, позволяющее делегировать административные полномочия группам пользователей домена Windows 2000. Причем важно отметить, что при делегировании прав можно детализировать уровень контроля пользователей над ресурсами домена. Таким образом, в Windows 2000 единицей делегирования полномочий является блок OU, тогда как в NT 4.0 такая единица — домен.

Еще один ключевой элемент службы каталога — так называемая «схема», т. е. внутренняя структура каталога. Схема определяет отношения между классами объектов. Каждый класс объектов имеет ассоциированный с ним набор атрибутов. Например, класс Person может иметь атрибут First Name. Это означает, что объекты класса Person содержат данные о своих именах. Как и в объектно-ориентированной модели, классы-потомки наследуют атрибуты классов-родителей, формируя таким образом иерархию классов. Схема AD расширяема, т. е. существует возможность модифицировать ее, создавая новые классы и атрибуты внутри существующих классов.

Инфраструктура AD

В процессе разработки службы каталога AD специалистам корпорации Microsoft приходилось обеспечивать обратную совместимость со средой NT 4.0. Поэтому многие концепции новой службы пользователям уже знакомы.

Домены. В ОС Windows 2000 система обеспечения безопасности данных все еще организована по доменам, и по-прежнему существуют группы Domain Admins. Однако в доменах AD уже не применяется 15-символьный стандарт именования NetBIOS. Хотя для обеспечения обратной совместимости доменам AD присвоены имена NetBIOS, однако системы Windows 2000 распознают их по DNS-именам. По умолчанию в Windows 2000 применяется служба имен DNS, и для идентификации доменов AD используется домен DNS (например, mycompany.com).

Операционная система NT 4.0 позволяет формировать из доменов не более чем двухуровневую иерархию, поскольку действие отношений доверия не переносится на новые уровни. Представьте себе три домена NT 4.0 — A, B, и C — и поставьте задачу: домены B и C должны доверять домену A, а домен C — домену B. Можно установить доверительные отношения между доменами B и A, а также между доменами C и A, однако явное доверительное отношение к домену B со стороны домена C в любом случае придется устанавливать особо. В системе Windows 2000 без этого можно обойтись. Для новой ОС разработчики Microsoft избрали в качестве применяемого по умолчанию протокола аутентификации протокол Kerberos 5, а это значит, что доверительные отношения теперь могут быть двусторонними и транзитивными. Иными словами, допускается многоуровневая иерархия доменов. Таким образом, можно сформировать «цепочку»: домен A доверяет домену B, который в свою очередь доверяет домену C, и т. д.

Деревья и леса доменов. Дерево доменов — это совокупность доменов, объединенных доверительными отношениями и принадлежащих к непрерывному пространству имен (скажем, к дереву, в котором каждый домен является поддоменом своего родительского домена). Примером непрерывного пространства имен может служить следующее дерево доменов. Его корень — домен mycompany.com. Из корня «вырастает» домен east.mycompany .com, который в свою очередь порождает потомка finance.east.mycompany.com. В нашем примере все три домена располагаются в непрерывном пространстве имен и образуют дерево доменов.

|

| РИСУНОК 1. Лес AD. |

Лес — это одно или несколько деревьев доменов, расположенных в отдельных непрерывных пространствах имен. Доверительные отношения устанавливаются с помощью протокола Kerberos на уровне корней деревьев домена. Рисунок 1 иллюстрирует отношения между доменами и деревьями доменов в лесу AD. При установке первого контроллера домена следует указать, является ли данный контроллер частью нового леса или входит в состав существующего. Надо сказать, что в рамках службы AD все домены леса должны строиться по одной схеме; в ОС Windows 2000 слияние нескольких лесов или нескольких схем не допускается. Поэтому, если необходимо создать несколько лесов (например, когда одна компания объединяется с другой, уже сформировавшей лес AD), для объединения этих лесов следует установить явные непереходные отношения доверия «сверху вниз». Существует и другая возможность: перемещать объекты из одного леса в другой с помощью специальных инструментальных средств. Как бы то ни было, до тех пор, пока Microsoft или один из независимых производителей не разработает средство для управления несколькими лесами в рамках одного предприятия, системные администраторы будут стремиться к тому, чтобы в одной организации лесов было как можно меньше.

Информационное дерево каталога (Directory Information Tree, DIT). В системе NT 4.0 все данные о пользователях, компьютерах и группах домена содержатся в базе данных Security Accounts Manager (SAM). SAM — это куст системного реестра, поэтому объем базы ограничивается возможностями масштабирования реестра. В контроллерах доменов Windows 2000 функции SAM берет на себя DIT. В основу DIT положен разработанный в Microsoft процессор базы данных Jet, аналогичный одноименному процессору, который используется в сервере Microsoft Exchange Server. Файлу SAM соответствует файл ntds.dit, расположенный в каталоге %systemroot%

tds. В этом файле хранится почти вся база данных каталога. Вообще DIT превосходит по объему SAM; дело в том, что Active Directory содержит больше информации и типов объектов, нежели служба каталогов NT 4.0. В рамках домена содержимое файла ntds.dit реплицируется на все контроллеры домена. Может сложиться впечатление, что после миграции с NT 4.0 на Windows 2000 интенсивность связанного с репликацией трафика между контроллерами доменов возрастет. На деле же такого не наблюдается, и связано это с тем, что используемая в Windows 2000 модель репликации внесенных в каталог изменений в корне отличается от модели, применяемой в NT 4.0.

Структурные элементы AD

Служба Active Directory обогащает Windows 2000 рядом свойств, которые облегчают управление сетями крупных предприятий. В числе этих новых свойств и компонентов — общий каталог Global Catalog, организационные блоки OU, возможность создания расширенных групп, средства репликации каталогов и новая структура контроллера домена.

Общий каталог. Global Catalog — принципиально новый элемент Windows 2000. Он представляет собой отдельный индекс объектов леса AD. По умолчанию индекс содержит все объекты полной базы данных AD, однако их атрибуты представлены в нем не полностью. С помощью общего каталога пользователи могут быстро отыскивать объекты в лесу предприятия, не обращаясь к услугам контроллера домена, в котором размещается тот или иной объект. Достоинства каталога в наибольшей степени проявляются в ситуациях, когда приходится иметь дело с несколькими доменами и деревьями доменов в составе неоднородной сети. Чтобы клиенты имели доступ к ресурсам в доменах AD, в сети должен быть создан по меньшей мере один Global Catalog.

По умолчанию сервером Global Catalog становится первый контроллер первого домена первого дерева доменов. Возможно выделение в качестве сервера Global Catalog и других контроллеров домена; такие назначения производятся вручную с помощью модуля Active Directory Sites and Services консоли Microsoft Management Console (MMC). Хотя большая часть информации по домену (например, данные о пользователях и группах) реплицируется только на контроллеры внутри данного домена, служба AD тиражирует общий каталог, не считаясь с границами домена, на все контроллеры доменов, которые являются серверами Global Catalog.

При развертывании системы Windows 2000 размещению серверов Global Catalog следует уделять особое внимание. Чтобы обеспечить каждый клиентский компьютер оптимальными возможностями поиска по общему каталогу, каждый клиент должен иметь свободный доступ к этому ресурсу. Кроме того, нужно иметь в виду, что в Exchange 2000 Server (ранее известный под рабочим названием Platinum) общий каталог выполняет функции глобального списка адресов Global Address List (GAL).

Организационные блоки (OU). Эти компоненты среды каталога позволяют делегировать полномочия по управлению ресурсами доменов Windows 2000. Создавая блок OU в домене AD, администратор тем самым устанавливает границу пространства, внутри которого будет осуществляться делегирование прав управления объектами, содержащимися в данном блоке. Как я уже отмечал, блоки OU могут содержать другие OU или объекты-листья — пользователей, компьютеры или принтеры. В блок OU можно вкладывать сколь угодно много таких же блоков, но, по практическим соображениям, число вложений следует ограничивать десятью уровнями или менее того. Вложенные организационные блоки можно создавать с помощью модуля Active Directory Users and Computers консоли MMC.

На Экране 1 представлен домен с тремя вложенными организационными блоками.

|

| ЭКРАН 1. Отображение домена с вложенными организационными блоками. |

В блоке с именем US размещается блок California, который, в свою очередь, включает блок Finance. В этом последнем блоке содержится объект «пользователь» с именем Joe User. Предположим, что Joe User — это локальный администратор финансового отдела компании в Калифорнии. Так вот, с помощью мастера Delegation of Control Wizard модуля Active Directory Users and Computers можно делегировать администратору Joe User полномочия по управлению блоком Finance и всеми объектами внутри него. Чтобы инициализировать мастер, достаточно щелкнуть правой кнопкой мыши на данном блоке и выбрать пункт меню Delegate Control. После этого нужно выбрать пользователя или группу, которым предоставляется право управлять организационным блоком, и указать, права на какие действия в отношении этих объектов имеет пользователь или группа пользователей.

На Экране 2 показан набор стандартных задач по назначению полномочий с помощью этого мастера.

|

| ЭКРАН 2. Делегирование стандартного набора задач администрирования. |

Кроме того, в режиме Custom task можно присваивать права по своему усмотрению, выбирая их из полного списка. Делегируемые права соответствуют позициям списков контроля доступа (ACL) объектов OU, на которые они распространяются. При назначении прав доступа к отдельным объектам списки ACL для организационных блоков, пользователей или групп можно редактировать и вручную, но мастер Delegation of Control Wizard предоставляет для делегирования полномочий простой пользовательский интерфейс.

Группы Windows 2000. В операционной системе NT 4.0 предусмотрены группы всего двух типов: глобальные (global) и локальные (local). Эти группы предназначены исключительно для защиты данных (т. е. для назначения прав доступа к ресурсам) и могут содержать только объекты типа «пользователь». В ОС Windows 2000 допускается возможность формирования глобальных и локальных групп домена (domain local groups), но наряду с ними имеется новая группа — универсальная (universal group). Универсальные группы можно формировать при переводе доменов AD из смешанного режима работы домена Windows 2000 в собственный режим работы домена Windows 2000. Поясню ситуацию. Работая в смешанном режиме, домен может содержать как контроллеры доменов Windows 2000, так и резервные контроллеры доменов (BDC), предусмотренные в ОС NT 4.0. В собственном режиме Windows 2000 использование BDC не допускается. Переход в собственный режим — это «улица с односторонним движением»: вернуться в смешанный режим уже нельзя. Далее, универсальные группы могут состоять из глобальных групп и из других универсальных групп любого домена леса. Что же касается глобальных групп, то они ограничены объектами одного домена и содержат пользователей, компьютеры или другие глобальные группы, принадлежащие тому же домену. Разумеется, глобальные группы одного домена могут быть членами локальных групп другого. Отмечу еще одно обстоятельство: универсальные группы допускают вложение глобальных и универсальных групп из других доменов леса. В ОС Windows 2000 предусмотрено создание групп доступа, содержащих объекты типа «компьютер». Таким образом, права пользования ресурсами можно предоставлять группам, которые состоят не из пользователей, а из компьютеров.

Windows 2000 позволяет создавать группы, не ориентированные на предоставление доступа к ресурсам. Они называются группами рассылки (distribution group) и по охвату аналогичны группам доступа (т. е. так же подразделяются на локальные, глобальные и универсальные). Эти группы выполняют ту же задачу, что и списки рассылки (Distribution Lists — DL): они не обладают контекстом безопасности и позволяют группировать пользователей для выполнения таких задач, как пересылка сообщений электронной почты.

Репликация каталогов. В системе Windows 2000 используется новая модель репликации каталогов, способная обеспечить самыми последними данными все контроллеры доменов леса. В основу модели положена идея мультисерверной репликации. В ОС NT 4.0 доступная для чтения и записи копия базы данных SAM хранится только на основном контроллере домена (PDC). Система Windows 2000 организована иначе: допускающая чтение и запись данных копия информационного дерева каталогов (DIT) имеется на каждом контроллере домена. Пользователи могут вносить изменения в данные на любом контроллере домена, и эти изменения реплицируются на все остальные контроллеры домена. В операционной системе Windows 2000 используется элемент, именуемый «номер варианта корректировки» (update sequence number, USN), на основании которого принимается решение о необходимости переноса изменений с одного контроллера домена на другой. В службе AD элемент USN назначается всем объектам и всем свойствам объектов, а контроллеры домена с его помощью определяют момент времени, в который происходят изменения на контроллере — партнере по цепочке. В ходе цикла репликации передаются только изменения свойств, а не объект целиком. К примеру, если в контроллере домена 1 изменяется номер телефона объекта «пользователь», в контроллере домена 2 дублируется только новый номер телефона, а не весь объект. Если же значение одного и того же свойства изменяется на двух контроллерах домена, система с помощью метки времени определяет, какое изменение произошло позднее; оно и принимается для репликации.

При репликации данных доменов и службы AD контроллеры доменов леса используют три контекста именования. Контексты именования можно представить как пути, по которым пересылается реплицируемая информация. Каждый контекст имен ассоциируется с определенным маршрутом между контроллерами доменов леса, при этом каждый контекст отвечает за репликацию только «своих» данных, зависящих от вида информации. Так, контекст именования домена действует в рамках домена и реплицирует на контроллеры домена изменения, произошедшие в DIT; контекст именования схемы распространяется на все домены леса и реплицирует данные схемы на все контроллеры доменов; наконец, контекст именования настроек реплицирует данные о настройке, скажем топологию репликации, на все контроллеры доменов леса.

Для облегчения управления трафиком репликации между сетями, соединенными между собой низкоскоростными линиями (т. е. с пропускной способностью ниже стандарта T-1), служба AD использует сайты. Сайт AD (как, впрочем, и сайт Exchange Server) — это сети с высокой полосой пропускания. Внутри сайта процесс Knowledge Consistency Checker (KCC), выполняемый на каждом контроллере домена, автоматически генерирует для каждого контекста именования используемую при репликации топологию контроллеров доменов. Для доменов своего сайта KCC формирует кольцеподобную топологию. По мере увеличения числа контроллеров домена KCC связывает с ними дополнительные объекты типа «соединение». Это позволяет сократить число транзитных пересылок информации между любой парой контроллеров домена. В зависимости от конкретной ситуации, частоту репликации данных в сайте можно регулировать вручную.

Формирование сайтов вручную осуществляется с помощью модуля Active Directory Sites and Services консоли MMC. При этом придется создавать объекты типа «подсеть» для всех подсетей TCP/IP в сети и связывать сформированные подсети с соответствующими сайтами. Эти данные будут использоваться рабочими станциями в процессе аутентификации для выявления ближайшего контроллера домена. Дело в том, что клиенты сначала пытаются найти контроллер домена в сайте и только потом обращаются к службе DNS за адресами других контроллеров.

Структура контроллеров домена. В операционной системе NT 4.0 главный контроллер домена является единственным источником изменений содержимого базы данных SAM (и, кстати говоря, единственным потенциальным источником сбоев в работе БД). Как я уже отмечал, в системе Windows 2000 изменения в БД SAM вносятся без участия главных контроллеров доменов, ибо данная ОС обеспечивает мультисерверную репликацию данных AD. Но основные контроллеры доменов тоже остаются. Функционирование леса Windows 2000 требует наличия контроллеров домена, выполняющих пять функций или ролей — Operations Master roles. Перечислим их: основной контроллер домена (PDC), контроллер пула относительных идентификаторов (Relative Identifier — RID — Pool), контроллер инфраструктуры (Infrastructure), контроллер именования доменов (Domain Naming) и контроллер схемы (schema).

Роли Master PDC, RID Pool Master и Infrastructure Operatons Master должны выполняться по меньшей мере одним контроллером в каждом домене. Если сервер, ответственный за выполнение одной из этих ролей, выходит из строя, ее нужно вручную возложить на другой контроллер домена. Смысл роли Master PDC понятен: если имеются резервные контроллеры домена и клиенты младшей версии ОС NT 4.0, контроллер домена Windows 2000, на который возложена роль PDC, и будет основным контроллером домена.

Роль RID Pool Master получила такое название от идентификатора пользователя RID, который является частью идентификатора Security ID, SID. Поскольку в Windows 2000 допускается внесение изменений в каталог любым контроллером домена, без координации назначений относительных идентификаторов новым объектам не обойтись. Именно эту роль и выполняет RID Pool Master. Infrastructure Operatons Master — процесс, поддерживающий согласованность данных об объектах, которые реплицируются между доменами (это относится к общему каталогу, конфигурации узлов и соединениям репликации).

Роли Domain Naming и Schema Masters выполняются по меньшей мере на одном контроллере домена в каждом лесу. Роль Domain Naming Master гарантирует уникальность имени домена в масштабах леса при добавлении новых доменов. Роль Schema Master определяет, на каком контроллере домена могут вноситься изменения в схему каталога; понятно, что, если позволить вносить изменения в схему каталога на нескольких контроллерах домена, это может вызвать проблемы.

Переход к использованию службы AD

Самый простой способ миграции — модернизация существующих доменов NT 4.0. Начинать надо с PDC первого основного домена. После его модернизации первый домен будет функционировать в смешанном режиме. Т. е., хотя контроллеры домена Windows 2000 уже перешли в «новое состояние», с точки зрения систем NT 4.0 они выглядят как домены NT 4.0. С другой стороны, как только первый PDC модернизируется до уровня Windows 2000, все функционирующие под управлением этой ОС рабочие станции и серверы смогут воспользоваться некоторыми новыми возможностями, предоставляемыми AD, в том числе такими, как организационные блоки и объекты Group Policy. Каждый последующий домен NT 4.0, модернизируемый до уровня Windows 2000, становится частью леса, который был создан в ходе модернизации первого домена. Если в сети выделены домены ресурсов, их тоже нужно модернизировать; затем можно переместить ресурсы этих доменов в организационные блоки другого существующего домена, тем самым сокращая число последних. (Напомню, что с появлением организационных блоков потребность в доменах ресурсов отпадает.) После приведения всех доменов в соответствие со стандартом Windows 2000 можно приступать к консолидации доменов так, чтобы их число соответствовало потребностям организации. Для этого можно воспользоваться как инструментальными средствами независимых поставщиков, так и утилитами комплекта Microsoft Windows NT Server 4.0 Resource Kit.

Другой метод миграции состоит в том, чтобы создавать инфраструктуру Windows 2000, что называется, с чистого листа и с помощью средств независимых поставщиков (таких, как DM/Manager фирмы FastLane Technologies, DirectMigrate 2000 компании Entevo, OnePoint Domain Administrator корпорации Mission Critical Software) или утилит из комплекта Resource Kit (таких, как сценарии клонирования идентификаторов защиты) переводить пользователей в новую систему целыми группами. Этот метод обеспечивает организованный переход к системе Windows 2000 для пользователей и их компьютеров без применения принципа «все или ничего». Начать с нуля — значит избежать проблем, связанных с инфраструктурой старой системы NT, которые затрудняют продвижение вперед. Кроме того, при использовании этой стратегии всегда остается свободным «путь к отступлению»: ведь и средства независимых поставщиков, и утилиты из комплекта Resource Kit позволяют воссоздавать или клонировать объекты NT 4.0 в лесу Windows 2000, не разрушая при этом существующие объекты NT 4.0.

Путь к спасению

Наконец-то Microsoft вводит в состав NT службу каталога, способную составить конкуренцию средствам, которые компании Novell и Banyan выпускают уже несколько лет. Благодаря таким средствам AD, как общий каталог, организационные блоки, новые группы пользователей и компьютеров, репликация каталога и новая структура контроллеров доменов, управлять ресурсами NT становится легче, чем когда-либо прежде. И хотя среда AD еще не свободна от недоработок, думаю, что в конечном итоге получится вполне зрелая служба каталога. Кроме того, как мне представляется, AD со временем станет настоящей службой каталогов, и разработчики начнут писать специализированные бизнес-приложения, в которых будет реализован немалый потенциал этой среды. Одной из первых крупных программ, в которых используется такая особенность AD, как расширяемость, стал сервер Exchange 2000; в нем все функции управления каталогами для организации обмена сообщениями возложены на AD. Кстати, Microsoft недавно приобрела фирму Zoomit. Вполне возможно, что это событие сыграет важную роль в продвижении АД на рынок метакаталогов. И кто знает, может быть, доминирующее положение Microsoft на рынке информационных технологий, в конце концов, поможет службам каталога получить признание в качестве основной платформы приложений.

ОБ АВТОРЕ:

Даррен Мар-Элиа — внештатный редактор журнала Windows NT Magazine. Специалист по архитектуре NT; занимается планированием развертывания сетей NT 4.0 и Windows 2000 в масштабах США. С автором можно связаться по адресу: dmarelia@earthlink.net.

Written on 05 Июля 2006. Posted in Администрирование Windows

В процессе разворачивания сети, даже если создается домен с единственным контроллером, необходимо учитывать некоторые принципы, о которых мы сейчас поговорим, не говоря уже о сложной сети с несколькими доменами (сайтами) и множеством подразделений (организационных единиц).

Планирование доменов

Развертывание сетевой структуры целесообразно начать с создания единственного домена windows, который легче всего администрировать, и по мере необходимости добавлять новые домены.

Достоинством Active Directory (по сравнению с доменной моделью Windows NT) является возможность создания в одном домене значительно большего числа объектов (до нескольких миллионов). При этом один домен может содержать несколько географически разнесенных и администрируемых индивидуально сайтов, связанных медленными каналами.

Совсем не нужно создавать дерево из нескольких доменов только для того, чтобы таким образом отобразить структуру организации, ее подразделения или отделы. Для этого достаточно в единственном домене создать соответствующие подразделения (организационные единицы) и назначить для них групповые политики, распределить пользователей, группы и компьютеры.

Для создания нескольких доменов windows должны быть достаточно веские причины, например следующие:

— Различные требования к безопасности для отдельных подразделений

— Очень большое количество объектов

— Различные Internet-имена для доменов. Если имена доменов образуют непрерывное пространство имен DNS, то можно создать дерево доменов; если имена доменов уникальны, то возможно создание леса доменов

— Дополнительные требования к репликации

— Децентрализованное администрирование сети. При наличии нескольких доменов совершенно независимые друг от друга системные администраторы могут устанавливать собственные политики безопасности. Кроме того, можно администрировать домены на различных национальных языках

Если внутри домена создать дерево организационных единиц (Organizational Unit, OU), или подразделений, то можно распределить обязанности администраторов windows отдельных подразделений между различными пользователями и группами. В этом случае уменьшается число сотрудников, которые получают полный контроль над всем доменом.

Этот процесс называется делегированием прав администрирования. Немного позже мы увидим, как он осуществляется на практике.

После того как разработана структура подразделений и по ним распределены пользователи, следующий этап — продумать административную иерархию, т. е. определить, какие пользователи получат права управления целыми подразделениями, и кто будет выполнять только ограниченные административные функции (например, управлять отдельными группами или принтерами).

Планирование организационных единиц (подразделений)

Организационные единицы (OU), или подразделения, могут содержать пользователей, группы, компьютеры, принтеры и общие папки, а также другие OU.

OU — это минимальная «единица» администрирования, права управления которой можно делегировать некоторому пользователю или группе.

С помощью OU можно обеспечить локальное администрирование пользователей (создание, модификация и удаление учетных записей) или ресурсов

Примечание:

Организационные единицы и подразделения — это термины-синонимы; мы будет чаще использовать понятие организационная единица, говоря о структуре каталога Active Directory и его дереве, и подразделение — когда речь идет об администрировании Active Directory, делегировании управления и т. д.

В каталоге Active Directory организационные единицы представляют собой объекты типа «контейнер» и отображаются, как мы увидим позже, в окне оснастки Active Directory пользователи и компьютеры (Active Directory Users and Computers) как папки.

Их основное назначение — группирование объектов каталога с целью передачи административных функций отдельным пользователям.

Дерево OU может отображать реальную структуру организации — административную, функциональную и т. п. При этом учитываются иерархия полномочий ответственных работников и необходимые функции управления. Каждый доменов дереве или лесе может иметь свою, совершенно независящую от других структуру организационных единиц.

Организационная единица — минимальная структурная единица, которой можно назначить собственную групповую политику, т. е. определить разрешения на доступ к ней (и подчиненным OU), конфигурационные настройки и т. п. Однако OU не является структурным элементом безопасности (т. е. нельзя, скажем, назначить подразделению некоторые права доступа к определенному объекту), а служит только для группирования объектов каталога.

Для назначения полномочий и разрешений доступа к ресурсам следует применять группы безопасности (security groups).

Примечание:

Параметры безопасности групповой политики, назначенной некоторому подразделению, позволяют «сужать» область действия этой политики. Предположим, например, что в подразделении имеется несколько групп безопасности. По умолчанию групповая политика распространяется на всех членов подразделения. Однако можно сделать так, что эта политика будет действовать только на определенную группу (группы) и игнорироваться остальными группами подразделения. Подробнее об этом мы будем говорить в последующих уроках.

Вот несколько рекомендаций по выбору решения (организовать ли в сети несколько доменов или делить её на организационные единицы):

1) Создавайте несколько доменов, если в организации действует децентрализованное управление, при котором пользователями и ресурсами управляют совершенно независимые администраторы.

2) Создавайте несколько доменов, если части сети связаны медленным каналом и совершенно нежелательна полная репликация по этому каналу (если репликация возможна хотя бы иногда, то лучше создавать один домен с несколькими сайтами).

3) Разбивайте домен на организационные единицы, чтобы отразить в них структуру организации.

4) Разбивайте домен на организационные единицы, если нужно делегировать управление над ограниченными, небольшими группами пользователей и ресурсов; при этом можно делегировать все права администрирования или только некоторые.

5) Разбивайте домен на организационные единицы, если их структура соответствует будущим изменениям в организации (компании). Домены же, по возможности, нужно конфигурировать так, чтобы перемещать или делить их приходилось как можно реже

Двухуровневая иерархия доменов в дереве доменов и организационных единиц в домене обеспечивает гибкость администрирования, которое может быть и централизованным, и децентрализованным, и смешанным.

Проектирование структуры сайтов

Планирование репликации каталога следует начинать с одного сайта, а затем, с учетом каналов передачи данных и их пропускной способности, можно добавлять новые сайты.

Для локальных сетей (LAN) с быстрыми каналами обычно используются конфигурации с одним сайтом (хотя можно разбить их на несколько сайтов), поскольку зачастую такое решение упрощает администрирование.

Использование нескольких сайтов дает следующие преимущества:

— Распределяется нагрузка по сети со стороны клиенто;

— Возможна оптимизация процесса получения данных из каталога;

— Упрощается администрирование (например, управление конфигурацией) ресурсов, если они объединены в сайт;

— Возможна «тонкая» настройка репликации.

Создание нового сайта с собственными контроллерами домена windows имеет смысл в том случае, когда контроллеры домена недостаточно быстро (по вашим субъективным оценкам) реагируют на запросы пользователей. Обычно такое случается при большом территориальном удалении клиентских компьютеров и медленных каналах связи.

Создание нового сайта может быть целесообразно с точки зрения обеспечения аутентификации пользователей windows. Клиент при регистрации пытается найти контроллер домена в своем, локальном сайте. Поэтому топология сайтов должна учитывать то, насколько быстро клиент должен получать доступ к контроллеру домена.

Имеет смысл включать все контроллеры домена в один сайт, если репликация между ними должна выполняться по единому расписанию. Однако при наличии нескольких сайтов можно индивидуально настроить репликацию с учетом их специфики. Например, можно использовать по умолчанию быстрый канал, а коммутируемое соединение, если основной канал недоступен. Такой подход обеспечивает и эффективность, и отказоустойчивость.

Таковы основные рекомендации при разворачивании доменной структуры сети. Теперь перейдем к практическим решениям.

Установка контроллера доменов

Контроллер домена (Domain Controller, DC) создается из уже имеющегося изолированного (stand-alone) сервера или рядового (member) сервера при помощи операции, которая называется — повышение роли сервера (promotion) .

Обратный процесс преобразования контроллера домена в изолированный или рядовой сервер называется понижением роли сервера (denotion) .

При этом сервер удаляется из леса и изменяются сведения о нем в DNS, с сервера удаляются служба каталогов и ее элементы, восстанавливается стандартная база данных безопасности (SAM). Понижение роли последнего контроллера в домене означает уничтожение всего домена.

НО, категорически нельзя удалять корневой (первый созданный) домен в доменном дереве: вы уничтожите все дерево!!!

Подготовка к созданию контроллера домена

Контроллером домена можно сделать любой сервер, на котором функционирует Windows 2000 Server.

Если при установке системы используется контроллер домена Windows NT 4.0, то процесс повышения роли начинается автоматически после обновления системы и ее перезагрузки.

Обычный сервер преобразуется в контроллер домена при помощи утилиты DCpromo.exe, которая запускает Мастер установки Active Directory (Active Directory Installation Wizard) . Эта же утилита запускается с помощью оснастки «Настройка сервера» в меню Администрирование.

Мы рассмотрим несколько вариантов установки контроллера домена в зависимости то сложности структуры сети.

Создание первого контроллера домена

Первый, корневой домен в лесе, также является началом первого дерева этого леса. Если, например, создаются дочерние домены в дереве bhv.com, то DNS-имена всех доменов в этом дереве будут иметь окончание bhv.com (sales.bhv.com или office.bhv.com). Поэтому сначала следует определиться с именем первого домена.

Отметим еще одну важную особенность на подготовительном этапе установки контроллера домена — наличие DNS сервера.

Стоит отметить, что служба DNS применяется клиентами Active Directory для поиска контроллеров домена. Компания Microsoft рекомендует использовать DNS-сервер, поставляемый вместе с Windows 2000 Server, однако можно использовать и другие DNS-серверы, имеющие нужные функции (см. RFC 2136 и 2052; например можно использовать BIND версии не ниже 8.2.2).

DNS-сервер устанавливается и конфигурируется по умолчанию (это необходимо только для первого домена в новом лесе) при создании контроллера домена (т. е. при инсталляции Active Directory; при этом пользователь должен подтвердить запрос на установку DNS-сервера), но можно это сделать и вручную.

Итак, для создания первого контроллера в домене необходимо:

1. Установить Microsoft DNS-сервер. 2. Запустить мастер установки Active Directory

Внимание 1!

Если в сети, где создается контроллер домена, имеется DNS-сервер, то на готовящемся к повышению компьютере необходимо указать IP-адрес этого сервера в свойствах протокола TCP/IP и проверить правильность разрешения имен (например, с помощью команды ping DNS_имя или утилиты NetDiag)

Внимание 2!

Нельзя давать серверу, будущему контроллеру домена, динамически назначаемый IP-адрес (с помощью DHCP). Если по каким-то причинам связь с DHCP-сервером будет нарушена, контроллер домена получит при загрузке произвольный адрес, не соответствующий тому, который использовался при создании этого контроллера домена, и не сможет выполнять свои функции!

Запуск мастера установки Active Directory

Мастер установки Active Directory значительно упрощает создание и конфигурирование нового контроллера домена.

1. Запуск мастера установки выполнять нужно только пользователю с правами Администратор (Administrator).

2. Для запуска мастера можно воспользоваться командой dcpromo, которую запустить из меню Пуск|Выполнить (Start|Run). Альтернативный вариант — выбрать команду Пуск|Программы|Администрирование|Настройка сервера (Start|Programs|Administrative Tools|Configure Your Server), в открывшемся окне последовательно нажать кнопки Active Directory и Запустить (Start).

3. В появившемся окне мастера установки для данного варианта установки контроллера домена выбирается переключатель Контроллер домена в новом домене (Domain controller for a new domain) и нажимаем кнопку Далее.

4. В следующем окне в данном случае устанавливается переключатель Создать новое доменное дерево (Create a new domain tree), жмем на кнопку Далее (Neхt)

5. В следующем окне устанавливается переключатель Создать новый лес доменных деревьев (Create a new forest of domain trees).

5. Затем вводится полное DNS-имя, выбранное для первого домена, например, mycompany.com. Утилита DCpromo проверяет, используется ли уже данное имя. Затем для домена также определяется NetBIOS-имя (по умолчанию для нашего примера будет предложено имя MYCOMPANY), по которому идентифицируют домен клиенты нижнего уровня, например, Windows NT 4.0.

6. В следующих окнах мастера устанавливаются дополнительные параметры — местоположение базы данных Active Directory

журналов регистрации событий, реплицируемого системного тома.

7. Если на компьютере или в сети отсутствует DNS-сервер, то мастер установки выдает сообщение и предлагает установить и настроить DNS.

* Если в сети все же имеется работающий сервер DNS, то необходимо проверить связь с ним (и вернуться в первое окно мастера установки Active Directory) или соответствие этого сервера требованиям Active Directory.

* Если DNS-сервер отсутствует, то, установив в следующем окне переключатель Да, автоматически установить и настроить DNS (рекомендуется) (Yes, install and configure DNS on this computer (recommended)), разрешите на компьютере автоматическую установку и настройку DNS-сервера для работы с Active Directory.

Если же будет установлен переключатель Нет, установить и настроить DNS вручную (No, I will install and configure DNS myself), то после создания контроллера домена необходимо будет вручную создать на DNS-сервере все записи, обеспечивающие работу домена, что требует глубокого понимания всех аспектов взаимодействия Active Directory и DNS. В нашем случае, мы позволим мастеру самому проделать эту работу.

8. В следующем окне выберите разрешения, определяющие возможность работы в создаваемом домене служб, работающих на серверах предыдущих версий Windows NT. Обратите внимание на это окно, и внимательно прочитайте информацию, которая представлена на нем, при выборе соответствующего типа разрешений по умолчанию.

9. Далее вводится и подтверждается пароль администратора, который будет использоваться при восстановлении службы каталогов (это один из дополнительных вариантов загрузки Windows 2000).

Внимание 3!

Не путайте административный пароль (и не забудьте его, если пароли не одинаковые!) для восстановления каталога с обычным паролем администратора, это разные пароли!

Поскольку в режиме консоли нельзя ввести русские символы, для пароля рекомендуется использовать только цифры и латинские буквы.

10. После выполнения всех указанных операций мастер установки выводит сводку выбранных параметров. Необходимо их внимательно проверить: для изменения некоторых параметров можно вернуться, нажимая кнопку Назад.

11. После нажатия кнопки Далее начинается собственно процесс установки Active Directory и создания контроллера домена. После настройки служб и параметров безопасности начнется установка DNS-сервера, если она была разрешена пользователем. Затем служба DNS запускается и конфигурируется.

12. По завершении всех операций мастер установки Active Directory выводит информационное окно, в котором нужно нажать кнопку Готово (Finish), и предлагает перезагрузить компьютер: нажмите кнопку Перезагрузить сейчас (Restart Now).

Итак, после перезагрузки системы первый контроллер домена с Active Directory будет готов. Можно войти в домен с именем Администратор (Administrator) (пароль остается прежним, как и для локальной машины). Теперь можно создавать дополнительные контроллеры домена или начать работу с Active Directory. Об этом мы поговорим немного позже, а сейчас рассмотрим, как происходит подключение рабочих станций.

Подключение рабочих станций и рядовых серверов

Серверы и рабочие станции windows (клиентские компьютеры) включаются в домен Windows 2000 аналогично тому, как это делается в Windows NT 4.0. При этом используется оснастка Active Directory пользователи я компьютеры. Практически это мы увидим позже.

Компьютерам нужно указать IP-адрес хотя бы одного DNS-сервера для того, чтобы они могли находить контроллеры домена. IP-адрес DNS-сервера может передаваться клиентам автоматически при помощи DHCP (подробно о DHCP мы говорили на предыдущих уроках) или задаваться вручную.

Системы Windows NT 4.0 и Windows 9x используют для поиска контроллеров домена службу WINS, которую нужно установить, если в доменах Windows 2000 должны работать эти клиенты. Если на клиентах установлен Active Directory Client и применяется только TCP/IP, то ставить WINS необязательно.

Учетные записи для компьютеров можно создавать заранее (с помощью оснастки Active Directory пользователи и компьютеры) или в процессе подключения компьютера к домену.

Для подключения компьютера с Windows 2000 к домену необходимо осуществить следующие действия:

* В оснастке Система (System) на панели управления или по нажатию правой кнопкой мыши на значке Мой компьютер (My Computer) на рабочем столе выбрать команду Свойства (Properties) контекстного меню.

* Перейти на вкладку Сетевая идентификация (Network Identification) и нажать кнопку Свойства

* В ставшем доступном текстовом поле ввести полное DNS-имя домена, к которому следует подключиться, например, mycopany.com и нажать кнопку ОК.

* Ввести имя и пароль учетной записи в домене, имеющей полномочия на подключение компьютеров к домену. Если имеется созданная предварительно учетная запись для данного компьютера, ввести соответствующие значения. Если нужно создать учетную запись «на лету», ввести данные пользователя, имеющего разрешение на создание объектов в стандартном контейнере Computers. В любом случае можно использовать учетную запись администратора домена.

В случае успешного выполнения операции подключения компьютера к домену появляется соответствующее сообщение.

* нажав кнопку Да (Yes) в ответ на появляющееся сообщение, перезагрузить компьютер.

Другие варианты установки контроллера домена

Включение в домен дополнительных контроллеров

Создание дополнительных контроллеров домена также выполняется при помощи мастера установки Active Directory:

1. Регистрируйтесь в системе как Администратор.

2. Запускаете программу DCpromo и нажимаете кнопку Далее.

3. Для данного варианта установки следует установить переключатель Добавочный контроллер домена в существующем домене (Additional domain controller for an existing domain) и нажать кнопку Далее.

4. Вводите имя, пароль и полное DNS-имя домена для пользовательской записи с административными правами в домене (это может быть член группы Администраторы или пользователь, имеющий права на подключение компьютеров к домену).

5. Вводите полное DNS-имя существующего домена; при этом можно выбрать домен из списка существующих, нажав кнопку Обзор (Browse).

6. В следующих окнах мастера указываете дополнительные параметры (местоположение базы данных Active Directory, журналов регистрации событий, реплицируемого системного тома, а также пароль администратора для восстановления службы каталогов).

7. В появляющемся окне сводки проверьте правильность параметров и нажмите кнопку Далее и начнется процесс повышения роли сервера.

После перезагрузки компьютер будет работать как один из контроллеров указанного домена

Примечание

Если на сервере до начала процесса повышения роли была установлена служба DNS, то она полностью конфигурируется с использованием записей основного DNS-сервера.

Таким образом, легко получить резервный DNS-сервер, повысив отказоустойчивость сети. При этом предпочтительнее, если зоны DNS хранятся в Active Directory

Добавление к дереву дочерних доменов

Создать в существующем дереве дочерний (подчиненный) домен также можно с помощью мастера установки Active Directory:

1. Запустите программу Dcpromo.

2. Установите переключатель Контроллер домена в новом домене.

3. Введите полное DNS-имя существующего домена, который будет родительским для создаваемого домена, например, mycompany.com.

4. Введите краткое имя нового дочернего домена, например, finance. Тогда полное имя создаваемого домена будет finance.mycompany.com.

5. Введите или подтвердите NetBIOS-имя для нового домена.

6. Введите имя, пароль и название домена для учетной записи, имеющей административные полномочия в родительском домене.

7. Укажите дополнительные параметры (местоположение базы данных Active Directory и т. д.).

8. После проверки всех заданных параметров нажмите кнопку Далее — и начнется процесс повышения роли сервера.

После перезагрузки компьютер будет работать как первый контроллер домена в новом дочернем домене

Создание нового дерева в лесе

Процесс создания новых деревьев в существующем лесе аналогичен описанной выше процедуре создания дочерних доменов. Отличий совсем немного:

запустите мастер установки Active Directory, установите переключатель Контроллер домена в новом домене, укажите, что новый домен является первым доменом в новом дереве существующего леса (переключатель Создать новое доменное дерево), а затем введите полное DNS-имя нового дерева, например, new-corp.com (это имя не должно быть смежным ни с одним: из деревьев, существующих в выбранном лесе), и NetBIOS-имя нового домена.

После установки Active Directory и перезагрузки компьютер начнет работать как первый контроллер домена в новом дереве, при этом новый домен будет связан доверительными отношениями с корневыми доменами существующих деревьев.

Понижение контроллера домена

Для того чтобы превратить контроллер домена в рядовой сервер, также используется утилита DCPromo, т. е. мастер установки Active Directory.

Процесс понижения роли контроллера домена имеет ряд особенностей, связанных с количеством контроллеров в домене (доменах) и их функциями.

Если понижается контроллер домена, являющийся сервером глобального каталога, то будет выдано предупреждение.

Его можно проигнорировать в двух случаях

— если контроллер домена — единственный и уничтожается вся доменная структура;

— если в лесе имеются другие контроллеры, выполняющие эту функцию.

В противном случае нужно назначить сервером глобального каталога другой контроллер домена и выполнить репликацию, после чего можно снова запускать мастер установки Active Directory.

Кроме того, мастеру установки Active Directory необходимо указать, является ли контролер домена последним в домене.

Если флажок Этот сервер — последний контроллер домена в данном домене (This server is the last domain controller in the domain) остается сброшенным (т. е. контроллер домена становится рядовым сервером), то в следующем окне нужно указать и подтвердить пароль администратора на выбранном компьютере.

Если же флажок установить (т. е. контроллер домена становится изолированным сервером, и домен полностью уничтожается), то в следующем окне нужно указать имя пользователя с правами администратора предприятия для этого леса, пароль и имя домена, а затем пароль, назначаемый администратору компьютера.

Выводится окно сводки, в котором можно проверить правильность выполняемых действий.

После нажатия кнопки Далее начинается сам процесс понижения роли сервера. После появления сообщения об удалении Active Directory с компьютера нужно перезагрузиться.

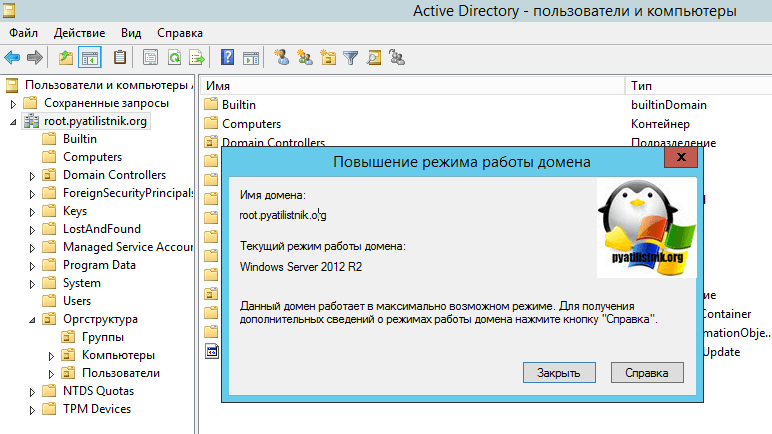

Переключение домена в основной режим

Домены Windows 2000 могут находиться в двух режимах

Смешанный режим (mixed mode)

Смешанный режим позволяет сосуществовать контроллерам доменов, работающим с программным обеспечением как Windows 2000, так и Windows NT более ранних версий.

В этом режиме включены некоторые возможности Windows NT Server более ранних версий и отключены некоторые возможности Windows 2000 Server.

Основной режим (native mode)

Все контроллеры работают с программным обеспечением Windows 2000 Server.

По умолчанию домены создаются в смешанном режиме. В этом режиме в состав доменов могут входить BDC-контроллеры Windows NT 4.0. После того как все BDC-контроллеры будут обновлены или удалены, можно переключить домен в основной режим.

Примечание

Множественная репликация (multi-master replication) между контроллерами домена в Windows 2000 выполняется всегда, даже в смешанном режиме

При переходе в основной режим в домене не должно быть BDC-контроллеров. После переключения в этот режим уже нельзя вернуться в смешанный режим и добавлять к домену контроллеры, работающие с программным обеспечением, отличным от Windows 2000 Server.

Как осуществить переключение режима работы домена мы увидим немного позже.

Переход к Active Directory

Active Directory имеет множество достоинств, однако, это весьма значительное изменение в существующих технологиях. Как же внедрить новое средство? С одной стороны, многие службы каталогов уже существуют, и имеются средства для их переноса в Active Directory. Для многих организаций самой важной из уже используемых каталогов является служба каталога Exchange, поэтому компания Microsoft предлагает утилиту Active Directory Connector (ADC) для Exchange 5.x, упрощающую миграцию.

Кроме этого, в большинстве организаций переход от Windows NT 4.0 к Windows 2000 не произойдет мгновенно и займет некоторое время.

Поэтому важно иметь возможность совместного использования в одном домене обеих операционных систем.

Для клиентов Windows NT 4.0 домен Windows 2000 выглядит как обычный домен Windows NT 4.0, для клиентов Windows 2000 как домен Windows 2000.

Для реализации такой возможности Контроллер домена Windows 2000 Server может эмулировать РDС-контроллер Windows NT Server 4.0. BDC-контроллеры в таком домене выполняют репликацию с контроллера домена Windows 2000 Server так, будто это традиционный PDC-контроллер.

Нужно понимать, что за этим стоит: для перехода от домена Windows NT Server 4.0 к домену Windows 2000 Server необходимо сначала обновить существующий PDC-контроллер, чтобы он смог загрузить в Active Directory имеющуюся учетную информацию (учетные записи пользователей, компьютеров и т. д.). Затем, по мере необходимости, можно обновить до Windows 2000 другие BDC-контроллеры, рядовые (member) серверы и клиентов.

В домене Windows 2000, в который входят BDC-контроллеры Windows NT 4.0, репликацию системного тома SYSVOL нужно настраивать дополнительными средствами/поскольку контроллеры домена на базе Windows 2000 не реплицируют эту информацию на BDC-контроллеры.

При переходе к Windows 2000 Server можно также пересмотреть существующую структуру домена. Лучше иметь меньшее число доменов, и, поскольку Active Directory позволяет использовать домены больших размеров, можно объединить несколько доменов в один. Если новый домен получится слишком большим, могут появиться проблемы с трафиком при репликации, однако с меньшим числом доменов все равно справиться легче.

Кроме того, Windows 2000 Server позволяет делегировать административные функции на уровне учетных записей, входящих в организационную единицу внутри домена, а не только на уровне домена.

Наконец, имеет смысл потратить больше времени на проектирование доменов и пространств имен внутри каждого домена. В среде Windows NT Server 4.0 во многих организациях домены «размножались» без должного контроля, что приводило к запутанной системе имен и доверительных отношений.

При использовании Active Directory создание эффективной структуры «с нуля» окупится в дальнейшем простотой администрирования сети.

Администрирование доменов в Active Directory. Часть I. Доверительные отношения — оснастка Active Directory and Trusted

Почему назван этот раздел — Администрирование доменов в Active Directory. Часть I? Потому как в этом разделе мы рассмотрим только вопрос доверительных отношений между доменами.

После установки контроллера домена в меню Пуск|Программы|Администрирование появится целый ряд оснасток Active Directory:

В сегодняшнем уроке нас интересует оснастка Active Directory домены и доверие (Active Directory Domains and Trusts). Скажем несколько слов о доверительных отношениях.

Принципиальное отличие доменов Windows 2000 от доменов Windows NT 4.0 заключается в том, что все домены Windows 2000 связаны между собой транзитивными доверительными отношениями, созданными с использованием протокола Kerberos, о нем мы поговорим позже. Эти отношения устанавливаются по умолчанию, автоматически, и являются двунаправленными. Под транзитивностью подразумевается тот факт, что все домены в дереве доверяют друг другу: т. е. если домен А доверяет домену Б, а домен Б доверяет домену В, то домен А также доверяет домену В. Такой подход упрощает администрирование доменов при сохранении высокого уровня безопасности.

В Windows 2000 помощью оснастки Active Directory домены и доверие администратор может просматривать все деревья доменов в лесу и управлять доменами, а также устанавливать доверительные отношения между доменами и настраивать режим работы домена (смешанный, mixed, или основной, native).

Данная оснастка позволяет конфигурировать дополнительные суффиксы основных имен пользователей (User Principal Name, UPN) для всего леса, которые облегчают пользователям процесс регистрации в Active Directory.

Суффиксы основных имен пользователей соответствуют стандарту RFC 822, принятому в Internet. Иногда их называют почтовыми адресами. По умолчанию суффикс леса совпадает с его DNS-именем.

Оснастку Active Directory домены и доверие можно запустить стандартным способом, подключив ее к консоли управления ММС, либо выбрав команду Пуск|Программы|Администрирование|Active Directory домены и доверие (Start|Programs|Administrative Tools|Active Directory Domains and Trusts). После загрузки оснастки Active Directory домены и доверие появляется окно, показанное на рисунке.

Для добавления дополнительных суффиксов UPN необходимо выполнить следующее:

1. Указать корневой узел оснастки Active Directory домены и доверие и нажать правой кнопкой мыши. В появившемся контекстном меню выбрать команду Свойства (Properties).

2. В открывшемся окне диалога введите дополнительные суффиксы UPN, нажимая кнопку Добавить (Add).

Изменение режима работы домена windows

Как мы уже указывали ранее, домены Windows 2000 могут работать в одном из двух режимов:

Смешанный режим (mixed mode) предполагает возможность одновременной работы контроллеров домена, основанных как на операционной системе Windows 2000 Server, так и на более ранних версиях Windows NT Server. Этот режим позволяет выполнять некоторые функции, характерные для более ранних версий Windows NT, и запрещает выполнение некоторых функций, характерных для Windows 2000.

Основной режим (native mode) предполагает, что все контроллеры домена работают в операционной системе Windows 2000 Server, при этом все клиентские компьютеры должны иметь поддержку (установленный на них клиент) Active Directory (это касается систем Windows 9x и Windows NT 4.0). В этом режиме можно применять такие новые средства, как универсальные группы, вложенные группы и т. д.

По умолчанию домен Windows 2000 начинает работать в смешанном режиме. При необходимости режим работы домена можно изменить на основной. Однако обратный переход невозможен.

Для перехода к основному режиму необходимо:

Указать домен, режим которого необходимо изменить, и нажать правую кнопку мыши. В открывшемся окне диалога выбрать команду Свойства.

На вкладке Общие (General) окна свойств домена нажать кнопку Сменить режим (Change Mode). После изменения режима перезапустите контроллер домена

Управление доверительными отношениями

Доверительные отношения, применявшиеся в сетях Windows NT 4.0, полностью поддерживаются в сетях Windows 2000.

Они могут быть использованы для создания однонаправленного доверия между доменами Windows 2000 в дереве каталога и другими доменами, находящимися за границей вашего леса, которые могут быть образованы серверами Windows 2000, Windows NT 4.0 или более ранних версий. Это поможет поддерживать существующую инфраструктуру при переходе на сеть, полностью основанную на Active Directory.

При создании нескольких доменов в одном дереве Active Directory автоматически устанавливаются междоменные двунаправленные доверительные отношения.

Это значит, что пользователь может, зарегистрировавшись только в одном домене, получить доступ ко всем ресурсам всех доменов дерева. При объединении нескольких деревьев в лес между корневыми доменами каждого дерева также устанавливаются двунаправленные доверительные отношения. В этом случае необходимость дополнительной настройки доверительных отношений не возникает.

Конфигурирование доверительных отношений требуется, если

1) Необходимо установить однонаправленные доверительные отношения (в случае, когда соображения безопасности заставляют исключить возможность общего использования каких-либо ресурсов компьютерной сети).

2) Возникла необходимость в установлении доверительных отношений между доменами, находящимися в различных лесах (организациях).

3) Должны быть установлены доверительные отношения между доменами Windows 2000 и Windows NT 4.

Для образования однонаправленных доверительных отношений необходимо выполнить следующее:

1) Запустить оснастку Active Directory-домены и доверие.

2) Указать домен, который должен принять участие в однонаправленном доверительном отношении, и нажать правую кнопку мыши. В появившемся контекстном меню выбрать команду Свойства.

3) В окне свойств домена перейдите на вкладку Доверия (Trusts).

Если другой домен, участвующий в отношении, должен стать доменом-доверителем (trusting), нужно нажать кнопку Добавить в группе Домены, которые доверяют этому домену (Domains that trust this domain). Если другой домен должен стать доверенным (trusted), нужно нажать кнопку Добавить в группе Домены, которым доверяет этот домен (Domains trusted by this domain).

4) В окне диалога Добавление домена-доверителя (Add Trusting Domain) или Добавление доверенного домена (Add Trusted Domain), соответственно, необходимо укащать имя второго домена, принимающего участие в однонаправленном доверительном отношении, пароль для регистрации в указанном домене и затем подтвердить его.

После нажатия кнопки ОК появится окно сообщения о том, что доверительное отношение не может быть проверено, поскольку не установлена вторая половина доверительного отношения.

5) Установить в окне оснастки указатель мыши на домен, который является второй стороной в доверительном отношении и имя которого было указано ранее на вкладке Доверия, и нажать правую кнопку мыши. В появившемся контекстном меню выбрать команду Свойства.

6) Повторить шаги 3 и 4, имея в виду, что роль домена изменилась на противоположную: если первый домен был доверителем, то второй домен должен быть доверенным, и наоборот.

После окончания конфигурирования нажать кнопку ОК.

Появится окно сообщения об успешном создании однонаправленного доверительного отношения

Для создания двунаправленного доверительного отношения между доменами, находящимися в различных лесах, следует повторить описанную выше процедуру, но поменять роли доменов. Тот домен, который был доверенным, должен стать доверителем, и наоборот.

Для создания доверительного отношения между доменами Windows 2000 и Windows NT 4.0 действия нам уже знакомы:

На главном контроллере (PDC) существующего домена Windows NT 4.0 с помощью утилиты User Manager for Domain (Диспетчер пользователей для домена) в меню Policies (Политики)->Trust Relationships (Доверительные отношения) добавить в список Trusting Domains (Домены-доверители) необходимые данные.

Теперь домен Windows 2000 доверяет существующему домену Windows NT 4.

Однако конфигурирование доверительного отношения не завершено до тех пор, пока домен, основанный на Windows 2000 Server, не подтвердит пароль.

Для этого на контроллере домена Windows 2000 запускается оснастка Active Directory — домены и доверие.

Указывается имя домена-доверителя и в окне свойств домена на вкладке Доверия по нажатию кнопки Добавить, расположенной рядом со списком Домены, которым доверяет этот домен, ввести имя существующего главного контроллера домена Windows NT 4.0 и тот же пароль, что был введен ранее.

По нажатию ОК, откроется окно сообщения об успешности завершения установки доверительного отношения.

Для проверки доверительного отношения зарегистрируйтесь на компьютере, входящем в домен Windows 2000, под учетной записью пользователя, существующей на главном контроллере домена Windows NT 4.0. Если этот шаг завершился успешно, доверительное отношение установлено правильно

Таким образом, мы с вами научились способам установки контроллеров домена, а далее займемся процессом управления его работой.

Администрирование доменов в Active Directory. Часть II. Оснастка Active Directory Users and Computers. Локальные и глобальные группы

Главной задачей сети — управлением общими ресурсами сети в Windows 2000 «занимается» оснастка Active Directory Users and Computers (Active Directory пользователи и компьютеры) предназначена для управления пользователями, группами, очередями печати и другими объектами каталога Active Directory.

Этот инструмент позволяет создавать объекты, настраивать их атрибуты и выполнять с ними ряд других операций.

Оснастка Active Directory пользователи и компьютеры работает на контроллере домена под управлением Windows 2000 Server; оснастка не устанавливается на изолированных серверах или рабочих станциях.