Содержание

- Методы восстановления пароля

- Способ 1: Замена файлов через «Командную строку»

- Способ 2: «Редактор реестра»

- Вопросы и ответы

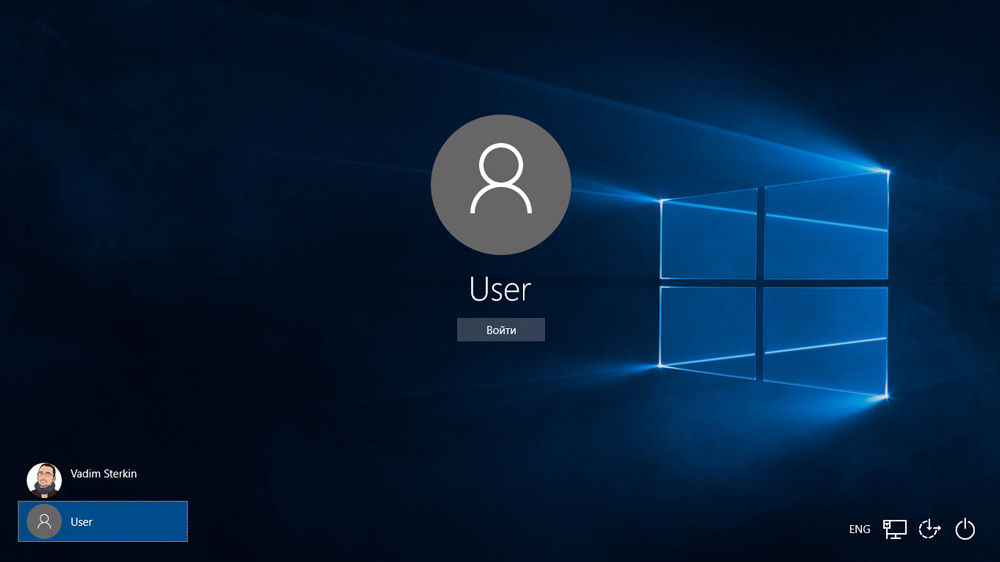

Некоторые пользователи со временем забывают свой пароль на учетную запись администратора, даже если сами когда-то его устанавливали. Использование профилей с обычными полномочиями существенно сужает возможности в применении функционала ПК. Например, станет проблематичной установка новых программ. Давайте разберемся, как узнать или восстановить забытый пароль от административного аккаунта на компьютере с Виндовс 7.

Урок: Как узнать пароль на компьютере Windows 7, если забыл

Методы восстановления пароля

Нужно отметить, что если вы без проблем загружаетесь в систему под аккаунтом администратора, но при этом не вводите пароль, значит, он попросту не установлен. То есть получается и узнавать в данном случае нечего. Но если у вас не выходит активировать ОС под профилем с административными полномочиями, так как система требует ввода кодового выражения, тогда нижеприведенная информация как раз для вас.

В Виндовс 7 нельзя просмотреть забытый пароль администратора, но можно сбросить его и создать новый. Для выполнения указанной процедуры вам понадобится установочный диск или флешка с Виндовс 7, так как все операции придется выполнять из среды восстановления системы.

Внимание! Перед выполнением всех нижеописанных действий обязательно создайте резервную копию системы, так как после производимых манипуляций в некоторых ситуациях может произойти потеря работоспособности ОС.

Урок: Как сделать резервную копию системы Windows 7

Способ 1: Замена файлов через «Командную строку»

Рассмотрим для решения проблемы использование «Командной строки», активированной из среды восстановления. Для выполнения данной задачи требуется загрузить систему с установочной флешки или диска.

Урок: Как загрузить Виндовс 7 с флешки

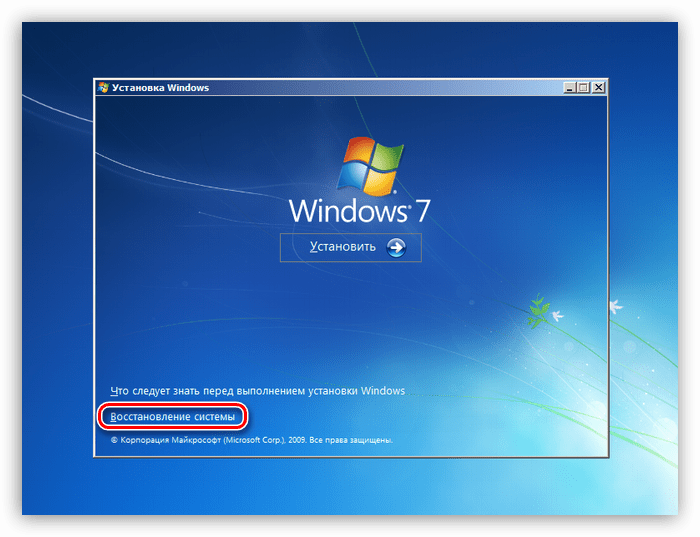

- В стартовом окошке установщика кликните «Восстановление системы».

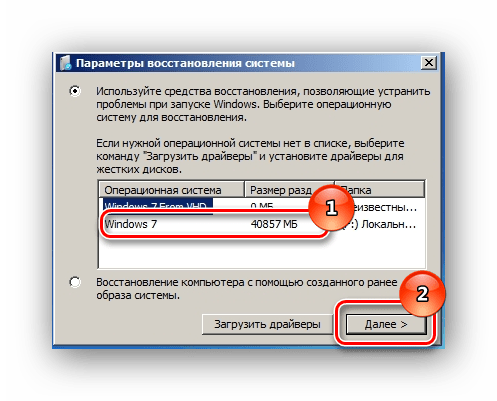

- В следующем окне выберите наименование операционной системы и нажмите «Далее».

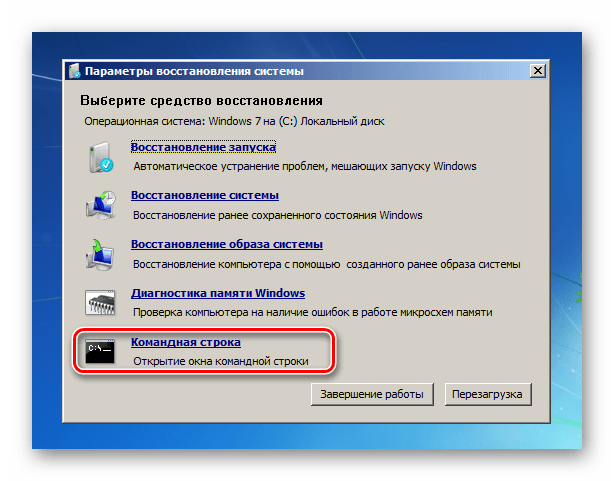

- В отобразившемся списке инструментов восстановления выберите позицию «Командная строка».

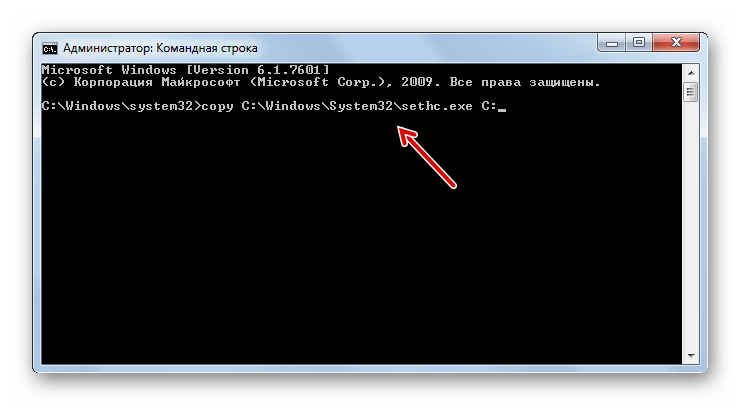

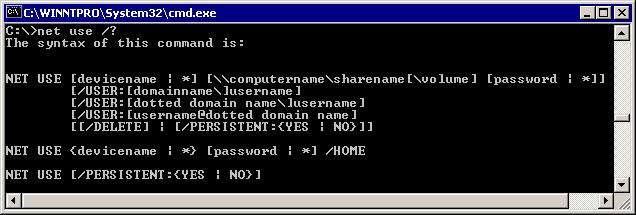

- В открывшемся интерфейсе «Командной строки» вбейте такое выражение:

copy С:WindowsSystem32sethc.exe С:Если у вас операционная система находится не на диске C, а в другом разделе, укажите соответствующую букву системного тома. После ввода команды жмите Enter.

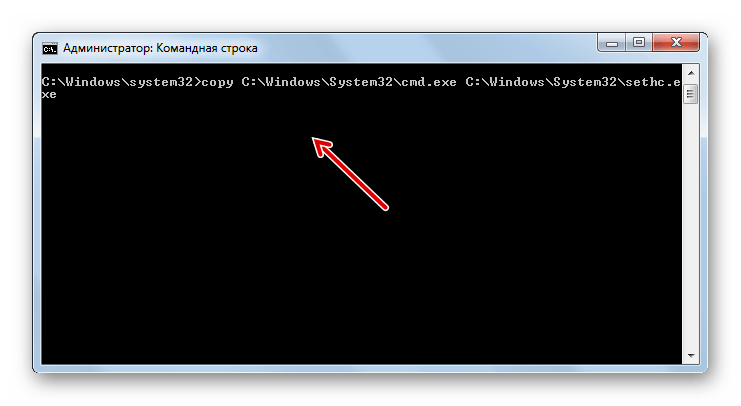

- Снова запустите «Командную строку» и введите выражение:

copy С:WindowsSystem32cmd.exe С:WindowsSystem32sethc.exeТак же, как и при вводе предыдущей команды, внесите корректировки в выражение, если система установлена не на диске C. Не забудьте нажать Enter.

Выполнение указанных выше двух команд нужно, чтобы при пятикратном нажатии кнопки Shift на клавиатуре вместо стандартного окна подтверждения включения залипания клавиш открывался интерфейс «Командной строки». Как вы увидите далее, эта манипуляции будет нужна для сброса пароля.

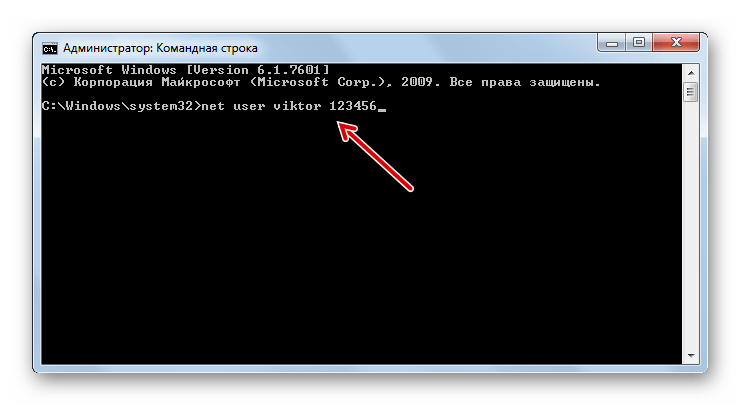

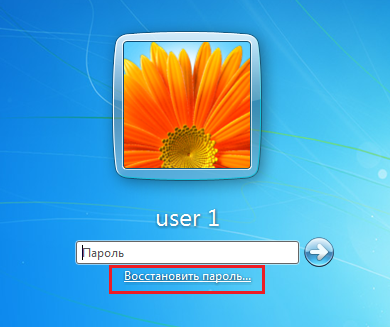

- Перезапустите компьютер и загрузите систему в обычном режиме. Когда откроется окно с требованием ввести пароль, пять раз нажмите на клавишу Shift. Снова откроется «Командная строка» введите в неё команду по следующему шаблону:

net user admin parolВместо значения «admin» в данную команду вставьте наименование учетной записи с административными полномочиями, данные для входа в которую нужно сбросить. Вместо значения «parol» впишите новый произвольный пароль от данного профиля. После ввода данных жмите Enter.

- Далее перезагружайте компьютер и заходите в систему под профилем администратора, введя тот пароль, который был прописан в предыдущем пункте.

Способ 2: «Редактор реестра»

Решить проблему можно путем редактирования системного реестра. Данную процедуру также следует выполнять, произведя загрузку с установочной флешки или диска.

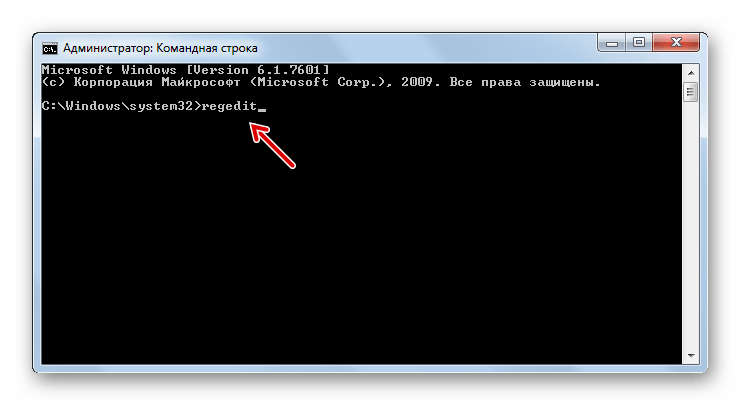

- Запустите «Командную строку» из среды восстановления тем же путем, который был описан в предыдущем способе. Введите в открывшийся интерфейс такую команду:

regeditДалее щелкните Enter.

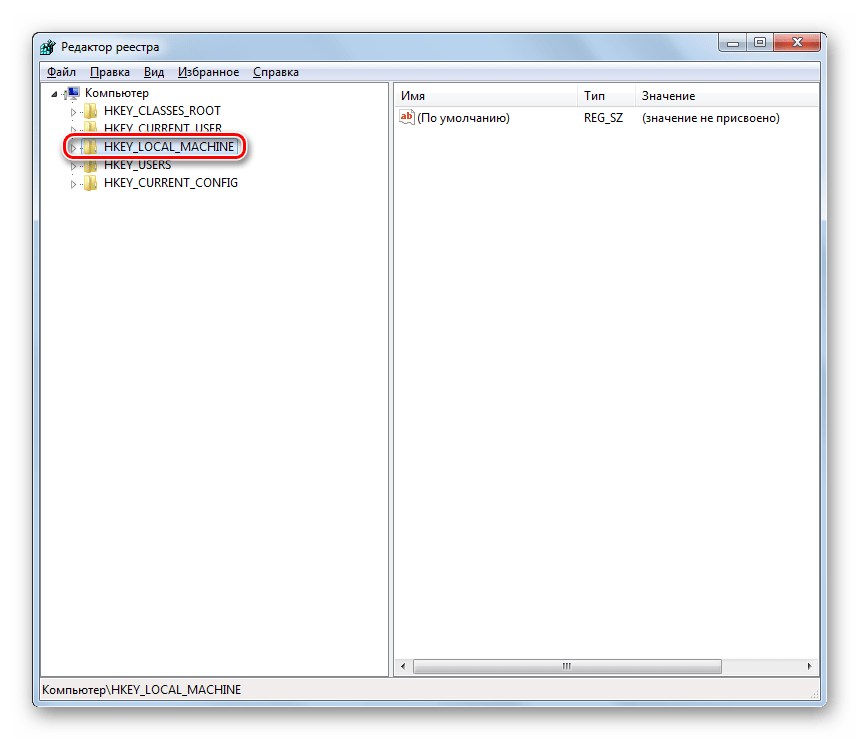

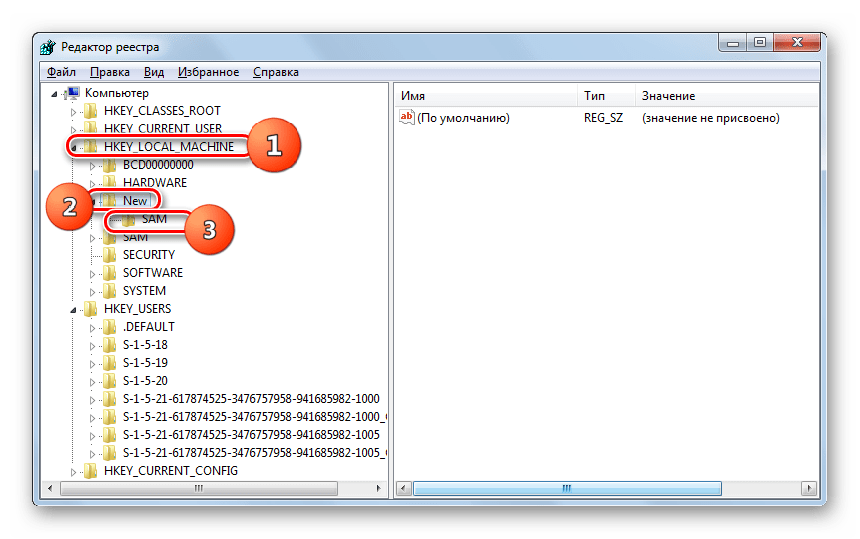

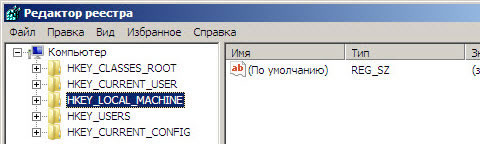

- В левой части открывшегося окна «Редактора реестра» отметьте папку «HKEY_LOCAL_MACHINE».

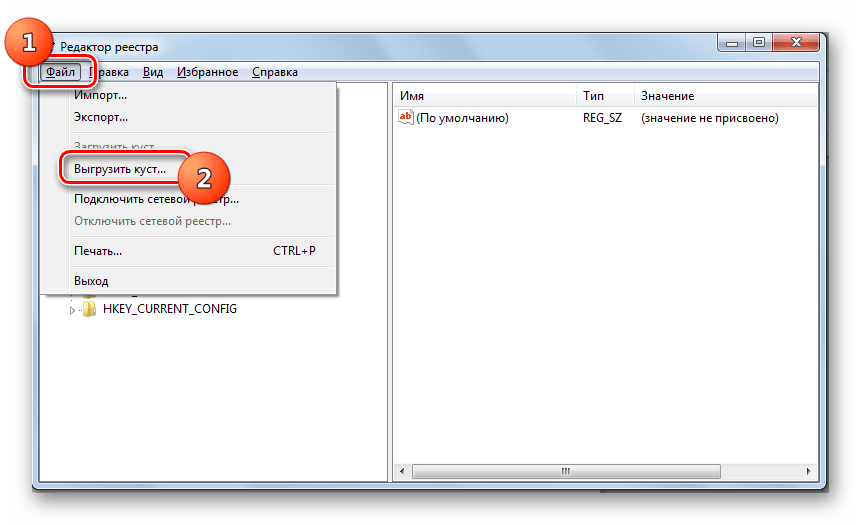

- Кликните в меню «Файл» и из раскрывшегося списка выберите позицию «Загрузить куст…».

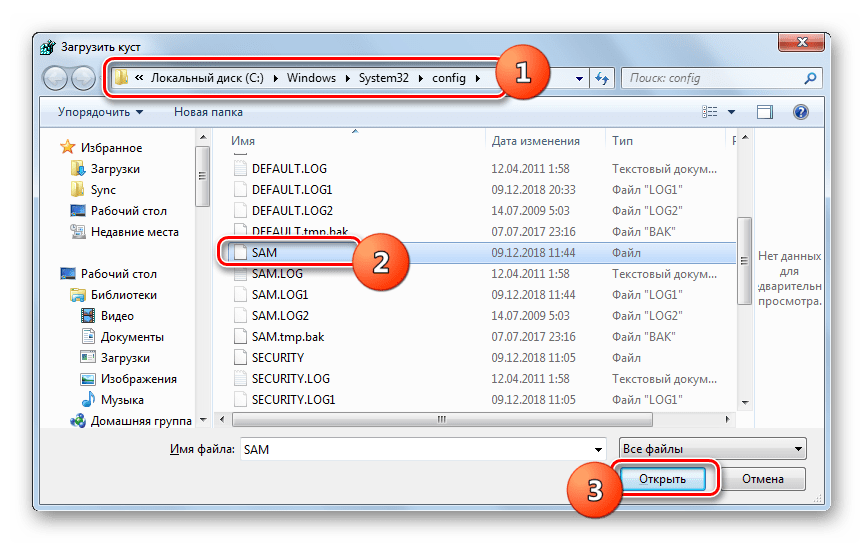

- В открывшемся окне переместитесь по следующему адресу:

C:WindowsSystem32configЭто можно сделать, вбив его в адресную строку. После перехода отыщите файл под названием «SAM» и нажмите кнопку «Открыть».

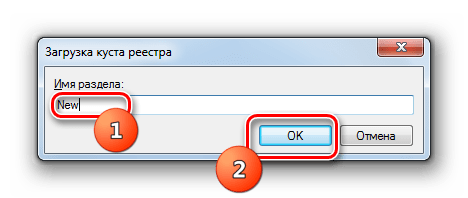

- Запустится окно «Загрузка куста…», в поле которого нужно вписать любое произвольное наименование, используя для этого символы латинского алфавита или цифры.

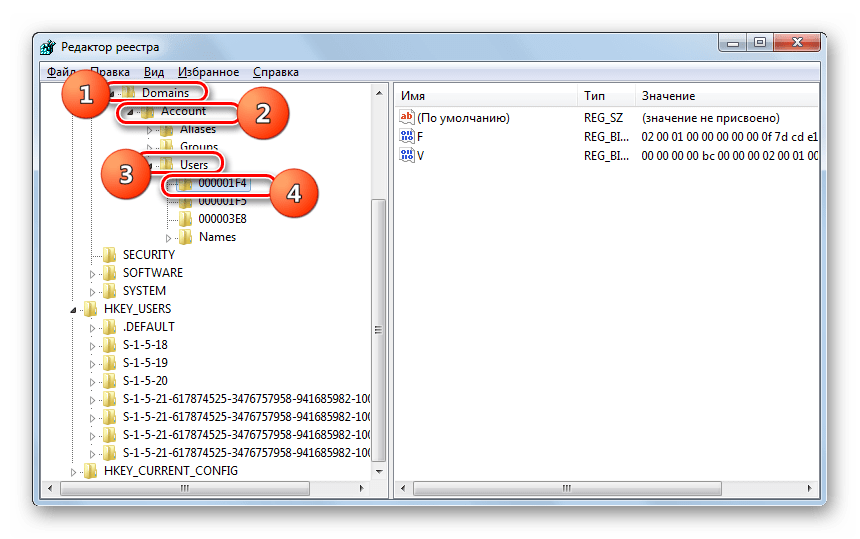

- После этого перейдите в добавленный раздел и откройте в нем папку «SAM».

- Далее последовательно перемещайтесь по следующим разделам: «Domains», «Account», «Users», «000001F4».

- Затем перейдите в правую область окна и дважды щелкните по наименованию двоичного параметра «F».

- В открывшемся окне установите курсор слева от первого значения в строке «0038». Оно должно быть равно «11». Затем жмите по кнопке Del на клавиатуре.

- После того как значение будет удалено, впишите вместо него «10» и щелкните «OK».

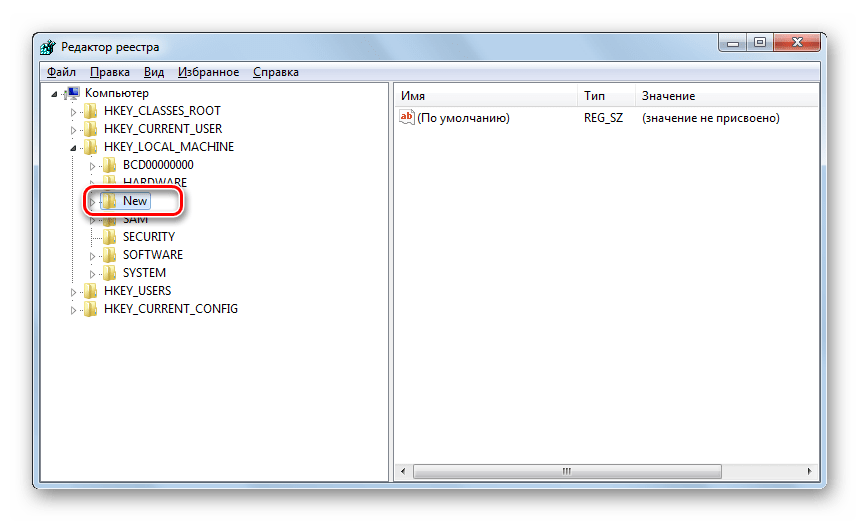

- Возвращайтесь к загруженному кусту и выделите его наименование.

- Далее щелкайте «Файл» и выберите из появившегося списка вариант «Выгрузить куст…».

- После выгрузки куста закрывайте окно «Редактора» и перезапускайте компьютер, произведя вход в ОС под административным профилем не через съемные носители, а в обычном режиме. При этом при заходе пароль не потребуется, так как ранее был произведен его сброс.

Урок: Как открыть редактор реестра в Windows 7

Если вы забыли или утратили пароль от профиля администратора на компьютере с Виндовс 7, не стоит отчаиваться, так как выход из сложившейся ситуации есть. Кодовое выражение вы, конечно, узнать не сможете, но его можно сбросить. Правда, для этого потребуется выполнить довольно сложные действия, ошибка в которых, к тому же, может критически повредить систему.

Еще статьи по данной теме:

Помогла ли Вам статья?

Содержание

- 1 Как посмотреть пароль администратора в Windows 7

- 1.1 Как узнать пароль в Windows XP и Windows 7?

- 1.2 Как вспомнить пароль в Windows XP и Windows 7 с помощью livecd?

- 1.3 Как узнать пароль в Windows XP и Windows 7 с флешки?

- 1.4 Взломать пароль администратора – не проблема: три совета хакера

- 1.5 Совет 1. Сбрасываем пароль с помощью «Интерпретатора команд» в Windows

- 1.6 Совет 2. Сбрасываем пароль учетной записи Администратор в Безопасном режиме

- 1.7 Совет 3. Как сбросить пароль от встроенной учетной записи Администратора

- 2 Взломать пароль администратора – не проблема: три совета хакера

- 2.1 Взламываем пароль Администратора в Windows 8

- 2.2 по теме

- 2.3 Сброс пароля Администратора в Windows 10

- 3 userLevel2system и узнаем пароль администраторской учетной записи

- 3.1 1. KiTrap0D forever! — повышаем привилегии аж до System

- 3.2 2. Узнаем пароль администраторской учетной записи

- 3.3 2. Способ 1. Дампим пароли

- 3.4 2. Способ 2. Получаем пароли из файла SAM

- 4 Как узнать пароль от учетки администратора в системе Windows 7

- 4.1 Как узнать без сброса

- 4.2 Сброс пароля администратора Windows 7

- 4.3 Дискета сброса

- 4.4 Альтернативные способы

- 5 Где находится пароль от компьютера windows 7

- 5.1 Способ узнать пароль администратора Windows

- 5.2 Как узнать пароль в Windows XP и Windows 7?

- 5.3 Как вспомнить пароль в Windows XP и Windows 7 с помощью livecd?

- 5.4 Как узнать пароль в Windows XP и Windows 7 с флешки?

- 6 Как узнать и снять пароль с помощью взлома для Виндовс 7, без дополнительных программ?

- 6.1 1.Настройка запуска командной строки перед экраном входа в Windows

- 6.2 2.Сброс пароля, смена или создание нового пользователя, и вход в систему

- 6.3 Вход в систему Windows 7

- 6.4 Заключение. Где хранятся пароли в Виндовс 7 и как это работает?

- 6.5 Как узнать пароль с закрытыми звездочками

Как взломать пароль в Windows XP и Windows 7? Подобное желание может появиться у Вас по ряду причин.

Возможно, вы просто забыли пароль администратора на своем компьютере, а может злой админ не позволяет устанавливать программы на рабочем компьютере, а так хочется поиграть в обед в любимую игрушку.

Несомненно, сбросить пароль в Windows XP и Windows 7 гораздо проще, чем его узнать, но порой необходимо именно вспомнить забытый пароль. В данной статье я объясню, как это сделать.

Как узнать пароль в Windows XP и Windows 7?

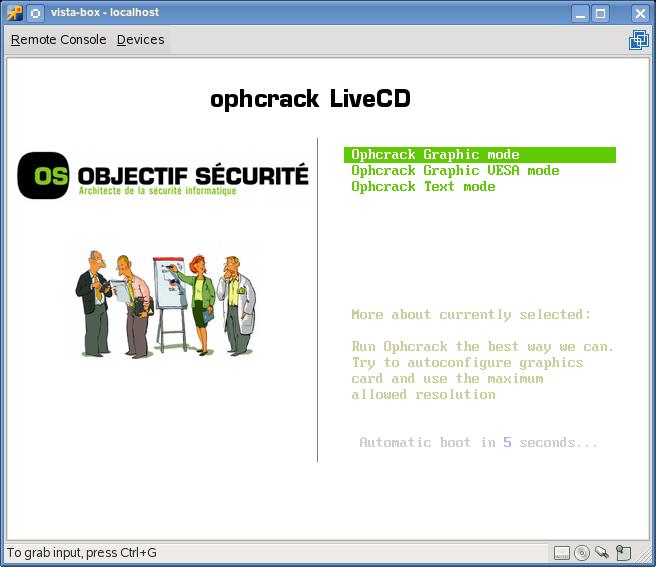

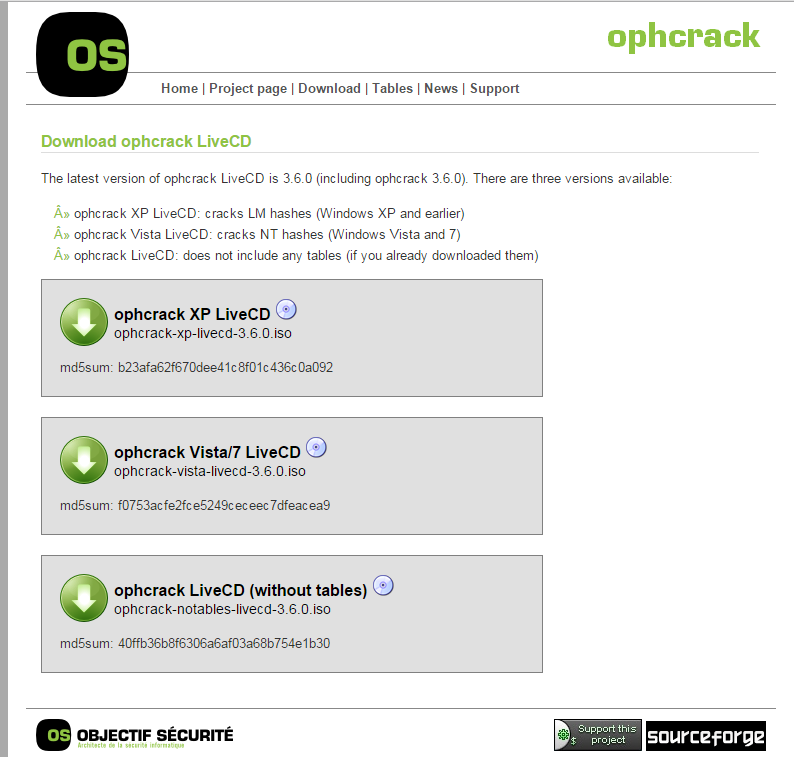

Для восстановления пароля Windows мы будем использовать замечательную программу под названием Ophcrack. Ophcrack подбирает пароль к учетной записи пользователя Windows используя радужные таблицы.

На современных машинах подбор занимает достаточно непродолжительное время. В использовании программа очень проста и бесплатна (есть и платные словари, если подбор по бесплатным не увенчался успехом). В моем тесте программа взломала пароль из 10 символов (5 букв и 5 цифр) за 5 минут.

Так что дерзайте, но помните — применять программу следует только на своем ПК=)

Итак, начнем. Заходим на сайт Ophcrack. Скачиваем нужный нам файл в зависимости от ситуации.

1-ый вариант

Вы можете зайти в операционную систему, но вам необходимо узнать пароль администратора либо другого пользователя. Для этого выбираем на главной странице Download Ophcrack и скачиваем программу для своей операционной системы.

Устанавливаем программу (да, для этого метода необходимо, чтобы у Вас были права на установку программ), выбираем галочками нужные нам словари. Соответственно для Windows 7 и Vista отмечаем галочками два нижних пункта. Жмем Next и программа автоматически скачает словари с интернета.

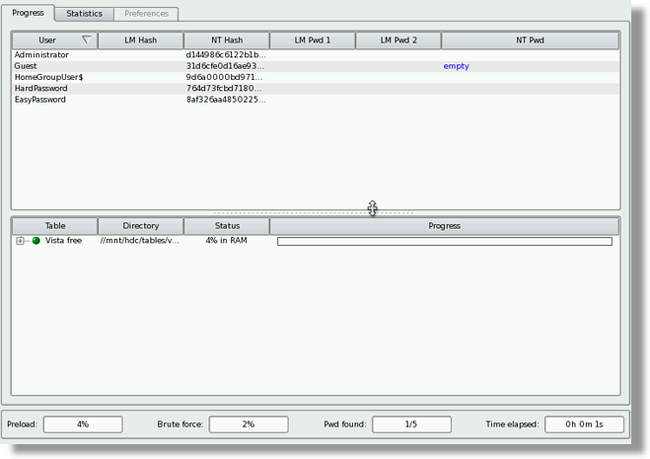

После окончания установки запускаем Ophcrack.

Скорее всего ophcrack автоматически приступит к подбору пароля и по окончании покажет найденные пароли.

Если же у Вас отсутствуют таблицы в списке нажимаем Tables (кнопка сверху) и подключаем нужные таблицы. В данном случае Vista Free и Vista Special. Выбираем их и жмем Install.

—

После этого необходимо загрузить в программу информацию о учетных записях пользователей, которые имеются на компьютере. Для этого жмем Load, потом LocalSam with samdump2.

Мы получили список пользователей. Жмем Crack — и процесс подбора пароля пошел. Время подбора зависит от мощности вашего ПК и сложности пароля.

По окончании процесса взлома, вы увидите все пароли, что смогла подобрать программа. Если ваш пароль не поддался, то можно использовать дополнительные таблицы. На сайте они за денежку, но на рутрекере кто-то милостиво поделился парочкой отличных словарей.

XP_special (WS-20k) таблицы Rainbow для Ophcrack скачать

Vista special (NTHASH) таблицам Rainbow Ophcrack Linux скачать

Скачиваете их, подключаете аналогично предыдущим — и пробуете снова. У данных словарей невероятно высокий процент подбора.

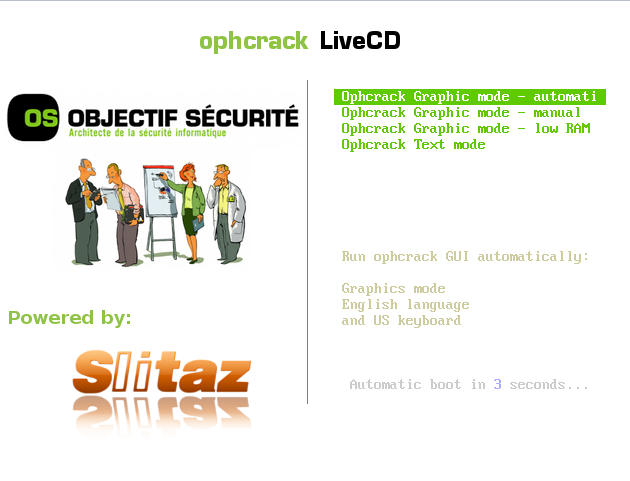

Как вспомнить пароль в Windows XP и Windows 7 с помощью livecd?

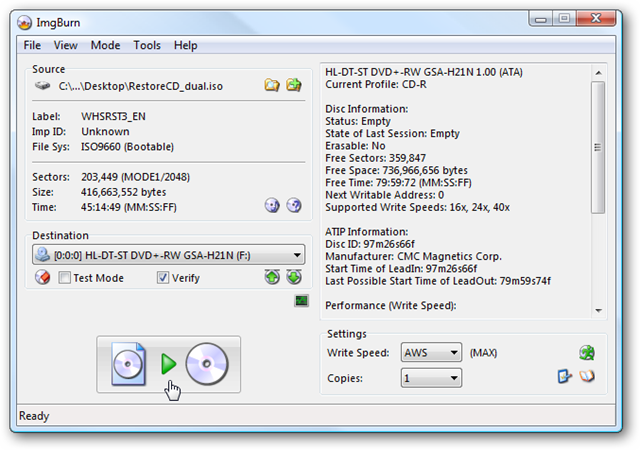

Второй вариант вспомнить забытый пароль Windows XP и Windows 7 — с помощью livecd версии программы Ophcrack. По мне — это наиболее универсальный и оптимальный вариант.

Заходим на сайт Ophcrack, выбираем Download ophcrack LiveCD

Выбираем livecd для нужной нам операционки.

Дальше нарезаем его на диск. Для этого можно воспользоваться прекрасной программой Imgburn либо любой другой со схожим функционалом. Скачать можно по ссылочке.

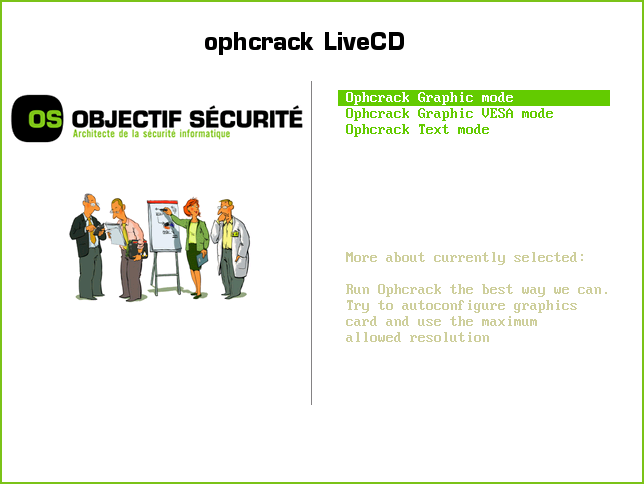

После этого грузимся с созданного диска и видим такую менюшку.

Жмем Enter. Ophcrack загрузится и автоматически приступит к взлому пароля всех найденных пользователей ПК.

После того, как программа закончит, она сообщит вам, какие пароли удалось восстановить.

Как узнать пароль в Windows XP и Windows 7 с флешки?

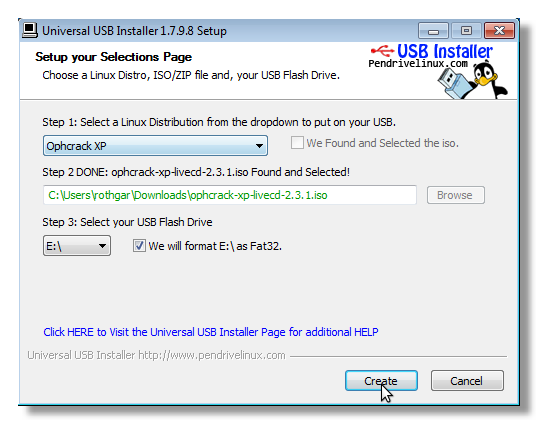

Если у вас на компьютере нет привода компакт-дисков или вам удобнее загружаться с флешки, то ophcrack позволяет вам это сделать. Для этого качаем программу Universal USB creator.

Указываем Ophcrack в пункте 1, путь к скачанному образу в пункте 2 и букву вашей флешки в пункте 3 (все данные на флешке будут удалены).

Нажимаем Create.

Если вы хотите создать флешку, которая будет восстанавливать пароли для всех версий windows, необходимо скачать с сайта программы таблицы. Представлены как бесплатные, так и платные таблицы. Платные имеют гораздо больший объем и могут справиться с теми паролями, с которыми не справились бесплатные.

Скачиваем с официального сайта таблицы. Заходим в папку tables на вашей флешке и скидываем туда папки с таблицами. Теперь ophcrack сможет пользоваться новыми таблицами.

Также не забываем о замечательных таблицам, представленных выше.

XP_special (WS-20k) таблицы Rainbow для Ophcrack скачать

Vista special (NTHASH) таблицам Rainbow Ophcrack Linux скачать

Далее загружаемся с USB-носителя, выбираем графический режим и ждем результатов восстановления пароля.

Источник: https://misterit.ru/kak-vzlomat-parol-v-windows-xp-i-windows-7.html

Взломать пароль администратора – не проблема: три совета хакера

В наше время практически не существует кардинальных средств защиты от взлома компьютерных устройств и получения доступа к личной конфиденциальной информации пользователя.

Установление пароля администратора также не является такой уж действенной защитой компьютера, поскольку существует, как минимум, несколько способов его взломать и обойти.

Взломать пароль Администратора и войти в систему под его учетной записью — легко и без усилий

О том, какие это способы и пойдет речь в данной статье.

Совет 1. Сбрасываем пароль с помощью «Интерпретатора команд» в Windows

Для этого последовательно выполняем следующие действия:

- нажимаем «Пуск» и выбираем «Все программы»;Нажимаем «Пуск» и далее выбираем «Все программы»

- в открывшихся вкладках нажимаем «Стандартные» и буквально в первых строчках списка видим опцию «Выполнить»;Далее нажимаем «Стандартные» и «Выполнить»

- в командной строке «Выполнить» вводим «cmd» и «Ок»;В командной строке «Выполнить» пишем «cmd»

- перед нами открывается окно Интерпретатора команд, в которое мы пишем команду «control userpasswords2», далее нажимаем «Ввод;В окне Интерпретатора команд вводим команду «control userpasswords2» и нажимаем «Ок»

- на экране появляются «Учетные записи пользователей» – в поле «Пользователи» выделяем необходимую нам учетную запись;В поле «Пользователи «выделяем нужную нам учетную запись

- снимаем флажок с опции «Требовать ввод имени пользователя и пароля», далее «Применить» и «Ок»;Снимаем флажок «Требовать ввод имени пользователя и пароля»

- в открывшемся окне «Автоматический вход в систему» вводим и подтверждаем пароль либо оставляем данные поля пустыми, жмем «Ок», снова «Ок»;В появившемся окне «Автоматический вход в систему» вводим пароль либо оставляем поле пустым.

- закрываем окно командной строки и перезагружаем наш компьютер.

Совет 2. Сбрасываем пароль учетной записи Администратор в Безопасном режиме

Для осуществления сброса встроенной учетной записи «Администратор», действуем пошагово, согласно ниже приведенной инструкции.

Шаг 1. Перезагружаем компьютер и во время загрузки нажимаем клавишу F8.

Для входа в Безопасный режим при включении или перезагрузки компьютера нажимаем на клавишу F8

Шаг 2. В появившемся меню нам предлагается выбрать один из дополнительных вариантов загрузки операционной системы Windows – выбираем «Безопасный режим».

В меню дополнительных вариантов загрузки выбираем Безопасный режим

В безопасном режиме выбираем не защищенную паролем встроенную учетную запись Administrator

Шаг 4. В появившемся окне с предупреждением, что Windows находится в Безопасном режиме, нажмем подтверждение «Да».

Нажмем «Да» для продолжения работы в Безопасном режиме

Шаг 5. Начинаем работу в режиме безопасности – как только загрузится рабочий стол, нажимаем такую последовательность опций:

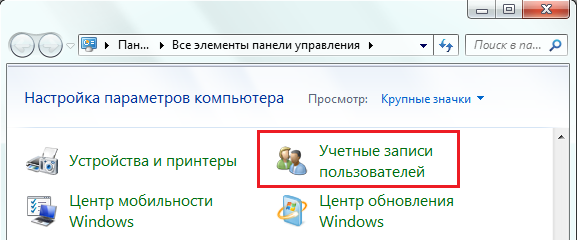

Пуск –> Панель управления –> Учетные записи пользователей

В Безопасном режиме выбираем «Учетные записи пользователей»

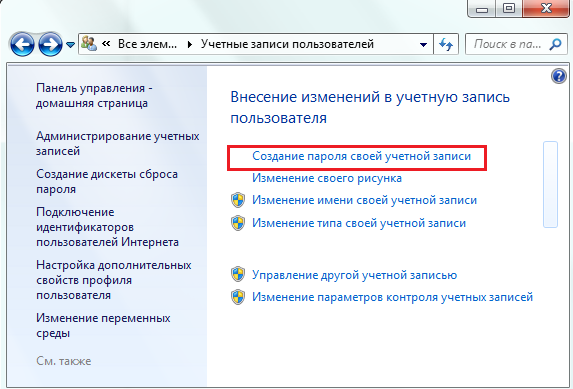

Шаг 6. Наводим курсор на то имя пользователя, пароль которого необходимо отредактировать либо сбросить, жмем на этот значок учетной записи.

Шаг 7. В появившемся слева меню, выбираем пункт «Изменение пароля», вводим новый пароль и подтверждаем его. Если мы просто производим сброс пароля, то данное поле оставляем пустым.

В меню слева выбираем опцию «Изменение пароля», далее вводим новый пароль и после подтверждаем его

Шаг 8. Нажимаем кнопку «Сменить пароль».

Вводим пароль и подтверждаем его

Шаг 9. Закрываем вначале окно «Учетные записи пользователей», затем окно «Панель управления».

Шаг 10. Перезагружаем компьютер.

Совет 3. Как сбросить пароль от встроенной учетной записи Администратора

Этот совет пригодится тем, кто столкнулся с проблемой, когда встроенная учетная запись защищена паролем, который мы, естественно, благополучно забыли. Итак, действуем, согласно нижеприведенному инструктажу:

- Нам понадобиться компакт-диск (либо флешка) с набором реанимационных программ для восстановления Windows, который мы вставляем в дисковод, после чего перезагружаем наш компьютер.

Для восстановления системы отлично подойдет диск-реаниматор

- Во время запуска компьютера производим вход в BIOS путем нажатия клавиши «Dilete».

Входим в BIOS при помощи клавиши Dilete во время перезапуска компьютера

- В BIOS меняем приоритет установки и назначаем загрузку компьютера с CD-ROM. Далее помещаем наш загрузочный диск с операционной системой в дисковод и перезагружаем ПК.

В BIOS ставим приоритет загрузки с CD-ROM

- После того, как произошла загрузка компьютера с CD-ROM, на экране появляется меню диска-реаниматора, в котором мы выбираем редактируемую копию Windows и переходим на «Восстановление системы».

В редактируемой копии Windows выбираем «Восстановление системы»

- Далее в диалоговых настройках этого окна нажимаем «Командная строка».

В диалоговом окне Параметры восстановления системы выбираем Командная строка

- В открывшееся поле команд вводим «regedit» и подтверждаем команду клавишей Enter.

- Находим и выделяем раздел HKEY_LOCAL_MACHINE, а в меню выбираем File, а далее Load hive.

Находим и выделяем раздел HKEY_LOCAL_MACHINE

- Нам необходимо открыть файл SAM, после чего выбрать раздел HKEY_LOCAL_MACHINEимя_кустаSAMDomainsAccountUsers00001F4, далее дважды щелкаем по ключу F и переходим к самому первому значению в строке 038 – к числу 11, как показано на фото.

Выбираем HKEY_LOCAL_MACHINE.. и дважды щелкаем по ключу F

- Данное число заменяем на цифру 10, при этом соблюдая большую осторожность, поскольку изменить необходимо только это число, другие же значения категорически трогать запрещается.

Данное число «11» заменяем на цифру «10»

- В том же разделе HKEY_LOCAL_MACHINEимя_кустаSAMDomainsAccountUsers00001F4 выбираем меню File, затем Load hive и далее «Да» — подтверждаем выгрузку куста.

Выбираем меню File — Load hive и подтверждаем выгрузку куста

- Теперь закрываем редактор реестра, а также весь процесс установки, достаем наш диск и перезагружаем компьютер.

Источник: https://ichudoru.com/kak-posmotret-parol-administratora-v-windows-7/

Взломать пароль администратора – не проблема: три совета хакера

В наше время практически не существует кардинальных средств защиты от взлома компьютерных устройств и получения доступа к личной конфиденциальной информации пользователя.

Установление пароля администратора также не является такой уж действенной защитой компьютера, поскольку существует, как минимум, несколько способов его взломать и обойти.

Взломать пароль Администратора и войти в систему под его учетной записью — легко и без усилий

О том, какие это способы и пойдет речь в данной статье.

Взламываем пароль Администратора в Windows 8

Для операционной системы Windows 8 существует свой несложный способ сброса пароля Администратора. Все, что вам нужно для этого сделать, это следовать пунктам нижеприведенной пошаговой инструкции:

Шаг 1. Заходим в раздел «Восстановление системы», а далее консоль «Диагностика», где выбираем раздел «Дополнительные параметры».

Заходим в «Диагностику» и выбираем «Дополнительные параметры»

Шаг 2. Заходим в командную строку и вводим следующую команду:

copy с:windowsSystem32sethc.exe с:temp –и производим копирование файла sethc.exe, чтобы его случайно не потерять.

Копируем файл «sethc.exe» для избежания его потери

Шаг 3. Теперь в командной строке пишем следующее:

copy c:windowsSystem32cmd.exe c:windowsSystem32sethc.exe, то есть вместо «sethc.exe» вводим «cmd.exe».

Заменим файл «sethc.exe» на «cmd.exe»

Шаг 4. Выходим из командной консоли при помощи команды «exit».

Шаг 5. Перезагружаем наш компьютер и производим загрузку с обычными параметрами.

Шаг 6. Нажимаем клавишу «Shift» пять раз для запуска командной строки.

Нажимаем пятикратно клавишу Shift

Шаг 7. Вводим в командную консоль «lusrmgr.msc» и видим имя администратора.

Вводим в командную консоль «lusrmgr.msc «и видим имя администратора

Примечание: при отключенной учетной записи, ее можно активировать при помощи команды «net user «Имя_админа» /active:yes»

Шаг 8. Ставим новый пароль — набираем команду «net user «Имя админа» password».

При помощи команды net user Имя админа password ставим новый пароль

Шаг 9. Перезагружаем компьютер и входим в учетную запись администратора уже с новым паролем.

Входим в учетную запись администратора уже с новым паролем

Следует заметить, что данный способ одинаково подойдет и для более ранних версий операционных систем.

Вот такими нехитрыми способами можно сбросить пароль администратора на компьютере и ноутбуке в операционных системах Windows 7, 8 и 10.

по теме

Приведенные ниже видео наглядно продемонстрируют, как можно еще взломать пароль Администратора.

Сброс пароля Администратора в Windows 10

Источник: https://CompMastera.com/vosstanovlenie-backup/vzlomat-parol-administratora/

userLevel2system и узнаем пароль администраторской учетной записи

Повышаем привилегии до системных с помощью сплоита KiTrap0d, а также вытягиваем пароль админа с помощью PWdump и L0phtCrack.

Итак, изложу суть дела. Представим очень знакомую ситуацию (для студентов и секретарш ): администраторская учетная запись заблокирована от кривых рук паролем, а мы находимся в обычной (гостевой) учетной записи.

Не зная пароля или не имея прав администратора, мы не можем шариться на рабочем столе админа (типа «C:Usersadmin» — Отказано в доступе), не можем изменять папки Program Files и Windows … — а нам очень нужно! Что делать?

1. KiTrap0D forever! — повышаем привилегии аж до System

В начале 2010 года хакером T. Ormandy была опубликована 0-day уязвимость , позволяющая повысить привилегии в любой версии Windows. Этот сплоит получил название KiTrap0d и в нынешних базах антивирусов занесен в раздел типа Win32.HackTool («хакерский инструмент» ).

Описание уязвимости из первых уст вы можете почитать по адресу: http://archives.neohapsis.com/archives/fulldisclosure/2010-01/0346.html

Итак, отключаем антивирус (ну, вы же мне доверяете! ). Далее скачивам сплоит из моих документов по адресу https://www.box.net/shared/1hjy8x6ry3 (пароль nagits — чтобы антивирус не ругался) или поищите на сайте http://exploit-db.

com по имени Tavis Ormandy. Скомпилированный сплоит состоит из 2 файлов: библиотека vdmexploit.dll и исполняемый vdmallowed.exe. По щелчку на exe-шнике запускается сплоит и открывается командная строка cmd.

exe с системными привилегиями NT AUTHORITYSYSTEM!

А теперь, как говорится, флаг вам в руки! Обладая такими правами, можно скопировать нужные вам файлы, узнать ценную информацию…

2. Узнаем пароль администраторской учетной записи

…, но все таки будет гораздо полезнее узнать пароль админа.

Пароли учетных записей в Windows хранятся в виде хешей в специальных ветвях реестра HKLMSAM и HKLMSECURITY и доступ к ним закрыт даже администраторам.

Соответствующие файлы базы данных Security Account Manager находятся в папке %SystemRoot%system32config в файлах SAM и SYSTEM, но скопировать их просто так также не получится, впрочем, об этом чуть позже.

Поэтому так важно, что мы получаем именно системные права.

Я расскажу о двух подходах получения заведомого пароля. Один касается, как вы наверное поняли, реестра — дамп паролей. Второй подход, как советует капитан очевидность, заключается в получении файла SAM.

2. Способ 1. Дампим пароли

Пользоваться будем достаточно известной утилитой pwdump, которую вы можете скачать из Моих документов по адресу https://www.box.net/shared/9k7ab4un69 (пароль nagits). Переключаемся в командную строку cmd.exe с системными правами и запускаем pwdump.

По команде

C:pwdump.exe localhost > C:pass_dump.txt

утилита сбросит дамп паролей в файл.

Например, pass_dump.txt может выглядеть так:

No history available Uzver:1001:NO PASSWORD*********************:NO PASSWORD*********************::: VirtualNagits:1000:NO PASSWORD*********************:32ED87BDB5FDC5E9CBA88547376818D4::: Completed.

Видно, что Uzver — обычный пользователь, не защищен паролем, а VirtualNagits — администратор, и приведен хеш его пароля.

Далее, остается воспользоваться брутфорсером для расшифровки дампа.

Я для примера буду пользоваться программой l0phtcrack. Скачать шароварную можете по адресу www.l0phtcrack.com/.

Начиная с Windows NT 3.1 (27 июля 1993) пароли хранятся в т.н. NTLM-хеше.

К сожалению, программа l0phtcrack согласится атаковать NTLM-хеши только после регистрациипокупки программного продукта.

Кстати установку необходимо запускать с правами администратора — как минимум. Поэтому установочный файл запускаем из под cmd.exe с правами System.

Итак, у меня есть установленная и зарегистрированная l0phtcrack v5.04 и pass_dump.txt:

В программе l0phtcrack давим на кнопку Import:

Выбираем импорт из файла PWDUMP (From PWDUMP file), указываем наш pass_dump.txt.

Теперь необходимо в опциях отметить взлом NTLM паролей:

Подтверждаем выбор нажатием OK и нажимаем Begin Audit .

Есть! Хитроумный пароль «123456» администратора получен!

Вместо pwdump и l0phtcrack рекомендую также воспользоваться freeware программой Cain&Abel. Этим замечательным инструментом я похвастаюсь в другой статье).

2. Способ 2. Получаем пароли из файла SAM

Вообще, скопировать файл SAM из С:windowssystem32config нельзя даже под правами SYSTEM, поскольку они «заняты другим приложением».

Диспетчер задач не поможет, поскольку если вы даже и найдете виновный, отвечающий за Security Account Manager процесс, завершить вы его не в силах, поскольку он системный.

В основном все их копируют с помощью загрузочного диска, в таком случае нам даже и не нужны права администратора. Но зачастую в руках нет LiveCD…

Дак вот, считать эти файлы можно с помощью низкоуровнего доступа к диску.

Это очень хорошо описано на сайте http://wasm.ru/article.php?article=lockfileswork под заголовком (Чтение файла с помощью прямого доступа к диску).

Вот ссылка на скомпилированную программу: http://wasm.ru/pub/21/files/lockfileswork/RawRead.rar (Пример чтения SAM с помошью прямого доступа к тому).

С помощью команды (из cmd.exe с системными правами, не забыли еще KiTrap0D?):

D:RawRead.exe D:TMPSAM

программа копирует файл SAM из системной директории configSAMв файл, указанный в параметре, т.е. D:TMPSAM

Брутфорсер l0phtcrack поддерживает импорт SAM-файлов, но программа яросно предупреждает о шифровании SYSKEY:

L0phtcrack не обладает возможностью взлома расширенного SYSKEY-шифрования базы данных SAM.

Поэтому, если на взламываемой системе используется SYSKEY-шифрование (помойму оно используется, начиная с Service Pack 3 for NT 4.

0, в 2000/XP — по умолчанию), необходимо дополнительно расшифровывать SAM файл, либо пользоваться способом 1.

О расшифровке SAM файла я вам предлагаю почитать самостоятельно на сайте xakep.ru: Как нам реорганизовать Syskey

https://www.box.net/shared/9k7ab4un69

Источник: https://nagits.wordpress.com/2010/04/07/userlevel2system/

Как узнать пароль от учетки администратора в системе Windows 7

С помощью учетной записи администратора можно вносить важные изменения в систему: устанавливать программы, настраивать безопасность и подобное.

По умолчанию учетки гостя и простого пользователя такими привилегиями не обладают.

Чтобы запретить несанкционированный вход и нежелательные изменения, многие защищают учетную запись администратора паролем.

В Windows 7 есть возможность создавать учетки пользователей с правами администратора. Кроме того, в системе по умолчанию существует встроенный администратор, который не отражается в окне приветствия и с его помощью обычно решают какие-нибудь специфичные проблемы. Но, к этой записи пароль не требуется.

Как узнать без сброса

Увы, с помощью стандартных средств Windows 7 узнать пароль от учетной записи администратора невозможно. По умолчанию они хранятся в зашифрованных файлах SAM.

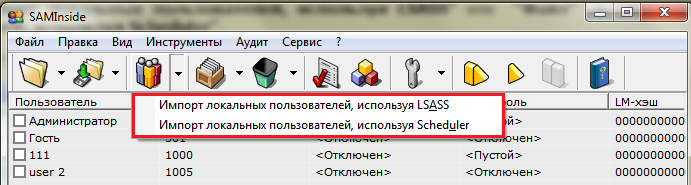

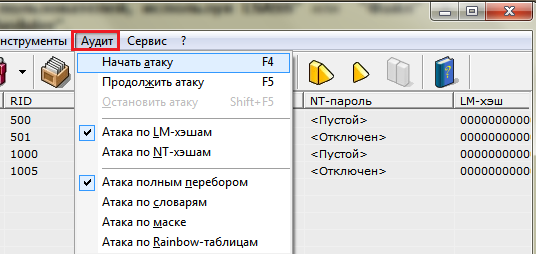

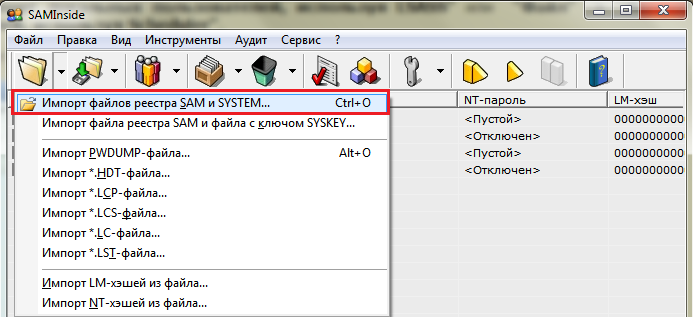

И если вы забыли пароль, то придется воспользоваться сторонними программами. Но с их помощью можно узнать не слишком сложный пароль, который содержит латинские буквы и цифры. Одна из популярных – это SAMinside.

Ее преимущества – это русскоязычный и понятный интерфейс.

Если у вас нет доступа к системе, ход действий такой:

- скачайте и установите Live CD Windows XP на флешку – она станет загрузочной;

- туда же установите программу для взлома;

- загрузите систему с Live CD Windows XP;

- запустите программу SAMinside;

- экспортируйте файлы SAM и System (в них содержится необходимая информация) из реестра – для этого нажимаем Открыть — С:WindowsSystem32config.

- Далее остается расшифровать SAM файлы и возможно в них окажется искомое значение.

Стоит отметить, что любая программа не дает сто процентного шанса расшифровки. Чем пароль сложнее или длиннее, тем сложнее утилитам справиться с ним. И нередки случаи, когда с их помощью узнать пароль не удается.

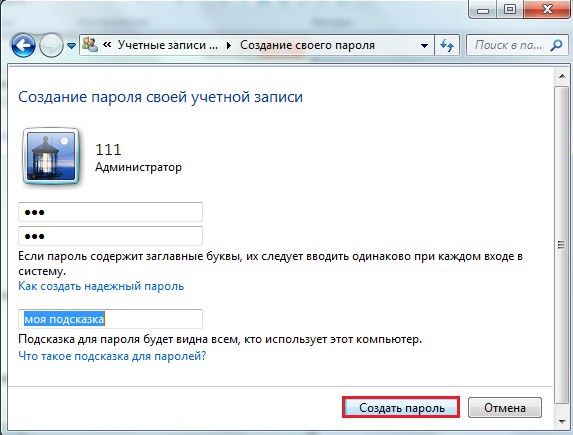

Сброс пароля администратора Windows 7

Если вы забыли пароль и нет возможности его восстановить, то его можно просто сбросить. Для этого понадобится установочный диск с Windows 7 или установочная флешка.

Тип носителя не принципиален и не играет никакой роли. По умолчанию, первым в загрузке стоит жесткий диск, на котором записана система.

Поэтому сначала нужно зайти в биос и в порядке запуска устройств переместить установочный диск или флешку на первое место.

Для выполнения сброса вставляем носитель в компьютер и выбираем восстановление системы.

Далее программа начнет поиск установленной Windows и на это может уйти энное количество времени. После поиска нажимаем «Далее» и выбираем в параметрах командную сроку.

В строке нужно написать следующую команду «copy С:WindowsSystem32sethc.exe С:». По умолчанию диск С – это системный диск, но не у всех пользователей стоит система именно на нем, поэтому вместо С нужно указать именно системный раздел.

Этой командой копируется файл sethc.exe. Именно он выводит окно, которое появляется при пятикратном нажатии клавиши Shift. По умолчанию файл запускает залипание клавиш, но для него можно установить любое другое значение.

Теперь нужно поменять команду для пятикратного нажатия Shift. Нам нужно чтобы она включала не залипание клавиш, а командную строку. Таким образом ее можно будет открыть, когда система попросит ввести пароль.

В открытой командной строке пишем: «copy С:WindowsSystem32cmd.exe С:WindowsSystem32sethc.exe». Если все прошло нормально, то появится такое сообщение:

Закрываем строку и жмем на перезагрузку. Меняем опять в биосе порядок загрузки устройств и опять перезагружаем. После перезагрузки появится стартовый экран, где предлагается ввести пароль от учетной записи.

Жмем на Shift пять раз и у нас открывается командная строка, причем с максимальным доступом. В ней пишем «net user User 12345». User нужно заменить на имя пользователя, а 12345 – это новый пароль от учетки.

Закрываем командную строку, вводим новый пароль и спокойно заходим в Windows. По желанию, теперь можно совсем убрать пароль в Панели управления.

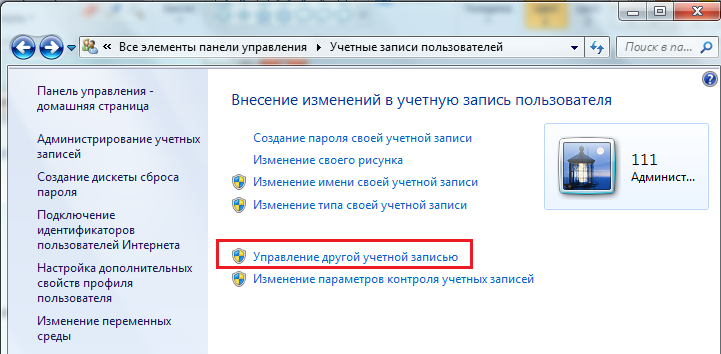

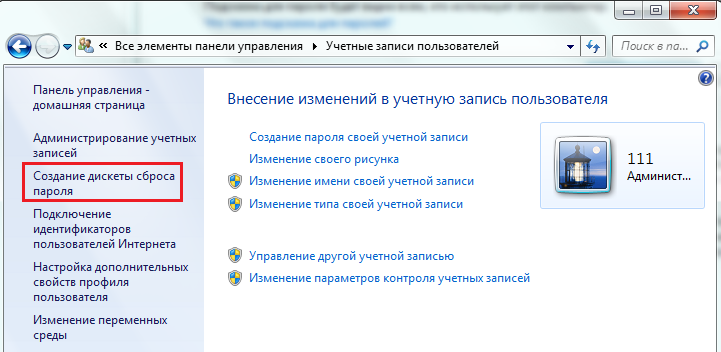

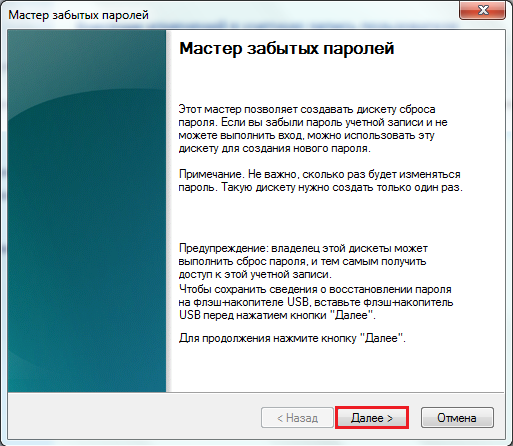

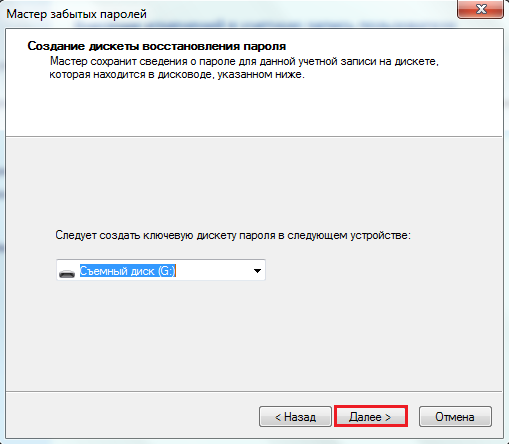

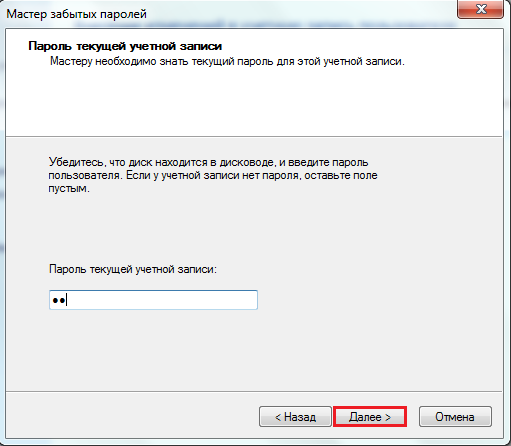

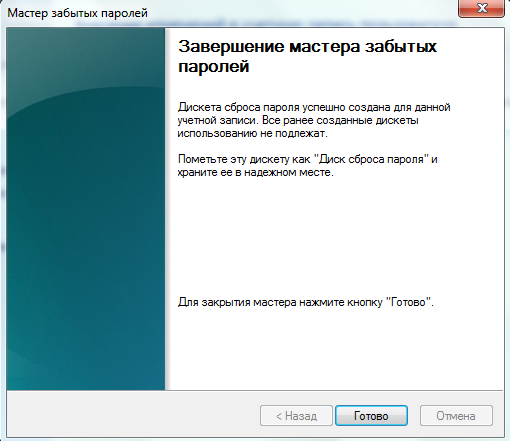

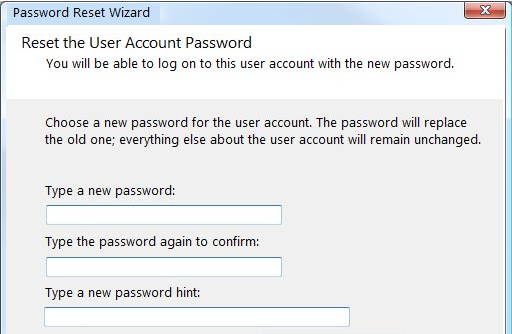

Дискета сброса

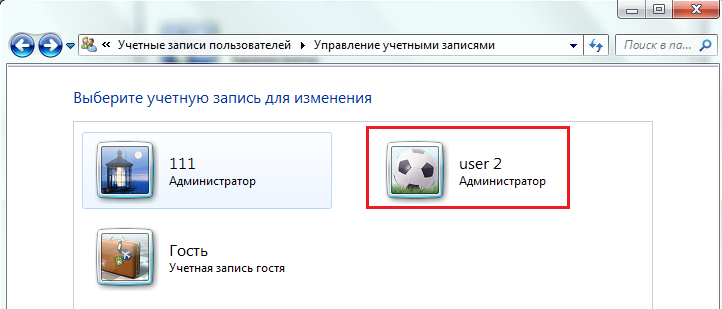

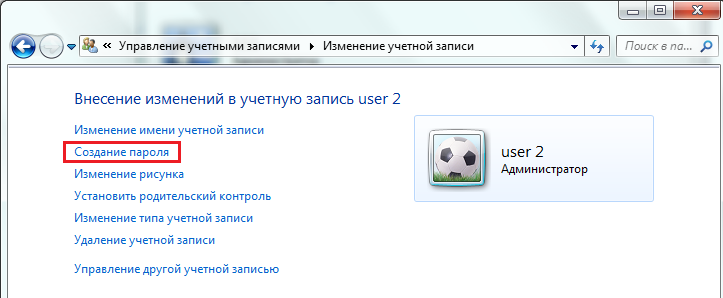

Если вы часто забываете пароли, то можно заранее создать дискету сброса. Для этого заходим в Панель управления, нажимаем «Учетные записи пользователей» и выбираем учетку, которой нужно запомнить пароль.

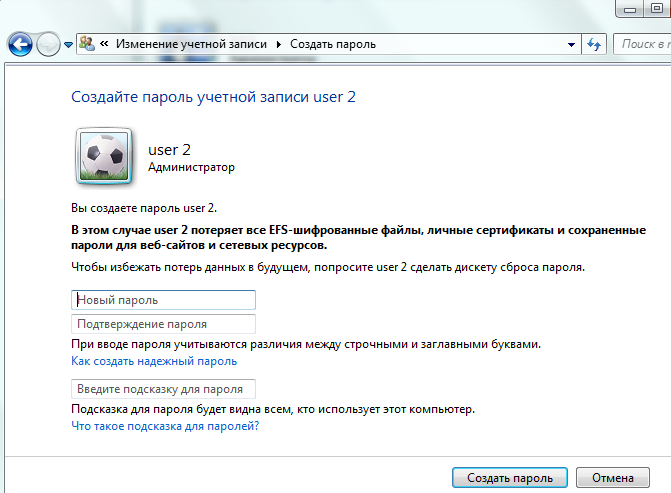

Далее с левой стороны выбираем «Создать дискету сброса пароля». Хоть эта функция содержит слово дискета, для записи можно использовать флешку.

Вставляем устройство в компьютер и указываем к нему путь. Далее программа попросит ввести пароль. После некоторого времени создание дискеты сброса завершится. Теперь главное не потерять накопитель.

Альтернативные способы

Как один из вариантов, можно узнать забытый пароль методом перебора, обычно человек использует две-три комбинации и если вы ищете пароль к своему устройству, то этот способ может сработать.

Еще один способ очень похож на тот, который описан выше. Для него также требуется установочный диск/флешка, но по времени он займет больше времени, потребует вмешательства в реестр и много разных действий. Через командную строку все решается намного проще.

И самый кардинальный способ – это переустановить на компьютере Windows. Пароль вы конечно не узнаете, но получите полный доступ к системе. Правда без сохраненных файлов. После установки системы с нуля, по умолчанию пароль будет отсуствовать.

Источник: https://WindowsTune.ru/win7/admin7/kak-v-windows-7-uznat-parol-administratora.html

Где находится пароль от компьютера windows 7

Прежде чем браться за «взлом» пароля администратора Windows, убедитесь, что все остальные способы решения проблемы исчерпаны, так как узнать пароль администратора Windows — довольно сложная и трудоемкая задача.

Основная преграда при нахождении пароля администратора – все пароли Windows хранятся в зашифрованном виде. Вместо открытых паролей Windows хранит только их «хэши» в специальном файле.

«Хэш» пароля – это набор чисел и букв, в который преобразуется пароль пользователя по специальному алгоритму. Когда пользователь вводит пароль для входа в систему, система вычисляет «хэш» введённого пароля и сравнивает его с тем кодом, что хранится в специальном файле.

Особенность алгоритма вычисления «хэша» — невозможность перевести набор цифр и букв в пароль.

Именно из-за этого восстановить достаточно сложный пароль (длинный с цифрами и буквами разных регистров) практически невозможно (может потребоваться слишком много времени) и зачастую гораздо проще и быстрей пароль сбросить. Но если вас интересует пароль администратора на вашем рабочем компьютере, где он был установлен системным администратором, то обнулять его – не самая лучшая идея.

Способ узнать пароль администратора Windows

Предполагается, что у вас есть минимальные знания компьютера и слова «системная папка Windows» не вызывают замешательства. Для того, чтобы узнать пароль администратора Windows XP (для Windows Vista или Windows 7 действия аналогичны), вам потребуется LiveCD и программа SAMInside .

LiveCD – это специальный диск, на который записана операционная система, которая способна запускаться и работать без установки на жесткий диск компьютера. Существует огромное количество различных LiveCD на базе разных операционных систем.

Вы можете выбрать образ, основанный на какой-либо редакции Linux или Windows (например, готовые сборки). Скачанный образ вам нужно записать на диск и использовать для загрузки компьютера.

Это необходимо, поскольку файл, где хранятся «хэши» паролей защищен системой и, при запущенной Windows, доступ к этому файлу невозможен.

Далее вам потребуется заранее скачанная и записанная на флэшку программа SAMInside (флэшку нужно вставлять ДО загрузки с LiveCD!). После загрузки с LiveCD, вам потребуется файл SAM (располагается в системной папке Windows “WindowsSystem32Config”).

Именно в этом файле и хранятся «хэши» паролей всех пользователей и администраторов Windows.

Второй шаг, запуск программы SAMInside (если вы использовали LiveCD с Linux, то вам потребуется второй компьютер с Windows, куда вы сможете скопировать файл SAM и запустить программу).

Программа SAMInside подбирает пароль методом перебора всех возможных вариантов (также возможна «атака по словарю», «по маске» и т.д.) и, если пароль сложный и (или) длинный, на подбор может уйти значительное количество времени (от нескольких дней).

И, как всегда, есть подводный камень. Если на вашем компьютере отключена загрузка с дисков и флэшек, и у вас нет возможности включить загрузку или снять винчестер из компьютера для копирования файла SAM, то узнать пароль администратора Windows 7 (Vista, XP) скорей всего не удастся.

Также, по умолчанию, в Windows есть встроенный пользователь «Администратор» без пароля, который становится доступен при загрузке в безопасном режиме (нажмите клавишу «F8» до начала загрузки Windows).

Если на вашем компьютере он не был отключен, то вы сможете войти и изменить пароль у любого пользователя (узнать нельзя, только изменить или сбросить!).

Как взломать пароль в Windows XP и Windows 7? Подобное желание может появиться у Вас по ряду причин.

Возможно, вы просто забыли пароль администратора на своем компьютере, а может злой админ не позволяет устанавливать программы на рабочем компьютере, а так хочется поиграть в обед в любимую игрушку.

Несомненно, сбросить пароль в Windows XP и Windows 7 гораздо проще, чем его узнать, но порой необходимо именно вспомнить забытый пароль. В данной статье я объясню, как это сделать.

Как узнать пароль в Windows XP и Windows 7?

Для восстановления пароля Windows мы будем использовать замечательную программу под названием Ophcrack. Ophcrack подбирает пароль к учетной записи пользователя Windows используя радужные таблицы . На современных машинах подбор занимает достаточно непродолжительное время.

В использовании программа очень проста и бесплатна (есть и платные словари, если подбор по бесплатным не увенчался успехом). В моем тесте программа взломала пароль из 10 символов (5 букв и 5 цифр) за 5 минут.

Так что дерзайте, но помните — применять программу следует только на своем ПК=)

Скачиваете их, подключаете аналогично предыдущим — и пробуете снова. У данных словарей невероятно высокий процент подбора.

Как вспомнить пароль в Windows XP и Windows 7 с помощью livecd?

Второй вариант вспомнить забытый пароль Windows XP и Windows 7 — с помощью livecd версии программы Ophcrack. По мне — это наиболее универсальный и оптимальный вариант.

После этого грузимся с созданного диска и видим такую менюшку.

Жмем Enter. Ophcrack загрузится и автоматически приступит к взлому пароля всех найденных пользователей ПК.

После того, как программа закончит, она сообщит вам, какие пароли удалось восстановить.

Как узнать пароль в Windows XP и Windows 7 с флешки?

Если у вас на компьютере нет привода компакт-дисков или вам удобнее загружаться с флешки, то ophcrack позволяет вам это сделать. Для этого качаем программу Universal USB creator .

Указываем Ophcrack в пункте 1, путь к скачанному образу в пункте 2 и букву вашей флешки в пункте 3 (все данные на флешке будут удалены).

Нажимаем Create.

Если вы хотите создать флешку, которая будет восстанавливать пароли для всех версий windows, необходимо скачать с сайта программы таблицы. Представлены как бесплатные, так и платные таблицы. Платные имеют гораздо больший объем и могут справиться с теми паролями, с которыми не справились бесплатные.

Скачиваем с официального сайта . Заходим в папку tables на вашей флешке и скидываем туда папки с таблицами. Теперь ophcrack сможет пользоваться новыми таблицами.

Также не забываем о замечательных таблицам, представленных выше.

Источник: https://crabo.ru/the-security-of-your-computer/where-is-the-password-from-the-computer-windows-7.html

Как узнать и снять пароль с помощью взлома для Виндовс 7, без дополнительных программ?

Не давно столкнулся с такой проблемой. При загрузки ОС Windows 7, на дисплее монитора показался пароль администратора.

И при этом, когда пароль вводишь, система показывает, что пароль и логин не верны.

Некоторые пользователи впадают в панику: «Вот, забыл(а) пароль, что делать, не ужели надо перезагружать полностью систему?» Блуждая по интернету, в поисках данной проблемы, я натыкался на многое.

Это дополнительные программы, или другой способ взлома пароля, при этом есть большая опасность загубить свою операционную систему.

Здесь я представляю самый актуальный стандартный способ, как обойти пароль учетной записи для Виндовс 7, если он утерян.

Все, что нам понадобиться это загрузочный диск Windows 7. Вся процедура проводится в два прохода.

1.Настройка запуска командной строки перед экраном входа в Windows

— Если вы когда нибудь загружали сами Виндовс (любой), то вы должны знать, что в Биосе в настройках надо переключить на дисковод. И по умолчанию пойдет загрузка с установочного диска Windows 7.

— После этого в окне выбора языковых параметров нажмите «Далее» — щелкните «Восстановление системы» — «Далее» — «Командная строка».

— В командной строке наберите regedit и нажмите Enter. Откроется редактор реестра.

— Выделите раздел HKEY_LOCAL_MACHINE, как показано на рисунке ниже. Затем из меню Файл выберите пункт Загрузить куст.

— Перейдите на диск, где установлена Windows 7 (буква может отличаться от привычной С), и откройте файл:

:WindowsSystem32configSYSTEM

— Введите произвольное имя для загружаемого раздела. В примере — 888.

— Перейдите в раздел

HKEY_LOCAL_MACHINE888Setup

Затем щелкните два раза по параметру:

-CmdLine, введите cmd.exe и нажмите ОК.

-SetupType, замените 0 на 2 и нажмите ОК.

— Выделите раздел 888 в HKEY_LOCAL_MACHINE, затем из меню Файл выберите пункт Выгрузить куст.

— Извлеките установочный диск, закройте редактор реестра и командную строку, нажмите Перезагрузка в окне параметров восстановления.

2.Сброс пароля, смена или создание нового пользователя, и вход в систему

После перезагрузки продолжайте обычный вход в Windows 7. Перед входом в систему Вы увидите окно командной строки.

Сброс пароля

Для сброса пароля введите следующую команду и подтвердите её выполнение клавишей Enter:

net user имя_пользователя новый_пароль

Важно! Если имя или пароль содержат пробелы, вводите их в «кавычках».

На рисунке ниже для пользователя Adm7 задается пароль tL942G8dWp:

Бывает так, что вы можете забыть и имя учетной записи и это не беда, введите команду net user, без параметров, чтобы увидеть все имеющиеся учетные записи.

Создание новой учётной записи

Если у вас нет ни одной учетной записи администратора, такую можно легко создать. Для этого последовательно введите приведенные ниже команды, нажимая после каждой клавишу Enter.

Для русской (локализованной) Windows:

net user имя_пользователя пароль /add

net localgroup Администраторы имя_пользователя /add

net localgroup Пользователи имя_пользователя /delete

Для английской Windows:

net user имя_пользователя пароль /add

net localgroup Administrators имя_пользователя /add

net localgroup Users имя_пользователя /delete

Команды последовательно выполняют следующие действия:

* Создание нового пользователя.

* Добавление пользователя в группу Администраторы (Administrators).

* Удаление пользователя из группы Пользователи (Users).

Если Вы хотите установить для всех учетных записей бессрочное действие пароля, введите в конце команду:

net accounts /maxpwage:unlimited

По окончании ввода закройте окно командной строки.

Вход в систему Windows 7

Теперь у Вас есть учетная запись с правами администратора и новым сетевым паролем. Я лично пароль совсем снял, точнее отключил и считаю мне дома не к чему он. Правда у всех пользователей разные ситуации и смотрите на свое усмотрение. Просто выберите пользователя и выполните вход в Windows:

Заключение. Где хранятся пароли в Виндовс 7 и как это работает?

Для изменения параметров пользователей необходим доступ к панели управления Windows или командной строке, запущенной с правами администратора из Windows. Поскольку вход в систему заблокирован, изменения надо произвести до входа.

Для этого на первом этапе мы входим в редактор реестра среды восстановления и подгружаем в него часть реестра (куст) установленной Windows 7.

С помощью параметра SetupType мы указываем, что перед следующим входом в Windows надо выполнить команду из параметра CmdLine, а в CmdLine указываем командную строку (cmd.exe).

Эти параметры изначально предназначены для выполнения административных задач во время автоматической установки Windows, но мы их используем в своих целях. После этого куст реестра выгружается и компьютер отправляется на перезагрузку.

Дальше всё просто — в появившемся окне командной строки производим необходимые операции с пользователями и входим в Windows.

На этом у меня все, вся операция у меня прошла 15мин., Что я этим и доволен. Предлагаю вам ознакомиться более подробнее о Windows 7, я думаю в интересных статьях вы найдете для себя что-то новое и интересное.

Как узнать пароль с закрытыми звездочками

И еще, по заявкам комментариев, хочу предоставить информацию: «Как узнать пароль скрытыми звездочками».

Для этого есть бесплатная утилита Password Cracker 4.21, для восстановления забытых паролей. Когда за место пароля вы видите звездочки (точки), то наведя на них курсором мыши, высвечивается данный пароль. Скачать программу можно по этой ссылке.

Как скачаете файл, в нем приложено подробное видео и сама программа, там не чего сложного нет, даже школьник разберется. После запуска приложения, будет на английском языке. Выбирая кнопочку с надписью «Language», выбираете русский язык.

Бесплатная утилита для восстановления забытых паролей.

Если данная статья вам помогла решить Вашу проблему, то можете подписаться на RSS (в левой колонке) и узнаете первыми, в курсе всех событий.

Приглашаем посетить форум, на котором можно обсудить вопросы, связанные с использованием операционных систем Microsoft Windows.

Предлагаю в качестве подарка скачать бесплатную книгу: причины зависаний на ПК, восстановление данных, компьютерная сеть через электропроводку и много других интересных фишек.

Еще больше интересных новостей, а главное общение, решений ваших проблем! Добавляйтесь в телеграм — https://t.me/mycompplus

Понравилась полезная статья? Подпишитесь на RSS и получайте больше нужной информации!

Источник: https://mycompplus.ru/-windows/.../325-pass-admin.html

В Windows 7 есть возможность создавать учетки пользователей с правами администратора. Кроме того, в системе по умолчанию существует встроенный администратор, который не отражается в окне приветствия и с его помощью обычно решают какие-нибудь специфичные проблемы. Но, к этой записи пароль не требуется.

Содержание

- Как узнать без сброса

- Сброс пароля администратора Windows 7

- Дискета сброса

- Альтернативные способы

Как узнать без сброса

Увы, с помощью стандартных средств Windows 7 узнать пароль от учетной записи администратора невозможно. По умолчанию они хранятся в зашифрованных файлах SAM. И если вы забыли пароль, то придется воспользоваться сторонними программами. Но с их помощью можно узнать не слишком сложный пароль, который содержит латинские буквы и цифры. Одна из популярных – это SAMinside. Ее преимущества – это русскоязычный и понятный интерфейс.

Если у вас нет доступа к системе, ход действий такой:

- скачайте и установите Live CD Windows XP на флешку – она станет загрузочной;

- туда же установите программу для взлома;

- загрузите систему с Live CD Windows XP;

- запустите программу SAMinside;

- экспортируйте файлы SAM и System (в них содержится необходимая информация) из реестра – для этого нажимаем Открыть — С:WindowsSystem32config.

- Далее остается расшифровать SAM файлы и возможно в них окажется искомое значение.

Стоит отметить, что любая программа не дает сто процентного шанса расшифровки. Чем пароль сложнее или длиннее, тем сложнее утилитам справиться с ним. И нередки случаи, когда с их помощью узнать пароль не удается.

Сброс пароля администратора Windows 7

Если вы забыли пароль и нет возможности его восстановить, то его можно просто сбросить. Для этого понадобится установочный диск с Windows 7 или установочная флешка. Тип носителя не принципиален и не играет никакой роли. По умолчанию, первым в загрузке стоит жесткий диск, на котором записана система. Поэтому сначала нужно зайти в биос и в порядке запуска устройств переместить установочный диск или флешку на первое место.

Для выполнения сброса вставляем носитель в компьютер и выбираем восстановление системы.

В строке нужно написать следующую команду «copy С:WindowsSystem32sethc.exe С:». По умолчанию диск С – это системный диск, но не у всех пользователей стоит система именно на нем, поэтому вместо С нужно указать именно системный раздел.

Этой командой копируется файл sethc.exe. Именно он выводит окно, которое появляется при пятикратном нажатии клавиши Shift. По умолчанию файл запускает залипание клавиш, но для него можно установить любое другое значение.

Теперь нужно поменять команду для пятикратного нажатия Shift. Нам нужно чтобы она включала не залипание клавиш, а командную строку. Таким образом ее можно будет открыть, когда система попросит ввести пароль.

В открытой командной строке пишем: «copy С:WindowsSystem32cmd.exe С:WindowsSystem32sethc.exe». Если все прошло нормально, то появится такое сообщение:

Закрываем командную строку, вводим новый пароль и спокойно заходим в Windows. По желанию, теперь можно совсем убрать пароль в Панели управления.

Дискета сброса

Если вы часто забываете пароли, то можно заранее создать дискету сброса. Для этого заходим в Панель управления, нажимаем «Учетные записи пользователей» и выбираем учетку, которой нужно запомнить пароль.

Далее с левой стороны выбираем «Создать дискету сброса пароля». Хоть эта функция содержит слово дискета, для записи можно использовать флешку.

Альтернативные способы

Как один из вариантов, можно узнать забытый пароль методом перебора, обычно человек использует две-три комбинации и если вы ищете пароль к своему устройству, то этот способ может сработать.

Еще один способ очень похож на тот, который описан выше. Для него также требуется установочный диск/флешка, но по времени он займет больше времени, потребует вмешательства в реестр и много разных действий. Через командную строку все решается намного проще.

И самый кардинальный способ – это переустановить на компьютере Windows. Пароль вы конечно не узнаете, но получите полный доступ к системе. Правда без сохраненных файлов. После установки системы с нуля, по умолчанию пароль будет отсуствовать.

Вступление

Для безопасного хранения личной информации многие пользователи используют пароль на свою учётную запись. Если вы единственный пользователь компьютера, ваша учётная запись является учётной записью администратора. Она обеспечивает в случае необходимости доступ ко всем функциям системы для тонкой настройки, а также позволяет редактировать системный раздел файловой системы.

Пароль администратора дает доступ к функциям всей системы

Но вот случилась беда — владелец забыл код доступа администратора и при попытке входа видит сообщение о неправильно введённом пароле и невозможности входа в систему. Ситуация усугубляется ещё тем, что Windows хранит все пароли в надёжно защищённом разделе на жёстком диске при помощи системы SAM. В целях безопасности получить доступ к нему и узнать пароль далеко не так просто, как может показаться на первый взгляд. С одной стороны, это обезопасит вас от стороннего вмешательства, но, с другой, это здорово портит жизнь, если забыть комбинацию доступа. Наиболее сильно страдают пользователи Windows 7, так как эта версия ОС предлагает только работу с локальной учётной записью, в отличие от более новых Windows 8, 8.1 и 10. Здесь пользователь может прикрепить к компьютеру учётную запись Microsoft и в случае забытого пароля сможет сбросить его через сайт с любого устройства. Владельцы ПК на семёрке могут лишь убрать пароль администратора.

К счастью, всё не так страшно, как может показаться на первый взгляд. Если вы будете следовать нашей подробной инструкции, как выполнить сброс пароля администратора Windows 7 при использовании локального аккаунта, а также как узнать пароль, то сможете без особых сложностей решить свою проблему за короткое время без посторонней помощи. Итак, приступаем.

Решить проблему входа в систему устройства можно

Способ 1. С применением установочного диска либо образа восстановления

Для этого вам нужны будут загрузочный диск или флешка с Windows либо же предварительно созданный диск восстановления (это также может быть и флешка). Если со вторым может не задаться, так как вряд ли вы постоянно создаёте свежие диски восстановления, то установочный образ можно скачать на большом количестве сайтов.

- Вставьте диск либо флешку в ПК, в BIOS отметьте носитель в качестве приоритетного при загрузке. Это нужно для того, чтобы произошла загрузка с внешнего носителя, а не со встроенного жёсткого диска.

- Зависимо от версии Windows, нажмите Диагностика — Дополнительные параметры — Командная строка либо Восстановление системы — Далее — Командная строка.

- Когда командная строка откроется, добавьте regedit и кликните Enter.

- Кликните мышкой по разделу HKEY_LOCAL_MACHINE, чтобы выделить его, затем нажмите Файл — Загрузить куст.

- В открывшем окошке перейдите в C:WindowsSystem32config (если система инсталлирована в иной раздел, адрес будет несколько другим) и откройте файл System.

- Назовите загружаемый раздел любым именем, например, 555.

- В редакторе реестра отыщите в раздел HKEY_LOCAL_MACHINE555Setup, найдите там параметры CmdLine и SetupType. Кликните по каждому из них дважды и смените показатели на следующие:

- CmdLine — cmd.exe.

- SetupType — 0 поменяйте на 2.

- Отметьте созданный вами раздел 555, затем кликните Файл — Выгрузить куст.

- Достаньте флешку или диск, закройте все активные утилиты, выберите «Перезагрузка» в главном окне мастера восстановления.

Выделите раздел HKEY_LOCAL_MACHINE, как указано на риснке

После перезапуска при входе в систему будет развёрнута командная строка. С её помощью и будем выполнять дальнейшие операции.

Сброс пароля

Чтобы сбросить пароль, примените такую команду:

net user логин пароль

Эта команда актуальна, если вы точно помните написание имени пользователя. Если вы забыли, то напечатайте команду net user, после чего будут отображены все сохранённые на ПК учётные записи.

Создание нового аккаунта

Если у вас не установлено ни одного аккаунта администратора, необходимо его создать с помощью ввода нескольких команд. Для этого одну за другой введите их в командной строке:

net user логин пароль /add

net localgroup Администраторы логин /add

net localgroup Пользователи логин /delete

Первая команда сначала создаёт новую учётку, затем относит её к группе администраторов, а затем удаляет из группы пользователей. После применения всех команд закройте командную строку.

Теперь у вас есть аккаунт администратора

Вход в систему

Создав новую учётную запись с новым паролем, у вас без проблем получится войти в систему Windows.

Примечание! Узнать пароль таким способом у вас не получится, только сбросить!

Способ 2. С использованием сторонних утилит

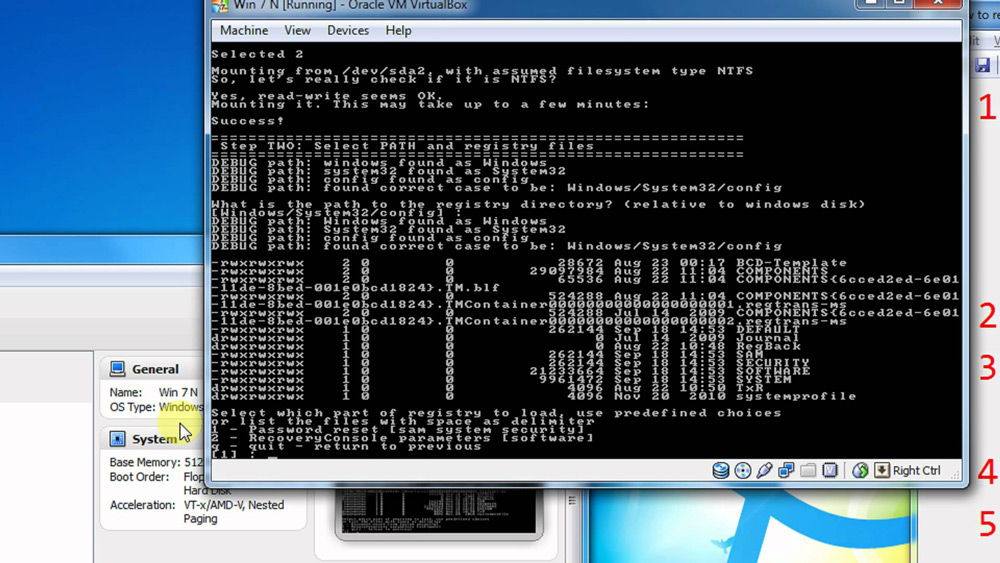

Offline NT Password Editor

Если первый способ подразумевал использование стандартных возможностей Windows, то второй предлагает воспользоваться сторонними утилитами, позволяющими произвести сброс пароля администратора Windows 7. Одной из наиболее приемлемых является Offline NT Password Editor, которая позволяет получить полный доступ к системному разделу ОС. Можно как убрать или поменять пароль, так и активировать учётную запись администратора. В утилите не представлен графический интерфейс, но тем не менее разобраться с ней совсем не сложно. Каждый этап пронумерован и указано, что вам требуется сделать. Итак, какие шаги нужно выполнить для сброса пароля с помощью этой утилиты?

- На другом компьютере или ноутбуке перейдите на сайт разработчика, в разделе Bootdisk пролистайте до надписи Download и загрузите необходимую вам версию. Имя файла состоит из цифр и букв. Если вы хотите создать загрузочный диск, качайте файл, в названии которого присутствует cd, если же вы будете пользоваться флешкой, то usb.

- Если пользуетесь диском, запишите скачанный образ через программу записи, а если флешкой, то выполните следующие манипуляции:

- Скопируйте содержимое архива на флешку, не создавая никаких дополнительных файлов.

- Разверните командную строку от имени администратора.

- Воспользуйтесь командой f:syslinux.exe -ma f:, где вместо f напишите букву, под которой определяется флешка в проводнике Windows. Если не выдаёт никакой ошибки, значит, всё записалось, как положено.

- Вставьте ваш внешний носитель в компьютер, в BIOS выставьте его в качестве первого при загрузке, включите компьютер. Вместо окна приветствия Windows должен запуститься интерфейс утилиты.

Разобраться в приложении не составит труда

Шаг 1

Первым делом нужно выбрать раздел жёсткого диска, на который установлена ОС Windows. Программа предоставляет список разделов диска с указанием их размера, на который вам и следует ориентироваться. Если помнить, что обычно система устанавливается на диск C, который меньше диска D в несколько раз, ошибиться будет довольно сложно. Введите цифры с номером раздела и нажмите кнопку Enter.

Шаг 2

Далее, нужно указать путь к файлам реестра. Программа предлагает путь по умолчанию, согласитесь с ним и нажмите Enter.

После этого утилита запрашивает, какую часть реестра нужно загрузить. Выберите 1 — Password reset [sam system security], нажмите соответствующую цифру и подтвердите кнопкой Enter.

Шаг 3

Изменение или сброс пароля путём редактирования пользовательских данных в реестре. В утилите будет запущено chntpw Main Interactive Menu, в котором сразу же выбран пункт 1 — Edit user data and passwords. Подтвердите выбор нажатием кнопки Enter. Если же вам нужно изменить пароль, выберите 2 — Edit (set new) user password.

В открывшемся меню chntpw Edit User Info & Passwords отображаются все аккаунты компьютера, с их кодовым обозначением в шестнадцатеричной системе счисления (столбик RID). Нас интересует учётная запись администратора, чаще всего она отображается первой в списке и выбирается по умолчанию. Если имя аккаунта отображается английскими буквами, напечатайте его в поле ввода под таблицей, если же русскими, то воспользуйтесь информацией из колонки RID. Запись в поле ввода будет в формате 0xABCD, где вместо ABCD нужно поставить значение из таблицы. Выбор подтверждается кнопкой Enter.

Далее отображается User Edit Menu со списком действий, которые можно выполнять с учётной записью администратора. Выберите 1 — Clear (blank) user password и подтвердите кнопкой Enter. Программа должна сообщить об успешном сбросе пароля.

Шаг 4

Сохранение внесённых изменений (Step Four: Writing back changes). Последовательно нажмите ! и q для выхода из предыдущих меню, после чего утилита предложит сохранить изменения, выдав запрос «About to write file(s) back! Do it?». Введите y, а на следующий запрос впечатайте n.

Для перезагрузки введите команду reboot или нажмите на маленькую кнопку на системном блоке компьютера. Система запустит вас без запроса пароля. Установить его вы сможете самостоятельно в меню управления учётными записями.

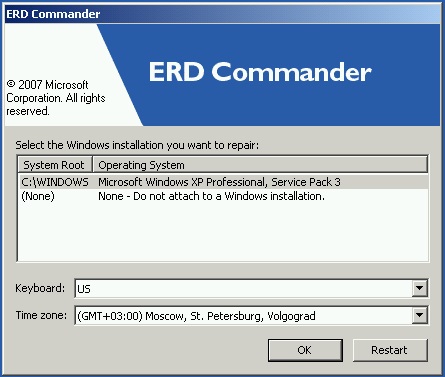

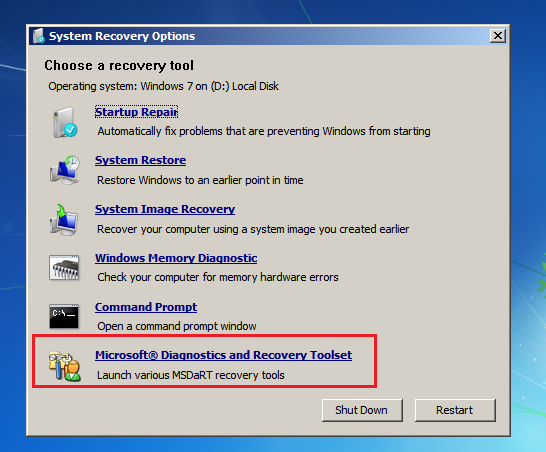

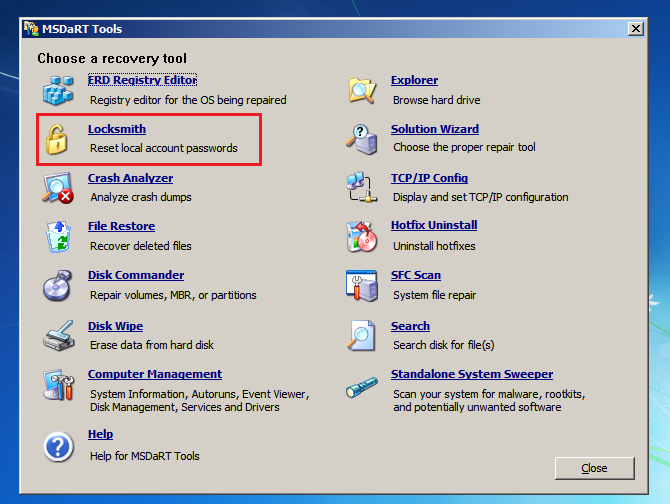

ERD Commander

Ещё одна довольно продвинутая утилита для сброса пароля администратора Windows. Для начала потребуется на рабочем компьютере создать загрузочную флешку с утилитой. Для этого:

- Подготовьте флешку объёмом не менее 1 Гбайта, а также скачайте следующие четыре файла: HPUSBDISK.zip, Ghost32.exe, Grub4dos.zip, файл образа ERD Commander в формате gho.

- Вставьте флешку в компьютер, после чего запустите HPUSBdisk.exe, в окошке Device выберите ваш накопитель, File system отметьте как FAT32, после чего кликните кнопку Start. Флешка будет отформатирована, поэтому позаботьтесь о том, чтобы куда-нибудь сохранить хранящуюся на ней важную информацию.

- Распакуйте архив Grub4dos.zip и запустите grubinst_gui.exe, после чего в поле Disk выберите флешку и в самом низу кликните кнопку Install. В случае успешного завершения процедуры вы должны увидеть сообщение следующего содержания: «The Mbr/bs has been successfully installed. Press to continue…». Теперь можно смело переходить к следующему этапу.

- Запустите Ghost32.exe — нажмите Ok — Local — Disk — From Image, после чего укажите файл ERD.gho и кликните по нему мышкой.

- В открывшемся окне выберите флешку, нажмите Ok — Ok — Yes и дождитесь, пока загрузочная флешка не будет до конца создана. Обычно на это уходит 10–15 минут.

После загрузки появится окно выбора целевой операционной системы Windows

Теперь вам предстоит работа с загрузочной флешкой ERD Commander. Вот что нужно сделать:

- Подключив флешку к компьютеру, через BIOS настройте приоритет загрузки так, чтобы флешка была первой, и включите ПК.

- Выберите вашу версию Windows. Если вы перепутаете разрядность системы, то ничего страшного, просто на следующем этапе утилита выдаст ошибку и вы сможете повторить процедуру сначала.

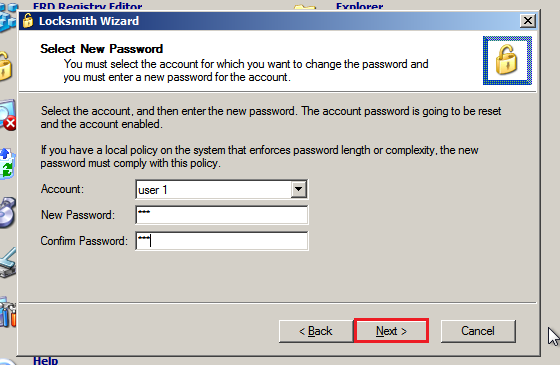

- Дождавшись загрузки, выберите установленную операционную систему, нажмите Далее — Microsoft Diagnostics — Мастер изменения паролей.

- Вы увидите окошко со списком пользователей и полями для ввода пароля. Выберите учётную запись администратора, запишите новый пароль и подтвердите его.

- Вытащите флешку с USB-разъёма, загрузитесь в обычном режиме и воспользуйтесь новым паролем.

Примечание! Узнать пароль таким способом у вас не получится, только удалить или установить новый!

Способ 3. Подмена системных файлов

Наверняка вы слышали о функции залипания клавиш. Достаточно 5 раз быстро нажать кнопку Shift, как выйдет окошко с запросом на активацию режима. За неё отвечает файл sethc.exe, расположенный в системном разделе Windows. Интересно, что активировать его можно даже в окне ввода пароля при запуске Windows. Но поскольку ситуация такова, что пользователь забыл его, нам нужно заменить его на файл cmd.exe, отвечающий за открытие командной строки. Как это сделать?

- Загрузитесь с внешнего носителя Windows, в окне инсталляции нажмите Восстановление системы — Командная строка.

- Последовательно примените такие команды:

- copy c:windowssystem32sethc.exe c: — чтобы создать резервную копию утилиты sethc.exe.

- copy c:windowssystem32cmd.exe c:windowssystem32sethc.exe — чтобы заменить файл sethc.exe на cmd.exe.

- Выполните перезагрузку компьютера в обычном режиме.

- Когда появится окно пароля, пять раз нажмите кнопку Shift, после чего откроется командная строка.

- Чтобы поменять пароль, напечатайте команду net user логин пароль, после чего ещё раз перезагрузитесь и теперь вы точно сможете попасть в систему.

Используйте команду net user и перезагрузите компьютер

Примечание! Узнать пароль таким способом вы не сможете, только удалить!

Как узнать пароль учётной записи

В этом пункте познакомимся, как взломать пароль администратора или просто узнать его. Ведь во многих случаях просто проще не производить сброс пароля, а просто считать забытый. Для этого нам понадобится утилита Ophcrack, обладающая нужными нам возможностями. Она способна работать в графическом и текстовом интерфейсе и, по заверениям создателей, способна узнать практически любой пароль, сохранённый на вашей системе. Как ею воспользоваться?

- Перейти на официальный сайт и скачать подходящую версию: в виде установочного файла программы, если вы можете войти в систему, или же Live CD для создания загрузочного носителя, если в систему не пускает, так как забыл пароль.

- Запустить установочный файл либо загрузиться с флешки или диска и выбрать графический или текстовый интерфейс утилиты.

- Подождать, пока утилита не прочитает и не выведет на экран пароли системы. Зависимо от мощности компьютера это может занимать разное время.

Чтобы сбросить пароль, скачайте программу утилита Ophcrack

На этом всё. Как видите, ничего сложного нет и если ваш пароль не слишком сложный, то программа поможет вам его узнать. После этого вы сможете заново войти в систему и ввести свой код доступа. Практика показывает, что если пароль очень сложный, состоящий из комбинации больших и маленьких букв, а также цифр, то программа может не справиться.

Заключение

Надеемся, что наша инструкция помогла вам в ситуации, когда вы забыли пароль своей учётной записи Windows. Вы теперь знаете, как сбросить его и установить новый. Если у вас остаются вопросы, задавайте их в комментариях.

Про взлом паролей windows было написано немало статей, но все они сводились к использованию какого-либо софта, либо поверхностно описывали способы шифрования LM и NT, и совсем поверхностно описывали syskey. Я попытаюсь исправить этот неодостаток, описав все подробности о том где находятся пароли, в каком виде, и как их преобразует утилита syskey.

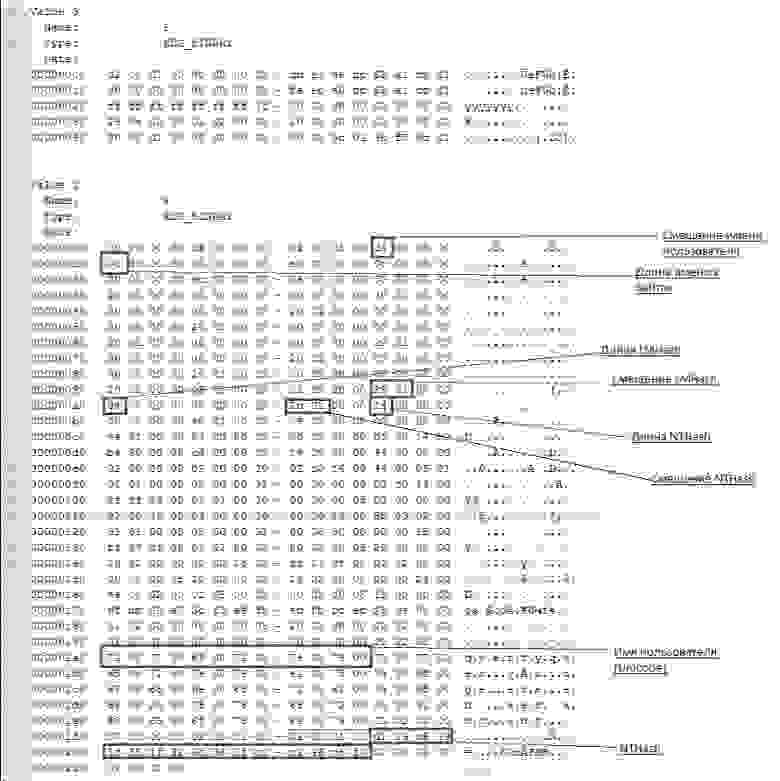

Существует 2 возможности получения пароля — через реестр, или получив прямой доступ к файлам-кустам реестра. В любом случае нужны будут либо привелегии пользователя SYSTEM, либо хищение заветных файлов, например, загрузившись из другой ОС. Здесь я не буду описывать возможности получения доступа, но в целях исследования нагляднее будет выбрать первый вариант, это позволит не заострять внимание на структуре куста реестра. А запуститься от системы нам поможет утилита psExec от sysinternals. Конечно, для этих целей можно использовать уязвимости windows, но статья не об этом.

V-блок

Windows до версии Vista по умолчанию хранила пароль в двух разных хэшах — LM и NT. В висте и выше LM-хэш не хранится. Для начала посмотрим где искать эти хэши, а потом разберемся что из себя они представляют.

Пароли пользователей, а так же много другой полезной информации хранится в реестре по адресу HKLMSAMSAMDomainsAccountusers[RID]V

, известном как V-блок. Раздел SAM находится в соответствующем файле c:WindowsSystem32configSAM. RID — уникальный идентификатор пользователя, его можно узнать, например заглянув в ветку HKLMSAMSAMDomainsAccountusersnames<имя пользователя> (параметр Default, поле — тип параметра). Например, RID учетной записи «Администратор» всегда 500 (0x1F4), а пользователя «Гость» — 501 (0x1f5). Доступ к разделу SAM по умолчанию возможен только пользователю SYSTEM, но если очень хочется посмотреть — запускаем regedit c правами системы:

PsExec.exe -s -i -d regedit.

Чтобы наблюдать V-блок в удобном виде можно, например, экспортировать его в текстовый файл (File-Export в Regedit).

Вот что мы там увидим:

От 0x0 до 0xCC располагаются адреса всех данных, которые находятся в V-блоке, их размеры и некоторая дополнительная информация о данных. Чтобы получить реальный адрес надо к тому адресу, что найдем прибавить 0xCC. Адреса и размеры хранятся по принципу BIG ENDIAN, т.е понадобится инвертировать байты. На каждый параметр отводится по 4 байта, но фактически все параметры умещаются в одном-двух байтах. Вот где искать:

Адрес имени пользователя — 0xС

Длина имени пользователя — 0x10

Адрес LM-хэша — 0x9с

Длина LM-хэша — 0xa0

Адрес NT-хэша — 0xa8

длина NT-хэша — 0xac

В данном случае имя пользователя найдется по смещению 0xd4 + 0xcc и его длина будет 0xc байт.

NT-хэш будет располагаться по смещению 0x12c + 0xcc и его размер (всегда один и тот же) = 0x14.

Еще одна деталь, касающаяся хранения паролей — как к NT- так и к LM-хэшу всегда добавляются спереди 4 байта, назначение которых для меня загадка. Причем 4байта будут присутствовать даже если пароль отключен. В данном случае видно, что длина LM хэша =4 и если посмотреть на его адрес, можно эти 4 байта увидеть несмотря на то что никакого LM-хэша нет.

Поэтому при поиске смещений хэшей смело прибавляем 4 байта к адресу, а при учете размеров — вычитаем. Если удобнее читать код — вот примерно так будет выглядеть поиск адресов с учетом инверсии, лишних четырех байтов и прибавления стартового смещения 0xcc (код C#)

int lmhashOffset = userVblock[0x9c] + userVblock[0x9d] * 0x100 + 4 + 0xcc;

int nthashOffset = userVblock[0xa8] + userVblock[0xa9] * 0x100 + 4 + 0xcc;

int lmhashSize = userVblock[0xa0] + userVblock[0xa1] * 0x100 - 4;

int nthashSize = userVblock[0xac] + userVblock[0xad] * 0x100 - 4;

int usernameOffset = userVblock[0xc] + userVblock[0xd] * 0x100 + 0xcc;

int usernameLen = userVblock[0x10] + userVblock[0x1a] * 0x100;

userVblock — значение HKLMSAMSAMDomainsAccountusers\V в виде массива байт.

Еще про V-блок можно почитать тут.

Алгоритмы

Теперь разберемся в алгоритмах шифрования.

Формирование NT-хэша:

1. Пароль пользователя преобразуется в Unicode-строку.

2. Генерируется MD4-хэш на основе данной строки.

3. Полученный хэш шифруется алгоритмом DES, ключ составляется на основе RID пользователя.

Формирование LM-хэша:

1. Пароль пользователя преобразуется в верхний регистр и дополняется нулями до длины 14 байт.

2. Полученная строка делится на две половинки по 7 байт и каждая из них по отдельности шифруется алгоритмом DES. В итоге получаем хэш длиной 16 байт (состоящий из двух независимых половинок длиной по 8 байт).

3. Полученный хэш шифруется алгоритмом DES, ключ составляется на основе RID пользователя.

4. В windows 2000 и выше оба полученых хэша дополнительно шифруются алоритмом RC4 с помощью ключа, известного как «системный ключ» или bootkey, сгенерированого утилитой syskey, и шифруются довольно хитрым образом.

Рассмотрим общую последовательность действий для получения исходного пароля и каждый шаг в отдельности

1. Получаем bootkey, генерируем на его основе ключи для RC4, расшифровываем хэши с помощью RC4

2. Получаем ключи для DES из RID’ов пользователей, расшифровываем хэши DES’ом

3. Полученые хэши атакуем перебором.

Bootkey

Системный ключ (bootkey) разбит на 4 части и лежит в следующих разделах реестра:

HKLMSystemCurrentControlSetControlLsaJD

HKLMSystemCurrentControlSetControlLsaSkew1

HKLMSystemCurrentControlSetControlLsaGBG

HKLMSystemCurrentControlSetControlLsaData

Раздел system находится в файле c:WindowsSystem32configsystem

Следует отметить, что раздел CurrentControlSet является ссылкой на один из разделов controlset и создается в момент загрузки системы. Это значит что не получится его найти в файле system, если система неактивна. Если вы решили искать ключ в файле — необходимо узнать значение ContolSet по умолчанию в HKLMSYSTEMSelectdefault.

например если HKLMSYSTEMSelectdefault = 1 — вместо HKLMSystemCurrentControlSet ищем в HKLMSystemcontrolset001

У каждого ключа реестра есть некий скрытый атрибут, известный как «class». Regedit его так просто не покажет, однако его можно увидеть, например, если экспортировать эти ключи реестра в текстовые файлы. В winapi для получения этого атрибута есть функция RegQueryInfoKey.

Фрагменты хранятся в строковом представлении шестнадцатеричных чисел, причем по принципу BIG ENDIAN (т.е не строка задом наперед, а число).

Например мы обнаружили вот такие записи:

Key Name: HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlLsaJD

Class Name: 46003cdb = {0xdb,0x3c,0x00,0x46}

Key Name: HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlLsaSkew1

Class Name: e0387d24 = {0x24,0x7d,0x38,0xe0}

Key Name: HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlLsaGBG

Class Name: 4d183449 = {0x49,0x34,0x18,0x4d}

Key Name: HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlLsaData

Class Name: 0419ed03 = {0x03,0xed,0x19,0x04}

Собраный из четырех частей ключ будет массивом байт:

scrambled_key = {0xdb,0x3c,0x00,0x46,0x24,0x7d,0x38,0xe0,0x49,0x34,0x18,0x4d,0x03,0xed,0x19,0x04};

Далее элементы этого массива переставляются на основе некоторого константного массива p

int[] p = { 0xb, 0x6, 0x7, 0x1, 0x8, 0xa, 0xe, 0x0, 0x3, 0x5, 0x2, 0xf, 0xd, 0x9, 0xc, 0x4 };

Элементы в этом массиве определяют позиции для перестановок, т.е.

key[i] = scrambled_key[p[i]];

В нашем примере получится массив:

key[] = {0x4d,0x38,0xe0,0x3c,0x49,0x18,0x19,0xdb,0x46,0x7d,0x00,0x04,0xed,0x34,0x03,0x24 };

этот массив и есть так называемый bootkey. Только в шифровании паролей будет учавствовать не он а некий хэш на основе bootkey, фрагментов f-блока и некоторых констант. Назовем его Hashed bootkey.

Hashed bootkey

для получения Hashed bootkey нам понадобятся 2 строковые константы (ASCII):

string aqwerty = "!@#$%^&*()qwertyUIOPAzxcvbnmQQQQQQQQQQQQ)(*@&%";

string anum = "0123456789012345678901234567890123456789";

Также понадобится F-блок пользователя (HKLMSAMSAMDomainsAccountusers\F), а именно его 16 байт: F[0x70:0x80]

На основе этих значений, склееных в один большой массив формируем MD5 хэш, который будет являться ключем для шифрования RC4

rc4_key = MD5(F[0x70:0x80] + aqwerty + bootkey + anum).

Последним шагом для получения hashed bootkey будет rc4 шифрование( или дешифрование — в rc4 это одна и та же функция) полученым ключем фрагмента F-блока F[0x80:0xA0];

hashedBootkey = RC4(rc4_key,F[0x80:0xA0])

Hashed bootkey у нас в руках, осталось научиться с ним правильно обращаться.

Дешифруем пароли с помощью Hashed Bootkey

для паролей LM и NT нам понадобятся еще 2 строковые константы —

string almpassword = "LMPASSWORD";

string antpassword = "NTPASSWORD";

а так же RID пользователя в виде 4х байт (дополненый нулями) и первая половина Hashed Bootkey (hashedBootkey[0x0:0x10]);

Все это склеивается в один массив байт и считается MD5 по правилам:

rc4_key_lm = MD5(hbootkey[0x0:0x10] +RID + almpassword);

rc4_key_nt = MD5(hbootkey[0x0:0x10] +RID + antpassword);

полученый md5 хэш — ключ для rc4, которым зашифрованы LM и NT хэши в V-блоке пользователя

userLMpass = RC4(rc4_key_lm,userSyskeyLMpass);

userNTpass = RC4(rc4_key_lm,userSyskeyNTpass);

На этом этапе мы получили пароли пользователя в том виде в каком они хранились бы без шифрования syskey, можно сказать, что самое сложное позади. Переходим к следующему шагу

DES

На основе четырех байт RID’а пользователя с помощью некоторых перестановок и побитовых операций создаем 2 ключа DES. Вот функции, которые осуществляют обфускацию (С#):

private byte[] str_to_key(byte[] str) {

byte[] key = new byte[8];

key[0] = (byte)(str[0] >> 1);

key[1] = (byte)(((str[0] & 0x01) << 6) | (str[1] >> 2));

key[2] = (byte)(((str[1] & 0x03) << 5) | (str[2] >> 3));

key[3] = (byte)(((str[2] & 0x07) << 4) | (str[3] >> 4));

key[4] = (byte)(((str[3] & 0x0F) << 3) | (str[4] >> 5));

key[5] = (byte)(((str[4] & 0x1F) << 2) | (str[5] >> 6));

key[6] = (byte)(((str[5] & 0x3F) << 1) | (str[6] >> 7));

key[7] = (byte)(str[6] & 0x7F);

for (int i = 0; i < 8; i++) {

key[i] = (byte)(key[i] << 1);

}

des_set_odd_parity(ref key);

return key;

}

private byte[] sid_to_key1(byte[] rid) {

byte[] s = new byte[7];

s[0] = (byte)(rid[0] & 0xFF);

s[1] = (byte)(rid[1] & 0xFF);

s[2] = (byte)(rid[2] & 0xFF);

s[3] = (byte)(rid[3] & 0xFF);

s[4] = s[0];

s[5] = s[1];

s[6] = s[2];

return str_to_key(s);

}

private byte[] sid_to_key2(byte[] rid) {

byte[] s = new byte[7];

s[0] = (byte)((rid[3]) & 0xFF);

s[1] = (byte)(rid[0] & 0xFF);

s[2] = (byte)((rid[1]) & 0xFF);

s[3] = (byte)((rid[2]) & 0xFF);

s[4] = s[0];

s[5] = s[1];

s[6] = s[2];

return str_to_key(s);

}

Ну здесь особо комментировать нечего, кроме функции des_set_odd_parity(ref key) — это одна из функций библиотеки openssl, задача которой добавить некоторые «биты нечетности», используется для повышения стойкости ключа к атакам.

Далее разбиваем NT (или LM) хэш на 2 части по 8 байт и дешифруем DES’ом -одна половина зашифрована ключем сформированым функцией sid_to_key1, вторая — sid_to_key2.

obfskey_l = userNTpass[0x0:0x7]

obfskey_r = userNTpass[0x8:0xF]

byte[] deskey1 = sid_to_key1(RID);

byte[] deskey2 = sid_to_key2(RID);

byte[] md4hash_l = DES(obfskey_l, deskey1);

byte[] md4hash_r = DES(obfskey_r, deskey2);

После склеивания двух половин мы получим md4 хэш -в случае NT, или LanMan (DES) — в случае LM. Полученый хэш полностью готов к атаке перебором.

Кстати, md4 Хэш от пустого пароля — 31d6cfe0d16ae931b73c59d7e0c089c0

Исследование проведено на основе исходного кода ophcrack-3.3.1, а так же статьи Push the Red Button:SysKey and the SAM

С помощью учетной записи администратора можно вносить важные изменения в систему: устанавливать программы, настраивать безопасность и подобное. По умолчанию учетки гостя и простого пользователя такими привилегиями не обладают. Чтобы запретить несанкционированный вход и нежелательные изменения, многие защищают учетную запись администратора паролем.

В Windows 7 есть возможность создавать учетки пользователей с правами администратора. Кроме того, в системе по умолчанию существует встроенный администратор, который не отражается в окне приветствия и с его помощью обычно решают какие-нибудь специфичные проблемы. Но, к этой записи пароль не требуется.

Как посмотреть пароли в браузере. Руководство по поиску и защите сохраненных паролей

Как посмотреть сохраненные пароли в Google Chrome

В каждом браузере из списка часто используемых (Firefox, Chrome, Opera, Safari) присутствует опция по хранению и запоминанию данных от аккаунтов (например, мастер-пароль в opera, который защищал логины и пароли). Сейчас мы будем обозревать именно Хром, потому что большинство пользователей интернета пользуются именно им.

Шаг 1. Открываем Хром. Справа, в самом конце адресной строки находится значок из трех точек. Это кнопка для открытия настроек. Кликаем по ней.

Шаг 2. Во всплывающем меню выбираем пункт «Настройки» — он в самом низу.

Шаг 3. Прокручиваем страницу вниз, пока не найдем слово «Дополнительные». Кликаем.

Шаг 4. Этот пункт раскрывает весь функционал настроек браузера. Нам нужен блок «Пароли и формы». Щелкаем по строке «Настройки паролей».