Содержание

- Как обнаруживать, включать и отключать SMBv1, SMBv2 и SMBv3 в Windows

- Отключение SMB или SMBv3 для устранения неполадок

- Удаление SMBv1

- Протокол SMBv1: суть и актуальность поддержки, методология включения и отключения

- Потребность в поддержке SMBv1 в ОС Windows

- Как включить протокол SMBv1

- Метод деактивации протокола SMBv1

- Подведение итогов

- Не отображаются общие папки, сетевые компьютеры, флешки, диски на вкладке «Сеть» проводника Windows

- Проверяем настройки общего доступа

- Первый случай

- Второй случай

- Антивирус или брандмауэр может блокировать сетевые устройства

- Рабочая группа

- Проблема с доступом к общей сетевой папке по SMB1 в Windows 10 (мое решение)

- Как включить SMB1 в Windows 10?

- Протокол SMB: определить, включить или отключить определенную версию SMB в Windows

- Версии протокола SMB в Windows

- Как проверить поддерживаемые версии SMB в Windows?

- Вывести используемые версии SMB с помощью Get-SMBConnection

- Об опасности использования SMBv1

- Включение и отключение SMBv1, SMBv2 и SMBv3 в Windows

- HackWare.ru

- Этичный хакинг и тестирование на проникновение, информационная безопасность

- SMB: настройка общей сетевой папки в Windows

- Книга по SMB и Samba на русском языке. Оглавление

- Что такое и для чего нужен SMB

- Как соотносятся SMB и Samba

- Проще говоря

- Как настроить общую сетевую папку на Windows (SMB) без пароля

- 1. Компьютеры должны быть в одной локальной сети

- 2. Статичный IP

- 3. У компьютеров должна быть одинаковая рабочая группа

- 4. Настройки сетевых папок в Windows

- 5. Как создать сетевую папку SMB

- Как настроить совместную папку на Windows с паролем

- Как подключиться к сетевой папке в Windows по SMB

- Как подключиться с общей папке на Windows, для которой требуется ввод учётных данных

Как обнаруживать, включать и отключать SMBv1, SMBv2 и SMBv3 в Windows

применимо к: Windows Server 2022, Windows 10, Windows 8.1, Windows 8, Windows Server 2019, Windows Server 2016, Windows Server 2012 R2, Windows Server 2012

В этой статье описывается, как включить и отключить протокол SMB версии 1 (SMBv1), SMB версии 2 (SMB) и SMB версии 3 (SMBv3) на клиентских и серверных компонентах SMB.

Хотя отключение или удаление SMBv1 может вызвать некоторые проблемы совместимости со старыми компьютерами или программами, SMBv1 имеет существенные уязвимости, и мы настоятельно рекомендуем не использовать ее.

Отключение SMB или SMBv3 для устранения неполадок

Мы рекомендуем включить протоколы SMB 2.0 и SMBv3, но может оказаться полезным временно отключить их для устранения неполадок. Дополнительные сведения см. в статье как определить состояние, включить и отключить протоколы SMB на сервере SMB.

в Windows 10, Windows 8.1 и Windows 8 Windows Server 2019, Windows Server 2016, Windows Server 2012 R2 и Windows Server 2012, отключение SMBv3 деактивирует следующие функциональные возможности:

в Windows 7 и Windows Server 2008 R2 отключение 2.0 отключает следующие функции:

протокол smb был впервые появился в Windows Vista и Windows Server 2008, а протокол SMBv3 появился в Windows 8 и Windows Server 2012. Дополнительные сведения о функциях SMB и SMBv3 см. в следующих статьях:

Удаление SMBv1

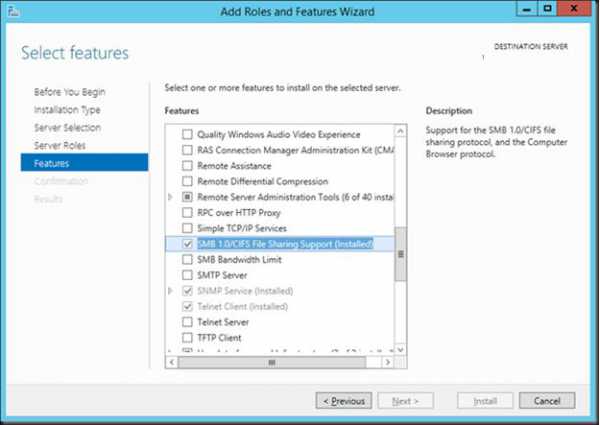

вот как можно удалить SMBv1 в Windows 10, Windows 8.1, Windows Server 2019, Windows Server 2016 и Windows 2012 R2.

Источник

Протокол SMBv1: суть и актуальность поддержки, методология включения и отключения

Компьютер подвержен вирусным атакам, нередко выводящим его из строя. Для обеспечения безопасности используются антивирусные программы, а разработчики операционных систем снабжают свои продукты защитными компонентами, обеспечивающими базовую защиту. Кроме защитных инструментов, в системе имеются и «проблемные» компоненты, которыми злоумышленники могут воспользоваться с целью выполнения мошеннических операций. Об одном из инструментов такого класса, а именно о его надёжности и соответствии требованиям времени по защите устройств, пойдёт речь в этом повествовании. В этой статье расскажем, что собой являет протокол SMBv1, входящий в состав операционной системы Windows, проанализируем потребность в нём, актуальность его работы, и методы его включения или отключения.

Потребность в поддержке SMBv1 в ОС Windows

Для многих пользователей ПК словосочетание «Протокол SMBv1» является непонятным и непонятно, нужен ли этот компонент в системе для выполнения конкретных задач. Протокол SMB первой серии является по умолчанию системным компонентом ОС Windows, независимо от её версии, отвечает за файлообменные процессы на ПК, причём его «возраст» составляет около тридцати лет. Естественно, по меркам компьютерных технологий, согласно возрасту протокола, его можно смело назвать устаревшим, но поддержка SMBv1 по непонятным причинам, применяется не только в седьмой или восьмой версии ОС, но и в Windows 10. Причина этого кроется далеко не в некомпетентности разработчиков Microsoft, а в банальном применении файловых продуктов в обиходе, с которыми невозможно будет работать без этого протокола.

Через аналогичную лазейку попадают на ПК и не менее известные программы-вымогатели, к примеру, WannaCry, Satana и подобные им вирусы, способные полностью парализовать функционирование компьютерного устройства. Суть заражения заключается в полной блокировке работоспособности системы, что предусматривает возможную переустановку ОС, в то время как для глобальных компаний такой метод является недопустимым.

Разобравшись в сути проблемы, стоит переходить к вопросу, нужен ли протокол SMB, отвечающий за файлообменные процессы в локальной сети и возможность работы с файлами, надо ли его деактивировать или включить на своём ПК поддержку SMBv1. Если пользователь эксплуатирует приложения, для работы с которыми необходим протокол SMBv1, тогда поддержку надо активизировать, так как в ином случае работать с ними будет невозможно. На официальном сайте Microsoft пользователь самостоятельно может изучить список приложений, для работы с которыми необходима поддержка этого протокола. Если вашим программам не нужна поддержка этого протокола, тогда его нужно отключить, при этом можно оставить в рабочем состоянии последующие версии поддержки класса SMB. Рассмотрим метод включения и отключения протокола SMBv1, различающуюся по процессу выполнения, в зависимости от версии установленной ОС.

Как включить протокол SMBv1

Потребность в SMBv1 очень сомнительна, так как файлов в сети, для работы с которыми требуется этот формат всё меньше, с прогрессивным их сведением практически к нулю. Соответственно, более актуальной считается потребность в блокировании протокола, о чём будет рассказано позже.

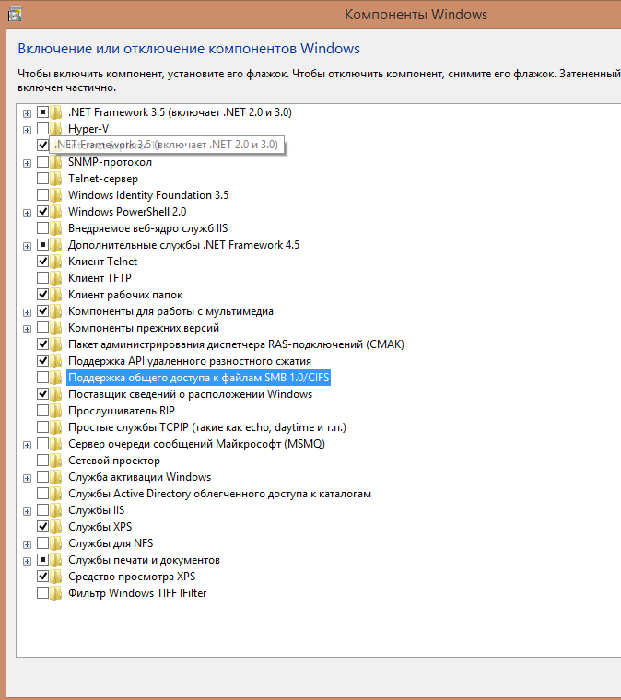

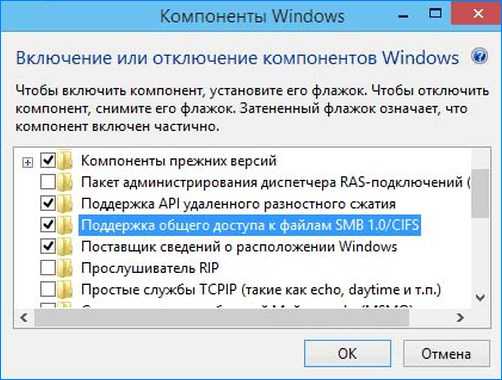

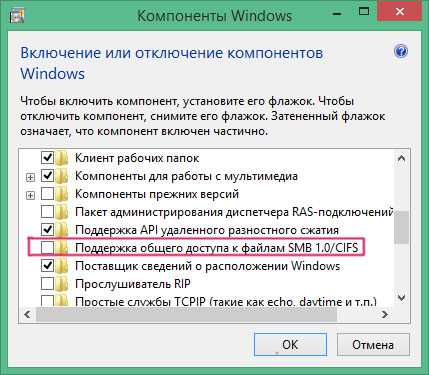

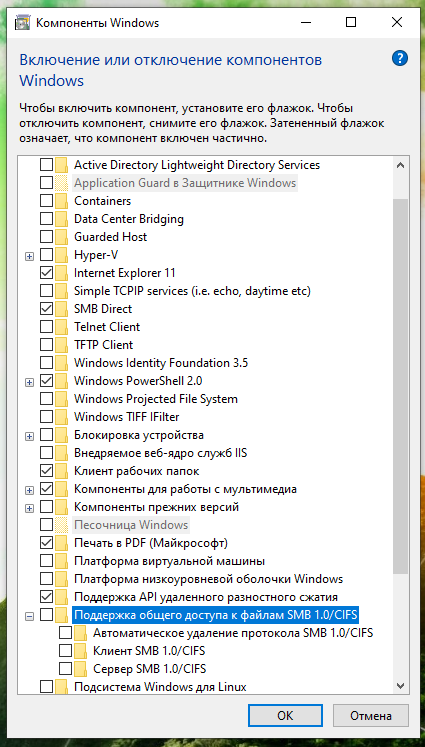

Стоит отметить, что формат SMBv1 активирован во всех версиях ОС начиная с Windows 7. Исключением из правил является Windows 10, 1709 версии и выше, в которых убрана поддержка SMBv1. Иногда возникает потребность включить SMBv1 в Windows 10, при необходимости эксплуатации такого модуля для выполнения конкретных задач, в частности, снятия запрета на доступ к сетевым папкам. Для осуществления активации протокола потребуется зайти в Windows Features (Компоненты Windows), отыскать в каталоге SMB 1.0/CIFS File Sharing Support, развернуть папку, и проставить галочки напротив пунктов SMB 1.0/CIFS Client, SMB 1.0/CIFS Automatic Removal и SMB 1.0/CIFS Server. Активировать все позиции одновременно, можно, проставив флажок напротив названия каталога. После подтверждения изменений потребуется перезапустить ПК.

Сняв ограничение по протоколу, пользователю стоит понимать, что риск заражения системы в этом случае значительно повышается.

Метод деактивации протокола SMBv1

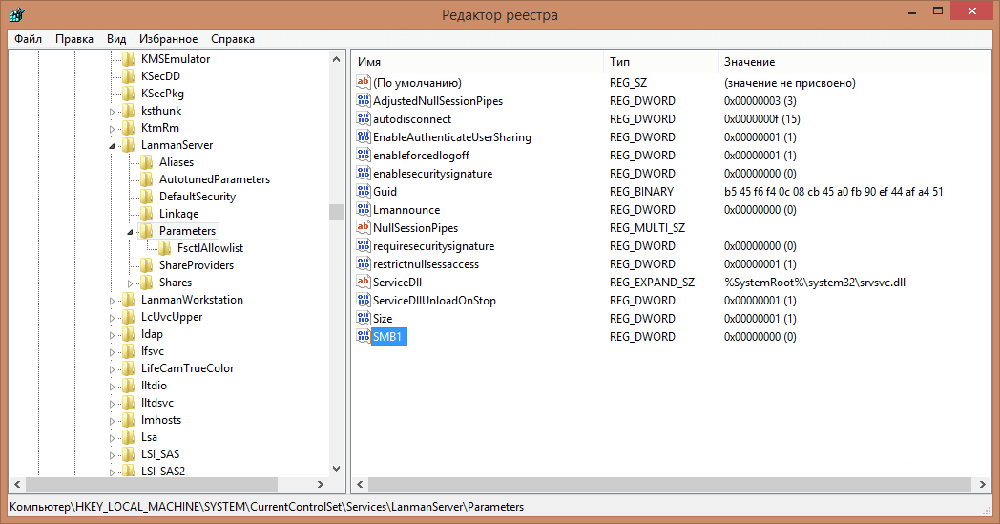

Если работа с файловыми приложениями, требующими поддержки SMBv1, не предусматривается, то необходимо его деактивировать. Отключение SMBv1 – это не очень сложный процесс. Отключить протокол SMBv1 в Windows 7 можно внесением изменений в реестр. При работе с реестром стоит быть очень внимательным, так как некорректные операции в его структуре могут стать причиной нарушения целостности системы, с последующим выходом её из строя или же существенным нарушением работоспособности. Чтобы отключить протокол SMBv1 потребуется пошагово выполнить следующие манипуляции:

Дальше перезагружаем ПК, посредством чего активируем выполненные изменения, и тем самым отключаем SMBv1 в Windows 7. В деактивированном режиме модуль больше не будет выступать уязвимым местом для вирусных атак, использующих для внедрения в систему первый протокол связи категории SMB.

Для Windows 8 и последующих версий регламент операции отключения поддержки SMBv1, выглядит следующим образом:

После подтверждения изменений система «предложит» перезагрузить ПК, чтобы внесённые обновления активизировались.

Подведение итогов

В статье дан метод отключения протокола SMBv1 для Windows 7, 8 и 10. При потребности обезопасить несколько компьютеров одновременно, работающих по сетевому принципу, потребуется описанные манипуляции выполнить посредством групповой политики безопасности. Помните, безопасность системы должна выступать приоритетным критерием для пользователя ПК, а так как отключение конфигурации рекомендуется даже разработчиками ОС, то игнорировать этот процесс не стоит.

Источник

Не отображаются общие папки, сетевые компьютеры, флешки, диски на вкладке «Сеть» проводника Windows

Так же я не мог получить доступ к флешке, когда набирал ее адрес //192.168.1.1 в проводнике. Сразу этот адрес открывался через браузере. И мне не удалось подключить этот накопитель как сетевой диск. Его просто не было в списке доступных устройств в сетевом окружении.

Так как причин и соответственно решений может быть много, то я наверное начну с самых простых (которые мне не помогли) и в конце этой статьи поделюсь решением, которое помогло в моем случае. В итоге мой ноутбук все таки увидел все устройства в сети. В том числе сетевой накопитель и другой компьютер, который так же подключен к этой сети.

Но это не значит, что у вас такой же случай. Поэтому, советую проверить все настройки по порядку.

Проверяем настройки общего доступа

Мы будем рассматривать два случая:

Первый случай

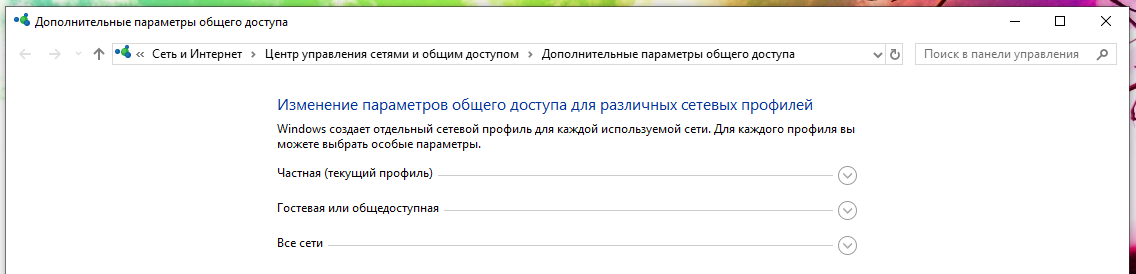

Для этого, в окне «Центр управления сетями и общим доступом» (если не знаете как открыть его в Windows 10, то смотрите эту статью) нажимаем на пункт «Изменить дополнительные параметры общего доступа».

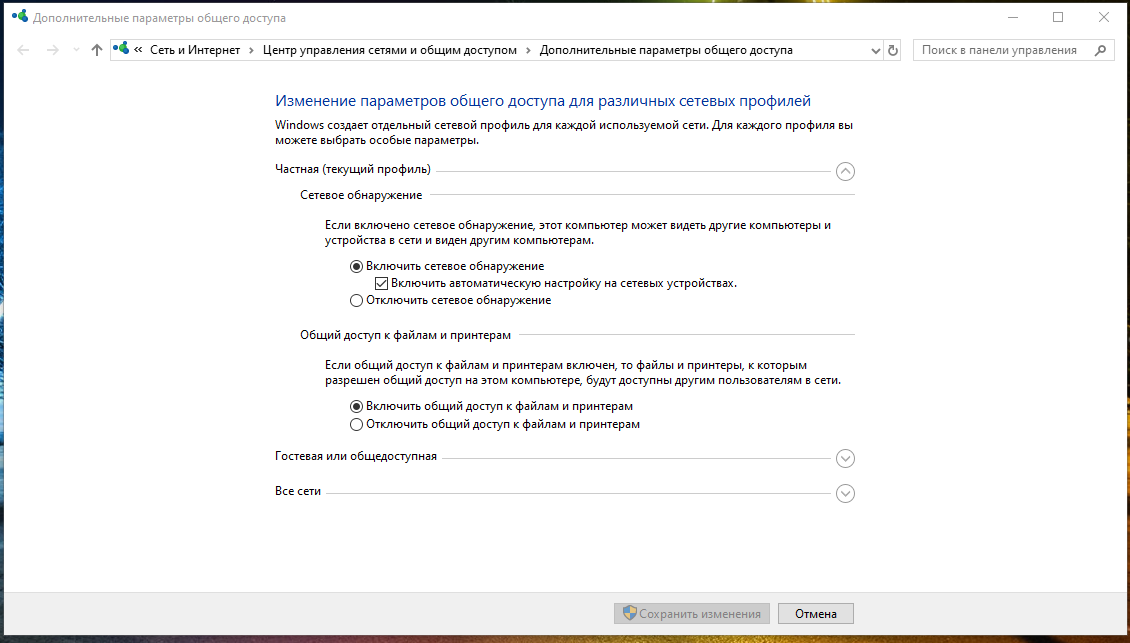

И для текущего профиля (обычно это «Частная») выставляем параметры как на скриншоте ниже.

Делаем это на всех компьютерах в локальной сети.

Статьи по этой теме:

Как правило, эти советы решают все проблемы с обнаружением компьютеров в локальной сети.

Второй случай

Когда у вас проблемы с доступом к сетевому накопителю. Как в моем случае. Windows 10 не видела USB накопитель, который был подключен к роутеру ASUS. Сейчас много маршрутизаторов имеют USB-порт для подключения накопителей и других устройств, так что тема актуальная.

Нужно убедится, что в настройках роутера этот накопитель определен, и общий доступ к нему включен. Понятно, что на разных маршрутизаторах, это делается по-разному. На роутерах ASUS, например, это выглядит вот так:

Не путайте настройки общего доступа с настройками FTP. Настройки FTP-сервера на роутере в данном случае не при чем.

Ну и если другие устройства видят сетевой накопитель и имеют к нему доступ, а на каком-то конкретном компьютере доступа к нему нет, то значит проблема не на стороне роутера. Перебирайте настройки «проблемного» ПК по этой статье.

Антивирус или брандмауэр может блокировать сетевые устройства

Для проверки это нужно сделать на всех компьютерах, которые будут участвовать в локальной сети.

Вполне возможно, что у вас установлены еще какие-то программы, которые могут мониторить сеть и управлять сетевыми соединениями.

Если окажется, что проблема в антивирусе, то нужно добавить свою сеть в исключения. Запретить фаерволу блокировать саму сеть, или сетевые устройства.

Если у вас нет антивируса, то можно поэкспериментировать с отключением/включением брандмауэра встроенного в Windows.

Рабочая группа

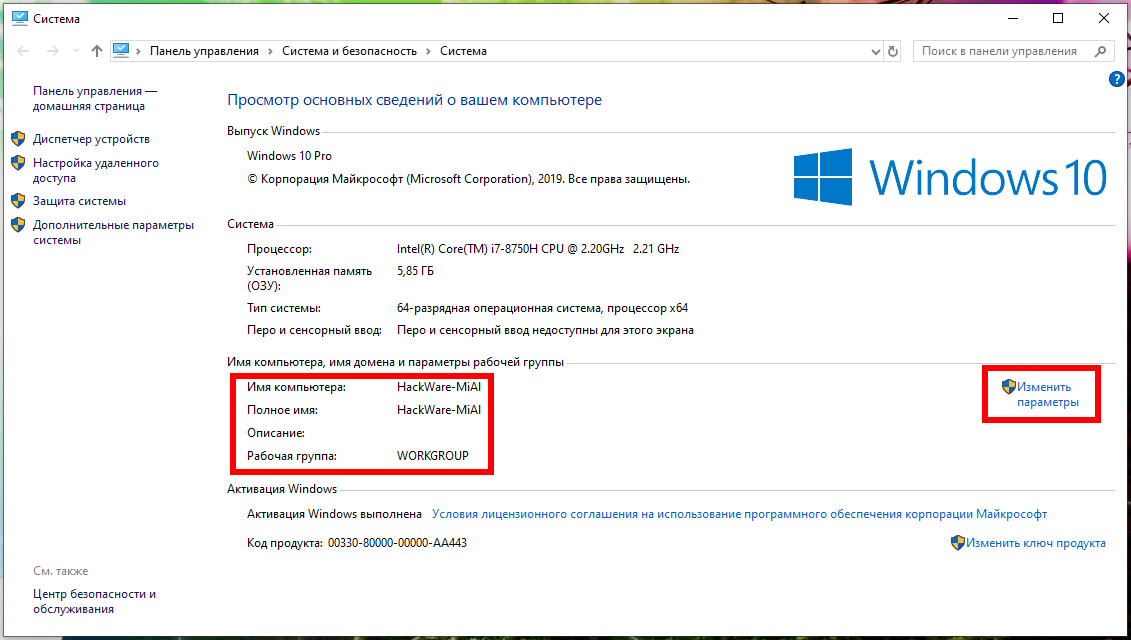

Рабочая группа должна быть одинаковой на всех устройствах. Как правило, так и есть. Но желательно проверить. Для этого откройте свойства компьютера «Система» и перейдите в «Дополнительные параметры системы».

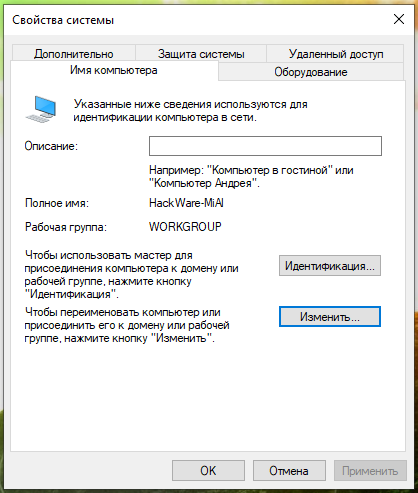

Там будет указана «Рабочая группа». Чтобы изменить ее, нужно нажать на кнопку «Изменить».

Еще раз: имя рабочей группы должно быть одинаковым на всех компьютерах.

Проблема с доступом к общей сетевой папке по SMB1 в Windows 10 (мое решение)

Вернемся конкретно к моей проблеме. Все что я описал выше, проверил и перепроверил уже по 10 раз. Пару раз сделал сброс сетевых настроек, но Windows 10 так и не видела другие компьютеры в сети и что самое главное – в проводнике так и не появлялась общая папка в виде флеши подключенной к роутеру. А на других устройствах в сети все определялось без проблем. В том числе мой ноутбук.

Доступ к накопителю я не получил, но появилась интересная ошибка:

Вы не можете подключиться к общей папке, так как она небезопасна. Эта общая папка работает по устаревшему протоколу SMB1, который небезопасен и может подвергнуть вашу систему риску атаки.

Вашей системе необходимо использовать SMB2 или более позднюю версию.

И ссылка, которую нужно вручную набирать 🙂

Это уже интересно. Хоть что-то.

Начал искать. И оказывается, что в Windows 10 отказались от протокола SMB1. Из-за безопасности. А установленный на моем роутере пакет программ Samba походу работает по протоколу SMB1. Поэтому Windows 10 его не видит. Но другие компьютеры, которые так же работают на Windows 10 у меня так же не отображались на вкладке «Сеть».

Так как обновить протокол к SMB2 в настройках роутера я не мог, то решил что нужно как-то включить поддержку SMB1 в Windows 10. И как оказалось, это без проблем можно сделать. В итоге, после подключения компонента «Клиент SMB 1.0/CIFS» у меня все заработало. Система увидела общие папки на компьютерах в сети и сетевую папку настроенную на самом роутере.

Как включить SMB1 в Windows 10?

Через поиск найдите и откройте старую «Панель управления».

Переключитесь на «Мелкие значки» и откройте «Программы и компоненты».

Открываем «Включение или отключение компонентов Windows». Находим пункт «Поддержка общего доступа к файлам SMB 1.0/CIFS». Открываем его и ставим галочку возле «Клиент SMB 1.0/CIFS». Нажимаем Ok.

Если компьютер выдаст запрос на перезагрузку, то перезагрузите его. Если окна с предложением не будет, то выполните перезагрузку вручную.

После перезагрузки, на вкладке «Сеть» – «Компьютер» должны появится все доступные устройства в вашей сети.

Буду рад, если эта статья кому-то пригодится и поможет решить возникшую проблему. Не забудьте написать в комментариях о результатах. Или задать вопрос, куда же без них 🙂

Источник

Протокол SMB: определить, включить или отключить определенную версию SMB в Windows

Сетевой протокол SMB (Server Message Block) используется для предоставления совместного удаленного доступа к файлам, принтерам и другим устройствам через порт TCP 445. В этой статье мы рассмотрим: какие версии (диалекты) протокола SMB доступны в различных версиях Windows (и как они соотносятся с версиями samba в Linux); как определить версию SMB на вашем компьютере; и как включить/отключить клиент и сервер SMBv1, SMBv2 и SMBv3.

Версии протокола SMB в Windows

Есть несколько версии протокола SMB (диалектов), которые последовательно появлялись в новых версиях Windows:

При сетевом взаимодействии по протоколу SMB между клиентом и сервером используется максимальная версия протокола, поддерживаемая одновременно и клиентом, и сервером.

Ниже представлена сводная таблица, по которой можно определить версию протокола SMB, которая выбирается при взаимодействии разных версий Windows:

К примеру, при подключении клиентского компьютера с Windows 8.1 к файловому серверу с Windows Server 2016 будет использоваться протокол SMB 3.0.2.

Согласно таблице Windows XP, Windows Server 2003 для доступа к общим файлам и папкам на сервере могут использовать только SMB 1.0, который в новых версиях Windows Server (2012 R2 / 2016) может быть отключен. Таким образом, если в вашей инфраструктуре одновременно используются компьютеры с Windows XP (снятой с поддержки), Windows Server 2003/R2 и сервера с Windows Server 2012 R2/2016/2019, устаревшие клиенты не смогут получить доступ к файлам и папкам на файловом сервере с новой ОС.

Если Windows Server 2016/2012 R2 с отключенным SMB v1.0 используется в качестве контроллера домена, значить клиенты на Windows XP/Server 2003 не смогут получить доступ к каталогам SYSVOL и NETLOGON на контроллерах домена и авторизоваться в AD.

На старых клиентах при попытке подключиться к ресурсу на файловом сервере с отключенным SMB v1 появляется ошибка:

Как проверить поддерживаемые версии SMB в Windows?

Рассмотрим, как определить, какие версии протокола SMB поддерживаются на вашем компьютере Windows.

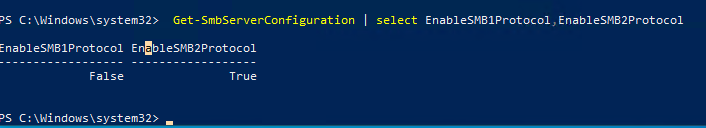

В Windows 10, 8.1 и Windows Server 2019/2016/2012R2 вы можете проверить состояние различных диалектов SMB протокола с помощью PowerShell:

Get-SmbServerConfiguration | select EnableSMB1Protocol,EnableSMB2Protocol

Данная команда вернула, что протокол SMB1 отключен ( EnableSMB1Protocol=False ), а протоколы SMB2 и SMB3 включены ( EnableSMB1Protocol=True ).

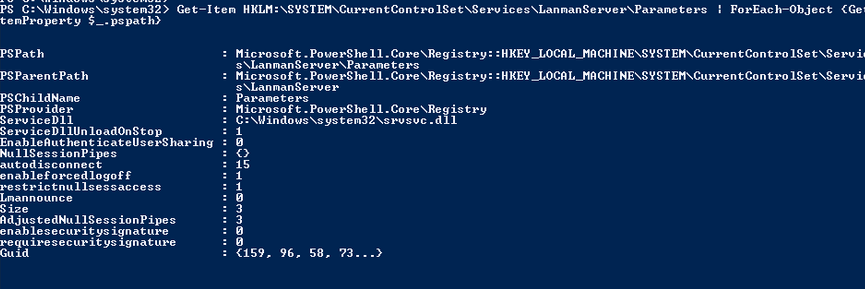

В Windows 7, Vista, Windows Server 2008 R2/2008:

Get-Item HKLM:SYSTEMCurrentControlSetServicesLanmanServerParameters | ForEach-Object

Если в данной ветке реестра нет параметров с именами SMB1 или SMB2, значить протоколы SMB1 и SMB2 по умолчанию включены.

Также в этих версиях Windows вы можете проверить, какие диалекты SMB разрешено использовать в качестве клиентов с помощью команд:

sc.exe query mrxsmb10

sc.exe query mrxsmb20

В обоих случаях службы запущены ( STATE=4 Running ). Значит Windows может подключаться как к SMBv1, так и к SMBv2 серверам.

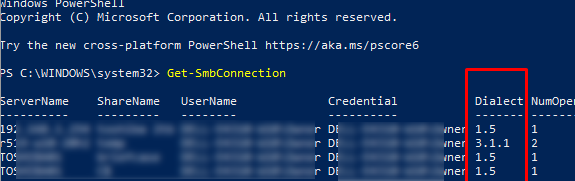

Вывести используемые версии SMB с помощью Get-SMBConnection

Как мы говорили раньше, компьютеры при взаимодействии по протоколу SMB используют максимальную версию, поддерживаемую как клиентом, так и сервером. Для определения версии SMB, используемой для доступа к удаленному компьютеру можно использовать командлет PowerShell Get-SMBConnection :

Версия SMB, используемая для подключения к удаленному серверу (ServerName) указана в столбце Dialect.

Можно вывести информацию о версиях SMB, используемых для доступа к конкретному серверу:

Если нужно отобразить, используется ли SMB шифрование (появилось в SMB 3.0), выполните:

Get-SmbConnection | ft ServerName,ShareName,Dialect,Encrypted,UserName

Чтобы на стороне сервера вывести список используемых клиентами версий протокола SMB и количество клиентов, используемых ту или иную версию протокола SMB, выполните команду:

В нашем примере имеется 825 клиентов, подключенных к серверу с помощью SMB 2.1 (Windows 7/Windows Server 2008 R2) и 12 клиентов SMB 3.02.

С помощью PowerShell можно включить аудит версий SMB, используемых для подключения:

События подключения затем можно извлечь из журналов Event Viewer:

Об опасности использования SMBv1

Последние несколько лет Microsoft из соображений безопасности планомерно отключает устаревший протокол SMB 1.0. Связано это с большим количеством критических уязвимостей в этом протоколе (вспомните историю с эпидемиями вирусов-шифровальщиков wannacrypt и petya, которые использовали уязвимость именно в протоколе SMBv1). Microsoft и другие IT компании настоятельно рекомендуют отказаться от его использования.

Однако отключение SMBv1 может вызвать проблемы с доступом к общий файлам и папкам на новых версиях Windows 10 (Windows Server 2016/2019) с устаревших версий клиентов (Windows XP, Server 2003), сторонних ОС (Mac OSX 10.8 Mountain Lion, Snow Leopard, Mavericks, старые версии Linux), различных старых NAS устройствах.

Если в вашей сети не осталось legacy устройств с поддержкой только SMBv1, обязательно отключайте эту версию диалекта в Windows.

В том случае, если в вашей сети остались клиенты с Windows XP, Windows Server 2003 или другие устройства, которые поддерживают только SMBv1, их нужно как можно скорее обновить или тщательно изолировать.

Включение и отключение SMBv1, SMBv2 и SMBv3 в Windows

Рассмотрим способы включения, отключения различных версий SMB в Windows. Мы рассматриваем отдельно включение клиента и сервера SMB (это разные компоненты).

Windows 10, 8.1, Windows Server 2019/2016/2012R2:

Windows 7, Vista, Windows Server 2008 R2/2008:

Отключить SMBv1 сервер:

Отключить SMBv1 клиент:

sc.exe config lanmanworkstation depend= bowser/mrxsmb20/nsi

sc.exe config mrxsmb10 start= disabled

Включить SMBv1 клиент:

sc.exe config lanmanworkstation depend= bowser/mrxsmb10/mrxsmb20/nsi

sc.exe config mrxsmb10 start= auto

Отключить SMBv2 сервер:

Включить SMBv2 сервер

Отключить SMBv2 клиент:

sc.exe config lanmanworkstation depend= bowser/mrxsmb10/nsi

sc.exe config mrxsmb20 start= disabled

Включить SMBv2 клиент:

sc.exe config lanmanworkstation depend= bowser/mrxsmb10/mrxsmb20/nsi

sc.exe config mrxsmb20 start= auto

Для отключения SMBv2 нужно в этой же ветке установить параметр SMB2=0.

Для отключения SMBv1 клиента нужно распространить такой параметр реестра:

При отключении SMB 1.0/CIFS File Sharing Support в Windows вы можете столкнуться с ошибкой “0x80070035, не найден сетевой путь”, ошибкой при доступе к общим папкам, и проблемами обнаружения компьютеров в сетевом окружении. В этом случае вместо служба обозревателя компьютеров (Computer Browser) нужно использовать службы обнаружения (линк).

Источник

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

SMB: настройка общей сетевой папки в Windows

Книга по SMB и Samba на русском языке. Оглавление

Эта статья расскажет о том, как настроить на своих компьютерах сетевые общие папки SMB и Samba, как подключиться к сетевым папкам из различных операционных систем (Windows и Linux), о всех тонкостях и подводных камнях, с которыми вы можете столкнуться. В последней части будут рассмотрены программы для аудита безопасности (взлома) SMB и Samba, поэтому первую часть вы можете использовать как настройку лабораторного окружения для тестирования программ, либо в обычных целях — для создания общей сетевой папки, с помощью которой можно обмениваться файлами (кино, музыка, фотографии, документы) и получать доступ к принтерам между компьютерами в домашней сети. А информацию из второй части вы можете использовать для моделирования атак или взломов общих сетевых папок на SMB, для проверки своей собственной сети.

Из-за разных версий SMB, из-за разных операционных систем, неочевидных настроек Windows и, возможно, других причин при настройке сетевых папок у меня на разных компьютерах их поведение различается. Если вы заметили неточности или вам есть что дополнить по SMB и Samba, то пишите в комментариях!

Что такое и для чего нужен SMB

SMB (сокр. от англ. Server Message Block) — сетевой протокол прикладного уровня для удалённого доступа к файлам, принтерам и другим сетевым ресурсам, а также для межпроцессного взаимодействия. Первая версия протокола, также известная как Common Internet File System (CIFS) (Единая файловая система Интернета), была разработана компаниями IBM, Microsoft, Intel и 3Com в 1980-х годах; вторая (SMB 2.0) была создана Microsoft и появилась в Windows Vista. В настоящее время SMB связан главным образом с операционными системами Microsoft Windows, где используется для реализации «Сети Microsoft Windows» (англ. Microsoft Windows Network) и «Совместного использования файлов и принтеров» (англ. File and Printer Sharing).

SMB — это протокол, основанный на технологии клиент-сервер, который предоставляет клиентским приложениям простой способ для чтения и записи файлов, а также запроса служб у серверных программ в различных типах сетевого окружения. Серверы предоставляют файловые системы и другие ресурсы (принтеры, почтовые сегменты, именованные каналы и т. д.) для общего доступа в сети. Клиентские компьютеры могут иметь у себя свои носители информации, но также имеют доступ к ресурсам, предоставленным сервером для общего пользования.

Клиенты соединяются с сервером, используя протоколы TCP/IP (а, точнее, NetBIOS через TCP/IP), NetBEUI или IPX/SPX. После того, как соединение установлено, клиенты могут посылать команды серверу (эти команды называются SMB-команды или SMBs), который даёт им доступ к ресурсам, позволяет открывать, читать файлы, писать в файлы и вообще выполнять весь перечень действий, которые можно выполнять с файловой системой. Однако в случае использования SMB эти действия совершаются через сеть.

SMB работает, используя различные протоколы. В сетевой модели OSI протокол SMB используется как протокол Application/Presentation уровня и зависит от низкоуровневых транспортных протоколов. SMB может использоваться через TCP/IP, NetBEUI и IPX/SPX. Если TCP/IP или NetBEUI будут заняты, то будет использоваться NetBIOS API. SMB также может посылаться через протокол DECnet. Digital (ныне Compaq) сделала это специально для своего продукта PATHWORKS. NetBIOS в случае использования через TCP/IP имеет различные названия. Microsoft называет его в некоторых случаях NBT, а в некоторых NetBT. Также встречается название RFCNB (из Википедии).

Как соотносятся SMB и Samba

Samba — пакет программ, которые позволяют обращаться к сетевым дискам и принтерам на различных операционных системах по протоколу SMB/CIFS. Имеет клиентскую и серверную части. Является свободным программным обеспечением, выпущена под лицензией GPL.

Начиная с четвёртой версии, разработка которой велась почти 10 лет, Samba может выступать в роли контроллера домена и сервиса Active Directory, совместимого с реализацией Windows 2000, и способна обслуживать все поддерживаемые Microsoft версии Windows-клиентов, в том числе Windows 10.

Samba работает на большинстве Unix-подобных систем, таких как Linux, POSIX-совместимых Solaris и Mac OS X Server, на различных вариантах BSD; в OS/2 портирован Samba-клиент, являющийся плагином к виртуальной файловой системе NetDrive. Samba включена практически во все дистрибутивы Linux (из Википедии).

Проще говоря

С помощью SMB можно делать общие сетевые папки, чтобы другой компьютер или несколько компьютеров в локальной сети могли обмениваться между собой файлами. SMB работает на Windows. А Samba это альтернатива SMB для Linux, которая позволяет делать это же самое: создавать или подключаться к сетевым папкам по протоколу SMB.

Для SMB не нужен Windows Server, то есть без настройки сервера на любом компьютере можно создать общую сетевую папку. Не требуется настройка Active Directory или чего-то другого.

Физически сетевая папка находится на одном из компьютеров и для этого компьютера представляет собой обычную локальную папку.

Настройка в Windows происходит в графическом интерфейсе и в целом довольно простая, если не упустить несколько важных моментов.

Как настроить общую сетевую папку на Windows (SMB) без пароля

1. Компьютеры должны быть в одной локальной сети

То есть если ваши устройства подключены к одному роутеру, то у них всех будет доступ к общей папке.

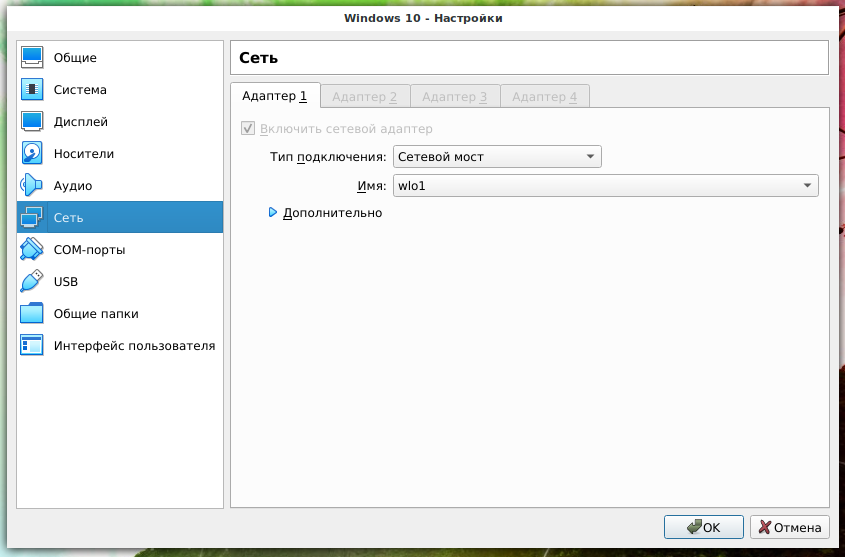

Если вы делаете настройку в виртуальных машинах, то во вкладке «Сеть» в качестве «Тип подключения» выберите «Сетевой мост»:

2. Статичный IP

Для настройки общей папки SMB статичный IP адрес компьютера, где будет располагаться папка, не является обязательным. К общей сетевой папке (шаре) можно обращаться по имени компьютера. Тем не менее если вам привычнее использовать IP, то нужно настроить статичный IP адрес для компьютера, который будет выполнять роль файлового сервера.

3. У компьютеров должна быть одинаковая рабочая группа

Компьютер с общей папкой, а также все другие компьютеры, которые будут иметь доступ к совместной папке по SMB, должны находится в одной рабочей группе.

По умолчанию в операционной системе Windows у всех компьютеров одинаковая рабочая группа с именем WORKGROUP.

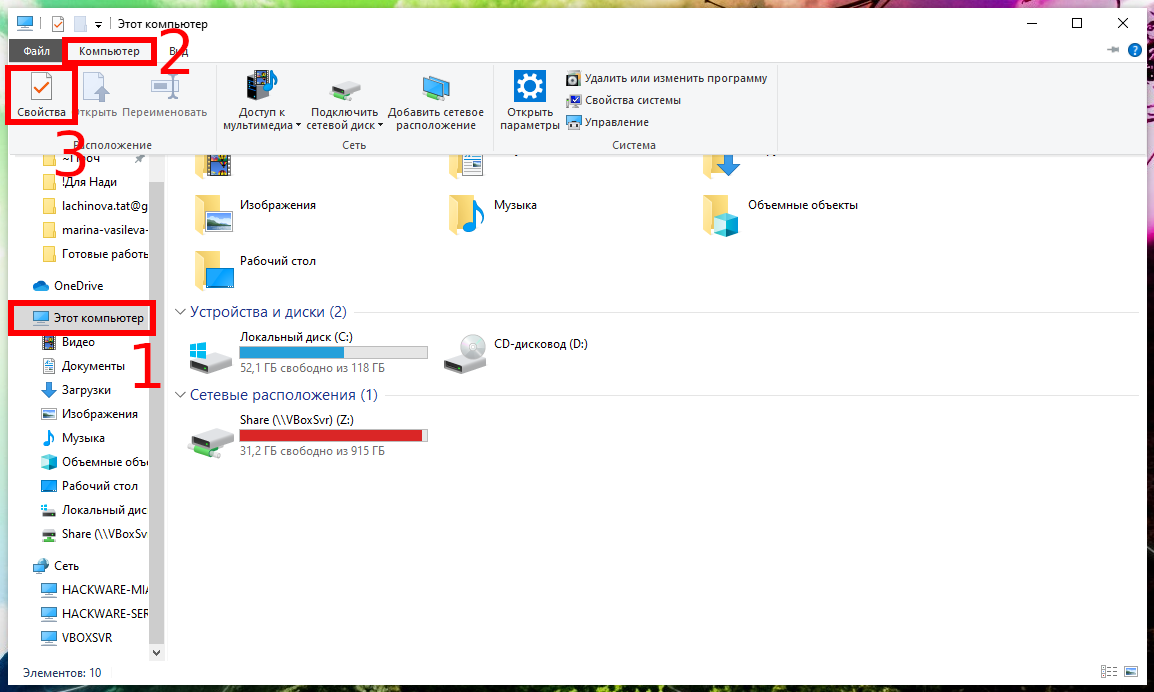

Чтобы проверить текущую группу у вашего компьютера, откройте проводник, в нём найдите вкладку «Этот компьютер», вверху нажмите кнопку «Компьютер» и в открывшемся меню нажмите кнопку «Свойства»:

В новом открывшемся окне вы увидите «Имя компьютера» и «Рабочую группу»:

Если вы хотите изменить эти значения, то нажмите «Изменить параметры».

Нажмите кнопку «Изменить» чтобы назначить компьютеру новое имя:

4. Настройки сетевых папок в Windows

Протокол SMB в Windows обеспечивает работу не только сетевых папок, но и совместное использование принтеров и других ресурсов. Поэтому настройки совместно используемых папок (сетевых шар) называются «общим доступом».

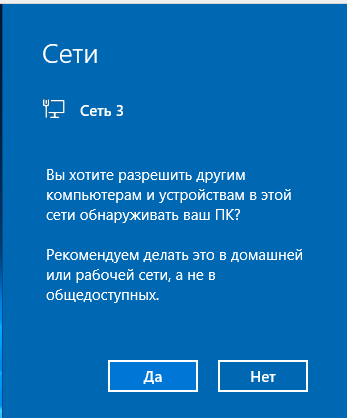

В Windows при подключении к новой сети у вас может появится такой запрос:

Вы хотите разрешить другим компьютерам и устройствам в этой сети обнаруживать ваш ПК? Рекомендуется делать это в домашней или рабочей сети, а не в общедоступных.

Если вы ответите «Да», то при создании папки с сетевым доступом на этом компьютере, она будет видна на других устройствах в локальной сети.

Если вы уже давно ответили на этот вопрос и не помните как именно, то это не проблема — можно найти эти настройки в другом месте.

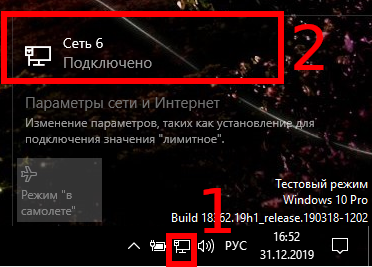

Следующий вариант для тех, у кого проводное соединение: рядом с часами нажмите на значок сетевых подключений и нажмите на имя сети:

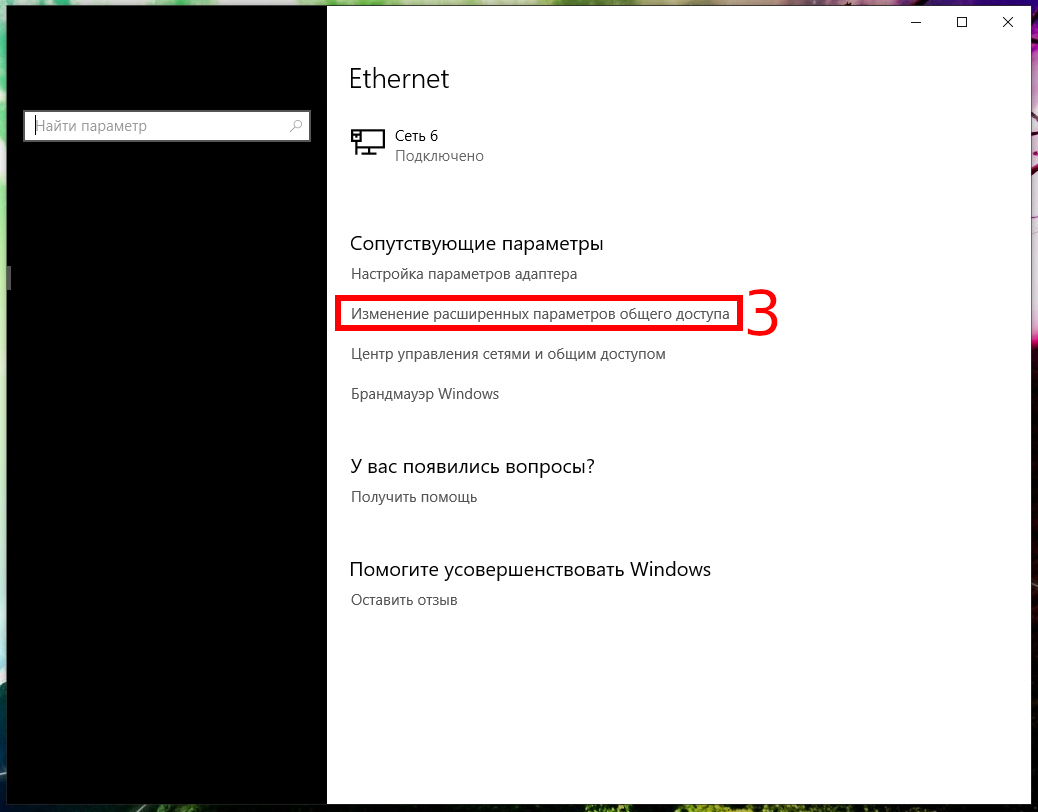

В открывшемся окне нажмите на «Изменение расширенных параметров общего доступа»:

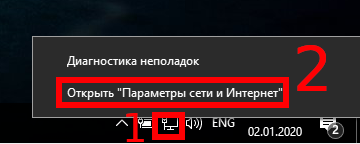

Универсальный вариант, подходит для тех, у кого проводное соединение или Wi-Fi: нажмите правой кнопкой мыши на значок сетевого соединения и нажмите «Открыть параметры сети и Интернет»:

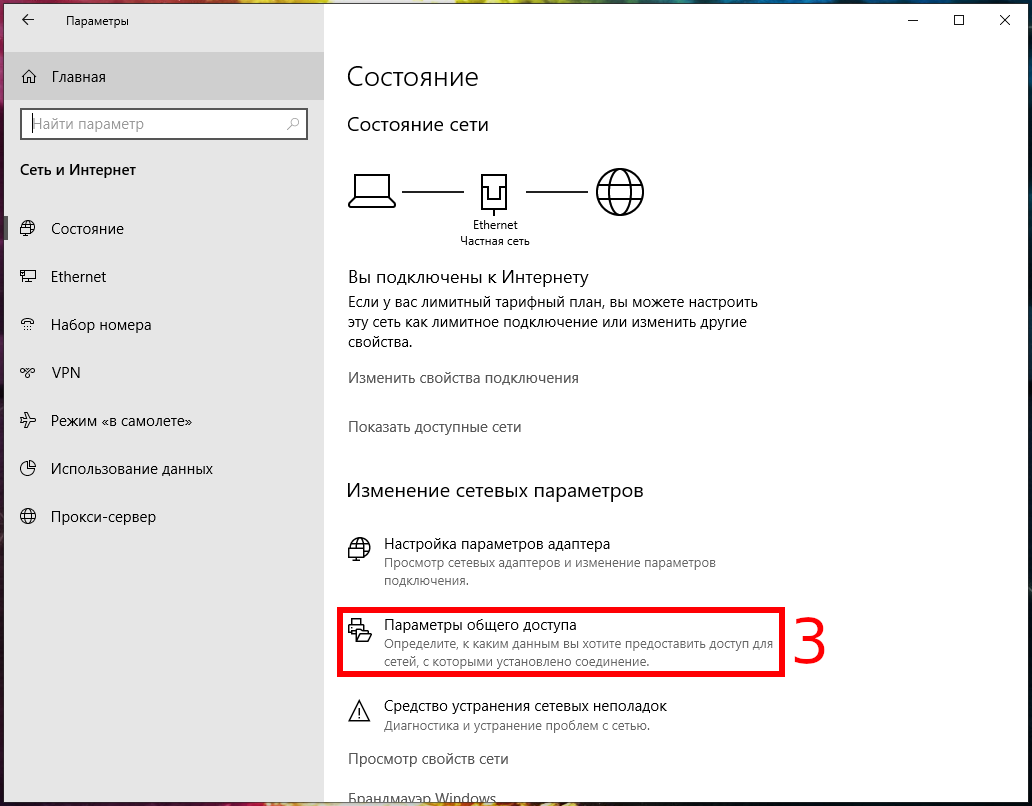

В открывшемся окне нажмите на «Параметры общего доступа»:

Если вы хотите перейти к этим настройкам через «Панель управления», то путь такой: Панель управленияСеть и ИнтернетЦентр управления сетями и общим доступомДополнительные параметры общего доступа

В новом окне настройки разбиты на три раздела:

Пометка «(текущий профиль)» означает, что в данный момент используется именно этот профиль.

Нам нужно изменить настройки для той сети, которая отмечена как «(текущий профиль)», а также в разделе «Все сети».

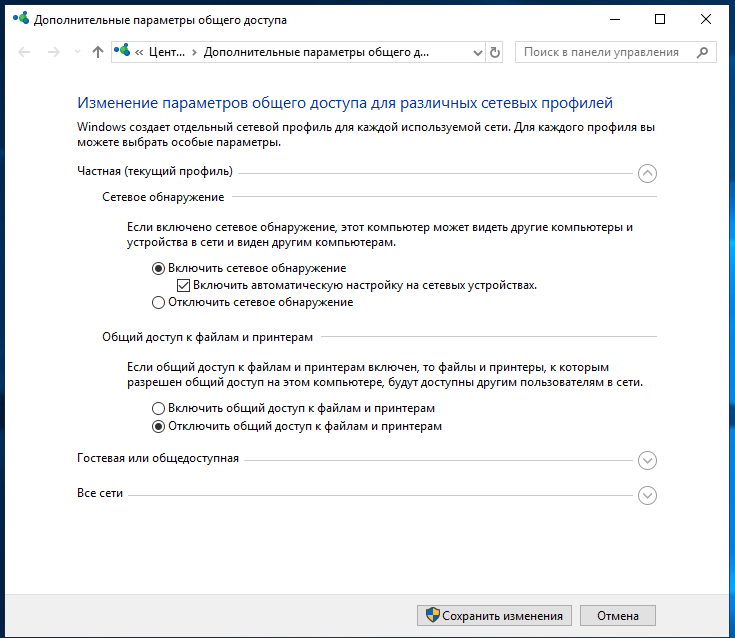

Переходим в Частная (текущий профиль):

Первая настройка: Сетевой обнаружение (Если включено сетевое обнаружение, этот компьютер может видеть другие компьютеры и устройства в сети и виден другим компьютерам). В ней выберите «Включить сетевое обнаружение» и поставьте галочку «Включить автоматическую настройку на сетевых устройствах».

Вторая настройка: Общий доступ к файлам и принтерам (Если общий доступ к файлам и принтерам включён, то файлы и принтеры, к которым разрешён общий доступ на этом компьютере, будут доступны другим пользователям в сети). Здесь выберите «Включить общий доступ к файлам и принтерам».

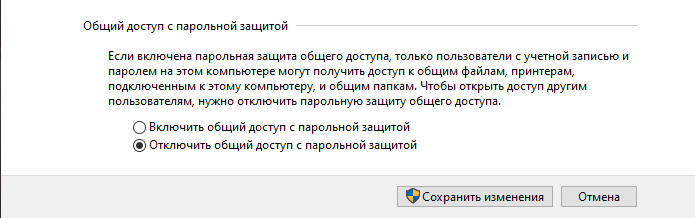

Далее в разделе «Все сети» нас интересуют одна последняя настройка:

В описании сказано: Если включена парольная защита общего доступа, только пользователи с учётной записью и паролем на этом компьютере могут получить доступ к общим файлам, принтерам, подключённым к этому компьютеру, и общим папкам. Чтобы открыть доступ другим пользователям, нужно отключить парольную защиту общего доступа.

Суть её в том, что для подключения к сетевой папке нужно ввести логин и пароль пользователя, существующего на компьютере с этой папкой. Если у вашего пользователя не установлен пароль, то не получится подключиться если эта опция включена. Нужно либо:

В этом разделе мы рассматриваем как сделать сетевую папку без пароля, поэтому выберите вариант «Отключить общий доступ с парольной защитой»:

Опционально: имеется несколько версий протокола SMB и по умолчанию первая версия отключена в современных системах Windows. Samba для некоторых функций использует первую версию, поэтому если у вас смешенная сеть с Linux, либо имеется устаревшее оборудование, которое поддерживает только SMB 1, то вы можете включить поддержку этой версии протокола. Для этого запустите cmd с правами администратора. Проверьте:

Для включения SMB 1 выполните:

Если вы захотите отключить их, то выполните:

Если вы предпочитаете графический интерфейс, то в поиске наберите «Включение или отключение компонентов Windows»:

5. Как создать сетевую папку SMB

Создайте новую папку или используйте уже существующую. К примеру, я создал в корне диска C папку с именем Share.

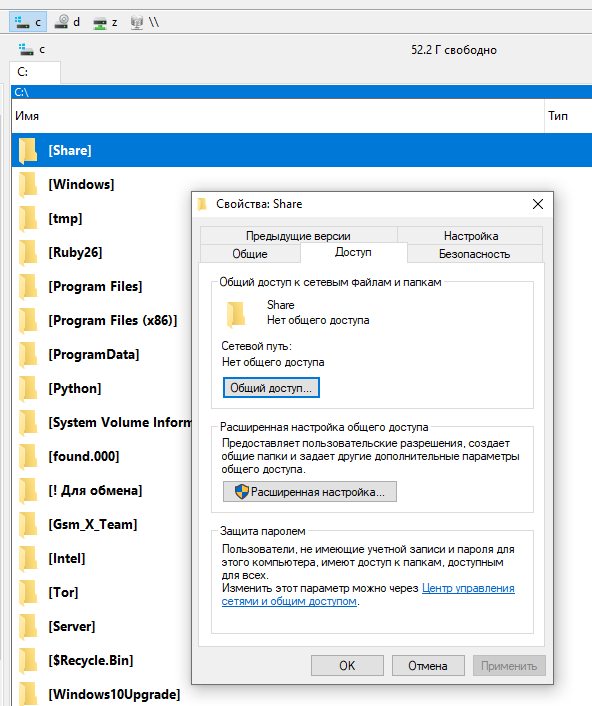

Открываем контекстное меню:

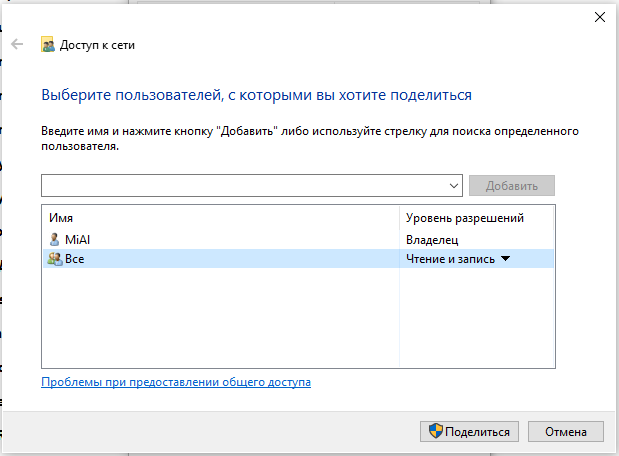

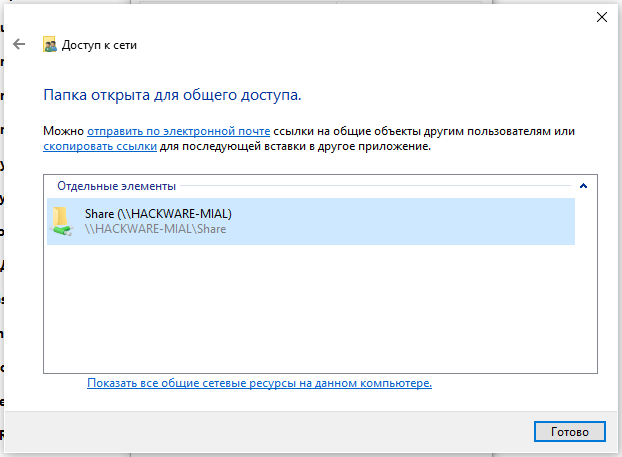

Во вкладке «Доступ» нажимаем кнопку «Общий доступ». В выпадающем меню выбираем «Все», нажимаем кнопку «Добавить», переключите «Чтение» на «Чтение и запись» и нажимаем кнопку «Поделиться»:

Будет открыто окно, в котором можно скопировать ссылку на сетевую папку, скопируется ссылка вида Share (file://HACKWARE-MIAL/Share). Эта ссылка является НЕПРАВИЛЬНОЙ, правильная ссылка имеет вид file://ИМЯ-КОМПЬЮТЕРА/Папка или \ИМЯ-КОМПЬЮТЕРАПапка, например, file://HACKWARE-MIAL/Share или \HACKWARE-MIALShare.

Возможные проблемы и их решения:

«Нет доступа к \XXX. Возможно у Вас нет прав на использование этого сетевого ресурса. Обратитесь к администратору этого сервера для получения соответствующих прав доступа.

Вход в систему не произведён: выбранный режим входа для данного пользователя на этом компьютере не предусмотрен

Панель управленияВсе элементы панели управленияАдминистрирование — Локальная политика безопасности.

В открывшемся окне: Локальные политики — Назначение прав пользователя — Отказать в доступе к этому компьютеру из сети — Удаляем из списка учётную запись «Гость».

После выполнения данной манипуляции, всё должно работать.

Эта ошибка может возникнуть после активации учётной записи гостя.

Если кому-то не помогло — проверьте, чтобы текущая учётная запись, с которой вы пытаетесь получить доступ, называлась не «Администратор». Это служебная, создаваемая автоматически учётная запись, которая предназначена не для обычного использования, а обслуживания. Лечение — создание учётной записи «Пользователь/User» с правами администратора

Как настроить совместную папку на Windows с паролем

В домашних сетях удобно использовать совместные папки с доступом без пароля. Но в корпоративных сетях, либо в других случаях, когда не все пользователи должны иметь доступ к общей папке, можно настроить вход на совместную шару по паролю.

Настройка сетевой папки по паролю почти полностью повторяет процесс описанный в предыдущем разделе. Отличия следующие:

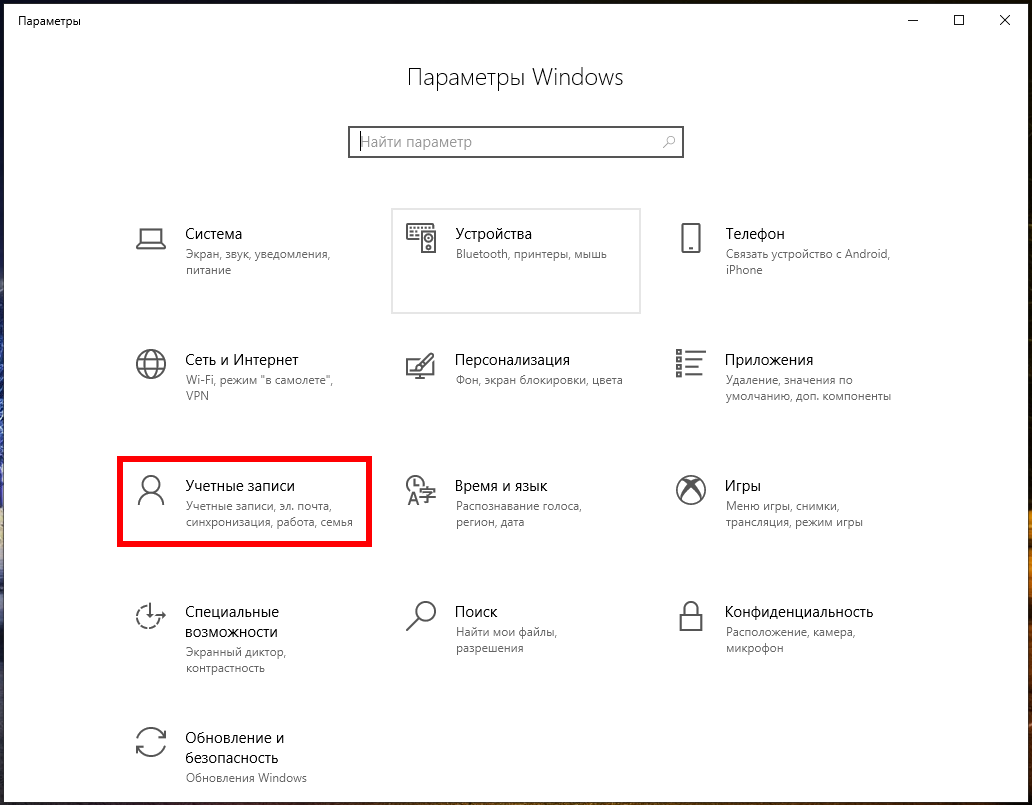

Итак, для создания нового пользователя в Windows 10 нажмите Win+i, чтобы открыть приложение «Настройки», а затем нажмите «Учетные записи».

На странице «Учетные записи» перейдите на вкладку «Семья и другие пользователи», а затем нажмите кнопку «Добавить пользователя для этого компьютера»:

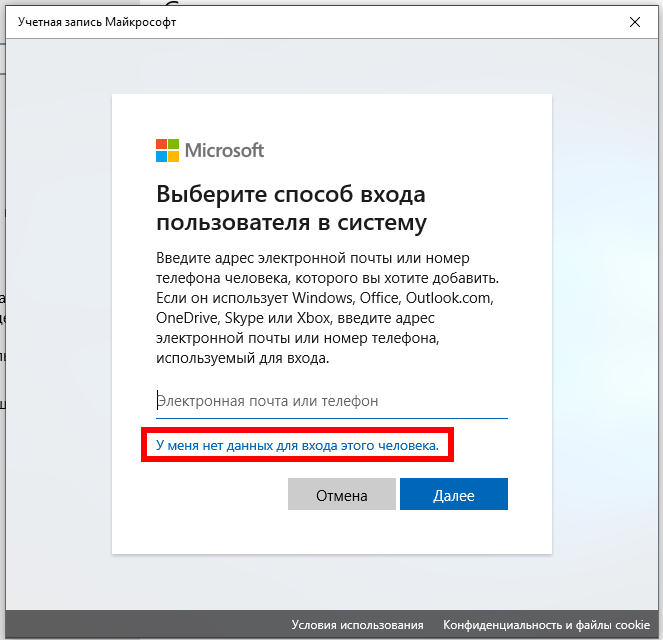

В открывшемся окне Учетная запись Microsoft вы будете направлены на создание сетевой учетной записи Microsoft. Не обращайте внимания на запрос предоставить адрес электронной почты или номер телефона. Вместо этого нажмите внизу ссылку «У меня нет данных для входа этого человека».

На следующей странице Windows предложит вам создать учётную запись в Интернете. Опять же, проигнорируйте все это и нажмите внизу ссылку «Добавить пользователя без учётной записи Microsoft».

Если вы создали новые учётные записи в Windows 7 и предыдущих версиях, следующий экран будет вам знаком. Введите имя пользователя, пароль и подсказку к паролю, а затем нажмите «Далее».

После нажатия «Далее» вы вернётесь к экрану «Учетные записи», который вы видели ранее, но теперь должна быть указана ваша новая учётная запись. При первом входе в систему с использованием учётной записи Windows создаст пользовательские папки и завершит настройку.

Теперь нужно создать папку, владельцем которой будет только что созданный пользователь (ShareOverlord). Можно перезагрузить компьютер, выполнить вход под этим пользователем и создать папку, но я предполагаю, что возникнет несколько проблем:

В общем, я создам папку под текущим аккаунтом администратора. Чтобы у пользователя, под которым будет выполняться вход для доступа к этой папке, были права на эту папку, можно поступить двумя способами:

Поскольку в Windows администраторы по умолчанию всё равно имеют полный доступ к папке любого пользователя, то эти способы весьма схожи по результатам.

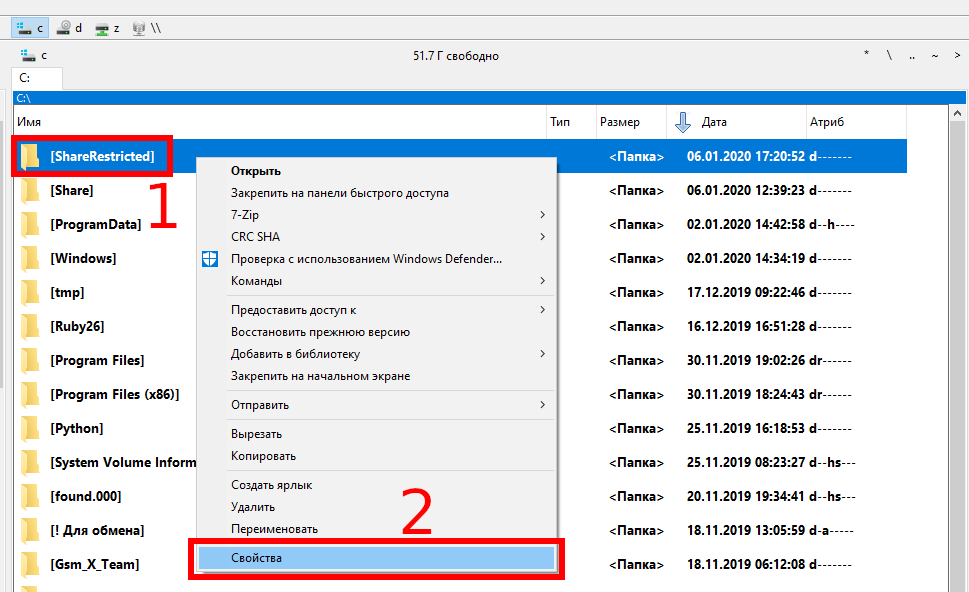

Допустим, я решил поменять владельца папки (источник: «Как поменять владельца папки в Windows 10»), для этого кликните правой кнопкой мыши по директории, владельца которой вы хотите поменять. Там выберите «Свойства»:

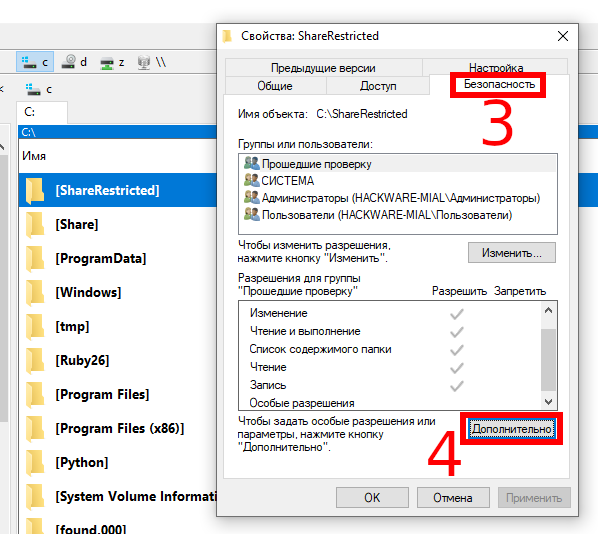

Теперь перейдите во вкладку «Безопасность» и там нажмите кнопку «Дополнительно»:

В открывшемся окне нажмите «Изменить»:

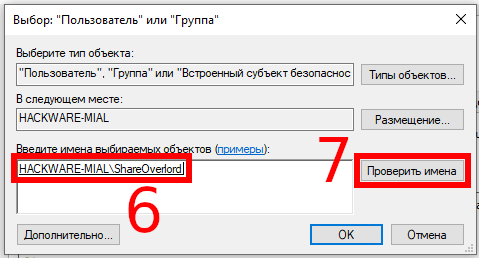

Впишите нового владельца — в моём случае это существующий локальный пользователь ShareOverlord и и нажмите кнопку «Проверить имена»:

Теперь во всех открытых окнах настроек и свойств нажмите «ОК» для их закрытия.

Теперь вновь кликаем правой кнопкой мыши по папке, выбираем вкладку «Доступ» → «Общий доступ». При желании вы можете удалить права доступа текущего администратора. Нажмите кнопку «Поделиться».

Обратите внимание, что общий доступ убран для текущего администратора только когда он будет пытаться просмотреть папку по сети. При локальном доступе, администратор всё равно может просматривать и менять содержимое этой папки — это можно поменять во вкладке «Безопасность» в свойствах папки.

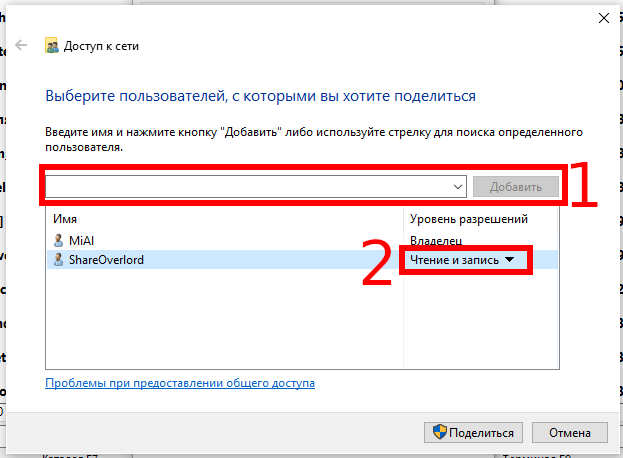

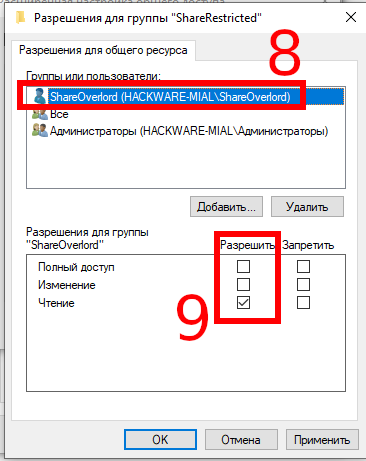

Имеется нюанс если мы вместо смены владельца добавляем права доступа для определённого пользователя, поэтому рассмотрим второй вариант. Я удалил и заново создал папку C:ShareRestricted, поэтому текущий администратор вновь является её владельцем. Вновь кликаем правой кнопкой мыши по папке, выбираем вкладку «Доступ» → «Общий доступ» и добавляем права чтения и записи для пользователя ShareOverlord:

Нажимаем кнопку «Поделиться».

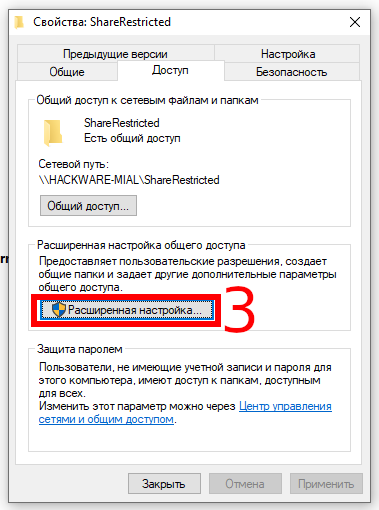

Теперь нажимаем «Расширенная настройка»:

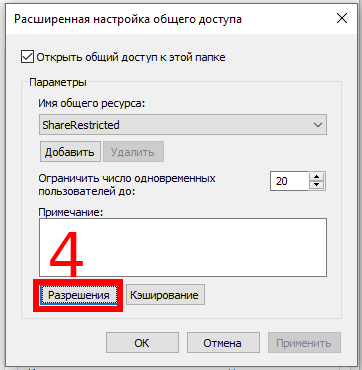

Там нажимаем кнопку «Разрешения»:

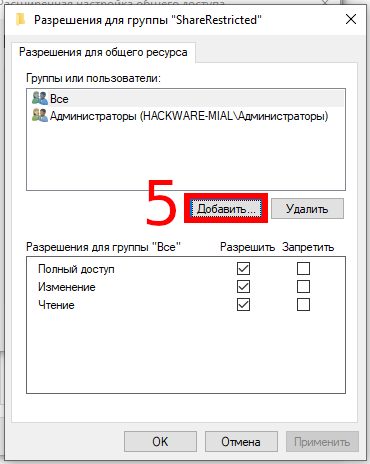

В открывшемся окне нажимаем «Добавить»:

Вводим имя пользователя под которым должен выполнятся вход для доступа к папке (у меня это пользователь ShareOverlord) и нажимаем кнопку «Проверить имена»:

Теперь нажимаем «ОК» и возвращаемся в предыдущее окно:

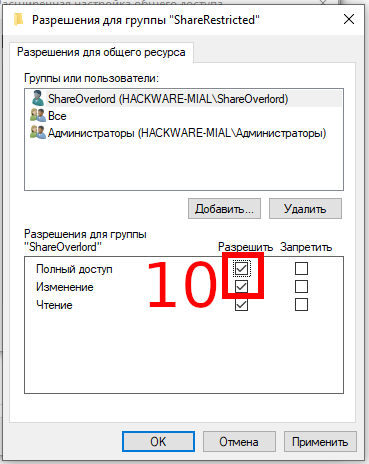

Если вы хотите, чтобы у этого пользователя было не только право просматривать содержимое папки, но и её менять, то поставьте соответствующие галочки:

Теперь во всех открытых окнах настроек и свойств нажмите «ОК» для их закрытия.

Как подключиться к сетевой папке в Windows по SMB

На компьютерах, которые должны подключаться к общей сетевой папке, перейдите в «Изменение расширенных параметров общего доступа» и выберите опцию «Включить сетевое обнаружение»:

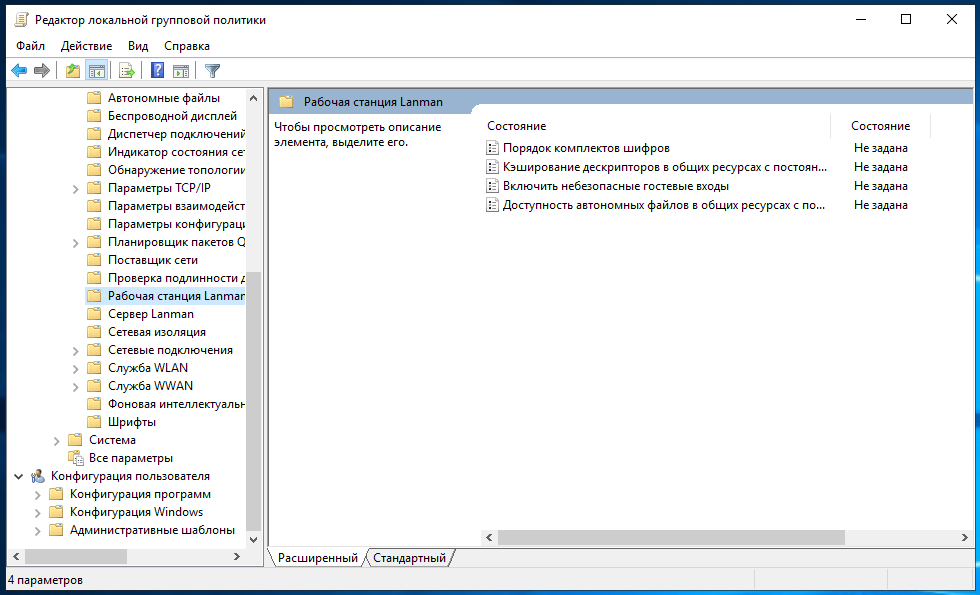

С недавнего времени, после очередного обновления Windows 10 в некоторых случаях перестали открываться сетевые папки. Дело в том, что теперь вход без ввода пароля нужно настраивать не только на компьютерах, где находится сетевая папка, но и на компьютерах, с которых выполняется подключение. Это довольно странное решение объясняется тем, чтобы вы случайно не подключились к папке злоумышленника и не скачали с неё вредоносное ПО. Вам НЕ НУЖНО делать настройку в gpedit.msc если вы подключаетесь к сетевой шаре по паролю. Если же вы настроили вход в общую папку без пароля, то для исправления ситуации нажмите Win+r (Пуск->Выполнить) и запустите

Далее необходимо перейти по следующему пути «Конфигурация компьютера» → «Административные шаблоны» → «Сеть» → «Рабочая станция Lanmann»:

Теперь выставите параметр «Включить небезопасные гостевые входы» в положение «Включено»:

Описание в документации:

Этот параметр политики определяет, разрешит ли клиент SMB небезопасные гостевые входы на сервер SMB.

Если этот параметр политики включён или не настроен, клиент SMB разрешит небезопасные гостевые входы.

Если этот параметр политики отключён, клиент SMB будет отклонять небезопасные гостевые входы.

Небезопасные гостевые входы используются файловыми серверами для разрешения доступа без проверки подлинности к общим папкам. Небезопасные гостевые входы обычно не используются в среде предприятия, однако часто используются потребительскими запоминающими устройствами, подключёнными к сети (NAS), которые выступают в качестве файловых серверов. Для файловых серверов Windows требуется проверка подлинности, и на них по умолчанию не используются небезопасные гостевые входы. Поскольку небезопасные гостевые входы не проходят проверку подлинности, важные функции безопасности, такие как подписывание и шифрование SMB-пакетов отключены. В результате этого клиенты, которые разрешают небезопасные гостевые входы, являются уязвимыми к различным атакам с перехватом, которые могут привести к потере данных, повреждению данных и уязвимости к вредоносным программам. Кроме того, какие-либо данные, записанные на файловый сервер с использованием небезопасного гостевого входа, являются потенциально доступными для любого пользователя в сети. Майкрософт рекомендует отключить небезопасные гостевые входы и настроить файловые серверы на требование доступа с проверкой подлинности.»

Наконец-то, можно подключиться к общей папке (share) в локальной сети. Для этого откройте проводник и перейдите в раздел «Сеть»:

Обратите внимание на глючность этой службы — в левой части проводника мы видим 4 компьютера, а в главном разделе окна — только два.

Если вы не видите нужный компьютер, то попробуйте открыть его по прямой ссылке, например, у меня имя компьютера с сетевой папкой HACKWARE-MIAL, тогда я открываю его по ссылке \HACKWARE-MIAL.

Примечание для Windows Server: в серверных версиях Windows даже когда разрешено подключаться без пароля, всё равно появляется окно запроса:

Достаточно ввести произвольные данные и, моём случае, сетевая папка успешно открывалась. При подключении к этой же папке с обычного Windows 10, запрос на ввод пароля не появлялся. Видимо, для сервера настроены какие-то более строгие политики.

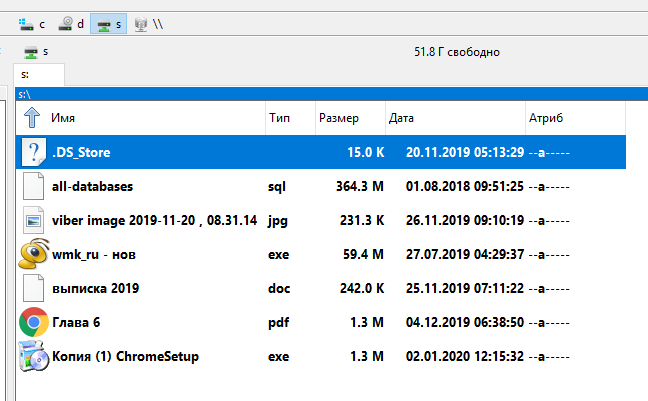

При клике на имя компьютера вы увидите доступные сетевые папки. При переходе в папку вы увидите её содержимое:

Вы можете открывать файлы по сети, то есть не нужно предварительно копировать их на свой компьютер. Можете копировать файлы из общей папки, добавлять туда новые или удалять существующие — с сетевой папкой можно работать как с обычной локальной папкой.

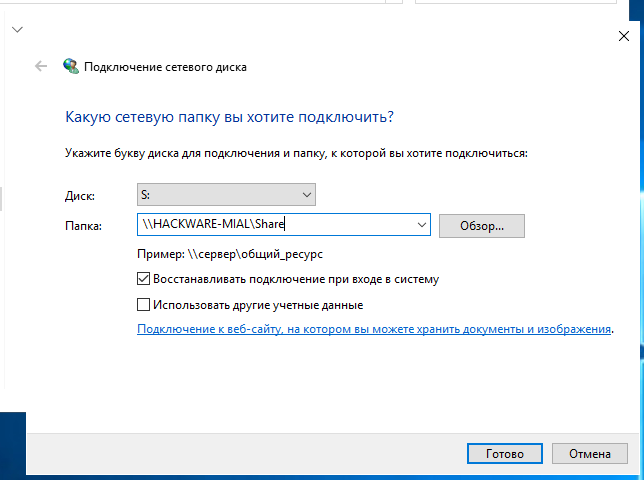

В Windows сетевые папки можно сделать доступными в качестве дисков с буквой. Для этого правой кнопкой мыши кликните по слову «Сеть» и выберите пункт «Подключить сетевой диск»:

Выберите букву для диска, введите путь до папки, поставьте галочку «Восстанавливать подключение при входе в систему»:

Теперь вы будете видеть сетевую папку как диск в любом файловом менеджере:

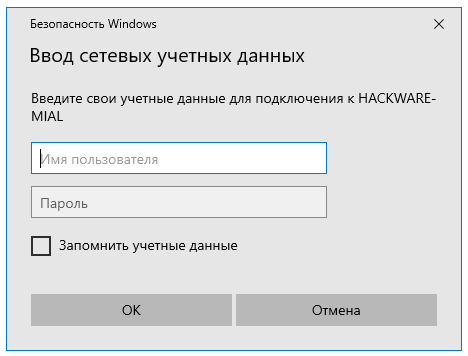

Как подключиться с общей папке на Windows, для которой требуется ввод учётных данных

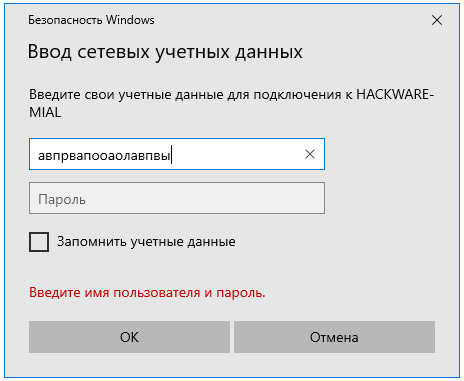

В целом процесс очень схож с подключением к незащищённой папке, но при попытке подключения появится такое окно:

Чуть выше я создал папку, для доступа к которой нужно ввести учётные данные пользователя ShareOverlord, ссылка на эту папку: \HACKWARE-MIALShareRestricted

В это окно авторизации нужно вводить имя пользователя и пароль того пользователя, который имеет права на доступ к этой папке на УДАЛЁННОМ компьютере, то есть на том компьютере, где находится эта папка с совместным доступом.

Источник

- Remove From My Forums

-

Question

-

I have been having problems connecting to my NAS. All discussions I have read say to turn on SMB 1.0/CIFS File Sharing Support. This feature is not listed in my Win 7

Windows Features. My Win 10 PCs do list this feature and is checked. They can connect to my NAS. Any suggestions would be appreciated. Thanks.

All replies

-

Hi

John J Allen Jr,We could enable SMB 1.0/CIFS File Sharing Support

to access the NAS. You can do this via local security policy. But this need admin privilege to complete the job. Please refer to the link below about how to enable and disable SMBv1, SMBv2, and SMBv3 in Windowshttps://support.microsoft.com/en-gb/help/2696547/how-to-enable-and-disable-smbv1,-smbv2,-and-smbv3-in-windows-vista,-windows-server-2008,-windows-7,-windows-server-2008-r2,-windows-8,-and-windows-server-2012

Hope it will be helpful to you.

Please remember to mark the replies as answers if they help.

If you have feedback for TechNet Subscriber Support, contact

tnmff@microsoft.com.-

Proposed as answer by

Friday, February 17, 2017 8:52 AM

-

Proposed as answer by

-

Hi John J Aleen Jr,

Haven’t received your message a few days, was your issue resolved?

I am proposing previous helpful replies as «Answered». Please feel free to try it and let me know the result. If the reply is helpful, please remember to mark it as answer which can help other community members who have same questions and find the

helpful reply quickly.

Best regards,

Carl

Please remember to mark the replies as answers if they help.

If you have feedback for TechNet Subscriber Support, contact

tnmff@microsoft.com. -

Hi,

Any update?

Please remember to mark the replies as answers if they help.

If you have feedback for TechNet Subscriber Support, contact

tnmff@microsoft.com. -

I have been having problems connecting to my NAS. All discussions I have read say to turn on SMB 1.0/CIFS File Sharing Support. This feature is not listed in my

Win 7 Windows Features. My Win 10 PCs do list this feature and is checked. They can connect to my NAS. Any suggestions would be appreciated. Thanks.I have the same problem with OP.

Using Win7 Home Premium no feature is listed related to SMB 1.0/CIFS on Windows Features dialog, or DISM / Powershell / CMD get-features command.

What can be the problem?

Best regards, Saygılarımla, Onur Güzel

«Bildiğim tek şey aslında hiçbirşey bilmediğimdir.»

-

Carl,

Not sure if John figured this out, but you didn’t really answer the question. I have the same issue. The SMB feature isn’t listed as a feature to enable or disable. You seem to be pointing to the easy answer of how to enable the feature.

Since it’s not even listed, I don’t believe it’s even installed. So how does one go about ‘repairing’ windows 7 to get this feature to get listed? Then after that, it’s a simple matter to check a box to enable it.Thanks for any help you can offer. I have a table which got a bad virus on it. AVG fixed something and got it going again, but it hasn’t worked quite right ever since.

Jimmy

-

I have Windows 7 64 bit Ultimate & should note that even When SMBv1.0 was enabled, neither it, or SMB Direct showed up programs and features, so they were NEVER for me there to begin with, unless this was an installation glitch.

SMBv2 only shows as being enabled via cmd or in the registry, so I’m assuming that SMBv.1.0/CIFS File Sharing Support & SMB Direct were the only physical features in programs and features available to be checked/unchecked across Windows OS’s 7-10, until

the Windows 10 Fall Creators update removed it. -

Hi Carl, thanks for offering this advice, but I think that John did not answer because it did not help.

I have a very similar problem, had updated from WIN7 to WIN10 on my 2 laptops, then upgraded the main laptop to Win10 pro. This is the one that is not visible in the LAN and neither shows any other LAN device. I have followed all advice I found, reestablished

the controllers, enabled missing services and whatever, to no avail. These measures helped me apparently to fix the second laptop which now shows at least itself present in its own NETWORK folder and it shows the existence of the other one but cannot show

neither files nor folders nor the printer which is connected to the main laptop. When I run the diagnosis I get a message like «the computer or device does not accept the connection — the computer or device is not configured to accept connections at the

port ‘share files and printers (SMB)'»But in the main pc the only feature shown in the menu is plain «SMB» and it is already active. There is no ‘SMB 1.0/CIFS File Sharing Support ‘ that could be activated.

Anyway it seems that this feature has been officially disabled, so what can be done when the pc does not accept these connections?-

Edited by

Volker2017

Saturday, October 27, 2018 10:21 PM

-

Edited by

-

Exactly. I’ve grown so «fond» of people who’re often either unable to provide help, or have something similar to Asperger’s — where they lack ‘high-functioning theory of mind’ sufficient to understand what it means to not know something.

Others think you don’t know how to use a search engine; and repost the first entry on google as if it’s hard to pickout a few keywords, cut & paste like they’re a freaking hero.

Pro-Tip: If you’re going to be that kind of an a-hole, at least use LMGTFY and hope that it’s not old news to the person.

I have the same problem as you do — there’s no reference to it in Win7 … and Win10 is such a sh*tty OS that MS had to go out of their way to make it difficult to use 8th & 9th Gen HW with Win7. I wonder why Apple doesn’t have that problem..?

Nor are their users wasting massive portions of their lives dealing with viruses/adware/and driver-hunts.SERIOUSLY; this crap that they’ll just rape your computer and impose updates regardless of how much harm they do by restarting in the middle of what I’m doing !? Or deleting a file bc they believe it’s ‘malicious’ — but can’t be bothered to provide a simultaneous

pop-up saying, «We’ve quarantined the file «……» — if you need this file and know it to be safe, Click Here to restore it. No. It just vanishes for you to figure out where the US collection of Asperger’s in Redmond WA think is funny or obvious.HA! Equally retarded ? Some nitwit tells me the problem with me disliking Win 10 is bc I’m ‘ignorant / stupid’. I see … fix 15,000 Macs over 10 years … and if I don’t love the fact that MS idea of «better» is progressively complicated … then

the problem is me? May I PLEASE shove the food that makes him gag down HIS throat? And tell him it’s his idiocy that he doesn’t just force his brain to love the taste? Millions of flies eat sh*t — how can they be wrong!Good luck to you Volker … hopefully you encounter someone with knowledge, the means to explain it and the grasp that others don’t magically receive the information they have.

-

Edited by

TrHW

Saturday, September 14, 2019 10:33 PM

-

Edited by

-

Doesn’t work.

Ran powershell with Admin privs.

Ran the commands for Win7.

It created SMB1 and SMB2 DWORDs in my regedit.Still doesn’t show or work.

Anyone got any other tips or driver/download links?

- Remove From My Forums

-

Question

-

I have been having problems connecting to my NAS. All discussions I have read say to turn on SMB 1.0/CIFS File Sharing Support. This feature is not listed in my Win 7

Windows Features. My Win 10 PCs do list this feature and is checked. They can connect to my NAS. Any suggestions would be appreciated. Thanks.

All replies

-

Hi

John J Allen Jr,We could enable SMB 1.0/CIFS File Sharing Support

to access the NAS. You can do this via local security policy. But this need admin privilege to complete the job. Please refer to the link below about how to enable and disable SMBv1, SMBv2, and SMBv3 in Windowshttps://support.microsoft.com/en-gb/help/2696547/how-to-enable-and-disable-smbv1,-smbv2,-and-smbv3-in-windows-vista,-windows-server-2008,-windows-7,-windows-server-2008-r2,-windows-8,-and-windows-server-2012

Hope it will be helpful to you.

Please remember to mark the replies as answers if they help.

If you have feedback for TechNet Subscriber Support, contact

tnmff@microsoft.com.-

Proposed as answer by

Friday, February 17, 2017 8:52 AM

-

Proposed as answer by

-

Hi John J Aleen Jr,

Haven’t received your message a few days, was your issue resolved?

I am proposing previous helpful replies as «Answered». Please feel free to try it and let me know the result. If the reply is helpful, please remember to mark it as answer which can help other community members who have same questions and find the

helpful reply quickly.

Best regards,

Carl

Please remember to mark the replies as answers if they help.

If you have feedback for TechNet Subscriber Support, contact

tnmff@microsoft.com. -

Hi,

Any update?

Please remember to mark the replies as answers if they help.

If you have feedback for TechNet Subscriber Support, contact

tnmff@microsoft.com. -

I have been having problems connecting to my NAS. All discussions I have read say to turn on SMB 1.0/CIFS File Sharing Support. This feature is not listed in my

Win 7 Windows Features. My Win 10 PCs do list this feature and is checked. They can connect to my NAS. Any suggestions would be appreciated. Thanks.I have the same problem with OP.

Using Win7 Home Premium no feature is listed related to SMB 1.0/CIFS on Windows Features dialog, or DISM / Powershell / CMD get-features command.

What can be the problem?

Best regards, Saygılarımla, Onur Güzel

«Bildiğim tek şey aslında hiçbirşey bilmediğimdir.»

-

Carl,

Not sure if John figured this out, but you didn’t really answer the question. I have the same issue. The SMB feature isn’t listed as a feature to enable or disable. You seem to be pointing to the easy answer of how to enable the feature.

Since it’s not even listed, I don’t believe it’s even installed. So how does one go about ‘repairing’ windows 7 to get this feature to get listed? Then after that, it’s a simple matter to check a box to enable it.Thanks for any help you can offer. I have a table which got a bad virus on it. AVG fixed something and got it going again, but it hasn’t worked quite right ever since.

Jimmy

-

I have Windows 7 64 bit Ultimate & should note that even When SMBv1.0 was enabled, neither it, or SMB Direct showed up programs and features, so they were NEVER for me there to begin with, unless this was an installation glitch.

SMBv2 only shows as being enabled via cmd or in the registry, so I’m assuming that SMBv.1.0/CIFS File Sharing Support & SMB Direct were the only physical features in programs and features available to be checked/unchecked across Windows OS’s 7-10, until

the Windows 10 Fall Creators update removed it. -

Hi Carl, thanks for offering this advice, but I think that John did not answer because it did not help.

I have a very similar problem, had updated from WIN7 to WIN10 on my 2 laptops, then upgraded the main laptop to Win10 pro. This is the one that is not visible in the LAN and neither shows any other LAN device. I have followed all advice I found, reestablished

the controllers, enabled missing services and whatever, to no avail. These measures helped me apparently to fix the second laptop which now shows at least itself present in its own NETWORK folder and it shows the existence of the other one but cannot show

neither files nor folders nor the printer which is connected to the main laptop. When I run the diagnosis I get a message like «the computer or device does not accept the connection — the computer or device is not configured to accept connections at the

port ‘share files and printers (SMB)'»But in the main pc the only feature shown in the menu is plain «SMB» and it is already active. There is no ‘SMB 1.0/CIFS File Sharing Support ‘ that could be activated.

Anyway it seems that this feature has been officially disabled, so what can be done when the pc does not accept these connections?-

Edited by

Volker2017

Saturday, October 27, 2018 10:21 PM

-

Edited by

-

Exactly. I’ve grown so «fond» of people who’re often either unable to provide help, or have something similar to Asperger’s — where they lack ‘high-functioning theory of mind’ sufficient to understand what it means to not know something.

Others think you don’t know how to use a search engine; and repost the first entry on google as if it’s hard to pickout a few keywords, cut & paste like they’re a freaking hero.

Pro-Tip: If you’re going to be that kind of an a-hole, at least use LMGTFY and hope that it’s not old news to the person.

I have the same problem as you do — there’s no reference to it in Win7 … and Win10 is such a sh*tty OS that MS had to go out of their way to make it difficult to use 8th & 9th Gen HW with Win7. I wonder why Apple doesn’t have that problem..?

Nor are their users wasting massive portions of their lives dealing with viruses/adware/and driver-hunts.SERIOUSLY; this crap that they’ll just rape your computer and impose updates regardless of how much harm they do by restarting in the middle of what I’m doing !? Or deleting a file bc they believe it’s ‘malicious’ — but can’t be bothered to provide a simultaneous

pop-up saying, «We’ve quarantined the file «……» — if you need this file and know it to be safe, Click Here to restore it. No. It just vanishes for you to figure out where the US collection of Asperger’s in Redmond WA think is funny or obvious.HA! Equally retarded ? Some nitwit tells me the problem with me disliking Win 10 is bc I’m ‘ignorant / stupid’. I see … fix 15,000 Macs over 10 years … and if I don’t love the fact that MS idea of «better» is progressively complicated … then

the problem is me? May I PLEASE shove the food that makes him gag down HIS throat? And tell him it’s his idiocy that he doesn’t just force his brain to love the taste? Millions of flies eat sh*t — how can they be wrong!Good luck to you Volker … hopefully you encounter someone with knowledge, the means to explain it and the grasp that others don’t magically receive the information they have.

-

Edited by

TrHW

Saturday, September 14, 2019 10:33 PM

-

Edited by

-

Doesn’t work.

Ran powershell with Admin privs.

Ran the commands for Win7.

It created SMB1 and SMB2 DWORDs in my regedit.Still doesn’t show or work.

Anyone got any other tips or driver/download links?

- Remove From My Forums

-

Вопрос

-

Доброго времени суток.

Имеется локальная сеть из ряда устройств — роутер, два ПК под Win7 и Win10, сетевое хранилище, и куча устройств на android. Основная рабочая машина — под Win7. На неё был настроен доступ по SMB со всех остальных устройств.

В какой-то момент доступ пропал. Отследить, когда именно, сложно, т.к. пользоваться приходится нечасто, в основном приходилось лазить не на неё, а с неё. Что происходит: машина видна в сети, на неё можно зайти по SMB под

гостем (!), она видит всех остальных участников и может заходить на них… но на неё под любой из существующих на ней учёткок зайти никто не может. Win10 выдаёт код ошибки 0x80070035 (the network path was not found), андроид ругается, что

имя/пароль неверные.

Поскольку сетевые настройки не менялись около года, предполагается, что это могло быть вызвано каким-либо апдейтом, но с момента, когда последний раз был нужен доступ по SMB прошло полгода — понять, что именно вызвало

проблему, затруднительно.-

Изменено

19 января 2019 г. 16:35

-

Изменено

Ответы

-

kb4480960 и kb4480970

К сожалению, не было времени разбираться, пришлось удалить. Все восстановилось.

-

Предложено в качестве ответа

Vector BCO

20 января 2019 г. 7:27 -

Помечено в качестве ответа

Anton Sashev Ivanov

6 февраля 2019 г. 8:09

-

Предложено в качестве ответа

Я давно использую старый XBox как медиацентр (XBMC – XBox Media Center). Приставка у меня совсем старая (а не новая под номером 360), аппаратно модифицированная, с установленной специально оболочкой для работы с медиаконтентом. Играется и показывается очень многое, но для любителей видео с высоким разрешением не подходит – все же машинка старая, и процессор не тянет. Зато есть проигрывание видео/аудио с компакт-дисков и по сети, поддержка YouTube и Apple Trailers, погода с прогнозом на три дня вперед и другие приятности.

Сетевые возможности, пожалуй, – самые ходовые. На моем рабочем компьютере лежат файлы (домашний видеоархив и результаты монтажа оного, например), а в другой комнате под телевизором расположилась коробочка XBox. Для работы с общими папками (shared folders) по сети используется протокол SMB (Server Message Block) – специальный протокол запросов и ответов между клиентом и сервером. Он не существует сам по себе, а использует возможности NetBIOS поверх TCP/IP, но это уже технические тонкости.

Так вот, пока у меня на рабочем компьютере стояла операционка Windows XP Pro, все было путем – XBox видел общие папки и их содержимое. Стоило мне перейти на Windows 7, как ситуация изменилась – папки виделись, но к их содержимому доступ был закрыт. На экране постоянно появлялся запрос пароля, который все равно не работал.

Чего я только не перепробовал! Чуть операционку не стал переустанавливать. Интеренет полнился различными советами, но все они до поры до времени были как мертвому припарки. Причем, проблема касалась не только подвинутых влядельцев XBox, но и просто обладателей других операционных систем, включая даже Windows XP. И вот, ища что-то совсем другое (но тоже про Windows 7), я наткнулся на совет, который ниже и изложу.

Дело оказалось в неправильном значении MTU (Maximum Transmission Unit), которое в Windows 7 было отдано на откуп операционке, и она выставляла его самостоятельно. Вот это значение нам и предстоит изменить в реестре операционной системы. Все операции надо будет делать в режиме Администратора, а потому

делайте это все на свой страх и риск – если что-то испортится, то я не виноват. Вначале, естественно, прочитайте всю инструкцию до конца, чтобы знать все шаги, которые предстоит совершить.

1. Жмете Пуск (Start) и в строке поиска вы набираете cmd, но не нажимаете Ввод (Enter). Или следуете Пуск (Start) –> Все Программы (All Programs) –> Стандартные (Accessories) –> Коммандная Строка (Command Prompt). По тому или другому пункту в меню “жмете” правой кнопкой мыши и выбираете опцию “Запустить как Администратор (Run As Administrator)”. Выберете “Да (Yes)”, если появится окно UAC (User Account Control).

2. В режиме командной строки набираете (или копируете из буфера обменя) команду:

netsh int tcp set global autotuninglevel=disabled

и жмете Ввод (Enter). Эта команда отключит автоматическую установку значения MTU.

3. Теперь нам надо установить такое значение, которе будет работать. Делать это надо, редактируя реестр, а потому будьте осторожны. Запускаете regedit.exe (можно также через строку поиска) опять в режиме Администратора. Ступайте вот по такому пути:

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetservic esTcpipParametersInterfaces

Там вы увидите один или несколько каталогов/папок с кучей букв и цифр в названии. Вам надо найти тот, где внутри среди параметров есть IP адрес вашего компьютера. Если вы не знаете, как это сделать, то просто выполните следующие шаги для всех непустых найденных каталогов.

4. Правой кнопкой мышки “жмете” по названию выбранного каталога и выбираете пункт меню Редактировать (Edit) –> Создать (New

) –> DWORD (32 bit). Вводите имя “MTU” (заглавными буквами и без кавычек).

5. Теперь, когда новый параметр создан, двойным щелчком выбираете его для редактирования и в открывшемся диалоговом окне указываете значение 5d4 в режиме Hexadecimal (должен быть по умолчанию) или 1492 в режиме Decimal.

6. Сохраняете и повторяете для других каталогов/папок если нужно.

7. На всякий случай перегрузите операционную систему.

После этого у меня все заработало “без шуму, без пыли”. Я не гарантирую, что это обязательно будет работать у всех (в операционке множество настроек, которые я не могу предугадать), но мне приведенное выше решение помогло даже без изменения способа шифрования и при сохранении режима с паролями (отмена паролей предлагалась как вариант решения проблемы).

Так что я продолжаю плавание с Windows 7, которая мне по-прежнему нравится. А вам? 😉

www.levkinblog.com

Как включить и отключить протоколы SMB версии 1, 2 и 3 в Windows и Windows Server

Windows 8 и Windows Server 2012

В Windows 8 и Windows Server 2012 представлен новый командлет Windows PowerShell Set-SMBServerConfiguration. Он позволяет включать или отключать протоколы SMB версии 1, 2 и 3 на сервере.

Примечания. При включении или отключении протокола SMB версии 2 в Windows 8 или Windows Server 2012 также происходит включение или отключение протокола SMB версии 3. Это связано с использованием общего стека для этих протоколов.

После выполнения командлета Set-SMBServerConfiguration не требуется перезагрузка компьютера.

Windows 7, Windows Server 2008 R2, Windows Vista и Windows Server 2008

Чтобы включить или отключить протоколы SMB на SMB-сервере с Windows 7, Windows Server 2008 R2, Windows Vista или Windows Server 2008, воспользуйтесь Windows PowerShell или редактором реестра.

Windows PowerShell 2.0 или более поздняя версия PowerShell

Примечание. После внесения этих изменений компьютер необходимо перезагрузить.

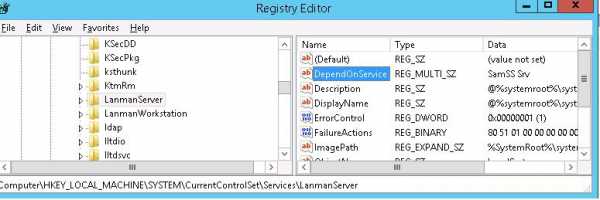

Редактор реестра

Внимание! В статье содержатся сведения об изменении реестра. Перед внесением изменений рекомендуется создать резервную копию реестра. и изучить процедуру его восстановления на случай возникновения проблемы. Дополнительные сведения о создании резервной копии, восстановлении и изменении реестра см. в указанной ниже статье базы знаний Майкрософт.322756 Как создать резервную копию и восстановить реестр в WindowsЧтобы включить или отключить протокол SMB версии 1 на SMB-сервере, настройте следующий раздел реестра:

Подраздел реестра: HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesLanmanServerParametersЗапись реестра: SMB1

REG_DWORD: 0 = отключено

REG_DWORD: 1 = включено

По умолчанию: 1 = включено

Чтобы включить или отключить протокол SMB версии 2 на SMB-сервере, настройте следующий раздел реестра:

Подраздел реестра:HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesLanmanServerParametersЗапись реестра: SMB2

REG_DWORD: 0 = отключено

REG_DWORD: 1 = включено

По умолчанию: 1 = включено

bga68.livejournal.com

Включение/отключение протоколов SMB в Windows

Windows 8, 10 и Windows Server 2012, 2016

В Windows 8, 10 и Windows Server 2012, 2016 представлен командлет Windows PowerShell Set-SMBServerConfiguration. Он позволяет включать или отключать протоколы SMB версии 1, 2, 3.

При включении или отключении протокола SMB версии 2 в Windows или Windows Server также происходит включение или отключение протокола SMB версии 3. Это связано с использованием общего стека для этих протоколов.

После выполнения командлета Set-SMBServerConfiguration не требуется перезагрузка компьютера.

Узнать состояние

- Чтобы получить текущее состояние конфигурации протокола SMB-сервера, выполните следующий командлет:

Get-SmbServerConfiguration | Select EnableSMB1Protocol, EnableSMB2Protocol

|

Get-SmbServerConfiguration | Select EnableSMB1Protocol, EnableSMB2Protocol |

Отключить

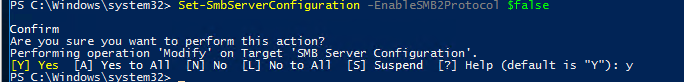

- Чтобы отключить протокол версии 1 на сервере, выполните следующий командлет:

Set-SmbServerConfiguration -EnableSMB1Protocol $false

|

Set-SmbServerConfiguration -EnableSMB1Protocol $false |

- Чтобы отключить протоколы версии 2 и 3 на сервере, выполните следующий командлет:

Set-SmbServerConfiguration -EnableSMB2Protocol $false

|

Set-SmbServerConfiguration -EnableSMB2Protocol $false |

Включить

- Чтобы включить протокол версии 1 на сервере, выполните следующий командлет:

Set-SmbServerConfiguration -EnableSMB1Protocol $true

|

Set-SmbServerConfiguration -EnableSMB1Protocol $true |

- Чтобы включить протоколы версии 2 и 3 на сервере, выполните следующий командлет:

Set-SmbServerConfiguration -EnableSMB2Protocol $true

|

Set-SmbServerConfiguration -EnableSMB2Protocol $true |

Windows 7 и Windows Server 2008 R2

Windows PowerShell 2.0

Чтобы включить или отключить протоколы SMB на сервере с Windows 7, Windows Server 2008 R2, Windows Vista или Windows Server 2008

, воспользуйтесь Windows PowerShell или редактором реестра.

Отключить

- Чтобы отключить протокол версии 1 на сервере, выполните следующий командлет:

Set-ItemProperty -Path «HKLM:SYSTEMCurrentControlSetServicesLanmanServerParameters» SMB1 -Type DWORD -Value 0 -Force

Set-ItemProperty -Path «HKLM:SYSTEMCurrentControlSetServicesLanmanServer» -Name DependOnService -Value «SamSS,Srv2»

|

Set-ItemProperty -Path «HKLM:SYSTEMCurrentControlSetServicesLanmanServerParameters» SMB1 -Type DWORD -Value 0 -Force Set-ItemProperty -Path «HKLM:SYSTEMCurrentControlSetServicesLanmanServer» -Name DependOnService -Value «SamSS,Srv2» |

- Чтобы отключить протоколы версии 2 и 3 на

сервере, выполните следующий командлет:

Set-ItemProperty -Path «HKLM:SYSTEMCurrentControlSetServicesLanmanServerParameters» SMB2 -Type DWORD -Value 0 -Force

|

Set-ItemProperty -Path «HKLM:SYSTEMCurrentControlSetServicesLanmanServerParameters» SMB2 -Type DWORD -Value 0 -Force |

Включить

- Чтобы включить протокол версии 1 на сервере, выполните следующий командлет:

Set-ItemProperty -Path «HKLM:SYSTEMCurrentControlSetServicesLanmanServerParameters» SMB1 -Type DWORD -Value 1 -Force

|

Set-ItemProperty -Path «HKLM:SYSTEMCurrentControlSetServicesLanmanServerParameters» SMB1 -Type DWORD -Value 1 -Force |

- Чтобы включить протоколы версии 2 и 3 на сервере, выполните следующий командлет:

Set-ItemProperty -Path «HKLM:SYSTEMCurrentControlSetServicesLanmanServerParameters» SMB2 -Type DWORD -Value 1 -Force

|

Set-ItemProperty -Path «HKLM:SYSTEMCurrentControlSetServicesLanmanServerParameters» SMB2 -Type DWORD -Value 1 -Force |

После внесения этих изменений компьютер необходимо перезагрузить.

Редактор реестра

Сервер

- Чтобы включить или отключить протокол версии 1 на сервере, настройте следующий раздел реестра:

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesLanmanServerParameters

|

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesLanmanServerParameters |

Запись реестра: SMB1

REG_DWORD: 0 = отключено

REG_DWORD: 1 = включено

По умолчанию: 1 = включено

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesLanmanServer

|

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesLanmanServer |

Запись реестра: DependOnService

REG_MULTI_SZ: SamSS,Srv2

По умолчанию: SamSS,Srv

- Чтобы включить или отключить протокол версии 2 на сервере, настройте следующий раздел реестра:

Подраздел реестра:

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesLanmanServerParameters

|

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesLanmanServerParameters |

Запись реестра: SMB2

REG_DWORD: 0 = отключено

REG_DWORD: 1 = включено

По умолчанию: 1 = включено

Клиент

- Как включить и отключить протоколы SMB на клиенте Windows Vista, Windows Server 2008, Windows 7, Windows Server 2008 R2, Windows 8 и Windows Server 2012

При включении или отключении протокола SMB версии 2 в Windows 8 или Windows Server 2012 также происходит включение или отключение протокола SMB версии 3. Это связано с использованием общего стека для этих протоколов.

Эти команды следует вводить в командной строке с повышенными привилегиями.

После внесения этих изменений компьютер необходимо перезагрузить.

Отключить

- Чтобы Отключить протокол версии 1 на клиенте, выполните следующие команды:

sc.exe config lanmanworkstation depend= bowser/mrxsmb20/nsi

sc.exe config mrxsmb10 start= disabled

|

sc.exe config lanmanworkstation depend= bowser/mrxsmb20/nsi sc.exe config mrxsmb10 start= disabled |

- Чтобы Отключить протокол версии 2 и 3 на клиенте, выполните следующие команды:

sc.exe config lanmanworkstation depend= bowser/mrxsmb10/nsi

sc.exe config mrxsmb20 start= disabled

|

sc.exe config lanmanworkstation depend= bowser/mrxsmb10/nsi sc.exe config mrxsmb20 start= disabled |

Включить

- Чтобы Включить протокол версии 1 на клиенте, выполните следующие команды:

sc.exe config lanmanworkstation depend= bowser/mrxsmb10/mrxsmb20/nsi

sc.exe config mrxsmb10 start= auto

|

sc.exe config lanmanworkstation depend= bowser/mrxsmb10/mrxsmb20/nsi sc.exe config mrxsmb10 start= auto |

- Чтобы Включить протокол версии 2 и 3 на клиенте, выполните следующие команды:

sc.exe config lanmanworkstation depend= bowser/mrxsmb10/mrxsmb20/nsi

sc.exe config mrxsmb20 start= auto

|

sc.exe config lanmanworkstation depend= bowser/mrxsmb10/mrxsmb20/nsi sc.exe config mrxsmb20 start= auto |

Help Microsoft https://support.microsoft.com/ru-ru/help/2696547/how-to-detect-enable-and-disable-smbv1-smbv2-and-smbv3-in-windows-and

goit24.ru

Домашняя сеть в Documents на iPad. Настройка через SMB

В данной инструкции я расскажу, как настроить домашнюю сеть в программе Documents (спасибо одному из читателей за вопрос на эту тему!). То есть я поведаю, как сделать, чтобы Documents видела файлы с вашего персонального компьютера.

Для доступа к файлам ПК мы будем использовать технологию SMB.

SMB (сокр. от англ. Server Message Block) — сетевой протокол прикладного уровня для удалённого доступа к файлам, принтерам и другим сетевым ресурсам, а также для межпроцессного взаимодействия.

Для удобной работы и настройки iPad, iPhone, iPod Touch должны находится в одной Wi-Fi сети с компьютером.

Настройка SMB в Documents

Заходите в настройки программы (иконка в левом верхнем углу). Затем тыкайте раздел “Сеть” и жмите “Добавить аккаунт”.

Выбирайте сервис для хранения “Windows SMB”.

Осталось вбить параметры:

- Название – пишите, что хотите. 🙂

- URL-адрес – смотрите разделы ниже про Mac OS и Windows.

- Домен – не обязательный пункт.

- Логин – логин пользователя на компьютере, который имеет доступ к файлам (см. разделы ниже)

- Пароль – пароль пользователя на компьютере (см. разделы ниже)

Всё, SMB настроено. Теперь можно получать доступ к файлам компьютера буквально в 1 клик и в зависимости от настроек читать их, копировать или даже изменять.

Настройка SMB в Mac OS (OS X)

Откройте Системные настройки и найдите пункт “Общий доступ”.

Далее поставьте галочку напротив пункта “Общий доступ к файлам”.

Если нажать кнопку “Параметры”, должно выскочить окно, в котором галочка нужна напротив пункта: Предоставление общего доступа к файлам и папкам с помощью SMB.

Также укажите какой учётной записи будет предоставлен доступ по SMB (потребуется ввести пароль от неё).

Теперь в окне настройте “Общие папки”. Именно их будет видно в Documents. И пользователей, которые получат доступ к ним.

Настройка SMB в Windows

В Windows самое главное узнать свой IP-адрес. Это можно сделать, нажав клавиши Win+R. Откроется окно программы cmd (командная строка). Там вбейте команду ipconfig (и жмите Enter). Ваша строчка “IPv4 Address”. Именно этот IP надо вбить в Documents.

Логин и пароль можно использовать тот, что вы используете на вход в Windows. Далее необходимо открыть общий доступ к папке, которую вы хотите сделать доступной через SMB.

Правая кнопка мыши на папке. В меню выберите “Свойства”. А затем вкладку “Доступ” и в ней надо нажать кнопку “Общий доступ”.

Далее в списке уже должен быть текущий пользователь. Надо нажать кнопку “Общий доступ”.

Это простой способ, который позволяет добавить папку для SMB. Расширенные настройки под конкретные ситуации нужно искать на специализированных сайтах.

Всем удачи!

ipadstory.ru

Нет доступа к общим папкам на Windows 7

После очередного обновления Windows 10, есть мнение что это Fall Creators Update 1709, у пользователя пропал доступ к общим папкам опубликованным на компьютерах с Widows 7.

В частности, при попытке открыть информационную базу 1С, платформа 1С выдала ошибку:

Вы не можете подключиться к общей папке, так как она небезопасна. Эта общая папка работает по устаревшему протоколу SMB1, который небезопасен и может подвергнуть вашу систему риску атаки.

Вашей системе необходимо использовать SMB2 или более позднюю версию.

Это связано с тем, что в Windows 10 окончательно снята поддержка протокола SMB1 ввиду его уязвимости. Для того чтобы исправить ситуацию необходимо включить поддержку SMB2 на компьютерах с Windows 7.

При включении или отключении протокола SMB версии 2 в Windows 8 или Windows Server 2012 также происходит включение или отключение протокола SMB версии 3. Это связано с использованием общего стека для этих протоколов.

Способ с использованием PowerShell

Для этого способа требуется PowerShell 2.0 или более поздней версии.

Обнаружение:

Get-ItemProperty HKLM:SYSTEMCurrentControlSetServicesLanmanServerParameters | ForEach-Object {Get-ItemProperty $_.pspath}Включение:

Set-ItemProperty -Path "HKLM:SYSTEMCurrentControlSetServicesLanmanServerParameters" SMB2 -Type DWORD -Value 1 –Force

Для безопасности, а опасность заключается в шифровальщиках, распространяемых через общие папки благодаря уязвимости протокола SMB1 — Вы можете отключить протокол SMB1 на ПК с Windows 7.

Обнаружение:

Get-Item HKLM:SYSTEMCurrentControlSetServicesLanmanServerParameters | ForEach-Object {Get-ItemProperty $_.pspath}

Конфигурация по умолчанию = Enabled (раздел реестра не создается), значение SMB1 не возвращается

Отключение:

Set-ItemProperty -Path "HKLM:SYSTEMCurrentControlSetServicesLanmanServerParameters" SMB1 -Type DWORD -Value 0 –ForceПосле внесения этих изменений компьютер необходимо перезагрузить.

Способ с использованием командной строки

Команды следует вводить в командной строке с повышенными привилегиями — с правами администратора.

Обнаружение:

sc.exe query lanmanworkstationВключение SMB2:

sc.exe config lanmanworkstation depend= bowser/mrxsmb10/mrxsmb20/nsisc.exe config mrxsmb20 start= autoОтключение SMB1:

sc.exe config lanmanworkstation depend= bowser/mrxsmb10/nsisc.exe config mrxsmb20 start= disabledПосле внесения этих изменений компьютер необходимо перезагрузить.

Поделиться ссылкой:

Похожее

kazhaev.ru

Боремся с вирусами и инфраструктурой, или отключение SMB v1 / Сервер Молл corporate blog / Habr