Статья о разграничении прав доступа в операционных системах Windows: дискретном и мандатном. В статье рассматриваются разграничения прав доступа к папкам и файлам на уровне операционной системы Windows и с помощью Secret Net.

Содержание:

- Разграничение прав доступа на уровне операционной системы (дискретное разграничение в Windows)

- Разграничение прав доступа с помощью Secret Net

Дискретное разграничение прав доступа

Для того, что бы настроить правила безопасности для папок нужно воспользоваться вкладкой «Безопасность». В Windows XP эта вкладка отключена по умолчанию. Для ее активации нужно зайти в свойства папки (Меню «Сервис» -> «Свойства папки» -> «Вид») и снять флажок «Использовать простой общий доступ к файлам».

Основные права доступа к папкам

В файловой системе NTFS в Windows XP существует шесть стандартных разрешений:

- Полный доступ;

- Изменить;

- Чтение и выполнение;

- Список содержимого папки;

- Чтение;

- Запись.

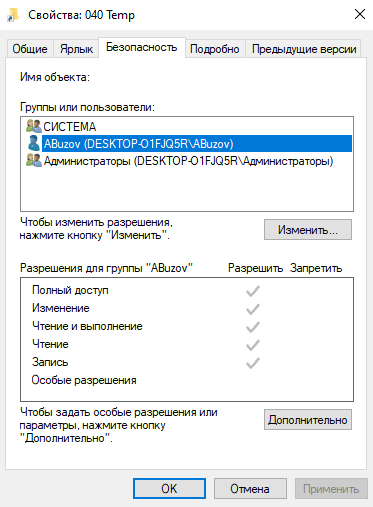

В Windows 10 нет стандартного разрешения «Список содержимого папки».

Эти разрешения могут предоставляться пользователю (или группе пользователей) для доступа к папкам и файлам. При этом право «Полный доступ» включат в себя все перечисленные права, и позволяет ими управлять.

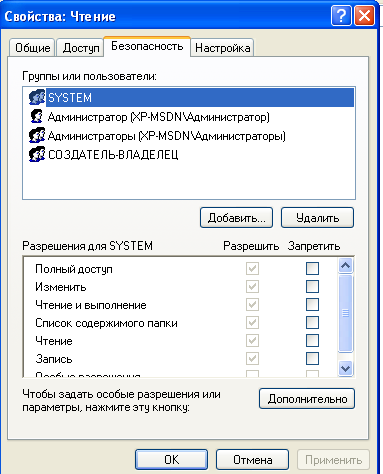

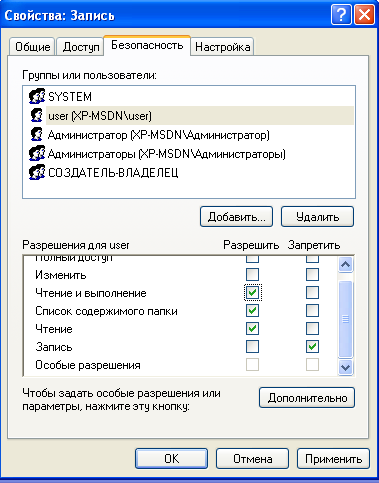

Права доступа назначаются пользователю для каждого объекта (папки и файла). Для назначения прав нужно открыть меню «Свойства» и выбрать вкладку «Безопасность». После этого выбрать необходимо пользователя, которому будут назначаться разрешения.

Создайте папки по названиям разрешений, всего у вас будет 6 папок для Windows XP и для Windows 10. Я рассмотрю на примере Windows XP, на «десятке» вам будет проще. Скачайте папки по ссылке и скопируйте в них содержимое (не сами папки, а то, что в них находится).

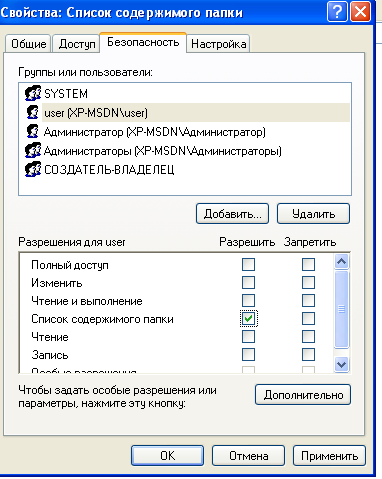

Отройте вкладку «Безопасность» в свойствах папки «Список содержимого папки». У меня есть пользователь user, вы можете добавить своего. Для того, что бы изменить право на объект нужно выбрать пользователя и указать ему разрешение, в данном случае «Список содержимого папки». Затем нажмите «Применить» и «ОК».

По аналогии установите права для соответствующих папок.

После установки прав доступа проверьте их. Для этого войдите в операционную систему под пользователем, для которого устанавливали права, в моем случае это user.

«Список содержимого папки» — предоставляет возможность просмотра файлов и папок в текущем каталоге. То есть вы можете посмотреть, что есть в папке, но запустить и открыть ничего не получиться.

«Чтение» — предоставляет возможность открывать в папке все файлы, кроме исполняемых файлов (например, с расширением .exe).

«Чтение и выполнение» — предоставляет возможность открывать в данном каталоге все файлы.

«Запись» — предоставляет возможность добавления файлов в папку без права на доступ к вложенным в него объектам, в том числе на просмотр содержимого каталога.

«Изменить» — предоставляет возможность открывать и создавать (изменять) файлы в папке.

«Полный доступ» — предоставляет все возможности для работы с папкой и вложенными файлами, включая изменение разрешений.

Откройте каждую папку и проверьте, что разрешения выполняются.

Элементы разрешений на доступ

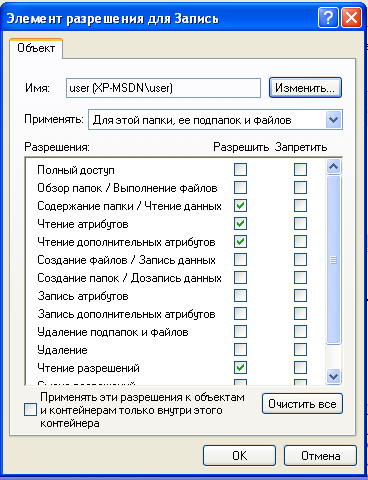

Каждое разрешение состоит из нескольких элементов, которые позволяют более гибко настраивать систему безопасности. Войдите в операционную систему под учетной записью администратора.

Просмотреть элементы разрешений на доступ можно, нажав на кнопку «Дополнительно» во вкладке «Безопасность» и выбрав любой элемент разрешений.

Поэкспериментируйте с элементами и проверьте, как они работаю.

Владелец файла

В файловой системе NTFS у каждого файла есть свой владелец. Владельцем файла является пользователь операционной системы. Он может управлять разрешениями на доступ к объекту независимо от установленных разрешений.

Узнать, какой пользователь является владельцем файла или папки можно на закладке «Владелец» в дополнительных параметрах безопасности.

Наследование прав доступа

В файловой системе NTFS поддерживается наследование разрешений. Если вы устанавливаете разрешение на папку, то оно наследуется для всех вложенных файлов и папок.

При любых изменениях разрешений на родительскую папку они меняются в дочерних (вложенных) файлах и каталогах.

Для изменения унаследованных разрешений нужно открыть вкладку «Разрешения» в дополнительных параметрах безопасности. Там же можно отключить наследование разрешений.

Запреты

Кроме установки разрешений в файловых системах можно устанавливать запреты. Например, вы можете разрешить чтение и выполнение, но запретить запись. Таким образом, пользователь для которого установлен запрет и разрешения сможет запустить исполняемый файл или прочитать текстовый, но не сможет отредактировать и сохранить текстовый файл.

В дополнительных параметрах безопасности можно посмотреть действующие разрешения и для конкретного пользователя.

Разграничение прав доступа с помощью Secret Net (на примере версии 5.1)

При использовании Secret Net доступ к файлам осуществляется, в случае если пользователю присваивается соответствующий уровень допуска. В примере я использую Windows XP с установленным программным продуктом Secret Net 5.1.

Первым делом нужно запустить локальные параметры безопасности от имени Администратора: «Пуск –> Программы –> Secret Net 5 –> Локальная политика безопасности».

Далее необходимо перейти в «Параметры Secret Net» –> «Настройка подсистем» –> «Полномочное управление доступом: название уровней конфиденциальности».

Введите названия уровней. У меня это:

- Низший – Общедоступно.

- Средний – Конфиденциально.

- Высший – Секретно.

Настройка субъектов

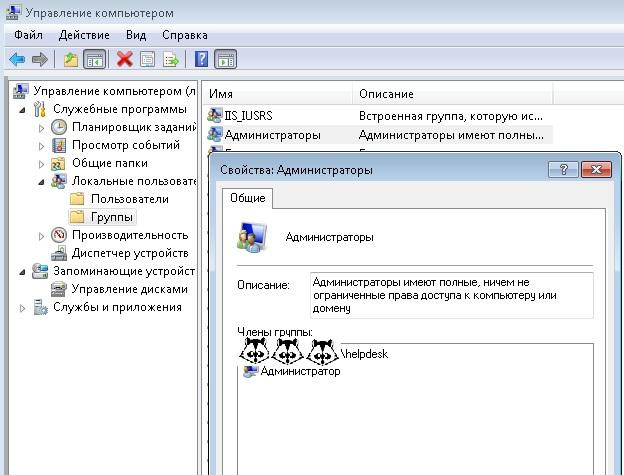

Настройка субъектов в Secret Net производится в группе «Локальные пользователи и группы». Зайдите в меню «Пуск» –> «Программы» –> «Secret Net 5» –> «Управление компьютером» –> «Локальные пользователи и группы» –> «Пользователи».

Что бы настроить права администратора нужно выбрать учетную запись «Администратор» и перейти на вкладку Secret Net 5. Установим уровень доступа «секретно».

Далее установите все флажки.

- Управление категориями конфиденциальности означает, что пользователь имеет право изменять категории конфиденциальности папок и файлов, а так же может управлять режимом наследования категорий конфиденциальности папок.

- Печать конфиденциальных документов означает, что пользователь может распечатывать конфиденциальные документы. Данная возможность появляется, если включен контроль печати конфиденциальных документов.

- Вывод конфиденциальной информации означает, что пользователь может копировать конфиденциальную информацию на внешние носители.

После установки всех флажков нажмите «Применить» и «ОК».

Создадим нового пользователя. Для этого нужно перейти «Локальные пользователи и Группы» –> «Пользователи». Создайте новых пользователей, я назову их «Конфиденциальный» и «Секретный». По аналогии с пользователем Администратор установите для новых пользователей аналогичные уровни доступа и настройки как на рисунках ниже.

Настройка объектов

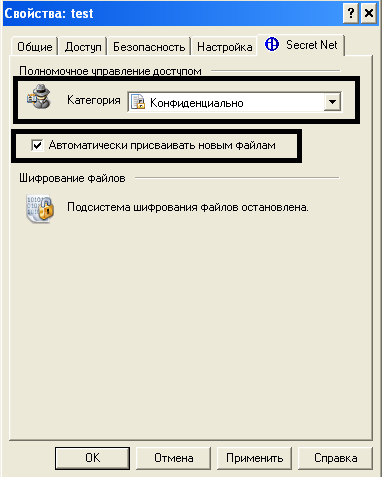

Та или иная категория конфиденциальности является атрибутом папки или файла. Изменения этих атрибутов производятся уполномоченными пользователями (в данном случае Администратором). Категория конфиденциальности может присваиваться новым файлам или папкам автоматически или по запросу.

Автоматическое присваивание категории конфиденциальности можно включить или отключить в окне настройки свойств папки. Этот параметр может редактировать только пользователь, у которого есть права на «Редактирование категорий конфиденциальности».

При этом стоит учесть, что категории конфиденциальности могут назначаться только папка и файлам в файловой системе NTFS. В случае если у пользователя нет такой привилегии, он может только повысить категорию конфиденциальности и только не выше своего уровня.

Попробуйте создать в паке новый файл или каталог, а после чего изменить ее уровень (повысить) и установить флажок «Автоматически присваивать новым файлам». У вас появиться окно «Изменение категорий конфиденциальности».

Выберите пункт «Присвоение категорий конфиденциальности всем файлам в каталоге» и нажмите «ОК» для присвоения категории конфиденциальности всем файлам кроме скрытых и системных файлов.

В случае если категория допуска пользователя выше чем категория конфиденциальности объект, то пользователь имеет право на чтение документа, но не имеет права изменять и сохранять документ.

Если пользователь с категорией «Общедоступно» попробует прочитать или удалить документ, то он получит соответствующие ошибки.

То есть пользователь не может работать с документами, у которых уровень конфиденциальности выше, чем у него.

Если вы зайдете под пользователем «Секретный» то вы сможете повысить уровень конфиденциальности файлов и работать с ними.

Не стоит забывать, что конфиденциальные файлы нельзя копировать в общедоступные папки, чтобы не допустить их утечки.

Контроль потоков данных

Контроль потоков данных используется для того, что бы запретить пользователям возможность понижения уровня конфиденциальности файлов.

Для этого нужно запустить «Локальные параметры безопасности»: «Пуск» – «Программы» –> «Secret Net 5» –> «Локальная политика безопасности», затем перейти в группу «Параметры Secret Net» –> «Настройки подсистем» и выбрать параметр «Полномочное управление доступом: Режим работы» и включить контроль потоков. Изменения вступят в силу после перезагрузки компьютера.

Если зайти (после перезагрузки) под пользователем «Секретный» появиться выбор уровня конфиденциальности для текущего сеанса. Выберите секретный уровень.

Если вы откроете файл с уровнем «Конфиденциально», отредактируете его и попробуете сохранить под другим именем и в другую папку, то вы получите ошибку, так как уровень сеанса (секретный) выше, чем уровень файла (конфиденциальный) и включен контроль потоков данных.

На этом все, если у вас остались вопросы задавайте их в комментариях.

ПРАВ

ПОЛЬЗОВАТЕЛЕЙ

КОМПЬЮТЕРНЫХ

СИСТЕМ

Содержание лекции

1.Разграничение прав пользователей в ОС Windows.

2.Дискреционное, мандатное и ролевое разграничение доступа к объектам.

Разграничение прав

пользователей в ОС Windows

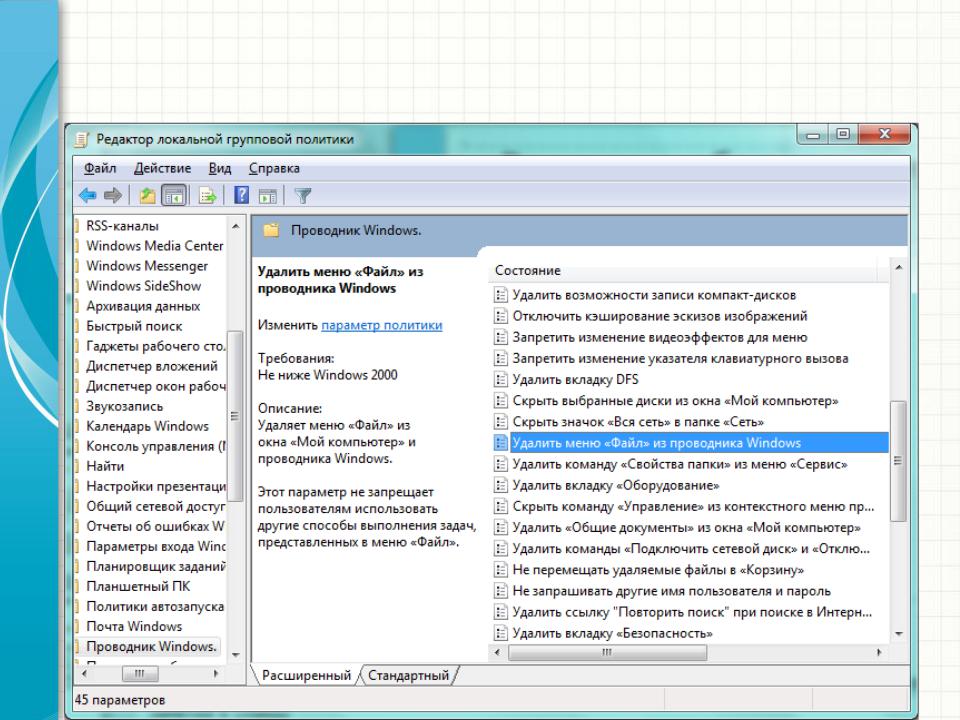

•Ограничение их прав на использование функций отдельных компонент системы (оснастка Редактор объектов групповой политики, gpedit.msc).

•Назначение им прав на использование возможностей системы в целом, напрямую связанных с безопасностью (оснастка Локальная политика безопасности, secpol.msc).

Ограничение прав на уровне

отдельного пользователя

•запрет использования средств редактирования реестра;

•запрет использования Панели управления или ее отдельных функций;

•удаление команд «Выполнить» и «Поиск» из меню Пуск;

•запрет на выполнение программ в сеансе командной строки;

•запрет блокирования компьютера и завершения работы с операционной системой (в том числе ее перезагрузки);

Ограничение прав на уровне

отдельного пользователя

•возможность запуска только разрешенных приложений из отдельного списка;

•запрет на отображение структуры локальной сети;

•скрытие дисков в папке «Мой компьютер» и в окне Проводника;

•удаление меню «Файл» из Проводника и др.

Ограничение прав на уровне

компьютера

•установка дополнительных программ или документов, которые Windows будет автоматически запускать или открывать при входе пользователя в систему;

•задание обязательного применения дисковых квот и запрещение пользователям изменять этот параметр;

•возможность Windows использовать доступ к Интернету для выполнения задач, требующих обращения к ресурсам Интернета и др.

Редактор объектов

групповой политики

Информация об ограничении

прав

Для локальных учетных записей − в локальных профилях пользователей (разделах реестра HKEY_CURRENT_USER Software Policies (HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Policies) и HKEY_LOCAL_MACHINE Software Policies (HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Policies)). Поэтому обязательным является запрет на использование редактора реестра и редактора объектов групповой политики непривилегированными пользователями.

Информация об ограничении

прав

Для глобальных учетных записей – в перемещаемых профилях пользователей в Active Directory. В этом случае после входа пользователя КС в домен с любого компьютера информация об установленных для него ограничениях из перемещаемого профиля на сервере заместит соответствующие разделы реестра на использованном для входа в систему компьютере.

Назначение прав пользователям

игруппам

•Архивирование и восстановление файлов и папок.

•Изменение системного времени.

•Доступ к компьютеру из сети.

•Овладение файлами или иными объектами.

•Управление аудитом и журналом безопасности.

•Отладка программ и др.

Соседние файлы в папке Презентации лекций

- #

- #

- #

- #

- #

- #

- #

- #

В этой статье рассмотрим права и привилегии пользователей в системе. Вы узнаете где они устанавливаются и чем права отличаются от привилегий.

Назначение прав и привилегий

Привилегии – это возможность выполнять связанные с системой операции, например выключение компьютера или изменение системного времени.

Право – разрешает или запрещает выполнять конкретный тип входа в систему, например локальный или вход по сети.

Для того чтобы управлять привилегиями и правами, нужно использовать ММС-оснастку “Локальная политика безопасности” (secpol.msc). В этой оснастке можно настроить и права и привилегии для пользователей или групп. Вы можете различить права от привилегий тем, что права связаны со входом в систему, а привилегии не связаны.

Права учетной записи

Права хоть и находятся в одной и той же оснастке с привилегиями, но технически отличаются т привилегий. Они не связаны с монитором безопасности SRM и не хранятся в маркерах доступа в отличие от привилегий.

Возможные права:

- право локального входа в систему (logon locally);

- возможность входить в систему по сети (logon over the network);

- право входить в систему через службу терминалов (logon through Terminal Services);

- возможность входить в систему в качестве службы (logon as a service);

- возможность входить в систему в качестве пакетного задания (logon as a batch job).

Привилегии

Привилегии пользователя находятся в маркере доступа. А вот не полный список привилегий:

- Резервное копирование файлов и каталогов. Заставляет NTFS предоставлять некоторый доступ к файлам, даже если дескриптор безопасности не дает таких разрешений.

- Восстановление файлов и каталогов. Заставляет NTFS предоставлять некоторый доступ к файлам, даже если дескриптор безопасности не дает таких разрешений.

- Повышение приоритета планирования. Требуется для повышения приоритета процесса.

- Загрузка и выгрузка драйверов устройств.

- Добавление рабочих станций в домен.

- Выполнение операций сопровождения с томом. Например, выполнение дефрагментации или проверка диска.

- Изменение маркера объекта. Например, разрешает запуск программ от имени администратора.

- Управление аудитом и журналом безопасности. Необходимо для обращения к списку SACL.

- Выключение системы.

- Изменение системного времени.

- Получение прав владения. Для файлов и других объектов.

Включение привилегий по требованию

Привилегии включаются по требованию, чтобы понять это, проведем эксперимент.

Запустите Process Explorer с повышенными привилегиями. А затем щелкните правой кнопкой мыши на часах в области уведомлений и выберите команду “Настройка даты и времени“. После чего найдите и откройте свойства процесса “SystemSettings.exe” в “Process Explorer“.

Далее, перейдите на вкладку “Security” и там вы увидите, что привилегия “SeTimeZonePrivilege” отключена:

Затем измените часовой пояс, закройте и снова откройте окно свойств процесса ” SystemSettings.exe “. И вы увидите, что привилегия “SeTimeZonePrivilege” включилась:

Получается что процесс может иметь какую-то привилегию, но пока он ей не воспользуется, привилегия будет в выключенном состоянии.

Привилегия обхода промежуточных проверок NTFS

А теперь разберём ещё одну интересную привилегию. Она позволяет получить доступ к файлу, даже если у вас нет доступа к папке в которой этот файл находится. Такая привилегия называется SeNotifyPrivilege.

Во-первых создайте папку, а внутри этой папки создайте новый текстовый документ. Затем перейдите в Проводнике к этому файлу, откройте его свойства и перейдите на вкладку “Безопасность“. Там щелкните на кнопке “Дополнительно” и снимите флажок “Наследование“. А затем примените изменения. Когда появится предложение удалить или скопировать права наследования, выберите “Копировать“.

Теперь измените безопасность новой папки, чтобы у вашей учетной записи не было никакого доступа к ней. Для этого выберите свою учетную запись, а затем выберите все флажки “Запретить” в списке разрешений.

Запустите программу “Блокнот“. В меню “Файл” выберите команду “Открыть” и перейдите к новому каталогу. Вы не сможете открыть его, так как доступ быть запрещен. Но вы можете в поле “Имя файла” диалогового окна “Открыть” набрать полный путь к новому файлу. После чего файл должен открыться.

Если бы у вашей учетной записи не было “Привилегии обхода промежуточных проверок“, то NTFS выполнял бы проверки доступа к каждому каталогу пути при попытке открыть файл. Что в данном примере привело бы к запрещению доступа к файлу.

Супер привилегии

Это очень серьёзные привилегии и при включенной системе UAC они будут предоставляться только приложениям запущенным на высоком уровне целостности ( high или выше). Ну и конечно учетная запись должна обладать этими привилегиями.

Вот список таких супер привилегий:

- Проводить отладку программ. Пользователь с этой привилегией может открывать любой процесс в системе, не обращая внимания на имеющийся у процесса дескриптор безопасности. И может не только смотреть содержимое памяти процесса, но и выполнить свой код от имени этого процесса.

- Приобретать права владения. Эта привилегия позволяет приобретать права владения любым объектом в системе.

- Восстанавливать файлы и каталоги. Пользователь, получивший эту привилегию, может заменять любые файлы в системе своими собственными файлами.

- Загружать и выгружать драйверы устройств. Такая привилегия позволит загрузить в систему любой драйвер, который будет работать в режиме ядра.

- Создавать объект маркера. Эта привилегия может использоваться, чтобы запустить приложение с любым маркером доступа.

- Действовать в качестве части операционной системы. Эта привилегия позволяет устанавливать доверенное подключение к LSASS, что даст возможность создавать новые сеансы входа в систему.

Помимо всего прочего, следует помнить, что привилегии не выходят за границы одной машины и не распространяются на сеть.

Вернуться к оглавлению

Сводка

Имя статьи

Права и привилегии пользователей

Описание

В этой статье рассмотрим права и привилегии пользователей в системе. Вы узнаете где они устанавливаются и чем права отличаются от привилегий

Дмитрий Михайлович Беляев

Эксперт по предмету «Информатика»

Задать вопрос автору статьи

Введение

Замечание 1

Главной задачей системного администратора является налаживание безопасного и эффективного использования возможностей компьютера при работе в сетях.

Система с высоким уровнем безопасности осуществляет защиту информации от порчи и воровства, и она всегда готова обеспечить ресурсами своих пользователей. Чтобы автоматизировать вход в систему используются пользовательские учётные записи. Если с одного компьютера будут входить в систему разные пользователи, то необходимо каждому регистрировать новую учётную запись. Пользовательское администрирование заключается в формировании учётных пользовательских данных, где должны быть его имя, в какую группу пользователей он входит, пароль, а также набор прав пользователя по доступу к различной сетевой информации (компьютерному оборудованию, каталогам, принтерам и так далее).

Учим создавать игры

Создавай 3D-графику и концепты, придумывай персонажей, учись программировать с нуля

Записаться на курс

Области администрирования

Сетевое администрирование включает в себя следующие основные сферы, в которых настройку и управление осуществляет сетевой администратор:

- Организация работы пользователей. Формирование и сопровождение пользовательских учётных записей, распределение доступа пользователей к ресурсным базам.

- Организация управления ресурсами. Формирование и осуществление поддержки сетевых информационных баз.

- Организация конфигурационного управления. Проектирование сетевой конфигурации, её модификация, а также формирование сопроводительной документации.

- Организация управления производительностью. Отслеживание и осуществление контроля за сетевыми процедурами с целью поддерживать и улучшать производительность системы.

- Мониторинг и профилактика, устранение сетевых проблем.

Обязанности администратора

При учёте приведённых выше областей сетевого управления, возможно сформировать перечень задач, которые необходимо решать сетевому администратору:

- Формирование пользовательских учётных записей и осуществление управленческих операций с ними.

- Организация защиты информационных данных.

- Организация обучения и поддержки, когда есть необходимость, пользователей.

- Выполнение обновления действующего программного обеспечения и поиск и инсталляция нового.

- Выполнение операций по архивированию данных.

- Организация защиты от потери данных.

- Осуществление контроля и управления зонами памяти, предназначенными для сохранения информации на сервере.

- Осуществление регулировки сетевых параметров с целью получения максимума производительности.

- Выполнение резервного копирования.

- Осуществление защиты от вирусов.

- Постоянное отслеживание и разрешение проблем сети.

- Выполнение своевременной модернизации и обновления сетевых элементов.

- Осуществление операции присоединения к сети нового компьютерного оборудования.

«Понятие о системном администрировании, разграничение прав доступа в сети» 👇

Учётная запись пользователя

Каждый человек, который хочет использовать возможности работы в сети, должен иметь пользовательскую учётную запись. В учётной записи должны содержаться имя пользователя и сопутствующие ему параметры, которые обеспечивают вход в систему. Эти данные вводятся администратором и хранятся в сетевой операционной системе. Когда пользователь желает осуществить вход в сеть, имя пользователя используется для контроля учётной записи. Любая сеть оснащена утилитами, помогающими администратору внести в информационную базу сетевой безопасности новые учётные записи. Эта процедура часто обозначается как «создание пользователя». В Microsoft Windows NT Server приложение для формирования учётных записей имеет название User Manager for Domains, оно расположено в программном наборе Administrativ Tools.

В учётной записи пользователя находится информация, которая идентифицирует пользователя в системе сетевой безопасности, а именно:

- Логин (имя) и пользовательский пароль.

- Перечень пользовательских прав доступа к системным ресурсам.

- Наименование групп, к которым прикреплена учётная запись.

Этот перечень данных требуется администратору, чтобы создать новую учётную запись. Windows NT Server обеспечивает функцию, которая имеется почти во всех утилитах пользовательского управления, а именно возможность копировать учётные записи. При её посредстве администратор формирует «модель» пользователя, различные параметрические характеристики которой возможно потребуются другим пользователям. Когда требуется создать новую учётную запись с подобными параметрами, администратор просто выполняет копирование этой образцовой записи и присваивает ей новое имя.

Разграничение прав доступа в сети

В сетевых операционных системах при осуществлении управления ресурсами сети необходимо реализовать систему безопасности, у которой есть разделение на разные уровни прав доступа к информации. Возможны следующие уровни доступа:

- Обеспечение полного доступа для каждого пользователя на все возможные операции.

- Установка ограничений на уровне пользователей.

- Установка ограничений на уровне сетевых узлов.

- Установка ограничений на уровне выполнения анализа содержания каждого запроса.

- Установка полного запрета для каждого пользователя на любые действия.

Когда доступ к ресурсам сети определяется на пользовательском уровне, то это значит, что пользователь получит доступ к информации только после его авторизации. При выполнении авторизации пользователя система проверяет данные пользователя, основываясь на факте правильности пароля, который соответствует его учётной записи. Авторизация предполагает предоставление пользователю возможности доступа к системной информации. Возможна совместная работа пользователей с файлами, то есть могут быть предоставлены файлы, расположенные на компьютере, для общего доступа.

Находи статьи и создавай свой список литературы по ГОСТу

Поиск по теме

[конспект админа] Меньше администраторов всем

Продолжим про безопасность операционных систем – на этот раз «жертвой» станет MS Windows и принцип предоставления минимальных прав для задач системного администрирования.

Сотрудникам, ответственным за определенные серверы и рабочие станции совсем не обязательно выдавать права «администратор домена». Хоть не по злому умыслу, по ошибке, но это может подпортить всем жизнь, а то и стоить чьих-то выходных. Под катом детально разберем принцип предоставления минимальных прав как одну из технологий предоставления минимальных прав.

Ограниченные группы

В качестве примера из практики могу привести грустную историю со счастливым концом. В организации исторически сложилось, что сервер печати находился на контроллере домена. В один прекрасный момент сотруднику отдела IT понадобилось перепрошить принтер, что он и проделал, запустив китайскую утилиту на сервере. Принтер заработал, но вот утилита в процессе перепрошивки перевела время на несколько лет назад. Active directory не очень любит путешественников во времени, и контроллер домена благополучно отправился в «захоронение» (tombstone).

Инцидент добавил седых волос, но второй контроллер домена спас ситуацию: роли FSMO перевели на него, а путешественника во времени повторно сделали контроллером домена. С тех пор в компании права «администратора домена» нужно заслужить.

Для профилактики подобных ситуаций неплохо будет выдавать желающим ровно столько прав, сколько нужно: если нужно администрировать только рабочие станции, достаточно выдать права только на компьютеры пользователей.

Когда компьютеров немного, включить доменную группу безопасности «helpdesk» в локальную группу «администраторы» можно и руками. А вот на большом объеме приходят на помощь групповые политики. Удобных способов два.

Первый способ: через Группы с ограниченным доступом (Restricted groups), расположенные в групповых политиках по адресу Конфигурация компьютера – Политики – Параметры безопасности.

Расположение политик Restricted groups.

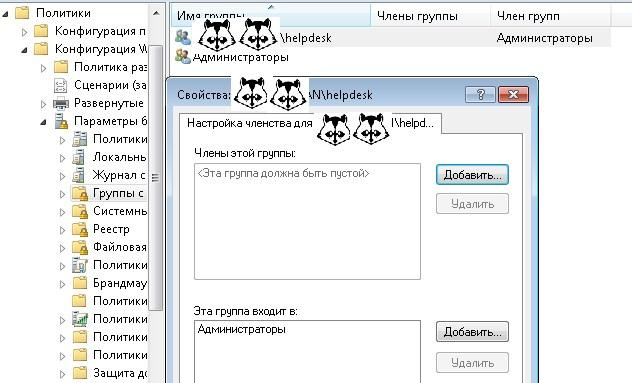

Далее нужно создать группу «Администраторы» и добавить в нее нужную группу. Есть только один нюанс – если сделать именно так, то из локальной группы «Администраторы» исчезнут все, кроме встроенного администратора и самой группы. Даже Domain Admins:

Добавляем группу «Администраторы», в которую добавляем группу helpdesk.

И получаем локальную группу «Администраторы» без Domain admins.

Конечно, эту возможность можно использовать и во благо – зачистить локальные группы от лишних участников. Если же хочется избежать такой зачистки, то можно создать в «Группах ограниченного доступа» доменную группу и ее же назначить входящей в группу «Администраторы»:

При такой настройке локальная группа «Администраторы» не будет зачищена.

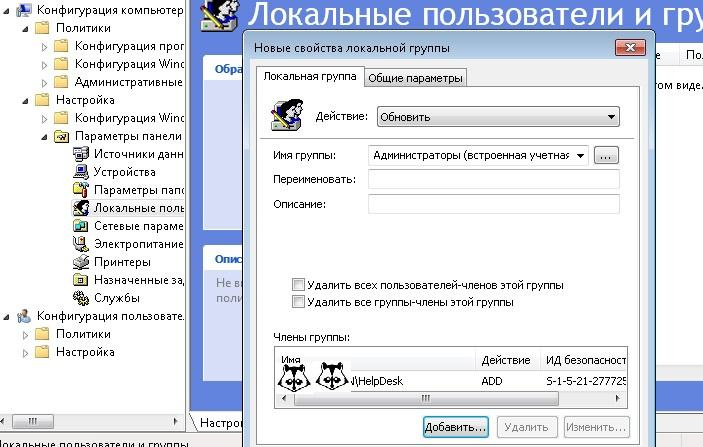

Вторым способом является настройка Предпочтения Групповых Политик (Group Policy Preference, далее – GPP). Искать следует в Конфигурации компьютера – Настройка – Локальные пользователи и группы.

Настройка группы безопасности через GPP.

Как и все настройки в GPP, эта проще в понимании и с более дружелюбным интерфейсом. Но если у вас в инфраструктуре присутствуют не обновленные Windows XP или даже Windows 2000, то остается только первый вариант.

Таким же способом можно дать права и на определенные серверы нужным сотрудникам. Например, дать права группе разработчиков на тестовый стенд.

Использование встроенных групп безопасности

Конечно, сотрудников отдела IT и системные учетные записи (например, под которыми выполняются задачи резервного копирования) проще сразу включить в группу «Enterprise Admins» и не знать горя.

Но из соображений безопасности лучше так не делать. В Windows существует набор встроенных учетных записей с набором типовых прав. Группы немного различаются для компьютера и для домена, а также ряд сервисов привносит свои группы.

Под спойлером предлагаю ознакомится с набором основных групп безопасности.

| Группа | Описание |

| Администраторы | Полные права на систему. |

| Пользователи | Возможность пользоваться без изменения системных параметров и без записи в системные разделы. Фактически пользователь – полноценный хозяин только в папке своего профиля. |

| Операторы архива | Группа, предназначенная для выполнения резервного копирования и восстановления. Участники группы могут завершать работу системы на серверах и переопределять права доступа в целях резервного копирования. |

| Опытные пользователи | Участники этой группы могут администрировать локальные учетные записи и группы (кроме администраторов), создавать сетевые ресурсы и управлять доступом на них, менять NTFS ACL (кроме смены владельца папки). |

| Пользователи удаленного рабочего стола | Членство дает возможность подключаться к компьютеру по RDP |

| Операторы печати | Операторы могут устанавливать и удалять принтеры, изменять их драйвера и настройки, останавливать и чистить очередь печати. |

| Операторы настройки сети | Могут менять настройки сетевых интерфейсов. Это полезная группа на случай если нужно переназначать получение адреса сетевой картой с автоматического на статическое. Мобильные пользователи скажут спасибо, если добавить их в эту группу. |

| Операторы учета | Пользователи в этой группе могут создавать/удалять/редактировать/перемещать учетные записи в Active Directory. Удобно дать эти права для сервиса, автоматически заводящего учетки сотрудников после приема на работу. |

Познакомиться со всеми группами и более полным описанием можно в официальной документации.

Если стандартных групп не хватает, то Windows позволяет настроить права доступа более тонко. Например, выдать отдельной группе пользователей право менять время или возможность принудительно завершать работу сервера по сети. Для этого существует механизм «назначение прав пользователей». Искать можно в локальной политике безопасности – secpol.msc или в групповой политике по адресу Конфигурация компьютера – Конфигурация Windows – Параметры безопасности – Локальные политики – Назначение прав пользователя.

Настройка прав доступа через групповые политики.

Использовать эту настройку я рекомендую в крайних случаях, и ее обязательно надо документировать. Помните о том, что когда-нибудь вас кто-то сменит и будет разбираться, почему работает так, а не иначе.

Вообще лучше всегда все документировать. Представьте ситуацию, что вы уволились из организации и вместо вас пришел человек с улицы. Поставьте себя на место этого человека. Если начал дергаться глаз или зашевелились волосы – посвятите время написанию документации. Пожалуйста!

Существует еще один хороший метод ограничения доступа к объектам – делегирование. Про эту технологию на Хабре уже писали, поэтому я лишь добавлю, что с помощью делегирования удобно выдаются права для ввода нового компьютера в домен.

Все эти технологии довольно давно существуют в системах Windows. С появлением Windows 102016 появилась еще одна интересная возможность ограничить учетные записи – речь о ней пойдет далее.

Достаточно администрирования

Just Enough Administration (JEA) – технология предоставления доступа к командлетам PowerShell. Работает на операционных системах вплоть до Windows 7 при установке Windows Management Framework 5.1 (правда, в самых старых операционных системах поддержка ограничена). Работа производится через так называемые «виртуальные аккаунты» и специально подготовленные файлы конфигурации. Примером использования JEA является выдача ограниченных прав на управление определенными виртуальными машинами – например, для ваших разработчиков.

Подробнее про JEA можно почитать в официальной документации, поэтому разберем конкретный пример предоставления возможности перезапуска виртуальной машины.

Сначала нам нужно разрешить удаленное подключение к серверу с помощью командлета Enable-PSRemoting, а заодно убедимся, что у нас Windows Management Framework нужной версии при помощи командлета $PSVersionTable.PSVersion.

Проверка версии и разрешение удаленных подключений при помощи PS.

Создадим группу безопасности и специального пользователя:

$VMOperatorGroup = New-ADGroup -Name "VM-operators" -GroupScope DomainLocal -PassThru

$OperatorUser = New-ADUser -Name "VMOperator" -AccountPassword (ConvertTo-SecureString 'P@ssword1' -AsPlainText -Force) -PassThru

Enable-ADAccount -Identity $OperatorUser

Add-ADGroupMember -Identity $VMOperatorGroup -Members $OperatorUserТеперь создадим нужные для работы конфигурационные файлы и папки. Сначала общие:

New-Item -Path "C:Program FilesWindowsPowerShellModulesDemo_Module" -ItemType Directory

New-ModuleManifest -Path "C:Program FilesWindowsPowerShellModulesDemo_ModuleDemo_Module.psd1"

New-Item -Path "C:Program FilesWindowsPowerShellModulesDemo_ModuleRoleCapabilities" -ItemType DirectoryА затем создадим конкретный файл конфигурации для нашего оператора виртуальной машины с именем win. Для примера разрешим запуск и остановку виртуальной машины:

$VMRoleCapabilityParams = @{

Author = 'Сервер Молл'

Description = 'VM Role Capability File'

CompanyName = 'ServerMall'

VisibleCmdlets= 'Get-VM',

@{ Name='Start-VM'; Parameters=@{ Name='Name'; ValidateSet='win' } },

@{ Name = 'Stop-VM'; Parameters = @{ Name = 'Name'; ValidateSet = 'win'}}

New-PSRoleCapabilityFile -Path "$ENV:ProgramFilesWindowsPowerShellModulesDemo_ModuleRoleCapabilitiesVMRoleCapability.psrc" @VMRoleCapabilityParamsТеперь необходимо подготовить файл сессии PowerShell:

$NonAdministrator = "DOMAINVM-win-Operators"

$ConfParams = @{

SessionType = 'RestrictedRemoteServer'

RunAsVirtualAccount = $true

RoleDefinitions = @{

$NonAdministrator = @{ RoleCapabilities = 'VMRoleCapability'}

}

TranscriptDirectory = "$env:ProgramDataJEAConfigurationTranscripts"

}

New-Item -Path "$env:ProgramDataJEAConfiguration" -ItemType Directory

$SessionName = 'VM_OperatorSession'

New-PSSessionConfigurationFile -Path "$env:ProgramDataJEAConfigurationVM.pssc" @ConfParamsЗарегистрируем файл сессии:

Register-PSSessionConfiguration -Name 'VM_OperatorSession' -Path "$env:ProgramDataJEAConfigurationVM.pssc"Теперь все готово для проверки. Попробуем подключиться к серверу с учетными данными созданного пользователя командлетом:

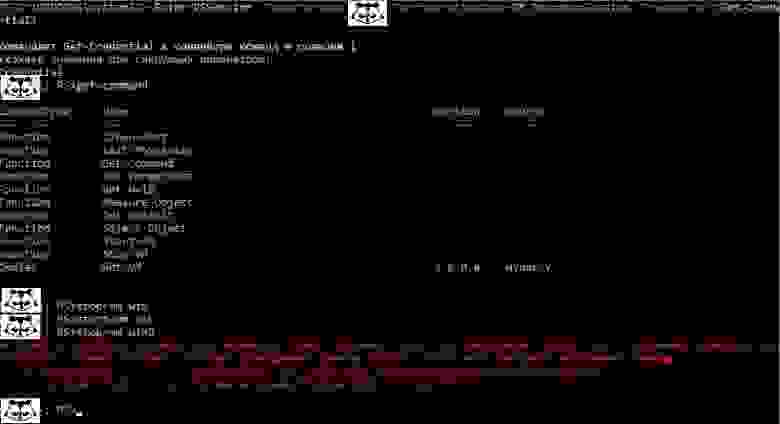

Enter-PSSession -ComputerName SERVERNAME -ConfigurationName VM_OperatorSession -Credential (Get-Credential)Проверим список доступных команд командой get-command и попробуем остановить нашу виртуальную машину win, а затем другую машину win2.

Доступ к серверу ограничен управлением одной виртуальной машиной.

Для облегчения создания файлов конфигурации сообществом была создана утилита под названием JEA Toolkit Helper, где графический интерфейс поможет создать файлы с необходимыми параметрами.

Интерфейс JEA Toolkit Helper.

При необходимости есть возможность через групповые политики включить аудит выполнения модулей по адресу Конфигурация компьютера – Административные шаблоны – Windows Powershell – Включить ведение журнала модулей. Тогда в журнале Windows будут отображаться записи о том что, где и когда.

Журнал выполнения PowerShell.

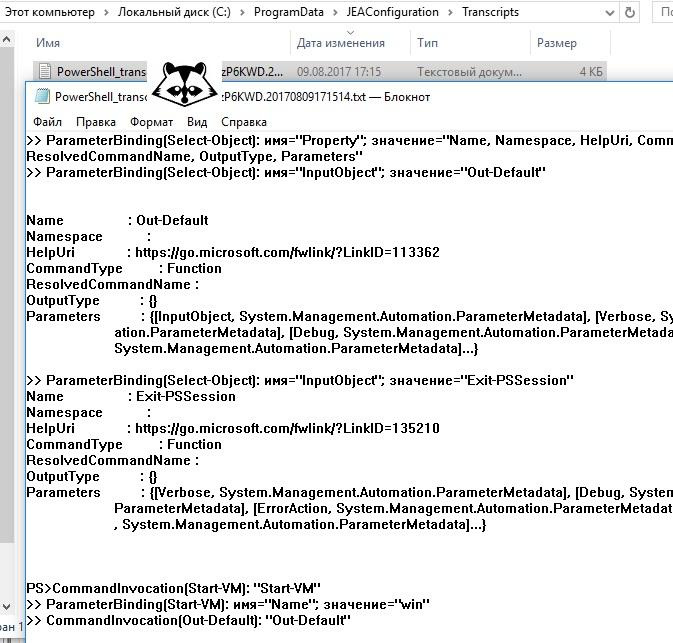

Альтернативой будет включение записи в файл. Также через групповые политики настраивается параметр «Включить транскрипции PowerShell». Путь можно задать как в самой политике (и тогда запись туда будет вестись для всех модулей), так и в файле конфигурации сессии JEA в параметре TranscriptDirectory.

Файловый журнал JEA.

С помощью делегирования, назначения прав и JEA можно добиться отказа от использования учетных записей с администраторскими правами в повседневной работе. В конце-концов, к UAC в Windows ведь тоже привыкли и не отключаем просто потому, что «заткнись, я и так знаю что мне делать со своими файлами!».

ПРАКТИЧЕСКАЯ РАБОТА № 22-23

Тема: Разграничение прав доступа в

сети

Цель работы: Изучить понятие разграничение прав

доступа в сети, изучить основные понятия компьютерной сети.

Этапы работы.

1)

Внимательно изучить материал.

2)

Ответить на вопросы.

Ход работы:

Задание №1.

Дать

определение:

1.Глобальная

сеть.

2.

Шлюз.

3.Протокол

обмена.

Глобальная сеть –

это объединения компьютеров, расположенных на удаленном расстоянии, для общего

использования мировых информационных ресурсов. На сегодняшний день их насчитывается

в мире более 200. Из них наиболее известной и самой популярной является сеть

Интернет.

В отличие от локальных сетей в глобальных

сетях нет какого-либо единого центра управления. Основу сети составляют десятки

и сотни тысяч компьютеров, соединенных теми или иными каналами связи. Каждый

компьютер имеет уникальный идентификатор, что позволяет «проложить к нему

маршрут» для доставки информации. Обычно в глобальной сети объединяются

компьютеры, работающие по разным правилам (имеющие различную архитектуру,

системное программное обеспечение и т.д.). Поэтому для передачи информации из

одного вида сетей в другой используются шлюзы.

Шлюзы (gateway)– это

устройства (компьютеры), служащие для объединения сетей с совершенно различными

протоколами обмена.

Протокол обмена – это

набор правил (соглашение, стандарт), определяющий принципы обмена данными между

различными компьютерами в сети.

Протоколы условно делятся на базовые

(более низкого уровня), отвечающие за передачу информации любого типа, и

прикладные (более высокого уровня), отвечающие за функционирование

специализированных служб.

Главный компьютер сети, который

предоставляет доступ к общей базе данных, обеспечивает совместное использование

устройств ввода-вывода и взаимодействия пользователей называется сервером.

Компьютер сети, который только использует

сетевые ресурсы, но сам свои ресурсы в сеть не отдает, называется клиентом

(часто его еще называют рабочей станцией).

Для

работы в глобальной сети пользователю необходимо иметь соответствующее

аппаратное и программное обеспечение.

Программное

обеспечение можно разделить на два класса:

—

программы-серверы, которые размещаются на

узле сети, обслуживающем компьютер пользователя;

—

программы-клиенты, размещенные на

компьютере пользователя и пользующиеся услугами сервера.

Глобальные

сети предоставляют пользователям разнообразные услуги: электронная почта,

удаленный доступ к любому компьютеру сети, поиск данных и программ и так далее.

Задание №2. Опишите основную задачу

системного администратора, и учетные записи пользователей, опишите основные

права системного администратора.

Основная

задача системного администратора —

обеспечение безопасной и эффективной работы компьютера. Безопасная система

защищает данные от несанкционированного доступа, всегда готова предоставить

ресурсы своим пользователям, надежно хранит информацию, гарантирует

неизменность данных. Для авторизованного входа в систему применяют учетные

записи пользователей.

Учетные

записи пользователей. Если в

разное время с компьютера будут заходить несколько человек, то нужна

регистрация в системе новой учетной записи для входа в Windows. Windows XP

является многопользовательской системой, различные пользователи могут

независимо друг от друга настроить интерфейс Рабочего стола, работать с

собственными файлами и папками, настраивать для себя выход в Интернет и к

электронной почте. Системный администратор может допускать к работе неопытных

пользователей, запретив им устанавливать новое программное обеспечение,

изменять настройки системы, запускать некоторые программы.

Администратор

обладает следующими правами:

установка оборудования и

программного обеспечения;

изменение всех системных

настроек;

доступ ко всем файлам, кроме

индивидуальных файлов других пользователей;

создание, удаление и изменение

учетных записей пользователей;

изменение статуса собственной

учетной записи;

изменение прав доступа других

пользователей к ресурсам компьютера.

Для

того чтобы было надежное хранения данных в системе, администратору следует

проводить следующие работы:

проверка диска — проверяет

диск на наличие сбойных секторов;

дефрагментация диска —

устраняет фрагментацию файлов и дисков;

очистка дисков — предложит

список неиспользуемых программ и файлов, которые можно удалить для освобождения

дисковой памяти;

архивация данных —

осуществляет резервное копирование данных на дисках.

Задание № 3. Разграничение прав доступа в сети: Опишите в чем

заключается разграничение прав доступа в сети.

В сетевых

операционных системах при управлении сетевыми ресурсами должна быть реализована

модель системы безопасности с разграничением прав доступа на разных

уровнях. В том числе:

полный доступ для всех

пользователей на все виды действий;

ограничения на уровне

пользователей;

ограничения на уровне узлов

сети;

ограничения на уровне анализа

содержимого запросов;

полный запрет для всех

пользователей на все виды действий.

Если доступ к

сетевым ресурсам регламентируется на уровне пользователей — это означает, что

пользователь сможет получить доступ к объектам системы только после того, как

он будет авторизован. В процессе аутентификации система удостоверяет личность

пользователя на основании факта знания пароля, соответствующего его учетной

записи. Авторизация подразумевает назначение пользователю прав доступа к

объектам системы. Например, согласно сетевой политике Microsoft, виды прав

доступа к файловой системе могут быть следующие:

Совместное использование

файлов — предоставление файлов,

находящихся на компьютере, в общий доступ так, что другие пользователи

компьютерной сети могут получить к ним доступ.

Возможно разделение доступа — предоставление доступа только

определенным пользователям или компьютерам, разделение прав доступа — только

чтение, чтение и изменение и т. п.

Второе значение: одновременная

правка файла несколькими пользователями. Используется в современных системах

разработки.

Задание №4. Защита

информации, установка антивирусных программ: Составьте из приведенного ниже

материала конспект.

Персональные

компьютеры (ПК) обладают всеми свойствами ЭВМ других классов, поэтому, все

проблемы защиты информации в построенных на их основе системах и подходы к

защите аналогичны другим классам. Однако персональным компьютерам присущи

ряд таких свойств, которые, с одной стороны, благоприятствуют защите, а с

другой — затрудняют ее и усложняют. К основным из указанных свойств

относятся:

малые габариты и вес, что

делает их не просто транспортабельными, а легко переносимыми;

наличие

встроенного внутреннего ЗУ большого объема, сохраняющего записанные данные

после выключения питания;

наличие

сменного ЗУ большого объема и малых габаритов;

наличие

устройств сопряжения с каналами связи;

оснащенность программным

обеспечением с широкими функциональными возможностями;

массовость

производства и распространения;

относительно низкая стоимость.

В процессе

работы за компьютером каждый человек создает, копирует, сохраняет, перерабатывает

множество информации. Ничто не вечно, и компьютеры, к сожалению, тоже. Наиболее

надежный способ сохранения информации от сбоев компьютера – регулярное копирование накопленных данных на

внешние носители. В наше время существуют различные виды внешних носителей: CD

и DVD, flash-память

Возможно,

также использовать для хранения своей информации Интернет. Существует

достаточно много ресурсов, позволяющих пользователям хранить информацию на

серверах.

Наилучший

способ – использование многопользовательских операционных систем (ОС), таких

как Windows 2000 Professional и Windows XP Professional, Windows Vista, а также

всех Unix-подобных ОС. Они позволяют разделять файлы пользователей в своих

домашних каталогах и саму операционную систему от случайного разрушения

некомпетентным пользователем.

«Внешняя»

защита. Интернет – это не только средство доступа к информации, находящейся по

всему миру, но и возможность злоумышленникам проникнуть на ваш компьютер. Для

проникновения к документам они могут использовать различные способы доступа.

Один из основных – заражение различного типа вирусами как с использованием

специальных программ, сайтов сомнительного содержания, так и электронной почты.

Наилучшим

средством защиты являются, конечно же, различные антивирусные пакеты.

Регулярное обновление антивирусных баз – одно из условий успешной борьбы с

потерей информации. Установить

хороший лицензионный антивирус и

использовать самые последние антивирусные базы, лучшие средство защиты вашего

компьютера.

Установка

Антивируса.

Процедура установки антивируса

ни чем не отличается от установки любой другой программы, с той лишь разницей,

что после установки вам будет предложено перезагрузить компьютер, настроить

параметры антивирусной защиты и провести полное сканирование системы. Надо знать

что важна не сама установка антивирусной программы, а ее использование.

Предъявите

результаты преподавателю.