Статья о разграничении прав доступа в операционных системах Windows: дискретном и мандатном. В статье рассматриваются разграничения прав доступа к папкам и файлам на уровне операционной системы Windows и с помощью Secret Net.

Содержание:

- Разграничение прав доступа на уровне операционной системы (дискретное разграничение в Windows)

- Разграничение прав доступа с помощью Secret Net

Дискретное разграничение прав доступа

Для того, что бы настроить правила безопасности для папок нужно воспользоваться вкладкой «Безопасность». В Windows XP эта вкладка отключена по умолчанию. Для ее активации нужно зайти в свойства папки (Меню «Сервис» -> «Свойства папки» -> «Вид») и снять флажок «Использовать простой общий доступ к файлам».

Основные права доступа к папкам

В файловой системе NTFS в Windows XP существует шесть стандартных разрешений:

- Полный доступ;

- Изменить;

- Чтение и выполнение;

- Список содержимого папки;

- Чтение;

- Запись.

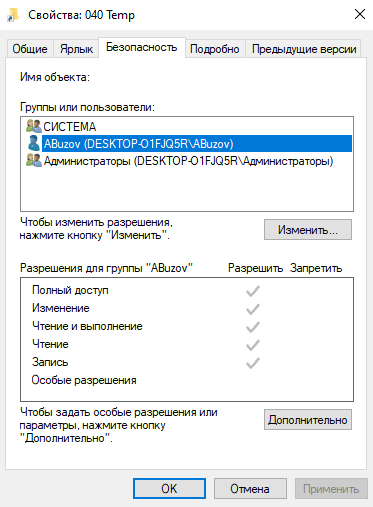

В Windows 10 нет стандартного разрешения «Список содержимого папки».

Эти разрешения могут предоставляться пользователю (или группе пользователей) для доступа к папкам и файлам. При этом право «Полный доступ» включат в себя все перечисленные права, и позволяет ими управлять.

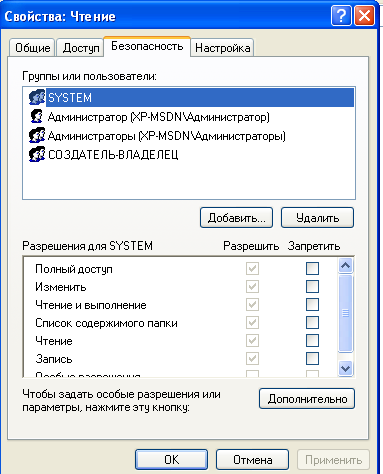

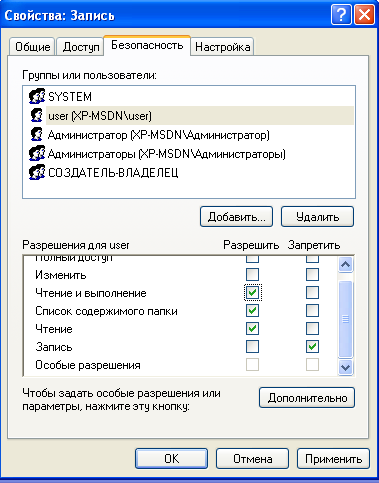

Права доступа назначаются пользователю для каждого объекта (папки и файла). Для назначения прав нужно открыть меню «Свойства» и выбрать вкладку «Безопасность». После этого выбрать необходимо пользователя, которому будут назначаться разрешения.

Создайте папки по названиям разрешений, всего у вас будет 6 папок для Windows XP и для Windows 10. Я рассмотрю на примере Windows XP, на «десятке» вам будет проще. Скачайте папки по ссылке и скопируйте в них содержимое (не сами папки, а то, что в них находится).

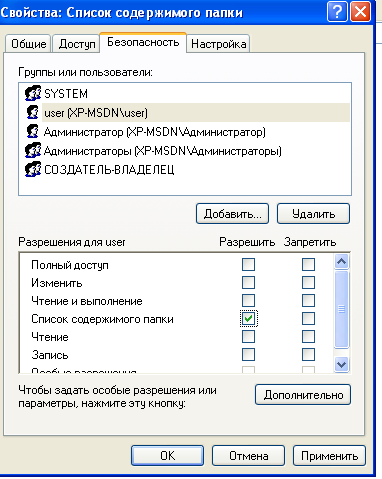

Отройте вкладку «Безопасность» в свойствах папки «Список содержимого папки». У меня есть пользователь user, вы можете добавить своего. Для того, что бы изменить право на объект нужно выбрать пользователя и указать ему разрешение, в данном случае «Список содержимого папки». Затем нажмите «Применить» и «ОК».

По аналогии установите права для соответствующих папок.

После установки прав доступа проверьте их. Для этого войдите в операционную систему под пользователем, для которого устанавливали права, в моем случае это user.

«Список содержимого папки» — предоставляет возможность просмотра файлов и папок в текущем каталоге. То есть вы можете посмотреть, что есть в папке, но запустить и открыть ничего не получиться.

«Чтение» — предоставляет возможность открывать в папке все файлы, кроме исполняемых файлов (например, с расширением .exe).

«Чтение и выполнение» — предоставляет возможность открывать в данном каталоге все файлы.

«Запись» — предоставляет возможность добавления файлов в папку без права на доступ к вложенным в него объектам, в том числе на просмотр содержимого каталога.

«Изменить» — предоставляет возможность открывать и создавать (изменять) файлы в папке.

«Полный доступ» — предоставляет все возможности для работы с папкой и вложенными файлами, включая изменение разрешений.

Откройте каждую папку и проверьте, что разрешения выполняются.

Элементы разрешений на доступ

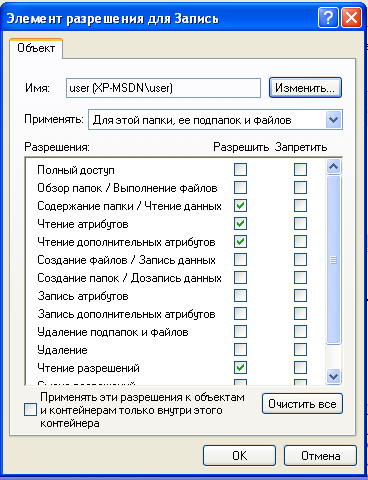

Каждое разрешение состоит из нескольких элементов, которые позволяют более гибко настраивать систему безопасности. Войдите в операционную систему под учетной записью администратора.

Просмотреть элементы разрешений на доступ можно, нажав на кнопку «Дополнительно» во вкладке «Безопасность» и выбрав любой элемент разрешений.

Поэкспериментируйте с элементами и проверьте, как они работаю.

Владелец файла

В файловой системе NTFS у каждого файла есть свой владелец. Владельцем файла является пользователь операционной системы. Он может управлять разрешениями на доступ к объекту независимо от установленных разрешений.

Узнать, какой пользователь является владельцем файла или папки можно на закладке «Владелец» в дополнительных параметрах безопасности.

Наследование прав доступа

В файловой системе NTFS поддерживается наследование разрешений. Если вы устанавливаете разрешение на папку, то оно наследуется для всех вложенных файлов и папок.

При любых изменениях разрешений на родительскую папку они меняются в дочерних (вложенных) файлах и каталогах.

Для изменения унаследованных разрешений нужно открыть вкладку «Разрешения» в дополнительных параметрах безопасности. Там же можно отключить наследование разрешений.

Запреты

Кроме установки разрешений в файловых системах можно устанавливать запреты. Например, вы можете разрешить чтение и выполнение, но запретить запись. Таким образом, пользователь для которого установлен запрет и разрешения сможет запустить исполняемый файл или прочитать текстовый, но не сможет отредактировать и сохранить текстовый файл.

В дополнительных параметрах безопасности можно посмотреть действующие разрешения и для конкретного пользователя.

Разграничение прав доступа с помощью Secret Net (на примере версии 5.1)

При использовании Secret Net доступ к файлам осуществляется, в случае если пользователю присваивается соответствующий уровень допуска. В примере я использую Windows XP с установленным программным продуктом Secret Net 5.1.

Первым делом нужно запустить локальные параметры безопасности от имени Администратора: «Пуск –> Программы –> Secret Net 5 –> Локальная политика безопасности».

Далее необходимо перейти в «Параметры Secret Net» –> «Настройка подсистем» –> «Полномочное управление доступом: название уровней конфиденциальности».

Введите названия уровней. У меня это:

- Низший – Общедоступно.

- Средний – Конфиденциально.

- Высший – Секретно.

Настройка субъектов

Настройка субъектов в Secret Net производится в группе «Локальные пользователи и группы». Зайдите в меню «Пуск» –> «Программы» –> «Secret Net 5» –> «Управление компьютером» –> «Локальные пользователи и группы» –> «Пользователи».

Что бы настроить права администратора нужно выбрать учетную запись «Администратор» и перейти на вкладку Secret Net 5. Установим уровень доступа «секретно».

Далее установите все флажки.

- Управление категориями конфиденциальности означает, что пользователь имеет право изменять категории конфиденциальности папок и файлов, а так же может управлять режимом наследования категорий конфиденциальности папок.

- Печать конфиденциальных документов означает, что пользователь может распечатывать конфиденциальные документы. Данная возможность появляется, если включен контроль печати конфиденциальных документов.

- Вывод конфиденциальной информации означает, что пользователь может копировать конфиденциальную информацию на внешние носители.

После установки всех флажков нажмите «Применить» и «ОК».

Создадим нового пользователя. Для этого нужно перейти «Локальные пользователи и Группы» –> «Пользователи». Создайте новых пользователей, я назову их «Конфиденциальный» и «Секретный». По аналогии с пользователем Администратор установите для новых пользователей аналогичные уровни доступа и настройки как на рисунках ниже.

Настройка объектов

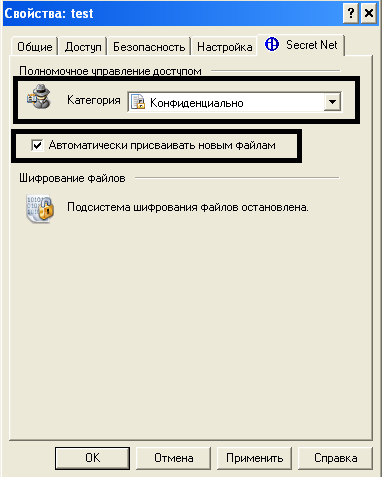

Та или иная категория конфиденциальности является атрибутом папки или файла. Изменения этих атрибутов производятся уполномоченными пользователями (в данном случае Администратором). Категория конфиденциальности может присваиваться новым файлам или папкам автоматически или по запросу.

Автоматическое присваивание категории конфиденциальности можно включить или отключить в окне настройки свойств папки. Этот параметр может редактировать только пользователь, у которого есть права на «Редактирование категорий конфиденциальности».

При этом стоит учесть, что категории конфиденциальности могут назначаться только папка и файлам в файловой системе NTFS. В случае если у пользователя нет такой привилегии, он может только повысить категорию конфиденциальности и только не выше своего уровня.

Попробуйте создать в паке новый файл или каталог, а после чего изменить ее уровень (повысить) и установить флажок «Автоматически присваивать новым файлам». У вас появиться окно «Изменение категорий конфиденциальности».

Выберите пункт «Присвоение категорий конфиденциальности всем файлам в каталоге» и нажмите «ОК» для присвоения категории конфиденциальности всем файлам кроме скрытых и системных файлов.

В случае если категория допуска пользователя выше чем категория конфиденциальности объект, то пользователь имеет право на чтение документа, но не имеет права изменять и сохранять документ.

Если пользователь с категорией «Общедоступно» попробует прочитать или удалить документ, то он получит соответствующие ошибки.

То есть пользователь не может работать с документами, у которых уровень конфиденциальности выше, чем у него.

Если вы зайдете под пользователем «Секретный» то вы сможете повысить уровень конфиденциальности файлов и работать с ними.

Не стоит забывать, что конфиденциальные файлы нельзя копировать в общедоступные папки, чтобы не допустить их утечки.

Контроль потоков данных

Контроль потоков данных используется для того, что бы запретить пользователям возможность понижения уровня конфиденциальности файлов.

Для этого нужно запустить «Локальные параметры безопасности»: «Пуск» – «Программы» –> «Secret Net 5» –> «Локальная политика безопасности», затем перейти в группу «Параметры Secret Net» –> «Настройки подсистем» и выбрать параметр «Полномочное управление доступом: Режим работы» и включить контроль потоков. Изменения вступят в силу после перезагрузки компьютера.

Если зайти (после перезагрузки) под пользователем «Секретный» появиться выбор уровня конфиденциальности для текущего сеанса. Выберите секретный уровень.

Если вы откроете файл с уровнем «Конфиденциально», отредактируете его и попробуете сохранить под другим именем и в другую папку, то вы получите ошибку, так как уровень сеанса (секретный) выше, чем уровень файла (конфиденциальный) и включен контроль потоков данных.

На этом все, если у вас остались вопросы задавайте их в комментариях.

ПРАВ

ПОЛЬЗОВАТЕЛЕЙ

КОМПЬЮТЕРНЫХ

СИСТЕМ

Содержание лекции

1.Разграничение прав пользователей в ОС Windows.

2.Дискреционное, мандатное и ролевое разграничение доступа к объектам.

Разграничение прав

пользователей в ОС Windows

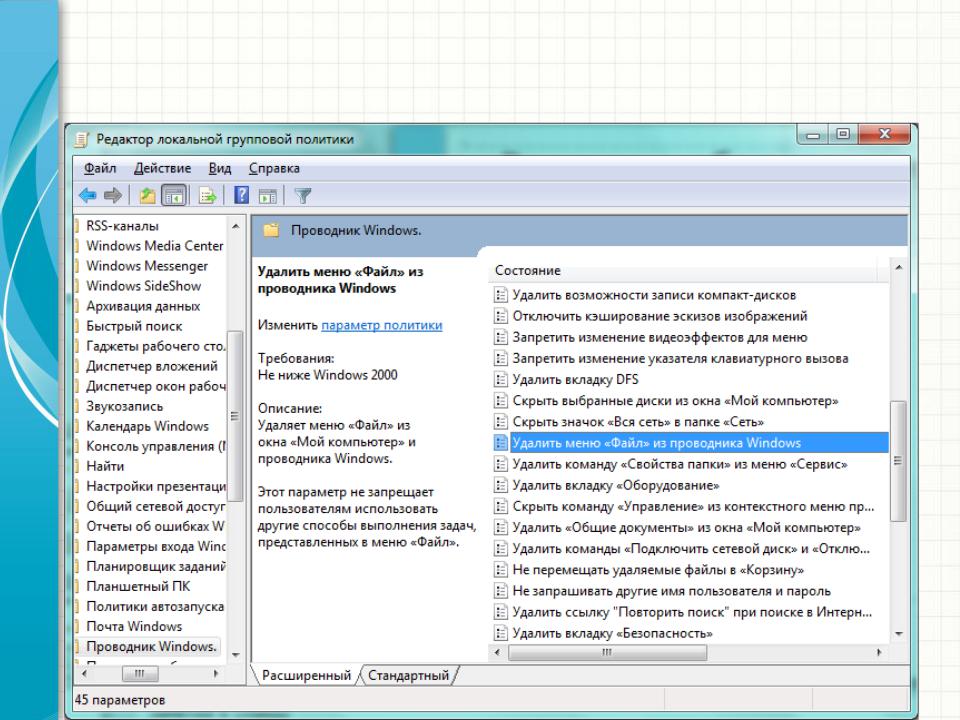

•Ограничение их прав на использование функций отдельных компонент системы (оснастка Редактор объектов групповой политики, gpedit.msc).

•Назначение им прав на использование возможностей системы в целом, напрямую связанных с безопасностью (оснастка Локальная политика безопасности, secpol.msc).

Ограничение прав на уровне

отдельного пользователя

•запрет использования средств редактирования реестра;

•запрет использования Панели управления или ее отдельных функций;

•удаление команд «Выполнить» и «Поиск» из меню Пуск;

•запрет на выполнение программ в сеансе командной строки;

•запрет блокирования компьютера и завершения работы с операционной системой (в том числе ее перезагрузки);

Ограничение прав на уровне

отдельного пользователя

•возможность запуска только разрешенных приложений из отдельного списка;

•запрет на отображение структуры локальной сети;

•скрытие дисков в папке «Мой компьютер» и в окне Проводника;

•удаление меню «Файл» из Проводника и др.

Ограничение прав на уровне

компьютера

•установка дополнительных программ или документов, которые Windows будет автоматически запускать или открывать при входе пользователя в систему;

•задание обязательного применения дисковых квот и запрещение пользователям изменять этот параметр;

•возможность Windows использовать доступ к Интернету для выполнения задач, требующих обращения к ресурсам Интернета и др.

Редактор объектов

групповой политики

Информация об ограничении

прав

Для локальных учетных записей − в локальных профилях пользователей (разделах реестра HKEY_CURRENT_USER Software Policies (HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Policies) и HKEY_LOCAL_MACHINE Software Policies (HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Policies)). Поэтому обязательным является запрет на использование редактора реестра и редактора объектов групповой политики непривилегированными пользователями.

Информация об ограничении

прав

Для глобальных учетных записей – в перемещаемых профилях пользователей в Active Directory. В этом случае после входа пользователя КС в домен с любого компьютера информация об установленных для него ограничениях из перемещаемого профиля на сервере заместит соответствующие разделы реестра на использованном для входа в систему компьютере.

Назначение прав пользователям

игруппам

•Архивирование и восстановление файлов и папок.

•Изменение системного времени.

•Доступ к компьютеру из сети.

•Овладение файлами или иными объектами.

•Управление аудитом и журналом безопасности.

•Отладка программ и др.

Соседние файлы в папке Презентации лекций

- #

- #

- #

- #

- #

- #

- #

- #

Вопрос 1

Главный элемент операционной системы Windows

Выберите один ответ:

Многоэкранный режим

нет правильного ответа

программы

Курсор мыши

Ярлык и окно

Вопрос 2

Windows в переводе с английского

Выберите один ответ:

Окна

Окно

Ярлык

Программа

Вопрос 3

Сколько пользователь может использовать операционную систему Windows

Выберите один ответ:

Два

Количество пользователей задаётся

Три

Один

Вопрос 4

Что не относится к специальным программам?

Выберите один ответ:

Табличные процессоры

Экспертные системы

нет правильного ответа

Авторские системы

Вопрос 5

К программам специального назначения не относятся:

Выберите один ответ:

экспертные системы системы автоматизированного проектирования

нет правильного ответа

бухгалтерские программы

текстовые редакторы

Вопрос 6

Решают задачи, требующие экспертных знаний. Отличительная их черта: адаптивность и самообучение:

Выберите один ответ:

Экспертные системы

Мультимедийные

Авторские системы

Гипертекстовые системы

Вопрос 7

Программы, предназначенные для эксплуатации и технического обслуживания ЭВМ:

Выберите один ответ:

системы программирования

системные

прикладные

нет правильного ответа

Вопрос 8

Предоставляют пользователю стандартный интерфейс для выполнения работ в некоторой предметной области:

Выберите один ответ:

Гипертекстовые системы

Экспертные системы

Авторские системы

Мультимедийные

программы

Вопрос 9

К специальному (специализированному) ПО не относятся:

Выберите один ответ:

1С-бухгатерия

Консультант+

MS Word

3D-max

Вопрос 10

Операционная система Windows является:

Выберите один ответ:

графической

командной

смешанной

нет правильного ответа

Вопрос 11

Специальное программное обеспечение —

Выберите один ответ:

программы реализации управляющих, коммерческих, информационных и вспомогательных функций

это часть разрабатываемого при создании конкретной АСУ программного обеспечения, включающая программы реализации управляющих, информационных и вспомогательных функций

программы реализации управляющих, коммерческих и вспомогательных функций

нет правильного ответа

Вопрос 12

Bios это

Выберите один ответ:

базовая система запуска

базовая система ввода и вывода

подсистема Windows

интегрированная оболочка

Вопрос 13

Объединяют графику, видео, анимацию и звук. Используются в обучающих программах, рекламе и играх:

Выберите один ответ:

Гипертекстовые системы

Экспертные системы

Авторские системы

Мультимедийные программы

Вопрос 14

В Windows разграничения прав пользователей называется

Выберите один ответ:

«Права»

Гибернация

APS

Администрирование

Вопрос 15

Программное обеспечение – это:

Выберите один ответ:

совокупность программ, позволяющих организовать решение задачи на ЭВМ

универсальное устройство для передачи информации

операционная система

нет правильного ответа

Вопрос 16

Самая лучшая операционная система?

Выберите один ответ:

нет правильного ответа

программы

Различные операционные системы имеют свои плюсы и минусы и выбрать наилучшую достаточно тяжело

Windows

Mac Os

Вопрос 17

Что не является операционной системой?

Выберите один ответ:

нет правильного ответа

Mac OS

MS Word

Windows

Вопрос 18

Последняя версия операционной системы Windows

Выберите один ответ:

Mojave

XP

7

10

Вопрос 19

Что не относится к специальным программам?

Выберите один ответ:

Мультимедийные программы

Графические редакторы

нет правильного ответа

Гипертекстовые системы

Вопрос 20

Какой кнопки нет в операционной системе Windows

Выберите один ответ:

command

win

ctrl

f1

Средства разграничения доступа в ОС Windows

Права доступа к файлам. NTFS

При разработке систем Windows большое внимание уделялось средствам разграничения доступа. Эти

средства совершенствовались с каждой новой ОС.

Система Windows XP имеет развитые средства

ограничения доступа.

Возможность задания разных прав доступа к файлам для разных

пользователей связана с использованием файловой системы NTFS.

Файловая система NTFS обладает характеристиками защищённости, поддерживая контроль

доступа к данным и привилегии владельца, играющие исключительно важную роль в

обеспечении целостности жизненно важных конфиденциальных данных. Папки и файлы NTFS могут

иметь назначенные им права доступа вне зависимости от того, являются они общими

или нет. NTFS

позволяет назначать права доступа к отдельным файлам. Однако, если файл будет

скопирован из раздела NTFS в раздел FAT, все

права доступа и другие уникальные атрибуты, присущие NTFS, будут утрачены. NTFS обеспечивает такое сочетание

производительности, надёжности и эффективности, какого невозможно добиться с

помощью FAT.

Основными целями разработки NTFS являлись обеспечение скоростного выполнения стандартных операций

над файлами (включая чтение, запись) и предоставление дополнительных

возможностей, включая сжатие и восстановление повреждённых файлов. Помимо

разграничения доступа, NTFS поддерживает шифрование файлов с помощью EFS (Encrypting File System).

Для каждого пользователя или группы можно назначить или запретить

стандартные разрешения для файлов: полный доступ (full control), изменение (modyfy), чтение и выполнение (read & execute),

чтение (read) и запись (write).

Для установок разрешения или отказа служат флажки Разрешить (Allow) и Запретить (Deny).

Для папок разрешения устанавливается аналогичным образом.

Учетные записи

Чтобы «понять», имеет ли определённый пользователь права

доступа по отношению к конкретному объекту, система должна каким — либо образом

идентифицировать каждого пользователя. Для этого используются учётные записи

пользователей и групп. Создание учётных записей занимает важное место в

обеспечении безопасности Windows XP,

поскольку, назначая им права доступа, администратор получает возможность

ограничить пользователей в доступе к конфиденциальной информации, разрешать или

запрещать выполнение определённых действий. Для регистрации пользователя в

системе Windows XP в обязательном порядке требуется

наличие пользовательской учётной записи (user account). Причём

пользователь идентифицируется не по входному имени и паролю (login/password),

а по идентификатору безопасности (Security ID, SID). Большинство идентификаторов безопасности

являются уникальными для каждого пользователя (в том числе и для

пользовательских учётных записей в разных системах). Исключение составляют

только так называемые «хорошо известные» SID, например, такие

как встроенная группа Everyone (Все).

Сразу после установки системы Windows XP автоматически создаются встроенные учётные

записи:

·

Administrator (Администратор) — используется при установке рабочей станции или

сервера, являющегося членом домена. Эта запись не может быть уничтожена,

блокирована или удалена из группы Администратора

·

Guest (Гость)

— учётная запись для регистрации в системе без специально созданной учётной

записи. она не требует ввода пароля и по умолчанию заблокирована

·

HepAssistaint —

используется при работе средства Remote Assistance; по умолчанию заблокирована

·

Support —

38894500 – зарезервирована для поддержки справочной службы Microsoft;

по умолчанию заблокирована

Автоматически создаются также встроенные группы:

·

Administrators (Администраторы) — обладают полным доступом

ко всем ресурсам системы

·

BackupOperations (Операторы архива) — могут

восстанавливать и архивировать файлы

·

Guests (Гости) — могут зарегистрироваться в

системе и получать ограниченные права

·

PowerUsers (Опытные пользователи) — обладают

большими правами, чем члены групп Guests

и Users

·

Replicators (Репликатор) — специальная группа

для работы в сети

·

Users

(Пользователи) — могут выполнять

большинство пользовательских функций

·

А также:

·

Network Configuration Operatons (Операторы настройки сети),

·

Remote

Desktop Users (Удаление пользователей рабочего

стола),

·

Help Services Group (Группа Служб Поддержки).

В процессе работы в системе могут создаваться новые группы и

пользовательские учётные записи; может меняться

членство пользователей в локальных группах.

Аудит

Система Windows XP имеет

также средства аудита. После включения аудита система начинает отслеживать

события, связанные с безопасностью. Полученную в результате информацию (журнал Security)

можно просмотреть с помощью специальной программы. В процессе настройки аудита

необходимо указать, какие события должны отслеживаться. Например, регистрация в

системе, попытка создания объекта файловой системы, получения к нему доступа

или удаления. Информация о них помещается в журнал событий. Каждая запись

журнала хранит данные о типе выполняемого действия, пользователе, выполнившем

его, а также дате и времени действия. Аудит позволяет отслеживать как успешные,

так и неудачные попытки выполнения определённого действия.

Следует учитывать, что аудит несколько снижает производительность

системы, поэтому по умолчанию он отключён.

Таким образом система Windows XP имеет

развитые средства управления доступом, что обеспечивает безопасность

информации, хранящейся на компьютере.

Стандарт управления правами доступа к корпоративным файловым информационным ресурсам

Что может быть проще, чем разграничить права на папку в NTFS? Но эта простая задача может превратиться в настоящий кошмар, когда подобных папок сотни, если не тысячи, а изменение прав к одной папке «ломает» права на другие. Чтобы эффективно работать в подобных условиях, требуется определенная договоренность, или стандарт, который бы описывал, как решать подобные задачи. В данной статье мы как раз и рассмотрим один из вариантов подобного стандарта.

Сфера действия

Стандарт управления правами доступа к корпоративным файловым информационным ресурсам (далее – Стандарт) регламентирует процессы предоставления доступа к файловым информационным ресурсам, размещенным на компьютерах, работающих под управлением операционных систем семейства Microsoft Windows. Стандарт распространяется на случаи, когда в качестве файловой системы используется NTFS, а в качестве сетевого протокола для совместного доступа к файлам SMB/CIFS.

Термины и определения

Информационный ресурс – поименованная совокупность данных, к которой применяются методы и средства обеспечения информационной безопасности (например, разграничение доступа).

Файловый информационный ресурс – совокупность файлов и папок, хранящихся в каталоге файловой системы (который называется корневым каталогом файлового информационного ресурса), доступ к которой разграничивается.

Составной файловый информационный ресурс – это файловый информационный ресурс, содержащий в себе один или несколько вложенных файловых информационных ресурсов, отличающихся от данного ресурса правами доступа.

Вложенный файловый информационный ресурс – это файловый информационный ресурс, входящий в составной информационный ресурс.

Точка входа в файловый информационный ресурс – каталог файловой системы, к которому предоставляется сетевой доступ (shared folder) и который используется для обеспечения доступа к файловому информационному ресурсу. Данный каталог обычно совпадает с корневым каталогом файлового информационного ресурса, но может быть и вышестоящим.

Промежуточный каталог – каталог файловой системы, находящийся на пути от точки входа в файловый информационной ресурс к корневому каталогу файлового информационного ресурса. Если точка входа в файловый информационный ресурс является вышестоящим каталогом по отношению к корневому каталогу файлового информационного ресурса, то она также будет являться промежуточным каталогом.

Группа доступа пользователей – локальная или доменная группа безопасности, содержащая в конечном счете учетные записи пользователей, наделенные одним из вариантов полномочий доступа к файловому информационному ресурсу.

Основные принципы

- Доступ разграничивается только на уровне каталогов. Ограничение доступа к отдельным файлам не проводится.

- Назначение прав доступа выполняется на базе групп безопасности. Назначение прав доступа на отдельные учетные записи пользователей не проводится.

- Явно запрещающие полномочия доступа (deny permissions) не применяются.

- Разграничение прав доступа проводится только на уровне файловой системы. На уровне сетевых протоколов SMB/CIFS права не разграничиваются (Группа «Все» – полномочия «Чтение/Запись» / Everyone – Change).

- При настройке сетевого доступа к файловому информационному ресурсу в настройках SMB/CIFS устанавливается опция «Перечисление на основе доступа (Access based enumeration)».

- Создание файловых информационных ресурсов на рабочих станциях пользователей недопустимо.

- Не рекомендуется размещать файловые информационные ресурсы на системных разделах серверов.

- Не рекомендуется создавать несколько точек входа в файловый информационный ресурс.

- Следует по возможности избегать создание вложенных файловых информационных ресурсов, а в случаях, когда имена файлов или каталогов содержат конфиденциальную информацию, это вовсе недопустимо

Модель разграничения доступа

Доступ пользователей к файловому информационному ресурсу предоставляется путем наделения их одним из вариантов полномочий:

- Доступ «Только на чтение (Read Only)».

- Доступ «Чтение и запись (Read & Write)».

В подавляющем количестве задач разграничения доступа подобных вариантов полномочий доступа будет достаточно, но при необходимости возможно формирование новых вариантов полномочий, например, «Чтение и запись, кроме удаления (Read & Write without Remove)». Для реализаций новый полномочий необходимо будет уточнить пункт В.3 Таблицы 1, в остальном применение Стандарта останется неизменным.

Правила именования групп доступа пользователей

Имена групп доступа пользователей формируются по шаблону:

FILE-Имя файлового информационного ресурса–аббревиатура полномочий

Имя файлового информационного ресурса

должно совпадать с UNC именем ресурса или состоять из имени сервера и локального пути (если сетевой доступ к ресурсу не предоставляется). При необходимости в данном поле допускаются сокращения. Символы «\» опускаются, а «» и «:» заменяются на «-».

Аббревиатуры полномочий:

- RO — для варианта доступа «Только на чтение (Read Only)»

- RW — для варианта доступа «Чтение и запись (Read & Write)».

Пример 1

Имя группы доступа пользователей, имеющих полномочия «Только чтение» для файлового информационного ресурса с UNC именем \FILESRVReport, будет:

FILE-FILESRV-Report-RO

Пример 2

Имя группы доступа пользователей, имеющих полномочия «Чтение и запись» для файлового информационного ресурса, размещенного на сервере TERMSRV по пути D:UsersData, будет:

FILE-TERMSRV-D-UsersData-RW

Шаблон прав доступа к каталогам файлового информационного ресурса

Таблица 1 – Шаблон NTFS-прав доступа для корневого каталога файлового информационного ресурса.

| Субъекты | Права | Режим наследования |

| Наследование прав доступа от вышестоящих каталогов отключено | ||

| А) Обязательные права | ||

| Специальная учетная запись: «СИСТЕМА (SYSTEM)» |

Полный доступ (Full access) | Для этой папки, ее подпапок и файлов (This folder, subfolders and files) |

| Локальная группа безопасности: «Администраторы (Administrators)» |

Полный доступ (Full access) | Для этой папки, ее подпапок и файлов (This folder, subfolders and files) |

| Б.1) Полномочия «Только чтение (Read Only)» | ||

| Группа доступа пользователей: «FILE-Имя ресурса-RO» |

Базовые права: а) чтение и выполнение (read & execute); б) список содержимого папки (list folder contents); в) чтение (read); |

Для этой папки, ее подпапок и файлов (This folder, subfolders and files) |

| Б.2) Полномочия «Чтение и запись (Read & Write)» | ||

| Группа доступа пользователей: «FILE-Имя ресурса-RW» |

Базовые права: а) изменение (modify); б) чтение и выполнение (read & execute); в) список содержимого папки (list folder contents); г) чтение (read); д) запись (write); |

Для этой папки, ее подпапок и файлов (This folder, subfolders and files) |

| Б.3) Другие полномочия при их наличии | ||

| Группа доступа пользователей: «FILE-Имя ресурса-аббревиатура полномочий» |

Согласно полномочиям | Для этой папки, ее подпапок и файлов (This folder, subfolders and files) |

Табилца 2 – Шаблон NTFS-прав доступа для промежуточных каталогов файлового информационного ресурса.

| Субъекты | Права | Режим наследования |

| Наследование прав доступа от вышестоящих каталогов включено, но если данный каталог является вышестоящим по отношению к файловым информационным ресурсам и не входит ни в один другой файловый информационный ресурс, то наследование отключено | ||

| А) Обязательные права | ||

| Специальная учетная запись: «СИСТЕМА (SYSTEM)» |

Полный доступ (Full access) | Для этой папки, ее подпапок и файлов (This folder, subfolders and files) |

| Локальная группа безопасности: «Администраторы» |

Полный доступ (Full access) | Для этой папки, ее подпапок и файлов (This folder, subfolders and files) |

| Б.1) Полномочия «Проход через каталог (TRAVERSE)» | ||

| Группы доступа пользователей информационных ресурсов, для которых этот каталог является промежуточным | Дополнительные параметры безопасности: а) траверс папок / выполнение файлов (travers folder / execute files); б) содержимое папки / чтение данных (list folder / read data); в) чтение атрибутов (read attributes); в) чтение дополнительных атрибутов (read extended attributes); г) чтение разрешений (read permissions); |

Только для этой папки (This folder only) |

Бизнес процессы управления доступом к файловым информационным ресурсам

А. Создание файлового информационного ресурса

При создании файлового информационного ресурса выполняются следующие действия:

- Создаются группы доступа пользователей. Если сервер, на котором размещен файловый информационный ресурс, является членом домена, то создаются доменные группы. Если нет, то группы создаются локально на сервере.

- На корневой каталог и промежуточные каталоги файлового информационного ресурса назначаются права доступа согласно шаблонам прав доступа.

- В группы доступа пользователей добавляются учетные записи пользователей в соответствии с их полномочиями.

- При необходимости для файлового информационного ресурса создается сетевая папка (shared folder).

Б. Предоставление пользователю доступа к файловому информационному ресурсу

Учетная запись пользователя помещается в соответствующую группу доступа пользователя в зависимости от его полномочий.

В. Изменение доступа пользователя к файловому информационному ресурсу

Учетная запись пользователя перемещается в другую группу доступа пользователей в зависимости от указанных полномочий.

Г. Блокирование доступа пользователя к файловому информационному ресурсу

Учетная запись пользователя удаляется из групп доступа пользователей файлового информационного ресурса. Если работник увольняется, то членство в группах не меняется, а блокируется учетная запись целиком.

Д1. Создание вложенного файлового информационного ресурса. Расширение доступа

Данная задача возникает, когда к некоторому каталогу файлового информационного ресурса необходимо предоставить доступ дополнительной группе лиц (расширить доступ). При этом выполняются следующие мероприятия:

- Регистрируется вложенный файловый информационный ресурс (согласно процессу А)

- В группы доступа пользователей вложенного файлового информационного ресурса добавляются группы доступа пользователей вышестоящего составного файлового информационного ресурса.

Д2. Создание вложенного файлового информационного ресурса. Сужение доступа

Данная задача возникает, когда к некоторому каталогу файлового информационного ресурса необходимо ограничить доступ и предоставить его только ограниченной группе лиц:

- Регистрируется вложенный файловый информационный ресурс (согласно процессу А)

- В группы доступа пользователей создаваемого информационного ресурса помещаются те учетные записи пользователей, которым требуется предоставить доступ.

Е. Изменение модели предоставления доступа к файловому информационному ресурсу

В случаях, когда к стандартным вариантам полномочий «Только чтение (Read only)» или «Чтение и запись (Read & Write)» необходимо добавить новые типы полномочий, например, «Чтение и запись, кроме удаления (Read & Write without Remove)» выполняют следующие действия:

- Организационными (или техническими, но не связанными с изменением прав доступа к каталогам файловой системы) мерами блокируется доступ пользователей к данному и всем вложенным файловым информационным ресурсам.

- К корневому каталогу файлового информационного ресурса назначаются новые права доступа, при этом заменяются права доступа для всех дочерних объектов (активируется наследие).

- Перенастраиваются права доступа для всех вложенных информационных ресурсов.

- Настраиваются промежуточные каталоги для данного и вложенных информационных ресурсов.

Примеры

Рассмотрим применение данного стандарта на примере гипотетической организации ООО «ИнфоКриптоСервис», где для централизованного хранения файловых информационных ресурсов выделен сервер с именем «FILESRV». Сервер работает под управлением операционной системы Microsoft Windows Server 2008 R2 и является членом домена Active Directory с FQDN именем «domain.ics» и NetBIOS именем «ICS».

Подготовка файлового сервера

На диске «D:» сервера «FILESRV» создаем каталог «D:SHARE». Этот каталог будет единой точкой входа во все файловые информационные ресурсы, размещенные на данном сервере. Организуем сетевой доступ к данной папке (используем апплет «Share and Storage Management»):

Создание файлового информационного ресурса

Постановка задачи.

Пусть в составе организации ООО «ИнфоКриптоСервис» имеется Отдел разработки информационных систем в составе: начальника отдела Иванова Сергея Леонидовича (SL.Ivanov@domain.ics), специалиста Маркина Льва Борисовича (LB.Markin@domain.ics), и для них нужно организовать файловый информационный ресурс для хранения данных подразделения. Обоим работникам требуется доступ на чтение и запись к данному ресурсу.

Решение.

В каталоге «D:SHARE» сервера «FILESRV» создадим папку «D:SHAREОтдел разработки информационных систем», которая будет корневым каталогом для файлового информационного ресурса. Также создадим группы доступа пользователей (глобальные группы безопасности домена «ICS») для данного ресурса:

- «FILE-FILESRV-SHARE-Отд. разр. ИС-RO»

- «FILE-FILESRV-SHARE-Отд. разр. ИС-RW»

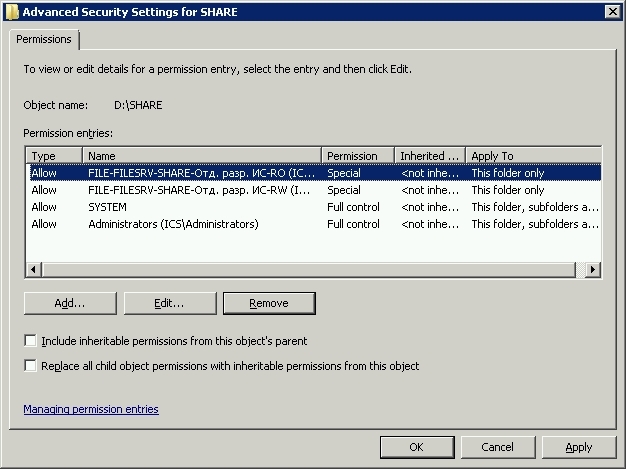

Настроим права доступа для каталога «D:SHAREОтдел разработки информационных систем»:

Дамп NTFS разрешений, полученных командой cacls:

ICSFILE-FILESRV-SHARE-Отд. разр. ИС-RO:(OI)(CI)R

ICSFILE-FILESRV-SHARE-Отд. разр. ИС-RW:(OI)(CI)C

NT AUTHORITYSYSTEM:(OI)(CI)F

BUILTINAdministrators:(OI)(CI)F

Каталог D:SHARE является точкой входа и промежуточным каталогом для данного ресурса. Добавим в него права на проход (Traverse) для групп: «FILE-FILESRV-SHARE-Отд. разр. ИС-RO» и «FILE-FILESRV-SHARE-Отд. разр. ИС-RW»

Дамп NTFS разрешений, полученных командой cacls:

ICSFILE-FILESRV-SHARE-Отд. разр. ИС-RO:R

ICSFILE-FILESRV-SHARE-Отд. разр. ИС-RW:R

NT AUTHORITYSYSTEM:(OI)(CI)F

BUILTINAdministrators:(OI)(CI)F

Поскольку пользователям требуется доступ на чтение и запись, добавим их учетные запаси в группу «FILE-FILESRV-SHARE-Отд. разр. ИС-RW»

Предоставление доступа пользователю к файловому информационному ресурсу

Постановка задачи.

Предположим, в отдел разработки приняли еще одного работника – специалиста Егорова Михаила Владимировича (MB.Egorov@domain.ics), и ему, как и остальным работникам отдела, требуется доступ на чтение и запись к файловому информационному ресурсу отдела.

Решение.

Учетную запись работника необходимо добавить в группу «FILE-FILESRV-SHARE-Отд. разр. ИС-RW»

Создание вложенного информационного ресурса. Расширение доступа

Постановка задачи.

Предположим, Отдел разработки информационных систем решил улучшить качество взаимодействия с Отделом маркетинга и предоставить руководителю последнего — Кругликовой Наталье Евгеньевне (NE.Kruglikova@domain.ics) — доступ на чтение к актуальной документации на продукты, хранящейся в папке «Документация» файлового информационного ресурса Отдела разработки информационных систем.

Решение.

Для решения данной задачи необходимо сделать вложенный ресурс «\FILESRVshareОтдел разработки информационных системДокументация», доступ к которому на чтение и запись должен быть (остаться) у всех пользователей, имевших доступ к «\FILESRVshareОтдел разработки информационных систем и добавиться доступ на чтение для пользователя Кругликовой Натальи Евгеньевне (NE.Kruglikova@domain.ics)

В каталоге «D:SHAREОтдел разработки информационных систем» создадим папку «D:SHAREОтдел разработки информационных системДокументация», которая будет корневым каталогом для нового ресурса. Также создадим две группы доступа пользователей:

- «FILE-FILESRV-SHARE-Отд. разр. ИС-Документация-RO»

- «FILE-FILESRV-SHARE-Отд. разр. ИС-Документация-RW»

Настроим права доступа на папку «D:SHAREОтдел разработки информационных системДокументация» следующим образом:

Дамп NTFS разрешений, полученных командой cacls:

NT AUTHORITYSYSTEM:(OI)(CI)F

BUILTINAdministrators:(OI)(CI)F

ICSFILE-FILESRV-SHARE-Отд. разр. ИС-Документация-RO:(OI)(CI)R

ICSFILE-FILESRV-SHARE-Отд. разр. ИС-Документация-RW:(OI)(CI)C

Поскольку всем пользователям, имеющим доступ в «\FILESRVshareОтдел разработки информационных систем», необходим аналогичный доступ в \FILESRVshareОтдел разработки информационных системДокументация», то добавим группу «FILE-FILESRV-SHARE-Отд. разр. ИС-RO» в «FILE-FILESRV-SHARE-Отд. разр. ИС-Документация-RO» и «FILE-FILESRV-SHARE-Отд. разр. ИС-RW» в «FILE-FILESRV-SHARE-Отд. разр. ИС-Документация-RW» соответственно. Добавим учетную запись Кругликовой Натальи Евгеньевны (NE.Kruglikova@domain.ics) в группу «FILE-FILESRV-SHARE-Отд. разр. ИС-Документация-RW»

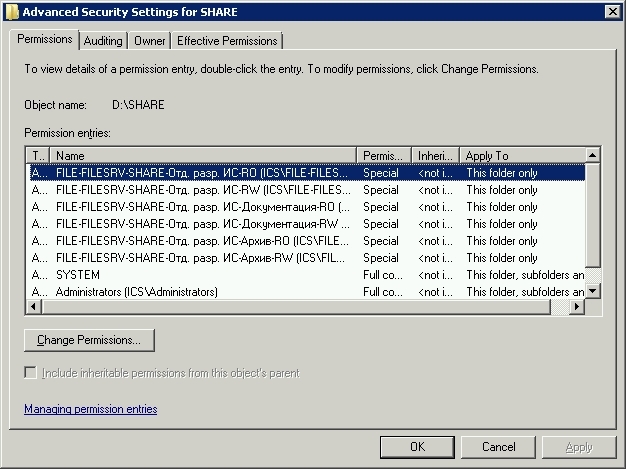

Теперь, если Кругликова Наталья Евгеньевна (NE.Kruglikova@domain.ics) обратится по ссылке «\FILESRVshareОтдел разработки информационных системДокументация», то она сможет попасть в интересующую ее папку, но обращаться по полному пути не всегда удобно, поэтому настроим сквозной проход к данной паке от точки входа «\FILESRVshare» («D:SHARE»). Для этого настроим права доступа на промежуточные каталоги «D:SHARE» и «D:SHAREОтдел разработки информационных систем».

Проведем настройку «D:SHARE»:

Дамп NTFS разрешений, полученных командой cacls:

ICSFILE-FILESRV-SHARE-Отд. разр. ИС-RO:R

ICSFILE-FILESRV-SHARE-Отд. разр. ИС-RW:R

ICSFILE-FILESRV-SHARE-Отд. разр. ИС-Документация-RO:R

ICSFILE-FILESRV-SHARE-Отд. разр. ИС-Документация-RW:R

NT AUTHORITYSYSTEM:(OI)(CI)F

BUILTINAdministrators:(OI)(CI)F

и «D:SHAREОтдел разработки информационных систем»:

Дамп NTFS разрешений, полученных командой cacls:

ICSFILE-FILESRV-SHARE-Отд. разр. ИС-Документация-RO:R

ICSFILE-FILESRV-SHARE-Отд. разр. ИС-Документация-RW:R

ICSFILE-FILESRV-SHARE-Отд. разр. ИС-RO:(OI)(CI)R

ICSFILE-FILESRV-SHARE-Отд. разр. ИС-RW:(OI)(CI)C

NT AUTHORITYSYSTEM:(OI)(CI)F

BUILTINAdministrators:(OI)(CI)F

Создание вложенного информационного ресурса. Сужение доступа

Постановка задачи

В целях организации резервного копирования наработок Отдела разработки информационных систем начальнику отдела Иванову Сергею Леонидовичу (SL.Ivanov@domain.ics), в рамках файлового информационного ресурса отдела, понадобилась сетевая папка «Архив», доступ к которой был бы только у него.

Решение.

Для решения данной задачи в файловом информационном ресурсе отдела требуется сделать вложенный ресурс «Архив» («\FILESRVshareОтдел разработки информационных системАрхив»), доступ к которому предоставить только начальнику отдела.

В каталоге «D:SHAREОтдел разработки информационных систем» создадим папку «D:SHAREОтдел разработки информационных системАрхив», которая будет корневым каталогом для нового ресурса. Также создадим две группы доступа пользователей:

- «FILE-FILESRV-SHARE-Отд. разр. ИС-Архив-RO»

- «FILE-FILESRV-SHARE-Отд. разр. ИС-Архив-RW»

Проведем настройки прав доступа на каталоги «D:SHAREОтдел разработки информационных системАрхив»:

Дамп NTFS разрешений, полученных командой cacls:

NT AUTHORITYSYSTEM:(OI)(CI)F

BUILTINAdministrators:(OI)(CI)F

ICSFILE-FILESRV-SHARE-Отд. разр. ИС-Архив-RO:(OI)(CI)R

ICSFILE-FILESRV-SHARE-Отд. разр. ИС-Архив-RW:(OI)(CI)C

«D:SHAREОтдел разработки информационных систем»

Дамп NTFS разрешений, полученных командой cacls:

ICSFILE-FILESRV-SHARE-Отд. разр. ИС-Документация-RO:R

ICSFILE-FILESRV-SHARE-Отд. разр. ИС-Документация-RW:R

ICSFILE-FILESRV-SHARE-Отд. разр. ИС-Архив-RO:R

ICSFILE-FILESRV-SHARE-Отд. разр. ИС-Архив-RW:R

ICSFILE-FILESRV-SHARE-Отд. разр. ИС-RO:(OI)(CI)R

ICSFILE-FILESRV-SHARE-Отд. разр. ИС-RW:(OI)(CI)C

NT AUTHORITYSYSTEM:(OI)(CI)F

BUILTINAdministrators:(OI)(CI)F

и «D:SHARE»:

Дамп NTFS разрешений, полученных командой cacls:

ICSFILE-FILESRV-SHARE-Отд. разр. ИС-RO:R

ICSFILE-FILESRV-SHARE-Отд. разр. ИС-RW:R

ICSFILE-FILESRV-SHARE-Отд. разр. ИС-Документация-RO:R

ICSFILE-FILESRV-SHARE-Отд. разр. ИС-Документация-RW:R

ICSFILE-FILESRV-SHARE-Отд. разр. ИС-Архив-RO:R

ICSFILE-FILESRV-SHARE-Отд. разр. ИС-Архив-RW:R

NT AUTHORITYSYSTEM:(OI)(CI)F

BUILTINAdministrators:(OI)(CI)F

Учетную запись пользователя Иванова Сергея Леонидовича (SL.Ivanov@domain.ics) добавим в группу FILE-FILESRV-Отд. раз.ИС-Архив-RW.

ПРАКТИЧЕСКАЯ РАБОТА № 22-23

Тема: Разграничение прав доступа в

сети

Цель работы: Изучить понятие разграничение прав

доступа в сети, изучить основные понятия компьютерной сети.

Этапы работы.

1)

Внимательно изучить материал.

2)

Ответить на вопросы.

Ход работы:

Задание №1.

Дать

определение:

1.Глобальная

сеть.

2.

Шлюз.

3.Протокол

обмена.

Глобальная сеть –

это объединения компьютеров, расположенных на удаленном расстоянии, для общего

использования мировых информационных ресурсов. На сегодняшний день их насчитывается

в мире более 200. Из них наиболее известной и самой популярной является сеть

Интернет.

В отличие от локальных сетей в глобальных

сетях нет какого-либо единого центра управления. Основу сети составляют десятки

и сотни тысяч компьютеров, соединенных теми или иными каналами связи. Каждый

компьютер имеет уникальный идентификатор, что позволяет «проложить к нему

маршрут» для доставки информации. Обычно в глобальной сети объединяются

компьютеры, работающие по разным правилам (имеющие различную архитектуру,

системное программное обеспечение и т.д.). Поэтому для передачи информации из

одного вида сетей в другой используются шлюзы.

Шлюзы (gateway)– это

устройства (компьютеры), служащие для объединения сетей с совершенно различными

протоколами обмена.

Протокол обмена – это

набор правил (соглашение, стандарт), определяющий принципы обмена данными между

различными компьютерами в сети.

Протоколы условно делятся на базовые

(более низкого уровня), отвечающие за передачу информации любого типа, и

прикладные (более высокого уровня), отвечающие за функционирование

специализированных служб.

Главный компьютер сети, который

предоставляет доступ к общей базе данных, обеспечивает совместное использование

устройств ввода-вывода и взаимодействия пользователей называется сервером.

Компьютер сети, который только использует

сетевые ресурсы, но сам свои ресурсы в сеть не отдает, называется клиентом

(часто его еще называют рабочей станцией).

Для

работы в глобальной сети пользователю необходимо иметь соответствующее

аппаратное и программное обеспечение.

Программное

обеспечение можно разделить на два класса:

—

программы-серверы, которые размещаются на

узле сети, обслуживающем компьютер пользователя;

—

программы-клиенты, размещенные на

компьютере пользователя и пользующиеся услугами сервера.

Глобальные

сети предоставляют пользователям разнообразные услуги: электронная почта,

удаленный доступ к любому компьютеру сети, поиск данных и программ и так далее.

Задание №2. Опишите основную задачу

системного администратора, и учетные записи пользователей, опишите основные

права системного администратора.

Основная

задача системного администратора —

обеспечение безопасной и эффективной работы компьютера. Безопасная система

защищает данные от несанкционированного доступа, всегда готова предоставить

ресурсы своим пользователям, надежно хранит информацию, гарантирует

неизменность данных. Для авторизованного входа в систему применяют учетные

записи пользователей.

Учетные

записи пользователей. Если в

разное время с компьютера будут заходить несколько человек, то нужна

регистрация в системе новой учетной записи для входа в Windows. Windows XP

является многопользовательской системой, различные пользователи могут

независимо друг от друга настроить интерфейс Рабочего стола, работать с

собственными файлами и папками, настраивать для себя выход в Интернет и к

электронной почте. Системный администратор может допускать к работе неопытных

пользователей, запретив им устанавливать новое программное обеспечение,

изменять настройки системы, запускать некоторые программы.

Администратор

обладает следующими правами:

установка оборудования и

программного обеспечения;

изменение всех системных

настроек;

доступ ко всем файлам, кроме

индивидуальных файлов других пользователей;

создание, удаление и изменение

учетных записей пользователей;

изменение статуса собственной

учетной записи;

изменение прав доступа других

пользователей к ресурсам компьютера.

Для

того чтобы было надежное хранения данных в системе, администратору следует

проводить следующие работы:

проверка диска — проверяет

диск на наличие сбойных секторов;

дефрагментация диска —

устраняет фрагментацию файлов и дисков;

очистка дисков — предложит

список неиспользуемых программ и файлов, которые можно удалить для освобождения

дисковой памяти;

архивация данных —

осуществляет резервное копирование данных на дисках.

Задание № 3. Разграничение прав доступа в сети: Опишите в чем

заключается разграничение прав доступа в сети.

В сетевых

операционных системах при управлении сетевыми ресурсами должна быть реализована

модель системы безопасности с разграничением прав доступа на разных

уровнях. В том числе:

полный доступ для всех

пользователей на все виды действий;

ограничения на уровне

пользователей;

ограничения на уровне узлов

сети;

ограничения на уровне анализа

содержимого запросов;

полный запрет для всех

пользователей на все виды действий.

Если доступ к

сетевым ресурсам регламентируется на уровне пользователей — это означает, что

пользователь сможет получить доступ к объектам системы только после того, как

он будет авторизован. В процессе аутентификации система удостоверяет личность

пользователя на основании факта знания пароля, соответствующего его учетной

записи. Авторизация подразумевает назначение пользователю прав доступа к

объектам системы. Например, согласно сетевой политике Microsoft, виды прав

доступа к файловой системе могут быть следующие:

Совместное использование

файлов — предоставление файлов,

находящихся на компьютере, в общий доступ так, что другие пользователи

компьютерной сети могут получить к ним доступ.

Возможно разделение доступа — предоставление доступа только

определенным пользователям или компьютерам, разделение прав доступа — только

чтение, чтение и изменение и т. п.

Второе значение: одновременная

правка файла несколькими пользователями. Используется в современных системах

разработки.

Задание №4. Защита

информации, установка антивирусных программ: Составьте из приведенного ниже

материала конспект.

Персональные

компьютеры (ПК) обладают всеми свойствами ЭВМ других классов, поэтому, все

проблемы защиты информации в построенных на их основе системах и подходы к

защите аналогичны другим классам. Однако персональным компьютерам присущи

ряд таких свойств, которые, с одной стороны, благоприятствуют защите, а с

другой — затрудняют ее и усложняют. К основным из указанных свойств

относятся:

малые габариты и вес, что

делает их не просто транспортабельными, а легко переносимыми;

наличие

встроенного внутреннего ЗУ большого объема, сохраняющего записанные данные

после выключения питания;

наличие

сменного ЗУ большого объема и малых габаритов;

наличие

устройств сопряжения с каналами связи;

оснащенность программным

обеспечением с широкими функциональными возможностями;

массовость

производства и распространения;

относительно низкая стоимость.

В процессе

работы за компьютером каждый человек создает, копирует, сохраняет, перерабатывает

множество информации. Ничто не вечно, и компьютеры, к сожалению, тоже. Наиболее

надежный способ сохранения информации от сбоев компьютера – регулярное копирование накопленных данных на

внешние носители. В наше время существуют различные виды внешних носителей: CD

и DVD, flash-память

Возможно,

также использовать для хранения своей информации Интернет. Существует

достаточно много ресурсов, позволяющих пользователям хранить информацию на

серверах.

Наилучший

способ – использование многопользовательских операционных систем (ОС), таких

как Windows 2000 Professional и Windows XP Professional, Windows Vista, а также

всех Unix-подобных ОС. Они позволяют разделять файлы пользователей в своих

домашних каталогах и саму операционную систему от случайного разрушения

некомпетентным пользователем.

«Внешняя»

защита. Интернет – это не только средство доступа к информации, находящейся по

всему миру, но и возможность злоумышленникам проникнуть на ваш компьютер. Для

проникновения к документам они могут использовать различные способы доступа.

Один из основных – заражение различного типа вирусами как с использованием

специальных программ, сайтов сомнительного содержания, так и электронной почты.

Наилучшим

средством защиты являются, конечно же, различные антивирусные пакеты.

Регулярное обновление антивирусных баз – одно из условий успешной борьбы с

потерей информации. Установить

хороший лицензионный антивирус и

использовать самые последние антивирусные базы, лучшие средство защиты вашего

компьютера.

Установка

Антивируса.

Процедура установки антивируса

ни чем не отличается от установки любой другой программы, с той лишь разницей,

что после установки вам будет предложено перезагрузить компьютер, настроить

параметры антивирусной защиты и провести полное сканирование системы. Надо знать

что важна не сама установка антивирусной программы, а ее использование.

Предъявите

результаты преподавателю.

В этой статье рассмотрим права и привилегии пользователей в системе. Вы узнаете где они устанавливаются и чем права отличаются от привилегий.

Назначение прав и привилегий

Привилегии – это возможность выполнять связанные с системой операции, например выключение компьютера или изменение системного времени.

Право – разрешает или запрещает выполнять конкретный тип входа в систему, например локальный или вход по сети.

Для того чтобы управлять привилегиями и правами, нужно использовать ММС-оснастку “Локальная политика безопасности” (secpol.msc). В этой оснастке можно настроить и права и привилегии для пользователей или групп. Вы можете различить права от привилегий тем, что права связаны со входом в систему, а привилегии не связаны.

Права учетной записи

Права хоть и находятся в одной и той же оснастке с привилегиями, но технически отличаются т привилегий. Они не связаны с монитором безопасности SRM и не хранятся в маркерах доступа в отличие от привилегий.

Возможные права:

- право локального входа в систему (logon locally);

- возможность входить в систему по сети (logon over the network);

- право входить в систему через службу терминалов (logon through Terminal Services);

- возможность входить в систему в качестве службы (logon as a service);

- возможность входить в систему в качестве пакетного задания (logon as a batch job).

Привилегии

Привилегии пользователя находятся в маркере доступа. А вот не полный список привилегий:

- Резервное копирование файлов и каталогов. Заставляет NTFS предоставлять некоторый доступ к файлам, даже если дескриптор безопасности не дает таких разрешений.

- Восстановление файлов и каталогов. Заставляет NTFS предоставлять некоторый доступ к файлам, даже если дескриптор безопасности не дает таких разрешений.

- Повышение приоритета планирования. Требуется для повышения приоритета процесса.

- Загрузка и выгрузка драйверов устройств.

- Добавление рабочих станций в домен.

- Выполнение операций сопровождения с томом. Например, выполнение дефрагментации или проверка диска.

- Изменение маркера объекта. Например, разрешает запуск программ от имени администратора.

- Управление аудитом и журналом безопасности. Необходимо для обращения к списку SACL.

- Выключение системы.

- Изменение системного времени.

- Получение прав владения. Для файлов и других объектов.

Включение привилегий по требованию

Привилегии включаются по требованию, чтобы понять это, проведем эксперимент.

Запустите Process Explorer с повышенными привилегиями. А затем щелкните правой кнопкой мыши на часах в области уведомлений и выберите команду “Настройка даты и времени“. После чего найдите и откройте свойства процесса “SystemSettings.exe” в “Process Explorer“.

Далее, перейдите на вкладку “Security” и там вы увидите, что привилегия “SeTimeZonePrivilege” отключена:

Затем измените часовой пояс, закройте и снова откройте окно свойств процесса ” SystemSettings.exe “. И вы увидите, что привилегия “SeTimeZonePrivilege” включилась:

Получается что процесс может иметь какую-то привилегию, но пока он ей не воспользуется, привилегия будет в выключенном состоянии.

Привилегия обхода промежуточных проверок NTFS

А теперь разберём ещё одну интересную привилегию. Она позволяет получить доступ к файлу, даже если у вас нет доступа к папке в которой этот файл находится. Такая привилегия называется SeNotifyPrivilege.

Во-первых создайте папку, а внутри этой папки создайте новый текстовый документ. Затем перейдите в Проводнике к этому файлу, откройте его свойства и перейдите на вкладку “Безопасность“. Там щелкните на кнопке “Дополнительно” и снимите флажок “Наследование“. А затем примените изменения. Когда появится предложение удалить или скопировать права наследования, выберите “Копировать“.

Теперь измените безопасность новой папки, чтобы у вашей учетной записи не было никакого доступа к ней. Для этого выберите свою учетную запись, а затем выберите все флажки “Запретить” в списке разрешений.

Запустите программу “Блокнот“. В меню “Файл” выберите команду “Открыть” и перейдите к новому каталогу. Вы не сможете открыть его, так как доступ быть запрещен. Но вы можете в поле “Имя файла” диалогового окна “Открыть” набрать полный путь к новому файлу. После чего файл должен открыться.

Если бы у вашей учетной записи не было “Привилегии обхода промежуточных проверок“, то NTFS выполнял бы проверки доступа к каждому каталогу пути при попытке открыть файл. Что в данном примере привело бы к запрещению доступа к файлу.

Супер привилегии

Это очень серьёзные привилегии и при включенной системе UAC они будут предоставляться только приложениям запущенным на высоком уровне целостности ( high или выше). Ну и конечно учетная запись должна обладать этими привилегиями.

Вот список таких супер привилегий:

- Проводить отладку программ. Пользователь с этой привилегией может открывать любой процесс в системе, не обращая внимания на имеющийся у процесса дескриптор безопасности. И может не только смотреть содержимое памяти процесса, но и выполнить свой код от имени этого процесса.

- Приобретать права владения. Эта привилегия позволяет приобретать права владения любым объектом в системе.

- Восстанавливать файлы и каталоги. Пользователь, получивший эту привилегию, может заменять любые файлы в системе своими собственными файлами.

- Загружать и выгружать драйверы устройств. Такая привилегия позволит загрузить в систему любой драйвер, который будет работать в режиме ядра.

- Создавать объект маркера. Эта привилегия может использоваться, чтобы запустить приложение с любым маркером доступа.

- Действовать в качестве части операционной системы. Эта привилегия позволяет устанавливать доверенное подключение к LSASS, что даст возможность создавать новые сеансы входа в систему.

Помимо всего прочего, следует помнить, что привилегии не выходят за границы одной машины и не распространяются на сеть.

Вернуться к оглавлению

Сводка

Имя статьи

Права и привилегии пользователей

Описание

В этой статье рассмотрим права и привилегии пользователей в системе. Вы узнаете где они устанавливаются и чем права отличаются от привилегий