ПРАКТИЧЕСКАЯ РАБОТА № 22-23

Тема: Разграничение прав доступа в

сети

Цель работы: Изучить понятие разграничение прав

доступа в сети, изучить основные понятия компьютерной сети.

Этапы работы.

1)

Внимательно изучить материал.

2)

Ответить на вопросы.

Ход работы:

Задание №1.

Дать

определение:

1.Глобальная

сеть.

2.

Шлюз.

3.Протокол

обмена.

Глобальная сеть –

это объединения компьютеров, расположенных на удаленном расстоянии, для общего

использования мировых информационных ресурсов. На сегодняшний день их насчитывается

в мире более 200. Из них наиболее известной и самой популярной является сеть

Интернет.

В отличие от локальных сетей в глобальных

сетях нет какого-либо единого центра управления. Основу сети составляют десятки

и сотни тысяч компьютеров, соединенных теми или иными каналами связи. Каждый

компьютер имеет уникальный идентификатор, что позволяет «проложить к нему

маршрут» для доставки информации. Обычно в глобальной сети объединяются

компьютеры, работающие по разным правилам (имеющие различную архитектуру,

системное программное обеспечение и т.д.). Поэтому для передачи информации из

одного вида сетей в другой используются шлюзы.

Шлюзы (gateway)– это

устройства (компьютеры), служащие для объединения сетей с совершенно различными

протоколами обмена.

Протокол обмена – это

набор правил (соглашение, стандарт), определяющий принципы обмена данными между

различными компьютерами в сети.

Протоколы условно делятся на базовые

(более низкого уровня), отвечающие за передачу информации любого типа, и

прикладные (более высокого уровня), отвечающие за функционирование

специализированных служб.

Главный компьютер сети, который

предоставляет доступ к общей базе данных, обеспечивает совместное использование

устройств ввода-вывода и взаимодействия пользователей называется сервером.

Компьютер сети, который только использует

сетевые ресурсы, но сам свои ресурсы в сеть не отдает, называется клиентом

(часто его еще называют рабочей станцией).

Для

работы в глобальной сети пользователю необходимо иметь соответствующее

аппаратное и программное обеспечение.

Программное

обеспечение можно разделить на два класса:

—

программы-серверы, которые размещаются на

узле сети, обслуживающем компьютер пользователя;

—

программы-клиенты, размещенные на

компьютере пользователя и пользующиеся услугами сервера.

Глобальные

сети предоставляют пользователям разнообразные услуги: электронная почта,

удаленный доступ к любому компьютеру сети, поиск данных и программ и так далее.

Задание №2. Опишите основную задачу

системного администратора, и учетные записи пользователей, опишите основные

права системного администратора.

Основная

задача системного администратора —

обеспечение безопасной и эффективной работы компьютера. Безопасная система

защищает данные от несанкционированного доступа, всегда готова предоставить

ресурсы своим пользователям, надежно хранит информацию, гарантирует

неизменность данных. Для авторизованного входа в систему применяют учетные

записи пользователей.

Учетные

записи пользователей. Если в

разное время с компьютера будут заходить несколько человек, то нужна

регистрация в системе новой учетной записи для входа в Windows. Windows XP

является многопользовательской системой, различные пользователи могут

независимо друг от друга настроить интерфейс Рабочего стола, работать с

собственными файлами и папками, настраивать для себя выход в Интернет и к

электронной почте. Системный администратор может допускать к работе неопытных

пользователей, запретив им устанавливать новое программное обеспечение,

изменять настройки системы, запускать некоторые программы.

Администратор

обладает следующими правами:

установка оборудования и

программного обеспечения;

изменение всех системных

настроек;

доступ ко всем файлам, кроме

индивидуальных файлов других пользователей;

создание, удаление и изменение

учетных записей пользователей;

изменение статуса собственной

учетной записи;

изменение прав доступа других

пользователей к ресурсам компьютера.

Для

того чтобы было надежное хранения данных в системе, администратору следует

проводить следующие работы:

проверка диска — проверяет

диск на наличие сбойных секторов;

дефрагментация диска —

устраняет фрагментацию файлов и дисков;

очистка дисков — предложит

список неиспользуемых программ и файлов, которые можно удалить для освобождения

дисковой памяти;

архивация данных —

осуществляет резервное копирование данных на дисках.

Задание № 3. Разграничение прав доступа в сети: Опишите в чем

заключается разграничение прав доступа в сети.

В сетевых

операционных системах при управлении сетевыми ресурсами должна быть реализована

модель системы безопасности с разграничением прав доступа на разных

уровнях. В том числе:

полный доступ для всех

пользователей на все виды действий;

ограничения на уровне

пользователей;

ограничения на уровне узлов

сети;

ограничения на уровне анализа

содержимого запросов;

полный запрет для всех

пользователей на все виды действий.

Если доступ к

сетевым ресурсам регламентируется на уровне пользователей — это означает, что

пользователь сможет получить доступ к объектам системы только после того, как

он будет авторизован. В процессе аутентификации система удостоверяет личность

пользователя на основании факта знания пароля, соответствующего его учетной

записи. Авторизация подразумевает назначение пользователю прав доступа к

объектам системы. Например, согласно сетевой политике Microsoft, виды прав

доступа к файловой системе могут быть следующие:

Совместное использование

файлов — предоставление файлов,

находящихся на компьютере, в общий доступ так, что другие пользователи

компьютерной сети могут получить к ним доступ.

Возможно разделение доступа — предоставление доступа только

определенным пользователям или компьютерам, разделение прав доступа — только

чтение, чтение и изменение и т. п.

Второе значение: одновременная

правка файла несколькими пользователями. Используется в современных системах

разработки.

Задание №4. Защита

информации, установка антивирусных программ: Составьте из приведенного ниже

материала конспект.

Персональные

компьютеры (ПК) обладают всеми свойствами ЭВМ других классов, поэтому, все

проблемы защиты информации в построенных на их основе системах и подходы к

защите аналогичны другим классам. Однако персональным компьютерам присущи

ряд таких свойств, которые, с одной стороны, благоприятствуют защите, а с

другой — затрудняют ее и усложняют. К основным из указанных свойств

относятся:

малые габариты и вес, что

делает их не просто транспортабельными, а легко переносимыми;

наличие

встроенного внутреннего ЗУ большого объема, сохраняющего записанные данные

после выключения питания;

наличие

сменного ЗУ большого объема и малых габаритов;

наличие

устройств сопряжения с каналами связи;

оснащенность программным

обеспечением с широкими функциональными возможностями;

массовость

производства и распространения;

относительно низкая стоимость.

В процессе

работы за компьютером каждый человек создает, копирует, сохраняет, перерабатывает

множество информации. Ничто не вечно, и компьютеры, к сожалению, тоже. Наиболее

надежный способ сохранения информации от сбоев компьютера – регулярное копирование накопленных данных на

внешние носители. В наше время существуют различные виды внешних носителей: CD

и DVD, flash-память

Возможно,

также использовать для хранения своей информации Интернет. Существует

достаточно много ресурсов, позволяющих пользователям хранить информацию на

серверах.

Наилучший

способ – использование многопользовательских операционных систем (ОС), таких

как Windows 2000 Professional и Windows XP Professional, Windows Vista, а также

всех Unix-подобных ОС. Они позволяют разделять файлы пользователей в своих

домашних каталогах и саму операционную систему от случайного разрушения

некомпетентным пользователем.

«Внешняя»

защита. Интернет – это не только средство доступа к информации, находящейся по

всему миру, но и возможность злоумышленникам проникнуть на ваш компьютер. Для

проникновения к документам они могут использовать различные способы доступа.

Один из основных – заражение различного типа вирусами как с использованием

специальных программ, сайтов сомнительного содержания, так и электронной почты.

Наилучшим

средством защиты являются, конечно же, различные антивирусные пакеты.

Регулярное обновление антивирусных баз – одно из условий успешной борьбы с

потерей информации. Установить

хороший лицензионный антивирус и

использовать самые последние антивирусные базы, лучшие средство защиты вашего

компьютера.

Установка

Антивируса.

Процедура установки антивируса

ни чем не отличается от установки любой другой программы, с той лишь разницей,

что после установки вам будет предложено перезагрузить компьютер, настроить

параметры антивирусной защиты и провести полное сканирование системы. Надо знать

что важна не сама установка антивирусной программы, а ее использование.

Предъявите

результаты преподавателю.

Вопрос 1

Главный элемент операционной системы Windows

Выберите один ответ:

Многоэкранный режим

нет правильного ответа

программы

Курсор мыши

Ярлык и окно

Вопрос 2

Windows в переводе с английского

Выберите один ответ:

Окна

Окно

Ярлык

Программа

Вопрос 3

Сколько пользователь может использовать операционную систему Windows

Выберите один ответ:

Два

Количество пользователей задаётся

Три

Один

Вопрос 4

Что не относится к специальным программам?

Выберите один ответ:

Табличные процессоры

Экспертные системы

нет правильного ответа

Авторские системы

Вопрос 5

К программам специального назначения не относятся:

Выберите один ответ:

экспертные системы системы автоматизированного проектирования

нет правильного ответа

бухгалтерские программы

текстовые редакторы

Вопрос 6

Решают задачи, требующие экспертных знаний. Отличительная их черта: адаптивность и самообучение:

Выберите один ответ:

Экспертные системы

Мультимедийные

Авторские системы

Гипертекстовые системы

Вопрос 7

Программы, предназначенные для эксплуатации и технического обслуживания ЭВМ:

Выберите один ответ:

системы программирования

системные

прикладные

нет правильного ответа

Вопрос 8

Предоставляют пользователю стандартный интерфейс для выполнения работ в некоторой предметной области:

Выберите один ответ:

Гипертекстовые системы

Экспертные системы

Авторские системы

Мультимедийные

программы

Вопрос 9

К специальному (специализированному) ПО не относятся:

Выберите один ответ:

1С-бухгатерия

Консультант+

MS Word

3D-max

Вопрос 10

Операционная система Windows является:

Выберите один ответ:

графической

командной

смешанной

нет правильного ответа

Вопрос 11

Специальное программное обеспечение —

Выберите один ответ:

программы реализации управляющих, коммерческих, информационных и вспомогательных функций

это часть разрабатываемого при создании конкретной АСУ программного обеспечения, включающая программы реализации управляющих, информационных и вспомогательных функций

программы реализации управляющих, коммерческих и вспомогательных функций

нет правильного ответа

Вопрос 12

Bios это

Выберите один ответ:

базовая система запуска

базовая система ввода и вывода

подсистема Windows

интегрированная оболочка

Вопрос 13

Объединяют графику, видео, анимацию и звук. Используются в обучающих программах, рекламе и играх:

Выберите один ответ:

Гипертекстовые системы

Экспертные системы

Авторские системы

Мультимедийные программы

Вопрос 14

В Windows разграничения прав пользователей называется

Выберите один ответ:

«Права»

Гибернация

APS

Администрирование

Вопрос 15

Программное обеспечение – это:

Выберите один ответ:

совокупность программ, позволяющих организовать решение задачи на ЭВМ

универсальное устройство для передачи информации

операционная система

нет правильного ответа

Вопрос 16

Самая лучшая операционная система?

Выберите один ответ:

нет правильного ответа

программы

Различные операционные системы имеют свои плюсы и минусы и выбрать наилучшую достаточно тяжело

Windows

Mac Os

Вопрос 17

Что не является операционной системой?

Выберите один ответ:

нет правильного ответа

Mac OS

MS Word

Windows

Вопрос 18

Последняя версия операционной системы Windows

Выберите один ответ:

Mojave

XP

7

10

Вопрос 19

Что не относится к специальным программам?

Выберите один ответ:

Мультимедийные программы

Графические редакторы

нет правильного ответа

Гипертекстовые системы

Вопрос 20

Какой кнопки нет в операционной системе Windows

Выберите один ответ:

command

win

ctrl

f1

![Ответы на тест по Информационной безопасности [26.09.18]](https://studrb.ru/files/works_screen/3/51/76.png)

Тема: Ответы на тест по Информационной безопасности

Раздел: Бесплатные рефераты по информационной безопасности

Тип: Тест | Размер: 37.39K | Скачано: 496 | Добавлен 26.09.18 в 08:48 | Рейтинг: +1 | Еще Тесты

Вуз: Красноярский государственный медицинский университет

1. СВЕДЕНИЯ (СООБЩЕНИЯ, ДАННЫЕ) НЕЗАВИСИМО ОТ ФОРМЫ ИХ ПРЕДСТАВЛЕНИЯ:

1. Информация

2. Информационные технологии

3. Информационная система

4. Информационно-телекоммуникационная сеть

5. Обладатель информации

2. ПРОЦЕССЫ, МЕТОДЫ ПОИСКА, СБОРА, ХРАНЕНИЯ, ОБРАБОТКИ, ПРЕДОСТАВЛЕНИЯ, РАСПРОСТРАНЕНИЯ ИНФОРМАЦИИ И СПОСОБЫ ОСУЩЕСТВЛЕНИЯ ТАКИХ ПРОЦЕССОВ И МЕТОДОВ:

1. Информация

2. Информационные технологии

3. Информационная система

4. Информационно-телекоммуникационная сеть

5. Обладатель информации

3. ЛИЦО, САМОСТОЯТЕЛЬНО СОЗДАВШЕЕ ИНФОРМАЦИЮ ЛИБО ПОЛУЧИВШЕЕ НА ОСНОВАНИИ ЗАКОНА ИЛИ ДОГОВОРА ПРАВО РАЗРЕШАТЬ ИЛИ ОГРАНИЧИВАТЬ ДОСТУП К ИНФОРМАЦИИ:

1. Источник информации

2. Потребитель информации

3. Уничтожитель информации

4. Носитель информации

5. Обладатель информации

5. ТЕХНОЛОГИЧЕСКАЯ СИСТЕМА, ПРЕДНАЗНАЧЕННАЯ ДЛЯ ПЕРЕДАЧИ ПО ЛИНИЯМ СВЯЗИ ИНФОРМАЦИИ, ДОСТУП К КОТОРОЙ ОСУЩЕСТВЛЯЕТСЯ С ИСПОЛЬЗОВАНИЕМ СРЕДСТВ ВЫЧИСЛИТЕЛЬНОЙ ТЕХНИКИ ЭТО:

1. База данных

2. Информационная технология

3. Информационная система

4. Информационно-телекоммуникационная сеть

5. Медицинская информационная система

6. ОБЯЗАТЕЛЬНОЕ ДЛЯ ВЫПОЛНЕНИЯ ЛИЦОМ, ПОЛУЧИВШИМ ДОСТУП К ОПРЕДЕЛЕННОЙ ИНФОРМАЦИИ, ТРЕБОВАНИЕ НЕ ПЕРЕДАВАТЬ ТАКУЮ ИНФОРМАЦИЮ ТРЕТЬИМ ЛИЦАМ БЕЗ СОГЛАСИЯ ЕЕ ОБЛАДАТЕЛЯ ЭТО:

1. Электронное сообщение

2. Распространение информации

3. Предоставление информации

4. Конфиденциальность информации

5. Доступ к информации

7. ДЕЙСТВИЯ, НАПРАВЛЕННЫЕ НА ПОЛУЧЕНИЕ ИНФОРМАЦИИ НЕОПРЕДЕЛЕННЫМ КРУГОМ ЛИЦ ИЛИ ПЕРЕДАЧУ ИНФОРМАЦИИ НЕОПРЕДЕЛЕННОМУ КРУГУ ЛИЦ ЭТО:

1. Уничтожение информации

2. Распространение информации

3. Предоставление информации

4. Конфиденциальность информации

5. Доступ к информации

8. ВОЗМОЖНОСТЬ ПОЛУЧЕНИЯ ИНФОРМАЦИИ И ЕЕ ИСПОЛЬЗОВАНИЯ ЭТО:

1. Сохранение информации

2. Распространение информации

3. Предоставление информации

4. Конфиденциальность информации

5. Доступ к информации

9. ИНФОРМАЦИЯ, ПЕРЕДАННАЯ ИЛИ ПОЛУЧЕННАЯ ПОЛЬЗОВАТЕЛЕМ ИНФОРМАЦИОННО-ТЕЛЕКОММУНИКАЦИОННОЙ СЕТИ:

1. Электронное сообщение

2. Информационное сообщение

3. Текстовое сообщение

4. Визуальное сообщение

5. SMS-сообщение

10. ВСЕ КОМПОНЕНТЫ ИНФОРМАЦИОННОЙ СИСТЕМЫ ПРЕДПРИЯТИЯ, В КОТОРОМ НАКАПЛИВАЮТСЯ И ОБРАБАТЫВАЮТСЯ ПЕРСОНАЛЬНЫЕ ДАННЫЕ ЭТО:

1. Информационная система персональных данных

2. База данных

3. Централизованное хранилище данных

4. Система Статэкспресс

5. Сервер

11. К СВЕДЕНИЯМ КОНФИДЕНЦИАЛЬНОГО ХАРАКТЕРА, СОГЛАСНО УКАЗУ ПРЕЗИДЕНТА РФ ОТ 6 МАРТА 1997 Г., ОТНОСЯТСЯ:

1. Информация о распространении программ

2. Информация о лицензировании программного обеспечения

3. Информация, размещаемая в газетах, Интернете

4. Персональные данные

5. Личная тайна

12. ОТНОШЕНИЯ, СВЯЗАННЫЕ С ОБРАБОТКОЙ ПЕРСОНАЛЬНЫХ ДАННЫХ, РЕГУЛИРУЮТСЯ ЗАКОНОМ…

1. «Об информации, информационных технологиях»

2. «О защите информации»

3. Федеральным законом «О персональных данных»

4. Федеральным законом «О конфиденциальной информации»

5. «Об утверждении перечня сведений конфиденциального характера»

13. ДЕЙСТВИЯ С ПЕРСОНАЛЬНЫМИ ДАННЫМИ (СОГЛАСНО ЗАКОНУ), ВКЛЮЧАЯ СБОР, СИСТЕМАТИЗАЦИЮ, НАКОПЛЕНИЕ, ХРАНЕНИЕ, ИСПОЛЬЗОВАНИЕ, РАСПРОСТРАНЕНИЕ И Т. Д ЭТО:

1. «Исправление персональных данных»

2. «Работа с персональными данными»

3. «Преобразование персональных данных»

4. «Обработка персональных данных»

5. «Изменение персональных данных»

14. ДЕЙСТВИЯ, В РЕЗУЛЬТАТЕ КОТОРЫХ НЕВОЗМОЖНО ОПРЕДЕЛИТЬ ПРИНАДЛЕЖНОСТЬ ПЕРСОНАЛЬНЫХ ДАННЫХ КОНКРЕТНОМУ СУБЪЕКТУ ПЕРСОНАЛЬНЫХ ДАННЫХ:

1. Выделение персональных данных

2. Обеспечение безопасности персональных данных

3. Деаутентификация

4. Деавторизация

5. Деперсонификация

15. ПО РЕЖИМУ ОБРАБОТКИ ПЕРСОНАЛЬНЫХ ДАННЫХ В ИНФОРМАЦИОННОЙ СИСТЕМЕ ИНФОРМАЦИОННЫЕ СИСТЕМЫ ПОДРАЗДЕЛЯЮТСЯ НА:

1. Многопользовательские

2. Однопользовательские

3. Без разграничения прав доступа

4. С разграничением прав доступа

5. Системы, не имеющие подключений

16. ПРОЦЕСС СООБЩЕНИЯ СУБЪЕКТОМ СВОЕГО ИМЕНИ ИЛИ НОМЕРА, С ЦЕЛЬЮ ПОЛУЧЕНИЯ ОПРЕДЕЛЁННЫХ ПОЛНОМОЧИЙ (ПРАВ ДОСТУПА) НА ВЫПОЛНЕНИЕ НЕКОТОРЫХ (РАЗРЕШЕННЫХ ЕМУ) ДЕЙСТВИЙ В СИСТЕМАХ С ОГРАНИЧЕННЫМ ДОСТУПОМ:

1. Авторизация

2. Аутентификация

3. Обезличивание

4. Деперсонализация

5. Идентификация

17. ПРОЦЕДУРА ПРОВЕРКИ СООТВЕТСТВИЯ СУБЪЕКТА И ТОГО, ЗА КОГО ОН ПЫТАЕТСЯ СЕБЯ ВЫДАТЬ, С ПОМОЩЬЮ НЕКОЙ УНИКАЛЬНОЙ ИНФОРМАЦИИ:

1. Авторизация

2. Обезличивание

3. Деперсонализация

4. Аутентифика́ция

5. Идентификация

18. ПРОЦЕСС, А ТАКЖЕ РЕЗУЛЬТАТ ПРОЦЕССА ПРОВЕРКИ НЕКОТОРЫХ ОБЯЗАТЕЛЬНЫХ ПАРАМЕТРОВ ПОЛЬЗОВАТЕЛЯ И, ПРИ УСПЕШНОСТИ, ПРЕДОСТАВЛЕНИЕ ЕМУ ОПРЕДЕЛЁННЫХ ПОЛНОМОЧИЙ НА ВЫПОЛНЕНИЕ НЕКОТОРЫХ (РАЗРЕШЕННЫХ ЕМУ) ДЕЙСТВИЙ В СИСТЕМАХ С ОГРАНИЧЕННЫМ ДОСТУПОМ

1. Авториза́ция

2. Идентификация

3. Аутентификация

4. Обезличивание

5. Деперсонализация

19. ПРОСТЕЙШИМ СПОСОБОМ ИДЕНТИФИКАЦИИ В КОМПЬЮТЕРНОЙ СИСТЕМЕ ЯВЛЯЕТСЯ ВВОД ИДЕНТИФИКАТОРА ПОЛЬЗОВАТЕЛЯ, КОТОРЫЙ ИМЕЕТ СЛЕДУЮЩЕЕ НАЗВАНИЕ:

1. Токен

2. Password

3. Пароль

4. Login

5. Смарт-карта

20. ОСНОВНОЕ СРЕДСТВО, ОБЕСПЕЧИВАЮЩЕЕ КОНФИДЕНЦИАЛЬНОСТЬ ИНФОРМАЦИИ, ПОСЫЛАЕМОЙ ПО ОТКРЫТЫМ КАНАЛАМ ПЕРЕДАЧИ ДАННЫХ, В ТОМ ЧИСЛЕ – ПО СЕТИ ИНТЕРНЕТ:

1. Идентификация

2. Аутентификация

3. Авторизация

4. Экспертиза

5. Шифрование

21. ДЛЯ БЕЗОПАСНОЙ ПЕРЕДАЧИ ДАННЫХ ПО КАНАЛАМ ИНТЕРНЕТ ИСПОЛЬЗУЕТСЯ ТЕХНОЛОГИЯ:

1. WWW

2. DICOM

3. VPN

4. FTP

5. XML

22. КОМПЛЕКС АППАРАТНЫХ И/ИЛИ ПРОГРАММНЫХ СРЕДСТВ, ОСУЩЕСТВЛЯЮЩИЙ КОНТРОЛЬ И ФИЛЬТРАЦИЮ СЕТЕВОГО ТРАФИКА В СООТВЕТСТВИИ С ЗАДАННЫМИ ПРАВИЛАМИ И ЗАЩИЩАЮЩИЙ КОМПЬЮТЕРНЫЕ СЕТИ ОТ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА:

1. Антивирус

2. Замок

3. Брандма́уэр

4. Криптография

5. Экспертная система

23. ЗА ПРАВОНАРУШЕНИЯ В СФЕРЕ ИНФОРМАЦИИ, ИНФОРМАЦИОННЫХ ТЕХНОЛОГИЙ И ЗАЩИТЫ ИНФОРМАЦИИ ДАННЫЙ ВИД НАКАЗАНИЯ НА СЕГОДНЯШНИЙ ДЕНЬ НЕ ПРЕДУСМОТРЕН:

1. Дисциплинарные взыскания

2. Административный штраф

3. Уголовная ответственность

4. Лишение свободы

5. Смертная казнь

24. НЕСАНКЦИОНИРОВАННЫЙ ДОСТУП К ИНФОРМАЦИИ ЭТО:

1. Доступ к информации, не связанный с выполнением функциональных обязанностей и не оформленный документально

2. Работа на чужом компьютере без разрешения его владельца

3. Вход на компьютер с использованием данных другого пользователя

4. Доступ к локально-информационной сети, связанный с выполнением функциональных обязанностей

5. Доступ к СУБД под запрещенным именем пользователя

25. «ПЕРСОНАЛЬНЫЕ ДАННЫЕ» ЭТО:

1. Любая информация, относящаяся к определенному или определяемому на основании такой информации физическому лицу

2. Фамилия, имя, отчество физического лица

3. Год, месяц, дата и место рождения, адрес физического лица

4. Адрес проживания физического лица

5. Сведения о семейном, социальном, имущественном положении человека, составляющие понятие «профессиональная тайна»

26. В ДАННОМ СЛУЧАЕ СОТРУДНИК УЧРЕЖДЕНИЯ МОЖЕТ БЫТЬ ПРИВЛЕЧЕН К ОТВЕТСТВЕННОСТИ ЗА НАРУШЕНИЯ ПРАВИЛ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ:

1. Выход в Интернет без разрешения администратора

2. При установке компьютерных игр

3. В случаях установки нелицензионного ПО

4. В случае не выхода из информационной системы

5. В любом случае неправомочного использования конфиденциальной информации при условии письменного предупреждения сотрудника об ответственности

27. МОЖЕТ ЛИ СОТРУДНИК БЫТЬ ПРИВЛЕЧЕН К УГОЛОВНОЙ ОТВЕТСТВЕННОСТИ ЗА НАРУШЕНИЯ ПРАВИЛ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ ПРЕДПРИЯТИЯ:

1. Нет, только к административной ответственности

2. Нет, если это государственное предприятие

3. Да

4. Да, но только в случае, если действия сотрудника нанесли непоправимый вред

5. Да, но только в случае осознанных неправомочных действий сотрудника

28. ПРОЦЕДУРА, ПРОВЕРЯЮЩАЯ, ИМЕЕТ ЛИ ПОЛЬЗОВАТЕЛЬ С ПРЕДЪЯВЛЕННЫМ ИДЕНТИФИКАТОРОМ ПРАВО НА ДОСТУП К РЕСУРСУ ЭТО:

1. Идентификация

2. Аутентификация

3. Стратификация

4. Регистрация

5. Авторизация

29. НАИБОЛЕЕ ОПАСНЫМ ИСТОЧНИКОМ УГРОЗ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ ПРЕДПРИЯТИЯ ЯВЛЯЮТСЯ:

1. Другие предприятия (конкуренты)

2. Сотрудники информационной службы предприятия, имеющие полный доступ к его информационным ресурсам

3. Рядовые сотрудники предприятия

4. Возможные отказы оборудования, отключения электропитания, нарушения в сети передачи данных

5. Хакеры

30. ВЫБЕРИТЕ, МОЖНО ЛИ В СЛУЖЕБНЫХ ЦЕЛЯХ ИСПОЛЬЗОВАТЬ ЭЛЕКТРОННЫЙ АДРЕС (ПОЧТОВЫЙ ЯЩИК), ЗАРЕГИСТРИРОВАННЫЙ НА ОБЩЕДОСТУПНОМ ПОЧТОВОМ СЕРВЕРЕ, НАПРИМЕР НА MAIL.RU:

1. Нет, не при каких обстоятельствах

2. Нет, но для отправки срочных и особо важных писем можно

3. Можно, если по нему пользователь будет пересылать информацию, не содержащую сведений конфиденциального характера

4. Можно, если информацию предварительно заархивировать с помощью программы winrar с паролем

5. Можно, если других способов электронной передачи данных на предприятии или у пользователя в настоящий момент нет, а информацию нужно переслать срочно

31. ДОКУМЕНТИРОВАННАЯ ИНФОРМАЦИЯ, ДОСТУП К КОТОРОЙ ОГРАНИЧИВАЕТ В СООТВЕТСТВИИ С ЗАКОНАДЕЛЬСТВОМ РФ:

1. Информация составляющая государственную тайну

2. Информация составляющая коммерческую тайну

3. Персональная

4. Конфиденциальная информация

5. Документированная информация

32. ДЛЯ ТОГО ЧТОБЫ СНИЗИТЬ ВЕРОЯТНОСТЬ УТРАТЫ ИНФОРМАЦИИ НЕОБХОДИМО:

1. Регулярно производить антивирусную проверку компьютера

2. Регулярно выполнять проверку жестких дисков компьютера на наличие ошибок

3. Регулярно копировать информацию на внешние носители (сервер, компакт-диски, флэш-карты)

4. Защитить вход на компьютер к данным паролем

5. Проводить периодическое обслуживание ПК

33. ПАРОЛЬ ПОЛЬЗОВАТЕЛЯ ДОЛЖЕН

1. Содержать цифры и буквы, знаки препинания и быть сложным для угадывания

2. Содержать только цифры

3. Содержать только буквы

4. Иметь явную привязку к владельцу (его имя, дата рождения, номер телефона и т.п.)

5. Быть простым и легко запоминаться, например «123», «111», «qwerty» и т.д.

34. ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ ОБЕСПЕЧИВАЕТ…

1. Блокирование информации

2. Искажение информации

3. Сохранность информации

4. Утрату информации

5. Подделку информации

35. ЗАКОН РОССИЙСКОЙ ФЕДЕРАЦИИ «О ГОСУДАРСТВЕННОЙ ТАЙНЕ» БЫЛ ПРИНЯТ В СЛЕДУЮЩЕМ ГОДУ:

1. 1982

2. 1985

3. 1988

4. 1993

5. 2005

36. ДОКУМЕНТИРОВАННОЙ ИНФОРМАЦИЕЙ, ДОСТУП К КОТОРОЙ ОГРАНИЧЕН В СООТВЕТСТВИИ С ЗАКОНОДАТЕЛЬСТВОМ РФ, НАЗЫВАЕТСЯ

1. Конфиденциальная

2. Персональная

3. Документированная

4. Информация составляющая государственную тайну

5. Информация составляющая коммерческую тайну

37. ИНФОРМАЦИЯ ОБ УГОЛОВНОЙ ОТВЕТСТВЕННОСТИ ЗА ПРЕСТУПЛЕНИЕ В СФЕРЕ КОМПЬЮТЕРНОЙ ИНФОРМАЦИИ ОПИСАНА В:

1. 1 главе Уголовного кодекса

2. 5 главе Уголовного кодекса

3. 28 главе Уголовного кодекса

4. 100 главе Уголовного кодекса

5. 1000 главе Уголовного кодекса

38. В СТАТЬЕ 272 УГОЛОВНОГО КОДЕКСА ГОВОРИТСЯ…

1. О неправомерном доступе к компьютерной информации

2. О создании, исполнении и распространении вредоносных программ для ЭВМ

3. О нарушение правил эксплуатации ЭВМ, системы ЭВМ или их сети

4. О преступлениях в сфере компьютерной информации

5. Об ответственности за преступления в сфере компьютерной информации

39. НА РИСУНКЕ ИЗОБРАЖЕНО…

1. Настольная видеокамера

2. Оптическая мышь

3. Телефонная трубка

4. Электронный замок

5. Аппаратный модули доверенной загрузки «Аккорд — АМДЗ»

40. ФЕДЕРАЛЬНЫЙ ЗАКОН «ОБ ИНФОРМАЦИИ, ИНФОРМАТИЗАЦИИ И ЗАЩИТЕ ИНФОРМАЦИИ» НАПРАВЛЕН НА:

1. Регулирование взаимоотношений в информационной сфере совместно с гражданским кодексом РФ

2. Регулирование взаимоотношений в гражданском обществе РФ

3. Регулирование требований к работникам служб, работающих с информаций

4. Формирование необходимых норм и правил работы с информацией

5. Формирование необходимых норм и правил, связанных с защитой детей от информации

41. ХИЩЕНИЕ ИНФОРМАЦИИ – ЭТО…

1. Несанкционированное копирование информации

2. Утрата информации

3. Блокирование информации

4. Искажение информации

5. Продажа информации

42. ВЛАДЕЛЬЦЕМ ИНФОРМАЦИИ ПЕРВОЙ КАТЕГОРИИ ЯВЛЯЕТСЯ…

1. Государство

2. Коммерческая организация

3. Муниципальное учреждение

4. Любой гражданин

5. Группа лиц, имеющих общее дело

43. ВЛАДЕЛЬЦЕМ ИНФОРМАЦИИ ВТОРОЙ КАТЕГОРИИ ЯВЛЯЕТСЯ…

1. Простые люди

2. Государство

3. Коммерческая организация

4. Муниципальное учреждение

5. Некоммерческая организация

44. ВЛАДЕЛЬЦЕМ ИНФОРМАЦИИ ТРЕТЬЕЙ КАТЕГОРИИ ЯВЛЯЕТСЯ…

1. Люди

2. Государство

3. Муниципальное учреждение

4. Учреждение

5. Некоммерческая организация

45. ИНФОРМАЦИЕЙ, СОСТАВЛЯЮЩЕЙ ГОСУДАРСТВЕННУЮ ТАЙНУ, ВЛАДЕЮТ:

1. Государство

2. Только образовательные учреждения

3. Только президиум Верховного Совета РФ

4. Граждане Российской Федерации

5. Только министерство здравоохранения

46. ИНФОРМАЦИЕЙ, СОСТАВЛЯЮЩЕЙ КОММЕРЧЕСКУЮ ТАЙНУ, ВЛАДЕЮТ:

1. Государство

2. Различные учреждения

3. Государственная Дума

4. Граждане Российской Федерации

5. Медико-социальные организации

47. ПЕРСОНАЛЬНЫМИ ДАННЫМИ ВЛАДЕЮТ:

1. Государство

2. Различные учреждения

3. Государственная Дума

4. Жители Российской Федерации

5. Медико-социальные организации

48. ДОСТУП К ИНФОРМАЦИИ – ЭТО:

1. Обязательное для выполнения лицом, получившим доступ к определенной информации, требование не передавать такую информацию третьим лицам без согласия ее обладателя

2. Действия, направленные на получение информации неопределенным кругом лиц или передачу информации неопределенному кругу лиц

3. Действия, направленные на получение информации определенным кругом лиц или передачу информации определенному кругу лиц

4. Информация, переданная или полученная пользователем информационно-телекоммуникационной сети

5. Возможность получения информации и ее использования

49. ДОКУМЕНТИРОВАННАЯ ИНФОРМАЦИЯ, ДОСТУП К КОТОРОЙ ОГРАНИЧИВАЕТСЯ В СООТВЕТСТВИИ С ЗАКОНОДАТЕЛЬСТВОМ РОССИЙСКОЙ ФЕДЕРАЦИИ ЭТО:

1. Конфиденциальная информация

2. Документы офера и договоров

3. Факс

4. Личный дневник

5. Законы РФ

50. ПЛАСТИКОВАЯ КАРТОЧКА, СОДЕРЖАЩАЯ ЧИП ДЛЯ КРИПТОГРАФИЧЕСКИХ ВЫЧИСЛЕНИЙ И ВСТРОЕННУЮ ЗАЩИЩЕННУЮ ПАМЯТЬ ДЛЯ ХРАНЕНИЯ ИНФОРМАЦИИ:

а. Токен

б. Password

в. Пароль

г. Login

д. Смарт-карта

51. УСТРОЙСТВО ДЛЯ ИДЕНТИФИКАЦИИ ПОЛЬЗОВАТЕЛЕЙ, ПРЕДСТАВЛЯЮЩЕЕ СОБОЙ МОБИЛЬНОЕ ПЕРСОНАЛЬНОЕ УСТРОЙСТВО, НАПОМИНАЮЩИЕ МАЛЕНЬКИЙ ПЕЙДЖЕР, НЕ ПОДСОЕДИНЯЕМЫЕ К КОМПЬЮТЕРУ И ИМЕЮЩИЕ СОБСТВЕННЫЙ ИСТОЧНИК ПИТАНИЯ:

1. Токен

2. Автономный токен

3. USB-токен

4. Устройство iButton

5. Смарт-карта

52. ДОСТУП ПОЛЬЗОВАТЕЛЯ К ИНФОРМАЦИОННЫМ РЕСУРСАМ КОМПЬЮТЕРА И / ИЛИ ЛОКАЛЬНОЙ ВЫЧИСЛИТЕЛЬНОЙ СЕТИ ПРЕДПРИЯТИЯ ДОЛЖЕН РАЗРЕШАТЬСЯ ТОЛЬКО ПОСЛЕ:

1. Включения компьютера

2. Идентификации по логину и паролю

3. Запроса паспортных данных

4. Запроса доменного имени

5. Запроса ФИО

53. АППАРАТНЫЕ МОДУЛИ ДОВЕРЕННОЙ ЗАГРУЗКИ «АККОРД — АМДЗ» ПРЕДСТАВЛЯЮТ СОБОЙ…

1. Аппаратный контролер

2. Электронный замок

3. Система контроля

4. Сетевой адаптер

5. Копировальный аппарат

54. ЭЛЕКТРОННЫЕ ЗАМКИ «СОБОЛЬ» ПРЕДНАЗНАЧЕНЫ ДЛЯ …

1. Обеспечения доверенной загрузки компьютера и контроля целостности файлов в системах

2. Сканирования отпечатков пальцев

3. Проверки скорости и загрузки файлов

4. Общего контроля

5. Идентификации пользователя

55. Для защиты от злоумышленников необходимо использовать:

1. Системное программное обеспечение

2. Прикладное программное обеспечение

3. Антивирусные программы

4. Компьютерные игры

5. Музыку, видеофильмы

56. ФЕДЕРАЛЬНЫЙ ЗАКОН «ОБ ИНФОРМАЦИИ, ИНФОРМАТИЗАЦИИ И ЗАЩИТЕ ИНФОРМАЦИИ» ДАЕТ ОПРЕДЕЛЕНИЕ ИНФОРМАЦИИ:

1. Текст книги или письма

2. Сведения о лицах, предметах, фактах, событиях, явлениях и процессах независимо от формы их представления

3. Сведения о явлениях и процессах

4. Факты и идеи в формализованном виде

5. Шифрованный текст, текст на неизвестном языке

57. ОБЕСПЕЧЕНИЕ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ ЕСТЬ ОБЕСПЕЧЕНИЕ…

1. Независимости информации

2. Изменения информации

3. Копирования информации

4. Сохранности информации

5. Преобразования информации

Внимание!

Если вам нужна помощь в написании работы, то рекомендуем обратиться к профессионалам. Более 70 000 авторов готовы помочь вам прямо сейчас. Бесплатные корректировки и доработки. Узнайте стоимость своей работы

Бесплатная оценка

+1

26.09.18 в 08:48

Понравилось? Нажмите на кнопочку ниже. Вам не сложно, а нам приятно).

Чтобы скачать бесплатно Тесты на максимальной скорости, зарегистрируйтесь или авторизуйтесь на сайте.

Важно! Все представленные Тесты для бесплатного скачивания предназначены для составления плана или основы собственных научных трудов.

Друзья! У вас есть уникальная возможность помочь таким же студентам как и вы! Если наш сайт помог вам найти нужную работу, то вы, безусловно, понимаете как добавленная вами работа может облегчить труд другим.

Добавить работу

Если Тест, по Вашему мнению, плохого качества, или эту работу Вы уже встречали, сообщите об этом нам.

Добавление отзыва к работе

Добавить отзыв могут только зарегистрированные пользователи.

Похожие работы

- Ответы на тест информационная безопасность

ПРАВ

ПОЛЬЗОВАТЕЛЕЙ

КОМПЬЮТЕРНЫХ

СИСТЕМ

Содержание лекции

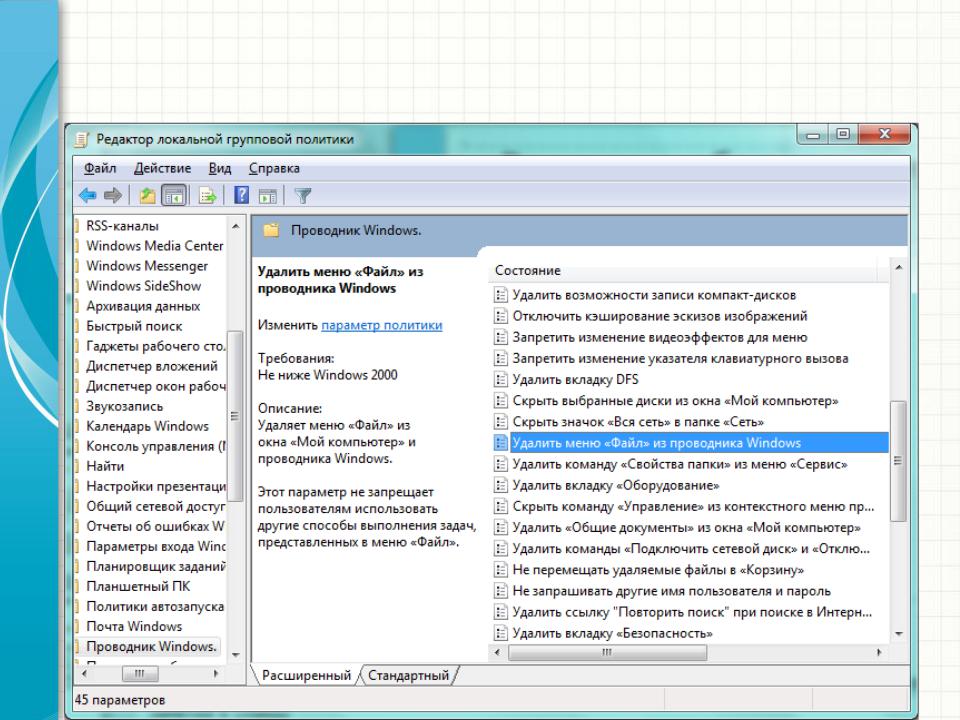

1.Разграничение прав пользователей в ОС Windows.

2.Дискреционное, мандатное и ролевое разграничение доступа к объектам.

Разграничение прав

пользователей в ОС Windows

•Ограничение их прав на использование функций отдельных компонент системы (оснастка Редактор объектов групповой политики, gpedit.msc).

•Назначение им прав на использование возможностей системы в целом, напрямую связанных с безопасностью (оснастка Локальная политика безопасности, secpol.msc).

Ограничение прав на уровне

отдельного пользователя

•запрет использования средств редактирования реестра;

•запрет использования Панели управления или ее отдельных функций;

•удаление команд «Выполнить» и «Поиск» из меню Пуск;

•запрет на выполнение программ в сеансе командной строки;

•запрет блокирования компьютера и завершения работы с операционной системой (в том числе ее перезагрузки);

Ограничение прав на уровне

отдельного пользователя

•возможность запуска только разрешенных приложений из отдельного списка;

•запрет на отображение структуры локальной сети;

•скрытие дисков в папке «Мой компьютер» и в окне Проводника;

•удаление меню «Файл» из Проводника и др.

Ограничение прав на уровне

компьютера

•установка дополнительных программ или документов, которые Windows будет автоматически запускать или открывать при входе пользователя в систему;

•задание обязательного применения дисковых квот и запрещение пользователям изменять этот параметр;

•возможность Windows использовать доступ к Интернету для выполнения задач, требующих обращения к ресурсам Интернета и др.

Редактор объектов

групповой политики

Информация об ограничении

прав

Для локальных учетных записей − в локальных профилях пользователей (разделах реестра HKEY_CURRENT_USER Software Policies (HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Policies) и HKEY_LOCAL_MACHINE Software Policies (HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Policies)). Поэтому обязательным является запрет на использование редактора реестра и редактора объектов групповой политики непривилегированными пользователями.

Информация об ограничении

прав

Для глобальных учетных записей – в перемещаемых профилях пользователей в Active Directory. В этом случае после входа пользователя КС в домен с любого компьютера информация об установленных для него ограничениях из перемещаемого профиля на сервере заместит соответствующие разделы реестра на использованном для входа в систему компьютере.

Назначение прав пользователям

игруппам

•Архивирование и восстановление файлов и папок.

•Изменение системного времени.

•Доступ к компьютеру из сети.

•Овладение файлами или иными объектами.

•Управление аудитом и журналом безопасности.

•Отладка программ и др.

Соседние файлы в папке Презентации лекций

- #

- #

- #

- #

- #

- #

- #

- #

Вопрос 1

Главный элемент операционной системы Windows

Выберите один ответ:

Многоэкранный режим

нет правильного ответа

программы

Курсор мыши

Ярлык и окно

Вопрос 2

Windows в переводе с английского

Выберите один ответ:

Окна

Окно

Ярлык

Программа

Вопрос 3

Сколько пользователь может использовать операционную систему Windows

Выберите один ответ:

Два

Количество пользователей задаётся

Три

Один

Вопрос 4

Что не относится к специальным программам?

Выберите один ответ:

Табличные процессоры

Экспертные системы

нет правильного ответа

Авторские системы

Вопрос 5

К программам специального назначения не относятся:

Выберите один ответ:

экспертные системы системы автоматизированного проектирования

нет правильного ответа

бухгалтерские программы

текстовые редакторы

Вопрос 6

Решают задачи, требующие экспертных знаний. Отличительная их черта: адаптивность и самообучение:

Выберите один ответ:

Экспертные системы

Мультимедийные

Авторские системы

Гипертекстовые системы

Вопрос 7

Программы, предназначенные для эксплуатации и технического обслуживания ЭВМ:

Выберите один ответ:

системы программирования

системные

прикладные

нет правильного ответа

Вопрос 8

Предоставляют пользователю стандартный интерфейс для выполнения работ в некоторой предметной области:

Выберите один ответ:

Гипертекстовые системы

Экспертные системы

Авторские системы

Мультимедийные

программы

Вопрос 9

К специальному (специализированному) ПО не относятся:

Выберите один ответ:

1С-бухгатерия

Консультант+

MS Word

3D-max

Вопрос 10

Операционная система Windows является:

Выберите один ответ:

графической

командной

смешанной

нет правильного ответа

Вопрос 11

Специальное программное обеспечение —

Выберите один ответ:

программы реализации управляющих, коммерческих, информационных и вспомогательных функций

это часть разрабатываемого при создании конкретной АСУ программного обеспечения, включающая программы реализации управляющих, информационных и вспомогательных функций

программы реализации управляющих, коммерческих и вспомогательных функций

нет правильного ответа

Вопрос 12

Bios это

Выберите один ответ:

базовая система запуска

базовая система ввода и вывода

подсистема Windows

интегрированная оболочка

Вопрос 13

Объединяют графику, видео, анимацию и звук. Используются в обучающих программах, рекламе и играх:

Выберите один ответ:

Гипертекстовые системы

Экспертные системы

Авторские системы

Мультимедийные программы

Вопрос 14

В Windows разграничения прав пользователей называется

Выберите один ответ:

«Права»

Гибернация

APS

Администрирование

Вопрос 15

Программное обеспечение – это:

Выберите один ответ:

совокупность программ, позволяющих организовать решение задачи на ЭВМ

универсальное устройство для передачи информации

операционная система

нет правильного ответа

Вопрос 16

Самая лучшая операционная система?

Выберите один ответ:

нет правильного ответа

программы

Различные операционные системы имеют свои плюсы и минусы и выбрать наилучшую достаточно тяжело

Windows

Mac Os

Вопрос 17

Что не является операционной системой?

Выберите один ответ:

нет правильного ответа

Mac OS

MS Word

Windows

Вопрос 18

Последняя версия операционной системы Windows

Выберите один ответ:

Mojave

XP

7

10

Вопрос 19

Что не относится к специальным программам?

Выберите один ответ:

Мультимедийные программы

Графические редакторы

нет правильного ответа

Гипертекстовые системы

Вопрос 20

Какой кнопки нет в операционной системе Windows

Выберите один ответ:

command

win

ctrl

f1

Разграничение прав доступа в сети.

Баранова Виктория Павловна

03.02.2021.

Тест. Информатика, Прочее

Внимание! Все тесты в этом разделе разработаны пользователями сайта для собственного

использования.

Администрация сайта не

проверяет возможные ошибки,

которые могут встретиться в тестах.

Разграничение прав доступа в сети….

Список вопросов теста

Вопрос 1

Обмен информацией между компьютерными сетями, в которых действуют разные стандарты представления информации (сетевые протоколы), осуществляется с использованием:

Варианты ответов

- хост-компьютеров

- файл-серверов

- шлюзов

- электронной почты

Вопрос 2

Электронная почта (e-mail) позволяет передавать:

Варианты ответов

- сообщения и приложенные файлы

- www-страницы

- исполняемые программы

- исключительно текстовые сообщения

Вопрос 3

Каждый компьютер, подключенный к сети Интернет, имеет:

Варианты ответов

- URL-адрес

- FTP-протокол

- IP-адрес

- web-страницу

Вопрос 4

Какое из устройств служит для подключения компьютера к глобальной сет

Варианты ответов

- модем

- сканер

- монитор

Вопрос 5

Компьютер, предоставляющий свои ресурсы другим компьютерам при совместной работе в сети, называется:

Варианты ответов

- адаптером

- станцией

- коммутатором

- сервером

Вопрос 6

Сеть, в которую входят компьютеры, связанные каналами передачи информации для совместного использования общих ресурсов и периферийных устройств, называется:

Варианты ответов

- локальной

- корпоративной

- глобальной

- региональной

Вопрос 7

Сетевой протокол:

Варианты ответов

- правила передачи данных в сети

- отчет о сетевой активности компьютеров сети

- отчет о сетевой активности компьютеров

- правила работы пользователей сети

Вопрос 8

Глобальная сеть:

Варианты ответов

- множество компьютеров на небольшой территории

- компьютерная сеть на небольшом географическом пространстве

- компьютерная сеть на небольшой территории

- множество компьютеров на большом географическом пространстве

Вопрос 1

Файл загружается из сети «Интернет». После того как пользователь открывает загруженный файл, жесткий диск пользователя разрушается, а вся информация, хранящаяся на компьютере, теряется. К каком типа относится предпринятая атака?

Выберите один ответ:

a. червь

b. вирус

c. «троянский конь»

Вопрос 2

Обеспечение достоверности и полноты информации и методов ее обработки представляет собой:

Выберите один ответ:

a. доступность

b. целостность

c. конфиденциальность

Вопрос 3

Потенциальные угрозы, против которых направлены технические меры защиты информации — это:

Выберите один ответ:

a. потеря информации из-за халатности обслуживающего персонала и не ведения системы наблюдения

b. потеря информации из-за сбоев оборудования, некорректной работы программ и ошибки обслуживающего персонала и пользователей

c. потеря информации из-за не достаточной установки резервных систем электропитании и оснащение помещений замками

Вопрос 4

Каким образом злоумышленник обычно связывается с жертвой?

Выберите один ответ:

a. по телефону VoIP

b. по электронной почте

c. через общего знакомого

Вопрос 5

Потери из-за ошибки персонала и пользователей бывают?

Выберите один ответ:

a. потери при заражении системы компьютерными вирусами

b. сбои дисковых систем

c. случайное уничтожение или изменение данных

Вопрос 6

Заражению компьютерными вирусами могут подвергнуться:

Выберите один ответ:

a. видеофайлы

b. программы и документы

c. графические файлы

Вопрос 7

Заражение компьютерными вирусами может произойти в процессе:

Выберите один ответ:

a. форматирования дискеты

b. работы с файлами

c. печати на принтере

Вопрос 8

Программа, не являющаяся антивирусной:

Выберите один ответ:

a. Dr Web

b. Defrag

c. АvastPro

Вопрос 9

Симметричное мультипроцессирование – это:

Выберите один ответ:

a. способ защиты от сбоев процессора

b. способ копирования данных

c. способ защиты от сбоев устройств

Вопрос 10

Как называется умышленно искаженная информация?

Выберите один ответ:

a. информативный поток

b. дезинформация

c. достоверная информация

Вопрос 11

Программа какого типа устанавливает и собирает личную информацию, включая информацию о пароле и профиле, с компьютера, без разрешения и без ведома пользователя?

Выберите один ответ:

a. баннеры, открывающиеся под активным окном браузера

b. всплывающие сообщения

c. шпионящее ПО

Вопрос 12

Основной документ, на основе которого проводится политика информационной безопасности — это:

Выберите один ответ:

a. политическая информационная безопасность

b. регламент информационной безопасности

c. программа информационной безопасности

Вопрос 13

Класс программ, не относящихся к антивирусным:

Выберите один ответ:

a. программы сканирования

b. программы-ревизоры

c. программы-фаги

Вопрос 14

Виды защиты БД:

Выберите один ответ:

a. группы Users

b. учётная запись группы администратора

c. защита паролем, защита пользователем,

Вопрос 15

Как называется информация, к которой ограничен доступ?

Выберите один ответ:

a. конфиденциальная

b. противозаконная

c. недоступная

Вопрос 16

В зависимости от формы представления информация может быть разделена на:

Выберите один ответ:

a. цифровая, звуковая и тайная

b. мысль, слово и речь

c. речевую, документированную и телекоммуникационную

Вопрос 17

Наибольшую угрозу для безопасности сети представляют:

Выберите один ответ:

a. копирование файлов, которые были изменены в течение дня, без отметки о резервном копировании

b. вскрытие стандартной учётной записи пользователя и администратора

c. несанкционированный доступ, электронное подслушивание и преднамеренное или неумышленное повреждение

Вопрос 18

Профессиональная тайна – это:

Выберите один ответ:

a. ограничения доступа в отдельные отрасли экономики или на конкретные производства

b. защищаемая по закону информация, доверенная или ставшая известной лицу (держателю) исключительно в силу исполнения им своих профессиональных обязанностей

c. защищаемые банками и иными кредитными организациями сведения о банковских операциях

Вопрос 19

Какие сбои оборудования бывают?

Выберите один ответ:

a. сбои работы серверов, рабочих станций, сетевых карт

b. несанкционированное копирование, уничтожение или подделка информации

c. ознакомление с конфиденциальной информацией

Вопрос 20

Какие программные средства защищают информацию на машинных носителях ЭВМ?

Выберите один ответ:

a. методом физического заграждения

b. с помощью шифрования (криптографии)

c. с помощью патентной защиты

Вопрос 21

Шифрование информации – это:

Выберите один ответ:

a. процесс преобразования информации в машинный код

b. процесс ее преобразования, при котором содержание информации становится непонятным для не обладающих соответствующими полномочиями субъектов

c. процесс ее преобразования, при котором содержание информации изменяется на ложную

Вопрос 22

Право Read дает вам возможность:

Выберите один ответ:

a. запуск (выполнение) программ из каталога

b. удаления файлов в каталоге

c. чтения и копирования файлов из совместно используемого каталога

Вопрос 23

Коммерческая тайна — это:

Выберите один ответ:

a. защищаемая по закону информация, доверенная или ставшая известной лицу (держателю) исключительно в силу исполнения им своих профессиональных обязанностей

b. ограничения доступа в отдельные отрасли экономики или на конкретные производства

c. защищаемые государством сведения в области его военной, внешнеполитической, экономической, разведывательной, контрразведывательной и оперативно-розыскной деятельности, распространение которых может нанести ущерб безопасности страны

Вопрос 24

Меры по защите информации от неавторизованного доступа, разрушения, модификации, раскрытия и задержек в доступе — это:

Выберите один ответ:

a. конфиденциальность

b. защитные технологии

c. информационная безопасность

Вопрос 25

Какие потери информации бывают из-за некорректной работы программ?

Выберите один ответ:

a. сбои работы серверов, рабочих станций, сетевых карт

b. потеря или изменение данных при ошибках ПО

c. перебои электропитания

Вопрос 26

Программные средства защиты информации – это:

Выберите один ответ:

a. источники бесперебойного питания (ups)

b. технические средства защиты информации

c. средства архивации данных, антивирусные программы

Вопрос 27

Наиболее надежным средством предотвращения потерь информации при кратковременном отключении электроэнергии?

Выберите один ответ:

a. перекидывать информацию на носитель, который не зависит от энергии

b. установка источников бесперебойного питания (UPS)

c. каждую минуту сохранять данные

Вопрос 28

Наиболее распространенный криптографический код — это:

Выберите один ответ:

a. код Хэмминга

b. код Рида-Соломона

c. итеративный код

Вопрос 29

Какой способ защиты информации присваивает значение каждому пользователю соответствующие права доступа к каждому ресурсу?

Выберите один ответ:

a. модели защиты

b. шифрование данных

c. права группы

Вопрос 30

Основные предметные направления Защиты Информации:

Выберите один ответ:

a. охрана государственной, коммерческой, служебной, банковской тайн, персональных данных и интеллектуальной собственности

b. усовершенствование скорости передачи информации

c. охрана золотого фонда страны

Статья о разграничении прав доступа в операционных системах Windows: дискретном и мандатном. В статье рассматриваются разграничения прав доступа к папкам и файлам на уровне операционной системы Windows и с помощью Secret Net.

Содержание:

- Разграничение прав доступа на уровне операционной системы (дискретное разграничение в Windows)

- Разграничение прав доступа с помощью Secret Net

Дискретное разграничение прав доступа

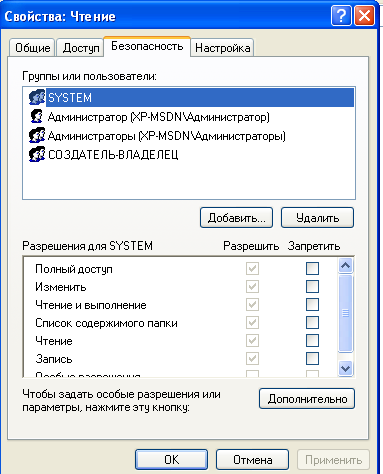

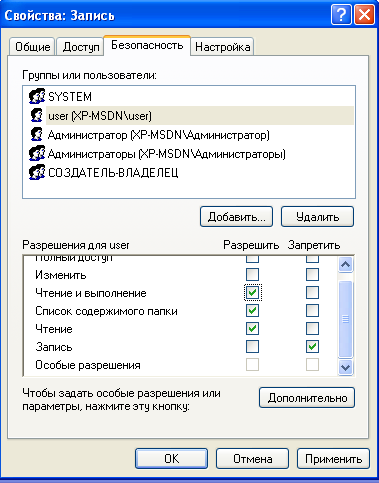

Для того, что бы настроить правила безопасности для папок нужно воспользоваться вкладкой «Безопасность». В Windows XP эта вкладка отключена по умолчанию. Для ее активации нужно зайти в свойства папки (Меню «Сервис» -> «Свойства папки» -> «Вид») и снять флажок «Использовать простой общий доступ к файлам».

Основные права доступа к папкам

В файловой системе NTFS в Windows XP существует шесть стандартных разрешений:

- Полный доступ;

- Изменить;

- Чтение и выполнение;

- Список содержимого папки;

- Чтение;

- Запись.

В Windows 10 нет стандартного разрешения «Список содержимого папки».

Эти разрешения могут предоставляться пользователю (или группе пользователей) для доступа к папкам и файлам. При этом право «Полный доступ» включат в себя все перечисленные права, и позволяет ими управлять.

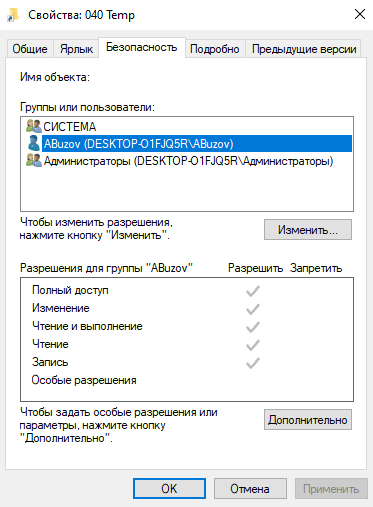

Права доступа назначаются пользователю для каждого объекта (папки и файла). Для назначения прав нужно открыть меню «Свойства» и выбрать вкладку «Безопасность». После этого выбрать необходимо пользователя, которому будут назначаться разрешения.

Создайте папки по названиям разрешений, всего у вас будет 6 папок для Windows XP и для Windows 10. Я рассмотрю на примере Windows XP, на «десятке» вам будет проще. Скачайте папки по ссылке и скопируйте в них содержимое (не сами папки, а то, что в них находится).

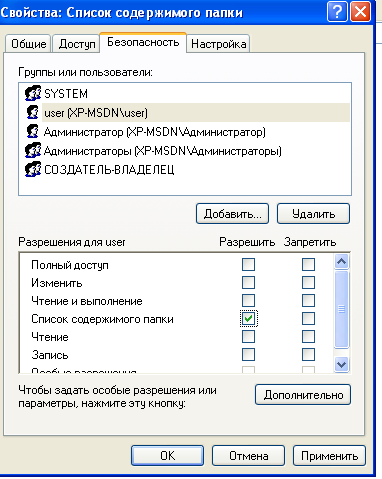

Отройте вкладку «Безопасность» в свойствах папки «Список содержимого папки». У меня есть пользователь user, вы можете добавить своего. Для того, что бы изменить право на объект нужно выбрать пользователя и указать ему разрешение, в данном случае «Список содержимого папки». Затем нажмите «Применить» и «ОК».

По аналогии установите права для соответствующих папок.

После установки прав доступа проверьте их. Для этого войдите в операционную систему под пользователем, для которого устанавливали права, в моем случае это user.

«Список содержимого папки» — предоставляет возможность просмотра файлов и папок в текущем каталоге. То есть вы можете посмотреть, что есть в папке, но запустить и открыть ничего не получиться.

«Чтение» — предоставляет возможность открывать в папке все файлы, кроме исполняемых файлов (например, с расширением .exe).

«Чтение и выполнение» — предоставляет возможность открывать в данном каталоге все файлы.

«Запись» — предоставляет возможность добавления файлов в папку без права на доступ к вложенным в него объектам, в том числе на просмотр содержимого каталога.

«Изменить» — предоставляет возможность открывать и создавать (изменять) файлы в папке.

«Полный доступ» — предоставляет все возможности для работы с папкой и вложенными файлами, включая изменение разрешений.

Откройте каждую папку и проверьте, что разрешения выполняются.

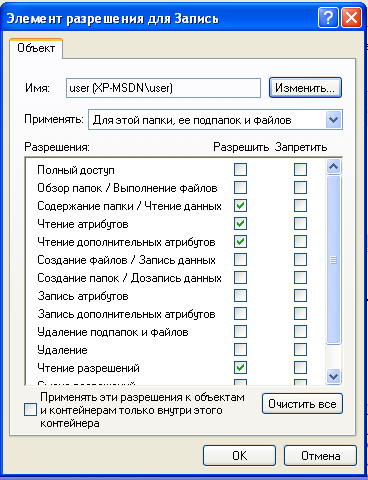

Элементы разрешений на доступ

Каждое разрешение состоит из нескольких элементов, которые позволяют более гибко настраивать систему безопасности. Войдите в операционную систему под учетной записью администратора.

Просмотреть элементы разрешений на доступ можно, нажав на кнопку «Дополнительно» во вкладке «Безопасность» и выбрав любой элемент разрешений.

Поэкспериментируйте с элементами и проверьте, как они работаю.

Владелец файла

В файловой системе NTFS у каждого файла есть свой владелец. Владельцем файла является пользователь операционной системы. Он может управлять разрешениями на доступ к объекту независимо от установленных разрешений.

Узнать, какой пользователь является владельцем файла или папки можно на закладке «Владелец» в дополнительных параметрах безопасности.

Наследование прав доступа

В файловой системе NTFS поддерживается наследование разрешений. Если вы устанавливаете разрешение на папку, то оно наследуется для всех вложенных файлов и папок.

При любых изменениях разрешений на родительскую папку они меняются в дочерних (вложенных) файлах и каталогах.

Для изменения унаследованных разрешений нужно открыть вкладку «Разрешения» в дополнительных параметрах безопасности. Там же можно отключить наследование разрешений.

Запреты

Кроме установки разрешений в файловых системах можно устанавливать запреты. Например, вы можете разрешить чтение и выполнение, но запретить запись. Таким образом, пользователь для которого установлен запрет и разрешения сможет запустить исполняемый файл или прочитать текстовый, но не сможет отредактировать и сохранить текстовый файл.

В дополнительных параметрах безопасности можно посмотреть действующие разрешения и для конкретного пользователя.

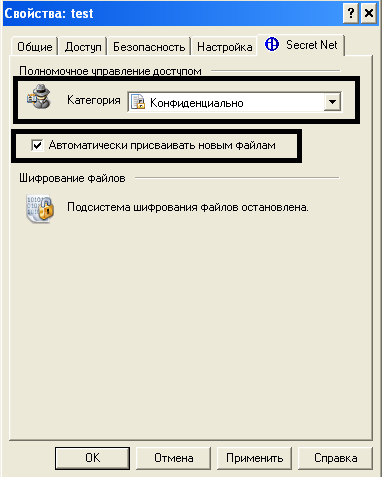

Разграничение прав доступа с помощью Secret Net (на примере версии 5.1)

При использовании Secret Net доступ к файлам осуществляется, в случае если пользователю присваивается соответствующий уровень допуска. В примере я использую Windows XP с установленным программным продуктом Secret Net 5.1.

Первым делом нужно запустить локальные параметры безопасности от имени Администратора: «Пуск –> Программы –> Secret Net 5 –> Локальная политика безопасности».

Далее необходимо перейти в «Параметры Secret Net» –> «Настройка подсистем» –> «Полномочное управление доступом: название уровней конфиденциальности».

Введите названия уровней. У меня это:

- Низший – Общедоступно.

- Средний – Конфиденциально.

- Высший – Секретно.

Настройка субъектов

Настройка субъектов в Secret Net производится в группе «Локальные пользователи и группы». Зайдите в меню «Пуск» –> «Программы» –> «Secret Net 5» –> «Управление компьютером» –> «Локальные пользователи и группы» –> «Пользователи».

Что бы настроить права администратора нужно выбрать учетную запись «Администратор» и перейти на вкладку Secret Net 5. Установим уровень доступа «секретно».

Далее установите все флажки.

- Управление категориями конфиденциальности означает, что пользователь имеет право изменять категории конфиденциальности папок и файлов, а так же может управлять режимом наследования категорий конфиденциальности папок.

- Печать конфиденциальных документов означает, что пользователь может распечатывать конфиденциальные документы. Данная возможность появляется, если включен контроль печати конфиденциальных документов.

- Вывод конфиденциальной информации означает, что пользователь может копировать конфиденциальную информацию на внешние носители.

После установки всех флажков нажмите «Применить» и «ОК».

Создадим нового пользователя. Для этого нужно перейти «Локальные пользователи и Группы» –> «Пользователи». Создайте новых пользователей, я назову их «Конфиденциальный» и «Секретный». По аналогии с пользователем Администратор установите для новых пользователей аналогичные уровни доступа и настройки как на рисунках ниже.

Настройка объектов

Та или иная категория конфиденциальности является атрибутом папки или файла. Изменения этих атрибутов производятся уполномоченными пользователями (в данном случае Администратором). Категория конфиденциальности может присваиваться новым файлам или папкам автоматически или по запросу.

Автоматическое присваивание категории конфиденциальности можно включить или отключить в окне настройки свойств папки. Этот параметр может редактировать только пользователь, у которого есть права на «Редактирование категорий конфиденциальности».

При этом стоит учесть, что категории конфиденциальности могут назначаться только папка и файлам в файловой системе NTFS. В случае если у пользователя нет такой привилегии, он может только повысить категорию конфиденциальности и только не выше своего уровня.

Попробуйте создать в паке новый файл или каталог, а после чего изменить ее уровень (повысить) и установить флажок «Автоматически присваивать новым файлам». У вас появиться окно «Изменение категорий конфиденциальности».

Выберите пункт «Присвоение категорий конфиденциальности всем файлам в каталоге» и нажмите «ОК» для присвоения категории конфиденциальности всем файлам кроме скрытых и системных файлов.

В случае если категория допуска пользователя выше чем категория конфиденциальности объект, то пользователь имеет право на чтение документа, но не имеет права изменять и сохранять документ.

Если пользователь с категорией «Общедоступно» попробует прочитать или удалить документ, то он получит соответствующие ошибки.

То есть пользователь не может работать с документами, у которых уровень конфиденциальности выше, чем у него.

Если вы зайдете под пользователем «Секретный» то вы сможете повысить уровень конфиденциальности файлов и работать с ними.

Не стоит забывать, что конфиденциальные файлы нельзя копировать в общедоступные папки, чтобы не допустить их утечки.

Контроль потоков данных

Контроль потоков данных используется для того, что бы запретить пользователям возможность понижения уровня конфиденциальности файлов.

Для этого нужно запустить «Локальные параметры безопасности»: «Пуск» – «Программы» –> «Secret Net 5» –> «Локальная политика безопасности», затем перейти в группу «Параметры Secret Net» –> «Настройки подсистем» и выбрать параметр «Полномочное управление доступом: Режим работы» и включить контроль потоков. Изменения вступят в силу после перезагрузки компьютера.

Если зайти (после перезагрузки) под пользователем «Секретный» появиться выбор уровня конфиденциальности для текущего сеанса. Выберите секретный уровень.

Если вы откроете файл с уровнем «Конфиденциально», отредактируете его и попробуете сохранить под другим именем и в другую папку, то вы получите ошибку, так как уровень сеанса (секретный) выше, чем уровень файла (конфиденциальный) и включен контроль потоков данных.

На этом все, если у вас остались вопросы задавайте их в комментариях.