Кто-то из вас наверняка слышал про инцидент , который был обнародован совсем недавно. Американский производитель полупроводников Allegro MicroSystem LLC подал в суд на своего бывшего IT-специалиста за саботаж. Нимеш Пател, проработавший в компании 14 лет, уничтожил важные финансовые данные в первую неделю нового фискального года.

Как это произошло?

Через две недели после своего увольнения Пател зашел на территорию штаб-квартиры компании в Вустере (штат Массачусетс, США) с целью поймать корпоративную сеть Wi-Fi. Используя учетные данные бывшего коллеги и рабочий ноутбук, Пател авторизовался в корпоративной сети. Затем он внедрил в модуль Oracle код и запрограммировал его выполнение на 1 апреля 2016 года — первую неделю нового финансового года. Код предназначался для копирования определенных заголовков или указателей в отдельную таблицу базы данных и следующего удаления их из модуля. Ровно 1 апреля данные были удалены из системы. И поскольку злоумышленник авторизовался в сети Allegro легально, его действия были замечены не сразу.

Подробности широкая общественность не знает, но скорее всего инцидент стал возможен во многом благодаря тому, что в компании для доступа в сеть использовалась парольная аутентификация. Наверняка там были и другие проблемы с безопасностью, но именно пароль можно похитить незаметно для пользователя и факт кражи пароля не будет обнаружен, в лучшем случае вплоть до момента использования похищенных учетных данных.

Применение строгой двухфакторной аутентификации и запрет на использование паролей в сочетании с грамотной политикой безопасности могли бы помочь, если не избежать описанного развития событий, то сильно затруднить реализацию такого плана.

Мы расскажем о том, как можно значительно повысить уровень безопасности вашей компании и защитить себя от подобных инцидентов. Вы узнаете, как настроить аутентификацию и подпись важных данных, используя токены и криптографию (как иностранную, так и отечественную).

В первой статье мы объясним как настроить строгую двухфакторную аутентификацию с использованием PKI при входе в доменную учетную запись в Windows.

В следующих статьях мы расскажем вам, как настроить Bitlocker, защитить электронную почту и простейший документооборот. Также мы вместе с вами настроим безопасный доступ к корпоративным ресурсам и безопасный удаленный доступ по VPN.

Двухфакторная аутентификация

Опытным системным администраторам и службам безопасности хорошо известно, что пользователи крайне не сознательны в вопросе соблюдения политик безопасности, они могут записать свои учетные данные на стикере и приклеить его рядом с компьютером, передать пароли своим коллегам и тому подобное. Особенно часто это происходит, когда пароль сложный (содержащий более 6 знаков и состоящий из букв разного регистра, цифр и специальных символов) и его трудно запомнить. А ведь такие политики администраторами задаются не просто так. Это необходимо для защиты учетной записи пользователя от простого перебора паролей по словарю. Также администраторы рекомендуют менять пароли хотя бы раз в 6 месяцев, просто из того соображения, что за это время теоретически можно отбрутфорсить даже сложный пароль.

Давайте вспомним, что такое аутентификация. В нашем случае это процесс подтверждения подлинности субъекта или объекта. Аутентификация пользователя — это процесс подтверждения подлинности пользователя.

А двухфакторная аутентификация — это такая аутентификация, в которой необходимо использовать не менее двух различных способов для подтверждения своей личности.

Простейшим примером двухфакторной аутентификации в реальной жизни является сейф с замком и кодовой комбинацией. Чтобы открыть такой сейф необходимо знать код и владеть ключом.

Токен и смарт-карта

Наверно, самым надежным и простым в реализации способом двухфакторной аутентификации является использование криптографического токена или смарт-карты. Токен — это USB-устройство, которое является и считывателем, и смарт-картой одновременно. Первым фактором в таком случае является факт владения устройством, а вторым — знание его PIN-кода.

Использовать токен или смарт-карту, тут кому, что удобнее. Но исторически так сложилось, что в России больше привыкли использовать токены, так как они не требуют использования встроенных или внешних считывателей смарт-карт. У токенов есть и свои минусы. Например, на нем не напечатаешь фотографию.

На фотографии изображена типичная смарт-карта и считыватель.

Однако вернемся к корпоративной безопасности.

А начнем мы с домена Windows, ведь в большинстве компаний в России корпоративная сеть построена именно вокруг него.

Как известно, политики Windows-домена, настройки пользователей, настройки групп в Active Directory предоставляют и разграничивают доступ к огромному количеству приложений и сетевых сервисов.

Защитив учетную запись в домене, мы можем защитить большинство, а в некоторых случаях и вообще все внутренние информационные ресурсы.

Почему двухфакторная аутентификация в домене по токену с PIN-кодом безопаснее обычной парольной схемы?

PIN-код привязан к определенному устройству, в нашем случае к токену. Знание PIN-кода само по себе ничего не дает.

Например, PIN-код от токена можно диктовать по телефону другим лицам и это ничего не даст злоумышленнику, если вы достаточно бережно относитесь к токену и не оставляете его без присмотра.

С паролем же ситуация совершенно иная, если злоумышленник подобрал, угадал, подсмотрел или еще каким-то образом завладел паролем от учетной записи в домене, то он сможет беспрепятственно зайти, как в сам домен, так и в другие сервисы компании, в которых используется эта же учетная запись.

Токен является уникальным некопируемым физическим объектом. Им обладает легитимный пользователь. Двухфакторную аутентификацию по токену можно обойти только тогда, когда администратор намеренно или по недосмотру оставил для этого «лазейки» в системе.

Преимущества входа в домен по токену

PIN-код от токена проще запомнить, так как он может быть намного проще пароля. Каждый наверняка хоть раз в жизни видел, как «опытный» пользователь мучительно не может с нескольких попыток аутентифицироваться в системе, вспоминая и вводя свой «безопасный» пароль.

PIN-код не обязательно постоянно менять, так как токены более устойчивы к перебору PIN-кодов. После некоторого числа неудачных попыток ввода, токен блокируется.

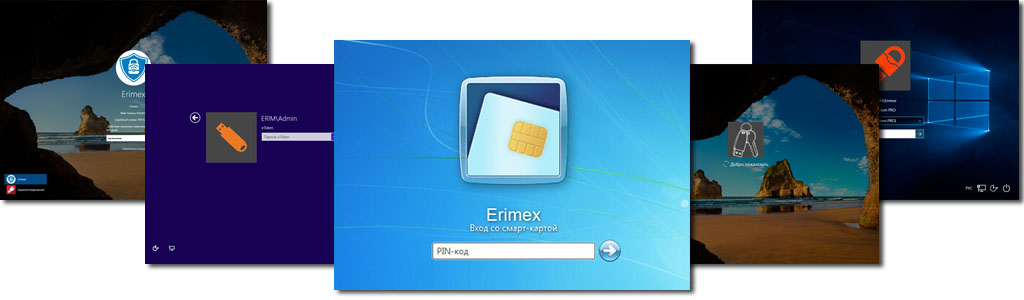

При использовании токена для пользователя вход в систему выглядит следующим образом: после загрузки компьютера, он просто подключает токен к USB-порту компьютера, вводит 4-6 цифр и нажимает кнопку Enter. Скорость ввода цифр у обычных людей выше, чем скорость ввода букв. Поэтому PIN-код вводится быстрее.

Токены позволяют решить проблему «брошенного рабочего места» — когда пользователь уходит со своего рабочего места и забывает выйти из своей учетной записи.

Политика домена может быть настроена таким образом, чтобы компьютер автоматически блокировался при извлечении токена. Также токен может быть оснащен RFID-меткой для прохода между помещениями компании, поэтому не забрав токен со своего рабочего места, сотрудник просто не сможет перемещаться по территории.

Недостатки, куда же без них

Токены или смарт-карты не бесплатные (решается бюджетом).

Их нужно учитывать, администрировать и обслуживать (решается системами управления токенами и смарт-картами).

Некоторые информационные системы могут «из коробки» не поддерживать аутентификацию по токенам (решается системами типа Single Sign-On — предназначенными для организации возможности использования единой учетной записи для доступа к любым ресурсам области).

Настройка двухфакторной аутентификации в домене Windows

Теоретическая часть:

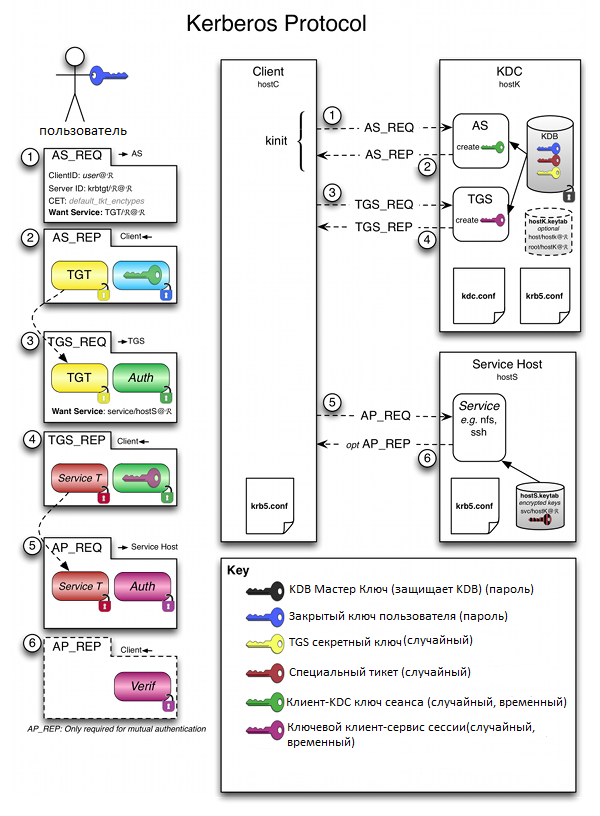

Служба каталога Active Directory поддерживает возможность аутентификации с помощью смарт-карты и токена, начиная с Windows 2000. Она заложена в расширении PKINIT (public key initialization — инициализация открытого ключа) для протокола Kerberos RFC 4556 .

Протокол Kerberos был специально разработан для того, чтобы обеспечить надежную аутентификацию пользователей. Он может использовать централизованное хранение аутентификационных данных и является основой для построения механизмов Single Sing-On. Протокол основан на ключевой сущности Ticket (билет).

Ticket (билет) является зашифрованным пакетом данных, который выдается доверенным центром аутентификации, в терминах протокола Kerberos — Key Distribution Center (KDC, центр распределения ключей).

Когда пользователь выполняет первичную аутентификацию после успешного подтверждения его подлинности, KDC выдает первичное удостоверение пользователя для доступа к сетевым ресурсам — Ticket Granting Ticket (TGT).

В дальнейшем при обращении к отдельным ресурсам сети, пользователь, предъявляет TGT, получает от KDC удостоверение для доступа к конкретному сетевому ресурсу — Ticket Granting Service (TGS).

Одним из преимуществ протокола Kerberos, обеспечивающим высокий уровень безопасности, является то, что при любых взаимодействиях не передаются ни пароли, ни значения хеша паролей в открытом виде.

Расширение PKINIT позволяет использовать двухфакторную аутентификацию по токенам или смарт-картам на этапе предаутентификации Kerberos.

Вход в систему может быть обеспечен, как при использовании службы каталога домена, так и локальной службы каталога. TGT создается на основе электронной подписи, которая вычисляется на смарт-карте или токене.

Все контроллеры доменов должны иметь установленный сертификат Domain Controller Authentication, или Kerberos Authentication, т. к. реализуется процесс взаимной аутентификации клиента и сервера.

Практика:

Приступим к настройке.

Сделаем так, чтобы в домен под вашей учетной записью можно было зайти только по предъявлению токена и зная PIN-код.

Для демонстрации мы будем использовать Рутокен ЭЦП PKI производства компании «Актив».

1 Этап — Настройка домена Первым делом установим службы сертификации.

Дисклеймер.

Эта статья не является туториалом по внедрению корпоративного PKI. Вопросы проектирования, разворачивания и грамотного применения PKI тут не рассматриваются ввиду необъятности этой темы.

Все контроллеры доменов и все клиентские компьютеры в рамках леса, где осуществляется внедрение такого решения, обязательно должны доверять корневому Удостоверяющему Центру (Центру Сертификации).

Задача центра сертификации — подтверждать подлинность ключей шифрования с помощью сертификатов электронной подписи.

Технически центр сертификации реализован как компонент глобальной службы каталогов, отвечающий за управление криптографическими ключами пользователей. Открытые ключи и другая информация о пользователях хранится удостоверяющими центрами в виде цифровых сертификатов.

Удостоверяющий центр, выдающий сертификаты для использования смарт-карт или токенов, должен быть помещен в хранилище NT Authority.

Зайдите в Диспетчер сервера и выберите «Добавить роли и компоненты».

При добавлении ролей сервера выберите «Службы сертификации Active Directory» (Microsoft категорически рекомендует не делать это на контроллере домена, дабы не огрести проблем с производительностью). В открывшемся окне выберите «Добавить компоненты» и выберите пункт «Центр сертификации».

На странице для подтверждения установки компонентов нажмите «Установить».

2 Этап — Настройка входа в домен с помощью токена

Для входа в систему нам понадобится сертификат, который содержит идентификаторы Smart Card Logon и Client Authentication.

Сертификат для смарт-карт или токенов также должен содержать UPN пользователя (суффикс имени участника-пользователя). По умолчанию суффиксом имени участника-пользователя для учетной записи является DNS-имя домена, которое содержит учетную запись пользователя.

Сертификат и закрытый ключ должны быть помещены в соответствующие разделы смарт-карты или токена, при этом закрытый ключ должен находиться в защищенной области памяти устройства.

В сертификате должен быть указан путь к точке распространения списка отзыва сертификатов (CRL distribution point). Такой файл содержит список сертификатов с указанием серийного номера сертификата, даты отзыва и причины отзыва. Он используется для передачи сведений об отозванных сертификатах пользователям, компьютерам и приложениям, пытающимся проверить подлинность сертификата.

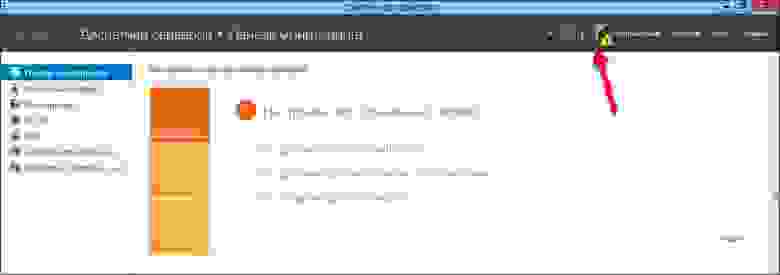

Настроим установленные службы сертификации. В правом верхнем углу нажмите на желтый треугольник с восклицательным знаком и щелкните «Настроить службы сертификации…».

В окне «Учетные данные» выберите необходимые учетные данные пользователя для настройки роли. Выберите «Центр сертификации».

Выберите «ЦС предприятия».

ЦС предприятия интегрированы с AD. Они публикуют сертификаты и списки отзыва сертификатов в AD.

Укажите тип «Корневой ЦС».

На следующем этапе выберите «Создать новый закрытый ключ».

Выберите период действия сертификата.

3 этап — Добавление шаблонов сертификатов

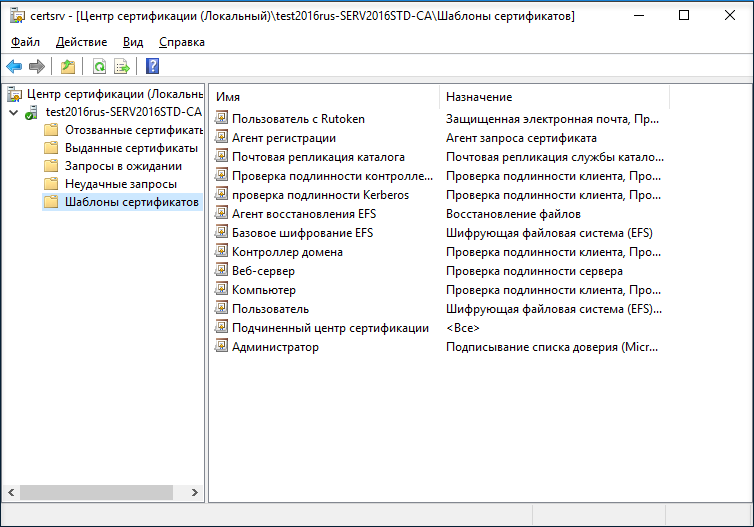

Для добавления шаблонов сертификатов откройте Панель управления, выберите пункт «Администрирование» и откройте Центр сертификации.

Щелкните по названию папки «Шаблоны сертификатов», выберите пункт «Управление».

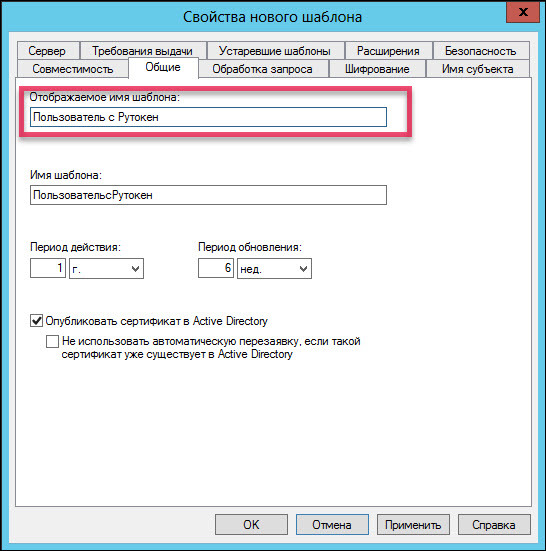

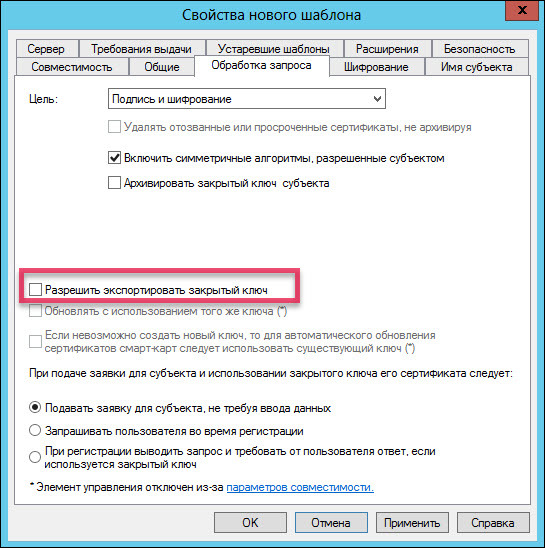

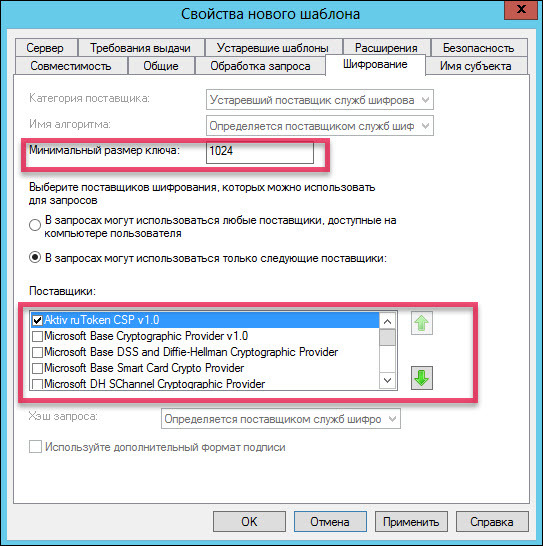

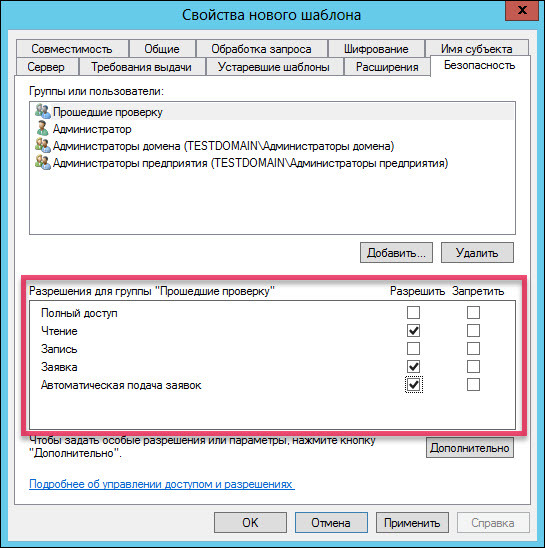

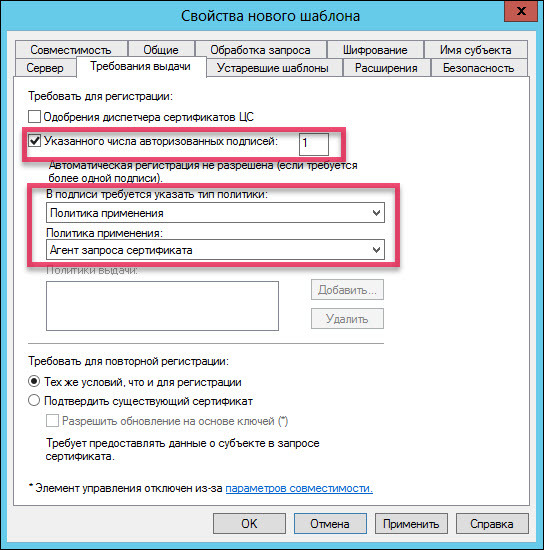

Щелкните по названию шаблона «Пользователь со смарт-картой» и выберите пункт «Скопировать шаблон». На следующих скриншотах показано, какие параметры в окне «Свойства нового шаблона» необходимо изменить.

Если в списке поставщиков нет «Aktiv ruToken CSP v1.0», то необходимо установить комплект «Драйверы Рутокен для Windows».

Начиная с Windows Server 2008 R2 вместо специального провайдера от производителя можно использовать «Microsoft Base Smart Card Crypto Provider».

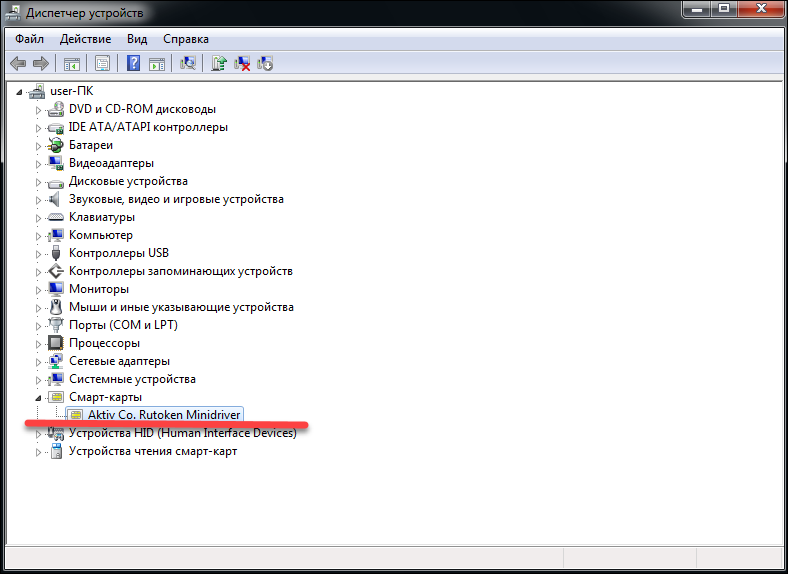

Для устройств Рутокен библиотека «минидрайвера», поддерживающая «Microsoft Base Smart Card Crypto Provider», распространяется через Windows Update.

Проверить установился ли «минидрайвер» на вашем сервере можно подключив Рутокен к нему и посмотрев в диспетчер устройств.

Если «минидрайвера» по каким-то причинам нет, его можно установить принудительно, инсталлировав комплект «Драйверы Рутокен для Windows», а после этого воспользоваться «Microsoft Base Smart Card Crypto Provider».

Комплект «Драйверы Рутокен для Windows» распространяется бесплатно с сайта Рутокен .

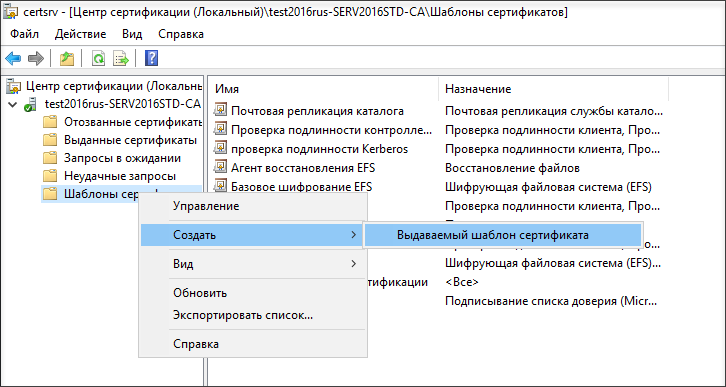

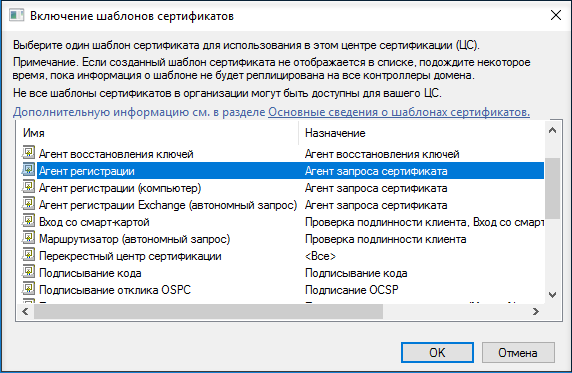

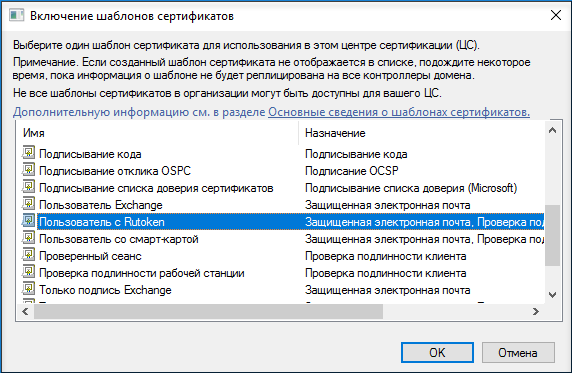

Добавьте два новых шаблона «Агент сертификации» и «Пользователь с Рутокен».

Для этого выйдите из окна «Управления шаблонами». Нажмите правой кнопкой мыши на «Шаблоны сертификатов» и выберите пункт меню «Создать» и подпункт «Выдаваемый шаблон сертификата».

Далее выберите «Агент регистрации» и «Пользователь с Rutoken» и нажмите «ОК».

В результате названия этих шаблонов отобразятся в центре сертификации.

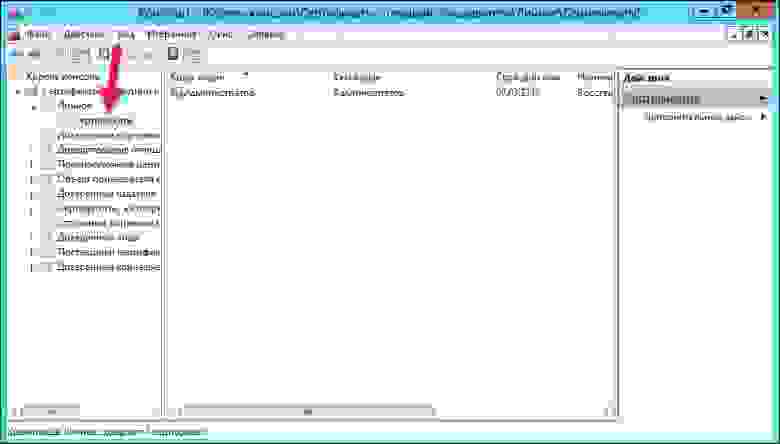

Далее нам необходимо выписать сертификат администратору домена. Откройте службу «Выполнить» и укажите команду mmc. Добавьте оснастку «Сертификаты».

В окне «Оснастки диспетчера сертификатов» выберите «моей учетной записи пользователя». В окне «Добавление и удаление оснастки» подтвердите добавление сертификатов.

Выберите папку «Сертификаты».

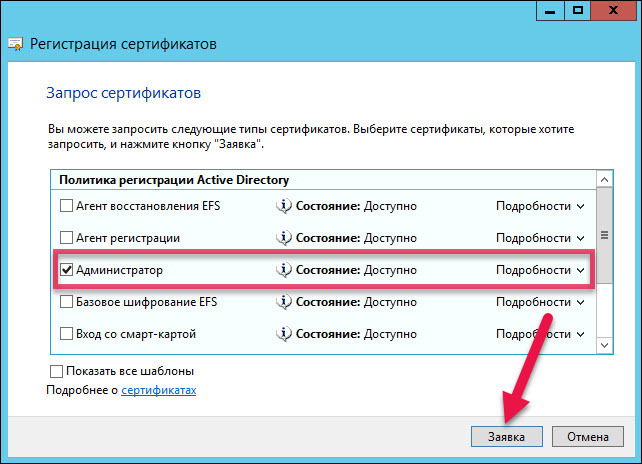

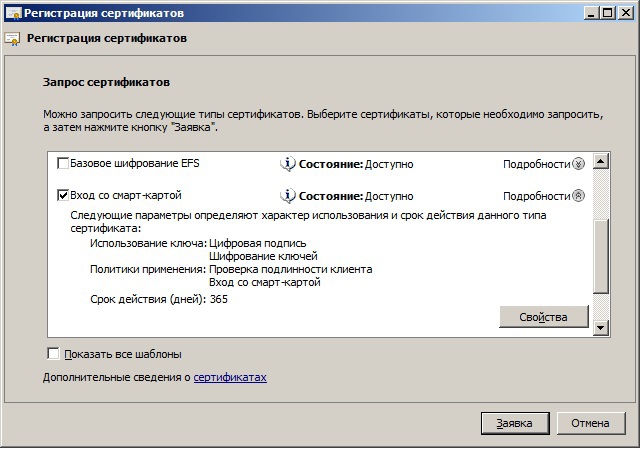

Запросите новый сертификат. Откроется страница для регистрации сертификата. На этапе запроса сертификата выберите политику регистрации «Администратор» и нажмите «Заявка».

Таким же образом запросите сертификат для Агента регистрации.

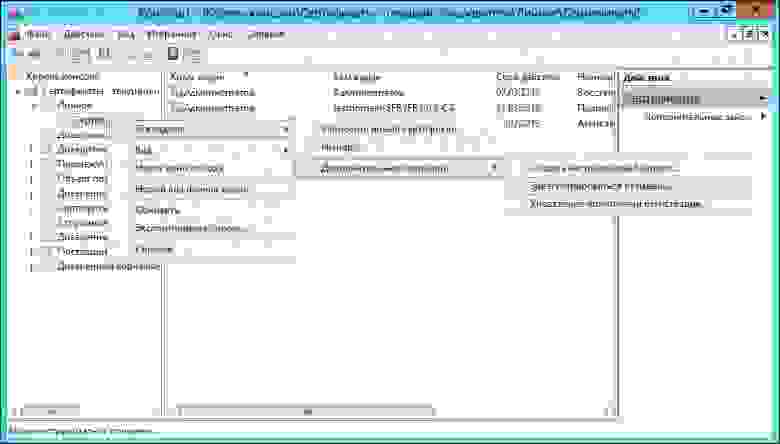

Чтобы запросить сертификат для определенного пользователя щелкните «Сертификаты», выберите пункт «Зарегистрироваться от имени…».

В окне для запроса сертификата установите флажок «Пользователь с Рутокен».

Теперь необходимо выбрать пользователя.

В поле «Введите имена выбранных объектов» укажите имя пользователя в домене и нажмите «Проверить имя».

В окне для выбора пользователя нажмите «Заявка».

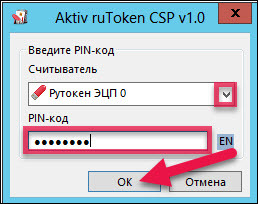

В раскрывающемся списке выберите имя токена и укажите PIN-код.

Таким же образом выберите сертификаты для других пользователей в домене.

4 этап — Настройка учетных записей пользователей

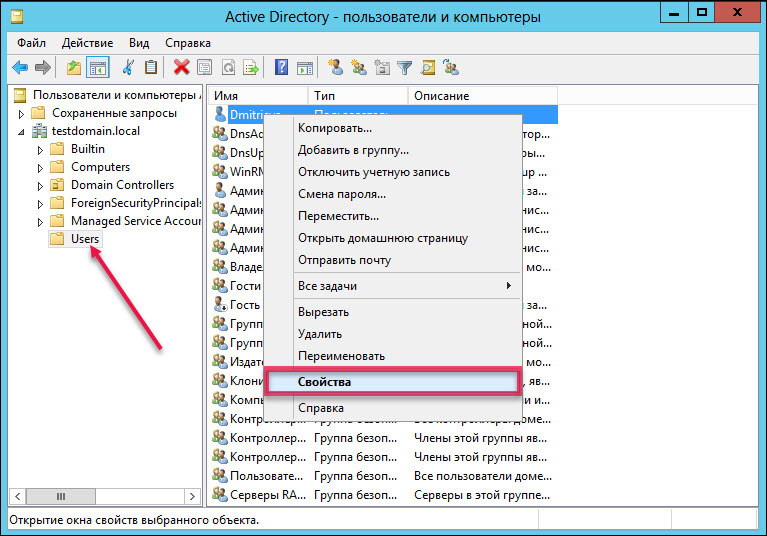

Для настройки учетных записей откройте список пользователей и компьютеров AD.

Выберите папку Users и пункт «Свойства».

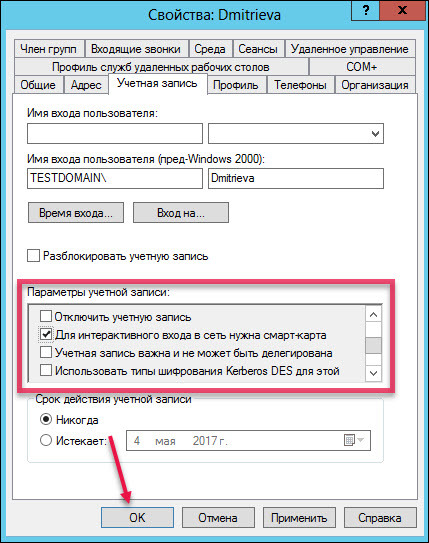

Перейдите на вкладку «Учетные записи», установите флажок «Для интерактивного входа в сеть нужна смарт-карта».

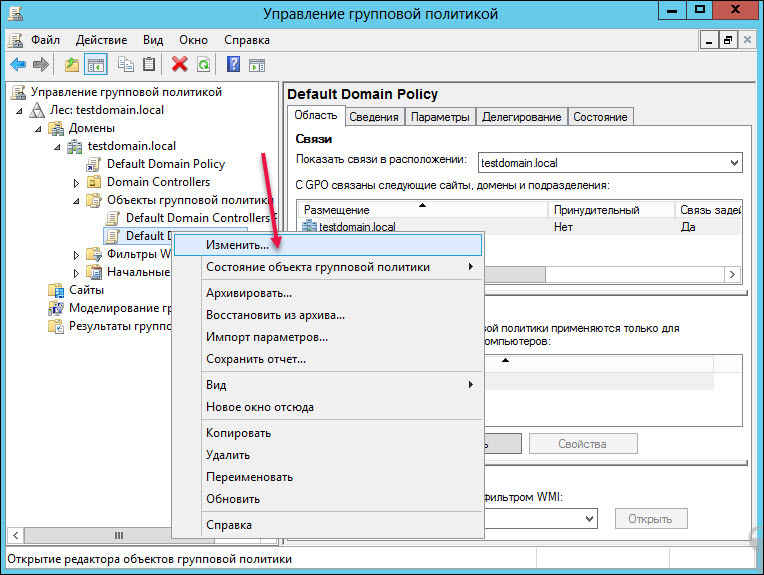

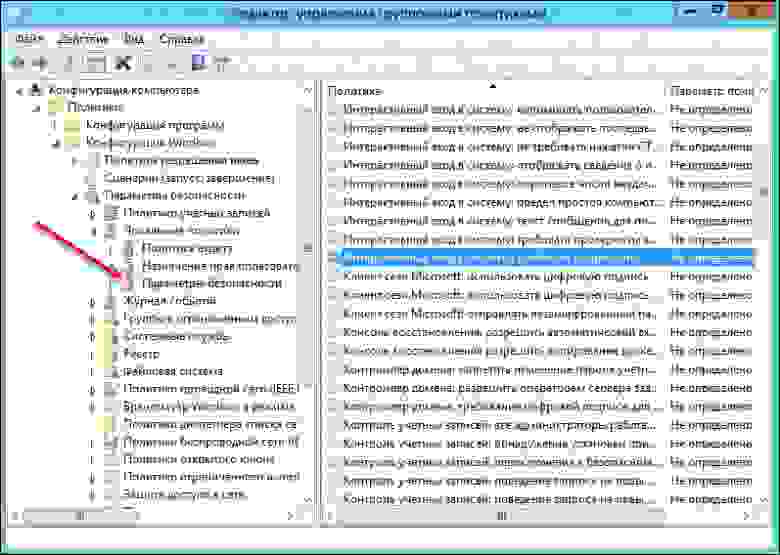

Настройте политики безопасности. Для этого откройте Панель управления и выберите пункт «Администрирование». Откройте меню для управления групповой политикой.

В левой части окна «Управление групповой политикой» щелкните «Default Domain Policy» и выберите пункт «Изменить».

В левой части окна «Редактор управления групповыми политиками» выберите пункт «Параметры безопасности».

Откройте политику «Интерактивный вход в систему: требовать смарт-карту».

На вкладке «Параметры политики безопасности» установите флажки «Определить следующий параметр политики» и «Включен».

Откройте политику «Интерактивный вход в систему: поведение при извлечении смарт-карты».

На вкладке «Параметры политики безопасности» установите флажок «Определить следующий параметр политики», из раскрывающегося списка выберите «Блокировка рабочей станции».

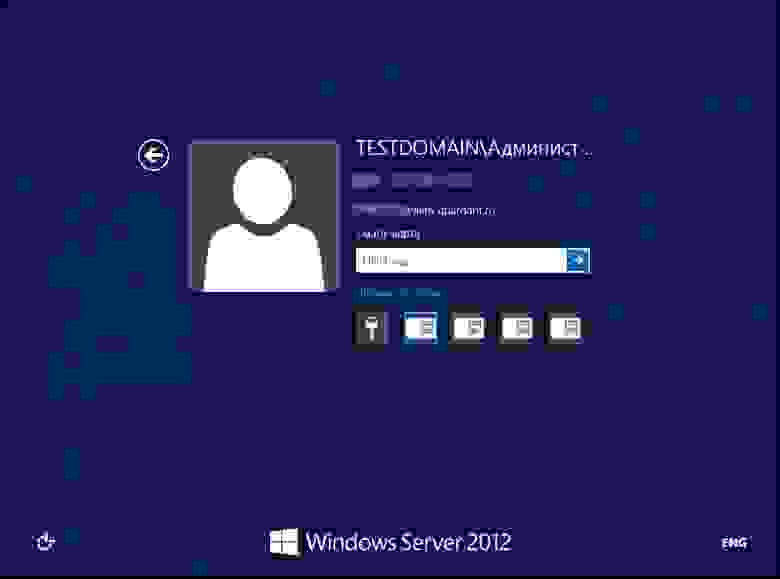

Перезагрузите компьютер. И при следующей попытке аутентификации в домене уже можно будет использовать токен и его PIN-код.

BINGO!

Двухфакторная аутентификация для входа в домен настроена, а значит существенно повышен уровень безопасность для входа в Windows домен без траты безумной суммы на дополнительные средства защиты. Теперь без токена вход в систему невозможен, а пользователи могут вздохнуть спокойно и не мучиться со сложными паролями.

Следующий шаг — безопасная почта, об этом и о настройке безопасной аутентификации в других системах читайте в наших следующих статьях.

Содержание

- Центр сертификации AD + Smart Card = Авторизация пользователя в домене

- Техническая справка по смарт-картам

- Аудитория

- Что такое смарт-карты?

- Вход в Windows по смарт-карте

- Смарт-карты и службы удаленных рабочих столов

- Перенаправление служб удаленного рабочего стола

- RD Session Host server single sign-in experience

- Удаленные службы настольных компьютеров и вход смарт-карт

- Удаленные службы настольных компьютеров и вход смарт-карт в доменах

- Справочники

- Возможные значения

- Рекомендации

- Местонахождение

- Значения по умолчанию

- Управление политикой

- Необходимость перезапуска

- Соображения конфликта политики

- Групповая политика

- Вопросы безопасности

- Уязвимость

- Противодействие

- Возможное влияние

Сегодня я расскажу как настроить авторизацию пользователя в домене при помощи смарт-карты.

Итак, начнём!

Первое, что нам необходимо — это наличие считывателя для смарт-карт и карты, а также желание помочь пользователям забыть о пароле.

Для тестирования использовались продукты компании ESMART группы компаний ISBC (esmart.ru):

Считыватель ACR 38U:

Считыватель ACR 39U:

Смарт-карта ESMART Token SC 64k:

Второе — это наличие домена.

Первоначально спроектируем инфраструктуру PKI. При планировании необходимо определить количество и иерархию Центров Сертификации.

Мы использовали двухуровневую иерархию PKI с двумя центрами ЦС. Схема выглядит так:

Установим ESMART PKI Client на подчиненный ЦС. Свежую версию клиента можно скачать с официального сайта.

Добавляем роль сервера Web Server IIS и оставим все значение по умолчанию (для начала).

Добавим все контролеры домена в группу безопасности Certificate Service DCOM Access. Это необходимо для того чтобы была возможность запрашивать сертификат пользователя.

Теперь перейдем непосредственно к установке и настройке ЦС.

Добавляем роль сервера:

Сервер ЦС должен быть в домене, иначе у вас не будет активно пункт Enterprise (Предприятие):

На следующем шаге установки выбираем нужны пункт смотря какой ЦС устанавливаем:

Создаем закрытый ключ:

Выбираем необходимые настройки. Мы использовали алгоритм SHA-512 и длину ключа 2048:

Задаем имя отображаемое в сертификате:

Выбираем срок действия сертификата ЦС. Для корневого ЦС мы оставили срок 10 лет, для подчиненного 5 лет, для сертификатов пользователей 1 год:

Указываем, где будем хранить логи:

Далее в мастере оставим все по умолчанию:

Итак, после установки у нас доступна служба регистрации по адресу http(s)://IP адрес или DNS имя сервера ЦС/certsrv. Настроем https протокол на IIS. Для корректной работы службы выдаче сертификатов необходимо создать сертификат домена и указать его роли IIS для протокола https.

Открываем Сертификаты серера:

Нажимаем Создать сертификат домена:

Выписанный сертификат появиться в списке сертификатов сервера. Его необходимо привязать к протоколу https. При привязке мы оставили доступ только через https:

Чтобы не было проблем с ActiveX, необходимо добавить ресурс в доверенные узлы. Добавляли его через GPO.

Итак, пол дела сделано. Теперь необходимо настроить АРМ пользователей. Делать это будем через GPO.

Первое что необходимо сделать это задать параметр запуска службы «Политика удаления смарт-карты»:

Через GPO настроим интерактивный вход для пользователей. Включаем параметр «Интерактивный вход в систему: Требовать смарт-карту» и «Интерактивный вход в систему: Поведение при извлечении смарт-карты».

Далее настроим шаблоны для выдачи сертификатов.

В оснастке Центр сертификации нажимает правой кнопкой на разделе «Шаблоны сертификатов» и создаем выдаваемые три шаблона.

По необходимости можно отредактировать шаблоны под нужды или требования компании. После изменения не забываем опубликовать шаблоны в домене.

Для того чтобы запрашивать сертификаты необходимо запросить сертификат Агента запроса сертификата. Для этого делаем запрос от имени Администратора домена или пользователя с делегированными правами.

Открываем оснастку сертификатов для локального пользователя, раздел Personal (Личные). В контекстном меню выберите All tasks – Request new certificate (Все задачи – Запросить новый сертификат). Нажмите Next. На следующем экране отметьте Enrollment Agent (Агент запроса сертификата) и нажмите Enroll (Запросить). После чего у администратора появиться новый сертификат:

А теперь сделаем запрос пользовательского сертификата на смарт-карту.

Укажем сертификат агента регистрации:

В списке запросов указываем «Вход со смарт-картой»:

В настройках необходимо указать криптографического провайдера:

Выбираем пользователя для которого будет выписан сертификат:

Для выдачи сертификата вставляем смарт-карту и вводим PIN от карты:

После всех операций можно проверять карту на рабочей станции пользователя.

Аналогичный алгоритм можно использовать для настройки авторизации пользователя по etoken PRO (Java).

Спасибо что читали данную статью. Если есть вопросы задавайте, буду рад ответить!

Источник

Техническая справка по смарт-картам

Применяется к: Windows 10, Windows 11, Windows Server 2016 и выше

Технический справочник smart Card описывает инфраструктуру Windows для физических смарт-карт и работу компонентов, связанных с смарт-картами, в Windows. В этом документе также содержатся сведения о средствах, которые разработчики и администраторы информационных технологий могут использовать для устранения неполадок, отладки и развертывания сильной проверки подлинности на основе смарт-карт на предприятии.

Аудитория

В этом документе объясняется, как Windows инфраструктура смарт-карт. Чтобы понять эту информацию, необходимо иметь базовые знания об инфраструктуре общедоступных ключей (PKI) и понятиях смарт-карт. Этот документ предназначен для:

Enterprise ИТ-разработчики, менеджеры и сотрудники, которые планируют развертывание или использование смарт-карт в своей организации.

Поставщики смарт-карт, которые пишут минидрайверы смарт-карт или поставщики учетных данных.

Что такое смарт-карты?

Смарт-карты — это переносные портативные устройства, которые могут повысить безопасность таких задач, как проверка подлинности клиентов, подписание кода, защита электронной почты и вход с Windows учетной записью домена.

Хранилище с устойчивостью к взлому для защиты частных ключей и других форм личной информации.

Изоляция критически важных для безопасности вычислений, которые включают проверку подлинности, цифровые подписи и обмен ключами с других частей компьютера. Эти вычисления выполняются на смарт-карте.

Переносимость учетных данных и другой личной информации между компьютерами на работе, дома или в пути.

Смарт-карты можно использовать для входов только в учетные записи домена, а не для локальных учетных записей. При использовании пароля для интерактивного доступа к учетной записи домена Windows для проверки подлинности используется протокол Kerberos версии 5 (v5). При использовании смарт-карты операционная система использует проверку подлинности Kerberos v5 с сертификатами X.509 v3.

Виртуальные смарт-карты были Windows Server 2012 и Windows 8 для облегчения необходимости физической смарт-карты, средства чтения смарт-карт и связанного администрирования этого оборудования. Сведения о технологии виртуальных смарт-карт см. в обзоре виртуальных смарт-карт.

Источник

Вход в Windows по смарт-карте

Для чего это нужно?

Даже если смарт-карта попадёт в чужие руки, то воспользоваться ею для доступа к конфиденциальным данным всё равно не удастся без знания ПИН-кода, который вы можете самостоятельно менять в случае необходимости.

Как этим пользоваться?

В зависимости от используемого для входа в Windows по смарт-карте программного обеспечения, после загрузки операционной системы на экране монитора появится окно авторизации пользователя, где вместо привычного ввода имени и пароля будет предложено ввести ПИН-код подключённой к компьютеру смарт-карты.

При успешном вводе ПИН-кода будет осуществлён привычный вход в систему Windows. В свою очередь при неверно введённом ПИН-коде доступ в систему будет запрещён, а если количество введённых неверно ПИН превысит установленное при инициализации смарт-карты значение, то система безопасности заблокирует карту.

Что необходимо приобрести?

Для внедрения на своём компьютере функциональной возможности доступа пользователя в операционную систему Windows по смарт-карте вместо авторизации по имени и паролю требуется приобрести соответствующее программное обеспечение, необходимую модель смарт-карты и считыватель смарт-карт.

Некоторые рекомендации по выбору программного обеспечения и оборудования:

Микропроцессорные смарт-карты для входа в Windows. Перечень поддерживаемых смарт-карт автоматически формируется на этапе выбора программного обеспечения. Остаётся лишь остановиться на конкретной модели карты с теми функциональными особенностями, которые необходимы именно вам.

Например, если вы предполагаете использовать трёхфакторную аутентификацию с применением отпечатков пальцев вместо ПИН-кода, то соответственно выбираете карты, поддерживающие данную особенность.

Другими критериями выбора карты являются ёмкость встроенной памяти и список поддерживаемых операционных систем. Установленная на вашем ПК операционная система, разумеется, должна входить в этот перечень. Что касается памяти карты, то чем её больше, тем больше информации, требуемой для аутентификации, вы сможете на неё записать.

Считыватели смарт-карт для авторизации в Windows. При выборе считывателя руководствуемся документацией на выбранное программное обеспечение.

Если жёстких рекомендаций нет, то отталкиваемся от своих потребностей: выбираем моно или комбинированное устройство (поддерживает один вид карт или несколько разновидностей), внешний вид и исполнение (настольный, складной или USB-токен). Не забываем о возможности работы устройства под управлением операционной системы, развернутой на вашем ПК.

Источник

Смарт-карты и службы удаленных рабочих столов

Применяется к: Windows 10, Windows 11, Windows Server 2016 и выше

В этом разделе для ИТ-специалистов описывается поведение служб удаленного рабочего стола при внедрении входной карточки.

Содержимое в этом разделе относится к версиям Windows, указанным в списке Applies To в начале этой темы. В этих версиях логика перенаправления смарт-карт и API WinSCard объединяются для поддержки нескольких перенаправленных сеансов в один процесс.

Поддержка смарт-карт необходима, чтобы включить многие сценарии удаленных настольных служб. К ним можно отнести следующие.

Использование служб быстрого переключения пользователей или служб удаленного рабочего стола. Пользователь не может установить удаленное десктопное подключение на основе смарт-карт. То есть попытка подключения не удалась при быстром переключении пользователей или в сеансе удаленной службы настольных компьютеров.

Включение шифрования файловой системы (EFS) для поиска читателя смарт-карт пользователя в локальном органе безопасности (LSA) в процессе быстрого переключения пользователей или в сеансе удаленной службы настольных компьютеров. Если EFS не может найти читателя или сертификата смарт-карт, EFS не может расшифровать файлы пользователей.

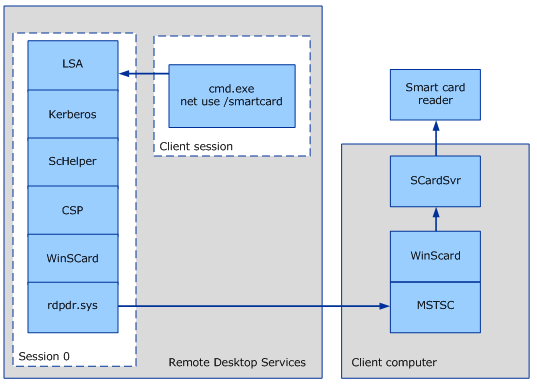

Перенаправление служб удаленного рабочего стола

В сценарии удаленного рабочего стола пользователь использует удаленный сервер для запуска служб, а смарт-карта локализуется на компьютере, который использует пользователь. В сценарии регистрации смарт-карт служба смарт-карт на удаленном сервере перенаправляется на считыватель смарт-карт, подключенный к локальному компьютеру, на котором пользователь пытается войти.

Удаленное перенаправление настольных компьютеров

Заметки о модели перенаправления:

Этот сценарий — удаленный сеанс регистрации на компьютере с службами удаленного рабочего стола. В удаленном сеансе (помеченном как «Клиентская сессия»), пользователь запускает чистое использование /smartcard.

Стрелки представляют поток ПИН-кода после того, как пользователь ввел ПИН-код в командной подсказке, пока не достигнет смарт-карты пользователя в считывателье смарт-карт, подключенном к клиентского компьютера удаленного рабочего стола (RDC).

Проверка подлинности выполняется LSA в сеансе 0.

Обработка CryptoAPI выполняется в LSA (Lsass.exe). Это возможно, так как перенаправление RDP (rdpdr.sys) позволяет использовать контекст за сеанс, а не за один процесс.

Компоненты WinScard и SCRedir, которые были отдельными модулями в операционных системах раньше Windows Vista, теперь включены в один модуль. Библиотека ScHelper — это оболочка CryptoAPI, специфическая для протокола Kerberos.

Решение о перенаправлении принимается на основе контекста смарт-карты на основе сеанса потока, который выполняет вызов SCardEstablishContext.

Изменения в WinSCard.dll были внесены в Windows Vista для улучшения перенаправления смарт-карт.

RD Session Host server single sign-in experience

В соответствии с общими критериями клиент RDC должен быть настроен на использование диспетчера учетных данных для приобретения и сохранения пароля пользователя или ПИН-кода смарт-карты. Соблюдение общих критериев требует, чтобы приложения не получили прямой доступ к паролям или ПИН-коду пользователя.

Соблюдение общих критериев требует специально, чтобы пароль или ПИН-код никогда не оставьте LSA незашифрованным. Распределенный сценарий должен разрешить пароль или ПИН-код для перемещения между одним доверенным LSA и другим, и его нельзя расшифровать во время транзита.

Когда для сеансов удаленной службы настольных компьютеров используется один вход с включенной смарт-картой, пользователям по-прежнему необходимо войти для каждого нового сеанса служб удаленного рабочего стола. Однако пользователю не предложен пин-код для создания сеанса удаленной службы настольных компьютеров. Например, когда пользователь дважды щелкает значок Microsoft Word документа, который находится на удаленном компьютере, пользователю предлагается ввести ПИН-код. Этот ПИН-код отправляется с помощью защищенного канала, созданного SSP учетных данных. ПИН-код передается клиенту RDC по безопасному каналу и отправляется в Winlogon. Пользователь не получает дополнительных подсказок для ПИН-кода, если ПИН-код не является неправильным или есть ошибки, связанные с смарт-картами.

Удаленные службы настольных компьютеров и вход смарт-карт

Службы удаленного рабочего стола позволяют пользователям войти с помощью смарт-карты, введя ПИН-код на клиентский компьютер RDC и отправив его на хост-сервер сеанса RD таким образом, как проверка подлинности, основанная на имени пользователя и пароле.

Кроме того, для входа в смарт-карты необходимо включить параметры групповой политики, которые являются специфическими для служб удаленного рабочего стола.

Чтобы включить вход смарт-карты на сервер удаленного рабочего стола (RD Session Host), сертификат Центра рассылки ключей (KDC) должен присутствовать на клиентном компьютере RDC. Если компьютер не находится в одном домене или в группе, для развертывания сертификата можно использовать следующую команду:

Общее имя DSCDPContainer (CN) обычно является именем органа сертификации.

Сведения об этом параметре для средства командной строки см. в пункте dsPublish.

Удаленные службы настольных компьютеров и вход смарт-карт в доменах

Чтобы включить удаленный доступ к ресурсам предприятия, корневой сертификат для домена должен быть задан на смарт-карте. С компьютера, который присоединяется к домену, запустите следующую команду в командной строке:

Для служб удаленного рабочего стола в различных доменах сертификат KDC хост-сервера сеанса RD также должен присутствовать в магазине NTAUTH клиентского компьютера. Чтобы добавить магазин, запустите следующую команду в командной строке:

Где сертификата KDC.

**** Примечание Если вы используете SSP учетных данных на компьютерах с поддерживаемой версией операционной системы, указанной в списке Applies To в начале этого раздела. Чтобы войти со смарт-картой с компьютера, не присоединився к домену, смарт-карта должна содержать корневую сертификацию контроллера домена. Безопасный канал инфраструктуры общедоступных ключей (PKI) невозможно установить без корневой сертификации контроллера домена.

Вход в службы удаленного рабочего стола в домене работает только в том случае, если УПЛ в сертификате использует следующую форму: @

UpN в сертификате должен включать домен, который можно разрешить. В противном случае протокол Kerberos не может определить, к каков домену обращаться. Эту проблему можно решить, включив подсказки домена GPO X509. Дополнительные сведения об этом параметре см. в группе политики и реестра смарт-карт Параметры.

Источник

Область применения

Описывает лучшие практики, расположение, значения, управление политикой и соображения безопасности для параметра Interactive logon: Require smart card security policy.

Возможно, вам потребуется скачать шаблон ADMX для версии Windows, чтобы эта политика была применена.

Справочники

Интерактивный логотип. Для настройки политики смарт-карт требуется вход пользователей на устройство с помощью смарт-карты.

Требование пользователей использовать длинные сложные пароли для проверки подлинности повышает безопасность сети, особенно если пользователям необходимо регулярно менять пароли. Это требование снижает вероятность того, что злонамеренный пользователь сможет угадать пароль пользователя при атаке грубой силы. Использование смарт-карт, а не паролей для проверки подлинности значительно повышает безопасность, так как при современных технологиях злоумышленнику практически невозможно представить другого пользователя. Смарт-карты, для которых требуются персональные идентификационные номера (ПИН-коды), обеспечивают двух факторов проверку подлинности: пользователь, пытающийся войти в систему, должен обладать смарт-картой и знать ее ПИН-код. Злоумышленному пользователю, который фиксирует трафик проверки подлинности между устройством пользователя и контроллером домена, будет сложно расшифровать трафик: даже если он это сделает, при следующем входе пользователя в сеть будет создан новый ключ сеанса для шифрования трафика между пользователем и контроллером домена.

Возможные значения

Рекомендации

Местонахождение

Конфигурация компьютераWindows ПараметрыSecurity ПараметрыLocal PoliciesSecurity Options

Значения по умолчанию

В следующей таблице перечислены фактические и эффективные значения по умолчанию для этой политики по типу сервера или объекту групповой политики (GPO). Значения по умолчанию также можно найти на странице свойств политики.

| Тип сервера или объект групповой политики | Значение по умолчанию |

|---|---|

| Default Domain Policy | Не определено |

| Политика контроллера домена по умолчанию | Не определено |

| Параметры по умолчанию для автономного сервера | Отключено |

| Dc Effective Default Параметры | Отключено |

| Действующие параметры по умолчанию для рядового сервера | Отключено |

| Действующие параметры по умолчанию для клиентского компьютера | Отключено |

Управление политикой

В этом разделе описываются функции и средства, доступные для управления этой политикой.

Необходимость перезапуска

Нет. Изменения в этой политике становятся эффективными без перезапуска устройства при локальном сбережении или распространении через групповую политику.

Соображения конфликта политики

Групповая политика

Этот параметр политики можно настроить с помощью консоли управления групповой политикой (GPMC), которая будет распространяться через GPOs. Если эта политика не содержится в распределенной GPO, эту политику можно настроить на локальном компьютере с помощью привязки к локальной политике безопасности.

Вопросы безопасности

В этом разделе описывается, каким образом злоумышленник может использовать компонент или его конфигурацию, как реализовать меры противодействия, а также рассматриваются возможные отрицательные последствия их реализации.

Уязвимость

Может быть трудно заставить пользователей выбирать надежные пароли, и даже надежные пароли уязвимы для атак грубой силы, если у злоумышленника достаточно времени и вычислительных ресурсов.

Противодействие

Для пользователей с доступом к компьютерам, содержающим конфиденциальные данные, выдают смарт-карты пользователям и настраивают интерактивный логотип: необходимо включить параметр смарт-карты.

Возможное влияние

Все пользователи устройства с включенным параметром должны использовать смарт-карты для входа в систему локально. Таким образом, организация должна иметь надежную инфраструктуру общедоступных ключей (PKI), а также смарт-карты и считыватели смарт-карт для этих пользователей. Эти требования являются значительными проблемами, так как для планирования и развертывания этих технологий требуются экспертные знания и ресурсы. Службы сертификатов Active Directory (AD CS) можно использовать для реализации и управления сертификатами. Вы можете использовать автоматическую регистрацию пользователя и устройства и обновление клиента.

Источник

Если вы настроили свою систему Windows так, чтобы разрешить вход только с помощью смарт-карты, и вам необходимо устранить некоторые проблемы со входом со смарт-картой, с которыми могут столкнуться пользователи вашего компьютера, то вам необходимо изменить этот параметр и разрешить вход по паролю, чтобы вы могли получить в устранении проблемы. Смарт-карты — это портативный, безопасный и защищенный от несанкционированного доступа способ предоставления решений безопасности для таких задач, как аутентификация клиента, вход в домены, подпись кода и защита электронной почты. Вы также можете использовать смарт-карты для входа на компьютеры с Windows 10/8/7.

В некоторых сценариях после установки или обновления до Windows 7 или Windows 8 обнаружение Smart Card Plug and Play может не работать должным образом, и пользователю или локальному администратору может потребоваться найти и устранить проблемы, препятствующие обнаружению Smart Card Plug and Play в Windows. от правильного функционирования. В таких условиях нам также необходимо разрешить вход по паролю, отключив параметры, которые применяются для входа со смарт-картой. В этом уроке я покажу вам, как это можно сделать.

Измените вход со смарт-карты на вход по паролю

1. Прежде всего войдите в Windows в Безопасный режим, этого можно добиться, нажав клавишу F8 во время загрузки компьютера.

2. Из доступных опций выберите Безопасный режим с сетью и нажмите Enter. Затем войдите в систему, используя учетные данные администратора.

3. Нажмите комбинацию клавиш Windows + R, введите Regedt32.exe в диалоговом окне «Выполнить» и нажмите Enter, чтобы открыть Редактор реестра.

4. Перейдите к следующей клавише:

HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Policies System

5. На правой панели этого места вы найдете DWORD с именем scforceoption.

Поскольку ваш компьютер допускает вход только со смарт-картой, DWORD показывает Данные значения равно 1.

Теперь введите 0 вместо 1 и нажмите ОК. Таким образом, вы настроите свой компьютер, чтобы разрешить вход с паролем.

Перезагрузите компьютер и войдите в систему, используя свой пароль.

Обратите внимание, что этот параметр будет сброшен обратно до значения по умолчанию, равного «1», через 90 минут, когда произойдет следующее обновление групповой политики. Таким образом, у вас есть 90-минутное окно для устранения проблемы со смарт-картой. По истечении этого периода вы или ваши пользователи не сможете войти в систему, используя свои пароли. Им придется использовать свои смарт-карты. Это мера безопасности, гарантирующая, что пользователи будут использовать только свои смарт-карты.

.

Смарт-карты для службы Windows Smart Cards for Windows Service

Применимо к: Windows 10, Windows Server 2016 Applies To: Windows 10, Windows Server 2016

В этой статье рассказывается о том, как смарт-карты для служб Windows (прежнее название — диспетчер ресурсов смарт-карт) управляют средствами чтения и взаимодействия с приложениями. This topic for the IT professional and smart card developers describes how the Smart Cards for Windows service (formerly called Smart Card Resource Manager) manages readers and application interactions.

Служба смарт-карт для Windows предоставляет базовую инфраструктуру для всех других компонентов смарт-карт, так как она управляет устройствами чтения смарт-карт и взаимодействиями приложений на компьютере. The Smart Cards for Windows service provides the basic infrastructure for all other smart card components as it manages smart card readers and application interactions on the computer. Она полностью совместима со спецификациями, заданными в Рабочей группе PC/SC. It is fully compliant with the specifications set by the PC/SC Workgroup. Сведения об этих спецификациях можно найти на веб-сайте спецификации для рабочих групп PC/SC. For information about these specifications, see the PC/SC Workgroup Specifications website.

Служба смарт-карт для Windows выполняется в контексте локальной службы и реализована как общая служба процесса узла служб (SVCHOST). The Smart Cards for Windows service runs in the context of a local service, and it is implemented as a shared service of the services host (svchost) process. На смарт-картах службы Windows, Скардсвр, описана следующая служба. The Smart Cards for Windows service, Scardsvr, has the following service description:

**** Примечание для винскард. dll, вызываемого в качестве правильного установщика класса, INF-файл для устройства чтения с помощью смарт карт должен указывать следующие для класса и классгуид: Note For winscard.dll to be invoked as the proper class installer, the INF file for a smart card reader must specify the following for Class and ClassGUID:

Class=SmartCardReader

ClassGuid=

По умолчанию служба настроена для ручного режима. By default, the service is configured for manual mode. Создатели драйверов для устройства чтения смарт-карт должны настроить их для автоматического запуска службы, и винскард. dll вызывают предопределенную точку входа, чтобы запустить службу во время установки. Creators of smart card reader drivers must configure their INFs so that they start the service automatically and winscard.dll files call a predefined entry point to start the service during installation. Точка входа определена как часть класса SmartCardReader и не вызывается напрямую. The entry point is defined as part of the SmartCardReader class, and it is not called directly. Если устройство объявляет себя как часть этого класса, точка входа автоматически вызывается для запуска службы при вставке устройства. If a device advertises itself as part of this class, the entry point is automatically invoked to start the service when the device is inserted. Использование этого метода гарантирует, что при необходимости служба будет включена, но она также будет отключена для пользователей, не использующих смарт-карты. Using this method ensures that the service is enabled when it is needed, but it is also disabled for users who do not use smart cards.

При запуске службы выполняются несколько функций. When the service is started, it performs several functions:

Он регистрируется для уведомлений служб. It registers itself for service notifications.

Он регистрируется для уведомлений о самои воспроизведении (PnP), связанных с удалением и дополнениями устройств. It registers itself for Plug and Play (PnP) notifications related to device removal and additions.

Он инициализирует свой кэш данных и глобальное событие, которое сигнализирует о том, что служба запущена. It initializes its data cache and a global event that signals that the service has started.

**** Примечание . для реализаций смарт-карт рассмотрите вопрос о том, как отправлять все коммуникации в операционных системах Windows со смарт-картами для службы Windows. Note For smart card implementations, consider sending all communications in Windows operating systems with smart card readers through the Smart Cards for Windows service. Это обеспечивает интерфейс для отслеживания, выбора и связи со всеми драйверами, которые объявляют себя с членами группы устройств чтения смарт-карт. This provides an interface to track, select, and communicate with all drivers that declare themselves members of the smart card reader device group.

Служба смарт-карт для Windows предназначена для классификации всех разъемов устройства чтения смарт-карт как уникальных средств чтения, и каждый слот также управляется отдельно, независимо от физических характеристик устройства. The Smart Cards for Windows service categorizes each smart card reader slot as a unique reader, and each slot is also managed separately, regardless of the device’s physical characteristics. Служба смарт-карт для Windows обрабатывает следующие действия высокого уровня: The Smart Cards for Windows service handles the following high-level actions:

Введение в устройство Device introduction

Инициализация чтения Reader initialization

Уведомление клиентов о новых средствах чтения Notifying clients of new readers

Сериализация доступа к читателям Serializing access to readers

Доступ со смарт-картой Smart card access

Туннелирование команд, специфических для средства чтения Tunneling of reader-specific commands

Источник

Измените вход с помощью смарт-карты на пароль, чтобы разрешить проблемы

Если вы настроили в своей системе Windows разрешение на вход только со смарт-карты и вам необходимо устранить некоторые проблемы со входом со смарт-картой , с которыми могут столкнуться пользователи вашего компьютера, вам нужно изменить этот параметр и разрешить пароль Войдите в систему, чтобы вы могли решить проблему. Смарт-карты — это портативный, безопасный и защищенный от несанкционированного доступа способ обеспечения решений безопасности для таких задач, как проверка подлинности клиента, вход в домены, подписывание кода и защита электронной почты. Вы также можете использовать смарт-карты для входа на компьютеры под управлением Windows 7/8.

В некоторых случаях после установки или обновления до Windows 7 или Windows 8 обнаружение Smart Card Plug and Play может работать не так, как ожидалось, и пользователю или локальному администратору может потребоваться найти и решить проблемы, препятствующие обнаружению Smart Card Plug and Play в Windows от правильного функционирования. В таких условиях нам также необходимо разрешить вход по паролю, отключив параметры, которые применяются для входа по смарт-карте. В этом уроке я покажу вам, как это можно сделать.

Изменить вход со смарт-карты на пароль

1. Прежде всего войдите в Windows в Безопасный режим , это можно сделать, нажав клавишу F8 во время загрузки компьютера.

2. Из доступных вариантов выберите Безопасный режим с сетевым подключением и нажмите Ввод . Затем войдите на компьютер, используя учетные данные администратора.

3. Нажмите сочетание клавиш Windows + R , введите Regedt32.exe в диалоговом окне Выполнить и нажмите Enter, чтобы открыть . Редактор реестра .

4. Перейдите к следующей клавише:

HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Policies System

5. На правой панели этого местоположения вы найдете DWORD с именем scforceoption . Поскольку на вашем компьютере разрешен только вход со смарт-карты, DWORD отображает Значение данных , равное 1 .

Теперь введите 0 вместо 1 и нажмите ОК . Делая это, вы теперь настроите свой компьютер, чтобы разрешить вход по паролю.

Перезагрузите компьютер и войдите под своим паролем.

Обратите внимание, что эти параметры будут сброшены до значения по умолчанию, равного значению «1», через 90 минут, когда произойдет следующее обновление групповой политики. Таким образом, у вас есть 90-минутное окно для устранения проблемы с вашей смарт-картой. По истечении этого периода вы или ваши пользователи не сможете войти, используя свои пароли. Им придется использовать свои смарт-карты. Это мера безопасности, позволяющая пользователям использовать только свои смарт-карты. Вы можете посетить TechNet, если вам нужна помощь в устранении неполадок со смарт-картами.

Источник

Безопасность windows смарт карта

Вопрос

Здравствуйте!

На Windows Server Standart 2003 R2 Russian случайно включили запрос смарт-карт при входе в систему. Сами смарт-карты никто не создавал.

Есть ли возможность каким-либо образом обойти/отключить удаленно этот запрос?

Пробовал искать с помощью поисковых систем — ничего даже подобного не нашел.

PS: к серверу имею полный доступ

Ответы

там должен быт ключь SCForceOption , его надо выставить в положение 0 и перегрузить машину.

если не поможет можно попробовать совсем удалить его (но не забудьте сделать бэкап перед этим)

сила в справедливости

Все ответы

Можно просто disable Smart Card Service

касательно политики, оба находится в Computer Configuration > WIndows Settings > Security Settings > Local Policies > Security Options > Interactive Logon: Require Smart Card

сила в справедливости

попробуйте подключиться удаленно чере computer management консоль, и отключить Smart Card Service

так же можно попробовать подключиться удаленно через ADUC и изменить политики, после чего перегрузить сервер удаленно.

только вот я не уверен, при включенном Smart Card logon пустит ли Вас просто так на сервер, даже удаленно.

попробуйте, потом расскажите.

сила в справедливости

Источник

Permalink

Cannot retrieve contributors at this time

| title | description | ms.prod | author | ms.author | ms.reviewer | manager | ms.topic | ms.localizationpriority | ms.date | appliesto | ms.technology | |||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

|

How Smart Card Sign-in Works in Windows |

This topic for IT professional provides links to resources about the implementation of smart card technologies in the Windows operating system. |

windows-client |

paolomatarazzo |

paoloma |

ardenw |

aaroncz |

article |

medium |

09/24/2021 |

|

itpro-security |

This topic for IT professional provides links to resources about the implementation of smart card technologies in the Windows operating system. It includes the following resources about the architecture, certificate management, and services that are related to smart card use:

-

Smart Card Architecture: Learn about enabling communications with smart cards and smart card readers, which can be different according to the vendor that supplies them.

-

Certificate Requirements and Enumeration: Learn about requirements for smart card certificates based on the operating system, and about the operations that are performed by the operating system when a smart card is inserted into the computer.

-

Smart Card and Remote Desktop Services: Learn about using smart cards for remote desktop connections.

-

Smart Cards for Windows Service: Learn about how the Smart Cards for Windows service is implemented.

-

Certificate Propagation Service: Learn about how the certificate propagation service works when a smart card is inserted into a computer.

-

Smart Card Removal Policy Service: Learn about using Group Policy to control what happens when a user removes a smart card.

Permalink

Cannot retrieve contributors at this time

| title | description | ms.prod | author | ms.author | ms.reviewer | manager | ms.topic | ms.localizationpriority | ms.date | appliesto | ms.technology | |||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

|

How Smart Card Sign-in Works in Windows |

This topic for IT professional provides links to resources about the implementation of smart card technologies in the Windows operating system. |

windows-client |

paolomatarazzo |

paoloma |

ardenw |

aaroncz |

article |

medium |

09/24/2021 |

|

itpro-security |

This topic for IT professional provides links to resources about the implementation of smart card technologies in the Windows operating system. It includes the following resources about the architecture, certificate management, and services that are related to smart card use:

-

Smart Card Architecture: Learn about enabling communications with smart cards and smart card readers, which can be different according to the vendor that supplies them.

-

Certificate Requirements and Enumeration: Learn about requirements for smart card certificates based on the operating system, and about the operations that are performed by the operating system when a smart card is inserted into the computer.

-

Smart Card and Remote Desktop Services: Learn about using smart cards for remote desktop connections.

-

Smart Cards for Windows Service: Learn about how the Smart Cards for Windows service is implemented.

-

Certificate Propagation Service: Learn about how the certificate propagation service works when a smart card is inserted into a computer.

-

Smart Card Removal Policy Service: Learn about using Group Policy to control what happens when a user removes a smart card.

Содержание

- Смарт-карты для службы Windows Smart Cards for Windows Service

- Служба смарт карта не запускается windows 10

- Криптопро не видит ключ JaCarta, решаем за минуту

- Криптопро не видит ключ JaCarta, решаем за минуту

- Описание окружения

- Алгоритм решения проблем с JaCarta

- Возможные причины с определением контейнера

- Как решить проблему, что криптопро не видит USB ключ?

- Установка единого клиента JaCarta PKI

- Установка КриптоПРО

- Не возможно подключиться к службе управления смарт-картами

Смарт-карты для службы Windows Smart Cards for Windows Service

Применимо к: Windows 10, Windows Server 2016 Applies To: Windows 10, Windows Server 2016

В этом разделе для ИТ-специалистов и разработчиков смарт-карт описывается, как служба смарт-карт для Windows (прежнее название — диспетчер ресурсов смарт-карт) управляет взаимодействием с читателями и приложениями. This topic for the IT professional and smart card developers describes how the Smart Cards for Windows service (formerly called Smart Card Resource Manager) manages readers and application interactions.

Служба смарт-карт для Windows предоставляет базовую инфраструктуру для всех остальных компонентов смарт-карт при управлении считывателей смарт-карт и взаимодействиями с приложениями на компьютере. The Smart Cards for Windows service provides the basic infrastructure for all other smart card components as it manages smart card readers and application interactions on the computer. Он полностью соответствует спецификациям, установленным в pc/SC Workgroup. It is fully compliant with the specifications set by the PC/SC Workgroup. Сведения об этих спецификациях см. на веб-сайте pc/SC Workgroup Specifications. For information about these specifications, see the PC/SC Workgroup Specifications website.

Служба смарт-карт для Windows запускается в контексте локальной службы и реализуется как общая служба процесса хоста служб (svchost). The Smart Cards for Windows service runs in the context of a local service, and it is implemented as a shared service of the services host (svchost) process. Смарт-карты для службы Windows, Налддсвейру, имеет следующее описание службы: The Smart Cards for Windows service, Scardsvr, has the following service description:

**** Примечание Чтобы winscard.dll в качестве правильного установщика класса, INF-файл для ридера смарт-карт должен указать следующее для Class и ClassGUID: Note For winscard.dll to be invoked as the proper class installer, the INF file for a smart card reader must specify the following for Class and ClassGUID:

Class=SmartCardReader

ClassGuid=

По умолчанию служба настроена для ручного режима. By default, the service is configured for manual mode. Создателям драйверов для чтения смарт-карт необходимо настроить свои infs таким образом, чтобы они запускали службу автоматически и winscard.dll файлы вызывали предопределеную точку входа для запуска службы во время установки. Creators of smart card reader drivers must configure their INFs so that they start the service automatically and winscard.dll files call a predefined entry point to start the service during installation. Точка входа определяется как часть класса SmartCardReader и не вызвана напрямую. The entry point is defined as part of the SmartCardReader class, and it is not called directly. Если устройство объявляет себя как часть этого класса, автоматически вызывается точка входа для запуска службы при вставке устройства. If a device advertises itself as part of this class, the entry point is automatically invoked to start the service when the device is inserted. Использование этого метода гарантирует, что служба будет включена при необходимости, но также отключена для пользователей, не использующих смарт-карты. Using this method ensures that the service is enabled when it is needed, but it is also disabled for users who do not use smart cards.

Когда служба запущена, она выполняет несколько функций: When the service is started, it performs several functions:

Она регистрируется для уведомлений службы. It registers itself for service notifications.

Она регистрируется для уведомлений plug and Play (PnP), связанных с удалением и добавлением устройств. It registers itself for Plug and Play (PnP) notifications related to device removal and additions.

Он инициализирует кэш данных и глобальное событие, которое сообщает о том, что служба запущена. It initializes its data cache and a global event that signals that the service has started.

**** Примечание Для внедрения смарт-карт рассмотрите возможность отправки всех сообщений в операционных системах Windows со средствами чтения смарт-карт через службу смарт-карт для Windows. Note For smart card implementations, consider sending all communications in Windows operating systems with smart card readers through the Smart Cards for Windows service. Это обеспечивает интерфейс для отслеживания, выбора и связи со всеми драйверами, которые объявляют себя членами группы устройств чтения смарт-карт. This provides an interface to track, select, and communicate with all drivers that declare themselves members of the smart card reader device group.

Служба смарт-карт для Windows классифицируют каждый слот устройства чтения смарт-карт как уникальный считыватель, и каждый слот также управляется отдельно независимо от физических характеристик устройства. The Smart Cards for Windows service categorizes each smart card reader slot as a unique reader, and each slot is also managed separately, regardless of the device’s physical characteristics. Служба смарт-карт для Windows обрабатывает следующие высокоуровневые действия: The Smart Cards for Windows service handles the following high-level actions:

Введение в устройство Device introduction

Инициализация читателя Reader initialization

Уведомление клиентов о новых читателях Notifying clients of new readers

Сериализация доступа к читателям Serializing access to readers

Доступ к смарт-карте Smart card access

Туннелing команд для чтения Tunneling of reader-specific commands

Служба смарт карта не запускается windows 10

Иногда при добавлении смарт-карты может появиться ошибка. Эта ошибка связана с определением устройств на компьютере и установкой для него драйвера. Самостоятельно компьютер не сможет найти подходящий драйвер так как почти все смарт карты снабжаются специальным программным обеспечением куда входит и драйвер для них.

Однако некоторые смарт карты могут работать на компьютере даже с не установленным программным обеспечением. В таком случае можно отключить сообщение об ошибке.

Для этого находите в Windows 10 смарт карты в диспетчере устройств. Наводите курсор на этот пункт и нажимаете правую кнопку мыши, откроется контекстное меню в котором выбираете пункт Другие устройства — Отключить. После этого появится окно Смарт-карта в котором нужно нажать Да.

Проблема:

При добавлении новой карты в систему Indeed CM появляется сообщение об ошибке:

Диспетчер ресурсов смарт-карт не выполняется

Решение 1:

Убедитесь в том, что на рабочей станции, к которой подключена добавляемая смарт-карта, запущена и работает служба Смарт-карта. Для управления работой служб необходимо обладать правами Локального администратора.

Чтобы просмотреть состояние службы Смарт-карта выполните следующие действия (для русскоязычных ОС):

Откройте меню Панель управления – Администрирование – Службы, найдите в списке службу Смарт-карта

Для англоязычных ОС:

Откройте меню Control Panel – Administrative Tools – Services найдите службу Smart Card

Решение 2:

Убедитесь в том, что адрес сервера Indeed CM добавлен в зону Местная интрасеть (Local Intranet) браузера рабочей станции, к которой подключена смарт-карта.

Для русскоязычных ОС: Свойства браузера – Безопасность – Местная интрасеть – Сайты. Добавить зону следующий узел: https://»DNS-имя сервера CM» и wss://localhost/

Для англоязычных ОС: Internet options – Security – Local intranet – Sites .

Криптопро не видит ключ JaCarta, решаем за минуту

Криптопро не видит ключ JaCarta, решаем за минуту

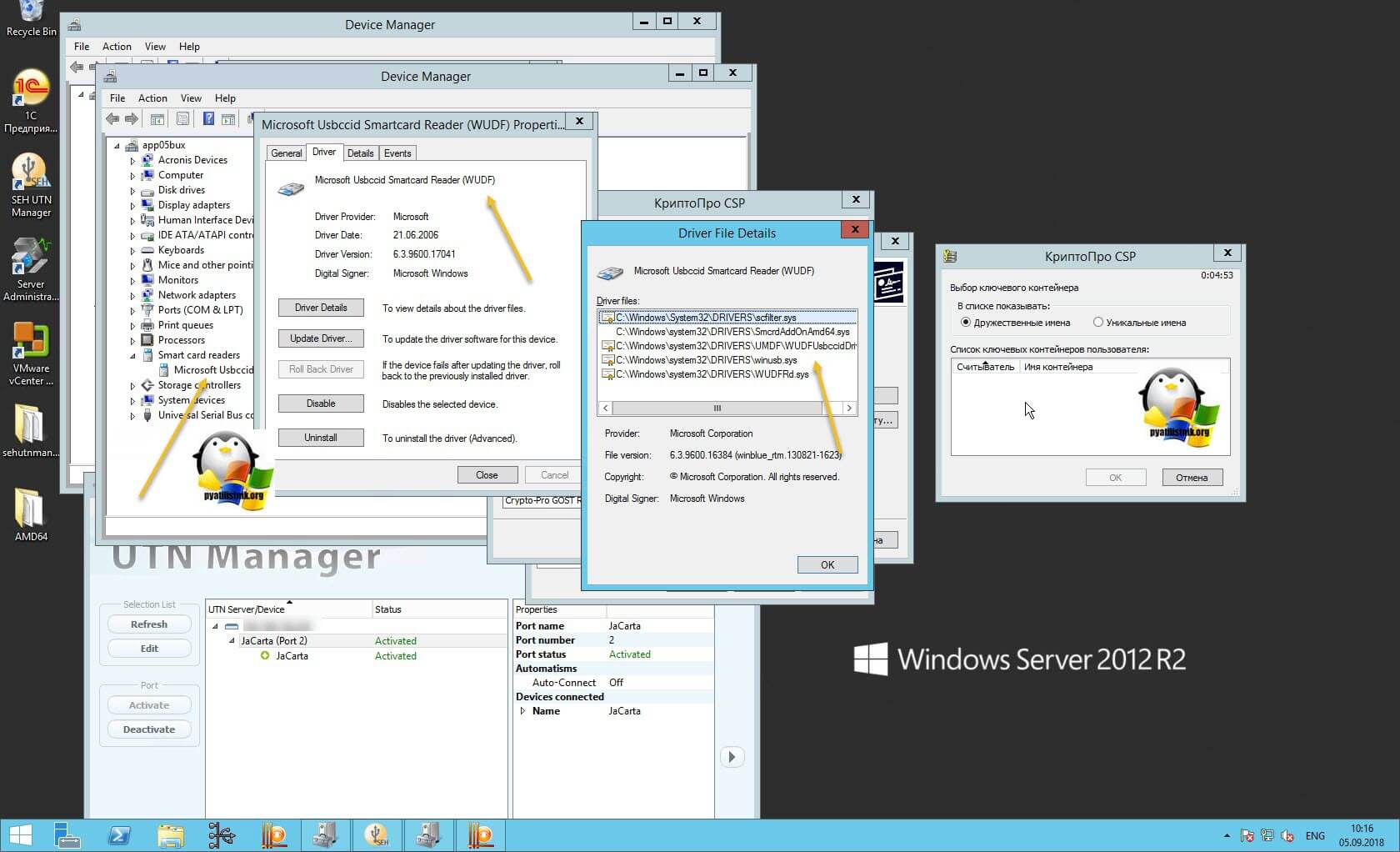

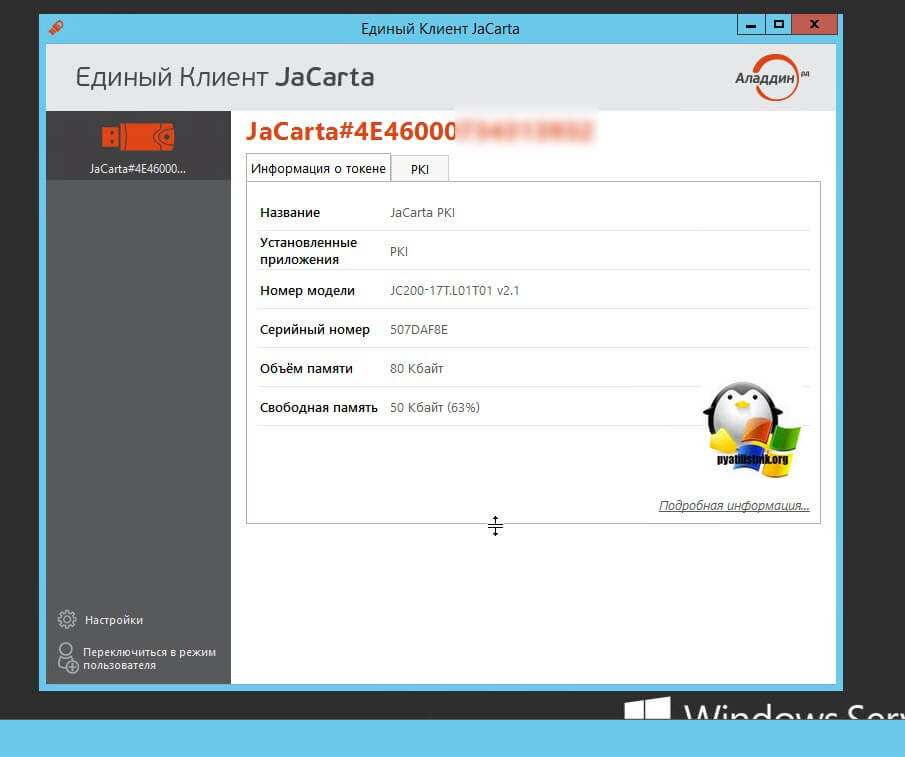

Описание окружения

Есть виртуальная машина на Vmware ESXi 6.5, в качестве операционной системы установлена Windows Server 2012 R2. На сервере стоит КриптоПРО 4.0.9944, последней версии на текущий момент. С сетевого USB хаба, по технологии USB over ip, подключен ключ JaCarta. Ключ в системе видится, а вот в КриптоПРО нет.

Алгоритм решения проблем с JaCarta

КриптоПРО очень часто вызывает различные ошибки в Windows, простой пример (Windows installer service could not be accessed). Вот так вот выглядит ситуация, когда утилита КриптоПРО не видит сертификат в контейнере.

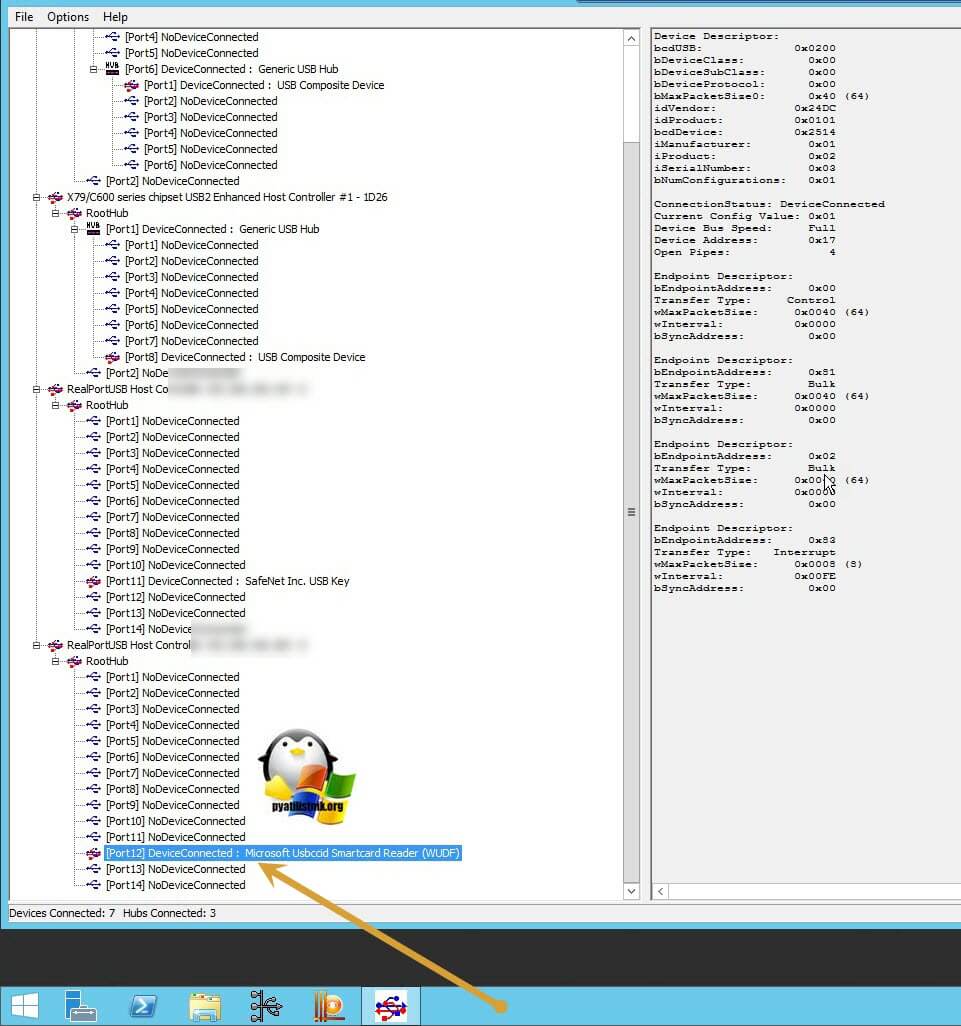

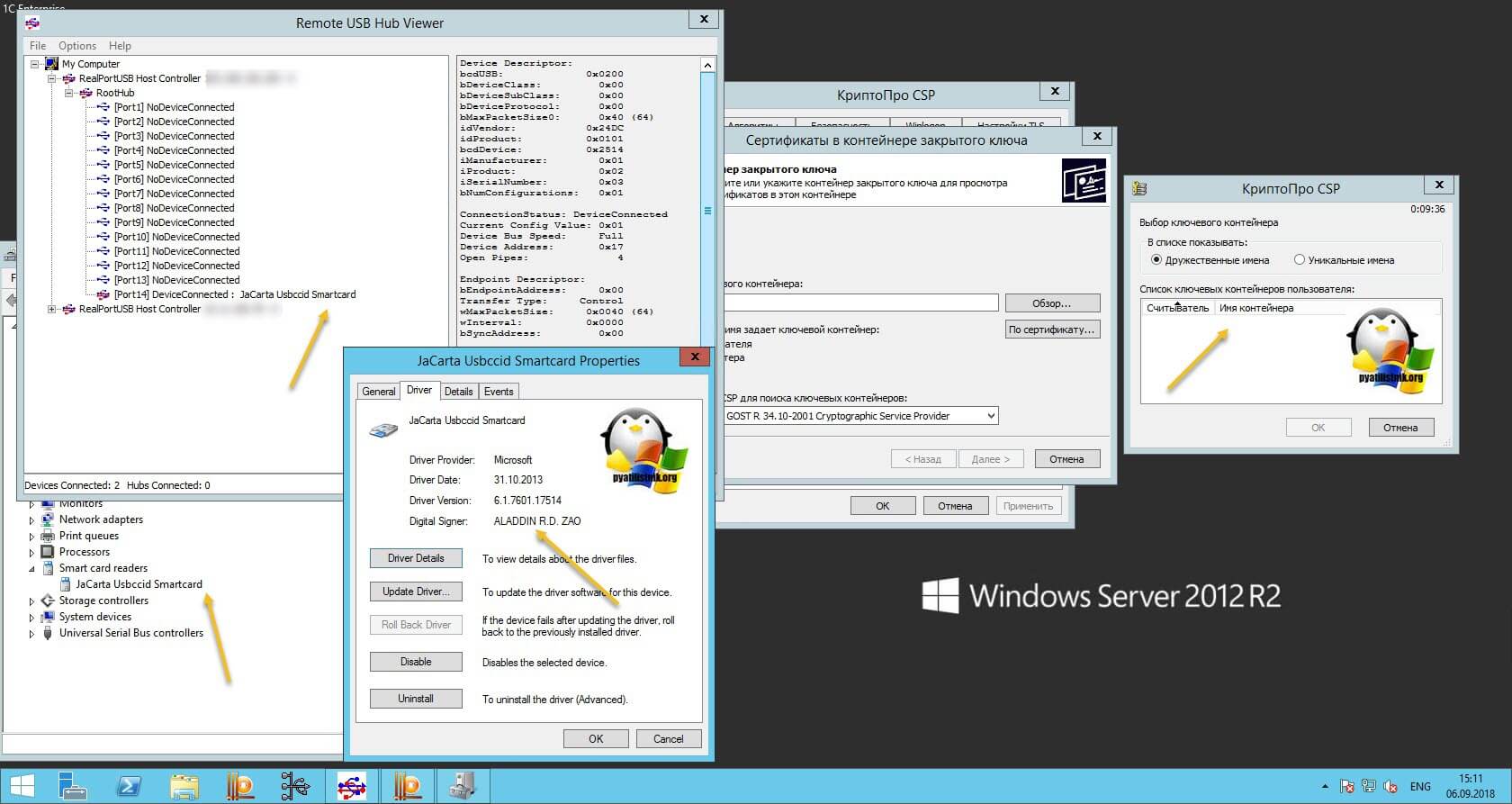

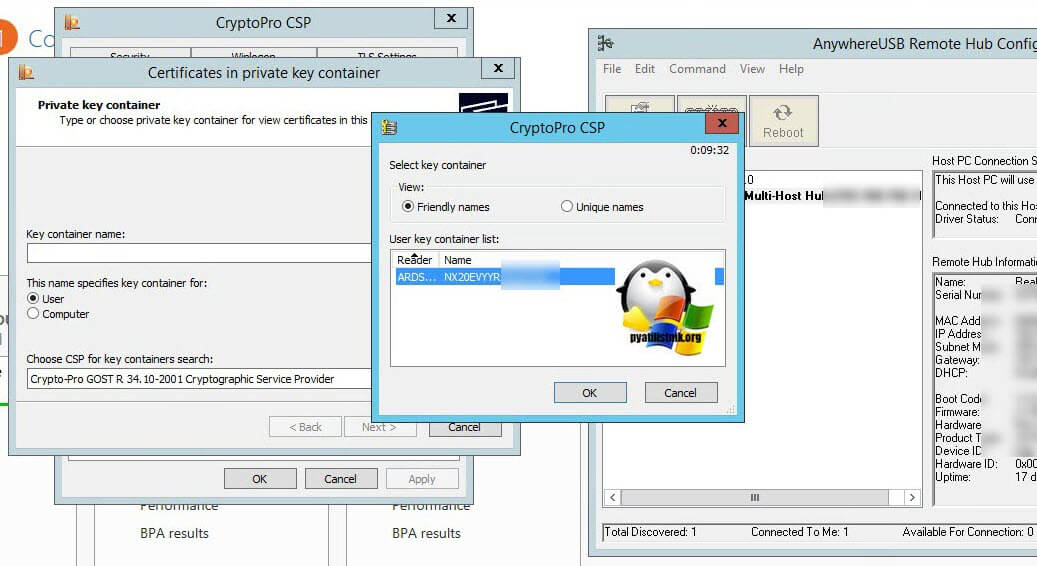

Как видно в утилите UTN Manager ключ подключен, он видится в системе в смарт картах в виде Microsoft Usbccid (WUDF) устройства, но вот CryptoPRO, этот контейнер не определяет и у вас нет возможности установить сертификат. Локально токен подключали, все было то же самое. Стали думать что сделать.

Возможные причины с определением контейнера

- Во первых, это проблема с драйверами, например, в Windows Server 2012 R2, JaCarta в идеале должна определяться в списке смарт карт как JaCarta Usbccid Smartcard, а не Microsoft Usbccid (WUDF)

- Во вторых если устройство видится как Microsoft Usbccid (WUDF), то версия драйверов может быть устаревшей, и из-за чего ваши утилиты будут не определять защищенный USB носитель.

- Устарелая версия CryptoPRO

Как решить проблему, что криптопро не видит USB ключ?

Создали новую виртуальную машину и стали ставить софт все последовательно.

- Первым делом обновляем вашу операционную систему, всеми доступными обновлениями, так как Microsoft исправляет много ошибок и багов, в том числе и драйверами.

- Вторым пунктом является, в случае с физическим сервером, установить все свежие драйвера на материнскую плату и все периферийное оборудование.

- Далее устанавливаете Единый Клиент JaCarta.

- Устанавливаете свежую версию КриптоПРО

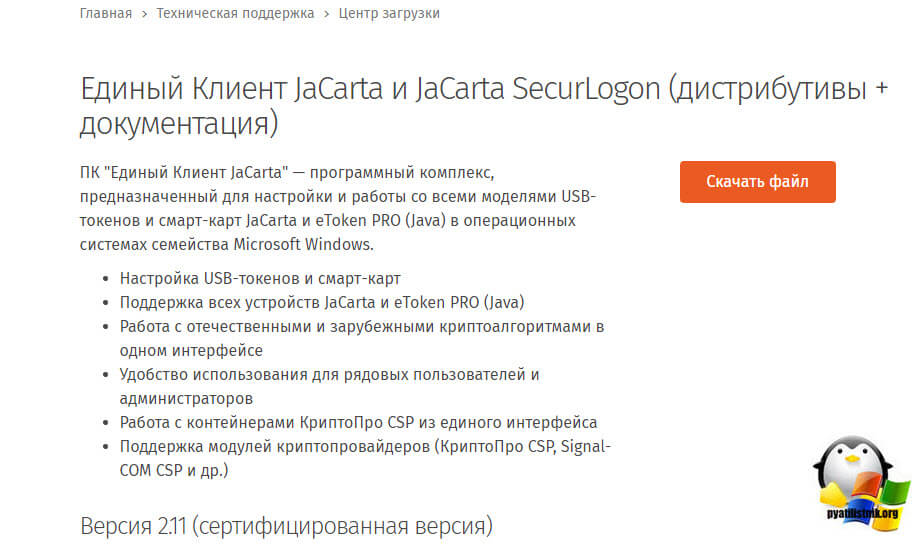

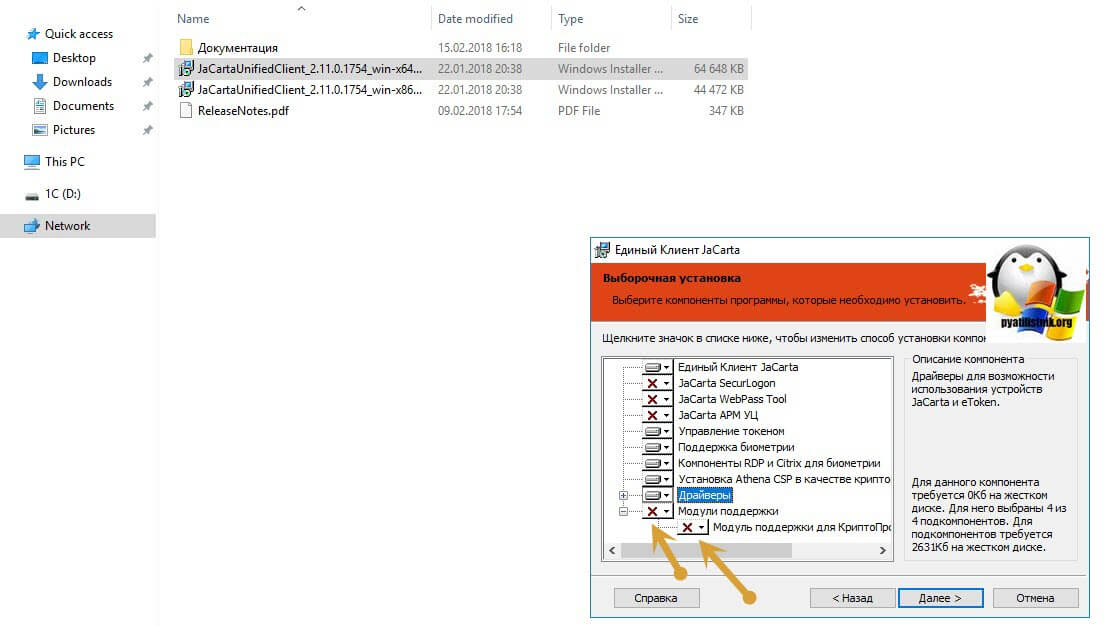

Установка единого клиента JaCarta PKI

Единый Клиент JaCarta – это специальная утилита от компании «Аладдин», для правильной работы с токенами JaCarta. Загрузить последнюю версию, данного программного продукта, вы можете с официального сайта, или у меня с облака, если вдруг, не получиться с сайта производителя.

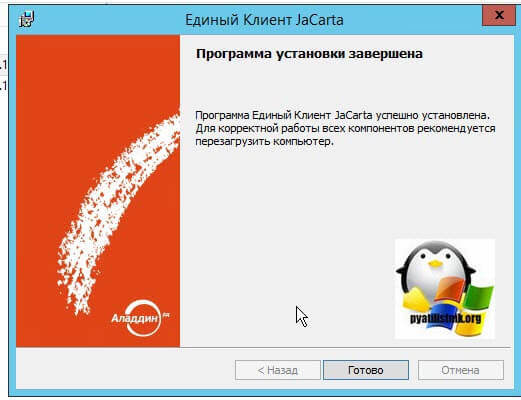

Далее полученный архив вы распаковываете и запускаете установочный файл, под свою архитектуру Windows, у меня это 64-х битная. Приступаем к установке Jacarta драйвера. Единый клиент Jacarta, ставится очень просто (НАПОМИНАЮ ваш токен в момент инсталляции, должен быть отключен). На первом окне мастера установки, просто нажимаем далее.

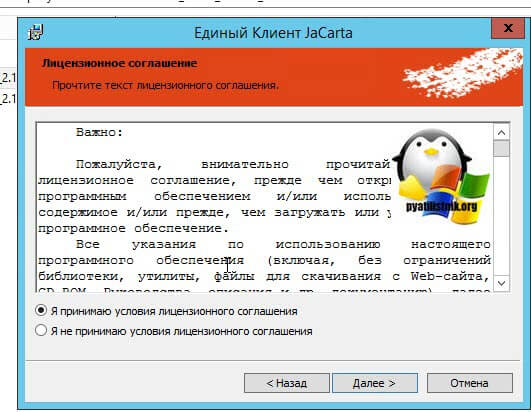

Принимаем лицензионное соглашение и нажимаем «Далее»

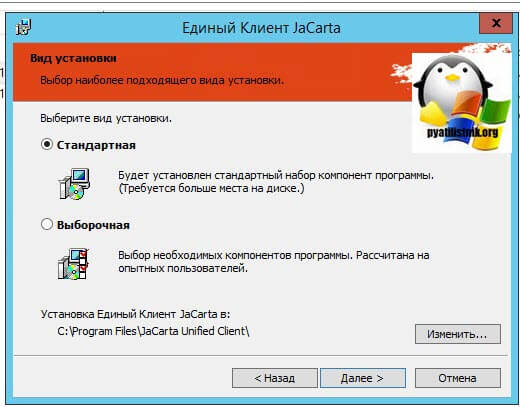

Чтобы драйвера токенов JaCarta у вас работали корректно, достаточно выполнить стандартную установку.

Если выберете «Выборочную установку», то обязательно установите галки:

- Драйверы JaCarta

- Модули поддержки

- Модуль поддержки для КриптоПРО

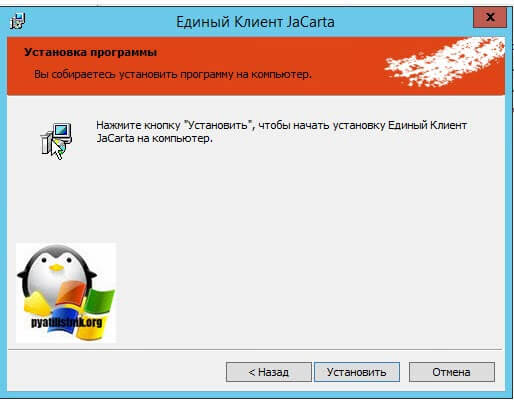

Далее нажимаем «Установить».

Через пару секунд, Единый клиент Jacarta, успешно установлен.

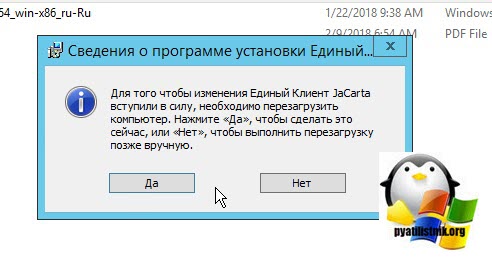

Обязательно произведите перезагрузку сервера или компьютера, чтобы система увидела свежие драйвера.

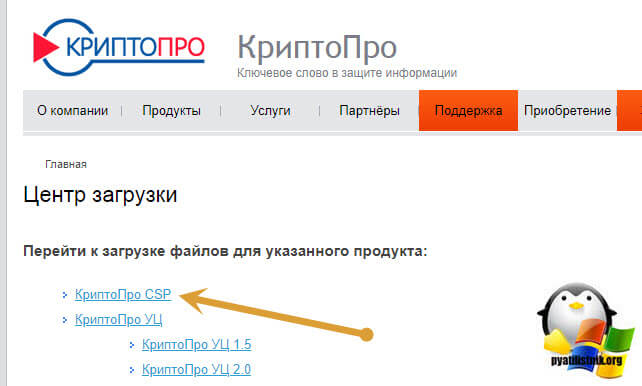

Установка КриптоПРО

После установки JaCarta PKI, нужно установить КриптоПРО, для этого заходите на официальный сайт.

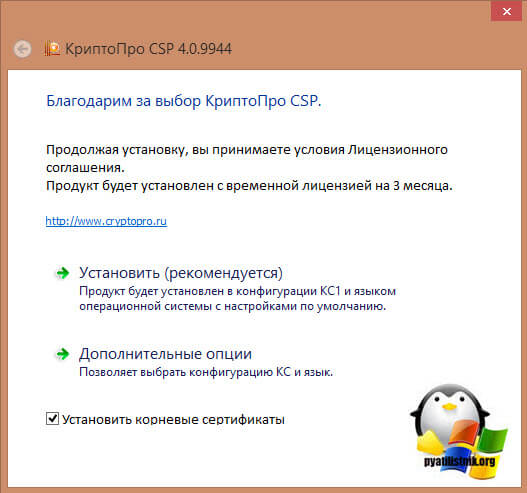

На текущий момент самая последняя версия КриптоПро CSP 4.0.9944. Запускаем установщик, оставляем галку «Установить корневые сертификаты» и нажимаем «Установить (Рекомендуется)»

Инсталляция КриптоПРО будет выполнена в фоновом режиме, после которой вы увидите предложение, о перезагрузке браузера, но я вам советую полностью перезагрузиться.

После перезагрузки подключайте ваш USB токен JaCarta. У меня подключение идет по сети, с устройства DIGI, через клиента Anywhere View. В клиенте Anywhere View, мой USB носитель Jacarta, успешно определен, но как Microsoft Usbccid (WUDF), а в идеале должен определиться как JaCarta Usbccid Smartcard, но нужно в любом случае проверить, так как все может работать и так.

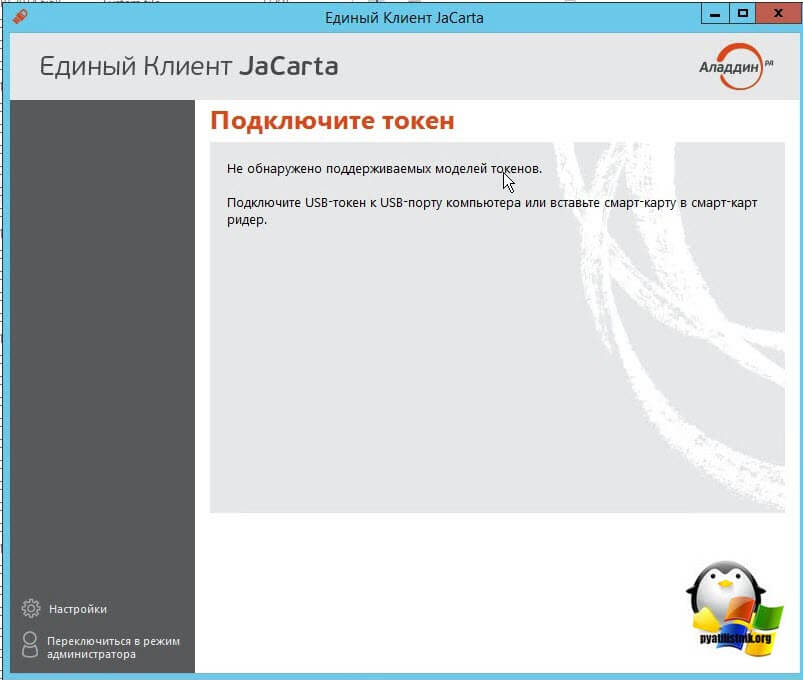

Открыв утилиту «Единый клиент Jacarta PKI», подключенного токена обнаружено не было, значит, что-то с драйверами.

Microsoft Usbccid (WUDF) – это стандартный драйвер Microsoft, который по умолчанию устанавливается на различные токены, и бывает, что все работает, но не всегда. Операционная система Windows по умолчанию, ставит их в виду своей архитектуры и настройки, мне вот лично в данный момент такое не нужно. Что делаем, нам нужно удалить драйвера Microsoft Usbccid (WUDF) и установить драйвера для носителя Jacarta.

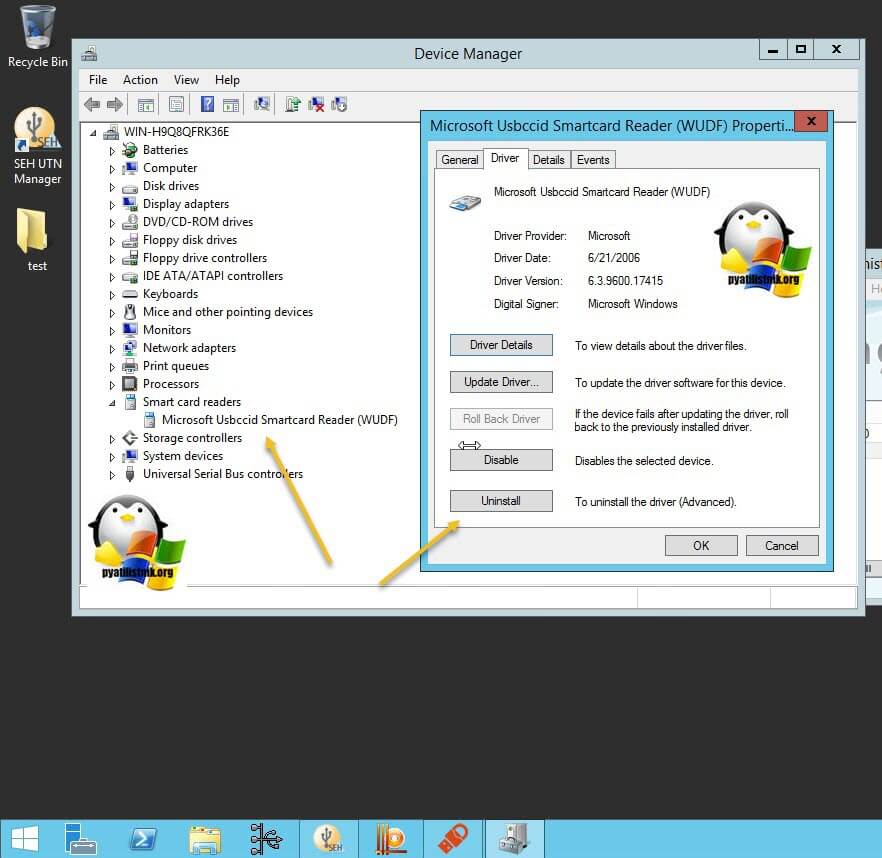

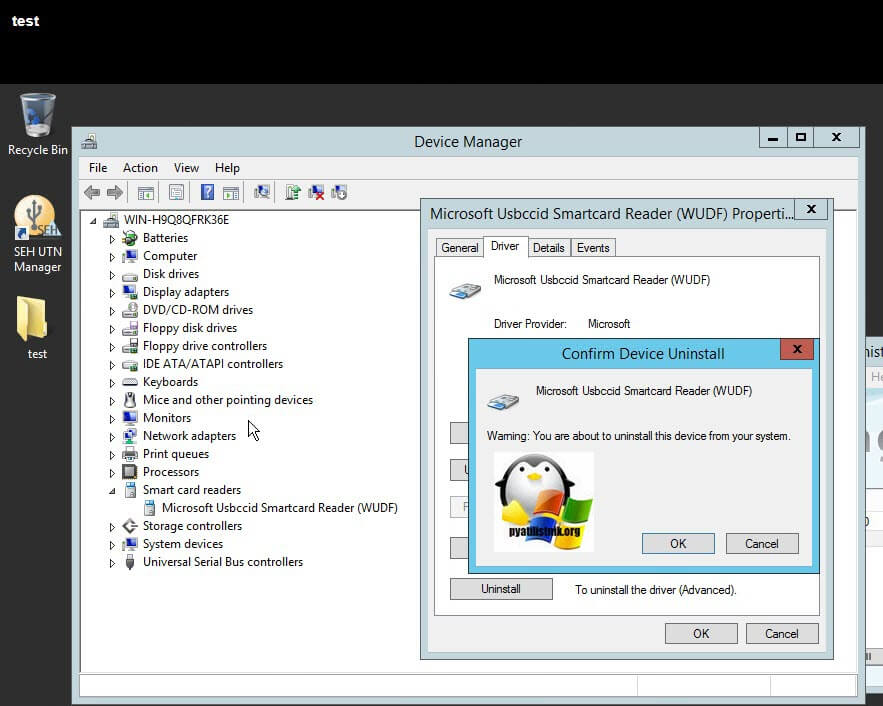

Откройте диспетчер устройств Windows, найдите пункт «Считыватели устройств смарт-карт (Smart card readers)» щелкните по Microsoft Usbccid (WUDF) и выберите пункт «Свойства». Перейдите на вкладку «Драйвера» и нажмите удалить (Uninstall)

Согласитесь с удалением драйвера Microsoft Usbccid (WUDF).

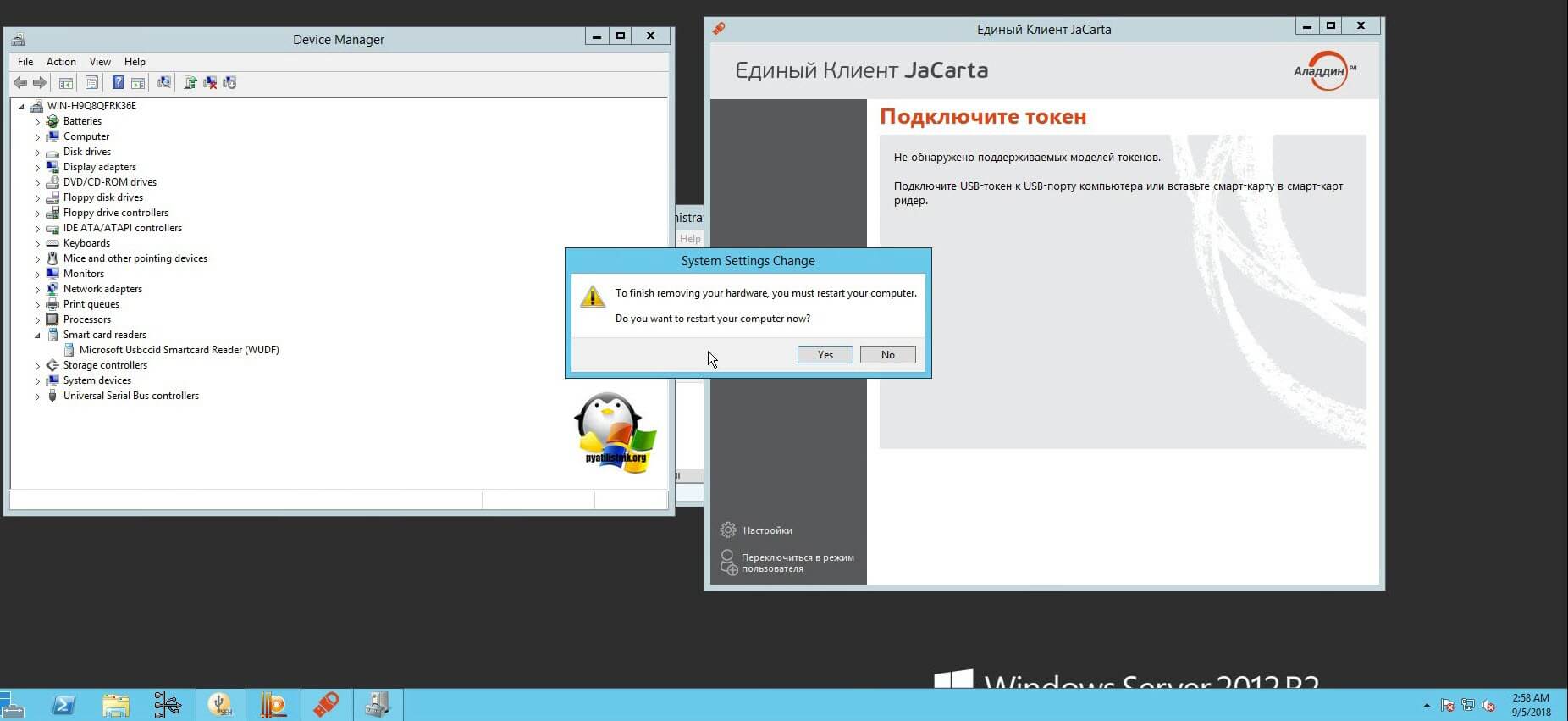

Вас уведомят, что для вступления изменений в силу, необходима перезагрузка системы, обязательно соглашаемся.

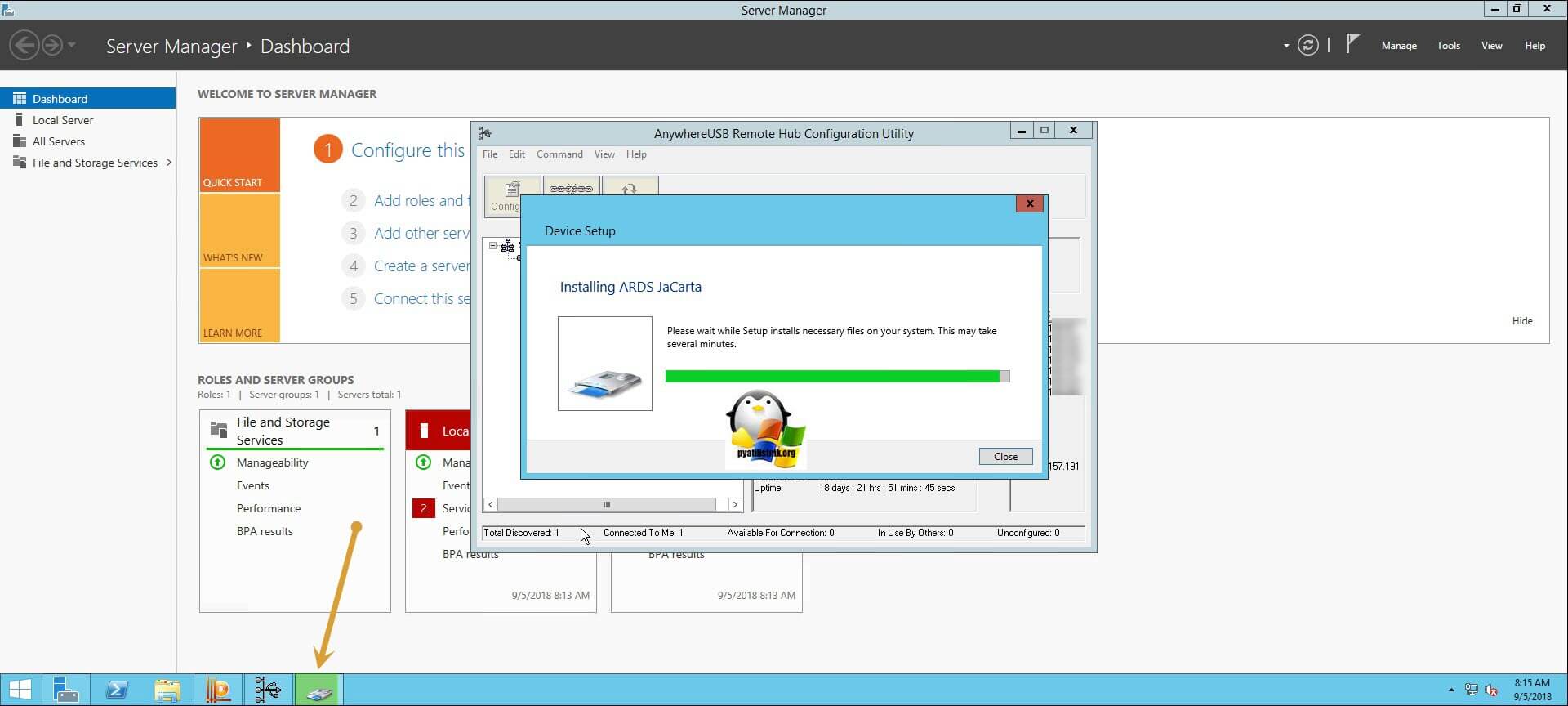

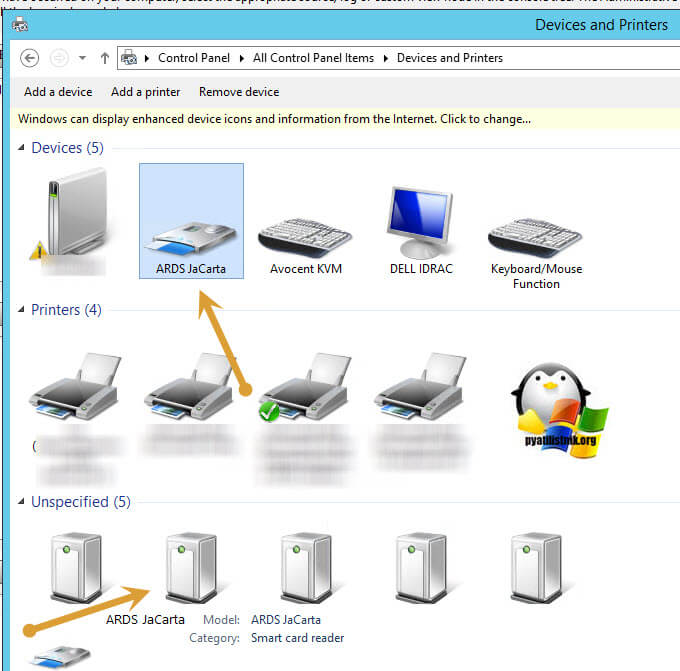

После перезагрузки системы, вы можете увидеть установку устройства и драйверов ARDS Jacarta.

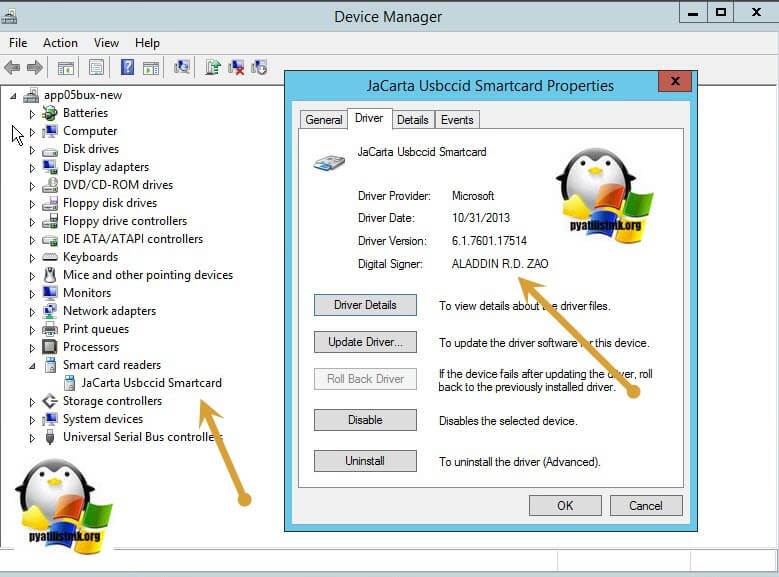

Откройте диспетчер устройств, вы должны увидеть, что теперь ваше устройство определено, как JaCarta Usbccid Smartcar и если зайти в его свойства, то вы увидите, что смарт карта jacarta, теперь использует драйвер версии 6.1.7601 от ALADDIN R.D.ZAO, так и должно быть.

Если открыть единый клиент Jacarta, то вы увидите свою электронную подпись, это означает, что смарт карта нормально определилась.

Открываем CryptoPRO, и видим, что криптопро не видит сертификат в контейнере, хотя все драйвера определились как нужно. Есть еще одна фишка.

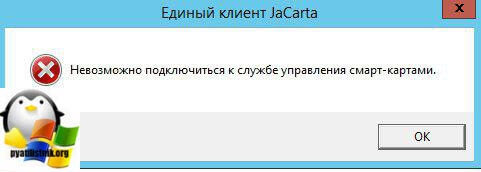

- В RDP сессии вы не увидите свой токен, только локально, уж такая работа токена, либо я не нашел как это поправить. Вы можете попробовать выполнить рекомендации по устранению ошибки «Не возможно подключиться к службе управления смарт-картами».

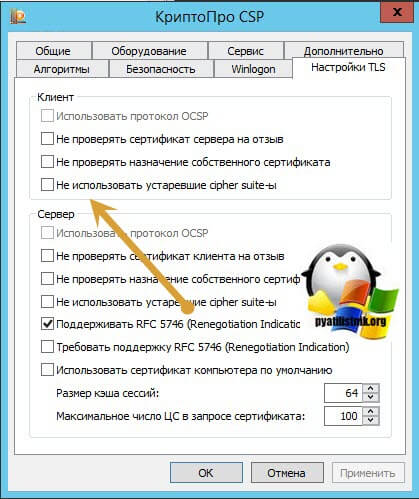

- Нужно снять одну галку в CryptoPRO

ОБЯЗАТЕЛЬНО снимите галку «Не использовать устаревшие cipher suite-ы» и перезагрузитесь.

После этих манипуляций у меня КриптоПРО увидел сертификат и смарт карта jacarta стала рабочей, можно подписывать документы.

Еще можете в устройствах и принтерах, увидеть ваше устройство JaCarta,

Если у вас как и у меня, токен jacarta установлен в виртуальной машине, то вам придется устанавливать сертификат, через console виртуальной машины, и так же дать на нее права ответственному человеку. Если это физический сервер, то там придется давать права на порт управления, в котором так же есть виртуальная консоль.

Не возможно подключиться к службе управления смарт-картами

Когда вы установили все драйвера для токенов Jacarta, вы можете увидеть при подключении по RDP и открытии утилиты «Единый клиент Jacarta PKI» вот такое сообщение с ошибкой:

- Не запущена служба смарт-карт на локальной машине. Архитектурой RDP-сессии, разработанной Microsoft, не предусмотрено использование ключевых носителей, подключенных к удалённому компьютеру, поэтому в RDP-сессии удалённый компьютер использует службу смарт-карт локального компьютера. Из этого следует что, запуска службы смарт-карт внутри RDP-сессии недостаточно для нормальной работы.

- Служба управления смарт-картами на локальном компьютере запущена, но недоступна для программы внутри RDP-сессии из-за настроек Windows и/или RDP-клиента.

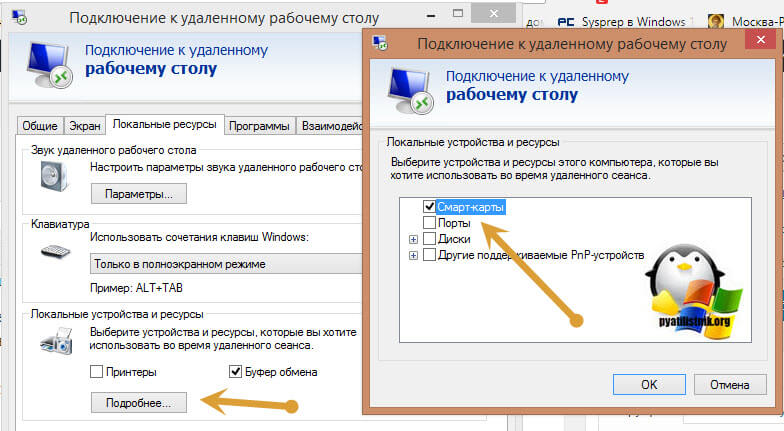

Как исправить ошибку «Не возможно подключиться к службе управления смарт-картами».

- Запустите службу смарт-карт на локальной машине, с которой вы инициируете сеанс удалённого доступа. Настройте её автоматический запуск при старте компьютера.

- Разрешите использование локальных устройств и ресурсов во время удалённого сеанса (в частности, смарт-карт). Для этого, в диалоге «Подключение к удалённому рабочему столу» в параметрах выберите вкладку «Локальные ресурсы», далее в группе «Локальные устройства и ресурсы» нажмите кнопку «Подробнее…», а в открывшемся диалоге выберите пункт «Смарт-карты» и нажмите «ОК», затем «Подключить».

- Убедитесь в сохранности настроек RDP-подключения. По умолчанию они сохраняются в файле Default.rdp в каталоге «Мои Документы» Проследите, чтобы в данном файле присутствовала строчка «redirectsmartcards:i:1».

- Убедитесь в том, что на удалённом компьютере, к которому вы осуществляете RDP-подключение, не активирована групповая политика

[Computer ConfigurationAdministrative TemplatesWindows ComponentsTerminal ServicesClientServer data redirectionDo not allow smart card device redirection] -[Конфигурация компьютераадминистративные шаблоныкомпоненты windowsслужбы удалённых рабочих столовузел сеансов удалённых рабочих столовперенаправление устройств и ресурсовНе разрешать перенаправление устройства чтения смарт-карт]. Если она включена (Enabled), то отключите её, и перегрузите компьютер. - Если у вас установлена Windows 7 SP1 или Windows 2008 R2 SP1 и вы используете RDC 8.1 для соединения с компьютерами под управлением Windows 8 и выше, то вам необходимо установить обновление для операционной системы https://support.microsoft.com/en-us/kb/2913751

Вот такой вот был траблшутинг по настройке токена Jacarta, КриптоПРО на терминальном сервере, для подписи документов в ВТБ24 ДБО. Если есть замечания или поправки, то пишите их в комментариях.