Возможно ли в Windows 7 организовать прозрачную работу удалённых пользователей с центральным доменом Active Directory посредством VPN соединения так, чтобы пользователь работал и подключался под собственной учетной записью в домене, а на его мобильный компьютер действовали все доменные политики и ограничения? Мы уже рассматривали способы автоматического запуска VPN клиента в Windows, однако все указанные способы имеют один существенный недостаток – VPN соединение инициируется после входа пользователя в систему. Ведь обычно при VPN подключении пользователь обычно сначала входит в систему, а лишь потом запускает VPN клиент. Получается, что до установки VPN туннеля компьютер просто не может видеть контроллер домена, и, соответственно, не может авторизоваться на нем под своей доменной учетной записью. Конечно, пользователь может войти в систему и работать под локальной учетной записью, но это во-первых неудобно (для доступа корпоративным ресурсам необходимо постоянно указывать пароль), а во-вторых не всегда применимо с точки зрения корпоративной политики безопасности.

Для реализации описанной схемы работы необходимо воспользоваться сторонним VPN клиентом, позволяющим устанавливать vpn соединение до входа пользователя в систему (работает как служба), создать отдельную службу на базе rasphone/rasdial или же воспользоваться возможностями технологии SSO (Single Sign-On) в Windows 7. Нас, естественно, интересует последний вариант.

Итак, возможность установить VPN подключения к корпоративной сети до момента интерактивного входа пользователя (логона) в компьютер, появилась еще в Windows Vista. Данный функционал основан на технологии SSO (технологии единого входа) и работает также в последующих версиях Windows.

В этой статье мы рассмотрим процедуру организации прозрачной работы удаленных пользователей с центральной сетью предприятий и доменом Active Directory посредством «родного» нативного клиента VPN в Windows 7.

Требования для реализации возможности осуществления VPN подключения до входа в систему в Windows

- Для VPN подключения используется родной Windows VPN клиент

- Компьютер пользователя должен работать под управлением корпоративных (старших редакций) ОС Windows 7 (Professional, Enterprise или Ultimate редакции).

- Компьютер должен быть включен в домен Active Directory

Итак, у нас имеется компьютер с Windows 7 Ultimate. На данном этапе в состав домена Windows он не включен.

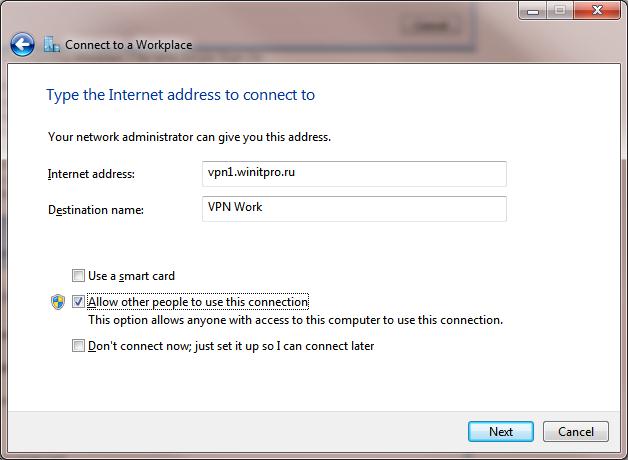

Начнем с настройки обычно VPN подключения. Мы не будет подробно описывать процесс создания VPN подключения, т.к. он предельно прост (пример настройки vpn соединения в Windows 8). Главный нюанс – в процессе настройки VPN подключения разрешить другим пользователям использовать данное подключение (чекбокс «Allow other people to use this connection»). Только при наличии данной галочки пользователь сможет выбрать данное vpn подключение и запустить его прямо на экране входа в систему (VPN SSO).

На следующем шаге необходимо указать имя пользователя, пароль и домена Active Directory, с которым будет устанавливаться связь.

Далее необходимо установить VPN соединение с доменом Windows и включить данный ПК в его состав (подобно о том, как включить ПК в состав домена описано тут). Затем компьютер нужно перезагрузить.

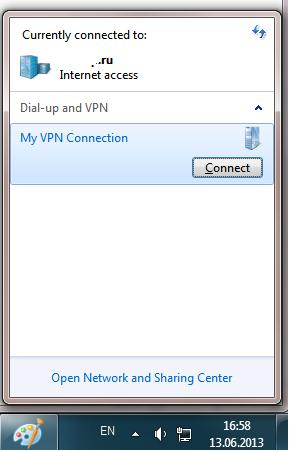

При следующей загрузке компьютера на экране входа в систему необходимо нажать кнопку Switch User, и найти дополнительную синюю кнопку в нижнем правом углу экрана (кнопка Network Logon) .

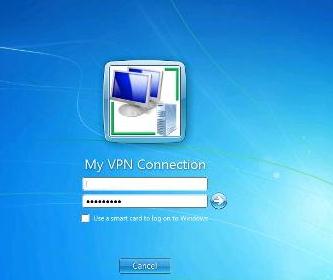

Нажав данную кнопку, экран входа поменяет вид и отобразит название созданного ранее VPN подключения (My VPN Connection). Здесь необходимо указать учетную запись и пароль пользователя с правами удаленного подключения к домену. Нажав кнопку входа, система инициирует VPN подключение, и одновременно с помощью этих же учетных данных авторизует пользователя на локальном компьютере.

После входа в систему и применения политик безопасности домена, пользователь сможет пользоваться всеми корпоративными ресурсами точно также, как будто он работает за стационарным компьютером в центральном офисе.

В этой статье мы показали каким образом мобильные пользователи Windows 7 могут использовать свои доменные учетные записи для инициализации vpn подключения (до момента входа в Windows) и одновременного интерактивного входа на локальный компьютер.

- Remove From My Forums

-

Общие обсуждения

-

Добрый день! Прошу подсказать как можно разрешить следующую проблему. Есть корпоративная локальная сеть с поднятым AD сервером. Возникла необходимость в удаленном подключении пользователей

к корпоративным ресурсам из вне. шлюзом выступает маршрутиризатор Mikrotik c RouterOS на борту на котором поднят PPTP Server. При подключении пользователи получают доступ к локальным корпоративным ресурсам, но

только после авторизации запуская VPN подключение. Соответственно GPO подтягиваются из кеша и для доступа к ресурсам необходимо вручную логиниться. Возможно ли с помощью стандартных средств Windows 7 Ultimate подключатся к Wi-Fi сети

и VPN (PPTP) до авторизации в системе чтобы подтянулись GPO? Также пробовал осуществлять подключение через Windows 8.1. При запросе ОС на логин и пароль для VPN, система проходит авторизацию на PPTP сервере, а после установки соединения отключается

и сообщает, что введен неправильный логин и пароль (исходя из логов RouterOS на маршрутирезаторе). В чем может быть проблема касательно Win8.1?За ранее спасибо!

-

Изменен тип

19 октября 2015 г. 5:50

Тема переведена в разряд обсуждений по причине отсутствия активности.

-

Изменен тип

Настало время разобраться с самым безопасным вариантом работы в удаленном режиме, это работа через VPN подключение. Тут уже не будет никаких пробросов портов, мы будем подключаться непосредственно к изолированной сети так, как будто наш компьютер подключен к этой сети физически. В результате чего, мы можем либо использовать нужные ресурсы локальной сети компании, либо подключаться к нашему рабочему месту через Удаленное подключение к рабочему столу.

Хотите получать свежие новости через ВК? Не вопрос, жми по ссылке: IT-Skills | Запишись в ИТ качалку

Технические требования

Все тоже самое, как в первом видео про аппаратный проброс портов, только тут добавляется сервер с установленной операционной системой Windows Server. Конечно, создать VPN сервер можно и другими средствами, но в данном видео речь пойдет именно про поднятие роли VPN сервера в Windows Server.

Аббревиатура VPN (Virtual Private Network) – расшифровывается как виртуальная частная сеть, которая используются для обеспечения защищенного подключения к сети. И подключаться к нашей сети мы будем через VPN подключение.

Как это выглядит на практике?

Рассмотрим схему сети, которую будем использовать в качестве примера для демонстрации работы VPN.

Есть офисная сеть, в которой есть один физический сервер Windows Server 2016, на котором поднят контроллер домена, DNS, DHCP, файловый сервер, а также там крутится виртуальный сервер, поднятый через Hyper-V. Плюс две рабочие станции на Windows 7 и Windows 10.

Собственно, такую сеть мы создавали в процессе прохождения комплексного обучения, несмотря на то, что она виртуальная, она ничем не отличается от функционирования реальной физической сети.

Так вот задача заключается в том, чтобы подключаться к данной сети через интернет и использовать все доступные ресурсы сети безопасно.

Что для этого мы сделаем? Мы поднимем и настроим роль VPN на контроллере домена, создадим VPN подключение на удаленной машине, через которое сможем подключаться к нашей сети удаленно. А далее либо использовать нужные файловые ресурсы, либо подключаться к нужной машине через удаленный рабочий стол.

Т.е. с точки зрения работы, все выглядит так, как будто к вашему компьютеру подключили сетевой кабель из сети компании, так как вам становятся доступны все ресурсы компании, как если бы вы были физически к ней подключены. Если не наложены определенные ограничения настройками системы.

Используя данный способ соединения, вы можете подключаться к вашему рабочему месту безопасно, даже из общедоступных сетей (Wi-Fi сеть торгового центра, кафе и другие) и ваши данные не будут перехвачены, так как они будут зашифрованы.

Устанавливаем роль VPN

Перейдем к практике и для начала нам нужно поднять роль VPN на сервере (Пуск Диспетчер серверов Управление Добавить роли и компоненты Далее Далее Далее Удаленный доступ Далее Далее DirectAccesss и VPN Добавить компоненты Далее Далее Установить)

Так как у меня роль Маршрутизации уже установлена, я её добавлял при подключении офисной сети к Интернет, то мне добавлять этот компонент не нужно.

Настройка VPN сервера

Выполним настройку службы удаленного доступа (Средства Маршрутизация и удаленный доступ Выбираем наш сервер ПКМ Свойства Общие Галочку: IPv4-сервер удаленного доступа IPv4 Протокол DHCP если у вас в сети его нет, то Статический полу адресов: 192.168.0.10-192.168.0.20 Если есть то, Протокол DHCP Адаптер, выбираем сеть, в которой крутится DHCP сервер Безопасность Разрешить пользовательские политики IPSec для L2TP и IKEVv2-подключения Вводим ключ безопасности Применить Перезапускаем службу Маршрутизации и удаленного доступа Диспетчер задач Службы Маршрутизация и удаленный доступ Перезапустить)

Проверить правила в файерволе

Настройка доступа для пользователей

Предоставляем доступ пользователям для подключения (Диспетчер серверов Пользователи и компьютеры Active Directory Users Главный бухгалтер Входящие звонки Права доступа к сети: Разрешить доступ)

Настройка VPN подключения

Выясняем какой у нас IP адрес на сервере, он опять же должен быть «белый» 192.168.1.167

Проверим, что этот IP-адрес вообще пингуется (cmd ping 192.168.1.167)

Настраиваем VPN подключение на клиентском компьютере (Центр управления сетями и общим доступом Создание и настройка нового подключения Подключение к рабочему месту Использовать мое подключение к интернету (VPN) IP адрес Свойства подключения Безопасность Протокол L2TP Дополнительные параметры Для проверки подлинности использовать общей ключ вводим ключ Шифрование данных Обязательное, отключить если нет шифрования)

Чтобы на клиенте не пропадал интернет при подключении к VPN, переходим в (Свойства сетевого VPN подключения Сеть IPv4 Свойства Дополнительно Использовать основной шлюз в удаленной сети Убираем галочку ОК)

Подключаемся к виртуальной сети

У меня выдается сообщение «Клиент удаленного доступа попытался подключится через порт, зарезервированный только для маршрутизаторов», так как я сначала настроил роль маршрутизации, так что нужно кое-что подправить на сервера (Диспетчер сервера Маршрутизация и удаленный доступ Порты ПКМ L2TP Настроить Подключение удаленного доступа (только входящие) ОК)

Выбираем VPN подключение (Подключиться Вводим имя пользователи и пароль)

Проверка работоспособности

Для проверки можем подключиться к нашему виртуальному серверу через IP адрес, открыть общий доступ к какой-нибудь папке и проверить работу локальной сети.

Для подключения к удаленному рабочему столу, нужно указать его IP адрес и ввести учетные данные пользователя, под которым работает сотрудник.

- Remove From My Forums

Asked by:

-

Question

-

hello

I have DOMAIN CONTROLER in my work

and I wont connect to my DC from my pc on my home

How do i set up in windows 10 First of all connect to vpn and then enter the user

Now I go into the local user and connect to vpn via the vpn software

The question is how I connect to the checkpoint before the computer enters the user

So that it can connect to the AD when the computer is running

Thanks

-

Moved by

nzpcmad1

Wednesday, April 17, 2019 6:40 PM

From ADFS

Tuesday, April 16, 2019 9:24 AM

-

Moved by

All replies

-

Tuesday, April 16, 2019 10:41 AM

- Remove From My Forums

Asked by:

-

Question

-

hello

I have DOMAIN CONTROLER in my work

and I wont connect to my DC from my pc on my home

How do i set up in windows 10 First of all connect to vpn and then enter the user

Now I go into the local user and connect to vpn via the vpn software

The question is how I connect to the checkpoint before the computer enters the user

So that it can connect to the AD when the computer is running

Thanks

-

Moved by

nzpcmad1

Wednesday, April 17, 2019 6:40 PM

From ADFS

Tuesday, April 16, 2019 9:24 AM

-

Moved by

All replies

-

Tuesday, April 16, 2019 10:41 AM