ПО ViPNet Client в своем составе имеет так называемый Контроль приложений — приложение, которое представляет собой небольшую программу, запускаемую автоматически вместе с Windows после авторизации в ViPNet и контролирующее все программы, установленные на компьютере. Безусловно, вопросов по работе этой программы не имеется. Но в некоторых случаях ее необходимо отключить. Посмотрим, как можно быстро и навсегда отключить Контроль приложений ViPNet.

Необходимость отключения возникает вследствие постоянно всплывающих окон с предложением Разрешить или Запретить работу программ с сетью, что вызывает опредленные неудобства при работе за компьютером.

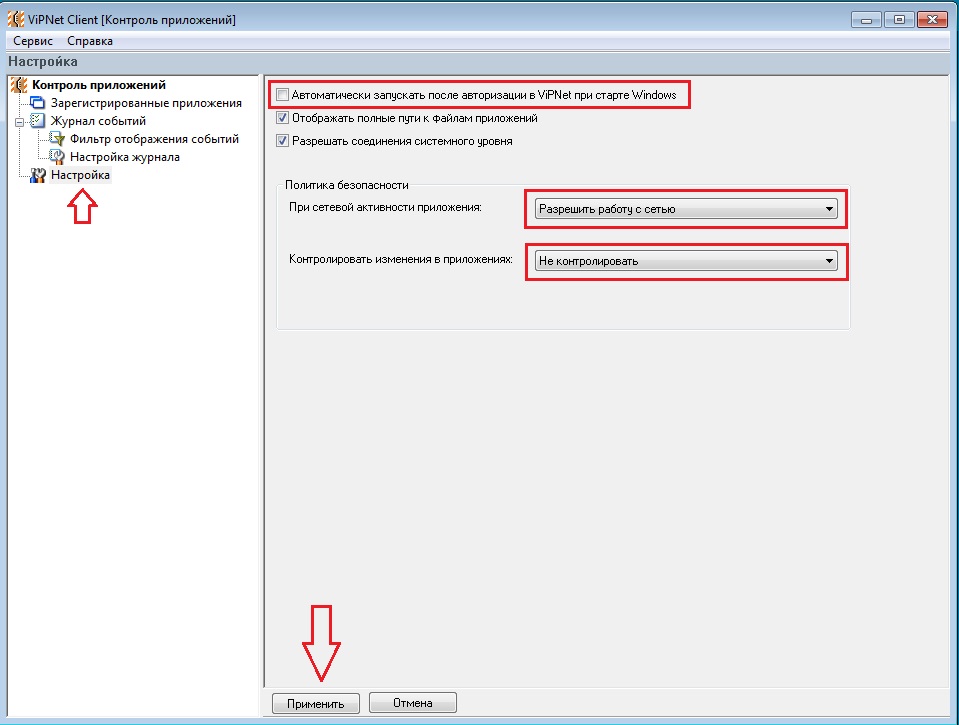

Чтобы отключить Контроль приложений ViPNet, откройте окно настроек, выберите меню Настройка. В правой части снимите флажок Автоматически запускать после авторизации в ViPNet при старте Windows.

Здесь же — в разделе Политика безопасности в строке При сетевой активности приложения выберите Разрешить работу с сетью. В строке Контролировать изменения в приложениях — Не контролировать. Нажмите Применить. Закройте Контроль приложений, нажав правой кнопкой на значке в системном трее. Больше он не запускается.

Такая же проблема как у топик стартера. Только видимо поняли её не совсем корректно.

Видимо у него так же как и у меня, Vipnet Client требуется не на постоянной основе а эпизодически.

В общем видимо баг в программе, если поставить галки на пункты:

Администратор ->

Не активировать защиту IP-трафика при загрузке операционной системы

Не запускать монитор после входа в операционную систему

Вроде бы при таком раскладе должен включиться режим 5 (в понятиях VipNet Client 3),

но при запуске ОС работа с сетью блокируется полностью (даже шлюз не пингуется), до момента пока не запустишь монитор.

Правила открытой сети не решают эту проблему.

Отключение защиты (Файл-Конфигурация-Отключить защиту) проблему решает, ну как решает просто выключает Vipnet Client.

Получается чтобы жить с этой версией и на необходимых условиях нужно просто перед работой в защищенной сети, включить монитор и активировать защиту, поработать отключить защиту.

Версии:

ПО — ViPNet Client 4.3 (2.37400) — скачено с сайта

ОС — Windows 10 Pro x64 (1703)

LanCard — Realtek PCIe GBE Family Controller (driver 9.1.406.2015 от 06.03.2015)

Пользователи сети ViPNet могут выполнять расширенные настройки программного обеспечения ViPNet, установленного на их сетевых узлах. Для входа в режим расширенных настроек введите пароль администратора сетевого узла ViPNet. При работе в этом режиме все ограничения, накладываемые уровнем полномочий пользователя, снимаются. Для получения индивидуального пароля администратора для сетевого узла (из сети 4337) обратитесь в службу технической поддержки. После получения пароля войдите в режим администратора: «Сервис» => «Настройка параметров безопасности» => «Администратор» => «Вход в режим администратора» и выполните следующие действия:

- Установите флажки «Не активизировать защиту IP-трафика при загрузке операционной системы» и «Не запускать монитор после входа в операционную систему». В этом случае при загрузке Windows не будет выполняться аутентификация пользователя ViPNet, а также будет невозможен доступ к домену, контроллер которого является защищённым или туннелируемым.

Автоматическое подключение к сетевым защищённым или туннелируемым ресурсам также станет невозможным. Однако вы сможете восстановить подключение к защищённым ресурсам вручную после запуска программы ViPNet Монитор и прохождения аутентификации, после чего будет активирована защита IP-трафика.

- В режиме пользователя можно отключить защиту компьютера с помощью ViPNet. Для этого откройте программу ViPNet Client Монитор, выберите: «Файл» => «Конфигурации» => «Отключить защиту» и перезагрузите ПК. При необходимости аналогичным способом включите защиту.

Содержание

- ViPNet контроль приложений отключить

- Как отключить Контроль приложений ViPNet

- Отключаем фаервол в Windows 10 различными способами

- Отключаем firewall в Windows 10 с помощью командной строки

- Отключаем брандмауэр через Панель управления

- Останавливаем работу фаервола полностью в Windows 10

- Добавляем файл в исключение фаервола

- Отключаем дополнительные фаерволы в Windows 10

- Vipnet firewall как отключить

- 1. Подготовка к установке ViPNet-Клиент

- 2. Настройка времени и часового пояса (обязательная настройка)

- 3. Установка ViPNet-Клиент версии 3.0

- 4. Настройка ViPNet-Клиент

- Проверка доступа к серверу

- Выбор межсетевого экрана для определенного уровня защищенности персональных данных

- Сравнение межсетевых экранов

- Как будем сравнивать межсетевые экраны?

- Брандмауэры в обзоре

- Время защиты ИСПДн

- Удобство использования

- Стоимость

- Срок поставки

- Что выбрать?

ViPNet контроль приложений отключить

ПО ViPNet Client в своем составе имеет так называемый Контроль приложений — приложение, которое представляет собой небольшую программу, запускаемую автоматически вместе с Windows после авторизации в ViPNet и контролирующее все программы, установленные на компьютере. Безусловно, вопросов по работе этой программы не имеется. Но в некоторых случаях ее необходимо отключить. Посмотрим, как можно быстро и навсегда отключить Контроль приложений ViPNet.

Как отключить Контроль приложений ViPNet

Необходимость отключения возникает вследствие постоянно всплывающих окон с предложением Разрешить или Запретить работу программ с сетью, что вызывает опредленные неудобства при работе за компьютером.

Чтобы отключить Контроль приложений ViPNet, откройте окно настроек, выберите меню Настройка. В правой части снимите флажок Автоматически запускать после авторизации в ViPNet при старте Windows.

Здесь же — в разделе Политика безопасности в строке При сетевой активности приложения выберите Разрешить работу с сетью. В строке Контролировать изменения в приложениях — Не контролировать. Нажмите Применить. Закройте Контроль приложений, нажав правой кнопкой на значке в системном трее. Больше он не запускается.

Источник

Отключаем фаервол в Windows 10 различными способами

Firewall или брандмауэр – это программа, которая создана для защиты ПК от хакерских атак через локальную сеть или интернет. Она анализирует весь входящий и исходящий трафик и, в случае необходимости, блокирует его. В основном отключение фаервола не требуется. Он работает стабильно и не мешает пользователю всплывающими уведомлениями. Однако если брандмауэр блокирует установку, запуск программы или проверенный сайт, то его можно отключить несколькими способами.

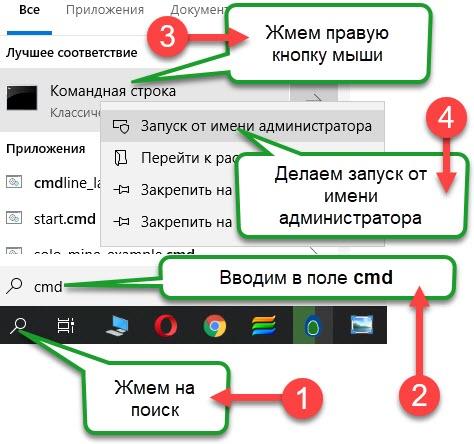

Отключаем firewall в Windows 10 с помощью командной строки

Фаервол выключить можно несколькими способами: через консоль cmd, Панель управления, службы. Самым простым является первый способ. Если вас интересует, как отключить фаервол в Windows 10 через командную строку, стоит выполнить следующее:

Чтобы включить защитника обратно, стоит в командной строке ввести «netsh advfirewall set allprofiles state on».

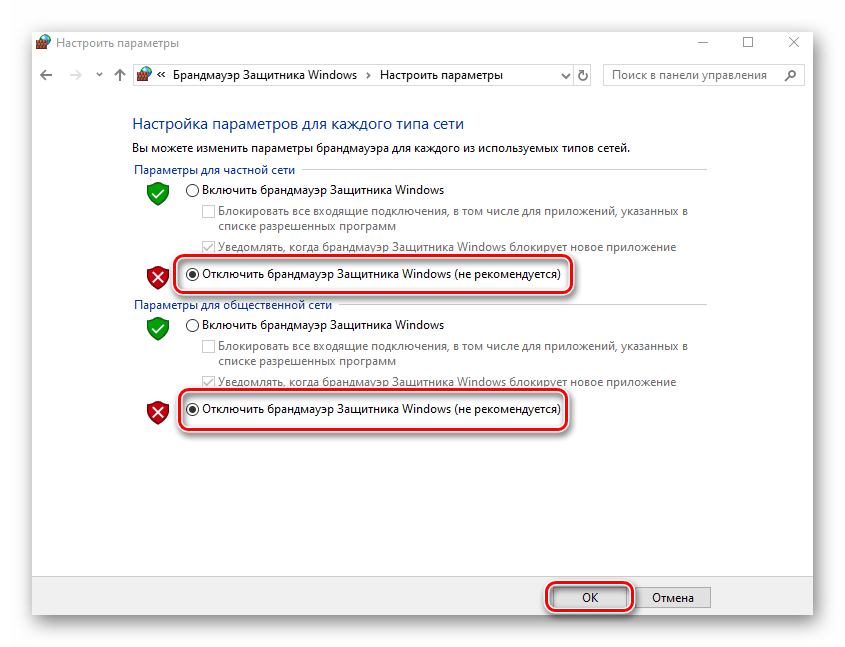

Отключаем брандмауэр через Панель управления

Через Панель управления пользователь может включить и отключить многие компоненты Виндовс 10, в том числе и firewall. Для этого достаточно выполнить следующие действия:

ВАЖНО! Перед тем, как отключать брандмауэр, стоит установить антивирус стороннего разработчика.

Останавливаем работу фаервола полностью в Windows 10

Если отключив firewall через Панель управления или командную строку, защитник все ещё продолжает работать, стоит остановить саму службу. Именно она отвечает за работу firewall. Для этого следуем инструкции:

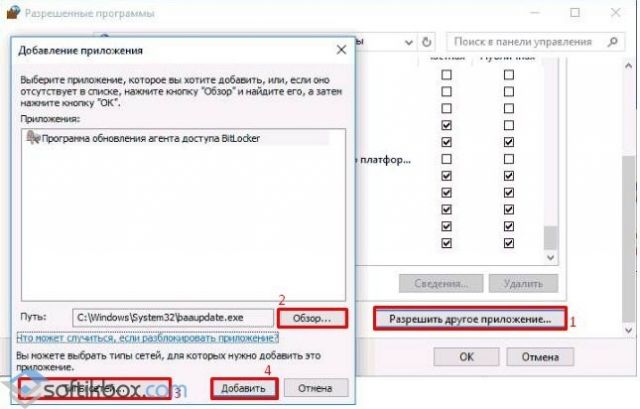

Добавляем файл в исключение фаервола

Любой файл можно добавить не только в исключение антивируса, но и штатного брандмауэра. Для этого выполняем такие действия:

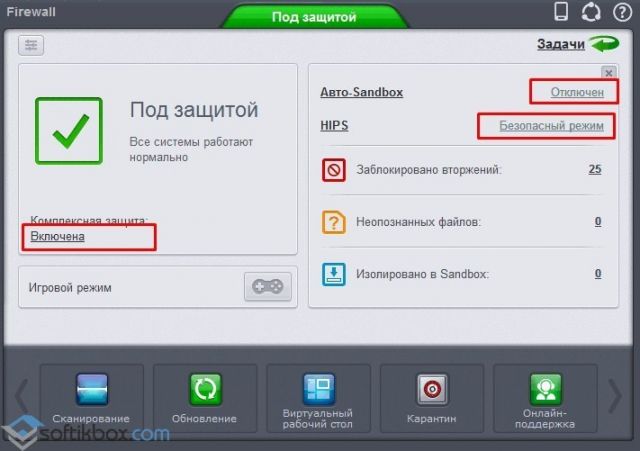

Отключаем дополнительные фаерволы в Windows 10

Если вы используете фаервол стороннего разработчика, к примеру, Comodo Firewall, отключить его можно следующим способом:

Данным способом можно на время отключить защиту. Если же вы хотите полностью удалить сторонний фаервол, рекомендуем воспользоваться разделом «Программы» в Панели управления.

О том, как отключить в Windows 10 штатный фаервол смотрите в видео:

Источник

Vipnet firewall как отключить

Инструкция по установке и настройке ViPNet-Клиент

Перед тем как приступить к установке ViPNet-Клиент, необходимо убедиться в наличии доступа к сети Интернет. Для этого следует проверить загрузку веб-страниц: http://www. *****, http://www. *****, при их удачном открытии можно перейти к установке ViPNet-Клиент.

1. Подготовка к установке ViPNet-Клиент

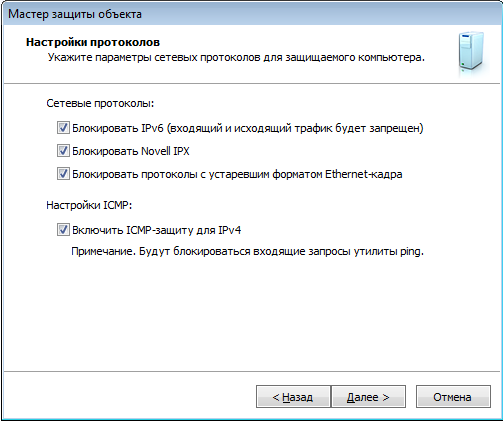

Использование ViPNet-Клиент одновременно с другими межсетевыми экранами (firewall), в том числе входящими в состав антивирусов, может привести к конфликтам между программами и вызвать проблемы с доступом в сеть. Перед установкой ViPNet-Клиент убедитесь, что все другие межсетевые экраны (firewall) отключены, либо удалены с Вашего компьютера, при наличии встроенного в антивирус межсетевого экрана (модуля анти-хакер) отключите его.

Перед началом установки ViPNet-Клиент убедитесь, что у вас имеются все необходимые файлы для установки и настройки ViPNet-Клиент:

Файл-настроек для ViPNet-клиент: abn_XXXX.dst Файл с паролем от ViPNet-Клиент: ******.psw Установочный файл ViPNet-Клиент: vipnet3.exe

Архив с файлом-настроек и файлом с паролем для ViPNet-клиента Вы должны получит в НП «РТКС»

Внимание! Архив защищен паролем, пароль для распаковки узнавайте в НП «РТКС» по телефонам указанным внизу страницы.

Установочный файл ViPNet-Клиент вы можете скачать здесь – http://www. *****/budget/soft/vipnet3.exe

По вопросам получения данных файлов обращаться в НП «РТКС» по телефонам:

2. Настройка времени и часового пояса (обязательная настройка)

Необходимо установить правильные настройки часового пояса, даты и времени на вашем компьютере, т. е. необходимо чтобы часовой пояс, дата и время совпадали с г. Якутском. Разница во времени с г. Якутском не должна превышать 30 минут.

Обратите внимание на текущий часовой пояс, должен быть установлен – (GMT +09:00 Якутск)

3. Установка ViPNet-Клиент версии 3.0

Для вызова мастера установки ViPNet-Клиент необходимо запустить файл vipnet3.exe

Чтобы продолжить установку нажмите «Далее» (см. Рис. 1)

Для продолжения установки нажмите «Далее» (см. Рис. 2)

Для продолжения установки нажмите «Далее» (см. Рис. 3). Поля Имя и Организация заполняются по вашему усмотрению (не обязательно для заполнения).

Для продолжения установки нажмите «Далее» (см. Рис. 4)

Подтвердите создание папки нажав кнопку «Да» (см. Рис. 5)

Выберите типичный тип установки и нажмите «Далее» (см. Рис. 6)

Для продолжения установки нажмите «Далее» (см. Рис. 7)

Для продолжения установки нажмите «Готово» (см. Рис.

Нужно подождать, пока скопируются необходимые файлы (см. Рис. 9)

Закройте окно с ярлыками программы (см. Рис. 10)

Снимите галочку с Показать “readme.txt” и нажмите на кнопку ОК (см. Рис. 11)

Перезагрузите ваш компьютер, нажав кнопку «Да» (см. Рис. 12)

После перезагрузки Windows, закройте информационное окно, нажав на кнопку «OK» (см. Рис. 13)

Запустите ViPNet-Клиент через иконку ViPNet Монитор

В появившемся окне выберите «Первичная Инициализация» (см. Рис. 14)

Нажмите «Далее» (см. Рис. 15)

Укажите местоположение на диске вашего файла-настроек вида abn_XXXX.dst нажав кнопку «Обзор» (см. Рис. 16)

Нажмите кнопку «Открыть» (см. Рис. 17)

Нажмите кнопку «Далее» (см. Рис. 18)

Нажмите кнопку «Далее» (см. Рис. 19)

Введите Ваш пароль на ViPNet-Клиент и нажмите кнопку «Далее» (см. Рис. 20)

Свой пароль Вы можете посмотреть в прилагаемом к файлу-настроек текстовом файле ******.psw через Блокнот Windows.

Для простоты его запоминания рекомендуется использовать указанную там же парольную фразу. Пароль на ViPNet Клиент состоит из первых трех букв каждого слова фразы, набирать которые нужно в английской раскладке клавиатуры.

Пример: Если парольная фраза имеет вид — чабан определяет синяк (чабопрсин), паролем будет xf,jghcby

Нажмите кнопку «Далее» (см. Рис. 21)

Нажмите кнопку «Далее» (см. Рис. 22)

Нажмите кнопку «Далее» (см. Рис. 23)

Для инициализации генератора случайных чисел поводите указателем мыши в пределах окна (См. Рис. 24) или нажимайте любые клавиши на клавиатуре до завершения процесса.

Для завершения работы мастера и запуска ViPNet-Клиент нажмите кнопку «Готово» (см. Рис. 25)

4. Настройка ViPNet-Клиент

Закройте окно приветствия, нажав кнопку «OK» (см. Рис. 26)

Далее переходим в меню «Режимы» и устанавливаем режим №3 «Пропускать все исходящие соединения кроме запрещенных» в области «Режим обработки открытых IP-пакетов».

Также нужно выставить режим №3 «Пропускать все исходящие соединения кроме запрещенных» в области «При старте программы…».

Обязательно нажмите кнопку Применить (см. Рис. 27)

Примечание: Обе настройки выбраны по умолчанию при первичной установке ViPNet-Клиент.

Рекомендуется использовать данный режим для работы и взаимодействия с защищенными ресурсами и менять его только в исключительных случаях.

При использовании режима защиты №3, ваш компьютер будет взаимодействовать только с защищенными ресурсами ViPNet-сети, т. е. он не будет доступен для компьютеров локальной (открытой) сети.

Режим защиты №4 следует использовать, в случае, если на вашем компьютере установлено какое-либо серверное приложение, необходимое для работы других компьютеров локальной сети (например база 1С-Бухгалтерия). Для смены режима зайдите в меню «Режимы», где выберете режим №4 «Пропускать все соединения» и нажмите кнопку Применить (См. Рис. 28)

Далее в меню перейдите в Настройки. В окне настроек поставьте галочку на «Любой трафик с внешними узлами направлять через сервер IP-адресов» и нажмите кнопку «Применить» (см. Рис. 29)

В меню перейдите в Дополнительно под Настройки

Поставьте галочку на «Не отображать подтверждение о выходе из программы».

Снимите галочку с «Не отображать IP-адрес в списке Защищенная сеть» и нажмите кнопку «Применить» (см. Рис. 30)

При удачном соединении появится окно (См. Рис. 32):

Если данное окошко (Рис. 32) не отобразилось на экране, Вам нужно еще раз проверить все настройки, либо обратиться в НП «РТКС» по телефонам указанным в конце данной инструкции.

- Соединение может быть установлено с небольшой задержкой (3-15 сек) Статус соединения может быть «активным», либо «неактивным»

Далее, двойным кликом мыши по ресурсу АП SMSserver откройте его правило доступа (см Рис. 33).

В правиле доступа переключитесь на вкладку «IP-адреса», снимите галочку с «Использовать виртуальные IP-адреса» и нажмите кнопку «OK» (См. Рис. 34)

Для проверки соединения в защищенной сети выделите курсором ресурс АП SMSserver и нажмите F5 на клавиатуре (См. Рис. 35). При удачном соединении появится окно (См. Рис. 36)

Отключение Контроля приложений

Далее войдите в VipNet Client [Контроль приложений], воспользовавшись ярлыком ViPNet Клиент [Контроль приложений], который расположен возле системных часов (см. Рис. 37), в случае отсутствия ярлыка запустите его через ViPNet Client [Монитор] (см. Рис. 38)

Перейдите в пункт Настройка и снимите галочку с Автоматически стартовать при старте Windows. Обязательно нажмите кнопку Применить (см. Рис. 39)

После чего закрываем ViPNet [Контроль приложений] через меню Сервис – Выход (см. Рис. 40)

Проверка доступа к серверу

Запускаем Internet Explorer и переходим по ссылке http://192.168.1.100

По возникшим вопросам настройки ViPNet-Клиент обращаться в НП «РТКС»

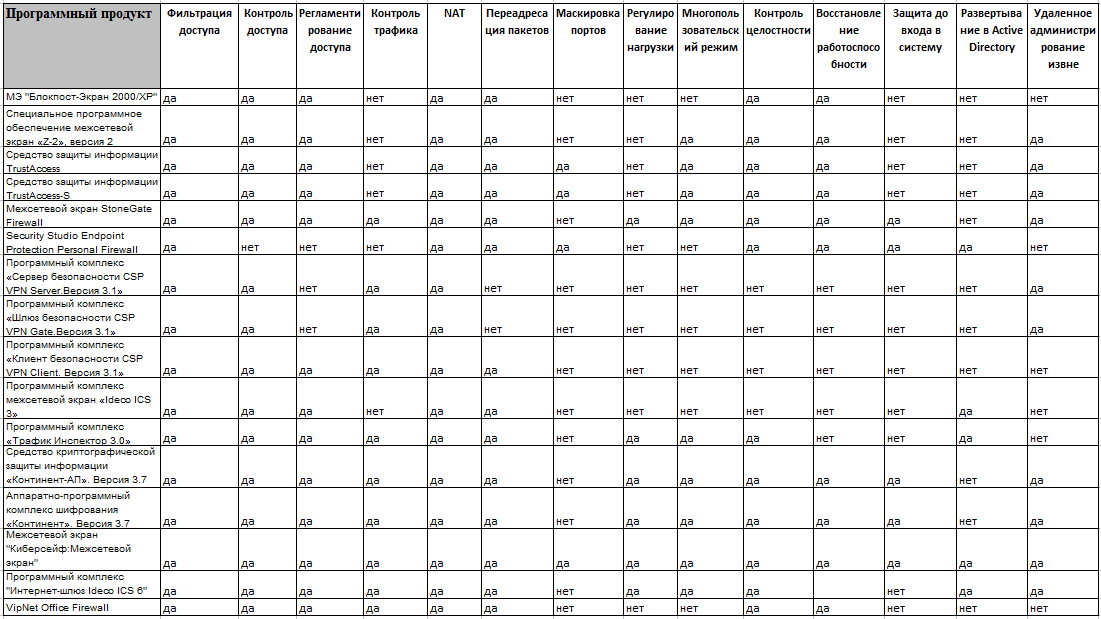

Выбор межсетевого экрана для определенного уровня защищенности персональных данных

В данном обзоре мы будем рассматривать межсетевые экраны, представленные в таблице 1. В этой таблице указано название межсетевого экрана и его класс. Данная таблица будет особенно полезна при подборе программного обеспечения для защиты персональных данных.

Таблица 1. Список сертифицированных ФСТЭК межсетевых экранов

| Программный продукт | Класс МЭ |

| МЭ «Блокпост-Экран 2000/ХР» | 4 |

| Специальное программное обеспечение межсетевой экран «Z-2», версия 2 | 2 |

| Средство защиты информации TrustAccess | 2 |

| Средство защиты информации TrustAccess-S | 2 |

| Межсетевой экран StoneGate Firewall | 2 |

| Средство защиты информации Security Studio Endpoint Protection Personal Firewall | 4 |

| Программный комплекс «Сервер безопасности CSP VPN Server.Версия 3.1» | 3 |

| Программный комплекс «Шлюз безопасности CSP VPN Gate.Версия 3.1» | 3 |

| Программный комплекс «Клиент безопасности CSP VPN Client. Версия 3.1» | 3 |

| Программный комплекс межсетевой экран «Ideco ICS 3» | 4 |

| Программный комплекс «Трафик Инспектор 3.0» | 3 |

| Средство криптографической защиты информации «Континент-АП». Версия 3.7 | 3 |

| Межсетевой экран «Киберсейф: Межсетевой экран» | 3 |

| Программный комплекс «Интернет-шлюз Ideco ICS 6» | 3 |

| VipNet Office Firewall | 4 |

Все эти программные продукты, согласно реестру ФСТЭК, сертифицированы как межсетевые экраны.

Согласно приказу ФСТЭК России №21 от 18 февраля 2013 г. для обеспечения 1 и 2 уровней защищенности персональных данных (далее ПД) применяются межсетевые экраны не ниже 3 класса в случае актуальности угроз 1-го или 2-го типов или взаимодействия информационной системы (ИС) с сетями международного информационного обмена и межсетевые экраны не ниже 4 класса в случае актуальности угроз 3-го типа и отсутствия взаимодействия ИС с Интернетом.

Для обеспечения 3 уровня защищенности ПД подойдут межсетевые экраны не ниже 3 класса (или 4 класса, в случае актуальности угроз 3-го типа и отсутствия взаимодействия ИС с Интернетом). А для обеспечения 4 уровня защищенности подойдут самые простенькие межсетевые экраны — не ниже 5 класса. Таковых, впрочем, в реестре ФСТЭК на данный момент не зарегистрировано. По сути, каждый из представленных в таблице 1 межсетевых экранов может использоваться для обеспечения 1-3 уровней защищенности при условии отсутствия угроз 3-го типа и отсутствия взаимодействия с Интернетом. Если же имеется соединение с Интернетом, то нужен межсетевой экран как минимум 3 класса.

Сравнение межсетевых экранов

Межсетевым экранам свойственен определенный набор функций. Вот и посмотрим, какие функции предоставляет (или не предоставляет) тот или иной межсетевой экран. Основная функция любого межсетевого экрана — это фильтрация пакетов на основании определенного набора правил. Не удивительно, но эту функцию поддерживают все брандмауэры.

Также все рассматриваемые брандмауэры поддерживают NAT. Но есть довольно специфические (но от этого не менее полезные) функции, например, маскировка портов, регулирование нагрузки, многопользовательских режим работы, контроль целостности, развертывание программы в ActiveDirectory и удаленное администрирование извне. Довольно удобно, согласитесь, когда программа поддерживает развертывание в ActiveDirectory — не нужно вручную устанавливать ее на каждом компьютере сети. Также удобно, если межсетевой экран поддерживает удаленное администрирование извне — можно администрировать сеть, не выходя из дому, что будет актуально для администраторов, привыкших выполнять свои функции удаленно.

Наверное, читатель будет удивлен, но развертывание в ActiveDirectory не поддерживают много межсетевых экранов, представленных в таблице 1, то же самое можно сказать и о других функциях, таких как регулирование нагрузки и маскировка портов. Дабы не описывать, какой из межсетевых экранов поддерживает ту или иную функцию, мы систематизировали их характеристики в таблице 2.

Таблица 2. Возможности брандмауэров

Как будем сравнивать межсетевые экраны?

Основная задача межсетевых экранов при защите персональных — это защита ИСПДн. Поэтому администратору часто все равно, какими дополнительными функциями будет обладать межсетевой экран. Ему важны следующие факторы:

Безопасность у всех межсетевых экранов примерно одинаковая, иначе у них бы не было сертификата.

Брандмауэры в обзоре

Далее мы будем сравнивать три межсетевых экрана — VipNet Office Firewall, Киберсейф Межсетевой экран и TrustAccess.

Брандмауэр TrustAccess — это распределенный межсетевой экран с централизованным управлением, предназначенный для защиты серверов и рабочих станций от несанкционированного доступа, разграничения сетевого доступа к ИС предприятия.

Киберсейф Межсетевой экран — мощный межсетевой экран, разработанный для защиты компьютерных систем и локальной сети от внешних вредоносных воздействий.

ViPNet Office Firewall 4.1 — программный межсетевой экран, предназначенный для контроля и управления трафиком и преобразования трафика (NAT) между сегментов локальных сетей при их взаимодействии, а также при взаимодействии узлов локальных сетей с ресурсами сетей общего пользования.

Время защиты ИСПДн

Что такое время защиты ИСПДн? По сути, это время развертывания программы на все компьютеры сети и время настройки правил. Последнее зависит от удобства использования брандмауэра, а вот первое — от приспособленности его установочного пакета к централизованной установке.

Все три межсетевых экрана распространяются в виде пакетов MSI, а это означает, что можно использовать средства развертывания ActiveDirectory для их централизованной установки. Казалось бы все просто. Но на практике оказывается, что нет.

На предприятии, как правило, используется централизованное управление межсетевыми экранами. А это означает, что на какой-то компьютер устанавливается сервер управления брандмауэрами, а на остальные устанавливаются программы-клиенты или как их еще называют агенты. Проблема вся в том, что при установке агента нужно задать определенные параметры — как минимум IP-адрес сервера управления, а может еще и пароль и т.д.

Следовательно, даже если вы развернете MSI-файлы на все компьютеры сети, настраивать их все равно придется вручную. А этого бы не очень хотелось, учитывая, что сеть большая. Даже если у вас всего 50 компьютеров вы только вдумайтесь — подойти к каждому ПК и настроить его.

Как решить проблему? А проблему можно решить путем создания файла трансформации (MST-файла), он же файл ответов, для MSI-файла. Вот только ни VipNet Office Firewall, ни TrustAccess этого не умеют. Именно поэтому, кстати, в таблице 2 указано, что нет поддержки развертывания Active Directory. Развернуть то эти программы в домене можно, но требуется ручная работа администратора.

Конечно, администратор может использовать редакторы вроде Orca для создания MST-файла.

Рис. 1. Редактор Orca. Попытка создать MST-файл для TrustAccess.Agent.1.3.msi

Но неужели вы думаете, что все так просто? Открыл MSI-файл в Orca, подправил пару параметров и получил готовый файл ответов? Не тут то было! Во-первых, сам Orca просто так не устанавливается. Нужно скачать Windows Installer SDK, из него с помощью 7-Zip извлечь orca.msi и установить его. Вы об этом знали? Если нет, тогда считайте, что потратили минут 15 на поиск нужной информации, загрузку ПО и установку редактора. Но на этом все мучения не заканчиваются. У MSI-файла множество параметров. Посмотрите на рис. 1 — это только параметры группы Property. Какой из них изменить, чтобы указать IP-адрес сервера? Вы знаете? Если нет, тогда у вас два варианта: или вручную настроить каждый компьютер или обратиться к разработчику, ждать ответ и т.д. Учитывая, что разработчики иногда отвечают довольно долго, реально время развертывания программы зависит только от скорости вашего перемещения между компьютерами. Хорошо, если вы заблаговременно установили инструмент удаленного управления — тогда развертывание пройдет быстрее.

Киберсейф Межсетевой экран самостоятельно создает MST-файл, нужно лишь установить его на один компьютер, получить заветный MST-файл и указать его в групповой политике. О том, как это сделать, можно прочитать в статье «Разграничение информационных систем при защите персональных данных». За какие-то полсача (а то и меньше) вы сможете развернуть межсетевой экран на все компьютеры сети.

Удобство использования

Брандмауэр — это не текстовый процессор. Это довольно специфический программный продукт, использование которого сводится к принципу «установил, настроил, забыл». С одной стороны, удобство использования — второстепенный фактор. Например, iptables в Linux нельзя назвать удобным, но ведь им же пользуются? С другой — чем удобнее брандмауэр, тем быстрее получится защитить ИСПДн и выполнять некоторые функции по ее администрированию.

Что ж, давайте посмотрим, насколько удобны рассматриваемые межсетевые экраны в процессе создания и защиты ИСПДн.

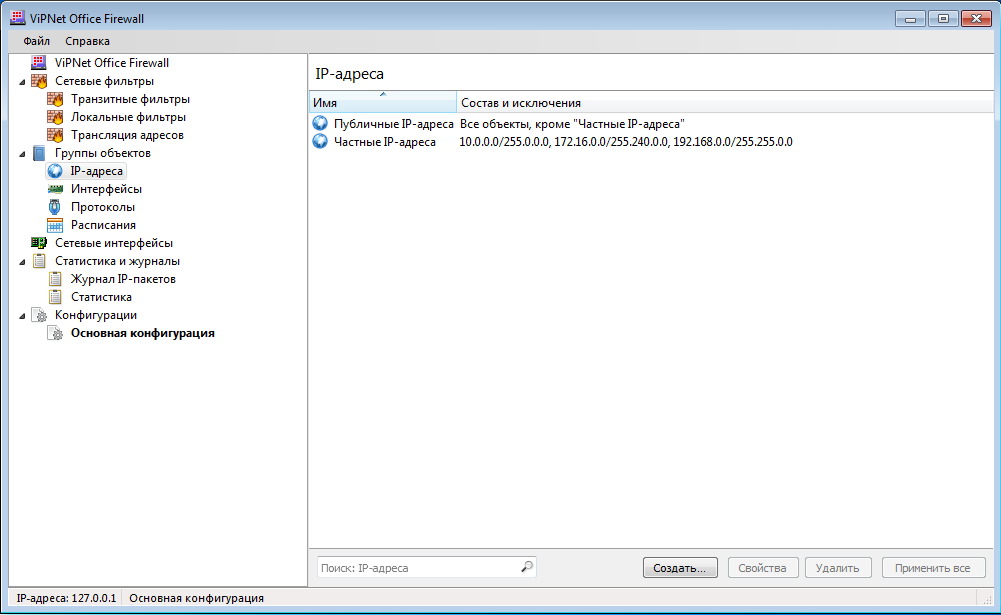

Начнем мы с VipNet Office Firewall, который, на наш взгляд, не очень удобный. Выделить компьютеры в группы можно только по IP-адресам (рис. 2). Другими словами, есть привязка к IP-адресам и вам нужно или выделять различные ИСПДн в разные подсети, или же разбивать одну подсеть на диапазоны IP-адресов. Например, есть три ИСПДн: Управление, Бухгалтерия, IT. Вам нужно настроить DHCP-сервер так, чтобы компьютерам из группы Управление «раздавались» IP-адреса из диапазона 192.168.1.10 — 192.168.1.20, Бухгалтерия 192.168.1.21 — 192.168.1.31 и т.д. Это не очень удобно. Именно за это с VipNet Office Firewall будет снят один балл.

Рис. 2. При создании групп компьютеров наблюдается явная привязка к IP-адресу

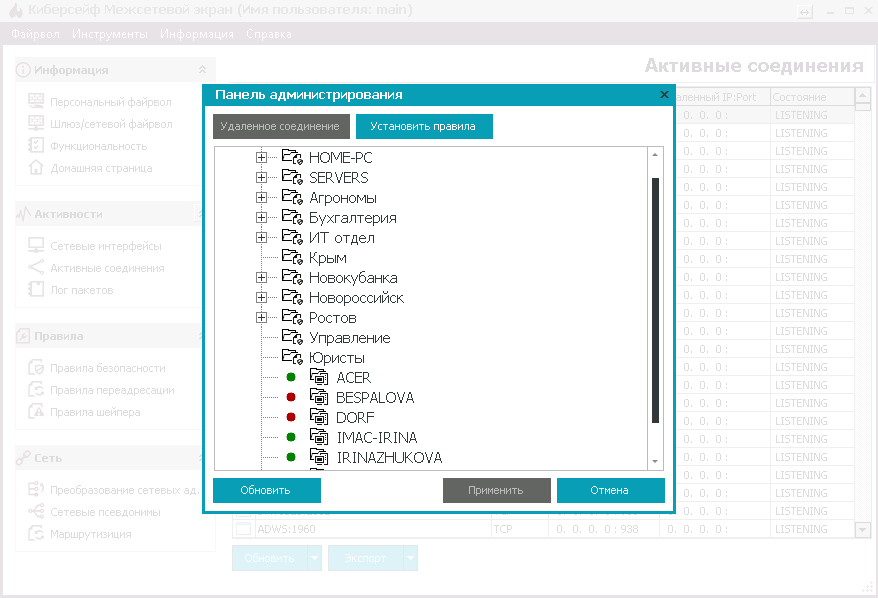

В межсетевом экране Киберсейф, наоборот, нет никакой привязки к IP-адресу. Компьютеры, входящие в состав группы, могут находиться в разных подсетях, в разных диапазонах одной подсети и даже находиться за пределами сети. Посмотрите на рис. 3. Филиалы компании расположены в разных городах (Ростов, Новороссийск и т.д.). Создать группы очень просто — достаточно перетащить имена компьютеров в нужную группу и нажать кнопку Применить. После этого можно нажать кнопку Установить правила для формирования специфических для каждой группы правил.

Рис. 3. Управление группами в Киберсейф Межсетевой экран

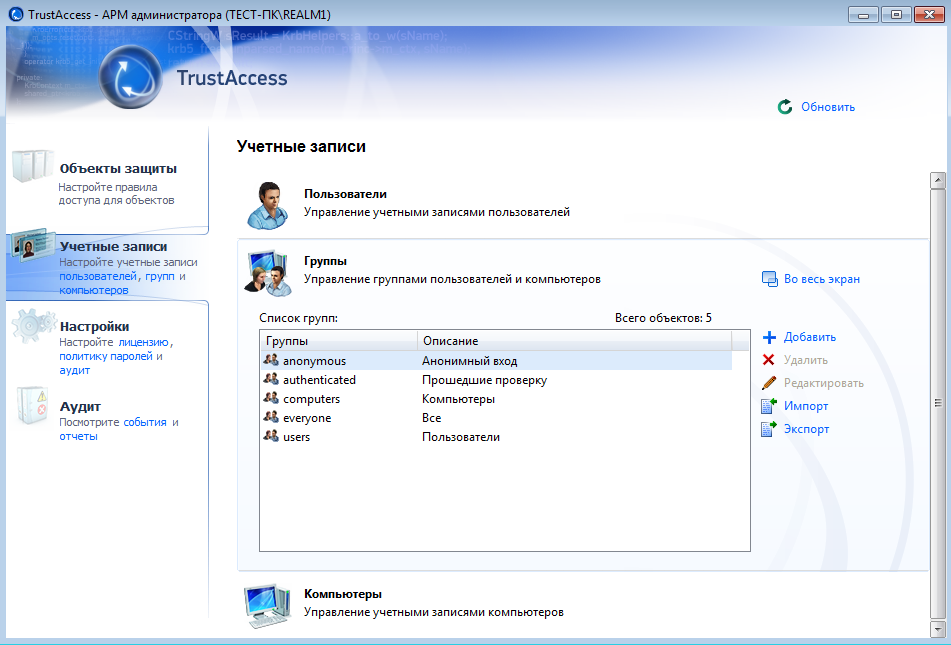

Что касается TrustAccess, то нужно отметить тесную интеграцию с самой системой. В конфигурацию брандмауэра импортируются уже созданные системные группы пользователей и компьютеров, что облегчает управление межсетевым экраном в среде ActiveDirectory. Вы можете не создавать ИСПДн в самом брандмауэре, а использовать уже имеющиеся группы компьютеров в домене Active Directory.

Рис. 4. Группы пользователей и компьютеров (TrustAccess)

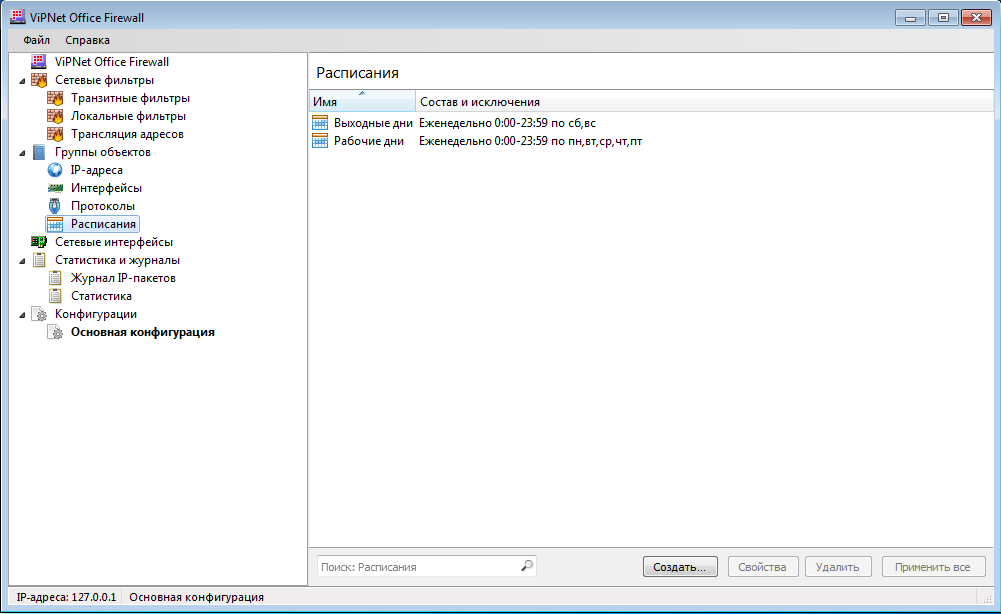

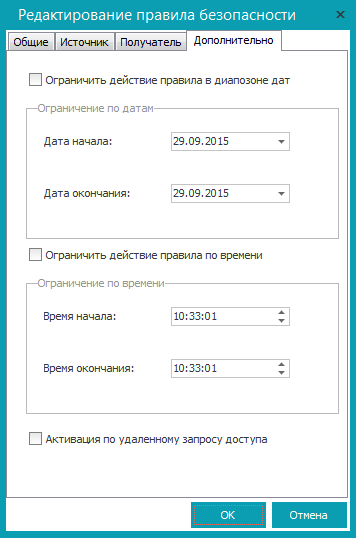

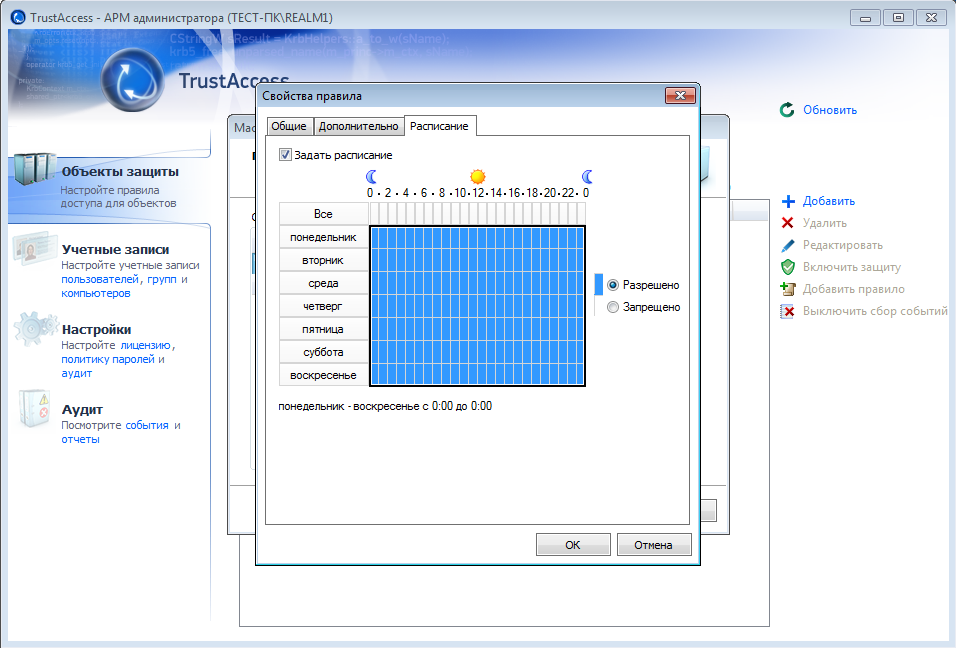

Все три брандмауэра позволяют создавать так называемые расписания, благодаря которым администратор может настроить прохождение пакетов по расписанию, например, запретить доступ к Интернету в нерабочее время. В VipNet Office Firewall расписания создаются в разделе Расписания (рис. 5), а в Киберсейф Межсетевой экран время работы правила задается при определении самого правила (рис. 6).

Рис. 5. Расписания в VipNet Office Firewall

Рис. 6. Время работы правила в Киберсейф Межсетевой экран

Рис. 7. Расписание в TrustAccess

Все три брандмауэра предоставляют очень удобные средства для создания самих правил. А TrustAccess еще и предоставляет удобный мастер создания правила.

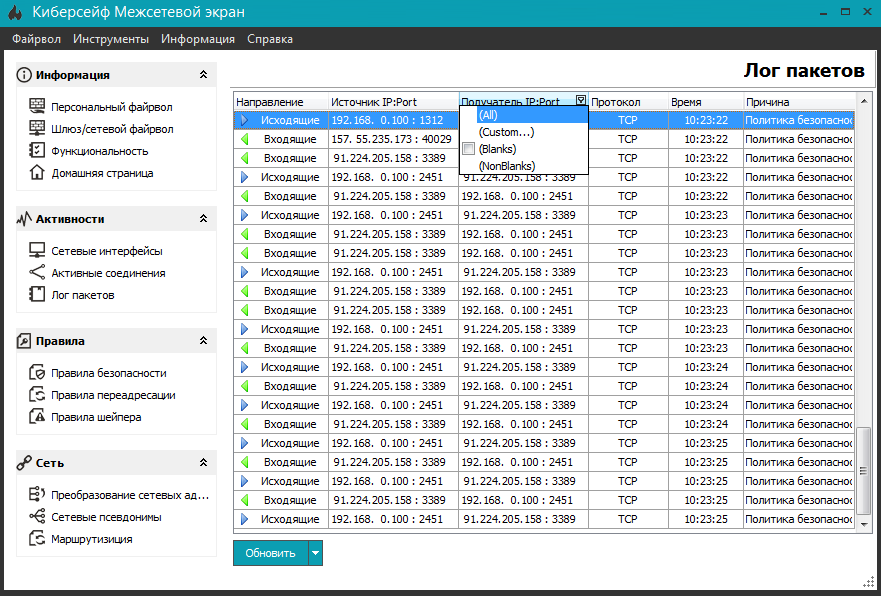

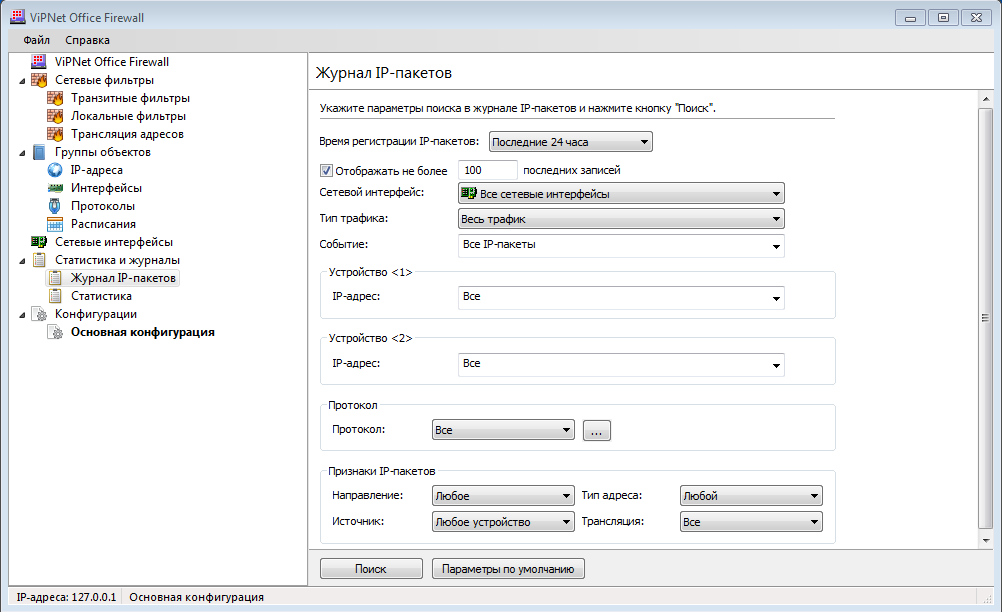

Рис. 8. Создание правила в TrustAccess

Взглянем на еще одну особенность — инструменты для получения отчетов (журналов, логов). В TrustAccess для сбора отчетов и информации о событиях нужно установить сервер событий (EventServer) и сервер отчетов (ReportServer). Не то, что это недостаток, а скорее особенность («feature», как говорил Билл Гейтс) данного брандмауэра. Что касается, межсетевых экранов Киберсейф и VipNet Office, то оба брандмауэра предоставляют удобные средства просмотра журнала IP-пакетов. Разница лишь в том, что у Киберсейф Межсетевой экран сначала отображаются все пакеты, и вы можете отфильтровать нужные, используя возможности встроенного в заголовок таблицы фильтра (рис. 9). А в VipNet Office Firewall сначала нужно установить фильтры, а потом уже просмотреть результат.

Рис. 9. Управление журналом IP-пакетов в Киберсейф Межсетевой экран

Рис. 10. Управление журналом IP-пакетов в VipNet Office Firewall

С межсетевого экрана Киберсейф пришлось снять 0.5 балла за отсутствие функции экспорта журнала в Excel или HTML. Функция далеко не критическая, но иногда полезно просто и быстро экспортировать из журнала несколько строк, например, для «разбора полетов».

Итак, результаты этого раздела:

Стоимость

Обойти финансовую сторону вопроса просто невозможно, ведь часто она становится решающей при выборе того или иного продукта. Так, стоимость одной лицензии ViPNet Office Firewall 4.1 (лицензия на 1 год на 1 компьютер) составляет 15 710 р. А стоимость лицензии на 1 сервер и 5 рабочих станций TrustAccess обойдется в 23 925 р. Со стоимостью данных программных продуктов вы сможете ознакомиться по ссылкам в конце статьи.

Запомните эти две цифры 15710 р. за один ПК (в год) и 23 925 р. за 1 сервер и 5 ПК (в год). А теперь внимание: за эти деньги можно купить лицензию на 25 узлов Киберсейф Межсетевой экран (15178 р.) или немного добавить и будет вполне достаточно на лицензию на 50 узлов (24025 р.). Но самое главное в этом продукте — это не стоимость. Самое главное — это срок действия лицензии и технической поддержки. Лицензия на Киберсейф Межсетевой экран — без срока действия, как и техническая поддержка. То есть вы платите один раз и получаете программный продукт с пожизненной лицензией и технической поддержкой.

Срок поставки

По нашему опыту время поставки VipNet Office Firewall составляет около 2-3 недель после обращения в ОАО «Инфотекс». Честно говоря, это довольно долго, учитывая, что покупается программный продукт, а не ПАК.

Время поставки TrustAccess, если заказывать через «Софтлайн», составляет от 1 дня. Более реальный срок — 3 дня, учитывая некоторую задержку «Софтлайна». Хотя могут поставить и за 1 день, здесь все зависит от загруженности «Софтлайна». Опять-таки — это личный опыт, реальный срок конкретному заказчику может отличаться. Но в любом случае срок поставки довольно низкий, что нельзя не отметить.

Что касается программного продукта КиберСейф Межсетевой экран, то производитель гарантирует поставку электронной версии в течение 15 минут после оплаты.

Что выбрать?

Если ориентироваться только по стоимости продукта и технической поддержки, то выбор очевиден — Киберсейф Межсетевой экран. Киберсейф Межсетевой экран обладает оптимальным соотношением функционал/цена. С другой стороны, если вам нужна поддержка Secret Net, то нужно смотреть в сторону TrustAccess. А вот VipNet Office Firewall можем порекомендовать разве что как хороший персональный брандмауэр, но для этих целей существует множество других и к тому же бесплатных решений.

Для функционирования системы Re:Doc в рамках схемы Сервер – АРМы необходимо правильно развернуть и настроить сеть и само приложение. Ниже приведены основные правила и требования к настройке.

1. Все машины, развертываемые в рамках одного района, должны находиться в одной подсети для беспрепятственной работы механизма обнаружения приложением других запущенных приложений. Нахождение в одной локальной сети – важное условие для обеспечения корректной работы функционала синхронизации справочников приложения.

2. АРМ Re:Doc для работы использует порт 29929 для синхронизации. Поэтому этот порт должен быть прописан в брэндмауэре Windows (если он включен и используется) и для этого порта должны быть разрешена передача траффика в обоих направлениях по протоколам TCP и UDP. По-умолчанию, правила для входящих подключений автоматически прописываются при установке приложения и его первом запуске. Для исходящего подключения правила можно создать вручную, или воспользоваться функцией регистрации портов в Re:Doc: в настройках приложения в разделах «HTTP сервер» и «UDP сервер» нажать кнопки «Зарегистрировать порты в Firewall…» и дождаться окончания операций.

Также, в ходе работы приложение использует сервис для подписания запросов ЭП ОВ, работающий через порт 62600 по протоколу HTTP. Данный порт также должен иметь разрешения в правилах брэндмауэра (вносить вручную).

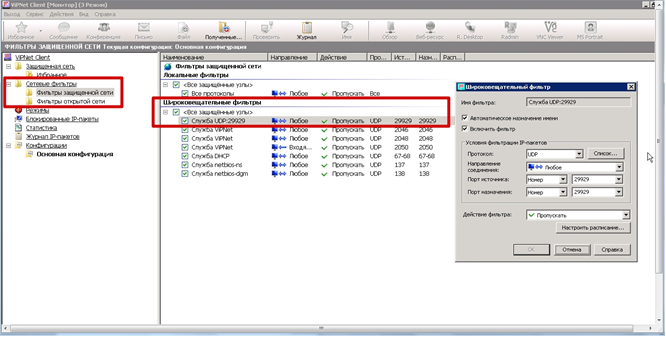

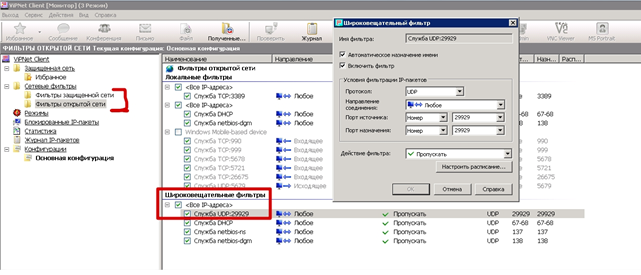

3. Т.к. на всех машинах МФЦ установлен VipNet, то необходимо настроить его фильтры, разрешив траффик для вышеуказанных портов. Обнаружение АРМов работает по протоколу UDP, используя широковещательные пакеты, поэтому для порта 29929

Также разрешаем траффик для портов 29929 и 62600 по протоколу TCP в локальных фильтрах VipNet. В результате, запущенный АРМ должен обнаруживать АРМы, запущенные на машинах других пользователей. Это наглядно можно проверить, зайдя в раздел настроек приложения «Список доступных Re:Doc-ов», где будут показаны все видимые в данный момент АРМы с указанием их внутреннего IP-адреса и «пинга» до них.

Источник

Содержание

- Методы отключения брандмауэра Windows 10

- Способ 1: Интерфейс Защитника Windows 10

- Способ 2: «Панель управления»

- Способ 3: «Командная строка»

- Способ 4: Монитор брандмауэра

- Отключение службы файервола

- Деактивация уведомлений

- Вопросы и ответы

В каждой редакции операционной системы Windows 10 по умолчанию установлен и включен брандмауэр, он же файервол. Его задача сводится к фильтрации пакетов – вредоносные он блокирует, а доверенные соединения пропускает. Несмотря на всю полезность, иногда возникает необходимость его отключения, и из данной статьи вы узнаете, как это сделать.

Методы отключения брандмауэра Windows 10

Всего можно выделить 4 основных способа деактивации файервола. Они не требуют использования стороннего софта, так как выполняются с помощью встроенных системных утилит.

Способ 1: Интерфейс Защитника Windows 10

Начнем с самого простого и очевидного метода. Отключать брандмауэр в этом случае будем через интерфейс самой программы, для чего потребуется выполнить следующее:

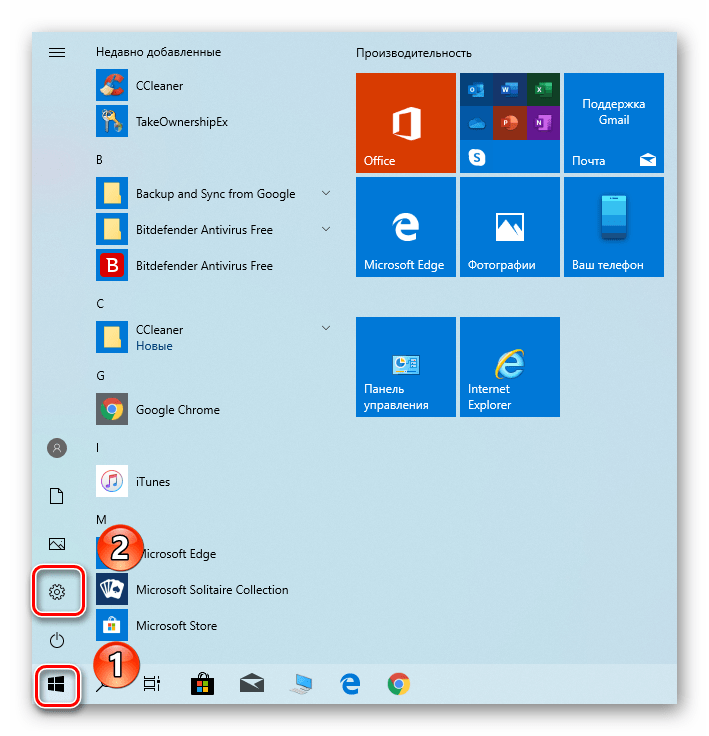

- Нажмите кнопку «Пуск» и перейдите в «Параметры» Windows 10.

- В следующем окне кликните левой кнопкой мышки по разделу, который называется «Обновление и безопасность».

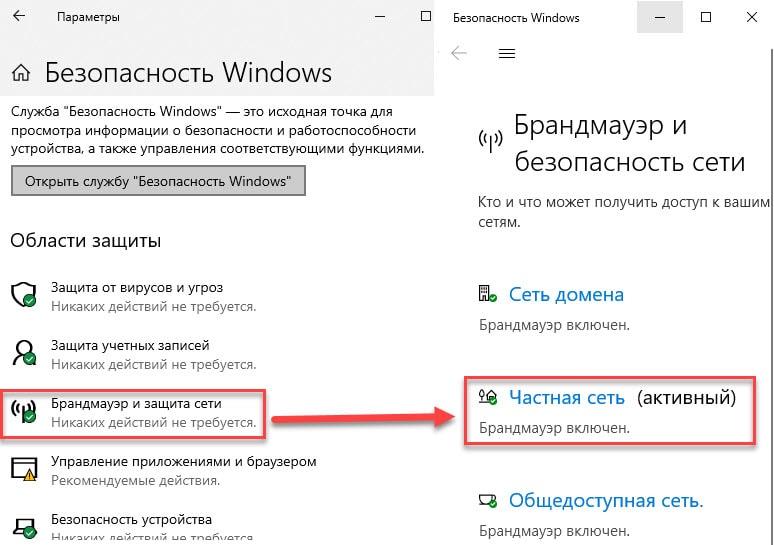

- Далее нажмите на строку «Безопасность Windows» в левой части окна. Затем в правой половине выберите подраздел «Брандмауэр и защита сети».

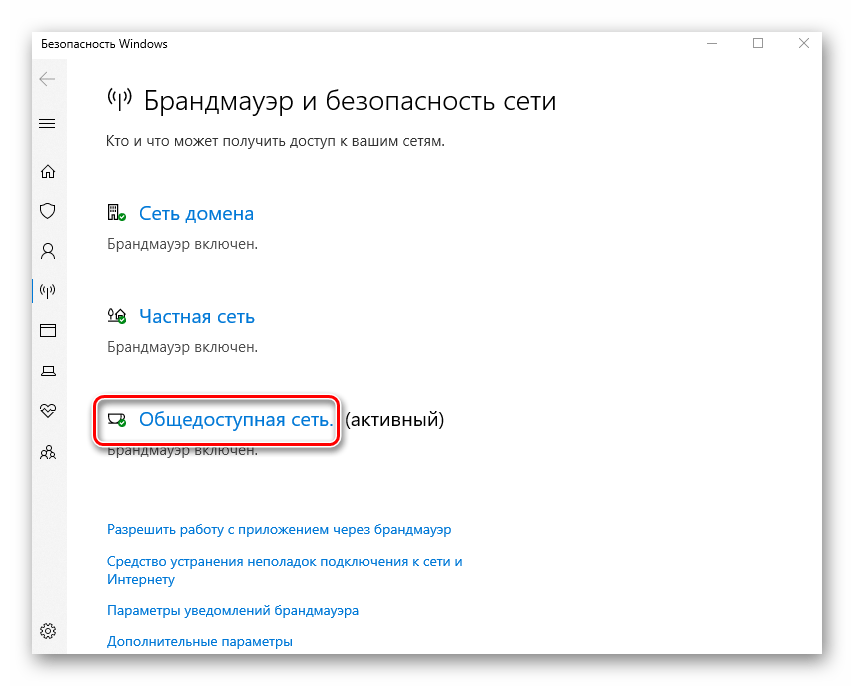

- После этого вы увидите перечень с несколькими типами сетей. Вам нужно кликнуть ЛКМ по названию той из них, возле которой есть приписка «Активный».

- Теперь остается лишь изменить положение переключателя в блоке «Брандмауэр Защитника Windows» в положение «Откл».

- Если все сделано правильно, вы увидите уведомление об отключении файервола. Можете закрыть все открытые ранее окна.

Способ 2: «Панель управления»

Данный способ подойдет тем пользователям, которые привыкли работать с «Панелью управления» Windows, а не с окном «Параметры». Кроме того, иногда возникают ситуации, когда это самое окно «Параметры» не открывается. В таком случае сделайте следующее для отключения брандмауэра:

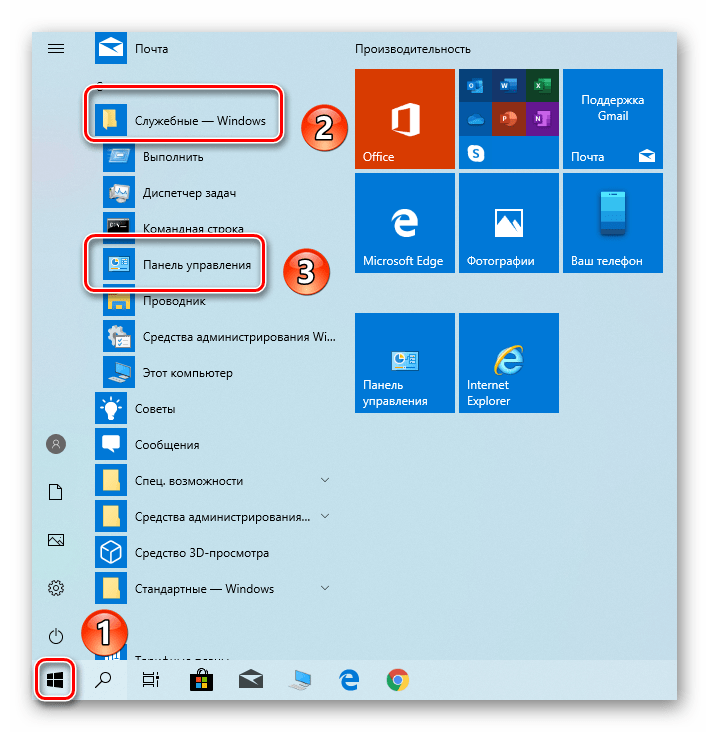

- Кликните по кнопке «Пуск». Прокрутите левую часть всплывающего меню в самый низ. Отыщите в списке приложений папку «Служебные — Windows» и нажмите на ее название. В результате откроется перечень ее содержимого. Выбирайте пункт «Панель управления».

Читайте также: Открытие «Панели управления» на компьютере с Windows 10

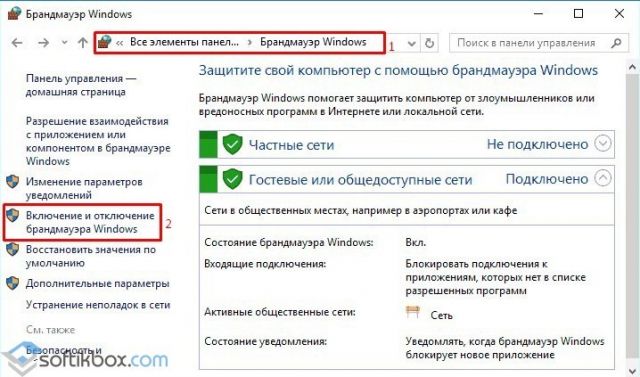

- Далее включите режим отображения «Крупные значки». Так вам будет проще разобрать содержимое. Зайдите в раздел «Брандмауэр Защитника Windows».

- В левой части следующего окна нажмите ЛКМ по строке «Включение и отключение брандмауэра Защитника Windows».

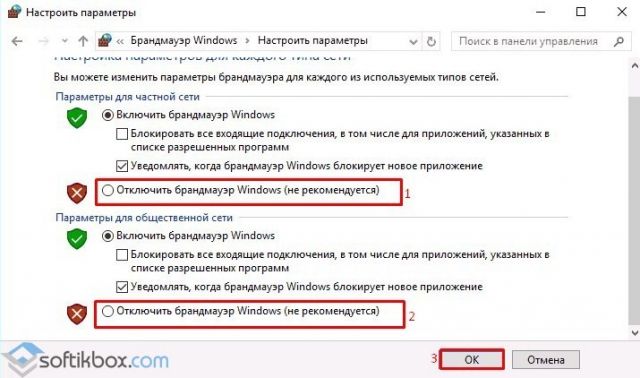

- В результате появится список конфигураций файервола для двух видов сетей – частной и общественной. Вам нужно установить отметку возле строки «Отключить брандмауэр Защитника Windows» у той из них, которая активна. Если вы не знаете, какая именно из двух сетей используется, тогда отключите защиту в обоих блоках. После этого нажмите кнопку «OK».

Способ 3: «Командная строка»

Данный способ позволяет отключить брандмауэр в Windows 10 буквально одной строкой кода. Для этих целей используется встроенная утилита «Командная строка».

- Нажмите кнопку «Пуск». Пролистайте левую часть открывшегося меню вниз. Найдите и откройте каталог «Служебные – Windows». В появившемся списке отыщите утилиту «Командная строка» и кликните на ее названии ПКМ. В контекстном меню выберите поочередно строки «Дополнительно» и «Запуск от имени администратора».

Читайте также: Запуск «Командной строки» от имени администратора в Windows 10

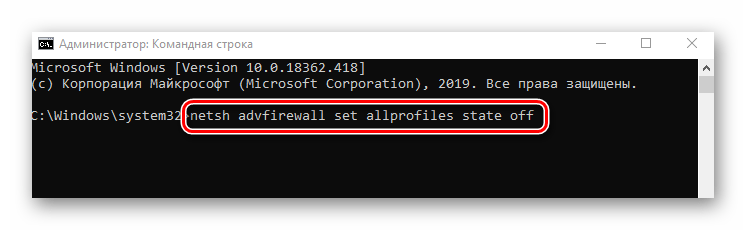

- В появившееся окно скопируйте следующую команду:

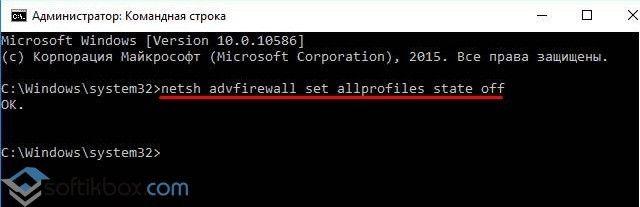

netsh advfirewall set allprofiles state offНажмите кнопку «Enter» для выполнения запроса.

- Если все сделано правильно, вы увидите всплывающее уведомление Windows и надпись «OK» в «Командной строке».

- Файервол выключен. Теперь можно закрыть все открытые ранее окна. Если в будущем вы захотите вновь включить брандмауэр через «Командную строку», тогда введите и выполните код

netsh advfirewall set allprofiles state on.

Способ 4: Монитор брандмауэра

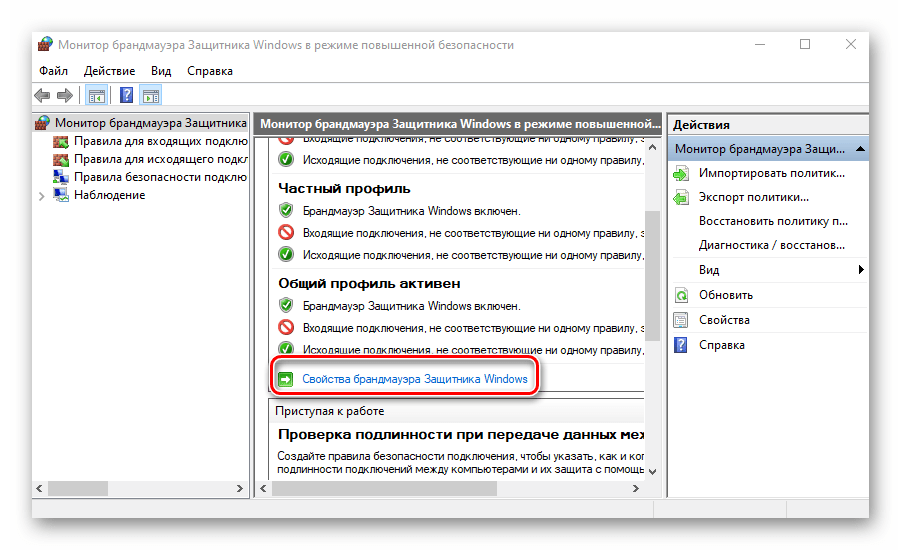

У файервола в Виндовс 10 есть отдельное окно настроек, где можно задавать различные правила фильтрации. Кроме того, через него можно и деактивировать брандмауэр. Делается это следующим образом:

- Нажмите кнопку «Пуск» и опустите левую часть открывшегося меню вниз. Откройте список приложений, которые находятся в папке «Средства администрирования Windows». Кликните ЛКМ по пункту «Монитор брандмауэра Защитника Windows».

- В центральной части появившегося окна вам нужно отыскать и нажать строчку «Свойства брандмауэра Защитника Windows». Она находится приблизительно в середине области.

- В верхней части следующего окна будет строка «Брандмауэр». Из выпадающего списка напротив нее выберите параметр «Отключить». После этого нажмите кнопку «OK» для применения изменений.

Отключение службы файервола

Данный пункт нельзя отнести к общему списку способов. Он по сути является дополнением к любому из них. Дело в том, что у файервола в Виндовс 10 есть собственная служба, которая постоянно работает в фоновом режиме. Даже если вы используете один из описанных выше методов деактивации, она все равно продолжит функционировать. Отключить ее стандартным способом через утилиту «Службы» нельзя. Однако это можно реализовать через реестр.

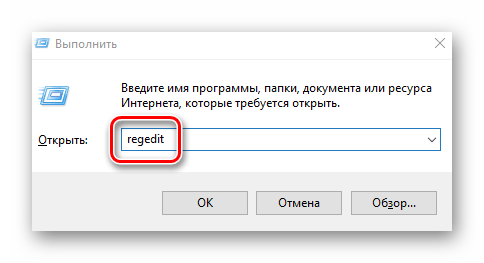

- Используйте сочетание клавиш «Windows» и «R». В появившееся окошко скопируйте слово

regedit, а потом в нем же кликните «OK».

Читайте также: Варианты запуска «Редактора реестра» в Windows 10

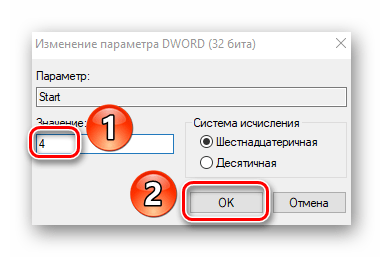

- В древовидном списке перейдите к такой папке:

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesmpssvcВыберите папку «mpssvc». Внутри найдите файл, который называется «Start». Откройте его двойным нажатием ЛКМ.

- В строку «Значение» открывшегося окна введите цифру «4», после чего нажмите «OK».

- Закройте все окна и перезагрузите ОС. После повторной загрузки служба будет деактивирована. К слову, отключение службы брандмауэра также убирает иконку файервола из трея в «Панели задач». Если вы захотите вернуть все на свои места, тогда вместо цифры «4» пропишите «2» в поле «Значение».

Деактивация уведомлений

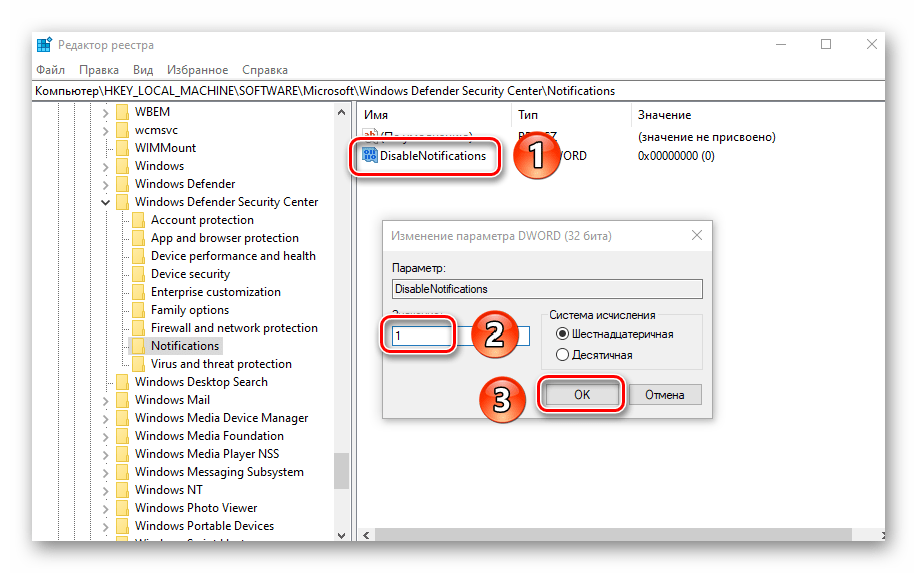

Каждый раз, когда вы будете отключать брандмауэр в Виндовс 10, в нижнем правом углу будет появляться надоедливое уведомление об этом. К счастью, их можно отключить, делается это следующим образом:

- Запустите «Редактор реестра». Как это сделать, мы рассказывали немного выше.

- Используя дерево папок с левой стороны окошка, перейдите по следующему адресу:

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows Defender Security CenterNotificationsВыбрав папку «Notifications», кликните ПКМ в любом месте с правой стороны окна. Выберите из контекстного меню строку «Создать», а потом пункт «Параметр DWORD (32 бита)».

- Дайте новому файлу имя «DisableNotifications» и откройте его. В строку «Значение» впишите «1», после чего нажмите «OK».

- Перезагрузите систему. После включения все уведомления от брандмауэра вас больше не будут беспокоить.

Таким образом, вы узнали о методах, которые позволяют деактивировать полностью или на время файервол в Виндовс 10. Помните, что оставлять систему без защиты не стоит, чтобы, как минимум, не заразить ее вирусами. В качестве заключения мы хотели бы отметить, что можно избежать большинства ситуаций, когда требуется отключить брандмауэр — достаточно лишь его правильно настроить.

Подробнее: Руководство по настройке брандмауэра в Windows 10

Еще статьи по данной теме:

Помогла ли Вам статья?

24.12.2016

Просмотров: 39530

Firewall или брандмауэр – это программа, которая создана для защиты ПК от хакерских атак через локальную сеть или интернет. Она анализирует весь входящий и исходящий трафик и, в случае необходимости, блокирует его. В основном отключение фаервола не требуется. Он работает стабильно и не мешает пользователю всплывающими уведомлениями. Однако если брандмауэр блокирует установку, запуск программы или проверенный сайт, то его можно отключить несколькими способами.

Содержание:

- Отключаем firewall в Windows 10 с помощью командной строки

- Отключаем брандмауэр через Панель управления

- Останавливаем работу фаервола полностью в Windows 10

- Добавляем файл в исключение фаервола

- Отключаем дополнительные фаерволы в Windows 10

Отключаем firewall в Windows 10 с помощью командной строки

Фаервол выключить можно несколькими способами: через консоль cmd, Панель управления, службы. Самым простым является первый способ. Если вас интересует, как отключить фаервол в Windows 10 через командную строку, стоит выполнить следующее:

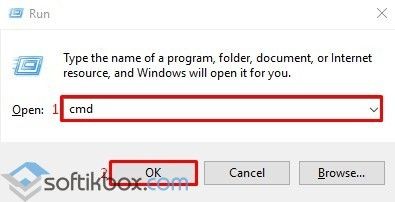

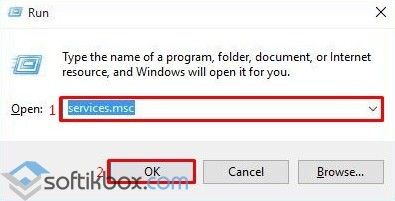

- Жмём «Win+R» и вводим «cmd».

- Откроется консоль. Вводим «netsh advfirewall set allprofiles state off», кликаем «Enter».

- Фаервол или брандмауэр отключен.

Чтобы включить защитника обратно, стоит в командной строке ввести «netsh advfirewall set allprofiles state on».

Читайте также: Как включить и отключить защитник Windows 10?

Отключаем брандмауэр через Панель управления

Через Панель управления пользователь может включить и отключить многие компоненты Виндовс 10, в том числе и firewall. Для этого достаточно выполнить следующие действия:

- Жмём «Пуск», «Панель управления», «Система и безопасность», в меню слева выбираем «Включение и отключение брандмауэра Windows» (или выставляем режим просмотра мелкие значки и сразу выбираем нужный раздел).

- Откроется новый раздел. Выставляет отметки «Отключено».

ВАЖНО! Перед тем, как отключать брандмауэр, стоит установить антивирус стороннего разработчика.

Останавливаем работу фаервола полностью в Windows 10

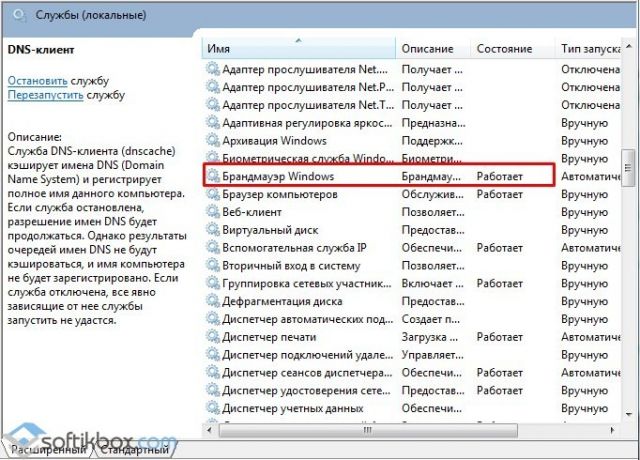

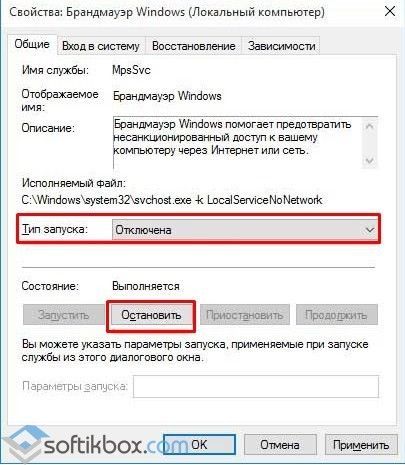

Если отключив firewall через Панель управления или командную строку, защитник все ещё продолжает работать, стоит остановить саму службу. Именно она отвечает за работу firewall. Для этого следуем инструкции:

- Жмём «Win+R» и вводим «services.msc».

- Откроется новое окно. Ищем службу «Брандмауэр Windows». Двойным кликом открываем её.

- В небольшом окне выставляем «Отключено» (тип запуска) и «Остановлено».

- После отключения службы файрвол будет полностью остановлен.

Добавляем файл в исключение фаервола

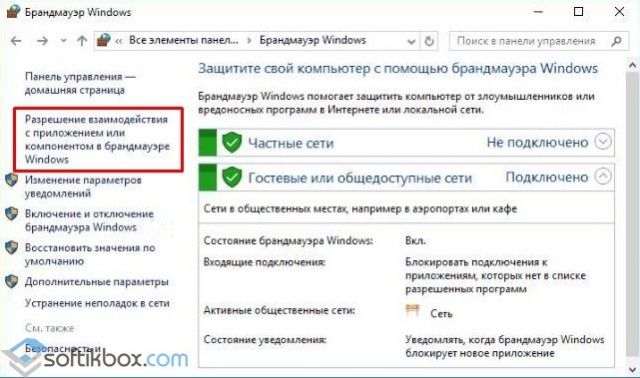

Любой файл можно добавить не только в исключение антивируса, но и штатного брандмауэра. Для этого выполняем такие действия:

- Жмём «Пуск», «Панель управления», выбираем «Брандмауэр Windows». В меню слева выбираем «Разрешить взаимодействия с приложениями…».

- Откроется новое окно. Нажимаем на кнопку «Разрешить другое приложение». Опять появится окно. Указываем путь к программе. Также можно указать, для каких типов сетей она предназначена.

- Файл или программа внесена в исключения фаервола.

Отключаем дополнительные фаерволы в Windows 10

Если вы используете фаервол стороннего разработчика, к примеру, Comodo Firewall, отключить его можно следующим способом:

- Открываем окно программы. Возле пункта «Комплексная защита» выставляем отметку «Отключено».

- Далее открываем инструменты «Auto-Sandbox» и «HIPS» и также задаём значение «Отключено».

Данным способом можно на время отключить защиту. Если же вы хотите полностью удалить сторонний фаервол, рекомендуем воспользоваться разделом «Программы» в Панели управления.

О том, как отключить в Windows 10 штатный фаервол смотрите в видео:

На чтение 7 мин Просмотров 13.7к. Опубликовано 10.05.2021 Обновлено 11.05.2021

Оглавление

- Как отключить брандмауэр на Виндовс 10 через параметр “Безопасность Windows”

- Как выключить брандмауэр Windows 10 через “Панель управления”

- Отключение через “Монитор брандмауэра защитника Windows в режиме повышенной безопасности”

- Как навсегда отключить брандмауэр с помощью командной строки

- Отключение службы “Брандмауэр защитника Windows 10” через реестр

- Как убрать уведомление об отключении брандмауэра в панели задач

- Видео по полному отключению брандмауэра Виндовс 10

В этой статье мы разберемся, как отключить брандмауэр Windows 10 через службу безопасности, панель управления, монитор брандмауэра защитника Windows в режиме повышенной безопасности, при помощи командной строки и через реестр. Так же узнаем, как убрать уведомление об отключении брандмауэра в панели задач Виндовс 10.

Брандмауэр — встроенный в ОС файрвол, который предотвращает доступ незарегистрированных пользователей к системным файлам и ресурсам на вашем ПК или ноутбуке. Он проверяет весь входящий и исходящий трафик вашей сети и в зависимости от настроек, блокирует или разрешает доступ к нему. При правильной настройке хорошо помогает в защите от хакерских атак.

При настройках по умолчанию, он отказывает в доступе к небезопасным внешним подключениям и разрешает делать все исходящие от вас соединения.

Встроенный в ОС Виндовс файрвол необходим, если вы беспокоитесь о безопасности своих данных на компьютере. НЕ ОТКЛЮЧАЙТЕ брандмауэр, если у вас нет проблем из-за него. Если он вас не устраивает, то замените его. Есть множество программ и утилит выполняющих те же функции. Например, антивирусы Касперский, Eset Nod32, Dr. Web и другие со встроенным файрволом или специализированный софт Comodo Firewall, TinyWall.

При использовании одновременно встроенного и стороннего файрвола, может приводить к конфликтам в работе и его замедлению.

Брандмауэр Виндовс 10 далек от совершенства и в некоторых проблемных случаях его лучше отключить. Примерами таких случаев могут послужить проблемы с запуском игр или приложений. Действия по его отключению в Win 10 и более ранних версиях, по сути своей идентичны, и обычно занимают не более двух минут.

Выключить брандмауэр Windows 10 можно навсегда, на время или только для определенных программ и приложений, внесенных в исключения.

Как отключить брандмауэр на Виндовс 10 через параметр “Безопасность Windows”

Это самый быстрый и простой способ временно выключить брандмауэр в Windows 10. Для этого нам нужно изменить настройки в Центре безопасности Винды ⇒

- Чтобы в него попасть, жмем двойным кликом по скрытому значку со щитом на панели задач или заходим в Пуск ⇒ Параметры ⇒ Обновление и безопасность ⇒ Безопасность Windows.

- Находим и кликаем по пункту “Брандмауэр и защита сети” и выбираем для отключения активный профиль сети. Этого вполне достаточно, но при желании можно выключить во всех пунктах.

- Переместите переключатель в положение Откл.

Все, теперь брандмауэр для выбранного вами сетевого профиля будет отключен. После этого, справа на панели задач, будет постоянно выскакивать уведомление с предложением обратно включить файрвол. О том, как его убрать смотрите здесь.

Отключение брандмауэра данным способом только временная и после перезагрузки компьютера он снова заработает, так как соответствующая служба Windows 10 продолжит работать и запуститься автоматически. Как выключить эту службу, читайте в этом разделе данной статьи.

Как выключить брандмауэр Windows 10 через “Панель управления”

- Чтобы ее открыть, нажмите 🔎 поиск и начните вводить фразу “панель управления”.

- Далее справа жмем пункт «Брандмауэр Защитника Windows», если его нет, то переходим в Панель управления ⇒ Система и безопасность ⇒ Брандмауэр Защитника Windows.

- В меню слева, выберете пункт “Включение и отключение брандмауэра Защитника Windows”.

- Отключаем защиту для частной и общественной сети и нажимаем ОК, чтобы применились установленные нами настройки. Для включения проделываем обратные действия.

Отключение через “Монитор брандмауэра защитника Windows в режиме повышенной безопасности”

- Чтобы в него зайти, нажмите 🔎 поиск и начните вводить фразу “монитор брандмауэра”

. Это отдельное окно с параметрами, для тонкой настройки firewall.

- Далее жмем по пункту «Свойства брандмауэра Защитника Windows».

- Во вкладках Общий, Частный и Профиль домена

, в строке Состояние установите «Отключить» и примените изменение настроек.

- Встроенный брандмауэр Windows 10 будет отключен.

Как навсегда отключить брандмауэр с помощью командной строки

- Запустите командную строку от имени администратора. Это можно сделать, нажав ПКМ по кнопке “Пуск”

и выбрав соответствующий пункт. Если вместо пункта командной строки у вас PowerShell, то следуйте этой инструкции

.

- В появившееся окно введите команду netsh advfirewall set allprofiles state off и нажмите Enter.

Все, брандмауэр Виндовс полностью отключен, о чем вам сообщит центр уведомлений

Если вам фаервол снова понадобиться, то включить его можно используя команду netsh advfirewall set allprofiles state on и нажать Ввод (Enter).

Отключение службы “Брандмауэр защитника Windows 10” через реестр

После отключения брандмауэра Виндовс 10 всеми вышеописанными способами, одноименная служба, отвечающая за его работу, продолжит запускаться. Отключить её через services.msc так же у вас не получится, так как у этой службы все настройки неактивны.

Единственный вариант решить эту проблему, это изменить параметры запуска службы в реестре операционки ⇒

- Нажмите клавиши Win+R, введите в окно выполнить regedit и нажмите ОК или Enter.

- В окне редактора реестра перейдите к разделу: HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesmpssvc

- Дважды кликните по параметру DWORD с именем Start, находящемуся в правом рабочем окне и задайте ему значение 4 и нажмите ОК.

- После сохранения настроек и перезагрузки компьютера, служба будет отключена.

Это единственный способ вырубить брандмауэр Windows 10 полностью и навсегда.

Как убрать уведомление об отключении брандмауэра в панели задач

После отключения брандмауэра, центр безопасности защитника Windows 10 станет через определенные промежутки времени выводить уведомления о его отключении и предложением снова его включить.

Чтобы его убрать, зайдите в редактор реестра и в разделе: HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows Defender Security CenterNotifications создайте строковый параметр DWORD с именем DisableNotifications и шестнадцатеричным значением 1.

Видео по полному отключению брандмауэра Виндовс 10

Можно ли отключить брандмауэр Windows 10?

Как отключить уведомления брандмауэра в Windows 10?

Что будет если отключить брандмауэр Windows 10?

Александр

В 1998 году — первое знакомство с компьютером. С 2002 года постоянно развиваюсь и изучаю компьютерные технологии и интернет. Сейчас военный пенсионер. Занимаюсь детьми, спортом и этим проектом.

Задать вопрос

Содержание

- ViPNet контроль приложений отключить

- Как отключить Контроль приложений ViPNet

- Vipnet firewall как отключить

- 1. Подготовка к установке ViPNet-Клиент

- 2. Настройка времени и часового пояса (обязательная настройка)

- 3. Установка ViPNet-Клиент версии 3.0

- 4. Настройка ViPNet-Клиент

- Проверка доступа к серверу

- Выбор межсетевого экрана для определенного уровня защищенности персональных данных

- Сравнение межсетевых экранов

- Как будем сравнивать межсетевые экраны?

- Брандмауэры в обзоре

- Время защиты ИСПДн

- Удобство использования

- Стоимость

- Срок поставки

- Что выбрать?

ViPNet контроль приложений отключить

ПО ViPNet Client в своем составе имеет так называемый Контроль приложений — приложение, которое представляет собой небольшую программу, запускаемую автоматически вместе с Windows после авторизации в ViPNet и контролирующее все программы, установленные на компьютере. Безусловно, вопросов по работе этой программы не имеется. Но в некоторых случаях ее необходимо отключить. Посмотрим, как можно быстро и навсегда отключить Контроль приложений ViPNet.

Как отключить Контроль приложений ViPNet

Необходимость отключения возникает вследствие постоянно всплывающих окон с предложением Разрешить или Запретить работу программ с сетью, что вызывает опредленные неудобства при работе за компьютером.

Чтобы отключить Контроль приложений ViPNet, откройте окно настроек, выберите меню Настройка. В правой части снимите флажок Автоматически запускать после авторизации в ViPNet при старте Windows.

Здесь же — в разделе Политика безопасности в строке При сетевой активности приложения выберите Разрешить работу с сетью. В строке Контролировать изменения в приложениях — Не контролировать. Нажмите Применить. Закройте Контроль приложений, нажав правой кнопкой на значке в системном трее. Больше он не запускается.

Vipnet firewall как отключить

Инструкция по установке и настройке ViPNet-Клиент

В данном документе содержится пошаговая инструкция, подробно описывающая процесс установки и настройки средства криптографической защиты информации (СКЗИ) ViPNet-Клиент для организации защищенного взаимодействия с .

Перед тем как приступить к установке ViPNet-Клиент, необходимо убедиться в наличии доступа к сети Интернет. Для этого следует проверить загрузку веб-страниц: http://www. *****, http://www. *****, при их удачном открытии можно перейти к установке ViPNet-Клиент.

1. Подготовка к установке ViPNet-Клиент

Использование ViPNet-Клиент одновременно с другими межсетевыми экранами (firewall), в том числе входящими в состав антивирусов, может привести к конфликтам между программами и вызвать проблемы с доступом в сеть. Перед установкой ViPNet-Клиент убедитесь, что все другие межсетевые экраны (firewall) отключены, либо удалены с Вашего компьютера, при наличии встроенного в антивирус межсетевого экрана (модуля анти-хакер) отключите его.

Перед началом установки ViPNet-Клиент убедитесь, что у вас имеются все необходимые файлы для установки и настройки ViPNet-Клиент:

Файл-настроек для ViPNet-клиент: abn_XXXX.dst Файл с паролем от ViPNet-Клиент: ******.psw Установочный файл ViPNet-Клиент: vipnet3.exe

Архив с файлом-настроек и файлом с паролем для ViPNet-клиента Вы должны получит в НП «РТКС»

Внимание! Архив защищен паролем, пароль для распаковки узнавайте в НП «РТКС» по телефонам указанным внизу страницы.

Установочный файл ViPNet-Клиент вы можете скачать здесь – http://www. *****/budget/soft/vipnet3.exe

По вопросам получения данных файлов обращаться в НП «РТКС» по телефонам:

2. Настройка времени и часового пояса (обязательная настройка)

Необходимо установить правильные настройки часового пояса, даты и времени на вашем компьютере, т. е. необходимо чтобы часовой пояс, дата и время совпадали с г. Якутском. Разница во времени с г. Якутском не должна превышать 30 минут.

Обратите внимание на текущий часовой пояс, должен быть установлен – (GMT +09:00 Якутск)

3. Установка ViPNet-Клиент версии 3.0

Для вызова мастера установки ViPNet-Клиент необходимо запустить файл vipnet3.exe

Чтобы продолжить установку нажмите «Далее» (см. Рис. 1)

Для продолжения установки нажмите «Далее» (см. Рис. 2)

Для продолжения установки нажмите «Далее» (см. Рис. 3). Поля Имя и Организация заполняются по вашему усмотрению (не обязательно для заполнения).

Для продолжения установки нажмите «Далее» (см. Рис. 4)

Подтвердите создание папки нажав кнопку «Да» (см. Рис. 5)

Выберите типичный тип установки и нажмите «Далее» (см. Рис. 6)

Для продолжения установки нажмите «Далее» (см. Рис. 7)

Для продолжения установки нажмите «Готово» (см. Рис.

Нужно подождать, пока скопируются необходимые файлы (см. Рис. 9)

Закройте окно с ярлыками программы (см. Рис. 10)

Снимите галочку с Показать “readme.txt” и нажмите на кнопку ОК (см. Рис. 11)

Перезагрузите ваш компьютер, нажав кнопку «Да» (см. Рис. 12)

После перезагрузки Windows, закройте информационное окно, нажав на кнопку «OK» (см. Рис. 13)

Запустите ViPNet-Клиент через иконку ViPNet Монитор

В появившемся окне выберите «Первичная Инициализация» (см. Рис. 14)

Нажмите «Далее» (см. Рис. 15)

Укажите местоположение на диске вашего файла-настроек вида abn_XXXX.dst нажав кнопку «Обзор» (см. Рис. 16)

Нажмите кнопку «Открыть» (см. Рис. 17)

Нажмите кнопку «Далее» (см. Рис. 18)

Нажмите кнопку «Далее» (см. Рис. 19)

Введите Ваш пароль на ViPNet-Клиент и нажмите кнопку «Далее» (см. Рис. 20)

Свой пароль Вы можете посмотреть в прилагаемом к файлу-настроек текстовом файле ******.psw через Блокнот Windows.

Для простоты его запоминания рекомендуется использовать указанную там же парольную фразу. Пароль на ViPNet Клиент состоит из первых трех букв каждого слова фразы, набирать которые нужно в английской раскладке клавиатуры.

Пример: Если парольная фраза имеет вид — чабан определяет синяк (чабопрсин), паролем будет xf,jghcby

Нажмите кнопку «Далее» (см. Рис. 21)

Нажмите кнопку «Далее» (см. Рис. 22)

Нажмите кнопку «Далее» (см. Рис. 23)

Для инициализации генератора случайных чисел поводите указателем мыши в пределах окна (См. Рис. 24) или нажимайте любые клавиши на клавиатуре до завершения процесса.

Для завершения работы мастера и запуска ViPNet-Клиент нажмите кнопку «Готово» (см. Рис. 25)

4. Настройка ViPNet-Клиент

Закройте окно приветствия, нажав кнопку «OK» (см. Рис. 26)

Далее переходим в меню «Режимы» и устанавливаем режим №3 «Пропускать все исходящие соединения кроме запрещенных» в области «Режим обработки открытых IP-пакетов».

Также нужно выставить режим №3 «Пропускать все исходящие соединения кроме запрещенных» в области «При старте программы…».

Обязательно нажмите кнопку Применить (см. Рис. 27)

Примечание: Обе настройки выбраны по умолчанию при первичной установке ViPNet-Клиент.

Рекомендуется использовать данный режим для работы и взаимодействия с защищенными ресурсами и менять его только в исключительных случаях.

При использовании режима защиты №3, ваш компьютер будет взаимодействовать только с защищенными ресурсами ViPNet-сети, т. е. он не будет доступен для компьютеров локальной (открытой) сети.

Режим защиты №4 следует использовать, в случае, если на вашем компьютере установлено какое-либо серверное приложение, необходимое для работы других компьютеров локальной сети (например база 1С-Бухгалтерия). Для смены режима зайдите в меню «Режимы», где выберете режим №4 «Пропускать все соединения» и нажмите кнопку Применить (См. Рис. 28)

Далее в меню перейдите в Настройки. В окне настроек поставьте галочку на «Любой трафик с внешними узлами направлять через сервер IP-адресов» и нажмите кнопку «Применить» (см. Рис. 29)

В меню перейдите в Дополнительно под Настройки

Поставьте галочку на «Не отображать подтверждение о выходе из программы».

Снимите галочку с «Не отображать IP-адрес в списке Защищенная сеть» и нажмите кнопку «Применить» (см. Рис. 30)

После окончания настроек следует произвести проверку соединения с , для этого в меню переключитесь на Защищенная сеть, где в списке защищенных ресурсов выделите курсором СМ Сахамедстрах и нажмите F5 на клавиатуре (см. Рис. 31).

При удачном соединении появится окно (См. Рис. 32):

Если данное окошко (Рис. 32) не отобразилось на экране, Вам нужно еще раз проверить все настройки, либо обратиться в НП «РТКС» по телефонам указанным в конце данной инструкции.

- Соединение может быть установлено с небольшой задержкой (3-15 сек) Статус соединения может быть «активным», либо «неактивным»

Далее, двойным кликом мыши по ресурсу АП SMSserver откройте его правило доступа (см Рис. 33).

В правиле доступа переключитесь на вкладку «IP-адреса», снимите галочку с «Использовать виртуальные IP-адреса» и нажмите кнопку «OK» (См. Рис. 34)

Для проверки соединения в защищенной сети выделите курсором ресурс АП SMSserver и нажмите F5 на клавиатуре (См. Рис. 35). При удачном соединении появится окно (См. Рис. 36)

Отключение Контроля приложений

Далее войдите в VipNet Client [Контроль приложений], воспользовавшись ярлыком ViPNet Клиент [Контроль приложений], который расположен возле системных часов (см. Рис. 37), в случае отсутствия ярлыка запустите его через ViPNet Client [Монитор] (см. Рис. 38)

Перейдите в пункт Настройка и снимите галочку с Автоматически стартовать при старте Windows. Обязательно нажмите кнопку Применить (см. Рис. 39)

После чего закрываем ViPNet [Контроль приложений] через меню Сервис – Выход (см. Рис. 40)

Проверка доступа к серверу

Запускаем Internet Explorer и переходим по ссылке http://192.168.1.100

По возникшим вопросам настройки ViPNet-Клиент обращаться в НП «РТКС»

Выбор межсетевого экрана для определенного уровня защищенности персональных данных

В данном обзоре мы будем рассматривать межсетевые экраны, представленные в таблице 1. В этой таблице указано название межсетевого экрана и его класс. Данная таблица будет особенно полезна при подборе программного обеспечения для защиты персональных данных.

Таблица 1. Список сертифицированных ФСТЭК межсетевых экранов

| Программный продукт | Класс МЭ |

| МЭ «Блокпост-Экран 2000/ХР» | 4 |

| Специальное программное обеспечение межсетевой экран «Z-2», версия 2 | 2 |

| Средство защиты информации TrustAccess | 2 |

| Средство защиты информации TrustAccess-S | 2 |

| Межсетевой экран StoneGate Firewall | 2 |

| Средство защиты информации Security Studio Endpoint Protection Personal Firewall | 4 |

| Программный комплекс «Сервер безопасности CSP VPN Server.Версия 3.1» | 3 |

| Программный комплекс «Шлюз безопасности CSP VPN Gate.Версия 3.1» | 3 |

| Программный комплекс «Клиент безопасности CSP VPN Client. Версия 3.1» | 3 |

| Программный комплекс межсетевой экран «Ideco ICS 3» | 4 |

| Программный комплекс «Трафик Инспектор 3.0» | 3 |

| Средство криптографической защиты информации «Континент-АП». Версия 3.7 | 3 |

| Межсетевой экран «Киберсейф: Межсетевой экран» | 3 |

| Программный комплекс «Интернет-шлюз Ideco ICS 6» | 3 |

| VipNet Office Firewall | 4 |

Все эти программные продукты, согласно реестру ФСТЭК, сертифицированы как межсетевые экраны.

Согласно приказу ФСТЭК России №21 от 18 февраля 2013 г. для обеспечения 1 и 2 уровней защищенности персональных данных (далее ПД) применяются межсетевые экраны не ниже 3 класса в случае актуальности угроз 1-го или 2-го типов или взаимодействия информационной системы (ИС) с сетями международного информационного обмена и межсетевые экраны не ниже 4 класса в случае актуальности угроз 3-го типа и отсутствия взаимодействия ИС с Интернетом.

Для обеспечения 3 уровня защищенности ПД подойдут межсетевые экраны не ниже 3 класса (или 4 класса, в случае актуальности угроз 3-го типа и отсутствия взаимодействия ИС с Интернетом). А для обеспечения 4 уровня защищенности подойдут самые простенькие межсетевые экраны — не ниже 5 класса. Таковых, впрочем, в реестре ФСТЭК на данный момент не зарегистрировано. По сути, каждый из представленных в таблице 1 межсетевых экранов может использоваться для обеспечения 1-3 уровней защищенности при условии отсутствия угроз 3-го типа и отсутствия взаимодействия с Интернетом. Если же имеется соединение с Интернетом, то нужен межсетевой экран как минимум 3 класса.

Сравнение межсетевых экранов

Межсетевым экранам свойственен определенный набор функций. Вот и посмотрим, какие функции предоставляет (или не предоставляет) тот или иной межсетевой экран. Основная функция любого межсетевого экрана — это фильтрация пакетов на основании определенного набора правил. Не удивительно, но эту функцию поддерживают все брандмауэры.

Также все рассматриваемые брандмауэры поддерживают NAT. Но есть довольно специфические (но от этого не менее полезные) функции, например, маскировка портов, регулирование нагрузки, многопользовательских режим работы, контроль целостности, развертывание программы в ActiveDirectory и удаленное администрирование извне. Довольно удобно, согласитесь, когда программа поддерживает развертывание в ActiveDirectory — не нужно вручную устанавливать ее на каждом компьютере сети. Также удобно, если межсетевой экран поддерживает удаленное администрирование извне — можно администрировать сеть, не выходя из дому, что будет актуально для администраторов, привыкших выполнять свои функции удаленно.

Наверное, читатель будет удивлен, но развертывание в ActiveDirectory не поддерживают много межсетевых экранов, представленных в таблице 1, то же самое можно сказать и о других функциях, таких как регулирование нагрузки и маскировка портов. Дабы не описывать, какой из межсетевых экранов поддерживает ту или иную функцию, мы систематизировали их характеристики в таблице 2.

Таблица 2. Возможности брандмауэров

Как будем сравнивать межсетевые экраны?

Основная задача межсетевых экранов при защите персональных — это защита ИСПДн. Поэтому администратору часто все равно, какими дополнительными функциями будет обладать межсетевой экран. Ему важны следующие факторы:

- Время защиты. Здесь понятно, чем быстрее, тем лучше.

- Удобство использования. Не все межсетевые экраны одинаково удобны, что и будет показано в обзоре.

- Стоимость. Часто финансовая сторона является решающей.

- Срок поставки. Нередко срок поставки оставляет желать лучшего, а защитить данные нужно уже сейчас.

Безопасность у всех межсетевых экранов примерно одинаковая, иначе у них бы не было сертификата.

Брандмауэры в обзоре

Далее мы будем сравнивать три межсетевых экрана — VipNet Office Firewall, Киберсейф Межсетевой экран и TrustAccess.

Брандмауэр TrustAccess — это распределенный межсетевой экран с централизованным управлением, предназначенный для защиты серверов и рабочих станций от несанкционированного доступа, разграничения сетевого доступа к ИС предприятия.

Киберсейф Межсетевой экран — мощный межсетевой экран, разработанный для защиты компьютерных систем и локальной сети от внешних вредоносных воздействий.

ViPNet Office Firewall 4.1 — программный межсетевой экран, предназначенный для контроля и управления трафиком и преобразования трафика (NAT) между сегментов локальных сетей при их взаимодействии, а также при взаимодействии узлов локальных сетей с ресурсами сетей общего пользования.

Время защиты ИСПДн

Что такое время защиты ИСПДн? По сути, это время развертывания программы на все компьютеры сети и время настройки правил. Последнее зависит от удобства использования брандмауэра, а вот первое — от приспособленности его установочного пакета к централизованной установке.

Все три межсетевых экрана распространяются в виде пакетов MSI, а это означает, что можно использовать средства развертывания ActiveDirectory для их централизованной установки. Казалось бы все просто. Но на практике оказывается, что нет.

На предприятии, как правило, используется централизованное управление межсетевыми экранами. А это означает, что на какой-то компьютер устанавливается сервер управления брандмауэрами, а на остальные устанавливаются программы-клиенты или как их еще называют агенты. Проблема вся в том, что при установке агента нужно задать определенные параметры — как минимум IP-адрес сервера управления, а может еще и пароль и т.д.

Следовательно, даже если вы развернете MSI-файлы на все компьютеры сети, настраивать их все равно придется вручную. А этого бы не очень хотелось, учитывая, что сеть большая. Даже если у вас всего 50 компьютеров вы только вдумайтесь — подойти к каждому ПК и настроить его.

Как решить проблему? А проблему можно решить путем создания файла трансформации (MST-файла), он же файл ответов, для MSI-файла. Вот только ни VipNet Office Firewall, ни TrustAccess этого не умеют. Именно поэтому, кстати, в таблице 2 указано, что нет поддержки развертывания Active Directory. Развернуть то эти программы в домене можно, но требуется ручная работа администратора.

Конечно, администратор может использовать редакторы вроде Orca для создания MST-файла.

Рис. 1. Редактор Orca. Попытка создать MST-файл для TrustAccess.Agent.1.3.msi

Но неужели вы думаете, что все так просто? Открыл MSI-файл в Orca, подправил пару параметров и получил готовый файл ответов? Не тут то было! Во-первых, сам Orca просто так не устанавливается. Нужно скачать Windows Installer SDK, из него с помощью 7-Zip извлечь orca.msi и установить его. Вы об этом знали? Если нет, тогда считайте, что потратили минут 15 на поиск нужной информации, загрузку ПО и установку редактора. Но на этом все мучения не заканчиваются. У MSI-файла множество параметров. Посмотрите на рис. 1 — это только параметры группы Property. Какой из них изменить, чтобы указать IP-адрес сервера? Вы знаете? Если нет, тогда у вас два варианта: или вручную настроить каждый компьютер или обратиться к разработчику, ждать ответ и т.д. Учитывая, что разработчики иногда отвечают довольно долго, реально время развертывания программы зависит только от скорости вашего перемещения между компьютерами. Хорошо, если вы заблаговременно установили инструмент удаленного управления — тогда развертывание пройдет быстрее.

Киберсейф Межсетевой экран самостоятельно создает MST-файл, нужно лишь установить его на один компьютер, получить заветный MST-файл и указать его в групповой политике. О том, как это сделать, можно прочитать в статье «Разграничение информационных систем при защите персональных данных». За какие-то полсача (а то и меньше) вы сможете развернуть межсетевой экран на все компьютеры сети.

Именно поэтому Киберсейф Межсетевой экран получает оценку 5, а его конкуренты — 3 (спасибо хоть инсталляторы выполнены в формате MSI, а не .exe).

Удобство использования

Брандмауэр — это не текстовый процессор. Это довольно специфический программный продукт, использование которого сводится к принципу «установил, настроил, забыл». С одной стороны, удобство использования — второстепенный фактор. Например, iptables в Linux нельзя назвать удобным, но ведь им же пользуются? С другой — чем удобнее брандмауэр, тем быстрее получится защитить ИСПДн и выполнять некоторые функции по ее администрированию.

Что ж, давайте посмотрим, насколько удобны рассматриваемые межсетевые экраны в процессе создания и защиты ИСПДн.

Начнем мы с VipNet Office Firewall, который, на наш взгляд, не очень удобный. Выделить компьютеры в группы можно только по IP-адресам (рис. 2). Другими словами, есть привязка к IP-адресам и вам нужно или выделять различные ИСПДн в разные подсети, или же разбивать одну подсеть на диапазоны IP-адресов. Например, есть три ИСПДн: Управление, Бухгалтерия, IT. Вам нужно настроить DHCP-сервер так, чтобы компьютерам из группы Управление «раздавались» IP-адреса из диапазона 192.168.1.10 — 192.168.1.20, Бухгалтерия 192.168.1.21 — 192.168.1.31 и т.д. Это не очень удобно. Именно за это с VipNet Office Firewall будет снят один балл.

Рис. 2. При создании групп компьютеров наблюдается явная привязка к IP-адресу

В межсетевом экране Киберсейф, наоборот, нет никакой привязки к IP-адресу. Компьютеры, входящие в состав группы, могут находиться в разных подсетях, в разных диапазонах одной подсети и даже находиться за пределами сети. Посмотрите на рис. 3. Филиалы компании расположены в разных городах (Ростов, Новороссийск и т.д.). Создать группы очень просто — достаточно перетащить имена компьютеров в нужную группу и нажать кнопку Применить. После этого можно нажать кнопку Установить правила для формирования специфических для каждой группы правил.

Рис. 3. Управление группами в Киберсейф Межсетевой экран

Что касается TrustAccess, то нужно отметить тесную интеграцию с самой системой. В конфигурацию брандмауэра импортируются уже созданные системные группы пользователей и компьютеров, что облегчает управление межсетевым экраном в среде ActiveDirectory. Вы можете не создавать ИСПДн в самом брандмауэре, а использовать уже имеющиеся группы компьютеров в домене Active Directory.

Рис. 4. Группы пользователей и компьютеров (TrustAccess)

Все три брандмауэра позволяют создавать так называемые расписания, благодаря которым администратор может настроить прохождение пакетов по расписанию, например, запретить доступ к Интернету в нерабочее время. В VipNet Office Firewall расписания создаются в разделе Расписания (рис. 5), а в Киберсейф Межсетевой экран время работы правила задается при определении самого правила (рис. 6).

Рис. 5. Расписания в VipNet Office Firewall

Рис. 6. Время работы правила в Киберсейф Межсетевой экран

Рис. 7. Расписание в TrustAccess

Все три брандмауэра предоставляют очень удобные средства для создания самих правил. А TrustAccess еще и предоставляет удобный мастер создания правила.

Рис. 8. Создание правила в TrustAccess

Взглянем на еще одну особенность — инструменты для получения отчетов (журналов, логов). В TrustAccess для сбора отчетов и информации о событиях нужно установить сервер событий (EventServer) и сервер отчетов (ReportServer). Не то, что это недостаток, а скорее особенность («feature», как говорил Билл Гейтс) данного брандмауэра. Что касается, межсетевых экранов Киберсейф и VipNet Office, то оба брандмауэра предоставляют удобные средства просмотра журнала IP-пакетов. Разница лишь в том, что у Киберсейф Межсетевой экран сначала отображаются все пакеты, и вы можете отфильтровать нужные, используя возможности встроенного в заголовок таблицы фильтра (рис. 9). А в VipNet Office Firewall сначала нужно установить фильтры, а потом уже просмотреть результат.

Рис. 9. Управление журналом IP-пакетов в Киберсейф Межсетевой экран

Рис. 10. Управление журналом IP-пакетов в VipNet Office Firewall

С межсетевого экрана Киберсейф пришлось снять 0.5 балла за отсутствие функции экспорта журнала в Excel или HTML. Функция далеко не критическая, но иногда полезно просто и быстро экспортировать из журнала несколько строк, например, для «разбора полетов».

Итак, результаты этого раздела:

Стоимость

Обойти финансовую сторону вопроса просто невозможно, ведь часто она становится решающей при выборе того или иного продукта. Так, стоимость одной лицензии ViPNet Office Firewall 4.1 (лицензия на 1 год на 1 компьютер) составляет 15 710 р. А стоимость лицензии на 1 сервер и 5 рабочих станций TrustAccess обойдется в 23 925 р. Со стоимостью данных программных продуктов вы сможете ознакомиться по ссылкам в конце статьи.

Запомните эти две цифры 15710 р. за один ПК (в год) и 23 925 р. за 1 сервер и 5 ПК (в год). А теперь внимание: за эти деньги можно купить лицензию на 25 узлов Киберсейф Межсетевой экран (15178 р.) или немного добавить и будет вполне достаточно на лицензию на 50 узлов (24025 р.). Но самое главное в этом продукте — это не стоимость. Самое главное — это срок действия лицензии и технической поддержки. Лицензия на Киберсейф Межсетевой экран — без срока действия, как и техническая поддержка. То есть вы платите один раз и получаете программный продукт с пожизненной лицензией и технической поддержкой.

Срок поставки

По нашему опыту время поставки VipNet Office Firewall составляет около 2-3 недель после обращения в ОАО «Инфотекс». Честно говоря, это довольно долго, учитывая, что покупается программный продукт, а не ПАК.

Время поставки TrustAccess, если заказывать через «Софтлайн», составляет от 1 дня. Более реальный срок — 3 дня, учитывая некоторую задержку «Софтлайна». Хотя могут поставить и за 1 день, здесь все зависит от загруженности «Софтлайна». Опять-таки — это личный опыт, реальный срок конкретному заказчику может отличаться. Но в любом случае срок поставки довольно низкий, что нельзя не отметить.

Что касается программного продукта КиберСейф Межсетевой экран, то производитель гарантирует поставку электронной версии в течение 15 минут после оплаты.

Что выбрать?

Если ориентироваться только по стоимости продукта и технической поддержки, то выбор очевиден — Киберсейф Межсетевой экран. Киберсейф Межсетевой экран обладает оптимальным соотношением функционал/цена. С другой стороны, если вам нужна поддержка Secret Net, то нужно смотреть в сторону TrustAccess. А вот VipNet Office Firewall можем порекомендовать разве что как хороший персональный брандмауэр, но для этих целей существует множество других и к тому же бесплатных решений.

Для функционирования системы Re:Doc в рамках схемы Сервер – АРМы необходимо правильно развернуть и настроить сеть и само приложение. Ниже приведены основные правила и требования к настройке.

1. Все машины, развертываемые в рамках одного района, должны находиться в одной подсети для беспрепятственной работы механизма обнаружения приложением других запущенных приложений. Нахождение в одной локальной сети – важное условие для обеспечения корректной работы функционала синхронизации справочников приложения.

2. АРМ Re:Doc для работы использует порт 29929 для синхронизации. Поэтому этот порт должен быть прописан в брэндмауэре Windows (если он включен и используется) и для этого порта должны быть разрешена передача траффика в обоих направлениях по протоколам TCP и UDP. По-умолчанию, правила для входящих подключений автоматически прописываются при установке приложения и его первом запуске. Для исходящего подключения правила можно создать вручную, или воспользоваться функцией регистрации портов в Re:Doc: в настройках приложения в разделах «HTTP сервер» и «UDP сервер» нажать кнопки «Зарегистрировать порты в Firewall…» и дождаться окончания операций.

Также, в ходе работы приложение использует сервис для подписания запросов ЭП ОВ, работающий через порт 62600 по протоколу HTTP. Данный порт также должен иметь разрешения в правилах брэндмауэра (вносить вручную).

3. Т.к. на всех машинах МФЦ установлен VipNet, то необходимо настроить его фильтры, разрешив траффик для вышеуказанных портов. Обнаружение АРМов работает по протоколу UDP, используя широковещательные пакеты, поэтому для порта 29929

Фильтры в VipNet

Фильтры в VipNet

Также разрешаем траффик для портов 29929 и 62600 по протоколу TCP в локальных фильтрах VipNet. В результате, запущенный АРМ должен обнаруживать АРМы, запущенные на машинах других пользователей. Это наглядно можно проверить, зайдя в раздел настроек приложения «Список доступных Re:Doc-ов», где будут показаны все видимые в данный момент АРМы с указанием их внутреннего IP-адреса и «пинга» до них.