Шифрование помогает защитить данные на устройстве, чтобы доступ к ним могли получать только те пользователи, которые имеют на это разрешение. Если шифрование устройства недоступно на вашем устройстве, возможно, вам удастся включить стандартное шифрование BitLocker.

Включение шифрования устройства

-

Войдите в Windows под учетной записью администратора (возможно, потребуется выйти из системы и снова войти в нее для переключения учетных записей). Дополнительные сведения см. в разделе Создание локальной учетной записи или учетной записи администратора в Windows.

-

Выберите Пуск > Параметры > Конфиденциальность и безопасность > Шифрование устройства. Если пункт Шифрование устройства отсутствует, эта функция недоступна. Возможно, удастся использовать вместо этого стандартное шифрование BitLocker. Откройте «Шифрование устройства» в параметрах.

-

Если Шифрование устройства отключено, включите его.

Включение стандартного шифрования BitLocker

-

Войдите в Windows на своем устройстве под учетной записью администратора (возможно, потребуется выйти из системы и снова войти в нее для переключения учетных записей). Дополнительные сведения см. в разделе Создание локальной учетной записи или учетной записи администратора в Windows.

-

В поле поиска на панели задач введите Управление BitLocker, а затем выберите необходимый результат из списка. Или выберите Пуск > Параметры > Конфиденциальность и безопасность > Шифрование устройства > Шифрование диска BitLocker.

Примечание. Этот параметр будет отображаться, только если функция BitLocker доступна для вашего устройства. Она не поддерживается в выпуске Windows 11 Домашняя.

-

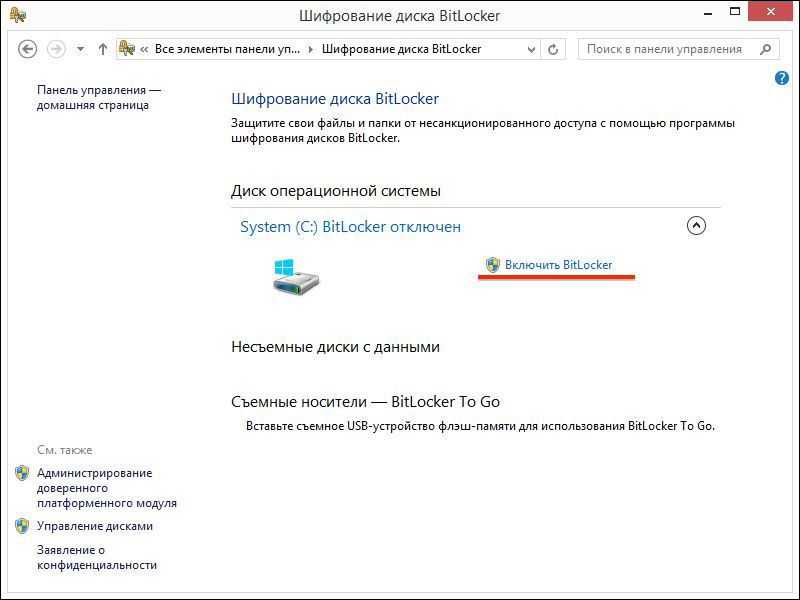

Выберите Включить BitLocker и следуйте инструкциям.

Хотите узнать больше и выяснить, поддерживает ли ваше устройство шифрование устройства? См. раздел Шифрование устройства в Windows.

Шифрование помогает защитить данные на устройстве, чтобы доступ к ним могли получать только те пользователи, которые имеют на это разрешение. Если шифрование устройства недоступно на вашем устройстве, возможно, вам удастся включить стандартное шифрование BitLocker. (Обратите внимание, что BitLocker не поддерживается в выпуске Windows 10 Домашняя.)

Включение шифрования устройства

-

Войдите в Windows под учетной записью администратора (возможно, потребуется выйти из системы и снова войти в нее для переключения учетных записей). Дополнительные сведения см. в разделе Создание локальной учетной записи или учетной записи администратора в Windows.

-

Нажмите кнопку Пуск и выберите Параметры > Обновление и безопасность > Шифрование устройства. Если пункт Шифрование устройства отсутствует, эта функция недоступна. Возможно, удастся использовать вместо этого стандартное шифрование BitLocker. Откройте «Шифрование устройства» в параметрах.

-

Если шифрование устройства отключено, выберите Включить.

Включение стандартного шифрования BitLocker

-

Войдите в Windows на своем устройстве под учетной записью администратора (возможно, потребуется выйти из системы и снова войти в нее для переключения учетных записей). Дополнительные сведения см. в разделе Создание локальной учетной записи или учетной записи администратора в Windows.

-

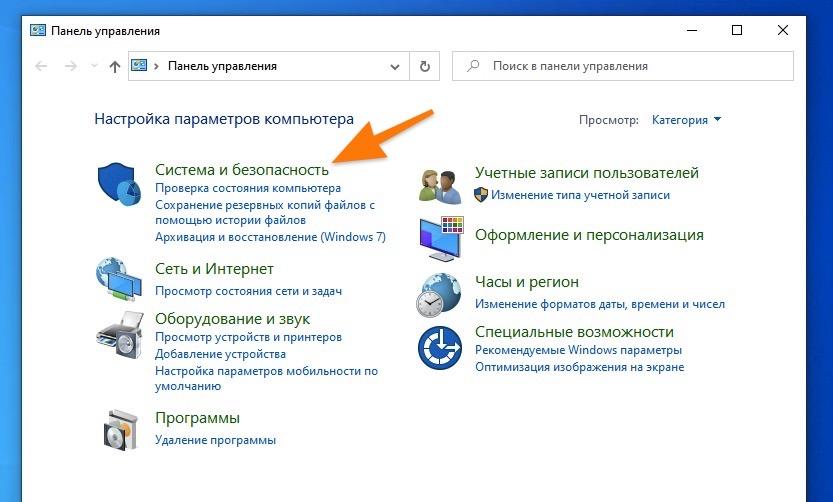

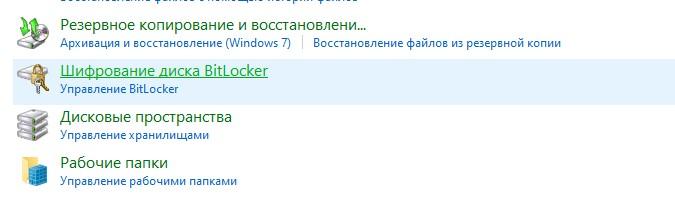

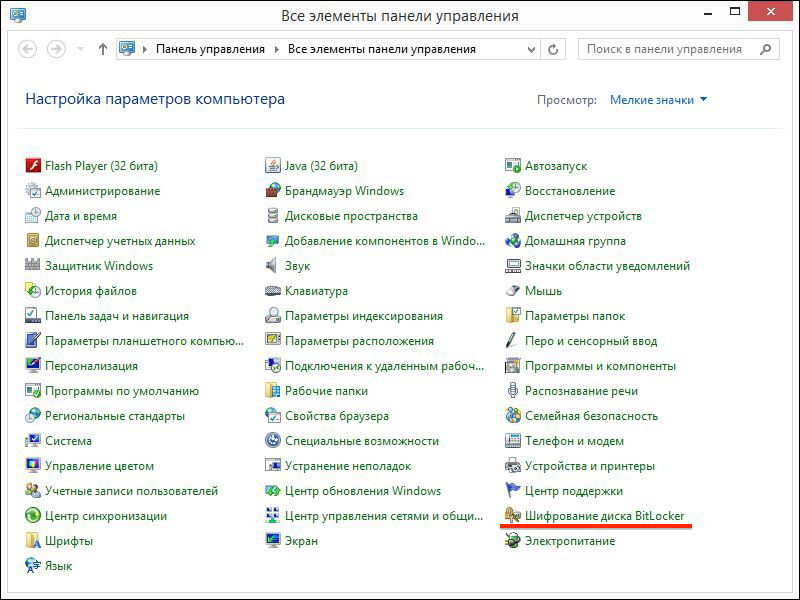

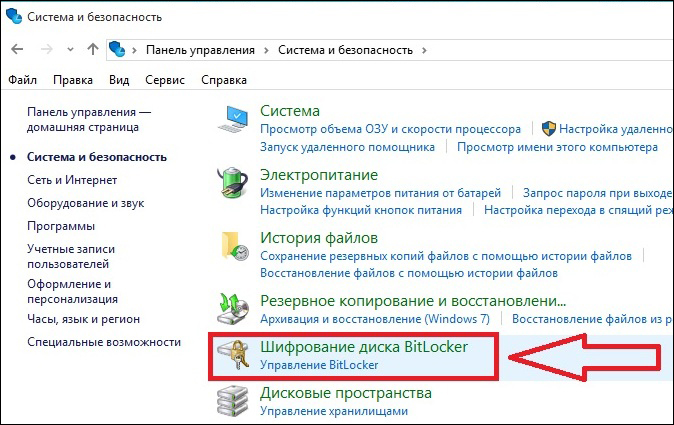

В поле поиска на панели задач введите Управление BitLocker, а затем выберите необходимый результат из списка. Или нажмите кнопку Пуск и в разделе Система Windows выберите Панель управления. На панели управления выберите Система и безопасность, а затем в разделе Шифрование диска BitLocker выберите Управление BitLocker.

Примечание. Этот параметр будет отображаться, только если функция BitLocker доступна для вашего устройства. Она не поддерживается в выпуске Windows 10 Домашняя.

-

Выберите Включить BitLocker и следуйте инструкциям.

Хотите узнать больше и выяснить, поддерживает ли ваше устройство шифрование устройства? См. раздел Шифрование устройства в Windows.

https://www.securitylab.ru/contest/499475.php?fbclid=IwAR3oGV-osjsvYvf9oXNWq9PqsTY4K_4MR1MsV3LFJN2i5zHmDN9ku23WsQs

Проблема защиты данных в случае физической утраты компьютера или внешнего носителя (флешки) особенно актуальна для мобильных пользователей, число которых непрерывно растет.

Безмалый В.Ф.

Windows Insider MVP

Проблема защиты данных в случае физической утраты компьютера или внешнего носителя (флешки) особенно актуальна для мобильных пользователей, число которых непрерывно растет.

С момента выпуска Windows Vista компания Microsoft представила новую функцию безопасности под названием BitLocker Drive Encryption. В составе Windows 7 была представлена функция BitLockerToGoдляпортативныхустройствхранения, таких как флэш-накопители и SD-карты.

В случае если вы используете Windows 10, для использования шифрования вам необходимо использовать версию Pro или Enterprise. Почему Microsoft не сделает это стандартной функцией во всех версиях операционной системы, все еще непонятно, учитывая, что шифрование данных является одним из наиболее эффективных способов обеспечения безопасности. Если вы используете Windows 10 Home, вам нужно выполнить Easy Upgrade до Windows 10 Pro, чтобы провести обновление.

Что такое шифрование?

Шифрование — это способ сделать читаемую информацию неузнаваемой для неавторизованных пользователей. Если вы отправите зашифрованный документ Word другу, ему сначала потребуется его расшифровать. Windows 10 включает в себя различные типы технологий шифрования: шифрованнуюфайловуюсистему(EFS) и шифрование диска BitLocker.

Что вы должны знать и сделать заранее

· Шифрование всего вашего жесткого диска может быть долгим процессом. Я настоятельно рекомендую перед включением BitLocker сделать резервную копию всего компьютера , особенно, если у вас нет источника резервного питания, а во время шифрования произойдет отключение .

· Начиная с версии 1809 для шифрования используется новый более безопасный стандарт, которым вы можете воспользоваться, но обратите внимание, что он совместим только с системами Windows 10 1809 и выше.

· Если вы используете Windows 10 на более старом компьютере без чипа Trusted Platform Module (TPM 1.2), вы не сможете настроить BitLocker. Пожалуйста, помните об этом. Как выйти из этой ситуации, мы рассмотрим ниже в этой статье.

Включение шифрования диска BitLocker в Windows 10

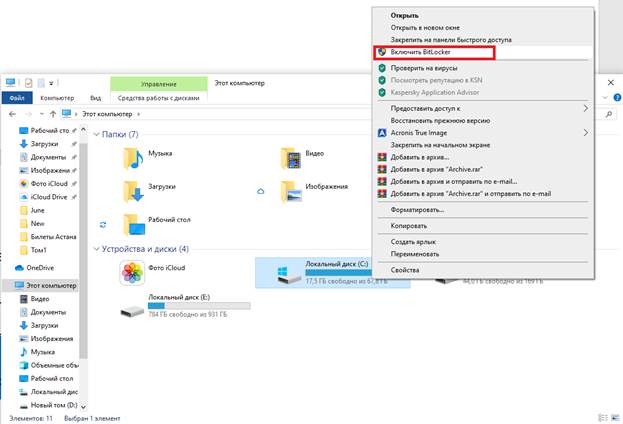

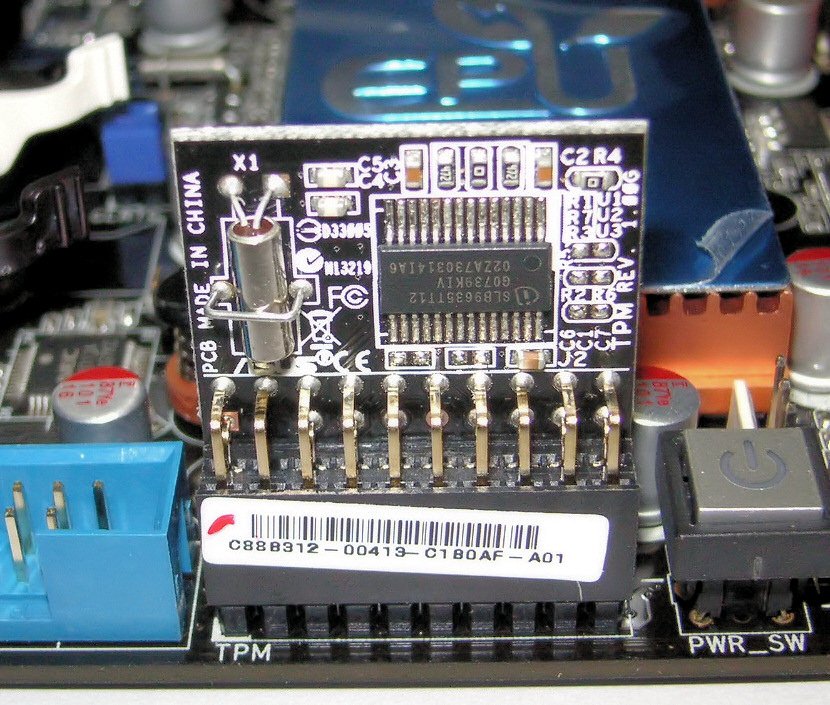

Нажмите Проводник>Этоткомпьютер. Затем щелкните правой кнопкой мыши системный диск, на котором установлена Windows 10, затем нажмите «ВключитьBitLocker».

Рисунок 1 Включить BitLocker

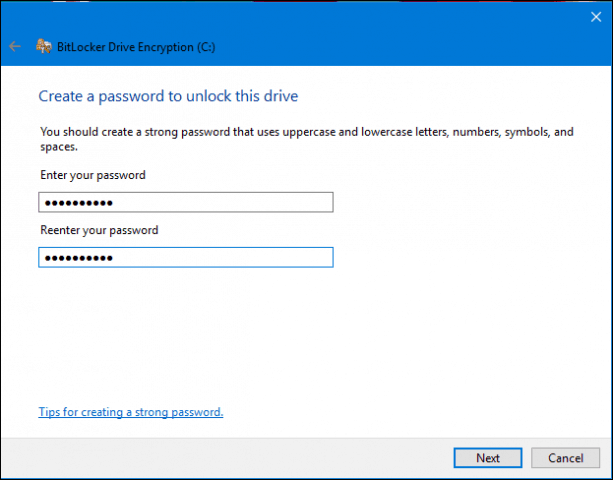

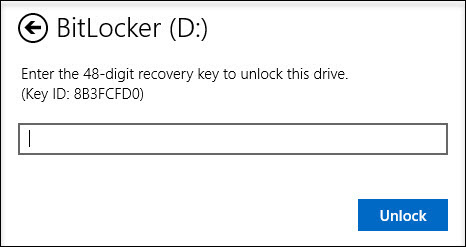

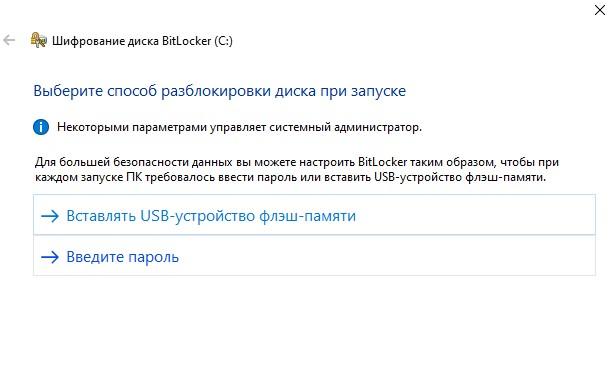

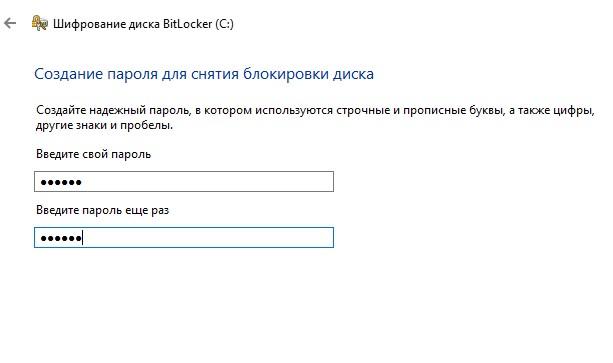

Введите пароль, чтобы разблокировать диск; это будет важный тест, чтобы убедиться, что вы можете загрузить систему, если вы потеряли ключ восстановления.

Рисунок 2 Создание пароля расшифровки диска

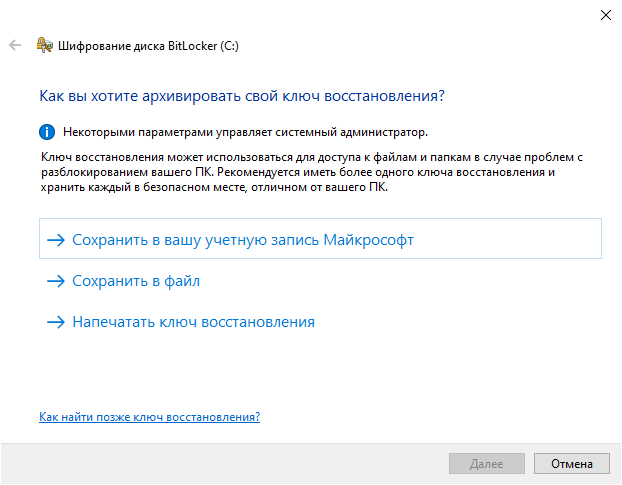

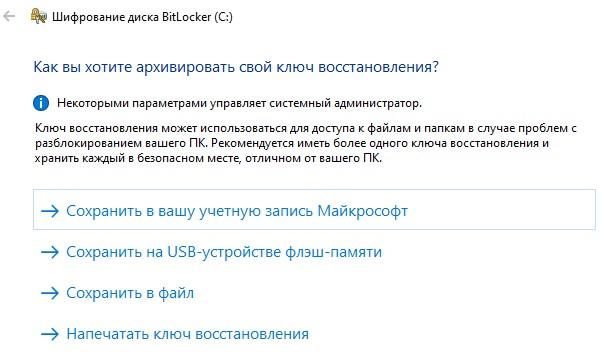

Выберите способ резервного копирования ключа восстановления, вы можете использовать свою учетную запись Microsoft, если она у вас есть, сохранить его на флэш-накопителе USB, сохранить в другом месте, кроме локального диска, или распечатать копию.

Рисунок 3 Сохранить ключ восстановления

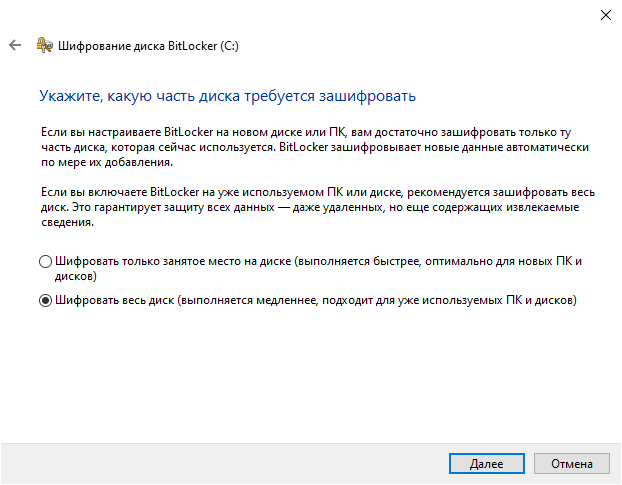

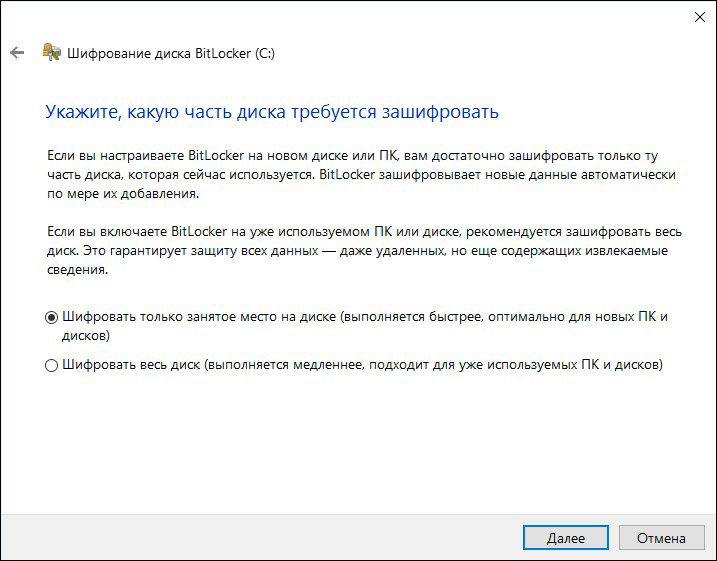

У вас есть два варианта шифрования локального диска, если это новый компьютер, только что извлеченный из коробки, используйте только Шифровать использованное местонадиске. Если он уже используется, выберите второй вариант Зашифроватьвесьдиск. Поскольку я уже использовал этот компьютер, я воспользуюсь вторым вариантом. Обратите внимание, что это займет некоторое время, особенно если это большой диск. Убедитесь, что ваш компьютер работает от ИБП в случае сбоя питания.

Рисунок 4 Шифровать весь диск

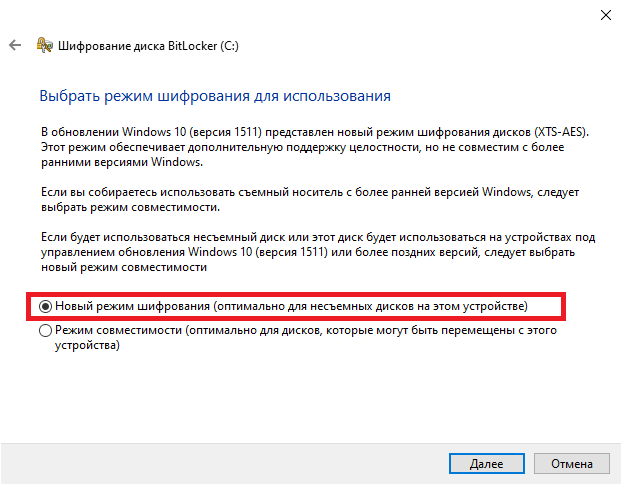

Если вы используете Windows 10 November Update, он включает более надежный режим шифрования под названием XTS-AES, обеспечивающий дополнительную поддержку целостности с улучшенным алгоритмом. Если это жесткий диск, выберите эту опцию.

Рисунок 5 Выбор режима шифрования

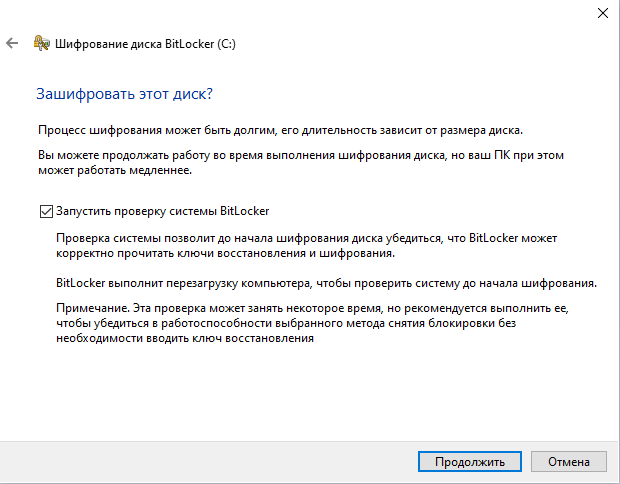

Когда вы будете готовы к шифрованию, нажмите «Продолжить».

Рисунок 6 Проверка системы до начала шифрования

Перезагрузите компьютер при появлении соответствующего запроса.

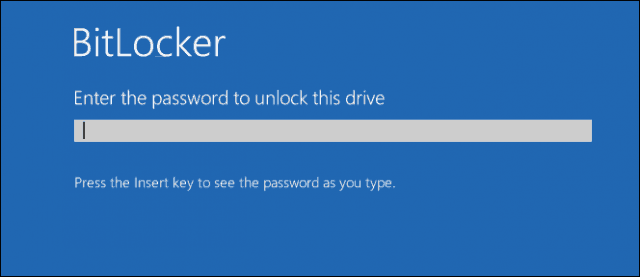

Помните тот пароль, который вы создали ранее? Сейчас самое время ввести его.

Рисунок 7 Ввод пароля

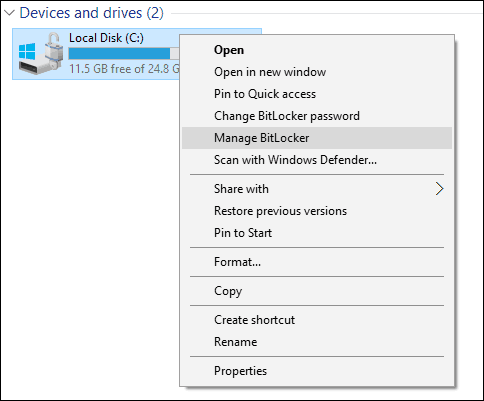

После входа в Windows 10 вы заметите, что ничего особенного не происходит. Щелкните правой кнопкой мыши на системном диске и выберите «УправлениеBitLocker».

Рисунок 8 Управление BitLocker

Вы увидите текущее состояние.Это займет некоторое время, поэтому вы можете продолжать пользоваться компьютером, пока шифрование выполняется в фоновом режиме, и вы получите уведомление, когда оно будет завершено.

Когда шифрование BitLocker завершено, вы можете использовать компьютер как обычно. Любой контент, записываемый на такой диск, будет защищен.

Если в любой момент вы захотите приостановить шифрование, вы можете сделать это с помощью элемента панели управления шифрованием BitLocker. Нажмите на ссылку Приостановить. Данные, созданные в режиме ожидания, не шифруются. Рекомендуется приостанавливать шифрование BitLocker при обновлении Windows, изменении прошивки компьютера или внесении изменений в оборудование.

Устранение неполадок при установке BitLocker

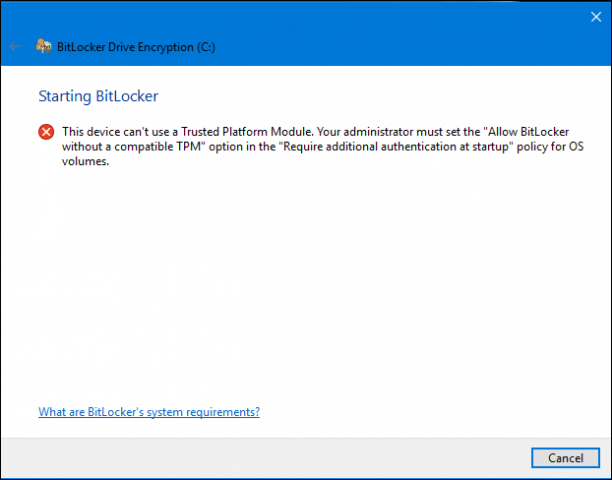

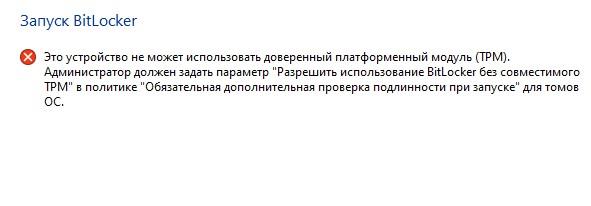

Если при попытке установить BitLocker появляется следующая ошибка, это, вероятно, означает, что ваш компьютер не поддерживает микросхему Trusted Platform Module (1.2).

Рисунок 9 Ваш компьютер не оборудован Trusted Platform Module

На самом деле, прежде чем идти дальше в групповые политики, рекомендую вначале зайти в BIOS и проверить, а включена ли там поддержка ТРМ. В моем случае решение было именно таким.

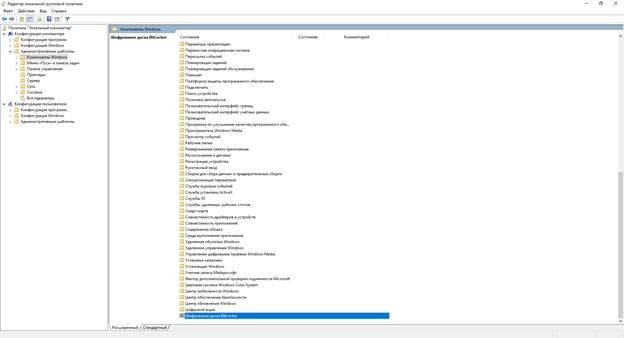

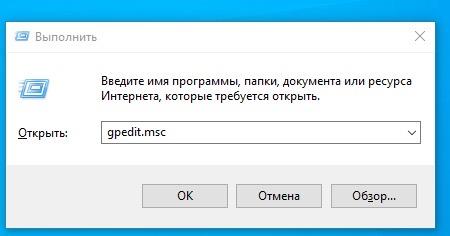

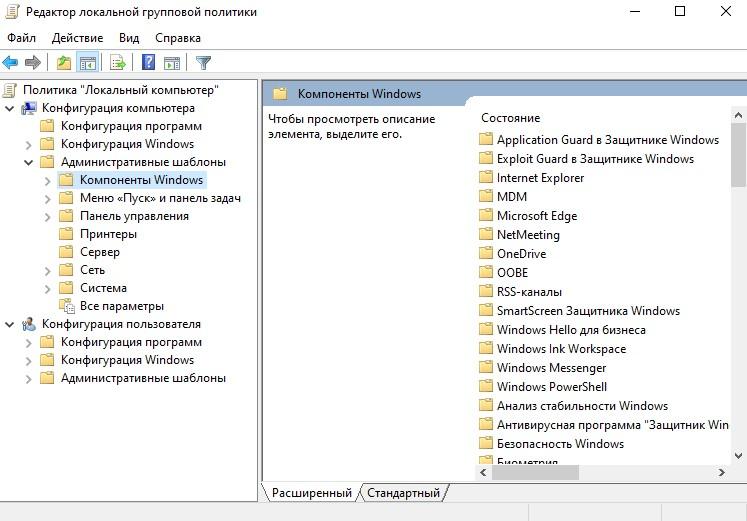

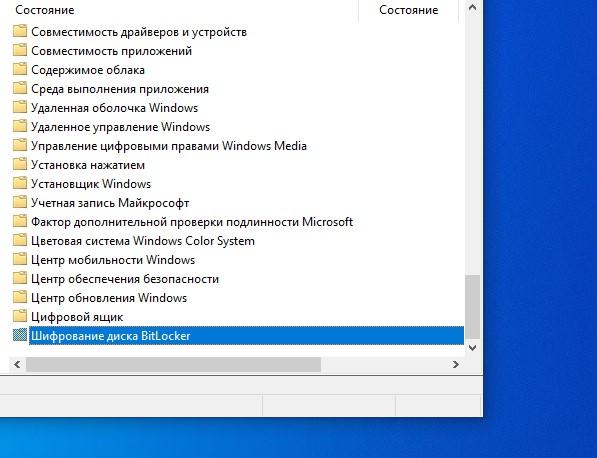

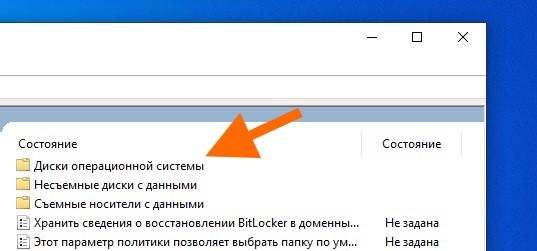

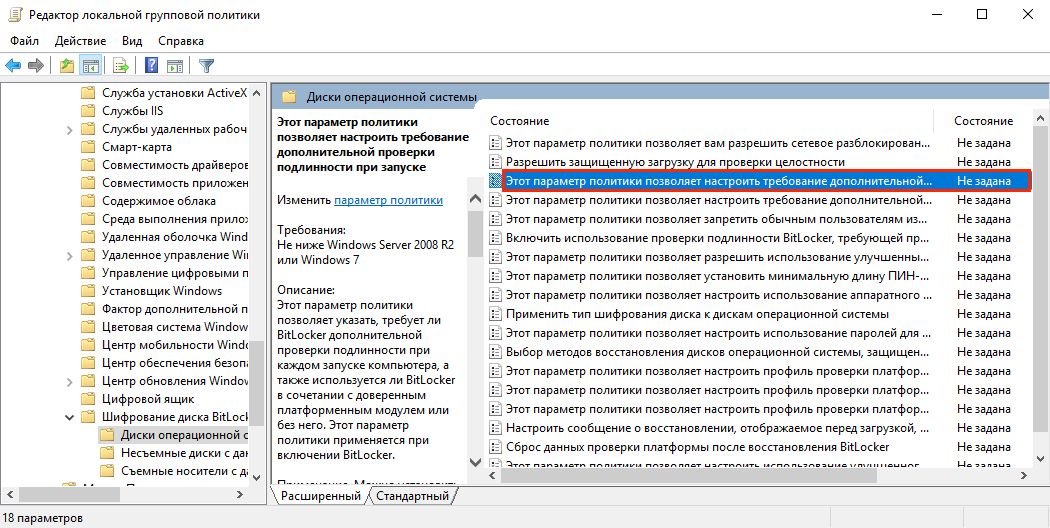

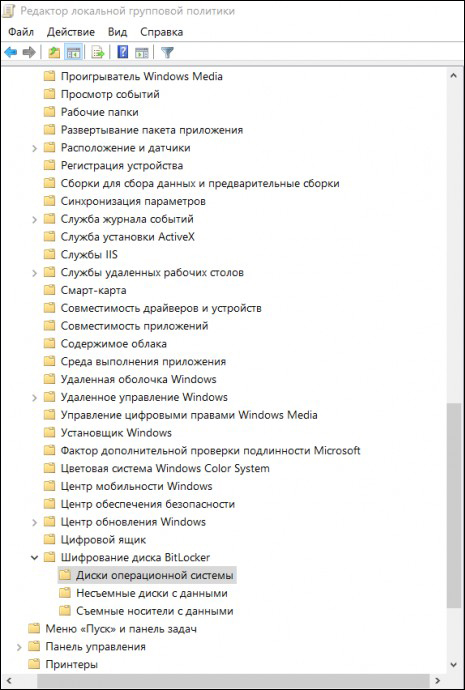

Если же ваш компьютер действительно не оборудован ТРМ, то в групповой политике вы сможете задать исключение. Для этого нажмите клавиши Windows+R, а затем введите gpedit.msc и нажмите Enter. Выберите Административные шаблоны – Компоненты Windows – Шифрование BitLocker – Диски операционной системы.

Рисунок 10 Редактор групповой политики

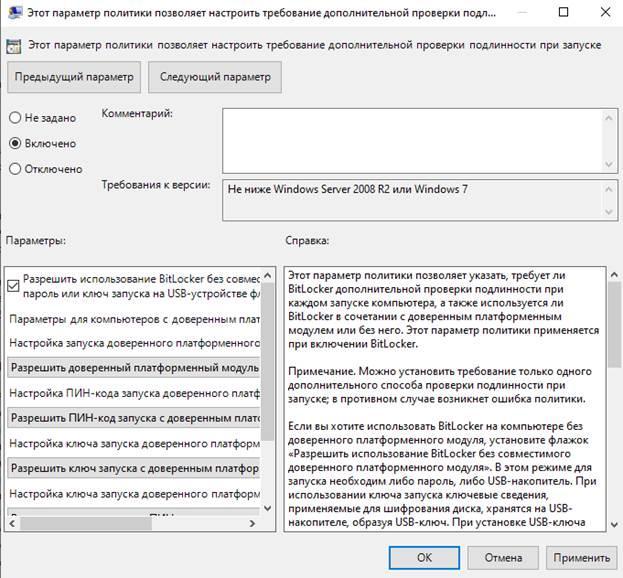

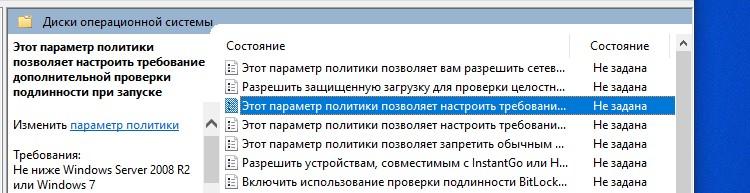

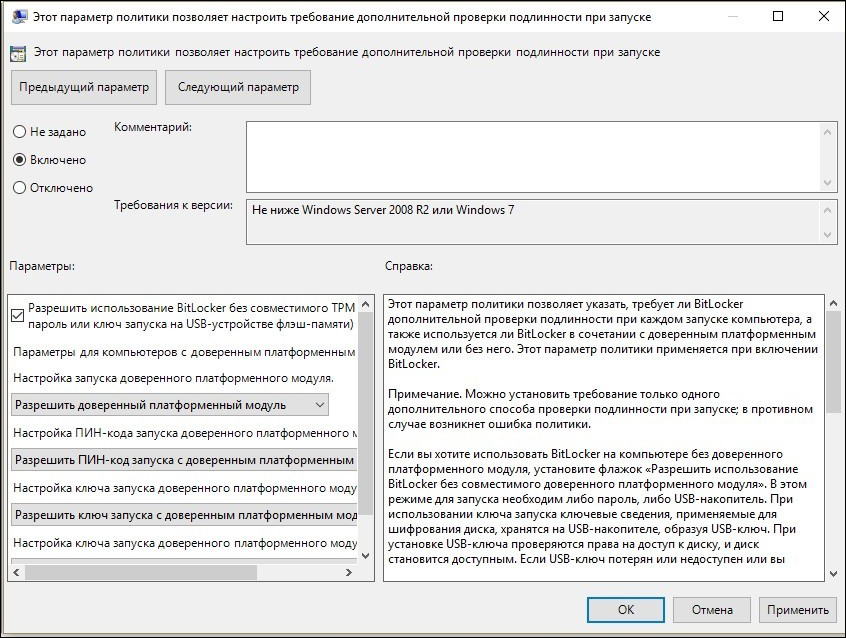

Выберите параметр «Этот параметр позволяет настроить требование дополнительной проверки подлинности при запуске»

Рисунок 11 Разрешить шифрование без ТРМ

Щелкните правой кнопкой мыши « Требоватьдополнительнуюаутентификациюпризапуске»инажмите « Изменить».

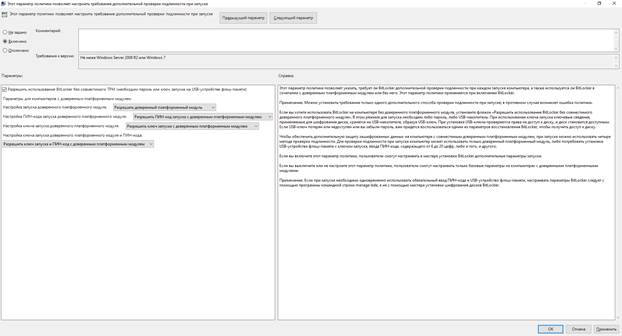

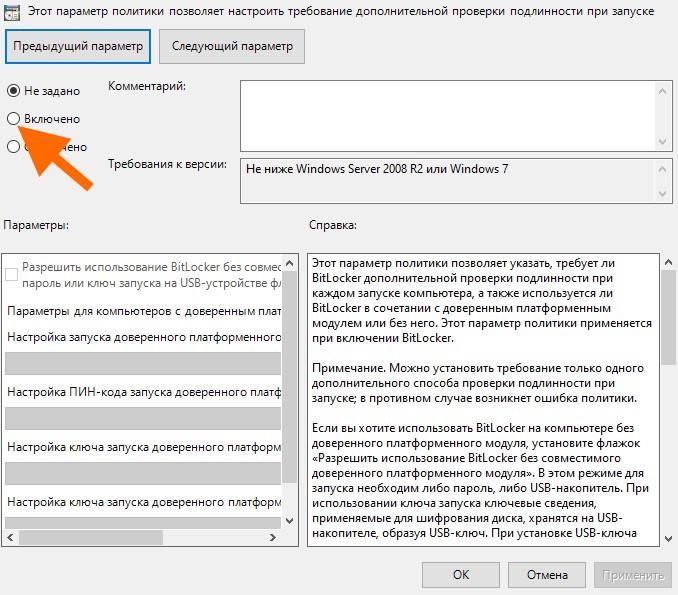

Выберите «Включено»,а затем установите флажок, чтобы разрешить BitLocker без совместимого доверенного платформенного модуля в разделе «Параметры».

Подтвердите изменения

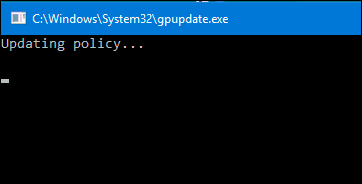

Нажмите Пуск, затем введите:gpforce.exe/update,чтобы убедиться, что изменения вступили в силу. Я также рекомендовал бы перезагрузить компьютер после выполнения этой команды.

Рисунок 12 Обновление политики

Помните, что вы также можете шифровать флэш-диски и SD-диски.

BitLocker: AES-XTS (новый тип шифрования)

Bitlocker использует AES (Advanced Encryption Standard)для шифрования данных на дисках. AES — это блочный шифр(в отличие от потокового шифра), который делит простой текст на блоки одинакового размера и затем шифрует каждый блок отдельно. Если данные больше, чем размер блока, они должны быть разделены. Проще всего, данные разделяются на отдельные блоки, а последний блок расширяется битами заполнения. Это самый простой метод преобразования, называемый режимом электронной кодовой книги (ECB), который можно легко перевернуть (одинаковые блоки открытого текста всегда генерируют одинаковые зашифрованные блоки).

Вот почему математики разработали несколько других, более безопасных и менее предсказуемых блочных режимов, называемых «режимами работы блочного шифра», таких как CBC, XTS, LRW, CFB, CCM, OFB и OCB. Общая концепция этих режимов состоит в том, чтобы ввести рандомизацию незашифрованных данных на основе дополнительного ввода (вектора инициализации).

В BitLockerAES работает в 2 режимах:

1.CBC— цепочка зашифрованных блоков (CBC) — в этом режиме открытый текст текущего блока передается XOR с зашифрованным текстом предыдущего блока перед шифрованием. Это дает уверенность в том, что одни и те же данные в разных секторах будут давать разные результаты после шифрования. Первый блок в этом режиме получит случайный вектор инициализации (IV). Режим CBC для Bitlocker был введен в Windows Vista.2.XTS— основанный на XEX режим твик-кодовой книги — в этом режиме мы по-прежнему выполняем функцию XOR между блоками, но также добавляем дополнительный твик-ключ для улучшения перестановки. Этот ключ настройки может быть адресом сектора или комбинацией адреса сектора и его индекса. Режим XTS для Bitlocker был введен в Windows 10 (сборка 1511).

Оба режима поддерживают длину ключа 128 и 256 бит.

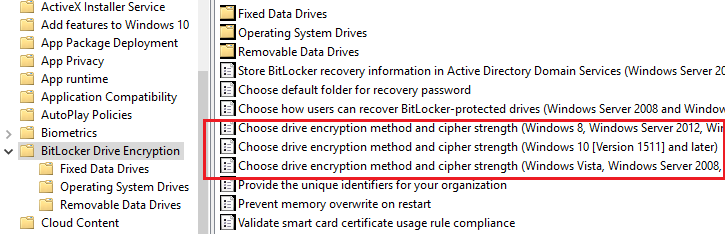

Выбор этих двух может быть проконтролирован через объект групповой политики в разделе Конфигурация компьютера Административные шаблоны Компоненты Windows Шифрование диска BitLocker Выберите метод шифрования диска и надежность шифра:

Рисунок 13 Выбор режима шифрования

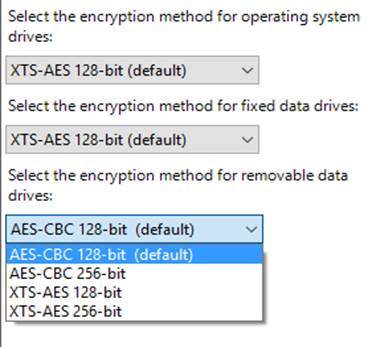

Для версии Windows 10 1511 и выше мы можем выбрать разные алгоритмы для каждого типа диска (ОС, диск с данными, съемный диск с данными):

Рисунок 14 Выбор алгоритма шифрования

Примечание: в Windows 7 был также AES CBC с Elephant Diffuser, который был удален в Windows 8.

Вышеуказанная конфигурация алгоритмов для Windows 10 (сборка 1511) хранится как REG_DWORDс:

HKLM SOFTWARE Policies Microsoft FVE

Диски с операционной системой: EncryptionMethodWithXtsOs

Фиксированные диски данных: EncryptionMethodWithXtsFdv

Съемные диски с данными: EncryptionMethodWithXtsRdv

Возможные значения:

AES-CBC 128bit — значение 3

AES-CBC 128bit — значение 4

AES-XTS 128bit — значение 6

AES-XTS 256 бит — значение 7

Тип шифрования для Windows 8 и Windows 10 (ранее 1511) сохраняется как REG_DWORDв:

HKLM SOFTWARE Policies Microsoft FVE

EncryptionMethodNoDiffuser

AES CBC 128 бит — значение 3

AES CBC 256bit — значение 4

Тип шифрования для Windows Vista и Windows 7 сохраняется как REG_DWORDв:

HKLM SOFTWARE Policies Microsoft FVE

EncryptionMethod

AES CBC 128 бит — значение 3

AES CBC 256bit — значение 4

AES CBC 128 бит с рассеивателем — значение 1

AES CBC 256 бит с диффузором — значение 2

Так в чем же режим безопасности XTS лучше, чем CBC? Если мы говорим о Bitlocker, мы ясно видим преимущество в производительности:

Начальное время шифрования тома 10 ГБ

| Режим AES: | время шифрования: |

| CBC 128bit | 11м 49с |

| CBC 256bit | 11м 44с |

| XTS 128bit | 11м 15 с |

| XTS 256bit | 11м 16с |

Ваш индивидуальный тест может отличаться, поскольку производительность шифрования Bitlocker зависит от нескольких факторов, таких как: тип диска (SSD / HDD), прошивка, рабочая нагрузка и многое другое.

Вместе с тем необходимо отметить, что далеко не всегда вы можете доверять BitLocker для шифрования вашего SSD в Windows 10. Почему? Увы, причина достаточно проста.

Некоторые SSD объявляют о поддержке «аппаратного шифрования». Если вы включите BitLocker в Windows, Microsoft доверяет вашему SSD и ничего не делает. Но исследователи обнаружили, что многие твердотельные накопители выполняют шифрование просто ужасно, а это означает, что BitLocker не обеспечивает безопасное шифрование.

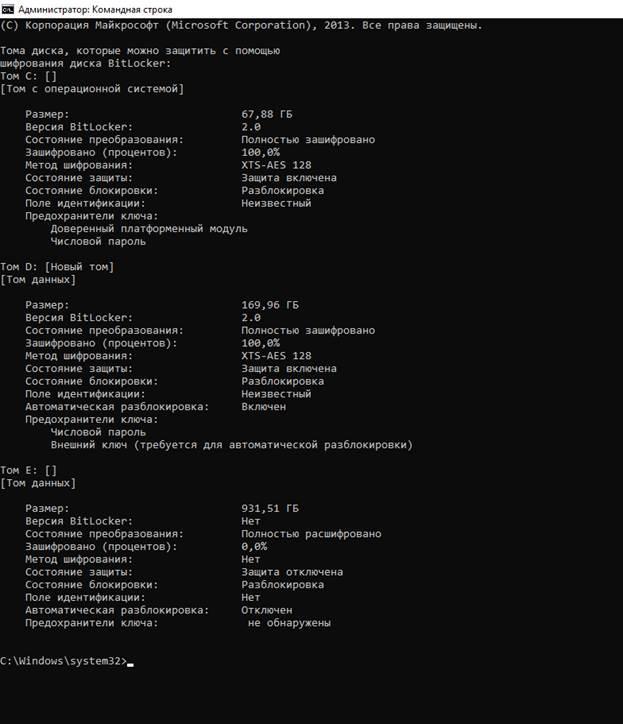

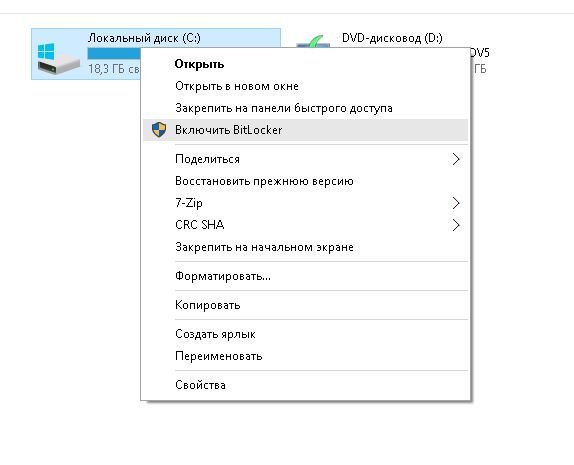

Microsoft выпустила уведомление по безопасности об этой проблеме. И сегодня для того чтобы проверить используете ли вы аппаратное или программное шифрование вам необходимо сделать следующее:

- Запустите файл manage-bde.exe -statusиз командной строки с повышенными привилегиями.

- Если ни один из перечисленных дисков не отображает «Аппаратное шифрование» для поля «Метод шифрования», то это устройство использует программное шифрование и не подвержено уязвимостям, связанным с самошифрованием вашего диска.

Рисунок 15 Сведения о шифровании томов

Для дисков, которые зашифрованы с использованием уязвимой формы аппаратного шифрования, вы можете уменьшить уязвимость, переключившись на программное шифрование с помощью Bitlocker с групповой политикой.

Примечание. После того, как диск был зашифрован с использованием аппаратного шифрования, для переключения на программное шифрование на этом диске потребуется сначала его дешифрование, а затем повторное шифрование с использованием программного шифрования. Если вы используете шифрование диска BitLocker, изменение значения групповой политики для принудительного использования только программного шифрования недостаточно для повторного шифрования существующих данных.

Увы, но многие твердотельные накопители не выполняют шифрование должным образом

Это вывод из новой статьи исследователей из Radbound University. Они пересмотрели микропрограммы многих твердотельных накопителей и обнаружили множество проблем с «аппаратным шифрованием», обнаруженным во многих твердотельных накопителях.

Исследователи протестировали диски Crucial и Samsung, но нет гарантии, что у других производителей нет серьезных проблем с шифрованием.

Например, Crucial MX300 по умолчанию содержит пустой мастер-пароль. Да, все верно — у него мастер-пароль не установлен, и этот пустой пароль дает доступ к ключу шифрования, который шифрует ваши файлы.

Как заставить BitLocker использовать только программное шифрование?

Конфигурация компьютера Административные шаблоны Компоненты Windows Шифрование диска BitLocker Фиксированные диски с данными

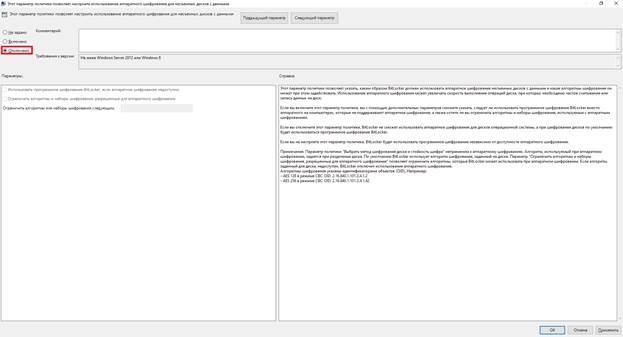

Дважды щелкните параметр «Этот параметр политики позволяет настроить использование аппаратного шифрования для несъемных дисков с данными» на правой панели.

Рисунок 16 Использование аппаратного шифрования

Выберите опцию «Отключено» и нажмите «ОК».

Если у вас использовалось аппаратное шифрование, то вы должны расшифровать и повторно зашифровать диск после того, как это изменение вступит в силу.

Почему BitLocker доверяет твердотельным накопителям?

При наличии аппаратного шифрования, процесс шифрования может происходить быстрее, чем используя программное шифрование. Таким образом, если SSD имеет надежную аппаратную технологию шифрования, использование SSD приведет к повышению производительности.

К сожалению, оказывается, что многим производителям твердотельных накопителей нельзя доверять. Мы не можем быть уверены в правильной реализации шифрования.

В идеальном мире аппаратно-ускоренное шифрование безусловно лучше. Это одна из причин, почему Apple включает чип безопасности T2 на своих новых Mac . Чип T2 использует аппаратно-ускоренный механизм шифрования для быстрого шифрования и дешифрования данных, хранящихся на внутреннем SSD Mac.

Но ваш ПК с Windows не использует подобную технологию — у него есть SSD от производителя, который, вероятно, не слишком много думал о безопасности. И это не плохо.

Еще один часто задаваемый вопрос, а не является ли нарушением приватности хранение ключей шифрования BitLocker в облаке?

В последнее время масса публикаций о конфиденциальности в Windows 10 заполонила Интернет. Microsoft обвиняют в нарушении конфиденциальности, в хранении в облаке ключей шифрования, в отслеживании географических координат нахождения смартфона (планшета) и т. д. Проблема же главным образом в том, что пользователи не читают документацию и тем более не готовы настраивать параметры конфиденциальности. Хотя есть данные, что Windows 10 может отправлять в Microsoft некоторые сведения о пользователе и при включенном в настройках конфиденциальности запрете.

Для сравнения, iOS пока позволяет только частично управлять приватностью, а Android вообще шлёт всё, не учитывая пожелания пользователей на этот счёт (не считая варианта «не пользоваться», конечно).

Что касается ключей шифрования BitLocker, то на самом деле в облаке Microsoft хранятся не ключи шифрования, а ключ для расшифровки в том случае, если по какой-то причине вы не можете расшифровать диск стандартным способом. Единственный сценарий, для которого этот ключ понадобится, это если вас остановят на границе и потребуют расшифровать ваш диск. Если вы подозреваете Microsoft в краже ваших данных, то BitLocker от такого сценария не спасёт в любом случае, ведь когда ОС включена, он ничего не защищает.

При шифровании вам предлагают:

• Сохранить резервный ключ в облаке.

• Сохранить резервный ключ в файле на другом носителе.

• Распечатать резервный ключ.

Запомните, вы сами выбираете что вы будете делать! Единственное — помните, что вы должны его не потерять, следовательно, наиболее оптимальным является сохранить его в нескольких местах.

Учтите: при сохранении файла с ключом на OneDrive вы не видите данный файл при просмотре облака. Он не виден при просмотре файлов и папок. Для того чтобы увидеть данный файл, вы должны перейти по ссылке https://onedrive.live.com/recoverykey .

Запомните: существует несколько мест, в которых может храниться ключ восстановления BitLocker. Вот что нужно проверить:

•Подключенную к Интернету учетную запись Microsoft.Это возможно только на компьютерах, не входящих в домен. Чтобы получить ключ восстановления, перейдите на страницу Ключи восстановления BitLocker .

•Сохраненную копию ключа восстановления.Возможно, копия ключа восстановления BitLocker сохранена в файле, на USB-флэшке либо имеется печатная бумажная копия.

•Если ключ сохранен в файл или напечатан, найдите эту копию, следуйте инструкциям на заблокированном компьютере и введите ключ при отображении запроса.

•Если ключ сохранен на флэшке, вставьте ее и следуйте инструкциям на экране компьютера. Если ключ восстановления сохранен в качестве файла на флэшке, потребуется открыть файл и ввести ключ вручную.

Что же касается того, что некоторые пользователи считают, что хранение ключа BitLocker в облаке является нарушением закона о персональных данных, спешу их огорчить и порекомендовать прочесть ФЗ «О персональных данных».

Согласно п.1 ст.3 152-ФЗ «персональные данные — любая информация, относящаяся к прямо или косвенно определенному или определяемому физическому лицу (субъекту персональных данных)», а ключ расшифрования BitLocker относится в первую очередь к ПК, а не к его пользователю.

Использование ключа восстановления BitLocker

В ходе использования шифрования BitLocker ключевым вопросом является хранение ключа восстановления. В Windows 7 ключ восстановления мы могли хранить либо в текстовом файле на внешнем носителе, либо распечатать его и хранить на бумаге. И тот и другой способ были явно недостаточно безопасны. Безусловно, у вас мог быть и третий путь – хранить файл с ключом восстановления в облаке. Но снова-таки, этот файл нужно было бы заархивировать с паролем. А пароли пользователи имеют обыкновение просто забывать. Итак, круг замкнулся. Для того, чтобы не забыть – нужно хранить. Для того чтобы хранить – нужно зашифровать с паролем. Для того чтобы зашифровать – нужно не забыть. Короче – замкнутый круг.

В Windows 10 пользователям при использовании BitLocker на не доменном компьютере предложили другой вариант. Хранить ключ восстановления в облаке. Этот вариант можно использовать наряду с традиционным распечатыванием или хранением в файле на внешнем носителе.

Вариант хранить ключ восстановления в файле на том же жестком диске не рассматривается ввиду явной небезопасности.

Если вы решите включить шифрование, то вам предложат создать ключ восстановления

Безусловно, лучше хранить ключ восстановления в нескольких местах.

Итак, мы выбираем «Сохранить в вашу учетную запись Майкрософт». При этом в вашем облачном хранилище будет создан текстовый файл, содержащий ваш ключ восстановления. Стоит отметить, что, просматривая ваш OneDrive, вы не увидите этот файл. То есть дать общий доступ к файлу ключа восстановления невозможно ни случайно, ни специально.

Для того чтобы получить доступ к файлу восстановления, который вам может потребоваться в экстренной ситуации, вы можете войти в вашу учетную запись Microsoft на любом другом ПК (планшете, смартфоне) и выбрать ссылку Ключ восстановления BitLocker.

Эту информацию вы можете скопировать в файл и затем использовать для расшифровывания ключ восстановления.

Для многих из моих читателей, как и для некоторых экспертов, написавших вот это, такой способ хранения ключа восстановления оказался новостью. Почему? Не знаю.

Да. Если вы так храните ваши ключи восстановления, вам нужно

позаботиться о надежности вашего пароля к учетной записи Microsoft. Я

рекомендую использовать 2FA (2 factor authentication – двухэтапную

аутентификацию), об этом я уже говорил. Но все же хранить ключи восстановления

таким образом гораздо удобнее, что я вам и рекомендую.

Мир сходит с ума и грянет киберапокалипсис. Подпишись на наш Телеграм канал, чтобы узнать первым, как выжить в цифровом кошмаре!

По мнению специалистов, именно кража ноутбука является одной из основных проблем в сфере информационной безопасности (ИБ).

В отличие от других угроз ИБ, природа проблем «украденный ноутбук» или «украденная флешка» довольно примитивна. И если стоимость исчезнувших устройств редко превышает отметку в несколько тысяч американских долларов, то ценность сохраненной на них информации зачастую измеряется в миллионах.

По данным Dell и Ponemon Institute, только в американских аэропортах ежегодно пропадает 637 тысяч ноутбуков. А представьте сколько пропадает флешек, ведь они намного меньше, и выронить флешку случайно проще простого.

Когда пропадает ноутбук, принадлежащий топ-менеджеру крупной компании, ущерб от одной такой кражи может составить десятки миллионов долларов.

Как защитить себя и свою компанию?

Мы продолжаем цикл статей про безопасность Windows домена. В первой статье из цикла мы рассказали про настройку безопасного входа в домен, а во второй — про настройку безопасной передачи данных в почтовом клиенте:

- Как при помощи токена сделать Windows домен безопаснее? Часть 1.

- Как при помощи токена сделать Windows домен безопаснее? Часть 2.

В этой статье мы расскажем о настройке шифрования информации, хранящейся на жестком диске. Вы поймете, как сделать так, чтобы никто кроме вас не смог прочитать информацию, хранящуюся на вашем компьютере.

Мало кто знает, что в Windows есть встроенные инструменты, которые помогают безопасно хранить информацию. Рассмотрим один из них.

Наверняка, кто-то из вас слышал слово «BitLocker». Давайте разберемся, что же это такое.

Что такое BitLocker?

BitLocker (точное название BitLocker Drive Encryption) — это технология шифрования содержимого дисков компьютера, разработанная компанией Microsoft. Она впервые появилась в Windows Vista.

С помощью BitLocker можно было шифровать тома жестких дисков, но позже, уже в Windows 7 появилась похожая технология BitLocker To Go, которая предназначена для шифрования съемных дисков и флешек.

BitLocker является стандартным компонентом Windows Professional и серверных версий Windows, а значит в большинстве случаев корпоративного использования он уже доступен. В противном случае вам понадобится обновить лицензию Windows до Professional.

Как работает BitLocker?

Эта технология основывается на полном шифровании тома, выполняемом с использованием алгоритма AES (Advanced Encryption Standard). Ключи шифрования должны храниться безопасно и для этого в BitLocker есть несколько механизмов.

Самый простой, но одновременно и самый небезопасный метод — это пароль. Ключ получается из пароля каждый раз одинаковым образом, и соответственно, если кто-то узнает ваш пароль, то и ключ шифрования станет известен.

Чтобы не хранить ключ в открытом виде, его можно шифровать либо в TPM (Trusted Platform Module), либо на криптографическом токене или смарт-карте, поддерживающей алгоритм RSA 2048.

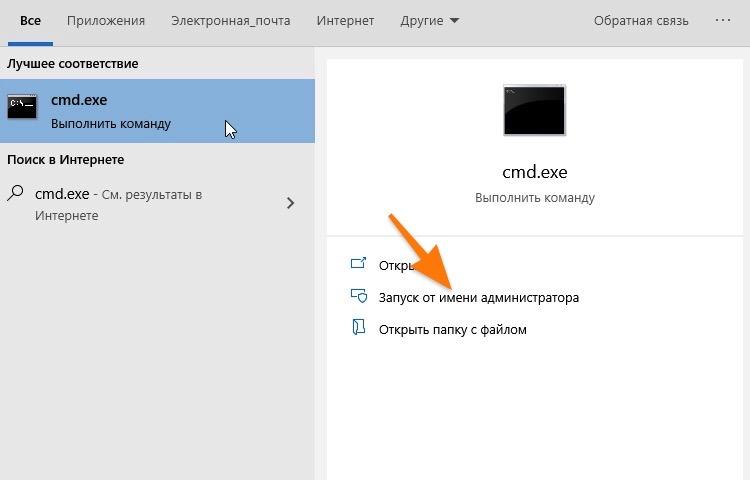

TPM — микросхема, предназначенная для реализации основных функций, связанных с обеспечением безопасности, главным образом с использованием ключей шифрования.

Модуль TPM, как правило, установлен на материнской плате компьютера, однако, приобрести в России компьютер со встроенным модулем TPM весьма затруднительно, так как ввоз устройств без нотификации ФСБ в нашу страну запрещен.

Использование смарт-карты или токена для снятия блокировки диска является одним из самых безопасных способов, позволяющих контролировать, кто выполнил данный процесс и когда. Для снятия блокировки в таком случае требуется как сама смарт-карта, так и PIN-код к ней.

Схема работы BitLocker:

- При активации BitLocker с помощью генератора псевдослучайных чисел создается главная битовая последовательность. Это ключ шифрования тома — FVEK (full volume encryption key). Им шифруется содержимое каждого сектора. Ключ FVEK хранится в строжайшей секретности.

- FVEK шифруется при помощи ключа VMK (volume master key). Ключ FVEK (зашифрованный ключом VMK) хранится на диске среди метаданных тома. При этом он никогда не должен попадать на диск в расшифрованном виде.

- Сам VMK тоже шифруется. Способ его шифрования выбирает пользователь.

- Ключ VMK по умолчанию шифруется с помощью ключа SRK (storage root key), который хранится на криптографической смарт-карте или токене. Аналогичным образом это происходит и с TPM.

К слову, ключ шифрования системного диска в BitLocker нельзя защитить с помощью смарт-карты или токена. Это связано с тем, что для доступа к смарт-картам и токенам используются библиотеки от вендора, а до загрузки ОС, они, понятное дело, не доступны.

Если нет TPM, то BitLocker предлагает сохранить ключ системного раздела на USB-флешке, а это, конечно, не самая лучшая идея. Если в вашей системе нет TPM, то мы не рекомендуем шифровать системные диски.

И вообще шифрование системного диска является плохой идеей. При правильной настройке все важные данные хранятся отдельно от системных. Это как минимум удобнее с точки зрения их резервного копирования. Плюс шифрование системных файлов снижает производительность системы в целом, а работа незашифрованного системного диска с зашифрованными файлами происходит без потери скорости. - Ключи шифрования других несистемных и съемных дисков можно защитить с помощью смарт-карты или токена, а также TPM.

Если ни модуля TPM ни смарт-карты нет, то вместо SRK для шифрования ключа VMK используется ключ сгенерированный на основе введенного вами пароля.

При запуске с зашифрованного загрузочного диска система опрашивает все возможные хранилища ключей — проверяет наличие TPM, проверяет USB-порты или, если необходимо, запрашивает пользователя (что называется восстановлением). Обнаружение хранилища ключа позволяет Windows расшифровать ключ VMK, которым расшифровывается ключ FVEK, уже которым расшифровываются данные на диске.

Каждый сектор тома шифруется отдельно, при этом часть ключа шифрования определяется номером этого сектора. В результате два сектора, содержащие одинаковые незашифрованные данные, будут в зашифрованном виде выглядеть по-разному, что сильно затруднит процесс определения ключей шифрования путем записи и расшифровки заранее известных данных.

Помимо FVEK, VMK и SRK, в BitLocker используется еще один тип ключей, создаваемый «на всякий случай». Это ключи восстановления.

Для аварийных случаев (пользователь потерял токен, забыл его PIN-код и т.д.) BitLocker на последнем шаге предлагает создать ключ восстановления. Отказ от его создания в системе не предусмотрен.

Как включить шифрование данных на жестком диске?

Прежде чем приступить к процессу шифрованию томов на жестком диске, важно учесть, что эта процедура займет какое-то время. Ее продолжительность будет зависеть от количества информации на жестком диске.

Если в процессе шифрования или расшифровки компьютер выключится или перейдет в режим гибернации, то эти процессы возобновятся с места остановки при следующем запуске Windows.

Даже в процессе шифрования системой Windows можно будет пользоваться, но, вряд ли она сможет порадовать вас своей производительностью. В итоге, после шифрования, производительность дисков снижается примерно на 10%.

Если BitLocker доступен в вашей системе, то при клике правой кнопкой на названии диска, который необходимо зашифровать, в открывшемся меню отобразится пункт Turn on BitLocker.

На серверных версиях Windows необходимо добавить роль BitLocker Drive Encryption.

Приступим к настройке шифрования несистемного тома и защитим ключ шифрования с помощью криптографического токена.

Мы будем использовать токен производства компании «Актив». В частности, токен Рутокен ЭЦП PKI.

I. Подготовим Рутокен ЭЦП PKI к работе.

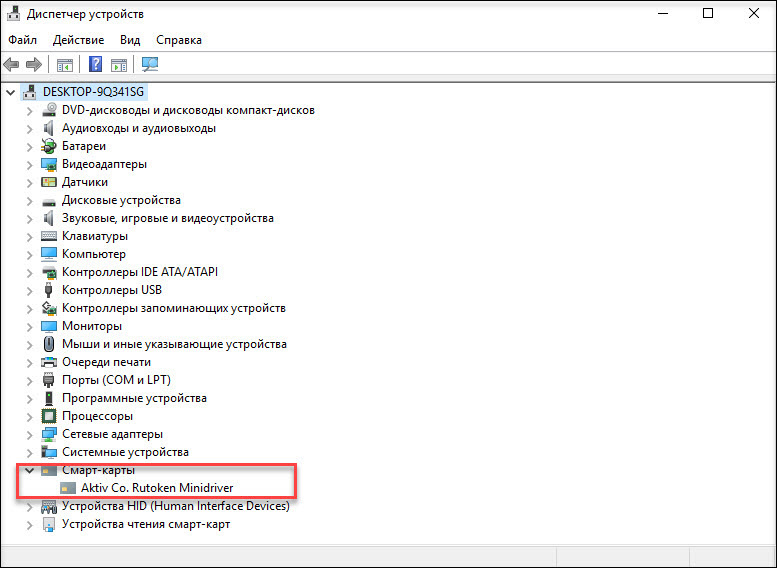

В большинстве нормально настроенных системах Windows, после первого подключения Рутокен ЭЦП PKI автоматически загружается и устанавливается специальная библиотека для работы с токенами производства компании «Актив» — Aktiv Rutoken minidriver.

Процесс установки такой библиотеки выглядит следующим образом.

Наличие библиотеки Aktiv Rutoken minidriver можно проверить через Диспетчер устройств.

Если загрузки и установки библиотеки по каким-то причинам не произошло, то следует установить комплект Драйверы Рутокен для Windows.

II. Зашифруем данные на диске с помощью BitLocker.

Щелкнем по названию диска и выберем пункт Turn on BitLocker.

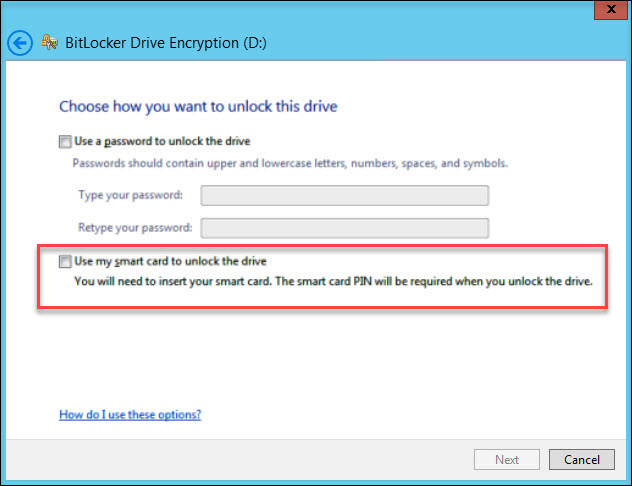

Как мы говорили ранее, для защиты ключа шифрования диска будем использовать токен.

Важно понимать, что для использования токена или смарт-карты в BitLocker, на них должны находиться ключи RSA 2048 и сертификат.

Если вы пользуетесь службой Certificate Authority в домене Windows, то в шаблоне сертификата должна присутствовать область применения сертификата «Disk Encryption» (подробнее про настройку Certificate Authority в первой части нашего цикла статей про безопасность Windows домена).

Если у вас нет домена или вы не можете изменить политику выдачи сертификатов, то можно воспользоваться запасным путем, с помощью самоподписанного сертификата, подробно про то как выписать самому себе самоподписанный сертификат описано здесь.

Теперь установим соответствующий флажок.

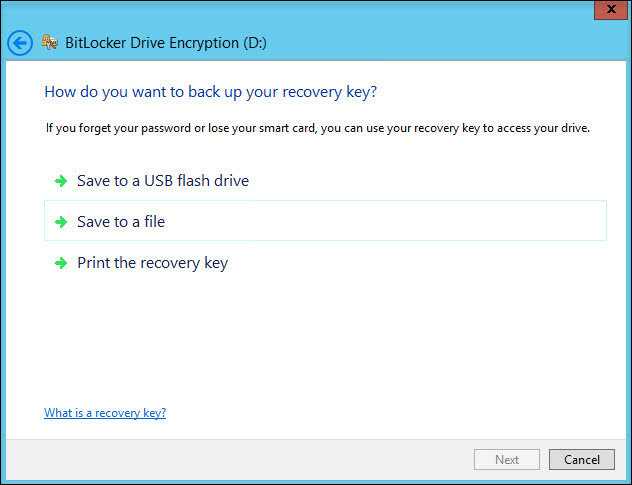

На следующем шаге выберем способ сохранения ключа восстановления (рекомендуем выбрать Print the recovery key).

Бумажку с напечатанным ключом восстановления необходимо хранить в безопасном месте, лучше в сейфе.

Далее выберем, какой режим шифрования будет использоваться, для дисков, уже содержащих какие-то ценные данные (рекомендуется выбрать второй вариант).

На следующем этапе запустим процесс шифрования диска. После завершения этого процесса может потребоваться перезагрузить систему.

При включении шифрования иконка зашифрованного диска изменится.

И теперь, когда мы попытаемся открыть этот диск, система попросит вставить токен и ввести его PIN-код.

Развертывание и настройку BitLocker и доверенного платформенного модуля можно автоматизировать с помощью инструмента WMI или сценариев Windows PowerShell. Способ реализации сценариев будет зависеть от среды. Команды для BitLocker в Windows PowerShell описаны в статье.

Как восстановить данные, зашифрованные BitLocker, если токен потеряли?

Если вы хотите открыть зашифрованные данные в Windows

Для этого понадобится ключ восстановления, который мы распечатали ранее. Просто вводим его в соответствующее поле и зашифрованный раздел откроется.

Если вы хотите открыть зашифрованные данные в системах GNU/Linux и Mac OS X

Для этого необходима утилита DisLocker и ключ восстановления.

Утилита DisLocker работает в двух режимах:

- FILE — весь раздел, зашифрованный BitLocker, расшифровывается в файл.

- FUSE — расшифровывается только тот блок, к которому обращается система.

Для примера мы будем использовать операционную систему Linux и режим утилиты FUSE.

В последних версиях распространенных дистрибутивов Linux, пакет dislocker уже входит в состав дистрибутива, например, в Ubuntu, начиная с версии 16.10.

Если пакета dislocker по каким-то причинам не оказалось, тогда нужно скачать утилиту DisLocker и скомпилировать ее:

tar -xvjf dislocker.tar.gz

Откроем файл INSTALL.TXT и проверим, какие пакеты нам необходимо доустановить.

В нашем случае необходимо доустановим пакет libfuse-dev:

sudo apt-get install libfuse-dev

Приступим к сборке пакета. Перейдем в папку src и воспользуемся командами make и make install:

cd src/

make

make install

Когда все скомпилировалось (или вы установили пакет) приступим к настройке.

Перейдем в папку mnt и создадим в ней две папки:

- Encrypted-partition— для зашифрованного раздела;

- Decrypted-partition — для расшифрованного раздела.

cd /mnt

mkdir Encrypted-partition

mkdir Decrypted-partition

Найдем зашифрованный раздел. Расшифруем его с помощью утилиты и переместим его в папку Encrypted-partition:

dislocker -r -V /dev/sda5 -p recovery_key /mnt/Encrypted-partition</b>(вместо recovery_key подставьте свой ключ восстановления)

Выведем на экран список файлов, находящихся в папке Encrypted-partition:

ls Encrypted-partition/

Введем команду для монтирования раздела:

mount -o loop Driveq/dislocker-file Decrypted-partition/

Для просмотра расшифрованного раздела перейдем в папку Encrypted-partition.

Резюмируем

Включить шифрование тома при помощи BitLocker очень просто. Все это делается без особых усилий и бесплатно (при условии наличия профессиональной или серверной версии Windows, конечно).

Для защиты ключа шифрования, которым шифруется диск, можно использовать криптографический токен или смарт-карту, что существенно повышает уровень безопасности.

Эта функция доступна в версии Cloud Identity Premium. Сравнение версий

Как администратор, вы можете настроить шифрование для устройств с Microsoft Windows 10, зарегистрированных в службе управления устройствами Windows. Функция шифрования BitLocker для устройств Windows позволяет детально управлять параметрами шифрования дисков на устройстве. Наиболее часто используемые настройки:

- Шифрование диска

- Дополнительная аутентификация при запуске

- Способы восстановления из предзагрузочной среды

- Шифрование данных на жестких дисках

- Способы восстановления жестких дисков

- Шифрование данных на съемных носителях

Примечание. Для некоторых настроек сначала нужно включить параметры верхнего уровня.

Как настроить шифрование диска для устройств Windows 10

Прежде всего убедитесь, что устройства зарегистрированы в службе управления устройствами Windows. Подробнее…

- Нажмите Настройки BitLocker.

- Чтобы применить настройки ко всем пользователям, выберите организационное подразделение верхнего уровня. В обратном случае выберите дочернее подразделение.

- В разделе Шифрование диска выберите в списке значение Включено.

- Задайте нужные настройки (развернуть все): Шифрование диска

- Способ шифрования данных на системных дисках. Выберите алгоритм и надежность ключа для шифрования дисков операционной системы.

- Дополнительная аутентификация при запуске. Укажите, должен ли BitLocker требовать дополнительную аутентификацию при каждом запуске компьютера и используется ли доверенный платформенный модуль (TPM). Если этот параметр включен, доступны следующие настройки:

- Разрешить использование BitLocker без совместимого TPM. Установите этот флажок, чтобы для запуска требовался пароль или USB-накопитель.

- Настроить запуск TPM без PIN-кода или ключа. Вы можете требовать аутентификацию при запуске с помощью TPM вместо PIN-кода или ключа.

- PIN-код запуска TPM. Можно указать, что перед запуском нужно ввести PIN-код (от 6 до 20 цифр). Вы также можете настроить минимальную длину PIN-кода.

- Ключ запуска TPM. Вы можете требовать от пользователей проходить аутентификацию с помощью ключа запуска TPM, чтобы получить доступ к диску. Ключ запуска – это USB-ключ с информацией для шифрования диска. При подключении USB-ключа происходит аутентификация доступа к диску. После этого диск готов к использованию.

- Настройка ключа и PIN-кода запуска TPM. Вы можете указать, что нужно использовать и ключ, и PIN-код запуска.

- Способы восстановления из предзагрузочной среды. Включите этот параметр, чтобы настроить сообщение или изменить URL, которые отображаются на экране восстановления ключа перед загрузкой, если системный диск заблокирован.

- Способы восстановления системных дисков. Включите этот параметр, чтобы указать доступные пользователям способы восстановления данных с системных дисков, защищенных с помощью BitLocker. Если параметр включен, доступны следующие настройки:

- Разрешить агент восстановления данных. Под агентами восстановления данных подразумеваются пользователи, чьи сертификаты инфраструктуры открытых ключей используются для создания предохранителя сетевого ключа BitLocker. Если это разрешено, такие пользователи могут разблокировать диски, защищенные с помощью BitLocker, указав свои учетные данные PKI.

- Задать пароль восстановления (48 цифр). Укажите, могут или должны ли пользователи создать пароль восстановления из 48 цифр.

- 256-разрядный ключ восстановления. Укажите, могут или должны ли пользователи создать 256-разрядный ключ восстановления.

- Скрыть варианты восстановления в мастере настройки BitLocker. Установите этот флажок, чтобы запретить пользователям выбирать способ восстановления диска при включении BitLocker.

- Сохранить данные для восстановления, связанные с BitLocker, в доменных службах Active Directory. Если этот флажок установлен, вы можете выбрать, какие данные для восстановления, связанные с BitLocker, должны храниться в Active Directory. Вы можете хранить ключ и пароль восстановления или только пароль восстановления. Если этот параметр включен, доступна следующая настройка:

- Не включать BitLocker, пока данные восстановления не будут сохранены в Active Directory. Если выбран этот вариант, пользователи смогут включить шифрование BitLocker только после того, как компьютер подключится к домену и данные для восстановления будут сохранены в Active Directory.

Шифрование данных на жестких дисках

- Шифрование данных на жестких дисках. При включении этого параметра запись на жесткие диски будет разрешена только в том случае, если они зашифрованы. Если этот параметр включен, доступны следующие настройки:

- Способ шифрования данных на жестких дисках. Выберите алгоритм и надежность ключа для шифрования жестких дисков.

- Способы восстановления жестких дисков. Включите, чтобы выбрать доступные пользователям способы восстановления данных с жестких дисков, защищенных с помощью BitLocker. Если этот параметр включен, доступны следующие настройки:

- Разрешить агент восстановления данных. Под агентами восстановления данных подразумеваются пользователи, чьи сертификаты инфраструктуры открытых ключей используются для создания предохранителя сетевого ключа BitLocker. Если это разрешено, такие пользователи могут разблокировать диски, защищенные с помощью BitLocker, указав свои учетные данные PKI.

- Пароль восстановления (48 цифр). Укажите, могут или должны ли пользователи создать пароль восстановления из 48 цифр.

- 256-разрядный ключ восстановления. Укажите, могут или должны ли пользователи создать 256-разрядный ключ восстановления.

- Скрыть варианты восстановления в мастере настройки BitLocker. Установите этот флажок, чтобы запретить пользователям выбирать способ восстановления диска при включении BitLocker.

- Сохранить данные для восстановления, связанные с BitLocker, в доменных службах Active Directory. Если этот флажок установлен, вы можете выбрать, какие данные для восстановления, связанные с BitLocker, должны храниться в Active Directory. Вы можете хранить ключ и пароль восстановления или только пароль восстановления. Если этот параметр включен, доступна следующая настройка:

- Не включать BitLocker, пока данные восстановления не будут сохранены в Active Directory. Если выбран этот вариант, пользователи смогут включить шифрование BitLocker только после того, как компьютер подключится к домену и данные для восстановления будут сохранены в Active Directory.

Шифрование данных на съемных носителях

- Шифрование данных на съемных носителях. Включите этот параметр, чтобы разрешить запись на съемные носители только в том случае, если они зашифрованы. Если этот параметр включен, доступны следующие настройки:

- Способ шифрования данных на съемных носителях. Выберите алгоритм и надежность ключа для шифрования съемных носителей. Если носители будут использоваться на устройствах, на которых не установлена операционная система Windows 10 версии 1511, следует использовать алгоритм AES-CBC со 128-разрядным ключом или AES-CBC с 256-разрядным ключом.

- Запретить запись на устройства, настроенные в другой организации. Если флажок установлен, запись возможна только на те диски, поля идентификации которых совпадают с полями идентификации компьютера. Эти поля задаются групповой политикой организации.

- Нажмите Сохранить. Если вы задали настройки для дочернего организационного подразделения, вы можете изменить параметр, указанный для родительского организационного подразделения, на Наследовать или Переопределить.

Изменения вступают в силу в течение 24 часов (обычно быстрее). Подробнее…

Что произойдет, если вернуть параметру «Шифрование диска» значение «Не настроено»

Если выбрать для параметра Шифрование диска значение Не настроено, заданные в консоли администратора правила BitLocker больше не будут принудительно применяться. Для правил на устройствах пользователей будет использоваться прежняя настройка. Если устройство шифровалось, его настройки или данные на нем не будут изменены.

Как отключить шифрование диска для устройств Windows 10

- Нажмите Настройки BitLocker.

- Чтобы отключить профиль только для некоторых пользователей, в списке слева выберите нужное организационное подразделение. Если этого не сделать, настройки будут применены ко всем пользователям в организации.

- В разделе Шифрование диска выберите в списке значение Отключено.

- Нажмите Сохранить. Если вы задали настройки для дочернего организационного подразделения, вы можете изменить параметр, указанный для родительского организационного подразделения, на Наследовать или Переопределить.

Google, Google Workspace, а также другие связанные знаки и логотипы являются товарными знаками компании Google LLC. Все другие названия компаний и продуктов являются товарными знаками соответствующих компаний.

Эта информация оказалась полезной?

Как можно улучшить эту статью?

With the world moving deeper into the digital age, your data is becoming increasingly valuable and increasingly in need of protection. The last thing you want to happen is your data falling into the wrong hands, especially in the event that you lose one or more of your treasured smart devices.

One of the most powerful ways you can protect your data is to encrypt it using a program like BitLocker for Windows 10, which is a proprietary encryption software that operates on the Windows platform.

While the instructions in this article are specific to Windows 10, BitLocker is available on Windows Vista Ultimate or Enterprise, Windows 7 Ultimate or Enterprise, Windows 8.1 Pro or Enterprise, and Windows 10 Pro or Enterprise.

What Is BitLocker?

BitLocker for Windows 10 is an encryption software available on Windows 10 Pro or Enterprise versions that lets you encrypt your whole hard drive and keep your data safe from prying eyes and unauthorized tampering with your system, such as the kind intrusion that could be committed by malware.

If you, like most people, have the standard, or Home, version of Windows on our PC you won’t have the BitLocker software. However, there was a time when Microsoft initially rolled out their dual interface OS and if you upgraded at that time then you are likely to have either Windows 8 or 8.1 Pro. During the initial roll-out, the Windows 8 Pro upgrade licenses were sold on the cheap, and anyone eligible could get them. If you got the Pro and then moved on from Windows 8.1 to Windows 10, then the upgrade held and BitLocker is probably on your system.

If you’re not sure what version of Windows 10 you’re using, go to Start > Settings > Update and Security (or System and Security) > and look for BitLocker. If you don’t see BitLocker, then i’ts not available on your PC.

What Are the System Requirements for BitLocker?

To start with, you’ll need a Windows PC and it has to be running any of the eligible versions of Windows. It also needs to have a storage drive with a minimum of 2 partitions and a Trusted Platform Module (TPM).

A TPM is a special kind of computer chip that authenticates your software, firmware, and hardware. It is especially important because if any unauthorized changes to your system are detected by the TPM, then the computer will boot in Restricted mode in order to thwart attackers.

Below are the instructions for both how to check if your computer has the TPM, and also how to run BitLocker without it.

Things to Know Before Setting up BitLocker

Before you start setting up BitLocker on your computer, these are some requirements for using BitLocker.

- BitLocker is, for the most part, only available on the Pro and Enterprise versions of Windows, including Windows 10 Pro and Enterprise.

- For the best results, you need to have a TPM chip on your computer.

- You may be able to use BitLocker without TPM but it will require extra steps.

- Your hard drive needs at least 2 partitions to run BitLocker. There needs to be a system partition with the operating system, and another partition with all the required files to start Windows. If you don’t have these partitions, don’t worry, BitLocker will create them for you. The partitions should also follow the NTFS file system.

- Depending on the amount of data in your system, encryption could take a pretty long time, so brace yourself.

- Your computer should always be connected to a power supply throughout the encryption process.

- Make sure you fully back up your system before encrypting it with BitLocker. While BitLocker is stable, there will always be risks, especially if you do not have an uninterruptible power supply and run out of power during the encryption process. You can never be too safe; back up your system.

How to Check for the TPM Chip

Because BitLocker requires the TPM chip for authentication, you’ll need to check that you have one before before getting started. To do that, start by going to the Power User menu. You can access this by pressing the Windows key and X on your keyboard. Once on the Power User menu, click Device Manager.

In the Device Manager, look for the Security Devices item. If you have the TMP chip, you should see an item for Trusted Platform Module along with the version number. For your computer to support BitLocker, the TPM version number should be 1.2 or higher.

How to Turn on BitLocker Without the TPM

If you don’t have a TPM, you will be unable to switch BitLocker on. You’ll still be able to use encryption, but you’ll need to enable additional startup authentication via the Local Group Policy Editor.

-

Open the Run command. You can do this by pressing the Windows key + R on your keyboard. Once the Run command is on, type gpedit.msc in the field and click OK or press Enter.

-

In the command result, look for an item labeled Computer Configuration. Expand it and look for the Administrative Templates item. Expand that one as well.

-

Under the expanded Administrative Templates, expand the Windows Components item.

-

Under the expanded Windows Components template you will find the BitLocker Drive Encryption item. Expand it and then expand the Operating System Drives item that appears beneath it. Its items will be displayed on the right side.

-

On the right side of the window, right-click the item that reads Require additional authentication at startup, and choose Edit from the menu that appears.

-

In the window that appears, select the Enabled option.

-

Check the checkbox that reads Allow BitLocker without a compatible TPM (requires a password or a startup key on a USB flash drive).

-

Once you’re done, complete the process by clicking OK.

How to Run BitLocker

After you’ve enabled the TPM chip, running BitLocker requires just a few steps.

-

Go to the Power User menu by pressing the Windows key + X on your keyboard. Once there select the Control Panel item.

-

Select System and Security.

-

Click BitLocker Drive Encryption.

-

In the dialog box that opens click Turn on BitLocker.

-

Next, choose Enter a password, and choose a password you would like to use whenever you boot your Windows 10 system to unlock the system drive. Make sure it is a strong password. Once you’re done, click on Next.

-

You will be given options to save a recovery key which you will use to salvage your files in the event that you forget your password. The available options should be to Save to your Microsoft account, a USB flash drive, a file, or print the recovery key. Select whichever is convenient for you. Once you’re done, click Next.

-

Now you need to select an encryption option that suits you. If you have a new PC or drive or want the faster option, encrypt the used disk space. If your PC or drive has already been in use for some time and you don’t mind a slower process, then encrypt the entire disk space.

-

Choose an encryption mode. You can either go for the new encryption mode, which is best for drives that are fixed to this device, or the compatible mode, which is best for removable drives. Once you’re done, click Next.

-

Check the checkbox labeled Run BitLocker system check and then click Continue.

-

You will be required to restart your computer to begin encryption. Upon rebooting, you will be prompted by BitLocker to enter an encryption password to unlock your main drive. Enter the password you chose earlier and press the Enter key.

-

Your computer will boot the Windows desktop. Nothing will seem different, however, encryption should quietly be happening in the background. If you want to verify that this is, in fact, happening, simply go to Control Panel > System and Security > BitLocker > Drive Encryption. There you will see that BitLocker is working to encrypt your files. Depending on how large your drive is and which options you selected, the process can take quite a while. You will still be able to use your computer normally, though.

-

Once everything is finished, the Drive Encryption should show that BitLocker is on.

If you check use File Explorer to look at This PC, once BitLocker is enabled and encryption has completed, you should see a lock icon on your drive, showing it has been encrypted.

Additional Tips for Using BitLocker

Once you’ve enabled BitLocker, there are a few more things you can do.

- You could suspend protection so your data is not protected. This is best when upgrading hardware, firmware, or operating system. BitLocker will then resume when you reboot.

- You can also back up your recovery key. This is especially important when you lose your recovery key but are still signed into your account. BitLocker will create a new backup key for you.

- You can also change your password. You will, however, need the current password to do this. You can also remove your password. However, you will need to configure a new method of authentication since you can’t run BitLocker without any authentication (that would defeat the purpose of the whole thing).

- You can also turn off BitLocker if you don’t need BitLocker anymore. BitLocker will decrypt all of your files. The decryption process may take a long time (you’ll still be able to work normally on your computer) and your data won’t be protected anymore.

Thanks for letting us know!

Get the Latest Tech News Delivered Every Day

Subscribe

With the world moving deeper into the digital age, your data is becoming increasingly valuable and increasingly in need of protection. The last thing you want to happen is your data falling into the wrong hands, especially in the event that you lose one or more of your treasured smart devices.

One of the most powerful ways you can protect your data is to encrypt it using a program like BitLocker for Windows 10, which is a proprietary encryption software that operates on the Windows platform.

While the instructions in this article are specific to Windows 10, BitLocker is available on Windows Vista Ultimate or Enterprise, Windows 7 Ultimate or Enterprise, Windows 8.1 Pro or Enterprise, and Windows 10 Pro or Enterprise.

What Is BitLocker?

BitLocker for Windows 10 is an encryption software available on Windows 10 Pro or Enterprise versions that lets you encrypt your whole hard drive and keep your data safe from prying eyes and unauthorized tampering with your system, such as the kind intrusion that could be committed by malware.

If you, like most people, have the standard, or Home, version of Windows on our PC you won’t have the BitLocker software. However, there was a time when Microsoft initially rolled out their dual interface OS and if you upgraded at that time then you are likely to have either Windows 8 or 8.1 Pro. During the initial roll-out, the Windows 8 Pro upgrade licenses were sold on the cheap, and anyone eligible could get them. If you got the Pro and then moved on from Windows 8.1 to Windows 10, then the upgrade held and BitLocker is probably on your system.

If you’re not sure what version of Windows 10 you’re using, go to Start > Settings > Update and Security (or System and Security) > and look for BitLocker. If you don’t see BitLocker, then i’ts not available on your PC.

What Are the System Requirements for BitLocker?

To start with, you’ll need a Windows PC and it has to be running any of the eligible versions of Windows. It also needs to have a storage drive with a minimum of 2 partitions and a Trusted Platform Module (TPM).

A TPM is a special kind of computer chip that authenticates your software, firmware, and hardware. It is especially important because if any unauthorized changes to your system are detected by the TPM, then the computer will boot in Restricted mode in order to thwart attackers.

Below are the instructions for both how to check if your computer has the TPM, and also how to run BitLocker without it.

Things to Know Before Setting up BitLocker

Before you start setting up BitLocker on your computer, these are some requirements for using BitLocker.

- BitLocker is, for the most part, only available on the Pro and Enterprise versions of Windows, including Windows 10 Pro and Enterprise.

- For the best results, you need to have a TPM chip on your computer.

- You may be able to use BitLocker without TPM but it will require extra steps.

- Your hard drive needs at least 2 partitions to run BitLocker. There needs to be a system partition with the operating system, and another partition with all the required files to start Windows. If you don’t have these partitions, don’t worry, BitLocker will create them for you. The partitions should also follow the NTFS file system.

- Depending on the amount of data in your system, encryption could take a pretty long time, so brace yourself.

- Your computer should always be connected to a power supply throughout the encryption process.

- Make sure you fully back up your system before encrypting it with BitLocker. While BitLocker is stable, there will always be risks, especially if you do not have an uninterruptible power supply and run out of power during the encryption process. You can never be too safe; back up your system.

How to Check for the TPM Chip

Because BitLocker requires the TPM chip for authentication, you’ll need to check that you have one before before getting started. To do that, start by going to the Power User menu. You can access this by pressing the Windows key and X on your keyboard. Once on the Power User menu, click Device Manager.

In the Device Manager, look for the Security Devices item. If you have the TMP chip, you should see an item for Trusted Platform Module along with the version number. For your computer to support BitLocker, the TPM version number should be 1.2 or higher.

How to Turn on BitLocker Without the TPM

If you don’t have a TPM, you will be unable to switch BitLocker on. You’ll still be able to use encryption, but you’ll need to enable additional startup authentication via the Local Group Policy Editor.

-

Open the Run command. You can do this by pressing the Windows key + R on your keyboard. Once the Run command is on, type gpedit.msc in the field and click OK or press Enter.

-

In the command result, look for an item labeled Computer Configuration. Expand it and look for the Administrative Templates item. Expand that one as well.

-

Under the expanded Administrative Templates, expand the Windows Components item.

-

Under the expanded Windows Components template you will find the BitLocker Drive Encryption item. Expand it and then expand the Operating System Drives item that appears beneath it. Its items will be displayed on the right side.

-

On the right side of the window, right-click the item that reads Require additional authentication at startup, and choose Edit from the menu that appears.

-

In the window that appears, select the Enabled option.

-

Check the checkbox that reads Allow BitLocker without a compatible TPM (requires a password or a startup key on a USB flash drive).

-

Once you’re done, complete the process by clicking OK.

How to Run BitLocker

After you’ve enabled the TPM chip, running BitLocker requires just a few steps.

-

Go to the Power User menu by pressing the Windows key + X on your keyboard. Once there select the Control Panel item.

-

Select System and Security.

-

Click BitLocker Drive Encryption.

-

In the dialog box that opens click Turn on BitLocker.

-

Next, choose Enter a password, and choose a password you would like to use whenever you boot your Windows 10 system to unlock the system drive. Make sure it is a strong password. Once you’re done, click on Next.

-

You will be given options to save a recovery key which you will use to salvage your files in the event that you forget your password. The available options should be to Save to your Microsoft account, a USB flash drive, a file, or print the recovery key. Select whichever is convenient for you. Once you’re done, click Next.

-

Now you need to select an encryption option that suits you. If you have a new PC or drive or want the faster option, encrypt the used disk space. If your PC or drive has already been in use for some time and you don’t mind a slower process, then encrypt the entire disk space.

-

Choose an encryption mode. You can either go for the new encryption mode, which is best for drives that are fixed to this device, or the compatible mode, which is best for removable drives. Once you’re done, click Next.

-

Check the checkbox labeled Run BitLocker system check and then click Continue.

-

You will be required to restart your computer to begin encryption. Upon rebooting, you will be prompted by BitLocker to enter an encryption password to unlock your main drive. Enter the password you chose earlier and press the Enter key.

-

Your computer will boot the Windows desktop. Nothing will seem different, however, encryption should quietly be happening in the background. If you want to verify that this is, in fact, happening, simply go to Control Panel > System and Security > BitLocker > Drive Encryption. There you will see that BitLocker is working to encrypt your files. Depending on how large your drive is and which options you selected, the process can take quite a while. You will still be able to use your computer normally, though.

-

Once everything is finished, the Drive Encryption should show that BitLocker is on.

If you check use File Explorer to look at This PC, once BitLocker is enabled and encryption has completed, you should see a lock icon on your drive, showing it has been encrypted.

Additional Tips for Using BitLocker

Once you’ve enabled BitLocker, there are a few more things you can do.

- You could suspend protection so your data is not protected. This is best when upgrading hardware, firmware, or operating system. BitLocker will then resume when you reboot.

- You can also back up your recovery key. This is especially important when you lose your recovery key but are still signed into your account. BitLocker will create a new backup key for you.

- You can also change your password. You will, however, need the current password to do this. You can also remove your password. However, you will need to configure a new method of authentication since you can’t run BitLocker without any authentication (that would defeat the purpose of the whole thing).

- You can also turn off BitLocker if you don’t need BitLocker anymore. BitLocker will decrypt all of your files. The decryption process may take a long time (you’ll still be able to work normally on your computer) and your data won’t be protected anymore.

Thanks for letting us know!

Get the Latest Tech News Delivered Every Day

Subscribe

Полный обзор встроенной утилиты для шифрования данных. Рассказываем, что такое BitLocker, зачем он нужен и как им пользоваться.

Речь идет о специализированном программном обеспечении компании Microsoft. Его ключевая задача зашифровать содержимое жестких дисков, установленных в компьютер. Это необходимо для их защиты даже в случае утери устройства.

Что такое шифрование?

Если не вдаваться в подробности, то шифрование — это процесс сокрытия содержимого жесткого диска или отдельных файлов за специальным ключом, который практически невозможно подобрать извне.

После шифрования все файлы на диске представляются в видоизмененном виде, и их может просматривать только владелец.

Для чего это все нужно?

Шифрование помогает скрыть файлы от потенциальных злоумышленников. Например, если кто-то украдет ваш ноутбук или компьютер. Для преступника не составит труда извлечь из устройства накопитель, а потом подключить его к другому компьютеру и достать оттуда что заблагорассудится.

Если же файлы на диске окажутся зашифрованы, то злоумышленник не сможет их использовать. Без ключа расшифровать их не получится. А ключ будет только у владельца, то есть у вас.

Так можно спасти все личные данные и оставить потенциальных грабителей без компромата и личных данных.

Требования для настройки шифрования в Windows

Настройка шифрования не составляет особого труда. Но перед тем как начать, следует проверить, соблюдены ли минимальные системные требования.

BitLocker работает со следующими операционными системами:

- Windows 7 (Enterprise и Ultimate версии),

- Windows 8 (Pro и Enterprise версии),

- Windows 10 (Pro, Enterprise версии и версия для образовательных учреждений).

Так что, возможно, вам придется обновить свой компьютер до самого свежего программного обеспечения.

Помимо этого в вашем компьютере должен быть микрочип Trusted Platform Module (или сокращенно TPM). Это специальный процессор, обеспечивающий поддержку шифрования. Его ставят почти во все современные компьютеры и ноутбуки.

Одного лишь наличия TPM недостаточно. Его должен поддерживать установленный BIOS. Также ваша версия BIOS должна поддерживать работу с внешними USB-устройствами (с этим проблем возникнуть не должно).

На жестком диске компьютера должно быть два раздела в формате NTFS: один — с установленной Windows и системными компонентами, второй с остальными файлами (в более свежих версиях ОС это условие соблюдать не обязательно).

Также у вас должен быть бесперебойный доступ к электричеству. В процессе шифрования компьютер не должен выключаться. Из-за этого могут повредиться системные файлы.

Проверяем компьютер на наличие поддержки BitLocker

Чтобы убедиться в том, что ваша система поддерживает шифрование:

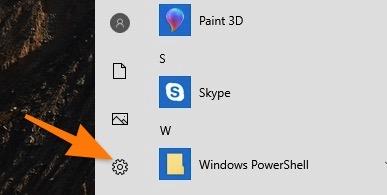

- Открываем меню «Пуск».

Кликаем по иконке в виде логотипа Windows или нажимаем на аналогичную клавишу на клавиатуре

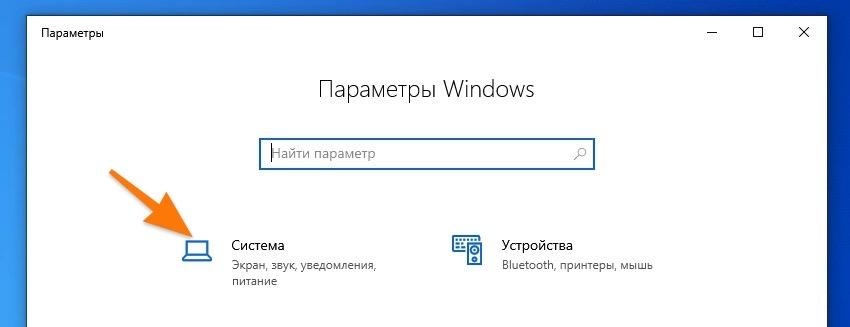

- Затем переходим в параметры системы.

Нам нужен значок в виде шестеренки

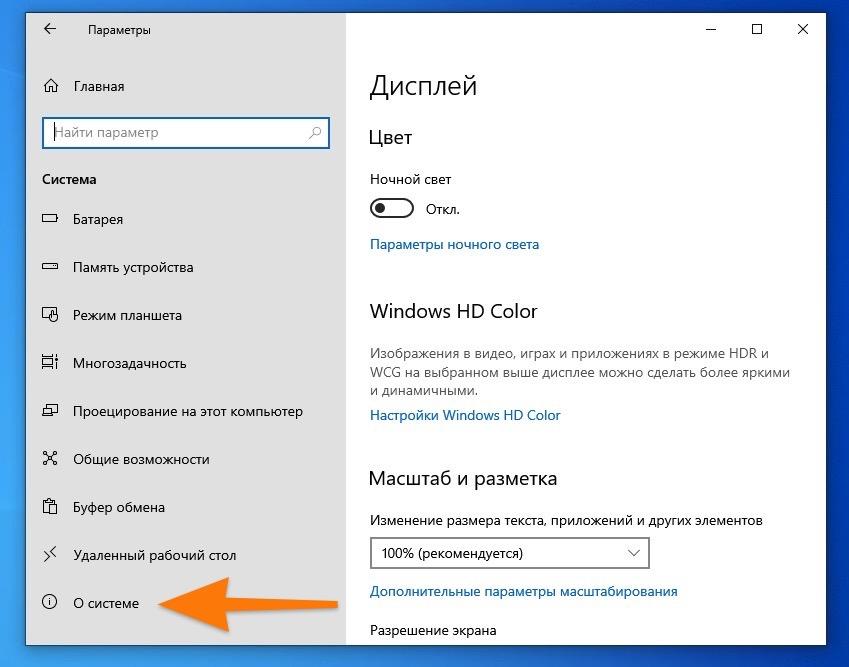

- В открывшемся окне ищем подменю «Система» и открываем его.

Нам нужен самый первый пункт

- Листаем список в боковой панели до вкладки «О системе» и переходим туда.

Нужный раздел находится в конце списка

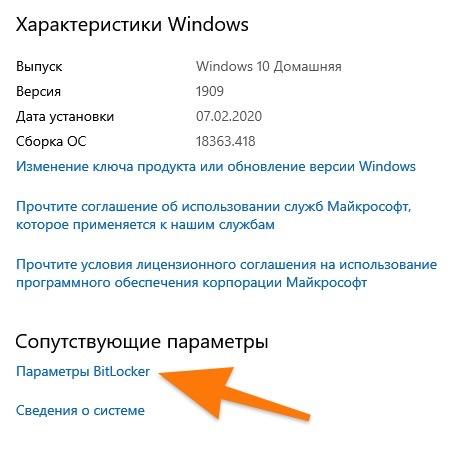

- В правой части дисплея ищем блок «Сопутствующие параметры», а в ней строчку «Параметры BitLocker». Кликаем по ней.

Так выглядят настройки шифрования в компьютере

Если при нажатии на эту строчку открывается предложение приобрести новую версию Windows или выходит ошибка, значит, шифрование не поддерживается. В противном случае откроется «Панель управления», где можно включить BitLocker.

Также в этом разделе может быть отдельный блок «Шифрование устройства» с кнопкой «Включить» (в старых версиях Windows). Он также говорит о том, что данные на жестком диске можно зашифровать с помощью BitLocker.

Проверяем, есть ли в компьютере чип TPM

Сейчас почти все новые компьютеры оснащаются необходимым для шифрования железом. Но на всякий случай стоит проверить самостоятельно, имеется ли в нем TPM или нет.

Для этого:

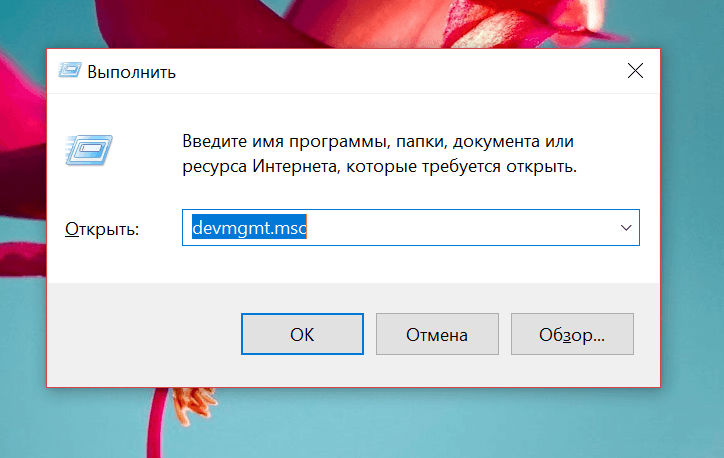

- Одновременно нажимаем клавиши Win + R, находясь на пустом рабочем столе.

- В появившемся окошке вводим слово devmgmt.msc и нажимаем клавишу «Ввод» (Enter).

Это короткий путь к диспетчеру устройств

- Ищем в списке раздел «Устройства безопасности» и открываем его.

Если внутри есть устройство Trusted Platform Module, то идем дальше. Если нет, то пользуемся обходным путем (о нем сказано ниже в статье) или покупаем новое устройство с нужным микрочипом.

Как включить BitLocker?

Теперь переходим непосредственно к включению BitLocker и шифрованию.

Будем использовать старый метод, так как он более универсальный и подходит для старых версий Windows.

Чтобы это сделать:

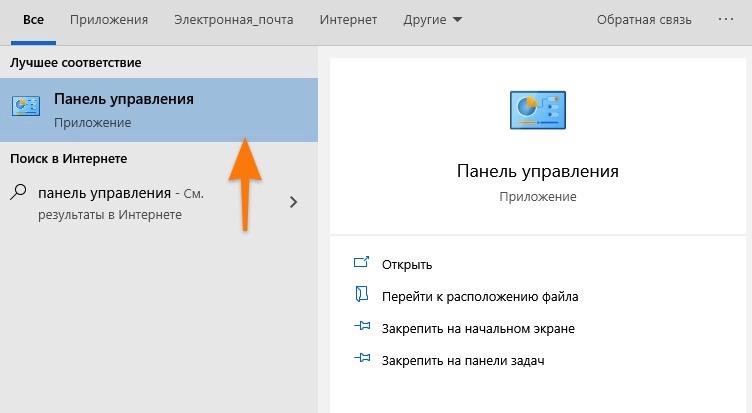

- Кликаем по иконке в виде лупы на панели задач, чтобы включить встроенный поисковик.

- Ищем с помощью него программу «Панель управления» и запускаем ее.

Вот нужное приложение

- Затем переходим в раздел «Система и безопасность».

Нам нужен первый пункт настроек

- Внутри находим пункт «Шифрование диска BitLocker» и открываем его.

Кликаем по этой строчке

- Перед вами появится список подключенных жестких дисков. Справа от каждого будет кнопка «Включить BitLocker». Нажимаем на нее.

Тут же будет раздел BitLocker To Go. В нем отображаются все внешние диски, подключенные к компьютеру. Их тоже можно шифровать (точнее данные на них).

- BitLocker попросит выбрать способ разблокировки диска. Да, после шифрования он блокируется, а вам каждый раз придется снимать защиту. Даже после простого перезапуска системы. Можно выбрать разблокировку с помощью пароля или с помощью USB-флешки. Первый вариант проще.

Флешка может выступать в роли физического ключа безопасности для разблокировки диска

В моем примере рассматривается вариант только с паролем.

- Нужно ввести сложный пароль: как минимум восемь знаков, хотя бы одна большая буква, одна маленькая, цифры, символы и так далее. Ну и запомните его обязательно.

Пароль должен быть достаточно сложным

- После этого система предложит несколько вариантов хранения специального ключа дешифрования. Можно сохранить его отдельным файлом, напечатать на бумаге или сделать частью учетной записи Microsoft. Выбираем вариант по душе и жмем «Далее».

Сохраняем ключ восстановления удобным способом

- На следующем этапе выбираем, какие данные нужно шифровать: либо все, что есть на диске, либо только используемые. Первый вариант надежнее. Второй — быстрее. Жмем «Далее»

- Затем указываем тип шифрования: «новый» или в «режиме совместимости». Первый подходит для использования на одном компьютере. Второй — для дисков, которые будут подключаться к другим устройствам.

- Потом ставим галочку напротив пункта «Запустить проверку системы BitLocker» и нажимаем на кнопку «Продолжить».

На этом все. После следующей перезагрузки данные будут защищены, и для работы с компьютером придется ввести выбранный ранее пароль.

На самом деле, процесс шифрования длится гораздо дольше. Он будет протекать в фоновом режиме на протяжении нескольких часов или даже дней. Все зависит от количества данных и размера жесткого диска.

Обходим ошибку, связанную с отсутствием TPM

Есть способ обойти это требование и зашифровать диск даже без специального аппаратного элемента.

Вот, что мы увидим, если в компьютере нет TPM

Чтобы обойти ошибку:

- Одновременно нажимаем клавиши Win + R.

- В появившемся окошке вводим названием утилиты gpedit.msc и нажимаем на клавишу Enter. См. также: всё о gpedit.msc в Windows 10.

Заходим в редактор групповой политики

- Откроется редактор локальной групповой политики. Ищем в нем раздел «Конфигурация компьютера» и открываем.

- Затем переходим в подраздел «Административные шаблоны».

Нужное меню находится тут

- В правой части меню разыскиваем папку «Шифрование диска BitLocker» и кликаем по ней.

Тут хранятся настройки шифрования

- После этого открываем директорию «Диски операционной системы».

Тут находятся опции, касающиеся дисков

- Потом ищем в правой части окна пункт «Этот параметр политики позволяет настроить требование дополнительной проверки подлинности при запуске» и нажимаем на него дважды.

Нужный нам пункт третий по счету

- В открывшемся окне ставим галочку напротив пунктов «Включено» и «Разрешить использовать BitLocker без совместимого…».

На этом все

Теперь можно заново настраивать шифрование (как это описано в разделе «Как включить BitLocker»).

Шифруем один диск (раздел) с помощью командной строки

Есть способ «повесить замок» на один из дисков без перезагрузки. И без использования графического интерфейса. Все можно реализовать через командную строку Windows, задействовав лишь одну простую команду.

Для этого:

- Открываем встроенный в Windows 10 поисковик, кликнув по иконке в виде лупы.

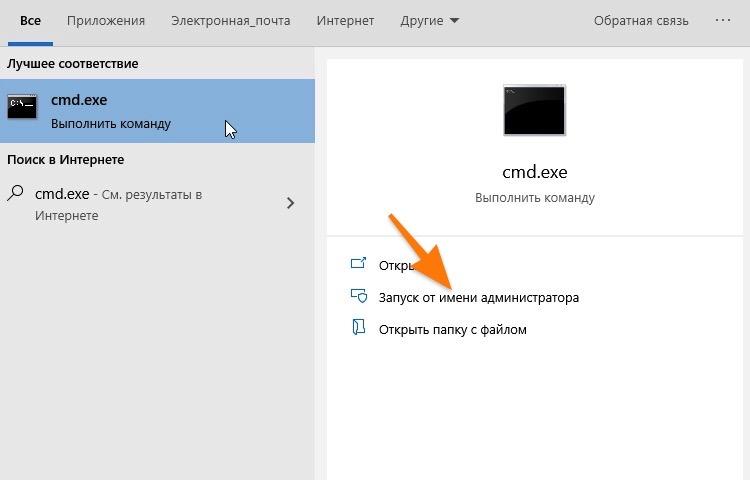

- Ищем там программу cmd.exe и запускаем ее от имени администратора.

Обратите внимание на способ включения

- В открывшейся командной строке вводим команду manage-bde -lock буква диска, который надо зашифровать: -forcedismount.

Все. Данные на диске теперь зашифрованы и надежно защищены. Без пароля к ним не подобраться.

Заметьте. Это делается уже после базовой настройки BitLocker, где вы указываете способ разблокировки и сохраняете специальный ключ для дешифровки.

Отключаем шифрование

С отдельных дисков можно снять шифрование. Причем сделать это куда проще, чем заблокировать их.

Чтобы это сделать:

- Открываем «Проводник».

- Кликаем правой кнопкой мыши по иконке раздела, с которого нужно снять блокировку.

- В появившемся контекстном меню выбираем пункт «Управление BitLocker».

- Откроется окно проверки. Вводим в него пароль для разблокировки диска.

- Затем нажимаем на кнопку «Разблокировать».

То же самое можно сделать, используя командную строку.

Для этого:

- Открываем встроенный в Windows 10 поисковик, кликнув по иконке в виде лупы.

- Ищем там программу cmd.exe и запускаем ее от имени администратора.

Нужны права администратора

- В открывшейся командной строке вводим команду manage-bde -unlock буква диска, который надо разблокировать: -password.

- Откроется окошко для ввода пароля. Вводим его и нажимаем на кнопку «Разблокировать».

Все. После перезагрузки больше не понадобится пароль для разблокировки.

Что делать, если потерялся ключ восстановления BitLocker

Этот ключ — многострочный код, который генерируется для каждого диска отдельно при первичной настройке шифрования. С помощью него можно снять защиту с диска, даже если вы потеряли флешку для разблокировки или забыли пароль, который придумали для снятия шифрования на постоянной основе.

Утеря этого ключа чревата потерей доступа к диску навсегда. Поэтому очень важно хранить его в надежном месте.

Если вы сохранили ключ на компьютере, то его можно отыскать по запросу BitLocker+Recovery+Key+индивидуальный номер. Введите подобный запрос в поисковик Windows и отыщите файл в формате .BEK. Тут и хранится ключ.

Я рекомендую еще на этапе шифрования привязать ключ к своей учетной записи Microsoft. Так больше шансов сохранить его и не потерять. Этот вариант вполне подходит пользователям, которым не нужно прятать на компьютере коммерческую тайну или какой-то серьезный компромат.

Выключаем BitLocker

Шифрование диска отключается примерно так же, как и включается.

- Для начала выполняем первые шаги из раздела «Как включить BitLocker», чтобы зайти в меню «Шифрование диска BitLocker» (то, что в панели управления).

- Вместо кнопки «Включить BitLocker». Там появится кнопка «Отключить BitLocker. Нажимаем на нее.

- В появившемся диалоговом окне снова нажимаем «Отключить BitLocker».

Все. В течение нескольких часов диск дешифруется. Скорость выполнения этой процедуры зависит от того, насколько у вас быстрый жесткий диск.

Post Views: 2 300

В Windows 10 вы можете полностью зашифровать свой жесткий диск с помощью средства безопасности BitLocker. Эта программа уже интегрирована в Windows и проста в использовании — по крайней мере, если на вашей системной плате есть специальный модуль TPM. Расскажем, как это работает.

Шифрование диска в Windows 10 с помощью BitLocker

На вашей материнской плате может быть установлен компонент, называемый криптопроцессором или чипом Trusted Platform Module (TPM). Он хранит ключи шифрования для защиты информации на аппаратном уровне. Выглядит он примерно так:

Если на материнской плате присутствует модуль TPM, шифрование жесткого диска в Windows 10 организовать очень несложно:

- Нажмите кнопку Пуск, откройте Проводник и выберите Этот компьютер.

- В окне щелкните правой кнопкой мыши на диске, который вы хотите зашифровать, и в выпадающем меню выберите Включить BitLocker.

Включение BitLocker - Введите надежный пароль к жесткому диску. Каждый раз, когда вы будете включать компьютер, Windows будет запрашивать этот пароль, чтобы расшифровать данные.

- Выберите, каким образом нужно создать резервную копию ключа восстановления. Его можно сохранить в учетной записи Microsoft, скопировать на USB-накопитель или распечатать на принтере.

- Выберите, какую часть диска шифровать: весь или только свободное место. Если вы недавно установили Windows 10, выберите второе. Если же вы включаете шифрование на уже использующемся диске, лучше зашифровать весь диск.

- Нажмите Продолжить, чтобы начать шифрование.

- Когда шифрование завершится, перезагрузите компьютер и введите пароль.