Например: система нормально подключается к сети (работает поиск, автоматическая загрузка обновлений), но браузеры и другие утилиты не могут подключиться к удаленному серверу. Причина кроется в настройках брандмауэра.

Содержание:

- Отключение службы брандауэр Windows

- Тонкая настройка брандмауэра Windows

- Сторонние брандмауэры

- Исправляем проблемы с брандмауэром

Отключение службы брандауэр Windows

После установки Windows 10 на домашний компьютер, ограничивать доступ программам не нужно. Брандмауэр в ней задействован по умолчанию. И когда программа пытается первый раз получить доступ к интернет-трафику — система выдаст запрос: желаете вы предоставить или добавить приложение в исключения. В этом же окне можно сделать активным пункт «не спрашивать больше».

Если вы не желаете устанавливать ограничений, выполняется отключение брандмауэра через групповые политики.

Служба брандауэр Windows при этом будет отключена от всего домена. Это удобно делать на серверах, к которым подключены локальные пользователи, так как все действия можно произвести удаленно. Для этого открываем оснастку gpedit.msc (через “Выполнить” Win+R).

Далее следуем по пути:

- “Конфигурация компьютера” ↓

- “Конфигурация Windows” ↓

- “Параметры безопасности” ↓

- “Брандмауэр Windows в режиме повышенной безопасности” ↓

в раскрывшемся списке кликаем правой кнопкой мыши на “Брандмауэр Windows в режиме повышенной безопасности – Объект локальной групповой политики”, вызываем свойства

на трех вкладках “Общий профиль”, “Частный профиль” и “Профиль домена” в выпадающем списке выбрать “отключить”.

После этих действий брандмауэр через панель управление запустить не удастся.

Отключаем брандмауэр через командную строку

Зажимаем кнопки Win+X, выбираем “Командная строка (администратор)” и копируем в терминал: netsh advfirewall set allprofiles state off. Затем нажимаем клавишу Enter.

Но будьте внимательны: новые значения задействуются только после перезагрузки операционной системы. Это обязательно условие.

Тонкая настройка брандмауэра Windows

Если брандмауэр все-таки необходим, чтобы запретить доступ к сети некоторым приложениям, выводящим рекламу, отключать службу не нужно. Заходим в «Панель Управления» – «Брандмауэр Windows» (короткий путь: нажать Win+R, команда firewall.cpl) переход “Разрешение взаимодействия с приложениями или компонентом Брандмауэр Windows” и в диалоговом окне отмечаем те программы, которым требуется открыть доступ (или выбираем в настройках, что выделенные приложения наоборот – не могут подключаться к сети).

Запрещать доступ Microsoft Edge (через него выполняется подключение портов и скрытное скачивание обновлений системы), удаленному помощнику ни в коем случае нельзя. В списке отобразятся апплеты, которые ранее использовали интернет-трафик. Если интересующего вас здесь нет, кликаем на «Обзор» и вручную ищем файл .exe, отвечающий за запуск приложения. Он автоматически добавится в общий список.

При использовании устаревшей версии Windows (7, 8, 8.1) исключения добавляются следующим образом: «Система и безопасность» – «Разрешение запуска программ через брандмауэр». В списке отмечаются те приложения, которым доступ будет разрешен.

Программы, добавленные висключения брандмауэра,могут использовать локальный трафик (между компьютерами). Если запретить нужно и это – поможет роутер (см. Как выбрать WiFi роутер). Заходим в настройку и добавляем MAC-адрес компьютера в исключения. Пошаговая процедура расписана в инструкции производителя устройства. Если дома найти ее не удалось, поищите информацию на сайте компании.

С помощью брандмауэра невозможно запретить доступ браузера к определенным сайтам. Это выполняется через редактирование конфигурационного файла Hosts.

Сторонние брандмауэры

Пользователь может установить сторонние брандмауэры (Firewall). Популярные такие как:

- Comodo Firewall;

- Ashampoo WinOptimizer (это набор утилит, в числе которых содержится и файерволл).

Работают они аналогичным образом, за одним исключением: речь идет о встроенном «списке рекомендаций» и выборочных портах.

К примеру, с их помощью можно запретить приложению Bittorent доступ по одному из шлюзов (через который загружаются рекламные сообщения).

Процедура выполняется в полуавтоматическом режиме.

При использовании стороннего брандмауэра отключается встроенный в Windows, поскольку при совместной работе они могут конфликтовать, что приведет к общему сбою. В некоторых случаях этот компьютер не подключается ко всемирной сети. Исправить ошибку поможет только переустановка системы (или откат внесенных изменений, если включено «Восстановление») (см. Как запустить восстановление системы).

Исправляем проблемы с брандмауэром

Частая проблема с брандмауэром — «Ошибка инициализации службы». Возникает, чаще на кастомных сборках Windows. Устраняется в настройках служб, включается «Брандмауэр», после чего перезагружается компьютер (только после этого внесенные настройки будут задействованы. В противном случае усилия будут напрасны, и пошаговую инструкцию придется повторять).

Если подключение к интернету отсутствует, проверьте какие порты блокирует брандмауэр.

Возможно, случился сбой в его работе и службу необходимо перезапустить. Восстановление файла Hosts выполняется антивирусной программой (бесплатный CureIT, легко справится с задачей и предлагает восстановить параметры файла при запуске) или вручную, воспользовавшись текстовым редактором Notepad++.

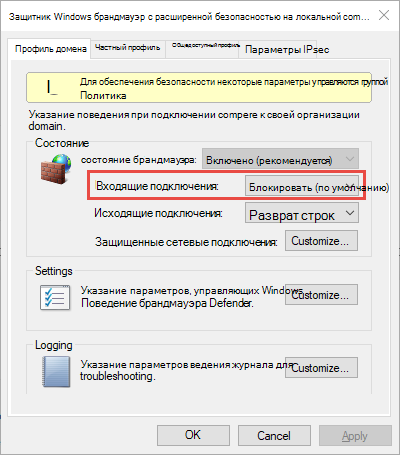

Иногда причина кроется в заблокированных исходящих подключениях. В этом случае зайдите в дополнительные настройки брандмауэра, и в диалоговом окне «Свойства» снять включенные подпункты «блокировать исходящие подключения» (и в частных, и в общественных профилях).

Если же требуется создать новое подключение (Wi-Fi), а подключение к сети так и не устанавливается (при этом с другими устройствами проблем не возникает), можно добавить исключение службы (см. Как подключить Wi-FI). Для этого в окне настроек открываем углубленные настройки, выбираем пункт «Создать правило», переходим во вкладку – «Настраиваемое».

Задействуем нужную службу (к примеру, удаленное подключение, которое отвечает за доступ ко всемирной паутине), ставим параметры «предопределенные».

Также можно выключить брандмауэр, если в работе он вам не нужен.

Читайте также:

Содержание

- Настройка правил брандмауэра Windows групповыми политиками

- Групповые политики, использующиеся для управления настройками Брандмауэра Защитника Windows

- Включаем Windows Firewall с помощью GPO

- Создаем правило файервола с помощью групповой политики

- Проверка политик брандмаэера Windows на клиентах

- Импорт / экспорт правил Брандмауэра Windows в GPO

- Доменные и локальные правила брандмауэра

- Несколько советов об управлении брандмауэром Windows через GPO

- Заметки системного администратора

- Грань между «Сейчас чуть-чуть подправлю» и «Ой, б#я!» — очень тонка!

- 5 вопросов о работе Windows Firewall

- 1. Как определяется, какой профиль будет применяться (Domain, Public, Private)?

- 2. Как отключить весь трафик кроме только назначенного вручную

- 3. Можно ли управлять сетевыми интерфейсами (назначать правила на отдельные сетевые интерфейсы)

- 4. Как правильно настройки файрвола делать через групповые политики (чтоб не закрылся весь трафик до получения настроек)

- 5. Как определяется порядок применения правил Firewall

- Брандмауэр windows приоритет правил

- Вопрос

- Ответы

- Все ответы

- Планирование параметров базовой политики брандмауэра

- Лучшие практики для настройки Защитник Windows брандмауэра

- Сохранение параметров по умолчанию

- Понимание приоритета правил для входящие правила

- Создание правил для новых приложений перед первым запуском

- Правила входящие разрешимые

- Известные проблемы с автоматическим созданием правил

- Создание локальных правил слияния политик и приложений

- Знать, как использовать режим «экраны» для активных атак

- Создание исходящие правила

- Документировать изменения

Настройка правил брандмауэра Windows групповыми политиками

Брандмауэр Windows позволяет ограничить исходящий / входящий сетевой трафик для определенного приложения или TCP/IP порта, и является популярным средством ограничения сетевого доступа к (от) рабочим станциям пользователей или серверам. Правила Windows Firewall можно настроить индивидуально на каждом компьютере, или, если компьютер пользователя включен в домен Windows, администратор может управлять настройками и правилами брандмауэра Windows с помощью групповых политик.

В крупных организация правила фильтрации портов обычно выносятся на уровень маршрутизатором, L3 коммутаторов или выделенных межсетевых экранах. Однако ничего не мешает вам распространить ваши правила ограничения сетевого доступа Windows Firewall к рабочим станциям или серверам Windows.

Групповые политики, использующиеся для управления настройками Брандмауэра Защитника Windows

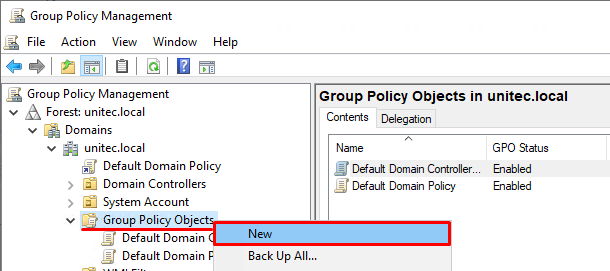

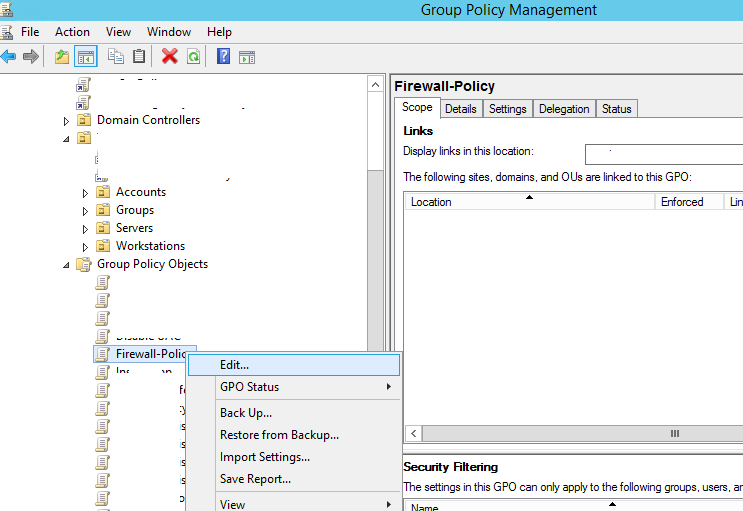

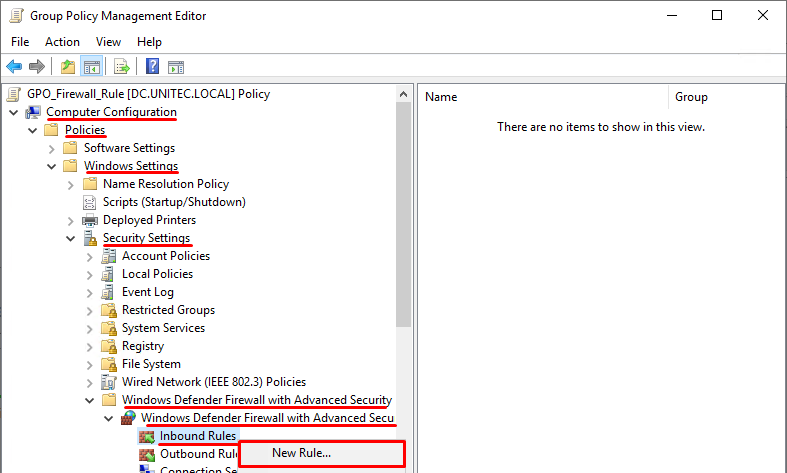

С помощью редактора доменной групповой политики (group Policy Management Console – gpmc.msc) создайте новую политику с именем Firewall-Policy и перейдите в режим редактирования (Edit).

В консоли групповой политики есть две секции, в которых можно управлять настройками брандмауэра:

Включаем Windows Firewall с помощью GPO

Создаем правило файервола с помощью групповой политики

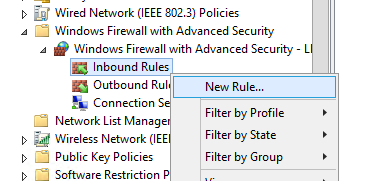

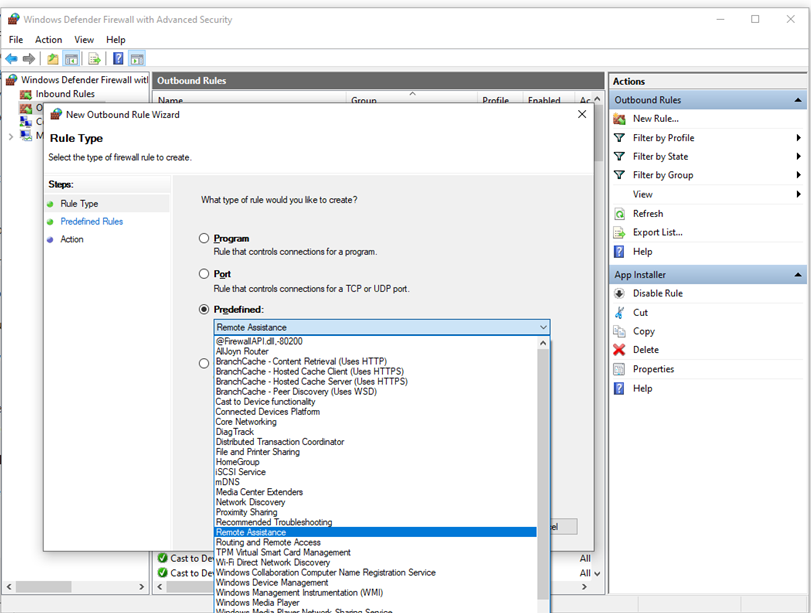

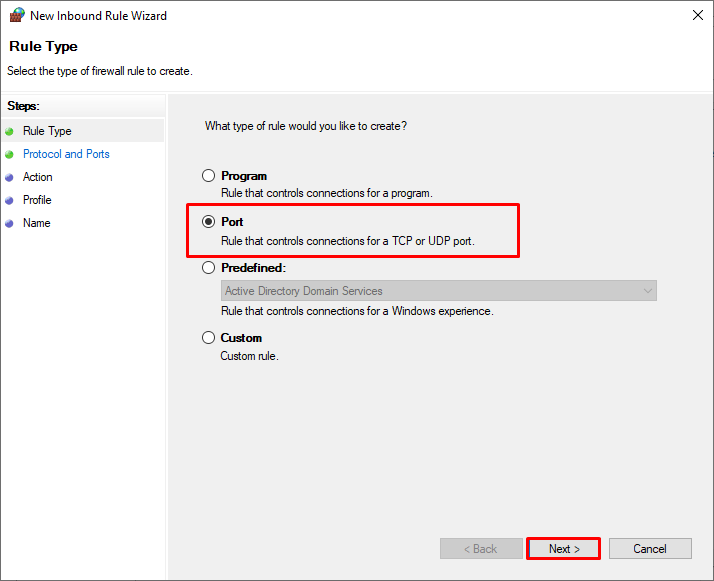

Теперь попробуем создать разрешающее входящее правило файервола для всех. Например, мы хотим разрешить подключение к компьютерам по RDP (порт TCP 3389). Щелкните ПКМ по разделу Inbound Rules и выберите пункт меню New Rule.

Мастер создания правила брандмауэра очень похож на интерфейс локального Windows Firewall на обычном компьютере.

Выберите тип правила. Можно разрешить доступ для:

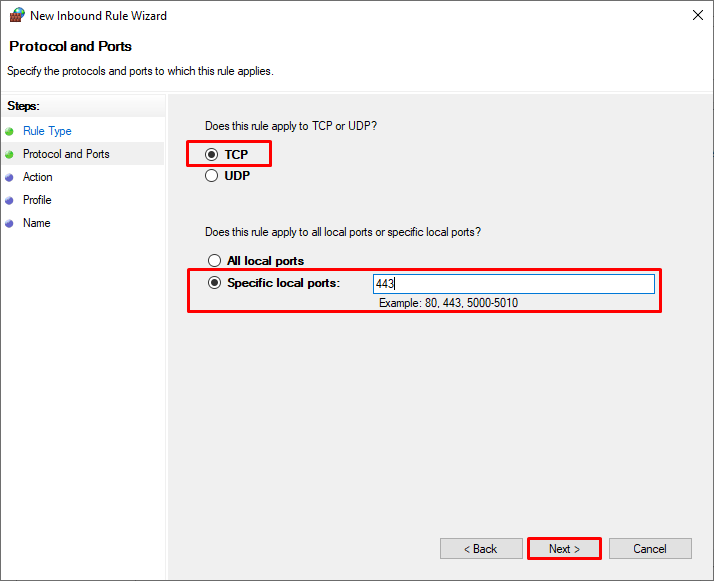

В нашем случае мы выберем правило Port. В качестве протокола укажем TCP, в качестве порта – порт 3389 (RDP порт по-умолчанию, можно изменить).

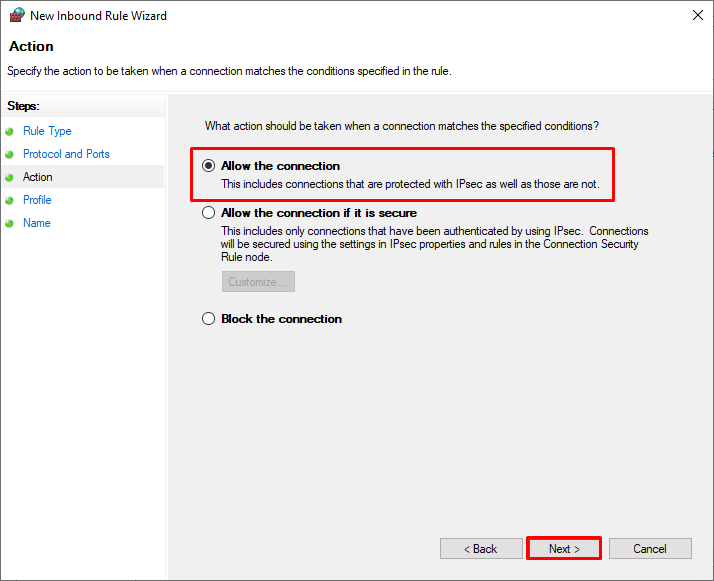

Далее нужно выбрать что нужно сделать с таким сетевым соединением: разрешить (Allow the connection), разрешить если оно безопасное или заблокировать (Block the connection).

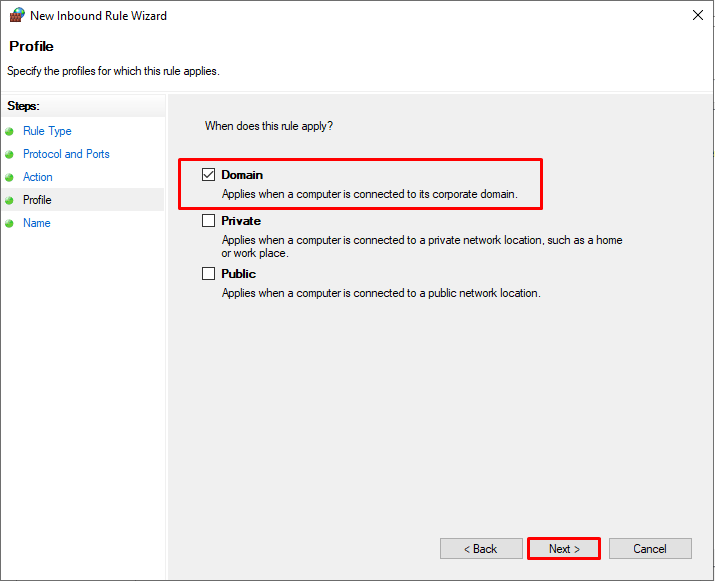

Осталось выбрать профили файервола, которым нужно применить правило. Можно оставить все профили (Domain, Private и Public).

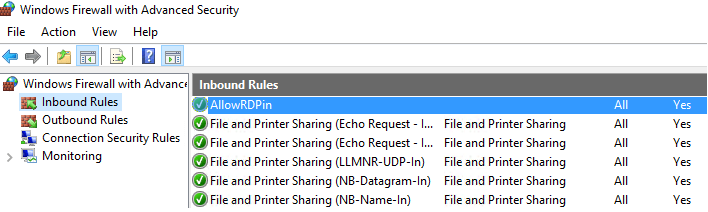

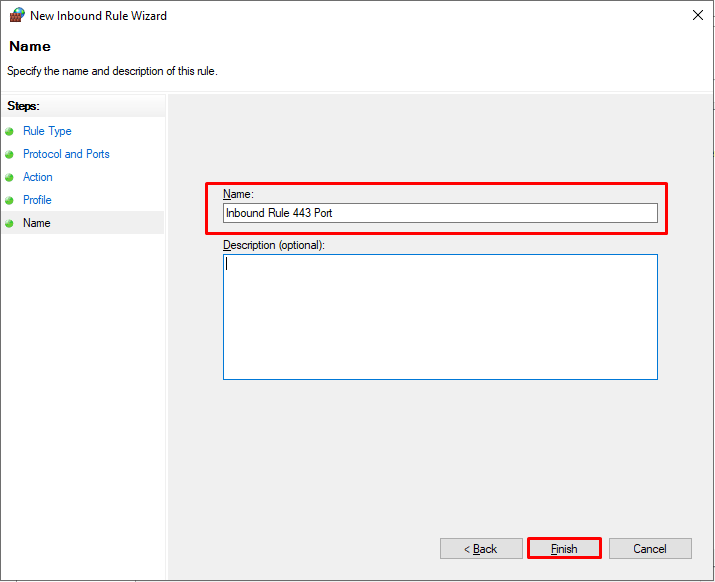

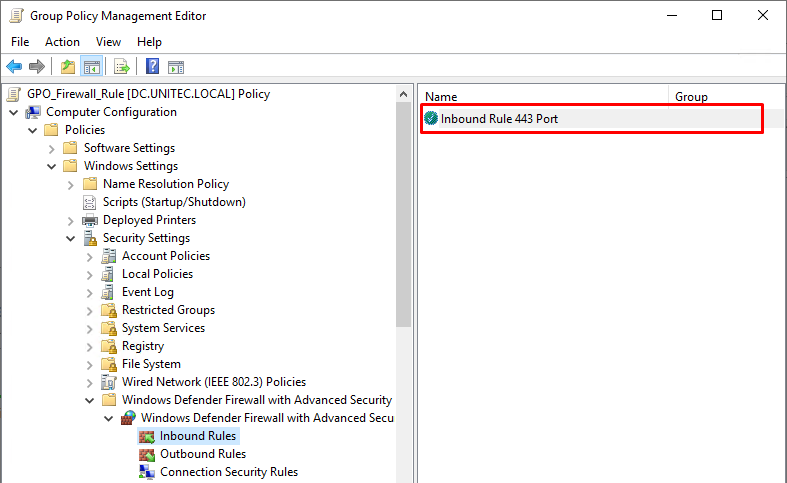

На последнем шаге нужно указать имя правило и его описание. Нажмите кнопку Finish и оно появится в списке правил брандмауэра.

Аналогичным образом вы можете настроить другие правила для входящего трафика, которые должны применятся к вашим клиентам Windows.

Не забываете, что нужно создать правила для входящего и исходящего трафика.

Теперь осталось назначить политику Firewall-Policy на OU с компьютерами пользователей

Проверка политик брандмаэера Windows на клиентах

Обновите политики на клиентах (gpupdate /force). Проверьте, что указанные вами порты доступны на компьютерах пользователей (можно использовать командлет Test-NetConnection или утилиту Portqry).

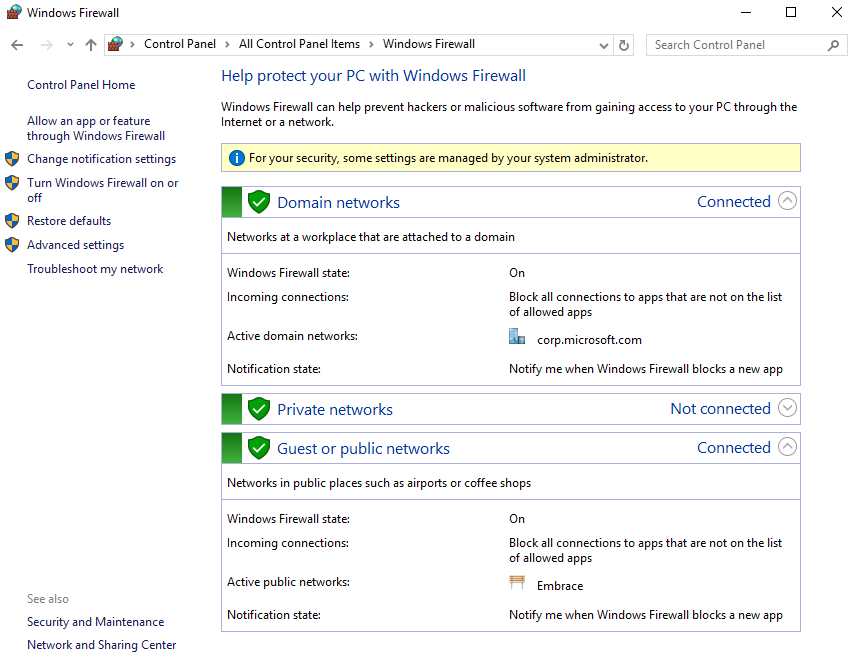

На ПК пользователя откройте Панель управленияСистема и безопасностьБрандмауэр Защитника Windows и убедитесь, что появилась надпись: Для обеспечения безопасности, некоторые параметры управляются групповой политикой (For your security, some settings are controlled by Group Policy), и используются заданные вами настройки брандмаэера.

Пользователь теперь не может изменить настройки брандмауэра, а в списке Inbound Rules должны быть указаны все созданные вами правила.

Также вы можете вывести настройки файервола с помощью команды:

netsh firewall show state

Импорт / экспорт правил Брандмауэра Windows в GPO

Политика выгружается в WFW файл, который можно импортировать в редакторе Group Policy Management Editor, выбрав пункт Import Policy и указав путь к файлу wfw (текущие настройки будут перезаписаны).

Доменные и локальные правила брандмауэра

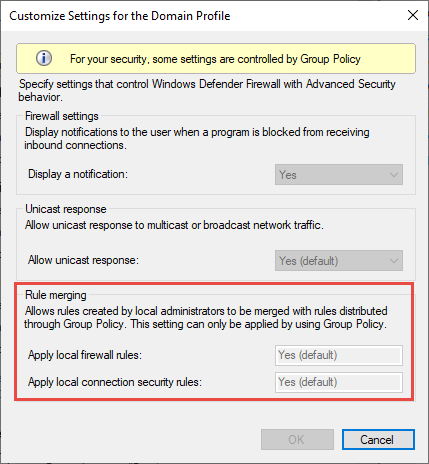

В зависимости от того, хотите ли вы, чтобы локальные администраторы могли создавать на своих компьютерах собственные правила брандмауэра и эти должны быть объединены с правилами, полученными с помощью групповой политики. в групповой политике вы можете выбрать режим объединения правил. Откройте свойства политики и обратите внимание на настройки в разделе Rule merging. По умолчанию режим объединения правил включен. Вы можете принудительно указать, что локальный администратор может создавать собственные правила брандмауэра: в параметре Apply local firewall rules выберите Yes (default).

Несколько советов об управлении брандмауэром Windows через GPO

Конечно, для серверов и рабочих станций нужно создавать отдельные политики управления правилами брандмауэра (для каждой группы одинаковых серверов возможно придется создать собственные политики в зависимости от их роли). Т.е. правила файервола для контроллера домена, почтового Exchange сервера и сервера SQL будут отличаться.

Какие порты нужно открыть для той или иной службы нужно искать в документации на сайте разработчика. Процесс довольно кропотливый и на первый взгляд сложный. Но постепенно вполне реальной придти к работоспособной конфигурации Windows файервола, который разрешает только одобренные подключения и блокирует все остальное. По опыту хочу отметить, что на ПО Microsoft можно довольно быстро найти список используемых TCP/UDP портов.

Источник

Заметки системного администратора

Грань между «Сейчас чуть-чуть подправлю» и «Ой, б#я!» — очень тонка!

5 вопросов о работе Windows Firewall

1. Как определяется, какой профиль будет применяться (Domain, Public, Private)?

За определение сети отвечает служба Network Location Awareness (NLA). О каждом сетевом подключении собирается определённый набор информации, включающий, например, сведения об IP, маске, шлюзе по умолчанию, пропускной способности и способе выхода в интернет. На базе этой информации формируется определённый сетевой профиль, на основании которого уже принимается решение о том, какой Firewall-профиль использовать. В текущих версиях Windows их три:

Есть ещё тип Unknown, сюда попадают сети, у которых нет шлюза по умолчанию. К ним применяется Public profile.

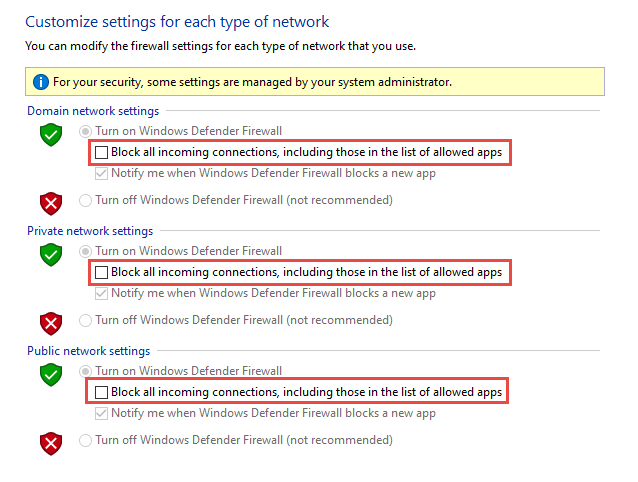

2. Как отключить весь трафик кроме только назначенного вручную

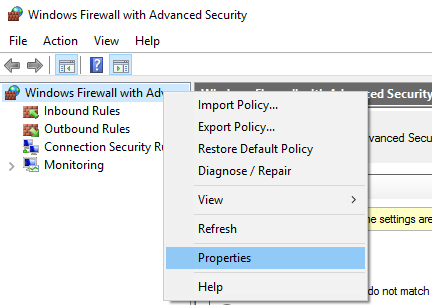

Через оснастку Windows Firewall with Advanced Security — Properties.

(либо через аналогичные настройки групповых политик)

Для каждого профиля можно задать следующие значения:

Inbound connections:

Outbound connections:

Кстати, именно эти политики по умолчанию включаются, когда служба Firewall остановлена (Block для входящих и Allow для исходящих)

3. Можно ли управлять сетевыми интерфейсами (назначать правила на отдельные сетевые интерфейсы)

Только для разных профилей. У нас есть три, как указано выше, соответственно можно задать три набора правил – для работы в домене, для работы во всех остальных сетях и для избранных private-сетей. Хотя, в большинстве случаев достаточно двух.

4. Как правильно настройки файрвола делать через групповые политики (чтоб не закрылся весь трафик до получения настроек)

Главный принцип – сначала сформировать корректные правила для работы в доменной среде, прежде чем применять запрет доступа.

Ниже основные требования к портам для работы Active Directory, а также ссылки на статьи по этой теме.

netsh int ipv4 show dynamicport tcp

netsh int ipv4 show dynamicport udp

Есть возможность ограничить RPC-трафик, указав определённый порт, в соответствии со статьёй Restricting Active Directory RPC traffic to a specific port

Основные используемые в работе AD порты представлены в таблице ниже:

Наиболее полный перечень портов, используемый платформой Windows доступен в статье Service overview and network port requirements for Windows

5. Как определяется порядок применения правил Firewall

Если рассматривать только типовые правила, то блокирующие имеют приоритет над разрешающими, а последним оплотом выступают Default rules (которые в п.2 для Inbound/Outbound connections).

Внутри каждой группы порядок определяется на базе Rule ID

Источник

Брандмауэр windows приоритет правил

Вопрос

Доброго времени суток!

Есть GPO оторая запрещает весь входящий трафики з локальной подсети по TCP и UDP.

Есть другая GPO которая разрешает входящие подключения к WinRM с одного из IP этой же подсети.

Но доступ не работает, насколько я помню запрещающие правила имеют в брандмауэре виндовс больший приоритет.

Как все-таки разрешить подключения несмотря на наличие такого запрещающего правила?

Ответы

Должно, но создайте ещё правила для UDP + некоторые протоколы не работают по портам, например ICMP. В этом случае (при условии настроек фаервола по умолчанию) надо отключать все правила, кроме разрешённого. И это проще, чем блокировать по портам 1-5984 и т.д.

Все ответы

А зачем запрещать все входящие подключения правилом? Почему вам нельзя настроить блокирование входящих подключений в свойствах профилей подключений? Тогда правила, разрешающие подключения, будут работать.

Возможно ошибаюсь, но имеется в виду скорее всего вот это:

Картинку уж не стал прикреплять. Думаю и так понятно.

Поэтому, просто отключите все входящие правила в фаерволе, и разрешите только WinRM для одного IP:

>профили тут не при чём

А вы разве не видите в картинке прямо под этими своими словами названий Domain Profile, Private Profile, Public Profile?

А вы разве не видите в картинке прямо под этими своими словами названий Domain Profile, Private Profile, Public Profile?

Дошло Ваше предложение.

Изначально запрещающее правило не запрещает все входящие подключения, а запрещает все входящие подключения с IP из этой подсети.

Т.е. запрет атаковать или распостранять или следить за равноправными членами.

Но из сервеной сети или сети первой линии поддержки подключаться например «удаленным помощинком» или другим по можно.

Если я сделаю это профилями. то наверное это будет не так.

Источник

Планирование параметров базовой политики брандмауэра

Относится к:

После установления требований и получения сведений о макете сети и устройствах можно приступить к разработке параметров и правил GPO, которые позволят вам применять требования на устройствах.

Ниже приводится список параметров брандмауэра, которые можно рассмотреть для включения в базовый дизайн брандмауэра, а также рекомендации, которые будут служить отправной точкой для вашего анализа:

Выбор профиля. Правила брандмауэра можно настроить для любого из профилей расположения сети, которые вы видите в Центре сети и обмена данными: Domain, Publicи Private. Большинство параметров применяются в профиле Домен, без возможности для пользователя изменить их. Однако может потребоваться оставить параметры профиля, настраиваемые пользователем, на устройствах, которые могут быть взяты из физической сети организации и соединены с публичной или домашней сетью. При блокировке общедоступных и частных профилей пользователь может запретить доступ к необходимой сетевой программе или службе. Так как они не находятся в сети организации, проблему подключения невозможно устранить, развернув изменения правил в GPO. В каждом из последующих разделов рассмотрите каждый профиль и примените правила к тем профилям, которые могут действовать в вашей организации.

Важно: Рекомендуется установить на серверных устройствах все правила для всех профилей, чтобы предотвратить непредвиденное отключение подключения к сети. Можно рассмотреть аналогичную практику для настольных устройств и поддерживать только различные профили на портативных устройствах.

Состояние брандмауэра. Рекомендуется запретить пользователю отключать его.

Поведение по умолчанию для входящие подключения: Блок. Мы рекомендуем применять по умолчанию поведение блокировки нежелательных входящие подключения. Чтобы разрешить сетевой трафик для определенной программы, создайте правило входящий, которое служит исключением из этого поведения по умолчанию.

Поведение по умолчанию для исходящие подключения: Разрешить. Рекомендуется применять по умолчанию поведение, позволяющее разрешающее исходящие подключения.

Разрешить одноназваный ответ: Да. Мы рекомендуем использовать параметр Да по умолчанию, если у вас нет определенных требований, чтобы сделать иначе.

Применение локальных правил брандмауэра: Да. Рекомендуется разрешить пользователям создавать и использовать локальные правила брандмауэра. Если вы установите это на нет, **** то при нажатии кнопки Разрешить сообщение уведомления, чтобы разрешить трафик для новой программы, Windows не создает новое правило брандмауэра и трафик остается заблокированным.

Если вы и ИТ-сотрудники можете создать и сохранить список правил брандмауэра для всех разрешенных приложений и развернуть их с помощью GPOs, то вы можете установить это значение до No.

Применение локальных правил безопасности подключения: Нет. Рекомендуется запретить пользователям создавать и использовать собственные правила безопасности подключения. Сбои подключения, вызванные противоречивыми правилами, могут быть затруднены для устранения неполадок.

Ведение журнала. Рекомендуется включить ведение журнала в файл на локальном жестком диске. Не забудьте ограничить размер, например 4096 КБ, чтобы избежать проблем с производительностью, заполнив жесткий диск пользователя. Обязательно укажите папку, в которую Защитник Windows брандмауэр с учетной записью службы безопасности с расширенными разрешениями на запись.

Правила входящие. Создайте входящие правила для программ, которые должны иметь возможность получать нежелательные входящие сетевые пакеты с другого устройства в сети. Сделайте правила максимально конкретными, чтобы снизить риск использования этих правил вредоносными программами. Например, укажите номера программ и портов. Указание программы гарантирует, что правило действует только при запуске программы, а указание номера порта гарантирует, что программа не может получать неожиданный трафик в другом порту.

Правила входящие являются общими для серверов, так как на них находятся службы, к которым подключаются клиентские устройства. При установке программ и служб на сервере программа установки обычно создает и включает правила для вас. Изучите правила, чтобы убедиться, что они не открывают больше портов, чем требуется.

Важно: Если вы создаете входящие правила, разрешащие сетевой трафик RPC с помощью параметров RPC Endpoint Mapper и Dynamic RPC, то весь входящий сетевой трафик RPC разрешен, так как брандмауэр не может фильтровать сетевой трафик на основе UUID конечного приложения.

Правила исходящие. Только создайте исходящие правила для блокировки сетевого трафика, который необходимо предотвратить во всех случаях. Если организация запрещает использование определенных сетевых программ, вы можете поддерживать эту политику, блокируя известный сетевой трафик, используемый программой. Перед развертыванием необходимо проверить ограничения, чтобы не вмешиваться в трафик для необходимых и авторизованных программ.

Источник

Лучшие практики для настройки Защитник Windows брандмауэра

Относится к:

Защитник Windows Брандмауэр с расширенными службами безопасности обеспечивает фильтрацию сетевого трафика на основе хостов и блокирует несанкционированный сетевой трафик, который втекает в локальное устройство или выходит из него. Настройка брандмауэра Windows на основе следующих методов поможет оптимизировать защиту устройств в сети. Эти рекомендации охватывают широкий спектр развертывания, включая домашние сети и корпоративные настольные и серверные системы.

Чтобы открыть Windows брандмауэра, перейдите в меню Пуск, выберите Выполнить, введите WF.msc, а затем выберите ОК. См. также open Windows брандмауэр.

Сохранение параметров по умолчанию

При первом Защитник Windows брандмауэре можно увидеть параметры по умолчанию, применимые к локальному компьютеру. Панель Обзор отображает параметры безопасности для каждого типа сети, к которой устройство может подключиться.

Рис. 1. Защитник Windows брандмауэра

Профиль домена. Используется для сетей, в которых существует система проверки подлинности учетных записей в отношении контроллера домена (DC), например Azure Active Directory DC

Частный профиль. Предназначен для и лучше всего используется в частных сетях, таких как домашняя сеть

Общедоступный профиль: разработан с учетом более высокой безопасности для общедоступных сетей, таких как Wi-Fi точки доступа, кафе, аэропорты, гостиницы или магазины

Просмотр подробных параметров для каждого профиля правой кнопкой мыши верхнего уровня брандмауэра Защитник Windows с узлом Advanced Security в левой области, а затем выбор свойств.

Поддержание параметров по умолчанию в Защитник Windows брандмауэра по мере возможности. Эти параметры предназначены для обеспечения безопасности устройства для использования в большинстве сетевых сценариев. Одним из ключевых примеров является поведение блока по умолчанию для входящие подключения.

Рис. 2. Параметры исходящие и исходящие по умолчанию

Чтобы обеспечить максимальную безопасность, не измените параметр Блокировка по умолчанию для входящего подключения.

Понимание приоритета правил для входящие правила

Во многих случаях следующим шагом для администраторов будет настройка этих профилей с помощью правил (иногда называемых фильтрами), чтобы они могли работать с приложениями пользователей или другими типами программного обеспечения. Например, администратор или пользователь могут добавить правило для размещения программы, открыть порт или протокол или разрешить предопределяемого типа трафика.

Рис. 3. Мастер создания правил

Эта статья не охватывает пошаговую конфигурацию правил. Общие рекомендации по созданию политики см. в Windows брандмауэре с расширенным руководством по развертыванию безопасности.

Во многих случаях для работы приложений в сети требуется разрешить определенные типы входящий трафик. Администраторам следует помнить о следующих правилах приоритета при допустив эти входящие исключения.

Явно определенные правила разрешить будут иметь приоритет над параметром блокировки по умолчанию.

Явные правила блокировки будут иметь приоритет над любыми противоречивыми правилами допуска.

Более конкретные правила будут иметь приоритет над менее конкретными правилами, за исключением случаев явных правил блокировки, как упоминалось в 2. (Например, если параметры правила 1 включают диапазон IP-адресов, в то время как параметры правила 2 включают один IP-адрес, правило 2 будет иметь приоритет.)

Из-за 1 и 2 важно при разработке набора политик убедиться, что не существует других явных правил блокировки, которые могли бы случайно перекрываться, тем самым предотвращая поток трафика, который вы хотите разрешить.

Общая практика обеспечения безопасности при создании входящие правила должна быть максимально конкретной. Однако, когда необходимо ввести новые правила, использующие порты или IP-адреса, по возможности следует использовать последовательные диапазоны или подсети, а не отдельные адреса или порты. Это позволяет избежать создания нескольких фильтров под капотом, снижает сложность и помогает избежать ухудшения производительности.

Защитник Windows Брандмауэр не поддерживает традиционное упорядочение правил, назначенное администратором. Эффективный набор политик с ожидаемым поведением может быть создан с помощью нескольких, последовательных и логических правил, описанных выше.

Создание правил для новых приложений перед первым запуском

Правила входящие разрешимые

При первом установке сетевые приложения и службы выдают прослушивающий вызов, указывая необходимые для правильного функционирования сведения о протоколе и порте. Поскольку в брандмауэре по умолчанию Защитник Windows блокировка, необходимо создать правила входящие исключения, чтобы разрешить этот трафик. Обычно приложение или сам установщик приложения добавляют это правило брандмауэра. В противном случае пользователю (или администратору брандмауэра от имени пользователя) необходимо вручную создать правило.

Если нет активного приложения или правила допуска, определенного администратором, диалоговое окно будет побуждать пользователя разрешить или заблокировать пакеты приложения при первом запуске приложения или попытках связаться в сети.

Если у пользователя есть разрешения администратора, они будут вызваны. Если они отвечают «Нет» или отменяют запрос, будут созданы правила блокировки. Обычно создаются два правила, по одному для трафика TCP и UDP.

Если пользователь не является локальным администратором, он не будет вызван. В большинстве случаев будут созданы правила блокировки.

В любом из указанных выше сценариев после добавлений эти правила должны быть удалены, чтобы снова создать запрос. Если нет, трафик будет по-прежнему заблокирован.

Параметры брандмауэра по умолчанию предназначены для безопасности. Разрешение всех входящие подключения по умолчанию представляет сеть для различных угроз. Поэтому создание исключений для входящие подключения из стороненного программного обеспечения должно определяться доверенными разработчиками приложений, пользователем или администратором от имени пользователя.

Известные проблемы с автоматическим созданием правил

При разработке набора политик брандмауэра для сети лучше всего настроить правила допуска для любых сетевых приложений, развернутых на хост-сайте. Наличие этих правил перед первым запуском приложения поможет обеспечить бесперебойное впечатление.

Отсутствие этих постановок не обязательно означает, что в конечном итоге приложение не сможет общаться в сети. Однако для поведения, задействованного в автоматическом создании правил приложения во время работы, требуются взаимодействие пользователей и административные привилегии. Если предполагается, что устройство будет использоваться не административными пользователями, следует следовать лучшим практикам и предоставить эти правила перед первым запуском приложения, чтобы избежать непредвиденных проблем с сетью.

Чтобы определить, почему некоторые приложения не могут общаться в сети, ознакомьтесь со следующими словами:

Пользователь с достаточными привилегиями получает уведомление о запросе, извещение о том, что приложению необходимо внести изменения в политику брандмауэра. Не до конца понимая запрос, пользователь отменяет или отклоняет запрос.

Пользователю не хватает достаточных привилегий, поэтому ему не предложено разрешить приложению вносить соответствующие изменения в политику.

Объединение локальной политики отключено, что не позволяет приложению или сетевой службе создавать локальные правила.

Создание правил приложения во время работы также может быть запрещено администраторами с помощью Параметры приложения или групповой политики.

Рис. 4. Диалоговое окно для доступа

Создание локальных правил слияния политик и приложений

Правила брандмауэра можно развернуть:

Параметры объединения правил контролируют возможность объединения правил из различных источников политики. Администраторы могут настраивать различные действия слияния для профилей домена, частных и общедоступных.

Параметры объединения правил позволяют местным администраторам создавать собственные правила брандмауэра в дополнение к правилам групповой политики.

Рис. 5. Параметр слияния правил

В поставщике услуг конфигурации брандмауэраэквивалентным параметром является AllowLocalPolicyMerge. Этот параметр можно найти в каждом соответствующем узле профиля, DomainProfile, PrivateProfileи PublicProfile.

Если объединение локальных политик отключено, для любого приложения, которое нуждается в входящие подключения, требуется централизованное развертывание правил.

Администраторы могут отключить LocalPolicyMerge в средах с высокой безопасностью, чтобы обеспечить более жесткий контроль над конечными точками. Это может повлиять на некоторые приложения и службы, которые автоматически создают локализованную политику брандмауэра при установке, как было рассмотрено выше. Чтобы эти типы приложений и служб работали, администраторы должны централизованно нажимать правила с помощью групповой политики (GP), управления мобильными устройствами (MDM) или обоих (для гибридной или совместной среды управления).

CSP брандмауэра и CSP политики также имеют параметры, которые могут повлиять на объединение правил.

В качестве наилучшей практики важно перечислять и логить такие приложения, в том числе сетевые порты, используемые для связи. Как правило, на веб-сайте приложения можно найти, какие порты должны быть открыты для данной службы. Для более сложных или клиентского развертывания приложений может потребоваться более тщательный анализ с помощью средств захвата сетевых пакетов.

Как правило, для обеспечения максимальной безопасности администраторы должны использовать исключения брандмауэра только для приложений и служб, которые должны служить законным целям.

Использование шаблонов подпольных карт, таких как *C:*teams.exe, * не поддерживается в правилах приложения. В настоящее время мы поддерживаем только правила, созданные с использованием полного пути к приложению(ы).

Знать, как использовать режим «экраны» для активных атак

Важной функцией брандмауэра, используемой для уменьшения ущерба во время активной атаки, является режим «экраны вверх». Это неофициальный термин со ссылкой на простой метод, который администратор брандмауэра может использовать для временного повышения безопасности перед лицом активной атаки.

Защита может быть достигнута **** путем проверки блокировки всех входящих подключений, в том числе в списке разрешенных параметров приложений, найденных в приложении Windows Параметры или в устаревшем файлеfirewall.cpl.

Рис. 6. Windows параметров App/Безопасность Windows/Firewall Protection/Network Type

Рис. 7. Устаревшие firewall.cpl

По умолчанию брандмауэр Защитник Windows все, если не создано правило исключения. Этот параметр переопределяет исключения.

Например, функция Remote Desktop автоматически создает правила брандмауэра при включенной функции. Однако при активном использовании нескольких портов и служб на хост можно вместо отключения отдельных правил использовать режим экранов, чтобы заблокировать все входящие подключения, переопределив предыдущие исключения, включая правила удаленного рабочего стола. Правила удаленного рабочего стола остаются неизменными, но удаленный доступ не будет работать до тех пор, пока активируется экран.

После того, как чрезвычайная ситуация будет восстановлена, разбей параметр для восстановления регулярного сетевого трафика.

Создание исходящие правила

Вот несколько общих рекомендаций по настройке исходящие правила.

Конфигурация заблокированных для исходящие правил по умолчанию может рассматриваться для определенных высокобезопасной среды. Однако конфигурация входящие правила никогда не должна быть изменена таким образом, чтобы разрешить трафик по умолчанию.

Рекомендуется разрешить исходящие по умолчанию для большинства развертывания для упрощения развертывания приложений, если только предприятие не предпочитает жесткие меры безопасности над удобством использования.

В средах с высокой безопасностью администратор или администраторы должны пройти инвентаризацию всех приложений, охватывающих предприятия. Записи должны включать, требуется ли используемое приложение подключение к сети. Администраторам необходимо создать новые правила, специфические для каждого приложения, которое нуждается в сетевом подключении, и централизованно нажать эти правила с помощью групповой политики (GP), управления мобильными устройствами (MDM) или обоих (для гибридной или совместной среды управления).

Для задач, связанных с созданием исходящие правила, см. в списке Контрольный список: Создание исходящие правила брандмауэра.

Документировать изменения

При создании правила входящие или исходящие следует указать сведения о самом приложении, используемом диапазоне порта и важных заметках, таких как дата создания. Правила должны быть хорошо документированы для удобства проверки как вами, так и другими администраторами. Мы настоятельно рекомендуем упростить работу по пересмотру правил брандмауэра на более поздней дате. И никогда не создавайте ненужные дыры в брандмауэре.

Источник

Правила Windows Firewall можно настроить несколькими способами, первый вариант это настройка правил на каждом компьютере либо в случае компьютера в домене мы можем использовать групповые политики (GPO).

В этой статье мы рассмотрим настройку Windows Firewall используя групповую политику.

1 . Создаем новый объект групповой политики

Для этого открываем консоль управления групповой политикой Group Policy Management и создаем новый объект.

2 . Редактируем групповую политику

На следующем этапе у нас есть несколько вариантов:

— Program — Программы – можно выбрать исполняемый exe программы.

— Port – Выбрать TCP/UDP порт или диапазон портов.

— Predefined – Выбрать одно из преднастроенного правила.

— Custom – Задать собственное правило, здесь можно указать программу, протокол и другие протоколы помимо TCP и UDP, например, ICMP, GRE, L2TP, IGMP и т.д.

В нашем примере нам необходимо открыть порт TCP 443, поэтому выбираем Port

Выбираем протокол TCP и указываем порт 443

Разрешаем входящие соединения

Так как наш компьютер в домене, применяем политику к профилю для Domain ( также можно выбрать все профили )

Задаем имя для правила

На этом создание правила завершено

Траблшутинг

# После обновление политики на клиенте командой gpupdate /force # Выводим правила командой netsh firewall show state

Что такое брандмауэр, зачем он нужен

Брандма́уэр Windows — встроенный в Microsoft Windows межсетевой экран. Появился в Windows XP SP2. Одним из отличий от предшественника (Internet Connection Firewall) является контроль доступа программ в сеть. Брандмауэр Windows является частью Центра обеспечения безопасности Windows.

Википедия

Алгоритм действий очень прост:

- В поисковой строке меню Пуск ввести слово «брандмауэр», после чего выбрать в появившемся списке вариант «Брандмауэр Windows». Таким способом открывается панель управления файерволом, которую также можно открыть пройдя: «Пуск» – «Панель управления», где необходимо найти соответствующий значок.

- Выбрать в открывшемся окне «Включение и отключение брандмауэра Windows».

- В данном разделе имеется две подгруппы сетей: домашние и рабочие. Необходимо выбрать пункт об отключении, возле которого написано «не рекомендуется», для обеих групп.

- Как только были выполнены все описанные действия, окно управления нашим защитником должно стать красным. Системный трей выдаст всплывающее сообщение о деактивации брандмауэра.

Но, стоит заметить, что при выключении самого файервола, служба, отвечающая за его работу, продолжает функционировать. Вмешательство в работу данной службы может спровоцировать неполадки в работе сети. Потому все действия, описанные в дальнейшем, могут выполняться на страх и риски, либо потребовать вмешательства профессионала.

- Открываем пуск и в поисковой строке вводим запрос «msconfig». В появившемся списке должно быть такое же название, которое мы и открываем.

- В открывшемся окне необходимо открыть вкладку «Службы» и в открывшемся списке убрать галочку в строке «Брандмауэр Windows».

- Далее компьютером будет предложена перезагрузка система, на которую следует дать свое согласие.

- После перезагрузки служба будет отключена.

Windows 8

Для данной версии операционной системы в алгоритме действий имеется единственное изменение, заключающееся в том, что необходимо входит в окно управления брандмауэром через «Панель управления». Вход осуществляется при нажатии комбинации «Win» «I» и выборе в появившемся списке строки «Панель управления».

Брандмауэр «windows firewall». настройка и отключение.

Правильная настройка встроенных средств защиты Windows 10 позволяет комфортно и безопасно использовать компьютер. Ниже будут приведены основные способы настройки и варианты с полным отключением защиты.

Варианты отключения

Во всех версиях операционной системы, начиная от XP, способы отключения повторяются. Вы можете отключить работу фаерволла следующими методами:

- Панель управления.

- Командная строка.

- Программа «Службы».

- Список разрешенных программ.

- Реестр.

Последний метод не отключает брандмауэр полностью. Давайте рассмотрим каждый способ более детально.

Вдобавок к вышесказанному

Из нашей статьи вы узнали, что такое брандмауэр Виндоус, почему он так важен для безопасности системы, где он находится и как настраивается. По традиции мы дадим вам полезный совет: не отключайте сетевой экран Windows без острой необходимости, так как он является первой и последней «линией обороны» на пути червей, троянов и прочей шпионской заразы, попадающей к нам из интернета.

Включаем брандмауэр в windows 7, 8, 10

После установки или восстановления Виндоус ее брандмауэр запущен по умолчанию. Поводом для его ручного отключения должна быть веская причина, например, выскакивающая ошибка 0х80070422, сообщающая о сбое защиты и конфликте служб.

Самостоятельно отключить (или запустить) брандмауэр в Windows 7, 8 и 10 можно двумя способами: через командную строку или панель управления.

Сначала рассмотрим первый вариант, как наиболее простой.

- Открываем меню «Пуск» и пишем в поисковой строке «cmd». Кликаем по нему правой кнопкой мыши и запускаем от имени администратора.

Владельцы десятки для открытия консоли могут сразу кликнуть ПКМ по значку «Пуска».

- Для выключения брандмауэра Windows в консоли вводим следующую команду: «netsh advfirewall set allprofiles state off» (без кавычек).

После нескольких секунд система уведомит об успешном отключении: «ОК».

- Включить его обратно можно той же командой, но с приставкой on: «netsh advfirewall set allprofiles state on».

Теперь разберем вариант №2.

- Переходим по адресу «Пуск/Панель управления/Система и безопасность/БрандмауэрWindows». В появившемся окне мы видим текущее состояние сетевого экрана. Для изменения его статуса кликаем по «Изменение параметров уведомлений».

- Для отключения защиты брандмауэра отмечаем соответствующие пункты и жмем по «ОК».

Включение производится в обратном порядке. После всех действий желательно перезагрузить компьютер.

Выключение в панели управления

- Заходим в Панель управления. Для этого можно воспользоваться Поиском. Набираем название инструмента и щелкаем по найденному варианту.

- Настроив просмотр в виде значков (крупные или мелкие), переходим в раздел “Брандмауэр Защитника Windows”.

- В боковом перечне слева щелкаем по пункту “Включение и отключение брандмауэра Защитника Windows”.

- Мы попадаем в настройки параметров для разных типов сетей. Выбираем сеть, для которой хотим отключить брандмауэр, и в параметрах ставим отметку напротив пункта “Отключить….”.

- Подтверждаем изменения нажатием кнопки OK.

Закрытие и открытие портов

Разрешение входящих протоколов TCP и UDP на 80 порт:

netsh advfirewall firewall add rule name="Open Port 80" dir=in action=allow protocol=TCP localport=80

netsh advfirewall firewall add rule name="Open Port 80" dir=in action=allow protocol=UDP localport=80 Запрет входящих протоколов на 80 порт:

Как включить или отключить брандмауэр в windows 10

Включение и отключение вшитого файервола можно произвести в нескольких интерфейсах управления системы, потому у каждого пользователя будет способ на свой вкус. Всего есть четыре официальных инструмента для управления брандмауэром:

- «Панель управления»;

- терминал командной строки;

- среда служб Windows;

- реестр операционной системы;

- через управление вшитым антивирусом «Защитник Windows».

В каждом из вышеупомянутых инструментов можно полностью отключить или включить файервол.

Как отключить брандмауэр

ОС Windows оснащена собственной системой защиты, которая основана на работе «Брандмауэра» или системного файервола. Данная система осуществляет блокировку нежелательных приложений, которые на ее взгляд являются потенциальными переносчиками вредоносных вирусов или шпионских модулей.

Чтобы избежать блокировки нужного программного обеспечения и добиться эффективной работы всех установленных иногда приходится такую защиту деактивировать. В данной статье рассмотрены способы отключения в самых популярных версиях ОС Windows (7, 8, 10).

Как отключить брандмауэр windows 10

Брандамауэр — программа, которая открывает или запрещает доступ к интернету некоторым приложениям. У неопытных пользователей с ней возникают проблемы.

Например: система нормально подключается к сети (работает поиск, автоматическая загрузка обновлений), но браузеры и другие утилиты не могут подключиться к удаленному серверу. Причина кроется в настройках брандмауэра.

Как полностью удалить брандмауэр windows 10 со своего компьютера

К сожалению, удалить брандмауэр попросту невозможно: Windows не имеет интерфейса для этого сервиса, а его работу обеспечивают много связанных с ядром системы файлов. Однако существует возможность удалить службу, которая отвечает за файервол. После этого его работа завершится навсегда.

- Открываем консоль «Командная строка», как было показано выше.

- Вводим команду sc delete mpssvc и нажимаем Enter.

Команда sc delete mpssvc в командной строке полностью удаляет службу брандмауэра

После удаления необходимо перезагрузить ПК, чтобы изменения вошли в силу.

Однако стоит подумать, прежде чем приступать к удалению службы, потому что восстановить её будет непросто. Кроме того, уничтожение защитного механизма может плохо сказаться на безопасности системы в будущем.

Работать с брандмауэром Windows очень просто. Его можно включить и отключить, а также добавить ряд исключений в правила работы. Причём, все выполняемые действия займёт не больше минуты времени.

Как работать с брандмауэром windows 10

Операционная система Windows гарантирует сохранность данных при определённых условиях. Основное из них — это использование стандартных средств по защите ПК: утилиты «Защитник Windows» и встроенный файервол «Брандмауэр защитника». Вторая утилита особенно важна, так как защищает ПК от разных сетевых угроз.

Как разными способами отключить брандмауэр в windows 10 8 7

Встроенный функционал операционной системы Windows предусматривает утилиту для защиты от вредоносного программного обеспечения, которая называется брандмауэр. В Виндовс 10 разработчиками был добавлен «Защитник», который также исполняет роль антивируса.

Брандмауэр отличается тем, что проверяет весь входящий и исходящий интернет-трафик. Исходя из настроек, программа принимает решение о блокировке или разрешении данного трафика. По стандартным настройкам фаерволл самостоятельно определяет, какое соединение является подозрительным, а какое можно считать безопасным.

Зачастую пользователи жалуются на то, что утилита мешает корректной работе или запуску определенных программ. К таким приложениям в основном относятся игры. Отключенный фаерволл не будет запрещать работу приложений. Также пользователь может добавить определенную утилиту в список исключений, а не полностью отключать защиту. Чтобы решить эту проблему, давайте разберемся, как отключить брандмауэр в Windows 10, 8 или 7.

Комбинирования параметров

Можно использовать длинные выражения путем комбинирования сразу нескольких параметров:

netsh advfirewall firewall add rule name="My Application" dir=in action=allow program="C:MyAppMyApp.exe" enable=yes remoteip=157.60.0.1,172.16.0.0/16,LocalSubnet profile=domainМы создали правило, которое разрешает входящие соединения к приложению MyApp из сетей с ip-адресами 157.60.0.1,172.16.0.0/16 и доменным профилем сетевого подключения.

На официальном сайте Microsoft можно ознакомится с примерами сравнения старого контекста Windows XP и нового, который начал использоваться в Windows 7.

Назначение брандмауэра windows и его настройка

Так необходимая нам Всемирная глобальная сеть далеко не безопасное место. Через интернет мошенники активно распространяют откровенно вредоносные либо зараженные, с виду безобидные программы. Каждый из нас может нарваться на такой неприятный сюрприз, следствием которого является утечка личной информации и снятие средств с банковских счетов, злоумышленное шифрование данных, повреждение системных файлов и нарушение работы компьютера. Барьером для всех вышеперечисленных угроз выступает брандмауэр Windows, о котором мы подробно расскажем в нашей статье.

Настройки windows firewall

Для настройки параметров защитника Windows следует перейти в расширенные настройки брандмауэра. Для этого:

Шаг 1. Нажимаем по иконке поиска возле по «Пуск» и вводим фразу «Панель управления».

Шаг 2. В открывшемся окне, выбираем режим отображения «Мелкие значки» и переходим в «Брандмауэр защитника Windows».

Шаг 3. Чтобы перейти в окно расширенных настроек защиты, выбираем пункт «Дополнительные параметры».

Находясь в меню «Дополнительные параметры» можно посмотреть текущее состояние защитника и его основные настройки. Данная информация находится в первом пункте «Монитор брандмауэра».

Для создания собственных блокировок определенных приложений, следует воспользоваться графой «Правила для исходящих подключений», где следует выбрать пункт «Создать правило».

В открывшемся окне присутствует несколько вариантов блокировок сети. К примеру, можно заблокировать целый порт или конкретную программу. В нашем случае будет заблокирована конкретная программа, поэтому выбираем первый пункт и нажимаем далее.

Для блокировки конкретной программы, следует выбрать пункт «Путь программы» и выбрать необходимое приложение. Для примера, блокировка будет произведена на браузере Google Chrome. Исполняемый файл браузера находится по пути «C:Program Files (x86)

Выбрав необходимую программу, следует выбрать действие, которое будет применено. Для блокировки, выбираем пункт «Блокировать подключение» и далее.

В следующем окне следует выбрать те профили, к каким будет применено созданное правило блокировки.

В последнем окне необходимо задать имя правилу. Для удобства поиска данной настройки называем её «Блокировка подключения Google Chrome» и подтверждаем действие кнопкой «Готово».

После выполнения вышеуказанных действий браузер Google Chrome перестанет подключаться к сети Интернет. Перезагрузка компьютера не потребуется.

Чтобы вернуть работоспособность браузера необходимо найти созданное правило в списке, нажать по нему ПКМ и выбрать пункт «Отключить». Если в настройке более нет необходимости, её можно удалить.

Стоит понимать, что не все исполнительные файлы относятся к подключению, поэтому в некоторых случаях блокировка может оказаться неэффективной. Чтобы устранить это, следует узнать через что происходит подключение к интернету и уже блокировать данный элемент.

Отключение брандмауэра в панели управления windows 10

Рассмотрим, как полностью отключить брандмауэр в Windows 10. Для этого поступают следующим образом:

- Заходят в «Пуск».

- Запускают приложение «Параметры».

- Выбирают раздел, относящийся к безопасности Windows.

- В нем нажимают на «Брандмауэр и безопасность сети».

- Выбирают сеть, находящуюся в активном состоянии, и кликают по ней. Обычно в домашних условиях речь идет о частной сети.

- На открывшейся странице находятся параметры соединения. Здесь можно увидеть переключатель для активации брандмауэра. Он находится в нижней части экрана. Его передвигают влево для получения отключенного состояния.

- Сразу после этого из области уведомлений появится предупреждающее сообщение о том, что произошло отключение брандмауэра.

Такую операцию можно сделать не только для используемого подключения, но и для любой неактивной сети. Важно помнить, что отключение файерволла снижает безопасность компьютера. Поэтому производить такие действия имеет смысл при наличии важных причин.

Отключение в службах системы

- Нажимаем комбинацию клавиш Win R. В открывшемся окне “Выполнить” набираем команду “services.msc” и жмем Enter (или OK).

- В окне с перечнем служб справа находим строку под названием “Брандмауэр Защитника Windows” и дважды щелкаем по ней.

- В открывшемся окне со свойствами щелкаем по текущему типа запуска и выбираем из предложенного списка вариант “Отключена”. По готовности жмем кнопку OK.

Примечание: Чтобы обратно включить брандмауэр, заходим в эти же настройки, выбираем в типе запуска пункт “Автоматически”, после чего кликаем OK.

Отключение защитника при помощи командной строки

Другим способом отключения защитника Windows является командная строка. Чтобы выполнить отключение, необходимо:

Нажать ПКМ по кнопке пуск и выбрать «Командная строка(администратор)», «Windows PowerShell (администратор)».

В открывшемся окне командной строки вводим «netsh advfirewall set allprofiles state off» и подтверждаем Enter.

Данная команда отключит все профили сети и Windows Firewall станет неактивным.

Для включения защитника следует воспользоваться командой «netsh advfirewall set allprofiles state on».

Отключение на windows 10

В данной версии операционной системы все действия повторяются аналогично двум предыдущим способам, притом, что «Панель управления» опять можно открыть через меню пуск, как и в Windows 7. Также имеется дополнительный способ отключения через командную строку, но он не является более или менее эффективным, но требует умения пользоваться указанным сервисом. Потому целесообразнее производить отключение уже описанным выше способом.

Из вышесказанного становится понятно, что произвести отключение системы защиты не сложно, но целесообразнее всего заранее обдумать свое решение, поскольку очень часто именно работа системного файервола спасает неподготовленных пользователей от различного рода вредоносных проявлений в операционной системе, которые приводят к неполадкам.

Отключение службы брандауэр windows

После установки Windows 10 на домашний компьютер, ограничивать доступ программам не нужно. Брандмауэр в ней задействован по умолчанию. И когда программа пытается первый раз получить доступ к интернет-трафику — система выдаст запрос: желаете вы предоставить или добавить приложение в исключения. В этом же окне можно сделать активным пункт «не спрашивать больше».

Далее следуем по пути:

- “Конфигурация компьютера” ↓

- “Конфигурация Windows” ↓

- “Параметры безопасности” ↓

- “Брандмауэр Windows в режиме повышенной безопасности” ↓

в раскрывшемся списке кликаем правой кнопкой мыши на “Брандмауэр Windows в режиме повышенной безопасности – Объект локальной групповой политики”, вызываем свойства

на трех вкладках “Общий профиль”, “Частный профиль” и “Профиль домена” в выпадающем списке выбрать “отключить”.

Отключение через реестр

Чтобы отключить утилиту через реестр, рассмотрим последовательность действий:

- Перед тем, как отключить стандартный брандмауэр Windows XP, 7, 8 или 10 через реестр, вы должны запустить программу через окно «Выполнить» командой regedit

- Пройдите по пути HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesSharedAccess

ParametersFirewallPolicyStandardProfile. - Выберите параметр, как на скриншоте, двойным щелчком кнопки мыши.

- В окне «Изменение параметра DWORD (32 бита)» в поле «Значение» впишите цифру 0 вместо 1. Подтвердите изменения кнопкой ОК .

- После этого закройте все программы и перезагрузите компьютер.

После включения ПК все изменения должны вступить в силу.

Описанные способы актуальны на всех операционных система Виндовс, начиная с XP и заканчивая 10 со всеми вышедшими обновлениями.

Панель управления

Этот вариант самый удобный и подойдет большинству пользователей. Рассмотрим последовательность действий:

- Попасть в Панель управления можно следующим образом: в Виндовс 7 нажмите на «Панель управления», в Виндовс 8 и 10 кликните по значку Пуск правой клавишей мыши и в открывшемся списке выберите «Панель управления».

- В открывшемся окне выберите раздел «Система и безопасность».

- В следующем списке найдите строку «Брандмауэр Windows» и нажмите на нее.

- В правом списке подразделов выберите «Включение и отключение брандмауэра Windows».

- Установите все параметры в положения со словом отключить, это наглядно показано на скриншоте. После чего подтвердите изменения кнопкой ОК .

Готово! Теперь выключенный брандмауэр не помешает работе сторонних программ.

Решаем проблемы с брандмауэром

Как описывалось выше, эта защита неидеальна тем, что может приводить к сбоям и конфликтам служб Windows. Также ее работа потребляет ресурсы компьютера, ощутимо «просаживая» производительность слабых машин. Из-за этого многие пользователи полностью отключают брандмауэр, оставаясь при этом уязвимыми.

Проблема устраняется путем включения брандмауэра стандартным способом или через службы центра обновления и брандмауэра Windows.

- Заходим в «Пуск/Панель управления/Система и безопасность/Администрирование» и в списке консолей выбираем «Службы».

- Среди служб ищем «Центр обновленияWindows», кликаем по нему ПКМ и выбираем «Свойства».

- Устанавливаем тип запуска ‒ «Автоматически», выбираем состояние «Запустить» и жмем «ОК».

- Не выходя из консоли, сразу ищем службу «БрандмауэрWindows» и устанавливаем ей такой же тип запуска.

После всех манипуляций перезагружаем компьютер и анализируем результат.

Если брандмауэр не запускается ни обычным способом, ни через консоль служб, то проблема может крыться в заражении компьютера вирусами. Воспользуйтесь антивирусной программой (например, Dr.Web CureIt!) и сделайте полную проверку компьютера. Также мы рекомендуем воспользоваться службой поддержки Microsoft по ссылке, где эта проблема уже описывалась.

Способ 1: настройки в панели управления

Для реализации данного способа нужны права администратора.

- Запускаем Панель управления и переходим в раздел “Брандмауэр Защитника Windows” (как это сделать – описано выше).

- В перечне слева кликаем по пункту “Разрешение взаимодействия с приложением или компонентом в брандмауэре Защитника Windows”.

- В открывшемся окне нажимаем кнопку “Разрешить другое приложение”.

- На экране отобразится небольшое окошко, в котором мы можем добавить новое приложение:

Сторонние брандмауэры

Пользователь может установить сторонние брандмауэры (Firewall). Популярные такие как:

- Comodo Firewall;

- Ashampoo WinOptimizer (это набор утилит, в числе которых содержится и файерволл).

Работают они аналогичным образом, за одним исключением: речь идет о встроенном «списке рекомендаций» и выборочных портах.

Процедура выполняется в полуавтоматическом режиме.

При использовании стороннего брандмауэра отключается встроенный в Windows, поскольку при совместной работе они могут конфликтовать, что приведет к общему сбою. В некоторых случаях этот компьютер не подключается ко всемирной сети. Исправить ошибку поможет только переустановка системы (или откат внесенных изменений, если включено «Восстановление») (см. Как запустить восстановление системы).

Функции брандмауэра windows

В отличие от обычных браузерных или самостоятельных фаерволов, препятствующих проникновению вирусов извне в систему, брандмауэр работает в обе стороны. Он запрещает установленным на ПК программам обращаться к Сети без полученного на то разрешения от администратора или при отсутствии сертификатов безопасности. Проще говоря, если программа подозрительна и требует неоправданно больших полномочий ‒ она будет блокирована.

Данный защитный инструмент включен во все современные версии Windows, начиная с XP Service Pack 2. Помимо программ, брандмауэр проверяет запущенные службы и останавливает их при обнаружении опасной активности. Отдельным плюсом является то, что опытный пользователь может самостоятельно устанавливать правила проверки для определенного перечня IP-адресов, портов, сетевых профилей.

Несмотря на все преимущества, брандмауэр не заменяет антивирусное ПО, а лишь «купирует» деятельность вредоносного софта, поэтому не стоит целиком полагаться на него.

Через консоль командной строки

«Командная строка» — это уникальный инструмент для осуществления самых разнообразных операций в Windows. Включение и отключение компонентов проходит при помощи введения специальных команд в консоль.

- Для открытия управляющей консоли щёлкаем правой кнопкой мыши по значку Windows в левом нижнем углу, в открывшемся меню выбираем пункт «Командная строка (администратор)».

В меню Windows выбираем «Командная строка (администратор)»

- В терминале вводим команды и запускаем их клавишей Enter:

- Remove From My Forums

-

Вопрос

-

Ребят привет!

Входные данные:

Сервер AD: Windows Server 2016, лес AD 2016 уровня.

Клиентские сервера: все Windows Server 2016, лес AD 2016 уровня.Столкнулся тут с интересной проблемой, не могу понять как ещё решить. Возникла потребность мониторить Windows 2016 сервера сервером Zabbix. Всё хорошо шло до шага, когда серверам нужно открыть 10050 TCP порт. А так как все сервера

находятся в домене, то задачка казалось очень простой. Но не тут то было.В общем создаю я политику

Мой компьютер — Политики — Конфигурация Windows — Параметры безопасности — Брандмауэр Windows в режиме повышенной безопасности — Брандмауэр Windows — Правило для входящих соединений

создаю там правило, применяю на компьютерах, ожидая что на компьютерах в настройках Firewall появиться правило. Я ожидаю штатного поведения Windows.А по факту, политика разлетелась по компьютерам и примирилась так: появился раздел (Вывод программы «rsop.msc»)

Конфигурация компьютера — Административные шаблоны — дополнительные параметры реестраПоявились значения системного реестра для Windows Firewall. А рядом с ними написано:

Этот параметр реестра не соответствует политике административных шаблонов. Например он не задан файлом .adm или .admx. Возможно он был определён другой оснасткой.

Вот так. А настройки Firewall на клиентских серверах не поменялась. То есть политика применилась, но настройки Firewall не изменила. И так происходит с любыми настройками для Firewall. Остальные gpo отрабатывают штатно.

Ребят подскажите что это? Нападение инопланетян или заговор коммунистов?

-

Изменено

27 апреля 2020 г. 11:25

-

Изменено

Ответы

-

Андрей, есть 2 сценария настройки — gpo и gpp о чем если не ошибаюсь написано во втором линке первого ответа

Я так понимаю что вы настраиваете gpo, и я бы предложил попробовать перенастроить политику через gpp

тут об этом прямо написано

The opinion expressed by me is not an official position of Microsoft

-

Изменено

Vector BCOModerator

27 апреля 2020 г. 13:34 -

Предложено в качестве ответа

Vector BCOModerator

28 апреля 2020 г. 10:56 -

Помечено в качестве ответа

Petko KrushevMicrosoft contingent staff, Moderator

30 апреля 2020 г. 6:00

-

Изменено

Команда sc delete mpssvc в командной строке полностью удаляет службу брандмауэра

Команда sc delete mpssvc в командной строке полностью удаляет службу брандмауэра

В меню Windows выбираем «Командная строка (администратор)»

В меню Windows выбираем «Командная строка (администратор)»