Если вы из Windows 10 или 11 не можете открыть сетевые папки на других сетевых устройствах (NAS, Samba сервера Linux) или на компьютерах со старыми версиями Windows (Windows 7/ XP /2003), скорее всего проблема связана с тем, что в вашей версии Windows отключена поддержка устаревших и небезопасных версий протокола SMB (используется в Windows для доступа к общим сетевым папкам и файлам). В современных версиях Windows 10 и в Windows 11 по-умолчанию отключен протокол SMBv1 и анонимный (гостевой) доступ к сетевым папкам по протоколу SMBv2 и SMBv3.

Microsoft планомерно отключает старые и небезопасные версии протокола SMB во всех последний версиях Windows. Начиная с Windows 10 1709 и Windows Server 2019 (как в Datacenter так и в Standard редакциях) в операционной системе по умолчанию отключен протокол SMBv1 (помните атаку шифровальщика WannaCry, которая как раз и реализовалась через дыру в SMBv1).

Конкретные действия, которые нужно предпринять зависят от ошибки, которая появляется в Windows при доступе к общей сетевой папке и от настроек удаленного SMB сервера, на котором хранятся общие папки.

Содержание:

- Вы не можете получить гостевой доступ к общей папке без проверки подлинности

- Вашей системе необходимо использовать SMB2 или более позднюю

- Нет доступа к сетевой папке, у вас нет прав доступа

- Дополнительные способы проверки доступа к сетевой папке в Windows

Вы не можете получить гостевой доступ к общей папке без проверки подлинности

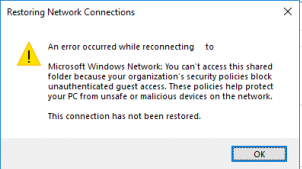

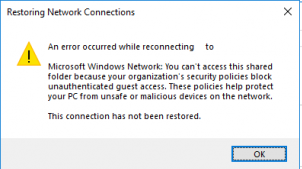

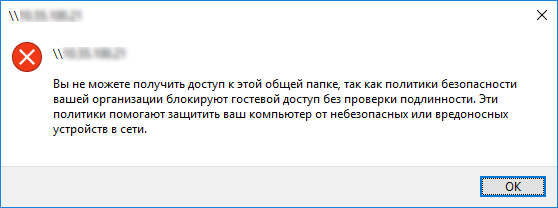

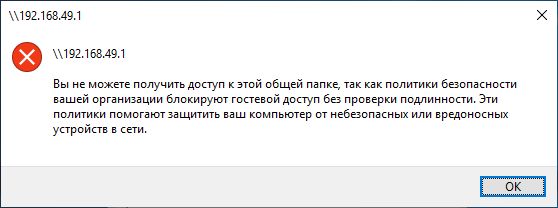

Начиная с версии Windows 10 1709 (Fall Creators Update) Enterprise и Education пользователи стали жаловаться, что при попытке открыть сетевую папку на соседнем компьютере стала появляться ошибка:

Вы не можете получить доступ к этой общей папке, так как политики безопасности вашей организации блокируют гостевой доступ без проверки подлинности. Эти политики помогают защитить ваш компьютер от небезопасных или вредоносных устройств в сети.

An error occurred while reconnecting Y: to \nas1share Microsoft Windows Network: You can’t access this shared folder because your organization’s security policies block unauthenticated guest access. These policies help protect your PC from unsafe or malicious devices on the network.

При этом на других компьютерах со старыми версиями Windows 8.1/7 или на Windows 10 с билдом до 1709, эти же сетевые каталоги открываются нормально. Причина в том, что в современных билдах Windows 10 (начиная с 1709) по умолчанию запрещен сетевой доступ к сетевым папкам под гостевой учетной записью по протоколу SMBv2 (и ниже). Гостевой (анонимный) доступ подразумевают доступ к сетевой папке без аутентификации. При доступе под гостевым аккаунтом по протоколу SMBv1/v2 не применяются такие методы защиты трафика, как SMB подписывание и шифрование, что делает вашу сессию уязвимой против MiTM (man-in-the-middle) атак.

При попытке открыть сетевую папку под гостем по протоколу SMB2, в журнале клиента SMB (Microsoft-Windows-SMBClient) фиксируется ошибка:

Log Name: Microsoft-Windows-SmbClient/Security Source: Microsoft-Windows-SMBClient Event ID: 31017 Rejected an insecure guest logon.

Данная ошибка говорит о том, что ваш компьютер (клиент) блокирует не аутентифицированный доступ под аккаунтом guest.

Чаще всего с этой проблемой можно столкнуться при использовании старых версий NAS (обычно для простоты настройки на них включают гостевой доступ) или при доступе к сетевым папкам на старых версиях Windows 7/2008 R2 или Windows XP /2003 с настроенным анонимным (гостевым) доступом (см. таблицу поддерживаемых версий SMB в разных версиях Windows).

Microsoft рекомендует изменить настройки на удаленном компьютере или NAS устройстве, который раздает сетевые папки. Желательно переключить сетевой ресурс в режим SMBv3. А если поддерживается только протокол SMBv2, тогда нужно настроить доступ с аутентификацией. Это самый правильный и безопасный способ исправить проблему.

В зависимости от устройства, на котором хранятся сетевые папки, вы должны отключить на них гостевой доступ.

- NAS устройство – отключите гостевой доступ в настройках вашего NAS устройства (зависит от модели);

- Samba сервер на Linux — если вы раздаете SMB папку с Linux, добавьте в в секции [global] конфигурационного файла smb.conf строку:

map to guest = never

А в секции с описанием сетевой папки запретить анонимный доступ:

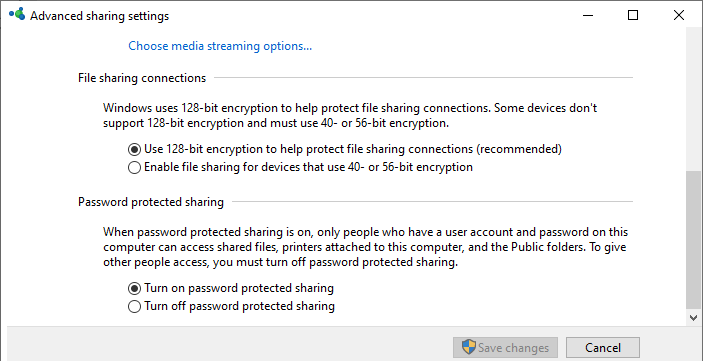

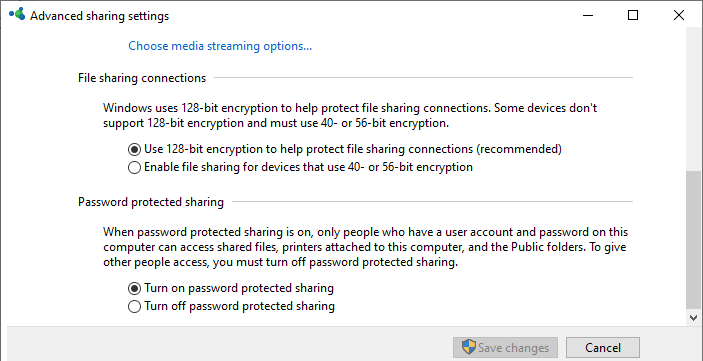

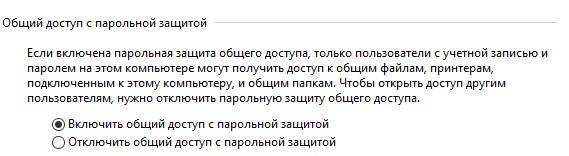

guest ok = no - В Windows вы можете включить общий доступ к сетевым папкам и принтерам с парольной защитой в разделе Control PanelAll Control Panel ItemsNetwork and Sharing CenterAdvanced sharing settings. Для All Networks (Все сети) в секции “Общий доступ с парольной защитой” (Password Protected Sharing) измените значение на “Включить общий доступ с парольной защитой” (Turn on password protected sharing). В этом случае анонимный (гостевой) доступ к папкам будет отключен и вам придется создать локальных пользователей, предоставить им доступ к сетевым папкам и принтерам и использовать эти аккаунты для сетевого доступа к общим папкам на этом компьютере..

Есть другой способ – изменить настройки вашего SMB клиента и разрешить доступ с него на сетевые папки под гостевой учетной записью.

Этот способ нужно использовать только как временный (!!!), т.к. доступ к папкам без проверки подлинности существенно снижает уровень безопасности ваших данных.

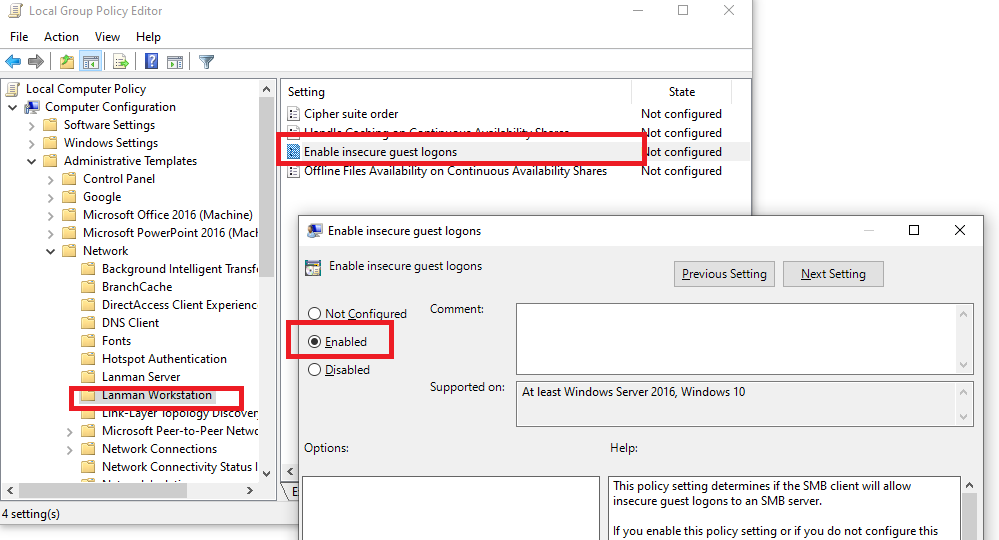

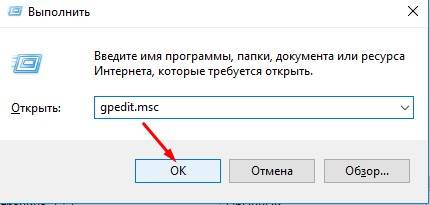

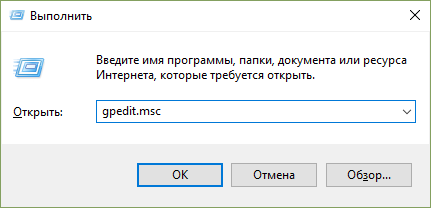

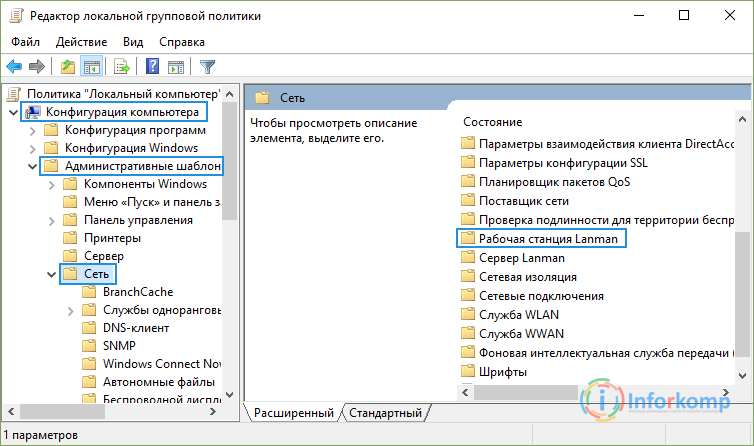

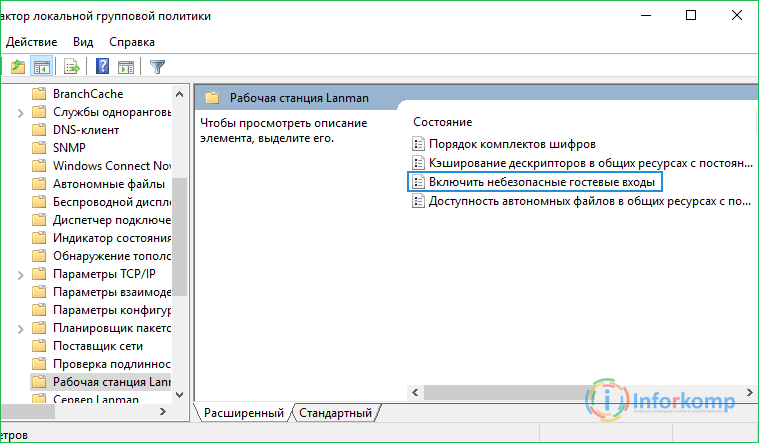

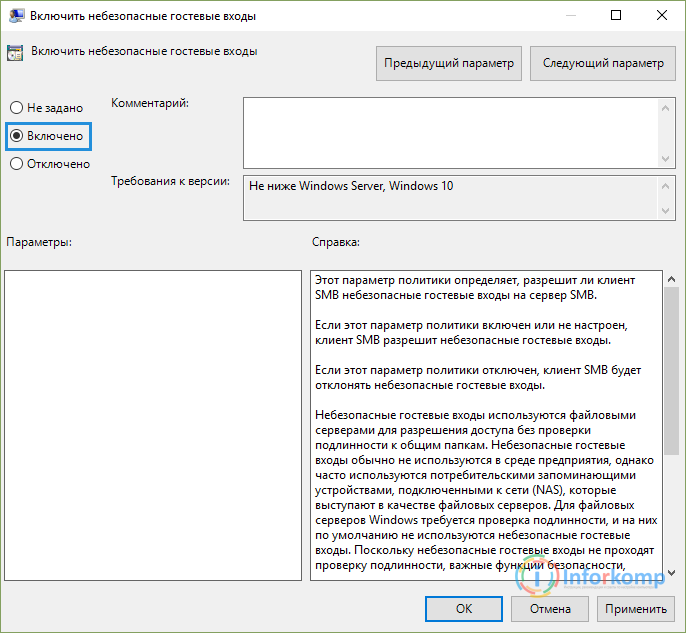

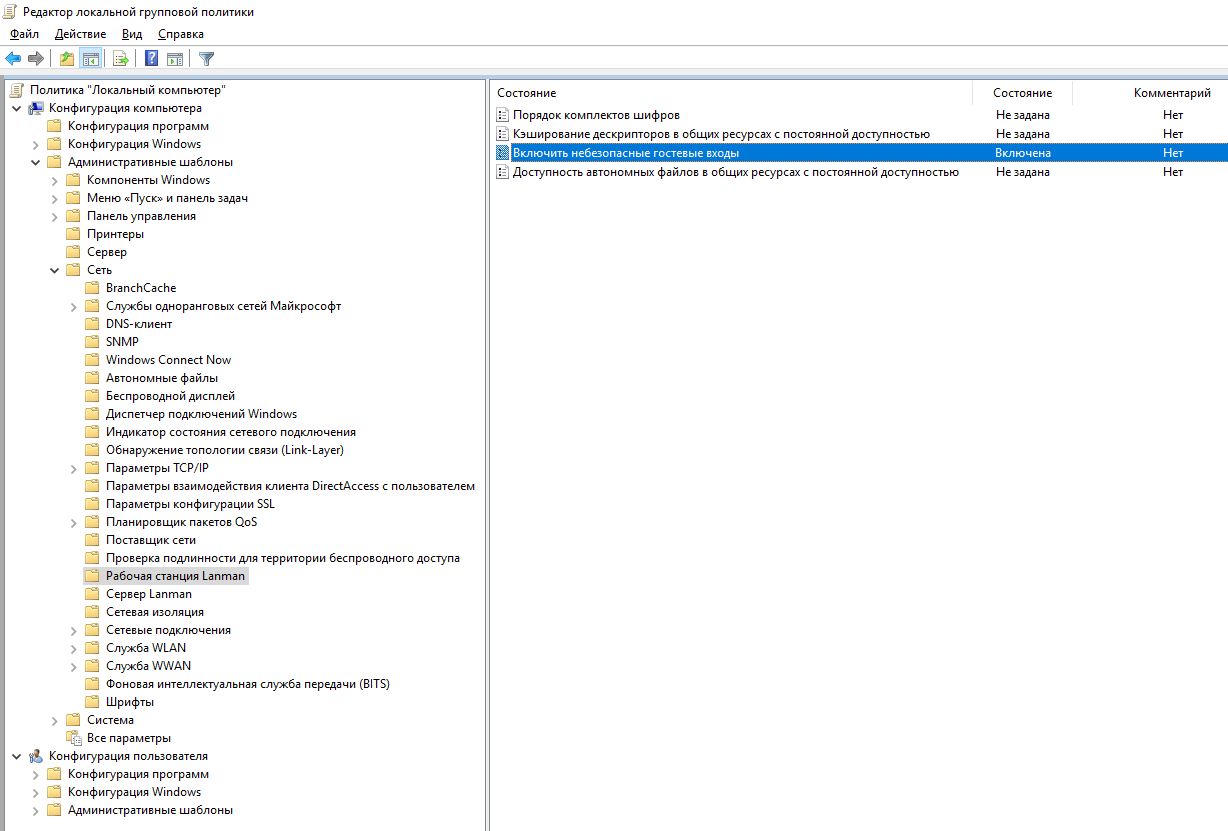

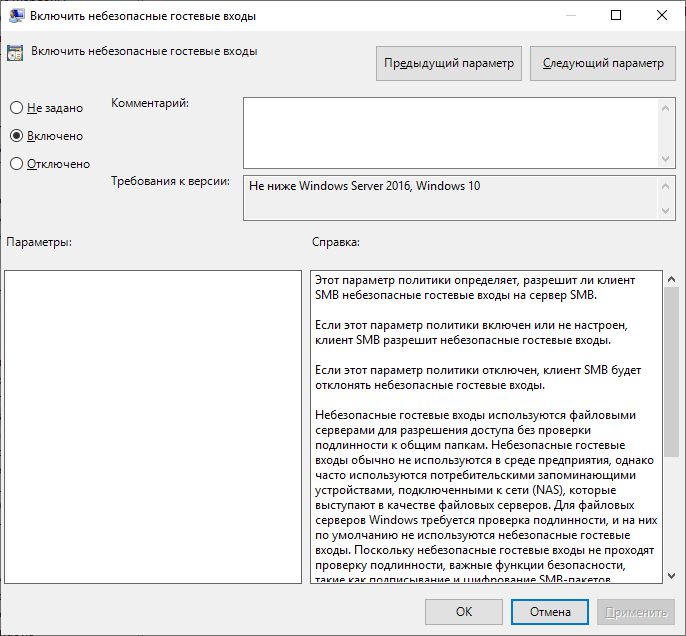

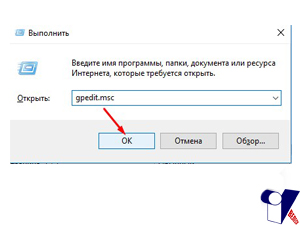

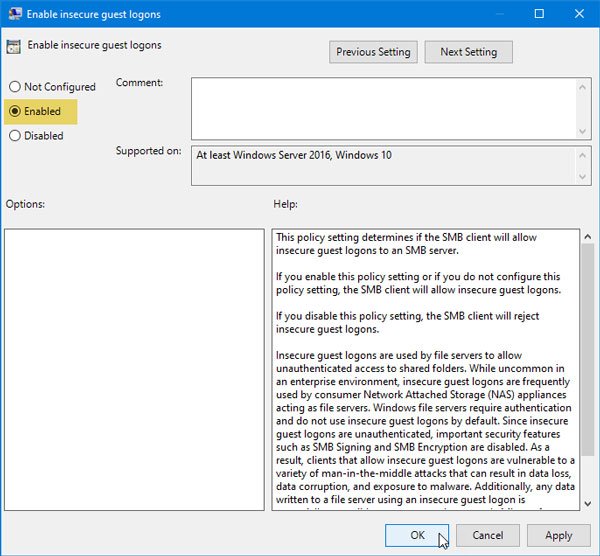

Чтобы разрешить гостевой доступ с вашего компьютера, откройте редактор локальных групповых политик (gpedit.msc) и перейдите в раздел: Конфигурация компьютера -> Административные шаблоны -> Сеть -> Рабочая станция Lanman (Computer Configuration ->Administrative templates -> Network (Сеть) -> Lanman Workstation). Включите политику Enable insecure guest logons (Включить небезопасные гостевые входы).

Обновите настройки групповых политик в Windows с помощью команды:

gpupdate /force

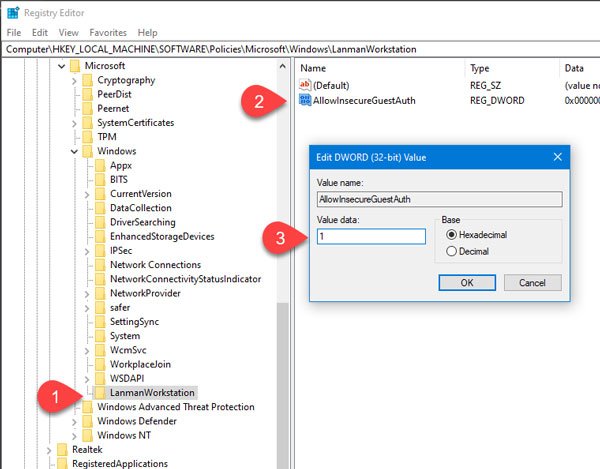

В Windows 10 Home, в которой нет редактора локальной GPO,вы можете внести аналогичное изменение через редактор реестра вручную::

HKLMSYSTEMCurrentControlSetServicesLanmanWorkstationParameters “AllowInsecureGuestAuth”=dword:1

Или такими командами:

reg add HKLMSYSTEMCurrentControlSetServicesLanmanWorkstationParameters /v AllowInsecureGuestAuth /t reg_dword /d 00000001 /f

reg add HKLMSoftwarePoliciesMicrosoftWindowsLanmanWorkstation /v AllowInsecureGuestAuth /t reg_dword /d 00000001 /f

Вашей системе необходимо использовать SMB2 или более позднюю

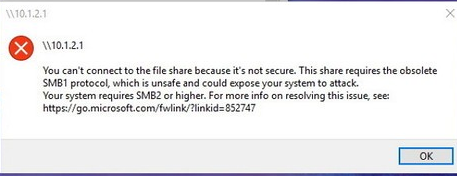

Другая возможная проблема при доступе к сетевой папке из Windows 10 – поддержка на стороне сервера только протокола SMBv1. Т.к. клиент SMBv1 по умолчанию отключен в Windows 10, то при попытке открыть шару или подключить сетевой диск вы можете получить ошибку:

Не удалось выполнить сопоставление сетевого диска из-за следующей ошибки. Вы не можете подключиться к общей папке, так как она небезопасна. Эта общая папка работает по устаревшему протоколу SMB1, который небезопасен и может подвергнуть вашу систему риску атаки. Вашей системе необходимо использовать SMB2 или более позднюю версию.

You can’t connect to the file share because it’s not secure. This share requires the obsolete SMB1 protocol, which is unsafe and could expose your system to attack. Your system requires SMB2 or higher.

При этом соседние устройства SMB могут не отображаться в сетевом окружении и при открытии сетевых папок по UNC пути может появляться ошибка 0x80070035.

Сообщение об ошибки явно указывает, что сетевая папка поддерживает только SMBv1 для доступа к файлам. В этом случае нужно попытаться перенастроить удаленное SMB устройство для поддержки как минимум SMBv2 (правильный и безопасный путь).

Если сетевые папки раздает Samba сервер на Linux, вы можете указать минимально поддерживаемую версию SMB в файле smb.conf так:

[global] server min protocol = SMB2_10 client max protocol = SMB3 client min protocol = SMB2_10 encrypt passwords = true restrict anonymous = 2

В Windows 7/Windows Server 2008 R2 вы можете отключить SMBv1 и разрешить SMBv2 так через реестр:

Set-ItemProperty -Path "HKLM:SYSTEMCurrentControlSetServicesLanmanServerParameters" SMB1 -Type DWORD -Value 0 –Force

Set-ItemProperty -Path "HKLM:SYSTEMCurrentControlSetServicesLanmanServerParameters" SMB2 -Type DWORD -Value 1 –Force

В Windows 8.1 отключите SMBv1, разрешите SMBv2 и SMBv3 и проверьте что для вашего сетевого подключения используется частный или доменный профиль:

Disable-WindowsOptionalFeature -Online -FeatureName "SMB1Protocol"

Set-SmbServerConfiguration –EnableSMB2Protocol $true

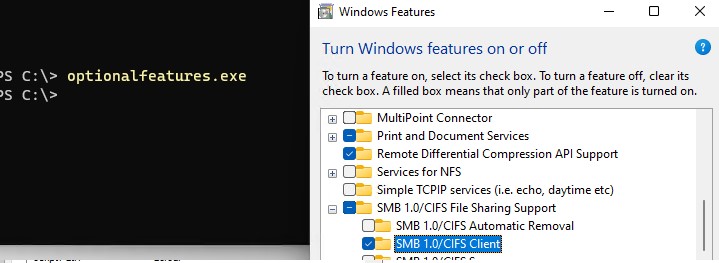

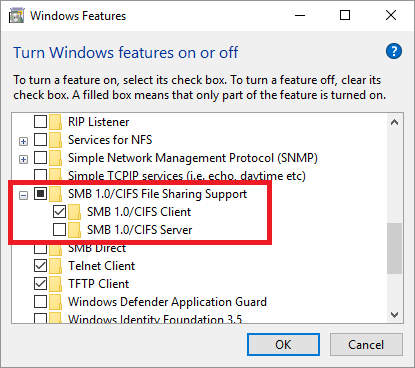

Если ваше сетевое устройство (NAS, Windows XP, Windows Server 2003), поддерживает только протокол SMB1, в Windows 10 вы можете включить отдельный компонент SMB1Protocol-Client. Но это не рекомендуется!!!

Если удаленное устройство требует использовать SMBv1 для подключения, и этот протокол отключен в вашем устройстве Windows, в Event Viewer появляется ошибка:

Log Name: Microsoft-Windows-SmbClient/Security Source: Microsoft-Windows-SMBClient Event ID: 32000 Description: SMB1 negotiate response received from remote device when SMB1 cannot be negotiated by the local computer.

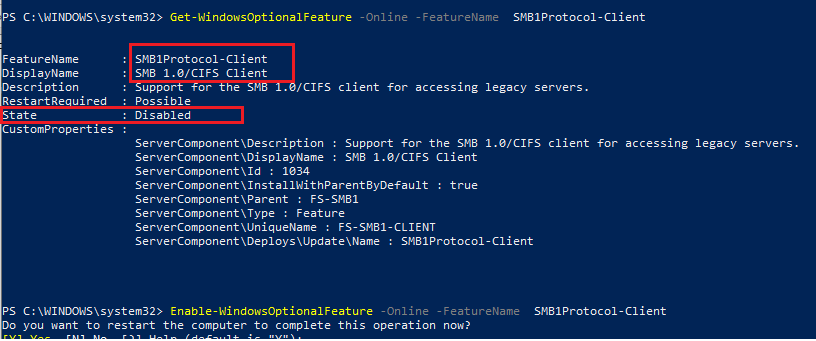

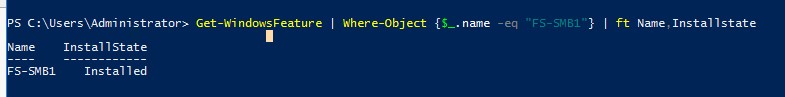

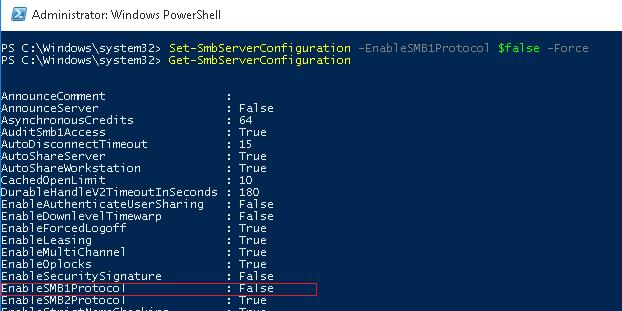

Запустите консоль PowerShell и проверьте, что SMB1Protocol-Client отключен (

State: Disabled

):

Get-WindowsOptionalFeature -Online -FeatureName SMB1Protocol-Client

Включите поддержку протокола SMBv1 (потребуется перезагрузка):

Enable-WindowsOptionalFeature -Online -FeatureName SMB1Protocol-Client

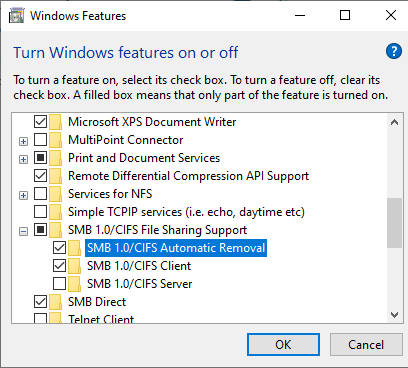

Также вы можете включить/отключить SMBv1 в Windows 10 и 11 из меню

optionalfeatures.exe

-> SMB 1.0/CIFS File Sharing Support –> SMB 1.0/CIFS Client.

В Windows 10 1709 и выше клиент SMBv1 автоматически удаляется, если он не использовался более 15 дней (за это отвечает компонент SMB 1.0/CIFS Automatic Removal).

В этом примере я включил только SMBv1 клиент. Не включайте компонент SMB1Protocol-Server, если ваш компьютер не используется устаревшими клиентами в качестве сервера для хранения общих папок.

После установке клиента SMBv1, вы должны без проблем подключиться к общей сетевой папке или принтеру. Однако, нужно понимать, что использование данного обходного решения не рекомендовано, т.к. подвергает снижает уровень безопасности.

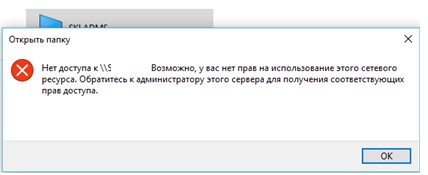

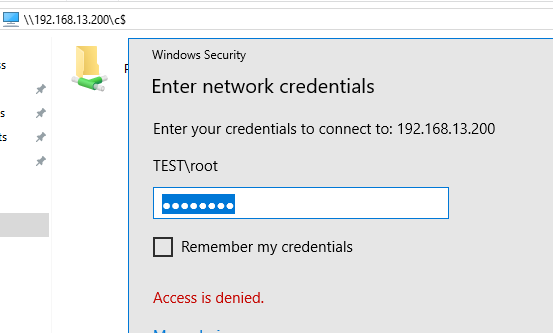

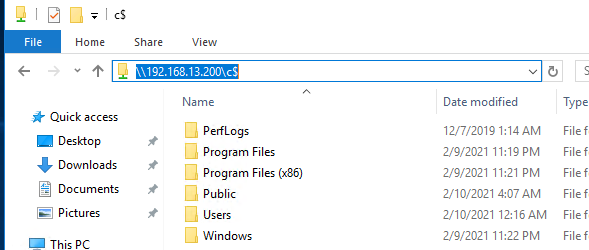

Нет доступа к сетевой папке, у вас нет прав доступа

При подключении к сетевой папке на другом компьютере может появится ошибка:

Нет доступа к \ComputerNameShare. Возможно у вас нет прав на использование этого сетевого ресурса. Обратитесь к системному администратору этого сервера для получения соответствующих прав доступа.

Network Error Windows cannot access \PC12Share You do not have permissions to access \PC12Share. Contact your network administrator to request access.

При появлении это ошибки нужно:

- Убедиться, что пользователю, под которым вы подключаетесь к сетевой папке, предоставлены права доступа на сервере. Откройте свойства общей папке на сервере и убедитесь что у вашего пользователя есть права доступа.

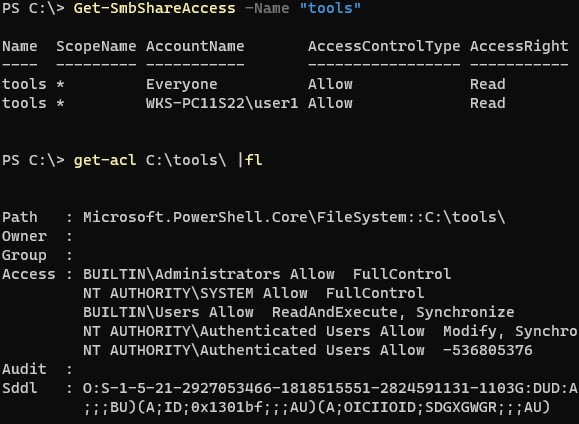

Проверьте разрешения сетевой шары на сервере с помощью PowerShell:

Get-SmbShareAccess -Name "tools"

Затем проверьте NTFS разрешения:

get-acl C:tools |fl

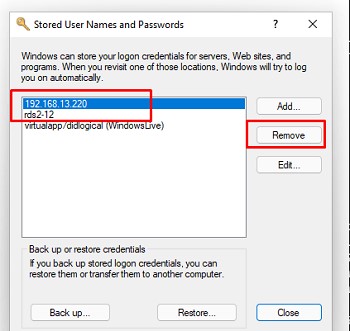

Если нужно, отредактируйте разрешения в свойствах папки. - Проверьте, что вы используете правильные имя пользователя и пароль для доступа к сетевой папки. Если имя и пароль не запрашиваются, попробуйте удалить сохраненные пароли для доступа к сетевой папке в диспетчере учетных записей Windows. Выполните команду

rundll32.exe keymgr.dll, KRShowKeyMgr

и удалите сохраненные учетные данные для доступа к сетевой папке.

При следующем подключении к сетевой папки появится запрос имени и пароля. Укажите имя пользователя для доступа к папке. Можете сохранить его в Credential Manager или добавить вручную.

Дополнительные способы проверки доступа к сетевой папке в Windows

В этом разделе указаны дополнительные способы диагностики при проблема с открытием сетевые папок в Windows:

Содержание

- 1 Вы не можете получить гостевой доступ к общей папке без проверки подлинности

- 2 Вашей системе необходимо использовать SMB2 или более позднюю

- 3 Как вернуть доступ к общим папкам в Wndows 10

Если вы из Windows 10 не можете открыть сетевые папки на других сетевых устройствах (NAS, Samba сервера Linux) или на компьютерах со старыми версиями Windows (Windows 7/ XP /2003), скорее всего проблема связана с тем, что в вашей новой версии Windows 10 отключена поддержка устаревших и небезопасных версий протокола SMB (используется в Windows для доступа к общим сетевым папкам и файлам). Так, начиная с Windows 10 1709, был отключен протокол SMBv1 и анонимный (гостевой) доступ к сетевым папкам по протоколу SMBv2.

Microsoft планомерно отключает старые и небезопасные версий протокола SMB во всех последний версиях Windows. Начиная с Windows 10 1709 и Windows Server 2019 (как в Datacenter так и в Standard редакциях) в операционной системе по умолчанию отключен протокол SMBv1 (помните атаку шифровальщика WannaCry, которая как раз и реализовалась через дыру в SMBv1).

Конкретные действия, которые нужно предпринять зависят от ошибки, которая появляется в Windows 10 при доступе к общей папке и от настроек удаленного SMB сервера, на котором хранятся общие папки.

Содержание:

Вы не можете получить гостевой доступ к общей папке без проверки подлинности

Начиная с версии Windows 10 1709 (Fall Creators Update) Enterprise и Education пользователи стали жаловаться, что при попытке открыть сетевую папку на соседнем компьютере стала появляться ошибка:

Вы не можете получить доступ к этой общей папке, так как политики безопасности вашей организации блокируют гостевой доступ без проверки подлинности. Эти политики помогают защитить ваш компьютер от небезопасных или вредоносных устройств в сети.

An error occurred while reconnecting Y: to nas1share Microsoft Windows Network: You can’t access this shared folder because your organization’s security policies block unauthenticated guest access. These policies help protect your PC from unsafe or malicious devices on the network.

При это на других компьютерах со старыми версиями Windows 8.1/7 или на Windows 10 с билдом до 1709, эти же сетевые каталоги открываются нормально. Эта проблем связана с тем, что в современных версиях Windows 10 (начиная с 1709) по умолчанию запрещен сетевой доступ к сетевым папкам под гостевой учетной записью по протоколу SMBv2 (и ниже). Гостевой (анонимный) доступ подразумевают доступ к сетевой папке без аутентификации. При доступе под гостевым аккаунтом по протоколу SMBv1/v2 не применяются такие методы защиты трафика, как SMB подписывание и шифрование, что делает вашу сессию уязвимой против MiTM (man-in-the-middle) атак.

При попытке открыть сетевую папку под гостем по протоколу SMB2, в журнале клиента SMB (Microsoft-Windows-SMBClient) фиксируется ошибка:

Source: Microsoft-Windows-SMBClient Event ID: 31017 Rejected an insecure guest logon.

В большинстве случае с этой проблемой можно столкнуться при использовании старых версий NAS (обычно для простоты настройки на них включают гостевой доступ) или при доступе к сетевым папкам на старых версиях Windows 7/2008 R2 или Windows XP /2003 с настроенным анонимным (гостевым) доступом (см. таблицу поддерживаемых версий SMB в разных версиях Windows).

В этом случае Microsoft рекомендует изменить настройки на удаленном компьютере или NAS устройстве, который раздает сетевые папки. Желательно переключить сетевой ресурс в режим SMBv3. А если поддерживается только протокол SMBv2, настроить доступ с аутентификацией. Это самый правильный и безопасный способ исправить проблему.

В зависимости от устройства, на котором хранятся сетевые папки, вы должны отключить на них гостевой доступ.

- NAS устройство – отключите гостевой доступ в настройках вашего NAS устройства (зависит от модели);

-

Samba сервер на Linux — если вы раздаете SMB каталог с Linux, в конфигурационном файле smb.conf в секции [global] нужно добавить строку:

map to guest = neverА в секции с описанием сетевой папки запретить анонимный доступ:guest ok = no -

В Windows вы можете включить общий доступ к сетевым папкам и принтерам с парольной защитой в разделе Control PanelAll Control Panel ItemsNetwork and Sharing CenterAdvanced sharing settings. Для All Networks (Все сети) в секции “Общий доступ с парольной защитой” (Password Protected Sharing) имените значение на “Включить общий доступ с парольной защитой” (Turn on password protected sharing). В этом случае анонимный (гостевой) доступ к папкам будет отключен и вам придется создать локальных пользователей, предоставить им доступ к сетевым папкам и принтерам и использовать эти аккаунты для подключения к общим папкам на этом компьютере.

Есть другой способ – изменить настройки вашего SMB клиента и разрешить доступ с него на сетевые папки под гостевой учетной записью.

Этот способ нужно использовать только как временный (!!!), т.к. доступ к папкам без проверки подлинности существенно снижает уровень безопасности ваших данных.

Чтобы разрешить гостевой доступ с вашего компьютера, откройте редактор групповых политик (gpedit.msc) и перейдите в раздел: Конфигурация компьютера -> Административные шаблоны -> Сеть -> Рабочая станция Lanman (Computer Configuration ->Administrative templates -> Network (Сеть) -> Lanman Workstation). Включите политику Enable insecure guest logons (Включить небезопасные гостевые входы).

В Windows 10 Home, в которой нет редактора локальной GPO, вы можете внести аналогичное изменение через редактор реестра вручную:

HKLMSYSTEMCurrentControlSetServicesLanmanWorkstationParameters “AllowInsecureGuestAuth”=dword:1

Или такой командой:

reg add HKLMSYSTEMCurrentControlSetServicesLanmanWorkstationParameters /v AllowInsecureGuestAuth /t reg_dword /d 00000001 /f

Вашей системе необходимо использовать SMB2 или более позднюю

Другая возможная проблема при доступе к сетевой папке из Windows 10 – поддержка на стороне сервера только протокола SMBv1. Т.к. клиент SMBv1 по умолчанию отключен в Windows 10 1709, при попытке открыть шару вы можете получить ошибку:

Вы не можете подключиться к общей папке, так как она небезопасна. Эта общая папка работает по устаревшему протоколу SMB1, который небезопасен и может подвергнуть вашу систему риску атаки. Вашей системе необходимо использовать SMB2 или более позднюю версию.

You can’t connect to the file share because it’s not secure. This share requires the obsolete SMB1 protocol, which is unsafe and could expose your system to attack. Your system requires SMB2 or higher.

При этом соседние устройства SMB могут не отображаться в сетевом окружении и при открытии по UNC пути может появляться ошибка 0x80070035.

Т.е. из сообщения об ошибке четко видно, что сетевая папка поддерживает только SMBv1 протокол доступа. В этом случае нужно попытаться перенастроить удаленное SMB устройство для поддержки как минимум SMBv2 (правильный и безопасный путь).

Если сетевые папки раздает Samba на Linux, вы можете указать минимально поддерживаемую версию SMB в файле smb.conf так:

[global] server min protocol = SMB2_10 client max protocol = SMB3 client min protocol = SMB2_10 encrypt passwords = true restrict anonymous = 2

В Windows 7/Windows Server 2008 R2 вы можете отключить SMBv1 и разрешить SMBv2 так:Set-ItemProperty -Path "HKLM:SYSTEMCurrentControlSetServicesLanmanServerParameters" SMB1 -Type DWORD -Value 0 –Force

Set-ItemProperty -Path "HKLM:SYSTEMCurrentControlSetServicesLanmanServerParameters" SMB2 -Type DWORD -Value 1 –Force

В Windows 8.1 отключите SMBv1, разрешите SMBv2 и SMBv3 и проверьте что для вашего сетевого подключения используется частный или доменный профиль:

Disable-WindowsOptionalFeature -Online -FeatureName "SMB1Protocol"Set-SmbServerConfiguration –EnableSMB2Protocol $true

Если ваше сетевое устройство (NAS, Windows XP, Windows Server 2003), поддерживает только протокол SMB1, в Windows 10 вы можете включить отдельный компонент SMB1Protocol-Client. Но это не рекомендуется!!!

Запустите консоль PowerShell и проверьте, что SMB1Protocol-Client отключен (State: Disabled):

Get-WindowsOptionalFeature -Online -FeatureName SMB1Protocol-Client

Включите поддержку протокола SMBv1 (потребуется перезагрузка):

Enable-WindowsOptionalFeature -Online -FeatureName SMB1Protocol-Client

Также вы можете включить/отключить дополнительные компоненты Windows 10 (в том числе SMBv1) из меню optionalfeatures.exe-> SMB 1.0/CIFS File Sharing Support

В Windows 10 1709 и выше клиент SMBv1 автоматически удаляется, если он не использовался более 15 дней (за это отвечает компонент SMB 1.0/CIFS Automatic Removal).

В этом примере я включил только SMBv1 клиент. Не включайте компонент SMB1Protocol-Server, если ваш компьютер не используется устаревшими клиентами в качестве сервера для хранения общих папок.

После установки клиента SMBv1, вы должны без проблем подключиться к сетевой папке или принтеру. Однако, нужно понимать, что использование данного обходного решения не рекомендовано, т.к. подвергает вашу систему опасности.

Многие столкнулись с тем, что при обновлении Windows 10 до последних релизов из под обновлённой ОС перестали открываться сетевые папки. Произошло это из-за того, что Microsoft усилила безопасность и теперь, на сборке 1709, не работает беспарольное подключение по локальной сети к другим компьютерам, как было до этого.

При попытке подключения может выдаваться следующее сообщение:

«Вы не можете получить доступ к этой общей папке, так как политики безопасности вашей организации блокируют гостевой доступ без проверки подлинности. Эти политики помогают защитить ваш компьютер от небезопасных или вредоносных устройств в сети«

Для того, чтобы решить данную проблему, необходимо либо включить общий доступ с парольной защитой:

И проблема устранится сама по себе.

Такой вариант решения проблемы удобен далеко не всем, т. к. пароль при этом варианте приходится устанавливать пароль, а он не всегда нужен. Для того, чтобы избежать установки пароля и вернуть возможность получать общий доступ без парольной защиты, необходимо выполнить несколько простых шагов:

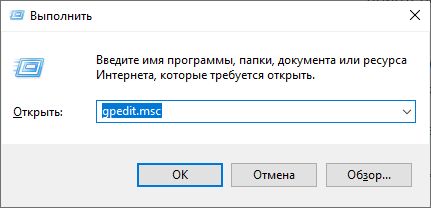

- Открываем Win+R (Пуск->Выполнить) и пишем gpedit.msc

2. Далее необходимо перейти по следующему пути «Конфигурация компьютера ===> Административные шаблоны ===> Сеть>Рабочая станция Lanmann»;

3. Выставить параметр «Включить небезопасные гостевые входы» в положение «Включено».

Однако, необходимо иметь в виду, что данное решение временное и не рекомендуется открывать доступ без проверки подлинности для кого угодно.

Поделиться с друзьями:

Windows 10 уже дано как появился на свет, и на сегодняшний день уже даже вышло несколько крупных обновлений, которым из каждых была присвоена своя определенная версия. На 06 февраля 2018 года самой актуальной версией является 1709, которая была выпущена 17 октября 2017 года.

Так вот, на текущей версии, а именно 1709, была замечена такая проблема, что некоторые пользователи не могли зайти в общедоступные папки на других компьютерах или подключиться к сетевому принтеру.

Вместо этого появлялась ошибка, в которой говорилось, что вы не можете получить доступ к удаленному компьютеру из-за того, что политики безопасности вашей организации могут блокировать доступ без проверки подлинности.

Мною было замечено, что подобное сообщение появлялось именно на корпоративных Windows 10, в «Профессиональных» версиях подобной ошибки, с блокировкой доступа без проверки подлинности, ранее не обнаруживалось.

Как вернуть доступ к общим папкам в Wndows 10

Наверное, начнем с того, что самым простым способом будет полная переустановка системы с использованием самого свежего образа, скачанного с сервера Майкрософт, так же, возможно есть смысл попробовать поставить Windows 10 «Профессиональная», и проверить результат с этой версией системы.

Но, если вы пока не готовы переустанавливать свою систему и не особо хотите экспериментировать с различными версиями, можно воспользоваться временным способом, который будет показан прямо сейчас.

Смысл его в том, что нам для обхода блокировки доступа без проверки подлинности, а именно для беспрепятственного доступа к сетевым папкам, необходимо в групповых политиках активировать параметр «Включить небезопасные гостевые входы».

Начнем с запуска редактора групповых политик, открываем окно выполнения «Wir+R» и запускаем там вот такую команду.

С левой стороны находим «Конфигурация компьютера» и открываем папки «Административные шаблоны», потом «Сеть» и теперь с правой стороны ищем пункт «Рабочая станция Lanman», открыв его двойным кликом мышки.

В появившихся доступных параметрах открываем пункт «Включить небезопасные гостевые входы».

Откроется новое окно с свойствами данного пункта, в котором для обхода блокировки доступа без проверки подлинности, необходимо значение поменять на «Включено» и применить изменения.

После этого вы должны без проблем подключиться к любым общедоступным папкам или сетевым принтерам. Ещё раз замечу, что проблема мною была обнаруженная на версиях Windows 10 (1709).

Кстати, информацию о том, как посмотреть версию своей системы вы можете найти по ссылке.

В итоге, лично мне удавалось справиться с данной проблемой именно таким образом, если же вы знаете какой-нибудь иной способ, буду рад если вы поделитесь им с нами в комментариях.

Так что жду ваших отзывов о том оказался ли данный вариант решения для вас полезным или нет.

«Вы не можете получить доступ к этой общей папке»Используемые источники:

- https://winitpro.ru/index.php/2018/01/24/ne-otkryvayutsya-smb-papki-posle-ustanovki-windows-10-1709/

- http://vel-com76.ru/posle-obnovleniya-windows-10-perestali-otkryvatsya-setevye-papki/

- https://inforkomp.com.ua/oshibki/laquo-vyi-ne-mozhete-poluchit-dostup-k-etoy-obshhey-papke-raquo.html

Содержание

- Не открываются общие сетевые папки в Windows 10

- Предистория

- Вы не можете получить гостевой доступ к этой общей папке

- Как разрешить гостевой доступ к сетевым дискам в Windows 10 без проверки подлинности

- Вместо послесловия

- Благодарности

- Как включить учетную запись «Гость» в Windows 10?

- Включение и вход в учетную запись «Гость» в Windows 10

- Как настроить локальную сеть в Windows 10? Параметры общего доступа и общий доступ к папке в Windows 10

- Подготовка к настройке локальной сети в Windows 10

- Настройка параметров общего доступа в Windows 10

- Доступ к общим папкам с другого компьютера в локальной сети

- Как открыть общий доступ к папке в Windows 10?

- Как отключить общий доступ к папке или файлу в Windows 10?

- Как посмотреть все папки и файлы, к которым открыт общий доступ на компьютере?

- Послесловие

Не открываются общие сетевые папки в Windows 10

Безопасность — это прекрасно. Но иногда последствия от внедрения новых правил застают пользователей врасплох. Так случилось и со мной.

Однажды я решил подключиться к сетевому диску и получил следующее предупреждение:

Предистория

Мой сетевой диск — это внешний USB накопитель Seagate Expansion Portable Drive емкостью 2 ТБ (STEA2000400), который подключен к маршрутизатору Keenetic Giga KN-1010. С домашнего компьютера и ноутбука у меня не было проблем с подключением.

А когда однажды я решил подключиться через VPN с рабочего компьютера, то получилось фиаско описанное выше.

Поначалу, я думал, что виноват VPN и/или настройки маршрутизатора. Но потом обратил внимание на то, что дома я использовал операционные системы Windows 8.1, а на работе — Windows 10. В последней, как оказалось, усилены меры безопасности, которые и не позволяли получить доступ к моему сетевому диску.

Вы не можете получить гостевой доступ к этой общей папке

Если вы из Windows 10 не можете открыть сетевые папки на других сетевых устройствах или на компьютерах со старыми версиями Windows, скорее всего проблема в том, что в вашей Windows 10 отключена поддержка устаревших и небезопасных версий протокола SMB.

При это на других компьютерах с операционными системами Windows 8.1/7 и даже на Windows 10 (до билда 1709) эти же сетевые каталоги могут открываться вполне себе нормально.

Как разрешить гостевой доступ к сетевым дискам в Windows 10 без проверки подлинности

Чтобы разрешить гостевой доступ с вашего компьютера, откройте редактор групповых политик (gpedit.msc). Для этого нажмите клавиши [Win]+[R], наберите «gpedit.msc» и нажмите [OK]:

Затем следует перейди в раздел: Конфигурация компьютера -> Административные шаблоны -> Сеть -> Рабочая станция Lanman:

В котором необходимо включить политику «Включить небезопасные гостевые входы»:

После этого необходимо закрыть редактор групповых политик и применить их. Это можно сделать без перезагрузки выполнив команду в консоли Windows:

Вместо послесловия

Этот способ желательно использовать только как временный, так как доступ к папкам без проверки подлинности снижает уровень безопасности ваших данных.

Благодарности

При написании статьи были использованы следующие источники:

Как включить учетную запись «Гость» в Windows 10?

В предыдущих версиях Windows включить встроенную гостевую учетную запись можно было через панель управления. В Windows 10 такая возможность отсутствует. Учетную запись «Гость» нельзя включить явным образом не через панель управления, не через «Параметры» компьютера.

Но даже если у вас получилось активировать гостевую учетную запись, она не будет отображаться на экране входа в систему. Но этот вопрос тоже можно решить. Давайте рассмотрим, как это сделать.

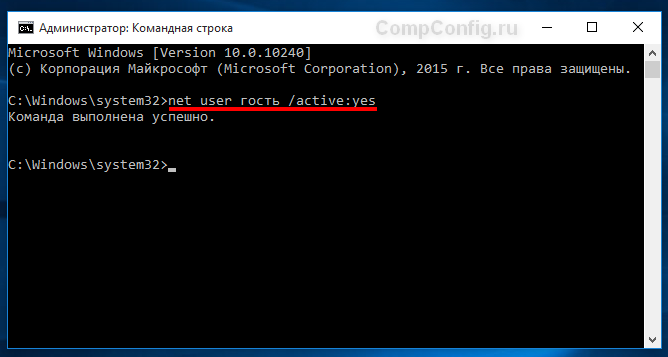

Включение и вход в учетную запись «Гость» в Windows 10

1. Откройте командную строку от имени администратора. Для этого используйте сочетание клавиш Windows + X. В открывшемся меню выберите пункт «Командная строка (администратор)».

2. Введите следующую команду и нажмите Enter:

net user гость /active:yes

3. После выполнения этой команды вы все еще не можете получить доступ к гостевой учетной записи т.к. она не будет отображаться на экране входа. Хотя сам пользователь будет виден в меню «Пуск» при нажатии на имени текущего пользователя.

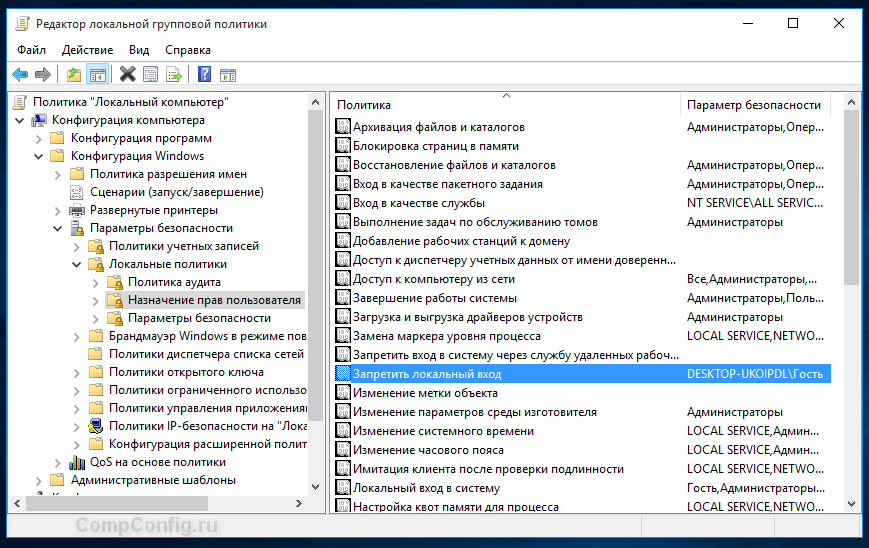

Это связано с тем, что существует групповая политика, которая запрещает локальный вход в систему гостевой учетной записи. Но мы это исправим.

4. Откройте окно «Выполнить» (сочетание клавиш Windows + R). Введите команду gpedit.msc и нажмите Enter.

Если при открытии возникает ошибка «Не удается найти gpedit.msc», то воспользуйтесь этой инструкцией.

5. В редакторе локальной групповой политики перейдите к следующей ветви:

Конфигурация компьютера -> Конфигурация Windows -> Параметры безопасности -> Локальные политики -> Назначение прав пользователя

6. С правой стороны найдите пункт «Запретить локальный вход» и дважды щелкните по нему.

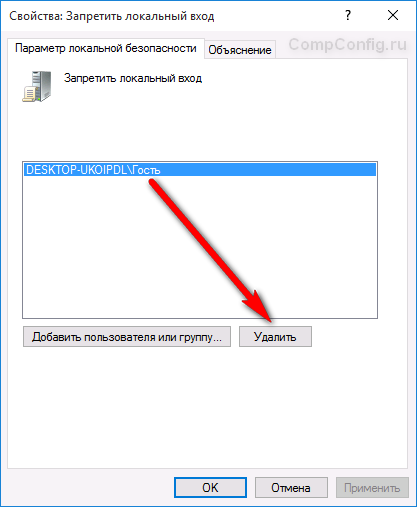

7. Выберите учетную запись «Гость» и удалите ее.

8. Теперь учетная гостевая учетная запись полностью активирована. После перезагрузки компьютера или выхода из системы вы можете увидеть ее в списке пользователей.

! В текущей сборке Windows 10 (10240) часто встречается такая проблема, что при входе в учетную запись «Гость» экран начинает мигать и ничего нельзя сделать. Это, скорее всего, недоработка этой сборки и на данный момент решения этой проблемы я нигде не встречал. Выходом является создание новой учетной записи и включение ее в группу «Гости».

Как настроить локальную сеть в Windows 10? Параметры общего доступа и общий доступ к папке в Windows 10

Раньше я уже публиковал подробную инструкцию по настройке локальной сети в Windows 10. Но для настройки использовал домашнюю группу, которую из Windows 10 (в версии 1803 и выше) удалили. А это значит, что старая инструкция больше не актуальная, так как домашней группы в Windows 10 1803 больше нет. Но весь функционал конечно же сохранился, и в десятке по прежнему можно предоставить общий доступ к папкам и принтерам, открыть общий доступ к определенной папке, получить сетевой доступ к другим компьютерам и т. д. Так даже проще и лучше, убрали ненужные настройки. Домашняя группа использовалась для упрощения настройки локальной сети и предоставления общего доступа к файлам и принтерам. Но по факту, она только усложняла процесс настройки локальной сети своими запутанными настройками. Проще вручную открыть общий доступ и расшарить папку по сети, чем возиться с настройкой домашней группы.

Обычно локальную сеть настраивают между компьютерами, которые соединены между собой через роутер (по Wi-Fi, сетевому кабелю) , или свитч. При необходимости можно соединить два компьютера напрямую с помощью сетевого кабеля, но этот способ вряд ли сейчас кто-то еще использует. Открыть общий доступ к папкам в Windows 10 можно не только для других компьютеров, но и для мобильных устройств. Например, доступ к расшаренным по сети папкам на компьютере можно получить с мобильных устройств, TV приставок и других устройств, которые работают на Android. Но чаще всего локальную сеть настраивают именно для обмена файлами между несколькими компьютерами. Если в сети есть компьютеры на Windows 7 и Windows 8, то на них параметры общего доступа настраиваются практически так же, как и в Windows 10. Папка, к которой открыт общий доступ на компьютере с Windows 10 будет без проблем отображаться в сетевом окружении на компьютере с Windows 7 и наоборот. Главное, чтобы на обеих компьютерах было включено сетевое обнаружение.

Подготовка к настройке локальной сети в Windows 10

При подключении к роутеру по кабелю, или по Wi-Fi сети, Windows 10 присваивает подключению сетевой профиль: «Общедоступные» или «Частные». Здесь все просто. «Общедоступные» – это когда компьютер подключен к общедоступной, чужой сети. Например, где-то в кафе, отеле, у знакомых дома и т. д. «Частные» – это подключение к домашней сети. Этот профиль желательно устанавливать только в том случае, когда вы подключены к своей сети (к своему роутеру, который надежно защищен. Смотрите статью максимальная защита Wi-Fi сети и роутера от других пользователей и взлома) . В зависимости от выбранного профиля, меняются некоторые настройки общего доступа и брандмауэра.

Для настройки локальной сети я рекомендую для Ethernet или Wi-Fi подключения установить сетевой профиль «Частные». Ну и соответственно открывать общий доступ к файлам только в тех сетях, которым вы доверяете (которые вы контролируете) . На тему смены сетевого профиля я уже писал подробную инструкцию: домашняя (частная) и общественная (общедоступная) сеть Windows 10.

Сделать это не сложно. В свойствах Ethernet подключения:

В свойствах Wi-Fi сети:

Необходимый сетевой профиль подключению присвоили, можно переходить к настройке локальной сети.

Настройка параметров общего доступа в Windows 10

Нам нужно открыть окно «Дополнительные параметры общего доступа». Это можно сделать через «Центр управления сетями и общим доступом», или в параметрах, в разделе «Сеть и Интернет» – «Параметры общего доступа».

Для профиля «Частная (текущий профиль)» нам нужно установить такие настройки:

- Включить сетевое обнаружение – если сетевое обнаружение включено, то наш компьютер будет видеть другие компьютеры в сети, и будет виден другим компьютерам.

- Включить общий доступ к файлам и принтерам – после включения все папки и принтеры к которым разрешен общий доступ будут доступны другим устройствам в этой локальной сети. По умолчанию это стандартные общие папки (Общая музыка, Общие документы, Общие видеозаписи и т. д.) . Дальше в статье я покажу, как открыть общий доступ к любой папке на вашем компьютере.

Так же меняем следующие настройки для профиля «Все сети»:

- Включить общий доступ, чтобы сетевые пользователи могли читать и записывать файлы в общих папках.

- Отключить общий доступ с парольной защитой. Что касается общего доступа с парольной защитой или без, то разница в том, нужно ли вводить пароль при доступе к общей папке на данном компьютере. В домашней сети, как правило, пароль не нужен. Но если есть необходимость, вы можете оставить парольную защиту. Тогда на других компьютерах будет появляться запрос имени пользователя и пароля (пользователя удаленного компьютера) .

Обязательно нажимаем на кнопку «Сохранить изменения»!

Все! Настройка локальной сети в Windows 10 завершена.

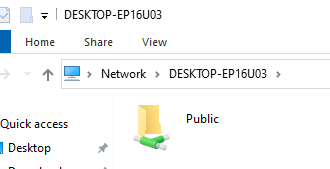

Доступ к общим папкам с другого компьютера в локальной сети

После настройки общего доступа мы можем получить доступ к общим папкам с других компьютеров, которые находятся в одной сети (подключены через один роутер или свитч) .

Можно сразу перейти в проводник, на вкладку «Сеть». Если сетевое обнаружение на этом компьютере отключено, то вы увидите сообщение: «Сетевое обнаружение отключено. Сетевые компьютеры и устройства не видны».

Нажимаем «OK» и сверху появится желтая полоска, где можно «Включить сетевое обнаружение и общий доступ к файлам».

А если сети, к которой вы подключены присвоен статус «Общедоступные», то появится еще одно окно. Выберите следующий пункт: «Нет, сделать сеть, к которой подключен этот компьютер, частной».

После этого на вкладке «Сеть» в проводнике сразу появляться «Компьютеры». Наш компьютер так же будет отображаться вместе с другими компьютерами из локальной сети.

Мы только что настроили локальную сеть между двумя компьютерами на Windows 10. С обеих компьютеров есть доступ друг к другу по сети (в моем случае по Wi-Fi, через роутер) . По умолчанию доступ открыт только к отдельным общим папкам. Для обмена файлами между компьютерами можно использовать эти папки (копировать в них файлы, просматривать, удалять) , либо же вручную открыть общий доступ к другим папкам, которые находятся на жестком диске компьютера. Дальше я более подробно покажу, как расшарить папку в Windows 10.

Как открыть общий доступ к папке в Windows 10?

В Windows 10 предоставить общий доступ к файлу или папке (расшарить папку) можно буквально за несколько секунд. Еще я покажу, как закрыть общий доступ к папке/файлу и посмотреть, к каким папкам предоставлен общий доступ.

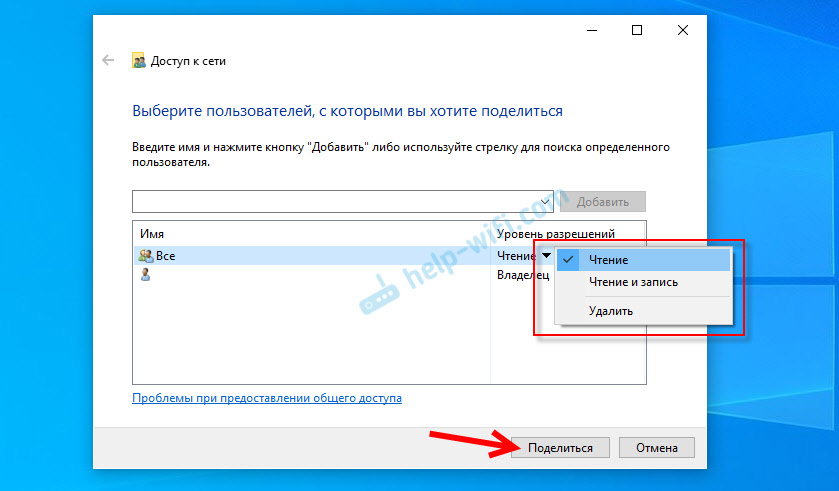

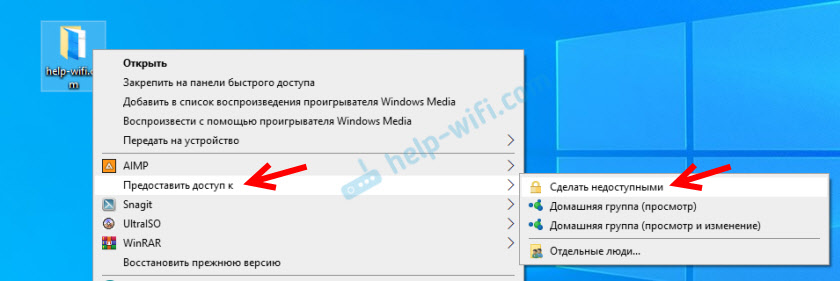

Просто нажимаем правой кнопкой мыши на любую папку или файл, наводим курсор на меню «Предоставить доступ к» и выбираем «Отдельные люди».

Дальше нужно выбрать пользователя, для которого будет предоставлен общий доступ к папке. В домашней сети можно выбрать «Все». В таком случае доступ к файлу/папке будет у всех участников сети. Можно создать нового пользователя и использовать его имя/пароль для доступа к папке с других компьютеров (если вы не отключали общий доступ с парольной защитой) .

Для пользователя «Все», (или нового пользователя) можно изменить права доступа к файлу или папке в Windows 10. По умолчанию папка/файл доступен только для чтения. Можно установить «Чтение и запись». Тогда другие пользователи по сети смогут менять/удалять файлы в папке, записывать новые, редактировать файлы.

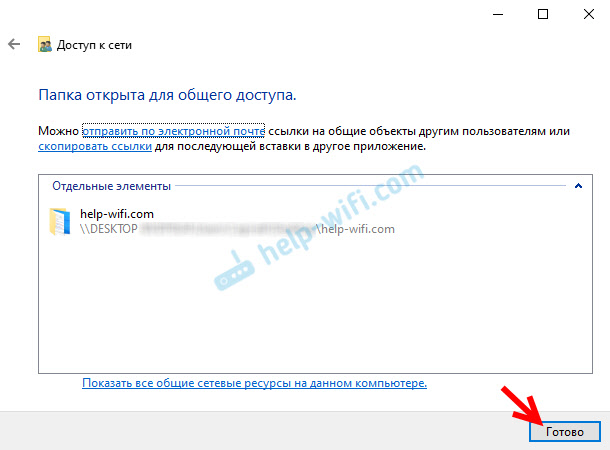

После нажатия на кнопку «Поделиться» появится окно, в котором будет указан сетевой адрес к файлу, или папке. Это адрес можно скопировать и использовать для доступа к данному ресурсу с других компьютеров в локальной сети (просто перейти по адресу в проводнике) .

Чтобы зайти в папку, к которой мы открыли общий доступ не обязательно использовать адрес. На другом компьютере можно просто перейти в раздел «Сеть» в проводнике Windows. Открываем нужный компьютер из нашей локальной сети и переходим в общую папку, к которой мы только что открыли доступ.

Так как я установил для этой папки права на чтение и запись, то без проблем могу редактировать, удалять и создавать новые файлы в этой папке. Права применяются ко всем файлам в расшаренной папке.

Как отключить общий доступ к папке или файлу в Windows 10?

Просто нажимаем на папку или файл правой кнопкой мыши, выбираем «Предоставить доступ к» и нажимаем на «Сделать недоступными».

Вот так просто в Windows 10 можно закрыть общий доступ к папке/файлу.

Как посмотреть все папки и файлы, к которым открыт общий доступ на компьютере?

Для этого нужно в проводнике перейти по адресу \localhost

Откроется папка, в которой будут отражаться другие папки и файлы, к которым на данном компьютере открыт общий доступ.

Послесловие

Для меня, как и наверное для многих, локальная сеть, это всегда было что-то сложное и непонятное. Вроде понимаешь для чего она нужна и как ею можно пользоваться, но не совсем понятно, как она работает и как ее настроить. Какие-то непонятные и запутанные параметры, общий доступ, права, учетные записи и т. д., но если во всем разобраться, а еще лучше самостоятельно настроить, то сразу понимаешь, что в этом нет ничего сложного. Даже без этой домашней группы, которую убрали в Windows 10 1803 все можно без проблем настроить и использовать общий доступ к файлам, папкам и принтерам в локальной сети.

Оставляйте свои комментарии, вопросы и дополнения. Если я что-то забыл, или написал не так – поделитесь полезной информацией в комментариях! С удовольствием отредактирую и дополню статью.

Опубликовано: 16 февраля 2020 / Обновлено: 6 августа 2020

Раздел(ы): Windows

Просмотры: 10993

Комментарии: 0

Безопасность — это прекрасно. Но иногда последствия от внедрения новых правил застают пользователей врасплох. Так случилось и со мной.

Однажды я решил подключиться к сетевому диску и получил следующее предупреждение:

Предистория

Мой сетевой диск — это внешний USB накопитель Seagate Expansion Portable Drive емкостью 2 ТБ (STEA2000400), который подключен к маршрутизатору Keenetic Giga KN-1010. С домашнего компьютера и ноутбука у меня не было проблем с подключением.

А когда однажды я решил подключиться через VPN с рабочего компьютера, то получилось фиаско описанное выше.

Поначалу, я думал, что виноват VPN и/или настройки маршрутизатора. Но потом обратил внимание на то, что дома я использовал операционные системы Windows 8.1, а на работе — Windows 10. В последней, как оказалось, усилены меры безопасности, которые и не позволяли получить доступ к моему сетевому диску.

Вы не можете получить гостевой доступ к этой общей папке

Если вы из Windows 10 не можете открыть сетевые папки на других сетевых устройствах или на компьютерах со старыми версиями Windows, скорее всего проблема в том, что в вашей Windows 10 отключена поддержка устаревших и небезопасных версий протокола SMB.

При это на других компьютерах с операционными системами Windows 8.1/7 и даже на Windows 10 (до билда 1709) эти же сетевые каталоги могут открываться вполне себе нормально.

Как разрешить гостевой доступ к сетевым дискам в Windows 10 без проверки подлинности

Чтобы разрешить гостевой доступ с вашего компьютера, откройте редактор групповых политик (gpedit.msc). Для этого нажмите клавиши [Win]+[R], наберите «gpedit.msc» и нажмите [OK]:

Затем следует перейди в раздел: Конфигурация компьютера -> Административные шаблоны -> Сеть -> Рабочая станция Lanman:

В котором необходимо включить политику «Включить небезопасные гостевые входы»:

После этого необходимо закрыть редактор групповых политик и применить их. Это можно сделать без перезагрузки выполнив команду в консоли Windows:

gpupdate/force

Вместо послесловия

Этот способ желательно использовать только как временный, так как доступ к папкам без проверки подлинности снижает уровень безопасности ваших данных.

Благодарности

При написании статьи были использованы следующие источники:

- https://winitpro.ru/index.php/2018/01/24/ne-otkryvayutsya-smb-papki-posle-ustanovki-windows-10-1709/

- https://winnote.ru/instructions/115-primenenie-politik-bez-perezagruzki-kompyutera.html

Содержание

-

- 0.0.1 Ответ

- 1 Страницы

- 2 четверг, 22 февраля 2018 г.

- 2.1 Не возможно зайти по сети на общую папку Windows 10

Многие столкнулись с тем, что при обновлении Windows 10 до последних релизов из под обновлённой ОС перестали открываться сетевые папки. Произошло это из-за того, что Microsoft усилила безопасность и теперь, на сборке 1709, не работает беспарольное подключение по локальной сети к другим компьютерам, как было до этого.

При попытке подключения может выдаваться следующее сообщение:

«Вы не можете получить доступ к этой общей папке, так как политики безопасности вашей организации блокируют гостевой доступ без проверки подлинности. Эти политики помогают защитить ваш компьютер от небезопасных или вредоносных устройств в сети«

Для того, чтобы решить данную проблему, необходимо либо включить общий доступ с парольной защитой:

И проблема устранится сама по себе.

Такой вариант решения проблемы удобен далеко не всем, т. к. пароль при этом варианте приходится устанавливать пароль, а он не всегда нужен. Для того, чтобы избежать установки пароля и вернуть возможность получать общий доступ без парольной защиты, необходимо выполнить несколько простых шагов:

- Открываем Win+R (Пуск->Выполнить) и пишем gpedit.msc

2. Далее необходимо перейти по следующему пути «Конфигурация компьютера ===> Административные шаблоны ===> Сеть>Рабочая станция Lanmann»;

3. Выставить параметр «Включить небезопасные гостевые входы» в положение «Включено».

Однако, необходимо иметь в виду, что данное решение временное и не рекомендуется открывать доступ без проверки подлинности для кого угодно.

При попытке открыть сетевую папку возникает такая ошибка:

Ответ

Скорее всего дело в том, что в рамках постепенного отключения старых небезопасных версий протокола SMB (помните атаку шифровальщика WannaCry, которая как раз и реализовалась через дыру в SMB 1), Microsoft в Windows 10 Fall Creators Update (редакции Windows 10 Enterprise и Windows 10 Education) и Windows Server 1709 (как в Datacenter так и в Standard редакциях) помимо полного отключения SMB1, по умолчанию стала блокировать также доступ под гостевой учетной записью на удаленный сервер по протоколу SMBv2. Дело в том, что при доступе под гостевой записью не применяются такие методы защиты трафика, как подписывание и шифрование, что делает уязвимым такой тип доступ против MiTM атак.

При попытке такого подключения как раз и появляется такая ошибка. А в журнале клиента SMB (Microsoft-Windows-SMBClient) при этом фиксируется:

Именно по этому при доступе к SMBv2 сетевым папкам под гостевой учетной (в большинстве случаев на NAS включают именно гостевой доступ) или к шарам на старых версия ОС (согласно опубликованной ранее таблице поддерживаемых версий SMB в различных версиях Windows, SMB 2.0 используется в Windows Server 2008 и WIndows Vista SP1, а SMB 2.1 в Windows Server 2008 R2 и Windows 7).

Чтобы включить доступ под гостевой учетной записью, нужно с помощью редактора групповых политик (gpedit.msc) в разделе:

Computer Configuration ->Administrative templates -> Network (Сеть)-> Lanman Workstation (Рабочая станция Lanman) включить политику Enable insecure guest logons (Включить небезопасные гостевые входы).

Либо создать следующий ключ реестра:

HKLMSYSTEMCurrentControlSetServicesLanmanWorkstationParameters “AllowInsecureGuestAuth”=dword:1

Если данное решение не помогло, возможно ваш NAS (или другое удаленное устройство, которое предоставляет доступ к сетевым папкам по SMB), поддерживают только SMBv1. Попробуйте включить этот протокол на клиенте (Windows Features -> SMB 1.0/CIFS File Sharing Support -> SMB 1.0/CIFS Client).

Однако, вы должны понимать, что использование данного обходного решения не рекомендовано, т.к. подвергает вашу систему опасности.

Страницы

четверг, 22 февраля 2018 г.

Не возможно зайти по сети на общую папку Windows 10

Вы не можете получить доступ к этой общей папке, так как политики безопасности вашей организации блокируют гостевой доступ без проверки подлинности. Эти политики помогают защитить ваш компьютер от небезопасных или вредоносных устройств в сети.

Значит ваша операционка обновилась до последней версии и закрывают дыры в безопасности в частности те которые касаются SMB протокола (сетевому доступу к папкам, принтерам и т.п.).

Более подробно о том в каком обновлении пришло новшество, что было изменено и несколько вариантов исправления этой ситуации описаны здесь.

В нашем случае первый метод (редактирование групповых политик) помог исправить данную проблему:

Если вы попытаетесь подключиться к устройству, которое требует учетных данных гостя вместо правильной проверки подлинности, вы можете столкнуться с сообщением об ошибке: вы не можете получить доступ к этой общей папке, потому что политики безопасности вашей организации блокируют неаутентифицированный гостевой доступ .

Чтобы решить эту проблему, вы можете использовать редактор групповой политики или редактор реестра.

Вы не можете получить доступ к этой общей папке, потому что политики безопасности вашей организации блокируют неаутентифицированный гостевой доступ. Эти политики помогают защитить ваш компьютер от небезопасных или вредоносных устройств в сети.

Основная причина, по которой возникает такая проблема, — это отсутствие Установка SMB1 и отключение SMB2 в Windows 10 v1709 или более поздних версиях. SMB или Server Message Block отвечает за гостевой доступ, и вам может потребоваться включить его вручную, чтобы он мог разрешить небезопасный гостевой вход на SMB-сервер. Итак, вам нужно выполнить несколько шагов, чтобы включить SMB1 вручную.

Вы не можете получить доступ к этой общей папке, потому что политики безопасности вашей организации блокируют неаутентифицированный гостевой доступ.

Это происходит потому, что гостевой доступ в SMB2 по умолчанию отключен. Чтобы исправить эту ошибку в Windows 10, вы можете выполнить следующие действия:

- Откройте редактор локальной групповой политики

- Перейти на рабочую станцию Lanman

- Измените настройку Включить небезопасный гостевой вход из «Не настроено» в «Включено»

- Сохраните изменения и попробуйте еще раз.

Использование редактора групповой политики

Откройте редактор локальной групповой политики. Вы можете нажать Win + R, ввести gpedit.mscи нажмите кнопку Enter. Кроме того, вы можете найти то же самое в поле поиска на панели задач.

После открытия редактора локальной групповой политики перейдите по этому пути —

Конфигурация компьютера> Административные шаблоны> Сеть> Рабочая станция Lanman

Справа вы должны увидеть параметр под названием Включить небезопасный гостевой вход. Дважды кликните по нему и измените настройку на Не настроено к Включено и сохраните изменения.

Теперь у вас не должно возникнуть никаких проблем.

Использование редактора реестра

Есть еще один способ включить эту функцию в Windows 10, и вы можете использовать редактор реестра, чтобы выполнить эту работу.

Перед настройкой любого файла рекомендуется сделать резервную копию всех файлов реестра. Затем откройте редактор реестра на своем компьютере. Для этого нажмите Win + R, введите regedit, и нажмите Enter. Вам нужно выбрать Да в окне UAC. После этого перейдите по этому пути —

Компьютер HKEY_LOCAL_MACHINE SOFTWARE Policies Microsoft Windows

Здесь вам нужно создать ключ с именем LanmanWorkstation, только если его еще нет. Чтобы сгенерировать ключ, щелкните правой кнопкой мыши ключ Windows и выберите Создать> Ключ. После этого назовите его как LanmanWorkstation.

Теперь выберите этот только что созданный ключ и кликните правой кнопкой мыши справа> Создать> Значение DWORD (32-бит) и назовите его как AllowInsecureGuestAuth.

Установите данные значения этого значения REG_DWORD как 1 и сохраните изменения.

В этой инструкции подробно о том, как настроить общий доступ к папкам в Windows 10 (то же самое подойдет и для дисков), о том, что для этого потребуется и дополнительная информация, которая может оказаться полезной.

- Как включить и настроить общий доступ к папке или диску в Windows 10

- Подключение к общей папке с другого компьютера или ноутбука

- Как включить анонимный доступ к общим папкам или сетевому диску

- Видео инструкция

Как включить и настроить общий доступ к папке или диску в Windows 10

Прежде чем начинать, учитывайте, что для настройки общего доступа к папкам и дискам у вас в Windows 10 в качестве профиля сети должна быть выбрана «Частная сеть». Вы можете изменить это перед началом настройки (Как изменить общедоступную сеть на частную и наоборот в Windows 10), либо пока не предпринимать никаких действий — на одном из этапов вам автоматически предложат это сделать. Дальнейшие шаги по предоставлению общего доступа к папке в Windows 10 выглядят следующим образом:

- Нажмите правой кнопкой мыши по папке, к которой нужно предоставить общий доступ по сети, выберите пункт «Предоставить доступ к» — «Отдельные люди».

- Если в качестве профиля сети у вас установлена «Общедоступная», вам будет предложено сделать сеть частной. Сделайте это (пункт «Нет, сделать эту сеть частной»).

- Откроется окно, в которой будет показано имя текущего пользователя и кнопка «Поделиться». Вы можете сразу нажать эту кнопку, чтобы предоставить общий доступ к папке, но в этом случае для подключения к этой папке с другого компьютера потребуется вводить имя пользователя и пароль именно этого пользователя этого компьютера с правами владельца. Внимание: если пользователь без пароля, подключение по умолчанию выполнить не получится.

- Если вы не хотите использовать имя пользователя и пароль администратора текущего компьютера при подключении с другого компьютера или ваш пользователь не имеет пароля, вы можете создать нового пользователя на текущем компьютере, не обязательно администратора, но обязательно с паролем (Как создать пользователя Windows 10), например с помощью командной строки, запущенной от имени администратора: net user Имя_пользвателя Пароль /add

- Затем указать это имя пользователя в поле вверху настройки общего доступа, нажать кнопку «Добавить» и указать нужный уровень разрешений.

- По завершении нажмите кнопку «Поделиться». Готово, теперь общий доступ к папке предоставлен.

Есть еще один вариант предоставления общего доступа к папке (подойдет и для диска) в Windows 10:

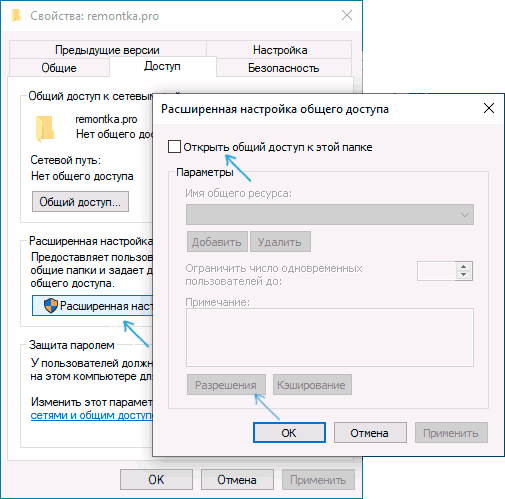

- Откройте свойства папки или диска, перейдите на вкладку «Доступ».

- Нажмите кнопку «Общий доступ» и выполните шаги 3-5 из предыдущего раздела.

- Если кнопка «Общий доступ» недоступна (что может быть при предоставлении доступа к диску), нажмите кнопку «Расширенная настройка», а затем — отметьте пункт «Открыть общий доступ к этой папке».

- В расширенной настройке в разделе «Разрешения» вы также можете указать пользователей, которым предоставлен доступ к диску.

- Примените сделанные настройки.

При необходимости отключить общий доступ к папкам, вы в любой момент можете либо вернуть профиль сети «Общественная», отменить общий доступ в свойствах папки или использовать контекстное меню «Предоставить доступ к» — «Сделать недоступными».

Подключение к общим папкам в Windows 10

Для того, чтобы подключиться к общей папке или диску с другого компьютера или ноутбука (в инструкции предполагается, что там так же установлена Windows 10, но обычно все работает и для предыдущих версий системы), выполните следующие шаги:

- В проводнике откройте раздел «Сеть» и нажмите по имени компьютера, на котором находится папка, к которой был предоставлен общий доступ.

- Если на компьютере, с которого мы подключаемся, включена «Общественная сеть», вам будет предложено включить профиль «Частная сеть», сделайте это (можно нажать по уведомлению вверху окна проводника и разрешить сетевое обнаружение и общий доступ к папкам и файлам).

- Введите имя пользователя и пароль для подключения к папке с общим доступом. Это должно быть имя пользователя и пароль пользователя не текущего, а удаленного компьютера, например, имя и пароль пользователя, который делился папкой или имя и пароль, которые мы создавали на 4-м шаге в первом способе.

- Если все прошло успешно, вы увидите общую папку и у вас будут те права доступа, которые вы задавали в столбце «Уровень разрешений».

Также при желании вы можете нажать правой кнопкой мыши по пункту «Сеть» в проводнике и нажать «Подключить сетевой диск», после чего указать путь к сетевому ресурсу (этот путь в любой момент можно посмотреть в свойствах папки или диска на вкладке «Доступ»), либо нажать по сетевой папке или диску и выбрать пункт «Подключить сетевой диск». В результате общая папка или диск с общим доступом будет подключен как простой диск.

Как включить анонимный доступ к общим папкам без ввода имени пользователя и пароля

Если вам требуется сделать так, чтобы открывать папки по сети можно было без ввода имени пользователя и пароля, в Windows 10 Pro и Enterprise сделать это можно следующим образом:

- На компьютере, на котором находится общая папка, в свойствах общего доступа добавьте группу «Все» (вводим Все в верхнем поле, нажимаем кнопку Добавить) и предоставьте нужные разрешения. В Windows 10, которая изначально была на английском языке эта группа называется Everyone.

- Зайдите в редактор локальной групповой политики (Win+R — gpedit.msc, внимание: элемент отсутствует в Windows 10 Домашняя), перейдите в раздел «Конфигурация Windows» — «Параметры безопасности» — «Локальные политики» — «Параметры безопасности».

- Включите параметр «Сетевой доступ: разрешать применение разрешений Для всех к анонимным пользователям», дважды нажав по нему и выбрав пункт «Включено».

- Откройте свойства папки и на вкладке «Доступ» внизу, в разделе «Защита паролем» нажмите по ссылке «Центр управления сетями и общим доступом» для изменения параметра. Раскройте раздел «Все сети», установите отметку «Отключить общий доступ с парольной защитой» и примените настройки.

- В случае, если мы предоставляем анонимный доступ к диску, а не отдельной папке, дополнительно зайдите в свойства диска, на вкладке «Безопасность» нажмите кнопку «Изменить», добавьте группу «Все» и установите необходимые разрешения.

- Некоторые инструкции предлагают в том же разделе редактора локальной групповой политики включить параметр «Учетные записи: Состояние учетной записи Гость», а затем открыть параметр «Сетевой доступ: разрешать анонимный доступ к общим ресурсам» и указать сетевое имя папки в строке (или несколько строк, если папок несколько), имя папки указывается без пути к ней, для диска просто указываем букву без двоеточия. Но в моих экспериментах анонимный доступ (ко всем общим папкам) работает и без этого, хотя это может пригодиться, если анонимный доступ нужно предоставить только для отдельных общих папок.

С этого момента с других компьютеров подключение к общей папке или сетевому диску можно выполнить без ввода логина и пароля (иногда может потребоваться перезагрузка компьютеров). Однако учитывайте, что это не очень хорошо с точки зрения безопасности.

Как настроить общий доступ к папкам и дискам в Windows 10 — видео инструкция

Надеюсь, инструкция оказалась полезной, а у вас всё получилось и общий доступ к папкам работает. Если по какой-то причине подключиться не удается, еще раз учитывайте, что компьютеры должны быть подключены к одной сети и, помимо этого, может оказаться, что общему доступу мешает ваш антивирус или сторонний файрволл.

Содержание

- Нет доступа к общей папке из-за политики безопасности организации

- Вы не можете получить доступ к этой общей папке, потому что политики безопасности вашей организации блокируют неаутентифицированный гостевой доступ.

- Использование редактора групповой политики

- Использование редактора реестра

- IT миниблог

- О том что нужно не потерять

- Не открываются общие сетевые SMB папки в Windows 10

- Не открываются общие сетевые SMB папки в Windows 10 : 1 комментарий

- Как отключить или включить протокол SMBv1 в Windows 10/Server 2016?

- Аудит доступа к файловому серверу по SMB v1.0

- Включение/отключение SMB 1.0 в Windows Server 2016/2019

- Включить/отключить SMB 1.0 в Windows 10

- Отключение SMBv1 с помощью групповых политик

- Сетевая безопасность: уровень проверки подлинности LAN Manager

- Справочники

- Возможные значения

- Рекомендации

- Расположение политики

- Расположение реестра

- Значения по умолчанию

- Управление политикой

- Необходимость перезапуска

- Групповая политика

- Вопросы безопасности

- Уязвимость

- Противодействие

- Возможное влияние

- Управление административными шарами (Admin$, IPC$, C$, D$) в Windows 10

- Как отключить/включить административные шары в Windows 10?

- Разрешаем удаленный доступ к административным шарам Windows 10

Нет доступа к общей папке из-за политики безопасности организации

Чтобы решить эту проблему, вы можете использовать редактор групповой политики или редактор реестра.

Вы не можете получить доступ к этой общей папке, потому что политики безопасности вашей организации блокируют неаутентифицированный гостевой доступ. Эти политики помогают защитить ваш компьютер от небезопасных или вредоносных устройств в сети.

Основная причина, по которой возникает такая проблема, — это отсутствие Установка SMB1 и отключение SMB2 в Windows 10 v1709 или более поздних версиях. SMB или Server Message Block отвечает за гостевой доступ, и вам может потребоваться включить его вручную, чтобы он мог разрешить небезопасный гостевой вход на SMB-сервер. Итак, вам нужно выполнить несколько шагов, чтобы включить SMB1 вручную.

Вы не можете получить доступ к этой общей папке, потому что политики безопасности вашей организации блокируют неаутентифицированный гостевой доступ.

Это происходит потому, что гостевой доступ в SMB2 по умолчанию отключен. Чтобы исправить эту ошибку в Windows 10, вы можете выполнить следующие действия:

Использование редактора групповой политики

Откройте редактор локальной групповой политики. Вы можете нажать Win + R, ввести gpedit.mscи нажмите кнопку Enter. Кроме того, вы можете найти то же самое в поле поиска на панели задач.

После открытия редактора локальной групповой политики перейдите по этому пути —

Конфигурация компьютера> Административные шаблоны> Сеть> Рабочая станция Lanman

Теперь у вас не должно возникнуть никаких проблем.

Использование редактора реестра

Есть еще один способ включить эту функцию в Windows 10, и вы можете использовать редактор реестра, чтобы выполнить эту работу.

Перед настройкой любого файла рекомендуется сделать резервную копию всех файлов реестра. Затем откройте редактор реестра на своем компьютере. Для этого нажмите Win + R, введите regedit, и нажмите Enter. Вам нужно выбрать Да в окне UAC. После этого перейдите по этому пути —

Здесь вам нужно создать ключ с именем LanmanWorkstation, только если его еще нет. Чтобы сгенерировать ключ, щелкните правой кнопкой мыши ключ Windows и выберите Создать> Ключ. После этого назовите его как LanmanWorkstation.

Теперь выберите этот только что созданный ключ и кликните правой кнопкой мыши справа> Создать> Значение DWORD (32-бит) и назовите его как AllowInsecureGuestAuth.

Установите данные значения этого значения REG_DWORD как 1 и сохраните изменения.

Источник

IT миниблог

О том что нужно не потерять

Не открываются общие сетевые SMB папки в Windows 10

Скорее всего дело в том, что в рамках постепенного отключения старых небезопасных версий протокола SMB помимо полного отключения SMB1, по умолчанию стала блокировать также доступ под гостевой учетной записью на удаленный сервер по протоколу SMBv2.

При попытке такого подключения как раз и появляется такая ошибка. А в журнале клиента SMB (Microsoft-Windows-SMBClient) при этом фиксируется: Rejected an insecure guest logon.

Именно по этому при доступе к SMBv2 сетевым папкам под гостевой учетной (в большинстве случаев на NAS включают именно гостевой доступ) или к шарам на старых версия ОС (согласно опубликованной ранее таблице поддерживаемых версий SMB в различных версиях Windows, SMB 2.0 используется в Windows Server 2008 и Windows Vista SP1, а SMB 2.1 в Windows Server 2008 R2 и Windows 7).

Чтобы включить доступ под гостевой учетной записью, нужно с помощью редактора групповых политик (gpedit.msc) в разделе:

небезопасные гостевые входы.

Либо создать следующий ключ реестра:

HKLMSYSTEMCurrentControlSetServicesLanmanWorkstationParameters “AllowInsecureGuestAuth”=dword:1

Однако, вы должны понимать, что использование данного обходного решения не рекомендовано, т.к. подвергает вашу систему опасности.

Не открываются общие сетевые SMB папки в Windows 10 : 1 комментарий

Спасибо! Помогли настройки политик безопасности.

Источник

Как отключить или включить протокол SMBv1 в Windows 10/Server 2016?

По-умолчанию в Windows Server 2016/2019 и Windows 10 (начиная с билда 1709) отключена поддержка сетевого протокола для общего доступа к файлам в сетевых папках Server Message Block 1.0 (SMBv1). Этот протокол в большинстве случаев нужно только для обеспечения работы устаревших систем, например снятых с поддержки Windows XP, Windows Server 2003 и т.д. В этой статье мы рассмотрим, как включить или корректно отключить поддержку клиента и сервера SMBv1 в Windows 10 и Windows Server 2016/2019.

В одной из предыдущих статей мы приводили таблицу совместимости версий протокола SMB на стороне клиента и сервера. Согласно этой таблице, старые версии клиентов (XP, Server 2003 и некоторые устаревшие *nix клиенты) могут использовать для доступа к файловым ресурсам только протокол SMB 1.0. Если таких клиентов в сети не осталось, можно полностью отключить SMB 1.0 на стороне файловых серверов (в том числе контролерах домена AD) и клиентских станциях.

В Windows 10 и Windows Server 2016 протокол SMBv1 разделен на два отдельных компонента – SMB клиент и SMB сервер, которые можно включать/отключать отдельно.

Аудит доступа к файловому серверу по SMB v1.0

Перед отключением и полным удалением драйвера SMB 1.0 на стороне файлового SMB сервера желательно убедится, что в сети не осталось устаревших клиентов, которые используют для подключения протокол SMB v1.0. Для этого, нужно включить аудит доступа к файловому серверу по SMB1 протоколу с помощью команды PowerShell:

Через пару дней откройте на сервере журнал событий Applications and Services -> Microsoft -> Windows -> SMBServer -> Audit и проверьте, были ли зафиксированы попытки доступа к ресурсам сервера по протоколу SMB1.

В нашем примере в журнале обнаружено событие с EventID 3000 от источника SMBServer, в котором указано что клиент 192.168.1.10 пытается обратиться к сервереу по протоколу SMB1.

Вам нужно найти в сети этот компьютер или устройство, при необходимости обновить ОС или прошивку, до версии поддерживающий, более новые протоколы SMB: SMBv2 или SMBv3.

В данном случае, мы проигнорируем эту информацию, но нужно учитывать тот факт, что в дальнейшем данный клиент не сможет получить SMB доступ к общим папкам на этом сервере.

Включение/отключение SMB 1.0 в Windows Server 2016/2019

В Windows Server 2016, начиная с билда 1709, и Windows Server 2019 по умолчанию отключен протокол SMBv1. Чтобы включить поддержку клиентского протокола SMBv1в новых версиях Windows Server, нужно установить отдельный компонент SMB 1.0/CIFS File Sharing Support.

Вы можете установить компонент поддержки клиента SMBv1 с помощью Server Manager, или через PowerShell.

Проверить, что SMBv1 включен можно командой PowerShell:

Чтобы установить компонент FS-SMB1, выполните:

Для удаления SMBv1 клиента (понадобится перезагрузка), выполните:

Uninstall-WindowsFeature –Name FS-SMB1 –Remove

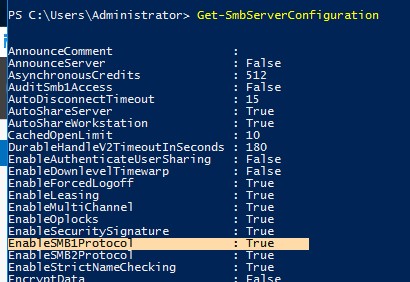

Чтобы ваш сервер мог обрабатывать доступ клиентов по протоколу SMBv1, кроме компонента FS-SMB1 нужно, чтобы поддержка протокола SMBv1 была включена на уровне файлового сервера SMB. Чтобы проверить, что на вашем сервере включен доступ по SMBv1 к сетевым папкам, выполните:

Строка “ EnableSMB1Protocol: True ” говорит о том, что у вас разрешен доступ по протоколу SMBv1 к сетевым папкам на сервере. Чтобы отключить поддержку сервера SMBv1 в Windows Server, выполните команду:

Теперь с помощью командлета Get-SmbServerConfiguration убедитесь, что протокол SMB1 отключен.

Чтобы включить поддержку протокола SMBv1 на сервере, выполните команду:

sc.exe config lanmanworkstation depend= bowser/mrxsmb20/nsi

sc.exe config mrxsmb10 start= disabled

Включить/отключить SMB 1.0 в Windows 10

Как мы уже говорили, начиная с Windows 10 1709, во всех новых билдах поддержка протокола SMB1 отключена (также отключен гостевой доступ по протоколу SMBv2).

В Windows 10 вы можете проверить статус компонентов SMBv1 протокола командой DISM:

Dism /online /Get-Features /format:table | find «SMB1Protocol»

В нашем примере видно, что все компоненты SMBv1 отключены:

В Windows 10 также можно управлять компонентами SMB 1 из панели управления компонентами ( optionalfeatures.exe ). Разверните ветку Поддержка общего доступа к файлам SMB 1.0 /CIFS. Как вы видите здесь также доступны 3 компонента:

Вы можете включить клиент и сервер SMBv1 в Windows 10 из окна управления компонентами или командой:

Dism /online /Enable-Feature /FeatureName:»SMB1Protocol»

Dism /online /Enable-Feature /FeatureName:»SMB1Protocol-Client»

Dism /online /Enable-Feature /FeatureName:»SMB1Protocol-Server»

Если после включения SMBv1 клиента, он не используется более 15 дней, он автоматически отключается.

Чтобы отключить поддержку клиента и сервера SMB1 в Windows 10, выполните следующие команды DISM:

Dism /online /Disable-Feature /FeatureName:»SMB1Protocol»

Dism /online /Disable-Feature /FeatureName:»SMB1Protocol-Client»

Dism /online /Disable-Feature /FeatureName:»SMB1Protocol-Server»

Если вы отключили поддержку SMBv1 клиента в Windows 10, то при доступе к сетевой папке на файловом сервере, который поддерживает только SMBv1 (протоколы SMBv2 и v3 отключены или не поддерживаются), появятся ошибки вида:

;

Также при отключении клиента SMBv1 на компьютере перестает работать служба Computer Browser (Обозреватель компьютеров), которая используется устаревшим протоколом NetBIOS для обнаружения устройств в сети. Для корректгого отобрражения соседних компьютеров в сети Windows 10 нужно настроить службу Function Discovery Provider Host (см. статью).

Отключение SMBv1 с помощью групповых политик

В доменной среде Active Directory вы можете отключить протокол SMBv1 на всех серверах и компьютеров с помощью групповой политики. Т.к. в стандартных политиках Windows нет политики настройки компонентов SMB, придется отключать его через политику реестра.

Если вы хотите через GPO отключить на компьютерах SMB клиент, создайте дополнительно два параметра реестра:

Осталось обновить настройки групповых политик на клиентах и после перезагрузки проверить, что компоненты SMBv1 полностью отключены.

Источник

Сетевая безопасность: уровень проверки подлинности LAN Manager

Область применения

Описывает лучшие практики, расположение, значения, управление политиками и соображения безопасности для сетевой безопасности: параметр политики безопасности уровня проверки подлинности LAN Manager.

Справочники

Этот параметр политики определяет, какой протокол проверки подлинности вызовов или ответов используется для сетевых логотипов. Lan Manager (LM) включает клиентский компьютер и серверное программное обеспечение корпорации Майкрософт, которое позволяет пользователям связывать личные устройства в одной сети. Возможности сети включают прозрачный обмен файлами и печатью, функции безопасности пользователей и средства администрирования сети. В доменах Active Directory протокол Kerberos — это протокол проверки подлинности по умолчанию. Однако если протокол Kerberos по каким-либо причинам не согласован, Active Directory использует LM, NTLM или версию NTLM 2 (NTLMv2).

Проверка подлинности LAN Manager включает варианты LM, NTLM и NTLMv2, и это протокол, используемый для проверки подлинности всех клиентских устройств, работающих в операционной системе Windows при выполнении следующих операций:

Возможные значения

Параметр сетевой безопасности: параметр уровня проверки подлинности LAN Manager определяет, какой протокол проверки подлинности вызовов и ответов используется для логотипов сети. Этот выбор влияет на уровень протокола проверки подлинности, который используют клиенты, уровень безопасности сеанса, который ведут переговоры компьютеры, и уровень проверки подлинности, который принимают серверы. В следующей таблице определяются параметры политики, описываются параметры и определяется уровень безопасности, используемый в соответствующем параметре реестра, если вы решите использовать реестр для управления этим параметром вместо параметра политики.

| Параметр | Описание | Уровень безопасности реестра |

|---|---|---|

| Отправка ответов & NTLM LM | Клиентские устройства используют проверку подлинности LM и NTLM и никогда не используют безопасность сеансов NTLMv2. Контроллеры домена принимают проверку подлинности LM, NTLM и NTLMv2. | |

| Отправка & NTLM LM — используйте безопасность сеансов NTLMv2 при согласовании | Клиентские устройства используют проверку подлинности LM и NTLM и используют безопасность сеансов NTLMv2, если сервер поддерживает ее. Контроллеры домена принимают проверку подлинности LM, NTLM и NTLMv2. | 1 |

| Отправка только ответа NTLM | Клиентские устройства используют проверку подлинности NTLMv1 и используют безопасность сеансов NTLMv2, если сервер поддерживает ее. Контроллеры домена принимают проверку подлинности LM, NTLM и NTLMv2. | 2 |

| Отправка только ответа NTLMv2 | Клиентские устройства используют проверку подлинности NTLMv2 и используют безопасность сеансов NTLMv2, если сервер поддерживает ее. Контроллеры домена принимают проверку подлинности LM, NTLM и NTLMv2. | 3 |

| Отправьте только ответ NTLMv2. Отказ от LM | Клиентские устройства используют проверку подлинности NTLMv2 и используют безопасность сеансов NTLMv2, если сервер поддерживает ее. Контроллеры домена отказываются принимать проверку подлинности LM, и они принимают только проверку подлинности NTLM и NTLMv2. | 4 |

| Отправьте только ответ NTLMv2. Отказ от & NTLM | Клиентские устройства используют проверку подлинности NTLMv2 и используют безопасность сеансов NTLMv2, если сервер поддерживает ее. Контроллеры домена отказываются принимать проверку подлинности LM и NTLM, и они будут принимать только проверку подлинности NTLMv2. | 5 |

Рекомендации

Расположение политики

Конфигурация компьютераWindows ПараметрыSecurity ПараметрыLocal PoliciesSecurity Options

Расположение реестра

Значения по умолчанию

В следующей таблице перечислены фактические и эффективные значения по умолчанию для этой политики. Значения по умолчанию также можно найти на странице свойств политики.

| Тип сервера или объект групповой политики | Значение по умолчанию |

|---|---|

| Default Domain Policy | Не определено |

| Политика контроллера домена по умолчанию | Не определено |

| Параметры по умолчанию для автономного сервера | Отправка только ответа NTLMv2 |

| Dc Effective Default Параметры | Отправка только ответа NTLMv2 |

| Действующие параметры по умолчанию для рядового сервера | Отправка только ответа NTLMv2 |

| Действующие параметры по умолчанию для клиентского компьютера | Не определено |

Управление политикой

В этом разделе описываются функции и средства, доступные для управления этой политикой.

Необходимость перезапуска

Нет. Изменения в этой политике становятся эффективными без перезапуска устройства при локальном сбережении или распространении через групповую политику.

Групповая политика

Изменение этого параметра может повлиять на совместимость с клиентские устройства, службы и приложения.

Вопросы безопасности

В этом разделе описывается, каким образом злоумышленник может использовать компонент или его конфигурацию, как реализовать меры противодействия, а также рассматриваются возможные отрицательные последствия их реализации.

Уязвимость

В Windows 7 и Windows Vista этот параметр неопределяется. В Windows 2008 R2 и более поздней среде этот параметр настроен только для отправки ответов NTLMv2.

Противодействие

Настройка сетевой безопасности: параметр уровня проверки подлинности lan-менеджера для отправки только ответов NTLMv2. Корпорация Майкрософт и ряд независимых организаций настоятельно рекомендуют этот уровень проверки подлинности, когда все клиентские компьютеры поддерживают NTLMv2.

Возможное влияние

Клиентские устройства, которые не поддерживают проверку подлинности NTLMv2, не могут проверить подлинность в домене и получить доступ к ресурсам домена с помощью LM и NTLM.

Источник

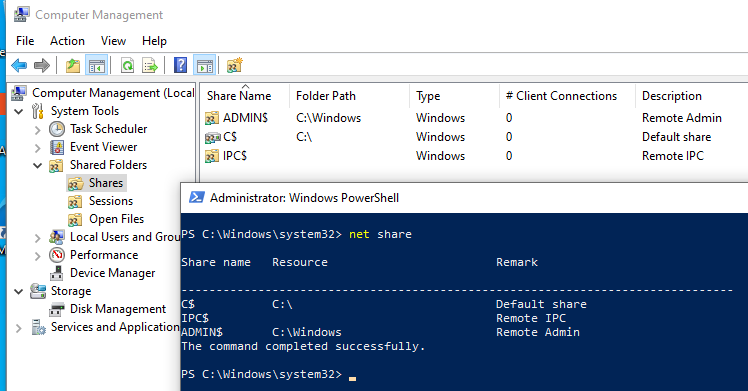

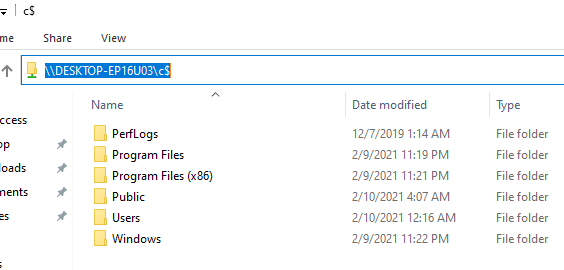

Управление административными шарами (Admin$, IPC$, C$, D$) в Windows 10

По-умолчанию Windows создает следующие админ шары:

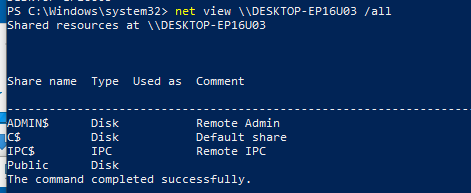

Можно получить список доступных административных шар на удаленном компьютере с помощью команды:

net view \computername /all

Получить доступ к административным шарам могут только члены локальной группы администраторов компьютера (и группы Backup Operators) при условии, что у вас включен SMB протокол, общий доступ (Turn on file and printer sharing) и доступ по 445 порту TCP не блокируется Windows Defender Firewall.

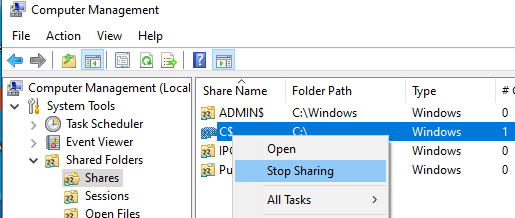

Как отключить/включить административные шары в Windows 10?

Административные шары Windows удобны для удаленного администрирования компьютера, но несут дополнительные риски безопасности (Как минимум не стоит использовать одинаковый пароль локального администратора на всех компьютерах. Чтобы сделать пароли уникальными, используйте LAPS). Вы можете полностью запретить Windows создавать эти скрытые ресурсы.

Самый простой способ – щелкнуть правой кнопкой мыши по имени административного ресурса в оснастке управления компьютером и выбрать Stop sharing (или использовать команду net share IPC$ /delete ). Однако после перезагрузки Windows она пересоздастся автоматически.

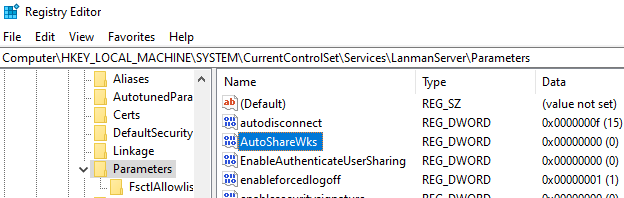

Чтобы запретить Windows публиковать административные шары, нужно открыть редактор реестра regedit.exe, перейти в ветку реестра HKLMSystemCurrentControlSetServicesLanmanServerParameters и добавить Dword параметр с именем AutoShareWks (для десктопных версий Windows) или AutoShareServer (для Windows Server) и значением .

Можно создать это параметр реестра вручную, из командной строки reg add или через PowerShell:

reg add HKLMSYSTEMCurrentControlSetServiceslanmanserverparameters /f /v AutoShareWks /t REG_DWORD /d 0

Теперь после перезагрузки административные шары не будут создаваться. При этом перестанут работать утилиты удаленного управления компьютером, в том числе psexec.

Если вы хотите включить админские шары, нужно изменить значение параметра на 1 или удалить его.

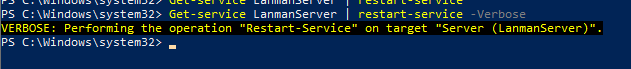

Чтобы Windows пересоздала административные шары, достаточно перезапустить службу Server командой:

Разрешаем удаленный доступ к административным шарам Windows 10