Если вы из Windows 10 или 11 не можете открыть сетевые папки на других сетевых устройствах (NAS, Samba сервера Linux) или на компьютерах со старыми версиями Windows (Windows 7/ XP /2003), скорее всего проблема связана с тем, что в вашей версии Windows отключена поддержка устаревших и небезопасных версий протокола SMB (используется в Windows для доступа к общим сетевым папкам и файлам). В современных версиях Windows 10 и в Windows 11 по-умолчанию отключен протокол SMBv1 и анонимный (гостевой) доступ к сетевым папкам по протоколу SMBv2 и SMBv3.

Microsoft планомерно отключает старые и небезопасные версии протокола SMB во всех последний версиях Windows. Начиная с Windows 10 1709 и Windows Server 2019 (как в Datacenter так и в Standard редакциях) в операционной системе по умолчанию отключен протокол SMBv1 (помните атаку шифровальщика WannaCry, которая как раз и реализовалась через дыру в SMBv1).

Конкретные действия, которые нужно предпринять зависят от ошибки, которая появляется в Windows при доступе к общей сетевой папке и от настроек удаленного SMB сервера, на котором хранятся общие папки.

Содержание:

- Вы не можете получить гостевой доступ к общей папке без проверки подлинности

- Вашей системе необходимо использовать SMB2 или более позднюю

- Нет доступа к сетевой папке, у вас нет прав доступа

- Дополнительные способы проверки доступа к сетевой папке в Windows

Вы не можете получить гостевой доступ к общей папке без проверки подлинности

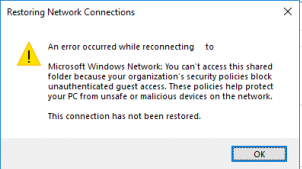

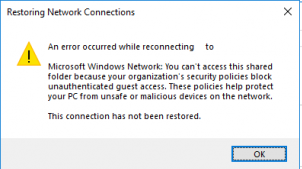

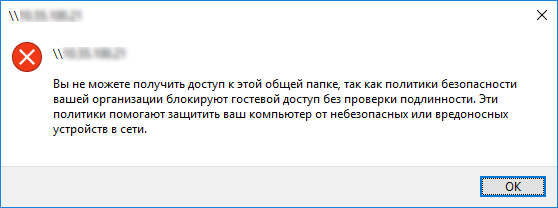

Начиная с версии Windows 10 1709 (Fall Creators Update) Enterprise и Education пользователи стали жаловаться, что при попытке открыть сетевую папку на соседнем компьютере стала появляться ошибка:

Вы не можете получить доступ к этой общей папке, так как политики безопасности вашей организации блокируют гостевой доступ без проверки подлинности. Эти политики помогают защитить ваш компьютер от небезопасных или вредоносных устройств в сети.

An error occurred while reconnecting Y: to \nas1share Microsoft Windows Network: You can’t access this shared folder because your organization’s security policies block unauthenticated guest access. These policies help protect your PC from unsafe or malicious devices on the network.

При этом на других компьютерах со старыми версиями Windows 8.1/7 или на Windows 10 с билдом до 1709, эти же сетевые каталоги открываются нормально. Причина в том, что в современных билдах Windows 10 (начиная с 1709) по умолчанию запрещен сетевой доступ к сетевым папкам под гостевой учетной записью по протоколу SMBv2 (и ниже). Гостевой (анонимный) доступ подразумевают доступ к сетевой папке без аутентификации. При доступе под гостевым аккаунтом по протоколу SMBv1/v2 не применяются такие методы защиты трафика, как SMB подписывание и шифрование, что делает вашу сессию уязвимой против MiTM (man-in-the-middle) атак.

При попытке открыть сетевую папку под гостем по протоколу SMB2, в журнале клиента SMB (Microsoft-Windows-SMBClient) фиксируется ошибка:

Log Name: Microsoft-Windows-SmbClient/Security Source: Microsoft-Windows-SMBClient Event ID: 31017 Rejected an insecure guest logon.

Данная ошибка говорит о том, что ваш компьютер (клиент) блокирует не аутентифицированный доступ под аккаунтом guest.

Чаще всего с этой проблемой можно столкнуться при использовании старых версий NAS (обычно для простоты настройки на них включают гостевой доступ) или при доступе к сетевым папкам на старых версиях Windows 7/2008 R2 или Windows XP /2003 с настроенным анонимным (гостевым) доступом (см. таблицу поддерживаемых версий SMB в разных версиях Windows).

Microsoft рекомендует изменить настройки на удаленном компьютере или NAS устройстве, который раздает сетевые папки. Желательно переключить сетевой ресурс в режим SMBv3. А если поддерживается только протокол SMBv2, тогда нужно настроить доступ с аутентификацией. Это самый правильный и безопасный способ исправить проблему.

В зависимости от устройства, на котором хранятся сетевые папки, вы должны отключить на них гостевой доступ.

- NAS устройство – отключите гостевой доступ в настройках вашего NAS устройства (зависит от модели);

- Samba сервер на Linux — если вы раздаете SMB папку с Linux, добавьте в в секции [global] конфигурационного файла smb.conf строку:

map to guest = never

А в секции с описанием сетевой папки запретить анонимный доступ:

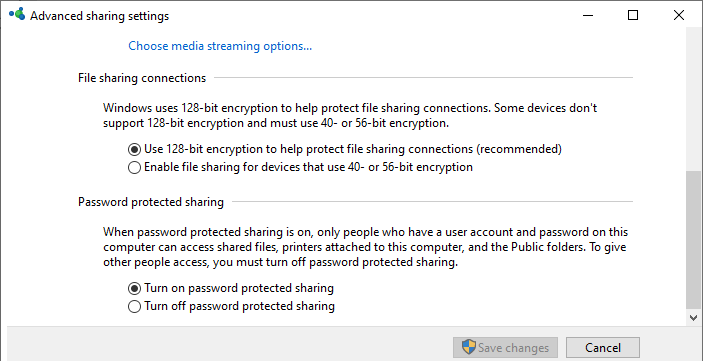

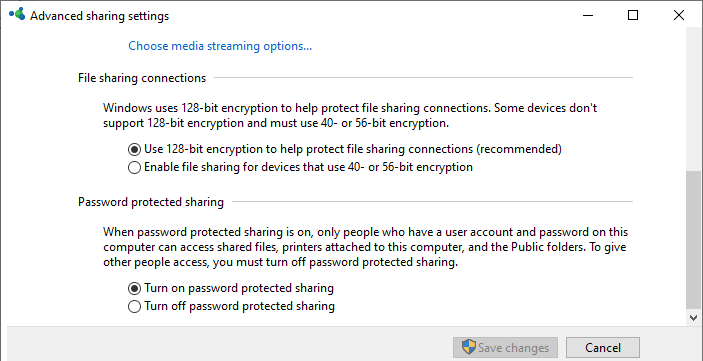

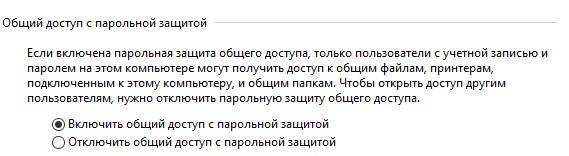

guest ok = no - В Windows вы можете включить общий доступ к сетевым папкам и принтерам с парольной защитой в разделе Control PanelAll Control Panel ItemsNetwork and Sharing CenterAdvanced sharing settings. Для All Networks (Все сети) в секции “Общий доступ с парольной защитой” (Password Protected Sharing) измените значение на “Включить общий доступ с парольной защитой” (Turn on password protected sharing). В этом случае анонимный (гостевой) доступ к папкам будет отключен и вам придется создать локальных пользователей, предоставить им доступ к сетевым папкам и принтерам и использовать эти аккаунты для сетевого доступа к общим папкам на этом компьютере..

Есть другой способ – изменить настройки вашего SMB клиента и разрешить доступ с него на сетевые папки под гостевой учетной записью.

Этот способ нужно использовать только как временный (!!!), т.к. доступ к папкам без проверки подлинности существенно снижает уровень безопасности ваших данных.

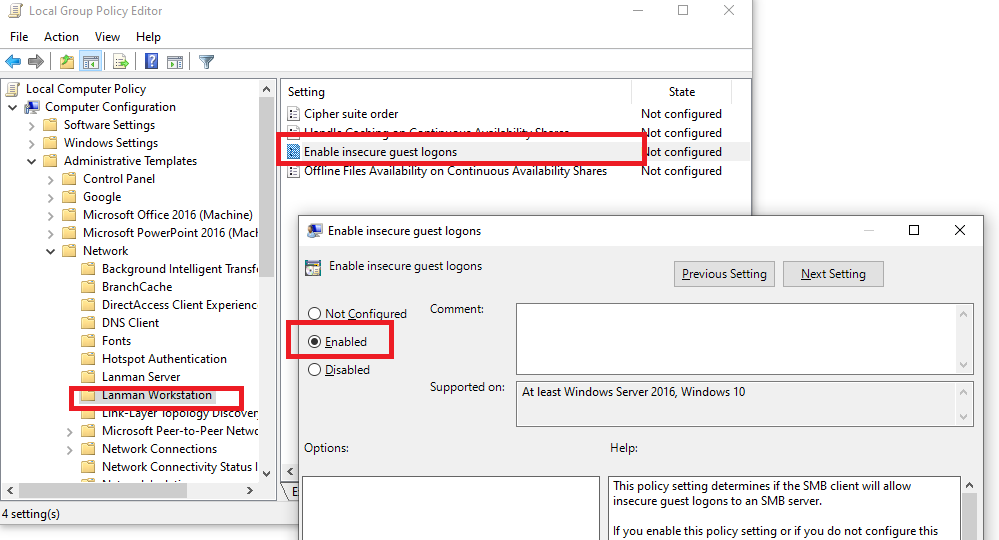

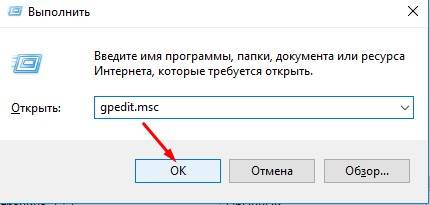

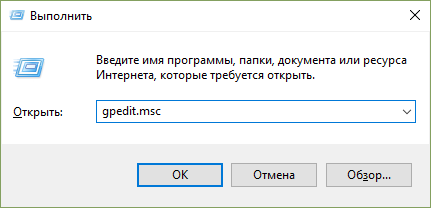

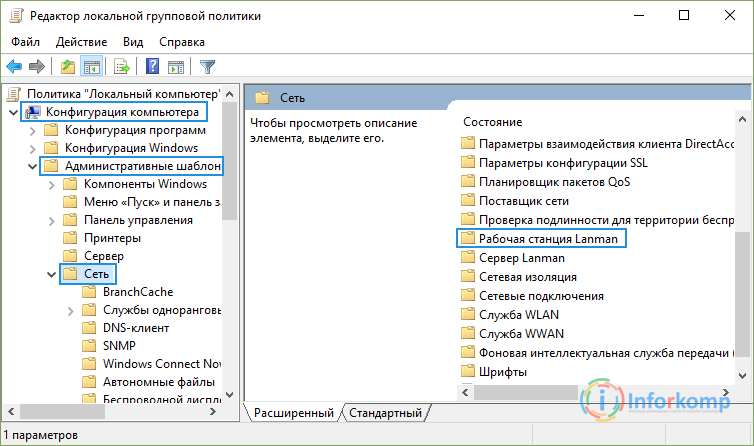

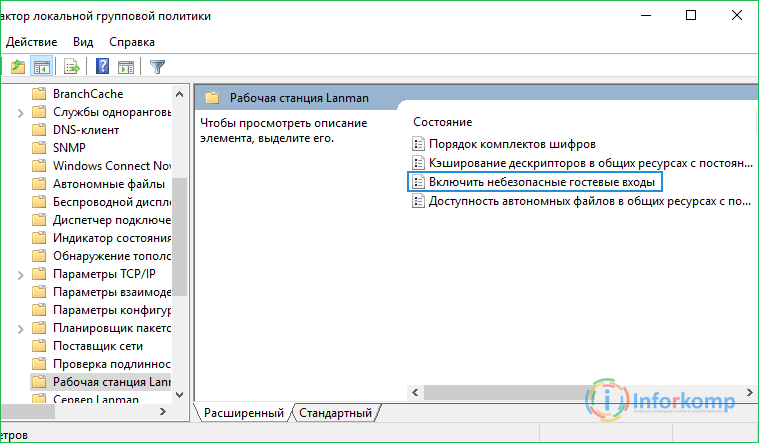

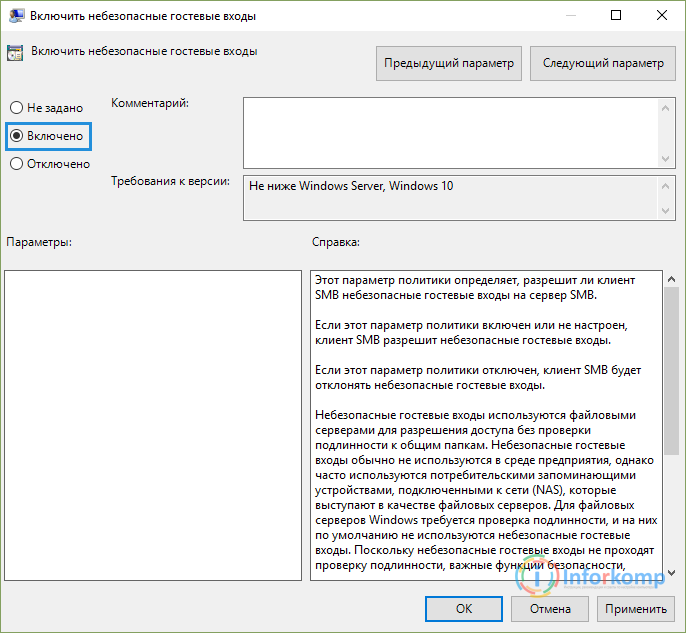

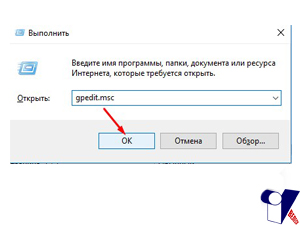

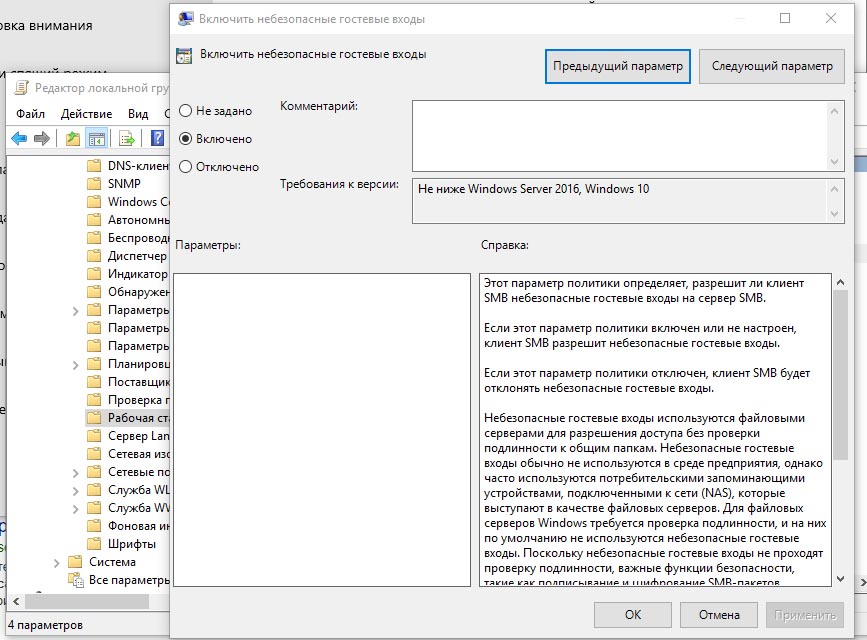

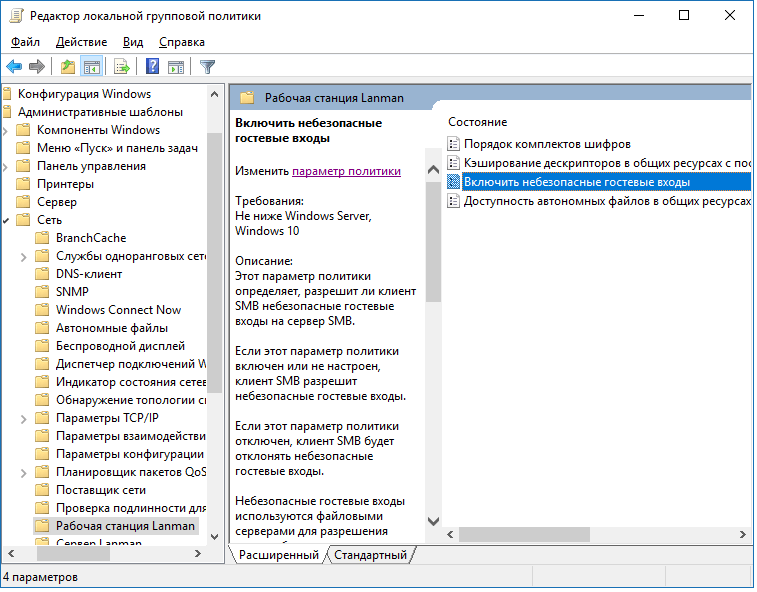

Чтобы разрешить гостевой доступ с вашего компьютера, откройте редактор локальных групповых политик (gpedit.msc) и перейдите в раздел: Конфигурация компьютера -> Административные шаблоны -> Сеть -> Рабочая станция Lanman (Computer Configuration ->Administrative templates -> Network (Сеть) -> Lanman Workstation). Включите политику Enable insecure guest logons (Включить небезопасные гостевые входы).

Обновите настройки групповых политик в Windows с помощью команды:

gpupdate /force

В Windows 10 Home, в которой нет редактора локальной GPO,вы можете внести аналогичное изменение через редактор реестра вручную::

HKLMSYSTEMCurrentControlSetServicesLanmanWorkstationParameters “AllowInsecureGuestAuth”=dword:1

Или такими командами:

reg add HKLMSYSTEMCurrentControlSetServicesLanmanWorkstationParameters /v AllowInsecureGuestAuth /t reg_dword /d 00000001 /f

reg add HKLMSoftwarePoliciesMicrosoftWindowsLanmanWorkstation /v AllowInsecureGuestAuth /t reg_dword /d 00000001 /f

Вашей системе необходимо использовать SMB2 или более позднюю

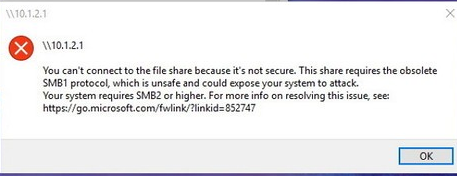

Другая возможная проблема при доступе к сетевой папке из Windows 10 – поддержка на стороне сервера только протокола SMBv1. Т.к. клиент SMBv1 по умолчанию отключен в Windows 10, то при попытке открыть шару или подключить сетевой диск вы можете получить ошибку:

Не удалось выполнить сопоставление сетевого диска из-за следующей ошибки. Вы не можете подключиться к общей папке, так как она небезопасна. Эта общая папка работает по устаревшему протоколу SMB1, который небезопасен и может подвергнуть вашу систему риску атаки. Вашей системе необходимо использовать SMB2 или более позднюю версию.

You can’t connect to the file share because it’s not secure. This share requires the obsolete SMB1 protocol, which is unsafe and could expose your system to attack. Your system requires SMB2 or higher.

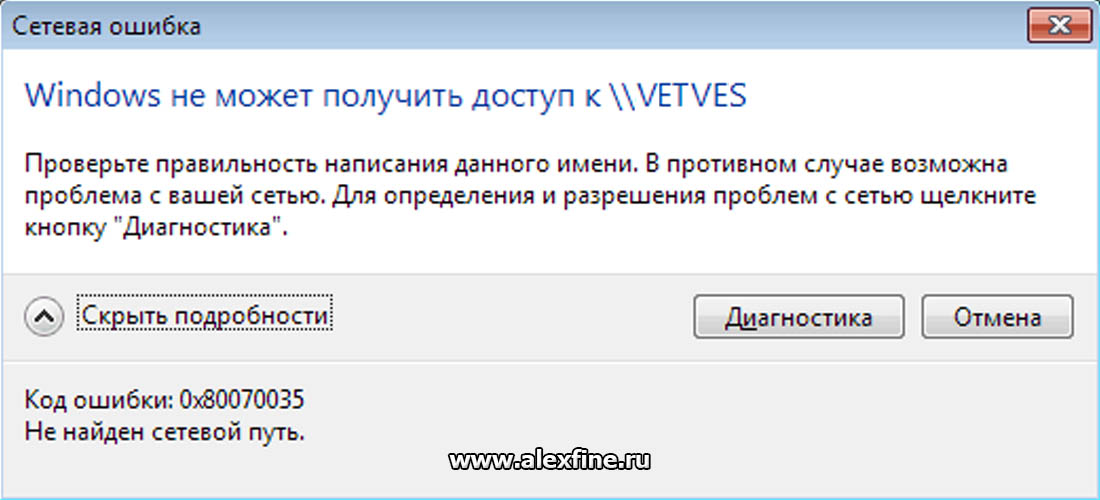

При этом соседние устройства SMB могут не отображаться в сетевом окружении и при открытии сетевых папок по UNC пути может появляться ошибка 0x80070035.

Сообщение об ошибки явно указывает, что сетевая папка поддерживает только SMBv1 для доступа к файлам. В этом случае нужно попытаться перенастроить удаленное SMB устройство для поддержки как минимум SMBv2 (правильный и безопасный путь).

Если сетевые папки раздает Samba сервер на Linux, вы можете указать минимально поддерживаемую версию SMB в файле smb.conf так:

[global] server min protocol = SMB2_10 client max protocol = SMB3 client min protocol = SMB2_10 encrypt passwords = true restrict anonymous = 2

В Windows 7/Windows Server 2008 R2 вы можете отключить SMBv1 и разрешить SMBv2 так через реестр:

Set-ItemProperty -Path "HKLM:SYSTEMCurrentControlSetServicesLanmanServerParameters" SMB1 -Type DWORD -Value 0 –Force

Set-ItemProperty -Path "HKLM:SYSTEMCurrentControlSetServicesLanmanServerParameters" SMB2 -Type DWORD -Value 1 –Force

В Windows 8.1 отключите SMBv1, разрешите SMBv2 и SMBv3 и проверьте что для вашего сетевого подключения используется частный или доменный профиль:

Disable-WindowsOptionalFeature -Online -FeatureName "SMB1Protocol"

Set-SmbServerConfiguration –EnableSMB2Protocol $true

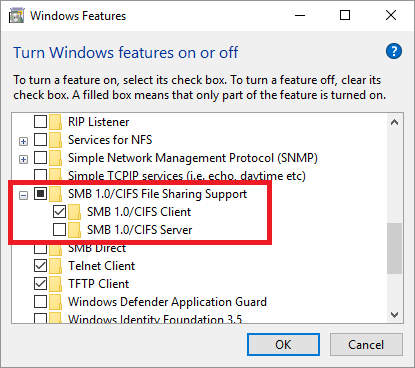

Если ваше сетевое устройство (NAS, Windows XP, Windows Server 2003), поддерживает только протокол SMB1, в Windows 10 вы можете включить отдельный компонент SMB1Protocol-Client. Но это не рекомендуется!!!

Если удаленное устройство требует использовать SMBv1 для подключения, и этот протокол отключен в вашем устройстве Windows, в Event Viewer появляется ошибка:

Log Name: Microsoft-Windows-SmbClient/Security Source: Microsoft-Windows-SMBClient Event ID: 32000 Description: SMB1 negotiate response received from remote device when SMB1 cannot be negotiated by the local computer.

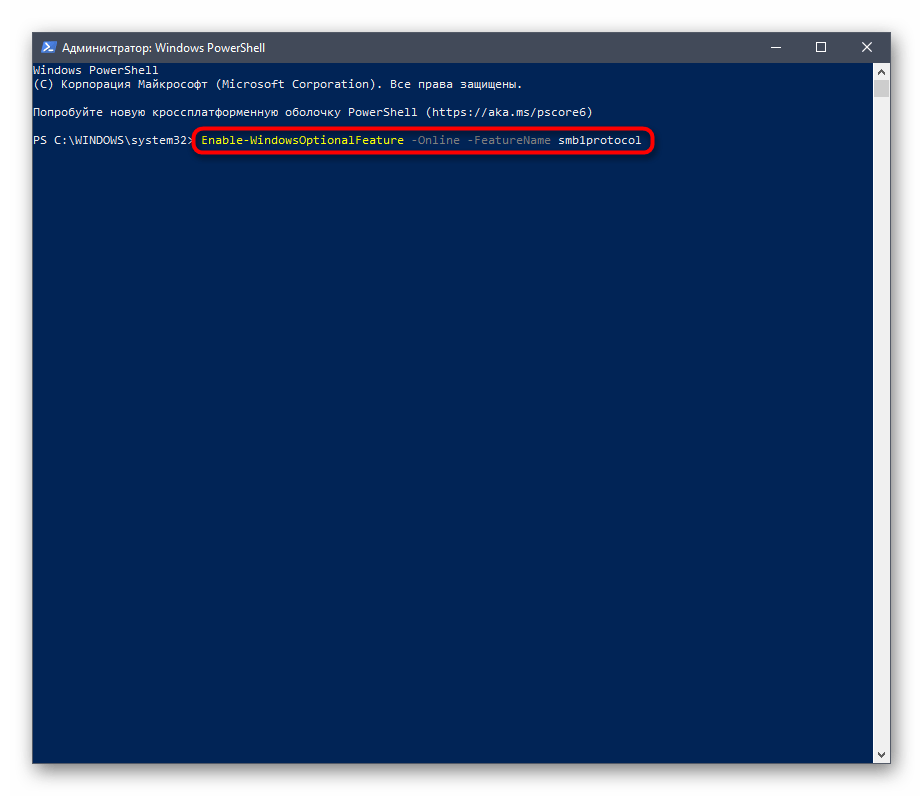

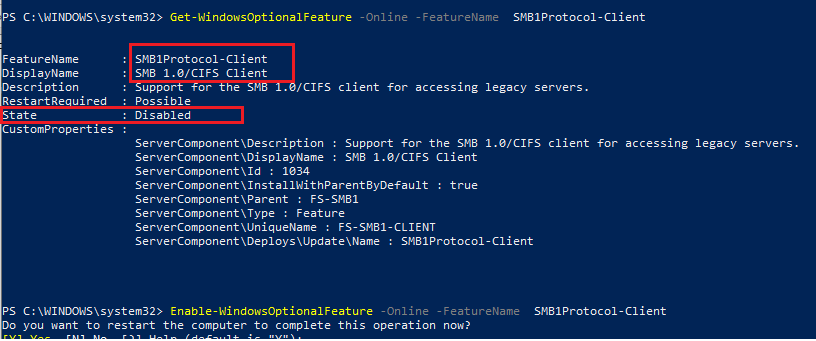

Запустите консоль PowerShell и проверьте, что SMB1Protocol-Client отключен (

State: Disabled

):

Get-WindowsOptionalFeature -Online -FeatureName SMB1Protocol-Client

Включите поддержку протокола SMBv1 (потребуется перезагрузка):

Enable-WindowsOptionalFeature -Online -FeatureName SMB1Protocol-Client

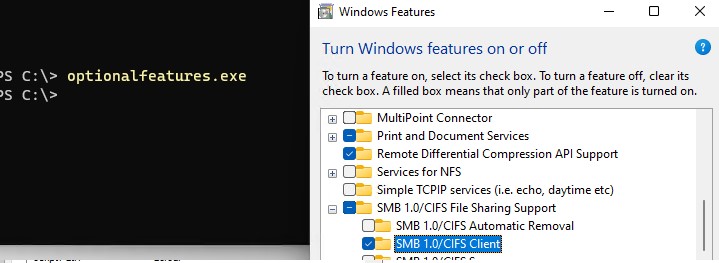

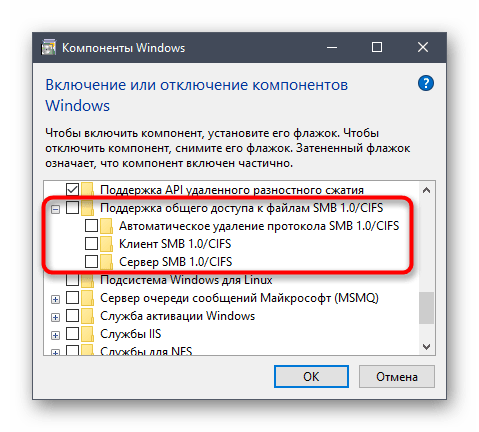

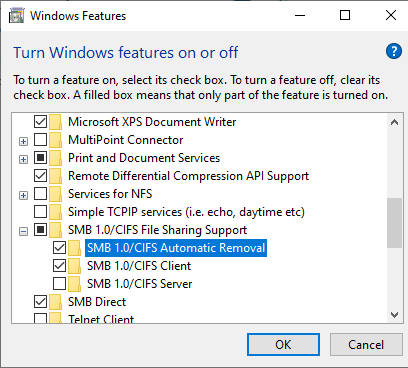

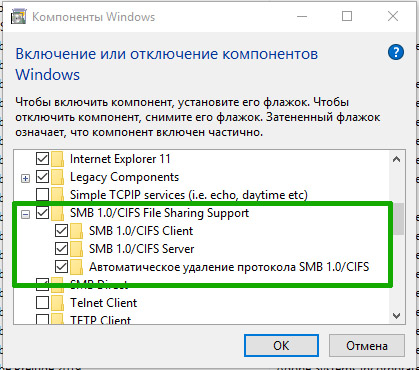

Также вы можете включить/отключить SMBv1 в Windows 10 и 11 из меню

optionalfeatures.exe

-> SMB 1.0/CIFS File Sharing Support –> SMB 1.0/CIFS Client.

В Windows 10 1709 и выше клиент SMBv1 автоматически удаляется, если он не использовался более 15 дней (за это отвечает компонент SMB 1.0/CIFS Automatic Removal).

В этом примере я включил только SMBv1 клиент. Не включайте компонент SMB1Protocol-Server, если ваш компьютер не используется устаревшими клиентами в качестве сервера для хранения общих папок.

После установке клиента SMBv1, вы должны без проблем подключиться к общей сетевой папке или принтеру. Однако, нужно понимать, что использование данного обходного решения не рекомендовано, т.к. подвергает снижает уровень безопасности.

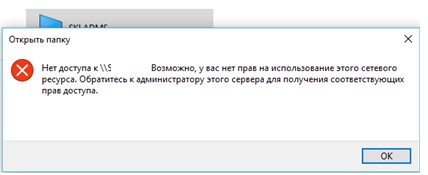

Нет доступа к сетевой папке, у вас нет прав доступа

При подключении к сетевой папке на другом компьютере может появится ошибка:

Нет доступа к \ComputerNameShare. Возможно у вас нет прав на использование этого сетевого ресурса. Обратитесь к системному администратору этого сервера для получения соответствующих прав доступа.

Network Error Windows cannot access \PC12Share You do not have permissions to access \PC12Share. Contact your network administrator to request access.

При появлении это ошибки нужно:

- Убедиться, что пользователю, под которым вы подключаетесь к сетевой папке, предоставлены права доступа на сервере. Откройте свойства общей папке на сервере и убедитесь что у вашего пользователя есть права доступа.

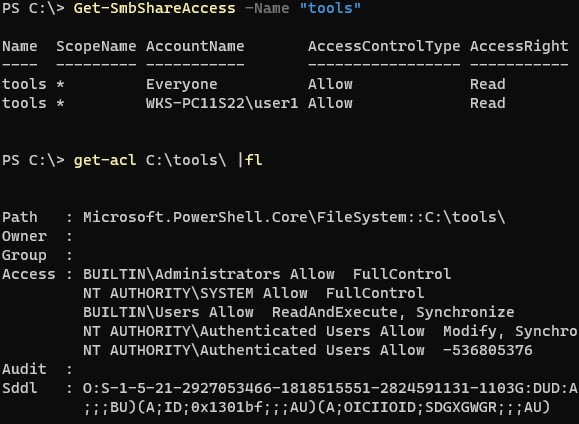

Проверьте разрешения сетевой шары на сервере с помощью PowerShell:

Get-SmbShareAccess -Name "tools"

Затем проверьте NTFS разрешения:

get-acl C:tools |fl

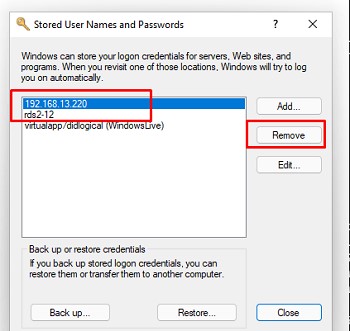

Если нужно, отредактируйте разрешения в свойствах папки. - Проверьте, что вы используете правильные имя пользователя и пароль для доступа к сетевой папки. Если имя и пароль не запрашиваются, попробуйте удалить сохраненные пароли для доступа к сетевой папке в диспетчере учетных записей Windows. Выполните команду

rundll32.exe keymgr.dll, KRShowKeyMgr

и удалите сохраненные учетные данные для доступа к сетевой папке.

При следующем подключении к сетевой папки появится запрос имени и пароля. Укажите имя пользователя для доступа к папке. Можете сохранить его в Credential Manager или добавить вручную.

Дополнительные способы проверки доступа к сетевой папке в Windows

В этом разделе указаны дополнительные способы диагностики при проблема с открытием сетевые папок в Windows:

Содержание

- Гостевой доступ в SMB2 отключен по умолчанию в Windows

- Симптомы

- Запись журнала 1

- Рекомендации

- Запись журнала 2

- Рекомендации

- Причина

- Решение

- Дополнительные сведения

- Включение SMBv1 в Windows 10

- Способ 1: Включение компонента Windows

- Способ 2: Команда для PowerShell

- Способ 3: Управление групповой политикой

- IT миниблог

- О том что нужно не потерять

- Не открываются общие сетевые SMB папки в Windows 10

- Не открываются общие сетевые SMB папки в Windows 10 : 1 комментарий

Гостевой доступ в SMB2 отключен по умолчанию в Windows

В этой статье описываются сведения об отключении гостевого доступа Windows в SMB2 по умолчанию, а также параметров, позволяющих включить небезопасные гостевых логотипы в групповой политике. Однако это, как правило, не рекомендуется.

Оригинальная версия продукта: Windows 10 — все выпуски, Windows Server 2019, Windows Server 2016

Исходный номер КБ: 4046019

Симптомы

В Windows 10, Windows Server 2019 или Windows Server 2016 клиент SMB2 больше не разрешает следующие действия:

- Доступ учетной записи гостей к удаленному серверу.

- Возвращайся к учетной записи Гостевой после того, как будут предоставлены недействительные учетные данные.

SMBv2 имеет следующее поведение в этих версиях Windows:

- Windows 10 Enterprise и Windows 10 Education больше не позволяют пользователю подключаться к удаленной акции с помощью учетных данных гостей по умолчанию, даже если удаленный сервер запрашивает учетные данные гостей.

- Windows Server 2016 Datacenter и Standard editions больше не позволяют пользователю подключаться к удаленной совместной информации с помощью учетных данных гостей по умолчанию, даже если удаленный сервер запрашивает учетные данные гостей.

- Выпуски Windows 10 Home и Professional не изменились по сравнению с предыдущим поведением по умолчанию.

Если вы попробуете подключиться к устройствам, запрашивающие учетные данные гостя, а не соответствующими проверке подлинности, вы можете получить следующее сообщение об ошибке:

Вы не можете получить доступ к этой общей папке, так как политики безопасности вашей организации блокируют недостоверный гостевой доступ. Эти политики помогают защитить компьютер от небезопасных или вредоносных устройств в сети.

Кроме того, если удаленный сервер пытается заставить вас использовать гостевой доступ, или если администратор включает гостевой доступ, в журнал событий SMB Client в журнале событий SMB-клиента в журнале регистрируются следующие записи:

Запись журнала 1

Рекомендации

Это событие указывает на то, что сервер пытался войти в систему пользователя в качестве недостоверного гостя, но ему было отказано. Гостевых логотипов не поддерживают стандартные функции безопасности, такие как подписание и шифрование. Таким образом, гостевых логотипов уязвимы для атак человека в середине, которые могут подвергать конфиденциальные данные в сети. Windows отключает небезопасные (несекреционные) гостевых логотипы по умолчанию. Рекомендуется не включить небезопасные гостевых логотипы.

Запись журнала 2

Значение реестра по умолчанию:

[HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesLanmanWorkstationParameters] «AllowInsecureGuestAuth»=dword:0

Настроено значение реестра:

[HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesLanmanWorkstationParameters] «AllowInsecureGuestAuth»=dword:1

Рекомендации

Это событие указывает на то, что администратор включил небезопасные гостевых логотипов. Ненадежный гостевых логотип возникает, когда сервер входит в систему пользователя в качестве недостоверного гостя. Обычно это происходит в ответ на сбой проверки подлинности. Гостевых логотипов не поддерживают стандартные функции безопасности, такие как подписание и шифрование. Таким образом, разрешение гостевых логонов делает клиента уязвимым для атак человека в центре, которые могут подвергать конфиденциальные данные в сети. Windows отключает небезопасные гостевых логотипов по умолчанию. Рекомендуется не включить небезопасные гостевых логотипы.

Причина

Это изменение в поведении по умолчанию по умолчанию по проекту и рекомендуется Корпорацией Майкрософт для обеспечения безопасности.

Вредоносный компьютер, который выдает себя за законный файл-сервер, может позволить пользователям подключаться в качестве гостей без их ведома. Рекомендуется не изменять этот параметр по умолчанию. Если удаленное устройство настроено на использование учетных данных гостей, администратор должен отключить гостевой доступ к этому удаленному устройству и настроить правильную проверку подлинности и авторизацию.

Windows и Windows Server не включили гостевой доступ или разрешили удаленным пользователям подключаться в качестве гостевых или анонимных пользователей с Windows 2000. Только сторонним удаленным устройствам может потребоваться гостевой доступ по умолчанию. Операционные системы, предоставляемые Корпорацией Майкрософт, не работают.

Решение

Если вы хотите включить небезопасный гостевой доступ, можно настроить следующие параметры групповой политики:

- Откройте редактор локальной групповой политики (gpedit.msc).

- В дереве консоли выберите компьютерную конфигурацию >административных шаблонов >сетевой локальной >рабочей станции.

- Для настройки щелкните правой кнопкой мыши Включить небезопасные гостевых логотипов и выберите Изменить.

- Выберите Включено и выберите ОК.

Включение небезопасных гостевых логонов снижает безопасность клиентов Windows.

Дополнительные сведения

Этот параметр не влияет на поведение SMB1. SMB1 продолжает использовать гостевой доступ и откат гостей.

SMB1 неустановлен по умолчанию в последних конфигурациях Windows 10 и Windows Server. Дополнительные сведения см. в см. в рубрике SMBv1 не установлен по умолчанию в Windows 10 версии 1709, Версии Windows Server 1709и более поздних версиях.

Включение SMBv1 в Windows 10

Перед началом ознакомления со следующими способами отметим, что использование SMBv1 в качестве средства удаленного доступа обычному пользователю чаще всего не нужно, поскольку проще его организовать при помощи других вспомогательных технологий. Более детальную информацию по этому поводу предлагаем прочесть в статьях по ссылкам ниже.

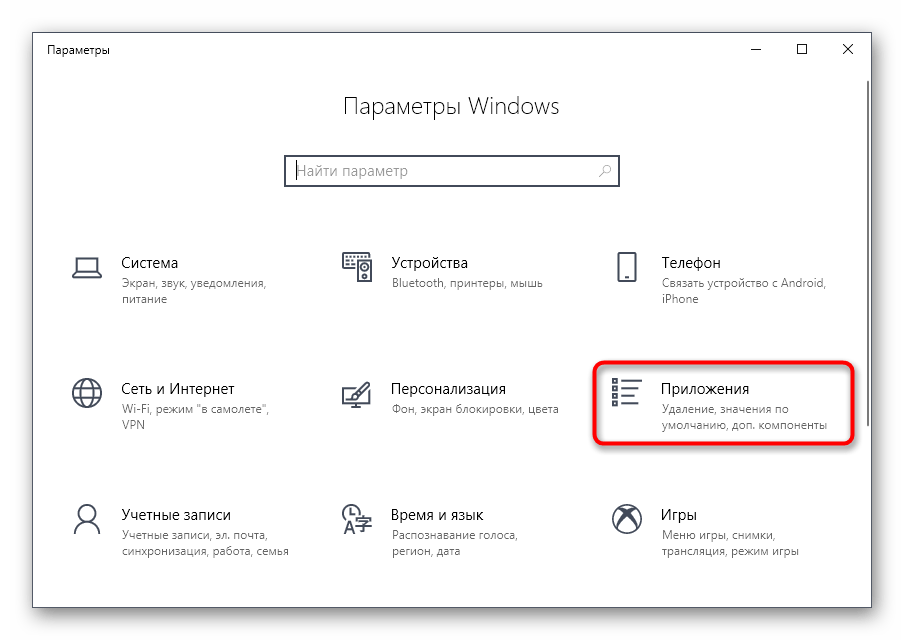

Способ 1: Включение компонента Windows

В Windows 10 существует отдельный модуль, позволяющий подключать различные компоненты. С его помощью активировать SMBv1 будет проще всего, а выглядит процесс так:

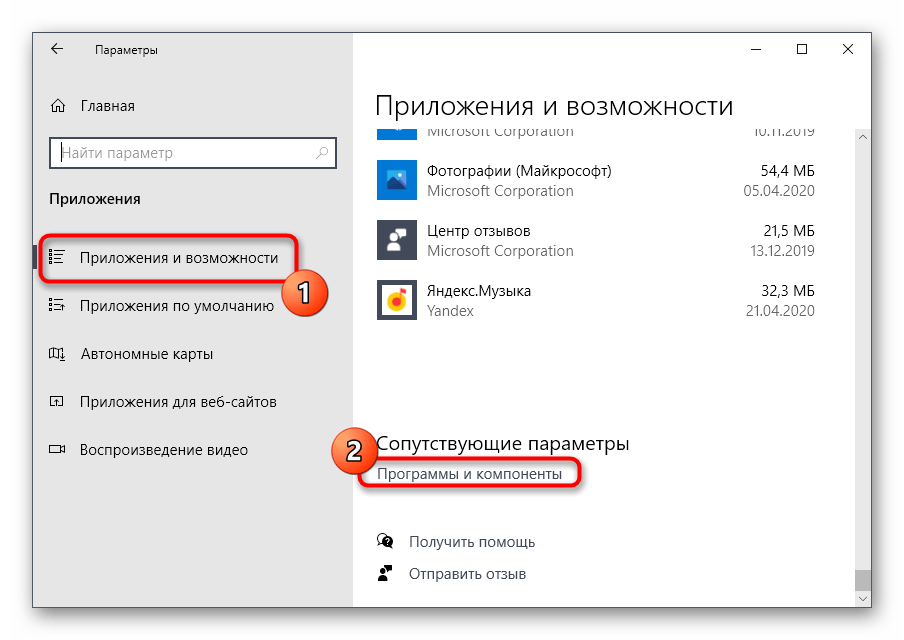

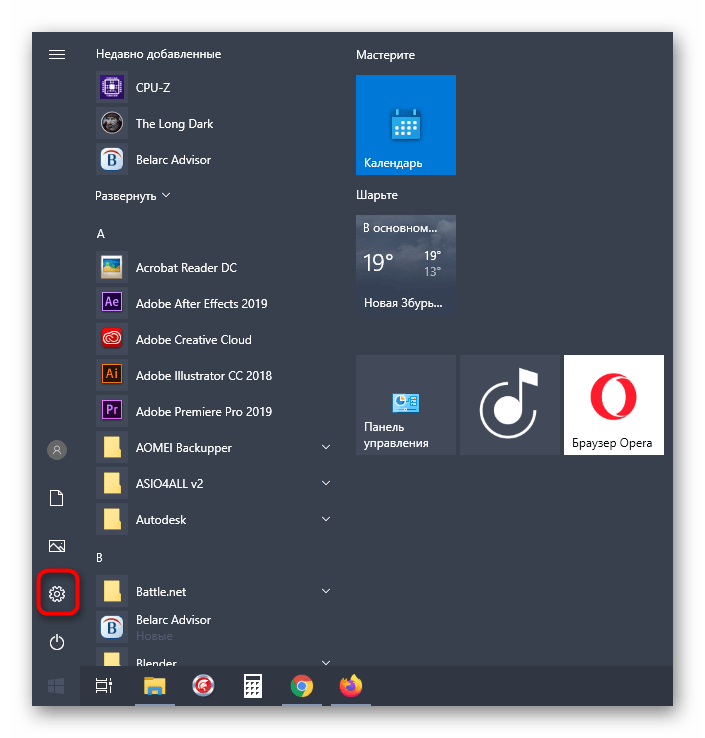

- Откройте «Пуск» и перейдите в меню «Параметры».

В категории «Приложения и возможности» опуститесь в самый низ, где щелкните по кликабельной надписи «Программы и компоненты».

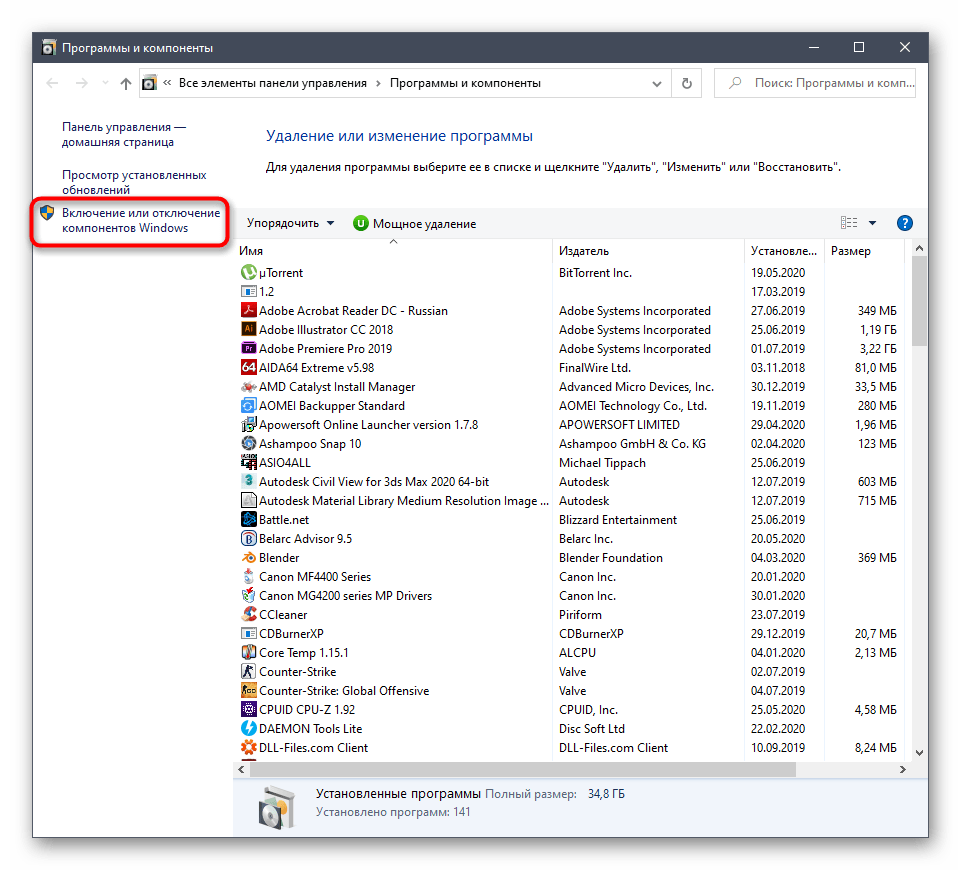

Через левую панель вызовите окно «Включение или отключение компонентов Windows».

Если технология не активировалась сейчас, потребуется перезагрузить компьютер, ведь именно тогда происходит обновление параметров реестра, что и требуется для корректной работы SMB.

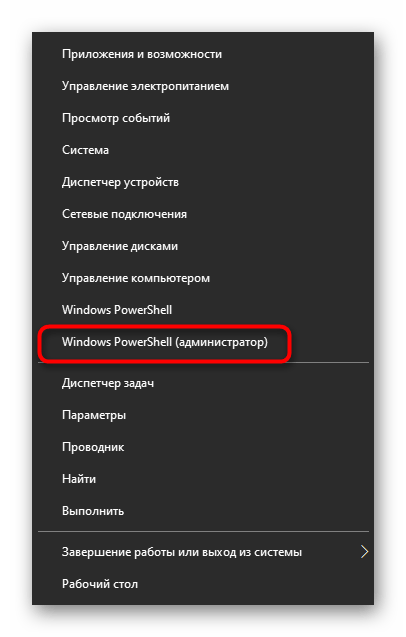

Способ 2: Команда для PowerShell

Если вы не боитесь взаимодействовать с оболочкой PowerShell, активировать SMBv1 можно через нее, вставив всего одну команду.

- Щелкните правой кнопкой мыши по меню «Пуск» и выберите «Windows PowerShell (администратор)».

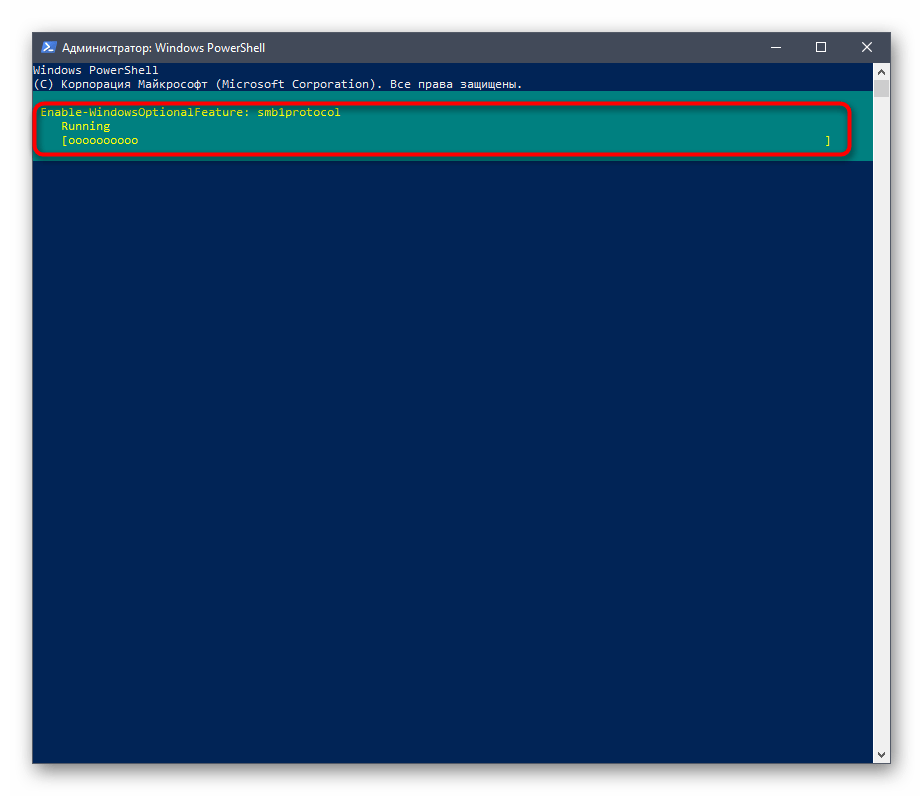

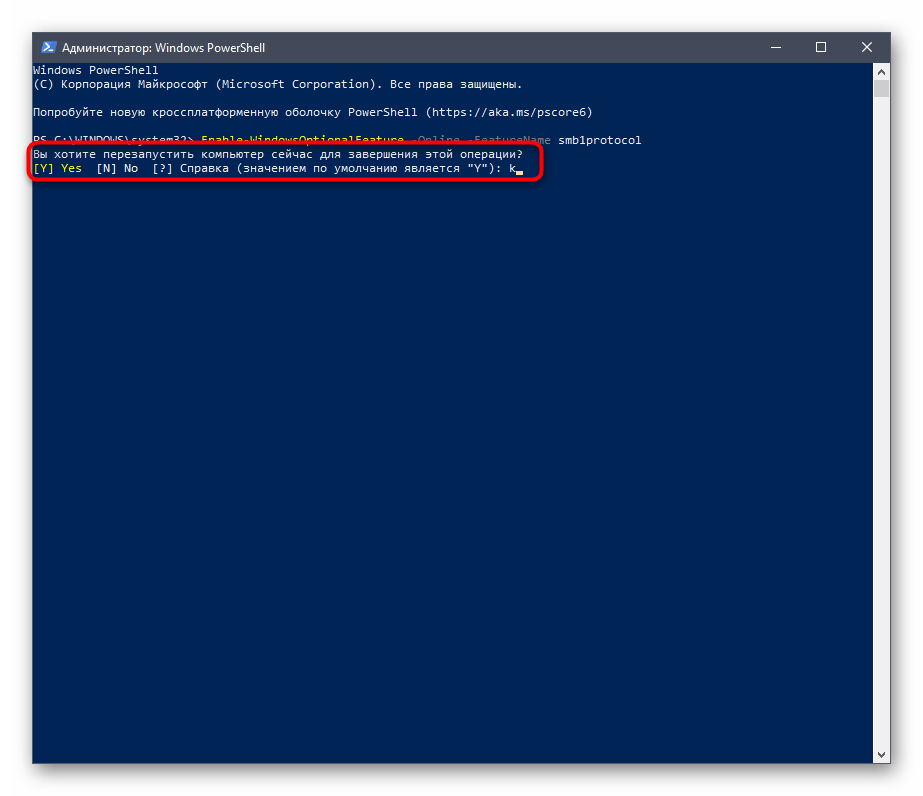

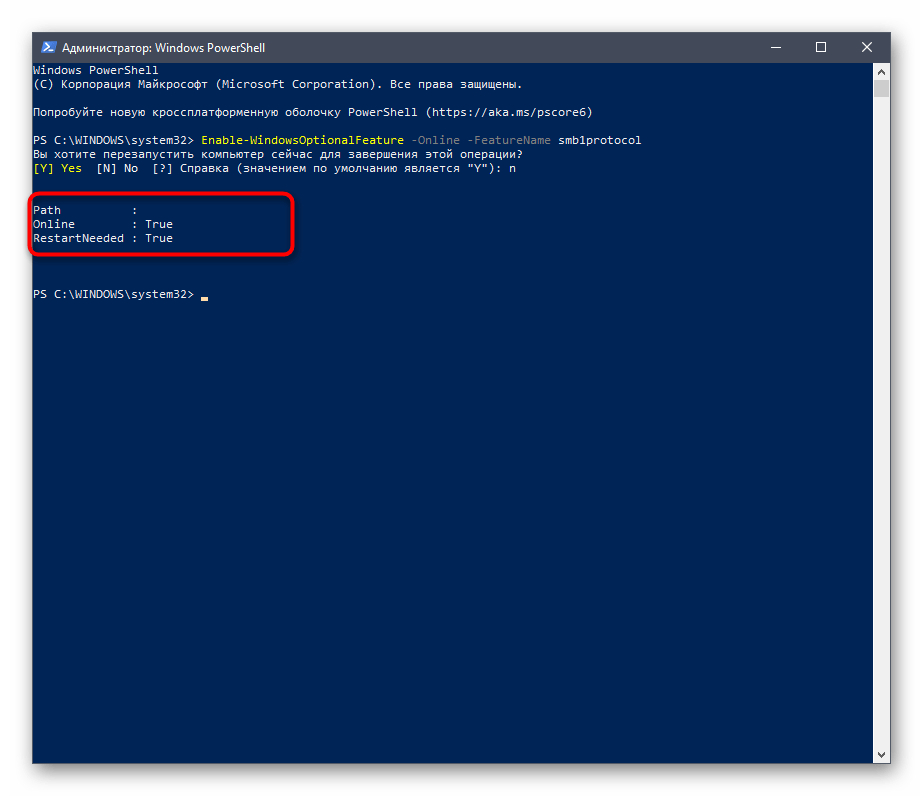

Ожидайте завершения процедуры включения компонента, что займет несколько минут.

После вам понадобится отправить компьютер на перезапуск, чтобы окончить операцию. Вы можете сделать это потом, выбрав сейчас отрицательный вариант ответа.

Далее в PowerShell отобразится информация о том, что SMBv1 была успешно активирована и находится в рабочем состоянии.

Дополнительно отметим две другие команды для PowerShell, которые могут пригодиться при дальнейшей работе с рассматриваемым компонентом в Windows:

- Get-WindowsFeature FS-SMB1 — позволяет узнать, в каком состоянии сейчас находится SMBv1.

- Disable-WindowsOptionalFeature -Online -FeatureName smb1protocol — отключает работу компонента.

Способ 3: Управление групповой политикой

Отметим, что этот вариант подойдет только владельцам доменов, которые хотят настроить SMBv1 на всех локальных компьютерах. Рядовым пользователям мы не советуем задействовать этот вариант — им лучше остановиться на двух предыдущих.

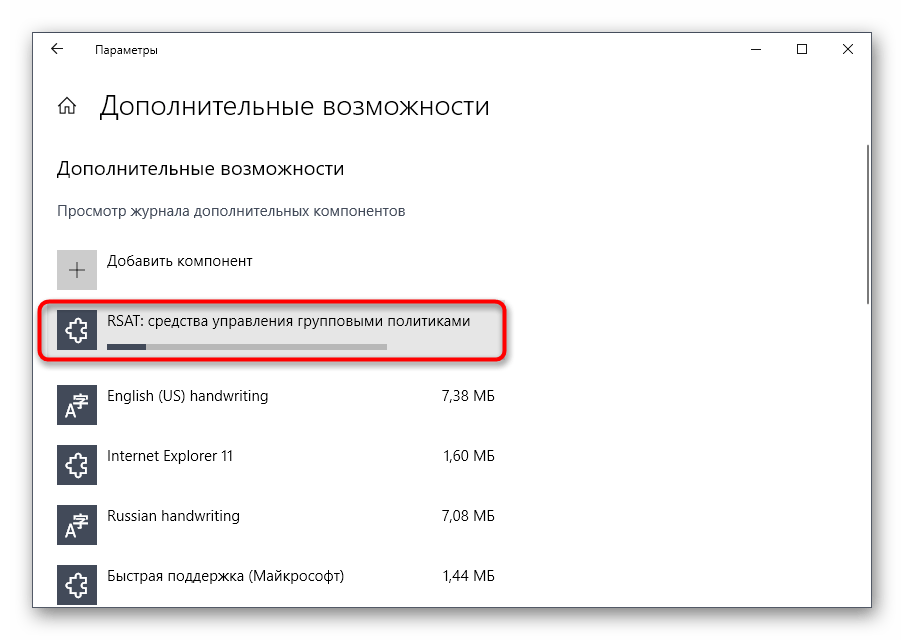

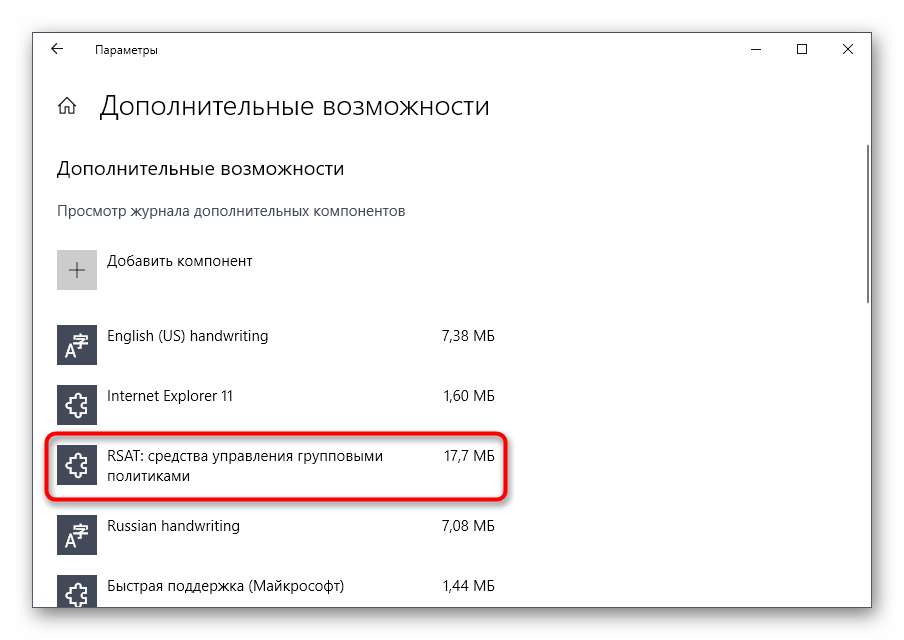

- Для начала придется добавить средство управления групповыми политиками в ОС. Для этого откройте «Пуск» и перейдите в «Параметры».

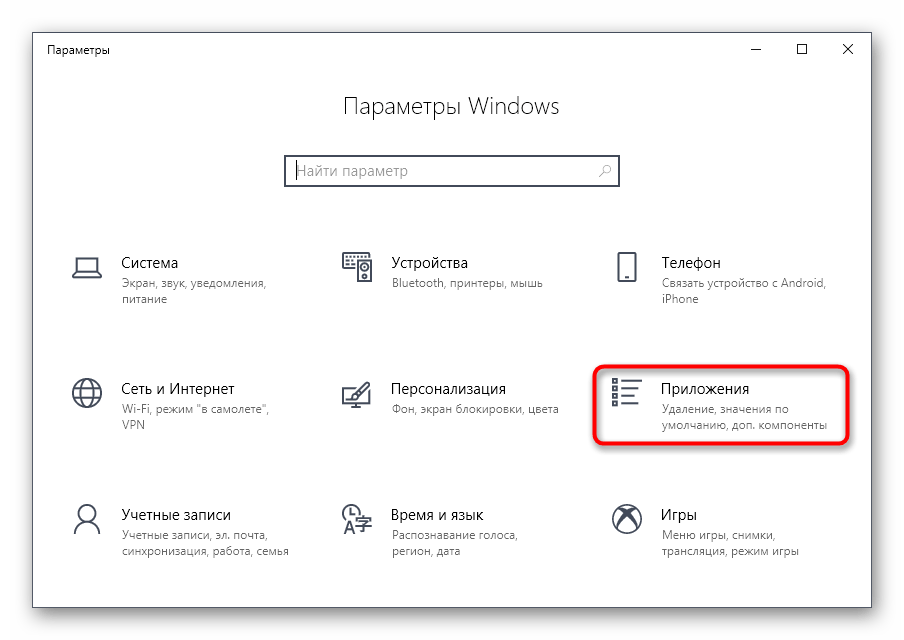

Откройте раздел «Приложения».

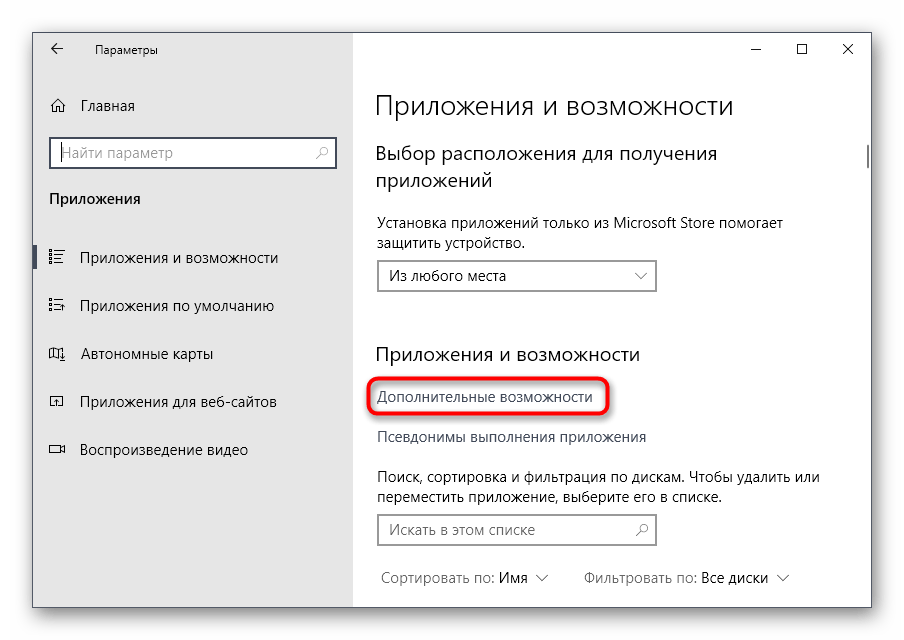

В первой же категории вас интересует кликабельная надпись «Дополнительные возможности».

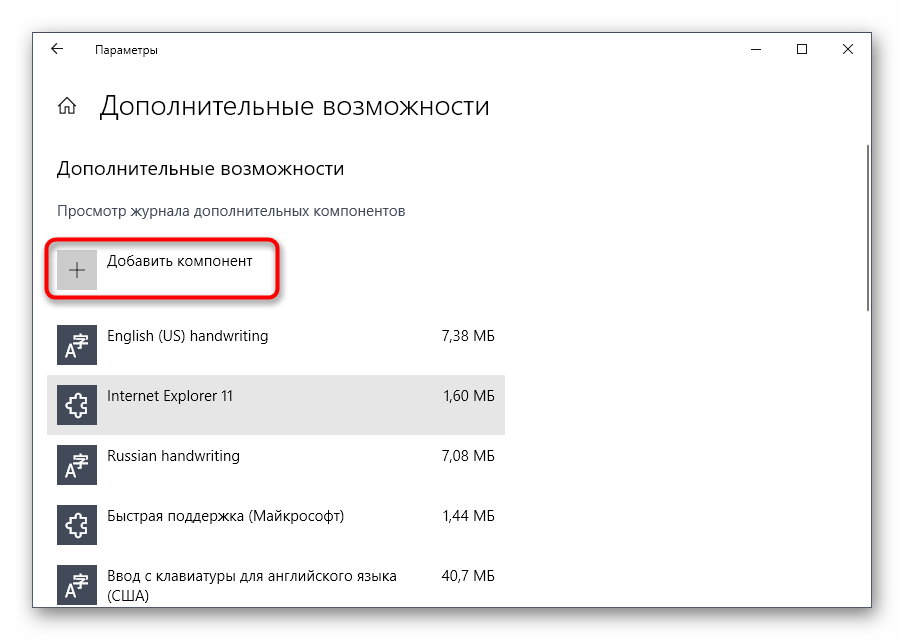

Нажмите «Добавить компонент», чтобы перейти к его выбору.

В списке отыщите «RSAT: средства управления групповыми политиками» и запустите установку.

Вернитесь в предыдущее меню и отслеживайте прогресс инсталляции.

После проверьте компонент на наличие его в списке и перезагрузите компьютер, чтобы все изменения вступили в силу.

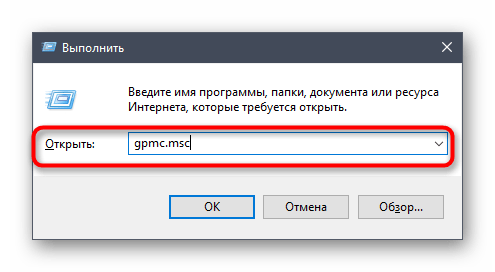

Войдите в операционную систему под именем владельца домена, откройте утилиту «Выполнить» через Win + R и пропишите gpmc.msc , нажав затем на клавишу Enter.

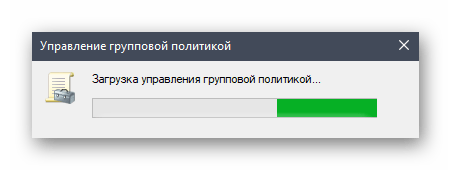

Ожидайте загрузки управления групповой политикой.

Там откройте главный раздел «Управление групповой политики» и найдите реестр.

Остается только заполнить сведения реестра в соответствии с приведенным далее списком

- Действие: Создать

- Куст: HKEY_LOCAL_MACHINE

- Путь раздела: SYSTEMCurrentControlSetServicesLanmanServerParameters

- Имя параметра: SMB1

- Тип параметра: REG_DWORD

- Значение: 1

Остается только сохранить изменения для реестра и перезапустить компьютер, чтобы они вступили в силу. Если захотите в будущем отключить параметр, измените его значение на «0».

IT миниблог

О том что нужно не потерять

Не открываются общие сетевые SMB папки в Windows 10

Скорее всего дело в том, что в рамках постепенного отключения старых небезопасных версий протокола SMB помимо полного отключения SMB1, по умолчанию стала блокировать также доступ под гостевой учетной записью на удаленный сервер по протоколу SMBv2.

При попытке такого подключения как раз и появляется такая ошибка. А в журнале клиента SMB (Microsoft-Windows-SMBClient) при этом фиксируется: Rejected an insecure guest logon.

Именно по этому при доступе к SMBv2 сетевым папкам под гостевой учетной (в большинстве случаев на NAS включают именно гостевой доступ) или к шарам на старых версия ОС (согласно опубликованной ранее таблице поддерживаемых версий SMB в различных версиях Windows, SMB 2.0 используется в Windows Server 2008 и Windows Vista SP1, а SMB 2.1 в Windows Server 2008 R2 и Windows 7).

Чтобы включить доступ под гостевой учетной записью, нужно с помощью редактора групповых политик (gpedit.msc) в разделе:

Конфигурация компьютера ->Административные шаблоны -> Сеть->Рабочая станция Lanman включить политику Включить

небезопасные гостевые входы.

Либо создать следующий ключ реестра:

HKLMSYSTEMCurrentControlSetServicesLanmanWorkstationParameters “AllowInsecureGuestAuth”=dword:1

Если данное решение не помогло, возможно ваш NAS (или другое удаленное устройство, которое предоставляет доступ к сетевым папкам по SMB), поддерживают только SMBv1. Попробуйте включить этот протокол на клиенте (Windows Features -> SMB 1.0/CIFS File Sharing Support -> SMB 1.0/CIFS Client).

Однако, вы должны понимать, что использование данного обходного решения не рекомендовано, т.к. подвергает вашу систему опасности.

Не открываются общие сетевые SMB папки в Windows 10 : 1 комментарий

Спасибо! Помогли настройки политик безопасности.

Содержание

- 1 Вы не можете получить гостевой доступ к общей папке без проверки подлинности

- 2 Вашей системе необходимо использовать SMB2 или более позднюю

- 3 Как вернуть доступ к общим папкам в Wndows 10

Если вы из Windows 10 не можете открыть сетевые папки на других сетевых устройствах (NAS, Samba сервера Linux) или на компьютерах со старыми версиями Windows (Windows 7/ XP /2003), скорее всего проблема связана с тем, что в вашей новой версии Windows 10 отключена поддержка устаревших и небезопасных версий протокола SMB (используется в Windows для доступа к общим сетевым папкам и файлам). Так, начиная с Windows 10 1709, был отключен протокол SMBv1 и анонимный (гостевой) доступ к сетевым папкам по протоколу SMBv2.

Microsoft планомерно отключает старые и небезопасные версий протокола SMB во всех последний версиях Windows. Начиная с Windows 10 1709 и Windows Server 2019 (как в Datacenter так и в Standard редакциях) в операционной системе по умолчанию отключен протокол SMBv1 (помните атаку шифровальщика WannaCry, которая как раз и реализовалась через дыру в SMBv1).

Конкретные действия, которые нужно предпринять зависят от ошибки, которая появляется в Windows 10 при доступе к общей папке и от настроек удаленного SMB сервера, на котором хранятся общие папки.

Содержание:

Вы не можете получить гостевой доступ к общей папке без проверки подлинности

Начиная с версии Windows 10 1709 (Fall Creators Update) Enterprise и Education пользователи стали жаловаться, что при попытке открыть сетевую папку на соседнем компьютере стала появляться ошибка:

Вы не можете получить доступ к этой общей папке, так как политики безопасности вашей организации блокируют гостевой доступ без проверки подлинности. Эти политики помогают защитить ваш компьютер от небезопасных или вредоносных устройств в сети.

An error occurred while reconnecting Y: to nas1share Microsoft Windows Network: You can’t access this shared folder because your organization’s security policies block unauthenticated guest access. These policies help protect your PC from unsafe or malicious devices on the network.

При это на других компьютерах со старыми версиями Windows 8.1/7 или на Windows 10 с билдом до 1709, эти же сетевые каталоги открываются нормально. Эта проблем связана с тем, что в современных версиях Windows 10 (начиная с 1709) по умолчанию запрещен сетевой доступ к сетевым папкам под гостевой учетной записью по протоколу SMBv2 (и ниже). Гостевой (анонимный) доступ подразумевают доступ к сетевой папке без аутентификации. При доступе под гостевым аккаунтом по протоколу SMBv1/v2 не применяются такие методы защиты трафика, как SMB подписывание и шифрование, что делает вашу сессию уязвимой против MiTM (man-in-the-middle) атак.

При попытке открыть сетевую папку под гостем по протоколу SMB2, в журнале клиента SMB (Microsoft-Windows-SMBClient) фиксируется ошибка:

Source: Microsoft-Windows-SMBClient Event ID: 31017 Rejected an insecure guest logon.

В большинстве случае с этой проблемой можно столкнуться при использовании старых версий NAS (обычно для простоты настройки на них включают гостевой доступ) или при доступе к сетевым папкам на старых версиях Windows 7/2008 R2 или Windows XP /2003 с настроенным анонимным (гостевым) доступом (см. таблицу поддерживаемых версий SMB в разных версиях Windows).

В этом случае Microsoft рекомендует изменить настройки на удаленном компьютере или NAS устройстве, который раздает сетевые папки. Желательно переключить сетевой ресурс в режим SMBv3. А если поддерживается только протокол SMBv2, настроить доступ с аутентификацией. Это самый правильный и безопасный способ исправить проблему.

В зависимости от устройства, на котором хранятся сетевые папки, вы должны отключить на них гостевой доступ.

- NAS устройство – отключите гостевой доступ в настройках вашего NAS устройства (зависит от модели);

-

Samba сервер на Linux — если вы раздаете SMB каталог с Linux, в конфигурационном файле smb.conf в секции [global] нужно добавить строку:

map to guest = neverА в секции с описанием сетевой папки запретить анонимный доступ:guest ok = no -

В Windows вы можете включить общий доступ к сетевым папкам и принтерам с парольной защитой в разделе Control PanelAll Control Panel ItemsNetwork and Sharing CenterAdvanced sharing settings. Для All Networks (Все сети) в секции “Общий доступ с парольной защитой” (Password Protected Sharing) имените значение на “Включить общий доступ с парольной защитой” (Turn on password protected sharing). В этом случае анонимный (гостевой) доступ к папкам будет отключен и вам придется создать локальных пользователей, предоставить им доступ к сетевым папкам и принтерам и использовать эти аккаунты для подключения к общим папкам на этом компьютере.

Есть другой способ – изменить настройки вашего SMB клиента и разрешить доступ с него на сетевые папки под гостевой учетной записью.

Этот способ нужно использовать только как временный (!!!), т.к. доступ к папкам без проверки подлинности существенно снижает уровень безопасности ваших данных.

Чтобы разрешить гостевой доступ с вашего компьютера, откройте редактор групповых политик (gpedit.msc) и перейдите в раздел: Конфигурация компьютера -> Административные шаблоны -> Сеть -> Рабочая станция Lanman (Computer Configuration ->Administrative templates -> Network (Сеть) -> Lanman Workstation). Включите политику Enable insecure guest logons (Включить небезопасные гостевые входы).

В Windows 10 Home, в которой нет редактора локальной GPO, вы можете внести аналогичное изменение через редактор реестра вручную:

HKLMSYSTEMCurrentControlSetServicesLanmanWorkstationParameters “AllowInsecureGuestAuth”=dword:1

Или такой командой:

reg add HKLMSYSTEMCurrentControlSetServicesLanmanWorkstationParameters /v AllowInsecureGuestAuth /t reg_dword /d 00000001 /f

Вашей системе необходимо использовать SMB2 или более позднюю

Другая возможная проблема при доступе к сетевой папке из Windows 10 – поддержка на стороне сервера только протокола SMBv1. Т.к. клиент SMBv1 по умолчанию отключен в Windows 10 1709, при попытке открыть шару вы можете получить ошибку:

Вы не можете подключиться к общей папке, так как она небезопасна. Эта общая папка работает по устаревшему протоколу SMB1, который небезопасен и может подвергнуть вашу систему риску атаки. Вашей системе необходимо использовать SMB2 или более позднюю версию.

You can’t connect to the file share because it’s not secure. This share requires the obsolete SMB1 protocol, which is unsafe and could expose your system to attack. Your system requires SMB2 or higher.

При этом соседние устройства SMB могут не отображаться в сетевом окружении и при открытии по UNC пути может появляться ошибка 0x80070035.

Т.е. из сообщения об ошибке четко видно, что сетевая папка поддерживает только SMBv1 протокол доступа. В этом случае нужно попытаться перенастроить удаленное SMB устройство для поддержки как минимум SMBv2 (правильный и безопасный путь).

Если сетевые папки раздает Samba на Linux, вы можете указать минимально поддерживаемую версию SMB в файле smb.conf так:

[global] server min protocol = SMB2_10 client max protocol = SMB3 client min protocol = SMB2_10 encrypt passwords = true restrict anonymous = 2

В Windows 7/Windows Server 2008 R2 вы можете отключить SMBv1 и разрешить SMBv2 так:Set-ItemProperty -Path "HKLM:SYSTEMCurrentControlSetServicesLanmanServerParameters" SMB1 -Type DWORD -Value 0 –Force

Set-ItemProperty -Path "HKLM:SYSTEMCurrentControlSetServicesLanmanServerParameters" SMB2 -Type DWORD -Value 1 –Force

В Windows 8.1 отключите SMBv1, разрешите SMBv2 и SMBv3 и проверьте что для вашего сетевого подключения используется частный или доменный профиль:

Disable-WindowsOptionalFeature -Online -FeatureName "SMB1Protocol"Set-SmbServerConfiguration –EnableSMB2Protocol $true

Если ваше сетевое устройство (NAS, Windows XP, Windows Server 2003), поддерживает только протокол SMB1, в Windows 10 вы можете включить отдельный компонент SMB1Protocol-Client. Но это не рекомендуется!!!

Запустите консоль PowerShell и проверьте, что SMB1Protocol-Client отключен (State: Disabled):

Get-WindowsOptionalFeature -Online -FeatureName SMB1Protocol-Client

Включите поддержку протокола SMBv1 (потребуется перезагрузка):

Enable-WindowsOptionalFeature -Online -FeatureName SMB1Protocol-Client

Также вы можете включить/отключить дополнительные компоненты Windows 10 (в том числе SMBv1) из меню optionalfeatures.exe-> SMB 1.0/CIFS File Sharing Support

В Windows 10 1709 и выше клиент SMBv1 автоматически удаляется, если он не использовался более 15 дней (за это отвечает компонент SMB 1.0/CIFS Automatic Removal).

В этом примере я включил только SMBv1 клиент. Не включайте компонент SMB1Protocol-Server, если ваш компьютер не используется устаревшими клиентами в качестве сервера для хранения общих папок.

После установки клиента SMBv1, вы должны без проблем подключиться к сетевой папке или принтеру. Однако, нужно понимать, что использование данного обходного решения не рекомендовано, т.к. подвергает вашу систему опасности.

Многие столкнулись с тем, что при обновлении Windows 10 до последних релизов из под обновлённой ОС перестали открываться сетевые папки. Произошло это из-за того, что Microsoft усилила безопасность и теперь, на сборке 1709, не работает беспарольное подключение по локальной сети к другим компьютерам, как было до этого.

При попытке подключения может выдаваться следующее сообщение:

«Вы не можете получить доступ к этой общей папке, так как политики безопасности вашей организации блокируют гостевой доступ без проверки подлинности. Эти политики помогают защитить ваш компьютер от небезопасных или вредоносных устройств в сети«

Для того, чтобы решить данную проблему, необходимо либо включить общий доступ с парольной защитой:

И проблема устранится сама по себе.

Такой вариант решения проблемы удобен далеко не всем, т. к. пароль при этом варианте приходится устанавливать пароль, а он не всегда нужен. Для того, чтобы избежать установки пароля и вернуть возможность получать общий доступ без парольной защиты, необходимо выполнить несколько простых шагов:

- Открываем Win+R (Пуск->Выполнить) и пишем gpedit.msc

2. Далее необходимо перейти по следующему пути «Конфигурация компьютера ===> Административные шаблоны ===> Сеть>Рабочая станция Lanmann»;

3. Выставить параметр «Включить небезопасные гостевые входы» в положение «Включено».

Однако, необходимо иметь в виду, что данное решение временное и не рекомендуется открывать доступ без проверки подлинности для кого угодно.

Поделиться с друзьями:

Windows 10 уже дано как появился на свет, и на сегодняшний день уже даже вышло несколько крупных обновлений, которым из каждых была присвоена своя определенная версия. На 06 февраля 2018 года самой актуальной версией является 1709, которая была выпущена 17 октября 2017 года.

Так вот, на текущей версии, а именно 1709, была замечена такая проблема, что некоторые пользователи не могли зайти в общедоступные папки на других компьютерах или подключиться к сетевому принтеру.

Вместо этого появлялась ошибка, в которой говорилось, что вы не можете получить доступ к удаленному компьютеру из-за того, что политики безопасности вашей организации могут блокировать доступ без проверки подлинности.

Мною было замечено, что подобное сообщение появлялось именно на корпоративных Windows 10, в «Профессиональных» версиях подобной ошибки, с блокировкой доступа без проверки подлинности, ранее не обнаруживалось.

Как вернуть доступ к общим папкам в Wndows 10

Наверное, начнем с того, что самым простым способом будет полная переустановка системы с использованием самого свежего образа, скачанного с сервера Майкрософт, так же, возможно есть смысл попробовать поставить Windows 10 «Профессиональная», и проверить результат с этой версией системы.

Но, если вы пока не готовы переустанавливать свою систему и не особо хотите экспериментировать с различными версиями, можно воспользоваться временным способом, который будет показан прямо сейчас.

Смысл его в том, что нам для обхода блокировки доступа без проверки подлинности, а именно для беспрепятственного доступа к сетевым папкам, необходимо в групповых политиках активировать параметр «Включить небезопасные гостевые входы».

Начнем с запуска редактора групповых политик, открываем окно выполнения «Wir+R» и запускаем там вот такую команду.

С левой стороны находим «Конфигурация компьютера» и открываем папки «Административные шаблоны», потом «Сеть» и теперь с правой стороны ищем пункт «Рабочая станция Lanman», открыв его двойным кликом мышки.

В появившихся доступных параметрах открываем пункт «Включить небезопасные гостевые входы».

Откроется новое окно с свойствами данного пункта, в котором для обхода блокировки доступа без проверки подлинности, необходимо значение поменять на «Включено» и применить изменения.

После этого вы должны без проблем подключиться к любым общедоступным папкам или сетевым принтерам. Ещё раз замечу, что проблема мною была обнаруженная на версиях Windows 10 (1709).

Кстати, информацию о том, как посмотреть версию своей системы вы можете найти по ссылке.

В итоге, лично мне удавалось справиться с данной проблемой именно таким образом, если же вы знаете какой-нибудь иной способ, буду рад если вы поделитесь им с нами в комментариях.

Так что жду ваших отзывов о том оказался ли данный вариант решения для вас полезным или нет.

«Вы не можете получить доступ к этой общей папке»Используемые источники:

- https://winitpro.ru/index.php/2018/01/24/ne-otkryvayutsya-smb-papki-posle-ustanovki-windows-10-1709/

- http://vel-com76.ru/posle-obnovleniya-windows-10-perestali-otkryvatsya-setevye-papki/

- https://inforkomp.com.ua/oshibki/laquo-vyi-ne-mozhete-poluchit-dostup-k-etoy-obshhey-papke-raquo.html

Содержание

-

- 0.0.1 Ответ

- 1 Страницы

- 2 четверг, 22 февраля 2018 г.

- 2.1 Не возможно зайти по сети на общую папку Windows 10

Многие столкнулись с тем, что при обновлении Windows 10 до последних релизов из под обновлённой ОС перестали открываться сетевые папки. Произошло это из-за того, что Microsoft усилила безопасность и теперь, на сборке 1709, не работает беспарольное подключение по локальной сети к другим компьютерам, как было до этого.

При попытке подключения может выдаваться следующее сообщение:

«Вы не можете получить доступ к этой общей папке, так как политики безопасности вашей организации блокируют гостевой доступ без проверки подлинности. Эти политики помогают защитить ваш компьютер от небезопасных или вредоносных устройств в сети«

Для того, чтобы решить данную проблему, необходимо либо включить общий доступ с парольной защитой:

И проблема устранится сама по себе.

Такой вариант решения проблемы удобен далеко не всем, т. к. пароль при этом варианте приходится устанавливать пароль, а он не всегда нужен. Для того, чтобы избежать установки пароля и вернуть возможность получать общий доступ без парольной защиты, необходимо выполнить несколько простых шагов:

- Открываем Win+R (Пуск->Выполнить) и пишем gpedit.msc

2. Далее необходимо перейти по следующему пути «Конфигурация компьютера ===> Административные шаблоны ===> Сеть>Рабочая станция Lanmann»;

3. Выставить параметр «Включить небезопасные гостевые входы» в положение «Включено».

Однако, необходимо иметь в виду, что данное решение временное и не рекомендуется открывать доступ без проверки подлинности для кого угодно.

При попытке открыть сетевую папку возникает такая ошибка:

Ответ

Скорее всего дело в том, что в рамках постепенного отключения старых небезопасных версий протокола SMB (помните атаку шифровальщика WannaCry, которая как раз и реализовалась через дыру в SMB 1), Microsoft в Windows 10 Fall Creators Update (редакции Windows 10 Enterprise и Windows 10 Education) и Windows Server 1709 (как в Datacenter так и в Standard редакциях) помимо полного отключения SMB1, по умолчанию стала блокировать также доступ под гостевой учетной записью на удаленный сервер по протоколу SMBv2. Дело в том, что при доступе под гостевой записью не применяются такие методы защиты трафика, как подписывание и шифрование, что делает уязвимым такой тип доступ против MiTM атак.

При попытке такого подключения как раз и появляется такая ошибка. А в журнале клиента SMB (Microsoft-Windows-SMBClient) при этом фиксируется:

Именно по этому при доступе к SMBv2 сетевым папкам под гостевой учетной (в большинстве случаев на NAS включают именно гостевой доступ) или к шарам на старых версия ОС (согласно опубликованной ранее таблице поддерживаемых версий SMB в различных версиях Windows, SMB 2.0 используется в Windows Server 2008 и WIndows Vista SP1, а SMB 2.1 в Windows Server 2008 R2 и Windows 7).

Чтобы включить доступ под гостевой учетной записью, нужно с помощью редактора групповых политик (gpedit.msc) в разделе:

Computer Configuration ->Administrative templates -> Network (Сеть)-> Lanman Workstation (Рабочая станция Lanman) включить политику Enable insecure guest logons (Включить небезопасные гостевые входы).

Либо создать следующий ключ реестра:

HKLMSYSTEMCurrentControlSetServicesLanmanWorkstationParameters “AllowInsecureGuestAuth”=dword:1

Если данное решение не помогло, возможно ваш NAS (или другое удаленное устройство, которое предоставляет доступ к сетевым папкам по SMB), поддерживают только SMBv1. Попробуйте включить этот протокол на клиенте (Windows Features -> SMB 1.0/CIFS File Sharing Support -> SMB 1.0/CIFS Client).

Однако, вы должны понимать, что использование данного обходного решения не рекомендовано, т.к. подвергает вашу систему опасности.

Страницы

четверг, 22 февраля 2018 г.

Не возможно зайти по сети на общую папку Windows 10

Вы не можете получить доступ к этой общей папке, так как политики безопасности вашей организации блокируют гостевой доступ без проверки подлинности. Эти политики помогают защитить ваш компьютер от небезопасных или вредоносных устройств в сети.

Значит ваша операционка обновилась до последней версии и закрывают дыры в безопасности в частности те которые касаются SMB протокола (сетевому доступу к папкам, принтерам и т.п.).

Более подробно о том в каком обновлении пришло новшество, что было изменено и несколько вариантов исправления этой ситуации описаны здесь.

В нашем случае первый метод (редактирование групповых политик) помог исправить данную проблему:

Если вы попытаетесь подключиться к устройству, которое требует учетных данных гостя вместо правильной проверки подлинности, вы можете столкнуться с сообщением об ошибке: вы не можете получить доступ к этой общей папке, потому что политики безопасности вашей организации блокируют неаутентифицированный гостевой доступ .

Чтобы решить эту проблему, вы можете использовать редактор групповой политики или редактор реестра.

Вы не можете получить доступ к этой общей папке, потому что политики безопасности вашей организации блокируют неаутентифицированный гостевой доступ. Эти политики помогают защитить ваш компьютер от небезопасных или вредоносных устройств в сети.

Основная причина, по которой возникает такая проблема, — это отсутствие Установка SMB1 и отключение SMB2 в Windows 10 v1709 или более поздних версиях. SMB или Server Message Block отвечает за гостевой доступ, и вам может потребоваться включить его вручную, чтобы он мог разрешить небезопасный гостевой вход на SMB-сервер. Итак, вам нужно выполнить несколько шагов, чтобы включить SMB1 вручную.

Вы не можете получить доступ к этой общей папке, потому что политики безопасности вашей организации блокируют неаутентифицированный гостевой доступ.

Это происходит потому, что гостевой доступ в SMB2 по умолчанию отключен. Чтобы исправить эту ошибку в Windows 10, вы можете выполнить следующие действия:

- Откройте редактор локальной групповой политики

- Перейти на рабочую станцию Lanman

- Измените настройку Включить небезопасный гостевой вход из «Не настроено» в «Включено»

- Сохраните изменения и попробуйте еще раз.

Использование редактора групповой политики

Откройте редактор локальной групповой политики. Вы можете нажать Win + R, ввести gpedit.mscи нажмите кнопку Enter. Кроме того, вы можете найти то же самое в поле поиска на панели задач.

После открытия редактора локальной групповой политики перейдите по этому пути —

Конфигурация компьютера> Административные шаблоны> Сеть> Рабочая станция Lanman

Справа вы должны увидеть параметр под названием Включить небезопасный гостевой вход. Дважды кликните по нему и измените настройку на Не настроено к Включено и сохраните изменения.

Теперь у вас не должно возникнуть никаких проблем.

Использование редактора реестра

Есть еще один способ включить эту функцию в Windows 10, и вы можете использовать редактор реестра, чтобы выполнить эту работу.

Перед настройкой любого файла рекомендуется сделать резервную копию всех файлов реестра. Затем откройте редактор реестра на своем компьютере. Для этого нажмите Win + R, введите regedit, и нажмите Enter. Вам нужно выбрать Да в окне UAC. После этого перейдите по этому пути —

Компьютер HKEY_LOCAL_MACHINE SOFTWARE Policies Microsoft Windows

Здесь вам нужно создать ключ с именем LanmanWorkstation, только если его еще нет. Чтобы сгенерировать ключ, щелкните правой кнопкой мыши ключ Windows и выберите Создать> Ключ. После этого назовите его как LanmanWorkstation.

Теперь выберите этот только что созданный ключ и кликните правой кнопкой мыши справа> Создать> Значение DWORD (32-бит) и назовите его как AllowInsecureGuestAuth.

Установите данные значения этого значения REG_DWORD как 1 и сохраните изменения.

Содержание

- 1 Проявления ошибки

- 2 Источник ошибок Windows 10

- 3 Настройки просмотра сетевого окружения в Windows 10

- 4 Как исправить ошибку 64 (ERROR_NETNAME_DELETED)

- 5 Отключение SMB1 и SMB2

- 6

- 7 Гостевой вход без проверки подлинности

- 8 Решения проблемы

- 8.1 Странное решение от меня

- 8.2 Быстрый способ – реестр

- 8.3 Шаг 1 – Проверяем настройки общего доступа

- 8.4 Шаг 2 – Запускаем Службы

- 8.5 Шаг 3 – Сетевая карта

- 8.6 Шаг 4 – Диспетчер устройств

- 8.7 Шаг 5 – Олицетворение

Проявления ошибки

Уже сказал выше, что ошибка всплывает на всех версиях Windows – и более чем часто на современных Windows 7, Windows 8, Windows 8.1, Windows 10.

Может иметь разные по сути названия с одним смыслом. Сетевая ошибка:

- Windows не может получить доступ к сетевой папке, диску, иному расположению в локальной сети

- Windows не может получить доступ к компьютеру в локальной сети. Не найден сетевой путь. Код ошибки: XXXXXXXX

- Windows не может получить доступ к ВАШАПАПКА. Разрешение на доступ к ВАШАПАПКА отсутствует. Обратитесь к сетевому администратору для получения доступа.

- Windows не может получить доступ к компьютеру. Проверьте правильность написания данного имени.

Один из вариантов проявления

И самое гениальное – если вчера все работало отлично, не факт, что с утра будет так же. Именно в таком случае по большей части и оказываются читатели этой статьи – вроде бы все настроено правильно, но по факту ничего не работает и нет доступа к сетевой папке.

Для справки: типичные коды ошибок – 0x800070035, 0x80004005 или 0x800704cf.

Источник ошибок Windows 10

Эти проблемы Windows 10 создаются отсутствующими или поврежденными файлами Windows 10, недопустимыми записями реестра 0x40 или вредоносным программным обеспечением.

Точнее, ошибки Windows 10, созданные из:

- Недопустимая (поврежденная) запись реестра Windows 10.

- Вирус или вредоносное ПО, которые повредили файл Windows 10 или связанные с 0x40 программные файлы.

- Windows 10 злонамеренно удален (или ошибочно) другим изгоем или действительной программой.

- Другая программа находится в конфликте с 0x40 и его общими файлами ссылок.

- 0x40 (Windows 10) поврежден во время загрузки или установки.

Настройки просмотра сетевого окружения в Windows 10

Если ваши компьютеры находятся в рабочей группе, настоятельно советую выполнить рекомендации из статьи Windows 10 перестала видеть сетевое окружение. В частности:

В разделе Network and Sharing Center панели управления на обоих компьютерах проверьте, что в качестве текущего сетевого профиля используется частный профиль – Private (Current profile). Убедитесь, что включены следующие опции:

- Turn on network discovery (Включить сетевое обнаружение) + Turn on automatic setup of network connected devices (Включить автоматическую настройку на сетевых устройствах);

- Turn on file and printer sharing (Включить общий доступ к файлам и принтерам).

В разделе All Networks (Все сети) включите опции:

- Turn off password Protect Sharing (Отключить парольную защиту)

- Turn on sharing (Включить общий доступ)

На обоих компьютерах сбросьте кэш DNS:

ipconfig /flushdns

И перезагрузите оба компьютера.

Что еще стоит проверить:

- В свойствах общей сетевой папки (как на уровне NTFS разрешений файловой системы, так и на уровне сетевой папки) проверьте, что у группы Everyone есть право на чтение содержимого папки;

- Проверьте, открывается ли сетевое хранилище по ip адресу. Для этого в окне проводника наберите 192.168.1.100 (замените на IP адрес вашего сетевого хранилища или компьютера);

- Если у вас на компьютере активно сразу два сетевых интерфейса (Wi-Fi и Ethernet), попробуйте временно отключить один из них и проверить доступ к ресурсам в локальной сети;

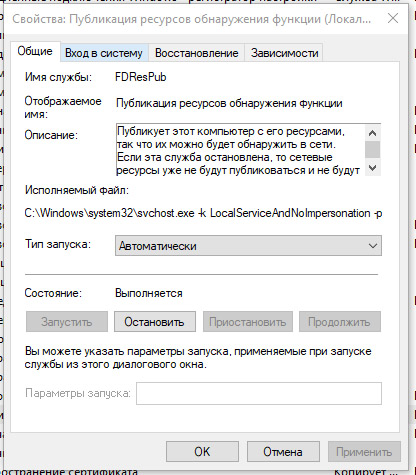

- Проверьте, что на вашем компьютере запущены следующие службы (откройте консоль управления службами services.msc). Попробуйте запустить данные службы и переведите их в режим автоматического запуска с задержкой (Automatic Delayed Start):

- Хост поставщика функции обнаружения (Function Discovery Provider Host — fdPHost)

- Публикация ресурсов обнаружения функции (Function Discovery Resource Publication — FDResPub)

- Служба обнаружения SSDP (SSDP Discovery — SSDPSRV)

- Узел универсальных PNP-устройств (UPnP Device Host — (upnphost)

- Служба DNS-клиента (dnscache)

- Попробуйте временно отключить антивирус и/или файервол и проверить, сохранилась ли проблема при доступе к сетевому ресурсу;

- Попробуйте изменить имя компьютера в свойствах системы и после перезагрузки проверить доступ к ресурсам сетевого хранилища;

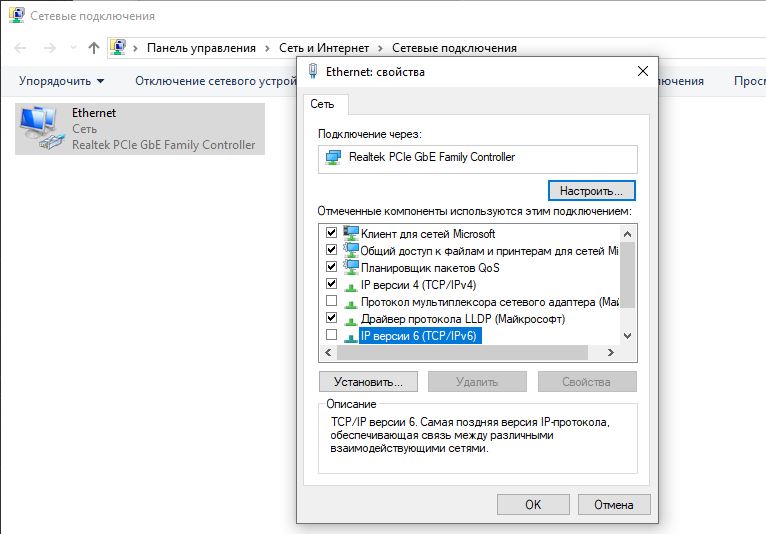

- Попробуйте отключить IPv6 протокол в свойствах вашего сетевого адаптера в Панели управления;

- Попробуйте выполнить параметров сброс сети TCP/IP командами:

netsh winsock reset

netsh int ip reset - Откройте консоль PowerShell и проверьте доступность удаленного компьютера по сети с помощью командлета Test-NetConnection (возможно доступ блокируется файерволом): Test-NetConnection 192.168.1.90 -port 445 (если доступ не блокируется, должен появится статус TcpTestSucceeded : True)

.

Как исправить ошибку 64 (ERROR_NETNAME_DELETED)

Рекомендации: Проверьте свой компьютер на наличие ошибок.

Отключение SMB1 и SMB2

Если в вашей сети остались только устройства с поддержкой SMB v3 (Windows 8.1/Windows Server 2012 R2 и выше, см. таблицу версий SMB в Windows), вы можете исправить ошибку 0x80070035, отключив SMB1 и SMB2. Дело в том, что ваш компьютер может пытаться использовать протокол SMB 2.0 для доступа к сетевым папкам, которые разрешают только SMB 3.0 подключения (возможно с шифрованием трафика).

Сначала отключите протокол SMB 1 через Панель управления или командами:

sc.exe config lanmanworkstation depend= bowser/mrxsmb10/nsi

sc.exe config mrxsmb10 start= disabled

Dism /online /Disable-Feature /FeatureName:»SMB1Protocol»

Затем отключите протокол SMB2.0 в консоли PowerShell:

reg.exe add «HKLMSYSTEMCurrentControlSetservicesLanmanServerParameters» /v «SMB2» /t REG_DWORD /d «0» /f

sc.exe config lanmanworkstation depend= bowser/mrxsmb10/nsi

sc.exe config mrxsmb20 start= disabled

PowerShell -ExecutionPolicy Unrestricted

Set-SmbServerConfiguration –EnableSMB2Protocol $true

Вы можете проверить, что протоколы SMB 1 и SMB 2 отключены, выполнив команду PowerShell:

Get-SmbServerConfiguration | select «*enablesmb*»

EnableSMB1Protocol : False EnableSMB2Protocol : False

Гостевой вход без проверки подлинности

Если вы используете анонимный доступ к NAS хранилищам или другим компьютерам, нужно включить политику небезопасные гостевые входы. В Windows 1803/1709 она блокирует доступ к сетевым папкам по протоколу SMB 2.0 под анонимным (гостевым) аккаунтом. Для этого нужно в редакторе локальных политик Windows 10 (gpedit.msc) включить политику Enable insecure guest logons(Включить небезопасные гостевые входы) в секции GPO Computer Configuration -> Administrative templates -> Network (Сеть)-> Lanman Workstation.

Или вы можете разрешить сетевой доступ под гостевой записью командой:

reg add HKLMSYSTEMCurrentControlSetServicesLanmanWorkstationParameters /v AllowInsecureGuestAuth /t reg_dword /d 00000001 /f

Решения проблемы

Здесь и далее я считаю, что вы грамотно раздали все по сети. Если не уверены в своих первоначальных действиях, рекомендую прочитать нашу статью по расшариванию файлов и папок по локальной сети.

После каждого этапа можно смело перезагружаться и проверять.

Странное решение от меня

Очень быстрое и странное дополнение от меня. Бывает такое, что сеть настроил вроде бы нормально, оно даже вчера работало, одинаковые версии Windows 10, все права назначены – но вот хоть об стену вываливаются вышеуказанные ошибки. Щелкаешь по папкам – а не дает войти (еще хуже, когда не дает войти в сам компьютер в сетевом окружении или вообще там ничего не видно).

Лично я в таком случае захожу на втором компьютере тоже в Сеть – как правило там начинается поиск, или даже делаются какие-то запросы-разрешения. Суть – второй компьютер обычно видит первый. И самое интересное – после такой манипуляции первый компьютер тоже успешно начинает работать со вторым. Необъяснимая магия, которая может продолжать работать месяцами без всяких сбоев.

Быстрый способ – реестр

Вся проблема этих доступов связана как раз с той самой подсистемой доступа. А почему бы нам ее и не заглушить на корню? Для больше части людей такая правка в реестре начисто исправляет ситуацию. Рекомендую попробовать, но если что – просто сделайте все как раньше.

- Запускаем реестр. Не знаете как это сделать?( Для Windows 10 – щелкаем правой кнопкой мыши по кнопке Пуск и запускаем «Выполнить». В появившемся окошке вводим regedit.

- Раскрываем папки в редакторе реестра вот по этому пути:

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesLanmanWorkstationParameters

- Добавляем сюда параметр AllowInsecureGuestAuth, тип DWORD, значение 1 (Enabled).

Данный способ особенно актуален для Windows 10 Home, где доступа к редактору локальной GPO попросту нет. Зато работает как часы. Опытные могут сделать это же через команду (но для надежности лучше протыкать вручную):

reg add HKLMSYSTEMCurrentControlSetServicesLanmanWorkstationParameters /v AllowInsecureGuestAuth /t reg_dword /d 00000001 /f

Шаг 1 – Проверяем настройки общего доступа

Теперь приступаем уже к основной части, если прошлые вдруг чего-то не исправили моментальные проблемы системы. Начнем все-таки с базы, а вдруг вы чего-то неверно выставили в настройках (хотя я вам охотно верю, что все сделали правильно).

Напоминаю, что предоставление доступа к папке или диску проходит в два этапа: доступ нужно разрешить в нескольких местах.

- В первый раз на вкладке «Доступ» мы щелкаем по большой кнопке «Общий доступ», а на следующем окне добавляем ВСЕХ пользователей:

Не забываем в конце нажать на кнопку «Поделиться»

- Теперь переходим здесь же в «Расширенную настройку» и делаем примерно как на рисунке:

Очень надеюсь, что вы изначально давали доступ точно так же. Некоторые рекомендуют пользоваться пунктом «Поделиться» в Windows 10 для расшаривания в домашней сети, но чего-то на практике это вносит только путаницу. Лично я как старовер пользуюсь дедовскими методами. Не получается? Едем дальше.

Шаг 2 – Запускаем Службы

За доступ ко всем радостям совместного пользования папок отвечает служба «Сервер». Иногда она выключена – включаем:

- Идем в Службы (мне проще всего запускать их через Поиск в системе):

- Ищем в списке «Сервер». Если не работает – запускаем (или через правую кнопку, или двойным щелчком через общие параметры, на ваш вкус). Статус видно прямо здесь:

В настройках запуска можно выбрать автоматическое включение, а то вдруг что-то ее выключило, и после перезагрузки она в итоге и выключается. Проверьте.

Шаг 3 – Сетевая карта

Обычно причина редко связана с этим пунктом, но попробовать ведь никто не запрещает.

- Ищем вашу сетевую карту (идем в Параметры сети и интернет – Настройки параметров адаптера (на десятке) или в Центр управления сетями и общим доступом – Изменение параметров адаптера (на семерке)). Выбираем ВАШ сетевой адаптер, через который вы подключены к сети, щелкаем правой кнопкой мыши по нему и выбираем «Свойства»:

- Пробуем СНЯТЬ галочку в списке с IPv6 (IPv4 оставляем включенным):

- Теперь выбираем IPV4 (галочку не трогаем), а щелкаем по кнопке «Свойства»:

- «Дополнительно»:

- WINS – Параметры NetBIOS – По умолчанию (если же вдруг вручную задаете IP-адреса в сети, рекомендуется его Включить здесь):

Шаг 4 – Диспетчер устройств

Еще один маловероятный случай.

- Идем в «Диспетчер устройств» (снова правой кнопкой мыши по Пуску, ну или пользуйтесь поиском).

- Вид – Показать скрытые устройства (иначе будет не видно)

- Удаляем устройства 6to Еще одна завязь на IPv6 протокол.

Шаг 5 – Олицетворение

Лично мне это направление тоже не нравится, но были и те, кому помогло. Поэтому пропускать было нельзя.

- Через Поиск ищем «Службы компонентов». Запускаем.

- Идем по пути: Службы компонентов – Компьютеры – Мой компьютер:

- Щелкаем по «Мой компьютер» правой кнопкой мыши и выбираем «Свойства».

- Далее идем во вкладку «Свойства по умолчанию». Уровень проверки подлинности – По умолчанию. Уровень олицетворения – Олицетворение:

Источники

- https://WiFiGid.ru/raznye-sovety-dlya-windows/windows-ne-mozhet-poluchit-dostup-k-setevoj-papke

- https://qna.habr.com/q/958861

- https://www.solvusoft.com/ru/errors/%D0%BA%D0%BE%D0%B4%D1%8B-%D1%81%D0%B8%D1%81%D1%82%D0%B5%D0%BC%D0%BD%D1%8B%D1%85-%D0%BE%D1%88%D0%B8%D0%B1%D0%BE%D0%BA-windows/microsoft-corporation/windows-operating-system/error-64-error-netname-deleted/

- https://winitpro.ru/index.php/2018/05/16/0x80070035-ne-najden-setevoj-put-windows-10/

[свернуть]

В последний месяц несколько раз сталкивался с проблемой по настройке сети на компьютерах с Windows 10. Уже не помню, когда в последний раз приходилось столько читать форумов и статей, как в этот раз. Обычно процесс настройки сети в небольших офисах и организациях проходил достаточно быстро.

Основная проблема – это отображение рабочих компьютеров в сетевом окружении. Но даже после того как компьютеры увидели друг друга, появлялась следующая ошибка “0x80070035 — Не найден сетевой путь” при подключении к этому компьютеру.

Вот с этими со всеми проблемами, мы попробуем разобраться далее.

Содержание:

- Введение

- Рабочая группа

- Тип сети «Частная»

- Протокол SMB v.1.0

- Доступ к файлам и папкам

- Ответчик обнаружения топологии канального уровня

- IP версии 6 (TCP/IPv6)

- Службы сети

- Удаленный рабочий стол

- Гостевой вход без проверки подлинности

- Локальные политики безопасности

- Брандмауэр

- Сброс настроек сети

- Заключение

Введение

С чего всё началось? Дело в том, что в Windows 10 1803 (Spring Creators Update) разработчики убрали возможность создавать домашнюю группу компьютеров, кроме того компьютеры с Windows 10 перестают отображаться в сетевом окружении проводника при просмотре устройств сети.

Многие пользователи стали сталкиваться с проблемами отображения соседних компьютеров в локальной сети рабочей группы еще начиная с Windows 10 1703 (Creators Update). После установки этой (или более новой версии Windows 10) ваш компьютер может перестать видеть соседние компьютеры при просмотре устройств в сетевом окружении.

Дело в том, что с точки зрения Microsoft рабочие группы – это устаревший функционал организации локальной сети для доступа к общим ресурсам и принтерам. Вместо использования рабочей группы Microsoft предлагает использовать свои облачные сервисы (OneDrive, доступ через учетные записи Microsoft Account). На мой взгляд, это неоправданно.

В некоторых случаях Windows 10 может видеть в сетевом окружении соседнее устройство, но не может отобразить список сетевых папок на нем. Чаще всего это сопровождается ошибкой “0x80070035 — Не найден сетевой путь”.

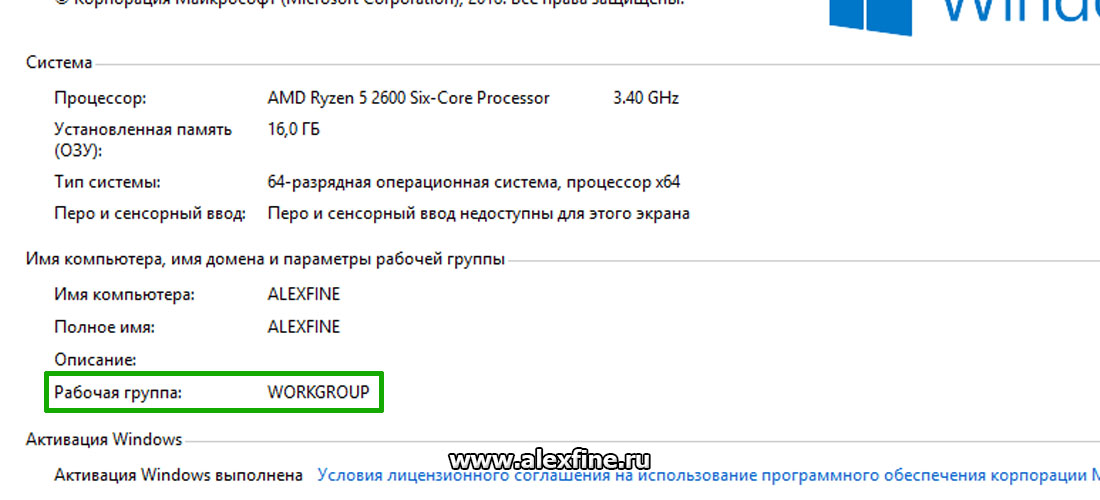

Рабочая группа

В первую очередь проверяем, чтобы все компьютеры в сети находились в одной рабочей группе. Для этого заходим в свойство компьютера:

Если рабочая группа у всех компьютеров одинаковая, но один из компьютеров всё равно не хочет корректно отображаться, попробуйте заново добавить этот компьютер в рабочую группу.

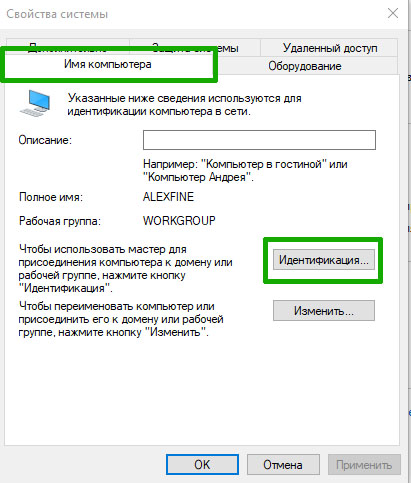

Для этого выполняем следующие действия:

- Заходим в старую «Панель управления»,

- Переходим в «Система»,

- Слева выбираем «Дополнительные параметры системы»,

- Переключаемся на вкладку «Имя компьютера»,

- Нажимаем на кнопку «Идентификация».

В открывшемся окне мастера настройки, выбираем:

- Выбираем «Компьютер входит в корпоративную сеть»,

- Выбираем «Моя организация использует сеть без доменов»,

- Далее вводим имя вашей рабочей группы,

- Нажимаем «Готово.»

Желательно, после этого выполнить перезагрузку.

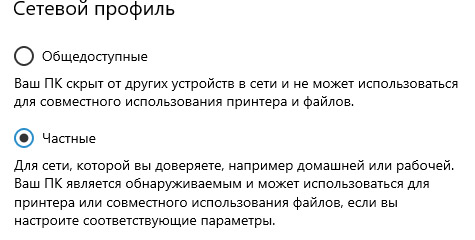

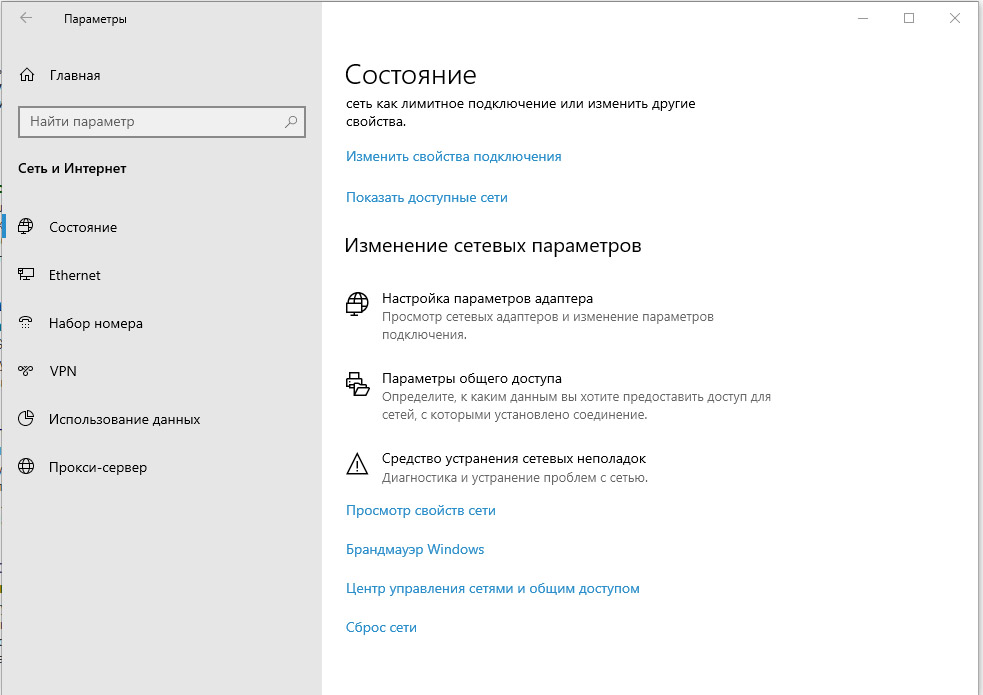

Тип сети «Частная»

Проверьте состояние сети, необходимо, чтобы сеть распознавалась как «Частная».

Для этого выполните следующие действия:

- Заходим в «Пуск» и открываем «Параметры»,

- Нажимаем на плитку «Сеть и Интернет»,

- Слева выбираем «Состояние»,

- Далее находим «Изменить свойства подключения»,

- Выбираем сетевой профиль «Частная».

Желательно, после этого выполнить перезагрузку.

Протокол SMB v.1.0

Особенно часто бывает, что проблемы связаны с по умолчанию отключенным протоколом SMB v1.0. Это касается компьютеров с версией Windows 10 1709 и выше. Именно эта служба отвечает за составление списка компьютеров в сети и их отображение.

Включаем протокол SMB v.1.0:

- Заходим в старую «Панель управления»,

- Находим «Программы и компоненты»,

- Слева выбираем «Включение или отключение компонентов Windows»,

- В списке находим «SMB 1.0/CIFS File Sharing Support»,

- Cтавим галочку напротив этого пункта или выбираем все внутренние подпункты.

Но учтите, что это старый и небезопасный протокол, в котором полно уязвимостей. Несколько лет назад, уязвимости в SMB v.1.0 были причиной крупных вирусных атак.

Желательно, после этого выполнить перезагрузку.

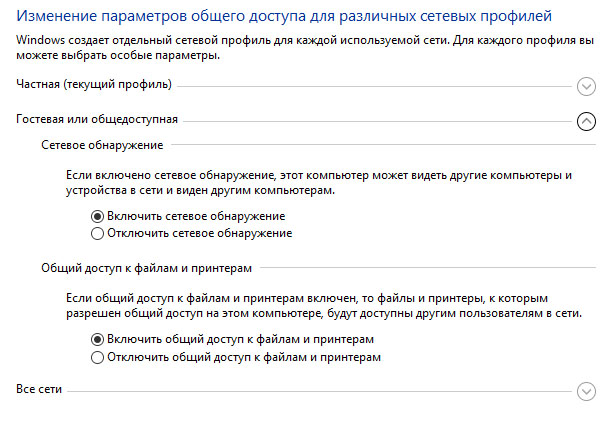

Доступ к файлам и папкам

Проверьте, включен ли у вас сервис доступа к файлам и папкам.

- Для этого заходим в старую «Панель управления»,

- Переходим в «Центр управления сетями и общим доступом»,

- Слева выбираем «Изменить дополнительные параметры общего доступа»,

- Далее раскрываем списки профилей и активируем нужные опции.

Активируйте следующие опции в профилях:

- Включить сетевое обнаружение,

- Включить доступ к файлам и принтерам,

- Включить общий доступ, чтобы сетевые пользователи могли читать и записывать файлы в общих папках,

- Отключить общий доступ с парольной защитой.

Желательно, после этого выполнить перезагрузку.

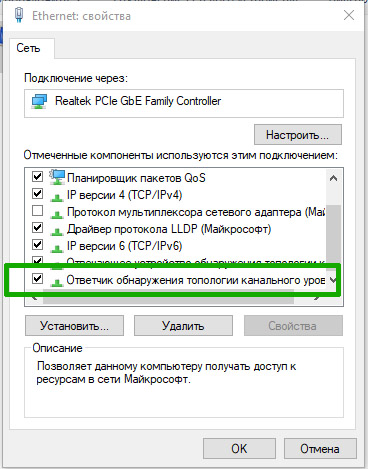

Ответчик обнаружения топологии канального уровня

Проверяем настройки сетевой карты на компьютере:

- Заходим в старую «Панель управления»,

- Переходим в «Центр управления сетями и общим доступом»,

- Слева выбираем «Изменить параметры адаптера»,

- Заходим в свойства вашего сетевого адаптера,

- Находим «Ответчик обнаружения топологии канального уровня»

- Ставим галочку, если она не стоит,

- Нажимаем «ОК».

Именно этот компонент позволяет увидеть компьютер в сетевом окружении.

Желательно, после этого выполнить перезагрузку.

IP версии 6 (TCP/IPv6)

Если компьютер виден в сети, но вы не можете зайти на него, в этом случае помогает отключение компоенента «IP версии 6 (TCP/IPv6)».

Заходим в настройки (свойства) вашей сетевой карты и снимаем галочку:

После отключения компонента, обычно сразу открывается доступ.

Службы сети

За обнаружение компьютеров в сети в Windows 10 отвечает служба «Публикация ресурсов обнаружения функции», которая после установки обновления 1803 по умолчанию не запускается. Тип запуска с «Автоматического» переводится в «Отключен». Когда эта служба отключена, компьютер не обнаруживается в сети другими компьютерами.

Чтобы компьютер стал виден, нужно включить эту службу:

- Заходим в старую «Панель управления»,

- Находим «Администрирование»,

- Переходим в «Службы»,

- В списке находим «Публикация ресурсов обнаружения функции». Она должна быть отключена,

- Типа запуска переводим в «Автоматически»,

Для верности, проверьте еще несколько других служб. Они должны быть все запущенны и режим запуска у них должен стоят «Автоматически»:

- Хост поставщика функции обнаружения,

- DNS-клиент,

- Обнаружение SSDP

- Сервер

Желательно, после этого выполнить перезагрузку.

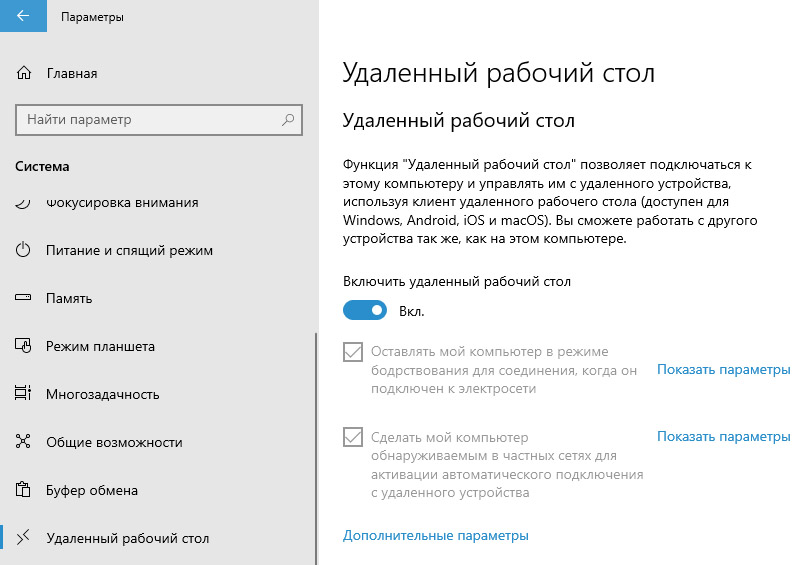

Удаленный рабочий стол

Именно этот способ помогал мне несколько раз, когда у меня были проблемы с подключением к другому компьютеру для доступа к сетевой папке. Чаще всего у меня это сопровождалось ошибкой “0x80070035 — Не найден сетевой путь”.

Как включить эту функцию:

- Заходим в «Пуск» и открываем «Параметры»,

- Переходим в «Система»,

- Слева выбираем «Удаленный рабочий стол»,

- Переводим функцию в режим «Вкл»,

Желательно, после этого выполнить перезагрузку.

Гостевой вход без проверки подлинности

В одном обновлении, а именно от 17 октября 2017 года — «Fall Creator». Microsoft значительно усилила безопасность и теперь не работает беспарольное подключение по локальной сети к другим компьютерам, как было до этого.

Windows 10 Fall Creators Update (Осеннее обновление для дизайнеров) — продолжение развития платформы Windows, чтобы Windows стала домом для всех разработчиков. Позволяя разработчикам не только работать максимально эффективно, но также улучшение интеллектуального и взаимосвязанного взаимодействия между устройствами.

Порядок действий для отключения проверки подлинности:

- В поле «Выполнить (Win+R)» вводим «gpedit.msc»,

- Слева выбираем «Конфигурация компьютера»,

- Далее «Административные шаблоны»,

- «Сеть»,

- «Рабочая станция Lanmann»,

- Заходим в параметр «Включить небезопасные гостевые входы»,

- Выставляем его в «Включено»

- Нажимаем «ОК».

Встречалось, что в последних версиях Windows 10 этот способ не помогает. При измении значения в редакторе групповых политик, этоже значание не меняется в реестре. Поэтому стоит проверить самому в реестре и поменять еще и там. Нужно изменить значение «AllowInsecureGuestAuth» на единицу в ветке реестра:

КомпьютерHKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesLanmanWorkstationParameters

Желательно, после этого выполнить перезагрузку.

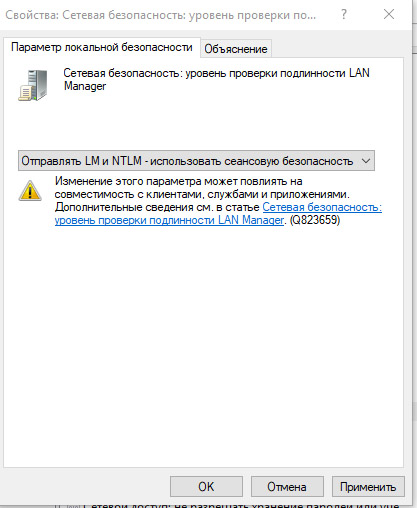

Локальные политики безопасности

У многих пользователей, также помогает редактирование локальных политик безопасности.

Порядок действий для редактирования локальных политик:

- В поле «Выполнить (Win+R)» вводим «secpol.msc» для входа в локальную политику,

- Далее переходим «Локальные политики»,

- Выбираем «Параметры безопасности»,

- В поле справа находим «Сетевая безопасность: уровень проверки подлинности LAN Manager»,

- Нажимаем на него два раза для открытия,

- В свойствах выбираем «Оправлять LM и NTLM — использовать сеансовую безопасность».

- Нажимаем «ОК».

Желательно, после этого выполнить перезагрузку.

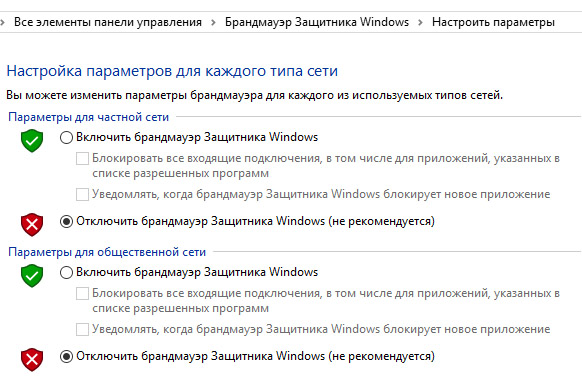

Брандмауэр

Во время попыток настроек сети, временно отключаем брандмауэр сети. Чтобы ничего нам не мешало и не блокировало подключение.

Как отключить брандмауэр в Windows 10:

- Заходим в старую «Панель управления»,

- Находим «Брандмауэр Защитника Windows»,

- Слева выбираем «Включение и отключение брандмауэра Защитника Windows»,

- Выбираем везде «Отключить»,

- Нажимаем «ОК».

Желательно, после этого выполнить перезагрузку.

Сброс настроек сети

Если все перечисленные советы не помогают, и компьютеры в рабочей группе всё еще не отображаются, сбрасываем настройки сети в параметрах. Очень часто это решает все проблемы.

Как выполнить сброс настреок сети:

- Заходим в «Пуск» и открываем «Параметры»,

- Выбираем «Сеть и Интернет»,

- Слева находим «Состояние»,

- Справа прокручиваем вниз и нажимаем на «Сброс сети»,

- Готово.

Аналогичное действие можно выполнить через командную строку. Для этого там прописываем:

- netsh int ip reset

- netsh winsock reset

После успешного сброса, не забываем перезагрузить компьютер.

Заключение

Задавайте свои вопросы в комментариях ниже, постараюсь помочь всеми своими знаниями. Если нашли другое решение, не забудьте поделиться им с другими пользователями! Надежной и безопасной работы в сети!

Всем удачи!

Ошибка доступа к сетевой папке «Microsoft Windows Network: Вы не можете получить доступ к этой общей папке, так как политики безопасности вашей организации блокируют гостевой доступ без проверки подлинности. Эти политики помогают защитить ваш компьютер от небезопасных или вредоносных устройств в сети.«, которую вы видите на экране возникает чаще всего после обновления Windows.

На англоязычных версиях Windows ошибка звучит следующим образом «You can’t access this shared folder because your organization’s security policies block unauthenticated guest access. These policies help protect your PC from unsafe or malicious devices on the network.» Но решение у них одинаковое.

1. Решение доступа к сетевому диску или к сетевой папки через настройку групповой политики.

1. Откроем редактор групповых политик. Для этого нажмите комбинацию клавиш Win+R в приложении Выполнить введите и нажмите ОK.

2. В открывшемся окне «Редактор локальной групповой политики» перейдите в раздел: Конфигурация компьютера — Административные шаблоны — Сеть — Рабочая станция Lanman.

3. В правом поле находим пункт «Включить небезопасные гостевые входы» и переводим кнопку на Включено.

4. В командной строке для применения настроек групповой политики вводим gpupdate /force и просто перезагружаем компьютер.

5. Проверяем доступность сетевого диска.

1. Решение доступа к сетевому диску или к сетевой папки через редактор реестра.

Если у вас не открывается окно групповой политики после вводы команды «gpedit.msc», значит у вас версия Windows Home, а не Professional. В этом случае решение будет следующим:

1. Переходим в редактор реестра.

2. Переходим по ветке

HKLMSYSTEMCurrentControlSetServicesLanmanWorkstationParameters

3. Создаем параметр DWORD (32 бита) с именем (без кавычек)“AllowInsecureGuestAuth” и значение 1.

или

в командной строке, запущенной от имени Администратора, вводим:

reg add HKLMSYSTEMCurrentControlSetServicesLanmanWorkstationParameters /v AllowInsecureGuestAuth /t reg_dword /d 00000001 /f

4. Перезагружаем компьютер.

В Windows 10 версии 1709, Windows 10 версии 1903, Windows Server версии 1709, Windows Server версии 1903 и более поздних версиях Windows клиент SMB2 больше не поддерживает следующие действия:

- Доступ гостевой учетной записи к удаленному серверу

- Переключение на гостевую учетную запись после ввода недопустимых учетных данных

SMBv2 в этих версиях Windows ведет себя следующим образом:

- Windows 10 Корпоративная и Windows 10 для образовательных учреждений больше не позволяют пользователю подключаться к удаленному общему ресурсу с помощью учетных данных гостя, даже если удаленный сервер запрашивает учетные данные гостя.

- Windows Server 2016 Datacenter и Standard Edition больше не позволяют пользователю подключаться к удаленному общему ресурсу с помощью учетных данных гостя, даже если удаленный сервер запрашивает учетные данные гостей.

- Версии Windows 10 Home и Professional не изменились по сравнению с предыдущим поведением по умолчанию.

С данной проблемой можно столкнуться при использовании старых версий NAS или при доступе к сетевым папкам на старых версиях Windows7/2008 R2 или Windows XP /2003 при использовании анонимного гостевого доступа.

Изменения при использовании протокола SMB связаны с тем, что при доступе под гостевым аккаунтом по протоколу SMBv1/v2 не применяются такие методы защиты трафика, как SMB подписывание и шифрование, что делает вашу сессию уязвимой против MiTM (man-in-the-middle) атак.

Решение со стороны сервера SMB

В данном случае Microsoft рекомендует изменить настройки на удалённом компьютере или NAS устройстве, которое раздаёт сетевые папки. Рекомендуется использовать сетевой пртокол SMBv3, в случае если устройство поддерживает только SMBv2, настроить доступ с аутентификацией.

- NAS устройство — отключите гостевой доступ в настройках устройства

- Samba сервер на Linux — в конфигурационном файле smb.config в разделе [global] необходимо добавить строку

map to guest = never

в разделе с описанием сетевой папки запретить анонимный доступguest ok = no - Windows — включаем общий доступ к сетевым папкам и принтерам по паролю. В разделе Control Panel All Control Panel Items Network and Sharing Center Advanced sharing settings, для All Networks в разделе Password Protected Sharing (Общий доступ с парольной защитой) изменить значение на «Turn on password protected sharing» (Включить общий доступ с парольной защитой). При этом анонимный (гостевой) доступ к папкам будет отключен. Будет необходимо создать локальных пользователей, предоставить права к сетевым папкам и принтерам и использовать данные учётные записи для подключения к общим папкам.

Решение со стороны клиента SMB (не рекомендуется к использованию, только как временное решение)

Для разрешения гостевого доступа с Вашего компьютера необходимо выполнить следующее: открыть редактор групповых политик gpedit.msc, перейти в следующий раздел Computer Configuration ->Administrative templates -> Network -> Lanman Workstation (Конфигурация компьютера -> Административные шаблоны -> Сеть -> Рабочая станция Lanman), включите политику Enable insecure guest logons (Включить небезопасные гостевые входы)

При использовании Windows 10 Home (в нем нет редактора GPO) для внесения изменений необходимо произвести редактирование реестра:

HKLMSYSTEMCurrentControlSetServicesLanmanWorkstationParameters “AllowInsecureGuestAuth”=dword:1

или через команду:

reg add HKLMSYSTEMCurrentControlSetServicesLanmanWorkstationParameters /v AllowInsecureGuestAuth /t reg_dword /d 00000001 /f

Использование протокола старше SMBv2

Клиент SMBv1 по умолчанию отключен начиная с Windows 10 1709. В сетевом окружении данные сетевые папки сетевые устройства неотображаются и при открытии по UNC пути появляться ошибка 0x80070035. Данная ошибка чётко указывает, что сетевая папка поддерживает только SMBv1 протокол доступа. В этом случае нужно перенастроить удаленное SMB устройство для поддержки как минимум SMBv2 (правильный и безопасный путь).

Если сетевые папки раздает Samba на Linux, вы можете указать минимально поддерживаемую версию SMB в файле smb.conf так:

[global] server min protocol = SMB2_10 client max protocol = SMB3 client min protocol = SMB2_10 encrypt passwords = true restrict anonymous = 2

В Windows 7/Windows Server 2008 R2 вы можете отключить SMBv1 и разрешить SMBv2 так:

Set-ItemProperty -Path "HKLM:SYSTEMCurrentControlSetServicesLanmanServerParameters" SMB1 -Type DWORD -Value 0 –Force

Set-ItemProperty -Path "HKLM:SYSTEMCurrentControlSetServicesLanmanServerParameters" SMB2 -Type DWORD -Value 1 –Force

Если ваше устройство (NAS, компьютер под управлением Windows XP, Windows Server 2003), поддерживает только протокол SMBv1, в Windows 10 Вы можете включить отдельный компонент SMB1Protocol-Client. (Крайне не рекомендуется)

Запустите консоль PowerShell и проверьте, что SMB1Protocol-Client отключен (State: Disabled):

Get-WindowsOptionalFeature -Online -FeatureName SMB1Protocol-Client

Включите поддержку протокола SMBv1 (потребуется перезагрузка):

Enable-WindowsOptionalFeature -Online -FeatureName SMB1Protocol-Client

Также вы можете включить/отключить дополнительные компоненты Windows 10 (в том числе SMBv1) из меню optionalfeatures.exe-> SMB 1.0/CIFS File Sharing Support

В Windows 10 1709 и выше клиент SMBv1 автоматически удаляется, если он не использовался более 15 дней (отвечает компонент SMB 1.0/CIFS Automatic Removal).