Содержание

- Варианты настройки политики безопасности

- Способ 1: Применение инструмента «Локальная политика безопасности»

- Способ 2: Использование инструмента «Редактор локальной групповой политики»

- Вопросы и ответы

Политика безопасности представляет собой набор параметров для регулирования безопасности ПК, путем их применения к конкретному объекту или к группе объектов одного класса. Большинство пользователей редко производят изменения данных настроек, но бывают ситуации, когда это нужно сделать. Давайте разберемся, как выполнить данные действия на компьютерах с Виндовс 7.

Варианты настройки политики безопасности

Прежде всего, нужно отметить, что по умолчанию политика безопасности настроена оптимально для выполнения повседневных задач рядового юзера. Производить манипуляции в ней нужно только в случае возникновения необходимости решить конкретный вопрос, требующий корректировки данных параметров.

Изучаемые нами настройки безопасности регулируются с помощью GPO. В Виндовс 7 сделать это можно, используя инструменты «Локальная политика безопасности» либо «Редактор локальных групповых политик». Обязательным условием является вход в профиль системы с полномочиями администратора. Далее мы рассмотрим оба этих варианта действий.

Способ 1: Применение инструмента «Локальная политика безопасности»

Прежде всего, изучим, как решить поставленную задачу с помощью инструмента «Локальная политика безопасности».

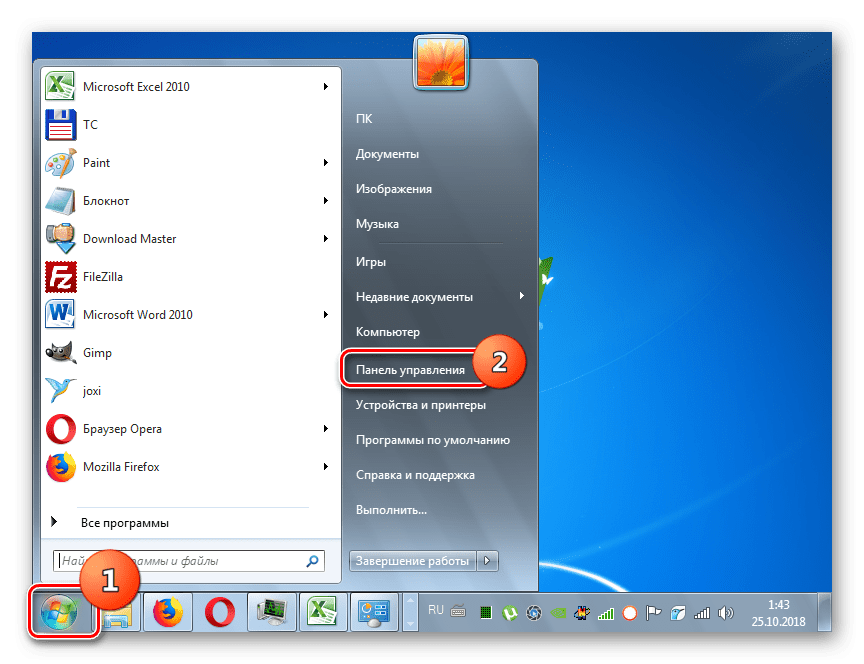

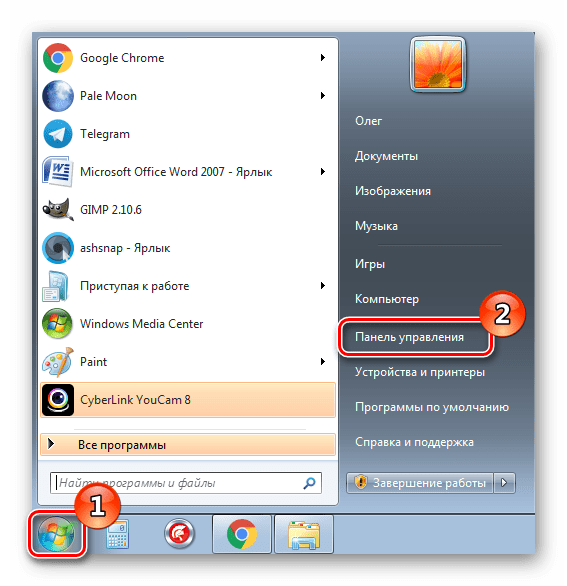

- Чтобы запустить указанную оснастку, щелкните «Пуск» и перейдите в «Панель управления».

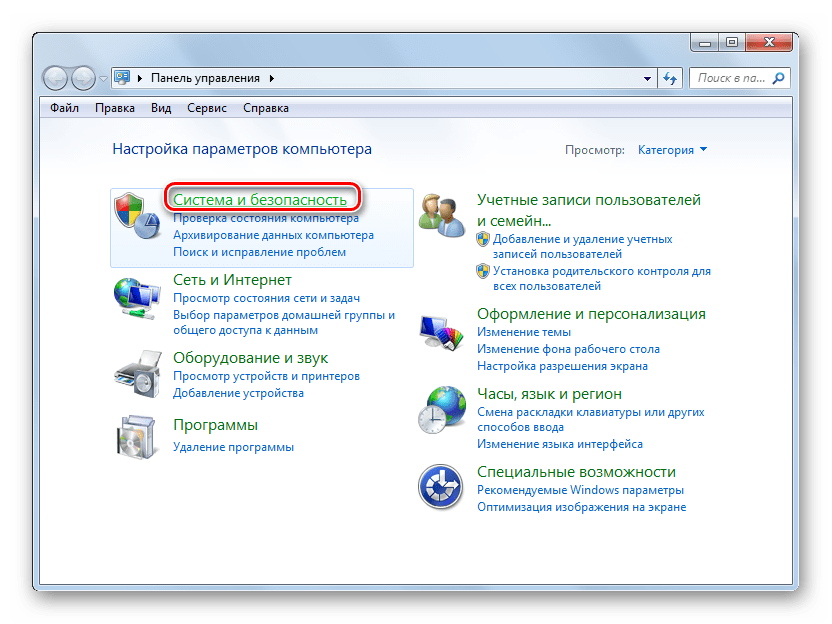

- Далее откройте раздел «Система и безопасности».

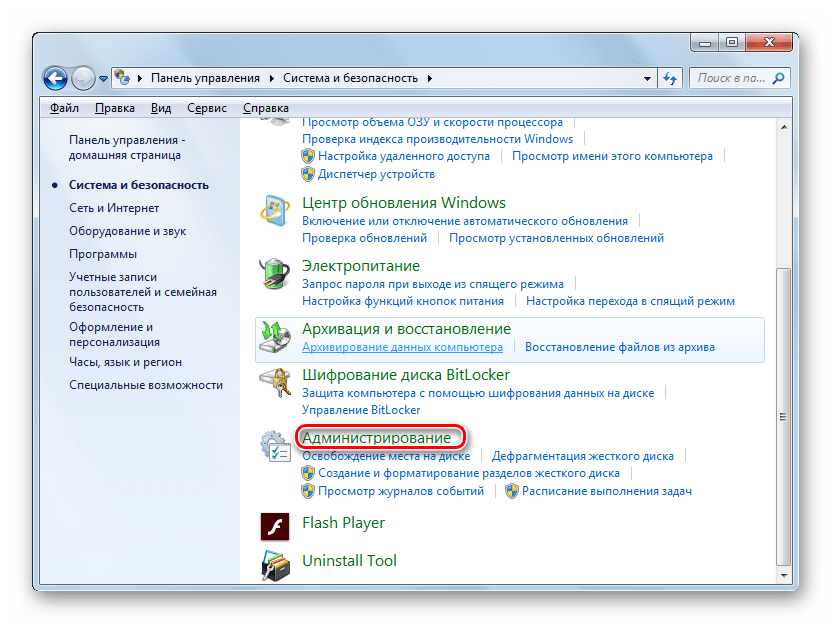

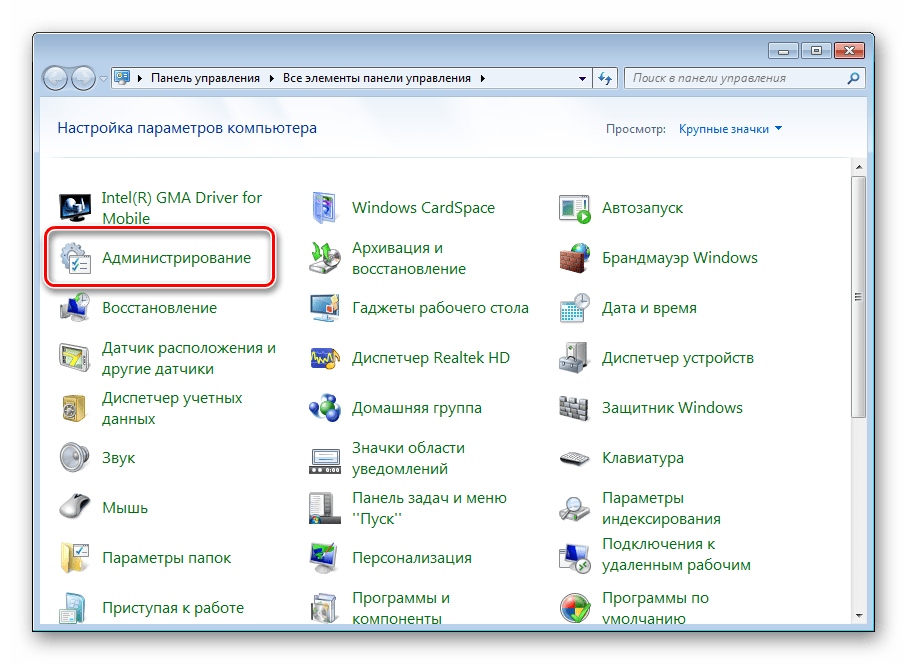

- Щелкните «Администрирование».

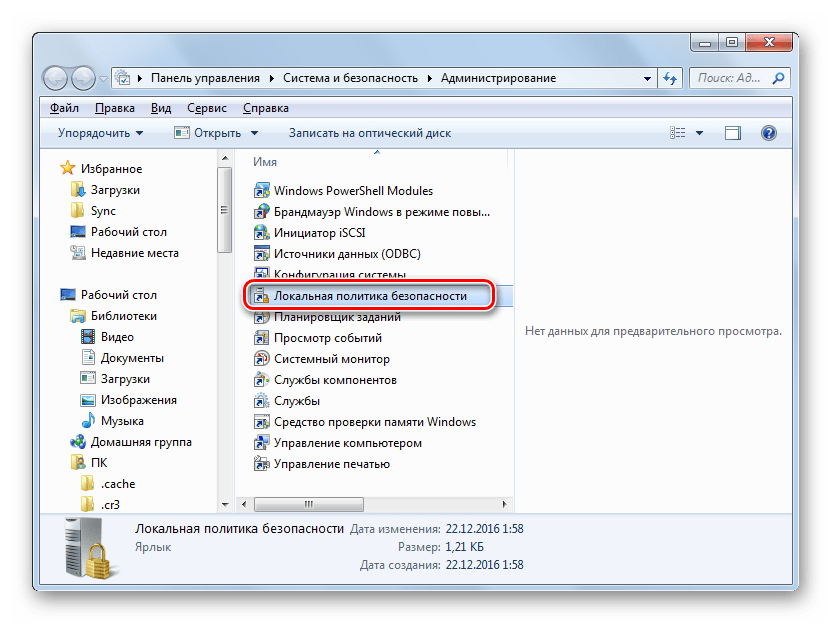

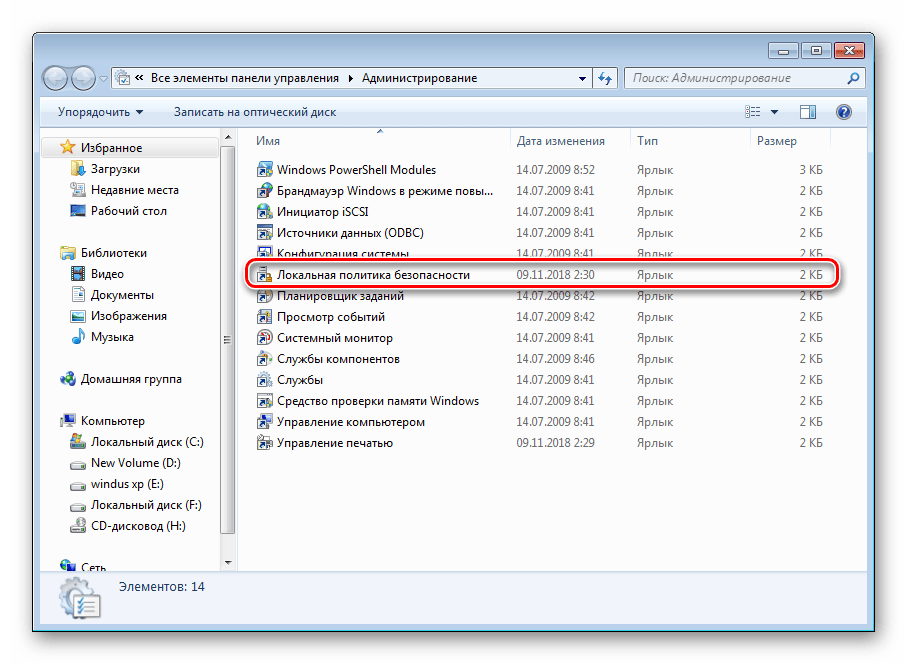

- Из предложенного набора системных инструментов выберите вариант «Локальная политика безопасности».

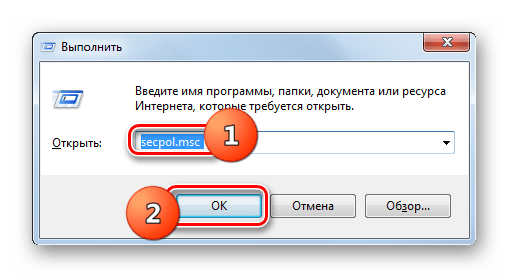

Также оснастку можно запустить и через окно «Выполнить». Для этого наберите Win+R и введите следующую команду:

secpol.mscЗатем щелкните «OK».

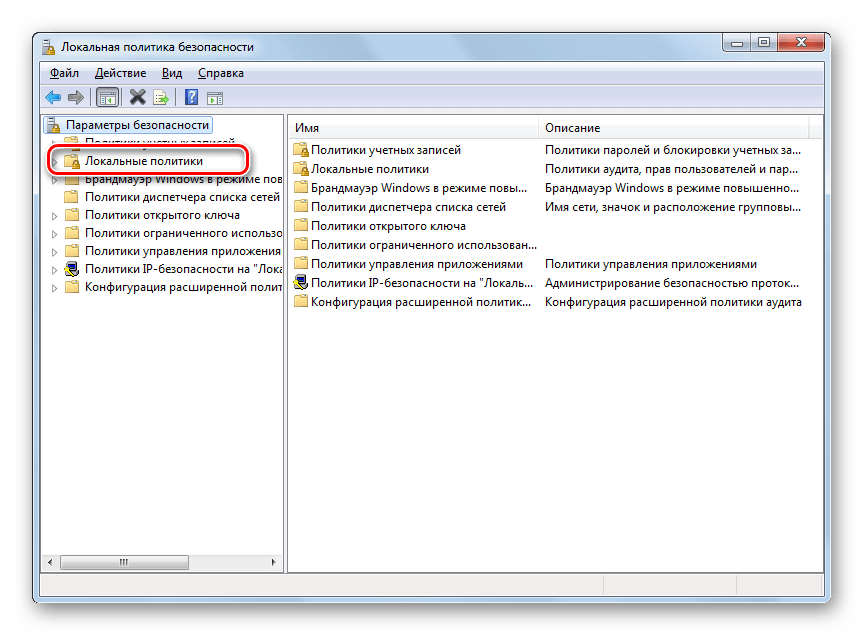

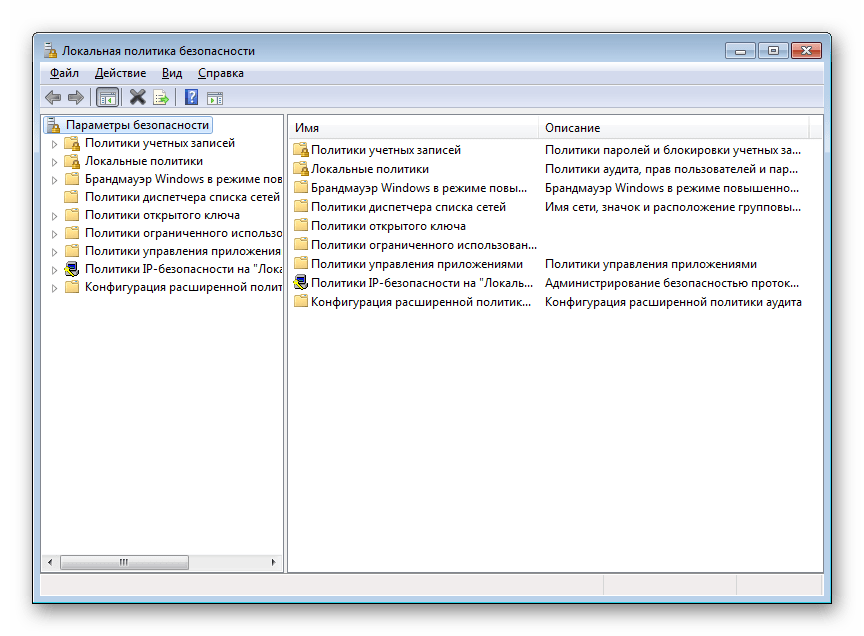

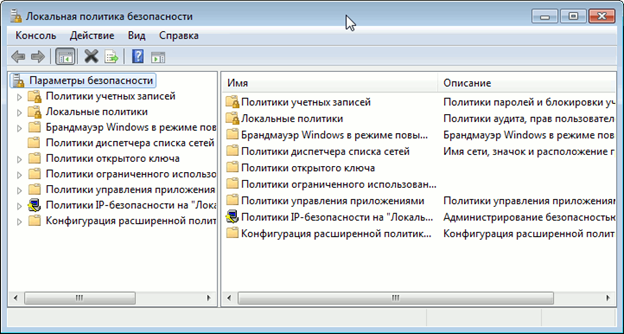

- Указанные выше действия приведут к запуску графического интерфейса искомого инструмента. В подавляющем большинстве случаев возникает необходимость откорректировать параметры в папке «Локальные политики». Тогда нужно щелкнуть по элементу с этим наименованием.

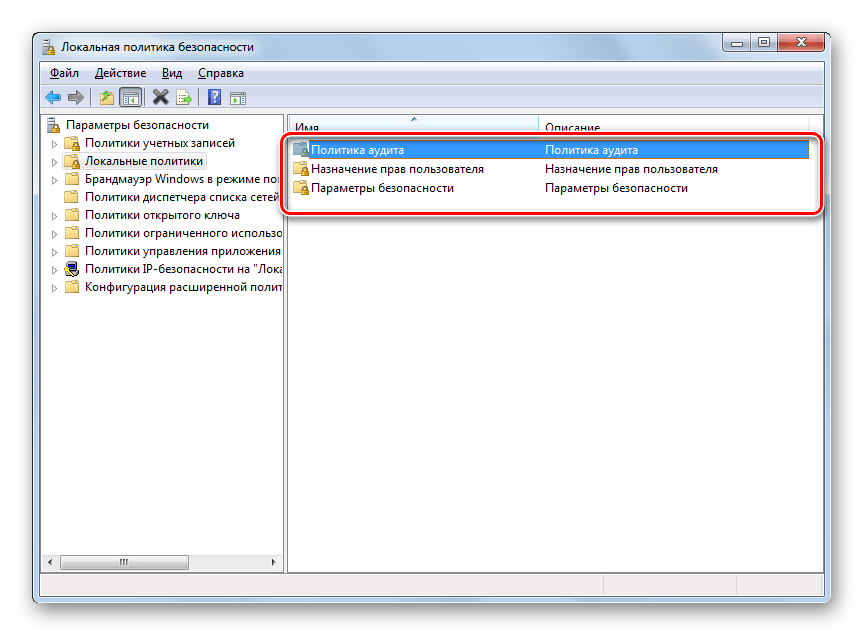

- В данном каталоге располагается три папки.

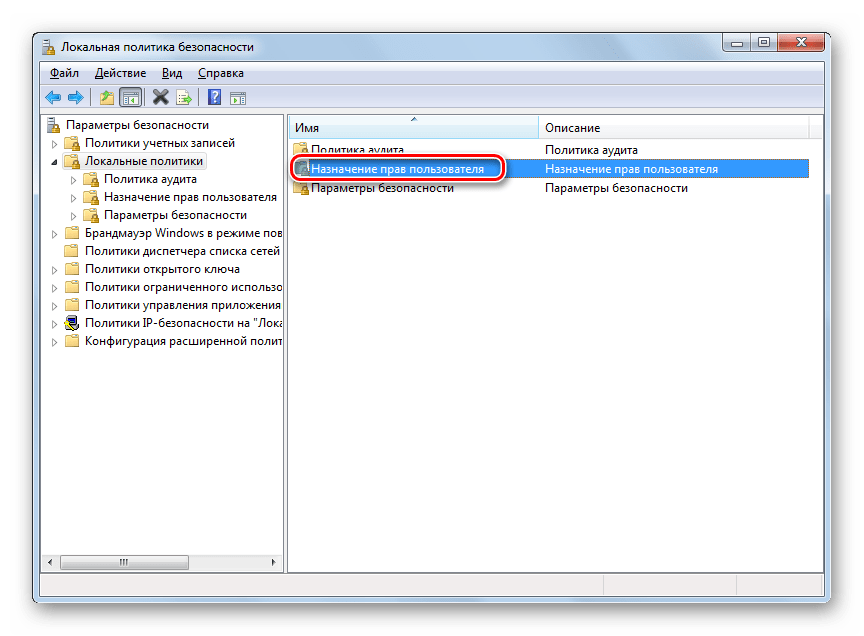

В директории «Назначение прав пользователя» определяются полномочия отдельных пользователей или групп юзеров. Например, можно указать, запрет или разрешение для отдельных лиц или категорий пользователей на выполнение конкретных задач; определить, кому разрешен локальный доступ к ПК, а кому только по сети и т.д.

В каталоге «Политика аудита» указываются события, предназначенные для записи в журнале безопасности.

В папке «Параметры безопасности» указываются разнообразные административные настройки, которые определяют поведение ОС при входе в неё как локально, так и через сеть, а также взаимодействие с различными устройствами. Без особой необходимости данные параметры изменять не стоит, так как большинство соответствующих задач можно решить через стандартную настройку учетных записей, родительский контроль и разрешения NTFS.

Читайте также: Родительский контроль в Windows 7

- Для дальнейших действий по решаемой нами задаче щелкните по наименованию одного из указанных выше каталогов.

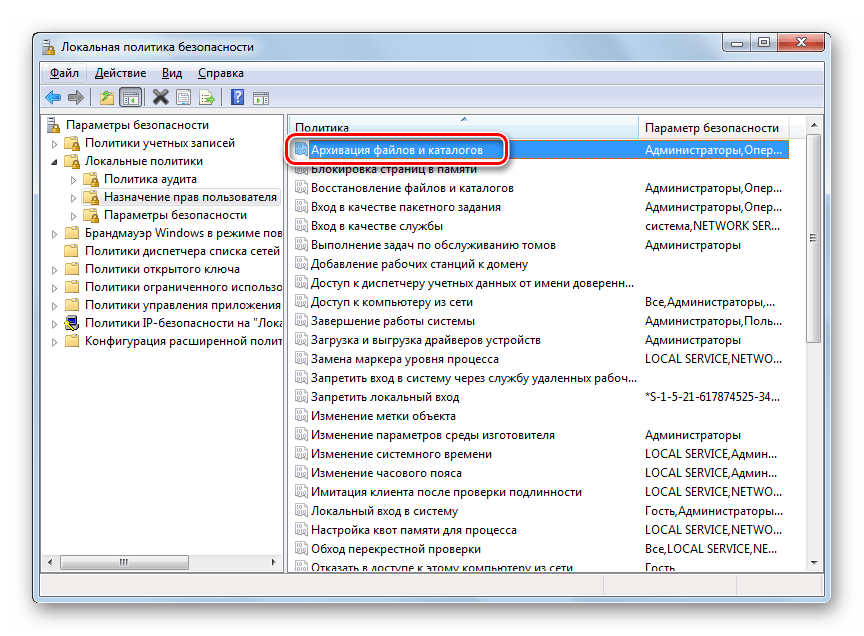

- Откроется перечень политик выбранного каталога. Кликните по той из них, которую желаете изменить.

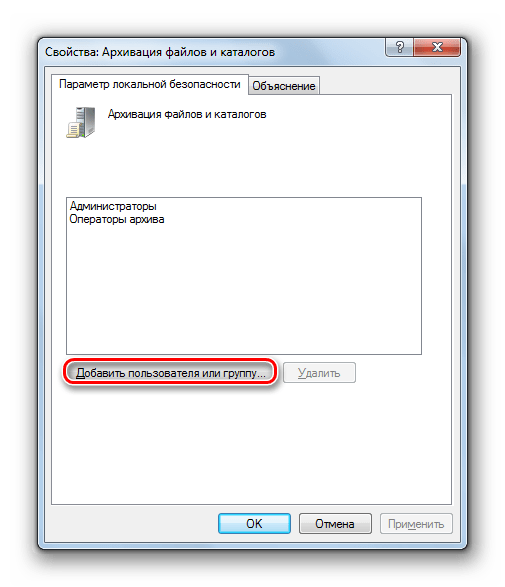

- После этого откроется окошко редактирования политики. Его вид и действия, которые необходимо произвести, существенно отличаются от того, к какой именно категории она принадлежит. Например, для объектов из папки «Назначение прав пользователя» в открывшемся окне необходимо добавить или удалить имя конкретного пользователя либо группы юзеров. Добавление производится путем нажатия кнопки «Добавить пользователя или группу…».

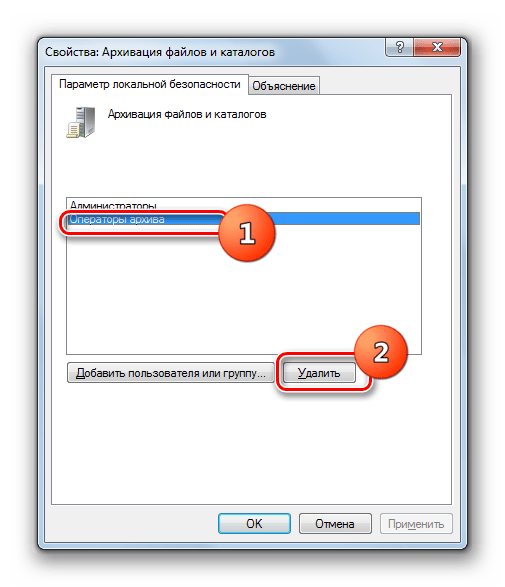

Если же необходимо произвести удаление элемента из выбранной политики, то выделите его и нажмите «Удалить».

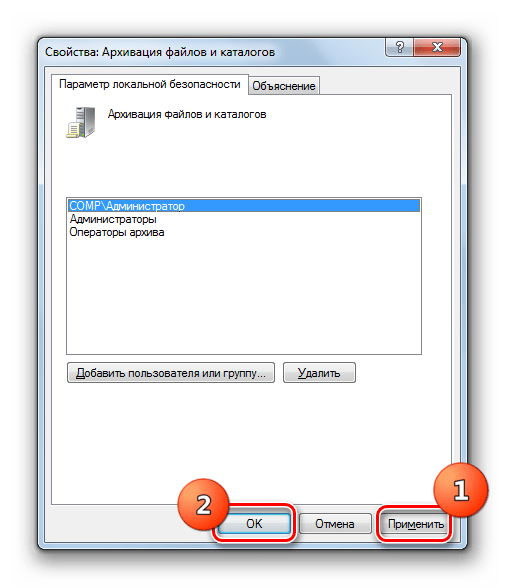

- После завершения манипуляций в окне редактирования политики для сохранения внесенных корректировок не забудьте нажать кнопки «Применить» и «OK», а иначе изменения не вступят в силу.

Мы описали изменение настроек безопасности на примере действий в папке «Локальные политики», но по такой же аналогии можно производить действия и в других каталогах оснастки, например в директории «Политики учетных записей».

Способ 2: Использование инструмента «Редактор локальной групповой политики»

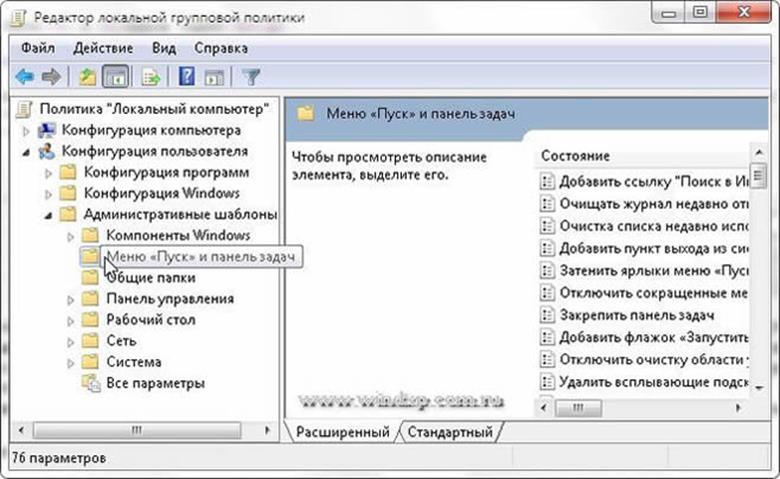

Настроить локальную политику можно также при помощи оснастки «Редактор локальной групповой политики». Правда, данный вариант доступен не во всех редакциях Windows 7, а только в Ultimate, Professional и Enterprise.

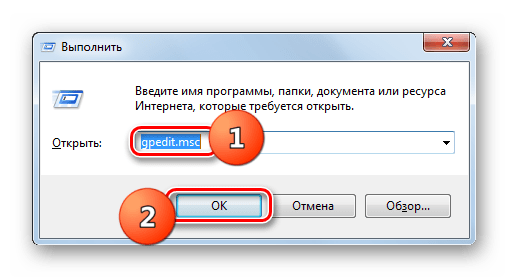

- В отличие от предыдущей оснастки, данный инструмент нельзя запустить через «Панель управления». Его можно активировать только путем введения команды в окно «Выполнить» или в «Командную строку». Наберите Win+R и введите в поле такое выражение:

gpedit.mscЗатем щелкните «OK».

Читайте также: Как исправить ошибку «gpedit.msc не найден» в Windows 7

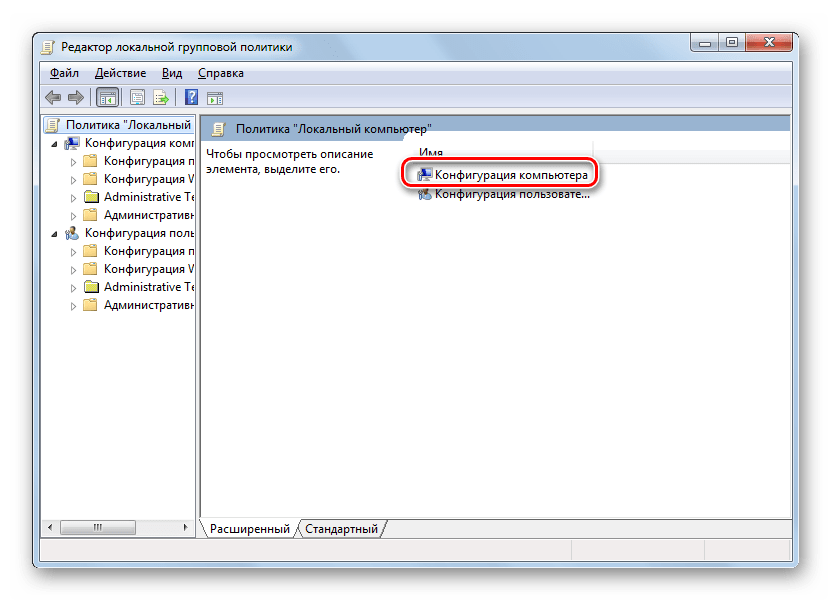

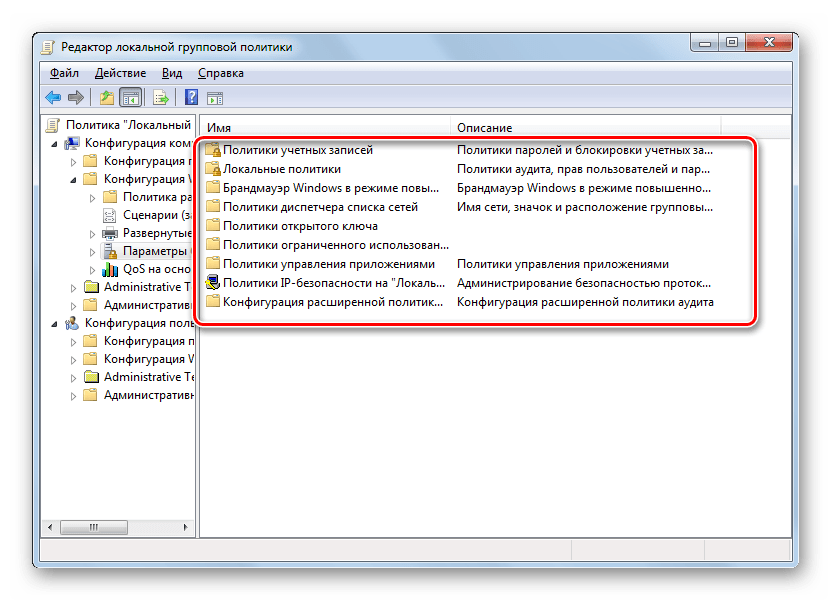

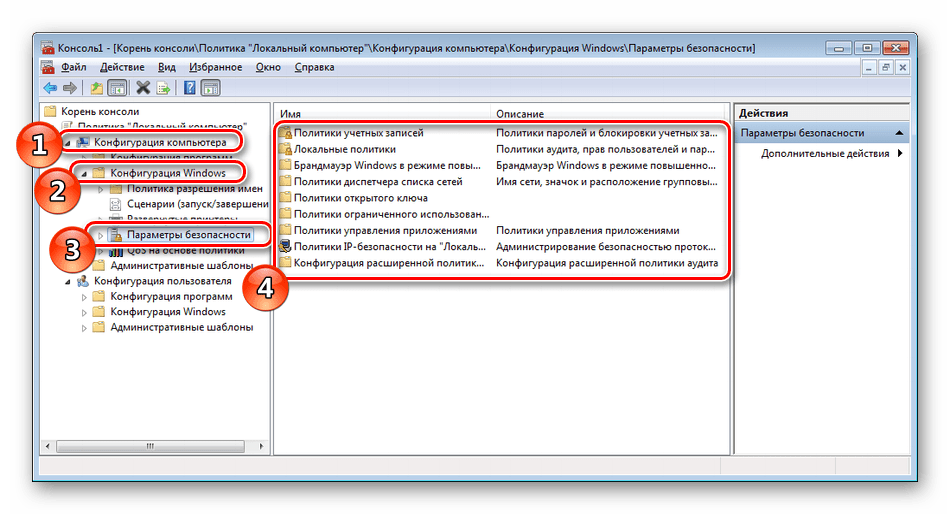

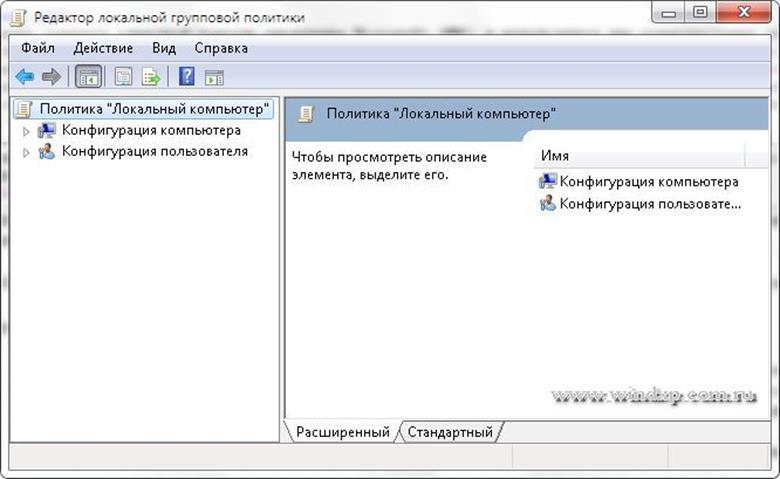

- Откроется интерфейс оснастки. Перейдите в раздел «Конфигурация компьютера».

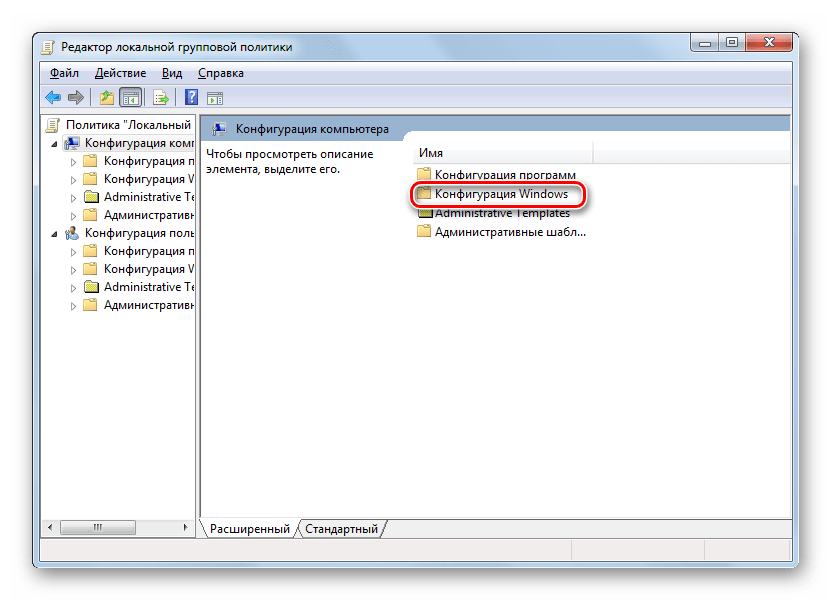

- Далее щелкните по папке «Конфигурация Windows».

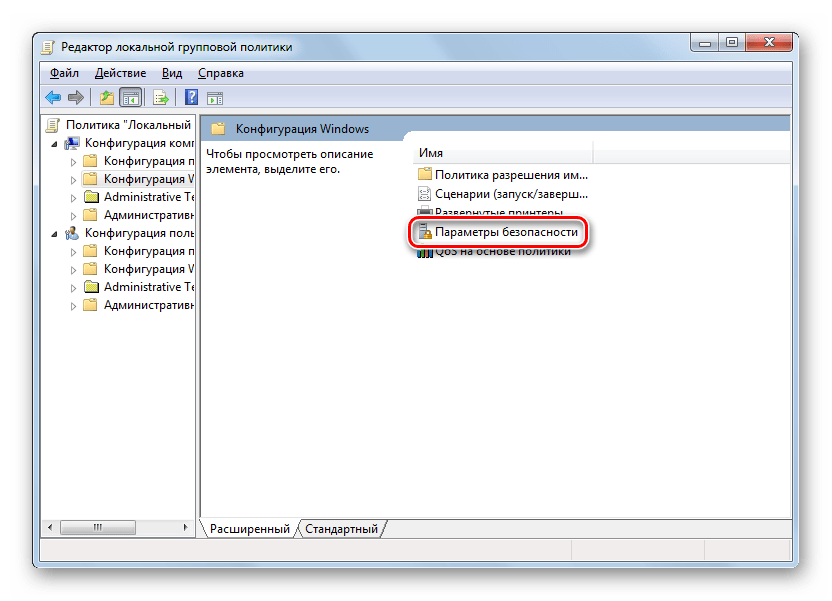

- Теперь щелкните по элементу «Параметры безопасности».

- Откроется директория с уже знакомыми нам по предыдущему методу папками: «Политики учетных записей», «Локальные политики» и т.д. Все дальнейшие действия проводятся по точно такому же алгоритму, который указан при описании Способа 1, начиная с пункта 5. Единственное отличие состоит в том, что манипуляции будут выполняться в оболочке другого инструмента.

Урок: Групповые политики в Windows 7

Настроить локальную политику в Виндовс 7 можно путем использования одной из двух системных оснасток. Порядок действий в них довольно схожий, отличие заключается в алгоритме доступа к открытию данных инструментов. Но изменять указанные настройки рекомендуем только тогда, когда вы полностью уверены, что это нужно сделать для выполнения определенной задачи. Если же таковой нет, эти параметры лучше не корректировать, так как они отрегулированы на оптимальный вариант повседневного использования.

Еще статьи по данной теме:

Помогла ли Вам статья?

Содержание

- Варианты запуска Локальной политики безопасности в Windows 7

- Запускаем меню Локальной политики безопасности в Windows 7

- Способ 1: Меню «Пуск»

- Способ 2: Утилита «Выполнить»

- Способ 3: «Панель управления»

- Способ 4: Консоль управления Microsoft

- Настраиваем локальную политику безопасности в Windows 7

- Варианты настройки политики безопасности

- Способ 1: Применение инструмента «Локальная политика безопасности»

- Способ 2: Использование инструмента «Редактор локальной групповой политики»

- Как открыть редактор локальной групповой политики в Windows 7.

- Настройка политики групповой локальной безопасности на Windows 7 для новичков

- Новые бесплатные стандартные игры windows 8

- Настройка стандартных игр windows 8 русском

- Локальная политика безопасности: как открыть

- Где в windows 7 локальная политика безопасности

- Изменение настроек для пользовательских учетных записей

- Параметры локальной политики безопасности

- Настройка политики групповой локальной безопасности на Windows 7 для новичков

- Новые бесплатные стандартные игры windows 8

- Настройка стандартных игр windows 8 русском

- Локальная политика безопасности: как открыть

- Безопасность Windows Server 2003

- Аутентификация Windows Server 2003

- Аутентификация NTLM

- Аутентификация NTLM для telnet

- Обзор Kerberos

- Инфраструктура открытых ключей и аутентификация Windows Server 2003

- Где в windows 7 локальная политика безопасности

- Локальная групповая политика Windows

- О локальной групповой политике

- Редактор gpedit.msc

- Параметры

- Настройка параметров для отдельных учётных записей

- Бэкап

- По этой теме также читают:

- Локальная политика безопасности команда загрузки/входа/завершения работы

- Настройка сценария входа

- Другие сценарии

- Настройка параметров политики безопасности Configure security policy settings

Варианты запуска Локальной политики безопасности в Windows 7

Обеспечение безопасности компьютера – очень важная процедура, которой пренебрегают многие пользователи. Конечно, некоторые устанавливают антивирусное программное обеспечение и включают Защитник Windows, однако этого не всегда достаточно. Локальные политики безопасности позволяют создать оптимальную конфигурацию для надежной защиты. Сегодня мы поговорим о том, как попасть в это меню настройки на ПК под управлением операционной системы Виндовс 7.

Запускаем меню Локальной политики безопасности в Windows 7

Microsoft предлагает своим юзерам четыре достаточно простых метода перехода в рассматриваемое меню. Действия в каждом из них немного отличаются, а сами способы будут полезны в определенных ситуациях. Давайте рассмотрим каждый из них, начиная с самого простого.

Способ 1: Меню «Пуск»

Каждый владелец Windows 7 знаком с разделом «Пуск». Через него осуществляется переход в различные директории, запуск стандартных и сторонних программ и открытие других объектов. Внизу находится строка поиска, которая позволяет отыскать утилиту, софт или файл по названию. Введите в поле «Локальная политика безопасности» и дождитесь отображения результатов. Кликните на результат, чтобы запустить окно политик.

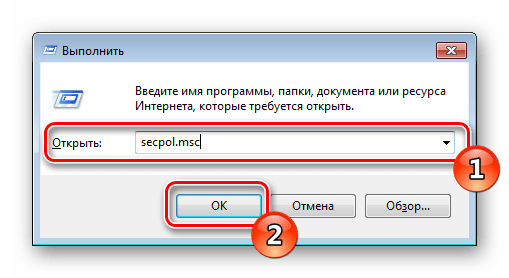

Способ 2: Утилита «Выполнить»

Встроенная в операционную систему утилита «Выполнить» предназначена для запуска разных директорий и других системных инструментов посредством ввода соответствующей команды. Каждому объекту присваивается собственный код. Переход к нужному вам окну осуществляется так:

Способ 3: «Панель управления»

Основные элементы редактирования параметров ОС Виндовс 7 сгруппированы в «Панель управления». Оттуда вы можете с легкостью попасть и в меню «Локальная политика безопасности»:

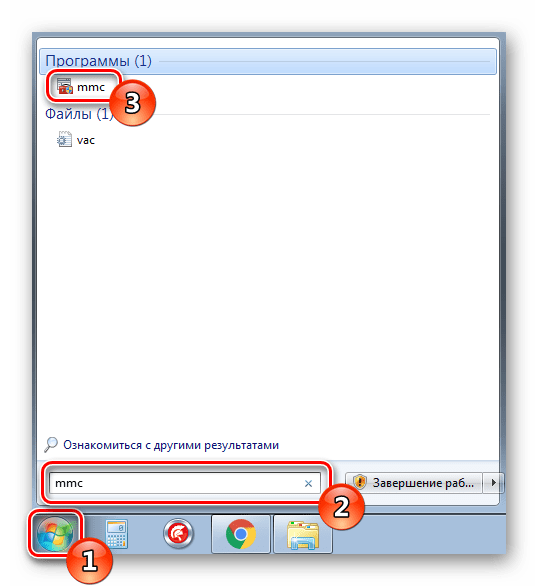

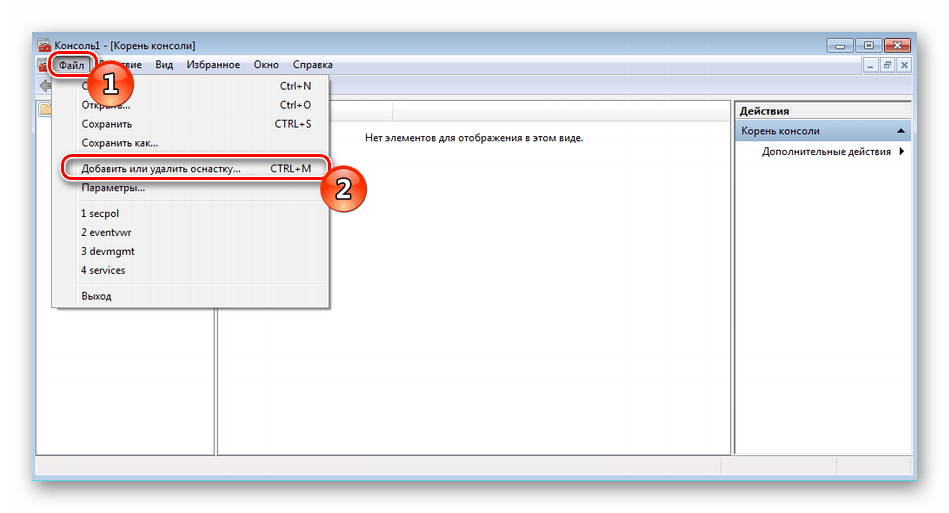

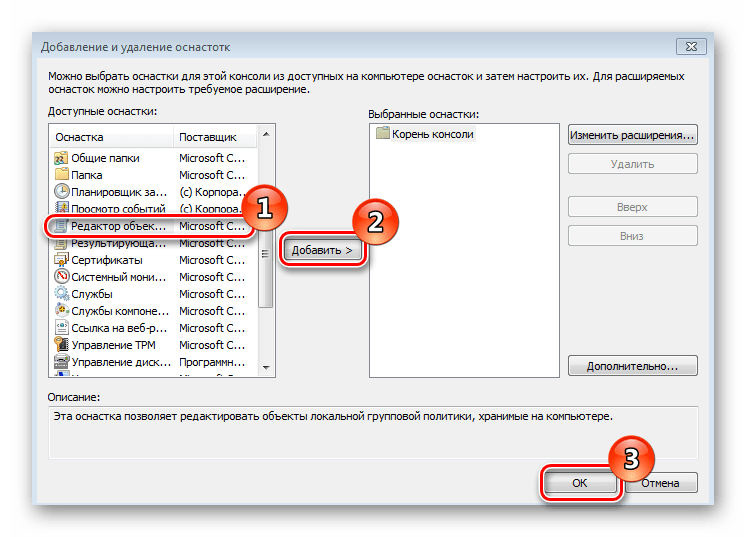

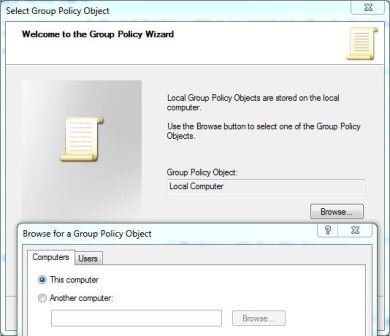

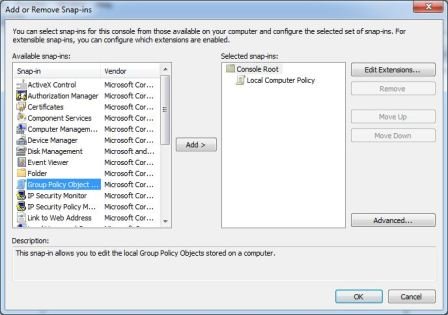

Способ 4: Консоль управления Microsoft

Консоль управления предлагает пользователям расширенные функции управления компьютером и другими учетными записями с помощью встроенных в нее оснасток. Одной из них и является «Локальная политика безопасности», добавление которой в корень консоли производится следующим образом:

Ознакомиться детально с групповыми политиками Windows 7 вы можете в другом нашем материале по ссылке ниже. Там в развернутом виде рассказано о применении некоторых параметров.

Теперь осталось только выбрать правильную конфигурацию открывшейся оснастки. Каждый раздел редактируется под индивидуальные запросы пользователя. Разобраться с этим вам поможет отдельный наш материал.

На этом наша статья подошла к концу. Выше вы были ознакомлены с четырьмя вариантами перехода в главное окно оснастки «Локальная политика безопасности». Надеемся, все инструкции были понятны и у вас больше не осталось вопросов по этой теме.

Помимо этой статьи, на сайте еще 12372 инструкций.

Добавьте сайт Lumpics.ru в закладки (CTRL+D) и мы точно еще пригодимся вам.

Отблагодарите автора, поделитесь статьей в социальных сетях.

Источник

Настраиваем локальную политику безопасности в Windows 7

Политика безопасности представляет собой набор параметров для регулирования безопасности ПК, путем их применения к конкретному объекту или к группе объектов одного класса. Большинство пользователей редко производят изменения данных настроек, но бывают ситуации, когда это нужно сделать. Давайте разберемся, как выполнить данные действия на компьютерах с Виндовс 7.

Варианты настройки политики безопасности

Прежде всего, нужно отметить, что по умолчанию политика безопасности настроена оптимально для выполнения повседневных задач рядового юзера. Производить манипуляции в ней нужно только в случае возникновения необходимости решить конкретный вопрос, требующий корректировки данных параметров.

Изучаемые нами настройки безопасности регулируются с помощью GPO. В Виндовс 7 сделать это можно, используя инструменты «Локальная политика безопасности» либо «Редактор локальных групповых политик». Обязательным условием является вход в профиль системы с полномочиями администратора. Далее мы рассмотрим оба этих варианта действий.

Способ 1: Применение инструмента «Локальная политика безопасности»

Прежде всего, изучим, как решить поставленную задачу с помощью инструмента «Локальная политика безопасности».

Также оснастку можно запустить и через окно «Выполнить». Для этого наберите Win+R и введите следующую команду:

В директории «Назначение прав пользователя» определяются полномочия отдельных пользователей или групп юзеров. Например, можно указать, запрет или разрешение для отдельных лиц или категорий пользователей на выполнение конкретных задач; определить, кому разрешен локальный доступ к ПК, а кому только по сети и т.д.

В каталоге «Политика аудита» указываются события, предназначенные для записи в журнале безопасности.

В папке «Параметры безопасности» указываются разнообразные административные настройки, которые определяют поведение ОС при входе в неё как локально, так и через сеть, а также взаимодействие с различными устройствами. Без особой необходимости данные параметры изменять не стоит, так как большинство соответствующих задач можно решить через стандартную настройку учетных записей, родительский контроль и разрешения NTFS.

Если же необходимо произвести удаление элемента из выбранной политики, то выделите его и нажмите «Удалить».

Мы описали изменение настроек безопасности на примере действий в папке «Локальные политики», но по такой же аналогии можно производить действия и в других каталогах оснастки, например в директории «Политики учетных записей».

Способ 2: Использование инструмента «Редактор локальной групповой политики»

Настроить локальную политику можно также при помощи оснастки «Редактор локальной групповой политики». Правда, данный вариант доступен не во всех редакциях Windows 7, а только в Ultimate, Professional и Enterprise.

Настроить локальную политику в Виндовс 7 можно путем использования одной из двух системных оснасток. Порядок действий в них довольно схожий, отличие заключается в алгоритме доступа к открытию данных инструментов. Но изменять указанные настройки рекомендуем только тогда, когда вы полностью уверены, что это нужно сделать для выполнения определенной задачи. Если же таковой нет, эти параметры лучше не корректировать, так как они отрегулированы на оптимальный вариант повседневного использования.

Помимо этой статьи, на сайте еще 12372 инструкций.

Добавьте сайт Lumpics.ru в закладки (CTRL+D) и мы точно еще пригодимся вам.

Отблагодарите автора, поделитесь статьей в социальных сетях.

Источник

Как открыть редактор локальной групповой политики в Windows 7.

Редактор локальной групповой политики консоли управления Microsoft (MMC) оснастки, обеспечивает единый пользовательский интерфейс, через который производятся все настройки объектов групповой политики (GPO) для компьютеров,которыми можно управлять. Локальные объекты групповой политики включают настройки для конфигурации компьютера, где политики применяются для всего компьютера, независимо от зарегистрированных пользователей, и конфигурация пользователя, где политики применяются во время входа в систему пользователя на всех компьютерах (для пользователей домена).

Для того, чтобы просматривать, редактировать, управлять, изменять, удалять или манипулировать настройками программного обеспечения, Windows настройками и административными шаблонами локальных объектов групповой политики, легче всего сделать это с помощью редактора локальной групповой политики. Пользователь может открыть редактор локальной групповой политики с помощью командной строки или с помощью консоли управления Microsoft (MMC).

Примечание: Пользователь должен быть администратором, чтобы открыть редактор локальной групповой политики.

Метод 1: Откройте редактор локальной групповой политики из командной строки

Совет: gpedit.msc файл находится в папке Windows System32.

Способ 2: Откройте редактор локальной групповой политики, как MMC Snap-In

Кроме того, пользователь может выбрать для подключения к удаленному компьютеру, или нажать вкладку пользователи выборочно и редактировать объект групповой политики для администратора, или для пользователя локальных объектов групповой политики.

Редактор локальной групповой политики доступен только в версиях Professional (бизнес), Enterprise и максимальная Windows 7 и Windows Vista. Пользователи Windows 7 или Windows Vista Starter, Home Basic и Home Premium не смогут получить доступ к редактору локальной групповой политики.

Источник

Настройка политики групповой локальной безопасности на Windows 7 для новичков

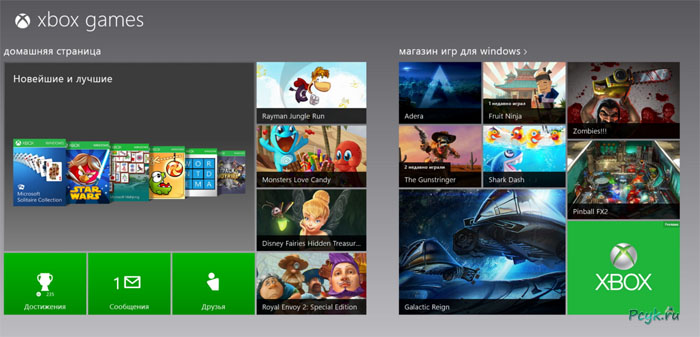

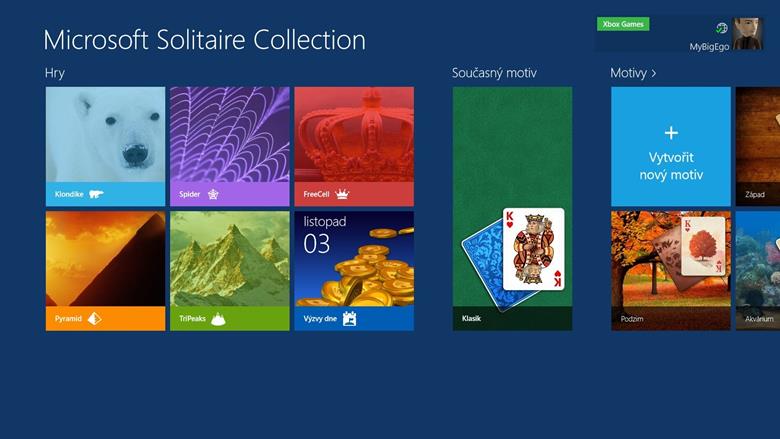

Базовые игры привычны для пользователей Windows. Однако, начиная с Windows 8, Microsoft перестала включать эти карточные игры в привычном их виде, в пакет программ операционных систем. На смену им пришли новые приложения из фирменного магазина WinStore.

Новые бесплатные стандартные игры windows 8

Коллекция классических карточных приложений в новой операционной системе заменена на программу Microsoft Solitaire Collection. В этом приложении собрано пять приложений — пасьянсов в красивом дизайне, добавлен ряд графических эффектов при смене карт и т.п. Можно менять оформление фона, а также оборотную сторону карт.

Проблема многих пользователей в том, что игры не установлены изначально. Она легко решается. Перейдите в магазин дополнений и приложений Windows. Напечатайте в строке поиска на стартовой странице Solitaire Collection, кликните по нашедшемуся ярлыку. Оттуда Вы бесплатно загрузите желаемые программы. Минус нового оформления пасьянсов – невозможность открыть их в окне. Они всегда открываются на весь экран.

Напечатайте в строке поиска на стартовой странице Solitaire Collection, кликните по нашедшемуся ярлыку.

Настройка стандартных игр windows 8 русском

Хотя игры пасьянс Косынка, Паук и Сапер отсутствуют в базовом пакете, их можно вернуть. Наиболее легкий метод – скачать приложения. Но он не безопасный, так как часто попадаются файлы с вирусами. Тем более, что вернуть стандартные игры для Windows 8 несложно.

Так привычная игра в Косынку вернется на Ваш ноутбук. Иногда, при скачивании патча, антивирусная защита сообщает, что в нем есть вирусный компонент. Однако, чаще всего, это традиционная реакция антивируса на любые патчи, так как программа усматривает в них вредоносных код и распознает его как вирус.

Windows – самая узнаваемая ОС в настоящее время. Однако большинство поклонников мало о ней знают. В частности, не все знают, что такое локальная политика безопасности и какие функции она выполняет. Такая политика – подборка настроек и компонентов, с которыми системный администратор меняет конфигурацию ОС для разных групп юзеров. Конфигурация пользователя создается для компьютеров, размещенных в пределах одного домена.

[contents h2]

Объекты групповой политики (ОГП) включает контейнер и административный шаблон. В них находятся данные, необходимые для формирования той или иной области конфигураций. Это позволяет системному администратору менять конфигурации, чтобы ограничить права пользователя в Windows 7 быстро и просто.

Локальная политика безопасности: как открыть

Редактор объектов групповой политики – раздел ОС, помощью которого осуществляются работы по редактированию рабочих данных для групп юзеров. Запускается оснастка из строки ввода команд.

Дополнение открыто. Второй способ, как запускается редактор групповых политик windows 7 – через Панель управления. Делается это так:

Таким способом редактор локальной групповой политики запустить наиболее просто. ОС Виндовс 7 в расширенных версиях, имеют не только редактор, но и дополнительную оснастку.

Иногда не запускается клиент групповой политики. Появляется уведомление, что ОС не удалось к нему подключиться. Это говорит о повреждении файла реестра. Необходимо скачать архив с файлом реестра. Запустите файл восстановления реестра. После этого перезагрузите ПК.

Где в windows 7 локальная политика безопасности

В редакторе существуют административные шаблоны. Это настройки, выстраивающиеся на базе данных реестра. Найти их можно в одноименном узле, как в узле конфигураций юзера, так и ПК. В шаблон входят такие параметры как панели управления и задач, некоторые сетевые параметры, настройки рабочего стола и т.д.

Такие шаблоны являются текстовыми документами. Они предназначены для создания пользовательского интерфейса для настройки административного шаблона через Редактор ОГП. Указывает на изменение некоторых параметров реестра. Шаблоны позволяют быстро вносить изменения в групповые политики windows.

Для добавления шаблона, нужно кликнуть два раза на Active Directory на панели ГП. Выбирайте запись, для которой будете создавать шаблон и нажимайте Свойства, потом Групповая. С целью осуществлять управление групповой политикой, укажите в свойствах групповой политики ОГП. Кликните Изменить и работайте в раскрывшейся консоли.

Выбирайте Конфигурации пользователя или ПК, щелкайте правой клавишей на надпись Административные шаблоны. Раскроется меню Добавить/Удалить. Сделайте то, что необходимо.

Изменение настроек для пользовательских учетных записей

User Account Control позволяет оптимизировать функционал программного обеспечения, обезопасить ее. Впервые функция появилась на Windows Vista и применялась уже на всех ПК. Изначально UAK имела основную функцию – проверку установки неизвестных компонентов и процессов. Юзер вынужден был постоянно подтверждать свои действия. Функция мешала при работе многим и пользователи стали искать способы ее отключения.

Разработчики «семерки» пошли навстречу пользователям, благодаря чему ограничение прав пользователя в Windows 7 стал не таким жестким. Появились дополнительные настраиваемые уровни доступа. Теперь число запросов для подтверждения значительно сократилось.

Параметры локальной политики безопасности

С целью изменить настройки безопасности Windows 7, щелкните Пуск. Оттуда перейдите на панель управления, а уже оттуда в «Учетные записи». Выбирайте «Изменение параметров контроля…». В развернувшемся меню Вам на выбор предложено четыре типа уровня доступа к работе.

Максимальный уровень безопасности дает возможность запретить установку программ на windows 7, изменение файлов и настроек в компонентах ОС. Средний уровень безопасности требует подтверждения при попытке внесения изменений в конфигурацию ОС и в пользовательские параметры, но не включает в себя запрет на установку программ windows 7. Минимальный уровень запрашивает подтверждение при изменении конфигураций ОС. С помощью четвертого пункта можно вовсе отключить параметры безопасности.

При желании же осуществить запрещенные манипуляции, юзер видит сообщение «Данная программа заблокирована групповой политикой. За подробностями обратитесь к администратору». Отключение групповой политики windows 7 также осуществляется исключительно администратором. Отключить групповую политику в windows 7 может понадобиться для установки какой либо программы, требующей расширенных прав.

Источник

Настройка политики групповой локальной безопасности на Windows 7 для новичков

Новые бесплатные стандартные игры windows 8

Коллекция классических карточных приложений в новой операционной системе заменена на программу Microsoft Solitaire Collection. В этом приложении собрано пять приложений — пасьянсов в красивом дизайне, добавлен ряд графических эффектов при смене карт и т.п. Можно менять оформление фона, а также оборотную сторону карт.

Проблема многих пользователей в том, что игры не установлены изначально. Она легко решается. Перейдите в магазин дополнений и приложений Windows. Напечатайте в строке поиска на стартовой странице Solitaire Collection, кликните по нашедшемуся ярлыку. Оттуда Вы бесплатно загрузите желаемые программы. Минус нового оформления пасьянсов – невозможность открыть их в окне. Они всегда открываются на весь экран.

Напечатайте в строке поиска на стартовой странице Solitaire Collection, кликните по нашедшемуся ярлыку.

Настройка стандартных игр windows 8 русском

Хотя игры пасьянс Косынка, Паук и Сапер отсутствуют в базовом пакете, их можно вернуть. Наиболее легкий метод – скачать приложения. Но он не безопасный, так как часто попадаются файлы с вирусами. Тем более, что вернуть стандартные игры для Windows 8 несложно.

Так привычная игра в Косынку вернется на Ваш ноутбук. Иногда, при скачивании патча, антивирусная защита сообщает, что в нем есть вирусный компонент. Однако, чаще всего, это традиционная реакция антивируса на любые патчи, так как программа усматривает в них вредоносных код и распознает его как вирус. Windows – самая узнаваемая ОС в настоящее время. Однако большинство поклонников мало о ней знают. В частности, не все знают, что такое локальная политика безопасности и какие функции она выполняет. Такая политика – подборка настроек и компонентов, с которыми системный администратор меняет конфигурацию ОС для разных групп юзеров. Конфигурация пользователя создается для компьютеров, размещенных в пределах одного домена.

Локальная политика безопасности Windows

Объекты групповой политики (ОГП) включает контейнер и административный шаблон. В них находятся данные, необходимые для формирования той или иной области конфигураций. Это позволяет системному администратору менять конфигурации, чтобы ограничить права пользователя в Windows 7 быстро и просто.

Локальная политика безопасности: как открыть

Редактор объектов групповой политики

Редактор объектов групповой политики – раздел ОС, помощью которого осуществляются работы по редактированию рабочих данных для групп юзеров. Запускается оснастка из строки ввода команд.

Дополнение открыто. Второй способ, как запускается редактор групповых политик windows 7 – через Панель управления. Делается это так:

Редактор локальной групповой политики

Таким способом редактор локальной групповой политики запустить наиболее просто. ОС Виндовс 7 в расширенных версиях, имеют не только редактор, но и дополнительную оснастку.

Иногда не запускается клиент групповой политики. Появляется уведомление, что ОС не удалось к нему подключиться. Это говорит о повреждении файла реестра. Необходимо скачать архив с файлом реестра. Запустите файл восстановления реестра. После этого перезагрузите ПК.

Безопасность Windows Server 2003

Существует довольно распространенный миф, что платформа Windows является незащищенной по своей природе. Это принципиально неверно. Windows Server 2003 — одна из наиболее защищенных операционных систем. Она основывается на системе безопасности Windows 2000 и расширяет ее. Windows Server 2003 можно сделать защищенной на любом требуемом уровне (если администратор знает, как это сделать). В этой лекции описываются некоторые средства и процессы, используемые для защиты вашего сервера.

Аутентификация Windows Server 2003

Аутентификация — это проверка того, что данное лицо соответствует опознавательным данным, которые он предъявляет; тем самым, аутентификация является основным компонентом системы безопасности Windows Server 2003. Она подтверждает опознавательные данные («личность») пользователя, который хочет выполнить вход на компьютер, в сеть или в домен. Используя Active Directory, Windows Server 2003 поддерживает единый вход для доступа ко всем сетевым ресурсам. Это позволяет пользователю выполнять вход в домен с помощью единственного пароля или смарт-карты и аутентифицироваться для любого ресурса в домене.

Windows Server 2003 поддерживает два основных протокола для аутентификации.

Аутентификация NTLM

Операционные системы Microsoft Windows 9x и Windows NT не могут использовать Kerberos, поэтому они используют NTLM для аутентификации в домене Windows Server 2003. В защите NTLM имеются «слабые места», которые позволяют специалистам по взлому паролей дешифровать NTLM-аутентификацию. Чтобы воспрепятствовать этому, Microsoft разработала NTLM версии 2. Клиенты и серверы Windows 2000, а также Windows XP будут продолжать аутентифицироваться на контроллерах доменов Windows Server 2003 с помощью Kerberos независимо от того, что используется, — NTLM или NTLMv2.

. Подробнее об активизации NTLMv2 в более ранних версиях Windows см. в статье 239869 Microsoft Knowledge Base «How to Enable NTLM 2 Authentication for Windows 95/98/2000/NT» по адресу https://support.microsoft.com.

Аутентификация NTLM для telnet

Для клиента telnet (сетевого теледоступа) в Windows 2000 добавлена поддержка аутентификации NTLM. Это позволяет клиенту telnet в Windows 2000 или Windows Server 2003 выполнять вход на сервер telnet Windows Server 2003 с помощью аутентификации NTLM. Для доступа к серверу telnet пользователи могут использовать свое локальное пользовательское имя и пароль Windows 2000 или информацию доменной учетной записи. Если аутентификация NTLM не используется, то пользовательское имя и пароль передаются на сервер telnet в виде нешифрованного текста. В результате эти данные могут быть перехвачены злоумышленником в сети. При аутентификации NTLM клиент использует для аутентификации средства безопасности Windows Server 2003, и у пользователя не запрашиваются пользовательское имя и пароль. Пользовательское имя и пароль передаются на сервер в шифрованном виде. После аутентификации все команды передаются в виде нешифрованного текста.

. Microsoft Terminal Server является более защищенной по сравнению с telnet. Terminal Server можно блокировать, используя в основном те же процессы, что используются для усиления защиты серверов Windows.

Обзор Kerberos

Протокол аутентификации Kerberos обеспечивает взаимную защиту между клиентами и серверами, а также между серверами. Когда пользователь выполняет вход, используя пользовательское имя/пароль или смарт-карту, компьютер находит сервер Active Directory и службу аутентификации Kerberos. Затем Kerberos выдает так называемые билеты (ticket), чтобы разрешить доступ к сетевым службам. Эти билеты содержат шифрованные данные, включая шифрованный пароль, подтверждающий опознавательные данные пользователя для этой службы.

Главным компонентом Kerberos является Центр распространения ключей (KDC — Key Distribution Center). KDC запускается на каждом контроллере домена как часть Active Directory и используется для хранения паролей и информации учетных записей клиентов. Windows Server 2003 реализует KDC как доменную службу и использует Active Directory домена как ее базу данных с информацией учетных записей. В процесс аутентификации Kerberos входят следующие шаги.

Реализация Kerberos в Windows Server 2003

По умолчанию Kerberos обладает свойствами прозрачности и защищенности в Windows Server 2003. Это освобождает вас от необходимости знать, каким образом реализован Kerberos.

. Администраторам домена или предприятия не следует вносить изменения в реализацию Kerberos по умолчанию без ясного понимания цели этих изменений, а также их влияния на домен. После внесения изменений на одном контроллере домена настройки реплицируются на все остальные контроллеры домена. Любые изменения политики Kerberos окажут влияние на все компьютеры домена.

Если вам необходимо внести изменения в политику Kerberos, выполните следующие шаги.

Имеется несколько относящихся к Kerberos политик, которые можно модифицировать, если это крайне необходимо.

Имеется также небольшое число других опций Kerberos. Для доступа к этим опциям нужно выбрать пользователя в окне Active Directory Users and Computers и щелкнуть на Properties.

Хотя Kerberos существенно повышает защищенность по сравнению с прежними протоколами аутентификации, его безопасность в целом все еще основывается на пароле пользователя. В результате слабая политика паролей может обесценить все преимущества Kerberos. Один из способов разрешения данной проблемы — это использование смарт-карт.

Реализация смарт-карт

Windows Server 2003, как и Windows 2000, поддерживает использование смарт-карт для входа. На смарт-карте могут храниться сертификат пользователя и личный ключ, поэтому он может выполнять вход, установив эту карту в устройство чтения смарт-карт. После этого компьютер запрашивает у пользователя его личный идентификационный номер (PIN-код), чтобы разрешить этому пользователю вход в систему. Смарт-карты дают следующие преимущества по сравнению с паролями.

Windows Server 2003 использует несколько политик, чтобы определить вход в систему с помощью смарт-карт. Политика Smart Card Is Required for Interactive Logon требует использования смарт-карты для интерактивного входа в систему. Если задана эта политика, то пользователь не может использовать пароль для входа по учетной записи. Эта политика касается только интерактивных и сетевых входов, но не входов удаленного доступа, для которых используется другая политика. Смарт-карты особенно рекомендуются для наиболее важных учетных записей, например, учетных записей Administrator. Политику Smart Card Is Required for Interactive Logon не следует использовать, если пользователь должен указать пользовательское имя, пароль и имя домена для доступа к сетевым ресурсам.

Инфраструктура открытых ключей и аутентификация Windows Server 2003

Windows Server 2003 использует сертификаты для разнообразных функций, таких как аутентификация по смарт-карте, аутентификация на веб-сервере, защищенная электронная почта, безопасность IP (Internet Protocol) и подписание кода (code signing). Сертификат — это цифровой документ, выданный каким-либо ответственным органом для подтверждения идентификационных данных обладателя сертификата. Он связывает открытый ключ (public key) с пользователем, компьютером или службой, которые владеют соответствующим личным ключом (private key). В сертификат обычно включается информация о пользователе или компьютере, которому выдан этот сертификат, информация о самом сертификате и (обычно) о так называемом Центре сертификации (ЦС) (Certificate authority [CA]), который выдал сертификат. Сертификаты обычно содержат следующую информацию.

. Хотя сертификаты использовались и в предыдущих операционных системах Windows, они не были широко распространены как средство системы безопасности. Эта ситуация изменяется с ростом числа организаций, развертывающих Active Directory.

Обычно сертификаты действуют только в течение указанного периода времени, который тоже включается в сертификат. По истечении периода действия сертификата пользователи должны запрашивать новый сертификат. При использовании сертификатов Windows Server 2003 доверяет тому, что поставщик сертификата удостоверил идентификационные данные пользователя сертификата. Сервер обозначает поставщика сертификатов как доверяемый корневой ЦС, помещая сертификат этого поставщика, подписанный его собственной подписью, в хранилище сертификатов доверяемых корневых ЦС на хост-компьютере. Для управления этими ЦС в Windows Server 2003 используется служба Certificate Services. Таким образом, ЦС несет ответственность за создание и удостоверение идентификационных данных обладателей сертификатов. Вы можете управлять службой Certificate Services с помощью консоли MMC Certification Authority (Центр сертификации).

Шаблоны сертификатов

Шаблон сертификата — это набор правил и настроек, которые применяются к запросам сертификатов. Для каждого типа сертификатов должен быть сконфигурирован шаблон сертификата. Шаблоны сертификатов можно настраивать в центрах сертификации (ЦС) предприятий Windows Server 2003, и они хранятся в Active Directory для использования всеми ЦС в домене. Это позволяет вам выбрать шаблон по умолчанию или модифицировать существующие шаблоны, чтобы создавать настраиваемые шаблоны. В Windows Server 2003 имеется несколько типов шаблонов сертификатов.

Используются для аутентификации серверов перед клиентами.

Используются для аутентификации клиентов перед серверами.

Где в windows 7 локальная политика безопасности

В редакторе существуют административные шаблоны. Это настройки, выстраивающиеся на базе данных реестра. Найти их можно в одноименном узле, как в узле конфигураций юзера, так и ПК. В шаблон входят такие параметры как панели управления и задач, некоторые сетевые параметры, настройки рабочего стола и т.д.

Такие шаблоны являются текстовыми документами. Они предназначены для создания пользовательского интерфейса для настройки административного шаблона через Редактор ОГП. Указывает на изменение некоторых параметров реестра. Шаблоны позволяют быстро вносить изменения в групповые политики windows.

Для добавления шаблона, нужно кликнуть два раза на Active Directory на панели ГП. Выбирайте запись, для которой будете создавать шаблон и нажимайте Свойства, потом Групповая. С целью осуществлять управление групповой политикой, укажите в свойствах групповой политики ОГП. Кликните Изменить и работайте в раскрывшейся консоли.

Выбирайте Конфигурации пользователя или ПК, щелкайте правой клавишей на надпись Административные шаблоны. Раскроется меню Добавить/Удалить. Сделайте то, что необходимо.

Локальная групповая политика Windows

Написал admin. Опубликовано в рубрике Локальные сети

Групповая политика – это мощнейший инструмент администрирования Windows-компьютеров. С помощью этого инструмента системные администраторы с компьютеров на базе серверных редакций Windows могут централизовано управлять параметрами клиентских Windows-устройств сети. Локальная же групповая политика позволяет контролировать параметры, соответственно, текущих устройств – определять поведение операционной системы для всех пользователей и вносить отдельные настройки для каждой из учётных записей. В этой статье рассмотрим основы локальной групповой политики – что это за инструмент, в каких случаях может быть полезен, и как им пользоваться.

О локальной групповой политике

С помощью настроек локальной групповой политики можно расширить предустановленные возможности Windows, отключить ненужные или проблемные функции, а также ограничить других пользователей компьютера в определённых действиях. Что касается ограничивающего аспекта, безусловно, такой инструмент больше подходит для корпоративной среды. С его помощью сотрудников организаций можно ограничить во многом – от банального запрета изменения корпоративных обоев рабочего стола до блокировки подключаемых устройств и запускаемых программ.

На домашних компьютерах столь широкого размаха контроля, как правило, не требуется. Для защиты личного виртуального пространства каждого из членов семьи обычно хватает запароленной учётной записи, а контролировать детей вполне себе можно с помощью ПО типа родительского контроля. Но сколь бы ни было продвинуто такого рода ПО, у локальной групповой политики всё равно будут преимущества: • Бесплатное использование, если мы сравниваем не со штатным функционалом родительского контроля Windows и бесплатными сторонними продуктами, а с платными мощными решениями; • Огромное множество настраиваемых параметров.

Редактор gpedit.msc

Управление локальной групповой политикой осуществляется посредством штатного редактора gpedit.msc. Он может быть запущен только в учётной записи администратора. И только в редакциях Windows, начиная с Pro. Потенциально его можно запустить и в редакции Windows Home, но для этого в систему потребуется внедрить специальный патч от сторонних разработчиков. Запустить редактор можно, введя его название gpedit.msc в поле поиска по системе или в окно команды «Выполнить». Хейтеры ввода данных на латинице могут ввести в поисковик запрос «групповой».

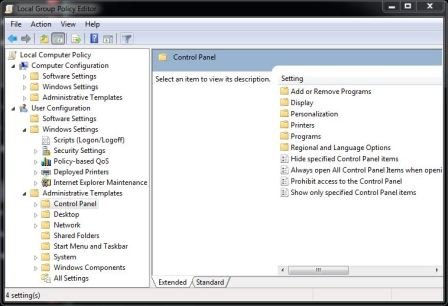

В левой части окна редактора в древовидной структуре отображаются два равнозначных родительских каталога: • «Конфигурация компьютера» – каталог, который содержит параметры, определяющие работу компьютера вне зависимости от того, кто из пользователей на нём работает; • «Конфигурация пользователя» – каталог, предусматривающий параметры, которые могут быть применены как для всех, так и для отдельных учётных записей компьютера.

Оба родительских каталога предусматривают одинаковые подкаталоги: • «Конфигурация программ» – ветка настройки параметров сторонних программ; • «Конфигурация Windows» – ветка настройки сценариев, параметров безопасности и прочих моментов; • «Административные шаблоны» – ветка настройки параметров штатного функционала системы. Именно здесь содержится большая часть возможностей по тонкой настройке Windows.

У родительских каталогов есть отличные параметры, но большая часть из них идентичны. Для конфликтующих настроек идентичных параметров высший приоритет будет иметь «Конфигурация компьютера».

Параметры

Параметры групповой политики каталогизированы по папкам компонентов системы, к которым они относятся, и отображаются в правой части окна редактора. Их представление можно отсортировать по двум критериям – комментарию, если он задан, и состоянию активности. Последний удобен при активной работе с групповой политикой: таким образом можно быстро выявить внесённые ранее изменения в случае необходимости отменить их.

Параметры запускаются двойным кликом. Непосредственно в окошке каждого из них можем почитать справку, детально разъясняющую специфику их применения, и с помощью опций «Включено» или «Отключено» (в зависимости от настраиваемой функции) активировать. А затем – настроить, если выбранный параметр предусматривает варианты выбора или какие-то дополнительные опции.

Вот перечень лишь части возможностей локальной групповой политики – самых востребованных параметров, к задействованию которых прибегают пользователи Windows: • Отключение системных обновлений; • Отключение Защитника Windows; • Отключение проверки подписи драйверов; • Запрет автоматической установки драйверов; • Блокировка доступа к съёмным носителям; • Блокировка доступа к магазину Windows Store; • Блокировка запуска десктопного ПО и процессов его установки; • Блокировка доступа к панели управления, приложению «Параметры», прочим системным службам и компонентам; • Блокировка сетевых подключений; • Отключение принтеров; • Ограничения профилей пользователей; • И т.п.

Не все изменения, внесённые в редактор, вступают в силу немедленно, для некоторых нужен перезаход в систему или перезагрузка компьютера.

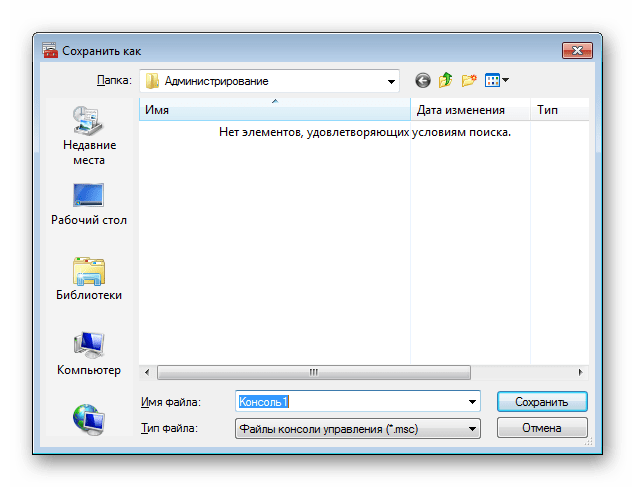

Настройка параметров для отдельных учётных записей

Параметры, настройка которых произведена непосредственно в окне редактора gpedit.msc, будут применены для всех пользователей компьютера – и для администраторов, и для стандартных учётных записей. Если нужно настроить поведение Windows только для отдельных пользователей, редактор нужно добавить в консоль mmc.exe, а в качестве объекта группой политики указать учётные записи этих самых отдельных людей. Как это сделать?

Запускаем с помощью команды «Выполнить» или системного поисковика консоль mmc.exe. В её окне жмём Ctrl+M. Добавляем оснастку редактора.

В окне выбора объектов кликаем кнопку обзора.

Переключаемся на вкладку «Пользователи» и указываем те учётные записи, для которых будет настраивается групповая политика. Можно указать как конкретных пользователей, так и выбрать категорию «Не администраторы». В последнем случае параметры будут применяться для всех стандартных учётных записей, которые имеются на компьютере.

Сохраняем файл консоли в удобном месте и с удобным названием.

Каждый раз запуская этот файл консоли, будем иметь доступ к редактору gpedit.msc, ограниченному в части предоставления возможности настройки параметров для выбранных пользователей.

При этом поведение Windows внутри учётной записи администратора не изменится.

Бэкап

Обычно перед различными экспериментами с настройками Windows рекомендуется обеспечивать возможность отката операционной системы. Это, конечно, никогда не будет лишним, но в плане сохранения настроек групповой политики можно обойтись обычным копированием папки в системном каталоге. Жмём Win+R и вводим: C:WindowsSystem32

В «System32» ищем папку «GroupPolicy» и копируем её куда-нибудь на несистемный раздел. А если создавалась консоль с оснасткой редактора для отдельных пользователей, то также копируем папку «GroupPolicyUsers». Копии этих папок и будут бэкапом.

При необходимости возврата в исходное состояние настроек групповой политики просто заменяем ранее скопированными папками их более поздние редакции по указанному выше пути. Если нужно вернуть исходные настройки для всего компьютера, заменяем бэкапом папку «GroupPolicy». А если необходимо откатить только настройки отдельных пользователей, подменяем папку «GroupPolicyUsers».

Кстати, по этому же принципу можем сохранять текущие настройки групповой политики перед переустановкой Windows. И путём замены папок внедрять сохранённые настройки в новую систему.

Подписывайся на канал MyFirstComp на YouTube!

По этой теме также читают:

Оцените статью (2 проголосовало, средняя оценка: 4,00 из 5)

Теги: windows, группа администраторов, групповая политика

Локальная политика безопасности команда загрузки/входа/завершения работы

Сценарии можно настраивать разные. Подойдут все, неконфликтующие с Сервером сценариев Виндовс. Это JavaScripts, VBScripts и др.

Настройка сценария входа

Кликните 2 раза на Active Directory. Потом на Пользователи и компьютеры. Затем два щелчка на rescit.com. Пройдите в Свойства, там открыть групповые политики. В параметрах пройдите по пути ОГП – Политика домена по умолчанию – Ссылки на ОГП – Изменение. Щелкните на Конфигурации пользователя – Конфигурация ОС – Сценарии. Два раза щелкните на Вход в ОС. В развернувшейся консоли появляется список сценариев. Они действуют, когда юзер заходит в ОС. В окне они расположены по порядку запуска. Изменить порядок можно перемещаясь по меню стрелками.

Клавиша Добавить поможет внести в список новый локальный сценарий. Клавиша Изменить позволит внести корректировки в сценарий, а Показать файлы – изменения в код.

Клавиша Добавить поможет внести в список новый локальный сценарий. Клавиша Изменить позволит внести корректировки в сценарий, а Показать файлы – изменения в код.

Другие сценарии

Групповая политика безопасности позволяет настраивать сценарии выхода. Путь к списку сценариев, запускающихся при выходе пользователя из ОС, аналогичен ведущему к сценариям входа. Настраиваются параметры сценариев для выхода из ОС, выключения компьютера и др. Программа (оснастка) работает и с другими сценариями.

Корректно настроенные данные ОГП обезопасят компьютеры от несанкционированного вмешательства и намеренного или ненамеренного изменения компонентов системы.

Теперь вы знаете все, про локальную политику безопасности на windows 7. Остались вопросы? Задавайте их ниже.

Установите патч и Вы сможете играть в Косынку бесплатно на собственном ПК

Настройка параметров политики безопасности Configure security policy settings

Область применения Applies to

Описание действий по настройке параметра политики безопасности на локальном устройстве, на устройстве, которое присоединилось к домену, и на контроллере домена. Describes steps to configure a security policy setting on the local device, on a domain-joined device, and on a domain controller.

Для выполнения этих процедур необходимы права администраторов на локальном устройстве или соответствующие разрешения на обновление объекта групповой политики (GPO) на контроллере домена. You must have Administrators rights on the local device, or you must have the appropriate permissions to update a Group Policy Object (GPO) on the domain controller to perform these procedures.

Если локальный параметр недоступен, это означает, что в настоящее время этот параметр контролируется GPO. When a local setting is inaccessible, it indicates that a GPO currently controls that setting.

Источник

Базовые игры привычны для пользователей Windows. Однако, начиная с Windows 8, Microsoft перестала включать эти карточные игры в привычном их виде, в пакет программ операционных систем. На смену им пришли новые приложения из фирменного магазина WinStore.

-

Содержание

- Новые бесплатные стандартные игры windows 8

- Настройка стандартных игр windows 8 русском

- Локальная политика безопасности: как открыть

- Где в windows 7 локальная политика безопасности

- Изменение настроек для пользовательских учетных записей

- Локальная политика безопасности команда загрузки/входа/завершения работы

- Другие сценарии

- Где находятся стандартные игры в windows 8: качаем архив

Новые бесплатные стандартные игры windows 8

Коллекция классических карточных приложений в новой операционной системе заменена на программу Microsoft Solitaire Collection. В этом приложении собрано пять приложений — пасьянсов в красивом дизайне, добавлен ряд графических эффектов при смене карт и т.п. Можно менять оформление фона, а также оборотную сторону карт.

Проблема многих пользователей в том, что игры не установлены изначально. Она легко решается. Перейдите в магазин дополнений и приложений Windows. Напечатайте в строке поиска на стартовой странице Solitaire Collection, кликните по нашедшемуся ярлыку. Оттуда Вы бесплатно загрузите желаемые программы. Минус нового оформления пасьянсов – невозможность открыть их в окне. Они всегда открываются на весь экран.

Напечатайте в строке поиска на стартовой странице Solitaire Collection, кликните по нашедшемуся ярлыку. Настройка стандартных игр windows 8 русском

Хотя игры пасьянс Косынка, Паук и Сапер отсутствуют в базовом пакете, их можно вернуть. Наиболее легкий метод – скачать приложения. Но он не безопасный, так как часто попадаются файлы с вирусами. Тем более, что вернуть стандартные игры для Windows 8 несложно.

- Найдите компьютер, на котором установлена Windows 7;

- Найдите там директорию Microsoft Games и сохраните ее на носитель;

- С того же компьютера найдите папку System32;

- Найдите в ней dll — файл cardgames и скопируйте его;

- Теперь скопируйте этот файл во все папки, расположенные в Microsoft Games. Чтобы вернуть пасьянс Паук — в папку Spider, Солитер – Solitaire и т.д.;

- Загрузите патч с сайта http://forums.mydigitallife.info/threads/33214-How-to-use-Microsoft-Games-from-Windows-7-in-Windows-8-x-10;

- Установите патч и Вы сможете играть в Косынку бесплатно на собственном ПК.

Так привычная игра в Косынку вернется на Ваш ноутбук. Иногда, при скачивании патча, антивирусная защита сообщает, что в нем есть вирусный компонент. Однако, чаще всего, это традиционная реакция антивируса на любые патчи, так как программа усматривает в них вредоносных код и распознает его как вирус.

Windows – самая узнаваемая ОС в настоящее время. Однако большинство поклонников мало о ней знают. В частности, не все знают, что такое локальная политика безопасности и какие функции она выполняет. Такая политика – подборка настроек и компонентов, с которыми системный администратор меняет конфигурацию ОС для разных групп юзеров. Конфигурация пользователя создается для компьютеров, размещенных в пределах одного домена. Локальная политика безопасности Windows Редактор объектов групповой политики - Кликните по «Пуск»;

- В поле команд наберите «gpedit.msc»;

- Enter.

- Кликните по полю «Пуск»;

- Наведите курсор в поле «Начать поиск»;

- Напечатайте в ней mmc;

- Кнопка Enter;

- В открывшейся консоли, в верхнем левом углу щелкните «Файл»;

- В развернувшейся консоли выбирайте «Добавление или удаление оснасток»;

- Появится новое окно;

- Выбирайте «Редактор ОГП». Нажмите на строку;

Редактор локальной групповой политики - Щелкните «Добавить»;

- Разверните вкладку «Выбор ОГП» и кликните Обзор для того, чтобы указать системе место расположения;

- Щелкните «Мой компьютер», если хотите отредактировать элемент конфигурации. «Пользователи» кликайте тогда, когда хотите редактировать параметры конфигураций для одной группы (по умолчанию, эти группы делят пользователей на Администраторов. Неадминистраторов, и отдельных юзеров);

- Кликните «ОК».

Групповая политика - Перейдите на компонент Локальные параметры безопасности;

- Кликните по строчке Параметры безопасности;

- Перейдите в раздел Политика аккаунтов или учетных записей;

- Во вкладке Локальная политика Вы сможете изменить Параметры безопасности и Прав пользователя;

- Щелкните по области сведений раздела;

- Развернется консоль, где изменяется какая либо настройка параметра или конфигурация;

- Измените настройки так, как необходимо;

- Щелкните клавишу «ОК».

- Распакуйте архив;

- Запустите .exe;

- Выбирайте язык;

- Кликайте ОК;

- Затем «Далее» и «Установить»;

- Ожидайте окончания установки;

- Жмете «Готово».

[contents h2]

Объекты групповой политики (ОГП) включает контейнер и административный шаблон. В них находятся данные, необходимые для формирования той или иной области конфигураций. Это позволяет системному администратору менять конфигурации, чтобы ограничить права пользователя в Windows 7 быстро и просто.

Локальная политика безопасности: как открыть

Редактор объектов групповой политики – раздел ОС, помощью которого осуществляются работы по редактированию рабочих данных для групп юзеров. Запускается оснастка из строки ввода команд.

Дополнение открыто. Второй способ, как запускается редактор групповых политик windows 7 – через Панель управления. Делается это так:

Таким способом редактор локальной групповой политики запустить наиболее просто. ОС Виндовс 7 в расширенных версиях, имеют не только редактор, но и дополнительную оснастку.

Иногда не запускается клиент групповой политики. Появляется уведомление, что ОС не удалось к нему подключиться. Это говорит о повреждении файла реестра. Необходимо скачать архив с файлом реестра. Запустите файл восстановления реестра. После этого перезагрузите ПК.

Где в windows 7 локальная политика безопасности

В редакторе существуют административные шаблоны. Это настройки, выстраивающиеся на базе данных реестра. Найти их можно в одноименном узле, как в узле конфигураций юзера, так и ПК. В шаблон входят такие параметры как панели управления и задач, некоторые сетевые параметры, настройки рабочего стола и т.д.

Такие шаблоны являются текстовыми документами. Они предназначены для создания пользовательского интерфейса для настройки административного шаблона через Редактор ОГП. Указывает на изменение некоторых параметров реестра. Шаблоны позволяют быстро вносить изменения в групповые политики windows.

Для добавления шаблона, нужно кликнуть два раза на Active Directory на панели ГП. Выбирайте запись, для которой будете создавать шаблон и нажимайте Свойства, потом Групповая. С целью осуществлять управление групповой политикой, укажите в свойствах групповой политики ОГП. Кликните Изменить и работайте в раскрывшейся консоли.

Выбирайте Конфигурации пользователя или ПК, щелкайте правой клавишей на надпись Административные шаблоны. Раскроется меню Добавить/Удалить. Сделайте то, что необходимо.

Изменение настроек для пользовательских учетных записей

User Account Control позволяет оптимизировать функционал программного обеспечения, обезопасить ее. Впервые функция появилась на Windows Vista и применялась уже на всех ПК. Изначально UAK имела основную функцию – проверку установки неизвестных компонентов и процессов. Юзер вынужден был постоянно подтверждать свои действия. Функция мешала при работе многим и пользователи стали искать способы ее отключения.

Разработчики «семерки» пошли навстречу пользователям, благодаря чему ограничение прав пользователя в Windows 7 стал не таким жестким. Появились дополнительные настраиваемые уровни доступа. Теперь число запросов для подтверждения значительно сократилось.

Параметры локальной политики безопасности

С целью изменить настройки безопасности Windows 7, щелкните Пуск. Оттуда перейдите на панель управления, а уже оттуда в «Учетные записи». Выбирайте «Изменение параметров контроля…». В развернувшемся меню Вам на выбор предложено четыре типа уровня доступа к работе.

Максимальный уровень безопасности дает возможность запретить установку программ на windows 7, изменение файлов и настроек в компонентах ОС. Средний уровень безопасности требует подтверждения при попытке внесения изменений в конфигурацию ОС и в пользовательские параметры, но не включает в себя запрет на установку программ windows 7. Минимальный уровень запрашивает подтверждение при изменении конфигураций ОС. С помощью четвертого пункта можно вовсе отключить параметры безопасности.

При желании же осуществить запрещенные манипуляции, юзер видит сообщение «Данная программа заблокирована групповой политикой. За подробностями обратитесь к администратору». Отключение групповой политики windows 7 также осуществляется исключительно администратором. Отключить групповую политику в windows 7 может понадобиться для установки какой либо программы, требующей расширенных прав.

Для изменения какого либо параметра для ОГП Windows на локальном компьютере, нужно проделать алгоритм действий. Однако Вы сможете сделать это только являясь администратором.

Данный алгоритм подходит только при работе с локального ПК. Отличается при проведении изменений с рабочей станции, прикрепленной к домену.

Локальная политика безопасности команда загрузки/входа/завершения работы

Сценарии можно настраивать разные. Подойдут все, неконфликтующие с Сервером сценариев Виндовс. Это JavaScripts, VBScripts и др.

Настройка сценария входа

Кликните 2 раза на Active Directory. Потом на Пользователи и компьютеры. Затем два щелчка на rescit.com. Пройдите в Свойства, там открыть групповые политики. В параметрах пройдите по пути ОГП – Политика домена по умолчанию – Ссылки на ОГП – Изменение. Щелкните на Конфигурации пользователя – Конфигурация ОС – Сценарии. Два раза щелкните на Вход в ОС. В развернувшейся консоли появляется список сценариев. Они действуют, когда юзер заходит в ОС. В окне они расположены по порядку запуска. Изменить порядок можно перемещаясь по меню стрелками.

Клавиша Добавить поможет внести в список новый локальный сценарий. Клавиша Изменить позволит внести корректировки в сценарий, а Показать файлы – изменения в код.

Клавиша Добавить поможет внести в список новый локальный сценарий. Клавиша Изменить позволит внести корректировки в сценарий, а Показать файлы – изменения в код.

Другие сценарии

Групповая политика безопасности позволяет настраивать сценарии выхода. Путь к списку сценариев, запускающихся при выходе пользователя из ОС, аналогичен ведущему к сценариям входа. Настраиваются параметры сценариев для выхода из ОС, выключения компьютера и др. Программа (оснастка) работает и с другими сценариями.

ПОСМОТРЕТЬ ВИДЕО

Корректно настроенные данные ОГП обезопасят компьютеры от несанкционированного вмешательства и намеренного или ненамеренного изменения компонентов системы.

Теперь вы знаете все, про локальную политику безопасности на windows 7. Остались вопросы? Задавайте их ниже.

Где находятся стандартные игры в windows 8: качаем архив

Играть в карты бесплатно со своего компьютера можно другим способом. Попробуйте просто скачать игры, запускающиеся на Windows 8, но оформленные под классические игры Windows 7. Скачайте установщик с Яндекс. Диск.

Важно, чтобы у Вас был включен антивирус.

Установщик располагается по ссылке https://yadi.sk/d/F7prYH8kaihdn. Вес архива 175 Мб. Кроме стандартных пасьянсов, он содержит классические, вроде Змейки и Тетриса. Шахматы немного отличаются по оформлению от «родных», но аналогичны по функционалу. Для систем 64-х и 86-и битных необходимы разные установщики. В сборку входит практически полный набор стандартных игр, включая такие как Паук и Косынка.

Откройте меню Пуск. Вы увидите, что появились плитки с иконками новых программ. Если по какой – то причине этого не произошло, то их находят по названию, введя его в строку поиска. Запустите игру и Вы увидите классическое оформление из Windows 7.

ПОСМОТРЕТЬ ВИДЕО

Иногда возникает проблема потому, что подборка комплектовалась в 2012 году. Она легко устанавливается на старые версии «восьмерки». С последующими версиями она устанавливается с ошибками и может конфликтовать.

Теперь вы знаете, что стандартные игры для windows 8 существуют. Нужно только правильно их поставить.

Windows 7 Enterprise Windows 7 Home Basic Windows 7 Home Premium Windows 7 Professional Windows 7 Starter Windows 7 Ultimate Windows 8 Еще…Меньше

Windows 8, Windows 7 и Windows Server 2008 R2 используют дополнительные параметры контроля учетных записей (UAC). Аналогичные параметры используются при настройке безопасности зон в браузере Internet Explorer. Войдя в систему с учетной записью локального администратора, можно включить или отключить уведомления контроля учетных записей или указать время, когда сообщения об изменениях должны приходить на ваш компьютер.

ВВЕДЕНИЕ

Windows Vista использует только два типа параметров UAC: включено и выключено. Windows 7 и Windows 8 используют больше параметров.

1.Настройка параметров UAC

В Windows 7:

. Откройте раздел Параметры контроля учетных записей. Для этого введите UAC в поле поиска и в окне панели управления выберите пункт Изменение параметров контроля учетных записей.

Настройка параметров контроля учетных записей в Windows 8:

.Наведите указатель мыши на кнопку Aero Peek, которая также используется в качестве кнопки «Свернуть все окна» и находится в правой части новой панели задач.

.Щелкните значок Поиск, введите в поисковом поле UAC и щелкните пункт Параметры под ним.

.На левой панели выберите пункт Изменение параметров контроля учетных записей.

2. Переместите ползунок на нужную отметку и нажмите кнопку ОК.

Можно указать один из четырех параметров UAC:

-

Всегда уведомлять

Выберите этот параметр, чтобы:

-

всегда получать уведомления о попытках программ установить программное обеспечение или внести изменения в компьютер;

-

всегда получать уведомления при изменении параметров Windows пользователем.

-

-

Уведомлять только при попытках программ внести изменения в компьютер

Выберите этот параметр, чтобы:

-

получать уведомления только при попытках программ внести изменения в компьютер;

-

не получать уведомления при изменении параметров Windows пользователем.

-

-

Уведомлять только при попытках программ внести изменения в компьютер (не затемнять рабочий стол)

Выберите этот параметр, чтобы:

-

получать уведомления только при попытках программ внести изменения в компьютер без затемнения рабочего стола;

-

не получать уведомления при изменении параметров Windows пользователем.

-

-

Никогда не уведомлять

(Отключить контроль учетных записей)Выберите этот параметр, чтобы:

-

никогда не получать уведомления при попытках программ установить программное обеспечение или внести изменения в компьютер;

-

никогда не получать уведомления при изменении параметров Windows пользователем.

-

Дополнительная информация

Нужна дополнительная помощь?

В видеокурсе «Создание и администрирование одноранговой сети», в уроке посвященному вопросам безопасности, я рассказывал о том, что учетные записи рядовых пользователей должны обязательно быть ограниченны в правах. Но, для более безопасной работы, лучше так же ограничить учетную запись, под которой вы работаете на домашнем компьютере.

На первый взгляд может показаться, зачем это нужно? Мол имеет смысл лишать рядовых пользователей административных прав, по тому, что они мало разбираются в информационных технологиях и могут начудить все что угодно, так же собственноручно скачать вирус и заразить им систему. Но, для того, чтобы заразить систему не обязательно скачивать вирус и запускать его. Он может попасть в систему, например через браузер, с кэшированными файлами. А как показывают последние данные, любой антивирус можно обойти, вопрос только во времени и желании.

Думаю, вы сами сталкивались с ситуацией, когда антивирус работает в режиме реального времени и сканирует все файлы, к которым обращается операционная система. Причем стоит поставить сканировать диски на наличие вирусов, что-нибудь то находится, и я не говорю про архивы, которые были скачаны с Интернета, их антивирус проверяет в момент разархивирования, а системные файлы. Возникает вопрос КАК? Ведь антивирус следит за всеми файлами, которые использует операционная система? После возникновения подобных проблем я начал создавать задание для антивируса, чтобы раз в день, или в два дня он сканировал все винты. Но если железо слабое, то данная процедура может сильно грузануть систему, но, это опять же не 100% вариант защиты, как говорится 100% вообще ничего не бывает.

По этому, предлагаю повысить уровень защиты вашего компьютера, выполнив действия, описанные в данном видеоуроке, и так давайте приступим, а пойдем мы тем же путем что и в видеокурсе «Создание и администрирование одноранговой сети», но для Windows 7 некоторые действия будут отличаться, чем в Windows XP.

1) Заходим в Пуск Панель управления Администрирование Управление компьютером. При установке Windows 7, учетная запись пользователя автоматически имеет права администратора, а учетка админа отключена

— включаем учетку админа (правая кнопка свойства отключенная учетная запись);

— задаем пароль

— переименовываем учетку администратора в нестандартное имя, чтобы затруднить подбор имени и пароля (Пуск Панель управления Администрирование Локальная политика безопасности Локальные политики Параметры безопасности Учетные записи: Переименование учетной записи администратора adminic);

Перезагрузим компьютер и зайдем под администратором

В Windows XP, учетная запись администратора является скрытой, т.е. зайти в неё можно дважды нажав ctrl+alt+del, ввести имя и пароль. В Windows 7 система другая, здесь все включенные учетные записи отображаются в окне приветствия, а нам этого не надо, иначе, какой смысл был менять имя администратора, если его сразу можно увидеть.

2) Заходим под adminic

— сделаем ввод имени пользователя и пароля в ручном режиме (Пуск Панель управления Администрирование Локальная политика безопасности Локальные политики Параметры безопасности Интерактивный вход в систему: Не требовать нажатия ctrl+alt+del отключен, т.е. требовать нажатия ctrl+alt+del);

— запретим отображение имени последнего пользователя выполнявшего вход в систему, для того, чтобы опять же усложнить подбор имени и пароля (Пуск Панель управления Администрирование Локальная политика безопасности Локальные политики Параметры безопасности Интерактивный вход в систему: Не отображать последнее имя пользователя включен);

— переименовываем учетку пользователя, который будет работать за компом, так как в моем случае, злоумышленник может знать как меня зовут и ввести в поле пользователь мое имя. Собственно как сейчас и называется моя рабочая учетка. По этому переименовываем её и задаем пароль.

Лучше всего придумать свои, уникальные, имена для пользователя и администратора!!!

— теперь лишаем пользователя прав администратора, для этого исключаем его из группы администраторы и добавляем в пользователи.

Перезагружаем систему и проверяем все сделанное ранее.

Пользоваться учетной записью лишенной административных прав не удобно, так как существуют определенные ограничения, но, в Windows 7 все сделано намного проще! Для того, чтобы выполнить действия, разрешенные только администратору, система автоматически запрашивает данные администратора. В Windows XP такого нет L, там приходится заходить под учетной записью администратора.

Допустим, попробуем удалить системный файл, система спрашивает пароль администратора, а в XP просто появилась бы ошибка, доступ запрещен. И можно было бы это сделать, только зайдя под администратором.

Не надо лишать прав пользователей, к которым вы выезжаете на дом! Если они мало соображают в компьютерах, то они вам просто мозг вынесут, своими, почему да как!

Контроль учетных записей пользователей. Часть 2 — настройка с помощью групповых политик

В корпоративной среде Контроль учетных данных пользователей (UAC) управляется централизованно, при помощи групповых политик. За настройку UAC отвечает 10 политик. Все они находятся в узле Конфигурация компьютераКонфигурацияWindowsПараметры безопасностиЛокальные политикиПараметры безопасности.

Рассмотрим более подробно эти политики и их влияние на контроль учетных записей:

Режим одобрения администратором для встроенной учетной записи администратора

Определяет, как работает режим одобрения для встроенной учетной записи администратора. Стоит иметь ввиду, что в Windows 7 встроенная учетная запись администратора по умолчанию отключена, поэтому данная политика имеет смысл только если вы активировали эту запись. Сделать это можно тут-же с помощью политики Учетные записи: Состояние учетной записи «Администратор» . Если активировать только учетную запись администратора, то одобрение будет происходить автоматически, без уведомления UAC. Если же активировать обе политики, то встроенная учетная запись также будет получать уведомления.

Поведение запроса на повышение прав для администраторов в режиме одобрения

Действует аналогично диалоговому окну «Параметры управления учетными данными пользователей». Она позволяет настроить уровень уведомлений для пользователей, вошедших в систему с административными правами, но в отличие от диалогового окна имеет выбор из шести вариантов:

• Повышение без запросов — запросы подтверждаются автоматически, уведомление не выдается;

• Запрос учетных данных на безопасном рабочем столе — UAC всегда запрашивает ввод пароля, рабочий стол затемняется;

• Запрос согласия на безопасном рабочем столе — запрашивается только подтверждение без ввода пароля, рабочий стол затемняется;

• Запрос учетных данных — запрашивается ввод пароля, рабочий стол затемняется только в том случае, если включена политика Переключение к безопасному рабочему столу при выполнении запроса на повышение прав;

• Запрос подтверждения — запрашивается подтверждение, ввод пароля не требуется, рабочий стол затемняется только в том случае, если включена политика Переключение к безопасному рабочему столу при выполнении запроса на повышение прав;

• Запрос согласия для двоичных данных не из Windows — задано по умолчанию. Запрос выдается только в том случае, если повышение запрашивает программа не из состава Windows.

Поведение запроса на повышение прав для обычных пользователей

Эта политика определяет, будет ли Windows выдавать запрос на повышение полномочий пользователю, не входящему в группу администраторов, и если будет то как именно. По умолчанию запросы автоматически отклоняются без выдачи сообщений. Остальные варианты задают запрос учетных данных пользователей на безопасном или обычном рабочем столе.

Переключение к безопасному рабочему столу при выполнении запроса на повышение прав

Задает вывод уведомления UAC на безопасном рабочем столе. Если эта политика включена, то, независимо от того что задано в политиках поведения приглашений для администраторов и обычных пользователей, все запросы на повышение полномочий будут выдаваться на безопасный рабочий стол.

Обнаружение установки приложений и запрос на повышение прав

Определяет, может ли запрашивать повышение полномочий установщик приложений. Включение этой политики означает, что установка приложений разрешена (при условии что на это дано разрешение и предоставлены соответствующие учетные данные). По умолчанию включена.

Повышение прав только для подписанных и проверенных исполняемых файлов

Запрос на повышение выдается только для исполняемых файлов, имеющих цифровую подпись от доверенного центра сертификации (CA). Если у приложения нет цифровой подписи или его подпись выдана центром сертификации, не являющимся доверенным, то запрос на повышение отклоняется. Эта политика по умолчанию отключена, и включать ее следует только в том случае, если все приложения, требующие повышения имеют цифровую подпись.

Все администраторы работают в режиме одобрения администратором

Определяет, выдаются ли уведомления UAC пользователям с административными правами при выполнении задач, требующих повышения. Включена по умолчанию. Если ее отключить, то для этих пользователей повышение производится автоматически. По сути отключение этой политики означает выключение UAC для всех пользователей, входящих в группу администраторов.

При сбоях записи в файл или реестр виртуализация в место размещения пользователя

Политика для старых приложений, которые предпринимают попытки записи в папки Program Files, Windows, Windowssystem32 или в ветку реестра HKLMSoftware . Windows 7 не разрешает приложениям записывать данные в эти расположения, и чтобы старые приложения могли функционировать их данные перенаправляются в виртуальные расположения, индивидуальные для каждого пользователя. Если эта политика выключена, то Windows полностью заблокирует запись в защищенные расположения. По умолчанию включена.

Разрешить UIAccess-приложениям запрашивать повышение прав, не используя безопасный рабочий стол

UIAccess — это особый вид приложений, которые взаимодействуют с Windows от имени пользователя , например виртуальная клавиатура и Удаленный помощник Windows (Remote Assistance). Они идентифицируются на основании свойств приложения. Данная политика определяет, могут ли приложения UIAccess выдавать уведомление UAC без использования безопасного рабочего стола. Активировать ее следует в том случае, если подключившись к удаленному рабочему столу необходимо отреагировать на уведомление UAC. К сожалению, в удаленном сеансе безопасный рабочий стол недоступен (его просто не видно). В этом случае ответить на уведомление можно только если безопасный рабочий стол отключен. Данная политика работает только если включены уведомления UAC для обычных пользователей. По умолчанию отключена.

Повышать права для UIAccess-приложений только при установке в безопасных местах

Применяется только для UIAccess-приложений. Включение этой политики означает, что запрашивать повышение могут только UIAccess-приложения, установленные в папки WindowsSystem32 и Program Files. Независимо от настроек этой политики UIA-программы, запрашивающие повышение, должны иметь цифровую подпись от доверенного центра сертификации.