Microsoft Windows Server Desktop Experience — это функция, которая позволяет администраторам устанавливать различные компоненты Windows 7 на серверах под управлением Windows Server 2008, функции Windows 8 на серверах под управлением Windows Server 2012 и функции Windows 8.1 на серверах под управлением Windows Server 2012 R2.

Какова цель Windows Server 2016?

Целью Microsoft при выпуске Windows Server 2016 является дальнейшее ассимилирование локальных ресурсов с общедоступными и частными облачными инфраструктурами для обеспечения большей степени управляемости в различных вычислительных средах (виртуализированных и физических), сохраняя при этом беспроблемную продуктивность для предприятий и пользователей.

Как установить возможности рабочего стола на Windows Server 2016?

Добавить функцию Desktop Experience

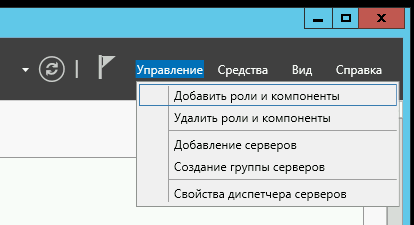

- Откройте Диспетчер серверов и щелкните правой кнопкой мыши узел «Функции».

- В появившемся меню выберите «Добавить компоненты». …

- Установите флажок «Возможности рабочего стола». …

- Щелкните Добавить обязательные компоненты, а затем щелкните Далее. …

- Нажмите кнопку Установить.

Могу ли я использовать Windows Server 2016 как обычный компьютер?

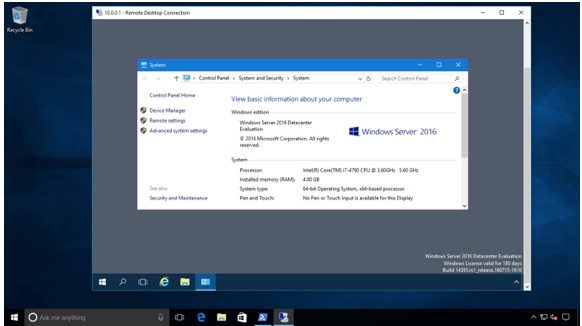

Windows Server — это просто операционная система. Он может работать на обычном настольном ПК. … Windows Server 2016 использует то же ядро, что и Windows 10, Windows Server 2012 использует то же ядро, что и Windows 8. Windows Server 2008 R2 использует то же ядро, что и Windows 7, и т. Д.

В чем разница между стандартом server 2016 и настольным ПК?

Разница между Windows Server Core и Desktop

Server with Desktop Experience устанавливает стандартный графический интерфейс пользователя, обычно называемый GUI, и полный пакет инструментов для Windows Server 2019.… Server Core — это минимальный вариант установки, который поставляется без GUI.

Есть ли в Windows Server 2019 графический интерфейс?

Windows Server 2019 доступен в двух формах: Server Core и Desktop Experience (GUI).

В чем разница между Windows Server 2016 и 2019?

Windows Server 2019 — это скачок по сравнению с версией 2016 года, когда дело касается безопасности. В то время как версия 2016 года была основана на использовании экранированных виртуальных машин, версия 2019 года предлагает дополнительную поддержку для запуска виртуальных машин Linux. Кроме того, версия 2019 года основана на подходе к обеспечению безопасности: защита, обнаружение и реагирование.

Сколько оперативной памяти мне нужно для Server 2016?

Память — минимум 2 ГБ или 4 ГБ, если вы планируете использовать Windows Server 2016 Essentials в качестве виртуального сервера. Рекомендуемый размер — 16 ГБ, а максимальный, который вы можете использовать, — 64 ГБ. Жесткие диски. Вам потребуется как минимум жесткий диск объемом 160 ГБ с системным разделом на 60 ГБ.

Сколько существует версий Windows Server 2016?

Windows Server 2016 доступен в трех редакциях (редакция Foundation, как это было в Windows Server 3, больше не предлагается Microsoft для Windows Server 2012):

Есть ли в Windows Server 2016 графический интерфейс?

Microsoft не совсем противостоит графическому интерфейсу с Windows Server 2016. В выступлениях Сновера обычно упоминается будущий веб-интерфейс, который можно использовать для удаленного управления Windows Server 2016. Другие инструменты управления Windows Server 2016 включают удаленные сценарии PowerShell и Windows Management Instrumentation.

Какая версия Windows Server 2016?

Текущие версии Windows Server по варианту обслуживания

| Выпуск Windows Server | Версия |

|---|---|

| Windows Server 2019 (канал долгосрочного обслуживания) (Datacenter, Essentials, Standard) | 1809 |

| Windows Server, версия 1809 (Semi-Annual Channel) (Datacenter Core, Standard Core) | 1809 |

| Windows Server 2016 (канал долгосрочного обслуживания) | 1607 |

Как включить функцию Desktop Experience?

Чтобы установить компонент Desktop Experience:

- Щелкните Пуск> Панель управления. …

- Щелкните «Программы». …

- Щелкните Включение или отключение компонентов Windows. …

- На правой панели прокрутите до раздела «Сводка функций».

- Щелкните ссылку «Добавить функции». …

- Выберите Desktop Experience.

- Нажмите «Далее. …

- Снова появляется диалоговое окно «Мастер добавления компонентов», в котором будут выбраны все необходимые компоненты и возможности рабочего стола.

Windows Server 2016 — это то же самое, что Windows 10?

Windows 10 и Server 2016 очень похожи по интерфейсу. Под капотом реальная разница между ними заключается просто в том, что Windows 10 предоставляет приложения универсальной платформы Windows (UWP) или «Магазин Windows», тогда как Server 2016 — пока что — нет.

Как долго будет поддерживаться Windows Server 2016?

Информация

| Версия | Окончание основной поддержки | Окончание расширенной поддержки |

|---|---|---|

| Windows 2012 | 10/9/2018 | 1/10/2023 |

| Windows 2012 R2 | 10/9/2018 | 1/10/2023 |

| Windows 2016 | 1/11/2022 | 1/12/2027 |

| Windows 2019 | 1/9/2024 | 1/9/2029 |

Можно ли использовать в качестве сервера обычный ПК?

Ответ

Практически любой компьютер можно использовать в качестве веб-сервера при условии, что он может подключаться к сети и запускать программное обеспечение веб-сервера. Поскольку веб-сервер может быть довольно простым и доступны бесплатные веб-серверы с открытым исходным кодом, на практике любое устройство может выступать в качестве веб-сервера.

Автор статьи — Роман Левченко (www.rlevchenko.com), MVP — Cloud and Datacenter Management

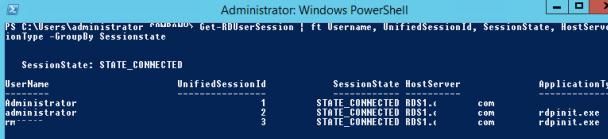

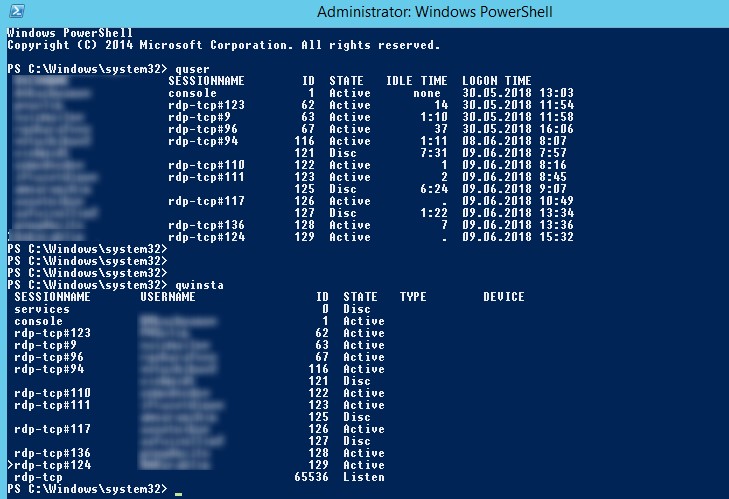

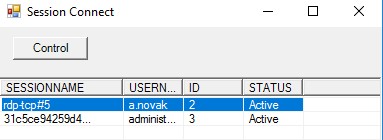

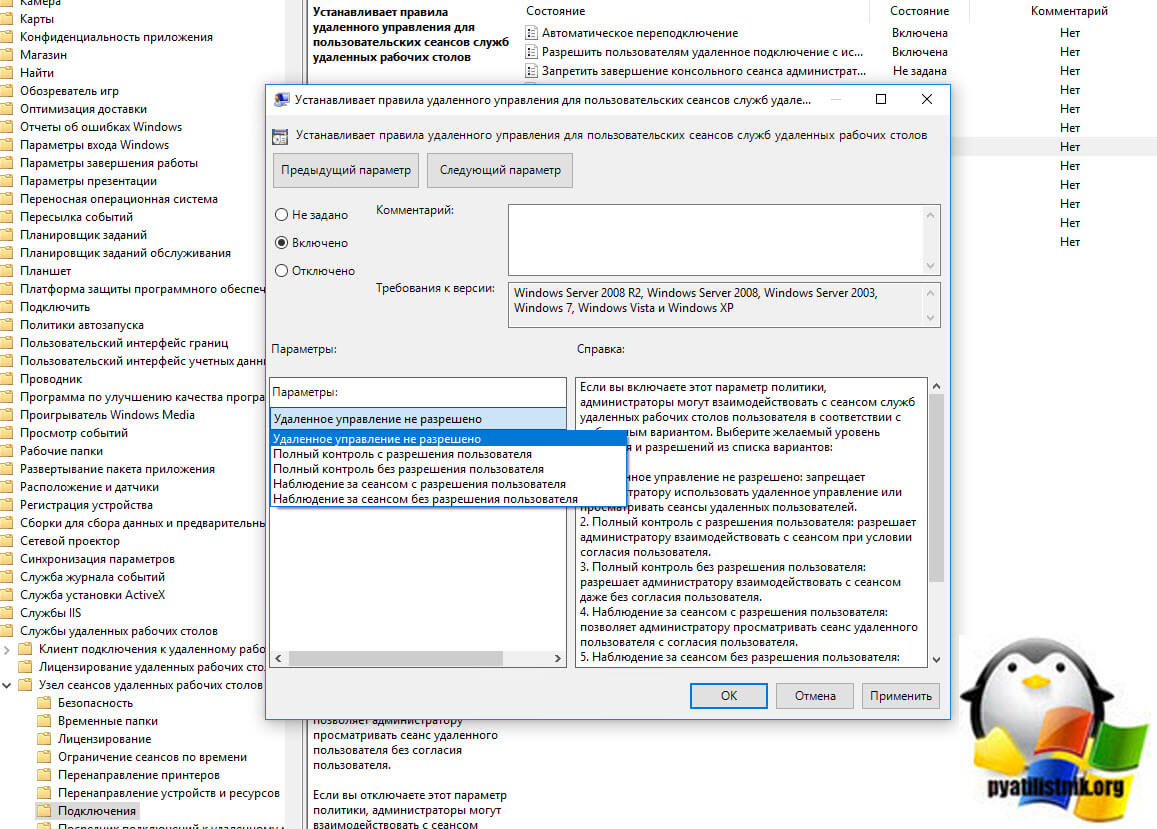

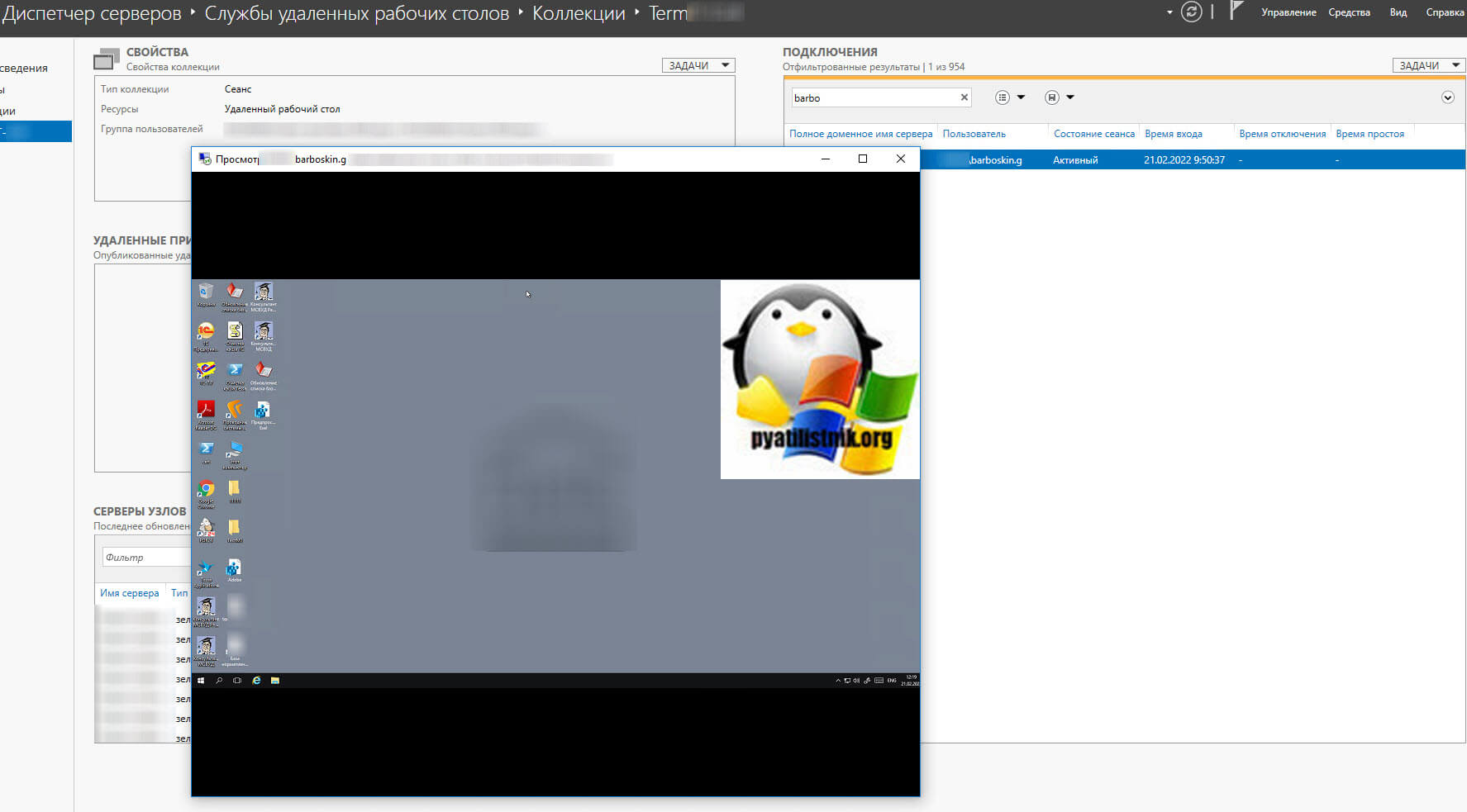

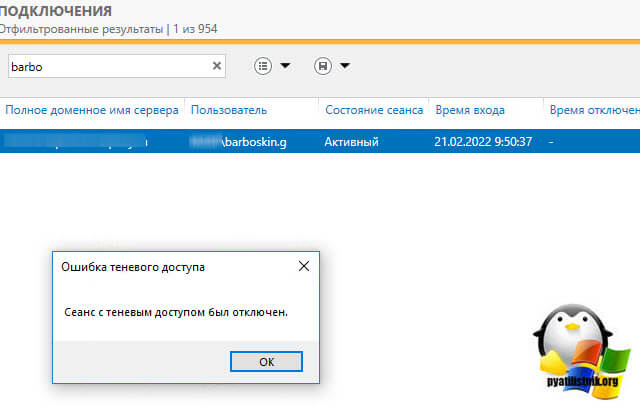

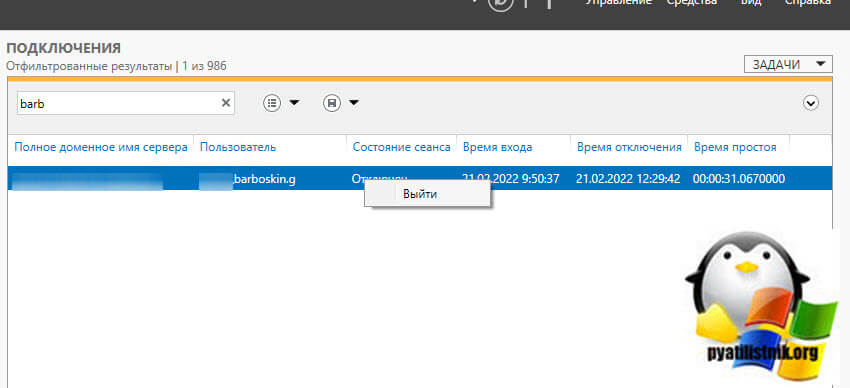

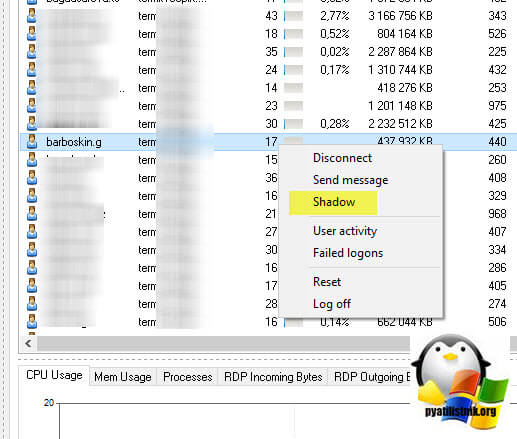

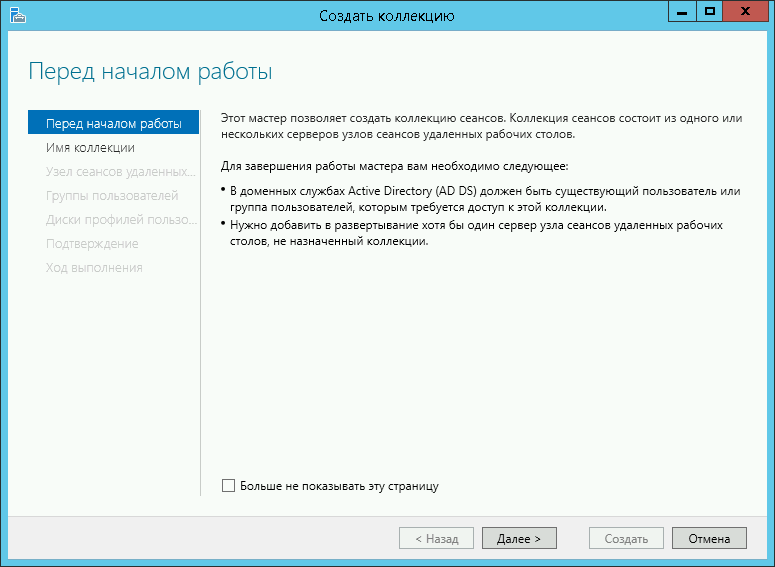

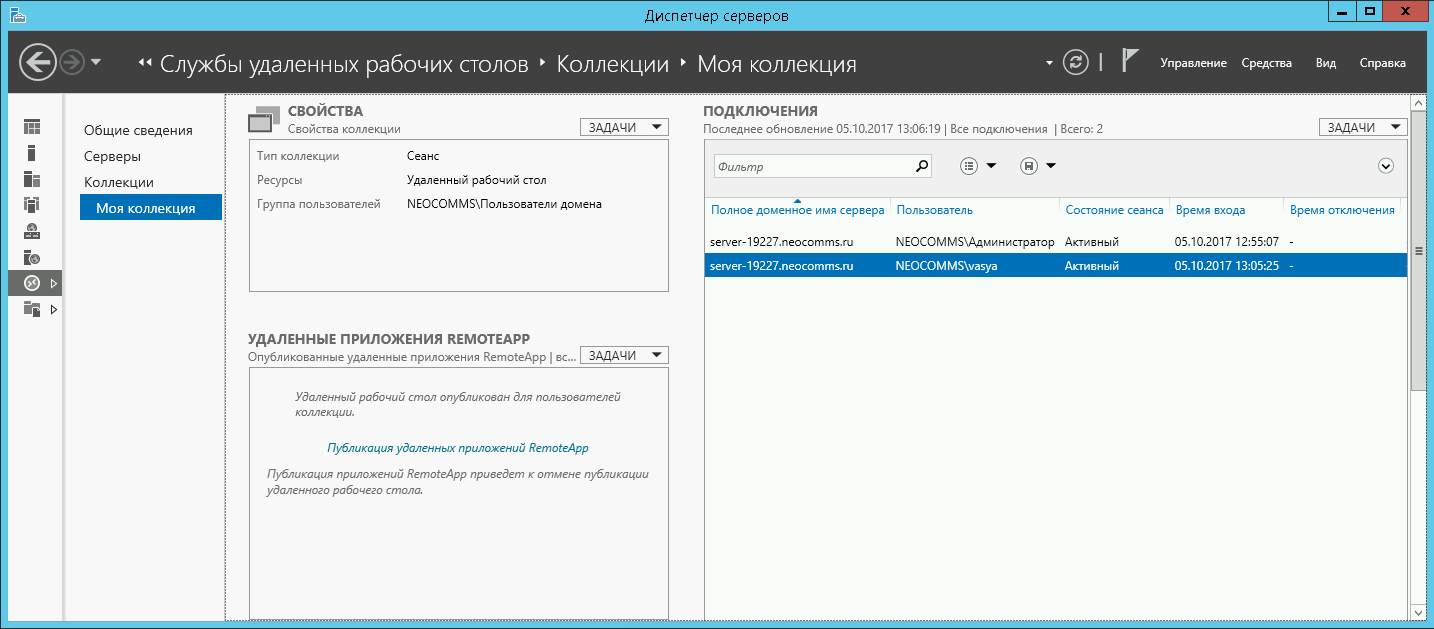

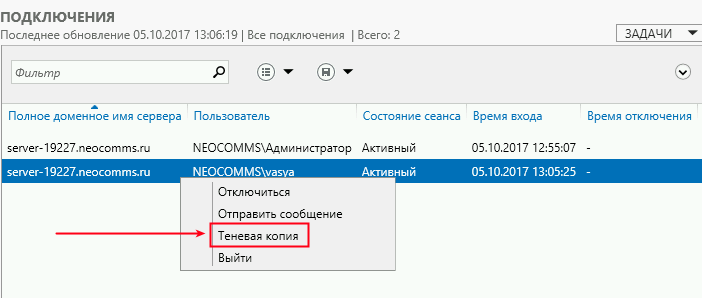

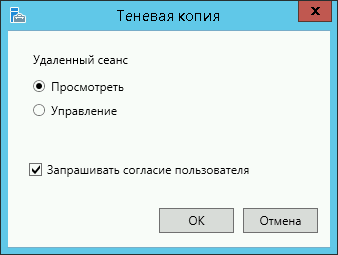

Выход Windows Server 2016 всё ближе и ближе, и мы продолжаем рассматривать самые главные нововведения очередного релиза. Речь сегодня пойдет об одной из наиболее востребованных ролей – службы удаленных рабочих столов или RDS (Remote Desktop Services).

Прежде чем погружаться в мир нового, рекомендую ознакомиться со списком тех возможностей, которые предоставляют Windows Server 2012/2012 R2. Если все в теме, то вернемся к главному и подробно рассмотрим непосредственно WS 2016 RDS.

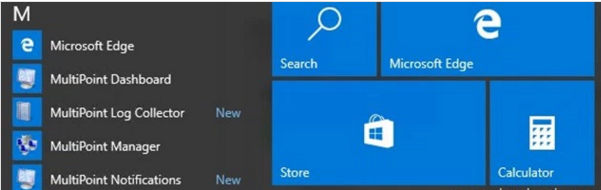

Службы Multipoint

MultiPoint-сервер (MPS) является технологией и решением на базе Windows Server и служб RDS для предоставления базовой функциональности удаленных рабочих столов. Позиционируется для использования в учебных классах или учреждениях, где нет больших требований к нагрузке и масштабируемости. Особенность заключается в том, что пользовательские станции могут состоять только из монитора, клавиатуры и мыши («нулевые» клиенты) и подключаться непосредственно к серверу MPS через USB-хабы, видео-кабели или LAN (RDP-over-LAN, если клиентом является, к примеру, ноутбук или тонкий клиент). В итоге, конечный потребитель получает low-cost решение для предоставления функциональности рабочих столов с абсолютно минимальными затратами на пользовательские конечные станции.

Первая версия MPS, выпущенная в феврале 2010-го, имела возможность подключать станции только через специализированные USB-хабы и видео-порты.

Привычная нам всем возможность подключения через RDP была добавлена только в следующей версии MPS 2011, релиз которой состоялся в марте 2011. Помимо RDP-over-LAN, MPS 2011 обновился следующим образом:

- Поддержка RemoteFX

- Поддержка виртуализации

- Проецирование рабочего стола от одной станции другой (к примеру, рабочий стол тренера или преподавателя дублируется на пользовательские станции)

- Возможность ограничения Интернет-доступа на базе фильтров

- Удаленный запуск приложений, блокировка периферии (клавиатуры, мышь) на подключенных станциях

В следующей и, на данный момент, последней версии MPS 2012 были добавлены:

- Новая консоль для централизованного управления столами

- Защита системного раздела от нежелательных изменений

- Клиент MPS Connector для мониторинга и управления станций, включая планшеты

Лицензирование напоминает полноценный RDS. Всё так же требуется лицензировать каждую конечную станцию и иметь серверные лицензии MPS, которые отличаются редакциями:

| Наименование редакции | Standard | Premium |

|---|---|---|

| Кол-во подключенных станций | До 10 | До 20 |

| Виртуализация | Нет | Да |

| Количество CPU (Sockets) | 1 | 2 |

| Макс. память | 32 ГБ | Неограниченно |

| Подключение к домену | Нет | Да |

Основные типы станций MultiPoint Services

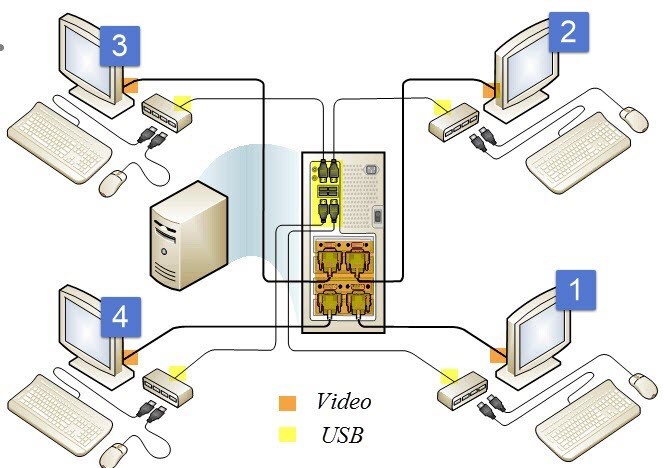

Как уже было сказано выше, MPS поддерживает не только классический RDP, но и даёт возможность подключать «нулевые» клиенты (примером может служить Wyse 1000) следующими способами:

- Прямое подключение к видеокарте головной станции

На рисунке к главной станции подключаются напрямую 4 клиентские станции через USB и, к примеру, VGA-порты. Очевидно, что подобный тип подключения подразумевает соответствующие требования к аппаратной конфигурации головной станции и в некоторых сценариях не применим (масштабы, расстояние, мобильность)

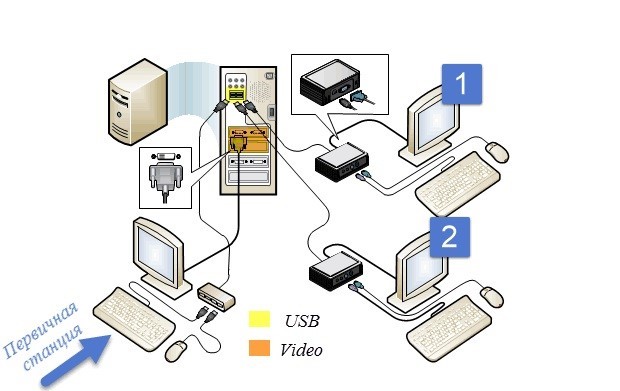

- Подключение через USB

На рисунке ниже показано взаимодействие первичной станции (станция, которая подключена напрямую к MPS и используется для первичной конфигурации вне зависимости от сценария) и двух «нулевых» клиентов, подключенных через USB-хабы (пример: Wise 1000). В отличии от первого способа, нам не нужно дополнительно рассчитывать конфигурацию видео-подсистемы сервера MPS для формирования требуемого количества видеовыходов. Но из-за ограничения по расстоянию между станциями и MPS (для Dell Wise 1000 ~ 5 метров) рекомендуется использовать в малых комнатах при небольшом количестве конечных пользователей.

- Использование USB-Over-Ethernet

Более масштабируемый тип подключения. Вместо USB-to-USB используется проброс USB через LAN, тем самым предоставляется возможность построения системы MPS в больших по размеру помещениях (пример клиента: Wise 1003)

А что же в Windows Server 2016?

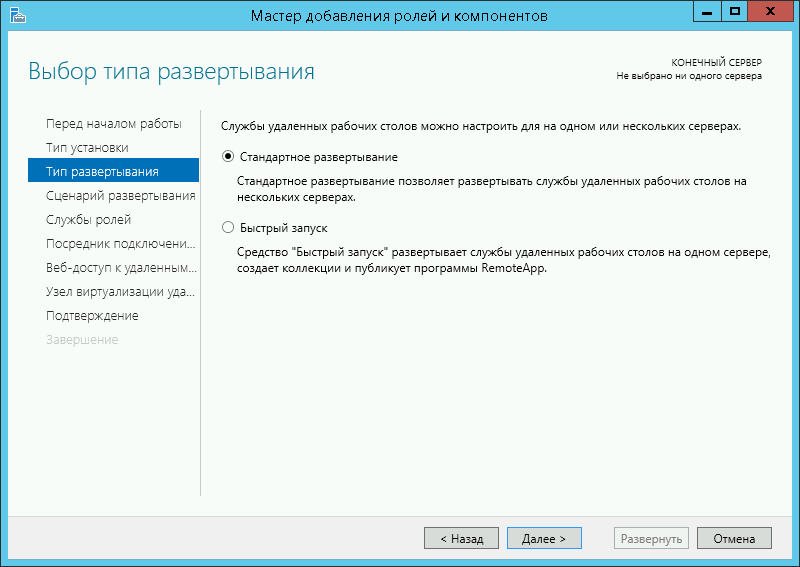

Описанная выше функциональность полностью перенесена в Windows Server 2016 (на данный момент Technical Preview 4). MultiPoint Server является теперь новым типом развертывания служб RDS.

Данных по лицензированию подобной схемы развертывания в рамках 2016 пока нет. Подразумеваю, что схема лицензирования MPS 2012 будет частично перенесена и в WS 2016, а редакции MPS будут упразднены.

Процесс развертывания

Опытным инженерам или администраторам, которые уже знакомы с процедурой конфигурации RDS в рамках VDI или Session-Based решений, процесс настройки и использования MPS покажется более простым и быстрым. Это тоже является плюсом, если учитывать целевую аудиторию MPS.

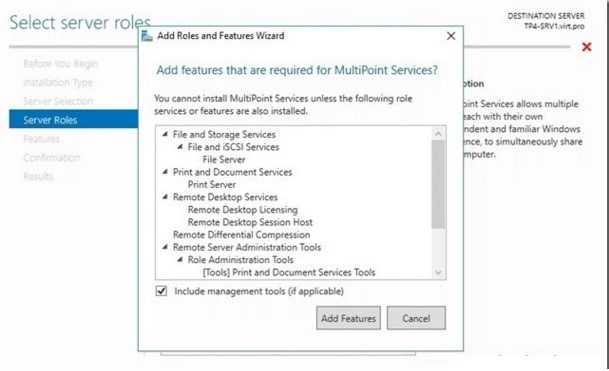

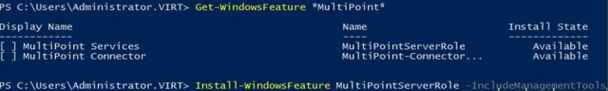

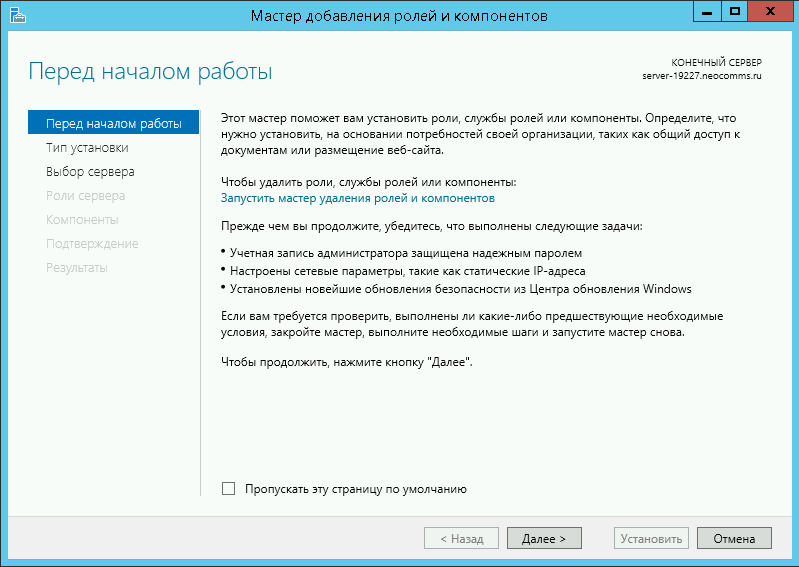

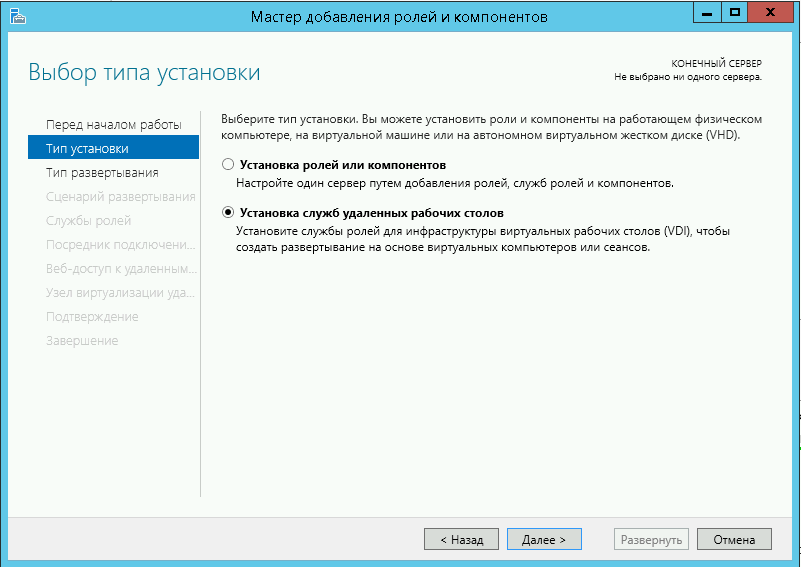

Существует три способа установить MultiPoint Services: через Server Manager (role-based), Powershell и через RDS Installation.

Бегло пройдемся по первым двум и потом перейдем к процессу базовой настройки MPS.

- Используя Server Manager и установку ролей, выберите MultiPoint Services, согласитесь с установкой дополнительных компонент и перейдите к следующему шагу.

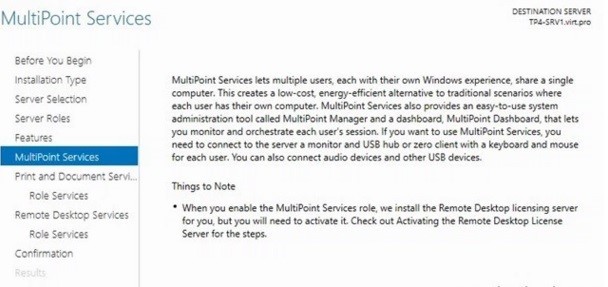

- Можно почитать ещё раз, что такое MPS. Стоит отметить, что RD Licensing нужно будет активировать после конфигурации MPS.

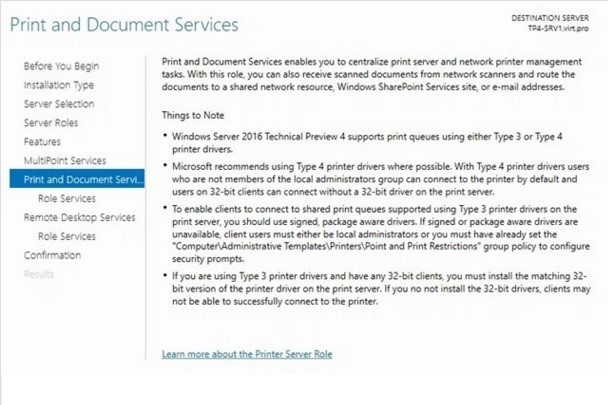

- Вместе с основной службой MPS дополнительно разворачиваются службы Print and Document Services, предназначение которых всем, я надеюсь, известно. Ничего интересного, идем далее.

- Оставляем всё по умолчанию.

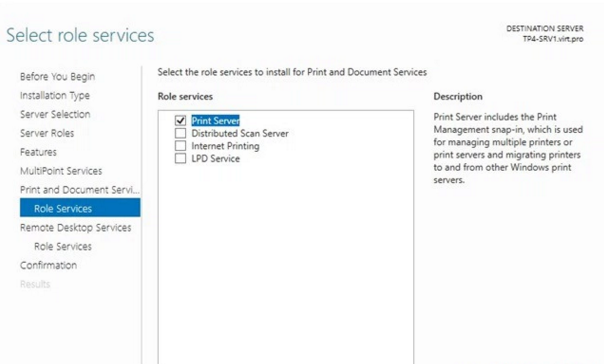

- Print Server – необходим для управления «множеством» принтеров

- Distributed Scan Server – управление и предоставление доступа к сканерам, поддерживающим Distributed Scan Management

- Internet Printing – веб-доступ к printer jobs с возможностью отправки документов на печать через Internet Printing Protocol

- LPD Service — служба Line Printer Daemon предоставляет возможность UNIX-клиентам, используя службу Line Printer Remote, отправлять задачи на печать доступным принтерам.

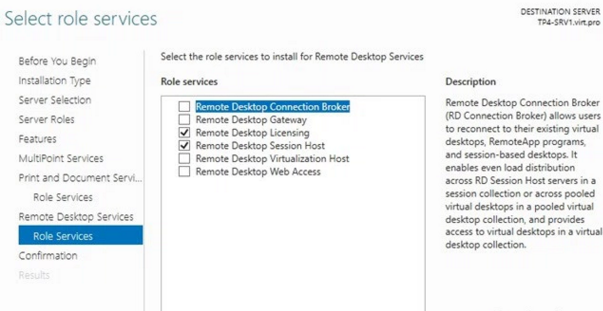

- Полноценный RDS нам не нужен, поэтому оставляем предлагаемые по умолчанию значения.

- После подтверждения сервер отправится на перезагрузку и, используя первичную станцию, необходимо будет произвести требуемую конфигурацию при первом старте MPS. В момент запуска будет предложено произвести идентификацию первичной станции (путем нажатия клавиши “B”), после чего сервер перейдет в режим конфигурации служб RDS/MPS.

MPS добавит учетную запись WmsShell для поддержки работы в multi-station режиме и создаст группу WmsOperators для формирования доступа к консоли управления (Dashboard).

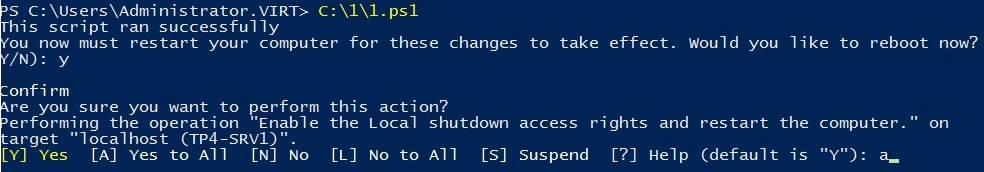

Все 6 пунктов можно “сжать” до 1 команды в PowerShell:

Перейдем в диспетчер управления MPS (MPS Manager)

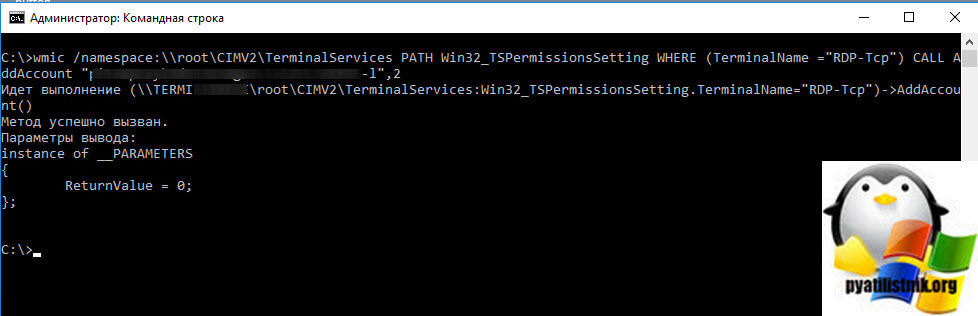

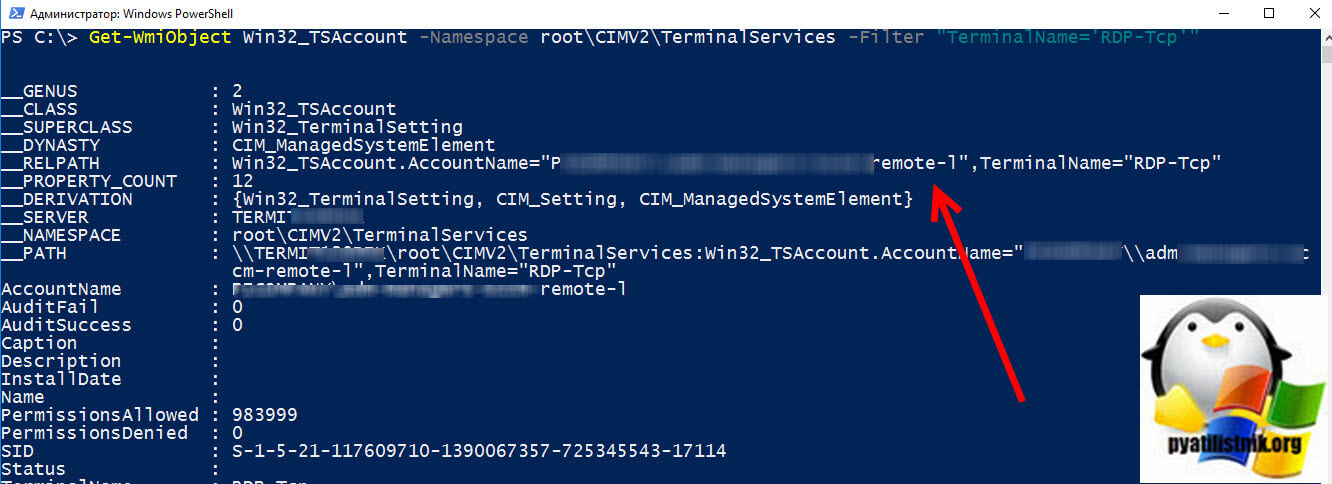

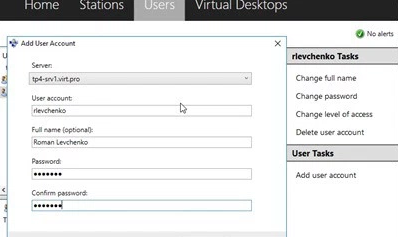

Со своей удаленной станции я хочу настроить доступ к MPS через RDP-over-LAN. Для этого добавим новую учетную запись пользователя MPS

С точки зрения MPS существует 3 вида пользователей: стандартный пользователь для доступа к MPS, пользователь для управления пользовательскими сессиями и администратор. По сути, это имитация полноценного RBAC (Role Based Access Control).

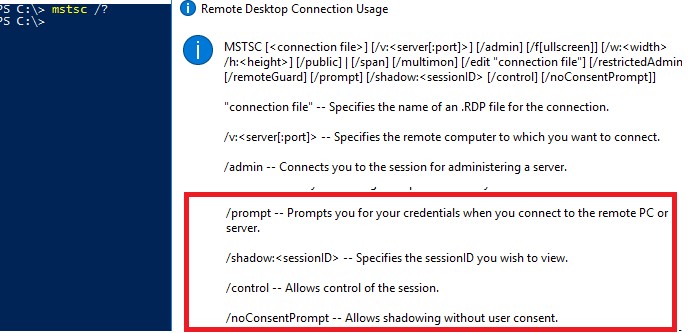

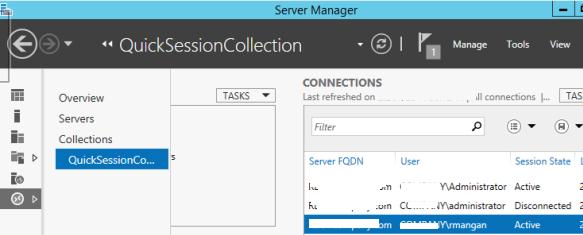

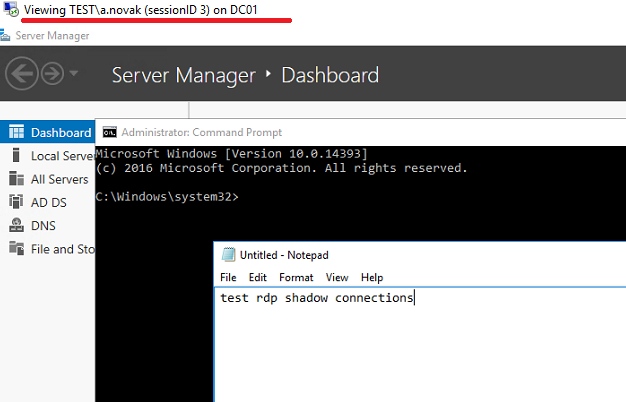

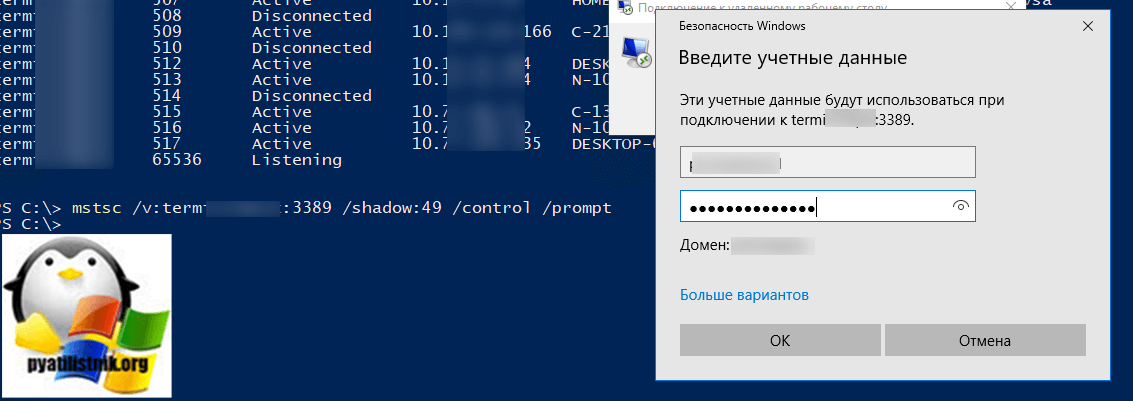

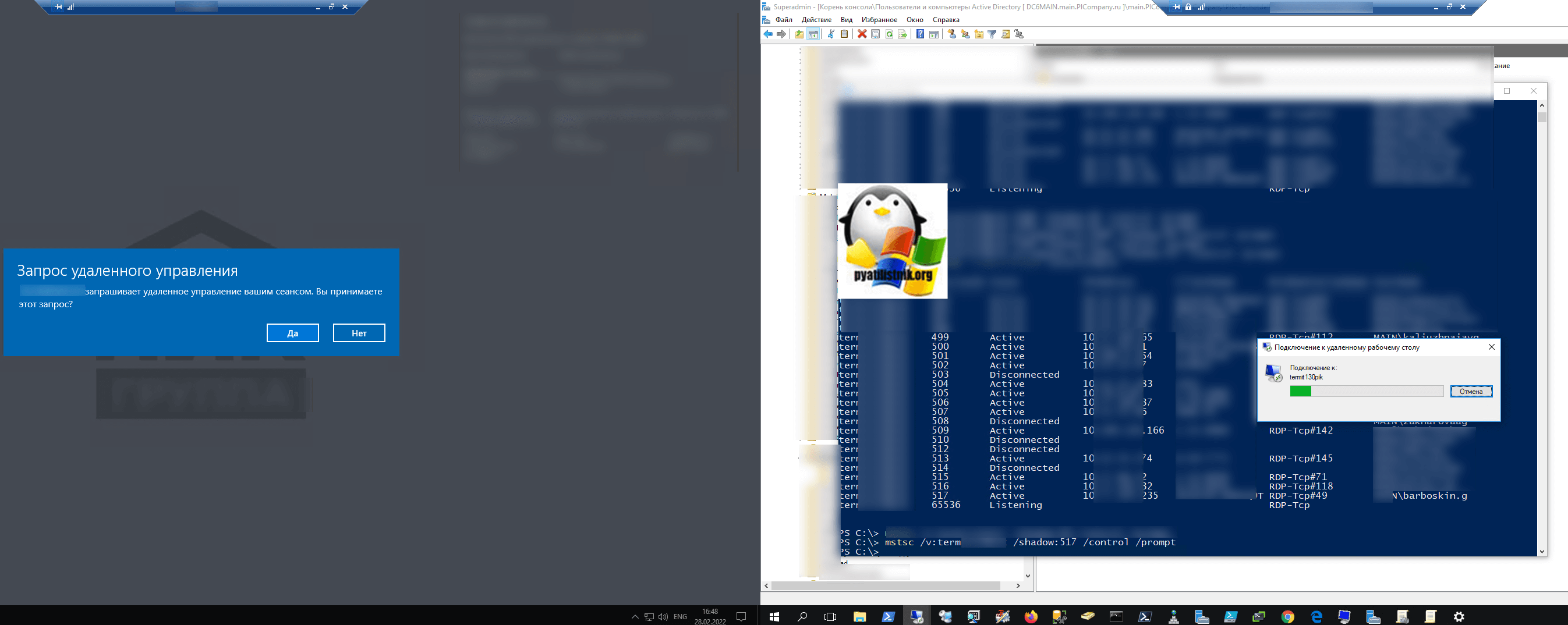

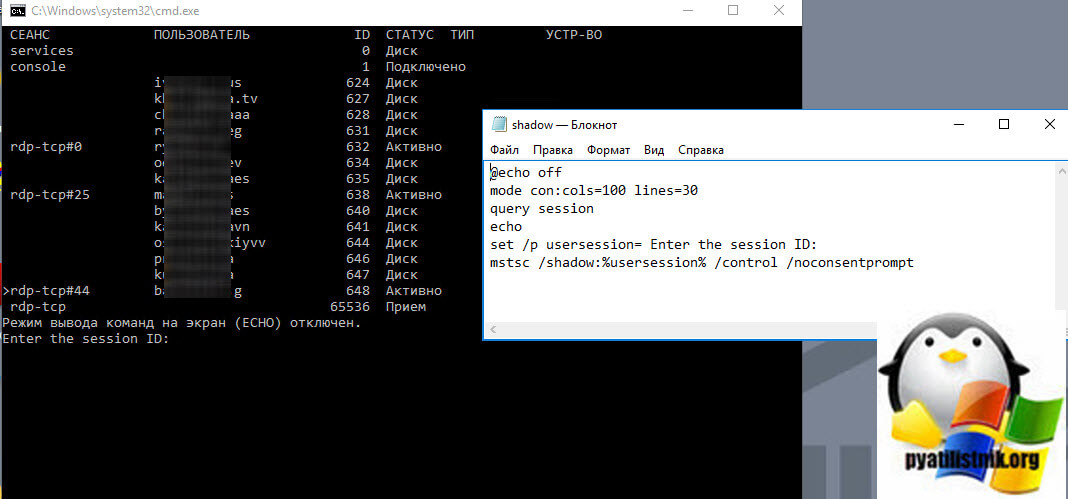

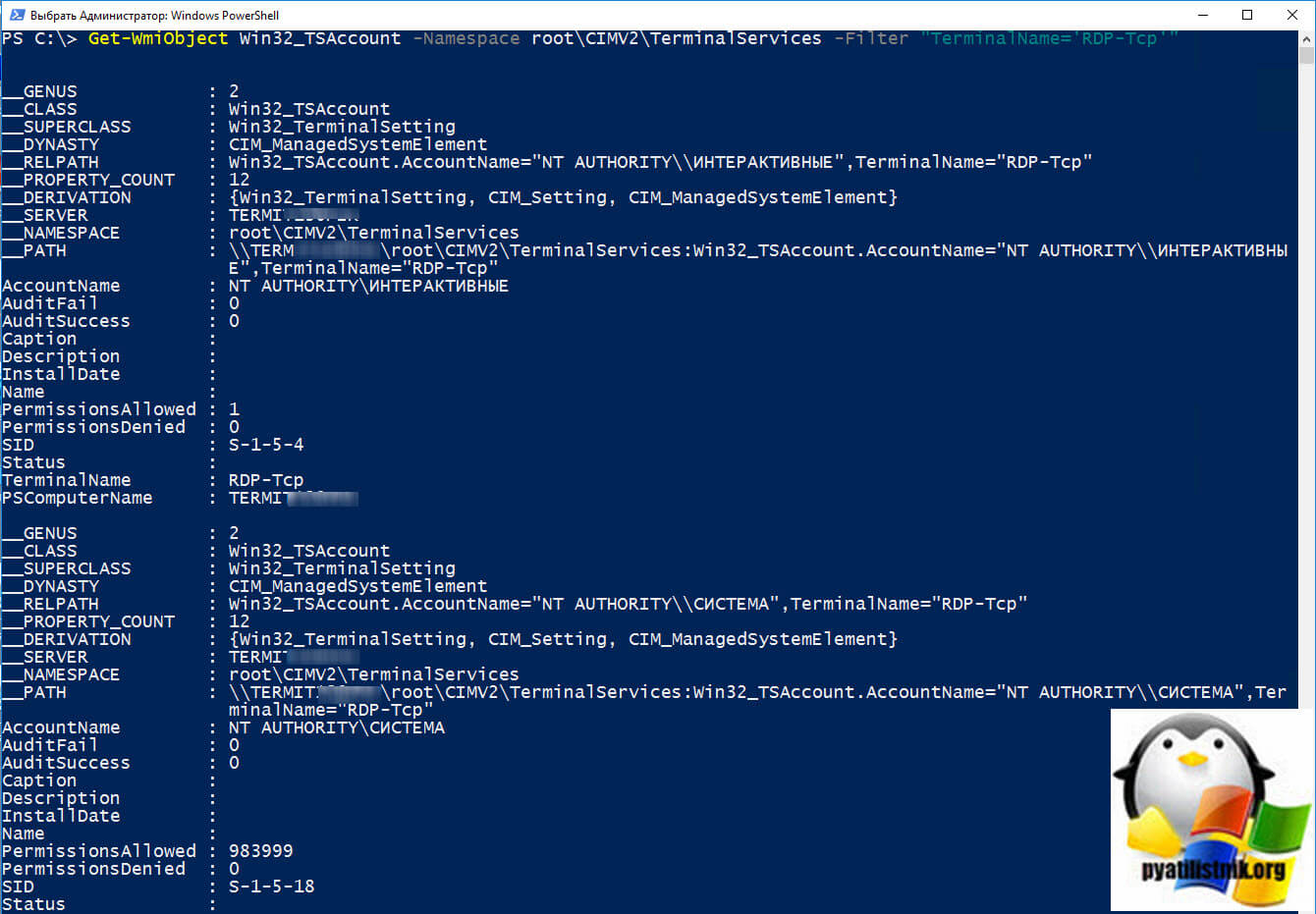

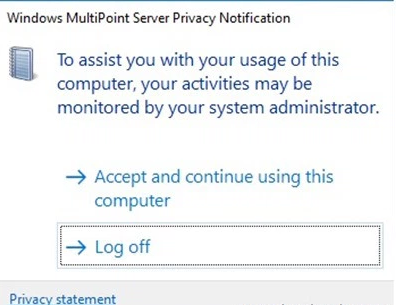

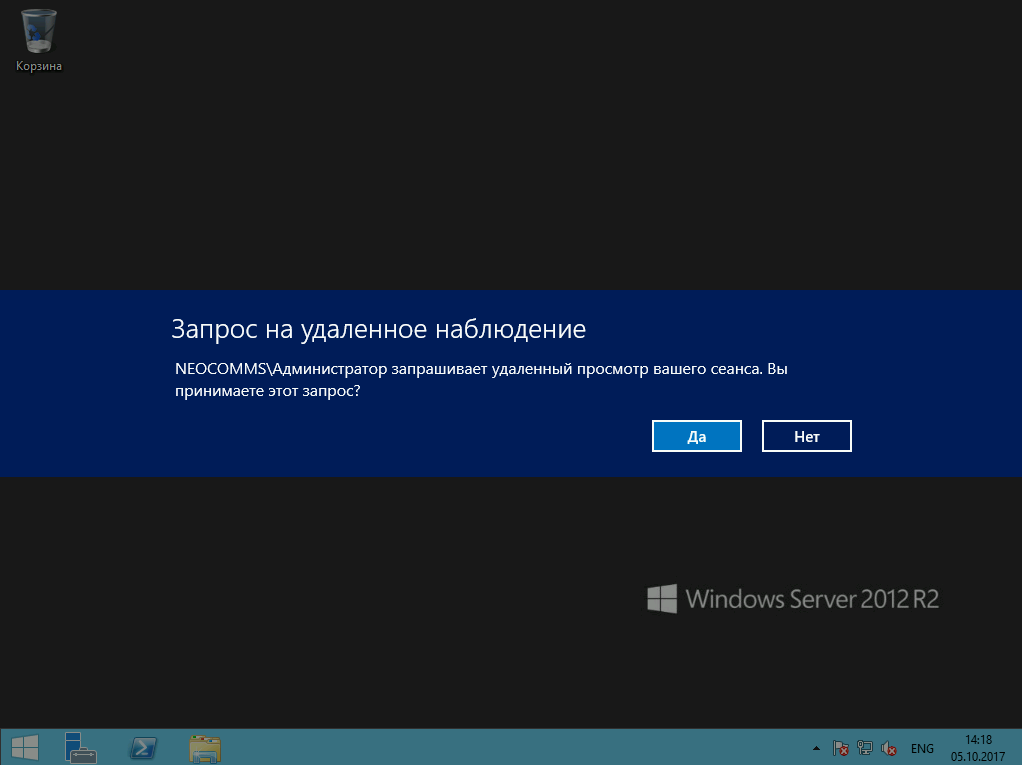

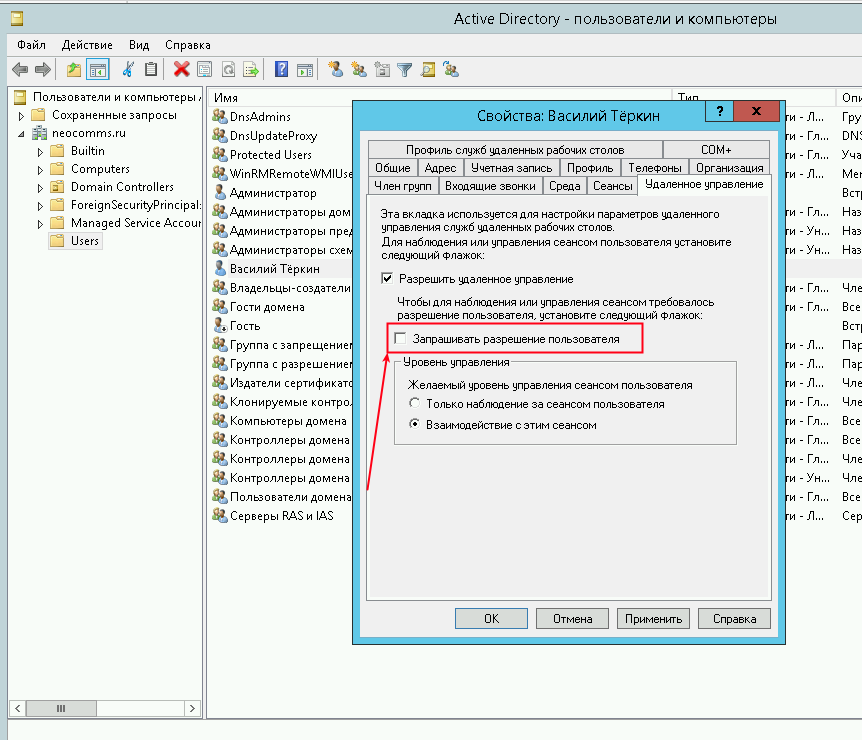

Итак, пользователь добавлен. Проверим подключение. Используя MSTSC и возможности RDP, я подключаюсь к серверу MPS с помощью выше обозначенной учетной записи. При первом подключении каждого пользователя к MPS будет выведено сообщение: «To assist you with your usage of this computer, your activities may be monitored by your system administrator / Для помощи в использовании данного компьютера ваши действия будут отслеживаться системным администратором».

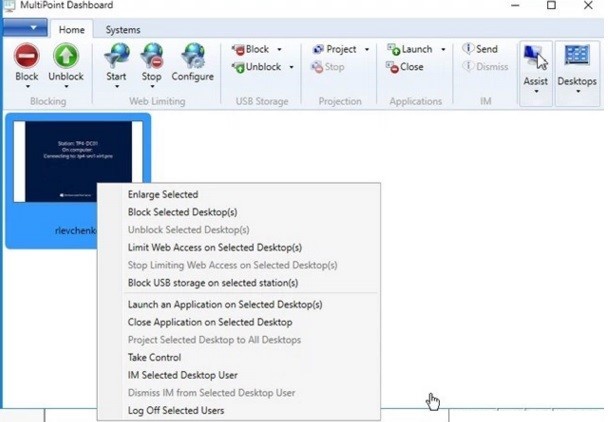

После подтверждения будет создана новая терминальная сессия для пользователя, при этом администратор сможет управлять пользовательской сессией в интерактивном режиме, используя MPS Dashboard.

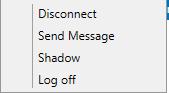

Перейдем к MPS Dashboard (отдельная консоль). Основную часть консоли будут занимать динамически меняющиеся мини-экраны пользовательских сессий. Мне это чем-то напоминает экран службы безопасности для мониторинга видеосигналов с камер, но MPS позволяет нам не только наблюдать за тем, что происходит в пользовательских сессиях, но и реально управлять и изменять их (забирать управление, блокировать станции или инициировать log off, отправлять IM выбранным пользователям, блокировать USB-устройства или удаленно запускать/закрывать приложения).

К примеру, с каждой пользовательской станцией и её сессией мы можем сделать следующее:

- разблокировать/заблокировать станцию и вывести на экран конкретной станции сообщение;

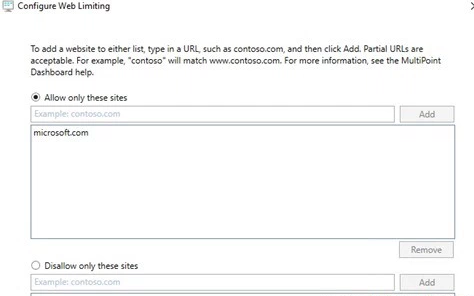

- ограничить веб-доступ путем определения списка разрешенных или запрещенных URLs;

- проецировать свой рабочий стол на клиентские станции;

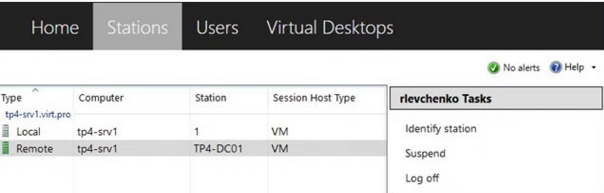

Если вернуться обратно в MPS Manager, то можно увидеть, что подключенная станция отображается во вкладе Stations, где можно дополнительно управлять выбранными станциями.

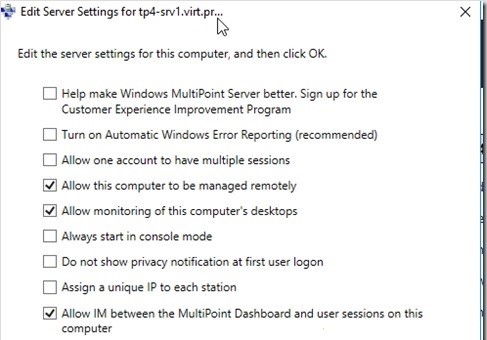

Настройки самого MPS располагаются на стартовой вкладе Home. Мы можем, к примеру, отключить оповещения о том, что сессия не является приватной, чтобы у пользователей не возникало дополнительных вопросов

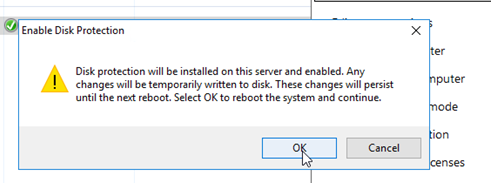

Multi-Session режим несет некоторые риски, связанные с безопасностью, поэтому предоставляется возможность защитить системный диск от нежелательных изменений. Для включения функции Disk Protection достаточно одно клика и подтверждения.

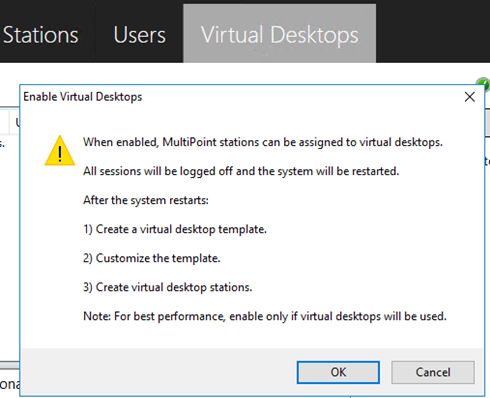

Если имеется приложение, которое требует клиентскую среду, в некоторых случаях изолированную, то в MPS это достигается за счет включения Virtual Desktops. Принцип работы схож с pooled-коллекцией в полноценном VDI. Каждая «виртуализированная станция» будет создаваться из шаблона и делать откат изменений после каждого выхода пользователя из системы. Как видим, полноценная функциональность VDI не достигается, но всё же само наличие подобной возможности расширяет область применения MPS.

FAQ

Как корректно удалить службы MPS?

Удалите роль через Server Manager, перезапустите сервер и запустите скрипт.

Что насчет модуля PowerShell для MPS?

На данный момент отдельного модуля нет. На мой взгляд, обновится уже имеющийся модуль для RDS с целью поддержки управления MPS.

Выводы

Перемещение функциональности MultiPoint Server в Windows Server 2016 довольно интересное и полезное решение, которое должно оживить применяемость MPS именно в тех сценариях, в которых его рекомендуется использовать. Помимо стандартных учебных классов MPS может применяться так же и партнерами для обеспечения демо-стендов или шоу-румов, независимыми тренерами и другими профессионалами, целью которых является грамотно донести информацию до слушателей или заказчиков.

Спасибо за внимание!

Сейчас мы с Вами рассмотрим основные компоненты сервера, которые есть в операционной системе Windows Server 2016, Вы узнаете, что такое серверные компоненты и для чего они нужны.

Напомню, ранее в материале «Описание и назначение ролей сервера в Windows Server 2016» мы с Вами рассмотрели основные роли и службы ролей сервера, но кроме ролей в Windows Server есть и компоненты сервера, которые также являются важной частью этой серверной операционной системы, и сейчас мы с Вами познакомимся с ними поближе.

Содержание

- Что такое компоненты сервера в Windows Server?

- Описание серверных компонентов Windows Server 2016

- BranchCache

- Direct Play

- Enhanced Storage

- I/O Quality of Service

- Media Foundation

- Multipath I/O

- qWave

- RPC через HTTP-прокси

- SMB Bandwidth Limit

- SMTP-сервер

- TFTP-клиент

- Windows Identity Foundation 3.5

- Windows PowerShell

- WINS-сервер

- Балансировка сетевой нагрузки

- Биометрическая платформа Windows

- Внутренняя база данных Windows

- Внутрипроцессное веб-ядро IIS

- Клиент Telnet

- Клиент для NFS

- Клиент печати через Интернет

- Контейнеры

- Монитор LPR-порта

- Мост для центра обработки данных

- Отказоустойчивая кластеризация

- Очередь сообщений

- Пакет администрирования диспетчера RAS-подключений (CMAK)

- Перенаправитель WebDAV

- Поддержка WoW64

- Поддержка общего доступа к файлам SMB 1.0/CIFS

- Поддержка опекуна узла для Hyper-V

- Программная подсистема балансировки нагрузки

- Простые службы TCP/IP

- Протокол однорангового разрешения имен (PNRP)

- Расширение IIS OData для управления

- Расширение IIS WinRM

- Реплика хранилища

- Сбор событий установки и загрузки

- Сервер управления IP-адресами (IPAM)

- Сетевая разблокировка BitLocker

- Система архивации данных Windows Server

- Служба iSNS-сервера

- Служба SNMP

- Служба Windows Search

- Служба активации процессов Windows

- Служба беспроводной локальной сети

- Соединитель MultiPoint

- Средства защиты виртуальной машины для управления структурой

- Средства миграции Windows Server

- Средства удаленного администрирования сервера

- Средство просмотра XPS

- Стандартизированное управление хранилищами Windows

- Удаленное разностное сжатие

- Удаленный помощник

- Управление групповой политикой

- Фильтр Windows TIFF IFilter

- Фоновая интеллектуальная служба передачи (BITS)

- Функции .NET Framework 3.5

- Функции .NET Framework 4.6

- Функции Защитника Windows

- Шифрование диска BitLocker

Компоненты сервера (Feature) – это функционал сервера, который не является основным на сервере, т.е. не выполняет основную роль сервера, но поддерживает или расширяет возможности одной или нескольких серверных ролей, служб ролей или управляет одной или несколькими ролями и службами.

Для установки компонентов сервера в Windows Server 2016 Вы можете использовать как графический инструмент, т.е. «Мастер добавления ролей и компонентов», так и Windows PowerShell. Для установки компонентов с помощью PowerShell, также как и для установки ролей и служб ролей используется специальный командлет Install-WindowsFeature, а для удаления Uninstall-WindowsFeature. Найти еще полезные командлеты Windows PowerShell Вы можете в материале «Справочник командлетов Windows PowerShell».

Существуют компоненты сервера, которые обязательны для функционирования некоторых ролей и служб ролей, другим словами Вы не сможете установить определенные роли без установки дополнительных компонентов сервера. Также есть компоненты сервера, для работы которых требуется установка некоторых служб ролей или других дополнительных компонентов, например «Шифрование диска BitLocker» требует наличие компонента «Enhanced Storage», а компоненту «Клиент печати через Интернет» необходимо несколько служб роли «Веб-сервер (IIS)».

Есть компоненты сервера, которые не расширяют функционал сервера, а управляют ролями и службами ролей, при этом они могут быть установлены на удаленных компьютерах, например для удаленного управления сервером существуют специальные компоненты «Средства удаленного администрирования сервера».

Описание серверных компонентов Windows Server 2016

Итак, давайте приступать к рассмотрению компонентов сервера операционной системы Windows Server 2016. К описанию компонентов я буду добавлять и их техническое название для Windows PowerShell, чтобы Вы могли устанавливать и удалять эти компоненты на PowerShell.

BranchCache

Это компонент для функционирования технологии BranchCache. BranchCache – это технология для оптимизации пропускной способности глобальной сети (WAN). Работает она следующим образом, клиентский компьютер филиала запрашивает и получает данные из главного офиса, затем содержимое кэшируется в этом филиале, благодаря чему остальные компьютеры в данном филиале могут получать данные локально, т.е. нет необходимости заново загружать их с сервера главного офиса по глобальной сети.

Название для Windows PowerShell – BranchCache

Direct Play

Direct Play – это программный интерфейс программирования (API), который предоставляет разработчикам инструменты для разработки многопользовательских приложений, например игр. Он работает на транспортном и сеансовом уровне.

Название для Windows PowerShell — Direct-Play

Enhanced Storage

Данный компонент добавляет поддержку доступа к дополнительным функциям устройств Enhanced Storage, такие устройства имеют встроенную систему безопасности, которая позволяет Вам управлять доступом к данным на устройстве, например защита USB-накопителей паролем или проверкой подлинности на основе сертификатов.

Enhanced Storage поддерживает устройства, реализующие стандарт IEEE 1667 (IEEE 1667 – это стандартный протокол аутентификации при подключении съемных устройств хранения данных), который определяет механизм аутентификации целевой системы хранения до доступа к данным.

Название для Windows PowerShell – EnhancedStorage

I/O Quality of Service

Компонент позволяет настраивать параметры качества ввода-вывода, такие как максимальный объем ввода-вывода и ограничения полосы пропускания для приложений.

Название для Windows PowerShell – DiskIo-QoS

Media Foundation

Media Foundation — это мультимедийная платформа для разработки приложений нового поколения для работы с цифровым мультимедиа, включающая Windows Media Foundation, пакет Windows Media Format SDK и серверный вариант DirectShow. Компонент Media Foundation необходим приложениям и службам для перекодировки, анализа файлов мультимедиа и создания для них эскизов. Media Foundation требуется для работы компонента «Возможности рабочего стола».

Название для Windows PowerShell – Server-Media-Foundation

Multipath I/O

Multipath I/O (Многопутевой ввод-вывод, MPIO) – это компонент для обеспечения поддержки нескольких путей к запоминающим устройствам хранения данных (в состав компонента входит специальный модуль Device Specific Module, DSM). Другими словами, одно устройство может быть подсоединено к двум контроллерам и в случае выхода из строя одного из контроллеров, MPIO будет использовать другой, альтернативный путь для доступа к устройству, при этом сохраняя для приложений доступ к данным. За счет этого данная технология повышает отказоустойчивость системы и позволяет распределять нагрузку.

Название для Windows PowerShell – Multipath-IO

qWave

Quality Windows Audio Video Experience (qWave) — это набор программных модулей ориентированных на потоковое аудио и видео (AV) в некорпоративных средах, таких как домашние сети или сети малых предприятий. Технология qWave повышает производительность и надежность потокового AV, обеспечивая сетевое качество обслуживания (quality of service, QoS) для приложений AV. qWave поддерживает одновременную передачу нескольких потоков аудио/видео и потоков данных (например, электронная почта) через сеть, в то же время, предоставляя пользователям аудио/видео высокого качества.

Название для Windows PowerShell – qWave

RPC через HTTP-прокси

Компонент RPC через HTTP-прокси позволяет клиентам подключаться через Интернет по протоколу HTTP к программам RPC-сервера и выполнять удаленный вызов процедур (RPC). Другими словами, данный компонент передает трафик RPC от клиентских приложений серверу по протоколу HTTP. Для работы компонента требуется несколько служб роли «Веб-сервер (IIS)», все необходимое будет выбрано автоматически во время установки компонента.

Название для Windows PowerShell – RPC-over-HTTP-Proxy

SMB Bandwidth Limit

SMB Bandwidth Limit – это компонент Windows Server, с помощью которого можно отслеживать и ограничивать объем трафика SMB для определенной категории SMB-трафика (например, Hyper-V или Live Migration).

Название для Windows PowerShell – FS-SMBBW

SMTP-сервер

Данный компонент добавляет возможность передачи сообщений электронной почты по протоколу SMTP. SMTP (Simple Mail Transfer Protocol) – это простой протокол передачи почты. Компонент SMTP-сервер может потребоваться, например, тогда, когда Вам необходимо реализовать отправку технических сообщений или оповещений на электронную почту от приложений или устройств. Возможность получения почты данный компонент не добавляет, для реализации полноценного почтового сервера стоит посмотреть в сторону Microsoft Exchange Server.

Для работы SMTP-сервера требуется несколько служб роли «Веб-сервер (IIS)», для управления компонентом необходимо также установить «Средства SMTP-сервера», все необходимые службы и средства будут выбраны автоматически во время установки компонента.

Название для Windows PowerShell – SMTP-Server

TFTP-клиент

TFTP (Trivial File Transfer Protocol) – простой протокол передачи файлов, основанный на протоколе UDP. Компонент TFTP-клиент предназначен для передачи данных по протоколу TFTP между TFTP-клиентом и TFTP-сервером. Протокол TFTP не поддерживает проверку подлинности и механизм шифрования, поэтому его использование небезопасно. Компания Microsoft не предоставляет полноценные возможности TFTP-сервера, а компонент TFTP-клиент является устаревшим.

Название для PowerShell – TFTP-Client

Windows Identity Foundation 3.5

Компонент Windows Identity Foundation (WIF) 3.5 – это платформа для построения приложений в среде .NET Framework 3.5 и 4.0, которые поддерживают удостоверения, основанные на утверждениях. WIF 3.5 был заменен классами WIF, предоставляемыми в рамках среды .NET 4.5, поэтому рекомендуется для поддержки таких удостоверений использовать .NET 4.5.

Название для Windows PowerShell – Windows-Identity-Foundation

Windows PowerShell

Это набор компонентов для поддержки Windows PowerShell.

Название для Windows PowerShell – PowerShellRoot

Включает следующие компоненты (в скобочках указано название для использования в Windows PowerShell):

- Windows PowerShell 5.1 (PowerShell) — компонент добавляет функционал Windows PowerShell версии 5.1 — это язык сценариев и командная оболочка Windows, которые разработаны для администрирования и конфигурирования операционных систем Windows;

- Windows PowerShell Web Access (WindowsPowerShellWebAccess) – компонент добавляет возможность использования сервера в качестве веб шлюза, с помощью которого мы можем работать с консолью Windows PowerShell в веб браузере, другими словами, управлять удаленными компьютерами. Для работы компонента требуется некоторые службы роли «Веб-сервер (IIS)»;

- Интегрированная среда сценариев Windows PowerShell (PowerShell-ISE) – компонент позволяет создавать, редактировать и отлаживать сценарии на Windows PowerShell в графической среде. С помощью ISE можно также выполнять многострочные команды PowerShell;

- Обработчик Windows PowerShell 2.0 (PowerShell-V2) – компонент предназначен для обратной совместимости с Windows PowerShell 2.0, т.е. все, что реализовано для Windows PowerShell 2.0 будет выполняться в текущей системе. Для работы требуется компонент «Функции .NET Framework 3.5»;

- Служба настройки требуемого состояния Windows PowerShell (DSC-Service) – служба DSC предназначена для получения и управления конфигурацией нескольких узлов. Для функционирования компонента необходимо несколько служб роли «Веб-сервер (IIS)», «Функции .NET Framework 4.6» и «Служба активации процессов Windows».

WINS-сервер

WINS-сервер (Windows Internet Name Service) – это служба регистрации и разрешения NetBIOS-имен компьютеров с IP-адресами. Другими словами, WINS-сервер позволяет пользователям обращаться по NetBIOS-имени компьютера к сетевым ресурсам, тем самым нет необходимости запоминать IP адреса этих ресурсов. Своего рода WINS — это аналог DNS, но только для NetBIOS. Для управления WINS-сервер используется «Средства WINS-сервера».

Название для Windows PowerShell – WINS

Балансировка сетевой нагрузки

Балансировка сетевой нагрузки (NLB) – это компонент для распределения трафика между несколькими серверами по протоколу TCP/IP. NLB позволяет обеспечить высокую масштабируемость, производительность и надежность для серверных приложений, которые используются на веб-, прокси- и FTP-серверах, а также серверах виртуальной частной сети (VPN) и других. Управляется NLB с помощью «Средств балансировки сетевой нагрузки».

Название для Windows PowerShell – NLB

Биометрическая платформа Windows

Биометрическая платформа Windows (WBF) – это набор служб, которые позволяют использовать устройства сканирования отпечатков пальцев для идентификации пользователя и входа в Windows.

Название для Windows PowerShell – Biometric-Framework

Внутренняя база данных Windows

Внутренняя база данных Windows (WID) – это реляционное хранилище данных, которое используется ролями и службами Windows, такими как:

- Службой управления правами Active Directory (AD RMS);

- Службами Windows Server Update Services (WSUS);

- Службой федерации Active Directory (AD FS).

Название для Windows PowerShell – Windows-Internal-Database

Внутрипроцессное веб-ядро IIS

Внутрипроцессное веб-ядро IIS (HWC IIS) – это компонент, который позволяет разрабатывать приложения с включением основных функциональных возможностей веб сервера IIS.

Название для Windows PowerShell – Web-WHC

Клиент Telnet

Telnet – это протокол передачи и получения по сети незашифрованных символов ASCII, основанный на документе RFC 854.

Клиент Telnet – это инструмент, который использует протокол Telnet для подключения к удаленному серверу Telnet с целью выполнения на нем команд в командной строке, например запуск приложений.

Название для Windows PowerShell – Telnet-Client

Клиент для NFS

Компонент «Клиент для NFS» предоставляет возможность взаимодействовать в роли клиента с серверами сетевой файловой системы (NFS). Другими словами, данный клиент позволяет Вам получать доступ к файлам на NFS-серверах на базе UNIX.

Название для Windows PowerShell – NFS-Client

Клиент печати через Интернет

С помощью данного компонента удаленные пользователи могут подключаться через Интернет по протоколу IPP (Internet Printing Protocol) к принтерам находящимся в локальной сети и печатать на них документы.

Для того чтобы использовать клиент печати через Интернет необходимо:

- Служба роли печати через Интернет и роль веб-сервера (IIS);

- Клиентский компьютер должен связываться с сервером печати посредством подключений по локальным сетям, глобальным сетям или по сети Интернет.

Название для Windows PowerShell – Internet-Print-Client

Контейнеры

Компонент предоставляет службы и средства для создания и управления контейнерами в Windows Server, появились они только 2016 версии. Контейнеры — это технология, которая позволяет изолировать приложения от операционной системы, обеспечивая тем самым надежность, а также улучшая их развертывание. Другими словами, контейнеры это своего рода разновидность виртуализации приложений.

Название для Windows PowerShell – Containers

Монитор LPR-порта

Монитор LPR-порта (Line Printer Remote) – это компонент Windows Server, с помощью которого пользователи, имеющие доступ к UNIX-компьютерам, могут печатать на подключенных к ним принтерах.

Название для Windows PowerShell – LPR-Port-Monitor

Мост для центра обработки данных

Компонент мост для центра обработки данных (Data Center Bridging, DCB) — это набор стандартов IEEE, которые используются для улучшения локальных сетей Ethernet путем обеспечения гарантированной аппаратной полосы пропускания и надежной передачи данных. DCB используется для распределения пропускной способности в сетевом адаптере CNA для разгруженного трафика системы хранения, например Internet Small Computer System Interface, RDMA over Converged Ethernet и Fibre Channel over Ethernet. Управление осуществляется с помощью «Инструментов DataCenterBridging LLDP».

Название для PowerShell – Data-Center-Bridging

Отказоустойчивая кластеризация

Отказоустойчивая кластеризация – это технология, позволяющая нескольким серверам работать совместно для обеспечения высокого уровня доступности и масштабируемости ролей сервера. Часто используется для файловых серверов, виртуальных машин Hyper-V, Microsoft SQL Server и Microsoft Exchange Server. Настройка и управление осуществляется с помощью «Средств отказоустойчивой кластеризации».

Название для PowerShell – Failover-Clustering

Очередь сообщений

Компонент, который представляет собой инфраструктуру для работы с сообщениями и средство разработки для создания распределенных приложений, использующих механизм обмена сообщениями.

Название для Windows PowerShell – MSMQ

Включает следующие службы (в скобочках указывается название для Windows PowerShell):

- Службы очереди сообщений (MSMQ-Services) — набор служб, который обеспечивает гарантированную доставку сообщений, эффективную маршрутизацию, безопасность и передачу сообщений между приложениями на основе приоритета;

- Сервер очереди сообщений (MSMQ-Server) – служба для выполнения основных функций очереди сообщений (гарантированная доставка сообщений, эффективная маршрутизация, безопасность и передачи сообщений между приложениями на основе приоритета). Сервер очереди сообщений требуется для всех остальных служб очереди сообщений;

- Интеграция служб каталогов (MSMQ-Directory) – служба, которая позволяет публиковать свойства очереди в Active Directory, включает стандартную проверку подлинности и шифрование сообщений с использованием сертификатов, зарегистрированных в Active Directory, а также маршрутизацию сообщений между сайтами AD;

- Поддержка HTTP (MSMQ-HTTP-Support) – компонент позволяет передавать и получать сообщения по протоколу HTTP;

- Поддержка многоадресной рассылки (MSMQ-Multicasting) – данная служба включает возможность помещения в очередь и отправки многоадресных сообщений на IP-адрес многоадресной рассылки;

- Служба маршрутизации (MSMQ-Routing) – эта служба маршрутизирует сообщения как между разными веб-сайтами, так и в пределах одного веб-сайта;

- Триггеры очереди сообщений (MSMQ-Triggers) – служба позволяет выполнять вызов COM-компонентов или исполняемых файлов в зависимости от фильтров, установленных для входящих сообщений выбранной очереди.

- DCOM-прокси очереди сообщений (MSMQ-DCOM) – компонент позволяет использовать данный компьютер в качестве клиента DCOM удаленного сервера очереди сообщений.

Пакет администрирования диспетчера RAS-подключений (CMAK)

Компонент предназначен для создания профилей для подключения к удаленным серверам и сетям.

Название для Windows PowerShell – CMAK

Перенаправитель WebDAV

Компонент позволяет манипулировать (создавать, открывать и изменять) файлами в Интернете, как если бы они существовали на подключенном сетевом диске.

Название для Windows PowerShell – WebDAV-Redirector

Поддержка WoW64

WoW64 (Windows-on-Windows 64-bit) – технология позволяющая запускать 32-битные приложения на 64-битных версиях Windows. Данный компонент добавляет поддержку WoW64, т.е. включает все подсистемы WoW64.

Название для Windows PowerShell – WoW64-Support

Поддержка общего доступа к файлам SMB 1.0/CIFS

Компонент добавляет поддержку протокола общего доступа к файлам SMB 1.0/CIFS и протокола браузера компьютеров. Протокол SMB (Server Message Block) – это сетевой протокол общего доступа к файлам, который позволяет обращаться к файлам или другим ресурсам на удаленном сервере.

Название для Windows PowerShell – FS-SMB1

Поддержка опекуна узла для Hyper-V

Служба предоставляет компоненты, необходимые серверу Hyper-V для выделения экранированных виртуальных машин. Чтобы установить компонент должен быть развернут сервер Hyper-V, а также некоторые компоненты, такие как: «Enhanced Storage» и «Шифрование диска BitLocker».

Название для Windows PowerShell – HostGuardian

Программная подсистема балансировки нагрузки

Компонент для равномерного распределения трафика сети, другими словами, он обеспечивает балансировку сетевых ресурсов.

Название для Windows PowerShell – SoftwareLoadBalancer

Простые службы TCP/IP

Компонент обеспечивает поддержку дополнительных служб протоколов TCP/IP таких как: Character Generator (RFC 864), Daytime (RFC 867), Discard (RFC 863), Echo (RFC 862) и Quote of the Day (RFC 865). Он необходим для обеспечения обратной совместимости и если нет необходимости, то устанавливать его не нужно.

Название для Windows PowerShell – Simple-TCPIP

Протокол однорангового разрешения имен (PNRP)

Данный компонент предназначен для поддержки протокола PNRP, с помощью которого приложения в одноранговых сетях регистрируют и разрешают имена на компьютере таким образом, чтобы другие компьютеры могли взаимодействовать с этими приложениями.

Название для Windows PowerShell – PNRP

Расширение IIS OData для управления

Компонент представляет собой инфраструктуру для упрощенного доступа к командлетам Windows PowerShell с помощью веб-службы, которая работает на базе протокола ODATA под управлением IIS. Для работы компонент требуется соответственно службы роли «Веб-сервер (IIS)», а также компоненты «Служба активации процессов Windows» и «Функции .NET Framework 4.6».

Название для PowerShell – ManagementOdata

Расширение IIS WinRM

Этот компонент позволяет серверу принимать запросы управления от клиента с помощью WinRM. WinRM (Windows Remote Management) – это технология для удаленного управления Windows, которая обеспечивает безопасный способ связи с локальными и удаленными компьютерами с помощью веб-служб IIS. Чтобы функционировал данный компонент, необходимы некоторые службы роли «Веб-сервера (IIS)».

Название для PowerShell – WinRM-IIS-Ext

Реплика хранилища

Компонент добавляет серверу функцию «Storage Replica» (Реплика хранилища). Реплика хранилища – это новая технология, которая обеспечивает синхронную репликацию томов между серверами или кластерами для аварийного восстановления. Также для создания отказоустойчивых кластеров Storage Replica позволяет использовать асинхронную репликацию. Для управления компонентом существуют специальные средства удаленного администрирования, а именно «Модуль реплики хранилища для Windows PowerShell».

Название для PowerShell – Storage-Replica

Сбор событий установки и загрузки

Эта функция позволяет осуществлять сбор различных важных событий, возникающих на других компьютерах в данной сети во время загрузки или процесса установки. Затем собранные данные можно будет проанализировать с помощью Event Viewer (окно просмотра событий), Message Analyzer, Wevtutil или Windows PowerShell.

Название для Windows PowerShell – Setup-and-Boot-Event-Collection

Сервер управления IP-адресами (IPAM)

Данный компонент включает набор инструментов, которые предназначены для централизованного управления пространством IP-адресов и соответствующими серверами инфраструктуры, такими как DHCP и DNS, а также они позволяют осуществлять мониторинг и аудит служб DNS и DHCP. Для того чтобы развернуть сервер IPAM, необходимы такие дополнительные компоненты как: «Внутренняя база данных Windows», «Служба активации процессов Windows», «Управление групповой политикой», «Функции .NET Framework 4.6».

Название для Windows PowerShell – IPAM

Сетевая разблокировка BitLocker

Данная возможность позволяет упростить управление компьютерами и серверами в домене, которые защищены технологией BitLocker, за счет автоматической разблокировки томов операционной системы при ее перезагрузке. Это может потребоваться тогда, когда необходимо выполнять операции обслуживания в нерабочее время без участия пользователя. Для работы компонента требуется роль сервера «Службы развертывания Windows».

Название для Windows PowerShell – BitLocker-NetworkUnlock

Система архивации данных Windows Server

Компонент предназначен для выполнения задач резервного копирования и восстановления данных на сервере. Архивировать и восстанавливать можно тома, папки, файлы, приложения и состояние операционной системы.

Название для Windows PowerShell – Windows-Server-Backup

Служба iSNS-сервера

Служба имён хранилищ Интернета (Internet Storage Name Service, iSNS) – это протокол, который используется для взаимодействия между серверами и клиентами iSNS. Служба iSNS-сервера предоставляет возможность автоматического обнаружения, управления и настройки устройств iSCSI.

Название для Windows PowerShell – ISNS

Служба SNMP

SNMP (Simple Network Management Protocol) – это простой протокол сетевого управления, который используется для управления устройствами в сетях TCP/IP. В качестве устройств могут выступать серверы, рабочие станции, маршрутизаторы, концентраторы, коммутаторы и другие. Компонент «Служба SNMP» предоставляет возможность отслеживать работу сетевых устройств и передавать сведения на управляющий компьютер. Для управления компонентом используются «Средства SNMP».

Название для Windows PowerShell – SNMP-Service.

Служба SNMP включает дополнительный компонент:

- Поставщик WMI для SNMP (SNMP-WMI-Provider) – он позволяет клиентским приложениям и сценариям WMI получать доступ к данным SNMP.

Служба Windows Search

Компонент обеспечивает быстрый поиск файлов на сервере, рекомендуется его использовать на небольших файловых серверах, для крупных компаний он не предназначен.

Название для Windows PowerShell – Search-Service

Служба активации процессов Windows

Компонент обобщает модель обработки IIS, устраняя зависимость от HTTP. Возможности IIS, которые ранее были доступны только для HTTP-приложений, теперь доступны и для приложений, включающих службы Windows Communication Foundation (WCF), которые используют отличные от HTTP протоколы.

Название для Windows PowerShell – WAS

Служба активации процессов Windows включает следующие компоненты:

- Модель процесса (WAS-Process-Model) – обеспечивает размещение веб-служб и служб WCF, исключая зависимость от HTTP;

- API конфигурации (WAS-Config-APIs) – позволяют разработчикам использовать в своих приложениях программный интерфейс настройки модели активации процессов Windows;

- Платформа .NET 3.5 (WAS-NET-Environment) – компонент поддерживает управляемый код активации в модели процессов. Платформа требует наличие компонентов «Функции .NET Framework 3.5» и «Функции .NET Framework 4.6».

Служба беспроводной локальной сети

Служба беспроводной локальной сети (WLAN) – это компонент, который настраивает и запускает службу автонастройки WLAN, независимо от наличия беспроводных адаптеров на компьютере. Служба автонастройки WLAN динамически выбирает беспроводную сеть и настраивает необходимые параметры адаптера беспроводной сети для автоматического подключения.

Название для Windows PowerShell – Wireless-Networking

Соединитель MultiPoint

Набор компонентов для работы с MultiPoint.

Название для Windows PowerShell – MultiPoint-Connector

Включает следующие службы:

- Службы соединителей MultiPoint (MultiPoint-Connector-Services) — позволяет приложениям «Диспетчер MultiPoint» и «Панель мониторинга MultiPoint» выполнять мониторинг Вашего компьютера и управлять им;

- Приложения «Диспетчер MultiPoint» и «Панель мониторинга MultiPoint» (MultiPoint-Tools) – инструменты с графическим интерфейсом для управления MultiPoint.

Средства защиты виртуальной машины для управления структурой

Компонент включает служебные программы экранированный виртуальной машины, которые используются для управления структурой и должны быть установлены на сервере управления структуры.

Название для Windows PowerShell – FabricShieldedTools

Средства миграции Windows Server

Данный компонент включают командлеты Windows PowerShell, которые упрощают миграцию ролей сервера, параметров операционной системы, файлов и общих папок с серверов, работающих под управлением более ранних версий Windows Server, на Ваш конечный сервер с новой версией ОС.

Название для Windows PowerShell – Migration

Средства удаленного администрирования сервера

Набор средств, который включает оснастки и программы командной строки для удаленного управления ролями и компонентами сервера.

Название для Windows PowerShell – RSAT

Средства администрирования компонентов

Средства администрирования компонентов включают оснастки и программы командной строки для удаленного управления компонентами.

Название для Windows PowerShell – RSAT-Feature-Tools

- Средства SMTP-сервера (RSAT-SMTP) — добавляют оснастку «Диспетчер служб Internet Information Services (IIS) 6.0». Для работы данных средств необходимы некоторые службы роли «Веб-сервер IIS»;

- Инструменты DataCenterBridging LLDP (RSAT-DataCenterBridging-LLDP-Tools) – добавляет командлеты PowerShell для управления агентами LLDP на сервере;

- Инструменты экранированных ВМ (RSAT-Shielded-VM-Tools) — добавление мастера подготовки файлов данных и мастера создания шаблонов дисков. Для функционирования требуется дополнительные компоненты: «Шифрование диска BitLocker» и «Enhanced Storage»;

- Клиент управления IP-адресами (IPAM) (IPAM-Client-Feature) – данный инструмент используется для управления локальным или удаленным IPAM-сервером. Для работы требуются средства DHCP и DNS сервера;

- Модуль реплики хранилища для Windows PowerShell (RSAT-Storage-Replica) — включает поставщика CIM и модуль реплики хранилища для Windows PowerShell;

- Средства SNMP (RSAT-SNMP) — инструменты для управления SNMP;

- Средства WINS-сервера (RSAT-WINS) — добавляет оснастку «Диспетчер WINS» и программу командной строки для управления WINS-сервером;

- Средства администрирования программы шифрования дисков BitLocker (RSAT-Feature-Tools-BitLocker) – данные средства включают оснастки и программы командной строки, предназначенные для управления функциями шифрования дисков BitLocker.

- Средства шифрования диска BitLocker (RSAT-Feature-Tools-BitLocker-RemoteAdminTool) – добавление командлетов Windows PowerShell для работы с BitLocker, а также программ командной строки manage-bde и repair-bde;

- Средство просмотра пароля восстановления BitLocker (RSAT-Feature-Tools-BitLocker-BdeAducExt) – это инструменты, для того чтобы находить пароли восстановления шифрования дисков BitLocker для компьютеров в домене Active Directory (AD DS). Для работы требуется оснастки и программы командной строки AD DS;

- Средства балансировки сетевой нагрузки (RSAT-NLB) — добавляют оснастку «Диспетчер балансировки сетевой нагрузки», модуль балансировки сетевой нагрузки для Windows PowerShell, а также программы командной строки nlb.exe и wlbs.exe;

- Средства отказоустойчивой кластеризации (RSAT-Clustering) – инструменты управления отказоустойчивой кластеризацией;

- Модуль отказоустойчивости кластеров для Windows PowerShell (RSAT-Clustering-PowerShell) – включает командлеты Windows PowerShell для управления отказоустойчивыми кластерами, а также модуль кластерного обновления для Windows PowerShell, предназначенный для установки обновлений программного обеспечения на отказоустойчивых кластерах;

- Средства управления отказоустойчивыми кластерами (RSAT-Clustering-Mgmt) – добавляют оснастку диспетчера отказоустойчивости кластеров и интерфейс кластерного обновления;

- Командный интерфейс отказоустойчивого кластера (RSAT-Clustering-CmdInterface) – включает программу командной строки cluster.exe для поддержки отказоустойчивой кластеризации. Но ее не рекомендуют использовать, так как существует модуль отказоустойчивой кластеризации для Windows PowerShell;

- Сервер автоматизации отказоустойчивого кластера (RSAT-Clustering-AutomationServer) — это программный COM-интерфейс MSClus, который также не рекомендуют использовать.

- Средства серверных расширений BITS (RSAT-Bits-Server) — добавляют оснастки «Диспетчер служб IIS 6.0» и «Диспетчер служб IIS». Для работы компонента требуется служба «Метабаза совместимости с IIS 6».

Средства администрирования ролей

Средства администрирования ролей включают оснастки и программы командной строки для удаленного управления серверными ролями.

Название для Windows PowerShell – RSAT-Role-Tools

- Средства AD DS и AD LDS (RSAT-AD-Tools) — добавляют оснастки и программы командной строки для удаленного управления службой Active Directory (AD DS) и службой Active Directory облегченного доступа к каталогам (AD LDS);

- Модуль Active Directory для Windows PowerShell (RSAT-AD-PowerShell) – добавляет командлеты Windows PowerShell для управления доменными службами Active Directory (AD DS). Пример установки данного модуля мы с Вами рассматривали в материале «Установка модуля Active Directory для Windows PowerShell (RSAT-AD-PowerShell) на Windows Server 2016»;

- Оснастки и программы командной строки AD LDS (RSAT-ADLDS) – инструменты включают оснастку «Active Directory — сайты и службы», редактор ADSI, диспетчер схемы и другие средства, предназначенные для управления службами AD LDS;

- Средства AD DS (RSAT-ADDS) — включают оснастки и программы командной строки для удаленного управления службами Active Directory;

- Оснастки и программы командной строки AD DS (RSAT-ADDS-Tools) — инструменты включают оснастки «Пользователи и компьютеры Active Directory», «Active Directory — домены и доверие», «Active Directory — сайты и службы» и другие средства, предназначенные для удаленного управления контроллерами домена Active Directory;

- Центр администрирования Active Directory (SAT-AD-AdminCenter) – средства добавляют расширенные возможности по управлению данными Active Directory;

- Средства служб Windows Server Update Services (UpdateServices-RSAT) – включают инструменты графического интерфейса и командлеты Powershell для управления WSUS.

- API и командлеты PowerShell (UpdateServices-API) – средства добавляют .NET API и командлеты Windows PowerShell для удаленного управления WSUS;

- Консоль управления (UpdateServices-UI) — графический интерфейс управления WSUS;

- Средства служб удаленных рабочих столов (RSAT-RDS-Tools) — включают оснастки для управления службами удаленных рабочих столов.

- Средства диагностики лицензирования удаленных рабочих столов (RSAT-RDS-Licensing-Diagnosis-UI) – это инструменты, которые позволяют определить, какие серверы лицензирования будет использовать сервер узла сеансов удаленных рабочих столов или сервер узла виртуализации удаленных рабочих столов, а также есть ли у этих серверов лицензии, которые можно выдавать пользователям или устройствам, подключающимся к серверам;

- Средства лицензирования удаленных рабочих столов (RDS-Licensing-UI) – инструменты для управления лицензиями, необходимыми для подключения к серверу узла сеансов удаленных рабочих столов или к виртуальному рабочему столу;

- Средства шлюза удаленных рабочих столов (RSAT-RDS-Gateway) – инструменты позволяющие отслеживать состояние и события сервера шлюза удаленных рабочих столов и управлять ими. Для функционирования компонента требуется служба «Метабаза совместимости с IIS 6»;

- Средства управления Hyper-V (RSAT-Hyper-V-Tools) – включают графический интерфейс и программы командной строки для управления Hyper-V.

- Модуль Hyper-V для Windows PowerShell (Hyper-V-PowerShell) – добавляет командлеты Windows PowerShell для управления Hyper-V;

- Средства управления Hyper-V с графическим интерфейсом (Hyper-V-Tools) — добавляют оснастку диспетчера Hyper-V и средство подключения к виртуальной машине;

- Средства DHCP-сервера (RSAT-DHCP) — добавляют оснастку «DHCP», контекст netsh для DHCP-сервера и модуль Windows PowerShell для DHCP-сервера;

- Средства DNS-сервера (RSAT-DNS-Server) — добавляют оснастку «Диспетчер DNS», программу командной строки dnscmd.exe и модуль Windows PowerShell для управления DNS-сервером;

- Средства активации корпоративных лицензий (RSAT-VA-Tools) – добавляют инструменты, с помощью которых Вы можете устанавливать, активировать один или несколько лицензионных ключей активации корпоративных лицензий и управлять ими, а также настраивать параметры KMS;

- Средства служб печати и документов (RSAT-Print-Services) – добавляют оснастку «Управление печатью» для администрирования сервера печати;

- Средства служб политики сети и доступа (RSAT-NPAS) – эти средства используются для управления службами политики сети и доступа и включают оснастку сервера политики сети;

- Средства служб развертывания Windows (WDS-AdminPack) – добавляют оснастку «Службы развертывания Windows», программу командной строки wdsutil.exe и расширение «Удаленная установка» для оснастки «Пользователи и компьютеры Active Directory»;

- Средства служб сертификации Active Directory (RSAT-ADCS) – добавляют инструменты управления службами сертификатов Active Directory.

- Средства сетевого ответчика (RSAT-Online-Responder) — добавляют оснастку «Управление сетевым ответчиком»;

- Средства управления центра сертификации (RSAT-ADCS-Mgmt) — добавляют оснастки «Центр сертификации», «Шаблоны сертификатов» и «PKI предприятия»;

- Средства службы управления правами Active Directory (RSAT-ADRMS) – добавляют оснастку «Служба управления правами Active Directory»;

- Средства управления сетевого контроллера (RSAT-NetworkController) – добавляют командлеты Windows Powershell для управления ролью сетевого контроллера;

- Средства управления удаленным доступом (RSAT-RemoteAccess) – включают графические инструменты и командлеты PowerShell для управления удаленным доступом.

- Графический интерфейс пользователя удаленного доступа и программы командной строки (RSAT-RemoteAccess-Mgmt) — включает графический интерфейс и программы командной строки для управления удаленным доступом;

- Модуль удаленного доступа для Windows PowerShell (RSAT-RemoteAccess-PowerShell) – добавляет командлеты Windows PowerShell для управления удаленным доступом;

- Средства файловых служб (RSAT-File-Services) — добавляют оснастки и программы командной строки для удаленного управления файловыми службами.

- Службы для средств управления NFS (RSAT-NFS-Admin) — добавляет оснастку NFS, а также команды nfsadmin, showmount и rpcinfo;

- Средства диспетчера ресурсов файлового сервера (RSAT-FSRM-Mgmt) — добавляют оснастку «Диспетчер ресурсов файлового сервера», а также команды dirquota, filescrn и storrept;

- Средства управления DFS (RSAT-DFS-Mgmt-Con) — добавляют оснастку «Управление DFS», службу репликации DFS, командлеты Windows PowerShell для пространств имен DFS, а также команды dfsutil, dfscmd, dfsdiag, dfsradmin и dfsrdiag;

- Средства факс-сервера (RSAT-Fax) – для администрирования факс-сервера добавляют оснастку «Диспетчер службы факсов».

Средство просмотра XPS

Компонент позволяет просматривать и управлять XPS-документами. XPS-документ – это документ, который сохранен в формате XML Paper Specification (XPS). Создавать такие документы можно с помощью любой программы Windows, которая умеет печатать.

Название для Windows PowerShell – XPS-Viewer

Стандартизированное управление хранилищами Windows

Компонент позволяет обнаруживать, управлять и осуществлять мониторинг устройств хранения с использованием интерфейсов управления, соответствующих стандарту SMI-S. Эта функциональность доступна в виде набора классов инструментария управления Windows (WMI) и командлетов Windows PowerShell.

Название для Windows PowerShell – WindowsStorageManagementService

Удаленное разностное сжатие

Технология удаленного разностного сжатия (RDC) – это набор интерфейсов (API), который позволяет приложениям определить и передать различия между двумя объектами в сети (т.е. изменения в наборе файлов или части файлов), при этом полоса пропускания используется минимально.

Название для Windows PowerShell – RDC

Удаленный помощник

Данный компонент позволяет осуществлять подключение к удаленному компьютеру пользователя с возможностью просматривать рабочий стол в режиме реального времени. Удаленный помощник активно используется представителями тех поддержки для управления компьютером пользователя с целью устранения неполадок.

Название для Windows PowerShell – Remote-Assistance

Управление групповой политикой

Это инструмент для простого и эффективного управления групповой политикой домена (оснастка «Управление групповой политикой»).

Название для Windows PowerShell – GPMC

Фильтр Windows TIFF IFilter

Компонент позволяет выполнять поиск TIFF-документов (по стандарту TIFF 6.0) на основе текстового содержимого. Фильтр Windows TIFF IFilter выполняет распознавание текста в файлах, а также индексирует их.

Название для Windows PowerShell – Windows-TIFF-IFilter

Фоновая интеллектуальная служба передачи (BITS)

Служба позволяет асинхронно передавать файлы в обычном или фоновом режиме, управлять потоком передач для сохранения работоспособности других сетевых приложений и автоматически возобновляет передачу файлов после разрыва соединения или перезагрузки компьютера. Для работы службы необходимы некоторые службы роли WEB сервера IIS.

Название для Windows PowerShell – BITS

Включает следующее компоненты:

- Расширение сервера IIS (BITS-IIS-Ext) – это модуль IIS, который позволяет серверу принимать файлы, отравляемые клиентами BITS;

- Облегченный сервер загрузки (BITS-Compact-Server) — это изолированный файловый HTTPS-сервер, который позволяет приложениям размещать файлы для загрузки клиентами BITS, а также асинхронно передавать ограниченное число больших файлов между компьютерами внутри одного домена.

Функции .NET Framework 3.5

Добавляет возможность использования платформы .NET Framework 3.5.

Название для Windows PowerShell – NET-Framework-Features

Включает следующие компоненты:

- .NET Framework 3.5 (включает .NET 2.0 и 3.0) (NET-Framework-Core) – сама платформа, включает также возможности API .NET Framework 2.0 и 3.0, необходима для работы некоторых ролей сервера;

- Активация не по HTTP (NET-Non-HTTP-Activ) — поддерживает активацию процессов с помощью очереди сообщений, протокола TCP и именованных каналов. Приложения, в которых используется активация без HTTP, могут динамически запускаться и останавливаться в ответ на рабочие элементы, получаемые по сети с помощью очереди сообщений, протокола TCP и именованных каналов. Для работы требуется компонент «Служба активации процессов Windows»;

- Активация по HTTP (NET-HTTP-Activation) – поддержка активации процессов по протоколу HTTP. Приложения, в которых используется активация по HTTP, могут динамически запускаться и останавливаться в ответ на рабочие элементы, получаемые по сети по протоколу HTTP. Для работы требуется компонент «Служба активации процессов Windows» и некоторые службы роли веб сервера IIS.

Функции .NET Framework 4.6

Добавляет возможность использования платформы .NET Framework 4.6.

Название для Windows PowerShell — NET-Framework-45-Features

Включает следующие компоненты:

- .NET Framework 4.6 (NET-Framework-45-Core) – программная платформа, предназначенная для разработки и запуска приложений на персональных компьютерах, серверах, смартфонов, а также облачных системах;

- ASP.NET 4.6 (NET-Framework-45-ASPNET) — добавляет основные возможности поддержки для выполнения автономных приложений ASP.NET 4.6, а также приложений с интегрированными службами IIS;

- Службы WCF (NET-WCF-Services45) — Windows Communication Foundation (WCF) для удаленного вызова приложений по сети использует службы активации процессов Windows с помощью таких протоколов, как HTTP, TCP, очередь сообщений или именованные каналы.

- Активация по HTTP (NET-WCF-HTTP-Activation45) — поддерживает активацию процессов по протоколу HTTP. Для работы требуется «Служба активации процессов Windows» и некоторые службы роли веб сервера IIS;

- Активация по MSMQ (очередь сообщений) (NET-WCF-MSMQ-Activation45) — поддерживает активацию процессов с использованием очереди сообщений. Для работы требуется «Сервер очереди сообщений» и «Служба активации процессов Windows»;

- Активация по TCP (NET-WCF-TCP-Activation45) — поддерживает активацию процессов по протоколу TCP. Для функционирования требуется «Служба активации процессов Windows»;

- Активация по именованным каналам (NET-WCF-Pipe-Activation45) — поддерживает активацию процессов с помощью именованных каналов. Для функционирования требуется «Служба активации процессов Windows»;

- Совместное использование портов TCP (NET-WCF-TCP-PortSharing45) – возможность позволяет нескольким приложениям net.tcp использовать один и тот же порт TCP. Поэтому такие приложения могут одновременно работать на одном и том же физическом компьютере в отдельных изолированных процессах, но при этом совместно использовать сетевую инфраструктуру, необходимую для передачи и получения трафика через порт TCP (например, порт 808).

Функции Защитника Windows

Компонент «Защитник Windows» обеспечивает защиту компьютера от вредоносных программ.

Название для Windows PowerShell — Windows-Defender-Features

Включает:

- Защитник Windows (Windows-Defender) – основной компонент, который и защищает систему от вредоносных программ;

- Графический пользовательский интерфейс Защитника Windows (Windows-Defender-Gui) — функционал «Защитника Windows» с графическим интерфейсом.

Шифрование диска BitLocker

Шифрование BitLocker – это функционал, который обеспечивает безопасность системы путем защиты (шифрования) данных хранящихся на жестком диске, а также съемных дисках компьютера. BitLocker обеспечивает чтение и запись данных на диск только для пользователей, которые прошли проверку (пароль, смарт-карта, ключ). Данная возможность позволяет защитить данные, хранящиеся на дисках компьютера, даже тогда когда эти устройства были потеряны, украдены или неверно списаны и так далее. Компонент управляется с помощью «Средства шифрования диска BitLocker» и «Средство просмотра пароля восстановления BitLocker». Для функционирования данного компонента требуется дополнительный компонент «Enhanced Storage».

Название для Windows PowerShell — BitLocker

Все, вот мы с Вами и рассмотрели все компоненты сервера в Windows Server 2016, удачи!

Содержание

- Новые возможности Windows Server 2019

- Общие

- Windows Admin Center

- Возможности рабочего стола

- Системная аналитика

- Гибридное облако

- Функция совместимости приложений основных серверных компонентов по требованию

- Безопасность

- Advanced Threat Protection в Защитнике Windows (ATP)

- Безопасность программно-конфигурируемых сетей (SDN)

- Улучшения экранированных виртуальных машин

- HTTP/2 для более быстрого и безопасного просмотра веб-страниц

- Хранение

- Служба миграции хранилища

- Дисковые пространства прямого подключения

- Реплика хранилища

- Отказоустойчивая кластеризация

- Платформы приложений

- Контейнеры Linux в Windows

- Встроенная поддержка Kubernetes

- Улучшения контейнеров

- Зашифрованные сети

- Повышение производительности сети для виртуальных рабочих нагрузок

- Передача данных с помощью алгоритма Low Extra Delay Background Transport

- служба времени Windows

- Высокопроизводительные шлюзы SDN

- Новый пользовательский интерфейс развертывания и расширение Windows Admin Center для SDN

- Поддержка энергонезависимой памяти для виртуальных машин Hyper-V

- Возможности рабочего стола windows server 2019 как включить

- Возможности рабочего стола в Windows Server 2019

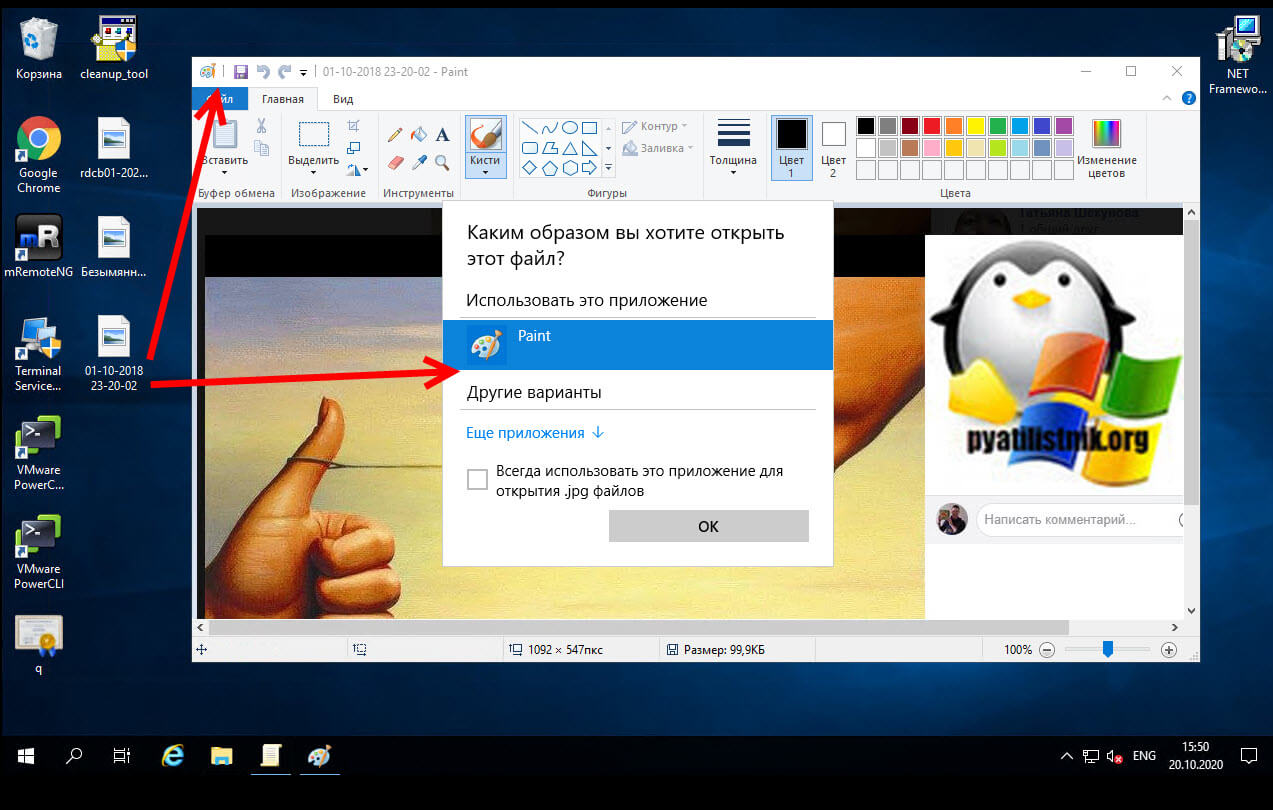

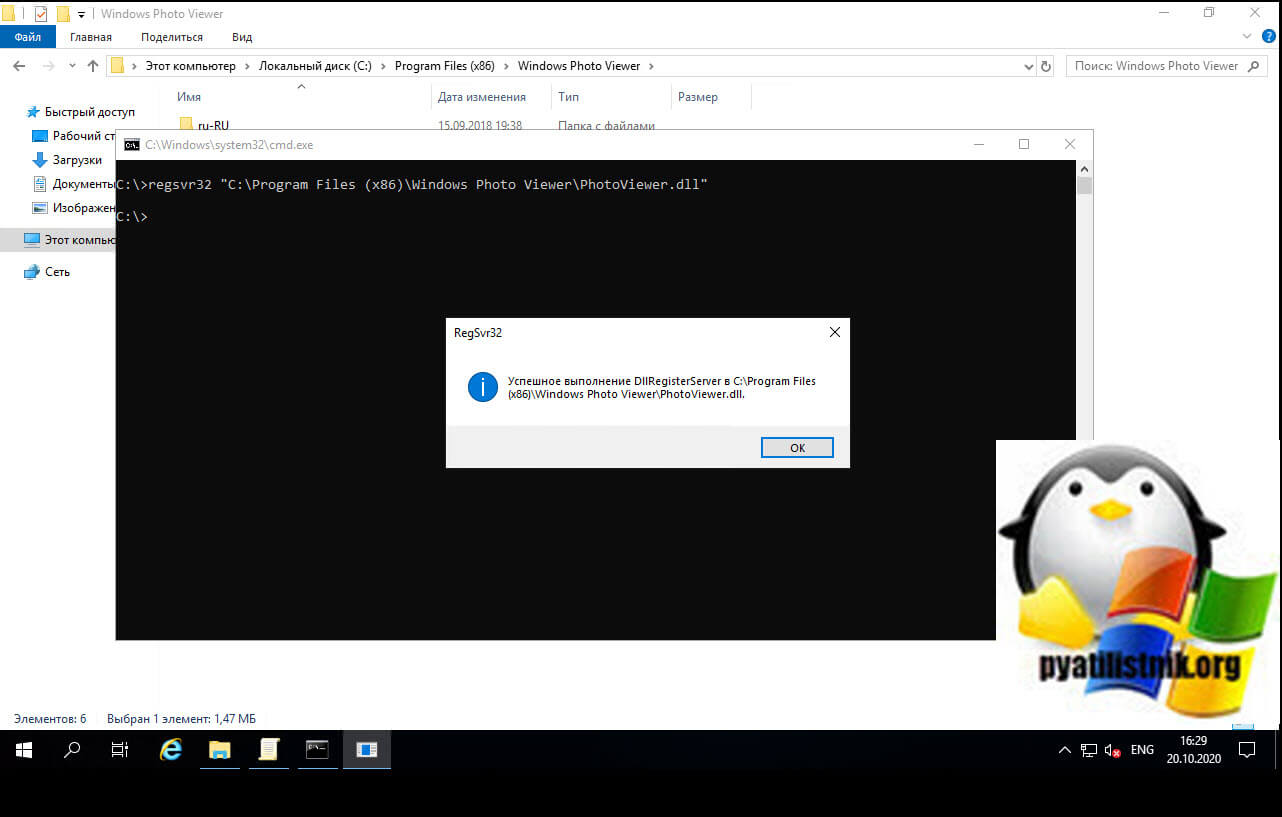

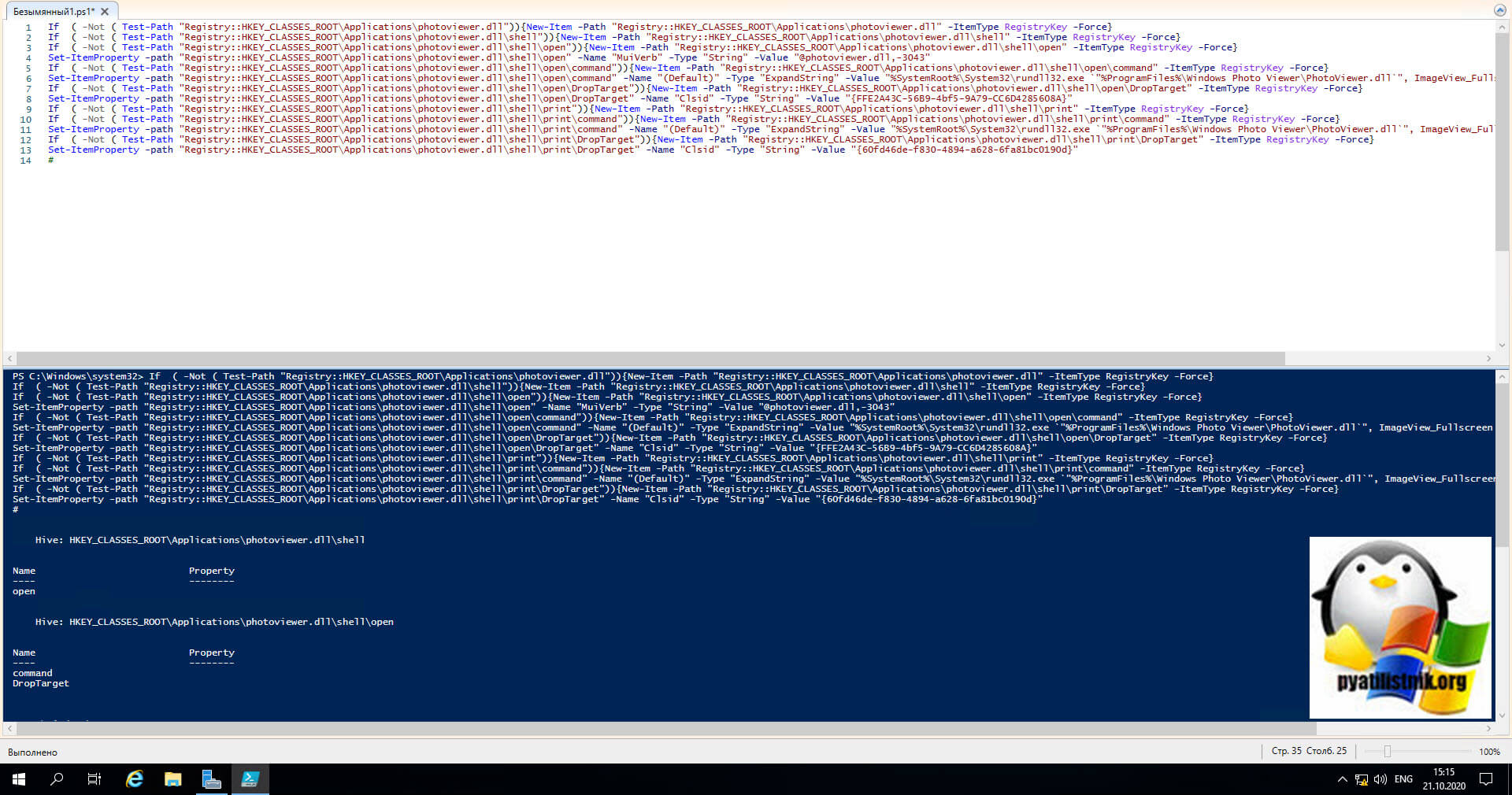

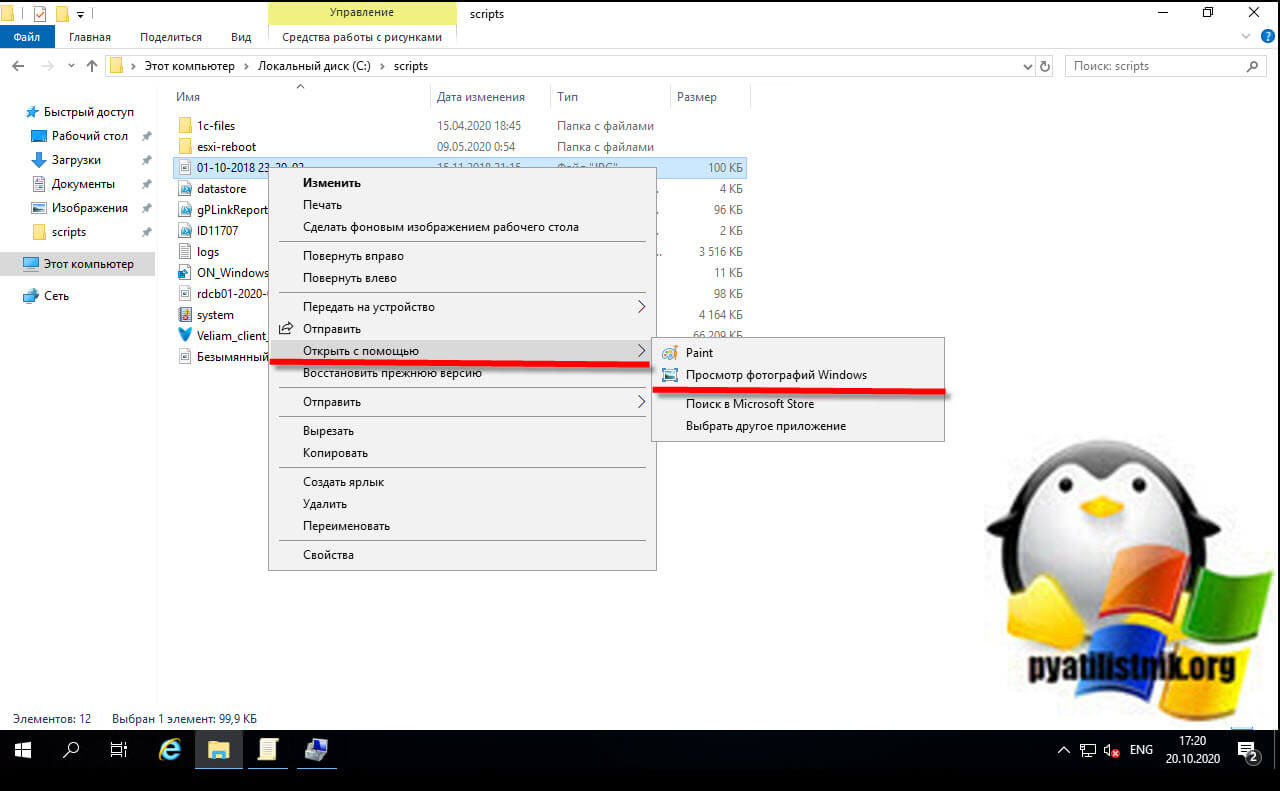

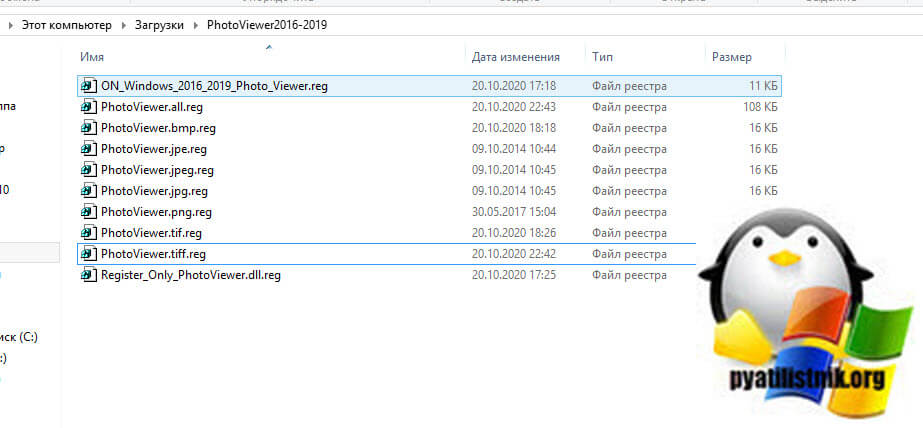

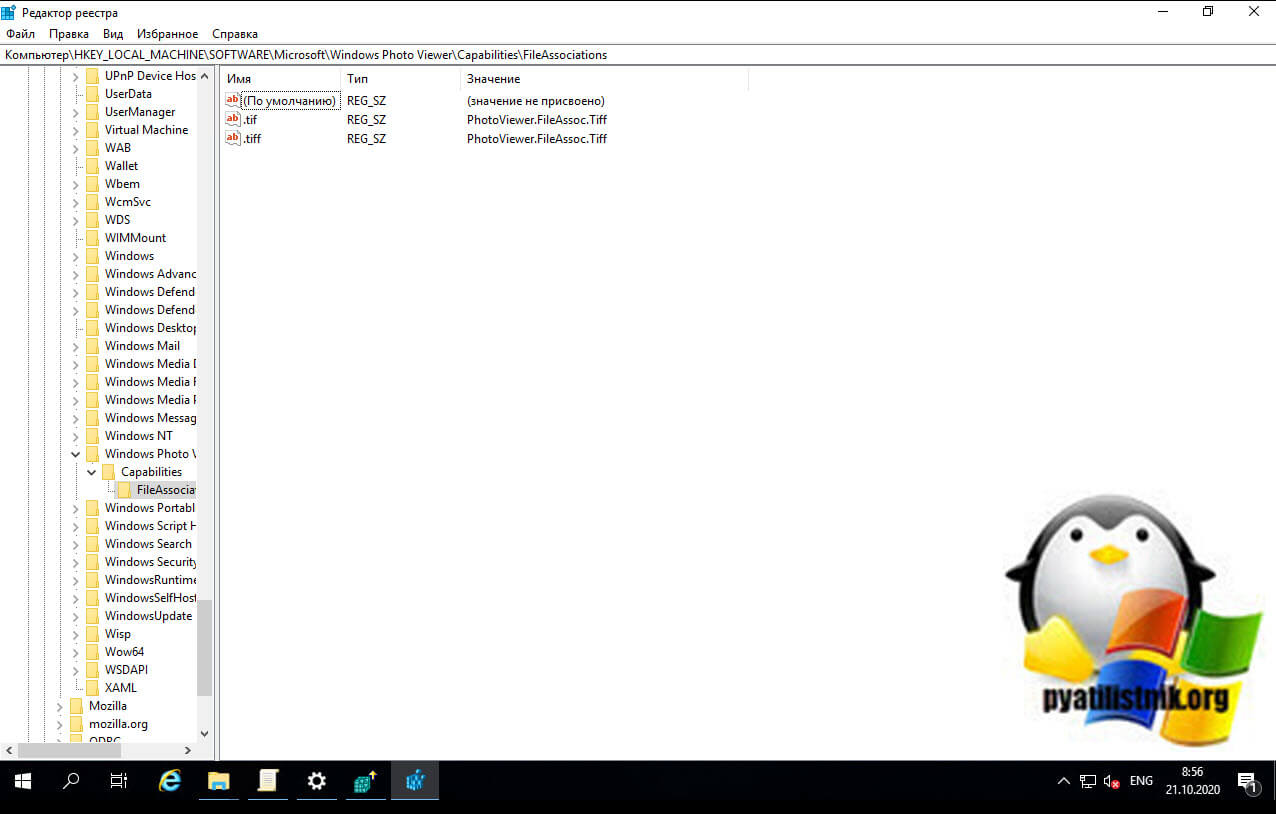

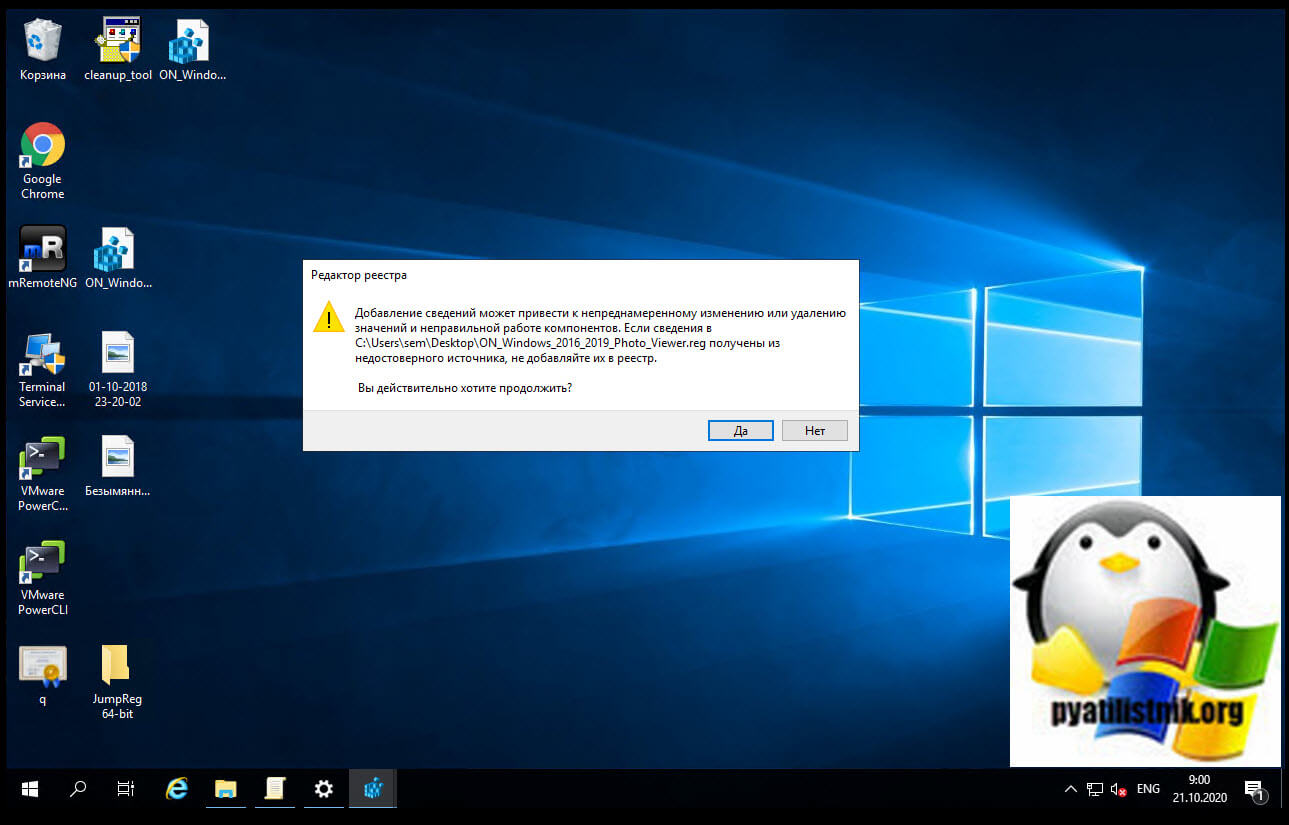

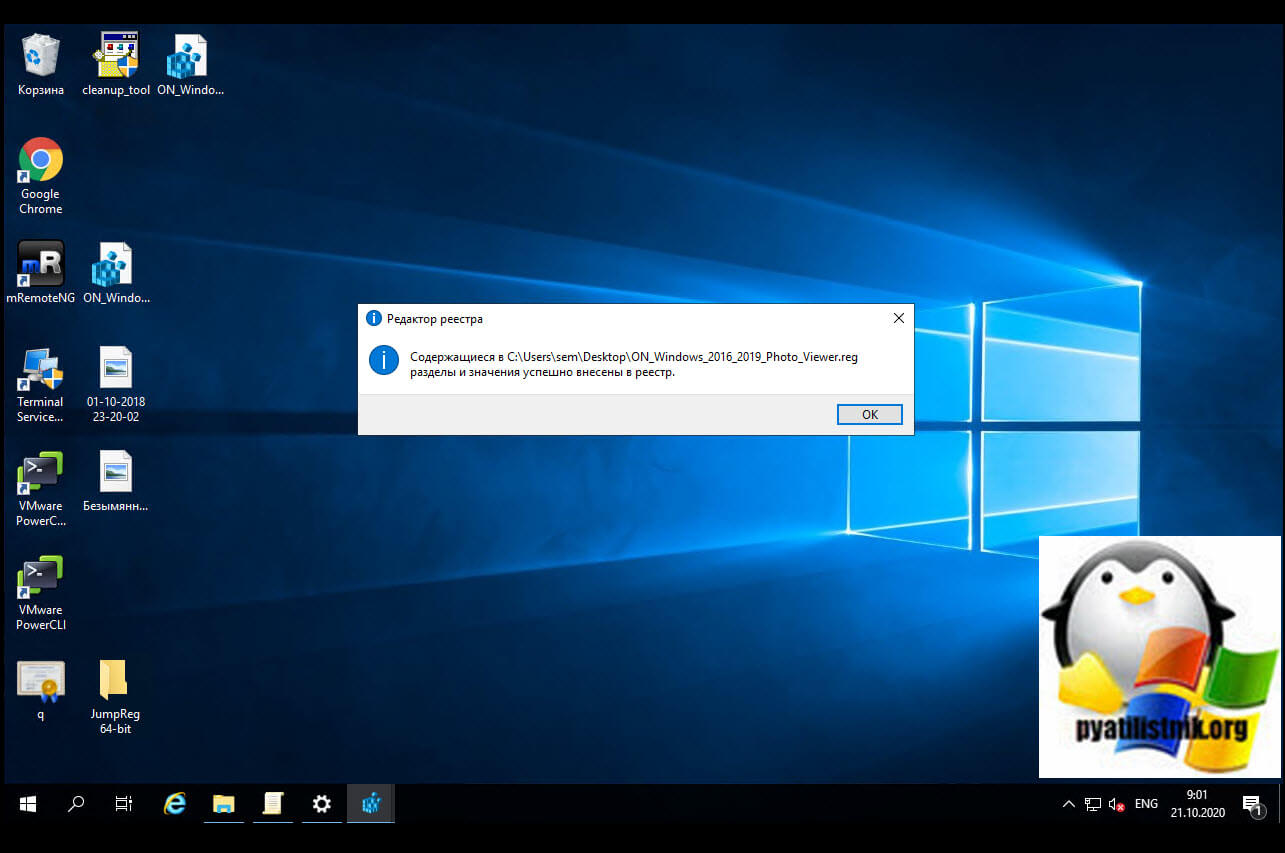

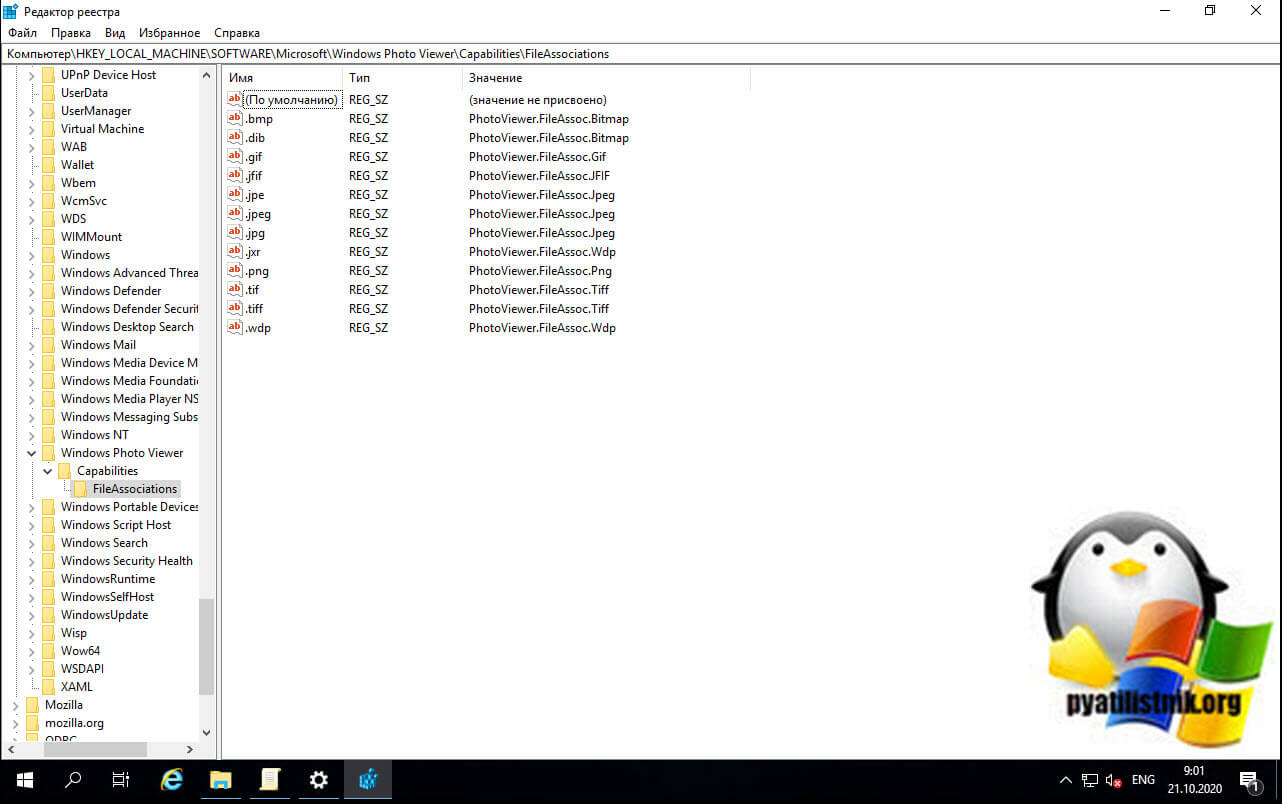

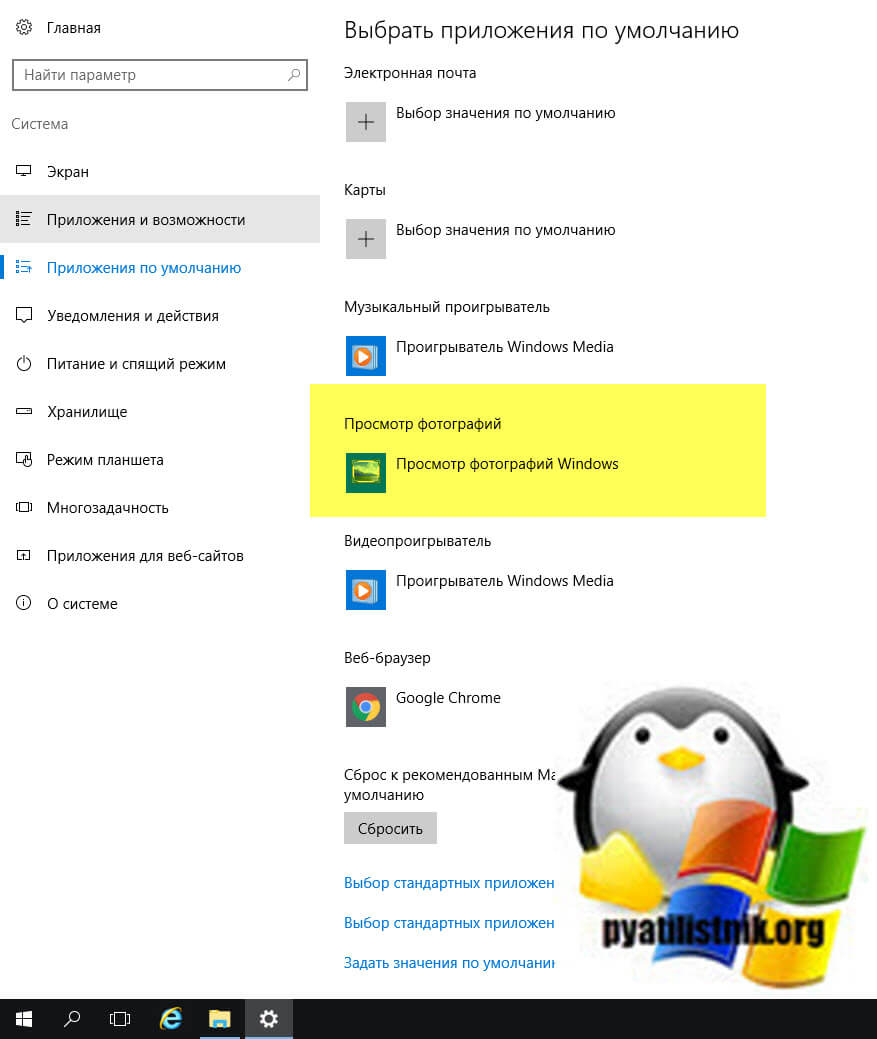

- Как вернуть Photo Viewer в Windows Server 2019/2016

- Как сделать Photo Viewer программой по умолчанию через групповую политику

- Устанавливаем GUI на Windows Server Core

- Оболочка сторонними средствами

- 1. Сложный, но наиболее экономичный способ

- Способ 2. Запускаем родной Explorer

Новые возможности Windows Server 2019

В этой статье описаны некоторые новые функции Windows Server 2019. В основе операционной системы Windows Server 2019 лежит надежная платформа Windows Server 2016. Она предоставляет множество инновационных возможностей для работы с четырьмя основными областями: гибридное облако, безопасность, платформа приложений и гиперконвергентная инфраструктура (HCI).

Общие

Windows Admin Center

Windows Admin Center представляет собой локально развертываемое браузерное приложение для управления серверами, кластерами, гиперконвергентной инфраструктурой и ПК под управлением Windows 10. Оно поставляется без дополнительной платы в составе Windows и готово для использования в рабочей среде.

Вы можете установить Windows Admin Center в Windows Server 2019, а также в Windows 10 и более ранних версиях Windows и Windows Server, и использовать это решение для управления серверами и кластерами с Windows Server 2008 R2 и более поздних версий.

Подробные сведения см. в статье Hello, Windows Admin Center! (Привет, Windows Admin Center!).

Возможности рабочего стола

Поскольку Windows Server 2019 — это выпуск Long-Term Servicing Channel (LTSC), он включает возможности рабочего стола. (Выпуски Semi-Annual Channel (SAC) не включают возможности рабочего стола по умолчанию. Они представляют собой исключительно выпуски образа контейнеров основных серверных компонентов и сервера Nano Server.) Как и в случае с Windows Server 2016, во время настройки операционной системы вы можете выбрать установку основных серверных компонентов или установку сервера с возможностями рабочего стола.

Системная аналитика

Системная аналитика — это новая функция, доступная в Windows Server 2019, за счет которой в Windows Server реализуется встроенная поддержка локальных возможностей прогнозной аналитики. Эти возможности прогнозирования, каждая из которых основана на модели машинного обучения, выполняют локальный анализ системных данных Windows Server, например счетчиков производительности и событий, предоставляя аналитические сведения о работе ваших серверов, а также помогают сократить эксплуатационные затраты, связанные с активным управлением проблемами в развертываниях Windows Server.

Гибридное облако

Функция совместимости приложений основных серверных компонентов по требованию

Функция совместимости приложений основных серверных компонентов по требованию (FOD) значительно улучшает совместимость приложений для установки основных серверных компонентов Windows путем включения подмножества двоичных файлов и компонентов из Windows Server с возможностями рабочего стола без добавления самой графической среды возможностей рабочего стола Windows Server. Это делается для расширения функциональных возможностей и улучшения совместимости основных серверных компонентов практически без усложнения процесса их установки.

Эта дополнительная функция по требованию доступна в отдельном ISO-файле, и ее можно добавлять только в образы и установки основных серверных компонентов Windows с помощью DISM.

Безопасность

Advanced Threat Protection в Защитнике Windows (ATP)

Датчики глубокого анализа и ответные действия платформы ATP выявляют атаки на уровне памяти и ядра и реагируют на них путем подавления вредоносных файлов и завершения вредоносных процессов.

Подробные сведения об ATP в Защитнике Windows см. в статье Overview of Microsoft Defender ATP capabilities (Обзор возможностей ATP в Защитнике Windows).

Подробные сведения о подключении серверов см. в статье Onboard servers to the Microsoft Defender ATP service (Подключение серверов к службе ATP в Защитнике Windows).

Exploit Guard для ATP в Защитнике Windows представляет собой новый набор средств предотвращения вторжений в узлы. Четыре компонента Exploit Guard в Защитнике Windows предназначены для блокировки различных векторов атак на устройство, а также блокировки поведений, которые часто используются в атаках с использованием вредоносных программ, при одновременном сохранении баланса между активным реагированием на угрозы безопасности и производительностью.

Сокращение направлений атак (ASR) — это набор элементов управления, которые предприятия могут использовать для предотвращения попадания вредоносных программ на компьютер путем блокировки подозрительных вредоносных файлов (например, файлов Office), скриптов, бокового смещения, программ-шантажистов и угроз на основе электронной почты.

Функция Защита сети защищает конечные точки от веб-угроз, блокируя любые процессы на устройстве, идущие к недоверенным узлам и IP-адресам, с помощью фильтра SmartScreen Защитника Windows.

Функция Контролируемый доступ к файлам защищает конфиденциальные данные от программ-шантажистов, блокируя доступ недоверенных процессов к защищенным папкам.

Защита от эксплойтов — это набор мер защиты от уязвимостей (замена EMET), которые можно легко настроить для обеспечения безопасности системы и приложений.

Функция Управление приложениями в Защитнике Windows (также известна как политика целостности кода (CI) была представлена в Windows Server 2016. Пользователи сообщали, что это отличное решение, которое, однако, сложно развернуть. Для решения этой проблемы мы создали политики целостности кода по умолчанию, которые разрешают исполнение всех файлов, по умолчанию входящих в состав Windows, и приложений Microsoft (например, SQL Server) и блокируют исполнение известных исполняемых файлов, способных обойти политику целостности кода.

Безопасность программно-конфигурируемых сетей (SDN)

Функция Безопасность для SDN предоставляет множество возможностей для безопасного выполнения рабочих нагрузок клиентами как в локальной среде, так и в качестве поставщика услуг в облаке.

Эти усовершенствования безопасности интегрированы в многофункциональную платформу SDN, появившуюся в Windows Server 2016.

Улучшения экранированных виртуальных машин

Улучшения для филиалов

Теперь экранированные виртуальные машины можно запускать на компьютерах с периодическими разрывами подключения к службе защиты узла, используя новый резервный сервер HGS и автономный режим. Резервный сервер HGS позволяет настроить второй набор URL-адресов для Hyper-V, который будет использоваться в случае невозможности установить подключение к основному серверу HGS.

Автономный режим дает возможность продолжить запуск экранированных виртуальных машин, даже если не удается установить подключение к HGS при условии, что виртуальная машина была успешно запущена хотя бы один раз и в конфигурацию системы безопасности узла не вносились изменения.

Дополнительные возможности устранения неполадок

Мы также упростили процесс устранения неполадок в работе экранированных виртуальных машин за счет добавления поддержки режима расширенного сеанса VMConnect и PowerShell Direct. Эти средства будут особенно полезны при потере сетевого подключения к виртуальной машине и возникновении необходимости обновить ее конфигурацию, чтобы восстановить доступ.

Эти функции не нужно настраивать, они становятся доступны автоматически, когда экранированная виртуальная машина размещается на узле Hyper-V под управлением Windows Server версии 1803 или выше.

Поддержка Linux

Теперь Windows Server 2019 поддерживает выполнение систем Ubuntu, Red Hat Enterprise Linux и SUSE Linux Enterprise Server внутри экранированных виртуальных машина при работе в средах со смешанными ОС.

HTTP/2 для более быстрого и безопасного просмотра веб-страниц

Улучшенное объединение подключений исключает сбои при работе в Интернете, а также обеспечивает правильное шифрование веб-сеансов.

Обновленный процесс согласования наборов шифров на стороне сервера в HTTP/2 обеспечивает автоматическое устранение сбоев подключений и удобство развертывания.

Мы сделали CUBIC поставщиком контроля перегрузки протокола TCP по умолчанию, чтобы еще больше повысить пропускную способность!

Хранение

Вот некоторые изменения, которые мы внесли в хранилище в Windows Server 2019. Подробные сведения см. в статье What’s new in Storage in Windows Server (Новые возможности хранилища в Windows Server).

Служба миграции хранилища

Служба миграции хранилища — это новая технология, которая упрощает перенос серверов в более новую версию Windows Server. Она предоставляет графическое средство, которое выполняет инвентаризацию данных на серверах, передает данные и конфигурации на новые серверы, а затем при необходимости перемещает удостоверения старых серверов на новые серверы, чтобы пользователям и приложениям не требовалось вносить какие-либо изменения. Подробные сведения см. в разделе Storage Migration Service overview (Обзор службы миграции хранилища).

Дисковые пространства прямого подключения

Ниже приведен список новых возможностей в Локальных дисковых пространствах. Подробные сведения см. в разделе Storage Spaces Direct (Windows Server 2019 only) (Локальные дисковые пространства (только для Windows Server 2019). Информацию о приобретении проверенных систем с Локальными дисковыми пространствами см. в статье Общие сведения об Azure Stack HCI.

Реплика хранилища

Новые возможности в реплике хранилища. Подробные сведения см. в разделе Storage Replica (Реплика хранилища).

Отказоустойчивая кластеризация

Ниже приведен список новых возможностей отказоустойчивой кластеризации. Подробные сведения см. в статье What’s new in Failover Clustering (Новые возможности отказоустойчивой кластеризации).

Платформы приложений

Контейнеры Linux в Windows

Теперь можно запускать контейнеры на основе Windows и Linux на одном и том же узле контейнера с помощью одной управляющей программы Docker. Это позволяет работать в разнородной среде узлов контейнеров и повысить гибкость разработчиков при создании приложений.

Встроенная поддержка Kubernetes

В Windows Server 2019 улучшены функции вычислений, сети и хранилища выпусков Semi-Annual Channel, необходимых для реализации поддержки платформы Kubernetes в Windows. Дополнительная информация будет доступна в следующих выпусках Kubernetes.

Средства работы с сетевыми подключениями контейнеров в Windows Server 2019 значительно повышают удобство использования Kubernetes в Windows за счет улучшения устойчивости сети платформы и поддержки подключаемых модулей сетевых подключений контейнеров.

Развернутые в Kubernetes рабочие нагрузки могут использовать средства сетевой безопасности для защиты служб Linux и Windows с помощью встроенных механизмов безопасности.

Улучшения контейнеров

Улучшенные интегрированные удостоверения

Мы упростили процесс встроенной проверки подлинности Windows в контейнерах и повысили ее надежность, устранив некоторые ограничения предыдущих выпусков Windows Server.

Улучшенная совместимость приложений

Упрощено создание контейнеров приложений Windows: улучшена совместимость приложений для имеющегося образа windowsservercore. Приложениям с дополнительными зависимостями API теперь доступен третий базовый образ, windows.

Уменьшение размера и повышение производительности

Были уменьшены размеры файлов для скачивания базовых образов контейнеров и необходимое пространство на диске, а также ускорено время запуска. Это ускоряет рабочие процессы контейнеров.

Интерфейс администрирования в Windows Admin Center ((предварительная версия))

Мы значительно упростили мониторинг контейнеров, запущенных на вашем компьютере, а также управление отдельными контейнерами с помощью нового расширения для Windows Admin Center. Найдите расширение «Контейнеры» в общедоступном веб-канале Windows Admin Center.

Зашифрованные сети

Зашифрованные сети — функция шифрования виртуальных сетей, позволяющая шифровать трафик виртуальной сети между виртуальными машинами, которые обмениваются данными между собой в подсетях с пометкой Включено шифрование. Для шифрования пакетов с помощью этой возможности также используется протокол DTLS в виртуальной подсети. Протокол DTLS обеспечивает защиту от перехвата, несанкционированных изменений и подделки со стороны любых лиц, имеющих доступ к физической сети.

Повышение производительности сети для виртуальных рабочих нагрузок

Повышение производительности сети для виртуальных рабочих нагрузок обеспечивает максимальную пропускную способность сети для виртуальных машин без необходимости постоянной настройки или избыточного предоставления ресурсов узла. За счет этого сокращаются расходы на эксплуатацию и обслуживание и одновременно повышается доступная плотность узлов. Новые функции:

динамическое управление несколькими очередями виртуальных машин (d.VMMQ).

объединение полученных сегментов в виртуальном коммутаторе;

Передача данных с помощью алгоритма Low Extra Delay Background Transport

Low Extra Delay Background Transport (LEDBAT) — это поставщик управления перегрузкой сети с низкой задержкой, разработанный для автоматического повышения пропускной способности для пользователей и приложений и потребления всей доступной пропускной способности, когда сеть не используется. Эта технология предназначена для применения при развертывании крупных критических обновлений в ИТ-среде без ущерба для служб, использующихся пользователями, и связанной с ними пропускной способности.

служба времени Windows

В службе времени Windows реализована полноценная поддержка UTC-совместимой корректировочной секунды, новый протокол времени под названием «Протокол точного времени» (Precision Time Protocol), а также трассировка в сквозном режиме.

Высокопроизводительные шлюзы SDN

Высокопроизводительные шлюзы SDN в Windows Server 2019 значительно повышают производительность подключений IPsec и GRE, обеспечивая сверхвысокую пропускную способность при гораздо меньшей нагрузке на ЦП.