По-умолчанию настройки Windows запрещают запуск скриптов PowerShell. Это необходимо для предотвращения запуска вредоносного кода на PowerShell. Настройки политик запуска PowerShell скриптов определяются в Execution Policy. В этой статье мы рассмотрим доступные политики запуска PS скриптов, как изменить Execution Policy и настроить политики использования PowerShell скриптов на компьютерах в домене.

Содержание:

- Выполнение PowerShell скриптов запрещено для данной системы

- Как разрешить запуск скриптов PowerShell с помощью Execution Policy?

- Настройка PowerShell Execution Policy с помощью групповых политик

- Способы обхода политики PowerShell Execution

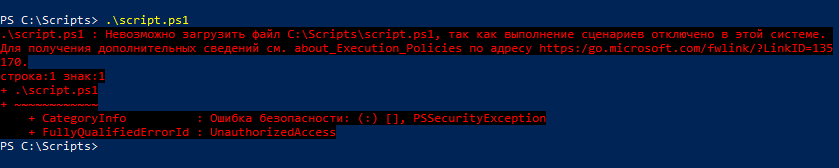

Выполнение PowerShell скриптов запрещено для данной системы

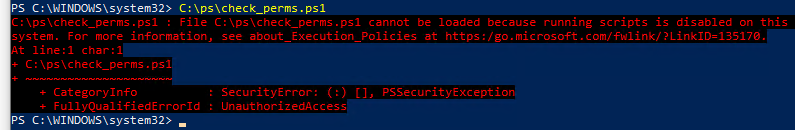

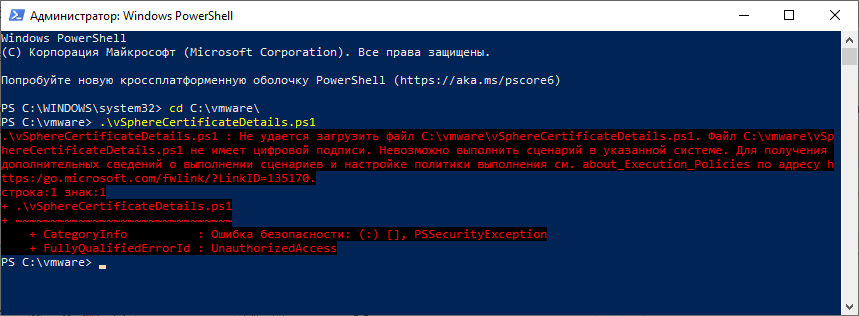

При попытке выполнить PowerShell скрипт (файл с расширением PS1) на чистой Windows 10, появляется ошибка:

File C:ps.ps1 cannot be loaded because running scripts is disabled on this system. For more information, see about_Execution_Policies at https:/go.microsoft.com/fwlink/?LinkID=135170. + CategoryInfo : SecurityError: (:) [], PSSecurityException + FullyQualifiedErrorId : UnauthorizedAccess

Не удается загрузить файл.ps1, так как выполнение скриптов запрещено для данной системы.

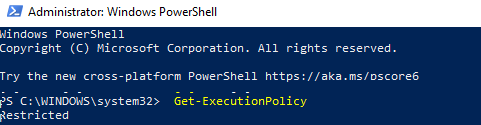

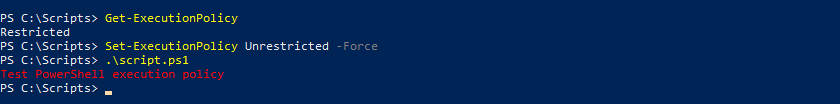

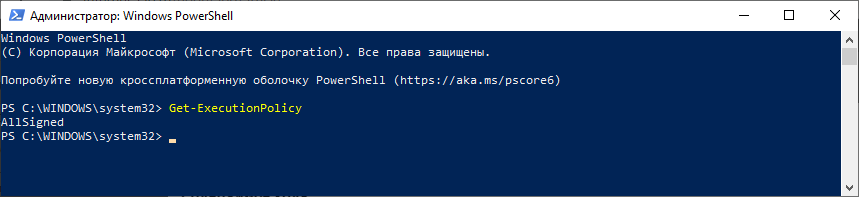

Текущее значение политики выполнения скриптов PowerShell на компьютере можно получить командой:

Get-ExecutionPolicy

Доступны следующие значения PowerShell Execution Policy:

- Restricted – запрещен запуск скриптов PowerShell, можно выполнять только интерактивные команды в консоли;

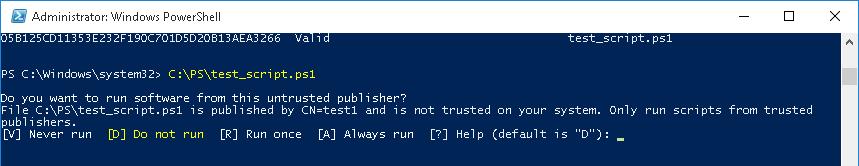

- AllSigned – разрешено выполнять только подписанные PS скрипты с цифровой подписью от доверенного издателя (можно подписать скрипт самоподписанным сертификатом и добавить его в доверенные). При запуске недоверенных скриптов появляется предупреждение:

Do you want to run software from this untrusted publisher? File .ps1 is published by CN=test1 and is not trusted on your system. Only run scripts from trusted publishers

- RemoteSigned – можно запускать локальные PowerShell скрипты без ограничения. Можно запускать удаленные PS файлы с цифровой подписью (нельзя запустить PS1 файлы, скачанные из Интернета, запущенные из сетевой папки по UNC пути и т.д.);

- Unrestricted – разрешен запуск всех PowerShell скриптов;

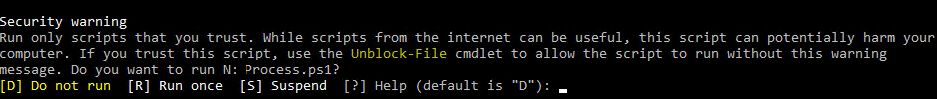

При запуске сторонних PowerShell скриптов может появляется предупреждение с подтверждением запуска, см. ниже.

- Bypass – разрешён запуск любых PS файлов (предупреждения не выводятся) – эта политика обычно используется для автоматического запуска PS скриптов без вывода каких-либо уведомлений (например при запуске через GPO, SCCM, планировщик и т.д.) и не рекомендуется для постоянного использования;

- Default – сброс настроек выполнения скриптов на стандартную;

В Windows 10 значение политики выполнения PowerShell по-умолчанию Restricted, а в Windows Server 2016 — RemoteSigned.

- Undefined – не задано. Применяется политика Restricted для десктопных ОС и RemoteSigned для серверных.

Как разрешить запуск скриптов PowerShell с помощью Execution Policy?

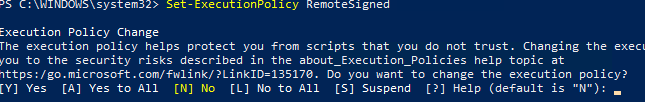

Чтобы изменить текущее значение политики запуска PowerShell скриптов, используется командлет Set-ExecutionPolicy.

Например, разрешим запуск локальных скриптов:

Set-ExecutionPolicy RemoteSigned

Подтвердите изменение политики запуска PS1 скриптов, нажав Y или A.

Чтобы запрос не появлялся, можно использовать параметр Force.

Set-ExecutionPolicy RemoteSigned –Force

Если вы установили значение политики PowerShell Execution Policy в Unrestricted, то при запуске удаленных скриптов из сетевых каталогов по UNC пути, скачанных из интернета файлов, все равно будет появляться предупреждение:

Security warning Run only scripts that you trust. While scripts from the internet can be useful, this script can potentially harm your computer. If you trust this script, use the Unblock-File cmdlet to allow the script to run without this warning message. Do you want to run? [D] Do not run [R] Run once [S] Suspend [?] Help (default is "D")

Как PowerShell различает локальные и удаленные скрипты? Все дело в идентификаторе зоны ZoneId, которую выставляет браузер в альтернативном потоке при загрузке файла (см. статью “Как Windows определяет, что файл скачан из Интернета?”). Вы можете разблокировать такой файл, поставив галку “Разблокирвать” в его свойствах или очиститься метку зоны с помощью комадлета Unblock-File.

Также следует различать различные области действия политик выполнения скриптов PowerShell (scopes):

- MachinePolicy – действует для всех пользователей компьютера, настраивается через GPO;

- UserPolicy – действует на пользователей компьютера, также настраивается через GPO;

- Process — настройки ExecutionPolicy действует только для текущего сеанса PowerShell.exe (сбрасываются при закрытии процесса);

- CurrentUser – политика ExecutionPolicy применяется только к текущему пользователю (параметр из ветки реестра HKEY_CURRENT_USER);

- LocalMachine – политика для всех пользователей компьютера (параметр из ветки реестра HKEY_LOCAL_MACHINE);

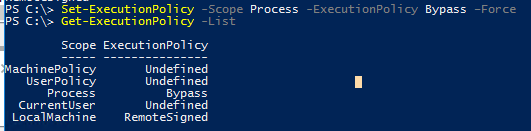

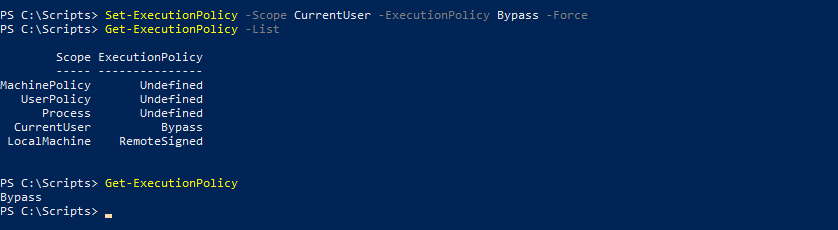

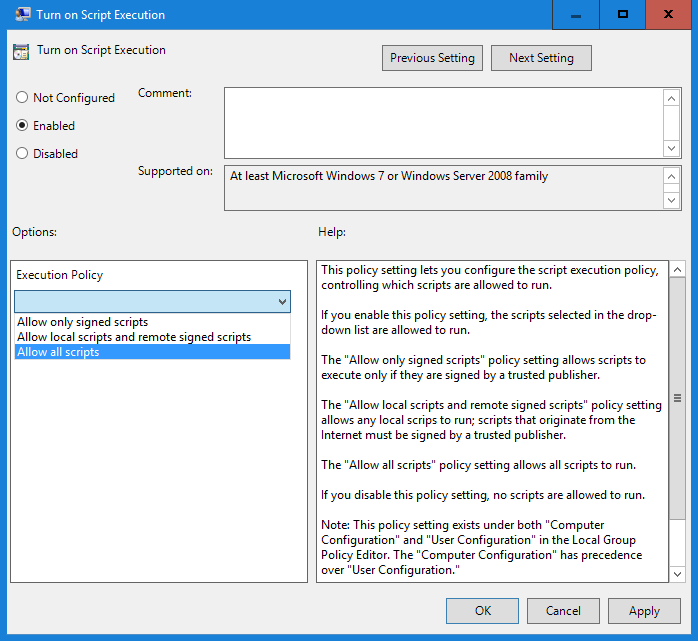

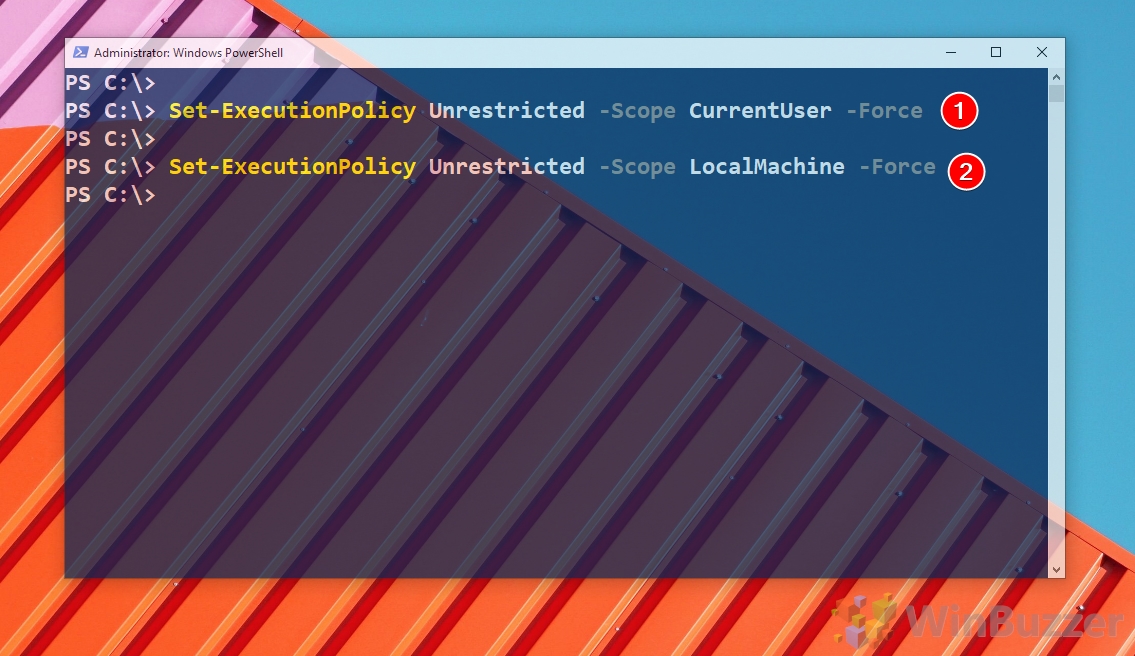

Область применения политики можно указать с помощью параметр Scope командлета Set-ExecutionPolicy. Например:

Set-ExecutionPolicy -Scope Process -ExecutionPolicy Bypass –Force

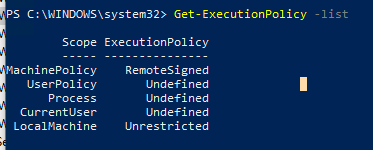

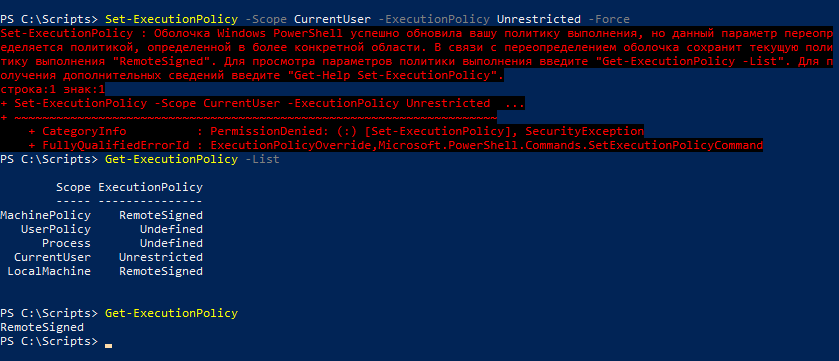

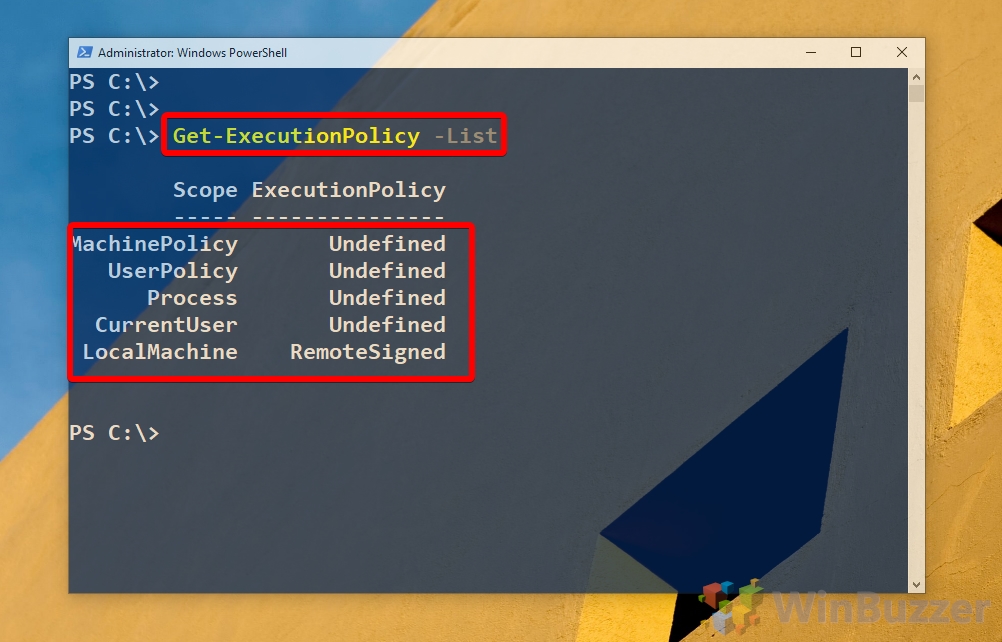

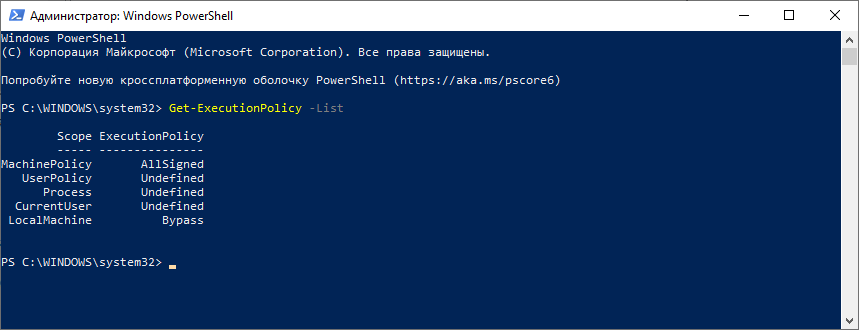

Проверим текущие настройки ExecutionPolicy для всех областей:

Get-ExecutionPolicy -List

Scope ExecutionPolicy ----- --------------- MachinePolicy Undefined UserPolicy Undefined Process Bypass CurrentUser Undefined LocalMachine RemoteSigned

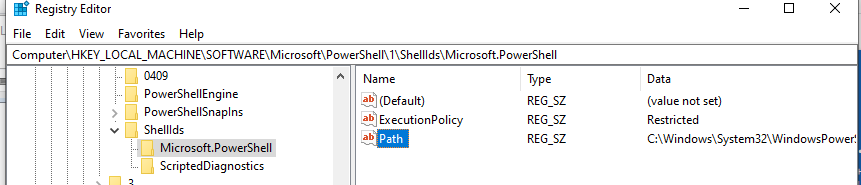

Значение политики выполнения, которые вы задаете с помощью командлета Set-ExecutionPolicy для областей CurrentUser и LocalMachine, хранятся в реестре. Например, выполните командлет:

Set-ExecutionPolicy -Scope LocalMachine -ExecutionPolicy Restricted –Force

Откройте ветку реестра HKEY_LOCAL_MACHINESOFTWAREMicrosoftPowerShell1ShellIdsMicrosoft.PowerShell и проверьте значение REG_SZ параметра ExecutionPolicy. Оно изменилось на Restricted (допустимые значения параметра Restricted, AllSigned, RemoteSigned, Bypass, Unrestricted и Undefined).

Аналогичные настройки для области CurrentUser находятся в разделе реестра пользователя HKEY_CURRENT_USERSOFTWAREMicrosoftPowerShell1ShellIdsMicrosoft.PowerShell.

Отметим, что чаще всего в корпоративной среде используется ExecutionPolicy со значением AllSigned на уровне LocalMachine. Это обеспечивает максимальный баланс между безопасностью и удобством. Для личного пользования на компьютере можно использовать RemoteSigned. Ну а Bypass политику лучше использовать только для запуска отдельных задач (например для запуска скриптов через GPO или заданий планировщика).

Настройка PowerShell Execution Policy с помощью групповых политик

Вы можете настроить политику выполнения PowerShel скриптов на серверах или компьютерах домена с помощью групповых политик.

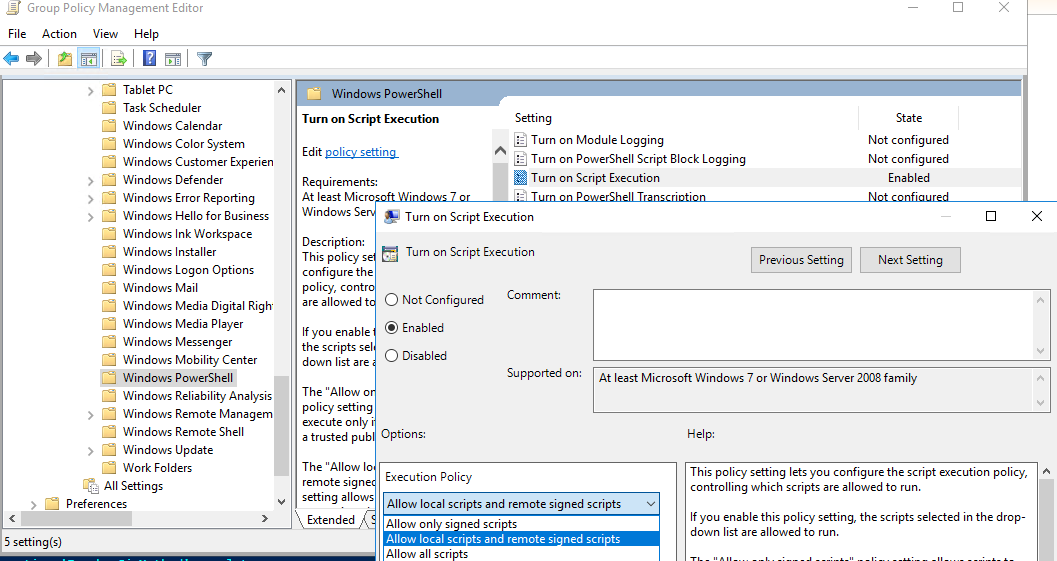

- С помощью редактора доменных GPO (gpmc.msc) создайте новую GPO (или отредактируйте) существующую и назначьте ее на OU с компьютерами, к которым нужно применить политику запуска PowerShell скриптов;

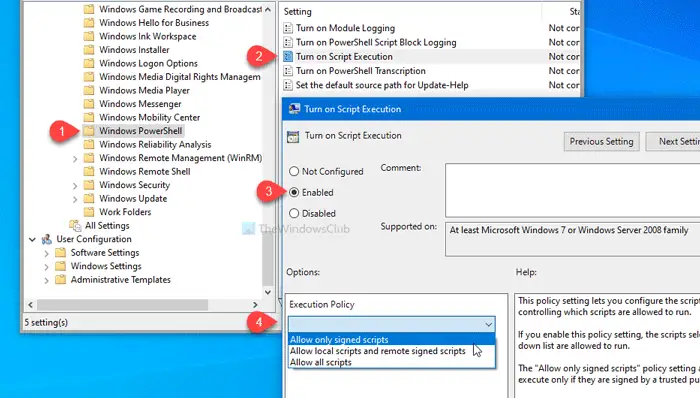

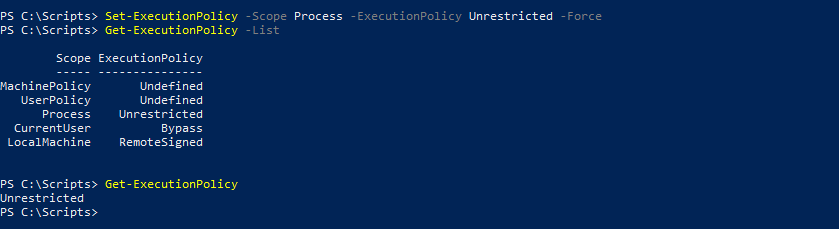

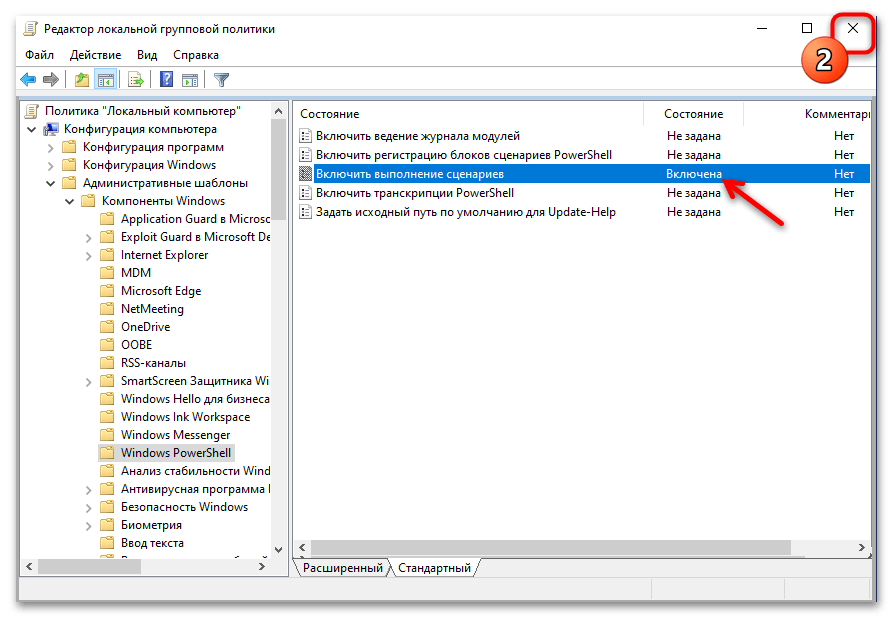

- В редакторе политики перейдите в раздел Computer Configuration -> Policies -> Administrative Templates -> Windows Components -> Windows PowerShell и найдите политику Turn on Script Execution (Включить выполнение сценариев);

Аналогичная политика есть в пользовательском разделе GPO — User Configuration, но политика компьютера имеет приоритет.

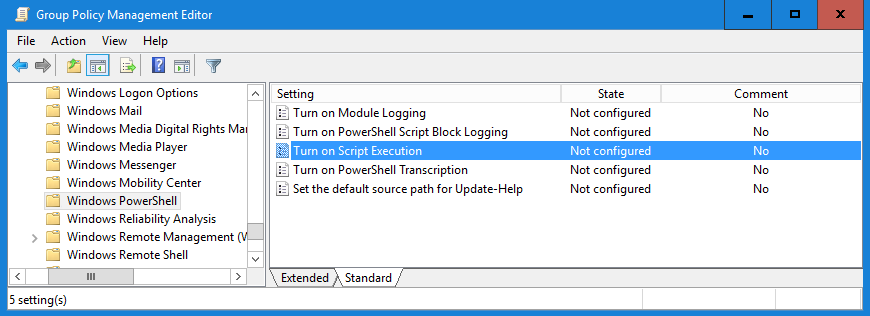

- Для политики доступны три значения:

- Allow only signed scripts (Разрешать только подписанные сценарии) — соответствует политике AllSigned;

- Allow local scripts and remote signed scripts (Разрешать локальные и удаленные подписанные сценарии) — соответствует политике PS RemoteSigned;

- Allow all scripts (Разрешать все сценарии) — политика Unrestricted.

- Выберите необходимое значение политики, сохраните GPO и обновите политики на компьютере.

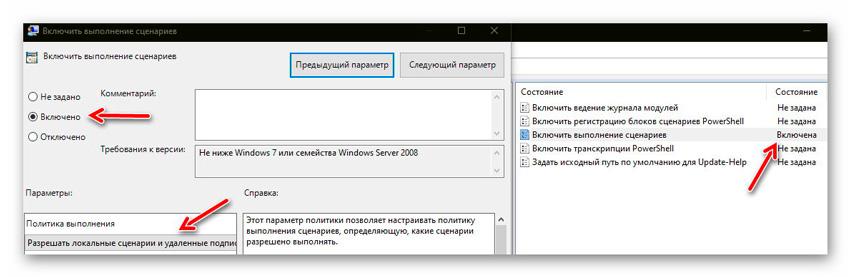

- Проверьте, что для области MachinePolicy теперь действуют новые настройки выполнения.

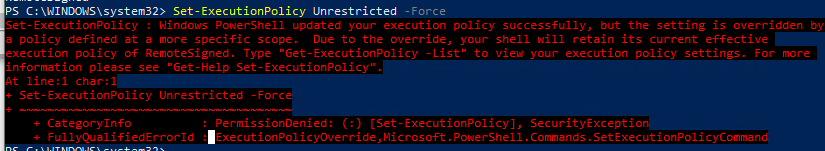

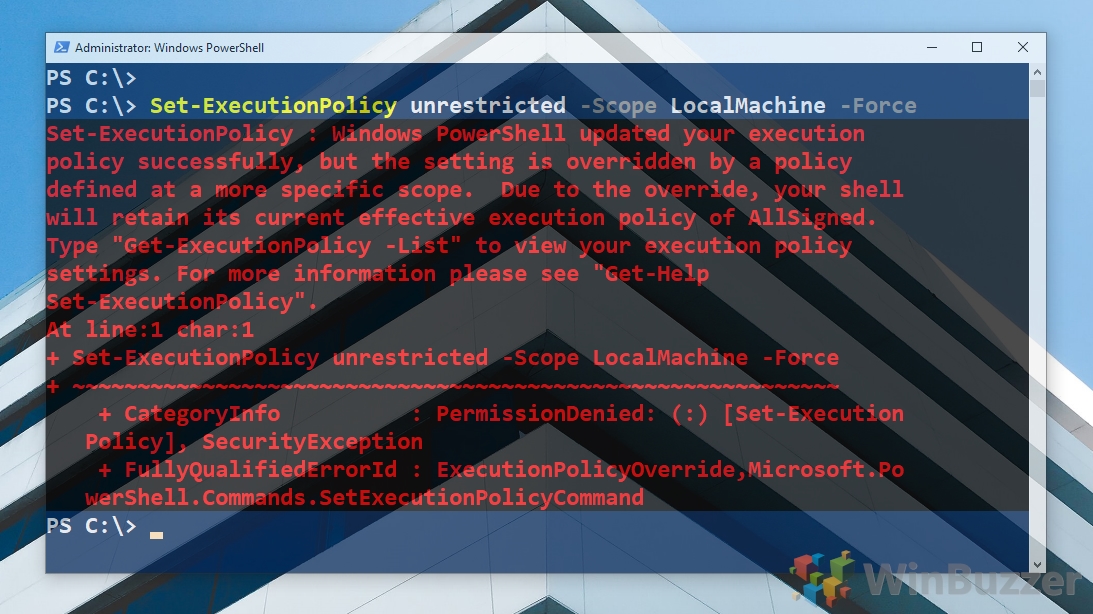

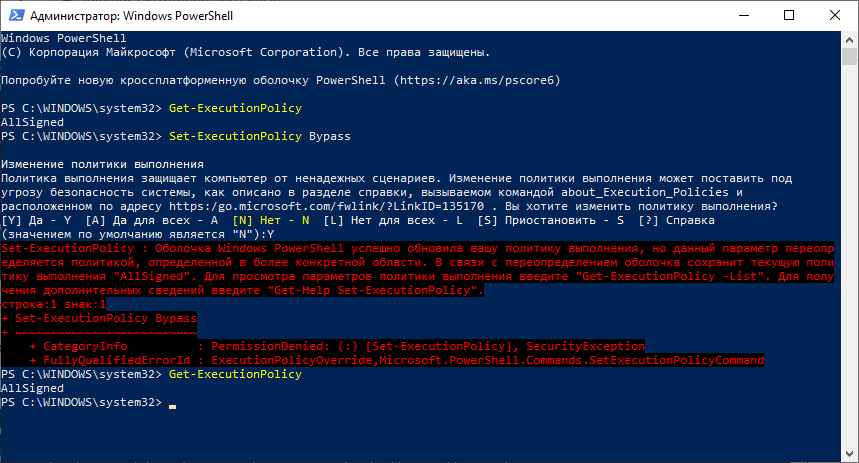

После настройки политики выполнения через GPO вы не сможете изменить настройки политики выполнения скриптов вручную. При попытке изменить настройки Execution Policy на компьютере, на который применяется такая GPO, появится ошибка:

Set-ExecutionPolicy : Windows PowerShell updated your execution policy successfully, but the setting is overridden by a policy defined at a more specific scope. Due to the override, your shell will retain its current effective execution policy of RemoteSigned. Type "Get-ExecutionPolicy -List" to view your execution policy settings.

Способы обхода политики PowerShell Execution

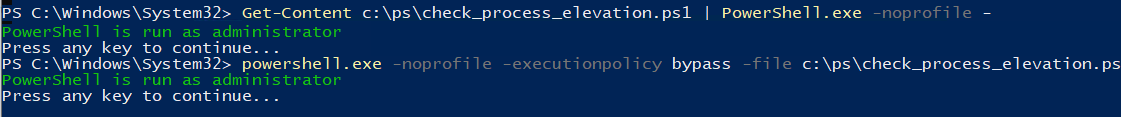

Есть несколько трюков, которые могут помочь вам, когда нужно запустить на компьютере PowerShell скрипт, не изменяя настройки политики выполнения. Например, я хочу запустить простой PS1 скрипт, который поверяет, что запущен с правами администратора.

Можно с помощью Get-Content получить содержимое скрипта и перенаправить его в стандартныq поток ввода консоли PS.

Get-Content c:pscheck_process_elevation.ps1 | PowerShell.exe -noprofile –

Либо можно запустить новый процесс powershell.exe с политикой выполнения Bypass:

powershell.exe -noprofile -executionpolicy bypass -file c:pscheck_process_elevation.ps1

Содержание

- Способ 1: Настройка локальной политики

- Способ 2: Редактирование реестра

- Способ 3: Консольная команда

- Вопросы и ответы

Способ 1: Настройка локальной политики

По умолчанию запуск сценариев PowerShell запрещен политикой выполнения функций средства, что обусловлено требованиями безопасности и призвано предотвратить возможность исполнения отдельных вредоносных скриптов в среде Windows. Изменить такое положение вещей в общем-то несложно, а основной способ это сделать подразумевает привлечение «Редактора локальной групповой политики» («РЛГП»).

«РЛГП» по умолчанию доступен только в Windows 10 редакций «Pro» и «Enterprise», пользователям «Home»-выпуска операционки с конечной целью запуска PowerShell-сценариев следует сразу переходить к рассмотрению инструкций «Способ 2» и «3» в этой статье.

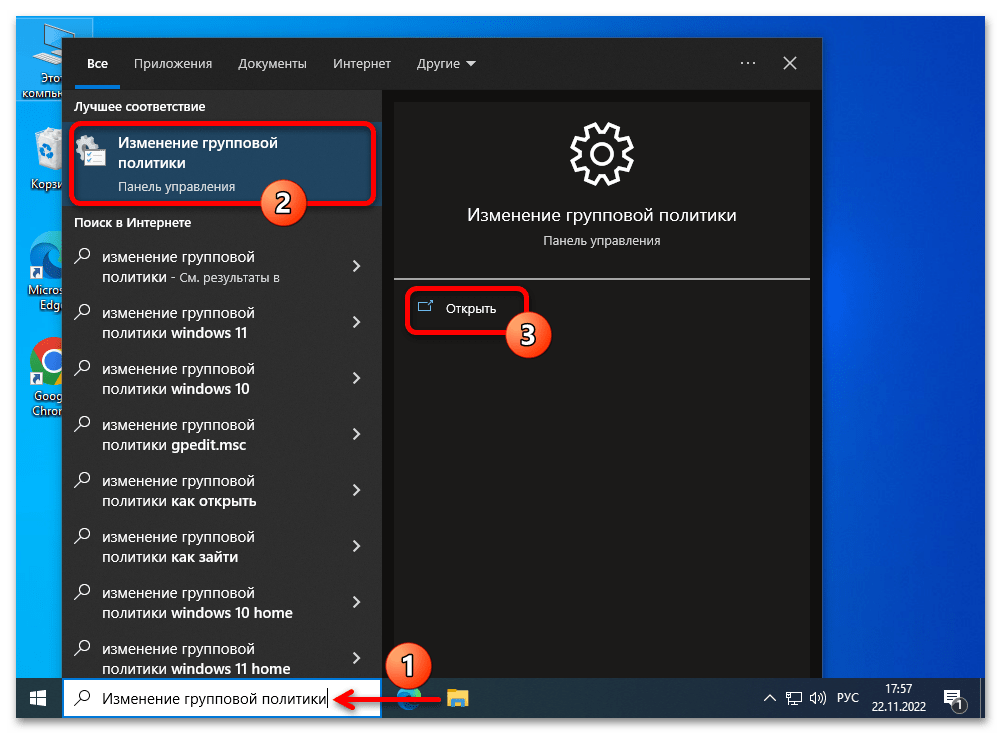

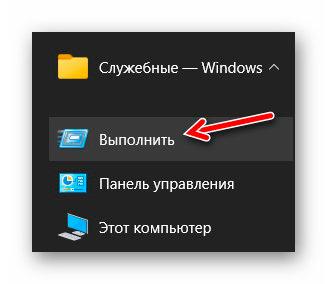

- Открываем окно «Редактора локальной групповой политики». Проще всего это сделать введя запрос

Изменение групповой политикив системный «Поиск» Виндовс,

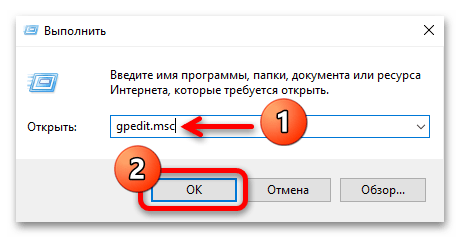

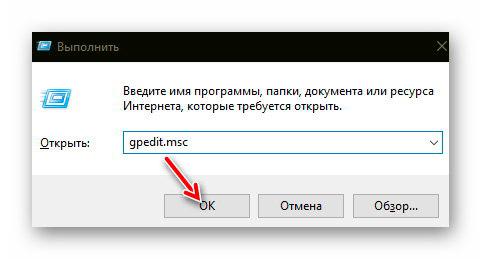

также возможно через оснастку «Выполнить» (открывается по нажатию «Win»+«R» на клавиатуре) – оправляем с её помощью на выполнение команду:

gpedit.mscЧитайте также: Запуск «Редактора локальной групповой политики» в Windows 10

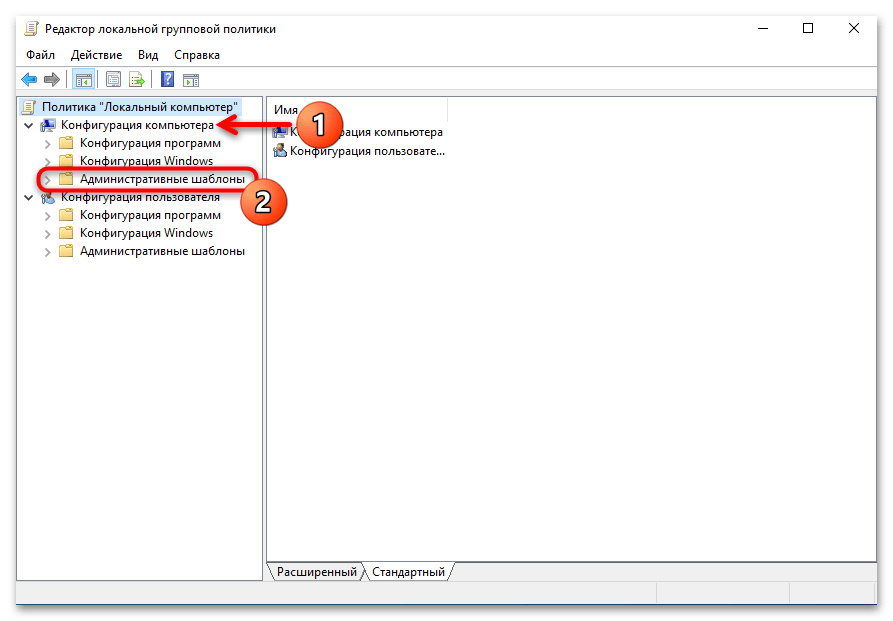

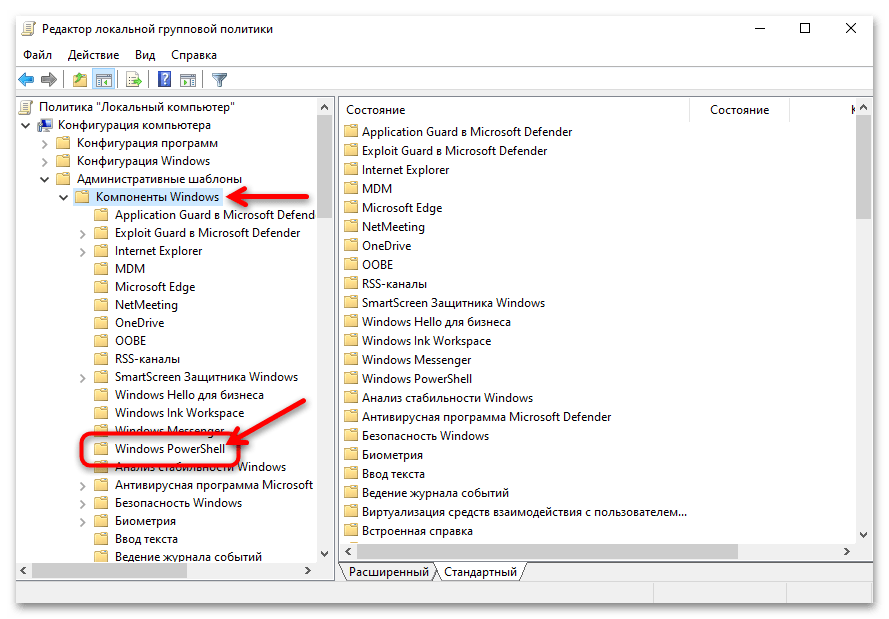

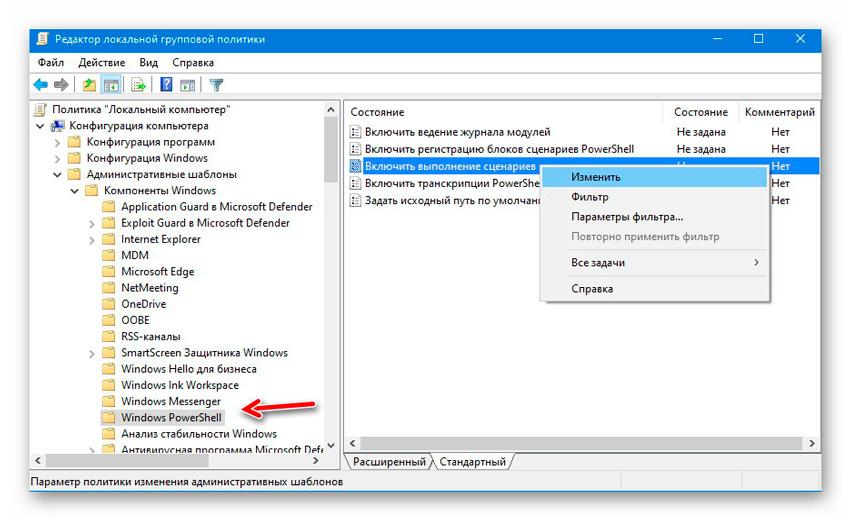

- Задействовав средства левой части окна РЛГП, в разделе «Конфигурация компьютера» поочередно разворачиваем каталоги: «Административные шаблоны»,

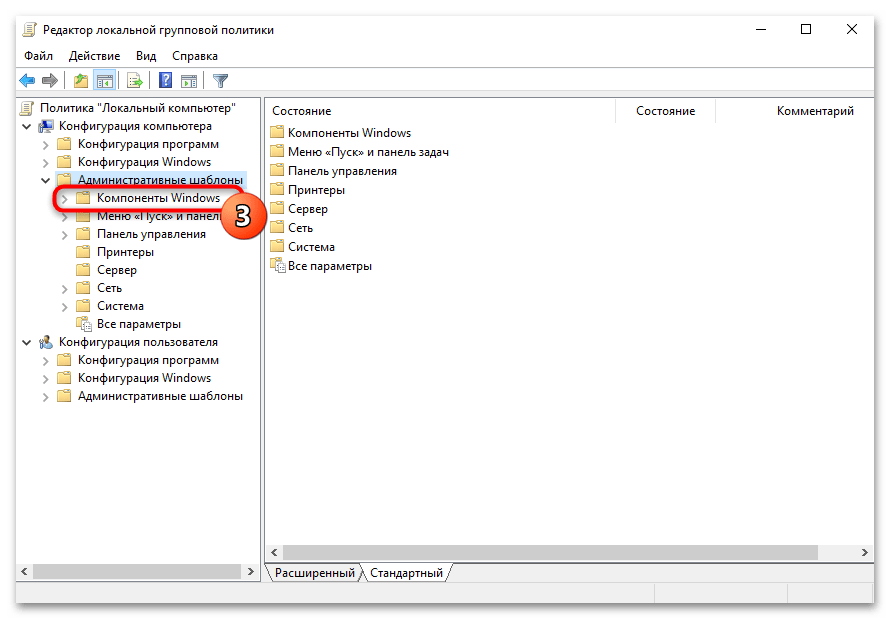

затем из него — «Компоненты Windows».

- В содержимом «Компоненты Windows» находим и кликом выделяем каталог «Windows Powershell».

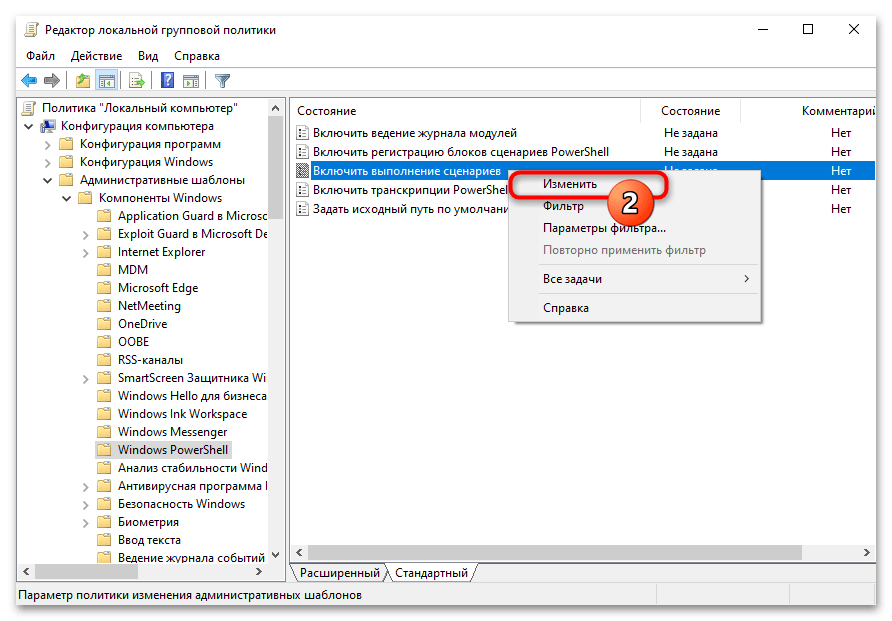

- Перемещаемся в область справа окна Редактора, кликаем правой кнопкой манипулятора (ПКМ) по наименованию политики «Включить выполнение сценариев».

В отобразившемся меню выбираем «Изменить».

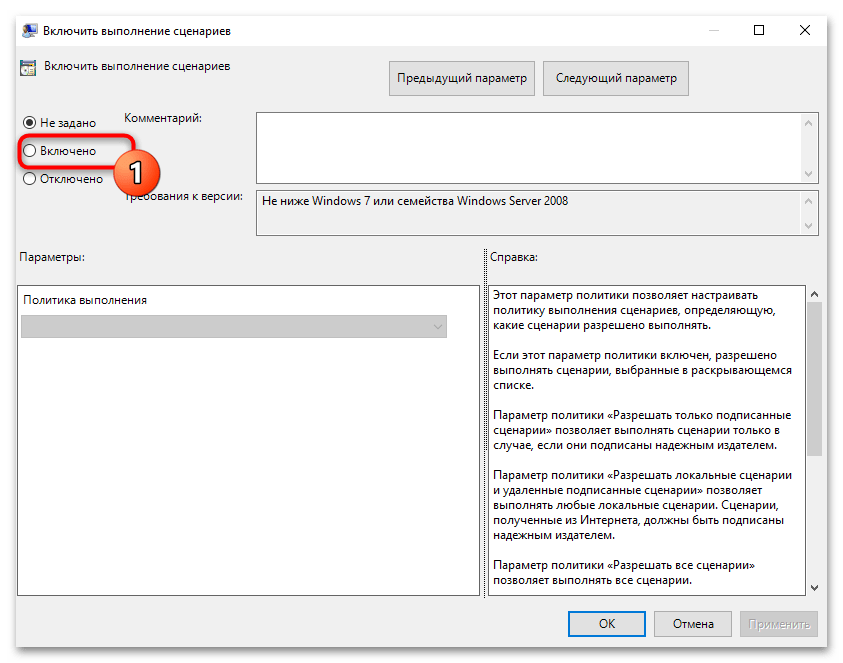

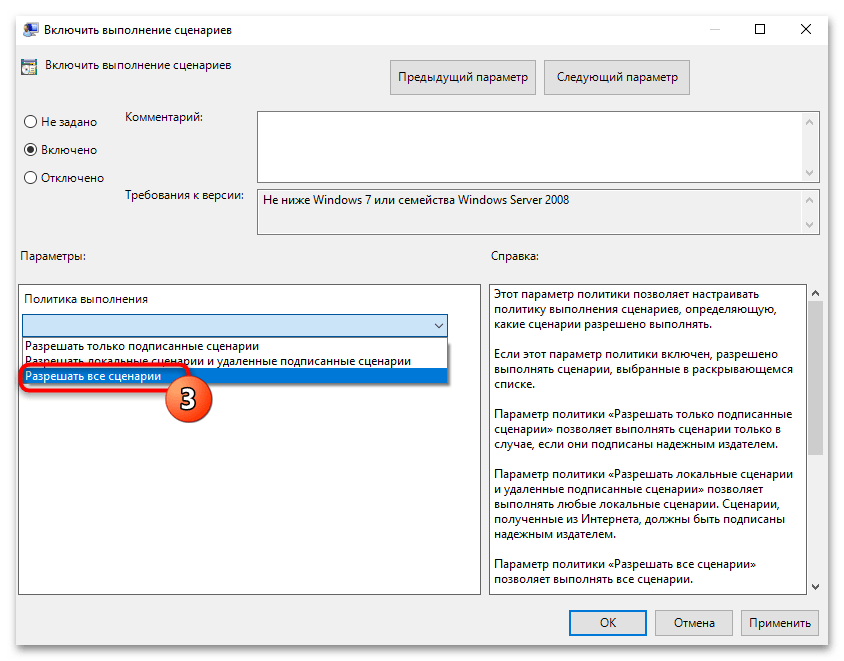

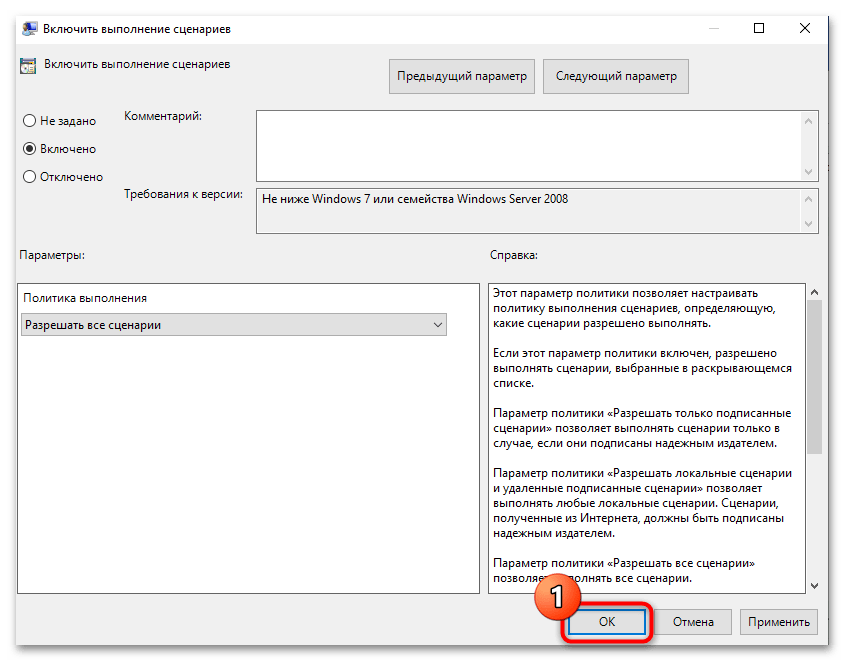

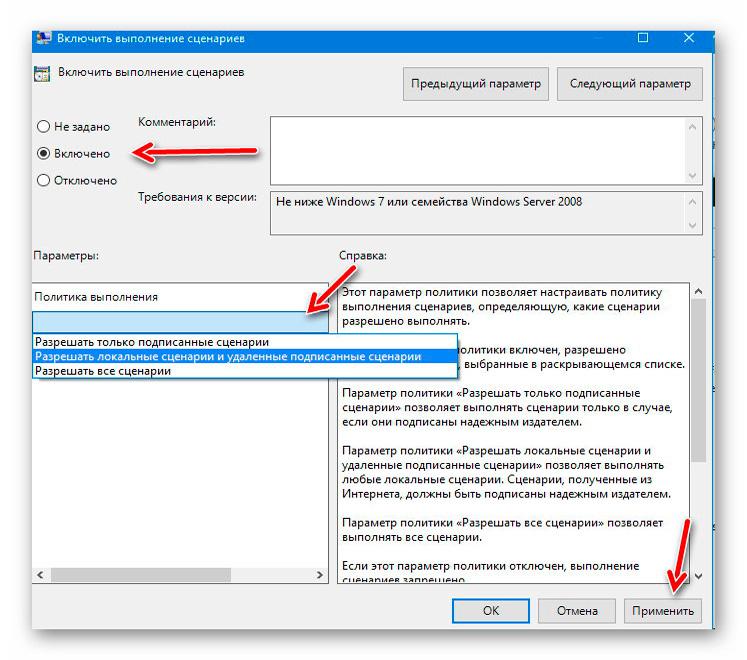

- В открывшемся средстве изменения параметров политики «Включить выполнение сценариев» переводим расположенную в правой верхней части окна радиокнопку в положение «Включено».

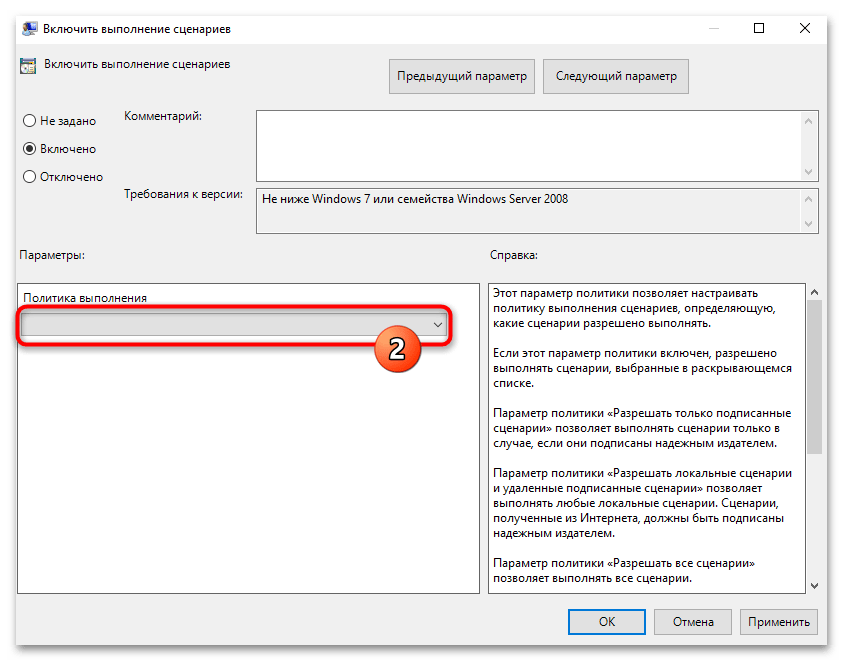

Кроме того, переходим здесь в блок «Параметры:», щёлкаем по изначально пустому раскрывающемуся списку «Политика выполнения»,

выбираем в нём «Разрешать все сценарии».

- Завершив конфигурирование политики вышеуказанным образом, нажимаем «ОК».

На этом всё, закрываем окно средства изменения локальной групповой политики – возможность запуска, по сути, любых сценариев PowerShell в текущем экземпляре Windows 10 получена.

Способ 2: Редактирование реестра

Параметры политик выполнения сценариев ПоверШелл для локального компьютера, а также его текущего пользователя сохранены в главной базе данных настроек Виндовс 10 — системном реестре. Соответственно, изменив здесь значения отдельных записей, можно решить в том числе и задачу из заголовка этой статьи.

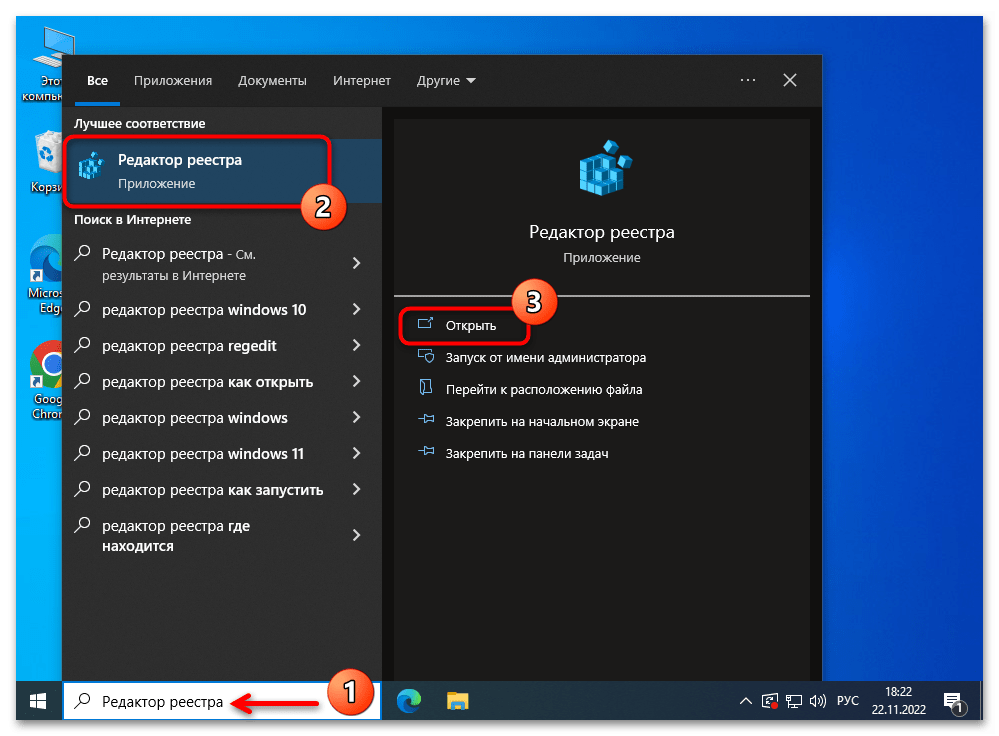

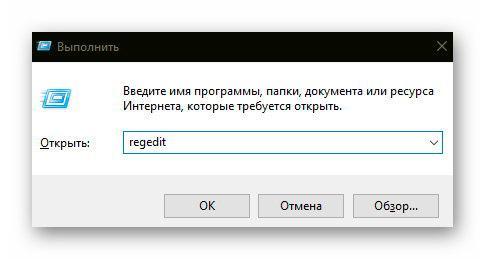

- Открываем «Редактор реестра». Существует множество способов это сделать, наиболее быстрые: отыскать ссылку на запуск приложения через системный «Поиск»,

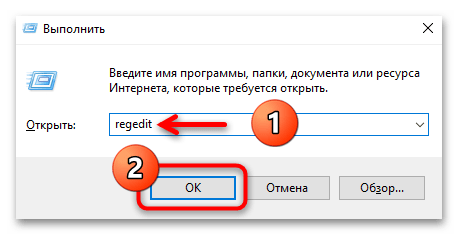

отправить команду

regeditчерез оснастку «Выполнить».Подробнее: Способы открытия «Редактора реестра» в Windows 10

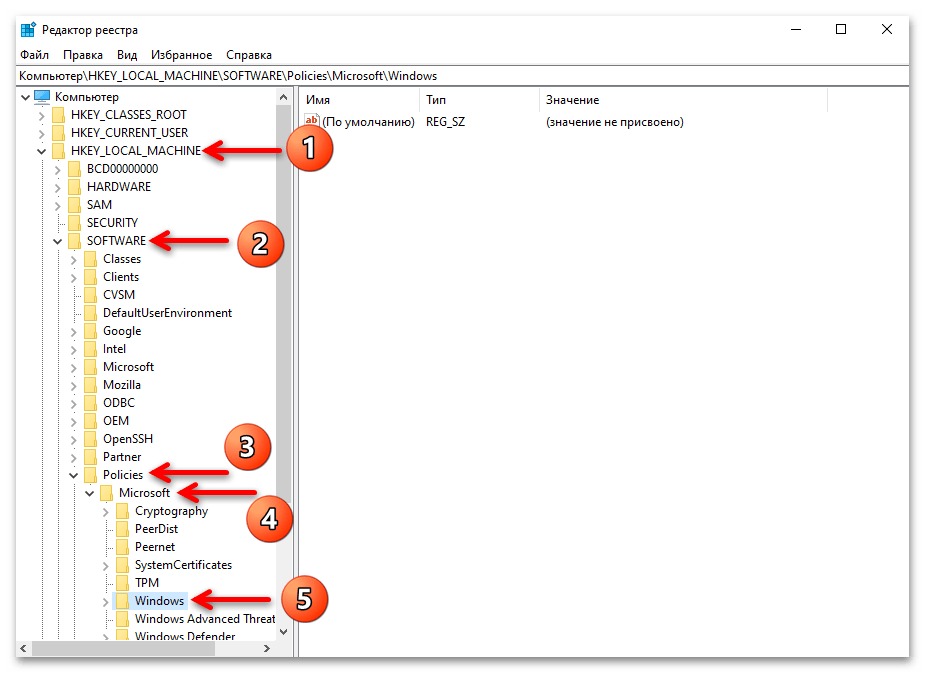

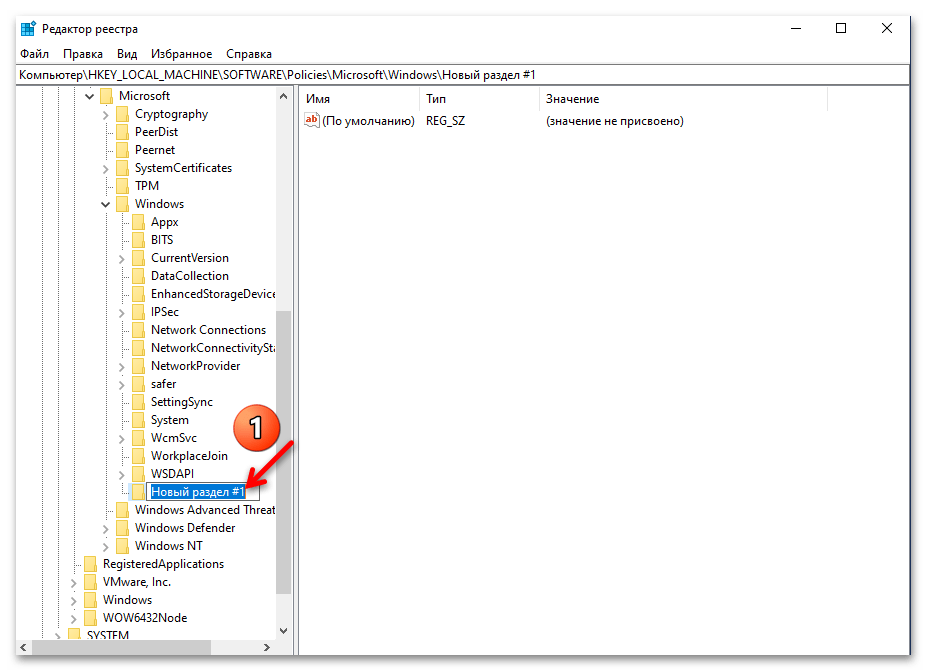

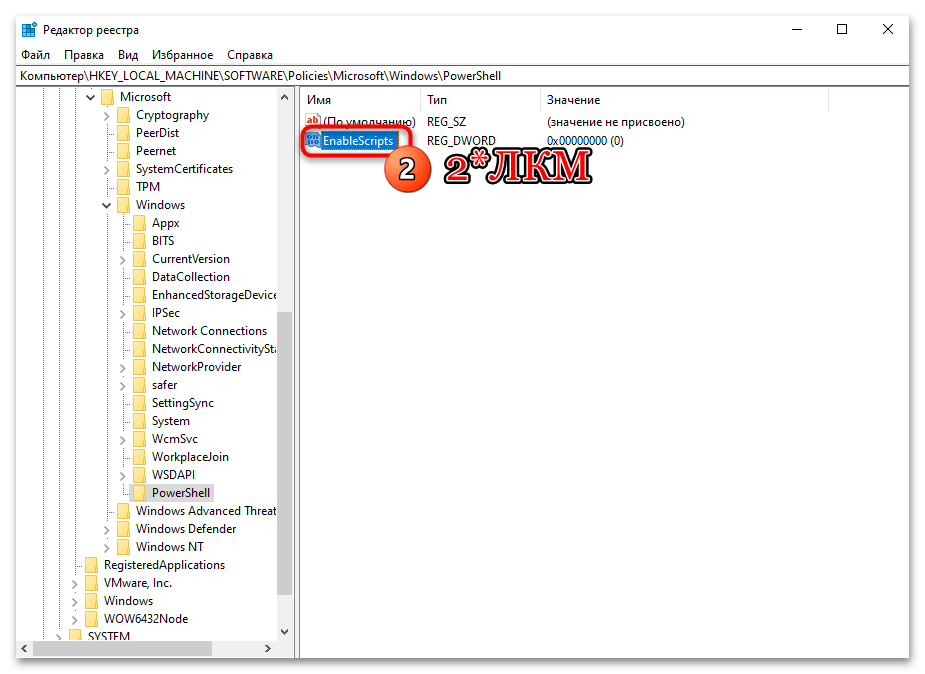

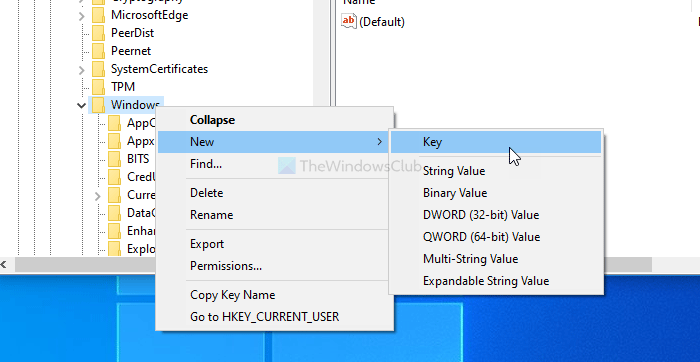

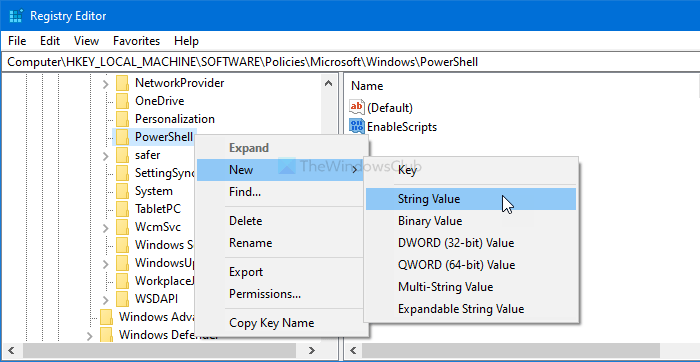

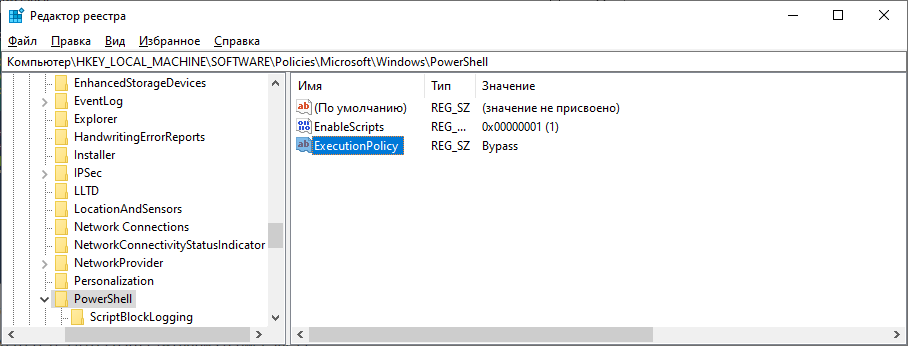

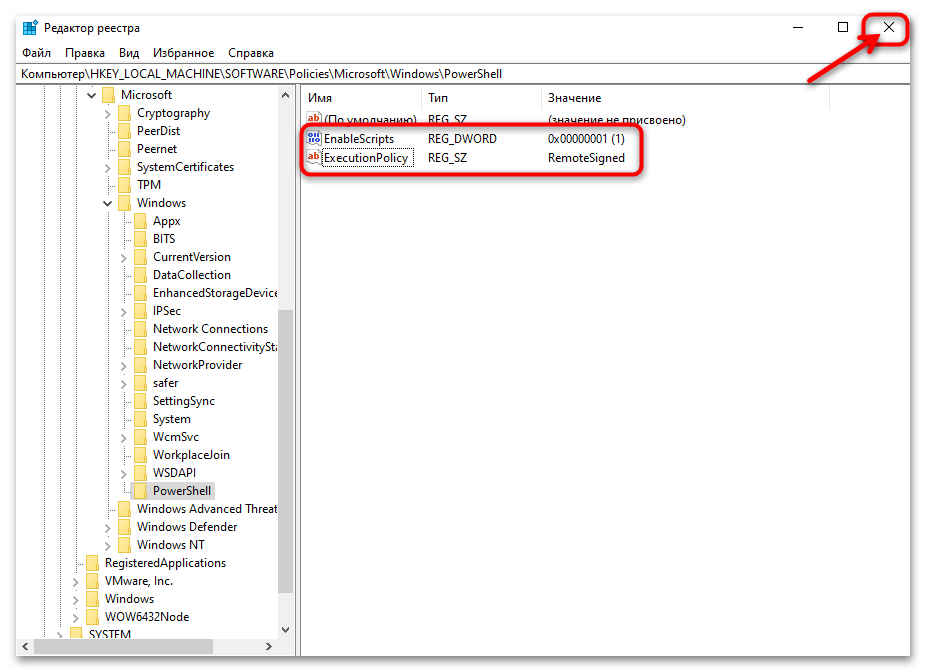

- Кликая по разворачивающим разделы из перечня слева в окне «Редактора реестра» элементам, переходим по следующему пути:

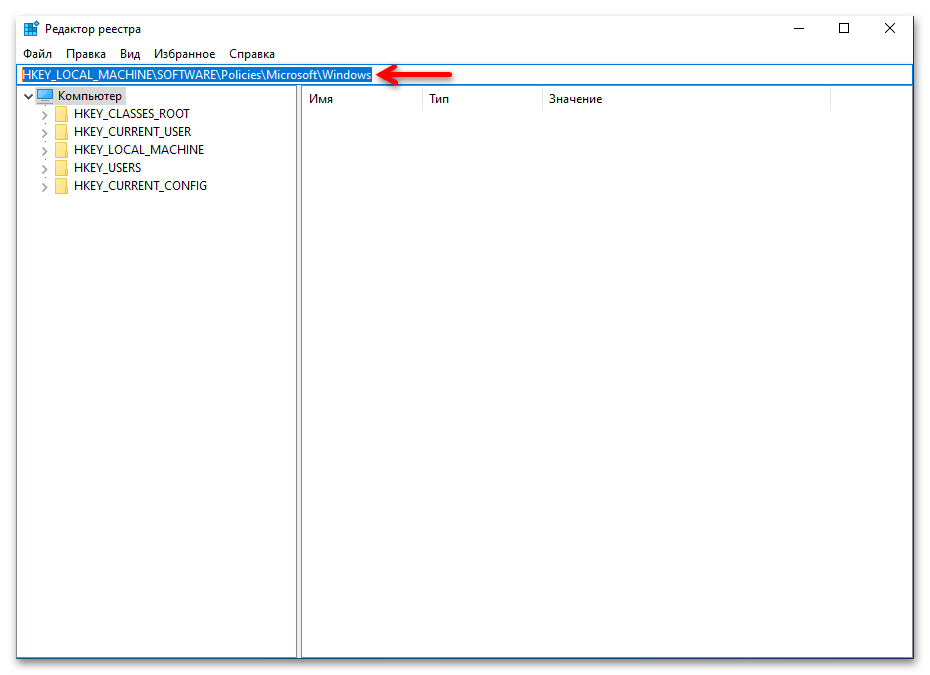

HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindowsДругой метод перемещения в нужный раздел реестра: копируем путь к нему из текста этой статьи в буфер обмена Windows 10, затем вставляем данные в поле под строкой меню Редактора, нажимаем «Enter».

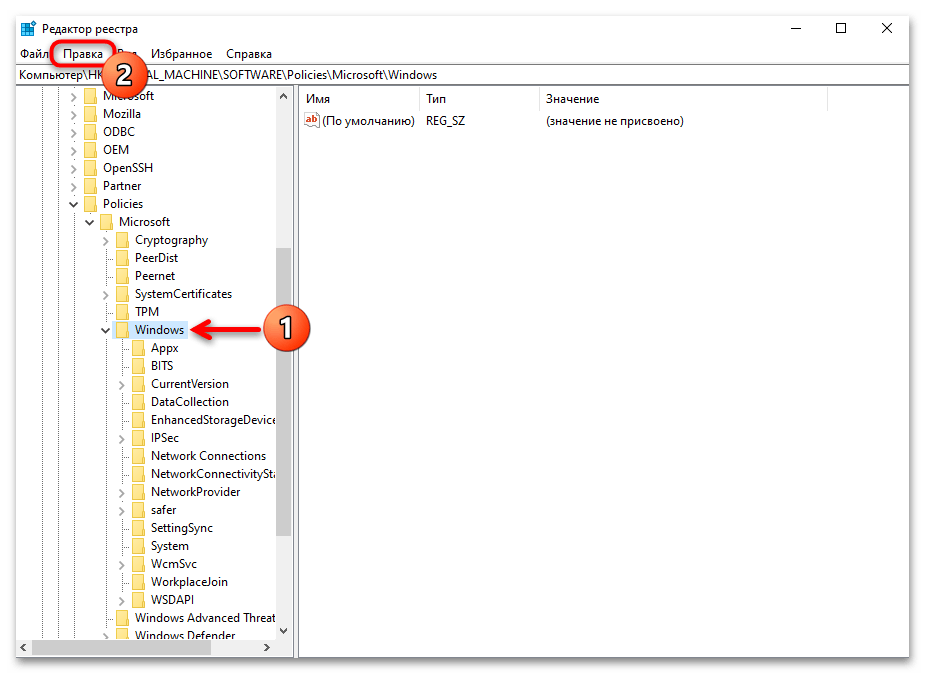

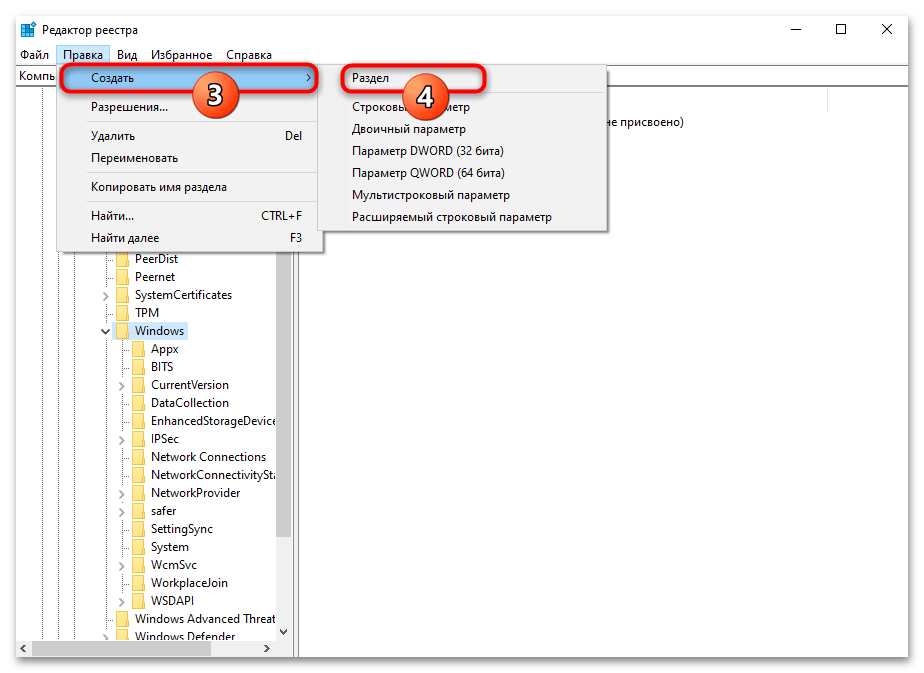

- Выделив (щелчком ЛКМ по наименованию в панели слева окна Редактора) расположенную по указанному выше пути папку «Windows», вызываем меню «Правка»,

кликаем в нём «Создать» — «Раздел».

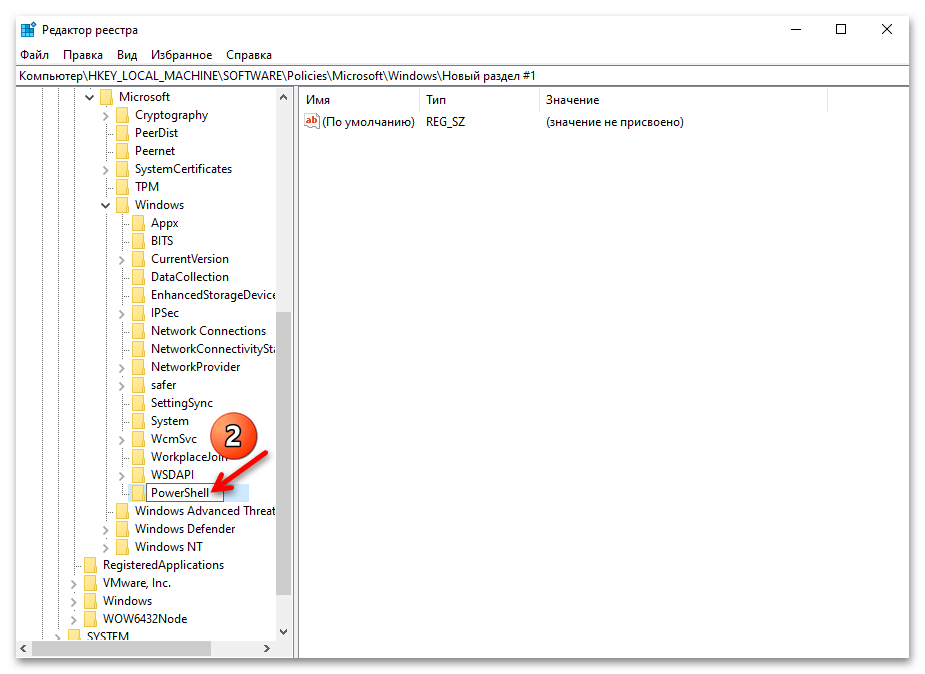

- Далее вводим имя сформированного каталога – PowerShell,

нажимаем «Ввод» на клавиатуре.

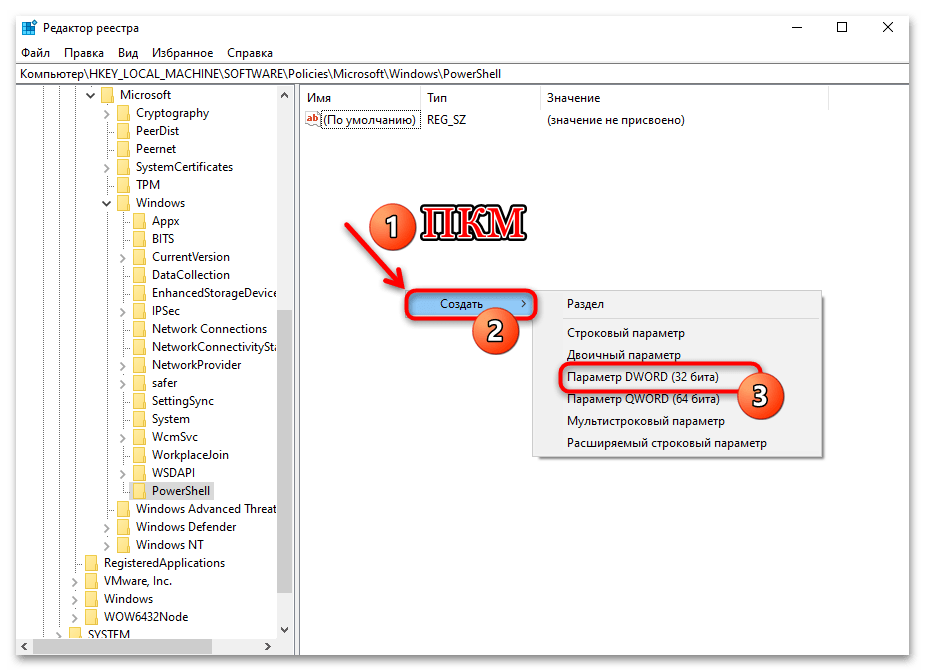

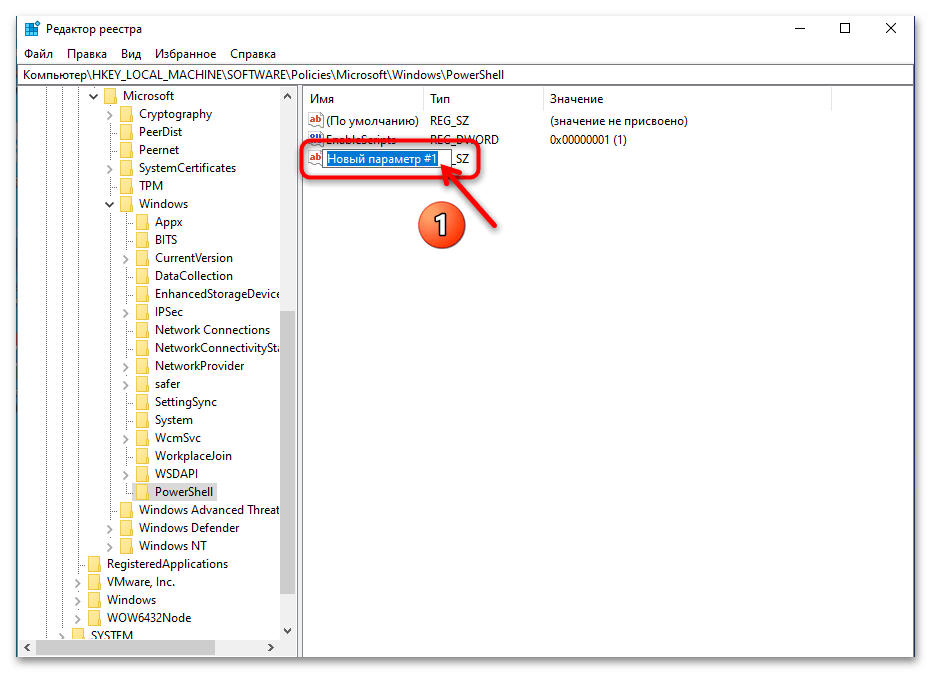

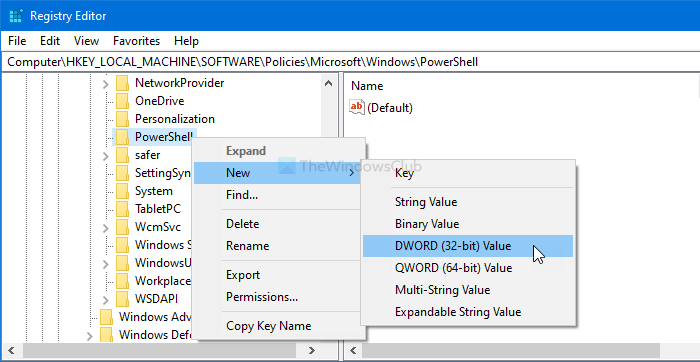

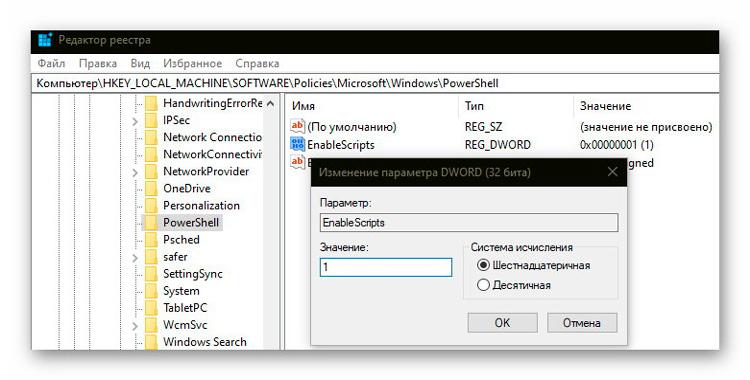

- Переходим в правую часть окна Редактора, кликаем ПКМ в её свободной от значков и записей области, в открывшемся контекстном меню нажимаем «Создать» — «Параметр DWORD (32 бита)».

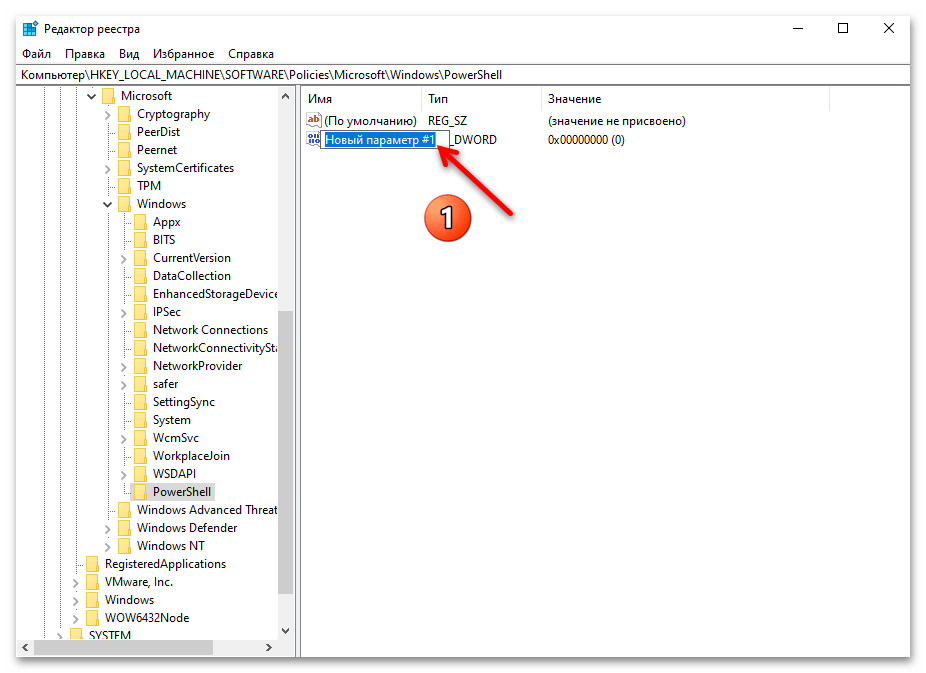

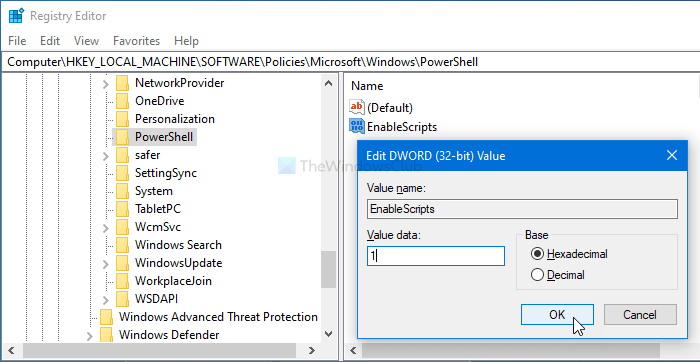

- Присваиваем созданному объекту наименование EnableScripts,

дважды щёлкаем по нему.

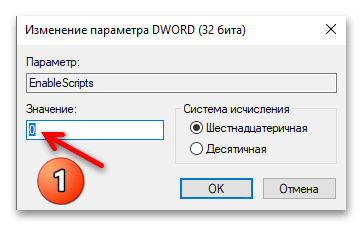

- В поле «Значение» отобразившегося окошка «Изменение параметра DWORD (32 бита)» вместо 0 пишем 1,

после этого кликаем «ОК».

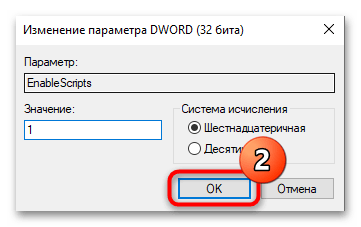

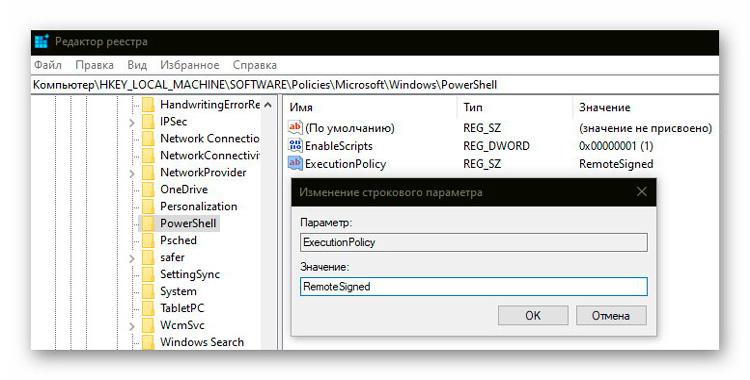

- Вновь кликаем ПКМ в отображающей параметры из раздела реестра «PowerShell» области, теперь выбираем в меню «Создать» — «Строковый параметр».

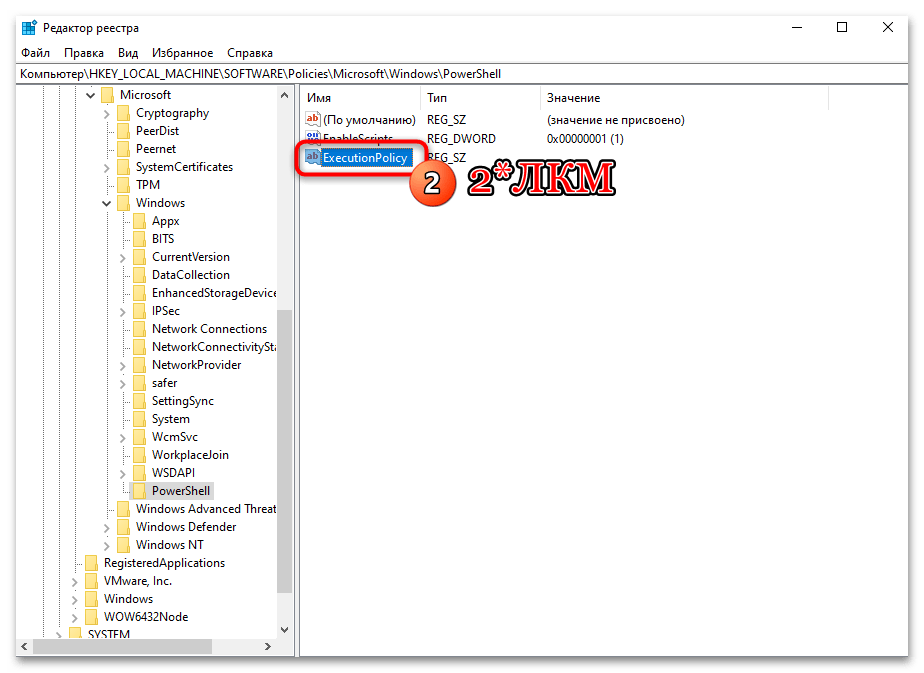

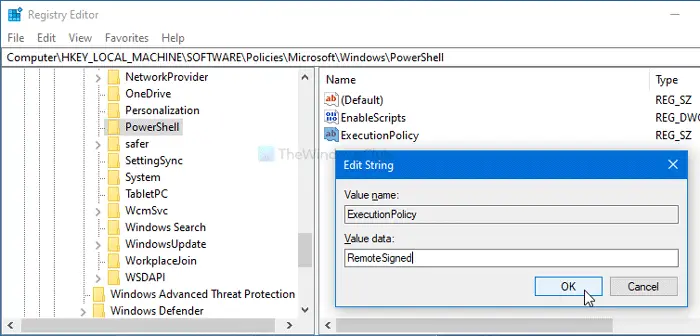

- В качестве имени параметра вводим ExecutionPolicy,

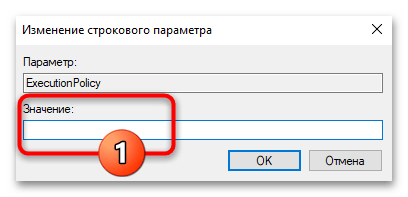

после чего двойным кликом по получившемуся объекту открываем окошко его изменения.

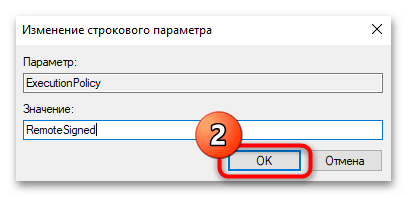

- В поле «Значение:» вводим RemoteSigned,

щёлкаем «ОК» мышкой.

- На этом всё – закрываем окно «Редактора реестра», перезагружаем компьютер и можем приступать к отныне беспроблемному и практически ничем не ограничиваемому запуску сценариев PowerShell.

Способ 3: Консольная команда

Еще один метод устранения предусмотренных в Windows 10 преград для выполнения PowerShell-сценариев реализовать гораздо проще, нежели вышеописанные подходы, но решение в большей степени единоразовое (действует в рамках одного сеанса работы с консольной оболочкой). Подойдёт, когда нужно задействовать один-единственный скрипт рассматриваемого типа или это требуется редко.

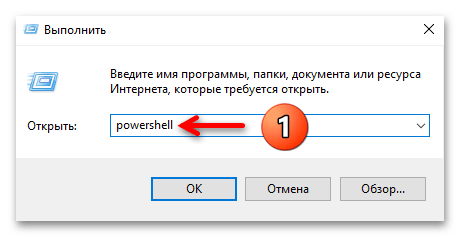

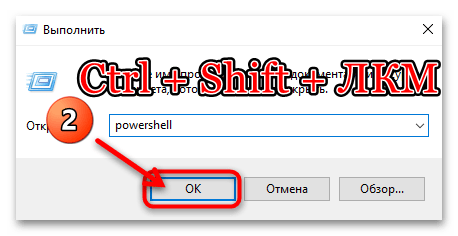

- Запускаем приложение PowerShell от имени Администратора. Один из вариантов это сделать – средствами системной оснастки «Выполнить»:

- Нажимаем «Win»+«R» на клавиатуре, вводим в поле «Открыть» отобразившегося окошка такую команду:

рowershell - Далее нажимаем «Ctrl»+«Shift» на клавиатуре и, удерживая эти клавиши, кликаем «ОК» в окне «Выполнить» левой кнопкой мыши.

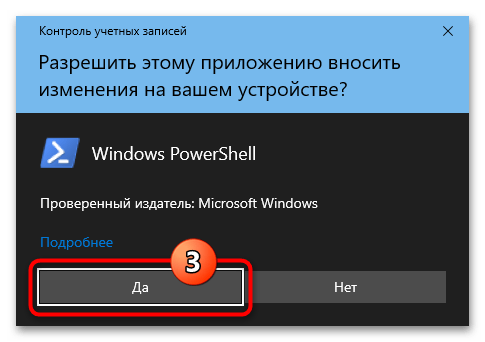

- Подтверждаем («Да») поступивший из системного модуля «Контроль учётных записей» запрос.

Читайте также: Запуск «PowerShell» в ОС Windows 10

- Нажимаем «Win»+«R» на клавиатуре, вводим в поле «Открыть» отобразившегося окошка такую команду:

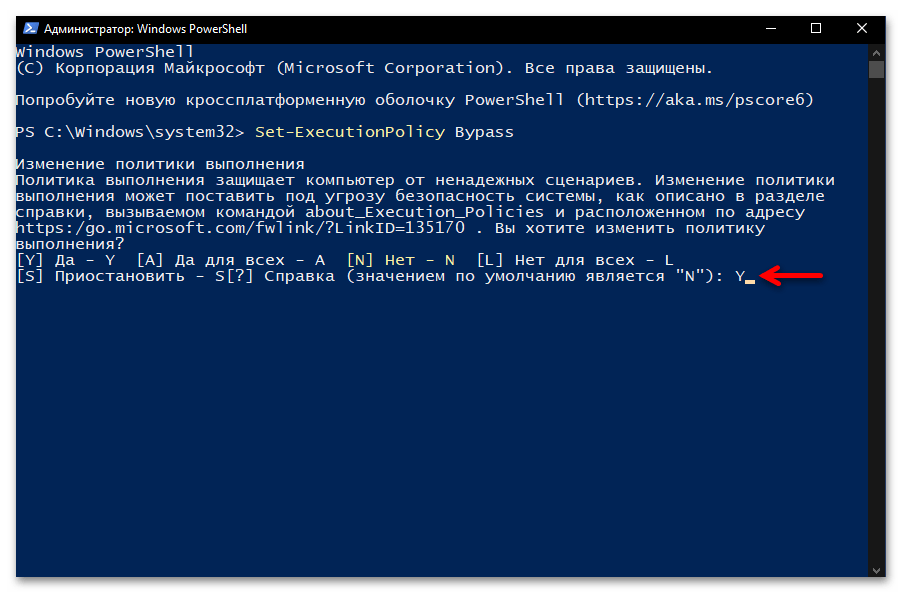

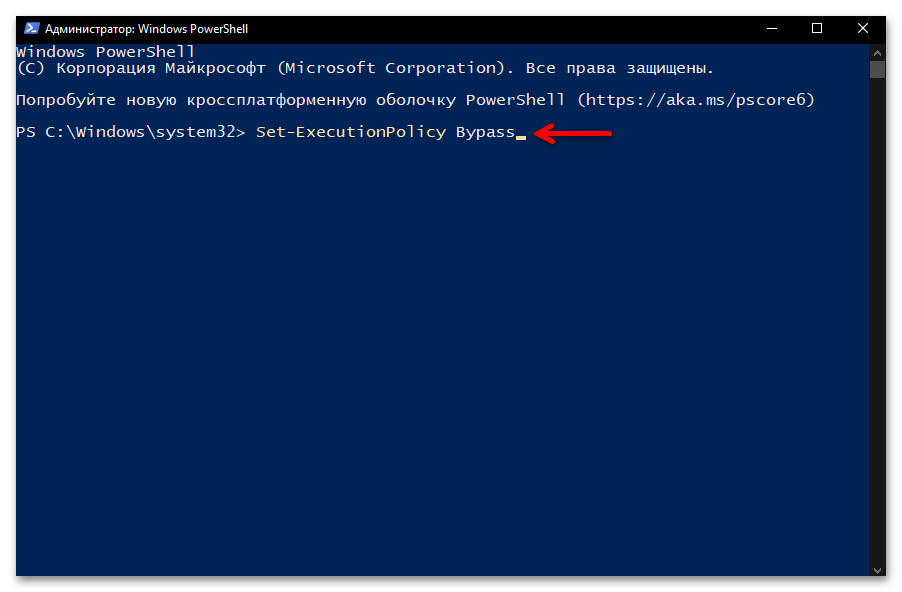

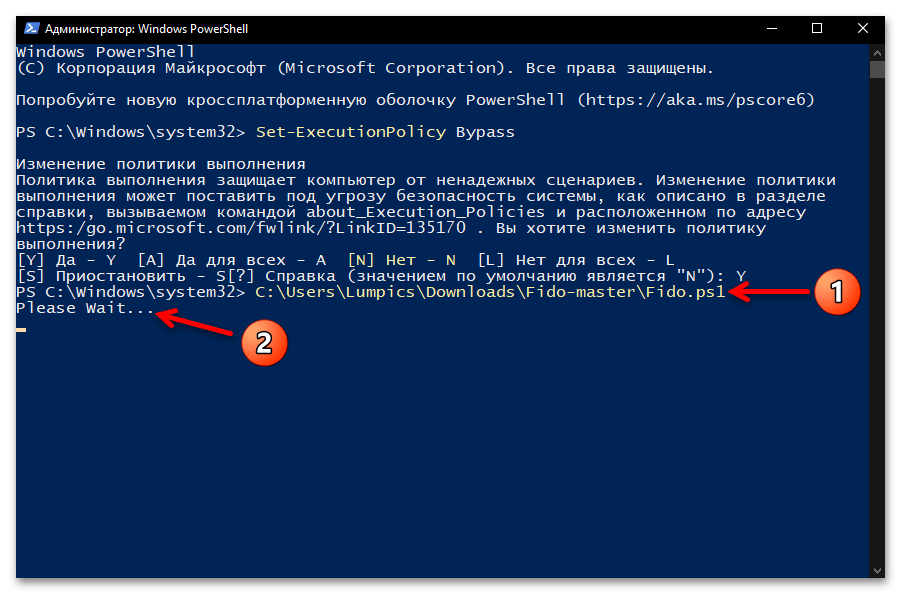

- Вводим и запускаем команду перевода политики выполнения сценариев PowerShell в состояние, когда ею ничего не блокируется:

Set-ExecutionPolicy Bypass - Введя

Yи затем нажав «Enter», подтверждаем запрос системы «Вы хотите изменить политику выполнения?». - На этом всё – возможности выполнять сценарии теперь ничего не препятствует и так будет продолжаться до момента закрытия сессии ПоверШелл. Вводим в консоль путь на диске ПК, по которому расположен целевой исполняемый файл рассматриваемого типа, инициируем его запуск.

Читайте также: Как скачать ISO-образ Windows при помощи PowerShell-скрипта Fido

Еще статьи по данной теме:

Помогла ли Вам статья?

Download PC Repair Tool to quickly find & fix Windows errors automatically

If you want to turn on or off Windows PowerShell script execution in Windows 10, follow this step by step guide. We will use the Registry Editor and Local Group Policy Editor to enable or disable this functionality.

Windows PowerShell is an essential and handy tool included in the Windows operating system. There are mainly two types of scripts – Signed by a trusted publisher and Local scripts. Local scripts are what you create on your personal computer, whereas the other one is what a trusted publisher has signed to perform a specific task.

To turn on or off Windows PowerShell script execution using Group Policy Editor, follow these steps-

- Search for gpedit.msc in the Taskbar search box.

- Click on Edit group policy in the search result.

- Go to Windows PowerShell in Computer Configuration.

- Double-click on Turn on Script Execution.

- Select the Enabled option.

- Choose an Execution Policy from the drop-down list.

- Select the Disabled option to turn off script execution.

- Click on Apply and OK.

Let’s check out these steps in detail.

At first, you will have to open the Local Group Policy Editor on your computer. For that, search for gpedit.msc in the Taskbar search box and click on Edit group policy in the search result. After opening this tool, navigate to the following path-

Computer Configuration > Administrative Templates > Windows Components > Windows PowerShell

In the Windows PowerShell folder, you will see a setting called Turn on Script Execution. Double-click on it and select the Enabled option.

After that, choose an Execution Policy from the drop-down list. You will see these three options-

- Allow only signed scripts

- Allow local scripts and remote signed scripts

- Allow all scripts

If you want to turn off the script execution in Windows PowerShell, choose the Disabled option.

Either way, click on Apply and OK to save the change.

As said earlier, it is possible to make the same change using Registry Editor. Before that, it is recommended to create a System Restore point and backup all Registry files.

Enable or disable Windows PowerShell script execution using Registry

To enable or disable Windows PowerShell script execution, follow these steps-

- Press Win+R.

- Type regedit and press the Enter button.

- Click on the Yes button.

- Go to Windows inside HKLM key.

- Right-click on Windows > New > Key.

- Name it as PowerShell.

- Right-click on PowerShell > New DWORD (32-bit) Value.

- Name it as EnableScripts.

- Double-click on it to set the Value data as 1.

- Right-click PowerShell > New > String Value.

- Name it as ExecutionPolicy.

- Double-click on it to set the Value data as mentioned below.

If you want to learn more, keep reading.

To get started, press Win+R, type regedit and hit the Enter button. If you see the UAC prompt, click on the Yes button to open Registry Editor on your computer. After that, navigate to the following path-

HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindows

Right-click on Windows, select New > Key, and name it as PowerShell.

You will have to create a DWORD (32-bit) Value and a String Value in the PowerShell key. For that, right-click on PowerShell > New > DWORD (32-bit) Value and name it as EnableScripts.

Double-click on EnableScripts to set the Value data as 1 or 0. If you want to enable this functionality, make it 1. Otherwise, let it be 0.

Now, you will have to set the execution policy. For that, right-click on PowerShell > New > String Value, and name it as ExecutionPolicy.

After that, double-click on it and enter the Value data as said below-

- AllSigned: Allow only signed scripts

- RemoteSigned: Allow local scripts and remote signed scripts

- Unrestricted: Allow all scripts

At last, click the OK button to save the change.

That’s all! Hope it helps.

Anand Khanse is the Admin of TheWindowsClub.com, a 10-year Microsoft MVP (2006-16) & a Windows Insider MVP (2016-2022). Please read the entire post & the comments first, create a System Restore Point before making any changes to your system & be careful about any 3rd-party offers while installing freeware.

Download PC Repair Tool to quickly find & fix Windows errors automatically

If you want to turn on or off Windows PowerShell script execution in Windows 10, follow this step by step guide. We will use the Registry Editor and Local Group Policy Editor to enable or disable this functionality.

Windows PowerShell is an essential and handy tool included in the Windows operating system. There are mainly two types of scripts – Signed by a trusted publisher and Local scripts. Local scripts are what you create on your personal computer, whereas the other one is what a trusted publisher has signed to perform a specific task.

To turn on or off Windows PowerShell script execution using Group Policy Editor, follow these steps-

- Search for gpedit.msc in the Taskbar search box.

- Click on Edit group policy in the search result.

- Go to Windows PowerShell in Computer Configuration.

- Double-click on Turn on Script Execution.

- Select the Enabled option.

- Choose an Execution Policy from the drop-down list.

- Select the Disabled option to turn off script execution.

- Click on Apply and OK.

Let’s check out these steps in detail.

At first, you will have to open the Local Group Policy Editor on your computer. For that, search for gpedit.msc in the Taskbar search box and click on Edit group policy in the search result. After opening this tool, navigate to the following path-

Computer Configuration > Administrative Templates > Windows Components > Windows PowerShell

In the Windows PowerShell folder, you will see a setting called Turn on Script Execution. Double-click on it and select the Enabled option.

After that, choose an Execution Policy from the drop-down list. You will see these three options-

- Allow only signed scripts

- Allow local scripts and remote signed scripts

- Allow all scripts

If you want to turn off the script execution in Windows PowerShell, choose the Disabled option.

Either way, click on Apply and OK to save the change.

As said earlier, it is possible to make the same change using Registry Editor. Before that, it is recommended to create a System Restore point and backup all Registry files.

Enable or disable Windows PowerShell script execution using Registry

To enable or disable Windows PowerShell script execution, follow these steps-

- Press Win+R.

- Type regedit and press the Enter button.

- Click on the Yes button.

- Go to Windows inside HKLM key.

- Right-click on Windows > New > Key.

- Name it as PowerShell.

- Right-click on PowerShell > New DWORD (32-bit) Value.

- Name it as EnableScripts.

- Double-click on it to set the Value data as 1.

- Right-click PowerShell > New > String Value.

- Name it as ExecutionPolicy.

- Double-click on it to set the Value data as mentioned below.

If you want to learn more, keep reading.

To get started, press Win+R, type regedit and hit the Enter button. If you see the UAC prompt, click on the Yes button to open Registry Editor on your computer. After that, navigate to the following path-

HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindows

Right-click on Windows, select New > Key, and name it as PowerShell.

You will have to create a DWORD (32-bit) Value and a String Value in the PowerShell key. For that, right-click on PowerShell > New > DWORD (32-bit) Value and name it as EnableScripts.

Double-click on EnableScripts to set the Value data as 1 or 0. If you want to enable this functionality, make it 1. Otherwise, let it be 0.

Now, you will have to set the execution policy. For that, right-click on PowerShell > New > String Value, and name it as ExecutionPolicy.

After that, double-click on it and enter the Value data as said below-

- AllSigned: Allow only signed scripts

- RemoteSigned: Allow local scripts and remote signed scripts

- Unrestricted: Allow all scripts

At last, click the OK button to save the change.

That’s all! Hope it helps.

Anand Khanse is the Admin of TheWindowsClub.com, a 10-year Microsoft MVP (2006-16) & a Windows Insider MVP (2016-2022). Please read the entire post & the comments first, create a System Restore Point before making any changes to your system & be careful about any 3rd-party offers while installing freeware.

При разработке PowerShell особое внимание было уделено безопасности. Одной из мер безопасности является наличие политики выполнения (Execution Policy), которая определяет, могут ли скрипты PowerShell выполняться в системе, и если могут, то какие именно.

Для примера возьмем чистую Windows 10, откроем консоль PowerShell и попробуем выполнить простой скрипт. Попытка завершится ошибкой, поскольку, как видно из сообщения, выполнение скриптов в системе запрещено.

Это сработала политика выполнения, и если мы все же хотим выполнить скрипт, то ее необходимо изменить. Выбрать можно одно из следующих значений:

• Restricted — в системе запрещено выполнение любых скриптов, допускается только выполнение отдельных команд. Это политика по умолчанию для клиентских ОС Windows;

• AllSigned — разрешено выполнение только скриптов, имеющих цифровую подпись от доверенного издателя;

• RemoteSigned — для удаленных скриптов требуется наличие цифровой подписи, локальные скрипты выполняются без ограничений. Удаленными считаются скрипты, полученные из удаленных источников (загруженные из интернета, полученные по электронной почте и т.п.), локальными — скрипты, созданные на локальном компьютере. Это политика по умолчанию для серверных ОС Windows;

• Unrestricted — разрешено выполнение любых скриптов, как локальных так и удаленных. При выполнении удаленного скрипта без цифровой подписи будет выдано предупреждение. Это дефолтная и единственно возможная политика для всех ОС, отличных от Windows;

• Bypass — разрешено выполнение любых скриптов, никакие предупреждения и запросы не выводятся;

• Default — сбрасывает политику на значение по умолчанию. Для серверов это RemoteSigned, для клиентов Restricted;

• Undefined — не определено. В случае, если значение политики не определено, то применяется политика Restricted.

Теоретически все понятно, проверим на практике. Для просмотра параметров политики используется командлет Get-ExecutionPolicy, а для изменения Set-ExecutionPolicy.

Для начала выведем действующую политику выполнения командой:

Get-ExecutionPolicy

Как и ожидалось, текущая политика Restricted. Разрешим выполнение скриптов, установив для политики значение Unrestricted:

Set-ExecutionPolicy Unrestricted -Force

И еще попробуем запустить скрипт. На сей раз он выполнился без ошибок.

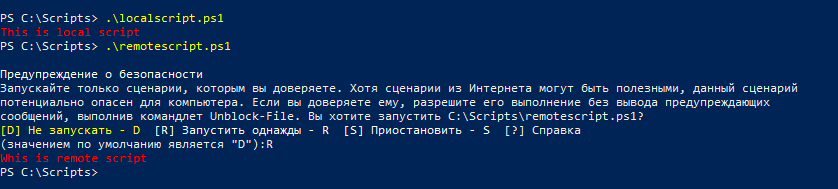

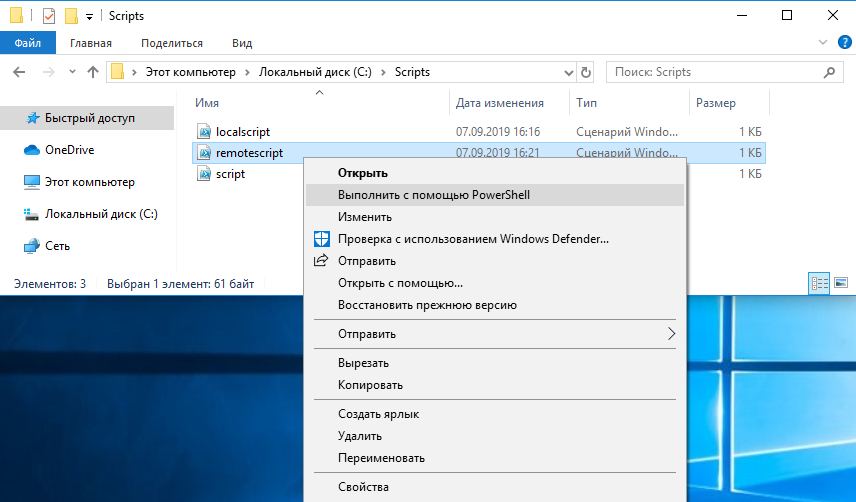

Политика Unrestricted разрешает выполнение любых скриптов, но у нее все же есть ограничения. Для проверки я подготовил два скрипта, локальный localscript.ps1 и удаленный remotescript.ps1. Сначала запустим локальный, он выполнится без проблем. А вот при запуске удаленного скрипта PowerShell выдаст предупреждение и потребует подтвердить его запуск. При ручном выполнении это не является большой проблемой, а вот в случае автоматического запуска (напр. из планировщика) скрипт может не отработать.

Теперь изменим политику на Bypass и еще раз запустим удаленный скрипт. На сей раз он просто выполнился, безо всяких сообщений и подтверждений. Bypass удобно использовать в ситуациях, когда скрипт должен гарантированно отработать, причем автоматически, без вмешательства пользователя.

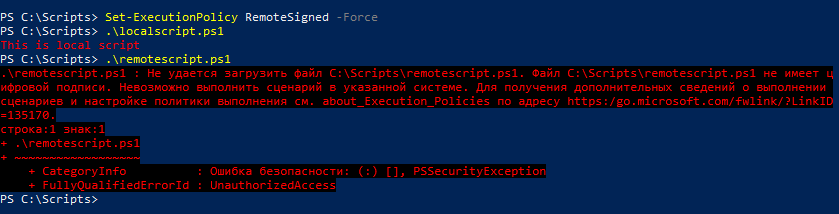

Следующим пунктом нашего меню идет политика RemoteSigned. Она является наиболее сбалансированной как с точки зрения безопасности, так и удобства использования, поэтому на серверах включена по умолчанию. Установим для политики значение RemoteSigned и проверим ее действие. Локальный скрипт снова выполняется без проблем, а удаленный выдает ошибку, поскольку у него нет подписи.

У вас может возникнуть вопрос, как именно PowerShell различает локальные и удаленные скрипты. Тут все просто. При загрузке файла приложение (напр. браузер) добавляет файл идентификатор зоны (ZoneId), который и определяет, откуда был взят файл. Идентификатор хранится в альтернативном потоке и имеет значение от 0 до 4:

• Локальный компьютер (0)

• Местная сеть (1)

• Надежные сайты (2)

• Интернет (3)

• Опасные сайты (4)

Если файл имеет ZoneId 3 или 4, то PowerShell считает его удаленным. А если на компьютере включена конфигурация усиленной безопасности Internet Explorer, то файлы, взятые из локальной сети, тоже могут считаться удаленными.

Как выполнить удаленный скрипт? Во первых его можно разблокировать (превратить в локальный), для этого есть специальный командлет Unblock-File. Хотя если просто открыть скрипт на локальном компьютере и внести в него изменения, то он тоже станет локальным.

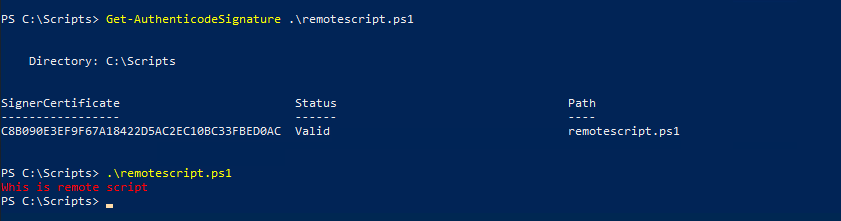

Ну и во вторых удаленный скрипт можно подписать. Подписывание скриптов — это тема отдельной статьи, поэтому вдаваться в подробности не будем. Просто подпишем его уже имеющимся сертификатом, проверим подпись и выполним. На сей раз успешно.

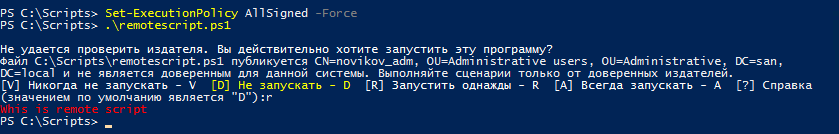

Переходим к политике AllSigned. Это наиболее жесткая политика, требующая подписывания всех без исключения скриптов, как удаленных так и локальных. И даже с подписанными скриптами она работает не так, как RemoteSigned. Для примера сменим политику на AllSigned и снова запустим подписанный скрипт. В этот раз для его выполнения потребуется подтверждение, т.к. PowerShell посчитал подпись недоверенной.

Области применения

Политика выполнения имеет свою область действия (scope). Всего есть 5 областей:

• LocalMachine — политика действует на всех пользователей данного компьютера. Значение хранится в реестре, в разделе HKEY_LOCAL_MACHINE;

• CurrentUser — политика действует только на текущего пользователя. Хранится в разделе реестра HKEY_CURRENT_USER;

• Process — действие политики распространяется только на текущий сеанс PowerShell. Значение хранится в переменной окружения $PSExecutionPolicyPreference и при закрытии сеанса удаляется;

• Userpolicy — политика действует на всех пользователей данного компьютера. Распространяется с помощью групповых политик. Значение хранится в разделе пользователя, соответственно политика применяется при входе пользователя в систему;

• MachinePolicy — действует на всех пользователей данного компьютера. Распространяется с помощью групповых политик. Значение хранится в разделе компьютера, политика применяется при загрузке системы;

Вывести значение политики для всех областей можно командой:

Get-ExecutionPolicy -List

Получается, что при установке политики без указания области изменяется значение LocalMachine. Если же требуется указать конкретную область действия, то сделать это можно с помощью параметра Scope командлета Set-ExecutionPolicy. Для примера установим для области СurrentUser политику Bypass:

Set-ExecutionPolicy -Scope CurrentUser -ExecutionPolicy Bypass -Force

Затем проверим значение политики в текущем сеансе и убедимся в том, что оно изменилось на Bypass.

Теперь установим политику Unrestricted для области Process:

Set-ExecutionPolicy -Scope Process -ExecutionPolicy Unrestricted -Force

Еще раз проверим текущую политику, теперь она имеет значение Unrestricted. Т.е. более ″конкретная″ политика всегда имеет больший приоритет.

Для областей UserPolicy и MachinePolicy значение политики задаются через GPO. За настройку отвечает параметр Turn on Script Execution (Включить выполнение сценариев), находящийся в разделе Administrative TemplatesWindows ComponentsWindows PowerShell. Для UserPolicy он находится в конфигурации пользователя (User Configuration), для MachinePolicy — в конфигурации компьютера (Computer Configuration). Политика, применяемая к компьютеру, имеет приоритет перед политикой пользователя.

Для установки политики надо включить параметр и выбрать одно из трех значений:

• Allow only signed scripts (Разрешать только подписанные сценарии) — политика AllSigned;

• Allow local scripts and remote signed scripts (разрешать локальные и удаленные подписанные сценарии) — политика RemoteSigned;

• Allow all scripts (Разрешать все сценарии) — политика Unrestricted.

Политика Bypass считается небезопасной и ее нельзя установить через групповые политики.

Для примера установим для MachinePolicy политику RemoteSigned и проверим результат. Как видите, политика, назначенная через GPO, имеет больший приоритет и переопределяет все остальные политики.

Более того, при использовании GPO становится невозможным переназначить политики вручную. При попытке изменения выдается предупреждение, а текущая политика остается без изменений.

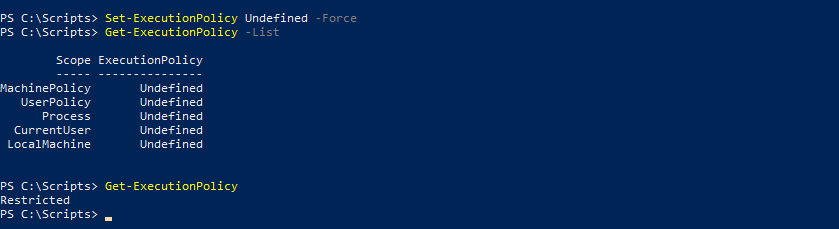

А что будет, если ни для одной области политика не определена, т.е. везде стоит значение Undefined? В этом случае все просто, выполнение всех скриптов запрещается, а текущая политика принимает значение Restricted.

Обход политики

Можно ли как то запустить скрип в обход политики выполнения, не изменяя ее значение? В принципе можно, есть несколько способов.

К примеру для того, чтобы выполнить скрипт, достаточно открыть его в проводнике, кликнуть правой клавишей мыши и выбрать пункт Выполнить с помощью PowewrShell (Run with PowerShell). Это запускает оболочку PowerShell c политикой Bypass. При этом политика применяется только для выполнения конкретного скрипта, значение политики в реестре не изменяется.

Этот способ называется ″Run with PowerShell″ и у него есть некоторые ограничения. Скрипты, запущенные таким образом, не могут взаимодействовать с пользователем (выводить сообщения на экран, требовать ввода данных и т.п.). Скрипт просто запускается, выполняется и немедленно закрывается.

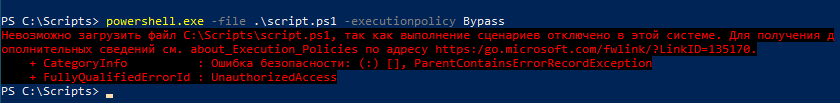

Собственно говоря, предыдущий способ использует запуск PowerShell с указанием требуемой политики. Сделать это можно из командной строки, например для запуска скрипта можно попробовать такую команду:

powershell.exe -file .script.ps1 -Executionpolicy Bypass

Теоретически эта команда должна выполнить скрипт, не смотря на текущую политику. Так написано в официальной документации Microsoft. На практике же этот способ работает не всегда, например на одном из проверенных мной компьютеров я получил ошибку. При этом из проводника скрипт успешно выполнился.

Еще один вариант — это попробовать изменить политику выполнения для области Process. Эта операция не вносит изменений в реестр и не требует прав администратора. Но в том случае, если для назначения политики выполнения используются групповые политики, этот способ не сработает.

Ну и наконец можно просто считать содержимое скрипта и выполнить его в виде команды. Например так:

$script = Get-Content ./script.ps1

Invoke-Expression -Command ″$script″

Кратко расскажу, как включить выполнение сценариев PowerShell в Windows, если не получается с помощью этого великолепного средства удобно и быстро менять конфигурацию операционной системы или программ, останавливать и запускать сервисы, выполнять полезные bat-файлы и так далее.

Ничего сложного в этой процедуре нет — просто нужна от пользователя «капелька» внимательности.

Откройте редактор локальной групповой политики (в поиске Windows или через меню «Выполнить» (вызывается клавишами Win+R) введите «gpedit.msc» и нажмите клавишу «Enter» на клавиатуре)…

В левой части окна «Редактор локальной групповой политики» переходим по пути…

Конфигурация компьютера — Административные шаблоны — Компоненты Windows — Windows Powershell…

Справа в рабочем окне находим пункт «Включить выполнение сценариев» и кликаем на него правой кнопкой мыши — выбираем «Изменить».

Ставим точку на «Включено» и проверяем, чтоб в разделе «Параметры:» (Политики выполнения) было выбрано «Разрешить локальные сценарии и удаленные подписанные сценарии» — нажимаем «Применить» …

Еще разок перепроверяем себя…

Кликаем «Ок» и закрываем все ранее открытые окна. Поздравляю, теперь знаете, как включить выполнение сценариев Powershell в Windows 10.

…

…

Вышеописанный метод точно работает в Windows 10 Pro и Enterprise. В домашней версии операционной системы Windows 10 нужно погружаться в реестр…

Включаем выполнение сценариев PowerShell через реестр

Неопытным пользователям не советую самостоятельно лезть в реестр Windows, чтоб включить выполнение сценариев PowerShell, а опытные — легко пройдут в редакторе реестра (Win+R и команда «regedit»)…

…по пути…

HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindows

…создадут раздел под названием «PowerShell» , разместят в нем «Параметр DWORD (32 бита)» под именем «EnableScripts» и зададут ему значение «1»…

Далее они вернутся в раздел «PowerShell» и создав «Строковый параметр» с именем «ExecutionPolicy» присвоят ему значение «RemoteSigned» …

Жмем «Ок» , закрываем все ранее открытые окна и радуемся. 🙂

Теперь знаете, как включить выполнение сценариев PowerShell. Полученные сегодня знания многократно принесут пользу опытным пользователям в будущем. Например, при активации автозапуска для хот-спота Windows 10.

ПОЛЕЗНОЕ ВИДЕО

…

…

До новых полезных компьютерных программ и советов.

Contents

- 1 How to Check Your PowerShell Execution Policy

- 2 How to Set PowerShell Execution Policy to RemoteSigned

- 3 How to Set the PowerShell Execution Policy for the Current User via PowerShell

- 4 How to Enable PowerShell Scripts for the Local Machine via Command Line

- 5 How to Set PowerShell Execution Policy for the Current PowerShell Window Only

PowerShell is a powerful tool that many, including myself, don’t use to its full potential. That’s why most of us rely on PowerShell scripts crafted by others, but this can have its own hurdles. Often, you’ll see errors like “PowerShell: running scripts is disabled on this system”. To Enable PowerShell scripts in Windows 10, you must first set the execution policy.

This extra step is to protect you against attackers with malicious scripts, and should only be switched if you trust its source. It’s possible to modify PowerShell script execution via the Group Policy editor and registry, but the easiest and most sensical method is via PowerShell itself. As a result, we’re only going to focus on how to change PowerShell execution policy via the command line today.

PowerShell Execution Policies and Scope values explained

PowerShell has five execution policies; AllSigned, Bypass, RemoteSigned, Restricted, and Unrestricted. It also has three “scope” values which determine how far the PowerShell script execution changes will reach. You can read up on all of them in the tables below:

| Execution Policy | Description |

| Default | Sets Windows to the default execution policy – Restricted for regular Windows and RemoteSigned for server installs. |

| Restricted | The default execution policy for Windows 10. You can’t run any PowerShell scripts and PowerShell is set to interactive mode so that you can only run individual commands. |

| RemoteSigned | Default for server installs. You can run downloaded PowerShell scripts, but they must be signed by a trusted publisher. Non-downloaded PowerShell scripts don’t need a signature. |

| AllSigned | You can only run PowerShell scripts from a trusted publisher, regardless of where they came from. |

| Unrestricted | You can run unsigned scripts, but you’ll get a warning before trying to run ones that come from the internet. |

| Bypass | The least strict setting. Run any script with no warnings or prompts. Not recommended for anything other than test machines. |

| Scope | Description |

| Process | Set the execution policy for the current Windows PowerShell instance. |

| CurrentUser | The execution policy is set for the current user only and stored in the HKEY_CURRENT_USER registry key. |

| LocalMachine | |

| AllSigned | Sets the policy for everyone on the machine via a HKEY_LOCAL_MACHINE key. |

Keep these values in mind as you set your execution policy, as choosing the wrong one could have unintended security consequences.

It’s a good idea to determine what execution policy your PC already has before you change anything. This can also help after you change for verification purposes.

- Open PowerShell

Press “Windows +X” to open the Start context menu and click “Windows PowerShell (Admin)”.

- Enter the PowerShell get execution policy command

In the main PowerShell window, type the following and press enter:

Get-ExecutionPolicy -ListCheck the fields for your current user and local machine to determine the current policy.

How to Set PowerShell Execution Policy to RemoteSigned

There’s a fast, UI-friendly way to enable running PowerShell scripts with the RemoteSigned policy via Windows settings.

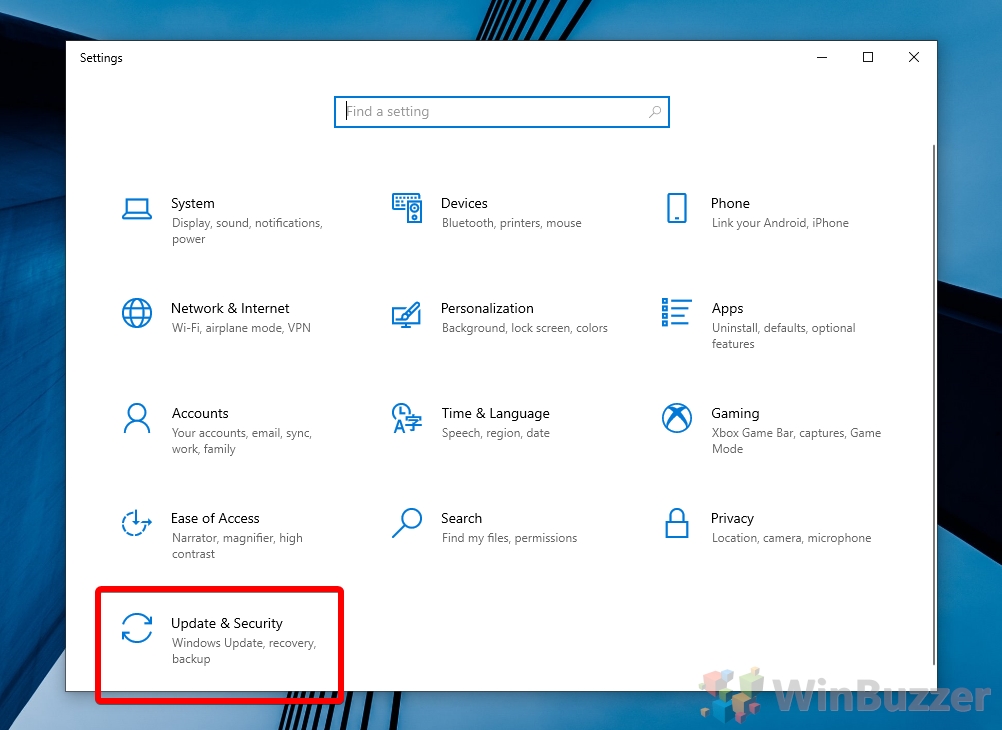

- Go to Update & Security settings

Press “Windows + I” to open settings and click on “Update & Security”.

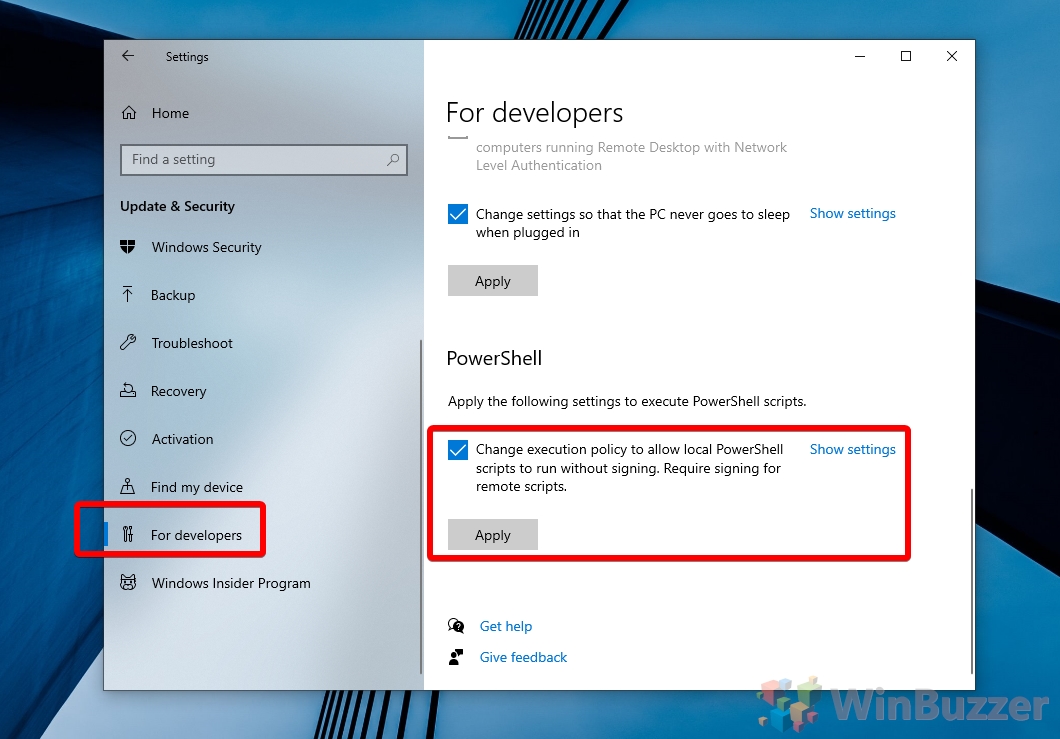

- Set the PowerShell execution policy to RemoteSigned via developer options

On the left sidebar, click “For developers”, then scroll down to the “PowerShell” subheading. Tick “change execution policy to allow local PowerShell scripts to run without signing. Require signing for remote scripts.”

How to Set the PowerShell Execution Policy for the Current User via PowerShell

Alternatively, you can enable PowerShell scripts via a different policy for the current user through the command-line.

- Type the following command:

Set-ExecutionPolicy Bypass -Scope CurrentUser -ForceChange “Bypass” for whichever policy type you want to use to enable PowerShell scripts, referring to the table above.

How to Enable PowerShell Scripts for the Local Machine via Command Line

If you want to apply a policy to the machine as a whole that’s possible via a slight change to the command.

- (Optional) set the current user policy to Undefined

When setting your execution policy for the local machine, Windows will use whatever you have chosen for your current user before the global setting. If this happens, you may get an error with the line “Windows PowerShell updated your execution policy successfully, but the setting is overridden by a policy defined at a more specific scope”.

If you’d like to your current user to have the same setting as the local machine as a whole, you can switch it to Undefined or change it separately in the next step. Otherwise, you can ignore the error.

- Use the PowerShell set execution policy command to enable PowerShell scripts in Windows

You can set the execution policy for the current Windows user and the Local machine with two separate commands:

Set-ExecutionPolicy Unrestricted -Scope CurrentUser -Force

Set-ExecutionPolicy Unrestricted -Scope LocalMachine -ForceYou can set a different policy for each, based on the table above, or set the current user to “Undefined” to have it follow the Local Machine setting.

How to Set PowerShell Execution Policy for the Current PowerShell Window Only

For security, it’s generally recommended that most users set PowerShell execution policy on a per-script basis.

- Enable PowerShell script execution for the current instance

In your PowerShell window, type and enter:

Set-ExecutionPolicy Bypass -Scope Process -ForceOnly do this if you trust the script. You can then run the script as you normally would.

По умолчанию запуск скриптов PowerShell может быть запрещён.

Пытаюсь запустить скрипт, получаю ошибку:

Не удается загрузить файл. Файл не имеет цифровой подписи. Невозможно выполнить сценарий в указанной системе.

Посмотрим текущее значение политики выполнения скриптов PowerShell:

Get-ExecutionPolicyВозможные варианты:

- Restricted – запрещен запуск скриптов PowerShell, можно выполнять только интерактивные команды.

- AllSigned – разрешено выполнять только скрипты с цифровой подписью от доверенного издателя.

- RemoteSigned – можно запускать локальные PowerShell скрипты без ограничения. Можно запускать удаленные PowerShell скрипты с цифровой подписью. Нельзя запускать PS1 файлы, скачанные из Интернета. В свойствах скачанного файла можно «Разблокировать» запуск скрипта.

- Unrestricted – разрешен запуск любых PowerShell скриптов.

- Bypass – разрешён запуск любых PowerShell скриптов. Эта политика обычно используется для автоматического запуска PS скриптов без вывода каких-либо уведомлений и не рекомендуется для постоянного использования.

- Default – сброс настроек выполнения скриптов на стандартные.

У меня установлена политика AllSigned, поэтому неподписанный скрипт не запустился.

Для изменения текущего значения политики запуска PowerShell скриптов используется командлет Set-ExecutionPolicy.

Set-ExecutionPolicy BypassКак видно из скриншота, политика запуска PowerShell скриптов изменилась, но… не изменилась. Такая ошибка появляется, если политики запуска PowerShell скриптов управляются групповыми политиками, например, если компьютер в домене.

В этом случае нам поможет реестр. В разделе

HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindowsPowerShell

Установить ExecutionPolicy=Bypass.

Ещё можно запустить скрипт с явно указанной политикой:

powershell.exe -noprofile -executionpolicy bypass -file c:pshello.ps1Или так:

Get-Content c:pshello.ps1 | PowerShell.exe -noprofile -executionpolicy bypassМожно установить не только политику запуска PowerShell скриптов, но и зону её действия с помощью параметра Scope.

Get-ExecutionPolicy -ListНапример:

Set-ExecutionPolicy -Scope MachinePolicy -ExecutionPolicy Bypass –ForceВозможные варианты:

- LocalMachine — для всех пользователей данного компьютера. Значение хранится в реестре, в разделе HKEY_LOCAL_MACHINE.

- CurrentUser — для текущего пользователя. Хранится в разделе реестра HKEY_CURRENT_USER.

- Process — в текущем сеансе PowerShell. Значение хранится в переменной окружения $PSExecutionPolicyPreference и при закрытии сеанса удаляется.

- UserPolicy — для всех пользователей данного компьютера. Распространяется с помощью групповых политик. Значение хранится в разделе пользователя, политика применяется при входе пользователя в систему.

- MachinePolicy — действует на всех пользователей данного компьютера. Распространяется с помощью групповых политик. Значение хранится в разделе компьютера, политика применяется при загрузке системы.

Ссылки

Может пригодиться:

Powershell — невозможно загрузить файл ps1, так как выполнение сценариев отключено в этой системе