Вторая статья небольшой серии о защите, которая используется для сокрытия алгоритма приложения. В прошлой статье мы разобрали основные части защиты и собрали тестовое приложение. Здесь познакомимся со структурой обработчиков команд и попробуем поотлаживать и раскодировать исполняемый файл.

Описание работы VMProtect

Рассматриваемая защита имеет ряд функций, которые здорово портят жизнь реверс-инженеру. Например:

-

Создание полиморфных обработчиков для одной и той же программы;

-

Однонаправленное кодирование команд процессора;

Чтобы продемонстрировать эти проблемы, запакуем еще раз файл, который использовали для первой части статьи.

Дизассемблированный граф выглядит так:

В этот раз нам повезло, процессинг файла прошел успешно и все обработчики команд виртуальной машины VMP были обработаны корректно для построения графа. В первой части статьи исполняемый граф был разбит на отдельные команды, которые не могли быть использованы для графического представления.

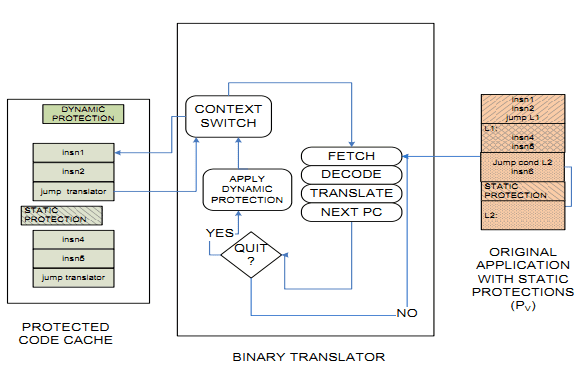

Чтобы проанализировать приложение, нужно понимать, как строится код VMP и как он обрабатывает различные команды. Приведем в качестве шаблона следующий псевдокод.

pusha ; сохранить все регистры

push 0 ; установка начального значения

mov esi, [esp+x+var] ; esi = указатель на VM байт код, адрес может меняться за счет x и var

mov ebp, esp ; так как VMProtect использует стековую виртуальную машину, то ebp = VM "stack" указатель

sub esp, 0C0h

mov edi, esp ; edi = область памяти, где находятся регистры общего назначения

Сместить обработчик:

add esi, [ebp+0]

Выбрать следующую команду:

mov al, [esi]; читаем байт байткода в EIP виртуальной машины

movzx eax, al

sub esi, -1; смещаем значение EIP виртуальной машины

jmp ds:VMHandlers[eax*4] ; выполняем обработчик команды

Теперь тоже самое, но на графе:

Финальная часть, которая решает, какой будет следующая команда и каким обработчиком эту команду выполнять:

Теперь, когда мы разобрались с основным конвейером, можно начинать отладку.

Отладка VM

Для отладки будем использовать x64dbg, на сегодняшний день это самый активно развивающийся отладчик для ОС Windows (помимо WinDBG). Вообще можно пользоваться любым отладчиком, лишь бы вы могли удобно видеть регистры и память, с которой работает приложение. Загрузим приложение в отладчик и встанем на первую команду протектора:

Выделим основные точки для наблюдения, чтобы в дальнейшем можно было восстановить оригинальный алгоритм приложения. Если опустить все подробности работы виртуальной машины, то нам необходимо сейчас определить, где находится в коде так называемый main_loop. Его достаточно просто найти, если несколько раз протрассировать приложение:

На рисунке пунктирной красной рамкой выделен main loop. Это основной цикл, который работает с байткодом, расположенным по адресу из регистра ESI. EIP для виртуальной машины является AX регистр. В него помещаются идентификаторы обработчиков. В итоге, чтобы получить развернутый листинг приложения, нам нужно собрать номера вызываемых обработчиков. Сделать это можно либо используя приложение, которое будет самостоятельно парсить сегмент упакованного исполняемого файла, либо нужно установить условный breakpoint, который будет регистрировать заданные данные. Будем использовать второй метод и запишем в лог отладчика все номера вызванных хэндлеров.

Для начала определим точку, где индекс хэндлера можно получить уже после вычислений:

Теперь откроем меню «breakpoints» и установим вот такие значения:

Настройка достаточно проста, поле «Log Text» используется для занесения данных в лог отладчика. Формат строки, которая заполняется из регистров или локальных переменных отладчика выглядит так: {формат данных:объект откуда взять данные}. В нашем случае мы просматриваем регистр eax и локальную переменную $breakpointcounter.

Поле Command Text позволяет выполнять операции автоматически по достижению адреса точки останова. В нашем случае мы ничего не делаем, поэтому команда просто продолжает выполнение приложения.

Посмотрим на результат:

Итак, у нас есть индексы обработчиков и их количество — 669. Согласитесь, разбирать такое количество обработчиков достаточно трудоемкий процесс, однако уникальных индексов может быть гораздо меньше. Попробуем это выяснить. Для фильтрации будем использовать notepad++ и его функцию замены текста:

Для замены использовалась следующая регулярка: ^(.*?)$s+?^(?=.*^1$) Итого у нас 53 уникальных индекса для хэндлеров. Уже лучше, перейдем к следующему этапу.

Сбор команд алгоритма

К сожалению, на этом этапе придется попрощаться на время с отладчиком и заняться программированием. Основная наша задача будет получение общего листинга всех обработчиков приложения, которые вызываются последовательно из main loop. Зачем это нужно? Чтобы собрать алгоритм воедино и попробовать его оптимизировать для разбора.

Скрипт, который нам поможет собрать обработчики в единую последовательность команд:

import pefile

# загружаем файл

pe = pefile.PE(filePath)

# помещаем в память

image = pe.get_memory_mapped_image()

# смещение до таблицы хэндлеров

baseOffset = 0xB400

# Всего 255 хэндлеров в исполняемом файла

handlers = []

for i in range(255):

offset+=4

handlers.append(image[offset])

# собираем байткод хэндлеров

for h in handlers:

md = Cs(CS_ARCH_X86, CS_MODE_32)

for i in md.disasm(h, 0x1000):

print("0x%x:t%st%s" %(i.address, i.mnemonic, i.op_str))

Фрагмент получаемого листинга:

Следующий этап — оптимизация кода и удаление заведомо избыточного кода. Выполняется это либо вручную, либо с привлечением рекомпиляции через промежуточный язык программирования. Для этих действий можно использовать вот этот проект. Предлагаем читателям попробовать сделать это самостоятельно.

Данная статья продолжает серию постов о продукте VMProtect Integration Kit (VMPKit).

В первой части были рассмотрены функции-обертки WinAPI, упрощающие работу с подсистемой UAC, функции VMPKit для управления хранением лицензий, сервисные функции для API VMProtect, упрощающие работу с ним, и некоторые другие вспомогательные функции.

В данной части будет рассмотрена подсистема протоколирования VMPKit, реализованная для упрощения отладки процесса активации приложений.

Подсистема VMPKit GUI предоставляет несколько функций, упрощающих использование Shell-диалогов WinAPI для выбора файла для сохранения, выбора файла для записи и выбора каталога.

Также в данной части будет описана часть API VMPKit, которая реализует графический интерфейс активации приложения, ввод серийного номера, и отображает гибко настраиваемый диалог «О Программе»

Содержание

- Протоколирование

- Флаги, используемые при открытии лога

- Инициализация и закрытие

- Запись сообщений

- Пример лог-файла, содержащий сведения о системе

- Обертки для shell-функций WinAPI

- Флаги shell-функций

- Флаги функций VMPIK_OpenFileDialog/VMPIK_SaveFileDialog

- Флаги функции VMPIK_BrowseForFolder

- Флаги, общие для всех shell-функций

- Shell-Функции VMPKit

- Флаги shell-функций

- Подсистема GUI

- Скриншоты диалогов

- Флаги диалога активации

- Коды возврата диалоговых функций активации

- Функция VMPIK_ParseSerialNumberFormat

- Функция VMPIK_InputSerialNumberDlg

- Функция VMPIK_ActivateAppDlg

- Функция VMPIK_ActivateAppDlgEx

- Диалог «О Программе»

- Флаги диалога «О Программе»

- Функция диалога «О Программе»

- Функция-хелпер для масштабного коэффициента

Отмазка aka disclaimer

VMPKit является молодым продуктом, и нельзя говорить, что он доведен до совершенства. Если вы обнаружите в нем недоработки или ошибки, пожалуйста, не спешите оставлять гневные комментарии, попробуйте с начала связаться с нами для устранения проблемы.

О данном руководстве

Данная статья является в настоящий момент наиболее полным руководством/справочником по VMPKit. Документация на официальном сайте vmpkit.com в настоящее время отстает по полноте и детализации от данной статьи.

Протоколирование

Подсистема протоколирования VMPKit спроектированна прежде всего для протоколирования действий пользователя и реакции VMPKit, происходящих в процессе активирования приложения, но может быть использована и в других частях программного обеспечения, использующего VMPKit. Подсистема протоколирования является однопоточной и в многопоточном окружении ею следует пользоваться с осторожностью. Подсистема протоколирования спроектированна с учетом возможности протоколировать процесс активации при активации приложения из инсталляционной setup-программы.

Флаги, используемые при открытии лога

VMPIK_LOG_DEFAULT— значение флагов по умолчанию.VMPIK_LOG_OVERWRITE— указывает, что при открытии лог-файла его содержимое следует перезаписать. Используется при вызове функцииVMPIK_LogCreate. Если не указаны флагиVMPIK_LOG_OVERWRITEиVMPIK_LOG_APPENDи файл с заданным именем существует, открытие лог-файла завершится ошибкой.VMPIK_LOG_APPEND— указывает, что при открытии лог-файла новое содержимое будет добавляться в конец существующего файла. Используется при вызове функцииVMPIK_LogCreate. Если не указаны флагиVMPIK_LOG_OVERWRITEиVMPIK_LOG_APPENDи файл с заданным именем существует, открытие лог-файла завершится ошибкой.VMPIK_LOG_APPPATH— данный флаг указывает использовать путь к исполняемому файлу приложения, если путь не задан аргументом функцииVMPIK_LogCreateTemporary.VMPIK_LOG_EXTRACTPATH— данный флаг указывает, что путь, заданный аргументом функцииVMPIK_LogCreateTemporaryна самом деле является именем файла, и путь к лог-файлу необходимо извлечь из указанного полного имени файла. Данную возможность удобно использовать, когда необходимо создать лог-файл в том же каталоге, что и какой-либо другой файл с известным именем.

Инициализация и закрытие

HANDLE VMPIKAPI VMPIK_LogRelease( );

Функция VMPIK_LogRelease возвращает хэндл лог-файла и очищает внутренние структуры, связанные с протоколированием, не закрывая лог-файл.

BOOL VMPIKAPI VMPIK_LogClose( );

Функция VMPIK_LogClose закрывает лог-файл и очищает внутренние структуры, связанные с протоколированием.

BOOL VMPIKAPI VMPIK_LogSetHandle( HANDLE hLogFile );

Функция VMPIK_LogSetHandle устанавливает хэндл лог-файла и инициализирует внутренние структуры, связанные с протоколированием.

BOOL VMPIKAPI VMPIK_LogCreate( DWORD dwFlags, LPCTWSTR lpszLogFile );

Функция VMPIK_LogCreate создает лог-файл с именем lpszLogFile в соответствии со значениями флагов dwFlags.

BOOL VMPIKAPI VMPIK_LogCreateTemporary( DWORD dwFlags, LPCTSTR lpszLogFilePath, LPCTSTR lpszLogFileNamePrefix, LPCTSTR lpszLogFileNameExt, UINT n, LPTSTR filenameBuf, UINT fnBufSize );

Функция VMPIK_LogCreateTemporary создает временный файл с именем вида «$PATH$PREFIX$NNNN.$EXT», где $NNNN — параметр n, оформатированный как 4х-разрядное шестнадцатеричное число. Если такой файл существует, то значение n будет увеличиваться до тех пор, пока не будет создан новый файл или пока число попыток не превысит 65536.

Если параметр lpszLogFilePath задан как 0 (или указывает на пустую строку), и не заданны флаги VMPIK_LOG_APPPATH и VMPIK_LOG_EXTRACTPATH, то будет использоваться путь для временных файлов, который возвращает функция WinAPI GetTempPath.

Функция VMPIK_LogCreateTemporary может возвращать имя созданного лог-файла, если задан параметр filenameBuf.

Запись сообщений

BOOL VMPIKAPI VMPIK_LogWriteString( LPCSTR str );

Функция VMPIK_LogWriteString производит запись строки в лог-файл. Каждый символ перевода строки ‘n’ преобразуется в последовательность «rn». После каждого перевода строки в начало новой строки добавляется текущее время. Рекомендуется производить запись строк в виде «nSome message to log» вместо «Some message to logn»; в лог файле строка будет выглядет так — «[2014/03/09 16:18:24] Some message to log»

Unicode версия функции VMPIK_LogWriteString предварительно перекодирует строку в Ansi кодировку.

BOOL VMPIKAPIV VMPIK_LogPrint( LPCTSTR fmt, ... );

Функция VMPIK_LogPrint осуществляет форматный вывод в лог-файл.

void VMPIKAPI VMPIK_LogWriteSysInfo();

Функция VMPIK_LogWriteSysInfo записывает в лог-файл основные сведения о системе и о приложении.

Пример вывода VMPIK_LogWriteSysInfo

[2014/03/10 21:00:55] Application version: 1.2.3.4

[2014/03/10 21:00:55] Windows version: 6.1/x64, Service Pack 1

[2014/03/10 21:00:55] CPU: 4 X x64

[2014/03/10 21:00:55] Memory: 8155 Mb, used: 55%

[2014/03/10 21:00:55] Is User Administrator: Yes

[2014/03/10 21:00:55] Is Run as Administrator: No

[2014/03/10 21:00:55] Is Process Elevated: No

[2014/03/10 21:00:55] Process Integrity Level: MEDIUM

[2014/03/10 21:00:55] Default Virtualization Status: Enabled

Обертки для shell-функций WinAPI

Если использование функции GetOpenFileName для отображения диалогов сохранения и открытия файлов не слишком сложно, то уже использование SHBrowseForFolder представляет некоторую трудность, с учетом ее различного поведения даже под Windows 2000 и Windows XP.

В современных ОС Windows (Windows Vista+) в Microsoft отошли от использования этих функций, и для отображения аналогичных диалогов предлагают использовать COM-интерфейсы IFileOpenDialog и IFileSaveDialog, при этом отображаемые диалоги довольно сильно отличаются внешним видом от диалогов из предыдущих версий Windows.

Современные GUI-библиотеки в основном предоставляют упрощающие жизнь обертки над shell-функциями, но в каждом случае надо уточнять вопрос с совместимостью с различными версиями Windows. Также возможна ситуация, когда разработка ведется в старых системах разработки с использованием устаревших SDK (например, Delphi 5-7), или необходимо минимизировать использование GUI-библиотек, но хочется, хотя бы частично, придать приложению современный вид, и/или автоматически выбирать вид отображаемых диалогов в зависимости от версии Windows. Последнее требование, так же как и необходимость минимизации использования GUI-библиотек, как раз и имело место быть при создании GUI VMPKit, и было решено вынести эти функции в публичный интерфейс VMPKit.

Еще одним аргументом за использование shell-функций VMPKit является то, что COM-интерфейсы IFileOpenDialog и IFileSaveDialog не имеют версий, работающих с Ansi-строками, и добавление диалогов в стиле Vista+ в старое ANSI-приложение дополнительно затруднено.

Еще одной не слишком важной, но полезной функцией является функция отображения MessageBox’а без звукового сигнала — в случае, если при показе MessageBox’а используется флаг, указывающий использовать какую-либо иконку, стандартная WinAPI функция MessageBox выдает звуковой сигнал. Иногда хочется этого избежать и отключить вывод звука совсем или сделать его вывод опционально.

Флаги shell-функций

Флаги функций VMPIK_OpenFileDialog/VMPIK_SaveFileDialog

VMPIK_OSFD_HIDEREADONLY— скрывает чекбокс «только для чтения». Соответствует флагу WinAPIOFN_HIDEREADONLY. Используется по умолчанию, в отличие отOFN_HIDEREADONLY. Не используется в Vista+.VMPIK_OSFD_NOHIDEREADONLY— отображает чекбокс «только для чтения». Отменяет действие флагаVMPIK_OSFD_HIDEREADONLY. Не используется в Vista+.VMPIK_OSFD_OVERWRITEPROMPT— выводит запрос на перезапись файла, если он уже существует. Соответствует флагу WinAPIOFN_FILEMUSTEXIST.VMPIK_OSFD_FILEMUSTEXIST— файл с указанным именем должен существовать. Соответствует флагу WinAPIOFN_FILEMUSTEXIST.VMPIK_OSFD_ALLOWMULTISELECT— позволяет выбирать несколько файлов одновременно. Соответствует флагу WinAPIOFN_ALLOWMULTISELECT.VMPIK_OSFD_NOCHANGEDIR— запрещает смену каталога. Соответствует флагу WinAPIOFN_NOCHANGEDIR. Не действует дляVMPIK_OpenFileDialog.VMPIK_OSFD_PATHMUSTEXIST— указывает, что пользователь должен вводить только имена существующих файлов и каталогов. Соответствует флагу WinAPIOFN_PATHMUSTEXIST.

Флаги функции VMPIK_BrowseForFolder

VMPIK_OSFD_NONEWDIALOGSTYLE— соответствует флагу WinAPIBIF_NEWDIALOGSTYLE. Не используется в Vista+.VMPIK_OSFD_NONEWFOLDERBUTTON— соответствует флагу WinAPIBIF_NONEWFOLDERBUTTON. Не используется в Vista+.VMPIK_OSFD_INCLUDEFILES— соответствует флагу WinAPIBIF_BROWSEINCLUDEFILES. Не используется в Vista+.

Флаги, общие для всех shell-функций

VMPIK_OSFD_FORCESHOWHIDDEN— задает опцию показа скрытых файлов и папок вне зависимости от настроек системы. Соответствует флагу WinAPIOFN_FORCESHOWHIDDEN.VMPIK_OSFD_ADDTORECENT— указывает, что выбранный файл/папку следует добавить в список часто используемых.VMPIK_OSFD_CLASSICDIALOG— принудительно отображает диалоги в классическом стиле (W2K/WinXP).

Shell-Функции VMPKit

INT VMPIKAPI VMPIK_SilentMessageBoxEx( HWND hWnd, LPCTSTR lpText, LPCTSTR lpCaption, UINT uType, BOOL bSilent );

INT VMPIKAPI VMPIK_SilentMessageBox ( HWND hWnd, LPCTSTR lpText, LPCTSTR lpCaption, UINT uType );

Вышеприведенные функции полностью аналогичны функции WinAPI MessageBox, но в одной версии вывод звука является опциональным, в другой — отключен совсем.

BOOL VMPIKAPI VMPIK_OpenFileDialog( HWND hWndParent, DWORD osfdFlags, LPCTSTR lpszDialogTitle, LPCTSTR lpszDefExt, LPCTSTR lpszFilter, LPCTSTR lpszInitialDir, LPTSTR lpszFilenameBuf, DWORD dwBufSize, /*out*/ DWORD *pFilterIndex );

Функция VMPIK_OpenFileDialog отображает диалог открытия файла. Можно задать заголовок и каталог, который будет выбран изначально.

BOOL VMPIKAPI VMPIK_SaveFileDialog( HWND hWndParent, DWORD osfdFlags, LPCTSTR lpszDialogTitle, LPCTSTR lpszDefExt, LPCTSTR lpszFilter, LPCTSTR lpszInitialDir, LPTSTR lpszFilenameBuf, DWORD dwBufSize, /*out*/ DWORD *pFilterIndex );

Функция VMPIK_SaveFileDialog отображает диалог сохранения файла. Можно задать заголовок и каталог, который будет выбран изначально.

BOOL VMPIKAPI VMPIK_BrowseForFolder(HWND hWndParent, DWORD osfdFlags, LPCTSTR lpszDialogTitle, LPCTSTR lpszInitialDir, LPTSTR lpszFilenameBuf, DWORD dwBufSize, LPTSTR lpszDisplayBuf, DWORD dwDisplaySize );

Функция VMPIK_BrowseForFolder отображает диалог выбора папки. Можно задать заголовок и каталог, который будет выбран изначально. Помимо пути к выбранному каталогу, может возвращать его отображаемое название, если задан параметр lpszDisplayBuf. Так, для каталога «C:UserAll UsersDocuments» отображаемое название будет — «Общие документы».

Подсистема GUI

VMPKit содержит несколько функций для отображения диалогов: простой диалог ввода серийного номера; диалог активации, поддерживающий различные способы активации; диалог «О Программе», поддерживающий различные режимы отображения.

Скриншоты диалогов

Диалог ввода серийного номера

Диалог активации — активация при помощи серийного номера с возможностью offline-активации

Диалог активации — активация при помощи серийного номера и активация при помощи ключевого файла лицензии (1)

Диалог активации — активация при помощи серийного номера и активация при помощи ключевого файла лицензии (2)

Диалог активации — активация при помощи серийного номера и активация при помощи ключевого файла лицензии (3)

Диалог активации — активация при помощи серийного номера и активация при помощи ключевого файла лицензии (4)

Диалог активации — активация при помощи серийного номера и активация при помощи ключевого файла лицензии (5)

Диалог активации — все варианты выбора

Диалог ‘О Программе’ (1)

Диалог ‘О Программе’ (2)

Диалог ‘О Программе’ (3)

Диалог ‘О Программе’ (4

Диалог ‘О Программе’ (5)

Диалог ‘О Программе’ (6)

Флаги диалога активации

Диалог активации является очень гибко настраиваемым. Для настройки диалога активации используются одновременно два способа: 1) задание соответствующих значений аргументов при вызове диалоговых функций, и задание флагов диалога активации. В некоторых случаях эти способы могу дополнять друг друга.

Развернуть список флагов

VMPIK_AADF_ACTIVATE_SERIAL— включает возможность активации при помощи серийного номера (кода активации). При отображении диалога активации одна из двух опций:VMPIK_AADF_ACTIVATE_SERIALилиVMPIK_AADF_ACTIVATE_KEY_FILEдолжна быть включена.VMPIK_AADF_ACTIVATE_KEY_FILE— включает возможность активации при помощи ключевого файла лицензии. При отображении диалога активации одна из двух опций:VMPIK_AADF_ACTIVATE_SERIALилиVMPIK_AADF_ACTIVATE_KEY_FILEдолжна быть включена.VMPIK_AADF_ACTIVATE_TRIAL— включает возможность активации trial лицензии.VMPIK_AADF_ACTIVATE_LATER— включает опцию «активировать позже».VMPIK_AADF_REACTIVATE— включает режим реактивации (деактивация и последующая активация).VMPIK_AADF_DEACTIVATE— включает режим деактивации. При успешной деактивации данные лицензии удаляются с компьютера пользователя.VMPIK_AADF_ACTIVATE_MASK— маска режимов активации.VMPIK_AADF_SELECT_ACTIVATE_MASK— маска изначально выбранного типа активации.VMPIK_AADF_SIMPLE_SERIAL_INPUT— включает режим ввода серийного номера, без активации и каких-либо действий.VMPIK_AADF_OFFLINE— добавляет опцию offline активации/деактивации.VMPIK_AADF_ACTIVATION_TYPE— тип активации — для текущего пользователя/для всех пользователей.VMPIK_AADF_SELECT_USER_GROUP— тоже, что иVMPIK_AADF_ACTIVATION_TYPE.VMPIK_AADF_SELECT_ACTIVATE_SERIAL,VMPIK_AADF_SELECT_ACTIVATE_KEY_FILE,VMPIK_AADF_SELECT_ACTIVATE_TRIAL,VMPIK_AADF_SELECT_ACTIVATE_LATER— задает изначально выбранную опцию активации.VMPIK_AADF_SELECT_ACTIVATION_TYPE_CURRENT_USER,VMPIK_AADF_SELECT_ACTIVATION_TYPE_ALL_USERS— задает изначально выбранный тип активации (для текущего пользователя/для всех пользователей).VMPIK_AADF_DLG_RESIZE— включает возможность изменения размера диалога.VMPIK_AADF_UPPERCASE— ограничивает ввод и приводит вводимые буквы серийного номера к верхнему регистру.VMPIK_AADF_LOWERCASE— ограничивает ввод и приводит вводимые буквы серийного номера к нижнему регистру.VMPIK_AADF_DEACTIVATE_OFFLINE_KEEP_LICENSE— offline при деактивации не удаляет данные лицензии с компьютера.VMPIK_AADF_SERIAL_NUMBER_FORMAT_STR— задаем формат серийного номера в виде форматной строки.VMPIK_AADF_SHOW_CONNECTION_REQUIRED— показывать строку «требуется подключение к интернету» для соответствующих опций.VMPIK_AADF_CLASSIC_FILE_DIALOGS— указывает использовать классические (Win2K/WinXP) диалоги открытия/сохранения файлов в системах Vista+.VMPIK_AADF_VERTICAL_BUTTONS— задает вертикальное расположение кнопок «Ok»/«Cancel»/«Elevate».VMPIK_AADF_BUTTONS_AT_LEFT— задает расположение кнопок по левому краю.VMPIK_AADF_BUTTONS_AT_RIGHT— задает расположение кнопок по правому краю.VMPIK_AADF_SHOW_ELEVATION_BUTTON— указывает всегда показывать кнопку «Elevate».VMPIK_AADF_ALWAYS_SILENT_MESSAGEBOX— при выводе сообщений MessageBox не будет использоваться звуковое сопровождение.VMPIK_AADF_SHOW_OFFLINE_API_ERRORS— указывает показывать ошибки при вызове offline-API.VMPIK_AADF_DONT_SHOW_ACTIVATION_SUCCESS— указывает не показывать сообщение об успешной активации.VMPIK_AADF_DISABLE_LICENSE_DROP_TARGET— указывает не использовать возможности Drag’n’Drop для поля файла лицензии.VMPIK_AADF_BOTTOM_RIGHT_POS— при задании точки, в которой будет отображаться диалог, использовать координаты правого нижнего угла вместо левого верхнего.

Коды возврата диалоговых функций активации

VMPIK_AADR_OK— активация прошла успешно, диалог закрыт по кнопке «Ok»/«Close».VMPIK_AADR_SUCCESS— тоже, что иVMPIK_AADR_OK.VMPIK_AADR_CANCELED— пользователь отменил активацию «Cancel»/Escape.VMPIK_AADR_INVALID_PARAM— неверный параметр. В этом случае диалог не показывается пользователю.VMPIK_AADR_ELEVATION_REQUIRED— возвращается, если пользователь нажал кнопку «Elevate».VMPIK_AADR_SAVE_FAILED— активация прошла успешно, но возникла ошибка при сохранении данных лицензии. Данная ситуация теоретически не должна возникать, так как перед активацией возможность записи данных в нужное месторасположение проверяется.

Функция VMPIK_ParseSerialNumberFormat

Вспомогательная функция разбора форматной строки серийного номера. Используется при задании формата серийного номера строкой вместо массива целых чисел. Если часть формата серийного номера начинается с символа ‘#’, то длина этой части является её размером, вне зависимости от остальных символов. Если формата серийного номера состоит из цифр, то они задают длину данной части, но не больше 32. Примеры эквивалентных форматных строк: «8-####-##-6», «8-4-2-6», «8-4-#4-6» («#4» — 2, считается длина части), «########-####-##-######».

UINT VMPIKAPI VMPIK_ParseSerialNumberFormat( LPCTSTR strFormat, TCHAR sepChar, UINT *pSerialNumberNumChars, UINT *pNumPartsFound);

Функция VMPIK_InputSerialNumberDlg

INT VMPIKAPI VMPIK_InputSerialNumberDlg( HWND hWndParent

, LPCTSTR lpcDlgTitle

, HICON hIcon

, HICON hIconSmall

, POINT *pLeftTop

, UINT serialNumberNumParts

, UINT serialNumberNumChars

, const UINT *pSerialNumberNumChars

, CHAR serialNumberSeparator

, LPCTSTR lpcSerialNumberIncludeCharsMask

, LPCTSTR lpcSerialNumberExcludeCharsMask

, UINT fAadFlags

, LPSTR lpEnteredSerialBuf

, UINT *pEnteredSerialBufSize

);

Функция VMPIK_InputSerialNumberDlg выводит диалог ввода серийного номера. Поддерживается копирование серийного номера из буфера обмена как целиком во все поля (если серийных номер скопирован целиком), так и в отдельное поле.

Параметры:

hWndParent— хэндл родительского окна.lpcDlgTitle— заголовок диалога. Можно задавать 0.hIcon— маленькая иконка. При использовании функции LoadImage следует задавать размер GetSystemMetrics(SM_CXICON). Можно задавать 0.hIconSmall— большая иконка. При использовании функции LoadImage следует задавать размер GetSystemMetrics(SM_CXSMICON). Можно задавать 0.pLeftTop— задает положение верхнего левого угла диалога. Можно задавать 0, в этом случае диалог будет спозиционирован по центру экрана/родительского окна.serialNumberNumParts— количество частей в серийном номере, не более 16.serialNumberNumChars— количество символов в каждой части серийного номера.pSerialNumberNumChars— массив целых чисел, задающих длины отдельных частей серийного номера, при этом параметрserialNumberNumCharsигнорируется. Можно задать указатель на строку формата, при этом параметрserialNumberNumPartsтакже будет проигнорирован.serialNumberSeparator— разделитель частей серийного номера. Задание 0 указывает использовать стандартный разделитель — ‘-‘.lpcSerialNumberIncludeCharsMask— строка, задающая фильтр допустимых символов.lpcSerialNumberExcludeCharsMask— строка, задающая фильтр исключаемых символов.fAadFlags— флаги, см Флаги диалога активации.lpEnteredSerialBuf— буфер, в который будет помещен введенный серийный номер.pEnteredSerialBufSize— размер буфера для серийного номера.

Функция VMPIK_ActivateAppDlg

Определение

INT VMPIKAPI VMPIK_ActivateAppDlg ( HWND hWndParent

, LPCTSTR lpcDlgTitle

, HICON hIcon

, HICON hIconSmall

, POINT *pLeftTop

, DWORD activationSaveLoadFlags

, HKEY hRootKeyCurrentUser

, LPCTSTR lpcRegOrFilePathCurrentUser

, HKEY hRootKeyAllUsers

, LPCTSTR lpcRegOrFilePathAllUsers

, LPCTSTR lpcRegValOrFileName

, LPCTSTR lpcSerialRegValOrFileName

, LPCTSTR lpcTrialFlagRegValOrFileName

, UINT serialNumberNumParts

, UINT serialNumberNumChars

, const UINT *pSerialNumberNumChars

, CHAR serialNumberSeparator

, UINT fAadFlags

, LPCTSTR lpcOnlineActivationUrl

, LPCTSTR lpcOfflineActivationUrl

, LPCSTR lpcTrialLicenseSerial

, LPVOID lpvCallbackParam

, PFN_VMPIK_ActivateOnlineCallback ActivateOnlineProc

, PFN_VMPIK_DeactivateOnlineCallback DeactivateOnlineProc

, PFN_VMPIK_GetOfflineActivationStringCallback GetOfflineActivationStringProc

, PFN_VMPIK_GetOfflineDeactivationStringCallback GetOfflineDeactivationStringProc

, PFN_VMPIK_ActivateCheckLicenseCallback ActivateCheckLicenseProc

);

Функция VMPIK_ActivateAppDlg является упрощенной, по сравнению с VMPIK_ActivateAppDlgEx, версией функции вывода диалога активации.

Параметры:

hWndParent— хэндл родительского окна.lpcDlgTitle— заголовок диалога. Можно задавать 0.hIcon— маленькая иконка. При использовании функции LoadImage следует задавать размер GetSystemMetrics(SM_CXICON). Можно задавать 0.hIconSmall— большая иконка. При использовании функции LoadImage следует задавать размер GetSystemMetrics(SM_CXSMICON). Можно задавать 0.pLeftTop— задает положение верхнего левого угла диалога. Можно задавать 0, в этом случае диалог будет спозиционирован по центру экрана/родительского окна.activationSaveLoadFlags— см. флаги сохранения данных лицензии.hRootKeyCurrentUser— задает ветку реестра, куда будут записываться данные лицензии при активации для текущего пользователя. Следует задать 0 для сохранения в файл.lpcRegOrFilePathCurrentUser— задает путь в реестре или файловой системе, по которому будут сохранены данные лицензии при активации для текущего пользователя.hRootKeyAllUsers— задает ветку реестра, куда будут записываться данные лицензии при активации для всех пользователей. Следует задать 0 для сохранения в файл.lpcRegOrFilePathAllUsers— задает путь в реестре или файловой системе, по которому будут сохранены данные лицензии при активации для всех пользователей. Может быть равен 0.lpcRegValOrFileName— задает имя переменной в реестре или имя файла, в котором будут сохранены данные лицензии. Может быть равен 0.lpcSerialRegValOrFileName— задает имя переменной в реестре или имя файла, в котором будет сохранен серийный номер (код активации), использованный при активации. Может быть равен 0.lpcTrialFlagRegValOrFileName— задает имя переменной в реестре или имя файла, в котором будет сохранен Trial признак лицензии, если будет произведена активация пробной версии. Может быть равен 0.serialNumberNumParts— количество частей в серийном номере, не более 16.serialNumberNumChars— количество символов в каждой части серийного номера.pSerialNumberNumChars— массив целых чисел, задающих длины отдельных частей серийного номера, при этом параметрserialNumberNumCharsигнорируется. Можно задать указатель на строку формата, при этом параметрserialNumberNumPartsтакже будет проигнорирован.serialNumberSeparator— разделитель частей серийного номера. Задание 0 указывает использовать стандартный разделитель — ‘-‘.fAadFlags— флаги, см Флаги диалога активации.lpcOnlineActivationUrl— задает URL, который используется для online активации. Данный параметр игнорируется в версии для VMProtect (там URL «зашивается» при защите модуля).lpcOfflineActivationUrl— задает URL, который используется для online активации. Данный параметр игнорируется в версии для VMProtect (там URL «зашивается» при защите модуля).lpcTrialLicenseSerial— задает серийный номер (код активации), который будет использоваться для активации пробной версии.lpvCallbackParam— параметр для функций обратного вызова. Может быть равен 0.ActivateOnlineProc— указатель на функцию online активации. Может быть равен 0.DeactivateOnlineProc— указатель на функцию online деактивации. Может быть равен 0.GetOfflineActivationStringProc— указатель на функцию, возвращающую строку данных для offline активации. Может быть равен 0.GetOfflineDeactivationStringProc— указатель на функцию, возвращающую строку данных для offline деактивации. Может быть равен 0.ActivateCheckLicenseProc— указатель на функцию, осуществляющую проверку лицензии. Может быть равен 0.

Для того, чтобы активировать приложение только для текущего пользователя или только для всех пользователей, необходимо задать только параметры hRootKeyCurrentUser и lpcRegOrFilePathCurrentUser. Для того, чтобы включить возможность выбора типа активации, следует указать флаг VMPIK_AADF_SELECT_USER_GROUP (VMPIK_AADF_ACTIVATION_TYPE), а также задать параметры hRootKeyAllUsers и lpcRegOrFilePathAllUsers.

Функции обратного вызова можно не задавать, указав значение 0, при этом будут использоваться встроенные реализации, использующие API VMProtect. Данная возможность добавлена для поддержки сторонних процедур активации.

Адреса (URL) активации и деактивации игнорируются при использовании встроенных реализаций, использующих VMProtect — при защите приложения VMProtect «зашивает» эти адреса в защищаемый модуль.

Поддержка Drag’n’Drop. Функция VMPIK_ActivateAppDlg (также как и функция Функция VMPIK_ActivateAppDlgEx) поддерживает перетаскивание ключевого файла данных лицензии на диалог активации, если данный способ активации разрешен флагами активации. Перетаскивание работает для всего диалога, не только для поля ввода имени файла лицензии. После перетаскивания сразу происходит активация данной лицензии, и выводится сообщение об успехе операции или об ошибке.

Функция VMPIK_ActivateAppDlgEx

Определение

INT VMPIKAPI VMPIK_ActivateAppDlgEx( HWND hWndParent

, LPCTSTR lpcDlgTitle

, HICON hIcon

, HICON hIconSmall

, POINT *pLeftTop

, DWORD activationSaveLoadFlags

, HKEY hRootKeyCurrentUser

, LPCWSTR lpcRegOrFilePathCurrentUser

, HKEY hRootKeyAllUsers

, LPCTSTR lpcRegOrFilePathAllUsers

, LPCTSTR lpcRegValOrFileName

, LPCTSTR lpcSerialRegValOrFileName

, LPCTSTR lpcTrialFlagRegValOrFileName

, UINT serialNumberNumParts

, UINT serialNumberNumChars

, const UINT *pSerialNumberNumChars

, CHAR serialNumberSeparator

, LPCTSTR lpcSerialNumberIncludeCharsMask

, LPCTSTR lpcSerialNumberExcludeCharsMask

, UINT fAadFlags

, LPCTSTR lpcOnlineActivationUrl

, LPCTSTR lpcOfflineActivationUrl

, LPCSTR lpcTrialLicenseSerial

, LPVOID lpvCallbackParam

, PFN_VMPIK_ActivateOnlineCallback ActivateOnlineProc

, PFN_VMPIK_DeactivateOnlineCallback DeactivateOnlineProc

, PFN_VMPIK_GetOfflineActivationStringCallback GetOfflineActivationStringProc

, PFN_VMPIK_GetOfflineDeactivationStringCallback GetOfflineDeactivationStringProc

, PFN_VMPIK_ActivateCheckLicenseCallback ActivateCheckLicenseProc

, LPCTSTR lpcActivationFailedCustomTitle

, LPCTSTR lpcActivationSuccessCustomTitle

, LPCTSTR lpcActivationSuccessCustomMessage

, LPCTSTR lpcDeactivationFailedCustomTitle

, LPCTSTR lpcDeactivationSuccessCustomTitle

, LPCTSTR lpcDeactivationSuccessCustomMessage

, INT *pLastActivationStatus

, LPSTR lpEnteredSerialBuf

, UINT *pEnteredSerialBufSize

, LPSTR lpLicenseBuf

, UINT *pLicenseBufSize

);

Функция VMPIK_ActivateAppDlgEx является расширенной версией функции вывода диалога активации.

Параметры:

hWndParent— хэндл родительского окна.lpcDlgTitle— заголовок диалога. Можно задавать 0.hIcon— маленькая иконка. При использовании функции LoadImage следует задавать размер GetSystemMetrics(SM_CXICON). Можно задавать 0.hIconSmall— большая иконка. При использовании функции LoadImage следует задавать размер GetSystemMetrics(SM_CXSMICON). Можно задавать 0.pLeftTop— задает положение верхнего левого угла диалога. Можно задавать 0, в этом случае диалог будет спозиционирован по центру экрана/родительского окна.activationSaveLoadFlags— см. флаги сохранения данных лицензии.hRootKeyCurrentUser— задает ветку реестра, куда будут записываться данные лицензии при активации для текущего пользователя. Следует задать 0 для сохранения в файл.lpcRegOrFilePathCurrentUser— задает путь в реестре или файловой системе, по которому будут сохранены данные лицензии при активации для текущего пользователя.hRootKeyAllUsers— задает ветку реестра, куда будут записываться данные лицензии при активации для всех пользователей. Следует задать 0 для сохранения в файл.lpcRegOrFilePathAllUsers— задает путь в реестре или файловой системе, по которому будут сохранены данные лицензии при активации для всех пользователей. Может быть равен 0.lpcRegValOrFileName— задает имя переменной в реестре или имя файла, в котором будут сохранены данные лицензии. Может быть равен 0.lpcSerialRegValOrFileName— задает имя переменной в реестре или имя файла, в котором будет сохранен серийный номер (код активации), использованный при активации. Может быть равен 0.lpcTrialFlagRegValOrFileName— задает имя переменной в реестре или имя файла, в котором будет сохранен Trial признак лицензии, если будет произведена активация пробной версии. Может быть равен 0.serialNumberNumParts— количество частей в серийном номере, не более 16.serialNumberNumChars— количество символов в каждой части серийного номера.pSerialNumberNumChars— массив целых чисел, задающих длины отдельных частей серийного номера, при этом параметрserialNumberNumCharsигнорируется. Можно задать указатель на строку формата, при этом параметрserialNumberNumPartsтакже будет проигнорирован.serialNumberSeparator— разделитель частей серийного номера. Задание 0 указывает использовать стандартный разделитель — ‘-‘.lpcSerialNumberIncludeCharsMask— строка, задающая фильтр допустимых символов.lpcSerialNumberExcludeCharsMask— строка, задающая фильтр исключаемых символов.fAadFlags— флаги, см Флаги диалога активации.lpcOnlineActivationUrl— задает URL, который используется для online активации. Данный параметр игнорируется в версии для VMProtect (там URL «зашивается» при защите модуля).lpcOfflineActivationUrl— задает URL, который используется для online активации. Данный параметр игнорируется в версии для VMProtect (там URL «зашивается» при защите модуля).lpcTrialLicenseSerial— задает серийный номер (код активации), который будет использоваться для активации пробной версии.lpvCallbackParam— параметр для функций обратного вызова. Может быть равен 0.ActivateOnlineProc— указатель на функцию online активации. Может быть равен 0.DeactivateOnlineProc— указатель на функцию online деактивации. Может быть равен 0.GetOfflineActivationStringProc— указатель на функцию, возвращающую строку данных для offline активации. Может быть равен 0.GetOfflineDeactivationStringProc— указатель на функцию, возвращающую строку данных для offline деактивации. Может быть равен 0.ActivateCheckLicenseProc— указатель на функцию, осуществляющую проверку лицензии. Может быть равен 0.lpcActivationFailedCustomTitle— заголовок сообщения об ошибке активации.lpcActivationSuccessCustomTitle— заголовок сообщения об успешной активации.lpcActivationSuccessCustomMessage— сообщение об успешной активации.lpcDeactivationFailedCustomTitle— заголовок сообщения об ошибке деактивации.lpcDeactivationSuccessCustomTitle— заголовок сообщения об успешной деактивации.lpcDeactivationSuccessCustomMessage— сообщение об успешной деактивации.pLastActivationStatus— статус последней осуществленной попытки активации.lpEnteredSerialBuf— буфер, в который будет помещен введенный серийный номер.pEnteredSerialBufSize— размер буфера для серийного номера.lpLicenseBuf— буфер, в который будет помещены данные активированной лицензии.pLicenseBufSize— размер буфера для данных лицензии.

Функция VMPIK_ActivateAppDlgEx предоставляет некоторые дополнительные возможности по сравнению с функцией VMPIK_ActivateAppDlg.

Функция VMPIK_ActivateAppDlgEx позволяет задавать маску допустимых для ввода в поле серийного номера символов (lpcSerialNumberIncludeCharsMask), а также маску недопустимых символов (lpcSerialNumberExcludeCharsMask).

Также функция VMPIK_ActivateAppDlgEx позволяет задать заголовки для сообщений об успешной/неуспешной активации/деактивации.

Дополнительно данная функция позволяет получить введенный серийный номер (код активации) и данные лицензии для дальнейшей обработки. Это может быть полезно, если попытка записи данных лицензии после успешной активации по каким-либо причинам завершилась ошибкой.

Диалог «О Программе»

Создание диалога «О Программе» иногда представляет некоторую сложность — некоторые новые продукты часто в первых версиях не имеют такого диалога вообще. Также, если диалог «О Программе» создан для одной программы, часто переделка его под потребности другой программы занимает некоторое время.

VMPKit пытается помочь в данном вопросе и предоставляет достаточно гибко настраиваемый диалог «О Программе», который может отображать различную информацию о программе, и автоматически адаптируется под выводимую информацию.

Диалог «О Программе», предоставляемый VMPKit, умеет копировать всю отображаемую информацию в буфер обмена (в текстовом виде) по нажатию клавиш Ctrl+C или Ctrl+Ins. Данная функция удобна при поддержке приложения — достаточно дать пользователю простые инструкции, и он без труда предоставит все необходимые сведения о программе в вашу службу поддержки.

Диалог «О Программе» конфигурируется заданием нужных значений в соответствующих аргументах функции диалога, а также использует для настройки флаги опций.

Флаги диалога «О Программе»

Развернуть

VMPIK_ABOUT_CLOSE_BUTTON— задает использовать кнопку «Close» вместо кнопки «Ok».VMPIK_ABOUT_BUTTON_WITH_IMAGE— задает расположить кнопку «Ok»/«Close» непосредственно под изображением.VMPIK_ABOUT_BUTTON_AT_LEFT— указывает разместить кнопку «Ok»/«Close» слева внизу (по умолчанию — справа внизу).VMPIK_ABOUT_BUTTON_AT_CENTER— указывает разместить кнопку «Ok»/«Close» по-центру внизу (по умолчанию — справа внизу).VMPIK_ABOUT_IMAGE_BITMAP— задает тип изображенияHBITMAP(по умолчанию —HICON).VMPIK_ABOUT_IMAGE_EMF— задает тип изображения Enhanced Metafile.VMPIK_ABOUT_IMAGE_AT_LEFT— указывает разместить изображение слева от информационной части диалога (по умолчанию — справа).VMPIK_ABOUT_PREPEND_COPYRIGHT_SIGN— указывает предварять при выводе строку копирайта символом копирайта.VMPIK_ABOUT_COMPOSITE_COPYRIGHT_SIGN— указывает использовать символ копирайта как комбинацию — «©».VMPIK_ABOUT_COPYRIGHT_APPEND_ALL_RIGHTS— указывает добавлять строку «All rights reserved» («Все права защищены») к строке копирайта.VMPIK_ABOUT_SYS_INFO_WINDOWS_INFO— добавляет в раздел сведений о системе информацию о текущей версии Windows.VMPIK_ABOUT_SYS_INFO_MEM_INFO— добавляет в раздел сведений о системе информацию об использовании памяти.VMPIK_ABOUT_SYS_INFO_CPU_INFO— добавляет в раздел сведений о системе информацию о процессоре.VMPIK_ABOUT_DISABLE_CLIPBOARD_COPY— запрещает копирование информации в буфер обмена по нажатию клавиш Ctrl+C или Ctrl+Ins.VMPIK_ABOUT_ALWAYS_SHOW_REGISTERED— указывает всегда отображать раздел сведений о регистрации, даже если не указаны имя, email пользователя и срок окончания действия лицензии.VMPIK_ABOUT_CLOSE_ON_URL_EVENT— указывает закрывать диалог при переходе на сайт по клику на соответствующей метке.VMPIK_ABOUT_BOTTOM_RIGHT_POS— указывает использовать правый нижний угол для позиционирования диалога.VMPIK_ABOUT_COPY_ADDITIONAL_INFO— указывает копировать в буфер обмена также и дополнительную информацию (если задана) по нажатию клавиш Ctrl+C или Ctrl+Ins.VMPIK_ABOUT_PURCHASE_BTN_NONE— запрещает отображение кнопки «Купить».VMPIK_ABOUT_PURCHASE_BTN_DEF_SIZE— задает размер кнопки по ширине «Купить» по умолчанию.VMPIK_ABOUT_PURCHASE_BTN_HALF_SIZE— задает размер кнопки по ширине «Купить» в половину вычисленного при адаптации размера диалога.VMPIK_ABOUT_PURCHASE_BTN_FULL_SIZE— задает размер кнопки по ширине «Купить» как размер, вычисленный при адаптации размера диалога.VMPIK_ABOUT_CLOSE_ON_PURCHASE_EVENT— указывает закрывать диалог при нажатии кнопки «Купить».VMPIK_ABOUT_VERSION_SHORT_FROM_APP_MODULE— указывает использовать отображаемую версию как короткую версию модуля приложения («1.0»).VMPIK_ABOUT_VERSION_SHORTEX_FROM_APP_MODULE— указывает использовать отображаемую версию как расширенную короткую версию модуля приложения («1.2.3»).VMPIK_ABOUT_VERSION_LONG_FROM_APP_MODULE— указывает использовать отображаемую версию как версию модуля приложения («1.2.3.4»).VMPIK_ABOUT_VERSION_FILE_VERSION— использовать версию файла модуля приложения вместо версии продукта.

Функция диалога «О Программе»

INT VMPIKAPI VMPIK_AboutAppDlgW( HWND hWndParent

, LPCWSTR lpcDlgTitle

, const VMPIK_ABOUTDLG_FONTS_INFOW *lpcLabelsFonts

, UINT horScale

, HICON hIcon

, HICON hIconSmall

, HANDLE hAppImage

, POINT *pLeftTop

, DWORD aboutFlags

/*--------------------------*/

, LPCWSTR lpcAppName

, LPCWSTR lpcAppNameSubtitle

, LPCWSTR lpcAppInfoString

, LPCWSTR lpcAppVersionString

/*--------------------------*/

, LPCWSTR lpcAppCopyrightString

, LPCWSTR lpcAppUrlString

/*--------------------------*/

, BOOL bTrial

, LPCWSTR lpcRegisteredToNameString

, LPCWSTR lpcRegisteredToEmailString

, LPCWSTR lpcRegistrationExpiresDateString

, LPCWSTR lpcPurchaseButtonText

, LPCWSTR lpcPurchaseUrl

/*--------------------------*/

, LPCWSTR lpcAdditionalInfoTextTitle

, LPCWSTR lpcAdditionalInfoText

/*--------------------------*/

, PFN_VMPIK_AboutBoxImageClickCallback pfnImageClickCallback

, LPVOID lpvImageClickCallbackParam

);

Параметры:

hWndParent— хэндл родительского окна.lpcDlgTitle— заголовок диалога. Можно задавать 0.lpcLabelsFonts— указатель на структуру, содержащую информацию о шрифтах, используемых при отображении различных элементов диалога.horScale— при выводе диалога его размеры автоматически адаптируются на основании заданных данных, но адаптация может быть не точной, и часть информации может быть «обрезана», или наоборот, может оставаться пустое пространство. Данный параметр позволяет уменьшить этот эффект, дополнительно масштабируя диалог по горизонтали. Этот коэффициент рекомендуется делать зависимым от локали, так как строки данных диалога для различных могут иметь разную длину. Данные коэффициент задается в процентах. Задание 0 (также как и заданий 100) оставляет ширину диалога без изменений.hIcon— маленькая иконка. При использовании функции LoadImage следует задавать размер GetSystemMetrics(SM_CXICON). Можно задавать 0.hIconSmall— большая иконка. При использовании функции LoadImage следует задавать размер GetSystemMetrics(SM_CXSMICON). Можно задавать 0.hAppImage— изображение, помещаемое на диалог. Расположение и тип изображения задается флагами.pLeftTop— задает положение верхнего левого угла диалога. Можно задавать 0, в этом случае диалог будет спозиционирован по центру экрана/родительского окна.aboutFlags— см. флаги диалога «О Программе».lpcAppName— название приложения, выводится увеличенным шрифтом в самом верху.lpcAppNameSubtitle— подзаголовок, выводится под названием; может отсутствовать.lpcAppInfoString— строка информации о приложении, выводится под подзаголовком; может отсутствовать.lpcAppVersionString— строка версии приложения. Может отсутствовать, при этом может использоваться версия модуля приложения — управляется флагами.lpcAppCopyrightString— строка копирайта, может отсутствовать.lpcAppUrlString— задает домашний URL, подсвечивается цветом ссылки. При клике происходит переход по указанному адресу.bTrial— секция диалога — сведения о регистрации. Задает признак, полная или пробная лицензия активна в данный момент.lpcRegisteredToNameString— секция диалога — сведения о регистрации. Указывает, на кого зарегистрированна программа.lpcRegisteredToEmailString— секция диалога — сведения о регистрации. Указывает, на кого зарегистрированна программа (email).lpcRegistrationExpiresDateString— секция диалога — сведения о регистрации. Дата истечения срока действия текущей лицензии.lpcPurchaseButtonText— секция диалога — сведения о регистрации. Текст кнопки «Купить».lpcPurchaseUrl— секция диалога — сведения о регистрации. Если задан, то отображается кнопка купить, при нажатии которой происходит переход по указанному адресу.lpcAdditionalInfoTextTitle— задает заголовок секции дополнительных сведений.lpcAdditionalInfoText— задает текст дополнительных сведений, помещаемых в многострочный прокручиваемый текстовый элемент.pfnImageClickCallback— задает обработчик клика по изображению. Может использоваться для добавления «пасхалки».lpvImageClickCallbackParam— параметр, передаваемый в обработчикpfnImageClickCallback.

Функция-хелпер для масштабного коэффициента

Как описано выше, иногда может потребоваться масштабирование диалога «О Программе» по горизонтали. Коэффициент должен быть зависимым от текущей локали, и неплохой идеей является решение хранить его в виде строки в строковых ресурсах. Данная функция-хелпер помогает извлекать его из ресурсов и преобразовывать в целое число, как требуется. Данная функция доступна как inline-функция и описана в заголовочном файле VMPKit.

inline

UINT VMPIKAPI VMPIK_AboutAppDlgLoadHorScale( HINSTANCE hInstance, int strId, UINT defVal )

{

TCHAR buf[32];

VMPIK_LoadString( hInstance, strId, buf, ARRAYSIZE(buf)-1, _T("0"));

return _tcstol( buf, 0, 10 );

}

Продолжение следует

Данная статья не является заключительной в серии постов о VMPKit, ожидайте продолжения в скором будущем.

Автор: kruzhevnik

Источник

Взлом VMProtect защиты. Полная распаковка программы скриптом + доработка (Глава 2)

Из чего состоит этот туториал

Давайте немного поговорим о том, как построен этот туториал. Он состоит из 3 глав:

1. В первой главе даются общие подробности о самом протекторе, о его опциях и способах

защиты этим протектором. Также здесь рассматривается список литературы, который

желательно прочитать, если Вы хотите хорошо разобраться в распаковке этого протектора.

Во второй части первой главы мы познакомимся с собственноручно написанным

unpackme, узнаем о том, что он из себя представляет и как его «обезвредить».

Ссылка на главу:Взлом VMProtect защиты. Знакомство, подготовка крэкми (Глава 1)

2. Вторая глава туториала предназначена для самых маленьких :-). Здесь мы попробуем

распаковать unpackme, но практически полностью автоматизируем эту работу с помощью

скрипта от LCF-AT . Поначалу я не хотел включать эту главу в туториал, но учитывая, что у

новичков возникает очень много вопросов по работе со скриптом, да и сам скрипт не

лишён недостатков, то всё-таки было решено показать, как работать с отладчиком и его

скриптовым языком. Так же попробуем разобраться, что делать, если файл не запускается

после распаковки. Опытные crackers могут пропустить эту главу.

Ссылка на главу:Взлом VMProtect защиты. Полная распаковка программы скриптом + доработка (Глава 2)

3. Третья глава, пожалуй, самая интересная. Она посвящена инлайн патчингу VMProtect. В

этой главе немного поговорим о теории инлайн патчинга VMProtect-а, попробуем

пропатчить наш unpackme, а также посмотрим, как немного можно ускорить этот процесс.

Вторая часть этой главы будет посвящена реальной коммерческой программе — Movienizer

6.3 . Здесь мы рассмотрим как можно пропатчить заблокированный ключ к программе, и

убрать онлайн проверку регистрации.

Ссылка на главу:Взлом VMProtect защиты. Инлайн патчинг на примере программы Movienizer (Глава 3)

В заключении хочу добавить, что все инструменты, а также программы, использующиеся в

качестве подопытных приложены к этому туториалу.

Ссылка на архив (пароль: www.exelab.ru):Взлом VMProtect защиты.

Глава 2

Подготовка инструментов

Для изучения этого «чуда» нам понадобятся следующие инструменты:

1. OllyDbg 1.10 — прекрасный отладчик пользовательского режима;

2. Плагин Phantom 1.85 для скрытия отладчика OllyDbg;

3. Плагин OdbgScript 1.82.6 для использования скриптов;

4. Плагин CommandBar 3.20.110 для удобной установки брейкпоинтов (точек останова);

5. Scylla 0.9 или ImpREC 1.7 для восстановления импорта.

Конечно, каждый волен использовать тот инструмент, к которому он привык или считает лучше.

Поэтому этот список можно как расширить, так и сузить. Я привёл его лишь для того, чтобы

показать, чем привык пользоваться я.

Теперь нам нужно настроить инструменты и избежать обнаружения защитой нашего отладчика.

Начнём с отладчика. У меня он уже множество раз пропатчен и я, честно говоря, уже и не помню

где, когда и зачем патчил. Поэтому к туториалу прикладываю свой exe-шник. Убираем все

плагины, кроме трёх указанных выше и у нас должно получиться, что-то похожее на это:

Рисунок 4.Плагины для OllyDbg

Далее смотрим в папку с отладчиком и находим там файл dbghelp.dll — его нужно обновить до

последней версии, т.к. протектор использует ошибку в этой dll (переполнение буфера). В случае

если у Вас будет старая версия dbghelp.dll , то при открытии защищённой программы в отладчике,

отладчик просто сразу закроется.

Если Вы сейчас попробуете запустить программу в отладчике, то сначала получите такое

сообщение:

Рисунок 5. Предупреждение отладчика

А затем и это:

Рисунок 6. Обнаружение отладчика

Первое сообщение не относится к защите протектора, а является опцией OllyDbg, которая просто

указывает нам на то, что точка входа программы (в нашем случае это EP, а не OEP, т.к. программа

запакована) находится за пределами секции кода, указанного в PE заголовке. Дело здесь вот в

чем. Если мы посмотрим на карту памяти в отладчике, то увидим, что начало работы

запакованной программы начинается из секции .UPX1

Рисунок 7. Секции упакованного файла

В то время, как нормальная и не запакованная программа обычно начинает своё выполнение из

секции CODE:

Рисунок 8. Секции не упакованного файла

Многих новичков это предупреждение отладчика жутко раздражает, а некоторых вообще вводит

в ступор. Мне лично на это сообщение абсолютно всё равно, а иной раз оно даже помогает понять

запакована ли программа или нет. Если кого это предупреждение доводит до безумия, то его

можно отключить в плагине Phantom. Галка называется — fix OllyDbg bugs

Второе сообщение в отличие от первого, относится как раз к защите протектора и указывает нам

на то, что всё, мы своё отладили…

поэтому для того чтобы скрыть отладчик нужен всего лишь один плагин. Есть один такой

прекрасный плагин — Phantom от Hellspawn-а Phantom делает свою работу прекрасно, прячет

отладчик практически от всего. Единственная просьба к Hellspawn-у — не ленись, допиливай

плагин ко второй ольке :-), очень его там не хватает.

Итак, для того, чтобы анпакми нормально запускался, и его можно было отлаживать, необходимо

настроить плагин следующим образом:

Рисунок 9. Настройка плагина Phantom

И последнее, что нам нужно сделать, это немного настроить опции OllyDbg , а именно произвести

настройки вкладки «Exceptions»:

Рисунок 10. Настройка исключений

Таким образом, мы должны проскакивать на всех сгенерированных исключениях. Вот и всё,

теперь можно спокойно «работать» с протектором.

Скрипт VMProtect Ultra Unpacker 1.0

Как уже говорилось выше, LCF-AT написал прекрасный скрипт для автоматической распаковки

VMProtect. Он поддерживает довольно много опций протектора, неплохо выполняет свою работу,

но всё же имеет определённые огрехи. Во-первых, он требует небольшой настройки при первом

использовании, во-вторых он для восстановления импорта использует библиотеку ARImpRec.dll от

Nacho_dj из команды ARTeam . Как мне кажется, это не совсем удачный вариант, т.к. она довольно

много косячит, что выливается в невозможности запуска распакованной программы на другой

операционной системе. Хотя это моё личное и субъективное мнение. И в-третьих даже после

удачной распаковки скриптом в некоторых случаях всё-таки приходится «дорабатывать» дамп

вручную. Несмотря на всё это, многие новички не читают, или не хотят читать инструкции по

работе со скриптом, которые автор скрипта приложил к самому скрипту. И самое главное новички

не хотят думать ГОЛОВОЙ, а это ещё хуже. Ребята ну запомните: скрипт, это НЕ автоматический

распаковщик, это всего лишь хороший помощник в наших начинаниях.

Первоначальная настройка скрипта занимает буквально одну-две минуты. Открываем скрипт в

блокноте, немного прокручиваем вниз и настраиваем следующее:

У меня настроено всё по умолчанию. Исправлено только расположение dll. Если Вы прописали

правильно расположение ARImpRec.dll, но скрипт всё равно упорно указывает, что не может его

найти, то попробуйте:

1. Перекачать скрипт с библиотекой (в самой первой версии такое было, потом поправили);

2. Поместить скрипт и dll в корень диска (например «C:»).

Также необходимо найти эту строчку:

Рисунок 11. Комментирование строки

И закомментировать строчку, которая выделена. Должно получиться:

// mov ARIMPREC_PATH, «C:Nacho dll testARImpRec.dll»

Ну, всё подготовлено и настроено, поэтому «let’s go…»

Распаковка VMProtect с помощью скрипта

Загружаем файл Unpackme_vmp.exe под отладчиком, стоя на EP, запускаем скрипт командой Run

Script -> Open -> выбираем файл скрипта. Сначала скрипт покажет нам окошко с информацией о

нашей системе (если она была включена в настройках). Нажимаем ОК, т.к. она нам не интересна.

Дальше видя, что отладчик ничего не делает, новички впадают в панику, а нужно всего лишь

продолжить скрипт Правая кнопка мыши -> Script Function -> Resume , так как исполнение скрипта

просто приостановлено. Смотрим, как бегают разные буквы, затем перед нами появляется вопрос

скрипта:

Рисунок 12. Поиск OEP

Здесь нас спрашивают, каким образом необходимо найти OEP

?

С помощью трюка ESP (hr esp-4)

?

С помощью апи метода

Честно говоря, я всегда нажимал «ДА», т.е. пользовался методом ESP, т.к. он всегда срабатывал.

Немного ждём и скрипт извещает нам, что мы на OEP. Также он показывает нам — реальная ли это

оеп (1) или с украденными байтами (0). Тут бы мне хотелось обратить Ваше внимание на два

момента.

1) В моем случае скрипт остановился на абсолютно верном OEP (у меня не было украденных

байт), но в большинстве случаев он останавливается после вхождения в первый CALL после

OEP, имеющий примерно такой вид (рассматривается программа на Delphi):

Рисунок 13. Вид первой функции после OEP

Скрипт честно отрапортует, что он остановился РЯДОМ с OEP, а Вам нужно по F8 (пошаговая

трассировка) выйти из функции и чуть посмотреть реальный адрес OEP.

Теперь перезапускаем программу в отладчике ( F2 ) и в папке с программой ищем файл OEP RVA of

Unpackme_vmp.exe — .txt , открываем его и проверяем, какой OEP указан в первой строчке:

Рисунок 14. Проверяем OEP

Регистры не трогаем, а вот адрес OEP проверяем. Если он найден правильно, то оставляем, в

противном случае указываем правильный в RVA-формате (т.е. как Вы видите его в отладчике).

Когда всё проверено и исправлено, перезапускаем анпакми в отладчике и повторяем все

шаги, которые мы проделываем выше. Появится запрос скрипта о поиске «API LOGGER».

Рисунок 15. Поиск API Logger

API LOGER это, то место где протектор в открытом виде перебирает все API функции.

Существует два метода поиска этого места:

1) Автоматически (Нажать ДА)

2) Ручной (Нажать НЕТ). При выборе этого метода будет необходимо искать это место

вручную. К скрипту приложено видео, как найти это место. Выбирать второй вариант

необходимо, если Ваша программа запакована старыми версиями VMProtect.

Далее нам говорят о том, что скрипт установил новый адрес OEP и переопределил прыжок на

старый OEP:

Рисунок 16. Jump на OEP

Если Вам необходимо добавить украденные байты вручную, то это необходимо сделать сейчас.

После этого нажимаем ОК. Если после этого Вы получите сообщение о том, что не найдена

библиотека ARImpRec.dll , то проверьте настройки в скрипте, а лучше переместите скрипт и файл

DLL в корень диска (чтобы был наиболее короткий путь). В противном случае всё придётся

начинать сначала. Если Вы настроили всё правильно, то Вам поступит предложение

просканировать все ссылки на импорт в секции кода:

Рисунок 17. Сканирование импорта

Нажимаем ДА, и сразу же в следующем окне:

Рисунок 18. Выбор метода сканирования

Выбираем метод сканирования:

1) ДА — только в секции кода (быстрее)

2) НЕТ — во всех секциях (медленнее, зато надёжнее, так как в старых версиях протектора API

команды находятся в секции VMProtect)

Выбираем второй вариант, т.е. НЕТ. Далее появится запрос о проверке на Vmed APIs (честно

говоря, не понял, что это такое, т.к. этот вопрос появляется очень редко). Нас предупреждают,

что это может привести в дальнейшем к неработоспособности дампа. Давайте пропустим и

нажмём НЕТ. А вот при этом запросе:

Рисунок 19. Поиск «жёстких» ссылок на импорт

Советую нажимать НЕТ. Так как это практически всегда приводит к ошибкам.

Следующее сообщение рассказывает нам о CPUID RDTSC

Рисунок 20. Отчёт о CPUID и RDTSC

Читаем информацию и нажимаем ОК. Всё, скрипт закончил основную работу и даёт нам

общую информацию о нашем защищённом файле: показывает нам размер файла до и после

распаковки, уведомляет нас, что присутствовал локальный анти-дамп, анти-дамп ресурсов и

кучи, показывает размер таблицы импорта.

Доработка дампа (Проверяем импорт)

Если Вы сейчас запустите нашу распакованную программу, то увидите, что она запускается и

прекрасно работает. Но не спешите радоваться. Дело в том, что запускаться и работать она будет

только на системе где Вы распаковывали программу (в моем случае на Windows XP). Если Вы

попробуете запустить её на другой операционной системе (например, на Windows 7), то она

работать не будет. Это возможно по двум причинам:

1) Не совсем правильно восстановлена таблица импорта

2) Сработала защита ВМ

В первом случае, проблема возникает, скорее всего, из-за того, что в качестве утилиты для

восстановления импорта скрипт использовал ARImpRec.dll основанный на движке Import

Reconstruction. По сути это и есть тот же самый старый, добрый ImpREC, только с какими-то

изменениями. Какими именно я не знаю, но косячит он с импортом точно также. Import

REConstructor также иногда грешил этим делом. Как это дело проверить и исправить?

Запускаем наш дамп программы (на системе где распаковывали) в OllyDbg , В окне дампа

переключаемся в режим отображения адресов Правая кнопка мыши -> Long -> Address

Рисунок 21. Режим отображения API адресов

Затем в главном окне нажимаем сочетание клавиш Ctrl+B и в появившемся окне производим

поиск любой API функции. Для Delphi Hex-значение соответствует FF25 , для CC++ FF15

Рисунок 22. Поиск API функции

На первой же функции (например, по адресу 004011F4 ), нажимаем Правая кнопка мыши -> Follow

in Dump -> Memory Address , затем смотрим в дамп:

Рисунок 23. API функции операционной системы

На первый взгляд всё в порядке, все функции восстановлены, а нули между функциями — это всего

лишь разделители между библиотеками (на рисунке выше это- kernel32, user32, advapi32, oleaut32

и т.д.). Это нормально и так должно быть. Но первые впечатления обманчивы. Если в окне дампа

Вы немного прокрутите вверх, то увидите, например такую картину:

Рисунок 24. API функция GetVersion

Обратите внимание, как происходит переход к функции GetVersion . Он происходит через

дополнительный переход, который находится в секции протектора. На другой операционной

системе это может сослужить нам плохую службу. Скорее всего, это происходит, потому что ранее

при запросе скрипта о поиске жёстких ссылок на импорт мы ответили отказом. К сожалению эта

опции в скрипте у меня при согласии всегда приводит к ошибке (скрипт перестаёт работать).

Поэтому эту вещь нам придётся исправлять вручную. Можете покрутить окно дампа немного вниз,

и Вы также увидите, что такая проблема существует ещё с двумя API функциями:

Рисунок 25. Ещё две функции

Стоит добавить, что из всех протестированных мною программ, такая история происходит почти

всегда и только с функциями:

GetVersion

GetVersionExA

GetVersionExW

Не знаю, виноват ли в этом скрипт или сам VMProtect, но в любом случае это желательно

исправлять (тем более, если Вам понадобится отрезать секции протектора). Но и это ещё не всё.

Попробуйте проделать все выше сказанные операции на другой операционной системе (у меня

Windows 7):

Рисунок 26. Импорт на Windows 7

Вообще всё не правильно

?

. В окне дампа Вы можете видеть адреса, начинающиеся с 77XXXXXX

(адреса системных функций), но они указывают в «небо». Всё дело в том, что эти адреса

указывали на правильные системные функции на Windows XP, но в Windows 7 на этих местах

другой код. Этим частенько грешил Import Reconstruction, именно поэтому я и сделал вывод, что в

этом виновата именно DLL, входящая в комплект к скрипту. В любом случае это надо исправлять,

так что давайте начнём. Перезапускаем программу в отладчике ( Ctrl+F2 ), производим поиск

первой API функции и находим в дампе наш первый «неверный» GetVersion . Далее нажимаем

Ctrl+G и вводим название API функции GetVersion , нажимаем Enter, смотрим её адрес, а затем в

дампе на этой API функции правая кнопка мыши -> Modify , исправляем старый адрес:

Рисунок 27. Старый адрес

На новый:

Рисунок 28. Новый адрес

Нажимаем ОК и в окне дампа видим:

Рисунок 29. Нормальная IAT

Вот теперь всё соответствует стандарту :-). Проделываем тоже самое и с остальными функциями

(GetVersionExA и ещё один GetVersion).

Ищем начало и конец IAT (при этом просматриваем другие функции):

Рисунок 30. Начало IAT

Рисунок 31. Конец IAT

Собираем общую информацию.

Начало : 0049B154

Конец : 0049B7E4

Размер : 0049B7E4 — 0049B154 = 690

Не закрывая отладчик с программой, запускаем Scylla , указываем нашу программу, OEP не

меняем, т.к. она указана правильно. Указываем начало таблицы импорта и её размер, затем жмём

кнопку Get Imports

Рисунок 32. Восстановление импорта

Видим, что не определилось 9 функций — это мусор. Выделяем правой кнопкой всё дерево

функций и нажимаем delete tree node . Теперь всё прекрасно. Нажимаем кнопку Dump, указываем

имя для нового дампа программы и сохраняем его на диск. И наконец, жмём Fix Dump, указав

последний сохранённый файл. Смотрим как выглядит таблица импорта на Windows 7:

Рисунок 33. Нормальная таблица импорта

Видим, что всё идеально и красиво :-). Даже GetVersion прописался как надо.

Доработка дампа (Фиксим ВМ)

Бывают случаи, когда вроде бы импорт в порядке, но при запуске приложения выскакивает такая

ошибка:

Рисунок 34. Ошибка на Windows 7

К сожалению, я так и не успел полностью разобраться из-за чего она происходит и как её

исправить. Но обходные пути всё-таки имеются :-).

Одной из причин по которой происходит данная ошибка, может быть виртуальная машина

VMProtect-а. Как мы уже знаем ВМ протектора может быть:

Первый вариант, тяжело назвать сильной виртуальной машиной, т.к. в данном случае

оригинальный код просто мешается с мусором. Восстановить данный код не составляет

практически никакого труда.

Второй вариант является уже чистым исполнителем виртуальных команд, т.е. по сути это и есть

настоящая виртуальная машина. Восстановить этот код в разы сложнее.

Третий вариант — это смесь первого и второго варианта. Вот это настоящий экстрим. Восстановить

этот код…. очень проблематично :-).

Примером мутации в нашем анпакми может служить проверка на включениеотключение пункта

меню InlineMe (Mutation) по адресу 0046C91C . Вообще, такую вм можно и не восстанавливать, т.к.

никаких ошибок и проверок в ней не будет, но бывают случаи, когда это необходимо, например

интересный код хочется посмотреть без мусора. Тем более процедура очистки мусора не

слишком сложная, и занимает немного времени. Давайте поставим точку останова ( F2 ) на адресе

0046C91C и запустим программу. Мы остановились вот здесь:

Вначале мы видим, что в стек кладётся тип виртуальной машины, а затем происходит прыжок на

её начало. С адреса 0046C94B по 0046C96A обращаем внимание на мусор, который протектор

оставил после обработки нашего кода. Сразу после него (0046C96E) идёт адрес возврата, т.е. адрес

на который мы попадём после выхода из виртуальной машины. Идём дальше ( F7 ), смотрим и

отсеиваем мусорный код:

Мусорный код зачеркнут, нужный выделен. Пока у нас есть две реальные команды:

0057A2F0 8D55 DC LEA EDX, DWORD PTR [EBP-24];

0057A2F7 A1 5C384700 MOV EAX, DWORD PTR [47385C];

Идём дальше:

Следующий кусок:

Далее:

Следующий большой кусочек. Как говорится «от души» :-):

Уже почти конец:

Последний обфусцированный кусок:

Итак, смотрим что получилось:

LEA EDX, DWORD PTR [EBP-24]

MOV EAX, DWORD PTR [47385C]

MOV EAX, DWORD PTR [EAX]

CALL 00455370

MOV EAX, DWORD PTR [EBP-24]

LEA EDX, DWORD PTR [EBP-20]

CALL 00455370

LEA EAX, DWORD PTR [EBP-20]

MOV EDX, 0046CD10

CALL 00404720

MOV EAX, DWORD PTR [EBP-20]

CALL 004089D8

TEST AL, AL

JE 0046C96E

MOV EAX, DWORD PTR [EBP-4]

MOV EAX, DWORD PTR [EAX+324]

MOV DL, 1

CALL 00446EF4

JMP 0046C96E

// выход из вм в программу

На месте ВМ писать нам нельзя, т.к. это место будет использоваться протектором в будущем, и мы

просто получим ошибку. Поэтому найдём немного свободного места (например, по адресу

00EDD0DA) и напишем:

Рисунок 35.Чистый код

Обращаем внимание на кусок кода выделенный жёлтым. Здесь идёт проверка на наличие файла

«InlineMe.txt», и если он есть, то ниже разблокируется меню InlineMe(Mutation) . Занопим

переход. В самом конце нашего кода поставим прыжок на возврат в наш оригинальный код.

Сохранимся ( Copy to executable -> Selection ), перезапустим анпакми ( Ctrl+F2 ). И последнее: там, где

был вход в вм протектора, ставим безусловный прыжок на наш код:

Рисунок 36. Прыжок на наш код

Сохраним файл ( Copy to executable -> Selection ) и проверим всё ли правильно. Видим, что всё в

порядке, а как бонус мы получили активированный пункт подменю:

Рисунок 37. Пункт подменю

Весь тот геморрой, который мы проделали выше, в подавляющем большинстве случаев не нужен,

т.к. обфусцированный код обычно восстанавливать не нужно — он и так прекрасно работает, но

для эстетов это может быть необходимо.

При запуске на другой системе, мы всё равно опять отлавливаем ошибку при запуске. Это

означает, что ошибка была не в обфусцированном коде, а где-то в другом месте.

Запускает отладчик с анпакми под другой операционной системой, и настраиваем исключения

таким образом:

Рисунок 38. Настройка исключений

Запускаем анпакми ( F9 ) и останавливаемся здесь:

Рисунок 39. Ошибка доступа

В отчёте отладчика видим, что произошла ошибка доступа при чтении по адресу 359668C5 . Что за

адрес такой интересный? Здесь дело вот в чём: по коду сразу видно, что это код самого

протектора (ВМ). А откуда вызывается сама виртуальная машина? Вот отсюда:

Рисунок 40. Вызов виртуальной машины

Если сейчас поставить сюда брекпоинт, перезапустить отладчик и запустить программу, то можно

будет потрейсить это место и попытаться разобраться, почему происходит эта ошибка. Я, к

сожалению так и не понял, что это такое

?

. Самое интересное то, что всё прекрасно работает на

всех системах, кроме Windows 7 . Но мы можем воспользоваться тем, что это место не несёт

никакой смысловой нагрузки и просто перепрыгнуть его, перейдя в конец вм:

Рисунок 41. «Патч» ошибки

Это конечно нельзя назвать хорошим способом, но другого я пока не знаю. Узнаете, сообщите

Зимний шалом.

Статья делится на две части: первая часть была сделана ещё в августе, вторая — сегодня вечером

Причина такому долгому простою послужила учёба и много-много прочей рутины, даже сейчас я не обладаю каким-либо большим запасом времени, поэтому я просто дополнил материал в статье, не могу сказать, что это полностью завершённая статья.

— Благодарности

За помощь в дополнительной и полезной информации я обязан нескольким источникам информации

back.engineering/17/05/2021/

t.me/battleyeblog (Сеня давал информацию о хендлерах и Control Flow)

katyscode.wordpress.com/2021/01/23/reverse-engineering-adventures-vmprotect-control-flow-obfuscation-case-study-string-algorithm-cryptanalysis-in-honkai-impact-3rd/— Предисловие

Во многих P2C проектах я видел, что люди в основном абузят слитую лицензию VMProtect 3.5 с билдом 1213, поэтому в некоторых моментах, где есть отличия я буду сравнивать две версии — 3.5 и 3.6.

Также весь дизассемблированный код, который я прикладываю будет в основном очищен от джанк-кода, исключениями выступают демонстрации джанк-кода в виртуальной машине.

— Информация о протекторах

VMProtect 3.5 — билд 1213 (Слитая лицензия)

VMProtect 3.6 — билд 1406 (Слитая лицензия)

Первая часть

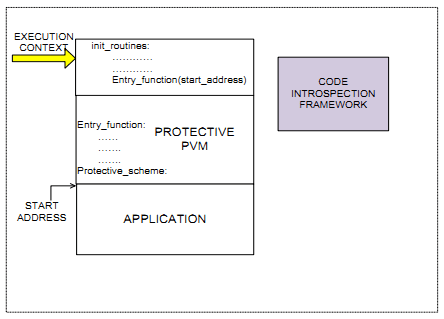

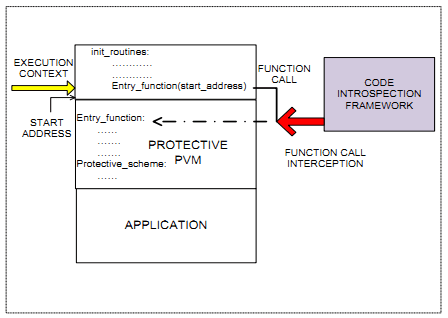

— Обработчики виртуальной машины

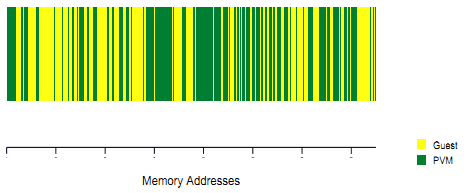

После того как юзер накрывает программу протектором, в секции .text появляются входы в VM, которые ведут уже в секцию протектора, где лежит исполняемый код, данные и контекст виртуальной машины.

Входы в VM были статичны в том плане, что их можно было найти по паттерну и начиная с VMProtect 3.6 этот паттерн частично ломается. Частично, потому что в 3.6 можно всё ещё составить правильный паттерн для нахождения входов в VM Entry.

Сравним вход в VM у 3.5 и 3.6 версии:

VMProtect 3.5:

push 2A95E159

call 7FF6EA991D85VMProtect 3.6:

00007FF760C7106B | PUSH R14 |

00007FF760C7106D | PUSH R15 |

00007FF760C7106F | CALL vmprotect36.vmp.7FF760C7570C |

00007FF760C7570C | PUSHFQ |

00007FF760C7570D | MOV R14,58AC28AC3F68476C |

00007FF760C75717 | ADD QWORD PTR SS:[RSP+8],FFFFFFFFBFFFEF8C |

00007FF760C75727 | MOV R15,6E740BAA45855371 |

00007FF760C75731 | JGE vmprotect36.vmp.7FF760C752E2 |

00007FF760C752E6 | MOV R14,QWORD PTR SS:[RSP+18] |

00007FF760C752EB | MOV QWORD PTR SS:[RSP+18],FFFFFFFFF60D74C5 |

00007FF760C752FD | CALL vmprotect36.vmp.7FF760C7108B |

00007FF760C7108B | CALL vmprotect36.vmp.7FF760C75302 |

00007FF760C75302 | PUSH R11 |

00007FF760C75304 | MOV R11,2D4D16365288609E |

00007FF760C7530E | MOVSX R11D,R11W |

00007FF760C75312 | MOV R15,QWORD PTR SS:[RSP+28] |

00007FF760C75317 | TEST R11D,E1508A5 |

00007FF760C7531E | JL vmprotect36.vmp.7FF760C7532C |

00007FF760C75333 | MOV R11,QWORD PTR SS:[RSP] |

00007FF760C75338 | CALL vmprotect36.vmp.7FF760C75881 |Второй метод входа в VM для 3.6:

00007FF650C151F5 | MOV QWORD PTR SS:[RSP],FFFFFFFFF44BB4F8 |

00007FF650C151FE | CALL vmprotect36.vmp.7FF650C15269 |

00007FF650C15269 | PUSH 36241C98 |

00007FF650C1526E | CALL vmprotect36.vmp.7FF650C158BE |

00007FF650C158BE | MOV WORD PTR SS:[RSP+8],231E |

00007FF650C158C5 | PUSH R13 |

00007FF650C158C7 | CALL vmprotect36.vmp.7FF650C150D4 |

00007FF650C150D4 | PUSHFQ |

00007FF650C150D5 | MOV R13,QWORD PTR SS:[RSP+20] |

00007FF650C150DA | MOV R13,QWORD PTR SS:[RSP+10] |

00007FF650C150DF | AND WORD PTR SS:[RSP+20],289E |

00007FF650C150E6 | SUB WORD PTR SS:[RSP+20],4E |

00007FF650C150ED | JL vmprotect36.vmp.7FF650C150FC |

00007FF650C150F3 | ADD QWORD PTR SS:[RSP+8],FFFFFFFFBFFFA734 |

00007FF650C150FC | CMP QWORD PTR SS:[RSP+20],8B23C7D |

00007FF650C15105 | NOT WORD PTR SS:[RSP+20] |

00007FF650C1510A | PUSH QWORD PTR SS:[RSP] |

00007FF650C1510E | POPFQ |

00007FF650C1510F | LEA RSP,QWORD PTR SS:[RSP+30] |

00007FF650C15114 | CALL vmprotect36.vmp.7FF650CD2288 |После перехода в VM Entry нас встречает декрипт адреса следующего блока с кодом, которому программа передаст управление. Естественно, всё это также будет окутано джанк-кодом.

00007FF6D1341DED | mov rdx, 7FF5912A0000 ; Вшивает результат (Base Address - Image Base)

00007FF6D1341E09 | mov r8, qword ptr ss:[rsp+90]Для х64 двоичных файлов зашифрованный относительный виртуальный адрес всегда будет находится по адресу RSP+90, это так же относится и к 3.6 версии.

00007FF6D1341E16 | bswap r8d | Начало расшифровки адреса

00007FF6D1341E19 | sar al,cl |

00007FF6D1341E1B | sar di,58 |

00007FF6D1341E1F | xadd cx,bp |

00007FF6D1341E23 | neg r8d |

00007FF6D1341E26 | dec r8d |

00007FF6D1341E29 | rcl r10,E3 |

00007FF6D1341E2D | movsx di,sil |

00007FF6D1341E32 | sbb bpl,FA |

00007FF6D1341E36 | xor r8d,261F7AAB |

00007FF6D1341E3D | cmc |

00007FF6D1341E3E | ror r8d,1 |После инструкции ror относительный виртуальный адрес уже будет расшифрованным, однако помимо ксора для преобразования может использоваться и обыкновенный add.

Пример взят с перекомпиленного двоичного файла, поэтому и регистр соответственно тоже используется другой.

00007FF6D1341E16 | add ebp, 2594586D ; Второй метод расшифровки адреса

00007FF6D1341E19 | neg ebp

00007FF6D1341E1B | inc ebp

00007FF6D1341E1F | rol ebp,1

00007FF6D1341E2D | add rbp, r10 ; Конец расшифровки

00007FF6D1341E45 | lea r8,qword ptr ds:[r8+rdx] |

00007FF6D1341E49 | bts ecx,r12d |

00007FF6D1341E52 | mov rax,100000000 |

00007FF6D1341E5F | lea r8,qword ptr ds:[r8+rax] |

00007FF6D1341E66 | sub rsp,180 | Выравнивание стека

00007FF6D1341E74 | and rsp,FFFFFFFFFFFFFFF0 |У основного алгоритма тоже есть два метода расшифровки следующего хендлера

Первый метод:

00007FF6D1341E7B | mov rdi,r8 |

00007FF6D1341E83 | mov r9,7FF5912A0000 |

00007FF6D1341E8D | ror r10b,26 |

00007FF6D1341E91 | sub rdi,r9 |

00007FF6D1341E94 | sbb ecx,50BC75E8 |

00007FF6D1341E9A | cmp r14b,69 |

00007FF6D1341E9E | sub r10b,cl |

00007FF6D1341EA1 | lea r10,qword ptr ds:[7FF6D1341EA1] |

00007FF6D1341EAF | mov ecx,dword ptr ds:[r8] |

00007FF6D1341EB6 | add r8,4 |

00007FF6D1341EBD | xor ecx,edi |

00007FF6D135082C | inc ecx |

00007FF6D1350833 | not ecx |

00007FF6D1350835 | bswap ecx |

00007FF6D1350837 | add ecx,7E0005C8 |

00007FF6D135083E | push rdi |

00007FF6D135083F | xor dword ptr ss:[rsp],ecx |

00007FF6D135084F | pop rdi |

00007FF6D1350850 | movsxd rcx,ecx |Второй метод:

00007FF6EF52103D | mov r10d, dword ptr ds:[rdi] |

00007FF6EF58C876 | xor r10d, r11d |

00007FF6EF58C879 | neg r10d |

00007FF6EF58C87C | rol r10d, 1 |

00007FF6EF4CBDDF | add r10d,47BC214D |

00007FF6EF4CBDE7 | neg r10d |

00007FF6EF4C064A | not r10d |

00007FF6EF530B38 | dec r10d |

00007FF6EF530B3B | xor r10d,433320D7 |

00007FF6EF530B46 | sub r10d,29F1797C |

00007FF6EF530B55 | push r11 |

00007FF6EF530B62 | xor dword ptr ss:[rsp],r10d |

00007FF6EF530B6A | pop r11 |

00007FF6EF530B6C | movsxd r10,r10d |В регистре уже есть расшифрованный адрес для последующего перехода к нему, для передачи управления VMProtect может использовать как и подмену адреса возврата, так и прямой джамп по адресу в регистре: