Описание курса

В этом пятидневном курсе рассматривается развертывание и настройка доменных служб Active Directory (AD DS) в распределенной среде, реализация групповых политик, выполнение резервного копирования и восстановления, контроль и устранение неполадок Active Directory в Windows Server 2016. Также рассматривается, как развернуть другие ролевые службы Active Directory, такие как служба федерации Active Directory (AD FS) и служба сертификации Active Directory Certificate (AD CS).

Цели курса — предоставить знания, необходимые для развертывания и поддержки Windows Server 2016, а также знания и опыт в области построения сетей с помощью сетевых технологий в Windows Server 2016.

Данный курс предназначен в первую очередь для ИТ-специалистов, которые имеют некоторые знания и опыт работы с AD DS, которые хотят углубить знания по технологиям идентификации и контроля доступа в Windows Server 2016: AD DS администраторы, которые хотят повысить знания по технологиям идентификации и контроля доступа в Windows Server 2012 или Windows Server 2016.

Узнать больше

Вы научитесь

- Устанавливать и настраивать контроллеры домена.

- Управлять объектами в AD DS с помощью графических инструментов и Windows PowerShell.

- Внедрять AD DS в комплексных средах.

- Внедрять сайты AD DS, а также настраивать и управлять репликацией.

- Внедрять и управлять объектами групповой политики (GPO).

- Управлять пользовательскими настройками с помощью объектов групповой политики.

- Обеспечивать безопасность AD DS и учетных записей пользователей.

- Внедрять и управлять иерархией сертификации (CA) AD CS.

- Развертывать и управлять сертификатами.

- Внедрять и администрировать AD FS.

- Внедрять и администрировать службы управления правами Active Directory (AD RMS).

- Внедрять синхронизации между AD DS и AD Azure.

- Мониторить, устранять неполадки, а также обеспечивать бесперебойную работу служб AD DS.

Специалисты, обладающие этими знаниями и навыками, в настоящее

время крайне востребованы.

Обучение по мировым стандартам позволяет нашим выпускникам работать

в ведущих компаниях России и других стран. Они делают успешную карьеру и пользуются уважением работодателей.

Узнать больше

Предварительная подготовка

Узнать больше

Тестирование по курсу

- Идентификация в Windows Server 2016 (20742)

Программа курса

Модуль 1. Установка и настройка контроллеров домена

(3 ак. ч.)

Модуль 2. Управление объектами в AD DS

(4 ак. ч.)

Модуль 3. Управление расширенной инфраструктурой AD DS

(2 ак. ч.)

Модуль 4. Внедрение и администрирование сайтов и репликации AD DS

(3 ак. ч.)

Модуль 5. Реализация групповой политики

(3 ак. ч.)

Модуль 6. Управление настройками пользователя с помощью групповой политики

(4 ак. ч.)

Модуль 7. Обеспечение безопасности доменных служб Active Directory

(3 ак. ч.)

Модуль 8. Развертывание и управление AD CS

(3 ак. ч.)

Модуль 9. Развертывание и управление сертификатами

(3 ак. ч.)

Модуль 10. Внедрение и администрирование AD FS

(3 ак. ч.)

Модуль 11. Внедрение и администрирование AD RMS

(3 ак. ч.)

Модуль 12. Внедрение синхронизации AD DS с Microsoft Azure AD

(3 ак. ч.)

Модуль 13. Мониторинг, управление и восстановление AD DS

(3 ак. ч.)

Аудиторная нагрузка в классе с преподавателем: 40 ак. ч.

+ 12 ак. ч. бесплатно*

* По данному курсу бесплатно предоставляются дополнительные часы для самостоятельной работы в компьютерных классах Центра, где проводятся занятия. Вы можете закрепить полученные знания, выполнить домашние задания, проконсультироваться у специалистов Центра. Дополнительные часы предоставляются в дни занятий по предварительному согласованию с администратором комплекса.

- утренним группам с 9:00 до 10:00

- дневным группам — по 1 ак.ч. до и после занятий (13.15-14.00, 17.10-17.55)

По окончании обучения на курсе проводится итоговая аттестация. Аттестация проводится в виде теста на последнем занятии или на основании оценок практических работ, выполняемых во время обучения на курсе.

Узнать больше

Расписание групп обучения

Данный курс вы можете пройти как в очном формате, так и дистанционно в режиме

онлайн

. Чтобы записаться на онлайн-обучение, в корзине измените тип обучения на «онлайн» и выберите удобную для вас группу.

Чем онлайн-обучение отличается от других видов обучения?

Сортировать:

Дата

с 06.02.2023

по 10.02.2023

Режим обучения

ежедневно утро-день

10:00 — 17:10

Открытое обучение

Очно и онлайн

Преподаватель

ПушкаревАлександр

Витальевич

Место обучения

«Радио»

м. Бауманская

м. Авиамоторная

Дата

с 13.02.2023

по 17.02.2023

Режим обучения

ежедневно утро-день

10:00 — 17:10

Открытое обучение

Очно и онлайн

Преподаватель

АверинВладимир

Анатольевич

Место обучения

«Радио»

м. Бауманская

м. Авиамоторная

Дата

с 25.03.2023

по 22.04.2023

Режим обучения

суббота утро-день

10:00 — 17:10

Открытое обучение

Очно и онлайн

Преподаватель

ЧерновДмитрий

Михайлович

Место обучения

«Радио»

м. Бауманская

м. Авиамоторная

Дата

с 27.03.2023

по 31.03.2023

Режим обучения

ежедневно утро-день

10:00 — 17:10

Открытое обучение

Очно и онлайн

Преподаватель

ЧерновДмитрий

Михайлович

Место обучения

«Радио»

м. Бауманская

м. Авиамоторная

Дата

с 03.04.2023

по 07.04.2023

Режим обучения

ежедневно утро-день

10:00 — 17:10

Открытое обучение

Очно и онлайн

Преподаватель

ПушкаревАлександр

Витальевич

Место обучения

«Радио»

м. Бауманская

м. Авиамоторная

* Данная скидка действительна при заказе и оплате онлайн обучения только сегодня. Запишитесь прямо сейчас со скидкой!

Стоимость обучения

Частным лицам

Обучение в кредит

От 3 068 руб./месяц

Индивидуальное обучение

100 000 ₽ *

Организациям

Указана минимальная цена за индивидуальное обучение. Число часов работы с преподавателем в 2 раза меньше, чем при обучении в группе. Если Вам для полного усвоения материала курса потребуется больше часов работы с преподавателем, то они оплачиваются дополнительно.

В случае занятий по индивидуальной программе расчёт стоимости обучения и количества необходимых часов производится отдельно.

Длительность индивидуального обучения — минимум 4 академических часа. Стоимость обучения в Москве уточняйте у менеджера. При выездном индивидуальном обучении устанавливается надбавка: +40%

от стоимости заказанных часов при выезде в пределах МКАД, +40% от стоимости заказанных часов и + 1% от стоимости заказанных часов за каждый километр удаления от МКАД при выезде в пределах Московской области. Стоимость

выезда за пределы Московской области рассчитывается индивидуально менеджерами по работе с корпоративными клиентами.

Для юридических лиц (организаций) указана цена, действующая при полной предоплате.

Узнать больше

Документы об окончании

В зависимости от программы обучения выдаются следующие документы:

Международный сертификат Microsoft

Свидетельство выпускника

Cертификат международного образца

Удостоверение о повышении квалификации

* Для получения удостоверения вам необходимо предоставить копию диплома о высшем или среднем профессиональном образовании.

Сертификаты международного образца выводятся после окончания курса в личном кабинете слушателя.

Больше знаний — меньше стоимость!

Этот курс обойдётся до 20% дешевле, если изучать его в составе дипломных программ. Пройдя обучение, Вы получите современную профессию и диплом о переподготовке.

Посмотреть программы со скидкой

Данное предложение действует только для частных лиц.

Цель курса – предоставить слушателям знания и навыки, необходимые для развертывания и настройки доменных служб Active Directory (AD DS) в распределенной среде. В курсе перечислены способы применения групповой политики, проведения резервного копирования и восстановления, показано, как контролировать состояние среды и устранять неполадки, связанные с Active Directory в Windows Server 2016. Дополнительно в данном курсе описано, как развернуть другие роли сервера Active Directory, например, службу федерации Active Directory (AD FS) и службы сертификации Active Directory (AD CS).

Аудитория

Этот курс предназначен для IT-специалистов, администрирующих и поддерживающих AD DS, которые желают расширить свои знания и технические навыки в области идентификации и предоставления доступа к ресурсам в Windows Server 2016. Также курс позволяет подготовиться к сдаче экзамена 70-742 Identity with Windows Server 2016 (пока в стадии разработки).

По окончании курса слушатели смогут:

- Установить и настроить контроллеры домена.

- Управлять объектами в AD DS с помощью графических инструментов и Windows PowerShell.

- Внедрить службы AD DS в сложных средах.

- Реализовать деление на сайты AD DS и настроить управление репликацией.

- Настроить и управлять объектами групповой политики (GPO).

- Управлять параметрами пользователя с помощью групповой политики.

- Обеспечить безопасность AD DS и учетных записей пользователей.

- Реализовать и управлять Центром сертификатов (ЦС) с AD CS.

- Развернуть и управлять сертификатами.

- Установить и администрировать AD FS.

- Реализовать и администрировать службы управления правами Active Directory (Active Directory Rights Management Services — AD RMS).

- Реализовать синхронизацию между AD DS и Azure AD.

- Настроить мониторинг, устранять неполадки и обеспечивать непрерывности бизнеса для служб AD DS.

Сертификационные экзамены

Курс помогает подготовиться к следующим сертификационным экзаменам:

- 70-742: Identity with Windows Server 2016 (пока в стадии разработки)

Необходимая подготовка

Для эффективного обучения на курсе, слушатели должны обладать следующими знаниями и навыками:

- Опыт работы с AD DS, знание концепций и технологий аутентификации в Windows Server 2016 или Windows Server 2012.

- Опыт работы и настройка Windows Server 2012 и Windows Server 2016

- Понимание основных сетевых технологий, таких как IP адресация, разрешения имен и DHCP.

- Опыт работы с Microsoft Hyper-V и понимание основ концепции виртуализации.

- Знание основ обеспечения безопасности.

- Практический опыт работы с клиентскими операционными системами Windows, как Windows 7, Windows 8, Windows 8.1 или Windows 10.

- Опыт работы с интерфейсом командной строки или Windows PowerShell.

Материалы слушателя

Слушателям предоставляется фирменное учебное пособие и прочие материалы, необходимые для обучения.

Содержание курса

Модуль 1: Установка и настройка контроллеров домена

Этот модуль описывает особенности AD DS, установку контроллеров домена (DC), особенности развертывания контроллеров доменов.

Темы

- Обзор служб AD DS

- Обзор контроллер домена в AD DS

- Развертывание контроллеров домена

Лабораторная работа: Развертывание и администрирование AD DS

- Развертывание службы AD DS

- Развертывание контроллера домена через клонирование

- Администрирование служб AD DS, используя центр администрирования Active Directory

Модуль 2: Управление объектами в AD DS

Этот модуль описывает, как использовать различные методы управления объектами в службах AD DS, а также создание и настройку объектов пользователей, групп и компьютеров.

Темы

- Управление учетными записями пользователей

- Управление группами в AD DS

- Управление учетными записями компьютеров

- Использование Windows PowerShell для администрирования AD DS

- Внедрение и управление организационными подразделениями

Лабораторная работа: Развертывание и администрирование AD DS

- Создание и настройка учетных записей пользователей в AD DS

- Создание и настройка группы в AD DS

- Управление объектом компьютер в AD DS

Лабораторная работа: Администрирование AD DS

- Делегирование функций администрирования филиалу

- Создание учетных записей пользователей и групп с помощью Windows PowerShell

Модуль 3: Расширенное управление инфраструктурой AD DS

Этот модуль описывает, как планировать и проводить развертывание AD DS для нескольких доменов и лесов. Модуль проводит обзор компонентов расширенного развертывания AD DS, процесс настройки распределенной среды AD DS и процедуры настройки доверительных отношений AD DS.

Темы

- Обзор расширенного развертывания AD DS

- Развертывание распределенной среды AD DS

- Настройка доверительных отношений AD DS

Лабораторная работа: Домен и доверительное управление в AD DS

- Настройка дочерних доменов в AD DS

- Создание доверительных отношений между лесами

Модуль 4: Внедрение, администрирование и репликация сайтов AD DS

Этот модуль описывает, как планировать и проводить развертывание AD DS для разных подсетей. В модуле также описывается, как работает репликация AD DS в среде Windows Server 2016.

Темы

- Обзор репликации AD DS

- Настройка сайтов AD DS

- Настройка и мониторинг репликации AD DS

Лабораторная работа: Управление и реализация репликацией сайтов AD DS

- Изменение сайта по умолчанию

- Создание дополнительных сайтов и подсетей

- Настройка репликации AD DS

- Мониторинг и устранение неполадок в репликации AD DS

Модуль 5. Реализация групповой политики

Этот модуль описывает способы использования инфраструктуры групповых политик. Также в модуле приведён обзор компонентов и технологий, которые образуют структуру для групповой политики.

Темы

- Введение в групповые политики

- Внедрение и администрирование объектов групповой политики

- Область действия групповой политики и применение групповой политики

- Устранение неполадок применения объектов групповой политики

Лабораторная работа: Реализация инфраструктуры групповой политики

- Создание и настройка объектов групповой политики

- Управление областью применения GPO

Лабораторная работа: Устранение неполадок инфраструктуры групповой политики

- Проверка применения объектов групповой политики

- Устранение неполадок групповой политики

Модуль 6: Управление параметрами пользователя с помощью групповой политики

Этот модуль описывает, как сконфигурировать настройки и параметры групповой политики. Также в модуле писано применение административных шаблонов, настройка перенаправления папок, скрипты и настройки параметров групповой политики.

Темы

- Применение административных шаблонов

- Настройка перенаправления папок и скрипты

- Настройка параметров(предпочтений) групповой политики

Лабораторная работа: Управление параметрами пользователя через групповые политики

- Использование административных шаблонов для управления параметрами пользователей

- Применение параметров групповой политики

- Настройка перенаправления папок

- Планирование групповой политики (опционально)

По окончании этого модуля слушатели смогут:

- Описать административные шаблоны.

- Настроить перенаправления папок и скрипты.

- Настроить параметры (предпочтения) групповой политики.

Модуль 7: Обеспечение безопасности AD DS

Этот модуль описывает, как настроить безопасность контроллера домена, учетной записи, пароля и группы управляемых учетных записей служб (gMSA).

Темы

- Защита контроллеров домена

- Реализация безопасности учетной записи

- Проверка подлинности

- Настройка управляемых учетных записей служб (MSA)

Лабораторная работа: Обеспечение безопасности AD DS

- Реализация политики безопасности для учетных записей и паролей

- Внедрение административной политики безопасности

- Развертывание и настройка контроллера домена только для чтения (RODC)

- Создание и назначение gMSA

Модуль 8: Развертывание и управление AD CS

Этот модуль описывает способы реализации развертывания служб AD CS. В модуле рассмотрено развертывание, администрирование и устранение неполадок центра сертификатов.

Темы

- Развертывание клиентского доступа

- Управление ЦС

- Устранение неполадок и поддержка ЦС

Лабораторная работа: Развертывание и настройка двухуровневой иерархии ЦС

- Развертывание автономного корневого ЦС

- Развертывание подчиненных центров сертификации в компании

Модуль 9: Развертывание и управление сертификатами

В этом модуле описывается, как разворачивать и управлять сертификатами в среде AD DS. В модуле показано развертывание и управление шаблонами сертификатов, управление отзывом сертификатов и восстановление, использование сертификатов в корпоративной среде и внедрение смарт-карт.

Темы

- Развертывание и управление шаблонами сертификатов

- Управление развертыванием сертификатов, отзыв и восстановление

- Использование сертификатов в корпоративной среде

- Внедрение и управление смарт-картами

Лабораторная работа: Развертывание сертификатов

- Настройка шаблонов сертификатов

- Регистрация и использование сертификатов

- Настройка и реализация восстановления ключей

Модуль 10: Внедрение и администрирование AD FS

Этот модуль описывает задачи и настройку AD FS в сценариях с одной организацией и с организацией-партнёром.

Темы

- Обзор служб AD FS

- Требования и планирование AD FS

- Развертывание и настройка AD FS

- Обзор Web Application Proxy

Лабораторная работа: Реализация AD FS

- Настройка предварительных требований AD FS

- Установка и настройка AD FS

- Настройка AD FS для одной организации

- Настройка AD FS для федеративных деловых партнеров

Модуль 11: Внедрение и администрирование AD RMS

Этот модуль описывает способы развертывания AD RMS. В модуле представлен обзор AD RMS, описывается развертывание и управление инфраструктурой AD RMS, освещается настройка защиты контента AD RMS.

Темы

- Обзор AD RMS

- Развертывание и управление инфраструктурой AD RMS

- Настройка защиты содержимого AD RMS

Лабораторная работа: Реализация инфраструктуры AD RMS

- Установка и настройка AD RMS

- Настройка шаблонов AD RMS

- Использование клиентами AD RMS

Модуль 12: Реализация синхронизации AD DS с Azure AD

Этот модуль описывает планирование и настройку синхронизации каталогов между локальной службой AD DS и Microsoft Azure Active Directory (Azure AD). В модуле показаны различные сценарии синхронизации, например, синхронизация Azure AD, AD FS и Azure AD и Azure AD Connect.

Темы

- Планирование и подготовка к синхронизации службы каталогов

- Реализация синхронизации каталогов с помощью Azure AD Connect

- Управление удостоверениями с синхронизации каталогов

Лабораторная работа: Настройка синхронизации каталогов

- Подготовка к синхронизации службы каталогов

- Настройка синхронизации каталогов

- Управление пользователями и группами Active Directory

Модуль 13: Мониторинг, управление и восстановление AD DS

Этот модуль описывает, как проводить мониторинг, управлять и поддерживать AD DS для обеспечения высокой доступности служб AD DS.

Темы

- Мониторинг службы AD DS

- Управление базой данных AD DS

- Восстановление объектов AD DS

Лабораторная работа: Восстановление объектов в AD DS

- Архивация и восстановление AD DS

- Восстановление объектов в AD DS

Уровень сложности:

Длительность курса: 40 ак.ч.

График обучения: 5 дней по 8 ак.ч.

Аннотация

В этом пятидневном курсе рассматривается развертывание и настройка доменных служб Active Directory (AD DS) в распределенной среде, реализация групповых политик, выполнение резервного копирования и восстановления, контроль и устранение неполадок Active Directory в Windows Server 2016. Также рассматривается, как развернуть другие ролевые службы Active Directory, такие как служба федерации Active Directory (AD FS) и служба сертификации AD CS.

Данный курс предназначен в первую очередь для ИТ-специалистов, которые имеют некоторые знания и опыт работы с доменными службами и хотят углубить знания по технологиям идентификации и контроля доступа в Windows Server 2016, а также ИТ-специалистов, которые хотят подготовиться к сертификационному экзамену 70-742.

Знания и умения, полученные в результате обучения

После изучения этого курса, вы будете уметь:

- Устанавливать и настраивать контроллеры домена

- Управлять объектами в AD DS с помощью графических инструментов и Windows PowerShell

- Внедрять AD DS в комплексных средах

- Внедрять сайты AD DS, а также настраивать и управлять репликацией

- Внедрять и управлять объектами групповой политики (GPO)

- Управлять пользовательскими настройками с помощью объектов групповой политики

- Обеспечивать безопасность AD DS и учетных записей пользователей

- Внедрять и управлять иерархией сертификации (CA) AD CS

- Развертывать и управлять сертификатами

- Внедрять и администрировать AD FS

- Внедрять и администрировать службы управления правами Active Directory (AD RMS)

- Внедрять синхронизации между AD DS и AD Azure

- Осуществлять мониторинг, устранять неполадки, а также обеспечивать бесперебойную работу служб AD DS

Преподаватели

Полезные Интернет-ссылки

Официальная информация по курсу 20-742: Identity with Windows Server 2016 / Инфраструктура идентификации на основе Windows Server 2016 доступна здесь.

21 000 ₽

Расчёт стоимости с учётом возможных скидок

10%

18 900 ₽

15%

17 800 ₽

20%

16 800 ₽

26 350 ₽

Скидки предоставляются в зависимости от количества слушателей,

суммы договора и других условий, оговариваемых с Заказчиком.

Расчёт стоимости с учётом возможных скидок представлен как справочная информация.

Фактический размер скидки может несколько отличаться из-за округления значения суммы.

Внимательно ознакомьтесь с условиями действующих

акций и скидок…

Перед прохождением данного курса, слушатель должен обладать следующими знаниями и навыками:

- Обладать опытом работы с Windows Server 2012 или Windows Server 2016

- Обладать опытом работы и пониманием ключевых сетевых технологий, таких как IP-адресация, разрешение имен и DHCP

- Обладать опытом работы с Microsoft Hyper-V и пониманием базовых концепций виртуализации серверов

- Иметь представление о лучших практиках в области безопасности

- Обладать практическими навыками работы с клиентскими операционными системами Windows, такими как Windows 7, Windows 8, Windows 8.1 или Windows 10

- Обладать базовым опытом работы с интерфейсом командной строки Windows PowerShell

Модуль 1: Установка и настройка контроллеров домена

- Обзор служб AD DS

- Обзор контроллеров домена AD DS

- Развертывание контроллера домена

Лабораторная работа: Установка и настройка контроллеров домена

- Развертывание службы AD DS

- Развертывание контроллера домена посредством клонирования

- Администрирование служб AD DS

Модуль 2: Управление объектами в AD DS

- Управление учетными записями пользователей

- Развертывание DHCP

- Управление группами в AD DS.

- Управление учетными записями компьютеров

- Использование Windows PowerShell для администрирования AD DS

- Внедрение и управление организационными подразделениями

Лабораторная работа: Управление объектами в AD DS

- Создание и настройка групп в AD DS

- Создание и настройка учетных записей пользователей в AD DS

- Управление компьютерными объектами в AD DS

- Делегирование функций администрирования организационному подразделению

- Создание учетных записей для объектов AD с помощью Windows PowerShell

Модуль 3: Расширенное управление инфраструктурой AD DS

- Обзор расширенного развертывания AD DS

- Развертывание распределенной среды AD DS

- Настройка доверительных отношений AD DS

Лабораторная работа: Расширенное управление инфраструктурой AD DS

- Реализация доверительных отношений между лесами AD DS

- Создание дочернего домена в лесу AD DS

Модуль 4: Внедрение и управление сайтами и репликацией в AD DS

- Обзор репликации AD DS

- Настройка сайтов AD DS

- Настройка и мониторинг репликации AD DS

Лабораторная работа: Внедрение и управление сайтами и репликацией в AD DS

- Изменение сайта по умолчанию

- Создание дополнительных сайтов и подсетей

- Настройка репликации AD DS

- Мониторинг и устранение неполадок в репликации AD DS

Модуль 5: Реализация групповой политики

- Введение в групповые политики

- Внедрение и администрирование объектов групповой политики

- Область действия групповой политики и применение групповой политики

- Устранение неполадок применения GPO

Лабораторная работа: Реализация групповой политики

- Создание и настройка объектов групповой политики

- Управление областью применения GPO

- Проверка применения объектов групповой политики

- Устранение неполадок групповой политики

Модуль 6: Управление параметрами пользователя с помощью групповой политики

- Применение административных шаблонов

- Управление перенаправлением каталогов пользователя и инсталляция ПО

- Настройка предпочтений групповой политики

Лабораторная работа: Управление параметрами пользователя с помощью групповой политики

- Использование административных шаблонов для управления параметрами пользователей

- Применение предпочтений групповой политики

- Настройка перенаправления каталогов пользователей

- Планирование групповой политики

Модуль 7: Обеспечение безопасности AD DS

- Защита контроллеров домена

- Реализация надежной аутентификации и аудита

- Реализация безопасности учетных записей

- Настройка управляемых учетных записей служб (gMSA)

Лабораторная работа: Обеспечение безопасности AD DS

- Реализация политики безопасности для учетных записей, паролей и административных групп

- Развертывание и настройка контроллера домена только для чтения RODC

- Создание и назначение групповой управляемой учетной записи gMSA

Модуль 8: Развертывание и управление удостоверяющими центрами AD CS

- Развертывание удостоверяющего центра

- Управление удостоверяющим центром

- Устранение неполадок и поддержка удостоверяющего центра

Лабораторная работа: Развертывание и управление удостоверяющими центрами AD CS

- Развертывание автономного корневого удостоверяющего центра

- Развертывание подчиненного корпоративного удостоверяющего центра

Модуль 9: Развертывание и управление сертификатами

- Внедрение и управление шаблонами сертификатов

- Управление развертыванием, отзывом и восстановлением цифровых сертификатов

- Использование сертификатов в корпоративной среде

li>Внедрение и управление смарт-картами

Лабораторная работа: Развертывание и управление сертификатами

- Настройка шаблонов сертификатов

- Реализация процесса получения и использование сертификатов

- Настройка и реализация восстановления ключей

Модуль 10: Внедрение и администрирование AD FS

- Обзор служб AD FS

- Обзор Web Application Proxy

- Требования и планирование AD FS

- Развертывание и настройка AD FS

Лабораторная работа: Внедрение и администрирование AD FS

- Настройка предварительных требований AD FS

- Установка и настройка AD FS

- Настройка AD FS для одной организации

- Настройка AD FS для федеративных деловых партнеров

Модуль 11: Внедрение и администрирование AD RMS

- Обзор службы AD RMS

- Развертывание и управление AD RMS

- Настройка защиты содержимого AD RMS

Лабораторная работа: Внедрение и администрирование AD RMS

- Установка и настройка AD RMS

- Настройка шаблонов AD RMS

- Использование клиентами контента, защищенного службой AD RMS

Модуль 12: Реализация синхронизации AD DS с Microsoft Azure AD

- Планирование и подготовка к синхронизации службы каталогов

- Реализация синхронизации каталогов с помощью Azure AD Connect

- Управление сущностями посредством синхронизации каталогов

Лабораторная работа: Реализация синхронизации AD DS с Microsoft Azure AD

- Подготовка к синхронизации службы каталогов

- Настройка синхронизации каталогов

- Управление пользователями и группами Active Directory

Модуль 13: Мониторинг, управление и восстановление AD DS

- Мониторинг службы AD DS

- Управление базой данных AD DS

- Восстановление объектов AD DS

Лабораторная работа: Мониторинг, управление и восстановление AD DS

- Архивация и восстановление AD DS

- Восстановление объектов в AD DS

Теперь давайте рассмотрим некоторые другие элементы, которые идут рука об руку с безопасностью — улучшения в стеке идентификаторов Windows Server 2016.

Содержание:

- 1 Идентификаторы Windows Server 2016

- 1.1 Privileged Access Management

- 1.2 Azure Active Directory Join

Идентификаторы Windows Server 2016

Microsoft в этом релизе сосредоточилась на улучшении трёх основных областей:

- Privileged Access Management

- Azure Active Directory Join

- Microsoft Passport

Давайте, чтобы объяснить новые внедрённые в платформу вещи, рассмотрим каждую из этих тем чуть глубже.

Privileged Access Management

Мир кибер-угроз с каждым днём усложняется, и поскольку в большинстве случаев эта угроза невидимая, для смягчения любой вероятной возможности, нам необходимо думать о безопасности на разных уровнях. Для облегчения общих угроз кражи учётных данных, таких как pass-the-hash, spishing phishing и т. д., был введён PAM. PAM требует развёртывания Microsoft Identify Manager (MIM).

Подробнее. Для получения информации о внедрении и развёртывании MIM перейдите на https://aka.ms/vaz62m .

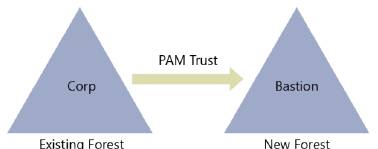

Хотелось бы верить, что большинство сред Active Directory полностью очищены от злонамеренной деятельности, но на самом деле быть в этом на 100 процентов уверенными мы не можем. По этой причине одна из первых вещей, что реализует PAM — это новый бастион областей, в которых он может гарантировать, что свободен от злонамеренной деятельности. Существует особый тип доверия, называемый PAM Trust. Эта бастионная область, во время первоначального развёртывания, обеспечивается MIM. На рисунке ниже показана базовая концепция новой области и установленного доверительного управления PAM.

Новая бастионная область и PAM Trust в PAM

PAM предоставляет возможность изолировать использование привилегированных учётных записей, сохраняя их в этой бастионной области и затрудняя для злоумышленников получение привилегированного доступа. MIM используется для предоставления пользователям возможности, по мере необходимости, безопасно запрашивать и получать административные привилегии. После «одобрения» рабочими процессами MIM, в бастионной области предусмотрен теневой принцип безопасности. Эти теневые принципы безопасности «связаны» ссылкой, которая хранится в атрибуте Active Directory, и по существу указывает на идентификатор SID привилегированной группы исходной области.

Пользователи могут запрашивать привилегированный доступ следующими способами:

- MIM Services Web API

- REST Endpoint

- Windows PowerShell (с помощью командлета New-PAMRequest)

Эти простые методы обеспечения дальнейшего контроля над общим процессом могут быть интегрированы в другие инструменты, такие как автоматические рабочие книги и системы продажи билетов.

Ранее мы упомянули концепции и технологии JIT и JEA, PAM способ реализации это концепции для вашей среды. Подобно JIT и JEA, PAM предоставляет временные привилегии для учётной записи запроса и, конечно же, связывает её с привилегированной группой, которая имеет необходимые для выполнения задачи разрешения.

А также, чтобы гарантировать минимальное значение Time-to-Live (TTL), вы можете настроить срок службы Kerberos. Таким образом, если вы входите в систему и получаете билет Kerberos, срок его службы будет привязан к времени, оставшемуся от того общего количества, на которое PAM предоставил вам доступ к привилегированной группе.

PAM, для обеспечения более глубокого понимания того, кто запрашивал доступ, какой тип доступа был фактически предоставлен, и, что более важно, какие действия выполнял этот человек во время назначения привилегированного доступа, имеет множество новых функций мониторинга.

Вы можете просмотреть эту информацию в MIM или в средстве просмотра событий, или, если вы уже подготовили System Center Operations Manager 2012 и используете Audit Collection Services, вы можете создать визуализацию информации. Другие сторонние инструменты и Operations Management Suite (OMS) также смогут в будущем визуализировать информацию.

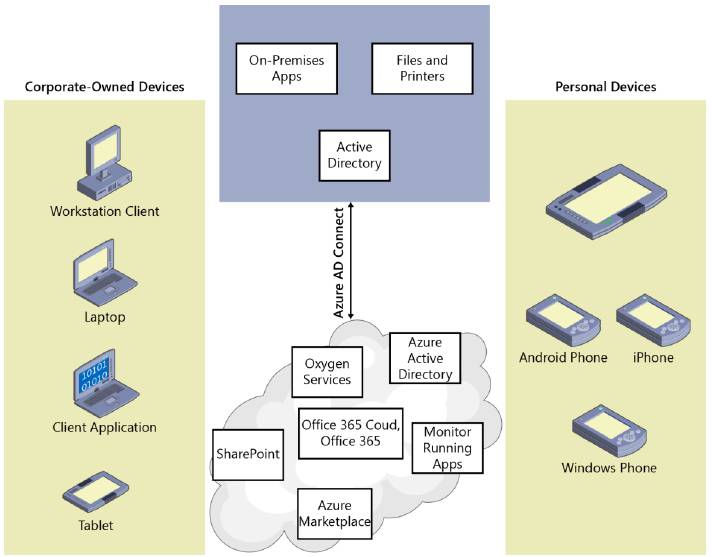

Azure Active Directory Join

Когда предприятия начинают работать с облаком, а сама работа становится мобильной, управление имуществом, которое редко затрагивает корпоративную сеть, может стать затруднительным. Существует множество других возникающих проблем, например, как предоставить доступ к организационным ресурсам на некорпоративном устройстве. Независимо от сложности задач Azure Active Directory (AD Azure), Domain Join — ещё одна особенность Windows Server 2016, позволяющая повысить общий опыт идентификации и предоставления новых возможностей как для корпоративных, так и для персональных устройств. Следующий рисунок демонстрирует возможности Azure AD Join.

Azure AD Join

Вот некоторые из преимуществ, которые сегодня доступны в Azure AD:

- Наличие современных параметров

На любом подключённом к домену Windows или присоединённом к Azure AD Tenant устройстве, теперь вы можете получить доступ к настройкам корпоративных учётных данных, таким как:

- Роуминг или персонализация, параметры доступности и учётные данные

- Бэкап и восстановление

- Доступ к Магазину Windows с корпоративными учётными данными

- Живые плитки и уведомления

- Доступ к организационным ресурсам

На любом устройстве, которое не может быть подключена к домену традиционно. Теперь можно предоставить доступ к корпоративным ресурсам.

- Единый вход (SSO)

Обеспечивает возможность единого входа в Microsoft Office 365, внутренние ресурсы, решения Software as a Service (SaaS) и так далее.

- Оборудование Bring Your Own Device (BYOD)

На персональных устройствах, где необходимо получить доступ к корпоративным ресурсам, теперь можно указать рабочую учётную запись, с которой получить доступ к этим ресурсам и использовать новые технологии, такие как Conditional Access.

- Интеграция MDM

Предоставляет возможность сценарию BYOD, с помощью Mobile Device Management (MDM), например Microsoft Intune, стать корпоративно управляемым ресурсом.

- Kiosk Mode для нескольких пользователей

Для того, чтобы много пользователей могло работать с одним современным приложением, вы можете настроить устройство в режиме киоска. Например, как приложение на ресепшен предприятия.

- Опыт разработчиков

Позволяет разработчикам создавать приложения, которые могут обслуживать бизнес и персональное использование в одном стеке

- Обработка образов

Для получения корпоративного образа или настройки корпоративных политик во время первого запуска, дайте контроль конечным пользователям.

Даже если всё так хорошо, почему вы вдруг должны начать использовать Azure AD Join? На самом деле, для этого может быть множество причин, что зависит от вашей организации.

Например, если ваша организация — это предоставляющая пользователям возможность использования своих собственных ноутбуков или персональных компьютеров мобильная стартап-организация, подключение к Azure AD Join, сэкономит время и силы для развёртывания корпоративной политики. Это также верно для более крупных организаций, которые хотят завоевать новые рынки и обойти трудности, имеющие место при отправке машин из корпоративного в удалённые офисы.

Другая возможность — учебные заведения и решения электронной почты, такие как те, что предлагаются облачным Office 365. Эти учреждения могут управлять своими пользователями в Azure AD, предоставлять доступ к облачной электронной почте и контролировать доступ к другим ресурсам, например, Microsoft SharePoint Online.

И наконец важно подчеркнуть не только вариации различных методов и как в них будут затронуты пользователи, но и то, что они смогут сделать. В таблице ниже перечислены некоторые из ключевых различий.

Таблица: вариации разных методов «соединения»

| Корпоративное устройство (присоединение к локальному домену) | Корпоративное устройство (присоединённое к облаку) | Персональное устройство |

| Пользователи могут войти в Windows под рабочими учётными данными (как они это делают сегодня). | Пользователи могут войти в Windows под рабочими учётными данными, которые управляются в Azure AD. Это актуально для корпоративных устройств в трёх случаях:

|

Пользователи могут войти в Windows под своими личными учётными данными Microsoft (без изменений). |

| Пользователи имеют доступ к настройкам роуминга и корпоративному хранилищу Windows. Эти службы работают с рабочими учётными записями и не требуют персональной учётной записи Microsoft. Это требует от организаций подключения их локального Active Directory к Azure AD. | Пользователи могут выполнить настройку самообслуживания. Они могут получить первый навык (FRX) в своей рабочей учётной записи, как альтернативное резервирование устройств, хотя поддерживаются оба метода. | Пользователи могут легко добавить управляемую рабочую учётную запись в Active Directory или Azure AD. |

| Пользователи SSO имеют возможность с рабочего стола, работать с приложениями, веб-сайтами и ресурсами, включая как локальные ресурсы, так и облачные приложения, использующие для аутентификации Azure AD. | Устройства автоматически регистрируются в директории предприятия (Azure AD) и в управлении мобильными устройствами. (Функция Azure AD Premium). | Пользователи SSO могут использовать приложения и веб-сайты/ресурсы под этой учётной записью. |

| Пользователи, для доступа к своим личным изображениям и файлам, не затрагивая данные предприятия, могут добавлять свои личные учётные записи Microsoft. (Настройки роуминга продолжают работать со своими рабочими учётными записями.) Учётная запись Microsoft делает SSO возможным и больше не требует настроек роуминга. | Пользователи могут сбросить пароль самообслуживания (SSPR) на winlogon, то есть, они могут сбросить забытый пароль. (Функция Azure AD Premium). | Пользователи имеют доступ к корпоративному хранилищу Windows, и могут приобретать и использовать бизнес-приложения на своих персональных устройствах. |