В

операционной системе Windows

XP и пакете Office

XP имеется развитый набор

средств, предназначенных для защиты

организаций. В данном разделе представлен

краткий обзор многих средств и возможностей

обеспечения безопасности, имеющихся в

продуктах Windows XP,

Office XP,

Microsoft Internet

Explorer, а также в основных

корпоративных средствах администрирования

безопасности.

Объединенные

возможности указанных средств обеспечивают

настольным системам XP

защиту нового уровня, который не был

доступен в предыдущих версиях этих

продуктов. Системные администраторы

могут выполнять тонкую настройку средств

безопасности настольных систем XP,

предоставляя пользователям привилегии

и разрешения на доступ в соответствии

с корпоративной политикой и практикой

управления безопасностью предприятия.

Кроме того, настольные системы XP

предоставляют усовершенствованные

возможности управления и администрирования

безопасности, имеющиеся в средствах

установки и службе Active

Directory.

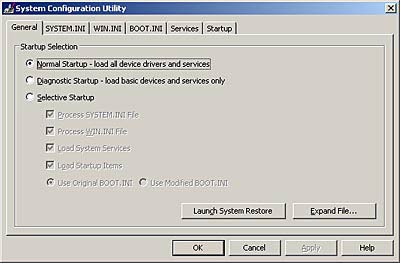

Средства обеспечения безопасности в системе Windows xp

Windows

XP предоставляет надежную

основу для обеспечения безопасности

рабочей станции и управления конечными

пользователями. Данная операционная

система осуществляет контроль и

управление вводом-выводом данных, а

также защиту информации при ее локальном

хранении. Кроме того, Windows

XP предоставляет

дополнительные возможности управления

настройкой и доступом пользователей в

пределах вычислительной среды. В систему

Windows XP входят

также несколько основных компонентов

и приложений, оказывающих содействие

работе функций обеспечения безопасности

приложений.

Дополнительные

сведения о средствах и возможностях

обеспечения безопасности в операционной

системе Windows XP

см. в справочной документации по Windows

XP, а также на странице

веб-узла MSDN, посвященной

вопросам безопасности (http://msdn.microsoft.com

/security).

В следующих подразделах кратко описаны

основные средства обеспечения

безопасности, имеющиеся в операционной

системе Windows XP.

Шифрованная файловая система

В

операционной системе Windows

XP имеются встроенные

средства шифрования файлов пользователя.

Шифрованная файловая система EFS

(Encrypting File

System) предоставляет

пользователям возможность хранить

важные файлы в зашифрованном виде.

Приложения, получающие доступ к файлам,

автоматически зашифровывают и

расшифровывают их; чтение этих файлов

разрешается только пользователям,

обладающим соответствующими учетными

данными. Работа с зашифрованными файлами

и папками ведется так же, как с обычными,

поскольку процесс шифрования является

«прозрачным» для пользователя.

Чтобы

зашифровать файлы в файловой системе

EFS, достаточно установить

флажок в диалоговом окне свойств.

Система EFS шифрует только

те данные, которые хранятся на диске.

Чтобы зашифровать данные во время их

передачи через сеть, необходимо применить

протокол IPsec (Internet

Protocol Security)

и шифрование PPTP. Еще одной

важной функцией системы EFS является

возможность восстановления зашифрованных

файлов. Системный администратор,

обладающий соответствующими правами,

может получить доступ к зашифрованным

материалам, даже если учетные данные

исходного пользователя были

скомпрометированы. Дополнительные

сведения см. в документе Encrypting

File System

(EFS) на веб-узле

http://www.microsoft.com/windows2000/en/advanced/help/default.asp?url=/windows2000/en/advanced/help/sag_SEconceptsUnEFS.htm.

Соседние файлы в предмете Защита информации

- #

- #

- #

10.12.2013203.78 Кб22Как заставить работать Windows XP быстрее.doc

- #

- #

10.12.20136.07 Mб26Масштабирование.doc

- #

- #

- #

- #

- #

Камилл Ахметов

Стратегия безопасности Windows XP

Модель безопасности Windows XP Professional основана на понятиях аутентификации и авторизации. При аутентификации проверяются идентификационные данные пользователя, а при авторизации — наличие у него прав доступа к ресурсам компьютера или сети. В Windows XP Professional также имеются технологии шифрования, которые защищают конфиденциальные данные на диске и в сетях: например, EFS (Encrypting File System), технология открытого ключа.

Аутентификация

Регистрируясь на компьютере для получения доступа к ресурсам локального компьютера или сети, пользователь должен ввести свое имя и пароль. В Windows XP Professional возможна единая регистрация для доступа ко всем сетевым ресурсам. Таким образом, пользователь может войти в систему с клиентского компьютера по единому паролю или смарт-карте и получить доступ к другим компьютерам домена без повторного ввода идентификационных данных.

Главный протокол безопасности в доменах Windows 2000 — Kerberos версии 5. Для аутентификации на серверах под управлением Windows NT 4.0 и доступа к ресурсам доменов Windows NT клиенты Windows XP Professional используют протокол NTLM. Компьютеры с Windows XP Professional, не принадлежащие к домену, также применяют для аутентификации протокол NTLM.

Используя Windows XP Professional в сети с активным каталогом (Active Directory), можно управлять безопасностью регистрации с помощью параметров политики групп, например, ограничивать доступ к компьютерам и принудительно завершать сеансы работы пользователей спустя заданное время. Можно применять предварительно сконфигурированные шаблоны безопасности, соответствующие требованиям к безопасности данной рабочей станции или сети. Шаблоны представляют собой файлы с предварительно сконфигурированными параметрами безопасности, которые можно применять на локальном компьютере или импортировать в групповые политики активного каталога. Эти шаблоны используются в неизменном виде или настраиваются для определенных нужд.

Авторизация

Авторизация позволяет контролировать доступ пользователей к ресурсам. Применение списков управления доступом (access control list, ACL) и прав доступа NTFS гарантирует, что пользователь получит доступ только к нужным ему ресурсам, например, к файлам, дискам (в том числе сетевым), принтерам и приложениям. С помощью групп безопасности, прав пользователей и прав доступа можно одновременно управлять безопасностью как на уровне ресурсов, так и на уровне файлов, папок и прав отдельных пользователей.

Группы безопасности

Группы безопасности упрощают управление доступом к ресурсам. Можно приписывать пользователей к группам безопасности, а затем предоставлять этим группам права доступа. Можно добавлять пользователей к группам безопасности и удалять их оттуда в соответствии с потребностями этих пользователей.

Оснастка MMC Computer Management позволяет создавать учетные записи пользователей и помещать их в локальные группы безопасности. Можно предоставлять пользователям права доступа к файлам и папкам и определять действия, которые пользователи могут выполнять над ними. Можно разрешить и наследование прав доступа. При этом права доступа, определенные для каталога, применяются ко всем его подкаталогам и находящимся в них файлам.

Среди групп безопасности, локальных для домена и компьютера, имеется ряд предварительно сконфигурированных групп, в которые можно включать пользователей.

Администраторы (Administrators) обладают полным контролем над локальным

компьютером и правами на совершение любых действий. При установке Windows XP

Professional для этой группы создается и назначается встроенная учетная запись

Администратор (Administrator). Когда компьютер присоединяется к домену, по умолчанию

к группе Администраторы добавляется группа Администраторы домена (Domain Administrators).

Опытные пользователи (Power Users) обладают правами на чтение и запись

файлов не только в личных папках, но и за их пределами. Они могут устанавливать

приложения и выполнять многие административные действия. У членов этой группы

такой же уровень прав доступа, что и у групп Пользователи (Users) и Опытные

пользователи (Power Users) в Windows NT 4.0.

Пользователи (Users) в отношении большей части системы имеют только

право на чтение. У них есть право на чтение и запись только файлов их личных

папок. Пользователи не могут читать данные других пользователей (если они не

находятся в общей папке), устанавливать приложения, требующие модификации системных

каталогов или реестра, и выполнять административные действия. Права пользователей

в Windows XP Professional более ограниченны по сравнению с Windows NT 4.0.

Гости (Guests) могут регистрироваться по встроенной учетной записи Guest

и выполнять ограниченный набор действий, в том числе выключать компьютер. Пользователи,

не имеющие учетной записи на этом компьютере, или пользователи, чьи учетные

записи отключены (но не удалены), могут зарегистрироваться на компьютере по

учетной записи Guest. Можно устанавливать права доступа для этой учетной записи,

которая по умолчанию входит во встроенную группу Guests. По умолчанию учетная

запись Guest отключена.

Можно сконфигурировать списки управления доступом (ACL) для групп ресурсов или групп безопасности и по мере необходимости добавлять/удалять из них пользователей или ресурсы, что облегчает управление правами доступа и их аудит. Это также позволяет реже изменять ACL. Можно предоставить пользователям права на доступ к файлам и папкам и указать действия, которые можно выполнять с ними. Можно также разрешить наследование прав доступа; при этом права доступа к некоторой папке применяются и к ее подкаталогам и находящимся в них файлам.

При работе с Windows XP Professional в составе рабочей группы или в изолированном режиме вам предоставляются права администратора, и у вас есть все права по отношению ко всем функциям безопасности ОС. Если компьютер под управлением Windows XP Professional включен в сеть, параметры безопасности определяет сетевой администратор.

Политика групп

Параметры политики групп позволяют назначать ресурсам права доступа, а также предоставлять права доступа пользователям. Это нужно для того, чтобы требовать запуска определенных приложений только в заданном контексте безопасности (тем самым снижая риск воздействия на компьютер нежелательных приложений, например, вирусов) и конфигурировать различные права доступа для множества клиентских компьютеров. Можно сконфигурировать права доступа на эталонном компьютере, который будет использован как базовый образ для установки на другие рабочие станции, гарантируя, таким образом, стандартизованное управление безопасностью даже в отсутствие Active Directory.

Функции аудита позволяют обнаруживать попытки отключить или обойти защиту ресурсов.

Можно задействовать предварительно сконфигурированные шаблоны безопасности, соответствующие требованиям безопасности для данной рабочей станции или сети. Шаблоны безопасности — это файлы с предварительно установленными параметрами безопасности, которые применяют к локальному компьютеру или импортируют в групповые политики активного каталога (Active Directory). Шаблоны безопасности используются в неизменном виде или настраиваются в соответствии с определенными задачами.

Шифрование

EFS (Encrypting File System) позволяет зашифровать данные на жестком диске. Риск кражи портативных компьютеров особенно велик, а с помощью EFS можно усилить безопасность путем шифрования данных на жестких дисках портативных компьютеров компании. Эта предосторожность защищает информацию и идентификационные данные от несанкционированного доступа.

Корпоративная безопасность

Windows XP Professional поддерживает ряд функций защиты избранных файлов, приложений и других ресурсов. В их числе списки управления доступом (ACL), группы безопасности и групповая политика, а также средства конфигурирования и управления этими функциями. В совокупности они обеспечивают мощную, но гибкую инфраструктуру управления доступом в корпоративных сетях.

Windows XP поддерживает тысячи относящихся к безопасности параметров конфигурации,

которые можно применять и по отдельности. В Windows XP также есть предопределенные

шаблоны безопасности, обычно используемые без изменений или как основа для особой

настройки конфигурации безопасности. Эти шаблоны безопасности применяются при:

- создании ресурса, такого как общая папка или файл; при этом вы вправе воспользоваться

заданными по умолчанию ACL или настроить их в соответствии со своими потребностями; - распределении пользователей по стандартным группам безопасности, таким как

Users, Power Users и Administrators, и принятии заданных по умолчанию параметров

ACL; - использовании предоставляемых ОС шаблонов групповой политики — Basic (основной),

Compatible (совместимый), Secure (безопасный) или Highly Secure (высокобезопасный).

Каждая из особенностей системы безопасности Windows XP — списки ACL, группы безопасности и групповая политика — имеет параметры по умолчанию, которые разрешается изменять в соответствии с требованиями организации. Предприятия также вправе применять соответствующие средства для реализации и настройки управления доступом. Многие из этих средств, такие как оснастки Microsoft Management Console, представляют собой компоненты Windows XP Professional, другие поставляются в составе комплекта ресурсов Windows XP Professional Resource Kit.

Управляемый доступ к сети

Windows XP содержит встроенную подсистему безопасности для предотвращения вторжений. Ее работа базируется на ограничении прав любого, кто пытается получить доступ к компьютеру из сети до привилегий гостевой учетной записи. Взломщикам или вообще не удастся получить доступ к компьютеру и перебором паролей получить дополнительные привилегии, или они получат только ограниченный гостевой доступ.

Управление сетевой проверкой подлинности

Все большее число систем под управлением Windows XP Professional подключается к Интернету напрямую, а не через домены. Поэтому продуманная система управления доступом (в том числе устойчивыми паролями и разрешениями, сопоставленными учетными записями) важна как никогда ранее. Для обеспечения безопасности следует избегать анонимных параметров управления доступом, обычно связанных с открытыми средами, подобными Интернету.

Вот почему в Windows XP Professional по умолчанию все пользователи, вошедшие по сети, работают под учетной записью Guest. Это исключает для злоумышленника возможность войти в систему через Интернет под локальной учетной записью Администратор (Administrator), у которой нет пароля.

Упрощенное совместное использование ресурсов

Модель совместного использования и безопасности для локальных учетных записей позволяет выбрать модель безопасности на основе применения исключительно гостевой учетной записи (Guest) либо классическую (Classic) модель безопасности. В гостевой модели при любых попытках войти в систему локального компьютера через сеть применяется только гостевая учетная запись. В классической модели пользователи при доступе через сеть входят в систему локального компьютера под своими учетными записями. На компьютерах в составе домена эта политика не применяется, а по умолчанию используется гостевая учетная запись.

Если гостевая учетная запись существует и ей назначен пустой пароль, сетевые пользователи смогут войти в систему и получить доступ к любому ресурсу, разрешенному для доступа учетной записи Guest.

При включенной политике «force network logons using local accounts to authenticate as Guest» локальные учетные записи должны аутентифицироваться как учетная запись Guest при доступе через сеть. Эта политика служит для ограничения разрешений локальной учетной записи, обращающейся к системным ресурсам на другом сетевом компьютере.

Кроме того, на компьютерах, поддерживающих модель упрощенной защиты общих ресурсов, диалоговое окно Security Properties заменено упрощенным диалоговым окном Shared Documents Properties.

Ограничение на учетные записи с пустыми паролями

Для безопасности пользователей, не защитивших свою учетную запись паролем, в Windows XP Professional такие учетные записи разрешено применять только для входа в систему компьютера с его консоли. По умолчанию учетные записи с пустыми паролями запрещено применять для входа в систему удаленно по сети и вообще для любых других действий по входу в систему, кроме как с физической консоли компьютера. Например, нельзя задействовать службу вторичного входа в систему (RunAs — запуск от имени) для запуска программ под учетной записью с пустым паролем локального пользователя.

Назначение пароля локальной учетной записи устраняет указанное ограничение на вход через сеть, а также предоставляет ей доступ по сети к любым ресурсам, на которые у нее есть права.

Если ваш компьютер не расположен в физически защищенном помещении, рекомендуется назначать пароли всем локальным учетным записям пользователей. Несоблюдение этого требования ведет к тому, что любой пользователь, получивший физический доступ к компьютеру, может войти в систему под учетной записью без пароля. Это особенно важно для переносных компьютеров, на которых следует предусмотреть устойчивые пароли для всех локальных учетных записей пользователей.

Указанное ограничение не относится к доменным учетным записям, а также к локальной гостевой учетной записи. Если учетная запись Guest с пустым паролем существует, под ней можно войти в систему и обратиться к любому ресурсу, разрешенному ей для доступа.

Если требуется отключить ограничение на вход через сеть без пароля, надо соответствующим образом настроить локальную политику безопасности (Local Security Policy).

Шифрованная файловая система

Дополнительные функции шифрованной файловой системы (Encrypting File System, EFS) существенно обогатили Windows XP Professional, обеспечив дополнительную гибкость для корпоративных пользователей при развертывании решений безопасности, основанных на шифровании файлов с данными.

Любой злоумышленник, имеющий физический доступ к компьютеру, может загрузить на нем другую ОС, обойти защиту основной ОС и получить доступ к конфиденциальным данным. Шифрование конфиденциальных файлов средствами EFS обеспечивает дополнительную защиту. Данные зашифрованного файла останутся недоступными, даже если атакующий получит полный доступ к среде хранения данных компьютера.

Только полномочные пользователи и назначенные агенты восстановления данных в состоянии расшифровывать файлы. Пользователи с другими учетными записями, обладающие разрешениями для файла — даже разрешением на передачу прав владения (Take Ownership), не в состоянии открыть его. Администратору доступ к содержимому файла также закрыт, если только он не назначен агентом восстановления данных. При попытке несанкционированного доступа к зашифрованному файлу система откажет в доступе.

Архитектура EFS

EFS базируется на технологии шифровании с открытым ключом и использует архитектуру CryptoAPI. Стандартная (по умолчанию) конфигурация EFS не требует никакого административного вмешательства: вы вправе выполнять шифрование файлов сразу же после установки системы. EFS автоматически создает пару ключей шифрования и сертификат пользователя, если они не были созданы ранее.

В качестве алгоритма шифрования EFS использует DESX (Expanded Data Encryption Standard) или 3DES (Triple-DES). Поставщики услуг криптографии поддерживают два алгоритма: RSA Base и RSA Enhanced — для создания сертификатов EFS и для шифрования симметричных ключей шифрования.

Если зашифровать папку, все файлы и подпапки в ней шифруются автоматически. Рекомендуется шифрование именно на уровне папок, чтобы в процессе работы не появлялись незашифрованные временные файлы.

EFS и NTFS

Шифрованная файловая система (EFS) защищает конфиденциальные данные в файлах на томах NTFS. EFS — основная технология шифрования и расшифровки файлов на томах NTFS. Открывать файл и работать с ним может только пользователь, его зашифровавший. Это чрезвычайно важно для пользователей переносных компьютеров: даже если взломщик получит доступ к потерянному или украденному компьютеру, он не сможет открыть зашифрованные файлы. В Windows XP шифрованная файловая система также поддерживает автономные файлы и папки (Offline Files and Folders).

Зашифрованный файл останется недоступным для просмотра в исходном виде, даже если атакующий обойдет системную защиту, например, загрузив другую ОС. EFS обеспечивает устойчивое шифрование по стандартным алгоритмам и тесно интегрирована с NTFS. EFS в Windows XP Professional предоставляет новые возможности совместного использования зашифрованных файлов или отключения агентов восстановления данных, а также облегчает управление посредством групповой политики и служебных программ командной строки.

Как работает EFS

EFS позволяет сохранить конфиденциальность информации на компьютере в условиях, когда люди, имеющие физический доступ к компьютеру, могут преднамеренно или неумышленно скомпрометировать ее. EFS чрезвычайно удобна для обеспечения конфиденциальности данных на мобильных компьютерах или на компьютерах, на которых работают несколько пользователей, т. е. таких системах, которые могут подвергаться атакам, предусматривающим обход ограничений списков ACL.

В совместно используемой системе атакующий обычно получает несанкционированный доступ, загружая другую ОС. Злоумышленник также может захватить компьютер, вынуть жесткий диск, поместить его на другой компьютер и получить доступ к файлам. Однако если у него нет ключа расшифровки, зашифрованный средствами EFS файл будет выглядеть как бессмысленный набор символов.

Поскольку EFS тесно интегрирована с NTFS, шифрование и расшифровка выполняются незаметно («прозрачно») для пользователя. При открытии файла EFS автоматически расшифровывает его по мере чтения данных с диска, а при записи — шифрует данные при записи на диск. Работая с зашифрованным файлом, вы можете даже не догадываться, что он зашифрован (при условии, что у вас есть соответствующие права).

В стандартной конфигурации EFS позволяет зашифровать файл прямо из Проводника Windows без какого-либо вмешательства администратора. С точки зрения пользователя шифрование файла или папки — это просто назначение ему определенного атрибута.

Конфигурирование EFS

По умолчанию система поддерживает работу EFS. Разрешается шифровать файлы, для которых имеется разрешение на изменение. Поскольку в EFS для шифрования файлов применяется открытый ключ, нужно создать пару ключей открытый/закрытый и сертификат с открытым ключом шифрования. В EFS разрешены сертификаты, подписанные самим владельцем, поэтому вмешательство администратора для нормальной работы не требуется.

Если применение EFS не соответствует требованиям организации или если есть файлы, которые нельзя шифровать, существует много способов отключить EFS или нужным образом конфигурировать ее.

Для работы с EFS всем пользователям требуются сертификаты EFS. Если в организации нет инфраструктуры открытого ключа (Public Key Infrastructure, PKI), применяются подписанные самим владельцем сертификаты, которые автоматически создаются ОС. При наличии центров сертификации сертификаты EFS обычно выпускают именно они. Если вы используете EFS, обязательно предусмотрите план восстановления данных при сбое системы.

Что разрешается шифровать

На томах NTFS атрибут шифрования разрешается назначать отдельным файлам и папкам

с файлами (или подпапками). Хотя папку с атрибутом шифрования и называют «зашифрованной»,

сама по себе она не шифруется, и для установки атрибута пары ключей не требуется.

При установленном атрибуте шифрования папки EFS автоматически шифрует:

- все новые файлы, создаваемые в папке;

- все незашифрованные файлы, скопированные или перемещенные в папку;

- все вложенные файлы и подпапки (по особому требованию);

- автономные файлы.

Шифрование базы данных автономных файлов

В Windows XP можно шифровать базу данных автономных файлов для локальной защиты кэшируемых документов от воровства компьютера, а также обеспечения дополнительной безопасности локально кэшируемых данных. В Windows 2000 этой функции не было — она предусматривает шифрование кэшируемых файлов.

Например, вы вправе активно использовать автономные файлы, при этом конфиденциальность данных обеспечивается автоматически. Как администратор отдела технической поддержки вы можете задействовать эту возможность, чтобы обезопасить все локально кэшируемые документы. Автономные файлы — превосходная защита от потери конфиденциальных данных при захвате мобильного компьютера.

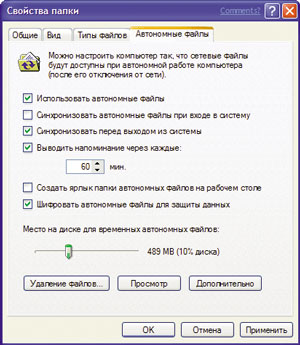

Указанная функция поддерживает шифрование и расшифровку всей автономной базы данных. Для конфигурирования порядка шифрования автономных файлов нужны административные привилегии. Чтобы зашифровать автономные файлы, откройте папку Мой компьютер (My Computer) и в меню Сервис (Tools) выберите команду Свойства папки (Folder Options), в открывшемся окне свойств на вкладке Автономные файлы (Offline Files) установите флажок Шифровать автономные файлы для защиты данных (Encrypt Offline Files To Secure Data) (рис. 1).

|

Рис. 1. Настройка шифрования автономных файлов.

|

Удаленные операции EFS на общих файлах и Web-папках

Можно шифровать и расшифровывать файлы, расположенные в Web-папках Web Distributed Authoring and Versioning (распределенная система хранения файлов с доступом через Web), или WebDAV. У Web-папок много преимуществ по сравнению с общими файлами, и Microsoft рекомендует максимально широко применять их для удаленного хранения шифрованных файлов.

Web-папки требуют меньше внимания от администраторов и безопаснее, чем общие файлы. Web-папки также обеспечивают безопасное хранение и доставку шифрованных файлов через Интернет средствами стандартного протокола HTTP. Чтобы использовать общие файлы для удаленных операций EFS, требуется доменная среда Windows 2000 или более поздних версия Windows, так как при шифровании и расшифровке пользовательских файлов EFS работает от имени пользователя посредством протокола делегирования полномочий в Kerberos.

Основное отличие удаленных операций EFS с общими файлами и файлами в Web-папках — то, в каком месте эти операции выполняются. Если файлы хранятся в общих файлах, все операции EFS выполняются на компьютере, где расположен файл. Так, если вы подключились к общему сетевому файлу и пытаетесь открыть ранее зашифрованный файл, он расшифровывается на компьютере, где хранится, а затем передается открытым текстом по сети на ваш компьютер.

При хранении файла на Web-папках все операции EFS выполняются на локальном компьютере. Скажем, при подключении к Web-папке и попытке открыть зашифрованный файл последний пересылается по сети в зашифрованном виде на локальный компьютер и уже там расшифровывается системой EFS. Входящий и исходящий трафик Web-папок — это необработанные данные, которые, даже перехваченные атакующим, остаются зашифрованными и совершенно для него бесполезны.

Такое различие в выполнении операций EFS объясняет, почему общие файлы требуют больших усилий со стороны администраторов, чем Web-папки.

EFS с Web-папками устраняет необходимость в специализированном ПО для безопасного совместного использования зашифрованных файлов пользователями и организациями. Файл может храниться в свободном доступе на файловых серверах в интрасети или в Интернете и при этом оставаться надежно защищенным средствами EFS.

Службы сертификации

Службы сертификации — это компонент базовой ОС, позволяющий ей выполнять функции центра сертификации (certification authority, CA), или ЦС, в том числе выпускать цифровые сертификаты и управлять ими. Windows XP Professional поддерживает многоуровневые иерархии ЦС и сети ЦС с перекрестными доверительными отношениями, а также изолированные и интерактивные ЦС.

Хранилища сертификатов с открытыми ключами

Windows XP Professional хранит сертификаты с открытыми ключами в личном (Personal) хранилище сертификатов. Они хранятся открытым текстом, так как это общедоступная информация. Сертификаты имеют цифровую подпись ЦС для предотвращения изменения.

Сертификаты пользователя расположены в папке Documents and Settings<имя_пользователя>ApplicationDataMicrosoft

SystemCertificatesMyCertificates профиля пользователя. Эти сертификаты записываются в локальном реестре при каждом входе в систему компьютера. Для перемещаемых профилей сертификаты обычно хранятся в определенном месте (не на компьютере) и «следуют» за пользователем при его входе в систему любого компьютера в домене.

Хранение закрытых ключей

Поставщики услуг криптографии (cryptographic service provider, CSP) — как Base CSP, так и Enhanced CSP, хранят закрытые ключи в профиле пользователя в папке %SystemRoot%Documents and Settings<имя_пользователя>

Application DataMicrosoftCryptoRSA. В перемещаемых профилях пользователей закрытый ключ располагается в папке RSA на контроллере домена и загружается на компьютер только на время его работы.

Поскольку закрытые ключи надо защищать, все файлы в папке RSA автоматически шифруются случайным симметричным ключом — основным ключом пользователя (user’s master key). Ключ длиной в 64 символа создается надежным генератором случайных чисел. На базе основного ключа создаются ключи 3DES, используемые для шифрования закрытых ключей. Основной ключ автоматически генерируется и периодически возобновляется.

При хранении на диске основной ключ защищается по алгоритму Triple DES с применением ключа, созданного на основе вашего пароля. Основной ключ применяется для автоматического шифрования всех файлов в папке RSA по мере их создания.

Автоматический запрос сертификата пользователя

В Windows 2000 имелась функция автоматического запроса сертификата пользователя. Автоматический запрос сертификата компьютера и контроллера домена поддерживается и групповой политикой Microsoft Active Directory. Автоматический запрос сертификата компьютера чрезвычайно полезен для упрощения подключений по IPSec или L2TP/IPSec VPN к серверам с Windows XP со службой Routing и Remote Access и другим серверам.

Эта функция снижает совокупную стоимость владения и упрощает управление жизненным циклом сертификатов для пользователей и администраторов. Автоматический запрос сертификата смарт-карты и ЦС с самоподписанными сертификатами обеспечивают дополнительную защиту пользователям предприятий, где требуется усиленная безопасность.

Запросы в ожидании и обновление сертификатов

Автоматический запрос сертификата пользователя в Windows XP Professional обеспечивает также запросы в ожидании и обновление сертификатов. После запроса сертификата вручную или автоматически на сервере сертификации Windows .NET Server CA ожидается разрешение администратора на выпуск сертификата или завершение процесса верификации. После одобрения и выпуска сертификата механизм автоматического запроса автоматически установит сертификат.

В процессе обновления сертификатов пользователя с истекшим сроком действия также применяется механизм автоматического запроса. Сертификаты автоматически обновляются от имени пользователя, причем процедура определяется параметрами шаблонов сертификатов в Active Directory.

По умолчанию сертификаты и ключи защищены. Для дополнительной защиты вы вправе применить дополнительные меры безопасности, в том числе выполнять экспорт закрытых ключей и хранить их в защищенном месте.

Управление реквизитами

Управление реквизитами в Windows XP состоит из трех компонентов: интерфейс пользователя для ввода реквизитов, хранилище имен и паролей пользователя и связка ключей (keyring).

Интерфейс пользователя для ввода реквизитов

Приложение отображает интерфейс пользователя для ввода реквизитов, если компонент аутентификации возвратил ошибку проверки подлинности. (Это касается только приложений, в которых такой интерфейс реализован.)

Вам предлагается ввести имя пользователя и пароль в соответствующем диалоговом окна или выбрать сертификат X.509 из хранилища My Store. Приложение также может предусматривать флажок Remember my password (Запомнить пароль), при установке которого реквизиты запоминаются.

Сохранение реквизитов поддерживают только интегрированные с Windows XP компоненты проверки подлинности (например, Kerberos, NTLM, SSL). Для базовой проверки подлинности отображается интерфейс пользователя для ввода реквизитов, но возможности сохранения реквизитов нет.

Хранилище реквизитов пользователя

Реквизиты перемещаемых профилей хранятся в защищенном хранилище Stored User Names and Passwords (Сохраненные имя и пароль пользователя). Порядок доступа к реквизитам определяют параметры локальной защиты (Local Security Settings). Реквизиты хранятся на основе целевой информации, возвращенной ресурсом.

Когда установлен флажок Remember my password в интерфейсе запроса реквизитов, реквизиты сохраняются в наиболее общей форме. Скажем, после обращения к определенному серверу в домене реквизиты сохраняются в форме *.domain.com. При сохранении разных реквизитов для разных серверов в этом домене указанная запись не перезаписывается, а создаются более конкретные записи о целевой информации.

При обращении к ресурсу с применением интегрированного компонента проверки подлинности последний выберет среди сохраненных реквизитов пользователей наиболее близко соответствующие целевой информации, возвращенной ресурсом. Найдя нужные реквизиты, компонент ничего не будет спрашивать у пользователя. В случае неудачи поиска реквизитов приложению, которое пыталось обращаться к ресурсу, возвращается ошибка аутентификации.

Приложение, обращающееся к ресурсу, не обязательно должно реализовывать интерфейс пользователя для ввода реквизитов. Если оно взаимодействует с интегрированным компонентом проверки подлинности, последний и выполняет поиск реквизитов. В действительности сохраненные реквизиты сможет получить только компонент проверки подлинности.

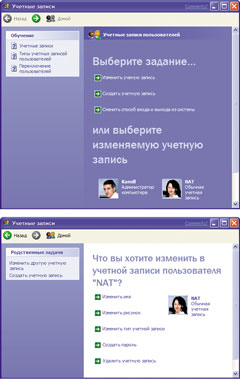

Для Windows XP Professional в составе домена используется классический интерфейс пользователя для ввода реквизитов, а в Windows XP Home Edition и Windows XP Professional в рабочей группе — новый дружественный интерфейс пользователя (рис. 2).

|

Рис. 2. Новый дружественный интерфейс для ввода реквизитов пользователя.

|

Связка ключей

Связка ключей (keyring) позволяет вручную управлять сохраненными реквизитами. Для работы с ней служит элемент User Accounts Панели управления.

В связке ключей отображается список сохраненных реквизитов. При выделении реквизита в поле описания в нижней части окна отображается его краткое описание. Можно добавлять новые реквизиты, редактировать и удалять существующие.

При добавлении реквизитов система представит диалоговое окно, похожее на интерфейс пользователя для ввода реквизитов, и попросит указать целевую информацию. В целевой информации разрешается использовать символы подстановки в виде звездочки (*).

Редактирование реквизитов позволяет самостоятельно изменить целевую информацию или сами реквизиты. Здесь можно изменить имя пользователя и пароль на сервере. Не разрешается применять интерфейс пользователя для ввода реквизитов и редактирования реквизитов, созданных конкретным приложением. Например, не удастся отредактировать реквизиты паспорта. Но вы вправе удалять любые реквизиты. Возможность сохранять реквизиты обычно определяется в групповой политике.

Чтобы разработчики могли использовать механизм сохранения реквизитов, API запроса реквизитов и другие базовые API описаны в соответствующем комплекте Platform Software Development Kit (SDK).

Быстрое переключение пользователей

Быстрое переключение пользователей в Windows XP Professional доступно, только когда компьютер работает в составе рабочей группы или изолированно. Если компьютер присоединен к домену, параметры входа в систему компьютера определяются политикой, заданной администратором. На компьютерах с Windows XP Professional, которые не работают в составе домена, разрешается переключаться между сессиями разных пользователей без выхода из системы и закрытия приложений.

Названные возможности обеспечивает технология поддержки и хранения пользовательских сессий, аналогичная той, что применяется в терминальной службе Microsoft Windows 2000 Terminal Services. Смена пользователя выполняется буквально в мгновение ока «горячими клавишами» я+L или через меню выключения компьютера. В результате не будет закрыто ни одно приложение, а значит, не нужно ломать голову над тем, сохранять ли файлы другого пользователя — вся рабочая обстановка будет сохранена такой, какая она есть. Очередному пользователю Windows выведет окно приглашения, которое, кстати, легко настроить и оформить картинками по своему вкусу (рис. 3).

|

Рис. 3. Окно приглашения пользователю.

|

Разумеется, на сохранение каждого рабочего сеанса потребуется столько оперативной памяти, сколько нужно для хранения приложений, выполняемых в сеансах, плюс еще дополнительно 2 Мбайт на каждый сеанс. Поэтому для надежной поддержки нескольких пользователей рекомендуется компьютер с объемом ОЗУ не менее 128 Мбайт. Приложения, сохраняемые в фоновых сессиях, продолжают работать — скажем, почтовая программа другого пользователя будет продолжать принимать почту! Если система настроена на переход в «спящий» режим (hibernation mode) после приостановки работы, то все сеансы будут сохранены на жестком диске и восстановятся после включения компьютера.

Быстрое переключение пользователей разрешено для версий Windows XP Home Edition или Windows XP Professional на изолированном компьютере или компьютере в составе рабочей группы. При присоединении компьютера под управлением Windows XP Professional к домену эта функция отключается.

Личная конфиденциальность

Возможности обеспечения личной конфиденциальности в Windows XP Professional такие же, как и в Windows XP Home Edition. Они различаются при работе в домене или в составе рабочей группы и в изолированном режиме. В домене применяется назначенная администратором политика.

Доступ к Интернету — Internet Connection Firewall

Межсетевой экран Internet Connection Firewall в Windows XP Professional обеспечивает защиту настольных и переносных компьютеров при подключении к Интернету — особенно в случае постоянных подключений, таких как кабельные модемы и DSL.

Групповая политика в ICF

Характерная функция ICF в Windows XP Professional — зависящая от места групповая политика. Это удобно для мобильных пользователей, желающих обеспечить безопасность при работе на переносных компьютерах в местах общественного подключения к Интернету: в гостиницах, аэропортах и т. п.

Когда компьютер с Windows XP Professional работает в составе домена, администратор домена обычно создает групповую политику, запрещающую поддержку ICF в корпоративной сети. Это облегчает работу как пользователя, так и администратора. Когда пользователь вернется домой или подключится к Интернету в общественном месте, межсетевой экран ICF снова заработает, так как указанная политика в той сети не действует.

Как работает межсетевой экран

Такую технологию, как фильтры пакетов на основании полной информации о пакете, межсетевой экран ICF использует совместно с компонентом ICS. Хотя ICF обычно и применяется только в изолированном режиме работы компьютера, его иногда используют для защиты общего адаптера и обеспечения безопасности домашней сети.

По умолчанию фильтры пакетов межсетевого экрана ICF блокируют все незапрошенные пакеты из открытого сетевого интерфейса. Для этого ICF обращается к таблице трафика в Network Address Translation (NAT) и проверяет весь входящий трафик на соответствие своим правилам. Входные потоки данных пропускаются только при наличии соответствующей записи в таблице трафика NAT, созданной межсетевым экраном или другими средствами из внутренней защищенной сети. Иначе говоря, если источник сетевого сообщения находится вне защищенной сети, входящие данные отбрасываются.

Межсетевой экран ICF в Windows XP Professional дает уверенность, что хакеры не смогут просканировать вашу систему или подключиться к ее ресурсам. Однако здесь имеется определенный компромисс: межсетевой экран затрудняет конфигурирование системы для работы в качестве сервера в Интернете.

Межсетевой экран ICF в Windows XP Professional доступен, только когда компьютер включен в рабочую группу или в изолированную конфигурацию. В домене параметры ICF определяются политиками, назначенными администратором.

Параметры групповой политики, относящиеся к безопасности

С Windows XP поставляются шаблоны защиты, представляющие собой заранее сконфигурированные наборы политик безопасности, которые разрешается применять для обеспечения определенного уровня защиты пользовательских компьютеров. Шаблоны предусматривают несколько уровней защиты: низкий (low), средний (medium) и высокий (high).

Существуют также определенные политики управления паролями:

- определение минимальной длины пароля;

- настройка интервала между обязательной сменой пароля;

- управление доступом к ресурсам и данным.

Политика ограничения используемых приложений

Эта политика предоставляет администраторам механизм определения и управления ПО, работающим в домене. Она позволяет ограничить круг приложений только разрешенным к выполнению ПО и запрещает работу нежелательных приложений, среди которых вирусы и «троянцы», а также другое ПО, вызывающее конфликты.

Политика идентифицирует приложения по пути к файлу, хешу файла, подписанному сертификату Microsoft Authenticode или зоне Интернета. После идентификации система применяет политику, заданную администратором.

Политика ограничения используемых приложений помогает защититься и от вирусов-сценариев, и от «троянцев». Администратор может разрешить выполнение только тех сценариев, которые подписаны определенными организациями, и работа таких вирусов-сценариев, как ILOVEYOU.VBS, станет невозможной. Политика также позволяет управлять тем, какие приложения пользователям разрешено устанавливать на своих компьютерах.

Политика ограничения применяется и на изолированных компьютерах при конфигурировании политики локальной защиты. Она также интегрируется с групповой политикой и Active Directory. Можно задать разные политики ограничения используемых приложений для различных подмножеств пользователей или компьютеров. Компьютер Windows XP можно задействовать и для создания политики ограничения используемых приложений в среде Windows 2000. Windows 2000-компьютеры в домене игнорируют эту политику, компьютеры с Windows XP приводят ее в исполнение.

Политика ограничения используемых приложений создается в оснастке Group Policy консоли управления Microsoft Management Console (MMC) и состоит из заданного по умолчанию правила, определяющего, разрешено или запрещено выполнение определенных программ. Стандартное правило предусматривает два варианта: unrestricted («неограниченно») и disallowed («запрещено»). Если стандартное правило установлено в режим unrestricted, администратор может определять исключения, т. е. указывать программы, которые запускать запрещено. Более безопасный подход — изначально установить общее запрещение (режим disallowed), а затем выбрать только те программы, которые запускать разрешено.

Протокол IPSec

Безопасность IP-сетей — почти стандартное требование в нынешнем деловом мире

с Интернетом, интрасетями, отделениями и удаленным доступом. Поскольку конфиденциальная

информация постоянно пересылается по сети, сетевые администраторы и другие специалисты

службы поддержки должны обеспечить защиту этого трафика от:

- изменения данных при пересылке;

- перехвата, просмотра и копирования;

- несанкционированного олицетворения (или маскарадинга) определенных ролей;

- перехвата и повторного использования для получения доступа к конфиденциальным

ресурсам (для этого обычно применяется зашифрованный пароль).

Службы безопасности призваны обеспечить целостность, конфиденциальность и проверку подлинности данных, а также защиту от их повторного использования для получения доступа.

Зачем нужен IPSec

Протокол IP не имеет стандартного механизма безопасности, и IP-пакеты легко перехватывать, просматривать, изменять, пересылать повторно и фальсифицировать. Без защиты и открытые, и частные сети подвержены несанкционированному доступу. Внутренние атаки — это обычно результат слабой или вообще отсутствующей защиты интрасети. Риски внешних атак обусловлены подключением к Интернету и экстрасетям. Одно лишь основанное на паролях управление доступом пользователей не обеспечивает безопасности данных, пересылаемых по сети.

Вот почему сообщество Internet Engineering Task Force (IETF) разработало IPSec — протокол сетевого уровня для проверки подлинности, целостности и конфиденциальности данных, а также защиту от повторов. Поддержка IPSec встроена в Windows 2000 и Windows XP Professional. Таким образом, эти системы — хорошая основа для создания защищенных интрасетей и связи через Интернет. В них применяются стандартные отраслевые алгоритмы шифрования и всеобъемлющий подход к управлению системой безопасности для защиты всего обмена по протоколу TCP/IP на обеих сторонах брандмауэра организации. В результате стратегия сквозной безопасности Windows 2000 и Windows XP Professional защищает и от внешних, и от внутренних атак.

IP-безопасность располагается ниже транспортного уровня, сокращая усилия сетевых администраторов, которым обычно приходится обеспечивать защиту последовательно для каждого приложения. Развертывание протокола IPSec в Windows XP Professional и Windows 2000 позволяет обеспечить высокий уровень безопасности всей сети, при этом приложения на серверах и клиентах, поддерживающих IPSec, защищаются автоматически.

Криптографические механизмы защиты

Для предупреждения нападений в IPSec служат криптографические механизмы. Они защищают информацию путем хеширования и шифрования.

Для защиты информации используются алгоритм и ключ.

Алгоритм — это последовательность математических действий для преобразования информации, а ключ — секретный код или число, необходимый для чтения, изменения или проверки защищенных данных.

Уровень безопасности для данного сеанса в IPSec определяется политикой. Политика обычно назначается в распределенных системах через контроллеры домена с Windows 2000 или создается и хранится локально в реестре компьютера с Windows XP Professional.

IPSec в работе

Перед передачей любых данных компьютер с поддержкой IPSec согласовывает с партнером по связи уровень защиты, используемый в сеансе. В процессе согласования определяются методы аутентификации, хеширования, туннелирования (при необходимости) и шифрования (также при необходимости). Секретные ключи проверки подлинности создаются на каждом компьютере локально на основании информации, которой они обмениваются. Никакие реальные ключи никогда не передаются по сети. После создания ключа выполняется проверка подлинности и начинается сеанс защищенного обмена данными.

Уровень безопасности (высокий или низкий) определяется политиками IP-безопасности обменивающихся компьютеров. Скажем, для связи между компьютером с Windows XP Professional и компьютером, не поддерживающим IPSec, создание защищенного канала не требуется. С другой стороны, в сессии обмена между Windows 2000-сервером, содержащим конфиденциальные данные, и компьютером в интрасети обычно нужна высокая степень безопасности.

Поддержка смарт-карт

Смарт-карта — это устройство с интегральной схемой размером с кредитную карточку, предназначенное для безопасного хранения открытых и закрытых ключей, паролей и прочей личной информации. Она служит для операций шифрования с открытым ключом, проверки подлинности, введения цифровой подписи и обмена ключами.

Смарт-карта предоставляет следующие функции:

- особо защищенное хранилище для закрытых ключей и другой частной информации;

- изоляцию чрезвычайно важных для безопасности вычислений, в том числе проверки

подлинности, цифровой подписи и обмена ключами, от других компонентов системы,

которые напрямую не работают с этими данными; - свободу перемещения реквизитов пользователей и другой частной информации

между компьютерами на работе и дома, а также удаленными компьютерами.

PIN вместо пароля

Для активизации смарт-карт применяются PIN-коды (Personal Identification Number — персональный идентификационный номер), а не пароли. Код известен только владельцу смарт-карты, что повышает надежность защиты. Для активизации смарт-карты пользователь вводит ее в подключенное к компьютеру устройство чтения и в ответ на запрос системы вводит свой PIN-код.

PIN-код надежнее обычных сетевых паролей. Пароли (или их производные, например, хеш) передаются по сети и подвержены атакам. Устойчивость пароля к взлому зависит от его длины, надежности механизма защиты пароля и от того, насколько трудно его угадать. С другой стороны, PIN-код никогда не передается по сети, и поэтому его нельзя перехватить анализатором пакетов. Дополнительное средство защиты — блокировка смарт-карты после нескольких неудачных попыток подряд ввести PIN-код, что сильно затрудняет подбор кода. Разблокировать смарт-карту может только администратор системы.

Стандарты смарт-карт

Windows 2000 работает со стандартными смарт-картами и устройствами чтения смарт-карт, поддерживающими спецификацию PC/SC (Personal Computer/Smart Card), определенную рабочей группой PC/SC Workgroup, а также технологию Plug and Play. Для поддержки спецификации PC/SC 1.0 в Windows смарт-карта должна конструктивно и по электрическим характеристикам соответствовать стандартам ISO 7816-1, 7816-2 и 7816-3.

Устройства чтения смарт-карт подключают к стандартным интерфейсам периферийных устройств персонального компьютера, таким как RS-232, PS/2, PCMCIA и USB. Некоторые устройства чтения смарт-карт с интерфейсом RS-232 оборудованы дополнительным кабелем, подключаемым к порту PS/2 и используемым для питания устройства. PS/2-порт применяется только для питания, но не для передачи данных.

Устройства чтения смарт-карт считаются стандартными устройствами Windows со своим дескриптором безопасности и PnP-идентификатором. Они управляются стандартными драйверами устройств Windows и устанавливаются и удаляются средствами мастера Hardware wizard.

В Windows 2000 Server и Windows XP Professional имеются драйверы для многих коммерческих PnP-устройств чтения смарт-карт с логотипом совместимости с Windows. Некоторые производители поставляют драйверы для несертифицированных устройств чтения, которые в настоящее время работают с Windows. И все же для обеспечения постоянной поддержки Microsoft рекомендуется приобретать устройства чтения смарт-карт, имеющие логотип совместимости с Windows.

Вход в систему с использованием смарт-карты

Смарт-карты применяются для входа только под доменными, но не локальными учетными записями. Если вход в систему в интерактивном режиме под учетной записью домена в Windows 2000 Server и Windows XP Professional выполняется по паролю, используется протокол проверки подлинности Kerberos v5. При входе со смарт-картой ОС использует Kerberos v5 с сертификатами X.509 v3, если только контроллер домена не работает под Windows 2000 Server.

Если вместо пароля применяется смарт-карта, хранимая на ней пара ключей заменяется общим секретным ключом, созданным на основе пароля. Закрытый ключ есть только на смарт-карте. Открытый ключ предоставляется всем, с кем нужно обмениваться конфиденциальной информацией.

Применение смарт-карт для администрирования

Администраторы выполняют свою обычную работу под учетной записью простого пользователя, а привилегированную административную учетную запись применяют для администрирования. Такие инструментальные средства и утилиты, как Net.exe и Runas.exe, позволяют им работать с дополнительными реквизитами. В Windows XP Professional служебные программы также применяются для управления реквизитами на смарт-картах.

Kerberos v5

В Windows 2000 и Windows XP Professional реквизиты предоставляются в виде пароля, билета Kerberos или смарт-карты (если компьютер оборудован для работы со смарт-картами).

Протокол Kerberos v5 обеспечивает взаимную проверку подлинности клиента (например, пользователя, компьютера или службы) и сервера. Kerberos v5 предоставляет для серверов высокоэффективные средства аутентификации клиентов даже в огромных и чрезвычайно сложных сетевых средах.

Протокол Kerberos основан на предположении, что начальный обмен между клиентами и серверами выполняется в открытой сети, т. е. в такой, где любой неавторизованный пользователь может имитировать клиент или сервер, перехватывать или подделывать сообщения между полномочными клиентами и серверами. Kerberos v5 поддерживает защищенный и эффективный механизм проверки подлинности в сложных сетях с клиентами и ресурсами.

В Kerberos v5 применяется секретный (симметричный) ключ шифрования для защиты передаваемых по сети реквизитов входа в систему. Этот же ключ использует получатель для расшифровки реквизитов. Расшифровка и все последующие шаги выполняются службой центра распространения ключей Kerberos, работающей на каждом контроллере домена в составе Active Directory.

Аутентификатор

Аутентификатор — это информация (например, метка времени), уникальная для каждого сеанса проверки и присоединяемая к зашифрованным реквизитам входа в систему для гарантии того, что переданное ранее сообщение с реквизитами не используются повторно. Для подтверждения получения и принятия исходного сообщения генерируется новый аутентификатор и присоединяется к зашифрованному ответу KDC клиенту. Если реквизиты входа в систему и аутентификатор удовлетворяют KDC, он выпускает билет TGT (ticket-granting ticket), на основании которого диспетчер локальной безопасности (Local Security Authority, LSA) получает билеты служб. Билеты служб содержат зашифрованные данные, подтверждающие подлинность клиента, и применяются для получения доступа к сетевым ресурсам без дополнительной проверки подлинности на все время действия билета. Начальный ввод пароля или реквизитов со смарт-карты «виден» пользователю, все остальное происходит автоматически («прозрачно») без его участия.

Служба центра распространения ключей Kerberos

Эта служба применяется совместно с протоколом проверки подлинности Kerberos для аутентификации запросов на вход в систему в соответствии с данными в Active Directory.

Kerberos v5 используется в Windows 2000 Server и Windows XP Professional по умолчанию, но для нормальной работы этого протокола требуется, чтобы и контроллеры домена, и клиентские компьютеры работали под управлением Windows 2000 или Windows XP Professional. Если это условие не соблюдается, для проверки подлинности используется протокол NTLM.

Автор: Ярослав Дмитриев

Операционная система Microsoft Windows XP вышла на рынок 25-го ноября 2001-го года. Сотрудники компании возлагали на неё большие надежды и, как оказалось, не прогадали. По заявлению самих разработчиков, новоиспеченная на тот момент XP включала в себе опыт, накопленный за многие годы построения операционных систем.

Как и ожидалось, перед выходом, пользователям было дано множество обещаний (к примеру, непробиваемую защиту от несанкционированного доступа, невиданную ранее стабильность и «багоустойчивость»), но не все оказалось настолько уж гладко.

Но довольно лирических отступлений, сегодня на повестке дня — повышение безопасности операционной системы. Пошаговый формат выбран не с проста — так наиболее просто выполнять инструкции, описанные в статье.

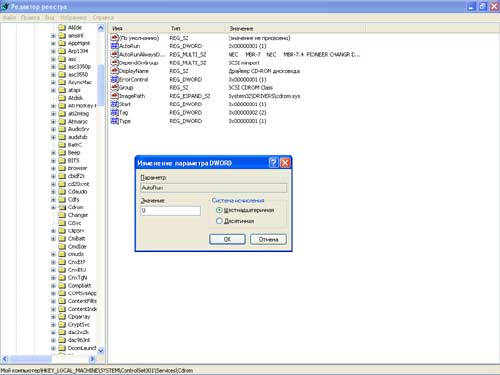

Шаг 1. Отключение автоматического запуска CD

Купили вы диск, доверху набитый полезным программным обеспечением. Принесли домой, вставили в дисковод, автоматически запустился диск, а там — вирус. Чтобы этого не произошло, вам нужно пройти по следующему адресу в реестре — HKEY_LOCAL_MACHINESYSTEMControlSet001ServicesCdrom, и параметру AutoRun присвоить значение 0. Для редактирования реестра вам нужно запустить программу RegEdit, которая запускается так: Пуск — Выполнить — regedit.

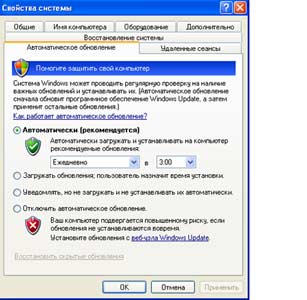

Шаг 2. Автоматическое обновление системы

Как каждому из нас известно, достаточно часто в операционных системах Windows находятся ошибки и критические огрехи в безопасности, исправить которые следует сразу же после выхода патча. Ушедший 2004-ый год лишний раз это доказал, явив миру несколько глобальных вирусных эпидемий.

Поэтому кликаем правой кнопкой мыши по иконке Мой Компьютер, а затем направляемся по пути Свойства — Автоматическое Обновление. Перед нами возникает дилемма — либо остановить свой выбор на опции «Автоматически», либо сделать активной опцию «Уведомлять, но не загружать и не устанавливать их автоматически».

Дам несколько рекомендаций. Если вы владелец выделенного интернет-канала, и закачивать каждый день в фоновом режиме (а именно так происходит обновление системы через Windows Update) файла приличного размера не составляет большой проблемы, то однозначно ваш выбор — Автоматически.

Другим же пользователям, а в особенности модемным, советую выбрать «Уведомлять, но не загружать и не устанавливать их автоматически», где качать и устанавливать файлы вы будете, предварительно оценив их важность, дабы не захламлять итак слабый интернет-канал.

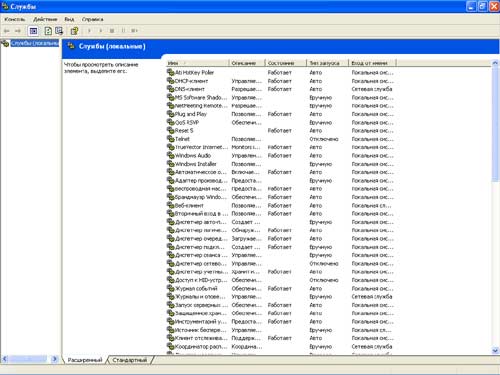

Шаг 3. Отключение ненужных сервисов

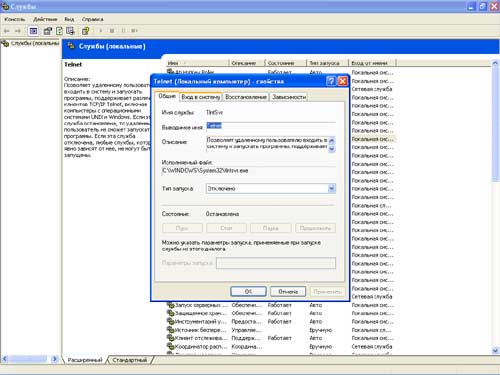

Не знаю зачем, но Билл Гейтс и сотоварищи нагородили в Windows XP такое огромное количество ненужных служб, запускающихся автоматически, что не отключить их — грех. Но так как разговор мы ведем о безопасности операционной системы, обратим наше внимание на системные сервисы, подрывающие наши старания. Для этого пройдем по пути Панель управления — Администрирование — Службы и займемся работой.

Напомню, как работать со службами. Кликнув на одну из них, перед собой вы увидите окно с четырьмя закладками: Общие, Вход в систему, Восстановление, Зависимости. По сути дела, наиболее важными являются две: первая и последняя. На первой вкладке, «Общие», вы можете прочитать название службы, ее функции, исполняемый файл, а также выставить тип запуска: авто, вручную, отключено. Так как нам предстоит деактивировать ненужные системные сервисы, мы будет выставлять тип «отключено». На последней вкладке, «Зависимости», вы можете увидеть, с какими из служб выбранный вами сервис находится в зависимости, то есть если служба отключена или неправильно работает, это может отразиться на зависимых от нее сервисах.

Внимание: прежде чем начать резкое удаление ненужных служб, я советую сохранить первоначальные настройки, чтобы избежать возможных конфликтов. Для этого нужно пройти по HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServiсes и кликнув правой кнопкой, выбрать пункт «Экспортировать». Далее сохраняем данные в *.reg-файл.

Служба удаленного управления реестром (Remote Registry Service) — позволяет удаленно управлять системным реестром. Если служба остановлена, то редактировать реестр может только локальный пользователь. Надеюсь, лишних вопросов не возникает. Режем.

Служба сообщений (Messenger) — данная служба позволяет получать и отправлять сообщения. Часто используется для розыгрышей и спама. Оно вам нужно? Режем.

Служба терминалов (Terminal Service) — одной из функций службы является предоставление услуг Remote Desktop. Несомненно, данный сервис не является безопасным, поэтому нуждается в отключении, что и делаем.

NetMeeting Remote Desktop Sharing — служба позволяет определенным пользователям получать доступ к рабочему столу Windows. Давно вы пользовались Windows NetMeeting? И пользовались ли вообще? Режем.

Telnet — позволяет удаленным пользователям работать с машиной по протоколу Telnet. Если вы не пользуетесь данными услугами, отключение произойдет незаметно. Режем.

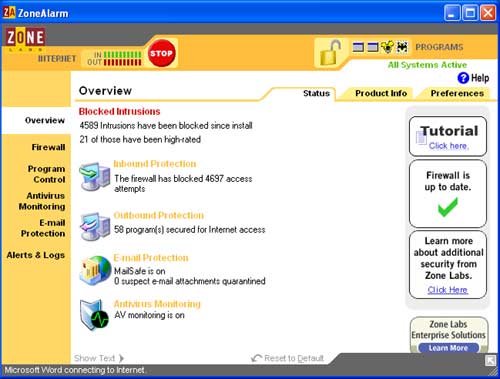

Шаг 4. Установка фаервола

Согласно статистике, большинство злоумышленников, существующих в сети, ломают не определенные системы, а путем сканирования выявляют слабые точки и делают свои «грязные» дела. Чтобы не стать их жертвой, вам обязательно нужно установить брандмауэр. В комплекте с XP идет встроенный фаервол, но он не отвечает тем требованиям, которые предъявляются хорошим программным продуктам.

К сожалению, тема и формат статьи не позволяет нам провести сравнительное тестирование n-го количества программ (что мы обязательно сделаем в будущем), но, основываясь на своем опыте, я могу посоветовать вам остановить свой выбор либо на Outpost Firewall Free от Agnitum Limited, либо на Zone Labs’ ZoneAlarm. По своей функциональности — это схожие продукты, поэтому выбор за вами.

Шаг 5. Пароли и все о них

По мнению большинства IT-экспертов, именно халатность пользователей при составлении паролей во многом предопределяет ход событий при взломе. Пароли на пользовательские аккаунты хранятся в файле .sam в директории systemrootsystem32config. Но доступ к файлу во время работы компьютера не имеет даже пользователь с правами администратора.

Локально получить доступ не составляет никакого труда. Мне видится два варианта. Первый — загрузить на дискету альтернативную ось (Trinux, PicoBSD), способную читать из раздела NTFS, и прочитать файл. Второй — достаточно распространенная связка Win9x + WinXP, где первая система ставится для игр, а вторая для работы. И, естественно, чтобы избежать лишних манипуляций, пользователи охотно ставит WinXP на файловую систему FAT32 для получения доступа к рабочим файлам. Что из этого выйдет — огромная дыра в безопасности.

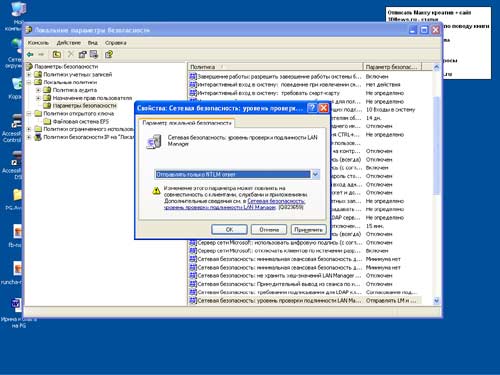

Пароли в Windows XP шифруется сразу по двум алгоритмам. Первый — LM-Hash, существующий для аутентификации в сетях LanMan, второй — NT-Hash. Алгоритм LM-Hash работает довольно глупо, чем и пользуются программы расшифровки паролей, хранящихся в файле .sam. LM-Hash разделяет полученный пароль на части по 7 символов (например, если пароль из 10 символов, то пароль будет разделен на две части — 7 символов и 3), переводит все символы в верхний регистр, шифрует каждую часть отдельно, и два полученных хэша объединяет в LM-Hash.

Стоит ли говорить о том, что пароль из десяти символом расшифровать сложнее, чем два, состоящих из 7 и 3 символов? Этой огрехой и пользуются программы для взлома. Быстро расшифровав вторую часть, можно составить общее впечатление о пароле, что, согласитесь, плохо. Учитывая вышесказанное, пароль из 7 символом будет надежнее 8,9 или 10. Но бороться с этой проблемой можно. Для этого пройдем по пути Панель Управления — Администрирование — Локальные параметры Безопасности, далее Локальные политики — Параметры безопасности, и ищем в появившемся списке опцию «Сетевая безопасность: уровень проверки подлинности LAN Manager».

В выпадающем списке выбираем «Отправлять только NTLM ответ» и нажимаем на ok. Одной проблемой стало меньше.

Шаг 6. Теория составления паролей

Для начала ответьте на вопрос: вы когда-нибудь задумывались о том, насколько легко можно угадать ваш пароль? Если да, то хорошо. А если нет, то плохо. Своей халатностью вы только упростите работу взломщика, поставивший цель уложить на лопатки вашу систему. В сети Интернет существует огромное количество программ, подбирающих пароль методом bruteforce (или же «в лоб»). Подбор может вестись как по словарю, так и по определенным правилам, установленным взломщиком. Во-первых, никогда не используйте в качестве паролей ФИО, дату рождения, кличку любимой собаки и т.д.

Этой информацией очень легко завладеть, следуя обычной логике. Если человек без ума от собак, то почему бы ему не назначить паролем для доступа к e-mail имя своего любимого пса? Злоумышленник же, узнав это, легко представится в ICQ таким же собаководом, и начнет тщательный опрос. А вы, того не подозревая, в чистую выложите всю информацию о себе и своем питомце.

Пароль нужно придумать. И для этого есть свой алгоритм, которым я спешу поделиться с вами. Возьмите бумажку и напишите любое слово. Затем добавьте две цифры между букв. Приобщите к делу знак пунктуации, вставив его в самое неожиданное место. Из легко угадываемого пароля password мы получили pass2w!ord. Крепкий орешек, согласны? То-то.

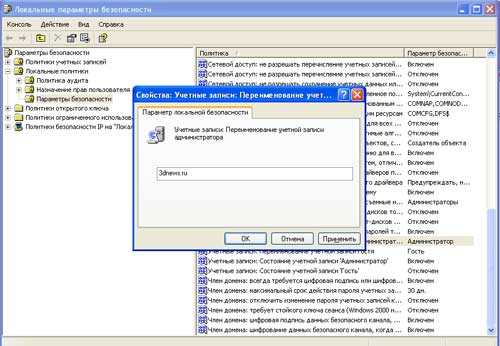

Шаг 7. Аккаунт «Администратор»

По настоянию компании Microsoft, сменим логин администратора на что-нибудь более звучное и одновременно менее бросающее в глаза. Поэтому пройдем по Панель Управления — Администрирование — Локальная политика безопасности. В выпавшем списке выберем опцию «Локальная политика», далее Параметры безопасности, и после ищем в открывшемся списке «Учетные записи: Переименование учетной записи администратора». Придумываем логин, и соответственно, вписываем в открывшемся окне. И еще — никогда не используйте аккаунт Администратора при каждодневных делах. Для этого создайте другой пользовательский аккаунт, и именно с него путешествуйте в сети, работайте и развлекайтесь.

Шаг 8. Опасная заставка

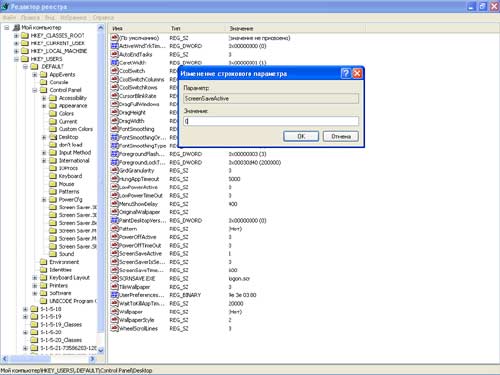

Безобидный на первый взгляд файл заставки несет в себе большую опасность, так как внутри файла может быть все что угодно. Для исправления бага нужно пройти по следующему ключу в реестре — HKEY_USERS.DEFAULTControl PanelDesktop и найдя параметр ScreenSaveActive, присвоить значение 0.

Шаг 9. Реестр, друг наш!

Реестр очень полезная вещь. Полазив, можно настроить систему так, что работа будет только в удовольствие. Чтобы не занимать много места, разбивая по шагам, я решил представить вашему вниманию подборку ключей в системном реестре, пройти мимо которых невозможно.

Очистка файла PageFile — HKEY_LOCAL_MACHINE SYSTEM CurrentControlSet Control Session Manager Memory Management — присвоив значение 1 параметру ClearPageFileAtShutdown, тем самым вы активируете возможность удалять при завершении работы все данные, которые могли сохраниться в системном файле.

Автоматические удаление трэшевых файлов после работы в сети Интернет — HKEY_LOCAL_MACHINE SOFTWARE Microsoft Windows CurrentVersion Internet Settings Cache — присвоив 0 значению Persistent, вы больше не будете вынуждены собственноручно стирать остатки путешествий по сети Интернет. Internet Explorer будет делать это за вас. Удобно.

Установка минимального количества символов в паролях — HKEY_LOCAL_MACHINE SOFTWARE Microsoft Windows CurrentVersion Policies Network — чтобы отбить у вас охоту каждый раз вписывать пароль меньше 6-ти символов, присвойте значение hex:6 параметру MinPwdLen. Отныне все пароли в вашей системе будут больше 6 символов.

Требовать пароли только из букв и цифр — HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Policies Network — предыдущий ключ отбил охоту придумывать пароль меньше 6-ти символов. Данная опция заставит вас комбинировать при составлении пароля как буквы, так и цифры. Активировать опцию можно присвоив значение 1 параметру AlphanumPwds.

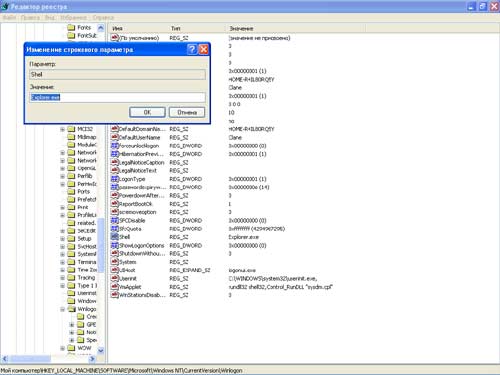

Шаг 10. Проводник

И последнее, что мы сегодня исправим, будет касаться программы Проводник. Мало кто знает, что в реестре можно указать путь, где физически располагается Проводник, чтобы избежать несанкционированной замены. Для этого пройдем по _LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionWinlogon и укажем полный путь до Проводника.

На этом наш сегодняшний экскурс в мир безопасности закончен. Но мы не остановимся на достигнутом, а постоянно будет подпитывать вас новой информацией. Оставайтесь на нашей волне!

Если Вы заметили ошибку — выделите ее мышью и нажмите CTRL+ENTER.

Одной из наиболее распространенных в настоящее время клиентских операционных систем является Microsoft Windows XP. Именно о защите клиентского компьютера (компьютера домашнего или офисного пользователя) и будет идти речь.

Не секрет, что любую атаку проще начинать с клиентского рабочего места, поскольку основное внимание в вопросах защиты администраторы традиционно уделяют серверам локальных сетей. Несомненно, на рабочих местах необходима и антивирусная защита, и усиленные меры идентификации и аутентификации пользователей. Однако в первую очередь необходимо все же обеспечить защиту с помощью встроенных средств операционной системы.

Настройка системы безопасности Windows XP

Операционная система Windows XP обладает развитой системой безопасности, которая, тем не менее, нуждается в настройке. Надеемся, вы понимаете, что система Windows XP должна устанавливаться на разделах NTFS, что применение файловой системы FAT32 не рекомендуется, исходя из принципов безопасности (встроенные средства безопасности просто не могут быть реализованы при условии применения FAT32). В случае применения файловой системы FAT 32 почти все утверждения данного раздела теряют для вас всякое значение. Единственный способ включить все разрешения файловой системы — это преобразовать диск в формат NTFS.

После чистой установки Windows XP предлагаемые по умолчанию параметры безопасности работают как переключатели типа «включить-выключить». Такой интерфейс носит по умолчанию название «Простой общий доступ» (Simple File Sharing).

Такая конфигурация обладает низким уровнем безопасности, практически совпадающей со стандартной конфигурацией Windows 95/98/Me.

Если вас не устраивает такая конфигурация, вы можете воспользоваться всей мощью разрешений для файлов в стиле Windows 2000. Для этого откройте произвольную папку в Проводнике и выберите Сервис > Свойства папки (Tools > Folder options). Перейдите на вкладку Вид, найдите в списке флажокИспользовать простой общий доступ к файлам (рекомендуется) (Use File Sharing (recommended)) — и снимите его.

Свойства папки

Когда вы выключаете простой общий доступ, в диалоговом окне свойств любой папки появляется вкладка Безопасность. Аналогично осуществляется выдача разрешений на файлы. Все разрешения хранятся в списках управления доступом (Access Control List — ACL).

При установке и удалении разрешений руководствуйтесь следующими основными принципами:

- Работайте по схеме «сверху вниз»

- Храните общие файлы данных вместе

- Работайте с группами везде, где это только возможно

- Не пользуйтесь особыми разрешениями

- Не давайте пользователям большего уровня полномочий, чем это абсолютно необходимо (принцип минимизации полномочий).

Настройка операционной системы

Как уже было сказано, нельзя настраивать встроенные средства безопасности на файловой системе FAT32. В связи с этим необходимо либо на этапе установки операционной системы (разметки диска) выбрать файловую систему NTFS, либо приступить к преобразованию файловой системы сразу же после установки ОС.

Преобразование файловой системы

Чтобы преобразовать диск из FAT (FAT32) в NTFS, воспользуйтесь утилитой Convert. Синтаксис команды:

CONVERT том: /FS:NTFS [/V] [/CvtArea:имя_файла] [/NoSecurity] [/X]

где:

- том — определяет букву диска (с последующим двоеточием) точку подключения или имя тома;

- /FS:NTFS — конечная файловая система: NTFS;

- /V — включение режима вывода сообщений;

- /CVTAREA:имя_файла — указывает непрерывный файл в корневой папке для резервирования места для системных файлов NTFS;

- /NoSecurity — параметры безопасности для преобразуемых файлов и папок будут доступны для изменения всем;

- /X — принудительное снятие этого тома (если он был подключен). Все открытые дескрипторы этого тома станут недопустимыми.

Если в вашей организации используется большое количество компьютеров, необходимо продумать процесс автоматизации установки ОС.

Существует два варианта автоматизации процесса установки:

- Автоматизированная установка. В этом случае используется пакетный файл и сценарий (называемый файлом ответов) — благодаря этому отключаются запросы операционной системы, а необходимые данные выбираются из файлов ответов автоматически. Существует пять режимов автоматической установки.

- Копирование диска (клонирование). В этом случае запускается утилита подготовки системы к копированию (sysprep.exe), которая удаляет идентификатор безопасности (Security Identifier — SID). Затем диск копируется с помощью программы клонирования дисков, например Ghost (

www.symantec.com/ghost) или Drive Image (www.powerquest.com/driveimage). После копирования будет выполнена «сжатая» процедура установки (5-10 минут).

Вы установили операционную систему, однако самая тяжелая и продолжительная часть работы еще впереди.

Установка необходимых обновлений

Согласно документации установка ОС занимает около часа — но на самом деле установка, настройка, установка всех критических патчей (обновлений) займет, по меньшей, мере 4-5 часов (это при условии, что все патчи уже есть на жестком диске или CD-ROM и вам не нужно вытягивать их из интернета).

Итак, операционную систему вы установили. Для дальнейшей установки патчей есть два пути:

- воспользоваться службой автоматического обновления Windows Update. Этот путь достаточно хорошо описан в литературе и каких-либо усилий со стороны программиста не требует. Однако предположим, что в вашей организации хотя бы 20 компьютеров. В таком случае вам придется воспользоваться этой службой 20 раз. Это не самый лучший способ, но если у вас быстрый канал и руководство не против такого способа выбрасывания денег, то этот путь вам может и подойти. Однако учтите, что при переустановке ОС все придется вытягивать заново;

- воспользоваться каким-либо сканером безопасности для поиска необходимых патчей (обновлений). Для примера рассмотрим бесплатный сканер Microsoft Base Security Analyzer (в данной статье не будет подробно рассматриваться вопрос о методах работы с данным сканером). Данный сканер можно бесплатно загрузить с сайта Microsoft из раздела TechNet.

До начала тестирования необходимо будет извлечь файл mssecure.xml файл из

http://download.microsoft.com/download/xml/security/1.0/nt5/en-us/mssecure.cab Файл mssecure.xml должен быть помещен в ту же папку, где развернут Microsoft Base Security Analyzer. Результатом сканирования будет перечень необходимых патчей, которые вы должны будете установить на конкретном ПК.

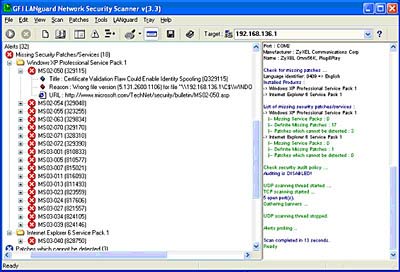

На мой взгляд, удобнее применять коммерческие сканеры безопасности типа LAN Guard Network Scanner или XSpider.

LAN Guard Network Scanner

Этот сканер предназначен для поиска уязвимостей в компьютерных сетях не только на базе Windows. Однако в нашем случае можно легко воспользоваться им для поиска уязвимостей на отдельном компьютере. Вам будет рекомендовано посетить конкретные страницы бюллетеня безопасности от Microsoft.

Результат работы LAN Guard Network Scanner

В таком случае гораздо проще устанавливать обновления, появляется также возможность узнать, для устранения какой именно уязвимости создано данное обновление.

Стоит исследовать эти шаги подробнее:

- Анализ. Посмотрите на текущую среду и потенциальные угрозы. Определите патчи, которые следует инсталлировать, чтобы сократить количество угроз вашей среде.

- План. Установите, какие патчи нужно инсталлировать, чтобы сдерживать потенциальные угрозы и «прикрыть» обнаруженные уязвимые места. Определитесь, кто будет осуществлять тестирование и инсталляцию и какие шаги следует произвести.

- Тестирование. Просмотрите доступные патчи и разделите их на категории для вашей среды.

- Инсталляция. Инсталлируйте нужные патчи, чтобы защитить эту среду.

- Мониторинг. Проверьте все системы после инсталляции патчей, чтобы удостовериться в отсутствии нежелательных побочных эффектов.

- Просмотр. Важной частью всего процесса является тщательный просмотр новых патчей и вашей среды, а также выяснение того, какие именно патчи нужны вашей компании. Если во время просмотра вы обнаружите необходимость в новых патчах, начните снова с первого шага.

Примечание: настоятельно рекомендуется сделать резервную копию всей рабочей системы до инсталляции патчей.

Проверка среды на предмет недостающих патчей

Поскольку процесс этот непрерывен, вам следует убедиться в том, что ваши патчи соответствуют последним установкам. Рекомендуется постоянно следить за тем, чтобы иметь новейшую информацию о патчах. Иногда выпускается новый патч — и вам необходимо установить его на всех станциях. В других случаях в сети появляется новая станция, и на ней нужно установить все необходимые обновления. Вам следует продолжать проверку всех ваших станций, чтобы убедиться в том, что на них установлены все необходимые и актуальные патчи.

Вообще, вопрос установки патчей не так прост, как это кажется на первый взгляд. Однако полное рассмотрение этого вопроса выходит за пределы нашей статьи.

Следует учесть, что иногда после установки последующего патча возникает необходимость в переустановке предыдущего. По крайней мере, в моей практике такое встречалось неоднократно.

Итак, предположим, что все патчи установлены и дырок в вашей системе нет. Учтите, что это состояние только на текущий момент времени — вполне возможно, что завтра вам придется устанавливать новые патчи. Процесс этот, увы, беспрерывен.

Восстановление системных файлов

Полезная функция — если только ваш компьютер не используется исключительно для ресурсоемких задач типа игр. Так что лучше оставить ее включенной. При этом компьютер периодически создает слепки критичных системных файлов (файлы реестра, COM+ база данных, профили пользователей и т.д.) и сохраняет их как точку отката. Если какое-либо приложение снесет систему или если что-то важное будет испорчено, вы сможете вернуть компьютер в предыдущее состояние — к точке отката.

Эти точки автоматически создаются службой Восстановления системы (System Restore) при возникновении некоторых ситуаций типа установки нового приложения, обновления Windows, установки неподписанного драйвера и т.п. Точки отката можно создавать и вручную — через интерфейс Восстановления системы (System Restore): Пуск > Программы > Стандартные > Служебные > Восстановление системы (Start > Programs > Accessories > System Tools > System Restore).

Аналогичный результат можно получить и с помощью утилиты msconfig, которая запускается из режима командной строки или черезПуск > Выполнить.

Восстановление системных файлов опирается на фоновую службу, которая минимально сказывается на быстродействии и записывает снимки, отнимающие часть дискового пространства. Вы можете вручную отвести максимальный объем дискового пространства для данной службы. Можно также полностью отключить службу для всех дисков (поставив галочку Отключить службу восстановления). Поскольку служба восстановления системных файлов может влиять на результаты тестовых программ, то перед тестированием ее обычно отключают.

Автоматическая очистка диска

Для проведения очистки жесткого диска от ненужных файлов используется программа cleanmgr.exe. Ключи программы:

- /d driveletter: — указывает букву диска, которая будет очищаться;

- /sageset: n — эта команда запускает мастер очистки диска и создает в реестре ключ для сохранения параметров. Параметр n может принимать значения от 0 до 65535;

- /sagerun: n — используется для запуска мастера очистки диска с определенными параметрами, которые были заданы заранее с помощью предыдущего ключа.

Для автоматизации этого процесса можно воспользоваться планировщиком заданий.

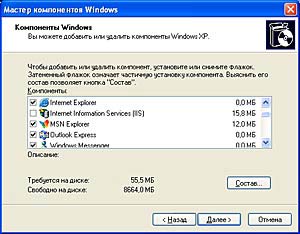

Удаление «скрытых» компонентов