Я полный профан, искренне надеюсь на помощь простыми словами

На удаленном сервере с OS Debian по вот этому гайду с использованием strongSwan организовал для себя VPN. Все отлично работает на iPhone и Mac, однако для подключения с Windows нужно проделать какие-то дополнительные манипуляции, потому что ни так, ни этак подключится не удается. Ошибки подключения разные, в зависимости от настроек создаваемого подключения в Windows.

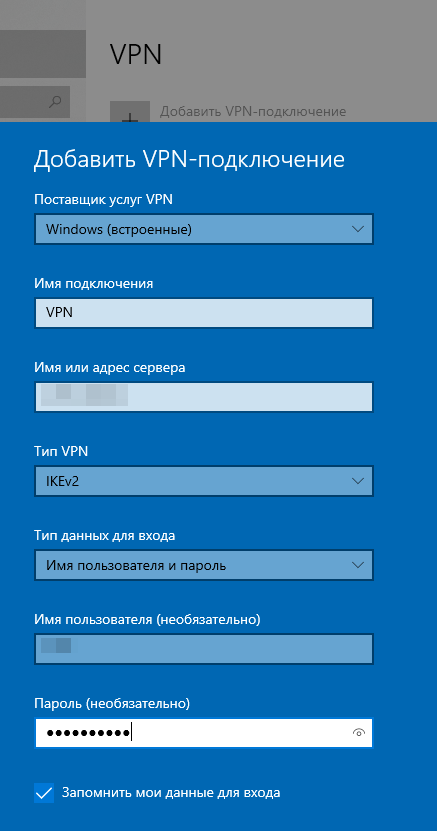

Если делать подключение в лоб:

вот так

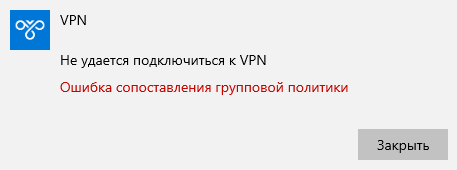

то получаем ошибку сопоставления групповой политики:

ошибка

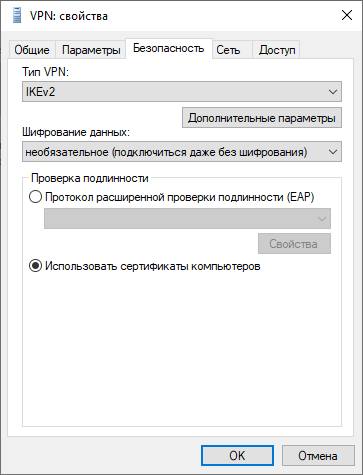

В свойствах подключения можно переставить проверку подлинности на «Использовать сертификаты компьютеров»:

настройки vpn

правда это ничего не меняет.

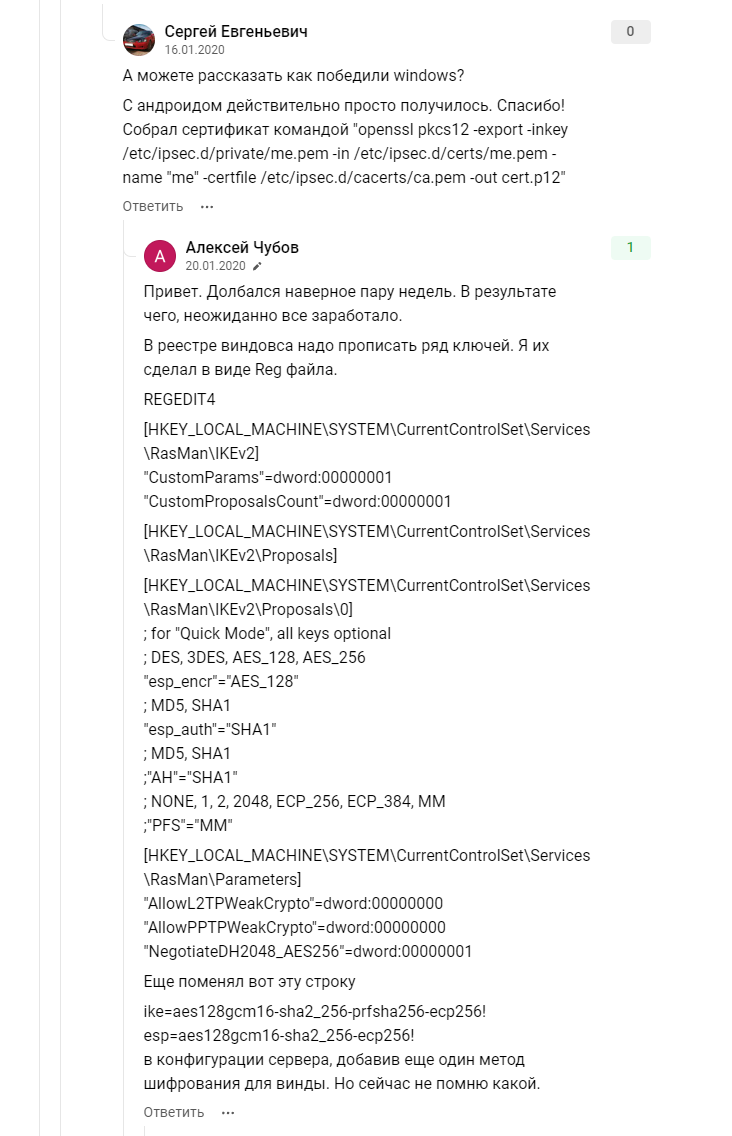

Вот этот мануал по strongSwan’у подсказывает, что «By default Windows 7 up to Windows 11 propose only the weak modp1024 Diffie-Hellman key exchange algorithm» и предлагает соотвествующую настройку для ipsec.conf:

ike = 3des-aes128-aes192-aes256-sha1-sha256-sha384-modp1024О том, что именна эта строчка портит малину подсказывают коллеги из комментов в оригинальной статье на vc.ru:

скриншот комментариев

мне, правда, это не помогло

Из какого-то источника, который я уже не могу нагуглить, я узнал что на компьютере нужно иметь корневой сертификат, который я создал на удаленном сервере. Сертификат был создан в формате *.pem, установить его в Windows я смог только переименовав файл в *.der и кликнув по нему два раза. Создать сертификат с помощью pki в формате, который винда переварила бы by-design я не смог. Установка сертификата в хранилице «Доверенных корневых центров сертификации» не помогла.

Вот эта статья из мануала strongSwan подсказывает, что для windows сертификат должен быть сгенерирован с дополнительным ключом:

subjectAltName = DNS:<YOUR_VPS_IP>

но увы и это мне тоже не помогло.

В конце уже упомянутого выше мануала есть ссылки, в том числе на Configuring strongSwan for Windows clients для случая, когда Windows client «Using Passwords with EAP-MSCHAPv2«, однако он предлагает конфигурировать файл swanctl.conf, а у меня конфигурация уже задана в ipsec.conf, понять как одно с другим связано квалификации моей не хватает

Вобщем, достаточно разрозненный набор фактов выглядит вот так, очень прошу помощь от гуру.

Почему я не купил готовый сконфигурированный сервер?

Да

Перед настройкой VPN-подключения, в дереве пользователей откройте карточку нужного пользователя и установите флаг Разрешить удаленный доступ через VPN. Для этого перейдите в раздел Пользователи -> Учетные записи.

Не рекомендуем использовать для VPN-подключений кириллические логины.

Создание VPN-подключения в Windows 7

Создание VPN-подключения в Windows 7

L2TP IPsec клиенты, находящиеся за одним NAT’ом, могут испытывать проблемы подключения если их более одного. Решить проблему может помочь

инструкция

. Рекомендуем вместо L2TP IPsec использовать IKEv2 IPSec.

Перед созданием VPN-подключения для протоколов SSTP, L2TP и IKEv2, следует установить корневой сертификат локально на компьютер:

2. Нажмите Пуск, найдите и запустите mmc.exe;

3. Нажмите Файл -> Добавить или удалить оснастку:

4. Выберите Сертификаты и нажмите Добавить:

5. Установите флаг в строке учетной записи компьютера, нажмите Далее -> Готово -> ОК:

6. В окне Консоль появится пункт Сертификаты (локальный компьютер):

-

Выберите его и нажмите правой кнопкой мыши на пункте Доверенные корневые центры сертификации;

-

Далее Все задачи -> Импорт

-

В окне Мастер импорта сертификатов нажмите Далее -> Обзор -> Выберите скачанный в пункте 1 -> Далее -> Далее -> Готово.

1. Выберите Сеть -> Центр управления сетями и общим доступом:

2. Нажмите Настройка нового подключения или сети:

3. Выберите Подключение к рабочему месту и Далее:

4. Нажмите Использовать мое подключение к интернету (VPN) и заполните следующие поля:

-

Интернет-адрес — впишите имя VPN-сервера, например vpn.test.ru

-

Имя местоназачения — напишите произвольное название подключения

Установите флаг в пункте Не подключаться сейчас, только выполнить установку для подключения в будущем

5. В окне Введите имя пользователя и пароль заполните соответствующие поля;

6. Нажмите Создать, далее Закрыть;

7. В окне Центр управления сетями и общим доступом, выберите в левом верхнем углу Изменение параметров адаптера:

8. Нажмите правой кнопкой мыши на созданное подключение, выберите Свойства:

9. В открывшемся окне выполните следующие действия:

-

На вкладке Сеть — снимите отметки со всех пунктов, кроме Протокол Интернета версии 4

-

-

в строке Тип VPN выберите нужный тип подключения

-

в строке Шифрование данных выберите обязательное(отключиться, если нет шифрования)

-

в строке Проверка подлинности выберите Разрешить следующие протоколы

-

оставьте флаг только в пункте Протокол Microsoft СНАР версии 2 (MS-CHAP v2)

-

При необходимости заполните Дополнительные свойства

10. Нажмите OK и закройте Центр управления сетями и общим доступом;

11. В трее нажмите Сеть. Откроется окно с созданным VPN-подключением;

12. Нажмите правой кнопкой мыши по подключению и выберите Подключить.

Ошибки работы VPN-подключений

Ошибки работы VPN-подключений

Если VPN-подключение по протоколам IPSeс в Windows автоматически разрывается через 7 часов 45 минут и при подключении по IKEv2 возникает ошибка «Ошибка сопоставления групповой политики» или ошибка с кодом «13868»

Для восстановления связи подойдут следующие действия:

1. Переподключите соединение. В данном случае соединение восстановится, но через 7 часов 45 минут вновь будет автоматически разорвано. Если вы хотите, чтобы подключение не разрывалось автоматически, то выполните действия из следующего пункта.

2. Внесите изменения в реестр:

-

Откройте Редактор реестра;

-

Перейдите по пути

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesRasManParameters; -

Нажмите правой кнопкой мыши по параметру именем NegotiateDH2048_AES256 и нажмите Изменить;

-

В строке Значение укажите значение

1:

-

Если параметра именем NegotiateDH2048_AES256 нет, то создайте его. Для этого:

-

Нажмите правой кнопкой мыши по свободному месту реестра в Parameters и выберите Создать -> DWORD:

-

Задайте имя NegotiateDH2048_AES256;

-

Нажмите правой кнопкой мыши по созданному файлу и выберите Изменить:

-

В строке Значение укажите значение

1:

3. Перезагрузите Windows.

Если вы не хотите, чтобы после подключения по VPN интернет-трафик до внешних ресурсов ходил через Ideco UTM, то в свойствах VPN-подключения Сеть/Протокол интернета TCP/IP версии 4/Дополнительно уберите галочку Использовать основной шлюз в удаленной сети. Далее, чтобы получить доступ к компьютерам за Ideco UTM, вручную пропишите маршруты.

I have the newest version of Strongswan vpn on my ubuntu server running.

I followed this tutorial here and got it to work on my android and Iphone.

Now I want to get it to work on my windows 10 laptop but when I try to connect via the vpn settings in windows I only get a «policy match error» and the event view gives me the error code «13868».

After much googling I still cant find any working solution.

What can I do?

asked Apr 30, 2019 at 10:02

sirzentosirzento

1831 gold badge1 silver badge5 bronze badges

The problem is most likely that the Windows client proposes a weak Diffie-Hellman (DH) group (1024-bit MODP). That group is not used anymore by strongSwan unless the user configures it explicitly.

You have two options:

- Configure Windows to use a stronger DH group. This can be done either

- via Set-VpnConnectionIPsecConfiguration PowerShell cmdlet, which allows enabling stronger DH groups (e.g. group 14/2048-bit MODP or 384-bit ECP) and even other algorithms (e.g. AES-GCM combined-mode encryption/integrity, which is more efficient, but needs to be enabled explicitly on the server too)

- or via registry by adding the DWORD key

HKEY_LOCAL_MACHINESystemCurrentControlSetServicesRasmanParametersNegotiateDH2048_AES256. Set it to1to enable (the other algorithms are still proposed), or2to enforce the use of 256-bit AES-CBC and 2048-bit MODP DH (only these will be proposed).

- Add the proposed, weak DH group (1024-bit MODP) to the IKE proposal on the server (e.g. configure something like

ike=aes256-aes128-sha256-sha1-modp3072-modp2048-modp1024, which adds it at the end so other clients may use stronger DH groups).

Option 1 is definitely preferred.

answered Apr 30, 2019 at 13:16

ecdsaecdsa

3,87014 silver badges29 bronze badges

3

To find out what is the problem you should, as a first step, turn on logging and see what happens during the connection process. Here is the example config I use on my server.

/etc/strongswan.d/charon-logging.conf

charon {

# Section to define file loggers, see LOGGER CONFIGURATION in

# strongswan.conf(5).

filelog {

# <filename> is the full path to the log file.

/var/log/strongswan.log {

# Loglevel for a specific subsystem.

# <subsystem> = <default>

# If this option is enabled log entries are appended to the existing

# file.

append = yes

# Default loglevel.

default = 2

# Enabling this option disables block buffering and enables line

# buffering.

# flush_line = no

# Prefix each log entry with the connection name and a unique

# numerical identifier for each IKE_SA.

ike_name = yes

# Adds the milliseconds within the current second after the

# timestamp (separated by a dot, so time_format should end with %S

# or %T).

# time_add_ms = no

# Prefix each log entry with a timestamp. The option accepts a

# format string as passed to strftime(3).

# time_format =

}

}

}

U can use it and analyze the log file to discover the issue. If you will not able to figure it out, post a connection log here I will try to help you.

answered Apr 30, 2019 at 10:31

3

- Remove From My Forums

-

Question

-

Всем доброго!

Настроил я сервак впн для работы с ikev2. Но не очень понял в чем проблема при подключении: Пока проверяю внутри сети на отдельной машине. Если в свойствах впн подключения на клиенте указано полное доменное имя впн сервера vpnserver.firma.local,

то я могу подключиться к серверу, если указать просто vpnserver без домена, то клиентское подключение сообщает «неприемлемые учетные данные проверки подлинности ike». И соответственно, сейчас открыли все что нужно на маршрутизаторе,

чтобы можно было на впн сервак попадать уже из инета, и получается в свойствах клиентского подключения мы меняем адрес пока на внешний ip 2xx.xx.xx.xx. И при попытке подключиться к впн серверу получаем такую же ошибку «неприемлемые

учетные данные проверки подлинности ike». Это с чем может быть связано?Соответсвенно в логах ВПН сервера регистрируется вот такое событие:

«Имя журнала: System

Источник: RemoteAccess

Дата: 02.06.2017 16:04:24

Код события: 20255

Категория задачи:Отсутствует

Уровень: Ошибка

Ключевые слова:Классический

Пользователь: Н/Д

Компьютер: VPNSRV.Firma.local

Описание:

CoID={F55B7B1A-90C5-51A1-58E3-887C43DB27A2}: Следующая ошибка возникла в модуле протокола точка-точка (PPP), порт: VPN1-47, пользователь: <Непроверенный пользователь>. Таймаут согласования»Единственное место где я указал vpnserver.firma.local при настройке всего этого хозяйства (RRAS+CA+NAP) — это когда через веб интерфейс на сервере сертификатов СА (http://caserver/srvcert) делал сертификат для ВПН сервера. Там при выборе

шаблона этого сертификата становятся доступны поля и надо было заполнить поле имя. Процесс делал по видео https://www.techdays.ru/videos/1503.html.

Сталкивался кто-то с подобной конфигурацией по настройкам и такой ошибкой?

- Remove From My Forums

-

Вопрос

-

Всем доброго!

Настроил я сервак впн для работы с ikev2. Но не очень понял в чем проблема при подключении: Пока проверяю внутри сети на отдельной машине. Если в свойствах впн подключения на клиенте указано полное доменное имя впн сервера vpnserver.firma.local,

то я могу подключиться к серверу, если указать просто vpnserver без домена, то клиентское подключение сообщает «неприемлемые учетные данные проверки подлинности ike». И соответственно, сейчас открыли все что нужно на маршрутизаторе,

чтобы можно было на впн сервак попадать уже из инета, и получается в свойствах клиентского подключения мы меняем адрес пока на внешний ip 2xx.xx.xx.xx. И при попытке подключиться к впн серверу получаем такую же ошибку «неприемлемые

учетные данные проверки подлинности ike». Это с чем может быть связано?Соответсвенно в логах ВПН сервера регистрируется вот такое событие:

«Имя журнала: System

Источник: RemoteAccess

Дата: 02.06.2017 16:04:24

Код события: 20255

Категория задачи:Отсутствует

Уровень: Ошибка

Ключевые слова:Классический

Пользователь: Н/Д

Компьютер: VPNSRV.Firma.local

Описание:

CoID={F55B7B1A-90C5-51A1-58E3-887C43DB27A2}: Следующая ошибка возникла в модуле протокола точка-точка (PPP), порт: VPN1-47, пользователь: <Непроверенный пользователь>. Таймаут согласования»Единственное место где я указал vpnserver.firma.local при настройке всего этого хозяйства (RRAS+CA+NAP) — это когда через веб интерфейс на сервере сертификатов СА (http://caserver/srvcert) делал сертификат для ВПН сервера. Там при выборе

шаблона этого сертификата становятся доступны поля и надо было заполнить поле имя. Процесс делал по видео https://www.techdays.ru/videos/1503.html.

Сталкивался кто-то с подобной конфигурацией по настройкам и такой ошибкой?

- Remove From My Forums

-

General discussion

-

Доброго времени суток имеется win 7 при подключении через ikev2 vpn ошибка 13868 ошибка сопоставления групповой политики я по подключаюсь к windows server 2012 r2 там поднята роль маршрутизация и удаленный доступ чего

ошибка скажите?На других машинах windows7,8.10 проблем нет с ikev2 vpn !

-

Edited by

Александр700

Saturday, February 9, 2019 12:41 AM -

Changed type

Anton Sashev Ivanov

Wednesday, February 20, 2019 8:14 AM

Обсуждение

-

Edited by

All replies

-

Попробуйте рекомендации из топика:

ikev2, anyone got it working?

Мнения, высказанные здесь, являются отражением моих личных взглядов, а не позиции корпорации Microsoft. Вся информация предоставляется «как есть» без каких-либо гарантий.

-

Попробуйте рекомендации из топика:

ikev2, anyone got it working?

Мнения, высказанные здесь, являются отражением моих личных взглядов, а не позиции корпорации Microsoft. Вся информация предоставляется «как есть» без каких-либо гарантий.

где попробувать на серваке 2012r2 или на windows 7?

-

Edited by

Александр700

Sunday, February 10, 2019 3:08 AM

-

Edited by

- Remove From My Forums

-

General discussion

-

Доброго времени суток имеется win 7 при подключении через ikev2 vpn ошибка 13868 ошибка сопоставления групповой политики я по подключаюсь к windows server 2012 r2 там поднята роль маршрутизация и удаленный доступ чего

ошибка скажите?На других машинах windows7,8.10 проблем нет с ikev2 vpn !

-

Edited by

Александр700

Saturday, February 9, 2019 12:41 AM -

Changed type

Anton Sashev Ivanov

Wednesday, February 20, 2019 8:14 AM

Обсуждение

-

Edited by

All replies

-

Попробуйте рекомендации из топика:

ikev2, anyone got it working?

Мнения, высказанные здесь, являются отражением моих личных взглядов, а не позиции корпорации Microsoft. Вся информация предоставляется «как есть» без каких-либо гарантий.

-

Попробуйте рекомендации из топика:

ikev2, anyone got it working?

Мнения, высказанные здесь, являются отражением моих личных взглядов, а не позиции корпорации Microsoft. Вся информация предоставляется «как есть» без каких-либо гарантий.

где попробувать на серваке 2012r2 или на windows 7?

-

Edited by

Александр700

Sunday, February 10, 2019 3:08 AM

-

Edited by

Чтобы выяснить, в чем заключается проблема, вы должны, в качестве первого шага, включить ведение журнала и посмотреть, что происходит во время процесса подключения. Вот пример конфигурации, который я использую на своем сервере.

/etc/strongswan.d/charon-logging.conf

charon {

# Section to define file loggers, see LOGGER CONFIGURATION in

# strongswan.conf(5).

filelog {

# <filename> is the full path to the log file.

/var/log/strongswan.log {

# Loglevel for a specific subsystem.

# <subsystem> = <default>

# If this option is enabled log entries are appended to the existing

# file.

append = yes

# Default loglevel.

default = 2

# Enabling this option disables block buffering and enables line

# buffering.

# flush_line = no

# Prefix each log entry with the connection name and a unique

# numerical identifier for each IKE_SA.

ike_name = yes

# Adds the milliseconds within the current second after the

# timestamp (separated by a dot, so time_format should end with %S

# or %T).

# time_add_ms = no

# Prefix each log entry with a timestamp. The option accepts a

# format string as passed to strftime(3).

# time_format =

}

}

}

Вы можете использовать его и проанализировать файл журнала, чтобы обнаружить проблему. Если вы не сможете разобраться, опубликуйте журнал подключений здесь, я постараюсь вам помочь.

1

1

Здравствуйте. Я начинающий админ. Пытаюсь поднять vpn strongswan за роутером, у роутера IP белый. Сервер на CentOS 7 (IP 192.168.1.22). Форвардинг включен. Ниже мой ipsec.conf

config setup

charondebug="ike 2, knl 2, cfg 2"

uniqueids = no # позволяет подключаться нескольким клиентам с одним сертификатом

conn %default

ikelifetime=60m

keylife=20m

rekeymargin=3m

forceencaps=yes

dpdaction=clear

dpddelay=35s

dpdtimeout=300s

rekey=no

left=192.168.1.22

leftid=192.168.1.22

compress=no

fragmentation=yes

leftsubnet=192.168.1.0/24

right=%any

keyexchange=ikev2

ike=aes256gcm16-aes256gcm12-aes128gcm16-aes128gcm12-sha256-sha1-modp2048-modp4096-modp1024,aes256-aes128-sha256-sha1-modp2048-modp4096-modp1024,3d

esp=aes128gcm12-aes128gcm16-aes256gcm12-aes256gcm16-modp2048-modp4096-modp1024,aes128-aes256-sha1-sha256-modp2048-modp4096-modp1024,aes128-sha1-mo

conn ikev2-mschapv2

leftauth=eap-mschapv2

rightauth=eap-mschapv2

auto=route

Подключаюсь из Windows 10 по логину-паролю, она пишет «Ошибка сопоставления групповой политики». Причем неважно какой логин-пароль.

В логе strongswan вот это:

Jul 17 11:59:32 15[IKE] <23> no IKE config found for 192.168.1.22...188.ххх.ххх.ххх, sending NO_PROPOSAL_CHOSEN

Подскажете, что у меня не так с конфигом?

И второй вопрос: если я буду генерить ключи для сервера, мне какой ip указывать, локальный или белый IP роутера, или можно указать локальное имя сервера?