Этот мануал является своего рода ответом на статью Настройка VPN сервера в Windows 2003, продублированную, например здесь, изначально взятую, скорее всего, с сайта Трафик инспектора.

Мануал сделан под мои цели и теперь приближен к самым простым пользователям.

Одни из моих клиентов — это офис. 12 ПК, плюс несколько ноутбуков через wifi. Упрощенно схема выглядит так:

|

||||||

| Простая офисная сеть. |

За качество рисунков прошу прощения, пользовался тем, что нашёл первым. Первой подходящей программой для рисования сети оказалась бесплатная программа Network Notepad.

Продолжим.

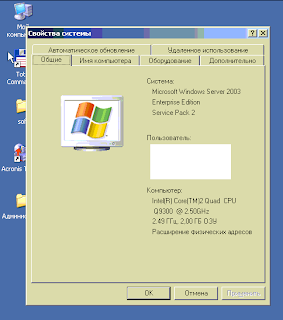

Сеть держится на Windows Server 2003 sp2. Через сервер происходит файлообмен, на нём хранятся базы 1С, на нём же стоит UserGate для контроля интернет-трафика пользователей сети. AD нет.

Конечно, всё это можно сделать на базе Linux, но я пока в этом не силён, мой дом — винда.

Сеть и так работает исправно, проблем не доставляет.

Понадобилось мне организовать удалённый доступ к этой сети, чтобы я мог со своего ноутбука всегда к ней подключиться, получить от сервера адрес в офисной сети. Нагуглил много нужного и ненужного, из всего этого сделал выжимку, и решил поделиться своим опытом в настройке, написал этот мануал. Со скриншотами, конечно, для наглядности.

|

| Вот, что в итоге должно получиться. |

Вот рабочий стол сервера, окно свойств системы:

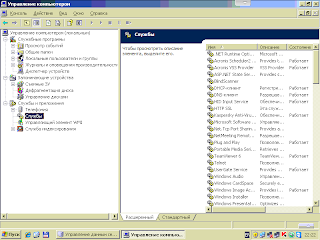

Далее отключаем службу брандмауэра. Иначе не получится установить службу «Маршрутизация и удалённый доступ»:

Если кто не помнит или не знает — жмём правой кнопкой мыши по иконке «Мой компьютер», выбираем «Управление», далее — «Службы и приложения» — «Службы».

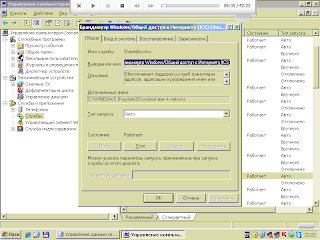

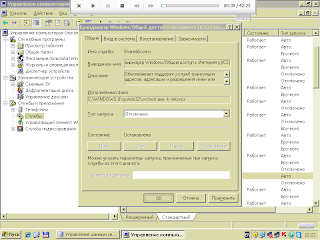

Находим «Брандмауэр windows». Жмём «Стоп», тип запуска службы меняем на «Отключено», затем «ОК» :

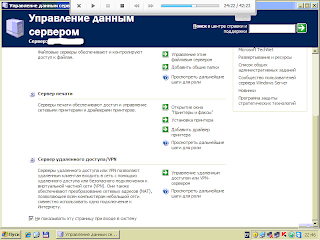

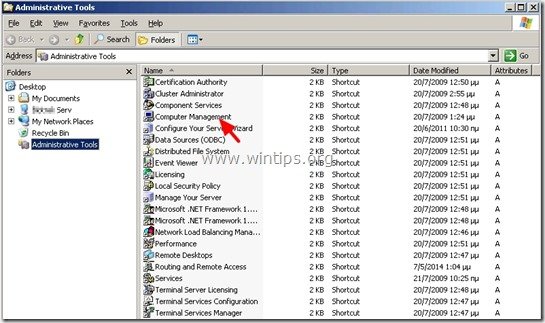

Управление компьютером можно закрыть. Далее запускаем «Управление данным сервером» (Панель управления — Администрирование):

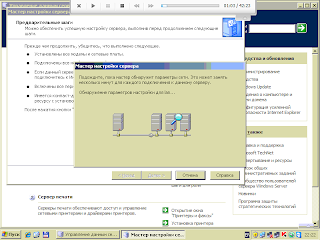

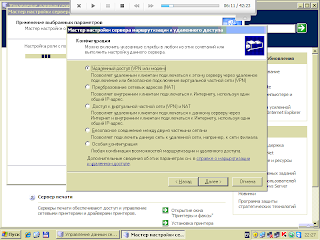

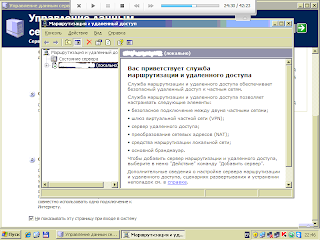

Выберем «Добавить или удалить роль». Появится следующее окно:

Читаем, жмём «Далее». Начнётся анализ ваших сетевых подключений. У меня их два — lan и net:

Если имеются неактивные сетевые платы или интерфейсы — появится предупреждение. Продолжаем:

Выбираем особую конфигурацию:

Выберем «Сервер удаленного доступа»:

Жмём на «Далее», пока не появится окно выбора конфигурации:

Нам нужен первый пункт. Выбираем, жмём «Далее». Выбираем «Удаленный доступ»:

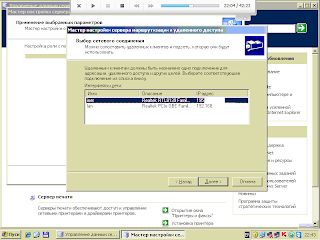

Далее выберем тот сетевой интерфейс, который «смотрит» в Интернет:

Кстати, ip-адрес на сервере должен быть белым! Иначе к нему будет невозможно подключиться извне. В идеале, если адрес еще и статический. Удобнее будет.

По ряду причин адресация в офисе статическая, ip-адреса прописаны на каждом ПК вручную. Соответственно, в сети нет DHCP-сервера, поэтому в следующем окне мы выбираем второй вариант:

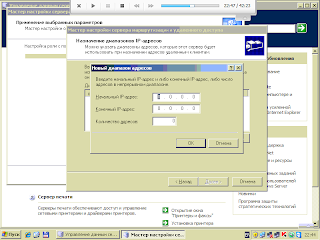

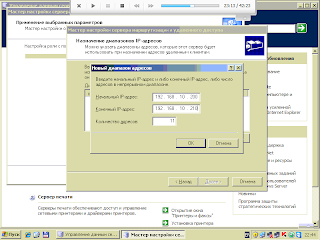

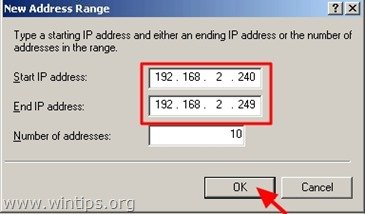

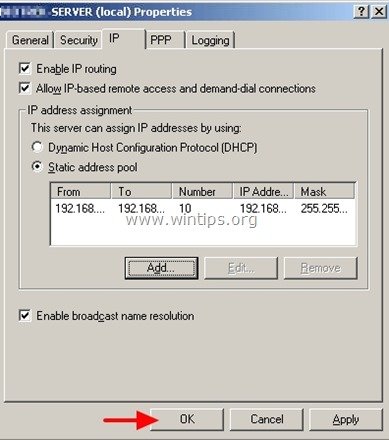

Мы должны выбрать свободный диапазон адресов, не занятый никакими компьютерами в сети, чтобы при подключении клиента к серверу через VPN, ему выдавался адрес из диапазона офисной сети. Таким образом, подключившийся клиент является полноценным участником локальной офисной сети, со всеми вытекающими.

Выделяем диапазон:

RADIUS нам нафик не нужен, отказываемся:

Всё почти готово:

DHCP, как я и говорил, у нас нет, потому следующее сообщение игнорим:

Немного ждём:

Победа близка!

В «Управлении сервером» появилась новая роль. Это то, что нам нужно:

Выбираем «Управление удаленным доступом», откроется консоль «Маршрутизация и удаленный доступ»:

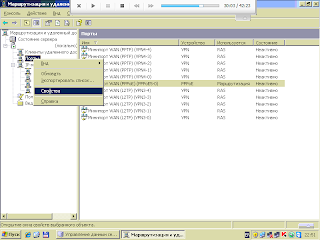

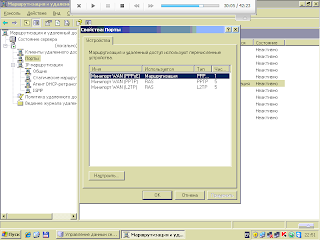

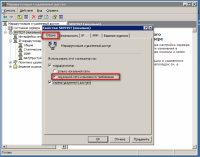

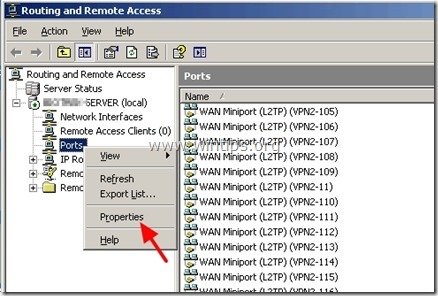

Выберем сначала «Имя Вашего сервера», затем «Порты»:

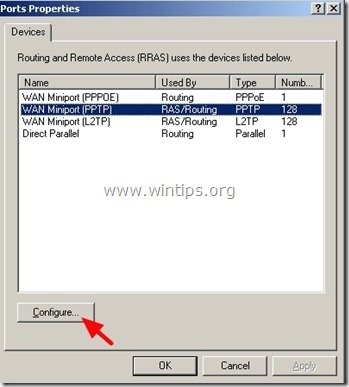

В свойствах «Портов» изменим количество L2TP и PPOE — портов на 0, так как они нам не понадобятся. Для доступа нам нужны только PPTP — порты. Мне было достаточно 5, число зависит от числа необходимых одновременных подключений:

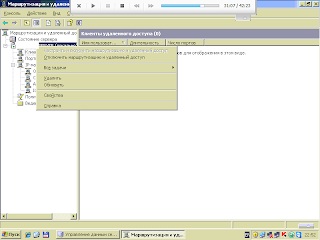

Далее выберем свойства нашего сервера. Для этого вызовем контекстное меню:

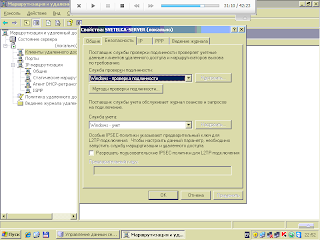

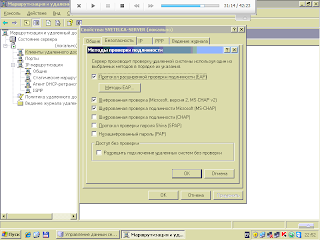

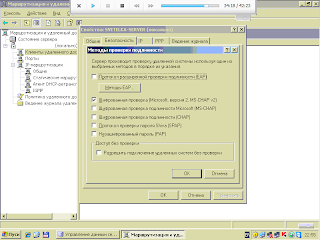

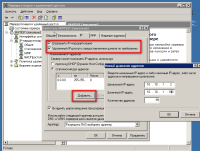

Нам нужна вкладка «Безопасность», там выберем «Методы проверки пользователей»:

Вот что мы видим:

А вот как надо сделать:

Остальные вкладки не трогаем, пусть всё будет как было:

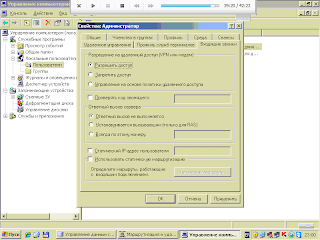

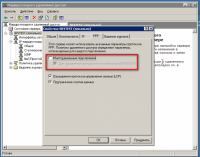

Далее снова заходим в «Управление компьютером», выбираем пользователя, чьи данные будем использовать для «дозвона» до vpn-сервера. Под одним и тем же логином и паролем можно заходить параллельно одновременно нескольким клиентам, они будут получать разные IP из назначенного диапазона. Для примера я выбрал Администратора, выбрал его свойства, и на вкладке «Входящие звонки» разрешил доступ по VPN:

«ОК», закрыть «Управление».

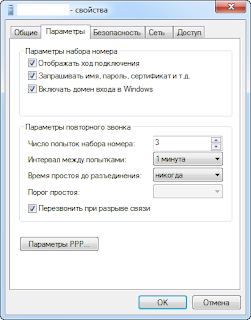

Перейдём к настройке клиента на примере моего ноутбука. Думаю, для Вас создать VPN-соединение не составит труда. У меня на ноутбуке стоит windows 7, приведу лишь скриншоты основных настроек соединения (стрелка указывает на поле, в которое нужно вписать ip-адрес вашего vpn-сервера, или его имя):

Тут я ничего не трогал:

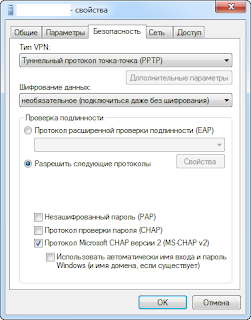

Сменил тим VPN на PPTP, поставил необязательное шифрование, выбрал протокол MS-CHAP v2, остальное отключил, как показано:

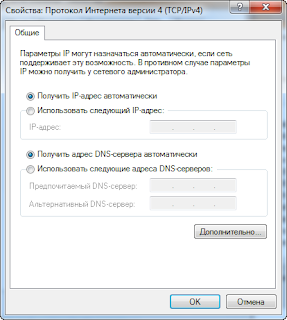

В свойствах протокола TCP/IPv4 необходимо выбрать «Дополнительно», и в открывшемся окне убрать галку «Использовать основной шлюз в удаленной сети». Если этого не сделать, то при подключении данного VPN-соединения, у нас будет пропадать интернет.

Раньше для удалённого контроля офисных ПК я использовал TeamViewer, теперь же я подключаюсь через VPN к сети офиса, и захожу на офисные машины через RDP. Скорость в разы больше, трафика кушается меньше, и не используется никакого стороннего софта, всё родное, 100%-совместимое. Красота!

Пока это всё, что я хочу Вам рассказать. Непривычно писать такие мануалы, но, думаю, к этому можно быстро привыкнуть, лишь бы кому-то от них был толк! Оставляйте комментарии, не важно, положительные или отрицательные, но выскажите своё отношение к тому, что я написал. Feedback очень важен!

P.S.: как сделать автоматическое подключение VPN соединения при загрузке Windows читайте здесь.

VPN PPTP-сервер для защищенного подключения клиентов может быть настроен только на серверных версиях Windows 2000/2003. Он настраивается как сервер удаленного доступа (RAS-сервер) в службе RRAS (Маршрутизация и удаленный доступ).

Создание VPN сервера.

1. Откройте службу «Маршрутизация и удаленный доступ» и зайдите в свойства сервера.

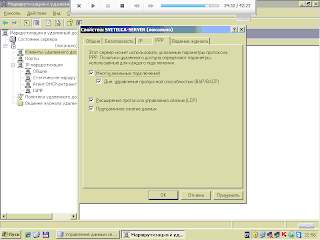

2. Выставите параметр «локальной сети и вызова по требованию», а также «сервер удаленного доступа» см.рис.

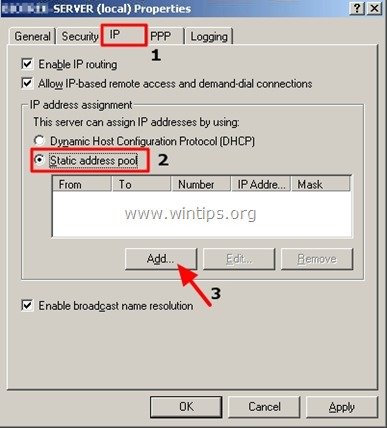

3. Зайдите во вкладку «IP», выберите название внутреннего адаптера и создайте статический пул адресов отличного от внутреннего который будет присваиваться VPN клиентам. Кнопка «Добавить»см.рис.

4. Далее во вкладке «PPP» снимите галку с «Многоканальные подключения»-это ускорит работу Интернета.

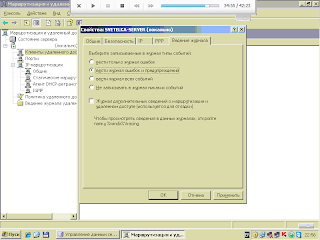

5. Во вкладке «Журнал событий» выставите параметр «вести журнал всех событий»

Конфигурация портов

1. Зайдите в свойства «Порты». По умолчанию RRAS создаст 5 «PPTP» , 5 «L2TP» и 1 «Прямой параллельный». Для стабильной работы сервера рекомендуется удалить ненужные порты (прямой параллельный, L2TP, и.т.д.) и создать необходимое количество портов, их должно быть больше чем одновременных подключений.

2. Удаляем порты WAN(L2TP)

3. Выставите необходимое число PPTP портов (число портов должно быть больше чем планируемых одновременных подключений), см.рис

4. В итоге у Вас появится следующие окно см.рис

Конфигурируем NAT.

1. Зайдите в «IP-маршрутизация» / «NAT-преобразование сетевых адресов». Если Вы собираетесь предоставлять доступ только по VPN соединению тогда удалите внутренний интерфейс, если нет тогда оставьте. Если вы используете Windows 2003 вам необходимо отключить basic firewall. Ее использование при наличии Traffic Inspector может привести к конфликтам. Для этого зайдите в свойства внешнего подключения и отключите.

2. Далее вам надо добавить RAS интерфейс для этого в командной строке наберите «netsh routing ip nat add interface Внутренний (в английской версии windows «internal«) private» см.рис. Кроме того очень полезно запретить привязку NetBios к интерфейсу Внутренний (internal), если он активен (см. выше). Это важно, если используется RAS-сервер для подключения диалапных клиентов (модемы или VPN) и поможет избавится от некоторых проблем при работе сервера в сети Windows. Если NetBios разрешен на этом интерфейсе, то сервер будет регистрировать свои NetBios-имена с IP-адресами всех интерфейсов, на которые есть привязка этой службы. Появление IP- адреса интерфейса Внутренний (internal) в этих регистрациях может привести к проблемам.

Для этого редактором реестра в разделе HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesRemoteAccessParametersIp добавляем параметр DisableNetbiosOverTcpip типа DWORD и значением 1. Службу надо перезапустить.

3. Автоматически появится RAS интерфейс см.рис, зайдите

Создание клиентов.

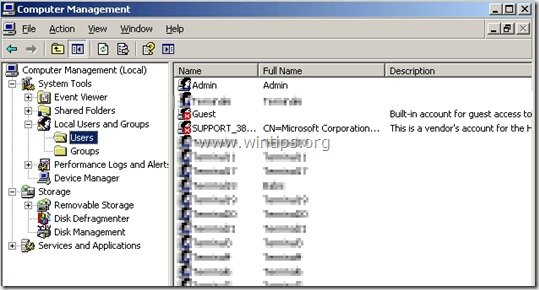

1. Зайдите в «Управление компьютером», далее в «Локальные пользователи и группы», «Пользователи»

2. Создайте пользователя, имена пользователей должны совпадать с именами клиентов заведенных в ТИ, далее зайдите во вкладку «Входящие звонки».

3. Разрешите ему доступ в пункте «Разрешение на удаленный доступ (VPN или модем)», этот пользователь будет тестовым, для других желательно указать их IP адрес в пункте «Статический IP-адрес пользователя»

Настройка VPN соединения.

1. В группе «Политика удаленного доступа» зайдите в свойства «Разрешить доступ, если разрешены входящие подключения»

2. Нажмите на кнопку «Изменить профиль…»

3. Зайдите во вкладку «Проверка подлинности»

4. Оставьте два параметра проверки подлинности MS-CHAP для ОС Windows и CHAP для других ОС см.рис.

5. Далее зайдите на вкладку «Шифрование», выберите параметры шифрования. Все произведенные настройки должны быть идентичны, при настройке VPN соединения у клиентов.

На этом в принципе настройка закончена.

Всем удачи!

12.11.2010 —

Posted by |

ms windows server 2003

Sorry, the comment form is closed at this time.

Sometimes,

simplicity is the best choice for both a technology solution and the

corresponding tutorial that explains how to use the new solution. In this document,

I will provide a clear, concise, systematic procedure for getting a Windows

Server 2003-based PPTP VPN

up and running. I’m using Windows

Server 2003 with Service Pack 1 for this guide.

Add the Remote Access/VPN Server role to your Windows Server 2003 system

To add the Remote Access/VPN Server role, go to Start | All Programs |

Administrative Tools | Configure Your Server Wizard. The first screen of this wizard is

for informational purposes only and, thus, is not shown here. Click Next. The

same goes for the second screen, which just tells you some things you need to

have completed before adding new roles to your server.

On the

third screen of the wizard, entitled Server Role, you’re presented with a list

of available roles for your server along with column that indicates whether or

not a particular role has been assigned to this machine. Figure A shows you a screen from a server on which just the IIS Web

server role has been added.

|

Figure A |

|

| To add a new role, select the role and click Next |

To add the

Remote Access/VPN Server role to your server, select that role and click the

Next button to move on to the next screen in the wizard, which provides you

with a quick overview of the options you selected.

|

Figure B |

|

| The summary screen is pretty basic for this role |

Take note: This selection just starts another

wizard called the Routing and Remote Access Wizard, described further below.

The Routing and Remote Access Wizard component

Like most

wizards, the first screen of the Routing and Remote Access wizard is purely

informational and you can just click Next.

The second

screen in this wizard is a lot meatier and asks you to decide what kind of

remote access connection you want to provide. Since the goal here is to set up

a PPTP-based VPN, select the “Virtual Private Network VPN and NAT”

selection and click Next.

|

Figure C |

|

| Select the VPN option and click Next |

The next

screen of the wizard, entitled VPN Connection, asks you to determine which

network adapter is used to connect the system to the Internet. For VPN servers,

you should install and use a separate network adapter for VPN applications. Network

adapters are really cheap and separation makes the connections easier to secure.

In this example, I’ve selected the second local area network connection (see Figure D), a separate NIC from the one

that connects this server to the network. Notice the checkbox labeled

“Enable security on the selected interface by setting up Basic Firewall”

underneath the list of network interfaces. It’s a good idea to enable since

option it helps to protect your server from outside attack. A hardware firewall

is still a good idea, too.

|

Figure D |

|

| Select the network adapter that connects your server to the Internet |

With the

selection of the Internet-connected NIC out of the way, you need to tell the

RRAS wizard which network external clients should connect to in order to access

resources. Notice that the adapter selected for Internet access is not an

option here.

|

Figure E |

|

| Select the network containing resources needed by external clients |

Just like

every other client out there, your external VPN clients will need IP addresses

that are local to the VPN server so that the clients can access the appropriate

resources. You have two options (really three — I’ll explain in a minute) for

handling the doling out of IP addresses.

First, you

can leave the work up to your DHCP

server and make the right configuration changes on your network equipment for

DHCP packets to get from your DHCP server to your clients. Second, you can have

your VPN server handle the distribution of IP addresses for any clients that

connect to the server. To make this option work, you give your VPN server a

range of available IP addresses that it can use. This is the method I prefer

since I can tell at a glance exactly from where a client is connecting. If

they’re in the VPN “pool” of addresses, I know they’re remote, for

example. So, for this setting, as shown in Figure

F below, I prefer to use the “From a specified range of

addresses” option. Make your selection and click Next.

|

Figure F |

|

| Your choice on this one! I prefer to provide a range of addresses |

If you

select the “From a specified range of addresses” option on the

previous screen, you now have to tell the RRAS wizard exactly which addresses

should be reserved for distribution to VPN clients. To do this, click the New button on the Address Range Assignment screen. Type in the starting and ending IP addresses for the new range and

click OK. The “Number of addresses” field will be filled in

automatically based on your entry. You can also just enter the starting IP

address and the number if IP addresses you want in the pool. If you do so, the

wizard automatically calculates the ending IP address. Click OK in the New

Address Range window; your entry appears in the Address Range Assignment window.

Click Next to continue.

|

Figure G |

|

| You can have multiple address ranges, as long as they are all accessible |

The next

screen asks you to identify the network that has shared access to the Internet.

This is generally the same network that your VPN users will use to access

shared resources.

|

Figure H |

|

| Pick the network adapter that gives you access to the Internet |

Authenticating

users to your network is vital to the security of your VPN infrastructure. The

Windows VPN service provides two means for handling this chore. First, you can

use RADIUS, which is particularly useful if you have other services already using

RADIUS. Or, you can just let the RRAS service handle the authentication duties

itself. Give users access to the VPN services by enabling dial-in permissions

in the user’s profile (explained below). For this example, I will not be using

RADIUS, but will allow RRAS to directly authenticate incoming connection

requests.

|

Figure I |

|

| Decide what means of authentication you want to provide |

That’s it

for the RRAS wizard! You’re provided with a summary screen that details the

selections you made.

|

Figure J |

|

| The RRAS wizard summary window |

This also

completes the installation of the Remote Access/VPN Server role.

User configuration

By default,

users are not granted access to the services offered by the VPN; you need to

grant these rights to each user that you want to allow remote access to your

network. To do this, open Active

Directory Users and Computers (for domains) or Computer Management (for

stand alone networks), and open the properties page for a user to whom you’d

like to grant access to the VPN. Select that user’s Dial-In properties page. On

this page, under Remote Access Permissions, select “Allow access”. Note

that there are a lot of different ways to “dial in to” a Windows

Server 2003 system; a VPN is but one method. Other methods include wireless

networks, 802.1x, and dial-up. This article assumes that you’re not using the

Windows features for these other types of networks. If you are, and you specify

“Allow access”, a user will be able to use multiple methods to gain

access to your system. I can’t go over all of the various permutations in a

single article, however.

|

Figure K |

|

| Allow the user access to the VPN |

Up and running

These are

the steps needed on the server to get a VPN up and running. Of course, if you

have devices such as firewalls between your VPN server and the Internet,

further steps may be required; these are beyond the scope of this article,

however.

Настройка VPN сервера для защищенного подключения на базе Windows Server 2000/2003

Уже есть заметка о vpn server на Windows Server 2008 R2, но попросили написать для Windows Server 2003, хотя зачем не понимаю, но да ладно все равно дело пяти минут.

Запускаем «Службы маршрутизации и удаленного доступа» ( Routing and Remote access ) и заходим в свойства windows server:

Устанавливаем согласно рисунку: маршрутизатор «локальной сети и вызова по требованию», и «сервер удаленного доступа»

Создаем статический пул адресов которые будем присваиваться VPN клиентам.

Убираем галочку с «Многоканальные подключения», вроде как должно ускорить работу Интернета:

Но здесь на любителя, но в начале отладке пусть пишет все:

Далее настраиваем порты, заходим в свойства «Порты»:

По умолчанию Routing and Remote access создаст 5 «PPTP», 5 «L2TP» и 1 «Прямой параллельный». Для стабильной работы сервера рекомендуется удалить ненужные порты (прямой параллельный, L2TP, и др.) и создать необходимое количество PPTP портов — но должно быть больше чем одновременных подключений.

В итоге получаем количество подключений я поставил 10:

Далее настраиваем NAT — «IP-маршрутизация» — «NAT-преобразование сетевых адресов».

Если мы будет предоставлять доступ только по VPN соединению тогда удаляем внутренний интерфейс, иначе не чего не трогаем.

Добавляем RAS интерфейс для этого в командной строке вводим:

$ netsh routing ip nat add interface Внутренний private

это для локализованного сервера, в английской версии windows — internal private.

Создаем пользователя («Управление компьютером» — «Локальные пользователи и группы» — «Пользователи» — новый пользователь)

Разрешите ему доступ в пункте «Разрешение на удаленный доступ (VPN или модем)», желательно для пользователей указать их IP адрес в пункте «Статический IP-адрес пользователя».

Потом снова Routing and Remote access — «Политика удаленного доступа» зайдите в свойства «Разрешить доступ, если разрешены входящие подключения»

И настраиваем дополнительные параметры Vpn соединения такие как дни и время подключения:

Проверка подлинности и шифрования:

Вот на этом и все. Перезапускам службу.

- Денис

Всем доброго времени суток. У меня такая проблема. Мне начальство поставило задачу, в кратчайшие сроки сделать VPN-сеть, так чтобы два наших филиала могли работать как бы по локальной сети, и чтобы был центральный сервер. А я с VPN никогда дела не имел и боюсь, пока сам буду разбираться, уже все дедлайны пройдут, и мне несдобровать. Подскажите плз, как настроить vpn сервер windows 2003! Буду очень признателен за любую помощь!

В решении вашего вопроса на самом деле нет ничего архисложного, но поработать все-таки придется. Если же времени совсем в обрез, то можно поступить хитрее и обратиться за помощью профессионалов, то есть по сути заказать it аутсорсинг для оперативного решения задачи.

Но про метод настройки VPN сервера Windows 2003 мы все равно расскажем!

Процесс разобьем на несколько этапов. Итак, приступим.

Во-первых, на всякий случай напомним, что PPTP-сервер для защищенного подключения других рабочих станций можно настроить только для серверных версий Windows 2000/2003. «Обычный» Windows для этих целей не подходит.

Система настраивается как сервер удаленного доступа (RAS) в службе маршрутизации и удаленного доступа (RRAS).

Этап 1. Создание VPN сервера.

1. Открываем службу «Маршрутизация и удаленный доступ» и заходим в свойства сервера.

2. Выставляем параметр «локальной сети и вызова по требованию» и «сервер удаленного доступа» как показано на рисунке.

3. Заходим на вкладку «IP», выбираем название внутреннего адаптера и создаем статический пул адресов, который будет отличаться от внутреннего, так как внутренний будет присваиваться VPN-клиентам.

4. Дальше на вкладке «PPP» снимаем галочку с пункта «Многоканальные подключения». Это должно ускорить работу интернета.

5. Во вкладке «Журнал событий» выставляем параметр «вести журнал всех событий»

Этап 2. Конфигурация портов.

1. Заходим в свойства пункта «Порты». RRAS по умолчанию создаст пять портов PPTP, пять портов L2TP и один «Прямой параллельный». Для того, чтобы сервер работал стабильно, желательно удалить лишние порты (прямой параллельный, L2TP, и прочие) и создать нужное количество портов, количество которых должно быть большим, чем число одновременных подключений.

2. Теперь нужно удалить порты WAN(L2TP)

3. Выставляем нужное число PPTP портов (количество портов должно быть больше, чем число предполагаемых одновременных подключений).

4. В результате откроется новое окно

Этап 3. Конфигурация NAT.

1. Заходим в «IP-маршрутизация» / «NAT-преобразование сетевых адресов». Если вы хотели дать доступ лишь по VPN соединению, тогда нужно удалить внутренний интерфейс, если нет, тогда оставьте все как есть.

2. Дальше нужно добавить RAS интерфейс. В командной строке набираем «netsh routing ip nat add interface Внутренний (в английском Windows — » internal») private», как на рисунке ниже. Также крайне полезно запретить привязку протокола NetBios к интерфейсу Внутренний (internal), в том случае, если интерфейс активен. Это имеет большое значение в том случае, если RAS-сервер используется для подключения клиентов по Dial-up (дозвон) и поможет устранить некоторые проблемы при работе сервера в сети. Если же NetBios на этом интерфейсе разрешен, то сервер будет производить регистрацию своих NetBios-имен с IP-адресами интерфейсов, к которым установлена привязка этой службы. Появление IP- адреса в этих регистрациях интерфейса Внутренний (internal) может создать проблемы в работе.

Редактируем реестр. В разделе HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesRemoteAccessParametersIp добавляем параметр DisableNetbiosOverTcpip типа DWORD и устанавливаем значение — 1. После этого службу надо будет перезапустить.

3. RAS интерфейс появится автоматически.

Этап 4. Создание клиентов.

1. Заходим в «Управление компьютером» — «Локальные пользователи и группы» — «Пользователи»

2. Создаем пользователя и заходим на вкладку «Входящие звонки».

3. Разрешаем пользователю доступ, он у нас будет тестовым. Другим пользователям рекомендуется указывать их IP-адрес в пункте «Статический IP-адрес пользователя»

Этап 5. Настройка VPN соединения.

1. Заходим в группу «Политика удаленного доступа» — «Разрешить доступ,если разрешены входящие подключения» и открываем свойства пункта.

2. Жмем кнопку «Изменить профиль…»

3. Заходим на вкладку «Проверка подлинности»

4. Оставляем параметры проверки подлинности MS-CHAP для Windows и CHAP для других операционных систем.

5. Заходим на вкладку «Шифрование» и выбираем параметры шифрования. Все настройки, которые вводим при настройке VPN-соединений у клиентов должны быть идентичны.

Перезапускаем сервер.

Вот и все! Ваша задача выполнена.

A Virtual Private Network (VPN) can be used to connect your private network with a different network across public network (Internet). A VPN can allow users to securely access their company’s files and computers while they are somewhere other than their work place. In fact, VPNs extend private networks over the Internet and connect geographically different sites (internal networks) to each other with a secure way.

If you have a dedicated Windows 2003 server with one network card and you want to setup a VPN connection in order to connect and access server or network files from everywhere, then you can follow this guide to find out how you can do that.

How to Enable VPN service in Windows 2003 Server with one Network card.

Step 1. Enable Routing and Remote Access

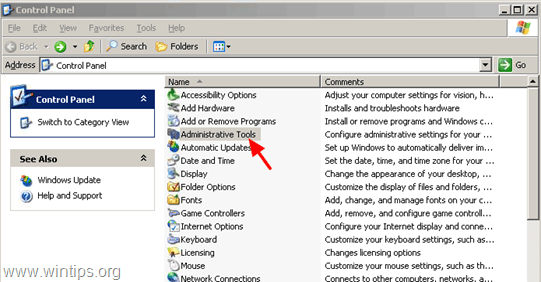

1. From Control Panel, open Administrative Tools.

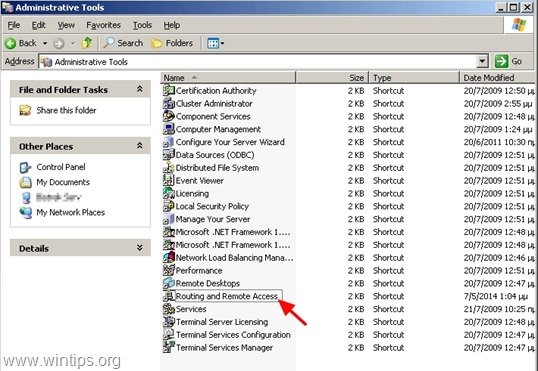

2. Double-click to open Routing and Remote Access.

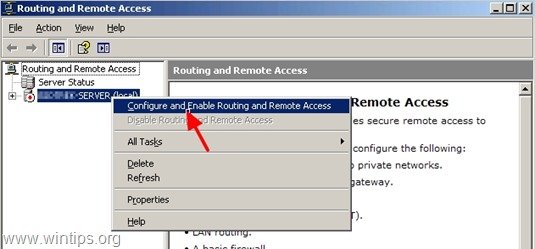

3. Right-click on your server name (on the left pane) and select “Configure and Enable Routing and Remote Access”.

4. At ”Routing and Remote Access Server Setup Wizard” welcome screen, press “Next”.

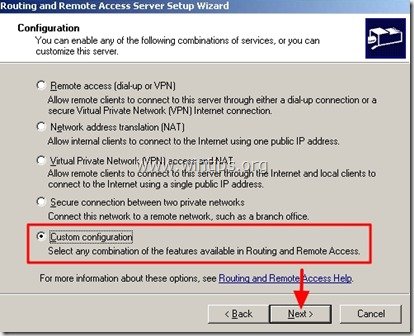

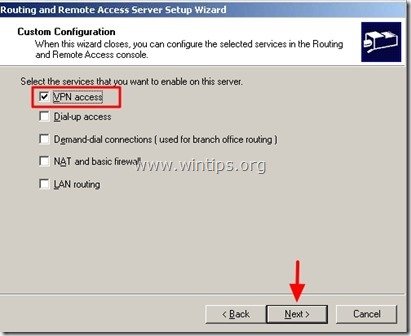

5. Select “Custom configuration” and press “Next”.

6. Select “VPN access” and click “Next”.

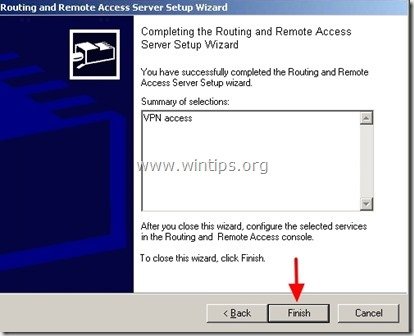

7. Click “Finish”

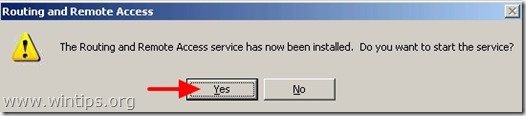

8. Click “Yes” to start Routing and Remote Access service.

Step 2. Assign IP addresses for VPN users.

Now you have to assign which IP Addresses will be given to connected VPN users.

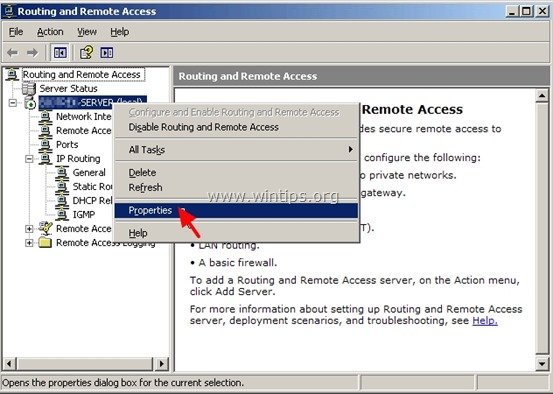

1. Right-click on your server name (on the left pane) and select “Properties”

2. At “IP” tab, select “Static address pool” and click “Add”.

3. Type which IP addresses (Start & End IP address) are available to be given to VPN clients upon connection and click “OK”.*

* Note: The available IP Addresses must be at the same network range as your network is.

4. Click “OK” again.

Step 3. Select VPN Users

Now you must specify which user(s) may have VPN access. To do that:

1. From Control Panel, open Computer Management. *

* Note: If your server is a part of Active Directory (Domain), then you have to perform this job from “Active Directory Users and Computers”.

2. From the left pane under “System Tools” expand “Local Users and Groups” > “Users”.

3. Select each user that you want to give VPN access and double-click on it to open its properties.

4. At the “Dial In” tab, check “Allow Access” and click “OK”.

Step 4. Open VPN port in your network firewall (router).

One final step: If your server is behind a Firewall or Router, then you must map the port 1723 (PPTP) to your VPN server’s internal IP Address.

Additional Information.

By default Windows 2003 Server uses the following two (2) tunneling protocols to secure VPN data:

- Point-to-Point Tunneling Protocol (PPTP): Provides data encryption using Microsoft Point-to-Point Encryption.

- Layer Two Tunneling Protocol (L2TP): Provides data encryption, authentication, and integrity using IPSec.

The most secure of them is the L2TP protocol, but sometimes it is complicated in setup on the VPN clients side.

In the case that you want to disable the usage of PPTP protocol and use only the L2TP protocol to have stronger security, then:

1. Open Routing and Remote Access and under “Server” name, right-click on “Ports” and click “Properties”.

2. Highlight the “WAN Miniport (PPTP)” and click “Configure”.

3. Set the “Maximum ports” value to zero (0) and click “OK” twice to exit.

That’s it!

If this article was useful for you, please consider supporting us by making a donation. Even $1 can a make a huge difference for us in our effort to continue to help others while keeping this site free:

If you want to stay constantly protected from malware threats, existing and future ones, we recommend that you install Malwarebytes Anti-Malware PRO by clicking below (we

do earn a commision from sales generated from this link, but at no additional cost to you. We have experience with this software and we recommend it because it is helpful and useful):