-

Windows

-

help2site

Протокол L2TP является более предпочтительным для построения VPN-сетей, нежели PPTP, в основном это касается безопасности и более высокой доступности, благодаря тому, что для для каналов данных и управления используется одна UDP-сессия. Сегодня мы рассмотрим настройку L2TP VPN-сервера на платформе Windows server 2008 r2.

PPTP

Протокол туннелирования точка-точка (Point-to-Point Tunneling Protocol) – это протокол, изобретенный Microsoft для организации VPN через сети коммутируемого доступа. PPTP является стандартным протоколом для построения VPN уже на протяжении многих лет. Это только VPN-протокол и он опирается на различные методы аутентификации для обеспечения безопасности (наиболее часто используется MS-CHAP v.2). Доступен как стандартный протокол почти во всех операционных системах и устройствах, поддерживающих VPN, что позволяет использовать его без необходимости установки дополнительного программного обеспечения.

Плюсы:

- клиент PPTP встроен почти во все операционные системы

- очень прост в настройке

- работает быстро

Минусы:

- небезопасен (уязвимый протокол аутентификации MS-CHAP v.2 все еще много где используется)

L2TP и L2TP/IPsec

Протокол туннелирования 2 уровня (Layer 2 Tunnel Protocol) – это протокол VPN, который сам по себе не обеспечивает шифрование и конфиденциальность трафика, проходящего через него. По этой причине, как правило, используется протокол шифрования IPsec для обеспечения безопасности и конфиденциальности.

Плюсы:

- очень безопасен

- легко настраивается

- доступен в современных операционных системах

Минусы:

- работает медленнее, чем OpenVPN

- может потребоваться дополнительная настройка роутера

И так вернемся к настройкам, для развертывания VPN L2TP-сервера мы будем использовать Windows Server 2008 R2, однако все сказанное, с небольшими поправками, будет справедливо и для иных версий Windows Server.

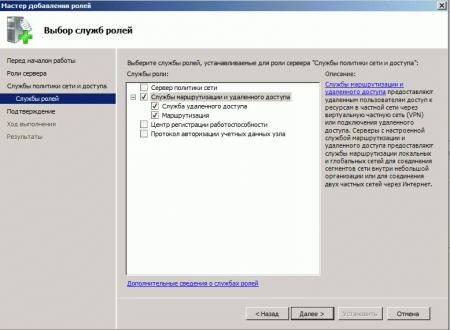

Нам потребуется установленная роль Службы политики сети и доступа, которая должна содержать Службы маршрутизации и удаленного доступа как это сделать мы подробно описывали в предыдущей статье где мы поднимали PPTP VPN, поэтому описывать этот процесс еще раз не вижу смысла, далее мы будем считать что роль Службы политики сети и доступа у вас уже установлена и содержит Службы маршрутизации и удаленного доступа. Вообще развертывание VPN L2TP-сервера очень похоже на развертывание PPTP VPN, за исключением нескольких настроек о которых мы и поговорим подробно.

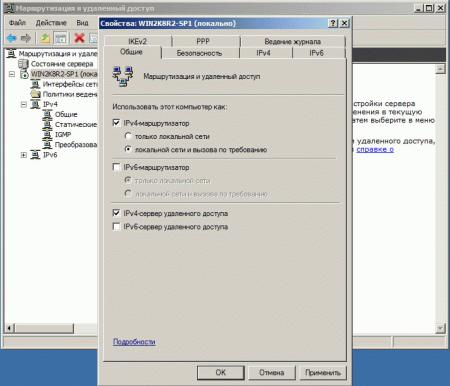

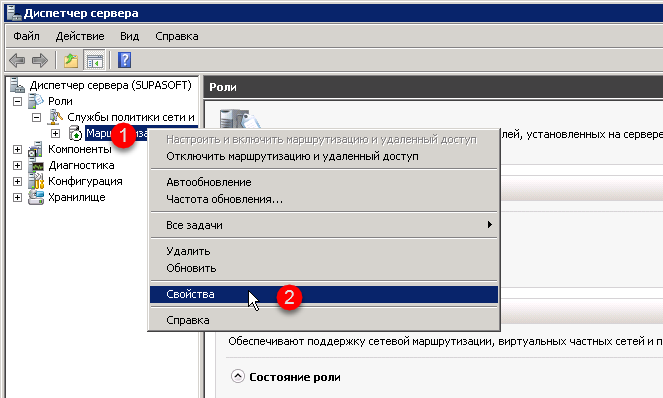

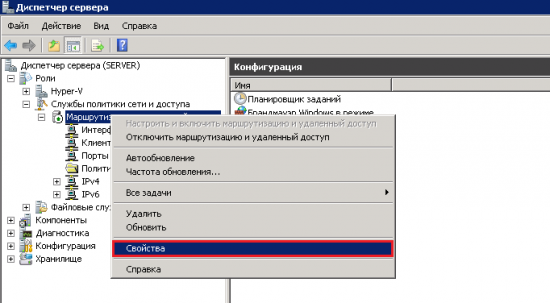

Переходим в Диспетчеру сервера: Роли —Маршрутизация и удалённый доступ, щелкаем по этой роли правой кнопкой мыши и выбираем Свойства, на вкладке Общие ставим галочку в полях IPv4-маршрутизатор, выбираем локальной сети и вызова по требованию, и IPv4-сервер удаленного доступа:

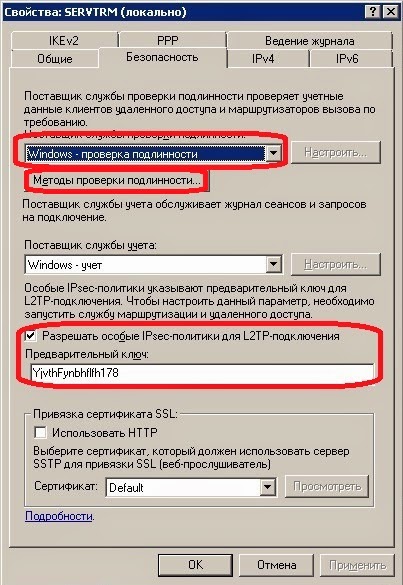

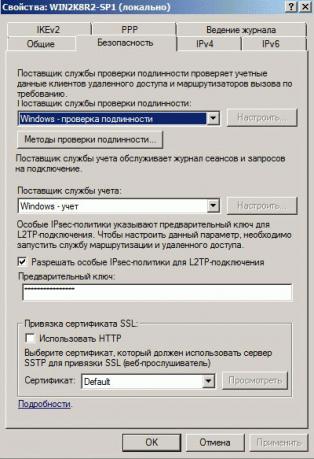

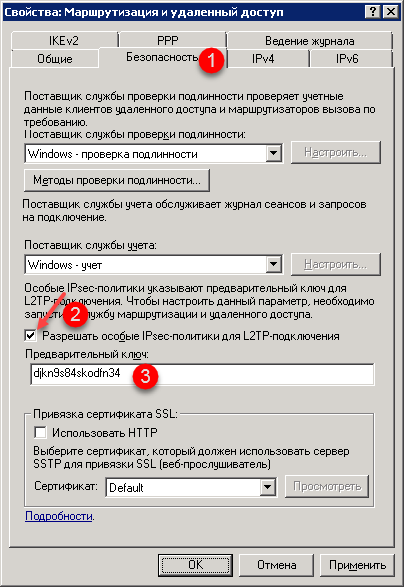

Теперь нам необходимо ввести предварительный ключ. Переходим на вкладку Безопасность и в поле Разрешить особые IPSec-политики для L2TP-подключения поставьте галочку и введите Ваш ключ. (По поводу ключа. Вы можете ввести туда произвольную комбинацию букв и цифр главный принцип чем сложнее комбинация -тем безопаснее и еще запомните или запишите эту комбинацию она нам еще понадобиться) Во вкладке Поставщик службы проверки подлинности выберите Windows — проверка подлинности.

Теперь нам необходимо настроить Безопасность подключений. Для этого перейдем на вкладку Безопасность и выберем Методы проверки подлинности, поставьте галочки на Протокол EAP и Шифрованная проверка (Microsoft, версия 2, MS-CHAP v2):

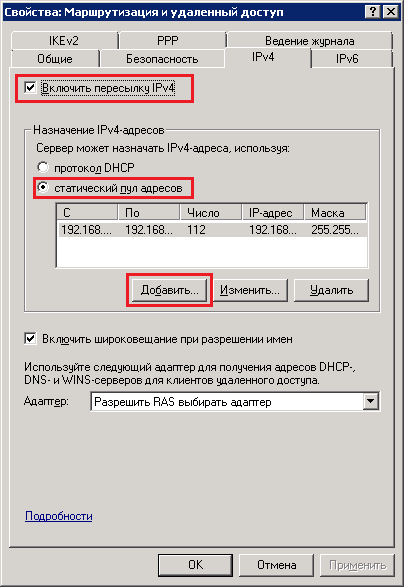

Далее перейдем на вкладку IPv4, там укажем какой интерфейс будет принимать подключения VPN а так же настроим пул выдаваемых адресов клиентам L2TP VPN на вкладке IPv4 (Интерфейсом выставьте Разрешить RAS выбирать адаптер):

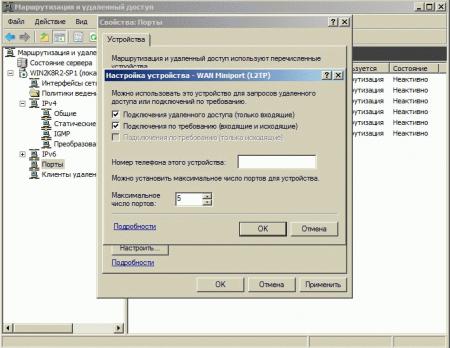

Теперь перейдем на появившуюся вкладку Порты, нажмем правой кнопкой мыши и Свойства, выберем подключение L2TP и нажмем Настроить, в новом окне выставим Подключение удаленного доступа (только входящие) и Подключение по требованию (входящие и исходящие) и выставим максимальное количество портов, число портов должно соответствовать или превышать предполагаемое количество клиентов. Неиспользуемые протоколы лучше отключить, убрав в их свойствах обе галочки.

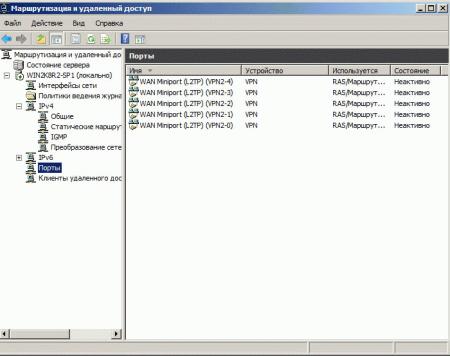

В итоге у вас в списке портов должны остаться только нужные вам порты в указанном вами количестве.

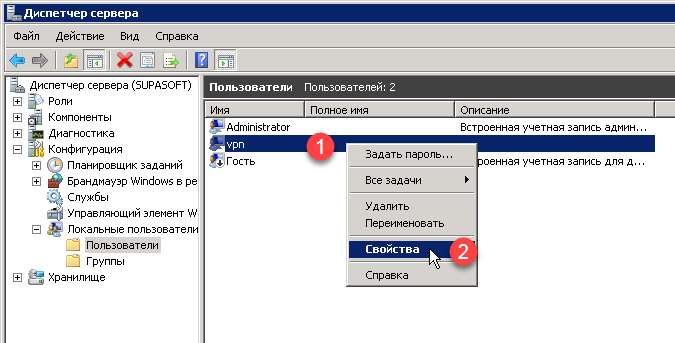

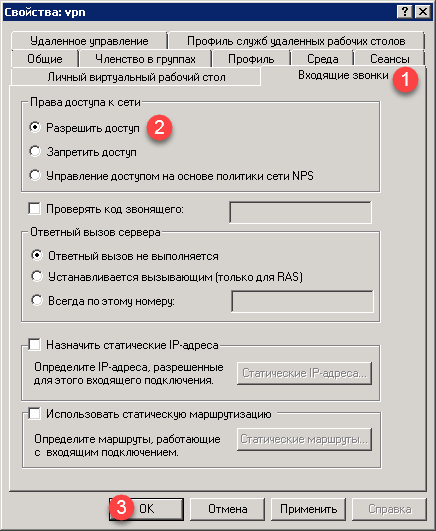

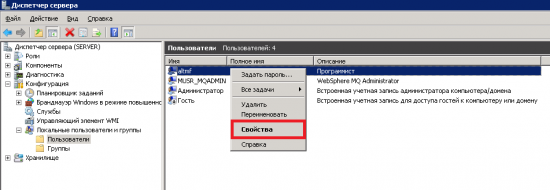

На этом настройка сервера закончена. Осталось только разрешить пользователям подключатся к серверу. Перейдите в Диспетчере сервера: Конфигурация — Локальные пользователи и группы — Пользователи —Выберите пользователя и нажмите правой кнопкой мыши — Свойства. На вкладке Входящие звонки — Права доступа к сети выставьте Разрешить доступ. (Если Ваш сервер работает под управлением Active Directory, то настройки необходимо вводить в соответствующей оснастке)

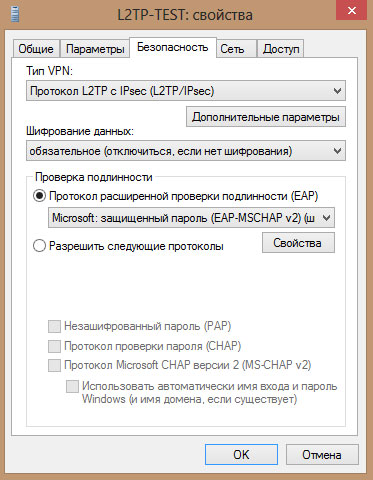

Настройка L2TP подключения на клиенте производится стандартными методами (О том, как подключиться к vpn-серверу из Windows 7 можно прочитать здесь.), на вкладке Безопасность выберите тип VPN как L2TP с IPsec и нажмите кнопку Дополнительные свойства, в открывшемся окне укажите использование предварительного ключа и введите сам ключ.

Также не забудьте включить использование протокола расширенной проверки подлинности EAP.

В остальном никаких отличий от создания PPTP подключения нет, пользователи могут подключаться к нашему серверу используя свои учетные данные.

И не забудьте на Вашем маршрутизаторе перекинуть порты, а так же открыть из в Вашем Firewall:

- IKE — UDP порт 500 (ПриемОтправка)

- L2TP — UDP порт 1701 (ПриемОтправка)

- IPSec ESP — UDP порт 50 (ПриемОтправка)

- IPSec NAT-T — UDP порт 4500 (ПриемОтправка)

Это перевод статьи «Document Outlines in HTML 5.1», опубликованной на bitsofco.de.

Настройка Nginx для deploy сайта на nodejs. Под катом: конфигурация

В CSS3 скрыт огромный потенциал , и в этой статье

Бывают случаи, когда нужно установить драйвера на звук, но родного

«Черный экран смерти» (KSOD), по-видимому, пришел на смену «синему экрану

В этой статье мы разберемся как организовать платный доступ к

Столкнуться с такой проблемой, как ошибки при обновлении Windows 10,

Svchost.exe (сервис-хост) или хост-процесс для служб Windows — компонент операционных

В этой статье я расскажу о том, что такое дескрипторы,

Вы решили обновиться до Windows 10 или установить эту операционную

Web-Дизайн

Сегодня вы можете без труда найти огромное множество различных CMS. Некоторые из них обладают лишь минимальной функциональностью, и позволяют создавать простые сайты и блоги, но

Web-Дизайн

В сегодняшней статье хотелось бы поговорить о анимации при прокрутке (скролле) окна браузера. Вы наверняка посещали сайты в которых при прокрутке окна элементы сайта меняют

iOS

Порой некоторые пользователи замечают, что заряд батареи их iPhone стремится к нулю, хотя не прошло и дня с момента последней подзарядки смартфона. Виной тому зачастую

Web-Дизайн

Стандартный поиск в Drupal довольно ограничен и имеет минимум настроек. Модуль Custom Search способен немного расширить арсенал настроек для стандартного поиска , но некоторые вещи не под силу даже ему,

Настройка

Иногда бывает, что компьютер начинает «тормозить». И любой компьютер от этого не застрахован, какой бы он ни был мощный и современный. Я расскажу о некоторых

Программы

В Google Play можно найти сотни приложений, позволяющих редактировать фотографии на любой вкус и цвет. Однако современное фотоискусство часто выходит за рамки привычного, заставляя человека

Интернет

Спешим предупредить Вас о новом фишинг-мошеничестве, последнее время на многие E-mail адреса приходят письма следующего содержания: Hello!I’m a member of an international hacker group. As

Windows

Существует два основных способа установки windows, будь то XP, Vista или Windows 7, 8, 10 принципиальной разницы в них практически нет, и они всегда приводят

В прошлой статье я рассказывал, как настроить простейший VPN PPTP сервер на Windows Server 2008 R2. Сейчас поговорим о настройке VPN L2TP сервере.

L2TP — Layer 2 Tunneling Protocol — туннельный протокол, использующийся для поддержки виртуальных частных сетей. Главное достоинство L2TP состоит в том, что этот протокол позволяет создавать туннель не только в сетях IP, но и в таких, как ATM, X.25 и Frame Relay.

Установка и настройка:

- Проделываем те же действия что и с предыдущей статье до пункта 13.

- Открываем свойства нашего сервера и переходим на вкладку Общие, настройки должны соответствовать настройкам на Рис.1:

Рис.1.

3. Переходим на вкладку Безопасность. Проверка подлинности — «Windows -проверка подлинности». Ставим галку «Разрешить особые IPSec-политики для L2TP подключения» и вводим предварительный ключ, далее жмем кнопку «Методы проверки подлинности» (Рис.2):

Рис.2.

4. Методы проверки подлинности должны соответствовать настройкам на Рис.3:

Рис.3.

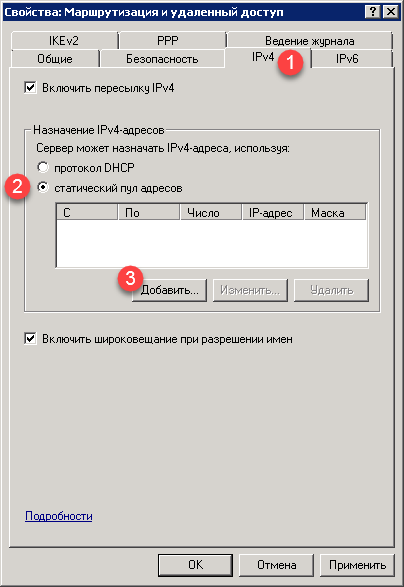

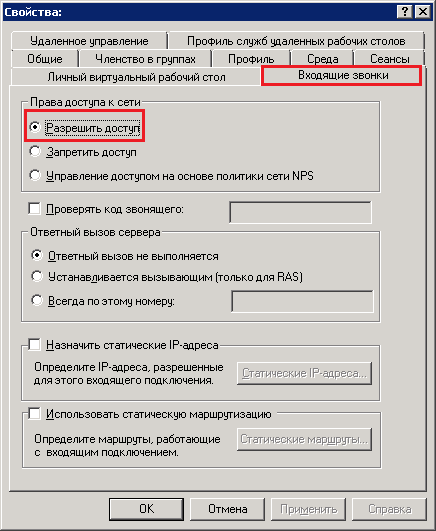

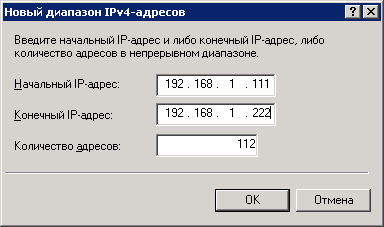

5. Переходим на вкладку IPv4. Выбираем «Статический пул адресов» и нажимаем кнопку Добавить (Рис.4):

Рис.5.

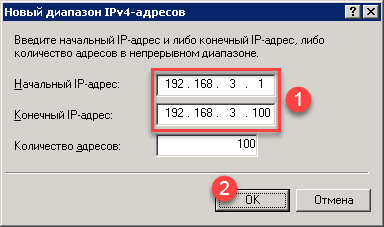

6. Назначаем начальный и конечный IP-адрес и нажимаем Ok (Рис.6):

Рис.6.

7. В консоли «Маршрутизация и удаленный доступ» выбираем «Порты». Жмем на них правой кнопкой мыши -> Свойства (Рис.7):

Рис.7.

8. В окне свойств портов выбираем «WAN miniport (L2TP)» и нажимаем кнопку Настроить (Рис.8):

Рис.8.

9. Должный стоять галки: «Подключения удаленного доступа (только входящие)» и «Подключения по требованию (входящие и исходящие)» и устанавливаем максимальное число портов (по умолчанию 128) и нажимаем Ок (Рис.9):

Рис.9.

10. Для разрешения доступа к VPN для пользователей делаем следующее: открываем свойства нужного пользователя и переходим на вкладку «Входящие звонки». В опциях «Права доступа к сети» выставляем параметр «Разрешить доступ» (Рис.10):

Рис.10.

Не забываем открыть следующие порты на шлюзе:

- L2TP — UDP порт 1701

- IKE — UDP порт 500

- IPSec ESP — UDP порт 50

- IPSec NAT-T — UDP порт 4500

- SSTP: TCP 443

Сервер настроен. Успехов!

Протокол L2TP является более предпочтительным для построения VPN-сетей, нежели PPTP, в основном это касается безопасности и более высокой доступности, благодаря тому, что для для каналов данных и управления используется одна UDP-сессия. Сегодня мы рассмотрим настройку L2TP VPN-сервера на платформе Windows.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Несмотря на простоту развертывания и подключения самых различных клиентов протокол PPTP имеет ряд существенных недостатков. Самый существенный — это однофакторная аутентификация при помощи пары логин / пароль, а так как логин пользователя чаще всего известен (или не составляет труда его выяснить), то по факту для аутентификации используется только пароль, будучи скомпрометированным он позволяет третьим лицам получить полный доступ к корпоративной сети.

Второй недостаток, вытекающий из первого — невозможность проверить подлинность подключающегося хоста, т.е. администратор не может с уверенностью сказать, что данное подключение выполнено пользователем Иванов со служебного ноутбука, а не злоумышленником, получившим доступ к учетным данным.

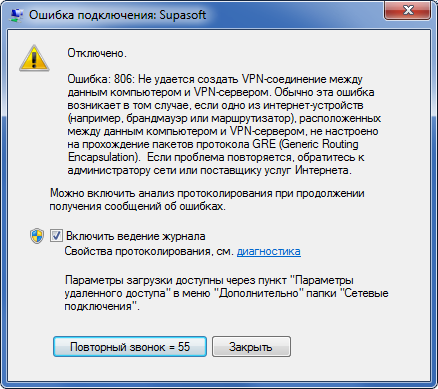

И наконец, третий недостаток связан с тем, что PPTP использует для работы два соединения: канал данных и канал управления. Это создает сложности с подключением, так как не все провайдеры, особенно при мобильном или гостевом доступе, обеспечивают нормальное прохождение GRE-пакетов, что делает подключение к VPN-серверу невозможным.

L2TP не имеет указанного недостатка, так как использует только одну UDP-сессию для передачи данных и управления, что облегчает подключение клиентов и администрирование сетевой инфраструктуры.

Вторым достоинством L2TP является двухфакторная аутентификация. Перед установлением соединения узлы проверяют подлинность друг друга на основании сертификата или предварительного ключа и только после этого приступают к соединению. Аутентификация с использованием сертификатов требует развернутой в сети инфраструктуры PKI, при ее отсутствии можно использовать аутентификацию по предварительному ключу. Мы будем рассматривать именно этот вариант.

Аутентификация по предварительному ключу менее надежна, чем по сертификату, но тем не менее позволяет организовать более высокий уровень безопасности VPN-сети нежели с использованием протокола PPTP. Предварительный ключ указывается один раз, при создании VPN-подключения на клиенте и может быть неизвестен пользователю (настройку производит администратор), в этом случае можно быть уверенным в подлинности подключающегося хоста и компрометация пароля в этом случае не позволит подключится к сети предприятия, так как предварительный ключ неизвестен.

Для развертывания VPN L2TP-сервера мы будем использовать Windows Server 2008 R2 SP1, однако все сказанное, с небольшими поправками, будет справедливо и для иных версий Windows Server.

Нам потребуется установленная роль Службы политики сети и доступа, которая должна содержать Службы маршрутизации и удаленного доступа.

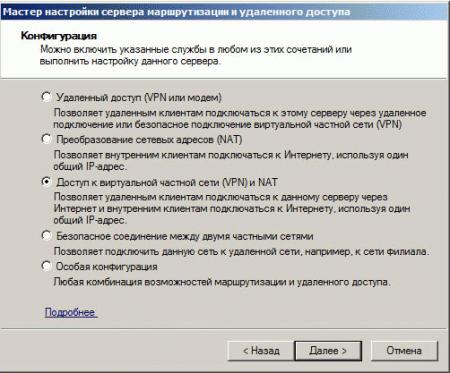

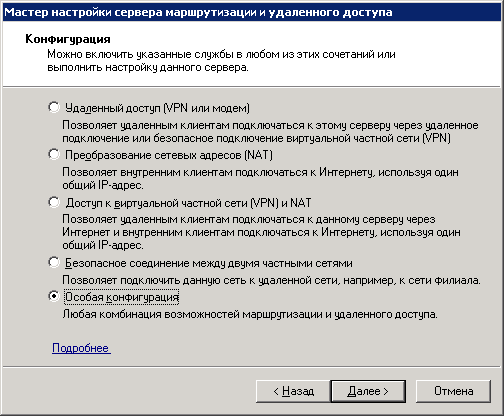

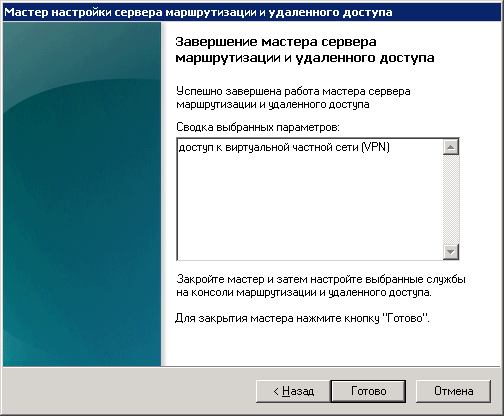

Дальнейшая настройка производится через оснастку Маршрутизация и удаленный доступ, доступной в меню Пуск — Администрирование. При первом обращении будет запущен мастер, который поможет вам быстро настроить необходимые службы. Если вы планируете использовать это сервер как роутер, для обеспечения доступа в интернет компьютеров локальной сети, то следует выбрать Доступ к виртуальной частной сети (VPN) и NAT, если вам нужен только VPN-сервер, то Удаленный доступ (VPN или модем).

Настройку служб NAT мы рассматривать не будем, при необходимости обратитесь к данной статье. Также довольно часто встречается ситуация, когда службы NAT уже развернуты, в этом случае нужно включить службы VPN вручную. Для этого в оснастке Маршрутизация и удаленный доступ щелкните правой кнопкой мыши на имени сервера и выберите Свойства. В открывшемся окне на вкладке Общие поставьте переключатель IPv4-маршрутизатор в положение локальной сети и вызова по требованию, а также установите галочку IPv4-сервер удаленного доступа.

На вкладке Безопасность введите предварительный ключ.

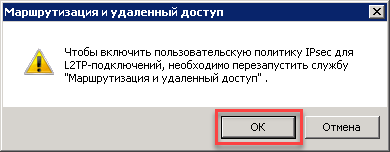

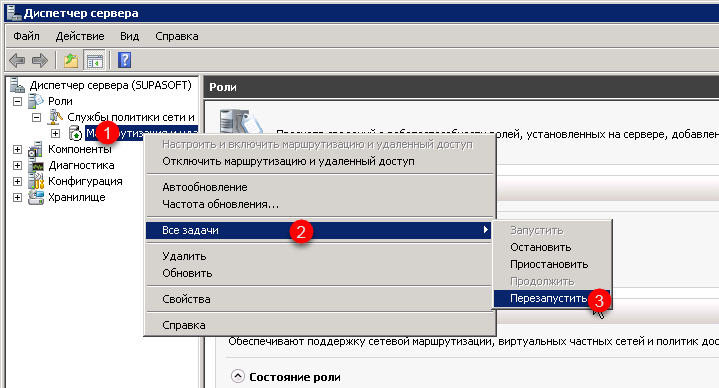

Остальные параметры мы подробно рассматривать не будем, так как подробно рассматривали их в статье посвященной настройке PPTP-сервера. Применяем изменения, перезапускам службу.

Затем переходим в раздел Порты и в свойствах L2TP устанавливаем обе галочки Подключения удаленного доступа и Подключения по требованию, максимальное число портов должно соответствовать или превышать предполагаемое количество клиентов. Неиспользуемые протоколы лучше отключить, убрав с свойствах обе галочки.

В итоге в списке портов должны остаться только L2TP порты в указанном вами количестве.

Настройка L2TP подключения на клиенте производится стандартными методами, на вкладке Безопасность выберите тип VPN как L2TP с IPsec и нажмите кнопку Дополнительные свойства, в открывшемся окне укажите использование предварительного ключа и введите сам ключ.

Также не забудьте включить использование протокола расширенной проверки подлинности EAP.

В остальном никаких отличий от создания PPTP подключения нет, пользователи могут подключаться к нашему серверу используя свои учетные данные.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Настройка VPN-сервера для виртуального выделенного сервера (VDS/VPS).

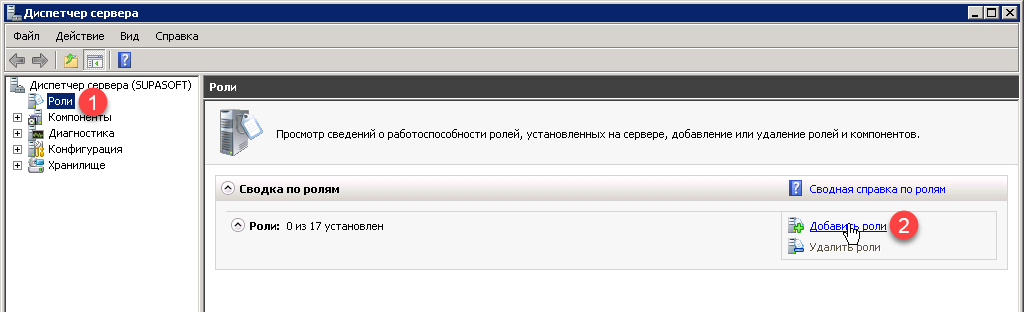

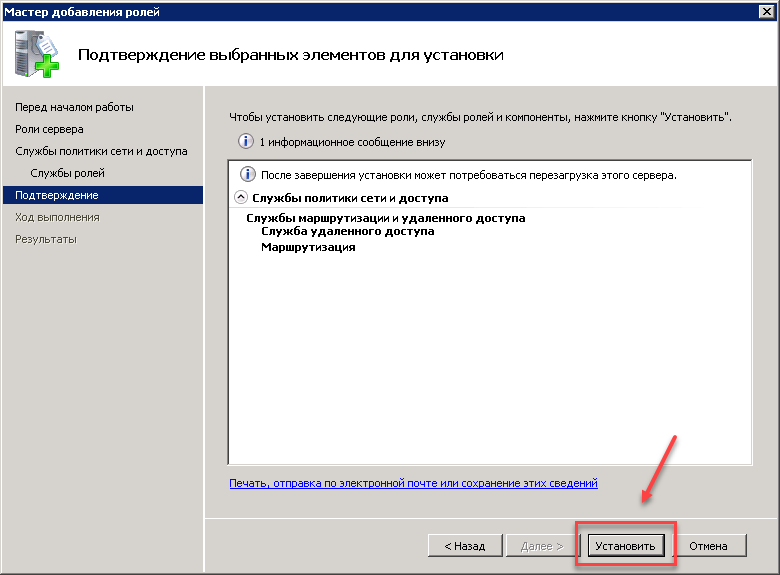

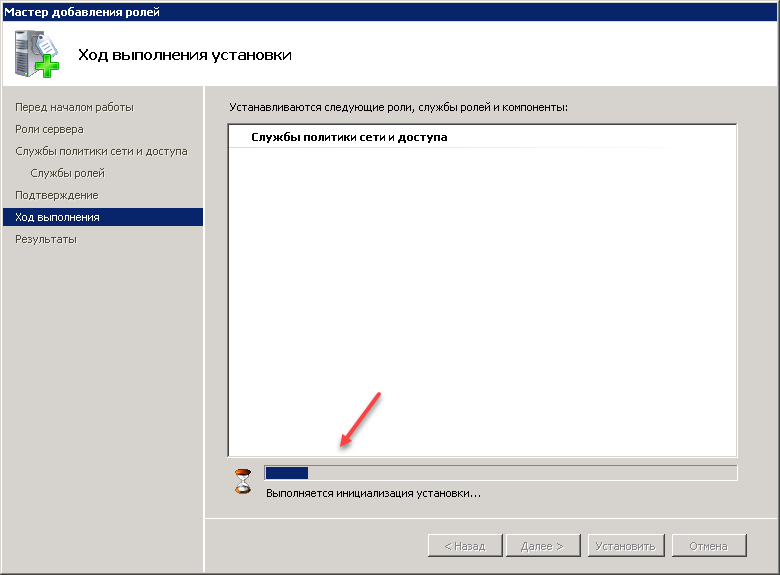

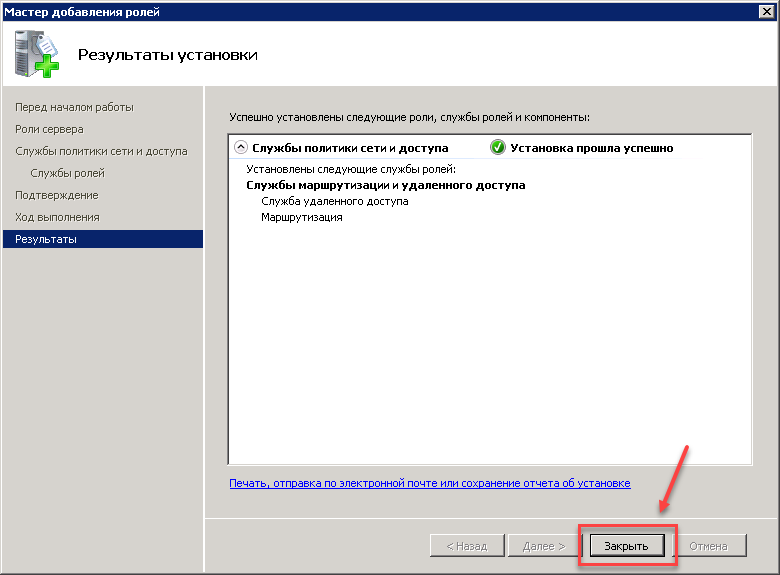

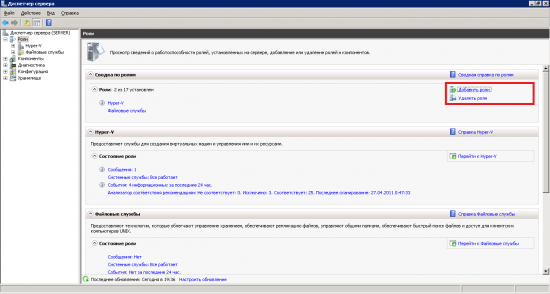

Для начала необходимо установить роль сервера «Службы политики сети и доступа». Для этого откройте «Диспетчер сервера» и нажмите на ссылку «Добавить роль».

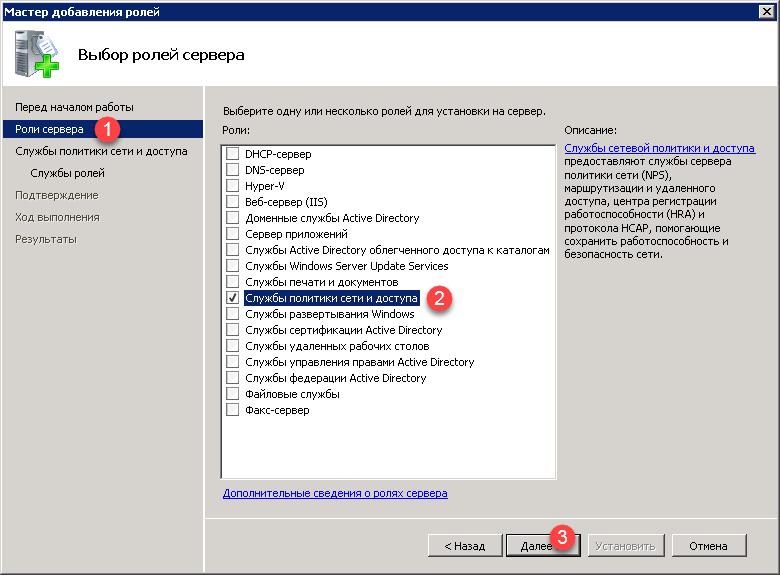

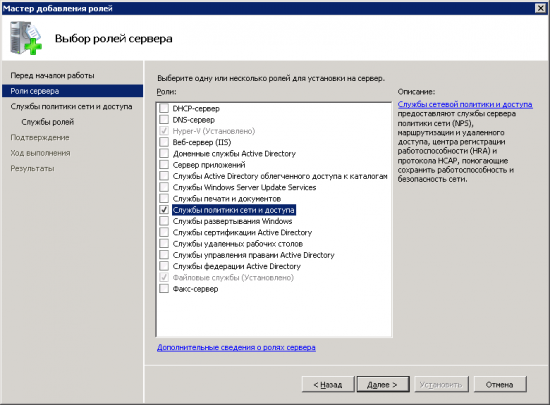

В мастере добавления ролей выберите «Роли сервера», отметьте флаг «Службы политики сети и доступа» и нажмите Далее.

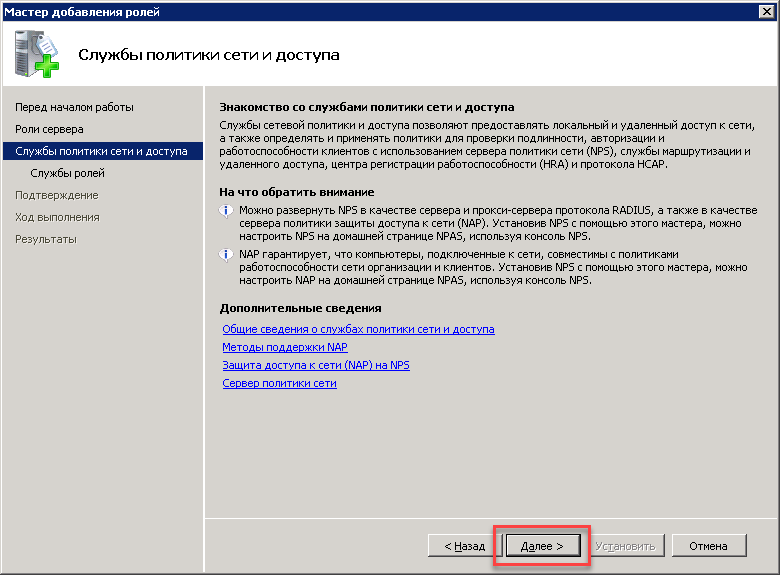

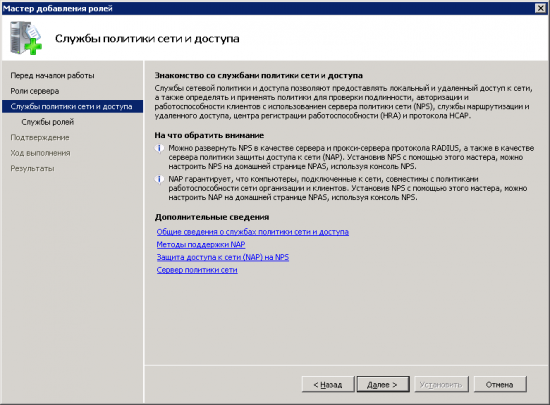

На следующем шаге нажмите Далее.

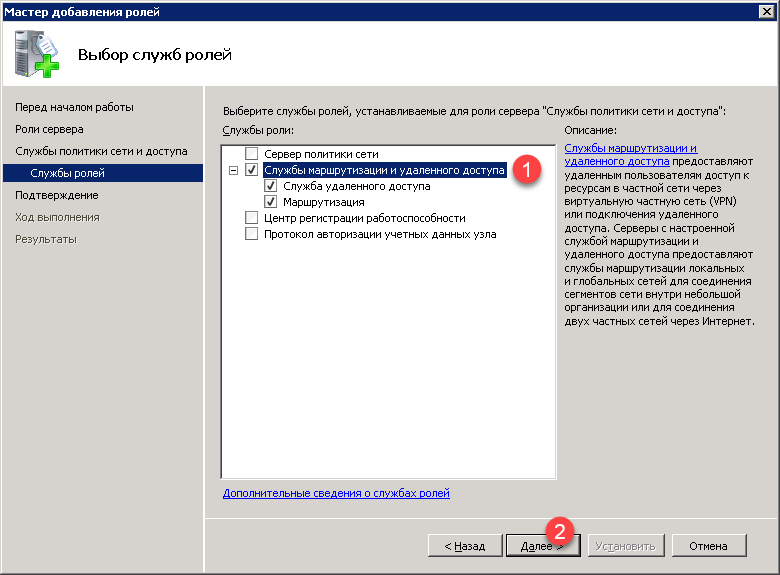

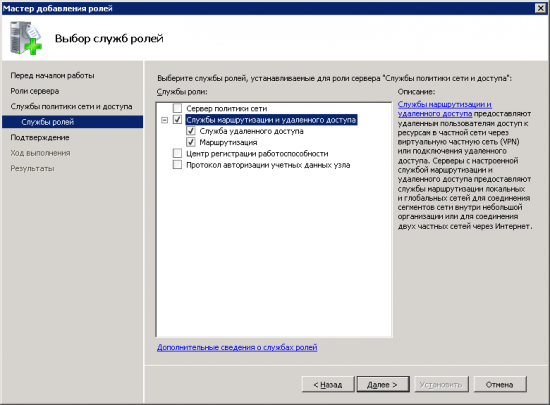

Отметьте флажок «Службы маршрутизации и удаленного доступа» и нажмите Далее.

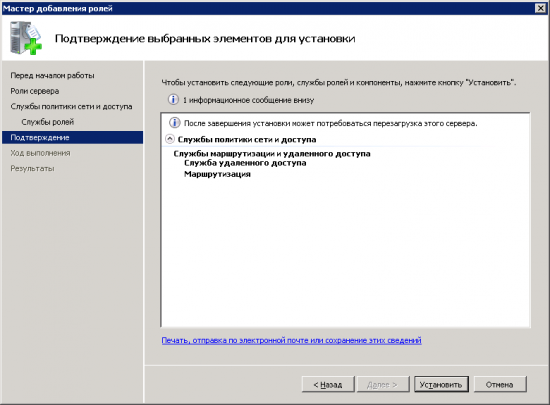

На следующем шаге нажмите Установить.

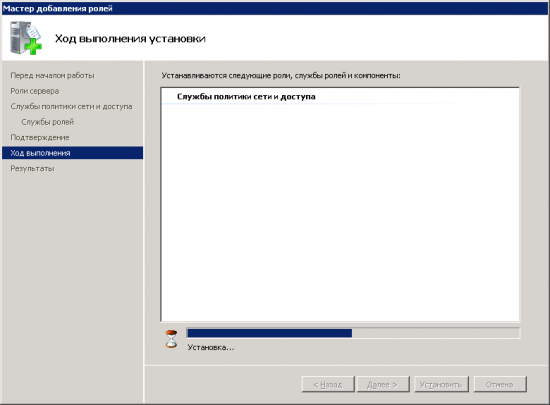

Начнется процесс установки.

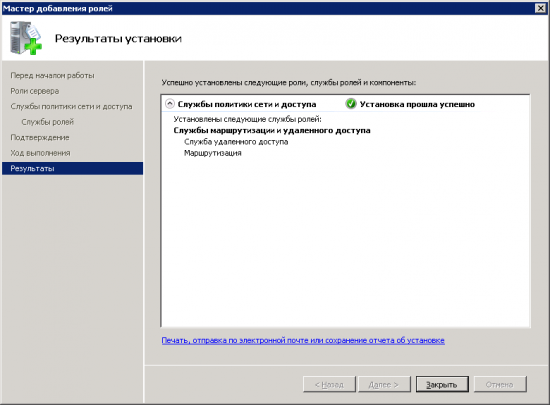

После завершения установки нажмите Закрыть.

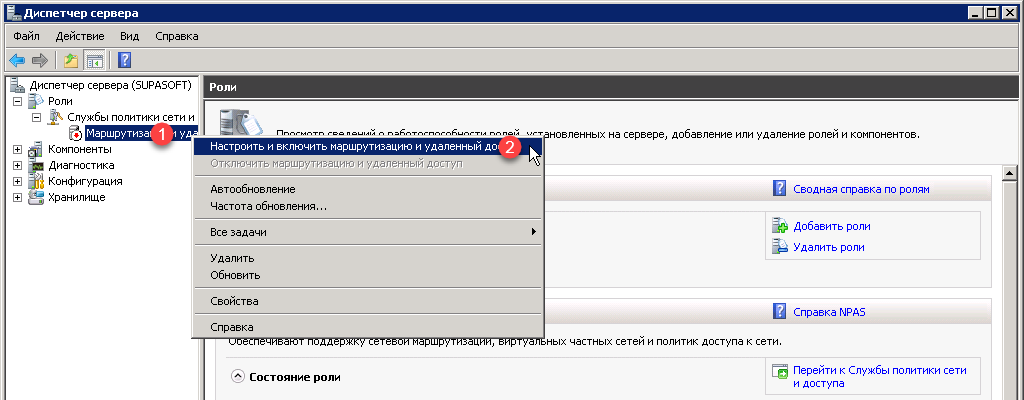

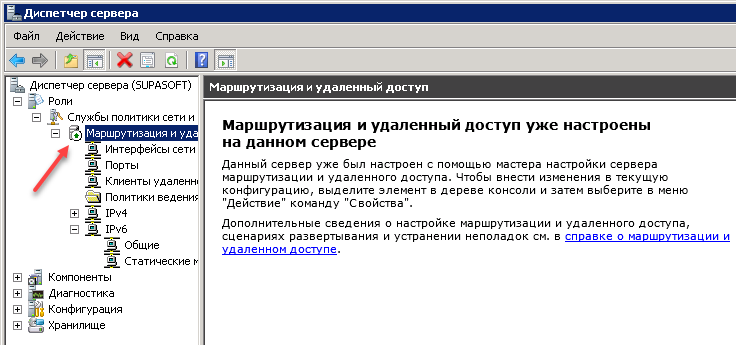

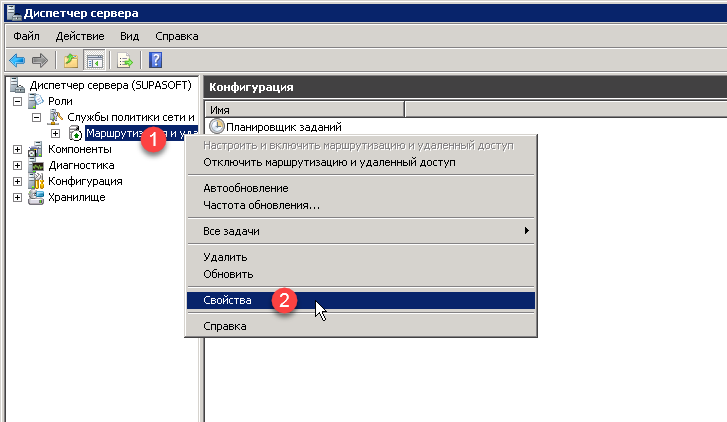

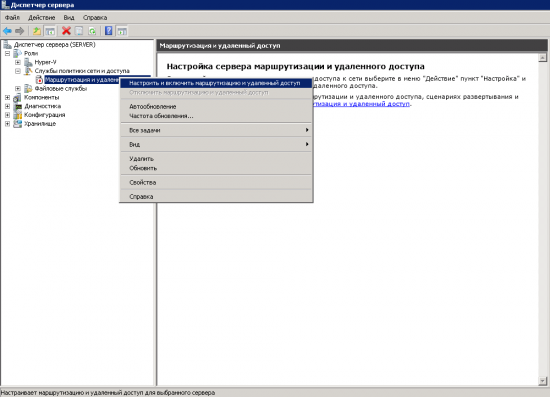

Теперь нужно настроить и включить добавленную роль. Раскройте узел Роли, затем раскройте узел «Службы политики сети и доступа», щелкните правой кнопкой по пункту «Маршрутизация и удаленный доступ» и выберите пункт «Настроить и включить маршрутизацию и удаленный доступ».

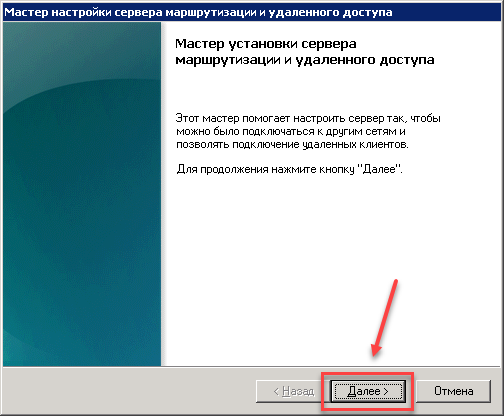

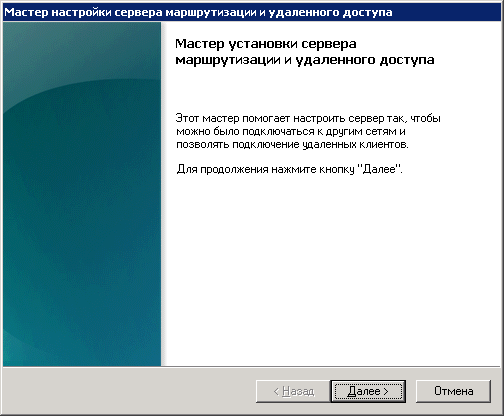

Появится мастер настройки сервера маршрутизации. Нажмите Далее.

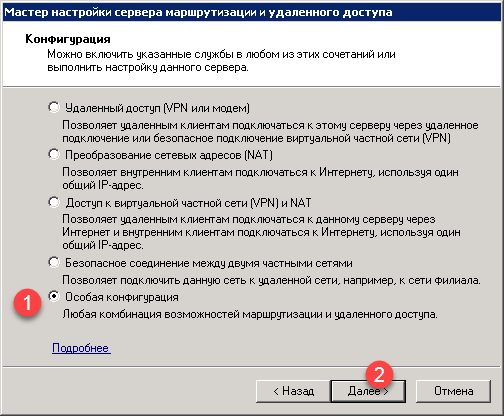

Выберите «Особая конфигурация» и нажмите Далее.

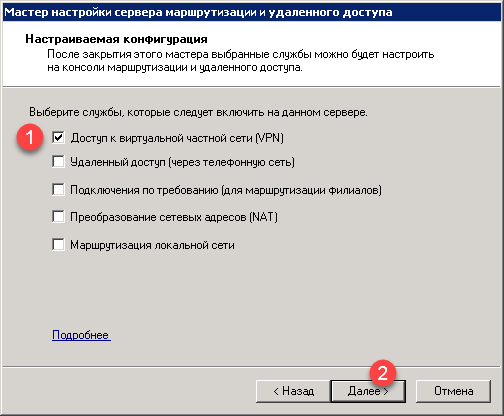

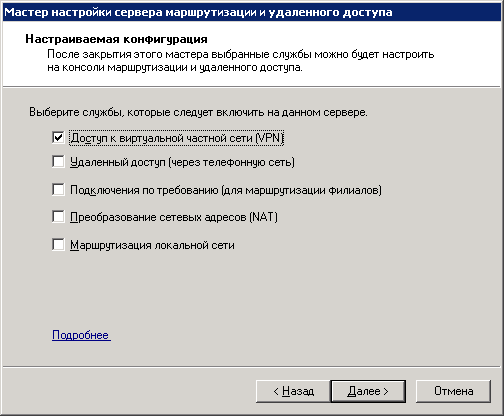

Выберите «Доступ к виртуальной частной сети (VPN)».

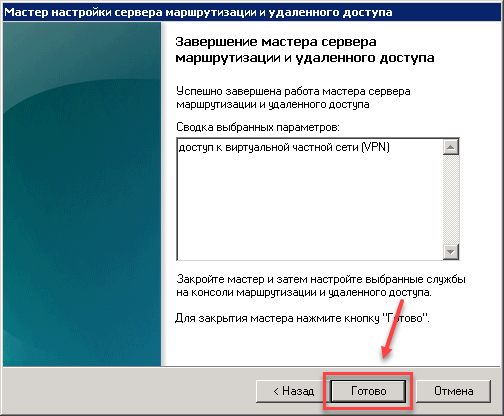

Завершена настройка мастера настройки. Нажмите Далее.

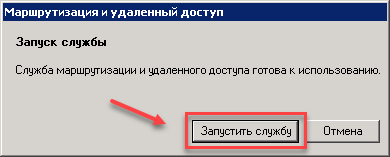

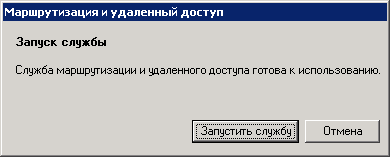

В следующем диалоге нажмите «Запустить службу».

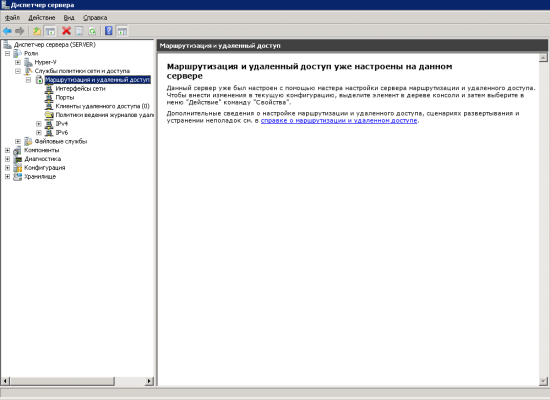

Данная зеленая стрелочка говорит о том, что служба запущена.

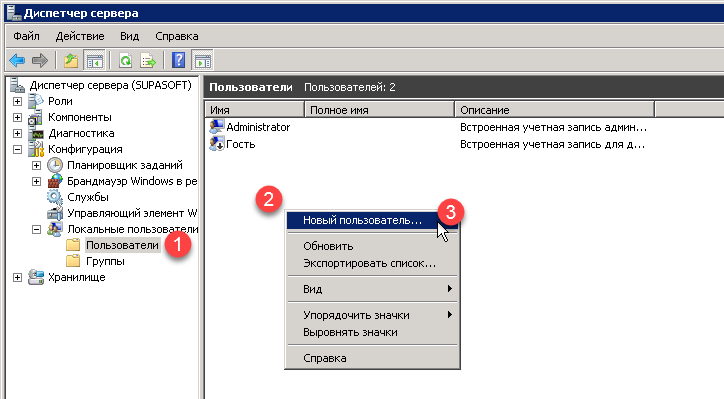

Теперь нужно добавить пользователя и разрешить ему подключаться по VPN.

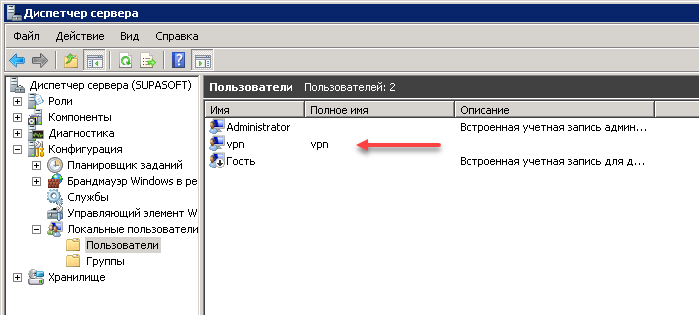

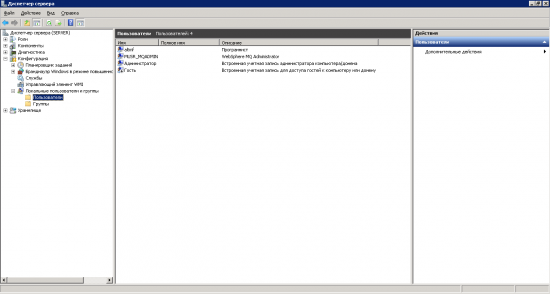

Раскройте узлы «Конфигурация», затем «Локальные пользователи и группы» и выделите пункт «Пользователи».

В правой части в пустом месте щелкните правой кнопкой мыши и выберите пункт «Новый пользователь…».

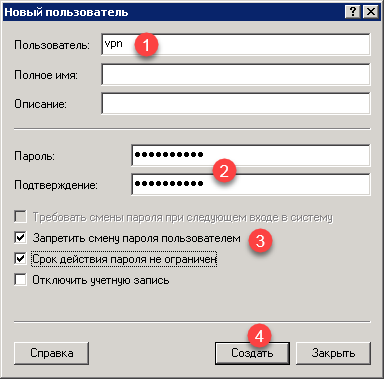

Введите имя пользователя (например vpn), укажите в двух поля одинаковый пароль (придумайте сами), снимите флаг «Требовать смены пароля при следующем входе в систему», поставьте флаги «Запретить смену пароля пользователя» и «Срок действия пароля не ограничен». Нажмите Создать (это окно не закроется), затем нажмите Закрыть (теперь окно закроется).

Пользователь будет добавлен в таблицу пользователей.

Щелкните правой кнопкой мыши на этом пользователе и выберите пункт «Свойства».

В появившемся диалоге переключитесь на вкладку «Входящие звонки», в «Права доступа у сети» включите флаг «Разрешить доступ» и нажмите ОК.

Теперь настроим выдачу IP-адресов всем кто подключится по VPN.

Щелкните правой кнопкой мыши по «Маршрутизация и удаленный доступ» и выберите пункт «Свойства».

На вкладке «IPv4» отметьте флаг «статический пул адресов» и нажмите «Добавить».

Укажите начальный и конечный IP-адреса (например как на рисунке ниже) и нажмите ОК.

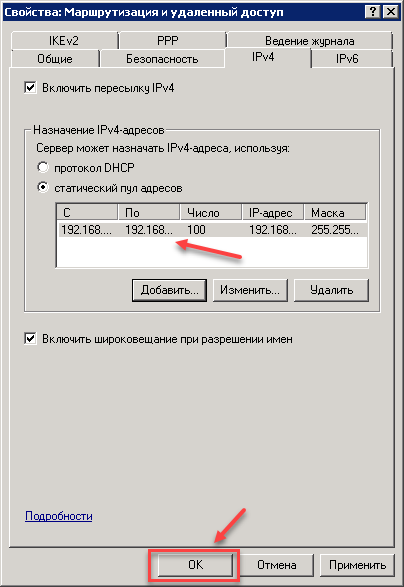

Статический пул адресов добавлен. Нажмите ОК.

На этом настройка VPN сервера завершена.

Если при подключении клиента появляется эта «Ошибка 806… прохождение пакетов GRE…», то придется настроить L2TP.

Раньше провайдеры выдавали всем пользователям интернета внешние адреса, хоть и динамические. Но теперь, когда пользователей все больше, внешних адресов на всех не хватает и все больше провайдеры выдают несколько пользователям один внешний адрес (NAT). Особенно в крупных городах. В этом случае придется настроить L2TP вместо PPTP. Для L2TP внешний адрес на стороне клиента не нужен. Как настроить L2TP на сервере читайте дальше.

Настройка L2TP на сервере

Откройте «Диспетчер задач», раскройте узел Роли, раскройте «Службы политики сети и доступа», нажмите правой кнопкой на «Маршрутизация и удаленный доступ» и выберите пункт «Свойства».

На вкладке Безопасность поставьте флаг «Разрешить особые IPsec-политики для L2TP-подключения», введите «Предварительный ключ» (просто набор английский символов и цифр) и нажмите ОК. Сохраните этот ключ. Его потребуется вводить в клиенте в при настройке подключения к серверу.

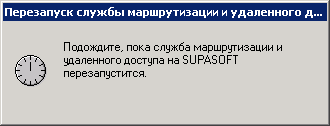

Нажмите ОК. Будет напоминание о том, что службу «Маршрутизация и удаленный доступ» надо перезапустить.

Чтобы перезапустить службу щелкните правой кнопкой на «Маршрутизация и удаленный доступ», выберите «Все задачи», затем «Перезапустить».

Начнется перезапуск службы.

Настройка L2TP завершена. Исправьте на клиенте подключение с PPTP на L2TP.

Статья давно не обновлялась, поэтому информация могла устареть.

VPN (Virtual Private Network — виртуальная частная сеть) — технология, позволяющая обеспечить одно или несколько сетевых соединений поверх другой сети. В этой статье я расскажу вам, как настроить Windows 2008 Server R2 в качестве сервера VPN.

1. Для начала необходимо установить роль сервера «Службы политики сети и доступа» Для этого открываем диспетчер сервера и нажимаем на ссылку «Добавить роль»:

Выбираем роль «Службы политики сети и доступа» и нажимаем далее:

Выбираем «Службы маршрутизации и удаленного доступа» и нажимаем далее.

Все данные собраны, нажимаем кнопку «Установить».

Роль сервера была успешно установлена, нажимаем кнопку «Закрыть».

2. После установки роли необходимо настроить ее. Переходим в диспетчер сервера, раскрываем ветку «Роли», выбираем роль «Службы политики сети и доступа», разворачиваем, кликаем правой кнопкой по «Маршрутизация и удаленный доступ» и выбираем «Настроить и включить маршрутизацию и удаленный доступ», выставляем все параметры согласно скриншотам.

После запуска службы считаем настройку роли законченной. Теперь необходимо открыть порты, разрешить пользователям дозвон до сервера и настроить выдачу ip-адресов клиентам.

3. Для нормального функционирования vpn-сервера необходимо открыть следующие порты:

Для PPTP: 1723 (TCP); Для L2TP: 1701 (TCP) и 500 (UDP); Для SSTP: 443 (TCP).

4. Следующим шагом будет настройка разрешений для пользователя. Переходим в «Диспетчер сервера — Конфигурация- Локальные пользователи и группы — Пользователи»:

Выбираем нужного нам пользователя и переходим в его свойства:

Переходим на вкладку «Входящие звонки» и в «Права доступа к сети» ставим переключатель в положение «Разрешить доступ».

5. Следующим шагом будет настройка выдачи адресов, этот шаг опционален, его можно не выполнять. Открываем «Диспетчер сервера — Роли — Службы политики сети и доступа — Маршрутизация и удаленный доступ — Свойства»:

Переходим на вкладку «IPv4», включаем пересылку IPv4, устанавливаем переключатель в «Статический пул адресов» и нажимаем кнопку «Добавить»:

Задаем диапазон адресов и нажимаем «ОК»:

На этом шаге мы полностью закончили конфигурирование Windows 2008 Server R2 в качестве VPN сервера.

Этот материал был полезен?

В этой статье подробно рассмотрим процесс настройки VPN сервера в операционной системе Windows Server, а также ответим на вопросы: Что такое VPN и как настроить VPN соединение?

VPN (Virtual Private Network) – это виртуальная частная сеть, которая используются для обеспечения защищенного подключения к сети. Технология, позволяющая объединить любое количество устройств в частную сеть. Как правило, через интернет.

Хотя это технология не новая, но за последнее время она приобрела актуальность из-за желания пользователей сохранить целостность данных или приватность в режиме реального времени.

Такой способ соединения называется VPN туннель. Подключится к VPN можно с любого компьютера, с любой операционной системой, которая поддерживает VPN соединение. Либо установлен VPN-Client, который способен делать проброс портов с использованием TCP/IP в виртуальную сеть.

Что делает VPN

VPN обеспечивает удалённое подключение к частным сетям

Так же вы можете безопасно объединить несколько сетей и серверов

Компьютеры с ip адресами с 192.168.0.10 по 192.168.0.125 подключается через сетевой шлюз, который выполняет роль VPN сервера. Предварительно на сервере и маршрутизаторе должны быть прописаны правила для соединений по каналу VPN.

VPN позволяет спокойно использовать интернет при подключении даже к открытым wi-fi сетям в общедоступных зонах (в торговых центрах, отелях или аэропортах)

А так же обойти ограничения на показ контента в определенных странах

VPN предотвращает киберугорозы по перехвату злоумышленником информации на лету, незаметным для получателя.

Принцип работы VPN

Давайте рассмотрим, как в принципе работает VPN соединение.

Представим, что передача это движение пакета по автомобильной дороге из точки А в точку Б, на пути движения пакета встречаются контрольные пункты пропуска пакета данных. При использовании VPN, этот маршрут дополнительно защищён системой шифрования и аутентификацией пользователя, что бы обезопасить трафик, в котором содержится пакет данных. Такой метод называется «Туннелированнем» (tunneling – использование туннеля»

В этом канале все коммуникации надежно защищены, а все промежуточные узлы передачи данных имеют дело зашифрованным пакетом и только при передаче данных информации адресату, данные в пакете дешифруются и становятся доступны для авторизованного получателя.

Неавторизованные пользователи просто не смогут воспользоваться данными

VPN обеспечит приватность вашей информации вместе с комплексным антивирусом.

VPN поддерживает такие сертификаты как OpenVPN, L2TP, IPSec, PPTP, PPOE и получается вполне защищенный и безопасный способ передачи данных.

VPN туннелирование применяется:

- Внутри корпоративной сети.

- Объединение удалённых офисов, а так же мелких филиалов.

- Доступ к внешним it-ресурсам.

- Для построения видеоконференций.

Создание VPN выбор и настройка оборудования.

Для корпоративной связи в крупных организациях или объединения удаленных друг от друга офисов используется аппаратное оборудования способное поддерживать бесперебойную работу и защищенность в сети.

Для использования vpn-сервиса, в роли сетевого шлюза могут выступать: сервера linux/Windows, маршрутизатор и сетевой шлюз на котором поднят VPN.

Маршрутизатор должен обеспечивать надёжную работу сети без «зависаний». Встроенная функция VPN позволяет изменять конфигурация для работы дома, в организации или филиале офиса.

Настройка VPN сервера.

Если вы хотите установить и использовать VPN сервер на базе семейства Windows , то необходимо понимать, что клиенские машины Windows XP/7/8/10 данную функцию не поддерживают, вам необходима система виртуализации, либо физический сервер на платформе Windows 2000/2003/2008/2012/2016, но мы рассмотрим данную функцию на Windows Server 2008 R2.

1. Для начала необходимо установить роль сервера «Службы политики сети и доступа» Для этого открываем диспетчер сервера и нажимаем на ссылку «Добавить роль»:

Выбираем роль «Службы политики сети и доступа» и нажимаем далее:

Выбираем «Службы маршрутизации и удаленного доступа» и нажимаем Далее и Установить.

2. После установки роли необходимо настроить ее. Переходим в диспетчер сервера, раскрываем ветку «Роли», выбираем роль «Службы политики сети и доступа», разворачиваем, кликаем правой кнопкой по «Маршрутизация и удаленный доступ» и выбираем «Настроить и включить маршрутизацию и удаленный доступ»

После запуска службы считаем настройку роли законченной. Теперь необходимо разрешить пользователям доступ до сервера и настроить выдачу ip-адресов клиентам.

Порты которые поддерживает VPN. После поднятие службы они открываются в брендмауэре.

Для PPTP: 1723 (TCP);

Для L2TP: 1701 (TCP)

Для SSTP: 443 (TCP).

Протокол L2TP/IpSec является более предпочтительным для построения VPN-сетей, в основном это касается безопасности и более высокой доступности, благодаря тому, что для каналов данных и управления используется одна UDP-сессия. Сегодня мы рассмотрим настройку L2TP/IpSec VPN-сервера на платформе Windows Server 2008 r2.

Вы же можете попробовать развернуть на протоколах: PPTP, PPOE, SSTP, L2TP/L2TP/IpSec

Переходим в Диспетчер сервера: Роли — Маршрутизация и удалённый доступ, щелкаем по этой роли правой кнопкой мыши и выбираем «Свойства», на вкладке «Общие» ставим галочку в полях IPv4-маршрутизатор, выбираем «локальной сети и вызова по требованию», и IPv4-сервер удаленного доступа:

Теперь нам необходимо ввести предварительный ключ. Переходим на вкладку Безопасность и в поле Разрешить особые IPSec-политики для L2TP-подключения поставьте галочку и введите Ваш ключ. (По поводу ключа. Вы можете ввести туда произвольную комбинацию букв и цифр главный принцип, чем сложнее комбинация — тем безопаснее, и еще запомните или запишите эту комбинацию она нам еще понадобиться). Во вкладке «Поставщик службы проверки подлинности» выберите «Windows — проверка подлинности».

Теперь нам необходимо настроить Безопасность подключений. Для этого перейдем на вкладку Безопасность и выберем Методы проверки подлинности, поставьте галочки на Протокол EAP и Шифрованная проверка (Microsoft, версия 2, MS-CHAP v2):

Далее перейдем на вкладку IPv4, там укажем какой интерфейс будет принимать подключения VPN, а так же настроим пул выдаваемых адресов клиентам L2TP VPN на вкладке IPv4 (Интерфейсом выставьте «Разрешить RAS выбирать адаптер»):

Теперь перейдем на появившуюся вкладку Порты, нажмем правой кнопкой мыши и Свойства, выберем подключение L2TP и нажмем Настроить, в новом окне выставим Подключение удаленного доступа (только входящие) и Подключение по требованию (входящие и исходящие) и выставим максимальное количество портов, число портов должно соответствовать или превышать предполагаемое количество клиентов. Неиспользуемые протоколы лучше отключить, убрав в их свойствах обе галочки.

Список портов, которые у нас остались в указанном количестве.

На этом настройка сервера закончена. Осталось только разрешить пользователям подключатся к серверу. Перейдите в Диспетчере сервера Active Directory – пользователи – находим пользователя которому хотим разрешить доступ нажимаем свойства, заходим в закладку входящие звонки

Настройка VPN соединения для Windows

Теперь необходимо настроить пользовательскую машину для подключения к серверу через VPN

Пуск — Панель управления — Сеть интернет — Просмотр состояния сети и задач

Выбираем мастера подключения к сети

Узазываем

- Имя VPN Сервера

- Имя можно указать любое

- Галочку поставить необходим с правами администратора

- Галочку поставить

Указываем доменные учётные записи пользователя под которым хотим подключиться.

После подключения зайдем в свойства VPN соединения.

Убираем поддержку VPN v6

Проверяем настройки VPN совпадают ли они с нашими настройками

Теперь мы видим, что настройка прошла успешно и можно пользоваться ресурсами локальной сети, к которой подключились через VPN соединение!!!

This HowTo should show you how to install a VPN Server on Windows Server 2008 R2. This is a HowTo for a small environment or a stand-alone hosted Server.

- Install the Role “Network Policy and Access Services” with the Server Manager

- Select the Role Services “Routing and Remote Access Services”

- Configure and Enable Routing and Remote Access in the Server Manager.

- Choose “Custom Configuration” if you just have one Network Interface in the Server

- Choose “VPN access”

- Finish and click next

- Allow access for users “Network Access Permission”. You can set that in de Dial-In Tab under the User Premission.

- Open Ports in your FirewallFor PPTP: 1723 TCP 47 GRE

For L2TP over IPSEC: 1701 TCP 500 UDP

For SSTP: 443 TCP

Optional: If you don’t have a DHCP Server in your local network you have to add a static address pool. This could be if you have a stand-alone Server by your provider.

- Right click on “Routing and Remote Access” and open Properties

- Click on the IPv4 Tab and check “Static address pool”

- Add a static address pool of private IP addresses

- Add secondary IP Address to the Server network interface which is in the same subnet as this pool.

I also have other posts for about installing VPN on Windows Server:

- How to Install VPN on Windows Server 2012

- How to Install VPN on Windows Server 2012 R2

- How to Install VPN on Windows Server 2016

- How to Install VPN on Windows Server 2019

Tags: Access Services, L2TP, Microsoft, network Policy, Network Policy and Access Services, Ports, PPTP, Remote Access, role, routing, routing and remote access services, SSTP, static address pool, Virtual Private Network, VPN, VPN Windows Server 2008 R2, Windows, Windows Server, Windows Server 2008 R2 Last modified: April 25, 2019

About the Author / Thomas Maurer

Thomas works as a Senior Cloud Advocate at Microsoft. He engages with the community and customers around the world to share his knowledge and collect feedback to improve the Azure cloud platform. Prior joining the Azure engineering team, Thomas was a Lead Architect and Microsoft MVP, to help architect, implement and promote Microsoft cloud technology.

If you want to know more about Thomas, check out his blog: www.thomasmaurer.ch and Twitter: www.twitter.com/thomasmaurer