Обновлено 25.11.2019

Ранее мы научились как создать и добавить локального пользователя (администратора) через групповые политики в windows server 2008R2 / 2012R2. Делали мы это для большей безопасности, так как логин вашего администратора злоумышленикам узнать гораздо сложнее, а вот логин Администратор, тот что встроенный знают все поэтому его нужно отключить, когда у вас 5 компьютеров все замечательно пробежался и все, а если 500, то тут либо скрипт либо самое правильное, это создать групповую политику, этим мы и займемся.

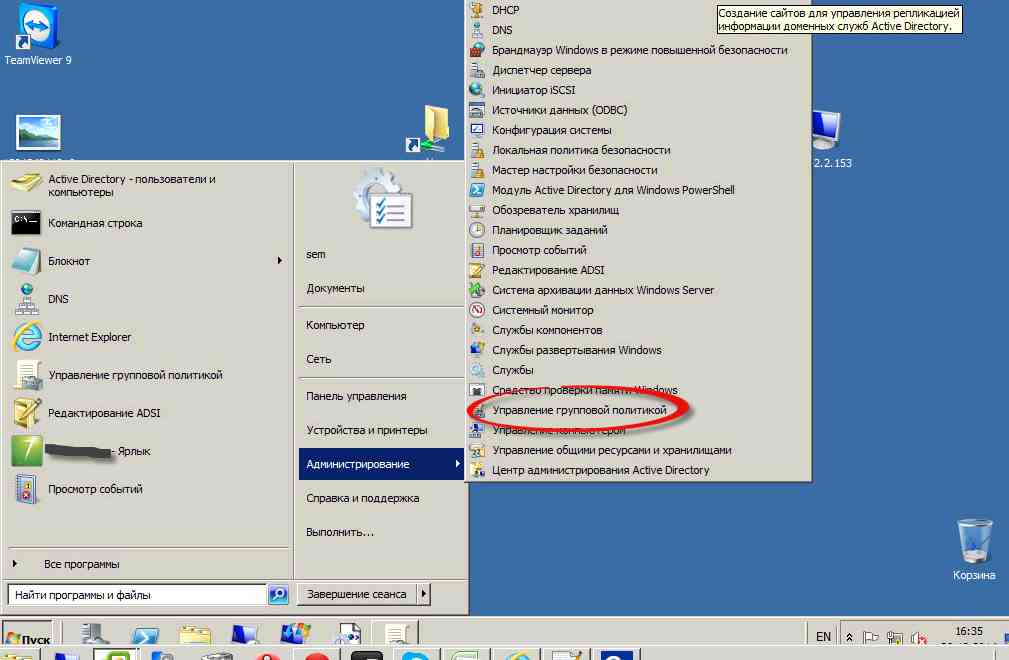

Идем в управление групповой политикой

Как отключить встроенную учетную запись Администратор с помощью групповой политики (GPO) в windows server 2008R2-2012R2-01

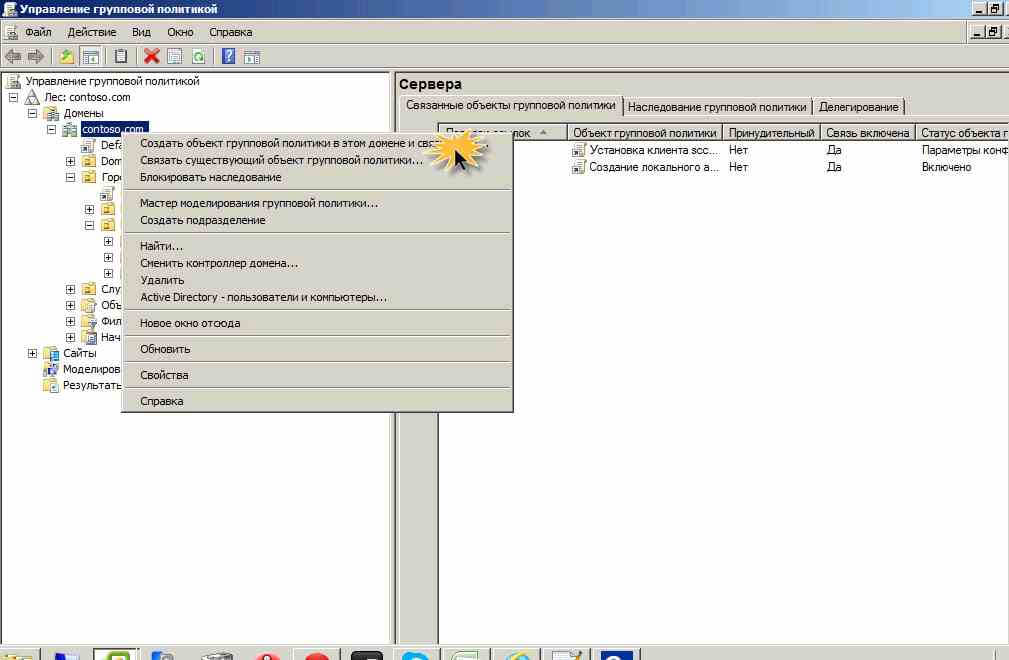

Создаем новый объект групповой политики и линуем его на нужном уровне.

Как отключить встроенную учетную запись Администратор с помощью групповой политики (GPO) в windows server 2008R2-2012R2-02

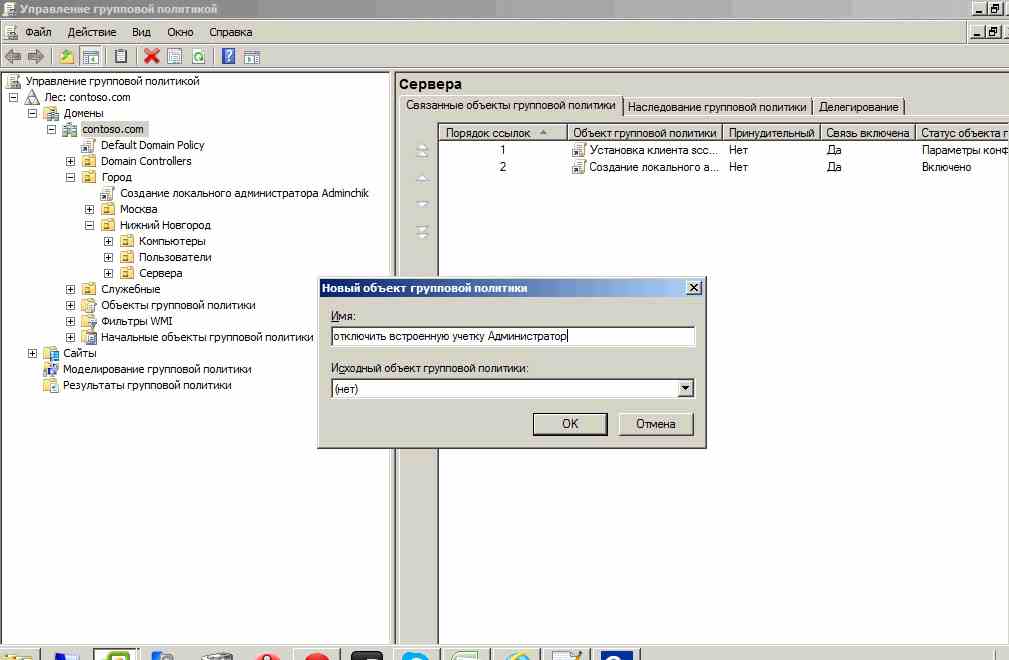

Задаем понятное имя

Как отключить встроенную учетную запись Администратор с помощью групповой политики (GPO) в windows server 2008R2-2012R2-03

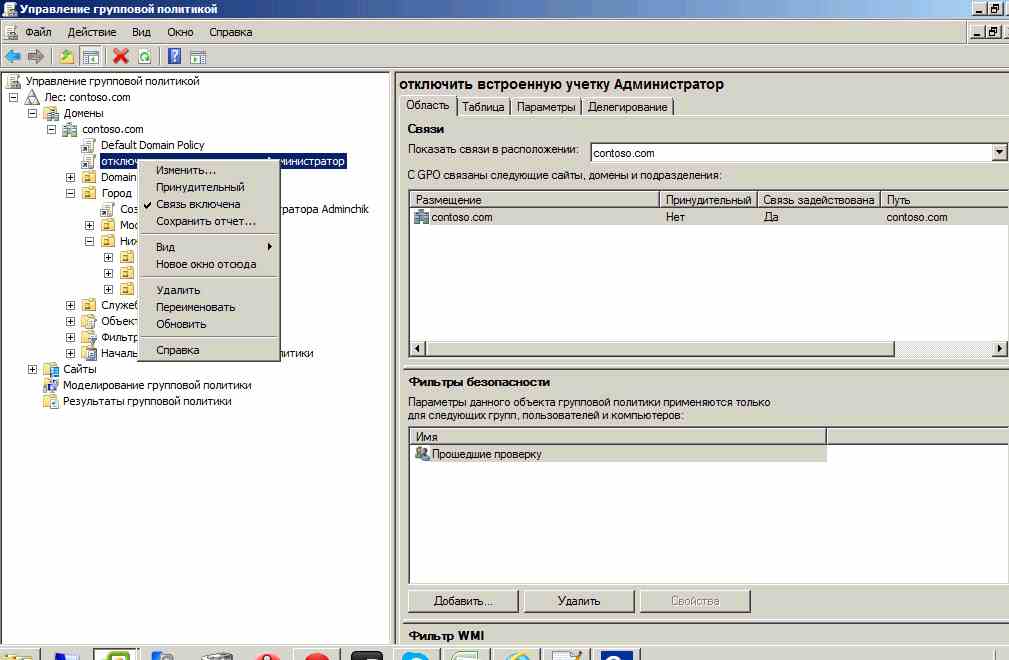

После создания, давайте ее настроим щелкаем правым кликом изменить

Как отключить встроенную учетную запись Администратор с помощью групповой политики (GPO) в windows server 2008R2-2012R2-04

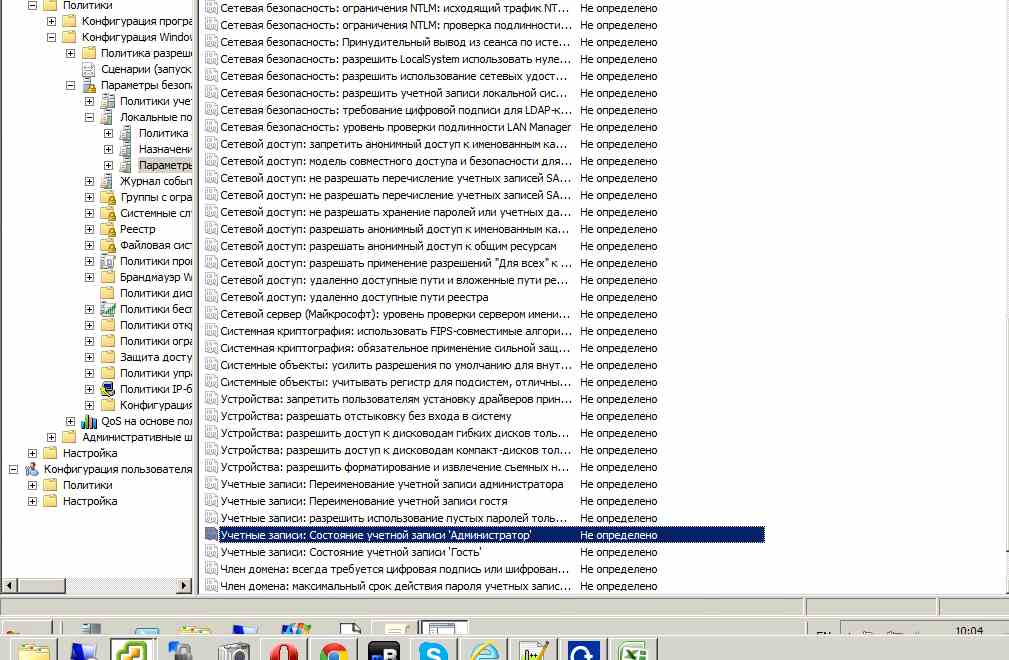

Идем Конфигурация компьютера-конфигурация windows-Параметры безопасности-Локальные политики-Параметры-Учетные записи: Состояние учетной записи Администратор.

Как отключить встроенную учетную запись Администратор с помощью групповой политики (GPO) в windows server 2008R2-2012R2-05

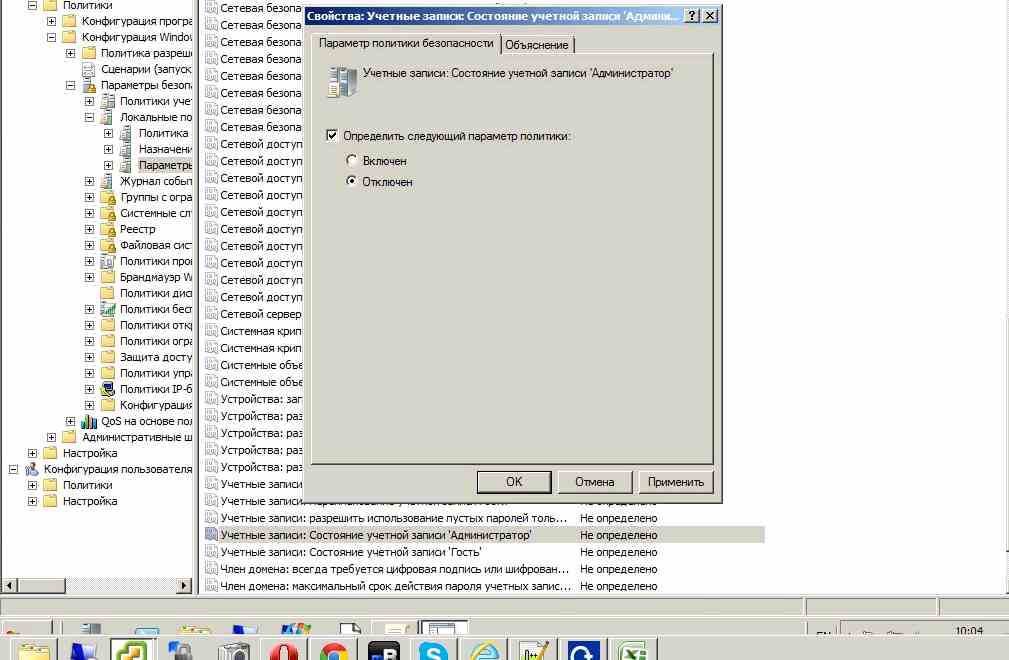

Заходим в параметр и задаем Отключен.

Как отключить встроенную учетную запись Администратор с помощью групповой политики (GPO) в windows server 2008R2-2012R2-06

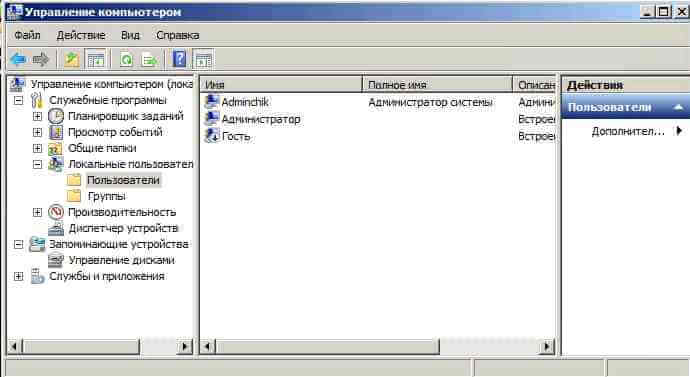

Идем на любой компьютер, где мы хотели отключить учетную запись Администратора. Смотрим, что сейчас учетка включена.

Как отключить встроенную учетную запись Администратор с помощью групповой политики (GPO) в windows server 2008R2-2012R2-07

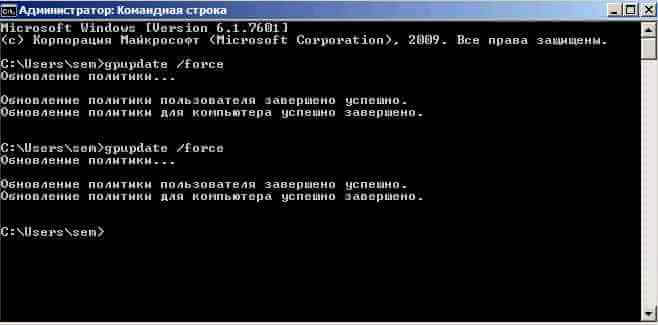

Обновляем принудительно групповую политику. Открываем cmd и пишем gpupdate /force

Как отключить встроенную учетную запись Администратор с помощью групповой политики (GPO) в windows server 2008R2-2012R2-08

И видим, что учетка Администратор отключена.

Текст работы размещён без изображений и формул.

Полная версия работы доступна во вкладке «Файлы работы» в формате PDF

ВВЕДЕНИЕ

Сегодня информацию рассматривают как один из основных ресурсов развития общества, а информационные системы и технологии как средство повышения производительности и эффективности работы людей.

Компьютерные устройства – неотъемлемая часть нашей повседневной жизни. Они помогают нам общаться, находить необходимую нам информацию, быть в курсе всех событий, или просто служат развлечением. Устройство – ничто без операционной системы. Современные операционные системы отличаются своим удобством, скоростью работы и динамичностью одною из таких операционных систем является Microsoft Windows Server 2008.

Microsoft Windows Server 2008 – операционная система Windows Server, которая помогает ИТ-специалистам полностью контролировать инфраструктуру, обеспечивая беспрецедентную доступность и управляемость, что позволяет достичь более высокого, чем когда-либо, уровня безопасности, надежности и устойчивости серверной среды. Данная операционная система открывает перед организациями новые возможности, предоставляя всем пользователям, независимо от их местонахождения, доступ к полному набору сетевых услуг. Кроме того, в Windows Server 2008 имеются средства для анализа состояния и диагностики операционной системы, помогающие администраторам уделять больше времени развитию компании, а не тратить время на конфигурирование системы и исправления неисправностей. Данная серверная операционная система предлагает целый ряд новых технических возможностей в области безопасности, управления и администрирования, разработанных для повышения надежности и гибкости работы сервера.

Для исправного функционирования операционной системы на персональном компьютере, необходимо выполнить установку и настройку ОС, настройку сетевых подключений, создание учетных записей и групп. Правильное конфигурирование операционной системы играет важную роль в дальнейшем её использовании.

Целью данной работы является изучение учётных записей, групп в ОС Windows Server 2008 понятия и составных компонентов учётных записей и групп для организации, а также общих принципов работы.

Задачами данной курсовой работы является установка, конфигурирование операционной системы Windows Server 2008, а так же создание и настройка учетных записей и групп.

В первом разделе рассматриваются общие теоретические сведения об операционной системы Windows Server 2008, её функциях и возможностях. Информация о учетных записях, а так же основные понятия о группах.

Во втором разделе описана практическая реализации установки, конфигурирования операционной системы, а также создание групп и учетных записей.

Данная курсовая работа стоит из содержания, введения, 2 основных разделов, заключения и списка использованных источников.

Работа написана на 33 листах и содержит 20 рисунков.

1 Теоретические сведения об операционной системе Windows Server 2008

Windows Server 2008 — мощная, гибкая, полнофункциональная серверная операционная система (ОС), в основе которой лежат усовершенствования, впервые появившиеся в Windows Server 2003 SP1 и Windows Server 2003 Release 2. ОС Windows Server 2008 имеет несколько общих компонентов с Windows Vista, поскольку обе ОС созданы в рамках одного проекта. Эти компоненты связаны общей программной основой и охватывают многие аспекты действия ОС, включая управление, обеспечение безопасности, работу с сетью и хранение информации. В феврале 2008 года появилась операционная система Windows Server 2008, основанная на проекте Windows Vista – поэтому большая часть нововведений Windows Vista перешла и в Windows Server 2008.Тем не менее ОС Windows Server 2008 — не просто усовершенствование предшествующей операционной системы. Она разработана для того, чтобы обеспечить организации наиболее производительной платформой, позволяющей расширить функциональность приложений, сетей и веб-служб, от рабочих групп до центров данных, и значительно улучшить качество базовой операционной системы.

Она представляет собой защищенную и легко управляемую платформу для разработки и надежного размещения веб-приложений и служб. Новые полезные возможности и значительные усовершенствования в ОС Windows Server 2008 по сравнению с предыдущими версиями операционных систем, они востребованы как в небольших рабочих группах, так и в крупных вычислительных центрах.

Особенности и расширенные возможности управленияWindows Server 2008:

— Предоставляет ИТ-специалистам больше возможностей для управления серверами и сетевой инфраструктурой, что позволяет им сосредоточиться на важнейших потребностях организаций.

— Диспетчер сервера позволяет выполнять установку и управление на основе ролей, что облегчает задачи управления и обеспечения безопасности разных ролей серверов в рамках предприятия.

— Значительные усовершенствования в отношении администрирования инфраструктуры Windows Server 2008. Упрощенное обслуживание за счет использования единой модели выпуска обновлений и пакетов обновления для клиентской и серверной операционной системы.

— Функции защиты доступа к сети в Windows Server 2008 гарантируют, что клиентские компьютеры, которые подключаются к сети, соответствуют требованиям политик безопасности

— Надежность, масштабируемость и быстродействие инфраструктуры значительно повышаются благодаря усовершенствованиям, которые были внесены и в Windows Server 2008.

— Перед отправкой заданий печати на сервер клиентские компьютеры могут обрабатывать их локально с целью уменьшения нагрузки на сервер печати и повышения его доступности.

— Серверные ресурсы кэшируются локально и остаются доступными даже в случае потери подключения к серверу. После восстановления подключения копии автоматически обновляются.

— Приложения и сценарии, которые выполняются и на сервере, и на клиентском компьютере, используют транзакционную файловую систему для снижения риска возникновения ошибки.

— За счет изначальной поддержки протокола IPv6 всеми клиентскими и серверными службами формируется более надежная и масштабируемая сеть, а переписанный стек TCP/IP ускоряет обмен данными в сети и делает его более эффективным.

Гибкость.

Перечисленные ниже возможности Windows Server 2008 позволяют создавать гибкие и динамичные центры данных, которые отвечают непрерывно меняющимся потребностям компании. Встроенные технологии для виртуализации на одном сервере нескольких операционных систем (Windows, Linux и т. д.). Благодаря этим технологиям, а также более простым и гибким политикам лицензирования сегодня можно без труда воспользоваться преимуществами виртуализации, в том числе экономическими.

Централизованный доступ к приложениям и беспрепятственная интеграция удаленно опубликованных приложений. Кроме того, нужно отметить возможность подключения к удаленным приложениям через межсетевой экран без использования VPN — это позволяет быстро реагировать на потребности пользователей, независимо от их местонахождения.

Гибкие и функциональные приложения связывают работников друг с другом и с данными, обеспечивая таким образом наглядное представление, совместное использование и обработку информации.

Защита.

Windows Server 2008 усиливает безопасность операционной системы и среды в целом, формируя надежный фундамент, на котором можно развивать бизнес. Защита серверов, сетей, данных и учетных записей пользователей от сбоев и вторжений обеспечивается Windows Server за счет:

Усовершенствованные функции безопасности уменьшают уязвимость ядра сервера, благодаря чему повышается надежность и защищенность серверной среды.

Технология защиты сетевого доступа позволяет изолировать компьютеры, которые не отвечают требованиям действующих политик безопасности. Возможность принудительно обеспечивать соблюдение требований безопасности является мощным средством защиты сети.

Усовершенствованные решения по составлению интеллектуальных правил и политик, улучшающих управляемость и защищенность сетевых функций, позволяют создавать регулируемые политиками сети.

Защита данных, которая разрешает доступ к ним только пользователям с надлежащим контекстом безопасности и исключает потерю в случае поломки оборудования.

Защита от вредоносных программ с помощью функции контроля учетных записей с новой архитектурой проверки подлинности.

Повышенная устойчивость системы, уменьшающая вероятность потери доступа, результатов работы, времени, данных и контроля.

Контроль.

Поддержание контроля над серверами сети и, особенно, над доступом к ним, является основным приоритетом для администраторов. Поэтому в Windows Server 2008 включены две новые технологии, которые дают администраторам максимальный контроль над доступом к серверам сети: защита доступа к сети.

Диспетчер серверов Новая возможность Windows Server 2008, предоставляющая единый интерфейс, через который администратор может выполнять все действия по установке и настройке серверных ролей и компонентов Windows Server 2008 и управлению ими. С помощью диспетчера серверов можно настраивать разные функции и роли компьютеров.

Усовершенствования операционной системы Windows Server 2008

В Windows Server 2008 не только добавлены новые функции, но и значительно усовершенствованы многие возможности базовой ОС Windows Server 2003. Среди них следует отметить работу с сетью, расширенные функции безопасности, удаленный доступ к приложениям, централизованное управление ролями сервера, средства мониторинга производительности и надежности, отказоустойчивость кластеров, развертывание и файловую систему. Эти и многие другие улучшения помогают вывести серверы на максимальный уровень гибкости, безотказности и управляемости.

Знакомство с Windows Server 2008. В семейство операционных систем Windows Server 2008 входят версии Standard Edition, Enterprise Edition и Datacenter Edition. У каждой версии есть свое особое предназначение:

— Windows Server 2008 Standard Edition

Эта версия должна непосредственно заменить Windows Server 2003. Она предоставляет службы и ресурсы для других систем сети, обладает богатым набором компонентов и параметров конфигурации. Версия Standard Edition поддерживает двунаправленную и четырех направленную симметричную многопроцессорную обработку, до 4 Гб памяти для 32-разрядных систем и до 32 Гб памяти для 64-разрядных систем.

— Windows Server 2008 Enterprise Edition

Этот вариант обладает более широкими возможностями, чем Standard Edition, обеспечивает большую масштабируемость и доступность, а также поддерживает дополнительные службы, например, кластеризацию и службы федерации Active Directory. Кроме того, поддерживаются 64-разрядные системы, оперативная память.

— Windows Server 2008 Datacenter Edition

Самая мощная система семейства. В ней расширены возможности кластеризации, добавлена поддержка до 64 Гб памяти на системах х 86 и до 2 Тб памяти на 64-разряд-ных системах. Для ее работы требуется не менее 8 процессоров; возможна поддержка до 64 процессоров.

— Windows Web Server 2008

Этот вариант предназначен для предоставления веб-служб при развертывании веб-сайтов и веб-приложений, поэтому в нем поддерживаются только соответствующие компоненты. Точнее, в эту версию включены Microsoft .NET Framework, Microsoft InternetInformation Services (IIS), ASP.NET, сервер приложений и компоненты для балансировки нагрузки на сеть. Многие другие компоненты, включая Active Directory, в этой версии отсутствуют. Вам придется установить ядро сервера, чтобы получить хотя бы частичный доступ к стандартной функциональности. Windows Web-Server 2008 поддерживает до 2 Гб оперативной памяти и 2 процессора.

В различных версиях ОС поддерживаются одни и те же основные компоненты и инструменты администрирования. Это означает, что можно применять независимо, какой вариант Windows Server 2008.Учитывая, что на Web Server нельзя установить Active Directory, поэтому не удастся сделать сервер с Windows Web Server 2008 контроллером домена (хотя он может входить в домен Active Directory).

Устанавливая ОС Windows Server 2008, настраиваем систему сообразно ее роли в сети, учитывая следующие соображения:

серверы обычно являются частью рабочей группы или домена;

рабочие группы — это неорганизованные объединения компьютеров, в которых каждый компьютер управляется отдельно;

домены — это группы компьютеров, управляемых коллективно при помощи контроллеров домена, то есть, систем на базе Windows Server 2008, управляющих доступом к сети, базе данных каталогов и общим ресурсам.

1.1 Основные понятия учётных записей в ОС Windows Server 2008

Учётная запись — это запись хранимая в компьютерной системе, содержащая совокупность данных о пользователе, необходимая для его опознавания и предоставления доступа к его личным данным и настройкам.

Содержание учётной записи. Учётная запись, как правило, содержит сведения, необходимые для опознания пользователя при подключении к системе, сведения для авторизации и учёта. Это идентификатор пользователя логин и его пароль. Пароль или его аналог, как правило, хранится в зашифрованном или хэшированном виде для безопасности.

Пользователи Интернета могут воспринимать учётную запись как личную страничку, профиль, кабинет, место хранения личных и других сведений на определённом интернет-ресурсе.

Для для входа в систему с помощью учетной записи обычно требуется ввод имени (логи́н) и пароля. В отдельных случаях может требоваться другая дополнительная информация.

Для аутентификации могут также использоваться специальные файлы-ключи (которые можно сохранять на разных носителях информации) либо аппаратные средства (вырабатывающие одноразовые ключи, считывающие биометрические характеристики и т. п.), а также одноразовые пароли.

Для повышения надёжности, наряду с ключом или паролем могут быть предусмотрены иные средства сверки — например, особый потайной вопрос (или несколько вопросов) такого содержания, что ответ может быть известен только пользователю. Такие вопросы и ответы также хранятся в учётной записи.

Учётная запись может содержать также дополнительные опросные данные о пользователе — имя, фамилию, отчество, псевдоним, пол, народность, расовую принадлежность, вероисповедание, группу крови, резус-фактор, возраст, дату рождения, адрес e-mail, домашний адрес, рабочий адрес, нетмейловый адрес, номер домашнего телефона, номер рабочего телефона, номер сотового телефона, номер ICQ, идентификатор Skype, ник в IRC, другие контактные данные систем мгновенного обмена сообщениями, адрес домашней страницы и/или блога в Паутине или интранете, сведения об увлечениях, о круге интересов, о семье, о перенесённых болезнях, о политических предпочтениях, о партийной принадлежности, о культурных предпочтениях, об умении общаться на иностранных языках и т. п.. Конкретные категории данных, которые могут быть внесены в такой опросник, определяются создателями и (или) администраторами системы.

Учётная запись может также содержать одну или несколько фотографий или аватар пользователя.

Учётная запись пользователя также может учитывать различные статистические свойства поведения пользователя в системе: давность последнего входа в систему, продолжительность последнего пребывания в системе, адрес использованного при подключении компьютера, частотность использования системы, общее и (или) удельное количество определённых действий, произведённых в системе, и так далее.

Управление учетными записями — одна из основных задач администратора Windows Server 2008. Учетные записи пользователей служат для предоставления отдельным пользователям прав входа в сеть и обращения к сетевым ресурсам. Учетные записи групп позволяют управлять доступом к ресурсам сразу нескольких пользователей. Разрешения и полномочия, предоставляемые пользователю или группе, определяют, какие действия могут выполнять пользователи, а также доступ к каким компьютерам они получают.

Учетные записи пользователей

В Windows Server 2008 используются учетные записи пользователя двух типов:

— Доменные учетные записи

Учетные записи пользователей, определенные в Active Directory. Пройдя процедуру единого входа в систему владельцы доменных учетных записей получают доступ к ресурсам всего домена. Доменные учетные записи создаются в консоли Active Directory —пользователи и компьютеры (Active Directory Users And Computers).

— Локальные учетные записи

Учетные записи пользователей, определенные на локальном компьютере и предоставляющие доступ только к его ресурсам. Прежде чем получить доступ к сетевому ресурсу, они обязаны авторизоваться. Локальные учетные записи пользователей создаются при помощи консоли Локальные пользователи и группы (LocalUsers And Groups).

Имена для входа, пароли и открытые сертификаты

Учетные записи пользователей идентифицируются по именам для входа. В Windows Server 2008 имя для входа состоит из двух частей:

— Имя пользователя

Текстовое обозначение учетной записи.

— Домен или рабочая группа пользователя

Рабочая группа или домен, в которых существует данная учетная запись пользователя. Полное имя для входа в Windows Server 2008 для пользователя berezhnya, учетная запись которого создана в домене bsu.ru, выглядит berezhnya@bsu.ru

Идентификаторы безопасности и учетные записи пользователей.

Хотя в описаниях полномочий и разрешений пользователей Windows Server2008 отображает их имена, ключевыми идентификаторами учетных записей являются идентификаторы безопасности (security identifier, SID) — уникальные идентификаторы, генерируемые при создании учетных записей. В Windows Sever 2008 идентификаторы SID используются для отслеживания учетных записей независимо от имен пользователей. Идентификаторы безопасности служат многим целям. Две наиболее важные из них — возможность изменить имя пользователя без потери разрешений и возможность удалять учетные записи, не опасаясь, что кто-то получит несанкционированный доступ к ресурсам, создав учетную запись с таким же именем. Когда вы меняете имя пользователя, Windows Server 2008 сопоставляет с новым именем пользователя прежний идентификатор безопасности. При удалении учетной записи ее идентификатор SID становится недействительным. Даже если вы позже создадите учетную запись с таким же именем пользователя, ей будет назначен другой идентификатор SID, и потому новая учетная запись не будет обладать теми же полномочиями и разрешениями, что предыдущая.

Предопределенные учетные записи пользователей.

В Windows Server 2008 имеется несколько предопределенных учетных записей пользователей, включая учетные записи Администратор и Гость. На рядовых серверах предопределенные учетные записи являются локальными для той системы, на которой они установлены.У предопределенных учетных записей есть аналоги в Active Directory. Их права доступа определяются на уровне домена и полностью отделены от локальных учетных записей на отдельных системах.

Учетная запись Администратор (Administrator).

Предопределенная учетная запись Администратор предоставляет полный доступ к файлам, папкам, службам и прочим средствам. Удалить или отключить эту учетную запись невозможно. В Active Directory учетная запись Администратор обладает разрешениями и полномочиями на уровне домена. На локальном компьютере учетная запись Администратор, в основном, имеет доступ только к локальной системе. Файлы и папки можно временно сделать недоступными для учетной записи Администратор, но администратор всегда сможет без труда изменить разрешения на доступ в свою пользу.

В доменной среде локальная учетная запись администратор используется, в основном, для управления системой непосредственно после её установки. Это позволяет настроить систему без риска быть заблокированным.

Чтобы предотвратить несанкционированный доступ к системе или домену, нужно задать для учетной записи администратора особенно сложный пароль. В качестве дополнительной меры предосторожности переименуйте ее.

Как правило, менять основные параметры учетной записи Администратору не нужно. Вам может понадобиться изменить ее дополнительные параметры, например, членство в тех или иных группах. По умолчанию учетная запись Администратор в домене является членом следующих групп: Администраторы, Администраторы домена, Пользователи домена, Администраторы предприятия, Владельцы-создатели групповой политики и Администраторы схемы.

Учетная запись Гость (Guest).

Эта учетная запись предназначена для пользователей, которым необходимо одноразовый или, по крайней мере, несистематический доступ к системе. Хотя гости обладают ограниченными системными полномочиями, использовать эту учетную запись следует крайне осторожно, поскольку во время ее использования все равно подвергаете безопасность системы потенциальному риску. Чтобы снизить этот риск, изначально после установки Windows Server 2008 учетная запись гостя отключена. По умолчанию учетная запись гость является членом групп домена Гости. Кроме того, как и все остальные именованные учетные записи, она является членом неявной группы Все. Обычно члены группы Все по умолчанию имеют доступ к файлам и папкам. Группа Все также обладает стандартным набором прав пользователя.

Если решили включить учетную запись Гость, ограничьте её использовании, а так же регулярно меняйте пароль. Как и в случае учетной записи Администратор, в качестве дополнительной меры предосторожности следует переименовать гостевую учетную запись.

1.2 Основные понятия групп в ОС Windows Server 2008

Кроме учетных записей пользователей, в Windows Server 2008 используются учетные записи групп. В целом, группы используются для предоставления разрешений сходным типам пользователей, а также для упрощения администрирования учетных записей. Если пользователь является членом группы, обладающей доступом к ресурсу, то и сам пользователь получает доступ к этому ресурсу. Таким образом, чтобы предоставить пользователю доступ к различным рабочим ресурсам, вы просто добавляете его в нужную группу. Следует помнить, что при помощи учетной записи пользователя можно войти на компьютер, а при помощи учетной записи группы — нет. Поскольку в различных доменах Active Directory могут использоваться группы с совпадающими именами, в обозначение группы часто включают имя домена — доменимя_группы.

В Windows Server 2008 используются типы групп трех видов:

— Локальные группы

Группы, определенные на локальном компьютере и используемые только на нем. Создаются при помощью консоли.

— Группы безопасности

Группы, с которыми сопоставлены дескрипторы безопасности. В доменах группы безопасности определяются при помощи консоли.

— Группы распространения

Группы, используемые в качестве списка рассылки электронной почты. С ними не связаны дескрипторы безопасности. В доменах группы распространения также определяются при помощи консоли.

Как правило, говоря о группах, имеют в виду только локальные группы и группы безопасности, но не группы распространения. Группы распространения применяются только для рассылки электронной почты и не используются для управления доступом.

Область действия группы

В Active Directory группы различаются по областям действия — локальные доменные группы, встроенные локальные группы, глобальные и универсальные группы.

—Локальные доменные группы

Используются, в основном, для предоставления доступа к ресурсам внутри одного домена. В локальные доменные группы можно включать членов любого домена в лесе, а также членов доверенных доменов в других лесах. Как правило, членами локальных доменных групп являются глобальные и универсальные группы.

—Встроенные группы домена

Группы с особой областью действия, обладающие локальными разрешениями в домене. Для простоты их часто объединяют с локальными доменными группами. Отличие встроенных групп состоит в том, что их нельзя создавать и удалять. Все сказанное о локальных доменных группах применимо и к встроенным локальным группам.

— Глобальные группы

В основном используется для определения наборов пользователей или компьютеров в пределах одного домена, выполняющих исходную роль, функцию или работу. Членами глобальной группы могут быть только учетные записи или группы домена, в котором она определена.

—Универсальные группы

В основном, используются для определения наборов пользователей или компьютеров, которым требуется широкий спектр разрешений в домене или лесе. Членами универсальных групп могут быть учетные записи, глобальные группы и другие универсальные группы из любого домена дерева или леса. Универсальные группы безопасности доступны только при работе Active Directory в основном режиме Windows Server 2008. Универсальные группы распространения доступны в любом режиме работы домена.

Универсальные группы полезны в больших предприятиях с несколькими доменами. При правильном планировании универсальные группы существенно облегчают процесс системного администрирования. Не следует часто менять членов универсальных групп. При каждом изменении членов универсальной группы следует реплицировать изменения во все глобальные каталоги доменного дерева или леса. Для сокращения объема изменений добавляйте в универсальную группу другие группы, а не пользователей.

Таблица 1.1. — Обасть действия и возможности группы

|

Возможности группы |

Локальная доменная группа |

Глобальная группа |

Универсальная группа |

|

В основном режиме Windows 2000 или более высоком |

Учетные записи, глобальные и универсальные группы из любого домена; локальные доменные группы только из того же домена |

Учетные записи и глобальные группы только из того же домена |

Учетные записи, а также глобальные и универсальные группы из любого домена |

|

В смешанном режиме Windows 2000 |

Учетные записи и глобальные группы из любого домена |

Только учетные записи из того же домена |

Универсальные группы не могут создаваться в доменах, работающих в смешанном режиме |

|

Членство в других группах |

Может быть членом локальной группы другого домена; разрешения назначаются только в текущем домене |

Может быть членом других группы; разрешения назначаются в любом домене |

Может быть членом других групп; разрешения назначаются в любом домене |

|

Изменение области действия |

Может быть преобразована в универсальную при условии, что среди её членов нет другой локальной доменной группы |

Может быть преобразована в универсальную при условии что сама не является членом универсальной гр. |

Область действия универсальной группы изменить нельзя |

Локальные доменные, глобальные и универсальные группы предоставляют широчайшие возможности для конфигурирования групп предприятия. Области действия этих групп призваны упростить администрирование. В идеале должны использовать области действия групп для создания иерархии, которая отражала бы организационную структуру предприятия и обязанности отдельных пользовательских коллективов. Вот наиболее подходящие области применения локальных доменных, глобальных и универсальных групп:

Локальные группы домена

Обладают наименьшим охватом. Применяйте их для управления доступом к ресурсам, например, принтерам и общим папкам.

-Глобальные группы

Подходят для управления учетными записями пользователей и компьютеров в отдельно взятом домене. Чтобы предоставить членам глобальной группы разрешение на доступ к ресурсу, сделав ее членом соответствующей локальной доменной группы.

—Универсальные группы

Обладают наибольшим охватом. Используйте их для объединения групп из различных доменов. Обычно для этого в универсальную группу включают глобальные группы.

-Встроенные и предопределенные группы

Встроенные и предопределенные группы устанавливаются вместе с ОС Windows Server 2008 и используются для предоставления пользователю определенного набора полномочий и разрешений.

2 Создание, конфигурирование и тестирование учетных записей и групп в ОС Windows Server 2008

Установка Windows Server 2008. ОС Windows Server 2008 можно установить как новую систему или как обновление имеющейся. В первом случае программа установки полностью заменит исходную ОС на Windows Server 2008, а все имевшиеся пользователи и параметры приложений будут потеряны. Если выбрано обновление, программа установки выполняет установку Windows Server 2008, а затем переносит в нее параметры пользователей, документы и приложения из прежней системы. Перед началом установки Windows Server 2008 следует убедиться, что компьютер удовлетворяет минимальным требованиям устанавливаемой версии. Майкрософт указывает как минимальные, так и рекомендуемые характеристики компьютера. Если компьютер не удовлетворяет минимальным требованиям, установить Windows Server 2008 будет невозможно. Если характеристики компьютера ниже рекомендуемых, возможны проблемы с производительностью. Для установки базовых компонентов операционной системы требуется не менее 8 Гб дискового пространства. Рекомендуется же иметь не менее 40 Гб доступного дискового пространства для установки ядра сервера и не менее 80 Гб для полной установки. Дисковое пространство требуется для файлов подкачки и дампов памяти, а также для установки компонентов, ролей и служб ролей. Для достижения оптимальной производительности рекомендуется иметь не менее 10% свободного пространства на всех дисках сервера.

2.1 Установка операционной системы Windows Server 2008

Для начала установки операционной системы Windows Server 2008 был запущена виртуальная машина Oracle VM VirtualBox, для моделирования работы на операционной системе. После добавления в виртуальную машину нового устройства, необходимо начать установку операционной системы Windows. Первое окно выбора системного языка и формата времени и денежных единиц. Данное окно указано на рисунке 2.1.

Рисунок 2.1 — Окно выбора регионального языка

После выбора языка, мастер установок запрашивает продолжения установки, после подтверждения появляется окно с выбора операционной системы, для данной курсовой работы достаточно функций ОС Windows Server 2008 R2 Standart. Выбираем данный пункт и жмем далее. Список всех доступных ОС предоставлено на рисунке 2.2.

Рисунок 2.2 — Окно с выбором операционной системы

Следующим появляется окно с подтверждением лицензионным соглашением указанное на рисунке 2.3.

Рисунок 2.3 — Окно лицензионного соглашения

После подтверждения, необходимо выбрать диск на который будет установлена операционная система, с доступными функциями форматирования, удаления, обновления и загрузки. Данное окно указано на рисунке 2.4.

Рисунок 2.4 — Окно выбора раздела

На рисунке 2.5 указаны пункты установки Windows Server 2008.

Рисунок 2.5 — Пункты установки Windows Server

После установки, мастер установок, запросил смену пароля. После изменения пароля, Необходимо перезагрузить компьютер и войти под пользователем которому нужно было сменить пароль. Изображения результата установки операционной системы Windows Server 2008 указано на рисунке 2.6.

Рисунок 2.6 — Рабочий стол

В данном разделе была успешно проведена установка операционной системы Windows Server 2008.

2.2 Создание учетных записей

Для создания учетных записей необходимо после включения персонального компьютера, зайти под предопределенным пользователем Администратор. Далее необходимо нажать Пуск->Администрирование->Управление компьютером. Пример выполнения указан на рисунке 2.7.

Рисунок 2.7 — Путь для администрирования групп и учетных записей

После этого необходимо выбрать раздел Локальные пользователи в которых находятся Пользователи и Группы. Результат показан на рисунке 2.8.

Рисунок 2.8 — Локальные пользователи

Далее для создания пользователя, необходимо выбрать раздел Пользователи, нажать правую кнопку мыши и выбрать пункт Новый пользователь. Далее заполнить регистрационную информацию. Таким же образом создаются ещё двое пользователей. Результат показан на рисунках 2.9 — 2.11.

Рисунок 2.9 — Добавление нового пользователя berzhnay

Рисунок 2.10 — Добавление нового пользователя ivanov_ivan

Рисунок 2.11 — Добавление нового пользователя petrov_petr

После выполнения данных действий, в разделе Пользователи появятся новые пользователи, так же видно встроенных пользователей Администратор и Гость. Результат показан на рисунке 2.12.

Рисунок 2.12 — Список всех добавленных пользователей

В данном разделе были успешно созданы и продемонстрированы пользователи.

2.3 Создание и конфигурирование групп

В данном разделе необходимо создать и сконфигурировать группы в операционной системе Windows Server 2008. Для создания групп необходимо повторить действия из раздела 2.1 для захода в Администрирование, а далее Локальные пользователи. Далее выбрать раздел Группы. Что бы создать группу, нужно нажать на правую кнопку мыши и выбрать Добавить группу. Результат выполненной работы изображен на рисунке 2.13.

Рисунок 2.13 — Созданная новая группа для руководителей

После заполнения данных о названия и описания группы, необходимо добавить пользователей. Для этого необходимо нажать Добавить. После чего можно выбрать с какого домена выбирать пользователей, а так же по типу объекта. Результат показан на рисунке 2.14.

Рисунок 2.14 — Добавление в группу пользователей

Далее необходимо нажать ОК, для подтверждения выбранных данных, после чего появится прошлое окно в которых будут указаны пользователи. На рисунке 2.15 показан результат выполненной работы.

Рисунок 2.15 — Заполненная группа пользователями

Так же выполним создание группы Рабочие в которых находятся все рабочие отдела и руководитель отдела. Результат на рисунке 2.16.

Рисунок 2.16 — Созданная группа Рабочие

На рисунке 2.17 указанны все группы в которых состоит пользователь Ирина.

Рисунок 2.17 — Группы пользователя Ирина

Далее выполнен выход из пользователя Администратора. На экране появятся все доступные локальные пользователи, как на рисунке 2.18.

Рисунок 2.18 — Все доступные пользователи для входа

После чего выполнен вход под пользователем Ирина. Вводя пароль, после чего система потребовала изменить пароль и предоставив мгновенный доступ к учетной записи. Результат на рисунке 2.19.

Рисунок 2.19 — Рабочий стол пользователя Ирина

Создание групп и учетных записей прошло успешно.

ЗАКЛЮЧЕНИЕ

В данной курсовой работе было выполнено создание и конфигурирование учетных записей и групп в ОС Windows Server 2008.

Были изучены основные понятия учётных записей и групп, а так же ознакомление и изучение с операционный системы Windows Server 2008. Кроме того в проделанной работе была установлена данная операционная система, созданы учётные записи, группы и созданные пользователи были разделены по группам.

При выполнении курсовой работы были использованы только стандартные инструменты операционной системы.

В результате было сконфигурировано рабочее место, с распределенными ролями пользователей. Что предоставляет им эффективную и удобную работу. Были созданные учетные записи и группы, после чего созданные пользователи были помещены в данные группы, в зависимости от имеющейся должности.

Операционная система Windows Server 2008 в настоящее время является одной из самых популярных систем предназначены для администрирования сети внутри компании. Которая так же имеет дружественный интерфейс, что позволяет новичку с легкостью ознакомится с операционной системой.

Поставленные цели и задачи курсовой работы выполнены в полном объеме.

Список использованных источников

Windows 2008 Server. Учебный курс MCSE. – М.: Изд-во Русская редакция, 2008.

Моримото Р., Ноэл М. И др. Microsoft Windows Server 2008. Полное руководство. – М.: «Вильямс», 2008.

Тейт С. Windows 2008 для системного администратора. Энциклопедия. – СПб.: Питер, 2009. -768с.

Станек Уильям Р. Windows Server 2008. Справочник администратора / Пер. с англ. — М. : Издательство «Русская редакция» ; СПб. : БХВ-Петербург, 2008 — 688c.

Чекмарев А. Н. Windows Server 2008. Настольная книга администратора. — СПб.: БХВ-Петербург, 2009. — 512 с.

Орин Томас, Иэйн Маклин. Администрирование Windows Server 2008. Учебный курс Microsoft/ Пер. с англ. — М.: Издательство «Русская Редакция», 2013 — 688с.

Windows Server 2008 [Электронный ресурс] / Режим доступа: https://ru.wikipedia.org/wiki/Windows_Server_2008.

Официальный источник Windows Server 2008 [Электронный ресурс] / Режим доступа: https://www.microsoft.com/en-us/download.

Учетные записи и группы Windows Server [Электронный ресурс] / Режим доступа: https://technet.microsoft.com/ru-ru/library/dn535499.aspx

Иртегов Д. В. Введение в операционные системы, 2-е издание / Издательство БХВ-Петербург, 2008.

Маматов Е.М. Операционные системы, среды и оболочки / Издательство БелГУ, 2007 — 158с.

Методические указания по оформлению курсовой работы.

|

|

|

Примечание. Информация в этой статье основана на предварительных версиях (RC) Windows 7 и Windows Server 2008 R2. В финальных версиях могут измениться функциональные возможности и названия элементов интерфейса.

Функция контроля учетных записей UAC в Windows Vista вызвала немало споров. Поэтому неудивительно, что в Windows 7 внесены улучшения, не только изменившие работу функции контроля учетных записей, но и позволяющие более гибко настроить UAC. В Windows 7 и Windows Server 2008 R2 контроль учетных записей усовершенствован за счет того, что:

- уменьшено количество запросов в различных ситуациях;

- увеличено число операций, которые обычный пользователь может выполнять без повышения прав;

- добавлены новые параметры UAC;

- введены новые политики безопасности, позволяющие настроить UAC для локальных администраторов и обычных пользователей.

Microsoft уделяет большое внимание тому, чтобы разъяснить назначение контроля учетных записей в своих новейших операционных системах, поэтому логично начать именно с этого вопроса.

Назначение контроля учетных записей

Когда контроль учетных записей был впервые представлен в Windows Vista, его позиционировали как средство повышения безопасности операционной системы, хотя прямое назначение UAC состоит не в этом. Впоследствии независимые эксперты неоднократно демонстрировали возможности обхода UAC. Когда в Microsoft пришел Марк Русинович, на него, похоже, была возложена задача реабилитации UAC, и он начал методично объяснять истинное назначение контроля учетных записей. Он ввел понятие «граница защищенной зоны» (security boundary) и всеми доступными средствами (Technet, конференции, блог) разъяснял, что UAC такой границей не является. Например, именно этой теме был посвящен один из его докладов на конференции «Платформа 2008» (http://technet.microsoft.com/ru-ru/magazine/cc138019.aspx) в Москве.

На самом деле контроль учетных записей был создан для того, чтобы в системе можно было полноценно работать без прав администратора. Эту масштабную задачу необходимо было решать потому, что в Windows 2000/XP работа с административной учетной записью стала обычной практикой. В этом случае проникновение вредоносного кода в систему ведет к плачевным последствиям. Ситуация осложнялась тем, что многие разработчики программ совершенно не заботились об ограниченных учетных записях, всецело полагаясь на то, что установка их продуктов и работа с ними будут вестись с правами администратора. Получался замкнутый круг. Создатели UAC изменили модель контроля доступа, в результате чего была не только изменена работа учетных записей, но и реализована виртуализация файловой системы и реестра.

Для пользователей же контроль учетных записей фактически свелся к столь нелюбимым запросам UAC. Основное их назначение в том, чтобы уведомить пользователя, работающего с правами администратора, о попытках приложения внести в систему изменения, требующие полного административного доступа. Обычному пользователю, не имеющему прав на совершение действия, тут же предлагается ввести учетные данные администратора. Понятно, что разработчики должны планировать приложения таким образом, чтобы для работы с программой не требовалось административных прав. А если все программное обеспечение в системе может работать в контексте обычного пользователя, то уже нет необходимости в рутинной работе с полными правами администратора. Настройку системы можно производить от имени администратора или под его учетной записью, но это не каждодневная задача. И даже если вы работаете с правами администратора, UAC контролирует выполнение задач, требующих полных административных полномочий; он уведомляет пользователя в тех случаях, когда требуется подтверждение прав.

Таким образом, контроль учетных записей призван не предотвратить проникновение вредоносного кода (для этого существует брандмауэр и антивирусное/антишпионское программное обеспечение), а снизить наносимый им ущерб — ограничить его влияние правами обычного пользователя. Строго говоря, повышается не безопасность операционной системы, а ее устойчивость к несанкционированному доступу.

Кстати, значок щита в этом разделе статьи не случаен — именно его вы видите на кнопках, рядом со ссылками и в пунктах меню операционной системы, когда требуется повышение прав. Другими словами, если контроль учетных записей включен, обращение к элементу интерфейса, обозначенному щитом, сопровождается запросом UAC. Цветовая гамма щита изменилась по сравнению с Windows Vista, но это далеко не единственное изменение в интерфейсе.

Изменения в пользовательском интерфейсе

Доступ к параметрам функции контроля учетных записей упростился — их можно открыть из элементов панели управления «Центр поддержки» и «Учетные записи пользователей», а также из командной строки, запустив UserAccountControlSettings.exe (см. экран 1).

В настройках UAC вместо двух возможностей управления (включен/выключен) появилось четыре режима работы.

- «Уведомлять при установке программ или попытке внесения ими изменений, а также при изменении параметров Windows пользователем». Это максимальный уровень контроля учетных записей.

- «Уведомлять при установке программ или попытке внесения ими изменений». Этот уровень используется по умолчанию.

- «Уведомлять при попытке установки программ или попытке внесения ими изменений, но не затемнять рабочий стол». Затемнение рабочего стола (так называемый безопасный рабочий стол, Secure Desktop) — это своего рода подтверждение подлинности окна UAC, позволяющее визуально отличить поддельные запросы UAC от настоящих.

- «Не уведомлять ни при установке программ или попытке внесения ими изменений, ни при изменении параметров Windows пользователем». Контроль учетных записей отключен.

Помимо окна настроек, преобразились и диалоговые окна управления функцией контроля учетных записей. Изменения нацелены на то, чтобы пользователям была понятна суть запроса (см. экран 2).

Теперь в основном используются только два цвета:

- синий — для компонентов, имеющих цифровую подпись;

- желтый — для компонентов, не имеющих цифровой подписи.

Красный цвет используется только в тех редких случаях, когда программа или компонент заблокированы администратором. Кроме того, в запросах жирным шрифтом выделяется издатель программы. Для пользователей, озадаченных появлением запроса, в диалоговом окне предусмотрена ссылка «Помощь в принятии решения».

Изменения в работе

Безусловно, в Windows 7 и Windows Server 2008 R2 работа целенаправленно велась с акцентом на уменьшение количества запросов UAC — именно этот аспект вызвал наибольшее недовольство пользователей Windows Vista среди всех претензий к операционной системе.

Уменьшено количество запросов

Используемый по умолчанию уровень контроля — это новая возможность Windows 7 и Windows Server 2008 R2. Такой уровень невозможно было настроить в Windows Vista с помощью пользовательского интерфейса, политики безопасности или реестра. Работа операционной системы была изменена для того, чтобы, не снижая уровень безопасности, реализовать автоматическое повышение прав для выполнения распространенных административных задач, вызывавших около половины запросов UAC. Это имело смысл сделать потому, что по статистике 9 из 10 таких запросов пользователи все равно одобряли.

Что же касается уровня, позволяющего отключить безопасный рабочий стол, то его появление в пользовательском интерфейсе обусловлено желанием продемонстрировать максимальную совместимость UAC с аппаратным обеспечением. В некоторых случаях затемнение рабочего стола приводило к задержкам в работе операционной системы, чему мог быть причиной, например, драйвер видеокарты. В Windows Vista имелась политика, позволяющая отключить безопасный рабочий стол, однако большинство пользователей о ее существовании даже не подозревали.

Если сравнивать количество запросов UAC в Windows 7 и Windows Vista, то даже при максимальном уровне контроля учетных записей количество запросов в новой версии уменьшилось. A уровень контроля, используемый теперь по умолчанию, еще больше должен способствовать достижению столь необходимого баланса между безопасностью и навязчивой заботой операционной системы. В таблице 1 сравнивается количество запросов двух верхних уровней контроля учетных записей в новых операционных системах и Windows Vista SP1.

Изменена работа компонентов

Многие компоненты новых операционных систем были переработаны, чтобы уменьшить количество запросов UAC и сделать работу пользователей более комфортной. Положительные изменения произошли в работе как обычных пользователей, так и локальных администраторов (см. таблицу 2).

Административные учетные записи

Изменения, затронувшие встроенную учетную запись «Администратор», касаются в основном работы в безопасном режиме. Однако, прежде чем перейти к ним, я бы хотел рассказать о различиях между встроенной и другими административными учетными записями.

Согласно одному из распространенных заблуждений о контроле учетных записей, встроенная учетная запись «Администратор» имеет больше прав, чем обычная. Это не так. На самом деле отличие лишь в том, что права встроенной учетной записи автоматически повышаются до максимальных при выполнении всех задач, поэтому запрос UAC для нее не выводится (см. экран 3).

Все остальные административные учетные записи работают в режиме одобрения администратором (Admin Approval Mode): контроль учетных записей запрашивает подтверждение действий, если требуется повышение прав. А если не требуется, задачи выполняются с правами обычного пользователя.

Незнание этой тонкости нередко сбивает пользователей с толку. Например, запуск командной строки администратором выполняется с правами обычного пользователя, поскольку само по себе это действие не подразумевает внесения важных изменений в систему. Для того чтобы выполнить задачу с полными правами, необходимо запустить ее от имени администратора — соответствующий пункт имеется в контекстном меню проводника. В этом случае выводится запрос UAC (см. экран 4).

Поскольку запуск осуществлен администратором, учетные данные вводить не требуется — нужно лишь подтвердить действие. Кроме того, наряду с предложением помощи в принятии решения, для администраторов в диалоговом окне имеется ссылка «Изменить при появлении этого уведомления», открывающая параметры контроля учетных записей. Продолжая пример с командной строкой, легко определить, с какими правами она была запущена (см. экран 5).

Можно настроить политику безопасности таким образом, чтобы у административных учетных записей происходило повышение прав без запроса UAC — достаточно будет лишь запустить задачу от имени администратора. Поэтому нет никакой необходимости в повседневной работе со встроенной учетной записью «Администратор».

В отличие от Windows Server 2008 R2, встроенная административная учетная запись в Windows 7 отключена. Если это единственная активная учетная запись в группе «Администраторы» при обновлении Windows XP до Windows 7, она переводится в режим одобрения.

Изменения, касающиеся работы отключенной учетной записи «Администратор» в безопасном режиме, отражены в таблице 3.

Настройка UAC с помощью политик безопасности

Имея права локального администратора, вы можете управлять параметрами контроля учетных записей с помощью локальной политики безопасности. Политики UAC можно задать как в оснастке «Локальная политика безопасности» (secpol.msc) в узле «Локальные политики», «Параметры безопасности», так и в разделе системного реестра HKLMSOFTWARE

MicrosoftWindowsCurrentVersion PoliciesSystem (см. экран 6).

Основная политика, определяющая состояние контроля учетных записей и всех остальных его политик, не изменилась, что отражено в таблице 4.

Изменения же коснулись двух политик, определяющих поведение запросов контроля учетных записей для локальных администраторов и обычных пользователей. Наряду с имевшимися ранее вариантами, теперь вы можете указать, будет ли использоваться безопасный рабочий стол, если для продолжения работы UAC требует подтвердить действие или ввести учетные данные (см. таблицы 5 и 6).

Помимо перечисленных выше политик безопасности, имеются и другие, позволяющие более гибко настроить работу контроля учетных записей. С их назначением можно ознакомиться в свойствах политики на вкладке «Объяснение», а соответствующие им параметры реестра документированы в MSDN.

Новое лицо UAC

Контроль учетных записей в Windows 7 и Windows Server 2008 R2 подвергся существенной переработке. В первую очередь, снизилось количество запросов UAC, излишняя навязчивость которых вызывала справедливую критику пользователей Windows Vista. Улучшить работу UAC удалось за счет изменений в работе новых операционных систем наряду с введением нового уровня контроля учетных записей. Этот уровень, используемый по умолчанию, осуществляет автоматическое повышение прав при выполнении наиболее распространенных административных действий. Оформление запросов контроля учетных записей также изменилось — тона смягчились, а информация подается более четко. Эти нововведения должны способствовать более благосклонному восприятию UAC конечными пользователями.

Доступ к параметрам контроля учетных записей упростился за счет размещения ссылок на него в различных элементах панели управления. Все доступные параметры UAC можно также настроить с помощью локальных политик безопасности или соответствующих им параметров системного реестра. Кроме того, политики безопасности предоставляют в распоряжение системных администраторов возможности более тонкой настройки поведения запросов UAC для административных и обычных учетных записей.

Вадим Стеркин (vadim.sterkin@gmail.com) — занимается развитием компьютерного информационного портала OSZone.net. Имеет звание Microsoft MVP в категории Windows Desktop Experience

Таблица 1. Количество запросов в Windows 7 и Windows Server 2008 R2 по сравнению с Windows Vista SP1

Таблица 2. Запросы UAC для обычного пользователя и администратора

Таблица 3. Работа в безопасном режиме при отключенной учетной записи «Администратор»

Таблица 4. Политика «Контроль учетных записей: все администраторы работают в режиме одобрения администратором»

Таблица 5. Политика «Контроль учетных записей: поведение запроса на повышение прав для администраторов в режиме одобрения администратором»

Таблица 6. Значения политики «Контроль учетных записей: поведение запроса на повышение прав для обычных пользователей»

Экран 6. Политики безопасности контроля учетных записей

Здесь будет рассказано как добавить нового пользователя в Windows Server 2008 R2.

0. Оглавление

- Создание нового пользователя

- Редактирование свойств пользователя

1. Создание нового пользователя

Запускаем диспетчер сервера («Пуск» — «Администрирование» — «Диспетчер сервера» ). Раскрываем вкладку «Конфигурация» , затем «Локальные пользователи и группы» и выбираем оснастку «Пользователи» . В таблице справа мы видим уже существующих пользователей. Кликаем в свободном месте таблицы правой кнопкой мыши и выбираем «Новый пользователь» .

Откроется окно ввода данных пользователя. В поле «Пользователь» необходимо указать то имя, под которым пользователь будет логиниться на сервер, поля «Полное имя» и «Описание» могут быть любыми. Далее вводим 2 раза пароль. По умолчанию пароль должен отвечать требованиям сложности. О том как изменить политику паролей в Windows 2008 можно прочитать здесь. Рекомендую сразу записать пароль в отведенное для этого дела места. Удобно использовать специальные менеджеры паролей, например бесплатную программу KeePass. Если оставить галочку «Требовать смены пароля при следующем входе в систему» , то, соответственно, при первом входе пользователя система попросит его ввести новый пароль. Здесь также можно вообще запретить пользователю менять свой пароль. И, наконец, если не ставить галочку «Срок действия пароля не ограничен» то через количество дней, указанных в политике безопасности паролей, система потребует у пользователя ввести новый пароль. После того как все настройки определены (их можно поменять в любое время) жмем «Создать» .

В списке должен появиться только что созданный пользователь. Кликнув по нему правой кнопкой мыши, видно, что из этого меню можно изменить пароль пользователя, удалить, переименовать пользователя, а также отредактировать его свойства.

2. Редактирование свойств пользователя

Рассмотрим некоторые из свойств пользователя:

- Вкладка «Общие» — здесь можно изменить начальные данные пользователя. О них было сказано выше.

- «Членство в группах» — здесь можно определить в какие группы будет входить пользователь. Например, если предполагается, что пользователь будет работать через удаленный рабочий стол, то его нужно добавить в группу «Пользователи удаленного рабочего стола» . Для этого нажимаем кнопку «Добавить» , затем «Дополнительно» , в окне выбора группы жмем «Поиск» , выбираем нужную группу из списка и кликаем «ОК» 3 раза.

- На вкладке «Профиль» можно изменить путь хранения профиля (По умолчанию это C:Users), указать сценарий входа, а так же задать сетевой диск, который будет подключаться при входе пользователя.

- «Среда пользователя» — здесь можно задать программу, которая будет запускаться при входе пользователя на удаленный рабочий стол. В этом случае пользователю будут недоступен рабочий стол, панель задач, а также другие программы сервера. При закрытии этой программы также будет выгружаться и учетная запись. Грубо говоря, пользователь сможет работать только с этой программой и ни с чем больше. Также на этой влкдаке можно разрешить/запретить подключение устройств при работе через удаленный рабочий стол.

- Вкладка «Сеансы» отвечает за установку параметров тайм-аута и повторного подключения к удаленному рабочему столу. Очень часто на практике я сталкивался с ситуацией, когда пользователь не отключался от удаленного рабочего стола, просто закрывая терминал «крестиком» . Учетная запись в этом случае продолжает «висеть» на сервере. Помогает в данной ситуации выставление тайм-аута отключения сеанса.

- Вкладка «Профиль служб терминалов» аналогична вкладке «Профиль» , с той лишь разницей, что относится к профилю пользователя, загружаемому при входе на сервер через удаленный рабочий стол. Также здесь можно запретить данное подключение.

- На вкладке «Удаленное управление» можно включить/отключить удаленное управление учетной записью пользователя при работе через удаленный рабочий стол. Обычно здесь я снимаю галочку «Запрашивать разрешение пользователя» т. к. если пользователь отключился от сеанса службы терминалов, то управлять этой учеткой уже не получится.

Запись опубликована в рубрике Windows Server 2008 R2 с метками Windows Server 2008. Добавьте в закладки постоянную ссылку.