Содержание

- Изменить минимальную длину пароля для локальных учетных записей в Windows 10

- Изменить минимальную длину пароля для локальных учетных записей в Локальная политика безопасности

- Изменить минимальную длину пароля для локальных учетных записей в командной строке

- Как отключить пароль при входе в Windows 10 и что делать, если не получается

- Содержание

- Как отключить пароль в Windows 10

- Трудности и ошибки, с которыми можно столкнуться

- Зачем убирать запрос пароля при включении ПК на Windows 10

- Контроллер домена: запретить изменение пароля учетных записей компьютера Domain controller: Refuse machine account password changes

- Справочные материалы Reference

- Возможные значения Possible values

- Рекомендации Best practices

- Расположение Location

- Значения по умолчанию Default values

- Управление политикой Policy management

- Необходимость перезапуска Restart requirement

- Вопросы безопасности Security considerations

- Уязвимость Vulnerability

- Противодействие Countermeasure

- Возможное влияние Potential impact

- Пароль должен соответствовать требованиям к сложности Password must meet complexity requirements

- Справочные материалы Reference

- Возможные значения Possible values

- Рекомендации Best practices

- Расположение Location

- Значения по умолчанию Default values

- Вопросы безопасности Security considerations

- Уязвимость Vulnerability

- Противодействие Countermeasure

- Возможное влияние Potential impact

Изменить минимальную длину пароля для локальных учетных записей в Windows 10

Вы можете изменить минимальную длину пароля для локальных учетных записей, тем самым запретив короткие пароли. Длину пароля можно задать от 0 до 14 знаков, и если вы зададите определенное число (к примеру

Изменить минимальную длину пароля для локальных учетных записей в Локальная политика безопасности

Локальная политика безопасности доступна только в Windows 10 Pro , Enterprise и Education . Вариант второй описанный ниже подходит для всех выпусков Windows.

1.В строке поиска или в меню выполнить (выполнить вызывается клавишами Win+R) напишите команду secpol.msc и нажмите Enter.

2.В левой колонке выберите “Политики учетных записей” => Политика паролей => с правой стороны откройте “Минимальная длина пароля”.

3. Возле “Длина пароля не менее” задайте значение от 0 до 14 и нажмите “ОК”. На рисунке мы устанавливаем значение 9, если пользователь попытается во время изменения пароля ввести меньше 9 знаков – он получит ошибку.

Изменить минимальную длину пароля для локальных учетных записей в командной строке

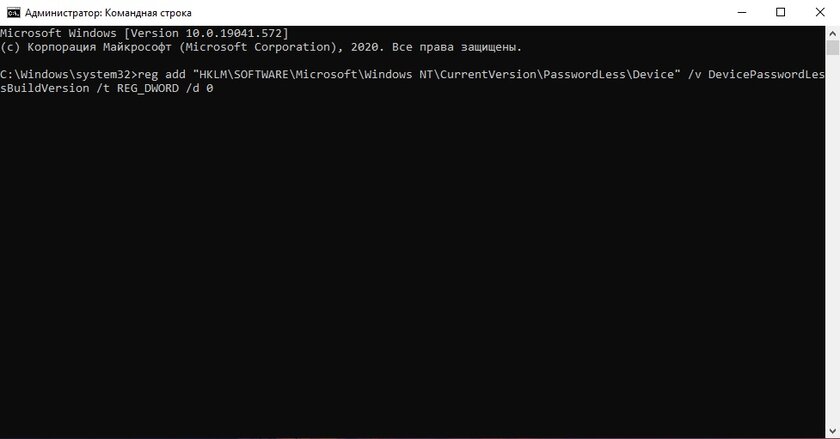

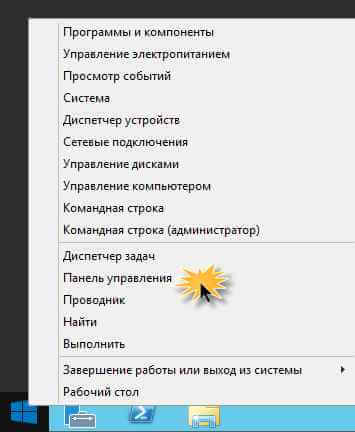

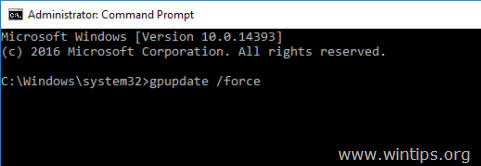

1.Откройте командную строку от имени администратора: один из способов — нажать на меню «Пуск» правой клавишей мыши и выбрать «Командная строка (администратор) из открывшегося меню.

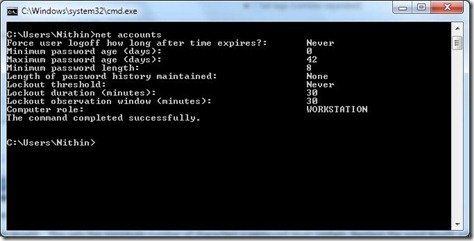

2. Чтобы посмотреть минимальную длину пароля в данный момент – введите команду net accounts и нажмите клавишу Enter.

3. Чтобы задать минимальную длину пароля введите команду net accounts /minpwlen: 8 и нажмите клавишу Enter (вместо 8 вы можете задать любое значение от 0 до 14).

На сегодня всё, если вы знаете другие способы или у вас есть дополнения – пишите комментарии! Удачи Вам 🙂

Как отключить пароль при входе в Windows 10 и что делать, если не получается

Довольно часто после установки операционной системы Windows 10 пользователи жалуются на необходимость каждый раз вводить пароль при включении компьютера, что не всегда удобно. К сожалению, разработчики из Microsoft удобного способа отключить данную функцию не предусмотрели, так что очевидными путями ввод пароля отключить нельзя — нужно копать глубже. Благо, быть программистом совершенно не обязательно, так как манипуляции крайне простые — убрать пароль при входе в систему сможет любой даже не опытный пользователь. Речь именно о том пароле, который появляется при включении компьютера.

Содержание

Как отключить пароль в Windows 10

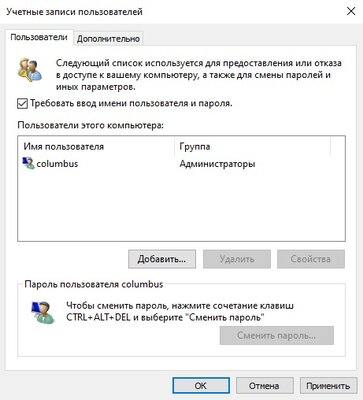

Для отключения пароля при входе в операционную систему Windows 10 пользователю необходима смена настроек учётной записи. К счастью, этот способ подразумевает всего три действия.

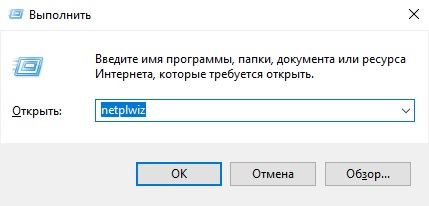

- Нажмите на клавиатуре комбинацию клавиш Windows + R, в появившейся строке введите команду netplwiz, после чего нажмите ОК.

Трудности и ошибки, с которыми можно столкнуться

- Иногда снятие галочки не регистрируется системой и пароль всё равно запрашивается при включении компьютера. В этом случае стоит повторно провести операцию.

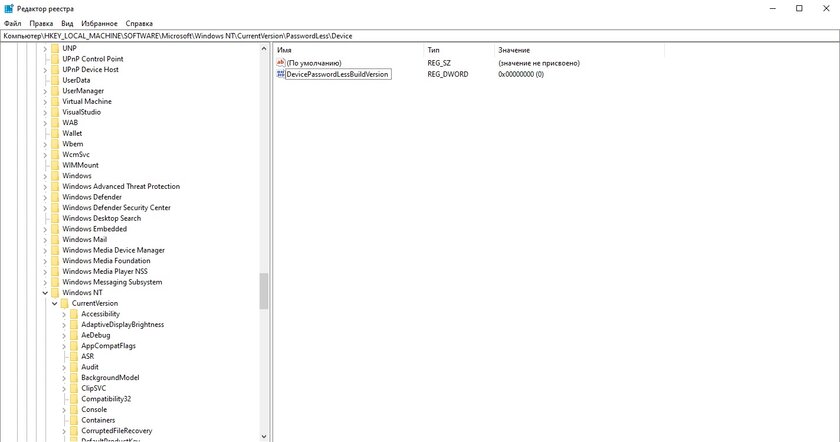

- У некоторых пользователей может просто не быть в меню пункта «Требовать ввод имени пользователя и пароля».

После данных манипуляций пункт «Требовать ввод имени пользователя и пароля» в меню настройки профилей появится.

Зачем убирать запрос пароля при включении ПК на Windows 10

Использование пароля на компьютере необходимо в том случае, если его содержимое нужно защитить от доступа третьими лицами. Например, в учебных заведениях, офисах и предприятиях, даже в домашних условиях, если доступ к ПК нужно ограничить. С другой стороны, если вы являетесь единственным пользователем за компьютером или у вас просто нет необходимости защищать доступ к ПК от кого-либо, то необходимость в пароле испаряется. Более того, в некоторых ситуациях окно ввода пароля не только отнимает время, но и не позволяет использовать распространённый сценарий «нажал на кнопку включения ПК — отошёл по делам — вернулся, а компьютер уже полностью загрузился и готов к работе».

К сожалению, в Microsoft делать удобный интерфейс для отключения ввода пароля пока что не планируют — впервые вопросы «как отключить ввод пароля в Windows 10 при включении ПК» или «как убрать пароль на Windows 10» появились ещё в 2017 году, но по сей день пользователям нужно отправляться в редактор реестра или открывать меню настроек профилей. Это очень неочевидный путь, к которому прийти путём проб и ошибок просто не выйдет. С другой стороны, по гайду выше буквально за минуту или две пользователь даже с минимальным набором умений отключит пароль без каких-либо проблем.

Контроллер домена: запретить изменение пароля учетных записей компьютера Domain controller: Refuse machine account password changes

Область применения Applies to

В этой статье описываются лучшие методики, расположение, значения и вопросы безопасности для контроллера домена: откажитесь от настройки политики безопасности изменения пароля учетной записи компьютера. Describes the best practices, location, values, and security considerations for the Domain controller: Refuse machine account password changes security policy setting.

Справочные материалы Reference

Этот параметр политики включает или отключает блокировку контроллера домена на прием запросов на изменение паролей для учетных записей компьютеров. This policy setting enables or disables blocking a domain controller from accepting password change requests for machine accounts. По умолчанию устройства, которые присоединились к домену, изменяют пароли учетной записи компьютера каждые 30 дней. By default, devices joined to the domain change their machine account passwords every 30 days. Если этот запрос включен, контроллер домена отключит запросы на изменение пароля учетной записи компьютера. If enabled, the domain controller will refuse machine account password change requests.

Возможные значения Possible values

Если этот параметр включен, контроллер домена не может принимать любые изменения пароля учетной записи компьютера. When enabled, this setting does not allow a domain controller to accept any changes to a machine account’s password.

Если этот параметр отключен, контроллер домена может принимать любые изменения пароля учетной записи компьютера. When disabled, this setting allows a domain controller to accept any changes to a machine account’s password.

Не определено Not defined

То же, что и Disabled. Same as Disabled.

Рекомендации Best practices

- Включение этого параметра политики на всех контроллерах домена в домене предотвращает изменение пароля учетной записи компьютера членами домена. Enabling this policy setting on all domain controllers in a domain prevents domain members from changing their machine account passwords. Это, в свою очередь, делает эти пароли уязвимыми для атак. This, in turn, leaves those passwords susceptible to attack. Убедитесь, что это соответствует общей политике безопасности домена. Make sure that this conforms to your overall security policy for the domain.

Расположение Location

Конфигурация компьютераПараметры WindowsПараметры безопасностиЛокальные политикиПараметры безопасности Computer ConfigurationWindows SettingsSecurity SettingsLocal PoliciesSecurity Options

Значения по умолчанию Default values

В следующей таблице перечислены фактические и эффективные значения по умолчанию для этой политики. The following table lists the actual and effective default values for this policy. Значения по умолчанию также можно найти на странице свойств политики. Default values are also listed on the policy’s property page.

| Тип сервера или объект групповой политики Server type or GPO | Значение по умолчанию Default value |

|---|---|

| Default Domain Policy Default Domain Policy | Не определено Not defined |

| Политика контроллера домена по умолчанию Default Domain Controller Policy | Не определено Not defined |

| Параметры по умолчанию для автономного сервера Stand-Alone Server Default Settings | Не определено Not defined |

| Эффективные параметры по умолчанию для DC DC Effective Default Settings | Отключено Disabled |

| Действующие параметры по умолчанию для рядового сервера Member Server Effective Default Settings | Отключено Disabled |

| Действующие параметры по умолчанию для клиентского компьютера Client Computer Effective Default Settings | Не применяются Not applicable |

Управление политикой Policy management

В этом разделе описываются функции и средства, которые помогут вам управлять этой политикой. This section describes features and tools that are available to help you manage this policy.

Необходимость перезапуска Restart requirement

Нет. None. Изменения этой политики становятся эффективными без перезапуска устройства при их локальном экономии или распространении с помощью групповой политики. Changes to this policy become effective without a device restart when they are saved locally or distributed through Group Policy.

Вопросы безопасности Security considerations

В этом разделе описывается, каким образом злоумышленник может использовать компонент или его конфигурацию, как реализовать меры противодействия, а также рассматриваются возможные отрицательные последствия их реализации. This section describes how an attacker might exploit a feature or its configuration, how to implement the countermeasure, and the possible negative consequences of countermeasure implementation.

Уязвимость Vulnerability

Если включить этот параметр политики на всех контроллерах домена в домене, участники домена не смогут изменить пароли учетных записей компьютера, и эти пароли будут более уязвимыми для атак. If you enable this policy setting on all domain controllers in a domain, domain members cannot change their machine account passwords, and those passwords are more susceptible to attack.

Противодействие Countermeasure

Отключение контроллера домена: отказаться от изменения пароля учетной записи компьютера. Disable the Domain controller: Refuse machine account password changes setting.

Возможное влияние Potential impact

Нет. None. Это конфигурация по умолчанию. This is the default configuration.

Пароль должен соответствовать требованиям к сложности Password must meet complexity requirements

Область применения Applies to

В этой статье описываются лучшие методики, расположение, **** значения и вопросы безопасности для пароля, которые должны соответствовать требованиям к сложности настройки политики безопасности. Describes the best practices, location, values, and security considerations for the Password must meet complexity requirements security policy setting.

Справочные материалы Reference

Параметр политики «Пароли должны соответствовать требованиям к сложности» определяет, должны ли пароли соответствовать ряду рекомендаций по надежных паролям. The Passwords must meet complexity requirements policy setting determines whether passwords must meet a series of strong-password guidelines. Если этот параметр включен, пароли необходимы для удовлетворения следующих требований: When enabled, this setting requires passwords to meet the following requirements:

Пароли могут не содержать значение samAccountName пользователя (имя учетной записи) или полное значение displayName (полное имя). Passwords may not contain the user’s samAccountName (Account Name) value or entire displayName (Full Name value). В обеих проверках не занося чувствительность к делу. Both checks are not case-sensitive.

SamAccountName проверяется полностью, только чтобы определить, является ли он частью пароля. The samAccountName is checked in its entirety only to determine whether it is part of the password. Если samAccountName имеет длину менее трех символов, эта проверка пропускается. If the samAccountName is fewer than three characters long, this check is skipped. DisplayName разберется для разных знаков: запятых, токенов, дефис или дефис, подчеркивая, пробелы, знаки с запятой и вкладки. The displayName is parsed for delimiters: commas, periods, dashes or hyphens, underscores, spaces, pound signs, and tabs. При обнаружении какого-либо из этих разделов displayName разделяется, и все разделы (маркеры) для различения подтверждаются, что они не включены в пароль. If any of these delimiters are found, the displayName is split and all parsed sections (tokens) are confirmed not to be included in the password. Маркеры меньше трех символов игнорируются, а подстроки маркеров не проверяются. Tokens that are shorter than three characters are ignored, and substrings of the tokens are not checked. Например, имя «Erin M. Hagens» разделено на три маркера: «Erin», «M» и «Havens». For example, the name «Erin M. Hagens» is split into three tokens: «Erin», «M», and «Havens». Так как второй маркер имеет только один символ, он игнорируется. Because the second token is only one character long, it is ignored. Таким образом, у этого пользователя не может быть пароля, включающий «erin» или «havens» в качестве подстроки в любом месте пароля. Therefore, this user could not have a password that included either «erin» or «havens» as a substring anywhere in the password.

Пароль содержит символы из трех из следующих категорий: The password contains characters from three of the following categories:

- Буквы в верхнем регистре для европейских языков (от A до Z с диакритическими знаками, греческими и кириллическими знаками) Uppercase letters of European languages (A through Z, with diacritic marks, Greek and Cyrillic characters)

- Буквы в нижнем регистре европейских языков (от a до z, с диакритическими знаками, греческими и кириллическими знаками) Lowercase letters of European languages (a through z, sharp-s, with diacritic marks, Greek and Cyrillic characters)

- 10 базовых цифр (от 0 до 9) Base 10 digits (0 through 9)

- Не буквы и цифры (специальные символы): (

!@#$%^&*-+=’|() <> []:;»‘ <>. /) Символы валюты, такие как «Евро» или «Английские символы», не считаются специальными символами для этого параметра политики. Non-alphanumeric characters (special characters): (

!@#$%^&*-+=`|()<>[]:;»‘<>. /) Currency symbols such as the Euro or British Pound aren’t counted as special characters for this policy setting.

Требования к сложности применяются при смене или создании паролей. Complexity requirements are enforced when passwords are changed or created.

Правила, включенные в требования к сложности паролей Windows Server, входят в Passfilt.dll и не могут быть изменены напрямую. The rules that are included in the Windows Server password complexity requirements are part of Passfilt.dll, and they cannot be directly modified.

Если эта возможность включена, Passfilt.dll вызвать дополнительные вызовы службы поддержки для заблокированных учетных записей, так как пользователи не используются для паролей, содержащих символы, которые не включены в алфавит. When enabled, the default Passfilt.dll may cause some additional Help Desk calls for locked-out accounts because users aren’t used to passwords that contain characters that aren’t in the alphabet. Но этот параметр политики достаточно уныл, чтобы все пользователи к этому привыкли. But this policy setting is liberal enough that all users should get used to it.

Дополнительные параметры, которые можно включить в настраиваемую Passfilt.dll, — это использование символов, не включаемые в верхние строки. Additional settings that can be included in a custom Passfilt.dll are the use of non–upper-row characters. Чтобы ввести символы верхнего ряда, удерживайте клавишу SHIFT и нажимаете одну из клавиш в строке номеров клавиатуры (от 1 до 9 и 0). To type upper-row characters, you hold the SHIFT key and press one of any of the keys on the number row of the keyboard (from 1 through 9 and 0).

Возможные значения Possible values

- Enabled Enabled

- Отключено Disabled

- Не определено Not defined

Рекомендации Best practices

Последние рекомендации см. в руководстве по паролям. For the latest best practices, see Password Guidance.

Настройка паролей должна соответствовать требованиям к сложности для «Включено». Set Passwords must meet complexity requirements to Enabled. Этот параметр политики в сочетании с минимальной длиной пароля 8 обеспечивает не менее 218 340 105 584 896 разных возможностей для одного пароля. This policy setting, combined with a minimum password length of 8, ensures that there are at least 218,340,105,584,896 different possibilities for a single password. Этот параметр делает атаку с атакой с перехунышом, но по-прежнему не является невозможной. This setting makes a brute force attack difficult, but still not impossible.

Использование сочетаний клавиш ALT может значительно повысить сложность пароля. The use of ALT key character combinations can greatly enhance the complexity of a password. Однако требование, чтобы все пользователи в организации соблюдали такие строгие требования к паролям, может привести к неумеяющим пользователям и неработающей службе поддержки. However, requiring all users in an organization to adhere to such stringent password requirements can result in unhappy users and an over-worked Help Desk. Рассмотрите возможность реализации требования в организации использовать символы ALT в диапазоне от 0128 до 0159 в составе всех паролей администратора. Consider implementing a requirement in your organization to use ALT characters in the range from 0128 through 0159 as part of all administrator passwords. (Символы ALT вне этого диапазона могут представлять стандартные буквы и цифры, которые не усложняют пароль.) (ALT characters outside of that range can represent standard alphanumeric characters that do not add additional complexity to the password.)

Пароли, содержащие только буквы и цифры, легко скомпрометировать с помощью общедоступных средств. Passwords that contain only alphanumeric characters are easy to compromise by using publicly available tools. Во избежание этого пароли должны содержать дополнительные символы и соответствовать требованиям к сложности. To prevent this, passwords should contain additional characters and meet complexity requirements.

Расположение Location

Конфигурация компьютераПараметры WindowsПараметры безопасностиПолитики учетных записейПолитика паролей Computer ConfigurationWindows SettingsSecurity SettingsAccount PoliciesPassword Policy

Значения по умолчанию Default values

В следующей таблице приведены фактические и действующие значения по умолчанию для этой политики. The following table lists the actual and effective default policy values. Значения по умолчанию также можно найти на странице свойств политики. Default values are also listed on the policy’s property page.

| Тип сервера или объект групповой политики (GPO) Server type or Group Policy Object (GPO) | Значение по умолчанию Default value |

|---|---|

| Политика домена по умолчанию Default domain policy | Включено Enabled |

| Политика контроллера домена по умолчанию Default domain controller policy | Включено Enabled |

| Параметры по умолчанию для отдельного сервера Stand-alone server default settings | Отключено Disabled |

| Параметры по умолчанию для контроллера домена Domain controller effective default settings | Включено Enabled |

| Эффективные параметры по умолчанию для серверов-членов Member server effective default settings | Включено Enabled |

| Эффективные параметры GPO по умолчанию на клиентских компьютерах Effective GPO default settings on client computers | Отключено Disabled |

Вопросы безопасности Security considerations

В этом разделе описывается, каким образом злоумышленник может использовать компонент или его конфигурацию, как реализовать меры противодействия, а также рассматриваются возможные отрицательные последствия их реализации. This section describes how an attacker might exploit a feature or its configuration, how to implement the countermeasure, and the possible negative consequences of countermeasure implementation.

Уязвимость Vulnerability

Пароли, содержащие только буквы и цифры, очень просты в обнаружении с помощью нескольких общедоступных средств. Passwords that contain only alphanumeric characters are extremely easy to discover with several publicly available tools.

Противодействие Countermeasure

Настройка паролей должна соответствовать параметру политики сложности «Включено» и порекомендовать пользователям использовать различные символы в паролях. Configure the Passwords must meet complexity requirements policy setting to Enabled and advise users to use a variety of characters in their passwords.

В сочетании с минимальной длиной пароля 8 этот параметр политики гарантирует, что количество различных возможностей для одного пароля настолько велико, что успешное (но не невозможно) успешное атака с помощью атак с помощью атак с атакой с помощью атак перехимки будет трудно (но не невозможно). When combined with a Minimum password length of 8, this policy setting ensures that the number of different possibilities for a single password is so great that it is difficult (but not impossible) for a brute force attack to succeed. (При увеличении параметра политики минимальной длины пароля также увеличивается среднее время, необходимое для успешной атаки.) (If the Minimum password length policy setting is increased, the average amount of time necessary for a successful attack also increases.)

Возможное влияние Potential impact

Если конфигурация сложности паролей по умолчанию сохранена, могут возникнуть дополнительные вызовы службы поддержки для заблокированных учетных записей, так как пользователи могут не привыкли к паролям, которые содержат не алфавитные символы, или могут возникнуть проблемы с вводом паролей, содержащих знаки или символы с акцентами на клавиатурах с разными макетами. If the default password complexity configuration is retained, additional Help Desk calls for locked-out accounts could occur because users might not be accustomed to passwords that contain non-alphabetical characters, or they might have problems entering passwords that contain accented characters or symbols on keyboards with different layouts. Однако все пользователи должны соответствовать требованию сложности с минимальными сложностами. However, all users should be able to comply with the complexity requirement with minimal difficulty.

Если в организации предъявляются более строгие требования к безопасности, можно создать настраиваемую версию файла Passfilt.dll, которая позволяет использовать произвольно сложные правила обеспечения безопасности паролей. If your organization has more stringent security requirements, you can create a custom version of the Passfilt.dll file that allows the use of arbitrarily complex password strength rules. Например, для пользовательского фильтра паролей может потребоваться использовать символы, не верхней строки. For example, a custom password filter might require the use of non-upper-row symbols. (Символы верхнего ряда — это символы, которые требуют нажатия и удержания клавиши SHIFT, а затем нажатия клавиш в строке номеров клавиатуры от 1 до 9 и 0.) Настраиваемый фильтр паролей также может выполнить проверку словаря, чтобы убедиться, что предложенный пароль не содержит общих слов словаря или фрагментов. (Upper-row symbols are those that require you to press and hold the SHIFT key and then press any of the keys on the number row of the keyboard, from 1 through 9 and 0.) A custom password filter might also perform a dictionary check to verify that the proposed password does not contain common dictionary words or fragments.

Использование сочетаний клавиш ALT может значительно повысить сложность пароля. The use of ALT key character combinations can greatly enhance the complexity of a password. Однако такие строгие требования к паролям могут привести к дополнительным запросам службы поддержки. However, such stringent password requirements can result in additional Help Desk requests. Кроме того, ваша организация может рассмотреть требование для всех паролей администратора использовать символы ALT в диапазоне от 0128 до 0159. Alternatively, your organization could consider a requirement for all administrator passwords to use ALT characters in the 0128–0159 range. (Символы ALT за пределами этого диапазона могут представлять стандартные буквы и цифры, которые не усложняют пароль.) (ALT characters outside of this range can represent standard alphanumeric characters that would not add additional complexity to the password.)

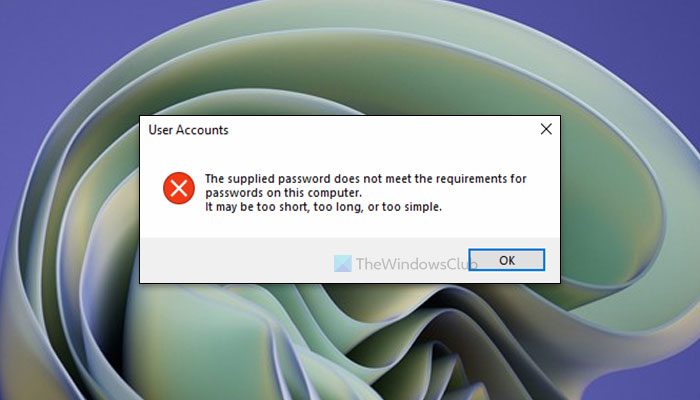

В Windows 11 и Windows 10 можно настроить политику паролей с помощью панели локальной политики безопасности. Однако, если пароль не соответствует требованиям, вы можете получить сообщение об ошибке: Предоставленный пароль не соответствует требованиям для паролей на этом компьютере. Если вы получили эту ошибку, следуйте этой статье, чтобы избавиться от этой проблемы.

Поставляемый пароль не соответствует требованиям к паролям на этом компьютере. он может быть слишком коротким, слишком длинным или слишком простым.

Независимо от того, используете ли вы Windows 11 или Windows 10, вы можете создать несколько учетных записей пользователей и установить для них пароль от имени администратора. Поскольку количество угроз безопасности увеличивается день ото дня, рекомендуется везде использовать надежный пароль.

В Windows можно установить политику требования к паролю, чтобы ваши пользователи всегда могли использовать надежный пароль. Всякий раз, когда вы включаете этот параметр и пытаетесь заменить текущий пароль на новый, который не соответствует требованиям, вы получите эту ошибку.

Таким образом, у вас есть два способа обойти эту ошибку на вашем компьютере. Во-первых, вы можете сохранить неизменными политики требований к паролям и использовать пароль соответственно. Во-вторых, вы можете временно отключить политику требования к паролю на вашем компьютере, изменить пароль и снова включить ее.

Поставляемый пароль не соответствует требованиям к паролям на этом компьютере.

Чинить Поставляемый пароль не соответствует требованиям к паролям на этом компьютере. ошибка, выполните следующие действия:

- Используйте надежный пароль

- Отключить требования к сложности пароля

Чтобы узнать больше об этих шагах, продолжайте читать.

1]Используйте надежный пароль

Поскольку вы используете функцию требований к сложности пароля, вы можете захотеть, чтобы ваши пользователи всегда устанавливали надежный пароль. Это хорошая практика, и мы рекомендуем вам это сделать. Говоря об обходе сообщения об ошибке, вы должны использовать пароль в соответствии с требованиями. Однако, если вы забыли требования к сложности, вы можете открыть редактор локальной групповой политики или панель локальной политики безопасности, чтобы узнать о них.

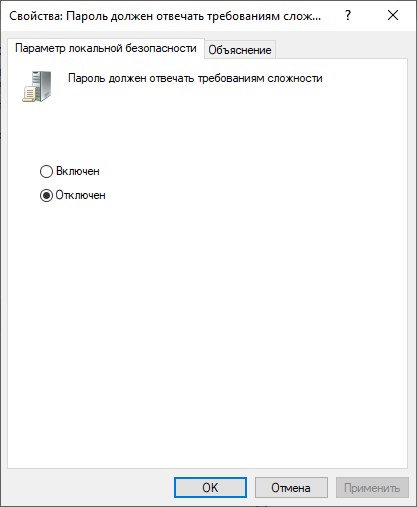

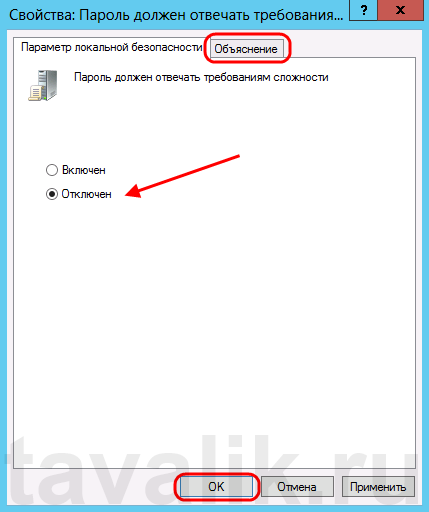

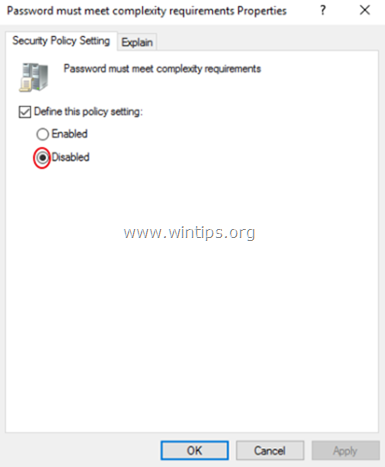

2]Отключить требования к сложности пароля

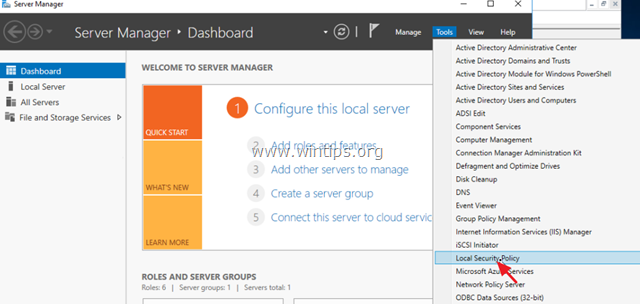

Это второе решение, и оно работает, когда вы не хотите использовать надежный пароль или использовать пароль без соответствия требованиям. Есть два способа отключить требования к сложности пароля в Windows 11/10, и вы можете использовать любой из них для выполнения работы. Однако в этой статье объясняется процедура его отключения с помощью локальной политики безопасности. Для этого сделайте следующее:

- Нажмите Win + R, чтобы открыть окно «Выполнить».

- Введите secpol.msc и нажмите кнопку Enter.

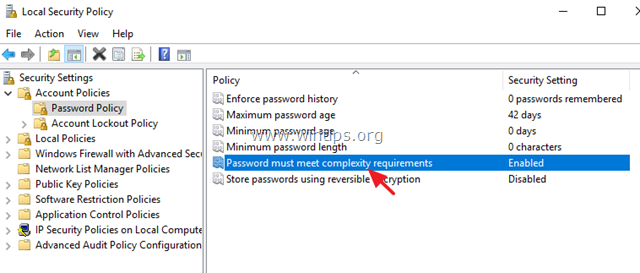

- Перейдите в Политики учетных записей> Политика паролей.

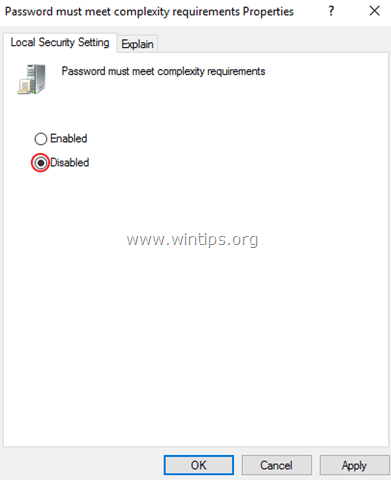

- Дважды щелкните параметр «Пароль должен соответствовать требованиям сложности».

- Выберите вариант Отключено.

- Щелкните кнопку ОК.

После этого вы можете изменить пароль по своему усмотрению.

Как исправить? Пароль не соответствует требованиям политики паролей?

Чинить Пароль не соответствует требованиям политики паролей. ошибка на компьютерах с Windows 11 или Windows 10, вам необходимо следовать вышеупомянутому руководству. Либо используйте надежный пароль, соответствующий требованиям сложности, либо отключите Пароль должен соответствовать требованиям сложности параметр. Вы можете сделать это с помощью редактора локальной групповой политики и панели локальной политики безопасности.

Как решить? Этот пароль не соответствует требованиям вашей корпоративной политики паролей по длине сложности или истории?

Чтобы исправить этот пароль, не соответствует требованиям к длительности сложности или истории вашей корпоративной ошибки политики паролей в Windows 11/10, вам необходимо отключить требования к сложности пароля. Для этого у вас есть два варианта: редактор локальной групповой политики или локальная политика безопасности. Откройте любой инструмент и отключите Пароль должен соответствовать требованиям сложности параметр.

Надеюсь, это руководство помогло вам решить проблему на вашем компьютере.

Прочтите: Усиление политики паролей для входа в Windows и политики блокировки учетной записи в Windows.

Содержание

- Настройка политики паролей в Windows 10/8/7 2022

- ÐÐ¸Ñ Ð°Ð¸Ð» Удодов ÐÑзÑв

- Изменить политику паролей Windows

- Потенциальные политики изменения политики Cookie Изменения в запросах

- Служба клиентской политики групповой политики не удалось выполнить вход в систему Windows

- Настройка и настройка обозревателя Internet Explorer с помощью редактора групповой политики

- Изменить минимальную длину пароля для локальных учетных записей в Windows 10

- Изменить минимальную длину пароля для локальных учетных записей в Локальная политика безопасности

- Изменить минимальную длину пароля для локальных учетных записей в командной строке

- Настройте политику паролей в Windows 10/8/7

- Изменить политику паролей Windows

- Настройка политики паролей в Windows 10 / 8 / 7

- Изменить политику паролей Windows

- Пароль должен соответствовать требованиям к сложности

- Справочники

- Возможные значения

- Рекомендации

- Местонахождение

- Значения по умолчанию

- Вопросы безопасности

- Уязвимость

- Противодействие

- Возможное влияние

Настройка политики паролей в Windows 10/8/7 2022

ÐÐ¸Ñ Ð°Ð¸Ð» Удодов ÐÑзÑв

Возможно, вы видели на определенных веб-сайтах, которые для регистрации вам нужно будет ввести пароль, соответствующий критерию, установленному веб-сайтом (например, пароль должен должно быть не менее 8 символов, должно содержать буквы нижнего и верхнего регистра и т. д.). Вы также можете реализовать эту функцию в Windows 10/8/7, используя либо локальную политику безопасности для Windows, либо используя повышенную командную строку для пользователей с другими выпусками Windows 10/8/7.

Изменить политику паролей Windows

Использование локальной политики безопасности.

Введите локальную политику безопасности в меню начального меню и нажмите Ввод. Откроется окно LSP. Теперь из левой панели выберите Политика паролей из Политики учетной записи. Теперь с правой стороны будут перечислены шесть параметров.

Информация о каждом из этих параметров приведена ниже.

Enforce История паролей: Этот параметр безопасности определяет количество уникальных новых паролей, которые должны быть связаны с учетной записью пользователя, прежде чем старый пароль можно будет повторно использовать. Значение должно быть от 0 до 24 паролей. Эта политика позволяет администраторам повысить безопасность, гарантируя, что старые пароли не будут повторно использоваться повторно.

Максимальный возраст для пароля: Этот параметр безопасности определяет период времени (в днях), когда пароль может использоваться до того, как система потребует пользователь, чтобы изменить его. Вы можете установить срок действия паролей через несколько дней между 1 и

, или вы можете указать, что пароли не истекают, установив количество дней до 0. Если максимальный возраст для пароля составляет от 1 до дней, минимальный возраст для пароля должен быть меньше максимального возраста пароля. Если для максимального возраста пароля установлено значение 0, минимальный возраст пароля может быть любым значением от 0 до 998 дней.

Минимальный возраст для пароля: Этот параметр безопасности определяет период времени (в днях), который должен содержать пароль прежде чем пользователь сможет его изменить. Вы можете установить значение между 1 и 998 днями, или вы можете немедленно внести изменения, установив количество дней в 0. Минимальный возраст для пароля должен быть меньше максимального возраста пароля, если для максимального возраста пароля не установлено значение 0, что указывает что пароли никогда не истекают. Если для максимального возраста пароля установлено значение 0, минимальный возраст пароля может быть установлен на любое значение от 0 до 998.

Минимальная длина пароля: Этот параметр безопасности определяет наименьшее количество символов, которые пароль для пользователя учетная запись может содержать. Вы можете установить значение от 1 до 14 символов, или вы можете установить, что пароль не требуется, установив количество символов в 0.

Пароль должен соответствовать требованиям сложности:

Этот параметр безопасности определяет, должны ли пароли встречаться сложности. Если эта политика включена, пароли должны соответствовать следующим минимальным требованиям:

— не содержать имя учетной записи пользователя или части полного имени пользователя, которые превышают два последовательных символа

базовые 10 цифр (от 0 до 9)

Сохранять пароль с использованием обратимого шифрования: Этот параметр безопасности определяет, хранит ли операционная система пароли, используя обратимое шифрование. Эта политика обеспечивает поддержку приложений, использующих протоколы, требующие знания пароля пользователя для целей аутентификации. Хранение паролей с использованием обратимого шифрования по существу совпадает с хранением открытых паролей. По этой причине эта политика никогда не должна быть активирована, если требования приложений не перевешивают необходимость защиты информации о пароле. Чтобы изменить любые или все эти параметры, просто дважды щелкните этот параметр, выберите соответствующий вариант и нажмите

. Использование расширенной командной строки. Введите cmd в начало поиск в меню. В меню «Программы» щелкните правой кнопкой мыши cmd и выберите

Запуск от имени администратора

длиной на нужное количество символов. Диапазон: 0-14.

всегда должно быть больше minpwage

Это устанавливает минимальное количество дней, которое должно пройти до того, как пароль можно будет изменить. Замените дней

на нужное значение. Максимальное значение равно 24. example: net accounts / uniquepw: 8

Чтобы использовать команду, просто введите ее в командной строке, как показано, и нажмите клавишу ввода.

Потенциальные политики изменения политики Cookie Изменения в запросах

Служба клиентской политики групповой политики не удалось выполнить вход в систему Windows

Этот семинар по реестру поможет вам исправить ошибку клиента групповой политики Ошибка входа в систему при входе в систему как обычный пользователь в Windows 10/8.

Настройка и настройка обозревателя Internet Explorer с помощью редактора групповой политики

Настройка Internet Explorer с помощью редактора групповых политик Windows. Разрешить или запретить Ускорители по умолчанию и не по умолчанию, Отключить стирание истории и т. Д.

Источник

Изменить минимальную длину пароля для локальных учетных записей в Windows 10

Вы можете изменить минимальную длину пароля для локальных учетных записей, тем самым запретив короткие пароли. Длину пароля можно задать от 0 до 14 знаков, и если вы зададите определенное число (к примеру

Изменить минимальную длину пароля для локальных учетных записей в Локальная политика безопасности

1.В строке поиска или в меню выполнить (выполнить вызывается клавишами Win+R) напишите команду secpol.msc и нажмите Enter.

2.В левой колонке выберите “Политики учетных записей” => Политика паролей => с правой стороны откройте “Минимальная длина пароля”.

3. Возле “Длина пароля не менее” задайте значение от 0 до 14 и нажмите “ОК”. На рисунке мы устанавливаем значение 9, если пользователь попытается во время изменения пароля ввести меньше 9 знаков – он получит ошибку.

Изменить минимальную длину пароля для локальных учетных записей в командной строке

1.Откройте командную строку от имени администратора: один из способов — нажать на меню «Пуск» правой клавишей мыши и выбрать «Командная строка (администратор) из открывшегося меню.

2. Чтобы посмотреть минимальную длину пароля в данный момент – введите команду net accounts и нажмите клавишу Enter.

3. Чтобы задать минимальную длину пароля введите команду net accounts /minpwlen: 8 и нажмите клавишу Enter (вместо 8 вы можете задать любое значение от 0 до 14).

На сегодня всё, если вы знаете другие способы или у вас есть дополнения – пишите комментарии! Удачи Вам 🙂

Источник

Настройте политику паролей в Windows 10/8/7

Изменить политику паролей Windows

Использование локальной политики безопасности.

Введите Local Security Policy в меню «Пуск» и нажмите Enter. Откроется окно LSP. Теперь на левой панели выберите Политика паролей в разделе Политики учетной записи. Теперь на правой стороне будут перечислены шесть вариантов.

Детали каждого из этих вариантов перечислены ниже.

Минимальная длина пароля: Этот параметр безопасности определяет наименьшее количество символов, которое может содержать пароль для учетной записи пользователя. Вы можете установить значение от 1 до 14 символов или установить, что пароль не требуется, установив количество символов в 0.

Пароль должен соответствовать требованиям сложности. Этот параметр безопасности определяет, должны ли пароли соответствовать требованиям сложности. Если эта политика включена, пароли должны соответствовать следующим минимальным требованиям:

– Не содержать имя учетной записи пользователя или части полного имени пользователя, которые превышают два последовательных символа

– Длина не менее шести символов

– Содержат символы из трех следующих четырех категорий:

Требования к сложности применяются при изменении или создании паролей.

Хранить пароль с использованием обратимого шифрования: Этот параметр безопасности определяет, будет ли операционная система хранить пароли с использованием обратимого шифрования. Эта политика обеспечивает поддержку приложений, которые используют протоколы, которые требуют знания пароля пользователя в целях аутентификации. Хранение паролей с использованием обратимого шифрования по существу аналогично хранению незашифрованных версий паролей. По этой причине эту политику никогда не следует включать, если только требования приложения не перевешивают необходимость защиты информации о пароле.

Использование расширенной командной строки.

Команды и их пояснения приведены ниже.

net account/minpwlen: length – устанавливает минимальное количество символов, которое должен содержать пароль. Замените слово length на желаемое количество символов. Диапазон 0-14.

пример: чистые аккаунты/minpwlen: 7

пример: чистые аккаунты/maxpwage: 30

net account/minpwage: days – Задает минимальное количество дней, которое должно пройти, прежде чем пароль можно будет изменить. Замените days на желаемое значение. Диапазон от 1-999.

пример: чистые аккаунты/minpwage: 10

net account/uniquepw: number – Задает количество раз, после которого пароль может быть снова использован. Замените число на желаемое значение. Максимальное значение 24.

пример: чистые аккаунты/uniquepw: 8

Чтобы использовать команду, просто введите ее в командной строке, как показано, и нажмите клавишу ввода.

Чтобы просмотреть настройки, введите net account в cmd и нажмите enter.

Источник

Настройка политики паролей в Windows 10 / 8 / 7

Изменить политику паролей Windows

Используйте локальные политики безопасности

Введите Локальная политика безопасности в меню Пуск Поиск и нажмите Enter. Откроется окно LSP. На левой панели выберите Политику паролей под Политика учетной записи. Шесть вариантов теперь перечислены справа.

Детали каждой из этих опций перечислены ниже.

Использовать историю паролей: Этот параметр безопасности определяет, сколько новых уникальных паролей должно быть назначено учетной записи пользователя, прежде чем старый пароль можно будет повторно использовать. Значение должно быть между паролями 0 и 24. Эта политика позволяет администраторам повышать безопасность, обеспечивая постоянное повторное использование старых паролей.

Максимальный срок действия пароля: Этот параметр безопасности определяет, как долго (в днях) можно использовать пароль, прежде чем пользователю придется его сменить. Вы можете установить, что срок действия паролей истекает через несколько дней между 1 и 999, или вы можете установить пароль, который никогда не истекает, установив число дней в 0. Если максимальный срок действия пароля установлен на 0, минимальный срок действия пароля может быть любым значением между днями 0 и 998.

Минимальный срок действия пароля: Этот параметр безопасности определяет период (в днях), в течение которого должен использоваться пароль, прежде чем пользователь сможет его изменить. Вы можете установить значение между днями 1 и 998 или разрешить немедленные изменения, задав для числа дней значение 0, где минимальный срок действия пароля должен быть меньше максимального срока действия пароля, если только максимальный срок действия пароля не установлен равным 0, Это означает, что пароли никогда не истекают. Если максимальный срок действия пароля установлен на 0, минимальный срок действия пароля может быть установлен на любое значение между 0 и 998.

Минимальная длина пароля: Этот параметр безопасности определяет минимальное количество символов, которое пароль может содержать для учетной записи пользователя. Вы можете установить значение между символами 1 и 14 или указать, что пароль не требуется, задав для числа символов значение 0.

Пароль должен соответствовать требованиям сложности: Этот параметр безопасности определяет, должны ли пароли соответствовать требованиям сложности. Если эта политика включена, пароли должны соответствовать следующим минимальным требованиям:

— не содержит имени учетной записи пользователя или частей полного имени пользователя, которые превышают два последовательных символа

— должен содержать не менее шести символов

— содержит персонажей трех из следующих четырех категорий:

Требования к сложности применяются при смене или создании паролей.

Чтобы изменить один или все эти параметры, просто дважды щелкните параметр, выберите соответствующий параметр и нажмите OK.

Используйте расширенную командную строку

Тип поиска в меню «Пуск». В разделе Программы щелкните правой кнопкой мыши и выберите Запуск от имени администратора.

Команды и их пояснения перечислены ниже.

Пример: Чистые счета / minpwlen: 7

Пример: Чистые счета / многолетняя зарплата: 30

Пример: Чистые счета / минутная заработная плата: 10

Пример: Чистые счета / uniquepw: 8

Чтобы использовать команду, просто введите ее в командной строке, как показано, и нажмите Enter.

Чтобы проверить настройки, введите Чистые счета и нажмите Enter.

Обзор всех настроек отображается!

Только записи, принадлежащие администратору, могут выполнять шорткод include me

Источник

Пароль должен соответствовать требованиям к сложности

Область применения

Описывает наилучшие методы, расположение, значения и соображения безопасности для пароля, которые должны соответствовать требованиям к требованиям безопасности.

Справочники

Параметр политики «Пароли» должен соответствовать требованиям к сложности, определяя, должны ли пароли соответствовать серии рекомендаций по надежных паролей. При включении этот параметр требует паролей для удовлетворения следующих требований:

Пароли не могут содержать значение samAccountName пользователя (имя учетной записи) или полное имя отображения (полное имя). Обе проверки не являются чувствительными к делу.

Имя samAccountName проверяется в полном объеме только для определения того, является ли он частью пароля. Если samAccountName длиной менее трех символов, эта проверка будет пропущена. Имя displayName разборка для делимитеров: запятые, периоды, тире или дефис, подчеркивающие, пробелы, знаки фунта и вкладки. Если какой-либо из этих делимитеров найден, displayName делится, и все разделы (маркеры) подтверждены, что не будут включены в пароль. Маркеры, которые меньше трех символов, игнорируются, а подстройки маркеров не проверяются. Например, имя «Erin M. Hagens» разделено на три маркера: «Erin», «M» и «Hagens». Поскольку второй маркер имеет длину только одного символа, он игнорируется. Таким образом, этот пользователь не мог иметь пароль, который включал в себя либо «erin» или «hagens» в качестве подстройки в любом месте пароля.

Пароль содержит символы из трех следующих категорий:

Требования по сложности применяются при смене или создании паролей.

Правила, включенные в требования Windows паролей сервера, являются частью Passfilt.dll и не могут быть изменены напрямую.

Если включено, Passfilt.dll может вызвать дополнительные вызовы службы поддержки для заблокированных учетных записей, так как пользователи используются для паролей, содержащих только символы, которые находятся в алфавите. Но этот параметр политики достаточно либерален, что все пользователи должны привыкнуть к этому.

Дополнительные параметры, которые можно включить в настраиваемый Passfilt.dll, — это использование символов, не включаемые в верхний ряд. Чтобы ввести символы верхнего ряда, удерживайте клавишу SHIFT и нажмите один из ключей на строке номеров клавиатуры (от 1 до 9 и 0).

Возможные значения

Рекомендации

Последние рекомендации см. в руководстве по паролям.

Набор паролей должен соответствовать требованиям сложности к включенной. Этот параметр политики в сочетании с минимальной длиной пароля 8 гарантирует, что для одного пароля существует не менее 218 340 105 584 896 различных возможностей. Этот параметр делает грубую силовую атаку сложной, но все же не невозможной.

Использование комбинаций ключевых символов ALT может значительно повысить сложность пароля. Однако требование, чтобы все пользователи в организации соблюдали такие строгие требования к паролям, может привести к несчастным пользователям и чрезмерной работы службы поддержки. Рассмотрите возможность реализации требования в организации использовать символы ALT в диапазоне от 0128 до 0159 в составе всех паролей администратора. (Символы ALT за пределами этого диапазона могут представлять стандартные буквы, которые не добавляют больше сложности в пароль.)

Пароли, содержащие только буквы, легко компрометировать с помощью общедоступных средств. Чтобы предотвратить это, пароли должны содержать дополнительные символы и соответствовать требованиям сложности.

Местонахождение

Конфигурация компьютераWindows Параметрыбезопасность ПараметрыПолитики учетной записиПолитика паролей

Значения по умолчанию

В следующей таблице приведены фактические и действующие значения по умолчанию для этой политики. Значения по умолчанию также можно найти на странице свойств политики.

| Тип сервера или объект групповой политики (GPO) | Значение по умолчанию |

|---|---|

| Политика домена по умолчанию | Включено |

| Политика контроллера домена по умолчанию | Включено |

| Параметры по умолчанию отдельного сервера | Отключено |

| Эффективные параметры контроллера домена по умолчанию | Включено |

| Параметры сервера-участника по умолчанию | Включено |

| Эффективные параметры по умолчанию GPO на клиентских компьютерах | Отключено |

Вопросы безопасности

В этом разделе описывается, каким образом злоумышленник может использовать компонент или его конфигурацию, как реализовать меры противодействия, а также рассматриваются возможные отрицательные последствия их реализации.

Уязвимость

Пароли, содержащие только буквы, легко обнаружить с помощью нескольких общедоступных средств.

Противодействие

Настройка паролей должна соответствовать требованиям политики __ сложности для включения и советовать пользователям использовать различные символы в своих паролях.

В сочетании с минимальной длиной пароля 8, этот параметр политики гарантирует, что количество различных возможностей для одного пароля настолько велико, что это трудно (но возможно) для грубой атаки силы, чтобы добиться успеха. (Если параметр политики минимальной длины пароля увеличивается, увеличивается и среднее время, необходимое для успешной атаки.)

Возможное влияние

Если конфигурация по умолчанию для сложности паролей сохранена, может возникнуть больше вызовов службы поддержки для заблокированных учетных записей, поскольку пользователи могут не использоваться для паролей, содержащих не алфавитные символы, или у них могут возникнуть проблемы с вводом паролей, содержащих акцентные символы или символы на клавиатурах с различными макетами. Тем не менее, все пользователи должны иметь возможность выполнять требования по сложности с минимальными трудностями.

Если в организации более строгие требования к безопасности, можно создать настраиваемую версию файла Passfilt.dll, которая позволяет использовать произвольно сложные правила прочности паролей. Например, для настраиваемого фильтра паролей может потребоваться использование символов не верхнего ряда. (Символы верхнего ряда — это символы, которые требуют нажатия и удержания ключа SHIFT, а затем нажатия клавиш на строке номеров клавиатуры от 1 до 9 и 0.) Пользовательский фильтр паролей может также выполнять проверку словаря, чтобы убедиться, что предложенный пароль не содержит общих слов словаря или фрагментов.

Использование комбинаций ключевых символов ALT может значительно повысить сложность пароля. Однако такие строгие требования к паролям могут привести к дополнительным запросам на службу поддержки. Кроме того, организация может рассмотреть требование для всех паролей администратора использовать символы ALT в диапазоне 0128-0159. (Символы ALT за пределами этого диапазона могут представлять стандартные буквы, которые не будут усложнять пароль.)

Источник

Windows Server

- 10.12.2014

- 37 926

- 9

- 05.07.2022

- 38

- 34

- 4

- Содержание статьи

- Отключаем требования сложности к паролю через редактор групповых политик

- Комментарии к статье ( 9 шт )

- Добавить комментарий

Начиная с Windows Server 2003, для всех пользователей операционной системы стали предъявляться повышенные требования к сложности пароля. Пароль пользователя должен соответствовать как минимум 3 условиям из списка перечисленного ниже:

- Наличие прописных букв английского алфавита от A до Z;

- Наличие строчных букв английского алфавита от a до z;

- Наличие десятичных цифр (от 0 до 9);

- Наличие неалфавитных символов (например, !, $, #, %)

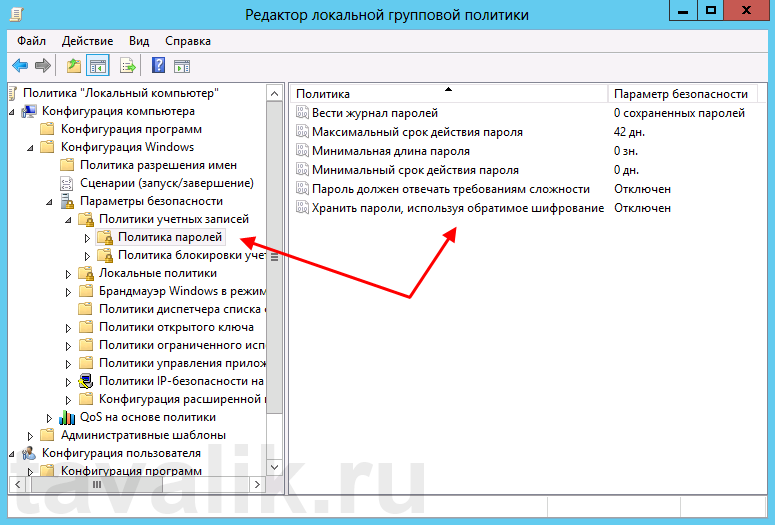

Отключаем требования сложности к паролю через редактор групповых политик

Если же кто-то находит все эти сложности лишними, то это весьма легко отключается. Для этого нужно проделать действия описанные ниже.

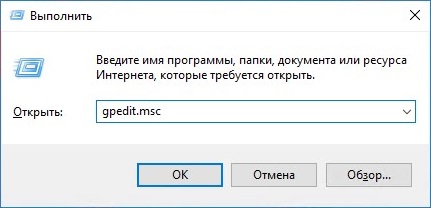

- Открываем «Выполнить» (Пуск — Выполнить или поочередно зажимаем клавиши Win+R), после чего набираем gpedit.msc и жмем ОК.

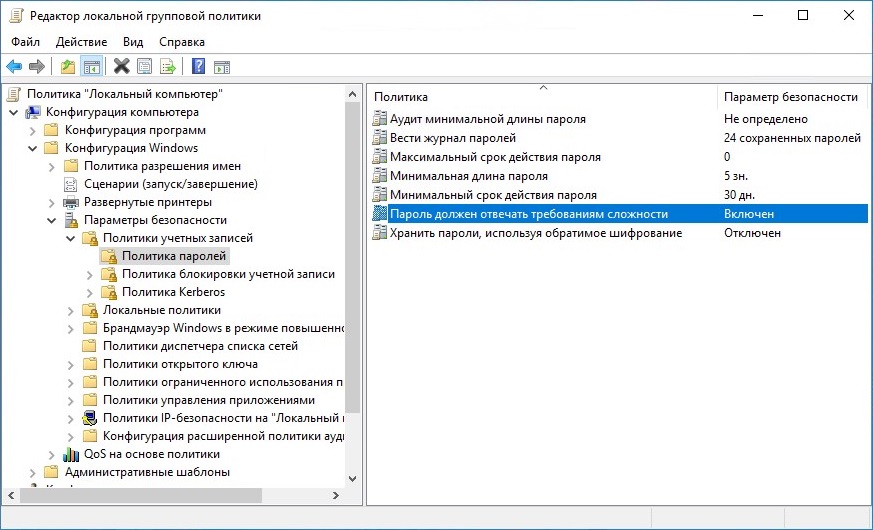

- В левой панели выбираем Конфигурация компьютера — Конфигурация windows — Параметры безопасности — Политики учетных записей — Политика паролей. Там выбираем пункт «Пароль должен отвечать требованиям сложности».

- Открываем настройки данного параметра, щелкнув по нему два раза. Выбираем «Отключен».

- Нажимаем на кнопку «ОК» для сохранения изменений.

- Remove From My Forums

-

Question

-

It’s an extremely long password, but apparently it’s not complex enough.

Enforce password history: 0 passwords

Maximum password age: 60 days

Minimum password age: 0 days

Minimum password length: 10 characters

Password must meet complexity requirements: Disabled

Store passwords using reversible encryption: Disabled

Any suggestions?

Answers

-

Hi,

Passwords must meet complexity requirements determines whether password complexity is enforced. If this setting is enabled, user passwords meet the following requirements:

-

The password is at least six characters long.

-

The password contains characters from at least three of the following five categories:

-

English uppercase characters (A — Z)

-

English lowercase characters (a — z)

-

Base 10 digits (0 — 9)

-

Non-alphanumeric (For example: !, $, #, or %)

-

Unicode characters

-

-

The password does not contain three or more characters from the user’s account name.

If the account name is less than three characters long, this check is not performed because the rate at which passwords would be rejected is too high. When checking against the user’s full name, several characters are treated as delimiters that separate

the name into individual tokens: commas, periods, dashes/hyphens, underscores, spaces, pound-signs and tabs. For each token that is three or more characters long, that token is searched for in the password; if it is present the password change is rejected.

For example, the name «Erin M. Hagens» would be split into three tokens: «Erin,» «M,» and «Hagens.» Because the second token is only one character long, it would be ignored. Therefore, this user could not have a password that included either «erin» or «hagens»

as a substring anywhere in the password. All of these checks are case insensitive.These complexity requirements are enforced upon password change or creation of new passwords. It is recommended that you enable this setting.

For more information, please refer to the following link:

http://technet.microsoft.com/en-us/library/cc875814.aspx

You may also contact your domain administrator for how to meet the password policy?

Regards,

Please remember to click “Mark as Answer” on the post that helps you, and to click “Unmark as Answer” if a marked post does not actually answer your question. This can be beneficial to other community members reading the thread. answer your question. This

can be beneficial to other community members reading the thread.-

Marked as answer by

Friday, July 23, 2010 6:08 AM

-

- Remove From My Forums

-

Question

-

It’s an extremely long password, but apparently it’s not complex enough.

Enforce password history: 0 passwords

Maximum password age: 60 days

Minimum password age: 0 days

Minimum password length: 10 characters

Password must meet complexity requirements: Disabled

Store passwords using reversible encryption: Disabled

Any suggestions?

Answers

-

Hi,

Passwords must meet complexity requirements determines whether password complexity is enforced. If this setting is enabled, user passwords meet the following requirements:

-

The password is at least six characters long.

-

The password contains characters from at least three of the following five categories:

-

English uppercase characters (A — Z)

-

English lowercase characters (a — z)

-

Base 10 digits (0 — 9)

-

Non-alphanumeric (For example: !, $, #, or %)

-

Unicode characters

-

-

The password does not contain three or more characters from the user’s account name.

If the account name is less than three characters long, this check is not performed because the rate at which passwords would be rejected is too high. When checking against the user’s full name, several characters are treated as delimiters that separate

the name into individual tokens: commas, periods, dashes/hyphens, underscores, spaces, pound-signs and tabs. For each token that is three or more characters long, that token is searched for in the password; if it is present the password change is rejected.

For example, the name «Erin M. Hagens» would be split into three tokens: «Erin,» «M,» and «Hagens.» Because the second token is only one character long, it would be ignored. Therefore, this user could not have a password that included either «erin» or «hagens»

as a substring anywhere in the password. All of these checks are case insensitive.These complexity requirements are enforced upon password change or creation of new passwords. It is recommended that you enable this setting.

For more information, please refer to the following link:

http://technet.microsoft.com/en-us/library/cc875814.aspx

You may also contact your domain administrator for how to meet the password policy?

Regards,

Please remember to click “Mark as Answer” on the post that helps you, and to click “Unmark as Answer” if a marked post does not actually answer your question. This can be beneficial to other community members reading the thread. answer your question. This

can be beneficial to other community members reading the thread.-

Marked as answer by

Friday, July 23, 2010 6:08 AM

-

извените, но я начинающий и большинство информации в технических статьях не понимаю, можно ли как-то по-проще, с картинками и в ветке вопроса ?

например сервер терминало в в 2012 и в 2008 я могу поднять с закрытыми глазами, а вот что такое Active Directory я вобще не понимаю зачем это нужно и что это такое, если объясните на пальцах,

то думаю облегчите жизнь многим начинающим таким как я.

На каком языке я понимаю. Если сеть держиться на рабочей группе, то соответственно чтобы она работала, то на всех машинах сети должны быть прописаны IP-адреса одной подгруппы (192.168.0.1-255) и рабочая группа должна быть одинаковая.

А если Active Directory, то это настройка Домена, ДНС и темный лес…

Единственное что я понимаю что Active Directory это круто и удобно.

Хочу научиться. Т.к. у меня сейчас 3 сервера. которые стоят на расстоянии 5 км друг от друга. Один из них имеет доступ в интернет. к каждому подключены компьютеры к первому 3, второму 4, третьему 6. В скором

будущем интернет будет везде и я бы хотел объединить их в одну сеть. Основной софт

Парус-Предприятие (Парус-ресторан и Парус-Бухгалтерия), скоро буду подключать еще

Парус-Отель, Парус-Магазин, Парус-Менеджмент и Маркетинг, Парус-Турагенство и Парус-Зарплата. Это же дополнительные рабочие места. И если мне не удасться настроить всё на одном сервере, то связать все три сервера в одну

систему и удаленно ими управлять просто обязан, т.к. Сервера стоят на берегу моря, и два из трех работать будут только летом. Планирую покупать офис в городе и работать оттуда, поэтому любой доступной помощи очень рад. Т.к

и сам охотно делюсь информацией которую узнаю. Приходиться все поднимать самому, т.к это мой хлеб. И так как только все начинаю настраивать, то я и бухгалтер и системный администратор и бизнес-консультант в активно

развивающейся структуре. Бухгалтерию и принцип работы общепита знаю на ура. Софт «Парус», тоже знаю как ведущий специалист. А вот администрирование хромает.

мой скайп: parfentevva — всегда рад пообщаться онлайн.

-

Изменено

Vladimir Parfentev

22 марта 2013 г. 1:31

На некоторых веб-сайтах вы могли видеть, что для регистрации вам потребуется ввести пароль, который соответствует критерию, установленному веб-сайтом (например, пароль должен содержать не менее 8 символов, должен содержать буквы нижнего и верхнего регистра и т. д.) , Вы также можете реализовать эту функцию в Windows 10/8/7, используя либо локальную политику безопасности для Windows, либо используя командную строку с повышенными привилегиями для пользователей с другими выпусками Windows 10/8/7.

Изменить политику паролей Windows

Использование локальной политики безопасности.

Введите Local Security Policy в меню «Пуск» и нажмите Enter. Откроется окно LSP. Теперь на левой панели выберите Политика паролей в разделе Политики учетной записи. Теперь на правой стороне будут перечислены шесть вариантов.

Детали каждого из этих вариантов перечислены ниже.

Принудительное использование истории паролей . Этот параметр безопасности определяет количество уникальных новых паролей, которые необходимо связать с учетной записью пользователя, прежде чем старый пароль можно будет повторно использовать. Значение должно быть от 0 до 24 паролей. Эта политика позволяет администраторам повышать безопасность, обеспечивая постоянное повторное использование старых паролей.

Максимальный срок действия пароля: . Этот параметр безопасности определяет период времени (в днях), в течение которого пароль может использоваться, прежде чем система потребует от пользователя его изменения. Вы можете установить срок действия паролей через несколько дней от 1 до 999, или вы можете указать, что срок действия паролей никогда не истечет, установив число дней равным 0. Если максимальный срок действия пароля составляет от 1 до 999 дней, минимальный срок действия пароля должен быть меньше, чем максимальный срок действия пароля. Если максимальный срок действия пароля установлен равным 0, минимальный срок действия пароля может быть любым значением от 0 до 998 дней.

Минимальный срок действия пароля: . Этот параметр безопасности определяет период времени (в днях), в течение которого пароль должен использоваться, прежде чем пользователь сможет его изменить. Вы можете установить значение от 1 до 998 дней или разрешить немедленные изменения, задав число дней равным 0. Минимальный срок действия пароля должен быть меньше, чем Максимальный срок действия пароля, если только максимальный срок действия пароля не установлен равным 0, указывая что пароли никогда не истекают. Если максимальный срок действия пароля установлен на 0, минимальный срок действия пароля может быть установлен на любое значение от 0 до 998.

Минимальная длина пароля: Этот параметр безопасности определяет наименьшее количество символов, которое может содержать пароль для учетной записи пользователя. Вы можете установить значение от 1 до 14 символов или установить, что пароль не требуется, установив количество символов в 0.

Пароль должен соответствовать требованиям сложности. Этот параметр безопасности определяет, должны ли пароли соответствовать требованиям сложности. Если эта политика включена, пароли должны соответствовать следующим минимальным требованиям:

– Не содержать имя учетной записи пользователя или части полного имени пользователя, которые превышают два последовательных символа

– Длина не менее шести символов

– Содержат символы из трех следующих четырех категорий:

- Английские заглавные буквы (от A до Z)

- Английские строчные буквы (от a до z)

- Базовые 10 цифр (от 0 до 9)

- Не алфавитные символы (например,!, $, #,%)

Требования к сложности применяются при изменении или создании паролей.

Хранить пароль с использованием обратимого шифрования: Этот параметр безопасности определяет, будет ли операционная система хранить пароли с использованием обратимого шифрования. Эта политика обеспечивает поддержку приложений, которые используют протоколы, которые требуют знания пароля пользователя в целях аутентификации. Хранение паролей с использованием обратимого шифрования по существу аналогично хранению незашифрованных версий паролей. По этой причине эту политику никогда не следует включать, если только требования приложения не перевешивают необходимость защиты информации о пароле.

Чтобы изменить любой или все эти параметры, просто дважды щелкните параметр, выберите соответствующий вариант и нажмите ОК .

Использование расширенной командной строки.

Введите cmd в меню «Пуск». В разделе «Программы» щелкните правой кнопкой мыши cmd и выберите Запуск от имени администратора .

Команды и их пояснения приведены ниже.

net account/minpwlen: length – устанавливает минимальное количество символов, которое должен содержать пароль. Замените слово length на желаемое количество символов. Диапазон 0-14.

пример: чистые аккаунты/minpwlen: 7

net account/maxpwage: days – . Устанавливает максимальное количество дней, после которых пользователь должен будет сменить пароль.Замените days на желаемое значение. Диапазон от 1-999. Если используется unlimited , ограничение не устанавливается. Значение maxpwage всегда должно быть больше, чем minpwage .

пример: чистые аккаунты/maxpwage: 30

net account/minpwage: days – Задает минимальное количество дней, которое должно пройти, прежде чем пароль можно будет изменить. Замените days на желаемое значение. Диапазон от 1-999.

пример: чистые аккаунты/minpwage: 10

net account/uniquepw: number – Задает количество раз, после которого пароль может быть снова использован. Замените число на желаемое значение. Максимальное значение 24.

пример: чистые аккаунты/uniquepw: 8

Чтобы использовать команду, просто введите ее в командной строке, как показано, и нажмите клавишу ввода.

Чтобы просмотреть настройки, введите net account в cmd и нажмите enter.

Обзор всех настроек будет показан!

Изменение политики паролей в Windows Server 2012 R2

- Не содержать имени учетной записи пользователя или частей полного имени пользователя длиной более двух рядом стоящих знаков.

- Иметь длину не менее 6 знаков.

- Содержать знаки трех из четырех перечисленных ниже категорий:

- Латинские заглавные буквы (от A до Z)

- Латинские строчные буквы (от a до z)

- Цифры (от 0 до 9)

- Отличающиеся от букв и цифр знаки (например, !, $, #, %)

Все параметры политики паролей задаются в локальных групповых политиках. Для запуска Редактора Локальных Групповых Политик (Local Group Policy Editor) необходим выполнить команду gpedit.msc (для этого необходимо нажать комбинацию клавиш Win + R, в окне «Выполнить» (Run) в поле «Открыть:» (Open:) ввести имя команды и нажать «ОК» )

В запустившейся оснастке в дереве групповых политик последовательно раскрываем группы:

- «Конфигурация компьютера» (Computer Configuration)

- «Конфигурация Windows» (Windows Settings)

- «Параметры безопасности» (Security Settings)

- «Политики учетных записей» (Account Policies)

- «Политика паролей» (Password Policy)

- «Политики учетных записей» (Account Policies)

- «Параметры безопасности» (Security Settings)

- «Конфигурация Windows» (Windows Settings)

Здесь мы можем изменить необходимую нам политику. В частности, политику сложности паролей. Для этого два раза кликаем по строке «Пароль должен отвечать требованиям сложности» (Password must meet complexity requirements) и в окне свойства политики устанавливаем переключатель в «Отключен» (Disabled)

Для всех политик доступно довольно подробное описание, для доступа к которому необходимо перейти на вкладку «Объяснение» (Explain).

Изменив необходимые параметры, сохраняем настройки и закрываем окна, нажав «ОК» .

В этой же ветке можно изменить Политику блокировки учетных записей (Account Lockout Policy) в случае неверного ввода паролей. Все политики редактируются аналогичным образом.

Необходимо понимать, что изменение политики паролей может сильно снизить безопасность сервера.

Источник

Как настроить гранулированные политики паролей или PSO (password setting object) в windows server 2012R2

Как настроить гранулированные политики паролей или PSO (password setting object) в windows server 2012R2

Щелкаем правым кликом по пуску или сочетание клавиш CTRL+X и выбираем, нужный пункт.

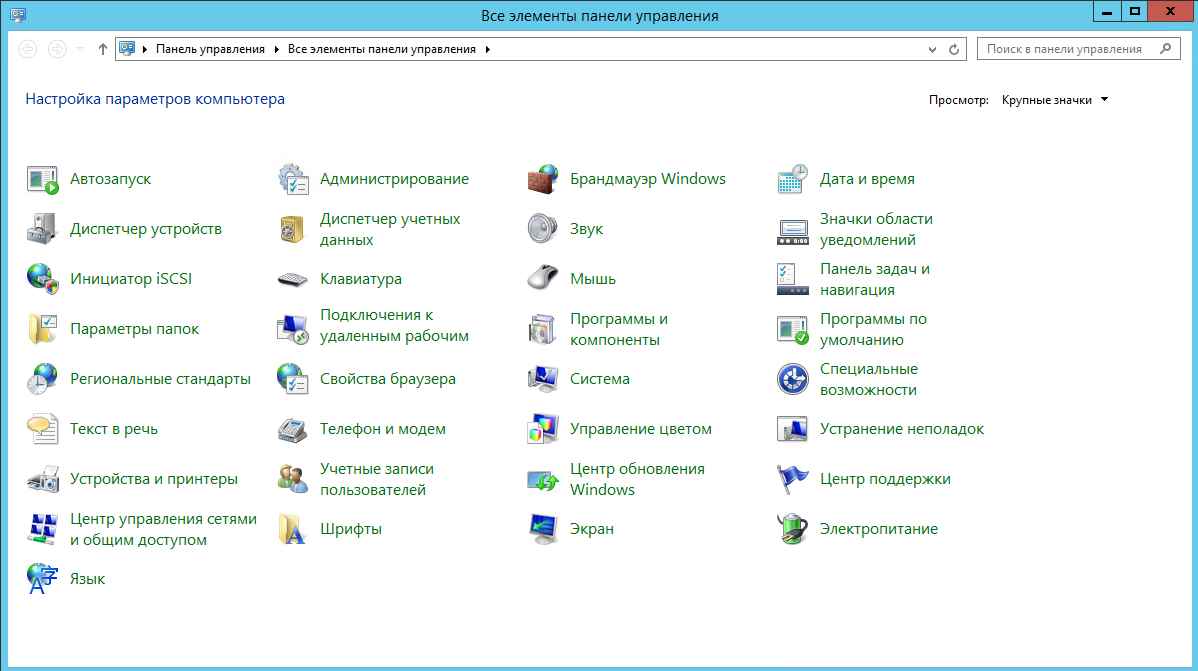

Как настроить гранулированные политики паролей или PSO (password setting object) в windows server 2012R2-01

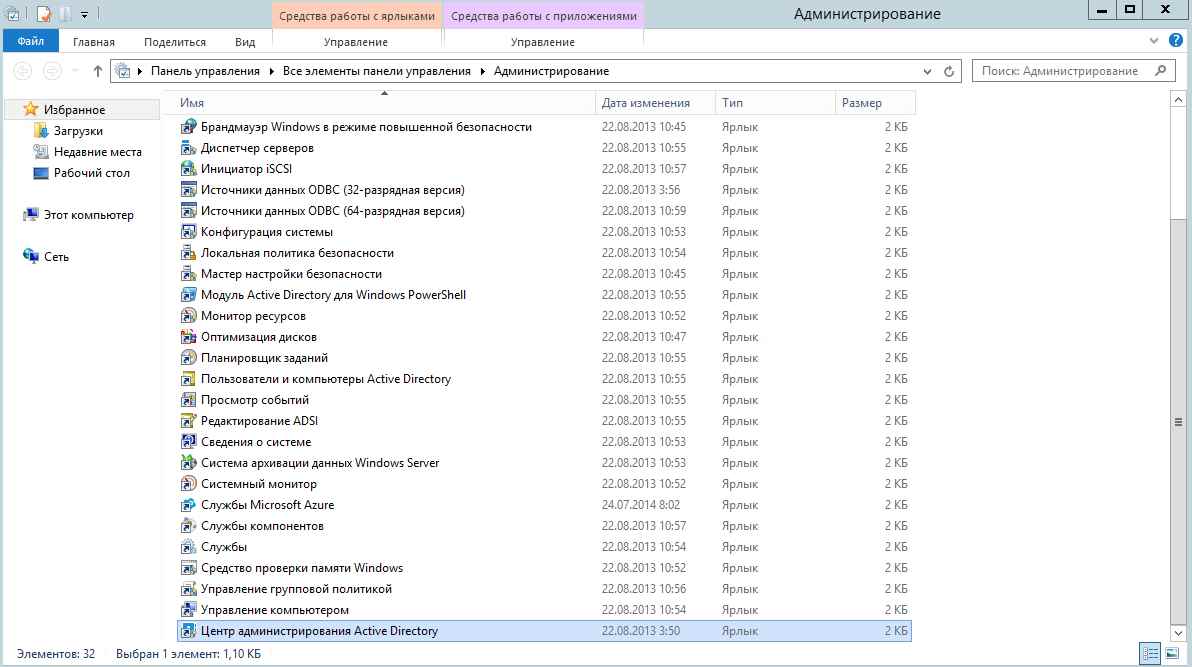

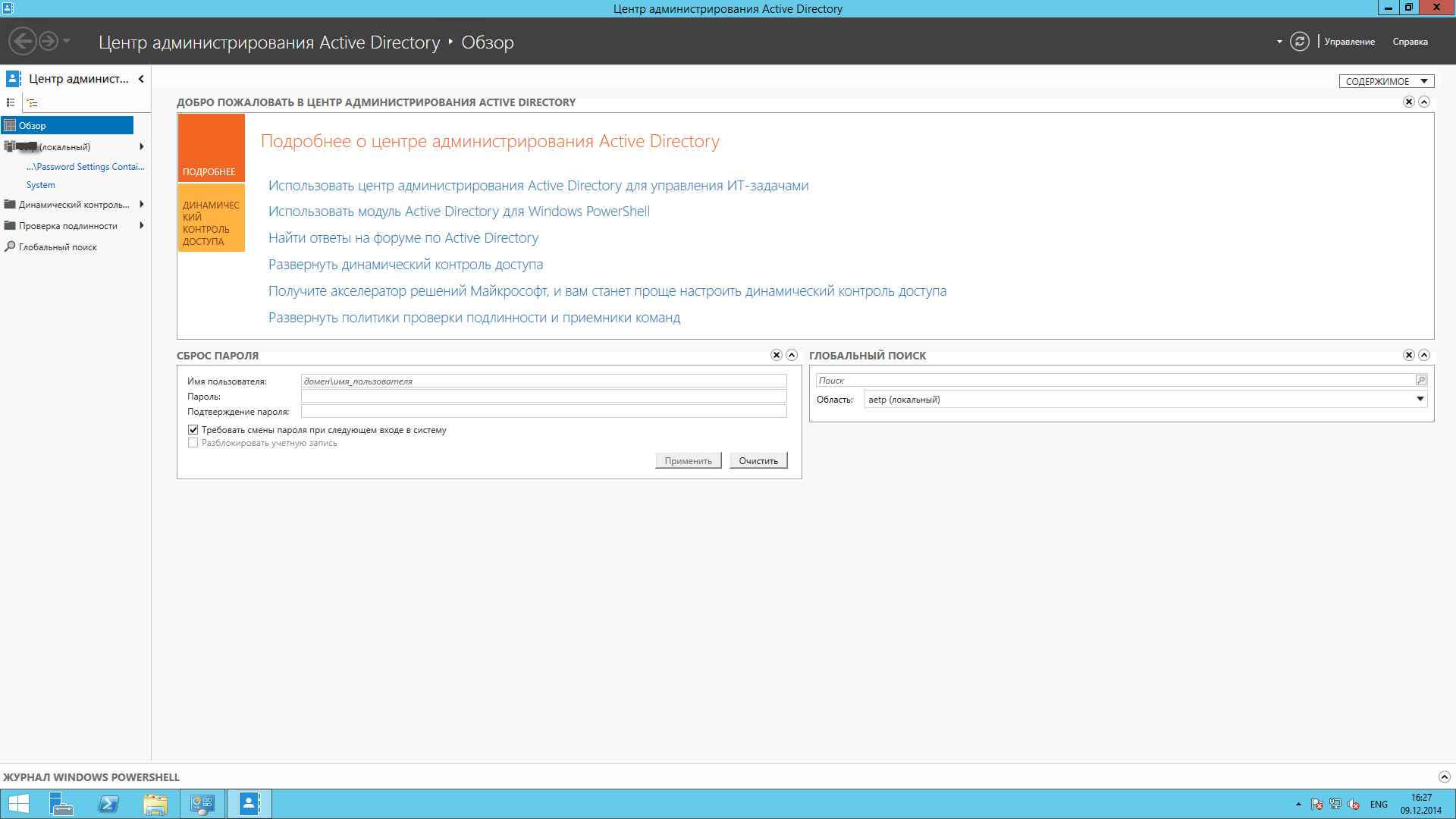

Дальше Администрирование-Центр Администрирования.

Как настроить гранулированные политики паролей или PSO (password setting object) в windows server 2012R2-02

Либо можете ввести в окне «Выполнить» сокращенную аббревиатуру dsac.exe.

Как настроить гранулированные политики паролей или PSO (password setting object) в windows server 2012R2-03

У вас откроется «Центр администрирования Active Directory», как видите оснастка очень похожа, на начальную «Диспетчер серверов»

Как настроить гранулированные политики паролей или PSO (password setting object) в windows server 2012R2-04

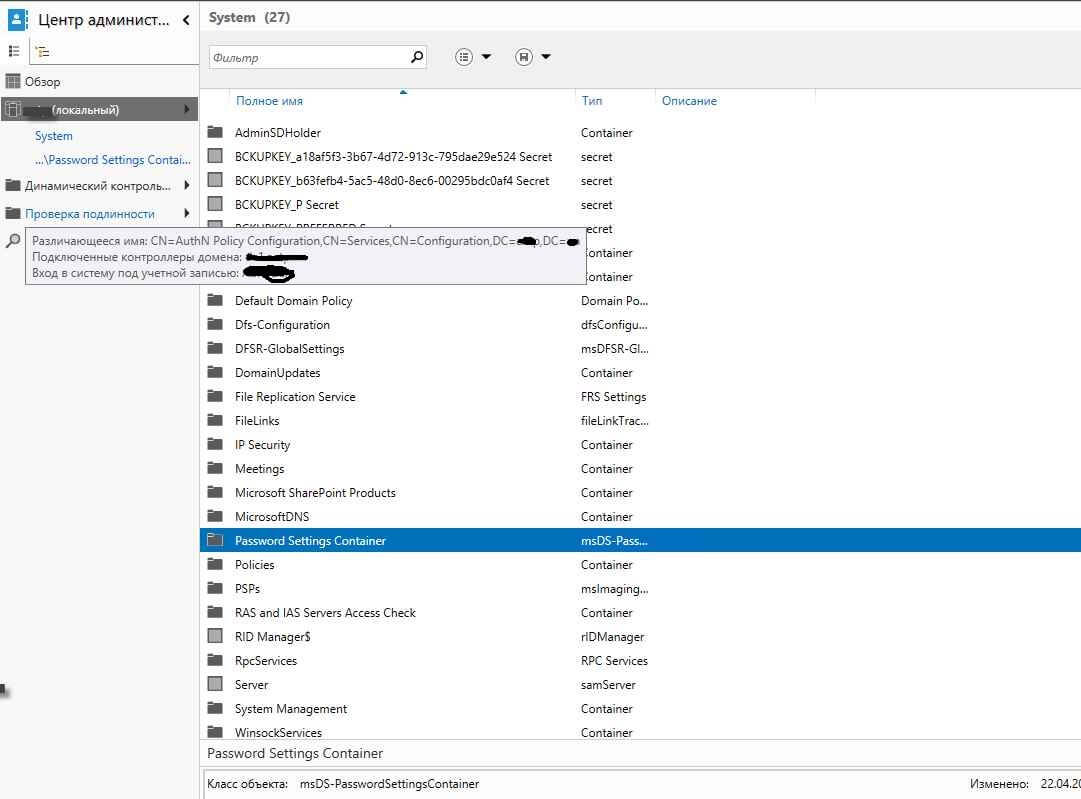

В левом углу видим наш домен, щелкаем по нему и идем System-Password Setting Container

Как настроить гранулированные политики паролей или PSO (password setting object) в windows server 2012R2-05

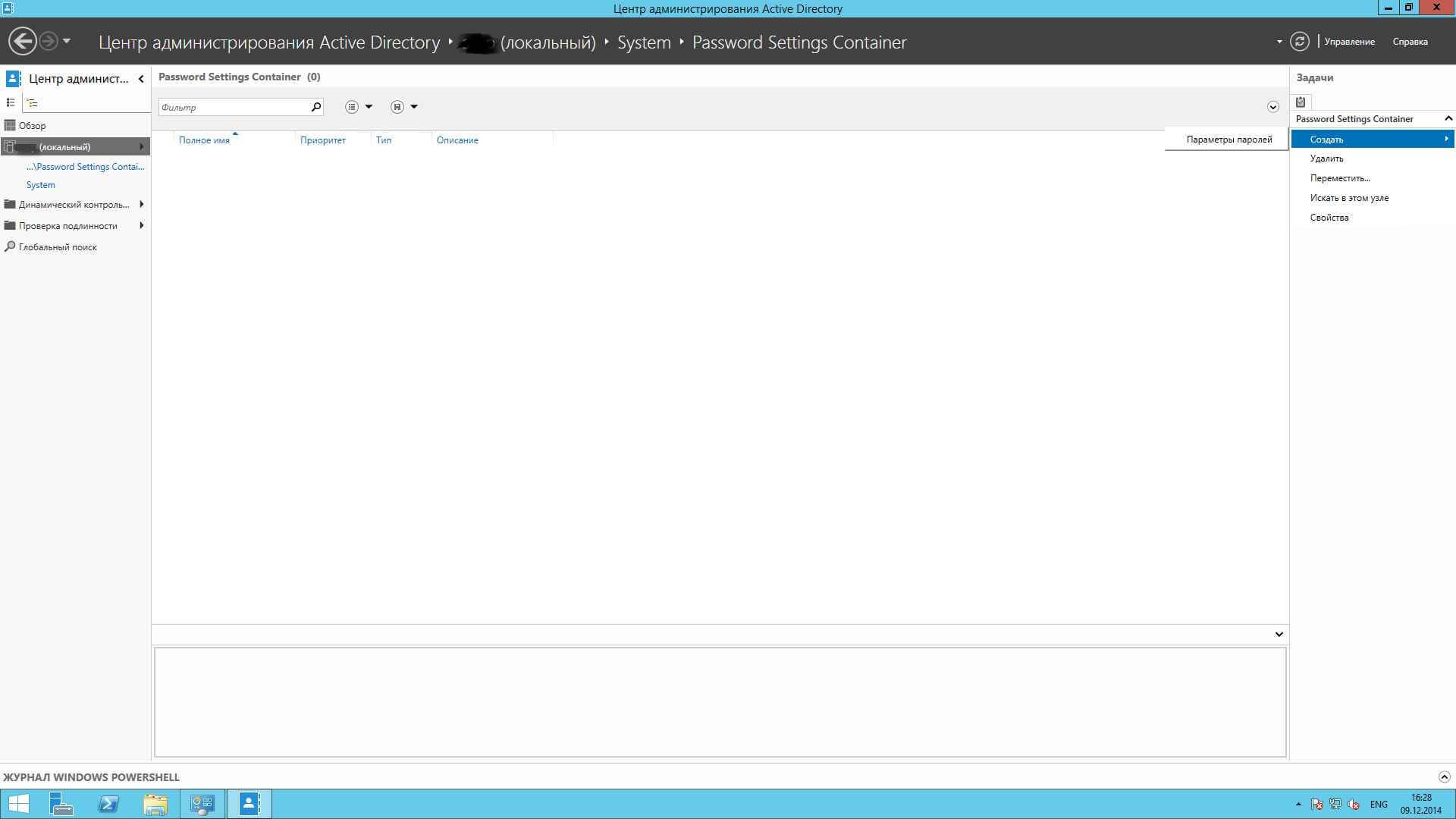

Справа нажимаем создать-Параметры паролей.

Как настроить гранулированные политики паролей или PSO (password setting object) в windows server 2012R2-06

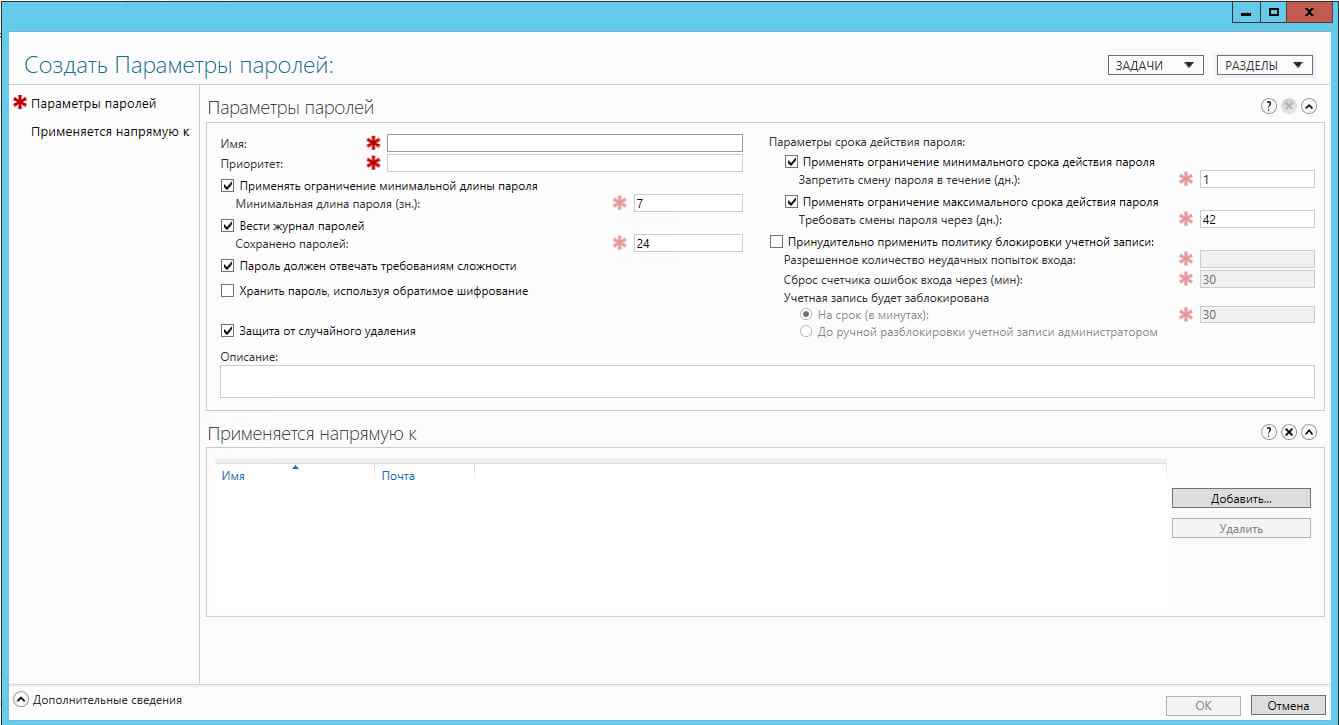

Ну а дальше все просто выбираем, что нужно, и снизу жмем кнопку Добавить, в которой можно выбрать пользователя или группу.

Как настроить гранулированные политики паролей или PSO (password setting object) в windows server 2012R2-07

Как видите Microsoft с каждым разом все упрощает и в случае с корзиной Active Directory и в плане PSO политик, думаю это правильное решение.

Источник

Не могу изменить политику паролей windows server 2012

Ввод пароля при входе на компьютер, является неотъемлемой составляющей безопасности в домене. Контроль за политикой паролей пользователей (сложность пароля, минимальная длина и т.д.) является одной из важных задач для администраторов. В этой статье я подробно опишу изменение политики паролей с помощью GPO для всех пользователей домена, а так же опишу способ как сделать исключения политик паролей для некоторых пользователей или группы пользователей.

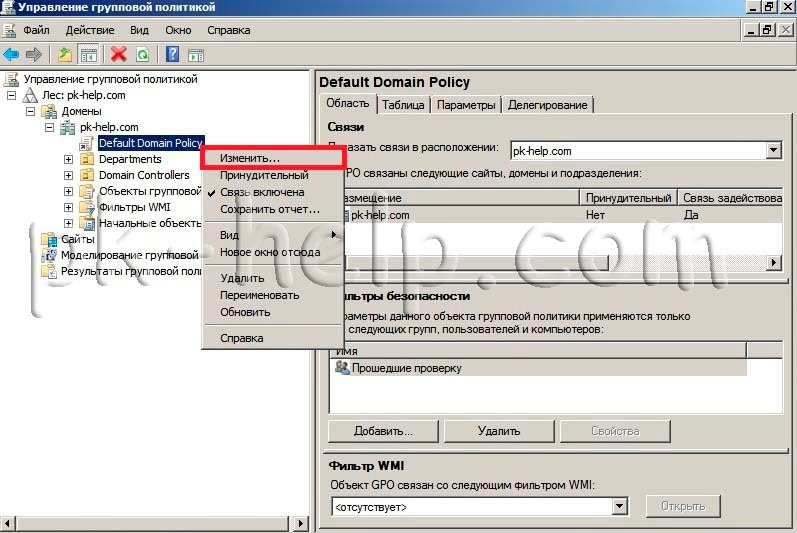

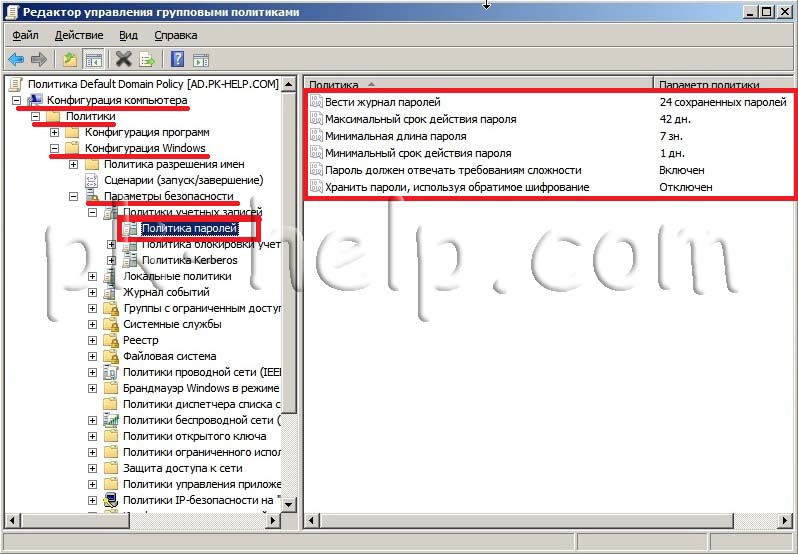

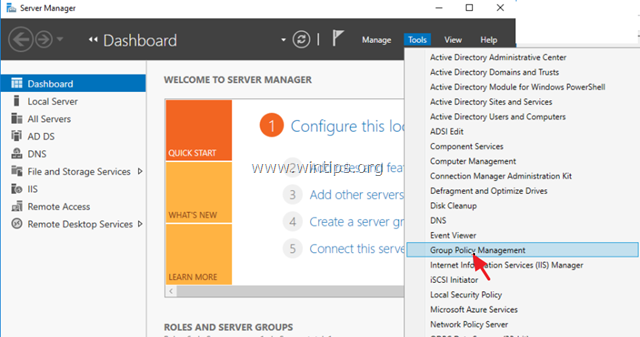

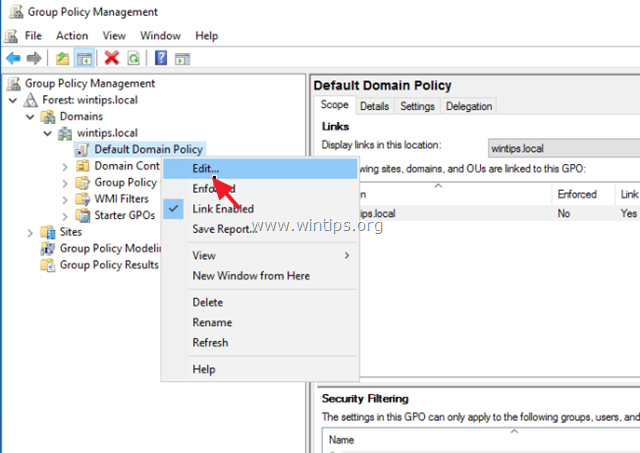

Политика паролей домена конфигурируется объектом GPO- Default Domain Policy, которая применяется для всех компьютеров домена. Для того что бы посмотреть или внести изменения в политику паролей, необходимо запустить оснастку «Управление групповой политикой», найти Default Domain Policy, нажать на ней правой кнопкой мыши и выбрать «Изменить«.

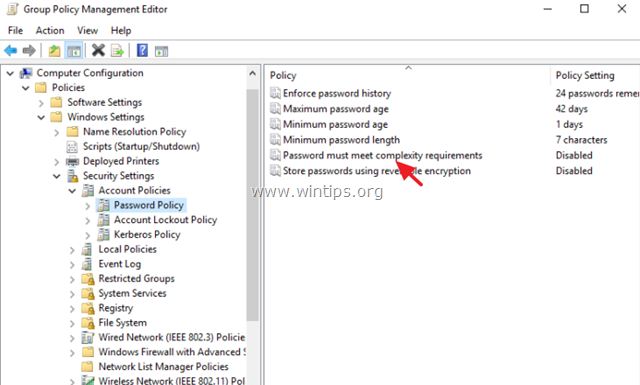

Зайти «Конфигурация компьютера«- «Политики«- «Конфигурация Windows«- «Параметры безопасности«- «Политики учетных записей«- «Политика паролей«, в правом окне вы увидите параметры пароля, которые применяются в вашем домене.

Параметр определяет должен ли пароль отвечать сложности:

-не содержать имени учетной записи

— длина не менее 6 знаков

— содержать заглавные буквы (F, G,R)

— содержать строчные буквы (f,y,x)

— содержать спец знаки (#,@,$)

| Политика | Краткое пояснение | Возможные значения |

| Вести журнал паролей/ Enforce password history | Определяет число новых уникальных паролей | 0-24 |

| Максимальный срок действия пароля/ Maximum password age | Определяет период времени (в днях), в течении которого можно использовать пароль, пока система не потребует сменить его. | 1-999 |

| Минимальная длина пароля / Minimum password lenght | Параметр определяет минимальное количество знаков, которое должно содержаться в пароле | |

| Минимальный срок действия пароля/ Minimum password age | Параметр определяет период времени (в днях)?в течении которого пользователь должен использовать пароль, прежде чем его можно будет изменить. | 0-998 |

| Пароль должен отвечать требованиям сложности / Password must meet complexity requirements | Включена/ Отключена | |

| Хранить пароли, используя обратимое шифрование / Store passwords using reversible encryption | Параметр указывает использовать ли операционной системой для хранения паролей обратимое шифрование. | Включена/ Отключена |

Для того что бы изменить параметр достаточно нажать на нем и указать значение. Напомню указанные параметры будут применяться на все компьютеры домена.

Трудности возникают, если у вас в домене должны быть исключение, т.е. пользователь или группа пользователей для которых необходимы иные условия политики пароля. Для этих целей необходимо использовать гранулированную политику пароля. Эти политики представляют отдельный класс объектов AD, который поддерживает параметры гранулированной политики паролей: объект параметров политики PSO (Password Settings Object). Гранулированные политики пароля не реализованы как часть групповой политики и не применяются объектами GPO их можно применить отдельно к пользователю или глобальной группе.

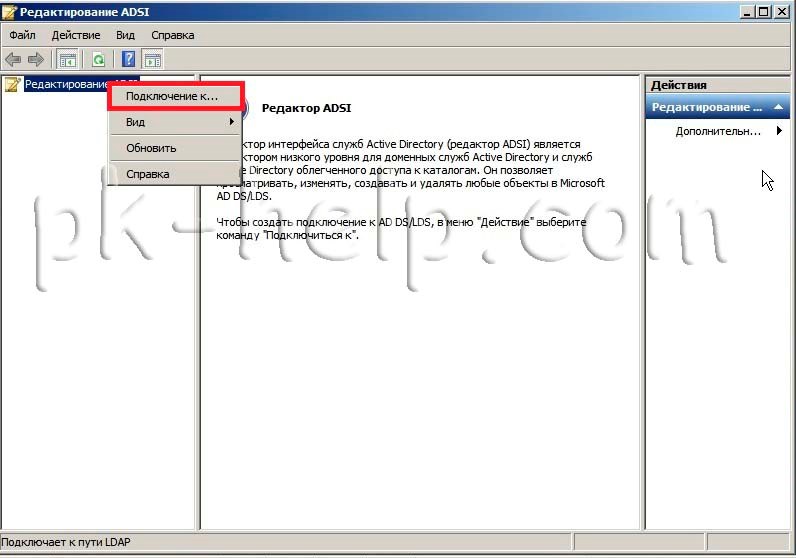

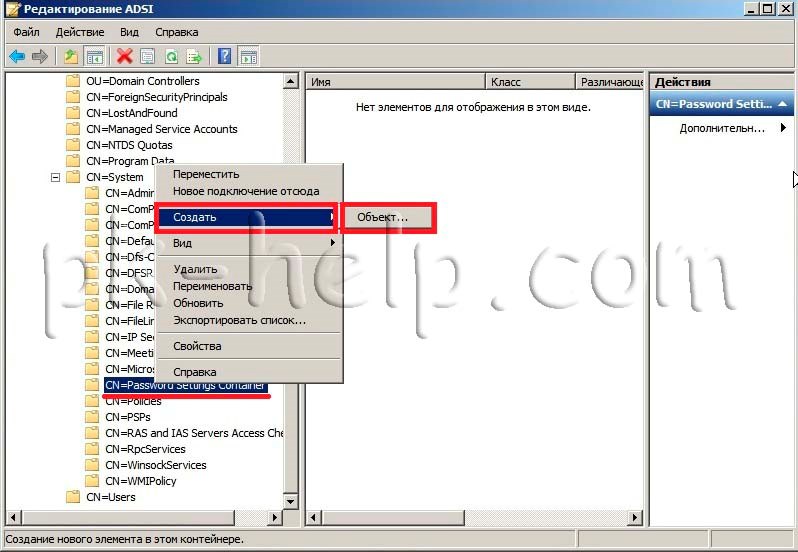

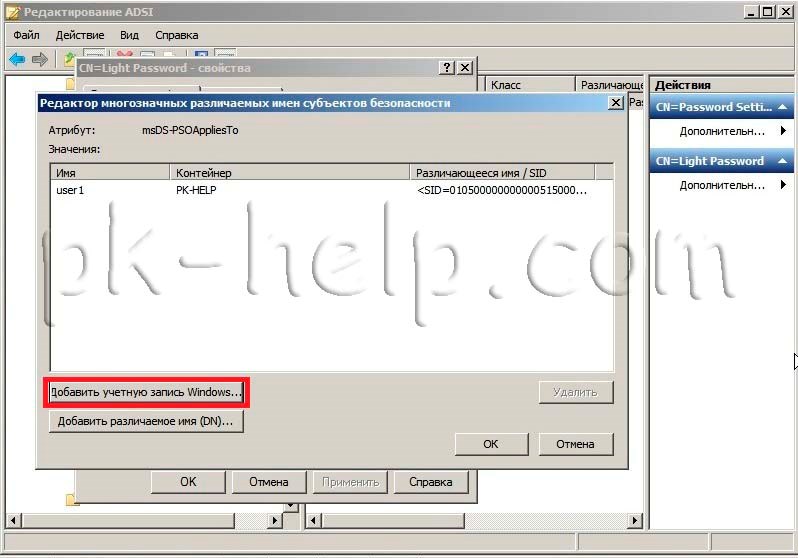

Для того, что бы настроить PSO необходимо запустить adsiedit.msc, для этого нажимаете кнопку «Пуск», в окне «Выполнить», введите «adsiedit.msc» и нажмите кнопку «Enter».

В оснастке «Редактор ADSI» щелкните правой кнопкой мыши Редактор ADSI и выберите команду Подключение к...

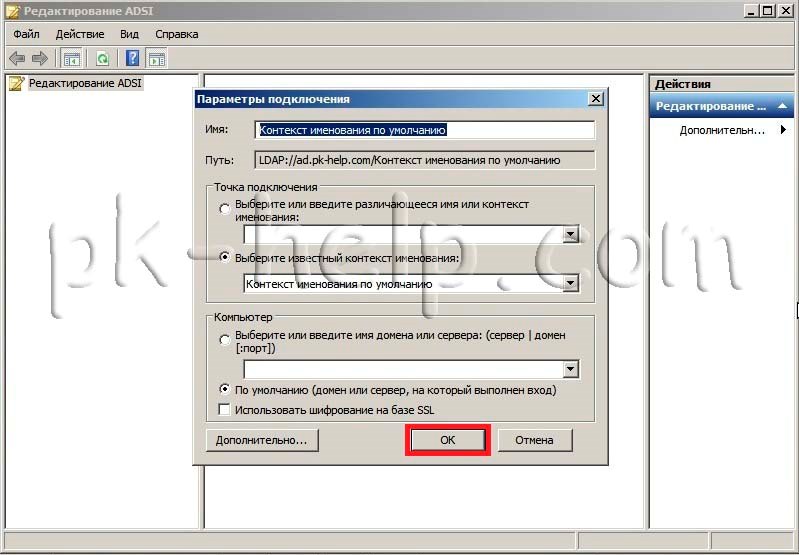

Нажмите на кнопку «OK«, чтобы выбрать настройки по умолчанию в диалоговом окне «Параметры подключения» или в поле Имя введите полное доменное имя для того домена, в котором требуется создать объект параметров паролей, а затем нажмите кнопку «ОК».

Далее зайдите по пути «DC= «- «CN=System»- «CN=Password Setings Container».

Щелкните правой кнопкой пункт «CN=Password Setings Container«, выберите команду «Создать», а затем пункт «Объект».

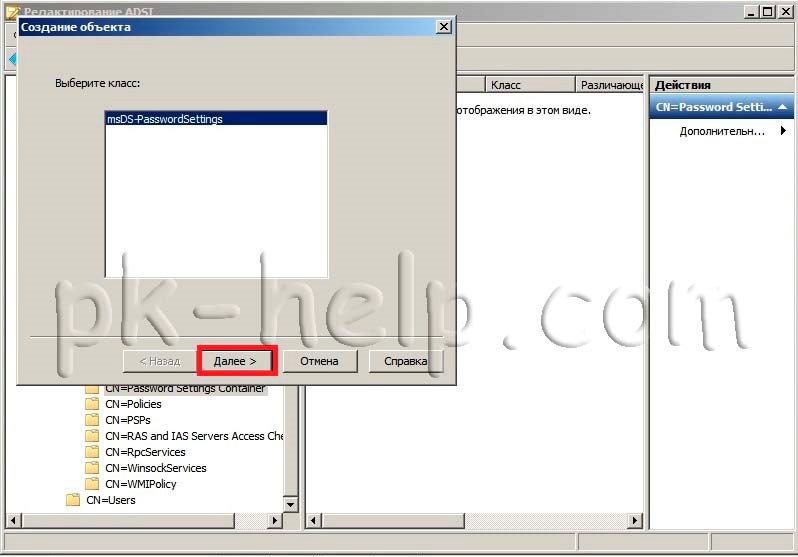

В диалоговом окне Создание объекта в разделе Выберите класс щелкните атрибут msDS-PasswordSettings (выбора как такого у вас не будет, поскольку атрибут будет один), затем нажмите кнопку «Далее».

После этого мастер поможет создать объект настроек для пароля Password Settings Object. Необходимо будет указать значение для каждого из следующих 10 атрибутов. Ниже представлена таблица с кратким описанием и возможными значениями атрибутов.

| Имя атрибута | Краткое описание | Возможные значения |

| Cn | Любое допустимое имя Windows | |

| msDS-PasswordSettingsPrecedence | Параметр, используемый в качестве стоимости или приоритета для различных политик на тот случай, если для одного пользователя настраивается несколько политик PSO. Чем выше приоритет у настройки пароля PSO, тем меньше значение этого параметра. | Больше 0 |

| msDS-PasswordReversibleEncryptionEnabled | Статус обратимого шифрования пароля для учетных записей пользователей | FALSE / TRUE (рекомендуемое значение – FALSE) |

| msDS-PasswordHistoryLength | Длина журнала пароля для учетных записей пользователей | От 0 до 1024 |

| msDS-PasswordComplexityEnabled | Состояние сложности паролей учетных записей пользователей | FALSE / TRUE (рекомендуемое значение – TRUE) |

| msDS-MinimumPasswordLength | Минимальная длина паролей учетных записей пользователей | От 0 до 255 |

| msDS-MinimumPasswordAge | Минимальный срок действия паролей учетных записей пользователей | От 00:00:00:00 до значения атрибута msDS-MaximumPasswordAge (Например 1:00:00:00 -1 день) |

| msDS-MaximumPasswordAge | Максимальный срок действия паролей учетных записей пользователей |

(Например 90:00:00:00 — 90 дней) |

| msDS-LockoutThreshold | Количество попыток ввода неверного пароля после которого учетная запись будет заблокирована | От 0 до 65535 |

| msDS-LockoutObservationWindow | Через это время счетчик количества попыток ввода неверного пароля будет обнулен |

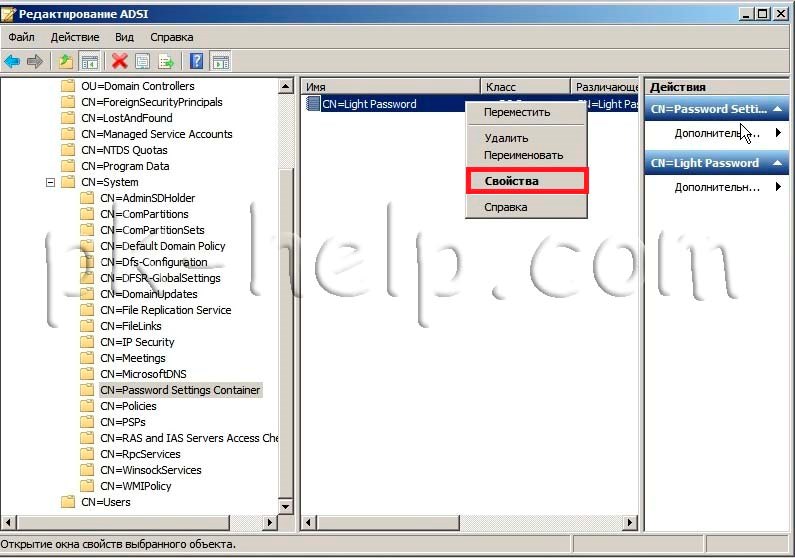

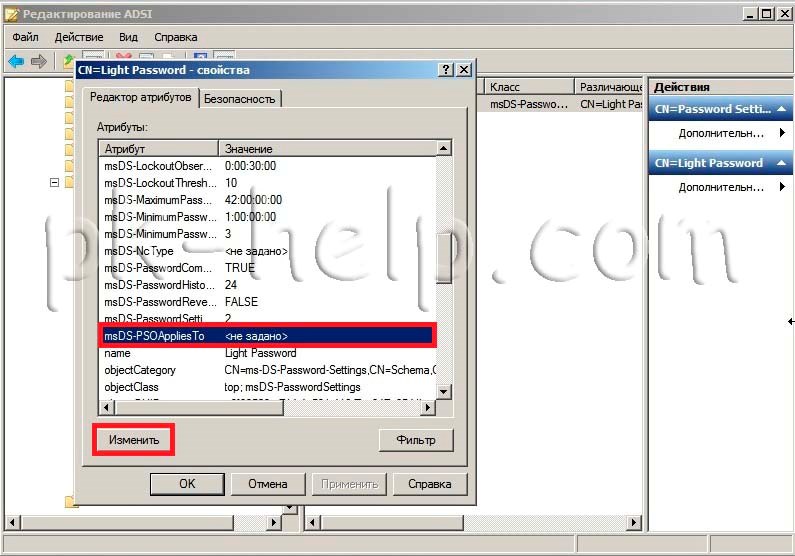

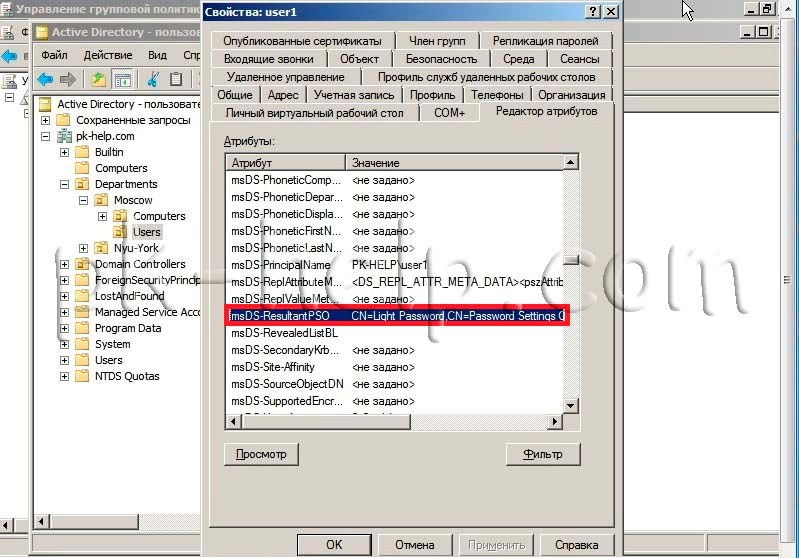

(Например 0:00:30:00 -30 минут) После того как создана PSO, необходимо добавить в него пользователя или группу пользователей, к которым будет применяться указанные настройки пароля. Для этого нажимаем правой кнопкой мыши на PSO и выбираем «Свойства«. В редакторе атрибутов находим и выбираем атрибут msDS-PSOAppliesTo и нажимаем кнопку «Изменить«. В открывшемся окне «Редактор многозначных различаемых имен субъектов безопасности» добавляем пользователей или глобальную группу безопасности, к которым должен применяться объект параметров паролей и нажимаем «Ок«. Теперь можно проверить действительно ли примерилась политика паролей PSO, для этого запустите Active Directory Пользователи и компьютеры, если у вас не включены дополнительные компоненты — включите их (нажмите «Вид» и поставьте галочку напротив Дополнительные компоненты), откройте свойства интересующего вас пользователя или группы, выберите вкладку «Редактор атрибутов«, нажмите кнопку «Фильтр» в области Показать атрибуты, доступные только для чтения поставьте галочку Построенные. После этого найдите атрибут msDS-ResultantPSO в нем должен быть указан созданная вами или результирующая политика паролей Password Settings Object. Если все указано верно настройку политик паролей PSO можно считать успешно завершенной. Источник Не могу изменить учетную запись пользователя windows 10 Не могу запустить службу планировщика заданий в windows 7 Популярные записи Две системы windows xp на одном компьютере 19 октября, 2020 Windows 10 фотографии приложение не запустилось 19 октября, 2020 Прекратил работу проводник windows 7 22 октября, 2020 Как узнать серию своей видеокарты на windows 7 20 октября, 2020 Apache server windows server 2008 r2 22 октября, 2020 Программа для восстановления пароля администратора windows 7 16 октября, 2020 Adblock |

Содержание

- Изменение политики паролей в Windows Server 2012 R2

- Смотрите также:

- Изменение политики паролей в Windows Server 2008 R2

- Смотрите также:

- Настройка политики паролей пользователей в Active Directory

- Политика паролей в Default Domain Policy

- Основные настройки политики паролей

- Просмотр текущей парольной политики в домене

- Несколько парольных политик в домене Active Directory

- Изменение политики паролей в Windows Server 2012 R2

- Как отключить требования сложности пароля на сервере 2016 года.

- Как удалить требования к сложности паролей в Active Directory Server 2016 или автономном сервере 2016.

Изменение политики паролей в Windows Server 2012 R2