Содержание

- 1 Применимость

- 2 Настройка рабочей станции перед подключением

- 3 Ввод рабочей станции в домен Windows AD

- 4 Возможные ошибки

Применимость

В этой инструкции описано подключение рабочей станции под управлением ОС ROSA Enterprise Desktop/ROSA Fresh к домену Active Direcotry

Настройка рабочей станции перед подключением

Рабочая станция должна иметь имя, соответствующее имени домена AD. Например:

сервер: win.testdomain.ru рабочая станция: red.testdomain.ru

Имя рабочей станции указывается при установке. После оно может быть изменено командой

hostnamectl set-hostname <имя.домен.зона>

после изменения имени необходима перезагрузка!

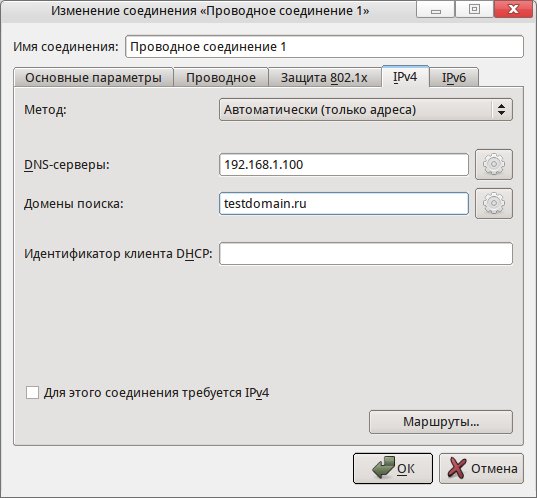

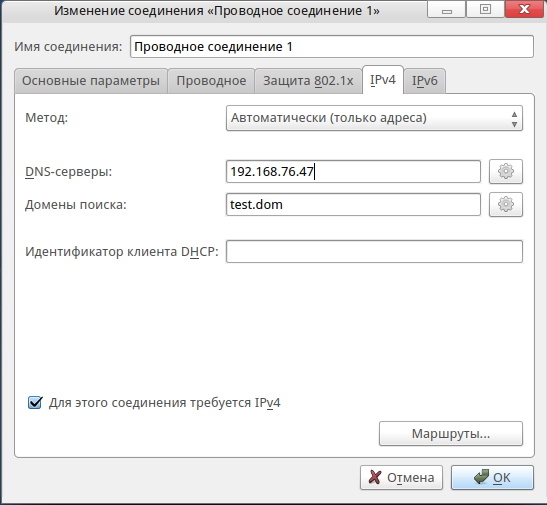

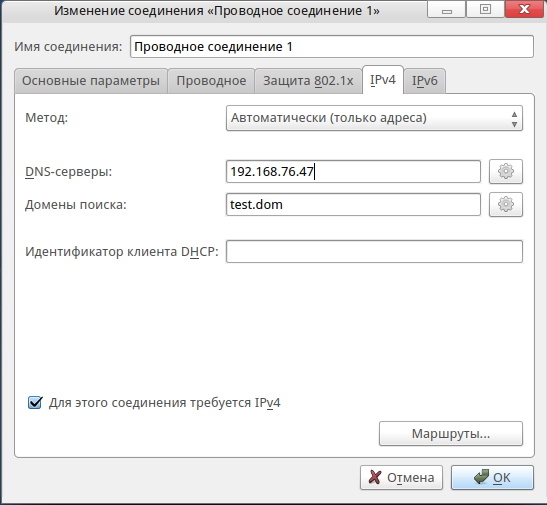

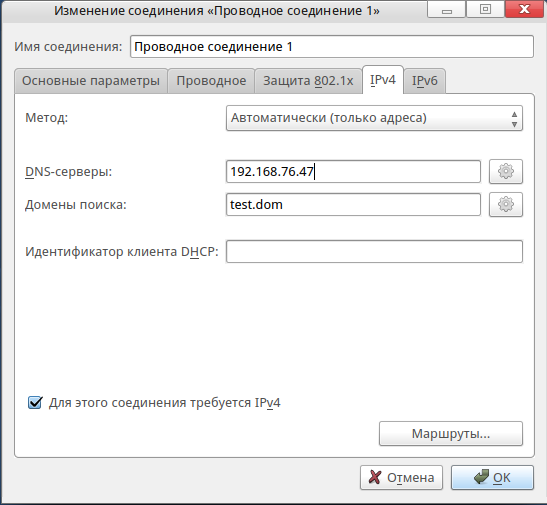

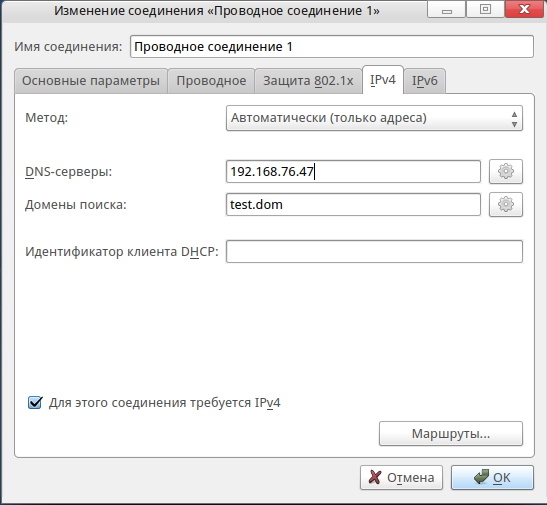

Для правильного подключения рабочей станции к контроллеру домена AD настройте параметры сетевого соединения следующим образом:

сервер DNS: IP-адрес DNS windows AD домен поиска: testdomain.ru

При правильной настройке сети на рабочей станции проходит ping до сервера-контроллера домена:

ping win.testdomain.ru

Установка времени на рабочей станции должно совпадать с сервером домена. Это можно проверить командой

ntpdate win.testdomain.ru

и не забудьте про часовые пояса!

Также для правильного подключения к домену сетевое соединение на рабочей станции должно быть активно на момент авторизации. Для подключения «по проводу» этот режим включён по умолчанию, но если вы используете подключение через Wi-Fi, вам нужно установить флажок «Все пользователи могут подключаться к этой сети» вручную

Ввод рабочей станции в домен Windows AD

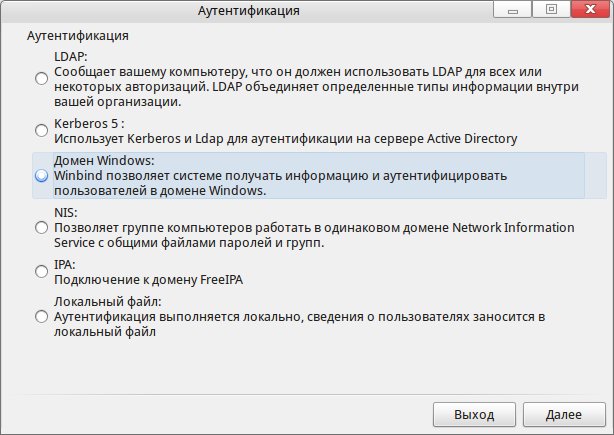

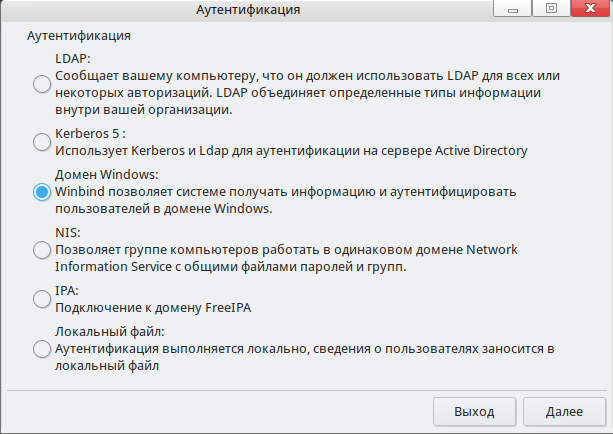

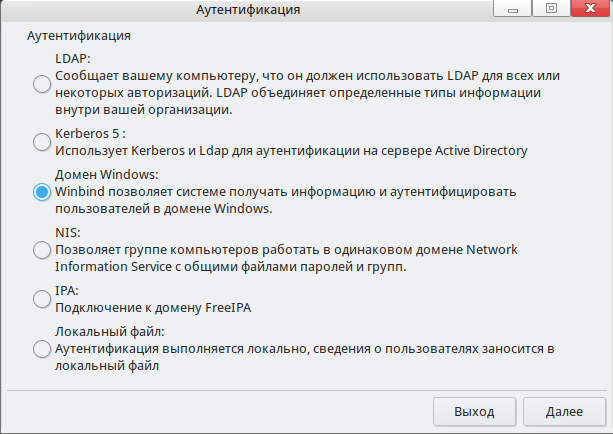

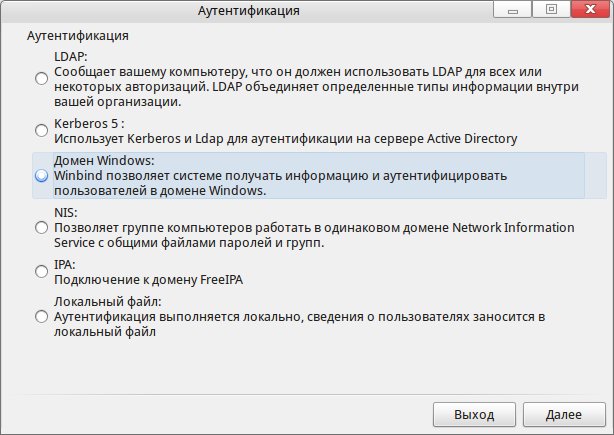

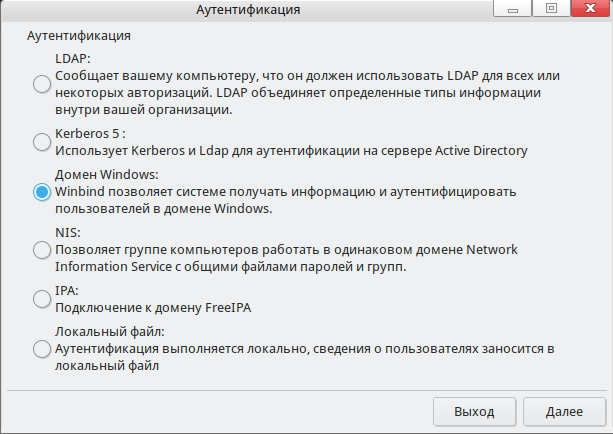

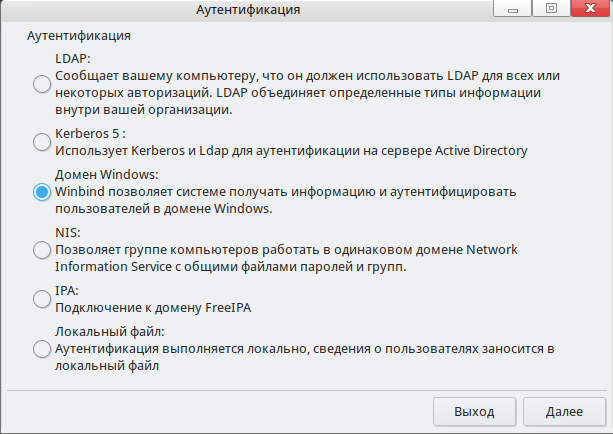

Откройте окно Параметры системы и выберите Аутентификация, в открывшемся окне выберите подключение к домену Windows посредством winbind

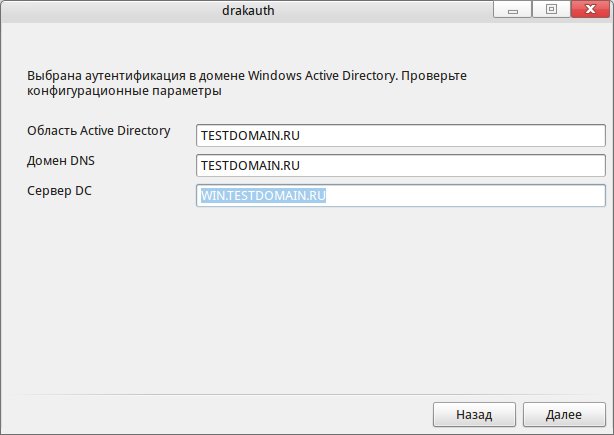

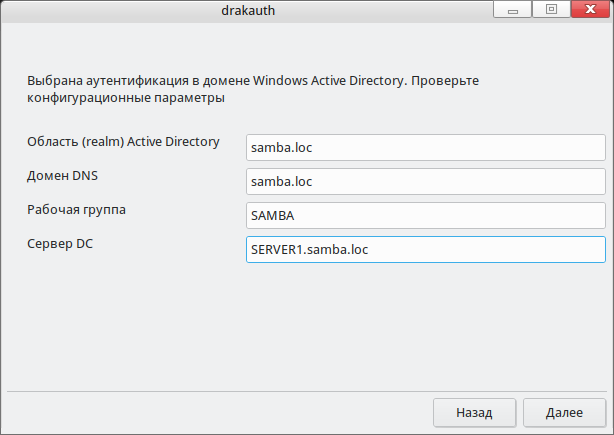

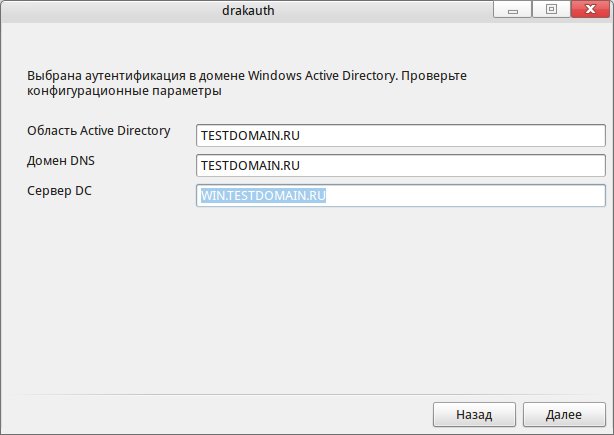

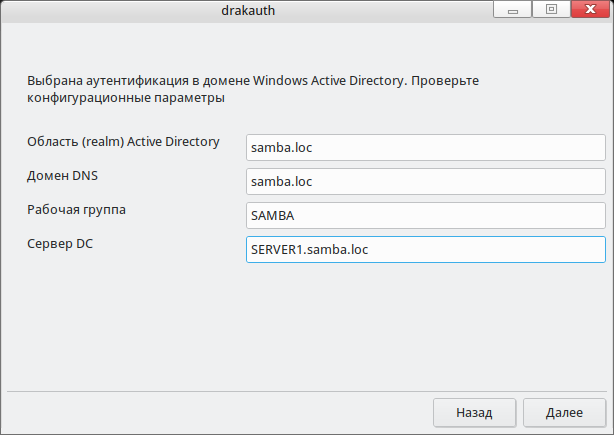

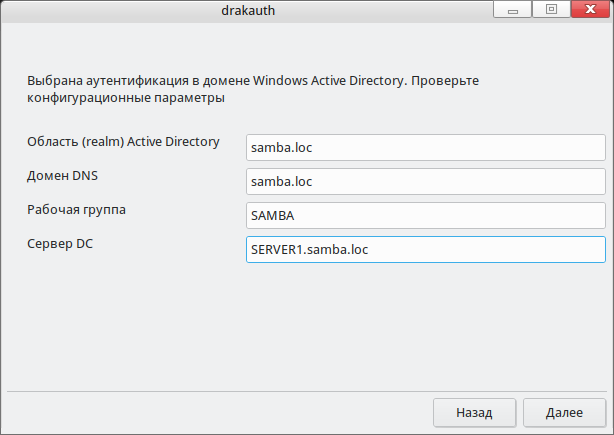

Далее укажите домен и его контроллер (если вы правильно установили настройки сети на предыдущих шагах, все поля, кроме имени и пароля заполнятся автоматически)

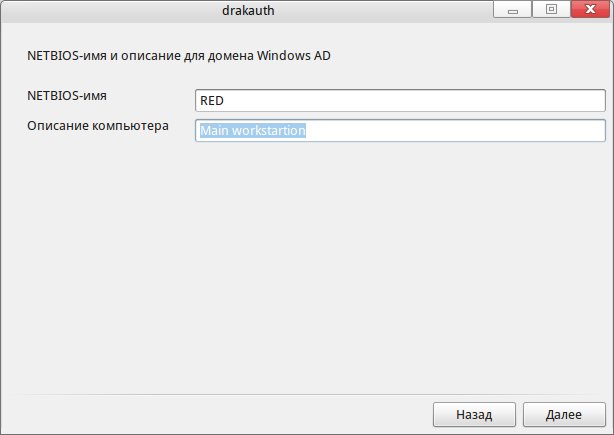

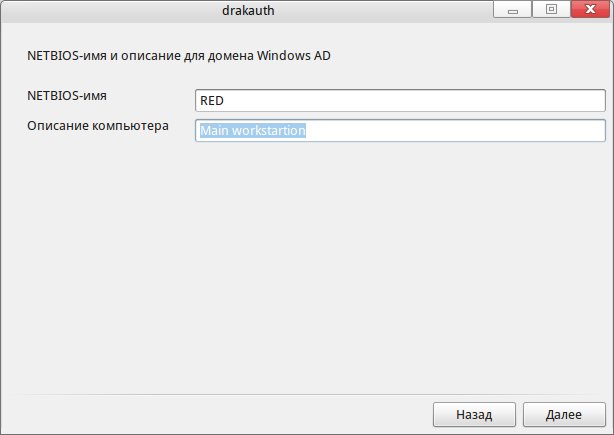

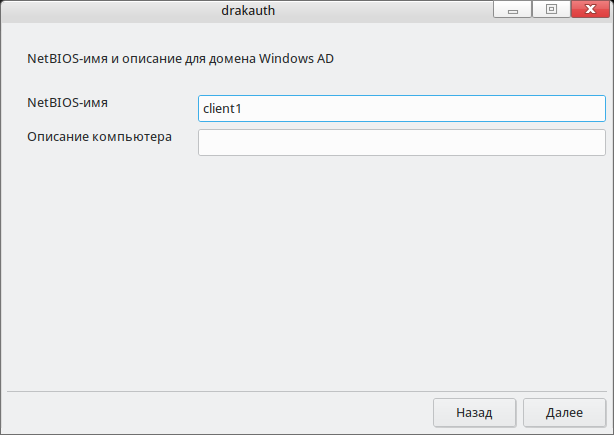

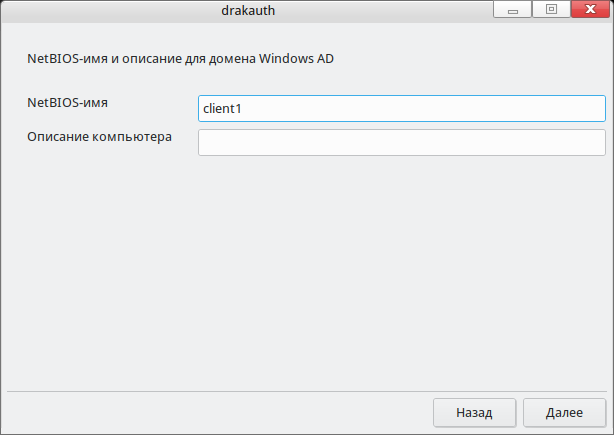

И имя своей рабочей станции

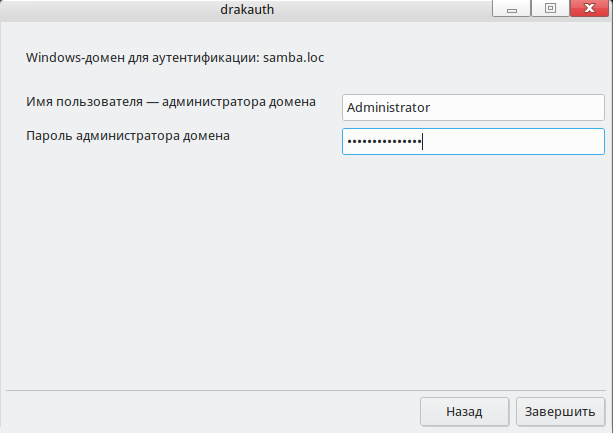

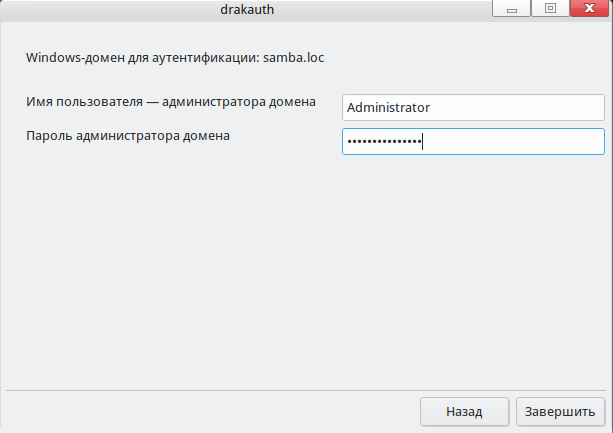

Далее понадобится ввести имя и пароль пользователя с правами для присоединения рабочей станции к домену, после чего система должна сказать, что соединение установлено и машина подключена.

После перезагрузки можно будет уже войти под доменным пользователем!

Возможные ошибки

Ошибки ввода станции в домен в основном связаны с неправильной настройкой времени, время на станции и на контроллере домена должно совпадать

Содержание

- 1 Введение и терминология

- 2 Настройка контроллера домена

- 2.1 Настройка сети

- 2.2 Запуск контроллера домена

- 3 Ввод ROSA-клиента в домен

- 3.1 Настройка сети на Linux-клиенте

- 3.2 Подключение компьютера с ОС ROSA к домену

Введение и терминология

В этой статье описано создание домена — централизированного хранилища пользователей и их аттрибутов.

Контроллер домена — программное оебспечение, обеспечивающее создание и функционирование сервера домена. В данном случае в качестве контроллера домена используется samba.

AD — Active Directory — домен разработки Microsoft. Samba реализует Samba AD — совместимый с Microsoft Active Directory домен, в который можно вводить и Linux, и Windows-клиенты.

Клиент — конечный член домена или ПО, позволяющее обспечить членство в домене.

В статье описывается создание лабораторной установки, состоящей из 1 сервера и 1 клиента, находящихся в одной подсети 192.168.122.0/24.

Все приведенные консольные команды выполняются от root, если не указано иное. Вход в root-коноль выполняется командой

su -

или

sudo -i

В качестве образа ОС для развертывания контроллера домена Samba AD можно взять:

- для виртуальных машин и железа: мини-сервер rosa2021.1 (https://abf.io/platforms/rosa2021.1/products/279)

- для контейнеров (systemd-nspawn, lxc и др.): rootfs rosa2021.1 (https://abf.io/platforms/rosa2021.1/products/284)

По адресу https://abf.io/platforms/rosa2021.1/products имеются иные сборки, в т.ч. для ARMv8 (aarch64).

Настройка контроллера домена

Настройка сети

Важно правильно настроить сеть на клиенте и сервере. В простых случаях, в т.ч. при поднятии тестовых стендов, делайте так, чтобы клиент и сервер находились в одной подсети. Например, чтобы у виртуальной машины с сервером был IP-адрес 192.168.10.2, а у виртуальной машины с клиентом — 192.168.10.3.

Рассмотрим настройку сети на сервере.

Установите полноквалифицированное (FQDN) доменное имя, состоящее из: имя_хоста.домен.зона, например:

server1.samba.loc

Тогда именем хоста будет server1, доменом — samba, доменной зоной — loc, realm — samba.loc.

Избегайте использования зоны .local или выключите или перенастройте Avahi, чтобы использовать ее.

Установим имя хоста на контроллере домена:

hostnamectl set-hostname server1.samba.loc

Посмотрите IP-адрес командой

ip a

Пример вывода:

[root@server1 ~]# ip a

1: lo: <LOOPBACK,UP,LOWER_UP> mtu 65536 qdisc noqueue state UNKNOWN group default qlen 1000

link/loopback 00:00:00:00:00:00 brd 00:00:00:00:00:00

inet 127.0.0.1/8 scope host lo

valid_lft forever preferred_lft forever

inet6 ::1/128 scope host

valid_lft forever preferred_lft forever

2: host0@if6: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc noqueue state UP group default qlen 1000

link/ether 32:e2:0b:ba:17:c5 brd ff:ff:ff:ff:ff:ff link-netnsid 0

inet 169.254.212.10/16 brd 169.254.255.255 scope link host0

valid_lft forever preferred_lft forever

inet 192.168.122.12/24 brd 192.168.122.255 scope global dynamic host0

valid_lft 2577sec preferred_lft 2577sec

inet6 fe80::30e2:bff:feba:17c5/64 scope link

valid_lft forever preferred_lft forever

В данном примере IPv4-адрес — 192.168.122.12.

В файл /etc/hosts необходимо добавить строку вида:

192.168.122.12 server1.samba.loc server1

Как видите, необходимо, чтобы и FQDN, и краткое имя резолвились в IP-адрес контроллера домена.

Для этого откройте файл к консольном редакторе:

nano /etc/hosts

добавьте указанную строку, сохраните сочетанием клавиш Ctrl+O, Enter, затем закройте консольный редактор сочетанием клавиш Ctrl+X.

Командами

ping -c3 server1.samba.loc ping -c3 server1

проверьте корректность записей в /etc/hosts.

Обратите внимание, что сеть должна запускаться до входа пользователя в систему, если используется WiFi, то настройте его соответствующим образом.

Запуск контроллера домена

Установите необходимые для работы пакеты:

dnf install samba-server /bin/ps /usr/bin/xargs /usr/bin/nslookup

Отключите лишние службы из состава набора программ samba:

systemctl disable --now smb nmb winbind

Их обособленная работа не требуется и будет мешать контроллеру домена.

Убедитесь, что они действительно выключены, команда

ps ax | grep -E "samba|smbd|nmbd|winbindd" | grep -v grep

должна ничего не выдать.

Сотрите старые файлы настроек, оставив их резервные копии:

mv -v /etc/samba/smb.conf /etc/samba/smb.conf.old mv -v /etc/krb5.conf /etc/krb5.conf.old

Очистите старые базы данных, путь к которым можно узнать командой

smbd -b | grep -E "LOCKDIR|STATEDIR|CACHEDIR|PRIVATE_DIR"

Команда для очистки:

smbd -b | grep -E "LOCKDIR|STATEDIR|CACHEDIR|PRIVATE_DIR" | awk '{print $NF}' | xargs -I'{}' rm -fv '{}'/*.{tdb,ldb}

Если эта команда ничего не выдала, то это нормально: у вас не было баз данных от прошлых запусков контроллера домена.

По умолчанию systemd-resolved занимает порт 53, чем будет мешать DNS-серверу контроллера домена. Отключим это:

mkdir -p /etc/systemd/resolved.conf.d echo -e '[Resolve]nDNSStubListener=no' > /etc/systemd/resolved.conf.d/no53port.conf systemctl try-restart systemd-resolved

Запустите интерактивную настройку домена:

samba-tool domain provision --use-rfc2307 --interactive

Ниже приведем ее типовой вывод. В квадратных вкобках ([]) указывается значение по умолчанию, нажимайте Enter, чтобы с ним согласиться, или введите иное значение. Если сеть и имя хоста были настроены верны, то значения по умолчанию не должно потребоваться изменить.

[root@server1 ~]# samba-tool domain provision --use-rfc2307 --interactive Realm [SAMBA.LOC]: Domain [SAMBA]: Server Role (dc, member, standalone) [dc]: DNS backend (SAMBA_INTERNAL, BIND9_FLATFILE, BIND9_DLZ, NONE) [SAMBA_INTERNAL]: DNS forwarder IP address (write 'none' to disable forwarding) [192.168.122.1]: Administrator password: Retype password:

На последнем шаге вводится пароль доменного пользователя Administrator, при вводе пароль не отображается, пароль должен быть сложным.

DNS Forwarder — это адрес сервера, к которому перенаправляются DNS-запросу, на которые сам контроллер домена не может ответить, например, запрос DNS yandex.ru будет направлен в него.

Сделайте

mv -v /var/lib/samba/private/krb5.conf /etc/krb5.conf

Теперь добавьте службу контроллера домена в автозапуск:

systemctl enable samba

Запустите контроллер домена:

systemctl restart samba

И посмотрите его лог, убедитесь, что он запустился без ошибок:

systemctl status samba

Статус службы должен быть «active» («запущена»), но в конце лога может быть «ошибка»:

dnsupdate_nameupdate_done: Failed DNS update with exit code 29

Это нормально. Убедимся в этом, запустив:

samba_dnsupdate --verbose

В подробном логе будет сказано про ошибки «WERR_DNS_ERROR_RECORD_ALREADY_EXISTS», которые означают, что добавляемая запись DNS уже существует. Она была создана при создании домена. Запись «Failed update of 29 entries» означает, что такая ситуация возникла 29 раз, а это количество раз и стало кодом возврата samba_dnsupdate.

Проверьте работу DNS-сервера, на другом компьютере, например, будущем клиенте домена, выполнив:

nslookup server1.samba.loc 192.168.122.12

(подставьте свои адреса). Пример успешного ответа:

$ nslookup server1.samba.loc 192.168.122.12 Server: 192.168.122.12 Address: 192.168.122.12#53 Name: server1.samba.loc Address: 192.168.122.12

Для настройки клиентов будет полезно знать рабочую группу NT, ее можно узнать так:

[root@server1 ~]# cat /etc/samba/smb.conf | grep workgroup workgroup = SAMBA

Убедитесь, что этот сервер способен выдать DNS требуемого домена, выполнив на будущем клиенте домена (не на контроллере):

nslookup yandex.ru 192.168.122.1

Возможно, стоит указать 8.8.8.8 или иной сервер. После первоначальной настройки контроллера его можно заменить в файле

/etc/samba/smb.conf

перезапустив контроллер после изменения настроек командой

systemctl restart samba

Ввод ROSA-клиента в домен

Настройка сети на Linux-клиенте

На клиенте необходимо:

- добавить адрес контроллера домена в DNS-серверы

- добавить REALM (samba.loc в примере выше) в список доменов поиска

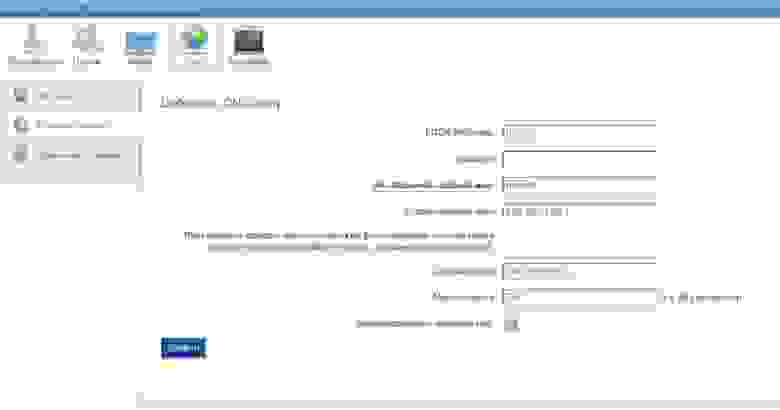

Для настройки через GUI NetworkManager откройте настройки сетевого соединения, вкладку «IPv4». К DNS-серверам добавьте адрес контролера домена, в примере выше это 192.168.122.12. В «Домены поиска» добавьте realm — samba.loc. Ниже приведен скриншот с образцом заполнения настроек.

В rosa2019.05, rosa2021.1 и новее имеется интерактивный консольный интерфейс nmtui для редактирования настроек NetworkManager. Также имеется утилита nmcli.

Утилиты NetworkManager редактируют файл /etc/resolv.conf. Если у вас не используется NetworkManager, то можно отредактировать этот файл напрямую, написав в нем:

nameserver 192.168.122.12 search samba.loc

Командой

ping server1

проверьте сетевую доступность контроллера домена.

Подключение компьютера с ОС ROSA к домену

Установите необходимые пакеты:

dnf install drakxtools samba-server samba-client samba-winbind nss_ldap libnss-role pam_krb5 lib64sasl2-plug-gssapi urpmi perl-URPM

Запустите утилиту drakauth:

drakauth

Если установлена переменная окружения $DISPLAY, запустится графическая утилита, иначе псевдографическая.

Выберите способ аутентификации «Домен Windows»

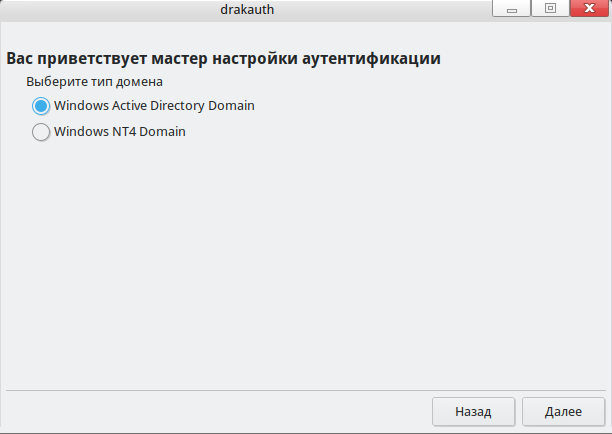

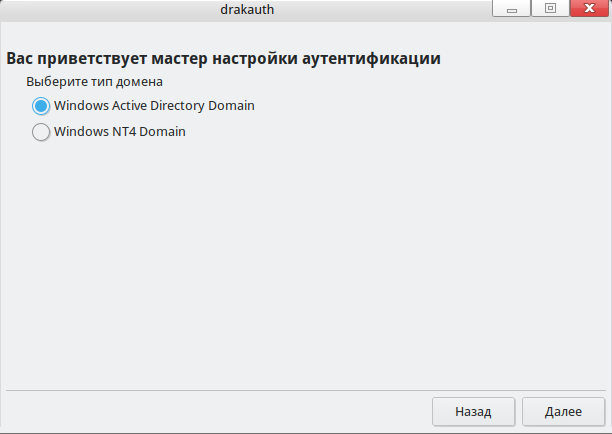

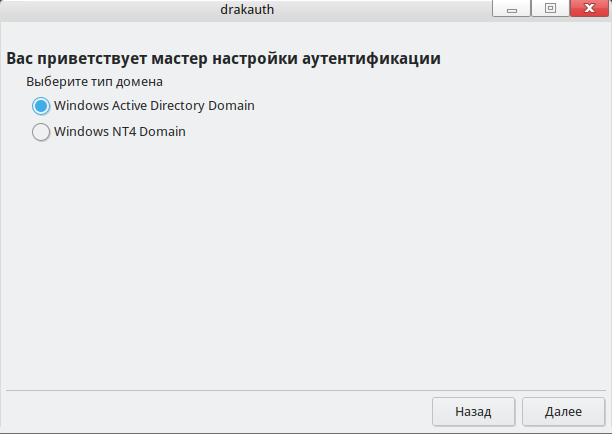

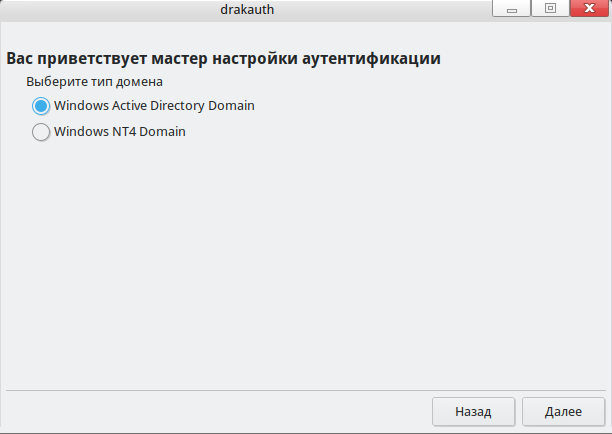

Выберите тип домена Active Directory

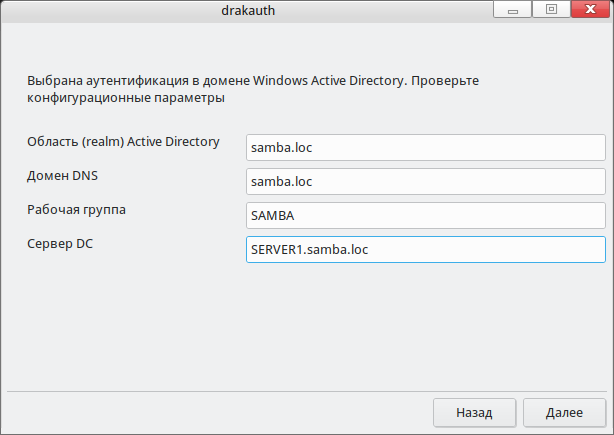

В предлагаемой лабораторной установке и большинстве типовых конфигураций все необходимые параметры должны оказаться автоматически заполнены правильно на следующем шаге. Проверьте значения.

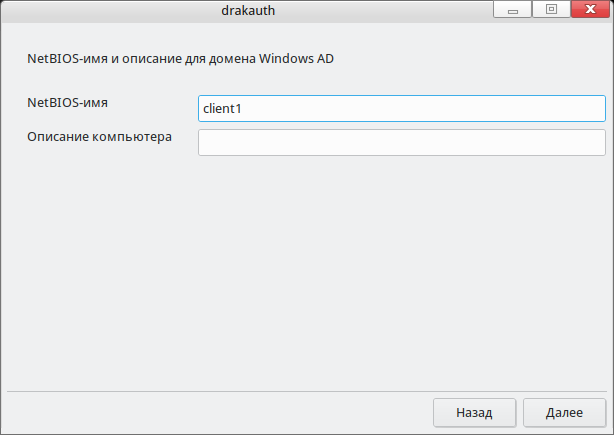

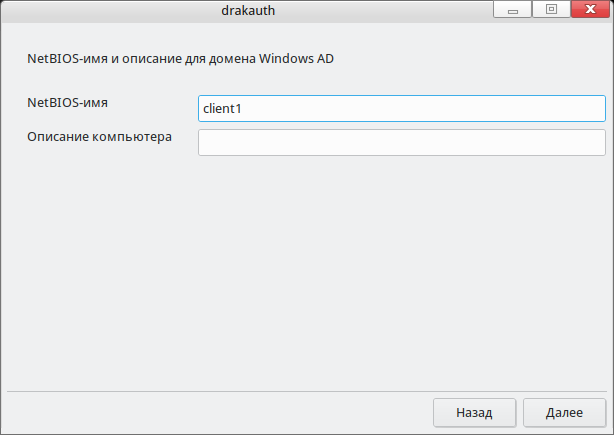

Укажите желаемое имя Netbios. Поле «Описание компьютера» заполнять не обязательно.

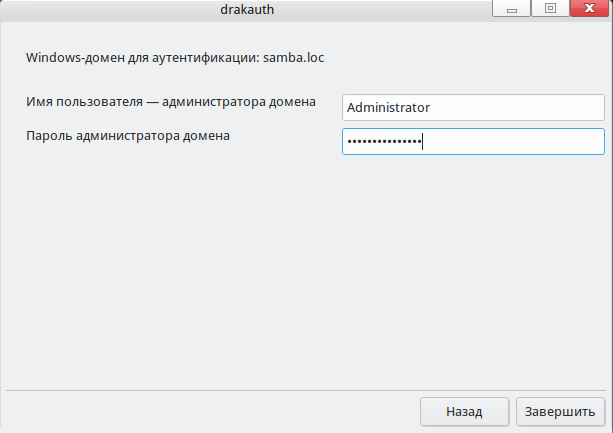

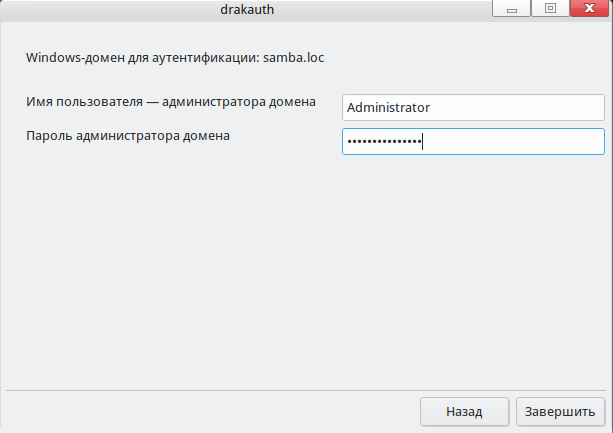

Введите логина администратора домена и пароль.

Нажмите «Далее». В случае успешного ввода в домен будет предложено перезагрузить систему.

Содержание

- Samba

- Содержание

- Введение и терминология

- Настройка контроллера домена

- Настройка сети

- Запуск контроллера домена

- Ввод ROSA-клиента в домен

- Настройка сети на Linux-клиенте

- Подключение компьютера с ОС ROSA к домену

- Подключение ROSA Desktop к домену Windows AD

- Содержание

- Применимость

- Настройка рабочей станции перед подключением

- Ввод рабочей станции в домен Windows AD

- Возможные ошибки

- Samba

- Содержание

- Введение и терминология

- Настройка контроллера домена

- Настройка сети

- Запуск контроллера домена

- Ввод ROSA-клиента в домен

- Настройка сети на Linux-клиенте

- Подключение компьютера с ОС ROSA к домену

- Простой домен на базе ROSA Enterprise Linux Server и Samba 3 с поддержкой перемещаемых профилей

Samba

Содержание

Введение и терминология

В этой статье описано создание домена — централизированного хранилища пользователей и их аттрибутов.

Контроллер домена — программное оебспечение, обеспечивающее создание и функционирование сервера домена. В данном случае в качестве контроллера домена используется samba.

AD — Active Directory — домен разработки Microsoft. Samba реализует Samba AD — совместимый с Microsoft Active Directory домен, в который можно вводить и Linux, и Windows-клиенты.

Клиент — конечный член домена или ПО, позволяющее обспечить членство в домене.

В статье описывается создание лабораторной установки, состоящей из 1 сервера и 1 клиента, находящихся в одной подсети 192.168.122.0/24.

Все приведенные консольные команды выполняются от root, если не указано иное. Вход в root-коноль выполняется командой

В качестве образа ОС для развертывания контроллера домена Samba AD можно взять:

По адресу https://abf.io/platforms/rosa2022.1/products имеются иные сборки, в т.ч. для ARMv8 (aarch64).

Настройка контроллера домена

Настройка сети

Важно правильно настроить сеть на клиенте и сервере. В простых случаях, в т.ч. при поднятии тестовых стендов, делайте так, чтобы клиент и сервер находились в одной подсети. Например, чтобы у виртуальной машины с сервером был IP-адрес 192.168.10.2, а у виртуальной машины с клиентом — 192.168.10.3.

Рассмотрим настройку сети на сервере.

Установите полноквалифицированное (FQDN) доменное имя, состоящее из: имя_хоста.домен.зона, например:

Тогда именем хоста будет server1, доменом — samba, доменной зоной — loc, realm — samba.loc.

Установим имя хоста на контроллере домена:

Посмотрите IP-адрес командой

В данном примере IPv4-адрес — 192.168.122.12.

В файл /etc/hosts необходимо добавить строку вида:

Как видите, необходимо, чтобы и FQDN, и краткое имя резолвились в IP-адрес контроллера домена. Для этого откройте файл к консольном редакторе:

добавьте указанную строку, сохраните сочетанием клавиш Ctrl+O, Enter, затем закройте консольный редактор сочетанием клавиш Ctrl+X.

проверьте корректность записей в /etc/hosts.

Обратите внимание, что сеть должна запускаться до входа пользователя в систему, если используется WiFi, то настройте его соответствующим образом.

Запуск контроллера домена

Установите необходимые для работы пакеты. На ROSA 2022.1 (>= R12) и rosa2019.05:

Отключите лишние службы из состава набора программ samba:

Их обособленная работа не требуется и будет мешать контроллеру домена.

Убедитесь, что они действительно выключены, команда

должна ничего не выдать.

Сотрите старые файлы настроек, оставив их резервные копии:

Очистите старые базы данных, путь к которым можно узнать командой

Команда для очистки:

Если эта команда ничего не выдала, то это нормально: у вас не было баз данных от прошлых запусков контроллера домена.

Запустите интерактивную настройку домена:

Ниже приведем ее типовой вывод. В квадратных вкобках ([]) указывается значение по умолчанию, нажимайте Enter, чтобы с ним согласиться, или введите иное значение. Если сеть и имя хоста были настроены верны, то значения по умолчанию не должно потребоваться изменить.

На последнем шаге вводится пароль доменного пользователя Administrator, при вводе пароль не отображается, пароль должен быть сложным. DNS Forwarder — это адрес сервера, к которому перенаправляются DNS-запросу, на которые сам контроллер домена не может ответить, например, запрос DNS yandex.ru будет направлен в него.

Теперь добавьте службу контроллера домена в автозапуск:

Запустите контроллер домена:

И посмотрите его лог, убедитесь, что он запустился без ошибок:

Статус службы должен быть «active» («запущена»), но в конце лога может быть «ошибка»:

Это нормально. Убедимся в этом, запустив:

В подробном логе будет сказано про ошибки «WERR_DNS_ERROR_RECORD_ALREADY_EXISTS», которые означают, что добавляемая запись DNS уже существует. Она была создана при создании домена. Запись «Failed update of 29 entries» означает, что такая ситуация возникла 29 раз, а это количество раз и стало кодом возврата samba_dnsupdate.

Проверьте работу DNS-сервера, на другом компьютере, например, будущем клиенте домена, выполнив:

(подставьте свои адреса). Пример успешного ответа:

Для настройки клиентов будет полезно знать рабочую группу NT, ее можно узнать так:

Убедитесь, что этот сервер способен выдать DNS требуемого домена, выполнив на будущем клиенте домена (не на контроллере):

Возможно, стоит указать 8.8.8.8 или иной сервер. После первоначальной настройки контроллера его можно заменить в файле

перезапустив контроллер после изменения настроек командой

Ввод ROSA-клиента в домен

Настройка сети на Linux-клиенте

На клиенте необходимо:

Для настройки через GUI NetworkManager откройте настройки сетевого соединения, вкладку «IPv4». К DNS-серверам добавьте адрес контролера домена, в примере выше это 192.168.122.12. В «Домены поиска» добавьте realm — samba.loc. Ниже приведен скриншот с образцом заполнения настроек.

В rosa2019.05, rosa2022.1 и новее имеется интерактивный консольный интерфейс nmtui для редактирования настроек NetworkManager. Также имеется утилита nmcli.

Утилиты NetworkManager редактируют файл /etc/resolv.conf. Если у вас не используется NetworkManager, то можно отредактировать этот файл напрямую, написав в нем:

проверьте сетевую доступность контроллера домена.

Установите необходимые пакеты. Для rosa2022.1 и rosa2019.05:

Запустите утилиту drakauth:

Выберите способ аутентификации «Домен Windows»

Выберите тип домена Active Directory

В предлагаемой лабораторной установке и большинстве типовых конфигураций все необходимые параметры должны оказаться автоматически заполнены правильно на следующем шаге. Проверьте значения.

Укажите желаемое имя Netbios. Поле «Описание компьютера» заполнять не обязательно.

Введите логина администратора домена и пароль.

Нажмите «Далее». В случае успешного ввода в домен будет предложено перезагрузить систему.

Источник

Содержание

Применимость

В этой инструкции описано подключение рабочей станции под управлением ОС ROSA Enterprise Desktop/ROSA Fresh к домену Active Direcotry

Настройка рабочей станции перед подключением

Рабочая станция должна иметь имя, соответствующее имени домена AD. Например:

Имя рабочей станции указывается при установке. После оно может быть изменено командой

после изменения имени необходима перезагрузка!

Для правильного подключения рабочей станции к контроллеру домена AD настройте параметры сетевого соединения следующим образом:

При правильной настройке сети на рабочей станции проходит ping до сервера-контроллера домена:

Установка времени на рабочей станции должно совпадать с сервером домена. Это можно проверить командой

и не забудьте про часовые пояса!

Также для правильного подключения к домену сетевое соединение на рабочей станции должно быть активно на момент авторизации. Для подключения «по проводу» этот режим включён по умолчанию, но если вы используете подключение через Wi-Fi, вам нужно установить флажок «Все пользователи могут подключаться к этой сети» вручную

Ввод рабочей станции в домен Windows AD

Откройте окно Параметры системы и выберите Аутентификация, в открывшемся окне выберите подключение к домену Windows посредством winbind

Далее укажите домен и его контроллер (если вы правильно установили настройки сети на предыдущих шагах, все поля, кроме имени и пароля заполнятся автоматически)

И имя своей рабочей станции

Далее понадобится ввести имя и пароль пользователя с правами для присоединения рабочей станции к домену, после чего система должна сказать, что соединение установлено и машина подключена. После перезагрузки можно будет уже войти под доменным пользователем!

Возможные ошибки

Ошибки ввода станции в домен в основном связаны с неправильной настройкой времени, время на станции и на контроллере домена должно совпадать

Источник

Samba

Содержание

Введение и терминология

В этой статье описано создание домена — централизированного хранилища пользователей и их аттрибутов.

Контроллер домена — программное оебспечение, обеспечивающее создание и функционирование сервера домена. В данном случае в качестве контроллера домена используется samba.

AD — Active Directory — домен разработки Microsoft. Samba реализует Samba AD — совместимый с Microsoft Active Directory домен, в который можно вводить и Linux, и Windows-клиенты.

Клиент — конечный член домена или ПО, позволяющее обспечить членство в домене.

В статье описывается создание лабораторной установки, состоящей из 1 сервера и 1 клиента, находящихся в одной подсети 192.168.122.0/24.

Все приведенные консольные команды выполняются от root, если не указано иное. Вход в root-коноль выполняется командой

В качестве образа ОС для развертывания контроллера домена Samba AD можно взять:

По адресу https://abf.io/platforms/rosa2022.1/products имеются иные сборки, в т.ч. для ARMv8 (aarch64).

Настройка контроллера домена

Настройка сети

Важно правильно настроить сеть на клиенте и сервере. В простых случаях, в т.ч. при поднятии тестовых стендов, делайте так, чтобы клиент и сервер находились в одной подсети. Например, чтобы у виртуальной машины с сервером был IP-адрес 192.168.10.2, а у виртуальной машины с клиентом — 192.168.10.3.

Рассмотрим настройку сети на сервере.

Установите полноквалифицированное (FQDN) доменное имя, состоящее из: имя_хоста.домен.зона, например:

Тогда именем хоста будет server1, доменом — samba, доменной зоной — loc, realm — samba.loc.

Установим имя хоста на контроллере домена:

Посмотрите IP-адрес командой

В данном примере IPv4-адрес — 192.168.122.12.

В файл /etc/hosts необходимо добавить строку вида:

Как видите, необходимо, чтобы и FQDN, и краткое имя резолвились в IP-адрес контроллера домена. Для этого откройте файл к консольном редакторе:

добавьте указанную строку, сохраните сочетанием клавиш Ctrl+O, Enter, затем закройте консольный редактор сочетанием клавиш Ctrl+X.

проверьте корректность записей в /etc/hosts.

Обратите внимание, что сеть должна запускаться до входа пользователя в систему, если используется WiFi, то настройте его соответствующим образом.

Запуск контроллера домена

Установите необходимые для работы пакеты. На ROSA 2022.1 (>= R12) и rosa2019.05:

Отключите лишние службы из состава набора программ samba:

Их обособленная работа не требуется и будет мешать контроллеру домена.

Убедитесь, что они действительно выключены, команда

должна ничего не выдать.

Сотрите старые файлы настроек, оставив их резервные копии:

Очистите старые базы данных, путь к которым можно узнать командой

Команда для очистки:

Если эта команда ничего не выдала, то это нормально: у вас не было баз данных от прошлых запусков контроллера домена.

Запустите интерактивную настройку домена:

Ниже приведем ее типовой вывод. В квадратных вкобках ([]) указывается значение по умолчанию, нажимайте Enter, чтобы с ним согласиться, или введите иное значение. Если сеть и имя хоста были настроены верны, то значения по умолчанию не должно потребоваться изменить.

На последнем шаге вводится пароль доменного пользователя Administrator, при вводе пароль не отображается, пароль должен быть сложным. DNS Forwarder — это адрес сервера, к которому перенаправляются DNS-запросу, на которые сам контроллер домена не может ответить, например, запрос DNS yandex.ru будет направлен в него.

Теперь добавьте службу контроллера домена в автозапуск:

Запустите контроллер домена:

И посмотрите его лог, убедитесь, что он запустился без ошибок:

Статус службы должен быть «active» («запущена»), но в конце лога может быть «ошибка»:

Это нормально. Убедимся в этом, запустив:

В подробном логе будет сказано про ошибки «WERR_DNS_ERROR_RECORD_ALREADY_EXISTS», которые означают, что добавляемая запись DNS уже существует. Она была создана при создании домена. Запись «Failed update of 29 entries» означает, что такая ситуация возникла 29 раз, а это количество раз и стало кодом возврата samba_dnsupdate.

Проверьте работу DNS-сервера, на другом компьютере, например, будущем клиенте домена, выполнив:

(подставьте свои адреса). Пример успешного ответа:

Для настройки клиентов будет полезно знать рабочую группу NT, ее можно узнать так:

Убедитесь, что этот сервер способен выдать DNS требуемого домена, выполнив на будущем клиенте домена (не на контроллере):

Возможно, стоит указать 8.8.8.8 или иной сервер. После первоначальной настройки контроллера его можно заменить в файле

перезапустив контроллер после изменения настроек командой

Ввод ROSA-клиента в домен

Настройка сети на Linux-клиенте

На клиенте необходимо:

Для настройки через GUI NetworkManager откройте настройки сетевого соединения, вкладку «IPv4». К DNS-серверам добавьте адрес контролера домена, в примере выше это 192.168.122.12. В «Домены поиска» добавьте realm — samba.loc. Ниже приведен скриншот с образцом заполнения настроек.

В rosa2019.05, rosa2022.1 и новее имеется интерактивный консольный интерфейс nmtui для редактирования настроек NetworkManager. Также имеется утилита nmcli.

Утилиты NetworkManager редактируют файл /etc/resolv.conf. Если у вас не используется NetworkManager, то можно отредактировать этот файл напрямую, написав в нем:

проверьте сетевую доступность контроллера домена.

Установите необходимые пакеты. Для rosa2022.1 и rosa2019.05:

Запустите утилиту drakauth:

Выберите способ аутентификации «Домен Windows»

Выберите тип домена Active Directory

В предлагаемой лабораторной установке и большинстве типовых конфигураций все необходимые параметры должны оказаться автоматически заполнены правильно на следующем шаге. Проверьте значения.

Укажите желаемое имя Netbios. Поле «Описание компьютера» заполнять не обязательно.

Введите логина администратора домена и пароль.

Нажмите «Далее». В случае успешного ввода в домен будет предложено перезагрузить систему.

Источник

Простой домен на базе ROSA Enterprise Linux Server и Samba 3 с поддержкой перемещаемых профилей

Как я уже писал в одной из предыдущих статей, в более-менее большой компании рано или поздно возникает потребность в централизации. Одной из общепринятых практик в этом случае считается необходимость создания единой службы аутентификации для контроля за учётными записями и политиками.

Итак, что нам потребуется? Будем считаеть, что у нас есть уже установленный ROSA Enterpirse Linux Server (далее — RELS) и ROSA Directory Server (далее — RDS) на нём. Также заранее оговорим сетевые реквизиты.

Сервер располагается по адресу 192.168.100.1. Ему будет присвоен FQDN rels.int. Сервер и прочие компьютеры располагаются в подсети 192.168.100.0/24. Основной сервер DNS будет располагаться в том же домене, где ему будет присовено имя named.rosa.int.

Если этого не сделать, то ещё на этапе установки необходимых компонентов можно словить сообщение об ошибке, связанное с тем, что ROSA Directory Server не может найти FQDN-имя сервера. Из-за этого дальнейшая установка компонентов RDS будет прервана.

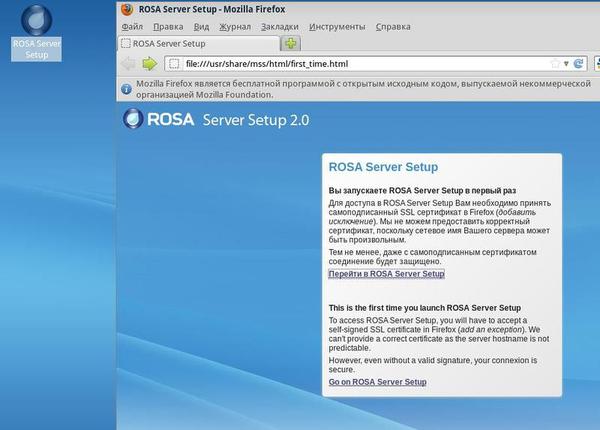

Установка и настройка

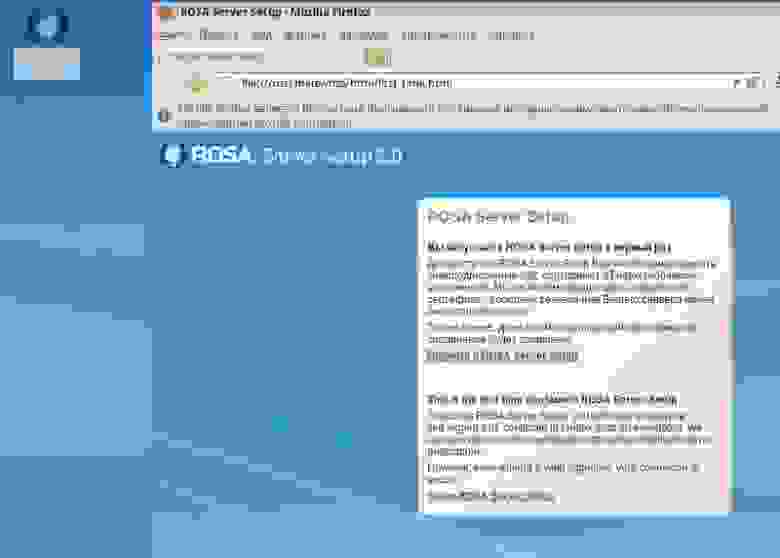

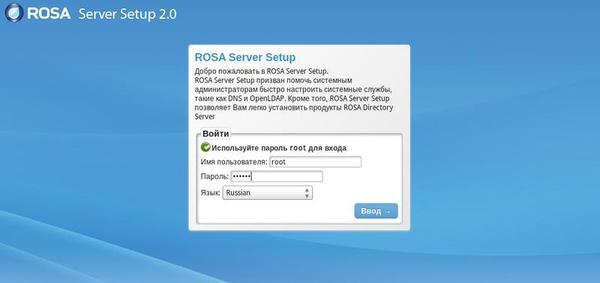

Если вы устанавливали сервер с нуля, указав в списке компонентов ROSA Directory Server, то на рабочем столе после входа в систему вы можете увидеть значок ROSA Server Setup (далее — RSS). Запускаем его и нашему взгляду предстаёт страница входа в консоль первоначальной настройки и установки компонентов RDS.

Если так получилось, что вы установили RELS без компонента RDS, то для этого нам необходимо установить командой yum install следующие пакеты:

mss-modules-base

mmc-agent

python-mmc-base

python-mmc-core

Остальные недостающие пакеты должны подтянуться в качестве зависимостей. Если всё сделано правильно, то в главном меню в разделе «Администрирование» появятся две иконки: ROSA Server Setup и ROSA Management Console.

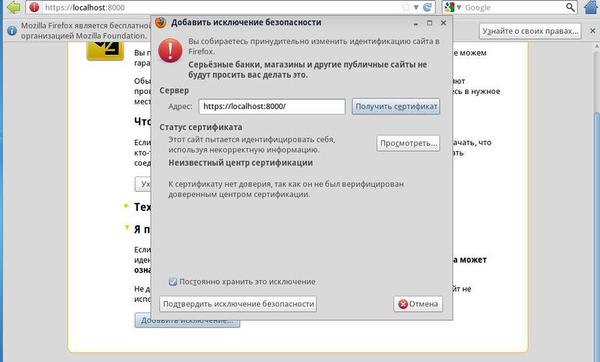

После запуска RSS, для дальнейшей настройки следует нажать на ссылку «Перейти в ROSA Server Setup». Кстати, поскольку это веб-конфигуратор, то можно производить настройку не на самом сервере, а из локальной сети с компьютера системного администратора. Для этого следует обратиться по адресу: ip_адрес_сервера:8000/mss/. Например, в нашем случае это будет 192.168.100.1:8000/mss/.

После выбора пункта «Перейти в ROSA Server Setup», появится уведомление о недоверенном соединении. Игнорируем предупреждение и добавляем сертификат нашего сервера в исключения безопасности. После чего, в открывшемся окне вводим логин и пароль пользователя root.

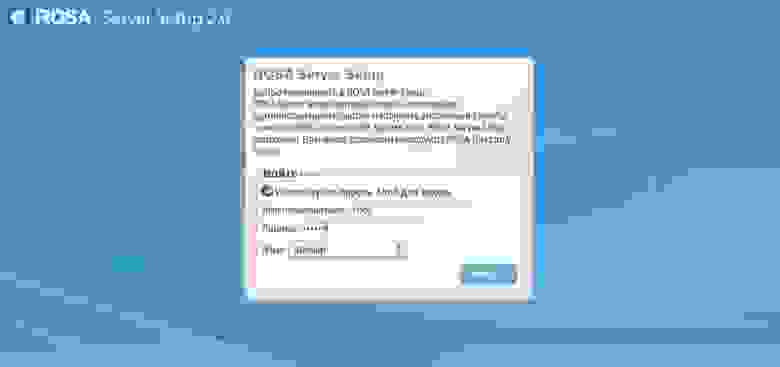

После ввода учётных данных, мы попадаем на страницу с двумя раздельными блоками:

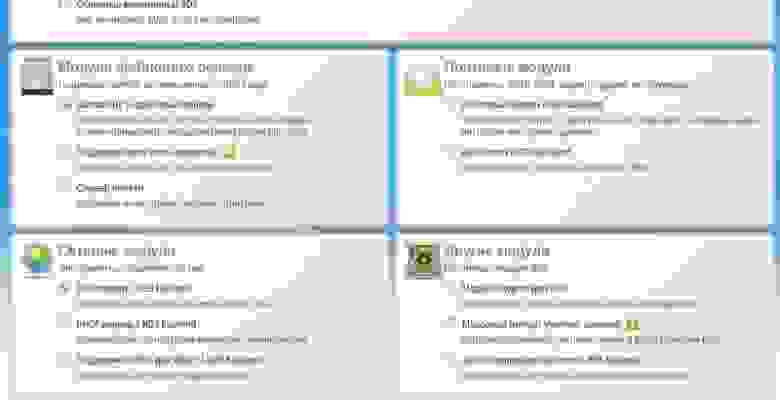

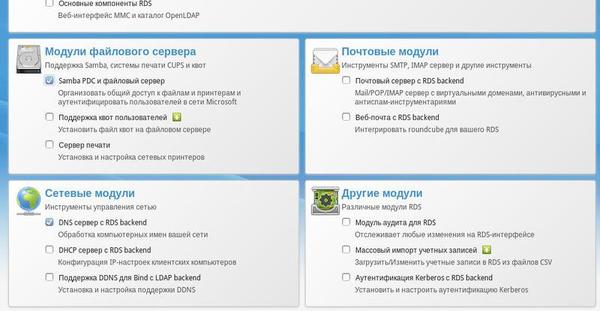

Раздел «Службы и инструменты сервера» нам сейчас не требуется, поэтому выбираем ROSA Directory Server. После выбора требуемого пункта, мы перейдём в раздел со списком компонентов, которые могут быть дополнительно установлены через веб-интерфейс ROSA Server Setup. Для установки компонентов PDC нам необходимо выбрать два пункта: «Samba PDC и фай-ловый сервер» и «DNS-сервер с RDS backend». После выбора нужных компонентов нажимаем «Установить компоненты» в самом низу.

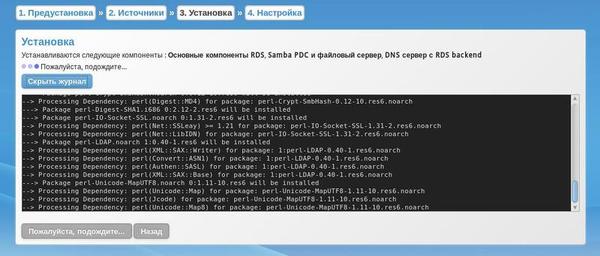

Далее будет окно подтверждения выбора устанавливаемых компонентов, а затем, в качестве следующего шага можно наблюдать непосредственно сам процесс проверки и установки дополнительных компонентов, если они не были установлены до этого.

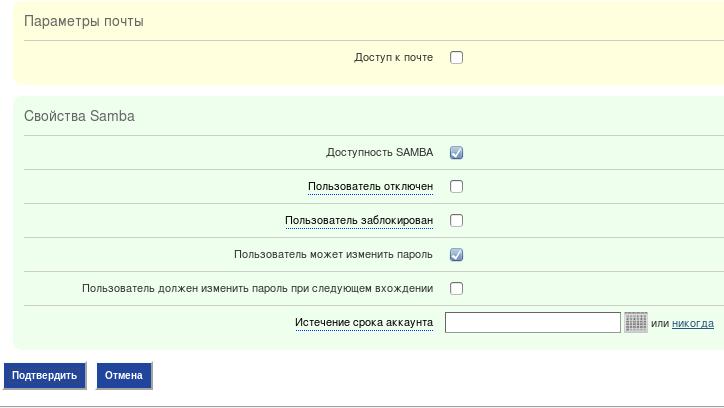

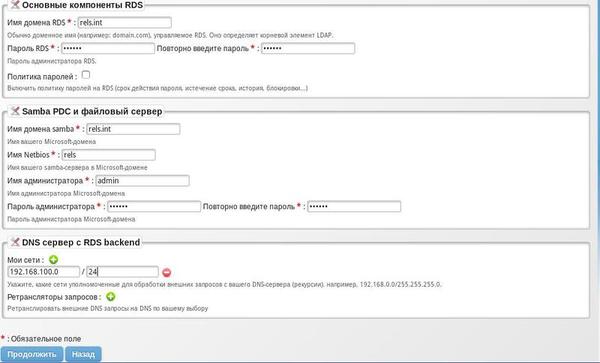

Следующим этапом у нас будет процесс задания первоначальных настроек для сервера LDAP, Samba и сервера DNS. Все настройки мы оговаривали в самом начале статьи. Если забыли, можете вернуться в начало статьи. Единственное замечание — обязательно требуется указать пароль в графе «Пароль RDS». Этот пароль в дальнейшем нам потребуется для доступа в консоль управления сервером и в идеальном варианте он не должен совпадать с паролем пользователя root, или паролем для ROSA Server Setup.

Также следует быть внимательным при выставлении чекбокса «Политика паролей».

Этот момент следует учесть очень внимательно. При указании опции «использовать политику паролей», задаваемые вами пароли должны быть не менее восьми символов в длину и содержать буквы и цифры. В противном случае, он не будет принят. Также при указании опции «Политика паролей» на создаваемого пользователя будет действовать ограничение по времени использования пароля и действия аккаунта. Все настройки связанные с парольной политикой можно будет в дальнейшем изменить в панеля управления пользователями. Срок действия аккаунта администратора по умолчанию равен 27 годам.

Имя Netbios для нашего сервера, которое будет отображаться в «Сетевом окружении», может быть задано произвольным образом, но для удобства оно совпадает с именем хоста. Про пароль и логин администратора домена, думаю, объяснять нет нужды. Нажимаем «Продолжить», подтверждаем свои действия на следующем шаге мастера нажатием кнопки «Выполните конфигурацию» и на этом первоначальная настройка закончена.

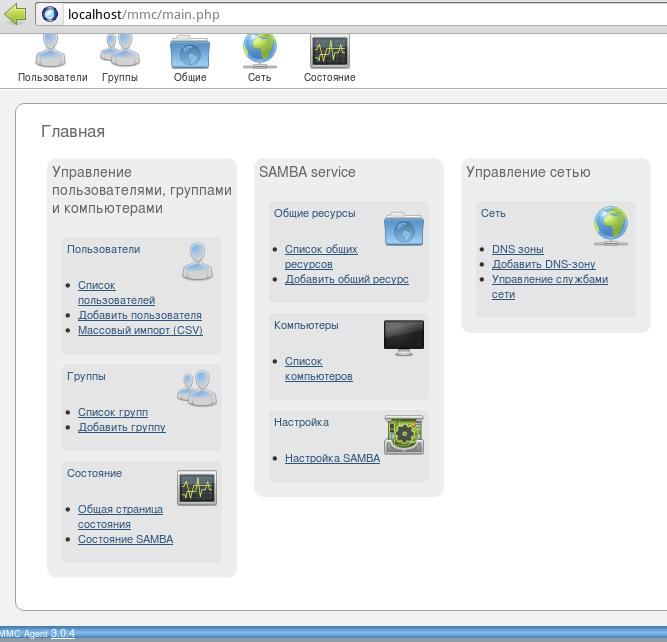

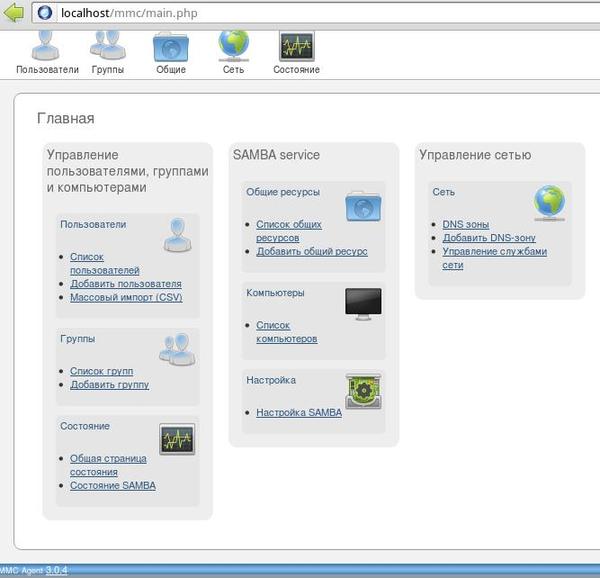

Для завершения развёртывания домена, нам потребуется провести небольшую дополнительную настройку сервера DNS. Для этого необходимо открыть главное меню и найти пункт Администрирование>ROSA Management Console. Если вы настраиваете сервер из локальной сети, то консоль настройки доступна по адресу ip_вашего_сервера/mmc.

После ввода логина root и пароля, который мы настраивали на этапе первичной настройки ROSA Directory Server, мы попадём на страницу управления параметрами сервера.

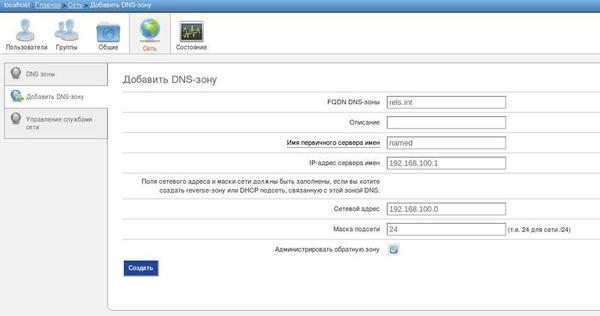

Если посмотреть на экран, то справа мы увидим раздел «Сеть», где ниже указаны пункты меню отвечающие за настройки сервера DNS. Нажимаем «Добавить DNS-зону» и переходим в раздел отвечающий за добавление зон DNS. Собственно, настройки представлены иллюстрацией ниже. Повторюсь, необходимые параметры мы описывали в самом начале статьи. Все настраивается предельно просто. Ошибиться не получится, поскольку вводимые параметры проверяются на корректность.

После нажатия на кнопку «Создать» внизу экрана появится уведомление об успешном создании зоны. После чего нужно перезапустить сервер DNS, перейдя в раздел «Управление службами сети».

Следующим этапом будет настройка сервера для работы с перемещаемыми профилями пользователей.

Для этого необходимо залогиниться под пользователем root на сервере и отредактировать содержимое /etc/samba/smb.conf. Ищем там секцию #profiles# и приводим её к такому виду:

Буква диска может быть любой, лишь бы не была занята чем-то ещё. Теперь переходим в самый конец файла smb.conf и полностью раскомментируем содержимое секции [profiles]. По умолчанию, пользовательские профили будут складироваться в /home/samba/profiles/%имя_пользователя%. По желанию, пути всегда можно переопределить. После всех правок, сохраняем изменения и перезапускаем демон Samba.

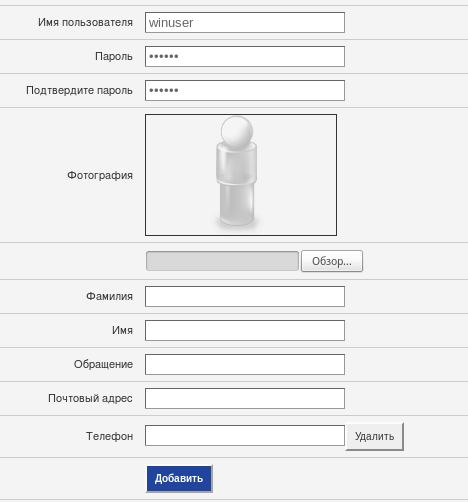

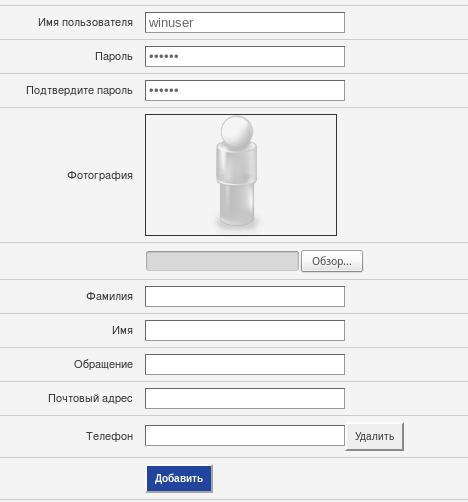

Настала пора перейти к созданию пользователя, помимо уже созданного пользователя admin, для проверки работы домена.

Заходим на главную страницу «ROSA Management Console» и выбираем пункт «Добавить пользователя». В открывшемся окне с формой, заполняем поля с именем пользователя и паролем.

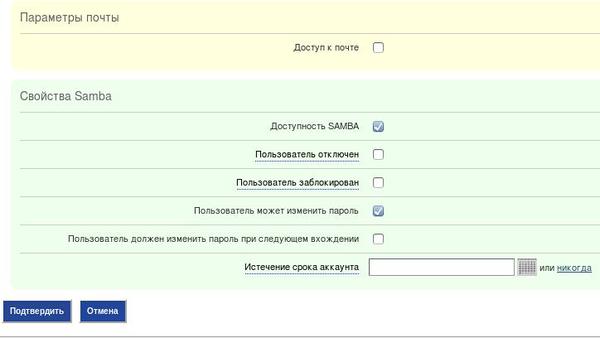

В самом низу формы не забудьте снять галочку «Доступ к почте», если вы только перед этим не настраивали почтовый сервер. В противном случае, без заполнения поля «Почтовый адрес» вы не сможете создать учётную запись.

NET USE H: /DEL /YES

NET USE H: \Relspublic

Сохраняем и пробуем войти созданным нами пользователем. В «Моем компьютере» вы увидите подключенный диск H: который на самом деле является общим ресурсом.

Для дальнейшей работы в реальной сети предприятия, рекомендую перенастроить пути для пользовательских каталогов вроде «Мои документы», чтобы они хранились на сетевом диске без необходимости каждый раз таскать всё содержимое профиля по сети при подключении пользователя. Поскольку этот момент несколько выходит за рамки статьи, я оставляю вам его в качестве домашнего задания. 🙂

Теперь — всё. У вас в наличии есть готовый полноценный сервер аутентификации на базе Samba 3 для Windows и Linux-машин. Конечно, это на полноценную замену Active Directory от Microsoft не претендует, но тем не менее, какую-то дополнительную функциональность на базе этого можно будет прикрутить.

Заранее отвечая на вопрос о создании инструмента для развёртывания и управлении доменом на база Samba 4, который может полностью заменить Active Directory — да, планируется. Но сроки пока назвать не могу.

Вопросы, разумная критика и комментарии традиционно приветствуются.

Источник

Содержание

- Установка доверительных отношений между доменами AD и IPA

- Содержание

- Применимость

- Назначение

- Список поддерживаемых ОС

- Входные данные

- Настройка сервера IPA

- Настройка DNS

- Включение доверительных отношений

- Настройка рабочей станции

- Простой домен на базе ROSA Enterprise Linux Server и Samba 3 с поддержкой перемещаемых профилей

- Содержание

- Введение

- Начало работы

- Установка и настройка

- Заключение

- Samba

- Содержание

- Введение и терминология

- Настройка контроллера домена

- Настройка сети

- Запуск контроллера домена

- Ввод ROSA-клиента в домен

- Настройка сети на Linux-клиенте

- Подключение компьютера с ОС ROSA к домену

Установка доверительных отношений между доменами AD и IPA

Содержание

Применимость

Назначение

В инструкции описан процесс развёртывания резервного сервера IPA (Identification, Policy and Audit) при наличии основного. Предполагается, что у вас уже работает основной сервер домена, настроенный по инструкции.

Список поддерживаемых ОС

В качестве сервера домена IPA может использоваться:

- ROSA Enterprise Linux Server (RELS) версии 6.6 и выше

- РОСА «КОБАЛЬТ»

В качестве сервера домена AD:

- Windows 2008 R2 и выше с совместимыми ролью AD и ролью леса

Входные данные

Настройка сервера IPA

Полный набор пакетов, включая сам изначальный сервер IPA и DNS, устанавливается следующей командой:

- Заново получите билет для пользователя admin, т. к. в него будет добавлена новая информация, касающаяся возможности установки доверительных отношении с доменом AD.

- Настройте сервер IPA для установки доверительных отношений:

Далее рекомендуется настроить синхронизацию времени между контроллерами доменов AD и IPA.

Настройка DNS

- Добавьте информацию о DNS-зоне сервера IPA в настройки DNS домена AD:

- Добавьте информацию о DNS-зоне домена AD в настройки DNS домена IPA:

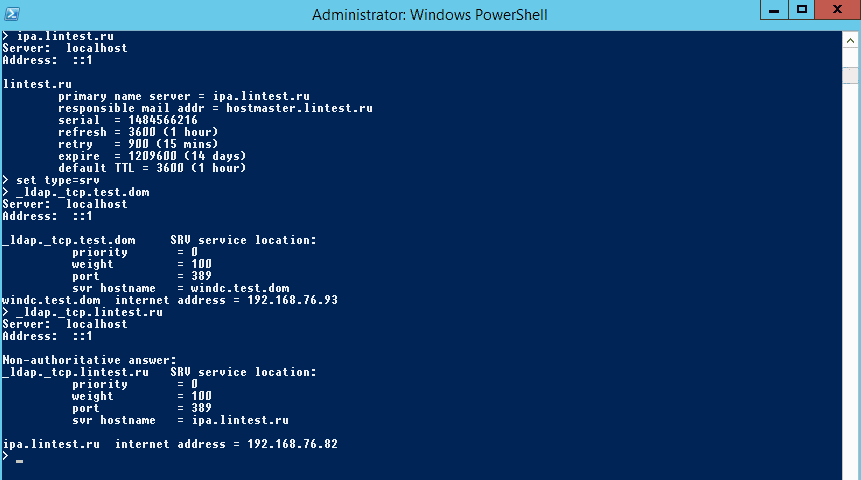

Проверить настройки DNS можно двумя способами:

1. На сервере IPA командой dig SRV _ldap._tcp.test.dom

При этом в зоне AD должна быть найдена информация об ответственных серверах с каталогом LDAP в этой зоне.

2. На сервере AD:

Включение доверительных отношений

- Включите доверительные отношения с AD:

Ожидается следующий вывод:

Возможно, вы получите ошибку вида:

- Установите пакет python-sss-murmur :

- Перезагрузите домен IPA:

- Повторите попытку включения доверительных отношений, не забыв перед этим заново получить билет администратора домена:

Настройка рабочей станции

Чтобы пользователь AD мог авторизовываться в домене IPA посредством Kerberos, на ПК, где будет осуществляться авторизация, нужно добавить два параметра в секцию [realms] файла /etc/krb5.conf:

Источник

Простой домен на базе ROSA Enterprise Linux Server и Samba 3 с поддержкой перемещаемых профилей

Автор статьи: Евгений Буданов

Содержание

Введение

В более-менее большой компании рано или поздно возникает потребность в централизации. Одной из общепринятых практик в этом случае считается необходимость создания единой службы аутентификации для контроля за учётными записями и политиками.

Итак, что нам потребуется? Будем считаеть, что у нас есть уже установленный ROSA Enterpirse Linux Server (далее — RELS) и ROSA Directory Server (далее — RDS) на нём. Также заранее оговорим сетевые реквизиты. Сервер располагается по адресу 192.168.100.1. Ему будет присвоен FQDN rels.int. Сервер и прочие компьютеры располагаются в подсети 192.168.100.0/24. Основной сервер DNS будет располагаться в том же домене, где ему будет присвоено имя named.rosa.int.

Начало работы

Перед началом настройки удостоверимся, что команда hostname -f выдаёт что-то вроде:

Если же появляется какая-нибудь ошибка вроде «Не найдено имя хоста», то открываем файл /etc/hosts и прописываем FQDN-имя вручную. В нашем случае это будет выглядеть следующим образом:

Если этого не сделать, то ещё на этапе установки необходимых компонентов можно словить сообщение об ошибке, связанное с тем, что ROSA Directory Server не может найти FQDN-имя сервера. Из-за этого дальнейшая установка компонентов RDS будет прервана.

Установка и настройка

Если вы устанавливали сервер с нуля, указав в списке компонентов ROSA Directory Server, то на рабочем столе после входа в систему вы можете увидеть значок ROSA Server Setup (далее — RSS). Запускаем его и нашему взгляду предстаёт страница входа в консоль первоначальной настройки и установки компонентов RDS. Если так получилось, что вы установили RELS без компонента RDS, то для этого нам необходимо установить командой yum install следующие пакеты:

mss-modules-base

mmc-agent

python-mmc-base

python-mmc-core

Остальные недостающие пакеты должны подтянуться в качестве зависимостей. Если всё сделано правильно, то в главном меню в разделе «Администрирование» появятся две иконки: ROSA Server Setup и ROSA Management Console.

После запуска RSS, для дальнейшей настройки следует нажать на ссылку «Перейти в ROSA Server Setup». Кстати, поскольку это веб-конфигуратор, то можно производить настройку не на самом сервере, а из локальной сети с компьютера системного администратора. Для этого следует обратиться по адресу: ip_адрес_сервера:8000/mss/. Например, в нашем случае это будет 192.168.100.1:8000/mss/.

После выбора пункта «Перейти в ROSA Server Setup», появится уведомление о недоверенном соединении. Игнорируем предупреждение и добавляем сертификат нашего сервера в исключения безопасности. После чего, в открывшемся окне вводим логин и пароль пользователя root.

После ввода учётных данных, мы попадаем на страницу с двумя раздельными блоками:

- ROSA Directory Server

- Службы и инструменты сервера

Раздел «Службы и инструменты сервера» нам сейчас не требуется, поэтому выбираем ROSA Directory Server. После выбора требуемого пункта, мы перейдём в раздел со списком компонентов, которые могут быть дополнительно установлены через веб-интерфейс ROSA Server Setup. Для установки компонентов PDC нам необходимо выбрать два пункта: «Samba PDC и фай-ловый сервер» и «DNS-сервер с RDS backend». После выбора нужных компонентов нажимаем «Установить компоненты» в самом низу.

Далее будет окно подтверждения выбора устанавливаемых компонентов, а затем, в качестве следующего шага можно наблюдать непосредственно сам процесс проверки и установки дополнительных компонентов, если они не были установлены до этого.

Следующим этапом у нас будет процесс задания первоначальных настроек для сервера LDAP, Samba и сервера DNS. Все настройки мы оговаривали в самом начале статьи. Если забыли, можете вернуться в начало статьи. Единственное замечание — обязательно требуется указать пароль в графе «Пароль RDS». Этот пароль в дальнейшем нам потребуется для доступа в консоль управления сервером и в идеальном варианте он не должен совпадать с паролем пользователя root, или паролем для ROSA Server Setup.

Также следует быть внимательным при выставлении чекбокса «Политика паролей». Этот момент следует учесть очень внимательно. При указании опции «использовать политику паролей», задаваемые вами пароли должны быть не менее восьми символов в длину и содержать буквы и цифры. В противном случае, он не будет принят. Также при указании опции «Политика паролей» на создаваемого пользователя будет действовать ограничение по времени использования пароля и действия аккаунта. Все настройки связанные с парольной политикой можно будет в дальнейшем изменить в панели управления пользователями. Срок действия аккаунта администратора по умолчанию равен 27 годам.

Имя Netbios для нашего сервера, которое будет отображаться в «Сетевом окружении», может быть задано произвольным образом, но для удобства оно совпадает с именем хоста. Про пароль и логин администратора домена, думаю, объяснять нет нужды. Нажимаем «Продолжить», подтверждаем свои действия на следующем шаге мастера нажатием кнопки «Выполните конфигурацию» и на этом первоначальная настройка закончена. Для завершения развёртывания домена, нам потребуется провести небольшую дополнительную настройку сервера DNS. Для этого необходимо открыть главное меню и найти пункт Администрирование>ROSA Management Console. Если вы настраиваете сервер из локальной сети, то консоль настройки доступна по адресу ip_вашего_сервера/mmc/. После ввода логина root и пароля, который мы настраивали на этапе первичной настройки ROSA Directory Server, мы попадём на страницу управления параметрами сервера.

Если посмотреть на экран, то справа мы увидим раздел «Сеть», где ниже указаны пункты меню отвечающие за настройки сервера DNS. Нажимаем «Добавить DNS-зону» и переходим в раздел отвечающий за добавление зон DNS. Собственно, настройки представлены иллюстрацией ниже. Повторюсь, необходимые параметры мы описывали в самом начале статьи. Все настраивается предельно просто. Ошибиться не получится, поскольку вводимые параметры проверяются на корректность.

После нажатия на кнопку «Создать» внизу экрана появится уведомление об успешном создании зоны. После чего нужно перезапустить сервер DNS, перейдя в раздел «Управление службами сети». Следующим этапом будет настройка сервера для работы с перемещаемыми профилями пользователей. Для этого необходимо залогиниться под пользователем root на сервере и отредактировать содержимое /etc/samba/smb.conf. Ищем там секцию #profiles# и приводим её к такому виду:

Буква диска может быть любой, лишь бы не была занята чем-то ещё. Теперь переходим в самый конец файла smb.conf и полностью раскомментируем содержимое секции [profiles]. По умолчанию, пользовательские профили будут складироваться в /home/samba/profiles/%имя_пользователя%. По желанию, пути всегда можно переопределить. После всех правок, сохраняем изменения и перезапускаем демон Samba. Настала пора перейти к созданию пользователя, помимо уже созданного пользователя admin, для проверки работы домена. Заходим на главную страницу «ROSA Management Console» и выбираем пункт «Добавить пользователя». В открывшемся окне с формой, заполняем поля с именем пользователя и паролем.

В самом низу формы не забудьте снять галочку «Доступ к почте», если вы только перед этим не настраивали почтовый сервер. В противном случае, без заполнения поля «Почтовый адрес» вы не сможете создать учётную запись.

После нажатия кнопки «Подтвердить» учётная запись будет создана. При наличии Windows-машины, можно будет совершить вход в только что созданный домен. Операционные система Windows XP подключается к такому домену без проблем. Но перед подключением рекомендуется сделать следующее:

- зайти под локальным администратором на компьютере с Windows, затем

- запустить gpedit.msc.

В открывшемся редакторе групповых политик найти раздел Computer Configuration>Administrative Templates>System>User Profiles (в русскоязычной Windows это будет «Конфигурация компьютера>Административные шаблоны>Система>профили пользователей»). Там отыскать пункт «Do not check for user ownership for Roaming Profile Folders» (в русскоязычном варианте Windows «Не проверять права пользователя директорий перемещаемого профиля») и выставить его в положение Enabled, после чего перезагрузить компьютер и выполнить подключение к домену.

Для компьютеров под управлением Windows 7 тоже требуется проделать некоторые действия. Потребуется под локальным администратором до ввода в домен импортировать следующий .reg-файл. После чего перезагрузиться. Дополнительные подробности по использованию Windows 7 в домене Samba можно найти здесь.

По умолчанию сервер Samba также предоставляет возможности файлового сервера для хранения данных. В изначальной конфигурации которую мы описывали выше, для доступа открывается каталог Public.

Теперь настроим сервер так, чтобы он подключал этот общий ресурс автоматически для каждого пользователя.

Переходим в каталог /home/samba/netlogon и создаём там файл logon.bat со следующим содержимым:

Сохраняем и пробуем войти созданным нами пользователем. В «Моем компьютере» вы увидите подключенный диск H: который на самом деле является общим ресурсом.

Для дальнейшей работы в реальной сети предприятия, рекомендую перенастроить пути для пользовательских каталогов вроде «Мои документы», чтобы они хранились на сетевом диске без необходимости каждый раз таскать всё содержимое профиля по сети при подключении пользователя. Поскольку этот момент несколько выходит за рамки статьи, я оставляю вам его в качестве домашнего задания. 🙂

Заключение

Теперь — всё. У вас в наличии есть готовый полноценный сервер аутентификации на базе Samba 3 для Windows и Linux-машин. Конечно, это на полноценную замену Active Directory от Microsoft не претендует, но тем не менее, какую-то дополнительную функциональность на базе этого можно будет прикрутить.

Источник

Samba

Содержание

Введение и терминология

В этой статье описано создание домена — централизированного хранилища пользователей и их аттрибутов.

Контроллер домена — программное оебспечение, обеспечивающее создание и функционирование сервера домена. В данном случае в качестве контроллера домена используется samba.

AD — Active Directory — домен разработки Microsoft. Samba реализует Samba AD — совместимый с Microsoft Active Directory домен, в который можно вводить и Linux, и Windows-клиенты.

Клиент — конечный член домена или ПО, позволяющее обспечить членство в домене.

В статье описывается создание лабораторной установки, состоящей из 1 сервера и 1 клиента, находящихся в одной подсети 192.168.122.0/24.

Все приведенные консольные команды выполняются от root, если не указано иное. Вход в root-коноль выполняется командой

В качестве образа ОС для развертывания контроллера домена Samba AD можно взять:

По адресу https://abf.io/platforms/rosa2021.1/products имеются иные сборки, в т.ч. для ARMv8 (aarch64).

Настройка контроллера домена

Настройка сети

Важно правильно настроить сеть на клиенте и сервере. В простых случаях, в т.ч. при поднятии тестовых стендов, делайте так, чтобы клиент и сервер находились в одной подсети. Например, чтобы у виртуальной машины с сервером был IP-адрес 192.168.10.2, а у виртуальной машины с клиентом — 192.168.10.3.

Рассмотрим настройку сети на сервере.

Установите полноквалифицированное (FQDN) доменное имя, состоящее из: имя_хоста.домен.зона, например:

Тогда именем хоста будет server1, доменом — samba, доменной зоной — loc, realm — samba.loc.

Избегайте использования зоны .local или выключите или перенастройте Avahi, чтобы использовать ее.

Установим имя хоста на контроллере домена:

Посмотрите IP-адрес командой

В данном примере IPv4-адрес — 192.168.122.12.

В файл /etc/hosts необходимо добавить строку вида:

Как видите, необходимо, чтобы и FQDN, и краткое имя резолвились в IP-адрес контроллера домена. Для этого откройте файл к консольном редакторе:

добавьте указанную строку, сохраните сочетанием клавиш Ctrl+O, Enter, затем закройте консольный редактор сочетанием клавиш Ctrl+X.

проверьте корректность записей в /etc/hosts.

Обратите внимание, что сеть должна запускаться до входа пользователя в систему, если используется WiFi, то настройте его соответствующим образом.

Запуск контроллера домена

Установите необходимые для работы пакеты. На ROSA 2021.1 (>= R12) и rosa2019.05:

На ROSA 2016.1 (R11):

Отключите лишние службы из состава набора программ samba:

Их обособленная работа не требуется и будет мешать контроллеру домена.

Убедитесь, что они действительно выключены, команда

должна ничего не выдать.

Сотрите старые файлы настроек, оставив их резервные копии:

Очистите старые базы данных, путь к которым можно узнать командой

Команда для очистки:

Если эта команда ничего не выдала, то это нормально: у вас не было баз данных от прошлых запусков контроллера домена.

Запустите интерактивную настройку домена:

Ниже приведем ее типовой вывод. В квадратных вкобках ([]) указывается значение по умолчанию, нажимайте Enter, чтобы с ним согласиться, или введите иное значение. Если сеть и имя хоста были настроены верны, то значения по умолчанию не должно потребоваться изменить.

На последнем шаге вводится пароль доменного пользователя Administrator, при вводе пароль не отображается, пароль должен быть сложным. DNS Forwarder — это адрес сервера, к которому перенаправляются DNS-запросу, на которые сам контроллер домена не может ответить, например, запрос DNS yandex.ru будет направлен в него.

Теперь добавьте службу контроллера домена в автозапуск:

Запустите контроллер домена:

И посмотрите его лог, убедитесь, что он запустился без ошибок:

Статус службы должен быть «active» («запущена»), но в конце лога может быть «ошибка»:

Это нормально. Убедимся в этом, запустив:

В подробном логе будет сказано про ошибки «WERR_DNS_ERROR_RECORD_ALREADY_EXISTS», которые означают, что добавляемая запись DNS уже существует. Она была создана при создании домена. Запись «Failed update of 29 entries» означает, что такая ситуация возникла 29 раз, а это количество раз и стало кодом возврата samba_dnsupdate.

Проверьте работу DNS-сервера, на другом компьютере, например, будущем клиенте домена, выполнив:

(подставьте свои адреса). Пример успешного ответа:

Для настройки клиентов будет полезно знать рабочую группу NT, ее можно узнать так:

Убедитесь, что этот сервер способен выдать DNS требуемого домена, выполнив на будущем клиенте домена (не на контроллере):

Возможно, стоит указать 8.8.8.8 или иной сервер. После первоначальной настройки контроллера его можно заменить в файле

перезапустив контроллер после изменения настроек командой

Ввод ROSA-клиента в домен

Настройка сети на Linux-клиенте

На клиенте необходимо:

- добавить адрес контроллера домена в DNS-серверы

- добавить REALM (samba.loc в примере выше) в список доменов поиска

Для настройки через GUI NetworkManager откройте настройки сетевого соединения, вкладку «IPv4». К DNS-серверам добавьте адрес контролера домена, в примере выше это 192.168.122.12. В «Домены поиска» добавьте realm — samba.loc. Ниже приведен скриншот с образцом заполнения настроек.

В rosa2019.05, rosa2021.1 и новее имеется интерактивный консольный интерфейс nmtui для редактирования настроек NetworkManager. Также имеется утилита nmcli.

Утилиты NetworkManager редактируют файл /etc/resolv.conf. Если у вас не используется NetworkManager, то можно отредактировать этот файл напрямую, написав в нем:

проверьте сетевую доступность контроллера домена.

Установите необходимые пакеты. Для rosa2021.1 и rosa2019.05:

Запустите утилиту drakauth:

Если установлена переменная окружения $DISPLAY, запустится графическая утилита, иначе псевдографическая.

Выберите способ аутентификации «Домен Windows»

Выберите тип домена Active Directory

В предлагаемой лабораторной установке и большинстве типовых конфигураций все необходимые параметры должны оказаться автоматически заполнены правильно на следующем шаге. Проверьте значения.

Укажите желаемое имя Netbios. Поле «Описание компьютера» заполнять не обязательно.

Введите логина администратора домена и пароль.

Нажмите «Далее». В случае успешного ввода в домен будет предложено перезагрузить систему.

Источник

Тестировали ввод ROSA Fresh/RED в домен Microsoft Active Directory. Ниже записал, что нашел, чтобы потом можно было вспомнить.

drakxtools 14.87, samba 4.6.14, MIT kerberos krb5 1.14.4.

Домен Windows называется «KELEG-HOME.RU». Вводили в домен через графическую утилиту Drakauth из состава drakxtools.

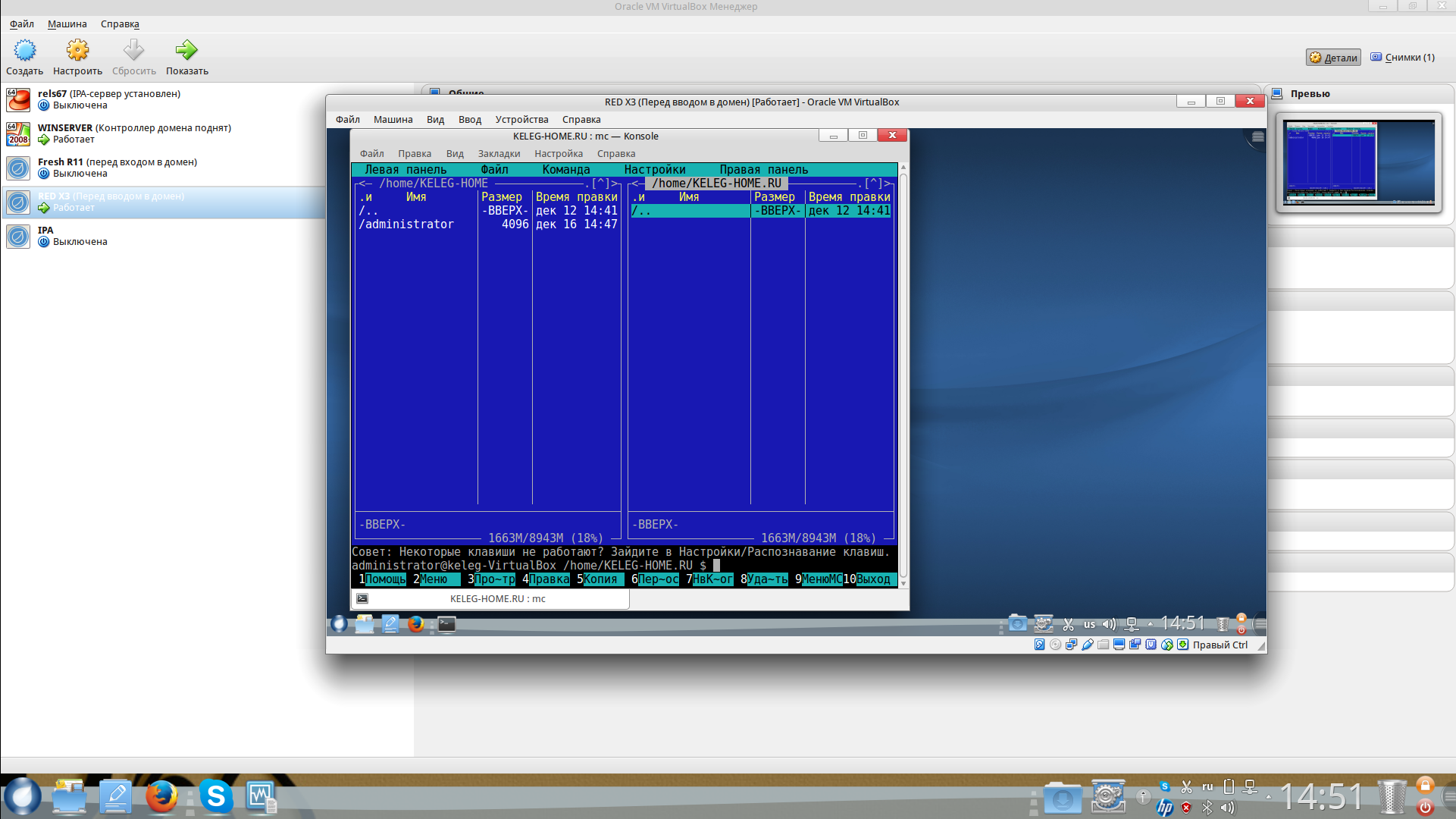

Проблема в том, что после ввода в домен создались 2 папки: /home/KELEG-HOME/ и /home/KELEG-HOME.RU. Доменные пользователи создались в /home/KELEG-HOME/, а /home/KELEG-HOME.RU осталась пустой.

В Drakauth можно выбрать 2 типа домена: Windows NT и Active Directory. Разница минимальна:

разница только в конфиге самбы, который будет записан.

Если выбран NT-домен, то будет security = domain, если AD, то security = ads и будет немного доп. параметров winbind, и все, в этом вся разница. См man smb.conf https://www.samba.org/samba/docs/current/man-html/smb.conf.5.html#SECURITY

В drakxtools/perl-install/fs/remote/smb.pm функция write_smb_conf пишет конфиг Samba, если выбрано NT, а функция write_smb_ads_conf — если выбран домен AD, разница минимальна, как видите (выше приведены ссылки не на ветку master, а на дерево исходников на коммите, по которому я смотрел, чтобы в будущем ссылки из этой статьи вели именно на тот код, который упомянут, а не тот, который будет с накопившимися изменениями).

В drakxtools/perl-install/authentication.pm есть вызовы функции mkdir_p для создания папок в /home. Однако Samba сама может создавать эти папки.

В обоих случаях есть шаблон пути к автоматически создаваемой домашней папке доменного пользователя:

template homedir = /home/%D/%U

где, согласно man smb.conf, %D заменяется на имя домена или имя рабочей группы (workgroup), по документации не ясно, как именно получается %D, а %U — это имя пользователя, например, administrator.

Из-за неясности с методом формирования %D лезем в код Samba.

По коду winbind в составе Samba посмотрел, насколько понял, он спрашивает у Windows: как зовется твой домен? Если тот ему отвечает, то используется имя из ответа, а в ответ Windows посылает имя из ключа реестра HKLMSOFTWAREMicrosoftWindows NTCurrentVersionWinlogonDefaultDomainName, судя по всему. Если Windows не отвечает, какое имя домена, то winbind использует имя домена , которое у него есть (а вот откуда оно у него, не могу точно сказать).

Ключ реестра нашел так: в коде winbind grep-ом нашел base.logon_domain.string и загуглил эту строку.

Выдержка из samba/source3/winbindd/winbindd_pam.c, этот код присваивает домену имеющееся имя, если Windows не ответил, как зовут домен:

if (!nt_domain) {

/* If the server didn't give us one, just use the one

* we sent them */

nt_domain = name_domain;

}

Это отвечает на вопрос, почему доменные пользователи создались в папке /home/KELEG-HOME, а не /home/KELEG-HOME.RU. Скорее всего, drakxtools создал /home/KELEG-HOME.RU, а Samba создала /home/KELEG-HOME/administrator. Собственно, можно запатчить winbind, но лучше таким не заниматься, последствия непредсказуемы.

Далее запишу, какие были автоматически созданные drakauth’ом конфиги Samba и Kerberos.

/etc/samba/smb.conf:

[global] passdb backend = tdbsam winbind nss info = rfc2307 kerberos method = secrets only workgroup = KELEG-HOME realm = KELEG-HOME.RU netbios name = red security = ads encrypt passwords = Yes password server = * log file = /var/log/samba/log.%m max log size = 50 socket options = TCP_NODELAY os level = 0 local master = No dns proxy = No winbind uid = 10000-20000 winbind gid = 10000-20000 winbind separator = + template homedir = /home/%D/%U template shell = /bin/bash winbind enum groups = Yes winbind enum users = Yes winbind refresh tickets = true winbind offline logon = true winbind cache time = 1440 winbind use default domain = Yes

/etc/krb5.conf:

[libdefaults]

dns_lookup_kdc = false

dns_lookup_realm = false

default_realm = KELEG-HOME.RU

[realms]

KELEG-HOME.RU = {

kdc = WINSERVER.KELEG-HOME.RU:88

admin_server = WINSERVER.KELEG-HOME.RU:749

default_domain = KELEG-HOME.RU

}

[domain_realm]

.KELEG-HOME.RU = KELEG-HOME.RU

KELEG-HOME.RU = KELEG-HOME.RU

[kdc]

profile = /etc/kerberos/krb5kdc/kdc.conf

[pam]

debug = false

ticket_lifetime = 36000

renew_lifetime = 36000

forwardable = true

krb4_convert = false

[login]

krb4_convert = false

krb4_get_tickets = false

ls -la /etc | grep krb

-rw-r--r-- 1 root root 539 дек 12 14:40 krb5.conf drwxr-xr-x 2 root root 4096 фев 7 2018 krb5.conf.d/ -rw-r--r-- 1 root root 462 дек 13 06:36 krb5.conf.orig

Topic: Авторизация Linux (Rosa Fresh Linux KDE) в домене Zentyal 4.2 (Read 1615 times)

Здравствуйте. Подскажите пожалуйста, каким образом можно выполнить авторизацию системы rosa linux в домене zentyal 4.2?

К примеру windows авторизуется через свойства системы — изменить параметры и т.д., как быть с линуксом?

Спасибо.

Logged

Посмотри https://wiki.zentyal.org/wiki/Authenticating_Linux_client_against_Samba

На Убунту всё работает (я кое какие изменения и добавления делал, для входа при отсутствии сети. точно не помню, что ещё — я в отпуске, глянуть пока не могу)

ЗЫ. В конфиге sssd дебаг_левел где-то есть 10, слишком жирно, можно поменьше поставить. У меня почему то на паре-тройке машин лог разростался так, что весь корень забивал напрочь.

« Last Edit: July 24, 2017, 04:10:50 pm by Sand_man »

Logged

Линукс нативно не поддерживает режим дэсктоп с «полноценной» поддержкой AD в понимании систем на windows. Есть костыли которые на базе информации о пользователе AD создают похожего пользователя, но это как по мне вообще не то и совсем не о том идёт речь когда думаешь о внедрении AD. В результате получаем хрень какую-то и массу неудобств. Лично мой вывод из этой ситуации — AD в линукс дэсктопах не нужен от слова совсем!

Хочется использовать для работы линукс? Да без проблем — берите и пользуйтесь! Для доступа к службам домена будет просить залогинить пользователя, для удобства используем кошелёк — вводим один раз данные и дальше они оттуда сами подставляются и не надо засирать систему и колечить странными бесполезными приблудами.

Если же мечтается в лучших традициях AD всё настроить по фэншую, чтобы юзверьки забегали в окна а там им сразу почта подхватывалась и «добрый день» от админа выскакивал то что вы делаете на форуме открытого сообщества?! Бегом покупать сервак с MS и кучу лицензий на подключение к нему.

Logged

В этой статье будет описан процесс добавления Linux-машины (Ubuntu 20.04) в домен Windows AD.

Шаг 1. Установка пакетов и подготовка

sudo apt updatesudo apt upgrade

После этого установите требуемые пакеты.

sudo apt -y install realmd sssd sssd-tools libnss-sss libpam-sss adcli samba-common-bin oddjob oddjob-mkhomedir packagekit

Далее мы настроим все инструменты. Вам требуется знать:

- Домен: office.local

- IP DNS-сервера: 192.168.0.1

- IP второго DNS-сервера: 192.168.0.2

Шаг 2. Настройка DNS

Откройте конфигурационный файл netplan:

sudo nano /etc/netplan/*.yaml

Если вы видите там «dhcp4: true», то есть ваш DHCP-сервер настроен корректно, переходите к следующему шагу. Если вы настраиваете параметры сетевого подключения вручную, ознакомьтесь с примером настройки:

network:ethernets:enp0s3:addresses:- 192.168.0.15/24gateway4: 192.168.0.10nameservers:addresses: [192.168.0.1, 192.168.0.2]search:- office.localoptional: trueversion: 2

- addresses — это IP, назначаемый сетевой карте;

- gateway4 — IP роутера;

- nameservers — DNS-сервера;

- search — целевой домен.

sudo netplan apply

Шаг 3. Обнаружение домена, присоединение к нему и проверка результата.

В первую очередь требуется обнаружить домен:

realm discover office.local

Вы увидите что-то подобное. Это означает, что настройки сети верны и машина получила ответ от домена. Если нет, вам необходимо проверить настройки сети, домен и работоспособность DNS.

office.localtype: kerberosrealm-name: OFFICE.LOCALdomain-name: office.localconfigured: no...

Затем присоединитесь к домену AD. Замените admin1 на имя администратора и укажите пароль.

realm join -U admin1 office.localPassword for admin1:

Проверьте, возможен ли прием информации о пользователе AD. Замените user1 на имя пользователя вашего домена.

id user1@office.localuid=687821651(user1@office.local) gid=687800512(user1@office.local) groups=687800512(domain users@office.local)

Шаг 4. Последние настройки и авторизация.

Необходимо произвести настройку, чтобы в будущем каждый раз не добавлять имя домена к имени пользователя.

sudo nano /etc/sssd/sssd.conf

Измените значение use_fully_qualified_names на False. Перезагрузите и проверьте:

sudo systemctl restart sssdid useruid=687821651(user1@office.local) gid=687800512(user1@office.local) groups=687800512(domain users@office.local)

Теперь нужно настроить создание домашних каталогов для пользователей AD при входе в систему.

sudo nano /etc/pam.d/common-session#add this line in the end of filesession optional pam_mkhomedir.so skel=/etc/skel umask=077

Войдите в систему как пользователь AD.

su – userPassword:Creating directory '/home/user1@office.local'.user1@ubuntu-server:~$

Это означает, что вы успешно вошли в систему как пользователь AD.

Также вы можете разрешить авторизацию для некоторых пользователей и групп AD или же ограничить других. В приведенном ниже примере настроен запрет для всех пользователей, кроме user0, user1 и группы Main Admins.

sudo realm deny –allsudo realm permit user0@office.local user1@office.localsudo realm permit -g 'Main Admins'

Настройка пользователей AD для получения root-прав такая же, как и для локальных, но выполняется в другом файле.

sudo nano /etc/sudoers.d/admins

Добавьте к нему нужные строки. Например:

user ALL=(ALL) ALL%Domain\ Admins ALL=(ALL) ALL

191028

Санкт-Петербург

Литейный пр., д. 26, Лит. А

+7 (812) 403-06-99

700

300

ООО «ИТГЛОБАЛКОМ ЛАБС»

191028

Санкт-Петербург

Литейный пр., д. 26, Лит. А

+7 (812) 403-06-99

700

300

ООО «ИТГЛОБАЛКОМ ЛАБС»

Создал домен rosa на Rosa Server 6.6. Windows-машины его видят и LDAP-аутентификация с перемещаемыми профилями работает. Но Альт-Lite и Simply домен не видят. Как их подружить?

Записан

Создал домен rosa на Rosa Server 6.6. Windows-машины его видят и LDAP-аутентификация с перемещаемыми профилями работает. Но Альт-Lite и Simply домен не видят. Как их подружить?

Настроить через pam_ldapd вручную. alterator-auth понимает только Alt-домен, анонсированный по Avahi. В планах на этот год сделать поддержку и других типов доменов.

P.S. И как давно Windows могут использовать LDAP-аутентификацию без костылей типа pGina?

Записан

Андрей Черепанов (cas@)

Записан

И как давно Windows могут использовать LDAP-аутентификацию без костылей типа pGina?

Судя по дате статьи http://habrahabr.ru/post/169127/, минимум год.

Вы путаете. Это Samba в режиме NT domain, а не LDAP и, увы, не режим AD DC. Фраза «Для компьютеров под управлением Windows 7 тоже требуется проделать некоторые действия.» аналогична c http://www.altlinux.org/Domain/Windows.

Гораздо перспективнее доделывать связку с http://www.altlinux.org/Домен/SambaAsAD, что и запланировано на 2015 год. Но на RELS надо будет посмотреть в части обеспечения интеграции. Вам лучше повешать багу в багзиллу, чтобы не забылось с описанием что нужно (на Sisyphus/alterator-auth)

Записан

Андрей Черепанов (cas@)

Согласен, в спешке перепутал термины. Конечно Самба 4 будет значительно лучше. Кто первый создаст ей нормальные средства GUI, тот и выйдет вперед. А пока Роса по универсальности доменов и удобстве управления ими немного, но лидирует. У нее есть удобные средства, но требующие доработки из-за багов.

Записан

Вы почитайте статью на Wiki. Чем RSAT не устраивает?

И что в RELS лучше в средствах управления доменом?

Записан

Андрей Черепанов (cas@)

Я имел в виду клиентскую часть Альта при подключении к разным вариантам домена. В Росе это реализовано лучше. Клиенты к домену NT успешно подключились через указанное выше средство. В Альте надо шаманить.

Записан

На этот год запланированы улучшения в этом направлении.

Записан

Андрей Черепанов (cas@)

Полноценный AD еще не проверял, а в простой домен не входит.

Записан

Проверяйте синхронность времени на сервере и клиенте.

Записан

Андрей Черепанов (cas@)

« Последнее редактирование: 23.05.2015 08:10:35 от ruslandh »

Записан

Привожу ваш рисунок

. т.к. он по смыслу относится к этой теме.

« Последнее редактирование: 23.05.2015 08:12:37 от ruslandh »

Записан

Инфлэйм

Судя по версии ядра в вашем посте на http://forum.altlinux.org/index.php?topic=34678.0, у вас какая-то древняя Simply.

3.8.13 — по моему такая ядра была, когда появился первый дистрибутив р7. Выходит, что система не обновлялась два года, а может обновлялась но без ядра.

Записан

Через net rpc join вошел нормально. Все доменные пользователи появились в списке и работают. Видать ошибка в альтераторе.

Записан

Альтератор чётко написал, что ему не нравится. Могу в google translate залезть и перевести

Записан

Из песочницы, Настройка Linux

Рекомендация: подборка платных и бесплатных курсов Smm — https://katalog-kursov.ru/

Была необходимость ввести в домен Windows машину с Ubuntu. Для этих целей обычно используют Samba и Winbind. Но возможен альтернативный вариант с sssd, краткое руководство по нему ниже.

Для примера будем использовать:

Домен = contoso.com

Контроллер домена = dc.contoso.com

Запускаем терминал Ubuntu:

1. Переключаемся под рута

sudo -i2. Устанавливаем необходимые пакеты

apt install sssd heimdal-clients msktutil3. Редактируем /etc/krb5.conf, в качестве отступов используется табуляция

[libdefaults]

default_realm = CONTOSO.COM

[realms]

CONTOSO.COM = {

kdc = DC

admin_server = dc.contoso.com

default_domain = contoso.com

}

[login]

krb4_convert = true

krb4_get_tickets = false

[domain_realm]

.contoso.com = CONTOSO.COM

contoso.com = CONTOSO.COM4. Редактируем файл /etc/hosts, указываем FQDN для данного хоста:

127.0.0.1 localhost

127.0.1.1 <hostname>.contoso.com <hostname>

5. Пробуем получить Kerberos ticket от имени администратора домена:

root@ubuntu:~# kinit YourDomainAdmin

YourDomainAdmin@CONTOSO.COM's Password:Проверяем:

root@ubuntu:~# klist

Credentials cache: FILE:/tmp/krb5cc_0

Principal: YourDomainAdmin@CONTOSO.COM

Issued Expires Principal

Dec 1 15:08:27 2018 Dec 2 01:08:22 2018 krbtgt/CONTOSO.COM@CONTOSO.COMЕсли тикет получен успешно, то теперь можно сгенерировать Kerberos principals для данного хоста, регистр важен:

msktutil -c -b 'CN=YourComputersOU' -s HOST/HOSTNAME.contoso.com -k /etc/sssd/HOSTNAME.keytab --computer-name HOSTNAME --upn HOSTNAME$ --server dc.contoso.com —user-creds-only

msktutil -c -b 'CN=YourComputersOU' -s HOST/HOSTNAME -k /etc/sssd/HOSTNAME.keytab --computer-name HOSTNAME --upn HOSTNAME$ --server dc.contoso.com --user-creds-only

Сейчас наш хост должен отобразиться в списке компьютеров в каталоге. Если все так — удаляем полученный Kerberos ticket:

kdestroy

6. Создаем файл /etc/sssd/sssd.conf со следующим содержимым:

[sssd]

services = nss, pam

config_file_version = 2

domains = contoso.com

[nss]

entry_negative_timeout = 0

debug_level = 3

[pam]

debug_level = 3

[domain/contoso.com]

debug_level = 3

ad_domain = contoso.com

ad_server = dc.contoso.com

enumerate = false

id_provider = ad

auth_provider = ad

chpass_provider = ad

access_provider = simple

simple_allow_groups = users #каким группам разрешено логиниться, через запятую. Есть ограничение — названия групп должны быть с маленькой буквы.

ldap_schema = ad

ldap_id_mapping = true

fallback_homedir = /home/%u

default_shell = /bin/bash

ldap_sasl_mech = gssapi

ldap_sasl_authid = <HOSTNAME>$

ldap_krb5_init_creds = true

krb5_keytab = /etc/sssd/<HOSTNAME>.keytabОписание параметров конфигфайла sssd можно посмотреть тут

Устанавливаем права доступа для файла sssd.conf:

chmod 600 /etc/sssd/sssd.confПерезапускаем SSSD service

service sssd restart7. Редактируем настройки PAM

Плохое решение:

редактируем файл /etc/pam.d/common-session, после строки

session required pam_unix.soдобавляем строку

session required pam_mkhomedir.so skel=/etc/skel umask=0022Хорошее решение:

переопределить параметры через системные настройки PAM, вызываем

pam-auth-update

и отмечаем пункты sss auth и makehomdir. Это автоматически добавит

строчку выше в common-session и она не будет перезатерта при обновлении системы.

Теперь мы можем логиниться на машине доменными пользователями, которым разрешен вход.

P.S.: Можно дать права на использование sudo доменным группам. Используя visudo, редактируем файл /etc/sudoers, или лучше, как рекомендует maxzhurkin и iluvar, создаем новый файл в /etc/sudoers.d/ и редактируем его

visudo -f /etc/sudoers.d/ваш_файлдобавляем требуемую группу — например, Domain Admins (если в названии группы есть пробелы — их необходимо экранировать):

%Domain Admins ALL=(ALL) ALLСледующий шаг после установки WPS офиса в списке был — ввод Linux в домен Windows

В данной статье будет рассмотрен вопрос 🔥🔥🔥 о том, как нужно вводить компьютер под управлением ALT Linux в домен который находится на Windows Server 2012 ✅ (но версия тут не играет роли) и подготовительные шаги для этого действия, а также до настройка с подключением сетевых дисков и окна с логином ⭐️

подписывайтесь на мой канал Яндекс дзена!Вы будете первым узнавать о новых материалах!

Вводим в домен Alt Linux

Для того что ввести станцию в домен надо сначала подготовить ее к этому, для этого делаем след шаги:

- Выставляем на станции точное время (или время равное с контроллером домена)

- Редактируем файл /etc/resolv.conf и прописываем там ДНС контроллера домена

search имяДомена.lcl

nameserver ДНСконтроллераДомена - Еще проверяем ДНС тут /etc/net/ifaces/<interface>/resolv.conf

- проверяем файл HOST /etc/hosts

127.0.0.1 localhost.localdomain localhost

127.0.0.1 имяКомпа.имяДомена имяКомпа - если вы во время установки системы не ввели имя станции, то можно переименовать компьютер сейчас /etc/sysconfig/network

- Теперь надо установить пакеты которые позволят ввести станцию в домен (Поставить все обновления на linux перед этим не забудте)

apt-get install task-auth-ad-sssd

- Заходим в настройки системы (или из терминала набираем AAC) и заходим в меню Аутентификация

- Переключаем чекбокс на пункт Active Directory и заполняем эти моля так:

Домен: ИМЯДОМЕНА.LCL

Рабочая группа: ИМЯДОМЕНА

Имя компьютера: имя компьютераPS соблюдайте регистр!!!

- Нажимаем ок, вводим логип и пароля администратора Домена

- Перезагружаем компьютер и проверяем )

Сейчас каждый подумает, что это сложно и долго, но если присмотреться, то все эти же действия мы делаем когда вводим в домен нашу станцию под Windows))) так что все не так и сложно!

Окно авторизации с логином

После ввода в домен станции, следующая глобальная проблема была с тем, что постоянно приходилось вводить логин и пароль и это очень не нравилось юзерам, а хотелось, что бы было как в windows , что бы в окне авторизации автоматически стоял логин пользователя и оставалось ввести только пароль.

что бы в В Alt Linux такое сделать нужно сделать след:

- открыть файл /etc/lightdm/lightdm.conf

- находим строчку greeter-hide-users и после = пишем false (greeter-hide-users = false)

Теперь, после того как вы зайдете в систему под юзером, он запомнит его и при повторном входе у вас уже будет заполнено поле логин. все)

nibbl

Я отец двух сыновей, ITишник, предприниматель и просто человек который любит делиться полезной информацией с другими людьми на такие темы как: Windows, Unix, Linux, Web, SEO и многое другое!