Содержание статьи:

- 1 Установка Windows Server 2012 R2 и подготовительная настройка системы

- 2 Поднимаем роли AD DS + DNS + DHCP на дополнительном контроллере домена

- 3 Поднимаем на дополнительном сервере службу DHCP и настраиваем ее режим работы

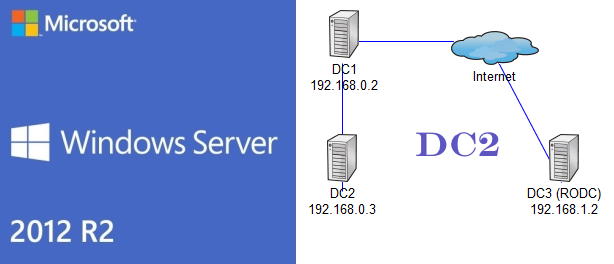

В этой статьe мы разобрали как развернуть контроллер домена на базе Windows Server 2012 R2. Теперь наша задача развернуть дополнительный контроллер домена, который будет подстраховкой в случае если основной выйдет из строя.

Итак мы имеем в работе:

- Основной контроллер домена Windows Server 2012 R2 (DC1, jakonda.local, 192.168.0.2) с развернутыми службами AD DS, DNS, DHCP.

Наша задача:

- Развернуть дополнительный контроллер домена на базе Windows Server 2012 R2, выполнить предварительную настройку системы.

- Поднять на дополнительном контроллере роли AD DS, DNS, DHCP.

- Настроить репликацию данных.

- Выполнить настройку работы DHCP сервера совместно с основным контроллером домена.

Проделываться все действия будут на виртуальной машине.

Установка Windows Server 2012 R2 и подготовительная настройка системы

Устанавливаем Windows Server 2012 R2 Standart with GUI. После установки системы обязательно:

- Устанавливаем все имеющиеся обновления на текущий момент.

- Выставляем корректную временную зону (+03:00 Moscow, St. Petersburg, Volgograd).

- Изменяем имя системы на (прим. DC2).

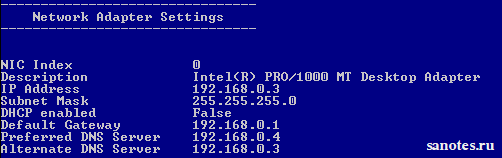

- Указываем в системе статический IP-адрес (в моем случае это будет 192.168.0.3), в качестве предпочитаемого DNS сервера указываем адрес DNS сервера на основном контроллере домена DC1 (192.168.0.2) и в качестве альтернативного DNS сервера указываем адрес который мы присвоили на текущем сервере DC2 (192.168.0.3).

- Вводим систему в имеющийся домен jakonda.local.

На этом подготовка системы завершена, можно приступать к развертыванию необходимых ролей.

Поднимаем роли AD DS + DNS + DHCP на дополнительном контроллере домена

Все действия по развертыванию и настройке ролей на дополнительном контроллере домена, мы будем производить с основного контроллера домена. Поэтому заходим в моем случае на основной контроллер домена DC1 (192.168.0.2) и добавим наш дополнительный сервер в основной, Manage — Add Servers.

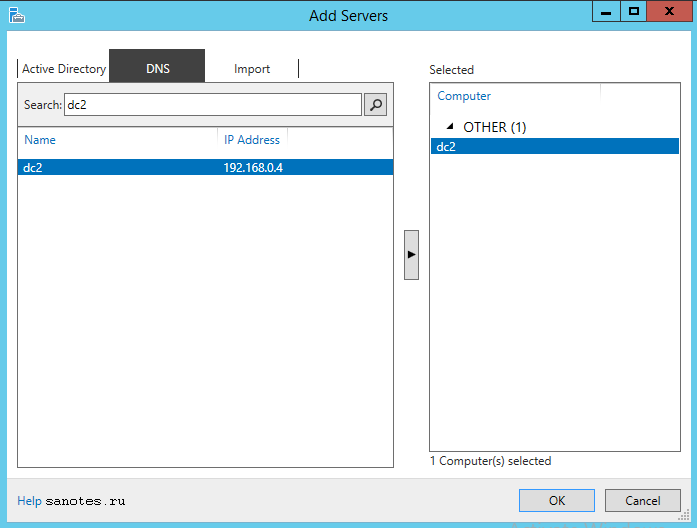

Переходим во вкладку DNS, в поле Search вбиваем IP-адрес нашего дополнительного сервера (в моем случае 192.168.0.3), сервер должен появится в списке найденных, выделяем его и нажимаем кнопку переместить (>). Нажимаем ОК.

После добавления сервера, если перейти в All Servers, то мы увидим что у нас там теперь два сервера. Теперь можно из основного сервера добавлять, настраивать роли на другом сервере.

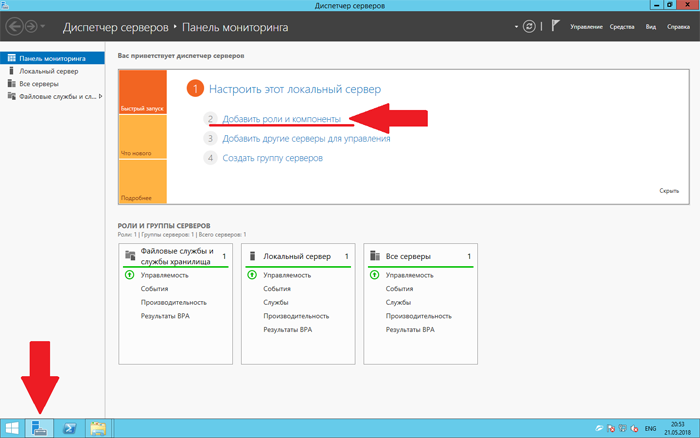

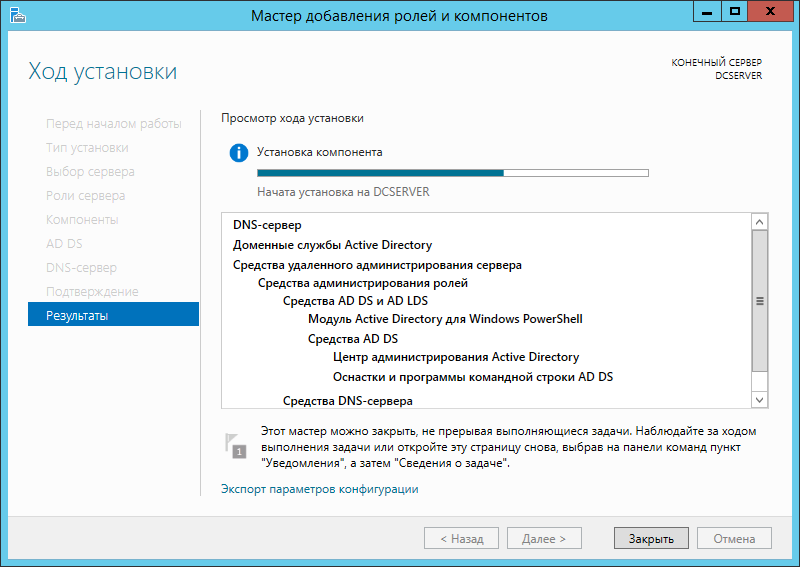

Добавляем новую роль на дополнительном сервере DC2. Переходим Server Manager — Manage — Add Roles and Features.

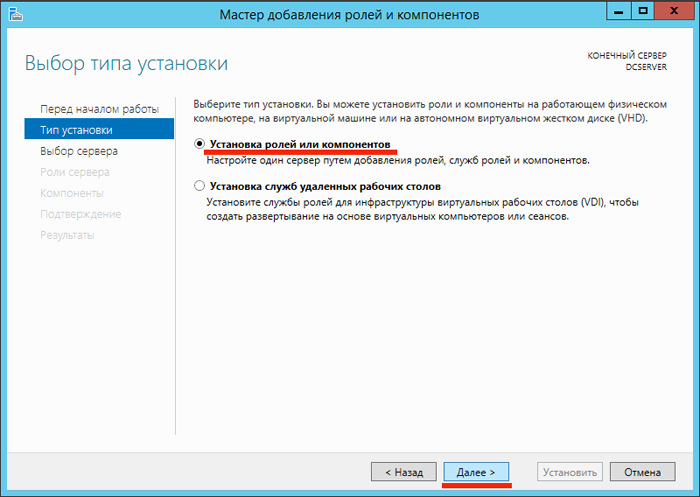

Выбираем первый пункт Role-based or feature-based installation (Базовая установка ролей и компонентов).Нажимаем Next.

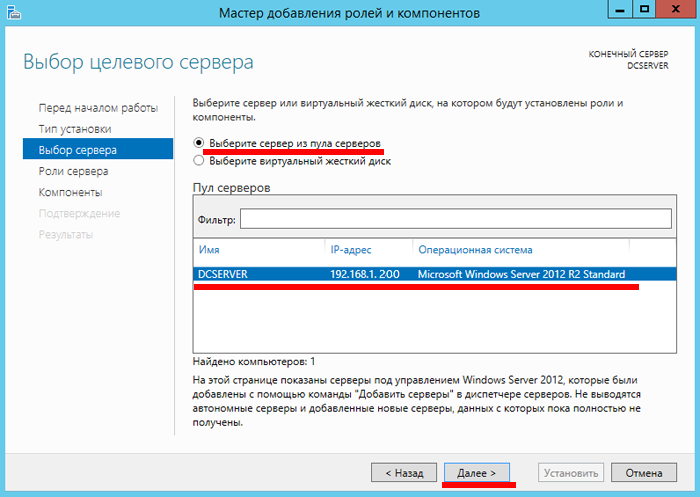

Выбираем Select a server from the server pool и выбираем сервер из списка, т.к. мы настраиваем дополнительный сервер, то выделяем dc2.jakonda.local и нажимаем Next.

Далее все как и в статье по развертыванию контроллера домена:

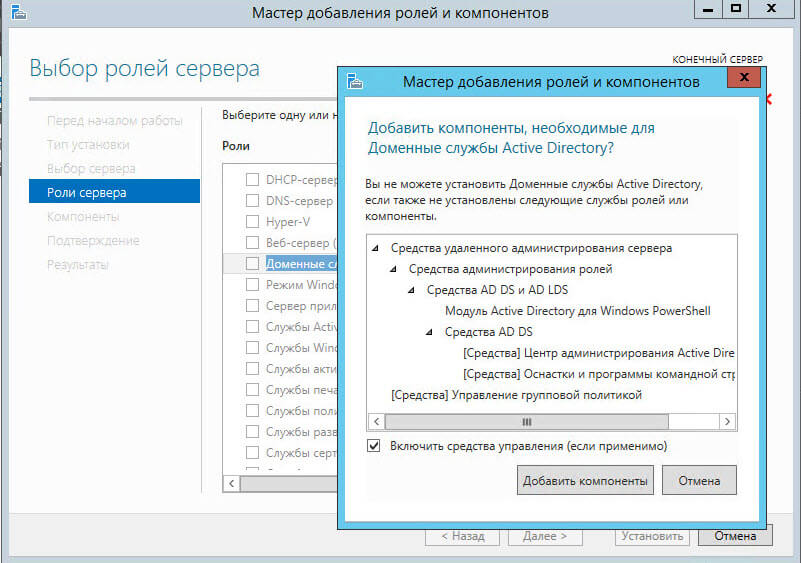

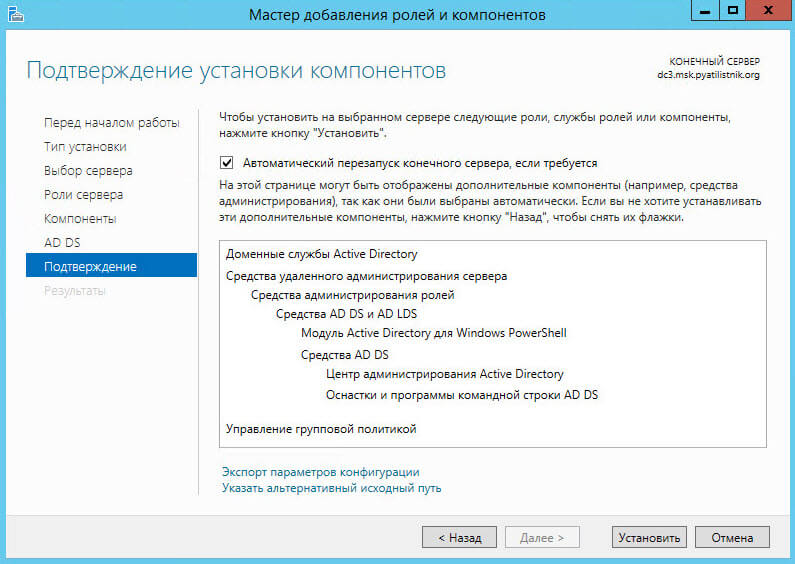

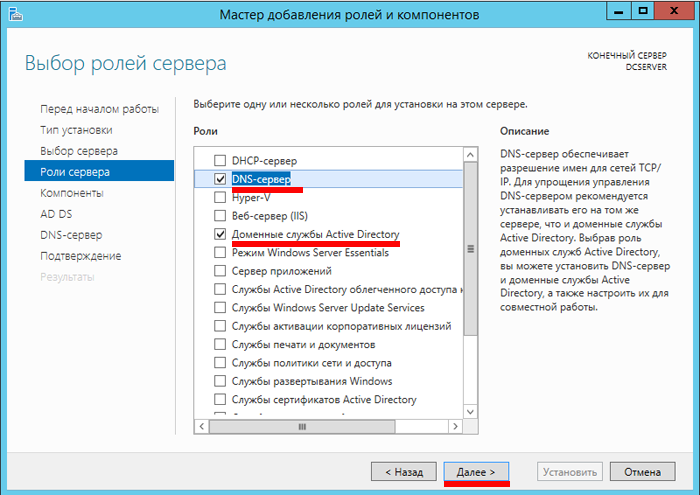

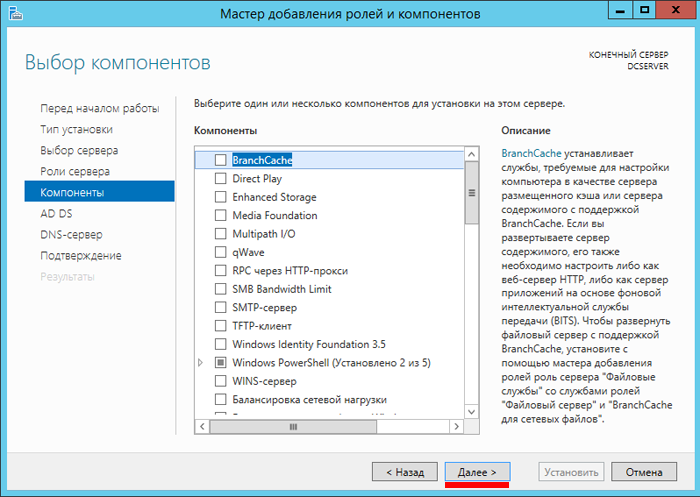

- Отмечаем галочкой роль Active Directory Domain Services, в подтверждающем запросе добавления роли и компонентов, необходимых для установки AD нажимаем Add Features.

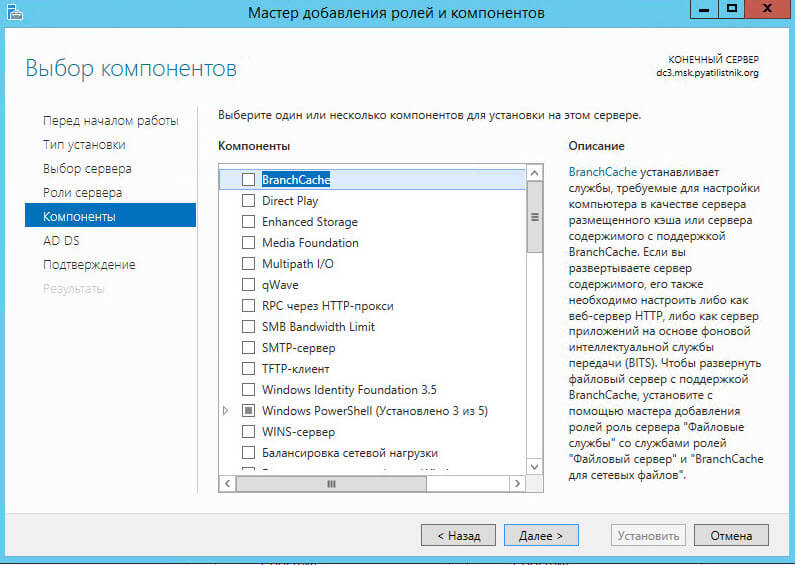

- В выборе установки дополнительных компонентов, ничего не выбираем.

- На завершающих этапах установки нажимаем Next и Install.

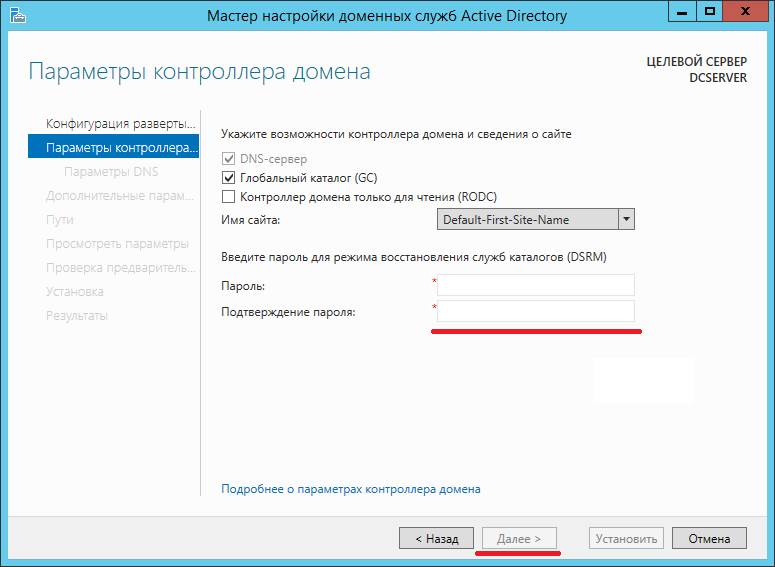

По завершении установки роли AD DS в Server Manager нажимаем на значок Флажка с восклицательным знаком и выбираем Promote this server to a domain controller (Повысить этот сервер до контроллера домена). Запустится мастер конфигурирования AD DS для сервера DC2.

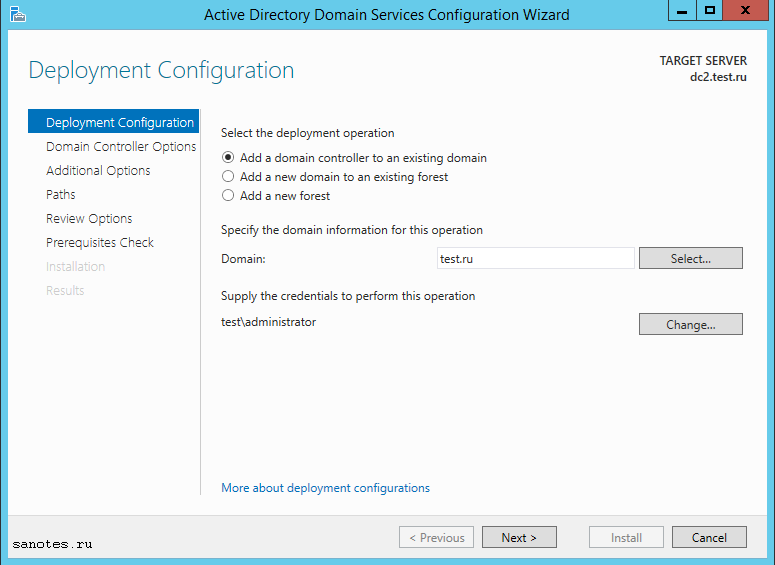

Т.к. мы разворачиваем дополнительный контроллер домена, то нужно добавить его в уже существующий домен. Выбираем Add a domain controller to an existing domain. Автоматические подставится название текущего домена (jakonda.local) и какую доменную учетную запись использовать при выполнении данной операции. Нажимаем Next.

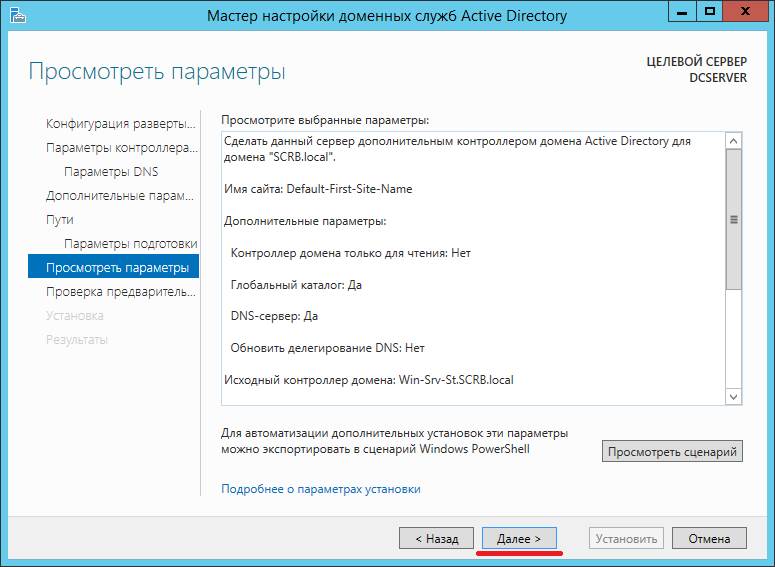

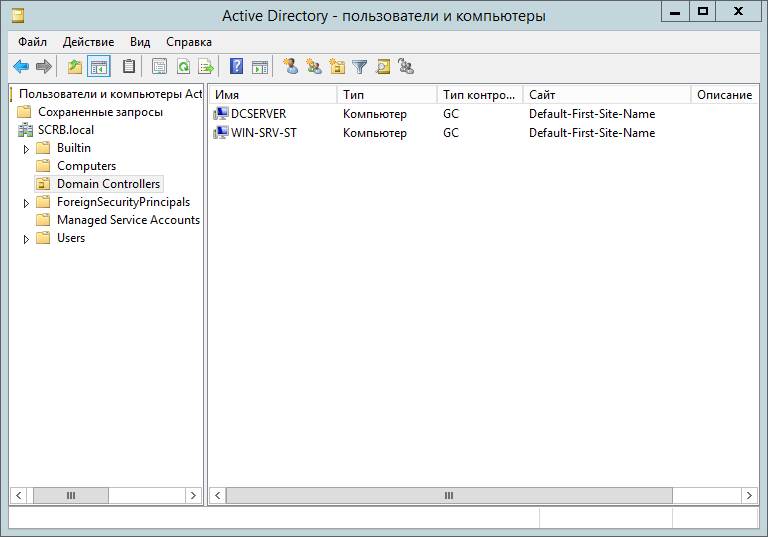

Проверяем установлены ли галочки (Domain Name System (DNS) Server, Global Catalog (GC)), в пункте Site name оставляем значение Default-First-Site-Name и задаем пароль для восстановления служб каталогов. Нажимаем Next.

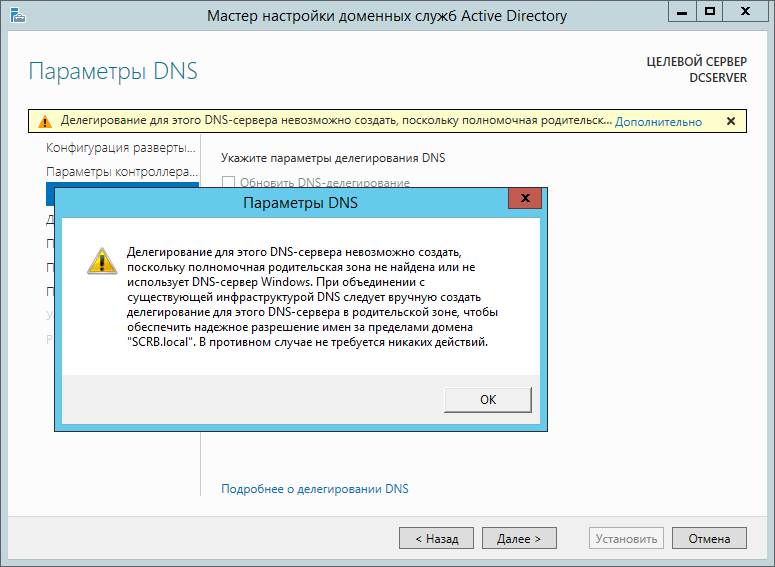

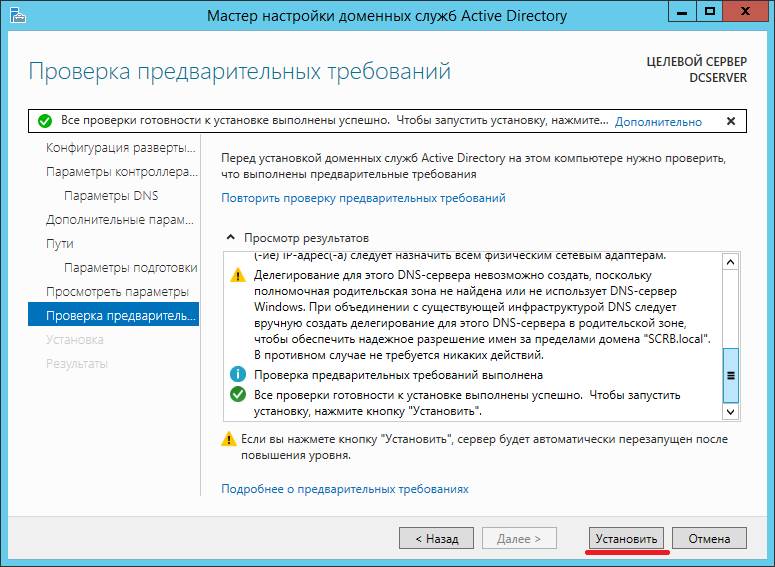

Предупреждение о том что не может быть создано делегирование разворачиваемого DNS сервера, игнорируем. Нажимаем Next.

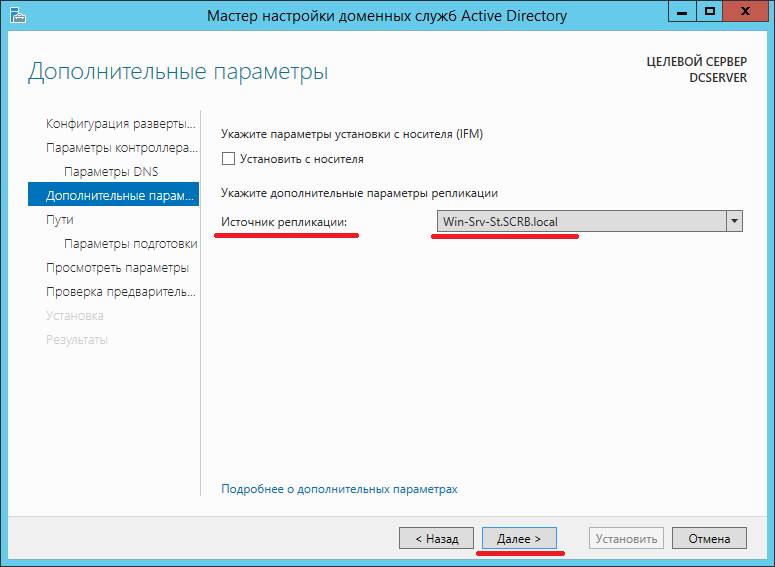

В дополнительных опциях в пункте Replicate from (Репликация из) выбираем основной контроллер домена DC1.jakonda.local. Это мы указываем дополнительному контроллеру домена откуда производить репликацию даннных AD, DNS. Нажимаем Next.

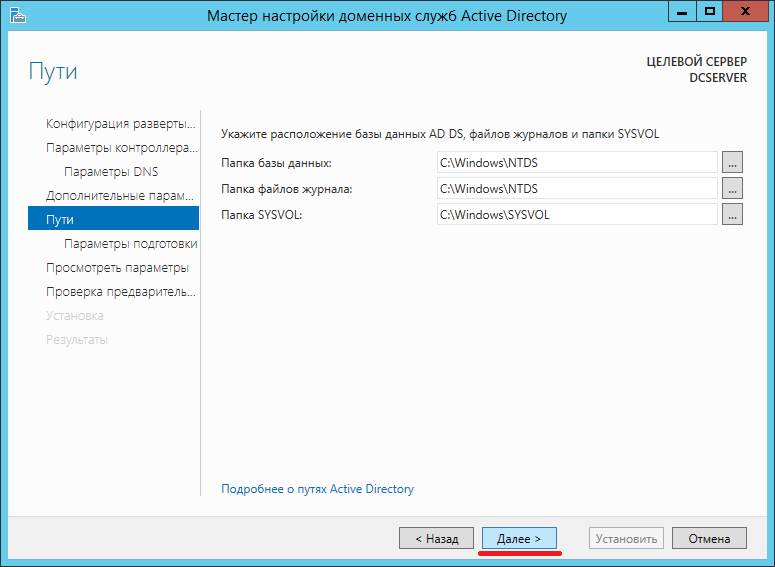

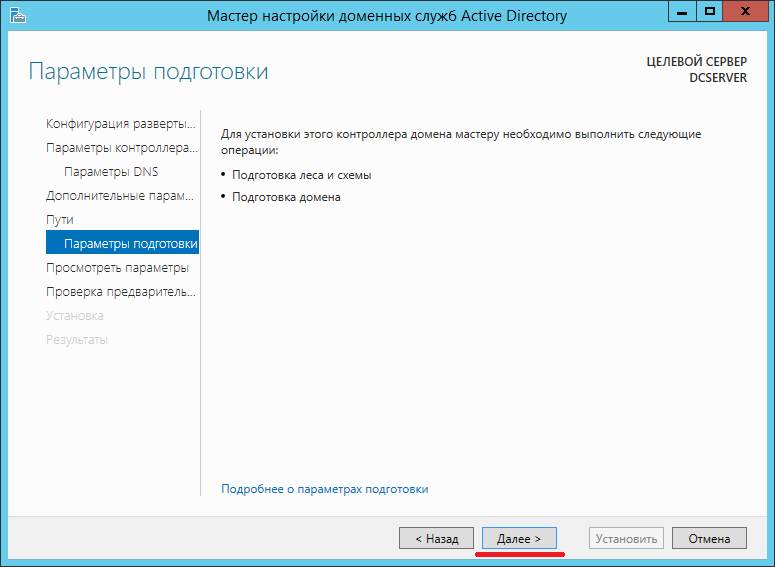

Пути к каталогам оставляем по-умолчанию, далее просматриваем сводную информацию по конфигурации AD DS. Нажимаем Next.

Если проверка выполнена успешно, то нажимаем Install.

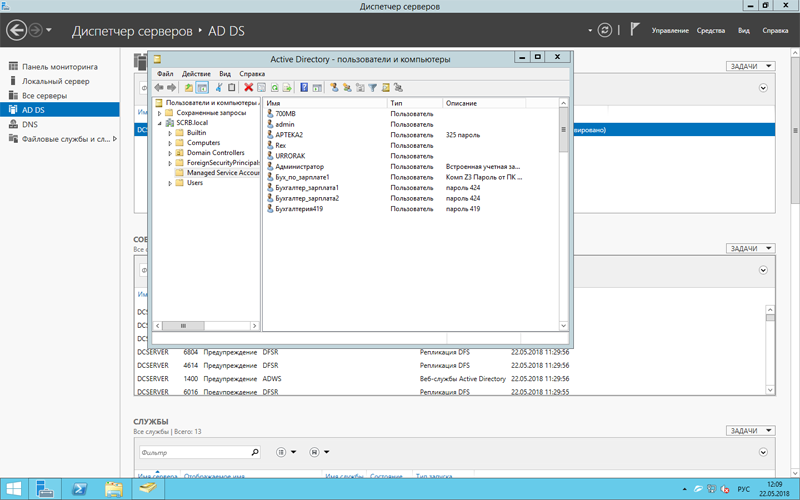

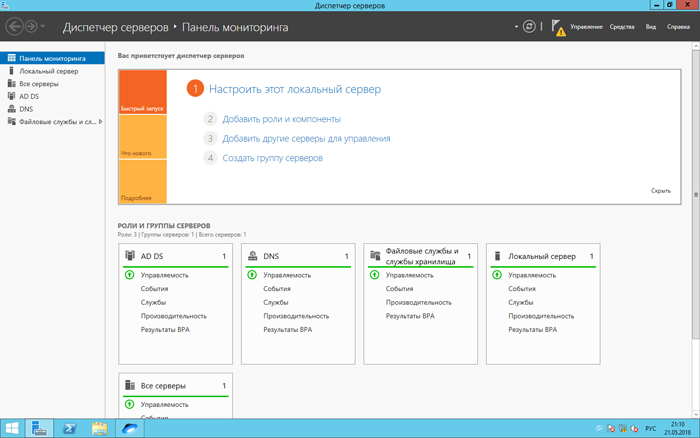

После того пройдет установка, если зайти на DC2, то увидим что роли AD, DNS подняты, произведена репликация из DC1.

Если необходимо посмотреть, изменить параметры репликации, то заходим Server Manager — Tools — Active Directory Sites and Services.

Так же можно с помощью командной строки принудительно запустить процесс репликации, с помощью утилиты repadmin:

Так же с помощью данной утилиты можно посмотреть результат последних репликаций:

Теперь перейдем к развертыванию DHCP на дополнительном сервере DC2 и его настройке в совместном режиме работы с DHCP на основном сервере DC1.

Поднимаем на дополнительном сервере службу DHCP и настраиваем ее режим работы

Устанавливаем роль DHCP Server аналогично как описано в этой статье только в качестве установки роли выбираем дополнительный сервер.

- Запускаем Server Manager — Manage — Add Roles and Features.

- Выбираем первый пункт Role-based or feature-based installation (Базовая установка ролей и компонентов).

- Выбираем Select a server from the server pool и выбираем сервер dc2.jakonda.local.

- Отмечаем галочкой роль DHPC Server, в подтверждающем запросе добавления роли и компонентов, необходимых для установки DHCP Server нажимаем Add Features.

- В выборе установки дополнительных компонентов, ничего не выбираем.

- На завершающих этапах установки нажимаем Install.

После установки Роли, в Server Manager нажимаем на значок Флажка с восклицательным знаком и выбираем Complete DHCP configuration (Завершить конфигурацию DHCP). Запустится мастер после установочной конфигурации DHCP. В мастере выполняем следующие действия:

- На информационной странице нажимаем Next.

- Нажимаем Commit что бы завершить процесс авторизации в Active Directory.

- Если процесс создания групп безопасности и авторизация в AD успешен, то получим вывод Done.

- Нажимаем Close.

На основном контроллере домена DC1, настроен DHCP-сервер, нужно решить как будет работать DHCP-сервер на дополнительном контроллере домена DC2. Пути решения могут быть такие:

- Split Scope (Использование разделенных областей) — возможность распределения адресного пула между двумя серверами. Например DC1 назначает 80% адресов, а DC2 назначает 20%. В случае если DC1 не доступен, то клиент сможет всегда получить адрес с DC2.

- Failover (Отказоустойчивый) — В случае если DC1 отказывает, то DC2 принимает на себя нагрузку. Данный механизм работает в двух режимах:

- Load Balance Mode (Балансировка нагрузки) — Работа данного режима предполагает работу двух серверов DC1 и DC2 одновременно предоставляющих IP-адреса клиентам. Запросы можно распределить в процентном отношении между серверами, по-умолчанию 50 на 50.

- Hot Standby Mode (Режим горячей замены) — Работа данного режима предполагает что основной сервер DC1 (активный), который отвечает за выдачу IP-адресов клиентам, а дополнительный сервер DC2 (пассивный) принимает эту роль на себя в случае, отказа основного сервера.

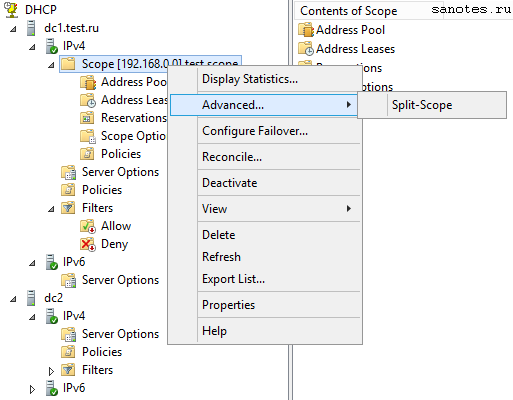

Настройка Split Scope (использование разделенных областей). Открываем оснастку DHCP на основном сервере DC1: Server Manager — Tools — DHCP. Нажимаем правой кнопкой мыши по имени области и выбираем Advanced… — Split Scope.

Описание режима Split-Scope. Нажимаем Next.

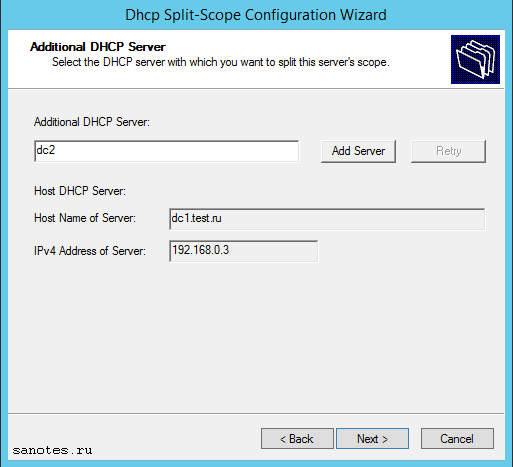

Указание дополнительного DHCP сервера, в моем случае DC2. Нажимаем Add Server.

Отмечаем пункт This authorized DHCP server и выбираем дополнительный сервер (dc2.jakonda.local). Нажимаем ОК и следом Next.

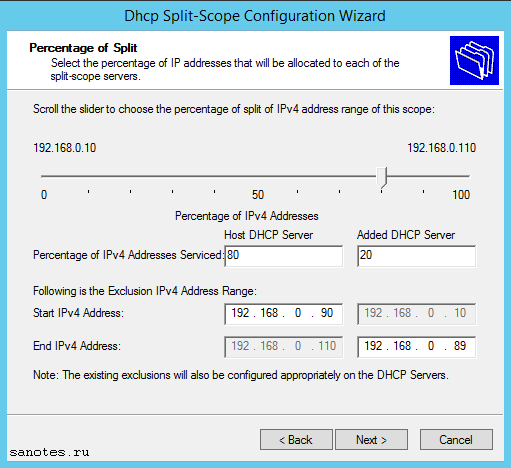

Задаем процентное соотношение распределения адресного пула между двумя серверами DC1 и DC2. Ниже видно с какого по какой адрес будет выдаваться основным и дополнительным сервером. Нажимаем Next.

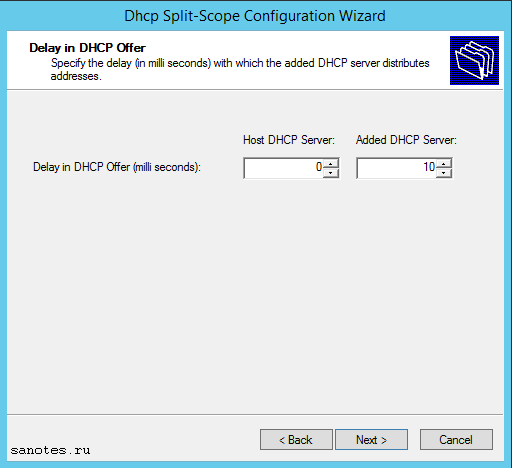

Указываем задержку ответа серверов в мс. Укажем для дополнительного сервера DC2 задержку в 10 мс, выдавать все адреса будет основной сервер DC1, а дополнительный только при недоступности основного или заполнении его пула адресов.

Вывод сводной информации по настройке. Нажимаем Finish.

Если все заданные нами параметры успешно установлены, то напротив каждого пункта будет Successful. Нажимаем Close.

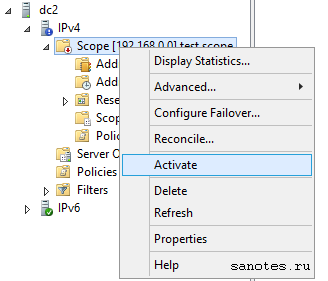

Открываем оснастку DHCP на дополнительном сервере DC2: Server Manager — Tools — DHCP. Нажимаем правой кнопкой мыши по имени области и выбираем Activate.

Теперь при отказе или заполнении выделенного на основной сервер DC1 пула адресов, его подстрахует дополнительный сервер DC2.

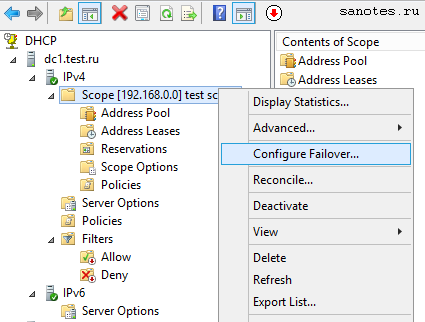

Настройка Failover (Отказоустойчивый). Открываем оснастку DHCP на основном сервере DC1: Server Manager — Tools — DHCP. Нажимаем правой кнопкой мыши по имени области и выбираем Configure Failover…

Выбираем пул к которому хотим применить Failover. Нажимаем Next.

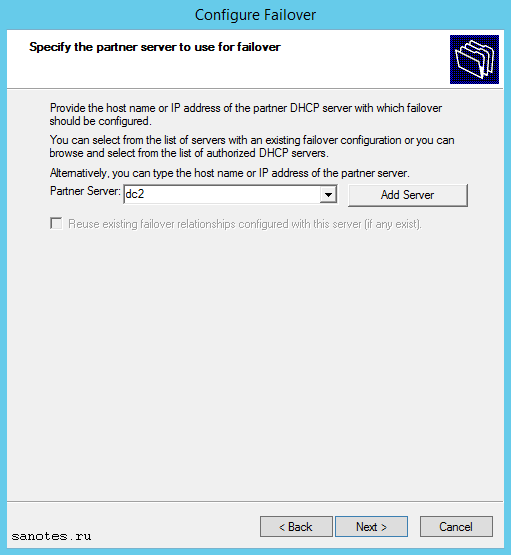

В поле Partner Server выберем второй сервер (dc2.jakonda.local). Пункт Reuse existing failover relationships configured with this server (if any exist) (Использовать существующие отношения отработки отказа с этим сервером (если доступно)) будет активно, если ранее уже создавалось отказоустойчивый профиль, то мастер предложит воспользоваться существующим профилем. Нажимаем Next.

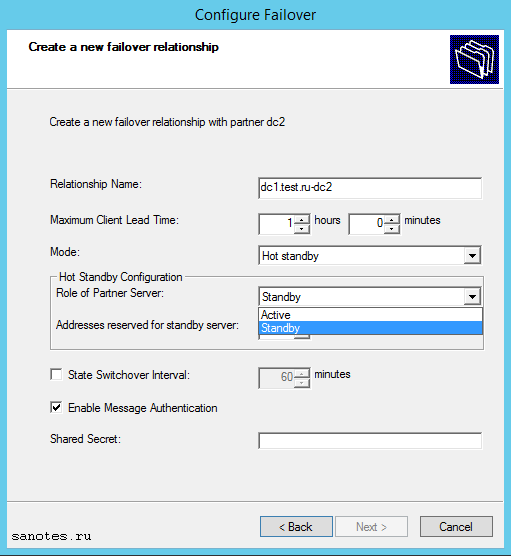

Задание отказоустойчивых параметров:

- Relationship Name (Название конфигурации) — задается уникальное название создаваемой конфигурации.

- Maximum Client Lead Time (Максимальное время упреждения клиента) — максимальное время аренды IP-адреса выдаваемого доступным сервером.

- Mode (Режим работы):

- State Switchover Interval (Переключение режима по таймауту) — интервал автоматического переключения режима в режим отказа дополнительного сервера, по истечении заданного времени в минутах.

- Enable Message Authentication (Включение проверки подлинности сообщений) — Для настройки проверки подлинности сообщений между серверами.

- Shared Secret (пароль) — Задается пароль для аутентификации серверов между собой.

Задаем нужные нам параметры. Нажимаем Next.

Вывод сводной информации по указанной конфигурации. Нажимаем Finish.

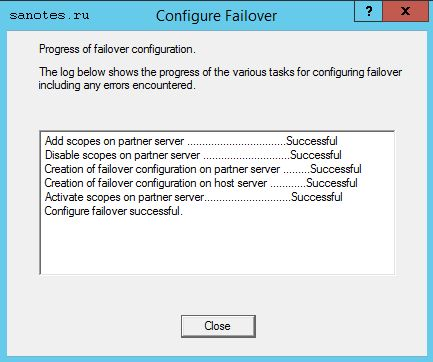

Если все заданные нами параметры успешно установлены, то напротив каждого пункта будет Successful. Нажимаем Close.

В рамках текущей задачи, мы настроили работу дополнительного контроллера домена DC2, который в случае отказа основного контроллера домена DC1 подстрахует его.

Понравилась или оказалась полезной статья, поблагодари автора

ПОНРАВИЛАСЬ ИЛИ ОКАЗАЛАСЬ ПОЛЕЗНОЙ СТАТЬЯ, ПОБЛАГОДАРИ АВТОРА

Загрузка…

В предыдущей заметке, мы развернули первый контроллер домена на предприятии а так же настроили службу DNS, DHCP. Второй и последующий контроллеры будут у нас без GUI в core-варианте.

Предварительно настроим сервер при помощи sconfig, назначим имя: dc2, настроим сеть (8), установим последние обновления (6), включим удаленное управление (4).

В качестве DNS-сервера необходимо указать явно IP-адрес текущей машины, т.е. в данном случае: 192.168.0.4, т.е. аналогично первому контроллеру. Делается это для того что бы dns-сервер слушал трафик, только на одном, явно объявленном интерфейсе, а не на всех, т.к. например на реальном сервере может быть несколько интерфейсов. В качестве второго DNS-сервера указываем адрес первого контроллера. Соответственно на первом контроллере в качестве альтернативного dns, указываем адрес второго контроллера, т.е. 192.168.0.4. Т.е. должно получится как на картинке ниже:

Теперь добавим роль AD DS. Рассмотрим два варианта развертывания служб AD DS на сервере c Windows core.

Первый вариант это добавить наш сервер в Server Manager первого сервера, и поднять роль при помощи графического интерфейса как мы делали это в самом начале. Для этого необходимо выполнить ряд условий:

1) На сервере с Windows Core активировать удаленное управление. Например при помощи 4-го пункта меню в sconfig (Configure Remote Management) или аналогично выполнив следующие команды в консоле:

и нажать yes. В powershell:

Configure-SMRemoting.exe -enable

2) Разрешить ряд правил на файрволе для обнаружения сервера по dns:

Enable-NetFirewallRule -DisplayGroup “File and Printer Sharing”

3) Добавить сервер в домен. Во время выполнения команды, потребуются ввести учетные данные доменного админа. Перезагрузить сервер.

Add-Computer -DomainName test.ru

4) На управляющем сервере в Server Manager нажать Manage и выбрать Add Servers. В появившемся окне Add Servers перейти на вкладку DNS и найти там наш сервер. Нажать ОК.

Если видим, что в поле Manageability запись изменилась на ‘Online — Performance counters not started’ то все в порядке и можно приступать к процессу развертывания служб AD DS при помощи мастера добавления ролей и компонентов.

После чего можно будет стандартным образом отметь роли для установки и сконфигурировать роль AD DS. Необходимо только выбрать, что домен будет вторым в существующем домене (Add a domain controller to an existing domain). И затем нажимая кнопку далее дойти до завершающего этапа установки.

После перезагрузки, снова зайдем в диспетчер сервера, запустим пиктограмму треугольника с восклицательным знаком и завершим конфигурацию DHCP-сервера выбором Complete DHCP Configuration.

Второй способ развертывания служб AD на сервере с windows core, традиционно выполняется при помощи ‘dcpromo’, но на мой взгляд удобнее и быстрее для этих целей использовать команды powershell. К тому же с началом выхода 2012 сервера, инструмент ‘dcpromo’ считается устаревшим и не рекомендуемым к использованию. Например, в полном варианте 2012/2012R2 сервера ‘dcpromo’ уже не работает, предлагая воспользоваться диспетчером сервера, хотя в core-варианте возможность запуска до сих пор присутствует. Итак приступим к установке:

Сначала добавим роль служб и компонентов Active Directory, DNS и заодно DHCP:

Install-windowsfeature -name AD-Domain-Services,DNS,DHCP -IncludeManagementTools

либо вариант команды с использованием xml-скрипта, который мы могли сохранить ранее на этапе добавления ролей и компонентов в графическом варианте:

Install-windowsfeature –ConfigurationFilePath С:DeploymentConfigTemplate.xml

Импорт модулей и команд AD выполним при помощи команды:

Import-Module ADDSDeployment

Теперь что бы повысить роль сервера до контроллера домена набираем:

Install-ADDSDomainController -DomainName "test.ru" -Credential (get-credential ITMEAdministrator)

где,

Install-ADDSDomainController — установить дополнительный контроллер домена,

DomainName «test.ru» — имя домена,

Credential (get-credential) — учетные данные для авторизации в домене, можно задать комбинацию доменлогин как в примере выше.

После, скрипт запросит пароль администратора домена, указанный в параметре Credential. Затем, необходимо будет указать пароль для режима восстановления (Directory Services Restore Mode — DSRM) — SafeModeAdministratorPassword, либо указать его как параметр выше в команде. Нажимаем Yes и дожидаемся окончания процесса установки, после чего сервер будет перезагружен. На выходе получим дополнительный (Replica) контроллер в домене test.ru.

Ту же самую операцию можно выполнить при помощи powershell скрипта, который можно подсмотреть на этапе установки Review Options мастера развертывания Active Directory Domain Services Configuration Wizard, если нажать кнопку Review Script.

Для установки второго контроллера домена в существующем домене содержимое скрипта будет следующим:

Import-Module ADDSDeployment Install-ADDSDomainController ` -NoGlobalCatalog:$false ` -CreateDnsDelegation:$false ` -Credential (Get-Credential) ` -CriticalReplicationOnly:$false ` -DatabasePath "C:WindowsNTDS" ` -DomainName "test.ru" ` -InstallDns:$true ` -LogPath "C:WindowsNTDS" ` -NoRebootOnCompletion:$false ` -ReplicationSourceDC "DC1.test.ru" ` -SiteName "Default-First-Site-Name" ` -SysvolPath "C:WindowsSYSVOL" ` -Force:$true

Текстовый файл необходимо сохранить с расширением .ps1 и в консоли powershell выполнить:

Потребуется указать пароль администратора домена и пароль для режима восстановления каталогов (DSRM).

Подробнее о возможных параметрах командлета Install-ADDSDomainController читаем здесь.

Что бы перечислить все возможные командлеты по настройке ролей Active Directory набираем:

Get-command -module ADDSDeployment

В результате отобразится следующий список:

Add-ADDSReadOnlyDomainControllerAccount — Создание учетной записи контроллера домена только для чтения.

Install-ADDSDomain — Установить первый контроллер домена в дочернем или дереве домена.

Install-ADDSDomainController — Установить дополнительный контроллер домена.

Install-ADDSForest — Установить первый контроллер в новом лесу.

Test-ADDSDomainControllerInstallation — Проверка предварительных требований для установки контроллера домена в Active Directory.

Test-ADDSDomainControllerUninstallation — Проверка удаления сервиса AD c сервера.

Test-ADDSDomainInstallation — Проверка предварительных требований для установки нового домена в Active Directory.

Test-ADDSForestInstallation — Проверка предварительных требований для установки нового леса Active Directory.

Test-ADDSReadOnlyDomainControllerAccountCreation — Проверка предварительных требований для добавления учетной записи контроллера домена только для чтения (RODC).

Uninstall-ADDSDomainController — Удаление контроллера домена с сервера.

После перезагрузки завершим конфигурацию DHCP-сервера при помощи команд:

Set-ItemProperty -Path HKLM:SOFTWAREMicrosoftServerManagerRoles12 -Name ConfigurationState -Value 2;

Restart-Service DHCPServer

Шаг4: Установка второго контроллера домена. Настройка резервирования службы DHCP.

Поскольку в нашей сети уже есть один авторизованный DHCP-сервер с настроенной областью, то теперь необходимо решить как будет работать служба DHCP на дополнительном контроллере server core. Возможны два варианта:

1) Использование распределенных областей (Split Scope) — Распределение адресного пространства между двумя серверами. Например одному серверу назначаются 70 или 80% адресов области, а оставшиеся 20 или 30% — дополнительному серверу. Если клиентам не удается получить IP-адрес от основного сервера, то они могут получить его у дополнительного сервера.

Для создания разделенной области, на основном сервере, открываем оснастку DHCP, щелкаем правой кнопкой по имени области и выбираем Advanced -> Split-Scope.

Нажимаем Далее, затем добавляем сервер нажатием Add Server и в поле This authorized DHCP server выбираем второй сервер.

Жмем ОК и Далее.

Затем двигая ползунок, отмечаем процентное соотношение распределения адресов в области. Жмем Далее.

На следующем экране укажем задержку ответа серверов в мс. Укажем для второго сервера задержку в 10 мс, что позволит выдавать все адреса первым сервером, а второй только при отказе первого или заполнении его пула адресов.

Жмем Next и наконец нажимаем Finish.

Затем нажимаем refresh на втором DHCP сервере, после чего увидим созданную область, где помимо основного диапазона с начальным и конечным адресом, будет диапазон адресов первого сервера исключенных для выдачи на втором сервере. Теперь, если видим что серверы обслуживают не пересекающиеся области, то можем активировать область на втором сервере.

2) DHCP с отработкой на отказ (DHCP Failover). Новый механизм, появившийся в Windows Server 2012/R2. Второй DHCP сервер принимает нагрузку в случае отказа основного. Работает в двух режимах.

- С балансировкой нагрузки (Load Balance Active-Active). При использовании этого режима два сервера одновременно предоставляют IP-адреса и сетевые параметры клиентам подсети. Запросы клиентов распределяются между двумя серверами согласно процентному соотношению заданному в Load Balance Percentage (по умолчанию 50 на 50).

- Режим горячей замены (Hot Standby Active-Passive). В этом режиме, один сервер (активный), отвечает за предоставление IP-адресов и параметров конфигурации всем клиентам в области или подсети, а дополнительный сервер (пассивный) принимает эту ответственность на себя в случае, если основной сервер становится недоступным. Сервер является основным или дополнительным в контексте подсети.

Для создания отношений отработки отказа между двумя DHCP-серверами, необходимо в оснастке DHCP щелкнуться правой кнопкой по имени области и выбрать Configure Failover.

Затем нажимаем Next и следуем указаниям мастера. В поле Partner Server выберем второй сервер.

Галочка Reuse existing failover relationships configured with this server (if any exist) (Использовать существующие отношения отработки отказа с этим сервером (если доступно)) будет активна в том случае, если ранее мы уже создавали отношение отработки отказа, и мастер предложит воспользоваться существующей конфигурацией. Жмем Далее.

На следующем экране зададим параметры отношения отработки отказа:

Relationship Name — уникальное имя конфигурации отношения отказа;

Maximum Client Lead Time — Максимальное время упреждения клиента (MCLT) — дополнительное время аренды IP-адреса выдаваемого доступным сервером для клиентов, которые должны быть обслужены тем сервером, который в данный момент недоступен;/p>

Mode: Режим Load Balance (с балансировкой нагрузки) или Hot Standby (горячей замены).

В режиме Hot Standby (горячей замены) необходимо выбрать состояние работы сервера: Активный или Резервный и количество адресов в процентом отношении, которое резервируется для сервера горячей замены.

Load Balance Percentage — процентное отношение нагрузки между серверами участниками. По умолчанию 50 на 50.

State Switchover Interval — интервал времени, по истечении которого сервер DHCP автоматически переводит участника отработки отказа к партнеру после потери связи.

Enable Message Authentication / Shared Secret — используется для взаимной, безопасной аутентификации серверов.

Выбираем режим по умолчанию Load Balance. Зададим пароль Shared Secret, остальные параметры оставим по умолчанию. Жмем Далее. Завершим настройку нажатием Finish и Close.

На этом установку второго контроллера домена (replica) и сопутствующих служб в существующем домене ‘test.ru’ можно считать завершенной. В следующей заметке будем поднимать филиальный домен только для чтения (RODC).

Обновлено 20.07.2016

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-00

Всем привет, после того как мы установили Active directory в windows server 2008R2 и добавили контроллер домена в существующий лес Active Directory Windows Server 2008 R2, нужно двигаться дальше и идти в ногу со временем. Сегодня мы разберем как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2.

Для реализации данной задачи у вас должен быть установлен Windows Server 2012 R2 и на нем настроен статический ip адрес, так же компьютеру должно быть присвоено имя dc03 и он должен быть присоединен к домену.

Все подготовительные требования я выполнил

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-01

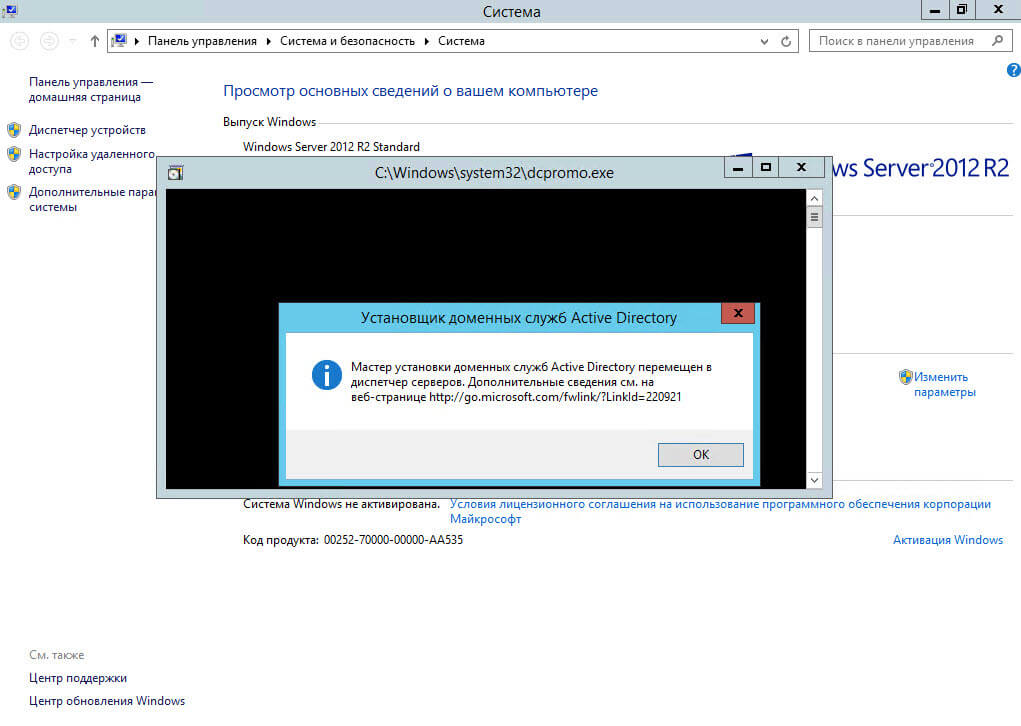

попробуем как и раньше ввести dcpromo, в меню выполнить

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-02

и видим, что теперь такой команды нет и вас просят установить Active Directory через диспетчер серверов.

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-03

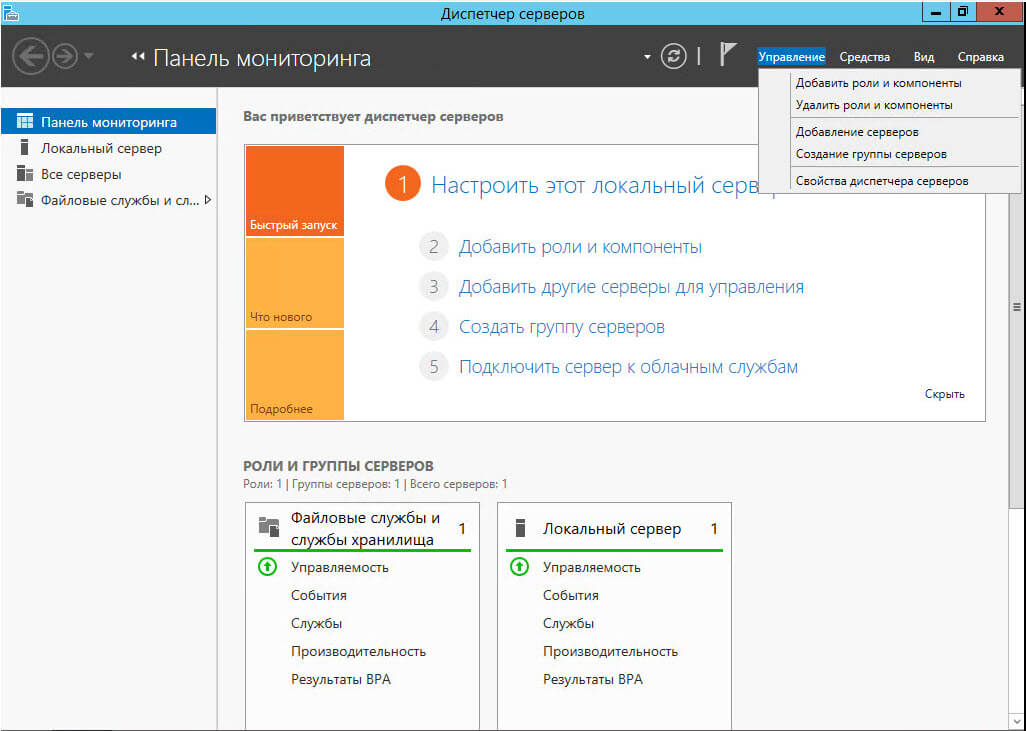

Открываем управление-Добавить роли и компоненты

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-04

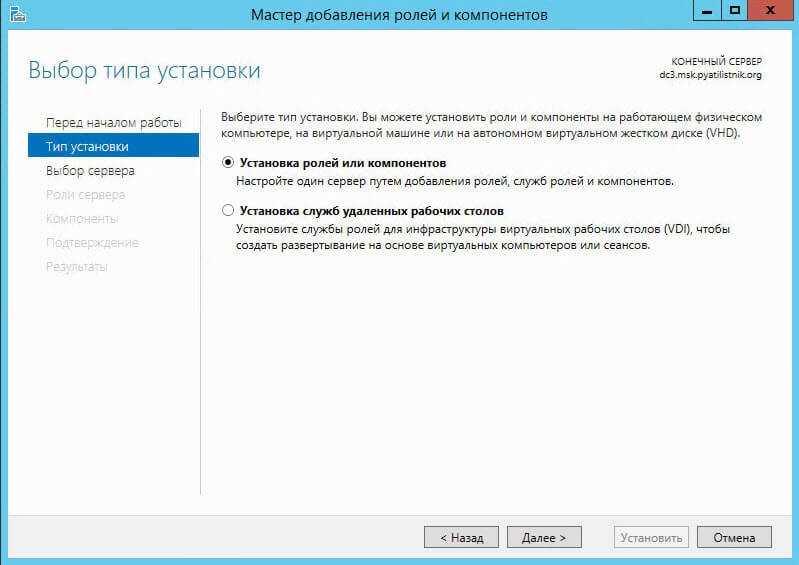

Далее

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-05

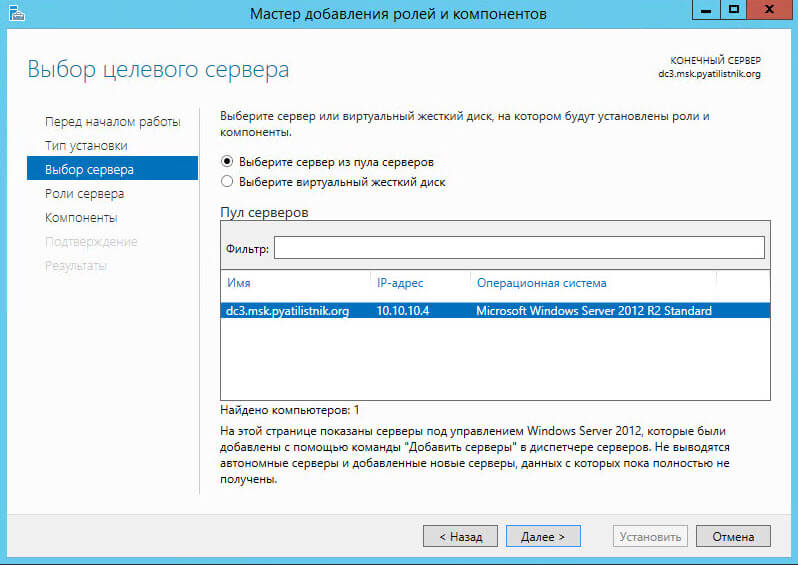

Выбираем пул и жмем далее

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-06

В ролях ставим галку на Доменные службы и жмем добавить компоненты

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-07

на окне с компонентами жмем далее

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-08

Далее

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-09

жмем установить

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-10

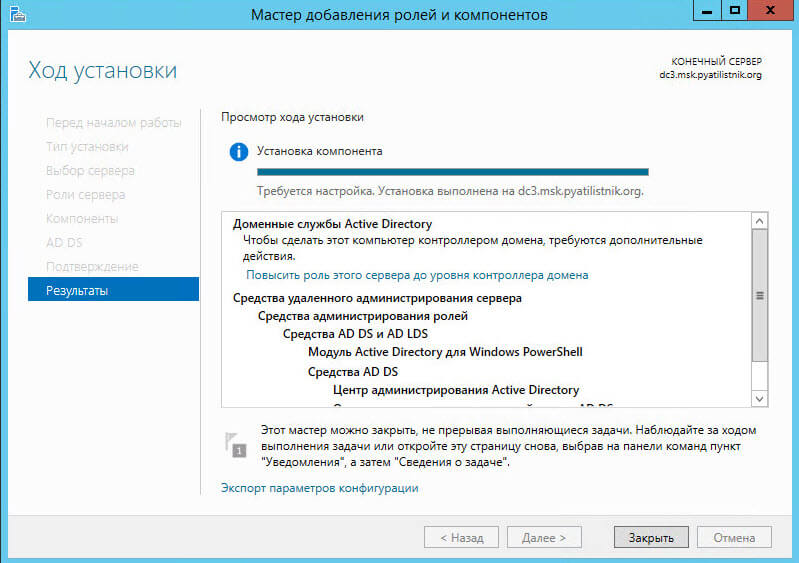

После успешной установки жмем закрыть

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-11

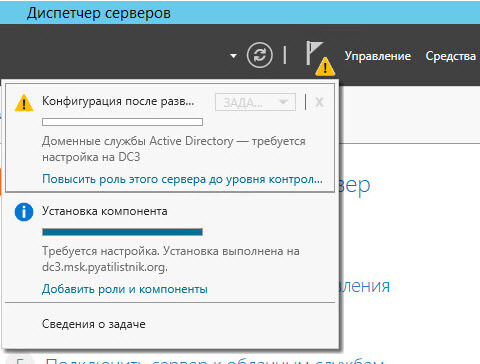

После чего видим значок предупреждения щелкаем по нему и видим, вам предлагается Повысить роль этого сервера до уровня контроллера домена, произведем настройки контроллера домена.

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-12

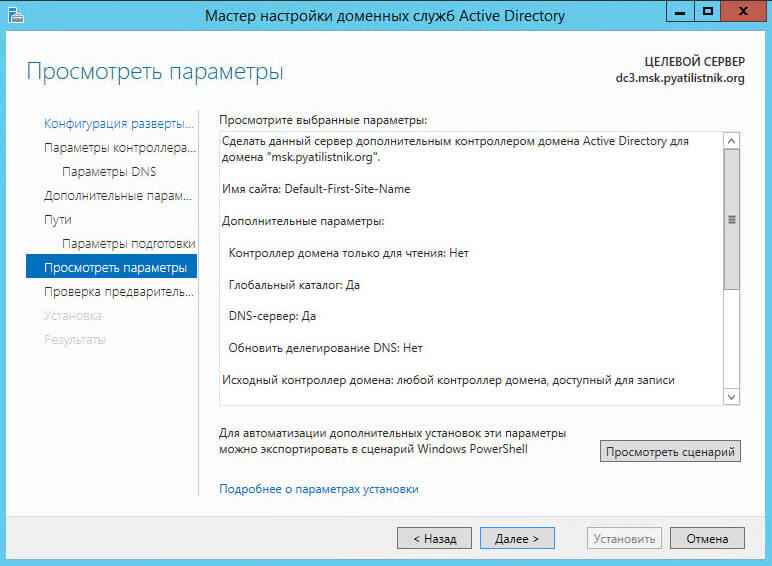

Откроется конфигурация развертывания, выбираем Добавить контроллер домена в существующий домен, укажем название домена у меня это msk.pyatilistnik.org и зададим учетные данные от имени которых будет производиться операция.

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-13

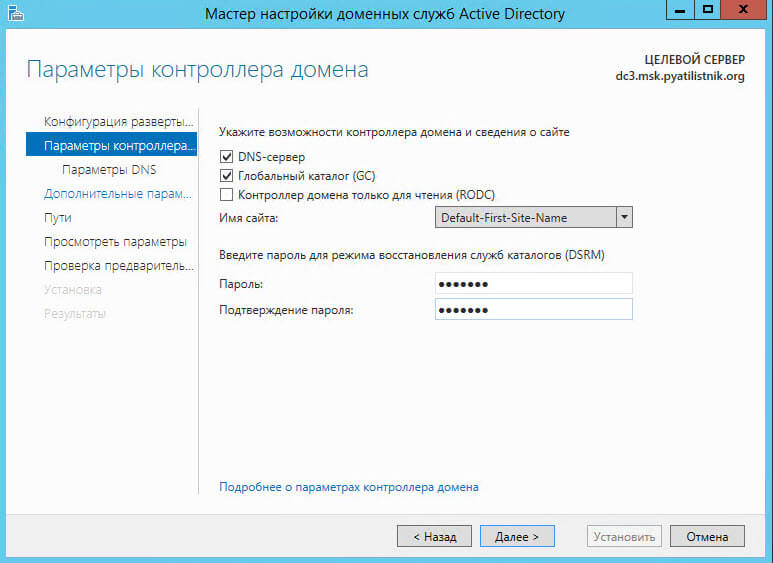

Ставим галку DNS сервер и Глобальный каталог, выбираем сайт если их несколько, а так же нужно задать дважды пароль режима восстановления служб каталогов (DSRM)

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-14

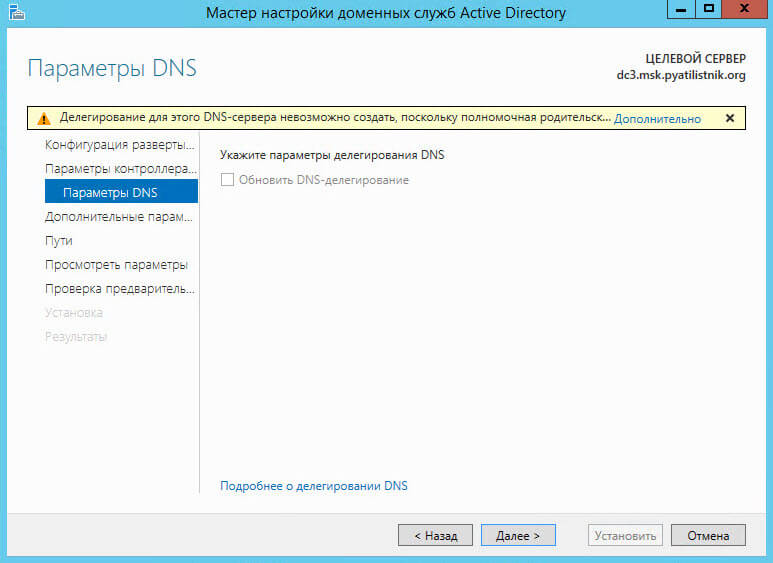

Далее

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-15

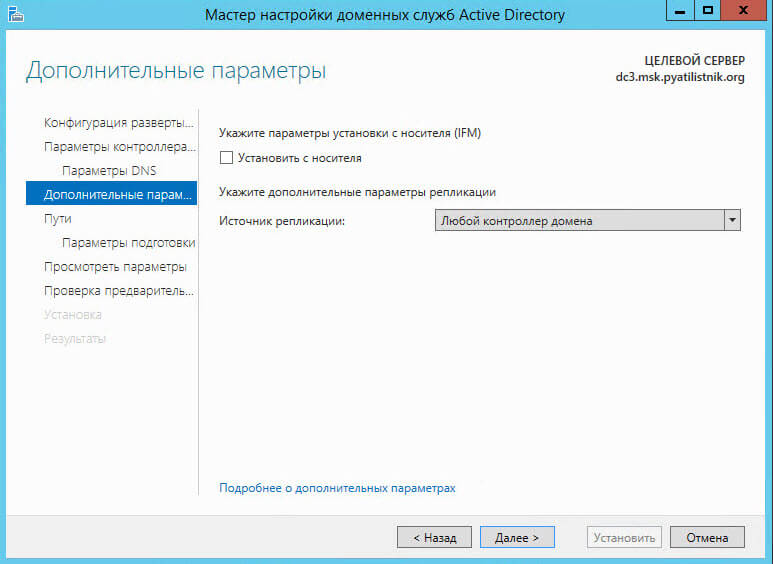

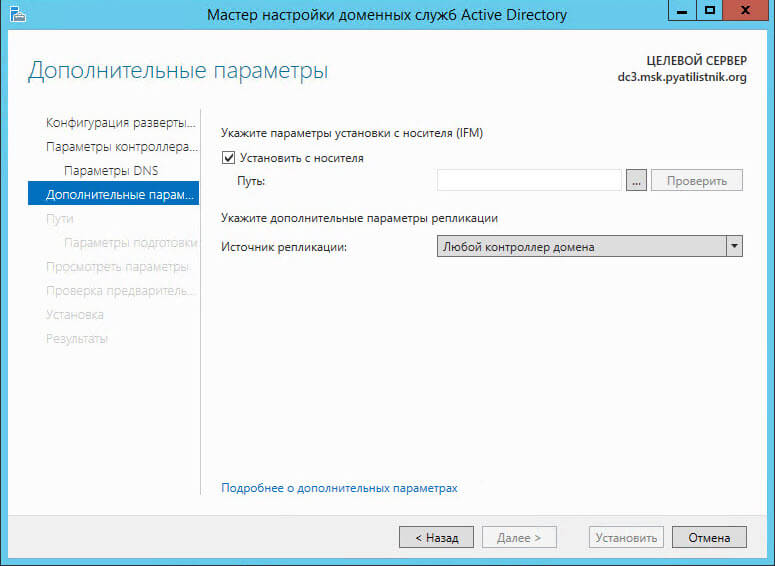

Указываете источник репликации, я оставлю любой контроллер, так же вы можете поставить галку установить с носителя IFM

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-16

Вам будет предложено указать путь где лежит IFM для установки из него.

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-17

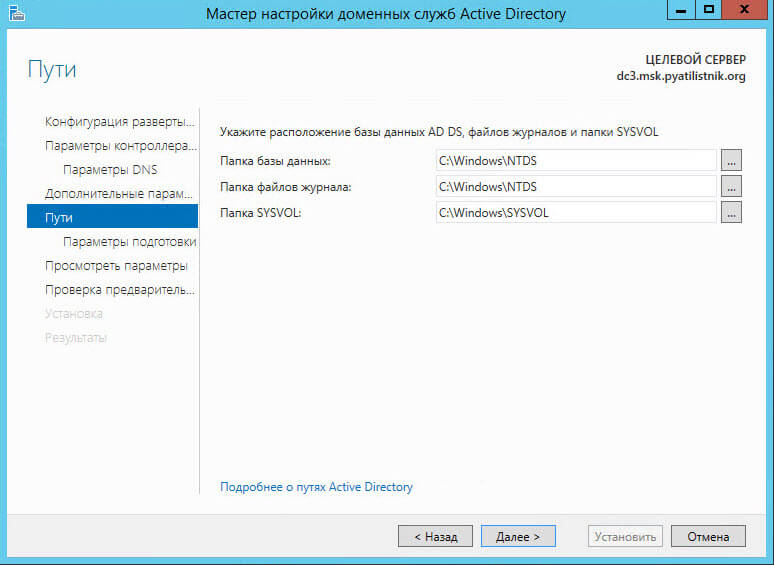

Задаем месторасположение где будет хранится база AD и папка SYSVOL.

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-18

Далее.

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-19

Далее

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-20

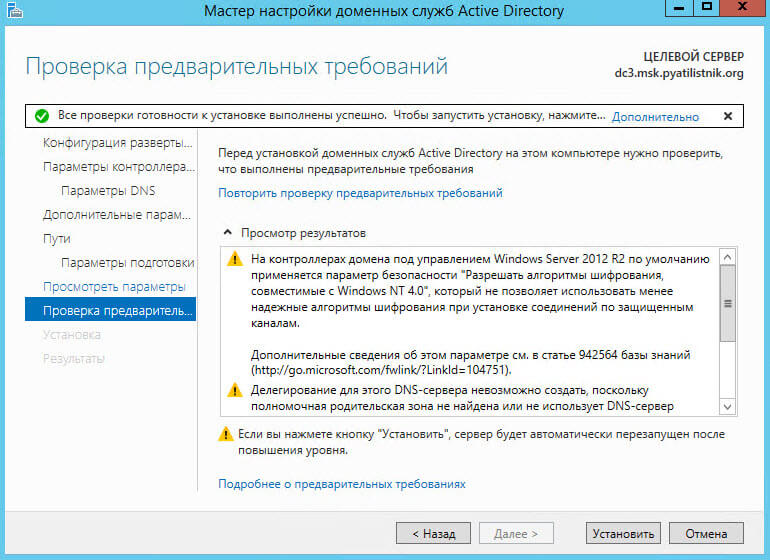

Если все тесты пройдены для установки DC то жмем установить

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-21

После перезагрузки начнется синхронизация домен контроллеров или репликация контроллеров домена кому как нравится. Таким образом мы установили третий резервный контроллер домена и при выходе двух из строя, домен будет жить.

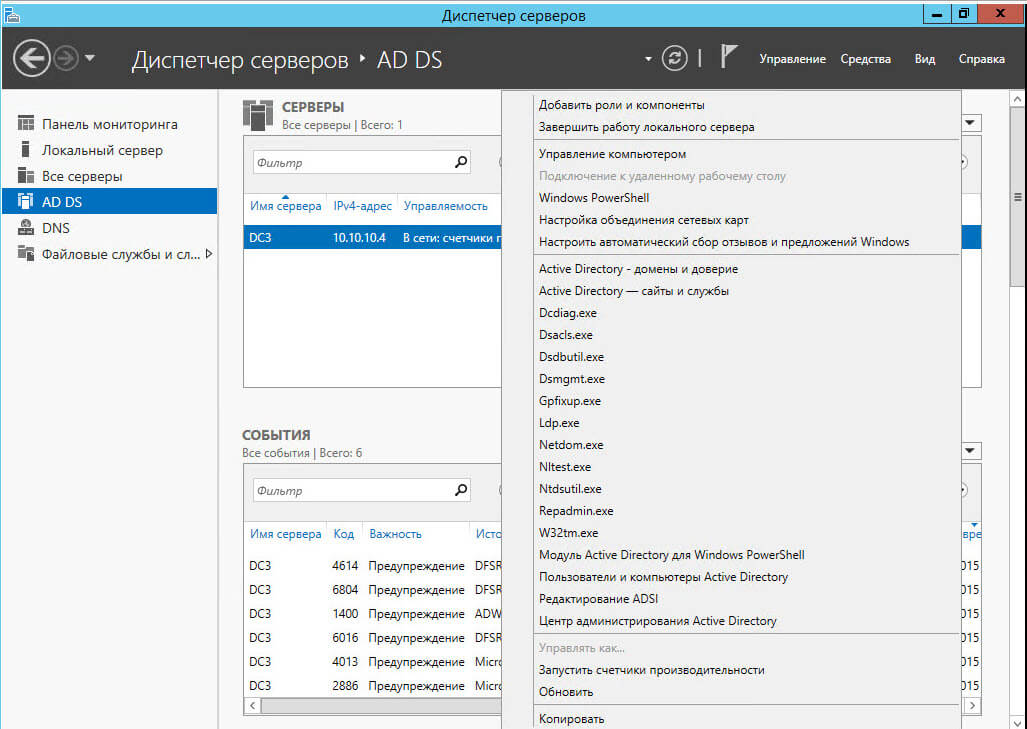

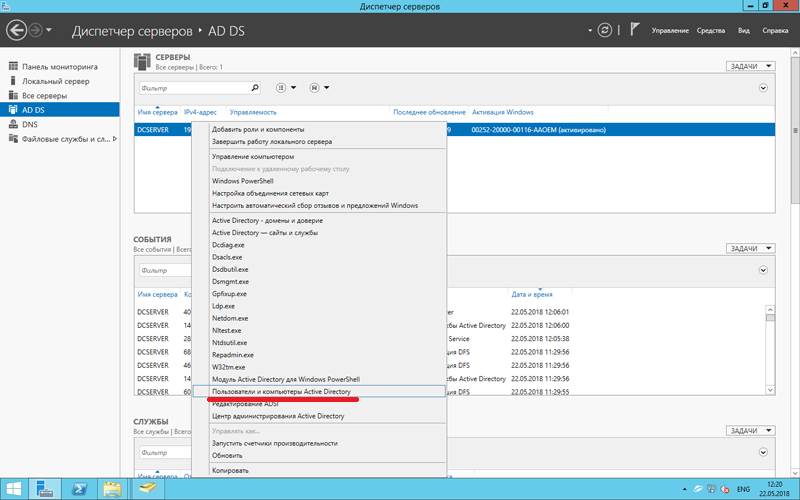

Если вы щелкните по имени сервера в роли AD DS правым кликом то вы приятно удивитесь контекстному меню в котором будут ссылки на очень большое сборище утилит связанных с Active Directory, такие как оснастки и утилиты ldp, netdom, ntdsutil, Gpfixup, Dsmgmt, Repadmin, Dcdiag, Dsacls и многое другое

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-22

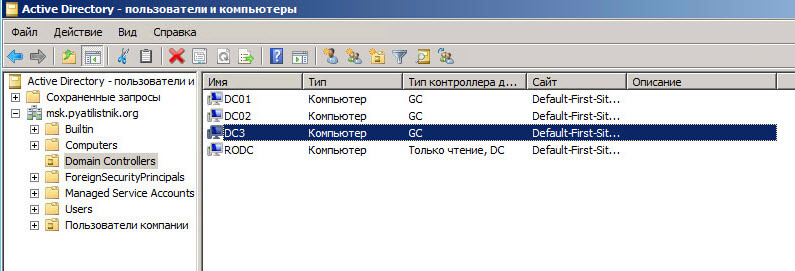

Откроем оснастку ADUC и видим, что контроллеров уже три.

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-23

Теперь наш домен windows содержит 3 DC. Вот так вот просто добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2.

Материал сайта pyatilistnik.org

Конечно же, мы можем настроить сервер в режиме GUI, а потом перевести его в режим Core. Но, с практической стороны, гораздо быстрей по времени и трудозатратам произвести настройку второго контроллера Active Directory сразу в режиме Core.

Настройку будем проводить в консоли Powershell. Для этого мы её запустим: Crl+Alt+Delele -> Task Manager -> More details -> File -> Run new task -> powershell -> OK.

Ряд настроек можно произвести через команду sconfig, но имея набор заготовленных Powershell команд, настройка будет быстрей. Итак, приступим…

Предварительная настройка сервера

Для того, чтобы произвести установку роли службы каталогов Active Directory на сервер, необходимо задать на интерфейсе статический IP адрес и переименовать компьютер.

С помощью команды get-netadapter -physical узнаем какие интерфейсы присутствуют в системе.

PS C:Windowssystem32> get-netadapter -physical Name InterfaceDescription ifIndex Status MacAddress LinkSpeed ---- -------------------- ------- ------ ---------- --------- Ethernet 2 Intel(R) PRO/1000 MT Desktop Adapter #2 13 Up 08-00-27-D3-FE-FB 1 Gbps Ethernet Intel(R) PRO/1000 MT Desktop Adapter 12 Up 08-00-27-2B-0B-D5 1 Gbps

В нашем примере сетевой адаптер Ethernet 2 принадлежит внутренней корпоративной сети, поэтому будем настраивать именно его.

Первым делом, переименуем интерфейс, чтобы знать в будущем какой сети он принадлежит.

get-netadapter -interfaceindex 13 | rename-netadapter -newname "Int"

Назначим данному интерфейсу статический IP адрес. В нашем примере у нас сеть с префиксом 24 (255.255.255.0), поэтому задаем prefixlength.

New-NetIPAddress -IPAddress 192.168.0.12 ` -defaultgateway 192.168.0.254 ` -prefixlength 24 ` -interfaceindex 13

Назначим DNS серверы для внутреннего интерфейса Int

Set-DnsClientServerAddress -InterfaceIndex 13 ` -ServerAddresses 127.0.0.1,192.168.0.11

Настроим DNS суффикс, чтобы сервер увидел домен ithz.ru

Set-DNSClient -InterfaceIndex 13 ` -ConnectionSpecificSuffix "ithz.ru" ` -RegisterThisConnectionsAddress $true ` -UseSuffixWhenRegistering $true

Переименуем компьютер как DC2 и перезагрузим его.

Rename-Computer -NewName "DC2" -Restart

Настройка доменных служб Active Directory

После перезагрузки сервера установим роль Active Directory Domain Services. Также добавим в команду параметр IncludeManagementTools для управления локальным сервером.

Install-windowsfeature -name AD-Domain-Services -IncludeManagementTools

PS C:Windowssystem32> install-windowsfeature -name AD-Domain-Services -IncludeManagementTools

Success Restart Needed Exit Code Feature Result

------- -------------- --------- --------------

True No Success {Active Directory Domain Services, Group P...

Пока перезагрузка сервера не требуется. Перейдем к настройке службы Active Directory.

Поскольку в нашем примере домен уже имеется, команда по настройке службы каталогов Active Directory будет очень простой:

Import-Module ADDSDeployment Install-ADDSDomainController ` -DomainName "ithz.ru" ` -Credential (get-credential ITMEAdministrator) ` -Force:$true

Данная команда настроит дополнительный (Replica) контроллер в домене ithz.ru, создаст делегирование DNS в домене ithz.ru. Скрипт запросит пароль администратора домена, который задается в параметре Credential. Если компьютер уже находится в домене и консоль Powershell запущена от имени доменного администратора, то параметр Credential не является обязательным.

Параметр Force позволяет избежать отображения лишних вопросов.

После этого запрашивается пароль (SafeModeAdministratorPassword) и его подтверждение для DSRM (Directory Service Restore Mode — режима восстановления службы каталога).

PS C:Windowssystem32> Install-ADDSDomainController ` >> -DomainName "ithz.ru" ` >> -Credential (get-credential ITMEAdministrator) ` >> -Force:$true >> SafeModeAdministratorPassword: ******** Confirm SafeModeAdministratorPassword: ********

После выполнения команды, будет отображено уведомление, что операция прошла успешно и требуется перезагрузка.

После перезагрузки будет предложен вход под администратором домена.

В общем-то, на этом настройка дополнительного контроллера домена завершена.

Дополнительная информация по статье

Командлет Install-AddsDomainController может запускать со следующими параметрами:

-SkipPreChecks

-DomainName

-SafeModeAdministratorPassword

-SiteName

-ADPrepCredential

-ApplicationPartitionsToReplicate

-AllowDomainControllerReinstall

-Confirm

-CreateDNSDelegation

-Credential

-CriticalReplicationOnly

-DatabasePath

-DNSDelegationCredential

-Force

-InstallationMediaPath

-InstallDNS

-LogPath

-MoveInfrastructureOperationMasterRoleIfNecessary

-NoDnsOnNetwork

-NoGlobalCatalog

-Norebootoncompletion

-ReplicationSourceDC

-SkipAutoConfigureDNS

-SiteName

-SystemKey

-SYSVOLPath

-UseExistingAccount

-Whatif

Жирным шрифтом помечены параметры, которые обязательны. Курсивом помечены параметры, которые можно задать и через Powershell, и через оснастку AD DS Configuration Wizard. Соответственен, простым шрифтом отображаются параметры, которые используются только через Powershell. Более подробно про все параметры можно на сайте technet.microsoft.com — Install a Replica Windows Server 2012 Domain Controller in an Existing Domain.

С помощью команды Get-command -module ADDSDeployment можно узнать все возможные командлеты по настройке ролей Activ Directory.

Install-ADDSDomain

Install-ADDSDomainController

Install-ADDSForest

Test-ADDSDomainControllerInstallation

Test-ADDSDomainControllerUninstallation

Test-ADDSDomainInstallation

Test-ADDSForestInstallation

Test-ADDSReadOnlyDomainControllerAccountCreation

Uninstall-ADDSDomainController

Дополнительные ссылки

Install a Replica Windows Server 2012 Domain Controller in an Existing Domain (Level 200) — Установка второго контроллера в существующем домене на базе Windows Server 2012.

Install Active Directory Domain Services (Level 100) — Установка доменных служб Active Directory.

Troubleshooting Domain Controller Deployment — Поиск и устранение неисправностей при установке контроллера домена.

- Remove From My Forums

-

Question

-

Есть резервный контроллер на основе windows 2012 r2 core, хочу его заменить на windows 2016 gui.Можете помочь с описанием последовательности шагов как мне это правильно сделать?

Answers

-

Давайте с самого начала. Нужен вывод команд с «основного» контроллера домена, и всех резервных:

ipconfig /all

Get-WindowsFeature -Name AD*Далее, описание шагов добавления дополнительного (резервного) контроллера домена:

1) ввести сервер в домен (я надеюсь, вы не хотите поверх 2012 R2 установить 2016???)

2) установить роль AD DS:Install-WindowsFeature AD-Domain-Services -IncludeManagementTools

3) настроить дополнительный контроллер домена:

Install-ADDSDomainController -DomainName 'pmz.corp' -InstallDns:$true -CreateDnsDelegation:$false

4) перенести роль FSMO (если удаляется «основной контроллер домена»)

5) настроить новые DNS в DHCP для клиентов, и в сетевых настройках на контроллерах домена

6) понизить роль контроллера домена:Uninstall-AddsDomainController -lastdomaincontrollerindomain:$false

-

Marked as answer by

Wednesday, March 7, 2018 8:38 AM

-

Marked as answer by

С установкой MS Windows 2012R2 всё просто и более менее понятно. В интернете есть 1001 мануал по развертыванию домена на Windows как с помощью GUI так и средствами Powershell, поэтому повторять лишний раз не буду, оставлю только ссылку на офф. документацию, для любопытствующих и тех кто захочет освежить память.

Однако один важный момент в данном пункте всё таки есть. На сегодняшний день Samba не умеет работать со схемами каталога выше 2008R2.

Заголовок спойлера

Вернее разработчиками данная поддержка заявлена в качестве экспериментальной. Но на практике попытка ввода самбы в качестве второго DC в существующий домен Windows со схемой 69 — встретит вас следующей ошибкой

DsAddEntry failed with status WERR_ACCESS_DENIED info (8567, ‘WERR_DS_INCOMPATIBLE_VERSION’)

Проблема в том, что Windows 2012 и 2012R2 используют инструменты WMI для работы с доменами и лесами, стабильная поддержка которых анонсирована только к версии Samba 4.11, которая должна выйти до конца этого года.

Из этого следует, что единственным вариантом для введения самбы в домен AD, развернутый на 2012R2 сервере, является понижение схемы с 69 до 47. Разумеется на рабочей инфраструктуре без веских причин этого делать не надо, но у нас тут тестовый стенд, так что почему бы собственно и нет.

Ставим Альт Сервер 8.2. Во время установки выбираем профиль «Сервер Samba-DC (контроллер AD)». На развернутом сервере производим полное обновление системы, и устанавливаем пакет task-samba-dc, который потянет за собой всё необходимое

# apt-get install task-samba-dcЕсли вдруг task-samba-dc, вопреки заверениям документации Альта откажется ставить всё необходимое сам.

# apt-get install python-module-samba-DC samba-DC-common samba-DC-winbind-clients samba-DC-winbind samba-DC-common-libs libpytalloc-devel

Далее переходим к настройке Kerberos и получению тикета. Открываем файл krb5.conf, переходим в раздел [libdefaults], и приводим к следующему виду:

# vim /etc/krb5.conf dns_lookup_kdc = true

dns_lookup_realm = true

default_realm = TEST.LOCALЗапрашиваем билет

# kinit administrator

Password for administrator@TEST.LOCAL:Проверяем список полученых тикетов Kerberos

# klist

Ticket cache: KEYRING:persistent:0:0

Default principal: administrator@TEST.LOCAL

Valid starting Expires Service principal

16.05.2019 11:51:38 16.05.2019 21:51:38 krbtgt/TEST.LOCAL@TEST.LOCAL

renew until 23.05.2019 11:51:35Теперь удаляем или переименовываем существующий конфиг самбы.

# mv smb.conf smb.conf.bak1И наконец вводим в домен AD вторым контроллером:

# samba-tool domain join test.local DC -U"TESTadministrator"Успешный ввод будет сопровождаться следующим логом

Finding a writeable DC for domain 'test.local'

Found DC DC1.TEST.LOCAL

Password for [TESTadministrator]:

Reconnecting to naming master e31d7da6-8f56-4420-8473-80f2b3a31338._msdcs.TEST. LOCAL

DNS name of new naming master is DC1.TEST.LOCAL

workgroup is TEST

realm is TEST.LOCAL

Adding CN=DC2,OU=Domain Controllers,DC=TEST,DC=LOCAL

Adding CN=DC2,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC =TEST,DC=LOCAL

Adding CN=NTDS Settings,CN=DC2,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN =Configuration,DC=TEST,DC=LOCAL

Adding SPNs to CN=DC2,OU=Domain Controllers,DC=TEST,DC=LOCAL

Setting account password for DC2$

Enabling account

Calling bare provision

Looking up IPv4 addresses

Looking up IPv6 addresses

No IPv6 address will be assigned

Setting up share.ldb

Setting up secrets.ldb

Setting up the registry

Setting up the privileges database

Setting up idmap db

Setting up SAM db

Setting up sam.ldb partitions and settings

Setting up sam.ldb rootDSE

Pre-loading the Samba 4 and AD schema

A Kerberos configuration suitable for Samba AD has been generated at /var/lib/sa mba/private/krb5.conf

Provision OK for domain DN DC=TEST,DC=LOCAL

Starting replication

Schema-DN[CN=Schema,CN=Configuration,DC=TEST,DC=LOCAL] objects[402/1426] linked _values[0/0]

Schema-DN[CN=Schema,CN=Configuration,DC=TEST,DC=LOCAL] objects[804/1426] linked _values[0/0]

Schema-DN[CN=Schema,CN=Configuration,DC=TEST,DC=LOCAL] objects[1206/1426] linke d_values[0/0]

Schema-DN[CN=Schema,CN=Configuration,DC=TEST,DC=LOCAL] objects[1608/1426] linke d_values[0/0]

Schema-DN[CN=Schema,CN=Configuration,DC=TEST,DC=LOCAL] objects[1743/1426] linke d_values[0/0]

Analyze and apply schema objects

Partition[CN=Configuration,DC=TEST,DC=LOCAL] objects[402/2240] linked_values[0/ 24]

Partition[CN=Configuration,DC=TEST,DC=LOCAL] objects[804/2240] linked_values[0/ 24]

Partition[CN=Configuration,DC=TEST,DC=LOCAL] objects[1206/2240] linked_values[0 /24]

Partition[CN=Configuration,DC=TEST,DC=LOCAL] objects[1608/2240] linked_values[0 /24]

Partition[CN=Configuration,DC=TEST,DC=LOCAL] objects[1772/2240] linked_values[2 4/24]

Replicating critical objects from the base DN of the domain

Partition[DC=TEST,DC=LOCAL] objects[109/110] linked_values[26/29]

Partition[DC=TEST,DC=LOCAL] objects[394/5008] linked_values[29/29]

Done with always replicated NC (base, config, schema)

Replicating DC=DomainDnsZones,DC=TEST,DC=LOCAL

Partition[DC=DomainDnsZones,DC=TEST,DC=LOCAL] objects[42/42] linked_values[0/0]

Replicating DC=ForestDnsZones,DC=TEST,DC=LOCAL

Partition[DC=ForestDnsZones,DC=TEST,DC=LOCAL] objects[20/20] linked_values[0/0]

Exop on[CN=RID Manager$,CN=System,DC=TEST,DC=LOCAL] objects[3] linked_values[0]

Committing SAM database

Adding 1 remote DNS records for DC2.TEST.LOCAL

Adding DNS A record DC2.TEST.LOCAL for IPv4 IP: 192.168.90.201

Adding DNS CNAME record 6ff1df40-cbb5-41f0-b7b3-53a27dde8edf._msdcs.TEST.LOCAL for DC2.TEST.LOCAL

All other DNS records (like _ldap SRV records) will be created samba_dnsupdate o n first startup

Replicating new DNS records in DC=DomainDnsZones,DC=TEST,DC=LOCAL

Partition[DC=DomainDnsZones,DC=TEST,DC=LOCAL] objects[1/42] linked_values[0/0]

Replicating new DNS records in DC=ForestDnsZones,DC=TEST,DC=LOCAL

Partition[DC=ForestDnsZones,DC=TEST,DC=LOCAL] objects[1/20] linked_values[0/0]

Sending DsReplicaUpdateRefs for all the replicated partitions

Setting isSynchronized and dsServiceName

Setting up secrets database

Joined domain TEST (SID S-1-5-21-3959064270-1572045903-2556826204) as a DC

В оснастке ADUC должна появиться запись о новом DC в домене TEST.LOCAL, а в диспетчере DNS — новая А запись, соответствующая DC2.

Для начала проверим работу службы репликации каталогов (DRS)

# samba-tool drs showreplВсе попытки репликации в выводе должны быть успешными. В списке объектов KCC, в течение 15 минут после ввода, должен появится наш DC1 на Windows

Default-First-Site-NameDC2

DSA Options: 0x00000001

DSA object GUID: 0e9f5bce-ff59-401e-bdbd-fc69df3fc6bf

DSA invocationId: 017997b5-d718-41d7-a3f3-e57ab5151b5c

==== INBOUND NEIGHBORS ====

DC=ForestDnsZones,DC=test,DC=local

Default-First-Site-NameDC1 via RPC

DSA object GUID: 60fb339d-efa3-4585-a42d-04974e6601b7

Last attempt @ Mon May 27 12:56:31 2019 MSK was successful

0 consecutive failure(s).

Last success @ Mon May 27 12:56:31 2019 MSK

DC=DomainDnsZones,DC=test,DC=local

Default-First-Site-NameDC1 via RPC

DSA object GUID: 60fb339d-efa3-4585-a42d-04974e6601b7

Last attempt @ Mon May 27 12:56:32 2019 MSK was successful

0 consecutive failure(s).

Last success @ Mon May 27 12:56:32 2019 MSK

CN=Schema,CN=Configuration,DC=test,DC=local

Default-First-Site-NameDC1 via RPC

DSA object GUID: 60fb339d-efa3-4585-a42d-04974e6601b7

Last attempt @ Mon May 27 12:56:32 2019 MSK was successful

0 consecutive failure(s).

Last success @ Mon May 27 12:56:32 2019 MSK

DC=test,DC=local

Default-First-Site-NameDC1 via RPC

DSA object GUID: 60fb339d-efa3-4585-a42d-04974e6601b7

Last attempt @ Mon May 27 12:56:32 2019 MSK was successful

0 consecutive failure(s).

Last success @ Mon May 27 12:56:32 2019 MSK

CN=Configuration,DC=test,DC=local

Default-First-Site-NameDC1 via RPC

DSA object GUID: 60fb339d-efa3-4585-a42d-04974e6601b7

Last attempt @ Mon May 27 12:56:33 2019 MSK was successful

0 consecutive failure(s).

Last success @ Mon May 27 12:56:33 2019 MSK

==== OUTBOUND NEIGHBORS ====

DC=ForestDnsZones,DC=test,DC=local

Default-First-Site-NameDC1 via RPC

DSA object GUID: 60fb339d-efa3-4585-a42d-04974e6601b7

Last attempt @ Thu May 23 16:40:03 2019 MSK was successful

0 consecutive failure(s).

Last success @ Thu May 23 16:40:03 2019 MSK

DC=DomainDnsZones,DC=test,DC=local

Default-First-Site-NameDC1 via RPC

DSA object GUID: 60fb339d-efa3-4585-a42d-04974e6601b7

Last attempt @ Thu May 23 16:40:03 2019 MSK was successful

0 consecutive failure(s).

Last success @ Thu May 23 16:40:03 2019 MSK

CN=Schema,CN=Configuration,DC=test,DC=local

Default-First-Site-NameDC1 via RPC

DSA object GUID: 60fb339d-efa3-4585-a42d-04974e6601b7

Last attempt @ Thu May 23 16:40:08 2019 MSK was successful

0 consecutive failure(s).

Last success @ Thu May 23 16:40:08 2019 MSK

DC=test,DC=local

Default-First-Site-NameDC1 via RPC

DSA object GUID: 60fb339d-efa3-4585-a42d-04974e6601b7

Last attempt @ Thu May 23 16:40:08 2019 MSK was successful

0 consecutive failure(s).

Last success @ Thu May 23 16:40:08 2019 MSK

CN=Configuration,DC=test,DC=local

Default-First-Site-NameDC1 via RPC

DSA object GUID: 60fb339d-efa3-4585-a42d-04974e6601b7

Last attempt @ Mon May 27 12:12:17 2019 MSK was successful

0 consecutive failure(s).

Last success @ Mon May 27 12:12:17 2019 MSK

==== KCC CONNECTION OBJECTS ====

Connection --

Connection name: 6d2652b3-e723-4af7-a19f-1ee48915753c

Enabled : TRUE

Server DNS name : DC1.test.local

Server DN name : CN=NTDS Settings,CN=DC1,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=test,DC=local

TransportType: RPC

options: 0x00000001

Warning: No NC replicated for Connection!

Предупреждение «No NC replicated for Connection!» можно смело игнорировать. Оно появляется из за того, что при регистрации нового DC самба неверно устанавливает некоторые флаги репликации.

Так же неплохо будет проверить репликацию LDAP.

# samba-tool ldapcmp ldap://dc1.test.local ldap://dc2.test.local -UadministratorУказанная выше команда сравнит значения атрибутов объектов всего каталога на DC1 и DC2.

Пример успешной репликации

* Comparing [DOMAIN] context...

* Objects to be compared: 249

* Result for [DOMAIN]: SUCCESS

* Comparing [CONFIGURATION] context...

* Objects to be compared: 1750

* Result for [CONFIGURATION]: SUCCESS

* Comparing [SCHEMA] context...

* Objects to be compared: 1739

* Result for [SCHEMA]: SUCCESS

* Comparing [DNSDOMAIN] context...

* Objects to be compared: 42

* Result for [DNSDOMAIN]: SUCCESS

* Comparing [DNSFOREST] context...

* Objects to be compared: 20

* Result for [DNSFOREST]: SUCCESSВ ряде случаев атрибуты объектов на разных контроллерах могут отличаться, и вывод команды даст об этом знать. Но далеко не во всех случаях это будет признаком проблемы с репликацией.

Следующим этапом необходимо вручную настроить стабильную репликацию каталога SysVol.

Дело в том, что самба пока не поддерживает DFS-R, впрочем как не поддерживала более раннюю FRS. Поэтому для репликации между DC Samba и Windows единственным на сегодняшний день рабочим решением является односторонняя репликация средствами утилиты Robocopy из комплекта Windows Server 2003 Resource Kit Tools.

Разработчики самбы, во избежание проблем с совместимостью, рекомендуют сначала установить комплект утилит на обычную рабочую станцию, и после этого скопировать Robocopy на контроллер в папку «C:Program Files (x86)Windows Resource KitsTools»

После установки, в планировщике задач на контроллере с Windows создаём задание на выполнение репликации со следующими параметрами:

— Выполнять для всех пользователей

— Триггер на выполнение Ежедневно каждые 5 минут в течение дня

— В действиях прописываем путь к утилите robocopy, в качестве аргументов указываем:

\DC1SYSVOLtest.local \DC2SYSVOLtest.local /mir /secВ конкретном случае копируем содержимое каталога SysVol с DC1 на DC2.

В предыдущей статье описание подключения и установки сервера.

Нужно отметить, что контроллер домена в нашей сети до этого момента уже существовал на виртуальной машине. Задача состоит в том, чтобы настроить контроллер домена на реальной машине, сделать его вторым резервным, затем передать ему полномочия главного контроллера и отключить (демонтировать) виртуальную машину. Так же за одно осуществится перенос контроллера домена с Windows Server 2008 R2 на более новый Windows Server 2012 R2. Приступим.

Сразу после установки Windows Server 2012 R2 и авторизации под учетной записью администратора на экране открывается приложение «Диспетчер серверов» и предлагает нам настроить сервер. Если он не открылся или случайно закрылся, то найти его можно на панели задач внизу слева.

Нажимаем добавить роли и компоненты.

Установка ролей и компонентов >> Далее.

Выбираем наш сервер >> Далее.

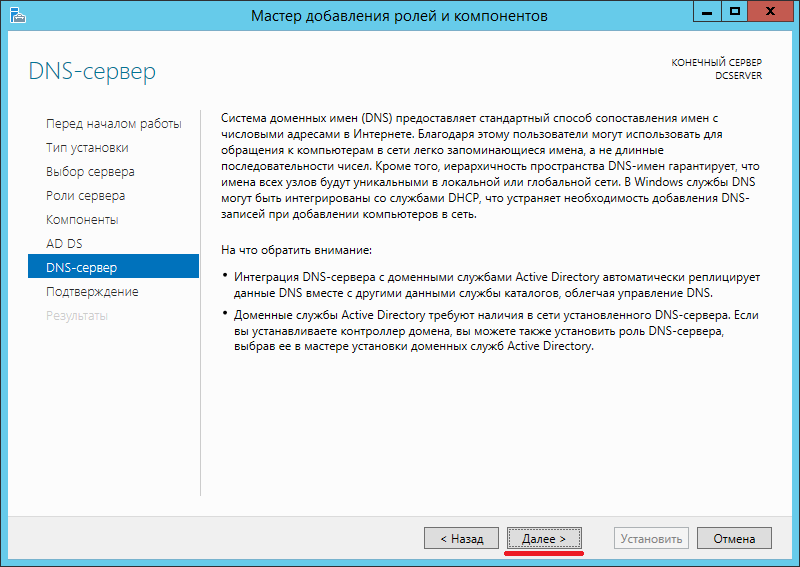

В качестве ролей сервера выбираем DNS-сервер и Доменные службы Active Directory. Как правило, DHCP-сервер идет третьим вместе с двумя предыдущими ролями, однако у нас в сети он не задействован по причине местных обстоятельств.

В разделе «Компоненты» оставляем всё без изменения >> Далее.

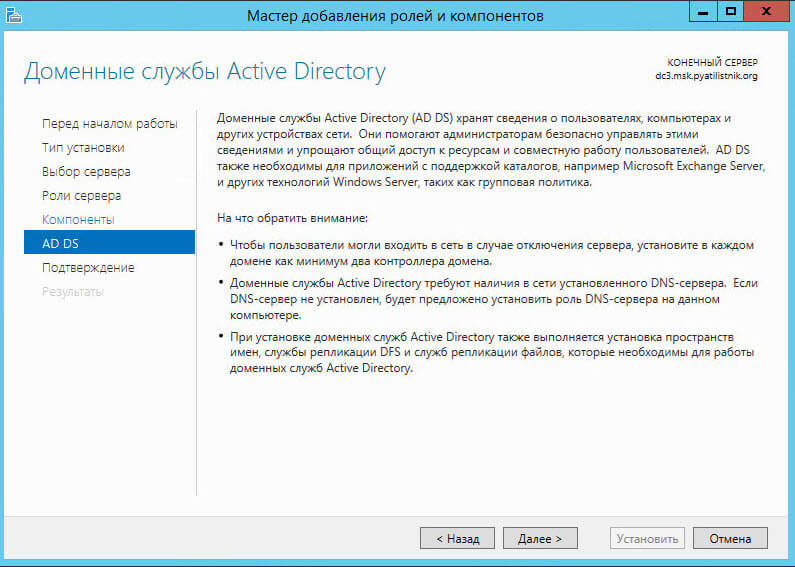

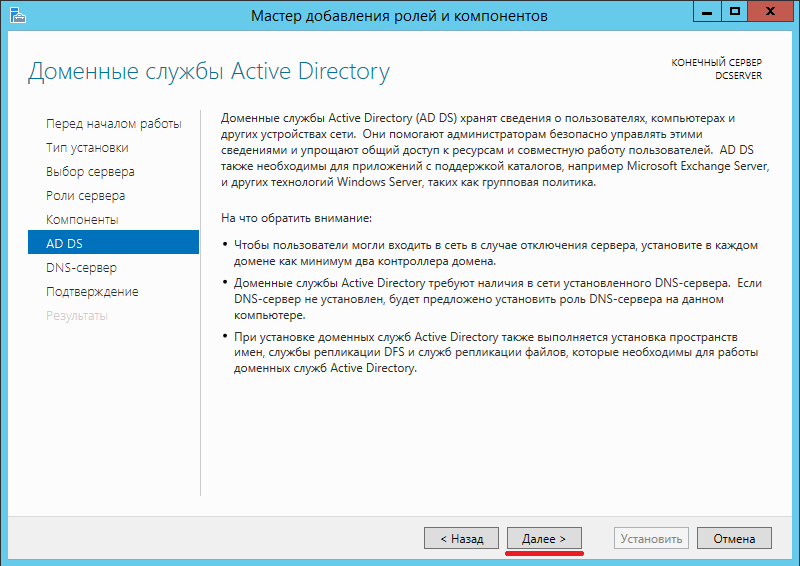

Читаем об службах, которые мы добавляем >> Далее.

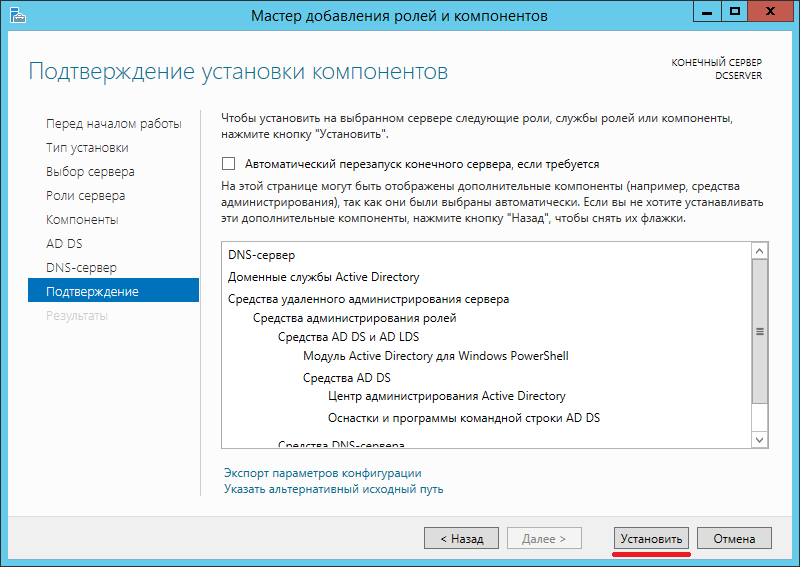

Подтверждаем выбор и нажимаем >> Установить.

Ждем пока идет установка.

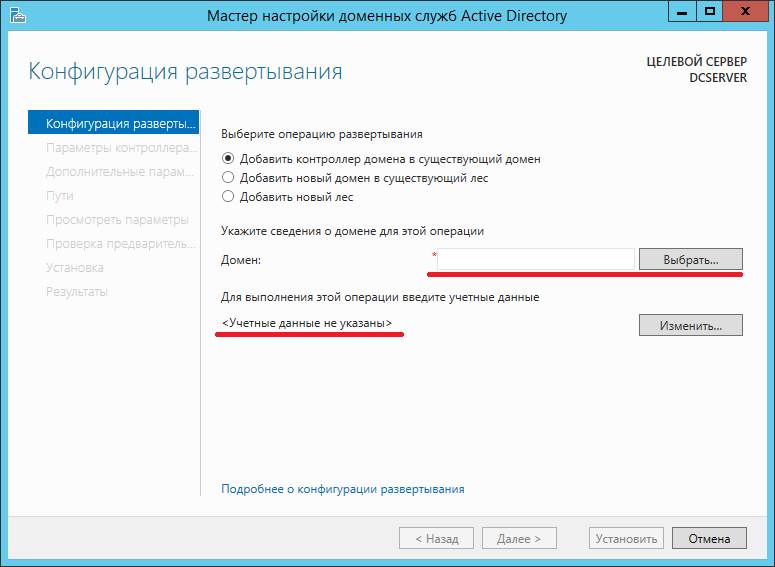

Откроется мастер настройки доменных служб Active Directory. При выборе операции развертывания отмечаем пункт: Добавить контроллер домена в существующий домен.

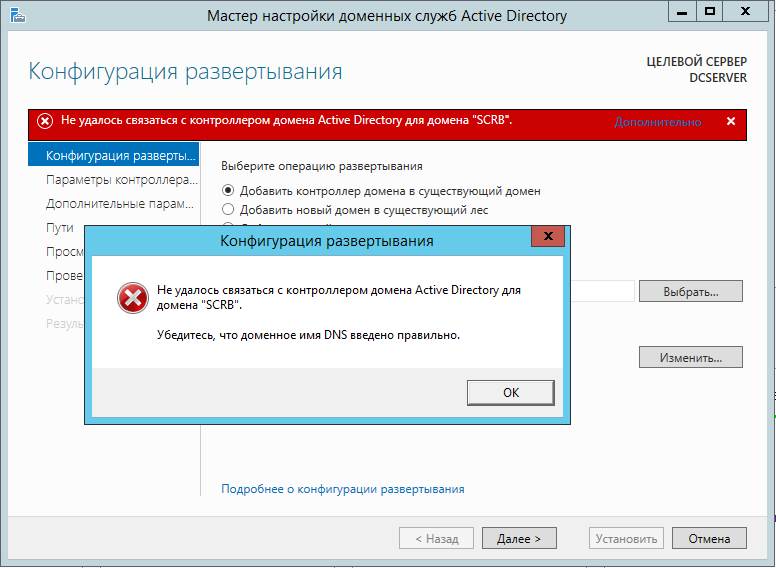

Вводим название нашего домена, учетные данные и получаем ошибку – Не удалось связаться с контроллером домена Active Directory для домена «SCRB». Убедитесь что доменное имя DNS введено правильно.

Переходим в настройки сети и в свойствах TCP/IP проверяем, какой введен DNS. DNS-ом должен быть IP-адрес действующего контроллера домена, у нас это 192.168.1.130 (было прописано что-то другое).

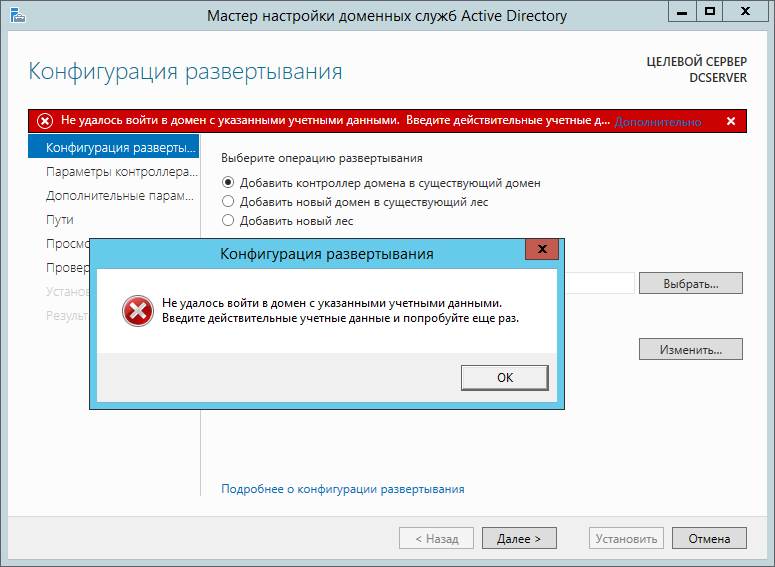

Снова пробуем указать сведения о существующем домене. На сей раз ошибка другой тематики – Не удалось войти в домен с указанными учетными данными. Введите действительные учетные данные и попробуйте еще раз.

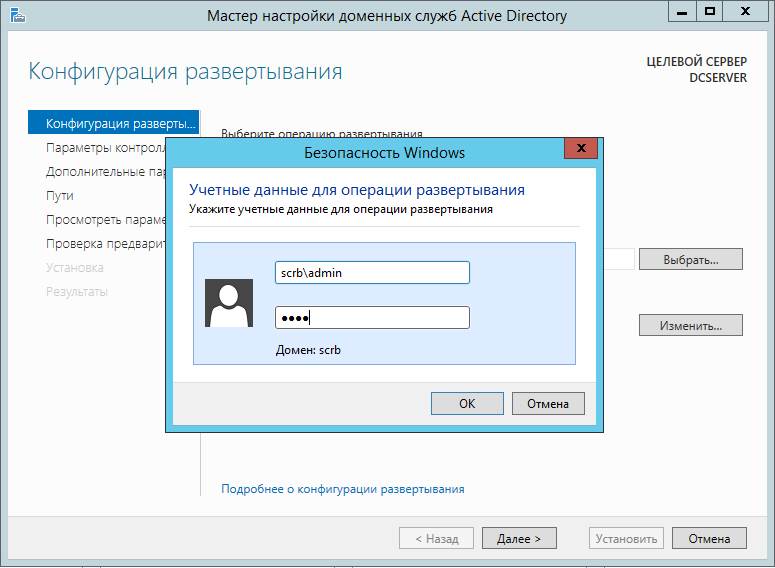

На самом деле я часто подсматриваю настройки на сайте первоисточника Microsoft. Насчет авторизации там написано, что нужно использовать учетную запись с правами администратора действующего домена.

Значит, применим эту учетную запись.

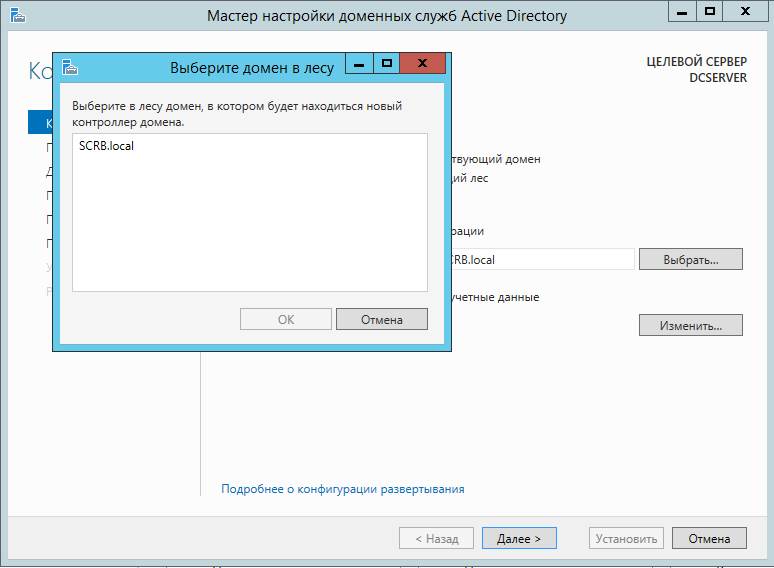

Когда все настройки введены правильно, при вводе домена можно нажать на кнопку «Выбрать» и наш действующий домен появится в списке. Выбираем его.

На следующем пункте вводим пароль из цифр и букв разного регистра>> Далее.

Указываем источник репликации – действующий контроллер домена. Репликация это восстановление (синхронизация) данных Active Directory одного контроллера домена на других. Когда работает репликация изменения в одном контроллере домена (допустим создание нового пользователя) через некоторое время переносятся и во все остальные.

Расположение баз данных AD и файлов оставляем без изменения.

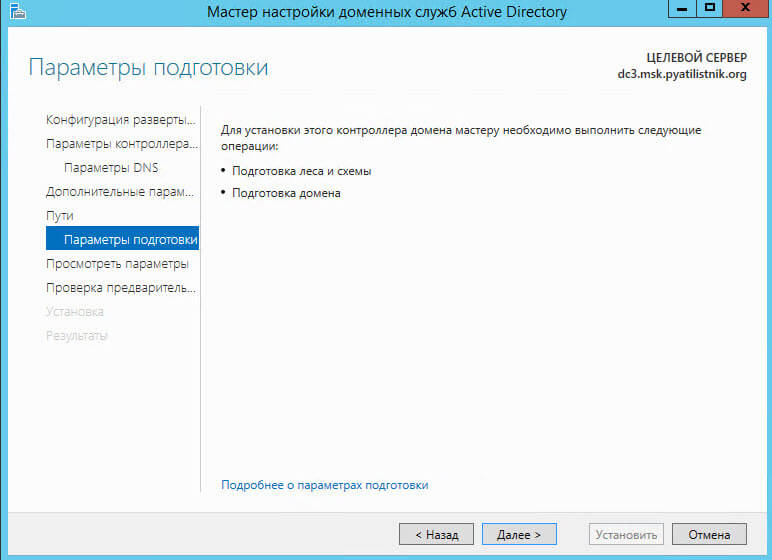

Параметры подготовки >> Далее.

Нажимаем – Установить.

Если зайти в директорию контроллеров доменов, то можно увидеть что их теперь два.

Продолжение.